Zero-Touch Provisioning (ZTP)

Le Zero-Touch Provisioning installe ou met à niveau automatiquement le logiciel sur vos nouveaux équipements Juniper Networks avec un minimum d’intervention manuelle.

Présentation du Zero-Touch Provisioning

Le Zero-Touch Provisioning (ZTP) vous permet de provisionner automatiquement de nouveaux équipements Juniper Networks sur votre réseau, avec un minimum d’intervention manuelle. Vous pouvez utiliser des ports de gestion ou des ports réseau, en fonction de votre appareil, pour vous connecter au réseau. Lorsque vous connectez physiquement un équipement au réseau et que vous le démarrez avec une configuration d’usine par défaut, l’équipement met à niveau (ou rétrograde) la version logicielle et installe automatiquement un fichier de configuration à partir du réseau. Il peut s’agir d’une configuration ou d’un script. À l’aide de scripts, vous pouvez créer des fichiers de configuration spécifiques à chaque périphérique et effectuer des opérations de requête HTTP auprès des serveurs Web pour télécharger des fichiers de configuration ou des versions logicielles spécifiques.

Pour localiser l’image logicielle et les fichiers de configuration nécessaires sur le réseau, l’équipement utilise les informations que vous avez configurées sur un serveur DHCP (Dynamic Host Configuration Protocol). Si vous ne configurez pas le serveur DHCP pour fournir ces informations, l’équipement démarre avec le logiciel préinstallé et la configuration d’usine par défaut.

Pour certains commutateurs, vous pouvez utiliser le client PHC (Phone-Home Client) pour provisionner le logiciel pour le commutateur. Au démarrage du commutateur, si des options DHCP ont été reçues du serveur DHCP pour ZTP, ZTP reprend. Si les options DHCP ne sont pas présentes, le PHC est tenté. Pour plus d’informations sur les soins de santé primaires, consultez Provisionner un Virtual Chassis à l’aide du client Phone-Home.

Pour voir quelles plates-formes prennent en charge le ZTP, dans un navigateur, accédez à l’Explorateur de fonctionnalités. Dans la section Explorer les fonctionnalités de la page Explorateur de fonctionnalités, sélectionnez Toutes les fonctionnalités. Dans la zone Features Grouped by Feature Family (Fonctionnalités regroupées par famille de fonctionnalités ), sélectionnez Zero-Touch Provisioning (Provisionnement sans intervention). Vous pouvez également taper le nom de l’entité dans la zone d’édition Search for Features (Rechercher des entités ). Consultez le tableau de l’historique des versions à la fin de cette rubrique pour plus de détails sur la façon dont la prise en charge de ZTP a été étendue.

- ZTP Workflow

- Provisionnement d’un appareil à l’aide d’un script

- Déclencheurs du processus de redémarrage du Zero-Touch Provisioning

- Avertissements relatifs au ZTP

- Zero-Touch Provisioning à l’aide d’interfaces WAN sur des routeurs PTX1000

ZTP Workflow

Lorsqu’un appareil démarre avec la configuration par défaut, les événements suivants se produisent :

-

Le client DHCP est exécuté sur les interfaces prises en charge.

-

Le serveur DHCP provisionne une adresse IP et inclut plusieurs options DHCP dans la réponse liée au processus ZTP.

-

L’équipement traite les options DHCP et localise les fichiers de configuration, exécute des scripts et met à niveau et/ou rétrograde les logiciels.

-

Si les fichiers image et de configuration sont présents, l’image est installée et la configuration est appliquée.

-

Si seul le fichier image est présent, l’image est installée sur l’appareil.

-

Si l’image est identique à l’image déjà installée sur l’appareil, ZTP continue et ignore l’étape d’installation.

-

Si l’image n’a pas pu être récupérée par l’appareil, ZTP essaiera de récupérer l’image à nouveau.

-

Si l’image est corrompue, l’installation échoue.

Si l’installation échoue pour une raison quelconque, ZTP redémarre.

-

Si seul le fichier de configuration est présent, la configuration est téléchargée.

Si la première ligne du fichier est constituée du # ! caractères suivis d’un chemin d’interpréteur, le fichier est alors considéré comme un script, et le script est exécuté par l’interpréteur. Si le script renvoie une erreur, la machine d’état ZTP récupère le script et tente à nouveau de l’exécuter.

Si le fichier de configuration ne peut pas être téléchargé, le processus ZTP essaiera de le télécharger à nouveau.

Si le fichier de configuration est endommagé, s’il présente des erreurs de syntaxe ou s’il contient des commandes qui ne sont pas prises en charge par l’appareil, celui-ci ne pourra pas valider et le mécanisme de nouvelle tentative redémarrera.

-

S’il n’y a pas d’image ou de fichier de configuration, le processus ZTP recommence.

-

S’il n’y a pas d’informations sur le serveur de fichiers, le processus ZTP recommence.

-

Une fois la configuration validée, le processus ZTP est considéré comme réussi et se termine.

Provisionnement d’un appareil à l’aide d’un script

Pendant le processus ZTP, lorsque vous connectez et démarrez un nouveau périphérique réseau, celui-ci demande une adresse IP au serveur DHCP. Le serveur fournit l’adresse IP et, le cas échéant, les noms de fichiers et les emplacements de l’image logicielle et du fichier de configuration de l’appareil. Il peut s’agir d’une configuration ou d’un script.

Si un fichier de configuration est fourni, le système d’exploitation détermine s’il s’agit d’un script basé sur la première ligne du fichier. Si la première ligne contient les caractères #! suivis d’un chemin d’interpréteur, le système d’exploitation traite le fichier comme un script et l’exécute avec l’interpréteur spécifié.

Si le script renvoie une erreur (c’est-à-dire une valeur différente de zéro), la machine d’état ZTP récupère le script et tente de l’exécuter à nouveau. Cette opération se poursuit jusqu’à ce que le script s’exécute correctement.

Le Tableau 1 présente les types de script pris en charge, le chemin d’accès à l’interpréteur correspondant et les plates-formes qui prennent en charge ce type de script pendant le processus ZTP.

| Script Type |

Parcours de l’interprète |

Prise en charge de la plate-forme |

|---|---|---|

| Script shell |

|

Tous les appareils |

| Script SLAX |

|

Tous les appareils |

| Script Python |

|

Appareils exécutant Junos OS avec automatisation améliorée Appareils exécutant Junos OS Evolved |

Pour des raisons de sécurité, Junos OS impose des exigences strictes pour l’exécution de scripts Python non signés sur des périphériques exécutant Junos OS. Seuls les périphériques exécutant Junos OS avec Enhanced Automation et les périphériques exécutant Junos OS Evolved prennent en charge l’utilisation de scripts Python non signés dans DHCP option 43 sous-option 01.

Si le système d’exploitation ne trouve pas les caractères #! suivis d’un chemin d’interpréteur, il traite le fichier comme une configuration au format texte et charge la configuration sur l’appareil.

Déclencheurs du processus de redémarrage du Zero-Touch Provisioning

Le protocole ZTP redémarre lorsque l’un des événements suivants se produit :

-

La demande de fichier de configuration, de fichier de script ou de fichier image échoue.

-

Le fichier de configuration est incorrect et la validation échoue.

-

Aucun fichier de configuration ni aucun fichier image n’est disponible.

-

Le fichier image est corrompu et l’installation échoue.

-

Aucune information sur le serveur de fichiers n’est disponible.

-

Aucun paramètre ZTP valide n’est configuré sur le serveur DHCP.

-

Lorsqu’aucune des interfaces client DHCP ne passe à l’état lié.

-

La transaction ZTP échoue après six tentatives d’extraction du fichier de configuration ou du fichier image.

Lorsque l’un de ces événements se produit, ZTP réinitialise la machine d’état du client DHCP sur toutes les interfaces configurées par le client DHCP (gestion et réseau), puis redémarre la machine d’état. Le redémarrage de la machine d’état permet au client DHCP d’obtenir les derniers paramètres configurés par le serveur DHCP.

Avant le redémarrage de ZTP, environ 15 à 30 secondes doivent s’écouler pour laisser suffisamment de temps à la création d’une liste d’interfaces client DHCP liées et non liées.

La liste des interfaces client DHCP liées et non liées peut contenir :

-

Pas d’entrées.

-

Plusieurs interfaces client DHCP.

La priorité est donnée aux interfaces client DHCP qui ont reçu tous les paramètres ZTP (fichier image logiciel, fichier de configuration et informations sur le serveur de fichiers) du serveur DHCP.

Une fois que les listes d’interfaces client liées et non liées sont créées et qu’un client DHCP est sélectionné pour l’activité ZTP, toute route par défaut existante est supprimée et l’interface client DHCP sélectionnée ajoute une nouvelle route par défaut. Afin d’ajouter une nouvelle route par défaut, une seule instance ZTP peut être active.

Après le redémarrage de ZTP, le client DHCP tente de récupérer les fichiers du serveur DHCP jusqu’à six fois, dix à quinze secondes s’écoulant entre les tentatives. Chaque tentative, qu’elle soit réussie ou non, est enregistrée et peut être vue sur la console.

En cas d’échec ou si le nombre de tentatives dépasse la limite, le ZTP s’arrête. Le protocole ZTP efface ensuite les liaisons du client DHCP et redémarre la machine d’état sur les interfaces configurées par le protocole DHCP.

Le processus de redémarrage ZTP se poursuit jusqu’à ce qu’une mise à niveau logicielle soit réussie ou qu’un opérateur valide manuellement une configuration utilisateur et supprime la configuration ZTP.

Avertissements relatifs au ZTP

Il existe deux limitations de rétrogradation pour les commutateurs EX Series :

-

Si vous effectuez une rétrogradation vers une version du logiciel antérieure à la version 12.2 de Junos OS, dans laquelle ZTP n’est pas pris en charge, la phase d’installation automatique du fichier de configuration du processus de Zero-Touch Provisioning ne se produit pas.

-

Pour passer à une version logicielle qui ne prend pas en charge les partitions à double racine résilientes (Junos OS version 10.4R2 ou antérieure), vous devez effectuer un travail manuel sur le périphérique. Pour plus d’informations, reportez-vous à la section Configuration des partitions à double racine.

Voici les mises en garde concernant les commutateurs QFX Series :

-

Sur les commutateurs QFX3500 et QFX3600 exécutant la CLI d’origine, vous ne pouvez pas utiliser ZTP pour effectuer une mise à niveau de Junos OS version 12.2 ou ultérieure vers Junos OS version 13.2X51-D15 ou ultérieure.

-

QFX5200 commutateurs ne fonctionnent qu’avec HTTP en 15.1X53-D30. Les protocoles FTP et TFTP ne sont pas pris en charge.

-

Si vous effectuez le Zero-Touch Provisioning (ZTP) avec une image Junos OS qui contient une automatisation améliorée pour le commutateur QFX5100, configurez l’authentification racine, ainsi que le nom du fournisseur, le type de licence et l’étendue du déploiement de Chef et Puppet au niveau de la

[edit system]hiérarchie dans le fichier de configuration récupéré du serveur :{ master:0} root# set root-authentication (encrypted-password password | plain-text-password password | ssh-dsa public-key | ssh-rsa public-key) root# set extensions providers juniper license-type customer deployment-scope commercial root# set extensions providers chef license-type customer deployment-scope commercial -

Dans Junos OS version 18.1R1, si vous mettez à niveau le logiciel, vous devez effectuer une mise à niveau logicielle complète. Une mise à niveau complète comprend la mise à niveau du logiciel Junos OS et des packages logiciels hôtes.

Zero-Touch Provisioning à l’aide d’interfaces WAN sur des routeurs PTX1000

Le Zero-Touch Provisioning (ZTP) vous permet de provisionner automatiquement votre routeur sur votre réseau, avec un minimum d’intervention manuelle. À partir de Junos OS version 19.3R1, vous pouvez utiliser des interfaces WAN ou des interfaces de gestion pour télécharger et installer automatiquement le logiciel approprié et le fichier de configuration sur votre routeur pendant le processus d’amorçage ZTP.

Lorsque vous connectez le routeur au réseau pour la première fois, vous pouvez choisir n’importe quel port WAN disponible sur le routeur pour connecter les modules optiques. Le ZTP configure automatiquement les interfaces WAN en fonction du type d’optique, puis connecte votre équipement au serveur DHCP (Dynamic Host Configuration Protocol) pour effectuer le processus d’amorçage.

Les interfaces WAN créées en fonction du type d’optique que vous avez connecté à l’appareil et la vitesse de l’interface WAN passent automatiquement par toutes les vitesses de port possibles jusqu’à ce que le ZTP soit terminé avec succès. La transition automatique de la vitesse permet d’établir une liaison physique entre le port WAN et l’optique que vous avez connectée et la connectivité de l’appareil terminal homologue au serveur DHCP.

Le guide matériel Routeur de transport de paquets PTX1000 présente les combinaisons disponibles pour les ports des routeurs PTX1000.

Zero-Touch Provisioning à l’aide des options DHCP

Le Zero-Touch Provisioning (ZTP) permet le provisionnement automatique des équipements Juniper Network que vous ajoutez à votre réseau. Vous pouvez provisionner n’importe quel périphérique pris en charge à l’aide d’un script à exécuter ou d’un fichier de configuration à charger. Vous devrez également configurer un serveur DHCP avec les informations requises, qui sont fournies dans cette procédure, pour utiliser ZTP.

Si vous le souhaitez, vous pouvez configurer un serveur proxy HTTP pour le serveur de retour téléphonique ou le serveur de redirection. Lorsque le client de la télélocalisation reçoit des informations concernant le serveur proxy HTTP via DHCP option 43 sous-option 8, il crée un tunnel HTTPS transparent avec le serveur proxy. Une fois le tunnel établi, le client d’accueil téléphonique l’utilise comme proxy pour le serveur d’accueil téléphonique ou le serveur de redirection. Le client téléphoniste télécharge l’image logicielle et le fichier de configuration sur l’appareil via le tunnel. Une fois l’amorçage terminé, l’appareil redémarre et le tunnel se ferme.

Le protocole ZTP nécessite que votre appareil soit dans un état d’usine par défaut. L’équipement d’usine démarre avec le logiciel préinstallé et la configuration d’usine par défaut. Sur un appareil qui ne dispose pas actuellement de la configuration d’usine par défaut, vous pouvez exécuter la request system zeroize commande.

La request system zeroize commande n’est pas prise en charge sur les appareils PTX1000, PTX10001-20C, QFX10002-60C PTX10002-60C. Vous devez exécuter la commande (au lieu de request system zeroize) pour la request vmhost zeroize configuration d’usine par défaut sur PTX1000 routeurs.

Sur les appareils PTX10001-20C, après avoir lancé la request vmhost zeroize commande, le message suivant s’affiche deux fois : VMHost Zeroization : Erase all data, including configuration and log files ? [yes,no] (no) yes warning: Vmhost will reboot and may not boot without configuration Erase all data, including configuration and log files? [yes,no] (no) yes

Avant de commencer :

-

Assurez-vous que l’équipement a accès aux ressources réseau suivantes :

-

Serveur DHCP qui fournit l’emplacement de l’image logicielle et des fichiers de configuration sur le réseau

Reportez-vous à la documentation de votre serveur DHCP pour obtenir des instructions de configuration.

-

Le serveur du protocole de transfert de fichiers (FTP anonyme), du protocole de transfert hypertexte (HTTP) ou du protocole de transfert hypertexte sécurisé (HTTPS), ou du protocole de transfert de fichiers trivial (TFTP) sur lequel l’image logicielle et les fichiers de configuration sont stockés

Note:Bien que TFTP soit pris en charge, nous vous recommandons d’utiliser FTP ou HTTP à la place, car ces protocoles de transport sont plus fiables.

PRUDENCE:Les URL HTTP sont limitées à 256 caractères.

-

Un serveur DNS (Domain Name System) pour effectuer une recherche DNS inversée (non pris en charge).

-

(Facultatif) Un serveur NTP pour effectuer la synchronisation de l’heure sur le réseau

-

(Facultatif) Un serveur de journaux système (syslog) pour gérer les messages et les alertes du journal système.

Les messages Syslog seront transmis à ce serveur syslog pendant ZTP.

-

-

(Facultatif) Un serveur proxy HTTP pour le serveur de retour téléphonique ou le serveur de redirection.

-

Localisez et enregistrez l’adresse MAC de votre appareil.

Sur PTX10008 équipements, les adresses MAC de gestion se trouvent dans les moteurs de routage.

Vous ne pouvez pas valider une configuration pendant que l’équipement effectue le processus de mise à jour logicielle. Si vous validez une configuration pendant que l’appareil effectue le processus d’auto-installation du fichier de configuration, le processus s’arrête et le fichier de configuration n’est pas téléchargé à partir du réseau.

Pour activer le provisionnement sans contact pour un appareil à l’aide des options DHCP :

Zero-Touch Provisioning à l’aide des options DHCPv6

Le provisionnement sans contact (ZTP) à l'aide des options DHCPv6 n'est pas pris en charge sur les images Junos OS Flex. Le nom d’une image Flex contient le mot « flex ». Voici un exemple de nom de fichier d’une image Flex : jinstall-host-qfx-5e-flex-x86-64-20.4R3.8-secure-signed.tgz.

Le protocole DHCPv6 ne dispose pas d'option de sous-réseau permettant au IA_NA (association d'identité pour les adresses non temporaires) d'apprendre et d'installer les routes de sous-réseau. Au lieu de cela, l’itinéraire de sous-réseau est installé via le protocole Neighbor Discovery.

En IPv6, les périphériques annoncent régulièrement les préfixes IPv6 ainsi que d’autres paramètres de liaison à l’aide de messages d’annonce de routeur (RA). Sur le client (appareil Juniper exécutant ZTP), une fois que le client DHCPv6 est lié, le protocole NDP (Neighbor Discovery Protocol) apprend ces préfixes et installe les routes de préfixe via l’interface client, le saut suivant servant de lien vers l’adresse locale du périphérique de passerelle.

Sur l’appareil client, la configuration des annonces de routeur est activée par défaut, en même temps que la configuration DHCPv6.

-

Assurez-vous que l’équipement a accès aux ressources réseau suivantes :

-

Serveur DHCP qui fournit l’emplacement de l’image logicielle et des fichiers de configuration sur le réseau

Reportez-vous à la documentation de votre serveur DHCP pour obtenir des instructions de configuration.

-

Sur le MX Series, le serveur File Transfer Protocol (FTP anonyme), TFTP (Trivial File Transfer Protocol), HTTP (Hypertext Transfer Protocol) ou HTTPS (Hypertext Transfer Protocol Secure) sur lequel sont stockées l’image logicielle et les fichiers de configuration.

PRUDENCE:Les URL HTTP sont limitées à 256 caractères.

-

Sur les périphériques EX3400, EX4300, QFX5100 et QFX5200, le serveur HTTP (Hypertext Transfer Protocol) ou HTTPS (Hypertext Transfer Protocol Secure) sur lequel sont stockées l’image logicielle et les fichiers de configuration.

PRUDENCE:Les URL HTTP sont limitées à 256 caractères.

-

(Facultatif) Un serveur proxy HTTP pour le serveur de retour téléphonique ou le serveur de redirection.

-

-

Localisez et enregistrez l’adresse MAC imprimée sur l’appareil.

Le Zero-Touch Provisioning (ZTP) permet le provisionnement automatique des équipements Juniper Network que vous ajoutez à votre réseau. Vous pouvez provisionner n’importe quel périphérique pris en charge à l’aide d’un script à exécuter ou d’un fichier de configuration à charger.

Pour utiliser le protocole ZTP, vous devez configurer un serveur DHCP afin qu’il fournisse les informations requises. Si vous ne configurez pas le serveur DHCP pour fournir ces informations, l’équipement démarre avec le logiciel préinstallé et la configuration d’usine par défaut. Si votre appareil n’est pas dans un état d’usine par défaut, vous pouvez exécuter la request system zeroize commande.

Si vous le souhaitez, vous pouvez configurer un serveur proxy HTTP pour le serveur de retour téléphonique ou le serveur de redirection. Lorsque le client téléphoniste reçoit des informations concernant le serveur proxy HTTP via DHCP option 17 sous-option 8, il crée un tunnel HTTPS transparent avec le serveur proxy. Une fois le tunnel établi, le client d’accueil téléphonique l’utilise comme proxy pour le serveur d’accueil téléphonique ou le serveur de redirection. Le client téléphoniste télécharge l’image logicielle et le fichier de configuration sur l’appareil via le tunnel. Une fois l’amorçage terminé, l’appareil redémarre et le tunnel se ferme.

À partir de Junos OS version 20.2R1-S1, le client DHCPv6 est pris en charge par les commutateurs MX-Series, EX3400, EX4300, QFX5100 et QFX5200. Les clients DHCPv4 et DHCPv6 sont inclus dans la configuration par défaut. Au cours du processus d’amorçage, l’appareil utilise d’abord le client DHCPv4 pour demander des informations sur l’image et le fichier de configuration au serveur DHCP. L’appareil vérifie les liaisons DHCPv4 de manière séquentielle. En cas de défaillance de l’une des liaisons DHCPv4, l’équipement continue à rechercher les liaisons jusqu’à ce que le provisionnement réussisse. Toutefois, s’il n’existe pas de liaisons DHCPv4, l’équipement vérifie les liaisons DHCPv6 et suit le même processus que pour DHCPv4 jusqu’à ce que l’appareil puisse être correctement provisionné. Le serveur DHCP utilise les options DHCPv6 59 et 17 et les sous-options applicables pour échanger des informations relatives au ZTP entre lui et le client DHCP.

Vous ne pouvez pas valider une configuration pendant que l’équipement effectue le processus de mise à jour logicielle. Si vous validez une configuration pendant que l’appareil effectue le processus d’auto-installation du fichier de configuration, le processus s’arrête et le fichier de configuration n’est pas téléchargé à partir du réseau.

Pour utiliser le provisionnement sans contact pour un appareil à l’aide des options DHCPv6 :

Zero-Touch Provisioning sur les pare-feu SRX Series

- Comprendre le Zero-Touch Provisioning sur les pare-feu SRX Series

- Configuration du Zero-Touch Provisioning sur un pare-feu SRX Series

- Comprendre la configuration d’usine par défaut sur le pare-feu SRX Series pour le Zero-Touch Provisioning

Comprendre le Zero-Touch Provisioning sur les pare-feu SRX Series

Cette rubrique comprend les sections suivantes :

Comprendre le ZTP sur les pare-feu SRX Series

Le Zero-Touch Provisioning (ZTP) vous permet de provisionner et de configurer automatiquement les équipements, réduisant ainsi la majeure partie des interventions manuelles nécessaires à l’ajout d’équipements à un réseau. Le ZTP est pris en charge sur les équipements SRX300, SRX320, SRX340, SRX345, SRX550M et SRX1500.

À partir de Junos OS version 20.2R1 sur les équipements SRX300, SRX320, SRX340, SRX345, SRX550 HM et SRX1500, vous pouvez utiliser le provisionnement sans intervention avec des options DHCP pour provisionner votre équipement. Pour plus d’informations, reportez-vous à la section Zero-Touch Provisioning à l’aide des options DHCP .

ZTP est actuellement pris en charge sur les ports xe-0/0/16 et xe-0/0/17 sur SRX1500. Pour éviter d’utiliser ces ports, les configurations par défaut suivantes ont été ajoutées aux ports xe-0/0/18 et xe-0/0/19.

set interfaces xe-0/0/18 unit 0 family inet dhcp vendor-id Juniper-srx1500 set interfaces xe-0/0/19 unit 0 family inet dhcp vendor-id Juniper-srx1500 set security zones security-zone untrust interfaces xe-0/0/18.0 host-inbound-traffic system-services dhcp set security zones security-zone untrust interfaces xe-0/0/18.0 host-inbound-traffic system-services tftp set security zones security-zone untrust interfaces xe-0/0/18.0 host-inbound-traffic system-services https set security zones security-zone untrust interfaces xe-0/0/19.0 host-inbound-traffic system-services dhcp set security zones security-zone untrust interfaces xe-0/0/19.0 host-inbound-traffic system-services tftp set security zones security-zone untrust interfaces xe-0/0/19.0 host-inbound-traffic system-services https

Le ZTP sur les pare-feu SRX Series est responsable du démarrage et de la configuration initiaux de l’équipement lorsqu’il est mis sous tension. Cette fonctionnalité comprend :

-

Fournir le minimum d’amorçage de l’appareil. Le pare-feu SRX Series est livré avec une configuration d’usine par défaut. La configuration d’usine par défaut inclut l’URL du serveur de redirection, qui est utilisée pour se connecter au serveur central à l’aide d’une connexion chiffrée sécurisée.

-

Se connecter automatiquement au serveur via Internet et télécharger la configuration et l’image Junos OS spécifiées par le client ou l’utilisateur à partir du serveur lorsque le pare-feu SRX Series démarre avec la configuration d’usine par défaut. La nouvelle image est d’abord installée, puis la configuration initiale est appliquée et validée sur le pare-feu SRX Series.

Le ZTP offre les avantages suivants :

-

Déploiement simplifié et accéléré

-

Augmentation de la précision de la configuration

-

Prise en charge de l’évolutivité du réseau sans ressources supplémentaires

Le processus ZTP utilise Network Activator pour provisionner initialement les pare-feu SRX Series.

Présentation de Network Activator

Network Service Activator accélère la détection et le provisionnement des équipements pour une configuration automatisée éliminant toute configuration complexe des équipements.

Network Activator provisionne initialement les pare-feu SRX Series (ci-après appelés périphériques distants dans cette documentation), qui résident sur les sites des utilisateurs finaux. Les périphériques distants téléchargent une image de démarrage et des fichiers de configuration initiale à partir des serveurs hébergeant Network Activator, à l’aide d’un processus qui fournit une autorisation et une authentification complètes pour toutes les interactions. Une fois le provisionnement initial terminé, l’équipement distant communique avec un serveur d’administration, qui commence alors à gérer et à surveiller l’équipement distant.

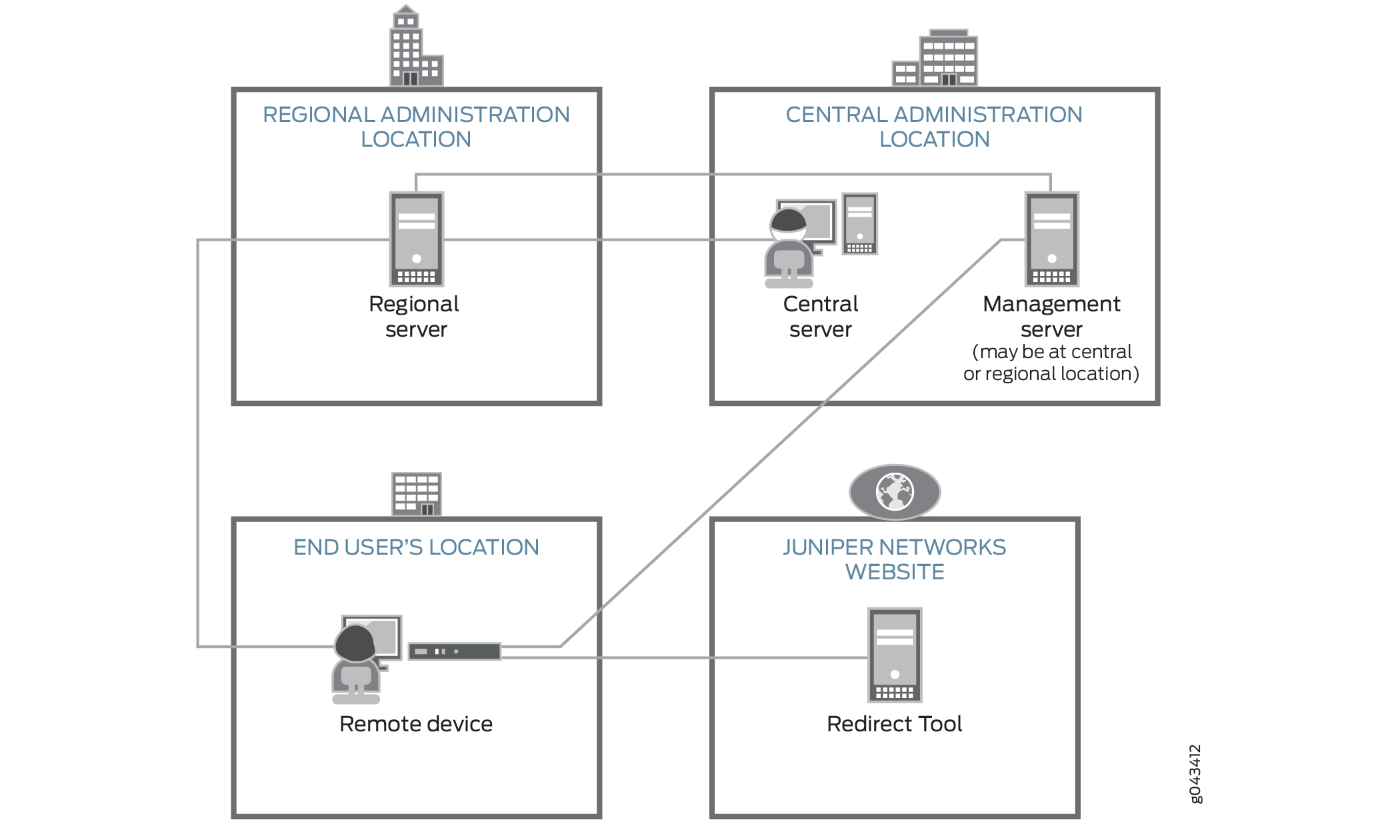

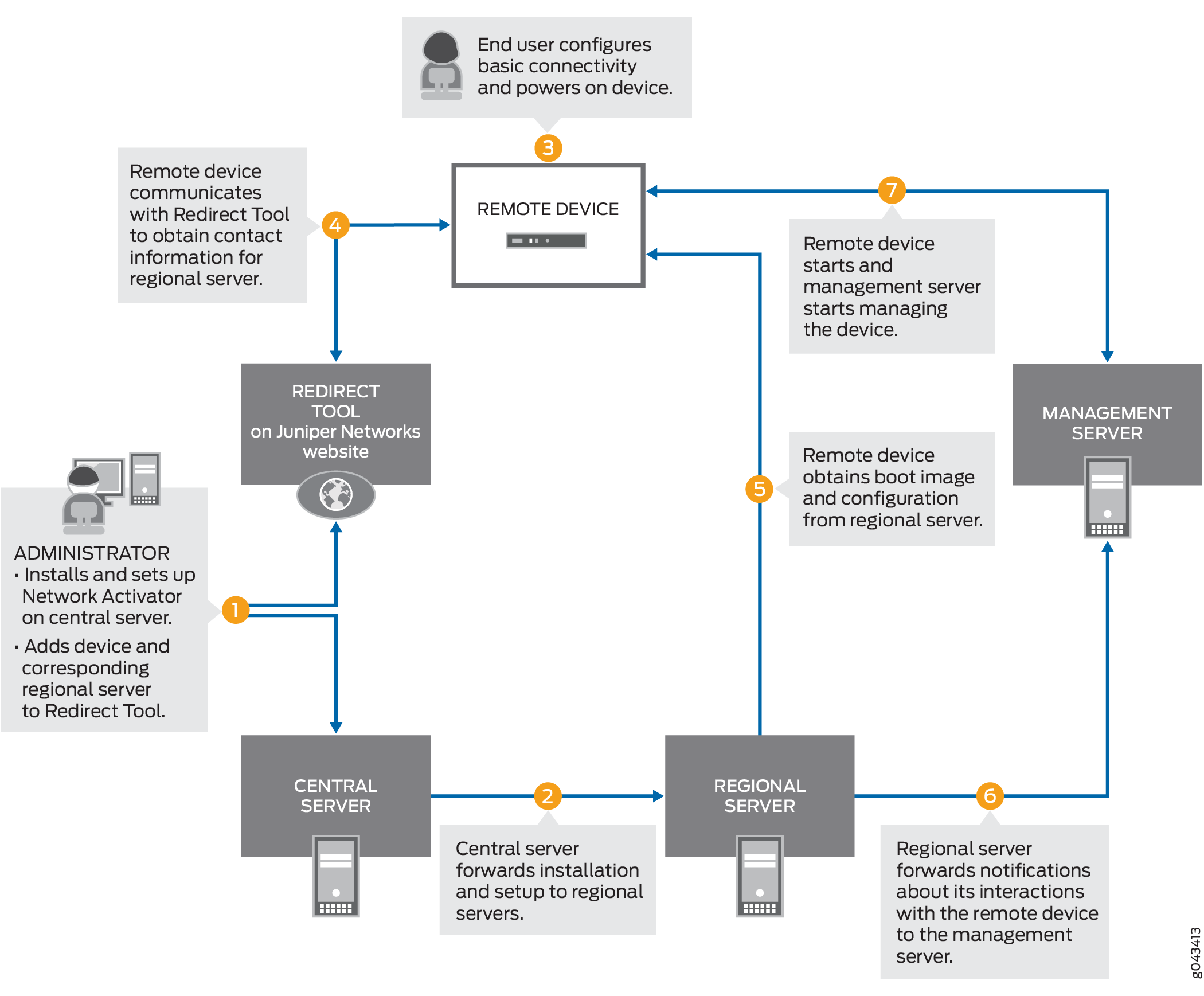

Network Activator utilise une architecture distribuée pour prendre en charge les équipements distants. Network Activator est installé sur un serveur d’administration central (serveur central) et sur plusieurs serveurs d’administration régionaux (serveurs régionaux). Un appareil communique directement avec le serveur régional qui lui est attribué. L’architecture distribuée optimise l’efficacité du processus de provisionnement initial, contribuant ainsi à des performances élevées et à l’évolutivité du réseau.

Graphique 1 Illustre l’architecture distribuée et les composants impliqués dans le processus de provisionnement initial.

distant

distant

Les rôles des composants dans le processus de provisionnement initial sont les suivants :

-

L’équipement distant envoie des demandes de provisionnement initial. L’équipement distant réside à l’emplacement de l’utilisateur final.

-

L’outil de redirection permet aux périphériques distants d’accéder aux serveurs régionaux qui leur sont attribués en utilisant des certificats numériques d’infrastructure à clé privée (PKI) X.509 de l’UIT-T. Le service de redirection est hébergé sur Amazon Web Services (AWS), exploité et maintenu par Juniper Networks.

-

Le serveur central héberge Network Activator et communique avec les serveurs d’activation régionaux. Les administrateurs d’un fournisseur de services ou d’un site central de l’entreprise interagissent avec ce serveur pour installer et configurer Network Activator. Le serveur central est situé à un emplacement géographique central pour le fournisseur de services.

-

Le serveur régional héberge également Network Activator. Ce serveur stocke des informations sur les périphériques distants qui lui sont attribués et communique directement avec ces périphériques. Ce serveur se trouve généralement sur un site administratif régional désigné par le fournisseur pour l’utilisateur final.

La figure 2 illustre le flux de travail de provisionnement initial.

initial

initial

Dans le détail, le workflow de provisionnement se déroule comme suit :

-

L’administrateur du fournisseur de services :

-

Installe et configure Network Activator sur le serveur central.

-

Ajoute des périphériques distants et des serveurs régionaux dans l’outil de redirection.

-

-

Le serveur central transmet l’installation aux serveurs régionaux.

-

L’utilisateur final met l’appareil sous tension, le connecte à un ordinateur et saisit le code d’authentification sur la page Web pour envoyer une demande de provisionnement initial.

-

L’appareil transmet son certificat X.509 et son nom de domaine complet (FQDN) en tant que demande d’approvisionnement à l’outil de redirection.

-

L’outil de redirection recherche dans son magasin de données le serveur régional spécifié par l’administrateur pour cet équipement et confirme que la demande de l’appareil correspond au certificat X.509 spécifié pour le serveur.

-

L’outil de redirection envoie les informations de contact du serveur régional à l’appareil.

-

L’appareil envoie une requête au serveur régional pour obtenir l’URL de l’image de démarrage et l’emplacement de la configuration initiale.

-

Le serveur régional envoie les informations à l’appareil.

-

L’appareil obtient l’image de démarrage et la configuration du serveur régional.

-

L’appareil utilise l’image de démarrage et la configuration pour démarrer et devenir opérationnel.

Limitations

-

Il n’y a aucune restriction sur le nombre de tentatives pour saisir le code d’activation correct.

-

Si le périphérique distant ne parvient pas à atteindre le serveur (parce que l’adresse configurée dans la configuration d’usine par défaut n’est pas correcte ou que le serveur est en panne, etc.), le périphérique distant tente de se connecter à un autre serveur (s’il est configuré dans la configuration d’usine par défaut). Si un seul serveur est configuré, vous pouvez réessayer de vous connecter. Dans de tels scénarios, nous vous recommandons de configurer l’appareil manuellement via la console.

-

La redirection du portail captif, nécessaire pour rediriger automatiquement les utilisateurs vers la page Web d’authentification pour saisir le code d’activation, n’est pas prise en charge. Vous devez accéder manuellement à la page d’activation après vous être connecté à l’appareil.

Configuration du Zero-Touch Provisioning sur un pare-feu SRX Series

Avant de commencer :

-

Déballez l’appareil, installez-le, effectuez le câblage nécessaire, connectez un ordinateur portable ou tout autre terminal, puis allumez l’appareil. Pour plus d’informations, reportez-vous au Guide d’installation matérielle de votre appareil.

-

Pour les équipements SRX300, SRX320, SRX340, SRX345 et SRX550M, connectez le périphérique de gestion et accédez à l’interface J-Web.

Pour plus d’informations, reportez-vous aux guides de démarrage rapide des équipements concernés sur SRX300, SRX320, SRX340, SRX345 et SRX550M.

Vous avez la possibilité d’utiliser le ZTP ; vous pouvez utiliser cette option ou l’ignorer et continuer avec les assistants J-Web.

-

Pour SRX1500 équipements, avant de pouvoir utiliser J-Web pour configurer votre équipement, vous devez accéder à la CLI pour configurer l’authentification racine et l’interface de gestion. Pour plus d’informations, reportez-vous à la section Comment configurer votre Passerelle de services SRX1500.

Cette section fournit des instructions détaillées sur l’utilisation du protocole ZTP sur un pare-feu SRX Series pour le provisionnement initial de l’appareil.

Pour provisionner un pare-feu SRX Series à l’aide du protocole ZTP :

Une fois la nouvelle image logicielle et la configuration installées sur le système, le client envoie une bootstrap-complete notification au serveur qui a fourni l’image et la configuration. Une fois la notification envoyée, la configuration qui inclut les noms des serveurs est supprimée du système. La prochaine fois que vous utiliserez ZTP, vous devrez configurer explicitement l’URL du serveur de redirection.

En cas d’échec à n’importe quelle étape, la procédure est recommencée.

Le processus ZTP permet de mettre à niveau ou de rétrograder la version de Junos OS. Lors d’une rétrogradation sur un pare-feu SRX Series, si vous rétrogradez vers une version logicielle antérieure à Junos OS version 15.1X49-D100, dans laquelle ZTP n’est pas pris en charge, la phase d’auto-installation du processus ZTP ne se produit pas.

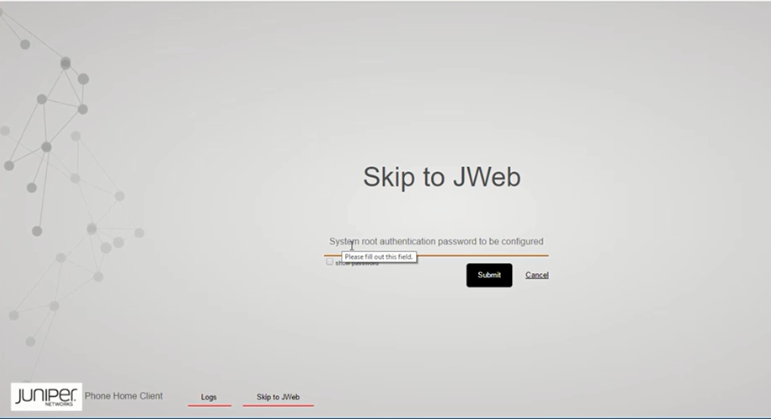

Pour les périphériques SRX300, SRX320, SRX340, SRX345 et SRX550M, ZTP est la méthode par défaut pour provisionner les périphériques. Toutefois, si vous souhaitez utiliser le provisionnement basé sur J-Web (assistants d’installation J-Web pris en charge pour la gamme d’appareils SRX300 et les périphériques SRX550M), vous pouvez utiliser l’option fournie dans le portail client au lieu de ZTP pour accéder directement aux assistants d’installation J-Web afin d’effectuer la configuration logicielle initiale de votre équipement.

Si vous sélectionnez l’option Passer à JWeb , vous devez configurer le mot de passe d’authentification racine du système comme illustré à la Figure 6.

d’authentification racine du système

d’authentification racine du système

Pour SRX1500 appareils, l’option Passer à JWeb n’est pas prise en charge. Pour accéder à J-Web, la configuration du client ZTP doit être supprimée lors de la configuration initiale de SRX1500 via l’interface de ligne de commande.

Comprendre la configuration d’usine par défaut sur le pare-feu SRX Series pour le Zero-Touch Provisioning

Votre passerelle de services est livrée avec une configuration d’usine par défaut. Voici un exemple de configuration par défaut incluant la configuration pour ZTP :

system {

phone-home {

rfc-compliant;

server https://redirect.juniper.net;

}

}

Notez que, dans cette configuration :

-

serverindique le nom ou l’adresse IP du serveur. La configuration d’usine par défaut d’un pare-feu SRX Series peut inclure les adresses IP de plusieurs serveurs. -

rfc-compliantindique qu’après une mise à niveau, le serveur applique certains comportements conformes aux normes RFC.

Par défaut, la configuration d’auto-installation du système fait partie de la configuration d’usine par défaut de l’appareil. Ainsi, l’administrateur doit s’assurer que le fichier de configuration envoyé du serveur régional à l’équipement distant (pare-feu SRX Series) doit inclure l’option delete system autoinstallation dans la configuration d’usine par défaut.

Surveillance du Zero-Touch Provisioning

Vous pouvez utiliser les commandes de la console et du mode opérationnel pour surveiller le Zero-Touch Provisioning.

- Utilisation de la console pour surveiller le provisionnement sans intervention dans Junos OS

- Utilisation des alertes de journal système pour surveiller le Zero-Touch Provisioning

- Utilisation de messages d’erreur pour surveiller le Zero-Touch Provisioning

- Utilisation de fichiers journaux système pour surveiller le provisionnement sans intervention dans Junos OS à l’aide des options DHCP

- Utilisation des fichiers journaux système pour surveiller le provisionnement sans intervention dans Junos OS à l’aide des options DHCPv6

- Utilisation de la commande show dhcp client binding

- Utilisation de la commande show dhcpv6 client binding

- Utilisation de la commande show dhcp client statistics

- Utilisation de la commande show dhcpv6 client statistics

Utilisation de la console pour surveiller le provisionnement sans intervention dans Junos OS

Les activités de Zero-Touch Provisioning (ZTP) suivantes s’affichent sur la console pendant le processus ZTP :

-

Heures de début et de fin du processus ZTP.

-

Listes des interfaces client DHCP liées et non liées.

-

Options DHCP que les serveurs DHCP envoient aux clients DHCP.

-

Journaux indiquant les interfaces utilisées pour le ZTP.

-

Paramètres ZTP que les clients DHCP obtiennent des serveurs DHCP.

-

Les noms des fichiers de configuration et d’image, les noms des serveurs de fichiers, les protocoles utilisés pour récupérer les fichiers et les heures auxquelles les serveurs DHCP récupèrent les fichiers de configuration et d’image.

-

États d’échec causés par des fichiers qui ne se trouvent pas sur des serveurs, ou des serveurs inaccessibles, et des délais d’expiration.

-

Nombre de tentatives effectuées, et nombre de tentatives restantes, pour une nouvelle tentative dans le cycle ZTP en cours.

-

Achèvement des transferts de fichiers.

-

Installation, redémarrage et état du processus ZTP.

-

Erreurs d’état interne et arrêt du processus ZTP.

-

Journaux indiquant quand les routes par défaut ont été ajoutées ou supprimées.

Utilisation des alertes de journal système pour surveiller le Zero-Touch Provisioning

But

Dans cet exemple, l’alerte du journal système vous avertit que la mise à niveau automatique de l’image va démarrer.

Action

Utilisez l’alerte de journal système suivante pour surveiller le processus de mise à niveau automatique de l’image.

“ALERT:Auto-image upgrade will start. This can terminate config CLI session(s). Modified configuration will be lost. To stop Auto-image, in CLI do the following: 'edit; delete chassis auto-image-upgrade; commit'.” “Checking whether image upgrade is already invoked”

Signification

Cette alerte du journal système indique que la mise à niveau automatique de l’image va démarrer et fournit des informations sur la façon d’arrêter le processus de mise à niveau automatique de l’image.

Utilisation de messages d’erreur pour surveiller le Zero-Touch Provisioning

But

Les messages d’erreur fournissent des informations sur les options DHCP qui ne sont pas configurées.

Action

Utilisez les informations contenues dans le message d’erreur suivant pour savoir quelles options DHCP ne sont pas configurées.

“DHCP Log Server Option” “DHCP Host Name Option” “DHCP NTP Server Option”

Signification

Le message d’erreur indique que les options du serveur de journaux DHCP, du nom d’hôte et du serveur NTP ne sont pas configurées.

Utilisation de fichiers journaux système pour surveiller le provisionnement sans intervention dans Junos OS à l’aide des options DHCP

But

Les fichiers journaux système fournissent des informations sur l’état du processus de mise à niveau automatique, la liste des interfaces client DHCP liées et non liées, les adresses IP des serveurs de fichiers, les noms et emplacements des fichiers image et de configuration, ainsi que les tentatives réussies et infructueuses de récupération des fichiers de configuration et d’image.

Action

Utilisez les informations contenues dans les fichiers journaux système suivants pour surveiller le processus de mise à niveau automatique.

Auto Image Upgrade: Start fetching config-file file from server 10.1.1.1 through irb using ftp Auto Image Upgrade: Tried [2] attempts to fetch config-file file from server 10.1.1.1 through irb. Summary: "Retrieving /config-file :: Failed to open file.". To retry [4] times. Auto Image Upgrade: Tried [4] attempts to fetch config-file file from server 10.1.1.1 through irb. Summary: "Retrieving /config-fileconfig-file :: Failed to open file.". To retry [2] times. Auto Image Upgrade: Tried [6] attempts to fetch config-file file from server 10.1.1.1 through irb. Summary: "Retrieving /config-file :: Failed to open file.". To retry [0] times. Auto Image Upgrade: All [6] attempts to fetch config-file file from server 10.1.1.1 through irb FAILED. Start retry again in few minutes.

Signification

Ces fichiers journaux système indiquent qu’il y a eu six échecs de récupération du fichier de configuration à partir du serveur de fichiers, l’adresse IP du serveur de fichiers, le nom de l’interface client DHCP et le nombre de fois que le processus de nouvelle tentative s’est produit.

Utilisation des fichiers journaux système pour surveiller le provisionnement sans intervention dans Junos OS à l’aide des options DHCPv6

But

Les fichiers journaux système fournissent des informations sur l’état du processus de mise à niveau automatique, la liste des interfaces client DHCP liées et non liées, les adresses IP des serveurs de fichiers, les noms et emplacements des fichiers image et de configuration, ainsi que les tentatives réussies et infructueuses de récupération des fichiers de configuration et d’image.

Action

Utilisez les informations contenues dans les fichiers journaux système suivants pour surveiller le processus de mise à niveau automatique.

Auto Image Upgrade: Tried [2] attempts to fetch junos-vmhost-install -20.2.tgz file from server 2001:db8::1 through et-0 /0/0:2. Summary: "fetch-secure: https://[2001:*: Connection refused". To retry [4] times. Auto Image Upgrade: Tried [4] attempts to fetch junos-vmhost-install -20.2.tgz file from server 2001:db8::1 through et-0 /0/0:2. Summary: "fetch-secure: https://[2001:*: Connection refused". To retry [2] times. Auto Image Upgrade: Tried [6] attempts to fetch junos-vmhost-install- 20.2.tgz file from server 2001:db8::1 through et-0 /0/0:2. Summary: "fetch-secure: https://[2001:*: Connection refused". To retry [0] times.

Signification

Ces fichiers journaux système indiquent qu’il y a eu six échecs de récupération du fichier image à partir du serveur de fichiers, l’adresse IP du serveur de fichiers, le nom de l’interface client DHCPv6 et le nombre de fois que le processus de nouvelle tentative s’est produit.

Utilisation de la commande show dhcp client binding

But

Exécutez la commande pour afficher les show dhcp client binding informations de liaison du client DHCP

Action

Exécutez la show dhcp client binding commande pour afficher l’adresse IP du client DHCP, l’adresse matérielle du client DHCP, le nombre de secondes pendant lesquelles le bail d’adresse IP du client DHCP expire, l’état de l’adresse IP du client DHCP dans la table de liaison et le nom de l’interface qui a des liaisons client actives.

Afficher la liaison client DHCP

user@device# show dhcp client binding IP address Hardware address Expires State Interface 10.0.0.0 00:22:83:2a:db:dc 0 SELECTING irb.0 10.6.6.13 00:22:83:2a:db:dd 49201 BOUND vme.0 10.0.0.0 00:22:83:2a:db:df 0 SELECTING xe-0/0/0.0 10.0.0.0 00:22:83:2a:db:e0 0 SELECTING xe-0/0/1.0

Signification

La sortie de cette commande indique qu’une interface client est liée et que trois interfaces reçoivent des offres DHCP du serveur DHCP.

Utilisation de la commande show dhcpv6 client binding

But

Exécutez la commande pour afficher les show dhcpv6 client binding informations de liaison du client DHCP

Action

Exécutez la show dhcp6 client binding commande pour afficher l’adresse IP du client DHCPv6, l’adresse matérielle du client DHCPv6, le nombre de secondes pendant lesquelles le bail d’adresse IP du client DHCPv6 expire, l’état de l’adresse IP du client DHCPv6 dans la table de liaison et le nom de l’interface qui a des liaisons client actives.

Afficher la liaison client DHCPv6

user@device# show dhcpv6 client binding IP/prefix Expires State ClientType Interface Client DUID 2001:db8::10 57 SELECTING STATEFUL em0.0 LL0x3-54:4b:8c:d3:a2:34 2001:db8::10 46 SELECTING STATEFUL em2.0 LL0x3-54:4b:8c:d3:a2:35 2001:db8::10 38 SELECTING STATEFUL et-0/0/0:0.0 LL0x3-54:4b:8c:d3:a2:3b 2001:db8::10 530 BOUND STATEFUL et-0/0/0:1.0 LL0x3-54:4b:8c:d3:a2:3c

Signification

La sortie de cette commande indique qu’une interface client est liée et que trois interfaces reçoivent des offres DHCPv6 du serveur DHCP.

Utilisation de la commande show dhcp client statistics

But

Exécutez la commande pour afficher les show dhcp client statistics statistiques du client DHCP.

Action

Exécutez la show dhcp client statistics commande pour afficher les statistiques du client DHCP, telles que le nombre de paquets abandonnés et le nombre de messages DHCP et BOOTP envoyés et reçus.

Afficher les statistiques des clients DHCP

user@device# show dhcp client statistics

Packets dropped:

Total 14

Send error 14

Messages received:

BOOTREPLY 5

DHCPOFFER 1

DHCPACK 4

DHCPNAK 0

DHCPFORCERENEW 0

Messages sent:

BOOTREQUEST 6751

DHCPDECLINE 0

DHCPDISCOVER 6747

DHCPREQUEST 4

DHCPINFORM 0

DHCPRELEASE 0

DHCPRENEW 0

DHCPREBIND 0

Signification

La sortie de cette commande affiche le nombre de paquets qui ont été abandonnés avec des erreurs, le nombre de messages BOOTREPLY et DHCPOFFER qui ont été reçus, ainsi que le nombre de messages BOOTREQUEST et DHCPREQUEST qui ont été envoyés.

Utilisation de la commande show dhcpv6 client statistics

But

Exécutez la commande pour afficher les show dhcpv6 client statistics statistiques du client DHCPv6.

Action

Exécutez la show dhcpv6 client statistics commande pour afficher les statistiques du client DHCPv6, telles que le nombre de paquets abandonnés et le nombre de messages DHCPv6 envoyés et reçus.

Afficher les statistiques du client DHCPv6

user@device# show dhcpv6 client statistics

Dhcpv6 Packets dropped:

Total 20323

Bad Send 7580

Bad Options 12743

Messages received:

DHCPV6_ADVERTISE 13

DHCPV6_REPLY 109

DHCPV6_RECONFIGURE 0

Messages sent:

DHCPV6_DECLINE 0

DHCPV6_SOLICIT 879

DHCPV6_INFORMATION_REQUEST 0

DHCPV6_RELEASE 0

DHCPV6_REQUEST 9

DHCPV6_CONFIRM 0

DHCPV6_RENEW 61

DHCPV6_REBIND 41

Signification

La sortie de cette commande affiche le nombre de paquets abandonnés avec des erreurs et le nombre de messages DHCPV6 reçus et envoyés.

Tableau de l’historique des modifications

La prise en charge des fonctionnalités est déterminée par la plateforme et la version que vous utilisez. Utilisez l’explorateur de fonctionnalités pour déterminer si une fonctionnalité est prise en charge sur votre plateforme.