Auf dieser Seite

Gruppe VPNv2

Lesen Sie dieses Thema, um mehr über Gruppen-VPNv2 in Junos OS zu erfahren.

Gruppen-VPNv2 führt das Konzept einer vertrauenswürdigen Gruppe ein, um Punkt-zu-Punkt-Tunnel und das damit verbundene Overlay-Routing zu eliminieren. Alle Gruppenmitglieder verfügen über eine gemeinsame Sicherheitszuordnung (SA), die auch als Gruppenzuordnung bezeichnet wird.

Gruppen-VPNv2 – Übersicht

Eine IPsec-Sicherheitszuordnung (Security Association, SA) ist eine unidirektionale Vereinbarung zwischen VPN-Teilnehmern (Virtual Private Network), die die Regeln definiert, die für Authentifizierungs- und Verschlüsselungsalgorithmen, Schlüsselaustauschmechanismen und sichere Kommunikation verwendet werden sollen. Bei vielen VPN-Implementierungen ist die SA ein Punkt-zu-Punkt-Tunnel zwischen zwei Sicherheitsgeräten (siehe Abbildung 1).

Gruppen-VPNv2 erweitert die IPsec-Architektur, um Sicherheitszuordnungen zu unterstützen, die von einer Gruppe von Sicherheitsgeräten gemeinsam genutzt werden (siehe Abbildung 2). Mit Group VPNv2 wird Any-to-Any-Konnektivität erreicht, indem die ursprünglichen Quell- und Ziel-IP-Adressen im äußeren Header beibehalten werden.

Gruppen-VPNv2 ist eine erweiterte Version der Gruppen-VPN-Funktion, die in einer früheren Version von Junos OS für Firewalls der SRX-Serie eingeführt wurde. Gruppen-VPNv2 auf Juniper-Geräten unterstützen RFC 6407 ( The Group Domain of Interpretation, GDOI)und arbeiten mit anderen Geräten zusammen, die RFC 6407-konform sind.

- Grundlegendes zum GDOI-Protokoll für Gruppen-VPNv2

- Grundlegendes zu Gruppen-VPNv2-Servern und -Mitgliedern

- Grundlegendes zu den Einschränkungen von Gruppen-VPNv2

- Grundlegendes zur Kommunikation zwischen Gruppen-VPNv2-Servern und -Mitgliedern

- Grundlegendes zu den wichtigsten Vorgängen von Gruppen-VPNv2

Grundlegendes zum GDOI-Protokoll für Gruppen-VPNv2

Group VPNv2 basiert auf RFC 6407, The Group Domain of Interpretation (GDOI). Dieser RFC beschreibt das Protokoll zwischen Gruppenmitgliedern und Gruppenservern zum Einrichten von Sicherheitszuordnungen zwischen Gruppenmitgliedern. GDOI-Nachrichten erstellen, verwalten oder löschen Sicherheitszuordnungen für eine Gruppe von Geräten.

Das GDOI-Protokoll läuft auf UDP-Port 848. Das Internet Security Association and Key Management Protocol (ISAKMP) definiert zwei Aushandlungsphasen zum Einrichten von Sicherheitszuordnungen für einen IKE-IPsec-Tunnel. Phase 1 ermöglicht es zwei Geräten, eine ISAKMP-SA für andere Sicherheitsprotokolle, wie z. B. GDOI, einzurichten.

Bei Gruppen-VPNv2 wird die ISAKMP-SA-Aushandlung der Phase 1 zwischen einem Gruppenserver und einem Gruppenmitglied durchgeführt. Der Server und das Mitglied müssen dieselbe ISAKMP-Richtlinie verwenden. Beim GDOI-Austausch zwischen dem Server und dem Mitglied werden die Sicherheitszuordnungen eingerichtet, die mit anderen Gruppenmitgliedern gemeinsam genutzt werden. Ein Gruppenmitglied muss IPsec nicht mit anderen Gruppenmitgliedern aushandeln. GDOI-Börsen müssen durch ISAKMP Phase 1 SAs geschützt werden.

Es gibt zwei Arten von GDOI-Austausch:

Der

groupkey-pullAustausch ermöglicht es einem Mitglied, SAs und Schlüssel anzufordern, die von der Gruppe gemeinsam genutzt werden, vom Server. Gruppenmitglieder müssen sich über einegroupkey-pullExchange-Plattform bei einem Gruppenserver registrieren.Bei dem

groupkey-pushAustausch handelt es sich um eine einzelne Rekey-Nachricht, die es dem Server ermöglicht, Gruppen-Sicherheitszuordnungen und Schlüssel an Mitglieder zu senden, bevor vorhandene Gruppen-Sicherheitszuordnungen ablaufen. Rekey-Nachrichten sind unerwünschte Nachrichten, die vom Server an Mitglieder gesendet werden.

Grundlegendes zu Gruppen-VPNv2-Servern und -Mitgliedern

Das Herzstück von Group VPNv2 ist der Group Controller/Key Server (GCKS). Ein Server-Cluster kann verwendet werden, um GCKS-Redundanz bereitzustellen.

Der GCKS- oder Gruppenserver führt die folgenden Aufgaben aus:

Steuert die Gruppenmitgliedschaft.

Generiert Verschlüsselungsschlüssel.

Sendet neue Gruppenzuordnungen und Schlüssel an Mitglieder. Gruppenmitglieder verschlüsseln den Datenverkehr basierend auf den vom Gruppenserver bereitgestellten Gruppenzuordnungen und Schlüsseln.

Ein Gruppenserver kann mehrere Gruppen bedienen. Ein einzelnes Sicherheitsgerät kann Mitglied mehrerer Gruppen sein.

Jede Gruppe wird durch einen Gruppenbezeichner dargestellt, bei dem es sich um eine Zahl zwischen 1 und 4.294.967.295 handelt. Der Gruppenserver und die Gruppenmitglieder sind durch den Gruppenbezeichner miteinander verbunden. Es kann nur einen Gruppenbezeichner pro Gruppe geben, und mehrere Gruppen können nicht denselben Gruppenbezeichner verwenden.

Im Folgenden finden Sie eine allgemeine Übersicht über die Aktionen des Gruppen-VPNv2-Servers und der Mitglieder:

Der Gruppenserver lauscht am UDP-Port 848 auf Mitglieder, die sich registrieren können.

Um sich beim Gruppenserver zu registrieren, richtet das Mitglied zunächst eine IKE-Sicherheitszuordnung mit dem Server ein. Ein Mitgliedsgerät muss über die korrekte IKE Phase 1-Authentifizierung verfügen, um der Gruppe beitreten zu können. Die Authentifizierung mit vorinstallierten Schlüsseln pro Mitglied wird unterstützt.

Nach erfolgreicher Authentifizierung und Registrierung ruft das Mitgliedsgerät Gruppen-SAs und Schlüssel für die angegebene Gruppen-ID vom Server mit einem GDOI-Austausch

groupkey-pullab.Der Server fügt das Mitglied der Mitgliedschaft für die Gruppe hinzu.

Gruppenmitglieder tauschen Pakete aus, die mit Gruppen-SA-Schlüsseln verschlüsselt sind.

Der Server sendet SA und Schlüsselaktualisierungen an Gruppenmitglieder mit Rekey-Nachrichten (GDOI groupkey-push). Der Server sendet Rekey-Nachrichten, bevor Sicherheitszuordnungen ablaufen, um sicherzustellen, dass gültige Schlüssel für die Verschlüsselung des Datenverkehrs zwischen Gruppenmitgliedern verfügbar sind.

Eine vom Server gesendete Rekey-Nachricht erfordert eine Bestätigungsnachricht (ack) von jedem Gruppenmitglied. Wenn der Server keine Bestätigungsnachricht vom Mitglied empfängt, wird die Rekey-Nachricht in der konfigurierten retransmission-period Zeit erneut übertragen (der Standardwert ist 10 Sekunden). Wenn das Mitglied nach der Konfiguration number-of-retransmission keine Antwort erhält (der Standardwert ist 2 Mal), wird das Mitglied aus den registrierten Mitgliedern des Servers entfernt. Die IKE-Sicherheitszuordnung zwischen dem Server und dem Mitglied wird ebenfalls entfernt.

Der Server sendet auch Rekey-Nachrichten, um Mitgliedern neue Schlüssel zur Verfügung zu stellen, wenn sich die Gruppenzuordnung geändert hat.

Grundlegendes zu den Einschränkungen von Gruppen-VPNv2

Gruppen-VPNv2-Server funktionieren nur mit Gruppen-VPNv2-Mitgliedern, die RFC 6407, The Group Domain of Interpretation (GDOI),unterstützen.

Folgendes wird in Gruppen-VPNv2 nicht unterstützt:

SNMP.

Verweigern Sie die Richtlinie vom Cisco GET VPN-Server.

PKI-Unterstützung für Phase 1 der IKE-Authentifizierung.

Zusammenstellung von Gruppenserver und -mitglied, wobei Server- und Mitgliedsfunktionen auf demselben physischen Gerät koexistieren.

Gruppenmitglieder, die als Chassis-Cluster konfiguriert sind.

J-Web-Schnittstelle zur Konfiguration und Überwachung.

Multicast-Datenverkehr.

Gruppen-VPNv2 wird in Bereitstellungen, in denen IP-Adressen nicht beibehalten werden können, nicht unterstützt, z. B. im Internet, wo NAT verwendet wird.

Grundlegendes zur Kommunikation zwischen Gruppen-VPNv2-Servern und -Mitgliedern

Die Kommunikation zwischen Servermitgliedern ermöglicht es dem Server, GDOI-Nachrichten groupkey-push (Rekey) an Mitglieder zu senden. Wenn die Server-Mitglieder-Kommunikation für die Gruppe nicht konfiguriert ist, können Mitglieder GDOI-Nachrichten groupkey-pull senden, um sich beim Server zu registrieren und erneut zu registrieren, aber der Server ist nicht in der Lage, Nachrichten an Mitglieder zu senden groupkey-push .

Die Kommunikation zwischen Servermitgliedern und Servermitgliedern wird für die Gruppe mithilfe der server-member-communication configuration-Anweisung in der [edit security group-vpn server]-Hierarchie konfiguriert. Folgende Optionen können definiert werden:

Authentifizierungsalgorithmus (sha-256 oder sha-384), der zur Authentifizierung des Mitglieds gegenüber dem Server verwendet wird. Es gibt keinen Standardalgorithmus.

Verschlüsselungsalgorithmus, der für die Kommunikation zwischen dem Server und dem Mitglied verwendet wird. Sie können aes-128-cbc, aes-192-cbc oder aes-256-cbc angeben. Es gibt keinen Standardalgorithmus.

Unicast-Kommunikationstyp für Rekey-Nachrichten, die an Gruppenmitglieder gesendet werden.

Lebensdauer des Schlüsselverschlüsselungsschlüssels (Key Encryption Key, KEK). Der Standardwert ist 3600 Sekunden.

Gibt an,

groupkey-pushwie oft der Gruppenserver Nachrichten ohne Antwort an ein Gruppenmitglied erneut übermittelt (der Standardwert ist 2 Mal) und der Zeitraum zwischen erneuten Übertragungen (der Standardwert ist 10 Sekunden).

Wenn die Server-Mitglieder-Kommunikation für eine Gruppe nicht konfiguriert ist, zeigt die vom show security group-vpn server registered-members Befehl angezeigte Mitgliederliste Gruppenmitglieder an, die sich beim Server registriert haben; Mitglieder können aktiv sein oder nicht. Wenn die Server-Mitglieder-Kommunikation für eine Gruppe konfiguriert ist, wird die Gruppenmitgliedschaftsliste gelöscht. Für den Unicast-Kommunikationstyp zeigt der show security group-vpn server registered-members Befehl nur aktive Member an.

Grundlegendes zu den wichtigsten Vorgängen von Gruppen-VPNv2

Dieses Thema enthält die folgenden Abschnitte:

Gruppenschlüssel

Der Gruppenserver verwaltet eine Datenbank, um die Beziehung zwischen VPN-Gruppen, Gruppenmitgliedern und Gruppenschlüsseln zu verfolgen. Es gibt zwei Arten von Gruppenschlüsseln, die der Server an Mitglieder herunterlädt:

Key Encryption Key (KEK) – Wird verwendet, um den Austausch von SA-Rekeys (GDOI

groupkey-push) zu verschlüsseln. Pro Gruppe wird ein KEK unterstützt.Traffic Encryption Key (TEK) – Wird verwendet, um IPsec-Datenverkehr zwischen Gruppenmitgliedern zu verschlüsseln und zu entschlüsseln.

Der Schlüssel, der einer Sicherheitszuordnung zugeordnet ist, wird von einem Gruppenmitglied nur akzeptiert, wenn für das Mitglied eine übereinstimmende Richtlinie konfiguriert ist. Ein akzeptierter Schlüssel wird für die Gruppe installiert, während ein abgelehnter Schlüssel verworfen wird.

Nachrichten erneut eingeben

Wenn die Gruppe für die Kommunikation zwischen Servermitgliedern konfiguriert ist, sendet der Server Sicherheitszuordnungen und Schlüsselaktualisierungen an Gruppenmitglieder mit Rekey-Nachrichten (GDOI groupkey-push). Rekey-Nachrichten werden gesendet, bevor Sicherheitszuordnungen ablaufen. Dadurch wird sichergestellt, dass gültige Schlüssel für die Verschlüsselung des Datenverkehrs zwischen Gruppenmitgliedern verfügbar sind.

Der Server sendet auch Rekey-Nachrichten, um Mitgliedern neue Schlüssel zur Verfügung zu stellen, wenn sich die Gruppenmitgliedschaft ändert oder sich die Gruppenzuordnung geändert hat (z. B. wenn eine Gruppenrichtlinie hinzugefügt oder gelöscht wird).

Kommunikationsoptionen für Servermitglieder müssen auf dem Server konfiguriert werden, damit der Server erneut Schlüsselnachrichten an Gruppenmitglieder senden kann.

Der Gruppenserver sendet eine Kopie der Unicast-Rekey-Nachricht an jedes Gruppenmitglied. Nach Erhalt der Rekey-Nachricht müssen Mitglieder eine Bestätigung (ACK) an den Server senden. Wenn der Server keine Bestätigung von einem Mitglied erhält (einschließlich der erneuten Übertragung von Rekey-Nachrichten), betrachtet der Server das Mitglied als inaktiv und entfernt es aus der Mitgliederliste. Der Server beendet das Senden von Rekey-Nachrichten an das Mitglied.

Die number-of-retransmission und retransmission-period configuration-Anweisungen für die Kommunikation zwischen Servermitgliedern steuern das erneute Senden von Rekey-Nachrichten durch den Server, wenn keine Bestätigung von einem Mitglied empfangen wird.

Das Intervall, in dem der Server Rekey-Nachrichten sendet, basiert auf dem Wert der lifetime-seconds Konfigurationsanweisung in der [edit security group-vpn server group group-name]-Hierarchie. Neue Schlüssel werden vor Ablauf der KEK- und TEK-Schlüssel generiert.

Der lifetime-seconds für den KEK wird als Teil der Kommunikation zwischen Servermitgliedern konfiguriert. Der Standardwert ist 3600 Sekunden. Der lifetime-seconds für den TEK ist für den IPsec-Vorschlag konfiguriert; der Standardwert ist 3600 Sekunden.

Mitglieder-Registrierung

Wenn ein Gruppenmitglied keinen neuen Sicherheitszuordnungsschlüssel vom Server erhält, bevor der aktuelle Schlüssel abläuft, muss sich das Mitglied erneut beim Server registrieren und aktualisierte Schlüssel bei einem GDOI-Austausch groupkey-pull abrufen.

Gruppen-VPNv2-Konfigurationsübersicht

In diesem Thema werden die wichtigsten Aufgaben zum Konfigurieren von Gruppen-VPNv2 beschrieben.

Der Group Controller/Key Server (GCKS) verwaltet die Gruppen-VPNv2-Sicherheitszuordnungen (SAs), generiert Verschlüsselungsschlüssel und verteilt sie an die Gruppenmitglieder. Sie können einen Gruppen-VPNv2-Servercluster verwenden, um GCKS-Redundanz bereitzustellen. Weitere Informationen finden Sie unter Grundlegendes zu Gruppen-VPNv2-Server-Clustern.

Konfigurieren Sie auf dem/den Gruppenserver(n) Folgendes:

- IKE Phase 1 SA. Weitere Informationen finden Sie unter Grundlegendes zur IKE-Phase-1-Konfiguration für Gruppen-VPNv2 .

- IPsec SA. Weitere Informationen finden Sie unter Grundlegendes zur IPsec-SA-Konfiguration für Gruppen-VPNv2.

- VPN-Gruppeninformationen, einschließlich der Gruppenkennung, IKE-Gateways für Gruppenmitglieder, der maximalen Anzahl von Mitgliedern in der Gruppe und der Kommunikation zwischen Servermitgliedern. Die Gruppenkonfiguration umfasst eine Gruppenrichtlinie, die den Datenverkehr definiert, für den die Sicherheitszuordnung und die Schlüssel gelten. Server-Cluster und Anti-Replay-Zeitfenster können optional konfiguriert werden. Weitere Informationen finden Sie unter Übersicht über die Gruppen-VPNv2-Konfiguration und Grundlegendes zur Gruppen-VPNv2-Datenverkehrssteuerung.

Konfigurieren Sie für das Gruppenmitglied Folgendes:

IKE Phase 1 SA. Weitere Informationen finden Sie unter Grundlegendes zur IKE-Phase-1-Konfiguration für Gruppen-VPNv2 .

IPsec SA. Weitere Informationen finden Sie unter Grundlegendes zur IPsec-SA-Konfiguration für Gruppen-VPNv2.

IPsec-Richtlinie, die die eingehende Zone (in der Regel ein geschütztes LAN), die ausgehende Zone (in der Regel ein WAN) und die VPN-Gruppe definiert, für die die Richtlinie gilt. Es können auch Ausschluss- oder Fail-Open-Regeln angegeben werden. Weitere Informationen finden Sie unter Grundlegendes zur Gruppen-VPNv2-Datenverkehrssteuerung.

Sicherheitsrichtlinie, um Gruppen-VPN-Datenverkehr zwischen den in der IPsec-Richtlinie angegebenen Zonen zuzulassen.

Der Betrieb von Gruppen-VPNv2 erfordert eine funktionierende Routing-Topologie, die es Client-Geräten ermöglicht, die vorgesehenen Standorte im gesamten Netzwerk zu erreichen.

Die Gruppe wird auf dem Server mit der group Konfigurationsanweisung in der Hierarchie [edit security group-vpn server] konfiguriert.

Die Gruppeninformationen bestehen aus den folgenden Informationen:

Gruppenkennung: Ein Wert, der die VPN-Gruppe identifiziert. Für das Gruppenmitglied muss derselbe Gruppenbezeichner konfiguriert werden.

Jedes Gruppenmitglied wird mit der

ike-gatewayKonfigurationsanweisung konfiguriert. Es kann mehrere Instanzen dieser Konfigurationsanweisung geben, eine für jedes Mitglied der Gruppe.Gruppenrichtlinien: Richtlinien, die für Mitglieder heruntergeladen werden sollen. Gruppenrichtlinien beschreiben den Datenverkehr, für den die SA und die Schlüssel gelten. Weitere Informationen finden Sie unter Grundlegendes zur Gruppen-VPNv2-Datenverkehrssteuerung.

Mitgliederschwellenwert: Die maximale Anzahl von Mitgliedern in der Gruppe. Nachdem der Mitgliederschwellenwert für eine Gruppe erreicht wurde, reagiert ein Server nicht mehr auf

groupkey-pullEinweihungen von neuen Mitgliedern. Weitere Informationen finden Sie unter Grundlegendes zu Gruppen-VPNv2-Server-Clustern.Server-Member-Kommunikation: Optionale Konfiguration, die es dem Server ermöglicht, Rekey-Nachrichten an Mitglieder zu senden

groupkey-push.Server-Cluster: Optionale Konfiguration, die GCKS-Redundanz (Group Controller/Key Server) unterstützt. Weitere Informationen finden Sie unter Grundlegendes zu Gruppen-VPNv2-Server-Clustern.

Antireplay: Optionale Konfiguration, die das Abfangen und Wiederholen von Paketen erkennt. Weitere Informationen finden Sie unter Grundlegendes zu Gruppen-VPNv2-Antireplay.

Grundlegendes zur IKE-Phase-1-Konfiguration für Gruppen-VPNv2

Eine IKE-Phase-1-Sicherheitszuordnung zwischen einem Gruppenserver und einem Gruppenmitglied richtet einen sicheren Kanal ein, über den IPsec-Sicherheitszuordnungen ausgehandelt werden können, die von einer Gruppe gemeinsam genutzt werden. Bei standardmäßigen IPsec-VPNs auf Sicherheitsgeräten von Juniper Networks besteht die SA-Konfiguration der Phase 1 aus der Angabe eines IKE-Vorschlags, einer Richtlinie und eines Gateways.

Für Gruppen-VPNv2 ähnelt die IKE-Phase- 1-SA-Konfiguration der Konfiguration für standardmäßige IPsec-VPNs, wird jedoch in den Hierarchien [edit security group-vpn server ike] und [edit security group-vpn member ike] ausgeführt.

In der IKE-Vorschlagskonfiguration legen Sie die Authentifizierungsmethode sowie die Authentifizierungs- und Verschlüsselungsalgorithmen fest, die zum Öffnen eines sicheren Kanals zwischen den Teilnehmern verwendet werden. In der IKE-Richtlinienkonfiguration legen Sie den Modus fest, in dem der Phase-1-Kanal ausgehandelt wird, geben den Typ des zu verwendenden Schlüsselaustauschs an und verweisen auf den Phase-1-Vorschlag. In der IKE-Gateway-Konfiguration verweisen Sie auf die Phase-1-Richtlinie.

Der IKE-Vorschlag und die Richtlinienkonfiguration auf dem Gruppenserver müssen mit dem IKE-Vorschlag und der Richtlinienkonfiguration für Gruppenmitglieder übereinstimmen. Auf einem Gruppenserver wird für jedes Gruppenmitglied ein IKE-Gateway konfiguriert. Für ein Gruppenmitglied können bis zu vier Serveradressen in der IKE-Gateway-Konfiguration angegeben werden.

Grundlegendes zur IPsec-SA-Konfiguration für Gruppen-VPNv2

Nachdem der Server und das Mitglied in Phase 1 einen sicheren und authentifizierten Kanal eingerichtet haben, fahren sie mit der Einrichtung der IPsec-Sicherheitszuordnungen fort, die von Gruppenmitgliedern gemeinsam genutzt werden, um Daten zu schützen, die zwischen Mitgliedern übertragen werden. Während die IPsec-SA-Konfiguration für Gruppen-VPNv2 der Konfiguration für Standard-VPNs ähnelt, muss ein Gruppenmitglied die SA nicht mit anderen Gruppenmitgliedern aushandeln.

Die IPsec-Konfiguration für Gruppen-VPNv2 besteht aus den folgenden Informationen:

Auf dem Gruppenserver wird ein IPsec-Vorschlag für das Sicherheitsprotokoll, die Authentifizierung und den Verschlüsselungsalgorithmus konfiguriert, die für die Sicherheitszuordnung verwendet werden sollen. Der IPsec-SA-Vorschlag wird auf dem Gruppenserver mit der

proposalKonfigurationsanweisung in der Hierarchie [edit security group-vpn server ipsec] konfiguriert.Auf dem Gruppenmitglied ist ein Autokey-IKE konfiguriert, der auf den Gruppenbezeichner, den Gruppenserver (konfiguriert mit der

ike-gatewayKonfigurationsanweisung) und die Schnittstelle verweist, die vom Mitglied zum Herstellen einer Verbindung mit Gruppenpeers verwendet wird. Der Autokey-IKE wird für das Element mit dervpnKonfigurationsanweisung in der [edit security group-vpn member ipsec]-Hierarchie konfiguriert.

Siehe auch

Grundlegendes zur Netzwerk-VPNv2-Datenverkehrssteuerung

Der Gruppenserver verteilt IPsec-Sicherheitszuordnungen (Security Associations, SAs) und Schlüssel an Mitglieder einer bestimmten Gruppe. Alle Mitglieder, die derselben Gruppe angehören, verwenden denselben Satz von IPsec-Sicherheitszuordnungen. Die Sicherheitszuordnung, die auf einem bestimmten Gruppenmitglied installiert ist, wird durch die Richtlinie bestimmt, die der Gruppenzuordnung zugeordnet ist, und durch die IPsec-Richtlinie, die für das Gruppenmitglied konfiguriert ist.

- Auf Gruppenservern konfigurierte Gruppenrichtlinien

- IPsec-Richtlinien, die für Gruppenmitglieder konfiguriert sind

- Fail-Close (Fail-Schließen)

- Ausschluss- und Fail-Open-Regeln

- Prioritäten von IPsec-Richtlinien und -Regeln

Auf Gruppenservern konfigurierte Gruppenrichtlinien

In einer VPN-Gruppe sind jede Gruppenzuordnung und jeder Schlüssel, die der Server per Push an ein Mitglied überträgt, einer Gruppenrichtlinie zugeordnet. Die Gruppenrichtlinie beschreibt den Datenverkehr, für den der Schlüssel verwendet werden soll, einschließlich Protokoll, Quelladresse, Quellport, Zieladresse und Zielport. Auf dem Server wird die Gruppenrichtlinie mit den match-policy policy-name Optionen auf der Hierarchieebene [edit security group-vpn server group name ipsec-sa name] konfiguriert.

Identische Gruppenrichtlinien (konfiguriert mit denselben Quelladressen-, Ziel-, Quell-, Zielport- und Protokollwerten) können nicht für eine einzelne Gruppe vorhanden sein. Ein Fehler wird zurückgegeben, wenn Sie versuchen, einen Commit für eine Konfiguration auszuführen, die identische Gruppenrichtlinien für eine Gruppe enthält. In diesem Fall müssen Sie eine der identischen Gruppenrichtlinien löschen, bevor Sie die Konfiguration bestätigen können.

IPsec-Richtlinien, die für Gruppenmitglieder konfiguriert sind

Für das Gruppenmitglied besteht eine IPsec-Richtlinie aus den folgenden Informationen:

Eingehende Zone (

from-zone) für Gruppendatenverkehr.Ausgangszone (

to-zone) für Gruppenverkehr.Der Name der Gruppe, für die die IPsec-Richtlinie gilt. Nur auf einen Gruppen-VPNv2-Namen kann von einem bestimmten Von-Zone/Bis-Zonen-Paar verwiesen werden.

Die Schnittstelle, die vom Gruppenmitglied zum Herstellen einer Verbindung mit dem Gruppen-VPNv2 verwendet wird, muss zur ausgehenden Zone gehören. Diese Schnittstelle wird mit der group-vpn-external-interface Anweisung auf der Hierarchieebene [edit security group-vpn member ipsec vpn vpn-name] angegeben.

Für das Gruppenmitglied wird die IPsec-Richtlinie auf der Hierarchieebene [edit security ipsec-policy] konfiguriert. Datenverkehr, der der IPsec-Richtlinie entspricht, wird außerdem anhand von Ausschluss- und Fail-Open-Regeln überprüft, die für die Gruppe konfiguriert sind.

Fail-Close (Fail-Schließen)

Standardmäßig wird Datenverkehr, der nicht den vom Gruppenserver empfangenen Ausschluss- oder Failopen-Regeln oder Gruppenrichtlinien entspricht, blockiert. Dies wird als Fail-Closebezeichnet.

Ausschluss- und Fail-Open-Regeln

Für Gruppenmitglieder können die folgenden Regeltypen für jede Gruppe konfiguriert werden:

Datenverkehr, der von der VPN-Verschlüsselung ausgeschlossen ist. Beispiele für diese Art von Datenverkehr können BGP- oder OSPF-Routingprotokolle sein. Um Datenverkehr aus einer Gruppe auszuschließen, verwenden Sie die Konfiguration

set security group-vpn member ipsec vpn vpn-name exclude rule. Es können maximal 10 Ausschlussregeln konfiguriert werden.Datenverkehr, der für den Betrieb des Kunden kritisch ist und im Klartext (unverschlüsselt) gesendet werden muss, wenn das Gruppenmitglied keinen gültigen Datenverkehrsverschlüsselungsschlüssel (TEK) für die IPsec-Sicherheitszuordnung erhalten hat. Fail-Open-Regeln lassen diesen Datenverkehrsfluss zu, während der gesamte andere Datenverkehr blockiert wird. Aktivieren Sie das Fail-Open mit der

set security group-vpn member ipsec vpn vpn-name fail-open ruleKonfiguration. Es können maximal 10 Fail-Open-Regeln konfiguriert werden.

Prioritäten von IPsec-Richtlinien und -Regeln

IPsec-Richtlinien und -Regeln haben die folgenden Prioritäten für das Gruppenmitglied:

Schließen Sie Regeln aus, die definieren, dass Datenverkehr von der VPN-Verschlüsselung ausgeschlossen werden soll.

Gruppenrichtlinien, die vom Gruppenserver heruntergeladen werden.

Fail-Open-Regeln, die Datenverkehr definieren, der im Klartext gesendet wird, wenn kein gültiger TEK für die SA vorhanden ist.

Fail-Close-Richtlinie, die den Datenverkehr blockiert. Dies ist die Standardeinstellung, wenn der Datenverkehr nicht mit Ausschluss- oder Failopen-Regeln oder Gruppenrichtlinien übereinstimmt.

Siehe auch

Grundlegendes zum Prozess der Gruppen-VPNv2-Wiederherstellungsprobe

Zwei Situationen können darauf hindeuten, dass ein Gruppenmitglied nicht mit dem Gruppenserver und anderen Gruppenmitgliedern synchronisiert ist:

Das Gruppenmitglied erhält ein ESP-Paket (Encapsulating Security Payload) mit einem nicht erkannten Security Parameter Index (SPI).

Es gibt ausgehenden IPsec-Datenverkehr, aber keinen eingehenden IPsec-Datenverkehr auf dem Gruppenmitglied.

Wenn eine der beiden Situationen erkannt wird, kann ein Wiederherstellungsprobeprozess für das Gruppenmitglied ausgelöst werden. Der Wiederherstellungstestprozess initiiert in bestimmten Intervallen den GDOI-Austausch groupkey-pull , um die Sicherheitszuordnung des Mitglieds vom Gruppenserver aus zu aktualisieren. Wenn es einen DoS-Angriff mit fehlerhaften SPI-Paketen gibt oder wenn der Absender selbst nicht synchronisiert ist, kann die Anzeige für nicht synchronisiert für das Gruppenmitglied ein Fehlalarm sein. Um eine Überlastung des Systems zu vermeiden, wird die groupkey-pull Initiierung in Intervallen von 10, 20, 40, 80, 160 und 320 Sekunden wiederholt.

Der Wiederherstellungstestprozess ist standardmäßig deaktiviert. Um den Wiederherstellungstestprozess zu aktivieren, konfigurieren Sie die Konfiguration recovery-probe auf der Hierarchieebene [edit security group-vpn member ipsec vpn vpn-name].

Grundlegendes zu Gruppen-VPNv2-Antireplay

Antireplay ist eine IPsec-Funktion, die erkennen kann, wenn ein Paket abgefangen und dann von Angreifern wiedergegeben wird. Antireplay ist für eine Gruppestandardmäßig deaktiviert.

Jedes IPsec-Paket enthält einen Zeitstempel. Das Gruppenmitglied prüft, ob der Zeitstempel des Pakets innerhalb des konfigurierten anti-replay-time-window Wertsliegt. Ein Paket wird verworfen, wenn der Zeitstempel den Wert überschreitet.

Es wird empfohlen, NTP auf allen Geräten zu konfigurieren, die Gruppen-VPNv2-Antireplay unterstützen.

Bei Gruppenmitgliedern, die auf vSRX Virtual Firewall-Instanzen auf einem Hostcomputer ausgeführt werden, auf dem der Hypervisor unter hoher Last ausgeführt wird, können Probleme auftreten, die durch eine Neukonfiguration des Werts anti-replay-time-window behoben werden können. Wenn Daten, die der IPsec-Richtlinie für das Gruppenmitglied entsprechen, nicht übertragen werden, überprüfen Sie die show security group-vpn member ipsec statistics Ausgabe auf D3P-Fehler. Stellen Sie sicher, dass NTP ordnungsgemäß funktioniert. Wenn Fehler auftreten, passen Sie den anti-replay-time-window Wert an.

Siehe auch

Beispiel: Konfigurieren eines Gruppen-VPNv2-Servers und von Mitgliedern

In diesem Beispiel wird gezeigt, wie ein Gruppen-VPNv2-Server so konfiguriert wird, dass er Gruppen-Controller/Schlüsselserver-Unterstützung (GCKS) für Gruppen-VPNv2-Gruppenmitglieder bereitstellt.

Anforderungen

Im Beispiel werden die folgenden Hardware- und Softwarekomponenten verwendet:

Eine unterstützte Firewall der SRX-Serie oder eine virtuelle vSRX-Firewall-Instanz mit Junos OS Version 15.1X49-D30 oder höher, die Group VPNv2 unterstützt. Diese Firewall- oder virtuelle vSRX-Firewall-Instanz der SRX-Serie fungiert als Gruppen-VPNv2-Server.

Zwei unterstützte Firewalls der SRX-Serie oder virtuelle vSRX-Firewall-Instanzen mit Junos OS Version 15.1X49-D30 oder höher, die Gruppen-VPNv2 unterstützen. Diese Geräte oder Instanzen fungieren als Gruppen-VPNv2-Gruppenmitglieder.

Zwei unterstützte Geräte der MX-Serie mit Junos OS Version 15.1R2 oder höher, die Gruppen-VPNv2 unterstützen. Diese Geräte fungieren als Gruppen-VPNv2-Gruppenmitglieder.

Auf jedem Gerät müssen ein Hostname, ein Root-Administratorkennwort und Verwaltungszugriff konfiguriert werden. Es wird empfohlen, NTP auch auf jedem Gerät zu konfigurieren.

Der Betrieb von Gruppen-VPNv2 erfordert eine funktionierende Routing-Topologie, die es Client-Geräten ermöglicht, die vorgesehenen Standorte im gesamten Netzwerk zu erreichen. Dieses Beispiel konzentriert sich auf die Gruppen-VPNv2-Konfiguration. Die Routing-Konfiguration wird nicht beschrieben.

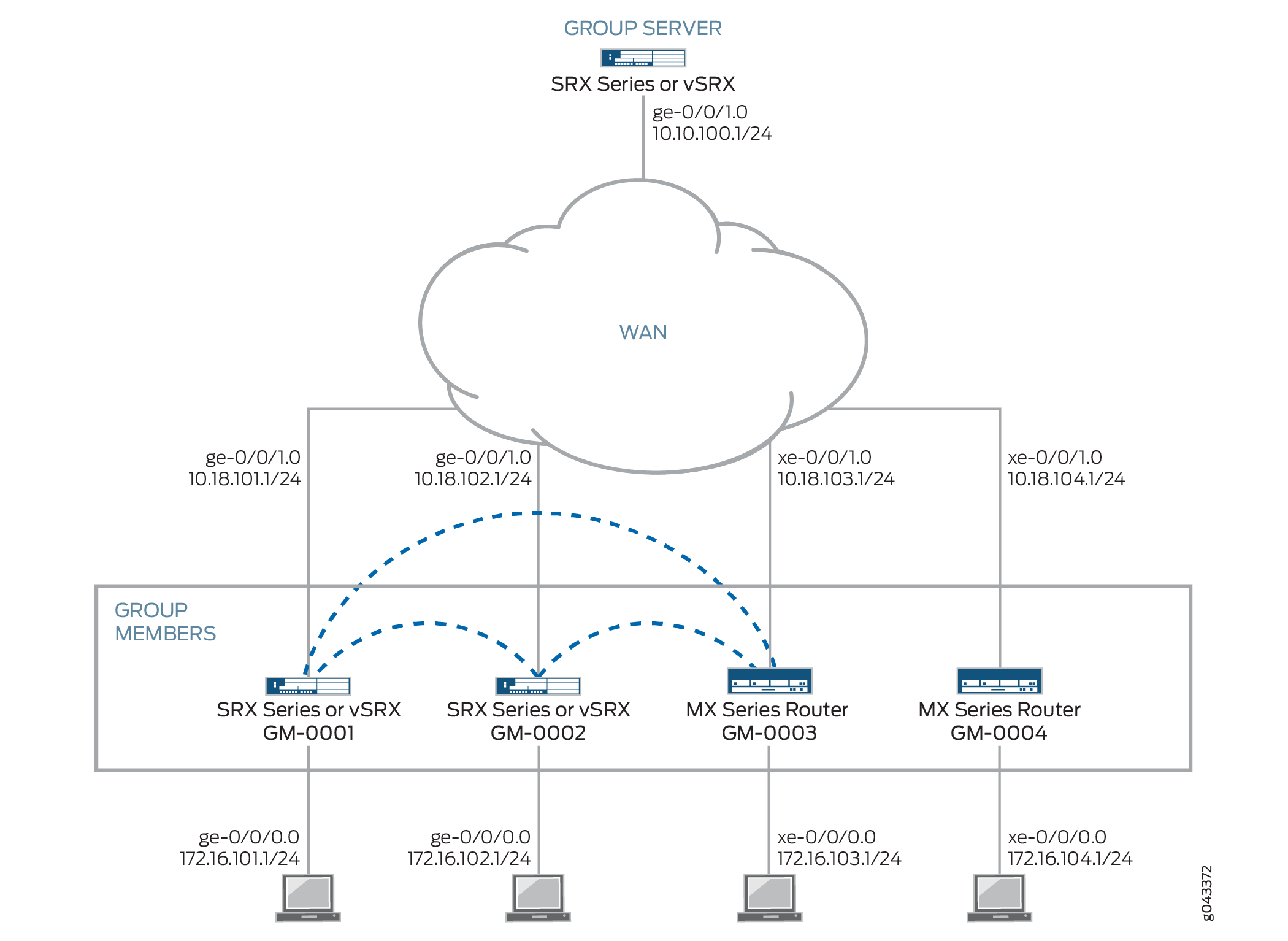

Überblick

In diesem Beispiel besteht das Gruppen-VPNv2-Netzwerk aus einem Server und vier Mitgliedern. Zwei der Mitglieder sind Firewalls der SRX-Serie oder virtuelle vSRX-Firewall-Instanzen, während die anderen beiden Mitglieder Geräte der MX-Serie sind. Die gemeinsam genutzten Gruppen-VPN-Sicherheitszuordnungen sichern den Datenverkehr zwischen Gruppenmitgliedern.

Die Gruppen-VPN-Sicherheitszuordnungen müssen durch eine Phase-1-Sicherheitszuordnung geschützt werden. Daher muss die Gruppen-VPN-Konfiguration die Konfiguration von IKE-Phase-1-Aushandlungen sowohl auf dem Gruppenserver als auch auf den Gruppenmitgliedern umfassen.

Sowohl auf dem Gruppenserver als auch auf den Gruppenmitgliedern muss derselbe Gruppenbezeichner konfiguriert werden. In diesem Beispiel lautet der Gruppenname GROUP_ID-0001 und der Gruppenbezeichner 1. Die auf dem Server konfigurierte Gruppenrichtlinie gibt an, dass die SA und der Schlüssel auf den Datenverkehr zwischen Teilnetzen im Bereich 172.16.0.0/12 angewendet werden.

Bei Gruppenmitgliedern der Firewall der SRX-Serie oder der virtuellen vSRX-Firewall wird eine IPsec-Richtlinie für die Gruppe konfiguriert, wobei die LAN-Zone als Von-Zone (eingehender Datenverkehr) und die WAN-Zone als Bis-Zone (ausgehender Datenverkehr) gilt. Außerdem ist eine Sicherheitsrichtlinie erforderlich, um den Datenverkehr zwischen den LAN- und WAN-Zonen zuzulassen.

Topologie

Abbildung 3 zeigt die Juniper Networks-Geräte, die für dieses Beispiel konfiguriert werden sollen.

Konfiguration

- Konfigurieren des Gruppenservers

- Konfigurieren des Gruppenmitglieds GM-0001 (Firewall der SRX-Serie oder virtuelle Firewall-Instanz vSRX)

- Konfigurieren des Gruppenmitglieds GM-0002 (Firewall der SRX-Serie oder virtuelle vSRX-Firewall-Instanz)

- Konfigurieren des Gruppenmitglieds GM-0003 (Gerät der MX-Serie)

- Konfigurieren des Gruppenmitglieds GM-0004 (Gerät der MX-Serie)

Konfigurieren des Gruppenservers

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set interfaces ge-0/0/1 unit 0 family inet address 10.10.100.1/24 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then reject set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set routing-options static route 10.18.101.0/24 next-hop 10.10.100.254 set routing-options static route 10.18.102.0/24 next-hop 10.10.100.254 set routing-options static route 10.18.103.0/24 next-hop 10.10.100.254 set routing-options static route 10.18.104.0/24 next-hop 10.10.100.254 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123" set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.10.100.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.10.100.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.10.100.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.10.100.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0005 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie den Gruppen-VPNv2-Server:

Konfigurieren Sie Schnittstellen, Sicherheitszonen und Sicherheitsrichtlinien.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.10.100.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/1.0 [edit security policies] user@host# set global policy 1000 match source-address any user@host# set global policy 1000 match destination-address any user@host# set global policy 1000 match application any user@host# set global policy 1000 match from-zone any user@host# set global policy 1000 match to-zone any user@host# set global policy 1000 then reject user@host# set global policy 1000 then log session-init user@host# set global policy 1000 then count user@host# set default-policy deny-all

Konfigurieren Sie die statischen Routen.

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.10.100.254 user@host# set static route 10.18.102.0/24 next-hop 10.10.100.254 user@host# set static route 10.18.103.0/24 next-hop 10.10.100.254 user@host# set static route 10.18.104.0/24 next-hop 10.10.100.254

Konfigurieren Sie den IKE-Vorschlag, die Richtlinie und die Gateways.

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set authentication-algorithm sha-256 user@host# set dh-group group14 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy GMs] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike gateway GM-0001] user@host# set ike-policy GMs user@host# set address 10.18.101.1 user@host# set local-address 10.10.100.1 [edit security group-vpn server ike gateway GM-0002] user@host# set ike-policy GMs user@host# set address 10.18.102.1 user@host# set local-address 10.10.100.1 [edit security group-vpn server ike gateway GM-0003] user@host# set ike-policy GMs user@host# set address 10.18.103.1 user@host# set local-address 10.10.100.1 [edit security group-vpn server ike gateway GM-0004] user@host# set ike-policy GMs user@host# set address 10.18.104.1 user@host# set local-address 10.10.100.1

Konfigurieren Sie den IPsec-Vorschlag.

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600 VPN Group

Konfigurieren Sie die Gruppe.

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set ike-gateway GM-0001 user@host# set ike-gateway GM-0002 user@host# set ike-gateway GM-0003 user@host# set ike-gateway GM-0004 user@host# set anti-replay-time-window 1000

Konfigurieren Sie die Kommunikation zwischen Servern.

[edit security group-vpn server group GROUP_ID-0001 server-member-communication] user@host# set communication-type unicast user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 7200 user@host# set sig-hash-algorithm sha-256

Konfigurieren Sie die Gruppenrichtlinie, die von den Gruppenmitgliedern heruntergeladen werden soll.

[edit security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001] user@host# set proposal AES256-SHA256-L3600 user@host# set match-policy 1 source 172.16.0.0/12 user@host# set match-policy 1 destination 172.16.0.0/12 user@host# set match-policy 1 protocol 0

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfacesBefehle , show routing-optionsund show security eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.10.100.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.10.100.254;

route 10.18.102.0/24 next-hop 10.10.100.254;

route 10.18.103.0/24 next-hop 10.10.100.254;

route 10.18.104.0/24 next-hop 10.10.100.254;

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy GMs {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway GM-0001 {

ike-policy GMs;

address 10.18.101.1;

local-address 10.10.100.1;

}

gateway GM-0002 {

ike-policy GMs;

address 10.18.102.1;

local-address 10.10.100.1;

}

gateway GM-0003 {

ike-policy GMs;

address 10.18.103.1;

local-address 10.10.100.1;

}

gateway GM-0004 {

ike-policy GMs;

address 10.18.104.1;

local-address 10.10.100.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

ike-gateway GM-0001;

ike-gateway GM-0002;

ike-gateway GM-0003;

ike-gateway GM-0004;

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

reject;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren des Gruppenmitglieds GM-0001 (Firewall der SRX-Serie oder virtuelle Firewall-Instanz vSRX)

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set interfaces ge-0/0/0 unit 0 description To_LAN set interfaces ge-0/0/0 unit 0 family inet address 172.16.101.1/24 set interfaces ge-0/0/1 unit 0 description To_KeySrv set interfaces ge-0/0/1 unit 0 family inet address 10.18.101.1/24 set security zones security-zone LAN host-inbound-traffic system-services ike set security zones security-zone LAN host-inbound-traffic system-services ssh set security zones security-zone LAN host-inbound-traffic system-services ping set security zones security-zone LAN interfaces ge-0/0/0.0 set security zones security-zone WAN host-inbound-traffic system-services ike set security zones security-zone WAN host-inbound-traffic system-services ssh set security zones security-zone WAN host-inbound-traffic system-services ping set security zones security-zone WAN interfaces ge-0/0/1.0 set security address-book global address 172.16.0.0/12 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match application any set security policies from-zone LAN to-zone WAN policy 1 then permit set security policies from-zone LAN to-zone WAN policy 1 then log session-init set security policies from-zone WAN to-zone LAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match application any set security policies from-zone WAN to-zone LAN policy 1 then permit set security policies from-zone WAN to-zone LAN policy 1 then log session-init set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then reject set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set routing-options static route 10.18.102.0/24 next-hop 10.18.101.254 set routing-options static route 10.18.103.0/24 next-hop 10.18.101.254 set routing-options static route 10.18.104.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.101.254 set routing-options static route 10.10.100.0/24 next-hop 10.18.101.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy KeySrv mode main set security group-vpn member ike policy KeySrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy KeySrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway KeySrv ike-policy KeySrv set security group-vpn member ike gateway KeySrv server-address 10.10.100.1 set security group-vpn member ike gateway KeySrv local-address 10.18.101.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway KeySrv set security group-vpn member ipsec vpn GROUP_ID-0001 group-vpn-external-interface ge-0/0/1.0 set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 recovery-probe set security ipsec-policy from-zone LAN to-zone WAN ipsec-group-vpn GROUP_ID-0001

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie das Gruppen-VPNv2-Mitglied:

Konfigurieren Sie Schnittstellen, Sicherheitszonen und Sicherheitsrichtlinien.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_LAN user@host# set ge-0/0/0 unit 0 family inet address 172.16.101.1/24 user@host# set ge-0/0/1 unit 0 description To_KeySrv user@host# set ge-0/0/1 unit 0 family inet address 10.18.101.1/24 [edit security zones security-zone LAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 [edit security] user@host# set address-book global address 172.16.0.0/12 172.16.0.0/12 [edit security zones security-zone WAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/1.0 [edit security policies from-zone LAN to-zone WAN] user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies from-zone WAN to-zone LAN user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies] user@host# set global policy 1000 match source-address any user@host# set global policy 1000 match destination-address any user@host# set global policy 1000 match application any user@host# set global policy 1000 match from-zone any user@host# set global policy 1000 match to-zone any user@host# set global policy 1000 match then reject user@host# set global policy 1000 match then log session-init user@host# set global policy 1000 match then count user@host# set default-policy deny-all

Konfigurieren Sie die statischen Routen.

[edit routing-options] user@host# set static route 10.18.102.0/24 next-hop 10.18.101.254 user@host# set static route 10.18.103.0/24 next-hop 10.18.101.254 user@host# set static route 10.18.104.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.101.254 user@host# set static route 10.10.100.0/24 next-hop 10.18.101.254

Konfigurieren Sie das IKE-Angebot, die Richtlinie und das Gateway.

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set authentication-algorithm sha-256 user@host# set dh-group group14 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.101.1

Konfigurieren Sie die IPsec-Sicherheitszuordnung.

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group-vpn-external-interface ge-0/0/1.0 user@host# set group 1 user@host# set recovery-probe

Konfigurieren Sie die IPsec-Richtlinie.

[edit security ipsec-policy from-zone LAN to-zone WAN] user@host# set ipsec-group-vpn GROUP_ID-0001

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfacesBefehle , show routing-optionsund show security eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_LAN;

family inet {

address 172.16.101.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_KeySrv;

family inet {

address 10.18.101.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.18.102.0/24 next-hop 10.18.101.254;

route 10.18.103.0/24 next-hop 10.18.101.254;

route 10.18.104.0/24 next-hop 10.18.101.254;

route 172.16.101.0/24 next-hop 10.18.101.254;

route 172.16.102.0/24 next-hop 10.18.101.254;

route 172.16.103.0/24 next-hop 10.18.101.254;

route 172.16.104.0/24 next-hop 10.18.101.254;

route 10.10.100.0/24 next-hop 10.18.101.254;

}

[edit]

user@host# show security

address-book {

global {

address 172.16.0.0/12 172.16.0.0/12;

}

}

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

server-address 10.10.100.1;

local-address 10.18.101.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv;

group-vpn-external-interface ge-0/0/1.0;

group 1;

recovery-probe;

}

}

}

}

ipsec-policy {

from-zone LAN to-zone WAN {

ipsec-group-vpn GROUP_ID-0001;

}

}

policies {

from-zone LAN to-zone WAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

from-zone WAN to-zone LAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

reject;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone LAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone WAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren des Gruppenmitglieds GM-0002 (Firewall der SRX-Serie oder virtuelle vSRX-Firewall-Instanz)

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set interfaces ge-0/0/0 unit 0 description To_LAN set interfaces ge-0/0/0 unit 0 family inet address 172.16.102.1/24 set interfaces ge-0/0/1 unit 0 description To_KeySrv set interfaces ge-0/0/1 unit 0 family inet address 10.18.102.1/24 set security zones security-zone LAN host-inbound-traffic system-services ike set security zones security-zone LAN host-inbound-traffic system-services ssh set security zones security-zone LAN host-inbound-traffic system-services ping set security zones security-zone LAN interfaces ge-0/0/0.0 set security zones security-zone WAN host-inbound-traffic system-services ike set security zones security-zone WAN host-inbound-traffic system-services ssh set security zones security-zone WAN host-inbound-traffic system-services ping set security zones security-zone WAN interfaces ge-0/0/1.0 set security address-book global address 172.16.0.0/12 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match application any set security policies from-zone LAN to-zone WAN policy 1 then permit set security policies from-zone LAN to-zone WAN policy 1 then log session-init set security policies from-zone WAN to-zone LAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match application any set security policies from-zone WAN to-zone LAN policy 1 then permit set security policies from-zone WAN to-zone LAN policy 1 then log session-init set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then reject set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set routing-options static route 10.18.101.0/24 next-hop 10.18.102.254 set routing-options static route 10.18.103.0/24 next-hop 10.18.102.254 set routing-options static route 10.18.104.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.102.254 set routing-options static route 10.10.100.0/24 next-hop 10.18.102.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy KeySrv mode main set security group-vpn member ike policy KeySrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy KeySrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway KeySrv ike-policy KeySrv set security group-vpn member ike gateway KeySrv server-address 10.10.100.1 set security group-vpn member ike gateway KeySrv local-address 10.18.102.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway KeySrv set security group-vpn member ipsec vpn GROUP_ID-0001 group-vpn-external-interface ge-0/0/1.0 set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 recovery-probe set security ipsec-policy from-zone LAN to-zone WAN ipsec-group-vpn GROUP_ID-0001

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie das Gruppen-VPNv2-Mitglied:

Konfigurieren Sie Schnittstellen, Sicherheitszonen und Sicherheitsrichtlinien.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_LAN user@host# set ge-0/0/0 unit 0 family inet address 172.16.102.1/24 user@host# set ge-0/0/1 unit 0 description To_KeySrv user@host# set ge-0/0/1 unit 0 family inet address 10.18.101.1/24 [edit security zones security-zone LAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 [edit security zones security-zone WAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/1.0 [edit security] user@host# set address-book global address 172.16.0.0/12 172.16.0.0/12 [edit security policies from-zone LAN to-zone WAN] user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies from-zone WAN to-zone LAN user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies] user@host# set global policy 1000 match source-address any user@host# set global policy 1000 match destination-address any user@host# set global policy 1000 match application any user@host# set global policy 1000 match from-zone any user@host# set global policy 1000 match to-zone any user@host# set global policy 1000 match then reject user@host# set global policy 1000 match then log session-init user@host# set global policy 1000 match then count user@host# set default-policy deny-all

Konfigurieren Sie die statischen Routen.

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.18.102.254 user@host# set static route 10.18.103.0/24 next-hop 10.18.102.254 user@host# set static route 10.18.104.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.102.254 user@host# set static route 10.10.100.0/24 next-hop 10.18.102.254

Konfigurieren Sie das IKE-Angebot, die Richtlinie und das Gateway.

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set authentication-algorithm sha-256 user@host# set dh-group group14 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.102.1

Konfigurieren Sie die IPsec-Sicherheitszuordnung.

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group-vpn-external-interface ge-0/0/1.0 user@host# set group 1 user@host# set recovery-probe

Konfigurieren Sie die IPsec-Richtlinie.

[edit security ipsec-policy from-zone LAN to-zone WAN] user@host# set ipsec-group-vpn GROUP_ID-0001

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfacesBefehle , show routing-optionsund show security eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_LAN;

family inet {

address 172.16.102.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_KeySrv;

family inet {

address 10.18.102.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.18.102.254;

route 10.18.103.0/24 next-hop 10.18.102.254;

route 10.18.104.0/24 next-hop 10.18.102.254;

route 172.16.101.0/24 next-hop 10.18.102.254;

route 172.16.102.0/24 next-hop 10.18.102.254;

route 172.16.103.0/24 next-hop 10.18.102.254;

route 172.16.104.0/24 next-hop 10.18.102.254;

route 10.10.100.0/24 next-hop 10.18.102.254;

}

[edit]

user@host# show security

address-book {

global {

address 172.16.0.0/12 172.16.0.0/12;

}

}

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

server-address 10.10.100.1;

local-address 10.18.102.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv;

group-vpn-external-interface ge-0/0/1.0;

group 1;

recovery-probe;

}

}

}

}

policies {

from-zone LAN to-zone WAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

from-zone WAN to-zone LAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

reject;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone LAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone WAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren des Gruppenmitglieds GM-0003 (Gerät der MX-Serie)

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set interfaces xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet address 10.18.103.1/24 set interfaces xe-0/0/2 unit 0 family inet address 172.16.103.1/24 set interfaces ms-0/2/0 unit 0 family inet set routing-options static route 10.18.101.0/24 next-hop 10.18.103.254 set routing-options static route 10.18.102.0/24 next-hop 10.18.103.254 set routing-options static route 10.18.104.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.103.254 set routing-options static route 10.10.100.0/24 next-hop 10.18.103.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy KeySrv mode main set security group-vpn member ike policy KeySrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy KeySrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway KeySrv ike-policy KeySrv set security group-vpn member ike gateway KeySrv server-address 10.10.100.1 set security group-vpn member ike gateway KeySrv local-address 10.18.103.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway KeySrv set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 match-direction output set security group-vpn member ipsec vpn GROUP_ID-0001 tunnel-mtu 1400 set security group-vpn member ipsec vpn GROUP_ID-0001 df-bit clear set services service-set GROUP_ID-0001 interface-service service-interface ms-0/2/0.0 set services service-set GROUP_ID-0001 ipsec-group-vpn GROUP_ID-0001 set firewall family inet service-filter GroupVPN-KS term inbound-ks from destination-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term inbound-ks from source-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term inbound-ks then skip set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks then skip set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from source-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from destination-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 then service

Schritt-für-Schritt-Anleitung

So konfigurieren Sie das Gruppen-VPNv2-Mitglied:

Konfigurieren Sie die Schnittstellen.

[edit interfaces] user@host# set xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet address 10.18.103.1/24 user@host# set xe-0/0/2 unit 0 family inet address 172.16.103.1/24 user@host# set ms-0/2/0 unit 0 family inet

Konfigurieren Sie das Routing.

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.18.103.254 user@host# set static route 10.18.102.0/24 next-hop 10.18.103.254 user@host# set static route 10.18.104.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.103.254 user@host# set static route 10.10.100.0/24 next-hop 10.18.103.254

Konfigurieren Sie IKE-Vorschlag, -Richtlinie und -Gateway.

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256 ] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.103.1

Konfigurieren Sie die IPsec-Sicherheitszuordnung.

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group 1 user@host# set match-direction output user@host# set tunnel-mtu 1400 user@host# set df-bit clear

Konfigurieren Sie den Dienstfilter.

[edit firewall family inet service-filter GroupVPN-KS] user@host# set term inbound-ks from destination-address 10.10.100.1/32 user@host# set term inbound-ks from source-address 10.10.100.1/32 user@host# set term inbound-ks then skip user@host# set term outbound-ks from destination-address 10.10.100.1/32 user@host# set term outbound-ks then skip user@host# set term GROUP_ID-0001 from source-address 172.16.0.0/12 user@host# set term GROUP_ID-0001 from destination-address 172.16.0.0/12 user@host# set term GROUP_ID-0001 then service

Konfigurieren Sie das Service-Set.

[edit services service-set GROUP_ID-0001] user@host# set interface-service service-interface ms-0/2/0.0 user@host# set ipsec-group-vpn GROUP_ID-0001

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfacesBefehle , show routing-options, show security, show servicesund show firewall eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@host# show interfaces

xe-0/0/1 {

unit 0 {

family inet {

service {

input {

service-set GROUP_ID-0001 service-filter GroupVPN-KS;

}

output {

service-set GROUP_ID-0001 service-filter GroupVPN-KS;

}

}

address 10.18.103.1/24;

}

}

}

xe-0/0/2 {

unit 0 {

family inet {

address 172.16.103.1/24;

}

}

}

ms-0/2/0 {

unit 0 {

family inet;

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.18.103.254;

route 10.18.102.0/24 next-hop 10.18.103.254;

route 10.18.104.0/24 next-hop 10.18.103.254;

route 172.16.101.0/24 next-hop 10.18.103.254;

route 172.16.102.0/24 next-hop 10.18.103.254;

route 172.16.103.0/24 next-hop 10.18.103.254;

route 172.16.104.0/24 next-hop 10.18.103.254;

}

[edit]

user@host# show security

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

local-address 10.18.103.1;

server-address 10.10.101.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv

group 1;

match-direction output;

tunnel-mtu 1400;

df-bit clear;

}

}

}

}

[edit]

user@host# show services

service-set GROUP_ID-0001 {

interface-service {

service-interface ms-0/2/0.0;

}

ipsec-group-vpn GROUP_ID-0001;

}

[edit]

user@host# show firewall

family inet {

service-filter GroupVPN-KS {

term inbound-ks {

from {

destination-address {

10.10.100.1/32;

}

source-address {

10.10.100.1/32;

}

}

then skip;

}

term outbound-ks {

from {

destination-address {

10.10.100.1/32;

}

}

then skip;

}

term GROUP_ID-0001 {

from {

source-address {

172.16.0.0/12;

}

destination-address {

172.16.0.0/12;

}

}

then service;

}

}

}

Konfigurieren des Gruppenmitglieds GM-0004 (Gerät der MX-Serie)

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .