Auf dieser Seite

Grundlegendes zu den Einschränkungen von Gruppen-VPNv2-Serverclustern

Grundlegendes zu Konfigurationsänderungen mit Gruppen-VPNv2-Serverclustern

Migrieren eines eigenständigen Gruppen-VPNv2-Servers zu einem Gruppen-VPNv2-Server-Cluster

Beispiel: Konfigurieren eines Gruppen-VPNv2-Serverclusters und von Mitgliedern

Gruppen-VPNv2-Servercluster

In diesem Thema erfahren Sie mehr über Gruppen-VPNv2-Servercluster.

Der Gruppen-VPNv2-Servercluster bietet GCKS-Redundanz (Group Controller/Key Server), sodass es keinen Single Point of Failure für das gesamte Gruppen-VPN-Netzwerk gibt.

Grundlegendes zu Gruppen-VPNv2-Serverclustern

Im GDOI-Protokoll (Group Domain of Interpretation) verwaltet der Group Controller/Key Server (GCKS) die Sicherheitszuordnungen (Security Associations, SAs) der Gruppe, generiert Verschlüsselungsschlüssel und verteilt sie an die Gruppenmitglieder. Gruppenmitglieder verschlüsseln den Datenverkehr basierend auf den Gruppen-Sicherheitszuordnungen und -Schlüsseln, die vom GCKS bereitgestellt werden. Wenn der GCKS fehlschlägt, können sich die Gruppenmitglieder nicht registrieren oder Schlüssel abrufen. Ein Gruppen-VPNv2-Servercluster bietet GCKS-Redundanz, sodass es keinen Single Point of Failure für das gesamte Gruppen-VPN-Netzwerk gibt. Gruppen-VPNv2-Servercluster können auch Lastausgleich, Skalierung und Verbindungsredundanz bieten.

Alle Server in einem Gruppen-VPNv2-Servercluster müssen auf Firewalls der SRX-Serie oder virtuellen vSRX-Firewall-Instanzen unterstützt werden. Gruppen-VPNv2-Server-Cluster sind eine proprietäre Lösung von Juniper Networks und haben keine Interoperabilität mit den GCKS anderer Anbieter.

- Root-Server und Sub-Server

- Registrierung von Gruppenmitgliedern bei Serverclustern

- Erkennung toter Peers

- Load Balancing

Root-Server und Sub-Server

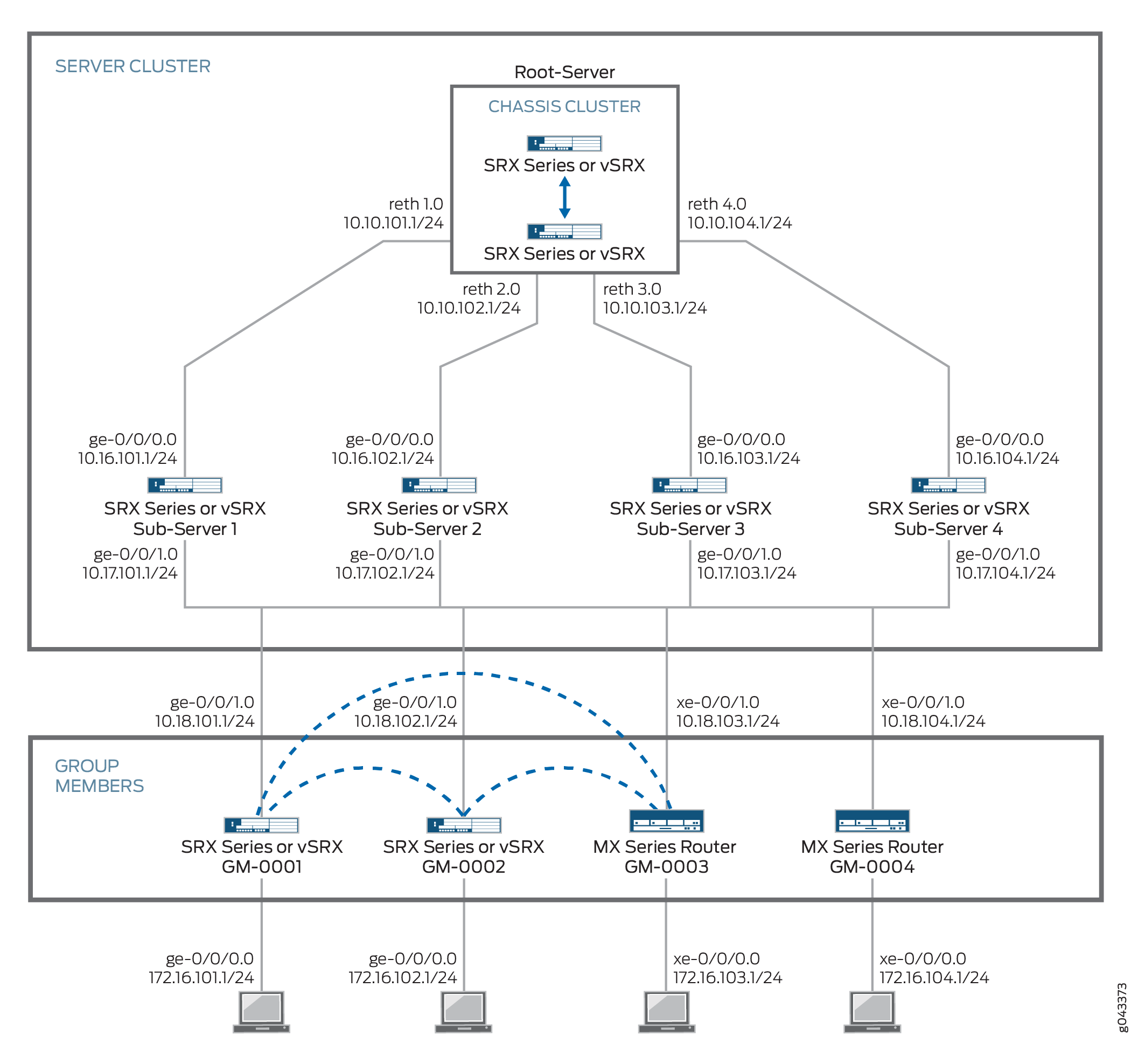

Ein Gruppen-VPNv2-Server-Cluster besteht aus einem Root-Server mit bis zu vier verbundenen Unterservern. Alle Server im Cluster verwenden dieselben Sicherheitszuordnungs- und Verschlüsselungsschlüssel, die an die Mitglieder der Gruppe VPNv2 verteilt werden. Server im Cluster können sich an verschiedenen Standorten befinden, wie in Abbildung 1gezeigt.

Nachrichten zwischen Servern im Cluster werden verschlüsselt und von IKE-Sicherheitszuordnungen authentifiziert. Der Root-Server ist für die Generierung und Verteilung von Verschlüsselungsschlüsseln an Subserver verantwortlich. Aufgrund dieser Verantwortung wird empfohlen, den Stammserver als Chassis-Cluster zu konfigurieren. Subserver sind einzelne Geräte und können keine Chassis-Cluster sein. Subserver müssen in der Lage sein, sich mit dem Root-Server zu verbinden, obwohl direkte Verbindungen zwischen Subservern nicht erforderlich sind.

Wenn ein Subserver seine Verbindung zum Root-Server verliert, sind keine weiteren Verbindungen von Gruppenmitgliedern zum Subserver zulässig und SAs werden gelöscht. Daher empfehlen wir, dass Sie einen anderen Link verwenden, um jeden Subserver mit dem Root-Server zu verbinden.

Gruppen-VPNv2-Servercluster werden mit den server-cluster Anweisungen auf der Hierarchieebene [edit security group-vpn server group-name] konfiguriert. Die folgenden Werte müssen für jeden Server in einem Cluster konfiguriert werden:

Die Serverrolle: Geben Sie entweder

root-serverodersub-serveran. Ein bestimmter Server kann Teil mehrerer Gruppen-VPNv2-Servercluster sein, muss jedoch in allen Clustern dieselbe Serverrolle aufweisen. Ein Server kann nicht mit der Root-Server-Rolle in einer Gruppe und der Sub-Server-Rolle in einer anderen Gruppe konfiguriert werden.Sie müssen sicherstellen, dass für einen Gruppen-VPNv2-Servercluster immer nur ein Root-Server vorhanden ist.

IKE-Gateway: Geben Sie den Namen eines IKE-Gateways an, das auf der Hierarchieebene [

edit security group-vpn server ike] konfiguriert ist. Bei einem Stammserver muss das IKE-Gateway ein Unterserver im Cluster sein. Es können bis zu vier Subserver angegeben werden. Bei Unterservern muss das IKE-Gateway der Stammserver sein.Der Root-Server und die Subserver müssen mit

dead-peer-detection always-sendeiner dynamischen (nicht spezifizierten) IP-Adresse konfiguriert sein und können nicht für diese konfiguriert werden. Gruppenmitglieder sind nicht für die Erkennung toter Peers konfiguriert.

Die Gruppen-VPNv2-Konfiguration muss auf jedem Unterserver in einer bestimmten Gruppe identisch sein.

Jeder Subserver im Servercluster der Gruppe VPNv2 fungiert als normaler GCKS zum Registrieren und Löschen von Mitgliedern. Nach erfolgreicher Mitgliederregistrierung ist der registrierende Server dafür verantwortlich, Aktualisierungen an das Mitglied zu senden. Für eine bestimmte Gruppe können Sie die maximale Anzahl von Gruppen-VPNv2-Mitgliedern konfigurieren, die von jedem Subserver akzeptiert werden können. Diese Zahl muss auf allen Unterservern im Cluster identisch sein. Ein Subserver reagiert nicht mehr auf Registrierungsanforderungen neuer Mitglieder, wenn er die konfigurierte maximale Anzahl von Gruppen-VPNv2-Mitgliedern erreicht. Siehe Load Balancing.

Registrierung von Gruppenmitgliedern bei Serverclustern

Gruppenmitglieder können sich bei jedem Server im Gruppen-VPNv2-Servercluster für eine bestimmte Gruppe registrieren, es wird jedoch empfohlen, dass sich Mitglieder nur mit Unterservern und nicht mit dem Root-Server verbinden. Für jedes Gruppenmitglied können bis zu vier Serveradressen konfiguriert werden. Die für Gruppenmitglieder konfigurierten Serveradressen können unterschiedlich sein. Im unten gezeigten Beispiel wird Gruppenmitglied A für die Unterserver 1 bis 4 konfiguriert, während Mitglied B für die Unterserver 4 und 3 konfiguriert ist:

Gruppenmitglied A: |

Gruppenmitglied B: |

|

Serveradressen: |

Subserver 1 Subserver 2 Subserver 3 Subserver 4 |

Subserver 4 Subserver 3 |

Die Reihenfolge, in der die Serveradressen auf einem Member konfiguriert werden, ist wichtig. Ein Gruppenmitglied versucht, sich beim ersten konfigurierten Server zu registrieren. Wenn die Registrierung bei einem konfigurierten Server nicht erfolgreich ist, versucht das Gruppenmitglied, sich beim nächsten konfigurierten Server zu registrieren.

Jeder Server in einem Gruppen-VPNv2-Servercluster fungiert als normales GCKS zum Registrieren und Löschen von Mitgliedern. Nach erfolgreicher Registrierung ist der registrierende Server dafür verantwortlich, Updates über groupkey-push Exchanges an das Mitglied zu senden. Für eine bestimmte Gruppe können Sie die maximale Anzahl von Gruppenmitgliedern konfigurieren, die von jedem Server akzeptiert werden können, diese Anzahl muss jedoch auf allen Servern im Cluster für eine bestimmte Gruppe gleich sein. Wenn die konfigurierte maximale Anzahl von Gruppenmitgliedern erreicht ist, reagiert ein Server nicht mehr auf Registrierungsanfragen neuer Mitglieder. Weitere Informationen finden Sie hier Load Balancing .

Erkennung toter Peers

Um die Verfügbarkeit von Peerservern in einem Gruppen-VPNv2-Servercluster zu überprüfen, muss jeder Server im Cluster so konfiguriert werden, dass er DPD-Anforderungen (Dead Peer Detection) sendet, unabhängig davon, ob ausgehender IPsec-Datenverkehr an den Peer geht. Dies wird mit der dead-peer-detection always-send Anweisung auf der Hierarchieebene [edit security group-vpn server ike gateway gateway-name] konfiguriert.

Ein aktiver Server in einem Gruppen-VPNv2-Servercluster sendet DPD-Tests an die im Servercluster konfigurierten IKE-Gateways. DPD sollte nicht für eine Gruppe konfiguriert werden, da mehrere Gruppen dieselbe IKE-Gateway-Konfiguration des Peerservers verwenden können. Wenn DPD feststellt, dass ein Server ausgefallen ist, wird die IKE SA mit diesem Server gelöscht. Alle Gruppen markieren den Server als inaktiv und DPD zum Server wird gestoppt.

DPD sollte nicht für das IKE-Gateway bei Gruppenmitgliedern konfiguriert werden.

Wenn DPD den Root-Server als inaktiv markiert, antworten die Subserver nicht mehr auf Anfragen neuer Gruppenmitglieder, bestehende Sicherheitszuordnungen für aktuelle Gruppenmitglieder bleiben jedoch aktiv. Ein inaktiver Unterserver sendet keine Löschvorgänge an Gruppenmitglieder, da die Sicherheitszuordnungen möglicherweise noch gültig sind und Gruppenmitglieder vorhandene Sicherheitszuordnungen weiterhin verwenden können.

Wenn eine IKE-SA abläuft, während ein Peer-Server noch aktiv ist, löst DPD die IKE-SA-Aushandlung aus. Da sowohl Root-Server als auch Unterserver IKE-SAs über DPD auslösen können, kann die gleichzeitige Aushandlung zu mehreren IKE-SAs führen. In diesem Fall sind keine Auswirkungen auf die Server-Cluster-Funktionalität zu erwarten.

Load Balancing

Der Lastenausgleich im VPNv2-Servercluster der Gruppe kann erreicht werden, indem der richtige member-threshold Wert für die Gruppe konfiguriert wird. Wenn die Anzahl der auf einem Server registrierten Mitglieder den member-threshold Wert überschreitet, wird die nachfolgende Mitgliederregistrierung auf diesem Server abgelehnt. Für die Mitgliederregistrierung wird ein Failover auf den nächsten Server ausgeführt, der für das Gruppenmitglied konfiguriert ist, bis sie einen Server erreicht, der member-threshold noch nicht erreicht ist.

Es gibt zwei Einschränkungen für die Konfiguration der member-threshold:

Für eine bestimmte Gruppe muss derselbe

member-thresholdWert auf dem Stammserver und allen Unterservern in einem Gruppenservercluster konfiguriert werden. Wenn die Gesamtzahl der Mitglieder in der Gruppe den konfiguriertenmember-thresholdWert überschreitet, wird einegroupkey-pullvon einem neuen Mitglied initiierte Registrierung abgelehnt (der Server sendet keine Antwort).Ein Server kann Mitglieder in mehreren Gruppen unterstützen. Jeder Server hat eine maximale Anzahl von Gruppenmitgliedern, die er unterstützenkann. Wenn ein Server die maximale Anzahl von Mitgliedern erreicht, die er unterstützen kann, wird eine

groupkey-pullvon einem neuen Mitglied initiierte Registrierung abgelehnt, auch wenn dermember-thresholdWert einer bestimmten Gruppe nicht erreicht wurde.

Es findet keine Mitgliedersynchronisierung zwischen Servern im Cluster statt. Der Root-Server hat keine Informationen über die Anzahl der registrierten Mitglieder auf Subservern. Jeder Subserver kann nur seine eigenen registrierten Mitglieder anzeigen.

Siehe auch

Grundlegendes zu den Einschränkungen von Gruppen-VPNv2-Serverclustern

Beachten Sie die folgenden Einschränkungen bei der Konfiguration von Gruppen-VPNv2-Serverclustern:

Die Zertifikatauthentifizierung wird für die Serverauthentifizierung nicht unterstützt. Es können nur vorinstallierte Schlüssel konfiguriert werden.

Es findet keine Konfigurationssynchronisierung zwischen Servern im Gruppen-VPNv2-Servercluster statt.

Bei der Aktivierung eines Gruppen-VPNv2-Serverclusters muss die Konfiguration zuerst auf dem Root-Server und dann auf den Unterservern erfolgen. Bis die Konfiguration manuell zwischen den Servern synchronisiert wird, ist während der Konfigurationsänderung mit Datenverkehrsverlusten zu rechnen.

In bestimmten Ausnahmefällen können die Sicherheitszuordnungen von Gruppen-VPNv2-Mitgliedern nicht synchron sein. Gruppen-VPN-Mitglieder können Sicherheitszuordnungen synchronisieren, indem sie einen neuen Schlüssel über einen

groupkey-pullAustausch erhalten. Sie können SAs auf einem Gruppen-VPNv2-Mitglied manuell mit denclear security group-vpn member ipsec security-associationsBefehlen oderclear security group-vpn member grouplöschen, um die Wiederherstellung zu beschleunigen.Der Servercluster der Gruppe VPNv2 unterstützt ISSU nicht.

Wenn die letzte

groupkey-pullNachricht während der Registrierung eines Gruppen-VPNv2-Mitglieds verloren geht, betrachtet ein Server das Mitglied möglicherweise als registriertes Mitglied, obwohl das Mitglied möglicherweise ein Failover auf den nächsten Server im Servercluster durchführt. In diesem Fall kann es so aussehen, als wäre dasselbe Mitglied auf mehreren Servern registriert. Wenn der Schwellenwert für die Gesamtzahl der Mitglieder auf allen Servern der Gesamtzahl der bereitgestellten Mitglieder entspricht, können nachfolgende Gruppenmitglieder möglicherweise nicht registriert werden.

Beachten Sie die folgenden Einschränkungen für Chassis-Cluster-Vorgänge auf dem Root-Server:

Es werden keine Statistiken aufbewahrt.

Es werden keine Aushandlungsdaten oder -zustände gespeichert. Wenn während einer

groupkey-pullOR-Aushandlunggroupkey-pushein Failover eines Stammserver-Chassisclusters auftritt, wird die Aushandlung nach dem Failover nicht neu gestartet.Wenn beide Chassis-Clusterknoten eines Root-Servers während einer erneuten Schlüsselung eines Verschlüsselungsschlüssels ausfallen, erhalten einige Mitglieder der Gruppe VPNv2 möglicherweise den neuen Schlüssel, andere Mitglieder jedoch nicht. Der Datenverkehr kann beeinträchtigt werden. Das manuelle Löschen von Sicherheitszuordnungen auf einem Gruppen-VPNv2-Mitglied mit den

clear security group-vpn member ipsec security-associationsBefehlen "oderclear security group-vpn member group" kann dazu beitragen, die Wiederherstellung zu beschleunigen, wenn der Root-Server erreichbar wird.In einer großen Umgebung kann das RG0-Failover auf dem Stammserver einige Zeit in Anspruch nehmen. Wenn das DPD-Intervall und der Schwellenwert auf einem Subserver mit kleinen Werten konfiguriert sind, kann dies dazu führen, dass der Subserver den Root-Server während eines RG0-Failovers als inaktiv markiert. Der Datenverkehr kann beeinträchtigt werden. Es wird empfohlen, das IKE-Gateway für den Unterserver mit einem DPD-Wert

interval*thresholdvon mehr als 150 Sekunden zu konfigurieren.

Grundlegendes zu Gruppen-VPNv2-Serverclusternachrichten

Alle Nachrichten zwischen Servern in einem Gruppen-VPNv2-Servercluster werden verschlüsselt und von einer IKE-Sicherheitszuordnung (SA) authentifiziert. Jeder Subserver initiiert eine IKE-SA mit dem Root-Server. Diese IKE-SA muss eingerichtet werden, bevor Nachrichten zwischen den Servern ausgetauscht werden können.

In diesem Abschnitt werden die Nachrichten beschrieben, die zwischen dem Root-Server und den Unterservern ausgetauscht werden.

Cluster-Austausch

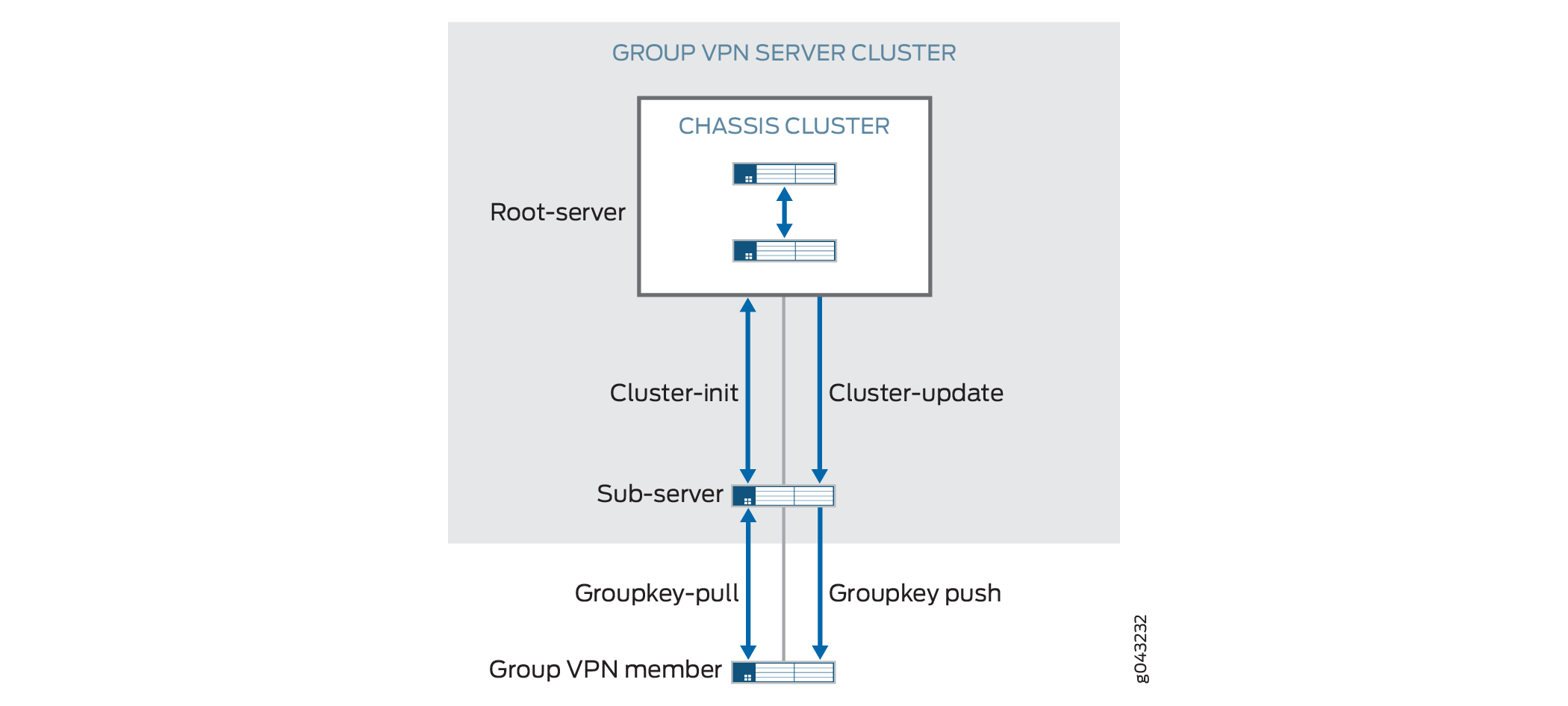

Abbildung 2 zeigt die grundlegenden Nachrichten an, die zwischen dem VPNv2-Servercluster der Gruppe und den Mitgliedern der Gruppe VPNv2 ausgetauscht werden.

Cluster-Init-Austausch

Ein Subserver startet einen Clusterinitialisierungsaustausch (cluster-init) mit dem Root-Server, um Informationen zu SA und Verschlüsselungsschlüsseln abzurufen. Der Root-Server antwortet, indem er aktuelle SA-Informationen über den cluster-init Exchange an den Subserver sendet.

Subserver können dann über einen groupkey-pull Exchange auf Registrierungsanfragen von Mitgliedern der Gruppe VPNv2 antworten. Der groupkey-pull Austausch ermöglicht es einem Gruppen-VPNv2-Mitglied, von einem Subserver gemeinsam genutzte Sicherheitszuordnungen und Schlüssel von der Gruppe anzufordern.

Subserver starten einen cluster-init Austausch mit dem Root-Server, wenn:

Der Root-Server gilt als inaktiv. Dies ist der angenommene Anfangszustand des Root-Servers. Wenn zwischen dem Root-Server und dem Subserver keine IKE-SA vorhanden ist, initiiert der Subserver eine IKE-SA mit dem Root-Server. Nach erfolgreichem

cluster-initAustausch erhält der Subserver Informationen über SAs und markiert den Root-Server als aktiv.Die weiche Lebensdauer des SA ist abgelaufen.

Es wird eine

cluster-updateMeldung empfangen, um alle Sicherheitszuordnungen zu löschen.Es gibt Änderungen an der Gruppenkonfiguration.

Wenn der cluster-init Austausch fehlschlägt, versucht der Subserver alle 5 Sekunden den Austausch mit dem Root-Server.

Cluster-Update-Meldungen

Bei dem groupkey-push Austausch handelt es sich um eine einzelne Rekey-Nachricht, die es einem Gruppencontroller/Schlüsselserver (GCKS) ermöglicht, Gruppen-SAs und Schlüssel an Mitglieder zu senden, bevor vorhandene Gruppen-SAs ablaufen, und die Gruppenmitgliedschaft zu aktualisieren. Rekey-Nachrichten sind unerwünschte Nachrichten, die vom GCKS an Mitglieder gesendet werden

Beim Generieren neuer Verschlüsselungsschlüssel für eine Sicherheitszuordnung sendet der Root-Server SA-Aktualisierungen über eine cluster-update Nachricht an alle aktiven Unterserver. Nachdem der Subserver a cluster-update vom Root-Server empfangen hat, installiert er die neue SA und sendet die neuen SA-Informationen über a groupkey-push an seine registrierten Gruppenmitglieder.

Eine cluster-update Nachricht, die vom Root-Server gesendet wird, erfordert eine Bestätigung durch den Subserver. Wenn keine Bestätigung von einem Subserver empfangen wird, sendet der Root-Server die cluster-update erneut in der konfigurierten Neuübertragungsperiode (der Standardwert ist 10 Sekunden). Der Root-Server sendet nicht erneut, wenn die Dead Peer Detection (DPD) anzeigt, dass der Subserver nicht verfügbar ist. Wenn ein Subserver die SA-Informationen nach dem Empfang einer cluster-updatenicht aktualisieren kann, sendet er keine Bestätigung, und der Root-Server überträgt die cluster-update Nachricht erneut.

Wenn die weiche Lebensdauer einer Sicherheitszuordnung abläuft, bevor eine neue Sicherheitszuordnung vom Root-Server empfangen wird, sendet der Unterserver eine cluster-init Nachricht an den Root-Server, um alle Sicherheitszuordnungen abzurufen, und sendet erst dann eine groupkey-push Nachricht an seine Mitglieder, wenn er ein neues Update erhalten hat. Wenn die harte Lebensdauer einer Sicherheitszuordnung auf dem Unterserver abläuft, bevor er eine neue Sicherheitszuordnung erhält, markiert der Unterserver den Root-Server als inaktiv, löscht alle registrierten Gruppenmitglieder und sendet cluster-init weiterhin Nachrichten an den Root-Server.

Es kann eine cluster-update Nachricht gesendet werden, um eine SA oder ein Gruppenmitglied zu löschen; dies kann das Ergebnis eines clear Befehls oder einer Konfigurationsänderung sein. Wenn ein Subserver eine cluster-update Nachricht zum Löschen einer Sicherheitszuordnung empfängt, sendet er eine groupkey-push Löschnachricht an seine Gruppenmitglieder und löscht die entsprechende Sicherheitszuordnung. Wenn alle Sicherheitszuordnungen für eine Gruppe gelöscht werden, initiiert der Subserver einen cluster-init Austausch mit dem Root-Server. Wenn alle registrierten Mitglieder gelöscht werden, löscht der Unterserver alle lokal registrierten Mitglieder.

Grundlegendes zu Konfigurationsänderungen mit Gruppen-VPNv2-Serverclustern

Gruppen-VPNv2-Servercluster verhalten sich anders als eigenständige Gruppen-VPNv2-Server, wenn Konfigurationsänderungen vorgenommen werden, die zu neuen Verschlüsselungsschlüsseln und Änderungen an Sicherheitszuordnungen (Security Associations, SAs) führen. Der Root-Server sendet SA-Aktualisierungen oder -Löschungen über cluster-update Nachrichten an Unterserver. Die Unterserver senden groupkey-push dann Nachrichten an die Mitglieder. Unterserver können keine Löschnachrichten an Gruppenmitglieder senden, ohne zuvor Löschnachrichten vom Root-Server zu erhalten.

Alle Konfigurationsänderungen müssen zuerst auf dem Root-Server und dann auf den Subservern vorgenommen werden, um sicherzustellen, dass Gruppenmitglieder wie erwartet Aktualisierungen oder Löschungen erhalten. Bis zur Synchronisierung der Konfiguration zwischen den Servern im Gruppen-VPNv2-Servercluster ist mit Datenverkehrsverlusten zu rechnen.

Tabelle 1 beschreibt die Auswirkungen verschiedener Konfigurationsänderungen auf Gruppen-VPNv2-Servern.

Konfigurationsänderung |

Eigenständige Gruppen-VPNv2-Serveraktion |

Gruppen-VPNv2-Servercluster-Aktion |

|

|---|---|---|---|

Root-Server |

Sub-Server |

||

Ändern des IKE-Vorschlags, der Richtlinie oder des Gateways |

Löschen Sie die IKE-Sicherheitszuordnung für das betroffene Gateway. Löschen Sie bei IKE-Vorschlägen, -Richtlinien oder -Gateways die registrierten Mitglieder für das betroffene Gateway. |

||

IPsec-Vorschlag ändern |

Änderungen werden nach dem erneuten Schlüssel des Datenverkehrsverschlüsselungsschlüssels (TEK) wirksam. |

||

Änderungen in der Gruppe: |

|||

Gruppennamen löschen |

Senden Sie "Alle löschen" an Gruppenmitglieder. Löschen Sie alle IKE-Sicherheitszuordnungen in der Gruppe. Löschen Sie sofort alle Schlüssel in der Gruppe. Löschen Sie alle registrierten Mitglieder in der Gruppe. |

Senden Sie "alle löschen" an Unterserver. Löschen Sie sofort alle Schlüssel in der Gruppe. Markieren Sie alle Peers als inaktiv. Löschen Sie Subserver-IKE-SAs. Löschen Sie alle Mitglieds-IKE-Sicherheitszuordnungen. |

Löschen Sie alle Mitglieds-IKE-Sicherheitszuordnungen. Löschen Sie sofort alle Schlüssel in der Gruppe. Löschen Sie alle registrierten Mitglieder in der Gruppe. Peer als inaktiv markieren. Löschen Sie die IKE-Sicherheitszuordnungen des Peerservers. |

ID ändern |

Senden Sie "Alle löschen" an alle Mitglieder. Löschen Sie alle IKE-Sicherheitszuordnungen in der Gruppe. Löschen Sie sofort alle Schlüssel in der Gruppe. Löschen Sie alle registrierten Mitglieder in der Gruppe. Generieren Sie neue Schlüssel entsprechend der Konfiguration. |

Senden Sie "alle löschen" an Unterserver. Löschen Sie alle Mitglieds-IKE-Sicherheitszuordnungen in der Gruppe. Löschen Sie sofort alle Schlüssel in der Gruppe. Markieren Sie alle Peers als inaktiv. Löschen Sie alle IKE-SAs des Peerservers. Generieren Sie neue Schlüssel entsprechend der Konfiguration. |

Löschen Sie alle Mitglieds-IKE-Sicherheitszuordnungen in der Gruppe. Löschen Sie sofort alle Schlüssel in der Gruppe. Löschen Sie alle registrierten Mitglieder in der Gruppe. Peer als inaktiv markieren. Löschen Sie die IKE-Sicherheitszuordnungen des Peerservers. Initiieren Sie einen neuen |

Hinzufügen oder Löschen eines IKE-Gateways |

Keine Änderungen für Ergänzungen. Löschen Sie zum Löschen die IKE-Sicherheitszuordnung und die registrierten Mitglieder für das betroffene Gateway. |

||

Hinzufügen oder Ändern des Zeitfensters für die automatische Wiedergabe |

Der neue Wert wird nach der erneuten TEK-Schlüsselerstellung wirksam. |

||

Hinzufügen oder Ändern von kein Anti-Replay |

Der neue Wert wird nach der erneuten TEK-Schlüsselerstellung wirksam. |

||

Änderungen bei der Kommunikation zwischen Servermitgliedern und Membern: |

|||

Hinzufügen |

Löschen Sie alle registrierten Mitglieder. Generieren Sie den Schlüsselverschlüsselungsschlüssel (Key Encryption Key, KEK) SA. |

Generieren Sie KEK SA. Senden Sie eine neue KEK SA an den Subserver. Löschen Sie alle Mitglieds-IKE-Sicherheitszuordnungen. |

Löschen Sie alle registrierten Mitglieder. |

Veränderung |

Der neue Wert wird nach der erneuten KEK-Schlüsselerstellung wirksam. |

||

Löschen |

Send delete , um alle KEK-Sicherheitszuordnungen zu löschen. Löschen Sie KEK SA. |

Löschen an Unterserver senden. Löschen Sie KEK SA. Löschen Sie alle Mitglieds-IKE-Sicherheitszuordnungen. |

Löschen Sie KEK SA. |

IPsec SA: |

|||

Hinzufügen |

Generieren Sie eine neue TEK SA. Aktualisieren Sie die neue TEK SA für Mitglieder. |

Generieren Sie eine neue TEK SA. Senden Sie eine neue TEK SA an Unterserver. |

Keine Aktion. |

Veränderung |

Der neue Wert wird nach der erneuten Eingabe von TEK wirksam. Wenn sich die Übereinstimmungsrichtlinie ändert, wird der aktuelle TEK sofort entfernt und delete groupkey-push gesendet, da Mitglieder explizit benachrichtigt werden müssen, dass diese Konfiguration entfernt wird. |

Wenn sich die Übereinstimmungsrichtlinie ändert, wird delete an Unterserver gesendet. Löschen Sie TEK sofort. |

Wenn sich die Übereinstimmungsrichtlinie ändert, löschen Sie TEK sofort. |

Löschen |

Löschen Sie TEK sofort. Send delete, um diese TEK SA zu löschen. |

Löschen an Unterserver senden. Löschen Sie TEK sofort. |

Löschen Sie TEK sofort. |

Tabelle 2 beschreibt die Auswirkungen einer Änderung der Gruppen-VPNv2-Serverclusterkonfiguration.

Sie müssen sicherstellen, dass sich immer nur ein Root-Server in einem Server-Cluster befindet.

Änderung der Server-Cluster-Konfiguration |

Gruppen-VPNv2-Servercluster |

|

|---|---|---|

Root-Server |

Sub-Server |

|

IKE-Vorschlag, -Richtlinie oder -Gateway (Clusterpeer) |

Für Ergänzungen gibt es keine Änderung. Löschen Sie bei Änderungen oder Löschungen die IKE-Sicherheitszuordnung für den betroffenen Peer. |

|

Server-Cluster: |

||

Hinzufügen |

Nichts. |

Senden Sie "Alle löschen" an Gruppenmitglieder. Löschen Sie alle Mitglieds-IKE-Sicherheitszuordnungen in der Gruppe. Löschen Sie sofort alle TEKs und KEKs in der Gruppe. Löschen Sie alle registrierten Mitglieder in der Gruppe. An Root-Server senden |

Rolle ändern Sie müssen sicherstellen, dass sich immer nur ein Root-Server in einem Server-Cluster befindet. |

Senden Sie "alle löschen" an Unterserver. Löschen Sie alle Mitglieds-IKE-Sicherheitszuordnungen in der Gruppe. Löschen Sie sofort alle TEKs und KEKs in der Gruppe. Markieren Sie alle Peers als inaktiv. Löschen Sie alle IKE-SAs des Peerservers. An Root-Server senden |

TEK neu eingeben. KEK neu eingeben. Senden Sie neue Schlüssel an Unterserver. Senden Sie neue Schlüssel an Mitglieder. |

Peer hinzufügen |

Nichts. |

|

Peer löschen |

Peer als inaktiv markieren. Clear peer IKE SA. |

Peer als inaktiv markieren. Löschen Sie KEK. Löschen Sie TEK. Clear peer IKE SA. |

Übermittlungszeitraum ändern |

Nichts. |

|

Servercluster löschen |

Senden Sie "alle löschen" an Unterserver. Löschen Sie sofort alle TEKs und KEKs in der Gruppe. Markieren Sie alle Peers als inaktiv. Löschen Sie alle IKE-SAs des Peerservers. Generieren Sie neue TEKs und KEKs entsprechend der Konfiguration. |

Löschen Sie alle Mitglieds-IKE-Sicherheitszuordnungen in der Gruppe. Löschen Sie sofort alle TEKs und KEKs in der Gruppe. Löschen Sie alle registrierten Mitglieder in der Gruppe. Peer als inaktiv markieren. Löschen Sie die IKE-Sicherheitszuordnungen des Peerservers. Generieren Sie neue TEK und KEK entsprechend der Konfiguration. |

Migrieren eines eigenständigen Gruppen-VPNv2-Servers zu einem Gruppen-VPNv2-Server-Cluster

In diesem Abschnitt wird beschrieben, wie Sie einen eigenständigen Gruppen-VPNv2-Server zu einem Gruppen-VPNv2-Servercluster migrieren.

So migrieren Sie einen eigenständigen Gruppen-VPNv2-Server auf einen Root-Server:

Es wird dringend empfohlen, dass es sich bei dem Root-Server um einen Chassis-Cluster handelt.

So fügen Sie dem Gruppen-VPNv2-Servercluster einen Unterserver hinzu:

Konfigurieren Sie auf dem Stammserver sowohl ein Gruppen-VPNv2-Server-IKE-Gateway als auch ein Servercluster-IKE-Gateway für den Unterserver. Sicherheitszuordnungen und vorhandener Mitgliederverkehr sollten nicht betroffen sein.

Konfigurieren Sie auf dem Subserver den Servercluster. Denken Sie daran, dass die Gruppen-VPNv2-Konfiguration auf jedem Server im Cluster identisch sein muss, mit Ausnahme der Gruppen-VPNv2-Server-IKE-Gateways, der Serverrolle im Cluster und der IKE-Gatewaykonfigurationen des Serverclusters. Auf dem Unterserver muss die konfigurierte Serverrolle im Cluster .

sub-serverKonfigurieren Sie ein Gruppen-VPNv2-Server-IKE-Gateway und ein Servercluster-IKE-Gateway für den Stammserver.

So löschen Sie einen Unterserver aus dem Gruppen-VPNv2-Servercluster:

Löschen Sie auf dem Stammserver sowohl das IKE-Gateway des Gruppen-VPNv2-Servers als auch die IKE-Gatewaykonfigurationen des Serverclusters für den Unterserver. Sicherheitszuordnungen und vorhandener Mitgliederverkehr sollten nicht betroffen sein.

Schalten Sie den Subserver aus.

Siehe auch

Beispiel: Konfigurieren eines Gruppen-VPNv2-Serverclusters und von Mitgliedern

In diesem Beispiel wird gezeigt, wie ein Gruppen-VPNv2-Servercluster so konfiguriert wird, dass Gruppen-Controller/Schlüsselserver (GCKS)-Redundanz und Skalierung für Gruppen-VPNv2-Gruppenmitglieder bereitgestellt werden.

Anforderungen

Im Beispiel werden die folgenden Hardware- und Softwarekomponenten verwendet:

Acht unterstützte Firewalls der SRX-Serie oder virtuelle vSRX-Firewall-Instanzen mit Junos OS Version 15.1X49-D30 oder höher, die Gruppen-VPNv2 unterstützen:

Zwei Geräte oder Instanzen sind so konfiguriert, dass sie als Chassis-Cluster fungieren. Der Chassis-Cluster fungiert als Root-Server im Group VPNv2-Server-Cluster. Die Geräte oder Instanzen müssen über die gleiche Softwareversion und die gleichen Lizenzen verfügen.

Der Root-Server ist für die Generierung und Verteilung von Verschlüsselungsschlüsseln an Unterserver im Gruppen-VPN-Server-Cluster verantwortlich. Aufgrund dieser Verantwortung empfehlen wir, dass der Root-Server ein Chassis-Cluster ist.

Vier weitere Geräte oder Instanzen fungieren als Unterserver im Gruppen-VPNv2-Servercluster.

Zwei weitere Geräte oder Instanzen fungieren als Gruppen-VPNv2-Gruppenmitglieder.

Zwei unterstützte Geräte der MX-Serie mit Junos OS Version 15.1R2 oder höher, die Gruppen-VPNv2 unterstützen. Diese Geräte fungieren als Gruppen-VPNv2-Gruppenmitglieder.

Ein Hostname, ein Root-Administratorkennwort und Verwaltungszugriff müssen auf jeder Firewall- oder vSRX-Virtual-Firewall-Instanz der SRX-Serie konfiguriert werden. Es wird empfohlen, NTP auch auf jedem Gerät zu konfigurieren.

Die Konfigurationen in diesem Beispiel konzentrieren sich auf das, was für den Gruppen-VPNv2-Betrieb erforderlich ist, basierend auf der in Abbildung 3. Einige Konfigurationen, wie z. B. Schnittstellen-, Routing- oder Chassis-Cluster-Setups, sind hier nicht enthalten. Beispielsweise erfordert der Gruppen-VPNv2-Betrieb eine funktionierende Routing-Topologie, die es Client-Geräten ermöglicht, die vorgesehenen Standorte im gesamten Netzwerk zu erreichen. In diesem Beispiel wird die Konfiguration des statischen oder dynamischen Routings nicht behandelt.

Überblick

In diesem Beispiel besteht das Gruppen-VPNv2-Netzwerk aus einem Servercluster und vier Mitgliedern. Der Server-Cluster besteht aus einem Root-Server und vier Subservern. Zwei der Mitglieder sind Firewalls der SRX-Serie oder virtuelle vSRX-Firewall-Instanzen, während die anderen beiden Mitglieder Geräte der MX-Serie sind.

Die Gruppen-VPN-Sicherheitszuordnungen müssen durch eine Phase-1-Sicherheitszuordnung geschützt werden. Daher muss die Gruppen-VPN-Konfiguration die Konfiguration von IKE-Phase-1-Aushandlungen auf dem Stammserver, den Unterservern und den Gruppenmitgliedern umfassen. IKE-Konfigurationen werden wie folgt beschrieben.

Auf dem Root-Server:

Die IKE-Richtlinie

SubSrvwird verwendet, um Phase-1-Sicherheitszuordnungen mit jedem Unterserver einzurichten.Ein IKE-Gateway ist mit Dead Peer Detection (DPD) für jeden Subserver konfiguriert.

Die Serverclusterrolle ist

root-server, und jeder Unterserver ist als IKE-Gateway für den Servercluster konfiguriert.

Der Root-Server sollte so konfiguriert sein, dass er den Chassis-Cluster-Betrieb unterstützt. Im Beispiel stellen redundante Ethernet-Schnittstellen auf dem Root-Server eine Verbindung zu jedem der Unterserver im Servercluster her. Die gesamte Chassis-Cluster-Konfiguration wird nicht angezeigt.

Auf jedem Subserver:

Es werden zwei IKE-Richtlinien konfiguriert:

RootSrvwird verwendet, um eine Phase-1-Sicherheitszuordnung mit dem Root-Server einzurichten, undGMswird verwendet, um Phase-1-Sicherheitszuordnungen mit jedem Gruppenmitglied einzurichten.Vorinstallierte Schlüssel werden verwendet, um die Phase 1-Sicherheitszuordnungen zwischen dem Stammserver und den Unterservern sowie zwischen den Unterservern und den Gruppenmitgliedern zu sichern. Stellen Sie sicher, dass es sich bei den verwendeten vorinstallierten Schlüsseln um starke Schlüssel handelt. Auf den Unterservern muss der für die IKE-Richtlinie

RootSrvkonfigurierte vorinstallierte Schlüssel mit dem auf dem Stammserver konfigurierten vorinstallierten Schlüssel übereinstimmen, und der für die IKE-RichtlinieGMskonfigurierte vorinstallierte Schlüssel muss mit dem für die Gruppenmitglieder konfigurierten vorinstallierten Schlüssel übereinstimmen.Ein IKE-Gateway wird mit DPD für den Root-Server konfiguriert. Darüber hinaus wird für jedes Gruppenmitglied ein IKE-Gateway konfiguriert.

Die Serverclusterrolle ist

sub-server, und der Stammserver ist als IKE-Gateway für den Servercluster konfiguriert.

Für jedes Gruppenmitglied:

Die IKE-Richtlinie

SubSrvwird verwendet, um Phase-1-Sicherheitszuordnungen mit den Unterservern einzurichten.Die Konfiguration des IKE-Gateways enthält die Adressen für die Unterserver.

Bei Firewalls der SRX-Serie oder vSRX Virtual Firewall-Gruppenmitgliedern wird eine IPsec-Richtlinie für die Gruppe mit der LAN-Zone als Von-Zone (eingehender Datenverkehr) und der WAN-Zone als Bis-Zone (ausgehender Datenverkehr) konfiguriert. Außerdem ist eine Sicherheitsrichtlinie erforderlich, um den Datenverkehr zwischen den LAN- und WAN-Zonen zuzulassen.

Sowohl auf dem Gruppenserver als auch auf den Gruppenmitgliedern muss derselbe Gruppenbezeichner konfiguriert werden. In diesem Beispiel lautet der Gruppenname GROUP_ID-0001 und der Gruppenbezeichner 1. Die auf dem Server konfigurierte Gruppenrichtlinie gibt an, dass die SA und der Schlüssel auf den Datenverkehr zwischen Teilnetzen im Bereich 172.16.0.0/12 angewendet werden.

Topologie

Abbildung 3 zeigt die Juniper Networks-Geräte, die für dieses Beispiel konfiguriert werden sollen.

Konfiguration

- Konfiguration des Root-Servers

- Konfigurieren von Subserver 1

- Konfigurieren von Sub-Server 2

- Konfigurieren von Sub-Server 3

- Konfigurieren von Subserver 4

- Konfigurieren von GM-0001 (Firewall der SRX-Serie oder virtuelle vSRX-Firewall-Instanz)

- Konfigurieren von GM-0002 (Firewall der SRX-Serie oder virtuelle vSRX-Firewall-Instanz)

- Konfigurieren von GM-0003 (Gerät der MX-Serie)

- Konfigurieren von GM-0004 (Gerät der MX-Serie)

Konfiguration des Root-Servers

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth1 unit 0 description To_SubSrv01 set interfaces reth1 unit 0 family inet address 10.10.101.1/24 set interfaces reth2 redundant-ether-options redundancy-group 1 set interfaces reth2 unit 0 description To_SubSrv02 set interfaces reth2 unit 0 family inet address 10.10.102.1/24 set interfaces reth3 redundant-ether-options redundancy-group 1 set interfaces reth3 unit 0 description To_SubSrv03 set interfaces reth3 unit 0 family inet address 10.10.103.1/24 set interfaces reth4 redundant-ether-options redundancy-group 1 set interfaces reth4 unit 0 description To_SubSrv04 set interfaces reth4 unit 0 family inet address 10.10.104.1/24 set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces reth1.0 set security zones security-zone GROUPVPN interfaces reth2.0 set security zones security-zone GROUPVPN interfaces reth3.0 set security zones security-zone GROUPVPN interfaces reth4.0 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then deny set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set chassis cluster reth-count 5 set chassis cluster redundancy-group 1 node 0 priority 254 set chassis cluster redundancy-group 1 node 1 priority 1 set chassis cluster redundancy-group 0 node 0 priority 254 set chassis cluster redundancy-group 0 node 1 priority 1 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy SubSrv mode main set security group-vpn server ike policy SubSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy SubSrv pre-shared-key ascii-text "$ABC123" set security group-vpn server ike gateway SubSrv01 ike-policy SubSrv set security group-vpn server ike gateway SubSrv01 address 10.16.101.1 set security group-vpn server ike gateway SubSrv01 dead-peer-detection always-send set security group-vpn server ike gateway SubSrv01 local-address 10.10.101.1 set security group-vpn server ike gateway SubSrv02 ike-policy SubSrv set security group-vpn server ike gateway SubSrv02 address 10.16.102.1 set security group-vpn server ike gateway SubSrv02 dead-peer-detection always-send set security group-vpn server ike gateway SubSrv02 local-address 10.10.102.1 set security group-vpn server ike gateway SubSrv03 ike-policy SubSrv set security group-vpn server ike gateway SubSrv03 address 10.16.103.1 set security group-vpn server ike gateway SubSrv03 dead-peer-detection always-send set security group-vpn server ike gateway SubSrv03 local-address 10.10.103.1 set security group-vpn server ike gateway SubSrv04 ike-policy SubSrv set security group-vpn server ike gateway SubSrv04 address 10.16.104.1 set security group-vpn server ike gateway SubSrv04 dead-peer-detection always-send set security group-vpn server ike gateway SubSrv04 local-address 10.10.104.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 server-cluster server-role root-server set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway SubSrv01 set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway SubSrv02 set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway SubSrv03 set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway SubSrv04 set security group-vpn server group GROUP_ID-0001 server-cluster retransmission-period 10 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie den Root-Server:

Konfigurieren Sie Sicherheitszonen und Sicherheitsrichtlinien.

[edit interfaces] user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth1 unit 0 description To_SubSrv01 user@host# set reth1 unit 0 family inet address 10.10.101.1/24 user@host# set reth2 redundant-ether-options redundancy-group 1 user@host# set reth2 unit 0 description To_SubSrv02 user@host# set reth2 unit 0 family inet address 10.10.102.1/24 user@host# set reth3 redundant-ether-options redundancy-group 1 user@host# set reth3 unit 0 description To_SubSrv03 user@host# set reth3 unit 0 family inet address 10.10.103.1/24 user@host# set reth4 redundant-ether-options redundancy-group 1 user@host# set reth4 unit 0 description To_SubSrv04 user@host# set reth4 unit 0 family inet address 10.10.104.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces reth1.0 user@host# set interfaces reth2.0 user@host# set interfaces reth3.0 user@host# set interfaces reth4.0 [edit security policies global] user@host# set policy 1000 match source-address any user@host# set policy 1000 match destination-address any user@host# set policy 1000 match application any user@host# set policy 1000 match from-zone any user@host# set policy 1000 match to-zone any user@host# set policy 1000 then deny user@host# set policy 1000 then log session-init user@host# set policy 1000 then count [edit security policies] user@host# set default-policy deny-all

Konfigurieren Sie den Chassis-Cluster.

[edit chassis cluster] user@host# set reth-count 5 user@host# set redundancy-group 1 node 0 priority 254 user@host# set redundancy-group 1 node 1 priority 1 user@host# set redundancy-group 0 node 0 priority 254 user@host# set redundancy-group 0 node 1 priority 1

Konfigurieren Sie das IKE-Angebot, die Richtlinie und das Gateway.

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy SubSrv] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike gateway SubSrv01] user@host# set ike-policy SubSrv user@host# set address 10.16.101.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.10.101.1 [edit security group-vpn server ike gateway SubSrv02] user@host# set ike-policy SubSrv user@host# set address 10.16.102.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.10.102.1 [edit security group-vpn server ike gateway SubSrv03] user@host# set ike-policy SubSrv user@host# set address 10.16.103.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.10.103.1 [edit security group-vpn server ike gateway SubSrv04] user@host# set ike-policy SubSrv user@host# set address 10.16.104.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.10.104.1

Konfigurieren Sie die IPsec-Sicherheitszuordnung.

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600

Konfigurieren Sie die VPN-Gruppe.

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set server-cluster server-role root-server user@host# set server-cluster ike-gateway SubSrv01 user@host# set server-cluster ike-gateway SubSrv02 user@host# set server-cluster ike-gateway SubSrv03 user@host# set server-cluster ike-gateway SubSrv04 user@host# set server-cluster retransmission-period 10 user@host# set anti-replay-time-window 1000 user@host# set server-member-communication communication-type unicast user@host# set server-member-communication encryption-algorithm aes-256-cbc user@host# set server-member-communication lifetime-seconds 7200 user@host# set server-member-communication sig-hash-algorithm sha-256

Konfigurieren Sie die Gruppenrichtlinie.

[edit security group-vpn server group GROUP_ID-0001] user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0 user@host# set ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfacesBefehle , show chassis clusterund show security eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@host# show interfaces

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

description To_SubSrv01;

family inet {

address 10.10.101.1/24;

}

}

}

reth2 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

description To_SubSrv02;

family inet {

address 10.10.102.1/24;

}

}

}

reth3 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

description To_SubSrv03;

family inet {

address 10.10.103.1/24;

}

}

}

reth4 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

description To_SubSrv04;

family inet {

address 10.10.104.1/24;

}

}

}

[edit]

user@host# show chassis cluster

reth-count 5;

redundancy-group 1 {

node 0 priority 254;

node 1 priority 1;

}

redundancy-group 0 {

node 0 priority 254;

node 1 priority 1;

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy SubSrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway SubSrv01 {

ike-policy SubSrv;

address 10.16.101.1;

dead-peer-detection always-send;

local-address 10.10.101.1;

}

gateway SubSrv02 {

ike-policy SubSrv;

address 10.16.102.1;

dead-peer-detection always-send;

local-address 10.10.102.1;

}

gateway SubSrv03 {

ike-policy SubSrv;

address 10.16.103.1;

dead-peer-detection always-send;

local-address 10.10.103.1;

}

gateway SubSrv04 {

ike-policy SubSrv;

address 10.16.104.1;

dead-peer-detection always-send;

local-address 10.10.104.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

server-cluster {

server-role root-server;

ike-gateway SubSrv01;

ike-gateway SubSrv02;

ike-gateway SubSrv03;

ike-gateway SubSrv04;

retransmission-period 10;

}

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

deny;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

reth1.0;

reth2.0;

reth3.0;

reth4.0;

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren von Subserver 1

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set interfaces ge-0/0/0 unit 0 description To_RootSrv set interfaces ge-0/0/0 unit 0 family inet address 10.16.101.1/24 set interfaces ge-0/0/1 unit 0 description To_WAN set interfaces ge-0/0/1 unit 0 family inet address 10.17.101.1/24 set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/0.0 set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then deny set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy RootSrv mode main set security group-vpn server ike policy RootSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy RootSrv pre-shared-key ascii-text "$ABC123" set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123$ABC123" set security group-vpn server ike gateway RootSrv ike-policy RootSrv set security group-vpn server ike gateway RootSrv address 10.10.101.1 set security group-vpn server ike gateway RootSrv dead-peer-detection always-send set security group-vpn server ike gateway RootSrv local-address 10.16.101.1 set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.17.101.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.17.101.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.17.101.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.17.101.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 server-cluster server-role sub-server set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway RootSrv set security group-vpn server group GROUP_ID-0001 server-cluster retransmission-period 10 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie den Unterserver im Gruppen-VPNv2-Servercluster:

Konfigurieren Sie Schnittstellen, Sicherheitszonen und Sicherheitsrichtlinien.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_RootSrv user@host# set ge-0/0/0 unit 0 family inet address 10.16.101.1/24 user@host# set ge-0/0/1 unit 0 description To_WAN user@host# set ge-0/0/1 unit 0 family inet address 10.17.101.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 user@host# set interfaces ge-0/0/1.0 [edit security policies global] user@host# set policy 1000 match source-address any user@host# set policy 1000 match destination-address any user@host# set policy 1000 match application any user@host# set policy 1000 match from-zone any user@host# set policy 1000 match to-zone any user@host# set policy 1000 then deny user@host# set policy 1000 then log session-init user@host# set policy 1000 then count [edit security policies] user@host# set default-policy deny-all

Konfigurieren Sie das IKE-Angebot, die Richtlinie und das Gateway.

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy RootSrv] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike policy GMs] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123$ABC123" [edit security group-vpn server ike gateway RootSrv] user@host# set ike-policy RootSrv user@host# set address 10.10.101.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.16.101.1 [edit security group-vpn server ike gateway GM-0001] user@host# set ike-policy GMs user@host# set address 10.18.101.1 user@host# set local-address 10.17.101.1 [edit security group-vpn server ike gateway GM-0002] user@host# set ike-policy GMs user@host# set address 10.18.102.1 user@host# set local-address 10.17.101.1 [edit security group-vpn server ike gateway GM-0003] user@host# set ike-policy GMs user@host# set address 10.18.103.1 user@host# set local-address 10.17.101.1 [edit security group-vpn server ike gateway GM-0004] user@host# set ike-policy GMs user@host# set address 10.18.104.1 user@host# set local-address 10.17.101.1

Konfigurieren Sie die IPsec-Sicherheitszuordnung.

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600

Konfigurieren Sie die VPN-Gruppe.

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set server-cluster server-role sub-server user@host# set server-cluster ike-gateway RootSrv user@host# set server-cluster retransmission-period 10 user@host# set ike-gateway GM-0001 user@host# set ike-gateway GM-0002 user@host# set ike-gateway GM-0003 user@host# set ike-gateway GM-0004 user@host# set anti-replay-time-window 1000 user@host# set server-member-communication communication-type unicast user@host# set server-member-communication encryption-algorithm aes-256-cbc user@host# set server-member-communication lifetime-seconds 7200 user@host# set server-member-communication sig-hash-algorithm sha-256 user@host# set ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600

Konfigurieren Sie die Gruppenrichtlinie.

[edit security group-vpn server group GROUP_ID-0001] user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfacesBefehle und show security eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_RootSrv;

family inet {

address 10.16.101.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_WAN;

family inet {

address 10.17.101.1/24;

}

}

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy RootSrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

policy GMs {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123$ABC123"; ## SECRET-DATA

}

gateway RootSrv {

ike-policy RootSrv;

address 10.10.101.1;

dead-peer-detection always-send;

local-address 10.16.101.1;

}

gateway GM-0001 {

ike-policy GMs;

address 10.18.101.1;

local-address 10.17.101.1;

}

gateway GM-0002 {

ike-policy GMs;

address 10.18.102.1;

local-address 10.17.101.1;

}

gateway GM-0003 {

ike-policy GMs;

address 10.18.103.1;

local-address 10.17.101.1;

}

gateway GM-0004 {

ike-policy GMs;

address 10.18.104.1;

local-address 10.17.101.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

server-cluster {

server-role sub-server;

ike-gateway RootSrv;

retransmission-period 10;

}

ike-gateway GM-0001;

ike-gateway GM-0002;

ike-gateway GM-0003;

ike-gateway GM-0004;

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

deny;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

ge-0/0/1.0;

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren von Sub-Server 2

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set interfaces ge-0/0/0 unit 0 description To_RootSrv set interfaces ge-0/0/0 unit 0 family inet address 10.16.102.1/24 set interfaces ge-0/0/1 unit 0 description To_WAN set interfaces ge-0/0/1 unit 0 family inet address 10.17.102.1/24 set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/0.0 set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then deny set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy RootSrv mode main set security group-vpn server ike policy RootSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy RootSrv pre-shared-key ascii-text "$ABC123" set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123$ABC123" set security group-vpn server ike gateway RootSrv ike-policy RootSrv set security group-vpn server ike gateway RootSrv address 10.10.102.1 set security group-vpn server ike gateway RootSrv dead-peer-detection always-send set security group-vpn server ike gateway RootSrv local-address 10.16.102.1 set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.17.102.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.17.102.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.17.102.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.17.102.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 server-cluster server-role sub-server set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway RootSrv set security group-vpn server group GROUP_ID-0001 server-cluster retransmission-period 10 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie den Unterserver im Gruppen-VPNv2-Servercluster:

Konfigurieren Sie Schnittstellen, Sicherheitszonen und Sicherheitsrichtlinien.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_RootSrv user@host# set ge-0/0/0 unit 0 family inet address 10.16.102.1/24 user@host# set ge-0/0/1 unit 0 description To_WAN user@host# set ge-0/0/1 unit 0 family inet address 10.17.102.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 user@host# set interfaces ge-0/0/1.0 [edit security policies global] user@host# set policy 1000 match source-address any user@host# set policy 1000 match destination-address any user@host# set policy 1000 match application any user@host# set policy 1000 match from-zone any user@host# set policy 1000 match to-zone any user@host# set policy 1000 then deny user@host# set policy 1000 then log session-init user@host# set policy 1000 then count [edit security policies] user@host# set default-policy deny-all

Konfigurieren Sie das IKE-Angebot, die Richtlinie und das Gateway.

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy RootSrv] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike policy GMs] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123$ABC123" [edit security group-vpn server ike gateway RootSrv] user@host# set ike-policy RootSrv user@host# set address 10.10.102.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.16.102.1 [edit security group-vpn server ike gateway GM-0001] user@host# set ike-policy GMs user@host# set address 10.18.101.1 user@host# set local-address 10.17.102.1 [edit security group-vpn server ike gateway GM-0002] user@host# set ike-policy GMs user@host# set address 10.18.102.1 user@host# set local-address 10.17.102.1 [edit security group-vpn server ike gateway GM-0003] user@host# set ike-policy GMs user@host# set address 10.18.103.1 user@host# set local-address 10.17.102.1 [edit security group-vpn server ike gateway GM-0004] user@host# set ike-policy GMs user@host# set address 10.18.104.1 user@host# set local-address 10.17.102.1

Konfigurieren Sie die IPsec-Sicherheitszuordnung.

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600

Konfigurieren Sie die VPN-Gruppe.

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set server-cluster server-role sub-server user@host# set server-cluster ike-gateway RootSrv user@host# set server-cluster retransmission-period 10 user@host# set ike-gateway GM-0001 user@host# set ike-gateway GM-0002 user@host# set ike-gateway GM-0003 user@host# set ike-gateway GM-0004 user@host# set anti-replay-time-window 1000 user@host# set server-member-communication communication-type unicast user@host# set server-member-communication encryption-algorithm aes-256-cbc user@host# set server-member-communication lifetime-seconds 7200 user@host# set server-member-communication sig-hash-algorithm sha-256

Konfigurieren Sie die Gruppenrichtlinie.

[edit security group-vpn server group GROUP_ID-0001] user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0 user@host# set ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfaces Befehle und show security eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_RootSrv;

family inet {

address 10.16.102.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_WAN;

family inet {

address 10.17.102.1/24;

}

}

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy RootSrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

policy GMs {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123$ABC123"; ## SECRET-DATA

}

gateway RootSrv {

ike-policy RootSrv;

address 10.10.102.1;

dead-peer-detection always-send;

local-address 10.16.102.1;

}

gateway GM-0001 {

ike-policy GMs;

address 10.18.101.1;

local-address 10.17.102.1;

}

gateway GM-0002 {

ike-policy GMs;

address 10.18.102.1;

local-address 10.17.102.1;

}

gateway GM-0003 {

ike-policy GMs;

address 10.18.103.1;

local-address 10.17.102.1;

}

gateway GM-0004 {

ike-policy GMs;

address 10.18.104.1;

local-address 10.17.102.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

server-cluster {

server-role sub-server;

ike-gateway RootSrv;

retransmission-period 10;

}

ike-gateway GM-0001;

ike-gateway GM-0002;

ike-gateway GM-0003;

ike-gateway GM-0004;

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

deny;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

ge-0/0/1.0;

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Konfigurieren von Sub-Server 3

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .