Service-Sets für statische Endpunkt-IPsec-Tunnel

Service-Sets

Die PIC für adaptive Dienste unterstützt zwei Arten von Servicesätzen, wenn Sie IPSec-Tunnel konfigurieren. Da sie für unterschiedliche Zwecke verwendet werden, ist es wichtig, die Unterschiede zwischen diesen Service-Set-Typen zu kennen.

Next-Hop-Service-Set: Unterstützt dynamische Routing-Protokolle für Multicast und Multicast (wie OSPF) über IPSec. Mit Next-Hop-Service-Sets können Sie interne und externe logische Schnittstellen auf der Adaptive Services-PIC verwenden, um eine Verbindung mit mehreren Routinginstanzen herzustellen. Sie ermöglichen auch die Verwendung von Network Address Translation (NAT) und Stateful-Firewall-Funktionen. Next-Hop-Service-Sets überwachen jedoch standardmäßig nicht den Datenverkehr der Routing-Engine und erfordern die Konfiguration mehrerer Service-Sets, um Datenverkehr von mehreren Schnittstellen zu unterstützen.

Schnittstellen-Service-Set: Wird auf eine physische Schnittstelle angewendet und ähnelt einem zustandslosen Firewall-Filter. Sie sind einfach zu konfigurieren, können Datenverkehr von mehreren Schnittstellen unterstützen und den Datenverkehr der Routing-Engine standardmäßig überwachen. Sie können jedoch keine dynamischen Routing-Protokolle oder Multicast-Datenverkehr über den IPSec-Tunnel unterstützen.

Im Allgemeinen wird empfohlen, Next-Hop-Service-Sets zu verwenden, da diese Routing-Protokolle und Multicast über den IPSec-Tunnel unterstützen, leichter verständlich sind und die Routing-Tabelle Weiterleitungsentscheidungen ohne administrativen Eingriff trifft.

Siehe auch

Konfigurieren von IPsec-Service-Sets

Für IPsec-Servicesets sind zusätzliche Spezifikationen erforderlich, die Sie auf Hierarchieebene [edit services service-set service-set-name ipsec-vpn-options] konfigurieren:

[edit services service-set service-set-name ipsec-vpn-options] anti-replay-window-size bits; clear-dont-fragment-bit; copy-dont-fragment-bit set-dont-fragment-bit ike-access-profile profile-name; local-gateway address <gw-interface interface-name.logical-unit-number>; no-anti-replay; no-certificate-chain-in-ike; passive-mode-tunneling; trusted-ca [ ca-profile-names ]; tunnel-mtu bytes;

Die Konfiguration dieser Anweisungen wird in den folgenden Abschnitten beschrieben:

- Konfiguration der lokalen Gatewayadresse für IPsec-Service-Sets

- Konfigurieren von IKE-Zugriffsprofilen für IPsec-Service-Sets

- Konfigurieren von Zertifizierungsstellen für IPsec-Service-Sets

- Konfigurieren oder Deaktivieren des Antireplay-Diensts

- Löschen des Bits "Nicht fragmentieren"

- Konfigurieren von Passive-Mode-Tunneling

- Konfigurieren des Tunnel-MTU-Werts

- Konfigurieren der IPsec-Multipath-Weiterleitung mit UDP-Kapselung

Konfiguration der lokalen Gatewayadresse für IPsec-Service-Sets

Wenn Sie eine IPsec-Dienstgruppe konfigurieren, müssen Sie auch eine lokale IPv4- oder IPv6-Adresse konfigurieren, indem Sie die local-gateway folgende Anweisung einfügen:

Wenn sich die IP-Adresse des Internet Key Exchange (IKE)-Gateways in inet.0 befindet (Standardsituation), konfigurieren Sie die folgende Anweisung:

local-gateway address;

Wenn sich die IP-Adresse des IKE-Gateways in einer VPN-Routing- und Weiterleitungsinstanz (VRF) befindet, konfigurieren Sie die folgende Anweisung:

local-gateway address routing-instance instance-name;

Sie können alle Link-Tunnel, die dieselbe lokale Gateway-Adresse verwenden, in einem einzigen Servicesatz im Next-Hop-Stil konfigurieren. Sie müssen für die inside-service-interface Anweisung auf der Hierarchieebene einen Wert angeben, der [edit services service-set service-set-name] mit dem ipsec-inside-interface Wert übereinstimmt, den Sie auf der [edit services ipsec-vpn rule rule-name term term-name from] Hierarchieebene konfigurieren. Weitere Informationen zur IPsec-Konfiguration finden Sie unter Konfigurieren von IPsec-Regeln.

Ab Junos OS Version 16.1 können Sie logische AMS-Schnittstellen als interne IPsec-Schnittstellen konfigurieren, indem Sie die ipsec-inside-interface interface-name Anweisung auf Hierarchieebene [edit services ipsec-vpn rule rule-name term term-name from] verwenden, um Link-Type-Tunnel (d. h. Next-Hop-Stil) für Zwecke der hohen Verfügbarkeit zu konfigurieren.

Ab Junos OS Version 17.1 unterstützt AMS die IPSec-Tunnel-Verteilung.

- IKE-Adressen in VRF-Instanzen

- Löschen von SAs, wenn die lokale Gateway-Adresse oder MS-MPC oder MS-MIC ausfällt

IKE-Adressen in VRF-Instanzen

Sie können IP-Adressen des IKE-Gateways (Internet Key Exchange) konfigurieren, die in einer VRF-Instanz (VPN-Routing und -Weiterleitung) vorhanden sind, solange der Peer über die VRF-Instanz erreichbar ist.

Bei Next-Hop-Service-Sets platziert der Schlüsselverwaltungsprozess (Key Management Process, kmd) die IKE-Pakete in der Routing-Instanz, die den outside-service-interface von Ihnen angegebenen Wert enthält, wie in diesem Beispiel:

routing-instances vrf-nxthop {

instance-type vrf;

interface sp-1/1/0.2;

...

}

services service-set service-set-1 {

next-hop-service {

inside-service-interface sp-1/1/0.1;

outside-service-interface sp-1/1/0.2;

}

...

}

Bei Schnittstellenservice-Sets bestimmt die service-interface Anweisung das VRF, wie in diesem Beispiel:

routing-instances vrf-intf {

instance-type vrf;

interface sp-1/1/0.3;

interface ge-1/2/0.1; # interface on which service set is applied

...

}

services service-set service-set-2 {

interface-service {

service-interface sp-1/1/0.3;

}

...

}

Löschen von SAs, wenn die lokale Gateway-Adresse oder MS-MPC oder MS-MIC ausfällt

Ab Junos OS Version 17.2R1 kann tou die gw-interface Anweisung verwenden, um die Bereinigung von IKE-Triggern und IKE- und IPsec-SAs zu aktivieren, wenn die IP-Adresse des lokalen Gateways eines IPsec-Tunnels ausfällt oder die MS-MIC oder MS-MPC, die im Servicesatz des Tunnels verwendet werden, ausfällt.

local-gateway address <gw-interface interface-name.logical-unit-number>;

Der und interface-name logical-unit-number muss mit der Schnittstelle und der logischen Einheit übereinstimmen, auf der die IP-Adresse des lokalen Gateways konfiguriert ist.

Wenn die IP-Adresse des lokalen Gateways für den Servicesatz eines IPsec-Tunnels ausfällt oder das MS-MIC oder MS-MPC, das in dem Serviceset verwendet wird, ausfällt, sendet das Serviceset keine IKE-Trigger mehr. Wenn die IP-Adresse des lokalen Gateways ausfällt, werden die IKE- und IPsec-SAs für Next-Hop-Service-Sets gelöscht und wechseln für Service-Sets im Schnittstellenstil in den Status "Nicht installiert". Die SAs mit dem Status Nicht installiert werden gelöscht, wenn die IP-Adresse des lokalen Gateways wieder verfügbar ist.

Wenn die IP-Adresse des lokalen Gateways, die für einen Next-Hop-Service-Satz ausfällt, für den Responder-Peer bestimmt ist, müssen Sie die IKE- und IPsec-SAs auf dem Initiator-Peer löschen, damit der IPsec-Tunnel wieder hochgefahren wird, sobald die IP-Adresse des lokalen Gateways wieder verfügbar ist. Sie können entweder die IKE- und IPsec-SAs auf dem Initiator-Peer manuell löschen (siehe Services löschen ipsec-vpn ike security-associations und clear services ipsec-vpn ipsec security-associations) oder die Dead Peer Detection auf dem Initiator-Peer aktivieren (siehe Konfigurieren von Stateful Firewall-Regeln).

Konfigurieren von IKE-Zugriffsprofilen für IPsec-Service-Sets

Nur für dynamisches Endgerät-Tunneling müssen Sie auf das auf Hierarchieebene [edit access] konfigurierte IKE-Zugriffsprofil verweisen. Fügen Sie dazu die ike-access-profile Anweisung auf Hierarchieebene [edit services service-set service-set-name ipsec-vpn-options] ein:

[edit services service-set service-set-name ipsec-vpn-options] ike-access-profile profile-name;

Die ike-access-profile Anweisung muss auf denselben Namen verweisen wie die Anweisung, die Sie für den profile IKE-Zugriff auf Hierarchieebene [edit access] konfiguriert haben. Sie können in jedem Servicesatz nur auf ein Zugriffsprofil verweisen. Dieses Profil wird verwendet, um IKE- und IPsec-Sicherheitszuordnungen nur mit dynamischen Peers auszuhandeln.

Wenn Sie ein IKE-Zugriffsprofil in einem Service-Set konfigurieren, kann kein anderer Service-Satz dieselbe local-gateway Adresse verwenden.

Außerdem müssen Sie für jedes VRF einen separaten Servicesatz konfigurieren. Alle Schnittstellen, auf die die ipsec-inside-interface Anweisung in einem Service-Set verweist, müssen demselben VRF angehören.

Konfigurieren von Zertifizierungsstellen für IPsec-Service-Sets

Sie können eine oder mehrere vertrauenswürdige Zertifizierungsstellen angeben, indem Sie die trusted-ca folgende Anweisung einfügen:

trusted-ca [ ca-profile-names ];

Wenn Sie digitale PKI-Zertifikate (Public Key Infrastructure) in der IPsec-Konfiguration konfigurieren, kann jede Dienstgruppe über einen eigenen Satz vertrauenswürdiger Zertifizierungsstellen verfügen. Die Namen, die Sie für die trusted-ca Anweisung angeben, müssen mit den auf Hierarchieebene [edit security pki] konfigurierten Profilen übereinstimmen. Weitere Informationen finden Sie in der Junos OS-Verwaltungsbibliothek für Routing-Geräte. Weitere Informationen zur Konfiguration des digitalen IPsec-Zertifikats finden Sie unter Konfigurieren von IPsec-Regeln.

Ab Junos OS Version 18.2R1 können Sie den Router der MX-Serie mit MS-MPCs oder MS-MICs so konfigurieren, dass anstelle der vollständigen Zertifikatkette nur das Endentitätszertifikat für die zertifikatbasierte IKE-Authentifizierung gesendet wird. Dadurch wird eine IKE-Fragmentierung vermieden. Um diese Funktion zu konfigurieren, fügen Sie die no-certificate-chain-in-ike folgende Anweisung ein:

[edit services service-set service-set-name ipsec-vpn-options] no-certificate-chain-in-ike;

Konfigurieren oder Deaktivieren des Antireplay-Diensts

Sie können die anti-replay-window-size Anweisung auf Hierarchieebene [edit services service-set service-set-name ipsec-vpn-options] einschließen, um die Größe des Antireplay-Fensters anzugeben.

anti-replay-window-size bits;

Diese Anweisung ist nützlich für dynamische Endgerät-Tunnel, für die Sie die anti-replay-window-size Anweisung nicht auf Hierarchieebene [edit services ipsec-vpn rule rule-name term term-name then] konfigurieren können.

Für statische IPsec-Tunnel legt diese Anweisung die Größe des Antireplay-Fensters für alle statischen Tunnel innerhalb dieses Servicesatzes fest. Wenn ein bestimmter Tunnel einen bestimmten Wert für die Größe des Anti-Replay-Fensters benötigt, legen Sie die anti-replay-window-size Anweisung auf Hierarchieebene [edit services ipsec-vpn rule rule-name term term-name then] fest. Wenn die Antireplay-Prüfung für einen bestimmten Tunnel in diesem Service-Set deaktiviert werden muss, setzen Sie die no-anti-replay Anweisung auf Hierarchieebene [edit services ipsec-vpn rule rule-name term term-name then] .

Die anti-replay-window-size und-Einstellungen no-anti-replay auf der [edit services ipsec-vpn rule rule-name term term-name then] Hierarchieebene überschreiben die auf der [edit services service-set service-set-name ipsec-vpn-options] Hierarchieebene angegebenen Einstellungen.

Sie können die Anweisung auch auf Hierarchieebene [edit services service-set service-set-name ipsec-vpn-options] einschließen, um den no-anti-replay IPsec-Antireplay-Dienst zu deaktivieren. Gelegentlich verursacht dies Interoperabilitätsprobleme für Sicherheitszuordnungen.

no-anti-replay;

Diese Anweisung ist nützlich für dynamische Endgerät-Tunnel, für die Sie die no-anti-reply Anweisung nicht auf Hierarchieebene [edit services ipsec-vpn rule rule-name term term-name then] konfigurieren können.

Bei statischen IPsec-Tunneln deaktiviert diese Anweisung die Antireplay-Prüfung für alle Tunnel innerhalb dieses Servicesatzes. Wenn die Antireplay-Prüfung für einen bestimmten Tunnel aktiviert werden muss, setzen Sie die anti-replay-window-size Anweisung auf Hierarchieebene [edit services ipsec-vpn rule rule-name term term-name then] .

Das Festlegen der anti-replay-window-size and-Anweisungen no-anti-replay auf der [edit services ipsec-vpn rule rule-name term term-name then] Hierarchieebene überschreibt die auf der [edit services service-set service-set-name ipsec-vpn-options] Hierarchieebene angegebenen Einstellungen.

Löschen des Bits "Nicht fragmentieren"

Sie können die clear-dont-fragment-bit Anweisung auf der [edit services service-set service-set-name ipsec-vpn-options] Hierarchieebene einschließen, um das DF-Bit (Nicht fragmentieren) in allen IPv4-Paketen (IP Version 4) zu löschen, die in den IPsec-Tunnel gelangen. Wenn die Größe des eingekapselten Pakets die maximale Übertragungseinheit (MTU des Tunnels) überschreitet, wird das Paket vor der Verkapselung fragmentiert.

clear-dont-fragment-bit;

Diese Anweisung ist nützlich für dynamische Endgerät-Tunnel, für die Sie die clear-dont-fragment-bit Anweisung nicht auf Hierarchieebene [edit services ipsec-vpn rule rule-name term term-name then] konfigurieren können.

Bei statischen IPsec-Tunneln löscht das Festlegen dieser Anweisung das DF-Bit für Pakete, die in alle statischen Tunnel innerhalb dieses Servicesatzes gelangen. Wenn Sie das DF-Bit bei Paketen löschen möchten, die in einen bestimmten Tunnel gelangen, legen Sie die clear-dont-fragment-bit Anweisung auf Hierarchieebene [edit services ipsec-vpn rule rule-name term term-name then] fest.

Ab Junos OS Version 14.1 können Sie in Paketen, die über dynamische IPSec-Tunnel mit Endgerät übertragen werden, den im DF-Bit des in den Tunnel eintretenden Pakets festgelegten Wert so einstellen, dass er nur in den äußeren Header des IPsec-Pakets kopiert wird und keine Änderungen am DF-Bit im inneren Header des IPsec-Pakets verursacht. Wenn die Paketgröße den Wert für die maximale Übertragungseinheit (MTU des Tunnels) überschreitet, wird das Paket vor der Verkapselung fragmentiert. Für IPsec-Tunnel ist der Standardwert für MTU 1500, unabhängig von der Einstellung der Schnittstelle MTU. Um den DF-Bitwert nur in den äußeren Header zu kopieren und den inneren Header nicht zu ändern, verwenden Sie die copy-dont-fragment-bit Anweisung auf Hierarchieebene [edit services service-set service-set-name ipsec-vpn-options] . Sie können das DF-Bit auch so konfigurieren, dass es nur im äußeren IPv4-Header des IPsec-Pakets gesetzt wird und nicht im inneren IPv4-Header definiert wird. Um das DF-Bit nur im äußeren Header des IPsec-Pakets zu konfigurieren und den inneren Header unverändert zu lassen, schließen Sie die set-dont-fragment-bit Anweisung auf Hierarchieebene [edit services service-set service-set-name ipsec-vpn-options] ein. Diese Einstellungen gelten für dynamische Endgerät-Tunnel und nicht für statische Tunnel, für die Sie die copy-dont-fragment-bit and-Anweisungen set-dont-fragment-bit auf Hierarchieebene [edit services ipsec-vpn rule rule-name term term-name then] einschließen müssen, um das DF-Bit in den IPv4-Paketen zu löschen, die in den statischen Tunnel gelangen. Diese Funktionen werden auf Routern der MX-Serie mit MS-MICs und MS-MPCs unterstützt.

Konfigurieren von Passive-Mode-Tunneling

Sie können die passive-mode-tunneling Anweisung auf der [edit services service-set service-set-name ipsec-vpn-options] Hierarchieebene einschließen, damit der Dienstsatz fehlerhafte Pakete per Tunnel tunneln kann.

[edit services service-set service-set-name ipsec-vpn-options] passive-mode-tunneling;

Diese Funktionalität umgeht die aktiven IP-Prüfungen, wie z. B. Versions-, TTL-, Protokoll-, Optionen-, Adress- und andere Landangriffsprüfungen, und tunnelt die Pakete unverändert. Wenn diese Anweisung nicht konfiguriert ist, werden Pakete, die die IP-Prüfungen nicht bestehen, im PIC gelöscht. Im passiven Modus wird das innere Paket nicht berührt. Ein ICMP-Fehler wird nicht generiert, wenn die Paketgröße den Tunnel-MTU-Wert überschreitet.

Der IPsec-Tunnel wird nicht als Next Hop behandelt und die TTL wird nicht verringert. Da kein ICMP-Fehler generiert wird, wenn die Paketgröße den Tunnel-MTU-Wert überschreitet, wird das Paket getunnelt, auch wenn es den Tunnel-MTU-Schwellenwert überschreitet.

Diese Funktionalität ähnelt der in der no-ipsec-tunnel-in-traceroute Anweisung bereitgestellten, die unter Ablaufverfolgung Junos VPN Site Secure Vorgänge beschrieben wird. Ab Junos OS Version 14.2 wird passives Tunneling auf MS-MICs und MS-MPCs unterstützt.

Ab Junos OS Version 14.2 verfügt die header-integrity-check auf MS-MICs und MS-MPCs unterstützte Option zur Überprüfung des Paket-Headers auf Anomalien in IP-, TCP-, UDP- und ICMP-Informationen und zur Kennzeichnung solcher Anomalien und Fehler über eine Funktionalität, die der durch passives Tunneling verursachten Funktionalität entgegengesetzt ist. Wenn Sie sowohl die header-integrity-check Anweisung als auch die passive-mode tunneling Anweisung auf MS-MICs und MS-MPCs konfigurieren und versuchen, eine solche Konfiguration zu bestätigen, wird während des Commits ein Fehler angezeigt.

Die passive Tunneling-Funktionalität (durch Einschließen der passive-mode-tunnelin Anweisung auf der [edit services service-set service-set-name ipsec-vpn-options] Hierarchieebene) ist eine Obermenge der Möglichkeit, den IPsec-Tunnel-Endgerät in der Traceroute-Ausgabe zu deaktivieren (durch Einschließen no-ipsec-tunnel-in-traceroute einer Anweisung auf der [edit services ipsec-vpn] Hierarchieebene). Beim passiven Tunneling werden auch die aktiven IP-Prüfungen und die MTU-Prüfung im Tunnel umgangen, und ein IPsec-Tunnel wird nicht als Next-Hop behandelt, wie in der no-ipsec-tunnel-in-traceroute Anweisung konfiguriert.

Konfigurieren des Tunnel-MTU-Werts

Sie können die tunnel-mtu Anweisung auf der [edit services service-set service-set-name ipsec-vpn-options] Hierarchieebene einschließen, um den Wert für die maximale Übertragungseinheit (MTU) für IPsec-Tunnel festzulegen.

tunnel-mtu bytes;

Diese Anweisung ist nützlich für dynamische Endgerät-Tunnel, für die Sie die tunnel-mtu Anweisung nicht auf Hierarchieebene [edit services ipsec-vpn rule rule-name term term-name then] konfigurieren können.

Für statische IPsec-Tunnel legt diese Anweisung den Tunnel-MTU-Wert für alle Tunnel innerhalb dieses Servicesatzes fest. Wenn Sie einen bestimmten Wert für einen bestimmten Tunnel benötigen, legen Sie die tunnel-mtu Anweisung auf Hierarchieebene [edit services ipsec-vpn rule rule-name term term-name then] fest.

Die tunnel-mtu Einstellung auf der [edit services ipsec-vpn rule rule-name term term-name then] Hierarchieebene überschreibt den auf der [edit services service-set service-set-name ipsec-vpn-options] Hierarchieebene angegebenen Wert.

Konfigurieren der IPsec-Multipath-Weiterleitung mit UDP-Kapselung

Ab Junos OS Version 16.1 können Sie die Multipath-Weiterleitung von IPsec-Datenverkehr aktivieren, indem Sie die UDP-Kapselung im Service-Set konfigurieren, wodurch der IPsec-Kapselung von Paketen ein UDP-Header hinzugefügt wird. Dies führt dazu, dass IPsec-Datenverkehr über mehrere Pfade weitergeleitet wird, was den Durchsatz des IPsec-Datenverkehrs erhöht. Wenn Sie die UDP-Kapselung nicht aktivieren, folgt der gesamte IPsec-Datenverkehr einem einzigen Weiterleitungspfad.

Wenn NAT-T erkannt wird, erfolgt nur die NAT-T-UDP-Kapselung, nicht die UDP-Kapselung für IPsec-Pakete.

So aktivieren Sie die UDP-Kapselung:

Aktivieren Sie die UDP-Kapselung.

[edit services service-set service-set-name ipsec-vpn-options] user@host set udp-encapsulation

(Optional) Geben Sie die UDP-Zielportnummer an.

[edit services service-set service-set-name ipsec-vpn-options udp-encapsulation] user@host set udp-dest-port destination-port

Verwenden Sie eine Zielportnummer von 1025 bis 65536, aber nicht 4500. Wenn Sie keine Portnummer angeben, ist der Standardzielport 4565.

Siehe auch

Beispiel: Dynamische IKE-SA-Konfiguration mit digitalen Zertifikaten

Dieses Beispiel zeigt, wie die dynamische IKE-Sicherheitszuordnung mit digitalen Zertifikaten konfiguriert wird, und enthält die folgenden Abschnitte.

Anforderungen

In diesem Beispiel werden die folgenden Hardware- und Softwarekomponenten verwendet:

Vier Router der M Series, MX-Serie oder T-Serie mit installierten Multiservices-Schnittstellen.

Junos OS Version 9.4 oder höher.

Bevor Sie dieses Beispiel konfigurieren, müssen Sie ein CA-Zertifikat anfordern, ein lokales Zertifikat erstellen und diese digitalen Zertifikate in den Router laden. Weitere Informationen finden Sie unter Registrieren eines Zertifikats.

Überblick

Eine Sicherheitszuordnung (SA) ist eine Simplex-Verbindung, die es zwei Hosts ermöglicht, über IPsec sicher miteinander zu kommunizieren. In diesem Beispiel wird die dynamische IKE-SA-Konfiguration mit digitalen Zertifikaten erläutert. Die Verwendung digitaler Zertifikate bietet zusätzliche Sicherheit für Ihren IKE-Tunnel. Mit Standardwerten im Services-PIC müssen Sie keinen IPsec-Vorschlag oder keine IPsec-Richtlinie konfigurieren. Sie müssen jedoch einen IKE-Vorschlag konfigurieren, der die Verwendung digitaler Zertifikate angibt, auf den IKE-Vorschlag und das lokale Zertifikat in einer IKE-Richtlinie verweisen und das CA-Profil auf den Dienstsatz anwenden.

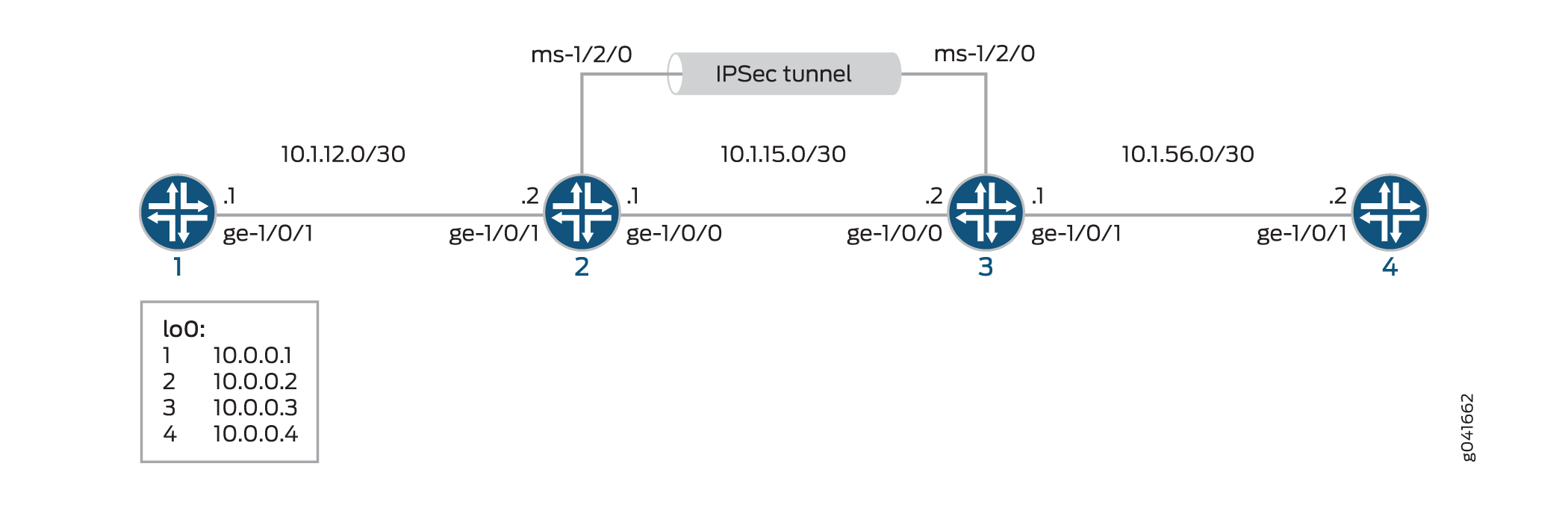

Abbildung 1 zeigt eine IPsec-Topologie mit einer Gruppe von vier Routern. Diese Konfiguration erfordert, dass die Router 2 und 3 einen IKE-basierten IPsec-Tunnel einrichten, indem sie digitale Zertifikate anstelle von vorinstallierten Schlüsseln verwenden. Die Router 1 und 4 stellen grundlegende Verbindungen bereit und werden verwendet, um zu überprüfen, ob der IPsec-Tunnel betriebsbereit ist.

Topologie

Konfiguration

Führen Sie die folgenden Aufgaben aus, um die dynamische IKE-Sicherheitszuordnung mit digitalen Zertifikaten zu konfigurieren:

Die in diesem Beispiel gezeigten Schnittstellentypen dienen nur zu Richtzwecken. Sie können so- z. B. Schnittstellen anstelle von ge- und sp- anstelle von ms-verwenden.

- Router 1 konfigurieren

- Konfiguration von Router 2

- Konfiguration von Router 3

- Konfiguration von Router 4

Router 1 konfigurieren

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, damit sie mit Ihrer Netzwerkkonfiguration übereinstimmen, und kopieren Sie dann die Befehle und fügen Sie sie in die CLI auf der Hierarchieebene [edit] von Router 1 ein.

set interfaces ge-0/0/0 description "to R2 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.12.2/30 set interfaces lo0 unit 0 family inet address 10.0.0.1/32 set routing-options router-id 10.0.0.1 set protocols ospf area 0.0.0.0 interface ge-0/0/0 set protocols ospf area 0.0.0.0 interface lo0.0

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Informationen zum Navigieren in der CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie Router 1 für die OSPF-Konnektivität mit Router 2:

Konfigurieren Sie eine Ethernet-Schnittstelle und die Loopback-Schnittstelle.

[edit interfaces] user@router1# set ge-0/0/0 description "to R2 ge-0/0/0" user@router1# set ge-0/0/0 unit 0 family inet address 10.1.12.2/30 user@router1# set lo0 unit 0 family inet address 10.0.0.1/32

Geben Sie den OSPF-Bereich an und ordnen Sie die Schnittstellen dem OSPF-Bereich zu.

[edit protocols] user@router1# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router1# set ospf area 0.0.0.0 interface lo0.0

Konfigurieren Sie die Router-ID.

[edit routing-options] user@router1# set router-id 10.0.0.1

Bestätigen Sie die Konfiguration.

[edit] user@router1# commit

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der show interfacesBefehle , show protocols ospfund show routing-options . Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

user@router1# show interfaces

interfaces {

ge-0/0/0 {

description "To R2 ge-0/0/0";

unit 0 {

family inet {

address 10.1.12.2/30;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.1/32;

}

}

}

}

user@router1# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

}

}

}

user@router1# show routing-options

routing-options {

router-id 10.0.0.1;

}

Konfiguration von Router 2

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, damit sie mit Ihrer Netzwerkkonfiguration übereinstimmen, und kopieren Sie dann die Befehle und fügen Sie sie in die CLI auf der Hierarchieebene [edit] von Router 2 ein.

set interfaces ge-0/0/0 description "to R1 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.12.1/30 set interfaces ge-0/0/1 description "to R3 ge-0/0/1" set interfaces ge-0/0/1 unit 0 family inet address 10.1.15.1/30 set interfaces ms-1/2/0 services-options syslog host local services info set interfaces ms-1/2/0 unit 0 family inet set interfaces ms-1/2/0 unit 1 family inet set interfaces ms-1/2/0 unit 1 service-domain inside set interfaces ms-1/2/0 unit 2 family inet set interfaces ms-1/2/0 unit 2 service-domain outside set interfaces lo0 unit 0 family inet address 10.0.0.2/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ms-1/2/0.1 set routing-options router-id 10.0.0.2 set services ipsec-vpn rule rule-ike term term-ike then remote-gateway 10.1.15.2 set services ipsec-vpn rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates set services ipsec-vpn rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy set services ipsec-vpn rule match-direction input set services ipsec-vpn ike proposal ike-demo-proposal authentication-method rsa-signatures set services ipsec-vpn ike policy ike-digital-certificates proposals ike-demo-proposal set services ipsec-vpn ike policy ike-digital-certificates local-id fqdn router2.example.com set services ipsec-vpn ike policy ike-digital-certificates local-certificate local-entrust2 set services ipsec-vpn ike policy ike-digital-certificates remote-id fqdn router3.example.com set services ipsec-vpn ipsec proposal ipsec-demo-proposal protocol esp set services ipsec-vpn ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec proposals ipsec-demo-proposal set services ipsec-vpn establish-tunnels immediately set services service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 set services service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 set services service-set demo-service-set ipsec-vpn-options trusted-ca entrust set services service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.1 set services service-set demo-service-set ipsec-vpn-rules rule-ike

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Informationen zum Navigieren in der CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie die OSPF-Konnektivität und die IPsec-Tunnel-Parameter auf Router 2:

Konfigurieren Sie Schnittstelleneigenschaften. In diesem Schritt konfigurieren Sie zwei Ethernet-Schnittstellen (ge-1/0/0 und ge-1/0/1), die Loopback-Schnittstelle und eine Multiservices-Schnittstelle (ms-1/2/0).

[edit interfaces] user@router2# set ge-0/0/0 description "to R1 ge-0/0/0" user@router2# set ge-0/0/0 unit 0 family inet address 10.1.12.1/30 user@router2# set ge-0/0/1 description "to R3 ge-0/0/1" user@router2# set ge-0/0/1 unit 0 family inet address 10.1.15.1/30 user@router2# set ms-1/2/0 services-options syslog host local services info user@router2# set ms-1/2/0 unit 0 family inet user@router2# set ms-1/2/0 unit 1 family inet user@router2# set ms-1/2/0 unit 1 service-domain inside user@router2# set ms-1/2/0 unit 2 family inet user@router2# set ms-1/2/0 unit 2 service-domain outside user@router2# set lo0 unit 0 family inet address 10.0.0.2/32

Geben Sie den OSPF-Bereich an und ordnen Sie die Schnittstellen dem OSPF-Bereich zu.

[edit protocols] user@router2# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router2# set ospf area 0.0.0.0 interface lo0.0 user@router2# set ospf area 0.0.0.0 interface ms-1/2/0.1

Konfigurieren Sie die Router-ID.

[edit routing-options] user@router2# set router-ID 10.0.0.2

Konfigurieren Sie einen IKE-Vorschlag und eine Richtlinie. Um einen IKE-Vorschlag für digitale Zertifikate zu aktivieren, schließen Sie die

rsa-signaturesAnweisung auf Hierarchieebene[edit services ipsec-vpn ike proposal proposal-name authentication-method]ein. Um in der IKE-Richtlinie auf das lokale Zertifikat zu verweisen, schließen Sie dielocal-certificateAnweisung auf Hierarchieebene[edit services ipsec-vpn ike policy policy-name]ein. Um die CA oder Registrierungsstelle im Service-Set zu identifizieren, schließen Sie dietrusted-caAnweisung auf Hierarchieebene[edit services service-set service-set-name ipsec-vpn-options]ein.Hinweis:Informationen zum Erstellen und Installieren digitaler Zertifikate finden Sie unter Registrieren eines Zertifikats.

[edit services ipsec-vpn] user@router2# set ike proposal ike-demo-proposal authentication-method rsa-signatures user@router2# set ike policy ike-digital-certificates proposals ike-demo-proposal user@router2# set ike policy ike-digital-certificates local-id fqdn router2.example.com user@router2# set ike policy ike-digital-certificates local-certificate local-entrust2 user@router2# set ike policy ike-digital-certificates remote-id fqdn router3.example.com

Konfigurieren Sie einen IPsec-Vorschlag und eine IPsec-Richtlinie. Stellen Sie außerdem den

established-tunnelsKnopf aufimmediately.[edit services ipsec-vpn] user@router2# set ipsec proposal ipsec-demo-proposal protocol esp user@router2# set ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 user@router2# set ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc user@router2# set ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 user@router2# set ipsec proposals ipsec-demo-proposal user@router2# set establish-tunnels immediately

Konfigurieren Sie eine IPsec-Regel.

[edit services ipsec-vpn] user@router2# set rule rule-ike term term-ike then remote-gateway 10.1.15.2 user@router2# set rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates user@router2# set rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy user@router2# set rule match-direction input

Konfigurieren Sie eine Servicegruppe im Next-Hop-Stil, geben Sie die lokale Gatewayadresse an, und ordnen Sie die IPsec-VPN-Regel der Servicegruppe zu.

[edit services] user@router2# set service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 user@router2# set service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 user@router2# set service-set demo-service-set ipsec-vpn-options trusted-ca entrust user@router2# set service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.1 user@router2# set service-set demo-service-set ipsec-vpn-rules rule-ike

Bestätigen Sie die Konfiguration.

[edit] user@router2# commit

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der show interfacesBefehle , show protocols ospf, show routing-optionsund show services . Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren

user@router2# show interfaces

interfaces {

ge-0/0/0 {

description "To R1 ge-0/0/0";

unit 0 {

family inet {

address 10.1.12.1/30;

}

}

}

ge-0/0/1 {

description "To R3 ge-0/0/1";

unit 0 {

family inet {

address 10.1.15.1/30;

}

}

}

ms-1/2/0 {

services-options {

syslog {

host local {

services info;

}

}

}

unit 0 {

family inet;

}

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.2/32;

}

}

}

}

user@router2# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

interface ms-1/2/0.1;

}

}

}

user@router2# show routing-options

routing-options {

router-id 10.0.0.2;

}

user@router2# show services

services {

ipsec-vpn {

rule rule-ike {

term term-ike {

then {

remote-gateway 10.1.15.2;

dynamic {

ike-policy ike-digital-certificates;

ipsec-policy ipsec-demo-policy

}

}

}

match-direction input;

}

ike {

proposal ike-demo-proposal {

authentication-method rsa-signatures;

}

policy ike-digital-certificates {

proposals ike-demo-proposal;

local-id fqdn router2.example.com;

local-certificate local-entrust2;

remote-id fqdn router3.example.com;

}

}

ipsec {

proposal ipsec-demo-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy demo-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-demo-proposal;

}

establish-tunnels immediately;

}

service-set service-set-dynamic-demo-service-set {

next-hop-service {

inside-service-interface ms-1/2/0.1;

outside-service-interface ms-1/2/0.2;

}

ipsec-vpn-options {

trusted-ca entrust;

local-gateway 10.1.15.1;

}

ipsec-vpn-rules rule-ike;

}

}

}

Konfiguration von Router 3

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, damit sie mit Ihrer Netzwerkkonfiguration übereinstimmen, und kopieren Sie dann die Befehle und fügen Sie sie in die CLI auf der Hierarchieebene [bearbeiten] von Router 3 ein.

set interfaces ge-0/0/0 description "to R4 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.56.1/30 set interfaces ge-0/0/1 description "to R2 ge-0/0/1" set interfaces ge-0/0/1 unit 0 family inet address 10.1.15.2/30 set interfaces ms-1/2/0 services-options syslog host local services info set interfaces ms-1/2/0 unit 0 family inet set interfaces ms-1/2/0 unit 1 family inet set interfaces ms-1/2/0 unit 1 service-domain inside set interfaces ms-1/2/0 unit 2 family inet set interfaces ms-1/2/0 unit 2 service-domain outside set interfaces lo0 unit 0 family inet address 10.0.0.3/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ms-1/2/0.1 set routing-options router-id 10.0.0.3 set services ipsec-vpn rule rule-ike term term-ike then remote-gateway 10.1.15.1 set services ipsec-vpn rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates set services ipsec-vpn rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy set services ipsec-vpn rule match-direction input set services ipsec-vpn ike proposal ike-demo-proposal authentication-method rsa-signatures set services ipsec-vpn ike policy ike-digital-certificates proposals ike-demo-proposal set services ipsec-vpn ike policy ike-digital-certificates local-id fqdn router3.example.com set services ipsec-vpn ike policy ike-digital-certificates local-certificate local-entrust3 set services ipsec-vpn ike policy ike-digital-certificates remote-id fqdn router2.example.com set services ipsec-vpn ipsec proposal ipsec-demo-proposal protocol esp set services ipsec-vpn ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec proposals ipsec-demo-proposal set services ipsec-vpn establish-tunnels immediately set services service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 set services service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 set services service-set demo-service-set ipsec-vpn-options trusted-ca entrust set services service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.2 set services service-set demo-service-set ipsec-vpn-rules rule-ike

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Informationen zum Navigieren in der CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

Wenn die IPsec-Peers nicht über eine symmetrische Konfiguration mit allen erforderlichen Komponenten verfügen, können sie keine Peering-Beziehung herstellen. Sie müssen ein CA-Zertifikat anfordern, ein lokales Zertifikat erstellen, diese digitalen Zertifikate in den Router laden und in Ihrer IPsec-Konfiguration darauf verweisen. Informationen zur digitalen Zertifizierung finden Sie unter Registrieren eines Zertifikats.

So konfigurieren Sie die OSPF-Konnektivität und die IPsec-Tunnel-Parameter auf Router 3:

Konfigurieren Sie Schnittstelleneigenschaften. In diesem Schritt konfigurieren Sie zwei Ethernet-Schnittstellen (ge-1/0/0 und ge-1/0/1), die Loopback-Schnittstelle und eine Multiservices-Schnittstelle (ms-1/2/0).

[edit interfaces] user@router3# set ge-0/0/0 description "to R4 ge-0/0/0" user@router3# set ge-0/0/0 unit 0 family inet address 10.1.56.1/30 user@router3# set ge-0/0/1 description "to R2 ge-0/0/1" user@router3# set ge-0/0/1 unit 0 family inet address 10.1.15.2/30 user@router3# set ms-1/2/0 services-options syslog host local services info user@router3# set ms-1/2/0 unit 0 family inet user@router3# set ms-1/2/0 unit 1 family inet user@router3# set ms-1/2/0 unit 1 service-domain inside user@router3# set ms-1/2/0 unit 2 family inet user@router3# set ms-1/2/0 unit 2 service-domain outside user@router3# set lo0 unit 0 family inet address 10.0.0.3/32

Geben Sie den OSPF-Bereich an und ordnen Sie die Schnittstellen dem OSPF-Bereich zu.

[edit protocols] user@router3# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router3# set ospf area 0.0.0.0 interface lo0.0 user@router3# set ospf area 0.0.0.0 interface ms-1/2/0.1

Konfigurieren Sie eine Router-ID.

[edit routing-options] user@router3# set router-id 10.0.0.3

Konfigurieren Sie einen IKE-Vorschlag und eine Richtlinie. Um einen IKE-Vorschlag für digitale Zertifikate zu aktivieren, schließen Sie die

rsa-signaturesAnweisung auf Hierarchieebene[edit services ipsec-vpn ike proposal proposal-name authentication-method]ein. Um in der IKE-Richtlinie auf das lokale Zertifikat zu verweisen, schließen Sie dielocal-certificateAnweisung auf Hierarchieebene[edit services ipsec-vpn ike policy policy-name]ein. Um die CA oder Registrierungsstelle im Service-Set zu identifizieren, schließen Sie dietrusted-caAnweisung auf Hierarchieebene[edit services service-set service-set-name ipsec-vpn-options]ein.Hinweis:Informationen zum Erstellen und Installieren digitaler Zertifikate finden Sie unter Registrieren eines Zertifikats.

[edit services ipsec-vpn] user@router3# set ike proposal ike-demo-proposal authentication-method rsa-signatures user@router3# set ike policy ike-digital-certificates proposals ike-demo-proposal user@router3# set ike policy ike-digital-certificates local-id fqdn router2.example.com user@router3# set ike policy ike-digital-certificates local-certificate local-entrust2 user@router3# set ike policy ike-digital-certificates remote-id fqdn router3.example.com

Konfigurieren Sie einen IPsec-Vorschlag. Stellen Sie außerdem den

established-tunnelsKnopf aufimmediately.[edit services ipsec-vpn] user@router3# set ipsec proposal ipsec-demo-proposal protocol esp user@router3# set ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 user@router3# set ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc user@router3# set ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 user@router3# set ipsec proposals ipsec-demo-proposal user@router3# set establish-tunnels immediately

Konfigurieren Sie eine IPsec-Regel.

[edit services ipsec-vpn] user@router3# set rule rule-ike term term-ike then remote-gateway 10.1.15.2 user@router3# set rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates user@router3# set rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy user@router3# set rule match-direction input

Konfigurieren Sie eine Servicegruppe im Next-Hop-Stil, geben Sie die lokale Gatewayadresse an, und ordnen Sie die IPsec-VPN-Regel der Servicegruppe zu.

[edit services] user@router3# set service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 user@router3# set service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 user@router3# set service-set demo-service-set ipsec-vpn-options trusted-ca entrust user@router3# set service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.2 user@router3# set service-set demo-service-set ipsec-vpn-rules rule-ike

Bestätigen Sie die Konfiguration.

[edit] user@router3# commit

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der show interfacesBefehle , show protocols ospf, show routing-optionsund show services . Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren

user@router3# show interfaces

interfaces {

ge-0/0/0 {

description "To R4 ge-0/0/0";

unit 0 {

family inet {

address 10.1.56.1/30;

}

}

}

ge-0/0/1 {

description "To R2 ge-0/0/1";

unit 0 {

family inet {

address 10.1.15.2/30;

}

}

}

ms-1/2/0 {

services-options {

syslog {

host local {

services info;

}

}

}

unit 0 {

family inet {

}

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.3/32;

}

}

}

}

}

user@router3# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

interface ms-1/2/0.1;

}

}

}

user@router3# show routing-options

routing-options {

router-id 10.0.0.3;

}

user@router3# show services

services {

ipsec-vpn {

rule rule-ike {

term term-ike {

then {

remote-gateway 10.1.15.1;

dynamic {

ike-policy ike-digital-certificates;

ipsec-policy ipsec-demo-policy

}

}

}

match-direction input;

}

ike {

proposal ike-demo-proposal {

authentication-method rsa-signatures;

}

policy ike-digital-certificates {

proposals ike-demo-proposal;

local-id fqdn router3.example.com;

local-certificate local-entrust3;

remote-id fqdn router2.example.com;

}

}

ipsec {

proposal ipsec-demo-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy demo-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-demo-proposal;

}

establish-tunnels immediately;

}

service-set service-set-dynamic-demo-service-set {

next-hop-service {

inside-service-interface ms-1/2/0.1;

outside-service-interface ms-1/2/0.2;

}

ipsec-vpn-options {

trusted-ca entrust;

local-gateway 10.1.15.2;

}

ipsec-vpn-rules rule-ike;

}

}

}

Konfiguration von Router 4

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, um sie an Ihre Netzwerkkonfiguration anzupassen, und kopieren Sie dann die Befehle und fügen Sie sie dann in die CLI auf der Hierarchieebene [bearbeiten] von Router 4 ein.

set interfaces ge-0/0/0 description "to R3 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.56.2/30 set interfaces lo0 unit 0 family inet address 10.0.0.4/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set routing-options router-id 10.0.0.4

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Informationen zum Navigieren in der CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So richten Sie die OSPF-Konnektivität mit Router 4 ein

Konfigurieren Sie die Schnittstellen. In diesem Schritt konfigurieren Sie eine Ethernet-Schnittstelle (ge-1/0/1) und die Loopback-Schnittstelle.

[edit interfaces] user@router4# set ge-0/0/0 description "to R3 ge-0/0/0" user@router4# set ge-0/0/0 unit 0 family inet address 10.1.56.2/30 user@router4# set lo0 unit 0 family inet address 10.0.0.4/32

Geben Sie den OSPF-Bereich an und ordnen Sie die Schnittstellen dem OSPF-Bereich zu.

[edit protocols] user@router4# set ospf area 0.0.0.0 interface ge-0/0/0 user@router4# set ospf area 0.0.0.0 interface lo0.0

Konfigurieren Sie die Router-ID.

[edit routing-options] user@router4# set router-id 10.0.0.4

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration durch Eingabe der show interfacesBefehle , show protocols ospfund show routing-options . Wenn die Ausgabe nicht die beabsichtigte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren

user@router4# show interfaces

interfaces {

ge-0/0/0 {

description "To R3 ge-0/0/0";

unit 0 {

family inet {

address 10.1.56.2/30;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.4/32;

}

}

}

}

user@router4# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

}

}

}

user@router4# show routing-options

routing-options {

router-id 10.0.0.4;

}

Verifizierung

- Überprüfen Ihrer Arbeit an Router 1

- Überprüfen Ihrer Arbeit an Router 2

- Überprüfen Ihrer Arbeit an Router 3

- Überprüfen Ihrer Arbeit an Router 4

Überprüfen Ihrer Arbeit an Router 1

Zweck

Überprüfen Sie auf Router 1 den Ping-Befehl an die SO-0/0/0-Schnittstelle von Router 4, um Datenverkehr über den IPsec-Tunnel zu senden.

Aktion

Geben Sie ping 10.1.56.2im Betriebsmodus ein.

user@router1>ping 10.1.56.2 PING 10.1.56.2 (10.1.56.2): 56 data bytes 64 bytes from 10.1.56.2: icmp_seq=0 ttl=254 time=1.351 ms 64 bytes from 10.1.56.2: icmp_seq=1 ttl=254 time=1.187 ms 64 bytes from 10.1.56.2: icmp_seq=2 ttl=254 time=1.172 ms 64 bytes from 10.1.56.2: icmp_seq=3 ttl=254 time=1.154 ms 64 bytes from 10.1.56.2: icmp_seq=4 ttl=254 time=1.156 ms ^C --- 10.1.56.2 ping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.154/1.204/1.351/0.074 ms

Wenn Sie die Loopback-Adresse von Router 4 pingen, ist der Vorgang erfolgreich, da die Adresse Teil des auf Router 4 konfigurierten OSPF-Netzwerks ist.

user@router1>ping 10.0.0.4 PING 10.0.0.4 (10.0.0.4): 56 data bytes 64 bytes from 10.0.0.4: icmp_seq=0 ttl=62 time=1.318 ms 64 bytes from 10.0.0.4: icmp_seq=1 ttl=62 time=1.084 ms 64 bytes from 10.0.0.4: icmp_seq=2 ttl=62 time=3.260 ms ^C --- 10.0.0.4 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.084/1.887/3.260/0.975 ms

Überprüfen Ihrer Arbeit an Router 2

Zweck

Um zu überprüfen, ob übereinstimmender Datenverkehr in den bidirektionalen IPsec-Tunnel umgeleitet wird, sehen Sie sich die IPsec-Statistiken an:

Aktion

Geben Sie im Betriebsmodus die Eingabetaste show services ipsec-vpn ipsec statisticsein.

user@router2>show services ipsec-vpn ipsec statistics PIC: sp-1/2/0, Service set: service-set-dynamic-demo-service-set ESP Statistics: Encrypted bytes: 162056 Decrypted bytes: 161896 Encrypted packets: 2215 Decrypted packets: 2216 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

Um zu überprüfen, ob die Aushandlung der IKE-Sicherheitszuordnung erfolgreich ist, geben Sie den show services ipsec-vpn ike security-associations folgenden Befehl ein:

Geben Sie im Betriebsmodus das Symbol show services ipsec-vpn ike security-associations

user@router2> show services ipsec-vpn ike security-associations Remote Address State Initiator cookie Responder cookie Exchange type 10.1.15.2 Matured d82610c59114fd37 ec4391f76783ef28 Main

Um zu überprüfen, ob die IPsec-Sicherheitszuordnung aktiv ist, geben Sie den show services ipsec-vpn ipsec security-associations detail Befehl ein. Beachten Sie, dass die SA die Standardeinstellungen enthält, die dem Services PIC inhärent sind, z. B. ESP für das Protokoll und HMAC-SHA1-96 für den Authentifizierungs-Algorithmus.

Geben Sie im Betriebsmodus das Symbol show services ipsec-vpn ipsec security-associations detail

user@router2> show services ipsec-vpn ipsec security-associations detail Service set: service-set-dynamic-demo-service-set Rule: rule-ike, Term: term-ike, Tunnel index: 1 Local gateway: 10.1.15.1, Remote gateway: 10.1.15.2 IPsec inside interface: sp-1/2/0.1 Local identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Remote identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Direction: inbound, SPI: 857451461, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 9052 seconds Hard lifetime: Expires in 9187 seconds Anti-replay service: Enabled, Replay window size: 64 Direction: outbound, SPI: 1272330309, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 9052 seconds Hard lifetime: Expires in 9187 seconds Anti-replay service: Enabled, Replay window size: 64

Um die digitalen Zertifikate anzuzeigen, die zum Einrichten des IPsec-Tunnels verwendet werden, geben Sie den Befehl show services ipsec-vpn certificates ein:

Geben Sie im Betriebsmodus das Symbol show services ipsec-vpn certificates

user@router2> show services ipsec-vpn certificates Service set: service-set-dynamic-demo-service-set, Total entries: 3 Certificate cache entry: 3 Flags: Non-root Trusted Issued to: router3.example.com, Issued by: juniper Alternate subject: router3.example.com Validity: Not before: 2005 Nov 21st, 23:33:58 GMT Not after: 2008 Nov 22nd, 00:03:58 GMT Certificate cache entry: 2 Flags: Non-root Trusted Issued to: router2.example.com, Issued by: juniper Alternate subject: router2.example.com Validity: Not before: 2005 Nov 21st, 23:28:22 GMT Not after: 2008 Nov 21st, 23:58:22 GMT Certificate cache entry: 1 Flags: Root Trusted Issued to: juniper, Issued by: juniper Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT

Um das CA-Zertifikat anzuzeigen, geben Sie den Befehl show security pki ca-certificate detail ein. Beachten Sie, dass es drei separate Zertifikate gibt: eines für die Zertifikatsignierung, eines für die Schlüsselverschlüsselung und eines für die digitale Signatur der CA.

Geben Sie im Betriebsmodus das Symbol show security pki ca-certificate detail

user@router2> show security pki ca-certificate detail Certificate identifier: entrust Certificate version: 3 Serial number: 4355 9235 Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT Public key algorithm: rsaEncryption(1024 bits) cb:9e:2d:c0:70:f8:ea:3c:f2:b5:f0:02:48:87:dc:68:99:a3:57:4f 0e:b9:98:0b:95:47:0d:1f:97:7c:53:17:dd:1a:f8:da:e5:08:d1:1c 78:68:1f:2f:72:9f:a2:cf:81:e3:ce:c5:56:89:ce:f0:97:93:fa:36 19:3e:18:7d:8c:9d:21:fe:1f:c3:87:8d:b3:5d:f3:03:66:9d:16:a7 bf:18:3f:f0:7a:80:f0:62:50:43:83:4f:0e:d7:c6:42:48:c0:8a:b2 c7:46:30:38:df:9b:dc:bc:b5:08:7a:f3:cd:64:db:2b:71:67:fe:d8 04:47:08:07:de:17:23:13 Signature algorithm: sha1WithRSAEncryption Fingerprint: 00:8e:6f:58:dd:68:bf:25:0a:e3:f9:17:70:d6:61:f3:53:a7:79:10 (sha1) 71:6f:6a:76:17:9b:d6:2a:e7:5a:72:97:82:6d:26:86 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: CRL signing, Certificate signing Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925c Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) c0:a4:21:32:95:0a:cd:ec:12:03:d1:a2:89:71:8e:ce:4e:a6:f9:2f 1a:9a:13:8c:f6:a0:3d:c9:bd:9d:c2:a0:41:77:99:1b:1e:ed:5b:80 34:46:f8:5b:28:34:38:2e:91:7d:4e:ad:14:86:78:67:e7:02:1d:2e 19:11:b7:fa:0d:ba:64:20:e1:28:4e:3e:bb:6e:64:dc:cd:b1:b4:7a ca:8f:47:dd:40:69:c2:35:95:ce:b8:85:56:d7:0f:2d:04:4d:5d:d8 42:e1:4f:6b:bf:38:c0:45:1e:9e:f0:b4:7f:74:6f:e9:70:fd:4a:78 da:eb:10:27:bd:46:34:33 Signature algorithm: sha1WithRSAEncryption Fingerprint: bc:78:87:9b:a7:91:13:20:71:db:ac:b5:56:71:42:ad:1a:b6:46:17 (sha1) 23:79:40:c9:6d:a6:f0:ca:e0:13:30:d4:29:6f:86:79 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Key encipherment Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925b Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) ea:75:c4:f3:58:08:ea:65:5c:7e:b3:de:63:0a:cf:cf:ec:9a:82:e2 d7:e8:b9:2f:bd:4b:cd:86:2f:f1:dd:d8:a2:95:af:ab:51:a5:49:4e 00:10:c6:25:ff:b5:49:6a:99:64:74:69:e5:8c:23:5b:b4:70:62:8e e4:f9:a2:28:d4:54:e2:0b:1f:50:a2:92:cf:6c:8f:ae:10:d4:69:3c 90:e2:1f:04:ea:ac:05:9b:3a:93:74:d0:59:24:e9:d2:9d:c2:ef:22 b9:32:c7:2c:29:4f:91:cb:5a:26:fe:1d:c0:36:dc:f4:9c:8b:f5:26 af:44:bf:53:aa:d4:5f:67 Signature algorithm: sha1WithRSAEncryption Fingerprint: 46:71:15:34:f0:a6:41:76:65:81:33:4f:68:47:c4:df:78:b8:e3:3f (sha1) ee:cc:c7:f4:5d:ac:65:33:0a:55:db:59:72:2c:dd:16 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Digital signature

Um die lokale Zertifikatsanforderung anzuzeigen, geben Sie den Befehl show security pki certificate-request ein:

Geben Sie im Betriebsmodus das Symbol show security pki certificate-request

user@router2> show security pki certificate-request Certificate identifier: local-entrust2 Issued to: router2.example.com Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

Um das lokale Zertifikat anzuzeigen, geben Sie den Befehl show security pki local-certificate ein:

Geben Sie im Betriebsmodus das Symbol show security pki local-certificate

user@router2> show security pki local-certificate Certificate identifier: local-entrust2 Issued to: router2.example.com, Issued by: juniper Validity: Not before: 2005 Nov 21st, 23:28:22 GMT Not after: 2008 Nov 21st, 23:58:22 GMT Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

Überprüfen Ihrer Arbeit an Router 3

Zweck

Um zu überprüfen, ob übereinstimmender Datenverkehr in den bidirektionalen IPsec-Tunnel umgeleitet wird, sehen Sie sich die IPsec-Statistiken an:

Aktion

Geben Sie im Betriebsmodus die Eingabetaste show services ipsec-vpn ipsec statisticsein.

user@router3>show services ipsec-vpn ipsec statistics PIC: sp-1/2/0, Service set: service-set-dynamic-demo-service-set ESP Statistics: Encrypted bytes: 161896 Decrypted bytes: 162056 Encrypted packets: 2216 Decrypted packets: 2215 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

Um zu überprüfen, ob die IKE-SA-Aushandlung erfolgreich ist, geben Sie den Befehl show services ipsec-vpn ike security-associations ein. Um erfolgreich zu sein, muss die SA auf Router 3 die gleichen Einstellungen enthalten, die Sie auf Router 2 angegeben haben.

Geben Sie im Betriebsmodus die Eingabetaste show services ipsec-vpn ike security-associationsein.

user@router3>show services ipsec-vpn ike security-associations Remote Address State Initiator cookie Responder cookie Exchange type 10.1.15.1 Matured d82610c59114fd37 ec4391f76783ef28 Main

Um zu überprüfen, ob die IPsec-Sicherheitszuordnung aktiv ist, geben Sie den Befehl show services ipsec-vpn ipsec security-associations detail ein. Um erfolgreich zu sein, muss die SA auf Router 3 die gleichen Einstellungen enthalten, die Sie auf Router 2 angegeben haben.

Geben Sie im Betriebsmodus die Eingabetaste show services ipsec-vpn ipsec security-associations detailein.

user@router3>show services ipsec-vpn ipsec security-associations detail Service set: service-set-dynamic-demo-service-set Rule: rule-ike, Term: term-ike, Tunnel index: 1 Local gateway: 10.1.15.2, Remote gateway: 10.1.15.1 IPsec inside interface: sp-1/2/0.1 Local identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Remote identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Direction: inbound, SPI: 1272330309, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 7219 seconds Hard lifetime: Expires in 7309 seconds Anti-replay service: Enabled, Replay window size: 64 Direction: outbound, SPI: 857451461, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 7219 seconds Hard lifetime: Expires in 7309 seconds Anti-replay service: Enabled, Replay window size: 64

Um die digitalen Zertifikate anzuzeigen, die zum Einrichten des IPsec-Tunnels verwendet werden, geben Sie den Befehl show services ipsec-vpn certificates ein:

Geben Sie im Betriebsmodus die Eingabetaste show services ipsec-vpn certificatesein.

user@router3>show services ipsec-vpn certificates Service set: service-set-dynamic-demo-service-set, Total entries: 3 Certificate cache entry: 3 Flags: Non-root Trusted Issued to: router3.example.com, Issued by: juniper Alternate subject: router3.example.com Validity: Not before: 2005 Nov 21st, 23:33:58 GMT Not after: 2008 Nov 22nd, 00:03:58 GMT Certificate cache entry: 2 Flags: Non-root Trusted Issued to: router2.example.com, Issued by: juniper Alternate subject: router2.example.com Validity: Not before: 2005 Nov 21st, 23:28:22 GMT Not after: 2008 Nov 21st, 23:58:22 GMT Certificate cache entry: 1 Flags: Root Trusted Issued to: juniper, Issued by: juniper Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT

Um das CA-Zertifikat anzuzeigen, geben Sie den Befehl show security pki ca-certificate detail ein. Beachten Sie, dass es drei separate Zertifikate gibt: eines für die Zertifikatsignierung, eines für die Schlüsselverschlüsselung und eines für die digitale Signatur der CA.

Geben Sie im Betriebsmodus die Eingabetaste show security pki ca-certificate detailein.

user@router3>show security pki ca-certificate detail Certificate identifier: entrust Certificate version: 3 Serial number: 4355 9235 Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT Public key algorithm: rsaEncryption(1024 bits) cb:9e:2d:c0:70:f8:ea:3c:f2:b5:f0:02:48:87:dc:68:99:a3:57:4f 0e:b9:98:0b:95:47:0d:1f:97:7c:53:17:dd:1a:f8:da:e5:08:d1:1c 78:68:1f:2f:72:9f:a2:cf:81:e3:ce:c5:56:89:ce:f0:97:93:fa:36 19:3e:18:7d:8c:9d:21:fe:1f:c3:87:8d:b3:5d:f3:03:66:9d:16:a7 bf:18:3f:f0:7a:80:f0:62:50:43:83:4f:0e:d7:c6:42:48:c0:8a:b2 c7:46:30:38:df:9b:dc:bc:b5:08:7a:f3:cd:64:db:2b:71:67:fe:d8 04:47:08:07:de:17:23:13 Signature algorithm: sha1WithRSAEncryption Fingerprint: 00:8e:6f:58:dd:68:bf:25:0a:e3:f9:17:70:d6:61:f3:53:a7:79:10 (sha1) 71:6f:6a:76:17:9b:d6:2a:e7:5a:72:97:82:6d:26:86 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: CRL signing, Certificate signing Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925c Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) c0:a4:21:32:95:0a:cd:ec:12:03:d1:a2:89:71:8e:ce:4e:a6:f9:2f 1a:9a:13:8c:f6:a0:3d:c9:bd:9d:c2:a0:41:77:99:1b:1e:ed:5b:80 34:46:f8:5b:28:34:38:2e:91:7d:4e:ad:14:86:78:67:e7:02:1d:2e 19:11:b7:fa:0d:ba:64:20:e1:28:4e:3e:bb:6e:64:dc:cd:b1:b4:7a ca:8f:47:dd:40:69:c2:35:95:ce:b8:85:56:d7:0f:2d:04:4d:5d:d8 42:e1:4f:6b:bf:38:c0:45:1e:9e:f0:b4:7f:74:6f:e9:70:fd:4a:78 da:eb:10:27:bd:46:34:33 Signature algorithm: sha1WithRSAEncryption Fingerprint: bc:78:87:9b:a7:91:13:20:71:db:ac:b5:56:71:42:ad:1a:b6:46:17 (sha1) 23:79:40:c9:6d:a6:f0:ca:e0:13:30:d4:29:6f:86:79 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Key encipherment Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925b Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) ea:75:c4:f3:58:08:ea:65:5c:7e:b3:de:63:0a:cf:cf:ec:9a:82:e2 d7:e8:b9:2f:bd:4b:cd:86:2f:f1:dd:d8:a2:95:af:ab:51:a5:49:4e 00:10:c6:25:ff:b5:49:6a:99:64:74:69:e5:8c:23:5b:b4:70:62:8e e4:f9:a2:28:d4:54:e2:0b:1f:50:a2:92:cf:6c:8f:ae:10:d4:69:3c 90:e2:1f:04:ea:ac:05:9b:3a:93:74:d0:59:24:e9:d2:9d:c2:ef:22 b9:32:c7:2c:29:4f:91:cb:5a:26:fe:1d:c0:36:dc:f4:9c:8b:f5:26 af:44:bf:53:aa:d4:5f:67 Signature algorithm: sha1WithRSAEncryption Fingerprint: 46:71:15:34:f0:a6:41:76:65:81:33:4f:68:47:c4:df:78:b8:e3:3f (sha1) ee:cc:c7:f4:5d:ac:65:33:0a:55:db:59:72:2c:dd:16 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Digital signature

Um die lokale Zertifikatsanforderung anzuzeigen, geben Sie den Befehl show security pki certificate-request ein:

Geben Sie im Betriebsmodus die Eingabetaste show security pki certificate-requestein.

user@router3>show security pki certificate-request Certificate identifier: local-entrust3 Issued to: router3.example.com Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

Um das lokale Zertifikat anzuzeigen, geben Sie den Befehl show security pki local-certificate ein:

Geben Sie im Betriebsmodus die Eingabetaste show security pki local-certificateein.

user@router3>show security pki local-certificate Certificate identifier: local-entrust3 Issued to: router3.example.com, Issued by: juniper Validity: Not before: 2005 Nov 21st, 23:33:58 GMT Not after: 2008 Nov 22nd, 00:03:58 GMT Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

Überprüfen Ihrer Arbeit an Router 4

Zweck

Geben Sie auf Router 4 einen Ping-Befehl an die SOO-0/0/0-Schnittstelle von Router 1 aus, um Datenverkehr über den IPsec-Tunnel zu senden.

Aktion

Geben Sie ping 10.1.12.2im Betriebsmodus ein.

user@router4>ping 10.1.12.2 PING 10.1.12.2 (10.1.12.2): 56 data bytes 64 bytes from 10.1.12.2: icmp_seq=0 ttl=254 time=1.350 ms 64 bytes from 10.1.12.2: icmp_seq=1 ttl=254 time=1.161 ms 64 bytes from 10.1.12.2: icmp_seq=2 ttl=254 time=1.124 ms 64 bytes from 10.1.12.2: icmp_seq=5 ttl=254 time=1.116 ms ^C --- 10.1.12.2 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.116/1.172/1.350/0.081 ms

Sie können die letzte Möglichkeit, zu bestätigen, dass der Datenverkehr über den IPsec-Tunnel übertragen wird, indem Sie den Befehl traceroute an die Schnittstelle so-0/0/0 auf Router 1 ausgeben. Beachten Sie, dass die physische Schnittstelle zwischen den Routern 2 und 3 nicht im Pfad referenziert wird. Der Datenverkehr gelangt über die interne Schnittstelle von Adaptive Services IPsec auf Router 3 in den IPsec-Tunnel, passiert die Loopback-Schnittstelle von Router 2 und endet an der SOO-0/0/0-Schnittstelle von Router 1.

Geben Sie im Betriebsmodus die Eingabetaste traceroute 10.1.12.2ein.

user@router4>traceroute 10.1.12.2 traceroute to 10.1.12.2 (10.1.12.2), 30 hops max, 40 byte packets 1 10.1.15.2 (10.1.15.2) 0.987 ms 0.630 ms 0.563 ms 2 10.0.0.2 (10.0.0.2) 1.194 ms 1.058 ms 1.033 ms 3 10.1.12.2 (10.1.12.2) 1.073 ms 0.949 ms 0.932 ms

Konfigurieren von Junos VPN Site Secure oder IPSec-VPN

IPsec VPN wird auf allen Routern der MX-Serie mit MS-MICs, MS-MPCs oder MS-DPCs unterstützt.

Auf Routern der M Series und T-Serie wird IPsec VPN mit Multiservices 100 PICs, Multiservices 400 PIC und Multiservices 500 PIC unterstützt.

MS-MICs und MS-MPCs werden ab Junos OS Version 13.2 und höher unterstützt. MS-MICs und MS-MPCs unterstützen alle Funktionen, die von MS-DPCs und MS-PICs unterstützt werden, mit Ausnahme des Authentifizierung-Header-Protokolls (AH), des Encapsulating Security Payload Protocol (ESP) und des Bundle-Protokolls (AH- und ESP-Protokoll) für eine dynamische oder manuelle Sicherheitszuordnung und einen Flowless-IPsec-Dienst.

NAT Traversal (NAT-T) wird für IKEv1 und IKEv2 ab Junos OS Version 17.4R1 unterstützt. NAT-T ist standardmäßig aktiviert. Sie können die UDP-Kapselung und -Entkapselung für IKE- und ESP-Pakete über die Konfiguration disable-natt auf den [edit services ipsec-vpn] Hierarchieebenen festlegen.

Siehe auch

Beispiel: Konfiguration von Junos VPN Site Secure auf MS-MIC und MS-MPC

Sie können das gleiche Verfahren befolgen und die gleiche Konfiguration wie in diesem Beispiel verwenden, um Junos VPN Site Secure (früher als IPsec-Funktionen bezeichnet) auf MS-MPCs zu konfigurieren.

Dieses Beispiel enthält die folgenden Abschnitte:

Anforderungen

In diesem Beispiel werden die folgenden Hardware- und Softwarekomponenten verwendet:

Zwei Router der MX-Serie mit MS-MICs

Junos OS Version 13.2 oder höher

Überblick

Junos OS Version 13.2 erweitert die Unterstützung für Junos VPN Site Secure (früher bekannt als IPsec-Funktionen) auf die neu eingeführten Multiservices MIC und MPC (MS-MIC und MS-MPC) auf Routern der MX-Serie. Die Junos OS Erweiterungsanbieterpakete sind auf MS-MIC und MS-MPC vorinstalliert und vorkonfiguriert.

Die folgenden Funktionen von Junos VPN Site Secure werden auf MS-MIC und MS-MPC in Version 13.2 unterstützt:

Dynamische Endpunkte (DEP)

Encapsulating Sicherheit Payload (ESP) Protocol

Dead Peer Detection (DPD) Trigger-Meldungen

Benachrichtigungen über den Rollover der Sequenznummer

Statische IPsec-Tunnel mit Servicesätzen im Next-Hop- und Interface-Stil

In Junos OS Version 13.2 ist die Unterstützung von Junos VPN Site Secure auf MS-MIC und MS-MPC jedoch auf IPv4-Datenverkehr beschränkt. Passives Modul-Tunneling wird auf MS-MICs und MS-MPCs nicht unterstützt.

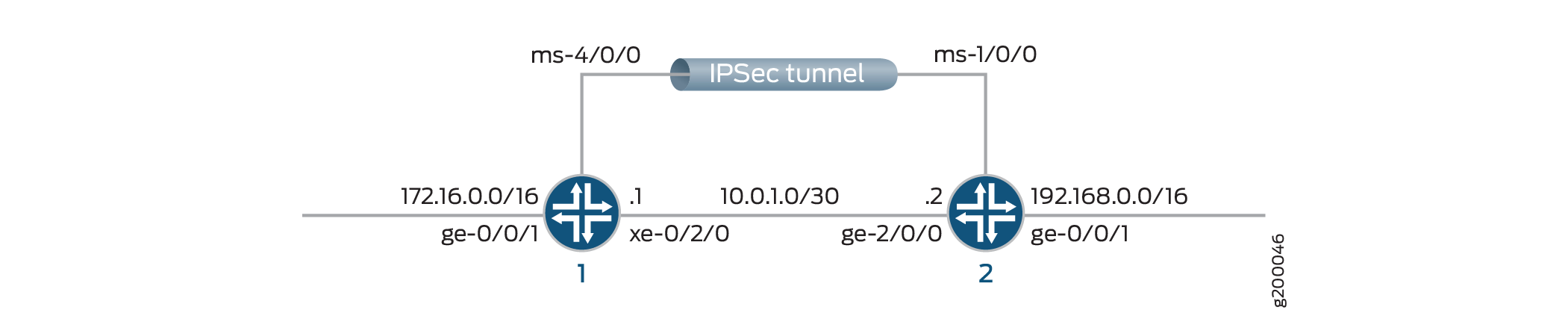

Abbildung 2 zeigt die IPsec-VPN-Tunnel-Topologie.

Dieses Beispiel zeigt die Konfiguration von zwei Routern, Router 1 und Router 2, zwischen denen ein IPsec-VPN-Tunnel konfiguriert ist.

Beachten Sie bei der Konfiguration der Router die folgenden Punkte:

Die IP-Adresse, die Sie unter

source-addressder[edit services ipsec-vpn rule name term term from]Hierarchieebene auf Router 1 konfigurieren, muss mit der IP-Adresse übereinstimmen, die Sie unterdestination-addressderselben Hierarchie auf Router 2 konfigurieren, und umgekehrt.Die IP-Adresse des

remote-gatewayvon Ihnen unter der[edit services ipsec-vpn rule name term term then]Hierarchieebene konfigurierten sollte mit der IP-Adresse deslocal-gatewayGeräts übereinstimmen, das Sie unter der[edit services service-set name ipsec-vpn-options]Hierarchieebene von Router 2 konfigurieren und umgekehrt.

Konfiguration

Dieser Abschnitt enthält:

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle erforderlichen Details, um sie an Ihre Netzwerkkonfiguration anzupassen, und kopieren Sie dann die Befehle und fügen Sie sie dann in die CLI auf der Hierarchieebene [edit] ein.

Konfigurieren von Schnittstellen auf Router 1

set interfaces ms-4/0/0 unit 0 family inet set interfaces ms-4/0/0 unit 1 family inet set interfaces ms-4/0/0 unit 1 family inet6 set interfaces ms-4/0/0 unit 1 service-domain inside set interfaces ms-4/0/0 unit 2 family inet set interfaces ms-4/0/0 unit 2 family inet6 set interfaces ms-4/0/0 unit 2 service-domain outside set interfaces xe-0/2/0 unit 0 family inet address 10.0.1.1/30

Konfiguration des IPsec-VPN-Dienstes auf Router 1

set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 from source-address 172.16.0.0/16 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 from destination-address 192.168.0.0/16 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then remote-gateway 10.0.1.2 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then dynamic ike-policy ike_policy_ms_4_0_0 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then dynamic ipsec-policy ipsec_policy_ms_4_0_0 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then anti-replay-window-size 4096 set services ipsec-vpn rule vpn_rule_ms_4_0_01 match-direction input set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 protocol esp set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec_policy_ms_4_0_0 perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec policy ipsec_policy_ms_4_0_0 proposals ipsec_proposal_ms_4_0_0 set services ipsec-vpn ike proposal ike_proposal_ms_4_0_0 authentication-method pre-shared-keys set services ipsec-vpn ike proposal ike_proposal_ms_4_0_0 dh-group group2 set services ipsec-vpn ike policy ike_policy_ms_4_0_0 version 2 set services ipsec-vpn ike policy ike_policy_ms_4_0_0 proposals ike_proposal_ms_4_0_0 set services ipsec-vpn ike policy ike_policy_ms_4_0_0 pre-shared-key ascii-text secret-data

Konfigurieren eines Service-Sets auf Router 1

set services service-set ipsec_ss_ms_4_0_01 next-hop-service inside-service-interface ms-4/0/0.1 set services service-set ipsec_ss_ms_4_0_01 next-hop-service outside-service-interface ms-4/0/0.2 set services service-set ipsec_ss_ms_4_0_01 ipsec-vpn-options local-gateway 10.0.1.1 set services service-set ipsec_ss_ms_4_0_01 ipsec-vpn-rules vpn_rule_ms_4_0_01

Konfigurieren von Routing-Optionen auf Router 1

set routing-options static route 192.168.0.0/16 next-hop ms-4/0/0.1

Konfigurieren von Schnittstellen auf Router 2

set interfaces ms-1/0/0 unit 0 family inet set interfaces ms-1/0/0 unit 1 family inet set interfaces ms-1/0/0 unit 1 family inet6 set interfaces ms-1/0/0 unit 1 service-domain inside set interfaces ms-1/0/0 unit 2 family inet set interfaces ms-1/0/0 unit 2 family inet6 set interfaces ms-1/0/0 unit 2 service-domain outside set interfaces ge-2/0/0 unit 0 family inet address 10.0.1.2/30

Konfigurieren des IPsec-VPN-Dienstes auf Router 2

set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 from source-address 192.168.0.0/16 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 from destination-address 172.16.0.0/16 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then remote-gateway 10.0.1.1 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then dynamic ike-policy ike_policy_ms_5_2_0 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then dynamic ipsec-policy ipsec_policy_ms_5_2_0 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then anti-replay-window-size 4096 set services ipsec-vpn rule vpn_rule_ms_5_2_01 match-direction input set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 protocol esp set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec_policy_ms_5_2_0 perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec policy ipsec_policy_ms_5_2_0 proposals ipsec_proposal_ms_5_2_0 set services ipsec-vpn ike proposal ike_proposal_ms_5_2_0 authentication-method pre-shared-keys set services ipsec-vpn ike proposal ike_proposal_ms_5_2_0 dh-group group2 set services ipsec-vpn ike policy ike_policy_ms_5_2_0 version 2 set services ipsec-vpn ike policy ike_policy_ms_5_2_0 proposals ike_proposal_ms_5_2_0 set services ipsec-vpn ike policy ike_policy_ms_5_2_0 pre-shared-key ascii-text secret-data set services ipsec-vpn establish-tunnels immediately

Konfigurieren eines Service-Sets auf Router 2

set services service-set ipsec_ss_ms_5_2_01 next-hop-service inside-service-interface ms-1/0/0.1 set services service-set ipsec_ss_ms_5_2_01 next-hop-service outside-service-interface ms-1/0/0.2 set services service-set ipsec_ss_ms_5_2_01 ipsec-vpn-options local-gateway 10.0.1.2 set services service-set ipsec_ss_ms_5_2_01 ipsec-vpn-rules vpn_rule_ms_5_2_01

Konfigurieren von Routing-Optionen auf Router 2

set routing-options static route 172.16.0.0/16 next-hop ms-1/0/0.1

Router 1 konfigurieren

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Informationen zum Navigieren in der CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

Ab Version 13.2 sind die Junos OS Erweiterungsanbieterpakete auf Multiservice-MICs und MPCs (MS-MICs und MS-MPCs) vorinstalliert. Die adaptive-services Konfiguration auf Hierarchieebene [edit chassis fpc number pic number] ist auf diesen Karten vorkonfiguriert.

Konfigurieren Sie die Schnittstelleneigenschaften wie Familie, Service-Domain und Einheit.

user@router1# set interfaces ms-4/0/0 unit 0 family inet user@router1# set interfaces ms-4/0/0 unit 1 family inet user@router1# set interfaces ms-4/0/0 unit 1 family inet6 user@router1# set interfaces ms-4/0/0 unit 1 service-domain inside user@router1# set interfaces ms-4/0/0 unit 2 family inet user@router1# set interfaces ms-4/0/0 unit 2 family inet6 user@router1# set interfaces ms-4/0/0 unit 2 service-domain outside user@router1# set interfaces xe-0/2/0 unit 0 family inet address 10.0.1.1/30

Konfigurieren Sie IPsec-Eigenschaften wie Adresse, Remotegateway, Richtlinien, Übereinstimmungsrichtung, Protokoll, Größe des Wiedergabefensters, Algorithmusdetails, Geheimhaltungsschlüssel, Vorschlag, Authentifizierungsmethode, Gruppen und Version.

user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 from source-address 172.16.0.0/16 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 from destination-address 192.168.0.0/16 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then remote-gateway 10.0.1.2 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then dynamic ike-policy ike_policy_ms_4_0_0 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then dynamic ipsec-policy ipsec_policy_ms_4_0_0 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then anti-replay-window-size 4096 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 match-direction input user@router1# set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 protocol esp user@router1# set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 authentication-algorithm hmac-sha1-96 user@router1# set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 encryption-algorithm 3des-cbc user@router1# set services ipsec-vpn ipsec policy ipsec_policy_ms_4_0_0 perfect-forward-secrecy keys group2 user@router1# set services ipsec-vpn ipsec policy ipsec_policy_ms_4_0_0 proposals ipsec_proposal_ms_4_0_0 user@router1# set services ipsec-vpn ike proposal ike_proposal_ms_4_0_0 authentication-method pre-shared-keys user@router1# set services ipsec-vpn ike proposal ike_proposal_ms_4_0_0 dh-group group2 user@router1# set services ipsec-vpn ike policy ike_policy_ms_4_0_0 version 2 user@router1# set services ipsec-vpn ike policy ike_policy_ms_4_0_0 proposals ike_proposal_ms_4_0_0 user@router1# set services ipsec-vpn ike policy ike_policy_ms_4_0_0 pre-shared-key ascii-text secret-key