在此页面上

配置演练

本演练总结了使用 Juniper Apstra JVD 配置 3 阶段交换矩阵所需的步骤。有关更详细的分步配置信息,请参阅《 Juniper Apstra 用户指南》。本演练中的其他指导以注释的形式提供。

本演练详细介绍了在瞻博网络数据中心验证测试实验室验证期间使用的基线设计的配置。基准设计包括作为主干角色的 QFX5220-32CD 交换机、作为边界叶角色的 QFX5130-32CD 交换机和作为服务器叶角色的 QFX5120-48Y 交换机。JVD 的目标是提供选项,以便将这些交换机平台中的任何一个替换为针对该角色的经过验证的交换机平台,如 表 1 所述。为了使本演练的长度易于管理,本文档将仅使用基线设计平台。

Apstra:配置 Apstra Server 和 Apstra ZTP Server

本文档不介绍 Apstra 的安装。有关安装的更多信息,请参阅《 Juniper Apstra 用户指南》。

第一步是配置 Apstra 服务器。首次连接到 Apstra 服务器虚拟机时,将启动配置向导。此时,可以配置 Apstra 服务器、Apstra UI 和网络配置的密码。

Apstra:Junos OS 设备的管理

将瞻博网络设备添加到 Apstra 的方法有两种:手动或使用 ZTP 批量添加:

要手动添加设备(推荐),请执行以下操作:

在 Apstra UI 中,导航到“设备>代理”>“创建外箱代理”。

这需要在设备上配置最低配置的 root 密码和管理 IP。

要通过 ZTP 添加设备,请执行以下操作:

在 Apstra ZTP 服务器中添加设备,请参阅《 瞻博网络 Apstra 用户指南 》,了解有关瞻博网络设备 ZTP 的更多信息。

对于此设置,在将设备添加到 Apstra 之前,已在所有交换机上配置了 root 密码和管理 IP。要将交换机添加到 Apstra,请先登录 Apstra Web UI,选择上述设备添加方法,并提供为这些设备预配置的相应用户名和密码。

Apstra 从瞻博网络设备中提取称为原始配置的配置。导入原始配置时,将忽略 Junos 配置“组”部分,并且 Apstra 不会验证继承模型中列出的任何组配置,请参阅 使用配置组快速配置设备。但是,最佳做法是避免设置环回、接口(管理接口除外)、路由实例(管理实例除外)。成功确认设备后,Apstra 将设置 LLDP 和 RSTP 协议。

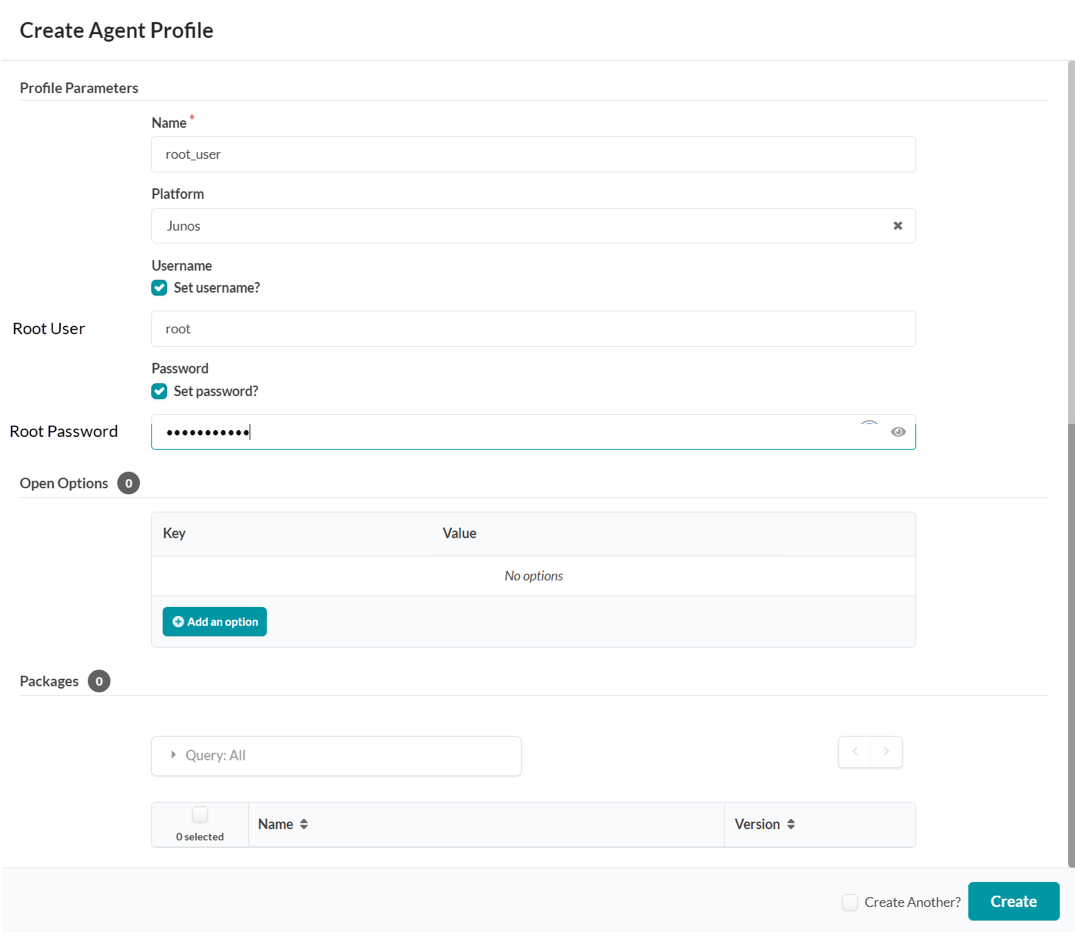

Apstra Web UI:创建代理配置文件

就本 JVD 实验而言,root 用户和密码在所有设备上都是相同的。因此,将按如下方式创建代理配置文件。请注意,这也会掩盖密码,从而确保其安全。

- 导航到设备>代理配置文件。

- 单击 创建代理配置文件。

中创建代理配置文件

中创建代理配置文件

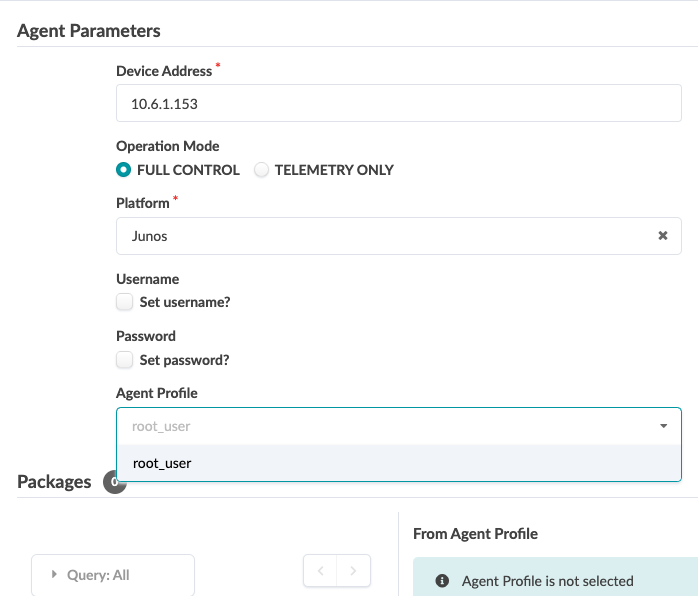

Apstra Web UI:输入用于批量发现设备的 IP 地址或 IP 地址范围

可以提供 IP 地址范围,以便将设备批量添加到 Apstra 中。

- 导航到“ 设备 > 代理”。

- 单击 创建脱机箱代理。

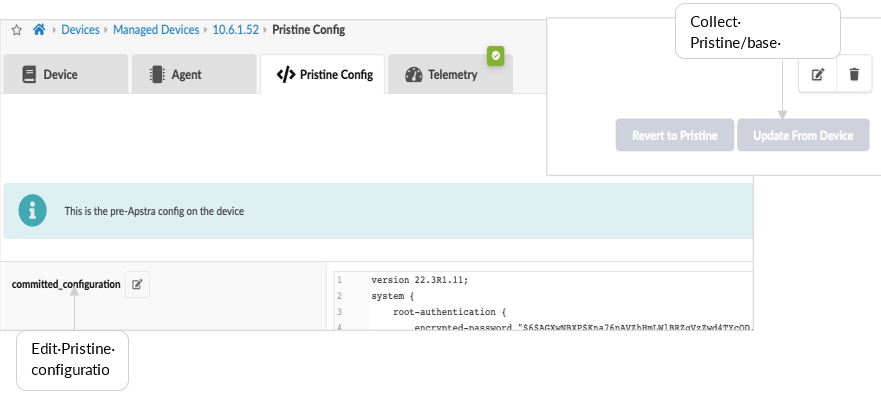

Apstra Web UI:添加原始配置并升级 Junos OS

从 “设备”>“托管设备”中,通过从设备收集或从 Apstra 推送来添加原始配置。作为原始配置的一部分应用的配置应该是基本配置或访问设备所需的最小配置,添加任何用户、到管理交换机的静态路由等。这会在 Apstra 中创建基本配置的备份,并允许在出现任何问题时将设备恢复到原始配置。

如果使用 Apstra 更新原始配置(如上 图 5 所示),请确保运行“ 恢复到原始配置”。

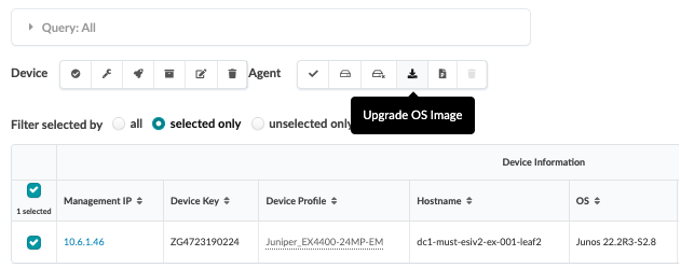

重要说明:执行任何设备升级都需要维护时段,因为升级可能会造成中断。升级的最佳实践建议:

- 使用 Junos OS CLI 升级设备,如《 Junos OS 软件安装和升级指南》以及 Junos 版本发行说明中所述,因为 Apstra 目前仅执行基本升级检查。但是,如果打算将 Apstra 用于升级,则此 JVD 总结了升级步骤。

- 如果将设备添加到蓝图,请将设备设置为“取消部署”,并从蓝图中取消分配其序列号并提交更改,这会将其恢复为原始配置。然后继续升级。升级完成后,将设备添加回蓝图。

Apstra 支持升级设备。但是,Apstra 会执行基本检查并发出升级命令。要从 Apstra 升级设备,请参考下图。

升级设备

升级设备

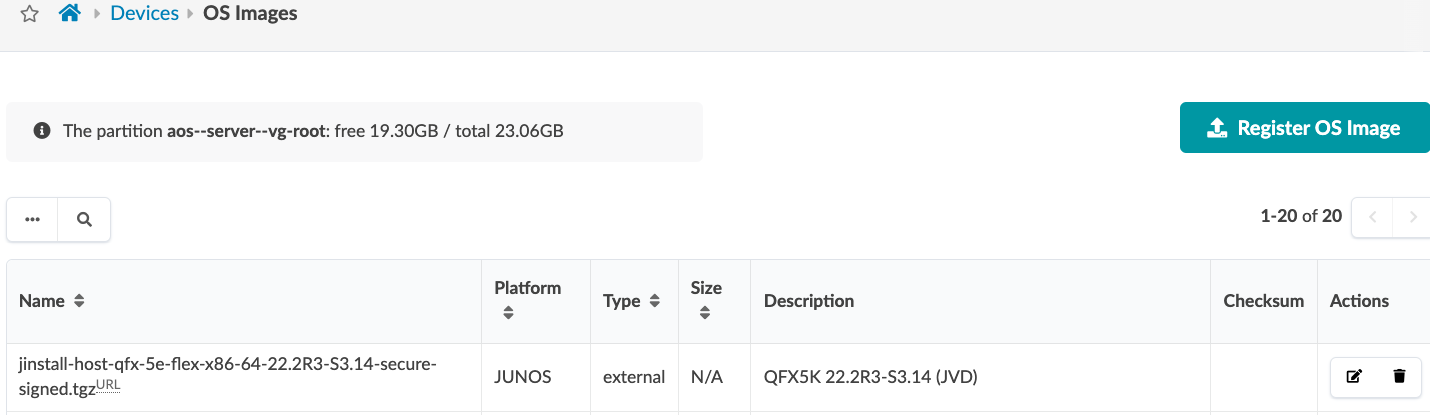

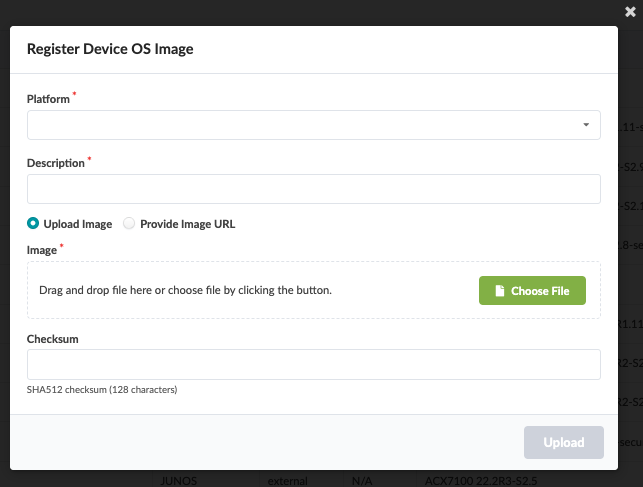

要在 Apstra 上注册 Junos OS 映像,请提供存储所有操作系统映像的存储库的链接,或上传操作系统映像,如下所示。在 Apstra UI 中,导航到 设备>操作系统映像 ,然后单击 注册操作系统映像。

注册操作系统映像

注册操作系统映像

Apstra 交换矩阵配置

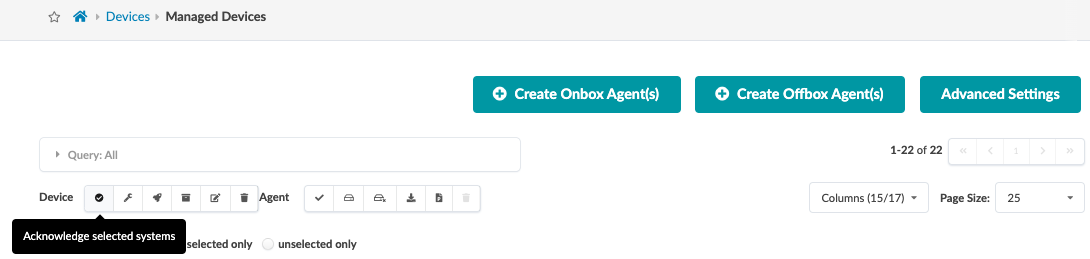

检查发现的设备并确认设备。

设备>托管设备

添加 offbox 代理并收集设备信息后,单击复选框界面以选择所有设备,然后单击确认。这会将交换机置于 Apstra 服务器的管理之下。

最后,确保在 Apstra 添加 LLDP 和 RSTP 配置时再次收集原始配置。

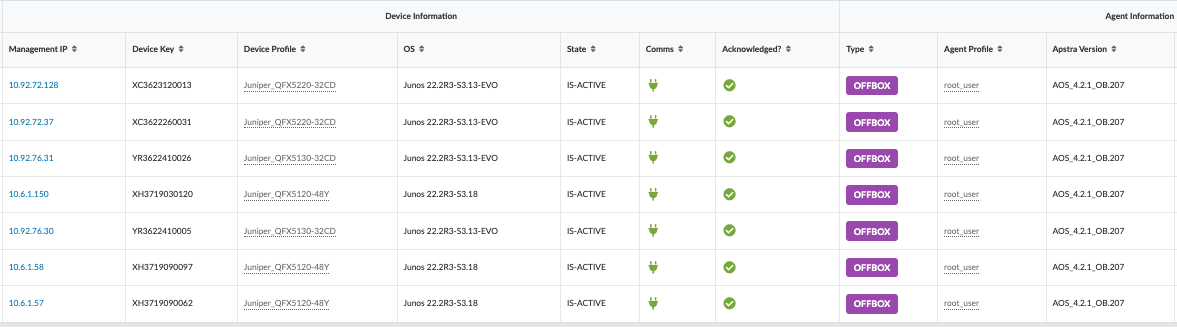

中管理的设备

中管理的设备

确认开关后,“已确认?”表标题下的状态图标将从红色 X 变为绿色复选标记。验证所有交换机的此更改。如果没有更改,请重复该过程以再次确认交换机。

管理的设备

管理的设备

设备由 Apstra 管理后,所有设备配置更改都应使用 Apstra 执行。请勿在 Apstra 之外的设备上执行配置更改,因为 Apstra 可能会还原这些更改。

Apstra Web UI:识别和创建逻辑设备,使用设备配置文件进行接口映射

在以下步骤中,我们将使用瞻博网络 Apstra 基准架构和设备定义 3 阶段交换矩阵。在置备蓝图之前,将创建拓扑的副本。在以下步骤中,我们将定义 ERB 数据中心参考架构和设备:

- 这涉及到为主干、枝叶和边界叶交换机选择逻辑设备。逻辑设备是物理设备的抽象,用于指定常见的设备外形规格,例如端口的数量、速度和角色。不包括特定于供应商的信息,这允许在选择供应商和硬件设备型号之前构建网络定义。Apstra 软件安装包括许多预定义的逻辑设备,可用于创建逻辑设备的任何变体。

- 然后,使用接口映射将逻辑设备映射到设备配置文件。接口映射上映射的端口与设备配置文件和物理设备连接匹配。同样,Apstra 软件安装包括许多预定义的接口映射和设备配置文件。

- 最后,使用配置的逻辑设备和设备配置文件定义机架和模板,然后用于创建蓝图。

Juniper Apstra 用户指南解释了在使用 Apstra 蓝图和设备时必须了解的设备生命周期。

三阶段设计配置步骤使用 Apstra 数据中心参考设计。

导航到“ 设计 > 逻辑设备”,然后根据端口数和端口速度查看列出的设备。选择与应添加的设备最相似的设备,然后克隆逻辑设备。

无法更改系统添加或默认逻辑设备。

下表显示了本文档中通过瞻博网络 Apstra JVD 实验室为三阶段交换矩阵创建的设备角色、逻辑设备类型、端口和连接。“端口组”列描述了此实验室所需的最小连接数。这将与这些交换机可以提供的实际端口组有所不同。

| 设备角色 | 端口组连接1 | 端口组2 | 连接到 |

|---|---|---|---|

| 脊柱 | 超级主干/主干/叶式/访问/通用 | 5 x 100 Gbps(每个主干) | 2 个边界叶式开关 3 个服务器叶交换机 |

| 服务器叶(单个) | 超级主干/主干/叶式/访问/通用 | 2 个 100 Gbps 5 个 10 Gbps |

2 主干 2 台服务器(通用) |

| 服务器叶式交换机(2 个 ESI 叶式交换机) | 超级主干/主干/叶式/访问/通用 | 4 X 100 Gbps(两个枝叶交换机) 5 个 10 Gbps |

2 主干 4 台服务器(通用) |

| 边界叶交换机 | 超级主干/主干/叶式/访问/通用 | 6 个 10 Gbps 4 X 100 Gbps(两个枝叶交换机) |

6 台服务器 2 主干 |

1 对于端口组连接,这些连接可能因角色和连接的设备而异。

2 对于端口组,端口数可能因连接和速度而异。

设备配置文件

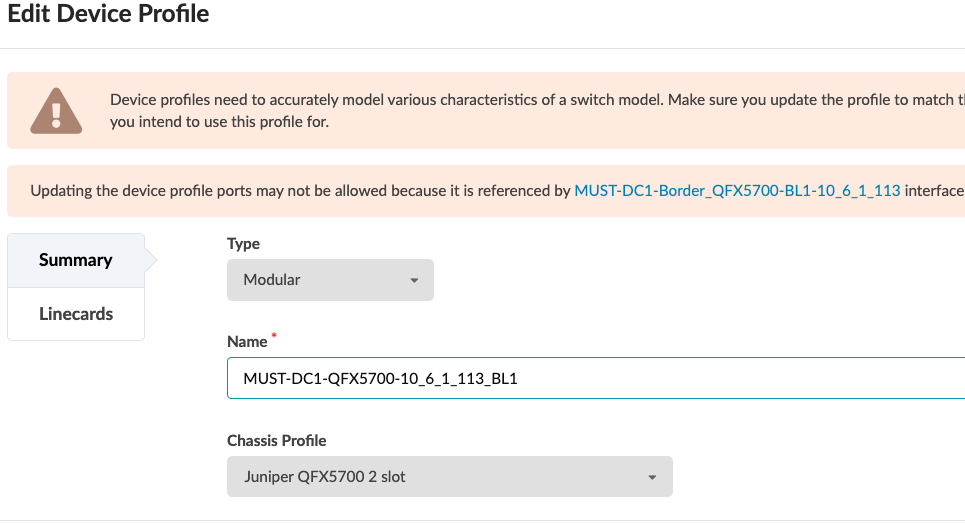

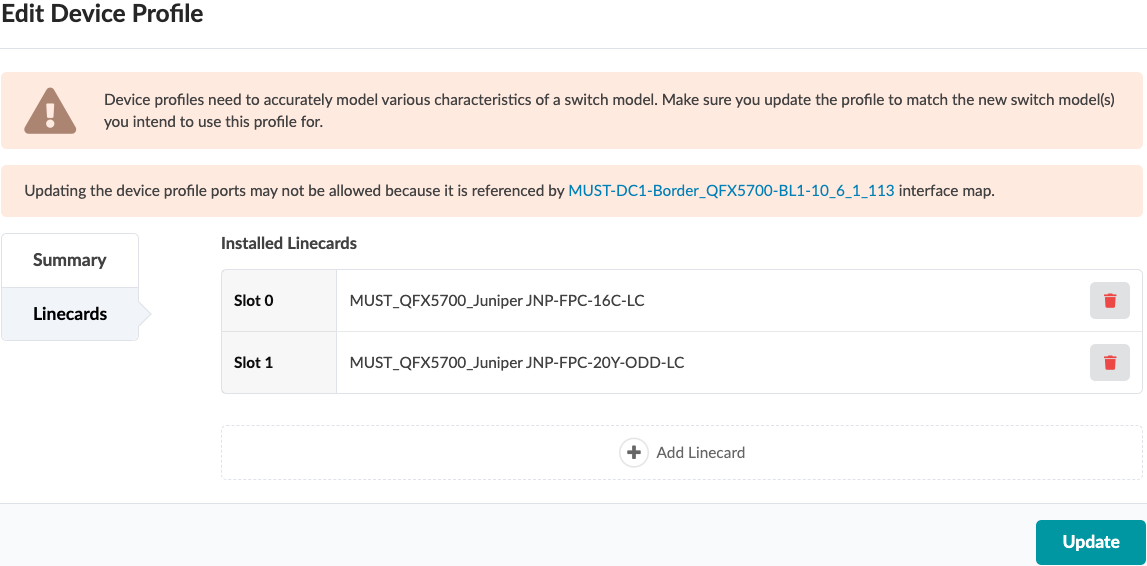

对于本文档介绍的所有设备,在将设备添加到 Apstra 时,设备配置文件(在 Apstra 中的“ 设备>配置文件”下定义)与 Apstra 完全匹配,如 Apstra:Junos OS 设备的管理中所述。在验证受支持设备期间,在某些情况下,必须自定义设备配置文件以适应设备上的线卡设置,例如QFX5700。有关设备配置文件的更多信息,请参阅 Apstra 设备配置文件用户指南。

QFX5700设备配置文件

QFX5700设备配置文件

QFX5700设备配置文件

QFX5700设备配置文件

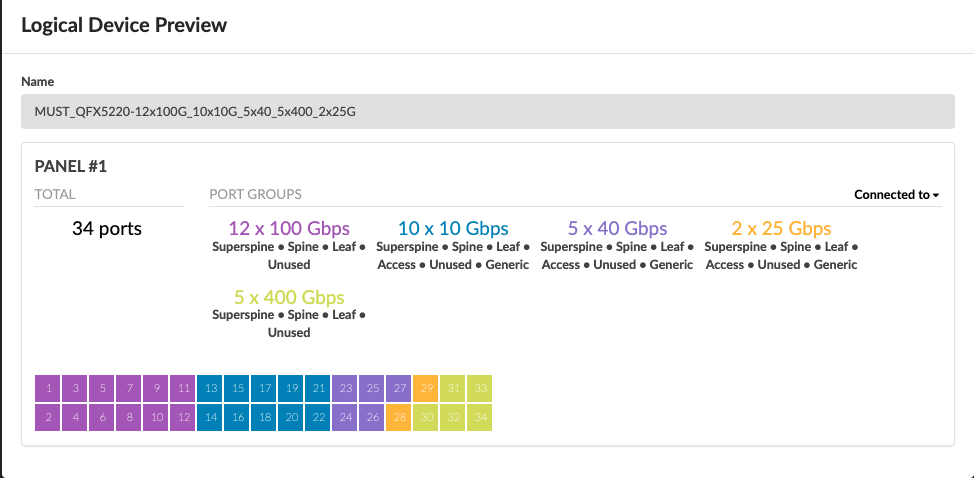

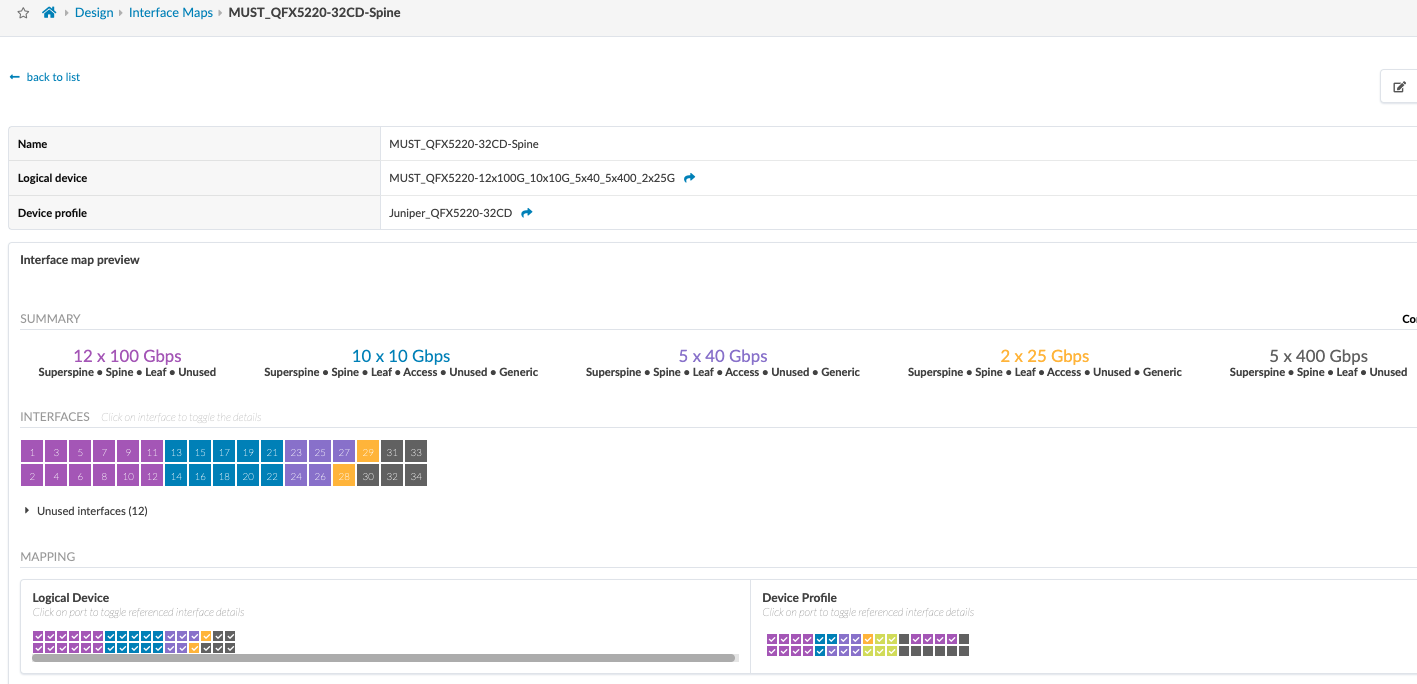

主干逻辑设备和相应的接口映射

主干逻辑设备基于 QFX5220-32CD (Junos OS)。对于此解决方案,七个 100G 链路用于连接到叶交换机。 如图 11 所示,12 个 100 Gbps 端口足以实现 5 个主干到叶的连接。

主干逻辑设备端口使用接口映射映射到设备配置文件,如下所示。接口映射上映射的端口与设备配置文件和物理设备连接匹配。

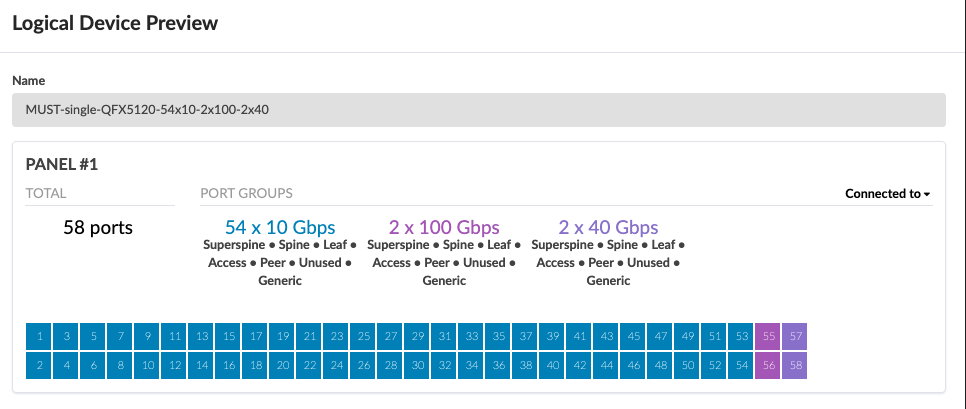

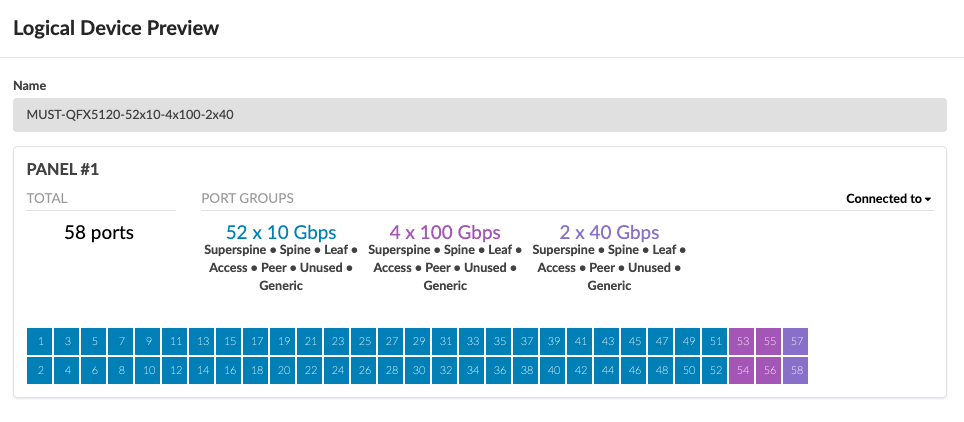

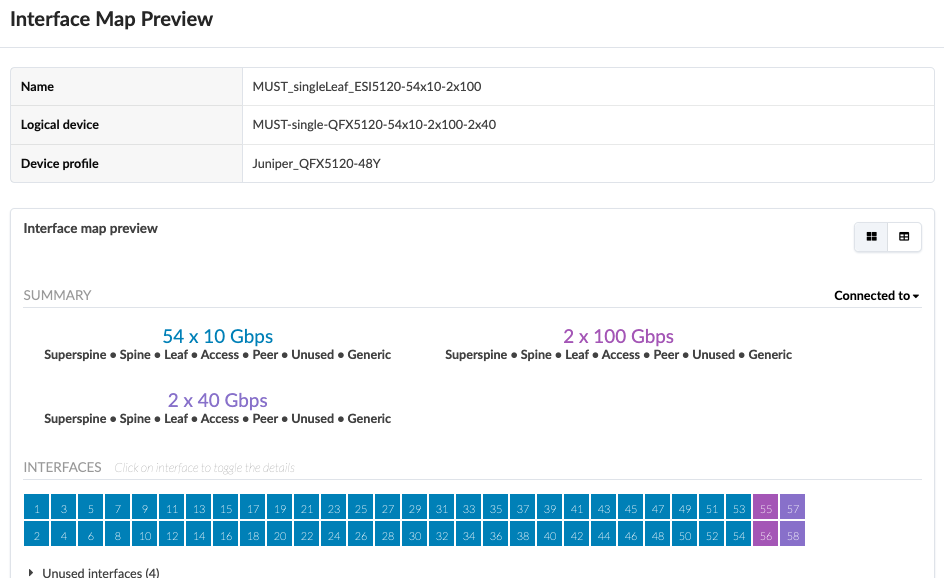

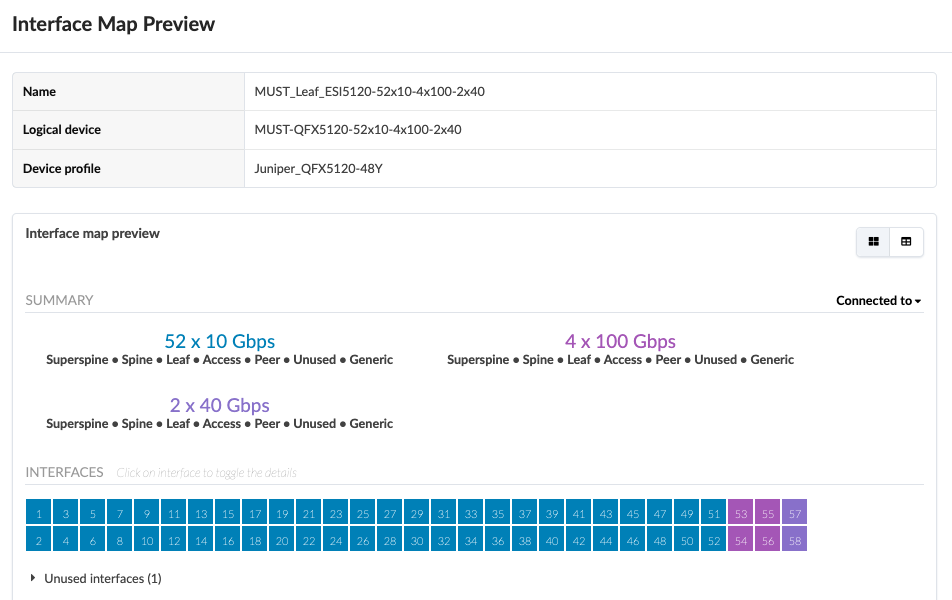

服务器叶交换机逻辑设备和接口映射

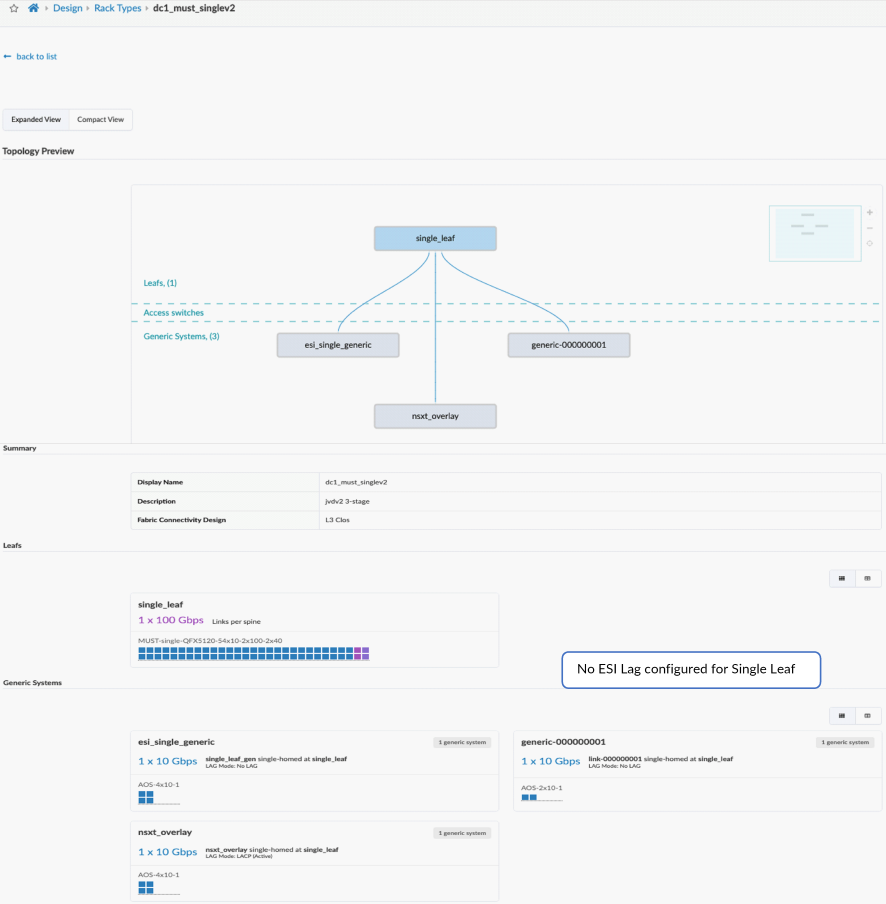

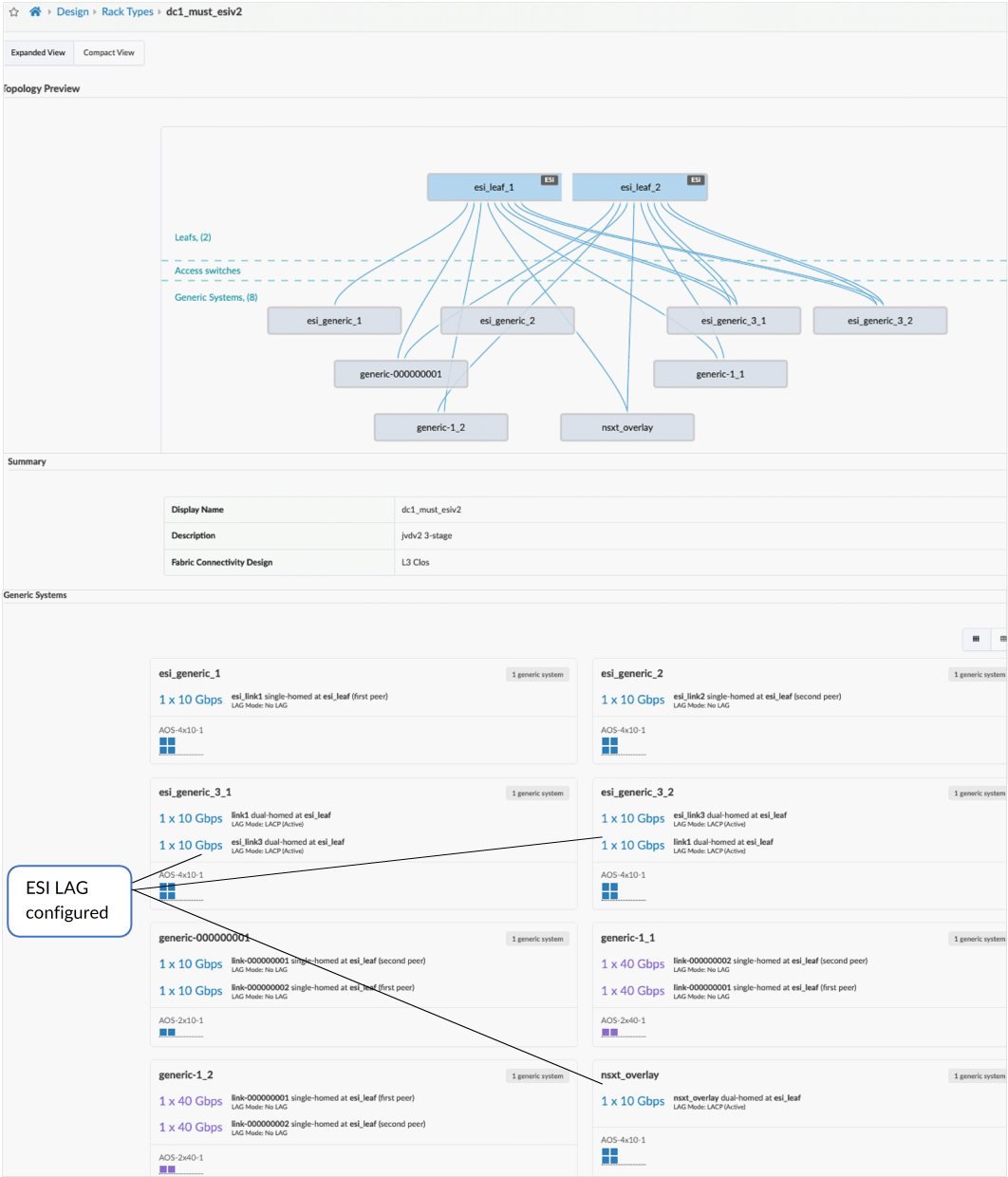

对于此 JVD,有三个 QFX5120-48Y 服务器叶交换机。其中两个是支持 ESI 的交换机,其中一个是非 ESI LAG 交换机。所有三个服务器叶交换机都使用 100 GB 接口连接到每个主干,10 GB 接口连接到通用服务器。

对于单个(非冗余)叶交换机,不使用 ESI,并且仅配置 LACP(活动)。

对于 ESI(冗余)叶交换机,ESI Lag 用于多宿主。ESI 滞后在 “设计 中的机架”> “机架类型”下配置。

服务器叶逻辑设备映射到设备配置文件,如下所示。

的服务器叶交换机接口图

的服务器叶交换机接口图

在这种情况下,单叶和 ESI 服务器叶对都具有相同的设备配置文件,但由于交换机上的物理端口连接到服务器和主干的方式不同,因此设计了两种不同的逻辑设备。

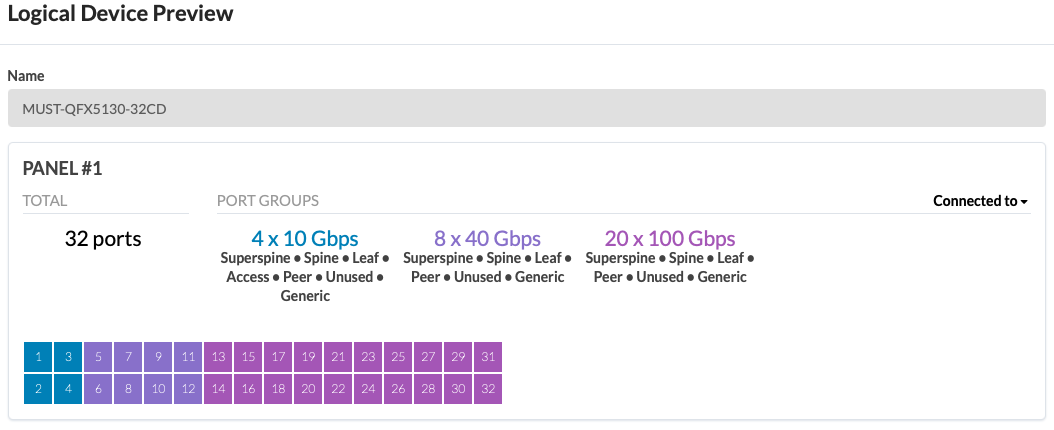

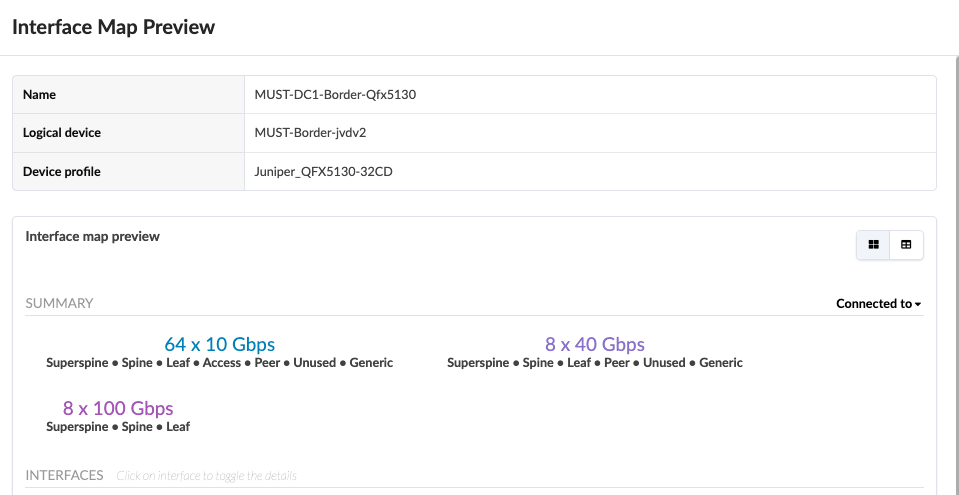

边界叶交换机逻辑设备和接口映射

边界叶逻辑设备表示本设计中使用的 QFX5130-32CD 交换机。物理布线确定为接口映射分配的端口。

其余逻辑设备如下所述。接口映射是可选的,可以省略。

通用服务器逻辑设备

通用服务器定义与连接到叶交换机(边界和单个)的服务器之间的网络接口连接。

所用服务器的逻辑设备已在 Apstra 中预定义。类似的通用系统可用于DCI;但是,DCI 将在单独的 JVD 扩展文档中介绍。

外部路由器

外部路由器连接到边界叶交换机。

Apstra 不管理 MX 系列设备等外部路由器;因此,MX 系列路由器被归类为具有相关端口和速度配置的外部通用服务器。

创建蓝图后,将通用外部系统添加到蓝图中。通用服务器或外部路由器不需要接口映射。外部路由器的连接和功能超出了本文档的范围。

Apstra Web UI:机架、模板和蓝图 - 创建机架

定义逻辑设备和接口映射后,下一步是创建机架以将逻辑设备置于机架结构中。此解决方案的默认设计是两个主干、五个服务器叶交换机和两个边界叶交换机。任何机架设计都可以创建和使用任意次数,只要主干交换机有足够的端口来支持它。

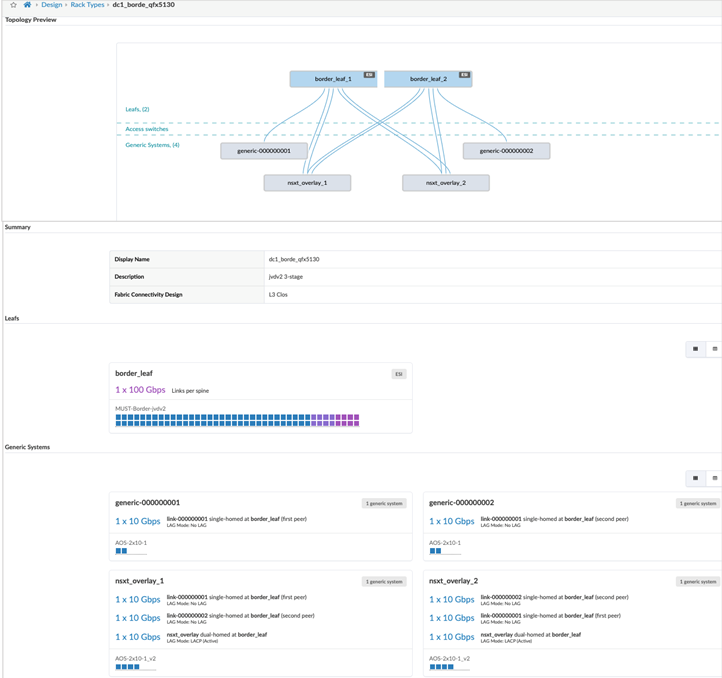

在 Apstra 中,在“ 设计 ”> “机架类型”下创建机架。对于此解决方案,有四个机架。一个机架用于边界叶交换机,三个机架用于服务器叶交换机。有关创建机架的更多信息,请参阅《 Juniper Apstra 用户指南》。

对于此设计,L3 Clos 机架结构如下:

服务器叶交换机(单叶)

的单叶机架

的单叶机架

服务器叶交换机(双叶交换机)

具有 ESI LAG 的服务器叶交换机

具有 ESI LAG 的服务器叶交换机

边界叶式交换机

蓝图创建并正常运行后,如果需要对机架执行任何更改,请遵循以下知识库文章: https://supportportal.juniper.net/s/article/Juniper-Apstra-How-to-change-Leaf-Access-Switch-of-existing-rack-after-Day2-operations?language=en_US。在验证期间,修改了边界叶机架以验证 表 5 中列出的所有设备。

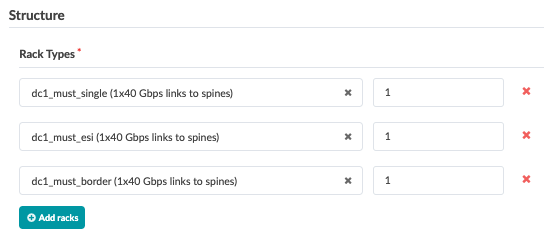

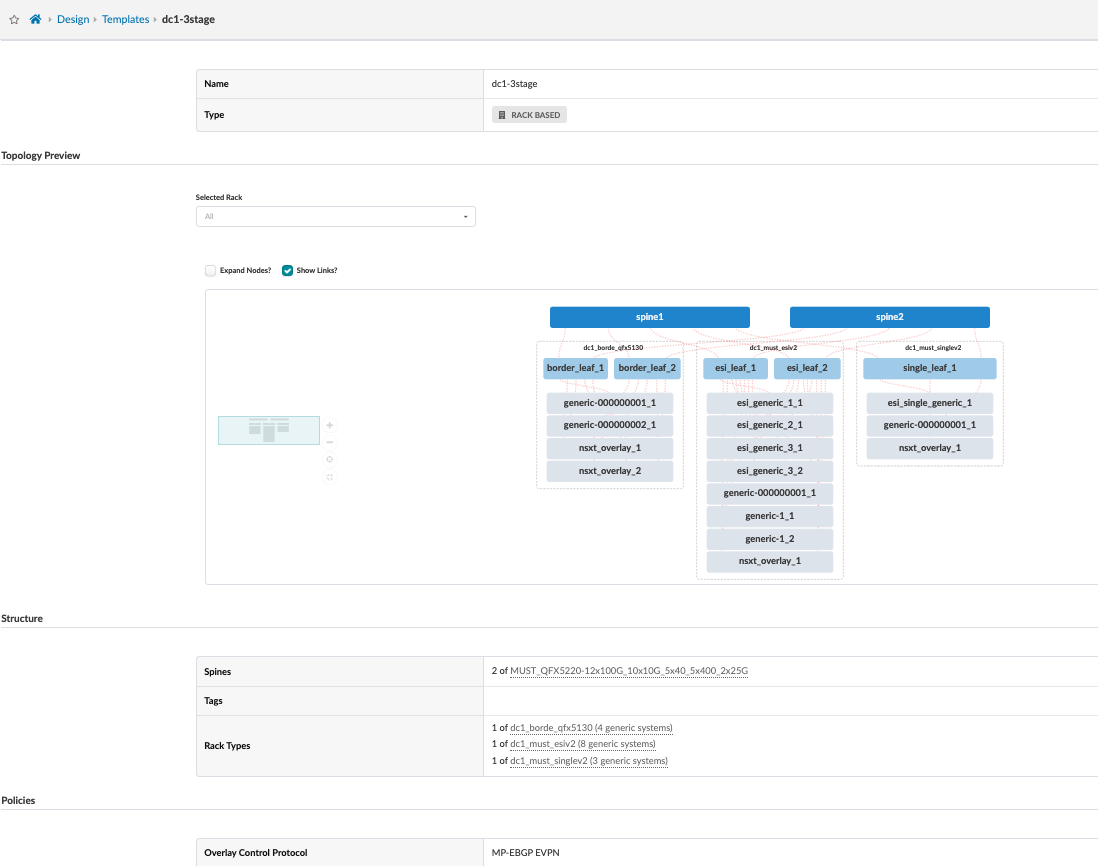

创建模板

模板定义网络的结构和意图。创建机架后,需要将主干链路连接到每个机架。在此设计中,基于机架的模板用于将要连接的机架定义为架顶式 (ToR) 交换机(或一对 ToR 交换机)。

如主干逻辑设备部分所述,系统会为每个服务器叶和边界叶分配 100G 链路。主干逻辑设备将在模板中分配。由于此设计中没有超级主干,因此将其排除在模板之外。有关模板的更多信息,请参阅《 Juniper Apstra 用户指南》。

模板用作创建蓝图的基础,下一节将介绍这些蓝图。模板在蓝图的生命周期内仅使用一次。因此,更改模板不会修改蓝图。

的基于 DC 机架的模板

的基于 DC 机架的模板

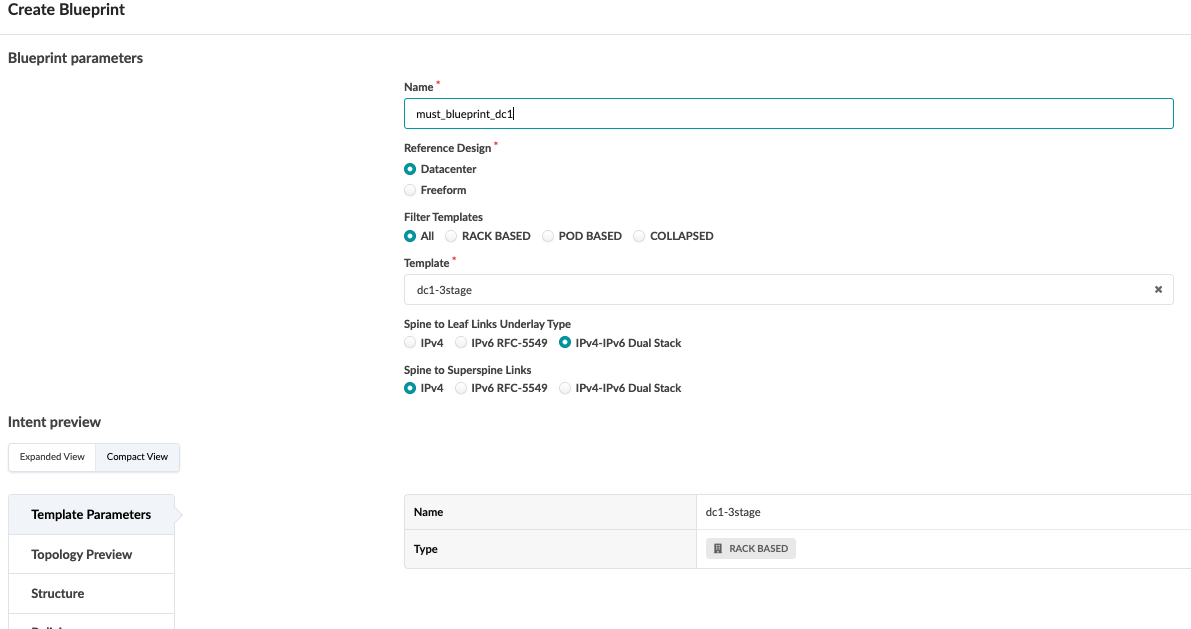

蓝图

每个蓝图代表一个数据中心。模板在 “设计>模板 ”部分下创建,并将在蓝图的全局目录中提供。定义模板后,即可使用它来创建数据中心的蓝图。

要创建蓝图,请单击蓝图 >创建蓝图。有关创建蓝图的更多信息,请参阅《 瞻博网络 Apstra 用户指南》。

创建蓝图

创建蓝图

导航到 “蓝图 ” >“阶段”。可以展开显示的拓扑以查看所有连接。在这里,可以在“暂存”下预配蓝图。

的蓝图

的蓝图

如上所示,蓝图已创建,但未预配。可以检查拓扑是否存在任何差异,如果是,则可以在修复模板或机架后重新创建蓝图。或者,导航到 分段机架> 按照 本文中提到的步骤编辑机架。

Apstra Web UI:配置和定义网络

创建蓝图后,这意味着蓝图已准备好进行暂存。查看创建的蓝图下的选项卡。

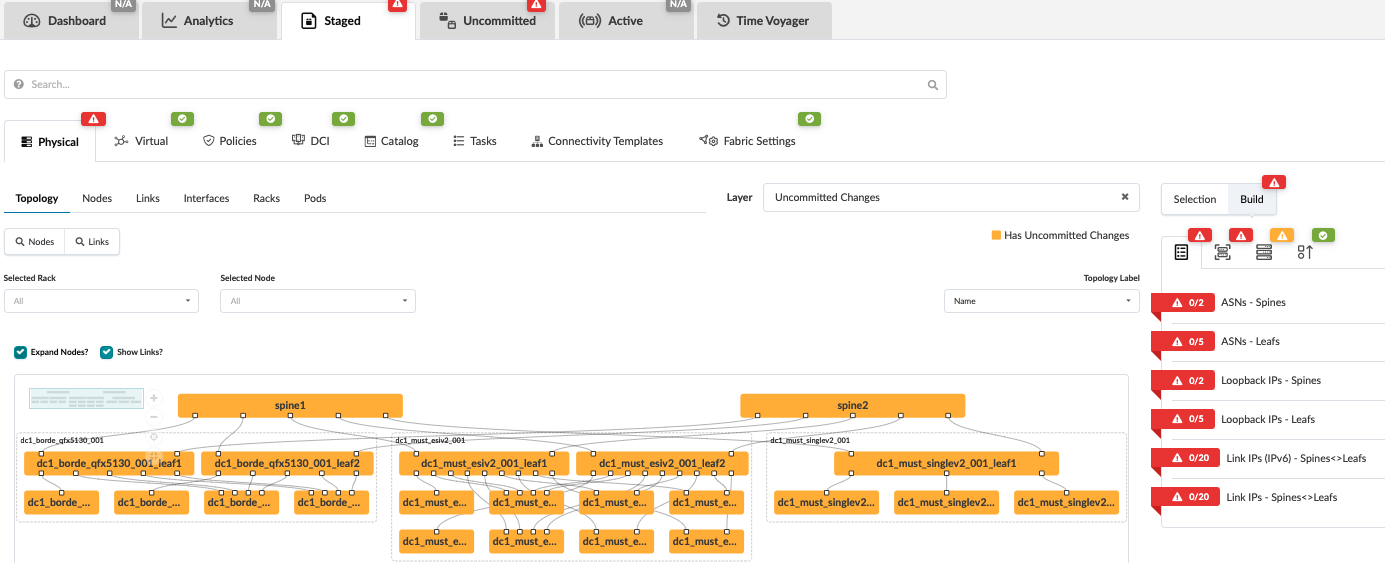

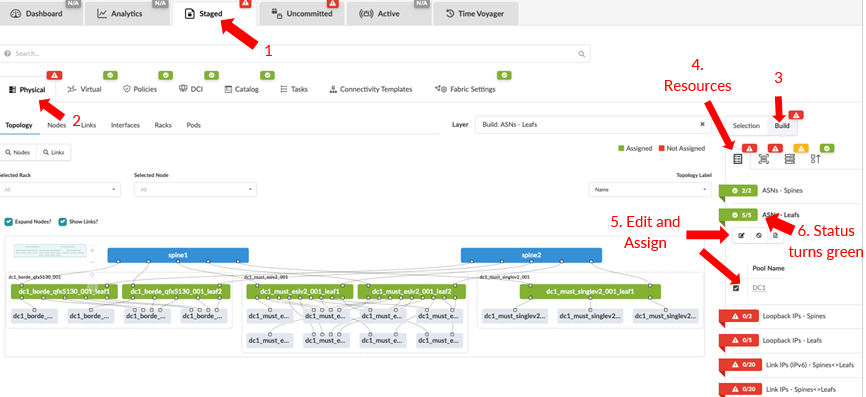

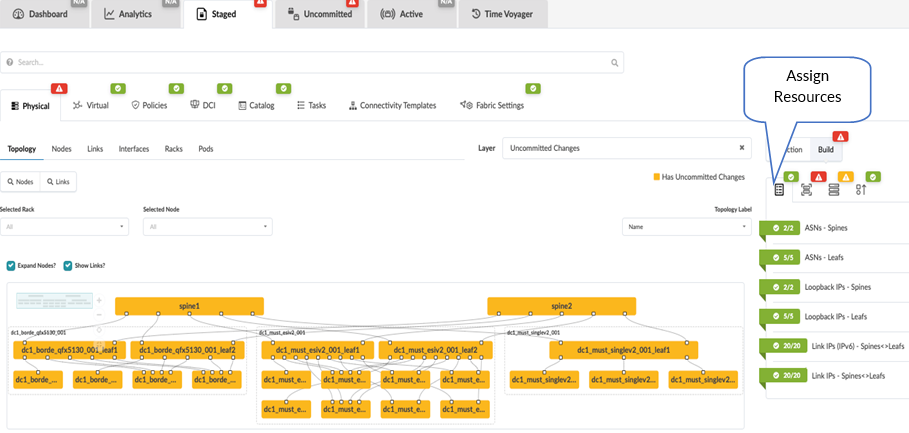

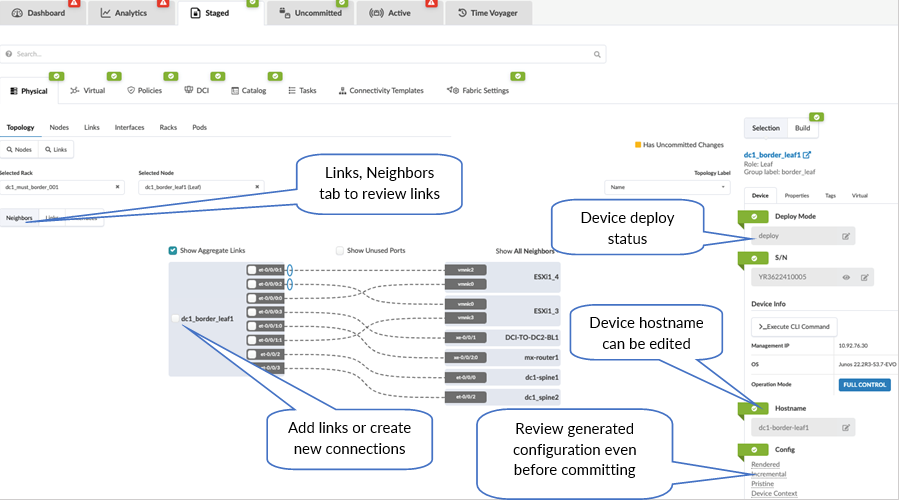

若要开始预配,请单击“ 物理”>“暂存”选项卡 ,然后单击右侧面板中的“构建”。有关更多信息,请参阅瞻 博网络 Apstra 用户指南。

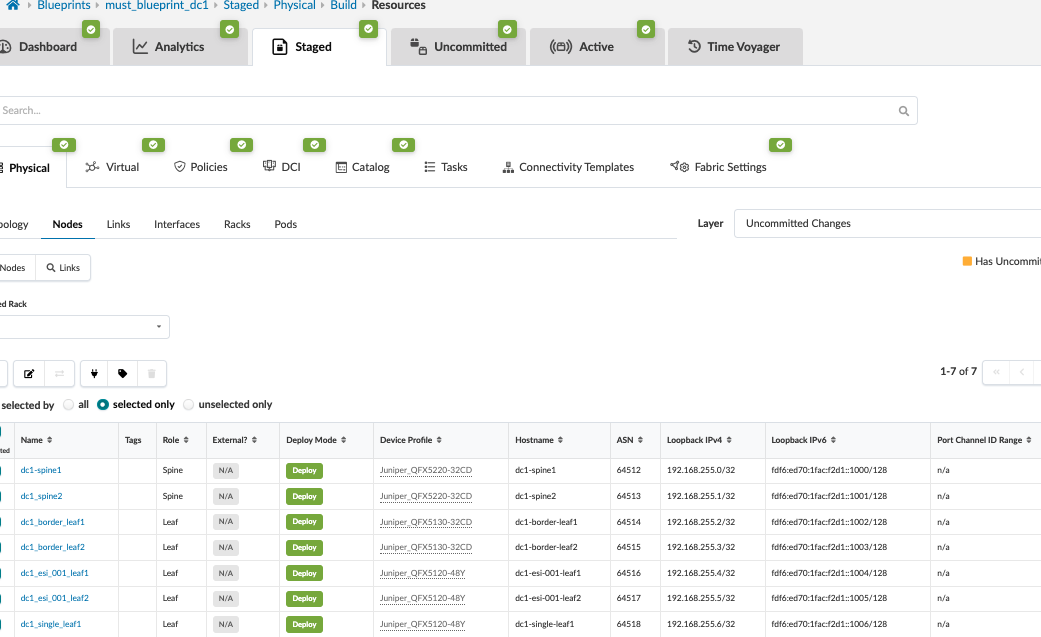

分配构建中的资源

分配构建中的资源

分配资源

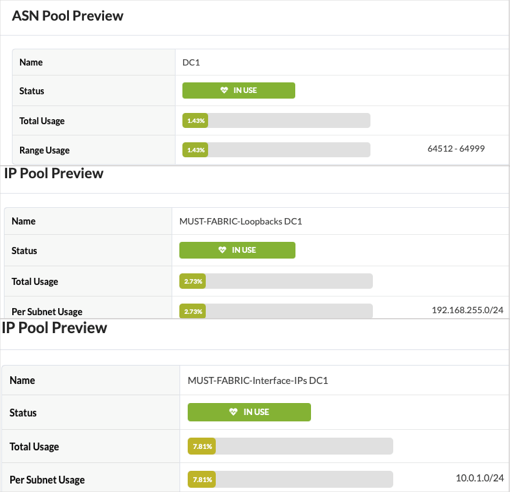

第一步是分配在此 参考资料 部分中创建的 IP。对于此设计,以下是使用的资源值:

- 单击分段>物理>构建>资源并更新,如下所示:

- DC1 ASN — 主干和叶式交换机:64512 - 64999

- 环路 IP — 主干和叶式交换机:192.168.255.0/24

- 链路 IP — 主干<>叶交换机:必须结构接口 IPs DC1-10.0.1.0/24

的资源

的资源

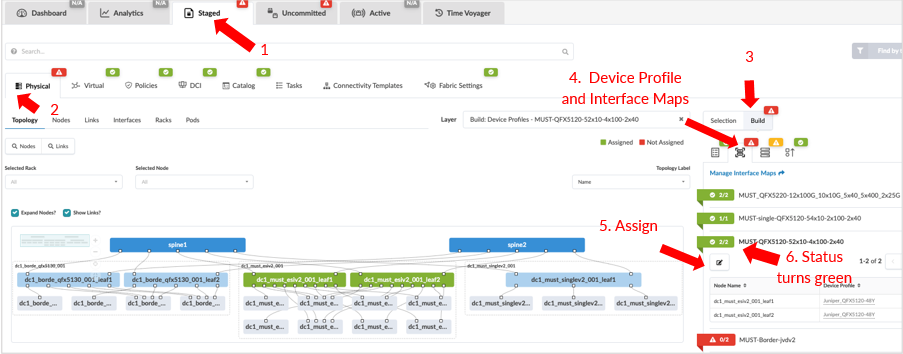

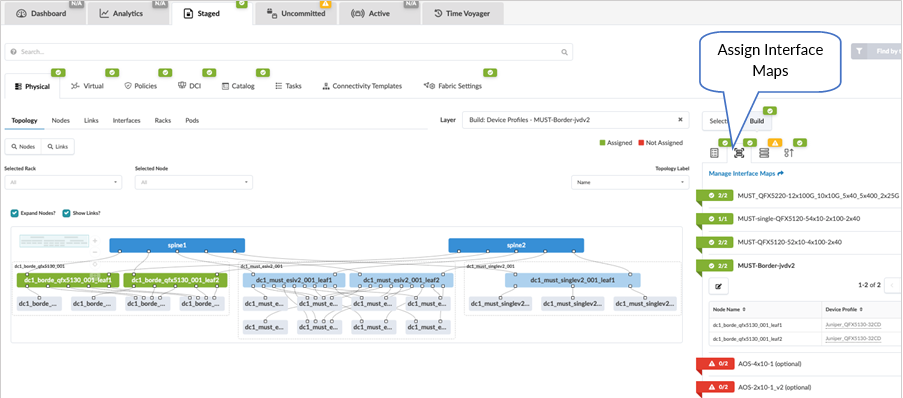

将接口映射分配给交换机

从蓝图中,导航到 分段 > 物理 > 构建 > 设备配置文件。

接下来,将设备分配到在本文档的 Apstra Web UI:识别和创建逻辑设备、使用设备配置文件的接口映射 部分中创建的接口映射。

接口映射

接口映射

将接口映射分配给通用系统或服务器是可选的。这些参数的状态将标记为红色,并且也标记为可选。

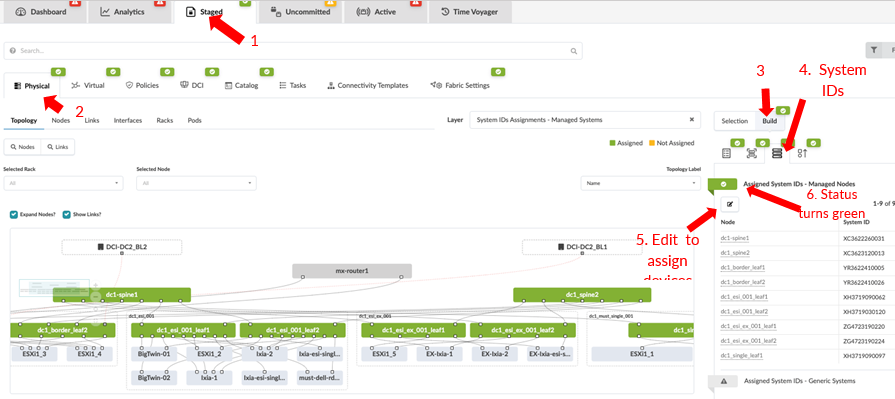

分配系统 ID 和正确的管理 IP

在蓝图中,导航到 分段>物理>构建>设备 ,然后单击分配的系统 ID。系统 ID 是设备序列号。

下分配系统 ID

下分配系统 ID

每个节点或设备的设备主机名和显示名称(在 Apstra 上)是不同的,可以使用 Apstra 进行更改。

由于通用服务器和外部路由器不受 Apstra 管理,因此不会为它们分配系统 ID。

在分配系统 ID(设备的序列号)之前,请确保所有设备都已添加到“ 设备 > 托管设备 ”下的 Apstra 中。

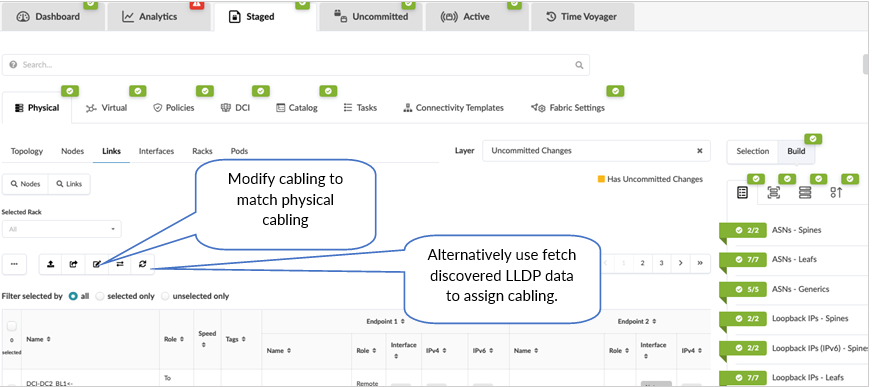

查看布线

Apstra 会自动为设备上分配可能与物理布线不同的布线端口。但是,可以覆盖和更改 Apstra 分配的布线,以描述实际的布线。这可以通过访问蓝图,导航到 分段>物理>链路,然后单击 编辑布线图 按钮来实现。有关更多信息,请参阅瞻 博网络 Apstra 用户指南。

最佳做法是查看交换机名称,包括通用服务器,以确保命名一致。要查看和修改设备名称,请导航到“ 分段>物理>节点 ”,然后单击列出的任何设备的名称,以显示一个屏幕,其中包含设备的拓扑和连接,以及右侧显示设备属性、标记等的面板,如图 35 所示。

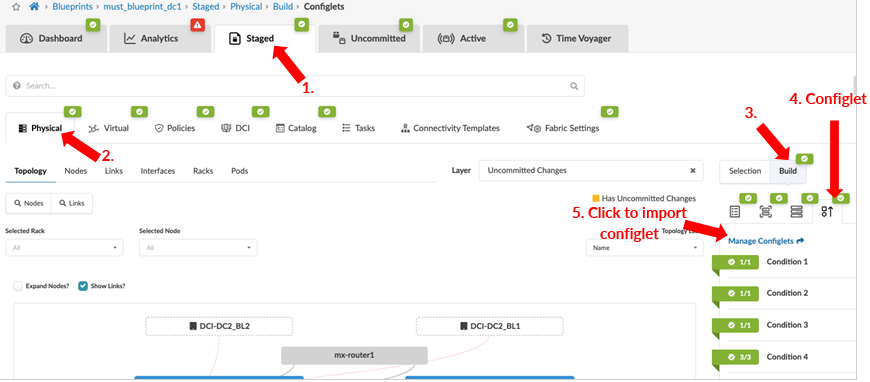

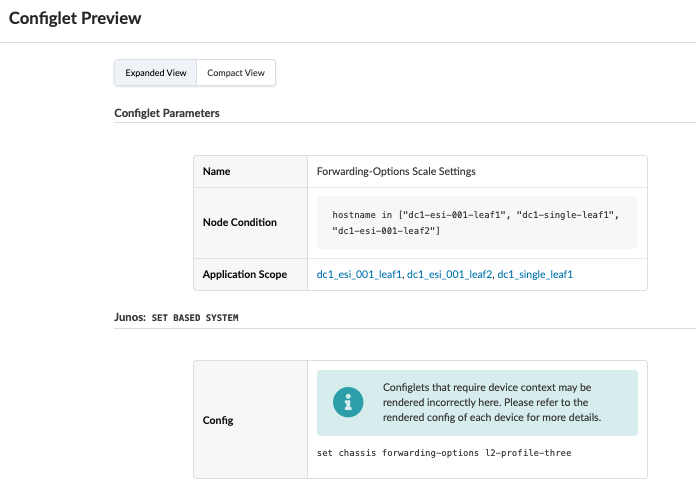

Configlet 和属性集

Configlet 是在全局编录中的 “设计> Configlet”下定义的配置模板。Configlet 不由 Apstra 基于意图的功能管理,需要手动管理。有关何时不使用 configlet 的更多信息,请参阅瞻 博网络 Apstra 用户指南。不应使用 Configlet 来替换参考设计配置。Configlet 可以声明为配置片段的 Jinja 模板,例如 Junos 配置 JSON 样式或基于 Junos 集的配置。有关设计 Configlet 的更多信息,请参阅 Apstra Configlet 用户指南。

配置不正确的 configlet 可能不会引发警告或限制。建议在单独的专用服务上测试和验证 Configlet,以确保 configlet 完全按预期执行。密码和其他密钥未在 configlet 中加密。

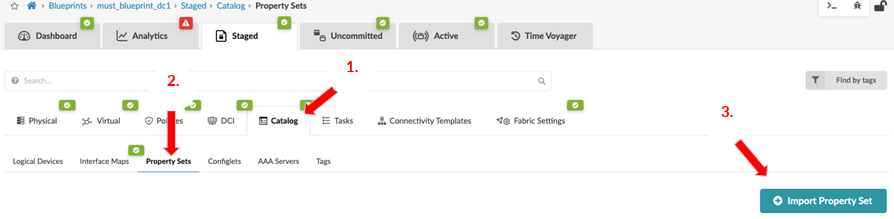

属性集是定义设备属性的数据集。它们与 configlet 和分析探针协同工作。属性集在全局编录中的 “设计>属性集”下定义。

Freeform 蓝图中的配置模板也使用属性集,但它们与设计目录中的属性集无关。

全局目录中定义的 Configlet 和属性集需要导入到所需的蓝图中,如果修改了 Configlet,则需要将其重新导入到蓝图中,属性集也是如此。下图显示了位于蓝图上的 configlet 和属性集。

在 3 阶段验证期间,出于设置和管理目的,将多个 configlet 作为常规配置的一部分应用(例如名称服务器、NTP 等)。

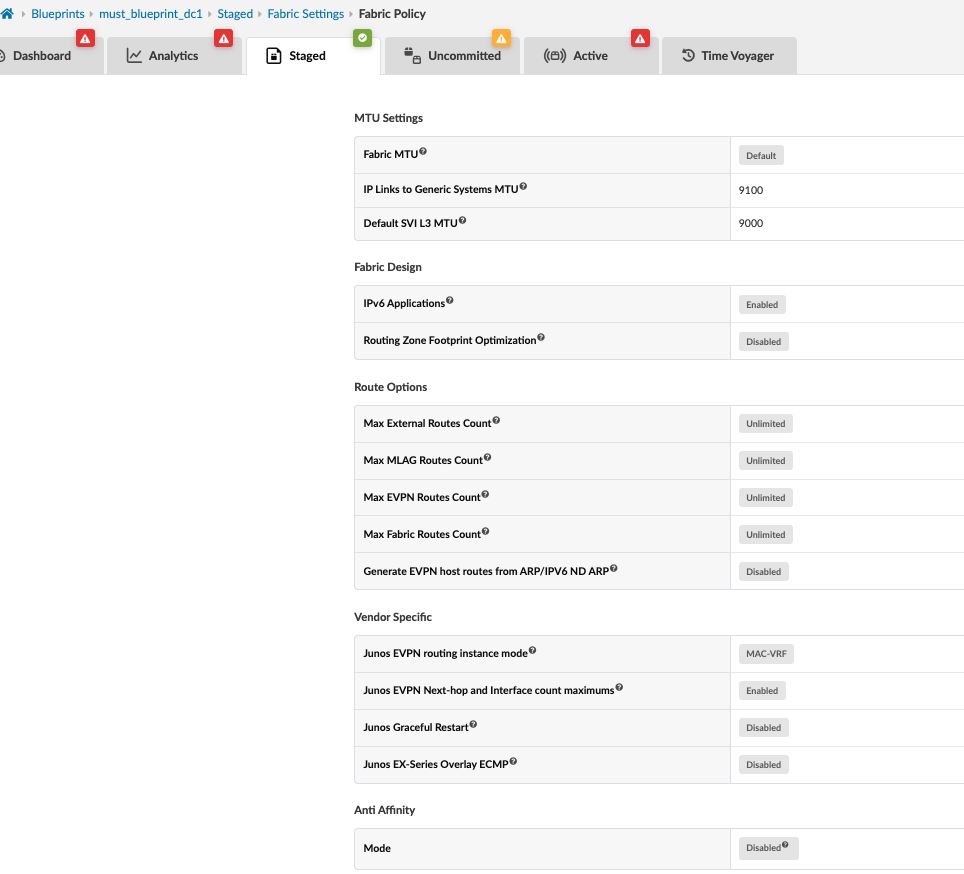

结构设置

- 交换矩阵策略

此选项允许在结构范围内设置各种参数,例如 MTU、IPv6 应用程序支持和路由选项。对于此 JVD,使用了以下参数: 在 Apstra UI 的“ 暂存>结构设置”>“交换矩阵策略 ”蓝图中查看和修改这些设置。

-

为了模拟数据中心中的中等流量,进行了流量规模测试,有关详细信息,请参阅 表 6 。在 QFX5120-48Y 交换机上进行了扩展测试。

此外,还启用了“Junos EVPN 下一跃点和接口计数最大值”设置,这允许 Apstra 应用相关配置,将叶交换机上允许的 EVPN 覆盖下一跃点和物理接口的最大数量优化为适合数据中心交换矩阵的数量。除此之外,该 configlet 还用于为第 2 层和第 3 层条目设置平衡的内存分配,如图 37 所示。

有关这些功能的详细信息,请参阅:

- https://www.juniper.net/documentation/us/en/software/junos/multicast-l2/topics/topic-map/layer-2-forwarding-tables.html

- https://www.juniper.net/documentation/us/en/software/junos/evpn-vxlan/Other/interface-num-edit-forwarding-options.html

- https://www.juniper.net/documentation/us/en/software/junos/cli-reference/topics/ref/statement/next-hop-edit-forwarding-options-vxlan-routing.html

对于QFX5120叶交换机配置:

{master:0}

root@dc1-esi-001-leaf1> show configuration forwarding-options | display set

set forwarding-options vxlan-routing next-hop 45056

set forwarding-options vxlan-routing interface-num 8192

set forwarding-options vxlan-routing overlay-ecmp

{master:0}

root@dc1-esi-001-leaf1> show configuration chassis forwarding-options | display set

set chassis forwarding-options l2-profile-three

的叶式交换机上的 Configlet

的叶式交换机上的 Configlet

- 对于非 EVO 叶交换机,还启用了“Junos EVPN 路由实例模式”设置,因为这是 Apstra 应用于 Apstra 4.2 中所有新蓝图的默认设置。对于在 Apstra 4.2 之前创建的任何蓝图,允许在 Apstra 之后对非 EVO 交换机的默认交换机进行升级。但是,建议 MAC-VRF 在 Junos OS 和 Junos EVO OS 的混合设置中规范配置。MAC-VRF 的 VLAN 感知路由实例 'evpn-1' 仅为非 EVO Junos 设备创建。此选项不会影响 EVO 设备,因为 Junos EVO 只能支持 MAC-VRF,并且默认情况下已实现相同的功能。

如果蓝图处于活动状态并在生产网络中运行,建议在维护时段内对 MAC-VRF 路由实例模式执行上述设置更改,因为这会造成中断,并且需要“重新启动”非 EVO Junos 叶交换机,在本例中为 QFX5120。

对于QFX5120叶交换机配置:

{master:0}

root@dc1-esi-001-leaf1> show configuration forwarding-options | display set

set forwarding-options evpn-vxlan shared-tunnels

{master:0}

root@dc1-esi-001-leaf1> show configuration routing-instances evpn-1 | display set

set routing-instances evpn-1 instance-type mac-vrf

set routing-instances evpn-1 protocols evpn encapsulation vxlan

set routing-instances evpn-1 protocols evpn default-gateway do-not-advertise

set routing-instances evpn-1 protocols evpn duplicate-mac-detection auto-recovery-time 9

set routing-instances evpn-1 protocols evpn extended-vni-list all

set routing-instances evpn-1 protocols evpn vni-options vni 10050 vrf-target target:10050:1

set routing-instances evpn-1 protocols evpn vni-options vni 10108 vrf-target target:10108:1

set routing-instances evpn-1 protocols evpn vni-options vni 10400 vrf-target target:10400:1

启用 MAC-VRF 路由实例模式时,将为非 EVO 叶交换机引发“需要重新启动设备”异常。要修复这些异常,请从 CLI 重新启动受上述更改影响的叶交换机。

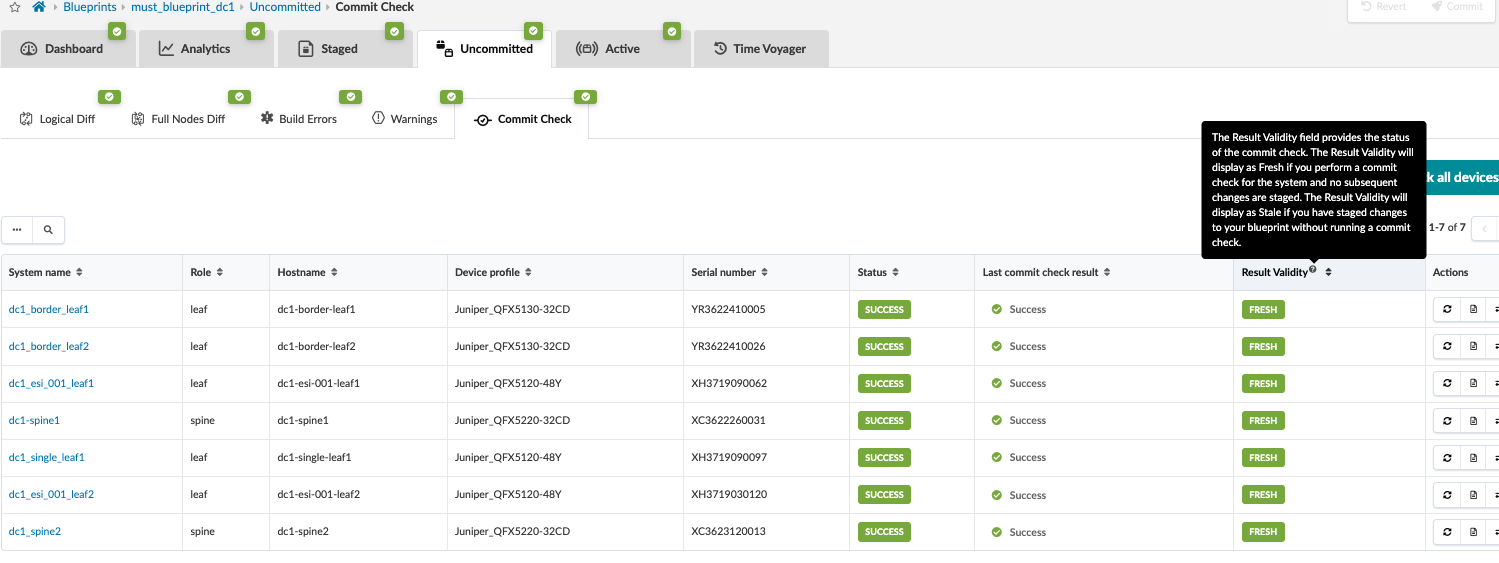

提交配置

布线经过验证后,即可提交交换矩阵。这意味着控制平面已设置完毕,所有叶交换机都能够通过 BGP 通告路由。查看更改并通过从蓝图导航到 蓝图> <蓝图名称> >未提交)来提交。

从 Apstra 4.2 开始,新功能是在提交前执行提交检查,引入该功能是为了检查语义错误或遗漏,尤其是在涉及任何 configlet 的情况下。

请注意,如果存在构建错误,则需要修复这些错误。否则,在错误解决之前,Apstra 不会提交任何更改。

有关更多信息,请参阅瞻 博网络 Apstra 用户指南。

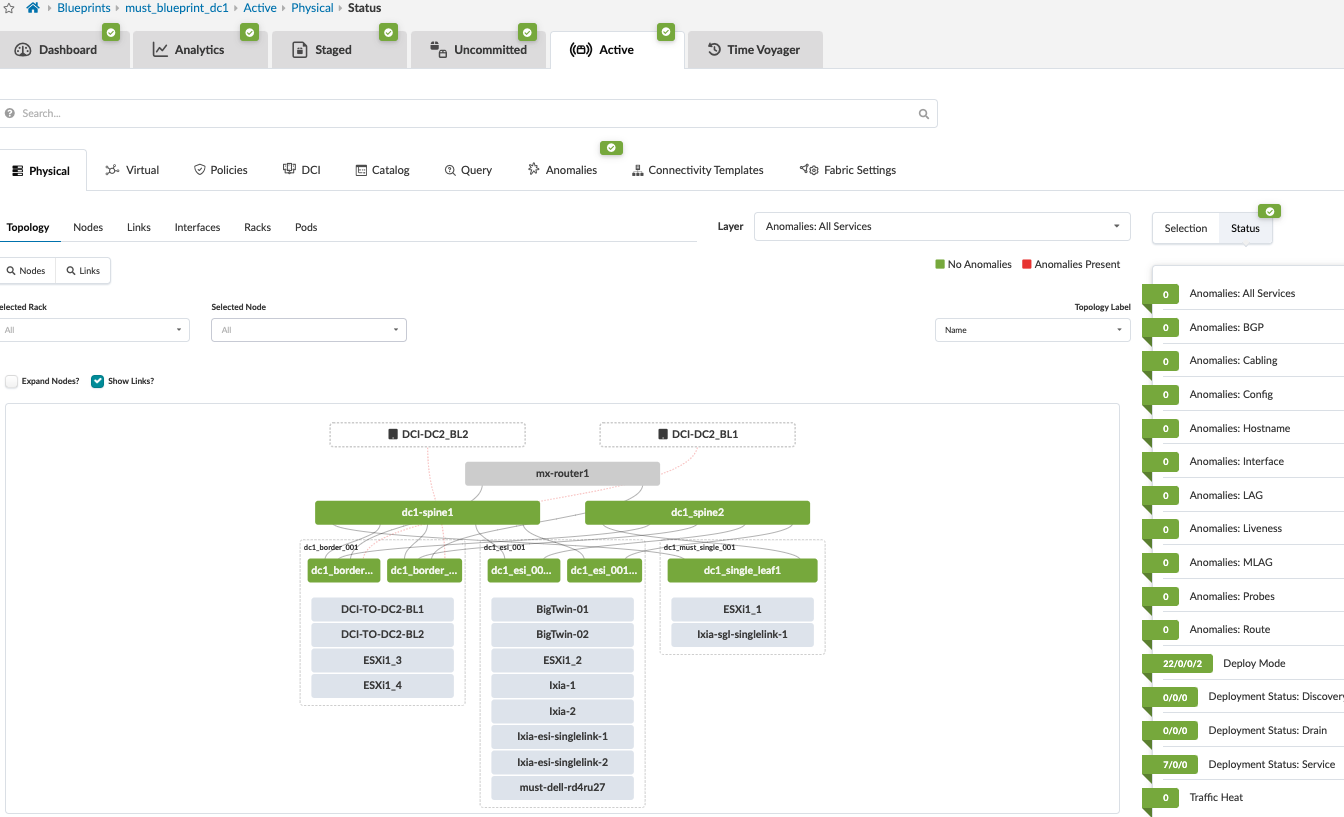

Apstra 交换矩阵配置验证

查看更改并将其提交到设备后,应创建功能性结构。

分配的 IPv4 和 IPv6 环路

分配的 IPv4 和 IPv6 环路

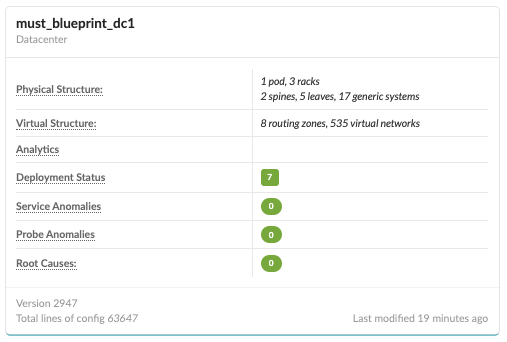

数据中心的蓝图应指示不存在异常,以表明一切正常。要查看与蓝图部署有关的任何异常,请导航到 蓝图> <蓝图名称>> 活动 以查看与 BGP、布线、接口关闭事件、路由缺失等相关的异常。有关更多信息,请参阅 Apstra 用户指南。

要验证交换矩阵是否正常工作以及更改是否已配置,请登录到每台主干交换机的控制台或 CLI。从每个主干交换机的外壳中,输入以下 Junos OS CLI 命令:

show bgp summary | no-more

此命令的输出应类似于下面的输出。结果表明,BGP 是从每个主干到七个叶交换机中的每一个建立的,用于环路和结构链路 IP。

root@dc1-spine1> show bgp summary | no-more

Warning: License key missing; requires 'bgp' license

Threading mode: BGP I/O

Default eBGP mode: advertise - accept, receive - accept

Groups: 2 Peers: 14 Down peers: 0

Table Tot Paths Act Paths Suppressed History Damp State Pending

inet.0

49 42 0 0 0 0

bgp.evpn.0

8263 8263 0 0 0 0

Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped...

10.0.1.5 64520 100256 98745 0 12 4w3d 15:44:08 Establ

inet.0: 2/3/3/0

10.0.1.7 64518 100736 99371 0 31 4w3d 19:24:11 Establ

inet.0: 2/3/3/0

10.0.1.9 64514 17957 17900 0 73 5d 18:19:16 Establ

inet.0: 16/17/17/0

10.0.1.11 64515 17943 17889 0 34 5d 18:13:02 Establ

inet.0: 16/17/17/0

10.0.1.13 64516 100735 99370 0 30 4w3d 19:23:45 Establ

inet.0: 2/3/3/0

10.0.1.15 64517 100736 99373 0 34 4w3d 19:24:21 Establ

inet.0: 2/3/3/0

10.0.1.27 64519 100255 98745 0 18 4w3d 15:44:09 Establ

inet.0: 2/3/3/0

192.168.255.2 64514 21707 40706 0 92 5d 18:18:25 Establ

bgp.evpn.0: 1149/1149/1149/0

192.168.255.3 64515 18907 43483 0 31 5d 18:12:36 Establ

bgp.evpn.0: 1147/1147/1147/0

192.168.255.4 64516 124001 244758 0 30 4w3d 19:23:43 Establ

bgp.evpn.0: 1216/1216/1216/0

192.168.255.5 64517 238893 138433 0 34 4w3d 19:24:20 Establ

bgp.evpn.0: 1216/1216/1216/0

192.168.255.6 64518 102398 265528 0 31 4w3d 19:23:58 Establ

bgp.evpn.0: 1137/1137/1137/0

192.168.255.7 64519 101447 217804 0 16 4w3d 15:43:55 Establ

bgp.evpn.0: 1199/1199/1199/0

192.168.255.8 64520 101419 217814 0 12 4w3d 15:44:00 Establ

bgp.evpn.0: 1199/1199/1199/0

root@dc1-spine2> show bgp summary | no-more

Warning: License key missing; requires 'bgp' license

Threading mode: BGP I/O

Default eBGP mode: advertise - accept, receive - accept

Groups: 3 Peers: 14 Down peers: 0

Table Tot Paths Act Paths Suppressed History Damp State Pending

inet.0

49 42 0 0 0 0

bgp.evpn.0

8263 8263 0 0 0 0

Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped...

10.0.1.1 64520 100269 98778 0 15 4w3d 15:49:41 Establ

inet.0: 2/3/3/0

10.0.1.3 64519 100267 98778 0 20 4w3d 15:49:40 Establ

inet.0: 2/3/3/0

10.0.1.17 64518 100749 99375 0 35 4w3d 19:29:47 Establ

inet.0: 2/3/3/0

10.0.1.19 64514 17968 17915 0 92 5d 18:24:04 Establ

inet.0: 16/17/17/0

10.0.1.21 64515 17953 17903 0 36 5d 18:17:34 Establ

inet.0: 16/17/17/0

10.0.1.23 64516 100748 99374 0 36 4w3d 19:29:25 Establ

inet.0: 2/3/3/0

10.0.1.25 64517 100749 99378 0 40 4w3d 19:29:58 Establ

inet.0: 2/3/3/0

192.168.255.2 64514 21711 40714 0 93 5d 18:23:41 Establ

bgp.evpn.0: 1149/1149/1149/0

192.168.255.3 64515 18902 43498 0 28 5d 18:16:29 Establ

bgp.evpn.0: 1147/1147/1147/0

192.168.255.4 64516 124014 243943 0 35 4w3d 19:29:20 Establ

bgp.evpn.0: 1216/1216/1216/0

192.168.255.5 64517 238899 137577 0 39 4w3d 19:29:53 Establ

bgp.evpn.0: 1216/1216/1216/0

192.168.255.6 64518 102416 264691 0 34 4w3d 19:29:44 Establ

bgp.evpn.0: 1137/1137/1137/0

192.168.255.7 64519 101454 217761 0 21 4w3d 15:49:28 Establ

bgp.evpn.0: 1199/1199/1199/0

192.168.255.8 64520 101424 217769 0 13 4w3d 15:49:32 Establ

bgp.evpn.0: 1199/1199/1199/0

如果 show bgp summary | no-more 命令的输出类似于上面的屏幕截图,则基本网络交换矩阵现已完成。但是,它尚未准备好用于生产,因为仍然必须应用具有 VRF、VLAN 和 VNI 的叠加网络。

如果 show bgp summary | no-more 命令的输出与屏幕截图不同,则必须在继续操作之前纠正任何配置错误。

配置叠加网络

为红色和蓝色租户配置路由区域 (VRF),并指定虚拟网络标识符 (VNI)

- 从蓝图>分阶段 ->虚拟路由>区域。

- 单击 创建路由区域 并提供以下信息:

- VRF 名称: 蓝色

- VLAN ID:3

- VNI: 20002

- 路由策略:默认不可变

- 使用以下信息创建另一个路由区域:

- VRF 名称:红色

- VLAN ID:2

- VNI: 20001

- 路由策略:默认不可变

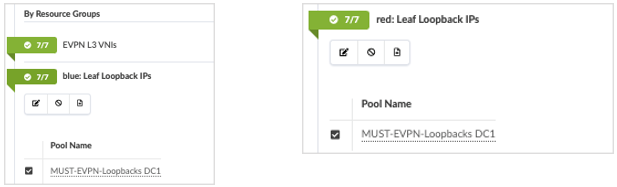

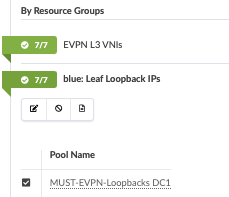

将 EVPN 环路分配给路由

创建路由区域后,将下面的 EVPN 环路分配给红色和蓝色路由区域。导航到“ 路由区域>分段蓝图”> 并从右侧面板分配资源。

| 资源 | 范围 |

|---|---|

| MUST-EVPN-Loopbacks-DC1 | 192.168.11.0/24 |

红色和蓝色环回

红色和蓝色环回

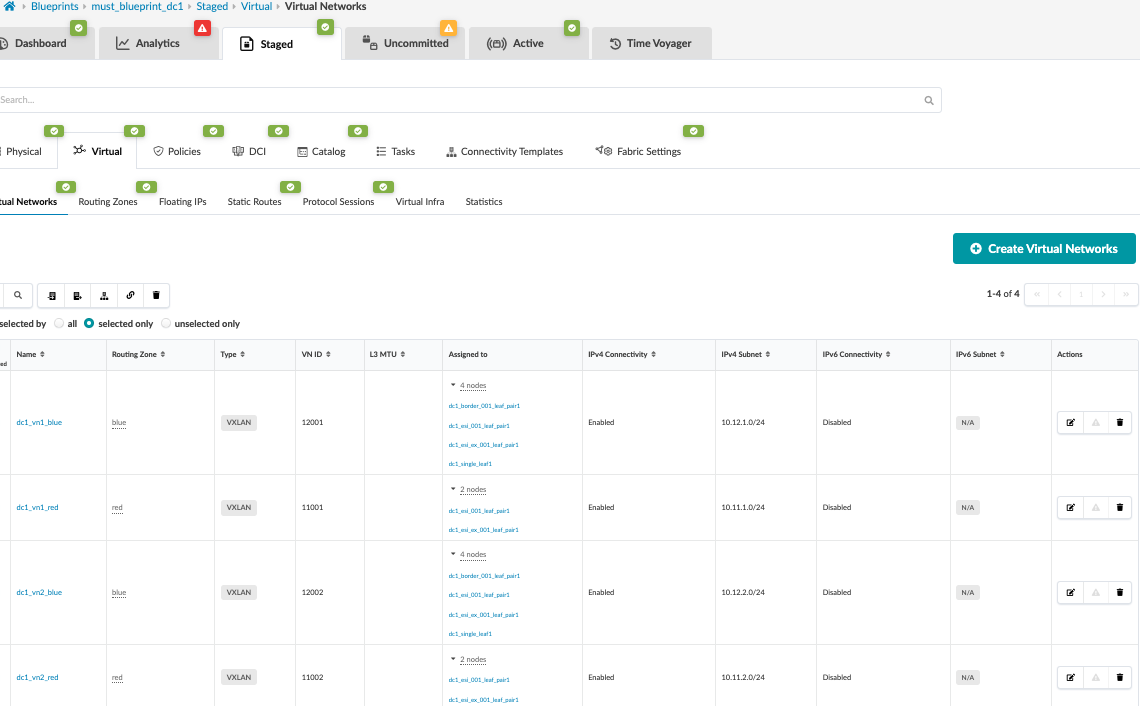

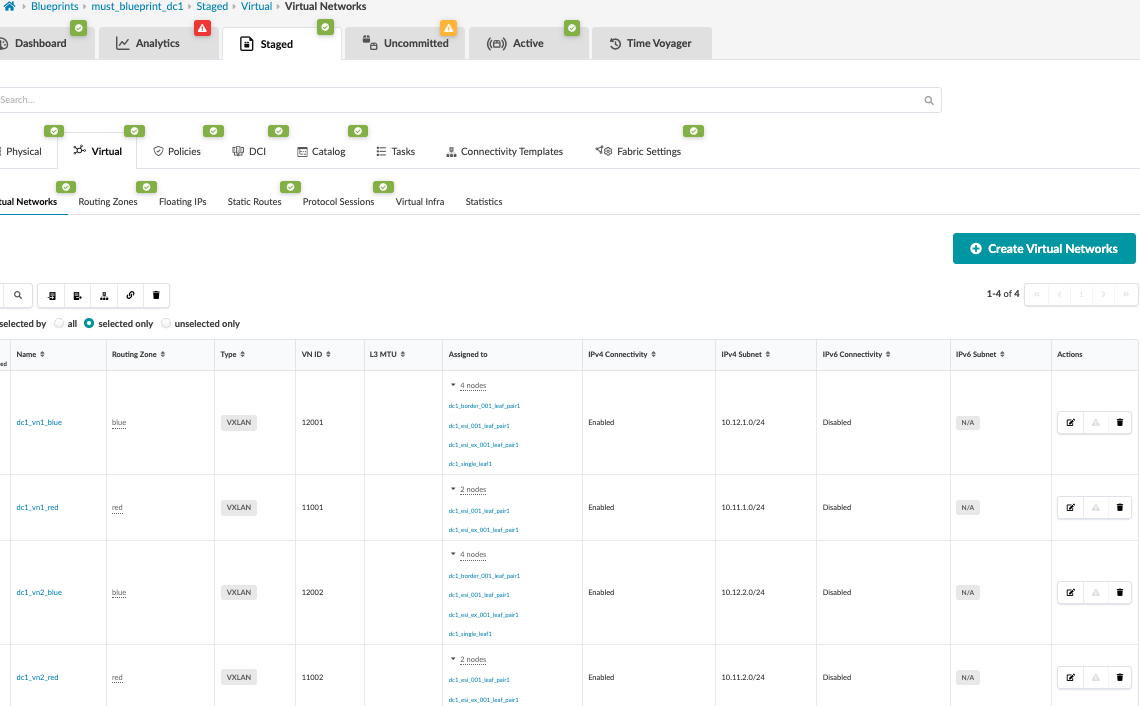

在红色和蓝色路由区域中创建虚拟网络

虚拟网络应与路由区域 (VRF) 相关联。创建虚拟网络 (VNI),并将这些虚拟网络与之前创建的路由区域 (VRF) 关联。(可选)可根据个人要求为生产环境创建任何其他路由区域和虚拟网络。

以下是创建并分配给交换矩阵中相应叶交换机的网络。输入字段如下:

对于蓝色网络:

- 单击 “创建虚拟网络”。

- 设置网络 VXLAN 的类型。

- 提供名称: dc1_vn1_blue 和 dc1_vn2_blue。

- 为两个网络选择 蓝色 安全区域:

- 提供 VNI:

- 12001 表示dc1_vn1_blue。

- 12002 表示dc1_vn2_blue。

- IPv4 连接 – 设置已启用。

- 为以下内容创建连接模板:已标记。

- 提供 IPv4 子网和虚拟 IP 网关:

- 10.12.1.0/24, 10.12.1.1 用于dc1_vn1_blue

- 10.12.2.0/24, 10.12.2.1 用于dc1_vn2_blue

- 分配给叶交换机。

对于红色网络:

- 单击 “创建虚拟网络”。

- 设置网络 VXLAN 的类型。

- 提供名称: dc1_vn1_red 和 dc1_vn2_red。

- 为两个网络选择 红色 安全区域:

- 提供 VNI:

- 11001 用于 dc1_vn1_red

- 11002 用于 dc1_vn2_red

- IPv4 连接 – 设置已启用。

- 为以下内容创建连接模板:已标记。

- 提供 IPv4 子网和虚拟 IP 网关:

- 10.11.1.0/24, 10.11.1.1 用于dc1_vn1_red

- 10.11.2.0/24, 10.11.2.1 用于dc1_vn2_red

- 分配给叶交换机。

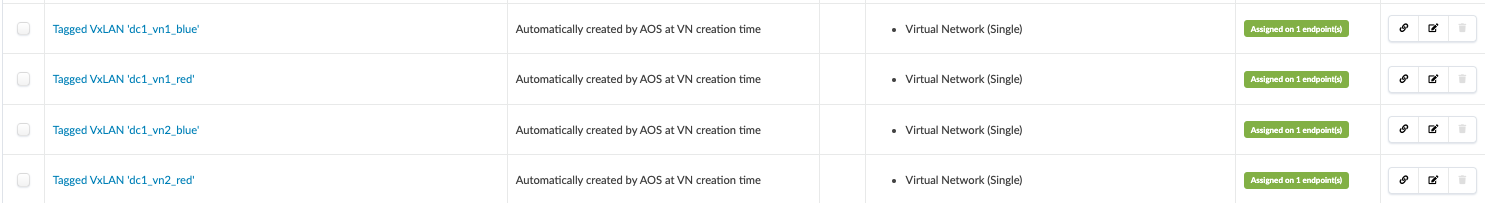

虚拟网络

虚拟网络

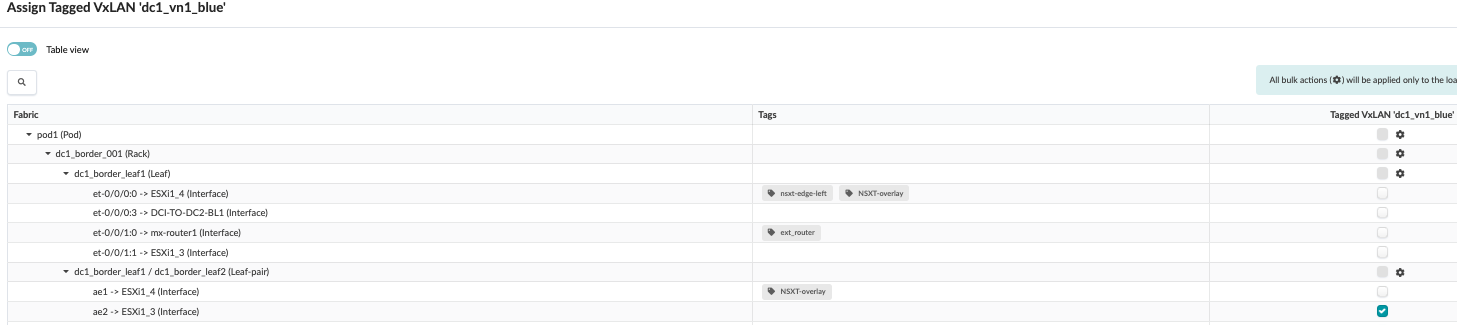

创建了 IRB 网络,并添加连接模板并将其分配给叶交换机,如图 47 所示。有关连接模板的更多信息,请参阅《 Juniper Apstra 用户指南》。

创建虚拟网络时,如果上面选择了“创建连接模板”作为标记,Apstra 会创建一个连接模板,该模板是为虚拟网络自动生成的。

导航到 蓝图>分段>连接模板 以查看模板并将其分配给叶交换机。分配给叶交换机时,将创建连接服务器的标记聚合以太网接口。

然后,导航到 蓝图>未提交 以查看未提交的更改并提交叠加配置。或者,也可以导航到 蓝图>分段>物理>节点 ,查看为创建叠加网络的每个叶交换机生成的配置,并检查配置。

验证蓝色和红色网络的叠加连接

在 Apstra UI 中提交更改后,这些更改现在将应用于交换机。

要开始验证交换矩阵的配置,请登录到每个叶交换机的控制台。

从叶交换机的 CLI 中,输入以下命令:

! //begin QFX leaf switch commands// show interfaces irb terse show vlans instance evpn-1 vn1101 show vlans instance evpn-1 vn1102 show vlans instance evpn-1 vn1201 show vlans instance evpn-1 vn1202 !

此输出显示多个 IRB 接口以及为蓝色和红色网络配置的路由实例。

其中一个叶交换机上的红色网络 IRB:

{master:0}

root@dc1-esi-001-leaf1> show interfaces irb terse | match 10.11.*.1/24

irb.1101 up up inet 10.11.1.1/24

irb.1102 up up inet 10.11.2.1/24

其中一个叶交换机上的蓝色网络 IRB:

{master:0}

root@dc1-esi-001-leaf1> show interfaces irb terse | match 10.12.*.1/24

irb.1201 up up inet 10.12.1.1/24

irb.1202 up up inet 10.12.2.1/24

由于 Apstra 现在默认使用 MAC-VRF 路由模式,因此从以下命令输出中可以看出所有红色和蓝色网络 VLAN 的情况相同。

{master:0}

root@dc1-esi-001-leaf1> show vlans instance evpn-1 vn1101

Routing instance VLAN name Tag Interfaces

evpn-1 vn1101 1101

vtep-15.32772*

xe-0/0/50:0.0*

{master:0}

root@dc1-esi-001-leaf1> show vlans instance evpn-1 vn1102

Routing instance VLAN name Tag Interfaces

evpn-1 vn1102 1102

vtep-15.32772*

{master:0}

root@dc1-esi-001-leaf1> show vlans instance evpn-1 vn1201

Routing instance VLAN name Tag Interfaces

evpn-1 vn1201 1201

ae1.0

ae3.0*

et-0/0/52.0*

et-0/0/53.0*

vtep-15.32771*

vtep-15.32772*

vtep-15.32776*

vtep-15.32777*

xe-0/0/50:0.0*

{master:0}

root@dc1-esi-001-leaf1> show vlans instance evpn-1 vn1202

Routing instance VLAN name Tag Interfaces

evpn-1 vn1202 1202

ae2.0*

et-0/0/52.0*

et-0/0/53.0*

vtep-15.32771*

vtep-15.32772*

vtep-15.32776*

vtep-15.32777*

验证叶交换机上是否配置了 ERB

在叶交换机的 CLI 中,输入以下命令:

! //begin QFX CLI commands// show evpn database | match irb.110 show evpn database | match irb.120 !

此命令的输出显示所有交换机上的分布式网关。

对于红色网络,网关显示 10.11.1.1, 10.11.2.1,蓝色网络显示 10.12.1.1, 10.12.2.1。这些 IRB 配置仅适用于在连接模板中分配的设备。除非通过连接模板分配,否则任何其他结构交换机都不会配置此 IRB。

{master:0}

root@dc1-esi-001-leaf1> show evpn database | match irb.110

11001 00:1c:73:00:00:01 irb.1101 Feb 28 11:33:36 10.11.1.1

11002 00:1c:73:00:00:01 irb.1102 Feb 28 11:33:36 10.11.2.1

{master:0}

root@dc1-esi-001-leaf1> show evpn database | match irb.120

12001 00:1c:73:00:00:01 irb.1201 Feb 28 11:33:22 10.12.1.1

12002 00:1c:73:00:00:01 irb.1202 Feb 28 11:33:22 10.12.2.1

验证叶交换机路由表

在叶交换机的 CLI 中,输入以下命令:

! //begin QFX CLI commands// show route table red.inet.0 10.11.1.0/24 show route table red.inet.0 10.11.2.0/24 show route table blue.inet.0 10.12.1.0/24 show route table blue.inet.0 10.12.2.0/24 !

此命令的输出显示其中一个叶交换机的 VRFs 红色网络的路由。

{master:0}

root@dc1-esi-001-leaf1> show route table red.inet.0 10.11.1.0/24

red.inet.0: 1811 destinations, 3372 routes (1811 active, 0 holddown, 0 hidden)

@ = Routing Use Only, # = Forwarding Use Only

+ = Active Route, - = Last Active, * = Both

10.11.1.0/24 *[Direct/0] 06:21:33

> via irb.1101

[EVPN/170] 06:14:27

> to 10.0.1.12 via et-0/0/48.0

to 10.0.1.22 via et-0/0/49.0

[EVPN/170] 00:15:18

> to 10.0.1.12 via et-0/0/48.0

to 10.0.1.22 via et-0/0/49.0

[EVPN/170] 00:17:59

> to 10.0.1.12 via et-0/0/48.0

to 10.0.1.22 via et-0/0/49.0

10.11.1.1/32 *[Local/0] 06:21:33

Local via irb.1101

{master:0}

root@dc1-esi-001-leaf1> show route table red.inet.0 10.11.2.0/24

red.inet.0: 3061 destinations, 4622 routes (3061 active, 0 holddown, 0 hidden)

@ = Routing Use Only, # = Forwarding Use Only

+ = Active Route, - = Last Active, * = Both

10.11.2.0/24 *[Direct/0] 06:23:38

> via irb.1102

[EVPN/170] 06:16:32

> to 10.0.1.12 via et-0/0/48.0

to 10.0.1.22 via et-0/0/49.0

[EVPN/170] 00:17:43

> to 10.0.1.12 via et-0/0/48.0

to 10.0.1.22 via et-0/0/49.0

[EVPN/170] 00:19:44

> to 10.0.1.12 via et-0/0/48.0

to 10.0.1.22 via et-0/0/49.0

10.11.2.1/32 *[Local/0] 06:23:38

Local via irb.1102

此命令的输出显示其中一个叶交换机的 VRFs 蓝色网络的路由。

{master:0}

root@dc1-esi-001-leaf1> show route table blue.inet.0 10.12.1.0/24

blue.inet.0: 3087 destinations, 4650 routes (3087 active, 0 holddown, 0 hidden)

@ = Routing Use Only, # = Forwarding Use Only

+ = Active Route, - = Last Active, * = Both

10.12.1.0/24 *[Direct/0] 06:26:21

> via irb.1201

[EVPN/170] 06:26:02

> to 10.0.1.12 via et-0/0/48.0

to 10.0.1.22 via et-0/0/49.0

[EVPN/170] 06:26:04

> to 10.0.1.12 via et-0/0/48.0

to 10.0.1.22 via et-0/0/49.0

[EVPN/170] 06:19:10

> to 10.0.1.12 via et-0/0/48.0

to 10.0.1.22 via et-0/0/49.0

[EVPN/170] 05:58:16

> to 10.0.1.12 via et-0/0/48.0

to 10.0.1.22 via et-0/0/49.0

[EVPN/170] 00:19:51

> to 10.0.1.12 via et-0/0/48.0

to 10.0.1.22 via et-0/0/49.0

[EVPN/170] 00:22:32

> to 10.0.1.12 via et-0/0/48.0

to 10.0.1.22 via et-0/0/49.0

10.12.1.1/32 *[Local/0] 06:26:21

Local via irb.1201

{master:0}

root@dc1-esi-001-leaf1> show route table blue.inet.0 10.12.2.0/24

blue.inet.0: 3087 destinations, 4650 routes (3087 active, 0 holddown, 0 hidden)

@ = Routing Use Only, # = Forwarding Use Only

+ = Active Route, - = Last Active, * = Both

10.12.2.0/24 *[Direct/0] 06:26:26

> via irb.1202

[EVPN/170] 06:26:07

> to 10.0.1.12 via et-0/0/48.0

to 10.0.1.22 via et-0/0/49.0

[EVPN/170] 06:26:09

> to 10.0.1.12 via et-0/0/48.0

to 10.0.1.22 via et-0/0/49.0

[EVPN/170] 06:19:15

> to 10.0.1.12 via et-0/0/48.0

to 10.0.1.22 via et-0/0/49.0

[EVPN/170] 06:20:38

> to 10.0.1.12 via et-0/0/48.0

to 10.0.1.22 via et-0/0/49.0

[EVPN/170] 00:20:16

> to 10.0.1.12 via et-0/0/48.0

to 10.0.1.22 via et-0/0/49.0

[EVPN/170] 00:22:17

> to 10.0.1.12 via et-0/0/48.0

to 10.0.1.22 via et-0/0/49.0

10.12.2.1/32 *[Local/0] 06:26:26

Local via irb.1202

以下命令显示 ESI 叶交换机叠加网络。它显示远程叶 VNI 在 ESI 叶交换机之间交换。

{master:0}

root@dc1-esi-001-leaf1> show ethernet-switching vxlan-tunnel-end-point remote

Logical System Name Id SVTEP-IP IFL L3-Idx SVTEP-Mode ELP-SVTEP-IP

<default> 0 192.168.255.4 lo0.0 0

RVTEP-IP L2-RTT IFL-Idx Interface NH-Id RVTEP-Mode ELP-IP Flags

192.168.255.5 evpn-1 671088642 vtep-15.32772 7000 RNVE

VNID MC-Group-IP

11001 0.0.0.0

11002 0.0.0.0

12001 0.0.0.0

12002 0.0.0.0

{master:0}

root@dc1-esi-001-leaf2> show ethernet-switching vxlan-tunnel-end-point remote

Logical System Name Id SVTEP-IP IFL L3-Idx SVTEP-Mode ELP-SVTEP-IP

<default> 0 192.168.255.5 lo0.0 0

RVTEP-IP IFL-Idx Interface NH-Id RVTEP-Mode ELP-IP Flags

192.168.254.2 1388 vtep.32771 4989 RNVE

192.168.255.2 1391 vtep.32774 4995 RNVE

192.168.254.3 1389 vtep.32772 4991 RNVE

192.168.255.3 1390 vtep.32773 4994 RNVE

192.168.255.4 1393 vtep.32776 5392 RNVE

192.168.255.6 1392 vtep.32775 4996 RNVE

192.168.255.7 1381 vtep.32777 5811 RNVE

192.168.255.8 1394 vtep.32770 5845 RNVE

L2-RTT IFL-Idx Interface NH-Id RVTEP-Mode ELP-IP Flags

192.168.255.4 evpn-1 671088646 vtep-15.32776 5392 RNVE

VNID MC-Group-IP

12002 0.0.0.0

11002 0.0.0.0

11001 0.0.0.0

12001 0.0.0.0

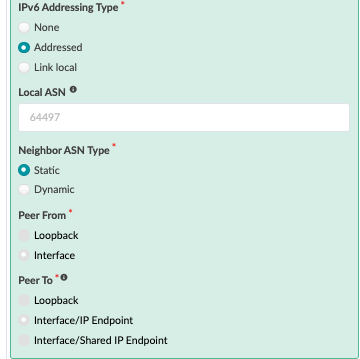

配置外部路由器和 VRF 间路由

对于此 JVD,MX204 路由器用作外部路由器来执行外部路由,也用于红蓝网络之间的 VRF 间路由泄漏。配置外部路由器类似于添加通用服务器。MX204 路由器连接到边界叶交换机,后者充当数据中心交换矩阵的外部网关。

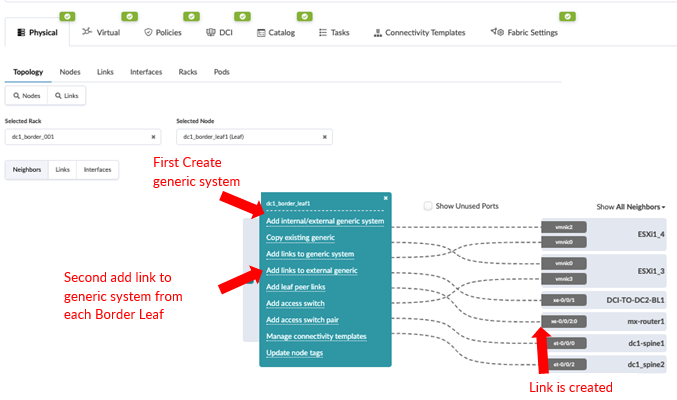

要将 MX 路由器添加为外部路由器,请导航到 Apstra UI、 蓝图>分段拓扑> 然后单击边界叶交换机以添加外部通用系统以及与外部通用系统的连接,如图 50 所示。

在下图中,选择边界叶 1 和 MX204 设备的接口及其接口,然后单击 添加链接。

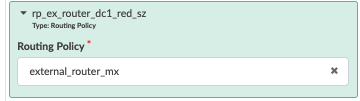

接下来,导航到 第 > 阶段策略>路由策略 并创建外部路由策略以将路由导出到外部路由器。然后,此策略将应用于连接模板,以允许导出红色和蓝色网络路由,如后续步骤中所述。

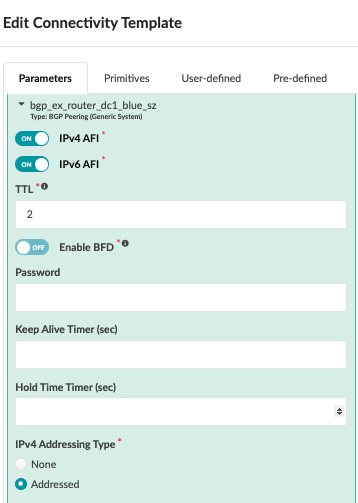

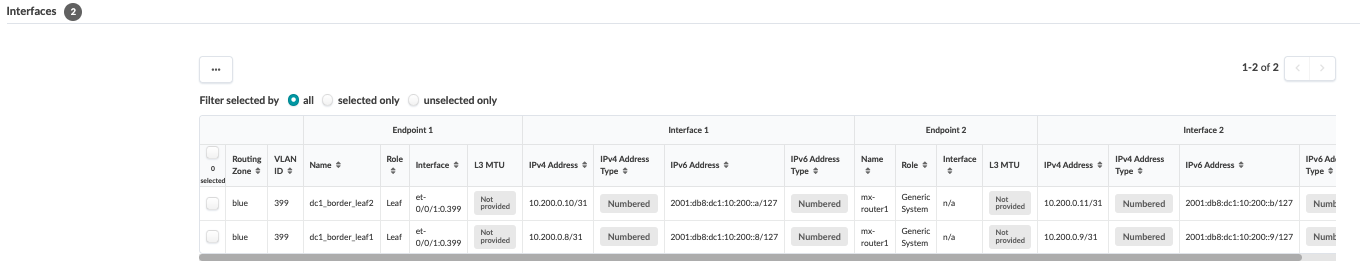

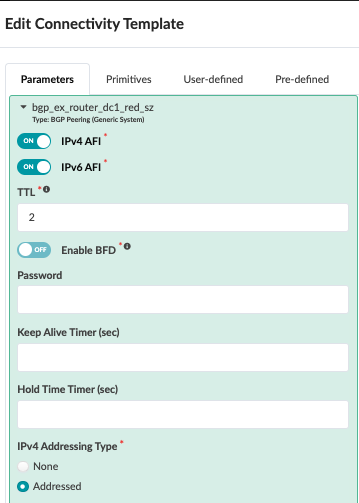

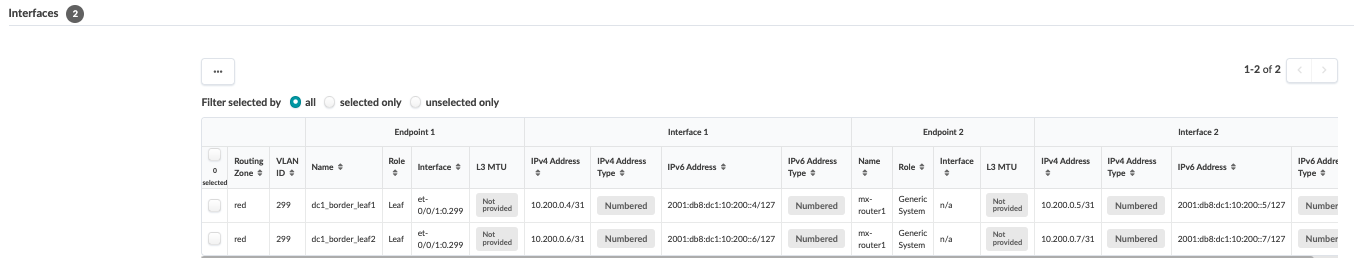

接下来,导航到蓝图上的连接模板并添加以下连接模板,以使用 MX204(外部路由器)添加 IP 链路、BGP 对等互连和路由策略。对于此 JVD,红色和蓝色网络将路由到 MX204,在那里执行 VRF 间路由。VLAN 299 用于红色网络,VLAN 399 用于蓝色网络。

的 IP 链路

的 IP 链路

的 BGP 对等互连 MX

的 BGP 对等互连 MX

的路由策略

的路由策略

然后导航到分段 >虚拟>路由区域, 单击 红色 VRF 网络, 向下滚动以添加来自两个边界叶交换机的 IP 接口链路。蓝色 VRF 网络也是如此。

添加 IP 接口链路

添加 IP 接口链路

添加 IP 接口链路

添加 IP 接口链路

提交蓝图以将配置推送到两个边界叶交换机。请注意,外部路由器需要手动配置,因为 Apstra 不管理 MX204。对于配置 MX204 路由器,接口使用上面 图 53 和图 56 中使用的 IP 进行配置。

红色和蓝色网络的 MX204 配置片段:

xe-0/0/2:0 {

vlan-tagging;

unit 0 {

vlan-id 0;

family inet;

}

unit 299 {

vlan-id 299;

family inet {

address 10.200.0.5/31;

}

family inet6 {

address 2001:db8:dc1:10:200::5/127;

}

}

unit 399 {

vlan-id 399;

family inet {

address 10.200.0.9/31;

}

family inet6 {

address 2001:db8:dc1:10:200::9/127;

}

}

}

xe-0/0/2:1 {

vlan-tagging;

unit 0 {

vlan-id 0;

family inet;

}

unit 299 {

vlan-id 299;

family inet {

address 10.200.0.7/31;

}

family inet6 {

address 2001:db8:dc1:10:200::7/127;

}

}

unit 399 {

vlan-id 399;

family inet {

address 10.200.0.11/31;

}

family inet6 {

address 2001:db8:dc1:10:200::b/127;

}

}

}

对于 VRF 间路由,MX 上配置了一个策略,如下所示,以在红色和蓝色 VRF 网络之间启用 VRF 间路由。两个 VRF 均已在边界叶交换机上配置为与 MX204(外部路由器)对等 BGP。MX204 使用 BGP 路由策略交换 VRF 间路由。

Apstra 还可以在红色和蓝色网络之间配置 VRF 间路由,而无需外部路由器。有关更多信息,请参阅 Apstra 指南 。建议对任何设置所做的任何更改都进行全面测试。对于此 JVD,未使用“路由目标重叠允许内部路由目标策略”设置。如果此设置设置为“无警告”,则可以更改每个路由区域(如红色和蓝色),以允许使用 Apstra 中的导入和导出路由目标策略进行路由目标交换。

VRF 间版的 MX204 配置片段:

root@must-mx204-1> show configuration policy-options policy-statement RoutesToFabric

term 1 {

from interface lo0.0;

then accept;

}

term 2 {

from {

protocol [ static bgp ];

route-filter 0.0.0.0/0 exact;

}

then accept;

}

term 3 {

from {

protocol [ static bgp ];

rib inet6.0;

route-filter::/0 exact;

}

then accept;

}

term 4 {

then reject;

}

root@must-mx204-1> show configuration protocols bgp

group fabric {

type external;

multihop {

ttl 1;

}

multipath {

multiple-as;

}

neighbor 10.200.0.4 {

export RoutesToFabric;

peer-as 64514;

}

neighbor 2001:db8:dc1:10:200::4 {

export RoutesToFabric;

peer-as 64514;

}

neighbor 10.200.0.8 {

export RoutesToFabric;

peer-as 64514;

}

neighbor 2001:db8:dc1:10:200::8 {

export RoutesToFabric;

peer-as 64514;

}

neighbor 10.200.0.6 {

export RoutesToFabric;

peer-as 64515;

}

neighbor 2001:db8:dc1:10:200::6 {

export RoutesToFabric;

peer-as 64515;

}

neighbor 10.200.0.10 {

export RoutesToFabric;

peer-as 64515;

}

neighbor 2001:db8:dc1:10:200::a {

export RoutesToFabric;

peer-as 64515;

}

}

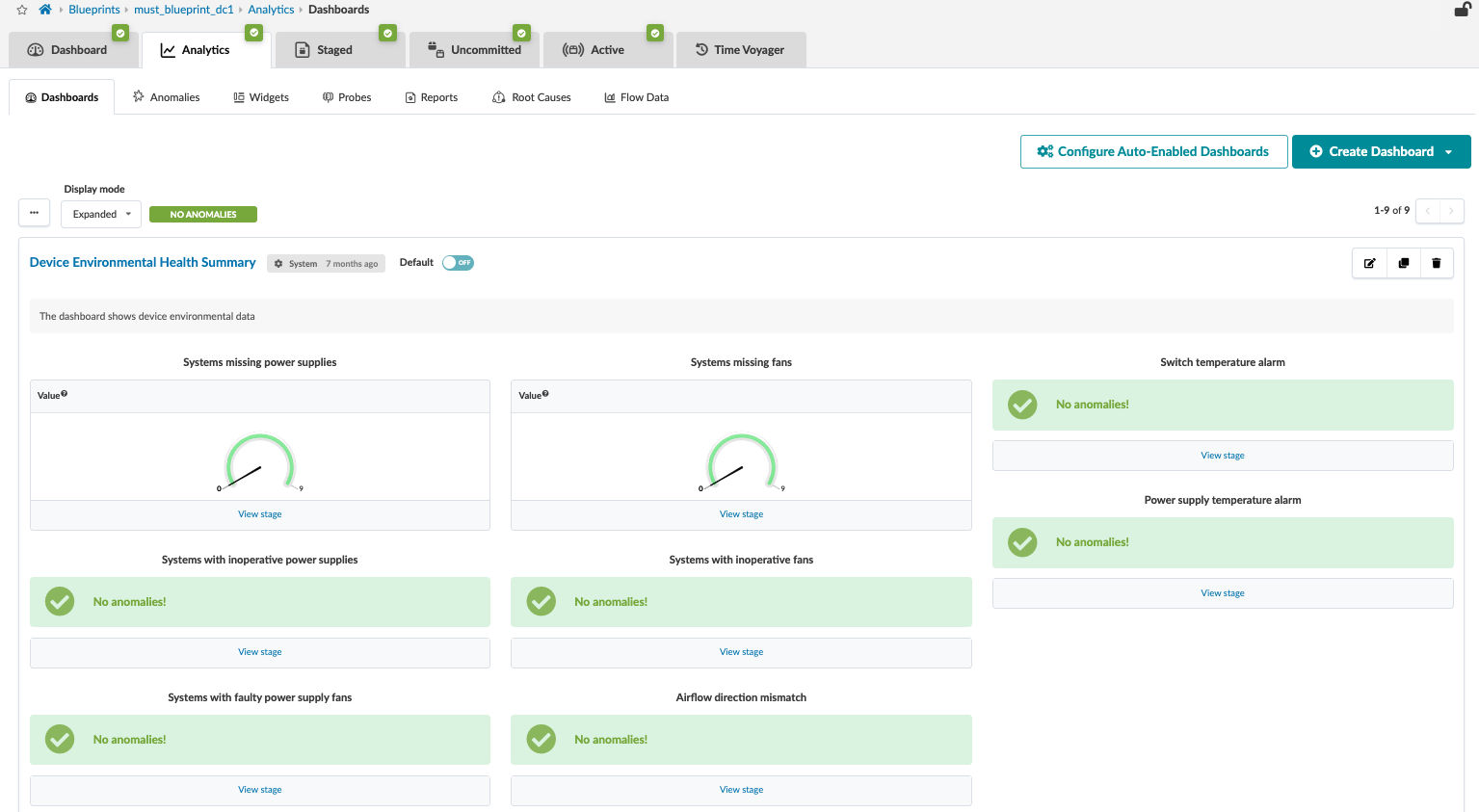

Apstra UI:蓝图仪表板、分析、探测、异常

托管型交换机会生成大量有关交换机运行状况和网络运行状况的数据。为了分析数据中心网络方面的这些问题,Apstra 使用基于意图的分析,将图1 中的意图与交换机生成的数据相结合,以使用 Apstra 仪表板提供数据中心网络视图。

Apstra 使用图形模型来表示数据中心基础架构、策略等。有关网络的所有信息都建模为节点以及它们之间的关系。可以查询图形模型以获取数据,并用于分析和自动化。有关 Apstra 图形模型和查询的更多信息,请参阅 Apstra 用户指南。

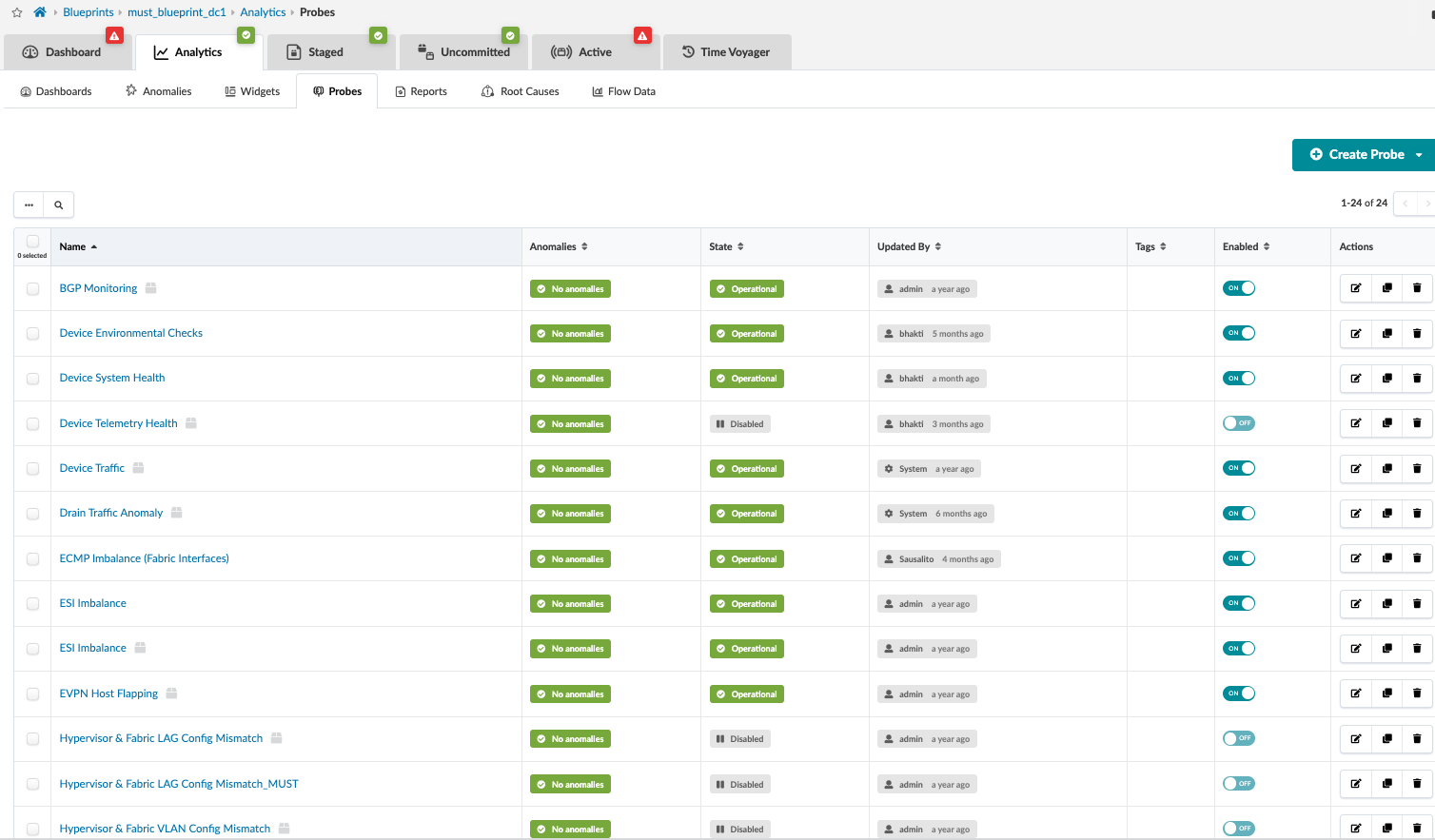

分析仪表板、异常、探测和报告

Apstra 还提供了从设备收集数据的预定义仪表板。在 IBA 探针的帮助下,Apstra 将意图与数据相结合,提供对网络的实时洞察,可以使用 Apstra GUI 或 Rest API 进行检查。可以将 IBA 探针配置为根据阈值引发异常。建议分析探针生成的数据量,以确保 Apstra 服务器的磁盘空间能够容纳 IBA 操作。通过调整日志轮换设置,可以减少磁盘使用量。

Apstra 允许创建自定义仪表板;有关更多信息,请参阅 Apstra 用户指南 。从蓝图中,导航到 分析>仪表板 以查看分析仪表板。

分析仪表板显示所有设备运行状况的状态。如果出现异常,请单击“异常”选项卡以查看异常。蓝图异常选项卡显示“无异常!”消息,以防 IBA 探测器未检测到异常。有关更多信息,请参阅 Apstra 用户指南。

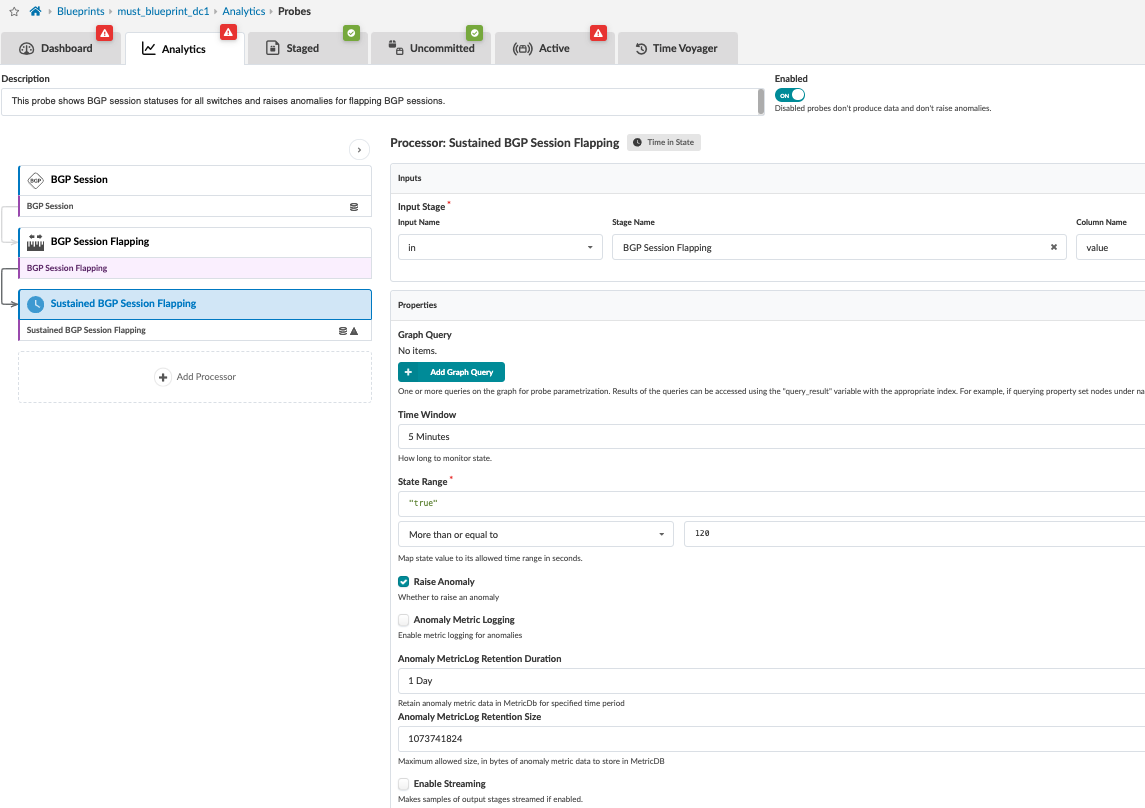

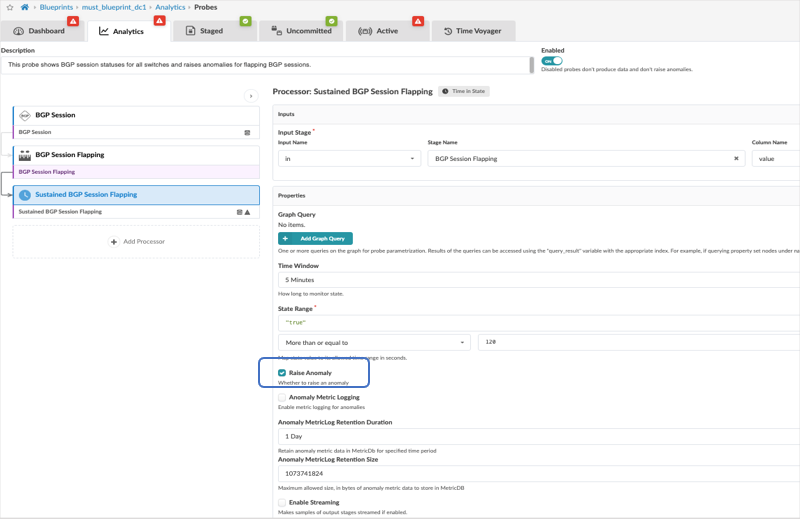

要查看配置的探测器,请导航到 蓝图>分析>探测器。在这里,可以执行操作来编辑、克隆或删除探测器。例如,如果需要抑制探测异常,也可以通过编辑探测来执行相同的操作。

若要引发或禁止显示异常,请选中或取消标记 “引发异常 ”复选框。

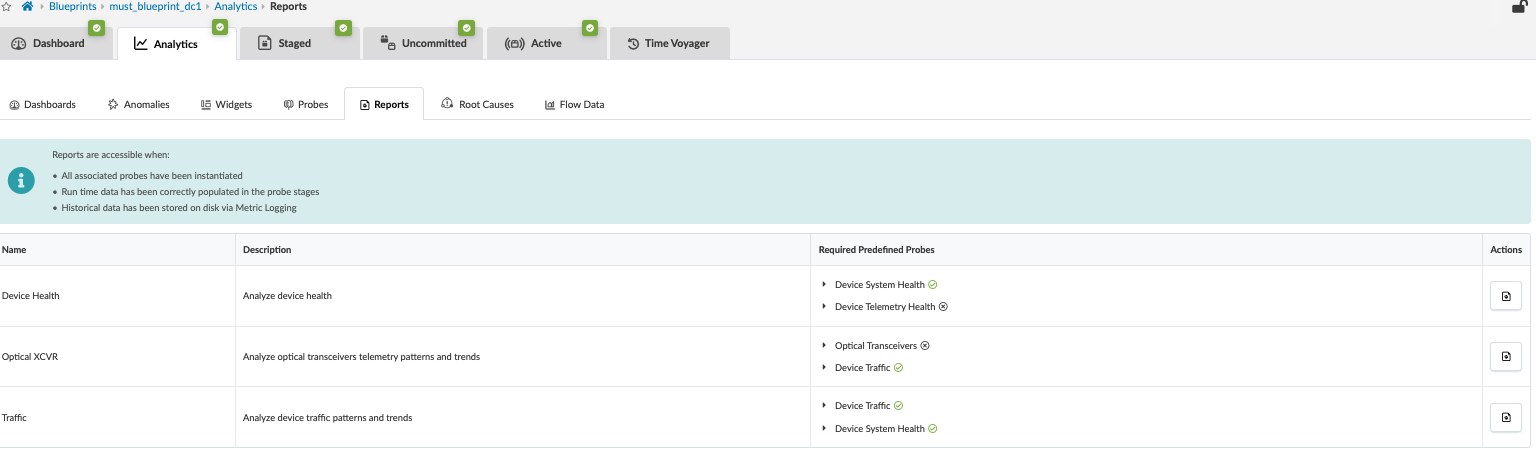

要生成报告,请导航到蓝图 >分析>报告。在这里,可以下载报告以分析运行状况、设备流量等。

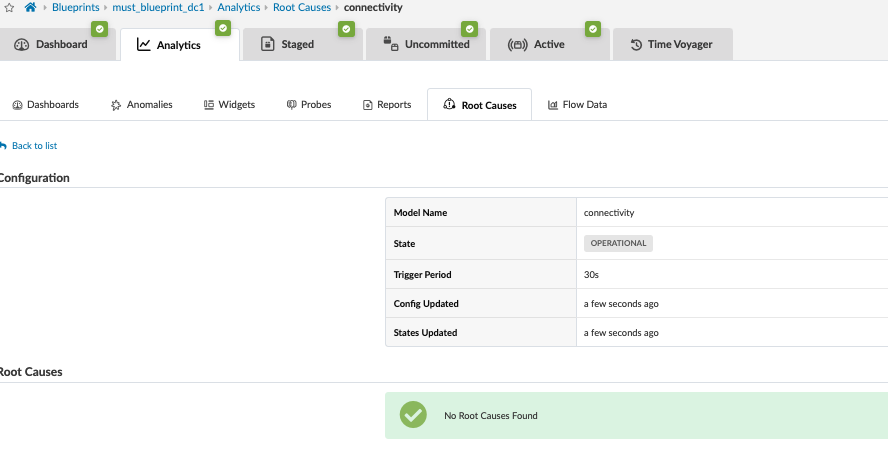

根本原因识别 (RCI) 是一项集成到 Apstra 软件中的技术,可自动确定复杂网络问题的根本原因。RCI 利用 Apstra 数据存储获取实时网络状态,并自动将遥测与每个活动蓝图意图相关联。根本原因用例包括,例如,链路断开、链路布线错误、接口断开、链路断开连接等。

启用根本原因

启用根本原因