租户系统概述

租户系统支持路由、服务和安全功能。

使用 功能资源管理器 确认平台和版本对特定功能的支持。

查看 “特定于平台的逻辑系统和租户系统行为” 部分,了解有关平台相关说明。

有关更多信息,请参阅 “其他平台信息” 部分。

了解租户系统

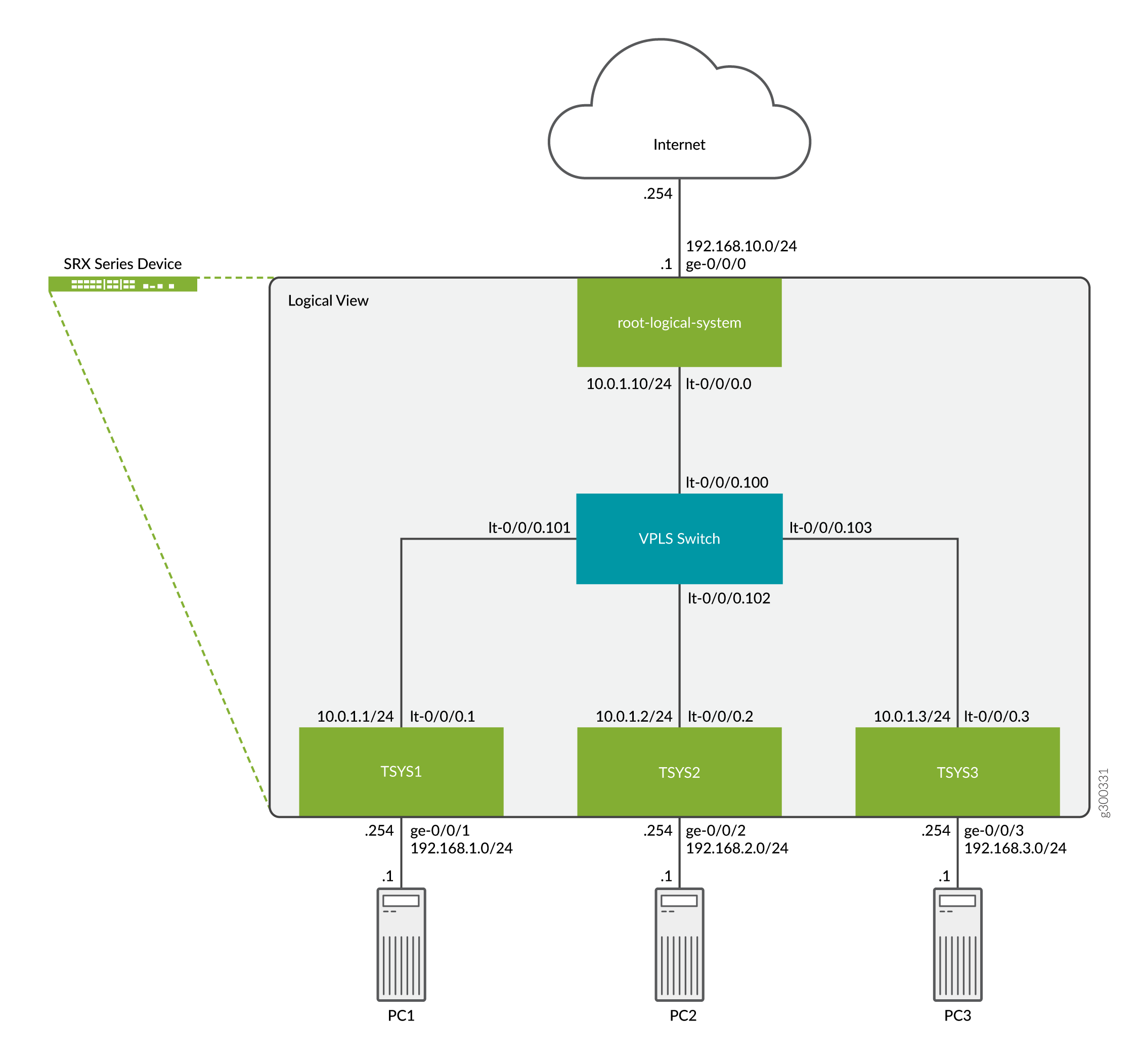

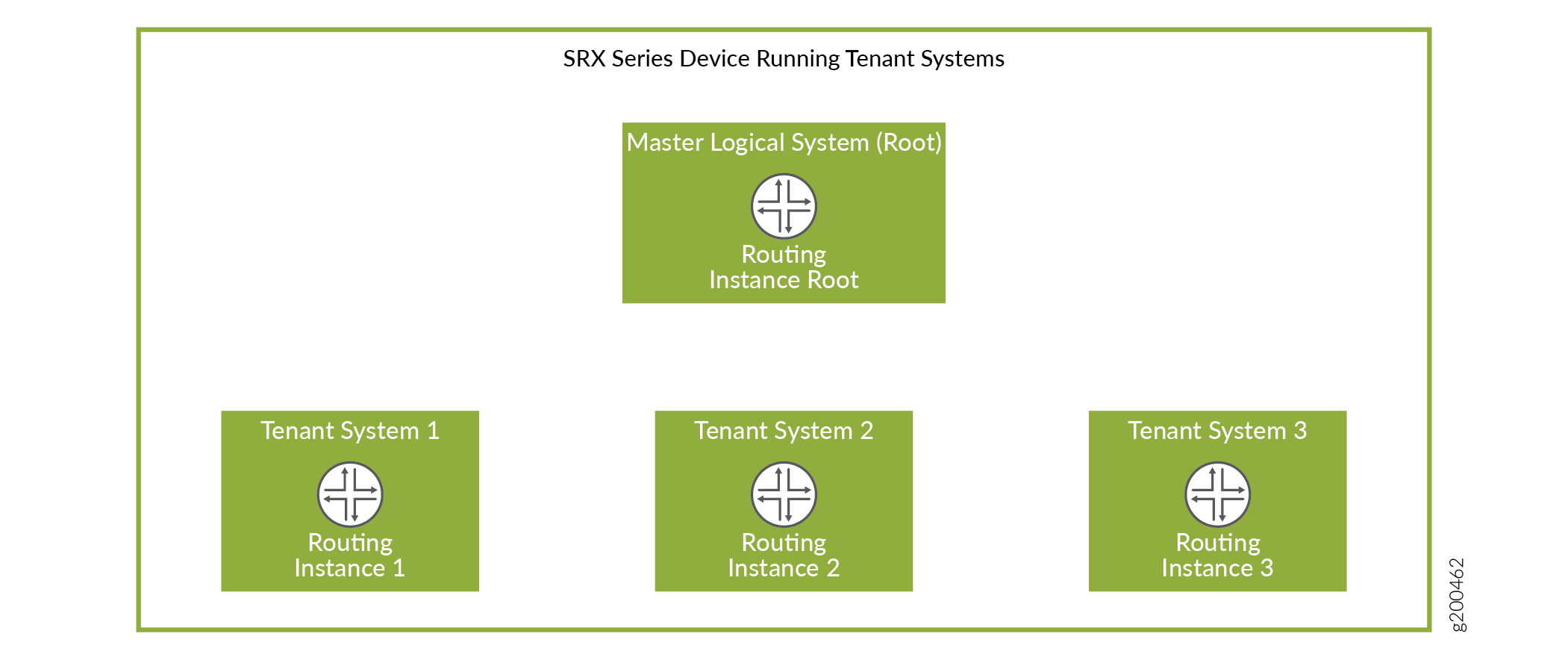

租户系统从逻辑上将物理防火墙划分为单独且隔离的逻辑防火墙。租户系统虽然与逻辑系统类似,但具有更高的可扩展性和更少的路由功能。设备上的每个租户系统都允许您控制安全服务的离散管理域。通过将设备转换为多租户系统,您可以根据您的环境为各个部门、组织、客户和合作伙伴提供专用且逻辑上分离的系统资源使用权,以及特定于租户的安全配置和 KPI 视图。主管理员创建并管理所有租户系统。 图 1 显示了具有主逻辑系统和离散租户系统的单个设备。

逻辑系统和租户系统之间的差异

表 1 介绍了逻辑系统和租户系统之间的主要区别。

| 功能性 |

逻辑系统 |

租户系统 |

|---|---|---|

| 功能支持 |

支持所有路由功能,以提供最佳的数据路由路径。 |

支持路由功能和大规模安全虚拟化,以隔离客户环境。 |

| 路由协议进程 |

每个逻辑系统都需要路由协议进程的单独副本,以便从逻辑上分离设备上的资源。 |

主逻辑系统具有由租户系统共享的单个路由协议进程。该单路由协议进程支持的路由实例实现了防火墙上的安全资源分离。 |

| 路由实例 |

系统会自动为每个逻辑系统创建默认路由实例。 |

在租户系统中配置的虚拟路由器作为默认路由实例传递给 |

| 逻辑接口配置 |

主管理员分配逻辑接口,逻辑系统管理员可以配置接口属性。 |

租户系统管理员无法配置逻辑接口。主管理员将逻辑接口分配给租户系统。 |

逻辑系统和租户系统的用例

当需要多个虚拟路由器时,将使用逻辑系统。例如,您与外部网络有多个连接,它们不能在同一个虚拟路由器中共存。当您需要分离部门、组织或客户并且每个部门、组织或客户可以限制为一个虚拟路由器时,就会使用租户系统。逻辑系统和租户系统之间的主要区别在于,逻辑系统支持使用多个路由实例的高级路由功能。相比之下,租户系统仅支持一个路由实例,但支持在每个系统部署更多的租户。

多租户系统的部署方案

您可以部署运行多租户系统的 SRX 系列防火墙,例如托管安全服务提供商 (MSSP)、企业网络或分支机构段。 表 2 描述了各种部署方案以及租户系统在此类方案中所扮演的角色。

| 部署场景 |

租户系统的角色 |

|---|---|

| 托管安全服务提供商 (MSSP) |

|

| 企业网络 |

|

| 分支机构部分 |

|

租户系统的优势

-

通过减少组织所需的物理设备数量来降低成本。您可以在一台设备上整合不同用户组的服务,从而降低硬件成本、功耗和机架空间。

-

在租户系统级别提供隔离和逻辑分离。提供通过大规模管理分离来分离租户系统的能力,其中每个租户系统都可以在不影响其他租户系统的情况下定义自己的安全控制和限制。

主管理员和租户系统管理员的角色和职责

主管理员创建并管理所有租户系统。主逻辑系统在根级别创建,并分配单个路由协议进程。尽管此路由协议进程是共享的,但租户系统可以在防火墙上实现逻辑资源分离。默认情况下,所有系统资源都分配给主逻辑系统,主管理员会将其分配给租户系统管理员。

在 Junos OS 命令行参考中,主逻辑系统称为根逻辑系统。

将创建由主逻辑系统托管的租户系统。尽管主逻辑系统下的所有租户共享一个路由进程,但每个租户系统都有一个路由实例。 表 3 描述了主管理员和租户系统管理员的角色和职责。

| 角色 |

定义 |

岗位职责 |

|---|---|---|

| 主管理员 |

一个用户帐户,对所有逻辑系统和租户系统具有超级用户配置和验证权限。 |

|

| 租户系统管理员 |

具有所有配置和验证权限的租户系统帐户。

注意:

租户系统管理员的配置和验证权限取决于主管理员在创建租户系统管理员时分配给他们的权限。可以根据您的要求,为具有不同权限级别的租户系统创建多个租户系统管理员。 |

租户系统管理员不支持以下权限:

|

也可以看看

租户系统配置概述

主管理员创建租户系统并分配管理员来管理租户系统。一个租户系统可以有多个管理员。了解 租户系统中介绍了租户系统管理员的角色和职责。

主管理员可配置逻辑接口,并将这些接口分配给租户系统。配置一个路由实例和路由协议,并为路由实例添加选项。请参阅 为租户系统配置路由实例。

租户系统有自己的配置数据库。配置成功后,更改将合并到每个租户系统的主数据库中。多个租户系统可同时执行配置更改。一次只能为一个租户提交更改。如果主管理员和租户系统管理员同时执行配置更改,则主管理员执行的配置更改将覆盖租户系统管理员执行的配置更改。

以下步骤说明租户系统管理员为配置租户系统中的安全功能而执行的任务:

为租户系统配置路由实例

路由实例是路由表、接口和路由协议参数的集合。属于路由实例的一组接口和路由协议参数控制路由实例中的信息。租户系统可以配置分配的路由实例以及租户系统中属于路由实例的接口。

一个租户系统只能创建一个路由实例。

以下过程介绍在租户系统的路由表中配置路由实例和路由表接口的步骤:

要查看租户系统的 TSYS1配置,请运行命令 show tenants TSYS1 。

routing-instances {

r1 {

instance-type virtual-router;

interface lt-0/0/0.101;

interface xe-0/0/0.0;

interface xe-0/0/1.0;

routing-options {

router-id 1.1.1.101;

}

}

}

该 show tenants TSYS1 命令显示为租户系统 TSYS1配置的所有路由实例参数。

了解租户系统的路由和接口

路由实例是路由表、接口和路由协议参数的集合。这些接口用于转发路由实例的数据,以及使用路由协议从其他对等方(SRX 系列防火墙)处学习路由信息。

可以在以下任一级别定义逻辑接口 (IFL):

全局级别(根逻辑系统)

用户逻辑系统级别

租户系统级别(从 Junos OS 18.4R1 版本开始)

在全局级别定义的 IFL 既可以在根逻辑系统中使用,也可以在其中一个租户系统中使用。租户系统中定义的 IFL 只能在该租户系统中使用。

默认路由实例不可用于租户系统。因此,在为租户系统创建自定义路由实例时,应将该租户系统中定义的所有接口添加到该路由实例中。

概述:为租户系统配置路由和接口

本概述说明了如何为租户系统配置接口和路由实例。

要求

开始之前:

确定分配哪些逻辑接口,以及分配哪些逻辑隧道接口(可选)。请参阅 租户系统配置概述。

概述

以下过程介绍在租户系统内的路由表中配置路由实例和接口的步骤。

本主题配置 表 4 中所述的接口和路由实例。

功能 |

姓名 |

配置参数 |

|---|---|---|

接口 |

ge-0/0/2.1 ge-0/0/2.2 ge-0/0/2.3 |

|

路由实例 |

R1 R2 |

|

配置

过程

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入。commit

set interfaces ge-0/0/2 vlan-tagging set interfaces ge-0/0/2.3 vlan-id 103 set interfaces ge-0/0/2.3 family inet address 10.0.0.3/24 set tenants TSYS1 set tenants TSYS1 interfaces ge-0/0/2.1 vlan-id 101 set tenants TSYS1 interfaces ge-0/0/2.1 family inet address 10.0.0.1/24 set tenants TSYS1 routing-instances r1 instance-type virtual-router set tenants TSYS1 routing-instances r1 interface ge-0/0/2.1 set tenants TSYS1 routing-instances r1 interface ge-0/0/2.3 set tenants TSYS2 set tenants TSYS2 interfaces ge-0/0/2.2 vlan-id 102 set tenants TSYS2 interfaces ge-0/0/2.2 family inet address 10.0.0.2/24 set tenants TSYS2 routing-instances r2 instance-type virtual-router set tenants TSYS2 routing-instances r2 interface ge-0/0/2.2

分步程序

下面的示例要求您在各个配置层级中进行导航。有关作说明,请参阅《Junos OS CLI 用户指南》中的在 配置模式下使用CLI编辑器 。

要在用户逻辑系统中配置接口和路由实例,请执行以下作:

配置接口以支持 VLAN 标记。

[edit] user@host# set interfaces ge-0/0/2 vlan-tagging

在根级别配置 IFL。

[edit] set interfaces ge-0/0/2.3 vlan-id 103 set interfaces ge-0/0/2.3 family inet address 10.0.0.3/24

创建一个名为

TSYS1的租户系统。[edit] user@host# set tenants TSYS1

在租户系统 TSYS1 中定义接口。

[edit] user@host# set tenants TSYS1 interfaces ge-0/0/2.1 vlan-id 101 user@host# set tenants TSYS1 interfaces ge-0/0/2.1 family inet address 10.0.0.1/24 user@host# set tenants TSYS1 routing-instances r1 interface ge-0/0/2.3

创建路由实例

r1并为租户系统分配路由实例类型。[edit] user@host# set tenants TSYS1 routing-instances r1 instance-type virtual-router

指定路由实例的接口名称。

[edit] user@host# set tenants TSYS1 routing-instances r1 interface ge-0/0/2.1

创建一个名为

TSYS2的租户系统。[edit] user@host# set tenants TSYS2

在租户系统 TSYS2 中定义接口。

[edit] user@host# set tenants TSYS2 interfaces ge-0/0/2.2 vlan-id 102 user@host# set tenants TSYS2 interfaces ge-0/0/2.2 family inet address 10.0.0.2/24

创建路由实例

r2并为租户系统分配路由实例类型。[edit] user@host# set tenants TSYS2 routing-instances r2 instance-type virtual-router

指定路由实例的接口名称。

[edit] user@host# set tenants TSYS2 routing-instances r2 interface ge-0/0/2.2

提交配置。

[edit] user@host# commit

结果

在配置模式下,输入和show interfacesshow tenants命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明进行更正。

[edit]

user@host# show interfaces

ge-0/0/2 {

vlan-tagging;

unit 3 {

vlan-id 103;

family inet {

address 10.0.0.3/24;

}

}

}

[edit]

user@host# show tenants

TSYS1 {

interfaces {

ge-0/0/2 {

unit 1 {

vlan-id 101;

family inet {

address 10.0.0.1/24;

}

}

}

}

routing-instances {

r1 {

instance-type virtual-router;

interface ge-0/0/2.1;

interface ge-0/0/2.3;

}

}

}

TSYS2 {

interfaces {

ge-0/0/2 {

unit 2 {

vlan-id 102;

family inet {

address 10.0.0.2/24;

}

}

}

}

routing-instances {

r2 {

instance-type virtual-router;

interface ge-0/0/2.2;

}

}

}

该show tenants命令将显示在租户系统TSYS1TSYS2和 中定义的所有接口,以及为两个租户系统配置的路由实例参数。

user@host> show interfaces ge-0/0/2.1 detail

Logical interface ge-0/0/2.1 (Index 89) (SNMP ifIndex 548) (Generation 161)

Flags: Up SNMP-Traps 0x4000 VLAN-Tag [ 0x8100.101 ] Encapsulation: ENET2

Tenant Name: TSYS1

Traffic statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Local statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Transit statistics:

Input bytes : 0 0 bps

Output bytes : 0 0 bps

Input packets: 0 0 pps

Output packets: 0 0 pps

Security: Zone: Null

Flow Statistics :

..............................

user@host> show interfaces ge-0/0/2.2 detail

Logical interface ge-0/0/2.2 (Index 90) (SNMP ifIndex 549) (Generation 162)

Flags: Up SNMP-Traps 0x4000 VLAN-Tag [ 0x8100.102 ] Encapsulation: ENET2

Tenant Name: TSYS2

Traffic statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Local statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Transit statistics:

Input bytes : 0 0 bps

Output bytes : 0 0 bps

Input packets: 0 0 pps

Output packets: 0 0 pps

Security: Zone: Null

Flow Statistics :

Flow Input statistics :

Self packets : 0

ICMP packets : 0

VPN packets : ..............................

了解租户系统安全性配置文件(仅限主管理员)

租户系统允许您将受支持的 SRX 系列防火墙以虚拟方式划分为多个设备,保护这些设备免受入侵和攻击,并保护它们免受自身环境之外的故障情况的影响。为了保护租户系统,安全资源的配置方式与为离散设备配置安全资源的方式类似。但是,主管理员会将资源分配给租户系统。

运行租户系统的 SRX 系列防火墙可以划分为租户系统、互连租户系统(如有必要)和默认主逻辑系统。初始化系统时,将在根位置创建主逻辑系统。所有系统资源都分配给它,从而有效地创建了默认的主逻辑系统安全配置文件。要在租户系统之间分配安全资源,主管理员创建安全配置文件,用于指定要分配给租户系统的资源。只有主管理员可以配置安全配置文件并将其绑定到租户系统。租户系统管理员将这些资源用于相应的租户系统。

租户系统由分配给它们的资源定义,包括安全组件、接口、路由实例、静态路由和动态路由协议。主管理员可配置安全配置文件并将其分配给租户系统。如果未分配安全配置文件,则无法提交租户系统配置。

本主题包含以下部分:

租户系统安全性配置文件

主管理员可以配置安全配置文件并将其分配给特定租户系统或多个租户系统。可配置的最大安全配置文件数取决于 SRX 系列防火墙的容量。创建最大数量的安全配置文件后,您需要先删除安全配置文件并提交配置更改,然后才能创建和提交其他安全配置文件。在许多情况下,需要的安全配置文件更少,因为您可以将单个安全配置文件绑定到多个租户系统。

安全性配置文件允许您:

在所有租户系统之间适当共享设备的资源,包括策略、区域、地址和地址簿、流会话以及各种形式的 NAT。您可以为租户系统分配不同数量的资源,并允许租户系统有效地利用资源。

安全性配置文件可防止一个租户系统耗尽其他租户系统同时需要的资源。安全性配置文件可保护关键系统资源,并在设备遇到大量流量时在租户系统之间保持更好的性能。安全性配置文件可防止一个租户系统主导资源的使用,并允许其他租户系统有效地使用资源。

以可扩展的方式配置设备,以允许创建其他租户系统。

您需要先删除租户系统的安全配置文件,然后才能删除租户系统。

了解系统如何评估跨租户系统的资源分配和使用情况

要为租户系统配置安全功能,主管理员可配置一个安全配置文件,用于指定每个安全功能的资源:

预留配额,保证指定的资源量始终可供租户系统使用。

允许的最大配额。如果租户系统需要的额外资源超过预留配额,则如果全局资源未分配给其他租户系统,则可以使用为全局最大量配置的资源。允许的最大配额不能保证安全配置文件中为资源指定的数量可用。租户系统需要根据可用资源有效地利用全局资源。

如果未为资源配置预留配额,则默认值为 0。如果未为资源配置允许的最大配额,则默认值是资源的全局系统配额(全局系统配额取决于平台)。主管理员必须在安全配置文件中配置适当的最大允许配额值,以便特定租户系统的最大资源使用量不会对设备上配置的其他租户系统产生负面影响。

系统会维护所有已分配资源的计数,这些资源在删除租户系统时已保留、使用和再次可用。此计数确定资源是否可用于租户系统,或者通过其安全配置文件增加分配给现有租户系统的资源量。

在安全配置文件中配置的资源分为静态、模块化资源或动态资源。对于静态资源,建议为资源设置等于或接近指定为其预留配额的数量的最大配额,以允许对租户系统进行可扩展配置。资源的最大配额通过访问大量该资源为租户系统提供了更大的灵活性,但它会限制可用于分配给其他租户系统的资源量。

可以在安全配置文件中指定以下安全功能资源:

安全性区域

安全策略的地址和地址簿

应用防火墙规则集

应用防火墙规则

防火墙身份验证

流会话和门

NAT,包括:

锥形 NAT 绑定

NAT 目标规则

NAT 目标池

源池中没有端口地址转换 (PAT) 的 NAT IP 地址

注意:不带 PAT 的 IPv6 源池中的 IPv6 地址不包含在安全配置文件中。

源池中带有 PAT 的 NAT IP 地址

NAT 端口过载

NAT 源池

NAT 源规则

NAT 静态规则

除流会话外,所有资源都是静态的。

您可以动态修改租户系统安全配置文件,同时将安全配置文件分配给其他租户系统。但是,为了确保不超过系统资源配额,系统会采取以下作:

如果更改了静态配额,则维护安全配置文件中指定资源的租户系统计数的系统进程随后会重新评估分配给与静态配额关联的配置文件的安全配置文件。此检查标识跨所有租户系统分配的资源数,以确定分配的资源(包括其增加的数量)是否可用。

这些配额检查与添加租户系统并将安全配置文件绑定到租户系统时系统执行的配额检查相同。将与当前分配给它的安全配置文件不同的安全配置文件绑定到现有租户系统(或主逻辑系统)时,也会执行这些作。

如果修改了动态配额,则不会执行任何检查,但会对未来的资源使用情况施加修改后的配额。

案例:评估通过安全性配置文件分配的预留资源

要了解系统如何通过安全配置文件评估预留资源的分配,请考虑 表 6 中说明的以下三种情况以及资源和区域的地址分配。为了使示例简单易懂,在 security-profile-1 中分配了 10 个区域:4 个保留区域和 6 个最大区域。此示例假定指定的最大数量(六个区域)可用于租户系统。系统最大区域数为 10。

这三种情况涉及跨租户系统的配置。这三种情况根据区域分配验证配置在提交时是成功还是失败。

表 5 显示了安全配置文件及其区域分配。

配置用例中使用的两个安全性配置文件 |

|---|

安全配置文件-1

注意:

主管理员稍后会动态增加此配置文件中指定的预留区域计数。 |

主逻辑系统配置文件

|

表 6 显示了三种情况,说明了系统如何根据安全配置文件配置评估租户系统中区域的预留资源。

第一种情况的配置成功,因为绑定到所有租户系统的安全配置文件中配置的区域的累积预留资源配额为 8,小于系统最大资源配额。

第二种情况的配置失败,因为绑定到所有逻辑系统的安全配置文件中配置的区域的累计预留资源配额为 12,大于系统最大资源配额。

第三种情况的配置失败,因为绑定到所有租户系统的安全配置文件中配置的区域的累计预留资源配额为 12,大于系统最大资源配额。

跨租户系统的预留资源配额检查 |

|---|

示例 1:成功 此配置在以下范围内:4+4+0=8,最大容量=10。 使用的安全性配置文件

|

示例 2:失败 此配置超出范围:4+4+4=12,最大容量=10。

安全性配置文件

|

示例 3:失败 此配置超出范围:6+6=12,最大容量=10。 主管理员修改 security-profile-1 中的预留区域配额,将计数增加到 6。

|

示例:创建租户系统、租户系统管理员和互连 VPLS 交换机

此示例说明如何创建租户系统、租户系统管理员和互连 VPLS 交换机。只有主管理员才能为租户系统管理员和互连 VPLS 交换机创建用户登录帐户。

要求

此示例使用以下硬件和软件组件:

-

SRX 系列防火墙。

-

Junos OS 18.4R1 及更高版本。

-

在开始创建租户系统、租户系统管理员和互连 VPLS 交换机之前,请阅读 租户系统概述, 了解此任务如何融入整个配置流程。

概述

此示例说明如何为其创建租户系统 TSYS1、 TSYS2和 TSYS3以及租户系统管理员。您可以根据需要为具有不同权限级别的租户系统创建多个租户系统管理员。

本主题还介绍用于将同一设备上的一个租户系统连接到另一个租户系统的互连虚拟专用 LAN 服务 (VPLS) 交换机。VPLS 交换机使中转流量和在租户系统终止的流量能够在租户系统之间传递。要允许流量在租户系统之间传递,应在同一子网中配置逻辑隧道 (lt-0/0/0) 接口。

完整的 SRX 快速配置

配置逻辑和租户系统,并互连 VPLS 交换机

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,并更改详细信息,以便与网络配置匹配,以包括接口和用户密码。然后,将命令复制并粘贴到层次结构级别的 [edit] CLI 中,然后从配置模式进入 commit 。

set system login class TSYS1admin1 tenant TSYS1 set system login class TSYS1admin1 permissions all set system login class TSYS2admin1 tenant TSYS2 set system login class TSYS2admin1 permissions all set system login class TSYS3admin1 tenant TSYS3 set system login class TSYS3admin1 permissions all set system login user TSYS1admin1 uid 2001 set system login user TSYS1admin1 class TSYS1admin1 set system login user TSYS1admin1 authentication encrypted-password "$ABC123" set system login user TSYS2admin1 uid 2003 set system login user TSYS2admin1 class TSYS2admin1 set system login user TSYS2admin1 authentication encrypted-password "$ABC123" set system login user TSYS3admin1 uid 2005 set system login user TSYS3admin1 class TSYS3admin1 set system login user TSYS3admin1 authentication encrypted-password "$ABC123" set system security-profile SP0 logical-system root-ls set system security-profile SP1 tenant TSYS1 set system security-profile SP2 tenant TSYS2 set system security-profile SP3 tenant TSYS3 set logical-systems root-ls interfaces ge-0/0/0 unit 0 family inet address 192.168.10.1/24 set logical-systems root-ls interfaces lt-0/0/0 unit 0 encapsulation ethernet set logical-systems root-ls interfaces lt-0/0/0 unit 0 peer-unit 100 set logical-systems root-ls interfaces lt-0/0/0 unit 0 family inet address 10.0.1.10/24 set logical-systems root-ls routing-options static route 192.168.1.0/24 next-hop 10.0.1.1 set logical-systems root-ls routing-options static route 192.168.2.0/24 next-hop 10.0.1.2 set logical-systems root-ls routing-options static route 192.168.3.0/24 next-hop 10.0.1.3 set logical-systems root-ls security address-book global address TSYS1 192.168.1.0/24 set logical-systems root-ls security address-book global address TSYS2 192.168.2.0/24 set logical-systems root-ls security address-book global address TSYS3 192.168.3.0/24 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS1 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS2 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS3 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match destination-address any set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match application any set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out then permit set logical-systems root-ls security zones security-zone trust host-inbound-traffic system-services ping set logical-systems root-ls security zones security-zone trust interfaces lt-0/0/0.0 set logical-systems root-ls security zones security-zone untrust host-inbound-traffic system-services ping set logical-systems root-ls security zones security-zone untrust interfaces ge-0/0/0.0 set interfaces lt-0/0/0 unit 1 encapsulation ethernet set interfaces lt-0/0/0 unit 1 peer-unit 101 set interfaces lt-0/0/0 unit 1 family inet address 10.0.1.1/24 set interfaces lt-0/0/0 unit 2 encapsulation ethernet set interfaces lt-0/0/0 unit 2 peer-unit 102 set interfaces lt-0/0/0 unit 2 family inet address 10.0.1.2/24 set interfaces lt-0/0/0 unit 3 encapsulation ethernet set interfaces lt-0/0/0 unit 3 peer-unit 103 set interfaces lt-0/0/0 unit 3 family inet address 10.0.1.3/24 set interfaces lt-0/0/0 unit 100 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 100 peer-unit 0 set interfaces lt-0/0/0 unit 101 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 101 peer-unit 1 set interfaces lt-0/0/0 unit 102 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 102 peer-unit 2 set interfaces lt-0/0/0 unit 103 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 103 peer-unit 3 set interfaces ge-0/0/1 unit 0 family inet address 192.168.1.254/24 set interfaces ge-0/0/2 unit 0 family inet address 192.168.2.254/24 set interfaces ge-0/0/3 unit 0 family inet address 192.168.3.254/24 set routing-instances VPLS instance-type vpls set routing-instances VPLS interface lt-0/0/0.100 set routing-instances VPLS interface lt-0/0/0.101 set routing-instances VPLS interface lt-0/0/0.102 set routing-instances VPLS interface lt-0/0/0.103 set tenants TSYS1 routing-instances vr1 instance-type virtual-router set tenants TSYS1 routing-instances vr1 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 set tenants TSYS1 routing-instances vr1 interface lt-0/0/0.1 set tenants TSYS1 routing-instances vr1 interface ge-0/0/1.0 set tenants TSYS1 security address-book global address PC1 192.168.1.0/24 set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match source-address PC1 set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match destination-address any set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match application any set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out then permit set tenants TSYS1 security zones security-zone PC1 host-inbound-traffic system-services ping set tenants TSYS1 security zones security-zone PC1 interfaces ge-0/0/1.0 set tenants TSYS1 security zones security-zone VPLS host-inbound-traffic system-services ping set tenants TSYS1 security zones security-zone VPLS interfaces lt-0/0/0.1 set tenants TSYS2 routing-instances vr2 instance-type virtual-router set tenants TSYS2 routing-instances vr2 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 set tenants TSYS2 routing-instances vr2 interface lt-0/0/0.2 set tenants TSYS2 routing-instances vr2 interface ge-0/0/2.0 set tenants TSYS2 security address-book global address PC2 192.168.2.0/24 set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out match source-address PC2 set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out match destination-address any set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out match application any set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out then permit set tenants TSYS2 security zones security-zone PC2 host-inbound-traffic system-services ping set tenants TSYS2 security zones security-zone PC2 interfaces ge-0/0/2.0 set tenants TSYS2 security zones security-zone VPLS host-inbound-traffic system-services ping set tenants TSYS2 security zones security-zone VPLS interfaces lt-0/0/0.2 set tenants TSYS3 routing-instances vr3 instance-type virtual-router set tenants TSYS3 routing-instances vr3 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 set tenants TSYS3 routing-instances vr3 interface lt-0/0/0.3 set tenants TSYS3 routing-instances vr3 interface ge-0/0/3.0 set tenants TSYS3 security address-book global address PC3 192.168.3.0/24 set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out match source-address PC3 set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out match destination-address any set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out match application any set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out then permit set tenants TSYS3 security zones security-zone PC3 host-inbound-traffic system-services ping set tenants TSYS3 security zones security-zone PC3 interfaces ge-0/0/3.0 set tenants TSYS3 security zones security-zone VPLS host-inbound-traffic system-services ping set tenants TSYS3 security zones security-zone VPLS interfaces lt-0/0/0.3

分步程序

下面的示例要求您在各个配置层级中进行导航。有关如何执行此作的说明,请参阅《CLI 用户指南》中的在配置模式下使用 CLI 编辑器。在分步过程中,我们将仅介绍一个租户的配置。

-

为每个租户创建登录用户帐户。我们将仅显示创建租户

TSYS1用户帐户的步骤。-

创建用户登录类并将其分配给租户系统。

[edit] user@SRX# set system login class TSYS1admin1 tenant TSYS1

-

为登录类分配权限级别,在本例中,我们将使用允许对租户系统管理员进行完全访问的级别

all。[edit] user@SRX# set system login class TSYS1admin1 permissions all

-

创建用户帐户并将其分配给前面步骤中的类。这将允许用户登录到租户系统。

[edit] user@SRX# set system login user TSYS1admin1 class TSYS1admin1

-

为用户帐户创建用户登录密码。

[edit] user@SRX# set system login user TSYS1admin1 authentication plain-text-password New password: "$ABC123" Retype new password: "$ABC123"

-

-

配置 VPLS 交换机。VPLS 交换机支持中转流量和在租户系统终止的流量使用单个逻辑隧道在租户系统之间传递。逻辑隧道接口应在同一子网中配置,以允许租户系统之间的流量。

-

配置逻辑隧道接口。

[edit] user@SRX# set interfaces lt-0/0/0 unit 100 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 100 peer-unit 0 user@SRX# set interfaces lt-0/0/0 unit 101 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 101 peer-unit 1 user@SRX# set interfaces lt-0/0/0 unit 102 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 102 peer-unit 2 user@SRX# set interfaces lt-0/0/0 unit 103 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 103 peer-unit 3

-

为 VPLS 交换机配置路由实例并分配逻辑隧道接口。

[edit] user@SRX# set routing-instances VPLS instance-type vpls user@SRX# set routing-instances VPLS interface lt-0/0/0.100 user@SRX# set routing-instances VPLS interface lt-0/0/0.101 user@SRX# set routing-instances VPLS interface lt-0/0/0.102 user@SRX# set routing-instances VPLS interface lt-0/0/0.103

-

-

配置租户系统。我们仅显示一个租户的配置。

-

配置与租户关联的接口。

[edit] user@SRX# set interfaces lt-0/0/0 unit 1 encapsulation ethernet user@SRX# set interfaces lt-0/0/0 unit 1 peer-unit 101 user@SRX# set interfaces lt-0/0/0 unit 1 family inet address 10.0.1.1/24 user@SRX# set interfaces ge-0/0/1 unit 0 family inet address 192.168.1.254/24

-

配置租户、路由实例、静态路由并分配接口。

[edit] user@SRX# set tenants TSYS1 routing-instances vr1 instance-type virtual-router user@SRX# set tenants TSYS1 routing-instances vr1 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 user@SRX# set tenants TSYS1 routing-instances vr1 interface lt-0/0/0.1 user@SRX# set tenants TSYS1 routing-instances vr1 interface ge-0/0/1.0

-

-

配置 安全配置文件。在此示例中,我们仅显示配置逻辑系统和租户系统所需的最小配置。

[edit] user@SRX# set system security-profile SP0 logical-system root-ls user@SRX# set system security-profile SP1 tenant TSYS1 user@SRX# set system security-profile SP2 tenant TSYS2 user@SRX# set system security-profile SP3 tenant TSYS3

-

配置逻辑系统。此使用互连 VPLS 交换机的示例需要一个逻辑系统。

-

配置接口。

[edit] user@SRX# set logical-systems root-ls interfaces ge-0/0/0 unit 0 family inet address 192.168.10.1/24 user@SRX# set logical-systems root-ls interfaces lt-0/0/0 unit 0 encapsulation ethernet user@SRX# set logical-systems root-ls interfaces lt-0/0/0 unit 0 peer-unit 100 user@SRX# set logical-systems root-ls interfaces lt-0/0/0 unit 0 family inet address 10.0.1.10/24

-

配置静态路由。

[edit] user@SRX# set logical-systems root-ls routing-options static route 192.168.1.0/24 next-hop 10.0.1.1 user@SRX# set logical-systems root-ls routing-options static route 192.168.2.0/24 next-hop 10.0.1.2 user@SRX# set logical-systems root-ls routing-options static route 192.168.3.0/24 next-hop 10.0.1.3

-

-

在逻辑系统中配置安全区域和策略,以允许流量从租户流向互联网。可以在逻辑系统和租户系统上配置其他安全策略,以允许租户之间的流量。

-

配置安全区域。

[edit] user@SRX# set logical-systems root-ls security zones security-zone trust host-inbound-traffic system-services ping user@SRX# set logical-systems root-ls security zones security-zone trust interfaces lt-0/0/0.0 user@SRX# set logical-systems root-ls security zones security-zone untrust host-inbound-traffic system-services ping user@SRX# set logical-systems root-ls security zones security-zone untrust interfaces ge-0/0/0.0

-

配置安全策略。

[edit] user@SRX# set logical-systems root-ls security address-book global address TSYS1 192.168.1.0/24 user@SRX# set logical-systems root-ls security address-book global address TSYS2 192.168.2.0/24 user@SRX# set logical-systems root-ls security address-book global address TSYS3 192.168.3.0/24 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS1 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS2 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS3 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match destination-address any user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match application any user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out then permit

-

-

在每个租户系统中配置安全区域和策略,以允许流量流向互联网。

-

配置安全区域。

[edit] user@SRX# set tenants TSYS1 security zones security-zone PC1 host-inbound-traffic system-services ping user@SRX# set tenants TSYS1 security zones security-zone PC1 interfaces ge-0/0/1.0 user@SRX# set tenants TSYS1 security zones security-zone VPLS host-inbound-traffic system-services ping user@SRX# set tenants TSYS1 security zones security-zone VPLS interfaces lt-0/0/0.1

-

配置安全策略。

[edit] user@SRX# set tenants TSYS1 security address-book global address PC1 192.168.1.0/24 user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match source-address PC1 user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match destination-address any user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match application any user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out then permit

-

结果

在配置模式下,输入 show tenants TSYS1 命令以确认您的配置,以验证租户系统是否已创建。输入命令以 show system login class TSYS1admin1 查看您定义的每个类的权限级别。要确保创建租户系统管理员,请输入命令 show system login user TSYS1admin1 。要确保为互连 VPLS 交换机创建接口,请输入命令 show interfaces 。进入以 show logical-systems 验证根逻辑系统配置。

user@SRX# show tenants TSYS1

routing-instances {

vr1 {

instance-type virtual-router;

routing-options {

static {

route 0.0.0.0/0 next-hop 10.0.1.10;

}

}

interface lt-0/0/0.1;

interface ge-0/0/1.0;

}

}

security {

address-book {

global {

address PC1 192.168.1.0/24;

}

}

policies {

from-zone PC1 to-zone VPLS {

policy allow-out {

match {

source-address PC1;

destination-address any;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone PC1 {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone VPLS {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

lt-0/0/0.1;

}

}

}

}

user@SRX# show system login class TSYS1admin1 tenant TSYS1; permissions all;

user@SRX# show system login user TSYS1admin1

uid 2001;

class TSYS1admin1;

authentication {

encrypted-password "$ABC123";

}

user@SRX# show interfaces

lt-0/0/0 {

unit 1 {

encapsulation ethernet;

peer-unit 101;

family inet {

address 10.0.1.1/24;

}

}

unit 2 {

encapsulation ethernet;

peer-unit 102;

family inet {

address 10.0.1.2/24;

}

}

unit 3 {

encapsulation ethernet;

peer-unit 103;

family inet {

address 10.0.1.3/24;

}

}

unit 100 {

encapsulation ethernet-vpls;

peer-unit 0;

}

unit 101 {

encapsulation ethernet-vpls;

peer-unit 1;

}

unit 102 {

encapsulation ethernet-vpls;

peer-unit 2;

}

unit 103 {

encapsulation ethernet-vpls;

peer-unit 3;

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.168.1.254/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 192.168.2.254/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 192.168.3.254/24;

}

}

}

user@SRX# show logical-systems

root-ls {

interfaces {

ge-0/0/0 {

unit 0 {

family inet {

address 192.168.10.1/24;

}

}

}

lt-0/0/0 {

unit 0 {

encapsulation ethernet;

peer-unit 100;

family inet {

address 10.0.1.10/24;

}

}

}

}

routing-options {

static {

route 192.168.1.0/24 next-hop 10.0.1.1;

route 192.168.2.0/24 next-hop 10.0.1.2;

route 192.168.3.0/24 next-hop 10.0.1.3;

}

}

security {

address-book {

global {

address TSYS1 192.168.1.0/24;

address TSYS2 192.168.2.0/24;

address TSYS3 192.168.3.0/24;

}

}

policies {

from-zone trust to-zone untrust {

policy allow-out {

match {

source-address [ TSYS1 TSYS2 TSYS3 ];

destination-address any;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone trust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

lt-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/0.0;

}

}

}

}

}

如果输出未显示预期的配置,请重复这些示例中的配置说明进行更正。如果完成设备配置,请从配置模式进入。commit

验证

确认配置工作正常。

使用主管理员验证租户系统和登录配置

目的

验证租户系统是否存在,您可以以主管理员的身份从 root 进入这些系统。从租户系统返回到根系统。

行动

在作模式下,使用以下命令进入租户系统 TSYS1:

user@SRX> set cli tenant TSYS1 Tenant: TSYS1 user@SRX:TSYS1>

现在,您已进入租户系统 TSYS1。使用以下命令从租户系统 TSYS1 退出到根系统:

user@SRX:TSYS1> clear cli tenant Cleared default tenants user@SRX>

意义

租户系统存在,您可以作为主管理员从根进入租户系统。

使用 SSH 验证租户系统和登录配置

目的

验证您创建的租户系统是否存在,以及您创建的管理员登录 ID 和密码是否正确。

行动

使用 SSH 登录到每个用户租户系统管理员。

-

运行 SSH,并指定 SRX 系列防火墙的 IP 地址。

-

输入您创建的租户系统管理员的登录 ID 和密码。登录后,提示符会显示租户系统管理员名称。请注意,此结果与从根主逻辑系统登录租户系统时生成的结果有何不同。对所有租户系统重复此过程。

login: TSYS1admin1 Password: "$ABC123" TSYS1admin1@SRX: TSYS1>

意义

租户系统管理员 TSYS1admin1 存在,您可以以租户系统管理员身份登录。

验证 PC1 与互联网的连接

目的

验证端到端连接。

行动

Ping 并运行 traceroute 从 PC1 到 Internet。在我们的示例中,互联网是 192.168.10.254。

-

从 PC1 运行 ping。

user@PC1> ping 192.168.10.254 count 2 PING 192.168.10.254 (192.168.10.254): 56 data bytes 64 bytes from 192.168.10.254: icmp_seq=0 ttl=62 time=3.178 ms 64 bytes from 192.168.10.254: icmp_seq=1 ttl=62 time=3.082 ms --- 192.168.10.254 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 3.082/3.130/3.178/0.048 ms

-

从 PC1 运行 traceroute。

user@PC1> traceroute 192.168.10.254 traceroute to 192.168.10.254 (192.168.10.254), 30 hops max, 52 byte packets 1 192.168.1.254 (192.168.1.254) 2.188 ms 1.779 ms 1.896 ms 2 10.0.1.10 (10.0.1.10) 1.888 ms 1.535 ms 1.661 ms 3 192.168.10.254 (192.168.10.254) 3.243 ms 15.077 ms 3.499 ms

意义

PC1 能够访问互联网。

特定于平台的 逻辑系统 和 租户系统 行为

使用 功能资源管理器 确认平台和版本对特定功能的支持。

有关更多信息,请参阅 “其他平台信息” 部分。

使用下表查看平台的特定于平台的行为:

| 平台 |

差异 |

|---|---|

| SRX 系列 |

|

其他平台信息

使用 功能资源管理器 确认平台和版本对特定功能的支持。可能支持其他平台。

查看 “特定于平台的逻辑系统和租户系统行为” 部分,了解有关平台相关说明。

| SRX1500 | SRX1600 | SRX2300、SRX4120 | SRX4100 | SRX4200 | SRX4600 SRX5400 | SRX5600 SRX5800防火墙 | SRX5400 SRX5600 SRX5800防火墙 | SRX5400 SRX5600 SRX5800防火墙 | vSRX 虚拟防火墙 | |

|---|---|---|---|---|---|---|---|---|---|---|

| 逻辑系统容量 |

27 |

32 |

32 |

32 |

27 |

32 |

32 |

32 |

32 |

8 |

| 从 Junos OS 20.1R1 版开始的租户系统容量 | 50 |

200 | 200 | 300 | 100 | 500 | 100 | 42 | ||

| 从 Junos OS 23.4R1 版开始的租户系统容量 | 50 | 200 |

变更历史表

是否支持某项功能取决于您使用的平台和版本。使用 功能资源管理器 确定您的平台是否支持某个功能。

ping、

telnet、

show arp

traceroute

clear arp

ssh

show ipv6 neighbors和

clear ipv6 neighbors 命令。