多节点高可用性中的 IPsec VPN 支持

主动备份模式下的 IPsec VPN

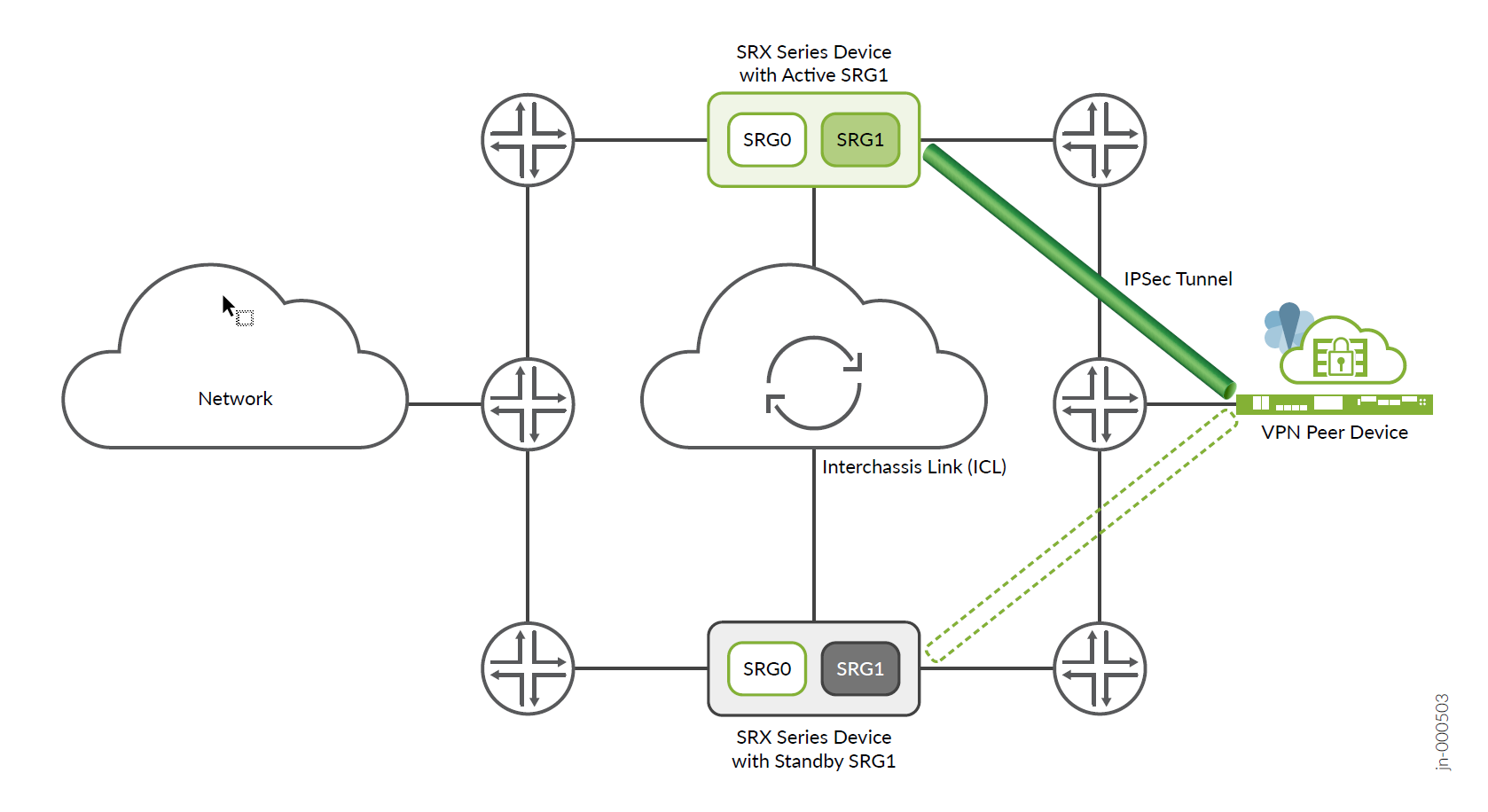

SRX 系列防火墙支持多节点高可用性设置中的 IPsec VPN 隧道。在 Junos OS 22.4R1 之前,IPsec VPN 隧道锚定在 SRG1,其中 SRG1 在有状态活动/备份模式下运行。在此模式下,所有 VPN 隧道都会在 SRG1 处于活动状态的同一设备上终止。

多节点高可用性通过以下方式建立 IPsec 隧道并执行密钥交换:

-

在路由部署中将活动 SRG1 的浮动 IP 地址动态关联到终端 IP,并分配终端 IP,即虚拟 IP(VIP),在交换模式下在两台设备之间浮动。

-

当需要动态 证书颁发机构配置文件来在 SRG1 处于活动状态的节点上对隧道建立进行身份验证时,生成 CA 证书颁发机构配置文件。

-

执行新身份验证并在新活动节点上加载动态配置文件,并在旧节点上清除。

虽然您可以在活动节点和备份节点上运行命令 show 以显示 IKE 和 IPsec 安全关联的状态,但只能在活动节点上删除 IKE 和 IPsec 安全关联。

使用命令启用 set chassis high-availability services-redundancy-group 1 主动/备份模式后,VPN 服务将自动启用。有关详细信息,请参阅配置示例。

仅当为 ICL 启用链路加密时,PKI 文件才会同步到对等节点。

建议在安全设备上配置具有多节点高可用性的 VPN 时,按以下顺序作:

-

在备份节点上,配置安全 IKE 网关、IPsec VPN、接口 st0.x 和安全区域,然后提交配置。

-

在活动节点上,配置安全 IKE 网关、IPsec VPN、st0.x 接口、安全区域和静态路由,然后提交配置。

如果不使用提交同步选项,则必须先在备份节点上提交配置,然后才能在活动节点上提交配置。

备份节点上的数据包处理

在多节点高可用性中使用该 process-packet-on-backup 选项时,数据包转发引擎会在备份节点上转发相应 SRG 的数据包。即使备份节点不处于活动模式,此配置也会处理备份节点上的 VPN 数据包;从而消除了故障切换后备份节点转换为活动角色时的延迟。即使在过渡期间,数据包进程也会继续。

您可以使用 [set chassis high-availability services-redundancy-group name process-packet-on-backup] 语句在 SRG1 上配置备份进程数据包。

处于主动-主动模式的 IPsec VPN

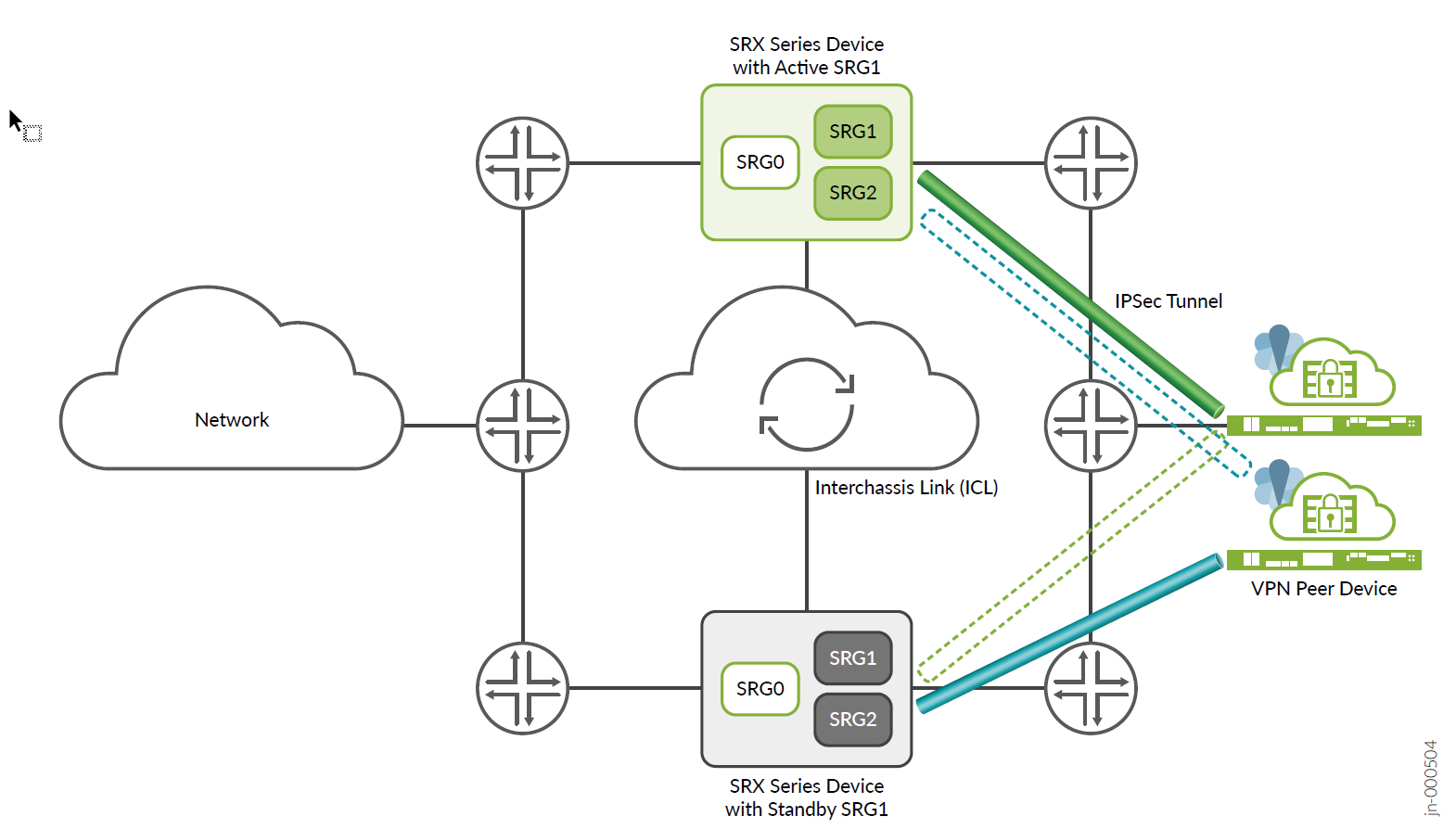

从 Junos OS 22.4R1 版开始,您可以将多节点高可用性配置为在主动-主动模式下运行,并支持用于 IPsec VPN 的多 SRG1 (SRG1+)。在此模式下,某些 SRG 在一个节点上保持活动状态,而某些 SRG 在另一个节点上保持活动状态。特定的 SRG 始终在主动备份模式下运行;它在一个节点上以活动模式运行,在另一个节点上以备份模式运行。

多节点高可用性支持具有多个 SRG (SRG1+) 的主动-主动模式下的 IPsec VPN。在此模式下,您可以根据 SRG 活动性从两个节点建立多个活动隧道。由于不同的 SRG 可以在不同的节点上处于活动状态,因此属于这些 SRG 的隧道会独立出现在两个节点上。在两个节点上都有活动隧道,可以对两个节点上的数据流量进行加密/解密,从而有效利用带宽。

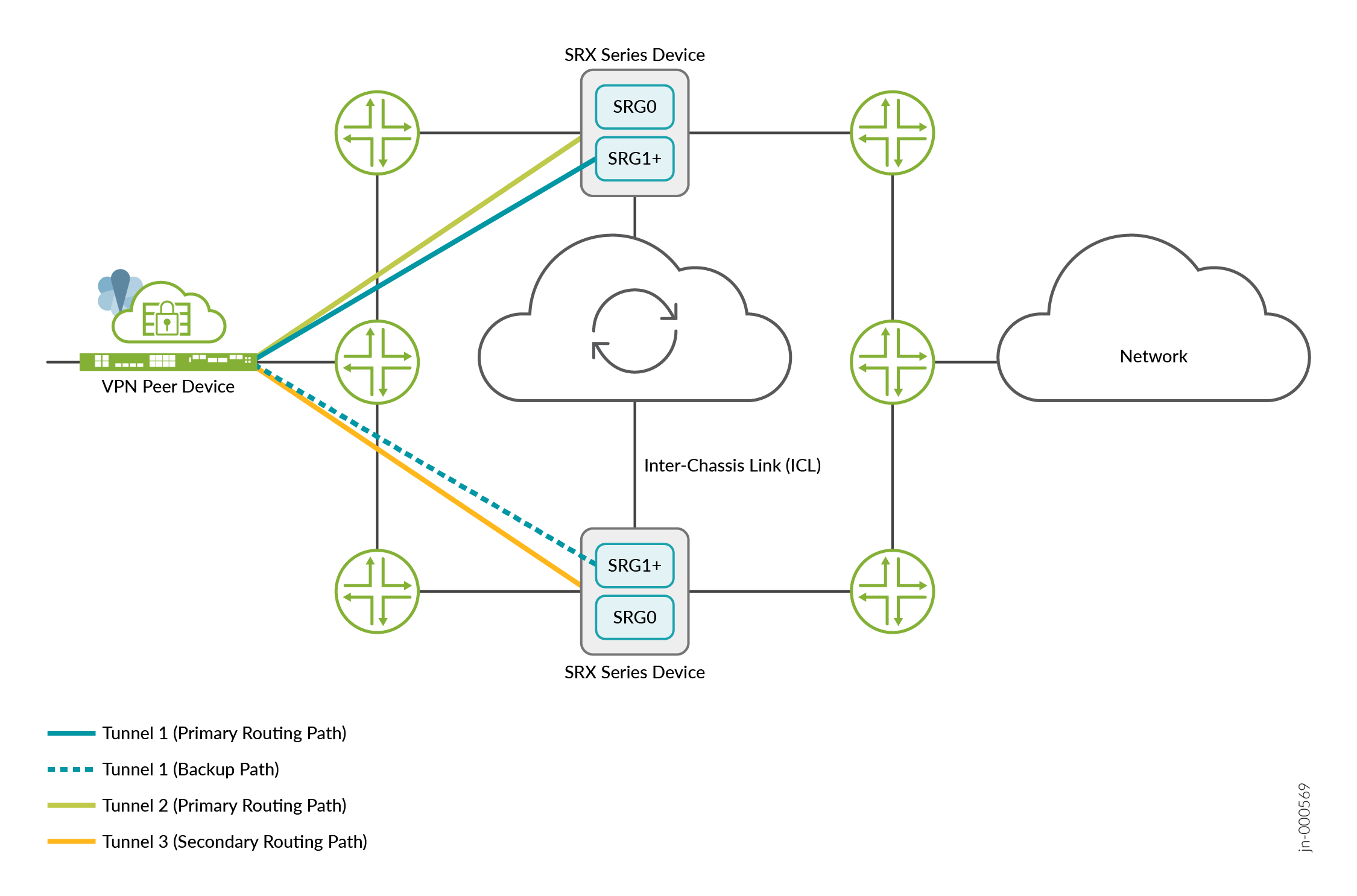

图 1 以及 图 2 显示主动备份和主动-主动多节点高可用性 IPsec VPN 隧道中的差异。 中的主动备份 IPsec VPN 隧道

中的主动备份 IPsec VPN 隧道

多节点高可用性通过将终止 IP 地址(也标识在其上结束的隧道)与 SRG 相关联来建立 IPsec 隧道并执行密钥交换。由于在每台设备上,不同的 SRG1+ 可以处于活动状态或备份状态,因此多节点高可用性会有效地将匹配流量引导至相应的活动 SRG1。多节点高可用性还会保留 SRG ID 和 IP 前缀映射信息。

表 1 和表 2 详细介绍了 SRG1+ 更改更改对 IPsec VPN 隧道的影响。

| SRG1 更改 | 对 IPSec VPN 隧道的影响 |

|---|---|

| SRG 添加 | 不影响现有隧道 |

| SRG 删除 | 删除与 SRG 关联的所有路由。 |

| SRG 属性(前缀列表除外)修改 | 不影响现有隧道 |

| SRG ID 修改 | 删除与 SRG 关联的所有现有隧道。 |

| 前缀列表修改中的 IP 前缀 | 删除映射到该特定 IP 前缀的所有隧道。 如果没有指向修改后的 IP 前缀的现有隧道映射,则没有影响。 |

| SRG 状态更改作来自 | 多节点高可用性 |

|---|---|

|

|

删除与该 SRG 对应的所有数据,并从新的活动 SRG 重新同步 |

|

|

删除与该 SRG 对应的所有数据,并从新的活动 SRG 重新同步 |

|

|

不适用 |

|

|

无作 |

|

|

无作 |

|

|

无作 |

|

|

无作(可能的状态转换;如果前置或后置状态中未涉及活动状态,则无需执行任何作) |

|

|

无作(可能的状态转换;如果前置或后置状态中未涉及活动状态,则无需执行任何作) |

|

|

无作(可能的状态转换;如果前置或后置状态中未涉及活动状态,则无需执行任何作) |

将 IPsec VPN 服务关联至 SRG

22.4R1 之前的版本仅支持 SRG0 和 SRG1,并且默认情况下 SRG1 与 IPsec VPN 相关联。在 22.4R1 中,默认情况下,SRG 不与 IPSec VPN 服务关联。您必须通过以下方式将 IPsec VPN 服务关联至多个 SRG 中的任何一个:

- 将 IPsec 指定为托管服务

例如:

[set chassis high-availability services-redundancy-group <id> managed-services ipsec] - 创建 IP 前缀列表

例如:

[set chassis high-availability services-redundancy-group <id> prefix-list <name>][set policy-options prefix-list <name> <IP address>

在多节点高可用性设置中有多个 SRG 时,某些 SRG 在一个节点上处于活动状态,而某些 SRG 在另一个节点上处于活动状态。通过配置 IP 前缀列表,可以将某些 IPsec 隧道锚定到特定节点(SRX 系列防火墙)。

在 IPsec VPN 配置中,IKE 网关负责启动和终止两个安全设备之间的网络连接。本地端(本地 IKE 网关)是用于启动 IKE 协商的 SRX 系列接口。本地 IKE 网关有一个本地 IP 地址,这是防火墙上可公开路由的 IP 地址,VPN 连接将其用作端点。

IP 前缀列表包括用作 IKE 网关本地地址的 IPv4 或 IPv6 地址前缀列表。您可以将这些 IP 前缀(前缀列表)与指定的 SRG1 相关联,以便根据 SRG 的状态以更高的优先级通告 IKE 网关的本地地址。

要将特定 IPsec VPN 隧道锚定到特定安全设备,您必须:

-

通过包含 IKE 网关的本地地址来创建 IP 前缀列表,并将 IP 前缀列表与 SRG 关联:

示例:

set chassis high-availability services-redundancy-group 1 prefix-list lo0_1 set chassis high-availability services-redundancy-group 2 prefix-list lo0_2 set policy-options prefix-list lo0_1 10.11.0.1/32 set policy-options prefix-list lo0_2 10.11.1.1/32 set interfaces lo0 description untrust set interfaces lo0 unit 0 family inet address 10.11.0.1/32 set interfaces lo0 unit 0 family inet address 10.11.1.1/32

- 定义前缀列表的路由实例。

set chassis high-availability services-redundancy-group 1 prefix-list lo0_1 routing-instance rt-vr set chassis high-availability services-redundancy-group 1 prefix-list lo0_2 routing-instance rt-vr

如果未为前缀列表关联路由实例,则多节点高可用性将使用默认路由表,这可能会影响 VPN 功能。

-

将 IPsec VPN 关联/启用到 SRG。

示例:

set chassis high-availability services-redundancy-group 1 managed-services ipsec set chassis high-availability services-redundancy-group 2 managed-services ipsec

通过此配置,您可以有选择地、灵活地将 IPsec VPN 关联至多节点高可用性设置中 SRX 系列防火墙上配置的多个 SRG 之一。

您可以使用以下命令检查 IKE/IPsec 对象到 SRG 的映射:

user@host# show chassis high-availability information detail

.........

Services Redundancy Group: 1

Deployment Type: SWITCHING

Status: BACKUP

Activeness Priority: 200

Hold Timer: 1

Services: [ IPSEC ]

Process Packet In Backup State: NO

Control Plane State: NOT READY

System Integrity Check: COMPLETE

Peer Information:

Failure Events: NONE

Peer Id: 2

Last Advertised HA Status: ACTIVE

Last Advertised Health Status: HEALTHY

Failover Readiness: N/A

.............

您可以使用以下命令检查 SRG 和 IP 前缀列表的映射:

user@host> show chassis high-availability prefix-srgid-table

IP SRGID Table:

SRGID IP Prefix Routing Table

1 10.11.0.1/32 rt-vr

1 10.19.0.1/32 rt-vr

1 10.20.0.1/32 rt-vr

2 10.11.1.1/32 rt-vr

2 10.19.1.1/32 rt-vr

2 10.20.1.1/32 rt-vr

如果未配置前缀列表,您将收到以下警告消息:

user@host> show chassis high-availability prefix-srgid-table

Warning: prefix list not configured

有关详细信息,请参阅 示例:在第 3 层网络的 A/A 多节点高可用性中配置 IPSec VPN 。

IPsec VPN 支持动态路由协议

从 Junos OS 23.2R1 版开始,您可以使用节点本地隧道在多节点高可用性设置中为 IPsec VPN 启用动态路由协议。动态路由协议添加的路由对于节点仍是本地的。这些路由不受任何服务冗余组 (SRG) 的约束。

在以前的版本中,多节点高可用性仅支持流量选择器部署。也就是说,使用流量选择器配置 IPsec VPN 时,配置将基于流量选择器前缀考虑优先级值和路由指标来安装路由。

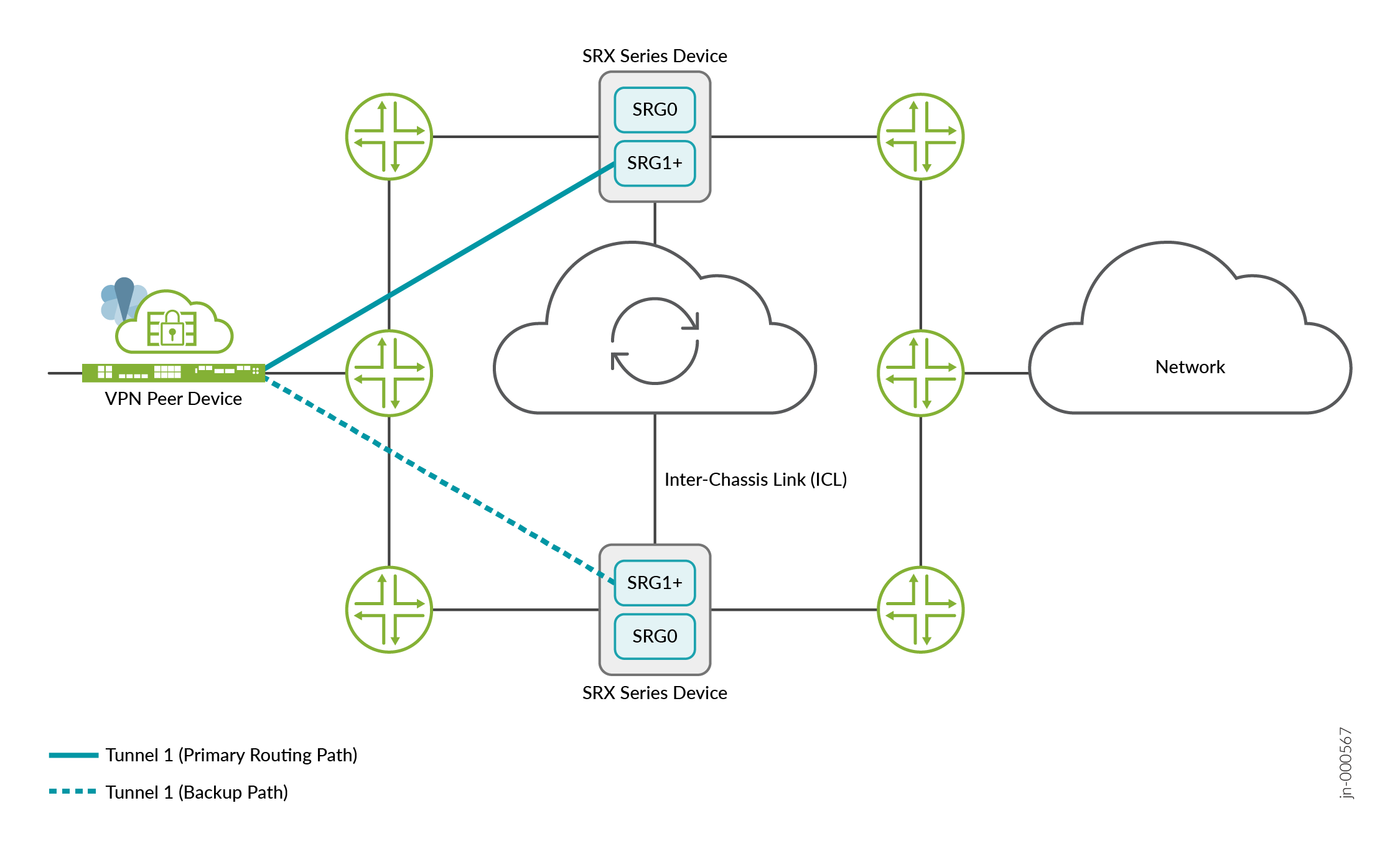

配置节点本地隧道时,您会有从 VPN 对等设备到多节点高可用性设置的两个节点的单独隧道。也就是说,您有一个指向两个多节点高可用性节点中每个节点的节点本地隧道。

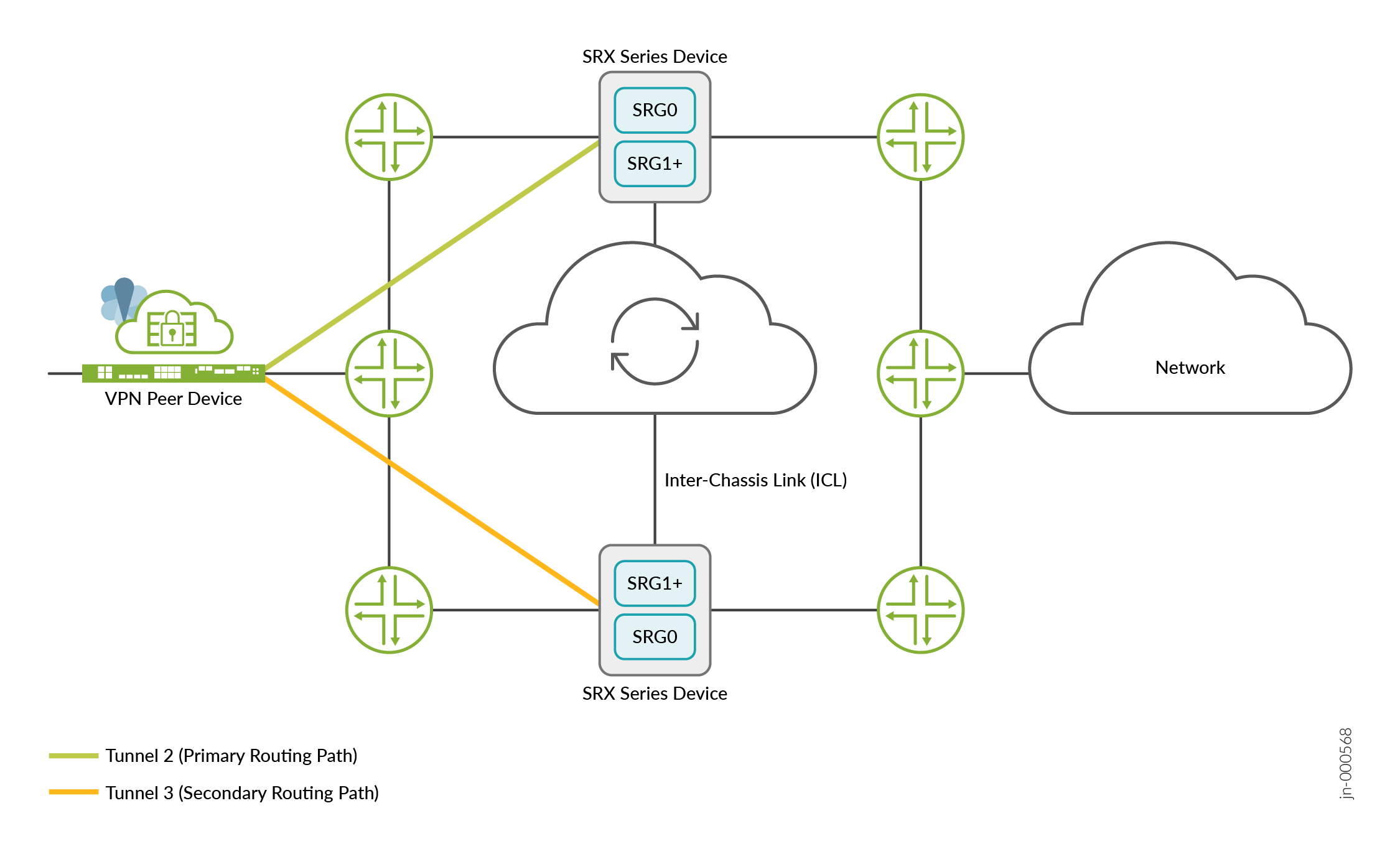

图 3、图 4 和图 5 显示了多节点高可用性 IPsec VPN 部署,其中分别包含同步隧道、节点本地隧道以及同步隧道和节点本地隧道的组合。

的多节点高可用性部署

的多节点高可用性部署

上图显示了对等设备与多节点高可用性设置之间的 IPsec VPN 隧道。IPsec VPN 隧道锚定在活动 SRG1+。当关联的 SRG1+ 处于活动状态时,隧道将保持活动状态。在此部署中,流量通过活动隧道(隧道 1)。

的多节点高可用性部署

的多节点高可用性部署

在上图中,VPN 对等设备与多节点高可用性设置之间有两个节点本地隧道。每个隧道都连接到设置中的两个节点之一。这些隧道不与任何 SRG1+ 关联。其中一个或两个隧道可随时保持活动状态。根据配置的路由协议,流量在任何时候都通过隧道 2 或隧道 3。

的多节点高可用性部署

的多节点高可用性部署

上图显示了 VPN 对等设备与多节点高可用性设置之间的 IPsec VPN 隧道。此外,该图还显示了 VPN 对等设备与多节点高可用性设置之间的两个节点本地隧道。

IPsec VPN 隧道锚定在活动 SRG1+ 上,并在关联的 SRG1+ 处于活动状态时保持活动状态。如果采用节点本地隧道,则两个隧道都保持活动状态。

表 3 显示了隧道和同步隧道之间的node-local差异。

| 功能 | 节点本地隧道 | 同步隧道 |

|---|---|---|

| 与 SRG1+ 关联 | 不 | 是的 |

| 多节点高可用性节点之间的隧道信息同步 | 不 | 是的 |

| 活动隧道数 | 二 | 一 |

将 IPsec VPN 隧道标记为节点本地隧道

您可以使用以下语句在 SRX 系列防火墙上配置 node-local IPsec VPN 隧道:

[edit] user@host# set security ike gateway gateway-name node-local

确保在多节点高可用性设置中为这两个节点配置该 node-local 选项。

确保在配置路由策略时设置了一个隧道的首选项。

多节点高可用性中的 ADVPN 支持

从 Junos OS 24.2R1 版开始,多节点高可用性支持节点本地隧道部署中的 ADVPN。

节点本地隧道通过在设置中的两个节点提供从 VPN 对等设备到两个节点的单独隧道来增强多节点高可用性。ADVPN 允许在分支之间动态建立 VPN 隧道。在节点本地隧道部署中将 ADVPN 与多节点高可用性相结合,可确保强大的网络连接、高效的资源利用率和无缝故障切换。

ADVPN 协议允许在两个合作伙伴网关之间创建快捷路径,以建立数据传输的最佳路径。传统上,在中心辐射型网络中,两个分支之间的流量会通过中枢。使用 ADVPN,中枢会建议在之前与其建立 IPsec SA 的对等方(分支设备)之间使用快捷方式。是否建议快捷方式的决定取决于通过中枢的一对对等方之间传输的流量的持续时间和流量。这些同行被称为捷径合作伙伴,根据自己的政策接受或拒绝此建议。

对等方接受建议并在它们之间建立直接的 SA(快捷方式)。将为每个快捷方式创建一个新的第 1 阶段和第 2 阶段 SA。然后使用此快捷方式用于建立更理想的数据传输路径。现在,在对等方之间流动的所有流量都直接通过对等方之间的快捷隧道。

如果对等方拒绝推荐,他们会回复建议者,说明拒绝原因。在这种情况量将继续流经快捷方式建议器。

多节点高可用性设置包括两个用作活动节点和备份节点的 SRX 系列防火墙,以及两个具有节点本地配置的 VPN 对等设备。在这种情况下,将在 VPN 对等设备和多节点高可用性设置之间建立 IPsec VPN 隧道。

- 快捷方式建议器:注意到对等节点之间的移动流量并建议快捷方式。

- 快捷方式合作伙伴:这些是构成快捷方式隧道的对等设备。快捷方式交换通过扩展的 IKEv2 协议进行。

在多节点高可用性设置中,带有节点本地隧道的 VPN 对等设备承担以下角色:

- ADVPN 快捷键合作伙伴

- ADVPN 快捷方式建议器

通过 ADVPN 配置,SRX 系列防火墙可以充当快捷方式建议器或快捷方式伙伴,但不能同时充当建议器和伙伴。

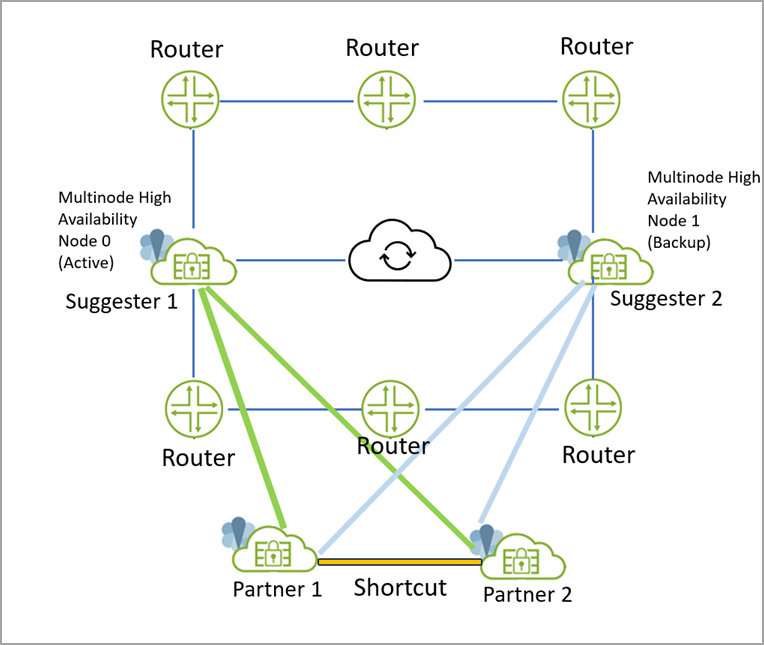

下图说明了 VPN 网关如何充当快捷方式建议器和合作伙伴。

- VPN 对等设备作为快捷方式伙伴,建立两个隧道——一个指向每个多节点高可用性节点的隧道。在这种情况下,每个节点都充当快捷方式建议器。

图 6:作为快捷方式合作伙伴

的 VPN 网关

的 VPN 网关

如图所示:

- 两个处于多节点高可用性状态的 SRX 系列防火墙充当快捷方式建议器 — Suggester-1(活动节点)和 Suggester-2(备份节点)。

- 两个 VPN 网关充当快捷方式伙伴 - 合作伙伴 1 和合作伙伴 2。

- Partner-1 创建两个隧道;一个指向 Suggester-1,另一个指向 Sugester-2

- Partner-2 创建两个隧道;一个指向 Suggester-1,另一个指向 Sugester-2

- 从 Partner-1 到 Partner-2 的流量通过 Suggester-1。Suggester-1 通知 Partner-1 和 Partner-2 创建快捷方式。

- 如果活动节点 (suggester-1) 发生故障,并且从 Suggester-1 到 Partner-1 和 Partner-2 的隧道均关闭,则:

-

- 之前创建的快捷方式保持活动状态,但是,从 Partner-1 到 Partner-2 的流量将通过 Suggester-2。在这种情况下,建议者 2 建议 Partner-1 和 Partner-2 之间的快捷方式。由于 Partner-1 和 Partner-2 之间已存在快捷方式,因此新快捷方式 Suggester-2 的建议将被拒绝。

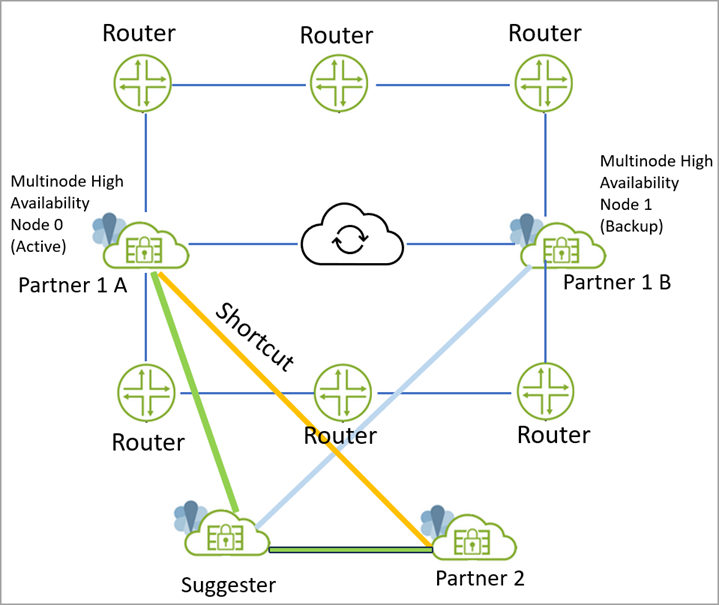

- 充当快捷方式建议器的 VPN 对等设备。在这种情况下,每个多节点高可用性节点都充当快捷方式伙伴,并建立一条指向 VPN 对等设备的单独隧道。

图 7:作为快捷方式建议器的

VPN 网关

VPN 网关

- 多节点高可用性中的 SRX 系列防火墙充当合作伙伴 1-A 和合作伙伴 1-B。

- 一个 VPN 网关充当建议器,另一个 SRX 系列防火墙充当合作伙伴 2。

- Partner-1-A(活动节点)使用建议器创建静态隧道(活动隧道)。

- Partner-1-B(备份节点)使用建议器创建静态隧道(备用隧道)。

- 从 Partner-1-A 到 Partner-2 的流量流经 Suggester。

- 建议者建议在 Partner-1-A 和 Partner-2 之间创建快捷方式。

- Partner-1-A 和 Partner-2 在它们之间创建快捷方式。请注意,如果合作伙伴和建议器之间的静态隧道出现故障,则不会对快捷隧道产生影响。即使在静态隧道中断后,流量仍会继续流经快捷隧道。

配置亮点

- 在 SRX 系列防火墙上配置多节点高可用性。请参阅 示例:在第 3 层网络中配置多节点高可用性。

- 确保在多节点高可用性设置中为这两个节点配置该

node-local选项。示例:set security ike gateway gateway-name node-local

- 在 SRX 系列防火墙上配置快捷方式合作伙伴或快捷方式建议者角色(如果适用)。请参阅 自动发现 VPN。

默认情况下,如果您在 IKE 网关层次结构下配置 advpn ,则会同时启用快捷方式建议器和快捷方式合作伙伴选项。必须显式禁用建议器选项或合作伙伴选项才能禁用该特定功能。

[edit security ike]

gateway gateway_1 {

…

node-local

…

advpn {

partner disable;

}

}

[edit security ike]

gateway gateway_1 {

advpn {

suggester disable;

partner {

connection-limit 5;

idle-time 300;

}

}

}

限制

- 仅允许在 AutoVPN 中枢上配置 ADVPN 建议器,作为分支配置的合作伙伴功能。

- 您不能在同一 IKE 网关下同时配置建议者角色和合作伙伴角色

- ADVPN 不支持 IKEv1

- 您无法在位于 NAT 设备后面的合作伙伴之间创建快捷方式。