Preparando a configuração do Juniper Secure Connect

Este tópico inclui as seguintes seções:

Pré-requisitos para implantar o Juniper Secure Connect

Antes de implantar o Juniper Secure Connect, você deve garantir que o firewall da Série SRX use um certificado assinado ou um certificado auto-assinado, em vez do certificado padrão gerado pelo sistema.

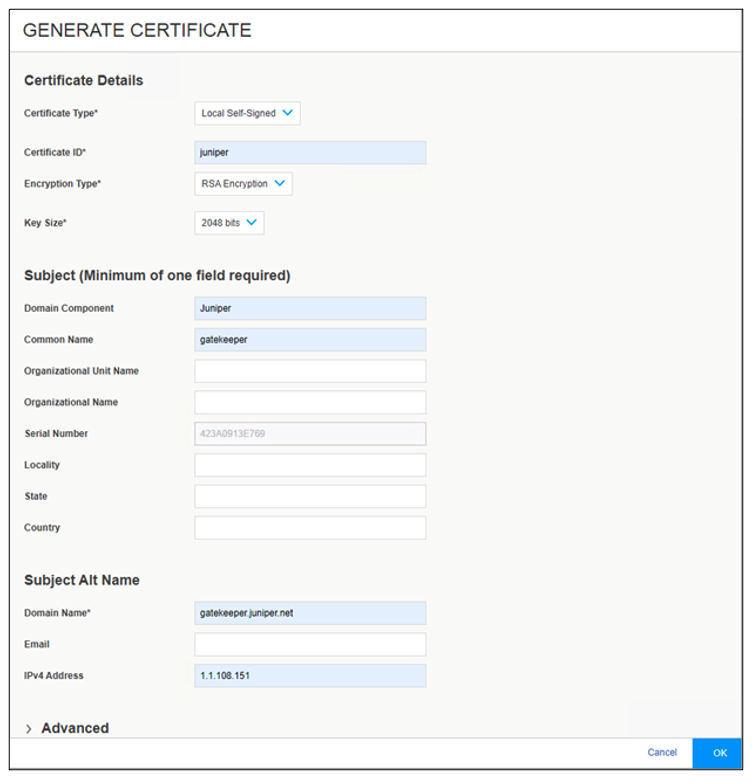

Você pode gerar uma solicitação de certificado ou um certificado auto-assinado navegando até a Administração de Dispositivos > Certificados de Gerenciamento > Certificados de Dispositivo na interface J-Web conforme mostrado na Figura 1.

Abaixo estão os valores mínimos que você deve configurar. Garanta que esses valores correspondam à sua própria organização. Se você iniciar uma Solicitação de Assinatura de Certificado (CSR), o certificado deve ser assinado pelo seu CA antes de ser carregado no Firewall da Série SRX.

auto-assinado

auto-assinado

Depois de criar um certificado auto-assinado ou carregar um certificado assinado, você deve vincular o certificado ao firewall da Série SRX navegando até a Administração de Dispositivos > Configurações Básicas > Serviços de Sistema > HTTPS > certificado HTTPS e selecionar o nome apropriado.

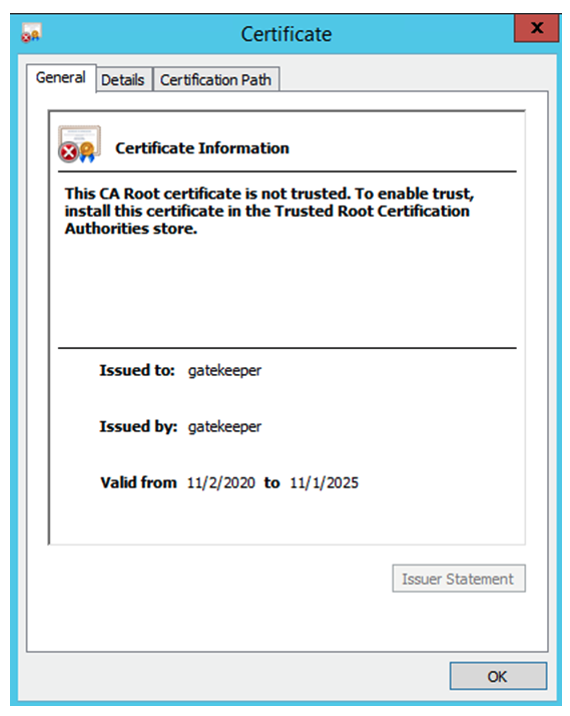

Quando o certificado for carregado no firewall da Série SRX, você pode validar o certificado visualizando as informações do certificado na barra do seu navegador. As etapas envolvidas na visualização das informações do certificado dependem do navegador e da versão do navegador. A Figura 2 mostra as informações de certificado que você configurou no firewall da Série SRX.

do certificado

do certificado

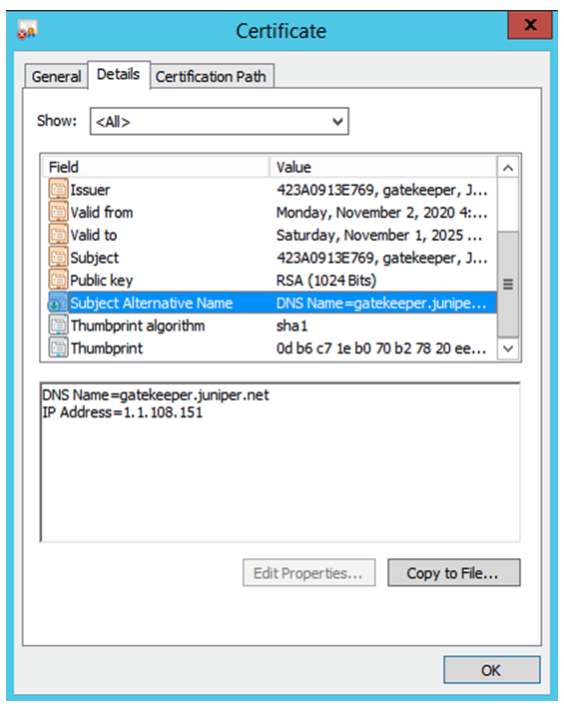

A Figura 3 mostra todos os detalhes do certificado configurado no firewall da Série SRX.

detalhadas do certificado

detalhadas do certificado

Você deve verificar as seguintes informações do certificado no navegador:

-

Verifique se o nome alternativo do assunto combina com seu certificado gerado.

-

A impressão digital/impressão digital também é importante se você não exportar o certificado CA do firewall da Série SRX para todos os clientes. Nesses casos, ela será exibida em uma mensagem de aviso.

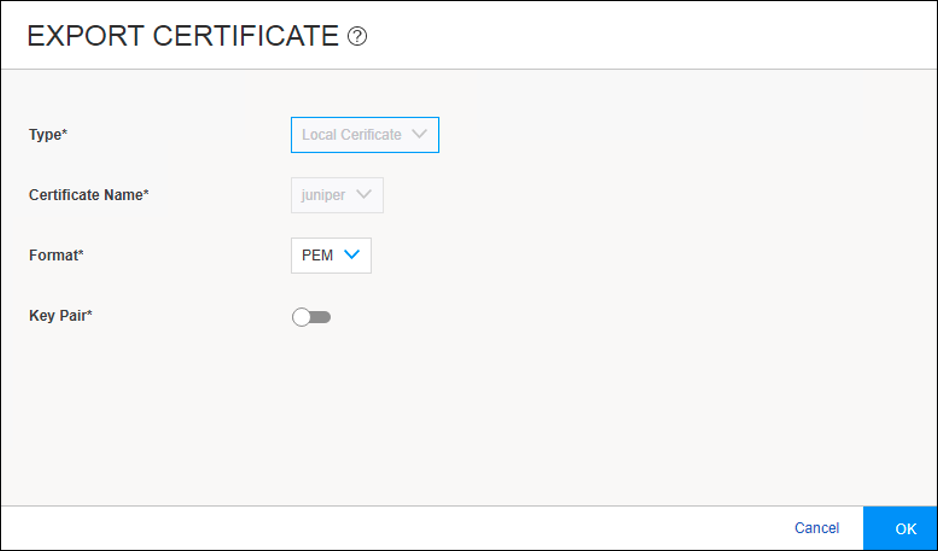

Recomendamos que você exporte o certificado auto-assinado do Firewall da Série SRX em formato .pem ou o certificado de raiz ca da CA que assinou seu CSR para cada cliente. Você pode fazer isso manualmente ou distribuído usando um pacote de implantação do cliente para Windows e macOS. Veja a criação de pacotes de instalação para o lançamento do Juniper Secure Connect nas janelas e crie pacotes de implantação para a instalação do Juniper Secure Connect no macOS.

A Tabela 1 lista o local do diretório do aplicativo Juniper Secure Connect para colocar o certificado exportado em diferentes plataformas:

| Plataforma |

Localização do diretório |

|---|---|

| Windows |

C:\ProgramData\Juniper\SecureConnect\cacerts\ |

| Macos |

/Biblioteca/Suporte a aplicativos/Juniper/SecureConnect/cacerts/ |

| Android |

/Juniper/Exportação |

| Ios |

/Files/Secure Connect/ |

de exportação auto-assinado

de exportação auto-assinado

Como o Juniper Secure Connect funciona?

Antes de começarmos a configurar o Juniper Secure Connect no firewall da Série SRX, vamos entender em alto nível como funciona a solução Juniper Secure Connect.

Diferentes estágios para estabelecer conectividade entre um aplicativo Juniper Secure Connect e um firewall da Série SRX.

-

Um usuário remoto baixa o aplicativo Juniper Secure Connect no dispositivo, como smartphone ou laptop, ou distribuído pelo sistema de distribuição de software das organizações.

-

Quando o usuário inicia uma conexão, o aplicativo valida se o certificado de gateway é válido.

Nota:Se o firewall da Série SRX tiver um certificado gerado pelo sistema habilitado, o usuário não poderá estabelecer nenhuma conexão com o aplicativo.

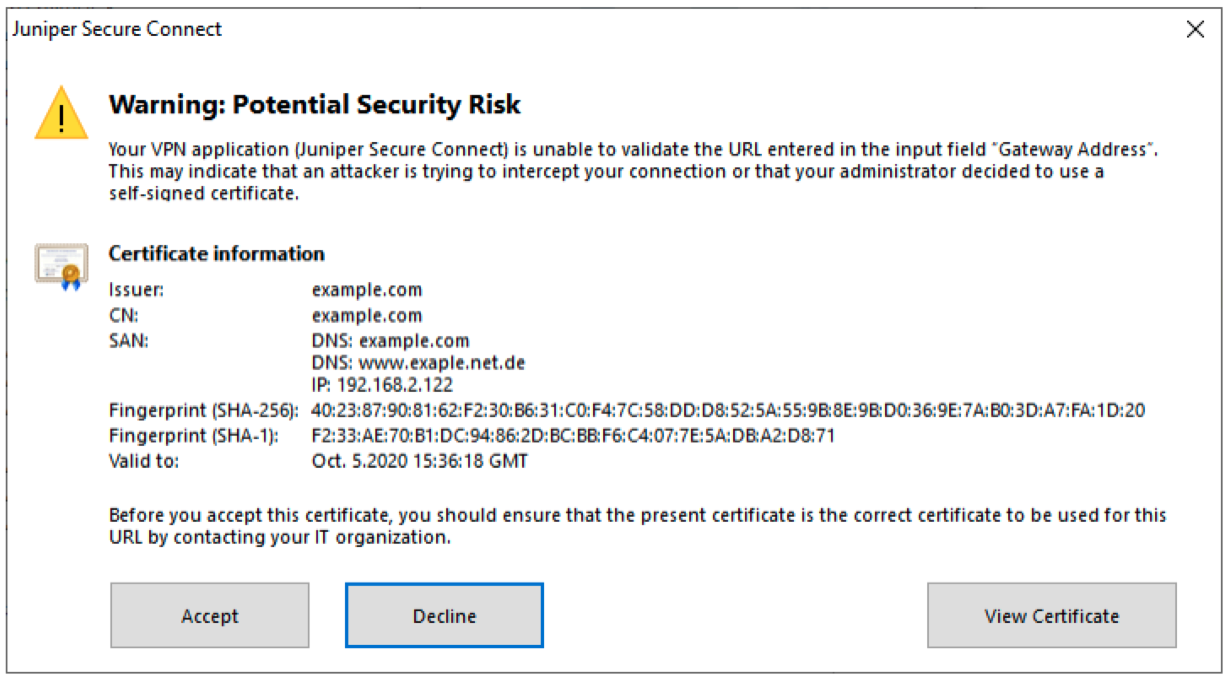

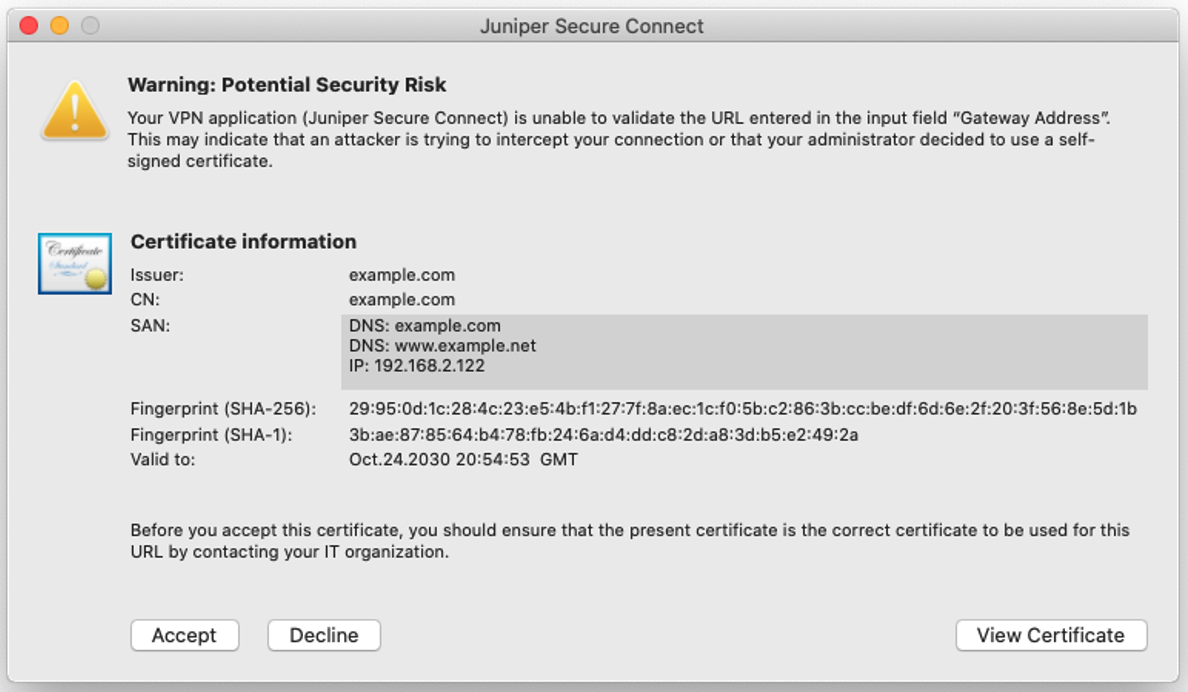

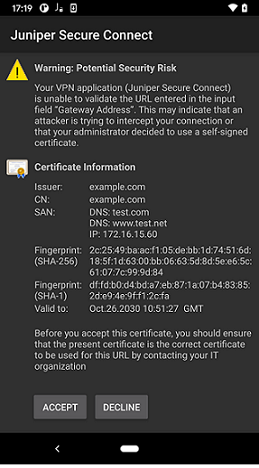

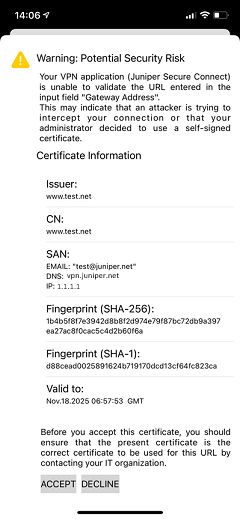

Se o gateway usar um certificado em que o certificado raiz não tenha sido distribuído ao aplicativo (Crie pacotes de instalação para o lançamento do Juniper Secure Connect no Windows e crie pacotes de implantação para a instalação do Juniper Secure Connect no macOS), o usuário será solicitado com uma mensagem de aviso exibida na Figura 5, Figura 6, Figura 7 e Figura 8 com base na plataforma onde o aplicativo Juniper Secure Connect está instalado.

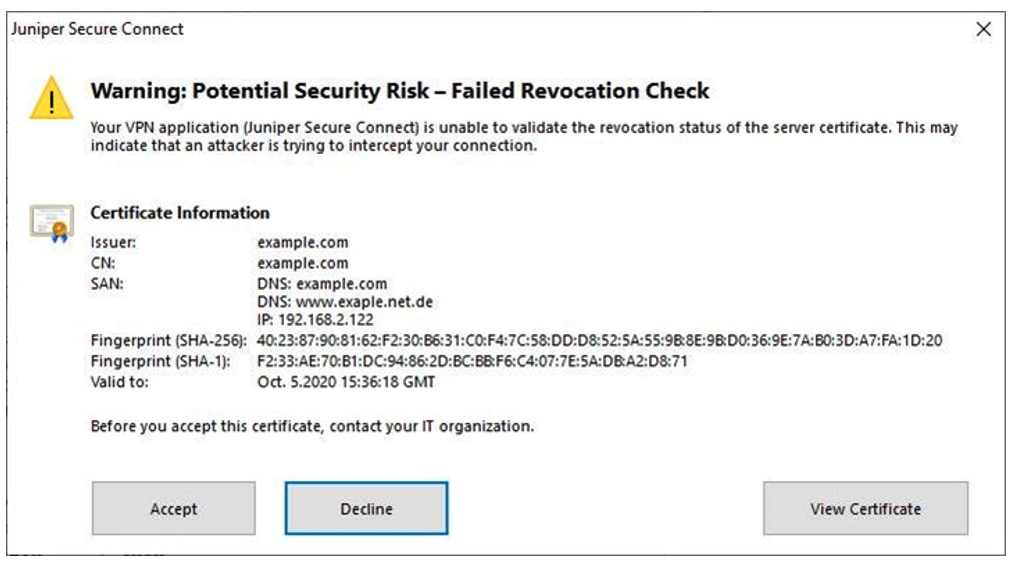

A Figura 5 é uma mensagem de aviso amostral na plataforma Windows se o aplicativo não tiver um certificado raiz.

Figura 5: Mensagem de aviso de certificado de amostra na plataforma Windows

Windows

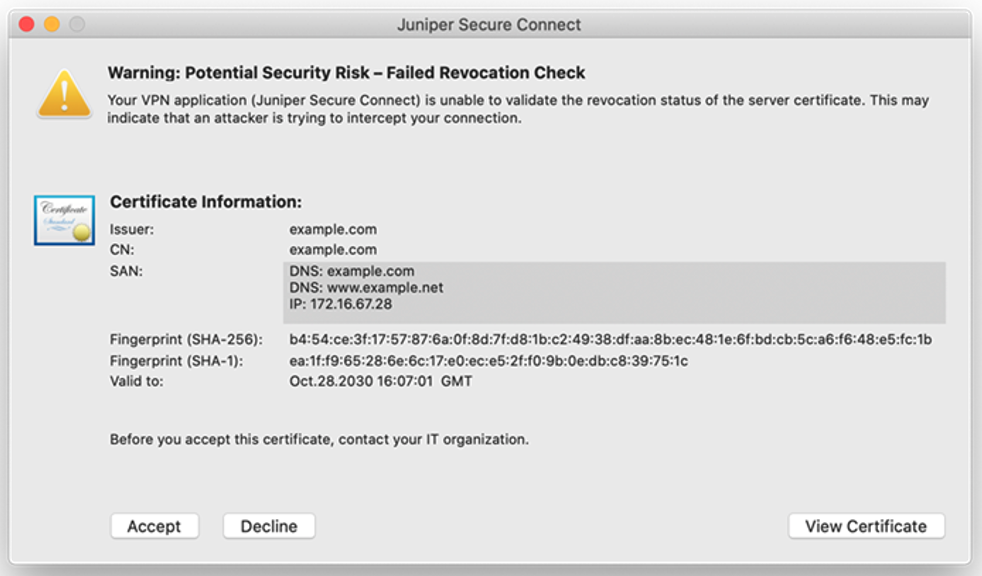

A Figura 6 é uma mensagem de aviso amostral na plataforma macOS se o aplicativo não tiver um certificado raiz.

Figura 6: Mensagem de aviso de certificado de amostra na plataforma macOS

macOS

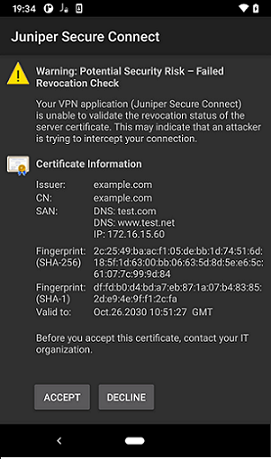

A Figura 7 é uma mensagem de aviso amostral na plataforma Android se o aplicativo não tiver um certificado raiz.

Figura 7: Mensagem de aviso de certificado de amostra na plataforma Android

Android

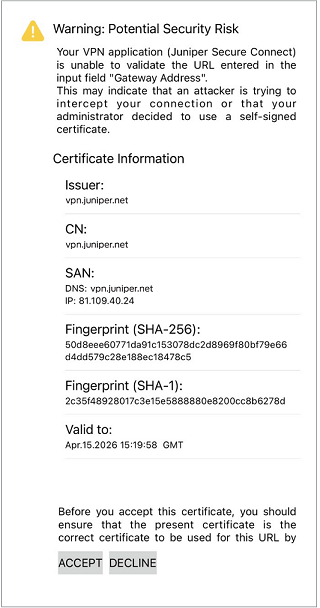

A Figura 8 é uma mensagem de aviso amostral na plataforma iOS se o aplicativo não tiver um certificado raiz.

Figura 8: Mensagem de aviso de certificado de amostra na plataforma iOS

iOS

A aparência da página de mensagem de aviso difere com base na plataforma onde o aplicativo Juniper Secure Connect é instalado.

Os detalhes da mensagem de aviso são baseados no certificado configurado no Juniper Secure Connect. A Tabela 2 mostra os detalhes da mensagem de aviso da amostra.

Tabela 2: Informações do certificado Informações do certificado

Descrição

Emissor

Nome do emissor do certificado.

CN

O nome comum (CN) representa o nome do sujeito no certificado.

SAN

Nome alternativo do assunto (SAN) representa o nome alternativo do assunto no certificado.

Impressão digital

Representa a seção de impressão digital do dedo e do polegar no certificado.

Você como administrador de sistema deve informar aos seus usuários quais medidas tomar quando uma mensagem de aviso for exibida. A maneira mais fácil de validar seu certificado como administrador é clicar na mensagem de aviso na barra de ferramentas do navegador para exibir os detalhes do certificado conforme mostrado na Figura 2 e Figura 3 ou carregar o certificado raiz correto no cliente.

A mensagem de aviso abaixo é exibida se o aplicativo não conseguir alcançar a CRL (Lista de Revogação de Certificados) do certificado assinado carregado no Firewall da Série SRX.

Aviso:Quando você usa um certificado assinado e se o aplicativo Juniper Secure Connect não puder entrar em contato com a Lista de Revogação de Certificados (CRL) para validar o certificado de gateway, o aplicativo solicita aos usuários a mensagem de aviso (conforme mostrado na Figura 9, Figura 10, Figura 11 e Figura 12) cada vez que eles se conectam até que o CRL esteja acessível. A Juniper Networks recomenda fortemente que você ou seu usuário reportem essa mensagem de erro à sua organização de TI para resolver a falha de download do CRL.

Figura 9: Mensagem de aviso quando o aplicativo não pode validar certificado de gateway (Windows) Figura 10: Mensagem de aviso quando o aplicativo não pode validar certificado de gateway (macOS)

Figura 10: Mensagem de aviso quando o aplicativo não pode validar certificado de gateway (macOS) Figura 11: Mensagem de aviso quando o aplicativo não pode validar certificado de gateway (Android)

Figura 11: Mensagem de aviso quando o aplicativo não pode validar certificado de gateway (Android) Figura 12: Mensagem de aviso quando o aplicativo não pode validar certificado de gateway (iOS)

Figura 12: Mensagem de aviso quando o aplicativo não pode validar certificado de gateway (iOS)

-

O firewall da Série SRX valida o status do dispositivo cliente de conexão antes da autenticação com base nos critérios de correspondência configurados pelo administrador.

-

O firewall da Série SRX autentica o usuário com base em credenciais (nome do usuário, senha e domínio) ou certificados.

-

Após uma autenticação bem-sucedida, o cliente baixa e instala a política de configuração mais recente definida no firewall da Série SRX. Essa etapa garante que o cliente sempre use a política de configuração mais recente definida pelo administrador

-

O cliente estabelece uma conexão VPN segura com base no perfil de configuração baixado.

Agora que sabemos como o Juniper Secure Connect funciona, vamos entender mais sobre os diferentes métodos de autenticação disponíveis.

Configuração de vários certificados e domínios

Quando o usuário inicia uma conexão com o firewall da Série SRX usando o Juniper Secure Connect, o aplicativo valida o certificado de gateway. O Juniper Secure Connect oferece suporte a vários perfis de conexão com URLs diferentes no formato FQDN/RealmName. Para garantir que essas solicitações de conexão não mostrem nenhum aviso de certificado, como administrador, você pode vincular vários certificados a vários domínios ou certificado único a vários domínios no Firewall da Série SRX. Essas URLs contêm nomes de domínio usados em perfis de conexão em seu aplicativo Juniper Secure Connect.

Para trabalhar com vários certificados e domínios, consulte Vários Certificados e Configuração de Domínios (Procedimento CLI).

Verificações de conformidade do prelogon

O aplicativo Juniper Secure Connect troca detalhes com o firewall da Série SRX para realizar verificações de conformidade. O administrador configura as regras de conformidade prelogon no Firewall da Série SRX para validar o status de um dispositivo cliente conectado. Essas verificações de conformidade prelogon referem-se a validações realizadas antes da autenticação. Com base nos diferentes critérios de correspondência, medidas são tomadas para admitir ou rejeitar um dispositivo cliente conectado.

Benefícios

Esse recurso garante que o aplicativo Juniper Secure Connect atenda aos critérios de conexão com o firewall da Série SRX, fornecendo assim medidas de segurança aprimoradas definidas pelo administrador.

Para configurar o prelogon sobre regras de conformidade, consulte a conformidade (Juniper Secure Connect).

Métodos de autenticação

Existem duas maneiras de autenticar usuários que estabelecem conectividade segura com o juniper Secure Connect, autenticação local ou externa, cada uma dessas duas maneiras tem certas restrições descritas abaixo.

-

Autenticação local — Na autenticação local, o Firewall da Série SRX valida as credenciais do usuário verificando-as no banco de dados local. Nesse método, o administrador lida com a mudança de senha ou redefinição de senha esquecida. Aqui, é necessário que um usuário lembre-se de uma nova senha. Essa opção não é muito preferida do ponto de vista da segurança.

-

Autenticação externa — Na autenticação externa, você pode permitir que os usuários usem as mesmas credenciais de usuário que usam ao acessar outros recursos na rede. Em muitos casos, as credenciais de usuário são logotipos de domínio usados para Active Directory ou qualquer outro sistema de autorização LDAP. Esse método simplifica a experiência do usuário e melhora a postura de segurança da organização; porque você pode manter o sistema de autorização com a política de segurança regular usada pela sua organização.

Autenticação multifatorial — Para adicionar uma camada extra de proteção, você também pode habilitar a autenticação multifa (MFA). Nesse método, um proxy RADIUS é usado para enviar uma mensagem de notificação a um dispositivo como o smartphone dos usuários. Os usuários devem aceitar a mensagem de notificação para completar a conexão.

Autenticação LDAP usando o Juniper Secure Connect — começando pelo Junos OS Release 23.1R1, introduzimos a autenticação LDAP controlada por grupos. Você pode usar o Lightweight Directory Access Protocol (LDAP) para definir um ou mais grupos LDAP. Use a

allowed-groupsdeclaração no nível de[edit access ldap-options]hierarquia para especificar a lista de grupos que o LDAP autentica. Um usuário pode pertencer a vários grupos LDAP. Você pode mapear o grupo para um pool de endereços. Com base na associação do grupo LDAP, o sistema atribui um endereço IP ao usuário.

Métodos de autenticação comparam diferentes métodos de autenticação no Juniper Secure Connect.

| de métodos de autenticação | (nome de usuário e senha) | Certificado de usuário final | Autenticação local Autenticação | externa Radius | External Authentication LDAP |

|---|---|---|---|---|---|

| IKEv1 - chave pré-compartilhada | Sim | Não | Sim | Sim | Sim |

| IKEv2-EAP-MSCHAPv2 | Sim | Não | Não | Sim | Não |

| IKEv2-EAP-TLS | Não | Sim | Não | Sim | Não |

Agora, temos uma ideia dos métodos de autenticação que o Juniper Secure Connect oferece. Agora é hora de entrarmos na J-Web e nos familiarizarmos com as opções de configuração e vários campos disponíveis na GUI.

Bypass de aplicativos

O recurso de bypass de aplicativos permite que os usuários do aplicativo Juniper Secure Connect contornem aplicativos específicos com base em nomes e protocolos de domínio, eliminando a necessidade de o tráfego passar pelo túnel VPN. Isso é diferente do túnel dividido onde você utiliza VPN para criptografar dados confidenciais enquanto ainda tem acesso direto à Internet. Com o bypass de aplicativos, você ainda usa VPN para criptografar dados confidenciais, no entanto, você pode burlar VPN para determinados aplicativos definidos pelo administrador com base em nomes e protocolos de domínio.

O bypass de aplicativos é suportado na configuração completa do túnel. Os administradores configuram esse recurso no firewall da Série SRX em parâmetros de configuração de clientes de acesso remoto. Esses parâmetros definem como o cliente Juniper Secure Connect estabelece o túnel VPN com seu dispositivo de segurança.

Conheça o Juniper Secure Connect Wizard na J-Web

A solução VPN Secure Connect permite criar um túnel VPN de acesso remoto entre um usuário remoto e a rede interna em poucas etapas com assistente VPN intuitivo e fácil de usar na J-Web.

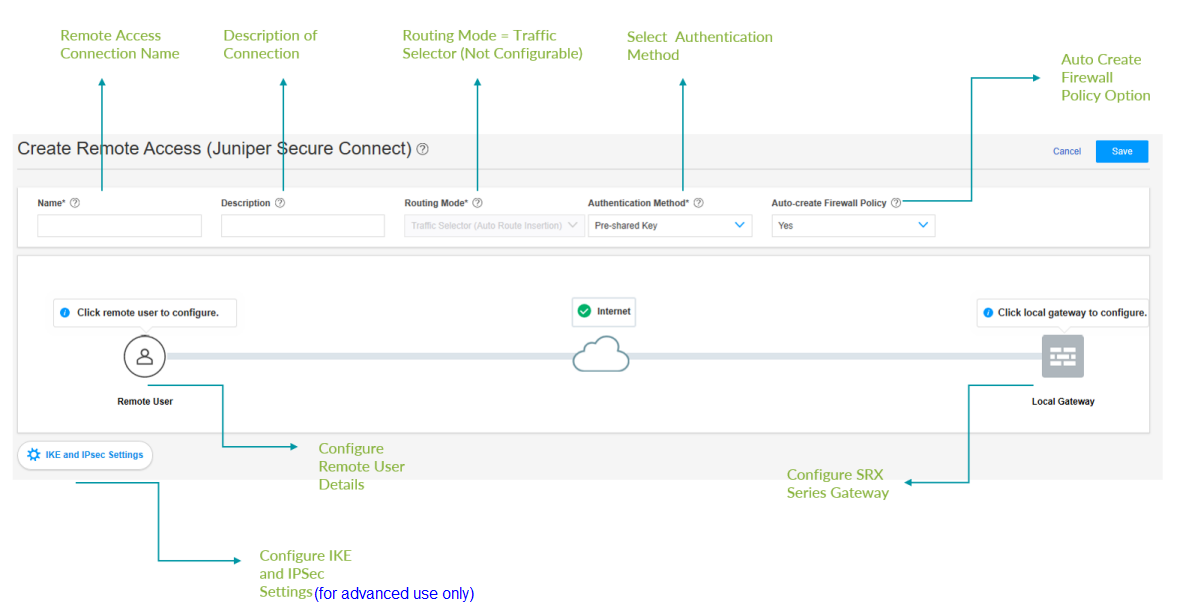

Depois de navegar até VPN > VPN IPsec e selecionar Criar VPN > acesso remoto > Juniper Secure Connect, a página Criar acesso remoto (Juniper Secure Connect) aparece como mostrado na Figura 13.

O assistente de configuração vpn permite configurar o Juniper Secure Connect em apenas algumas etapas, conforme mostrado na Tabela 4.

| Opções |

O que você configura aqui |

|---|---|

| Nome |

Nome da conexão de acesso remoto. Esse nome será exibido no aplicativo Juniper Secure Connect no dispositivo remoto do cliente quando você não selecionar um perfil padrão. Exemplo: Quando o perfil padrão não é usado: https://<srx-series-device-ip-address>/<remote access connection name>) Quando o perfil padrão é usado: https://<srx-series-device-ip-address>/). |

| Descrição |

Descrição da conexão de acesso remoto. |

| Modo de roteamento |

O modo de roteamento é definido como seletor de tráfego (inserção de rota automática) por padrão. Você não pode mudar essa opção. |

| Método de autenticação |

Pré-compartilhado: este método de autenticação é simples e fácil de usar, mas é menos seguro do que os certificados. Se você selecionar a opção pré-compartilhada, você pode usar:

|

| Baseado em certificados: este método de autenticação usando O Protocolo de Autenticação Extensível (EAP). Se você selecionar a opção baseada em certificados, você pode usar:

|

|

| Política de firewall de criação automática |

Opção para criar automaticamente uma política de firewall. |

| Usuário remoto |

|

| Local Gateway |

|

| IKE e IPSec |

|

Agora você tem compreensão sobre as opções de configuração. vamos começar com a configuração.

Com base no método de autenticação selecionado, veja qualquer um desses tópicos: