NESTA PÁGINA

Configure dispositivos de gateway para estender a underlay sobre a WAN

Configure dispositivos de gateway para estender a sobreposição sobre a WAN

Configurações de dispositivos de gateway para extensão underlay e overlay

Configure a DCI de costura VXLAN translacional na instância padrão do switch

Verifique a costura VXLAN translacional em instância padrão do switch

Configurações de dispositivos de gateway para costura global de VXLAN com MAC-VRF

Verifique a costura global de VXLAN em uma instância MAC-VRF

Otimização de tráfego de máquina virtual (VMTO) com costura VXLAN

Configure a costura VXLAN para a interconexão de data center de camada 2

Este documento descreve as etapas de configuração e validação para a implementação da Interconexão de Data Center (DCI) usando a costura VXLAN em um dispositivo de gateway. O recurso de costura VXLAN permite que você reúne identificadores de rede virtual VXLAN (VNIs) específicos para fornecer alongamento de Camada 2 entre DCs em uma base granular.

Os dispositivos de comutação e roteamento da Juniper Network oferecem suporte a várias opções diferentes de DCI. Por exemplo, o DCI over the top (OTT) pode ser usado para estender a sobreposição entre PODS. Consulte o OTT DCI para obter mais detalhes. Uma desvantagem para o método OTT é que ele estende todas as VLANs entre as PODs, seja na camada 2 ou na Camada 3. Além disso, o OTT DCI requer significado VNI VXLAN de ponta a ponta. Isso pode ser um problema se dois DC/PODs estiverem sendo mesclados que não tenham sobreposição de VLAN a atribuições de VNI.

Em alguns casos, você deseja um controle mais granular sobre quais VLANs são estendidas entre PODs. O recurso de costura VXLAN do Junos permite que você execute DCI no nível de VNI para estender a conectividade de Camada 2 por VLAN. Ou talvez você precise traduzir VNIs para acomodar instâncias em que as mesmas VNIs são atribuídas a diferentes VLANs em cada POD. Por exemplo, veja o caso em que o VLAN 1 recebe o VNI 10001 no POD 1, enquanto no POD 2 o mesmo VLAN é atribuído ao VNI 20002. Neste caso, você precisa reconfigurar um dos PODs para alcançar um mapeamento global (sobreposto) de VLANs a VNIs. Alternativamente, você pode empregar pontos translacionais para mapear os valores locais de VNI do POD para o VNI usado na WAN.

A Juniper Networks oferece suporte à costura VXLAN para malhas DE IP de 3 estágios e 5 estágios. Além disso, a costura de VXLAN é suportada para sobreposição de pontes roteadas centralmente (CRB), sobreposição de pontes com roteamento de borda (ERB) e arquiteturas de overlay em ponte. Este caso de uso pressupõe que suas malhas EVPN-VXLAN POD já estão configuradas com folhas e spines usando uma ou uma combinação das arquiteturas suportadas mostradas na Tabela 1.

Para permitir a conectividade costurada de VXLAN entre os dois PODs, você adiciona um nível de roteadores WAN para estender a underlay. A extensão underlay estende a sobreposição entre os PODs. Em seguida, você configura a costura VXLAN nos dispositivos de gateway para estender as VLANs desejadas (agora representadas como VXLAN VNIs), entre as PODs.

Usamos o termo "Roteadores WAN" neste documento. Isso não implica que você tenha uma rede WAN real entre os PODs. Os roteadores WAN podem ser locais para ambos os PODs, como é o caso neste exemplo. Você também pode usar a costura VXLAN em uma rede WAN estendida quando os PODs são geograficamente remotos.

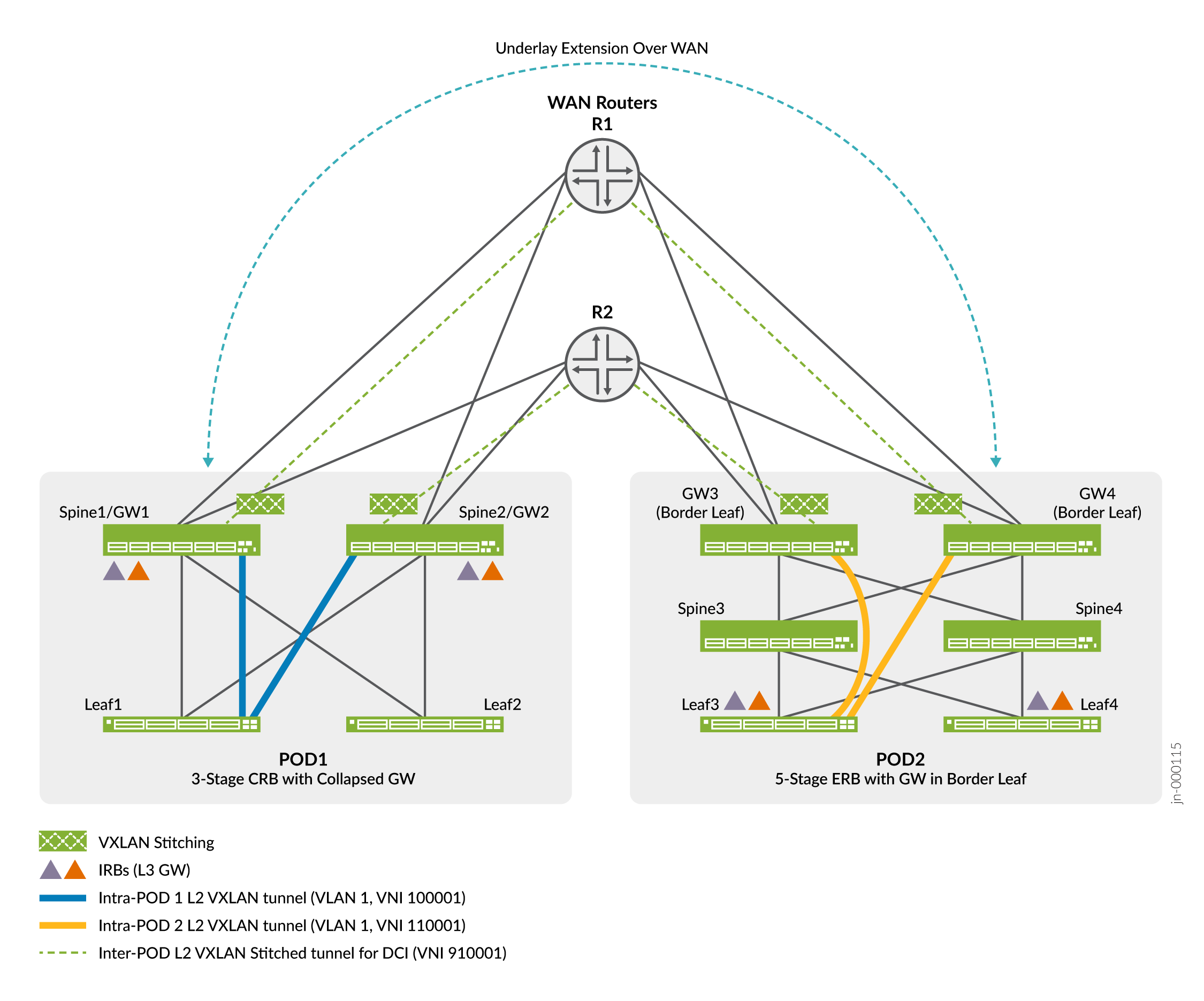

A Figura 1 fornece um diagrama de alto nível mostrando os tipos de malha POD/DC que validamos neste design de referência.

de referência de costura VXLAN

de referência de costura VXLAN

Na Figura 1, cada roteador WAN se conecta a cada dispositivo de gateway em ambos os PODs. Essas conexões e as sessões de peer BGP relacionadas servem para estender a subcamada entre os dois PODs. Especificamente, os dispositivos anunciam os endereços de loopback dos dispositivos de gateway entre os PODs. Essa acessibilidade de loopback estabelece uma sessão de peering baseada em EBGP para estender a sobreposição entre os dispositivos de gateway em ambos os pods.

O POD 1 representa uma arquitetura CRB de 3 estágios com a função de gateway colapsada nos dispositivos spine. Assim, no POD 1 os termos spine e gateway são aplicáveis. Em geral, usaremos o termo gateway ao descrever os dispositivos spine como o foco aqui está na funcionalidade do gateway.

O POD 2, por outro lado, é uma arquitetura ERB de 5 estágios com spines enxutos e dispositivos de gateway discretos. Os dispositivos de gateway no POD 2 também podem ser chamados de dispositivos super spine ou border leaf. No contexto deste exemplo, eles executam a funcionalidade de costura VXLAN e por isso nos referimos a eles como dispositivos de gateway.

A Tabela 1 descreve as arquiteturas POD que validamos como parte deste projeto de referência.

| POD 1 |

POD 2 |

|---|---|

| Pontes roteadas na borda |

Pontes roteadas na borda |

| Pontes roteadas centralmente |

Pontes roteadas na borda |

| Pontes roteadas centralmente |

Pontes roteadas centralmente |

| Bridged Overlay |

Bridged Overlay |

| Malha de 3 ou 5 estágios |

Malha de 3 ou 5 estágios |

Outros itens a serem anotados ao usar a costura VXLAN incluem:

-

Você pode combinar o papel da spine e do gateway em um design colapsado, conforme mostrado para o POD 1.

-

O VNI costurado pode ter o mesmo valor (costura global) quando os PODs têm atribuições VLAN sobrepostas a VNI, ou podem ser traduzidos entre os dois PODs. Este último recurso é útil ao mesclar PODs (DCs) que não têm atribuições sobrepostas de VNI a VLAN.

-

Oferecemos suporte à costura VXLAN na instância EVPN (EVI) do switch padrão e em instâncias de roteamento MAC-VRF.

-

Oferecemos suporte à costura de Camada 2 apenas para tráfego unicast e BUM. Com o tráfego BUM, o roteador designado (DF) para o gateway local ESI LAG realiza a replicação de entrada e encaminha uma cópia do tráfego BUM para cada gateway remoto. Nos dispositivos de gateway remotos, o DF para o ESI LAG remoto realiza replicação de entrada e envia uma cópia do tráfego BUM para todos os nós leaf no POD local.

-

Recomendamos que você configure as interfaces IRB nos dispositivos spine em uma malha CRB com a declaração de

proxy-macip-advertisementconfiguração. Essa opção garante a operação de ARP correta em uma malha EVPN-VXLAN da CRB e faz parte da arquitetura de referência do CRB. Consulte o anúncio proxy-mac-ip para obter mais informações sobre essa opção.

Observe o seguinte sobre o design de referência da malha EVPN-VXLAN:

-

Este exemplo pressupõe que os níveis de dispositivos spine e leaf nos dois PODs já existem e estão em funcionamento. Como resultado, este tópico fornece a configuração para o gateway para peering underlay EBGP do roteador WAN, o peering overlay entre POD EBGP e a configuração necessária para a costura de VXLAN.

Para obter informações sobre a configuração dos dispositivos spine e leaf nos dois PODs, veja o seguinte:

-

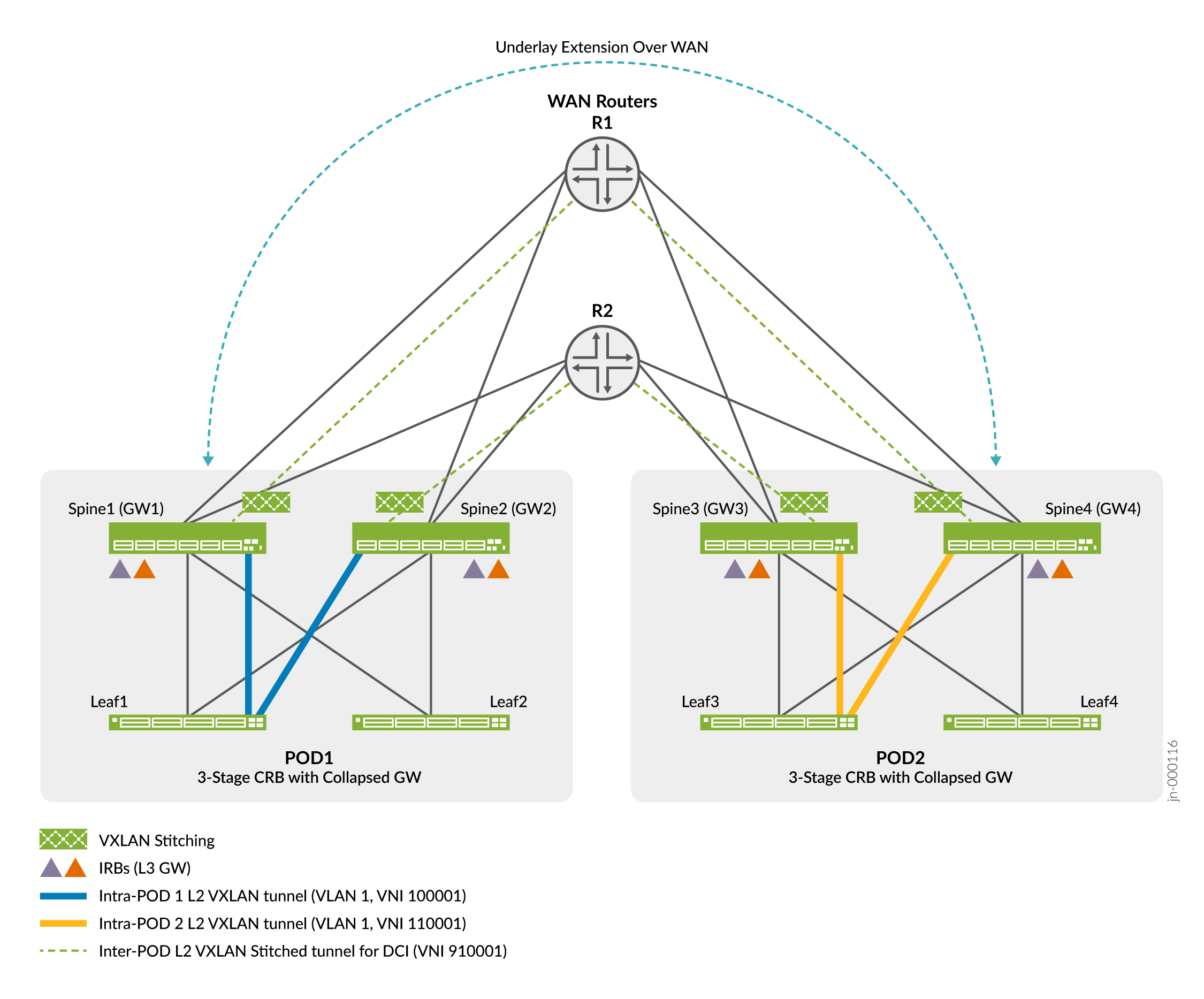

Este exemplo integra os roteadores WAN em uma malha POD EVPN-VXLAN existente. Para manter o foco na costura VXLAN, ambos os PODs no exemplo usam a mesma malha Clos de 3 estágios baseada em uma arquitetura CRB. Além de sua função como gateways VXLAN de Camada 3, os spines também executam a função de costura VXLAN. O resultado é um exemplo de uma arquitetura de gateway colapsada.

A Figura 2 mostra a topologia de exemplo de costura VXLAN baseada em VXLAN colapsada do gateway CRB.

Figura 2: Topologia de exemplo de costura VXLAN

de exemplo de costura VXLAN

Neste exemplo, você adiciona a funcionalidade do gateway a uma configuração spine do CRB pré-existente. Como observado acima, também oferecemos suporte a arquiteturas de 5 estágios com a camada super spine realizando as funções de peering e costura de gateway. Recomendamos o uso de um dispositivo de gateway discreto para o máximo escalonamento e desempenho. Com uma arquitetura ERB de 3 estágios ou 5 estágios, você adiciona a configuração do gateway aos dispositivos lean spine ou super spine, respectivamente.

-

Ao configurar o peering BGP overlay entre os PODs, você pode usar IBGP ou EBGP. Normalmente, você usa IBGP se seus data centers (PODs) usarem o mesmo número de sistema autônomo (AS) e EBGP se seus PODs usarem números AS diferentes. Nosso exemplo usa diferentes números de AS em cada POD, portanto, o peering EBGP é usado para estender a sobreposição entre as PODs.

-

Depois de integrar os roteadores WAN para estender a subcamada e a sobreposição entre as duas PODs, você configura a costura VXLAN translacional para estender uma determinada VLAN entre as PODs. A costura VXLAN translacional traduz o valor de VNI usado localmente em cada POD para um valor VNI comum usado em todo o segmento WAN. Observe que, em nosso exemplo, atribuímos ao VLAN 1 um valor VNI diferente (sem sobreposição) em cada POD. É por isso que usamos a costura translacional neste caso. Você normalmente usa a costura de modo global quando o mesmo valor de VNI é mapeado para a mesma VLAN em ambos os PODS.

Configure dispositivos de gateway para estender a underlay sobre a WAN

Esta seção mostra como configurar os dispositivos de gateway colapsados (uma spine CRB com funcionalidade de gateway de costura VXLAN adicionada) para que eles possam se comunicar com os dispositivos WAN. Lembre-se que cada POD já tem uma sobreposição de underlay e CRB totalmente funcionais com base na implementação de referência para uma arquitetura CRB de 3 estágios. Consulte o projeto e a implementação de sobreposição de pontes roteadas centralmente para obter detalhes.

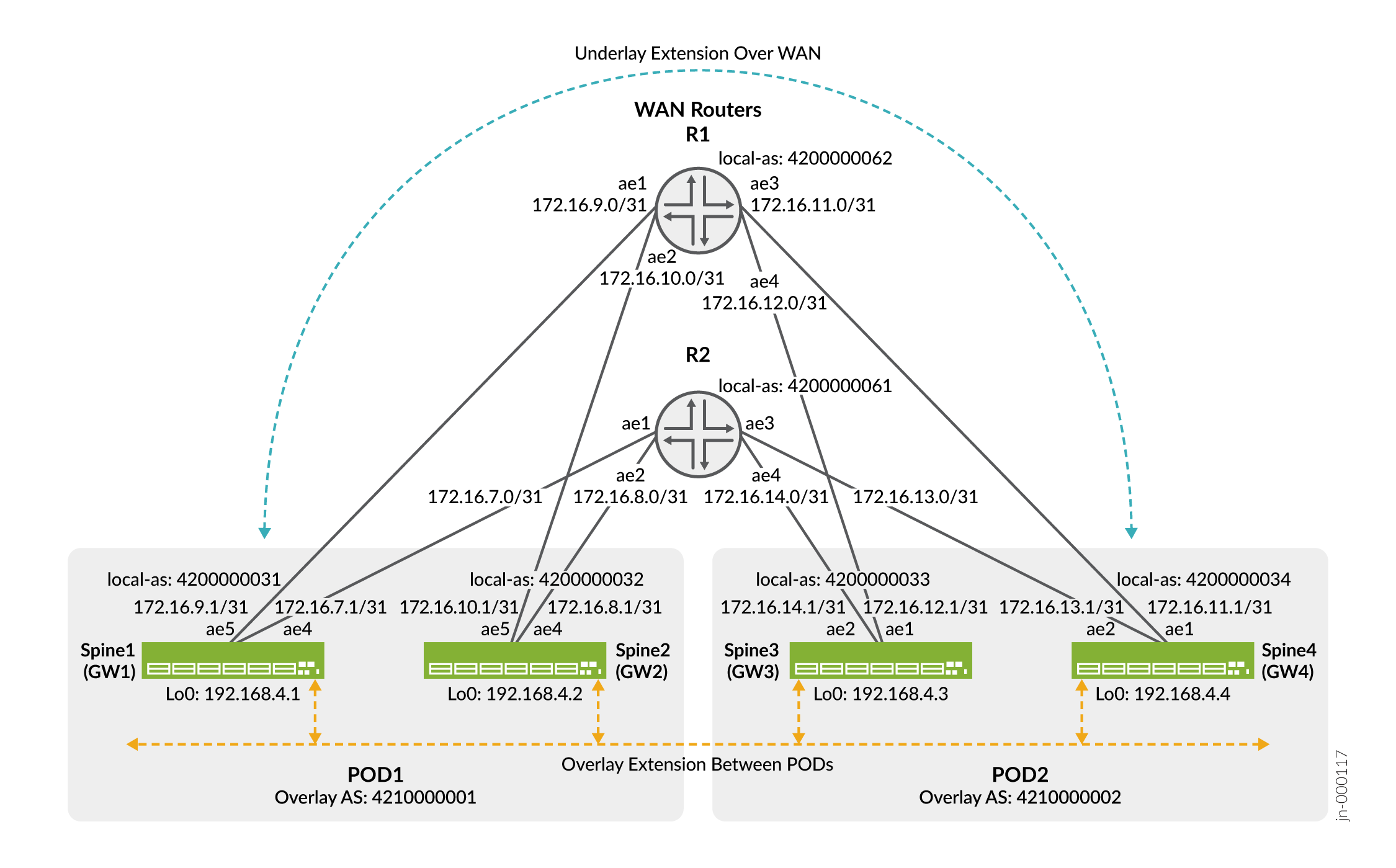

Você configura os dispositivos spine/gateway para peer com os roteadores WAN para estender a underlay entre os dois PODs. Isso envolve configurar o peering e a política do EBGP para marcar e anunciar as rotas de loopback de cada gateway. Essas rotas estabelecem as sessões de peering entre POD EBGP que estendem a sobreposição da malha na próxima seção.

A configuração dos roteadores WAN está fora do escopo deste documento. Eles simplesmente precisam oferecer suporte a interfaces Ethernet agregadas e peering EBGP aos dispositivos de gateway. Neste exemplo, os roteadores WAN devem anunciar novamente todas as rotas recebidas de um POD para o outro. No caso de um dispositivo Junos, esta é a política padrão para o peering underlay da EBGP neste exemplo.

A Figura 3 fornece os detalhes sobre interfaces, endereçamento ip e numeração AS para a parte de DCI das redes POD.

A configuração em todos os dispositivos de gateway é semelhante. Passaremos pela configuração do dispositivo de gateway 1 e depois forneceremos o delta de configuração completo para os outros 3 gateways.

Gateway 1

Configure dispositivos de gateway para estender a sobreposição sobre a WAN

Esta seção mostra como estender a sobreposição de EVPN entre os dois PODs usando EBGP. Lembre-se que, neste exemplo, os dois PODs têm números AS únicos, de modo que o EBGP é usado.

Como é típico da malha CRB de 3 estágios, nossos dispositivos spine (gateways) funcionam como refletores de rota na sobreposição para os dispositivos leaf em seus respectivos PODs. Nesta seção, você define um novo grupo de peering EBGP que estende a sobreposição entre os PODs. Veja a Figura 3 para obter detalhes sobre a numeração AS e os endereços de loopback do dispositivo spine.

A configuração em todos os dispositivos de gateway é semelhante. Mais uma vez, passaremos pela configuração do dispositivo gateway 1 e forneceremos o delta de configuração completo para os outros 3 gateways.

Gateway 1

Configurações de dispositivos de gateway para extensão underlay e overlay

Esta seção fornece o delta de configuração para todos os quatro dispositivos de gateway. Você adiciona este delta à linha de base inicial do CRB para estender a subcamação e sobreposição do POD sobre a WAN.

As duas declarações finais modificam a política de underlay da malha existente para bloquear o re-anúncio de rotas marcadas com a wan_underlay_comm comunidade dos outros dispositivos leaf.

Gateway 1 (POD 1)

set interfaces et-0/0/1 ether-options 802.3ad ae4 set interfaces ae4 unit 0 family inet address 172.16.7.1/31 set interfaces et-0/0/2 ether-options 802.3ad ae5 set interfaces ae5 unit 0 family inet address 172.16.9.1/31 set protocols bgp group underlay-bgp-wan type external set protocols bgp group underlay-bgp-wan local-as 4200000031 set protocols bgp group underlay-bgp-wan neighbor 172.16.7.0 peer-as 4200000061 set protocols bgp group underlay-bgp-wan neighbor 172.16.9.0 peer-as 4200000062 set policy-options policy-statement wan_import from community wan_underlay_comm set policy-options policy-statement wan_import then local-preference subtract 10 set protocols bgp group underlay-bgp-wan import wan-import set policy-options policy-statement underlay-clos-export-wan term loopback from interface lo0.0 set policy-options policy-statement underlay-clos-export-wan term loopback then community add wan_underlay_comm set policy-options policy-statement underlay-clos-export-wan term loopback then accept set policy-options policy-statement underlay-clos-export-wan term def then reject set policy-options community wan_underlay_comm members 12345:12345 set protocols bgp group underlay-bgp-wan export underlay-clos-export-wan set protocols bgp group underlay-bgp-wan multipath multiple-as set protocols bgp group underlay-bgp-wan bfd-liveness-detection minimum-interval 1000 set protocols bgp group underlay-bgp-wan bfd-liveness-detection multiplier 3 set protocols bgp group underlay-bgp-wan bfd-liveness-detection session-mode automatic set protocols bgp group overlay-ebgp-extn-dci type external set protocols bgp group overlay-ebgp-extn-dci multihop no-nexthop-change set protocols bgp group overlay-ebgp-extn-dci local-address 192.168.4.1 set protocols bgp group overlay-ebgp-extn-dci family evpn signaling delay-route-advertisements minimum-delay routing-uptime 400 set protocols bgp group overlay-ebgp-extn-dci family route-target external-paths 2 set protocols bgp group overlay-ebgp-extn-dci local-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci multipath multiple-as set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.3 peer-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.4 peer-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection minimum-interval 4000 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection multiplier 3 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection session-mode automatic set policy-options policy-statement underlay-clos-export term from_wan from community underlay-clos-export set policy-options policy-statement underlay-clos-export term from_wan then reject

Gateway 2 (Pod 1)

set interfaces et-0/0/1 ether-options 802.3ad ae4 set interfaces ae4 unit 0 family inet address 172.16.8.1/31 set interfaces et-0/0/2 ether-options 802.3ad ae5 set interfaces ae5 unit 0 family inet address 172.16.10.1/31 set protocols bgp group underlay-bgp-wan type external set protocols bgp group underlay-bgp-wan local-as 4200000032 set protocols bgp group underlay-bgp-wan neighbor 172.16.8.0 peer-as 4200000061 set protocols bgp group underlay-bgp-wan neighbor 172.16.10.0 peer-as 4200000062 set policy-options policy-statement wan_import from community wan_underlay_comm set policy-options policy-statement wan_import then local-preference subtract 10 set protocols bgp group underlay-bgp-wan import wan-import set policy-options policy-statement underlay-clos-export-wan term loopback from interface lo0.0 set policy-options policy-statement underlay-clos-export-wan term loopback then community add wan_underlay_comm set policy-options policy-statement underlay-clos-export-wan term loopback then accept set policy-options policy-statement underlay-clos-export-wan term def then reject set policy-options community wan_underlay_comm members 12345:12345 set protocols bgp group underlay-bgp-wan export underlay-clos-export-wan set protocols bgp group underlay-bgp-wan multipath multiple-as set protocols bgp group underlay-bgp-wan bfd-liveness-detection minimum-interval 1000 set protocols bgp group underlay-bgp-wan bfd-liveness-detection multiplier 3 set protocols bgp group underlay-bgp-wan bfd-liveness-detection session-mode automatic set protocols bgp group overlay-ebgp-extn-dci type external set protocols bgp group overlay-ebgp-extn-dci multihop no-nexthop-change set protocols bgp group overlay-ebgp-extn-dci local-address 192.168.4.2 set protocols bgp group overlay-ebgp-extn-dci family evpn signaling delay-route-advertisements minimum-delay routing-uptime 400 set protocols bgp group overlay-ebgp-extn-dci family route-target external-paths 2 set protocols bgp group overlay-ebgp-extn-dci local-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci multipath multiple-as set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.3 peer-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.4 peer-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection minimum-interval 4000 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection multiplier 3 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection session-mode automatic set policy-options policy-statement underlay-clos-export term from_wan from community underlay-clos-export set policy-options policy-statement underlay-clos-export term from_wan then reject

Gateway 3 (POD 2)

set interfaces et-0/0/1 ether-options 802.3ad ae1 set interfaces ae1 unit 0 family inet address 172.16.12.1/31 set interfaces et-0/0/2 ether-options 802.3ad ae2 set interfaces ae2 unit 0 family inet address 172.16.14.1/31 set protocols bgp group underlay-bgp-wan type external set protocols bgp group underlay-bgp-wan local-as 4200000033 set protocols bgp group underlay-bgp-wan neighbor 172.16.12.0 peer-as 4200000062 set protocols bgp group underlay-bgp-wan neighbor 172.16.14.0 peer-as 4200000061 set policy-options policy-statement wan_import from community wan_underlay_comm set policy-options policy-statement wan_import then local-preference subtract 10 set protocols bgp group underlay-bgp-wan import wan-import set policy-options policy-statement underlay-clos-export-wan term loopback from interface lo0.0 set policy-options policy-statement underlay-clos-export-wan term loopback then community add wan_underlay_comm set policy-options policy-statement underlay-clos-export-wan term loopback then accept set policy-options policy-statement underlay-clos-export-wan term def then reject set policy-options community wan_underlay_comm members 12345:12345 set protocols bgp group underlay-bgp-wan export underlay-clos-export-wan set protocols bgp group underlay-bgp-wan multipath multiple-as set protocols bgp group underlay-bgp-wan bfd-liveness-detection minimum-interval 1000 set protocols bgp group underlay-bgp-wan bfd-liveness-detection multiplier 3 set protocols bgp group underlay-bgp-wan bfd-liveness-detection session-mode automatic set protocols bgp group overlay-ebgp-extn-dci type external set protocols bgp group overlay-ebgp-extn-dci multihop no-nexthop-change set protocols bgp group overlay-ebgp-extn-dci local-address 192.168.4.3 set protocols bgp group overlay-ebgp-extn-dci family evpn signaling delay-route-advertisements minimum-delay routing-uptime 400 set protocols bgp group overlay-ebgp-extn-dci family route-target external-paths 2 set protocols bgp group overlay-ebgp-extn-dci local-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci multipath multiple-as set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.1 peer-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.2 peer-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection minimum-interval 4000 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection multiplier 3 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection session-mode automatic set policy-options policy-statement underlay-clos-export term from_wan from community underlay-clos-export set policy-options policy-statement underlay-clos-export term from_wan then reject

Gateway 4 (POD 2)

set interfaces et-0/0/1 ether-options 802.3ad ae1 set interfaces ae1 unit 0 family inet address 172.16.11.1/31 set interfaces et-0/0/2 ether-options 802.3ad ae2 set interfaces ae2 unit 0 family inet address 172.16.13.1/31 set protocols bgp group underlay-bgp-wan type external set protocols bgp group underlay-bgp-wan local-as 4200000034 set protocols bgp group underlay-bgp-wan neighbor 172.16.11.0 peer-as 4200000062 set protocols bgp group underlay-bgp-wan neighbor 172.16.12.0 peer-as 4200000061 set policy-options policy-statement wan_import from community wan_underlay_comm set policy-options policy-statement wan_import then local-preference subtract 10 set protocols bgp group underlay-bgp-wan import wan-import set policy-options policy-statement underlay-clos-export-wan term loopback from interface lo0.0 set policy-options policy-statement underlay-clos-export-wan term loopback then community add wan_underlay_comm set policy-options policy-statement underlay-clos-export-wan term loopback then accept set policy-options policy-statement underlay-clos-export-wan term def then reject set policy-options community wan_underlay_comm members 12345:12345 set protocols bgp group underlay-bgp-wan export underlay-clos-export-wan set protocols bgp group underlay-bgp-wan multipath multiple-as set protocols bgp group underlay-bgp-wan bfd-liveness-detection minimum-interval 1000 set protocols bgp group underlay-bgp-wan bfd-liveness-detection multiplier 3 set protocols bgp group underlay-bgp-wan bfd-liveness-detection session-mode automatic set protocols bgp group overlay-ebgp-extn-dci type external set protocols bgp group overlay-ebgp-extn-dci multihop no-nexthop-change set protocols bgp group overlay-ebgp-extn-dci local-address 192.168.4.4 set protocols bgp group overlay-ebgp-extn-dci family evpn signaling delay-route-advertisements minimum-delay routing-uptime 400 set protocols bgp group overlay-ebgp-extn-dci family route-target external-paths 2 set protocols bgp group overlay-ebgp-extn-dci local-as 4210000002 set protocols bgp group overlay-ebgp-extn-dci multipath multiple-as set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.1 peer-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci neighbor 192.168.4.2 peer-as 4210000001 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection minimum-interval 4000 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection multiplier 3 set protocols bgp group overlay-ebgp-extn-dci bfd-liveness-detection session-mode automatic set policy-options policy-statement underlay-clos-export term from_wan from community underlay-clos-export set policy-options policy-statement underlay-clos-export term from_wan then reject

Verifique a extensão de underlay e overlay sobre a WAN

Esta seção mostra como você verifica se os dispositivos de gateway estão devidamente integrados à WAN para estender as redes underlay e overlay entre as duas PODs.

Configure a DCI de costura VXLAN translacional na instância padrão do switch

Nesta seção, você configura a costura de VXLAN nos dispositivos de gateway para fornecer alongamento de Camada 2 entre as duas PODs usando a instância padrão do switch. Oferecemos suporte à costura VXLAN na instância padrão do switch e em instâncias MAC-VRF. Começamos com a instância padrão do switch e depois mostramos o delta para o caso de instância MAC-VRF.

A costura de VXLAN oferece suporte a um modo global e um modo translacional. No modo global, o VNI permanece o mesmo de ponta a ponta, ou seja, tanto nos PODs quanto na rede WAN. Você usa o modo global quando as atribuições VLAN e VNI se sobrepõem entre os PODs. No modo translacional, você mapeia um valor VNI pod local para um VNI usado em toda a WAN.

Você configura a costura VXLAN apenas nos dispositivos de gateway. Os dispositivos leaf não exigem alterações. Nas malhas ERB, os dispositivos lean spine também não exigem nenhuma mudança se você tiver uma camada super spine executando a função de gateway.

A Tabela 2 descreve as atribuições de VLAN e VNI do POD. Neste exemplo, os PODs usam um VNI diferente para a mesma VLAN. É por isso que você configura a costura translacional neste caso. Com a costura translacional, o VNI pode ser exclusivo de cada POD e ainda ser costurado em uma atribuição de VNI compartilhada sobre a WAN.

| POD 1 |

POD 2 |

WAN DCI |

|---|---|---|

| VLAN 1 |

||

| VNI: 100001 |

VNI: 110001 |

VNI: 910001 |

| VLAN 2 |

||

| VNI: 100002 |

VNI: 110002 |

VNI: 910002 |

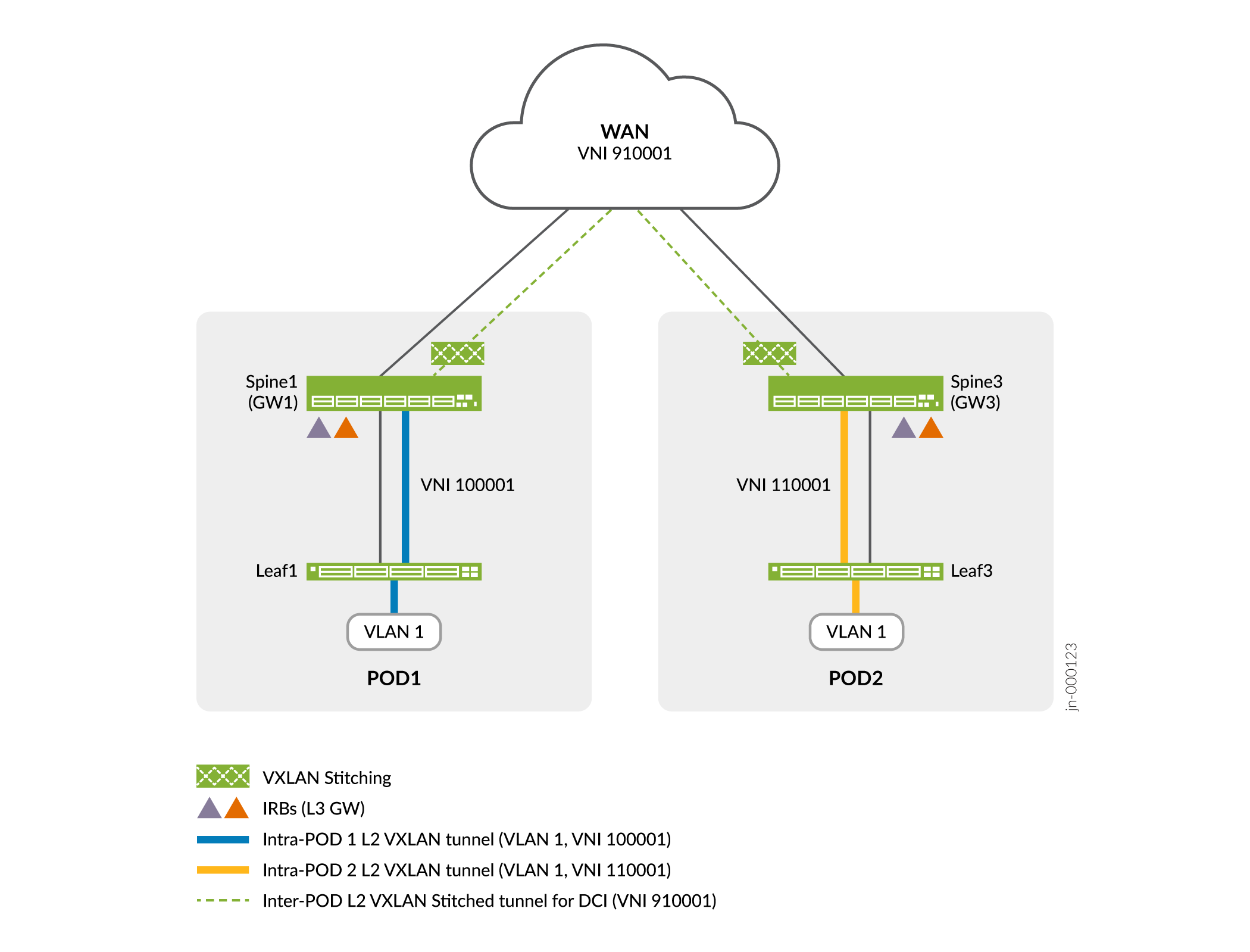

A Figura 4 oferece uma visão de alto nível do plano de costura VXLAN para VLAN 1 em nosso exemplo.

A Figura 4 mostra que o VLAN 1 no POD 1 usa 100001 VNI, enquanto o mesmo VLAN no POD 2 mapeia para 11000. Você costura ambas as VLANs em uma 910001 VNI comum para o transporte pela WAN. Quando recebido da WAN, o gateway traduz o VNI costurado de volta para o VNI usado localmente em seu POD.

Mais uma vez, a configuração nos dispositivos de gateway é semelhante. Nós orientamos você pelas etapas necessárias no dispositivo de gateway 1 e fornecemos o delta de configuração para os outros nós de gateway.

Execute essas etapas para configurar a costura VXLAN translacional no gateway 1.

Gateway 1

Configurações de dispositivos de gateway para costura VXLAN translacional em instância padrão do switch

Esta seção fornece o delta de configuração para todos os quatro dispositivos de gateway. Você adiciona este delta à linha de base do CRB que você modificou para DCI na WAN. Depois de estender a underlay e a overlay, as seguintes configurações executam pontos VXLAN translacionais entre o VNI do POD local e o VNI na WAN.

Gateway 1 (POD 1)

set protocols evpn interconnect vrf-target target:60001:60001 set protocols evpn interconnect route-distinguisher 192.168.4.1:30000 set protocols evpn interconnect esi 00:00:ff:ff:00:11:00:00:00:01 set protocols evpn interconnect esi all-active set protocols evpn interconnect interconnected-vni-list 910001 set protocols evpn interconnect interconnected-vni-list 910002 set vlans EP-TYPE-2-VLAN-1 vxlan translation-vni 910001 set vlans EP-TYPE-2-VLAN-2 vxlan translation-vni 910002

Gateway 2 (Pod 1)

set protocols evpn interconnect vrf-target target:60001:60001 set protocols evpn interconnect route-distinguisher 192.168.4.2:30000 set protocols evpn interconnect esi 00:00:ff:ff:00:11:00:00:00:01 set protocols evpn interconnect esi all-active set protocols evpn interconnect interconnected-vni-list 910001 set protocols evpn interconnect interconnected-vni-list 910002 set vlans EP-TYPE-2-VLAN-1 vxlan translation-vni 910001 set vlans EP-TYPE-2-VLAN-2 vxlan translation-vni 910002

Gateway 3 (POD 2)

set protocols evpn interconnect vrf-target target:60001:60001 set protocols evpn interconnect route-distinguisher 192.168.4.3:30000 set protocols evpn interconnect esi 00:00:ff:ff:00:22:00:00:00:01 set protocols evpn interconnect esi all-active set protocols evpn interconnect interconnected-vni-list 910001 set protocols evpn interconnect interconnected-vni-list 910002 set vlans EP-TYPE-2-VLAN-1 vxlan translation-vni 910001 set vlans EP-TYPE-2-VLAN-2 vxlan translation-vni 910002

Gateway 4 (POD 2)

set protocols evpn interconnect vrf-target target:60001:60001 set protocols evpn interconnect route-distinguisher 192.168.4.4:30000 set protocols evpn interconnect esi 00:00:ff:ff:00:22:00:00:00:01 set protocols evpn interconnect esi all-active set protocols evpn interconnect interconnected-vni-list 910001 set protocols evpn interconnect interconnected-vni-list 910002 set vlans EP-TYPE-2-VLAN-1 vxlan translation-vni 910001 set vlans EP-TYPE-2-VLAN-2 vxlan translation-vni 910002

Verifique a costura VXLAN translacional em instância padrão do switch

Costura VXLAN em uma instância de roteamento MAC-VRF

Apoiamos a costura VXLAN global e translacional em instâncias de roteamento MAC-VRF. Como demonstramos a costura translacional para a instância padrão anterior do switch, para o caso MAC-VRF mostramos pontos VXLAN no modo global.

A cobertura de instâncias de roteamento MAC-VRF está além do escopo deste documento. Mais uma vez, assumimos que você tem uma malha CRB em funcionamento com instâncias MAC-VRF configuradas conforme a linha de base de referência. Para obter mais informações sobre a configuração do MAC-VRF, veja a visão geral do tipo de instância de roteamento MAC-VRF e um caso de uso de amostra nos serviços MAC VRF L2 de malha IP EVPN-VXLAN DC.

Para manter o foco no recurso de pontos VXLAN, chamamos o delta para adicionar pontos VXLAN a um MAC-VRF existente. Assim como na instância padrão do switch, aplicamos a configuração de costura apenas aos dispositivos de gateway. No caso do MAC-VRF, no entanto, você configura o mapeamento VLAN para VNI na instância MAC-VRF, em vez de na [edit vlans] hierarquia. Outra diferença no caso MAC-VRF é que você configura a interconnected-vni-list declaração na instância de roteamento em vez de na [edit protocols evpn interconnect interconnected-vni-list] hierarquia.

O objetivo neste exemplo é realizar pontos VXLAN globais para VLANs 1201 e 1202, que mapeiam as VNIs VXLAN 401201 e 401201, respectivamente. Você configura o mesmo mapeamento VLAN para VNI em ambos os PODS. Você pode usar a costura de modo global porque as atribuições de VLAN para VNI se sobrepõem em ambas as PODs.

Você adiciona os seguintes comandos aos dispositivos de gateway para a instância MAC-VRF que realizará a costura. A configuração define o ESI LAG usado entre os gateways locais e especifica a lista de VNIs interconectados.

Você precisa de uma configuração semelhante em todos os dispositivos de gateway. Como antes, passamos pelos detalhes de configuração do dispositivo gateway 1 e depois fornecemos o delta de configuração completo para os outros gateways.

No exemplo abaixo, você configura VNIs 401201 e 401202 para pontos VXLAN no segmento WAN.

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.1:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:11:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202

Ao configurar a costura VXLAN em um contexto MAC-VRF, você deve incluir a opção set forwarding-options evpn-vxlan shared-tunnels em todos os nós leaf na linha QFX5000 de switches que executam o Junos OS. Depois de adicionar esta declaração, você deve reiniciar o switch. Não recomendamos usar a shared tunnels declaração em nós de gateway na linha QFX10000 de switches que executam o Junos OS com pontos VXLAN em instâncias de roteamento MAC-VRF.

Os túneis compartilhados são habilitados por padrão em dispositivos que executam o Junos OS Evolved (que oferece suporte a EVPN-VXLAN apenas com configurações MAC-VRF).

Como observado, uma configuração completa de instância de roteamento MAC-VRF está além do nosso escopo. O bloco de configuração abaixo usa uma instância MAC-VRF pré-existente com base no design de referência MAC-VRF. Mostramos essa configuração para ilustrar melhor por que este é um exemplo de costura VXLAN no modo global (para uma instância MAC-VRF). A amostra é do dispositivo spine 1 do CRB, que também é um gateway em nossa topologia de exemplo de gateway colapsada. Para a brevidade, só mostramos a configuração da VLAN 1201.

user@Spine-1> show configuration routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201

vlan-id 1201;

l3-interface irb.1201;

vxlan {

vni 401201;

}

Na classificação acima, a definição MAC-VRF para VLAN 1201 especifica o mesmo VNI (401201) listado na [edit routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list] hierarquia. Isso resulta em um significado de ponta a ponta (global) para essa VNI.

Como acontece com a instância padrão do switch, é trivial invocar pontos VXLAN translacionais no contexto MAC-VRF.

Por exemplo, para traduzir do VNI 300801 local para VLAN 801 para um VNI WAN de 920001, você simplesmente modifica a definição de VLAN na instância MAC-VRF relacionada para incluir a translation-vni 920001 declaração.

user@Spine-1>show routing-instances MACVRF-mac-vrf-ep-t2-stchd-transl-1 vlans EP-TYPE-2-VLAN-801

vlan-id 801;

l3-interface irb.801;

vxlan {

vni 300801;

translation-vni 920001

}

Ao adicionar a translation-vni 920001 declaração à configuração VLAN MAC-VRF, você diz ao dispositivo de gateway para traduzir de VNI local 300801 para VNI 920001 ao enviar pela WAN.

Configurações de dispositivos de gateway para costura global de VXLAN com MAC-VRF

Esta seção fornece o delta de configuração para todos os quatro dispositivos de gateway para oferecer suporte à costura VXLAN no modo global em um contexto MAC-VRF. Você adiciona este delta à linha de base do CRB que você modificou para DCI na WAN. Depois de estender o underlay e o overlay, as configurações abaixo executam a costura VXLAN global para VNIs 401201 e 401202. Como este é um exemplo de modo global, você não inclui a translation-vni declaração. Os valores de VLAN e interconexão de VNI são os mesmos.

Gateway 1 (POD 1)

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.1:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:11:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN- vlan-id 1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 l3-interface irb.1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 vxlan vni 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vlan-id 1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 l3-interface irb.1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vxlan vni 401202

Gateway 2 (Pod 1)

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.2:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:11:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN- vlan-id 1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 l3-interface irb.1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 vxlan vni 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vlan-id 1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 l3-interface irb.1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vxlan vni 401202

Gateway 3 (POD 2)

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.3:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:22:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN- vlan-id 1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 l3-interface irb.1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 vxlan vni 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vlan-id 1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 l3-interface irb.1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vxlan vni 401202

Gateway 4 (POD 2)

set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect vrf-target target:60005:60001 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect route-distinguisher 192.168.4.4:46000 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi 00:00:ff:ff:00:22:00:04:00:01 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect esi all-active set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn interconnect interconnected-vni-list 401202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN- vlan-id 1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 l3-interface irb.1201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1201 vxlan vni 401201 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vlan-id 1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 l3-interface irb.1202 set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 vlans EP-TYPE-2-VLAN-1202 vxlan vni 401202

Ao configurar a costura VXLAN em um contexto MAC-VRF, você deve incluir a opção set forwarding-options evpn-vxlan shared-tunnels em todos os nós leaf na linha QFX5000 de switches. Depois de adicionar esta declaração, você deve reiniciar o switch. Não recomendamos configurar a declaração de túnel compartilhado em nós de gateway na linha QFX10000 de switches que executa o Junos OS com pontos VXLAN em instâncias de roteamento MAC-VRF.

Os túneis compartilhados são habilitados por padrão em dispositivos que executam o Junos OS Evolved (que oferece suporte a EVPN-VXLAN apenas com configurações MAC-VRF).

Verifique a costura global de VXLAN em uma instância MAC-VRF

Otimização de tráfego de máquina virtual (VMTO) com costura VXLAN

Em alguns ambientes, você pode querer instalar rotas de host /32 ou /128 para otimizar o tráfego para uma VM específica. Ao usar a costura VXLAN, configure o seguinte em todos os nós de gateway para permitir a instalação de rotas de host.

O primeiro comando adiciona suporte de rota de host à instância padrão do switch. A segunda adiciona suporte de rota de host para uma instância MAC-VRF específica. Você deve configurar ambos se estiver usando uma mistura de tipos de instâncias.

set protocols evpn remote-ip-host-routes set routing-instances MACVRF-mac-vrf-ep-t2-stchd-1 protocols evpn remote-ip-host-routes

Verifique o suporte para a rota do host

Propósito

Confirme que as rotas de host /32 são importadas para uma tabela VRF de Camada 3 ao usar a instância padrão do switch ou uma tabela MAC-VRF ao usar MAC-VRF.

Ação

Exibir a tabela de roteamento da instância de roteamento relacionada e procurar rotas com um prefixo de bits de /32 (ou /128). Começamos com a exibição de uma tabela VRF de Camada 3 usada com pontos VXLAN, a instância padrão do switch:

user@Spine-1> show route table VRF-ep-t2-stchd-transl-1.inet.0 protocol evpn

VRF-ep-t2-stchd-transl-1.inet.0: 52 destinations, 56 routes (52 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.0.1.1/32 *[EVPN/7] 23:54:12

> via irb.1

10.0.1.11/32 *[EVPN/7] 23:54:12

> via irb.1

10.0.1.101/32 *[EVPN/7] 23:54:12

> via irb.1

10.0.1.111/32 *[EVPN/7] 23:54:12

. . .

Em seguida, exibimos uma tabela de rotas de instância MAC-VRF.

user@Spine-1> show route table VRF-mac-vrf-ep-t2-stchd-1.inet.0 protocol evpn

VRF-mac-vrf-ep-t2-stchd-1.inet.0: 52 destinations, 52 routes (52 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.4.177.1/32 *[EVPN/7] 20:39:31

> via irb.1201

10.4.177.11/32 *[EVPN/7] 23:57:20

> via irb.1201

10.4.177.101/32 *[EVPN/7] 23:57:20

. . .