NESTA PÁGINA

Configurando uma instância de roteamento para um sistema de locatários

Entender o roteamento e as interfaces para sistemas de locatário

Noções básicas sobre perfis de Segurança do Sistema de Locatário (somente administradores primários)

Comportamento do sistema lógico e do locatário específico da plataforma

Visão geral dos sistemas de locatário

Um sistema de locatários oferece suporte a roteamento, serviços e recursos de segurança.

Use o Explorador de Recursos para confirmar o suporte à plataforma e à versão para recursos específicos.

Examine a seção Sistema lógico específico da plataforma e Comportamento do sistema de locatário para obter notas relacionadas à sua plataforma.

Consulte a seção Informações adicionais da plataforma para obter mais informações.

Noções básicas sobre sistemas de locatários

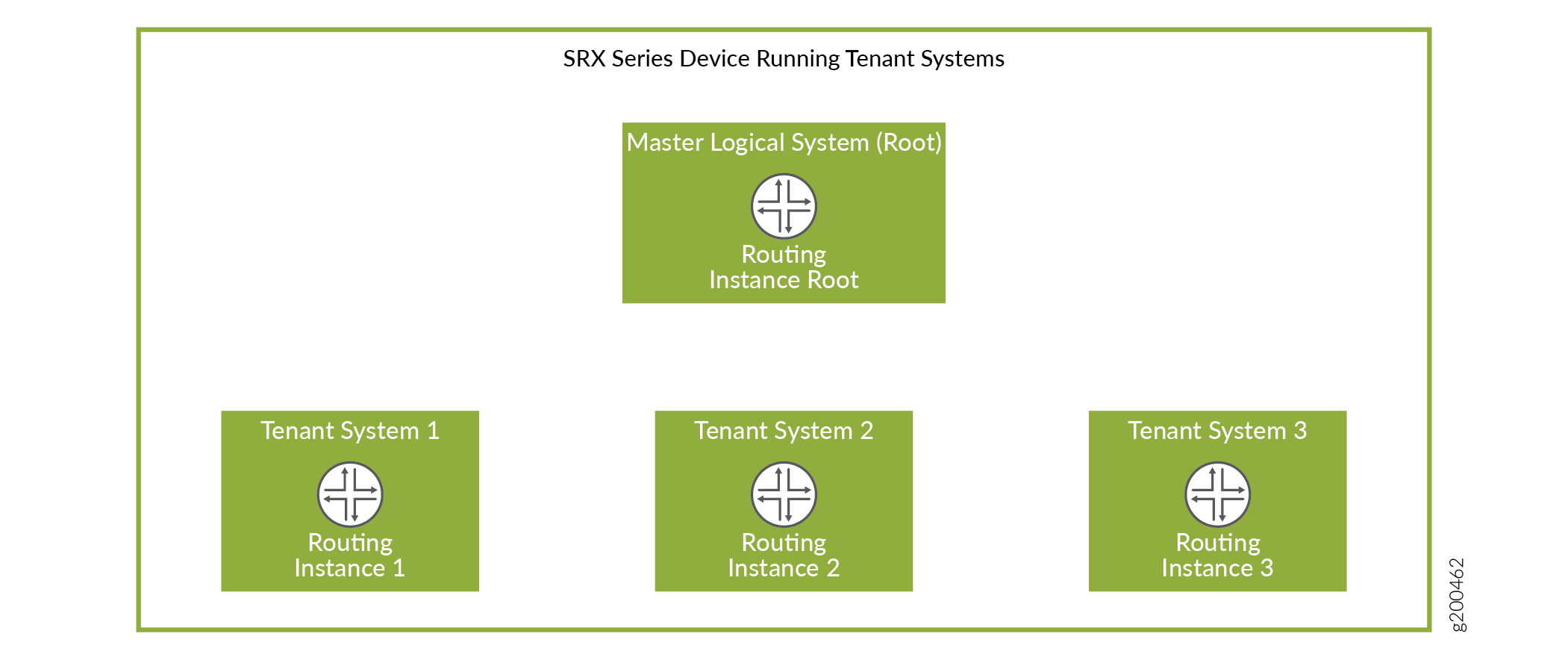

Um sistema de locatário particiona logicamente o firewall físico em um firewall lógico separado e isolado. Embora semelhantes aos sistemas lógicos, os sistemas de locatário têm escalabilidade muito maior e menos recursos de roteamento. Cada sistema de locatário em um dispositivo permite que você controle um domínio administrativo discreto para serviços de segurança. Ao transformar seu dispositivo em um sistema multilocatário, você pode fornecer a vários departamentos, organizações, clientes e parceiros — dependendo do seu ambiente — uso privado e logicamente separado de recursos do sistema e visualizações específicas do locatário de configuração de segurança e KPIs. Um administrador primário cria e gerencia todos os sistemas de locatários. A Figura 1 mostra um único dispositivo com um sistema lógico primário e sistemas de locatários discretos.

de locatário

de locatário

- Diferenças entre sistemas lógicos e sistemas de locatário

- Casos de uso para sistemas lógicos e sistemas de locatário

- Cenários de implantação para sistemas multilocatários

- Benefícios dos sistemas de locatário

- Funções e responsabilidades do administrador principal e do administrador do sistema de locatários

Diferenças entre sistemas lógicos e sistemas de locatário

A Tabela 1 descreve as principais diferenças entre sistemas lógicos e sistemas de locatário.

| Funcionalidade |

Sistemas Lógicos |

Sistemas de locatário |

|---|---|---|

| Suporte a recursos |

Oferece suporte a todos os recursos de roteamento para fornecer caminhos de roteamento de dados ideais. |

Oferece suporte a recursos de roteamento e virtualização de segurança em alta escala para isolar ambientes de clientes. |

| Processo de protocolo de roteamento |

Cada sistema lógico precisa de uma cópia individual do processo de protocolo de roteamento para separar logicamente os recursos em um dispositivo. |

O sistema lógico primário tem um único processo de protocolo de roteamento, que é compartilhado pelos sistemas de locatário. As instâncias de roteamento suportadas por esse processo de protocolo de roteamento único alcançam a separação de recursos de segurança no firewall. |

| Instância de roteamento |

Uma instância de roteamento padrão é criada automaticamente para cada sistema lógico. |

O roteador virtual configurado em um sistema de locatários é passado como a instância de roteamento padrão para |

| Configuração de interface lógica |

O administrador primário atribui as interfaces lógicas e o administrador do sistema lógico pode configurar os atributos da interface. |

Um administrador de sistema de locatários não pode configurar as interfaces lógicas. O administrador primário atribui as interfaces lógicas a um sistema de locatários. |

Casos de uso para sistemas lógicos e sistemas de locatário

Um sistema lógico é usado quando mais de um roteador virtual é necessário. Por exemplo, você tem várias conexões com a rede externa e elas não podem coexistir no mesmo roteador virtual. Os sistemas de locatário são usados quando você precisa separar departamentos, organizações ou clientes, e cada um deles pode ser limitado a um roteador virtual. A principal diferença entre um sistema lógico e um sistema de locatários é que um sistema lógico dá suporte à funcionalidade de roteamento avançada usando várias instâncias de roteamento. Em comparação, um sistema de locatário dá suporte a apenas uma instância de roteamento, mas dá suporte à implantação de significativamente mais locatários por sistema.

Cenários de implantação para sistemas multilocatários

Você pode implantar um firewall da Série SRX executando um sistema multilocatário em muitos ambientes, como um provedor de serviços de segurança gerenciada (MSSP), uma rede empresarial ou um segmento de filial. A Tabela 2 descreve os vários cenários de implantação e as funções desempenhadas pelos sistemas de locatário em tais cenários.

| Cenários de implantação |

Funções de um sistema de locatário |

|---|---|

| Provedor de serviços de segurança gerenciada (MSSP) |

|

| Rede empresarial |

|

| Segmento de filiais |

|

Benefícios dos sistemas de locatário

-

Reduza o custo reduzindo o número de dispositivos físicos necessários para sua organização. Você pode consolidar serviços para vários grupos de usuários em um único dispositivo e reduzir os custos de hardware, o gasto de energia e o espaço em rack.

-

Forneça isolamento e separação lógica no nível do sistema de locatários. Fornece a capacidade de separar sistemas de locatários com separação administrativa em grande escala, na qual cada sistema de locatários pode definir seus próprios controles e restrições de segurança sem afetar outros sistemas de locatários.

Funções e responsabilidades do administrador principal e do administrador do sistema de locatários

Um administrador primário cria e gerencia todos os sistemas de locatários. Um sistema lógico primário é criado no nível raiz e recebe um único processo de protocolo de roteamento. Embora esse processo de protocolo de roteamento seja compartilhado, os sistemas de locatário permitem a separação lógica de recursos no firewall. Por padrão, todos os recursos do sistema são atribuídos ao sistema lógico primário e o administrador primário os aloca aos administradores do sistema de locatários.

Na referência de linha de comando do Junos OS, o sistema lógico primário é chamado de sistema lógico raiz.

É criado um sistema de locatários que é subtendido pelo sistema lógico primário. Embora todos os locatários no sistema lógico primário compartilhem um único processo de roteamento, cada sistema de locatário tem uma única instância de roteamento. A Tabela 3 descreve as funções e responsabilidades do administrador primário e do administrador do sistema de locatários.

| Funções |

Definição |

Responsabilidades |

|---|---|---|

| Administrador principal |

Uma conta de usuário com privilégios de configuração e verificação de superusuário para todos os sistemas lógicos e de locatários. |

|

| Administrador do sistema de locatários |

Uma conta do sistema de locatários com todos os privilégios de configuração e verificação.

Observação:

Os privilégios de configuração e verificação de um administrador de sistema de locatários dependem da permissão atribuída a eles pelo administrador primário ao criar o administrador do sistema de locatários. Vários administradores de sistema de locatários podem ser criados para um sistema de locatários com diferentes níveis de permissão com base em sua necessidade. |

Os seguintes privilégios não são suportados pelo administrador do sistema de locatários:

|

Veja também

Visão geral da configuração do sistema de locatários

O administrador primário cria um sistema de locatários e atribui um administrador para gerenciar o sistema de locatários. Um sistema de locatários pode ter vários administradores. As funções e responsabilidades de um administrador de sistema de locatários são explicadas em Noções básicas sobre sistemas de locatários.

O administrador primário configura as interfaces lógicas e atribui essas interfaces ao sistema de locatários. Configure uma instância de roteamento e os protocolos de roteamento e adicione opções para a instância de roteamento. Consulte Configurando uma Instância de Roteamento para um Sistema de Locatário.

Os sistemas de locatário têm seu próprio banco de dados de configuração. Após a configuração bem-sucedida, as alterações são mescladas no banco de dados primário para cada sistema de locatário. Vários sistemas de locatário podem realizar alterações de configuração ao mesmo tempo. Você pode confirmar as alterações para apenas um locatário por vez. Se o administrador primário e um administrador do sistema de locatários executarem alterações de configuração simultaneamente, as alterações de configuração executadas pelo administrador primário substituirão as alterações de configuração executadas pelo administrador do sistema de locatários.

As etapas a seguir explicam as tarefas que o administrador do sistema de locatário executa para configurar os recursos de segurança em um sistema de locatário:

Configurando uma instância de roteamento para um sistema de locatários

Uma instância de roteamento é uma coleção de tabelas de roteamento, interfaces e parâmetros de protocolo de roteamento. Um conjunto de interfaces que pertencem à instância de roteamento e os parâmetros de protocolo de roteamento controlam as informações na instância de roteamento. Um sistema de locatários pode configurar a instância de roteamento atribuída e as interfaces que pertencem à instância de roteamento em um sistema de locatários.

Apenas uma instância de roteamento pode ser criada para um sistema de locatários.

O procedimento a seguir descreve as etapas para configurar uma instância de roteamento e interfaces em uma tabela de roteamento para um sistema de locatário:

Para exibir a configuração do sistema TSYS1de locatários, execute o show tenants TSYS1 comando.

routing-instances {

r1 {

instance-type virtual-router;

interface lt-0/0/0.101;

interface xe-0/0/0.0;

interface xe-0/0/1.0;

routing-options {

router-id 1.1.1.101;

}

}

}

O show tenants TSYS1 comando exibe todos os parâmetros da instância de roteamento configurados para o sistema TSYS1de locatários.

Entender o roteamento e as interfaces para sistemas de locatário

Uma instância de roteamento é uma coleção de tabelas de roteamento, interfaces e parâmetros de protocolo de roteamento. As interfaces são usadas para encaminhar dados para a instância de roteamento e para aprender as informações de roteamento de outros peers (firewalls da Série SRX) usando protocolos de roteamento.

Uma interface lógica (IFL) pode ser definida em qualquer um dos seguintes níveis:

Nível global (sistema lógico raiz)

Nível lógico do sistema do usuário

Nível do sistema de locatários (a partir da versão Junos OS 18.4R1)

O IFL definido no nível global pode ser usado no sistema lógico raiz ou em um dos sistemas de locatários. O IFL definido em um sistema de locatários pode ser usado somente nesse sistema de locatários.

A instância de roteamento padrão não está disponível para sistemas de locatário. Portanto, quando uma instância de roteamento personalizada é criada para um sistema de locatários, todas as interfaces definidas nesse sistema de locatários devem ser adicionadas a essa instância de roteamento.

Visão geral: Configuração de roteamento e interfaces para sistemas de locatário

Esta visão geral mostra como configurar interfaces e instâncias de roteamento para um sistema de locatários.

Requerimentos

Antes de começar:

Determine quais interfaces lógicas e, opcionalmente, quais interfaces lógicas de túnel são alocadas. Consulte Visão geral da configuração do sistema de locatários.

Visão geral

O procedimento a seguir descreve as etapas para configurar uma instância de roteamento e interfaces em uma tabela de roteamento em um sistema de locatários.

Este tópico configura as interfaces e instâncias de roteamento descritas na Tabela 4.

Característica |

Nome |

Parâmetros de configuração |

|---|---|---|

Interface |

ge-0/0/2.1 ge-0/0/2.2 ge-0/0/2.3 |

|

Instância de roteamento |

R1 R2 |

|

Configuração

Tramitação processual

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede, copie e cole os comandos na CLI no nível de [edit] hierarquia e, em seguida, entre commit no modo de configuração.

set interfaces ge-0/0/2 vlan-tagging set interfaces ge-0/0/2.3 vlan-id 103 set interfaces ge-0/0/2.3 family inet address 10.0.0.3/24 set tenants TSYS1 set tenants TSYS1 interfaces ge-0/0/2.1 vlan-id 101 set tenants TSYS1 interfaces ge-0/0/2.1 family inet address 10.0.0.1/24 set tenants TSYS1 routing-instances r1 instance-type virtual-router set tenants TSYS1 routing-instances r1 interface ge-0/0/2.1 set tenants TSYS1 routing-instances r1 interface ge-0/0/2.3 set tenants TSYS2 set tenants TSYS2 interfaces ge-0/0/2.2 vlan-id 102 set tenants TSYS2 interfaces ge-0/0/2.2 family inet address 10.0.0.2/24 set tenants TSYS2 routing-instances r2 instance-type virtual-router set tenants TSYS2 routing-instances r2 interface ge-0/0/2.2

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI do Junos OS.

Para configurar uma interface e uma instância de roteamento em um sistema lógico de usuário:

Configure as interfaces para oferecer suporte à marcação de VLAN.

[edit] user@host# set interfaces ge-0/0/2 vlan-tagging

Configure o IFL no nível raiz.

[edit] set interfaces ge-0/0/2.3 vlan-id 103 set interfaces ge-0/0/2.3 family inet address 10.0.0.3/24

Crie um sistema de locatários chamado

TSYS1.[edit] user@host# set tenants TSYS1

Defina a Interface no sistema de locatários TSYS1.

[edit] user@host# set tenants TSYS1 interfaces ge-0/0/2.1 vlan-id 101 user@host# set tenants TSYS1 interfaces ge-0/0/2.1 family inet address 10.0.0.1/24 user@host# set tenants TSYS1 routing-instances r1 interface ge-0/0/2.3

Crie uma instância

r1de roteamento e atribua o tipo de instância de roteamento para o sistema de locatários.[edit] user@host# set tenants TSYS1 routing-instances r1 instance-type virtual-router

Especifique o nome da interface para a instância de roteamento.

[edit] user@host# set tenants TSYS1 routing-instances r1 interface ge-0/0/2.1

Crie um sistema de locatários chamado

TSYS2.[edit] user@host# set tenants TSYS2

Defina a interface no sistema de locatários TSYS2.

[edit] user@host# set tenants TSYS2 interfaces ge-0/0/2.2 vlan-id 102 user@host# set tenants TSYS2 interfaces ge-0/0/2.2 family inet address 10.0.0.2/24

Crie uma instância

r2de roteamento e atribua o tipo de instância de roteamento para o sistema de locatários.[edit] user@host# set tenants TSYS2 routing-instances r2 instance-type virtual-router

Especifique o nome da interface para a instância de roteamento.

[edit] user@host# set tenants TSYS2 routing-instances r2 interface ge-0/0/2.2

Comprometa a configuração.

[edit] user@host# commit

Resultados

No modo de configuração, confirme sua configuração digitando os show interfaces comandos e show tenants . Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show interfaces

ge-0/0/2 {

vlan-tagging;

unit 3 {

vlan-id 103;

family inet {

address 10.0.0.3/24;

}

}

}

[edit]

user@host# show tenants

TSYS1 {

interfaces {

ge-0/0/2 {

unit 1 {

vlan-id 101;

family inet {

address 10.0.0.1/24;

}

}

}

}

routing-instances {

r1 {

instance-type virtual-router;

interface ge-0/0/2.1;

interface ge-0/0/2.3;

}

}

}

TSYS2 {

interfaces {

ge-0/0/2 {

unit 2 {

vlan-id 102;

family inet {

address 10.0.0.2/24;

}

}

}

}

routing-instances {

r2 {

instance-type virtual-router;

interface ge-0/0/2.2;

}

}

}

O show tenants comando exibe todas as interfaces definidas nos sistemas TSYS1 de locatário e TSYS2, e os parâmetros de instância de roteamento configurados para ambos os sistemas de locatário.

user@host> show interfaces ge-0/0/2.1 detail

Logical interface ge-0/0/2.1 (Index 89) (SNMP ifIndex 548) (Generation 161)

Flags: Up SNMP-Traps 0x4000 VLAN-Tag [ 0x8100.101 ] Encapsulation: ENET2

Tenant Name: TSYS1

Traffic statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Local statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Transit statistics:

Input bytes : 0 0 bps

Output bytes : 0 0 bps

Input packets: 0 0 pps

Output packets: 0 0 pps

Security: Zone: Null

Flow Statistics :

..............................

user@host> show interfaces ge-0/0/2.2 detail

Logical interface ge-0/0/2.2 (Index 90) (SNMP ifIndex 549) (Generation 162)

Flags: Up SNMP-Traps 0x4000 VLAN-Tag [ 0x8100.102 ] Encapsulation: ENET2

Tenant Name: TSYS2

Traffic statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Local statistics:

Input bytes : 0

Output bytes : 46

Input packets: 0

Output packets: 1

Transit statistics:

Input bytes : 0 0 bps

Output bytes : 0 0 bps

Input packets: 0 0 pps

Output packets: 0 0 pps

Security: Zone: Null

Flow Statistics :

Flow Input statistics :

Self packets : 0

ICMP packets : 0

VPN packets : ..............................

Noções básicas sobre perfis de Segurança do Sistema de Locatário (somente administradores primários)

Os sistemas de locatário permitem que você divida virtualmente um firewall da Série SRX suportado em vários dispositivos, protegendo-os contra invasões e ataques e protegendo-os contra condições defeituosas fora de seus próprios contextos. Para proteger sistemas de locatário, os recursos de segurança são configurados de maneira semelhante à forma como são configurados para um dispositivo discreto. No entanto, o administrador primário atribui recursos aos sistemas de locatário.

Um firewall da Série SRX executando sistemas de locatários pode ser particionado em sistemas de locatários, um sistema de locatários interconectados, se necessário, e o sistema lógico primário padrão. Quando o sistema é inicializado, o sistema lógico primário é criado na raiz. Todos os recursos do sistema são atribuídos a ele, criando efetivamente um perfil de segurança do sistema lógico primário padrão. Para distribuir recursos de segurança entre os sistemas de locatário, o administrador primário cria perfis de segurança que especificam os recursos a serem alocados para um sistema de locatário. Somente o administrador primário pode configurar perfis de segurança e vinculá-los aos sistemas de locatário. O administrador do sistema de locatários usa esses recursos para o respectivo sistema de locatários.

Os sistemas de locatário são definidos pelos recursos alocados a eles, incluindo componentes de segurança, interfaces, instância de roteamento, rotas estáticas e protocolos de roteamento dinâmico. O administrador primário configura os perfis de segurança e os atribui aos sistemas de locatário. Você não pode confirmar uma configuração do sistema de locatário sem um perfil de segurança atribuído a ele.

Este tópico inclui as seguintes seções:

- Perfis de Segurança de Sistemas de Locatário

- Noções básicas sobre como o sistema avalia a atribuição e o uso de recursos nos sistemas de locatário

- Casos: Avaliações de Recursos Reservados Atribuídos por meio de Perfis de Segurança

Perfis de Segurança de Sistemas de Locatário

O administrador primário pode configurar e atribuir um perfil de segurança a um sistema de locatário específico ou a vários sistemas de locatário. O número máximo de perfis de segurança que podem ser configurados depende da capacidade de um firewall da Série SRX. Quando o número máximo de perfis de segurança tiver sido criado, você precisará excluir um perfil de segurança e confirmar a mudança de configuração antes de criar e confirmar outro perfil de segurança. Em muitos casos, menos perfis de segurança são necessários porque você pode vincular um único perfil de segurança a mais de um sistema de locatário.

Os perfis de Segurança permitem:

Compartilhe os recursos do dispositivo, incluindo políticas, zonas, endereços e catálogos de endereços, sessões de fluxo e várias formas de NAT, entre todos os sistemas de locatários de forma adequada. Você pode atribuir várias quantidades de um recurso aos sistemas de locatário e permitir que os sistemas de locatário utilizem os recursos de forma eficaz.

Os perfis de Segurança protegem contra o esgotamento de um sistema de locatário Os perfis de Segurança protegem recursos críticos do sistema e mantêm um melhor desempenho entre os sistemas de locatário quando o dispositivo está passando por um fluxo de tráfego intenso. Os perfis de Segurança se defendem contra um sistema de locatário que domina o uso de recursos e permitem que os outros sistemas de locatários usem os recursos de forma eficaz.

Configure o dispositivo de forma escalonável para permitir a criação de sistemas de locatários adicionais.

Você precisa excluir o perfil de segurança de um sistema de locatário antes de excluir o sistema de locatário.

Noções básicas sobre como o sistema avalia a atribuição e o uso de recursos nos sistemas de locatário

Para provisionar um sistema de locatários com recursos de segurança, o administrador primário configura um perfil de segurança que especifica o recurso para cada recurso de segurança:

Uma cota reservada que garante que a quantidade de recursos especificada esteja sempre disponível para o sistema de locatários.

Uma cota máxima permitida. Se um sistema de locatários exigir recursos adicionais que excedam a cota reservada, ele poderá utilizar os recursos configurados para o valor máximo global se os recursos globais não estiverem alocados para os outros sistemas de locatários. A cota máxima permitida não garante que a quantidade especificada para o recurso no perfil de segurança esteja disponível. Os sistemas de locatário precisam utilizar os recursos globais de forma eficaz com base nos recursos disponíveis.

Se uma cota reservada não estiver configurada para um recurso, o valor padrão será 0. Se uma cota máxima permitida não estiver configurada para um recurso, o valor padrão será a cota global do sistema para o recurso (as cotas globais do sistema dependem da plataforma). O administrador primário deve configurar os valores de cota máximos permitidos apropriados nos perfis de segurança para que o uso máximo de recursos de um sistema de locatário específico não afete negativamente outros sistemas de locatários configurados no dispositivo.

O sistema mantém uma contagem de todos os recursos alocados que são reservados, usados e disponibilizados novamente quando um sistema de locatário é excluído. Essa contagem determina se os recursos estão disponíveis para uso em sistemas de locatário ou para aumentar a quantidade de recursos alocados para sistemas de locatário existentes por meio de seus perfis de segurança.

Os recursos configurados em perfis de segurança são caracterizados como recursos modulares estáticos ou recursos dinâmicos. Para recursos estáticos, recomendamos definir uma cota máxima para um recurso igual ou próxima à quantidade especificada como sua cota reservada, para permitir a configuração escalonável de sistemas de locatário. Uma cota máxima para um recurso fornece a um sistema de locatários maior flexibilidade por meio do acesso a uma quantidade maior desse recurso, mas restringe a quantidade de recursos disponíveis para alocar a outros sistemas de locatários.

Os seguintes recursos de recursos de segurança podem ser especificados em um perfil de segurança:

Zonas de Segurança

Endereços e catálogos de endereços para políticas de segurança

Conjuntos de regras de firewall de aplicativo

Regras de firewall de aplicativo

Autenticação de firewall

Sessões de fluxo e portões

NAT, incluindo:

Ligações NAT de cone

Regra de destino de NAT

Pool de destinos do NAT

Endereço IP do NAT no pool de origem sem PAT (Tradução de Endereço de Porta)

Observação:Os endereços IPv6 em pools de origem IPv6 sem PAT não são incluídos nos perfis de segurança.

Endereço IP do NAT no pool de origem com PAT

Sobrecarga da porta NAT

Pool de origem de NAT

Regra de origem NAT

Regra estática do NAT

Todos os recursos, exceto as sessões de fluxo, são estáticos.

Você pode modificar um perfil de segurança do sistema de locatário dinamicamente enquanto o perfil de segurança é atribuído a outros sistemas de locatário. No entanto, para garantir que a cota de recursos do sistema não seja excedida, o sistema executa as seguintes ações:

Se uma cota estática for alterada, o processo do sistema que mantém as contagens do sistema de locatários para recursos especificados em perfis de segurança reavaliará subsequentemente os perfis de segurança atribuídos ao perfil associado à cota estática. Essa verificação identifica o número de recursos atribuídos em todos os sistemas de locatários para determinar se os recursos alocados, incluindo seus valores aumentados, estão disponíveis.

Essas verificações de cota são as mesmas verificações de cota que o sistema executa quando você adiciona um sistema de locatário e vincula um perfil de segurança a ele. Eles também são executados quando você associa um perfil de segurança diferente do perfil de segurança que está atualmente atribuído a ele a um sistema de locatário existente (ou ao sistema lógico primário).

Se uma cota dinâmica for revisada, nenhuma verificação será executada, mas a cota revisada será imposta ao uso futuro de recursos.

Casos: Avaliações de Recursos Reservados Atribuídos por meio de Perfis de Segurança

Para entender como o sistema avalia a alocação de recursos reservados por meio de perfis de segurança, considere os três casos a seguir explicados na Tabela 6 e que abordam a alocação dos recursos e zonas. Para manter o exemplo simples, 10 zonas são alocadas em security-profile-1: 4 zonas reservadas e 6 zonas máximas. Este exemplo pressupõe que a quantidade máxima especificada — seis zonas — está disponível para os sistemas de locatário. O número máximo de zonas do sistema é 10.

Os três casos abordam a configuração nos sistemas de locatários. Os três casos verificam se uma configuração é bem-sucedida ou falha quando é confirmada com base na alocação de zonas.

A Tabela 5 mostra os perfis de segurança e suas alocações de zona.

Dois perfis de Segurança usados nos casos de configuração |

|---|

perfil de segurança 1

Observação:

O administrador primário aumenta dinamicamente a contagem de zonas reservadas especificada neste perfil posteriormente. |

perfil do sistema lógico primário

|

A Tabela 6 mostra três casos que ilustram como o sistema avalia recursos reservados para zonas nos sistemas de locatário com base nas configurações do perfil de segurança.

A configuração para o primeiro caso é bem-sucedida porque a cota cumulativa de recursos reservados para zonas configuradas nos perfis de segurança vinculados a todos os sistemas de locatários é 8, que é menor que a cota máxima de recursos do sistema.

A configuração para o segundo caso falha porque a cota cumulativa de recursos reservados para zonas configuradas nos perfis de segurança vinculados a todos os sistemas lógicos é 12, que é maior que a cota máxima de recursos do sistema.

A configuração para o terceiro caso falha porque a cota cumulativa de recursos reservados para zonas configuradas nos perfis de segurança associados a todos os sistemas de locatários é 12, que é maior que a cota máxima de recursos do sistema.

Verificações de cota de recursos reservados em sistemas de locatários |

|---|

Exemplo 1: Bem-sucedido Esta configuração está dentro dos limites: 4+4+0=8, capacidade máxima =10. Perfis de Segurança Usados

|

Exemplo 2: Falha Esta configuração está fora dos limites: 4+4+4=12, capacidade máxima =10.

Perfis de Segurança

|

Exemplo 3: Falha Esta configuração está fora dos limites: 6+6=12, capacidade máxima =10. O administrador principal modifica a cota de zonas reservadas em security-profile-1, aumentando a contagem para 6.

|

Exemplo: criação de sistemas de locatários, administradores de sistemas de locatários e um switch VPLS de interconexão

Este exemplo mostra como criar sistemas de locatários, administradores de sistemas de locatários e um switch VPLS de interconexão. Somente o administrador principal pode criar contas de login de usuário para administradores de sistema de locatários e interconectar o switch VPLS.

Requerimentos

Este exemplo usa os seguintes componentes de hardware e software:

-

Firewall da Série SRX.

-

Junos OS versão 18.4R1 e versões posteriores.

-

Antes de começar a criar os sistemas de locatários, administradores de sistemas de locatários e um switch VPLS de interconexão, leia Visão geral dos sistemas de locatários para entender como essa tarefa se encaixa no processo geral de configuração.

Visão geral

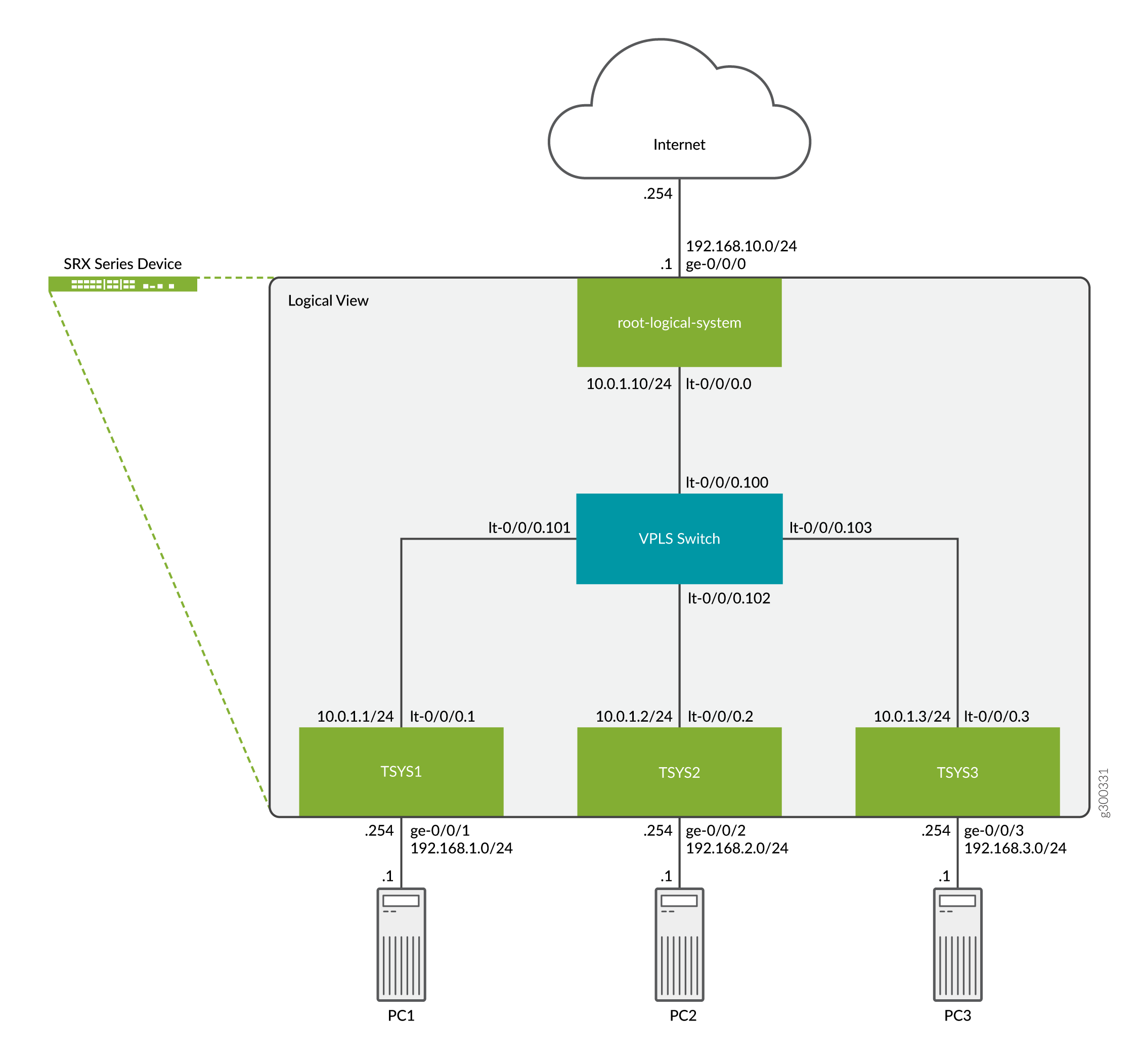

Este exemplo mostra como criar os sistemas TSYS1de locatário , TSYS2e TSYS3, e os administradores de sistema de locatário para eles. Você pode criar vários administradores de sistema de locatários para um sistema de locatários com diferentes níveis de permissão com base em seus requisitos.

Este tópico também aborda o switch de interconexão virtual private LAN service (VPLS) que conecta um sistema de locatário a outro no mesmo dispositivo. O switch VPLS permite que o tráfego em trânsito e o tráfego terminado em um sistema de locatário passem entre sistemas de locatário. Para permitir que o tráfego passe entre sistemas de locatário, as interfaces lógicas de túnel (lt-0/0/0) devem ser configuradas na mesma sub-rede.

Topologia

A Figura 2 mostra um firewall da Série SRX implantado e configurado para sistemas de locatário. O exemplo de configuração usa o roteamento estático para permitir que os PCs acessem a Internet.

VPLS

VPLS

Configuração rápida completa do SRX

Configuração de sistemas lógicos e de locatário e interconexão do switch VPLS

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os comandos a seguir, cole-os em um arquivo de texto, remova quaisquer quebras de linha e altere todos os detalhes necessários para corresponder à sua configuração de rede para incluir interfaces e senhas de usuário. Em seguida, copie e cole os comandos na CLI no nível de [edit] hierarquia e entre commit no modo de configuração.

set system login class TSYS1admin1 tenant TSYS1 set system login class TSYS1admin1 permissions all set system login class TSYS2admin1 tenant TSYS2 set system login class TSYS2admin1 permissions all set system login class TSYS3admin1 tenant TSYS3 set system login class TSYS3admin1 permissions all set system login user TSYS1admin1 uid 2001 set system login user TSYS1admin1 class TSYS1admin1 set system login user TSYS1admin1 authentication encrypted-password "$ABC123" set system login user TSYS2admin1 uid 2003 set system login user TSYS2admin1 class TSYS2admin1 set system login user TSYS2admin1 authentication encrypted-password "$ABC123" set system login user TSYS3admin1 uid 2005 set system login user TSYS3admin1 class TSYS3admin1 set system login user TSYS3admin1 authentication encrypted-password "$ABC123" set system security-profile SP0 logical-system root-ls set system security-profile SP1 tenant TSYS1 set system security-profile SP2 tenant TSYS2 set system security-profile SP3 tenant TSYS3 set logical-systems root-ls interfaces ge-0/0/0 unit 0 family inet address 192.168.10.1/24 set logical-systems root-ls interfaces lt-0/0/0 unit 0 encapsulation ethernet set logical-systems root-ls interfaces lt-0/0/0 unit 0 peer-unit 100 set logical-systems root-ls interfaces lt-0/0/0 unit 0 family inet address 10.0.1.10/24 set logical-systems root-ls routing-options static route 192.168.1.0/24 next-hop 10.0.1.1 set logical-systems root-ls routing-options static route 192.168.2.0/24 next-hop 10.0.1.2 set logical-systems root-ls routing-options static route 192.168.3.0/24 next-hop 10.0.1.3 set logical-systems root-ls security address-book global address TSYS1 192.168.1.0/24 set logical-systems root-ls security address-book global address TSYS2 192.168.2.0/24 set logical-systems root-ls security address-book global address TSYS3 192.168.3.0/24 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS1 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS2 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS3 set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match destination-address any set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match application any set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out then permit set logical-systems root-ls security zones security-zone trust host-inbound-traffic system-services ping set logical-systems root-ls security zones security-zone trust interfaces lt-0/0/0.0 set logical-systems root-ls security zones security-zone untrust host-inbound-traffic system-services ping set logical-systems root-ls security zones security-zone untrust interfaces ge-0/0/0.0 set interfaces lt-0/0/0 unit 1 encapsulation ethernet set interfaces lt-0/0/0 unit 1 peer-unit 101 set interfaces lt-0/0/0 unit 1 family inet address 10.0.1.1/24 set interfaces lt-0/0/0 unit 2 encapsulation ethernet set interfaces lt-0/0/0 unit 2 peer-unit 102 set interfaces lt-0/0/0 unit 2 family inet address 10.0.1.2/24 set interfaces lt-0/0/0 unit 3 encapsulation ethernet set interfaces lt-0/0/0 unit 3 peer-unit 103 set interfaces lt-0/0/0 unit 3 family inet address 10.0.1.3/24 set interfaces lt-0/0/0 unit 100 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 100 peer-unit 0 set interfaces lt-0/0/0 unit 101 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 101 peer-unit 1 set interfaces lt-0/0/0 unit 102 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 102 peer-unit 2 set interfaces lt-0/0/0 unit 103 encapsulation ethernet-vpls set interfaces lt-0/0/0 unit 103 peer-unit 3 set interfaces ge-0/0/1 unit 0 family inet address 192.168.1.254/24 set interfaces ge-0/0/2 unit 0 family inet address 192.168.2.254/24 set interfaces ge-0/0/3 unit 0 family inet address 192.168.3.254/24 set routing-instances VPLS instance-type vpls set routing-instances VPLS interface lt-0/0/0.100 set routing-instances VPLS interface lt-0/0/0.101 set routing-instances VPLS interface lt-0/0/0.102 set routing-instances VPLS interface lt-0/0/0.103 set tenants TSYS1 routing-instances vr1 instance-type virtual-router set tenants TSYS1 routing-instances vr1 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 set tenants TSYS1 routing-instances vr1 interface lt-0/0/0.1 set tenants TSYS1 routing-instances vr1 interface ge-0/0/1.0 set tenants TSYS1 security address-book global address PC1 192.168.1.0/24 set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match source-address PC1 set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match destination-address any set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match application any set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out then permit set tenants TSYS1 security zones security-zone PC1 host-inbound-traffic system-services ping set tenants TSYS1 security zones security-zone PC1 interfaces ge-0/0/1.0 set tenants TSYS1 security zones security-zone VPLS host-inbound-traffic system-services ping set tenants TSYS1 security zones security-zone VPLS interfaces lt-0/0/0.1 set tenants TSYS2 routing-instances vr2 instance-type virtual-router set tenants TSYS2 routing-instances vr2 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 set tenants TSYS2 routing-instances vr2 interface lt-0/0/0.2 set tenants TSYS2 routing-instances vr2 interface ge-0/0/2.0 set tenants TSYS2 security address-book global address PC2 192.168.2.0/24 set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out match source-address PC2 set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out match destination-address any set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out match application any set tenants TSYS2 security policies from-zone PC2 to-zone VPLS policy allow-out then permit set tenants TSYS2 security zones security-zone PC2 host-inbound-traffic system-services ping set tenants TSYS2 security zones security-zone PC2 interfaces ge-0/0/2.0 set tenants TSYS2 security zones security-zone VPLS host-inbound-traffic system-services ping set tenants TSYS2 security zones security-zone VPLS interfaces lt-0/0/0.2 set tenants TSYS3 routing-instances vr3 instance-type virtual-router set tenants TSYS3 routing-instances vr3 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 set tenants TSYS3 routing-instances vr3 interface lt-0/0/0.3 set tenants TSYS3 routing-instances vr3 interface ge-0/0/3.0 set tenants TSYS3 security address-book global address PC3 192.168.3.0/24 set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out match source-address PC3 set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out match destination-address any set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out match application any set tenants TSYS3 security policies from-zone PC3 to-zone VPLS policy allow-out then permit set tenants TSYS3 security zones security-zone PC3 host-inbound-traffic system-services ping set tenants TSYS3 security zones security-zone PC3 interfaces ge-0/0/3.0 set tenants TSYS3 security zones security-zone VPLS host-inbound-traffic system-services ping set tenants TSYS3 security zones security-zone VPLS interfaces lt-0/0/0.3

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI. Abordaremos apenas a configuração de um locatário para o procedimento passo a passo.

-

Crie as contas de usuário de logon para cada locatário. Mostraremos apenas as etapas para criar a conta de usuário do locatário

TSYS1.-

Crie a classe de login do usuário e atribua-a ao sistema de locatários.

[edit] user@SRX# set system login class TSYS1admin1 tenant TSYS1

-

Atribua um nível de permissões à classe de login, para este exemplo, usaremos o nível

allque permite acesso total ao administrador do sistema de locatários.[edit] user@SRX# set system login class TSYS1admin1 permissions all

-

Crie uma conta de usuário e atribua-a à classe das etapas anteriores. Isso permitirá que o usuário faça login no sistema de locatários.

[edit] user@SRX# set system login user TSYS1admin1 class TSYS1admin1

-

Crie uma senha de login de usuário para a conta de usuário.

[edit] user@SRX# set system login user TSYS1admin1 authentication plain-text-password New password: "$ABC123" Retype new password: "$ABC123"

-

-

Configure o switch VPLS. O switch VPLS permite que o tráfego de trânsito e o tráfego terminado em um sistema de locatário passem entre sistemas de locatário com um único túnel lógico. As interfaces lógicas de túnel devem ser configuradas na mesma sub-rede para permitir o tráfego entre sistemas de locatário.

-

Configure as interfaces lógicas de túnel.

[edit] user@SRX# set interfaces lt-0/0/0 unit 100 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 100 peer-unit 0 user@SRX# set interfaces lt-0/0/0 unit 101 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 101 peer-unit 1 user@SRX# set interfaces lt-0/0/0 unit 102 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 102 peer-unit 2 user@SRX# set interfaces lt-0/0/0 unit 103 encapsulation ethernet-vpls user@SRX# set interfaces lt-0/0/0 unit 103 peer-unit 3

-

Configure uma instância de roteamento para o switch VPLS e atribua as interfaces lógicas de túnel.

[edit] user@SRX# set routing-instances VPLS instance-type vpls user@SRX# set routing-instances VPLS interface lt-0/0/0.100 user@SRX# set routing-instances VPLS interface lt-0/0/0.101 user@SRX# set routing-instances VPLS interface lt-0/0/0.102 user@SRX# set routing-instances VPLS interface lt-0/0/0.103

-

-

Configure os sistemas de locatário. Estamos mostrando apenas a configuração de um locatário.

-

Configure as interfaces associadas ao locatário.

[edit] user@SRX# set interfaces lt-0/0/0 unit 1 encapsulation ethernet user@SRX# set interfaces lt-0/0/0 unit 1 peer-unit 101 user@SRX# set interfaces lt-0/0/0 unit 1 family inet address 10.0.1.1/24 user@SRX# set interfaces ge-0/0/1 unit 0 family inet address 192.168.1.254/24

-

Configure o locatário, a instância de roteamento, o roteamento estático e atribua as interfaces.

[edit] user@SRX# set tenants TSYS1 routing-instances vr1 instance-type virtual-router user@SRX# set tenants TSYS1 routing-instances vr1 routing-options static route 0.0.0.0/0 next-hop 10.0.1.10 user@SRX# set tenants TSYS1 routing-instances vr1 interface lt-0/0/0.1 user@SRX# set tenants TSYS1 routing-instances vr1 interface ge-0/0/1.0

-

-

Configure os perfis de segurança. Estamos mostrando apenas a configuração mínima necessária para configurar sistemas lógicos e de locatário para este exemplo.

[edit] user@SRX# set system security-profile SP0 logical-system root-ls user@SRX# set system security-profile SP1 tenant TSYS1 user@SRX# set system security-profile SP2 tenant TSYS2 user@SRX# set system security-profile SP3 tenant TSYS3

-

Configure os sistemas lógicos. Este exemplo usando um switch VPLS de interconexão requer um sistema lógico.

-

Configure as interfaces.

[edit] user@SRX# set logical-systems root-ls interfaces ge-0/0/0 unit 0 family inet address 192.168.10.1/24 user@SRX# set logical-systems root-ls interfaces lt-0/0/0 unit 0 encapsulation ethernet user@SRX# set logical-systems root-ls interfaces lt-0/0/0 unit 0 peer-unit 100 user@SRX# set logical-systems root-ls interfaces lt-0/0/0 unit 0 family inet address 10.0.1.10/24

-

Configure as rotas estáticas.

[edit] user@SRX# set logical-systems root-ls routing-options static route 192.168.1.0/24 next-hop 10.0.1.1 user@SRX# set logical-systems root-ls routing-options static route 192.168.2.0/24 next-hop 10.0.1.2 user@SRX# set logical-systems root-ls routing-options static route 192.168.3.0/24 next-hop 10.0.1.3

-

-

Configure zonas e políticas de segurança nos sistemas lógicos para permitir o fluxo de tráfego dos locatários para a Internet. Políticas de segurança adicionais podem ser configuradas nos sistemas lógico e de locatário para permitir o tráfego entre locatários.

-

Configure zonas de segurança.

[edit] user@SRX# set logical-systems root-ls security zones security-zone trust host-inbound-traffic system-services ping user@SRX# set logical-systems root-ls security zones security-zone trust interfaces lt-0/0/0.0 user@SRX# set logical-systems root-ls security zones security-zone untrust host-inbound-traffic system-services ping user@SRX# set logical-systems root-ls security zones security-zone untrust interfaces ge-0/0/0.0

-

Configure políticas de segurança.

[edit] user@SRX# set logical-systems root-ls security address-book global address TSYS1 192.168.1.0/24 user@SRX# set logical-systems root-ls security address-book global address TSYS2 192.168.2.0/24 user@SRX# set logical-systems root-ls security address-book global address TSYS3 192.168.3.0/24 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS1 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS2 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match source-address TSYS3 user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match destination-address any user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out match application any user@SRX# set logical-systems root-ls security policies from-zone trust to-zone untrust policy allow-out then permit

-

-

Configure zonas e políticas de segurança em cada sistema de locatário para permitir o fluxo de tráfego para a Internet.

-

Configure zonas de segurança.

[edit] user@SRX# set tenants TSYS1 security zones security-zone PC1 host-inbound-traffic system-services ping user@SRX# set tenants TSYS1 security zones security-zone PC1 interfaces ge-0/0/1.0 user@SRX# set tenants TSYS1 security zones security-zone VPLS host-inbound-traffic system-services ping user@SRX# set tenants TSYS1 security zones security-zone VPLS interfaces lt-0/0/0.1

-

Configure políticas de segurança.

[edit] user@SRX# set tenants TSYS1 security address-book global address PC1 192.168.1.0/24 user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match source-address PC1 user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match destination-address any user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out match application any user@SRX# set tenants TSYS1 security policies from-zone PC1 to-zone VPLS policy allow-out then permit

-

Resultados

No modo de configuração, confirme sua configuração inserindo o show tenants TSYS1 comando para verificar se o sistema de locatário foi criado. Insira o show system login class TSYS1admin1 comando para exibir o nível de permissão para cada classe que você definiu. Para garantir que os administradores do sistema de locatários sejam criados, insira o show system login user TSYS1admin1 comando. Para garantir que as interfaces para interconectar o switch VPLS sejam criadas, insira o show interfaces comando. Enter show logical-systems para verificar a configuração dos sistemas lógicos raiz.

user@SRX# show tenants TSYS1

routing-instances {

vr1 {

instance-type virtual-router;

routing-options {

static {

route 0.0.0.0/0 next-hop 10.0.1.10;

}

}

interface lt-0/0/0.1;

interface ge-0/0/1.0;

}

}

security {

address-book {

global {

address PC1 192.168.1.0/24;

}

}

policies {

from-zone PC1 to-zone VPLS {

policy allow-out {

match {

source-address PC1;

destination-address any;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone PC1 {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone VPLS {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

lt-0/0/0.1;

}

}

}

}

user@SRX# show system login class TSYS1admin1 tenant TSYS1; permissions all;

user@SRX# show system login user TSYS1admin1

uid 2001;

class TSYS1admin1;

authentication {

encrypted-password "$ABC123";

}

user@SRX# show interfaces

lt-0/0/0 {

unit 1 {

encapsulation ethernet;

peer-unit 101;

family inet {

address 10.0.1.1/24;

}

}

unit 2 {

encapsulation ethernet;

peer-unit 102;

family inet {

address 10.0.1.2/24;

}

}

unit 3 {

encapsulation ethernet;

peer-unit 103;

family inet {

address 10.0.1.3/24;

}

}

unit 100 {

encapsulation ethernet-vpls;

peer-unit 0;

}

unit 101 {

encapsulation ethernet-vpls;

peer-unit 1;

}

unit 102 {

encapsulation ethernet-vpls;

peer-unit 2;

}

unit 103 {

encapsulation ethernet-vpls;

peer-unit 3;

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.168.1.254/24;

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 192.168.2.254/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 192.168.3.254/24;

}

}

}

user@SRX# show logical-systems

root-ls {

interfaces {

ge-0/0/0 {

unit 0 {

family inet {

address 192.168.10.1/24;

}

}

}

lt-0/0/0 {

unit 0 {

encapsulation ethernet;

peer-unit 100;

family inet {

address 10.0.1.10/24;

}

}

}

}

routing-options {

static {

route 192.168.1.0/24 next-hop 10.0.1.1;

route 192.168.2.0/24 next-hop 10.0.1.2;

route 192.168.3.0/24 next-hop 10.0.1.3;

}

}

security {

address-book {

global {

address TSYS1 192.168.1.0/24;

address TSYS2 192.168.2.0/24;

address TSYS3 192.168.3.0/24;

}

}

policies {

from-zone trust to-zone untrust {

policy allow-out {

match {

source-address [ TSYS1 TSYS2 TSYS3 ];

destination-address any;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone trust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

lt-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/0.0;

}

}

}

}

}

Se a saída não exibir a configuração pretendida, repita as instruções de configuração nestes exemplos para corrigi-la. Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

- Verificando sistemas de locatário e configurações de login usando o administrador principal

- Verificando sistemas de locatários e configurações de login usando SSH

- Verificando a conectividade do PC1 com a Internet

Verificando sistemas de locatário e configurações de login usando o administrador principal

Finalidade

Verifique se os sistemas de locatário existem e você pode inseri-los da raiz como o administrador primário. Retorno do sistema de locatários para a raiz.

Ação

Do modo operacional, use o seguinte comando para inserir os sistemas de locatário:TSYS1

user@SRX> set cli tenant TSYS1 Tenant: TSYS1 user@SRX:TSYS1>

Agora você está inserido nos sistemas de locatários TSYS1. Use o seguinte comando para sair dos sistemas TSYS1 de locatário para a raiz:

user@SRX:TSYS1> clear cli tenant Cleared default tenants user@SRX>

Significado

O sistema de locatários existe e você pode entrar no sistema de locatários da raiz como o administrador primário.

Verificando sistemas de locatários e configurações de login usando SSH

Finalidade

Verifique se os sistemas de locatário que você criou existem e se as IDs de login e senhas de administrador que você criou estão corretas.

Ação

Use o SSH para fazer login em cada administrador do sistema de locatário do usuário.

-

Execute SSH especificando o endereço IP do seu firewall da Série SRX.

-

Insira a ID de logon e a senha do administrador de sistemas de locatário que você criou. Depois de fazer logon, o prompt mostra o nome do administrador de sistemas de locatário. Observe como esse resultado difere do resultado produzido quando você faz logon no sistema de locatário do sistema lógico primário na raiz. Repita esse procedimento para todos os seus sistemas de locatário.

login: TSYS1admin1 Password: "$ABC123" TSYS1admin1@SRX: TSYS1>

Significado

O administrador TSYS1admin1 do sistema de locatários existe e você pode fazer logon como administrador do sistema de locatários.

Verificando a conectividade do PC1 com a Internet

Finalidade

Verifique a conectividade de ponta a ponta.

Ação

Faça ping e execute traceroute para a Internet a partir do PC1. Em nosso exemplo, a Internet é 192.168.10.254.

-

Execute o ping do PC1.

user@PC1> ping 192.168.10.254 count 2 PING 192.168.10.254 (192.168.10.254): 56 data bytes 64 bytes from 192.168.10.254: icmp_seq=0 ttl=62 time=3.178 ms 64 bytes from 192.168.10.254: icmp_seq=1 ttl=62 time=3.082 ms --- 192.168.10.254 ping statistics --- 2 packets transmitted, 2 packets received, 0% packet loss round-trip min/avg/max/stddev = 3.082/3.130/3.178/0.048 ms

-

Execute traceroute do PC1.

user@PC1> traceroute 192.168.10.254 traceroute to 192.168.10.254 (192.168.10.254), 30 hops max, 52 byte packets 1 192.168.1.254 (192.168.1.254) 2.188 ms 1.779 ms 1.896 ms 2 10.0.1.10 (10.0.1.10) 1.888 ms 1.535 ms 1.661 ms 3 192.168.10.254 (192.168.10.254) 3.243 ms 15.077 ms 3.499 ms

Significado

PC1 é capaz de acessar a Internet.

Comportamento do sistema lógico e do locatário específico da plataforma

Use o Explorador de Recursos para confirmar o suporte à plataforma e à versão para recursos específicos.

Consulte a seção Informações adicionais da plataforma para obter mais informações.

Use a tabela a seguir para analisar os comportamentos específicos da plataforma:

| Plataforma |

Diferença |

|---|---|

| Série SRX |

|

Informações adicionais da plataforma

Use o Explorador de Recursos para confirmar o suporte à plataforma e à versão para recursos específicos. Plataformas adicionais podem ser suportadas.

Examine a seção Sistema lógico específico da plataforma e Comportamento do sistema de locatário para obter notas relacionadas à sua plataforma.

| Capacidade | SRX1500 | SRX1600 | SRX2300, SRX4120 | SRX4100 | SRX4200 | SRX4600 | SRX5400 SRX5600 SRX5800 Firewalls com placas SPC2 | SRX5400 SRX5600 SRX5800 Firewalls com placas SPC3 | SRX5400 SRX5600 SRX5800 Firewalls com placas SPC2 e SPC3 | vSRX Firewalls virtuais |

|---|---|---|---|---|---|---|---|---|---|---|

| Capacidade de sistemas lógicos |

27 |

32 |

32 |

32 |

27 |

32 |

32 |

32 |

32 |

8 |

| Capacidade de sistemas de locatário a partir do Junos OS Release 20.1R1 | 50 |

200 | 200 | 300 | 100 | 500 | 100 | 42 | ||

| Capacidade de sistemas de locatário a partir do Junos OS versão 23.4R1 | 50 | 200 |

Tabela de histórico de alterações

A compatibilidade com recursos é determinada pela plataforma e versão utilizada. Use o Explorador de recursos para determinar se um recurso é compatível com sua plataforma.

ping,

telnet,

ssh,

traceroute,

show arp, ,

show ipv6 neighbors

clear arp, e

clear ipv6 neighbors comandos.