Suporte a VPN IPsec em alta disponibilidade de vários nós

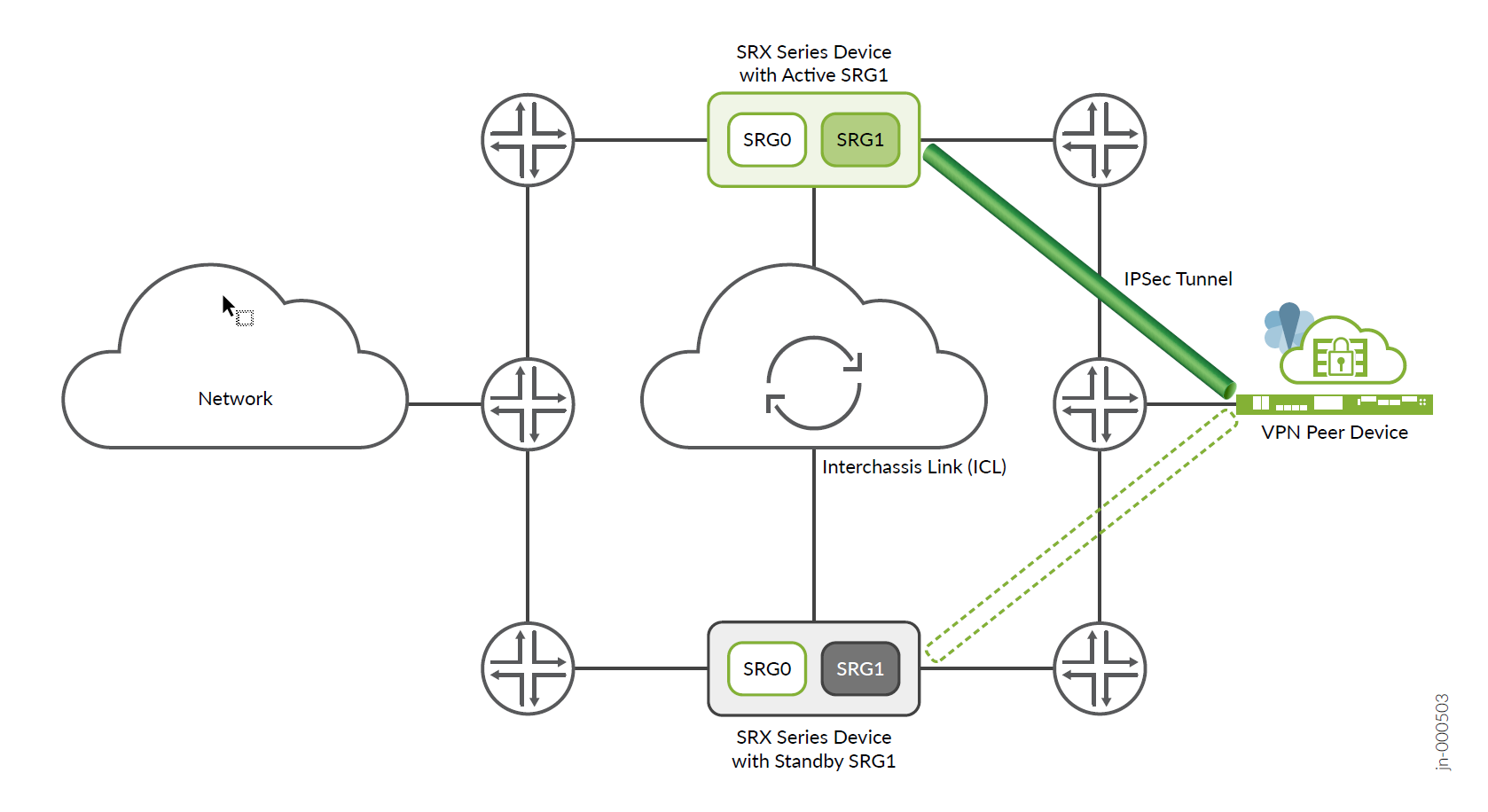

VPN IPsec no modo de backup ativo

Os firewalls da Série SRX oferecem suporte a túneis VPN IPsec em uma configuração de alta disponibilidade de múltiplos nós. Antes do lançamento do Junos OS 22.4R1, o túnel de VPN IPsec é ancorado no SRG1, onde o SRG1 atua no modo ativo/backup stateful. Nesse modo, todos os túneis VPN terminam no mesmo dispositivo em que o SRG1 está ativo.

A alta disponibilidade de múltiplos nós estabelece um túnel IPsec e realiza trocas de chaves:

-

Associando dinamicamente o endereço IP flutuante do SRG1 ativo para o IP de terminação na implantação de roteamento e atribuindo o IP de terminação, o IP virtual (VIP), que flutua entre os dois dispositivos no modo de comutação.

-

Gerando o perfil de CA, quando há necessidade de um perfil de CA dinâmico para autenticar o estabelecimento de túnel, no nó em que o SRG1 está ativo.

-

Executar uma nova autenticação e carregar o perfil dinâmico no nó recém-ativo e limpar no nó antigo.

Embora seja possível executar os show comandos em nós ativos e de backup para exibir o status das associações de segurança IKE e IPsec, é possível excluir as associações de segurança IKE e IPsec somente no nó ativo.

O serviço VPN é ativado automaticamente quando você habilita o modo ativo/backup usando o set chassis high-availability services-redundancy-group 1 comando. Consulte o exemplo de configuração para obter mais detalhes.

Os arquivos PKI serão sincronizados com o nó peer somente se você habilitar a criptografia de link para a ICL.

Recomendamos seguir a sequência ao configurar a VPN com alta disponibilidade de vários nós em seu dispositivo de segurança:

-

No nó de backup, configure o gateway IKE de segurança, a VPN IPsec, as interfaces st0.x e zonas de segurança e, em seguida, comprometa a configuração.

-

No nó ativo, configure o gateway IKE de segurança, VPN IPsec, interface st0.x, zonas de segurança e rota estática e comprometa a configuração.

Você deve confirmar a configuração no nó de backup antes de confirmar a configuração no nó ativo se não usar a opção commit synchronize.

Processar pacotes no nó de backup

Quando você usa a process-packet-on-backup opção em Alta Disponibilidade de Multinode, o Mecanismo de Encaminhamento de Pacotes encaminha pacotes no nó de backup para o SRG correspondente. Essa configuração processa pacotes VPN no nó de backup mesmo quando o nó não está no modo ativo; Assim, eliminando o atraso quando o nó de backup faz a transição para a função ativa após um failover. O processo de pacote continua mesmo durante o período de transição.

Você pode configurar o pacote de processo no backup em um SRG1 usando aset chassis high-availability services-redundancy-group name process-packet-on-backup [] declaração.

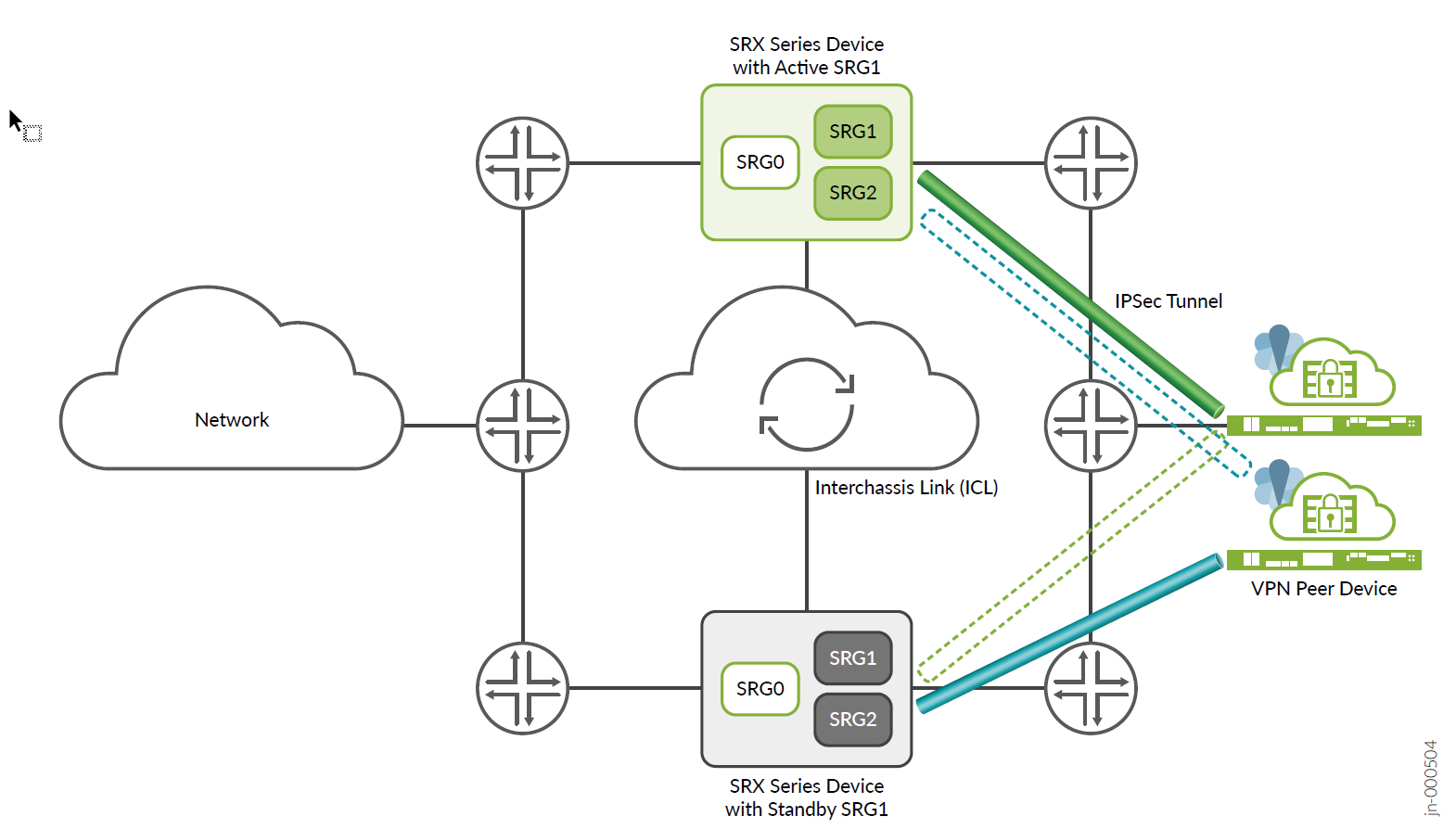

VPN IPsec no modo ativo-ativo

A partir do Junos OS Release 22.4R1, você pode configurar a alta disponibilidade de vários nós para operar em modo ativo-ativo com suporte a vários SRG1s (SRG1+) para VPN IPsec. Nesse modo, alguns SRGs permanecem ativos em um nó e alguns SRGs permanecem ativos em outro nó. Um SRG específico sempre opera no modo de backup ativo; Ele opera no modo ativo em um nó e no modo de backup em outro nó.

A alta disponibilidade de múltiplos nós oferece suporte a VPN IPsec no modo ativo-ativo com vários SRGs (SRG1+). Nesse modo, é possível estabelecer vários túneis ativos de ambos os nós, com base na atividade do SRG. Como diferentes SRGs podem estar ativos em diferentes nós, os túneis pertencentes a esses SRGs surgem em ambos os nós de forma independente. Ter túneis ativos em ambos os nós permite criptografar/descriptografar o tráfego de dados em ambos os nós, resultando em uso eficiente da largura de banda.

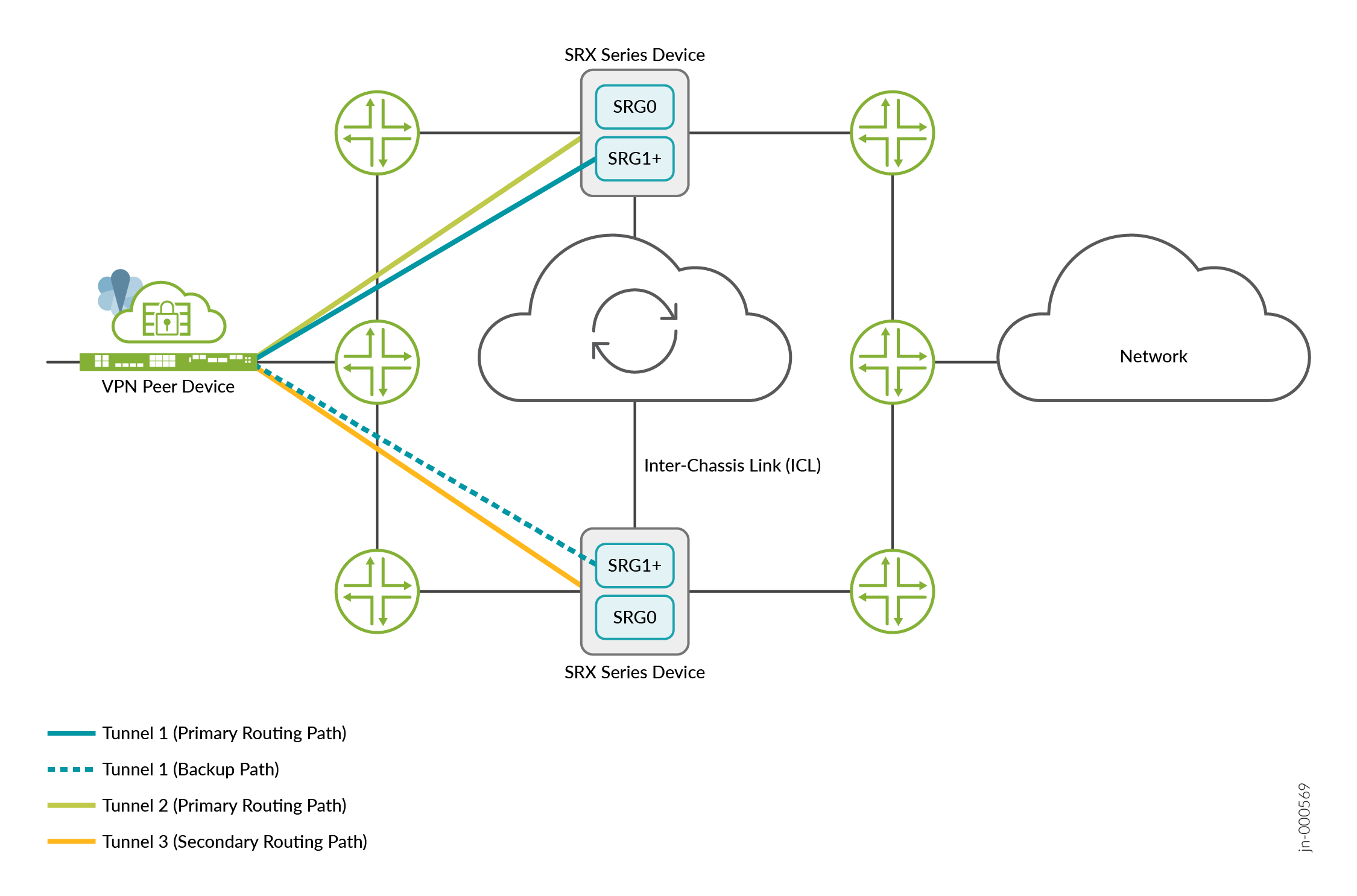

Figura 1 e Figura 2 mostram diferenças nos túneis VPN IPsec de alta disponibilidade de multinó ativo e ativo ativo. de vários nós

de vários nós

de vários nós

de vários nós

A alta disponibilidade de múltiplos nós estabelece o túnel IPsec e realiza trocas de chaves associando o endereço IP de terminação (que também identifica os túneis que terminam nele) ao SRG. Como diferentes SRG1+ podem estar em estado ativo ou em estado de backup em cada um dos dispositivos, a alta disponibilidade de múltiplos nós direciona o tráfego correspondente de forma eficaz para o SRG1 ativo correspondente. A alta disponibilidade de múltiplos nós também mantém as informações de mapeamento de prefixo IP e ID SRG.

As Tabelas 1 e 2 fornecem detalhes sobre o impacto nos túneis de VPN IPsec devido a alterações nas alterações do SRG1+.

| O SRG1 altera | o impacto nos túneis de VPN baseada em IPSec |

|---|---|

| Adição de SRG | Nenhum impacto nos túneis existentes |

| Exclusão SRG | Exclui todas as rotas associadas ao SRG. |

| Modificação de atributo SRG (diferente da lista de prefixos) | Nenhum impacto nos túneis existentes |

| Modificação de ID SRG | Exclui todos os túneis existentes associados ao SRG. |

| Prefixo de IP na modificação da lista de prefixos | Exclui todos os túneis mapeados para esse prefixo IP específico. Nenhum impacto se não houver mapeamento de túnel existente para o prefixo IP modificado. |

| Ação de alterações de estado do SRG | da alta disponibilidade de vários nós |

|---|---|

|

|

Exclui todos os dados correspondentes a esse SRG e ressincroniza a partir do novo SRG ativo |

|

|

Exclui todos os dados correspondentes a esse SRG e ressincroniza a partir do novo SRG ativo |

|

|

Não aplicável |

|

|

Nenhuma ação |

|

|

Nenhuma ação |

|

|

Nenhuma ação |

|

|

Nenhuma ação (possível transição de estado; se o estado ativo não estiver envolvido no pré ou pós-estado, nenhuma ação será necessária) |

|

|

Nenhuma ação (possível transição de estado; se o estado ativo não estiver envolvido no pré ou pós-estado, nenhuma ação será necessária) |

|

|

Nenhuma ação (possível transição de estado; se o estado ativo não estiver envolvido no pré ou pós-estado, nenhuma ação será necessária) |

Associar serviço VPN IPsec a um SRG

As versões anteriores à 22.4R1 suportavam apenas SRG0 e SRG1, e SRG1 estava associado à VPN IPsec por padrão. Na versão 22.4R1, um SRG não está associado ao serviço VPN baseada em IPSec por padrão. Você deve associar o serviço VPN IPsec a qualquer um dos vários SRGs:

- Especificando o IPsec como serviço gerenciado

Ex:

[set chassis high-availability services-redundancy-group <id> managed-services ipsec] - Criação de uma lista de prefixos de IP

Ex:

[set chassis high-availability services-redundancy-group <id> prefix-list <name>][set policy-options prefix-list <name> <IP address>

Quando você tem vários SRGs em sua configuração de alta disponibilidade de vários nós, alguns SRGs estão no estado ativo em um nó e alguns SRGs estão ativos em outro nó. É possível ancorar determinados túneis IPsec em um nó específico (firewall da Série SRX) configurando uma lista de prefixos de IP.

Na configuração de VPN IPsec, um gateway IKE inicia e encerra conexões de rede entre dois dispositivos de segurança. A extremidade local (gateway IKE local) é a interface da Série SRX que inicia as negociações de IKE. O gateway IKE local tem um endereço IP local, um endereço IP roteável publicamente no firewall, que a conexão VPN usa como o endpoint.

A lista de prefixos de IP inclui uma lista de prefixos de endereço IPv4 ou IPv6, que são usados como endereço local de um gateway IKE. Você pode associar esses prefixos IP (lista de prefixos) a um SRG1 especificado para anunciar o endereço local do gateway IKE com uma preferência mais alta de acordo com o estado do SRG.

Para ancorar um determinado túnel VPN IPsec a um dispositivo de segurança específico, você deve:

-

Crie uma lista de prefixos de IP incluindo o endereço local do gateway IKE e associe a lista de prefixos de IP ao SRG:

Exemplo:

set chassis high-availability services-redundancy-group 1 prefix-list lo0_1 set chassis high-availability services-redundancy-group 2 prefix-list lo0_2 set policy-options prefix-list lo0_1 10.11.0.1/32 set policy-options prefix-list lo0_2 10.11.1.1/32 set interfaces lo0 description untrust set interfaces lo0 unit 0 family inet address 10.11.0.1/32 set interfaces lo0 unit 0 family inet address 10.11.1.1/32

- Defina a instância de roteamento para a lista de prefixos.

set chassis high-availability services-redundancy-group 1 prefix-list lo0_1 routing-instance rt-vr set chassis high-availability services-redundancy-group 1 prefix-list lo0_2 routing-instance rt-vr

Se você não associar uma instância de roteamento à lista de prefixos, a alta disponibilidade do Multinode usará a tabela de roteamento padrão, o que pode afetar a funcionalidade da VPN.

-

Associe/habilite a VPN IPsec ao SRG.

Exemplo:

set chassis high-availability services-redundancy-group 1 managed-services ipsec set chassis high-availability services-redundancy-group 2 managed-services ipsec

Essa configuração permite associar a VPN IPsec de forma seletiva e flexível a um dos vários SRGs configurados no firewall da Série SRX em uma configuração de alta disponibilidade de múltiplos nós.

Você pode verificar o mapeamento de objetos IKE/IPsec para o SRG usando o seguinte comando:

user@host# show chassis high-availability information detail

.........

Services Redundancy Group: 1

Deployment Type: SWITCHING

Status: BACKUP

Activeness Priority: 200

Hold Timer: 1

Services: [ IPSEC ]

Process Packet In Backup State: NO

Control Plane State: NOT READY

System Integrity Check: COMPLETE

Peer Information:

Failure Events: NONE

Peer Id: 2

Last Advertised HA Status: ACTIVE

Last Advertised Health Status: HEALTHY

Failover Readiness: N/A

.............

Você pode verificar o mapeamento de SRGs e lista de prefixos de IP usando o seguinte comando:

user@host> show chassis high-availability prefix-srgid-table

IP SRGID Table:

SRGID IP Prefix Routing Table

1 10.11.0.1/32 rt-vr

1 10.19.0.1/32 rt-vr

1 10.20.0.1/32 rt-vr

2 10.11.1.1/32 rt-vr

2 10.19.1.1/32 rt-vr

2 10.20.1.1/32 rt-vr

Se você não configurar uma lista de prefixos, receberá a seguinte mensagem de aviso:

user@host> show chassis high-availability prefix-srgid-table

Warning: prefix list not configured

Consulte Exemplo: Configurar a VPN baseada em IPSec em alta disponibilidade de múltiplos nós ativo-ativo em uma rede de Camada 3 para obter detalhes.

Suporte ao protocolo de roteamento dinâmico para VPN IPsec

A partir do Junos OS Release 23.2R1, você pode habilitar protocolos de roteamento dinâmico para VPN IPsec em uma configuração de alta disponibilidade de vários nós usando túneis locais de nós. As rotas que os protocolos de roteamento dinâmico adicionam permanecem locais para um nó. Essas rotas não estão vinculadas a nenhum SRG (grupo de redundância de serviços).

Nas versões anteriores, a alta disponibilidade de múltiplos nós suporta apenas a implantação do seletor de tráfego. Ou seja, quando você configura a VPN IPsec usando seletores de tráfego, a configuração instala rotas considerando o valor de preferência e a métrica de roteamento com base em prefixos do seletor de tráfego.

Ao configurar túneis locais de nó, você tem túneis separados de um dispositivo peer VPN para ambos os nós da configuração de alta disponibilidade de vários nós. Ou seja, você tem um túnel local de nó para cada um dos dois nós de alta disponibilidade de vários nós.

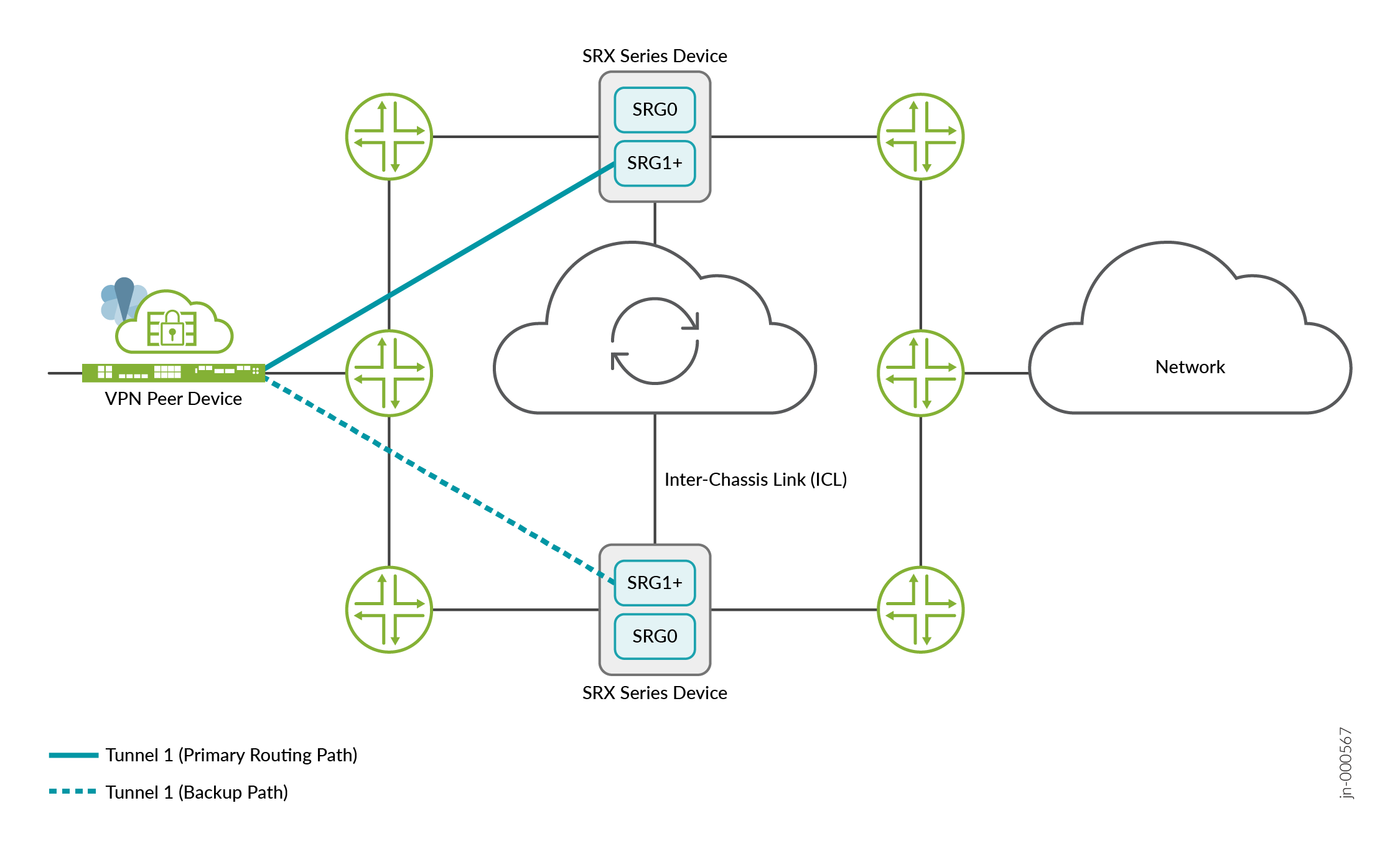

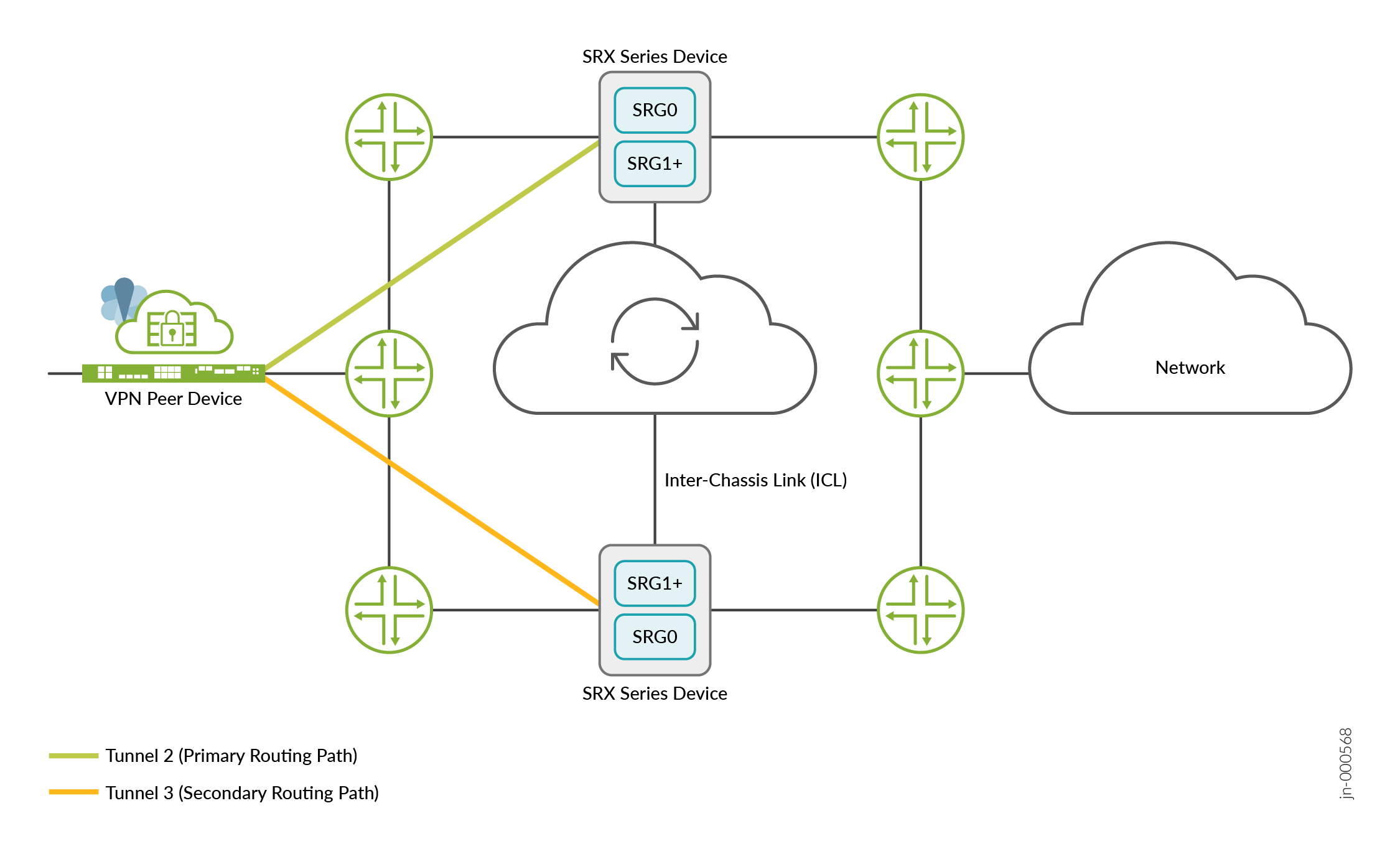

A Figura 3, a Figura 4 e a Figura 5 mostram uma implantação de VPN IPsec de alta disponibilidade multinós com túneis sincronizados, túneis locais de nó e uma combinação de túneis sincronizados e túneis locais de nó, respectivamente.

sincronizados

sincronizados

A figura anterior mostra um túnel VPN IPsec entre um dispositivo par e uma configuração de alta disponibilidade de vários nós. O túnel VPN IPsec é ancorado em um SRG1+ ativo. O túnel permanece ativo quando o SRG1+ associado está ativo. Nessa implantação, o tráfego passa pelo túnel ativo (Túnel 1).

local de nó

local de nó

Na figura anterior, você tem dois túneis locais de nó entre o dispositivo par VPN e a configuração de alta disponibilidade de vários nós. Cada túnel se conecta a um dos dois nós na configuração. Esses túneis não estão associados a nenhum SRG1+. Um ou ambos os túneis podem permanecer ativos a qualquer momento. Com base no protocolo de roteamento configurado, a qualquer instante, o tráfego passa pelo Túnel 2 ou pelo Túnel 3.

nós

nós

A figura anterior mostra um túnel VPN IPsec entre um dispositivo par VPN e uma configuração de alta disponibilidade de vários nós. Além disso, a figura mostra dois túneis locais de nó entre o dispositivo peer VPN e a configuração de alta disponibilidade de vários nós.

O túnel VPN IPsec é ancorado em um SRG1+ ativo e permanece ativo quando o SRG1+ associado está ativo. No caso de túneis locais de nó, ambos os túneis permanecem ativos.

A Tabela 3 mostra a diferença entre node-local túneis e túneis sincronizados.

| Funções | Túneis de nó local Túneis | sincronizados |

|---|---|---|

| Associação com SRG1+ | Não | Sim |

| Sincronização de informações de túnel entre nós de alta disponibilidade de vários nós | Não | Sim |

| Número de túneis ativos | Dois | Um |

Marcar um túnel VPN IPsec como túnel local de nó

Você pode configurar um túnel VPN IPsec como node-local em um firewall da Série SRX usando a seguinte declaração:

[edit] user@host# set security ike gateway gateway-name node-local

Certifique-se de configurar a node-local opção para ambos os nós em uma configuração de alta disponibilidade de vários nós.

Certifique-se de definir uma preferência para um túnel ao configurar a política de roteamento.

Suporte ADVPN em alta disponibilidade de vários nós

A partir do Junos OS Release 24.2R1, a alta disponibilidade de vários nós oferece suporte à ADVPN na implantação de túnel local de nó.

Os túneis locais de nós aprimoram a HA de múltiplos nós, fornecendo túneis separados de um dispositivo peer VPN para ambos os nós na configuração. A ADVPN permite que os túneis VPN sejam estabelecidos dinamicamente entre spokes. A combinação da ADVPN com a HA de múltiplos nós na implantação de túneis locais de nós garante conectividade de rede robusta, utilização eficiente de recursos e failover contínuo.

O protocolo ADVPN permite a criação de um caminho de atalho entre dois gateways parceiros para estabelecer um caminho ótimo para a entrega de dados. Tradicionalmente, em uma rede hub-and-spoke, o tráfego entre dois spokes atravessa o hub. Com a ADVPN, o hub recomenda um atalho entre seus pares (dispositivos spoke) com os quais estabeleceu anteriormente uma SA IPsec. A decisão de sugerir um atalho depende da duração e da quantidade de tráfego que flui entre um par de pares pelo hub. Esses pares, chamados de parceiros de atalho, aceitam ou recusam essa recomendação, de acordo com suas próprias políticas.

Os pares aceitam a sugestão e estabelecem um SA (atalho) direto entre eles. Uma nova fase 1 e fase 2 SA é criada para cada atalho. Esse atalho é usado para estabelecer um caminho mais ideal para a entrega de dados. Todo o tráfego que flui entre os peers agora passa diretamente pelo túnel de atalho entre os peers.

Se os pares recusarem a recomendação, eles responderão ao sugestor indicando o motivo da rejeição. Nesse caso, o tráfego continua a fluir pelo Shortcut Suggester.

A configuração de alta disponibilidade de vários nós inclui dois firewalls da Série SRX atuando como nó ativo e nó de backup, e dois dispositivos de pares VPN com configuração local de nó. Nesse caso, um túnel VPN IPsec é estabelecido entre um dispositivo peer VPN e uma configuração de alta disponibilidade de vários nós.

- Sugestão de atalho

- Parceiros de atalho: são dispositivos pares que formam o túnel de atalho. A troca de atalhos acontece por meio de um protocolo IKEv2 estendido.

Na configuração de alta disponibilidade de vários nós, um dispositivo peer VPN, com túnel local de nó, assume as seguintes funções:

- Parceiro de atalho ADVPN

- Sugestor de atalhos ADVPN

Com a configuração ADVPN, um firewall da Série SRX pode atuar como um sugestor de atalhos ou um parceiro de atalhos, mas não como sugestor e parceiro de cada vez.

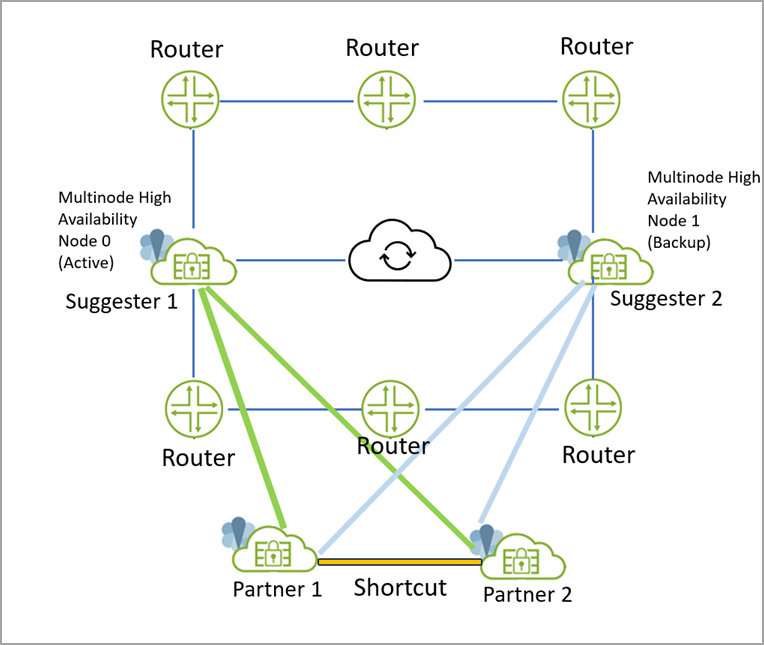

As imagens a seguir ilustram como o gateway de VPN pode atuar como um sugestor e parceiro de atalho.

- O dispositivo peer VPN, atuando como parceiro de atalho, estabelece dois túneis – um túnel em direção a cada nó de alta disponibilidade de vários nós. Nesse caso, cada nó atua como um sugestor de atalho.

Figura 6: Gateway de VPN como parceiro

de atalho

de atalho

Conforme mostrado na ilustração:

- Dois firewalls da Série SRX em alta disponibilidade de vários nós estão atuando como sugestores de atalhos — Sugestor-1 (nó ativo) e Sugestor-2 (nó de backup).

- Dois gateways de VPN estão atuando como parceiros de atalho: Parceiro-1 e Parceiro-2.

- O Parceiro-1 cria dois túneis; um em direção ao Sugestor-1 e outro em direção ao Sugester-2

- O Partner-2 cria dois túneis; um em direção ao Sugestor-1 e outro em direção ao Sugester-2

- O tráfego do Parceiro-1 para o Parceiro-2 passa pelo Sugestor-1. O Sugestor-1 notifica o Parceiro-1 e o Parceiro-2 para criar atalho.

- Caso o nó ativo (sugestor-1) falhe e ambos os túneis do Sugestor-1 para o Parceiro-1 e o Parceiro-2 estejam inativos, nesse caso:

-

- O atalho criado anteriormente permanece ativo, no entanto, o fluxo de tráfego do Parceiro-1 para o Parceiro-2 passa pelo Sugestor-2. Nesse caso, o Sugestor-2 sugere um atalho entre o Parceiro-1 e o Parceiro-2. Como o atalho já existe entre o Parceiro-1 e o Parceiro-2, a sugestão para o novo atalho Sugestor-2 é rejeitada.

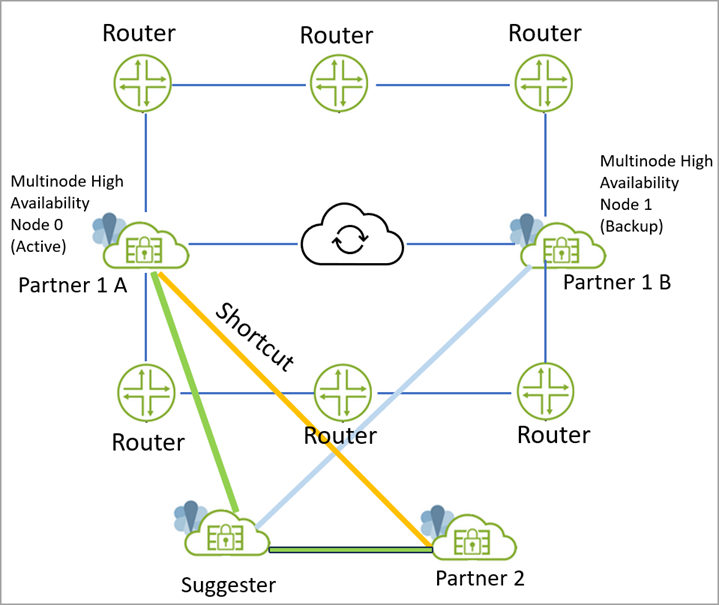

- Dispositivo par VPN atuando como sugestão de atalho. Nesse caso, cada nó de alta disponibilidade de vários nós atua como parceiro de atalho e estabelece um túnel separado em direção ao dispositivo peer VPN.

Figura 7: Gateway de VPN como sugestor de

atalho

atalho

- Os firewalls da Série SRX em alta disponibilidade de múltiplos nós estão atuando como Parceiro-1-A e Parceiro-1-B.

- Um gateway VPN está agindo como Suggester e outro firewall da Série SRX está atuando como Partner-2.

- O Partner-1-A (nó ativo) cria um túnel estático (túnel ativo) com o Suggester.

- O Partner-1-B (nó de backup) cria um túnel estático (túnel de backup) com o Suggester.

- O tráfego do Parceiro-1-A para o Parceiro-2 flui pelo Suggester.

- O Suggester sugere a criação de um atalho entre o Parceiro-1-A e o Parceiro-2.

- O Parceiro-1-A e o Parceiro-2 criam um atalho entre eles. Observe que, se o túnel estático entre parceiros e o sugestor ficar inativo, não haverá impacto no túnel de atalho. O tráfego continua a fluir pelo túnel de atalho mesmo depois que o túnel estático fica inativo.

Destaques de configuração

- Configure a alta disponibilidade de múltiplos nós nos firewalls da Série SRX. Veja exemplo: configurar a alta disponibilidade de vários nós em uma rede de Camada 3.

- Certifique-se de configurar a

node-localopção para ambos os nós em uma configuração de alta disponibilidade de vários nós. Exemplo:set security ike gateway gateway-name node-local

- Configure as funções de parceiro de atalho ou sugestor de atalho no firewall da Série SRX, conforme aplicável. Consulte VPNs de descoberta automática.

Por padrão, as opções de sugestor de atalho e parceiro de atalho são habilitadas se você configurar advpn na hierarquia de gateway IKE. Você deve desabilitar explicitamente a opção de sugestão ou a opção de parceiro para desabilitar essa funcionalidade específica.

[edit security ike]

gateway gateway_1 {

…

node-local

…

advpn {

partner disable;

}

}

[edit security ike]

gateway gateway_1 {

advpn {

suggester disable;

partner {

connection-limit 5;

idle-time 300;

}

}

}

Limitações

- A configuração de um sugestor ADVPN só é permitida em hubs AutoVPN como funcionalidade de parceiro para configuração spoke.

- Você não pode configurar as funções de sugestão e parceiro no mesmo gateway IKE

- ADVPN não suporta IKEv1

- Você não pode criar um atalho entre parceiros que estão atrás de dispositivos NAT.