Autenticación de usuarios externos mediante RADIUS

RESUMEN Esta configuración es más segura ya que le permite utilizar el mismo nombre de usuario y contraseña que el inicio de sesión de su dominio, así como cambiar o recuperar sus credenciales sin interactuar con el administrador del firewall. También agrega menos carga de trabajo en el administrador, ya que la contraseña debe cambiarse con frecuencia. Le recomendamos que utilice esta configuración para autenticar al usuario.

Suponemos que ha completado la configuración básica de sus firewalls de la serie SRX, incluidas las interfaces, zonas y políticas de seguridad, como se ilustra en el Escenario de despliegue de Juniper Secure Connect.

Para obtener información acerca de los requisitos previos, consulte Requisitos del sistema.

Debe asegurarse de que el firewall de la serie SRX utiliza un certificado firmado o un certificado autofirmado en lugar del certificado predeterminado generado por el sistema. Antes de empezar a configurar Juniper Secure Connect, es importante que lea las instrucciones de Requisitos previos para implementar Juniper Secure Connect.

Configurar los ajustes de VPN de Juniper Secure Connect

Para configurar las opciones de VPN mediante la interfaz J-Web:

- Inicie sesión en su firewall de la serie SRX mediante la interfaz J-Web. La figura 1 muestra la página de inicio de sesión de J-Web.

Figura 1: Acceso e inicio de sesión

de J-Web

de J-Web

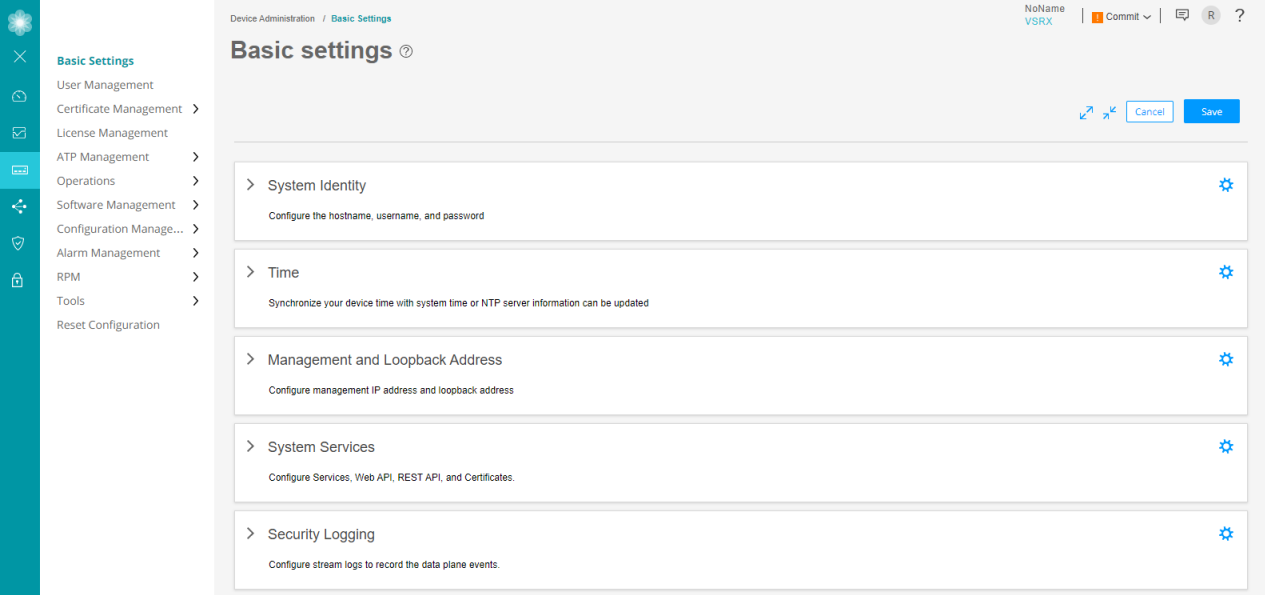

Después de iniciar sesión correctamente, aterriza en la página Configuración básica. La figura 2 muestra un ejemplo de la página de destino.

Figura 2: Página de inicio de J-Web

de inicio de J-Web

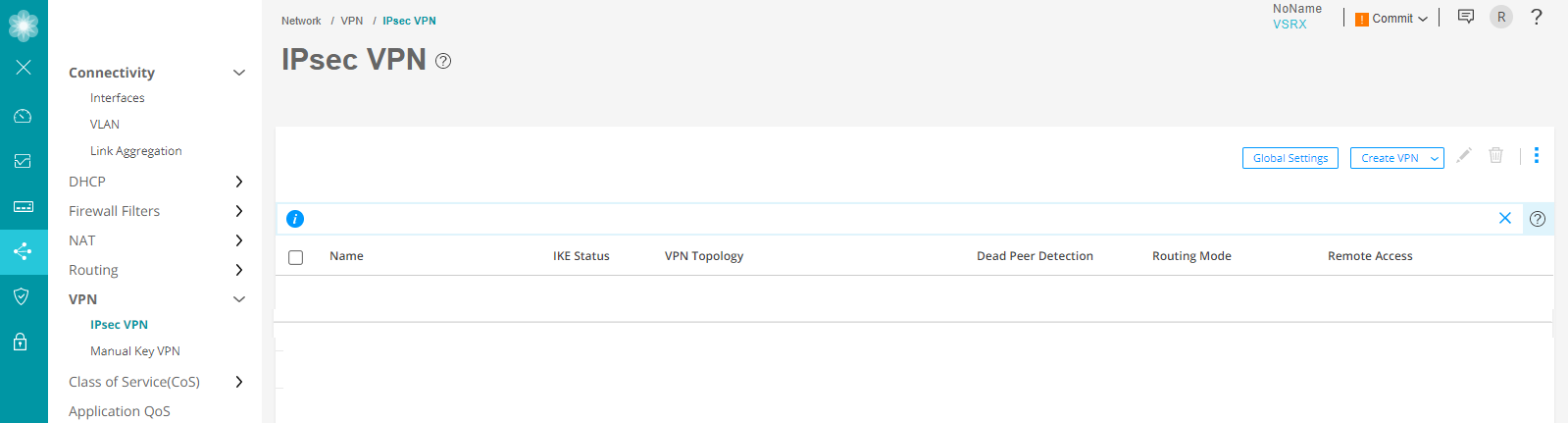

- En el panel lateral J-Web, vaya a VPN de > red > VPN IPsec.

-

Después de hacer clic en VPN IPsec, aparece la página VPN IPsec. La figura 3 muestra un ejemplo de la página VPN IPsec .

Figura 3: Página VPN IPsec

VPN IPsec

-

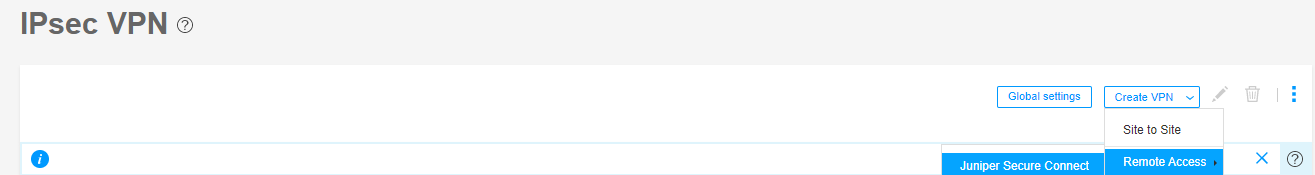

En la esquina derecha de la página, seleccione Crear VPN > acceso remoto > Juniper Secure Connect para crear la configuración VPN IPsec para Juniper Secure Connect.

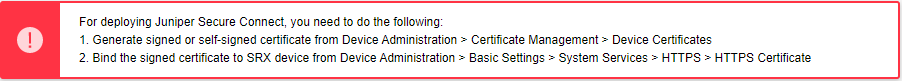

Aparece el siguiente mensaje de advertencia:

Figura 4: Mensaje de advertencia para generar y enlazar un certificado autofirmado

autofirmado

Como se menciona en el mensaje de advertencia, cree un certificado autofirmado y enlace el certificado al firewall de la serie SRX. Para obtener más información, consulte Preparación para implementar Juniper Secure Connect.

Para obtener información detallada sobre cómo crear una VPN de acceso remoto, consulte Crear una VPN de acceso remoto: Juniper Secure Connect.

-

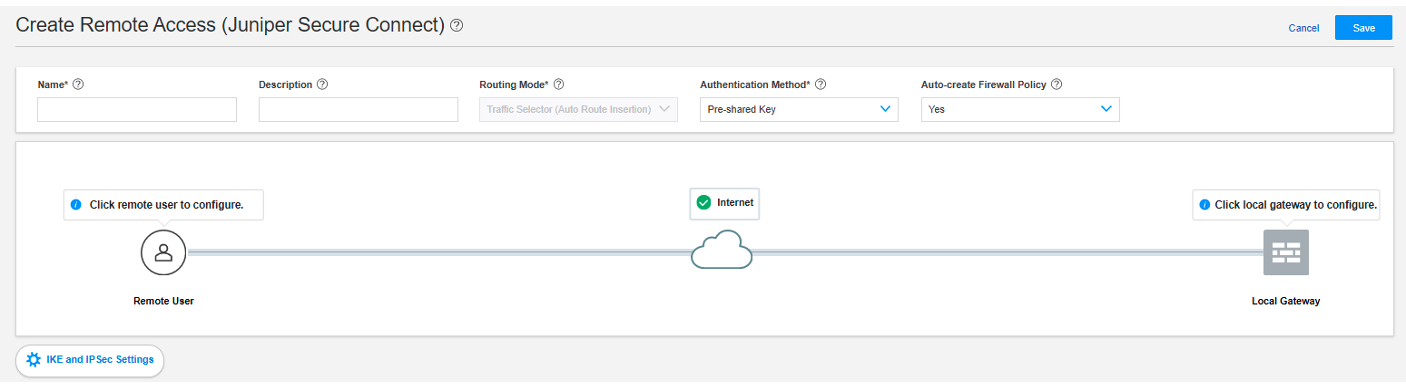

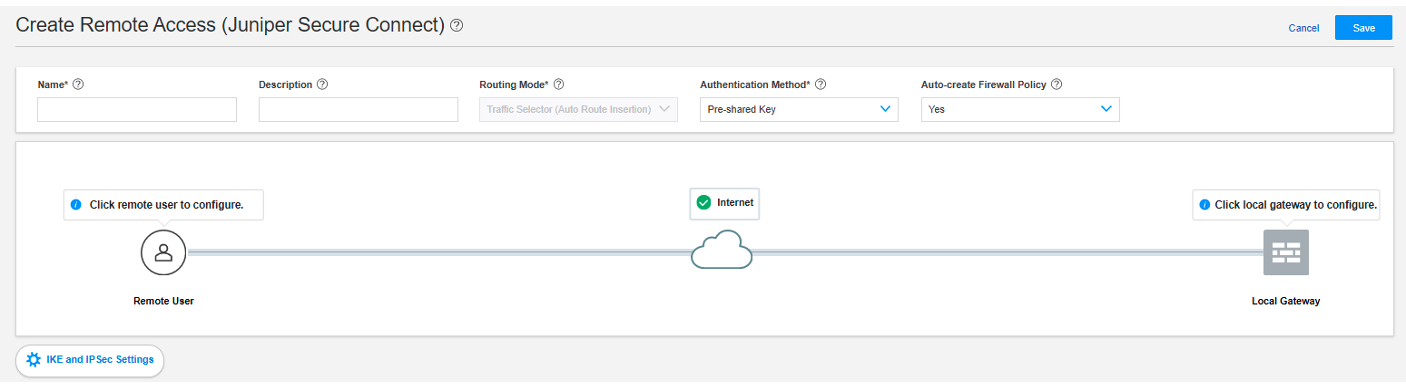

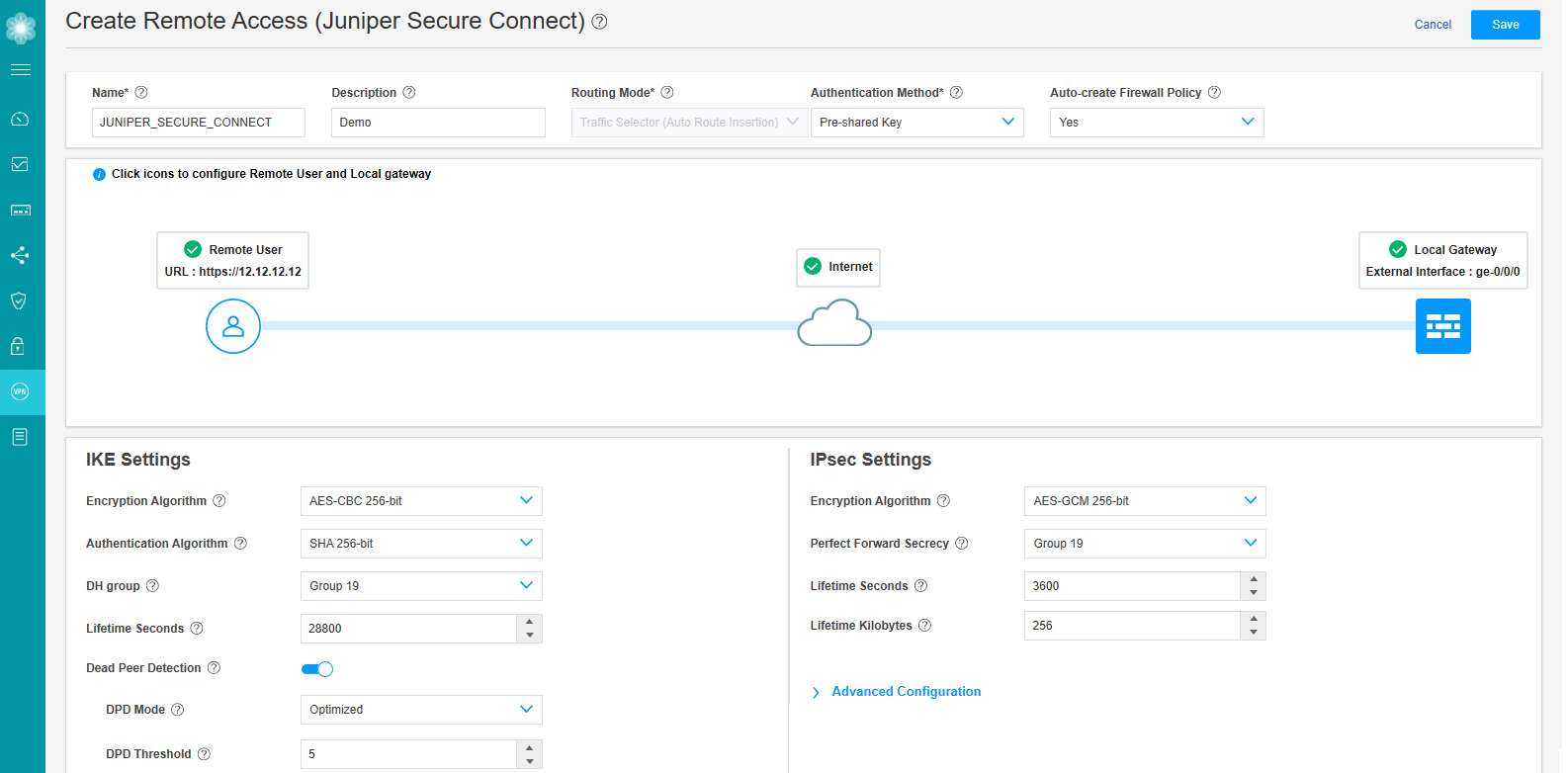

Vuelva a navegar a Network > VPN > VPN IPsec y, en la esquina derecha de la página, seleccione Crear VPN > acceso remoto > Juniper Secure Connect para crear la configuración VPN IPsec para Juniper Secure Connect. Aparecerá la página Crear acceso remoto (Juniper Secure Connect). La figura 5 muestra un ejemplo para crear VPN de acceso remoto.

Figura 5: Crear VPN - Acceso remoto

remoto

En la figura 6 se muestra un ejemplo de la creación de página de acceso remoto con un método de autenticación de clave previamente compartida.

Figura 6: Crear página de acceso remoto para el método de autenticación de clave precompartida

de autenticación de clave precompartida

-

- En la página Crear acceso remoto (Juniper Secure Connect) (consulte la figura 7):

Escriba el nombre de la conexión de acceso remoto (es decir, el nombre que se mostrará en el nombre de dominio de usuarios finales en la aplicación Juniper Secure Connect) y una descripción.

El modo de enrutamiento se establece en Selector de tráfico (inserción automática de rutas) de forma predeterminada.

Seleccione el método de autenticación. Para este ejemplo, seleccionemos Clave precompartida en el menú desplegable.

Seleccione Sí para crear la directiva de firewall automáticamente mediante la opción Crear directiva de firewall automáticamente .

Figura 7: Crear página de acceso remoto

de acceso remoto

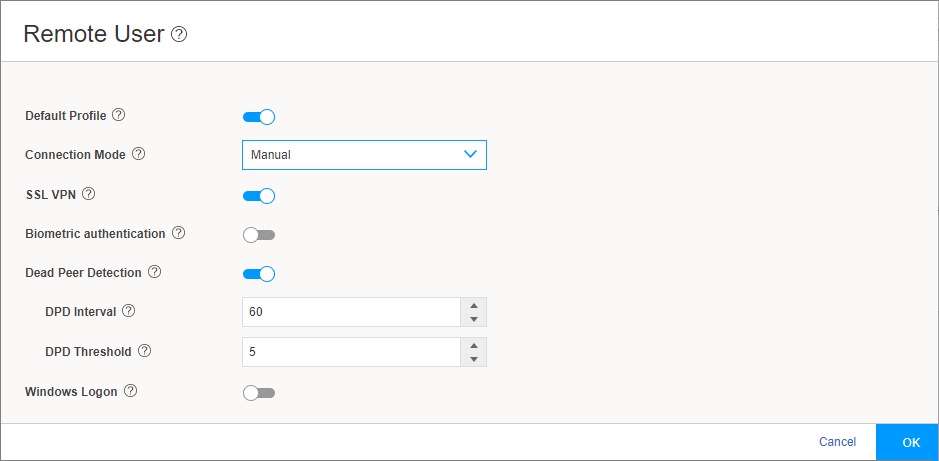

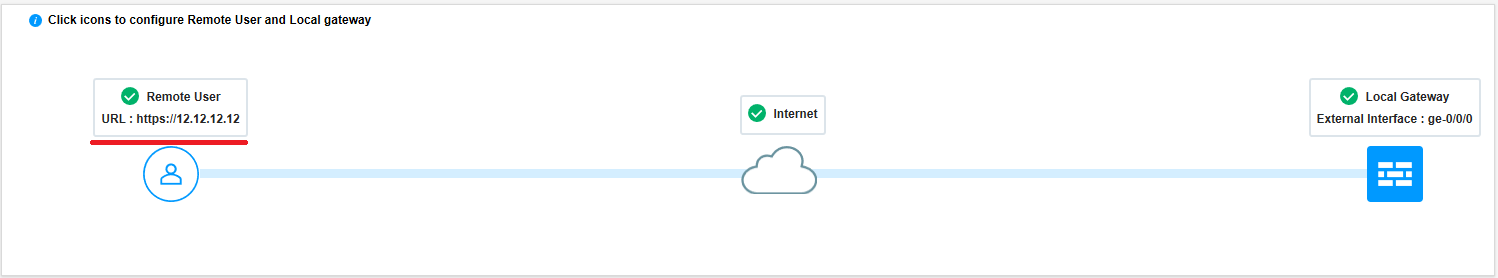

- Haga clic en el icono Usuario remoto para configurar los ajustes de la aplicación Juniper Secure Connect.

Figura 8: Página

de usuario remoto

de usuario remoto

La figura 8 muestra un ejemplo de la página Usuario remoto.

Configure el cliente de usuario remoto seleccionando las opciones de la página Usuario remoto y, a continuación, haciendo clic en Aceptar :

En la tabla 1 se resumen las opciones de configuración del usuario remoto.

Tabla 1: Opciones de configuración del cliente de usuario remoto Configuración del cliente de usuario remoto

Descripción

Perfil predeterminado

El perfil predeterminado está habilitado de forma predeterminada. Si no desea que este perfil sea el perfil predeterminado, haga clic en el botón de alternancia.

Si habilita Perfil predeterminado para el perfil de conexión VPN, Juniper Secure Connect selecciona automáticamente el perfil predeterminado como nombre de dominio (en este ejemplo: https://12.12.12.12/). En este caso, es opcional ingresar el nombre del dominio en Juniper Secure Connect.

Si deshabilita Perfil predeterminado para el perfil de conexión VPN, debe introducir el nombre del dominio junto con la dirección de la puerta de enlace (en este ejemplo: https://12.12.12.12/JUNIPER_SECURE_CONNECT) en Juniper Secure Connect.

Nota:A partir de la versión 23.1R1 de Junos OS, el perfil predeterminado está en desuso en J-Web. Sin embargo, en la CLI, en lugar de eliminarla inmediatamente, proporcionamos compatibilidad con versiones anteriores y la oportunidad de hacer que su configuración existente se ajuste a la configuración cambiada. Recibirá un mensaje de advertencia si continúa usando la opción de perfil predeterminado en su configuración. Sin embargo, las implementaciones existentes no se ven afectadas si modifica la configuración actual mediante la CLI. Consulte perfil predeterminado (Juniper Secure)

Modo de conexión

Para establecer la conexión de cliente de forma manual o automática, seleccione la opción adecuada.

-

Si selecciona Manual y, a continuación, en la aplicación Juniper Secure Connect, para establecer una conexión, debe hacer clic en el botón de alternancia o seleccionar Conexión > Conectar en el menú.

-

Si selecciona Siempre, Juniper Secure Connect establecerá automáticamente la conexión.

Limitación conocida:

Dispositivo Android: Si usa o selecciona Siempre, la configuración se descarga desde el primer dispositivo SRX utilizado. Si cambia la primera configuración del firewall de la serie SRX o si se conecta a un nuevo dispositivo SRX, la configuración no se descarga en la aplicación Juniper Secure Connect.

Esto significa que una vez que se conecta en el modo Siempre con el dispositivo Android, los cambios de configuración en el firewall de la serie SRX no surtirán efecto en Juniper Secure Connect.

SSL VPN

Para habilitar la compatibilidad con la conexión VPN SSL desde la aplicación Juniper Secure Connect a los firewalls de la serie SRX, haga clic en el botón de alternancia. Utilice esta opción cuando no se permitan puertos IPsec. Al habilitar SSL VPN, el cliente tiene la flexibilidad de conectar los firewalls de la serie SRX. De forma predeterminada, SSL VPN está habilitada.

Autenticación biométrica

Esta opción está desactivada de forma predeterminada. Si habilita esta opción, al hacer clic en conectar en Juniper Secure Connect, Juniper Secure Connect mostrará un mensaje de autenticación.

Esta opción permite al usuario proteger sus credenciales mediante la compatibilidad de autenticación biométrica integrada en el sistema operativo.

Detección de pares muertos

La detección de pares inactivos (DPD) está habilitada de forma predeterminada para permitir que el cliente detecte si no se puede acceder al firewall de la serie SRX, deshabilite la conexión hasta que se restaure la accesibilidad.

Inicio de sesión de Windows

Esta opción permite a los usuarios iniciar sesión en el sistema Windows local a través de un túnel VPN ya establecido (mediante el inicio de sesión previo de Windows), de modo que se autentique en el dominio central de Windows o Active Directory.

-

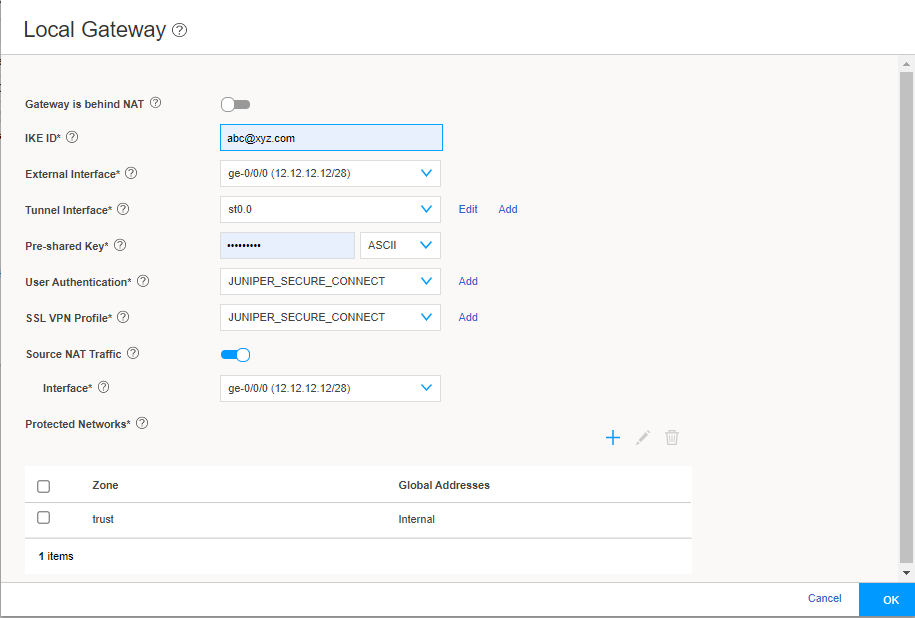

- Haga clic en Puerta de enlace local para configurar las opciones de Puerta de enlace local.

En la figura 9 se muestra un ejemplo de las opciones de configuración de la puerta de enlace local.

Figura 9: Configuración de la puerta de enlace local

la puerta de enlace local

Si habilita Gateway está detrás de NAT, aparecerá un cuadro de texto. En el cuadro de texto, escriba la dirección IP NAT. Solo admitimos direcciones IPv4. La dirección NAT es la dirección externa.

-

Introduzca un ID de IKE en user@hostname.com formato. Por ejemplo, abc@xyz.com.

-

En el campo Interfaz externa , seleccione la dirección IP para que los clientes se conecten. Debe ingresar esta misma dirección IP (en este ejemplo: https://12.12.12.12/) para el campo Dirección de puerta de enlace en la aplicación Juniper Secure Connect.

Si habilita La puerta de enlace está detrás de NAT, la dirección IP NAT se convierte en la dirección de puerta de enlace.

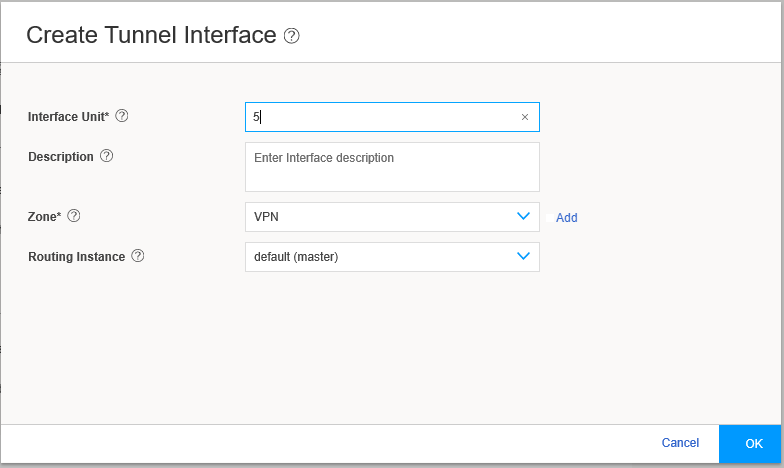

En la lista desplegable Interfaz de túnel , seleccione una interfaz para enlazarla a la VPN basada en rutas. También puede hacer clic en Agregar. Si hace clic en Agregar, aparecerá la página Crear interfaz de túnel .

La figura 10 muestra un ejemplo de la página Crear interfaz de túnel.

Figura 10: Crear página de interfaz de túnel

de interfaz de túnel

El siguiente número de interfaz lógica ST0 disponible se muestra en el campo Unidad de interfaz y puede introducir una descripción para esta interfaz. Seleccione la zona a la que desea agregar esta interfaz de túnel. Si la directiva de creación automática de firewall (en la página Crear acceso remoto) se establece en Sí, la directiva de firewall utiliza esta zona. Haga clic en Aceptar.

-

Introduzca la clave previamente compartida en formato ASCII. No admitimos el formato hexadecimal para VPN de acceso remoto.

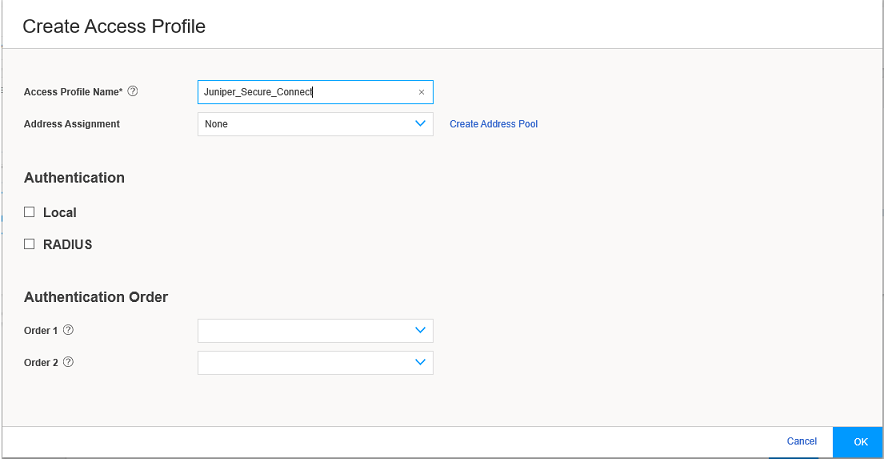

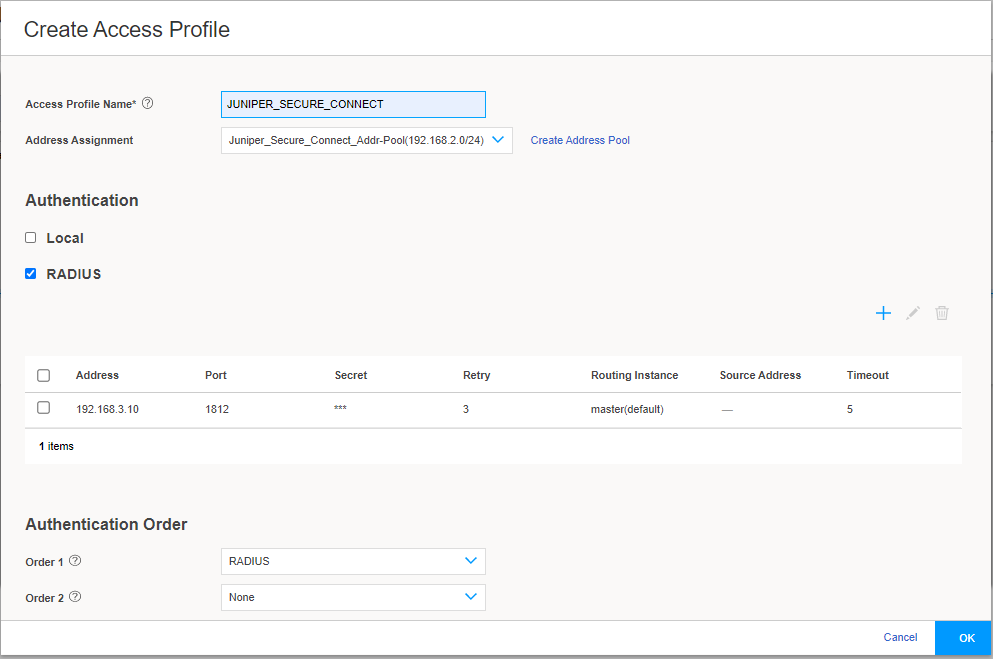

En la lista desplegable Autenticación de usuario , seleccione un perfil de acceso existente o haga clic en Agregar para crear un nuevo perfil de acceso. Si hace clic en Agregar, aparecerá la página Crear perfil de acceso .

La figura 11 muestra un ejemplo de la página Crear perfil de acceso.

Figura 11: Crear página de perfil de acceso

de perfil de acceso

Introduzca el nombre del perfil de acceso. En la lista desplegable Asignación de direcciones , seleccione un grupo de direcciones o haga clic en Crear grupo de direcciones. Si hace clic en Crear grupo de direcciones, aparecerá la página Crear grupo de direcciones.

Aparecerá la ventana Crear grupo de direcciones .

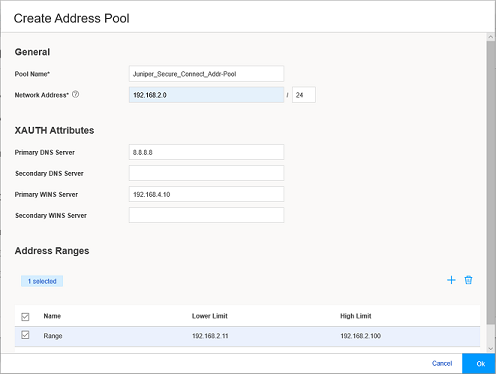

En la figura 12 se muestra un ejemplo de la página Crear grupo de direcciones.

Figura 12: Página Crear grupo de direcciones

direcciones

Escriba los detalles del grupo de IP local que se encuentra en la directiva de VPN para los clientes. Escriba un nombre para el grupo de direcciones IP.

Escriba la dirección de red que utiliza para la asignación de direcciones.

Introduzca la dirección del servidor DNS. Introduzca los detalles del servidor WINS, si es necesario. Ahora haga clic en el icono de agregar (+) para crear el rango de direcciones para asignar direcciones IP a los clientes.

Introduzca el nombre y los límites inferior y superior. Después de introducir los detalles, haga clic en Aceptar.

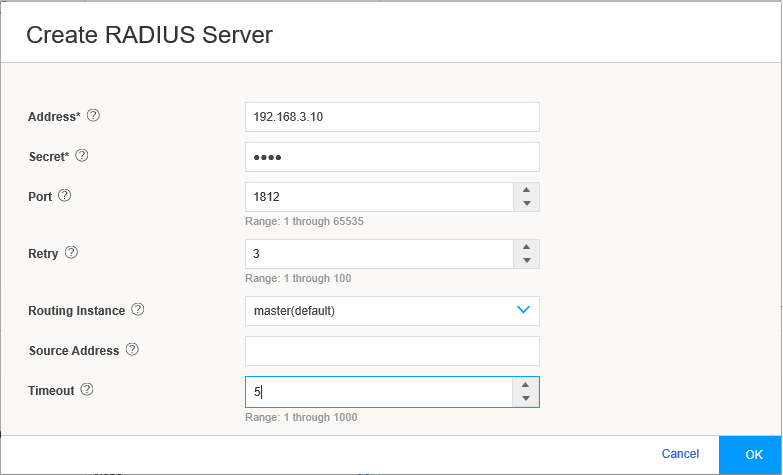

Active la casilla RADIUS , donde todos los detalles de autenticación se almacenan en un servidor RADIUS externo.

Haga clic en el icono Agregar (+) para configurar los detalles del servidor RADIUS. Ver Figura 13.

Figura 13: Crear página de servidor RADIUS

de servidor RADIUS

Introduzca la dirección IP del servidor Radius, el secreto de Radius y la dirección de origen de las que se obtendrán las comunicaciones RADIUS. Haga clic en Aceptar.

En la lista desplegable Orden de autenticación, en Orden 1 , seleccione RADIUS. Haga clic en Aceptar para completar la configuración del perfil de acceso.

La figura 14 muestra un ejemplo de la página Crear perfil de acceso.

Figura 14: Crear página de perfil de acceso

de perfil de acceso

-

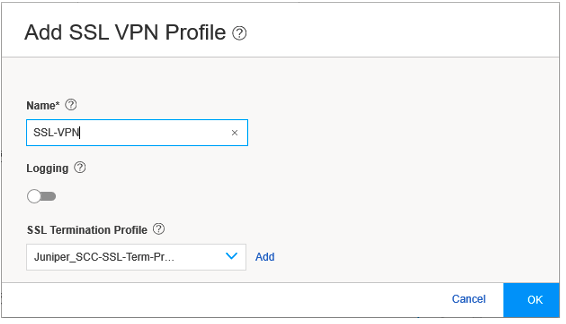

En la lista desplegable Perfil de VPN SSL , seleccione un perfil existente o haga clic en Agregar para crear un nuevo perfil de VPN SSL. Si hace clic en Agregar, aparecerá la página Agregar perfil de VPN SSL .

La figura 15 muestra un ejemplo de la página Agregar perfil de VPN SSL.

Figura 15: Agregar página de perfil de SSL VPN

de perfil de SSL VPN

En la página Agregar perfil de VPN SSL , puede configurar el perfil de VPN SSL. Introduzca el nombre del perfil de SSL VPN en el campo Nombre y habilite el registro mediante el interruptor, si es necesario. En el campo Perfil de terminación SSL , seleccione el perfil de terminación SSL en la lista desplegable. La terminación SSL es un proceso en el que los firewalls de la serie SRX actúan como un servidor proxy SSL y terminan la sesión SSL desde el cliente. Si desea crear un nuevo perfil de terminación SSL, haga clic en Agregar. Aparecerá la página Crear perfil de terminación SSL .

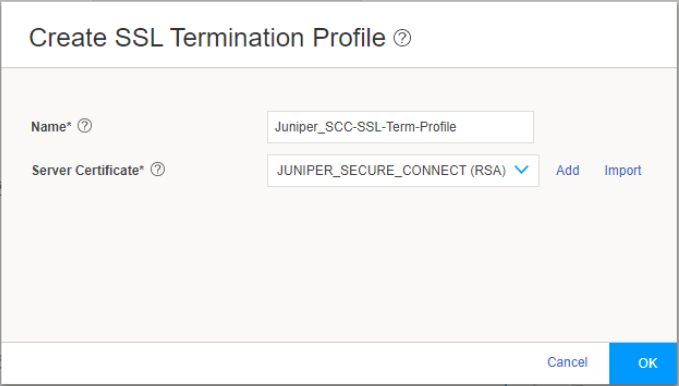

La figura 16 muestra un ejemplo de la página Crear perfil de terminación SSL.

Figura 16: Crear página de perfil de terminación SSL

de perfil de terminación SSL

-

Escriba el nombre del perfil de terminación SSL y seleccione el certificado de servidor que utiliza para la terminación SSL en los firewalls de la serie SRX. Haga clic en Agregar para agregar un nuevo certificado de servidor o haga clic en Importar para importar el certificado de servidor. El certificado de servidor es un identificador de certificado local. Los certificados de servidor se utilizan para autenticar la identidad de un servidor.

-

Haga clic en Aceptar.

-

-

La opción Tráfico NAT de origen está habilitada de forma predeterminada. Cuando el tráfico NAT de origen está habilitado, todo el tráfico de la aplicación Juniper Secure Connect se envía a la interfaz seleccionada de forma predeterminada. Haga clic en el botón de alternancia para deshabilitar la opción Tráfico NAT de origen . Si la opción está deshabilitada, debe asegurarse de que tiene una ruta desde la red que apunte a los firewalls de la serie SRX para controlar correctamente el tráfico de retorno.

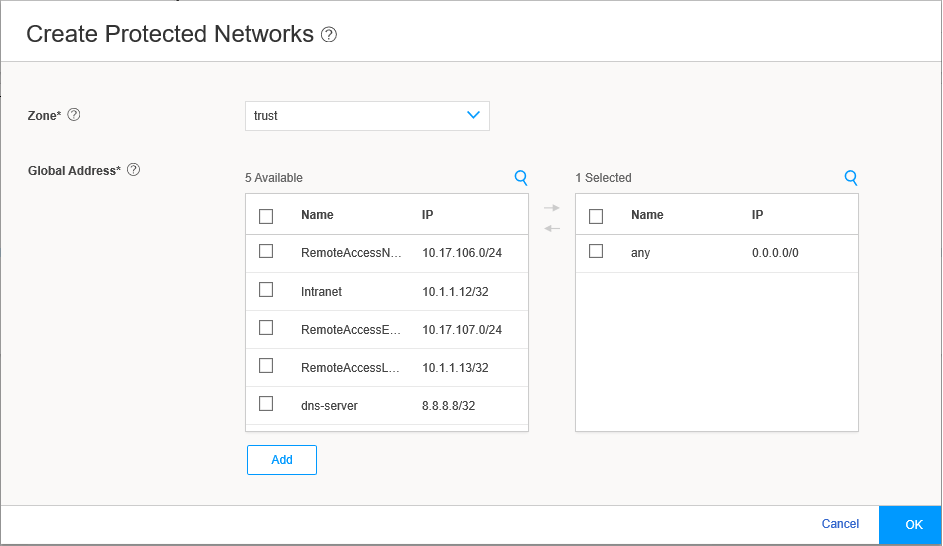

En Redes protegidas, haga clic en el icono de agregar (+) para seleccionar las redes a las que puede conectarse la aplicación Juniper Secure Connect.

La figura 17 muestra un ejemplo de la página Crear redes protegidas .

Figura 17: Página Crear redes protegidas

Crear redes protegidas

De forma predeterminada, se permite cualquier red 0.0.0.0/0. Si configura una red específica, se habilita el túnel dividido para la aplicación Juniper Secure Connect. Si conserva el valor predeterminado, puede restringir el acceso a las redes definidas ajustando la directiva de firewall desde la red cliente. Haga clic en Aceptar y las redes seleccionadas se encuentran ahora en la lista de redes protegidas. Haga clic en Aceptar para completar la configuración de la puerta de enlace local.

La figura 18 muestra un ejemplo de finalización correcta de la configuración de acceso remoto con usuario remoto y puerta de enlace local.

Figura 18: Configuración completa de acceso remoto

completa de acceso remoto

La configuración de IKE y la configuración de IPsec son opciones avanzadas. J-Web ya está configurado con valores predeterminados para los parámetros IKE e IPsec. No es obligatorio configurar estas opciones.

- Ahora puede encontrar la dirección URL a la que se conectan los usuarios remotos. Copie y almacene esta URL para compartirla con los usuarios remotos. Solo necesita la información /xxxx si esta configuración no es su perfil predeterminado.

La figura 19 resalta la URL que el usuario remoto debe ingresar en el campo Dirección de puerta de enlace en la aplicación Juniper Secure Connect para establecer una conexión de acceso remoto.

Figura 19: Confirmar configuración de acceso remoto

de acceso remoto

Haga clic en Guardar para completar la configuración de VPN de Juniper Secure Connect y la política asociada si ha seleccionado la opción de creación automática de directivas.

Haga clic en el botón Confirmar resaltado (en la parte superior derecha de la página, junto al botón Comentarios) para confirmar la configuración.

Descargue e instale la aplicación Juniper Secure Connect en el equipo cliente. Inicie Juniper Secure Connect y conéctese a la dirección de puerta de enlace del firewall de la serie SRX. Consulte la Guía del usuario de Juniper Secure Connect para obtener más detalles.