EN ESTA PÁGINA

Instalar y configurar Junos Space, Security Director y Log Collector

Instalar y configurar dispositivos de las series SRX, EX y QFX

Instalar y configurar Microsoft Windows Server y Active Directory

Descargar, implementar y configurar la máquina virtual del Agente de cumplimiento de políticas

Identificar y conectar el Agente de cumplimiento de políticas con Security Director

Obtener una licencia de ATP Cloud y crear una cuenta de ATP Cloud Web Portal

Instalar CA raíz en los dispositivos de la serie SRX compatibles con ATP Cloud

Descargar, implementar y configurar la máquina virtual ForeScout CounterACT

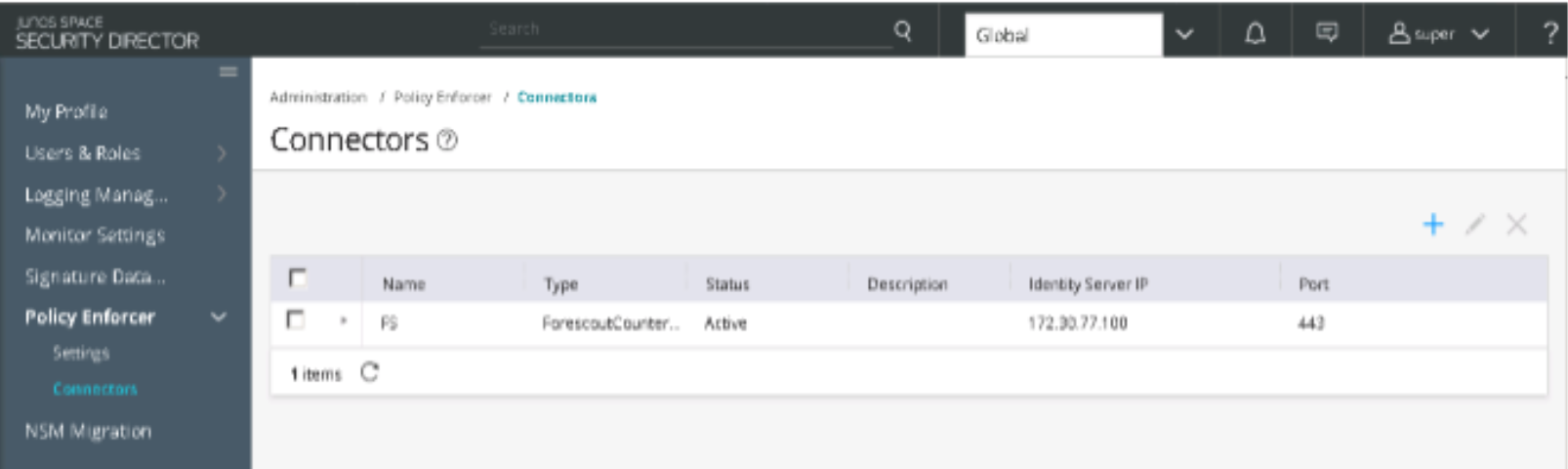

Configurar el conector del Agente de cumplimiento de políticas para conmutadores de terceros

Configurar ATP Cloud con políticas de prevención de amenazas

Apéndice B: Solución de problemas al agregar un conector de terceros

Implementación de casos de uso: Remediación automatizada de amenazas de Juniper Connected Security con ForeScout CounterACT y dispositivos de Juniper Networks

Este caso de uso muestra cómo integrar y configurar un dispositivo de seguridad ForeScout CounterACT, un suplicante de Windows 7, un firewall virtual vSRX de Juniper Networks, un conmutador EX4300 de Juniper Networks y un conmutador de la serie QFX de Juniper Networks en Juniper Connected Security.

Para implementar este caso de uso para la reparación de amenazas (bloqueo o cuarentena) de hosts infectados con ForeScout CounterACT, realice el siguiente conjunto necesario de pasos de instalación, configuración y verificación:

Requisitos

Este caso de uso utiliza los siguientes componentes de hardware y software:

Firewall virtual vSRX con Junos OS versión 15.1X49-D110.4 o posterior

un conmutador de la serie QFX que ejecute Junos OS versión 15.1X53-D60.4 o posterior

un conmutador EX4300 que ejecute Junos OS versión 15.1R5.5 o posterior

Nube de prevención avanzada de amenazas (ATP Cloud)

Plataforma de administración de red de Junos Space, versión 17.2R1 o posterior

Junos Space Security Director, versión 17.2R2 o posterior

Recopilador de registros, versión 17.2R2 o posterior

Agente de cumplimiento de políticas, versión 17.2R2 o posterior

ForeScout CounterACT versión 7.0.0-513-2.3.0-1605

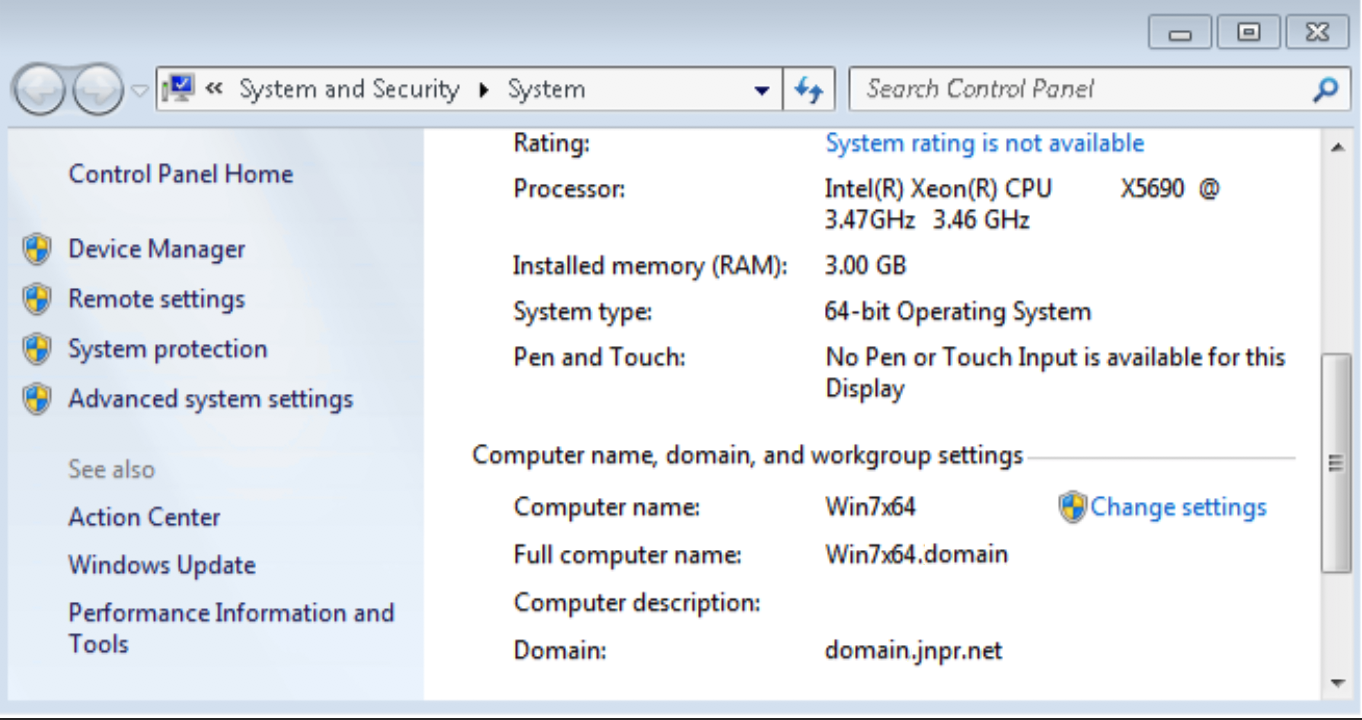

Una máquina virtual (VM) que ejecuta Windows 7 con 2x hosts NIC duales

Para obtener una lista de los dispositivos compatibles, consulte las Notas de la versión de Policy Enforcer.

Topología de casos de uso

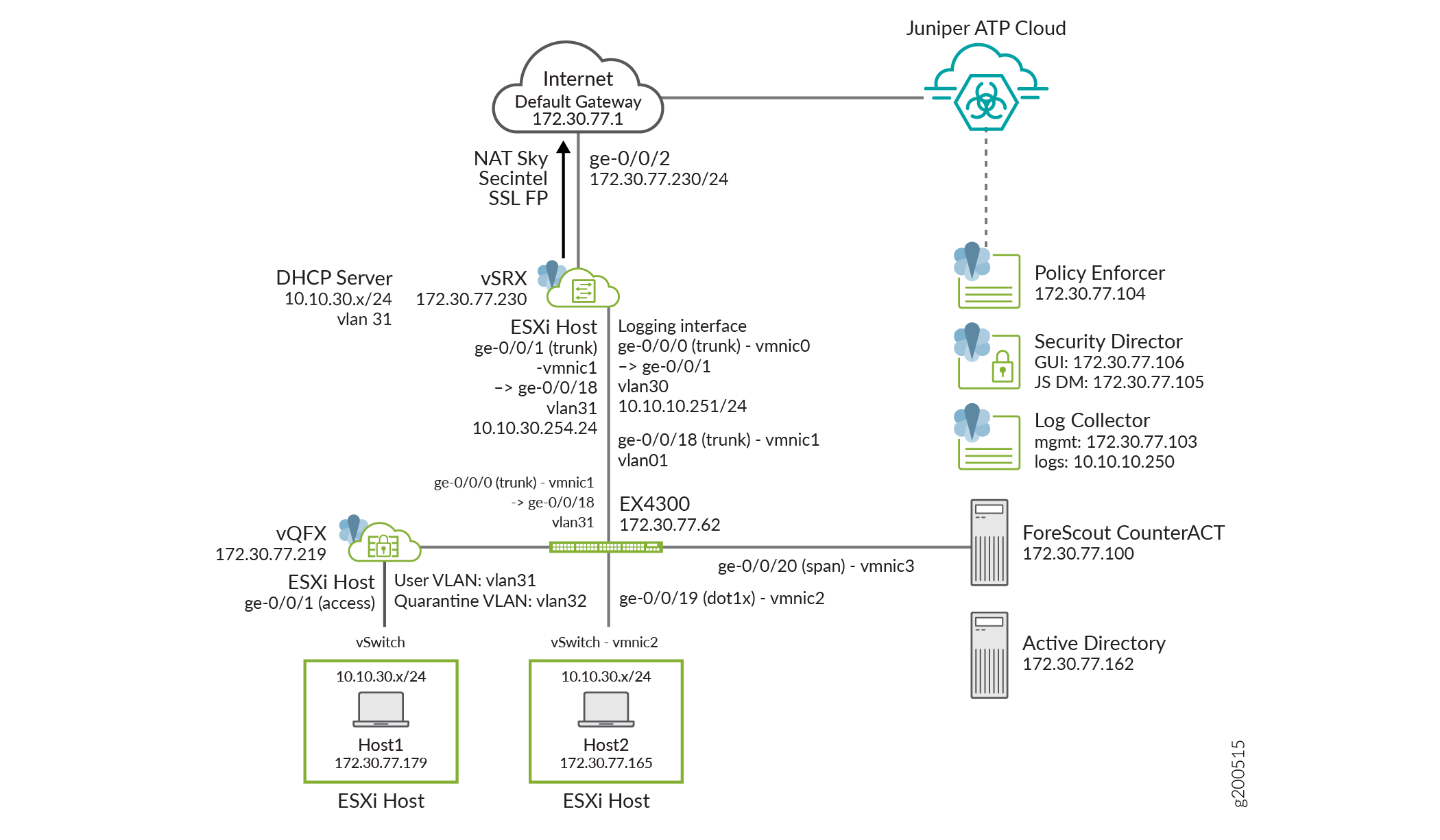

La topología de casos de uso se ilustra en la figura 1.

El dispositivo de seguridad Forescout CounterACT aplica un enfoque sin agentes a la seguridad de red y se integra con Juniper Connected Security para bloquear o poner en cuarentena hosts infectados en dispositivos de Juniper Networks, conmutadores de terceros y controladores de acceso inalámbrico que admiten y no admiten la integración de protocolos 802.1X.

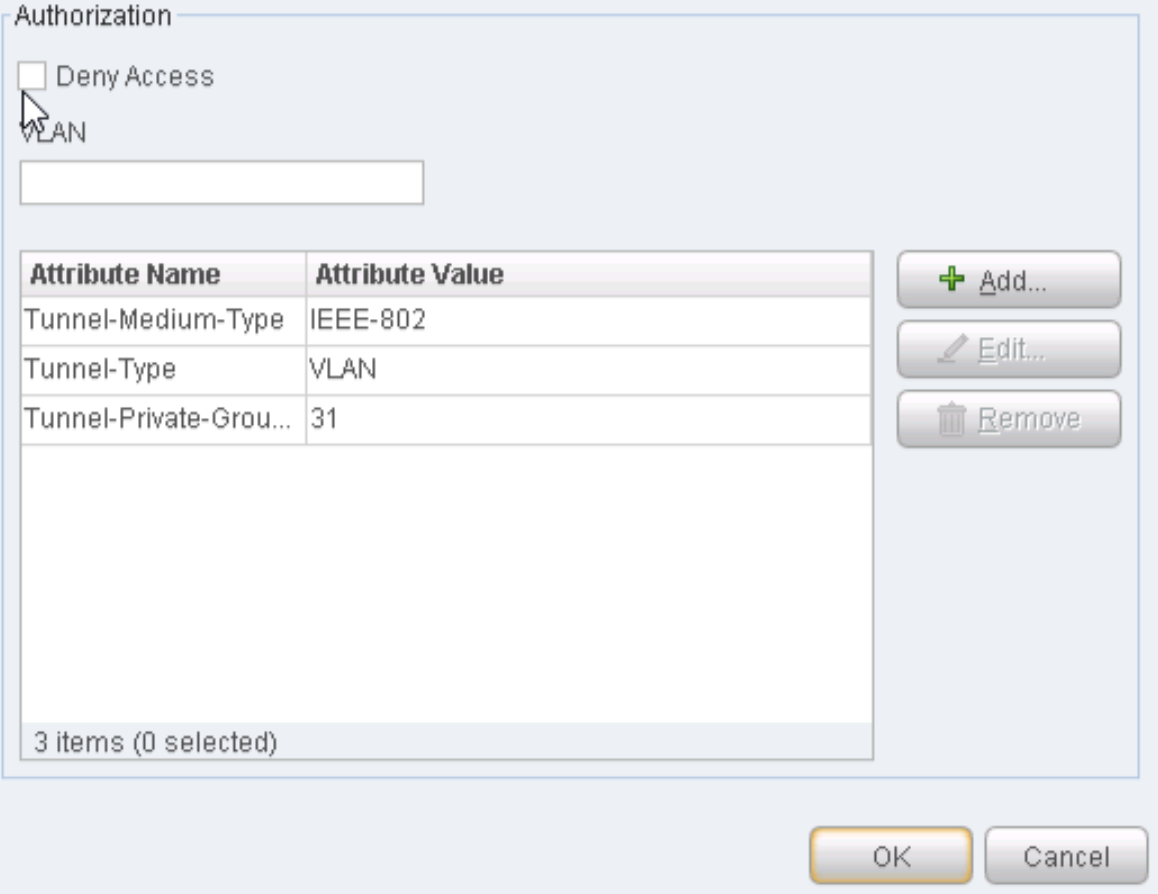

En este caso de uso, el usuario final infectado se pone en cuarentena en la VLAN VLAN31 de usuario en el conmutador EX4300. El conmutador EX4300 ha habilitado ForeScout CounterACT y tiene habilitada la autenticación 802.1X en ge-0/0/19. El usuario final se autentica en la red mediante 802.1X.

En este caso de uso se producen los sucesos siguientes:

- ATP Cloud detecta el punto de conexión infectado.

- El Agente de cumplimiento de políticas descarga la fuente de host infectado y, a continuación, aplica la directiva de host infectado a través de CounterACT.

- CounterACT consulta al servidor los detalles del punto de conexión para la dirección IP del host infectado.

- CounterACT envía un mensaje al conmutador EX4300, indicándole que finalice la sesión bloqueando o poniendo en cuarentena vlan31.

- El cumplimiento se produce en el conmutador EX4300 en el que se autentica el punto de conexión.

- CounterACT inventaria las aplicaciones, los servicios y los procesos que se ejecutan en el dispositivo, comprueba la versión del sistema operativo y la configuración del Registro, y comprueba la presencia de agentes de seguridad. Como resultado, se obtiene un perfil completo del dispositivo y su estado de seguridad.

Instalar y configurar Junos Space, Security Director y Log Collector

En esta sección se muestra cómo instalar y configurar Junos Space, el Directorio de seguridad y el recopilador de registros para estos casos de uso. Estas aplicaciones se utilizan en este caso de uso para proporcionar la aplicación centralizada de políticas y administración para políticas de seguridad de red coherentes.

Esta sección cubre los siguientes procedimientos:

- Instalar Junos Space, Security Director y Log Collector

- Configurar redes básicas de Junos Space

- Instalar los esquemas DMI necesarios en Security Director

Instalar Junos Space, Security Director y Log Collector

- Descargue la imagen de la plataforma de administración de red de Junos Space de https://www.juniper.net/support/downloads/?p=space#sw.

- Instale Junos Space siguiendo las instrucciones https://www.juniper.net/documentation/en_US/junos-space17.2/information-products/pathway-pages/junos-space-virtual-appliance-pwp.html.

- Instale Junos Security Director siguiendo las instrucciones que se indican en https://www.juniper.net/documentation/en_US/junos-space17.2/topics/task/multi-task/junos-space-sd-log-collector-installing.html.

- Instale Log Collector siguiendo las instrucciones https://www.juniper.net/documentation/en_US/junos-space17.2/topics/task/multi-task/junos-space-sd-log-collector-installing.html.

Configurar redes básicas de Junos Space

Para configurar redes básicas de Junos Space en este caso de uso:

- Configure las rutas pertinentes, la máscara de red, la puerta de enlace, el DNS y el NTP para que todos los componentes, excepto Log Collector, puedan conectarse a Internet.

- Asegúrese de que todos los componentes estén en la misma zona horaria.

- Asegúrese de que SSH esté habilitado.

- Asegúrese de que Security Director pueda conectarse al servidor de ATP Cloud, al Policy Enforcer y a todos los dispositivos.

Para obtener más información sobre la configuración de Junos Space, consulte la documentación de la plataforma de administración de red de Junos Space.

Instalar los esquemas DMI necesarios en Security Director

Descargue e instale los esquemas de Junos OS correspondientes correctos para administrar los dispositivos de Juniper Networks:

- Agregue los esquemas DMI para los dispositivos de Juniper Networks siguiendo las instrucciones que se indican en https://www.juniper.net/documentation/en_US/junos-space17.2/platform/topics/task/operational/dmi-schemas-adding-updating.html.

- Asegúrese de que la versión del software del dispositivo y la versión del esquema coincidan con todos los dispositivos administrados (dispositivos de las series SRX y EX).

Instalar y configurar dispositivos de las series SRX, EX y QFX

Para instalar y configurar firewalls virtuales, conmutadores serie EX y conmutadores serie QFX vSRX para este caso de uso:

Instalar y configurar Microsoft Windows Server y Active Directory

Dado que ForeScout CounterACT no tiene una base de datos de usuarios local para usar para la autenticación 802.1X, debe instalar y configurar Windows Server 2008R2 con Active Directory.

- Para instalar y configurar Windows Server 2008R2, haga clic en https://docs.microsoft.com/en-us/iis/install/installing-iis-7/install-windows-server-2008-and-windows-server-2008-r2.

- Para instalar y configurar Active Directory, haga clic en https://www.petri.com/installing-active-directory-windows-server-2008.

- Cree una cuenta de dominio de usuario para usarla más adelante durante la autenticación 802.1X.

Descargar, implementar y configurar la máquina virtual del Agente de cumplimiento de políticas

Para descargar, implementar y configurar la máquina virtual del Agente de cumplimiento de políticas:

- Descargue la imagen de la máquina virtual de Policy Enforcer desde http://www.juniper.net/support/downloads/?p=sdpe a la estación de administración donde está instalado el cliente de vSphere.

- En vSphere Client, seleccione File > Deploy OVF Template en la barra de menús.

- Haga clic Browse para buscar el archivo OVA que descargó.

- Haga clic Next y siga las instrucciones del asistente de instalación.

- Una vez completada la instalación, inicie sesión en la máquina virtual con

rootyabc123como nombre de usuario y contraseña, respectivamente. - Configure las opciones de red, la información NTP y la información del cliente, y complete el asistente.

Para obtener instrucciones más detalladas, consulte https://www.juniper.net/documentation/en_US/release-independent/policy-enforcer/topics/task/installation/policy-enforcer-vm-config.html.

Identificar y conectar el Agente de cumplimiento de políticas con Security Director

Para identificar y conectar el Agente de cumplimiento de políticas con Security Director:

Obtener una licencia de ATP Cloud y crear una cuenta de ATP Cloud Web Portal

Para obtener una licencia de ATP Cloud y crear una cuenta de ATP Cloud Web Portal:

Instalar CA raíz en los dispositivos de la serie SRX compatibles con ATP Cloud

Esta sección solo es necesaria si habilita la inspección de HTTPS como parte de un perfil de malware o una directiva de prevención de amenazas.

En esta sección se tratan los siguientes temas:

- Generar un certificado de CA raíz mediante la CLI u OpenSSL de Junos OS en un dispositivo UNIX

- Configurar un grupo de perfiles de entidad emisora de certificados

- Exportar e importar certificado de CA raíz en un explorador web

Generar un certificado de CA raíz mediante la CLI u OpenSSL de Junos OS en un dispositivo UNIX

Utilice solo una de estas opciones.

Para generar un certificado de CA raíz mediante la CLI de Junos OS en el dispositivo SRX:

O

Para generar un certificado de CA raíz mediante OpenSSL en un dispositivo UNIX:

Genere una clave pública PKI o un par de claves privadas para un certificado digital local.

% openssl req -x509 -nodes -sha256 -days 365 -newkey rsa:2048 -keyout ssl-inspect-ca.key -out ssl-inspect-ca.crt

Copie el par de claves en el dispositivo o dispositivos SRX.

En los dispositivos SRX, importe el par de claves.

user@host> request security pki local-certificate load key ssl-inspect-ca.key filename ssl-inspect-ca.crt certificate-id ssl-inspect-ca

Aplique el certificado cargado como root-ca en el perfil de proxy SSL.

user@host> set services ssl proxy profile ssl-inspect-profile root-ca ssl-inspect-ca

Configurar un grupo de perfiles de entidad emisora de certificados

Para configurar un grupo de perfiles de entidad de certificación (CA).

Exportar e importar certificado de CA raíz en un explorador web

Para exportar e importar el certificado de CA raíz en un navegador web:

O

Si utiliza un dispositivo UNIX, importe el certificado en el explorador:

% sudo cp ssl-inspect-ca.crt /usr/local/share/ca-certificates/ ssl-inspect-ca.crt % sudo update-ca-certificates

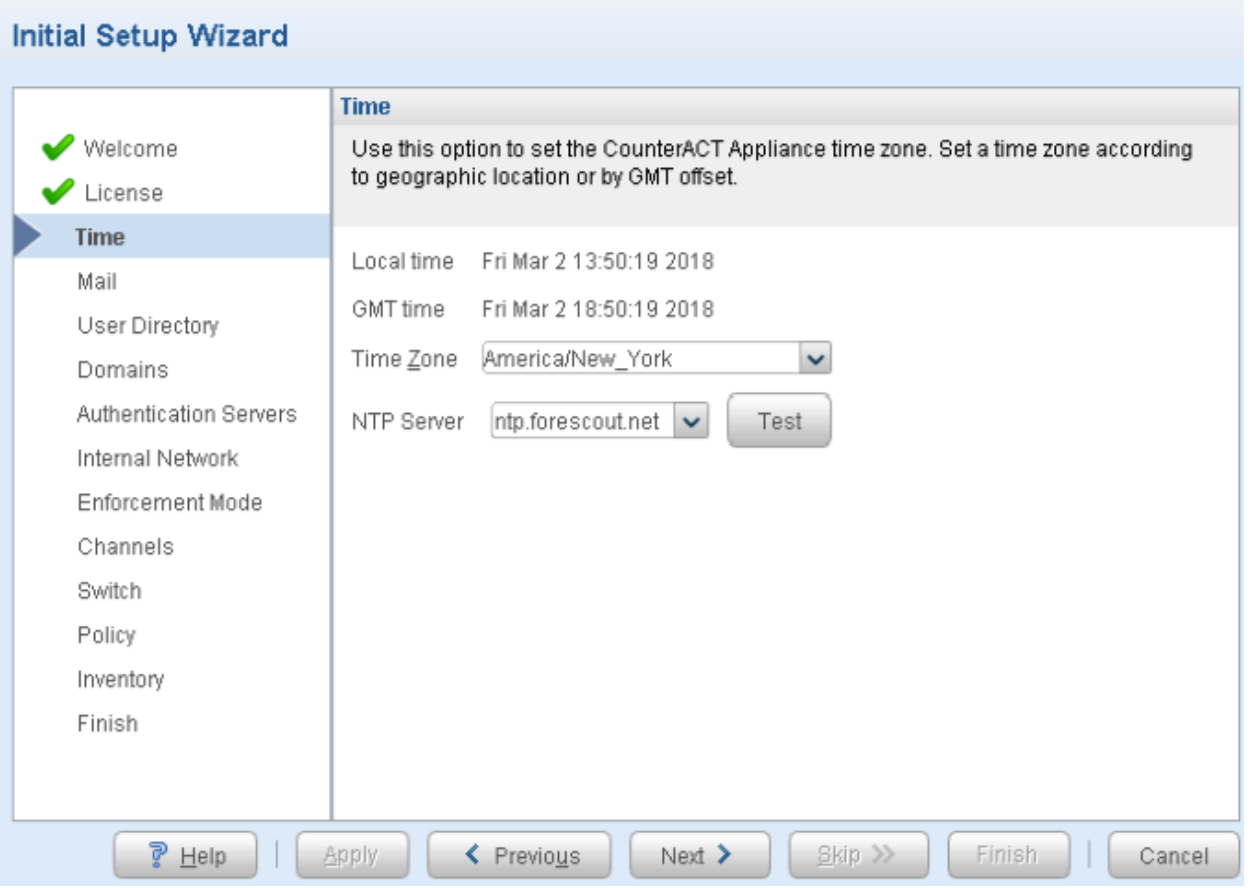

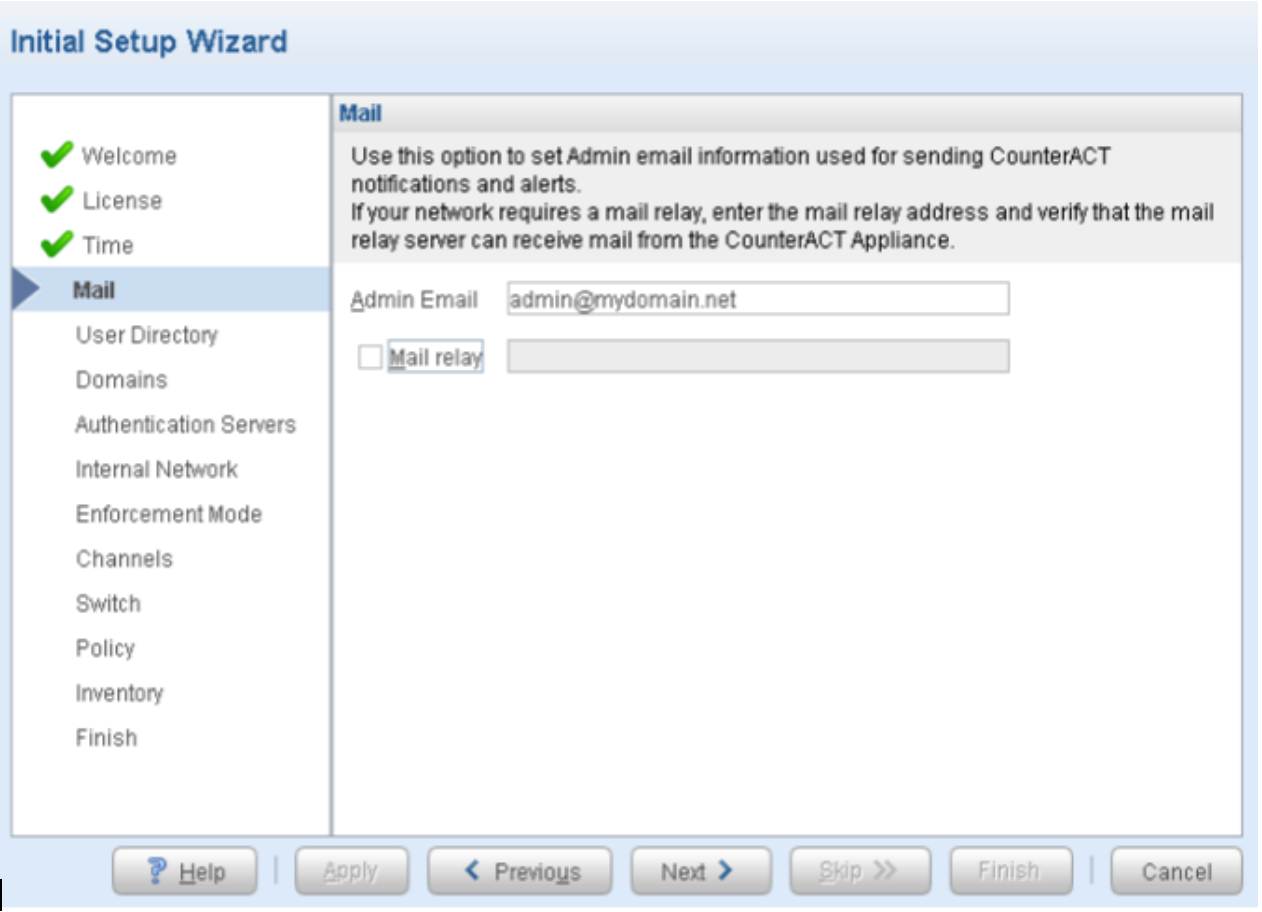

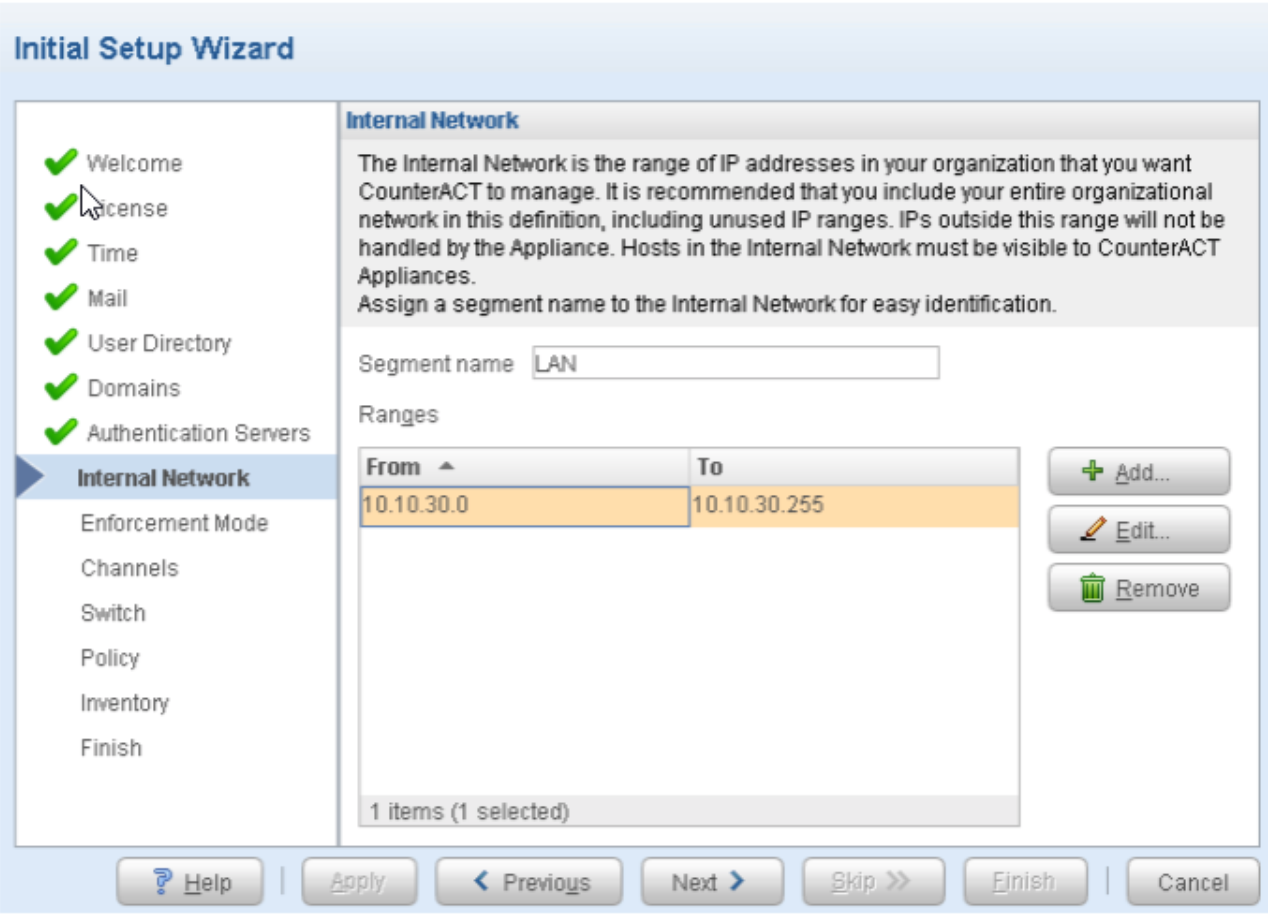

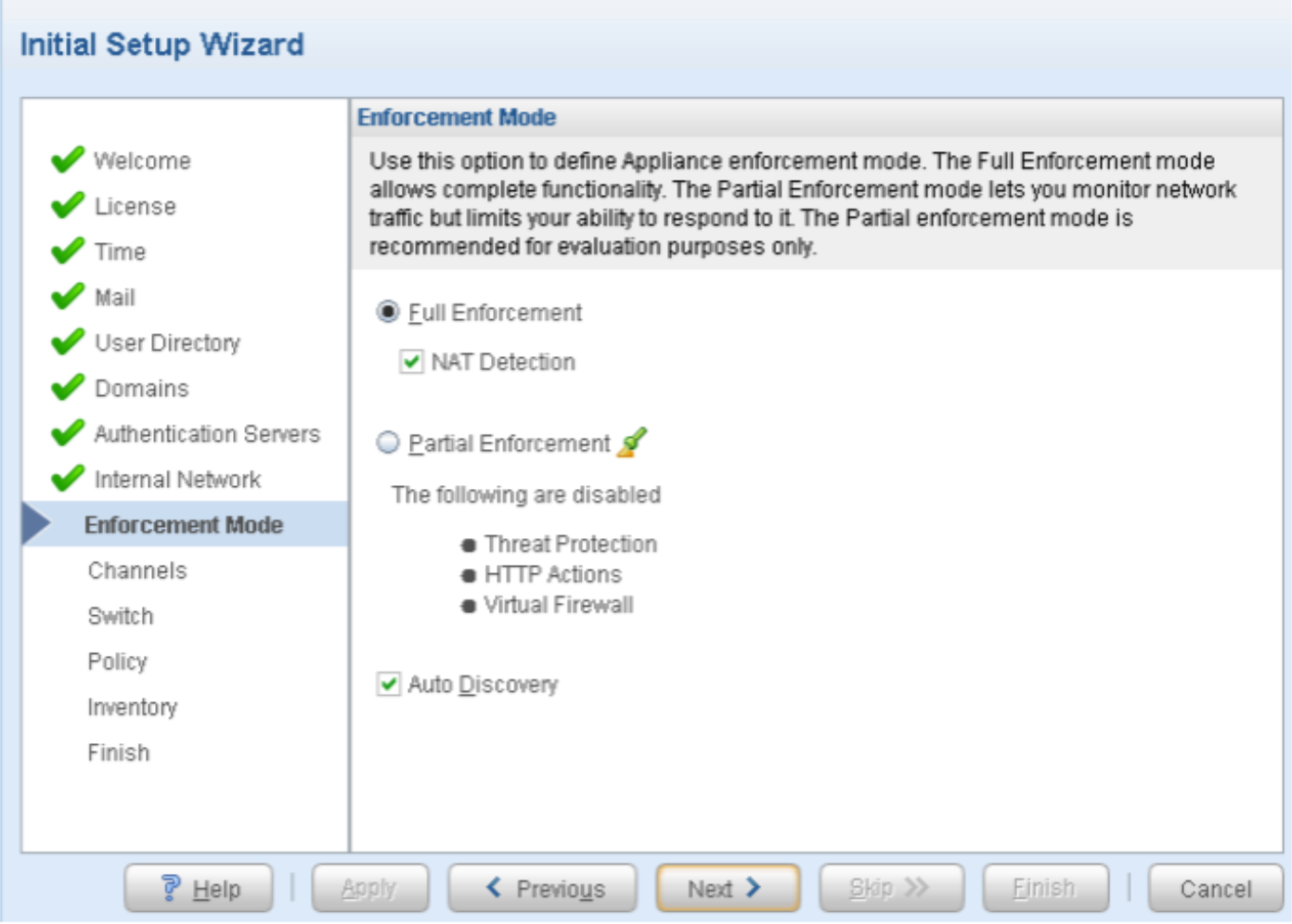

Descargar, implementar y configurar la máquina virtual ForeScout CounterACT

En esta sección se tratan los siguientes temas:

- Tareas de requisitos previos

- Instalar y configurar el software CounterACT

- Instalar y configurar complementos de CounterACT

- Configurar el complemento de directorio de usuarios

- Configurar complemento de conmutador

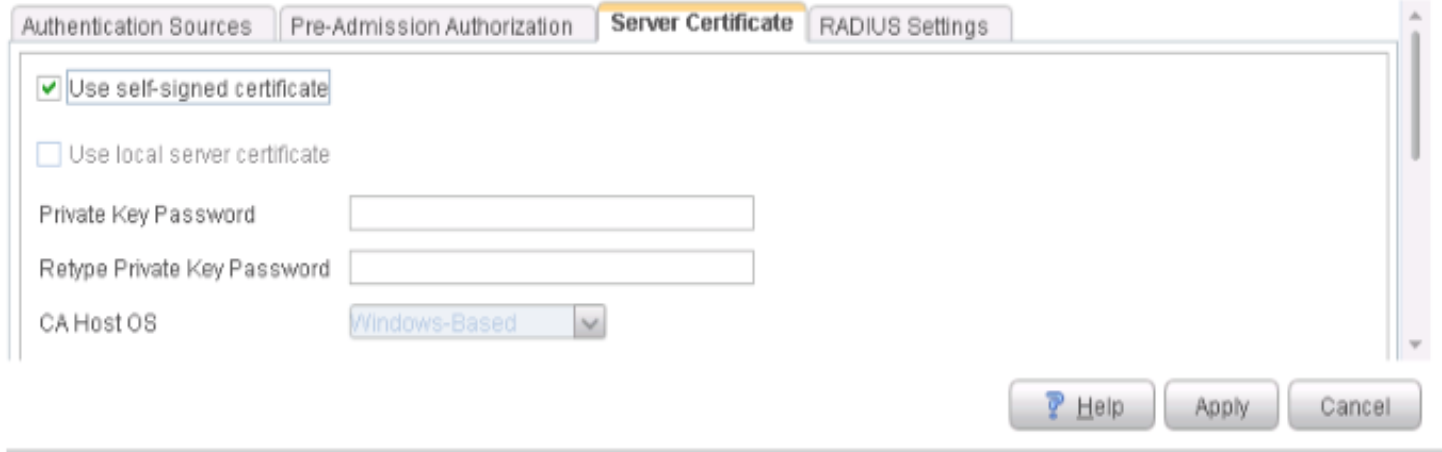

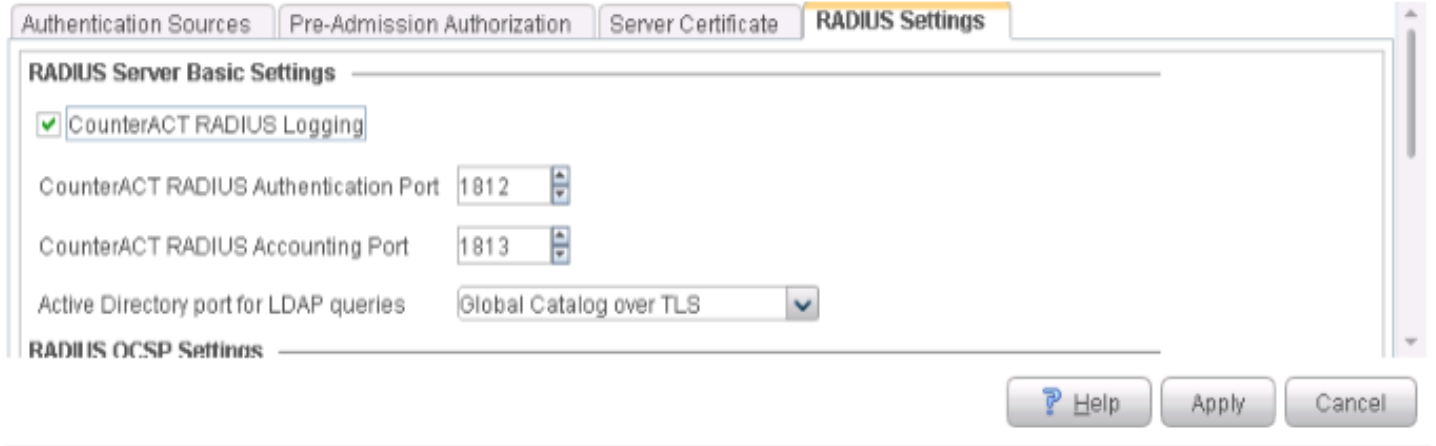

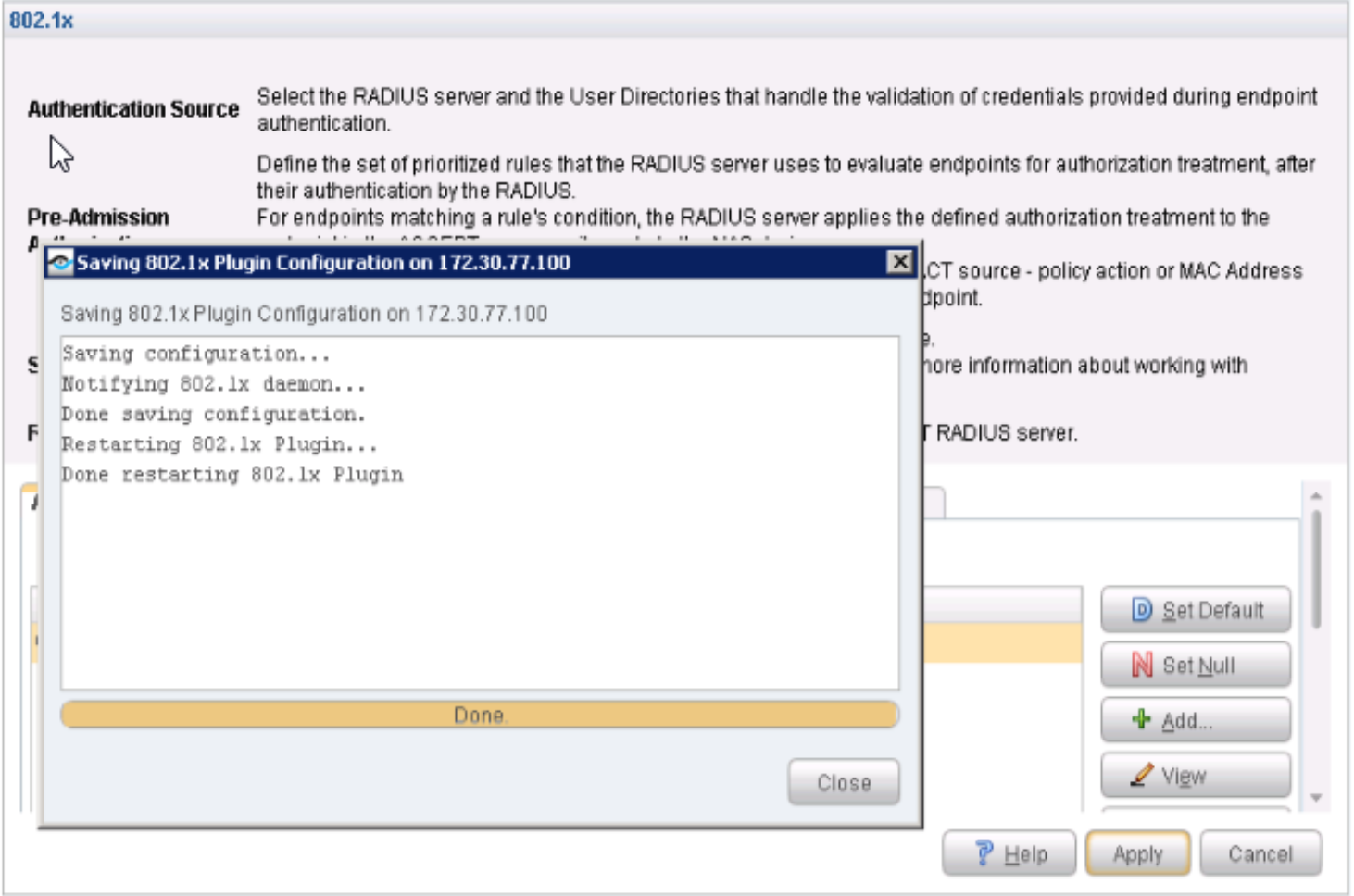

- Configurar el complemento 802.1X

- Configurar Windows 7 Suplicante

- Probar y solucionar problemas de autenticación 802.1X

- Configurar el complemento de intercambio de datos

- Configurar el complemento de API web

- Verificar plugins

- Configurar políticas automatizadas de corrección de amenazas

Tareas de requisitos previos

Antes de comenzar este procedimiento, realice las siguientes tareas:

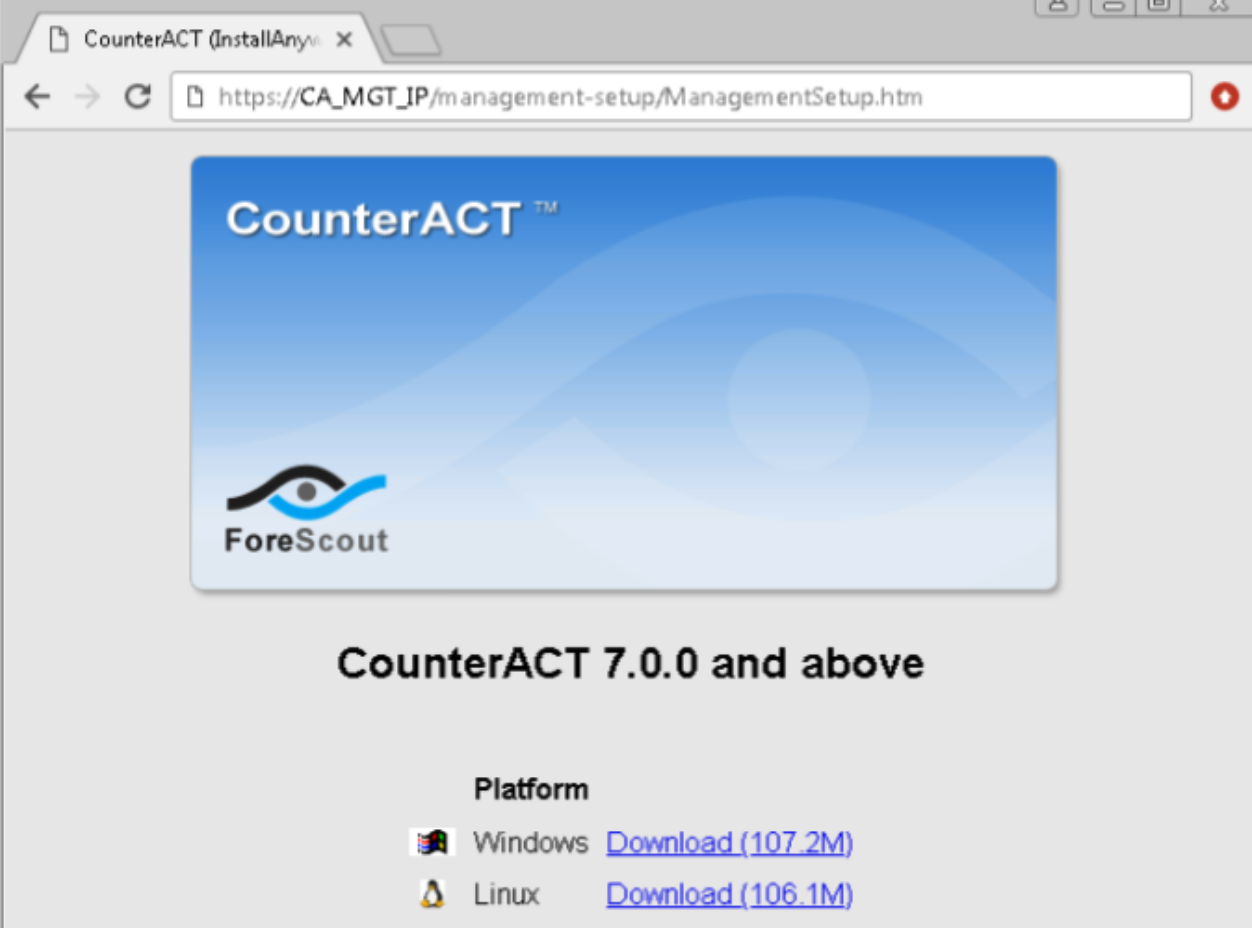

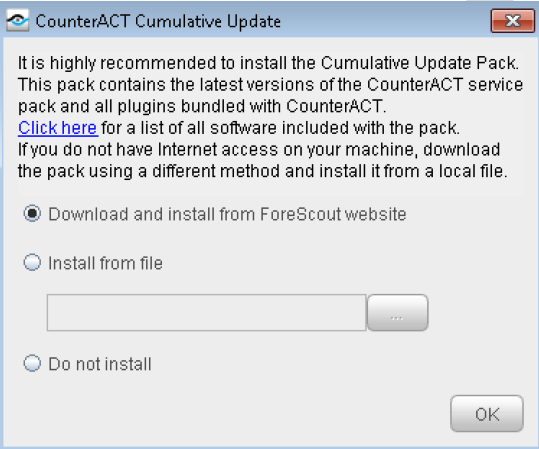

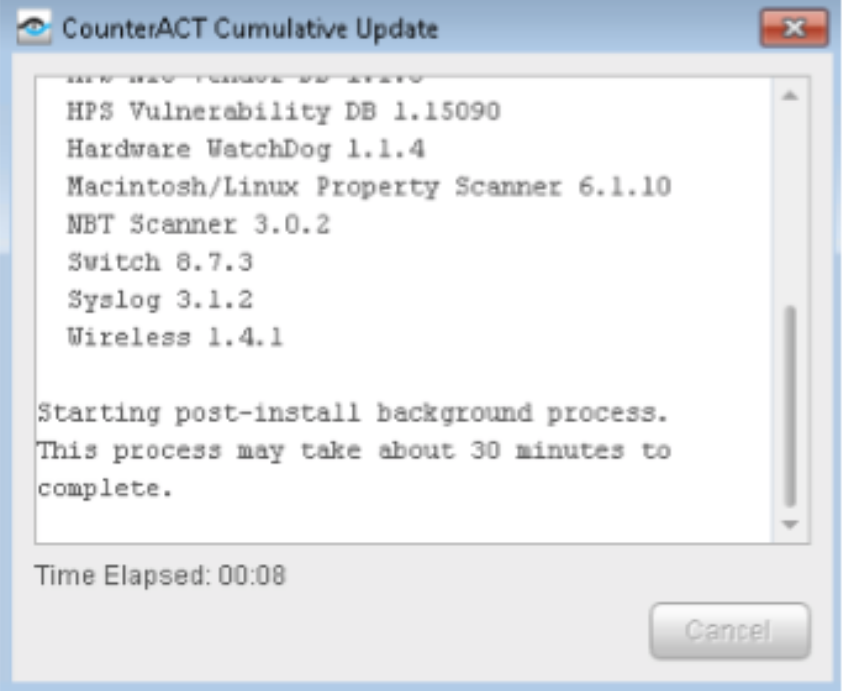

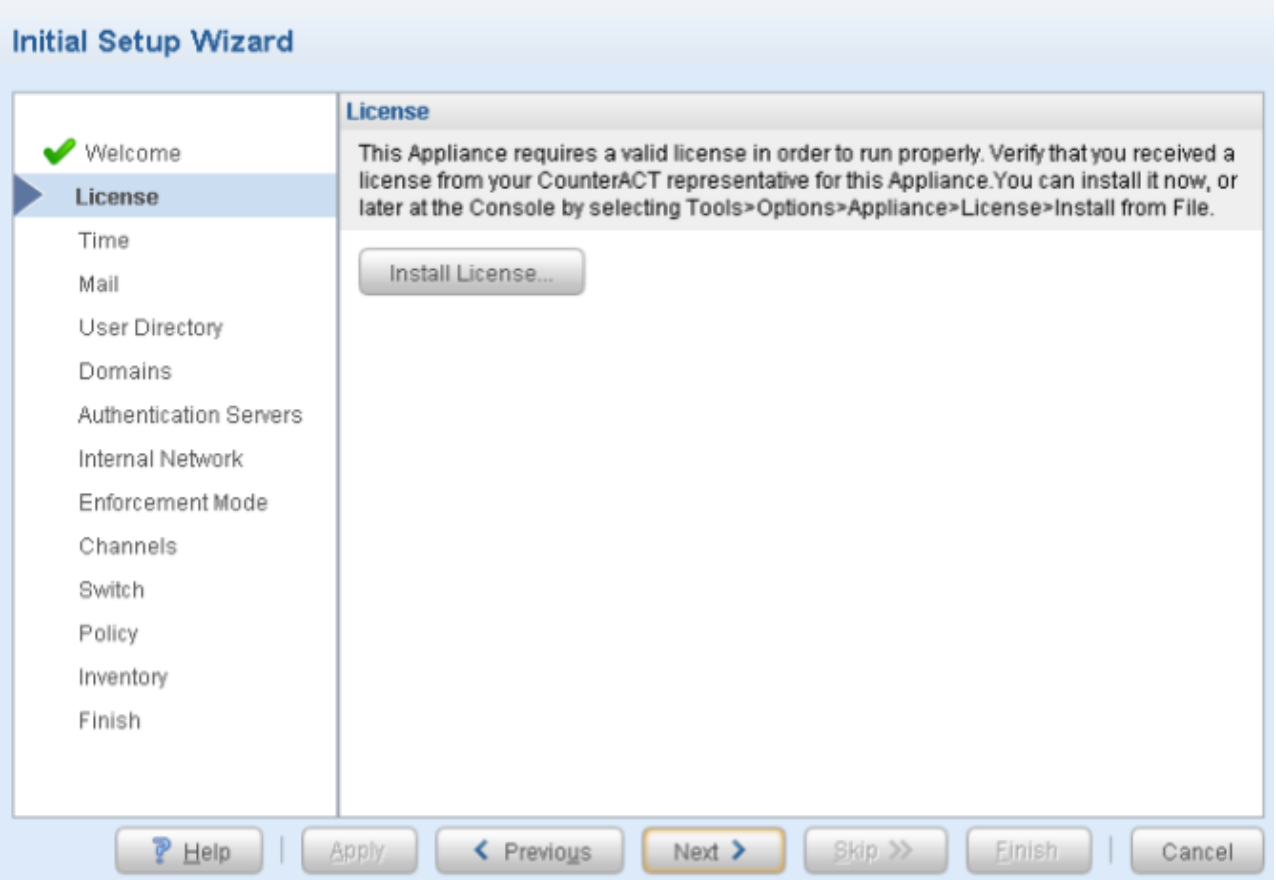

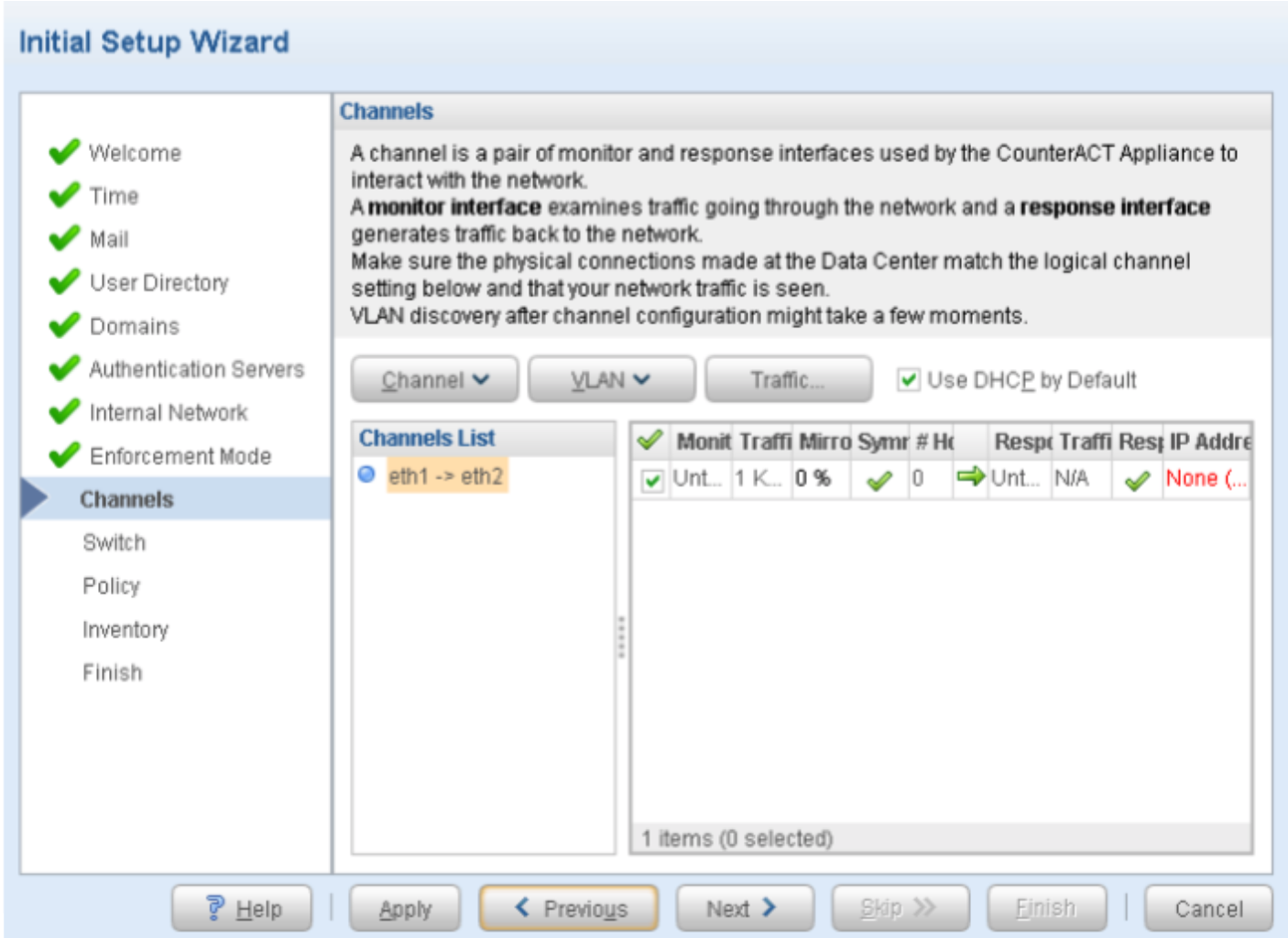

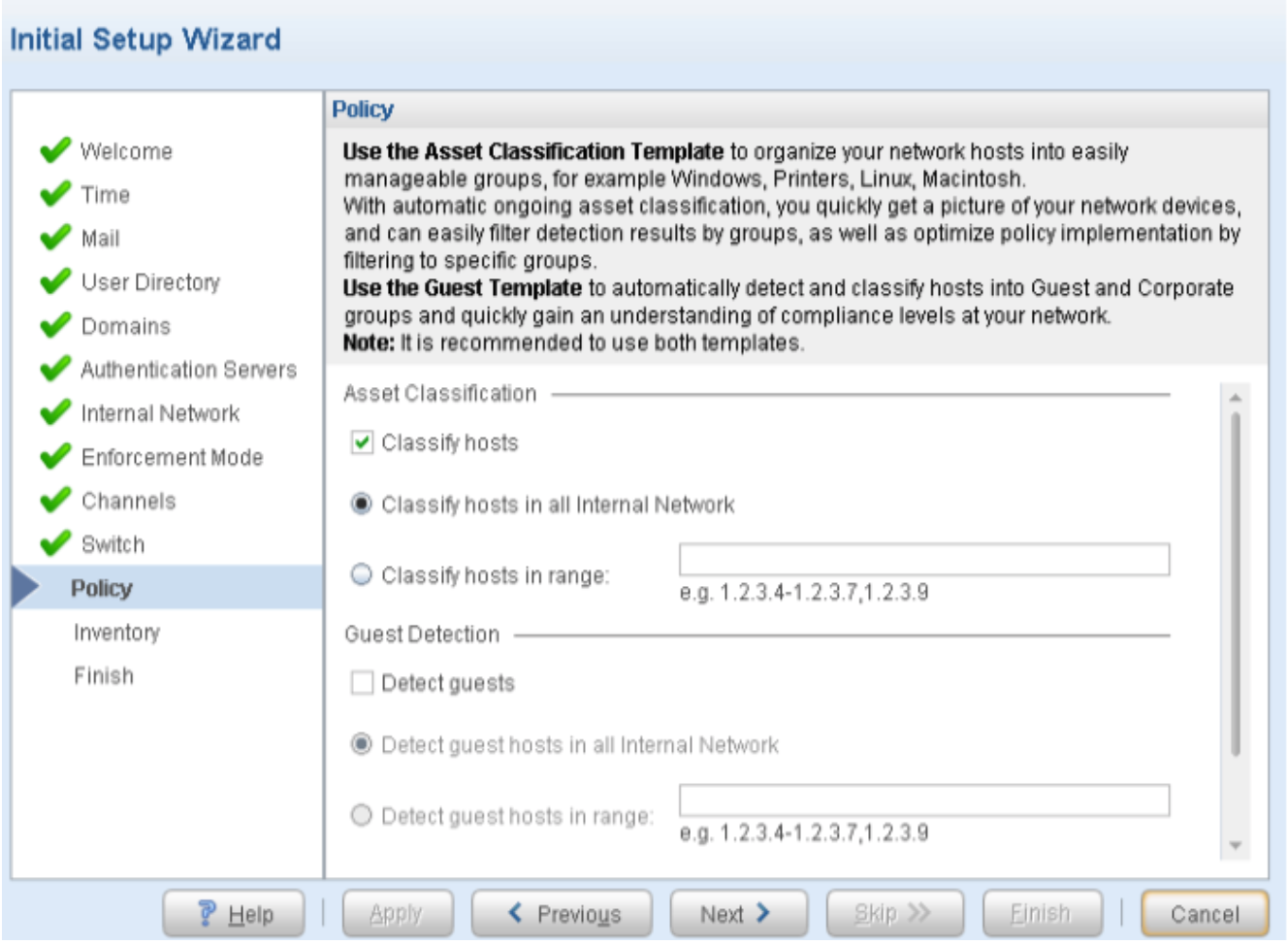

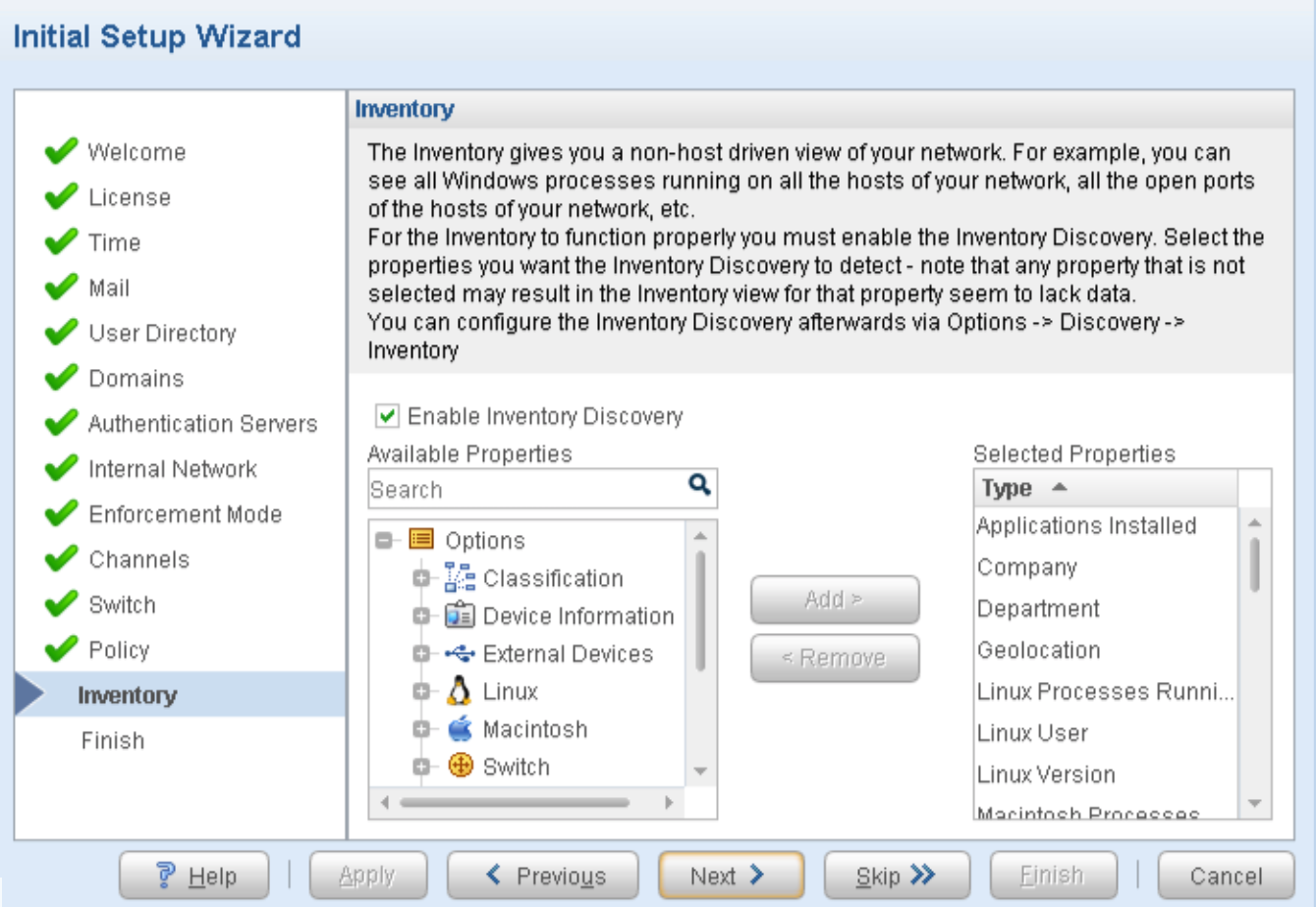

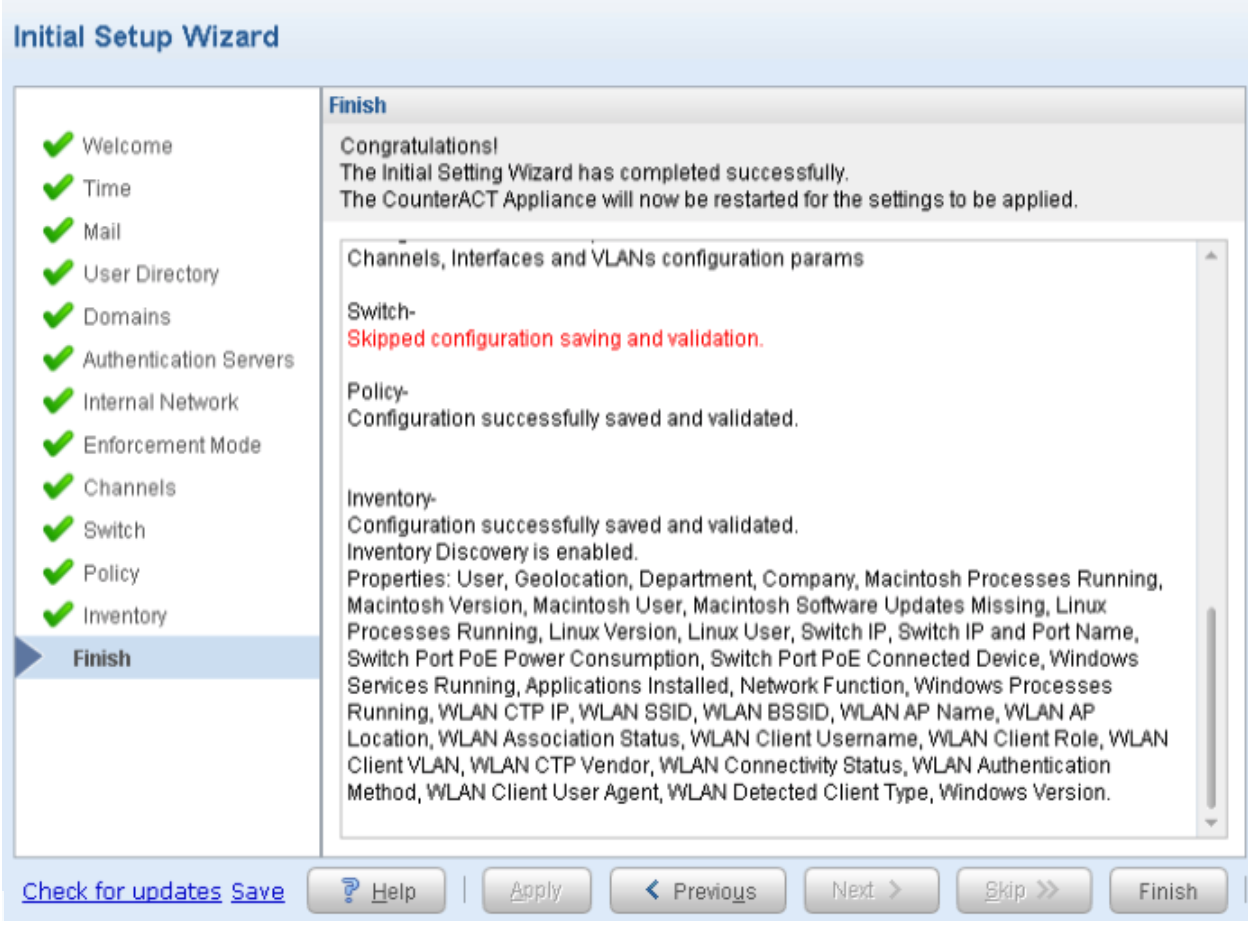

Instalar y configurar el software CounterACT

Para instalar y configurar el software ForeScout CounterACT:

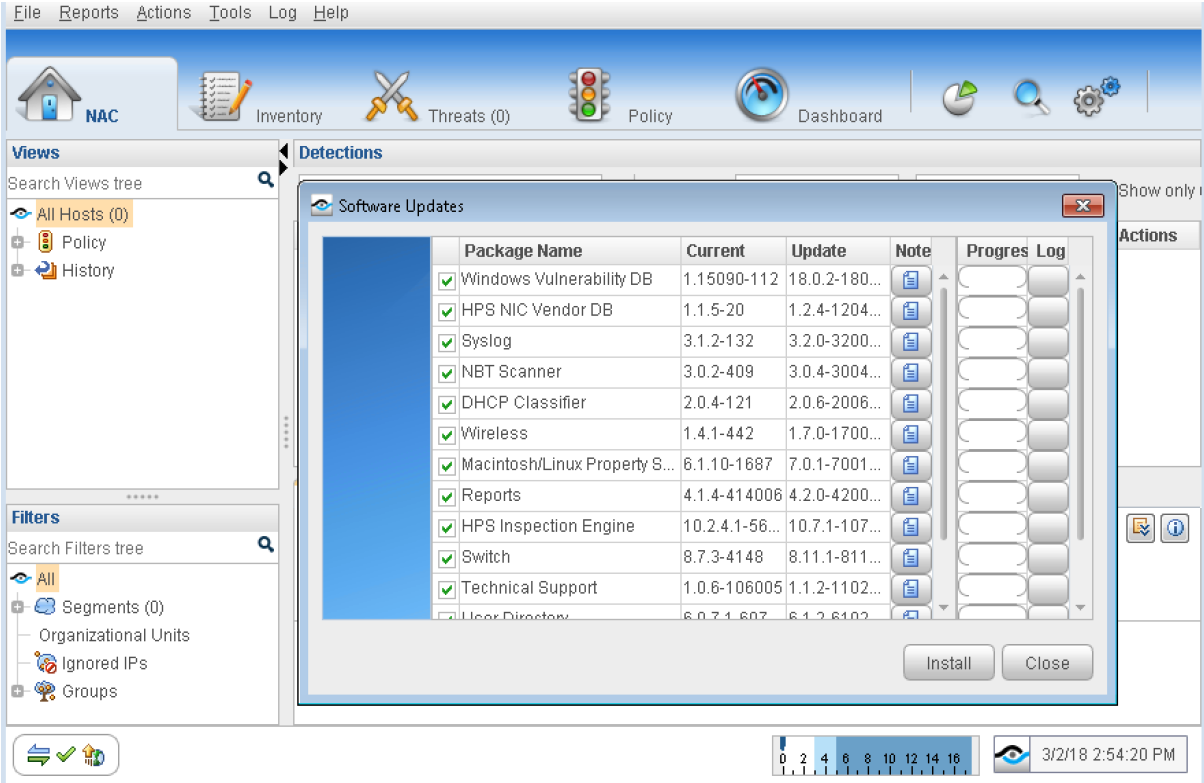

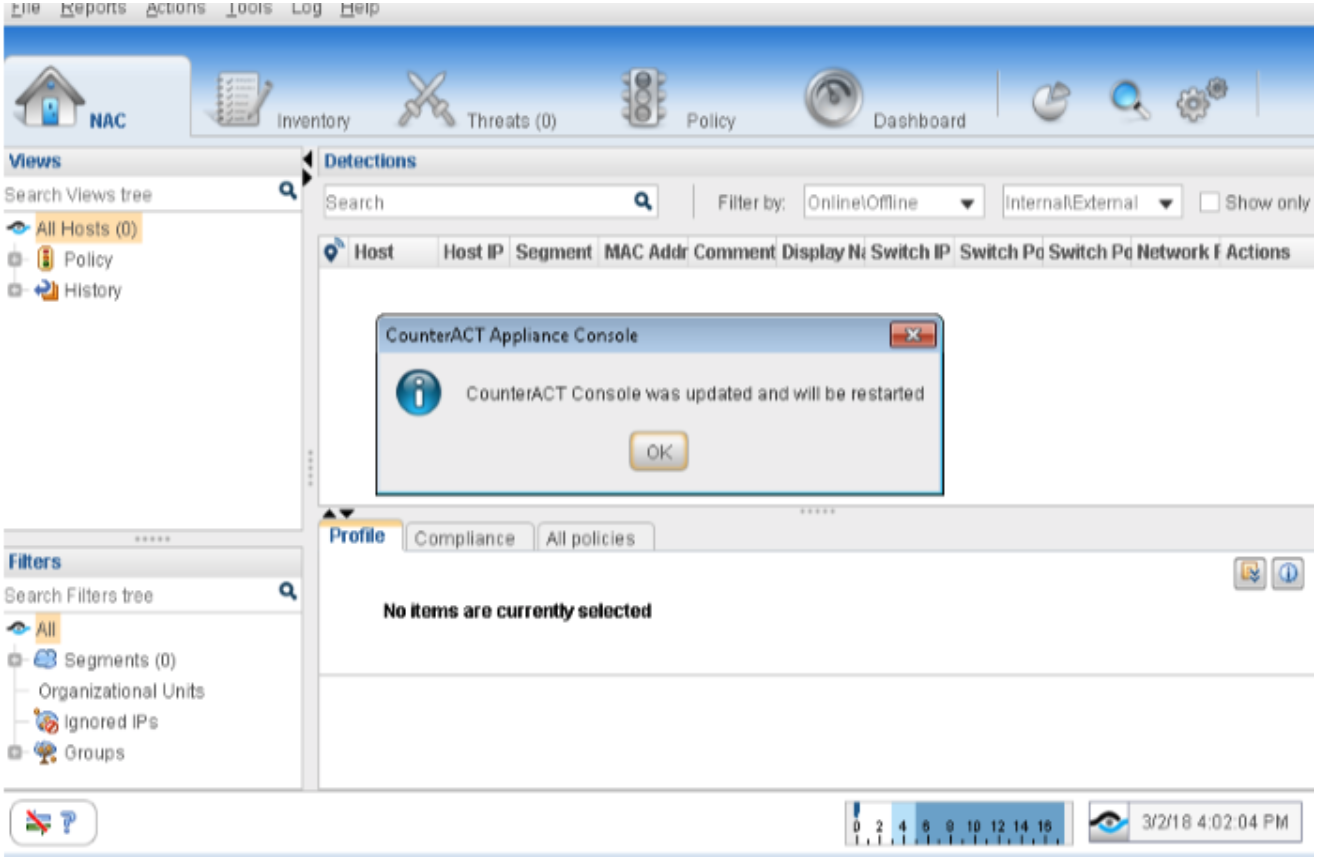

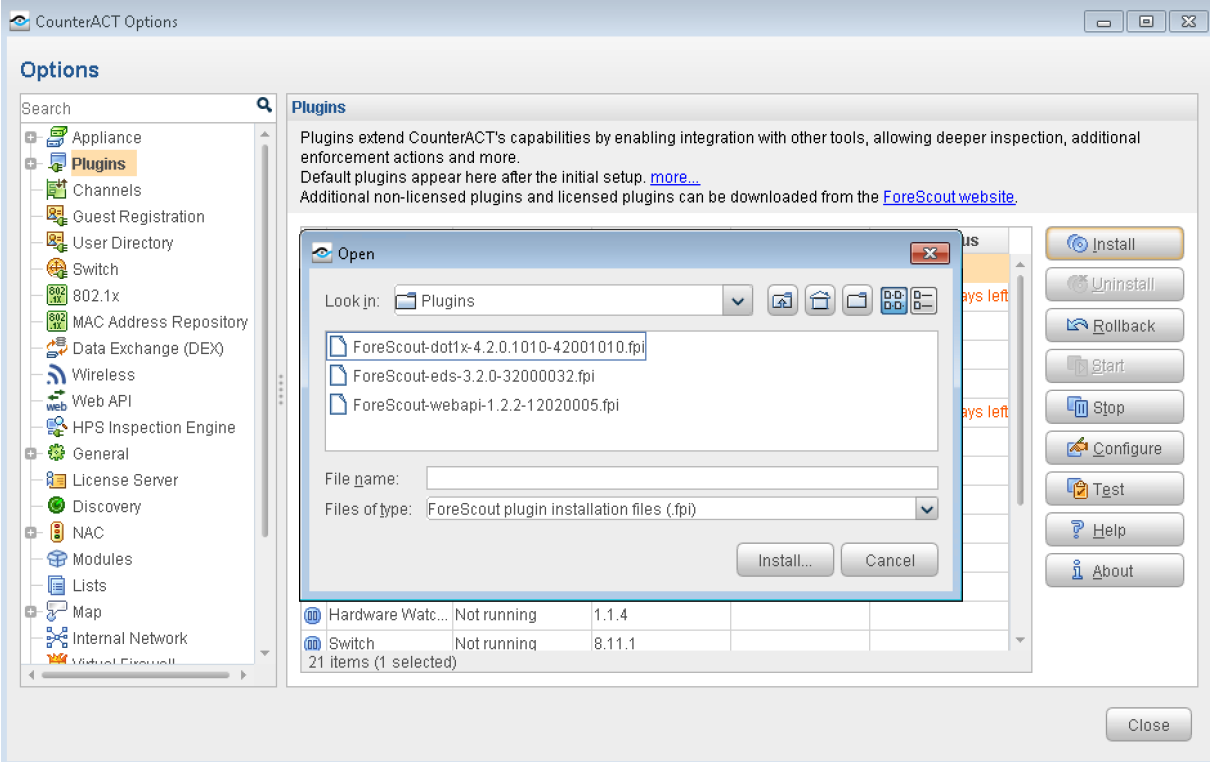

Instalar y configurar complementos de CounterACT

CounterACT se entrega con varios complementos incluidos:

ForeScout-dot1x-4.2.0.1010-42001010.fpi

ForeScout-eds-3.2.0-32000032.fpi

ForeScout-webapi-1.2.2-12020005.fpi

Estos complementos vinculan CounterACT a la infraestructura de red (conmutadores, servidores de dominio y directorios de usuarios) y proporcionan la funcionalidad principal de detección y administración de puntos finales, que incluye un conjunto completo de propiedades y acciones de host.

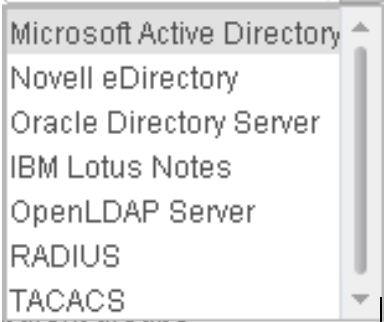

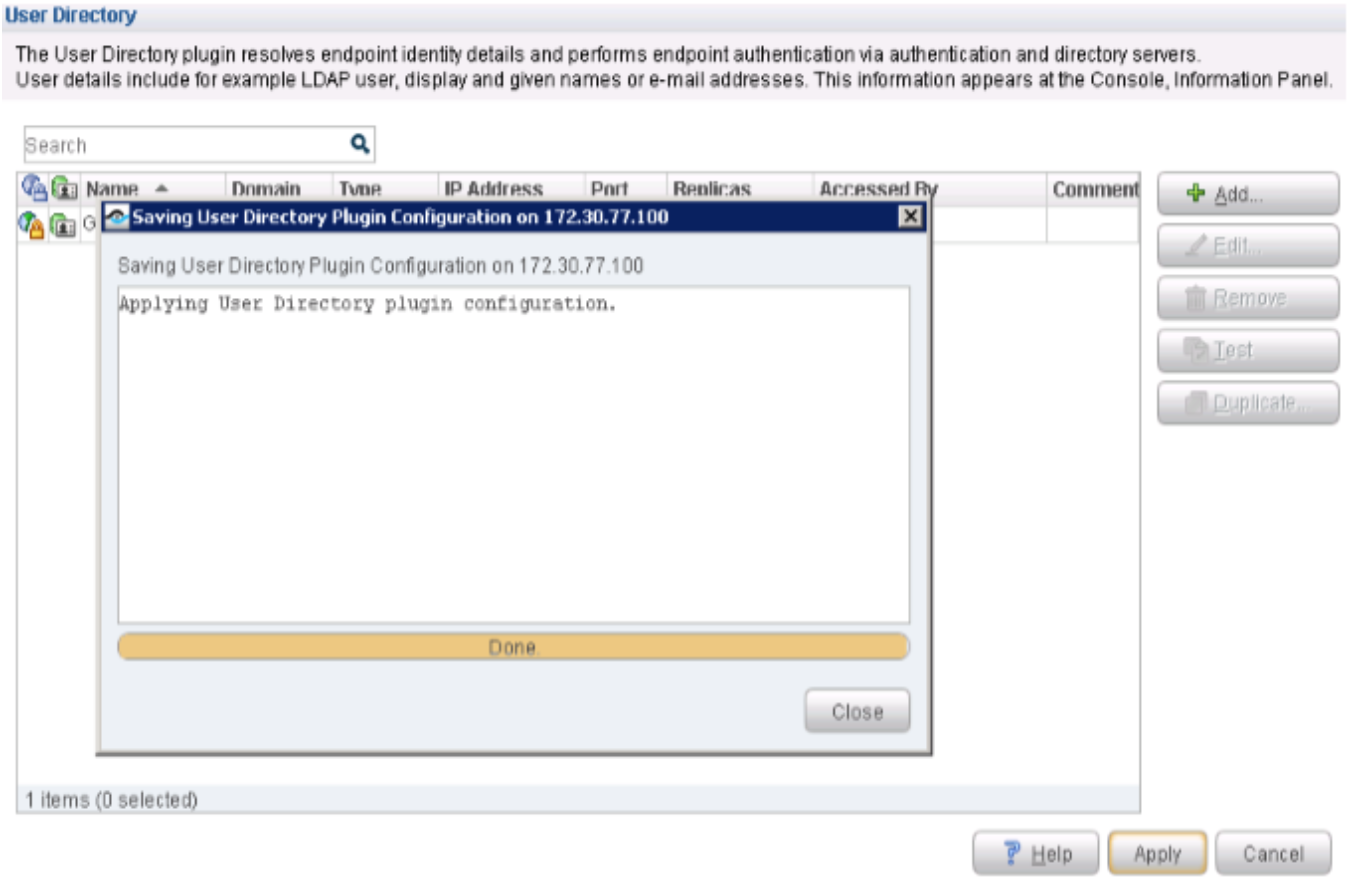

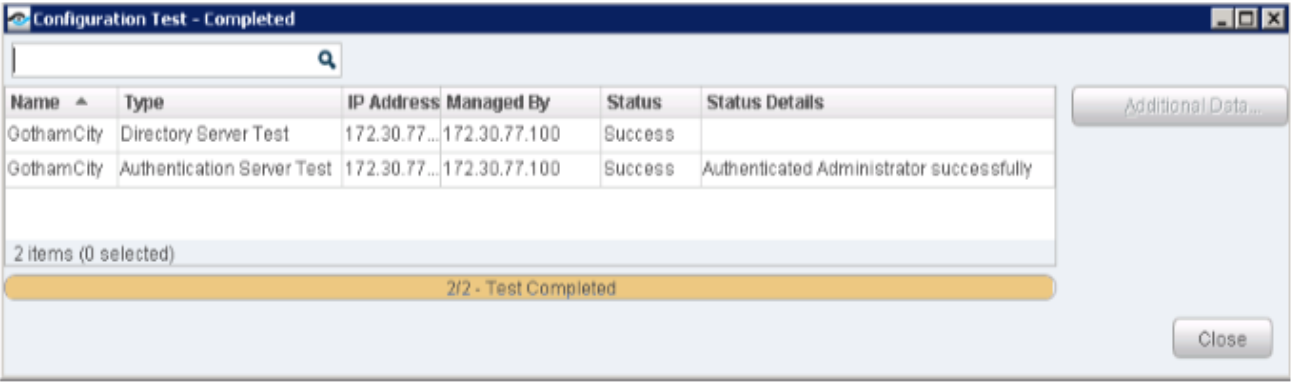

Configurar el complemento de directorio de usuarios

El complemento de directorio de usuarios resuelve los detalles del usuario del punto de conexión y realiza la autenticación de puntos de conexión a través de servidores de autenticación y directorio.

Para configurar los servidores del directorio de usuarios:

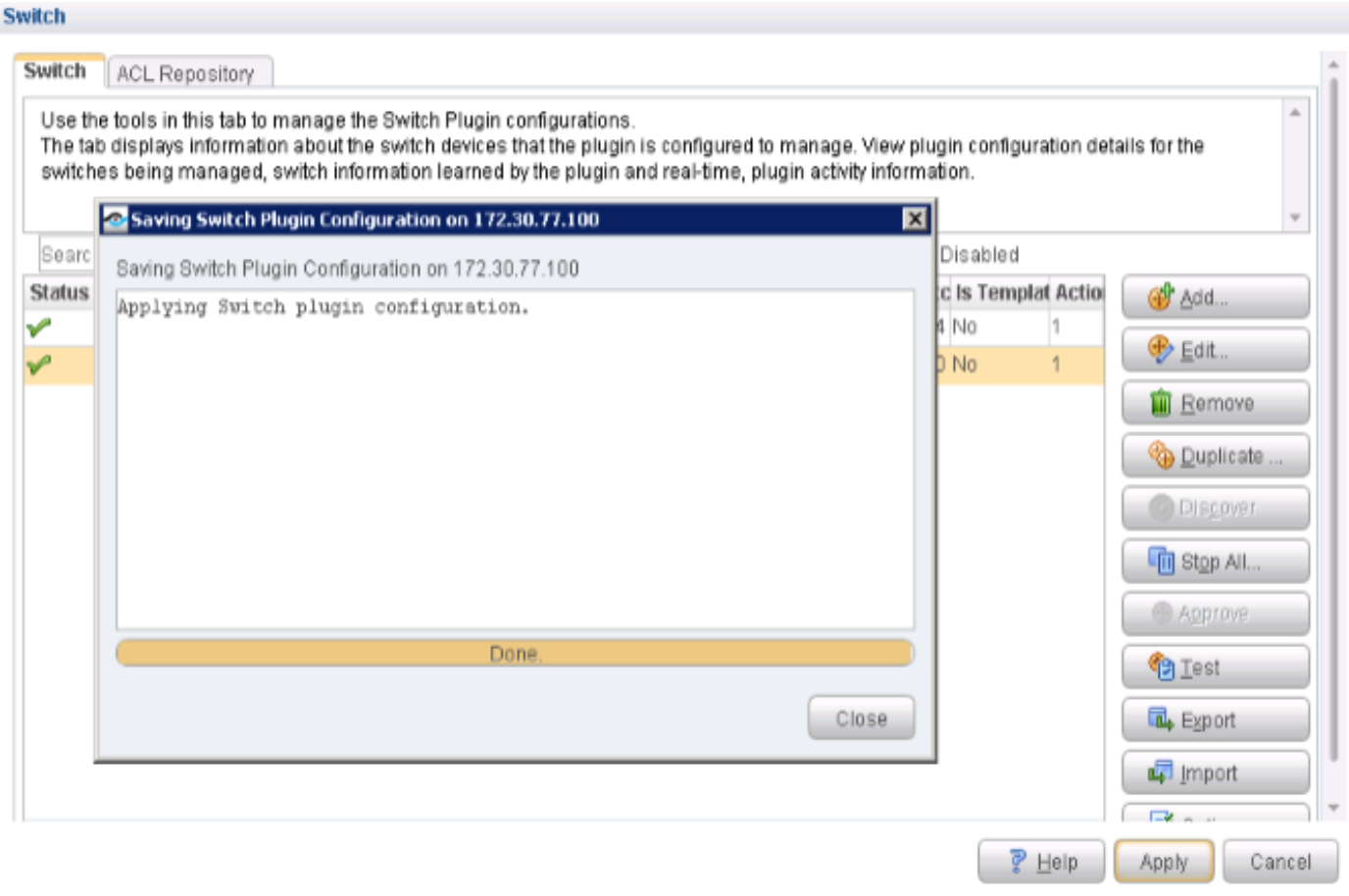

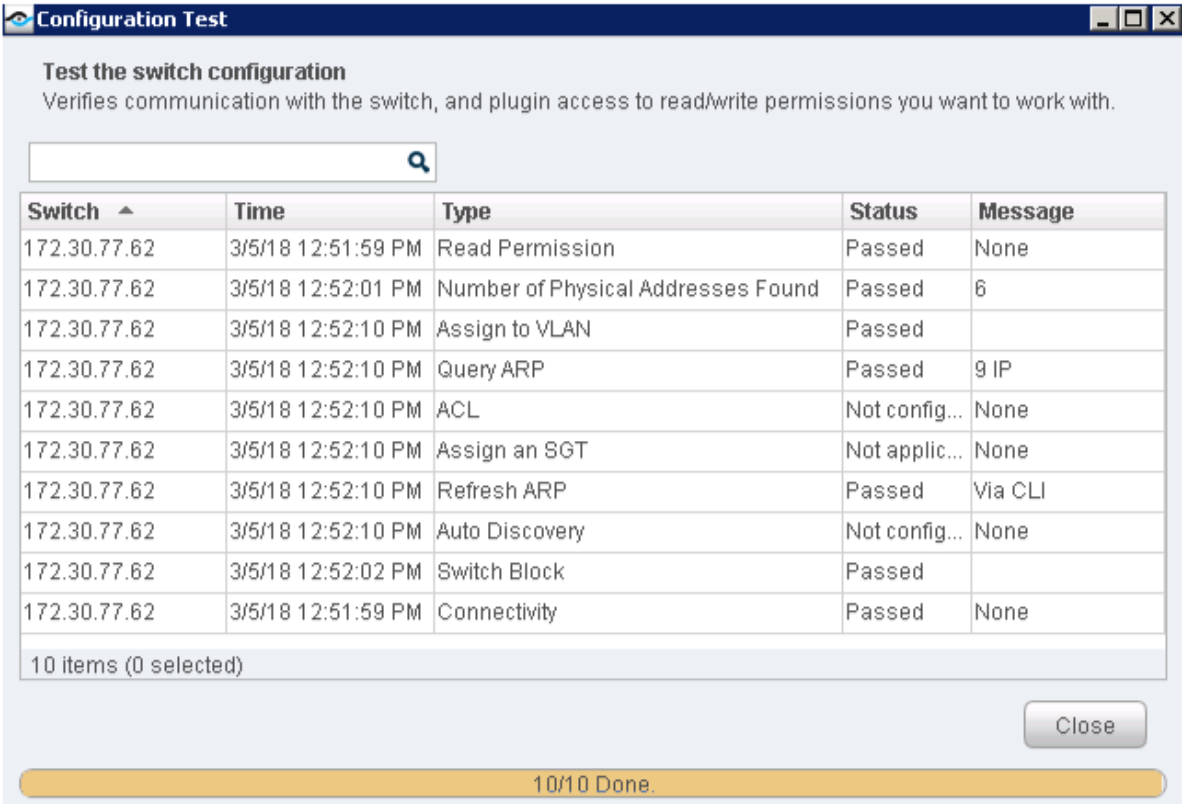

Configurar complemento de conmutador

El complemento de conmutador consulta cada conmutador para:

Atributos de puerto del conmutador e información sobre los puntos de conexión conectados.

Tabla ARP para descubrir nuevos puntos de conexión conectados al conmutador.

La información se puede obtener a través de CLI y/o SNMP.

Para configurar el complemento de conmutador para el conmutador EX4300:

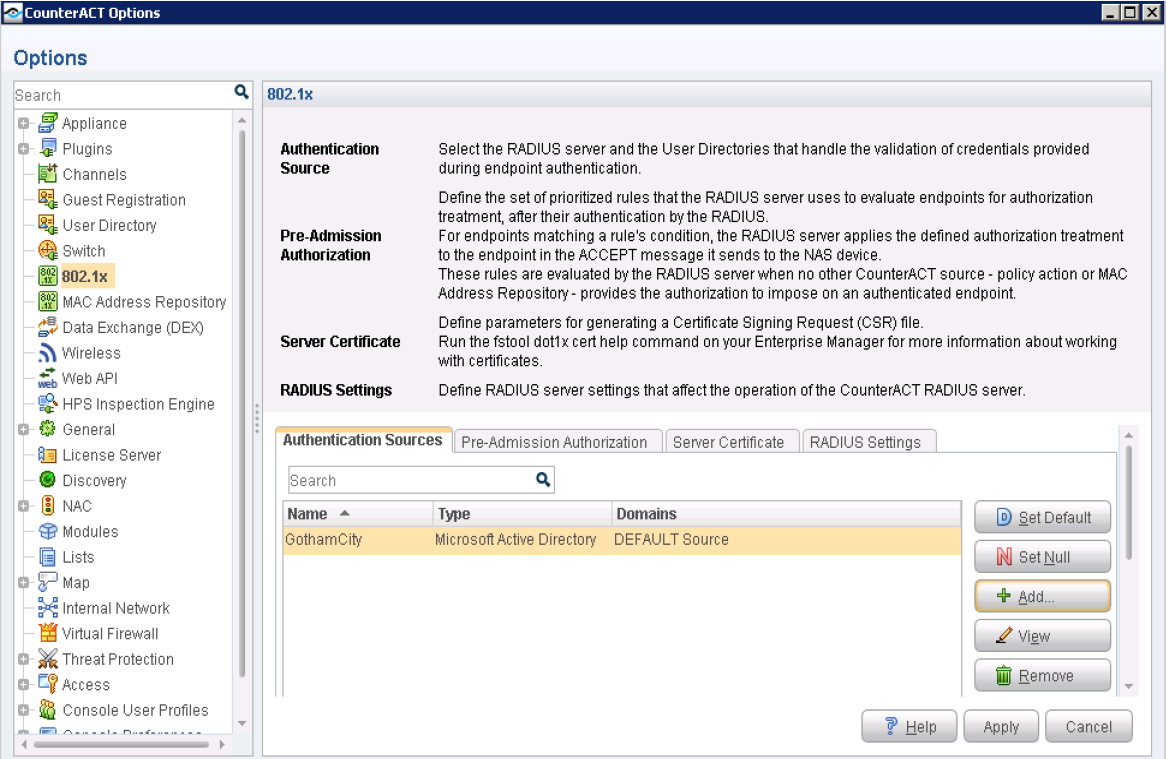

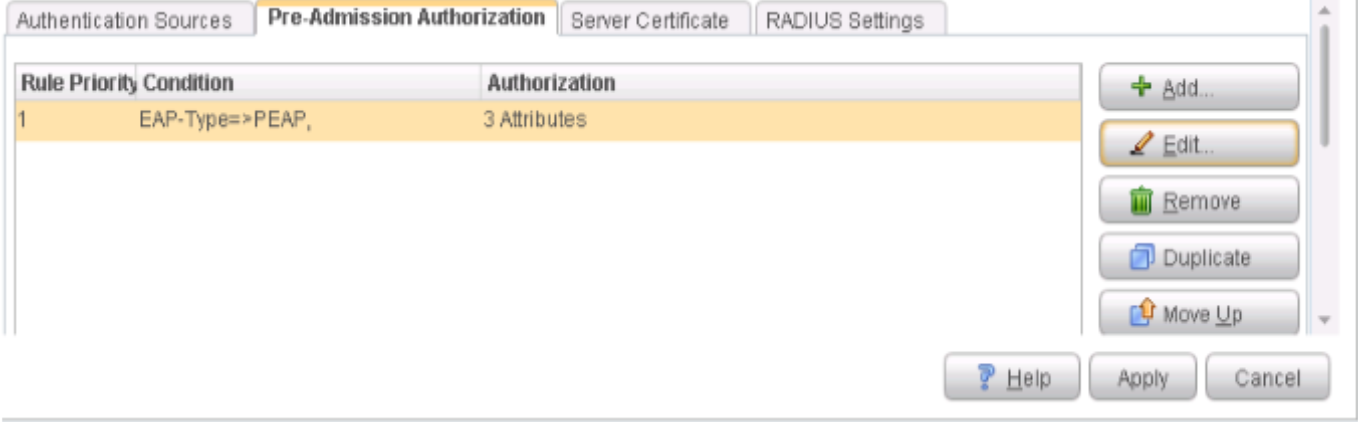

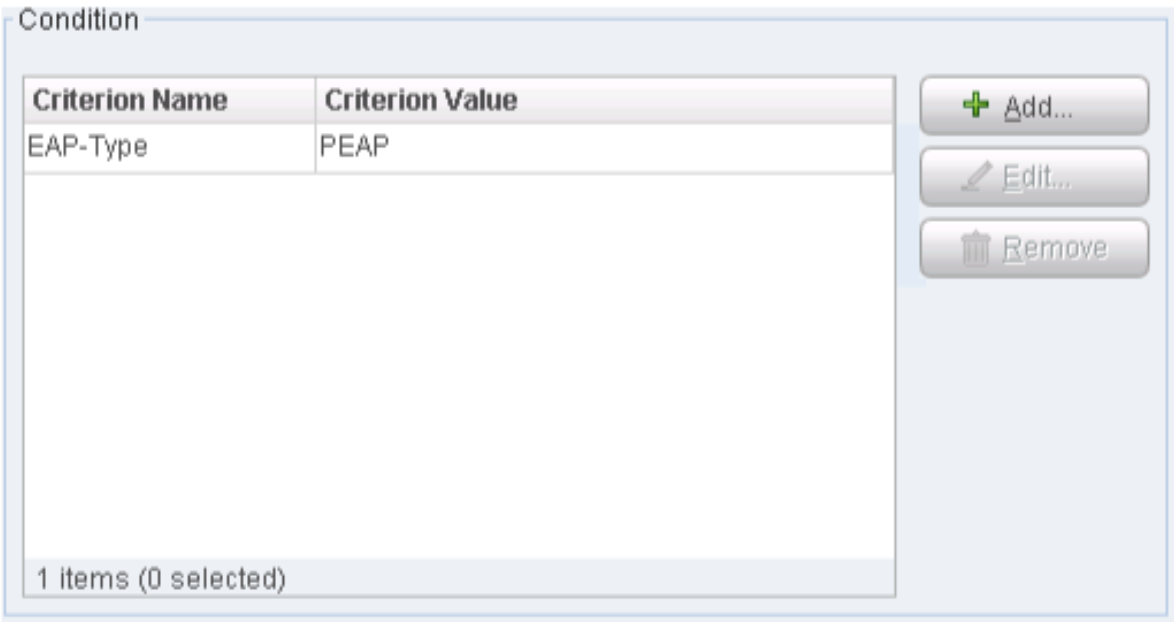

Configurar el complemento 802.1X

El complemento 802.1X permite a CounterACT autenticar el conmutador 802.1X o las conexiones inalámbricas a la red. El plugin es compatible con la especificación IEEE 802.1X y el protocolo de autenticación RADIUS.

Para configurar el complemento 802.1X:

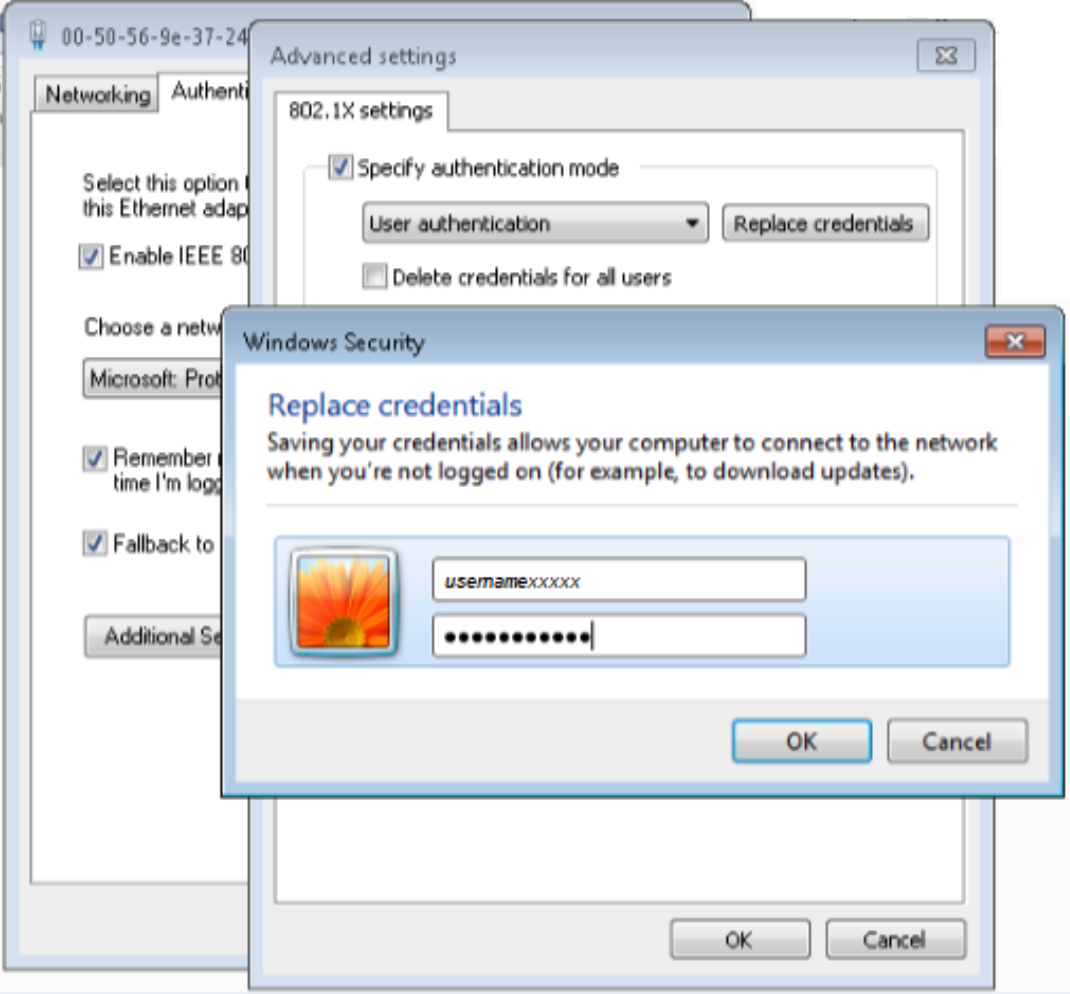

Configurar Windows 7 Suplicante

Ya debería haber instalado Microsoft Windows Server y Active Directory. Haga clic en Instalar y configurar Microsoft Windows Server y Active Directory para revisar las instrucciones.

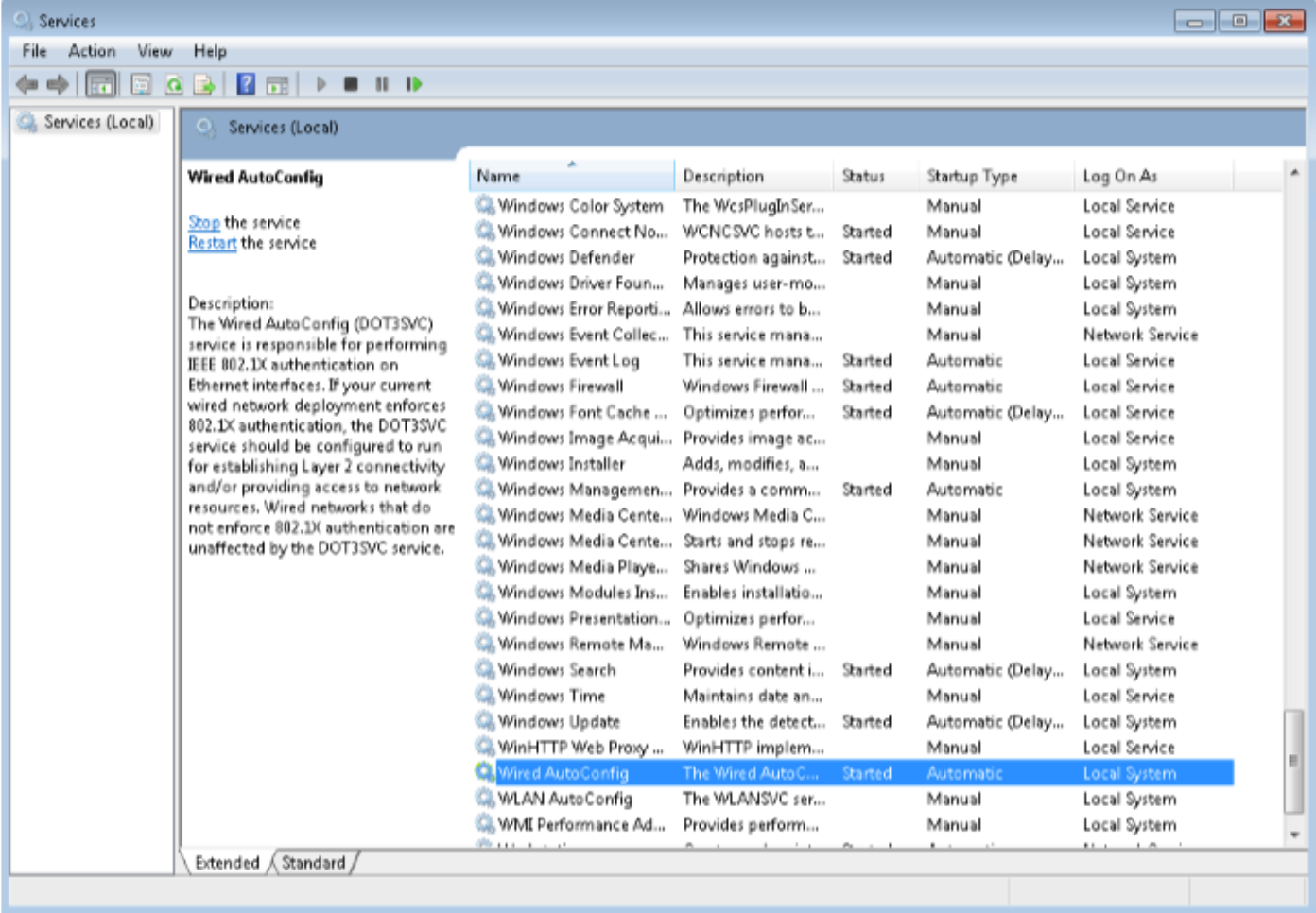

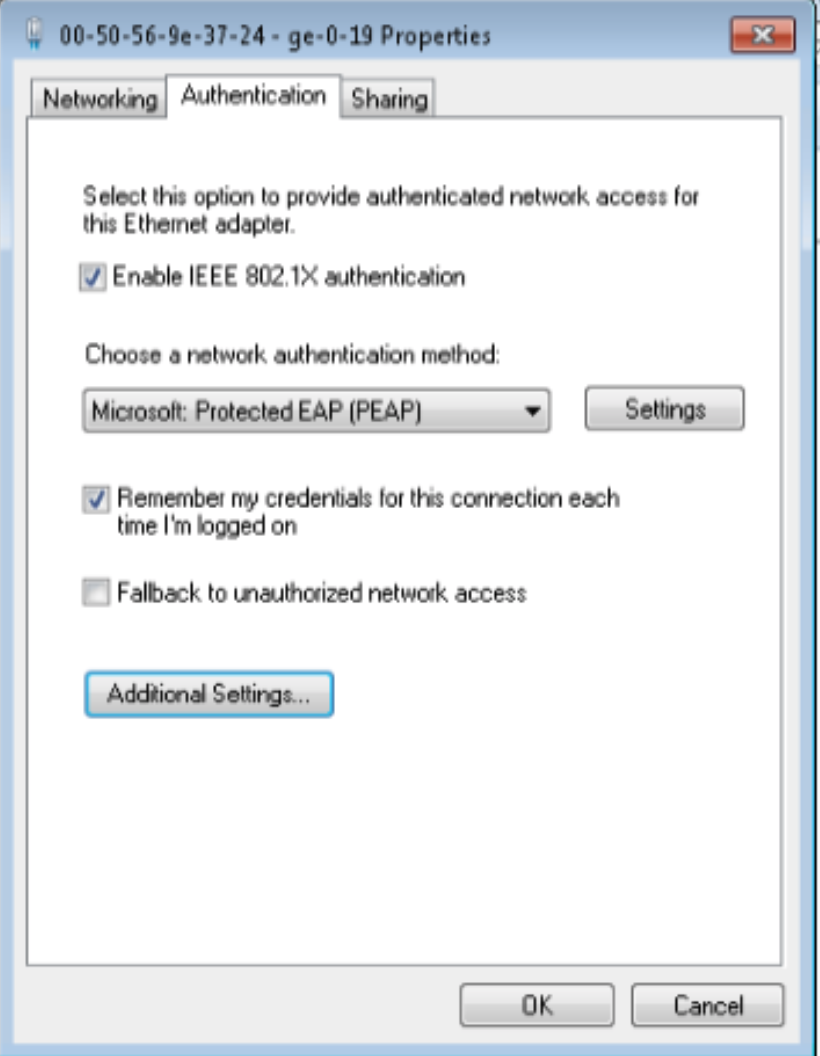

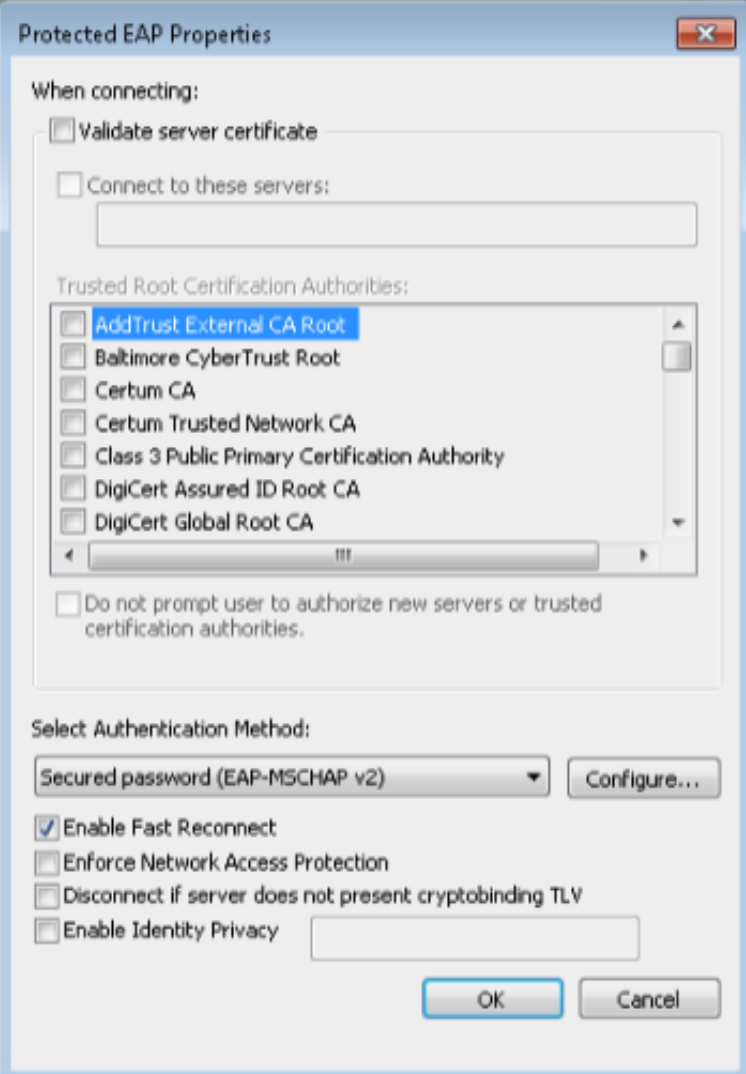

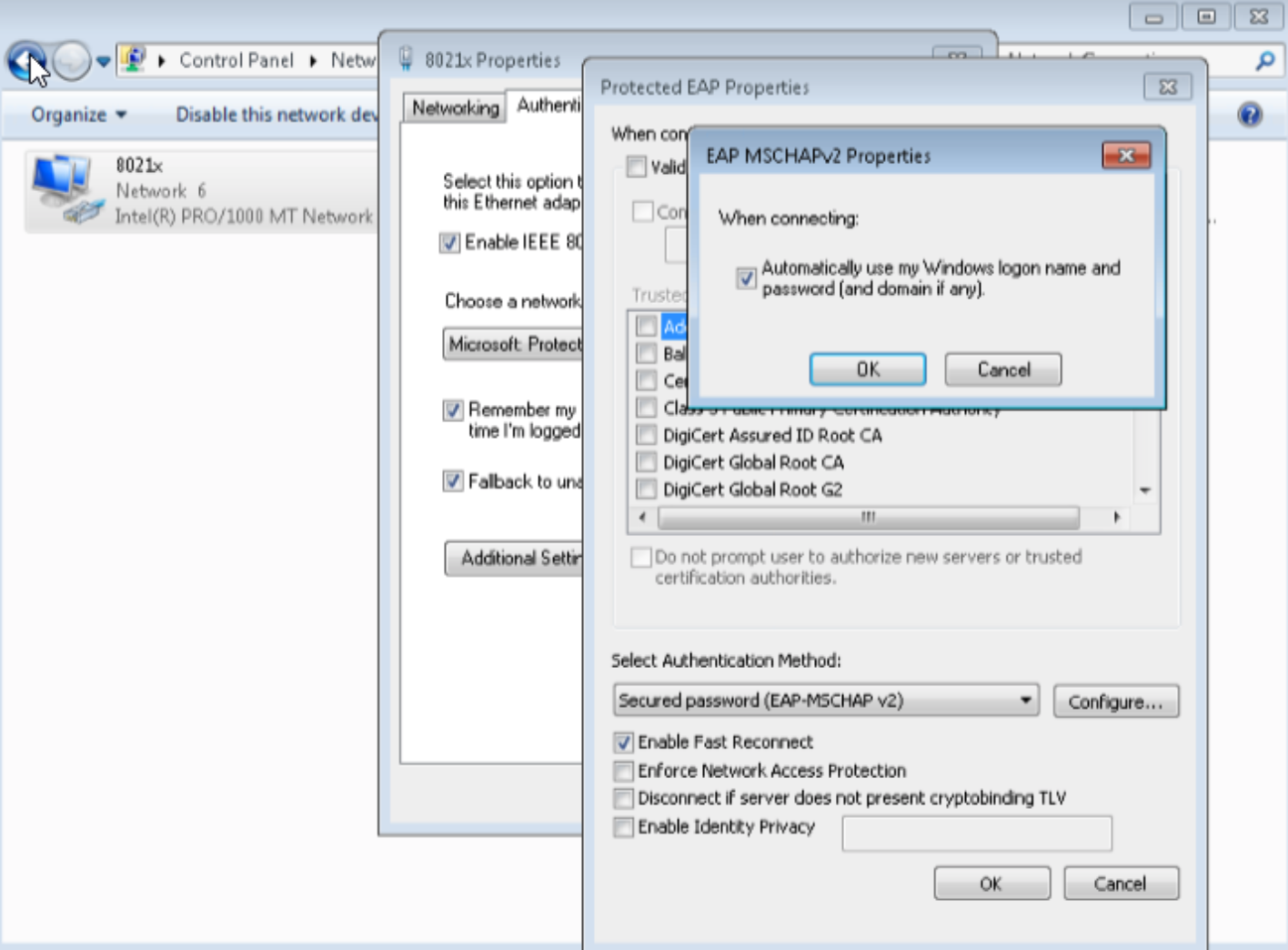

Para configurar el suplicante de Windows 7:

Probar y solucionar problemas de autenticación 802.1X

Para probar la autenticación 802.1X contra ForeScout CounterACT:

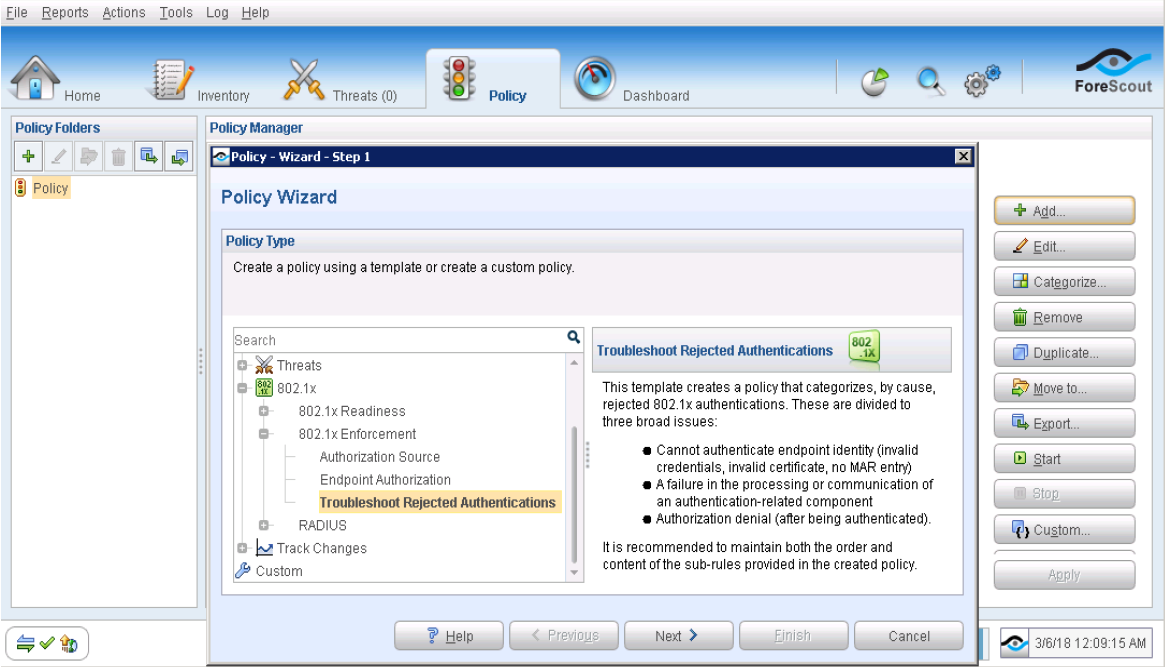

Para solucionar problemas de autenticación 802.1X:

En la consola de ForeScout CounterACT, haga clic en la ficha Directiva y cree una directiva utilizando la Troubleshoot Rejected Authentications plantilla (enumerada en 802.1X Enforcement).

Inicie su política para solucionar el problema.

Para ver los registros desde la consola de ForeScout CounterACT:

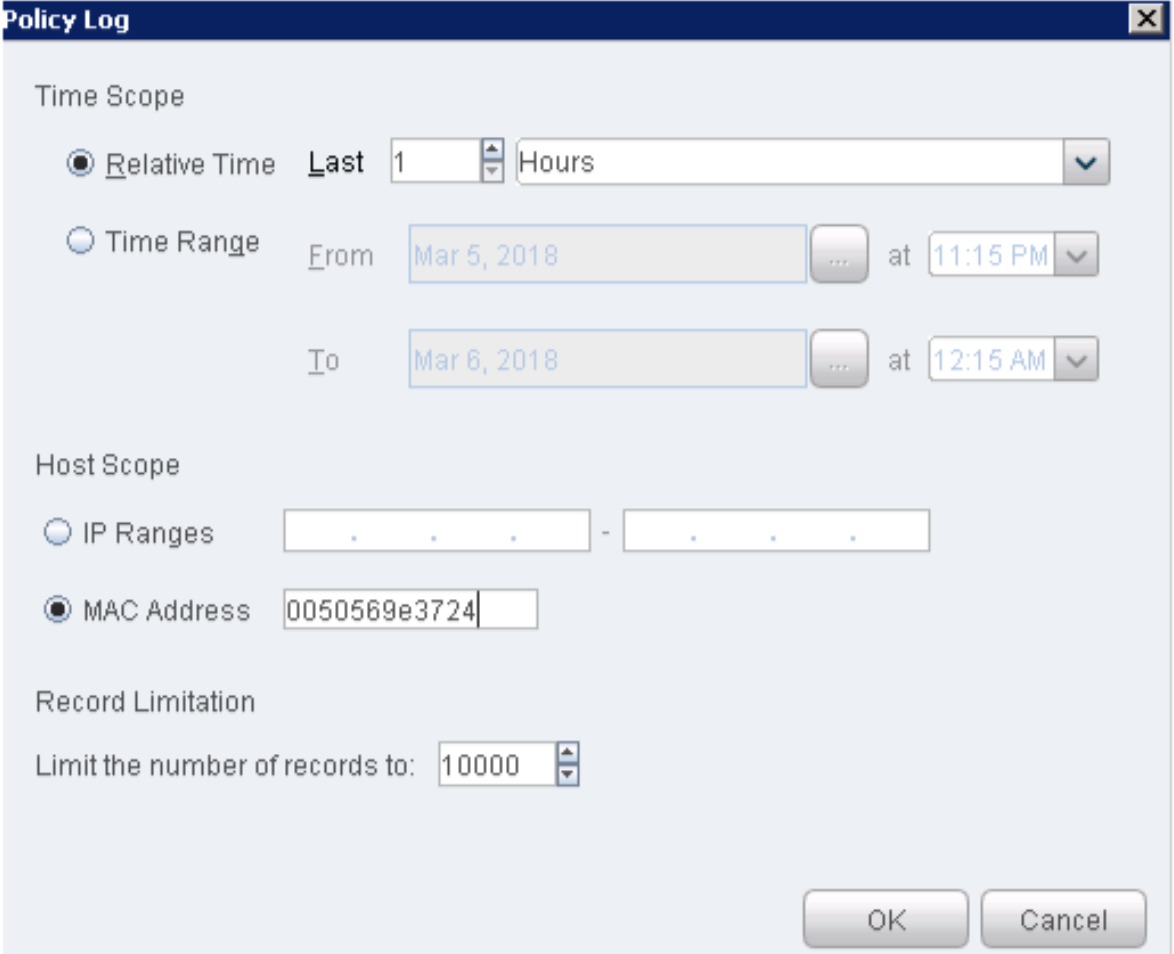

Seleccione Log > Policy Log. En la página Registro de directivas, escriba la dirección MAC o IP del suplicante de Windows 7.

Figura 38: Configuración del registro de directivas

registro de directivas

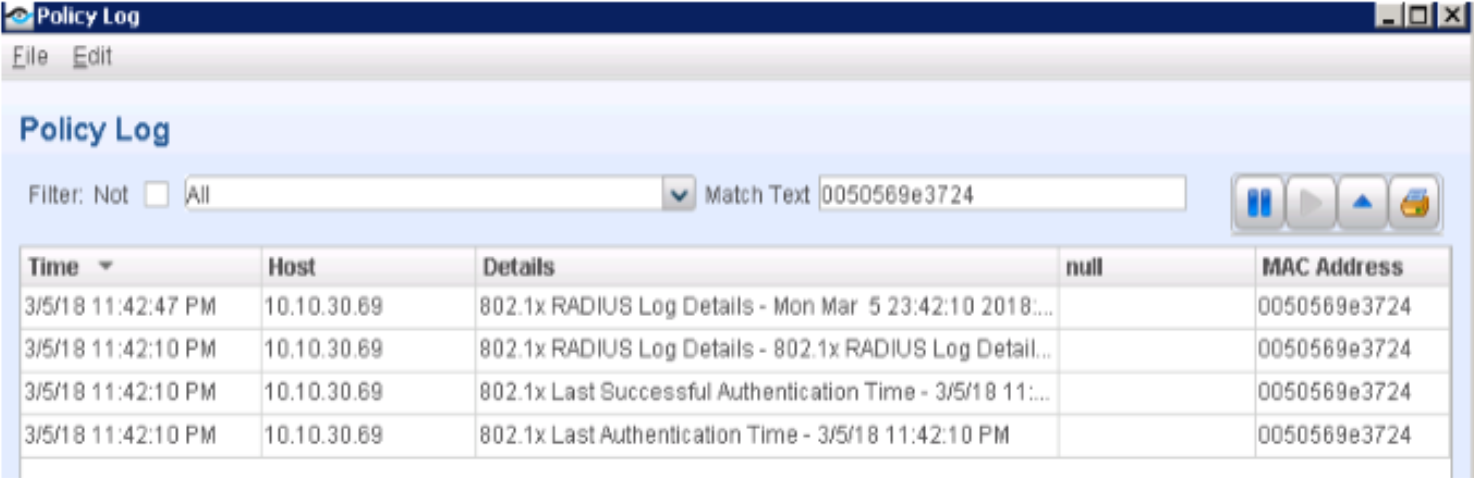

Haga clic en OK. Aparecerán los archivos de registro de directivas.

Figura 39: Archivos de registro de directivas

de registro de directivas

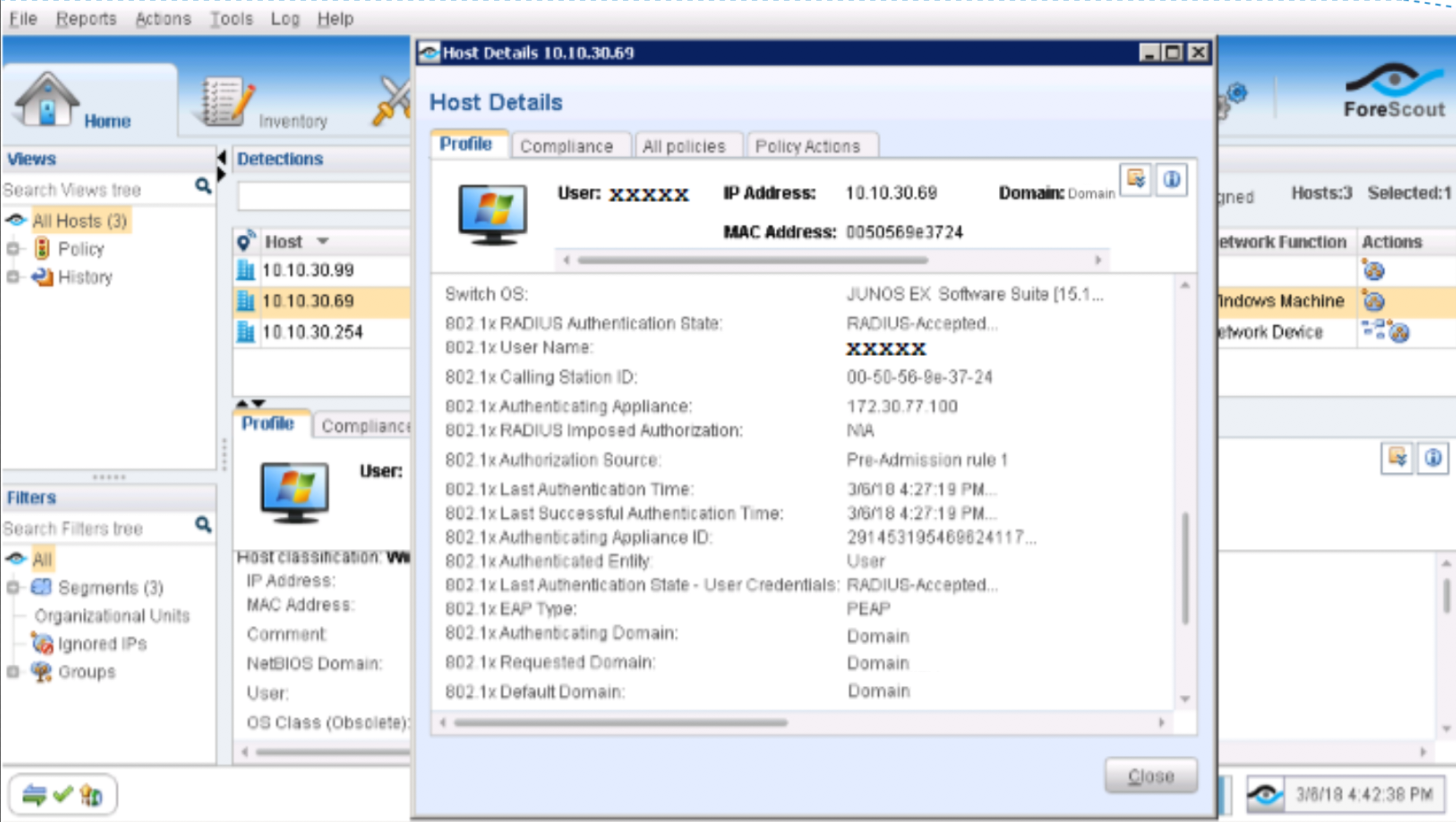

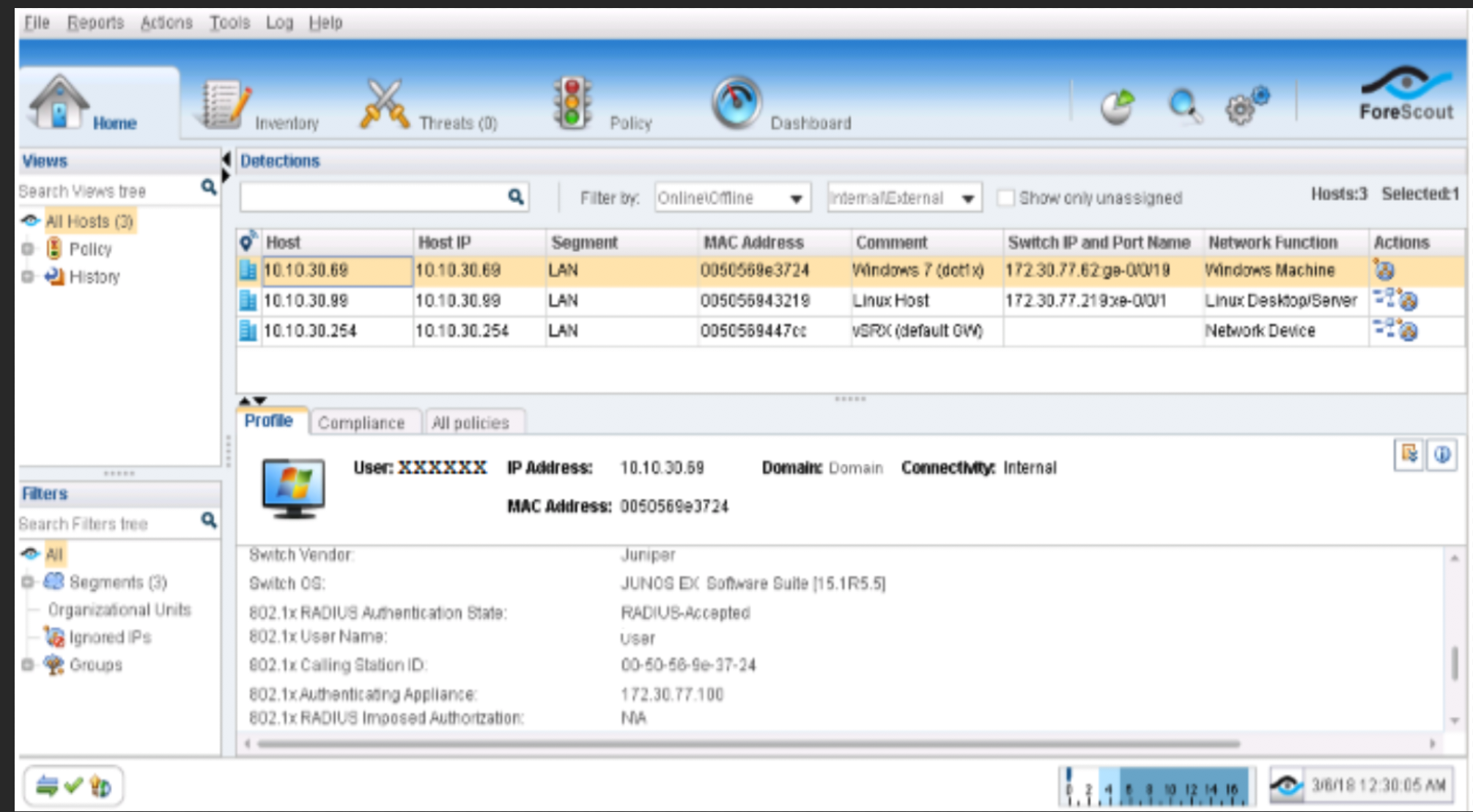

Si la autenticación 802.1X funciona y su suplicante de Windows 7 obtiene una dirección IP del servidor DHCP que se ejecuta en SRX, puede generar algo de tráfico para comprobar que su suplicante de Windows 7 (por ejemplo, 10.10.30.69) aparece en la lista Host en la pestaña Inicio.

Figura 40: Confirmación de autenticación 802.1X del registro de políticas Nota:

Nota:Además, si ya configuró el otro host (sistema Windows o Linux) que está conectado al conmutador QFX y obtuvo una dirección IP del servidor DHCP que se ejecuta en SRX, puede generar algo de tráfico para él y la dirección de host (por ejemplo, 10.10.30.99) también aparecerá en la lista de hosts.

Configurar el complemento de intercambio de datos

El complemento de intercambio de datos (DEX) permite a CounterACT utilizar servicios web para comunicarse con entidades externas. CounterACT consulta servicios externos y recibe actualizaciones a través del servicio web CounterACT alojado por el complemento. En este caso, DEX junto con el conector ForeScout monitoreará PE para cualquier comunicación.

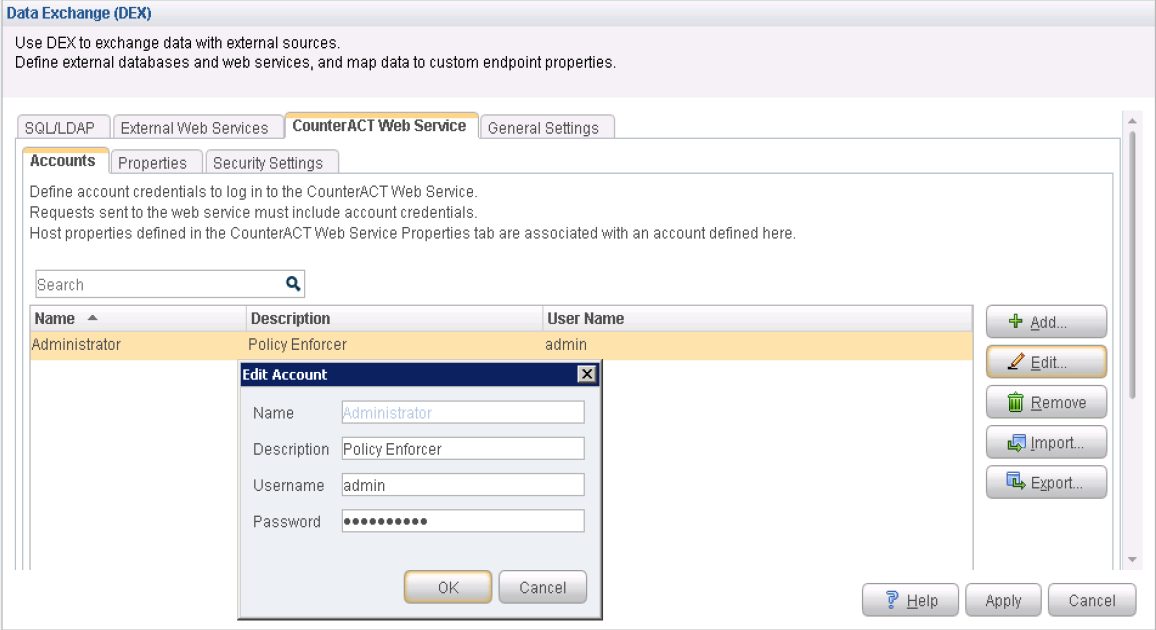

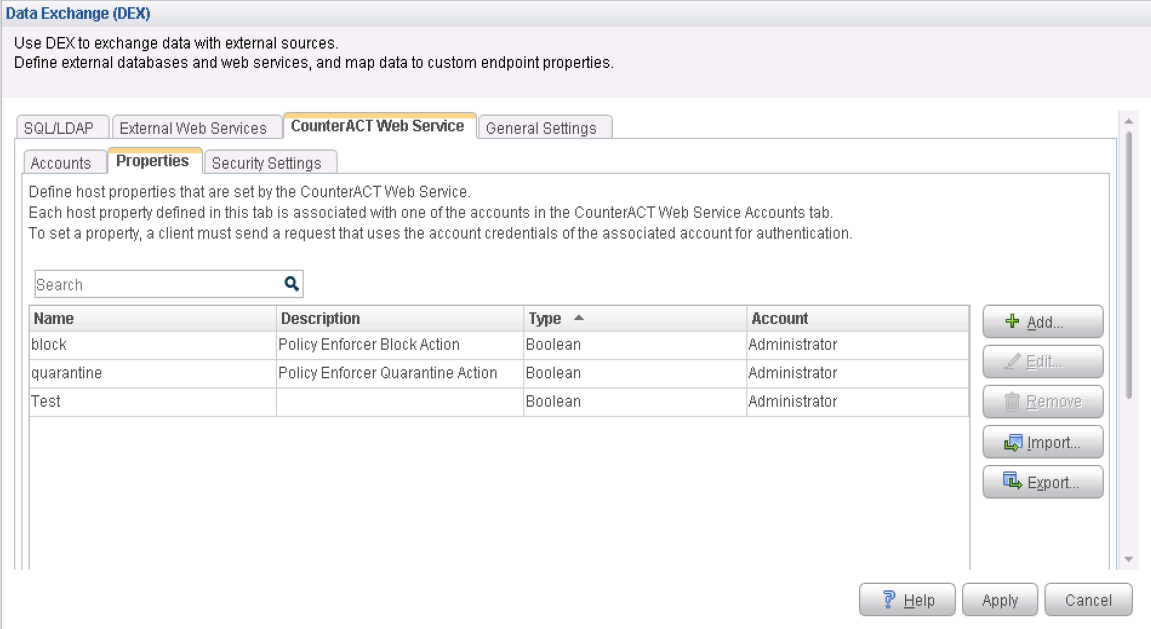

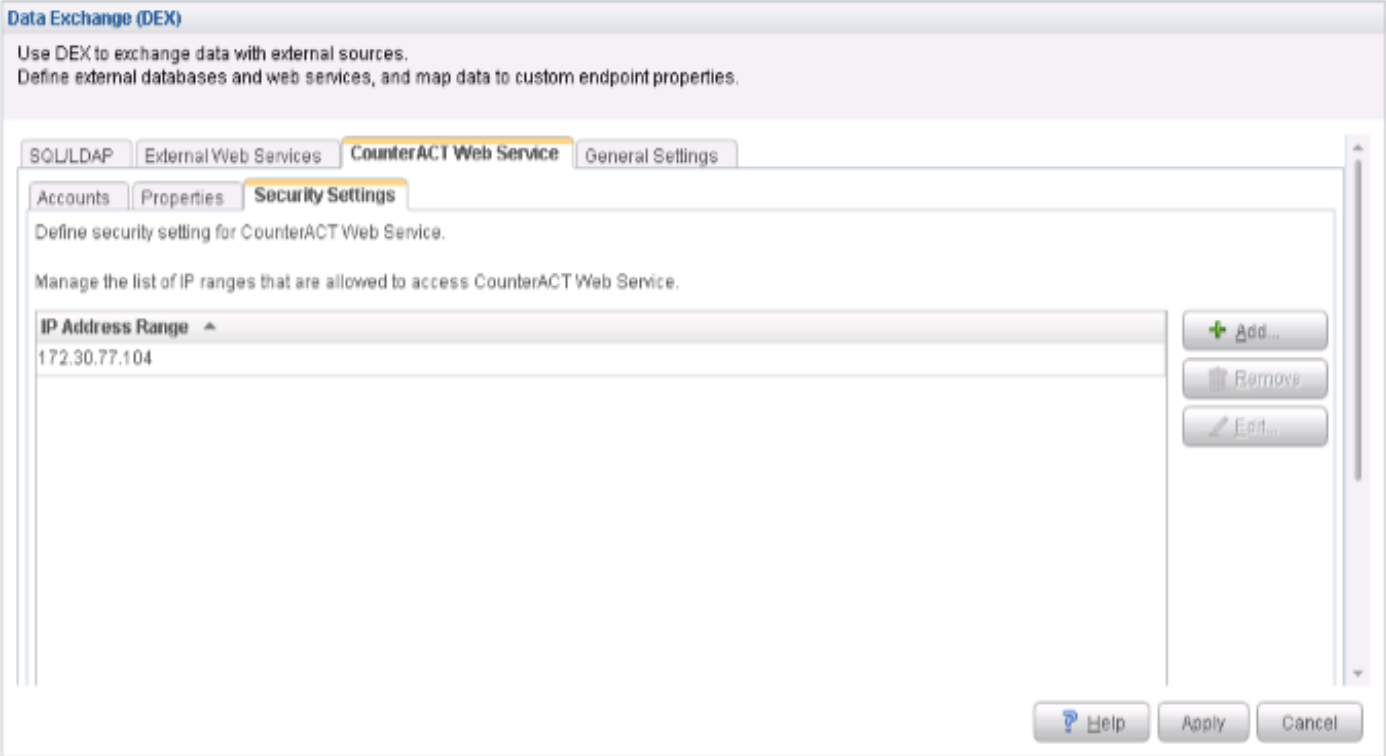

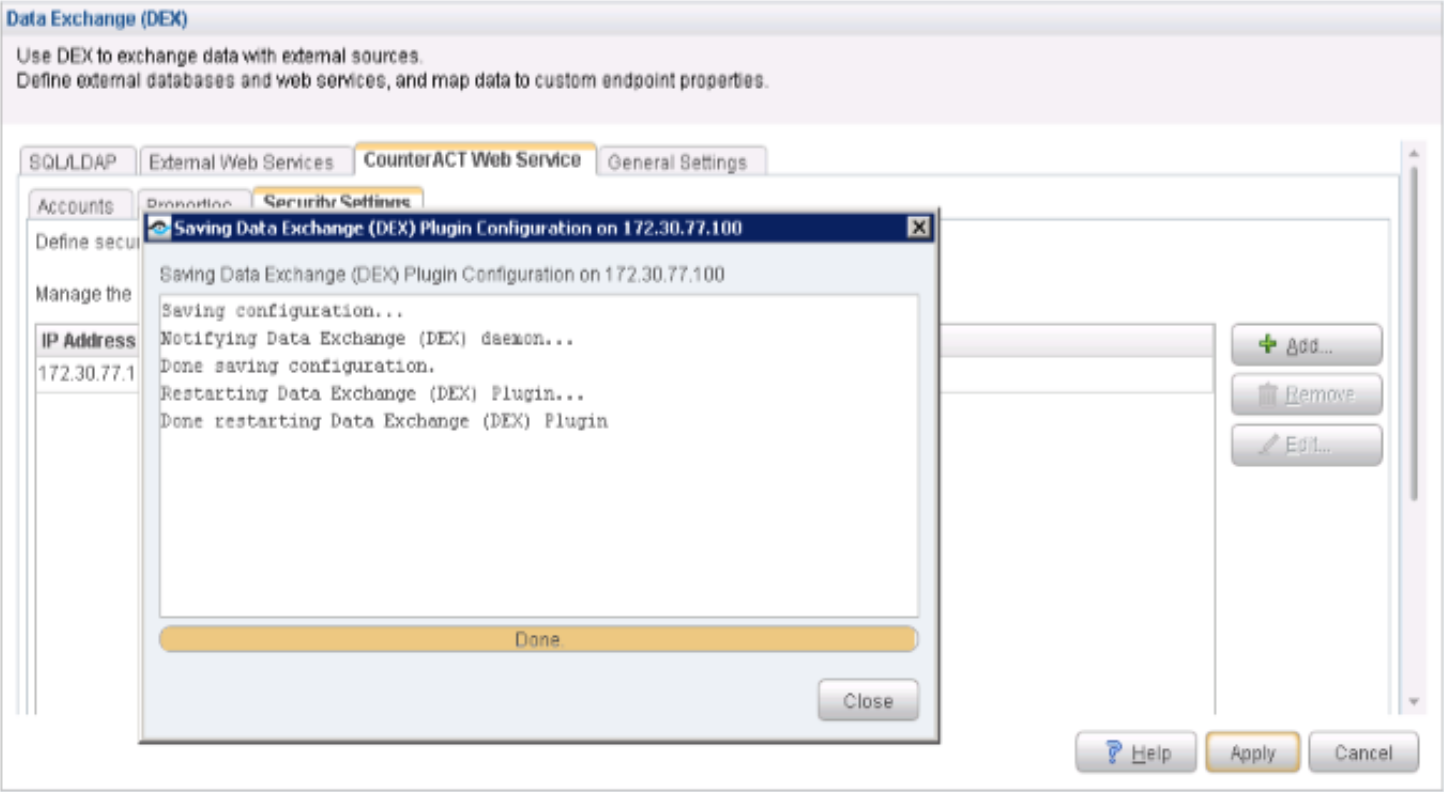

Para configurar el complemento de intercambio de datos (DEX):

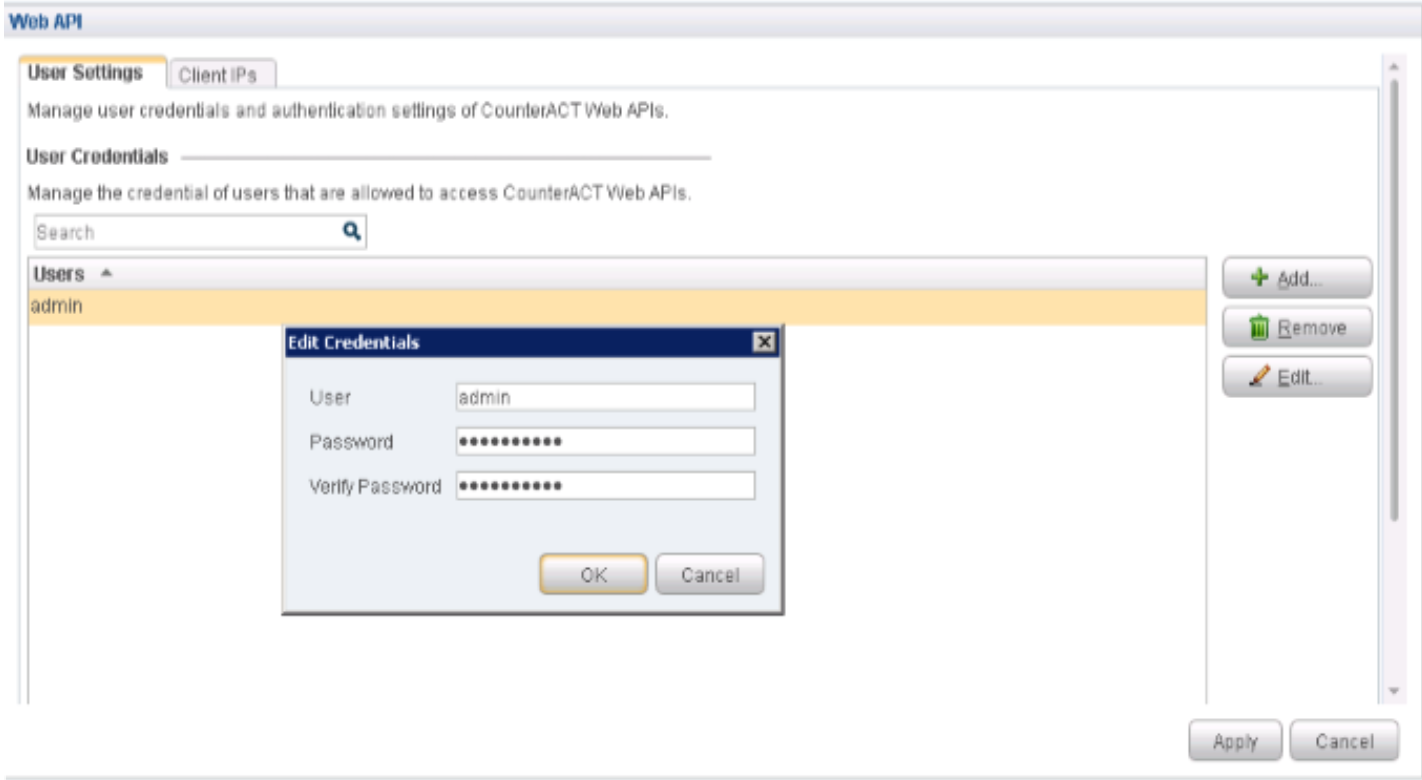

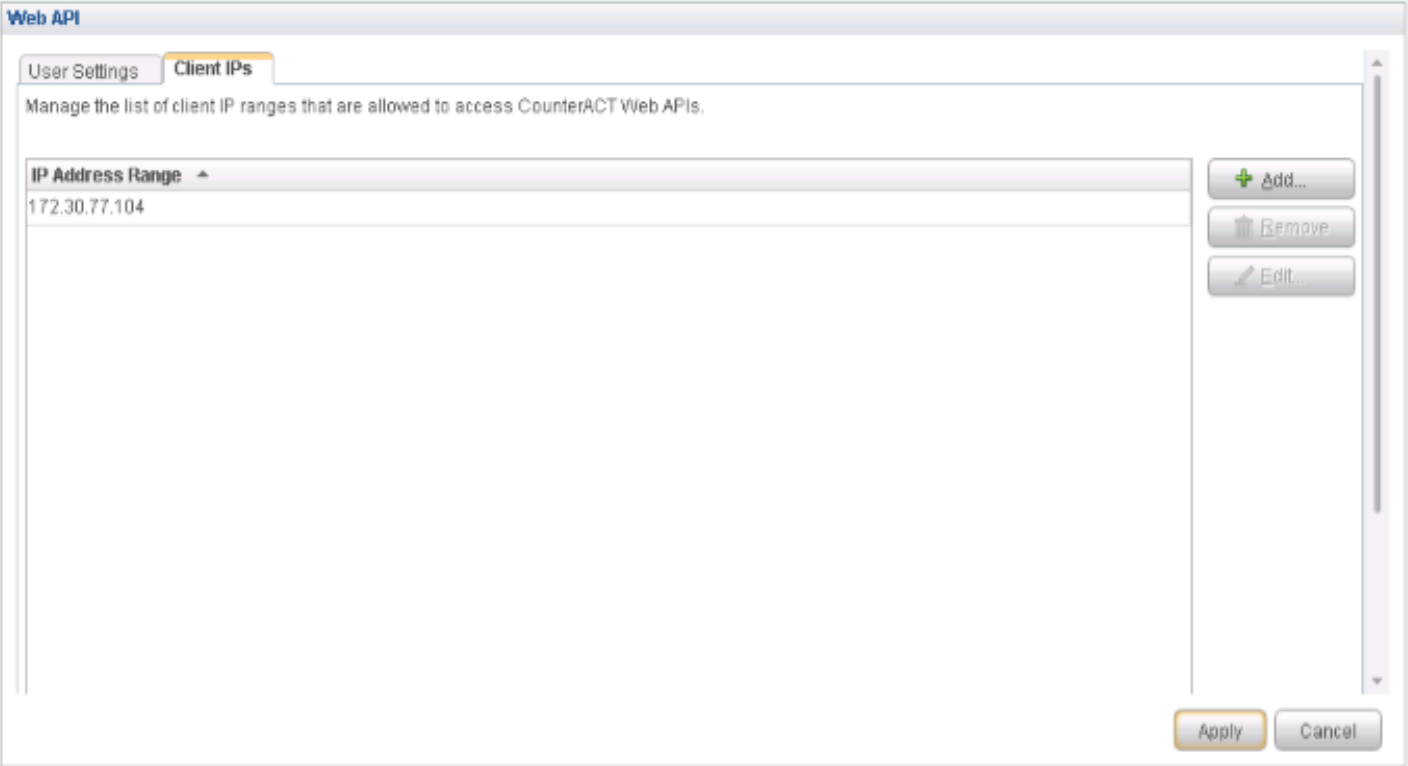

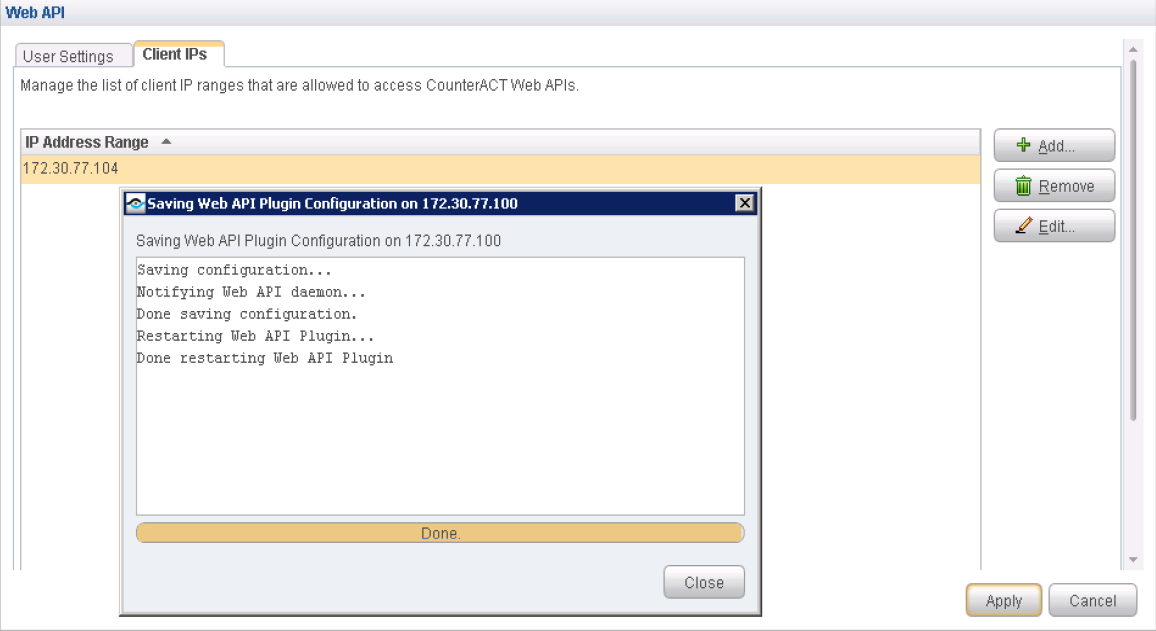

Configurar el complemento de API web

El complemento de API web permite que entidades externas se comuniquen con CounterACT mediante solicitudes de servicio web simples pero potentes basadas en la interacción HTTP. Configure el complemento de API web para crear una cuenta para la integración de Policy Enforcer.

Para configurar el complemento de API web:

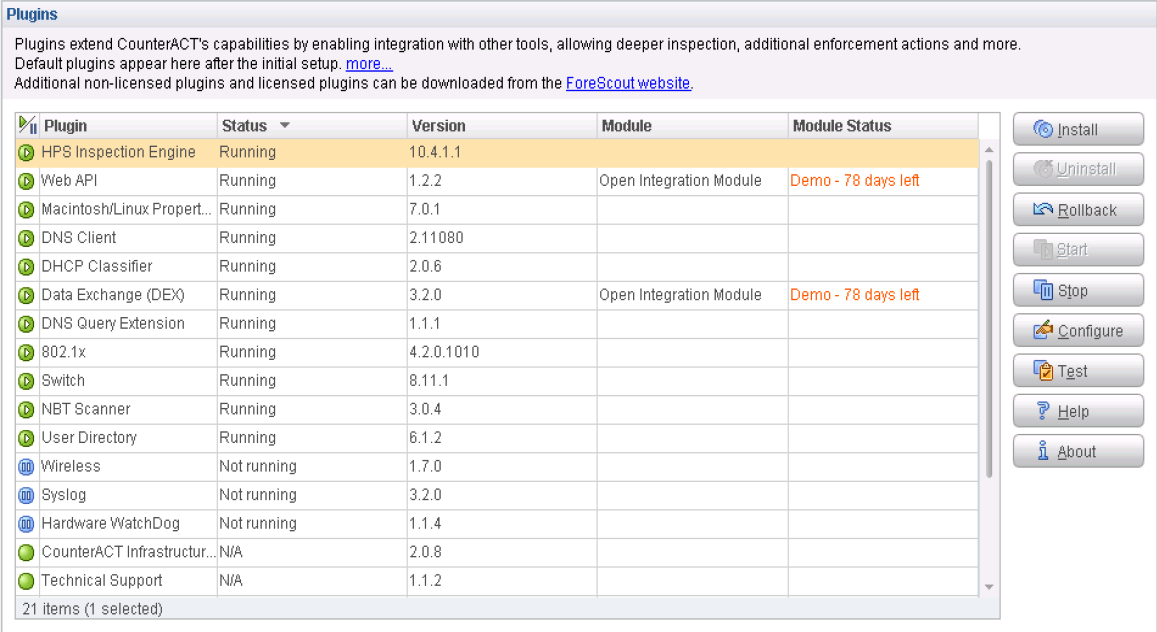

Verificar plugins

Para comprobar que todos los plugins necesarios se están ejecutando, seleccione Tools > Options > Plugins. Aparece la página Plugins que muestra el estado de cada plugin.

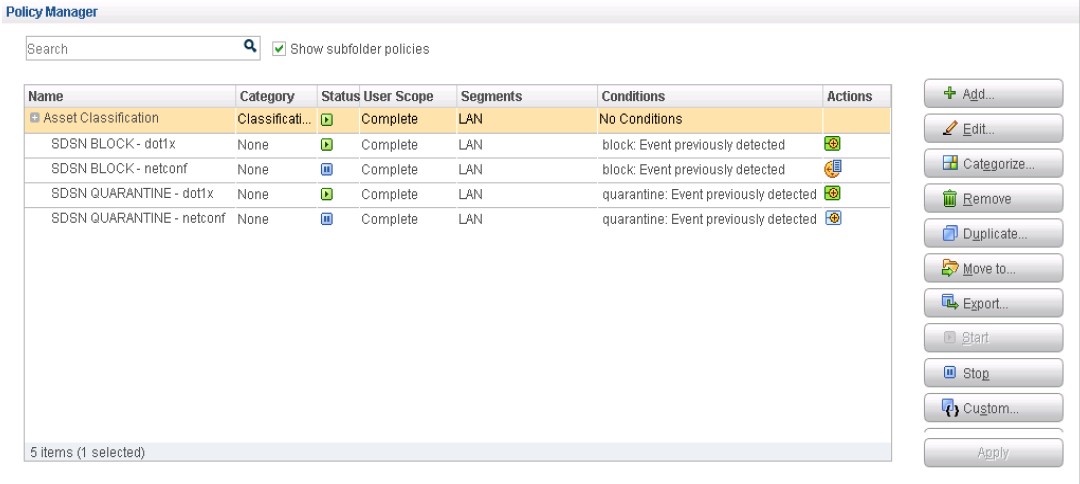

Configurar políticas automatizadas de corrección de amenazas

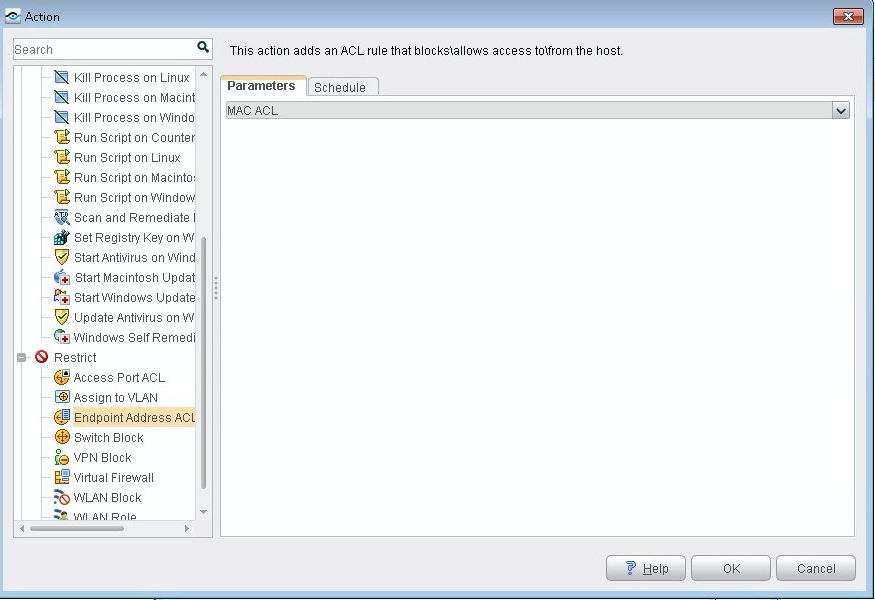

Con Policy Manager, cree estas políticas automatizadas de corrección de amenazas:

Políticas de NETCONF: se utilizan para conectar hosts al conmutador QFX.

Políticas 802.1X: se usan para conectar hosts al conmutador EX4300 y se usan para la autenticación 802.1X.

Para crear una política NETCONF o una política 802.1X de solución automatizada de amenazas:

Configurar el conector del Agente de cumplimiento de políticas para conmutadores de terceros

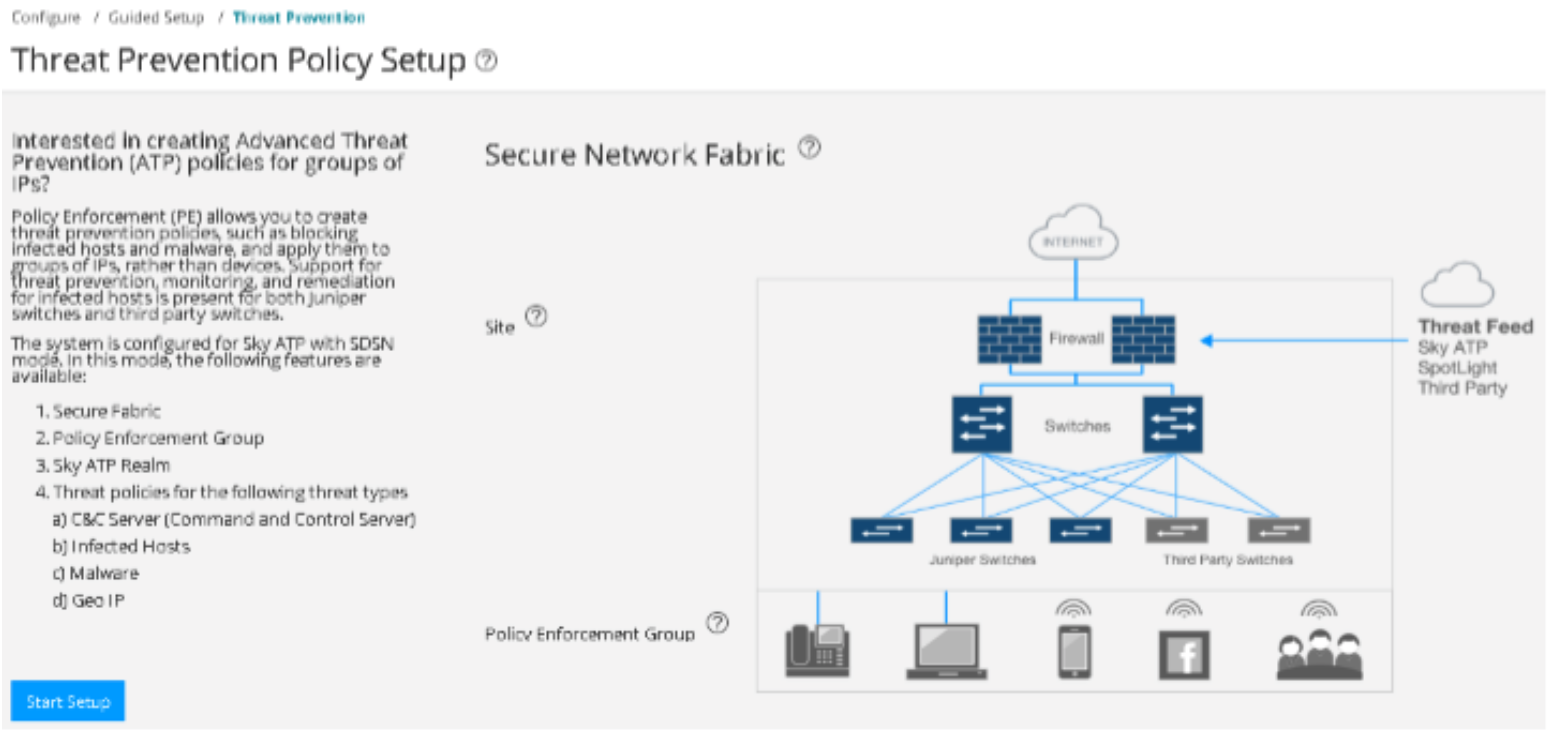

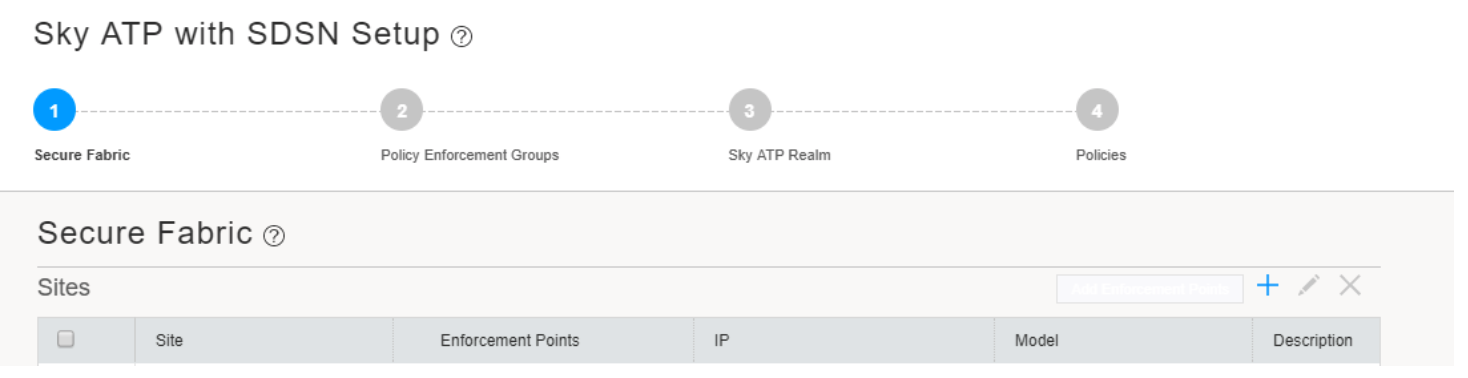

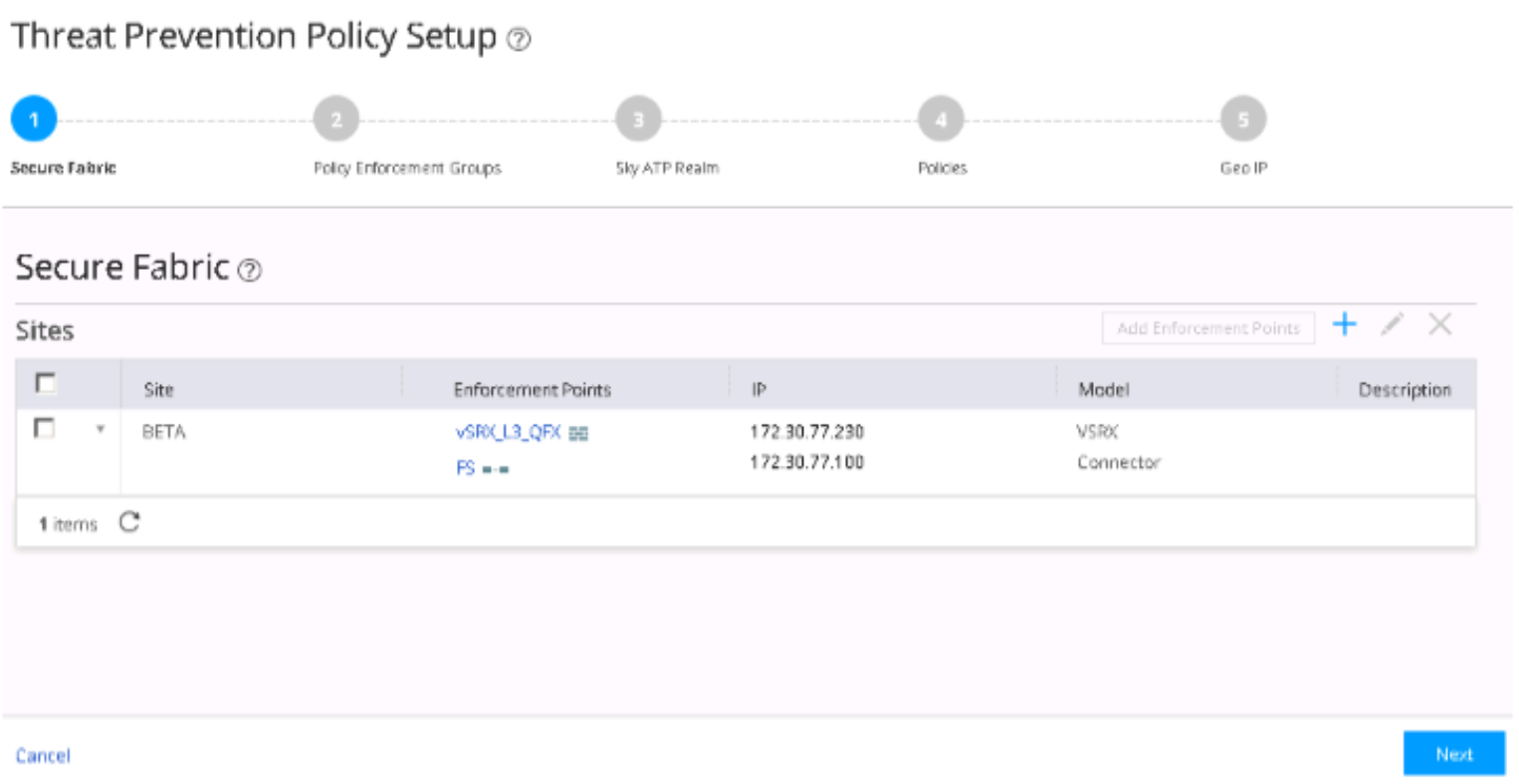

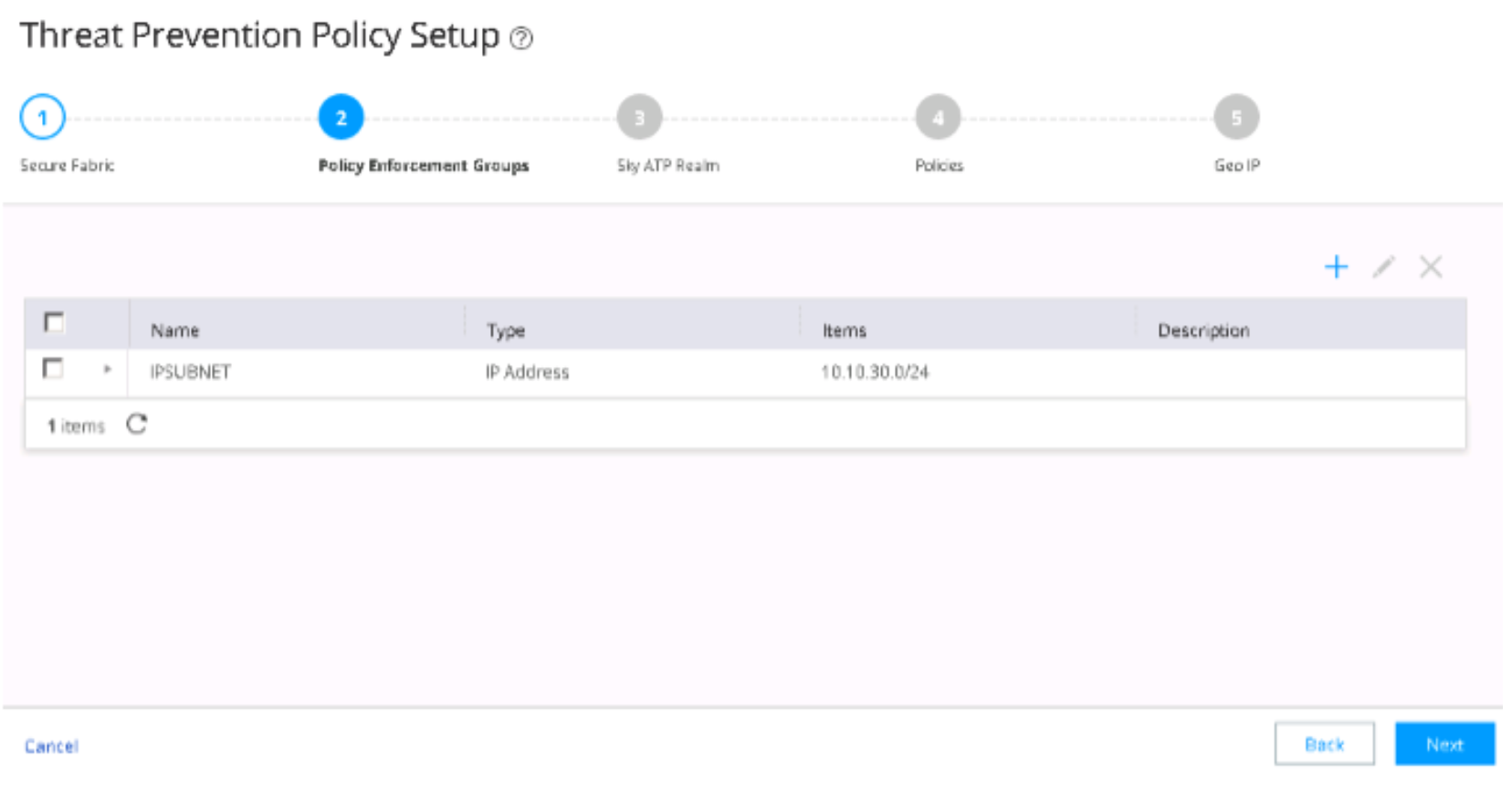

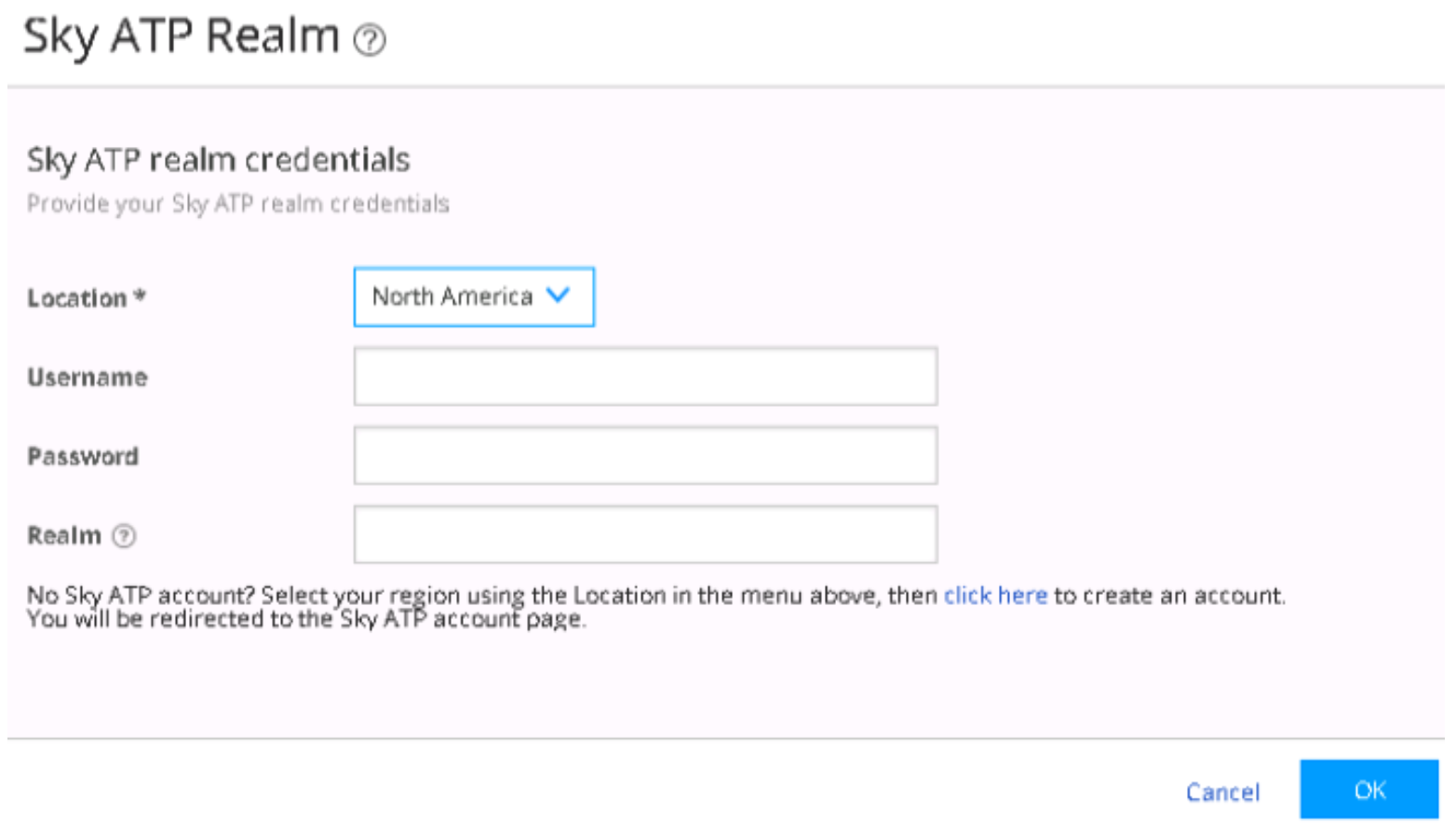

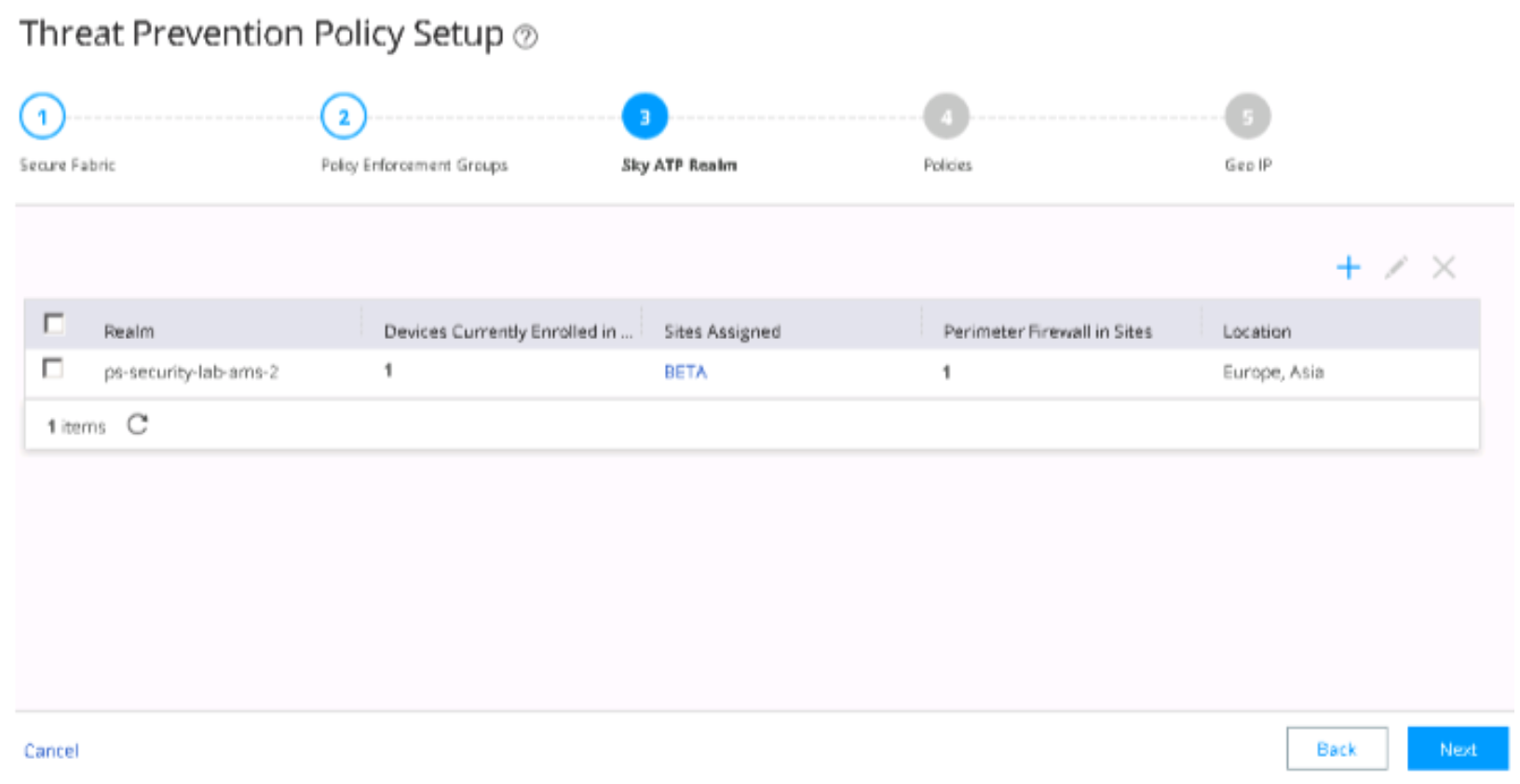

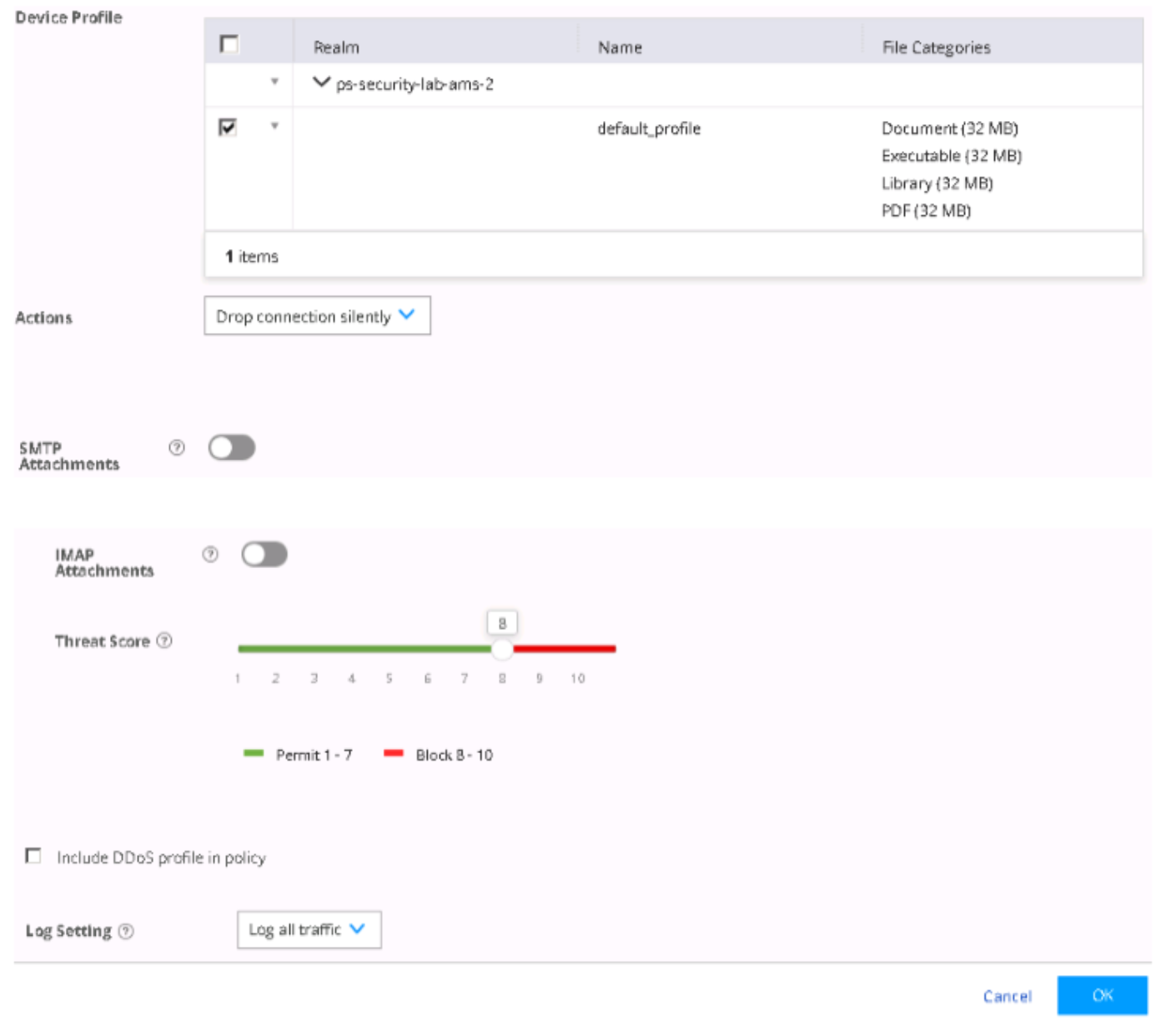

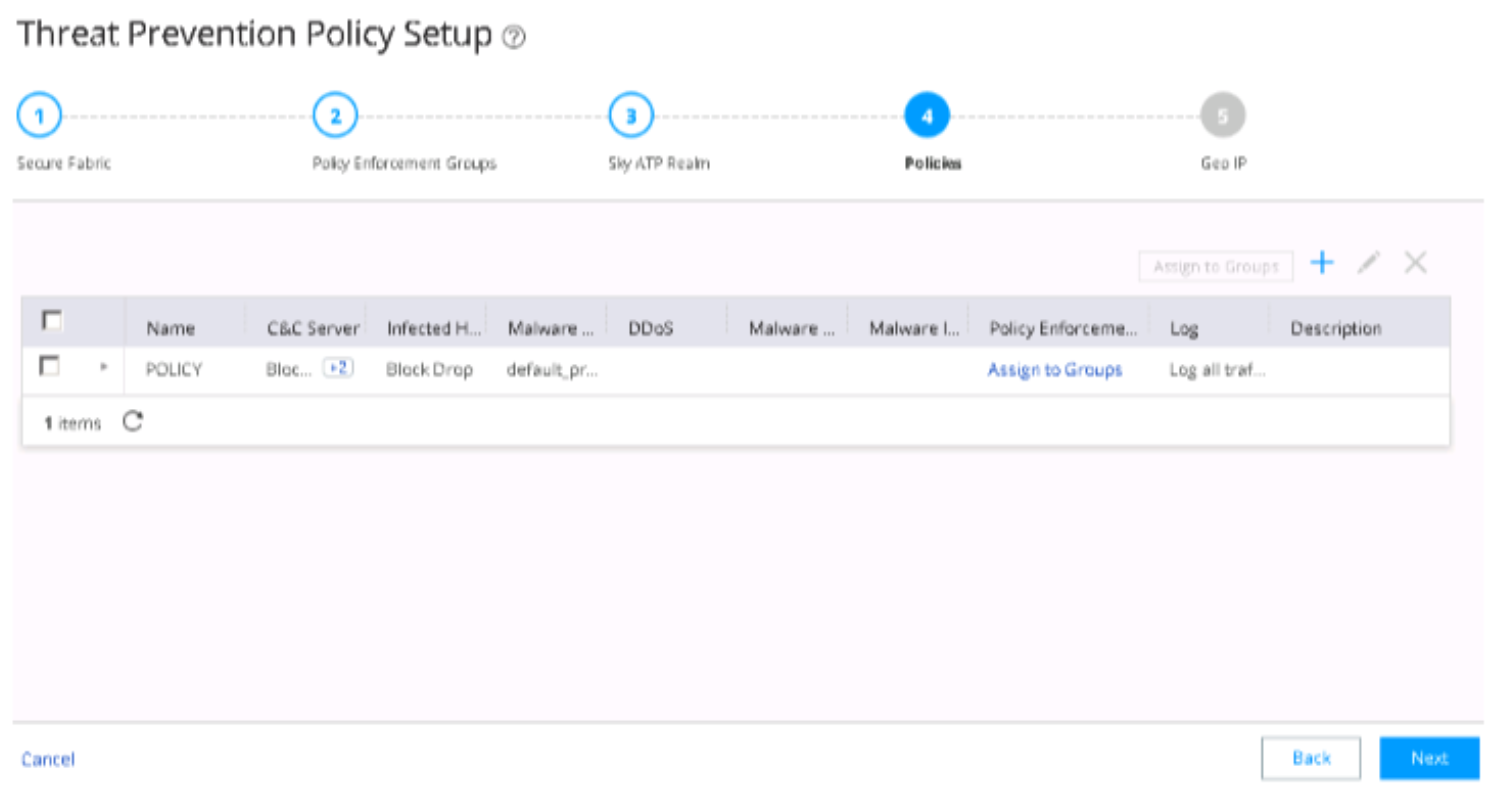

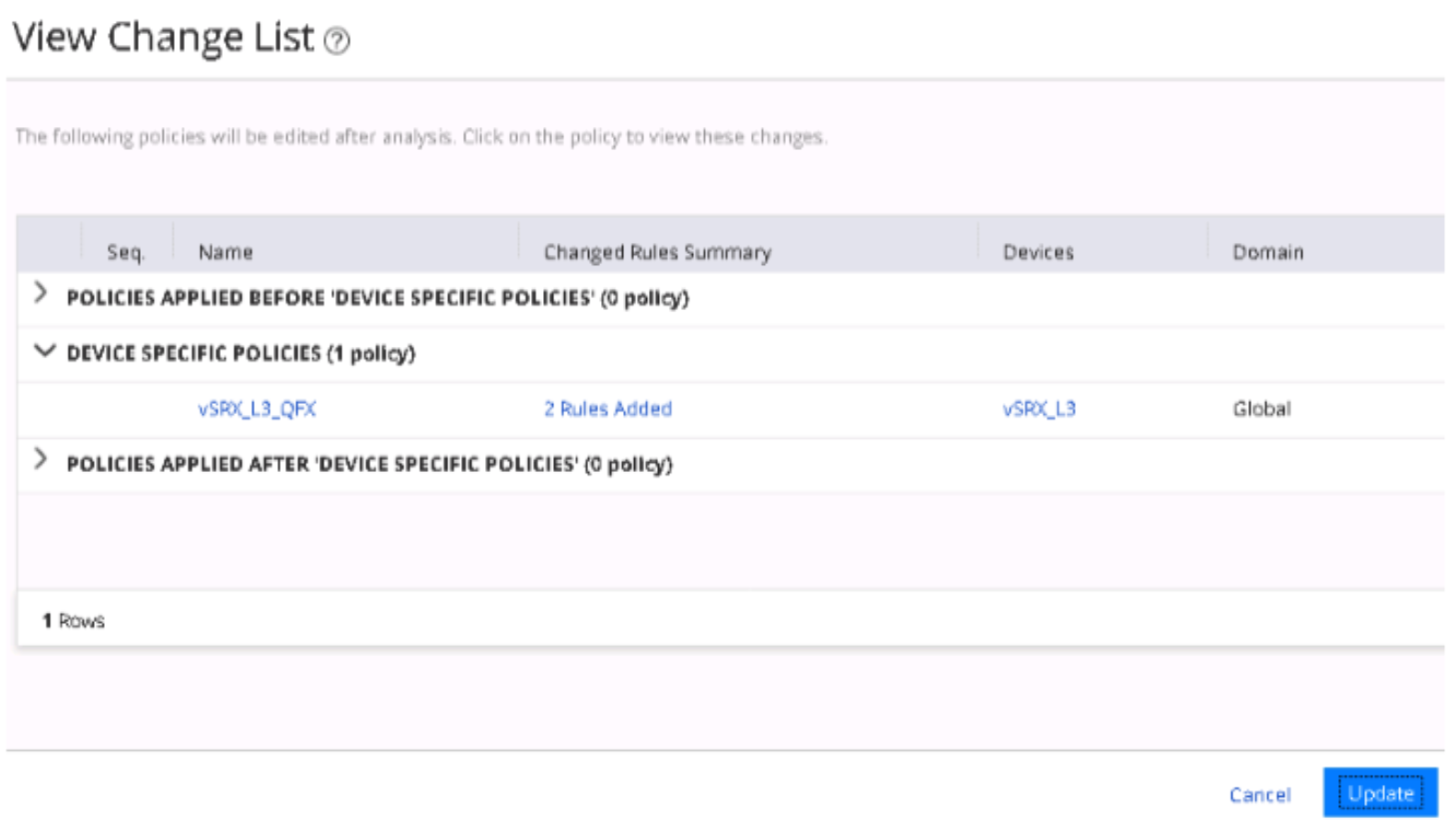

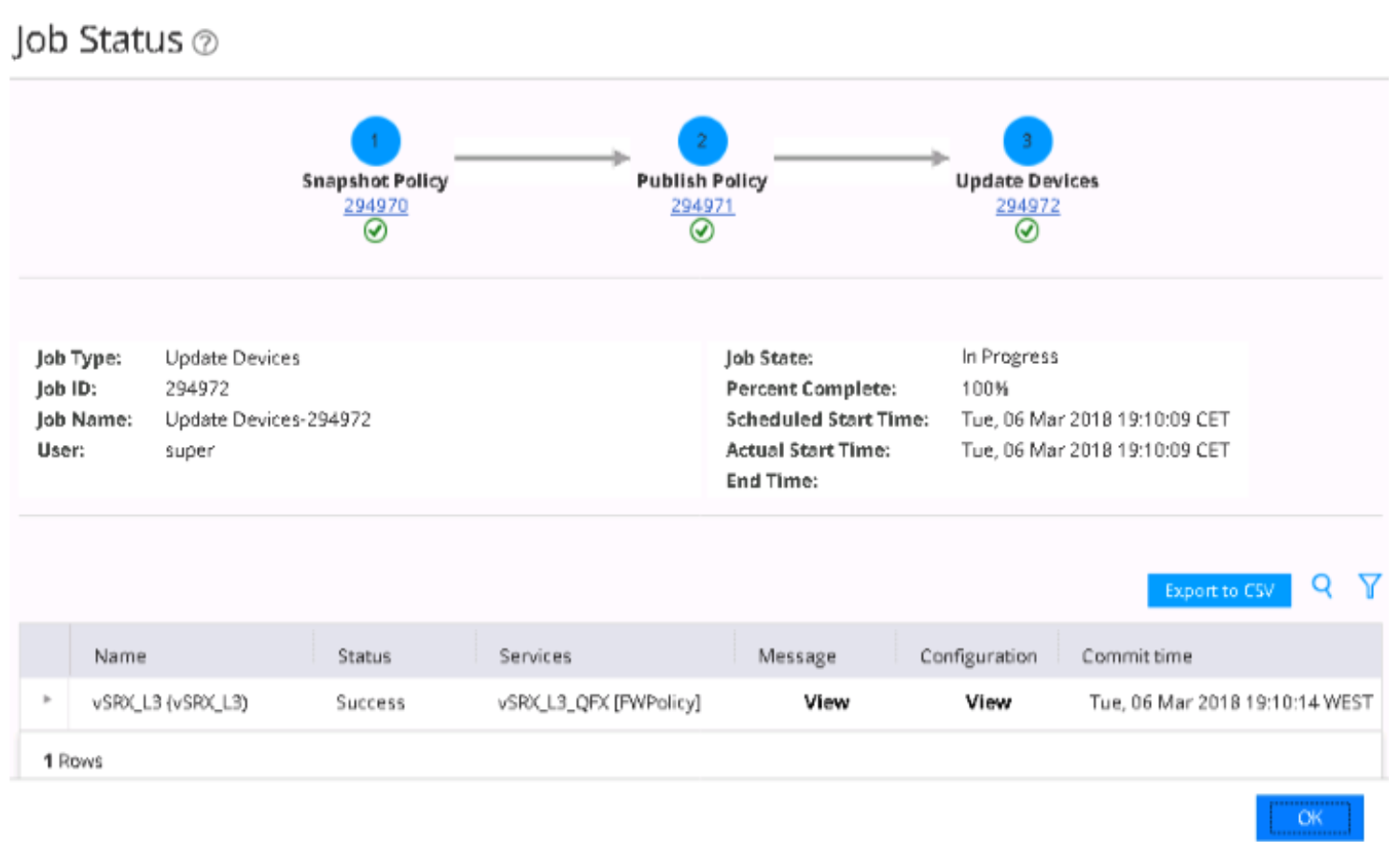

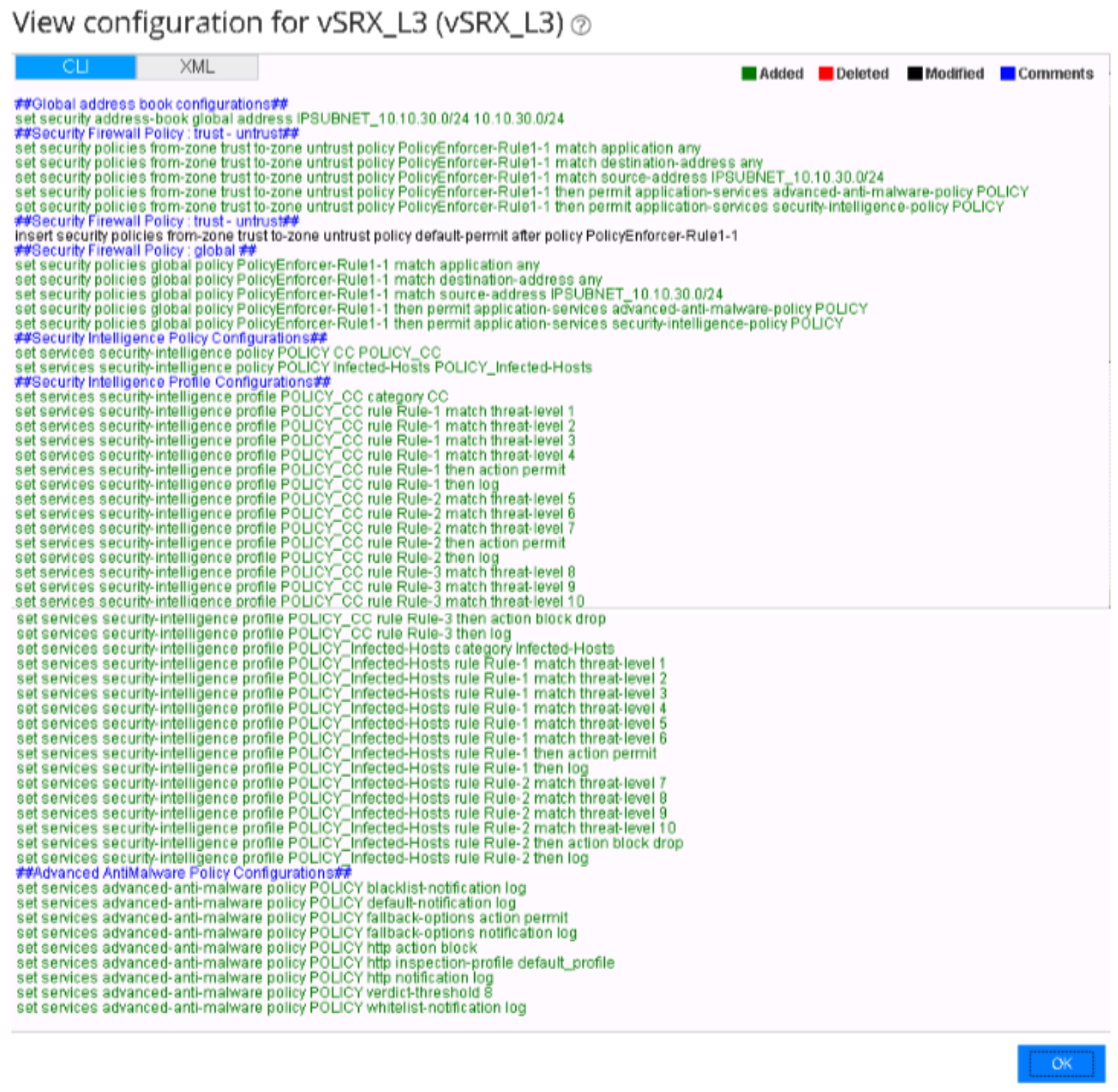

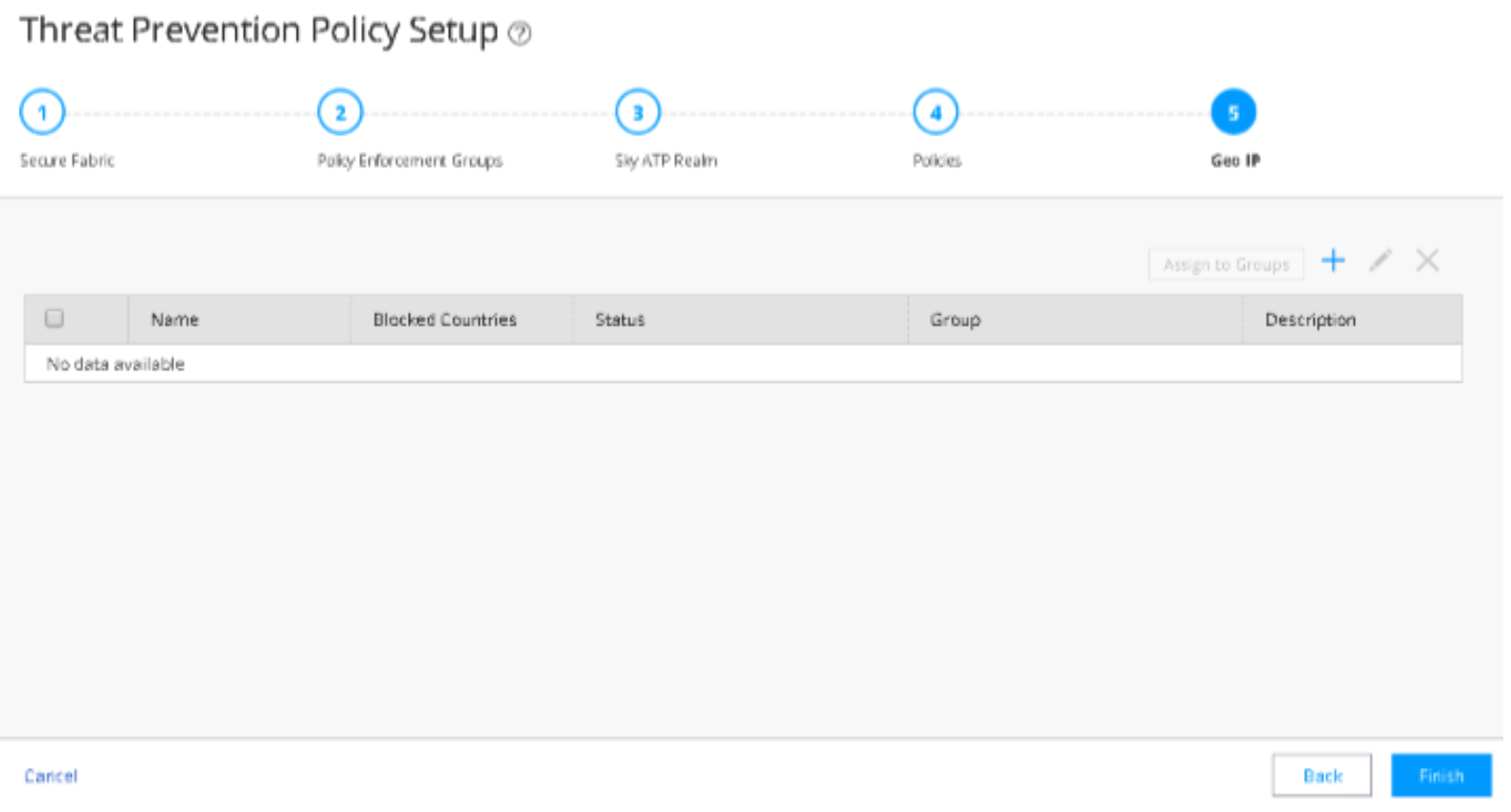

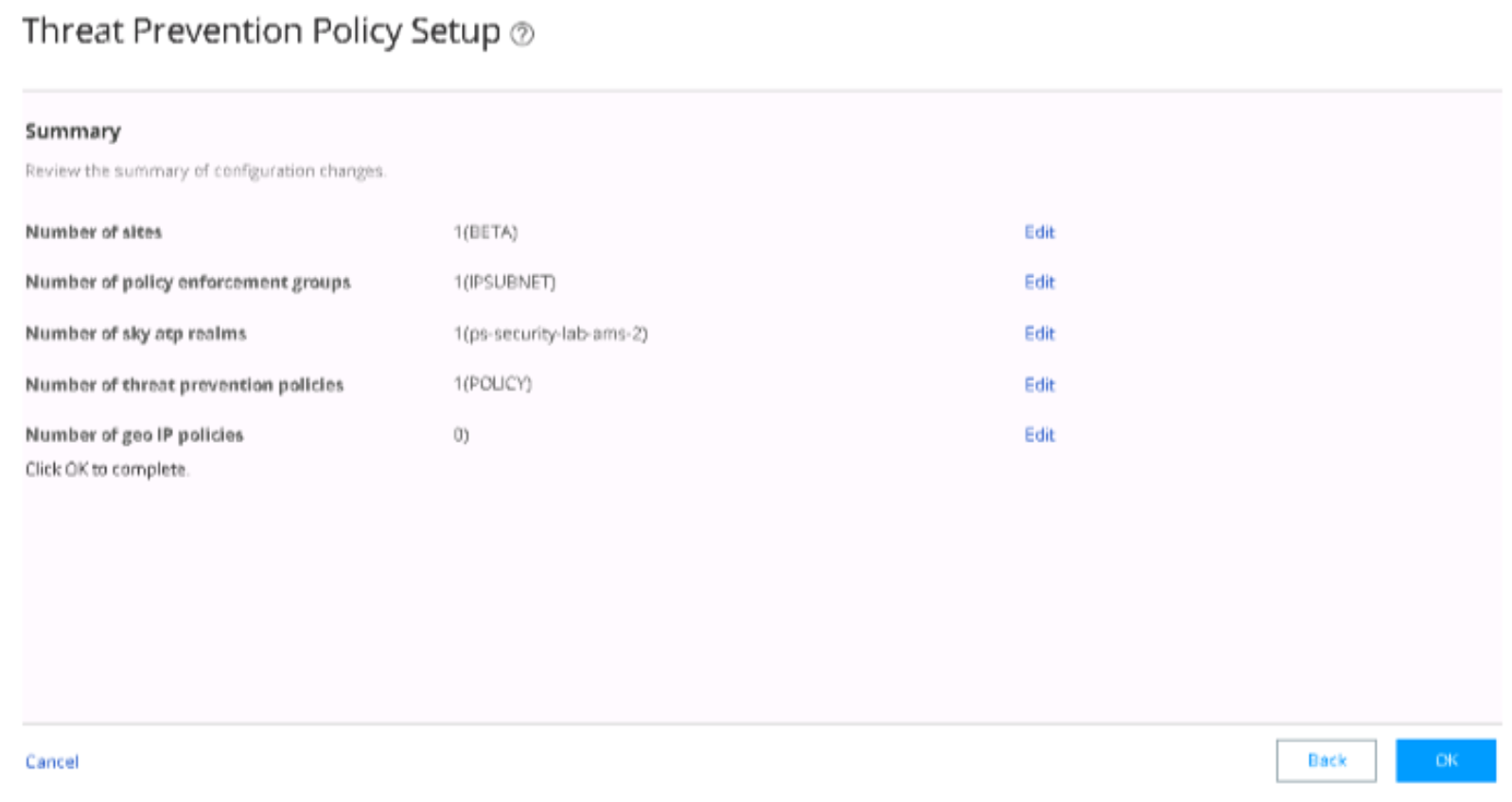

Configurar ATP Cloud con políticas de prevención de amenazas

Para configurar ATP Cloud y configurar políticas de prevención de amenazas:

Configure una estructura segura. Una estructura segura es una colección de sitios que contienen dispositivos de red (conmutadores, enrutadores, firewalls y otros dispositivos de seguridad) utilizados en grupos de aplicación de directivas.

Defina un sitio y agréguele puntos de conexión (conmutadores y firewalls).

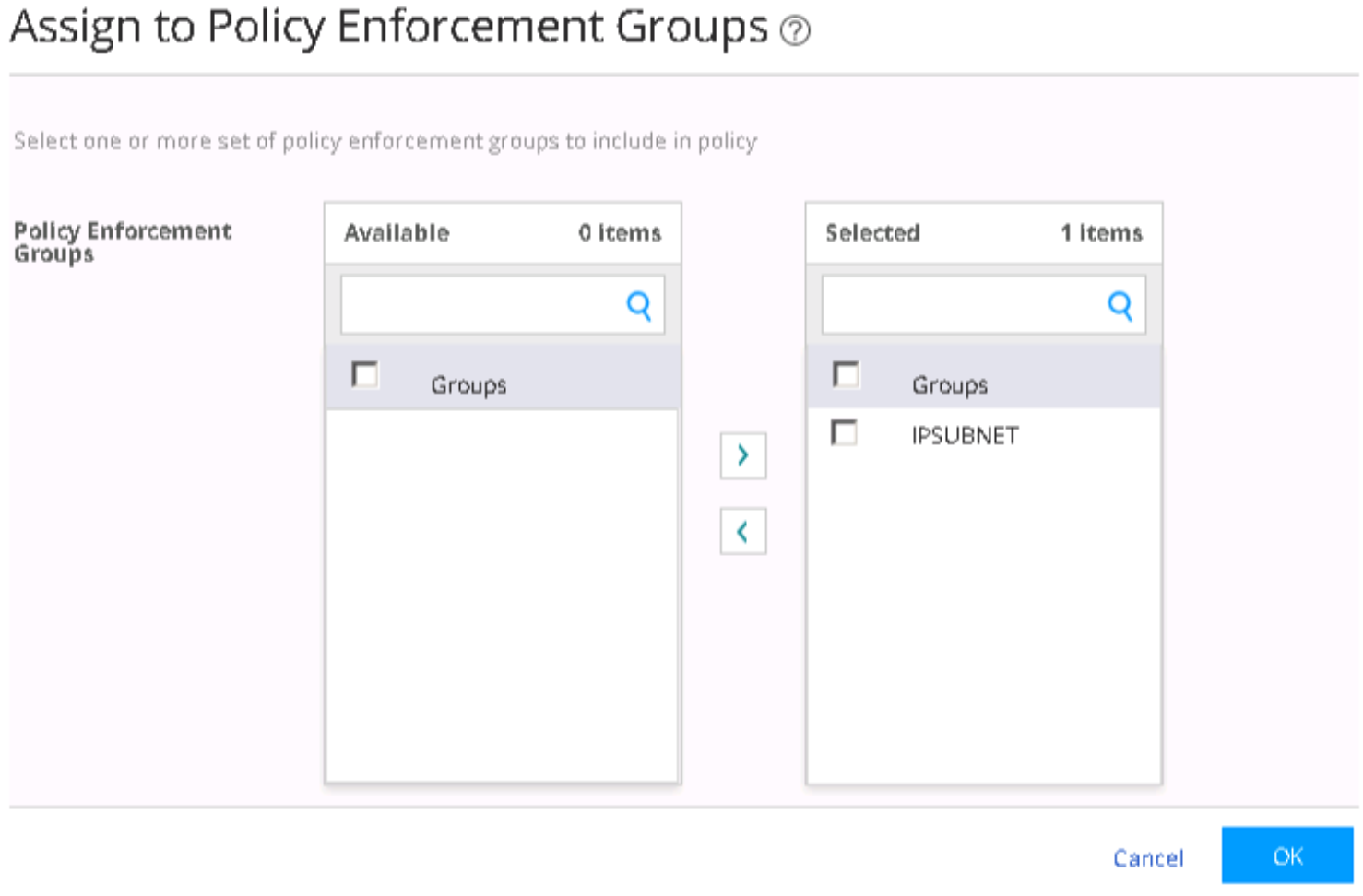

Configurar grupos de cumplimiento de directivas. Un grupo de cumplimiento de directivas es una agrupación de extremos a los que se aplican directivas de prevención de amenazas.

Crear una política de prevención de amenazas.

Aplicar políticas de prevención de amenazas a grupos de aplicación de políticas

Si usa el Agente de cumplimiento de políticas para la prevención de amenazas con ATP Cloud, la configuración guiada es la forma más eficaz de completar la configuración inicial.

Para llevar a cabo la configuración mediante la instalación guiada:

Verificación de casos de uso

Para comprobar la configuración del caso de uso, realice las siguientes acciones:

- Verificar la inscripción de dispositivos en ATP Cloud en un dispositivo de la serie SRX

- Comprobar la inscripción de dispositivos del Agente de cumplimiento de políticas y de la serie SRX en ATP Cloud

- Verificar la inscripción de dispositivos con ATP Cloud en Security Director

- Verificar la funcionalidad de ForeScout CounterACT para bloquear el punto final infectado (con autenticación 802.1X)

- Verificar la funcionalidad de ForeScout CounterACT para poner en cuarentena el punto de conexión infectado (con autenticación 802.1X)

- Verificar la funcionalidad de ForeScout CounterACT para bloquear el punto final infectado (con NETCONF)

- Verificar la funcionalidad de ForeScout CounterACT para poner en cuarentena el punto de conexión infectado (con NETCONF)

Verificar la inscripción de dispositivos en ATP Cloud en un dispositivo de la serie SRX

Propósito

Verifique que el dispositivo de la serie SRX esté conectado al servidor ATP Cloud.

Acción

En el dispositivo SRX, use el comando de la show services advanced-anti-malware status CLI.

user@host> show services advanced-anti-malware status

Server connection status:

Server hostname: srxapi.eu-west-1.sky.junipersecurity.net

Server port: 443

Control Plane:

Connection time: 2018-02-25 13:37:09 CET

Connection status: Connected

Service Plane:

fpc0

Connection active number: 1

Connection retry statistics: 280

Significado

La salida de la CLI muestra el valor . Connection status Connected El Server hostname campo muestra el nombre de host del servidor de ATP Cloud.

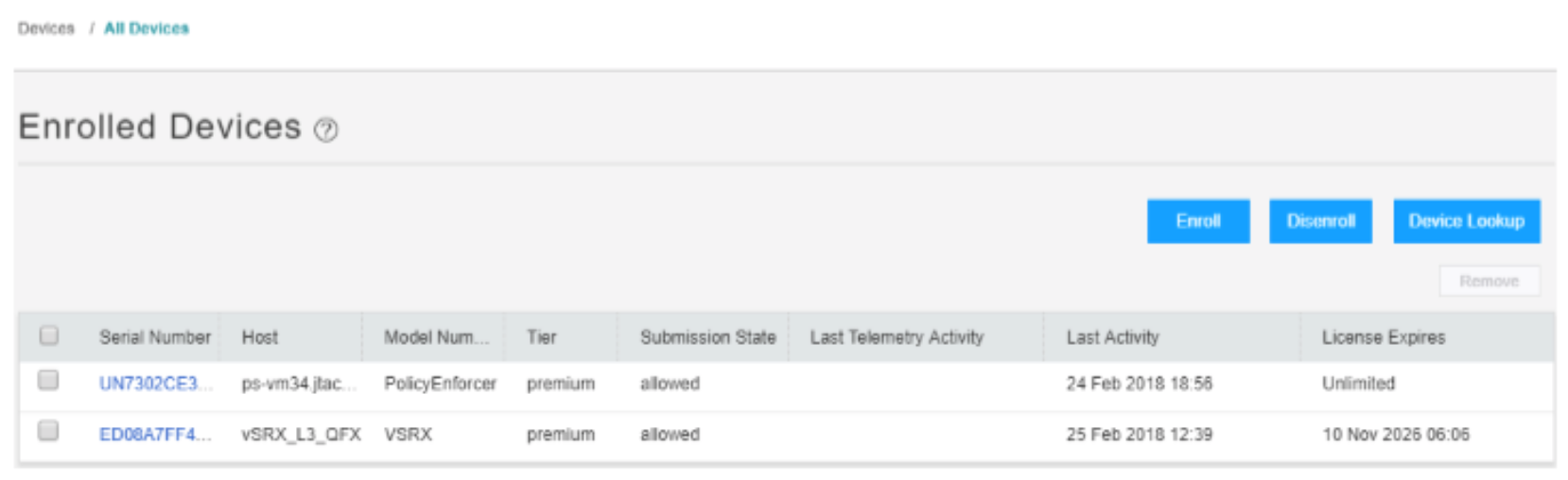

Comprobar la inscripción de dispositivos del Agente de cumplimiento de políticas y de la serie SRX en ATP Cloud

Propósito

Compruebe que el Agente de cumplimiento de políticas y el dispositivo de la serie SRX estén inscritos en ATP Cloud.

Acción

En ATP Cloud, vaya a la página y revise la información de conexión de los dispositivos inscritos, incluido el número de serie, el número de Enrolled Devices modelo, el estado de inscripción de nivel (gratuito, básico, premium) en ATP Cloud, la última actividad de telemetría y la última actividad vista.

Significado

El Host campo muestra detalles del firewall inscrito (vSRX_L3_QFX) y del dispositivo del Agente de cumplimiento de políticas. Puede hacer clic en los números de serie para obtener más detalles.

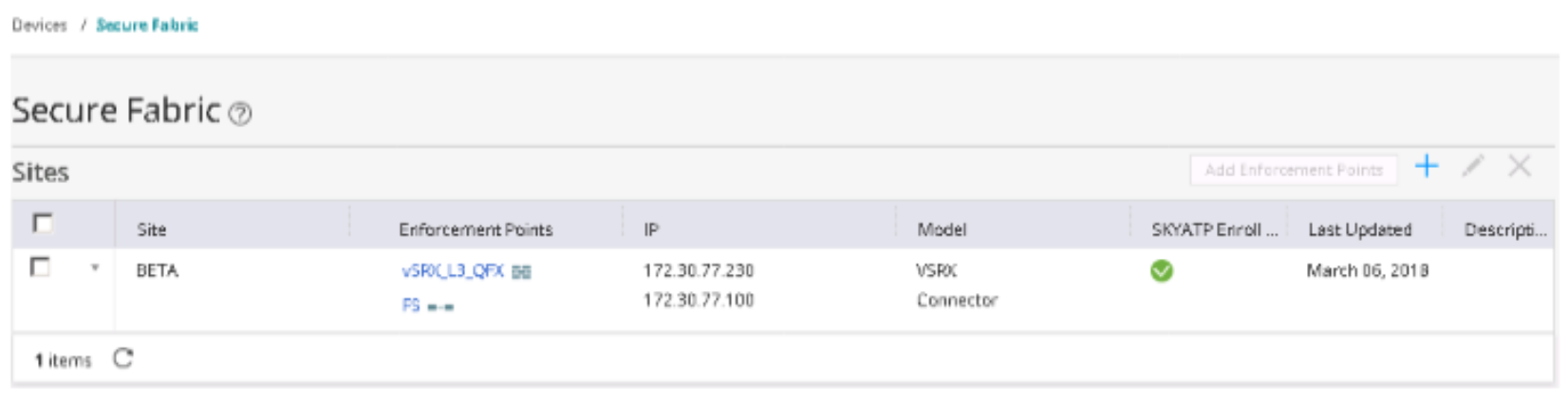

Verificar la inscripción de dispositivos con ATP Cloud en Security Director

Propósito

Compruebe que el dispositivo de la serie SRX está inscrito en ATP Cloud en Security Director.

Acción

En Directorio de seguridad, desplácese hasta Devices > Secure Fabric.

Significado

Aparece un punto verde con una marca de verificación en el SkyATP Enroll Status campo que confirma la inscripción del dispositivo de la serie SRX en el dominio ATP Cloud.

Verificar la funcionalidad de ForeScout CounterACT para bloquear el punto final infectado (con autenticación 802.1X)

Propósito

Pruebe la integración y funcionalidad de ForeScout CounterACT cuando un punto de conexión esté infectado. En este ejemplo, se comprueba cuándo está configurada la directiva de cumplimiento para bloquear el host infectado con autenticación 802.1X.

Acción

Se requiere una máquina virtual cliente o un equipo físico para desencadenar un ataque.

Antes del ataque, confirme lo siguiente:

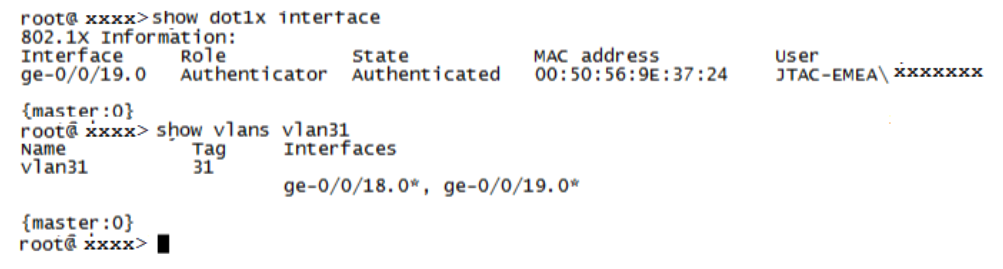

Confirme que Windows Suplicante está autenticado y en VLAN de usuario (vlan31).

user@host> show vlans 31 Name Tag Interfaces vlan31 31 ge-0/0/0/18.0*, ge-0/0/0/19.0* user@host>

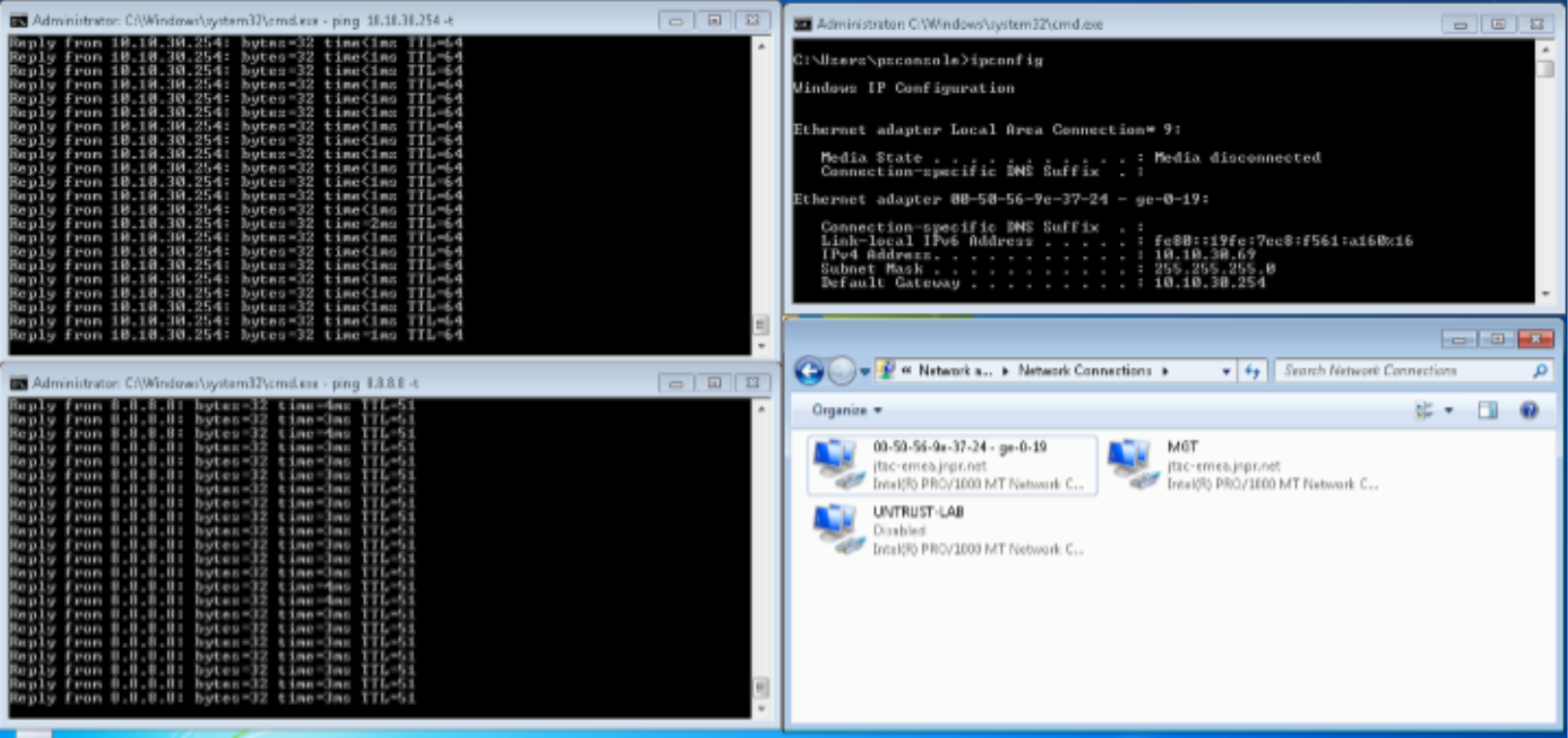

Confirme que el punto de conexión 10.10.30.69 puede hacer ping a Internet (dirección IP 8.8.8.8) y a la puerta de enlace predeterminada conectada de capa 2 (10.10.30.254). Antes del ataque, el punto de conexión inicia pings continuos a otros puntos finales en la LAN e Internet.

El punto de conexión hace ping al servidor C&C en Internet desde Windows Suplicante (en este ejemplo desde la dirección IP 184.75.221.43).

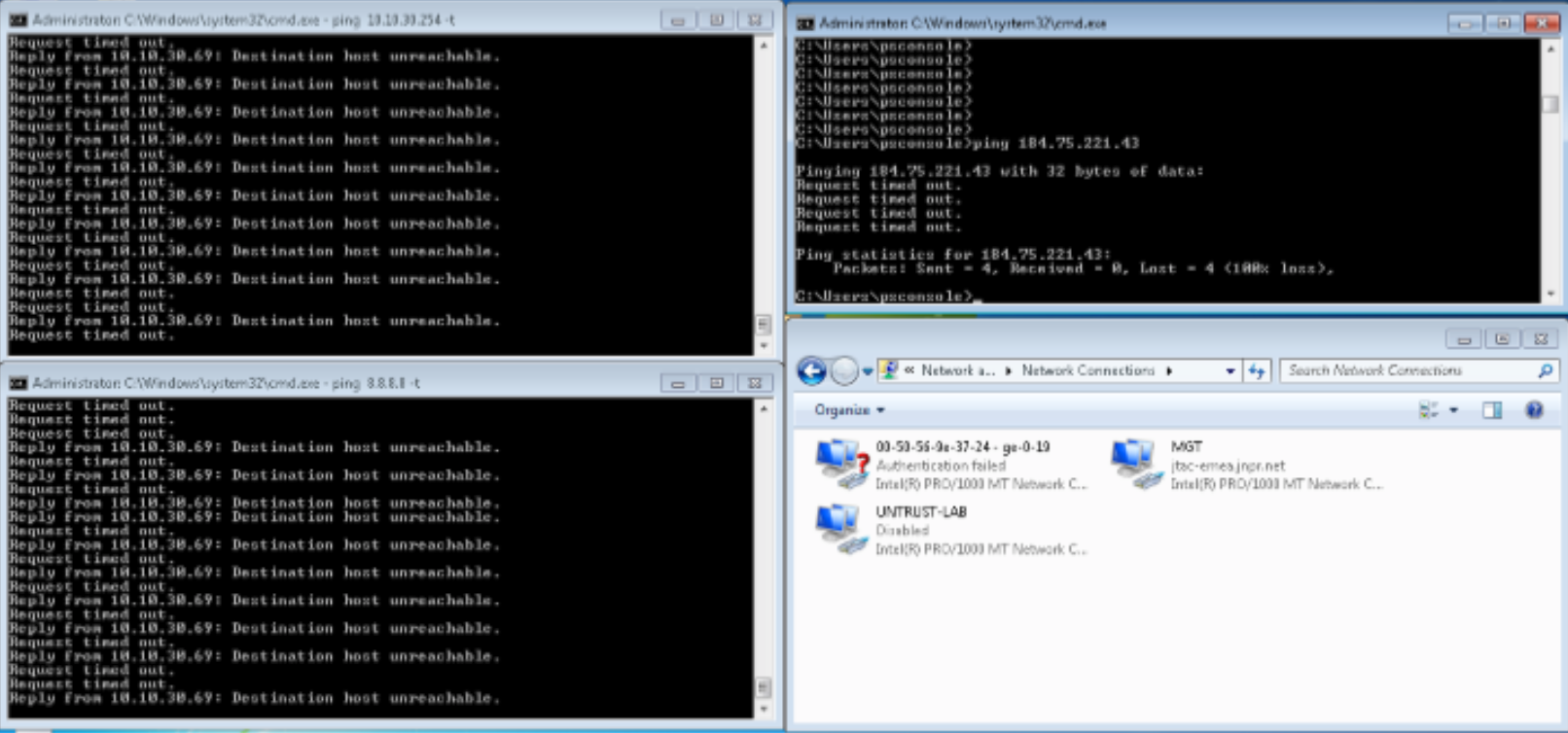

Figura 77: Confirmación de ping desde Windows Suplicante

Después del ataque, la sesión 802.1X finaliza con RADIUS CoA en el conmutador EX4300 iniciado por ForeScout CounterACT.

Confirme lo siguiente:

Confirme que Windows Suplicante ya no puede conectarse a Internet o a la LAN.

Figura 78: Confirmar que el suplicante de Windows está bloqueado después del ataque

Después del mensaje de desconexión de RADIUS CoA, confirme que el suplicante de Windows ya no está en VLAN de usuario (vlan31), sino en la VLAN predeterminada.

Confirme que ForeScout CounterACT rechaza otras solicitudes de autenticación.

user@host> show vlans default Name Tag Interfaces default ge-0/0/0/19.0* user@host> user@host> show vlans 31 Name Tag Interfaces vlan31 31 ge-0/0/0/18.0* user@host>

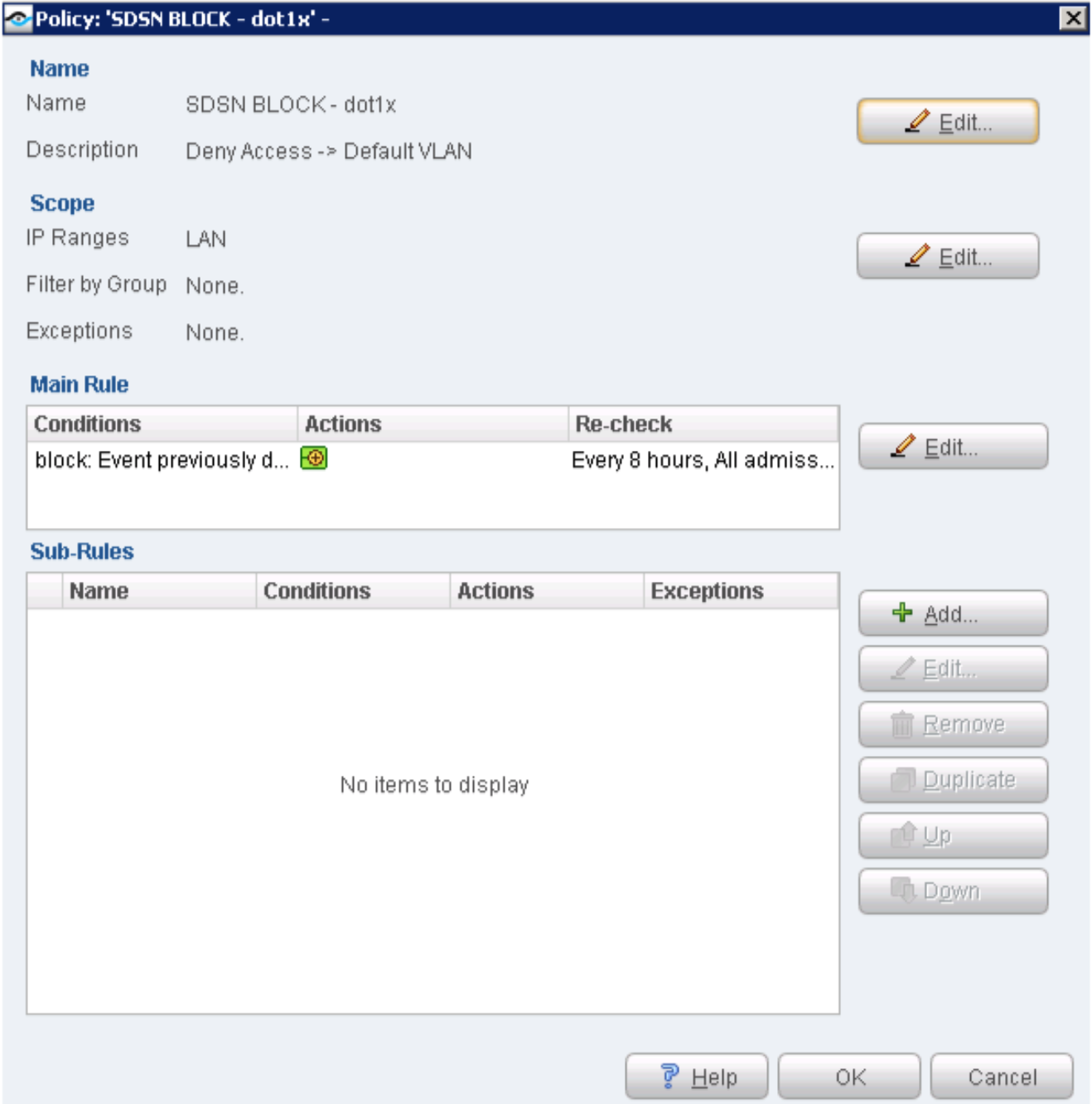

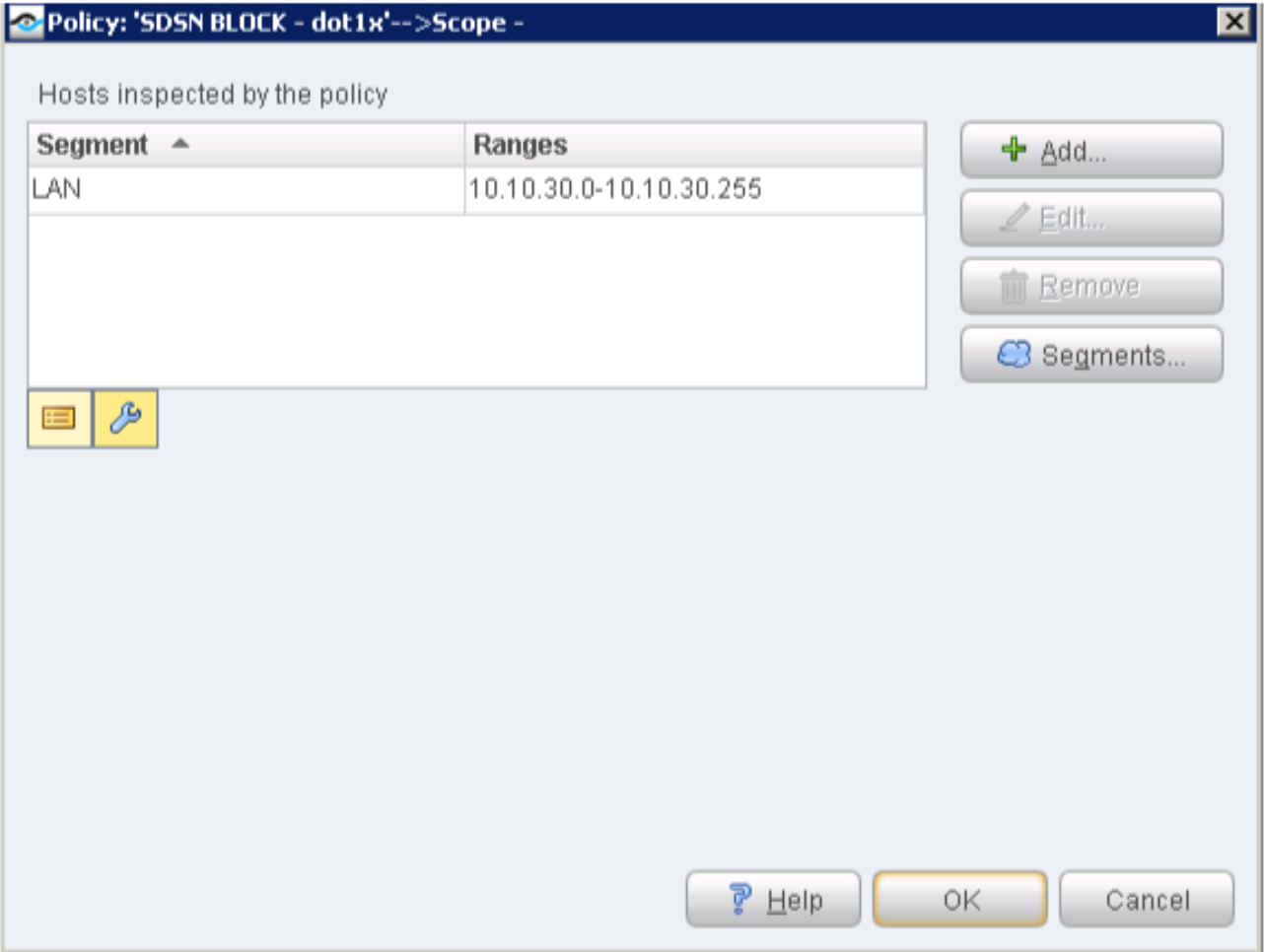

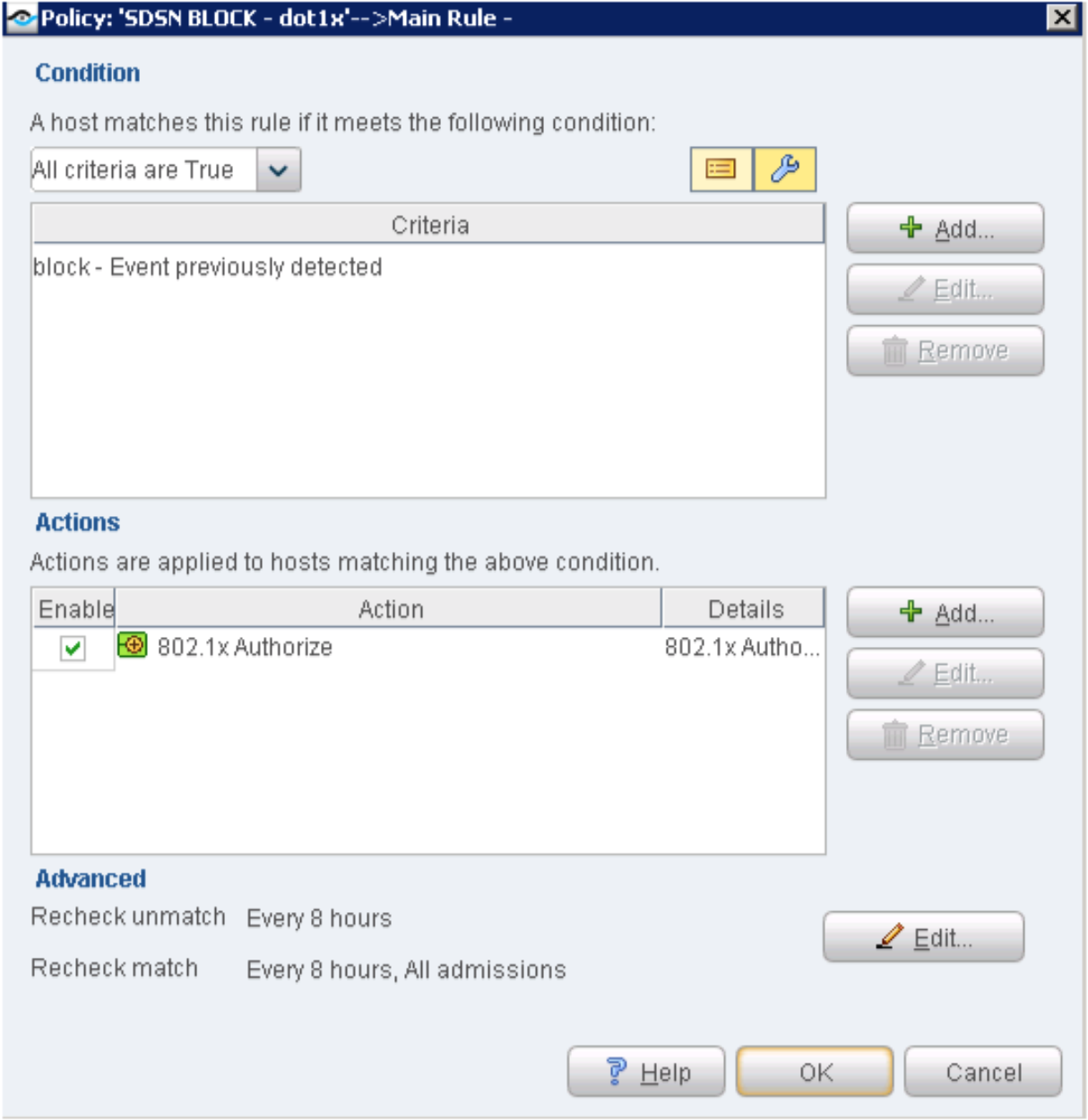

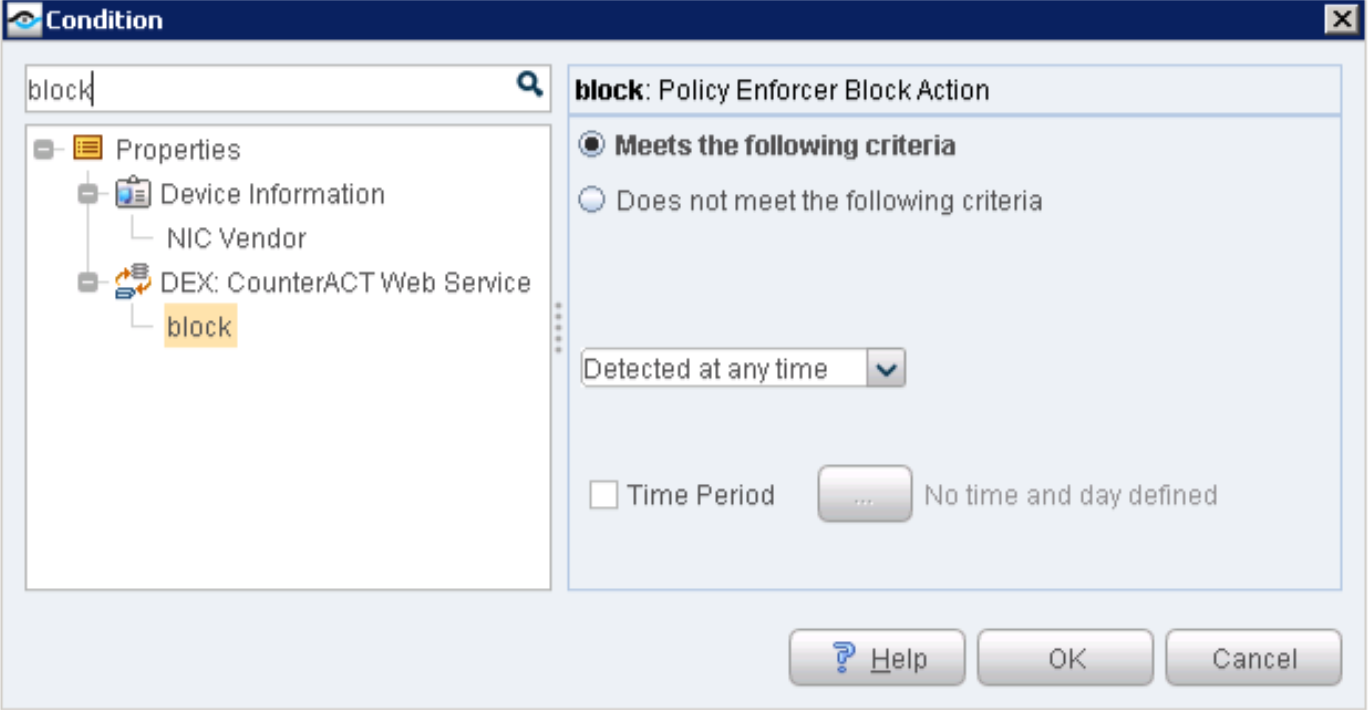

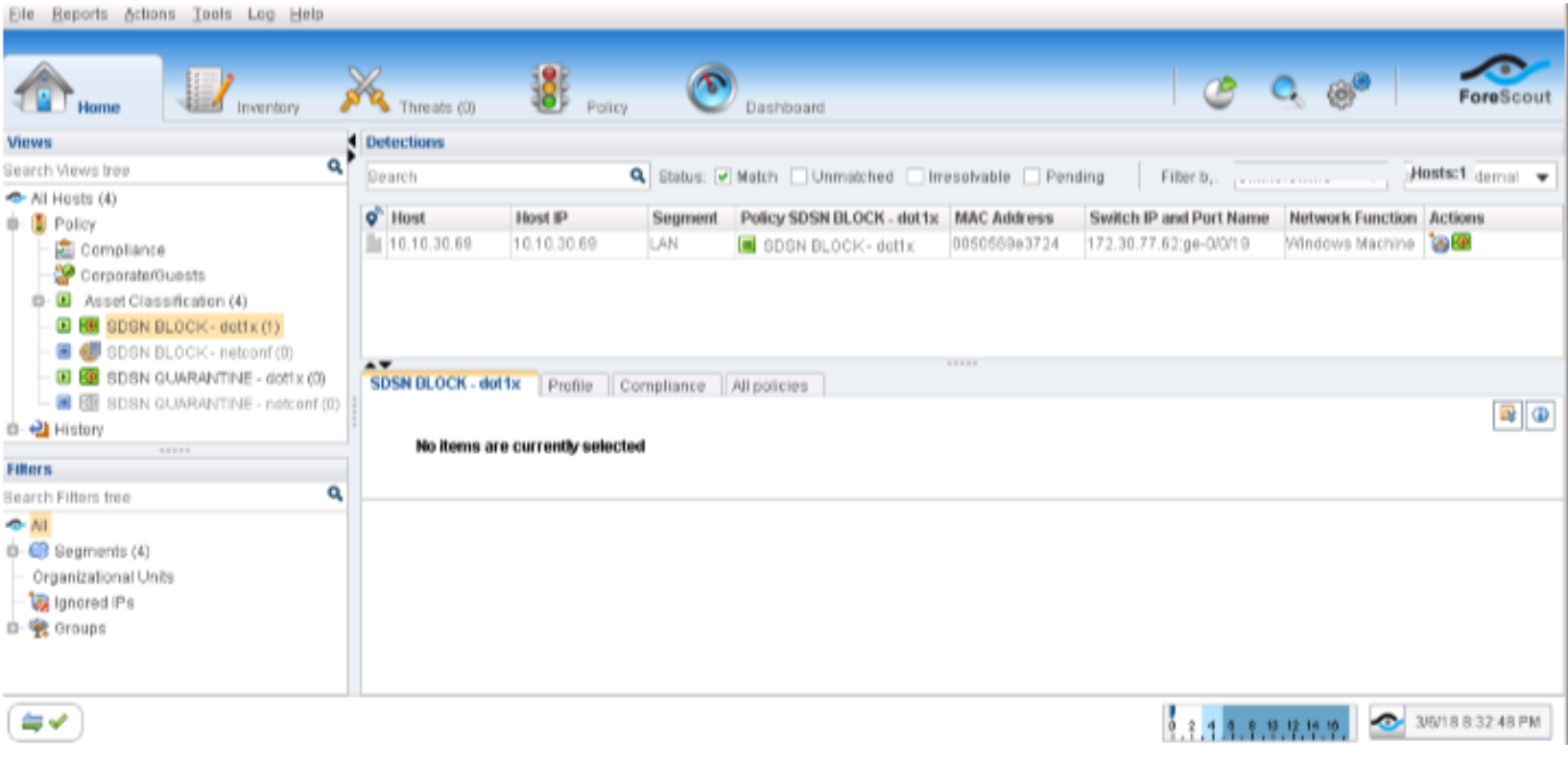

Confirme la coincidencia de la directiva BLOQUE SDSN (dot1x) y los detalles de la acción de solución automatizada de amenazas navegando a ForeScout CounterACT > Home.

Figura 79: Verificación de coincidencias de políticas de bloqueo de SDSN 802.1X

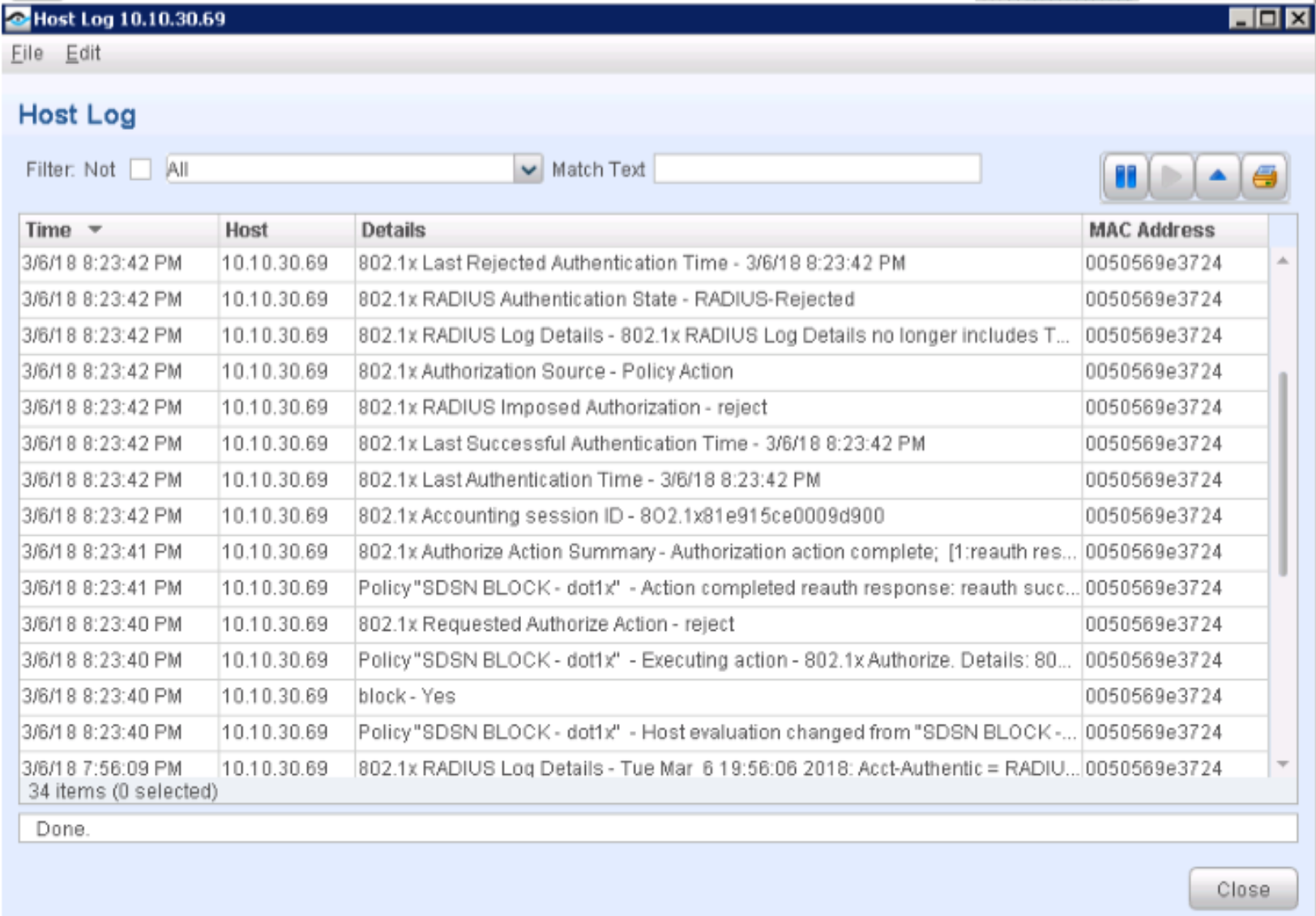

Desplácese hasta Log > Host Log. Revise los detalles de la directiva SDSN BLOCK (dot1x).

Figura 80: Registro de host 802.1X

host 802.1X

Confirme que la dirección IP del suplicante de Windows también se agregó a la fuente de hosts infectados en el dispositivo serie SRX para bloquear el acceso a Internet.

user@vSRX_L3> show security dynamic-address category-name Infected-Hosts No. IP-start IP-end Feed Address 1 10.10.30.69 10.10.30.69 Infected-Hosts/1 ID-2150001a Total number of matching entries: 1 user@vSRX_L3>

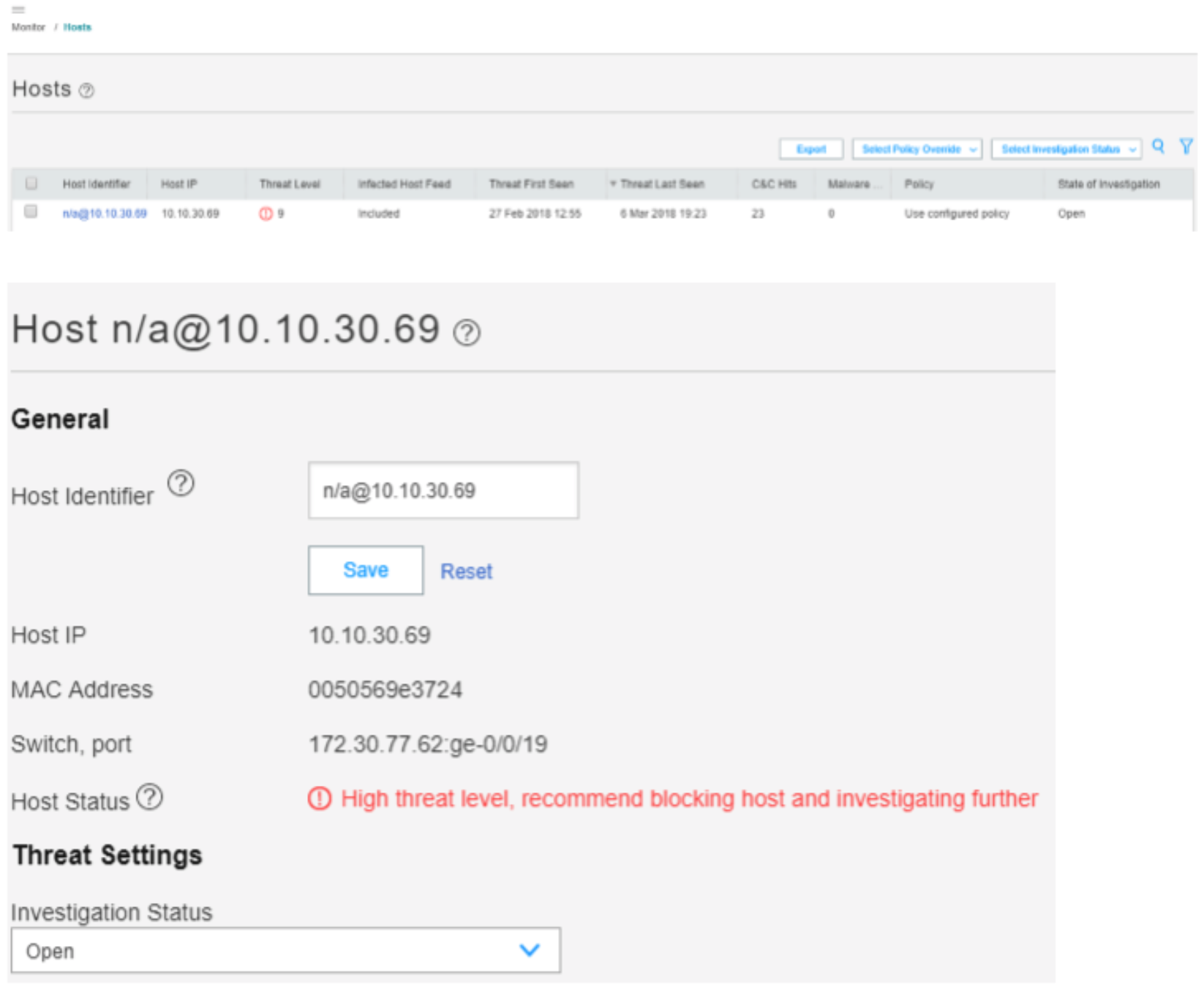

En el portal de ATP Cloud, vaya a Monitor > Hosts. Confirme la dirección IP del host (10.10.30.69), MAC-ID y el puerto del conmutador del suplicante de Windows.

Figura 81: Monitoreo de host de ATP Cloud

host de ATP Cloud

Significado

Todas las sesiones de ping muestran que el tráfico se bloquea después de que se detectó la amenaza, lo que confirma que el caso de uso de reparación automatizada de amenazas funciona correctamente.

La Hosts página enumera los hosts comprometidos y sus niveles de amenaza asociados. El resultado confirma que ATP Cloud y Security Director han detectado el host infectado. Puede supervisar y mitigar las detecciones de malware por host.

Verificar la funcionalidad de ForeScout CounterACT para poner en cuarentena el punto de conexión infectado (con autenticación 802.1X)

Propósito

Pruebe la integración y funcionalidad de ForeScout CounterACT cuando un punto de conexión esté infectado. En este ejemplo, se comprueba cuándo está configurada la directiva de cumplimiento para poner en cuarentena el host infectado con autenticación 802.1X.

Acción

Se requiere una máquina virtual cliente o un equipo físico para desencadenar un ataque.

Antes del ataque, confirme lo siguiente:

Suelte el host infectado en el portal de ATP Cloud o en Security Director (Monitor > Threat Prevention > Hosts).

Asegúrese de que el acceso a Internet o LAN está restaurado para el suplicante de Windows.

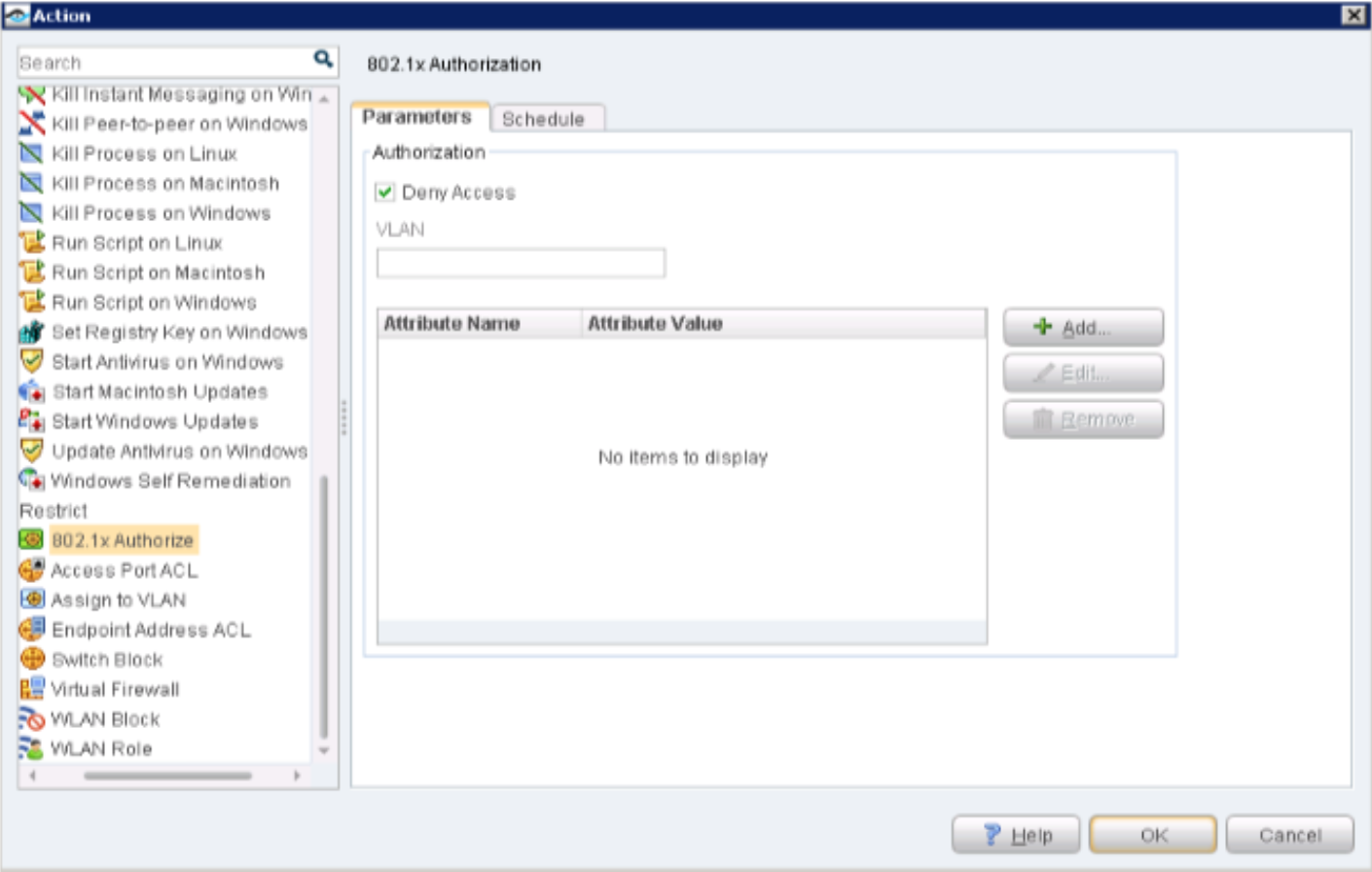

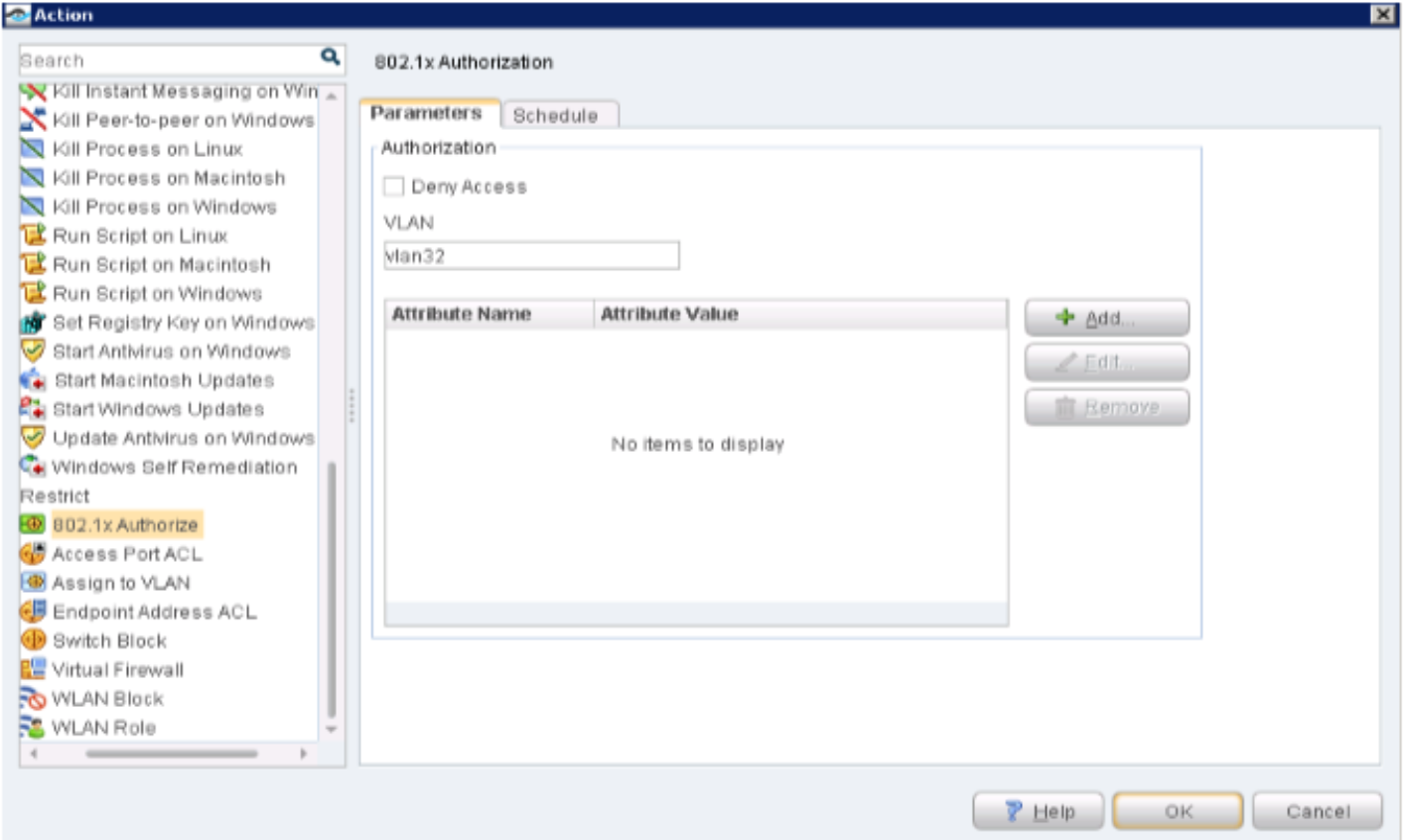

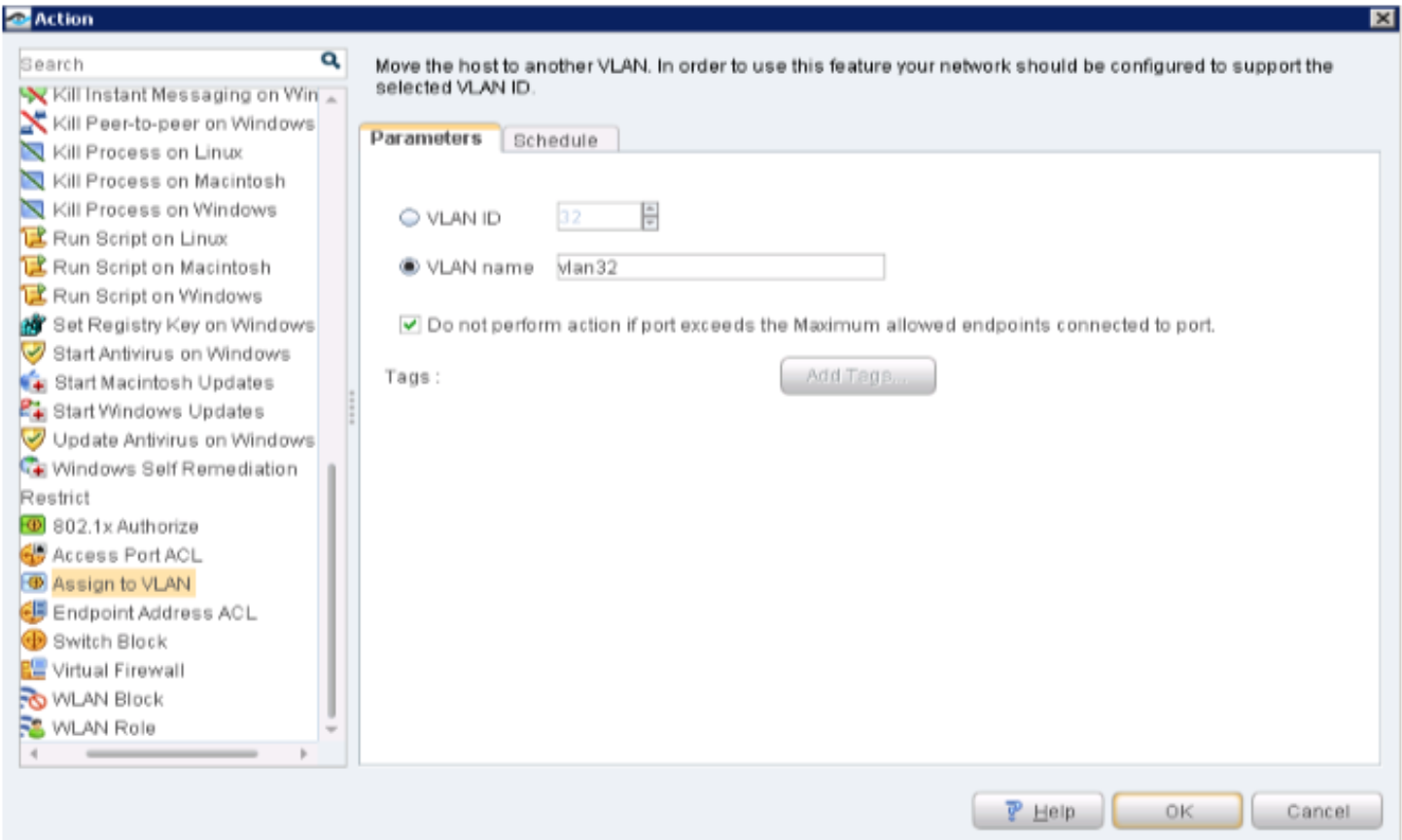

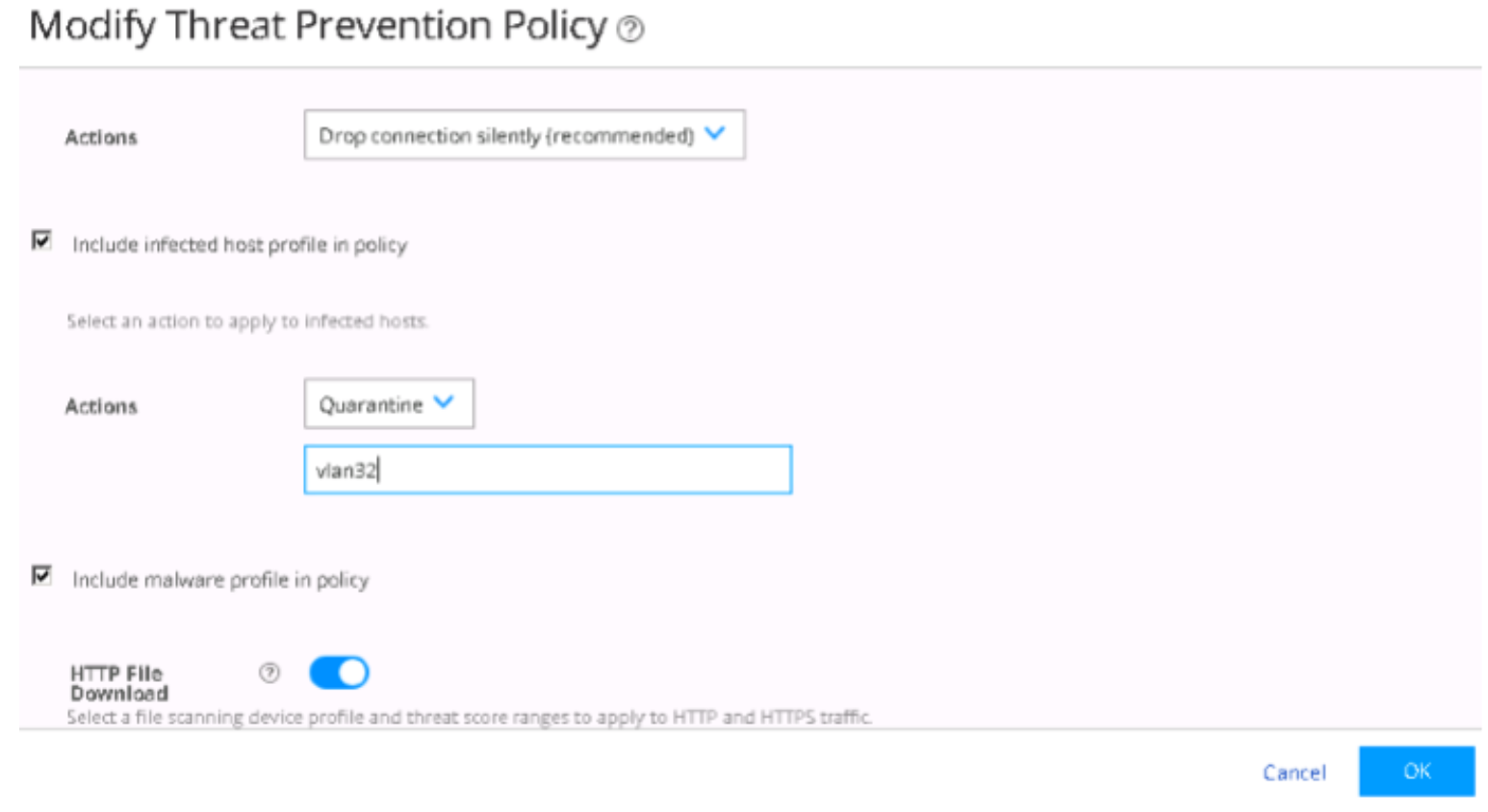

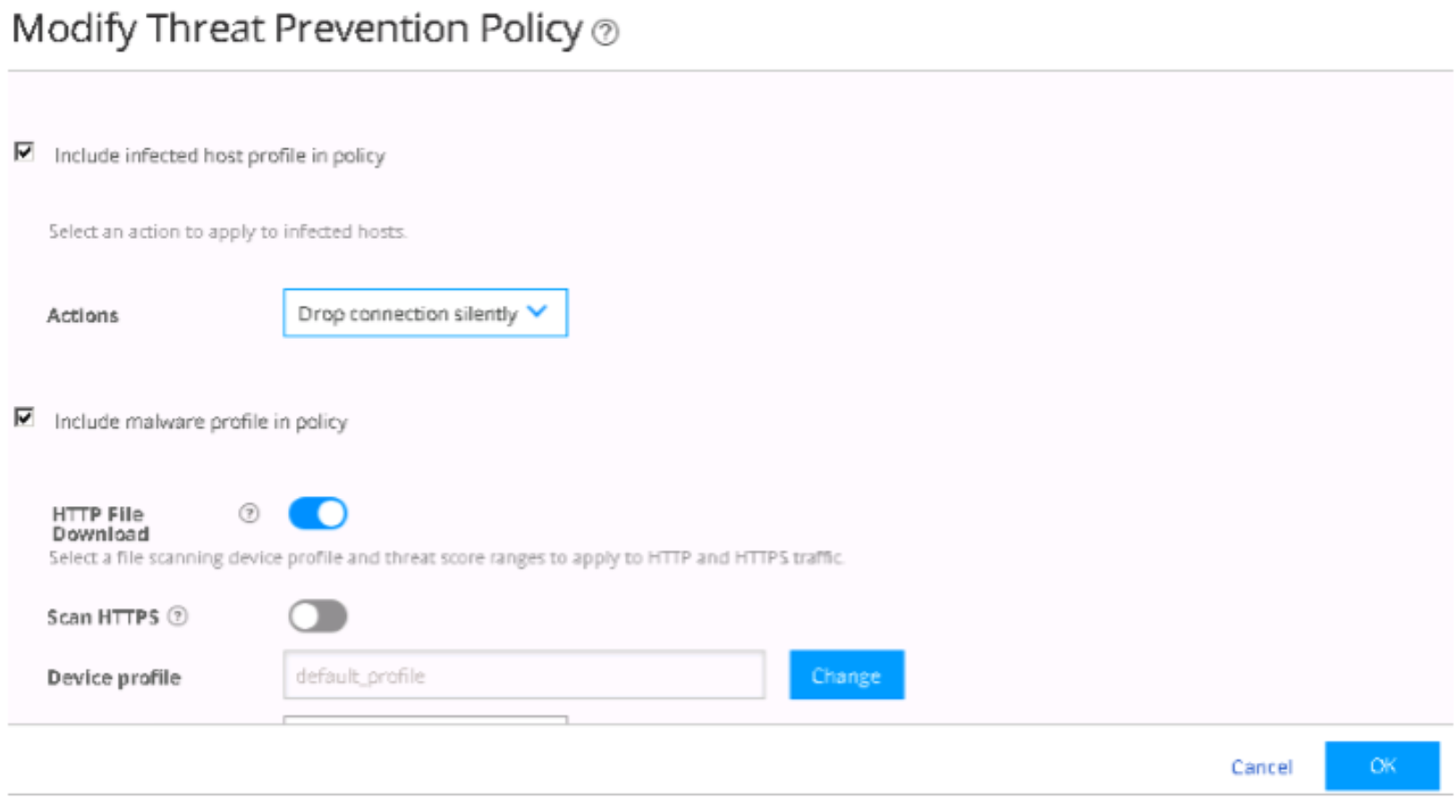

En la página, cambie las Policy Enforcer > Threat Prevention Policy acciones del perfil de host infectado a Quarantine y agregue el ID de VLAN como vlan32. Haga clic en OK.

Figura 82: Configuración previa al ataque de la política de prevención de amenazas

Confirme que Windows Suplicante está autenticado y en VLAN de usuario (vlan31).

user@host> show vlans 31 Name Tag Interfaces vlan31 31 ge-0/0/0/18.0*, ge-0/0/0/19.0* user@host>

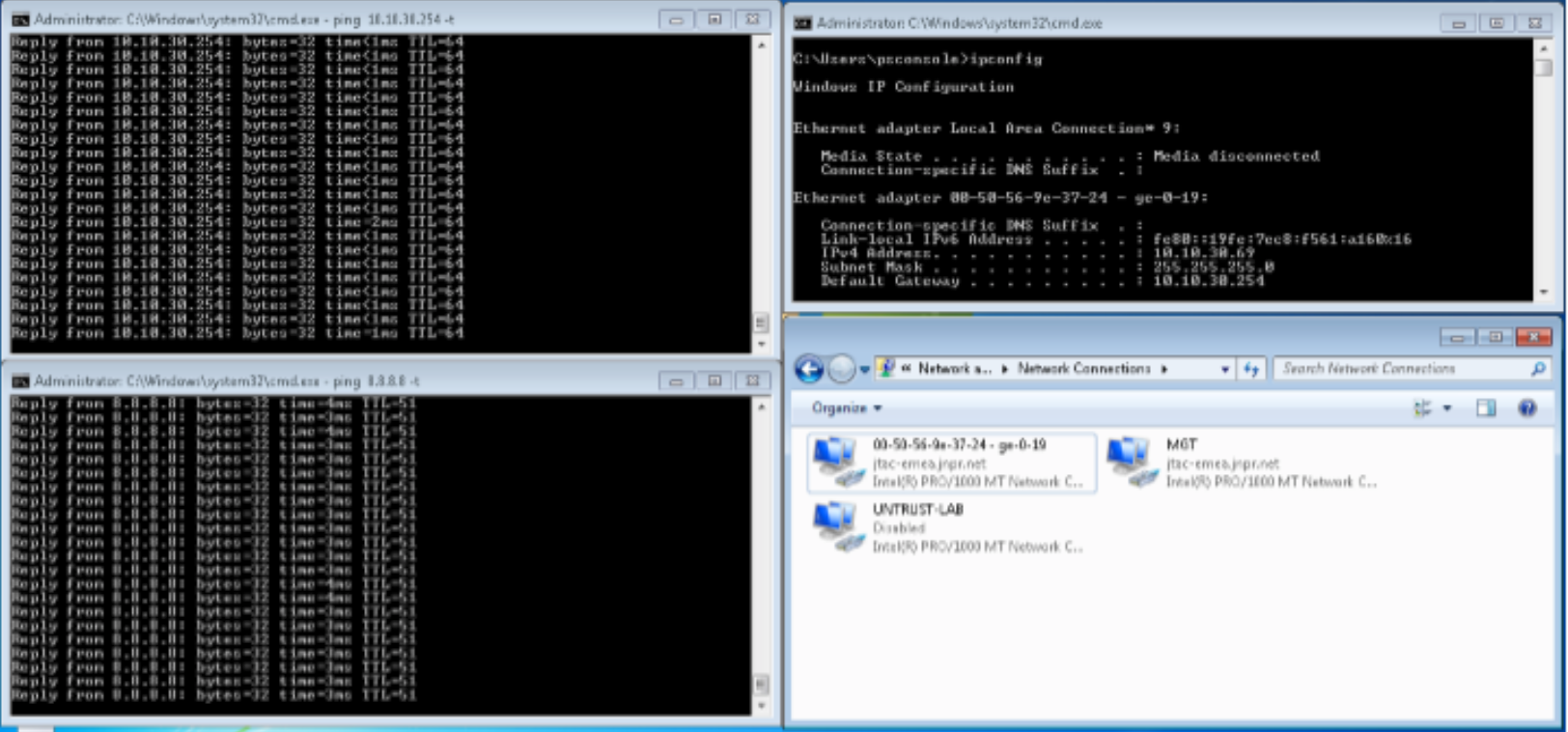

Confirme que el punto de conexión 10.10.30.69 puede hacer ping a Internet (dirección IP 8.8.8.8) y a la puerta de enlace predeterminada conectada de capa 2 (10.10.30.254). Antes del ataque, el punto de conexión inicia pings continuos a otros puntos finales en la LAN e Internet.

Figura 83: Confirmación del ping desde la súplica de Windows antes del ataque

El punto de conexión hace ping al servidor C&C en Internet desde Windows Suplicante (en este ejemplo desde la dirección IP 184.75.221.43).

Después del ataque, la sesión 802.1X finaliza con RADIUS CoA en el conmutador EX4300 iniciado por ForeScout CounterACT.

Confirme lo siguiente:

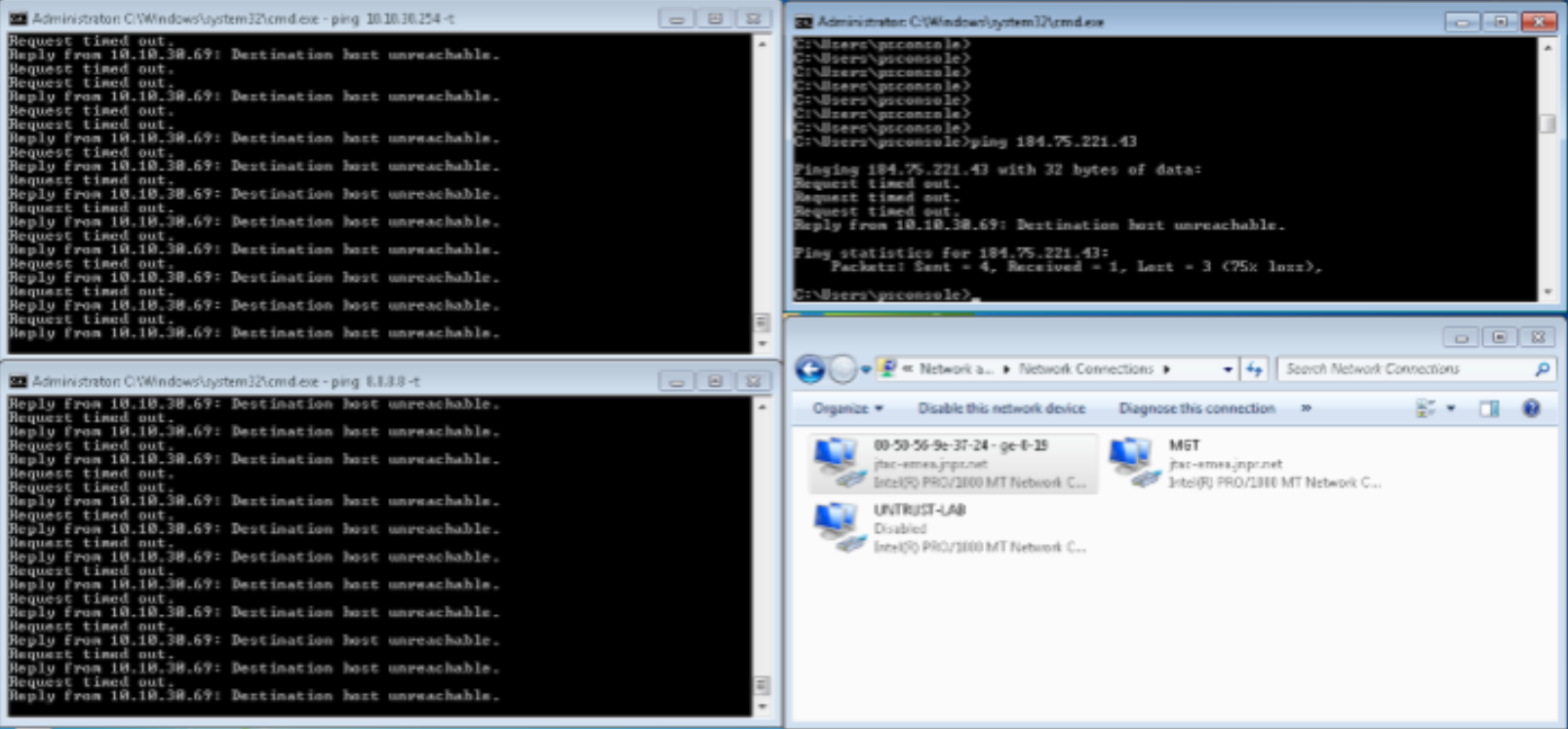

Confirme que Windows Suplicante se vuelve a autenticar y se mueve automáticamente a VLAN de cuarentena (vlan32). Como resultado, el suplicante de Windows ya no puede conectarse a Internet o a la LAN.

Figura 84: Confirmar que el tráfico se mueve a VLAN en cuarentena después del ataque

Después del mensaje de desconexión y reautenticación del CoA de RADIUS, confirme que el suplicante de Windows está ahora en VLAN en cuarentena (vlan32).

Confirme que ForeScout CounterACT rechaza otras solicitudes de autenticación.

user@host> show vlans default Name Tag Interfaces default ge-0/0/0/19.0* user@host> user@host> show vlans 32 Name Tag Interfaces vlan32 32 ge-0/0/0/19.0* user@host>

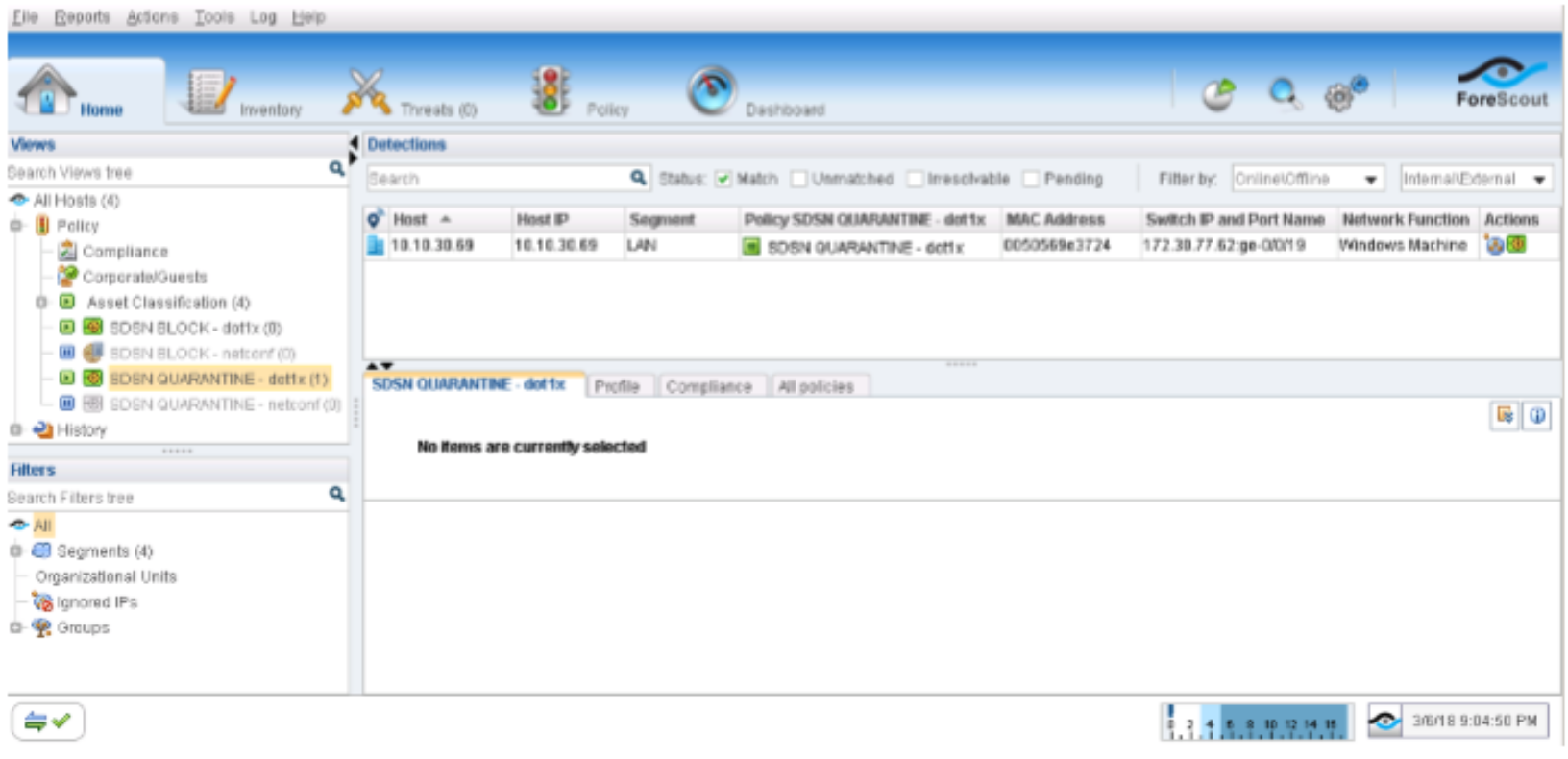

Confirme la coincidencia de directiva de CUARENTENA DE SSSN (DOT1X) y los detalles de la acción de reparación automatizada de amenazas navegando a ForeScout CounterACT > Home.

Figura 85: Coincidencia de directiva de cuarentena de SDSN 802.1X

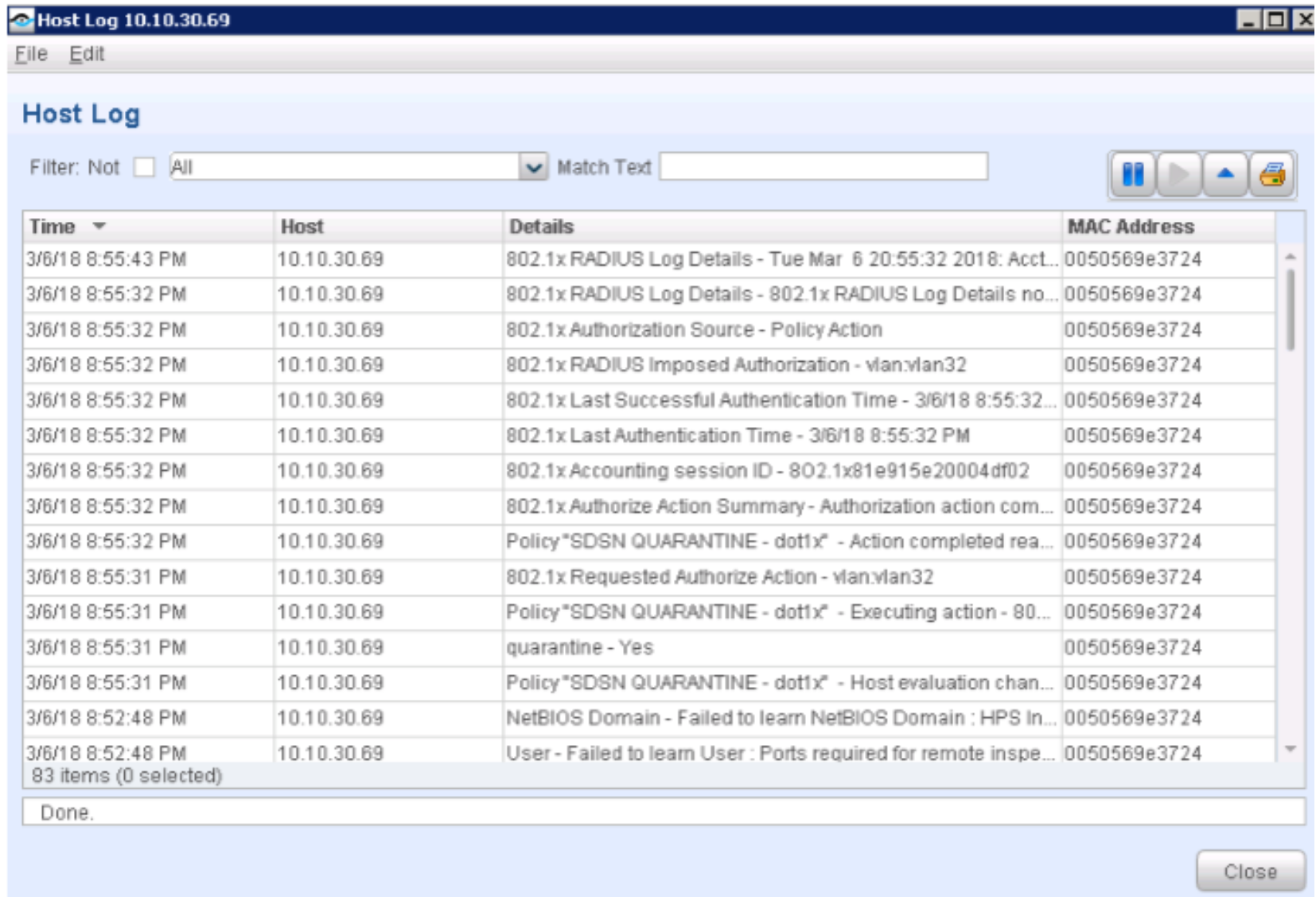

Desplácese hasta Log > Host Log. Revise los detalles de la directiva CUARENTENA DE SSSN (dot1x).

Figura 86: Registro del host de cuarentena de SDSN 802.1X

Confirme que la dirección IP del suplicante de Windows también se agregó a la fuente de hosts infectados en el dispositivo serie SRX para bloquear el acceso a Internet.

user@vSRX_L3> show security dynamic-address category-name Infected-Hosts No. IP-start IP-end Feed Address 1 10.10.30.69 10.10.30.69 Infected-Hosts/1 ID-2150001a Total number of matching entries: 1 user@vSRX_L3>

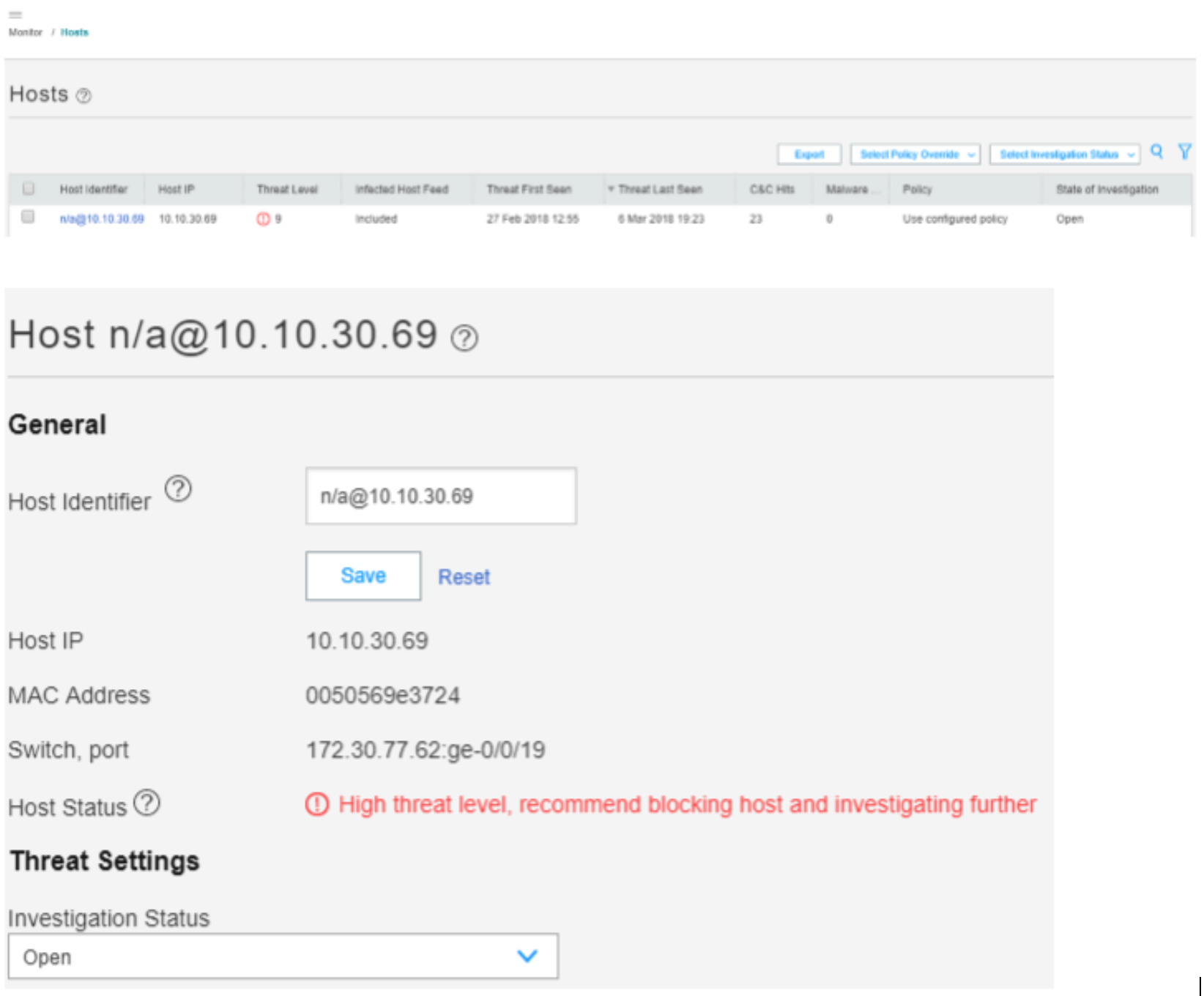

En el portal de ATP Cloud, vaya a Monitor > Hosts. Confirme la dirección IP del host (10.10.30.69), MAC-ID y el puerto del conmutador del suplicante de Windows.

Figura 87: Confirmación de los detalles del host en ATP Cloud

Significado

El resultado muestra que la fuente de host infectada con ATP Cloud que contiene la dirección IP 10.10.30.69 del suplicante de Windows se ha descargado correctamente, lo que hace que el dispositivo SRX realice una acción para poner en cuarentena la dirección IP.

La Hosts página enumera los hosts comprometidos y sus niveles de amenaza asociados. El resultado confirma que ATP Cloud y Security Director han detectado y puesto en cuarentena el host infectado. Puede supervisar y mitigar las detecciones de malware por host. También puede profundizar y verificar por qué el host está marcado como infectado (para este caso de uso, la dirección IP del servidor C&C). En el caso del malware, se muestran los detalles del archivo descargado.

Verificar la funcionalidad de ForeScout CounterACT para bloquear el punto final infectado (con NETCONF)

Propósito

Pruebe la integración y funcionalidad de ForeScout CounterACT cuando un punto de conexión esté infectado. En este ejemplo, se comprueba cuando la directiva de cumplimiento es NETCONF y está configurada para bloquear el host infectado.

Acción

Se requiere una máquina virtual cliente o un equipo físico para desencadenar un ataque.

Antes del ataque, confirme lo siguiente:

En la página, cambie las acciones del Policy Enforcer > Threat Prevention Policy perfil de host infectado a Drop connection silently. Haga clic en OK.

Figura 88: Opción de caída de conexión silenciosa

de caída de conexión silenciosa

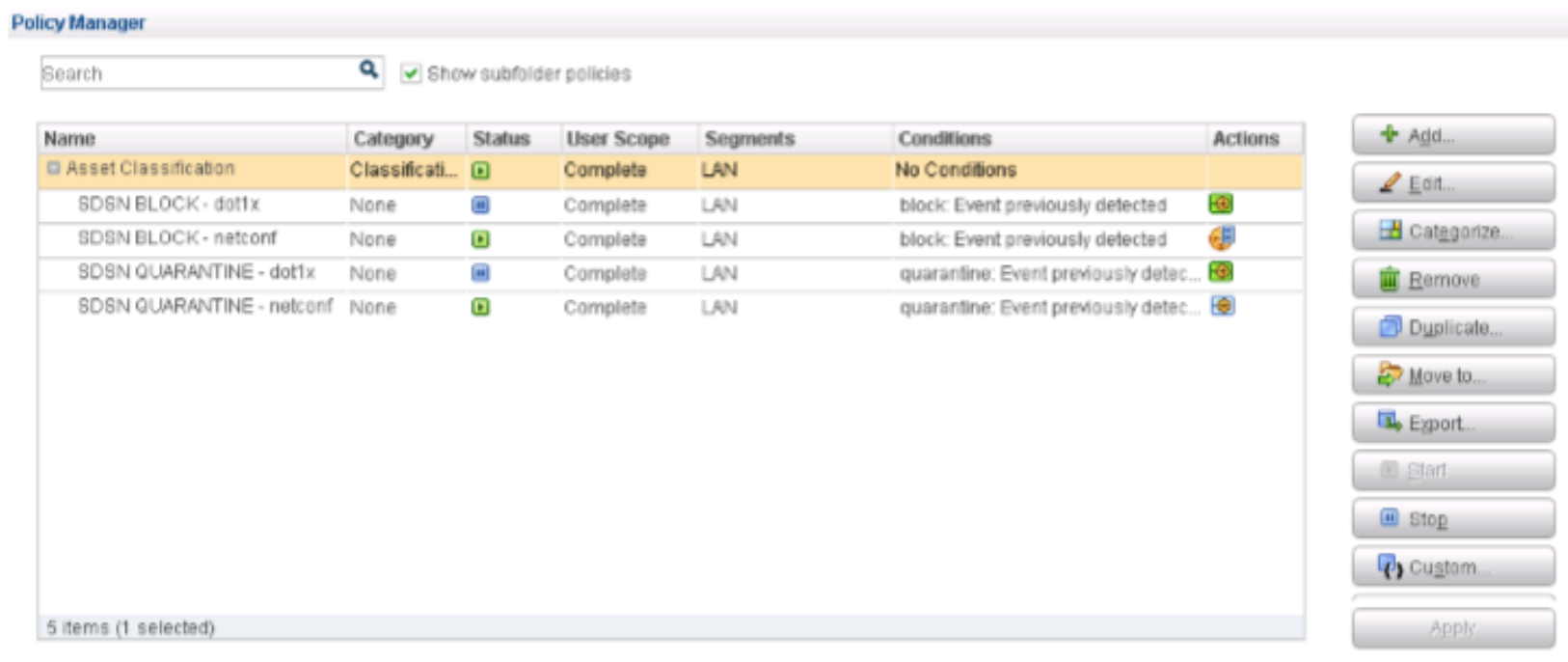

Vaya a la pestaña Directivas. Desde la consola, detenga las políticas SDSN BLOCK–dot1x y SDSN QUARANTINE–dot1x, e inicie las políticas SDSN BLOCK–NETCONF y SDSN QUARANTINE–NETCONF.

Figura 89: Ficha Políticas en el Administrador de políticas

políticas

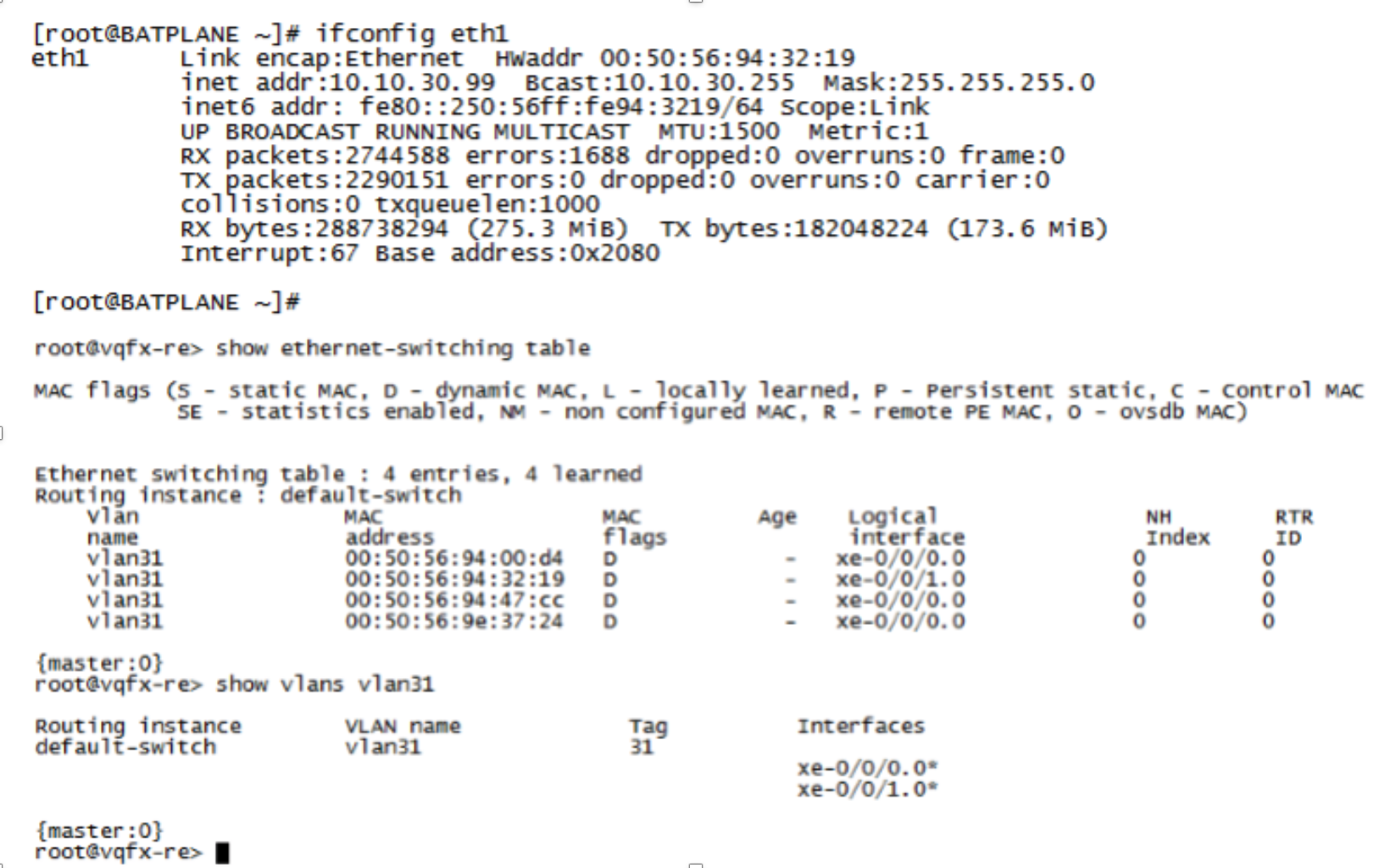

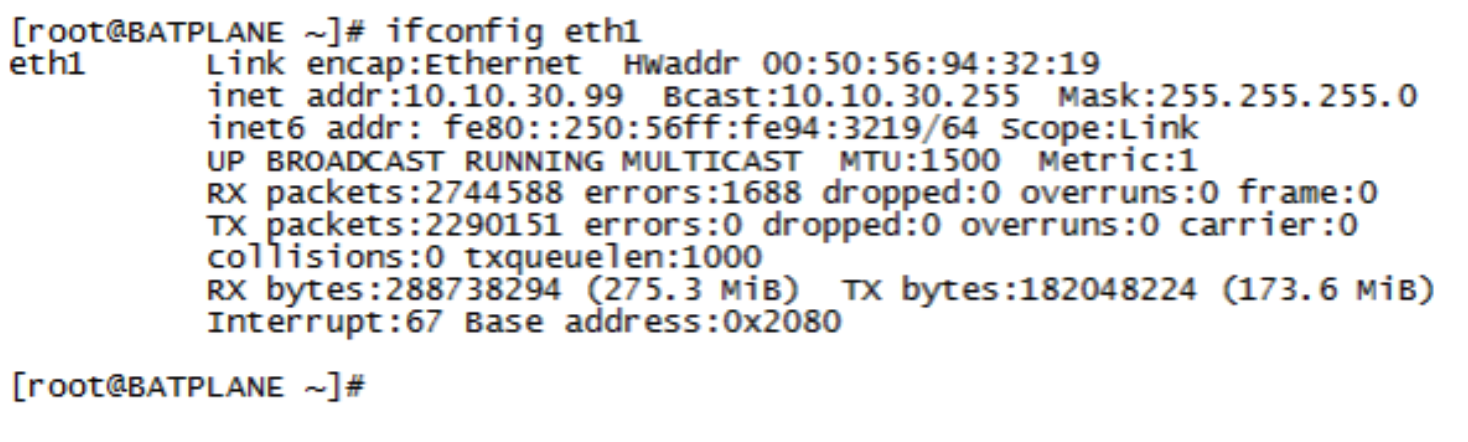

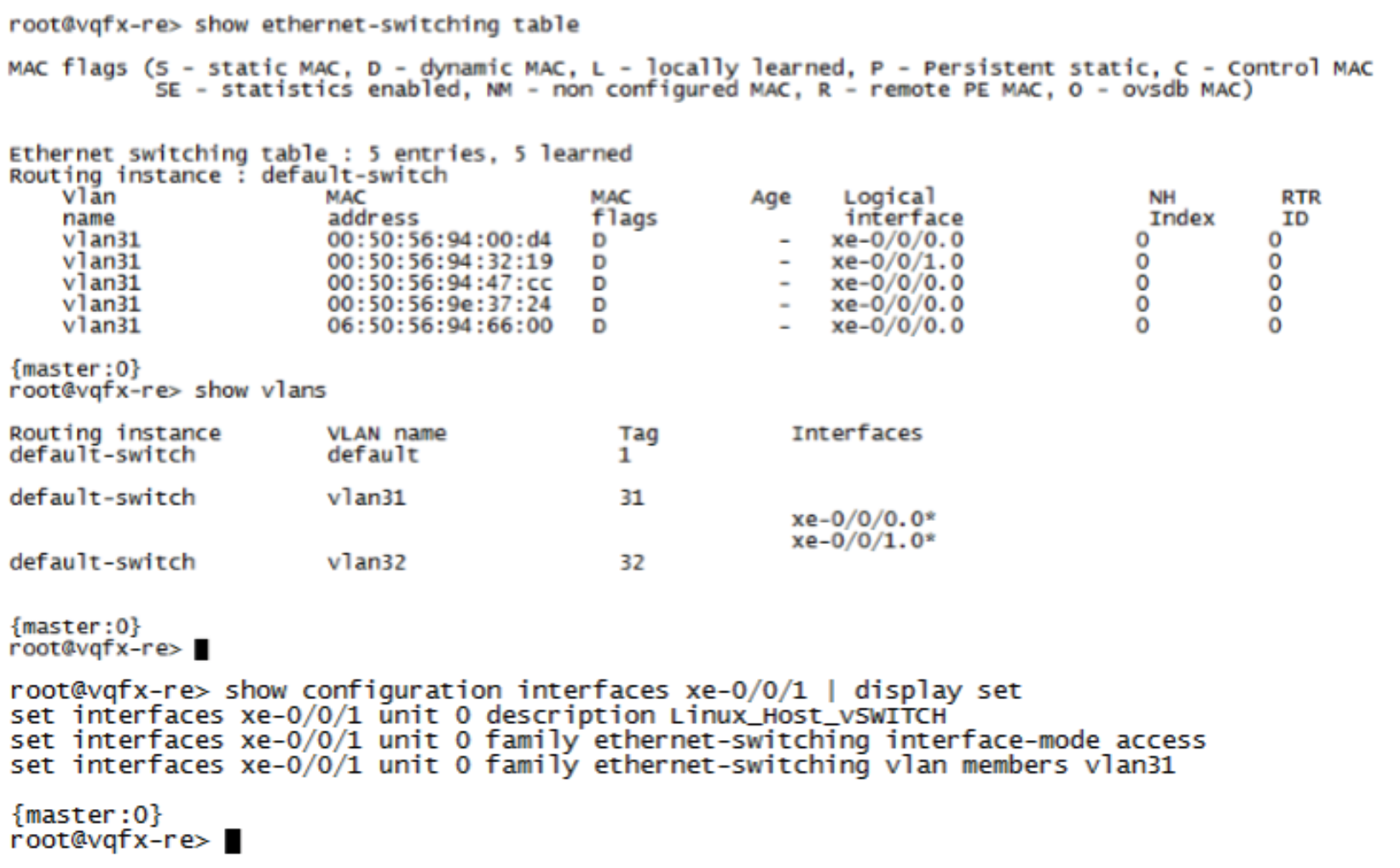

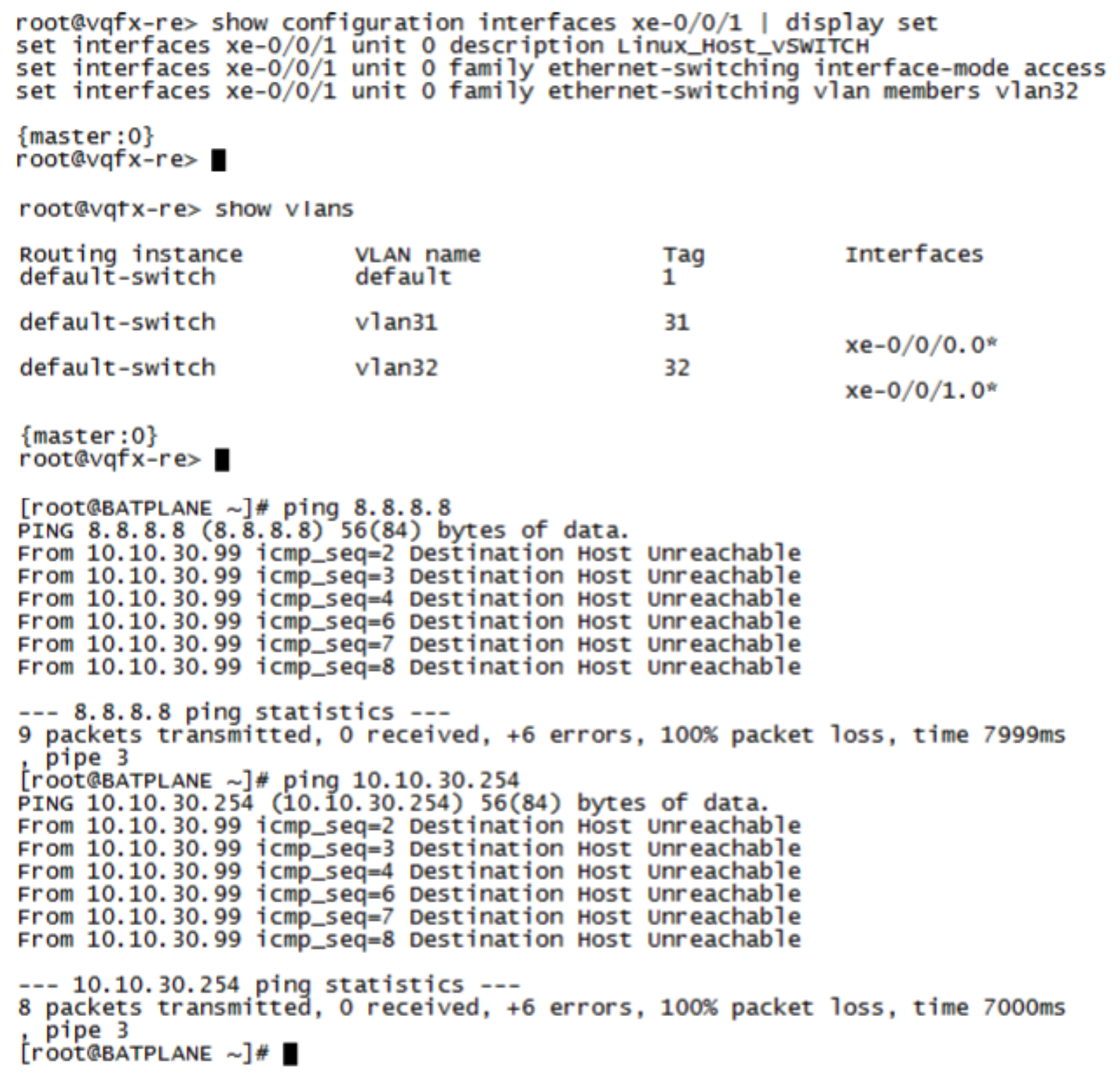

Confirme que el host Linux se encuentra en VLAN de usuario (vlan31) con la dirección IP 10.10.30.99.

Figura 90: Confirmación de host Linux

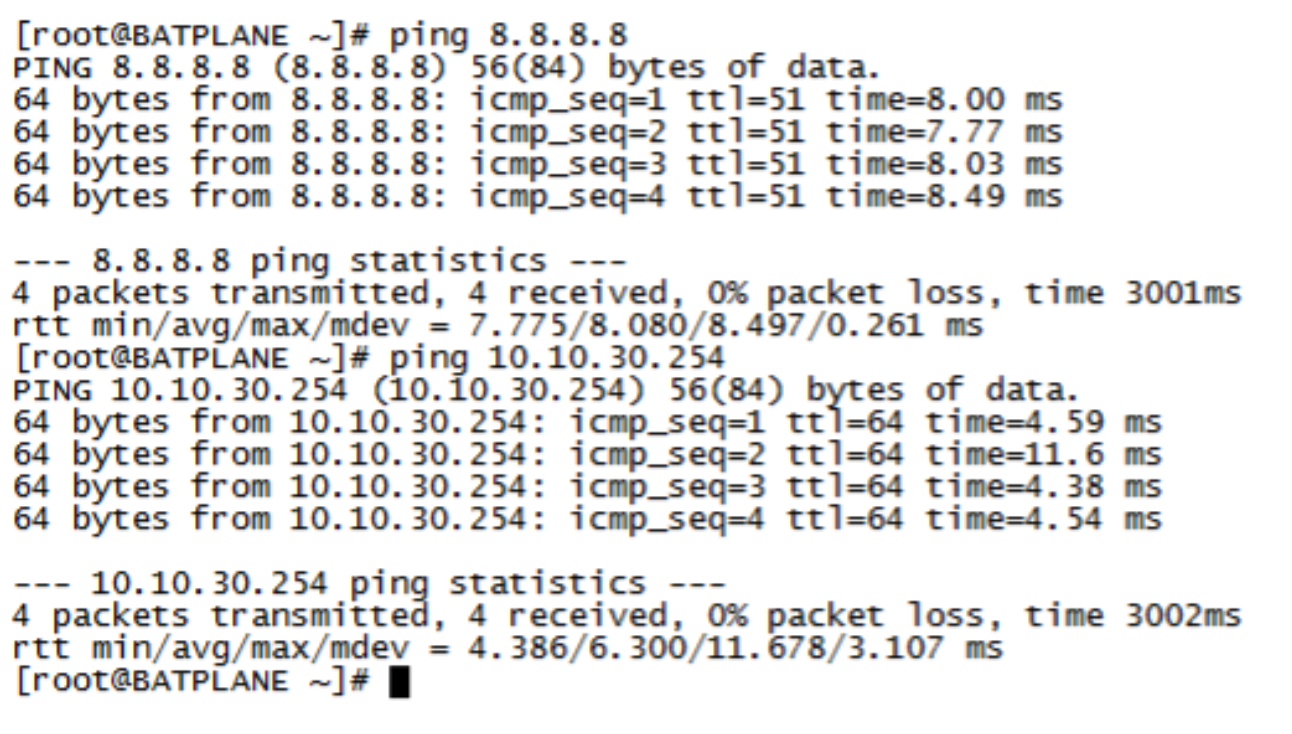

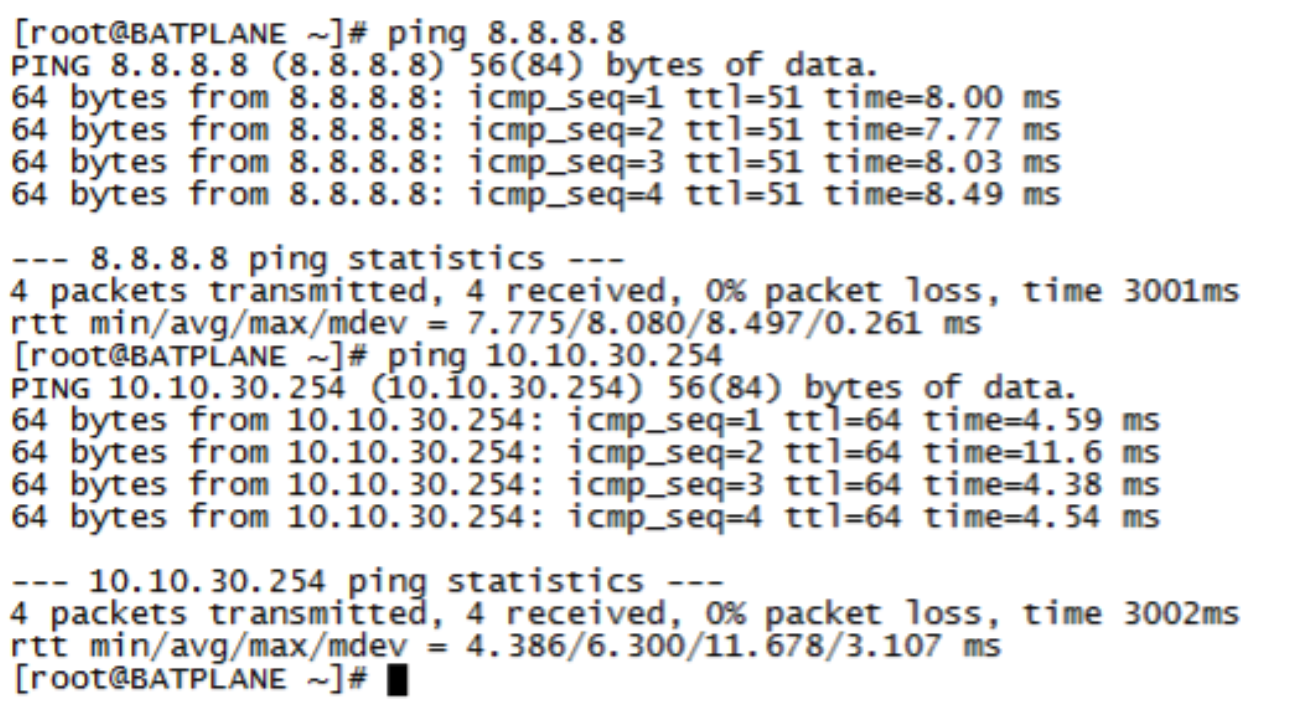

Confirme que el punto de conexión 10.10.30.99 puede hacer ping a Internet (dirección IP 8.8.8.8) y a la puerta de enlace predeterminada conectada de capa 2 (10.10.30.254). Antes del ataque, el punto de conexión inicia pings continuos a otros puntos finales en la LAN e Internet.

Figura 91: Ping de Internet

Internet

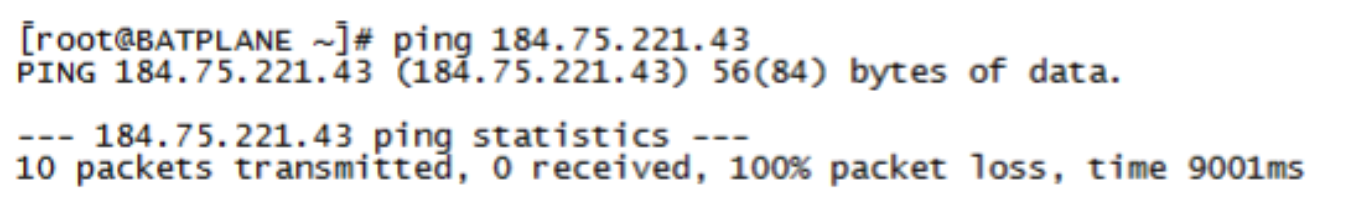

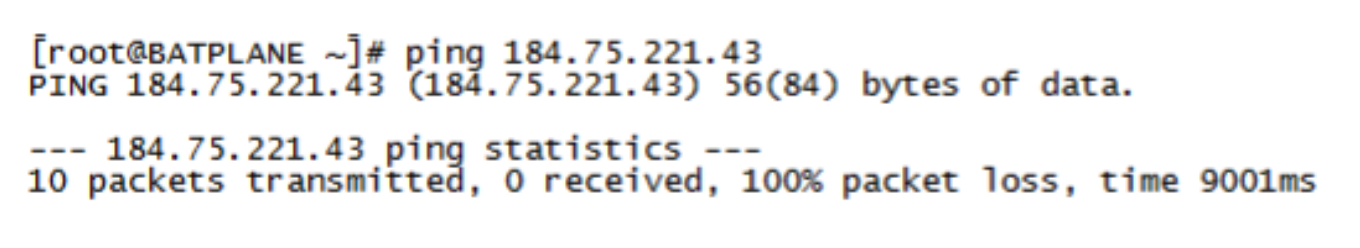

El punto final hace ping al servidor C&C en Internet desde el host Linux (en este ejemplo, desde la dirección IP 184.75.221.43).

Figura 92: Ping del servidor C&C

del servidor C&C

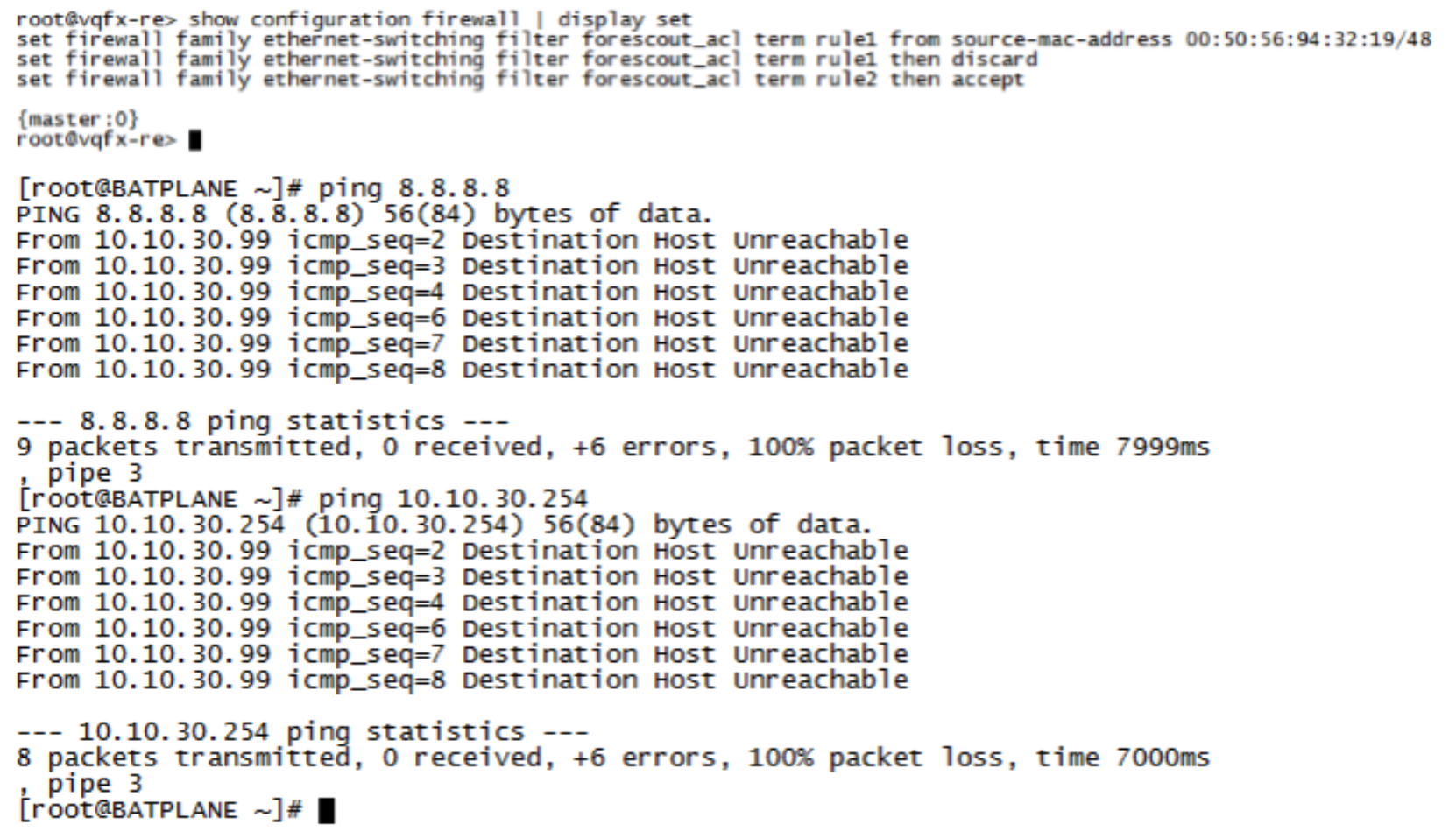

Después del ataque, ForeScout CounterACT aplica ACL en el conmutador QFX usando NETCONF. Confirme lo siguiente:

Confirme que el host Linux ya no puede conectarse a Internet o a la LAN.

Figura 93: Confirmación de host Linux desconectado

Linux desconectado

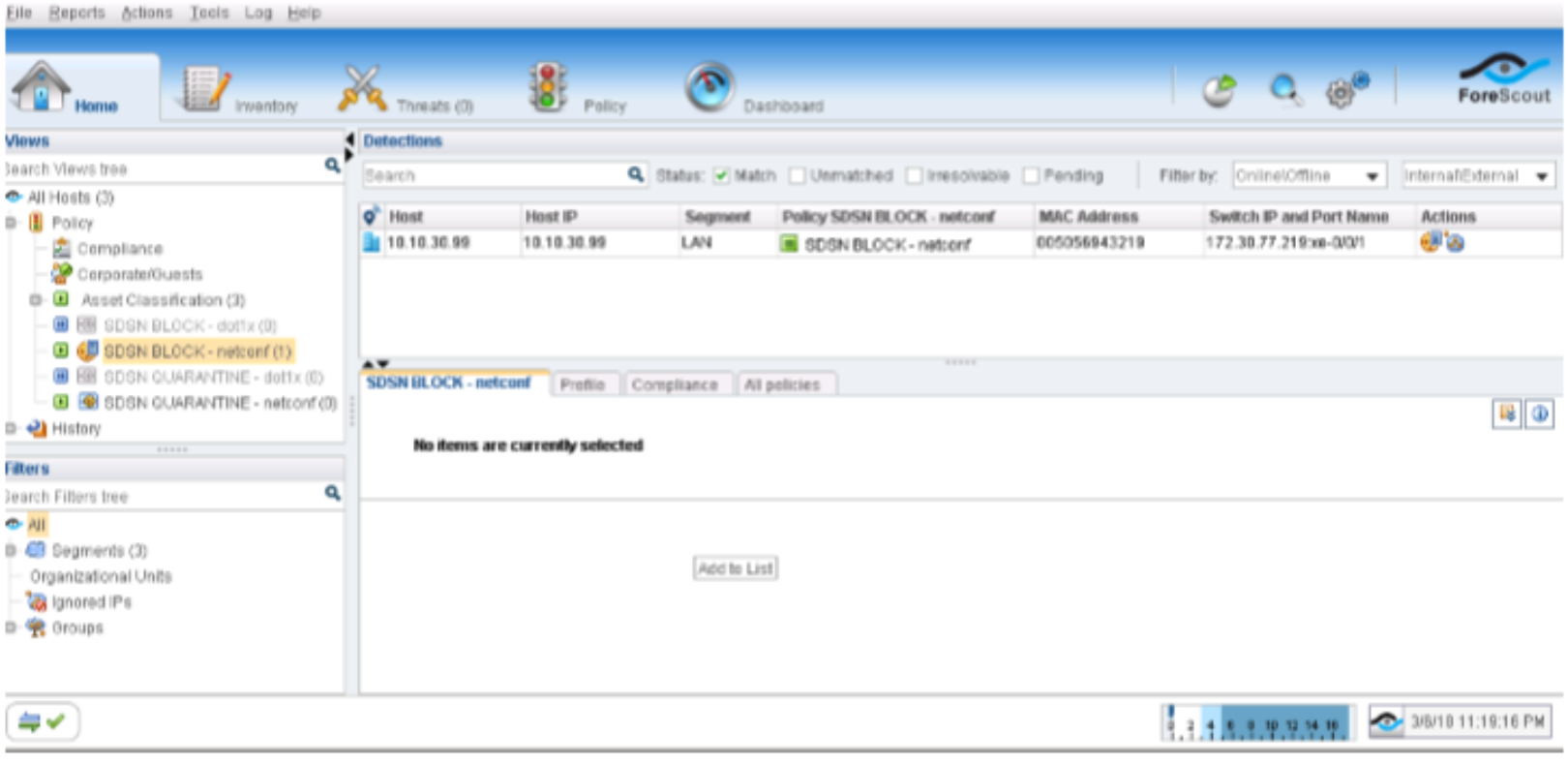

Confirme la coincidencia de políticas de BLOQUE SDSN (NETCONF) y los detalles de la acción de reparación automatizada de amenazas navegando a ForeScout CounterACT > Home.

Figura 94: Confirmación de la coincidencia de políticas y detalles de la corrección automatizada de amenazas

de la corrección automatizada de amenazas

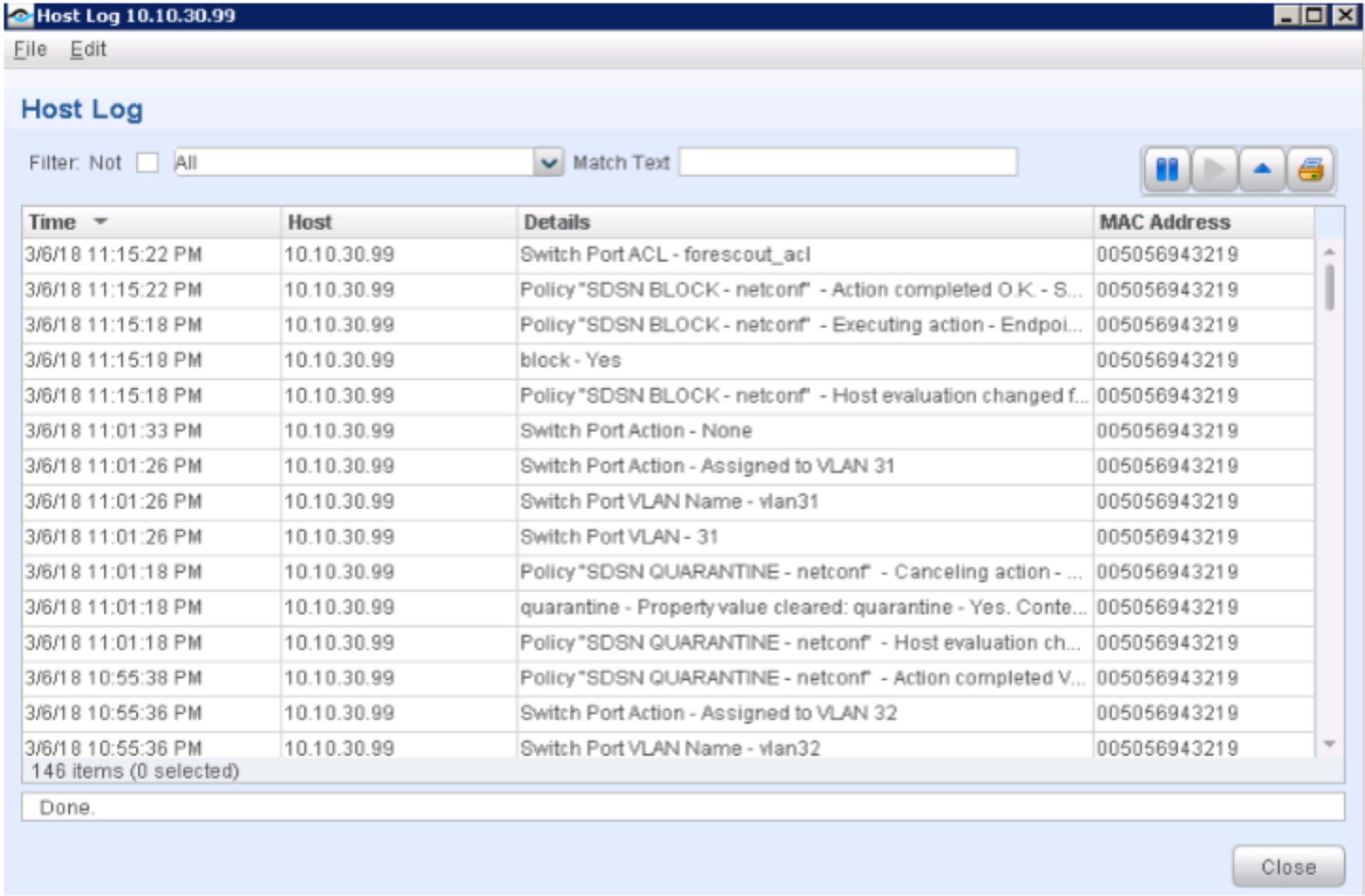

Desplácese hasta Log > Host Log. Revise los detalles de la directiva SDSN BLOCK (NETCONF).

Figura 95: Registro de host de bloque SDSN

de host de bloque SDSN

Confirme que la dirección IP del host Linux también se agregó a la fuente de hosts infectados en el dispositivo de la serie SRX para bloquear el acceso a Internet.

user@vSRX_L3> show security dynamic-address category-name Infected-Hosts No. IP-start IP-end Feed Address 1 10.10.30.99 10.10.30.99 Infected-Hosts/1 ID-2150001a Total number of matching entries: 1 user@vSRX_L3>

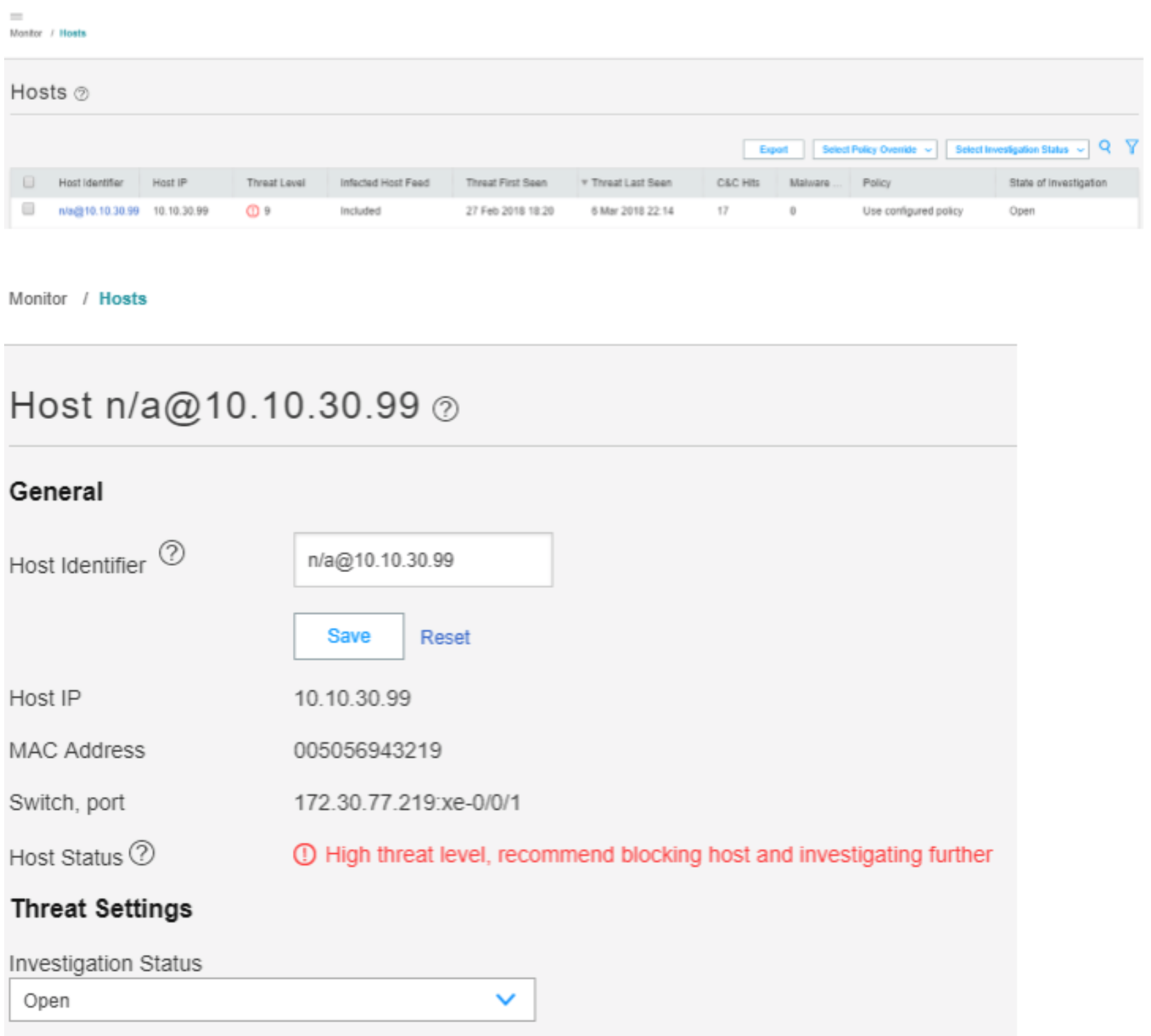

En el portal de ATP Cloud, vaya a Monitor > Hosts. Confirme la dirección IP del host (10.10.30.99), MAC-ID y el puerto del conmutador del host Linux.

Figura 96: Confirmación de la información de host en ATP Cloud Portal

Significado

Todas las sesiones de ping muestran que el tráfico se bloquea después de que se detectó la amenaza, lo que confirma que el caso de uso de reparación automatizada de amenazas funciona correctamente.

La Hosts página enumera los hosts comprometidos y sus niveles de amenaza asociados. El resultado confirma que ATP Cloud y Security Director han detectado el host infectado. Puede supervisar y mitigar las detecciones de malware por host.

Verificar la funcionalidad de ForeScout CounterACT para poner en cuarentena el punto de conexión infectado (con NETCONF)

Propósito

Pruebe la integración y funcionalidad de ForeScout CounterACT cuando un punto de conexión esté infectado. En este ejemplo, comprobará cuándo la directiva de cumplimiento NETCONF y está configurada para poner en cuarentena el host infectado.

Acción

Se requiere una máquina virtual cliente o un equipo físico para desencadenar un ataque.

Antes del ataque, confirme lo siguiente:

Suelte el host infectado en el portal de ATP Cloud o en Security Director (Monitor > Threat Prevention > Hosts).

Asegúrese de que el acceso a Internet o LAN esté restaurado para el host Linux.

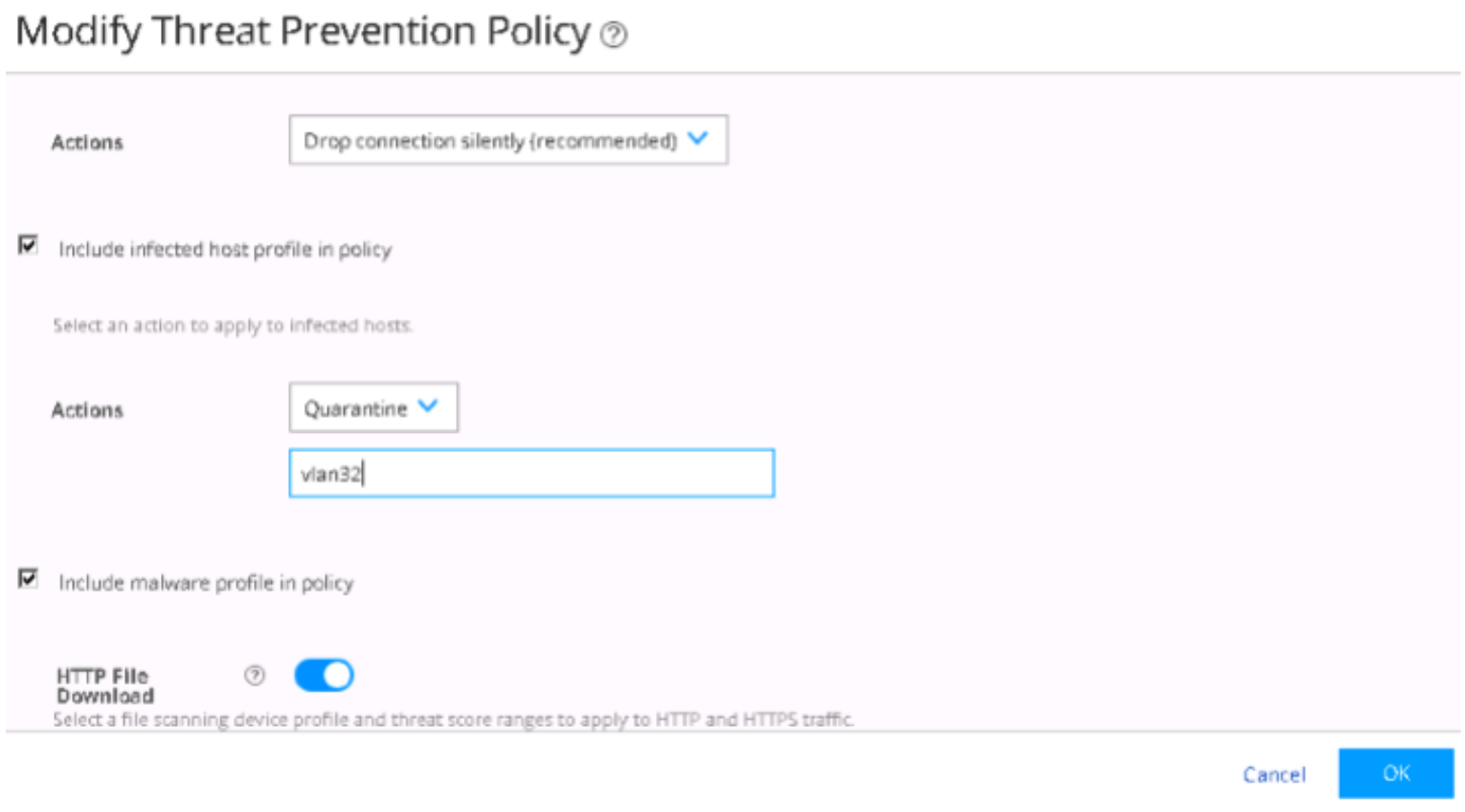

En la página, cambie las Policy Enforcer > Threat Prevention Policy acciones del perfil de host infectado a Quarantine y agregue el ID de VLAN como vlan32. Haga clic en OK.

Figura 97: Cambio de la directiva de prevención de amenazas a cuarentena

Confirme que el host Linux se encuentra en VLAN de usuario (vlan31) con la dirección IP 10.10.30.99.

Figura 98: Confirmación de detalles de host de Linux

de host de Linux

Confirme que el punto de conexión 10.10.30.99 puede hacer ping a Internet (dirección IP 8.8.8.8) y a la puerta de enlace predeterminada conectada de capa 2 (10.10.30.254). Antes del ataque, el punto de conexión inicia pings continuos a otros puntos finales en la LAN e Internet.

Figura 99: Confirmación de la conectividad a Internet

a Internet

El punto final hace ping al servidor C&C en Internet desde el host Linux (en este ejemplo, desde la dirección IP 184.75.221.43).

Figura 100: Confirmación de la conexión al servidor C&C

C&C

Después del ataque, ForeScout CounterACT cambia la configuración de VLAN de la interfaz que conecta el host Linux de VLAN de usuario (vlan31) a VLAN de cuarentena (vlan32) en el conmutador QFX usando NETCONF.

Confirme lo siguiente:

Confirme que el host Linux ya no puede conectarse a Internet o a la LAN.

Figura 101: Confirmación de que el host Linux no puede conectarse a Internet o LAN

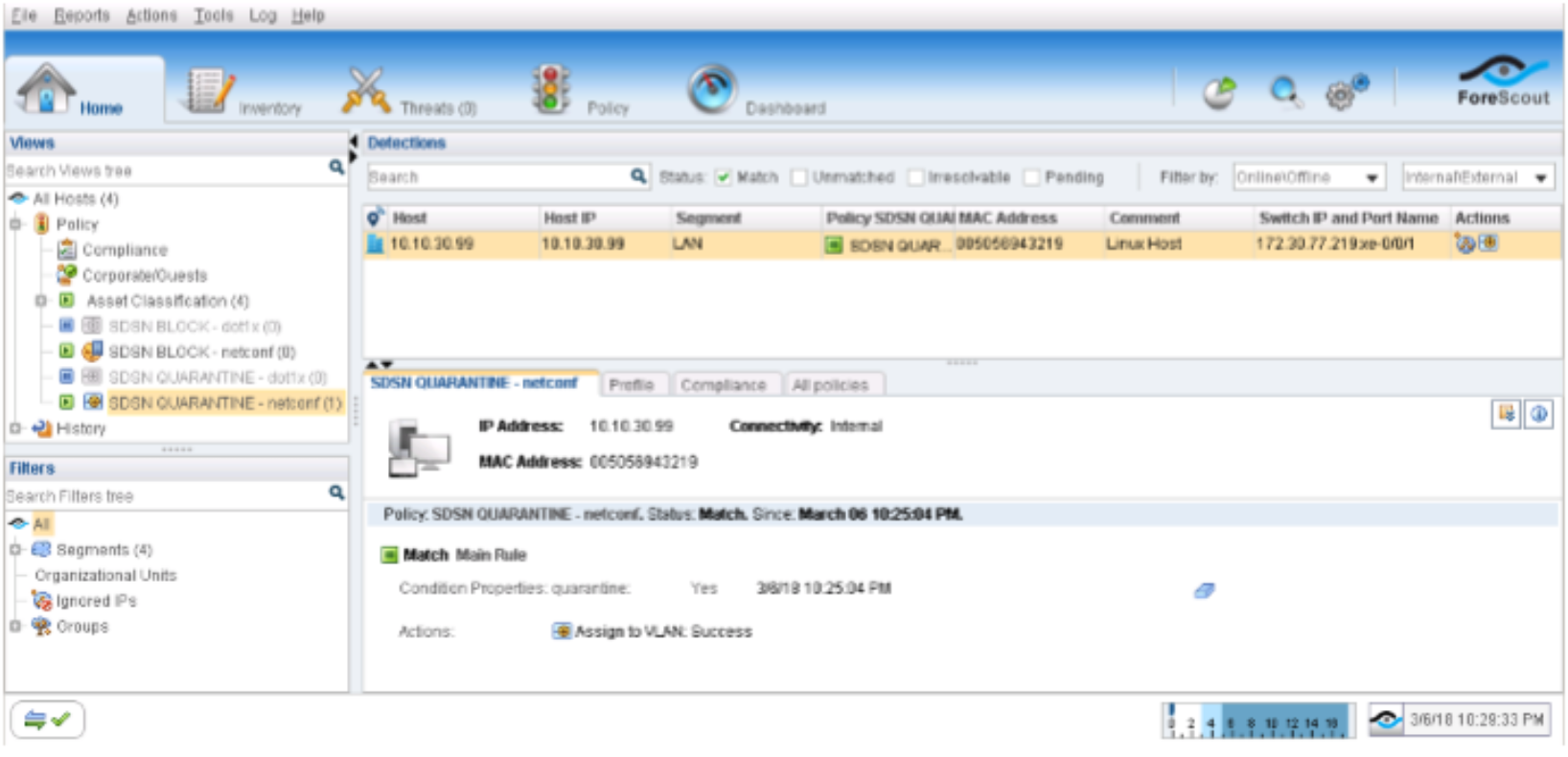

Confirme la coincidencia de directivas de SDSN QUARANTINE (NETCONF) y los detalles de la acción de reparación automatizada de amenazas navegando a ForeScout CounterACT > Home.

Figura 102: Confirmación de la coincidencia de políticas y detalles de corrección automatizada de amenazas

de corrección automatizada de amenazas

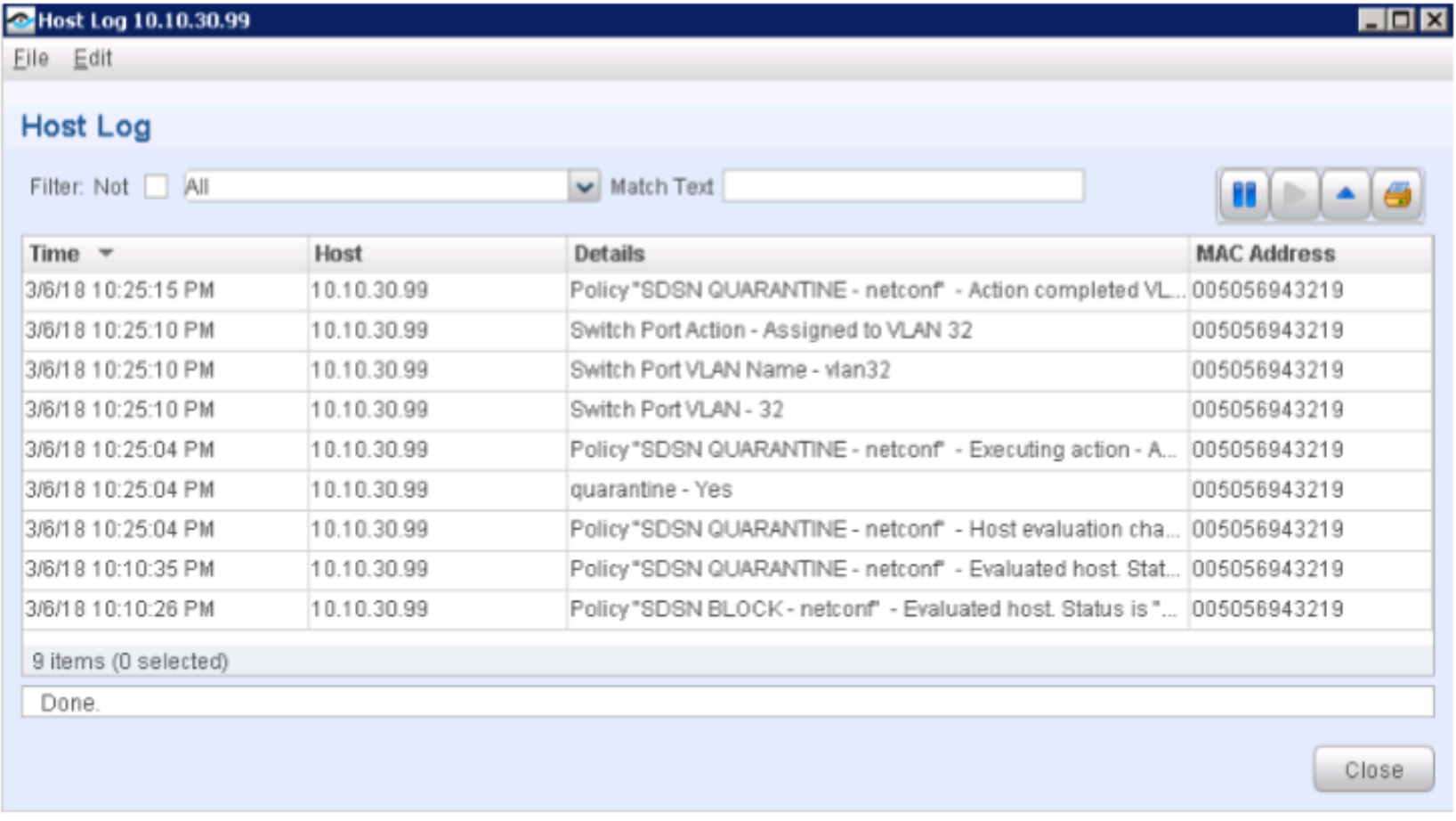

Desplácese hasta Log > Host Log. Revise los detalles de la directiva SDSN BLOCK (NETCONF).

Figura 103: Registro de host de directiva de bloqueo de SDSN

Confirme que la dirección IP del host Linux también se agregó a la fuente de hosts infectados en el dispositivo de la serie SRX para bloquear el acceso a Internet.

user@vSRX_L3> show security dynamic-address category-name Infected-Hosts No. IP-start IP-end Feed Address 1 10.10.30.99 10.10.30.99 Infected-Hosts/1 ID-2150001a Total number of matching entries: 1 user@vSRX_L3>

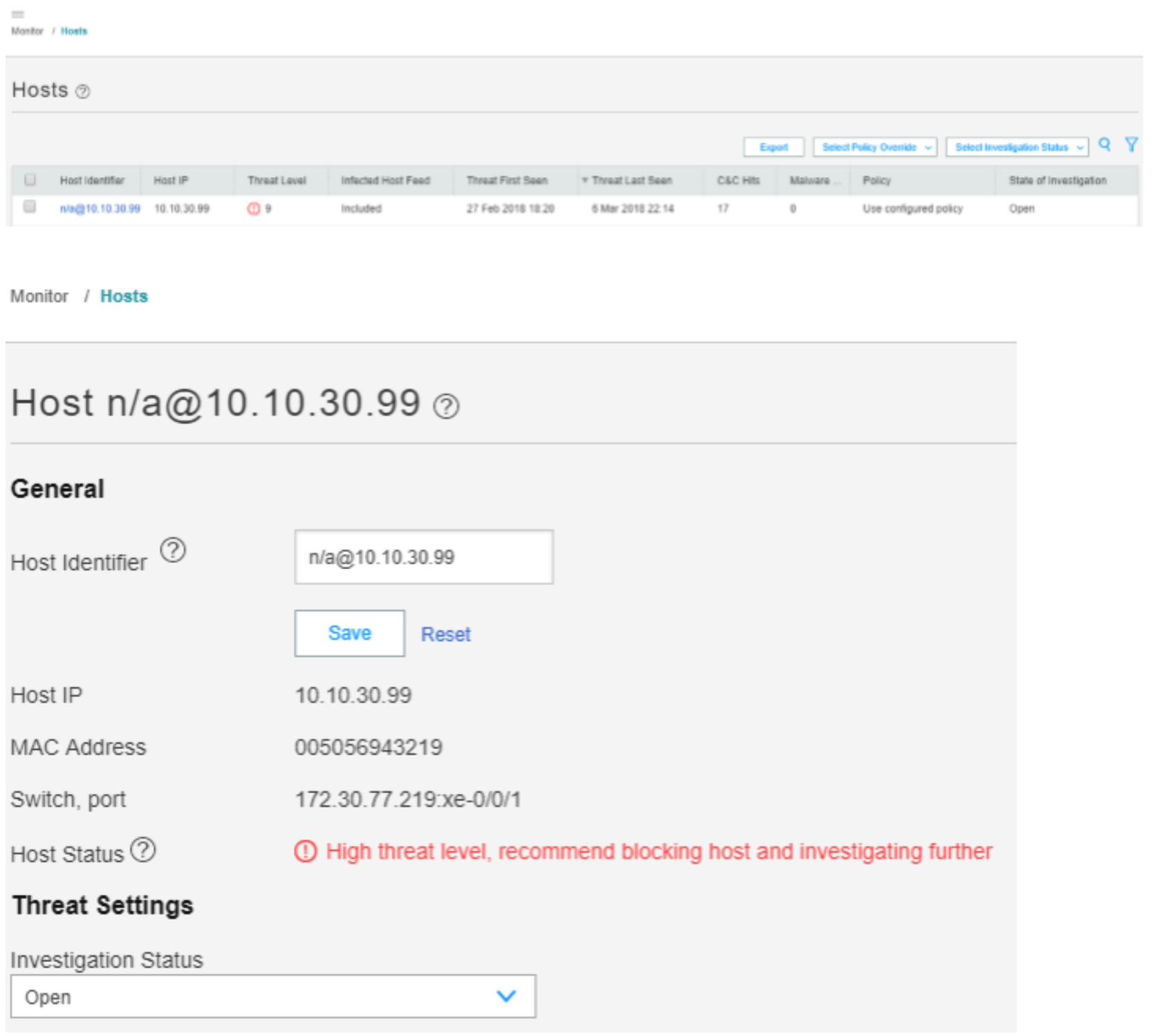

En el portal de ATP Cloud, vaya a Monitor > Hosts. Confirme la dirección IP del host (10.10.30.99), MAC-ID y el puerto del conmutador del host Linux.

Figura 104: Confirmación de los detalles del host en ATP Cloud Portal

Significado

El resultado muestra que la fuente de host infectado de ATP Cloud que contiene la dirección IP del host Linux 10.10.30.99 se ha descargado correctamente, lo que hace que el dispositivo SRX realice una acción para poner en cuarentena la dirección IP.

La Hosts página enumera los hosts comprometidos y sus niveles de amenaza asociados. El resultado confirma que ATP Cloud y Security Director han detectado y puesto en cuarentena el host infectado. Puede supervisar y mitigar las detecciones de malware por host.

Apéndice A: Configuraciones de dispositivos

En esta sección se proporcionan las siguientes configuraciones de dispositivos:

- Configuración de CLI para dispositivos de la serie SRX

- Configuración de CLI para conmutador EX4300

- Configuración de CLI para conmutador QFX

Configuración de CLI para dispositivos de la serie SRX

set version 15.1X49-D110.4 set system host-name vSRX_L3 set system time-zone Europe/Amsterdam set system root-authentication encrypted-password "$ABC123" set system name-server 172.29.143.60 set system services ssh max-sessions-per-connection 32 set system services netconf ssh set system services dhcp-local-server group wan-dhcp interface ge-0/0/1.0 set system services web-management http interface fxp0.0 set system syslog user * any emergency set system syslog file messages any any set system syslog file messages authorization info set system syslog file interactive-commands interactive-commands any set system syslog file default-log-messages any info set system syslog file default-log-messages match "(requested 'commit' operation)|(requested 'commit synchronize' operation)|(copying configuration to juniper.save)|(commit complete)|ifAdminStatus|(FRU power)|(FRU removal)|(FRU insertion)|(link UP)|transitioned|Transferred|transfer-file|(license add)|(license delete)|(package -X update)|(package -X delete)|(FRU Online)|(FRU Offline)|(plugged in)|(unplugged)|GRES" set system syslog file default-log-messages structured-data set system license autoupdate url https://ae1.juniper.net/junos/key_retrieval set system ntp boot-server 172.30.77.162 set system ntp server 172.30.77.162 set services application-identification set services ssl initiation profile aamw-ssl trusted-ca aamw-secintel-ca set services ssl initiation profile aamw-ssl trusted-ca aamw-cloud-ca set services ssl initiation profile aamw-ssl client-certificate aamw-srx-cert set services ssl initiation profile aamw-ssl actions crl disable set services security-intelligence url https://172.30.77.104:443/api/v1/manifest.xml set services security-intelligence authentication auth-token 22QDFN29DJQXK7ZD3V8Q21X34THWKBC7 set services security-intelligence profile POLICY_CC category CC set services security-intelligence profile POLICY_CC rule Rule-1 match threat-level 1 set services security-intelligence profile POLICY_CC rule Rule-1 match threat-level 2 set services security-intelligence profile POLICY_CC rule Rule-1 match threat-level 3 set services security-intelligence profile POLICY_CC rule Rule-1 match threat-level 4 set services security-intelligence profile POLICY_CC rule Rule-1 then action permit set services security-intelligence profile POLICY_CC rule Rule-1 then log set services security-intelligence profile POLICY_CC rule Rule-2 match threat-level 5 set services security-intelligence profile POLICY_CC rule Rule-2 match threat-level 6 set services security-intelligence profile POLICY_CC rule Rule-2 match threat-level 7 set services security-intelligence profile POLICY_CC rule Rule-2 then action permit set services security-intelligence profile POLICY_CC rule Rule-2 then log set services security-intelligence profile POLICY_CC rule Rule-3 match threat-level 8 set services security-intelligence profile POLICY_CC rule Rule-3 match threat-level 9 set services security-intelligence profile POLICY_CC rule Rule-3 match threat-level 10 set services security-intelligence profile POLICY_CC rule Rule-3 then action block drop set services security-intelligence profile POLICY_CC rule Rule-3 then log set services security-intelligence profile POLICY_Infected-Hosts category Infected-Hosts set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 match threat-level 1 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 match threat-level 2 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 match threat-level 3 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 match threat-level 4 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 match threat-level 5 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 match threat-level 6 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 then action permit set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 then log set services security-intelligence profile POLICY_Infected-Hosts rule Rule-2 match threat-level 7 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-2 match threat-level 8 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-2 match threat-level 9 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-2 match threat-level 10 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-2 then action block drop set services security-intelligence profile POLICY_Infected-Hosts rule Rule-2 then log set services security-intelligence policy POLICY CC POLICY_CC set services security-intelligence policy POLICY Infected-Hosts POLICY_Infected-Hosts set services advanced-anti-malware connection url https://srxapi.eu-west-1.sky.junipersecurity.net set services advanced-anti-malware connection authentication tls-profile aamw-ssl set services advanced-anti-malware policy POLICY http inspection-profile default_profile set services advanced-anti-malware policy POLICY http action block set services advanced-anti-malware policy POLICY http notification log set services advanced-anti-malware policy POLICY verdict-threshold 8 set services advanced-anti-malware policy POLICY fallback-options action permit set services advanced-anti-malware policy POLICY fallback-options notification log set services advanced-anti-malware policy POLICY default-notification log set services advanced-anti-malware policy POLICY whitelist-notification log set services advanced-anti-malware policy POLICY blacklist-notification log set security log mode stream set security log format sd-syslog set security log report set security log source-address 10.10.10.251 set security log stream TRAFFIC category all set security log stream TRAFFIC host 10.10.10.250 set security log stream TRAFFIC host port 514 set security pki ca-profile aamw-ca ca-identity deviceCA set security pki ca-profile aamw-ca enrollment url http://ca.junipersecurity.net:8080/ejbca/publicweb/apply/scep/SRX/pkiclient.exe set security pki ca-profile aamw-ca revocation-check disable set security pki ca-profile aamw-ca revocation-check crl url http://va.junipersecurity.net/ca/deviceCA.crl set security pki ca-profile aamw-secintel-ca ca-identity JUNIPER set security pki ca-profile aamw-secintel-ca revocation-check crl url http://va.junipersecurity.net/ca/current.crl set security pki ca-profile aamw-cloud-ca ca-identity JUNIPER_CLOUD set security pki ca-profile aamw-cloud-ca revocation-check crl url http://va.junipersecurity.net/ca/cloudCA.crl set security address-book global address IPSUBNET_10.10.30.0/24 10.10.30.0/24 set security screen ids-option untrust-screen icmp ping-death set security screen ids-option untrust-screen ip source-route-option set security screen ids-option untrust-screen ip tear-drop set security screen ids-option untrust-screen tcp syn-flood alarm-threshold 1024 set security screen ids-option untrust-screen tcp syn-flood attack-threshold 200 set security screen ids-option untrust-screen tcp syn-flood source-threshold 1024 set security screen ids-option untrust-screen tcp syn-flood destination-threshold 2048 set security screen ids-option untrust-screen tcp syn-flood queue-size 2000 set security screen ids-option untrust-screen tcp syn-flood timeout 20 set security screen ids-option untrust-screen tcp land set security nat source rule-set OutBoundInternetTraffic from zone trust set security nat source rule-set OutBoundInternetTraffic to zone untrust set security nat source rule-set OutBoundInternetTraffic rule natALL match source-address 0.0.0.0/0 set security nat source rule-set OutBoundInternetTraffic rule natALL match destination-address 0.0.0.0/0 set security nat source rule-set OutBoundInternetTraffic rule natALL then source-nat interface set security policies from-zone trust to-zone untrust policy PolicyEnforcer-Rule1-1 match source-address IPSUBNET_10.10.30.0/24 set security policies from-zone trust to-zone untrust policy PolicyEnforcer-Rule1-1 match destination-address any set security policies from-zone trust to-zone untrust policy PolicyEnforcer-Rule1-1 match application any set security policies from-zone trust to-zone untrust policy PolicyEnforcer-Rule1-1 then permit applicationservices security-intelligence-policy POLICY set security policies from-zone trust to-zone untrust policy PolicyEnforcer-Rule1-1 then permit applicationservices advanced-anti-malware-policy POLICY set security policies from-zone trust to-zone untrust policy default-permit match source-address any set security policies from-zone trust to-zone untrust policy default-permit match destination-address any set security policies from-zone trust to-zone untrust policy default-permit match application any set security policies from-zone trust to-zone untrust policy default-permit then permit set security policies global policy PolicyEnforcer-Rule1-1 match source-address IPSUBNET_10.10.30.0/24 set security policies global policy PolicyEnforcer-Rule1-1 match destination-address any set security policies global policy PolicyEnforcer-Rule1-1 match application any set security policies global policy PolicyEnforcer-Rule1-1 then permit application-services securityintelligence-policy POLICY set security policies global policy PolicyEnforcer-Rule1-1 then permit application-services advanced-antimalware-policy POLICY set security zones security-zone trust tcp-rst set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1.0 set security zones security-zone untrust screen untrust-screen set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/2.0 set security zones security-zone untrust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 description LOGGING-INTERFACE-VLAN10 set interfaces ge-0/0/0 unit 0 family inet address 10.10.10.251/24 set interfaces ge-0/0/1 description LAN-VLAN31 set interfaces ge-0/0/1 vlan-tagging set interfaces ge-0/0/1 unit 0 vlan-id 31 set interfaces ge-0/0/1 unit 0 family inet address 10.10.30.254/24 set interfaces ge-0/0/2 description INTERNET-MANAGEMENT set interfaces ge-0/0/2 unit 0 family inet address 172.30.77.230/23 set interfaces fxp0 unit 0 deactivate interfaces fxp0 set snmp trap-group space targets 172.30.77.106 set routing-options static route 0.0.0.0/0 next-hop 172.30.77.1 set access address-assignment pool wan-1 family inet network 10.10.30.0/24 set access address-assignment pool wan-1 family inet range wan-1-range low 10.10.30.60 set access address-assignment pool wan-1 family inet range wan-1-range high 10.10.30.100 set access address-assignment pool wan-1 family inet dhcp-attributes maximum-lease-time 86400 set access address-assignment pool wan-1 family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool wan-1 family inet dhcp-attributes name-server 172.30.77.162 set access address-assignment pool wan-1 family inet dhcp-attributes router 10.10.30.254

Configuración de CLI para conmutador EX4300

set version 15.1R5.5 set system host-name abernathy set system services ssh root-login allow set system services ssh protocol-version v2 set system services ssh max-sessions-per-connection 32 set system services netconf ssh set system ntp server 172.30.255.62 set interfaces ge-0/0/1 description PORT_TO_ESXi_vmnic0_vSRX_LOGGING set interfaces ge-0/0/1 unit 0 family ethernet-switching port-mode trunk set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members LOGGING set interfaces ge-0/0/18 description PORT_TO_ESXi_vmnic1_vSRX_vQFX_LAN set interfaces ge-0/0/18 unit 0 family ethernet-switching port-mode trunk set interfaces ge-0/0/18 unit 0 family ethernet-switching vlan members vlan31 set interfaces ge-0/0/19 description PORT_TO_ESXi_vmnic2_WINDOWS7_DOT1x set interfaces ge-0/0/19 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/19 unit 0 family ethernet-switching vlan members default set interfaces ge-0/0/20 description SPAN_PORT_TO_ESXi_vmnic3_COUNTERACT_EXPERIMENTAL set interfaces ge-0/0/20 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/20 unit 0 family ethernet-switching vlan members default set interfaces me0 unit 0 family inet address 172.30.77.62/23 set routing-options static route 0.0.0.0/0 next-hop 172.30.77.1 set protocols igmp set protocols dot1x authenticator authentication-profile-name CounterACT set protocols dot1x authenticator interface ge-0/0/19.0 supplicant multiple set protocols rstp set access radius-server 172.30.77.100 dynamic-request-port 3799 set access radius-server 172.30.77.100 secret "$ABC123" set access radius-server 172.30.77.100 source-address 172.30.77.62 set access profile CounterACT authentication-order radius set access profile CounterACT radius authentication-server 172.30.77.100 set access profile CounterACT radius accounting-server 172.30.77.100 set access profile CounterACT radius options nas-identifier 172.30.77.100 set access profile CounterACT accounting order radius set ethernet-switching-options analyzer mirror_traffic input ingress interface ge-0/0/18.0 set ethernet-switching-options analyzer mirror_traffic input ingress interface ge-0/0/19.0 set ethernet-switching-options analyzer mirror_traffic input egress interface ge-0/0/18.0 set ethernet-switching-options analyzer mirror_traffic input egress interface ge-0/0/19.0 set ethernet-switching-options analyzer mirror_traffic output interface ge-0/0/20.0 set ethernet-switching-options secure-access-port vlan vlan31 examine-dhcp set vlans LOGGING description LOGGING set vlans LOGGING vlan-id 10 set vlans vlan31 description LAN-VLAN31 set vlans vlan31 vlan-id 31 set vlans vlan32 description QUARANTINE set vlans vlan32 vlan-id 32 set poe interface all

Configuración de CLI para conmutador QFX

set system host-name vqfx-re set system root-authentication encrypted-password "$ABC123" set system root-authentication ssh-rsa "ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEA6NF8iallvQVp22WDkTkyrtvp9eWW6A8YVr+kz4TjGYe7gHzIw+niNltGEFHzD8+v1I2YJ6oXevct1YeS0o9H ZyN1Q9qgCgzUFtdOKLv6IedplqoPkcmF0aYet2PkEDo3MlTBckFXPITAMzF8dJSIFo9D8HfdOV0IAdx4O7PtixWKn5y2hMNG0zQPyUecp4pzC6ki vAIhyfHilFR61RGL+GPXQ2MWZWFYbAGjyiYJnAmCP3NOTd0jMZEnDkbUvxhMmBYSdETk1rRgm+R4LOzFUGaHqHDLKLX+FIPKcF96hrucXzcWyLbI bEgE98OHlnVYCzRdK8jlqm8tehUc9c9WhQ== vagrant insecure public key" set system login user vagrant uid 2000 set system login user vagrant class super-user set system login user vagrant authentication ssh-rsa "ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEA6NF8iallvQVp22WDkTkyrtvp9eWW6A8YVr+kz4TjGYe7gHzIw+niNltGEFHzD8+v1I2YJ6oXevct1YeS0o9H ZyN1Q9qgCgzUFtdOKLv6IedplqoPkcmF0aYet2PkEDo3MlTBckFXPITAMzF8dJSIFo9D8HfdOV0IAdx4O7PtixWKn5y2hMNG0zQPyUecp4pzC6ki vAIhyfHilFR61RGL+GPXQ2MWZWFYbAGjyiYJnAmCP3NOTd0jMZEnDkbUvxhMmBYSdETk1rRgm+R4LOzFUGaHqHDLKLX+FIPKcF96hrucXzcWyLbI bEgE98OHlnVYCzRdK8jlqm8tehUc9c9WhQ== vagrant insecure public key" set system services ssh root-login allow set system services ssh max-sessions-per-connection 32 set system services netconf ssh set system services rest http port 8080 set system services rest enable-explorer set system syslog user * any emergency set system syslog file messages any notice set system syslog file messages authorization info set system syslog file interactive-commands interactive-commands any set system syslog file default-log-messages any any set system syslog file default-log-messages match "(requested 'commit' operation)|(requested 'commit synchronize' operation)|(copying configuration to juniper.save)|(commit complete)|ifAdminStatus|(FRU power)|(FRU removal)|(FRU insertion)|(link UP)|transitioned|Transferred|transfer-file|(license add)|(license delete)|(package -X update)|(package -X delete)|(FRU Online)|(FRU Offline)|(plugged in)|(unplugged)|QF_NODE|QF_SERVER_NODE_GROUP|QF_INTERCONNECT|QF_DIRECTOR|QF_NETWORK_NODE_GROUP|(Master Unchanged, Members Changed)|(Master Changed, Members Changed)|(Master Detected, Members Changed)|(vc add)|(vc delete)|(Master detected)|(Master changed)|(Backup detected)|(Backup changed)|(interface vcp-)" set system syslog file default-log-messages structured-data set system extensions providers juniper license-type juniper deployment-scope commercial set system extensions providers chef license-type juniper deployment-scope commercial set interfaces xe-0/0/0 description UPLINK-via-ESXi-vmnic1-to-EX4300 set interfaces xe-0/0/0 unit 0 family ethernet-switching interface-mode trunk set interfaces xe-0/0/0 unit 0 family ethernet-switching vlan members vlan31 set interfaces xe-0/0/1 unit 0 description Linux_Host_vSWITCH set interfaces xe-0/0/1 unit 0 family ethernet-switching interface-mode access set interfaces xe-0/0/1 unit 0 family ethernet-switching vlan members vlan31 set interfaces em0 unit 0 family inet address 172.30.77.219/23 set interfaces em1 unit 0 family inet address 169.254.0.2/24 set forwarding-options storm-control-profiles default all set routing-options static route 0.0.0.0/0 next-hop 172.30.77.1 set protocols igmp-snooping vlan default set vlans default vlan-id 1 set vlans vlan31 vlan-id 31 set vlans vlan32 vlan-id 32 set poe interface xe-0/0/1

Apéndice B: Solución de problemas al agregar un conector de terceros

Si tiene problemas al agregar el conector de terceros, revise los siguientes archivos de registro para obtener información de solución de problemas.

En esta sección se tratan los siguientes problemas de conectores de terceros:

- Solución de problemas del Agente de cumplimiento de directivas

- Solución de problemas de ForeScout CounterACT

Solución de problemas del Agente de cumplimiento de directivas

Para solucionar problemas del Agente de cumplimiento de políticas, revise estos registros:

/srv/feeder/connectors/forescout/logs/forescout_connector.log/srv/feeder/log/controller.logSi aparece el siguiente mensaje de registro en el

forescout_connector.logarchivo:DEBUG response content of API: {"status":"NOT_FOUND","code":404,"message":"failed to read properties file /usr/local/forescout/plugin/webapi/local.properties"}Luego navegue hasta la CLI de ForeScout CounterACT e ingrese este comando:

chmod 777 /usr/local/forescout/plugin/webapi/local.properties

Solución de problemas de ForeScout CounterACT

Para habilitar la depuración en la CLI para los complementos DEX (eds) y API web, ingrese los siguientes comandos:

fstool eds debug 10fstool webapi debug 10

Revise los siguientes archivos de registro:

/usr/local/forescout/log/plugin/eds/usr/local/forescout/log/plugin/webapi