Administración de flujo en dispositivos de la serie SRX mediante la instancia de enrutamiento VRF

Instancias virtuales de enrutamiento y reenvío en despliegues de SD-WAN

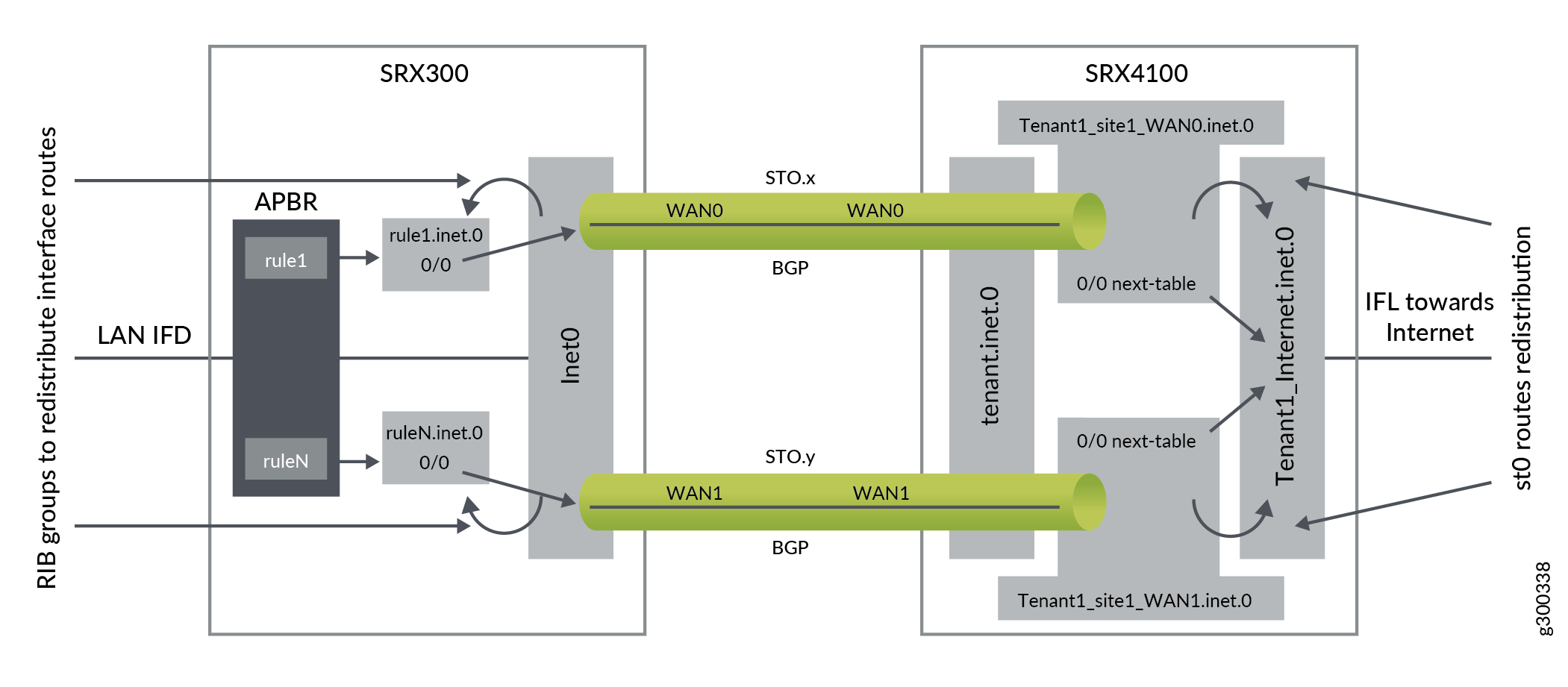

Las instancias de enrutamiento y reenvío virtual (VRF) son necesarias para separar las rutas de cada inquilino de la ruta de otros inquilinos y del resto del tráfico de red. Los firewalls de la serie SRX usan instancias de VRF para segmentar redes con el fin de aumentar la seguridad y mejorar la capacidad de administración en los despliegues de SD-WAN. Por ejemplo, puede crear distintos dominios de enrutamiento denominados inquilinos para segmentar grandes redes corporativas y segmentar el tráfico para admitir varias redes de clientes. Cada inquilino tiene su propia tabla de enrutamiento, lo que permite la compatibilidad con subredes IP superpuestas. VRF se puede usar para administrar rutas y reenviar tráfico basado en tablas de reenvío independientes en VRF para un inquilino específico.

En un despliegue de SD-WAN, un enrutador perimetral de proveedor (PE) puede ser tanto un dispositivo concentrador como un dispositivo radial que recibe y reenvía tráfico MPLS. Un enrutador perimetral del cliente (CE) es un firewall de la serie SRX que interactúa con un enrutador PE para transmitir tráfico VPN mediante instancias de enrutamiento VRF. Las instancias de VRF reenvían cada tráfico VPN de cliente y cada instancia de VRF contiene una etiqueta para representar todo el tráfico de clientes que fluye a través de ese VRF.

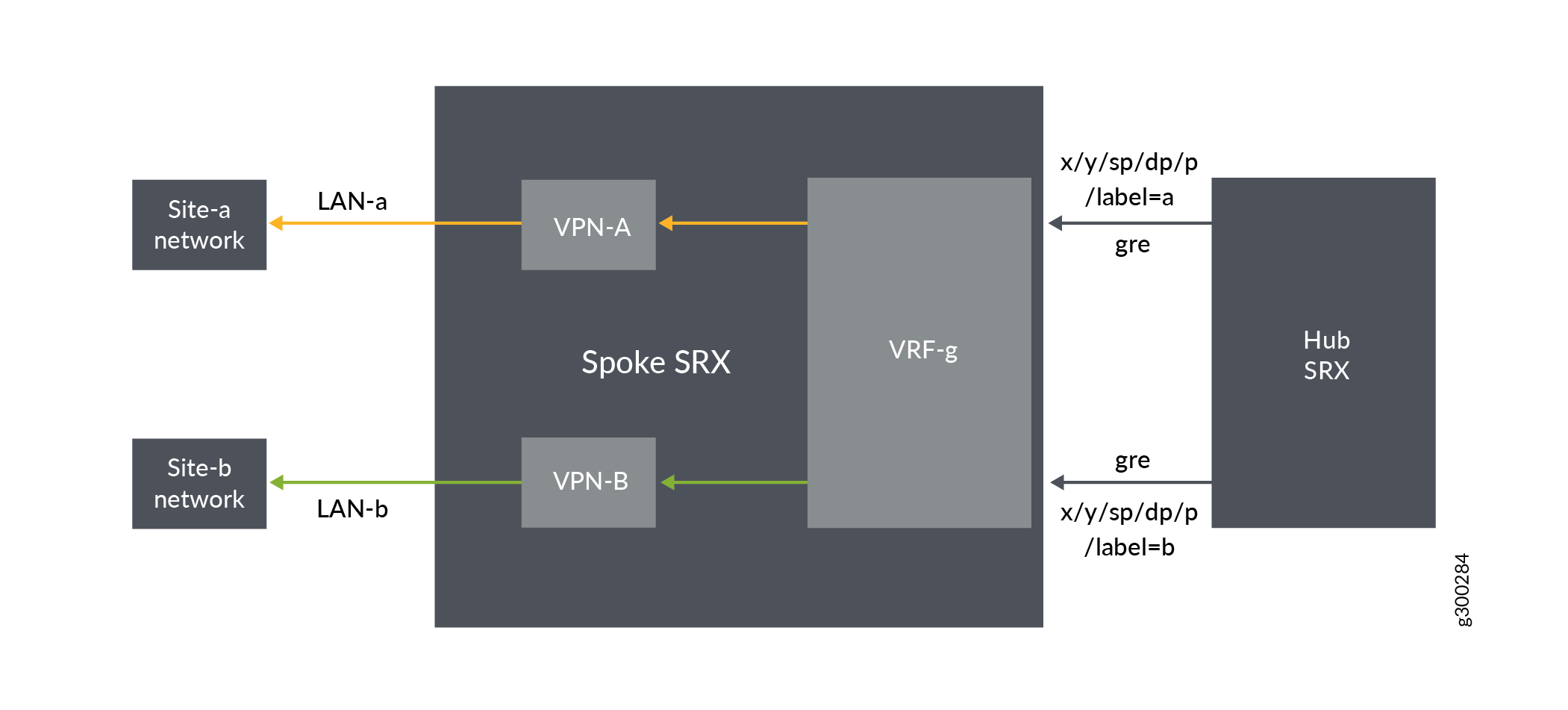

Diferentes sitios que se conectan a un firewall radial de la serie SRX pueden pertenecer al mismo inquilino o a la misma instancia de enrutamiento VRF. Estos sitios envían el tráfico IP destinado a llegar a Internet público o a sitios de inquilinos remotos.

Cuando el tráfico llega al firewall de la serie SRX del lado radial, el dispositivo identifica la instancia de VRF de las interfaces LAN que están conectadas a esos sitios. Después del procesamiento de seguridad en este tráfico, el tráfico encuentra una ruta al destino en esa tabla de enrutamiento VRF. Si el destino es MPLS sobre encapsulación de enrutamiento genérico (GRE) basada en el próximo salto, el firewall de la serie SRX agrega una etiqueta MPLS correspondiente y reenvía el paquete al dispositivo del lado del concentrador.

En el dispositivo del lado del concentrador, después de recibir MPLS a través del tráfico tunelizado GRE, el firewall de la serie SRX asocia la etiqueta MPLS para identificar la instancia de enrutamiento VRF correspondiente. Una vez completado el procesamiento de seguridad del tráfico, el dispositivo identifica si el destino está en Internet público o si se puede llegar a él a través del próximo salto de MPLS.

Si el destino es Internet pública, la Traducción de direcciones de red (NAT) convierte la dirección IP privada de VRF en una dirección IP pública y establece la sesión. Si el destino es un tipo de próximo salto MPLS, se agrega la etiqueta MPLS correspondiente y el paquete se reenvía al radio remoto mediante un túnel de superposición GRE.

En el lado del radio remoto, después de recibir el tráfico de túnel MPLS a través de GRE, el dispositivo identifica la instancia de enrutamiento VRF correspondiente utilizando las etiquetas MPLS. Con esa instancia de enrutamiento VRF, el firewall de la serie SRX encuentra la interfaz LAN de destino correcta en ese VRF para reenviar el paquete al destino.

Administración de flujo mediante la instancia de enrutamiento VRF

Un flujo de firewall de la serie SRX crea sesiones basadas en datos de 5 tuplas (dirección IP de origen, dirección IP de destino, número de puerto de origen, número de puerto de destino y número de protocolo) junto con tokens de interfaz de interfaz de entrada e interfaz de salida de tráfico. Por ejemplo, la instancia de enrutamiento VRF-1 y la instancia de enrutamiento VRF-2 tienen el mismo tráfico de 5 tuplas que puede entrar y salir por el mismo túnel GRE físico. Cuando estas direcciones IP superpuestas del mismo túnel entran o salen a través del firewall de la serie SRX, el flujo del firewall de la serie SRX no puede instalar varias sesiones en la base de datos debido al conflicto en la información de la sesión. Se requiere información adicional para que el firewall de la serie SRX diferencie las sesiones durante la instalación.

A partir de Junos OS versión 15.1X49-D160, los firewalls de la serie SRX pueden utilizar la información VRF de los paquetes etiquetados con MPLS en la clave de sesión para diferenciar las sesiones. Para diferenciar las sesiones de diferentes instancias de VRF, flow utiliza números de identificación VRF en la clave de sesión existente para identificar cada instancia de VRF. Esta clave de sesión se utiliza como uno de los criterios de coincidencia durante la búsqueda de sesión.

Puede usar los siguientes criterios de coincidencia junto con las condiciones de coincidencia de 5 tuplas existentes en una política de seguridad para permitir o denegar tráfico basado en un VRF dado:

VRF de origen: esta es la instancia de enrutamiento VRF asociada con la interfaz entrante del paquete. Cuando un paquete MPLS entrante que contiene una etiqueta llega a un firewall de la serie SRX, el dispositivo decodifica la etiqueta y asigna la etiqueta a la interfaz entrante.

VRF de destino: esta es la instancia de enrutamiento VRF asociada con la ruta final al destino. Durante el primer procesamiento de paquetes para una nueva sesión, Flow necesita una ruta de destino para enrutar un paquete al dispositivo o interfaz del siguiente salto. Flow busca en la tabla de enrutamiento inicial desde la interfaz entrante o desde una tabla RTT independiente hasta que encuentra el dispositivo o la interfaz del próximo salto final. Una vez que se encuentra la entrada de ruta final, y si esa ruta apunta a un dispositivo MPLS de próximo salto, el VRF de destino se asigna a la instancia de enrutamiento en la que se encuentra la ruta final.

Grupos virtuales de enrutamiento y reenvío

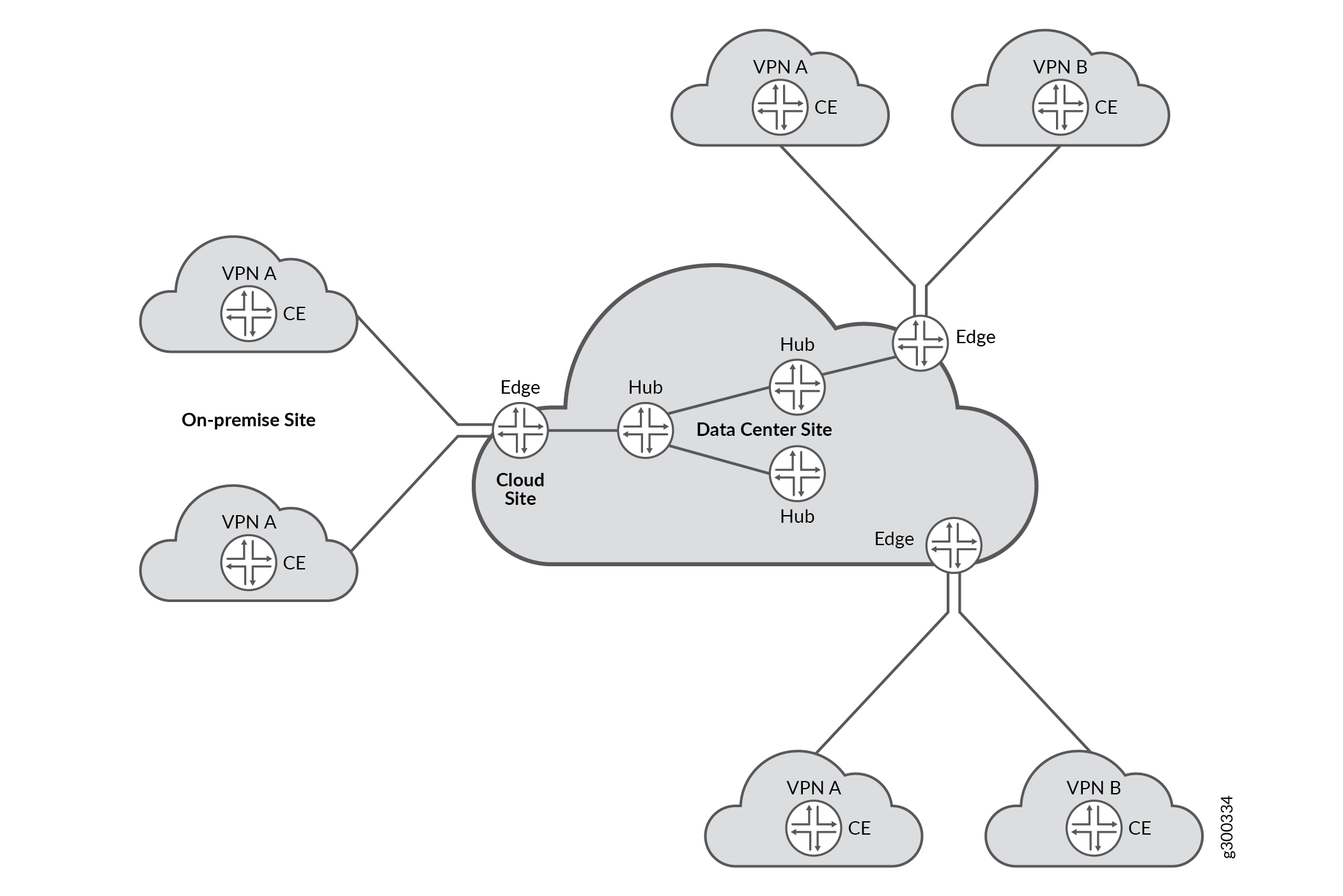

La red empresarial SD-WAN está compuesta por varias redes L3VPN, como se muestra en la Figura 1.

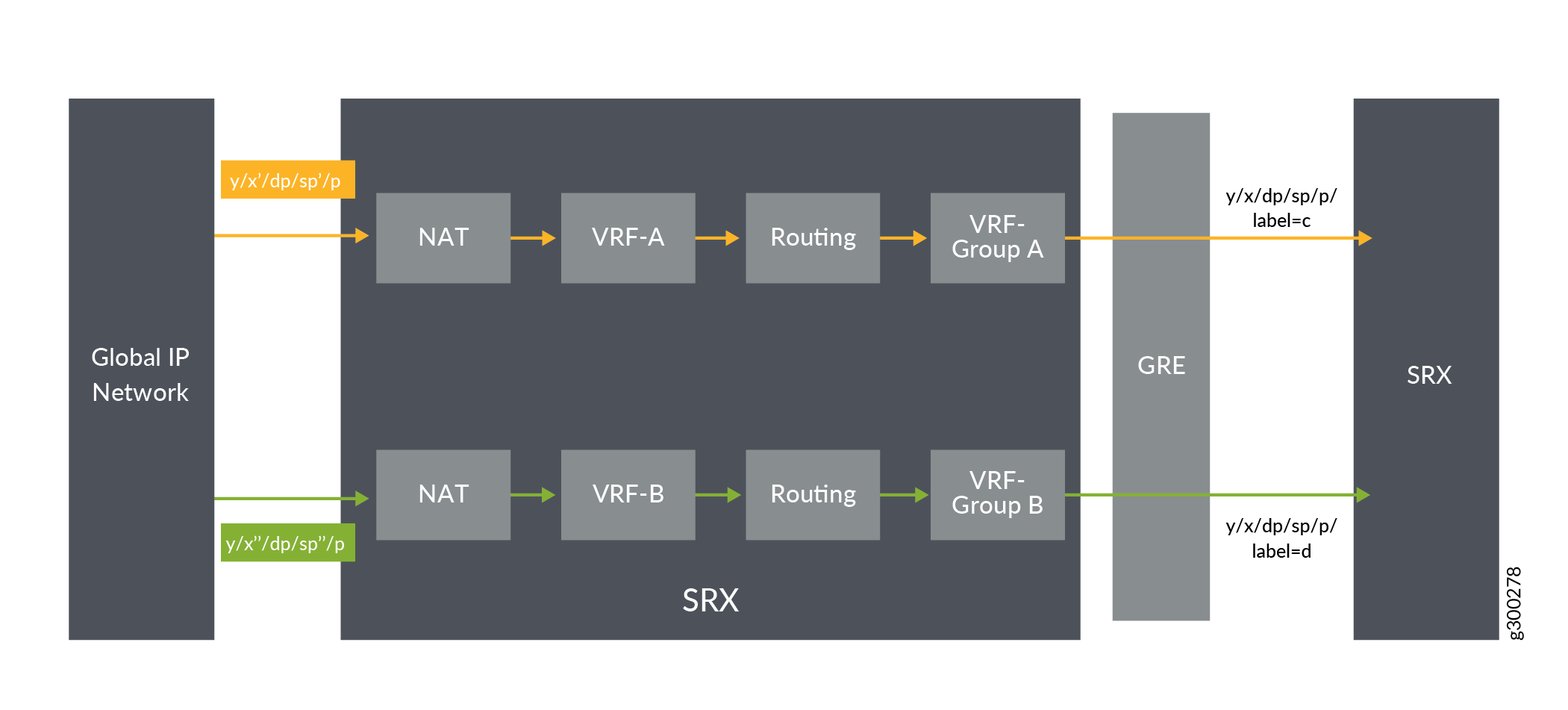

Las redes L3VPN se identifican en un sitio (dispositivo CPE) como un conjunto de instancias VRF. Las instancias de VRF en un sitio que pertenece a una red L3VPN en un sitio se utilizan para el reenvío basado en políticas de aplicación. El manejo de sesiones de flujo SRX ha mejorado para admitir la conmutación de tráfico de flujo medio entre estas instancias de VRF según las políticas de dirección basadas en aplicaciones. Las instancias de VRF que son lógicamente parte de una red L3VPN dada se pueden configurar como un grupo VRF. El firewall existente, los comandos de configuración NAT se han mejorado para admitir operaciones en el grupo VRF.

La Figura 2 describe cómo se realiza la dirección del tráfico dentro de una L3VPN a través de múltiples VRF según las políticas de APBR.

Al configurar los grupos VRF mediante instancias VRF, se genera un VRF group-ID. Estos grupos VRF se utilizan en los siguientes módulos para controlar SD-WAN L3VPN:

Security Policy - Para el control de políticas.

Flow - Buscar políticas basadas en nombres de grupo VRF, junto con la zona de origen o destino, la dirección IP de origen o destino y el protocolo. Por lo tanto, las sesiones se crean utilizando grupos VRF como uno de los diferenciadores.

NAT - Para soportar reglas NAT basadas en nombres de grupo VRF.

ALG - Crear sesiones ALG utilizando grupos VRF como uno de diferenciadores.

La funcionalidad de los grupos VRF:

Permite que una sesión cambie entre dos VRF MPLS.

Cuando las instancias VRF forman parte del mismo grupo VRF, las características de seguridad, como los módulos flow, policy, NAT o ALG tratan las instancias VRF de manera similar.

Al configurar los grupos VRF mediante instancias VRF, se genera un VRF group-ID. Este group-ID se almacena en sesión para identificar el grupo VRF de una instancia de VRF determinada.

- Descripción de los grupos VRF

- Tipos de grupos VRF

- Movimiento VRF

- ID de grupo VRF

- Configuración de grupos VRF

- Operaciones del grupo VRF

Descripción de los grupos VRF

Se introduce el grupo VRF para admitir sesiones basadas en MPLS L3VPN en la red SD-WAN. Se utiliza para controlar el tráfico L3VPN de MPLS en los módulos de política, flujo, NAT y ALG cuando hay direcciones de red IP superpuestas o no superpuestas en la red L3VPN de MPLS.

Si el tráfico pasa entre redes L3VPN que no son MPLS, los grupos VRF no están configurados. Cuando los grupos VRF no están configurados, el ID de grupo VRF será cero o la directiva usará la opción any para VRF group.

El propósito de los grupos VRF es:

Para diferenciar las sesiones L3VPN entre la red L3VPN MPLS.

Tener control de políticas y NAT entre la red L3VPN de MPLS.

Tipos de grupos VRF

Hay dos grupos VRF importantes en la red L3VPN son:

Grupo Fuente-VRF

Destino-grupo VRF

Para comprender qué instancias de VRF se pueden agrupar para el grupo VRF de origen o el grupo de VRF de destino, use la siguiente información:

Source-VRF instances: lista de instancias de VRF que negocian diferentes rutas MPLS al mismo destino de entrada.

Destination-VRF instances— Lista de instancias de VRF que contienen las rutas de destino para un tráfico L3VPN determinado.

Si el tráfico se inicia en la dirección opuesta, los grupos VRF cambian de rol con respecto a la dirección del tráfico.

Movimiento VRF

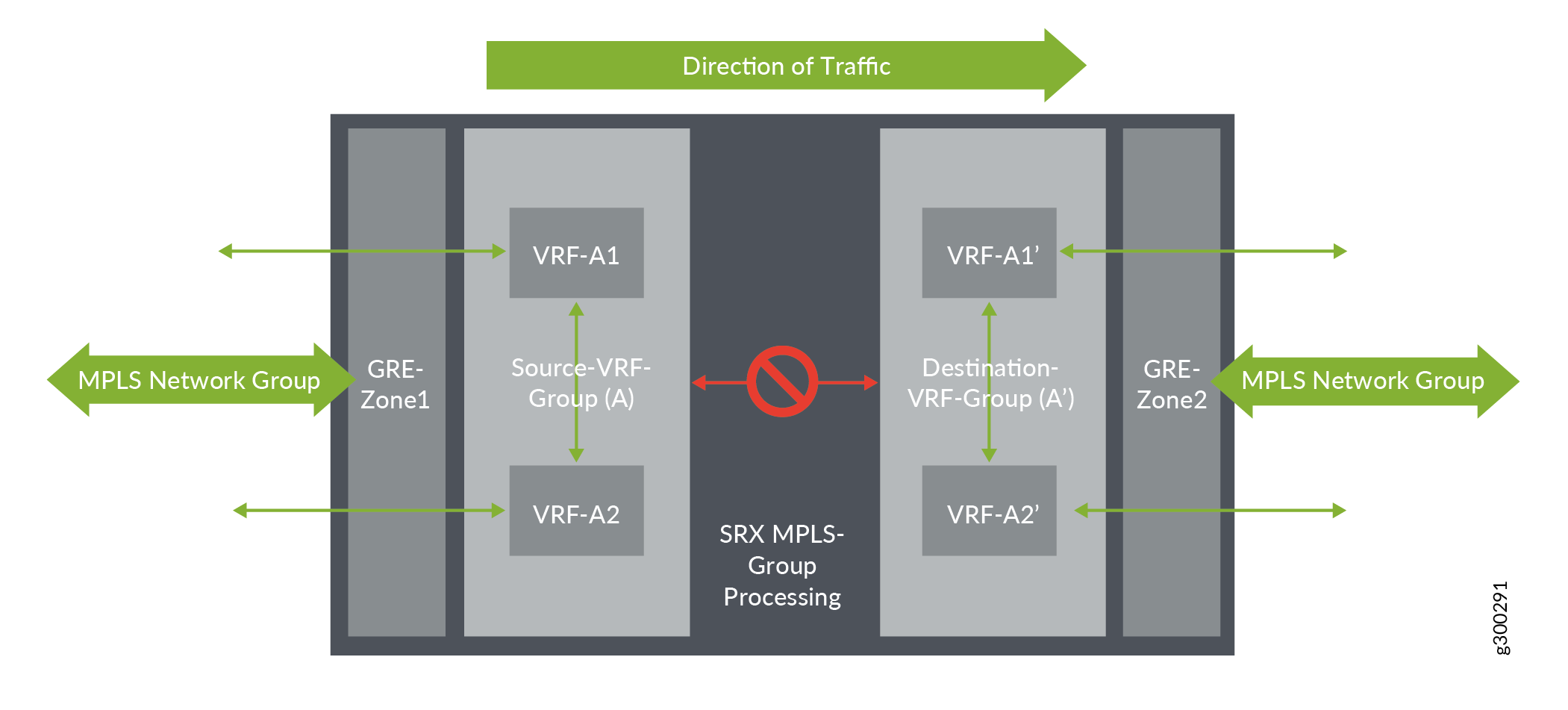

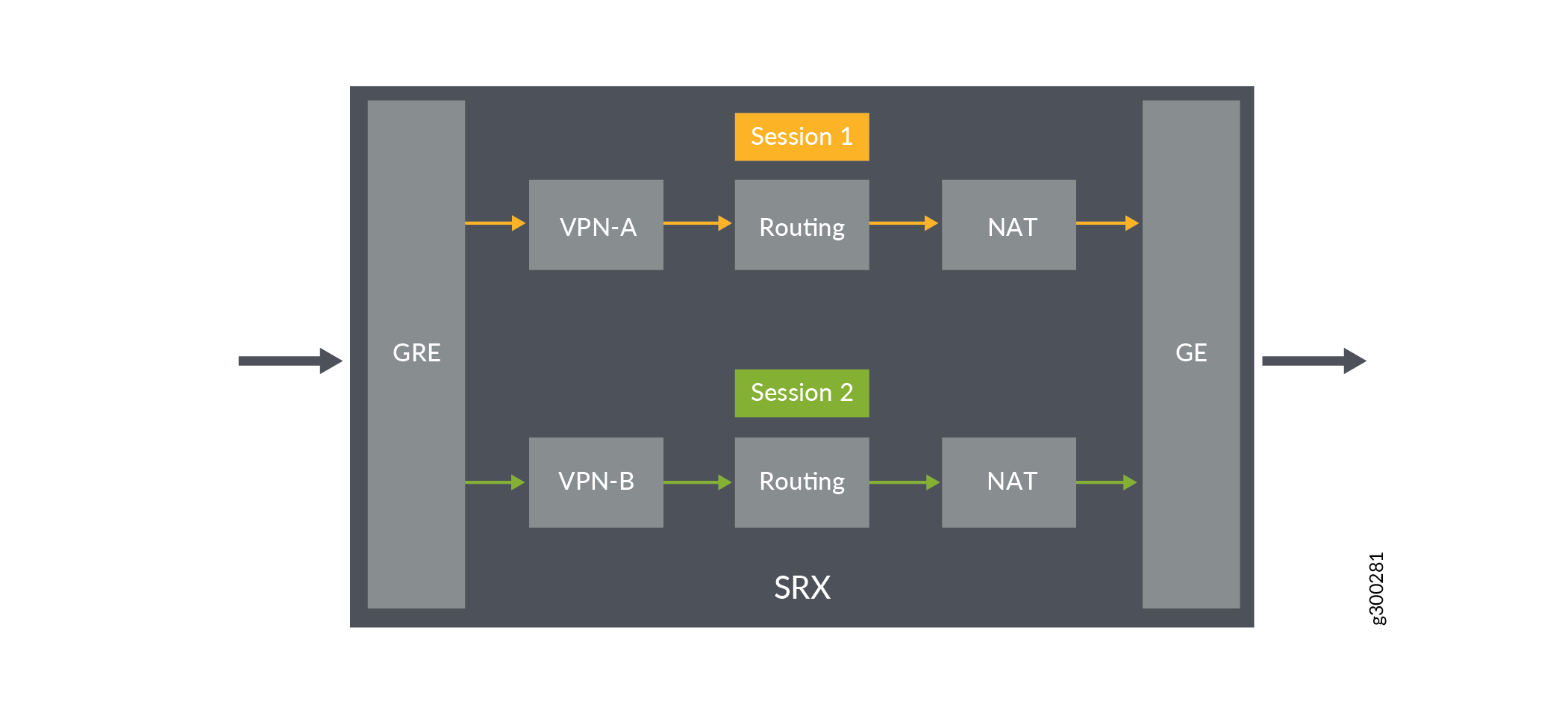

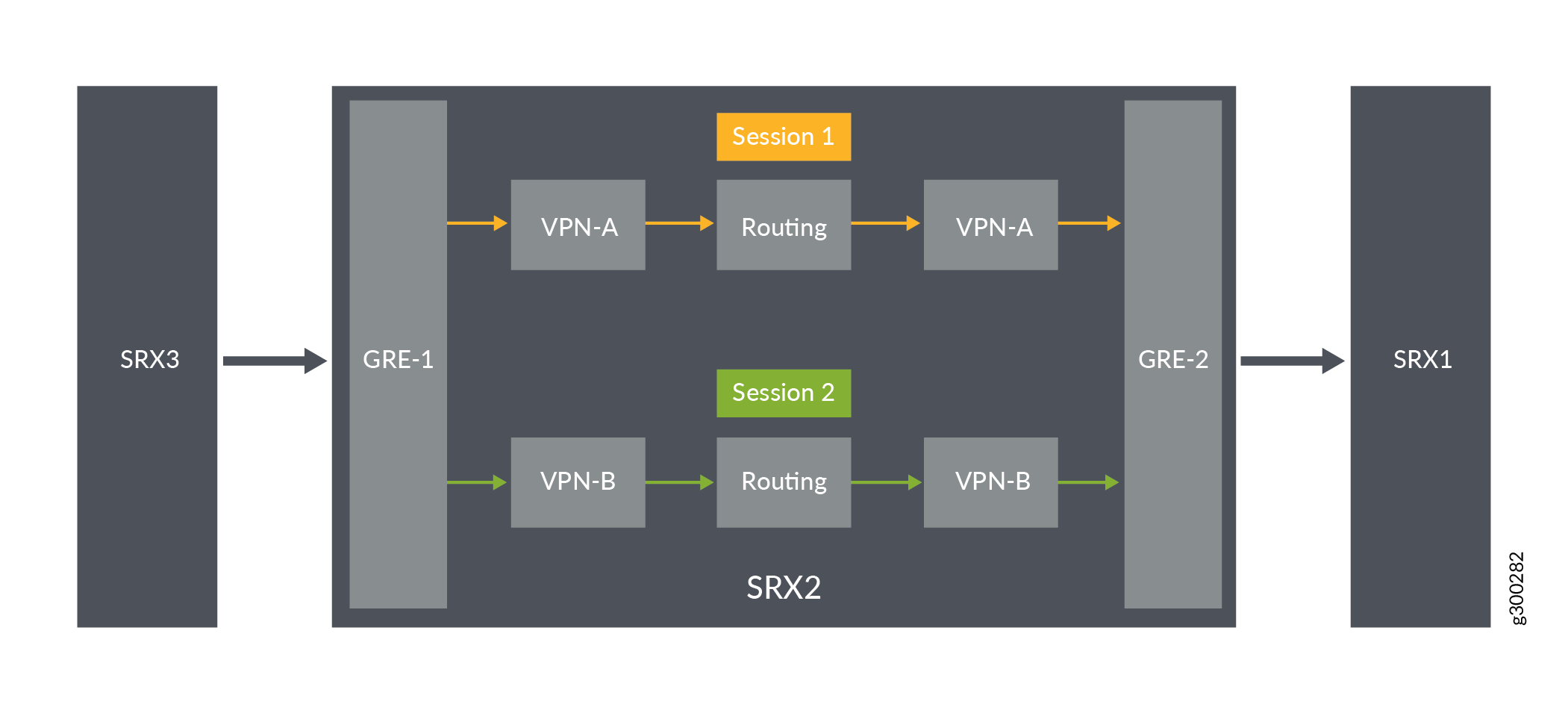

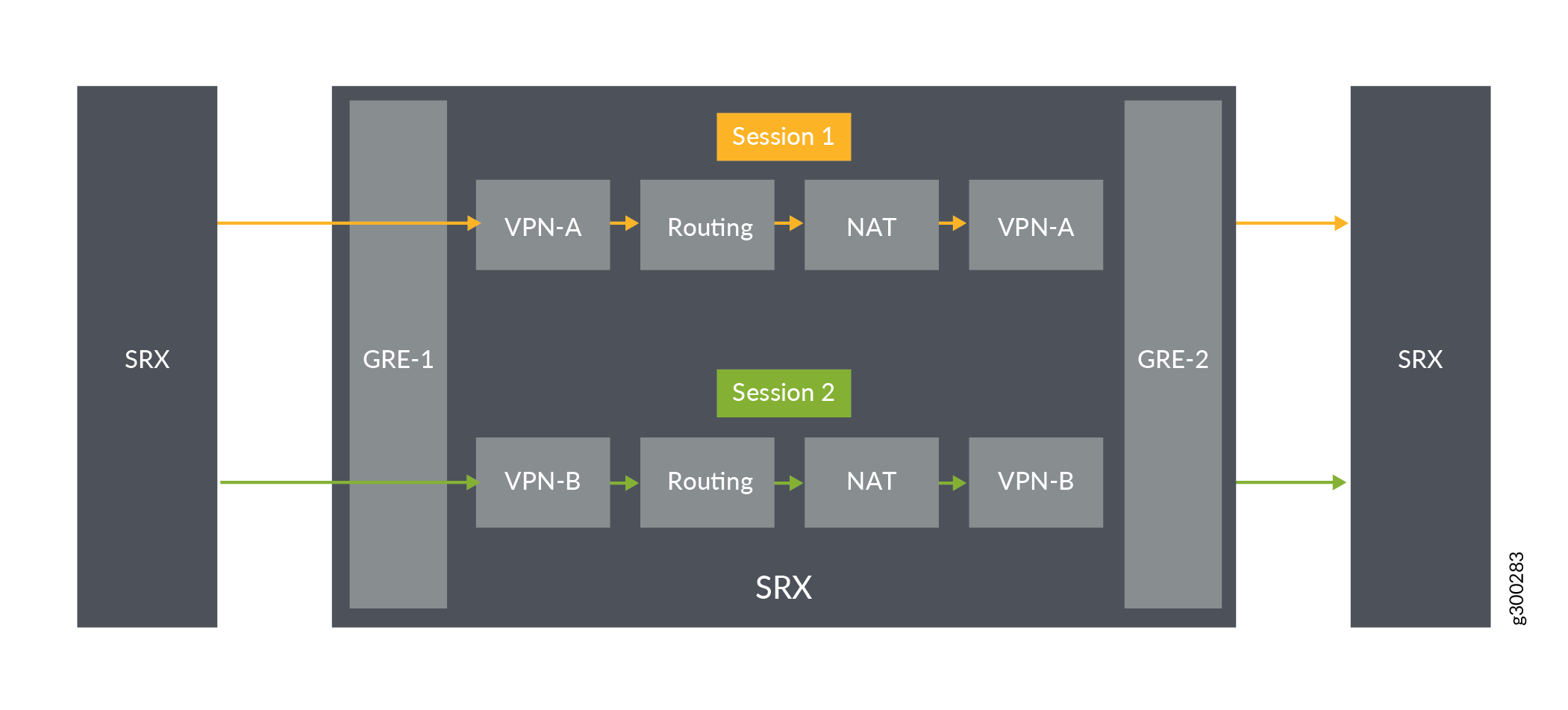

En la figura 3, el flujo de tráfico inicial para un establecimiento de sesión es de izquierda a derecha. El tráfico entra en la zona GRE 1, luego entra en el grupo VRF de origen (A) y pasa por el grupo VRF de destino (A') antes de salir por GRE_Zone2.

Del mismo modo, la búsqueda de políticas se inicia desde y se configuran las sesiones de GRE_Zone1->Source-VRF group(A)->Destination-VRF group->(A’)->GRE_Zone2 flujo, utilizando el grupo VRF de origen (A) y el grupo de VRF de destino (A) como valores clave adicionales en las sesiones. Cuando las sesiones de flujo se realizan con grupos VRF, el tráfico puede cambiar (reenrutar) de un VRF a otro VRF dentro del grupo.

VRF

VRF

ID de grupo VRF

Para almacenar el ID de grupo VRF, se utiliza un número de 16 bits en una estructura de datos de clave de sesión.

Configuración de grupos VRF

Para configurar un grupo VRF, siga estos pasos:

Enumere las instancias de VRF que deben agruparse.

Asigne un nombre al grupo VRF.

Aplicar las instancias VRF y el nombre del grupo VRF en el comando

set security l3vpn vrf-group group-name vrf vrf1 vrf vrf2de la CLI

Los grupos VRF de origen y destino se configuran por separado en función de contextos diferentes.

Source VRF group: el grupo VRF de origen para la instancia de enrutamiento está asociado al paquete MPLS. Cuando el dispositivo recibe un paquete MPLS, el paquete se decodifica y se asigna a la interfaz LSI. La interfaz LSI contiene la información de la tabla de enrutamiento que ayuda a identificar los detalles del grupo VRF.

Destination VRF group—Durante el procesamiento del flujo de la primera ruta del paquete para una nueva sesión, la información de la ruta de destino es necesaria para enrutar el paquete al siguiente salto o interfaz. Flow busca en la tabla de enrutamiento para obtener la información de la ruta. Cuando la información de ruta recibida apunta a MPLS como próximo salto, se utiliza el VRF de esta ruta para identificar el grupo VRF de destino.

Los grupos VRF de origen y destino son los mismos en algunos casos cuando prefiere controlar todos los VRF relacionados en una red L3VPN.

Operaciones del grupo VRF

Cuando se configura un grupo VRF, se crea un Group-ID que es único para diferentes grupos VRF. Puede realizar diferentes operaciones, como agregar, quitar o modificar un VRF a un grupo VRF.

- Agregar VRF a un grupo VRF

- Quitar VRF de un grupo VRF

- Modificación del grupo VRF

- Eliminación del grupo VRF

Agregar VRF a un grupo VRF

Cuando se agrega un VRF a un grupo VRF, el VRF group-ID correspondiente se asigna al VRF. Cuando agregue un VRF a un grupo VRF, recuerde lo siguiente:

Un VRF solo se puede agregar a un grupo VRF. No puede formar parte de varios grupos VRF.

Se puede configurar un máximo de 32 VRF en un grupo VRF.

Cuando se agrega un VRF, afecta a la sesión existente y se crea una nueva sesión según la política.

Cuando se crean nuevas sesiones después de agregar un nuevo VRF al grupo VRF, las sesiones utilizan el nuevo VRF group-ID del nuevo VRF.

Quitar VRF de un grupo VRF

Cuando se quita un VRF de un grupo VRF, el ID de grupo VRF de ese grupo VRF cambia a cero, pero el VRF seguirá estando disponible en el dispositivo. Cuando se quita un VRF de un grupo de VRF, afecta a las sesiones existentes de dos maneras:

Impacting existing sessions: cuando se elimina un VRF del grupo VRF, se elimina la sesión existente y se creará una nueva sesión según la política.

Match Traffic: cuando se elimina un VRF del grupo VRF, el ID de grupo VRF para ese VRF cambia a cero y, por lo tanto, no coincidirá con la sesión. El paquete se cae y se crea una nueva sesión según la política.

Cuando se quita un VRF del grupo VRF, la nueva sesión que se procesa con el VRF afectado instala un nuevo ID de grupo VRF. Este ID de grupo de VRF será cero o se creará un nuevo ID de grupo si agrega el VRF a un nuevo grupo de VRF

Modificación del grupo VRF

La modificación de un grupo VRF implica las siguientes operaciones:

Changing VRF group name: al cambiar el nombre del grupo VRF, el módulo de políticas analiza las sesiones existentes para comprobar si el nuevo nombre del grupo VRF coincide con las reglas existentes.

Adding VRF to VRF group: cuando se agrega un VRF a un grupo VRF, el VRF group-ID correspondiente se asigna al VRF.

Removing VRF from VRF group: cuando se elimina un VRF de un grupo VRF, el VRF group-ID de ese VRF cambia a cero y aún así el VRF estará disponible en el dispositivo.

Eliminación del grupo VRF

Cuando se elimina un grupo VRF mediante la CLI, se realizará un análisis de la sesión en las sesiones existentes para que coincidan con el grupo VRF que se elimina. Si la sesión coincide con el grupo VRF eliminado, esa sesión se elimina del dispositivo estableciendo un tiempo de espera no válido. En el caso de las sesiones que no coincidan con el VRP-Group-ID eliminado, no se verán afectadas.

Procesamiento de flujo mediante el grupo de reenvío y enrutamiento virtual

- Procesamiento de la primera ruta mediante VRF Group

- Procesamiento rápido de rutas con VRF Group

- Ejemplo: configuración de una política de seguridad para permitir el tráfico basado en VRF desde una red IP a una red MPLS mediante el grupo VRF

- Ejemplo: configuración de una política de seguridad para permitir el tráfico basado en VRF desde la red MPLS a una red IP mediante el grupo VRF

- Ejemplo: configuración de una política de seguridad para permitir el tráfico basado en VRF desde la red IP pública a la red MPLS mediante el grupo VRF

- Ejemplo: configuración de una política de seguridad para permitir el tráfico basado en VRF de la red MPLS a la red IP pública mediante el uso del grupo VRF

- Ejemplo: configuración de una política de seguridad para permitir el tráfico basado en VRF de la red MPLS a la red MPLS sin NAT mediante el grupo VRF

- Ejemplo: configuración de una política de seguridad para permitir el tráfico basado en VRF de la red MPLS a la red MPLS mediante NAT y VRF Group

- Compatibilidad con multidifusión en despliegues de SD-WAN

Procesamiento de la primera ruta mediante VRF Group

Para procesar un paquete, el primer procesamiento de ruta realiza lo siguiente:

MPLS Decoder: cuando el flujo recibe un paquete MPLS o no MPLS, el paquete se procesa para recuperar los detalles del paquete entrante, la interfaz y la instancia de enrutamiento de la interfaz entrante.

FBF configuration: cuando se configuran reglas FBF para redirigir los paquetes entrantes a una instancia de enrutamiento diferente, la regla FBF busca la información de la instancia de enrutamiento y pasa la información de la instancia de enrutamiento FBF en lugar de la instancia de enrutamiento de la interfaz entrante de paquetes. Este VRF FBF debería ser parte del grupo VRF para controlar la red L3VPN.

Initialize Routing-Table: cuando el flujo recibe el paquete, se crea la tabla de enrutamiento inicial para el paquete. Si la configuración FBF coincide con los filtros de firewall, la información de la instancia de enrutamiento de FBF se usa para la búsqueda de rutas. De lo contrario, flow utiliza la información de la instancia de enrutamiento de la interfaz entrante para la búsqueda de rutas.

Finding Source VRF group: si el paquete entrante procede de la red MPLS, el paquete se asigna a la instancia VRF del grupo VRF de origen. Si el paquete entrante no es un paquete MPLS, el ID del grupo VRF de origen es cero.

Destination NAT using VRF group: comprueba si la IP de destino necesita traducción NAT. La NAT de destino admite dos tipos de criterios de coincidencia para VRF:

Búsqueda de reglas NAT mediante VRF routing-group.

Resultado de la regla NAT utilizando la instancia de enrutamiento VRF y la información de NAT.

Destination Route: la búsqueda de ruta que se realiza en la tabla de rutas inicial se utiliza para identificar la interfaz saliente y la información del VRF de destino. Esta información se utiliza en la búsqueda de políticas y en la instalación de sesiones.

Final next-hop—El primer paso para encontrar la ruta de destino es encontrar el siguiente salto final de la ruta señalada. Con este siguiente salto, el flujo comprobará si el siguiente salto apunta a la red MPLS o no. Si no apunta a la red MPLS, el grupo VRF de destino será cero.

Destination VRF group— Cuando se identifica el VRF de destino, se inicializa el ID de grupo VRF de destino. Si el VRF de destino no está asignado a ningún grupo, se establece en cero.

First Path Policy Search—Flow realiza una búsqueda de políticas para comprobar si es necesario permitir o denegar el paquete. Flow recopila la información de clave de política de 5 tuplas y la información de VRF y esta información es utilizada por el módulo de búsqueda de políticas para encontrar la política de VRF adecuada.

Source NAT using VRF group: la sesión de flujo realiza el NAT de origen mediante la búsqueda de reglas NAT del grupo VRF de origen. Source-NAT admite dos tipos de criterios de búsqueda de NAT.

Búsqueda de reglas de NAT de origen mediante el grupo VRF.

Búsqueda de reglas Static-NAT mediante grupo VRF o instancia VRF.

Static NAT using VRF group or VRF instance—La NAT estática admite el enrutamiento del grupo en el conjunto de reglas y la instancia de enrutamiento en la regla con el tipo VRF.

Cuando NAT estática coincide con la traducción NAT de destino para un paquete IP determinado, el grupo de enrutamiento VRF será uno de los criterios de coincidencia y la instancia de enrutamiento VRF no se utilizará como tabla de enrutamiento de destino.

Cuando NAT estática coincide con la traducción NAT de origen para un paquete IP determinado, la instancia de enrutamiento VRF será uno de los criterios de coincidencia.

Session Installation using VRF group—Durante el proceso de instalación de la sesión, el ID de grupo VRF fuente se almacena en el ala delantera, lo que indica que el ala apunta a la red MPLS. El ID de grupo VRF de destino que se encuentra en la búsqueda de rutas se almacena en un ala inversa, lo que indica que el ala apunta a la red MPLS.

Re-routing using VRF group—Una vez que se establece la sesión utilizando la información del grupo VRF, se inicia el reenrutamiento si la interfaz está inactiva o la ruta inicial no está disponible. Estas rutas modificadas deben formar parte del mismo grupo VRF (grupo VRF de origen/grupo VRF de destino), en el que la sesión se estableció inicialmente en ambos lados. De lo contrario, el tráfico no coincidirá con la sesión y el tráfico futuro de la sesión podría perderse o crear nuevas sesiones según la política.

Procesamiento rápido de rutas con VRF Group

El procesamiento de ruta rápida realiza los siguientes pasos para procesar un paquete.

MPLS Decoder: cuando se recibe un paquete MPLS o un paquete que no es MPLS, el paquete se somete a procesamiento MPLS. Cuando se completa el procesamiento, el flujo recibe los detalles del paquete entrante, la interfaz y la instancia de enrutamiento de la interfaz entrante.

FBF configuration: cuando se configuran reglas FBF para redirigir los paquetes entrantes a una instancia de enrutamiento diferente, la regla FBF busca la información de la instancia de enrutamiento y pasa la información de la instancia de enrutamiento FBF en lugar de la instancia de enrutamiento de la interfaz entrante de paquetes. Este VRF FBF debería ser parte del grupo VRF para controlar la red L3VPN.

Session look-up using VRF Group-ID—Durante el proceso de búsqueda de sesión, flow comprueba si se debe pasar el ID de grupo VRF en la clave de sesión para la búsqueda. Si la interfaz entrante es MPLS, el flujo pasará la información del ID de grupo VRF de la instancia de enrutamiento VRF asignada a la clave de sesión junto con otra información de tupla clave. Si la interfaz entrante no es MPLS, el ID de grupo de VRF será cero.

Session Route change: si la ruta cambia para la sesión en medio de la corriente, el flujo comprueba el nuevo VRF que pertenece a esta ruta. Si el nuevo ID de grupo de VRF difiere del ID de grupo de VRF de la sesión, la ruta no se procesará y los paquetes futuros se descartarán. Por lo tanto, para el reenrutamiento, la nueva ruta debe pertenecer a un VRF que pertenezca al grupo VRF de sesión.

VRF Group policy change: cuando se cambia la directiva de sesión de grupo VRF debido a atributos de política como zona/interfaz/IP/Fuente-grupo VRF/Destino-grupo VRF, la política se volverá a hacer coincidir para la misma sesión proporcionando la política 5-tupla junto con el grupo VRF de origen y los valores del grupo VRF de destino para comprobar si la política es válida o no. Tras la recoincidencia, si la política no coincide con la información de la sesión, la sesión termina.

VRF session display—El grupo VRF de origen y el grupo VRF de destino se muestran en la pantalla de salida de la sesión para diferenciar diferentes grupos de VRF para la misma tupla.

High Availability—Se admite alta disponibilidad sin cambios de comportamiento cuando se sincroniza información adicional de ID de grupo VRF con el nodo par de alta disponibilidad para diferenciar diferentes grupos de VRF en la sesión.

Ejemplo: configuración de una política de seguridad para permitir el tráfico basado en VRF desde una red IP a una red MPLS mediante el grupo VRF

En este ejemplo se muestra cómo configurar una directiva de seguridad para permitir el tráfico desde una red IP privada a una red MPL mediante el grupo VRF.

Requisitos

-

Firewall serie SRX compatible con Junos OS versión 15.1X49-D170 o posterior. Este ejemplo de configuración se ha probado para Junos OS versión 15.1X49-D170.

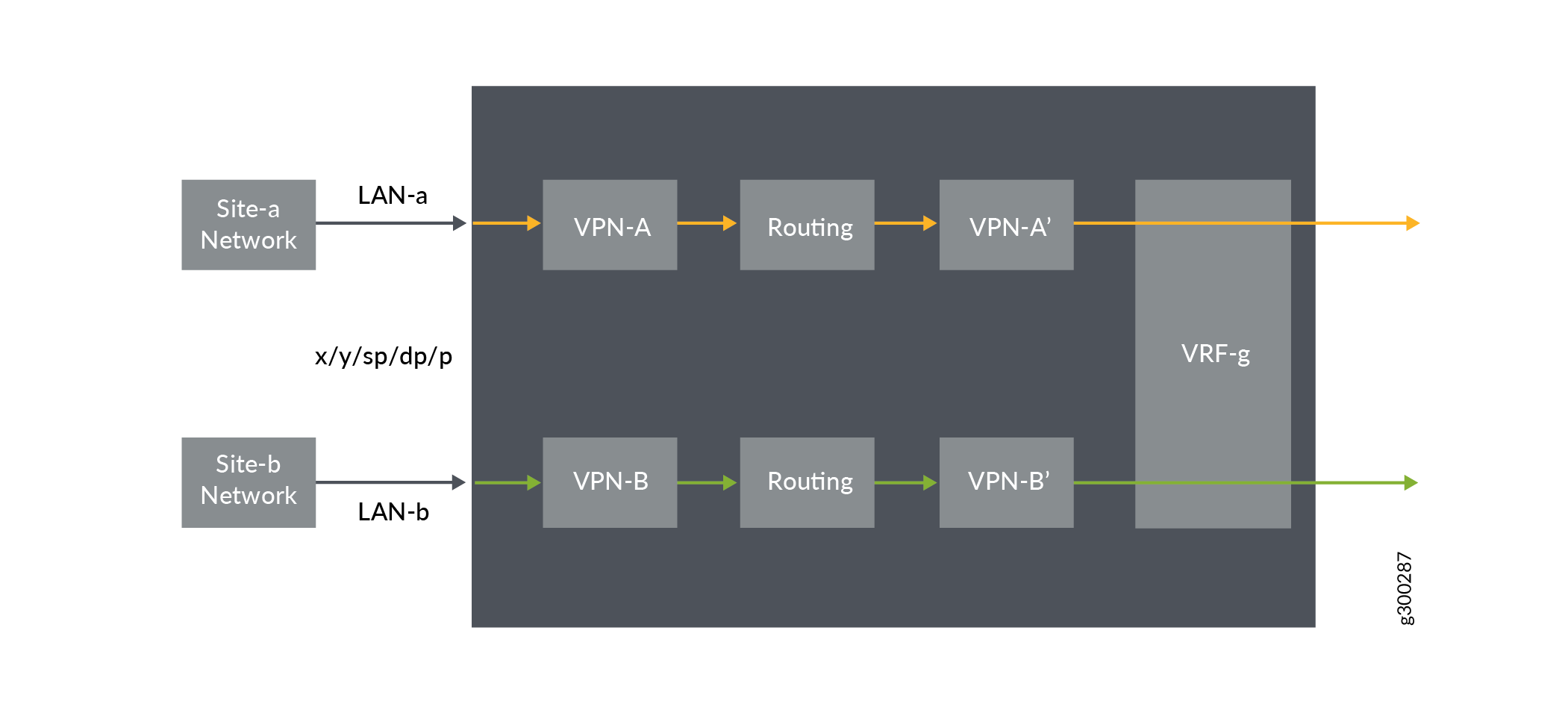

Visión general

En Junos OS, las políticas de seguridad imponen reglas para el tráfico de tránsito, en términos de qué tráfico puede pasar a través del dispositivo y las acciones que deben tener lugar en el tráfico a medida que pasa por el dispositivo. En la Figura 4, se implementa un firewall de la serie SRX en una SD-WAN para permitir el tráfico desde una red IP privada a la red MPLS mediante el grupo VRF.

En este ejemplo de configuración, se muestra cómo:

Permitir tráfico desde la red IP (LAN-A) al grupo VRF

Permitir tráfico desde la red IP (LAN-B) al grupo VRF

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A21 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B21 set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match application any set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy then permit set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match application any set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy then permit

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de laGuía del usuario de CLI.

Creación de vpn-A de grupo VRF con instancias VRF A1 y A2

[edit security] user@host# set l3vpn vrf-group vpn-A vrf VRF-A1 user@host# set l3vpn vrf-group vpn-A vrf VRF-A2

Creación de vpn-A1 de grupo VRF con instancias VRF A11 y A21

[edit security] user@host# set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host# set l3vpn vrf-group vpn-A1 vrf VRF-A21

Creación de vpn-B de grupo VRF con instancias VRF B1 y B2

[edit security] user@host# set l3vpn VRF group vpn-B vrf VRF-B1 user@host# set l3vpn VRF group vpn-B vrf VRF-B2

Creación de vpn-B1 de grupo VRF con instancias de VRF B11 y B21

[edit security] user@host# set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host# set l3vpn vrf-group vpn-B1 vrf VRF-B21

Cree una política de seguridad para permitir el tráfico vrf-a.

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

Cree una política de seguridad para permitir el tráfico vrf-b.

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

Resultados

Desde el modo de configuración, confirme la configuración introduciendo el show security policies comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security policies

from-zone LAN-a_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-VRF group vpn-A1;

}

then {

permit;

}

}

from-zone LAN-b_Zone to-zone GRE_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-VRF group vpn-B1;

}

then {

permit;

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Comprobación de la configuración de directivas

Propósito

Verifique la información sobre las políticas de seguridad.

Acción

Desde el modo operativo, ingrese el show security policies comando para mostrar un resumen de todas las políticas de seguridad configuradas en el dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: LAN-a_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN vrf-group: vpn-A1

destination L3VPN VRF Group: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: LAN-b_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN vrf-group: vpn-B1

destination L3VPN VRF Group: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Ejemplo: configuración de una política de seguridad para permitir el tráfico basado en VRF desde la red MPLS a una red IP mediante el grupo VRF

En este ejemplo se muestra cómo configurar una directiva de seguridad para permitir el tráfico de MPLS a IP netwrok mediante el grupo VRF.

Requisitos

-

Firewall serie SRX compatible con Junos OS versión 15.1X49-D170 o posterior. Este ejemplo de configuración se ha probado para Junos OS versión 15.1X49-D170.

-

Configure las interfaces de red en el dispositivo. Consulte la Guía del usuario de interfaces para dispositivos de seguridad.

Visión general

En Junos OS, las políticas de seguridad imponen reglas para el tráfico de tránsito, en términos de qué tráfico puede pasar a través del dispositivo y las acciones que deben tener lugar en el tráfico a medida que pasa por el dispositivo. En la Figura 5, se implementa un firewall de la serie SRX en una SD-WAN para permitir el tráfico desde una red MPLS a una red privada mediante el grupo VRF.

privada

privada

En este ejemplo de configuración, se muestra cómo:

Permitir tráfico de GRE MPLS a LAN-a

Permitir tráfico de GRE MPLS a LAN-b

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match application any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy then permit set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match application any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy then permit

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de laGuía del usuario de CLI.

Cree una vpn-A de grupo VRF con las instancias VRF A1 y A2.

[edit security] user@host# set l3vpn vrf-group vpn-A vrf VRF-A1 user@host# set l3vpn vrf-group vpn-A vrf VRF-A2

Cree un grupo VRF vpn-B con instancias VRF B1 y B2.

[edit security] user@host# set l3vpn vrf-group vpn-B vrf VRF-B1 user@host# set l3vpn vrf-group vpn-B vrf VRF-B2

Cree una política de seguridad para permitir el tráfico VRF-a.

[edit security policies from-zone GRE_Zone to-zone LAN-a_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

Cree una política de seguridad para permitir el tráfico VRF-b.

[edit security policies from-zone GRE_Zone to-zone LAN-b_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

Resultados

Desde el modo de configuración, confirme la configuración introduciendo el show security policies comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security policies

from-zone GRE_Zone to-zone LAN-a_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

from-zone GRE_Zone to-zone LAN-b_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Comprobación de la configuración de directivas

Propósito

Verifique la información sobre las políticas de seguridad.

Acción

Desde el modo operativo, ingrese el show security policies comando para mostrar un resumen de todas las políticas de seguridad configuradas en el dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone, To zone: LAN-a_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF-Group: any

destination L3VPN VRF Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE_Zone, To zone: LAN-b_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Ejemplo: configuración de una política de seguridad para permitir el tráfico basado en VRF desde la red IP pública a la red MPLS mediante el grupo VRF

En este ejemplo se describe cómo configurar la regla NAT de destino para traducir la red IP pública entrante a la red MPLS mediante el grupo VRF.

Requisitos

Comprenda cómo funcionan los firewalls de la serie SRX en una implementación de SD-WAN para NAT.

Comprender las instancias virtuales de enrutamiento y reenvío. Consulte Instancias de enrutamiento y reenvío virtuales en implementaciones de SD-WAN.

Visión general

En la Figura 6, un firewall de la serie SRX está configurado con una regla NAT de destino para traducir la red IP pública entrante a una tabla de enrutamiento de destino basada en VRF e IP. El firewall de la serie SRX está configurado con dos grupos VRF, vpn-A y vpn-B.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat destination pool vrf-a_p routing-instance VRF-a set security nat destination pool vrf-a_p address 192.168.1.200 set security nat destination rule-set rs from interface ge-0/0/1.0 set security nat destination rule-set rs rule vrf-a_r match destination-address 203.0.113.200 set security nat destination rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p set security nat destination pool vrf-b_p routing-instance VRF-b set security nat destination pool vrf-b_p address 192.168.1.201 set security nat destination rule-set rs from interface ge-0/0/1.1 set security nat destination rule-set rs rule vrf-b_r match destination-address 203.0.113.201 set security nat destination rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match application any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy then permit set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match application any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy then permit

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de laGuía del usuario de CLI.

Para configurar la asignación NAT de destino para un solo VRF:

En las VPN de capa 3, cree un grupo VRF vpn-A con instancias VRF A1 y A2.

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

Cree otro grupo de VRF vpn-B con instancias VRF B1 y B2.

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

Especifique un grupo de direcciones IP NAT de destino.

[edit security nat destination] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

Asigne la instancia de enrutamiento al grupo de destino.

[edit security nat destination] user@host# set pool vrf-a_p routing-instance VRF-a user@host# set pool vrf-b_p routing-instance VRF-b

Cree un conjunto de reglas NAT de destino.

[edit security nat destination] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs from interface ge-0/0/1.0 user@host# set rule-set rs from interface ge-0/0/1.1

Configure una regla que coincida con los paquetes y traduzca la dirección IP de destino a una dirección IP del grupo de direcciones IP NAT de destino.

[edit security nat destination] user@host# set rule-set rs rule vrf-a_r match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_r match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

Cree una política de seguridad para permitir el tráfico VRF-a.

[edit security policies from-zone GE_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

Cree una política de seguridad para permitir el tráfico VRF-b.

[edit security policies from-zone GE_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

Resultados

Desde el modo de configuración, confirme la configuración introduciendo los show security nat comandos y show security policies . Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security nat

destination {

pool vrf-a_p {

routing-instance {

VRF-a;

}

address 192.168.1.200/32;

}

pool vrf-b_p {

routing-instance {

VRF-b;

}

address 192.168.1.201/32;

}

rule-set rs {

from interface [ ge-0/0/1.0 ge-0/0/1.1 ];

rule vrf-a_r {

match {

destination-address 203.0.113.200/32;

}

then {

destination-nat {

pool {

vrf-a_p;

}

}

}

}

rule vrf-b_r {

match {

destination-address 203.0.113.201/32;

}

then {

destination-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GE_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Comprobación del uso de reglas NAT de destino y de las políticas de seguridad

Propósito

Compruebe que hay tráfico que coincida con la regla NAT de destino.

Acción

Desde el modo operativo, ingrese el show security nat destination rule all comando. En el campo Aciertos de traducción, compruebe si hay tráfico que coincida con la regla NAT de destino.

user@host> show security nat destination rule all

Total destination-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Destination NAT rule: vrf-a_r Rule-set: rs

Rule-Id : 1

Rule position : 1

From interface : ge-0/0/1.0

Destination addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Destination NAT rule : vrf-b_r

Rule-set : rs

Rule-Id : 2

Rule position : 2

From interface : ge-0/0/1.1

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Desde el modo operativo, ingrese el show security policies comando para mostrar un resumen de todas las políticas de seguridad configuradas en el dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: GE_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GE_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Ejemplo: configuración de una política de seguridad para permitir el tráfico basado en VRF de la red MPLS a la red IP pública mediante el uso del grupo VRF

En este ejemplo se describe cómo configurar el grupo de enrutamiento para traducir el tráfico de red por grupo VRF al grupo de IP global.

Requisitos

Comprenda cómo funcionan los firewalls de la serie SRX en una implementación de SD-WAN para NAT.

Comprender las instancias virtuales de enrutamiento y reenvío. Consulte Instancias de enrutamiento y reenvío virtuales en implementaciones de SD-WAN.

Visión general

En la figura 7, un firewall de la serie SRX está configurado con un grupo de enrutamiento para permitir el tráfico de red del grupo VRF desde MPLS al grupo de IP global. El firewall de la serie SRX está configurado con dos grupos VRF, vpn-A y vpn-B.

pública

pública

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat source pool vrf-a_p address 203.0.113.200 set security nat source rule-set vrf-a_rs from routing-group vpn-A set security nat source rule-set vrf-a_rs to zone GE_Zone set security nat source rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 set security nat source rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p set security nat source pool vrf-b_p address 203.0.113.201 set security nat source rule-set vrf-b_rs from routing-group vpn-B set security nat source rule-set vrf-b_rs to zone GE_Zone set security nat source rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 set security nat source rule-set vpn-b_rs rule rule2 then source-nat pool vrf-b_p set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match application any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy then permit set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match application any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy then permit

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de laGuía del usuario de CLI.

Para configurar la asignación NAT de origen para un solo VRF:

En las VPN de capa 3, cree un grupo VRF vpn-A con instancias VRF A1 y A2.

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

Cree otro grupo de VRF vpn-B con instancias VRF B1 y B2.

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

Especifique un grupo de direcciones IP NAT de origen.

[edit security nat source] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

Cree un conjunto de reglas NAT de origen.

[edit security nat source] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs to zone GE_Zone

Configure una regla que coincida con los paquetes y traduzca el tráfico de red por grupo VRF al grupo de IP global.

[edit security nat source] user@host# set rule-set rs rule vrf-a_r match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_r match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

Cree una política de seguridad para permitir el tráfico vpn-A.

[edit security policies from-zone GRE_Zone to-zone GE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

Cree una política de seguridad para permitir el tráfico vpn-B.

[edit security policies from-zone GRE_Zone to-zone GE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

Resultados

Desde el modo de configuración, confirme la configuración introduciendo los show security nat comandos y show security policies . Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security nat

source {

pool vrf-a_p {

address {

203.0.113.200/32;

}

}

pool vrf-b_p {

address {

203.0.113.201/32;

}

}

rule-set vrf-a_rs {

from routing-group vpn-A;

to zone GE_Zone1;

rule rule1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

vrf-a_p;

}

}

}

}

rule-set vrf-b_rs {

from routing-group vpn-B;

to zone GE_Zone;

match {

source-address 192.168.1.201/32;

}

then {

source-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GRE_Zone to-zone GE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Comprobación del uso de reglas NAT de destino y de las políticas de seguridad

Propósito

Compruebe que hay tráfico que coincide con la regla NAT de origen.

Acción

Desde el modo operativo, ingrese el show security nat source rule all comando. En el campo Aciertos de traducción, compruebe si hay tráfico que coincida con la regla NAT de origen.

user@host> show security nat source rule all

Total source-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Source NAT rule : vrf-a_r

Rule-set: rs

Rule-Id : 1

Rule position : 1

From routing-group : vpn-A To zone : GE_Zone1

Source addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Source NAT rule : vrf-b_r

Rule-set: rs

Rule-Id : 2

Rule position : 2

From routing-group : vpn-A

To zone : GE_Zone

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Desde el modo operativo, ingrese el show security policies comando para mostrar un resumen de todas las políticas de seguridad configuradas en el dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone, To zone: GE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE_Zone, To zone: GE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Ejemplo: configuración de una política de seguridad para permitir el tráfico basado en VRF de la red MPLS a la red MPLS sin NAT mediante el grupo VRF

En este ejemplo se describe cómo configurar el grupo de enrutamiento para permitir el tráfico entre redes MPLS sin usar NAT.

MPLS

MPLS

Requisitos

Comprenda cómo funcionan los firewalls de la serie SRX en una implementación de SD-WAN para NAT.

Comprender las instancias virtuales de enrutamiento y reenvío. Consulte Instancias de enrutamiento y reenvío virtuales en implementaciones de SD-WAN.

Visión general

En la figura 8, un firewall de la serie SRX se configura con un grupo de enrutamiento para permitir el tráfico entre redes MPLS sin usar NAT. El firewall de la serie SRX está configurado con dos grupos VRF, vpn-A y vpn-B.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A12 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B12 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI.

Para configurar la asignación NAT de origen para un solo VRF:

En las VPN de capa 3, cree un grupo VRF vpn-A con instancias VRF A1 y A2.

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

En las VPN de capa 3, cree un grupo VRF vpn-A1 con las instancias VRF A11 y A12.

[edit security] user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A12

Cree otro grupo de VRF vpn-B con instancias VRF B1 y B2.

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

Cree otro grupo de VRF vpn-B1 con instancias VRF B11 y B12.

[edit security] user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B12

Cree una política de seguridad para permitir el tráfico vpn-A1.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

Cree una política de seguridad para permitir el tráfico vpn-B1.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

Resultados

Desde el modo de configuración, confirme la configuración introduciendo el show security policies comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A1;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B1;

}

then {

permit;

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Comprobación de políticas de seguridad

Propósito

Compruebe que la configuración genera las directivas de seguridad.

Acción

Desde el modo operativo, ingrese el show security policies comando para mostrar un resumen de todas las políticas de seguridad configuradas en el dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-A1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Ejemplo: configuración de una política de seguridad para permitir el tráfico basado en VRF de la red MPLS a la red MPLS mediante NAT y VRF Group

En este ejemplo se describe cómo configurar el grupo de enrutamiento y permitir el tráfico entre redes MPLS mediante NAT.

Requisitos

Comprenda cómo funcionan los firewalls de la serie SRX en una implementación de SD-WAN para NAT.

Comprender las instancias virtuales de enrutamiento y reenvío. Consulte Instancias de enrutamiento y reenvío virtuales en implementaciones de SD-WAN.

Visión general

En la Figura 9, un firewall de la serie SRX configura el grupo de enrutamiento y permite el tráfico entre redes MPLS mediante NAT. El firewall de la serie SRX está configurado con los grupos VRF, vpn-A, vpn-A1, vpn-B y vpn-B1.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, a continuación, ingrese commit desde el [edit] modo de configuración.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A12 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B12 set security nat source pool vrf-a_p address 203.0.113.200 set security nat source rule-set vrf-a_rs from routing-group vpn-A set security nat source rule-set vrf-a_rs to routing-group vpn-A1 set security nat source rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 set security nat source rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p set security nat source pool vrf-b_p address 203.0.113.201 set security nat source rule-set vrf-b_rs from routing-group vpn-B set security nat source rule-set vrf-b_rs to routing-group vpn-B1 set security nat source rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 set security nat source rule-set vrf-b_rs rule rule2 then source-nat pool vrf-b_p set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

Procedimiento paso a paso

En el ejemplo siguiente es necesario navegar por varios niveles en la jerarquía de configuración. Para obtener información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en modo de configuración en la Guía del usuario de CLI.

Para configurar la asignación NAT de origen para un solo VRF:

En las VPN de capa 3, cree un grupo VRF vpn-A con instancias VRF A1 y A2.

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

En las VPN de capa 3, cree un grupo VRF vpn-A1 con las instancias VRF A11 y A12.

[edit security] user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A12

Cree otro grupo de VRF vpn-B con instancias VRF B1 y B2.

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

Cree otro grupo de VRF vpn-B1 con instancias VRF B11 y B12.

[edit security] user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B12

Especifique un grupo de direcciones IP NAT de origen.

[edit security nat source] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

Cree un conjunto de reglas NAT de origen.

[edit security nat source] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs to routing-group vpn-A1 user@host# set rule-set rs to routing-group vpn-B1

Configure una regla que coincida con los paquetes y traduzca el tráfico de red por grupo VRF al grupo de IP global.

[edit security nat source] user@host# set rule-set rs rule vrf-a_rs match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_rs then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_rs match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_rs then destination-nat pool vrf-b_p

Cree una política de seguridad para permitir el tráfico vpn-A1.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

Cree una política de seguridad para permitir el tráfico vpn-B1.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

Resultados

Desde el modo de configuración, confirme la configuración introduciendo los show security nat comandos y show security policies . Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security nat

source {

pool vrf-a_p {

address {

203.0.113.200/32;

}

}

pool vrf-b_p {

address {

203.0.113.201/32;

}

}

rule-set vrf-a_rs {

from routing-group vpn-A;

to routing-group vpn-A1;

rule rule1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

vrf-a_p;

}

}

}

}

rule-set vrf-b_rs {

from routing-group vpn-B;

to routing-group vpn-B1;

match {

source-address 192.168.1.201/32;

}

then {

source-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A1;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B1;

}

then {

permit;

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Comprobación de políticas de seguridad

Propósito

Compruebe que hay tráfico que coincide con la regla NAT de origen.

Acción

Desde el modo operativo, ingrese el show security nat source rule all comando. En el campo Aciertos de traducción, compruebe si hay tráfico que coincida con la regla NAT de destino.

user@host> show security nat source rule all

Total source-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Source NAT rule : vrf-a_r

Rule-set : rs

Rule-Id : 1

Rule position : 1

From routing-group : vpn-A

To zone : GE_Zone1

Source addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Source NAT rule : vrf-b_r

Rule-set : rs

Rule-Id : 2

Rule position : 2

From routing-group : vpn-A

To zone : GE_Zone

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Desde el modo operativo, ingrese el show security policies comando para mostrar un resumen de todas las políticas de seguridad configuradas en el dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-A1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-B1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Compatibilidad con multidifusión en despliegues de SD-WAN

A partir de la versión 21.2R1 de Junos OS, agregamos compatibilidad con el tráfico de multidifusión en los firewalls de la serie SRX en el borde del proveedor (PE) para implementaciones de SD-WAN. La compatibilidad con el tráfico de multidifusión está disponible cuando el dispositivo de seguridad funciona con la opción de reenvío establecida como basada en flujo en la set security forwarding-options family mpls mode jerarquía. Consulte Opciones de reenvío (Seguridad).

Limitaciones

- La compatibilidad con tráfico de multidifusión no está disponible cuando el dispositivo funciona con la opción de reenvío establecida como

packet-based. - La compatibilidad con el tráfico de multidifusión solo está disponible para topologías radiales con IP sobre MPLS sobre GRE e IP sobre MPLS sobre GRE sobre GRE

- La compatibilidad con el tráfico de multidifusión no introduce ningún cambio ni aborda ninguna limitación relacionada con la funcionalidad de reenvío de datos VPN de multidifusión (MVPN). Consulte Limitación de rutas que anunciará una instancia de VRF de MVPN.