EN ESTA PÁGINA

Opciones de configuración del protocolo REST API de Kona de Akamai

Opciones de configuración del protocolo de la API de REST de Amazon AWS S3

Crear la cola SQS que se utiliza para recibir notificaciones de ObjectCreated

Configuración de credenciales de seguridad para su cuenta de usuario de AWS

Opciones de configuración del protocolo de Amazon Web Services

Opciones de configuración del protocolo de la API de REST de Blue Coat Web Security Service

Opciones de configuración del protocolo de la API REST de Centrify Redrock

Opciones de configuración del protocolo Cisco Firepower EStreamer

Opciones de configuración del protocolo Pub/Sub de Google Cloud

Opciones del protocolo de la API de REST de Google G Suite que informa

Opciones de configuración del protocolo NSM de Juniper Networks

Opciones de configuración del protocolo Juniper Security Binary Log Collector

Opciones de configuración del protocolo de archivo de registro

Opciones de configuración del protocolo de Microsoft Azure Event Hubs

Opciones de configuración del protocolo API REST de Microsoft Defender para puntos de conexión

Opciones de configuración del protocolo de Microsoft Exchange

Opciones de configuración del protocolo de API de Microsoft Graph Security

Opciones de configuración del protocolo de registro de eventos de seguridad de Microsoft

Opciones de configuración del protocolo de API de REST de seguimiento de mensajes de Office 365

Opciones de configuración del protocolo de escucha de Oracle Database

Opciones de configuración del protocolo REST API de Seculert Protection

Opciones de configuración del protocolo JDBC de Sophos Enterprise Console

Opciones de protocolo EStreamer de Sourcefire Defense Center

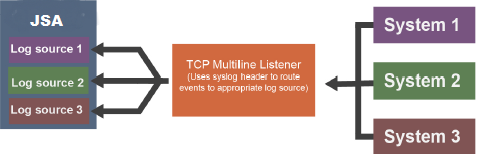

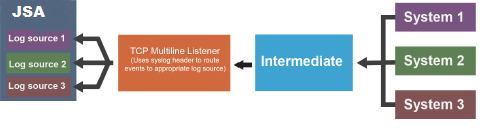

Descripción general del protocolo de redireccionamiento de Syslog

Opciones de configuración del protocolo TCP Multiline Syslog

Casos de uso de configuración del protocolo TCP Multiline Syslog

Opciones de configuración del protocolo UDP Multiline Syslog

Opciones de configuración del protocolo VMware vCloud Director

Opciones de configuración de protocolo

Los protocolos de JSA proporcionan la capacidad de recopilar un conjunto de archivos de datos mediante diversas opciones de conexión. Estas conexiones recuperan los datos o los reciben pasivamente en la canalización de eventos en JSA. A continuación, el módulo de soporte de dispositivos (DSM) correspondiente analiza y normaliza los datos.

Las siguientes opciones de conexión estándar extraen datos a la canalización de eventos:

-

JDBC

-

FTP

-

SFTP

-

SCP

Las siguientes opciones de conexión estándar reciben datos en la canalización de eventos:

-

Syslog

-

Receptor HTTP

-

SNMP

JSA también admite llamadas API de protocolo específicas del proveedor propietario, como Amazon Web Services.

Opciones de configuración del protocolo REST API de Kona de Akamai

Para recibir eventos de su plataforma Kona de Akamai, configure un origen de registro para utilizar el protocolo REST API de Kona de Akamai.

El protocolo REST API de Kona de Akamai es un protocolo saliente/activo que consulta la plataforma Kona de Akamai y envía eventos a la consola de JSA.

En la siguiente tabla se describen los parámetros que requieren valores específicos para la colección de eventos de Akamai KONA DSM.

| Parámetro |

Valor |

|---|---|

| Tipo de origen de registro |

Akamai KONA |

| Configuración del protocolo |

Akamai Kona REST API |

| Anfitrión |

El valor Host se proporciona durante el aprovisionamiento de la API abierta de SIEM en el Centro de control de Akamai Luna. El host es una dirección URL base única que contiene información sobre los derechos adecuados para consultar los eventos de seguridad. Este parámetro es un campo de contraseña porque parte del valor contiene información secreta del cliente. |

| Token de cliente |

El token de cliente es uno de los dos parámetros de seguridad. Este token se combina con Client Secret para crear las credenciales de cliente. Este token se puede encontrar después de aprovisionar la API abierta de Akamai SIEM. |

| Secreto de cliente |

El secreto de cliente es uno de los dos parámetros de seguridad. Este secreto se combina con el token de cliente para crear las credenciales de cliente. Este token se puede encontrar después de aprovisionar la API abierta de Akamai SIEM. |

| Token de acceso |

El token de acceso es un parámetro de seguridad que se usa con las credenciales del cliente para autorizar el acceso del cliente de API para recuperar los eventos de seguridad. Este token se puede encontrar después de aprovisionar la API abierta de Akamai SIEM. |

| ID de configuración de seguridad |

El identificador de configuración de seguridad es el identificador de cada configuración de seguridad para la que desea recuperar eventos de seguridad. Este ID se puede encontrar en la sección Integración de SIEM de su portal de Akamai Luna. Puede especificar varios ID de configuración en una lista separada por comas. Por ejemplo: configID1,configID2. |

| Usar proxy |

Si JSA accede al Amazon Web Service mediante un proxy, habilite Usar proxy. Si el proxy requiere autenticación, configure los campos Servidor proxy, Puerto proxy, Nombre de usuario de proxy y Contraseña de proxy . Si el proxy no requiere autenticación, configure los campos IP del proxy o Nombre de host . |

| Adquirir automáticamente certificado de servidor |

Seleccione Sí para que JSA descargue automáticamente el certificado del servidor y comience a confiar en el servidor de destino. |

| Repetición |

El intervalo de tiempo entre las consultas del origen de registro a la API de Akamai SIEM para eventos nuevos. El intervalo de tiempo puede ser en horas (H), minutos (M) o días (D). El valor predeterminado es 1 minuto. |

| Acelerador EPS |

Número máximo de eventos por segundo. El valor predeterminado es 5000. |

Opciones de configuración del protocolo de la API de REST de Amazon AWS S3

El protocolo de la API REST de Amazon AWS es un protocolo saliente/activo que recopila registros de AWS CloudTrail de buckets de Amazon S3.

Es importante asegurarse de que no falten datos cuando recopile registros de Amazon S3 para utilizarlos con un DSM personalizado u otras integraciones no compatibles. Debido a la forma en que las API de S3 devuelven los datos, todos los archivos deben estar en un orden alfabético creciente cuando se muestra la ruta completa. Asegúrese de que el nombre completo de la ruta incluya una fecha y hora completas en formato ISO9660 (ceros iniciales en todos los campos y un formato de fecha AAAA-MM-DD).

Considere la siguiente ruta de archivo:

<Name>test-bucket</Name> Prefix>Mylogs/ </Prefix><Marker> MyLogs/2018-8-9/2018-08-09T23-5925.log.g</Marker> <MaxKeys>1000</MaxKeys><IsTruncated> false<IsTruncated> </ListBucketResult>

El nombre completo del archivo en el marcador es MyLogs/2018-8-9/2018-08-09T23-59-25.955097.log.gz y el nombre de la carpeta se escribe como 2018-8-9 en lugar de 2018-08-09. Este formato de fecha causa un problema cuando se presentan los datos del 10 de septiembre de 2018. Cuando se ordenan, la fecha se muestra como 2018-8-10 y los archivos no se ordenan cronológicamente:

2018-10-1

2018-11-1

2018-12-31

2018-8-10

2018-8-9

2018-9-1

Después de que los datos del 9 de agosto de 2018 lleguen a JSA, no volverá a ver los datos hasta el 1 de septiembre de 2018 porque no se usaron ceros iniciales en el formato de fecha. Después de septiembre, no volverá a ver datos hasta 2019. Los ceros iniciales se utilizan en la fecha (ISO 9660) para que este problema no se produzca.

Mediante el uso de ceros iniciales, los archivos y carpetas se ordenan cronológicamente:

2018-08-09

2018-08-10

2018-09-01

2018-10-01

2018-11-01

2018-12-01

2018-12-31

Un origen de registro solo puede recuperar datos de una región, así que use un origen de registro diferente para cada región. Incluya el nombre de la carpeta de región en la ruta de acceso del archivo para el valor de prefijo de directorio cuando utilice el método de recopilación de eventos de prefijo de directorio para configurar el origen del registro.

En la tabla siguiente se describen los valores de parámetro comunes para recopilar eventos de auditoría mediante el método de recopilación de prefijos de directorio o el método de recopilación de eventos SQS. Estos métodos de recopilación utilizan el protocolo de la API de REST de Amazon AWS S3.

En la siguiente tabla se describen los parámetros específicos del protocolo para el protocolo de la API REST de Amazon AWS:

| Parámetro |

Descripción |

|---|---|

| Configuración del protocolo |

API de REST de Amazon AWS S3 |

| Identificador de origen de registro |

Escriba un nombre único para el origen del registro. El identificador de origen de registro puede tener cualquier valor válido y no necesita hacer referencia a un servidor específico. El identificador de origen de registro puede tener el mismo valor que el nombre de origen de registro. Si tiene configurado más de un origen de registro de Amazon AWS CloudTrail, es posible que desee identificar el primer origen de registro como awscloudtrail1 , el segundo origen de registro como awscloudtrail2 , y el tercer origen de registro como awscloudtrail3 . |

| Método de autenticación |

|

| Tecla de acceso |

El ID de clave de acceso que se generó al configurar las credenciales de seguridad para su cuenta de usuario de AWS Si seleccionó ID de clave de acceso/clave secreta o Asumir rol de IAM, se muestra el parámetro Access Key . |

| Clave secreta |

La clave secreta que se generó al configurar las credenciales de seguridad para su cuenta de usuario de AWS. Si seleccionó ID de clave de acceso/clave secreta o Asumir rol de IAM, se muestra el parámetro Secret Key . |

| Asumir un rol de IAM |

Active esta opción mediante la autenticación con una clave de acceso o un rol de IAM de instancia EC2. A continuación, puede asumir temporalmente un rol de IAM para el acceso. |

| Asumir el rol ARN |

El ARN completo del rol que se va a asumir. Debe comenzar con "arn:" y no puede contener espacios iniciales o finales, ni espacios dentro del ARN. Si habilitó Assume an IAM Role, se muestra el parámetro Assume Role ARN . |

| Asumir rol Nombre de sesión |

Nombre de sesión de la función que se va a asumir. El valor predeterminado es QRadarAWSSession. Déjelo como predeterminado si no necesita cambiarlo. Este parámetro solo puede contener caracteres alfanuméricos en mayúsculas y minúsculas, guiones bajos o cualquiera de los siguientes caracteres: =,.@- Si ha habilitado Assume an IAM Role, se muestra el parámetro Assume Role Session Name (Asumir rol de nombre de sesión). |

| Formato del evento |

Seguimiento de la nube de AWS JSON Firewall de red de AWS Registros de flujo de AWS VPC Cisco Umbrella CSB LINEBYLINE W3C |

| Nombre de la región |

La región en la que se encuentra la cola de SQS o el bucket de AWS S3. Example: us-east-1, eu-west-1, ap-northeast-3 |

| Uso como origen de registro de puerta de enlace |

Seleccione esta opción para que los eventos recopilados fluyan a través del motor de análisis de tráfico de JSA y para que JSA detecte automáticamente uno o más orígenes de registro. |

| Mostrar opciones avanzadas |

Seleccione esta opción si desea personalizar los datos del evento. |

| Patrón de archivo |

Esta opción está disponible cuando se establece Mostrar opciones avanzadas en Sí. Escriba un regex para el patrón de archivo que coincida con los archivos que desea extraer; Por ejemplo, .*?\.json\.gz |

| Directorio local |

Esta opción está disponible cuando se establece Mostrar opciones avanzadas en Sí. El directorio local del recopilador de eventos de destino. El directorio debe existir antes de que el protocolo de la API de REST de AWS S3 intente recuperar eventos. |

| URL del punto de conexión de S3 |

Esta opción está disponible cuando se establece Mostrar opciones avanzadas en Sí. La URL del punto de enlace que se utiliza para consultar la API de REST de AWS S3. Si la URL del punto de conexión es diferente de la predeterminada, escriba la dirección URL del punto de conexión. El valor predeterminado es https:// s3.amazonaws.com |

| Usar acceso de estilo de ruta de S3 |

Fuerza las solicitudes de S3 a utilizar el acceso de estilo de ruta. AWS desaprueba este método. Sin embargo, es posible que sea necesario cuando utilice otras API compatibles con S3. |

| Usar proxy |

Si JSA accede al Amazon Web Service mediante un proxy, habilite Usar proxy. Si el proxy requiere autenticación, configure los campos Servidor proxy, Puerto proxy, Nombre de usuario de proxy y Contraseña de proxy . Si el proxy no requiere autenticación, configure el campo IP del proxy o Nombre de host . |

| Repetición |

Con qué frecuencia se realiza una encuesta para buscar nuevos datos. Si utiliza el método de recopilación de eventos SQS, las notificaciones de eventos SQS pueden tener un valor mínimo de 10 (segundos). Dado que el sondeo de la cola SQS puede ocurrir con más frecuencia, se puede utilizar un valor inferior. Si utiliza el método de recopilación de eventos de prefijo de directorio, Usar un prefijo específico tiene un valor mínimo de 60 (segundos) o 1 M. Dado que cada solicitud listBucket a un bucket de AWS S3 incurre en un costo para la cuenta propietaria del bucket, un valor de periodicidad menor aumenta el costo. Escriba un intervalo de tiempo para determinar la frecuencia con la que se examina el directorio remoto en busca de nuevos archivos de registro de eventos. El valor mínimo es 1 minuto. El intervalo de tiempo puede incluir valores en horas (H), minutos (M) o días (D). Por ejemplo, 2H = 2 horas, 15 M = 15 minutos. |

| Acelerador EPS |

Número máximo de eventos por segundo que se envían a la canalización de flujo. El valor predeterminado es 5000. Asegúrese de que el valor del acelerador de EPS sea superior a la velocidad de entrada o que el procesamiento de datos podría quedarse atrás. |

En la tabla siguiente se describen los valores de parámetro específicos para recopilar eventos de auditoría mediante el método de recopilación de eventos de prefijo de directorio:

| Parámetro |

Descripción |

|---|---|

| Método de recolección de S3 |

Seleccione Usar un prefijo específico. |

| Nombre del bucket |

El nombre del bucket de AWS S3 donde se almacenan los archivos de registro. |

| Prefijo de directorio |

La ubicación del directorio raíz en el bucket de AWS S3 desde donde se recuperan los registros de CloudTrail; por ejemplo, AWSLogs/<AccountNumber>/CloudTrial/<RegionName>/ Para extraer archivos del directorio raíz de un bucket, debe usar una barra diagonal (/) en la ruta del archivo de prefijo de directorio .

Nota:

Al cambiar el valor del prefijo de directorio , se borra el marcador de archivo persistente. Todos los archivos que coinciden con el nuevo prefijo se descargan en la siguiente extracción. La ruta del archivo de prefijo de directorio no puede comenzar con una barra diagonal (/) a menos que solo se utilice la barra diagonal para recopilar datos de la raíz del bucket. Si la ruta de acceso del archivo con prefijo de directorio se usa para especificar carpetas, no debe comenzar la ruta del archivo con una barra diagonal (por ejemplo, usar folder1/folder2 en su lugar). |

En la tabla siguiente se describen los parámetros que requieren valores específicos para recopilar eventos de auditoría mediante el método de recopilación de eventos SQS:

| Parámetro |

Descripción |

|---|---|

| Método de recolección de S3 |

Seleccione SQS Event Notifications (Notificaciones de eventos de SQS). |

| URL de la cola SQS |

La dirección URL completa que comienza por , para la cola SQS que está configurada para recibir notificaciones de eventos ObjectCreated de S3. |

Registros de flujo de Amazon VPC

La integración de JSA para los registros de flujo de Amazon VPC (nube privada virtual) recopila registros de flujo de VPC de un bucket de Amazon S3 mediante una cola de SQS.

Esta integración admite el formato predeterminado para Amazon VPC Flow Logs y cualquier formato personalizado que contenga campos de las versiones 3, 4 o 5. Sin embargo, todos los campos de la versión 2 deben incluirse en el formato personalizado. El formato predeterminado incluye estos campos:

${version} ${account-id} ${interface-id} ${srcaddr} ${dstaddr} ${srcport} ${dstport} $ {protocol} ${packets} ${bytes} ${start} ${end} ${action} ${log-status}

Para integrar Amazon VPC Flow Logs con JSA, siga estos pasos:

-

Si las actualizaciones automáticas no están habilitadas, descargue e instale la versión más reciente de Amazon VPC Flow Logs DSM RPM desde el https://support.juniper.net/support/downloads/ en la consola de JSA.

-

RPM común de protocolo

-

RPM DEL PROTOCOLO DE API REST DE AWS S3

Nota:Si va a instalar RPM para habilitar campos de flujo de VPC adicionales relacionados con AWS en la ventana QRadar Network Activity Flow Details, los siguientes servicios deben reiniciarse antes de que estén visibles. No es necesario reiniciar los servicios para que el protocolo funcione.

-

hostcontext

Para reiniciar hostcontext, consulte QRadar: servicio hostcontext y el impacto de un reinicio del servicio.

-

gato

En la consola, haga clic en la ficha Administrador y, a continuación, haga clic en Opciones avanzadas > Reiniciar servidor web.

-

-

Configure sus registros de flujo de Amazon VPC para publicar los registros de flujo en un bucket de S3.

-

Cree la cola SQS que se utiliza para recibir

ObjectCreatednotificaciones del bucket de S3 que utilizó en el paso 2. -

Cree credenciales de seguridad para su cuenta de usuario de AWS.

-

Añada un origen de registro de Amazon VPC Flow Logs en la consola de JSA .

Nota:Un procesador de flujo debe estar disponible y con licencia para recibir los registros de flujo. A diferencia de otros orígenes de registros, los eventos de AWS VPC Flow Log no se envían a la pestaña Log Activity . Se envían a la pestaña Actividad de red .

En la siguiente tabla se describen los parámetros que requieren valores específicos para recopilar eventos de los registros de flujo de Amazon VPC:

Tabla 5: Parámetros del origen del registro de Amazon VPC Flow Logs Parámetro

Valor

Tipo de origen de registro

Un tipo de origen de registro personalizado

Configuración del protocolo

Amazon AWS S3 REST API

Recopilador de eventos de destino

El recopilador o procesador de eventos que recibe y analiza los eventos de este origen de registro.

Nota:Esta integración recopila eventos sobre Amazon VPC Flow Logs. No recoge flujos. No puede utilizar un recopilador de flujo ni un procesador de flujo como recopilador de eventos de destino.

Identificador de origen de registro

Escriba un nombre único para el origen del registro.

El identificador de origen de registro puede tener cualquier valor válido y no necesita hacer referencia a un servidor específico. El identificador de origen de registro puede tener el mismo valor que el nombre de origen de registro. Si configuró más de un origen de registro de registros de flujo de Amazon VPC, es posible que desee asignarle un nombre identificable. Por ejemplo, puede identificar el primer origen de registro como vpcflowlogs1 y el segundo origen de registro como vpcflowlogs2.

Método de autenticación

-

ID de clave de acceso / clave secreta

Autenticación estándar que se puede utilizar desde cualquier lugar.

Para obtener más información, consulte Configuración de credenciales de seguridad para su cuenta de usuario de AWS.

-

Rol de IAM de instancia EC2

Si el host administrado se ejecuta en una instancia AWS EC2, al elegir esta opción, se utiliza el rol de IAM de los metadatos de instancia asignados a la instancia para la autenticación. No se necesitan llaves. Este método solo funciona para hosts administrados que se ejecutan dentro de un contenedor AWS EC2.

Asumir el rol de IAM

Active esta opción mediante la autenticación con una clave de acceso o un rol de IAM de instancia EC2. A continuación, puede asumir temporalmente un rol de IAM para el acceso. Esta opción solo está disponible cuando se utiliza el método de recopilación de notificaciones de eventos de SQS.

Para obtener más información acerca de la creación de usuarios de IAM y la asignación de roles, consulte Creación de un usuario de Identity and Access Management (IAM) en la consola de administración de AWS.

Formato del evento

Registros de flujo de AWS VPC

Método de recolección de S3

Notificaciones de eventos de SQS

Nombre de host de destino de flujo de VPC

El nombre de host o la dirección IP del procesador de flujo al que desea enviar los registros de la VPC.

Nota:Para que JSA acepte tráfico de flujo IPFIX, debe configurar un origen de flujo NetFlow/IPFIX que utilice UDP. La mayoría de las implementaciones pueden utilizar un origen de flujo default_Netflow y establecer el nombre de host de destino de flujo de VPC en el nombre de host de ese host administrado.

Si el host administrado configurado con el origen de flujo NetFlow/IPFIX es el mismo que el recopilador de eventos de destino elegido anteriormente en la configuración, puede establecer el nombre de host de destino del flujo de VPC en .localhost

Puerto de destino de flujo de VPC

El puerto del procesador de flujo al que desea enviar los registros de VPC.

Nota:Este puerto debe ser el mismo que el puerto de supervisión especificado en el origen de flujo de NetFlow. El puerto para el origen de flujo de default_Netflow es 2055

URL de la cola SQS

La dirección URL completa que comienza por https://, para la cola SQS que está configurada para recibir notificaciones de eventos ObjectCreated desde S3.

Nombre de la región

Región asociada a la cola de SQS y al bucket de S3.

Ejemplo: us-east-1, eu-west-1, ap-northeast-3

Mostrar opciones avanzadas

El valor predeterminado es No. Seleccione Sí si desea personalizar los datos del evento.

Patrón de archivo

Esta opción está disponible cuando se establece Mostrar opciones avanzadas en Sí.

Escriba un regex para el patrón de archivo que coincida con los archivos que desea extraer; por ejemplo

.*? \.json\.gzDirectorio local

Esta opción está disponible cuando se establece Mostrar opciones avanzadas en Sí.

El directorio local del recopilador de eventos de destino. El directorio debe existir antes de que AWS S3 REST API PROTOCOL intente recuperar eventos.

URL del punto de conexión de S3

Esta opción está disponible cuando se establece Mostrar opciones avanzadas en Sí.

La URL del punto de enlace que se utiliza para consultar la API de REST de AWS.

Si la URL del punto de conexión es diferente de la predeterminada, escriba la dirección URL del punto de conexión. El valor predeterminado es http://s3.amazonaws.com.

Usar proxy

Si JSA accede al Amazon Web Service mediante un proxy, habilite Usar proxy.

Si el proxy requiere autenticación, configure los campos Servidor proxy, Puerto proxy, Nombre de usuario de proxy y Contraseña de proxy .

Si el proxy no requiere autenticación, configure los campos Servidor proxy y Puerto proxy.

Repetición

Con qué frecuencia el protocolo de REST API de Amazon AWS S3 se conecta a la API en la nube de Amazon, comprueba si hay archivos nuevos y, si existen, los recupera. Cada acceso a un bucket de AWS S3 incurre en un costo para la cuenta propietaria del bucket. Por lo tanto, un valor de recurrencia menor aumenta el costo.

Escriba un intervalo de tiempo para determinar la frecuencia con la que se examina el directorio remoto en busca de nuevos archivos de registro de eventos. El valor mínimo es 1 minuto. El intervalo de tiempo puede incluir valores en horas (H), minutos (M) o días (D). Por ejemplo, 2H = 2 horas, 15 M = 15 minutos.

Acelerador EPS

Número máximo de eventos por segundo que se envían a la canalización de flujo. El valor predeterminado es 5000.

Asegúrese de que el valor del acelerador de EPS sea superior a la velocidad de entrada o que el procesamiento de datos podría quedarse atrás.

-

-

Para enviar registros de flujo de VPC a la aplicación JSA Cloud Visibility para su visualización, siga estos pasos:

-

En la consola, haga clic en la ficha Administrador y, a continuación, haga clic en Configuración del sistema > Configuración del sistema.

-

Haga clic en el menú Flow Processor Settings (Configuración del procesador de flujo ) y, en el campo IPFix additional field encoding (Codificación de campos IPFix ), elija el formato TLV o TLV y carga útil .

-

Haga clic en Guardar.

-

En la barra de menús de la pestaña Administrador , haga clic en Implementar configuración completa y confirme los cambios.

Advertencia:Cuando implemente la configuración completa, se reiniciarán los servicios de JSA. Durante este tiempo, no se recopilan eventos y flujos, y no se generan ofensas.

-

Actualice su navegador.

-

Especificaciones de Amazon VPC Flow Logs

En la siguiente tabla se describen las especificaciones para recopilar registros de flujo de Amazon VPC.

| Parámetro |

Valor |

|---|---|

| Fabricante |

Amazona |

| Nombre DSM |

Un tipo de origen de registro personalizado |

| Nombre de archivo RPM |

PROTOCOLO DE API REST DE AWS S3 |

| Versiones compatibles |

Registros de flujo v5 |

| Protocolo |

PROTOCOLO DE API REST DE AWS S3 |

| Formato del evento |

IPFIX mediante orígenes de flujo JSA |

| Tipos de eventos grabados |

Flujos de red |

| ¿Detectado automáticamente? |

No |

| ¿Incluye identidad? |

No |

| ¿Incluye propiedades personalizadas? |

No |

| Más información |

(https:// docs.aws.amazon.com/vpc/latest/userguide/flowlogs. html) |

Publicar registros de flujo en un bucket de S3

Complete estos pasos para publicar registros de flujo en un bucket de S3.

-

Inicie sesión en la consola de administración de AWS y, a continuación, en el menú Servicios , vaya al panel de VPC.

-

Active la casilla de verificación del ID de VPC para el que desea crear registros de flujo.

-

Haga clic en la pestaña Registros de flujo .

-

Haga clic en Crear registro de flujo y, a continuación, configure los siguientes parámetros:

Tabla 7: Crear parámetros de registro de flujo Parámetro

Descripción

Filtro

Seleccione Aceptar, Rechazar o Todo.

Destino

Seleccione Enviar a un bucket de S3.

S3 Bucket ARN

Escriba el ARN del bucket de S3.

arn:aws;s3:::myTestBucket arn:aws:s3:::myTestBucket/testFlows

-

Haga clic en Crear.

Cree la cola SQS que se utiliza para recibir notificaciones de ObjectCreated.

Crear la cola SQS que se utiliza para recibir notificaciones de ObjectCreated

Debe crear una cola de SQS y configurar las notificaciones de S3 ObjectCreated en la consola de administración de AWS cuando utilice el protocolo de la API REST de Amazon AWS.

Para crear la cola de SQS y configurar las notificaciones de ObjectCreated de S3, consulte la documentación de la API de REST de AWS S3 sobre la creación de notificaciones creadas por objetos.

Configuración de credenciales de seguridad para su cuenta de usuario de AWS

Debe tener la clave de acceso de su cuenta de usuario de AWS y los valores de clave de acceso secreta antes de poder configurar un origen de registro en JSA.

-

Inicie sesión en la consola de IAM (https://console.aws.amazon.com/iam/).

-

Seleccione Usuarios en el panel de navegación izquierdo y, a continuación, seleccione su nombre de usuario en la lista.

-

Para crear las claves de acceso, haga clic en la ficha Credenciales de seguridad y, en la sección Claves de acceso , haga clic en Crear clave de acceso.

-

Descargue el archivo CSV que contiene las claves o copie y guarde las claves.

Nota:Guarde el ID de clave de acceso y la clave de acceso secreta. Los necesita cuando configura un origen de registro en JSA.

Puede ver la clave de acceso secreta solo cuando se crea.

Opciones de configuración del protocolo de Amazon Web Services

El protocolo de Amazon Web Services para JSA recopila registros de AWS CloudTrail de los registros de Amazon CloudWatch.

En la siguiente tabla se describen los parámetros específicos del protocolo Amazon Web Services:

| Parámetro |

Descripción |

|---|---|

| Configuración del protocolo |

Seleccione Amazon Web Services en la lista Protocol Configuration (Configuración del protocolo). |

| Método de autenticación |

|

| Tecla de acceso |

El ID de clave de acceso que se generó al configurar las credenciales de seguridad para su cuenta de usuario de AWS. Si seleccionó ID de clave de acceso / clave secreta, se muestra el parámetro Clave de acceso . |

| Clave secreta |

La clave secreta que se generó al configurar las credenciales de seguridad para su cuenta de usuario de AWS. Si seleccionó ID de clave de acceso / clave secreta, se muestra el parámetro Clave de acceso . |

| Regiones |

Seleccione la casilla de verificación para cada región asociada al Amazon Web Service del que desea recopilar registros. |

| Otras regiones |

Escriba los nombres de las regiones adicionales asociadas al Amazon Web Service de las que desea recopilar registros. Para recopilar de varias regiones, use una lista separada por comas, como se muestra en el ejemplo siguiente: region1,region2 |

| Servicio de AWS |

Nombre de Amazon Web Service. En la lista AWS Service , seleccione CloudWatch Logs. |

| Grupo de registro |

Nombre del grupo de registros de Amazon CloudWatch del que desea recopilar registros.

Nota:

Un único origen de registros recopila registros de CloudWatch de 1 grupo de registros a la vez. Si desea recopilar registros de varios grupos de registros, cree un origen de registro independiente para cada grupo de registros. |

| Secuencia de registro (opcional) |

Nombre de la secuencia de registro dentro de un grupo de registros. Si desea recopilar registros de todas las secuencias de registros de un grupo de registros, deje este campo en blanco. |

| Patrón de filtro (opcional) |

Escriba un patrón para filtrar los eventos recopilados. Este patrón no es un filtro regex. Solo los eventos que contienen el valor exacto especificado se recopilan de CloudWatch Logs. Si escribe ACCEPT como valor de patrón de filtro, sólo se recopilan los eventos que contienen la palabra ACCEPT, como se muestra en el ejemplo siguiente. {LogStreamName: LogStreamTest,Timestamp: 0,

Message: ACCEPT OK,IngestionTime: 0,EventId: 0} |

| Extraer evento original |

Para reenviar solo el evento original que se agregó a los registros de CloudWatch a JSA, seleccione esta opción. Los registros de CloudWatch encapsulan los eventos que reciben con metadatos adicionales. El evento original es el valor de la clave de mensaje que se extrae del registro de CloudWatch. El siguiente ejemplo de evento de registros de CloudWatch muestra el evento original que se extrae del registro de CloudWatch en negrita: {"owner":"123456789012","subscriptionFilters":

["allEvents"],"logEvents":

[{"id":"35093963143971327215510178578576502306458824699048362100","mes

sage":"{\"eventVersion\":\"1.05\",\"userIdentity\":

{\"type\":\"AssumedRole\",\"principalId\":\"ARO1GH58EM3ESYDW3XHP6:test

_session\",\"arn\":\"arn:aws:sts::123456789012:assumed-role/

CVDevABRoleToBeAssumed/

test_visibility_session\",\"accountId\":\"123456789012\",\"accessKeyId

\":\"ASIAXXXXXXXXXXXXXXXX\",\"sessionContext\":{\"sessionIssuer\":

{\"type\":\"Role\",\"principalId\":\"AROAXXXXXXXXXXXXXXXXX\",\"arn\":\

"arn:aws:iam::123456789012:role/

CVDevABRoleToBeAssumed\",\"accountId\":\"123456789012\",\"userName\":\

"CVDevABRoleToBeAssumed\"},\"webIdFederationData\":{},\"attributes\":

{\"mfaAuthenticated\":\"false\",\"creationDate\":\"2019-11-13T17:01:54

Z\"}}},\"eventTime\":\"2019-11-13T17:43:18Z\",\"eventSource\":\"cloudt

rail.amazonaws.com\",\"eventName\":\"DescribeTrails\",\"awsRegion\":\"

apnortheast-

1\",\"sourceIPAddress\":\"192.0.2.1\",\"requestParameters\":

null,\"responseElements\":null,\"requestID\":\"41e62e80-

b15d-4e3f-9b7e-b309084dc092\",\"eventID\":\"904b3fda-8e48-46c0-a923-

f1bb2b7a2f2a\",\"readOnly\":true,\"eventType\":\"AwsApiCall\",\"recipi

entAccountId\":\"123456789012\"}","timestamp":1573667733143}],"message

Type":"DATA_MESSAGE","logGroup":"CloudTrail/

DefaultLogGroup","logStream":"123456789012_CloudTrail_us-east-2_2"} |

| Usar como origen de registro de puerta de enlace |

Si no desea definir un identificador de origen de registro personalizado para eventos, asegúrese de que esta casilla esté desactivada. |

| Patrón de identificador de origen de registro |

Si seleccionó Usar como origen de registro de puerta de enlace, utilice esta opción para definir un identificador de origen de registro personalizado para los eventos que se están procesando. Utilice pares clave-valor para definir el identificador de origen de registro personalizado. La clave es la cadena de formato de identificador, que es el valor de origen o origen resultante. El valor es el patrón regex asociado que se utiliza para evaluar la carga actual. Este valor también admite grupos de captura que se pueden usar para personalizar aún más la clave. Defina varios pares clave-valor escribiendo cada patrón en una línea nueva. Se evalúan varios patrones en el orden en que se enumeran. Cuando se encuentra una coincidencia, se muestra un identificador de origen de registro personalizado. Los ejemplos siguientes muestran varias funciones de par clave-valor.

|

| Usar proxy |

Si JSA accede a Amazon Web Service mediante un proxy, seleccione esta opción. Si el proxy requiere autenticación, configure los campos Servidor proxy, Puerto proxy, Nombre de usuario de proxy y Contraseña de proxy . Si el proxy no requiere autenticación, configure los campos Servidor proxy y Puerto proxy . |

| Adquirir automáticamente certificados de servidor |

Seleccione Sí para que JSA descargue automáticamente el certificado del servidor y comience a confiar en el servidor de destino. Puede usar esta opción para inicializar un origen de registro recién creado y obtener certificados, o para reemplazar certificados caducados. |

| Acelerador EPS |

El límite superior para el número máximo de eventos por segundo (EPS). El valor predeterminado es 5000. Si se selecciona la opción Usar como origen de registro de puerta de enlace , este valor es opcional. Si el valor del parámetro EPS Throttle se deja en blanco, JSA no impone ningún límite de EPS. |

Opciones de configuración del protocolo Apache Kafka

JSA usa el protocolo Apache Kafka para leer secuencias de datos de eventos de temas en un clúster de Kafka que usa la API del consumidor. Un tema es una categoría o nombre de feed en Kafka donde se almacenan y publican los mensajes. El protocolo Apache Kafka es un protocolo saliente o activo y se puede utilizar como origen de registro de puerta de enlace mediante un tipo de origen de registro personalizado.

El protocolo Apache Kafka admite temas de casi cualquier escala. Puede configurar varios hosts de recopilación JSA (EP/EC) para recopilar de un solo tema; por ejemplo, todos los firewalls. Para obtener más información, consulte la Documentación de Kafka.

En la tabla siguiente se describen los parámetros específicos del protocolo Apache Kafka:

| Parámetro |

Descripción |

|---|---|

| Lista de servidores de arranque |

El puerto <hostname/ip>:<> el servidor (o servidores) de arranque. Se pueden especificar varios servidores en una lista separada por comas, como en este ejemplo: hostname1:9092,10.1.1.1:9092 |

| Grupo de consumidores |

Una cadena o etiqueta única que identifica el grupo de consumidores al que pertenece este origen de registro. Cada registro que se publica en un tema de Kafka se entrega a una instancia de consumidor dentro de cada grupo de consumidores suscritos. Kafka utiliza estas etiquetas para equilibrar la carga de los registros en todas las instancias de consumidor de un grupo. |

| Método de suscripción por tema |

El método que se utiliza para suscribirse a temas de Kafka. Utilice la opción Lista de temas para especificar una lista específica de temas. Utilice la opción Coincidencia de patrones Regex para especificar una expresión regular que coincida con los temas disponibles. |

| Lista de temas |

Una lista de nombres de temas a los que suscribirse. La lista debe estar separada por comas; Por ejemplo: Topic1,Topic2,Topic3. Esta opción sólo se muestra cuando se selecciona Mostrar temas para la opción Método de suscripción de temas . |

| Patrón de filtro de tema |

Una expresión regular que coincida con los temas a los que se va a suscribir. Esta opción sólo se muestra cuando se selecciona Coincidencia de patrones Regex para la opción Método de suscripción de temas . |

| Usar autenticación SASL |

Esta opción muestra las opciones de configuración de autenticación SASL. Cuando se utiliza sin autenticación de cliente, debe colocar una copia del certificado de servidor en el |

| Usar autenticación de cliente |

Muestra las opciones de configuración de autenticación de cliente. |

| /Key Store/Trust Store Type |

El formato de archivo de almacenamiento para el tipo de almacén de claves y almacén de confianza. Las siguientes opciones están disponibles para el formato de archivo de almacenamiento:

|

| Nombre de archivo del almacén de confianza |

Nombre del archivo de almacén de confianza. El almacén de confianza debe colocarse en /opt/qradar/conf/trusted_certificates/ kafka/. El archivo contiene el nombre de usuario y la contraseña. |

| Nombre de archivo del almacén de claves |

Nombre del archivo de almacén de claves. El almacén de claves debe colocarse en /opt/qradar/conf/trusted_certificates/ kafka/. El archivo contiene el nombre de usuario y la contraseña. |

| Usar como origen de registro de puerta de enlace |

Esta opción permite que los eventos recopilados pasen por el motor de análisis de tráfico de JSA y detecten automáticamente los orígenes de registro adecuados. |

| Patrón de identificador de origen de registro |

Define un identificador de origen de registro personalizado para los eventos que se están procesando, si la casilla Usar como origen de registro de puerta de enlace está activada. Los pares clave-valor se utilizan para definir el identificador de origen de registro personalizado. La clave es la cadena de formato de identificador, que es el valor de origen o origen resultante. El valor es el patrón regex asociado que se utiliza para evaluar la carga actual. Este valor también admite grupos de captura que se pueden usar para personalizar aún más la clave. Los pares de valores de clave múltiple se definen escribiendo cada patrón en una nueva línea. Se evalúan varios patrones en el orden en que se enumeran. Cuando se encuentra una coincidencia, se muestra un identificador de origen de registro personalizado. Los ejemplos siguientes muestran varias funciones de par clave-valor. Patrones

Eventos

Identificador de origen de registro personalizado resultante

|

| Reemplazo de secuencia de caracteres |

Reemplaza secuencias de caracteres literales específicos en la carga de eventos a caracteres reales. Una o más de las siguientes opciones están disponibles:

|

| Acelerador EPS |

El número máximo de eventos por segundo (EPS). No se aplica ninguna limitación si el campo está vacío. |

- Configuración de Apache Kafka para habilitar la autenticación de cliente

- Configuración de Apache Kafka para habilitar la autenticación SASL

- Solución de problemas de Apache Kafka

Configuración de Apache Kafka para habilitar la autenticación de cliente

En esta tarea se explica cómo habilitar la autenticación de cliente con Apache Kafka.

Asegúrese de que los puertos utilizados por el servidor Kafka no estén bloqueados por un firewall.

Para habilitar la autenticación de cliente entre los consumidores de Kafka (JSA) y un agente de Kafka, se deben generar una clave y un certificado para cada intermediario y cliente del clúster. Los certificados también deben estar firmados por una autoridad de certificación (CA).

En los pasos siguientes, generará una CA, firmará los certificados de cliente y agente con ella y la agregará a los almacenes de confianza de cliente y corredor. También puede generar las claves y los certificados mediante Java keytool y OpenSSL. Como alternativa, se puede usar una CA externa junto con varias CA, una para firmar certificados de agente y otra para certificados de cliente.

-

Genere el almacén de confianza, el almacén de claves, la clave privada y el certificado de CA.

Nota:Reemplace PASSWORD, VALIDITY, SERVER_ALIAS y CLIENT_ALIAS en los siguientes comandos con los valores apropiados.

-

Generar almacén de claves del servidor.

Nota:El nombre común (CN) de los certificados de intermediario debe coincidir con el nombre de dominio completo (FQDN) del servidor o host. El cliente Kafka Consumer que utiliza JSA compara el CN con el nombre de dominio DNS para asegurarse de que se está conectando al intermediario correcto en lugar de uno malicioso. Asegúrese de especificar el FQDN para el valor CN/nombre y apellido cuando genere el almacén de claves del servidor.

keytool -keystore kafka.server.keystore.jks -alias SERVER_ALIAS -validity VALIDITY -genkeykeytool -keystore kafka.server.keystore.jks -alias server.hostname -validity 365 -genkey

-

Generar certificado de CA.

Nota:Este certificado de CA se puede utilizar para firmar todos los certificados de agente y cliente.

openssl req -new -x509 -keyout ca-key -out ca-cert -days VALIDITYkeytool -keystore kafka.server.truststore.jks -alias CARoot -import -file ca-cert

-

Cree un almacén de confianza del servidor e importe el certificado de CA.

keytool -keystore kafka.server.truststore.jks -alias CARoot -import -file ca-cert -

Cree un almacén de confianza de cliente e importe el certificado de CA.

keytool -keystore kafka.client.truststore.jks -alias CARoot -import -file ca-cert -

Genere un certificado de servidor y fírmelo con la CA.

keytool -keystore kafka.server.keystore.jks -alias SERVER_ALIAS -certreq -file cert-file openssl x509 -req -CA ca-cert -CAkey ca-key -in cert-file -out cert-signed -days VALIDITY -CAcreateserialkeytool -keystore kafka.server.keystore.jks -alias server.hostname -certreq -file cert-file openssl x509 -req -CA ca-cert -CAkey ca-key -in cert-file -out cert-signed -days 365 -CAcreateserial

-

Importe el certificado de CA en el almacén de claves del servidor.

keytool -keystore kafka.server.keystore.jks -alias CARoot -import -file ca-cert -

Importe el certificado de servidor firmado al almacén de claves del servidor.

keytool -keystore kafka.server.keystore.jks -alias SERVER_ALIAS -import -file cert-signedkeytool -keystore kafka.server.keystore.jks -alias server.hostname -import -file cert-signed

-

Exporte el certificado de servidor al archivo binario DER.

Nota:El

keytool -exportcertcomando utiliza el formato DER de forma predeterminada. Coloque el certificado en el directorio trusted_certificates/ de cualquier EP que se comunique con Kafka. Necesita el certificado de servidor para cada servidor de arranque que utilice en la configuración. De lo contrario, JSA rechaza el protocolo de enlace TLS con el servidor.keytool -exportcert -keystore kafka.server.keystore.jks -alias SERVER_ALIAS -file SEVER_ALIAS.derkeytool -exportcert -keystore kafka.server.keystore.jks -alias server.hostname -file server.hostname.der

-

Genere un almacén de claves de cliente.

keytool -keystore kafka.client.keystore.jks -alias CLIENT_ALIAS -validity VALIDITY -genkeykeytool -keystore kafka.client.keystore.jks -alias client.hostname -validity 365 -genkey

-

Genere un certificado de cliente y fírmelo con la CA.

keytool -keystore kafka.client.keystore.jks -alias CLIENT_ALIAS -certreq -file client-cert-fileopenssl x509 -req -CA ca-cert -CAkey ca-key -in client-cert-file -out client-cert-signed -days VALIDITY -CAcreateserial

keytool -keystore kafka.client.keystore.jks -alias client.hostname -certreq -file client-cert-file openssl x509 -req -CA ca-cert -CAkey ca-key -in client-cert-file -out client-cert-signed -days 365 -CAcreateserial

-

Importe el certificado de CA en el almacén de claves del cliente.

keytool -keystore kafka.client.keystore.jks -alias CARoot -import -file ca-certkeytool -keystore kafka.client.keystore.jks -alias client.hostname -import -file client-cert-signed

-

Importe el certificado de cliente firmado al almacén de claves del cliente.

keytool -keystore kafka.client.keystore.jks -alias CLIENT_ALIAS -import -file client-cert-signed -

Copie el almacén de claves del cliente y el almacén de confianza a JSA.

-

Copie el

kafka.client.keystore.jksykafka.client.truststore.jksen /opt/qradar/conf/trusted_certificates/kafka/ en cada uno de los procesadores de eventos para los que está configurado el origen de registro. -

Copie los certificados de servidor <filename>.der que se generaron para cada intermediario en /opt/qradar/conf/trusted_certificates/.

-

-

-

Configure los intermediarios de Kafka para la autenticación de cliente.

-

Busque la sección Configuración del servidor de sockets .

-

Complete 1 de las siguientes opciones:

-

Si no utiliza la autenticación SASL, cambie listeners=PLAINTEXT://:<port> a listeners=SSL://:<PORT > y agregue

security.inter.broker.protocol=SSL. -

Si utiliza la autenticación SASL, cambie listeners=PLAINTEXT://:<port> a listeners=SSL://:<PORT > y agregue

security.inter.broker.protocol=SASL_SSL

-

-

Cambie listeners=PLAINTEXT://:<port> a listeners=SSL://:<PORT>.

-

Agregue las siguientes propiedades para forzar la comunicación cifrada entre los agentes y entre los agentes y los clientes. Ajuste las rutas, los nombres de archivo y las contraseñas a medida que los necesite. Estas propiedades son el almacén de confianza y el almacén de claves del servidor:

ssl.client.auth=requiredssl.keystore.location=/somefolder/kafka.server.keystore.jksssl.keystore.password=test1234ssl.key.password=test1234ssl.truststore.location=/somefolder/kafka.server.truststore.jksssl.truststore.password=test1234Nota:Dado que las contraseñas se almacenan en texto sin formato en el

server.properties, se recomienda que el acceso al archivo esté restringido mediante permisos del sistema de archivos. -

Reinicie los corredores de Kafka que tenían su

server.propertiesmodificado.

-

Configuración de Apache Kafka para habilitar la autenticación SASL

Esta tarea describe cómo habilitar la autenticación SASL con Apache Kafka sin autenticación de cliente SSL.

Si utiliza la autenticación SASL con la autenticación de cliente habilitada, consulte Configuración de Apache Kafka para habilitar la autenticación de cliente.

-

Asegúrese de que los puertos utilizados por el servidor Kafka no estén bloqueados por un firewall.

-

Para habilitar la autenticación de cliente entre los consumidores de Kafka (JSA) y los corredores de Kafka, se debe generar una clave y un certificado para cada agente y cliente del clúster. Los certificados también deben estar firmados por una autoridad de certificación (CA).

En los pasos siguientes, generará una CA, firmará los certificados de cliente y agente con ella y agréguela a los almacenes de confianza del intermediario. También puede generar las claves y los certificados mediante Java keytool y OpenSSL. Como alternativa, se puede usar una CA externa junto con varias CA, una para firmar certificados de agente y otra para certificados de cliente.

-

Genere el almacén de confianza, el almacén de claves, la clave privada y el certificado de CA.

Nota:Reemplace PASSWORD, VALIDITY, SERVER_ALIAS y CLIENT_ALIAS en los siguientes comandos con los valores apropiados.

-

Generar almacén de claves del servidor.

Nota:El nombre común (CN) de los certificados de intermediario debe coincidir con el nombre de dominio completo (FQDN) del servidor o host. El cliente Kafka Consumer que utiliza JSA compara el CN con el nombre de dominio DNS para asegurarse de que se está conectando al intermediario correcto en lugar de uno malicioso. Asegúrese de especificar el FQDN para el valor CN/nombre y apellido cuando genere el almacén de claves del servidor.

keytool -keystore kafka.server.keystore.jks -alias SERVER_ALIAS -validity VALIDITY -genkeykeytool -keystore kafka.server.keystore.jks -alias server.hostname -validity 365 -genkey

-

Generar certificado de CA.

Nota:Este certificado de CA se puede utilizar para firmar todos los certificados de agente y cliente.

openssl req -new -x509 -keyout ca-key -out ca-cert -days VALIDITYopenssl req -new -x509 -keyout ca-key -out ca-cert -days 365

-

Cree un almacén de confianza del servidor e importe el certificado de CA.

keytool -keystore kafka.server.truststore.jks -alias CARoot -import -file ca-cert -

Genere un certificado de servidor y fírmelo con la CA.

keytool -keystore kafka.server.keystore.jks -alias SERVER_ALIAS -certreq -file cert-fileopenssl x509 -req -CA ca-cert -CAkey ca-key -in cert-file -out cert-signed -days VALIDITY -CAcreateserialkeytool -keystore kafka.server.keystore.jks -alias server.hostname -certreq -file cert-file openssl x509 -req -CA ca-cert -CAkey ca-key -in cert-file -out cert-signed -days 365 -CAcreateserial

-

Importe el certificado de CA en el almacén de claves del servidor.

keytool -keystore kafka.server.keystore.jks -alias CARoot -import -file ca-cert -

Importe el certificado de servidor firmado al almacén de claves del servidor.

keytool -keystore kafka.server.keystore.jks -alias SERVER_ALIAS -import -file cert-signedkeytool -keystore kafka.server.keystore.jks -alias server.hostname -import -file cert-signed

-

Exporte el certificado de servidor al archivo binario DER.

Nota:El

keytool -exportcertcomando utiliza el formato DER de forma predeterminada. Coloque el certificado en el directorio trusted_certificates/ de cualquier EP que se comunique con Kafka. Necesita el certificado de servidor para cada servidor de arranque que utilice en la configuración. De lo contrario, JSA rechaza el protocolo de enlace TLS con el servidor.keytool -exportcert -keystore kafka.server.keystore.jks -alias SERVER_ALIAS -file SEVER_ALIAS.derkeytool -exportcert -keystore kafka.server.keystore.jks -alias server.hostname -file server.hostname.der

-

-

Configure los intermediarios de Kafka para la autenticación de cliente.

-

Busque la sección Configuración del servidor de socket y, a continuación, cambie listeners=PLAINTEXT://:<port>to listeners=SSL://:<PORT>.

-

Agregue las siguientes propiedades para forzar la comunicación cifrada entre los agentes y entre los agentes y los clientes. Ajuste las rutas, los nombres de archivo y las contraseñas a medida que los necesite. Estas propiedades son el almacén de confianza y el almacén de claves del servidor:

security.inter.broker.protocol=SASL_SSLssl.client.auth=nonessl.keystore.location=/somefolder/kafka.server.keystore.jksssl.keystore.password=test1234ssl.key.password=test1234ssl.truststore.location=/somefolder/kafka.server.truststore.jksssl.truststore.password=test1234Nota:Dado que las contraseñas se almacenan en texto sin formato en server.properties, se recomienda que el acceso al archivo esté restringido mediante permisos del sistema de archivos.

-

Reinicie los brokers de Kafka a los que se les modificó server.properties.

-

Solución de problemas de Apache Kafka

Esta referencia proporciona opciones de solución de problemas para configurar Apache Kafka para habilitar la autenticación de cliente.

| Emitir |

Solución |

|---|---|

| La opción Usar como origen de registro de puerta de enlace está seleccionada en la configuración del origen del registro, pero los orígenes de registro no se detectan automáticamente. |

Los eventos que se transmiten desde Kafka deben contener un RFC3164 Syslog válido o un encabezado compatible con RFC5424, para que JSA pueda determinar correctamente el identificador de origen de registro de cada evento. |

| No se recibe ningún evento y se muestra el siguiente error en el formulario de configuración del origen del registro: " |

Compruebe que los detalles del servidor de arranque y del puerto que se especifican en la configuración son válidos. Si la autenticación de cliente está habilitada, compruebe lo siguiente:

|

| No se recibe ningún evento y se muestra el siguiente error en el formulario de configuración del origen del registro: " |

Cuando utiliza las opciones Lista de temas para suscribirse a temas, JSA intenta verificar los temas disponibles en el clúster de Kafka para los temas especificados cuando se inicia inicialmente el origen de registro. Si ningún tema coincide entre lo que se introdujo en la configuración y lo que está disponible en el clúster, se le presentará este mensaje. Verifique los nombres de tema que se ingresan en la configuración; Además, considere el uso de la opción Regex Pattern Matching para suscribirse a temas. |

| Cuando se cambia cualquier valor de parámetro en el archivo de propiedades en el servidor de Kafka, no se reciben los resultados esperados. |

Desactive y, a continuación, vuelva a habilitar el origen de registro de Kafka. |

Opciones de configuración del protocolo de la API de REST de Blue Coat Web Security Service

Para recibir eventos de Blue Coat Web Security Service, configure un origen de registro para usar el protocolo REST API de Blue Coat Web Security Service.

El protocolo REST API de Blue Coat Web Security Service es un protocolo saliente/activo que consulta la API de sincronización del servicio Blue Coat Web Security y recupera datos de registro reforzados recientemente de la nube.

En la tabla siguiente se describen los parámetros específicos del protocolo para la API de REST del servicio de seguridad web de Blue Coat:

| Parámetro |

Descripción |

|---|---|

| Nombre de usuario de la API |

El nombre de usuario de la API que se usa para autenticarse con Blue Coat Web Security Service. El nombre de usuario de la API se configura a través del Blue Coat Threat Pulse Portal. |

| Contraseña |

La contraseña que se usa para autenticarse con Blue Coat Web Security Service. |

| Confirmar contraseña |

Confirmación del campo Contraseña . |

| Usar proxy |

Cuando configura un proxy, todo el tráfico del origen del registro viaja a través del proxy para que JSA acceda al servicio Blue Coat Web Security. Configure los campos IP o nombre de host del proxy, Puerto del proxy, Nombre de usuario del proxy y Contraseña del proxy. Si el proxy no requiere autenticación, puede dejar los campos Nombre de usuario de proxy y Contraseña de proxy en blanco. |

| Repetición |

Puede especificar cuándo se recopilan datos en el registro. El formato es M/H/D para meses/horas/días. El valor predeterminado es 5 M. |

| Acelerador EPS |

El límite superior para el número máximo de eventos por segundo (EPS). El valor predeterminado es 5000. |

Opciones de configuración del protocolo de la API REST de Centrify Redrock

El protocolo REST API de Centrify Redrock es un protocolo saliente/activo para JSA que recopila eventos de Centrify Identity Platform.

El protocolo REST API de Centrify Redrock admite la plataforma de identidad Centrify y la plataforma de seguridad de identidad de CyberArk.

Los siguientes parámetros requieren valores específicos para recopilar eventos de Centrify Identity Platform:

| Parámetro |

Valor |

|---|---|

| Tipo de origen de registro |

Plataforma de identidad Centrify |

| Configuración del protocolo |

Centrify Redrock REST API |

| Identificador de origen de registro |

Un nombre único para el origen del registro. El identificador de origen de registro puede tener cualquier valor válido y no necesita hacer referencia a un servidor específico. El identificador de origen de registro puede tener el mismo valor que el nombre de origen de registro. Si tiene más de un origen de registro de Centrify Identity Platform configurado, es posible que desee identificar el primer origen de registro como centrify1, el segundo origen de registro como centrify2, y el tercer origen de registro como centrify3. |

| ID de inquilino |

Centrify asignó un ID único de cliente o inquilino. |

| URL del inquilino |

URL de inquilino generada automáticamente para el ID de inquilino especificado. Por ejemplo |

| Nombre de usuario |

Nombre de usuario asociado al servicio en la nube para Centrify Identity Platform. |

| Contraseña |

La contraseña asociada al nombre de usuario de Centrify Identity Platform. |

| Filtro de registro de eventos |

Seleccione el nivel de registro de los eventos que desea recuperar. Información, Advertencia y Error son seleccionables. Se debe seleccionar al menos un filtro. |

| Permitir certificados que no sean de confianza |

Active esta opción para permitir certificados autofirmados que no sean de confianza. No habilite esta opción para inquilinos alojados en SaaS. Sin embargo, si es necesario, puede habilitar esta opción para otras configuraciones de inquilinos. El certificado debe descargarse en formato binario codificado PEM o DER y, a continuación, colocarse en el directorio /opt/ qradar/conf/trusted_certificates/ con la extensión de archivo .cert o .crt. |

| Usar proxy |

Cuando se configura un proxy, todo el tráfico de la API de REST de Centrify Redrock viaja a través del proxy. Configure los campos Servidor proxy, Puerto proxy, Nombre de usuario proxy y Contraseña de proxy . Si el proxy no requiere autenticación, puede dejar los campos Nombre de usuario de proxy y Contraseña de proxy en blanco. |

| Acelerador EPS |

Número máximo de eventos por segundo. El valor predeterminado es 5000. |

| Repetición |

El intervalo de tiempo puede ser en horas (H), minutos (M) o días (D). El valor predeterminado es 5 minutos (5M). |

Opciones de configuración del protocolo Cisco Firepower EStreamer

Para recibir eventos de un servicio Cisco Firepower eStreamer (Event Streamer), configure un origen de registro para utilizar el protocolo Cisco Firepower eStreamer.

El protocolo Cisco Firepower eStreamer se conocía anteriormente como protocolo eStreamer de Sourcefire Defense Center.

El protocolo Cisco firepower eStreamer es un protocolo entrante/pasivo.

Los archivos de eventos se transmiten a JSA para ser procesados después de configurar Cisco Firepower Management Center DSM.

La siguiente tabla describe los parámetros específicos del protocolo para el protocolo Cisco Firepower eStreamer:

| Parámetro |

Descripción |

|---|---|

| Configuración del protocolo |

Cisco Firepower eStreamer |

| Puerto del servidor |

El número de puerto en el que los servicios Cisco Firepower eStreamer está configurado para aceptar solicitudes de conexión. El puerto predeterminado que JSA utiliza para Cisco Firepower eStreamer es 8302. |

| Nombre de archivo del almacén de claves |

La ruta de acceso al directorio y el nombre de archivo de la clave privada del almacén de claves y el certificado asociado. De forma predeterminada, el script de importación crea el archivo de almacén de claves en el siguiente directorio: /opt/qradar/conf/estreamer.keystore. |

| Nombre de archivo del almacén de confianza |

La ruta de acceso al directorio y el nombre de archivo de los archivos del almacén de confianza. El archivo de almacén de confianza contiene los certificados en los que confía el cliente. De forma predeterminada, el script de importación crea el archivo truststore en el siguiente directorio: /opt/qradar/conf/estreamer.truststore. |

| Solicitar datos adicionales |

Seleccione esta opción para solicitar datos adicionales de Cisco Firepower Management Center, por ejemplo, datos adicionales incluyen la dirección IP original de un evento. |

| Dominio |

Nota:

Las solicitudes de streaming de dominio solo se admiten para eStreamer versión 6.x. Deje el campo Dominio en blanco para eStreamer versión 5.x. El dominio desde donde se transmiten los eventos. El valor del campo Dominio debe ser un dominio completo. Esto significa que todos los antepasados del dominio deseado deben aparecer en la lista, comenzando con el dominio de nivel superior y terminando con el dominio leaf al que desea solicitar eventos. Ejemplo: Global es el dominio de nivel superior, B es un dominio de segundo nivel que es un subdominio de Global y C es un dominio de tercer nivel y un dominio leaf que es un subdominio de B. Para solicitar eventos de C, escriba el siguiente valor para el parámetro Domain : Global \ B \ C |

Opciones de configuración del protocolo Cisco NSEL

Para supervisar flujos de paquetes NetFlow desde un Cisco Adaptive Security Appliance (ASA), configure el origen del protocolo Cisco Network Security Event Logging (NSEL).

El protocolo Cisco NSEL es un protocolo entrante/pasivo. Para integrar Cisco NSEL con JSA, debe crear manualmente un origen de registro para recibir eventos de NetFlow. JSA no descubre ni crea automáticamente orígenes de registro para eventos syslog de Cisco NSEL.

La tabla siguiente describe los parámetros específicos del protocolo para el protocolo Cisco NSEL:

| Parámetro |

Descripción |

|---|---|

| Configuración del protocolo |

Cisco NSEL |

| Identificador de origen de registro |

Si la red contiene dispositivos conectados a una consola de administración, puede especificar la dirección IP del dispositivo individual que creó el evento. Un identificador único para cada uno, como una dirección IP, impide que las búsquedas de eventos identifiquen a la consola de administración como el origen de todos los eventos. |

| Puerto colector |

El número de puerto UDP que Cisco ASA utiliza para reenviar eventos NSEL. JSA utiliza el puerto 2055 para los datos de flujo en los procesadores de flujo JSA. Debe asignar un puerto UDP diferente en Cisco Adaptive Security Appliance para NetFlow. |

Opciones de configuración del protocolo VMware de EMC

Para recibir datos de eventos del servicio web VMWare para entornos virtuales, configure un origen de registro para utilizar el protocolo VMWare de EMC.

El protocolo VMware de EMC es un protocolo saliente/activo.

JSA admite los siguientes tipos de eventos para el protocolo VMware de EMC:

-

Información de la cuenta

-

Notar

-

Advertencia

-

Error

-

Sistema informativo

-

Configuración del sistema

-

Error del sistema

-

Todocoleccion

-

Evento sospechoso misceláneo

-

Acceso denegado

-

Información

-

Autenticación

-

Seguimiento de sesiones

La siguiente tabla describe los parámetros específicos del protocolo para el protocolo VMware de EMC:

| Parámetro |

Descripción |

|---|---|

| Configuración del protocolo |

EMC VMware |

| Identificador de origen de registro |

El valor de este parámetro debe coincidir con el parámetro IP de VMware . |

| VMware IP |

La dirección IP del servidor ESXi de VMWare. El protocolo VMware anexa la dirección IP del servidor VMware ESXi con HTTPS antes de que el protocolo solicite datos de eventos. |

Opciones de configuración del protocolo reenviado

Para recibir eventos de otra consola de la implementación, configure un origen de registro para usar el protocolo reenviado.

El protocolo reenviado es un protocolo entrante/pasivo que normalmente se utiliza para reenviar eventos a otra consola JSA . Por ejemplo, la consola A tiene la consola B configurada como destino fuera del sitio. Los datos de los orígenes de registro descubiertos automáticamente se reenvían a la consola B. Los orígenes de registro creados manualmente en la consola A también deben agregarse como origen de registro a la consola B con el protocolo reenviado.

Opciones de configuración del protocolo Pub/Sub de Google Cloud

El protocolo Google Cloud Pub/Sub es un protocolo saliente/activo para JSA que recopila registros de Google Cloud Platform (GCP).

Si las actualizaciones automáticas no están habilitadas, descarga el RPM del protocolo GoogleCloudPubSub desde el https://support.juniper.net/support/downloads/.

El protocolo Pub/Sub de Google Cloud es compatible con JSA 7.3.2 parche 6 o posterior.

En la siguiente tabla se describen los parámetros específicos del protocolo para recopilar registros de Google Cloud Pub/Sub con el protocolo Google Cloud Pub/Sub:

| Parámetro |

Descripción |

|---|---|

| Tipo de credencial de cuenta de servicio |

Especifique de dónde provienen las credenciales de cuenta de servicio necesarias. Asegúrate de que la cuenta de servicio asociada tenga el rol de suscriptor de pub/suscripción o el permiso pubsub.subscriptions.consume más específico en el nombre de suscripción configurado en GCP. Clave administrada por el usuario Se proporciona en el campo Clave de cuenta de servicio al ingresar el texto JSON completo de una clave de cuenta de servicio descargada. Clave administrada de GCP Asegúrate de que el host administrado de JSA se esté ejecutando en una instancia de GCP Compute y de que los ámbitos de acceso a la API de Cloud incluyan Cloud Pub/Sub. |

| Nombre de suscripción |

Nombre completo de la suscripción a Cloud Pub/Sub. Por ejemplo, projects/my-project/subscriptions/my-subscription. |

| Usar como origen de registro de puerta de enlace |

Seleccione esta opción para que los eventos recopilados fluyan a través del motor de análisis de tráfico de JSA y para que JSA detecte automáticamente uno o más orígenes de registro. Al seleccionar esta opción, el patrón de identificador de origen de registro se puede utilizar opcionalmente para definir un identificador de origen de registro personalizado para los eventos que se están procesando. |

| Patrón de identificador de origen de registro |

Cuando se selecciona la opción Usar como origen de registro de puerta de enlace , utilice esta opción para definir un identificador de origen de registro personalizado para los eventos que se procesan. Si el patrón de identificador de origen de registro no está configurado, JSA recibe eventos como orígenes de registro genéricos desconocidos. El campo Patrón de identificador de origen de registro acepta pares clave-valor, como key=value, para definir el identificador de origen de registro personalizado para los eventos que se están procesando y para que los orígenes de registro se detecten automáticamente cuando corresponda. Key es la cadena de formato de identificador, que es el valor de origen o origen resultante. El valor es el patrón regex asociado que se utiliza para evaluar la carga actual. El valor (patrón regex) también admite grupos de captura que se pueden utilizar para personalizar aún más la clave (cadena de formato de identificador). Se pueden definir varios pares clave-valor escribiendo cada patrón en una nueva línea. Cuando se utilizan varios patrones, se evalúan en orden hasta que se encuentra una coincidencia. Cuando se encuentra una coincidencia, se muestra un identificador de origen de registro personalizado. En los ejemplos siguientes se muestra la funcionalidad de varios pares clave-valor: Patrones

Eventos

Identificador de origen de registro personalizado resultante

|

| Usar proxy |

Selecciona esta opción para que JSA se conecte al GCP mediante un proxy. Si el proxy requiere autenticación, configure los campos Servidor proxy, Puerto proxy, Nombre de usuario de proxy y Contraseña de proxy . Si el proxy no requiere autenticación, configure los campos Servidor proxy y Puerto proxy . |

| IP de proxy o nombre de host |

La IP o el nombre de host del servidor proxy. |

| Puerto proxy |

Número de puerto que se utiliza para comunicarse con el servidor proxy. El valor predeterminado es 8080. |

| Nombre de usuario del proxy |

Solo es necesario cuando el proxy requiere autenticación. |

| Contraseña de proxy |

Solo es necesario cuando el proxy requiere autenticación. |

| Acelerador EPS |

El límite superior para el número máximo de eventos por segundo (EPS) que este origen de registro no debe superar. El valor predeterminado es 5000. Si se selecciona la opción Usar como origen de registro de puerta de enlace , este valor es opcional. Si el valor del parámetro EPS Throttle se deja en blanco, JSA no impone ningún límite de EPS. |

- Configuración de Google Cloud Pub/Sub para integrarlo con JSA

- Crear un tema de publicación/suscripción en Google Cloud Console

- Crear una cuenta de servicio y una clave de cuenta de servicio en Google Cloud Console para acceder a la suscripción de pub/suscripción

- Rellenar un tema Pub/Sub con datos

- Añadir una fuente de registro de Google Cloud Pub/Sub en JSA

Configuración de Google Cloud Pub/Sub para integrarlo con JSA

Antes de poder agregar un origen de registro en JSA, debe crear un tema y una suscripción de Pub/Sub, crear una cuenta de servicio para acceder a la suscripción de Pub/Sub y, a continuación, rellenar el tema de Pub/Sub con datos.

Para configurar Google Cloud Pub/Sub para que se integre con JSA, realiza las siguientes tareas:

Crear un tema de publicación/suscripción en Google Cloud Console

Un tema en Google Cloud Pub/Sub es dónde se publican los datos. Uno o más suscriptores pueden consumir estos datos mediante una suscripción.

Una suscripción en Google Cloud Pub/Sub es una vista de los datos temáticos de un solo suscriptor o un grupo de suscriptores. Para recopilar datos de Pub/Sub, JSA necesita una suscripción dedicada al tema que no sea compartida por ningún otro SIEM, proceso de negocio, etc. Sin embargo, varios recopiladores de eventos JSA dentro de la misma implementación pueden usar la misma suscripción para equilibrar la carga del consumo del mismo tema mediante la opción Origen de registro de puerta de enlace.

-

Crear un tema. Si ya tiene un tema que contiene los datos que desea enviar a JSA, omita este paso.

-

Inicia sesión en Google Cloud Platform.

-

En el menú de navegación, seleccione Pub/Sub > Temas y, a continuación, haga clic en CREAR TEMA.

-

En el campo Id. de tema, escriba un nombre para el tema.

-

En la sección Cifrado, asegúrese de que la opción Clave administrada por Google esté seleccionada y, a continuación, haga clic en CREAR TEMA.

-

-

Cree una suscripción.

-

En el menú de navegación Pub/Sub, seleccione Suscripciones.

-

Haga clic en Crear suscripción y, a continuación, configure los parámetros.

En la siguiente tabla se describen los valores de parámetro necesarios para crear una suscripción en Google Cloud Pub/Sub:

Tabla 17: Google Cloud Pub/Sub Crear parámetros de suscripción para Google Cloud Pub/Sub Parámetro

Descripción

ID de suscripción

Escriba un nuevo nombre de suscripción.

Seleccionar un tema de Cloud Pub/Sub

Seleccione un tema de la lista.

Tipo de entrega

Habilite la extracción.

Caducidad de la suscripción

Habilite Caducar después de tantos días en (365) y, a continuación, escriba el número de días que desea mantener la suscripción en el campo Días; por ejemplo, 31.

Fecha límite de acuse de recibo

Para asegurarse de que los mensajes se procesan solo una vez, escriba 60 en el campo Segundos .

Duración de la retención de mensajes

En el campo Días, escriba el número de días que desea conservar los mensajes no confirmados; por ejemplo, 7. JSA reconoce los mensajes después de consumirlos.

Nota:Para asegurarse de que los mensajes se procesan solo una vez, no seleccione Conservar mensajes confirmados.

Puerto proxy

Número de puerto que se utiliza para comunicarse con el servidor proxy.

El valor predeterminado es 8080.

Nombre de usuario del proxy

Solo es necesario cuando el proxy requiere autenticación.

Contraseña de proxy

Solo es necesario cuando el proxy requiere autenticación.

Acelerador EPS

El límite superior para el número máximo de eventos por segundo (EPS) que este origen de registro no debe superar. El valor predeterminado es 5000.

Si se selecciona la opción Usar como origen de registro de puerta de enlace , este valor es opcional.

Si el valor del parámetro EPS Throttle se deja en blanco, JSA no impone ningún límite de EPS.

-

Haga clic en CREAR.

-

Crear una cuenta de servicio y una clave de cuenta de servicio en Google Cloud Console para acceder a la suscripción de pub/suscripción

Se debe crear una cuenta de servicio para que JSA se autentique con las API de Google Cloud Pub/Sub.

La clave de la cuenta de servicio contiene las credenciales de la cuenta de servicio en formato JSON.

-

Cree una cuenta de servicio.

Omita este paso si se cumple una de las condiciones siguientes:

-

Ya tiene una cuenta de servicio que desea usar.

-

Tienes un dispositivo JSA All-in-One o un recopilador de eventos JSA que recopila eventos de una instancia de JSA Cloud Platform Compute y estás usando la clave administrada de GCP como opción Tipo de cuenta de servicio .

-

Inicia sesión en Google Cloud Platform.

-

En el menú de navegación de IAM & Admin, seleccione Cuentas de servicio y, a continuación, haga clic en CREAR CUENTA DE SERVICIO.

-

En el campo Cuenta de servicio , escriba un nombre para la cuenta de servicio.

-

En el campo Descripción de la cuenta de servicio , escriba una descripción para la cuenta de servicio.

-

Haga clic en CREAR.

-

-

Crear una clave de cuenta de servicio: las credenciales de la cuenta de servicio con formato JSON se descargan en el equipo desde el explorador web. Si usa la opción Clave administrada por el usuario para el parámetro Clave de cuenta de servicio al configurar un origen de registro en JSA, necesitará el valor de clave de cuenta de servicio. Si usas la opción Clave administrada de GCP , omite este paso.

-

Inicia sesión en Google Cloud Platform.

-

En el menú de navegación, seleccione IAM & Admin > Service Accounts.

-

Seleccione su cuenta de servicio en la lista Correo electrónico y, a continuación, seleccione Crear clave en la lista Acciones .

-

Seleccione JSON para el tipo de clave y, a continuación, haga clic en CREAR.

-

-

Asignar permisos a una cuenta de servicio: se debe crear una cuenta de servicio para que JSA se autentique con las API de Google Cloud Pub/Sub. Si ya tiene una cuenta de servicio, omita este paso. Si tienes un dispositivo todo en uno JSA o un recopilador de eventos JSA que recopila eventos de una instancia informática de Google Cloud Platform y usas la clave administrada de GCP como opción Tipo de cuenta de servicio, omite este paso.

-

Inicia sesión en Google Cloud Platform.

-

En el menú de navegación, seleccione IAM & Admin > IAM y, a continuación, haga clic en Agregar.

-

Selecciona la cuenta de servicio que creaste en el paso 1 o, si usas las claves administradas de GCP, selecciona la cuenta de servicio asignada a la instancia informática que usa tu instalación de JSA.

-

En la lista Rol , seleccione Suscriptor de pub/Sub. Cuando se usa el rol de suscriptor de Pub/Sub, la cuenta de servicio lee y consume mensajes de temas de Pub/Sub. Si desea limitar aún más los permisos, puede crear un rol personalizado con el permiso pubsub.subscriptions.consume y asignarlo solo a una suscripción específica.

-

Haga clic en GUARDAR.

-

Rellenar un tema Pub/Sub con datos

Algunos servicios de Google Cloud Platform pueden escribir datos en temas de Pub/Sub mediante un receptor de registro o mediante agentes de Stackdriver que se pueden instalar en instancias de Google Compute Engine.

Asegúrate de tener un tema de publicación/suscripción y una configuración de suscripción en Google Cloud Platform.

Un caso de uso común es recopilar la actividad administrativa del registro de auditoría en la nube de Google Cloud Platform. Utilice el ejemplo siguiente para crear el receptor de exportación de registros.

-

Inicia sesión en Google Cloud Platform.

-

En el menú de navegación, haga clic en Registro > Visor de registros.

-

En la lista Recursos auditados , selecciona Proyecto de Google.

-

En la lista Filtrar por etiqueta o búsqueda de texto , seleccione Convertir en filtro avanzado.

-

En el campo Filtro avanzado , escriba el

logName:"logs/cloudaudit.googleapis.comcomando ". -

Haga clic en CREAR RECEPTOR.

Añadir una fuente de registro de Google Cloud Pub/Sub en JSA