그룹 VPNv2

Junos OS의 그룹 VPNv2에 대해 알아보려면 이 주제를 읽어보세요.

그룹 VPNv2는 포인트 투 포인트 터널 및 관련 오버레이 라우팅을 제거하기 위해 신뢰할 수 있는 그룹의 개념을 도입합니다. 모든 그룹 멤버는 그룹 SA라고도 하는 공통 SA(보안 연결)를 공유합니다.

그룹 VPNv2 개요

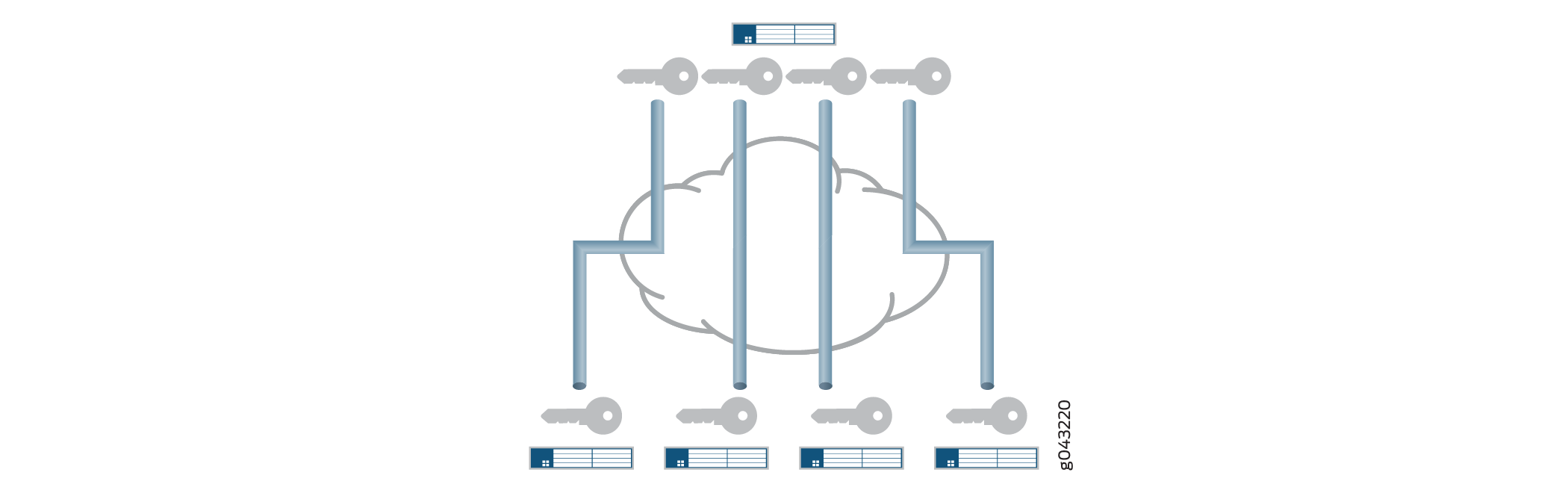

IPsec SA(보안 연결)는 인증 및 암호화 알고리즘, 키 교환 메커니즘 및 보안 통신에 사용할 규칙을 정의하는 VPN(가상 사설망) 참가자 간의 단방향 계약입니다. 많은 VPN 구현에서 SA는 두 보안 디바이스 간의 지점 간 터널입니다( 참조 그림 1).

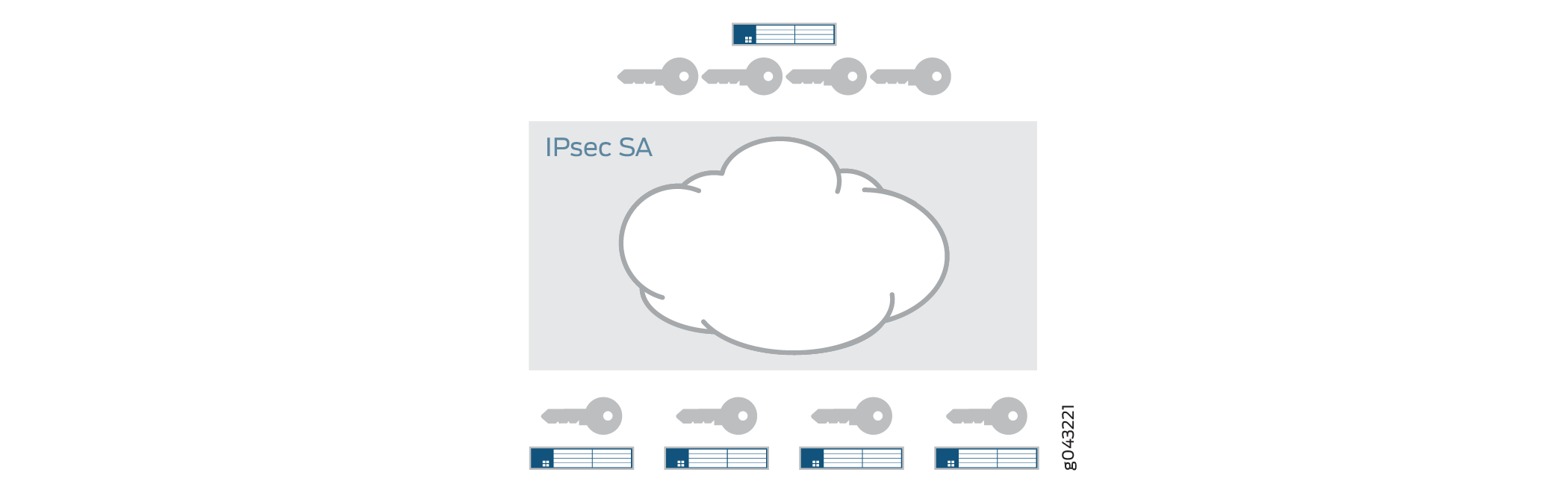

그룹 VPNv2는 IPsec 아키텍처를 확장하여 보안 디바이스 그룹이 공유하는 SA를 지원합니다( 그림 2참조). 그룹 VPNv2를 사용하면 외부 헤더에 원래 소스 및 대상 IP 주소를 보존하여 애니-투-애니(any-to-any) 연결을 달성할 수 있습니다.

그룹 VPNv2는 SRX 시리즈 방화벽을 위한 이전 Junos OS 릴리스에서 소개된 그룹 VPN 기능의 향상된 버전입니다. 주니퍼 디바이스의 그룹 VPNv2는 RFC 6407, GDOI(Group Domain of Interpretation)를 지원하며 RFC 6407을 준수하는 다른 디바이스와 상호 운용됩니다.

- 그룹 VPNv2에 대한 GDOI 프로토콜 이해하기

- 그룹 VPNv2 서버 및 구성원 이해하기

- 그룹 VPNv2 제한 사항 이해하기

- 그룹 VPNv2 서버 멤버 통신 이해하기

- 그룹 VPNv2 주요 작업 이해

그룹 VPNv2에 대한 GDOI 프로토콜 이해하기

그룹 VPNv2는 RFC 6407, GDOI( Group Domain of Interpretation)를 기반으로 합니다 . 이 RFC는 그룹 구성원 간에 SA를 설정하기 위한 그룹 구성원과 그룹 서버 간의 프로토콜을 설명합니다. GDOI 메시지는 디바이스 그룹에 대한 SA를 생성, 유지 또는 삭제합니다.

GDOI 프로토콜은 UDP 포트 848에서 실행됩니다. ISAKMP(Internet Security Association and Key Management Protocol)는 IKE IPsec 터널에 대한 SA를 설정하기 위한 두 가지 협상 단계를 정의합니다. 1단계에서는 두 디바이스가 GDOI와 같은 다른 보안 프로토콜에 대한 ISAKMP SA 를 설정할 수 있습니다.

그룹 VPNv2를 사용하면 그룹 서버와 그룹 멤버 간에 1단계 ISAKMP SA 협상이 수행됩니다. 서버와 구성원은 동일한 ISAKMP 정책을 사용해야 합니다. 서버와 멤버 간의 GDOI 교환은 다른 그룹 멤버와 공유되는 SA를 설정합니다. 그룹 멤버는 다른 그룹 멤버와 IPsec을 협상할 필요가 없습니다. GDOI 거래소는 ISAKMP Phase 1 SA에 의해 보호되어야 합니다.

GDOI 거래소에는 두 가지 유형이 있습니다.

교환을

groupkey-pull통해 구성원은 서버에서 그룹이 공유하는 SA 및 키를 요청할 수 있습니다. 그룹 멤버는 교환을 통해 그룹 서버에 등록해야 합니다groupkey-pull.교환은

groupkey-push기존 그룹 SA가 만료되기 전에 서버가 그룹 SA와 키를 구성원에게 보낼 수 있도록 하는 단일 키 재입력 메시지입니다. 키 재입력 메시지는 서버에서 구성원에게 보내는 원치 않는 메시지입니다.

그룹 VPNv2 서버 및 구성원 이해하기

그룹 VPNv2의 중심은 그룹 컨트롤러/키 서버(GCKS)입니다. 서버 클러스터를 사용하여 GCKS 중복성을 제공할 수 있습니다.

GCKS 또는 그룹 서버는 다음 작업을 수행합니다.

그룹 구성원 자격을 제어합니다.

암호화 키를 생성합니다.

구성원에게 새 그룹 SA 및 키를 보냅니다. 그룹 멤버는 그룹 SA와 그룹 서버가 제공하는 키를 기반으로 트래픽을 암호화합니다.

그룹 서버는 여러 그룹에 서비스를 제공할 수 있습니다. 단일 보안 디바이스는 여러 그룹의 구성원이 될 수 있습니다.

각 그룹은 1에서 4,294,967,295 사이의 숫자인 그룹 식별자로 표시됩니다. 그룹 서버 및 그룹 멤버는 그룹 식별자에 의해 함께 링크됩니다. 그룹당 하나의 그룹 식별자만 있을 수 있으며 여러 그룹이 동일한 그룹 식별자를 사용할 수 없습니다.

다음은 그룹 VPNv2 서버 및 멤버 작업에 대한 개괄적인 보기입니다.

그룹 서버는 구성원이 등록할 수 있도록 UDP 포트 848에서 수신 대기합니다.

그룹 서버에 등록하기 위해 구성원은 먼저 서버와 IKE(Internet Key Exchange) SA를 설정합니다. 멤버 디바이스는 그룹에 가입하기 위해 올바른 IKE(Internet Key Exchange) 1단계 인증을 제공해야 합니다. 구성원 단위의 사전 공유 키 인증이 지원됩니다.

인증 및 등록에 성공하면, 멤버 디바이스는 GDOI

groupkey-pull교환을 통해 서버에서 지정된 그룹 식별자에 대한 그룹 SA와 키를 검색합니다.서버는 그룹의 구성원 자격에 구성원을 추가합니다.

그룹 멤버는 그룹 SA 키로 암호화된 패킷을 교환합니다.

서버는 키 재생성(GDOI groupkey-push) 메시지를 통해 그룹 구성원에게 SA 및 키 새로 고침을 보냅니다. 서버는 SA가 만료되기 전에 키 재입력 메시지를 전송하여 그룹 멤버 간의 트래픽을 암호화하는 데 유효한 키를 사용할 수 있는지 확인합니다.

서버가 전송한 키 재입력 메시지에는 각 그룹 멤버의 승인(ack) 메시지가 필요합니다. 서버가 멤버로부터 ack 메시지를 수신하지 않는 경우, 키 재입력 메시지는 구성된 retransmission-period 시간에 재전송됩니다(기본값은 10초). 구성된 number-of-retransmission 후(기본값은 2회) 구성원의 응답이 없는 경우, 서버의 등록된 구성원에서 구성원이 제거됩니다. 서버와 구성원 간의 IKE(Internet Key Exchange) SA도 제거됩니다.

또한 서버는 그룹 SA가 변경되었을 때 구성원에게 새 키를 제공하기 위해 키 재입력 메시지를 보냅니다.

그룹 VPNv2 제한 사항 이해하기

그룹 VPNv2 서버는 RFC 6407, GDOI(Group Domain of Interpretation)를 지원하는 그룹 VPNv2 멤버와만 작동합니다.

다음은 그룹 VPNv2에서 지원되지 않습니다.

SNMP입니다.

Cisco GET VPN 서버의 정책을 거부합니다.

1단계 IKE(Internet Key Exchange) 인증을 위한 PKI 지원.

그룹 서버와 구성원의 공동 배치, 서버 및 구성원 기능이 동일한 물리적 장치에 공존합니다.

섀시 클러스터로 구성된 그룹 멤버.

구성 및 모니터링을 위한 J-Web 인터페이스.

멀티캐스트 데이터 트래픽.

그룹 VPNv2는 IP 주소를 보존할 수 없는 구축(예: NAT가 사용되는 인터넷)에서는 지원되지 않습니다.

그룹 VPNv2 서버 멤버 통신 이해하기

서버 멤버 통신을 통해 서버는 GDOI groupkey-push (키 재생성) 메시지를 멤버에게 보낼 수 있습니다. 그룹에 대해 서버 멤버 통신이 구성되지 않은 경우 멤버는 GDOI groupkey-pull 메시지를 보내 서버에 등록하고 다시 등록할 수 있지만 서버는 멤버에게 메시지를 보낼 groupkey-push 수 없습니다.

서버 구성원 통신은 [edit security group-vpn server] 계층에서 server-member-communication 구성 문을 사용하여 그룹에 대해 구성됩니다. 다음 옵션을 정의할 수 있습니다.

서버에 대해 멤버를 인증하는 데 사용되는 인증 알고리즘(sha-256 또는 sha-384)입니다. 기본 알고리즘은 없습니다.

서버와 멤버 간의 통신에 사용되는 암호화 알고리즘입니다. aes-128-cbc, aes-192-cbc 또는 aes-256-cbc를 지정할 수 있습니다. 기본 알고리즘은 없습니다.

그룹 멤버에게 전송되는 키 재입력 메시지를 위한 유니캐스트 통신 유형입니다.

KEK(키 암호화 키)의 수명입니다. 기본값은 3600초입니다.

그룹 서버가 응답 없이 그룹 구성원에게 메시지를 재전송하는

groupkey-push횟수(기본값은 2회) 및 재전송 사이의 기간(기본값은 10초)입니다.

그룹에 대한 서버 구성원 통신이 구성되지 않은 경우 명령에 의해 show security group-vpn server registered-members 표시되는 구성원 목록에는 서버에 등록된 그룹 구성원이 표시되며 구성원은 활성 상태일 수도 있고 그렇지 않을 수도 있습니다. 그룹에 대한 서버 구성원 통신이 구성되면 그룹 구성원 목록이 지워집니다. 유니캐스트 통신 유형의 경우, show security group-vpn server registered-members 명령은 활성 멤버만 표시합니다.

그룹 VPNv2 주요 작업 이해

이러한 주제에는 다음 섹션이 포함됩니다.

그룹 키

그룹 서버는 VPN 그룹, 그룹 구성원 및 그룹 키 간의 관계를 추적하기 위해 데이터베이스를 유지 관리합니다. 서버가 구성원에게 다운로드하는 그룹 키에는 두 가지 종류가 있습니다.

KEK(Key Encryption Key) - GDOI

groupkey-push(SA 키 재생성) 교환을 암호화하는 데 사용됩니다. 그룹당 하나의 KEK가 지원됩니다.트래픽 암호화 키(TEK) - 그룹 멤버 간의 IPsec 데이터 트래픽을 암호화하고 해독하는 데 사용됩니다.

SA와 연결된 키는 멤버에 구성된 일치 정책이 있는 경우에만 그룹 멤버가 수락합니다. 수락된 키는 그룹에 대해 설치되지만 거부된 키는 삭제됩니다.

메시지 키 재설정

그룹이 서버 구성원 통신을 위해 구성된 경우 서버는 키 재생성(GDOI groupkey-push) 메시지와 함께 그룹 구성원에게 SA 및 키 새로 고침을 보냅니다. 키 재입력 메시지는 SA가 만료되기 전에 전송됩니다. 이렇게 하면 그룹 구성원 간의 트래픽을 암호화하는 데 유효한 키를 사용할 수 있습니다.

또한 서버는 그룹 구성원이 변경되거나 그룹 SA가 변경된 경우(예: 그룹 정책 추가 또는 삭제) 구성원에게 새 키를 제공하기 위해 키 재입력 메시지를 보냅니다.

서버가 그룹 구성원에게 키 재입력 메시지를 보낼 수 있도록 서버에서 서버 구성원 통신 옵션을 구성해야 합니다.

그룹 서버는 유니캐스트 키 재입력 메시지의 사본 하나를 각 그룹 멤버에게 보냅니다. 키 재입력 메시지를 수신하면 구성원은 서버에 확인서(ACK)를 보내야 합니다. 서버가 구성원으로부터 ACK를 수신하지 않으면(키 재입력 메시지 재전송 포함) 서버는 구성원을 비활성 상태로 간주하고 구성원 목록에서 제거합니다. 서버가 멤버에 대한 키 재입력 메시지 전송을 중지합니다.

서버 멤버 통신을 위한 및 retransmission-period 구성 문은 number-of-retransmission 멤버로부터 ACK를 수신하지 않을 때 서버에 의한 키 재입력 메시지의 재전송을 제어합니다.

서버가 키 재입력 메시지를 보내는 간격은 [edit security group-vpn server group group-name] 계층의 lifetime-seconds 구성 문 값을 기반으로 합니다. KEK 및 TEK 키가 만료되기 전에 새 키가 생성됩니다.

KEK의 경우 서버 lifetime-seconds 구성원 통신의 일부로 구성되며 기본값은 3600초입니다. TEK의 경우 lifetime-seconds IPsec 제안에 대해 구성됩니다. 기본값은 3600초입니다.

회원가입

그룹 멤버가 현재 키가 만료되기 전에 서버에서 새 SA 키를 받지 못한 경우 멤버는 서버에 다시 등록하고 GDOI groupkey-pull 교환을 통해 업데이트된 키를 가져와야 합니다.

그룹 VPNv2 구성 개요

이 주제는 그룹 VPNv2를 구성하기 위한 주요 작업을 설명합니다.

그룹 컨트롤러/키 서버(GCKS)는 그룹 VPNv2 보안 연결(SA)을 관리하고 암호화 키를 생성하여 그룹 멤버에게 배포합니다. 그룹 VPNv2 서버 클러스터를 사용하여 GCKS 이중화를 제공할 수 있습니다. 그룹 VPNv2 서버 클러스터 이해하기를 참조하십시오.

그룹 서버에서 다음을 구성합니다.

- IKE(Internet Key Exchange) 1단계 SA. 그룹 VPNv2에 대한 IKE(Internet Key Exchange) 1단계 구성 이해를 참조하십시오.

- IPsec SA입니다. 그룹 VPNv2에 대한 IPsec SA 구성 이해를 참조하십시오.

- 그룹 식별자, 그룹 구성원에 대한 IKE 게이트웨이, 그룹의 최대 구성원 수 및 서버 구성원 통신을 포함한 VPN 그룹 정보. 그룹 구성에는 SA와 키가 적용되는 트래픽을 정의하는 그룹 정책이 포함됩니다. 서버 클러스터 및 안티리플레이 기간을 선택적으로 구성할 수 있습니다. 그룹 VPNv2 구성 개요 및 그룹 VPNv2 트래픽 스티어링 이해하기를 참조하세요.

그룹 멤버에서 다음을 구성합니다.

IKE(Internet Key Exchange) 1단계 SA. 그룹 VPNv2에 대한 IKE(Internet Key Exchange) 1단계 구성 이해를 참조하십시오.

IPsec SA입니다. 그룹 VPNv2에 대한 IPsec SA 구성 이해를 참조하십시오.

들어오는 영역(일반적으로 보호된 LAN), 나가는 영역(일반적으로 WAN) 및 정책이 적용되는 VPN 그룹을 정의하는 IPsec 정책입니다. 제외 또는 fail-open 규칙도 지정할 수 있습니다. 그룹 VPNv2 트래픽 스티어링 이해하기를 참조하세요.

IPsec 정책에 지정된 영역 간의 그룹 VPN 트래픽을 허용하는 보안 정책입니다.

그룹 VPNv2 작동에는 클라이언트 디바이스가 네트워크 전체에서 의도한 사이트에 도달할 수 있도록 하는 작동 중인 라우팅 토폴로지가 필요합니다.

이 그룹은 [edit security group-vpn server] 계층의 group 구성 문을 사용하여 서버에서 구성됩니다.

그룹 정보는 다음 정보로 구성됩니다.

Group identifier(그룹 식별자) - VPN 그룹을 식별하는 값입니다. 그룹 멤버에 동일한 그룹 식별자를 구성해야 합니다.

각 그룹 멤버는 구성 문으로

ike-gateway구성됩니다. 이 구성 문에는 그룹의 각 멤버에 대해 하나씩 여러 인스턴스가 있을 수 있습니다.그룹 정책 - 구성원에게 다운로드할 정책입니다. 그룹 정책은 SA와 키가 적용되는 트래픽을 설명합니다. 그룹 VPNv2 트래픽 스티어링 이해하기를 참조하세요.

구성원 임계값 - 그룹의 최대 구성원 수입니다. 그룹에 대한 구성원 임계값에 도달한 후 서버는 새 구성원의 시작에

groupkey-pull응답하지 않습니다. 그룹 VPNv2 서버 클러스터 이해하기를 참조하십시오.서버-멤버 통신 - 서버가 멤버에게 키 재입력 메시지를 보낼

groupkey-push수 있도록 하는 선택적 구성입니다.서버 클러스터: 그룹 컨트롤러/키 서버(GCKS) 중복을 지원하는 선택적 구성입니다. 그룹 VPNv2 서버 클러스터 이해하기를 참조하십시오.

Antireplay—패킷 가로채기 및 재생을 감지하는 선택적 구성입니다. 그룹 VPNv2 안티리플레이 이해하기를 참조하세요.

그룹 VPNv2에 대한 IKE(Internet Key Exchange) 1단계 구성 이해

그룹 서버와 그룹 멤버 간의 IKE(Internet Key Exchange) 1단계 SA는 그룹이 공유하는 IPsec SA를 협상할 보안 채널을 설정합니다. 주니퍼 네트웍스 보안 디바이스의 표준 IPsec VPN의 경우, 1단계 SA 구성은 IKE(Internet Key Exchange) 제안, 정책 및 게이트웨이 지정으로 구성됩니다.

그룹 VPNv2의 경우, IKE(Internet Key Exchange) 1단계 SA 구성은 표준 IPsec VPN의 구성과 유사하지만 [edit security group-vpn server ike] 및 [edit security group-vpn member ike] 계층에서 수행됩니다.

IKE(Internet Key Exchange) 제안 구성에서는 참가자 간의 보안 채널을 여는 데 사용할 인증 방법과 인증 및 암호화 알고리즘을 설정합니다. IKE(Internet Key Exchange) 정책 구성에서 1단계 채널이 협상될 모드를 설정하고, 사용할 키 교환 유형을 지정하며, 1단계 제안을 참조합니다. IKE(Internet Key Exchange) 게이트웨이 구성에서는 1단계 정책을 참조합니다.

그룹 서버의 IKE(Internet Key Exchange) 제안 및 정책 구성은 그룹 멤버의 IKE(Internet Key Exchange) 제안 및 정책 구성과 일치해야 합니다. 그룹 서버에서는 각 그룹 멤버에 대해 IKE(Internet Key Exchange) 게이트웨이가 구성됩니다. 그룹 멤버에서는 IKE(Internet Key Exchange) 게이트웨이 구성에서 최대 4개의 서버 주소를 지정할 수 있습니다.

그룹 VPNv2에 대한 IPsec SA 구성 이해하기

서버와 멤버가 1단계 협상에서 안전하고 인증된 채널을 설정한 후, 멤버 간에 전송되는 데이터를 보호하기 위해 그룹 멤버가 공유하는 IPsec SA를 설정합니다. 그룹 VPNv2에 대한 IPsec SA 구성은 표준 VPN에 대한 구성과 유사하지만, 그룹 멤버는 다른 그룹 멤버와 SA를 협상할 필요가 없습니다.

그룹 VPNv2에 대한 IPsec 구성은 다음 정보로 구성됩니다.

그룹 서버에서는 SA에 사용할 보안 프로토콜, 인증 및 암호화 알고리즘에 대한 IPsec 제안이 구성됩니다. IPsec SA 제안은 [

edit security group-vpn server ipsec] 계층의 구성 문을 사용하여proposal그룹 서버에서 구성됩니다.그룹 멤버에서는 그룹 식별자, 그룹 서버(구성 문으로

ike-gateway구성) 및 멤버가 그룹 피어에 연결하는 데 사용하는 인터페이스를 참조하는 자동 키 IKE(Internet Key Exchange)가 구성됩니다. 자동 키 IKE(Internet Key Exchange)는 [edit security group-vpn member ipsec] 계층의 구성 문을 사용하여vpn멤버에 구성됩니다.

참조

그룹 VPNv2 트래픽 스티어링 이해하기

그룹 서버는 IPsec SA(Security Association) 및 키를 지정된 그룹의 구성원에게 배포합니다. 동일한 그룹에 속한 모든 구성원은 동일한 IPsec SA 집합을 공유합니다. 특정 그룹 멤버에 설치된 SA는 그룹 SA와 연결된 정책 및 그룹 멤버에 구성된 IPsec 정책에 의해 결정됩니다.

그룹 서버에 구성된 그룹 정책

VPN 그룹에서 서버가 구성원에게 푸시하는 각 그룹 SA와 키는 그룹 정책과 연결됩니다. 그룹 정책은 프로토콜, 원본 주소, 원본 포트, 대상 주소 및 대상 포트를 포함하여 키를 사용해야 하는 트래픽을 설명합니다. 서버에서 그룹 정책은 [edit security group-vpn server group name ipsec-sa name] 계층 수준의 옵션으로 구성됩니다match-policy policy-name.

동일한 그룹 정책(동일한 원본 주소, 대상 주소, 원본 포트, 대상 포트 및 프로토콜 값으로 구성됨)은 단일 그룹에 대해 존재할 수 없습니다. 그룹에 대해 동일한 그룹 정책을 포함하는 구성을 커밋하려고 하면 오류가 반환됩니다. 이 경우 구성을 커밋하기 전에 동일한 그룹 정책 중 하나를 삭제해야 합니다.

그룹 멤버에 구성된 IPsec 정책

그룹 멤버에서 IPsec 정책은 다음 정보로 구성됩니다.

그룹 트래픽에 대한 수신 영역(

from-zone)입니다.그룹 트래픽에 대한 나가는 영역(

to-zone)입니다.IPsec 정책이 적용되는 그룹의 이름입니다. 하나의 그룹 VPNv2 이름만 특정 from-zone/to-zone 쌍에서 참조할 수 있습니다.

그룹 멤버가 그룹 VPNv2에 연결하는 데 사용하는 인터페이스는 나가는 영역에 속해야 합니다. 이 인터페이스는 [edit security group-vpn member ipsec vpn vpn-name] 계층 수준에서 문을 사용하여 group-vpn-external-interface 지정됩니다.

그룹 멤버에서 IPsec 정책은 [edit security ipsec-policy] 계층 수준에서 구성됩니다. IPsec 정책과 일치하는 트래픽은 그룹에 대해 구성된 제외 및 페일 오픈 규칙에 대해 추가로 확인됩니다.

페일 클로즈(Fail-Close)

기본적으로 그룹 서버에서 수신한 제외 또는 페일 오픈 규칙 또는 그룹 정책과 일치하지 않는 트래픽은 차단됩니다. 이를 장애 조치(fail-close)라고 합니다.

Exclude 및 Fail-Open 규칙

그룹 멤버의 경우 각 그룹에 대해 다음과 같은 유형의 규칙을 구성할 수 있습니다.

VPN 암호화에서 제외된 트래픽입니다. 이러한 트래픽 유형의 예로는 BGP 또는 OSPF 라우팅 프로토콜이 있습니다. 그룹에서 트래픽을 제외하려면 구성을 사용합니다

set security group-vpn member ipsec vpn vpn-name exclude rule. 최대 10개의 제외 규칙을 구성할 수 있습니다.고객의 작업에 중요하며 그룹 멤버가 IPsec SA에 대한 유효한 트래픽 암호화 키(TEK)를 받지 못한 경우 암호화되지 않은 일반 텍스트로 전송해야 하는 트래픽입니다. 페일 오픈 규칙은 다른 모든 트래픽이 차단되는 동안 이 트래픽 흐름을 허용합니다. 구성으로 fail-open을

set security group-vpn member ipsec vpn vpn-name fail-open rule활성화합니다. 최대 10개의 fail-open 규칙을 구성할 수 있습니다.

IPsec 정책 및 규칙의 우선 순위

IPsec 정책 및 규칙은 그룹 멤버에 대해 다음과 같은 우선 순위를 갖습니다.

VPN 암호화에서 제외할 트래픽을 정의하는 규칙을 제외합니다.

그룹 서버에서 다운로드된 그룹 정책입니다.

SA에 유효한 TEK가 없는 경우 일반 텍스트로 전송되는 트래픽을 정의하는 페일 오픈 규칙.

트래픽을 차단하는 페일 클로즈 정책. 트래픽이 제외 또는 페일 오픈 규칙 또는 그룹 정책과 일치하지 않는 경우 기본값입니다.

참조

그룹 VPNv2 복구 프로브 프로세스 이해하기

두 가지 상황은 그룹 구성원이 그룹 서버 및 다른 그룹 구성원과 동기화되지 않았음을 나타낼 수 있습니다.

그룹 멤버는 인식할 수 없는 SPI(Security Parameter Index)가 있는 ESP(Encapsulating Security Payload) 패킷을 수신합니다.

나가는 IPsec 트래픽이 있지만 그룹 멤버에 들어오는 IPsec 트래픽이 없습니다.

두 상황 중 하나가 감지되면 그룹 멤버에서 복구 프로브 프로세스가 트리거될 수 있습니다. 복구 프로브 프로세스는 특정 간격으로 GDOI groupkey-pull 교환을 시작하여 그룹 서버에서 멤버의 SA를 업데이트합니다. 불량 SPI 패킷에 대한 DoS 공격이 있거나 발신자 자체가 동기화되지 않은 경우, 그룹 멤버의 비동기화 표시는 거짓 경보일 수 있습니다. 시스템 과부하를 방지하기 위해 10, 20, 40, groupkey-pull 80, 160 및 320초 간격으로 시작이 다시 시도됩니다.

복구 프로브 프로세스는 기본적으로 비활성화되어 있습니다. 복구 프로브 프로세스를 활성화하려면 [edit security group-vpn member ipsec vpn vpn-name] 계층 수준에서 을(를) 구성합니다recovery-probe.

그룹 VPNv2 안티리플레이 이해하기

Antireplay는 패킷이 가로채서 공격자에 의해 재생되는 경우를 감지할 수 있는 IPsec 기능입니다. Antireplay는 그룹에 대해 기본적으로 비활성화되어 있습니다.

각 IPsec 패킷에는 타임스탬프가 포함되어 있습니다. 그룹 멤버는 패킷의 타임스탬프가 구성된 anti-replay-time-window 값 내에 있는지 확인합니다. 타임스탬프가 값을 초과하면 패킷이 삭제됩니다.

그룹 VPNv2 안티리플레이를 지원하는 모든 디바이스에서 NTP를 구성하는 것이 좋습니다.

하이퍼바이저가 과부하 상태에서 실행되는 호스트 시스템의 vSRX 가상 방화벽 인스턴스에서 실행되는 그룹 멤버는 값을 재구성하여 해결할 수 있는 문제를 경험할 수 있습니다 anti-replay-time-window . 그룹 멤버의 IPsec 정책과 일치하는 데이터가 전송되지 않는 경우 출력에서 show security group-vpn member ipsec statistics D3P 오류를 확인합니다. NTP가 올바르게 작동하는지 확인합니다. 오류가 있는 경우 값을 조정합니다 anti-replay-time-window .

참조

예: 그룹 VPNv2 서버 및 구성원 구성

이 예는 그룹 VPNv2 그룹 멤버에게 그룹 컨트롤러/키 서버(GCKS) 지원을 제공하기 위해 그룹 VPNv2 서버를 구성하는 방법을 보여줍니다.

요구 사항

이 예제에서는 다음과 같은 하드웨어 및 소프트웨어 구성 요소를 사용합니다.

그룹 VPNv2를 지원하는 Junos OS 릴리스 15.1X49-D30 이상을 실행하는 지원되는 SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 인스턴스. 이 SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 인스턴스는 그룹 VPNv2 서버로 작동합니다.

그룹 VPNv2를 지원하는 Junos OS 릴리스 15.1X49-D30 이상을 실행하는 지원되는 SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 인스턴스 2개. 이러한 디바이스 또는 인스턴스는 그룹 VPNv2 그룹 멤버로 작동합니다.

그룹 VPNv2를 지원하는 Junos OS 릴리스 15.1R2 이상을 실행하는 지원되는 MX 시리즈 디바이스 2개. 이러한 디바이스는 그룹 VPNv2 그룹 멤버로 작동합니다.

각 디바이스에서 호스트 이름, 루트 관리자 비밀번호 및 관리 액세스를 구성해야 합니다. 또한 각 디바이스에서 NTP를 구성하는 것이 좋습니다.

그룹 VPNv2 작동에는 클라이언트 디바이스가 네트워크 전체에서 의도한 사이트에 도달할 수 있도록 하는 작동 중인 라우팅 토폴로지가 필요합니다. 이 예는 그룹 VPNv2 구성에 초점을 맞춥니다. 라우팅 구성은 설명되어 있지 않습니다.

개요

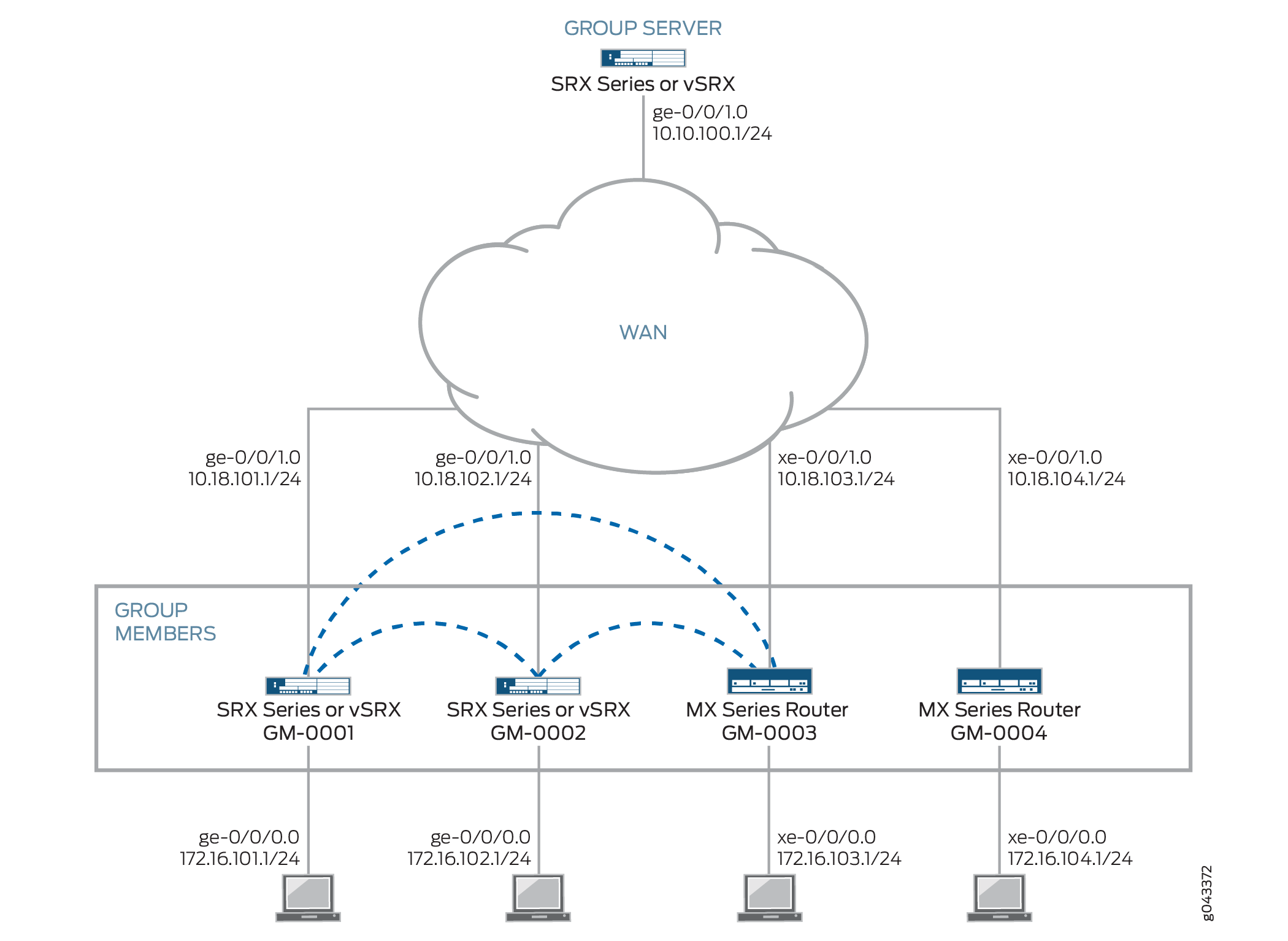

이 예에서 그룹 VPNv2 네트워크는 서버 1개와 멤버 4개로 구성됩니다. 멤버 중 2개는 SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 인스턴스이고, 나머지 2개 멤버는 MX 시리즈 디바이스입니다. 공유 그룹 VPN SA는 그룹 멤버 간의 트래픽을 보호합니다.

그룹 VPN SA는 1단계 SA에 의해 보호되어야 합니다. 따라서 그룹 VPN 구성에는 그룹 서버와 그룹 멤버 모두에 대한 IKE(Internet Key Exchange) 1단계 협상 구성이 포함되어야 합니다.

그룹 서버와 그룹 멤버 모두에서 동일한 그룹 식별자를 구성해야 합니다. 이 예에서 그룹 이름은 GROUP_ID-0001이고 그룹 식별자는 1입니다. 서버에 구성된 그룹 정책은 SA와 키가 172.16.0.0/12 범위의 서브네트워크 간 트래픽에 적용되도록 지정합니다.

SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 그룹 멤버에서 IPsec 정책은 LAN 영역을 시작 영역(수신 트래픽)으로, WAN 영역을 종료 영역(송신 트래픽)으로 사용하는 그룹에 대해 구성됩니다. LAN과 WAN 영역 간의 트래픽을 허용하려면 보안 정책도 필요합니다.

토폴로지

그림 3 은(는) 이 예에서 구성할 주니퍼 네트웍스 디바이스를 보여줍니다.

구성

- 그룹 서버 구성

- 그룹 멤버 GM-0001 구성(SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 인스턴스)

- 그룹 멤버 GM-0002 구성(SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 인스턴스)

- 그룹 멤버 구성 GM-0003 (MX 시리즈 디바이스)

- 그룹 멤버 구성 GM-0004 (MX 시리즈 디바이스)

그룹 서버 구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces ge-0/0/1 unit 0 family inet address 10.10.100.1/24 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then reject set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set routing-options static route 10.18.101.0/24 next-hop 10.10.100.254 set routing-options static route 10.18.102.0/24 next-hop 10.10.100.254 set routing-options static route 10.18.103.0/24 next-hop 10.10.100.254 set routing-options static route 10.18.104.0/24 next-hop 10.10.100.254 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123" set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.10.100.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.10.100.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.10.100.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.10.100.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0005 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

그룹 VPNv2 서버 구성 방법:

인터페이스, 보안 영역 및 보안 정책을 구성합니다.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.10.100.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/1.0 [edit security policies] user@host# set global policy 1000 match source-address any user@host# set global policy 1000 match destination-address any user@host# set global policy 1000 match application any user@host# set global policy 1000 match from-zone any user@host# set global policy 1000 match to-zone any user@host# set global policy 1000 then reject user@host# set global policy 1000 then log session-init user@host# set global policy 1000 then count user@host# set default-policy deny-all

고정 경로를 구성합니다.

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.10.100.254 user@host# set static route 10.18.102.0/24 next-hop 10.10.100.254 user@host# set static route 10.18.103.0/24 next-hop 10.10.100.254 user@host# set static route 10.18.104.0/24 next-hop 10.10.100.254

IKE(Internet Key Exchange) 제안, 정책 및 게이트웨이를 구성합니다.

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set authentication-algorithm sha-256 user@host# set dh-group group14 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy GMs] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike gateway GM-0001] user@host# set ike-policy GMs user@host# set address 10.18.101.1 user@host# set local-address 10.10.100.1 [edit security group-vpn server ike gateway GM-0002] user@host# set ike-policy GMs user@host# set address 10.18.102.1 user@host# set local-address 10.10.100.1 [edit security group-vpn server ike gateway GM-0003] user@host# set ike-policy GMs user@host# set address 10.18.103.1 user@host# set local-address 10.10.100.1 [edit security group-vpn server ike gateway GM-0004] user@host# set ike-policy GMs user@host# set address 10.18.104.1 user@host# set local-address 10.10.100.1

IPsec 제안을 구성합니다.

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600 VPN Group

그룹을 구성합니다.

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set ike-gateway GM-0001 user@host# set ike-gateway GM-0002 user@host# set ike-gateway GM-0003 user@host# set ike-gateway GM-0004 user@host# set anti-replay-time-window 1000

서버 간 통신을 구성합니다.

[edit security group-vpn server group GROUP_ID-0001 server-member-communication] user@host# set communication-type unicast user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 7200 user@host# set sig-hash-algorithm sha-256

그룹 구성원에게 다운로드할 그룹 정책을 구성합니다.

[edit security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001] user@host# set proposal AES256-SHA256-L3600 user@host# set match-policy 1 source 172.16.0.0/12 user@host# set match-policy 1 destination 172.16.0.0/12 user@host# set match-policy 1 protocol 0

결과

구성 모드에서 show interfaces, show routing-options 및 show security 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.10.100.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.10.100.254;

route 10.18.102.0/24 next-hop 10.10.100.254;

route 10.18.103.0/24 next-hop 10.10.100.254;

route 10.18.104.0/24 next-hop 10.10.100.254;

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy GMs {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway GM-0001 {

ike-policy GMs;

address 10.18.101.1;

local-address 10.10.100.1;

}

gateway GM-0002 {

ike-policy GMs;

address 10.18.102.1;

local-address 10.10.100.1;

}

gateway GM-0003 {

ike-policy GMs;

address 10.18.103.1;

local-address 10.10.100.1;

}

gateway GM-0004 {

ike-policy GMs;

address 10.18.104.1;

local-address 10.10.100.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

ike-gateway GM-0001;

ike-gateway GM-0002;

ike-gateway GM-0003;

ike-gateway GM-0004;

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

reject;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

그룹 멤버 GM-0001 구성(SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 인스턴스)

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces ge-0/0/0 unit 0 description To_LAN set interfaces ge-0/0/0 unit 0 family inet address 172.16.101.1/24 set interfaces ge-0/0/1 unit 0 description To_KeySrv set interfaces ge-0/0/1 unit 0 family inet address 10.18.101.1/24 set security zones security-zone LAN host-inbound-traffic system-services ike set security zones security-zone LAN host-inbound-traffic system-services ssh set security zones security-zone LAN host-inbound-traffic system-services ping set security zones security-zone LAN interfaces ge-0/0/0.0 set security zones security-zone WAN host-inbound-traffic system-services ike set security zones security-zone WAN host-inbound-traffic system-services ssh set security zones security-zone WAN host-inbound-traffic system-services ping set security zones security-zone WAN interfaces ge-0/0/1.0 set security address-book global address 172.16.0.0/12 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match application any set security policies from-zone LAN to-zone WAN policy 1 then permit set security policies from-zone LAN to-zone WAN policy 1 then log session-init set security policies from-zone WAN to-zone LAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match application any set security policies from-zone WAN to-zone LAN policy 1 then permit set security policies from-zone WAN to-zone LAN policy 1 then log session-init set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then reject set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set routing-options static route 10.18.102.0/24 next-hop 10.18.101.254 set routing-options static route 10.18.103.0/24 next-hop 10.18.101.254 set routing-options static route 10.18.104.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.101.254 set routing-options static route 10.10.100.0/24 next-hop 10.18.101.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy KeySrv mode main set security group-vpn member ike policy KeySrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy KeySrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway KeySrv ike-policy KeySrv set security group-vpn member ike gateway KeySrv server-address 10.10.100.1 set security group-vpn member ike gateway KeySrv local-address 10.18.101.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway KeySrv set security group-vpn member ipsec vpn GROUP_ID-0001 group-vpn-external-interface ge-0/0/1.0 set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 recovery-probe set security ipsec-policy from-zone LAN to-zone WAN ipsec-group-vpn GROUP_ID-0001

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

그룹 VPNv2 멤버를 구성하려면 다음을 수행합니다.

인터페이스, 보안 영역 및 보안 정책을 구성합니다.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_LAN user@host# set ge-0/0/0 unit 0 family inet address 172.16.101.1/24 user@host# set ge-0/0/1 unit 0 description To_KeySrv user@host# set ge-0/0/1 unit 0 family inet address 10.18.101.1/24 [edit security zones security-zone LAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 [edit security] user@host# set address-book global address 172.16.0.0/12 172.16.0.0/12 [edit security zones security-zone WAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/1.0 [edit security policies from-zone LAN to-zone WAN] user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies from-zone WAN to-zone LAN user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies] user@host# set global policy 1000 match source-address any user@host# set global policy 1000 match destination-address any user@host# set global policy 1000 match application any user@host# set global policy 1000 match from-zone any user@host# set global policy 1000 match to-zone any user@host# set global policy 1000 match then reject user@host# set global policy 1000 match then log session-init user@host# set global policy 1000 match then count user@host# set default-policy deny-all

고정 경로를 구성합니다.

[edit routing-options] user@host# set static route 10.18.102.0/24 next-hop 10.18.101.254 user@host# set static route 10.18.103.0/24 next-hop 10.18.101.254 user@host# set static route 10.18.104.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.101.254 user@host# set static route 10.10.100.0/24 next-hop 10.18.101.254

IKE(Internet Key Exchange) 제안, 정책 및 게이트웨이를 구성합니다.

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set authentication-algorithm sha-256 user@host# set dh-group group14 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.101.1

IPsec SA를 구성합니다.

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group-vpn-external-interface ge-0/0/1.0 user@host# set group 1 user@host# set recovery-probe

IPsec 정책을 구성합니다.

[edit security ipsec-policy from-zone LAN to-zone WAN] user@host# set ipsec-group-vpn GROUP_ID-0001

결과

구성 모드에서 show interfaces, show routing-options 및 show security 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_LAN;

family inet {

address 172.16.101.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_KeySrv;

family inet {

address 10.18.101.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.18.102.0/24 next-hop 10.18.101.254;

route 10.18.103.0/24 next-hop 10.18.101.254;

route 10.18.104.0/24 next-hop 10.18.101.254;

route 172.16.101.0/24 next-hop 10.18.101.254;

route 172.16.102.0/24 next-hop 10.18.101.254;

route 172.16.103.0/24 next-hop 10.18.101.254;

route 172.16.104.0/24 next-hop 10.18.101.254;

route 10.10.100.0/24 next-hop 10.18.101.254;

}

[edit]

user@host# show security

address-book {

global {

address 172.16.0.0/12 172.16.0.0/12;

}

}

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

server-address 10.10.100.1;

local-address 10.18.101.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv;

group-vpn-external-interface ge-0/0/1.0;

group 1;

recovery-probe;

}

}

}

}

ipsec-policy {

from-zone LAN to-zone WAN {

ipsec-group-vpn GROUP_ID-0001;

}

}

policies {

from-zone LAN to-zone WAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

from-zone WAN to-zone LAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

reject;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone LAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone WAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

그룹 멤버 GM-0002 구성(SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 인스턴스)

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces ge-0/0/0 unit 0 description To_LAN set interfaces ge-0/0/0 unit 0 family inet address 172.16.102.1/24 set interfaces ge-0/0/1 unit 0 description To_KeySrv set interfaces ge-0/0/1 unit 0 family inet address 10.18.102.1/24 set security zones security-zone LAN host-inbound-traffic system-services ike set security zones security-zone LAN host-inbound-traffic system-services ssh set security zones security-zone LAN host-inbound-traffic system-services ping set security zones security-zone LAN interfaces ge-0/0/0.0 set security zones security-zone WAN host-inbound-traffic system-services ike set security zones security-zone WAN host-inbound-traffic system-services ssh set security zones security-zone WAN host-inbound-traffic system-services ping set security zones security-zone WAN interfaces ge-0/0/1.0 set security address-book global address 172.16.0.0/12 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match application any set security policies from-zone LAN to-zone WAN policy 1 then permit set security policies from-zone LAN to-zone WAN policy 1 then log session-init set security policies from-zone WAN to-zone LAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match application any set security policies from-zone WAN to-zone LAN policy 1 then permit set security policies from-zone WAN to-zone LAN policy 1 then log session-init set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then reject set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set routing-options static route 10.18.101.0/24 next-hop 10.18.102.254 set routing-options static route 10.18.103.0/24 next-hop 10.18.102.254 set routing-options static route 10.18.104.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.102.254 set routing-options static route 10.10.100.0/24 next-hop 10.18.102.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy KeySrv mode main set security group-vpn member ike policy KeySrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy KeySrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway KeySrv ike-policy KeySrv set security group-vpn member ike gateway KeySrv server-address 10.10.100.1 set security group-vpn member ike gateway KeySrv local-address 10.18.102.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway KeySrv set security group-vpn member ipsec vpn GROUP_ID-0001 group-vpn-external-interface ge-0/0/1.0 set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 recovery-probe set security ipsec-policy from-zone LAN to-zone WAN ipsec-group-vpn GROUP_ID-0001

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

그룹 VPNv2 멤버를 구성하려면 다음을 수행합니다.

인터페이스, 보안 영역 및 보안 정책을 구성합니다.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_LAN user@host# set ge-0/0/0 unit 0 family inet address 172.16.102.1/24 user@host# set ge-0/0/1 unit 0 description To_KeySrv user@host# set ge-0/0/1 unit 0 family inet address 10.18.101.1/24 [edit security zones security-zone LAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 [edit security zones security-zone WAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/1.0 [edit security] user@host# set address-book global address 172.16.0.0/12 172.16.0.0/12 [edit security policies from-zone LAN to-zone WAN] user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies from-zone WAN to-zone LAN user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies] user@host# set global policy 1000 match source-address any user@host# set global policy 1000 match destination-address any user@host# set global policy 1000 match application any user@host# set global policy 1000 match from-zone any user@host# set global policy 1000 match to-zone any user@host# set global policy 1000 match then reject user@host# set global policy 1000 match then log session-init user@host# set global policy 1000 match then count user@host# set default-policy deny-all

고정 경로를 구성합니다.

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.18.102.254 user@host# set static route 10.18.103.0/24 next-hop 10.18.102.254 user@host# set static route 10.18.104.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.102.254 user@host# set static route 10.10.100.0/24 next-hop 10.18.102.254

IKE(Internet Key Exchange) 제안, 정책 및 게이트웨이를 구성합니다.

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set authentication-algorithm sha-256 user@host# set dh-group group14 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.102.1

IPsec SA를 구성합니다.

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group-vpn-external-interface ge-0/0/1.0 user@host# set group 1 user@host# set recovery-probe

IPsec 정책을 구성합니다.

[edit security ipsec-policy from-zone LAN to-zone WAN] user@host# set ipsec-group-vpn GROUP_ID-0001

결과

구성 모드에서 show interfaces, show routing-options 및 show security 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_LAN;

family inet {

address 172.16.102.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_KeySrv;

family inet {

address 10.18.102.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.18.102.254;

route 10.18.103.0/24 next-hop 10.18.102.254;

route 10.18.104.0/24 next-hop 10.18.102.254;

route 172.16.101.0/24 next-hop 10.18.102.254;

route 172.16.102.0/24 next-hop 10.18.102.254;

route 172.16.103.0/24 next-hop 10.18.102.254;

route 172.16.104.0/24 next-hop 10.18.102.254;

route 10.10.100.0/24 next-hop 10.18.102.254;

}

[edit]

user@host# show security

address-book {

global {

address 172.16.0.0/12 172.16.0.0/12;

}

}

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

server-address 10.10.100.1;

local-address 10.18.102.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv;

group-vpn-external-interface ge-0/0/1.0;

group 1;

recovery-probe;

}

}

}

}

policies {

from-zone LAN to-zone WAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

from-zone WAN to-zone LAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

reject;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone LAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone WAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

그룹 멤버 구성 GM-0003 (MX 시리즈 디바이스)

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet address 10.18.103.1/24 set interfaces xe-0/0/2 unit 0 family inet address 172.16.103.1/24 set interfaces ms-0/2/0 unit 0 family inet set routing-options static route 10.18.101.0/24 next-hop 10.18.103.254 set routing-options static route 10.18.102.0/24 next-hop 10.18.103.254 set routing-options static route 10.18.104.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.103.254 set routing-options static route 10.10.100.0/24 next-hop 10.18.103.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy KeySrv mode main set security group-vpn member ike policy KeySrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy KeySrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway KeySrv ike-policy KeySrv set security group-vpn member ike gateway KeySrv server-address 10.10.100.1 set security group-vpn member ike gateway KeySrv local-address 10.18.103.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway KeySrv set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 match-direction output set security group-vpn member ipsec vpn GROUP_ID-0001 tunnel-mtu 1400 set security group-vpn member ipsec vpn GROUP_ID-0001 df-bit clear set services service-set GROUP_ID-0001 interface-service service-interface ms-0/2/0.0 set services service-set GROUP_ID-0001 ipsec-group-vpn GROUP_ID-0001 set firewall family inet service-filter GroupVPN-KS term inbound-ks from destination-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term inbound-ks from source-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term inbound-ks then skip set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks then skip set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from source-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from destination-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 then service

단계별 절차

그룹 VPNv2 멤버를 구성하려면 다음을 수행합니다.

인터페이스를 구성합니다.

[edit interfaces] user@host# set xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet address 10.18.103.1/24 user@host# set xe-0/0/2 unit 0 family inet address 172.16.103.1/24 user@host# set ms-0/2/0 unit 0 family inet

라우팅을 구성합니다.

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.18.103.254 user@host# set static route 10.18.102.0/24 next-hop 10.18.103.254 user@host# set static route 10.18.104.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.103.254 user@host# set static route 10.10.100.0/24 next-hop 10.18.103.254

IKE(Internet Key Exchange) 제안, 정책 및 게이트웨이를 구성합니다.

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256 ] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.103.1

IPsec SA를 구성합니다.

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group 1 user@host# set match-direction output user@host# set tunnel-mtu 1400 user@host# set df-bit clear

서비스 필터를 구성합니다.

[edit firewall family inet service-filter GroupVPN-KS] user@host# set term inbound-ks from destination-address 10.10.100.1/32 user@host# set term inbound-ks from source-address 10.10.100.1/32 user@host# set term inbound-ks then skip user@host# set term outbound-ks from destination-address 10.10.100.1/32 user@host# set term outbound-ks then skip user@host# set term GROUP_ID-0001 from source-address 172.16.0.0/12 user@host# set term GROUP_ID-0001 from destination-address 172.16.0.0/12 user@host# set term GROUP_ID-0001 then service

서비스 세트를 구성합니다.

[edit services service-set GROUP_ID-0001] user@host# set interface-service service-interface ms-0/2/0.0 user@host# set ipsec-group-vpn GROUP_ID-0001

결과

구성 모드에서 show interfaces, show routing-options, show security, show services 및 show firewall 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@host# show interfaces

xe-0/0/1 {

unit 0 {

family inet {

service {

input {

service-set GROUP_ID-0001 service-filter GroupVPN-KS;

}

output {

service-set GROUP_ID-0001 service-filter GroupVPN-KS;

}

}

address 10.18.103.1/24;

}

}

}

xe-0/0/2 {

unit 0 {

family inet {

address 172.16.103.1/24;

}

}

}

ms-0/2/0 {

unit 0 {

family inet;

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.18.103.254;

route 10.18.102.0/24 next-hop 10.18.103.254;

route 10.18.104.0/24 next-hop 10.18.103.254;

route 172.16.101.0/24 next-hop 10.18.103.254;

route 172.16.102.0/24 next-hop 10.18.103.254;

route 172.16.103.0/24 next-hop 10.18.103.254;

route 172.16.104.0/24 next-hop 10.18.103.254;

}

[edit]

user@host# show security

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

local-address 10.18.103.1;

server-address 10.10.101.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv

group 1;

match-direction output;

tunnel-mtu 1400;

df-bit clear;

}

}

}

}

[edit]

user@host# show services

service-set GROUP_ID-0001 {

interface-service {

service-interface ms-0/2/0.0;

}

ipsec-group-vpn GROUP_ID-0001;

}

[edit]

user@host# show firewall

family inet {

service-filter GroupVPN-KS {

term inbound-ks {

from {

destination-address {

10.10.100.1/32;

}

source-address {

10.10.100.1/32;

}

}

then skip;

}

term outbound-ks {

from {

destination-address {

10.10.100.1/32;

}

}

then skip;

}

term GROUP_ID-0001 {

from {

source-address {

172.16.0.0/12;

}

destination-address {

172.16.0.0/12;

}

}

then service;

}

}

}

그룹 멤버 구성 GM-0004 (MX 시리즈 디바이스)

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet address 10.18.104.1/24 set interfaces xe-0/0/2 unit 0 family inet address 172.16.104.1/24 set interfaces ms-0/2/0 unit 0 family inet set routing-options static route 10.18.101.0/24 next-hop 10.18.104.254 set routing-options static route 10.18.102.0/24 next-hop 10.18.104.254 set routing-options static route 10.18.103.0/24 next-hop 10.18.104.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.104.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.104.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.104.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.104.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy SubSrv mode main set security group-vpn member ike policy SubSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy SubSrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway SubSrv ike-policy SubSrv set security group-vpn member ike gateway SubSrv server-address 10.17.101.1 set security group-vpn member ike gateway SubSrv server-address 10.17.102.1 set security group-vpn member ike gateway SubSrv server-address 10.17.103.1 set security group-vpn member ike gateway SubSrv server-address 10.17.104.1 set security group-vpn member ike gateway SubSrv local-address 10.18.104.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway SubSrv set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 match-direction output set security group-vpn member ipsec vpn GROUP_ID-0001 tunnel-mtu 1400 set security group-vpn member ipsec vpn GROUP_ID-0001 df-bit clear set services service-set GROUP_ID-0001 interface-service service-interface ms-0/2/0.0 set services service-set GROUP_ID-0001 ipsec-group-vpn GROUP_ID-0001 set firewall family inet service-filter GroupVPN-KS term inbound-ks from destination-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term inbound-ks from source-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.17.101.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.17.102.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.17.103.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.17.104.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks then skip set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from source-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from destination-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 then service

단계별 절차

그룹 VPNv2 멤버를 구성하려면 다음을 수행합니다.

인터페이스를 구성합니다.

[edit interfaces] user@host# set xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet address 10.18.104.1/24 user@host# set xe-0/0/2 unit 0 family inet address 172.16.104.1/24 user@host# set ms-0/2/0 unit 0 family inet

라우팅을 구성합니다.

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.18.104.254 user@host# set static route 10.18.102.0/24 next-hop 10.18.104.254 user@host# set static route 10.18.103.0/24 next-hop 10.18.104.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.104.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.104.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.104.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.104.254

IKE(Internet Key Exchange) 제안, 정책 및 게이트웨이를 구성합니다.

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256 ] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.104.1

IPsec SA를 구성합니다.

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group 1 user@host# set match-direction output user@host# set tunnel-mtu 1400 user@host# set df-bit clear

서비스 필터를 구성합니다.

[edit firewall family inet service-filter GroupVPN-KS] user@host# set term inbound-ks from destination-address 10.10.101.1/32 user@host# set term inbound-ks from source-address 10.10.101.1/32 user@host# set term inbound-ks then skip user@host# set term outbound-ks from destination-address 10.17.101.1/32 user@host# set term outbound-ks from destination-address 10.17.102.1/32 user@host# set term outbound-ks from destination-address 10.17.103.1/32 user@host# set term outbound-ks from destination-address 10.17.104.1/32 user@host# set term outbound-ks then skip user@host# set term GROUP_ID-0001 from source-address 172.16.0.0/12 user@host# set term GROUP_ID-0001 from destination-address 172.16.0.0/12 user@host# set term GROUP_ID-0001 then service

서비스 세트를 구성합니다.

[edit services service-set GROUP_ID-0001] user@host# set interface-service service-interface ms-0/2/0.0 user@host# set ipsec-group-vpn GROUP_ID-0001

결과

구성 모드에서 show interfaces, show routing-options, show security, show services 및 show firewall 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@host# show interfaces

xe-0/0/1 {

unit 0 {

family inet {

service {

input {

service-set GROUP_ID-0001 service-filter GroupVPN-KS;

}

output {

service-set GROUP_ID-0001 service-filter GroupVPN-KS;

}

}

address 10.18.104.1/24;

}

}

}

xe-0/0/2 {

unit 0 {

family inet {

address 172.16.104.1/24;

}

}

}

ms-0/2/0 {

unit 0 {

family inet;

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.18.104.254;

route 10.18.102.0/24 next-hop 10.18.104.254;

route 10.18.103.0/24 next-hop 10.18.104.254;

route 172.16.101.0/24 next-hop 10.18.104.254;

route 172.16.102.0/24 next-hop 10.18.104.254;

route 172.16.103.0/24 next-hop 10.18.104.254;

route 172.16.104.0/24 next-hop 10.18.104.254;

}

[edit]

user@host# show security

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

local-address 10.18.104.1;

server-address 10.17.101.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv

group 1;

match-direction output;

tunnel-mtu 1400;

df-bit clear;

}

}

}

}

[edit]

user@host# show services

service-set GROUP_ID-0001 {

interface-service {

service-interface ms-0/2/0.0;

}

ipsec-group-vpn GROUP_ID-0001;

}

[edit]

user@host# show firewall

family inet {

service-filter GroupVPN-KS {

term inbound-ks {

from {

destination-address {

10.10.100.1/32;

}

source-address {

10.10.100.1/32;

}

}

then skip;

}

term outbound-ks {

from {

destination-address {

10.17.101.1/32;

10.17.102.1/32;

10.17.103.1/32;

10.17.104.1/32;

}

}

then skip;

}

term GROUP_ID-0001 {

from {

source-address {

172.16.0.0/12;

}

destination-address {

172.16.0.0/12;

}

}

then service;

}

}

}

검증

구성이 올바르게 작동하고 있는지 확인합니다.

- 그룹 회원 등록 확인

- 그룹 키가 배포되었는지 확인

- 그룹 서버에서 그룹 VPN SA 확인

- 그룹 멤버에 대한 그룹 VPN SA 확인

- 그룹 서버에서 IPsec SA 확인

- 그룹 멤버에 대한 IPsec SA 확인

- 그룹 정책 확인(SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 그룹 멤버만 해당)

그룹 회원 등록 확인

목적

그룹 구성원이 서버에 등록되어 있는지 확인합니다.

작업

운영 모드에서 서버에 및 show security group-vpn server registered-membersshow security group-vpn server registered-members detail 명령을 입력합니다.

user@host> show security group-vpn server registered-members Group: GROUP_ID-0001, Group Id: 1 Total number of registered members: 2 Member Gateway Member IP Last Update Vsys GM-0001 10.18.101.1 Thu Nov 19 2015 16:31:09 root GM-0003 10.18.103.1 Thu Nov 19 2015 16:29:47 root

user@host> show security group-vpn server registered-members detail

GGroup: GROUP_ID-0001, Group Id: 1

Total number of registered members: 2

Member gateway: GM-0001, Member IP: 10.18.101.1, Vsys: root

Last Update: Thu Nov 19 2015 16:31:09

Stats:

Pull Succeeded : 2

Pull Failed : 0

Push Sent : 0

Push Acknowledged : 0

Push Unacknowledged : 0

Member gateway: GM-0003, Member IP: 10.18.103.1, Vsys: root

Last Update: Thu Nov 19 2015 16:29:47

Stats:

Pull Succeeded : 1

Pull Failed : 0

Push Sent : 0

Push Acknowledged : 0

Push Unacknowledged : 0

그룹 키가 배포되었는지 확인

목적

그룹 키가 멤버에게 배포되었는지 확인합니다.

작업

운영 모드에서 그룹 서버에 명령을 입력합니다 show security group-vpn server statistics .

user@host> show security group-vpn server statistics

Group: GROUP_ID-0001, Group Id: 1

Stats:

Pull Succeeded : 4

Pull Failed : 0

Pull Exceed Member Threshold : 0

Push Sent : 0

Push Acknowledged : 0

Push Unacknowledged : 0

그룹 서버에서 그룹 VPN SA 확인

목적

그룹 서버에서 그룹 VPN SA를 확인합니다.

작업

운영 모드에서 그룹 서버에 및 show security group-vpn server kek security-associations detail 명령을 입력합니다show security group-vpn server kek security-associations.

user@host> show security group-vpn server kek security-associations Index Life:sec Initiator cookie Responder cookie GroupId 738879 1206 a471513492db1e13 24045792a4b3dd64 1

user@host> show security group-vpn server kek security-associations detail Index 738879, Group Name: GROUP_ID-0001, Group Id: 1 Initiator cookie: a471513492db1e13, Responder cookie: 24045792a4b3dd64 Authentication method: RSA Lifetime: Expires in 1204 seconds, Activated Rekey in 694 seconds Algorithms: Sig-hash : sha256 Encryption : aes256-cbc Traffic statistics: Input bytes : 0 Output bytes : 0 Input packets: 0 Output packets: 0 Server Member Communication: Unicast Retransmission Period: 10, Number of Retransmissions: 2 Group Key Push sequence number: 0 PUSH negotiations in progress: 0

그룹 멤버에 대한 그룹 VPN SA 확인

목적

그룹 멤버의 그룹 VPN SA를 확인합니다.

작업

운영 모드에서 SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 그룹 멤버에 및 show security group-vpn member kek security-associations detail 명령을 입력합니다show security group-vpn member kek security-associations.

user@host> show security group-vpn member kek security-associations Index Server Address Life:sec Initiator cookie Responder cookie GroupId 5455810 10.10.100.1 1093 a471513492db1e13 24045792a4b3dd64 1

user@host> show security group-vpn member kek security-associations detail

Index 5455810, Group Id: 1

Group VPN Name: GROUP_ID-0001

Local Gateway: 10.18.101.1, GDOI Server: 10.10.100.1

Initiator cookie: a471513492db1e13, Responder cookie: 24045792a4b3dd64

Lifetime: Expires in 1090 seconds

Group Key Push Sequence number: 0

Algorithms:

Sig-hash : hmac-sha256-128

Encryption : aes256-cbc

Traffic statistics:

Input bytes : 0

Output bytes : 0

Input packets: 0

Output packets: 0

Stats:

Push received : 0

Delete received : 0

운영 모드에서 MX 시리즈 그룹 멤버에 show security group-vpn member kek security-associations 및 show security group-vpn member kek security-associations detail 명령을 입력합니다.

user@host> show security group-vpn member kek security-associations Index Server Address Life:sec Initiator cookie Responder cookie GroupId 488598 10.10.100.1 963 a471513492db1e13 24045792a4b3dd64 1

user@host> show security group-vpn member kek security-associations detail

Index 488598, Group Id: 1

Group VPN Name: GROUP_ID-0001

Local Gateway: 10.18.103.1, GDOI Server: 10.10.100.1

Initiator cookie: a471513492db1e13, Responder cookie: 24045792a4b3dd64

Lifetime: Expires in 961 seconds

Group Key Push Sequence number: 0

Algorithms:

Sig-hash : hmac-sha256-128

Encryption : aes256-cbc

Traffic statistics:

Input bytes : 0

Output bytes : 0

Input packets: 0

Output packets: 0

Stats:

Push received : 0

Delete received : 0

그룹 서버에서 IPsec SA 확인

목적

그룹 서버에서 IPsec SA를 확인합니다.

작업

운영 모드에서 그룹 서버에 및 show security group-vpn server ipsec security-associations detail 명령을 입력합니다show security group-vpn server ipsec security-associations.

user@host> show security group-vpn server ipsec security-associations Group: GROUP_ID-0001, Group Id: 1 Total IPsec SAs: 1 IPsec SA Algorithm SPI Lifetime GROUP_ID-0001 ESP:aes-256/sha256 1c548e4e 1156

user@host> show security group-vpn server ipsec security-associations detail

Group: GROUP_ID-0001, Group Id: 1

Total IPsec SAs: 1

IPsec SA: GROUP_ID-0001

Protocol: ESP, Authentication: sha256, Encryption: aes-256

Anti-replay: D3P enabled

SPI: 1c548e4e

Lifetime: Expires in 1152 seconds, Activated

Rekey in 642 seconds

Policy Name: 1

Source: 172.16.0.0/12

Destination: 172.16.0.0/12

Source Port: 0

Destination Port: 0

Protocol: 0

그룹 멤버에 대한 IPsec SA 확인

목적

그룹 멤버에서 IPsec SA를 확인합니다.

작업

운영 모드에서 SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 그룹 멤버에 및 show security group-vpn member ipsec security-associations detail 명령을 입력합니다show security group-vpn member ipsec security-associations.

user@host> show security group-vpn member ipsec security-associations Total active tunnels: 1 ID Server Port Algorithm SPI Life:sec/kb GId lsys <>49152 10.10.100.1 848 ESP:aes-256/sha256-128 1c548e4e 1073/ unlim 1 root

user@host> show security group-vpn member ipsec security-associations detail

Virtual-system: root Group VPN Name: GROUP_ID-0001

Local Gateway: 10.18.101.1, GDOI Server: 10.10.100.1

Group Id: 1

Routing Instance: default

Recovery Probe: Enabled

DF-bit: clear

Stats:

Pull Succeeded : 4

Pull Failed : 3

Pull Timeout : 3

Pull Aborted : 0

Push Succeeded : 6

Push Failed : 0

Server Failover : 0

Delete Received : 0

Exceed Maximum Keys(4) : 0

Exceed Maximum Policies(10): 0

Unsupported Algo : 0

Flags:

Rekey Needed: no

List of policies received from server:

Tunnel-id: 49152

Source IP: ipv4_subnet(any:0,[0..7]=172.16.0.0/12)

Destination IP: ipv4_subnet(any:0,[0..7]=172.16.0.0/12)

Direction: bi-directional, SPI: 1c548e4e

Protocol: ESP, Authentication: sha256-128, Encryption: aes-256

Hard lifetime: Expires in 1070 seconds, Activated

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 931 seconds

Mode: Tunnel, Type: Group VPN, State: installed

Anti-replay service: D3P enabled

운영 모드에서 MX 시리즈 그룹 멤버에 show security group-vpn member ipsec security-associations 및 show security group-vpn member ipsec security-associations detail 명령을 입력합니다.

user@host> show security group-vpn member ipsec security-associations Total active tunnels: 1 ID Server Port Algorithm SPI Life:sec/kb GId lsys <>10001 10.10.100.1 848 ESP:aes-256/sha256-128 1c548e4e 947/ unlim 1 root

user@host> show security group-vpn member ipsec security-associations detail

Virtual-system: root Group VPN Name: GROUP_ID-0001

Local Gateway: 10.18.103.1, GDOI Server: 10.10.100.1

Group Id: 1

Rule Match Direction: output, Tunnel-MTU: 1400

Routing Instance: default

DF-bit: clear

Stats:

Pull Succeeded : 2

Pull Failed : 0

Pull Timeout : 1

Pull Aborted : 0

Push Succeeded : 2

Push Failed : 0

Server Failover : 0

Delete Received : 0

Exceed Maximum Keys(4) : 0

Exceed Maximum Policies(1): 0

Unsupported Algo : 0

Flags:

Rekey Needed: no

List of policies received from server:

Tunnel-id: 10001

Source IP: ipv4_subnet(any:0,[0..7]=172.16.0.0/12)

Destination IP: ipv4_subnet(any:0,[0..7]=172.16.0.0/12)

Direction: bi-directional, SPI: 1c548e4e

Protocol: ESP, Authentication: sha256-128, Encryption: aes-256

Hard lifetime: Expires in 945 seconds, Activated

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 840 seconds

Mode: Tunnel, Type: Group VPN, State: installed

Anti-replay service: D3P enabled

그룹 정책 확인(SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 그룹 멤버만 해당)

목적

SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 그룹 멤버에서 그룹 정책을 확인합니다.

작업

운영 모드에서 그룹 멤버에 show security group-vpn member policy 명령을 입력합니다.

user@host> show security group-vpn member policy Group VPN Name: GROUP_ID-0001, Group Id: 1 From-zone: LAN, To-zone: WAN Tunnel-id: 49152, Policy type: Secure Source : IP <172.16.0.0 - 172.31.255.255>, Port <0 - 65535>, Protocol <0> Destination : IP <172.16.0.0 - 172.31.255.255>, Port <0 - 65535>, Protocol <0> Tunnel-id: 63488, Policy type: Fail-close Source : IP <0.0.0.0 - 255.255.255.255>, Port <0 - 65535>, Protocol <0> Destination : IP <0.0.0.0 - 255.255.255.255>, Port <0 - 65535>, Protocol <0>

예: 유니캐스트 키 재입력 메시지를 위한 그룹 VPNv2 서버-멤버 통신 구성

이 예는 서버가 그룹 멤버에게 유니캐스트 키 재입력 메시지를 전송하여 그룹 멤버 간의 트래픽을 암호화하는 데 유효한 키를 사용할 수 있도록 하는 방법을 보여줍니다.

요구 사항

시작하기 전에:

IKE(Internet Key Exchange) 1단계 협상을 위한 그룹 서버 및 구성원을 구성합니다.

IPsec SA에 대한 그룹 서버 및 구성원을 구성합니다.

그룹 서버에서 그룹을

g1구성합니다.

개요

이 예에서는 group g1에 대해 다음과 같은 서버 멤버 통신 매개변수를 지정합니다.

서버는 그룹 멤버에게 유니캐스트 키 재입력 메시지를 보냅니다.

AES-128-CBC는 서버와 멤버 간의 트래픽을 암호화하는 데 사용됩니다.

SHA-256은 구성원 인증에 사용됩니다.

기본값은 KEK 수명 및 재전송에 사용됩니다.

구성

절차

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 자세한 내용은 구성 모드에서 CLI 편집기 사용을 참조하십시오.

서버 구성원 통신을 구성하려면 다음을 수행합니다.

통신 유형을 설정합니다.

[edit security group-vpn server group g1 server-member-communication] user@host# set communications-type unicast

암호화 알고리즘을 설정합니다.

[edit security group-vpn server group g1 server-member-communication] user@host# set encryption-algorithm aes-128-cbc

구성원 인증을 설정합니다.

[edit security group-vpn server group g1 server-member-communication] user@host# set sig-hash-algorithm sha-256

검증

구성이 제대로 작동하는지 확인하려면 명령을 입력합니다 show security group-vpn server group g1 server-member-communication .