VPN 트래픽 모니터링

VPN 모니터링을 사용하면 피어에 ICMP(Internet Control Message Protocol) 요청을 전송하여 피어 디바이스의 연결성을 확인할 수 있습니다.

VPN 경보 및 감사 이해

디바이스의 초기 설정 중에 보안 이벤트 로깅을 활성화하도록 다음 명령을 구성합니다. 이 기능은 SRX300, SRX320, SRX340, SRX345, SRX550HM 및 SRX1500 디바이스와 vSRX 가상 방화벽 인스턴스에서 지원됩니다.

set security log cache

관리자(감사, 암호, IDS 및 보안)는 위의 명령이 구성되고 각 관리자 역할이 다른 모든 관리 역할과 별도로 고유하고 고유한 권한 집합을 갖도록 구성된 경우 보안 이벤트 로깅 구성을 수정할 수 없습니다.

VPN 장애로 인해 알람이 트리거됩니다. VPN 알람은 시스템이 다음과 같은 감사 이벤트 중 하나를 모니터링할 때 생성됩니다.

Authentication failures- 패킷 인증 실패가 지정된 수에 도달할 때 시스템 알람을 생성하도록 디바이스를 구성할 수 있습니다.Encryption and decryption failures- 암호화 또는 복호화 실패가 지정된 횟수를 초과할 경우 시스템 알람을 생성하도록 디바이스를 구성할 수 있습니다.IKE Phase 1 and IKE Phase 2 failures—IKE(Internet Key Exchange) 1단계 협상은 IKE 보안 연결(SA)을 설정하는 데 사용됩니다. 이러한 SA는 IKE(Internet Key Exchange) 2단계 협상을 보호합니다. IKE(Internet Key Exchange) 1단계 또는 IKE(Internet Key Exchange) 2단계 실패가 지정된 수를 초과할 때 시스템 알람을 생성하도록 디바이스를 구성할 수 있습니다.Self-test failures—자체 테스트는 전원을 켜거나 재부팅할 때 디바이스가 실행되어 보안 소프트웨어가 디바이스에 올바르게 구현되었는지 확인하는 테스트입니다.자체 테스트를 통해 암호화 알고리즘의 정확성을 보장합니다. Junos-FIPS 이미지는 전원을 켜는 즉시 자동으로 자체 테스트를 수행하며 키 페어 생성을 위해 지속적으로 수행합니다. 국내 또는 FIPS 이미지에서 자체 테스트는 정의된 일정에 따라, 요청 시 또는 키 생성 직후에 수행되도록 구성할 수 있습니다.

자체 테스트 실패 시 시스템 알람을 생성하도록 디바이스를 구성할 수 있습니다.

IDP flow policy attacks—침입 탐지 및 방지(IDP) 정책을 사용하면 네트워크 트래픽에 다양한 공격 탐지 및 방지 기술을 적용할 수 있습니다. 침입 탐지 및 방지(IDP) 플로우 정책 위반이 발생할 때 시스템 알람을 생성하도록 디바이스를 구성할 수 있습니다.Replay attacks- 재생 공격은 유효한 데이터 전송이 악의적으로 또는 부정하게 반복되거나 지연되는 네트워크 공격입니다. 재생 공격이 발생할 때 시스템 알람을 생성하도록 디바이스를 구성할 수 있습니다.

syslog 메시지는 다음과 같은 경우에 포함됩니다.

대칭 키 생성 실패

비대칭 키 생성 실패

수동 키 배포 실패

자동 키 배포 실패

키 파괴 실패

실패한 키 처리 및 저장

데이터 암호화 또는 복호화 실패

서명 실패

실패한 키 계약

암호화 해싱 실패

IKE(Internet Key Exchange) 실패

수신된 패킷의 인증 실패

잘못된 패딩 콘텐츠로 인한 암호 해독 오류

원격 VPN 피어 디바이스에서 수신한 인증서의 대체 주체 필드에 지정된 길이가 일치하지 않습니다.

syslog 메시지에 따라 알람이 발생합니다. 모든 실패가 기록되지만 임계값에 도달할 때만 알람이 생성됩니다.

경보 정보를 보려면 명령을 실행합니다 .show security alarms 위반 횟수 및 경보는 시스템 재부팅 후에도 지속되지 않습니다. 재부팅 후 위반 횟수가 0으로 재설정되고 경보가 경보 대기열에서 지워집니다.

적절한 조치를 취한 후 알람을 지울 수 있습니다. 알람은 지울 때까지(또는 디바이스를 재부팅할 때까지) 대기열에 남아 있습니다. 알람을 지우려면 명령을 실행합니다 .clear security alarms

참조

VPN 모니터링 방법 이해

대부분의 비즈니스 크리티컬 서비스가 이러한 VPN 터널에서 실행되므로 VPN 모니터링은 필수입니다. VPN 터널은 항상 최적으로 작동할 것으로 예상합니다. 그러나 실제 시나리오에서는 거의 그렇지 않습니다. VPN 터널은 여러 가지 이유로 다운될 수 있습니다. 예를 들어, IKE(Internet Key Exchange) 피어에 연결할 수 없거나, 기본 VPN이 다운되거나, 터널이 플래핑되거나, 기타 여러 가지 이유가 있을 수 있습니다. Junos OS는 이러한 문제를 해결합니다.

- Dead Peer Detection 이해하기

- VPN 모니터링 이해

- IPsec Datapath 확인 이해is IPsec datapath verification a VPN monitoring method? I haven't edited this section as it is not marked for edit in this round.

- 글로벌 SPI 및 VPN 모니터링 기능 이해

- VPN 모니터링과 DPD 비교

Dead Peer Detection 이해하기

DPD(Dead Peer Detection)는 네트워크 트래픽을 사용하여 IPsec 연결에서 IKE(Internet Key Exchange) 피어의 활성을 감지하는 표준 기반 프로토콜입니다. IPsec 터널을 생성하는 동안 VPN 피어는 DPD 방법을 사용할지 여부를 결정하기 위해 협상합니다. 피어가 DPD 프로토콜 사용에 동의하면 방화벽은 피어 활성 상태를 적극적으로 확인합니다. 활성 트래픽이 없을 때 방화벽은 피어에 주기적인 메시지를 보내고 응답을 기다립니다. 피어가 메시지에 응답하지 않으면 방화벽은 피어를 더 이상 사용할 수 없다고 가정합니다. DPD 프로토콜의 동작은 IKEv1 및 IKEv2 프로토콜 모두에서 동일합니다. 방화벽이 IKE(Internet Key Exchange) 1단계 SA(Security Association)를 설정하는 즉시 DPD 타이머가 활성화됩니다. SRX 시리즈 방화벽은 DPD 프로토콜을 사용하여 IPsec VPN 연결에서 피어 활성을 감지합니다.

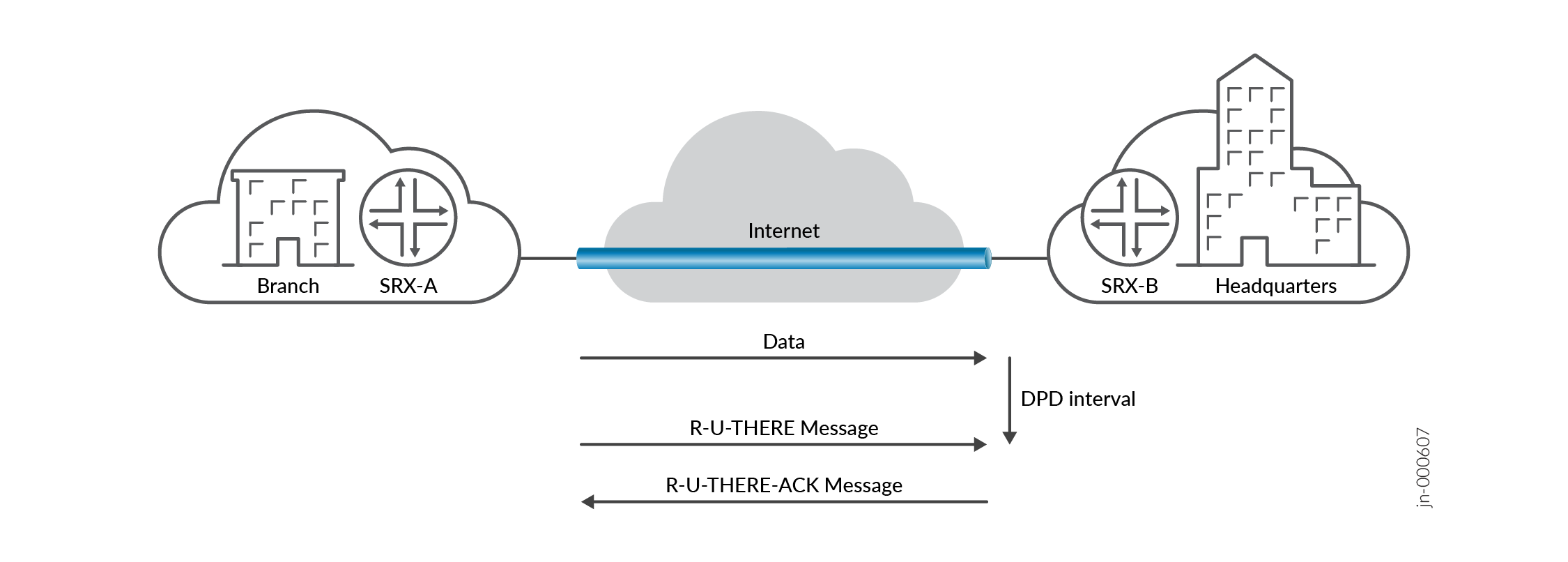

그림 1 은(는) IPsec VPN 터널의 IKE(Internet Key Exchange) 피어 간의 DPD 메시지 교환을 보여줍니다. 디바이스가 DPD를 수행할 때 다음 이벤트가 발생합니다.

-

SRX-A는 지정된 DPD 간격까지 기다렸다가 피어 SRX-B로부터 트래픽을 수신했는지 확인합니다.

-

SRX-A가 지정된 DPD 간격 동안 SRX-B로부터 트래픽을 수신하지 않으면 암호화된 IKE(Internet Key Exchange) 1단계 알림 페이로드(R-U-THERE 메시지)를 SRX-B로 보냅니다.

-

SRX-A는 SRX-B로부터 DPD 승인(R-U-THERE-ACK 메시지)을 기다립니다.

-

SRX-A가 이 간격 동안 SRX-B로부터 R-U-THERE-ACK 메시지를 수신하면 피어가 활성 상태인 것으로 간주합니다. 그런 다음 SRX-A는 해당 터널에 대한 R-U-THERE 메시지 카운터를 재설정하고 새 간격을 시작합니다.

-

SRX-A가 간격 동안 R-U-THERE-ACK 메시지를 수신하지 않으면 피어 SRX-B가 다운된 것으로 간주합니다. 그런 다음 SRX-A는 해당 피어에 대한 1단계 SA와 모든 2단계 SA를 제거합니다.

-

구성해야 하는 DPD 매개 변수를 살펴보겠습니다.

-

모드 - 트래픽 활동에 따라 다음 모드 중 하나로 DPD를 구성할 수 있습니다.

-

최적화— 최적화 모드에서 시작 디바이스가 피어에 나가는 패킷을 보낼 때 구성된 간격 내에 피어로부터 들어오는 IKE 또는 IPsec 트래픽이 없는 경우 시작 디바이스는 R-U-THERE 메시지를 트리거합니다. 구성을 통해 모드를 지정하지 않는 한 DPD는 이 기본 모드에서 작동합니다.

-

프로브 유휴 터널 - 프로브 유휴 터널 모드에서 구성된 간격 내에 들어오거나 나가는 IKE(Internet Key Exchange) 또는 IPsec 트래픽이 없는 경우 디바이스가 R-U-THERE 메시지를 트리거합니다. 디바이스는 트래픽 활동이 있을 때까지 주기적으로 R-U-THERE 메시지를 피어에 보냅니다. 이 모드는 다운된 피어를 조기에 감지하여 활성 트래픽 플로우 중에 터널 가용성을 보장합니다.

주:VPN에 대해 여러 트래픽 선택기를 구성한 경우 동일한 IKE(Internet Key Exchange) SA에 대해 여러 터널을 설정할 수 있습니다. 이 시나리오에서 프로브 유휴 터널 모드를 구성할 때 동일한 IKE(Internet Key Exchange) SA에 대한 다른 터널의 트래픽에 관계없이 터널이 유휴 상태가 되면 R-U-THERE 메시지가 트리거됩니다.

-

Always-send— Always-send 모드에서 디바이스는 피어 간의 트래픽 활동에 관계없이 구성된 간격으로 R-U-THERE 메시지를 보냅니다. 상시 전송 모드보다 프로브 유휴 터널 모드를 사용하는 것이 좋습니다.

-

-

Interval— interval 매개 변수를 사용하여 디바이스가 R-U-THERE 메시지를 보내기 전에 피어의 트래픽을 기다리는 시간(초)을 지정합니다. 기본 간격은 10초입니다. Junos OS 릴리스 15.1X49-D130부터 R-U-THERE 메시지가 피어 디바이스로 전송되는 허용 간격 매개 변수 범위를 10초에서 60초에서 2초에서 60초로 줄였습니다. DPD 간격 매개 변수가 10초 미만으로 설정된 경우 최소 임계값 매개 변수를 3으로 설정하는 것이 좋습니다.

-

임계값 - 임계값 매개변수를 사용하여 디바이스가 피어 다운을 고려하기 전에 피어로부터 응답을 수신하지 않고 R-U-THERE 메시지를 보내는 최대 횟수를 지정합니다. 기본 전송 횟수는 5회이며 허용 범위는 1회에서 5회까지입니다.

DPD를 구성하기 전에 다음 사항을 고려하십시오.

-

활성 터널이 있는 기존 게이트웨이에 DPD 구성을 추가하면 디바이스는 1단계 또는 2단계 SA를 지우지 않고 R-U-THERE 메시지를 트리거하기 시작합니다.

-

활성 터널이 있는 기존 게이트웨이에서 DPD 구성을 삭제하면 디바이스가 터널에 대한 R-U-THERE 메시지 트리거를 중지합니다. 그러나 이것은 IKE 및 IPsec SA에 영향을 미치지 않습니다.

-

모드, 간격 또는 임계값과 같은 DPD 구성 매개 변수를 수정하면 IKE는 1단계 또는 2단계 SA를 지우지 않고 DPD 작업을 업데이트합니다.

-

터널을 즉시 설정하는 옵션을 지정하지 않고 DPD 및 VPN 모니터링으로 IKE(Internet Key Exchange) 게이트웨이를 구성하는 경우 IKE(Internet Key Exchange)는 1단계 협상을 시작하지 않습니다. DPD를 구성할 때 1단계 및 2단계 SA를 사용할 수 없는 경우 st0 인터페이스를 삭제하도록 [] 계층 수준에서 옵션도 구성해야 합니다.

establish-tunnelsimmediatelyedit services ipsec-vpn즉시 터널 설정을 참조하십시오.https://www.juniper.net/documentation/us/en/software/junos/interfaces-adaptive-services/topics/ref/statement/establish-tunnels-edit-services-ipsec-vpn.html -

여러 피어 IP 주소 및 DPD로 IKE 게이트웨이를 구성하지만 첫 번째 피어 IP 주소로 1단계 SA를 설정하지 못한 경우 IKE는 다음 피어 IP 주소로 설정을 시도합니다. DPD는 IKE(Internet Key Exchange)가 1단계 SA를 설정한 후에만 활성화됩니다. dead-peer-detection을 참조하십시오.https://www.juniper.net/documentation/us/en/software/junos/vpn-ipsec/topics/ref/statement/security-edit-dead-peer-detection.html

-

여러 피어 IP 주소 및 DPD를 사용하여 IKE 게이트웨이를 구성하지만 현재 피어의 IP 주소와의 연결이 실패하면 IKE는 1단계 및 2단계 SA를 지우고 DPD는 다음 피어 IP 주소로 페일오버를 수행합니다. 게이트웨이(보안 IKE)를 참조하십시오.https://www.juniper.net/documentation/us/en/software/junos/vpn-ipsec/topics/ref/statement/security-edit-gateway-ike.html

-

동시 협상으로 인해 둘 이상의 1단계 또는 2단계 SA가 동일한 피어에 존재할 수 있습니다. 이 경우 DPD는 모든 1단계 SA에 R-U-THERE 메시지를 보냅니다. 게이트웨이가 구성된 연속 횟수만큼 DPD 응답을 수신하지 못하면 1단계 SA 및 관련 2단계 SA(IKEv2만 해당)를 지웁니다.

DPD 구현에 대한 자세한 내용은 RFC 3706, IKE(Dead Internet Key Exchange) 피어를 감지하는 트래픽 기반 방법을 참조하십시오.

IKE(Internet Key Exchange) 피어가 작동 중이면 기본 VPN이 작동 중이라는 의미입니까?

DPD가 IPsec SA 활성화를 보장하는지 생각해 보십시오.

VPN 모니터링 이해

VPN 모니터링을 사용하도록 설정하면 디바이스가 VPN 터널을 통해 피어 게이트웨이 또는 터널의 다른 쪽 끝에 있는 지정된 대상으로 ping을 전송합니다. 디바이스는 기본적으로 최대 10회 연속으로 10초 간격으로 ping을 보냅니다. 디바이스가 10회 연속 ping 후에도 응답을 받지 못하면 VPN이 다운된 것으로 간주하고 IPsec SA(보안 연결)가 지워집니다.

DPD와 VPN 모니터링은 서로를 보완합니다. VPN 모니터링은 개별 IPsec VPN에 적용되는 반면, DPD는 개별 IKE(Internet Key Exchange) 게이트웨이 컨텍스트에서 구성됩니다.

다음 운영 모드를 사용하여 VPN 터널을 모니터링할 수 있습니다.

-

Always-send 모드 - 이 모드에서는 디바이스가 터널의 트래픽에 관계없이 구성된 간격마다 한 번씩 VPN 모니터링 패킷을 보냅니다. VPN 모니터링을 활성화한 후 , 지정하지 않으면 Junos OS는 always-send 모드를 기본 모드로 사용합니다.

-

최적화 모드 - 이 모드에서는 나가는 트래픽이 있고 간격 동안 터널을 통해 들어오는 트래픽이 없는 경우에만 디바이스가 구성된 간격마다 한 번씩 VPN 모니터링 패킷을 보냅니다. VPN 터널을 통해 들어오는 트래픽이 있는 경우 디바이스는 터널을 활성 상태로 간주하고 피어에 ping을 보내지 않습니다. 최적화 모드를 사용하여 디바이스의 리소스를 절약할 수 있는데, 이 모드에서는 디바이스가 피어 활성을 결정해야 할 때만 ping을 전송하기 때문입니다. 핑을 보내면 다른 방법으로는 사용되지 않는 값비싼 백업 링크도 활성화할 수 있습니다. 최적화 모드를 명시적으로 구성하지 않으면 디바이스가 기본 상시 전송 모드로작동합니다.

SRX 시리즈 방화벽에서 VPN 모니터링 구성 방법:

-

[] 계층 수준에서 옵션을 포함하여 특정 VPN 터널에 대한 VPN 모니터링을 활성화합니다.

vpn-monitoredit security ipsec vpn vpn-namevpn-monitor를 참조하십시오.https://www.juniper.net/documentation/us/en/software/junos/vpn-ipsec/topics/ref/statement/security-edit-vpn-monitor.html[edit] set security ipsec vpn vpn1 vpn-monitor

-

VPN 모니터링 모드를 최적화된 상태로 구성합니다.

[edit] set security ipsec vpn vpn1 vpn-monitor optimized

-

대상 IP 주소를 지정합니다. 피어 게이트웨이의 IP 주소가 기본 대상입니다. 그러나 터널의 다른 쪽 끝에 있는 다른 대상 IP 주소(예: 서버의 IP 주소)를 지정할 수 있습니다.

[edit] set security ipsec vpn vpn1 vpn-monitor destination-ip 192.168.10.11

-

주소를 지정합니다.

source-interface로컬 터널 엔드포인트가 기본 소스 인터페이스이지만 다른 인터페이스 이름을 지정할 수 있습니다.[edit] set security ipsec vpn vpn1 vpn-monitor source-interface ge-0/0/5

-

디바이스가 핑을 전송하는 간격과 [] 계층 수준에서 각각 및 옵션을 사용하여 전송하는 연속 핑 수를 구성합니다.

intervalthresholdedit security ipsec vpn-monitor-options이러한 옵션을 구성하지 않으면 디바이스는 기본 간격인 10초에서 최대 10회 연속으로 ping을 보냅니다. 응답을 받지 못하면 VPN이 다운된 것으로 간주합니다. 그런 다음 디바이스는 IPsec 보안 연결을 지웁니다.[edit] set security ipsec vpn-monitor-options interval 10 set security ipsec vpn-monitor-options threshold 10

SRX5400, SRX5600 및 SRX5800 방화벽은 외부 연결 장치(예: PC)의 VPN 모니터링을 지원하지 않습니다. 이러한 디바이스에서VPN 모니터링 대상은 로컬 인터페이스여야 합니다.

패킷의 소스 또는 대상 IP 주소를 기반으로 피어가 ping 패킷을 수락하지 않을 경우 VPN 모니터링으로 인해 일부환경에서 터널 플래핑이 발생할 수 있습니다.

IPsec Datapath 확인 이해

개요

기본적으로 경로 기반 VPN에서 지점 간 모드로 구성된 보안 터널(st0) 인터페이스의 상태는 VPN 터널의 상태를 기반으로 합니다. IPsec SA가 설정된 직후 st0 인터페이스와 관련된 경로가 Junos OS 포워딩 테이블에 설치됩니다. VPN 터널 엔드포인트 사이에 전송 방화벽이 있는 경우와 같은 특정 네트워크 토폴로지에서는 st0 인터페이스에서 설정된 VPN 터널에 대해 활성 경로를 사용하는 IPsec 데이터 트래픽이 전송 방화벽에 의해 차단될 수 있습니다. 이로 인해 트래픽 손실이 발생할 수 있습니다.

IPsec datapath 검증을 활성화하면 데이터 경로가 검증될 때까지 st0 인터페이스가 가동되지 않고 활성화됩니다. 확인은 경로 기반, 사이트 간 및 동적 엔드포인트 VPN 터널에 대한 문으로 구성됩니다.set security ipsec vpn vpn-name vpn-monitor verify-path

피어 터널 엔드포인트 앞에 NAT 디바이스가 있는 경우 피어 터널 엔드포인트의 IP 주소가 NAT 디바이스의 IP 주소로 변환됩니다. VPN 모니터 ICMP 요청이 피어 터널 엔드포인트에 도달하려면 NAT 디바이스 뒤에 있는 피어 터널 엔드포인트의 변환되지 않은 원래 IP 주소를 명시적으로 지정해야 합니다. 이는 구성으로 구성됩니다.set security ipsec vpn vpn-name vpn-monitor verify-path destination-ip

Junos OS 릴리스 15.1X49-D120부터 인터페이스가 시작되기 전에 IPsec 데이터 경로를 확인하는 데 사용되는 패킷의 크기를 구성할 수 있습니다.st0 구성을 사용합니다.set security ipsec vpn vpn-name vpn-monitor verify-path packet-size 구성 가능한 패킷 크기는 64바이트에서 1350바이트까지입니다. 기본값은 64바이트입니다.

주의 사항

VPN 모니터 작업을 위해 구성할 수 있는 소스 인터페이스 및 대상 IP 주소는 IPsec 데이터 경로 확인에 영향을 주지 않습니다. IPsec 데이터 경로 확인에서 ICMP 요청의 소스는 로컬 터널 엔드포인트입니다.

IPsec datapath 검증을 활성화하면 st0 인터페이스가 가동된 후 VPN 모니터링이 자동으로 활성화되어 사용됩니다. IPsec datapath 확인을 활성화할 때마다 명령을 사용하여 VPN monitor optimized 옵션을 구성하는 것이 좋습니다.set security ipsec vpn vpn-name vpn-monitor optimized

IPsec 데이터 경로 검증 중에 섀시 클러스터 페일오버가 발생하면 새 액티브 노드가 검증을 다시 시작합니다. st0 인터페이스는 검증이 성공할 때까지 활성화되지 않습니다.

키 재생성에 대해 st0 인터페이스 상태가 변경되지 않으므로 IPsec SA 키 재생성에 대해 IPsec datapath 확인이 수행되지 않습니다.

IPsec datapath verification은 AutoVPN, Auto Discovery VPN 및 다중 트래픽 선택기와 함께 사용되는 point-to-multipoint 모드로 구성된 st0 인터페이스에서는 지원되지 않습니다. VPN 모니터링 및 IPsec datapath verification은 IPv6 주소를 지원하므로 IPsec datapath verification은 IPv6 터널과 함께 사용할 수 있습니다.

글로벌 SPI 및 VPN 모니터링 기능 이해

다음과 같은 글로벌 VPN 기능을 사용하여 VPN의 효율적인 운영을 모니터링하고 유지할 수 있습니다.

-

SPI - 피어 중 하나에 장애가 발생하면 SA(Security Association)의 피어가 동기화되지 않을 수 있습니다. 예를 들어 피어 중 하나가 재부팅되면 잘못된 SPI(Security Parameter Index)를 보낼 수 있습니다. 디바이스가 이러한 이벤트를 감지하고 잘못된 SPI 응답 기능을 구성하여 피어를 재동기화하도록 할 수 있습니다.

-

VPN 모니터링 - 글로벌 VPN 모니터링 기능을 사용하여 피어에 ICMP(Internet Control Message Protocol) 요청을 주기적으로 전송하여 피어에 연결할 수 있는지 확인할 수 있습니다.

VPN 모니터링과 DPD 비교

VPN 모니터링 및 DPD(Dead Peer Detection)는 SRX 시리즈 방화벽에서 VPN 피어 디바이스의 가용성을 검증하는 데 사용할 수 있는 기능입니다. 이 섹션에서는 이러한 기능의 작동 및 구성을 비교합니다.

SRX 시리즈 방화벽은 디바이스에 DPD가 구성되지 않은 경우에도 VPN 피어가 보낸 DPD 메시지에 응답합니다. VPN 피어에 대한 DPD 메시지를 시작하도록 SRX 시리즈 방화벽을 구성할 수 있습니다. 동일한 SRX 시리즈 방화벽에서 DPD 및 VPN 모니터링이 동시에 작동하도록 구성할 수도 있지만, 두 방법 중 하나로 모니터링할 수 있는 피어 수는 줄어듭니다.

VPN 모니터링은 2단계 보안 연결(SA)만 모니터링하는 Junos OS 메커니즘입니다. VPN 모니터링은 [] 계층 수준의 문을 사용하여 VPN별로 활성화됩니다.vpn-monitoredit security ipsec vpn vpn-name 대상 IP 및 소스 인터페이스를 지정해야 합니다. 이 옵션을 통해 디바이스는 트래픽 패턴을 피어 활성도의 증거로 사용할 수 있습니다. ICMP 요청은 억제됩니다.optimized

VPN 모니터링 옵션은 [] 계층 수준에서 문을 사용하여 구성됩니다.vpn-monitor-optionsedit security ipsec 이러한 옵션은 VPN 모니터링이 활성화된 모든 VPN에 적용됩니다. 구성할 수 있는 옵션에는 ICMP 요청이 피어로 전송되는 간격(기본값은 10초)과 피어에 연결할 수 없는 것으로 간주되기 전에 응답을 받지 않고 전송된 연속 ICMP 요청 수(기본값은 연속 요청 10개)가 포함됩니다.

DPD는 RFC 3706, IKE(Dead Internet Key Exchange) 피어를 탐지하는 트래픽 기반 방법의 구현입니다. IKE 수준에서 작동하며 IKE 및 IPsec 트래픽 활동을 기반으로 피어를 모니터링합니다.

DPD는 [] 계층 수준의 문을 사용하여 개별 IKE 게이트웨이에 구성됩니다.dead-peer-detectionedit security ike gateway gateway-name DPD 작동 모드를 구성할 수 있습니다. 로컬 디바이스가 피어에 발신 패킷을 전송한 후 구성된 간격 내에 IKE 또는 IPsec 트래픽이 수신되지 않으면 기본(최적화) 모드는 DPD 메시지를 피어로 전송합니다. 다른 구성 가능한 옵션으로는 DPD 메시지가 피어에 전송되는 간격(기본값은 10초)과 피어를 사용할 수 없는 것으로 간주되기 전에 응답을 받지 않고 전송된 연속 DPD 메시지 수(기본값은 연속 요청 5개)가 있습니다.

참조

터널 이벤트 이해

VPN과 관련된 네트워크 문제가 있는 경우 터널이 올라온 후 터널 상태만 추적됩니다. 터널이 시작되기 전에 많은 문제가 발생할 수 있습니다. 따라서 터널 상태, 터널 다운 문제 또는 협상 실패만 추적하는 대신 성공적인 IPsec SA 협상, IPsec 키 재생성 및 IKE SA 키 재생성과 같은 성공적인 이벤트가 추적됩니다. 이러한 이벤트를 터널 이벤트라고 합니다.

1단계와 2단계의 경우, 지정된 터널에 대한 협상 이벤트가 AUTHD 또는 PKID와 같은 외부 데몬에서 발생하는 이벤트와 함께 추적됩니다. 터널 이벤트가 여러 번 발생하면 업데이트된 시간 및 해당 이벤트가 발생한 횟수와 함께 하나의 항목만 유지됩니다.

전체적으로 16개의 이벤트가 추적됩니다. 1단계에서는 8개 이벤트, 2단계에서는 8개 이벤트. 일부 이벤트는 다시 발생하여 이벤트 메모리를 가득 채우고 중요한 이벤트가 제거될 수 있습니다. 덮어쓰기를 방지하기 위해 터널이 다운되지 않는 한 이벤트가 저장되지 않습니다.

이 범주에 속하는 특별 이벤트는 다음과 같습니다.

IPsec SA에 대해 만료된 킬로바이트 단위의 수명

IPsec SA의 하드 수명이 만료되었습니다.

피어에서 받은 IPsec SA 삭제 페이로드, 해당 IPsec SA가 지워짐

사용되지 않는 중복 백업 IPsec SA 쌍을 지웠습니다.

IPsec SA가 해당 IKE SA가 삭제되어 지워짐

AutoVPN 터널은 동적으로 생성 및 제거되므로 이러한 터널에 해당하는 터널 이벤트는 수명이 짧습니다. 경우에 따라 이러한 터널 이벤트를 터널과 연결할 수 없으므로 대신 시스템 로깅이 디버깅에 사용됩니다.

참조

예: 가청 경고 알림 구성

이 예는 새로운 보안 이벤트가 발생할 때 시스템 경고 신호음을 생성하도록 디바이스를 구성하는 방법을 보여줍니다. 기본적으로 알람은 들리지 않습니다. 이 기능은 SRX300, SRX320, SRX340, SRX345, SRX550HM 및 SRX1500 디바이스와 vSRX 가상 방화벽 인스턴스에서 지원됩니다.

요구 사항

이 기능을 구성하기 전에 디바이스 초기화 이외의 특별한 구성은 필요하지 않습니다.

개요

이 예에서는 보안 알람에 대한 응답으로 생성될 가청 경고음을 설정합니다.

구성

절차

단계별 절차

가청 알람을 설정하려면:

보안 경보를 활성화합니다.

[edit] user@host# edit security alarms

경고음과 함께 보안 경보에 대한 알림을 받도록 지정합니다.

[edit security alarms] user@host# set audible

디바이스 구성을 완료하면 해당 구성을 커밋합니다.

[edit security alarms] user@host# commit

검증

구성이 제대로 작동하는지 확인하려면 명령을 입력합니다 .show security alarms detail

예: 보안 경보 생성 구성

이 예는 잠재적 위반이 발생할 때 시스템 알람을 생성하도록 디바이스를 구성하는 방법을 보여줍니다. 기본적으로 잠재적 위반이 발생할 때 경보가 발생하지 않습니다. 이 기능은 SRX300, SRX320, SRX340, SRX345, SRX550HM 및 SRX1500 디바이스와 vSRX 가상 방화벽 인스턴스에서 지원됩니다.

요구 사항

이 기능을 구성하기 전에 디바이스 초기화 이외의 특별한 구성은 필요하지 않습니다.

개요

이 예에서는 다음과 같은 경우 발생할 경보를 구성합니다.

인증 실패 횟수가 6회를 초과합니다.

암호화 자체 테스트에 실패했습니다.

비암호화 자체 테스트가 실패합니다.

키 생성 자체 테스트가 실패합니다.

암호화 실패 횟수가 10회를 초과합니다.

암호 해독 실패 횟수가 1을 초과합니다.

IKE(Internet Key Exchange) 1단계 실패 횟수가 10개를 초과합니다.

IKE(Internet Key Exchange) 2단계 실패 횟수가 1을 초과합니다.

재생 공격이 발생합니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을 입력합니다.

set security alarms potential-violation authentication 6 set security alarms potential-violation cryptographic-self-test set security alarms potential-violation non-cryptographic-self-test set security alarms potential-violation key-generation-self-test set security alarms potential-violation encryption-failures threshold 10 set security alarms potential-violation decryption-failures threshold 1 set security alarms potential-violation ike-phase1-failures threshold 10 set security alarms potential-violation ike-phase2-failures threshold 1 set security alarms potential-violation replay-attacks

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 Junos OS CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

잠재적 위반에 대응하여 경보를 구성하려면 다음을 수행합니다.

보안 경보를 활성화합니다.

[edit] user@host# edit security alarms

인증 실패가 발생할 때 경보가 발생하도록 지정합니다.

[edit security alarms potential-violation] user@host# set authentication 6

암호화 자체 테스트 실패가 발생할 때 경보가 발생하도록 지정합니다.

[edit security alarms potential-violation] user@host# set cryptographic-self-test

비암호화 자체 테스트 실패가 발생할 때 경보가 발생하도록 지정합니다.

[edit security alarms potential-violation] user@host# set non-cryptographic-self-test

키 생성 자체 테스트 실패가 발생할 때 알람이 발생하도록 지정합니다.

[edit security alarms potential-violation] user@host# set key-generation-self-test

암호화 실패가 발생할 때 경보가 발생하도록 지정합니다.

[edit security alarms potential-violation] user@host# set encryption-failures threshold 10

암호 해독 실패가 발생할 때 경보가 발생하도록 지정합니다.

[edit security alarms potential-violation] user@host# set decryption-failures threshold 1

IKE(Internet Key Exchange) 1단계 실패가 발생할 때 알람이 발생하도록 지정합니다.

[edit security alarms potential-violation] user@host# set ike-phase1-failures threshold 10

IKE(Internet Key Exchange) 2단계 실패가 발생할 때 알람이 발생하도록 지정합니다.

[edit security alarms potential-violation] user@host# set ike-phase2-failures threshold 1

재생 공격이 발생할 때 경보가 발생하도록 지정합니다.

[edit security alarms potential-violation] user@host# set replay-attacks

결과

구성 모드에서 show security alarms 명령을 입력하여 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

potential-violation {

authentication 6;

cryptographic-self-test;

decryption-failures {

threshold 1;

}

encryption-failures {

threshold 10;

}

ike-phase1-failures {

threshold 10;

}

ike-phase2-failures {

threshold 1;

}

key-generation-self-test;

non-cryptographic-self-test;

replay-attacks;

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을 입력합니다.

검증

구성이 제대로 작동하는지 확인하려면 운영 모드에서 명령을 입력합니다 .show security alarms

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. Feature Explorer 를 사용하여 플랫폼에서 기능이 지원되는지 확인하세요.

st0