그룹 VPNv2 서버 클러스터

그룹 VPNv2 서버 클러스터에 대해 알아보려면 이 항목을 읽어보세요.

그룹 VPNv2 서버 클러스터는 그룹 컨트롤러/키 서버(GCKS) 이중화를 제공하므로 전체 그룹 VPN 네트워크에 단일 장애 지점이 없습니다.

그룹 VPNv2 서버 클러스터 이해하기

GDOI(Group Domain of Interpretation) 프로토콜에서 그룹 컨트롤러/키 서버(GCKS)는 그룹 VPN 보안 연결(SA)을 관리하고 암호화 키를 생성하여 그룹 멤버에게 배포합니다. 그룹 회원은 GCKS에서 제공하는 그룹 SA 및 키를 기반으로 트래픽을 암호화합니다. GCKS가 실패하면 그룹 회원은 키를 등록하거나 얻을 수 없습니다. 그룹 VPNv2 서버 클러스터는 GCKS 중복성을 제공하므로 전체 그룹 VPN 네트워크에 단일 장애 지점이 없습니다. 그룹 VPNv2 서버 클러스터는 로드 밸런싱, 확장 및 링크 중복도 제공할 수 있습니다.

그룹 VPNv2 서버 클러스터의 모든 서버는 SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 인스턴스에서 지원되어야 합니다. 그룹 VPNv2 서버 클러스터는 주니퍼 네트웍스의 독점 솔루션이며 다른 벤더의 GCKS와 상호 운용성이 없습니다.

- 루트 서버 및 하위 서버

- 서버 클러스터에 그룹 구성원 등록Group Member Registration with Server Clusters

- Dead Peer Detection(데드 피어 탐지)

- 로드 밸런싱

루트 서버 및 하위 서버

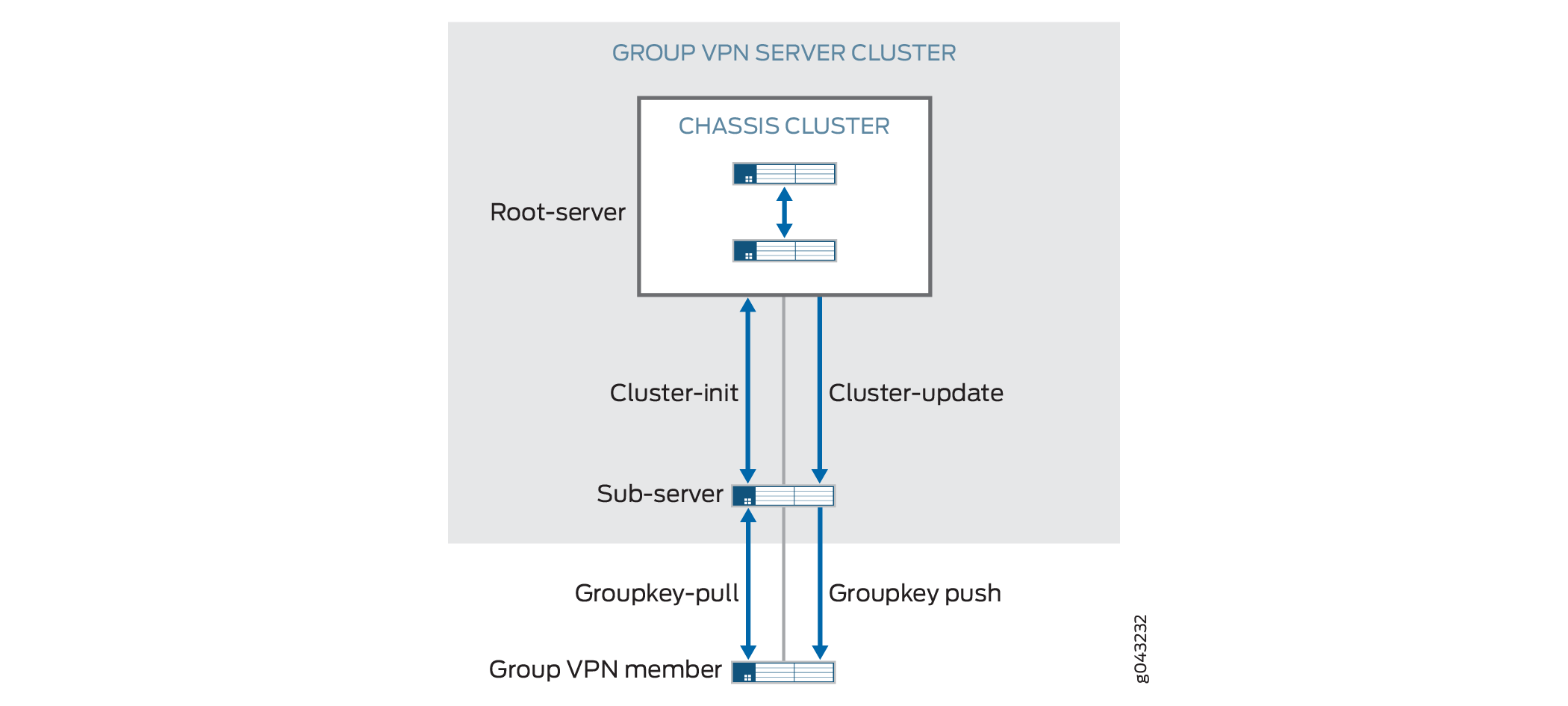

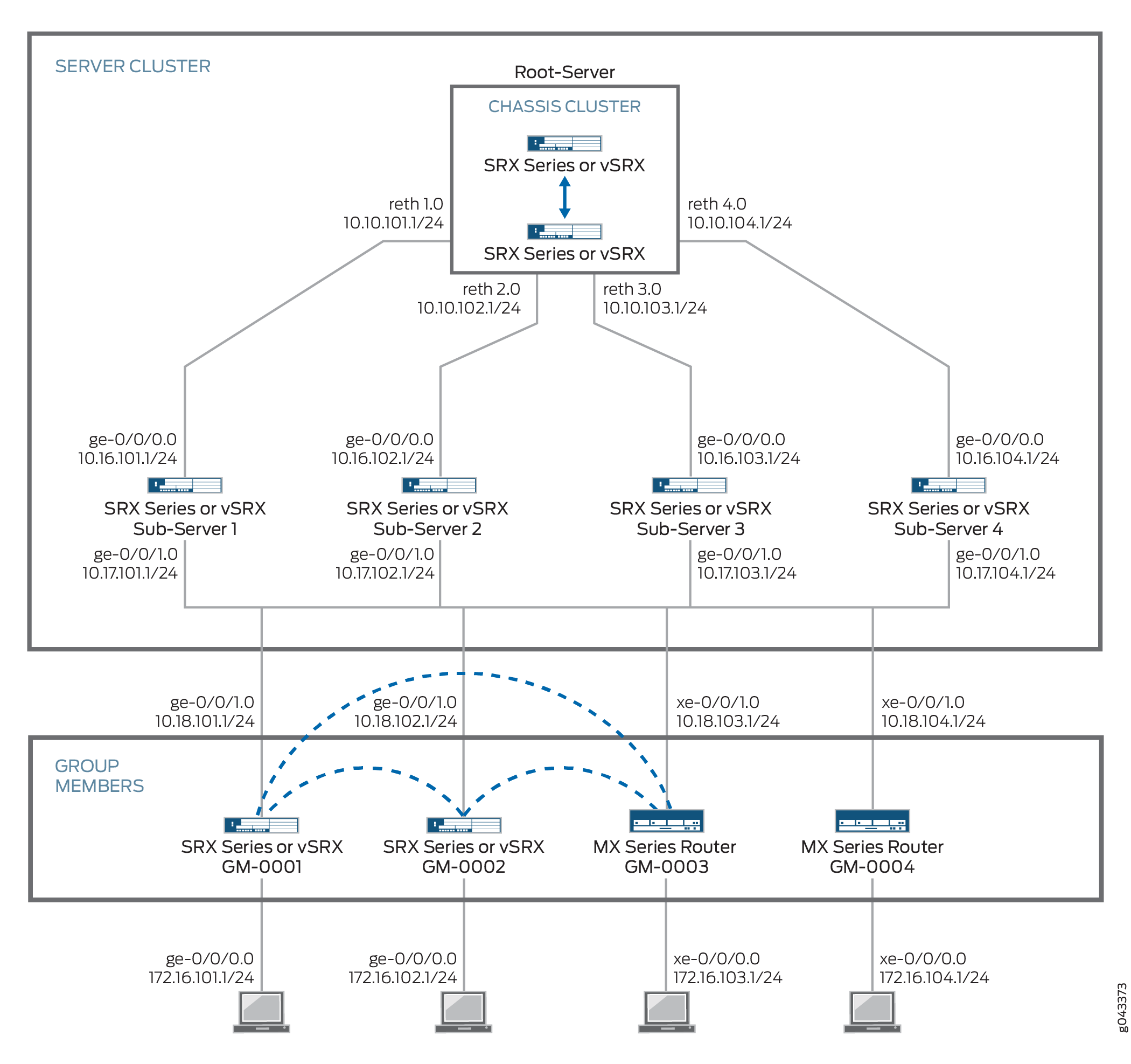

그룹 VPNv2 서버 클러스터는 하나의 루트 서버와 최대 4개의 연결된 하위 서버로 구성됩니다. 클러스터의 모든 서버는 그룹 VPNv2 멤버에게 배포되는 동일한 SA 및 암호화 키를 공유합니다. 클러스터의 서버는 에 표시된 그림 1대로 서로 다른 사이트에 있을 수 있습니다.

클러스터의 서버 간 메시지는 IKE(Internet Key Exchange) SA에 의해 암호화되고 인증됩니다. 루트 서버는 암호화 키를 생성하고 하위 서버에 배포하는 역할을 합니다. 이러한 책임 때문에 루트 서버를 섀시 클러스터로 구성하는 것이 좋습니다. 하위 서버는 단일 디바이스이며 섀시 클러스터가 될 수 없습니다. 서브 서버는 루트 서버에 연결할 수 있어야 하지만 서브 서버 간의 직접 링크는 필요하지 않습니다.

서브 서버와 루트 서버의 연결이 끊어지면 그룹 멤버의 서브 서버로의 추가 연결이 허용되지 않으며 SA가 삭제됩니다. 따라서 다른 링크를 사용하여 각 하위 서버를 루트 서버에 연결하는 것이 좋습니다.

그룹 VPNv2 서버 클러스터는 [edit security group-vpn server group-name] 계층 수준의 문으로 server-cluster 구성됩니다. 클러스터의 각 서버에 대해 다음 값을 구성해야 합니다.

서버 역할 - 또는 을

sub-server지정합니다root-server. 지정된 서버는 여러 그룹 VPNv2 서버 클러스터의 일부일 수 있지만 모든 클러스터에서 동일한 서버 역할을 가져야 합니다. 한 그룹에서는 루트 서버 역할을, 다른 그룹에서는 하위 서버 역할로 서버를 구성할 수 없습니다.그룹 VPNv2 서버 클러스터에 대해 항상 하나의 루트 서버만 있는지 확인해야 합니다.

IKE 게이트웨이 - [

edit security group-vpn server ike] 계층 수준에서 구성된 IKE 게이트웨이의 이름을 지정합니다. 루트 서버의 경우 IKE 게이트웨이는 클러스터의 하위 서버여야 합니다. 최대 4개의 서브서버를 지정할 수 있습니다. 서브 서버의 경우 IKE 게이트웨이가 루트 서버여야 합니다.루트 서버 및 하위 서버는 동적(지정되지 않은) IP 주소로 구성해야

dead-peer-detection always-send하며 이에 대해 구성할 수 없습니다. 그룹 멤버는 데드 피어 탐지로 구성되지 않습니다.

그룹 VPNv2 구성은 해당 그룹의 각 서브 서버에서 동일해야 합니다.

그룹 VPNv2 서버 클러스터의 각 서브 서버는 구성원 등록 및 삭제를 위한 일반 GCKS로 작동합니다. 회원 등록에 성공하면 등록 서버는 회원에게 업데이트를 보낼 책임이 있습니다. 지정된 그룹에 대해 각 서브 서버에서 허용할 수 있는 그룹 VPNv2 멤버의 최대 수를 구성할 수 있습니다. 이 숫자는 클러스터의 모든 하위 서버에서 동일해야 합니다. 서브 서버는 구성된 최대 그룹 VPNv2 멤버 수에 도달하면 새 멤버의 등록 요청에 응답하지 않습니다. 로드 밸런싱을(를) 참조하세요.

서버 클러스터에 그룹 구성원 등록Group Member Registration with Server Clusters

그룹 멤버는 특정 그룹의 그룹 VPNv2 서버 클러스터에 있는 모든 서버에 등록할 수 있지만, 루트 서버가 아닌 하위 서버에만 연결하는 것이 좋습니다. 각 그룹 멤버에 대해 최대 4개의 서버 주소를 구성할 수 있습니다. 그룹 멤버에 구성된 서버 주소는 다를 수 있습니다. 아래 표시된 예에서 그룹 구성원 A는 하위 서버 1에서 4에 대해 구성되고 구성원 B는 하위 서버 4와 3에 대해 구성됩니다.

그룹 구성원 A: |

그룹 구성원 B: |

|

서버 주소: |

서브 서버 1 서브 서버 2 서브 서버 3 서브 서버 4 |

서브 서버 4 서브 서버 3 |

서버 주소가 멤버에 구성되는 순서가 중요합니다. 그룹 멤버가 첫 번째 구성된 서버에 등록을 시도합니다. 구성된 서버에 등록하지 못한 경우 그룹 구성원은 구성된 다음 서버에 등록을 시도합니다.

그룹 VPNv2 서버 클러스터의 각 서버는 구성원 등록 및 삭제를 위한 일반 GCKS로 작동합니다. 등록에 성공하면 등록 서버는 거래소를 통해 groupkey-push 회원에게 업데이트를 보낼 책임이 있습니다. 지정된 그룹에 대해 각 서버에서 수락할 수 있는 최대 그룹 구성원 수를 구성할 수 있지만 이 수는 지정된 그룹에 대한 클러스터의 모든 서버에서 동일해야 합니다. 구성된 최대 그룹 구성원 수에 도달하면 서버는 새 구성원의 등록 요청에 대한 응답을 중지합니다. 자세한 내용은 을(를) 참조하십시오 로드 밸런싱 .

Dead Peer Detection(데드 피어 탐지)

그룹 VPNv2 서버 클러스터에서 피어 서버의 가용성을 확인하려면, 피어로 나가는 IPsec 트래픽이 있는지 여부에 관계없이 클러스터의 각 서버가 DPD(Dead Peer Detection) 요청을 전송하도록 구성되어야 합니다. 이는 [edit security group-vpn server ike gateway gateway-name] 계층 수준의 문을 사용하여 dead-peer-detection always-send 구성됩니다.

그룹 VPNv2 서버 클러스터의 활성 서버는 DPD 프로브를 서버 클러스터에 구성된 IKE 게이트웨이로 보냅니다. 여러 그룹이 동일한 피어 서버 IKE(Internet Key Exchange) 게이트웨이 구성을 공유할 수 있으므로 그룹에 대해 DPD를 구성해서는 안 됩니다. DPD가 서버 다운을 감지하면 해당 서버가 있는 IKE(Internet Key Exchange) SA가 삭제됩니다. 모든 그룹은 서버를 비활성으로 표시하고 서버에 대한 DPD가 중지됩니다.

그룹 멤버의 IKE(Internet Key Exchange) 게이트웨이에 대해 DPD를 구성해서는 안 됩니다.

DPD가 루트 서버를 비활성으로 표시하면 하위 서버는 새 그룹 구성원 요청에 대한 응답을 중단하지만 현재 그룹 구성원에 대한 기존 SA는 활성 상태로 유지됩니다. 비활성 서브 서버는 SA가 여전히 유효할 수 있고 그룹 멤버가 기존 SA를 계속 사용할 수 있기 때문에 그룹 멤버에게 삭제를 보내지 않습니다.

피어 서버가 활성 상태일 때 IKE SA가 만료되면 DPD는 IKE SA 협상을 트리거합니다. 루트 서버와 하위 서버 모두 DPD를 통해 IKE(Internet Key Exchange) SA를 트리거할 수 있으므로 동시 협상으로 인해 여러 IKE SA가 발생할 수 있습니다. 이 경우 서버 클러스터 기능에는 영향을 주지 않습니다.

로드 밸런싱

그룹에 적합한 member-threshold 값을 구성하여 그룹 VPNv2 서버 클러스터의 로드 밸런싱을 수행할 수 있습니다. 서버에 등록된 멤버 수가 값을 초과 member-threshold 하면 해당 서버에 대한 후속 멤버 등록이 거부됩니다. 구성원 등록은 아직 도달하지 않은 서버에 member-threshold 도달할 때까지 그룹 구성원에 구성된 다음 서버로 장애 조치됩니다.

구성에는 두 가지 제한 사항이 있습니다.member-threshold

지정된 그룹에 대해 그룹 서버 클러스터의 루트 서버 및 모든 하위 서버에서 동일한

member-threshold값을 구성해야 합니다. 그룹의 총 구성원 수가 구성된member-threshold값을groupkey-pull초과하면 새 구성원이 시작한 등록이 거부됩니다(서버가 응답을 보내지 않음).서버는 여러 그룹의 구성원을 지원할 수 있습니다. 각 서버에는 지원할 수 있는 최대 그룹 구성원 수가 있습니다. 서버가 지원할

groupkey-pull수 있는 최대 구성원 수에 도달하면 특정 그룹의 값에 도달하지 않은 경우에도member-threshold새 구성원이 시작한 등록이 거부됩니다.

클러스터의 서버 간에 구성원 동기화가 없습니다. 루트 서버에는 하위 서버에 등록된 멤버 수에 대한 정보가 없습니다. 각 서브 서버는 등록된 멤버만 표시할 수 있습니다.

참조

그룹 VPNv2 서버 클러스터 제한 사항 이해하기

그룹 VPNv2 서버 클러스터를 구성할 때 다음과 같은 주의 사항에 유의하세요.

인증서 인증은 서버 인증에 지원되지 않습니다. 사전 공유 키만 구성할 수 있습니다.

그룹 VPNv2 서버 클러스터의 서버 간에는 구성 동기화가 없습니다.

그룹 VPNv2 서버 클러스터를 활성화할 때, 먼저 루트 서버에서 구성을 수행한 다음 하위 서버에서 구성해야 합니다. 서버 간에 구성이 수동으로 동기화될 때까지 구성 변경 중에 트래픽 손실이 예상될 수 있습니다.

특정 코너 사례에서는 그룹 VPNv2 멤버의 SA가 동기화되지 않을 수 있습니다. 그룹 VPN 멤버는 교환을 통해 새 키를 가져와 SA를 동기화할 수 있습니다

groupkey-pull. 복구 속도를 높이기 위해 또는clear security group-vpn member group명령으로clear security group-vpn member ipsec security-associations그룹 VPNv2 멤버의 SA를 수동으로 지울 수 있습니다.그룹 VPNv2 서버 클러스터는 ISSU를 지원하지 않습니다.

그룹 VPNv2 멤버를 등록하는 동안 마지막

groupkey-pull메시지가 손실된 경우, 서버는 멤버가 서버 클러스터의 다음 서버로 장애 조치될 수 있더라도 해당 멤버를 등록된 멤버로 간주할 수 있습니다. 이 경우 동일한 구성원이 여러 서버에 등록된 것처럼 보일 수 있습니다. 모든 서버의 총 구성원 임계값이 배치된 구성원의 총 수와 같으면 후속 그룹 구성원이 등록에 실패할 수 있습니다.

루트 서버의 섀시 클러스터 작업에 대한 다음 주의 사항에 유의하십시오.

통계는 보존되지 않습니다.

협상 데이터 또는 상태가 저장되지 않습니다. 또는

groupkey-push협상 중에groupkey-pull루트 서버 섀시 클러스터 페일오버가 발생하면 페일오버 후에 협상이 다시 시작되지 않습니다.암호화 키를 다시 입력하는 동안 루트 서버의 섀시 클러스터 노드가 모두 다운되면 일부 그룹 VPNv2 멤버는 새 키를 수신하지만 다른 멤버는 수신하지 못할 수 있습니다. 트래픽이 영향을 받을 수 있습니다. 또는

clear security group-vpn member group명령을 사용하여clear security group-vpn member ipsec security-associations그룹 VPNv2 멤버에서 SA를 수동으로 지우면 루트 서버에 연결할 수 있을 때 복구 속도를 높이는 데 도움이 될 수 있습니다.대규모 환경에서는 루트 서버의 RG0 페일오버에 시간이 걸릴 수 있습니다. 하위 서버의 DPD 간격 및 임계값이 작은 값으로 구성된 경우 RG0 페일오버 중에 하위 서버가 루트 서버를 비활성으로 표시할 수 있습니다. 트래픽이 영향을 받을 수 있습니다. DPD

interval*threshold값이 150초보다 큰 하위 서버에 대한 IKE 게이트웨이를 구성하는 것이 좋습니다.

그룹 VPNv2 서버 클러스터 메시지 이해하기

그룹 VPNv2 서버 클러스터에 있는 서버 간의 모든 메시지는 IKE SA(Security Association)에 의해 암호화되고 인증됩니다. 각 서브 서버는 루트 서버와 함께 IKE(Internet Key Exchange) SA를 시작합니다. 서버 간에 메시지를 교환하기 전에 이 IKE SA를 설정해야 합니다.

이 섹션에서는 루트 서버와 하위 서버 간에 교환되는 메시지에 대해 설명합니다.

Cluster-Init 교환

서브 서버는 SA 및 암호화 키 정보를 얻기 위해 루트 서버와 클러스터 초기화(cluster-init) 교환을 시작합니다. 루트 서버는 교환을 통해 현재 SA 정보를 하위 서버로 전송하여 응답합니다 cluster-init .

그런 다음 서브 서버는 교환을 통해 그룹 VPNv2 멤버의 등록 요청에 응답할 수 있습니다 groupkey-pull . 이 교환을 groupkey-pull 통해 그룹 VPNv2 멤버는 서브 서버에서 그룹이 공유하는 SA와 키를 요청할 수 있습니다.

서브 서버는 다음과 같은 경우 루트 서버와의 교환을 시작합니다 cluster-init .

루트 서버는 비활성으로 간주됩니다. 이것은 루트 서버의 초기 가정 상태입니다. 루트 서버와 하위 서버 사이에 IKE SA가 없는 경우 하위 서버는 루트 서버와 함께 IKE SA를 시작합니다. 교환에 성공

cluster-init하면 서브 서버는 SA에 대한 정보를 얻고 루트 서버를 활성 상태로 표시합니다.SA의 소프트 수명이 만료되었습니다.

cluster-update모든 SA를 삭제하라는 메시지가 수신됩니다.그룹 구성 변경 사항이 있습니다.

교환이 cluster-init 실패하면 하위 서버는 5초마다 루트 서버와의 교환을 재시도합니다.

클러스터 업데이트 메시지

교환은 groupkey-push 기존 그룹 SA가 만료되기 전에 그룹 컨트롤러/키 서버(GCKS)가 그룹 SA와 키를 구성원에게 보내고 그룹 구성원을 업데이트할 수 있도록 하는 단일 키 재입력 메시지입니다. 키 재입력 메시지는 GCKS에서 회원에게 보내는 원치 않는 메시지입니다

SA에 대한 새 암호화 키를 생성할 때 루트 서버는 메시지를 통해 cluster-update 모든 활성 하위 서버에 SA 업데이트를 보냅니다. 루트 서버로부터 a를 cluster-update 수신한 후, 서브 서버는 새로운 SA를 설치하고 a groupkey-push 를 통해 새로운 SA 정보를 등록된 그룹 멤버에게 전송합니다.

루트 서버에서 보낸 메시지에는 cluster-update 하위 서버의 승인이 필요합니다. 서브 서버로부터 수신된 승인이 없는 경우, 루트 서버는 구성된 재전송 기간(기본값은 10초)에 을( cluster-update 를) 재전송합니다. DPD(Dead Peer Detection)가 하위 서버를 사용할 수 없음을 나타내는 경우 루트 서버는 재전송하지 않습니다. 서브 서버가 를 수신 cluster-update한 후 SA 정보를 업데이트하지 못하면 승인을 보내지 않고 루트 서버가 메시지를 재전송합니다 cluster-update .

루트 서버로부터 새 SA를 받기 전에 SA의 소프트 수명이 만료되는 경우, 하위 서버는 모든 SA를 가져오기 위해 루트 서버에 메시지를 보내고 cluster-init 새 업데이트가 있을 때까지 구성원에게 메시지를 보내 groupkey-push 지 않습니다. SA의 하드 수명이 새 SA를 받기 전에 하위 서버에서 만료되면 하위 서버는 루트 서버를 비활성으로 표시하고 등록된 모든 그룹 구성원을 삭제하며 루트 서버에 메시지를 계속 보냅니다 cluster-init .

cluster-update SA 또는 그룹 멤버를 삭제하기 위해 메시지를 보낼 수 있습니다. 이는 명령 또는 구성 변경의 clear 결과일 수 있습니다. 서브 서버가 SA를 삭제하라는 메시지를 수신 cluster-update 하면 그룹 멤버에게 groupkey-push 삭제 메시지를 전송하고 해당 SA를 삭제합니다. 그룹에 대한 모든 SA가 삭제되면 하위 서버는 루트 서버와의 교환을 시작합니다 cluster-init . 등록된 모든 구성원이 삭제되면 서브서버는 로컬에 등록된 모든 구성원을 삭제합니다.

그룹 VPNv2 서버 클러스터의 구성 변경 이해하기

그룹 VPNv2 서버 클러스터는 새로운 암호화 키와 보안 연결(SA)에 대한 변경으로 이어지는 구성 변경이 있을 때 독립형 그룹 VPNv2 서버와 다르게 동작합니다. 루트 서버는 메시지를 통해 cluster-update SA 업데이트 또는 삭제를 하위 서버로 보냅니다. 그런 다음 하위 서버는 구성원에게 메시지를 보냅니다 groupkey-push . 서브 서버는 먼저 루트 서버로부터 삭제 메시지를 수신하지 않고는 그룹 구성원에게 삭제 메시지를 보낼 수 없습니다.

모든 구성 변경은 먼저 루트 서버에서 수행한 다음 하위 서버에서 이루어져야 그룹 구성원이 예상대로 업데이트 또는 삭제를 받을 수 있습니다. 그룹 VPNv2 서버 클러스터의 서버 간에 구성이 동기화될 때까지 트래픽 손실이 예상될 수 있습니다.

표 1 은(는) 그룹 VPNv2 서버에 대한 다양한 구성 변경의 영향을 설명합니다.

구성 변경 |

독립형 그룹 VPNv2 서버 작업 |

그룹 VPNv2 서버 클러스터 작업 |

|

|---|---|---|---|

루트 서버 |

서브 서버 |

||

IKE(Internet Key Exchange) 제안, 정책 또는 게이트웨이 변경 |

영향을 받는 게이트웨이에 대한 IKE(Internet Key Exchange) SA를 삭제합니다. IKE(Internet Key Exchange) 제안, 정책 또는 게이트웨이 삭제의 경우, 영향을 받는 게이트웨이에 대해 등록된 멤버를 삭제합니다. |

||

IPsec 제안 변경 |

변경 사항은 TEK(트래픽 암호화 키) 키 재생성 후 적용됩니다. |

||

그룹 변경 사항: |

|||

그룹 이름 삭제 |

그룹 회원에게 '모두 삭제'를 보냅니다. 그룹 내 모든 IKE(Internet Key Exchange) SA를 삭제합니다. 그룹의 모든 키를 즉시 삭제합니다. 그룹에 등록된 모든 구성원을 삭제합니다. |

하위 서버에 "모두 삭제"를 보냅니다. 그룹의 모든 키를 즉시 삭제합니다. 모든 피어를 비활성으로 표시합니다. 하위 서버 IKE(Internet Key Exchange) SA를 삭제합니다. 모든 구성원 IKE(Internet Key Exchange) SA를 삭제합니다. |

모든 구성원 IKE(Internet Key Exchange) SA를 삭제합니다. 그룹의 모든 키를 즉시 삭제합니다. 그룹에 등록된 모든 구성원을 삭제합니다. 피어를 비활성으로 표시합니다. 피어 서버 IKE(Internet Key Exchange) SA를 삭제합니다. |

ID 변경 |

모든 구성원에게 "모두 삭제"를 보냅니다. 그룹 내 모든 IKE(Internet Key Exchange) SA를 삭제합니다. 그룹의 모든 키를 즉시 삭제합니다. 그룹에 등록된 모든 구성원을 삭제합니다. 구성에 따라 새 키를 생성합니다. |

하위 서버에 "모두 삭제"를 보냅니다. 그룹 내 모든 구성원 IKE(Internet Key Exchange) SA를 삭제합니다. 그룹의 모든 키를 즉시 삭제합니다. 모든 피어를 비활성으로 표시합니다. 모든 피어 서버 IKE(Internet Key Exchange) SA를 삭제합니다. 구성에 따라 새 키를 생성합니다. |

그룹 내 모든 구성원 IKE(Internet Key Exchange) SA를 삭제합니다. 그룹의 모든 키를 즉시 삭제합니다. 그룹에 등록된 모든 구성원을 삭제합니다. 피어를 비활성으로 표시합니다. 피어 서버 IKE(Internet Key Exchange) SA를 삭제합니다. 새 |

IKE(Internet Key Exchange) 게이트웨이 추가 또는 삭제 |

추가에 대한 변경 사항이 없습니다. 삭제의 경우 영향을 받는 게이트웨이에 대해 IKE SA 및 등록된 구성원을 삭제합니다. |

||

안티리플레이 시간 창 추가 또는 변경 |

새 값은 TEK 키 재생성 후 적용됩니다. |

||

안티리플레이 없음 추가 또는 변경 |

새 값은 TEK 키 재생성 후 적용됩니다. |

||

서버 구성원 통신 변경 내용: |

|||

더하다 |

등록된 모든 구성원을 삭제합니다. KEK(키 암호화 키) SA를 생성합니다. |

KEK SA를 생성합니다. 새 KEK SA를 하위 서버로 보냅니다. 모든 구성원 IKE(Internet Key Exchange) SA를 삭제합니다. |

등록된 모든 구성원을 삭제합니다. |

잔돈 |

KEK 키 재생성 후 새 값이 적용됩니다. |

||

삭제하다 |

모든 KEK SA를 삭제하려면 삭제를 보냅니다. KEK SA를 삭제합니다. |

하위 서버에 삭제를 보냅니다. KEK SA를 삭제합니다. 모든 구성원 IKE(Internet Key Exchange) SA를 삭제합니다. |

KEK SA를 삭제합니다. |

IPsec SA: |

|||

더하다 |

새 TEK SA를 생성합니다. 멤버에 대한 새 TEK SA를 업데이트합니다. |

새 TEK SA를 생성합니다. 새 TEK SA를 하위 서버로 보냅니다. |

아무 작업도 수행하지 않습니다. |

잔돈 |

새 값은 TEK 키 재생성 후 적용됩니다. 일치 정책이 변경되면 현재 TEK가 즉시 제거되고 이 구성이 제거되었음을 멤버에게 명시적으로 알려야 하므로 delete groupkey-push가 전송됩니다. |

일치 정책이 변경되면 하위 서버에 삭제를 보냅니다. TEK를 즉시 삭제하십시오. |

일치 정책이 변경되면 TEK를 즉시 삭제하십시오. |

삭제하다 |

TEK를 즉시 삭제하십시오. 이 TEK SA를 삭제하려면 삭제를 보냅니다. |

하위 서버에 삭제를 보냅니다. TEK를 즉시 삭제하십시오. |

TEK를 즉시 삭제하십시오. |

표 2 에는 그룹 VPNv2 서버 클러스터 구성 변경의 영향이 설명되어 있습니다.

항상 서버 클러스터에 루트 서버가 하나만 있는지 확인해야 합니다.

서버 클러스터 구성 변경 |

그룹 VPNv2 서버 클러스터 |

|

|---|---|---|

루트 서버 |

서브 서버 |

|

IKE(Internet Key Exchange) 제안, 정책 또는 게이트웨이(클러스터 피어) |

추가의 경우 변경 사항이 없습니다. 변경 또는 삭제의 경우 영향을 받는 피어에 대한 IKE(Internet Key Exchange) SA를 삭제합니다. |

|

서버 클러스터: |

||

더하다 |

없음. |

그룹 회원에게 '모두 삭제'를 보냅니다. 그룹 내 모든 구성원 IKE(Internet Key Exchange) SA를 삭제합니다. 그룹에서 모든 TEK 및 KEK를 즉시 삭제합니다. 그룹에 등록된 모든 구성원을 삭제합니다. 루트 서버로 보냅니다 |

역할 변경 항상 서버 클러스터에 루트 서버가 하나만 있는지 확인해야 합니다. |

하위 서버에 "모두 삭제"를 보냅니다. 그룹 내 모든 구성원 IKE(Internet Key Exchange) SA를 삭제합니다. 그룹에서 모든 TEK 및 KEK를 즉시 삭제합니다. 모든 피어를 비활성으로 표시합니다. 모든 피어 서버 IKE(Internet Key Exchange) SA를 삭제합니다. 루트 서버로 보냅니다 |

TEK의 키를 다시 입력합니다. KEK의 키를 다시 입력합니다. 하위 서버에 새 키를 보냅니다. 회원에게 새 키를 보냅니다. |

피어 추가 |

없음. |

|

피어 삭제 |

피어를 비활성으로 표시합니다. 피어 IKE(Internet Key Exchange) SA를 지웁니다. |

피어를 비활성으로 표시합니다. KEK를 지웁니다. TEK를 지웁니다. 피어 IKE(Internet Key Exchange) SA를 지웁니다. |

재전송 기간 변경 |

없음. |

|

서버 클러스터 삭제 |

하위 서버에 "모두 삭제"를 보냅니다. 그룹에서 모든 TEK 및 KEK를 즉시 삭제합니다. 모든 피어를 비활성으로 표시합니다. 모든 피어 서버 IKE(Internet Key Exchange) SA를 삭제합니다. 구성에 따라 새 TEK 및 KEK를 생성합니다. |

그룹 내 모든 구성원 IKE(Internet Key Exchange) SA를 삭제합니다. 그룹에서 모든 TEK 및 KEK를 즉시 삭제합니다. 그룹에 등록된 모든 구성원을 삭제합니다. 피어를 비활성으로 표시합니다. 피어 서버 IKE(Internet Key Exchange) SA를 삭제합니다. 구성에 따라 새 TEK 및 KEK를 생성합니다. |

독립형 그룹 VPNv2 서버를 그룹 VPNv2 서버 클러스터로 마이그레이션

이 섹션은 독립형 그룹 VPNv2 서버를 그룹 VPNv2 서버 클러스터로 마이그레이션하는 방법을 설명합니다.

독립형 그룹 VPNv2 서버를 루트 서버로 마이그레이션하는 방법:

루트 서버가 섀시 클러스터가 되는 것이 좋습니다.

그룹 VPNv2 서버 클러스터에 하위 서버를 추가하려면:

루트 서버에서 하위 서버에 대한 그룹 VPNv2 서버 IKE 게이트웨이와 서버 클러스터 IKE 게이트웨이를 모두 구성합니다. SA와 기존 멤버 트래픽은 영향을 받지 않아야 합니다.

하위 서버에서 서버 클러스터를 구성합니다. 그룹 VPNv2 구성은 그룹 VPNv2 서버 IKE 게이트웨이, 클러스터의 서버 역할 및 서버 클러스터 IKE 게이트웨이 구성을 제외하고 클러스터의 각 서버에서 동일해야 합니다. 하위 서버에서 클러스터에

sub-server구성된 서버 역할은 . 루트 서버에 대한 그룹 VPNv2 서버 IKE 게이트웨이 및 서버 클러스터 IKE 게이트웨이를 구성합니다.

그룹 VPNv2 서버 클러스터에서 하위 서버를 삭제하려면 다음을 수행합니다.

루트 서버에서 하위 서버에 대한 그룹 VPNv2 서버 IKE 게이트웨이 및 서버 클러스터 IKE 게이트웨이 구성을 모두 삭제합니다. SA와 기존 멤버 트래픽은 영향을 받지 않아야 합니다.

하위 서버의 전원을 끕니다.

참조

예: 그룹 VPNv2 서버 클러스터 및 구성원 구성

이 예는 그룹 VPNv2 서버 클러스터를 구성하여 그룹 VPNv2 그룹 멤버에게 그룹 컨트롤러/키 서버(GCKS) 이중화 및 확장을 제공하는 방법을 보여줍니다.

요구 사항

이 예제에서는 다음과 같은 하드웨어 및 소프트웨어 구성 요소를 사용합니다.

그룹 VPNv2를 지원하며 Junos OS 릴리스 15.1X49-D30 이상을 실행하는 8개의 지원되는 SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 인스턴스:

두 개의 디바이스 또는 인스턴스가 섀시 클러스터로 작동하도록 구성됩니다. 섀시 클러스터는 그룹 VPNv2 서버 클러스터에서 루트 서버로 작동합니다. 디바이스 또는 인스턴스의 소프트웨어 버전 및 라이선스는 동일해야 합니다.

루트 서버는 그룹 VPN 서버 클러스터의 하위 서버에 암호화 키를 생성하고 배포하는 역할을 합니다. 이러한 책임 때문에 루트 서버가 섀시 클러스터가 되는 것이 좋습니다.

4개의 다른 디바이스 또는 인스턴스는 그룹 VPNv2 서버 클러스터에서 서브 서버로 작동합니다.

다른 두 디바이스 또는 인스턴스는 그룹 VPNv2 그룹 멤버로 작동합니다.

그룹 VPNv2를 지원하는 Junos OS 릴리스 15.1R2 이상을 실행하는 지원되는 MX 시리즈 디바이스 2개. 이러한 디바이스는 그룹 VPNv2 그룹 멤버로 작동합니다.

각 SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 인스턴스에서 호스트 이름, 루트 관리자 암호 및 관리 액세스를 구성해야 합니다. 또한 각 디바이스에서 NTP를 구성하는 것이 좋습니다.

이 예의 구성은 에 그림 3표시된 토폴로지를 기반으로 그룹 VPNv2 운영에 필요한 사항에 초점을 맞춥니다. 인터페이스, 라우팅 또는 섀시 클러스터 설정과 같은 일부 구성은 여기에 포함되지 않습니다. 예를 들어, 그룹 VPNv2 작업에는 클라이언트 디바이스가 네트워크 전체에서 의도한 사이트에 도달할 수 있도록 하는 작동 라우팅 토폴로지가 필요합니다. 이 예에서는 정적 또는 동적 라우팅의 구성을 다루지 않습니다.

개요

이 예에서 그룹 VPNv2 네트워크는 서버 클러스터와 4개의 멤버로 구성됩니다. 서버 클러스터는 루트 서버와 4개의 하위 서버로 구성됩니다. 멤버 중 2개는 SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 인스턴스이고, 나머지 2개 멤버는 MX 시리즈 디바이스입니다.

그룹 VPN SA는 1단계 SA에 의해 보호되어야 합니다. 따라서 그룹 VPN 구성에는 루트 서버, 하위 서버 및 그룹 멤버에 대한 IKE(Internet Key Exchange) 1단계 협상 구성이 포함되어야 합니다. IKE(Internet Key Exchange) 구성은 다음과 같이 설명됩니다.

루트 서버에서:

IKE(Internet Key Exchange) 정책은

SubSrv각 하위 서버와 함께 1단계 SA를 설정하는 데 사용됩니다.IKE(Internet Key Exchange) 게이트웨이는 각 서브 서버에 대해 DPD(Dead Peer Detection)로 구성됩니다.

서버 클러스터 역할은

root-server이며 각 하위 서버는 서버 클러스터에 대한 IKE 게이트웨이로 구성됩니다.

루트 서버는 섀시 클러스터 작동을 지원하도록 구성되어야 합니다. 이 예에서 루트 서버의 중복 이더넷 인터페이스는 서버 클러스터의 각 하위 서버에 연결됩니다. 전체 섀시 클러스터 구성은 표시되지 않습니다.

각 하위 서버에서:

두 개의 IKE(Internet Key Exchange) 정책이 구성됩니다.

RootSrv루트 서버와 함께 1단계 SA를 설정하는 데 사용되며GMs, 각 그룹 멤버와 함께 1단계 SA를 설정하는 데 사용됩니다.사전 공유 키는 루트 서버와 서브 서버 사이, 서브 서버와 그룹 멤버 간의 1단계 SA를 보호하는 데 사용됩니다. 사용된 사전 공유 키가 강력한 키인지 확인합니다. 서브 서버에서 IKE(Internet Key Exchange) 정책에

RootSrv대해 구성된 사전 공유 키는 루트 서버에 구성된 사전 공유 키와 일치해야 하며 IKE(Internet Key Exchange) 정책에GMs대해 구성된 사전 공유 키는 그룹 멤버에 구성된 사전 공유 키와 일치해야 합니다.IKE(Internet Key Exchange) 게이트웨이는 루트 서버용 DPD로 구성됩니다. 또한 각 그룹 멤버에 대해 IKE(Internet Key Exchange) 게이트웨이가 구성됩니다.

서버 클러스터 역할은 이며

sub-server루트 서버는 서버 클러스터에 대한 IKE 게이트웨이로 구성됩니다.

각 그룹 구성원에 대해 다음을 수행합니다.

IKE(Internet Key Exchange) 정책은

SubSrv하위 서버와 함께 1단계 SA를 설정하는 데 사용됩니다.IKE(Internet Key Exchange) 게이트웨이 구성에는 하위 서버의 주소가 포함됩니다.

SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 그룹 멤버에서 LAN 영역을 시작 영역(수신 트래픽)으로, WAN 영역을 종료 영역(송신 트래픽)으로 사용하는 그룹에 대해 IPsec 정책이 구성됩니다. LAN과 WAN 영역 간의 트래픽을 허용하려면 보안 정책도 필요합니다.

그룹 서버와 그룹 멤버 모두에서 동일한 그룹 식별자를 구성해야 합니다. 이 예에서 그룹 이름은 GROUP_ID-0001이고 그룹 식별자는 1입니다. 서버에 구성된 그룹 정책은 SA와 키가 172.16.0.0/12 범위의 서브네트워크 간 트래픽에 적용되도록 지정합니다.

토폴로지

그림 3 은(는) 이 예에서 구성할 주니퍼 네트웍스 디바이스를 보여줍니다.

구성

- 루트 서버 구성

- 하위 서버 1 구성

- 하위 서버 2 구성

- 하위 서버 3 구성

- 하위 서버 구성 4

- GM-0001 구성(SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 인스턴스)

- GM-0002 구성(SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 인스턴스)

- GM-0003 구성(MX 시리즈 디바이스)

- GM-0004 구성(MX 시리즈 디바이스)

루트 서버 구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth1 unit 0 description To_SubSrv01 set interfaces reth1 unit 0 family inet address 10.10.101.1/24 set interfaces reth2 redundant-ether-options redundancy-group 1 set interfaces reth2 unit 0 description To_SubSrv02 set interfaces reth2 unit 0 family inet address 10.10.102.1/24 set interfaces reth3 redundant-ether-options redundancy-group 1 set interfaces reth3 unit 0 description To_SubSrv03 set interfaces reth3 unit 0 family inet address 10.10.103.1/24 set interfaces reth4 redundant-ether-options redundancy-group 1 set interfaces reth4 unit 0 description To_SubSrv04 set interfaces reth4 unit 0 family inet address 10.10.104.1/24 set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces reth1.0 set security zones security-zone GROUPVPN interfaces reth2.0 set security zones security-zone GROUPVPN interfaces reth3.0 set security zones security-zone GROUPVPN interfaces reth4.0 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then deny set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set chassis cluster reth-count 5 set chassis cluster redundancy-group 1 node 0 priority 254 set chassis cluster redundancy-group 1 node 1 priority 1 set chassis cluster redundancy-group 0 node 0 priority 254 set chassis cluster redundancy-group 0 node 1 priority 1 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy SubSrv mode main set security group-vpn server ike policy SubSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy SubSrv pre-shared-key ascii-text "$ABC123" set security group-vpn server ike gateway SubSrv01 ike-policy SubSrv set security group-vpn server ike gateway SubSrv01 address 10.16.101.1 set security group-vpn server ike gateway SubSrv01 dead-peer-detection always-send set security group-vpn server ike gateway SubSrv01 local-address 10.10.101.1 set security group-vpn server ike gateway SubSrv02 ike-policy SubSrv set security group-vpn server ike gateway SubSrv02 address 10.16.102.1 set security group-vpn server ike gateway SubSrv02 dead-peer-detection always-send set security group-vpn server ike gateway SubSrv02 local-address 10.10.102.1 set security group-vpn server ike gateway SubSrv03 ike-policy SubSrv set security group-vpn server ike gateway SubSrv03 address 10.16.103.1 set security group-vpn server ike gateway SubSrv03 dead-peer-detection always-send set security group-vpn server ike gateway SubSrv03 local-address 10.10.103.1 set security group-vpn server ike gateway SubSrv04 ike-policy SubSrv set security group-vpn server ike gateway SubSrv04 address 10.16.104.1 set security group-vpn server ike gateway SubSrv04 dead-peer-detection always-send set security group-vpn server ike gateway SubSrv04 local-address 10.10.104.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 server-cluster server-role root-server set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway SubSrv01 set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway SubSrv02 set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway SubSrv03 set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway SubSrv04 set security group-vpn server group GROUP_ID-0001 server-cluster retransmission-period 10 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

루트 서버를 구성하려면 다음을 수행합니다.

보안 영역 및 보안 정책을 구성합니다.

[edit interfaces] user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth1 unit 0 description To_SubSrv01 user@host# set reth1 unit 0 family inet address 10.10.101.1/24 user@host# set reth2 redundant-ether-options redundancy-group 1 user@host# set reth2 unit 0 description To_SubSrv02 user@host# set reth2 unit 0 family inet address 10.10.102.1/24 user@host# set reth3 redundant-ether-options redundancy-group 1 user@host# set reth3 unit 0 description To_SubSrv03 user@host# set reth3 unit 0 family inet address 10.10.103.1/24 user@host# set reth4 redundant-ether-options redundancy-group 1 user@host# set reth4 unit 0 description To_SubSrv04 user@host# set reth4 unit 0 family inet address 10.10.104.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces reth1.0 user@host# set interfaces reth2.0 user@host# set interfaces reth3.0 user@host# set interfaces reth4.0 [edit security policies global] user@host# set policy 1000 match source-address any user@host# set policy 1000 match destination-address any user@host# set policy 1000 match application any user@host# set policy 1000 match from-zone any user@host# set policy 1000 match to-zone any user@host# set policy 1000 then deny user@host# set policy 1000 then log session-init user@host# set policy 1000 then count [edit security policies] user@host# set default-policy deny-all

섀시 클러스터를 구성합니다.

[edit chassis cluster] user@host# set reth-count 5 user@host# set redundancy-group 1 node 0 priority 254 user@host# set redundancy-group 1 node 1 priority 1 user@host# set redundancy-group 0 node 0 priority 254 user@host# set redundancy-group 0 node 1 priority 1

IKE(Internet Key Exchange) 제안, 정책 및 게이트웨이를 구성합니다.

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy SubSrv] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike gateway SubSrv01] user@host# set ike-policy SubSrv user@host# set address 10.16.101.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.10.101.1 [edit security group-vpn server ike gateway SubSrv02] user@host# set ike-policy SubSrv user@host# set address 10.16.102.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.10.102.1 [edit security group-vpn server ike gateway SubSrv03] user@host# set ike-policy SubSrv user@host# set address 10.16.103.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.10.103.1 [edit security group-vpn server ike gateway SubSrv04] user@host# set ike-policy SubSrv user@host# set address 10.16.104.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.10.104.1

IPsec SA를 구성합니다.

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600

VPN 그룹을 구성합니다.

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set server-cluster server-role root-server user@host# set server-cluster ike-gateway SubSrv01 user@host# set server-cluster ike-gateway SubSrv02 user@host# set server-cluster ike-gateway SubSrv03 user@host# set server-cluster ike-gateway SubSrv04 user@host# set server-cluster retransmission-period 10 user@host# set anti-replay-time-window 1000 user@host# set server-member-communication communication-type unicast user@host# set server-member-communication encryption-algorithm aes-256-cbc user@host# set server-member-communication lifetime-seconds 7200 user@host# set server-member-communication sig-hash-algorithm sha-256

그룹 정책을 구성합니다.

[edit security group-vpn server group GROUP_ID-0001] user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0 user@host# set ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600

결과

구성 모드에서 show interfaces, show chassis cluster 및 show security 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@host# show interfaces

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

description To_SubSrv01;

family inet {

address 10.10.101.1/24;

}

}

}

reth2 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

description To_SubSrv02;

family inet {

address 10.10.102.1/24;

}

}

}

reth3 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

description To_SubSrv03;

family inet {

address 10.10.103.1/24;

}

}

}

reth4 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

description To_SubSrv04;

family inet {

address 10.10.104.1/24;

}

}

}

[edit]

user@host# show chassis cluster

reth-count 5;

redundancy-group 1 {

node 0 priority 254;

node 1 priority 1;

}

redundancy-group 0 {

node 0 priority 254;

node 1 priority 1;

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy SubSrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway SubSrv01 {

ike-policy SubSrv;

address 10.16.101.1;

dead-peer-detection always-send;

local-address 10.10.101.1;

}

gateway SubSrv02 {

ike-policy SubSrv;

address 10.16.102.1;

dead-peer-detection always-send;

local-address 10.10.102.1;

}

gateway SubSrv03 {

ike-policy SubSrv;

address 10.16.103.1;

dead-peer-detection always-send;

local-address 10.10.103.1;

}

gateway SubSrv04 {

ike-policy SubSrv;

address 10.16.104.1;

dead-peer-detection always-send;

local-address 10.10.104.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

server-cluster {

server-role root-server;

ike-gateway SubSrv01;

ike-gateway SubSrv02;

ike-gateway SubSrv03;

ike-gateway SubSrv04;

retransmission-period 10;

}

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

deny;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

reth1.0;

reth2.0;

reth3.0;

reth4.0;

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

하위 서버 1 구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces ge-0/0/0 unit 0 description To_RootSrv set interfaces ge-0/0/0 unit 0 family inet address 10.16.101.1/24 set interfaces ge-0/0/1 unit 0 description To_WAN set interfaces ge-0/0/1 unit 0 family inet address 10.17.101.1/24 set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/0.0 set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then deny set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy RootSrv mode main set security group-vpn server ike policy RootSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy RootSrv pre-shared-key ascii-text "$ABC123" set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123$ABC123" set security group-vpn server ike gateway RootSrv ike-policy RootSrv set security group-vpn server ike gateway RootSrv address 10.10.101.1 set security group-vpn server ike gateway RootSrv dead-peer-detection always-send set security group-vpn server ike gateway RootSrv local-address 10.16.101.1 set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.17.101.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.17.101.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.17.101.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.17.101.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 server-cluster server-role sub-server set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway RootSrv set security group-vpn server group GROUP_ID-0001 server-cluster retransmission-period 10 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

그룹 VPNv2 서버 클러스터에서 하위 서버를 구성하려면 다음을 수행합니다.

인터페이스, 보안 영역 및 보안 정책을 구성합니다.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_RootSrv user@host# set ge-0/0/0 unit 0 family inet address 10.16.101.1/24 user@host# set ge-0/0/1 unit 0 description To_WAN user@host# set ge-0/0/1 unit 0 family inet address 10.17.101.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 user@host# set interfaces ge-0/0/1.0 [edit security policies global] user@host# set policy 1000 match source-address any user@host# set policy 1000 match destination-address any user@host# set policy 1000 match application any user@host# set policy 1000 match from-zone any user@host# set policy 1000 match to-zone any user@host# set policy 1000 then deny user@host# set policy 1000 then log session-init user@host# set policy 1000 then count [edit security policies] user@host# set default-policy deny-all

IKE(Internet Key Exchange) 제안, 정책 및 게이트웨이를 구성합니다.

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy RootSrv] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike policy GMs] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123$ABC123" [edit security group-vpn server ike gateway RootSrv] user@host# set ike-policy RootSrv user@host# set address 10.10.101.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.16.101.1 [edit security group-vpn server ike gateway GM-0001] user@host# set ike-policy GMs user@host# set address 10.18.101.1 user@host# set local-address 10.17.101.1 [edit security group-vpn server ike gateway GM-0002] user@host# set ike-policy GMs user@host# set address 10.18.102.1 user@host# set local-address 10.17.101.1 [edit security group-vpn server ike gateway GM-0003] user@host# set ike-policy GMs user@host# set address 10.18.103.1 user@host# set local-address 10.17.101.1 [edit security group-vpn server ike gateway GM-0004] user@host# set ike-policy GMs user@host# set address 10.18.104.1 user@host# set local-address 10.17.101.1

IPsec SA를 구성합니다.

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600

VPN 그룹을 구성합니다.

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set server-cluster server-role sub-server user@host# set server-cluster ike-gateway RootSrv user@host# set server-cluster retransmission-period 10 user@host# set ike-gateway GM-0001 user@host# set ike-gateway GM-0002 user@host# set ike-gateway GM-0003 user@host# set ike-gateway GM-0004 user@host# set anti-replay-time-window 1000 user@host# set server-member-communication communication-type unicast user@host# set server-member-communication encryption-algorithm aes-256-cbc user@host# set server-member-communication lifetime-seconds 7200 user@host# set server-member-communication sig-hash-algorithm sha-256 user@host# set ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600

그룹 정책을 구성합니다.

[edit security group-vpn server group GROUP_ID-0001] user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

결과

구성 모드에서 및 show security 명령을 입력하여 show interfaces구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_RootSrv;

family inet {

address 10.16.101.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_WAN;

family inet {

address 10.17.101.1/24;

}

}

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy RootSrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

policy GMs {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123$ABC123"; ## SECRET-DATA

}

gateway RootSrv {

ike-policy RootSrv;

address 10.10.101.1;

dead-peer-detection always-send;

local-address 10.16.101.1;

}

gateway GM-0001 {

ike-policy GMs;

address 10.18.101.1;

local-address 10.17.101.1;

}

gateway GM-0002 {

ike-policy GMs;

address 10.18.102.1;

local-address 10.17.101.1;

}

gateway GM-0003 {

ike-policy GMs;

address 10.18.103.1;

local-address 10.17.101.1;

}

gateway GM-0004 {

ike-policy GMs;

address 10.18.104.1;

local-address 10.17.101.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

server-cluster {

server-role sub-server;

ike-gateway RootSrv;

retransmission-period 10;

}

ike-gateway GM-0001;

ike-gateway GM-0002;

ike-gateway GM-0003;

ike-gateway GM-0004;

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

deny;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

ge-0/0/1.0;

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

하위 서버 2 구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces ge-0/0/0 unit 0 description To_RootSrv set interfaces ge-0/0/0 unit 0 family inet address 10.16.102.1/24 set interfaces ge-0/0/1 unit 0 description To_WAN set interfaces ge-0/0/1 unit 0 family inet address 10.17.102.1/24 set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/0.0 set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then deny set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy RootSrv mode main set security group-vpn server ike policy RootSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy RootSrv pre-shared-key ascii-text "$ABC123" set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123$ABC123" set security group-vpn server ike gateway RootSrv ike-policy RootSrv set security group-vpn server ike gateway RootSrv address 10.10.102.1 set security group-vpn server ike gateway RootSrv dead-peer-detection always-send set security group-vpn server ike gateway RootSrv local-address 10.16.102.1 set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.17.102.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.17.102.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.17.102.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.17.102.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 server-cluster server-role sub-server set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway RootSrv set security group-vpn server group GROUP_ID-0001 server-cluster retransmission-period 10 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

그룹 VPNv2 서버 클러스터에서 하위 서버를 구성하려면 다음을 수행합니다.

인터페이스, 보안 영역 및 보안 정책을 구성합니다.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_RootSrv user@host# set ge-0/0/0 unit 0 family inet address 10.16.102.1/24 user@host# set ge-0/0/1 unit 0 description To_WAN user@host# set ge-0/0/1 unit 0 family inet address 10.17.102.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 user@host# set interfaces ge-0/0/1.0 [edit security policies global] user@host# set policy 1000 match source-address any user@host# set policy 1000 match destination-address any user@host# set policy 1000 match application any user@host# set policy 1000 match from-zone any user@host# set policy 1000 match to-zone any user@host# set policy 1000 then deny user@host# set policy 1000 then log session-init user@host# set policy 1000 then count [edit security policies] user@host# set default-policy deny-all

IKE(Internet Key Exchange) 제안, 정책 및 게이트웨이를 구성합니다.

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy RootSrv] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike policy GMs] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123$ABC123" [edit security group-vpn server ike gateway RootSrv] user@host# set ike-policy RootSrv user@host# set address 10.10.102.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.16.102.1 [edit security group-vpn server ike gateway GM-0001] user@host# set ike-policy GMs user@host# set address 10.18.101.1 user@host# set local-address 10.17.102.1 [edit security group-vpn server ike gateway GM-0002] user@host# set ike-policy GMs user@host# set address 10.18.102.1 user@host# set local-address 10.17.102.1 [edit security group-vpn server ike gateway GM-0003] user@host# set ike-policy GMs user@host# set address 10.18.103.1 user@host# set local-address 10.17.102.1 [edit security group-vpn server ike gateway GM-0004] user@host# set ike-policy GMs user@host# set address 10.18.104.1 user@host# set local-address 10.17.102.1

IPsec SA를 구성합니다.

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600

VPN 그룹을 구성합니다.

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set server-cluster server-role sub-server user@host# set server-cluster ike-gateway RootSrv user@host# set server-cluster retransmission-period 10 user@host# set ike-gateway GM-0001 user@host# set ike-gateway GM-0002 user@host# set ike-gateway GM-0003 user@host# set ike-gateway GM-0004 user@host# set anti-replay-time-window 1000 user@host# set server-member-communication communication-type unicast user@host# set server-member-communication encryption-algorithm aes-256-cbc user@host# set server-member-communication lifetime-seconds 7200 user@host# set server-member-communication sig-hash-algorithm sha-256

그룹 정책을 구성합니다.

[edit security group-vpn server group GROUP_ID-0001] user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0 user@host# set ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600

결과

구성 모드에서 show interfaces 및 show security 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_RootSrv;

family inet {

address 10.16.102.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_WAN;

family inet {

address 10.17.102.1/24;

}

}

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy RootSrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

policy GMs {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123$ABC123"; ## SECRET-DATA

}

gateway RootSrv {

ike-policy RootSrv;

address 10.10.102.1;

dead-peer-detection always-send;

local-address 10.16.102.1;

}

gateway GM-0001 {

ike-policy GMs;

address 10.18.101.1;

local-address 10.17.102.1;

}

gateway GM-0002 {

ike-policy GMs;

address 10.18.102.1;

local-address 10.17.102.1;

}

gateway GM-0003 {

ike-policy GMs;

address 10.18.103.1;

local-address 10.17.102.1;

}

gateway GM-0004 {

ike-policy GMs;

address 10.18.104.1;

local-address 10.17.102.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

server-cluster {

server-role sub-server;

ike-gateway RootSrv;

retransmission-period 10;

}

ike-gateway GM-0001;

ike-gateway GM-0002;

ike-gateway GM-0003;

ike-gateway GM-0004;

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

deny;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

ge-0/0/1.0;

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

하위 서버 3 구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces ge-0/0/0 unit 0 description To_RootSrv set interfaces ge-0/0/0 unit 0 family inet address 10.16.103.1/24 set interfaces ge-0/0/1 unit 0 description To_WAN set interfaces ge-0/0/1 unit 0 family inet address 10.17.103.1/24 set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/0.0 set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then deny set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy RootSrv mode main set security group-vpn server ike policy RootSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy RootSrv pre-shared-key ascii-text "$ABC123" set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123$ABC123" set security group-vpn server ike gateway RootSrv ike-policy RootSrv set security group-vpn server ike gateway RootSrv address 10.10.103.1 set security group-vpn server ike gateway RootSrv dead-peer-detection always-send set security group-vpn server ike gateway RootSrv local-address 10.16.103.1 set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.17.103.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.17.103.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.17.103.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.17.103.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 server-cluster server-role sub-server set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway RootSrv set security group-vpn server group GROUP_ID-0001 server-cluster retransmission-period 10 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

그룹 VPNv2 서버 클러스터에서 하위 서버를 구성하려면 다음을 수행합니다.

인터페이스, 보안 영역 및 보안 정책을 구성합니다.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_RootSrv user@host# set ge-0/0/0 unit 0 family inet address 10.16.103.1/24 user@host# set ge-0/0/1 unit 0 description To_WAN user@host# set ge-0/0/1 unit 0 family inet address 10.17.103.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 user@host# set interfaces ge-0/0/1.0 [edit security policies global] user@host# set policy 1000 match source-address any user@host# set policy 1000 match destination-address any user@host# set policy 1000 match application any user@host# set policy 1000 match from-zone any user@host# set policy 1000 match to-zone any user@host# set policy 1000 then deny user@host# set policy 1000 then log session-init user@host# set policy 1000 then count [edit security policies] user@host# set default-policy deny-all

IKE(Internet Key Exchange) 제안, 정책 및 게이트웨이를 구성합니다.

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy RootSrv] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike policy GMs] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123$ABC123" [edit security group-vpn server ike gateway RootSrv] user@host# set ike-policy RootSrv user@host# set address 10.10.103.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.16.103.1 [edit security group-vpn server ike gateway GM-0001] user@host# set ike-policy GMs user@host# set address 10.18.101.1 user@host# set local-address 10.17.103.1 [edit security group-vpn server ike gateway GM-0002] user@host# set ike-policy GMs user@host# set address 10.18.102.1 user@host# set local-address 10.17.103.1 [edit security group-vpn server ike gateway GM-0003] user@host# set ike-policy GMs user@host# set address 10.18.103.1 user@host# set local-address 10.17.103.1 [edit security group-vpn server ike gateway GM-0004] user@host# set ike-policy GMs user@host# set address 10.18.104.1 user@host# set local-address 10.17.103.1

IPsec SA를 구성합니다.

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600

VPN 그룹을 구성합니다.

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set server-cluster server-role sub-server user@host# set server-cluster ike-gateway RootSrv user@host# set server-cluster retransmission-period 10 user@host# set ike-gateway GM-0001 user@host# set ike-gateway GM-0002 user@host# set ike-gateway GM-0003 user@host# set ike-gateway GM-0004 user@host# set anti-replay-time-window 1000 user@host# set server-member-communication communication-type unicast user@host# set server-member-communication encryption-algorithm aes-256-cbc user@host# set server-member-communication lifetime-seconds 7200 user@host# set server-member-communication sig-hash-algorithm sha-256

그룹 정책을 구성합니다.

[edit security group-vpn server group GROUP_ID-0001] user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0 user@host# set ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600

결과

구성 모드에서 show interfaces 및 show security 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_RootSrv;

family inet {

address 10.16.103.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_WAN;

family inet {

address 10.17.103.1/24;

}

}

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy RootSrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

policy GMs {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123$ABC123"; ## SECRET-DATA

}

gateway RootSrv {

ike-policy RootSrv;

address 10.10.103.1;

dead-peer-detection always-send;

local-address 10.16.103.1;

}

gateway GM-0001 {

ike-policy GMs;

address 10.18.101.1;

local-address 10.17.103.1;

}

gateway GM-0002 {

ike-policy GMs;

address 10.18.102.1;

local-address 10.17.103.1;

}

gateway GM-0003 {

ike-policy GMs;

address 10.18.103.1;

local-address 10.17.103.1;

}

gateway GM-0004 {

ike-policy GMs;

address 10.18.104.1;

local-address 10.17.103.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

server-cluster {

server-role sub-server;

ike-gateway RootSrv;

retransmission-period 10;

}

ike-gateway GM-0001;

ike-gateway GM-0002;

ike-gateway GM-0003;

ike-gateway GM-0004;

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

deny;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

ge-0/0/1.0;

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

하위 서버 구성 4

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces ge-0/0/0 unit 0 description To_RootSrv set interfaces ge-0/0/0 unit 0 family inet address 10.16.104.1/24 set interfaces ge-0/0/1 unit 0 description To_WAN set interfaces ge-0/0/1 unit 0 family inet address 10.17.104.1/24 set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/0.0 set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then deny set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy RootSrv mode main set security group-vpn server ike policy RootSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy RootSrv pre-shared-key ascii-text "$ABC123" set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123$ABC123" set security group-vpn server ike gateway RootSrv ike-policy RootSrv set security group-vpn server ike gateway RootSrv address 10.10.104.1 set security group-vpn server ike gateway RootSrv dead-peer-detection always-send set security group-vpn server ike gateway RootSrv local-address 10.16.104.1 set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.17.104.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.17.104.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.17.104.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.17.104.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 server-cluster server-role sub-server set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway RootSrv set security group-vpn server group GROUP_ID-0001 server-cluster retransmission-period 10 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

그룹 VPNv2 서버 클러스터에서 하위 서버를 구성하려면 다음을 수행합니다.

인터페이스, 보안 영역 및 보안 정책을 구성합니다.

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_RootSrv user@host# set ge-0/0/0 unit 0 family inet address 10.16.104.1/24 user@host# set ge-0/0/1 unit 0 description To_WAN user@host# set ge-0/0/1 unit 0 family inet address 10.17.104.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 user@host# set interfaces ge-0/0/1.0 [edit security policies global] user@host# set policy 1000 match source-address any user@host# set policy 1000 match destination-address any user@host# set policy 1000 match application any user@host# set policy 1000 match from-zone any user@host# set policy 1000 match to-zone any user@host# set policy 1000 then deny user@host# set policy 1000 then log session-init user@host# set policy 1000 then count [edit security policies] user@host# set default-policy deny-all

IKE(Internet Key Exchange) 제안, 정책 및 게이트웨이를 구성합니다.

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy RootSrv] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike policy GMs] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123$ABC123" [edit security group-vpn server ike gateway RootSrv] user@host# set ike-policy RootSrv user@host# set address 10.10.104.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.16.104.1 [edit security group-vpn server ike gateway GM-0001] user@host# set ike-policy GMs user@host# set address 10.18.101.1 user@host# set local-address 10.17.104.1 [edit security group-vpn server ike gateway GM-0002] user@host# set ike-policy GMs user@host# set address 10.18.102.1 user@host# set local-address 10.17.104.1 [edit security group-vpn server ike gateway GM-0003] user@host# set ike-policy GMs user@host# set address 10.18.103.1 user@host# set local-address 10.17.104.1 [edit security group-vpn server ike gateway GM-0004] user@host# set ike-policy GMs user@host# set address 10.18.104.1 user@host# set local-address 10.17.104.1

IPsec SA를 구성합니다.

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600

VPN 그룹을 구성합니다.

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set server-cluster server-role sub-server user@host# set server-cluster ike-gateway RootSrv user@host# set server-cluster retransmission-period 10 user@host# set ike-gateway GM-0001 user@host# set ike-gateway GM-0002 user@host# set ike-gateway GM-0003 user@host# set ike-gateway GM-0004 user@host# set anti-replay-time-window 1000 user@host# set server-member-communication communication-type unicast user@host# set server-member-communication encryption-algorithm aes-256-cbc user@host# set server-member-communication lifetime-seconds 7200 user@host# set server-member-communication sig-hash-algorithm sha-256

그룹 정책을 구성합니다.

[edit security group-vpn server group GROUP_ID-0001] user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0 user@host# set ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600

결과

구성 모드에서 show interfaces 및 show security 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_RootSrv;

family inet {

address 10.16.104.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_WAN;

family inet {

address 10.17.104.1/24;

}

}

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy RootSrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

policy GMs {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123$ABC123"; ## SECRET-DATA

}

gateway RootSrv {

ike-policy RootSrv;

address 10.10.104.1;

dead-peer-detection always-send;

local-address 10.16.104.1;

}

gateway GM-0001 {

ike-policy GMs;

address 10.18.101.1;

local-address 10.17.104.1;

}

gateway GM-0002 {

ike-policy GMs;

address 10.18.102.1;

local-address 10.17.104.1;

}

gateway GM-0003 {

ike-policy GMs;

address 10.18.103.1;

local-address 10.17.104.1;

}

gateway GM-0004 {

ike-policy GMs;

address 10.18.104.1;

local-address 10.17.104.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {