자동 검색 VPN

자동 검색 VPN 및 SRX 시리즈 방화벽에서 자동 검색 VPN을 구성하는 방법에 대해 알아보십시오.

ADVPN(Auto Discovery VPN)은 허브를 통한 트래픽 라우팅을 방지하기 위해 스포크 사이에 VPN 터널을 동적으로 설정합니다.

기능 탐색기를 사용하여 특정 기능에 대한 플랫폼 및 릴리스 지원을 확인하십시오.

플랫폼과 관련된 사항은 ADVPN 동작의 플랫폼별 멀티캐스트 섹션에서 확인하십시오.

자동 검색 VPN 이해

ADVPN(Auto Discovery VPN)은 중앙 허브가 두 스포크 간의 더 나은 트래픽 경로를 스포크에 동적으로 알릴 수 있도록 하는 기술입니다. 두 스포크가 허브의 정보를 승인하면 바로 가기 터널을 설정하고 허브를 통해 트래픽을 보내지 않고 호스트가 반대편에 도달하도록 라우팅 토폴로지를 변경합니다.

ADVPN 프로토콜

ADVPN은 IKEv2 프로토콜의 확장을 사용하여 두 피어 간에 메시지를 교환하며, 이를 통해 스포크는 서로 간에 바로 가기 터널을 설정할 수 있습니다. ADVPN 확장을 지원하는 디바이스는 ADVPN_SUPPORTED 초기 IKE 교환 중에 기능 정보 및 ADVPN 버전 번호를 포함하여 IKEv2 알림 페이로드에 알림을 보냅니다. ADVPN을 지원하는 디바이스는 바로 가기 제안기 또는 바로 가기 파트너 역할을 할 수 있지만 둘 다 할 수는 없습니다.

단축키 설정

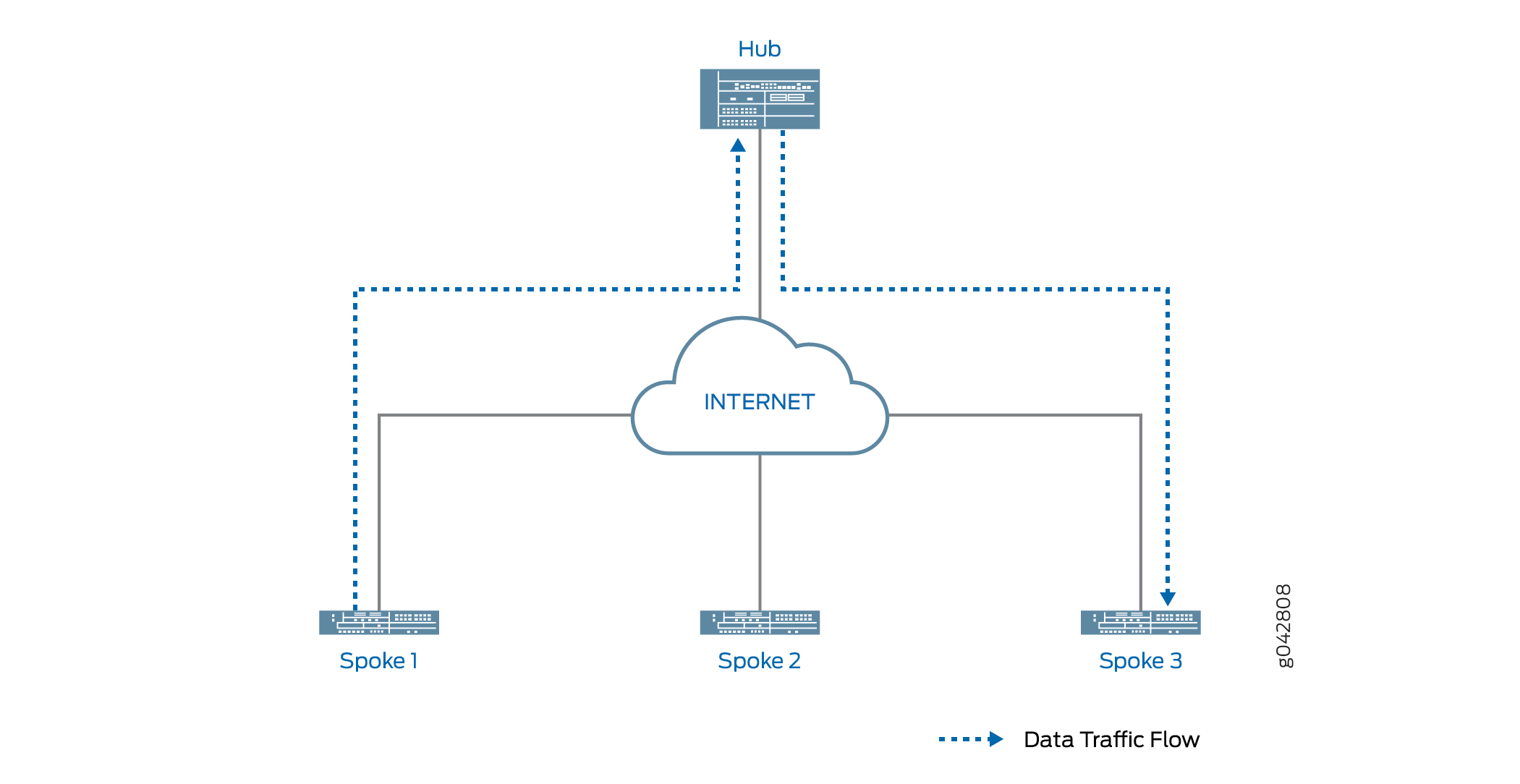

IPsec VPN 게이트웨이는 트래픽이 피어 중 하나와 함께 터널을 빠져나가 다른 피어와 함께 터널로 들어가는 것을 감지할 때 바로 가기 제안자 역할을 할 수 있습니다. 그림 1 은 허브를 통과하는 스포크 1에서 스포크 3까지의 트래픽을 보여줍니다.

디바이스에 ADVPN이 구성되면 허브와 스포크 간에 ADVPN 바로 가기 기능 정보가 교환됩니다. 스포크 1과 3이 이전에 ADVPN 바로 가기 파트너 기능을 허브에 보급하는 한, 허브는 스포크 1과 3이 서로 간에 바로 가기를 설정하도록 제안할 수 있습니다.

바로 가기 제안자는 피어와 함께 이미 설정된 IKEv2 SA를 사용하여 두 피어 중 하나와 바로 가기 교환을 시작합니다. 피어가 바로가기 교환을 수락하면 바로가기 제안자는 다른 피어와 바로가기 교환을 시작합니다. 바로가기 교환에는 피어( 바로가기 파트너라고 함)가 서로 IKE(Internet Key Exchange) 및 IPsec SA를 설정할 수 있도록 하는 정보가 포함됩니다. 바로가기 파트너 간의 바로가기 만들기는 두 피어가 바로가기 교환을 수락한 후에만 시작됩니다.

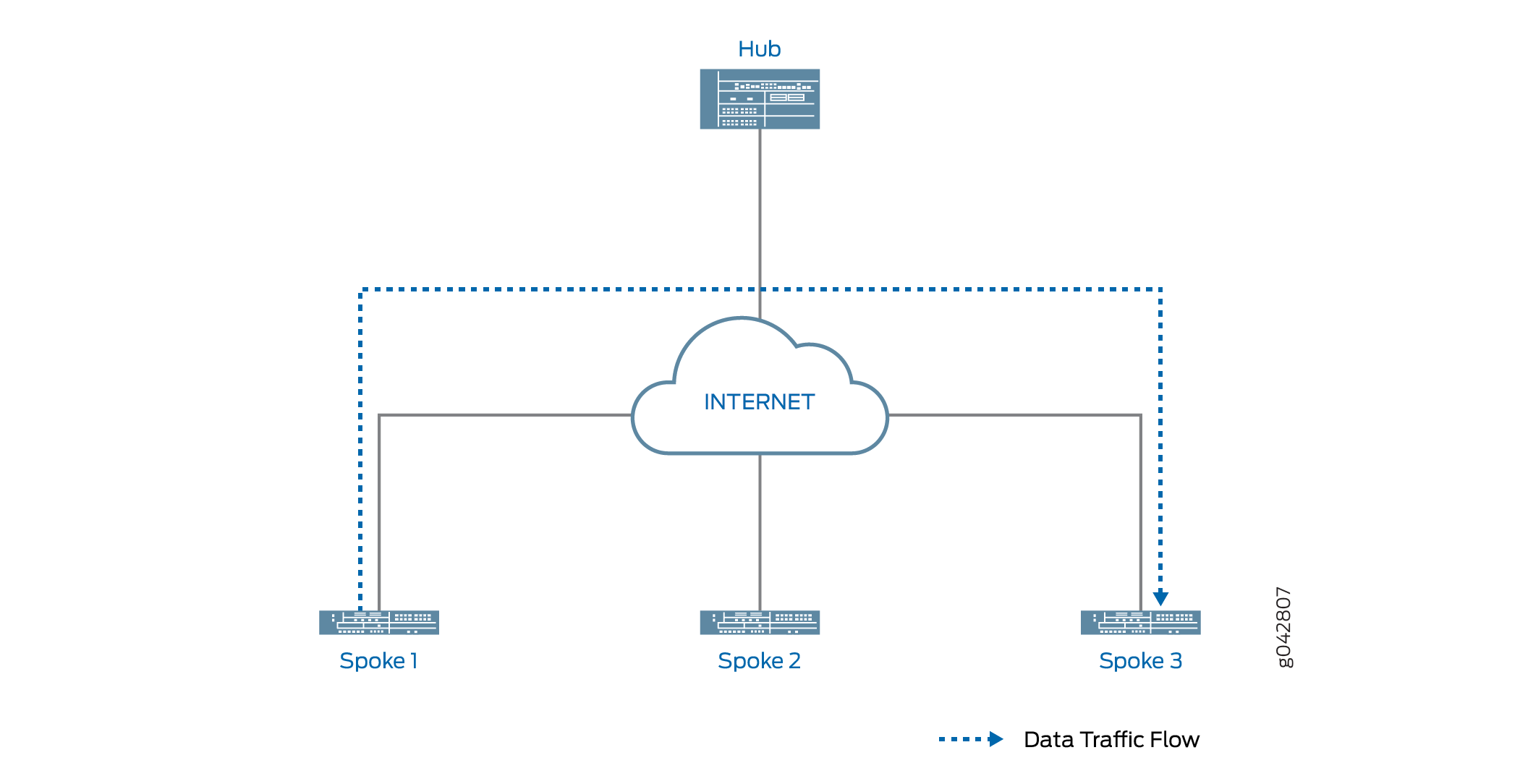

그림 2 은(는) 스포크 1과 3 사이의 단축키를 통과하는 트래픽을 보여줍니다. 스포크 1에서 스포크 3으로의 트래픽은 허브를 트래버스할 필요가 없습니다.

바로 가기 개시자 및 응답자 역할

단축키 제안자는 단축키의 개시자 역할을 할 단축키 파트너 중 하나를 선택합니다. 다른 파트너는 응답자 역할을 합니다. 파트너 중 하나가 네트워크 주소 변환(NAT) 디바이스 뒤에 있는 경우 네트워크 주소 변환(NAT) 디바이스 뒤에 있는 파트너가 개시자로 선택됩니다. NAT 디바이스 뒤에 파트너가 없는 경우 제안자는 파트너 중 하나를 이니시에이터로 무작위로 선택합니다. 다른 파트너는 응답자 역할을 합니다. 두 파트너가 모두 NAT 디바이스 뒤에 있는 경우 두 파트너 간에 바로 가기를 만들 수 없습니다. 제안자는 피어에 바로 가기 교환을 보내지 않습니다.

바로가기 제안자는 먼저 응답자와의 바로가기 교환을 시작합니다. 응답자가 단축어 제안을 수락하면 제안자는 개시자에게 알립니다.

바로 가기 개시자는 바로 가기 제안자의 알림에 포함된 정보를 사용하여 응답자와 IKEv2 교환을 설정하고 두 파트너 간에 새 IPsec SA가 설정됩니다. 각 파트너에서 파트너 뒤에 있는 네트워크에 대한 경로는 이제 파트너와 제안자 사이의 터널 대신 바로 가기를 가리킵니다. 파트너 중 하나 뒤에서 시작되어 다른 바로 가기 파트너 뒤에 있는 네트워크로 향하는 트래픽은 바로 가기를 통해 흐릅니다.

파트너가 바로 가기 제안을 거부하면 파트너는 제안자에게 거부 이유를 알립니다. 이 경우 파트너 간의 트래픽은 바로 가기 제안기를 통해 계속 흐릅니다.

단축키 속성

바로 가기는 바로 가기 제안기에서 일부 특성을 수신하고 다른 특성은 제안자-파트너 VPN 터널 구성에서 상속됩니다. 표 1 은 바로 가기의 매개 변수를 표시합니다.

|

속성 |

받은/상속된 곳 |

|---|---|

|

증권 시세 표시기 |

구성 |

|

안티리플레이 |

구성 |

|

인증 알고리즘 |

구성 |

|

데드 피어 탐지 |

구성 |

|

DF 비트 |

구성 |

|

암호화 알고리즘 |

구성 |

|

터널 설정 |

제안자 |

|

외부 인터페이스 |

구성 |

|

게이트웨이 정책 |

구성 |

|

일반 IKE(Internet Key Exchange) ID |

구성 |

|

IKE 버전 |

구성 |

|

설치 간격 |

구성 |

|

로컬 주소 |

구성 |

|

로컬 ID |

제안자 |

|

NAT 통과 |

구성 |

|

PFS(Perfect Forward Secrecy) |

구성 |

|

프로토콜 |

구성 |

|

프록시 ID |

해당 사항 없음 |

|

원격 주소 |

제안자 |

|

원격 ID |

제안자 |

|

잘못된 SPI 응답 |

구성 |

|

트래픽 선택기 |

해당 사항 없음 |

바로가기 종료

기본적으로 단축키는 무기한 지속됩니다. 바로가기 파트너는 트래픽이 지정된 시간 동안 지정된 속도 아래로 떨어지면 바로가기를 종료합니다. 기본적으로 트래픽이 300초 동안 초당 5패킷 미만으로 떨어지면 단축어가 종료됩니다. 유휴 시간 및 유휴 임계값은 파트너에 대해 구성할 수 있습니다. 또는 clear security ipsec security-association 명령으로 clear security ike security-association 바로 가기 파트너에서 바로 가기를 수동으로 삭제하여 해당 IKE 또는 IPsec SA를 지울 수 있습니다. 바로가기 파트너 중 하나는 다른 바로가기 파트너에게 IKEv2 삭제 페이로드를 전송하여 언제든지 바로가기를 종료할 수 있습니다.

바로가기가 종료되면 해당 IKE(Internet Key Exchange) SA와 모든 하위 IPsec SA가 삭제됩니다. 바로가기가 종료되면 두 바로가기 파트너 모두에서 해당 경로가 삭제되고 두 피어 간의 트래픽이 다시 제안기를 통해 흐릅니다. 바로 가기 종료 정보는 파트너에서 제안기로 전송됩니다.

바로 가기의 수명은 바로 가기 제안기와 바로 가기 파트너 사이의 터널과 무관합니다. 제안자와 파트너 간의 터널이 종료되었다고 해서 바로 가기가 종료되는 것은 아닙니다.

PIM을 사용한 멀티캐스트 지원

SRX 시리즈 방화벽은 ADVPN 인프라에서 P2MP(Point-to-Multipoint) 모드의 PIM(Protocol Independent Multicast)을 지원합니다. 방화벽의 보안 터널 인터페이스인 st0에서 P2MP 모드로 PIM을 사용하도록 설정할 수 있습니다. ADVPN에서 PIM을 사용하는 멀티캐스트 트래픽에 대한 지원은 AutoVPN에서 제공되는 지원과 유사합니다. ADVPN은 멀티캐스트 지원을 구성할 때 AutoVPN과 동일한 고려 사항을 따릅니다. P2MP 인프라에서 PIM을 사용하여 멀티캐스트 지원을 이해하는 방법에 대한 자세한 내용은 AutoVPN 이해를 참조하십시오. st0 P2MP 인터페이스에서 PIM을 활성화하려면:

-

멀티노드 고가용성 환경에서 P2MP 멀티캐스트는 노드-로컬 터널을 사용하여 달성됩니다. st0 인터페이스를 통한 라우팅 프로토콜은 동기화 상태 터널을 지원하지 않습니다. 다중 노드 고가용성에서의 IPsec VPN 지원을 참조하십시오.

SRX 시리즈 방화벽 중 하나는 바로 가기 제안기이고 나머지 방화벽은 바로 가기 파트너입니다. 일반적으로 멀티캐스트 발신자는 바로 가기 제안자 뒤에 있고 멀티캐스트 수신자는 바로 가기 파트너 뒤에 있습니다. 멀티캐스트 지원을 위해 제안기 및 파트너 디바이스의 보안 터널 인터페이스 st0은 PIM P2MP 모드로 구성됩니다. 이러한 각 디바이스에서 st0 P2MP 인터페이스는 이웃 당 모든 PIM 가입을 추적하여 멀티캐스트 전달 또는 복제가 가입 상태에 있는 이웃에만 발생하도록 합니다.

SRX 시리즈 방화벽은 st0 P2MP 인터페이스를 통해 PIM 스파스 모드에서 IP 멀티캐스트 트래픽을 지원합니다. 제안자는 첫 번째 홉 라우터(FHR) 또는 랑데부 포인트(RP) 역할을 합니다. 파트너는 P2MP 네트워크에서 마지막 홉 라우터(LHR) 역할을 할 수 있습니다. 네트워크의 디바이스는 멀티캐스트 데이터 패킷을 멀티캐스트 그룹에 가입하는 이웃에 복제합니다.

P2MP 인프라에서 PIM을 구성하는 방법에 대한 자세한 내용은 P2MP 인프라에서 멀티캐스트 지원 구성을 참조하십시오.

ADVPN 구성 제한 사항

ADVPN을 구성할 때 다음과 같은 제한 사항에 유의하세요.

-

ADVPN은 사이트 간 통신에만 지원됩니다. ADVPN 제안기 구성은 AutoVPN 허브에서만 허용됩니다.

-

제안기 및 파트너 역할을 둘 다 구성할 수는 없습니다. 게이트웨이에서 ADVPN을 사용하도록 설정하면 게이트웨이에서 제안기 및 파트너 역할을 모두 사용하지 않도록 설정할 수 없습니다.

-

NAT 디바이스 뒤에 있는 파트너 간에 바로 가기를 만들 수 없습니다. 제안기는 파트너 중 하나가 NAT 디바이스 뒤에 있거나 NAT 디바이스 뒤에 파트너가 없는 경우에만 바로 가기 교환을 시작할 수 있습니다.

- ADVPN에 IPv6 주소를 사용하려면 다음을 수행합니다.

-

모든 허브 및 스포크 디바이스에서 P2MP를 지원하는 st0 인터페이스를 구성해야 합니다.

-

OSPFv3과 같은 DRP(동적 라우팅 프로토콜)를 실행하여 라우팅 기본 설정을 정적 터널을 통한 바로 가기 터널로 업데이트해야 합니다.

-

IPv6 P2MP st0 인터페이스 기반 ADVPN을 사용하여 VPN 모니터 기능을 구성할 수 없습니다.

-

-

IPv6 주소 또는 IPv4 주소 중 하나를 지원하지만 동시에 둘 다 지원하지는 않는 DRP를 사용하여 ADVPN 서비스를 실행할 수 있습니다.

-

파트너에 대한 구성 변경(예: 활성화, 비활성화 또는 역할 변경)의 경우 iked:

정적 IKE(Internet Key Exchange) SA와 IPsec SA를 해체하고 재협상하여 새 기능을 교환합니다.

바로 가기 IKE(Internet Key Exchange) SA 및 IPsec SA와 존재하는 제안 정보를 정리합니다.

-

다음과 같은 비 ADVPN 구성 변경의 경우:

고정 터널 구성이 변경되어 정적 IKE(Internet Key Exchange) SA와 IPsec SA가 모두 지워지고, iked는 바로 가기 IKE(Internet Key Exchange) SA와 IPsec SA를 해체합니다. iked는 제안 정보를 정리합니다. 바로 가기 터널은 제안자로부터 바로 가기 제안을 받을 때까지 다시 협상하지 않습니다.

정적 터널 구성 변경으로 인해 정적 터널 IPsec SA만 지워지며, iked는 바로 가기 IKE(Internet Key Exchange) SA와 IPsec SA를 해체합니다. iked는 제안 정보를 정리합니다. 바로 가기 터널은 제안자로부터 바로 가기 제안을 받을 때까지 다시 협상하지 않습니다.

kmd 및 iked 프로세스가 모두 있는 ADVPN에서 다음 구성은 지원되지 않습니다.

-

IKEv1

-

정책 기반 VPN

-

IKEv2 구성 페이로드

-

트래픽 선택기

-

포인트 투 포인트 보안 터널 인터페이스

-

시드된 사전 공유 키

-

공유된 사전 공유 키 - kmd 프로세스를 지원하지 않습니다.

바로 가기 터널을 사용한 트래픽 라우팅 이해

터널 플랩 또는 치명적인 변경으로 인해 정적 터널과 단축 터널이 모두 중단될 수 있습니다. 이 경우 특정 대상에 대한 트래픽이 예상된 정적 터널 대신 예기치 않은 바로 가기 터널을 통해 라우팅될 수 있습니다.

에서 그림 3정적 터널은 허브와 각 스포크 사이에 존재합니다. 허브와 스포크 사이에 OSPF 인접성이 설정됩니다. 또한 스포크 A에는 스포크 B가 있는 바로 가기 터널이 있으며 스포크 간에 OSPF 인접성이 설정됩니다. 허브(바로가기 제안자)는 허브와 스포크 A 간의 연결이 끊어지면 스포크 B와 스포크 A 사이의 바로가기 터널을 통해 스포크 A의 네트워크에 연결할 수 있음을 인식합니다.

에서는 그림 4허브와 스포크 A 사이의 고정 터널이 다운되었습니다. 스포크 C에서 스포크 A로의 새 트래픽이 있는 경우 스포크 C는 스포크 A가 있는 바로 가기 터널이 없기 때문에 트래픽을 허브로 전달합니다. 허브에는 스포크 A가 있는 활성 고정 터널이 없지만 스포크 A와 스포크 B 사이에 바로 가기 터널이 있음을 인식하여 스포크 C에서 스포크 B로 트래픽을 전달합니다.

스포크 B와 스포크 C가 모두 ADVPN(Auto Discovery VPN) 파트너 기능을 지원하는 한, 허브는 스포크가 서로 간에 직접 바로 가기를 설정하도록 제안할 수 있습니다. 이는 두 스포크 간에 직접적인 트래픽이 없는 경우에도 발생합니다. 스포크 C에서 스포크 A로의 트래픽은 스포크 C와 스포크 B 사이의 바로 가기 터널을 통과한 다음 스포크 B와 스포크 A 사이의 바로 가기 터널을 통과합니다( 그림 5참조).

허브와 스포크 A 간의 고정 터널이 다시 설정되면 터널이 모든 스포크에 보급됩니다. 스포크 C는 스포크 A에 도달하는 더 나은 경로가 있음을 학습합니다. 스포크 B를 통해 트래픽을 전달하는 대신 스포크 A의 트래픽을 허브로 전달합니다. 허브는 스포크 C와 스포크 A 사이에 바로 가기 터널을 설정할 것을 제안합니다. 스포크 C와 스포크 A 사이에 바로가기 터널이 설정되면 트래픽이 바로가기 터널을 통해 흐릅니다(참조 그림 6). 스포크 C와 스포크 A 간의 트래픽은 더 이상 스포크 B를 통해 이동하지 않으며 스포크 B와 스포크 C 사이의 바로 가기 터널은 결국 사라집니다.

[edit security ike gateway gateway-name advpn partner] 계층 수준에서 옵션을 사용하여 connection-limit 특정 게이트웨이를 사용하는 다른 바로 가기 파트너와 함께 만들 수 있는 최대 바로 가기 터널 수를 설정할 수 있습니다. 기본값이기도 한 최대 수는 플랫폼에 따라 다릅니다.

참조

예: 자동 검색 VPN 동적 터널을 통한 네트워크 리소스 활용도 향상

AutoVPN 네트워크를 구축하는 경우 ADVPN(Auto Discovery VPN)을 구성하여 네트워크 리소스 사용률을 높일 수 있습니다. AutoVPN 네트워크에서 VPN 트래픽은 한 스포크에서 다른 스포크로 이동하는 경우에도 허브를 통해 흐릅니다. ADVPN을 사용하면 스포크 간에 VPN 터널을 동적으로 설정할 수 있으므로 네트워크 리소스 활용도가 향상될 수 있습니다. 이 예제를 사용하여 AutoVPN 네트워크에서 동적 스포크 투 스포크 VPN 터널을 사용하도록 ADVPN을 구성합니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

3개의 SRX 시리즈 방화벽을 AutoVPN 허브 및 스포크로 지원합니다.

ADVPN을 지원하는 Junos OS 릴리스 12.3X48-D10 이상 릴리스.

장치가 서로 인증할 수 있도록 하는 허브 및 스포크에 등록된 디지털 인증서입니다.

시작하기 전에:

로컬 인증서에 대한 요청을 제출할 때 인증 기관(CA)의 주소와 필요한 정보(예: 인증 확인 암호)를 얻습니다.

각 장치에 디지털 인증서를 등록합니다.

인증서 등록을 참조하십시오.

이 예에서는 OSPF 동적 라우팅 프로토콜과 정적 경로 구성을 사용하여 VPN 터널을 통해 패킷을 전달합니다. VPN 터널을 통해 패킷을 전달하는 데 사용되는 OSPF 동적 라우팅 프로토콜에 대해 잘 알고 있어야 합니다.

개요

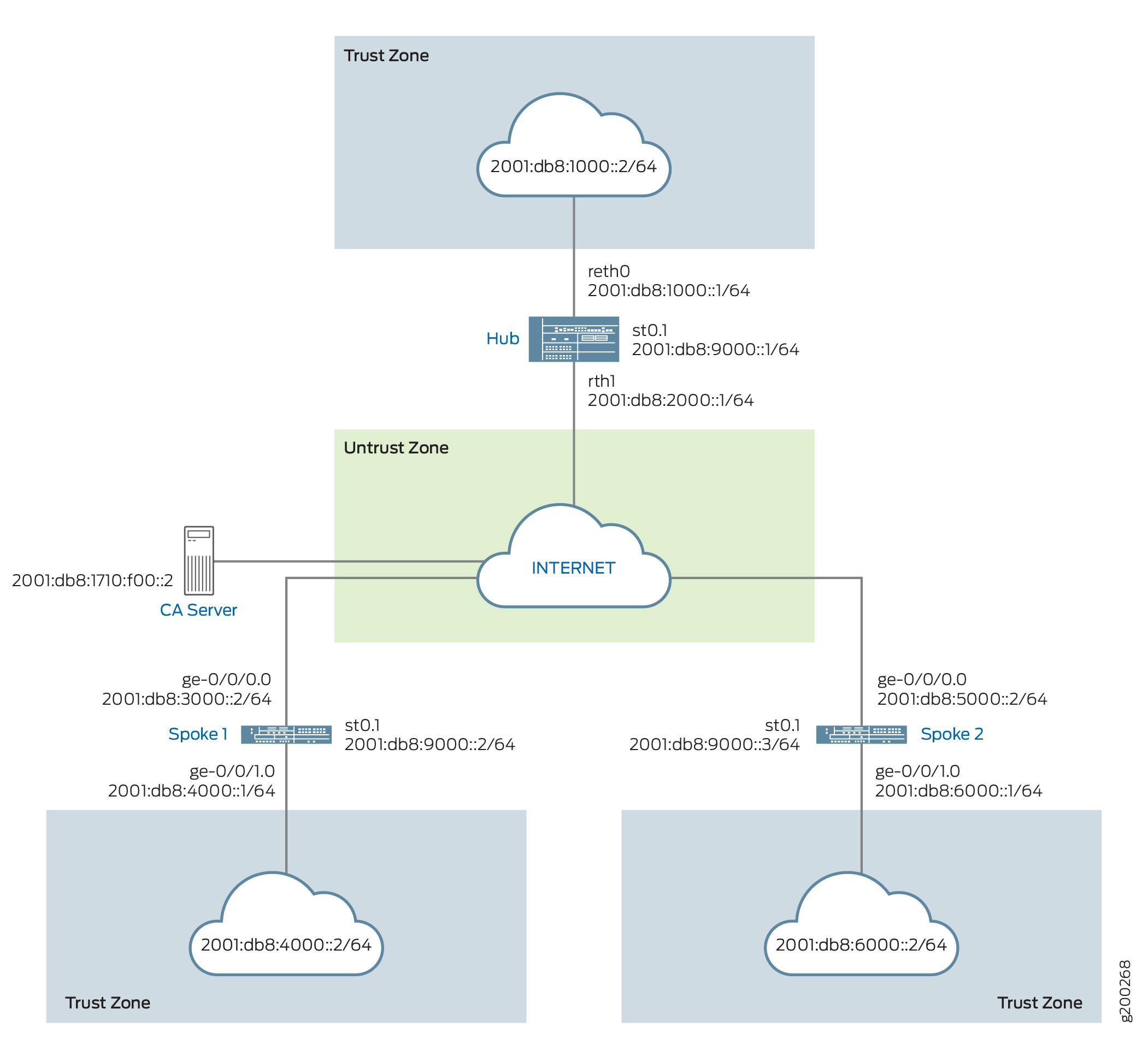

이 예에서는 AutoVPN 허브와 ADVPN에 대한 두 개의 스포크의 구성을 보여 줍니다. 스포크는 허브에 대한 IPsec VPN 연결을 설정하여 서로 통신할 수 있을 뿐만 아니라 허브의 리소스에 액세스할 수 있습니다. 트래픽은 처음에 허브를 통해 한 스포크에서 다른 스포크로 전달되지만 ADVPN을 사용하면 스포크가 서로 간에 직접 보안 연결을 설정할 수 있습니다. 허브는 바로 가기 제안자 역할을 합니다. 허브에서 ADVPN 구성은 역할을 사용하지 않도록 설정합니다 partner . 스포크에서 ADVPN 구성은 역할을 비활성화합니다 suggester .

AutoVPN 허브 및 스포크에 구성된 특정 1단계 및 2단계 IKE 터널 옵션은 동일한 값을 가져야 합니다. 표 2 은(는) 이 예제에 사용된 값을 보여줍니다.

옵션 |

가치 |

|---|---|

IKE(Internet Key Exchange) 제안: |

|

인증 방법 |

RSA 서명 |

DH(Diffie-Hellman) 그룹 |

group5 |

인증 알고리즘 |

sha1 |

암호화 알고리즘 |

AES-256-CBC |

IKE(Internet Key Exchange) 정책: |

|

증명서 |

로컬 인증서 |

IKE(Internet Key Exchange) 게이트웨이: |

|

버전 |

v2 전용 |

IPsec 제안: |

|

프로토콜 |

esp |

인증 알고리즘 |

hmac-sha1-96 |

암호화 알고리즘 |

AES-256-CBC |

IPsec 정책: |

|

PFS(Perfect Forward Secrecy) 그룹 |

group5 |

허브 및 스포크의 IKE(Internet Key Exchange) 게이트웨이 구성에는 VPN 피어를 식별하는 원격 및 로컬 값이 포함됩니다. 표 3 에는 이 예에서 허브 및 스포크에 대한 IKE(Internet Key Exchange) 게이트웨이 구성이 나와 있습니다.

옵션 |

허브 |

스포크 |

|---|---|---|

원격 IP 주소 |

동적 |

스포크 1: 11.1.1.1 스포크 2: 11.1.1.1 |

로컬 IP 주소 |

11.1.1.1 |

스포크 1: 21.1.1.2 스포크 2: 31.1.1.2 |

원격 IKE(Internet Key Exchange) ID |

조직(O) 필드에 문자열 "XYZ"가 있고 스포크 인증서의 조직 단위(OU) 필드에 "Sales"가 있는 DN(고유 이름) |

허브 인증서의 OU 필드에 "Sales" 문자열이 있는 DN |

로컬 IKE(Internet Key Exchange) ID |

허브 인증서의 DNDN on the hub's certificate |

스포크 인증서의 DN |

허브는 스포크 인증서의 주체 필드에 O 필드에 "XYZ" 문자열이 포함되어 있고 OU 필드에 "Sales"가 포함된 경우 스포크의 IKE ID를 인증합니다.

이 예에서는 모든 트래픽을 허용하는 기본 보안 정책이 모든 디바이스에 사용됩니다. 생산 환경에 대해 보다 더 제한적인 보안 정책을 구성해야 합니다. 보안 정책 개요를 참조하십시오.

구성

제안기 구성(허브)

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces ge-0/0/3 gigether-options redundant-parent reth0 set interfaces ge-0/0/4 gigether-options redundant-parent reth1 set interfaces ge-7/0/3 gigether-options redundant-parent reth0 set interfaces ge-7/0/4 gigether-options redundant-parent reth1 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth0 unit 0 family inet address 10.1.1.1/24 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth1 unit 0 family inet address 11.1.1.1/24 set interfaces st0 unit 1 multipoint set interfaces st0 unit 1 family inet address 172.16.1.1/24 set protocols ospf graceful-restart restart-duration 300 set protocols ospf graceful-restart notify-duration 300 set protocols ospf graceful-restart no-strict-lsa-checking set protocols ospf area 0.0.0.0 interface st0.1 interface-type p2mp set protocols ospf area 0.0.0.0 interface st0.1 metric 10 set protocols ospf area 0.0.0.0 interface st0.1 retransmit-interval 1 set protocols ospf area 0.0.0.0 interface st0.1 dead-interval 40 set protocols ospf area 0.0.0.0 interface st0.1 demand-circuit set protocols ospf area 0.0.0.0 interface st0.1 dynamic-neighbors set protocols ospf area 0.0.0.0 interface reth0.0 set routing-options graceful-restart set routing-options static route 21.1.1.0/24 next-hop 11.1.1.2 set routing-options static route 31.1.1.0/24 next-hop 11.1.1.2 set routing-options router-id 172.16.1.1 set security ike proposal IKE_PROP authentication-method rsa-signatures set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha1 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate Suggester_Certificate_ID set security ike gateway SUGGESTER_GW ike-policy IKE_POL set security ike gateway SUGGESTER_GW dynamic distinguished-name wildcard O=XYZ, OU=Sales set security ike gateway SUGGESTER_GW dynamic ike-user-type group-ike-id set security ike gateway SUGGESTER_GW dead-peer-detection set security ike gateway SUGGESTER_GW local-identity distinguished-name set security ike gateway SUGGESTER_GW external-interface reth1.0 set security ike gateway SUGGESTER_GW local-address 11.1.1.1 set security ike gateway SUGGESTER_GW advpn partner disable set security ike gateway SUGGESTER_GW advpn suggester set security ike gateway SUGGESTER_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha1-96 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec policy IPSEC_POL perfect-forward-secrecy keys group5 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn SUGGESTER_VPN bind-interface st0.1 set security ipsec vpn SUGGESTER_VPN ike gateway SUGGESTER_GW set security ipsec vpn SUGGESTER_VPN ike ipsec-policy IPSEC_POL set security pki ca-profile advpn ca-identity advpn set security pki ca-profile advpn enrollment url http://10.157.92.176:8080/scep/advpn/ set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces st0.1 set security zones security-zone trust interfaces reth0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces reth1.0 set security policies default-policy permit-all

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

제안기를 구성하려면:

인터페이스를 구성합니다.

[edit interfaces] user@host# set ge-0/0/3 gigether-options redundant-parent reth0 user@host# set ge-0/0/4 gigether-options redundant-parent reth1 user@host# set ge-7/0/3 gigether-options redundant-parent reth0 user@host# set ge-7/0/4 gigether-options redundant-parent reth1 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth0 unit 0 family inet address 10.1.1.1/24 user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth1 unit 0 family inet address 11.1.1.1/24 user@host# set st0 unit 1 multipoint user@host# set st0 unit 1 family inet address 172.16.1.1/24

라우팅 프로토콜 및 정적 경로를 구성합니다.

[edit protocols ospf] user@host# set graceful-restart restart-duration 300 user@host# set graceful-restart notify-duration 300 user@host# set graceful-restart no-strict-lsa-checking user@host# set area 0.0.0.0 interface st0.1 interface-type p2mp user@host# set area 0.0.0.0 interface st0.1 metric 10 user@host# set area 0.0.0.0 interface st0.1 retransmit-interval 1 user@host# set area 0.0.0.0 interface st0.1 dead-interval 40 user@host# set area 0.0.0.0 interface st0.1 demand-circuit user@host# set area 0.0.0.0 interface st0.1 dynamic-neighbors user@host# set area 0.0.0.0 interface reth0.0 [edit routing-options] user@host# set graceful-restart user@host# set static route 21.1.1.0/24 next-hop 11.1.1.2 user@host# set static route 31.1.1.0/24 next-hop 11.1.1.2 user@host# set router-id 172.16.1.1

1단계 옵션을 구성합니다.

[edit security ike proposal IKE_PROP] user@host# set authentication-method rsa-signatures user@host# set dh-group group5 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy IKE_POL] user@host# set proposals IKE_PROP user@host# set certificate local-certificate Suggester_Certificate_ID [edit security ike gateway SUGGESTER_GW] user@host# set ike-policy IKE_POL user@host# set dynamic distinguished-name wildcard O=XYZ, OU=Sales user@host# set dynamic ike-user-type group-ike-id user@host# set dead-peer-detection user@host# set local-identity distinguished-name user@host# set external-interface reth1.0 user@host# set local-address 11.1.1.1 user@host# set advpn partner disable user@host# set advpn suggester user@host# set version v2-only

2단계 옵션을 구성합니다.

[edit security ipsec proposal IPSEC_PROP] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha1-96 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy IPSEC_POL] user@host# set perfect-forward-secrecy keys group5 user@host# set proposals IPSEC_PROP [edit security isec vpn SUGGESTER_VPN] user@host# set bind-interface st0.1 user@host# set ike gateway SUGGESTER_GW user@host# set ike ipsec-policy IPSEC_POL

인증서 정보를 구성합니다.

[edit security pki] user@host# set ca-profile advpn ca-identity advpn user@host# set ca-profile advpn enrollment url http://10.157.92.176:8080/scep/advpn/

영역을 구성합니다.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces st0.1 user@host# set interfaces reth0.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces reth1.0

기본 보안 정책을 구성합니다.

[edit security policies] user@host# set default-policy permit-all

결과

구성 모드에서 , show protocols, , show security ikeshow routing-options, show security ipsec, show security pki, show security zones및 show security policies 명령을 입력하여 show interfaces구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@host# show interfaces

ge-0/0/3 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/0/4 {

gigether-options {

redundant-parent reth1;

}

}

ge-7/0/3 {

gigether-options {

redundant-parent reth0;

}

}

ge-7/0/4 {

gigether-options {

redundant-parent reth1;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 10.1.1.1/24;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 11.1.1.1/24;

}

}

}

st0 {

unit 1 {

multipoint;

family inet {

address 172.16.1.1/24;

}

}

}

[edit]

user@host# show protocols

ospf {

graceful-restart {

restart-duration 300;

notify-duration 300;

no-strict-lsa-checking;

}

area 0.0.0.0 {

interface st0.1 {

interface-type p2mp;

metric 10;

retransmit-interval 1;

dead-interval 40;

demand-circuit;

dynamic-neighbors;

}

interface reth0.0;

}

}

[edit]

user@host# show routing-options

graceful-restart;

static {

route 21.1.1.0/24 next-hop 11.1.1.2;

route 31.1.1.0/24 next-hop 11.1.1.2;

}

router-id 172.16.1.1;

[edit]

user@host# show security ike

proposal IKE_PROP {

authentication-method rsa-signatures;

dh-group group5;

authentication-algorithm sha1;

encryption-algorithm aes-256-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate Suggester_Certificate_ID;

}

}

gateway SUGGESTER_GW {

ike-policy IKE_POL;

dynamic {

distinguished-name {

wildcard O=XYZ, OU=Sales;

}

ike-user-type group-ike-id;

}

dead-peer-detection {

}

local-identity distinguished-name;

external-interface reth1.0

local-address 11.1.1.1;

advpn {

partner {

disable;

}

suggester {

]

}

version v2-only;

}

[edit]

user@host# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-256-cbc;

}

policy IPSEC_POL {

perfect-forward-secrecy {

keys group5;

}

proposals IPSEC_PROP;

}

vpn SUGGESTER_VPN {

bind-interface st0.1;

ike {

gateway SUGGESTER_GW;

ipsec-policy IPSEC_POL;

}

}

[edit]

user@host# show security pki

ca-profile advpn {

ca-identity advpn;

enrollment {

url http://10.157.92.176:8080/scep/advpn/;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.1;

reth0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

reth1.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

파트너 구성(스포크 1)

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces ge-0/0/3 gigether-options redundant-parent reth0 set interfaces ge-0/0/4 gigether-options redundant-parent reth1 set interfaces ge-7/0/3 gigether-options redundant-parent reth0 set interfaces ge-7/0/4 gigether-options redundant-parent reth1 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth0 unit 0 family inet address 25.1.1.1/24 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth1 unit 0 family inet address 21.1.1.2/24 set interfaces st0 unit 1 multipoint set interfaces st0 unit 1 family inet address 172.16.1.2/24 set protocols ospf graceful-restart restart-duration 300 set protocols ospf graceful-restart notify-duration 300 set protocols ospf graceful-restart no-strict-lsa-checking set protocols ospf area 0.0.0.0 interface st0.1 interface-type p2mp set protocols ospf area 0.0.0.0 interface st0.1 metric 15 set protocols ospf area 0.0.0.0 interface st0.1 retransmit-interval 1 set protocols ospf area 0.0.0.0 interface st0.1 dead-interval 40 set protocols ospf area 0.0.0.0 interface st0.1 demand-circuit set protocols ospf area 0.0.0.0 interface st0.1 dynamic-neighbors set protocols ospf area 0.0.0.0 interface reth0.0 set routing-options graceful-restart set routing-options static route 11.1.1.0/24 next-hop 21.1.1.1 set routing-options static route 31.1.1.0/24 next-hop 21.1.1.1 set routing-options router-id 172.16.1.2 set security ike proposal IKE_PROP authentication-method rsa-signatures set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha1 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate Partner1_Certificate_ID set security ike gateway PARTNER_GW ike-policy IKE_POL set security ike gateway PARTNER_GW address 11.1.1.1 set security ike gateway PARTNER_GW local-identity distinguished-name set security ike gateway PARTNER_GW remote-identity distinguished-name container OU=Sales set security ike gateway PARTNER_GW external-interface reth1 set security ike gateway PARTNER_GW local-address 21.1.1.2 set security ike gateway PARTNER_GW advpn suggester disable set security ike gateway PARTNER_GW advpn partner set security ike gateway PARTNER_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha1-96 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec policy IPSEC_POL perfect-forward-secrecy keys group5 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn PARTNER_VPN bind-interface st0.1 set security ipsec vpn PARTNER_VPN ike gateway PARTNER_GW set security ipsec vpn PARTNER_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn PARTNER_VPN establish-tunnels immediately set security pki ca-profile advpn ca-identity advpn set security pki ca-profile advpn enrollment url http://10.157.92.176:8080/scep/advpn/ set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces st0.1 set security zones security-zone trust interfaces reth0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces reth1.0 set security policies default-policy permit-all

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

스포크 1을 구성하려면:

인터페이스를 구성합니다.

[edit interfaces] user@host# set ge-0/0/3 gigether-options redundant-parent reth0 user@host# set ge-0/0/4 gigether-options redundant-parent reth1 user@host# set ge-7/0/3 gigether-options redundant-parent reth0 user@host# set ge-7/0/4 gigether-options redundant-parent reth1 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth0 unit 0 family inet address 25.1.1.1/24 user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth1 unit 0 family inet address 21.1.1.2/24 user@host# set st0 unit 1 multipoint user@host# set st0 unit 1 family inet address 172.16.1.2/24

라우팅 프로토콜 및 정적 경로를 구성합니다.

[edit protocols ospf] user@host# set graceful-restart restart-duration 300 user@host# set graceful-restart notify-duration 300 user@host# set graceful-restart no-strict-lsa-checking user@host# set area 0.0.0.0 interface st0.1 interface-type p2mp user@host# set area 0.0.0.0 interface st0.1 metric 15 user@host# set area 0.0.0.0 interface st0.1 retransmit-interval 1 user@host# set area 0.0.0.0 interface st0.1 dead-interval 40 user@host# set area 0.0.0.0 interface st0.1 demand-circuit user@host# set area 0.0.0.0 interface st0.1 dynamic-neighbors user@host# set protocols ospf area 0.0.0.0 interface reth0.0 [edit routing-options] user@host# set graceful-restart user@host# set static route 11.1.1.0/24 next-hop 21.1.1.1 user@host# set static route 31.1.1.0/24 next-hop 21.1.1.1 user@host# set router-id 172.16.1.2

1단계 옵션을 구성합니다.

[edit security ike proposal IKE_PROP] user@host# set authentication-method rsa-signatures user@host# set dh-group group5 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy IKE_POL] user@host# set proposals IKE_PROP user@host# set certificate local-certificate Partner1_Certificate_ID [edit security ike gateway PARTNER_GW] user@host# set ike-policy IKE_POL user@host# set address 11.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name container OU=Sales user@host# set external-interface reth1 user@host# set local-address 21.1.1.2 user@host# set advpn suggester disable user@host# set advpn partner user@host# set version v2-only

2단계 옵션을 구성합니다.

[edit security ipsec proposal IPSEC_PROP] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha1-96 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy IPSEC_POL] user@host# set perfect-forward-secrecy keys group5 user@host# set proposals IPSEC_PROP [edit security isec vpn PARTNER_VPN] user@host# set bind-interface st0.1 user@host# set ike gateway PARTNER_GW user@host# set ike ipsec-policy IPSEC_POL user@host# set establish-tunnels immediately

인증서 정보를 구성합니다.

[edit security pki] user@host# set ca-profile advpn ca-identity advpn user@host# set ca-profile advpn enrollment url http://10.157.92.176:8080/scep/advpn/

영역을 구성합니다.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces st0.1 user@host# set interfaces reth0.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces reth1.0

기본 보안 정책을 구성합니다.

[edit security policies] user@host# set default-policy permit-all

결과

구성 모드에서 , show protocols, , show security ikeshow routing-options, show security ipsec, show security pki, show security zones및 show security policies 명령을 입력하여 show interfaces구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@host# show interfaces

ge-0/0/3 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/0/4 {

gigether-options {

redundant-parent reth1;

}

}

ge-7/0/3 {

gigether-options {

redundant-parent reth0;

}

}

ge-7/0/4 {

gigether-options {

redundant-parent reth1;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 25.1.1.1/24;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family inet {

address 21.1.1.2/24;

}

}

}

st0 {

unit 1 {

multipoint;

family inet {

address 172.16.1.2/24;

}

}

}

[edit]

user@host# show protocols

ospf {

graceful-restart {

restart-duration 300;

notify-duration 300;

no-strict-lsa-checking;

}

area 0.0.0.0 {

interface st0.1 {

interface-type p2mp;

metric 15;

retransmit-interval 1;

dead-interval 40;

demand-circuit;

dynamic-neighbors;

}

interface reth0.0;

}

}

[edit]

user@host# show routing-options

graceful-restart;

static {

route 11.1.1.0/24 next-hop 21.1.1.1;

route 31.1.1.0/24 next-hop 21.1.1.1;

}

router-id 172.16.1.2;

[edit]

user@host# show security ike

proposal IKE_PROP {

authentication-method rsa-signatures;

dh-group group5;

authentication-algorithm sha1;

encryption-algorithm aes-256-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate Partner1_Certificate_ID;

}

}

gateway PARTNER_GW {

ike-policy IKE_POL;

address 11.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name container OU=Sales;

external-interface reth1;

local-address 21.1.1.2;

advpn {

suggester {

disable;

}

partner {

}

}

version v2-only;

}

[edit]

user@host# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-256-cbc;

}

policy IPSEC_POL {

perfect-forward-secrecy {

keys group5;

}

proposals IPSEC_PROP;

}

vpn PARTNER_VPN {

bind-interface st0.1;

ike {

gateway PARTNER_GW;

ipsec-policy IPSEC_POL;

}

establish-tunnels immediately;

}

[edit]

user@host# show security pki

ca-profile advpn {

ca-identity advpn;

enrollment {

url http://10.157.92.176:8080/scep/advpn/;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.1;

reth0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

reth1.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

파트너 구성(스포크 2)

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces ge-0/0/2 unit 0 family inet address 31.1.1.2/24 set interfaces ge-0/0/4 unit 0 family inet address 36.1.1.1/24 set interfaces st0 unit 1 multipoint set interfaces st0 unit 1 family inet address 172.16.1.3/24 set protocols ospf graceful-restart restart-duration 300 set protocols ospf graceful-restart notify-duration 300 set protocols ospf graceful-restart no-strict-lsa-checking set protocols ospf area 0.0.0.0 interface st0.1 interface-type p2mp set protocols ospf area 0.0.0.0 interface st0.1 metric 15 set protocols ospf area 0.0.0.0 interface st0.1 retransmit-interval 1 set protocols ospf area 0.0.0.0 interface st0.1 dead-interval 40 set protocols ospf area 0.0.0.0 interface st0.1 demand-circuit set protocols ospf area 0.0.0.0 interface st0.1 dynamic-neighbors set protocols ospf area 0.0.0.0 interface ge-0/0/4.0 set routing-options graceful-restart set routing-options static route 11.1.1.0/24 next-hop 31.1.1.1 set routing-options static route 21.1.1.0/24 next-hop 31.1.1.1 set routing-options router-id 172.16.1.3 set security ike proposal IKE_PROP authentication-method rsa-signatures set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha1 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate Partner2_Certificate_ID set security ike gateway PARTNER_GW ike-policy IKE_POL set security ike gateway PARTNER_GW address 11.1.1.1 set security ike gateway PARTNER_GW dead-peer-detection set security ike gateway PARTNER_GW local-identity distinguished-name set security ike gateway PARTNER_GW remote-identity distinguished-name container OU=Sales set security ike gateway PARTNER_GW external-interface ge-0/0/2.0 set security ike gateway PARTNER_GW local-address 31.1.1.2 set security ike gateway PARTNER_GW advpn suggester disable set security ike gateway PARTNER_GW advpn partner set security ike gateway PARTNER_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha1-96 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec policy IPSEC_POL perfect-forward-secrecy keys group5 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn PARTNER_VPN bind-interface st0.1 set security ipsec vpn PARTNER_VPN ike gateway PARTNER_GW set security ipsec vpn PARTNER_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn PARTNER_VPN establish-tunnels immediately set security pki ca-profile advpn ca-identity advpn set security pki ca-profile advpn enrollment url http://10.157.92.176:8080/scep/advpn/ set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/4.0 set security zones security-zone trust interfaces st0.1 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/2.0 set security policies default-policy permit-all

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

스포크 2를 구성하려면:

인터페이스를 구성합니다.

[edit interfaces] user@host# set ge-0/0/2 unit 0 family inet address 31.1.1.2/24 user@host# set ge-0/0/4 unit 0 family inet address 36.1.1.1/24 user@host# set st0 unit 1 multipoint user@host# set st0 unit 1 family inet address 172.16.1.3/24

라우팅 프로토콜 및 정적 경로를 구성합니다.

[edit protocols ospf user@host# set graceful-restart restart-duration 300 user@host# set graceful-restart notify-duration 300 user@host# set graceful-restart no-strict-lsa-checking user@host# set area 0.0.0.0 interface st0.1 interface-type p2mp user@host# set area 0.0.0.0 interface st0.1 metric 15 user@host# set area 0.0.0.0 interface st0.1 retransmit-interval 1 user@host# set area 0.0.0.0 interface st0.1 dead-interval 40 user@host# set area 0.0.0.0 interface st0.1 demand-circuit user@host# set area 0.0.0.0 interface st0.1 dynamic-neighbors user@host# set area 0.0.0.0 interface ge-0/0/4.0 [edit routing-options] user@host# set graceful-restart user@host# set static route 11.1.1.0/24 next-hop 31.1.1.1 user@host# set static route 21.1.1.0/24 next-hop 31.1.1.1 user@host# set router-id 172.16.1.3

1단계 옵션을 구성합니다.

[edit security ike proposal IKE_PROP] user@host# set authentication-method rsa-signatures user@host# set dh-group group5 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy IKE_POL] user@host# set proposals IKE_PROP user@host# set certificate local-certificate Partner2_Certificate_ID [edit security ike gateway PARTNER_GW] user@host# set ike-policy IKE_POL user@host# set address 11.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name container OU=Sales user@host# set external-interface ge-0/0/2.0 user@host# set local-address 31.1.1.2 user@host# set advpn suggester disable user@host# set advpn partner user@host# set version v2-only

2단계 옵션을 구성합니다.

[edit security ipsec proposal IPSEC_PROP] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha1-96 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy IPSEC_POL] user@host# set perfect-forward-secrecy keys group5 user@host# set proposals IPSEC_PROP [edit security isec vpn PARTNER_VPN] user@host# set bind-interface st0.1 user@host# set ike gateway PARTNER_GW user@host# set ike ipsec-policy IPSEC_POL user@host# set establish-tunnels immediately

인증서 정보를 구성합니다.

[edit security pki] user@host# set ca-profile advpn ca-identity advpn user@host# set ca-profile advpn enrollment url http://10.157.92.176:8080/scep/advpn/

영역을 구성합니다.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/4.0 user@host# set interfaces st0.1 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/2.0

기본 보안 정책을 구성합니다.

[edit security policies] user@host# set default-policy permit-all

결과

구성 모드에서 , show protocols, , show security ikeshow routing-options, show security ipsec, show security pki, show security zones및 show security policies 명령을 입력하여 show interfaces구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@host# show interfaces

ge-0/0/2 {

unit 0 {

family inet {

address 31.1.1.2/24;

}

}

}

ge-0/0/4{

unit 0 {

family inet {

address 36.1.1.1/24;

}

}

}

st0 {

unit 1 {

multipoint;

family inet {

address 172.16.1.3/24;

}

}

}

[edit]

user@host# show protocols

ospf {

graceful-restart {

restart-duration 300;

notify-duration 300;

no-strict-lsa-checking;

}

area 0.0.0.0 {

interface st0.1 {

interface-type p2mp;

metric 15;

retransmit-interval 1;

dead-interval 40;

demand-circuit;

dynamic-neighbors;

}

interface ge-0/0/4.0;

}

}

[edit]

user@host# show routing-options

graceful-restart;

static {

route 11.1.1.0/24 next-hop 31.1.1.1;

route 21.1.1.0/24 next-hop 31.1.1.1;

}

router-id 172.16.1.3;

[edit]

user@host# show security ike

proposal IKE_PROP {

authentication-method rsa-signatures;

dh-group group5;

authentication-algorithm sha1;

encryption-algorithm aes-256-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate Partner2_Certificate_ID

}

}

gateway PARTNER_GW {

ike-policy IKE_POL;

address 11.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name container OU=Sales;

external-interface ge-0/0/2.0;

local-address 31.1.1.2;

advpn {

suggester{

disable;

}

partner {

}

}

version v2-only;

}

[edit]

user@host# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-256-cbc;

}

policy IPSEC_POL {

perfect-forward-secrecy {

keys group5;

}

proposals IPSEC_PROP;

}

vpn PARTNER_VPN {

bind-interface st0.1;

ike {

gateway PARTNER_GW;

ipsec-policy IPSEC_POL;

}

establish-tunnels immediately;

}

[edit]

user@host# show security pki

ca-profile advpn {

ca-identity advpn;

enrollment {

url http://10.157.92.176:8080/scep/advpn/;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/4.0;

st0.1;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

검증

구성이 올바르게 작동하고 있는지 확인합니다. 먼저 AutoVPN 허브와 스포크 사이에 터널이 설정되었는지 확인합니다. 트래픽이 허브를 통해 한 스포크에서 다른 스포크로 전달되면 스포크 사이에 바로 가기를 설정할 수 있습니다. 바로 가기 파트너가 그들 사이에 터널을 설정했는지와 피어에 대한 경로가 파트너에 설치되어 있는지 확인합니다.

허브와 스포크 간의 터널 확인

목적

AutoVPN 허브와 스포크 사이에 터널이 설정되었는지 확인합니다. 한 스포크에서 다른 스포크로의 초기 트래픽은 허브를 통해 이동해야 합니다.

작업

운영 모드에서 허브와 스포크에 show security ike security-associations 및 show security ipsec security-associations 명령을 입력합니다.

허브에 입력되는 명령은 다음과 같습니다.

user@host> show security ike security-associations node1: -------------------------------------------------------------------------- Index State Initiator cookie Responder cookie Mode Remote Address 10957048 UP 2d58d8fbc396762d 46145be580c68be0 IKEv2 31.1.1.2 10957049 UP fa05ee6d0f2cfb22 16f5ca836b118c0e IKEv2 21.1.1.2

user@host> show security ike security-associations detail

node1:

--------------------------------------------------------------------------

IKE peer 31.1.1.2, Index 10957048, Gateway Name: SUGGESTER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Suggester, Peer Capability: Partner

Suggester Shortcut Suggestions Statistics:

Suggestions sent : 0

Suggestions accepted: 0

Suggestions declined: 0

Role: Responder, State: UP

Initiator cookie: 2d58d8fbc396762d, Responder cookie: 46145be580c68be0

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 11.1.1.1:500, Remote: 31.1.1.2:500

Lifetime: Expires in 28196 seconds

Peer ike-id: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2030

Output bytes : 2023

Input packets: 4

Output packets: 4

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 11.1.1.1:500, Remote: 31.1.1.2:500

Local identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Remote identity: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Flags: IKE SA is created

IKE peer 21.1.1.2, Index 10957049, Gateway Name: SUGGESTER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Suggester, Peer Capability: Partner

Suggester Shortcut Suggestions Statistics:

Suggestions sent : 0

Suggestions accepted: 0

Suggestions declined: 0

Role: Responder, State: UP

Initiator cookie: fa05ee6d0f2cfb22, Responder cookie: 16f5ca836b118c0e

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 11.1.1.1:500, Remote: 21.1.1.2:500

Lifetime: Expires in 28219 seconds

Peer ike-id: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2030

Output bytes : 2023

Input packets: 4

Output packets: 4

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 11.1.1.1:500, Remote: 21.1.1.2:500

Local identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Remote identity: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Flags: IKE SA is created

user@host> show security ipsec security-associations node1: -------------------------------------------------------------------------- Total active tunnels: 2 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <201326593 ESP:aes-cbc-256/sha1 44ccf265 2999/ unlim - root 500 31.1.1.2 >201326593 ESP:aes-cbc-256/sha1 a9d301b0 2999/ unlim - root 500 31.1.1.2 <201326594 ESP:aes-cbc-256/sha1 98a2b155 3022/ unlim - root 500 21.1.1.2 >201326594 ESP:aes-cbc-256/sha1 de912bcd 3022/ unlim - root 500 21.1.1.2

user@host> show security ipsec security-associations detail

node1:

--------------------------------------------------------------------------

ID: 201326593 Virtual-system: root, VPN Name: SUGGESTER_VPN

Local Gateway: 11.1.1.1, Remote Gateway: 31.1.1.2

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 2, Fail#: 0, Def-Del#: 0 Flag: 0x608a29

Tunnel events:

Tue Jan 13 2015 12:57:48 -0800: IPSec SA negotiation successfully completed (1 times)

Tue Jan 13 2015 12:57:48 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Jan 13 2015 12:57:48 -0800: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: 44ccf265, AUX-SPI: 0

Hard lifetime: Expires in 2991 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2414 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: a9d301b0, AUX-SPI: 0

Hard lifetime: Expires in 2991 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2414 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

ID: 201326594 Virtual-system: root, VPN Name: SUGGESTER_VPN

Local Gateway: 11.1.1.1, Remote Gateway: 21.1.1.2

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 3, Fail#: 0, Def-Del#: 0 Flag: 0x608a29

Tunnel events:

Tue Jan 13 2015 12:58:11 -0800: IPSec SA negotiation successfully completed (1 times)

Tue Jan 13 2015 12:58:11 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Jan 13 2015 12:58:11 -0800: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: 98a2b155, AUX-SPI: 0

Hard lifetime: Expires in 3014 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2436 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: de912bcd, AUX-SPI: 0

Hard lifetime: Expires in 3014 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2436 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

user@host> show route protocol ospf

inet.0: 28 destinations, 28 routes (27 active, 0 holddown, 1 hidden)

Restart Complete

+ = Active Route, - = Last Active, * = Both

25.1.1.0/24 *[OSPF/10] 00:00:27, metric 11

> to 172.16.1.2 via st0.1

36.1.1.0/24 *[OSPF/10] 00:00:27, metric 11

> to 172.16.1.3 via st0.1

172.16.1.2/32 *[OSPF/10] 00:00:27, metric 10

> to 172.16.1.2 via st0.1

172.16.1.3/32 *[OSPF/10] 00:00:27, metric 10

> to 172.16.1.3 via st0.1

224.0.0.5/32 *[OSPF/10] 00:00:48, metric 1

MultiRecv

user@host> show ospf neighbor Address Interface State ID Pri Dead 172.16.1.3 st0.1 Full 172.16.1.3 128 - 172.16.1.2 st0.1 Full 172.16.1.2 128 -

스포크 1에 다음 명령이 입력됩니다.

user@host> show security ike security-associations node0: -------------------------------------------------------------------------- Index State Initiator cookie Responder cookie Mode Remote Address 578872 UP fa05ee6d0f2cfb22 16f5ca836b118c0e IKEv2 11.1.1.1

user@host> show security ike security-associations detail

node0:

--------------------------------------------------------------------------

IKE peer 11.1.1.1, Index 578872, Gateway Name: PARTNER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Partner, Peer Capability: Suggester

Partner Shortcut Suggestions Statistics:

Suggestions received: 0

Suggestions accepted: 0

Suggestions declined: 0

Role: Initiator, State: UP

Initiator cookie: fa05ee6d0f2cfb22, Responder cookie: 16f5ca836b118c0e

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 21.1.1.2:500, Remote: 11.1.1.1:500

Lifetime: Expires in 28183 seconds

Peer ike-id: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2023

Output bytes : 2030

Input packets: 4

Output packets: 4

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 21.1.1.2:500, Remote: 11.1.1.1:500

Local identity: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Remote identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Flags: IKE SA is created

user@host> show security ipsec security-associations node0: -------------------------------------------------------------------------- Total active tunnels: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <67108866 ESP:aes-cbc-256/sha1 de912bcd 2985/ unlim - root 500 11.1.1.1 >67108866 ESP:aes-cbc-256/sha1 98a2b155 2985/ unlim - root 500 11.1.1.1

user@host> show security ipsec security-associations detail

node0:

--------------------------------------------------------------------------

ID: 67108866 Virtual-system: root, VPN Name: PARTNER_VPN

Local Gateway: 21.1.1.2, Remote Gateway: 11.1.1.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x8608a29

Tunnel events:

Tue Jan 13 2015 12:58:11 -0800: IPSec SA negotiation successfully completed (1 times)

Tue Jan 13 2015 12:58:11 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Jan 13 2015 12:58:11 -0800: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: de912bcd, AUX-SPI: 0

Hard lifetime: Expires in 2980 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2358 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 98a2b155, AUX-SPI: 0

Hard lifetime: Expires in 2980 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2358 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

user@host> show route protocol ospf

inet.0: 29 destinations, 29 routes (28 active, 0 holddown, 1 hidden)

Restart Complete

+ = Active Route, - = Last Active, * = Both

10.1.1.0/24 *[OSPF/10] 00:11:46, metric 16

> to 172.16.1.1 via st0.1

36.1.1.0/24 *[OSPF/10] 00:11:46, metric 26

> to 172.16.1.1 via st0.1

172.16.1.1/32 *[OSPF/10] 00:11:46, metric 15

> to 172.16.1.1 via st0.1

172.16.1.3/32 *[OSPF/10] 00:11:46, metric 25

> to 172.16.1.1 via st0.1

224.0.0.5/32 *[OSPF/10] 00:16:52, metric 1

MultiRecv

user@host> show ospf neighbor Address Interface State ID Pri Dead 172.16.1.1 st0.1 Full 172.16.1.1 128 -

스포크 2에 다음 명령이 입력됩니다.

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 2299162 UP 2d58d8fbc396762d 46145be580c68be0 IKEv2 11.1.1.1

user@host> show security ike security-associations detail

IKE peer 11.1.1.1, Index 2299162, Gateway Name: PARTNER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Partner, Peer Capability: Suggester

Partner Shortcut Suggestions Statistics:

Suggestions received: 0

Suggestions accepted: 0

Suggestions declined: 0

Role: Initiator, State: UP

Initiator cookie: 2d58d8fbc396762d, Responder cookie: 46145be580c68be0

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 31.1.1.2:500, Remote: 11.1.1.1:500

Lifetime: Expires in 28135 seconds

Peer ike-id: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2023

Output bytes : 2030

Input packets: 4

Output packets: 4

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 31.1.1.2:500, Remote: 11.1.1.1:500

Local identity: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Remote identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Flags: IKE SA is created

user@host> show security ipsec security-associations Total active tunnels: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <67108866 ESP:aes-cbc-256/sha1 a9d301b0 2936/ unlim - root 500 11.1.1.1 >67108866 ESP:aes-cbc-256/sha1 44ccf265 2936/ unlim - root 500 11.1.1.1

user@host> show security ipsec security-associations detail

ID: 67108866 Virtual-system: root, VPN Name: PARTNER_VPN

Local Gateway: 31.1.1.2, Remote Gateway: 11.1.1.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x8608a29

Tunnel events:

Tue Jan 13 2015 12:57:48 -0800: IPSec SA negotiation successfully completed (1 times)

Tue Jan 13 2015 12:57:48 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Jan 13 2015 12:57:48 -0800: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: a9d301b0, AUX-SPI: 0

Hard lifetime: Expires in 2933 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2311 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 44ccf265, AUX-SPI: 0

Hard lifetime: Expires in 2933 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2311 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

user@host> show route protocol ospf

inet.0: 36 destinations, 36 routes (35 active, 0 holddown, 1 hidden)

Restart Complete

+ = Active Route, - = Last Active, * = Both

10.1.1.0/24 *[OSPF/10] 00:00:09, metric 16

> to 172.16.1.1 via st0.1

25.1.1.0/24 *[OSPF/10] 00:00:09, metric 26

> to 172.16.1.1 via st0.1

172.16.1.1/32 *[OSPF/10] 00:00:09, metric 15

> to 172.16.1.1 via st0.1

172.16.1.2/32 *[OSPF/10] 00:00:09, metric 25

> to 172.16.1.1 via st0.1

224.0.0.5/32 *[OSPF/10] 00:17:52, metric 1

MultiRecv

user@host> show ospf neighbor Address Interface State ID Pri Dead 172.16.1.1 st0.1 Full 172.16.1.1 128 -

의미

show security ike security-associations 명령은 모든 활성 IKE(Internet Key Exchange) 1단계 SA를 나열합니다. show security ipsec security-associations 명령은 모든 활성 IKE 2단계 SA를 나열합니다. 허브에는 각 스포크에 하나씩 두 개의 활성 터널이 표시됩니다. 각 스포크는 허브에 대한 활성 터널을 보여줍니다.

IKE(Internet Key Exchange) 1단계에 대한 SA가 나열되지 않으면 1단계 설정에 문제가 있는 것입니다. 구성에서 IKE(Internet Key Exchange) 정책 매개 변수 및 외부 인터페이스 설정을 확인합니다. 1단계 제안 매개 변수는 허브와 스포크에서 일치해야 합니다.

IKE(Internet Key Exchange) 2단계에 대한 SA가 나열되지 않으면 2단계 설정에 문제가 있는 것입니다. 구성에서 IKE(Internet Key Exchange) 정책 매개 변수 및 외부 인터페이스 설정을 확인합니다. 2단계 제안 매개 변수는 허브와 스포크에서 일치해야 합니다.

명령은 show route protocol ospf OSPF 프로토콜에서 학습한 라우팅 테이블의 항목을 표시합니다. 명령은 show ospf neighbor OSPF 인접 라우터에 대한 정보를 표시합니다.

파트너 간 바로가기 터널 확인

목적

AutoVPN 허브는 트래픽이 스포크 중 하나를 사용하여 터널을 빠져나가고 다른 스포크로 터널로 들어가는 것을 감지할 때 바로 가기 제안자 역할을 할 수 있습니다. 두 바로 가기 파트너 간에 새 IPsec SA 또는 바로 가기가 설정됩니다. 각 파트너에서 파트너 뒤에 있는 네트워크에 대한 경로는 이제 파트너와 제안기(허브) 사이의 터널 대신 바로 가기 터널을 가리킵니다.

작업

운영 모드에서 스포크에 show security ike security-associations, show security ipsec security-associations, show route protocol ospf, 및 show ospf neighbor 명령을 입력합니다.

허브에 입력되는 명령은 다음과 같습니다.

user@host> show security ike security-associations node0: -------------------------------------------------------------------------- Index State Initiator cookie Responder cookie Mode Remote Address 10957048 UP 2d58d8fbc396762d 46145be580c68be0 IKEv2 31.1.1.2 10957049 UP fa05ee6d0f2cfb22 16f5ca836b118c0e IKEv2 21.1.1.2

user@host> show security ike security-associations detail

node0:

--------------------------------------------------------------------------

IKE peer 31.1.1.2, Index 10957048, Gateway Name: SUGGESTER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Suggester, Peer Capability: Partner

Suggester Shortcut Suggestions Statistics:

Suggestions sent : 1

Suggestions accepted: 1

Suggestions declined: 0

Role: Responder, State: UP

Initiator cookie: 2d58d8fbc396762d, Responder cookie: 46145be580c68be0

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 11.1.1.1:500, Remote: 31.1.1.2:500

Lifetime: Expires in 27781 seconds

Peer ike-id: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 260

Output bytes : 548

Input packets: 3

Output packets: 3

IPSec security associations: 0 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 11.1.1.1:500, Remote: 31.1.1.2:500

Local identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Remote identity: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Flags: IKE SA is created

IKE peer 21.1.1.2, Index 10957049, Gateway Name: SUGGESTER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Suggester, Peer Capability: Partner

Suggester Shortcut Suggestions Statistics:

Suggestions sent : 1

Suggestions accepted: 1

Suggestions declined: 0

Role: Responder, State: UP

Initiator cookie: fa05ee6d0f2cfb22, Responder cookie: 16f5ca836b118c0e

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 11.1.1.1:500, Remote: 21.1.1.2:500

Lifetime: Expires in 27804 seconds

Peer ike-id: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 244

Output bytes : 548

Input packets: 3

Output packets: 3

IPSec security associations: 0 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 11.1.1.1:500, Remote: 21.1.1.2:500

Local identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Remote identity: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Flags: IKE SA is created

user@host> show security ipsec security-associations node0: -------------------------------------------------------------------------- s Total active tunnels: 2 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <201326593 ESP:aes-cbc-256/sha1 44ccf265 2584/ unlim - root 500 31.1.1.2 >201326593 ESP:aes-cbc-256/sha1 a9d301b0 2584/ unlim - root 500 31.1.1.2 <201326594 ESP:aes-cbc-256/sha1 98a2b155 2607/ unlim - root 500 21.1.1.2 >201326594 ESP:aes-cbc-256/sha1 de912bcd 2607/ unlim - root 500 21.1.1.2

user@host> show security ipsec security-associations detail

node0:

--------------------------------------------------------------------------

ID: 201326593 Virtual-system: root, VPN Name: SUGGESTER_VPN

Local Gateway: 11.1.1.1, Remote Gateway: 31.1.1.2

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x608a29

Tunnel events:

Tue Jan 13 2015 13:09:48 -0800: Bind-interface's address received. Information updated (1 times)

Tue Jan 13 2015 13:09:48 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Direction: inbound, SPI: 44ccf265, AUX-SPI: 0

Hard lifetime: Expires in 2578 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2001 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: a9d301b0, AUX-SPI: 0

Hard lifetime: Expires in 2578 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2001 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

ID: 201326594 Virtual-system: root, VPN Name: SUGGESTER_VPN

Local Gateway: 11.1.1.1, Remote Gateway: 21.1.1.2

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x608a29

Tunnel events:

Tue Jan 13 2015 13:09:48 -0800: Bind-interface's address received. Information updated (1 times)

Tue Jan 13 2015 13:09:48 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Direction: inbound, SPI: 98a2b155, AUX-SPI: 0

Hard lifetime: Expires in 2601 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2023 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: de912bcd, AUX-SPI: 0

Hard lifetime: Expires in 2601 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2023 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

user@host> show route protocol ospf

inet.0: 28 destinations, 28 routes (27 active, 0 holddown, 1 hidden)

Restart Complete

+ = Active Route, - = Last Active, * = Both

25.1.1.0/24 *[OSPF/10] 00:04:49, metric 11

> to 172.16.1.2 via st0.1

36.1.1.0/24 *[OSPF/10] 00:04:49, metric 11

> to 172.16.1.3 via st0.1

172.16.1.2/32 *[OSPF/10] 00:04:49, metric 10

> to 172.16.1.2 via st0.1

172.16.1.3/32 *[OSPF/10] 00:04:49, metric 10

> to 172.16.1.3 via st0.1

224.0.0.5/32 *[OSPF/10] 00:05:10, metric 1

MultiRecv

user@host> show ospf neighbor Address Interface State ID Pri Dead 172.16.1.3 st0.1 Full 172.16.1.3 128 - 172.16.1.2 st0.1 Full 172.16.1.2 128 -

스포크 1에 다음 명령이 입력됩니다.

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 578872 UP fa05ee6d0f2cfb22 16f5ca836b118c0e IKEv2 11.1.1.1 578873 UP 895e4d9c7c5da7a4 17de7f18b45139b4 IKEv2 31.1.1.2

user@host> show security ike security-associations detail

node0:

--------------------------------------------------------------------------

IKE peer 11.1.1.1, Index 578872, Gateway Name: PARTNER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Partner, Peer Capability: Suggester

Partner Shortcut Suggestions Statistics:

Suggestions received: 1

Suggestions accepted: 1

Suggestions declined: 0

Role: Initiator, State: UP

Initiator cookie: fa05ee6d0f2cfb22, Responder cookie: 16f5ca836b118c0e

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 21.1.1.2:500, Remote: 11.1.1.1:500

Lifetime: Expires in 27906 seconds

Peer ike-id: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2495

Output bytes : 2274

Input packets: 6

Output packets: 7

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 21.1.1.2:500, Remote: 11.1.1.1:500

Local identity: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Remote identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Flags: IKE SA is created

IKE peer 31.1.1.2, Index 578873, Gateway Name: PARTNER_GW

Auto Discovery VPN:

Type: Shortcut, Local Capability: Partner, Peer Capability: Partner

Role: Initiator, State: UP

Initiator cookie: 895e4d9c7c5da7a4, Responder cookie: 17de7f18b45139b4

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 21.1.1.2:500, Remote: 31.1.1.2:500

Lifetime: Expires in 28787 seconds

Peer ike-id: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 1855

Output bytes : 1990

Input packets: 2

Output packets: 2

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 21.1.1.2:500, Remote: 31.1.1.2:500

Local identity: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Remote identity: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Flags: IKE SA is created

user@host> show security ipsec security-associations node0: -------------------------------------------------------------------------- Total active tunnels: 2 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <67108866 ESP:aes-cbc-256/sha1 de912bcd 2709/ unlim - root 500 11.1.1.1 >67108866 ESP:aes-cbc-256/sha1 98a2b155 2709/ unlim - root 500 11.1.1.1 <67108868 ESP:aes-cbc-256/sha1 75d0177b 3590/ unlim - root 500 31.1.1.2 >67108868 ESP:aes-cbc-256/sha1 e4919d73 3590/ unlim - root 500 31.1.1.2

user@host> show security ipsec security-associations detail

node0:

--------------------------------------------------------------------------

ID: 67108866 Virtual-system: root, VPN Name: PARTNER_VPN

Local Gateway: 21.1.1.2, Remote Gateway: 11.1.1.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x8608a29

Tunnel events:

Tue Jan 13 2015 12:58:11 -0800: IPSec SA negotiation successfully completed (1 times)

Tue Jan 13 2015 12:58:11 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Jan 13 2015 12:58:11 -0800: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: de912bcd, AUX-SPI: 0

Hard lifetime: Expires in 2701 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2079 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 98a2b155, AUX-SPI: 0

Hard lifetime: Expires in 2701 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2079 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

ID: 67108868 Virtual-system: root, VPN Name: PARTNER_VPN

Local Gateway: 21.1.1.2, Remote Gateway: 31.1.1.2

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Auto Discovery VPN:

Type: Shortcut, Shortcut Role: Initiator

Version: IKEv2

DF-bit: clear, Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0x40608a29

Tunnel events:

Tue Jan 13 2015 13:12:52 -0800: IPSec SA negotiation successfully completed (1 times)

Tue Jan 13 2015 13:12:52 -0800: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Jan 13 2015 13:12:52 -0800: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: 75d0177b, AUX-SPI: 0

Hard lifetime: Expires in 3582 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2959 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: e4919d73, AUX-SPI: 0

Hard lifetime: Expires in 3582 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2959 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

user@host> show route protocol ospf

inet.0: 29 destinations, 29 routes (28 active, 0 holddown, 1 hidden)

Restart Complete

+ = Active Route, - = Last Active, * = Both

10.1.1.0/24 *[OSPF/10] 00:03:29, metric 16

> to 172.16.1.1 via st0.1

36.1.1.0/24 *[OSPF/10] 00:00:35, metric 16

> to 172.16.1.3 via st0.1

172.16.1.1/32 *[OSPF/10] 00:03:29, metric 15

> to 172.16.1.1 via st0.1

172.16.1.3/32 *[OSPF/10] 00:00:35, metric 15

> to 172.16.1.3 via st0.1

224.0.0.5/32 *[OSPF/10] 00:20:22, metric 1

MultiRecv

user@host> show ospf neighbor Address Interface State ID Pri Dead 172.16.1.3 st0.1 Full 172.16.1.3 128 - 172.16.1.1 st0.1 Full 172.16.1.1 128

스포크 2에 다음 명령이 입력됩니다.

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 2299162 UP 2d58d8fbc396762d 46145be580c68be0 IKEv2 11.1.1.1 2299163 UP 895e4d9c7c5da7a4 17de7f18b45139b4 IKEv2 21.1.1.2

user@host> show security ike security-associations detail

IKE peer 11.1.1.1, Index 2299162, Gateway Name: PARTNER_GW

Auto Discovery VPN:

Type: Static, Local Capability: Partner, Peer Capability: Suggester

Partner Shortcut Suggestions Statistics:

Suggestions received: 1

Suggestions accepted: 1

Suggestions declined: 0

Role: Initiator, State: UP

Initiator cookie: 2d58d8fbc396762d, Responder cookie: 46145be580c68be0

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 31.1.1.2:500, Remote: 11.1.1.1:500

Lifetime: Expires in 27835 seconds

Peer ike-id: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2571

Output bytes : 2290

Input packets: 7

Output packets: 7

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 31.1.1.2:500, Remote: 11.1.1.1:500

Local identity: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Remote identity: DC=XYZ, CN=suggester, OU=Sales, O=XYZ, L=Sunnyvale, ST=CA, C=US

Flags: IKE SA is created

IKE peer 21.1.1.2, Index 2299163, Gateway Name: PARTNER_GW

Auto Discovery VPN:

Type: Shortcut, Local Capability: Partner, Peer Capability: Partner

Role: Responder, State: UP

Initiator cookie: 895e4d9c7c5da7a4, Responder cookie: 17de7f18b45139b4

Exchange type: IKEv2, Authentication method: RSA-signatures

Local: 31.1.1.2:500, Remote: 21.1.1.2:500

Lifetime: Expires in 28739 seconds

Peer ike-id: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Xauth user-name: not available

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : aes256-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2066

Output bytes : 1931

Input packets: 3

Output packets: 3

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 31.1.1.2:500, Remote: 21.1.1.2:500

Local identity: DC=XYZ, CN=partner2, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Remote identity: DC=XYZ, CN=partner1, OU=Sales, O=XYZ, L=NewYork, ST=NY, C=US

Flags: IKE SA is created

user@host> show security ipsec security-associations Total active tunnels: 2 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <67108866 ESP:aes-cbc-256/sha1 a9d301b0 2638/ unlim - root 500 11.1.1.1 >67108866 ESP:aes-cbc-256/sha1 44ccf265 2638/ unlim - root 500 11.1.1.1 <67108868 ESP:aes-cbc-256/sha1 e4919d73 3542/ unlim - root 500 21.1.1.2 >67108868 ESP:aes-cbc-256/sha1 75d0177b 3542/ unlim - root 500 21.1.1.2

user@host> show security ipsec security-associations detail

ID: 67108866 Virtual-system: root, VPN Name: PARTNER_VPN