Ubuntuにマルチノードクラスターをインストールする

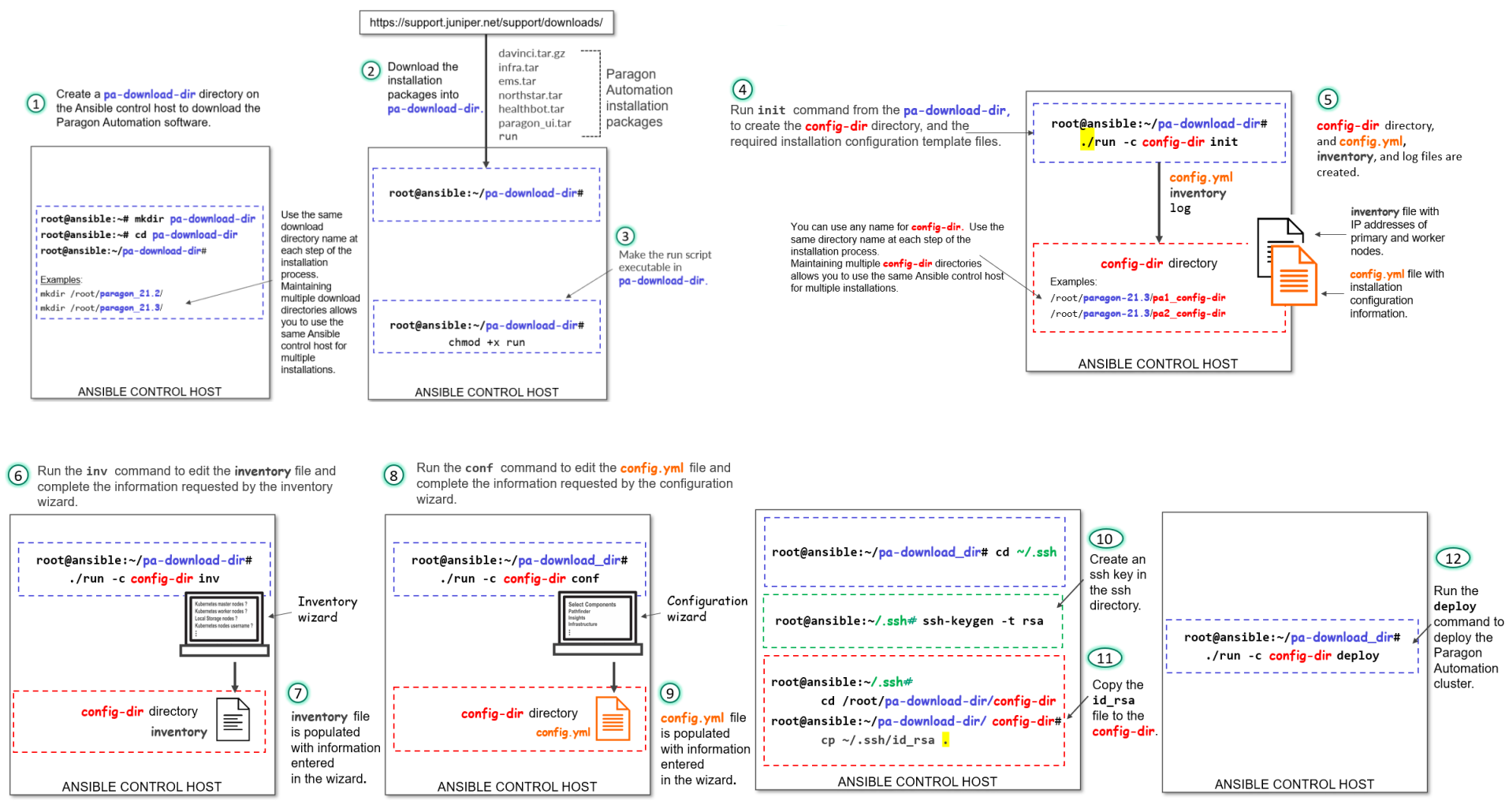

UbuntuホストOSを搭載したマルチノードクラスターにParagon Automationをインストールする方法については、以下のトピックをお読みください。 図1 は、インストールタスクの概要を示しています。インストールを開始する前に、「 Ubuntu でのインストールの前提条件 」で説明されている事前構成および準備手順を完了していることを確認してください。

Webブラウザで高解像度の画像を表示するには、画像を右クリックし、新しいタブで開きます。画像をPDFで表示するには、ズームオプションを使用してズームインします。

Paragon Automationソフトウェアをダウンロード

前提条件

-

Paragon Automationソフトウェアをダウンロードするには、ジュニパーアカウントが必要です。

- 制御ホストにログインします。

- ソフトウェアをダウンロードするディレクトリを作成します。

このガイドでは、このディレクトリをpa-download-dirとして参照します。

- https://support.juniper.net/support/downloads/?p=pa のParagon Automationソフトウェアダウンロードページのバージョンリストからバージョン番号を選択します。

wget "http://cdn.juniper.net/software/file-download-url"コマンドを使用して、Paragon Automation Setupインストールファイルをダウンロードフォルダにダウンロードします。Paragon Automation セットアップ インストール バンドルは、各コンポーネント モジュールをインストールするための以下のスクリプトと TAR ファイルで構成されています。

-

プライマリインストーラーファイルである davinci.tar.gz。

-

DockerやHelmなどのKubernetesインフラストラクチャコンポーネントをインストールする infra.tar。

-

ベースプラットフォームコンポーネントをインストールする ems.tar。

-

northstar.tar:Paragon PathfinderコンポーネントとParagon Plannerコンポーネントをインストールします。

-

healthbot.tar:Paragon Insightsコンポーネントをインストールします。

-

paragon_ui.tar:Paragon Automation UIコンポーネントをインストールします。

-

addons.tar:ベースKubernetesインストールに含まれていないインフラストラクチャコンポーネントをインストールします。インフラストラクチャコンポーネントには、IAM、Kafka、ZooKeeper、cert-manager、Ambassador、Postgres、Metrics、Kubernetes Dashboard、Open Distro for Elasticsearch、Fluentd、Reloader、ArangoDB、Argoが含まれます。

-

helm-charts.tar には、インストールに必要なすべてのヘルムチャートが含まれています。

- rke2-packages.tgz:RKE2ベースのKubernetesコンポーネントをインストールします。

- 3rdparty.tar.gz:必要なサードパーティユーティリティをインストールします。

-

rhel-84-airgap.tar.gzは、ベースOSがRed Hat Enterprise Linux(RHEL)であるノードにのみエアギャップ方式を使用してParagon Automationをインストールします。RHEL ベース OS にエアギャップ方式を使用して Paragon Automation をインストールしていない場合は、このファイルを削除することを選択できます。

-

runスクリプト。インストーラーイメージを実行します。

ソフトウェアをダウンロードしたので、Paragon Automationをインストールする準備が整いました。

-

マルチノードクラスターへのParagon Automationのインストール

-

runスクリプトをpa-download-dirディレクトリで実行可能にします。# chmod +x run

runスクリプトを使用して、設定テンプレートファイルを含む設定ディレクトリを作成し、初期化します。# ./run -c config-dir init

config-dir は、特定のインストールの構成情報を含む、制御ホスト上のユーザー定義ディレクトリです。

initコマンドは、ディレクトリが存在しない場合は、自動的に作成します。または、initコマンドを実行する前にディレクトリを作成することもできます。runコマンドには必ずドットとスラッシュ(./)を含めてください。同じ制御ホストを使用して Paragon Automation の複数のインストールを管理している場合、異なる名前の構成ディレクトリを使用してインストールを区別できます。

- 制御ホストがinstall-userアカウントを使用して、SSH経由でクラスターノードに接続できることを確認します。

SSHクライアント認証の設定で生成したプライベートキーを、ユーザー定義のconfig-dirディレクトリにコピーします。インストーラーにより、Docker コンテナーが config-dir ディレクトリにアクセスできるようになります。制御ホストがクラスターノードに接続するためには、ディレクトリでSSHキーが使用可能である必要があります。

# cd config-dir # cp ~/.ssh/id_rsa . # cd ..

コピーコマンド(

cp)の末尾に必ずドット(.)を含めてください。 - config-dirディレクトリの下に作成されたインベントリファイルをカスタマイズし、クラスターノードのIPアドレスまたはホスト名、ノードへの接続に必要なユーザー名と認証情報を入力します。インベントリファイルはYAML形式で、Paragon Automationをインストールするクラスターノードを記述しています。

invコマンドまたはviなどのLinuxテキストエディタを使用して、ファイルを編集できます。-

invコマンドを使用してインベントリファイルをカスタマイズします。# ./run -c config-dir inv

次の表に、

invコマンドで入力するように求める設定オプションを示します。表1: invコマンドオプション inv コマンドプロンプト の説明 Kubernetesマスターノード KubernetesプライマリノードのIPアドレスを入力します。 Kubernetesワーカーノード KubernetesワーカーノードのIPアドレスを入力します。 ローカルストレージノード アプリケーションに使用できるディスク領域があるノードを定義します。ローカルストレージノードには、プライマリノードとワーカーノードのIPアドレスが事前に入力されています。これらのアドレスは編集できます。ローカルストレージを必要とするアプリケーションを実行するノードのIPアドレスを入力します。

Postgres、ZooKeeper、Kafka などのサービスは、ローカルストレージまたは export/local-volumes 内でパーティション分割されたディスク領域を使用します。デフォルトでは、ワーカーノードには使用できるローカルストレージがあります。ここでプライマリ ノードを追加しない場合、プライマリ ノードでローカル ストレージを必要としないアプリケーションのみを実行できます。

注:ローカルストレージは Ceph ストレージとは異なります。

Kubernetesノードのユーザー名(ルートなど) ユーザーアカウントと認証方法を設定して、クラスターノードでインストーラーを認証します。ユーザーアカウントは root である必要があります。root ユーザー以外の場合は、アカウントにスーパーユーザー (sudo) 権限が必要です。 SSHプライベートキーファイル(オプション) ssh-key認証を選択した場合、インストールプロセス中に制御ホストがノードで認証するために、ansible_ssh_private_key_fileが配置されているディレクトリ(config-dir)とid_rsaファイルを「{{ config-dir }}/id_rsa」として設定します。Kubernetesノードのパスワード(オプション) インストールプロセス中にノードで認証するために制御ホストのパスワード認証を選択した場合は、認証パスワードを直接入力します。警告:パスワードはプレーンテキストで記述されています。

このオプションを認証に使用することはお勧め しません 。

Kubernetesクラスター名(オプション) Kubernetesクラスターの名前を入力します。 インベントリファイルを作成しますか? Yesをクリックしてインベントリ情報を保存します。例えば:

$ ./run -c config-dir inv Loaded image: paragonautomation:latest ==================== PO-Runtime installer ==================== Supported command: deploy [-t tags] deploy runtime destroy [-t tags] destroy runtime init init configuration skeleton inv basic inventory editor conf basic configuration editor info [-mc] cluster installation info Starting now: inv INVENTORY This script will prompt for the DNS names or IP addresses of the Kubernetes master and worker nodes. Addresses should be provided as comma-delimited lists. At least three master nodes are recommended. The number of masters should be an odd number. A minimum of four nodes are recommended. Root access to the Kubernetes nodes is required. See https://docs.ansible.com/ansible/2.10/user_guide/intro_inventory.html ? Kubernetes master nodes 10.12.xx.x3,10.12.xx.x4,10.12.xx.x5 ? Kubernetes worker nodes 10.12.xx.x6 ? Local storage nodes 10.12.xx.x3,10.12.xx.x4,10.12.xx.x5,10.12.xx.x6 ? Kubernetes nodes' username (e.g. root) root ? SSH private key file (optional; e.g. "{{ inventory_dir }}/id_rsa") config/id_rsa ? Kubernetes nodes' password (optional; WARNING - written as plain text) ? Kubernetes cluster name (optional) k8scluster ? Write inventory file? Yes -

または、テキストエディターを使用してインベントリファイルを手動でカスタマイズすることもできます。

# vi config-dir/inventory

インベントリファイルで以下のグループを編集します。

-

クラスターのKubernetesプライマリノードとワーカーノードのIPアドレスを追加します。

masterグループはプライマリノードを識別し、nodeグループはワーカーノードを識別します。masterグループとnodeグループの両方で同じIPアドレスを持つことはできません。マルチプライマリノード設定を作成するには、

masterグループの下でプライマリとして機能するすべてのノードのアドレスまたはホスト名をリストします。nodeグループの下でワーカーとして動作するノードのアドレスまたはホスト名を追加します。master: hosts: 10.12.xx.x3: {} 10.12.xx.x4: {} 10.12.xx.x5: {} node: hosts: 10.12.xx.x6: {} -

local_storage_nodes:childrenグループの下のアプリケーションに使用できるディスク領域があるノードを定義します。local_storage_nodes: children: master: hosts: 10.12.xx.x3: {} 10.12.xx.x4: {} 10.12.xx.x5: {} node: hosts: 10.12.xx.x6: {} -

ユーザーアカウントと認証方法を設定して、

varsグループの下のクラスターノードでAnsible制御ホストのインストーラーを認証します。vars: ansible_user: root ansible_ssh_private_key_file: config/id_rsa ansible_password: -

(オプション)

kubernetes_cluster_nameグループ内のKubernetesクラスターの名前を指定します。kubernetes_cluster_name: k8scluster

-

-

-

confコマンドを使用してインストーラーを設定します。# ./run -c config-dir conf

confコマンドは対話型インストールウィザードを実行し、インストールするコンポーネントを選択し、基本的なParagon Automationセットアップを設定できます。このコマンドにより、入力設定がconfig.ymlファイルに入力されます。高度な設定を行うには、config.ymlファイルを手動で編集する必要があります。ウィザードのプロンプトに従って情報を入力します。カーソルキーを使用してカーソルを移動し、スペースキーを使用してオプションを選択し、

aキーまたはiキーを使用してすべてのオプションの選択またはクリアを切り替えます。Enterキーを押して、次の設定オプションに移動します。ピリオド(.)を入力することで、設定オプションをスキップできます。ウィザードを終了し、最初からやり直すことで、すべての選択肢を再入力できます。インストーラを使用すると、すでに行った選択を保存した後にウィザードを終了するか、最初から再起動することができます。ウィザードを完全に終了して再起動しない限り、現在のワークフローで既に行った選択を戻してやり直すことはできません。以下の表は、

confコマンドで入力するように求められる設定オプションの一覧です。表2: confコマンドオプション コマンド プロンプト

conf説明/オプション

コンポーネントの選択

インフラストラクチャ、Pathfinder、Insights、ベースプラットフォームコンポーネントをインストールできます。デフォルトでは、すべてのコンポーネントが選択されています。

要件に基づいてPathfinderをインストールすることを選択できます。ただし、それ以外のコンポーネントはすべてインストールする必要があります。

インフラストラクチャオプション

これらのオプションは、前のプロンプトでインフラストラクチャコンポーネントをインストールすることを選択した場合にのみ表示されます。

-

Kubernetesクラスターのインストール—必要なKubernetesクラスターをインストールします。既存のクラスターにParagon Automationをインストールする場合は、この選択をクリアできます。

-

MetalLB LoadBalancerのインストール—Kubernetesクラスターの内部ロードバランサーをインストールします。デフォルトでは、このオプションはすでに選択されています。ロードバランシングが事前に設定された既存のクラスターにParagon Automationをインストールする場合は、この選択をクリアできます。

-

Nginx Ingress Controller のインストール—Install Nginx Ingress Controller は、Pathfinder コンポーネントの負荷分散プロキシです。

-

Chrony NTPクライアントのインストール—Chrony NTPをインストールします。クラスターノードのクロックを同期させるにはNTPが必要です。NTPがすでにインストールおよび設定されている場合は、Chronyをインストールする必要はありません。すべてのノードは、常にNTPまたはその他の時刻同期プロトコルを実行する必要があります。

-

マスタースケジューリングを許可—マスタースケジューリングは、プライマリノードとして機能するノードの使用方法を決定します。 マスター は、プライマリとして機能するノードの別の用語です。

このオプションを選択すると、プライマリノードはワーカーノードとしても機能し、コントロールプレーンとして機能するだけでなく、アプリケーションワークロードも実行できます。マスタースケジューリングを選択しない場合、プライマリノードはコントロールプレーンとしてのみ使用されます。

マスター・スケジューリングにより、プライマリとして機能するノードの利用可能なリソースをワークロードに使用できるようになります。ただし、このオプションを選択すると、誤動作のワークロードがプライマリノードのリソースを使い果たし、クラスター全体の安定性に影響を与える可能性があります。マスター・スケジューリングを使用しない場合、大容量とディスク・スペースを持つ複数のプライマリ・ノードがある場合、それらを完全に活用しないことでリソースを浪費するリスクがあります。

注:このオプションは、Ceph ストレージの冗長性に必要です。

NTPサーバーのリスト

NTPサーバーのリストをカンマで区切って入力します。このオプションは、Chrony NTPをインストールすることを選択した場合にのみ表示されます。

ingressコントローラの仮想IPアドレス(es)

KubernetesクラスターまたはParagon Automation UIのWebアクセスに使用するVIPアドレスを入力します。これは、MetalLBロードバランサプールによって管理されている未使用のIPアドレスである必要があります。

インフラストラクチャNginx Ingressコントローラの仮想IPアドレス Nginx IngressコントローラのVIPアドレスを入力します。これは、MetalLBロードバランサプールによって管理されている未使用のIPアドレスである必要があります。このアドレスは、NetFlowトラフィックに使用されます。

Insights servicesの仮想IPアドレス

Paragon InsightsサービスのVIPアドレスを入力します。これは、MetalLBロードバランサプールによって管理されている未使用のIPアドレスである必要があります。

SNMPトラップレシーバーの仮想IPアドレス(オプション) この機能が必要な場合にのみ、SNMPトラップレシーバープロキシのVIPアドレスを入力します。 このオプションが必要ない場合は、ピリオド(.)を入力します。

パスファインダーオプション Netflowdをインストールする場合に選択します。netflowdのVIPアドレスを設定するか、netflowdのプロキシを使用できます(インフラストラクチャNginx Ingress ControllerのVIPアドレスと同じ)。 netflowdをインストールしないことを選択した場合、netflowdのVIPアドレスを設定することはできません。

netflowdプロキシを使用する netflowdプロキシを使用するには、 Yを入力します。このオプションは、netflowdをインストールすることを選択した場合にのみ表示されます。netflowdプロキシの使用を選択した場合は、netflowdのVIPアドレスを設定する必要はありません。インフラストラクチャNginx Ingress ControllerのVIPアドレスは、netflowdのプロキシとして使用されます。

Pathfinder Netflowdの仮想IPアドレス Paragon Pathfinder netflowdに使用するVIPアドレスを入力します。このオプションは、netflowdプロキシを使用し ないこと を選択した場合にのみ表示されます。 PCEサーバープロキシ PCEサーバーのプロキシモードを選択します。 NoneとNginx-Ingressから選択します。Pathfinder PCEサーバーの仮想IPアドレス Paragon Pathfinder PCEサーバーへのアクセスに使用するVIPアドレスを入力します。このアドレスは、ロードバランサによって管理される未使用のIPアドレスである必要があります。

PCEサーバープロキシとしてNginx-Ingressを選択した場合、このVIPアドレスは必要ありません。ウィザードはこのアドレスを入力するように求めず、PCEPはインフラストラクチャNginx Ingress ControllerのVIPアドレスと同じアドレスを使用します。

注:イングレスコントローラー、インフラストラクチャNginxイングレスコントローラー、Insightsサービス、PCEサーバーのアドレスは一意である必要があります。4つのVIPアドレスすべてに同じアドレスを使用することはできません。

これらのアドレスはすべて、LoadBalancer の IP アドレス範囲オプションに自動的にリストされます。

LoadBalancer のIPアドレス範囲

LoadBalancer の IP アドレスは、VIP アドレス範囲から事前に入力されます。これらのアドレスは編集できます。外部からアクセス可能なサービスは、MetalLBを介して処理されますが、MetalLBには、クラスターの外部からアクセスできる1つ以上のIPアドレス範囲が必要です。さまざまなサーバーのVIPアドレスは、これらのアドレス範囲から選択されます。

アドレス範囲は、クラスターノードと同じブロードキャストドメイン内に存在できます(ただし、そうである必要はありません)。管理を容易にするために、ネットワーク トポロジーは Insights サービスと PCE サーバー クライアントにアクセスする必要があるため、同じ範囲から VIP アドレスを選択することをお勧めします。

詳細については、「 仮想 IP アドレスに関する考慮事項」を参照してください。

アドレスは、CSV(カンマ区切り値)、範囲、またはその両方の組み合わせとして入力できます。例えば:

-

10.x.x.1、10.x.x.2、10.x.x.3

-

10.x.x.1-10.x.x.3

-

10.x.x.1、10.x.x.3-10.x.x.5

-

10.x.x.1-3は有効なフォーマットではありません。

マルチマスターノードが検出されました 複数のレジストリを設定しますか? Yを入力して、各プライマリノードにコンフィギュレーションレジストリを設定します。このオプションは、 インベントリ ファイルで複数のプライマリ ノードを設定している場合にのみ表示されます(マルチプライマリ インストール)。

レジストリの仮想IPアドレス

マルチプライマリノードデプロイメントのみのコンテナーレジストリのVIPアドレスを入力します。VIP アドレスがプライマリノードと同じレイヤー 2 ドメイン内にあることを確認します。このVIPアドレスは、VIPアドレスのLoadBalancerプールの一部ではありません。

このオプションは、複数のコンテナレジストリを設定することを選択した場合にのみ表示されます。

PCEサーバーのmd5を有効にする

ルーターとPathfinder間のMD5認証を設定するには、 Yを入力します。注:PCEPセッションでMD5を有効にする場合は、Paragon Automation UIで認証キーを設定し、同じ認証キーとルーター上のVIPアドレスも設定する必要があります。認証キーとVIPアドレスの設定方法については、 MD5認証用のVIPアドレスを参照してください。

PCEPサーバーのIP(metallbの範囲外であり、CIDR表記でサブネットプレフィックスを持つホストと同じサブネット内にある必要があります)

PCEサーバーのVIPアドレスを入力します。IPアドレスはCIDR形式である必要があります。

VIP アドレスがプライマリノードと同じレイヤー 2 ドメイン内にあることを確認します。このVIPアドレスは、VIPアドレスのLoadBalancerプールの一部ではありません。

BGPでmd5を有効にする

Yを入力して、cRPDとBGP-LSルーター間のMD5認証を設定します。CRPDのIP(metallbの範囲外であり、CIDR表記でサブネットプレフィックスを持つホストと同じサブネット内に存在する必要があります)

BGPモニタリングプロトコル(BMP)のVIPアドレスを入力します。IPアドレスはCIDR形式である必要があります。

VIP アドレスがプライマリノードと同じレイヤー 2 ドメイン内にあることを確認します。このVIPアドレスは、VIPアドレスのLoadBalancerプールの一部ではありません。

注:cRPDセッションでMD5を有効にする場合は、cRPDでMD5を有効にするようにルーターを設定し、ルーターでVIPアドレスを設定する必要があります。MD5 認証キーの決定方法とルーターの設定方法については、 MD5 認証用の VIP アドレスを参照してください。

Multusインターフェース

Multusインターフェイスタイプを入力します。

マルタス 目的地ルート ?サブネットプレフィックスがCIDR表記の1つ以上のピアにすることができます

マルチルートをCIDR形式で入力します。

MultusゲートウェイのIPアドレス

MultusゲートウェイのIPアドレスを入力します。

メインWebアプリケーションのホスト名

イングレスコントローラーのホスト名を入力します。この値は、IPアドレスまたは完全修飾ドメイン名(FQDN)として設定できます。たとえば、10.12.xx.100または www.paragon.juniper.net(DNS名)と入力できます。http:// や https:// を含めないでください。

注:このホスト名を使用して、ブラウザからParagon Automation Web UIにアクセスします。たとえば、https://hostname や https://IP-addressなどです。

BGP自律システムCRPDピア番号

コンテナ化ルーティングプロトコルデーモン(cRPD)自律システムと、cRPDがBGPセッションを作成するノードを設定します。

ネットワークの自律システム(AS)番号を設定して、cRPDがネットワーク内の1つ以上のBGPリンクステート(BGP-LS)ルーターとピアリングできるようにする必要があります。デフォルトでは、AS番号は64500です。

注:AS番号はインストール時に設定できますが、cRPDの設定は後で変更することもできます。 cRPD設定の変更 を参照してください。

CRPDピアのカンマ区切りリスト

ネットワークトポロジーをインポートするために、ネットワーク内の少なくとも1つのBGP-LSルーターとピアリングするようにcRPDを設定します。単一の自律システムの場合、cRPDとピアリングするBGP-LSルーターのアドレスを設定して、Paragon Pathfinderにトポロジー情報を提供します。クラスターの一部として実行されているcRPDインスタンスは、セッションの確立後に、指定されたピアルーターへのBGP-LS接続を開始し、トポロジーデータをインポートします。複数のピアが必要な場合は、LoadBalancer IPアドレスを追加する方法と同様に、CSV、範囲、またはその両方の組み合わせとしてピアを追加できます。

注:ピア IP アドレスはインストール時に設定できますが、 cRPD 設定の変更で説明されているように、後で cRPD 設定を変更することもできます。

cRPDから開始されたBGP接続を受け入れるように、BGPピアルーターを設定する必要があります。BGPセッションは、bmpポッドが実行されているワーカーのアドレスを送信元アドレスとして使用して、cRPDから開始されます。

cRPDは、特定の時点でどのワーカーノードでも実行されている可能性があるため、これらのアドレスからの接続を許可する必要があります。ワーカーアドレスが属するIPアドレスの範囲(例:10.xx.43.0/24)、または各ワーカーの特定のIPアドレス(例:10.xx.43.1/32、10.xx.43.2/32、10.xx.43.3など)を許可できます。また、

neighborコマンドとpassiveオプションを使用してこれを設定し、ルーターが接続を開始しようとしないようにすることもできます。allowコマンドまたはneighborコマンドのいずれかで個々のワーカーアドレスを入力する場合は、任意のワーカーが特定の時間にcRPD実行されている可能性があるため、必ずすべてのワーカーを含めてください。BGPセッションは1つだけ開始されます。cRPDを実行しているノードに障害が発生した場合、cRPDコンテナを含むbmpポッドが別のノードに作成され、BGPセッションが再起動されます。次の例の一連のコマンドは、cRPDからのBGP-LS接続を許可するようにジュニパーデバイスを設定するオプションを示しています。

以下のコマンドは、すべてのワーカーノードが接続されている 10.xx.43.0/24 ネットワーク内の任意のホストから BGP-LS セッションを受け入れるようにルーターを設定します。

[edit groups northstar] root@system# show protocols bgp group northstar type internal; family traffic-engineering { unicast; } export TE; allow 10.xx.43.0/24; [edit groups northstar] root@system# show policy-options policy-statement TE from family traffic-engineering; then accept;以下のコマンドは、10.xx.43.1、10.xx.43.2、および10.xx.43.3(クラスター内の3つのワーカーのアドレス)からのBGP-LSセッションのみを受け入れるようにルーターを設定します。

[edit protocols bgp group BGP-LS] root@vmx101# show | display set set protocols bgp group BGP-LS family traffic-engineering unicast set protocols bgp group BGP-LS peer-as 11 set protocols bgp group BGP-LS allow 10.x.43.1 set protocols bgp group BGP-LS allow 10.x.43.2 set protocols bgp group BGP-LS allow 10.x.43.3 set protocols bgp group BGP-LS export TE

cRPDがBGPセッションを開始します。一度に1つのセッションのみが確立され、現在cRPDを実行しているワーカーノードのアドレスを使用して開始されます。

allowオプションを使用する代わりに特定のIPアドレスを設定する場合は、冗長性のすべてのワーカーノードのアドレスを設定します。また、以下のコマンドは、10.xx.43.1、10.xx.43.2、および 10.xx.43.3(クラスター内の 3 つのワーカーのアドレス)からの BGP-LS セッションのみを受け入れるようにルーターを設定します。

passiveオプションは、ルーターがcRPDとのBGP-LSセッションを開始しようとすることを防ぎます。ルーターは、これら3つのルーターのいずれかによってセッションが開始されるのを待ちます。[edit protocols bgp group BGP-LS] root@vmx101# show | display set set protocols bgp group BGP-LS family traffic-engineering unicast set protocols bgp group BGP-LS peer-as 11 set protocols bgp group BGP-LS neighbor 10.xx.43.1 set protocols bgp group BGP-LS neighbor 10.xx.43.2 set protocols bgp group BGP-LS neighbor 10.xx.43.3 set protocols bgp group BGP-LS passive set protocols bgp group BGP-LS export TE

また、次に示すように、OSPF/IS-ISおよびMPLSトラフィックエンジニアリングを有効にする必要があります。

set protocols rsvp interface interface.unit set protocols isis interface interface.unit set protocols isis traffic-engineering igp-topology Or set protocols ospf area area interface interface.unit set protocols ospf traffic-engineering igp-topology set protocols mpls interface interface.unit set protocols mpls traffic-engineering database import igp-topology詳細については、「 https://www.juniper.net/documentation/us/en/software/junos/mpls/topics/topic-map/mpls-traffic-engineering-configuration.html」を参照してください。

完了して、設定をファイルに書き込みます Yesをクリックして設定情報を保存します。このアクションにより、基本的な設定が構成され、config-dirディレクトリのconfig.ymlファイルに情報が保存されます。

現在のセッションを終了せずにウィザードを再起動するには、

Noをクリックします。以前に入力した設定パラメータと選択がウィザードに表示されます。値を保持するか、新しい値を再入力するかを選択できます。設定を保存せずにウィザードを終了するには、

Cancelをクリックします。$ ./run -c config conf Loaded image: paragonautomation.latest ==================== PO-Runtime installer ==================== Supported command: deploy [-t tags] deploy runtime destroy [-t tags] destroy runtime init init configuration skeleton inv basic inventory editor conf basic configuration editor info [-mc] cluster installation info Starting now: conf NOTE: depending on options chosen additional IP addresses may be required for: multi-master Kubernetes Master Virtual IP address Infrastructure Virtual IP address(es) for ingress controller Infrastructure Virtual IP address for Infrastructure Nginx Ingress Cont roller Insights Virtual IP address for Insights services Insights Virtual IP address for SNMP Trap receiver (optional) Pathfinder Virtual IP address for Pathfinder Netflowd Pathfinder Virtual IP address for Pathfinder PCE server multi-registry Paragon External Registry Virtual IP address ? Select components done (4 selections) ? Infrastructure Options done (4 selections) ? List of NTP servers 0.pool.ntp.org ? Virtual IP address(es) for ingress controller 10.12.xx.x7 ? Virtual IP address for Insights services 10.12.xx.x8 ? Virtual IP address for SNMP Trap receiver (optional) ? Pathfinder Options [Install Netflowd] ? Use netflowd proxy? Yes ? PCEServer proxy Nginx Ingress ? LoadBalancer IP address ranges 10.12.xx.x7-10.12.xx.x9 ? Multi-master node detected do you want to setup multiple registries Yes ? Virtual IP address for registry 10.12.xx.10 ? Enable md5 for PCE Server ? Yes ? IP for PCEP server (must be outside metallb range and must be in the same subnet as the host with its subnet prefix in CIDR notation) 10.12.xx.219/24 ? Enable md5 for BGP ? Yes ? IP for CRPD (must be outside metallb range and must be in the same subnet as the host with its subnet prefix in CIDR notation) 10.12.xx.220/24 ? Multus Interface ? eth1 ? Multus Destination routes ? can be more than 1 peer with its subnet prefix in CIDR notation 10.12.xx.41/24,10.13.xx.21/24 ? Multus Gateway IP Address ? 10.12.xx.101 ? Hostname of Main web application host.example.net ? BGP autonomous system number of CRPD peer 64500 ? Comma separated list of CRPD peers 10.12.xx.11 ? Finish and write configuration to file Yes -

- (オプション)クラスターをより詳細に設定するには、テキストエディターを使用してconfig.ymlファイルを手動で編集します。

config.yml ファイルは、インストール ウィザードで入力するように求める設定オプションに対応する、ファイルの先頭にある重要なセクションで構成されています。また、このファイルの必須セクションの下には、複雑な設定値をファイルに直接入力できる広範なセクションのリストがあります。

以下のオプションを設定できます。

-

(オプション)Grafana アプリケーションにログインするための

grafana_admin_passwordパスワードを設定します。Grafana は、ログを含むさまざまなソースからのデータを視覚化および分析するために一般的に使用される視覚化ツールです。デフォルトでは、ユーザー名は

# grafana_admin_user: adminでadminとして事前設定されています。Grafanaにログインするために設定したパスワードとユーザー名としてadminを使用します。grafana_admin_user: admin grafana_admin_password: grafana_passwordgrafana_admin_passwordパスワードを設定しない場合、インストーラはランダムなパスワードを生成します。次のコマンドを使用してパスワードを取得できます。# kubectl get secret -n kube-system grafana -o jsonpath={..grafana-password} | base64 -d -

Identity and Access Management(IAM)によるSMTPを使用しないユーザー管理では、

iam_skip_mail_verification設定オプションをtrueに設定します。デフォルトでは、SMTPを使用したユーザー管理の場合、このオプションはfalseに設定されています。アカウントが作成、アクティブ化、またはロックされたとき、またはアカウントパスワードが変更されたときにParagon Automationユーザーに通知できるように、Paragon AutomationでSMTPを設定する必要があります。 -

callback_vipオプションを、イングレスコントローラの仮想IP(VIP)アドレスとは異なるIPアドレスで設定します。VIP アドレスの MetalLB プールから IP アドレスを使用できます。このIPアドレスを設定して、サウスバウンドとノースバウンドのインターフェイスからの管理トラフィックとデータトラフィックを分離できるようにします。デフォルトでは、callback_vipにはイングレスコントローラと同じアドレスまたはいずれかのアドレスが割り当てられます。

編集が終了したら、ファイルを保存して終了します。

-

- (オプション)認識された認証機関(CA)によって署名されたカスタムSSL証明書を展開する場合は、プライベートキーと証明書をconfig-dirディレクトリに保存します。プライベートキーをambassador.key.pemとして保存し、証明書をambassador.cert.pemとして保存します。

デフォルトでは、アンバサダーは、Kubernetesクラスター内部CAによって署名されたローカルで生成された証明書を使用します。

注:証明書の有効期限が近づいている場合は、新しい証明書を ambassador.cert.pem として同じディレクトリに保存し、

./run -c config-dir deploy -t ambassadorコマンドを実行します。 - config.ymlおよびインベントリ ファイルで設定した情報に基づいて、Paragon Automation クラスターをインストールします。

# ./run -c config-dir deploy

設定されたクラスターをインストールするためのインストール時間は、クラスターの複雑さによって異なります。基本的なセットアップのインストールが完了するまでに少なくとも45分かかります。

インストーラは、インストールの開始時にNTP同期を確認します。時計が同期されていない場合、インストールは失敗します。

マルチプライマリノードの導入の場合のみ、インストーラーは個々のサーバーCPUとメモリの両方、およびクラスターごとに使用可能なCPUとメモリの合計をチェックします。以下の要件が満たされていない場合、インストールは失敗します。

-

クラスターあたりの最小CPU:20 CPU

-

クラスターあたりの最小メモリ: 32 GB

-

ノードあたりの最小CPU:4 CPU

-

ノードあたりの最小メモリ: 6 GB

CPUとメモリのチェックを無効にするには、次のコマンドを使用してデプロイを再実行します。

# ./run -c config-dir deploy -e ignore_iops_check=yes既存のKubernetesクラスターにParagon Automationをインストールする場合、deployコマンドは現在デプロイされているクラスターを最新のKubernetesバージョンにアップグレードします。必要に応じて、このコマンドは Docker CE バージョンもアップグレードします。Docker EEがノードにすでにインストールされている場合、deployコマンドを実行してもDocker CEで上書きされることはありません。KubernetesバージョンまたはDockerバージョンをアップグレードする場合、コマンドは一度に1つのノードでアップグレードを順次実行します。このコマンドは、各ノードを封鎖し、スケジューリングから削除します。アップグレードを実行し、ノード上のKubernetesを再起動し、最後にノードのコードンを解除してスケジューリングに戻します。 -

- デプロイが完了したら、ワーカーノードにログインします。

テキストエディタを使用して、 limits.conf および sysctl.conf ファイル内のParagon Insightsに関する以下の推奨情報を設定します。これらの値は、流入 DB メモリ要件のソフト メモリおよびハード メモリの制限を設定します。これらの制限を設定しないと、デフォルトのシステム制限により、「メモリ不足」や「開いているファイルが多すぎます」などのエラーが表示されることがあります。

-

# vi /etc/security/limits.conf # End of file * hard nofile 1048576 * soft nofile 1048576 root hard nofile 1048576 root soft nofile 1048576 influxdb hard nofile 1048576 influxdb soft nofile 1048576 -

# vi /etc/sysctl.conf fs.file-max = 2097152 vm.max_map_count=262144 fs.inotify.max_user_watches=524288 fs.inotify.max_user_instances=512

すべてのワーカーノードに対してこの手順を繰り返します。

-

Paragon Automationクラスターをインストールして展開したので、Paragon Automation UIにログインする準備が整いました。

Paragon Automation UIにログインします。

Paragon Automation UIにログインするには、次の手順に従います。

- ブラウザを開き、メインWebアプリケーションのホスト名、またはインストールウィザードのURLフィールドに入力したイングレスコントローラーのVIPアドレスを入力します。

例えば、https:// vip-of-ingress-controller-or-hostname-of-main-web-application です。Paragon Automationログインページが表示されます。

- 初回アクセスの場合は、ユーザー名としてadmin、パスワードとしてAdmin123!を入力してログインします。パスワードは直ちに変更する必要があります。

パスワードの設定ページが表示されます。Paragon Automationの設定にアクセスするには、新しいパスワードを設定する必要があります。

- パスワード要件を満たす新しいパスワードを設定します。

6文字から20文字、大文字、小文字、数字、特殊文字の組み合わせを使用してください。新しいパスワードを確認し、 OKをクリックします。ダッシュボードページが表示されます。これで、Paragon Automation UIが正常にインストールされ、ログインしました。

- URLを更新して、管理>認証>ポータル設定でParagon Automation UIにアクセスするようにし、アカウントアクティベーションのためにユーザーに送信されるアクティベーションメールにGUIにアクセスするための正しいリンクが含まれていることを確認します。詳細については、「ポータル設定の構成」を参照してください。

Paragon Automation UIにログインした後に実行できる高レベルのタスクについては、「 Paragon Automationクイックスタート - 稼働と実行」を参照してください。