項目一覧

構成のチュートリアル

このウォークスルーでは、アクセススイッチとJuniper Apstra JVDEを使用して折りたたみ式ファブリックを構成するために必要な手順を説明します。手順の構成手順の詳細については、『Juniper Apstraユーザーガイド』を参照してください。このチュートリアルには、構成手順と追加の構成ガイダンスを提供するメモが含まれています。

このウォークスルーでは、ジュニパーのデータセンター検証テストラボでの検証時に使用されるベースライン設計の構成について詳しく説明します。ベースライン設計は、集約されたスパインの役割を持つ2台のQFX5120-48Yスイッチと、アクセススイッチの役割を持つ2台のEX4400-48MPスイッチで構成されています。このJVDEの目的は、「ジュニパーのハードウェアコンポーネント」セクションで説明しているように、ベースラインスイッチプラットフォームをその役割の検証済みスイッチプラットフォームに置き換えることができるようなオプションを提供することです。このウォークスルーを管理可能な長さに保ちながら、このJVDE構成を提供するために、この構成ウォークスルーではベースライン設計プラットフォームのみを使用します。

このガイド全体を通して、Apstra内のいくつかのオブジェクトの前に「DC3」が付いていることに気づくでしょう。この命名法は、単にテスト環境のアーティファクトです。展開で同じ命名法を使用する必要はありません。Juniper Apstraでは、複数のブループリントを使用することで、1つのインスタンスから複数のネットワークを管理できます。このドキュメントで紹介するネットワーク設計の参考資料は、弊社が定期テスト用に保持しているネットワーク設計セットの3番目のものです。

Apstra:Apstra サーバーの設定とスイッチの追加

このドキュメントでは、Juniper Apstraのインストールについては説明しません。Juniper Apstraのインストールの詳細については、『Juniper Apstraインストールおよびアップグレードガイド』または『Juniper Apstraクイックスタートガイド』を参照してください。

Juniper Apstraをインストールするための最初のステップは、ApstraサーバーVMを設定することです。この VM をセットアップして接続を確立すると、構成ウィザードが起動します。このウィザードを使用して、Apstraサーバーパスワード、Apstra UIパスワード、およびその他のネットワーク設定パラメータを設定します。

Apstra:Junos OSデバイスの管理

ジュニパーデバイスをApstraに追加するには、2つの方法があります。

デバイスを手動で追加するには(推奨):

- Apstra UIで、[ Devices > Agents]>[Create Offbox Agents]に移動します。これには、少なくとも root パスワードと管理 IP でデバイスを設定する必要があります。

ZTP を使用してデバイスを追加するには、次の手順を実行します。

- Apstra ZTPサーバーからデバイスを追加する場合、またはZTPを使用してApstraにデバイスを追加する方法の詳細については、Juniper ApstraユーザーガイドのApstra ZTPのセクションを参照してください。

このJVDE設定では、デバイスをApstraに追加する前に、すべてのスイッチでrootパスワードと管理IPが設定されています。Apstraにスイッチを追加するには、まずApstra Web UIにログオンし、上記のようにデバイス追加方法を選択し、最初にデバイスを開梱してセットアップしたときに、それらのデバイスに事前設定した適切なユーザー名とパスワードを入力します。

Apstraは、Pristine Configと呼ばれる設定をジュニパーのデバイスから取得します。Junos OSの設定「groups」スタンザは、元の設定をインポートする際に無視され、Apstraは継承モデルにリストされているグループ設定を検証しません(設定グループを使用してデバイスを迅速に設定するを参照してください)。ただし、ループバック、インターフェイス(管理インターフェイスを除く)、ルーティングインスタンス(管理インスタンスを除く)の設定は避けるのがベストプラクティスです。デバイスが正常に確認されると、ApstraはプロトコルLLDPとRSTPを設定します。

エージェントプロファイルの作成

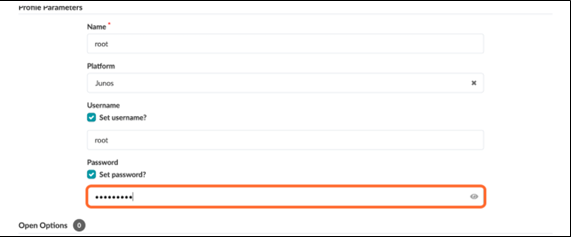

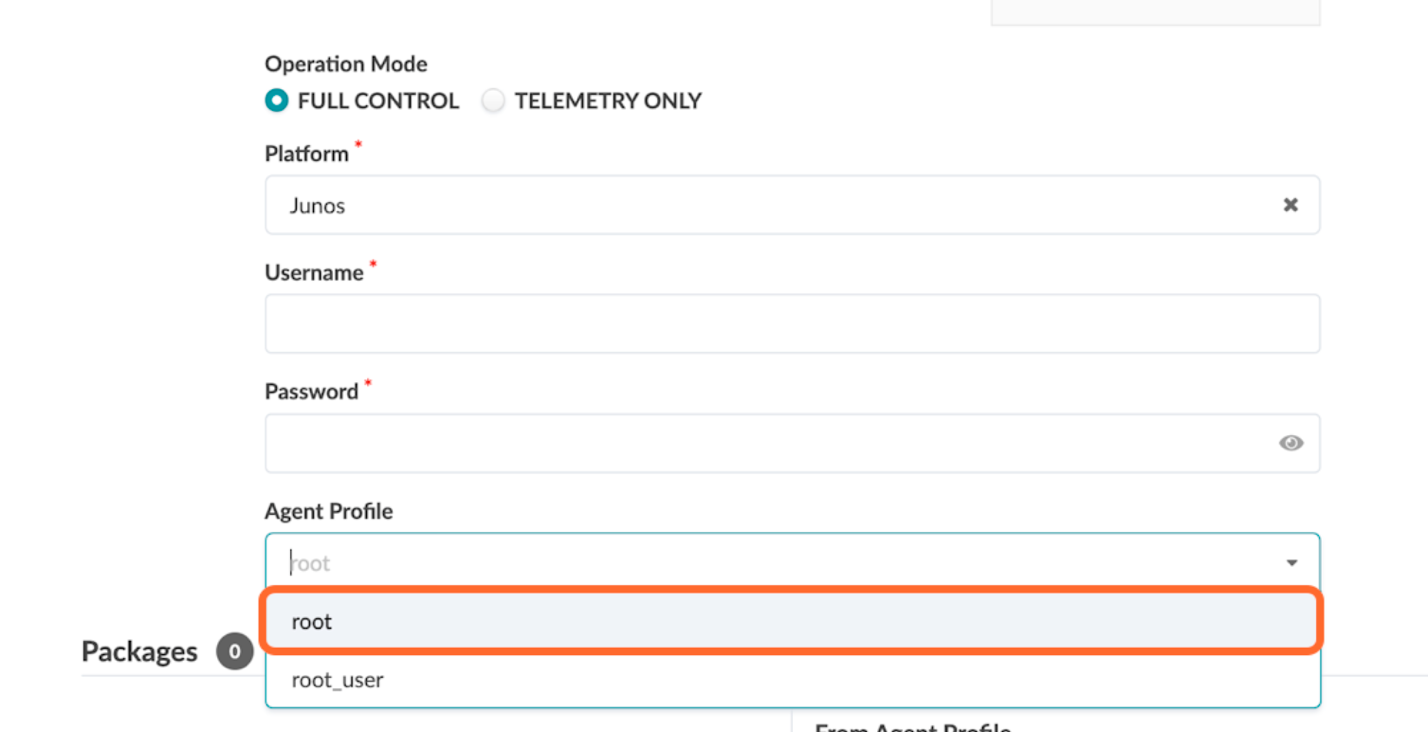

このJVDEの目的上、rootユーザーとパスワードはすべてのデバイスで同じです。したがって、以下に示すように、エージェントプロファイルが作成されます。このパスワードは隠されているため、安全に保たれます。

- [デバイス] > [エージェントプロファイル] に移動します。

- 「 エージェント・プロファイルの作成」をクリックします。

- プラットフォームを Junos に設定して、root という名前のエージェント プロファイルを作成します。

- スイッチへのログインに使用するユーザー名とパスワードを追加します。

でのエージェントプロファイルの作成

でのエージェントプロファイルの作成

オフボックスエージェントの作成

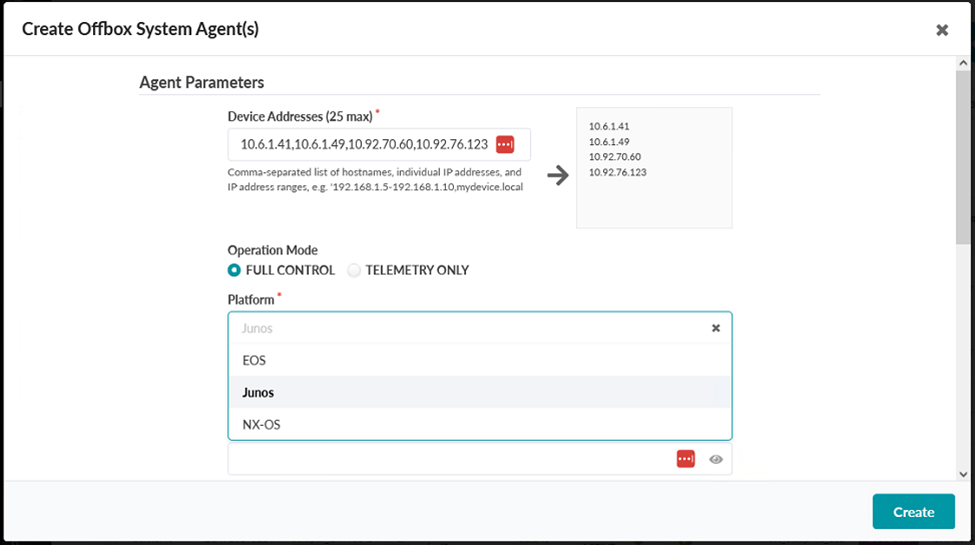

スイッチ自体へのApstra管理エージェントのプロビジョニングをサポートしていないスイッチの場合、それらのスイッチを管理するにはオフボックスエージェントが必要です。IPアドレス範囲を指定することで、デバイスをApstraに一括追加できます。これにより、これらのデバイスを管理するために必要なオフボックスエージェントが作成されます。

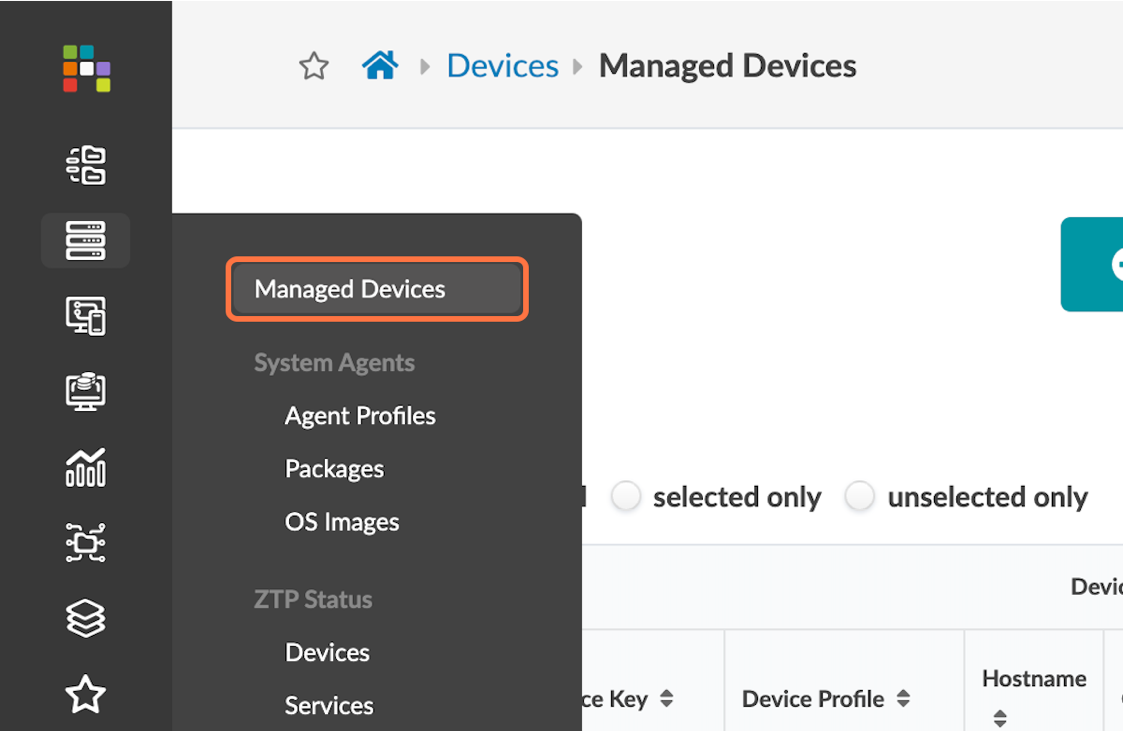

- [ デバイス ] > [管理対象デバイス] に移動します。

- 「 オフボックスエージェントの作成」をクリックします。

- スイッチの管理アドレスをカンマで区切って [ オフボックスエージェントの作成(Create Offbox Agents )] ポップアップに追加します。必要に応じて、代わりに IP 範囲を入力することもできます。

- プラットフォームとして Junos を選択し、操作モードとして [フル コントロール ] を選択します。

図 3: [プラットフォーム オプション] で [Junos

を選択するオフボックス エージェントの作成] ポップアップ

を選択するオフボックス エージェントの作成] ポップアップ

- 前の手順で作成したエージェント プロファイル ルート を選択します。

図 4: [Create Offbox Agents] ポップアップで [Agent Profile] オプションを選択し、[Root

] を選択します。

] を選択します。

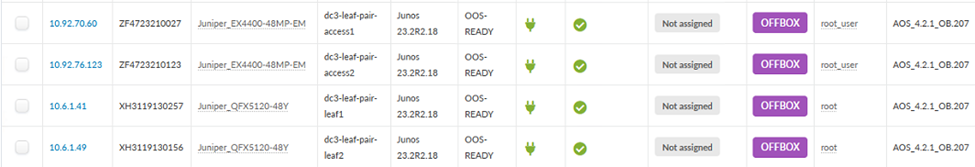

- [Create]を押して、システムが[Managed Devices]テーブルに表示されるのを待ちます。

で作成をクリックした後に作成されたエントリを示す[Managed Devices]テーブル

で作成をクリックした後に作成されたエントリを示す[Managed Devices]テーブル

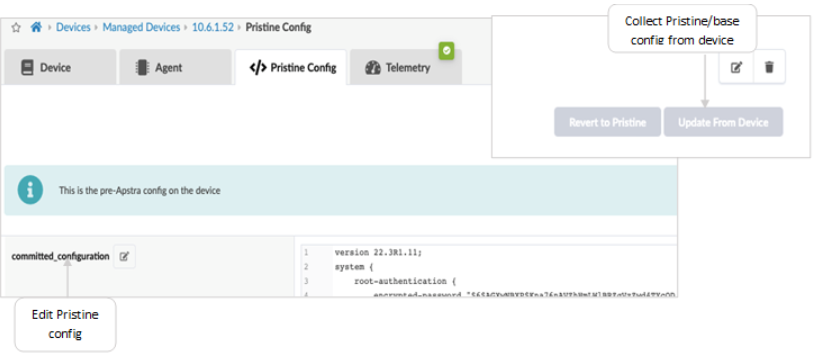

初期状態の設定を追加

デバイスのベースライン構成を設定するために、プロビジョニング中にデバイスから初期状態の構成が収集されます。これは、Apstraが生成した設定と比較する場合に便利です。[ デバイス>管理対象デバイス ]テーブルで新しく作成した各システムをクリックし、デバイスから収集するか、Apstraからプッシュして、元の設定を追加します。

初期設定の一部として適用される設定は、基本設定または、ユーザー、管理スイッチへの静的ルート、およびその他の不可欠な接続設定を追加してデバイスに到達するために必要な最小限の設定である必要があります。初期状態の設定では、Apstra内に基本設定のバックアップが作成され、問題が発生したときにデバイスを元の状態に戻すことができます。

の追加

の追加

上の図に示すように、Apstraを使用して初期状態の設定が更新された場合は、[ Revert to Pristine](初期状態に戻す)を実行します。

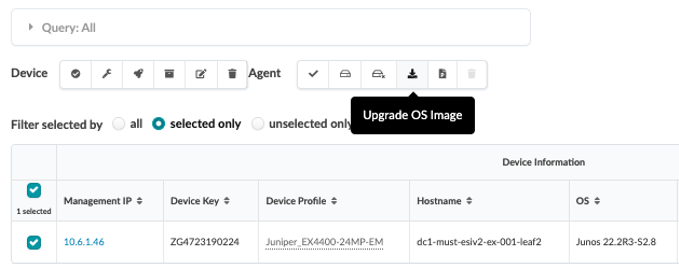

Junos OS のアップグレード

このJVDが推奨するオペレーティング・システム・リリースをスイッチで実行していない場合は、推奨バージョンにアップグレードする必要があります。このJVDEでは、 推奨されるJunos OSバージョンは22.2R3-S3です。

重要: アップグレードは中断を招く可能性があるため、デバイスのアップグレードを実行するにはメンテナンス期間が必要です。アップグレードのベストプラクティス推奨事項:

- Apstraは現在、基本的なアップグレードチェックのみを実行しているため、Junos OSソフトウェアインストールおよびアップグレードガイドとJunos OSバージョンリリースノートに記載されているように、Junos OS CLIを使用してデバイスのアップグレードを行ってください。ただし、このJVDには、Apstraをアップグレードに使用する場合のアップグレード手順がまとめられています。

- デバイスがブループリントに追加された場合は、展開 解除に設定し、ブループリントからシリアル番号の割り当てを解除し、変更をコミットすると、初期状態の設定に戻ります。次に、アップグレードに進みます。アップグレードが完了したら、デバイスをブループリントに追加し直します。

Apstraではデバイスのアップグレードが可能です。ただし、現時点でのベスト プラクティスの推奨事項は、Junos OS ソフトウェア インストールおよびアップグレード ガイドまたは Junos OS リリース ノートに記載されている Junos OS CLI を使用してデバイスをアップグレードすることです。Juniper Apstraのアップグレードプロセスでは基本的なアップグレードチェックしか実行されないため、Juniper Apstraの外部でJunos OSをアップグレードすることをお勧めします。

Apstra内でデバイスをアップグレードする場合、以下の方法に従います。

からのデバイスのアップグレード

からのデバイスのアップグレード

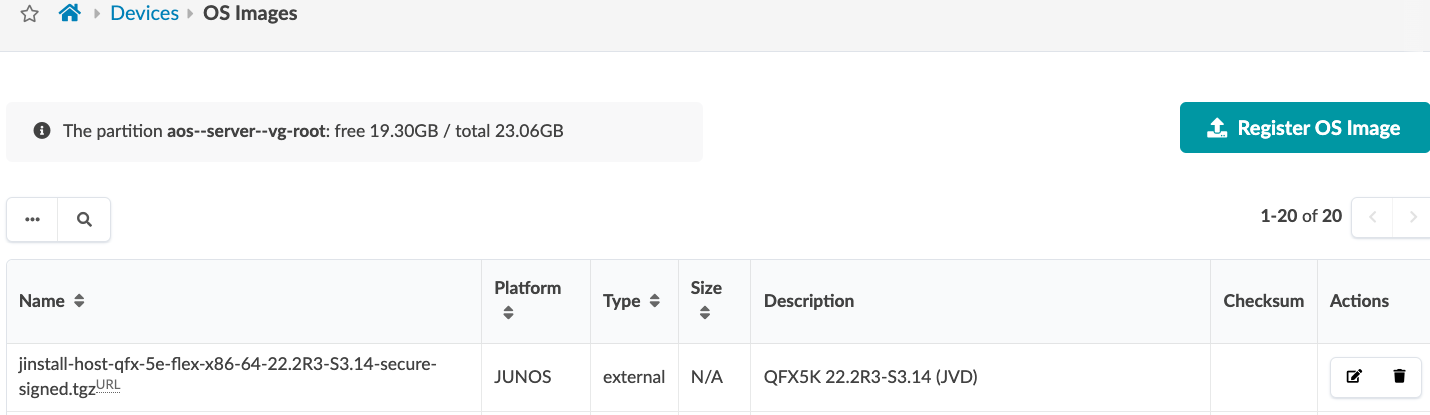

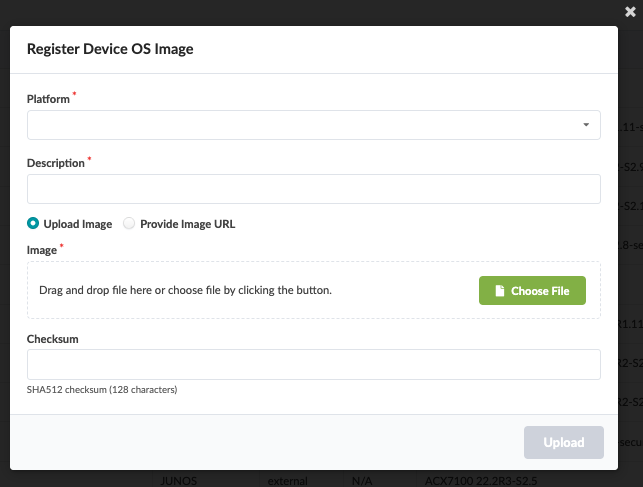

まず、Apstraにイメージを登録して、そのイメージをデバイスに展開できるようにする必要があります。ApstraにJunos OSイメージを登録するには、すべてのOSイメージが保存されている企業リポジトリへのリンクを提供するか、以下に示すようにOSイメージをアップロードします。

Apstra UIで、[ Devices > OS Images ]に移動し、[ Register OS Image]をクリックします。

の提供

の提供

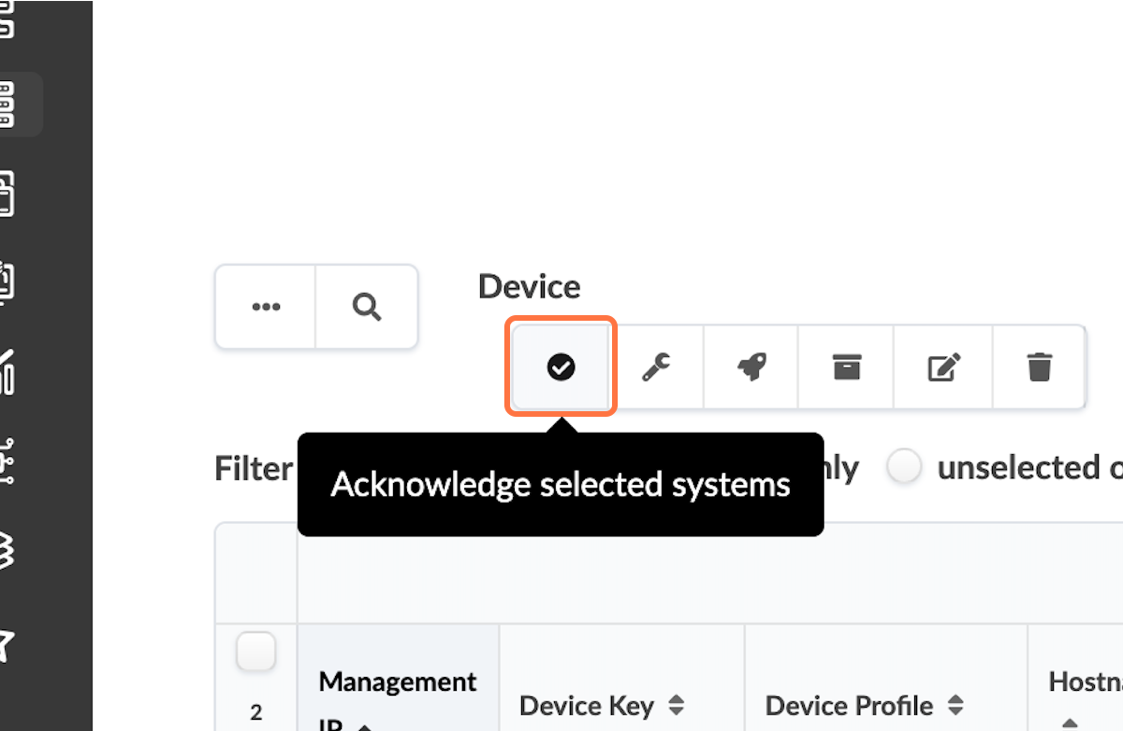

デバイスの確認

- [デバイス] > [管理対象デバイス] に移動します。

- 検出されたデバイスを確認し、デバイスを確認します。

- オフボックスエージェントが追加され、デバイス情報が収集されたら、チェックボックスインターフェイスをクリックしてすべてのデバイスを選択します。

- [ 確認] をクリックします。

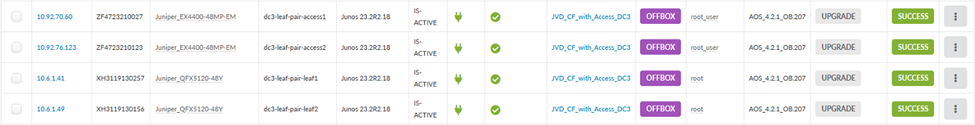

スイッチは現在、Juniper Apstraの管理下にあります。

図10:[Managed Devices]テーブルのコントロールパネルで[Acknowledge Selected Systems]がハイライト

- スイッチが承認されると、[ 確認済み? ] テーブル ヘッダーの下にあるステータス アイコンが赤色の「エントリーなし」記号から緑色のチェックマークに変わります。すべてのスイッチについて、この変更を確認します。変更がない場合は、手順を繰り返してスイッチを再度確認します。

でスイッチが正常に表示された管理デバイステーブル

でスイッチが正常に表示された管理デバイステーブル

デバイスをApstraで管理した後は、すべてのデバイス構成の変更をApstraを使用して実行する必要があります。Apstra以外のデバイスでは、設定変更を行わないでください。Apstraによって変更が取り消される可能性があるため。手記: このJVDドキュメントで取り上げているデバイスプロファイルは、モジュラーシャーシベースではありません。ラインカードプロファイルQFX5700などのモジュラーシャーシベースのデバイスの場合、シャーシプロファイルはApstraで利用でき、デバイスプロファイルにリンクされています。これらは編集できません。ただし、これらは複製でき、以下の 図13 と 図14に示すように、ラインカード、シャーシ、およびデバイスプロファイル用のカスタムプロファイルを作成できます。

デバイスが正常に確認されたら、上記で詳述した初期 設定の収集 手順を実行して、LLDPおよびRSTPプロトコルの設定が元のスイッチ設定に追加されていることを確認します。

ファブリックプロビジョニング

Juniper Apstraのファブリックプロビジョニングでは、ソフトウェアに望ましいネットワークファブリック構成を表す、いくつかの論理的な抽象化を作成します。論理ファブリックが作成されると、Apstraは、このウォークスルーの前の部分でソフトウェアに追加したデバイスに、必要な構成でスイッチをプロビジョニングします。ファブリックプロビジョニングの主要な概念については、このドキュメントで前述した「 Juniper Apstraの概要 」セクションで概説しています。このチュートリアルを完了するには、これらのApstraの概念に精通していることが求められます。

デバイスプロファイルを使用して、論理デバイス、インターフェイスマップを識別して作成します

次の手順では、アクセススイッチとJuniper Apstra JVDEベースラインアーキテクチャとデバイスを備えた折りたたみ式ファブリックを定義します。

ブループリントをプロビジョニングする前に、トポロジーのレプリカが作成されます。以下のステップで、データセンターのリファレンスアーキテクチャとデバイスを定義します。

このセットアッププロセスでは、集約されたスパインとアクセススイッチの両方の論理デバイスを選択します。また、2 つのサーバーと 1 つのルーターを表す汎用デバイスも作成されます。1 つのサーバーは集約されたスパイン レイヤーに接続され、もう 1 つのサーバーはアクセス スイッチ レイヤーに接続されます。複数のスイッチ層に接続するサーバは、必要に応じてデバイスを各スイッチ層に接続できることを示すために、このトポロジーで意図的に作成されています。

論理デバイスは、物理デバイスを抽象化したもので、ポートの量、速度、役割などの一般的なデバイスフォームファクターを指定します。ベンダー固有のデバイス情報は論理デバイス定義に含まれていないため、ベンダーとハードウェアデバイスモデルを選択する前にネットワーク定義を構築できます。

- Apstraソフトウェアのインストールには、論理デバイスのバリエーションを作成するために使用できる、多くの定義済み論理デバイスが含まれています。最初に作成された後、論理デバイスはインターフェイスマップを使用してデバイスプロファイルにマッピングされます。インターフェイス マップにマッピングされたポートは、デバイス プロファイルと物理接続が一致します。最後の設定ステップでは、設定された論理デバイスとデバイスプロファイルを使用して、ラックとテンプレートを定義します。これらの論理デバイスとデバイス プロファイルは、ブループリントの作成に使用されます。

『Juniper Apstraユーザーガイド』の「デバイス構成ライフサイクル」セクションでは、Apstraの設計図とデバイスを使用する際に理解しておく必要のあるデバイスのライフサイクルについて説明しています。

デバイスプロファイルの作成

このドキュメントで取り上げているすべてのデバイスについて、デバイスプロファイル(Apstraで定義され、「デバイス>デバイスプロファイル」の下にあります)は、Apstraにデバイスを追加するときに、Apstraによって完全に一致Junos OS

サポート対象デバイスの検証時に、一部のデバイスプロファイルをデバイスのラインカード設定に合わせてカスタム作成する必要がありました。例えば、EX4400-48MPのセットアップには、特定のスイッチ内の複数の「パネル」のセットアップが含まれており、そのデバイス用の異なるポートグループの設定を表しています。このパネル作成プロセスは、デバイスのラインカードの設定方法と似ています。デバイスプロファイルの詳細については、『Apstraユーザーガイド』の「デバイスプロファイル」を参照してください。

デバイスプロファイルを作成するには、次の手順に従います。

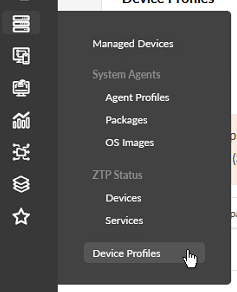

- [デバイス] > [デバイスプロファイル ] に移動します。ポートの数と速度に基づいてリストされているデバイスを確認します。

- デバイスプロファイルを作成するスイッチに最も近いデバイスを選択します。

図12:[Device Profiles]ボタンが強調表示された

[Devices]メニュー

[Devices]メニュー

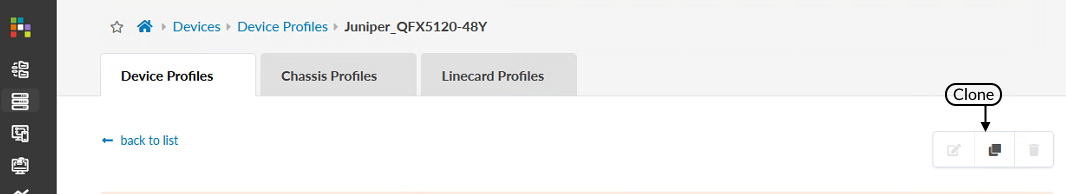

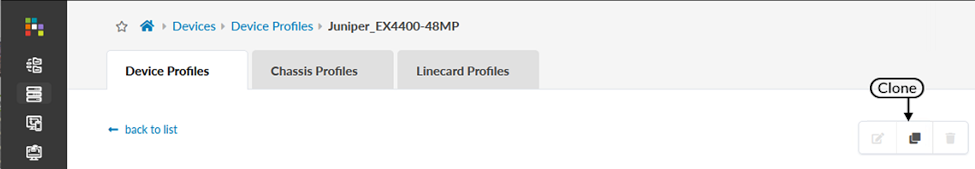

- 選択したデバイスプロファイルがスイッチに最も近いことを確認したら、[Clone]( クローン )ボタンを押します。まず、折りたたみ式スパインロールで使用するために選択したスイッチモデルに対してこれを行います。このドキュメントでは、これは QFX5120-48Y です。

図13:QFX5120-48Yの[Device Profile]ページで[Clone]ボタンが

指摘されている

手記:

指摘されている

手記:注: De障害論理デバイス、およびすでにシステムに追加されているデバイスは変更できません。

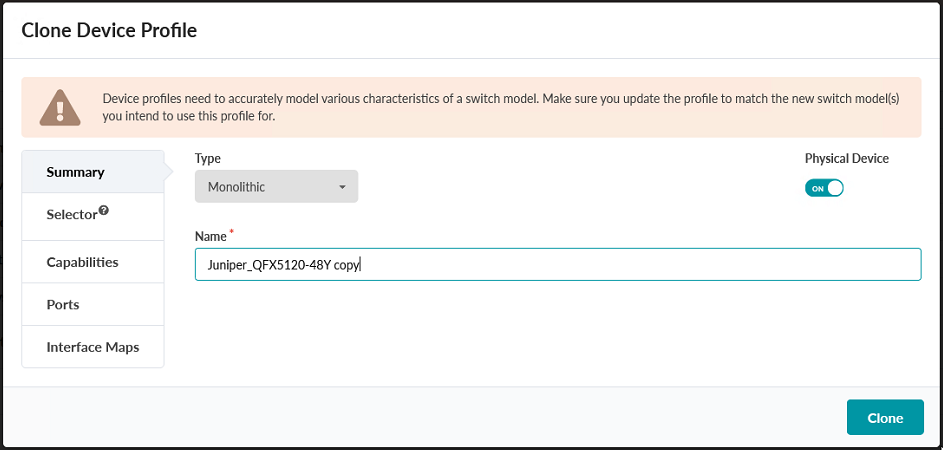

- このブループリントに使用する複製プロファイルに名前を付けます。

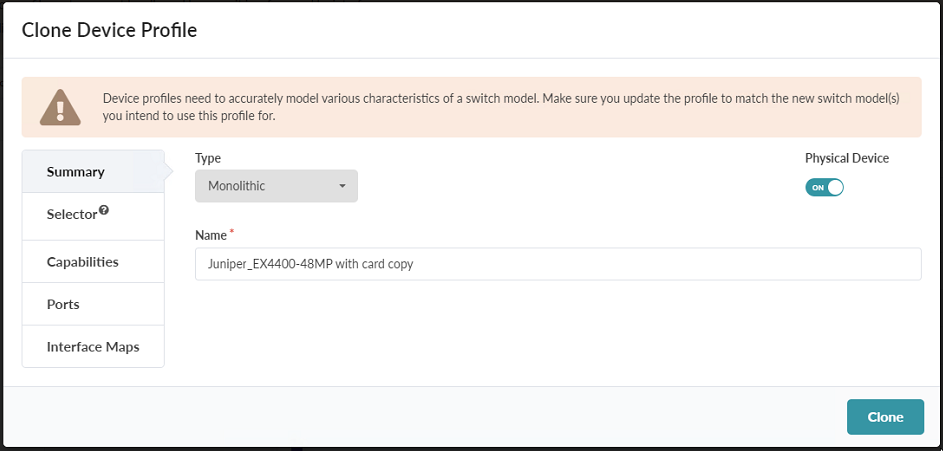

図 14: [Clone Device Profile] ポップアップ

-

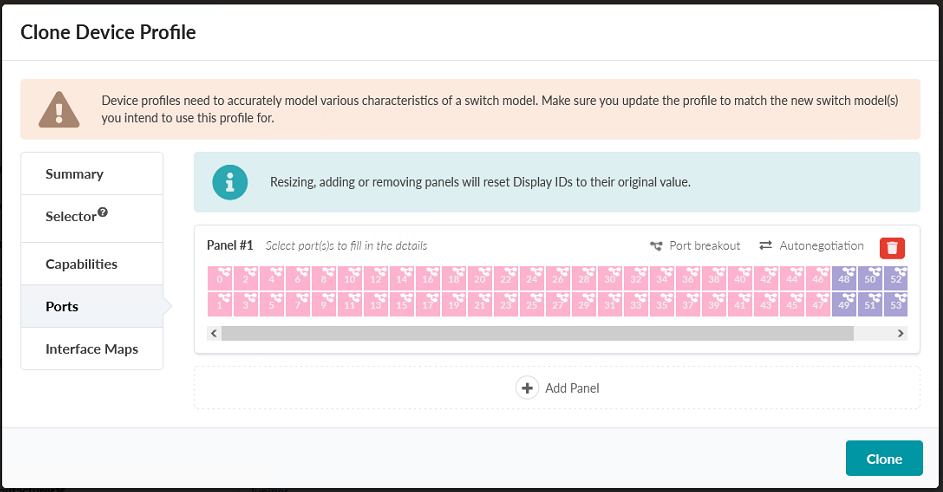

[ポート] をクリックして、ポートの選択がデバイスと一致することを確認します。Apstra 4.1.2には、5120-48Y用のデバイスプロファイルがプリロードされており、このトポロジーのほとんどの実装において、適切なデバイスプロファイル設定の出発点となります。このデバイスプロファイルは、48個の1/10/25ギガビットポートと8個の100ギガビットポートをすべて1つのパネルに収めています。パネルを変更または追加する方法については、EX4400-48MPの構成を詳しく説明する際に、以下で確認します。

手記:スイッチは、機能、場所、またはラインカードの一部であるかどうかに基づいて、複数のパネルに分割することをお勧めします。この場合、必要に応じてパネルを追加して入力します。このドキュメントでは、QFX5120-48Y のすべてのポートは物理的に連続しており、PoE をサポートするポートがないため、1 つのパネルに追加されます。

図15:5120-48Y のポートマップを示す[Clone Device Profile]ポップアップ

のポートマップを示す[Clone Device Profile]ポップアップ

- 論理デバイスが選択した物理デバイスを正確に反映していることを確認したら 、[Clone]を押します。

- EX4400-48MPスイッチのデバイスプロファイルに基づいて、アクセススイッチのクローン作成プロセスを繰り返します。

図16:右側にクローンボタンが表示されたEX4400-48MPのデバイスプロファイルページ

図17:[Clone Device Profile]ポップアップ

図17:[Clone Device Profile]ポップアップ

-

このドキュメントでは、EX4400-48MPにオプションの4x10ギガビットラインカードがインストールされていると仮定します。ApstraにはEX4400-48MPデバイスプロファイルがプリロードされていますが、このデバイスプロファイルには、デバイスプロファイルで設定された4x 10ギガビットカードは含まれていません。したがって、デフォルト設定のクローンにパネルを追加し、パネルの構成と設定方法を示します。

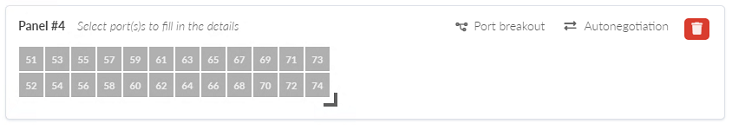

デフォルトのEX4400-48MPには、12x100M/1/2.5/5/10ギガビットポート、36x100M/1/2.5ギガビットPoEポート、2x100ギガビットポートがあり、それぞれ3つの異なるパネルで構成されています。これらのポートがデフォルトで異なるパネルに分かれているのは、10ギガビットポートがPoEをサポートしておらず、100ギガビットポートがスイッチ上の異なる物理的な場所にあるためです。4x10ギガビットカードを表す追加のパネルを構成します。

このパネルを追加するには、[Summary] の [Ports] タブをクリックし、インタラクション ウィンドウの一番下までスクロールして [Add Panel] をクリックします。

手記:アクセススイッチの役割を担うEX4400-48MPの推奨構成は、10ギガビットポートを使用して2台のアクセススイッチ間の接続を提供し、スイッチ背面の100ギガビットアップリンクポートを使用して、集約されたスパインレイヤーへの接続を提供することです。

- ポートマップの右下隅にある直角アイコンをクリックして、ポートのレイアウトを変更します。インターフェイス マップがスイッチのポート数を表すまで、アイコンをドラッグします。

図18:ポート数を変更するために使用する右アンドルアイコンでポートマップを押す追加パネル

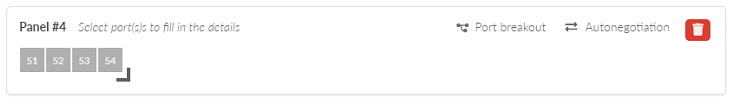

- 4x 10 ギガビット アドイン カードを表すパネルを追加するため、パネルに 4 つのポートが表示されるまで直角アイコンをドラッグします。

図19:4ポート

に変更された追加パネル

に変更された追加パネル

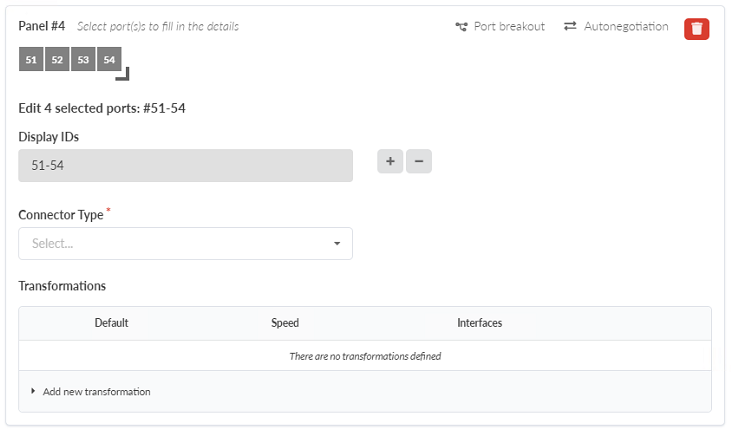

- ポートをクリックして 1 つ選択します。同じ機能を持つポートの 1 つのグループを表す適切な番号が選択されるまで、アイコンをドラッグします。アイコンをドラッグすると、[デバイス プロファイルのクローン作成(Clone Device Profile)] ポップアップが展開され、ポート速度とインターフェイス タイプを設定できます。

図20:EX4400-48MPのデバイスプロファイルページで、設定

用に選択された4番目のパネルのポート

用に選択された4番目のパネルのポート

- [コネクタ タイプ] で [SFP+] を選択します。

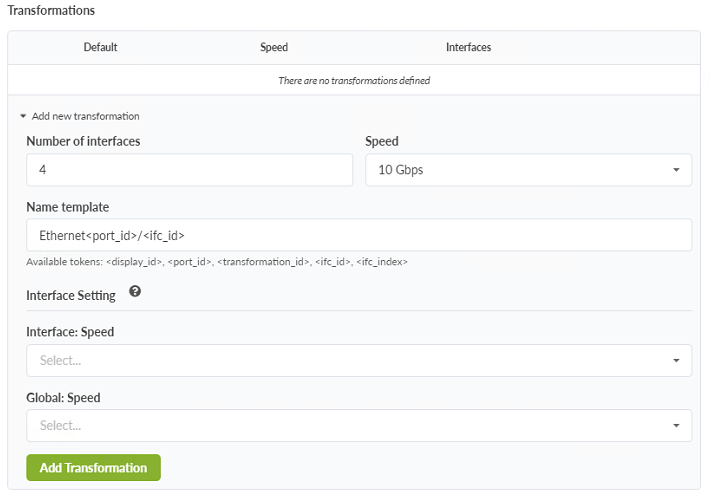

- [Add New Transformation] をクリックします。

- インターフェイス数を4に、速度を10Gbpsに設定します。

図 21:[Add New Transformation] オプションが選択された状態を示す [Device Profile] ページ

- [ 変換の追加 ] ボタンをクリックします。

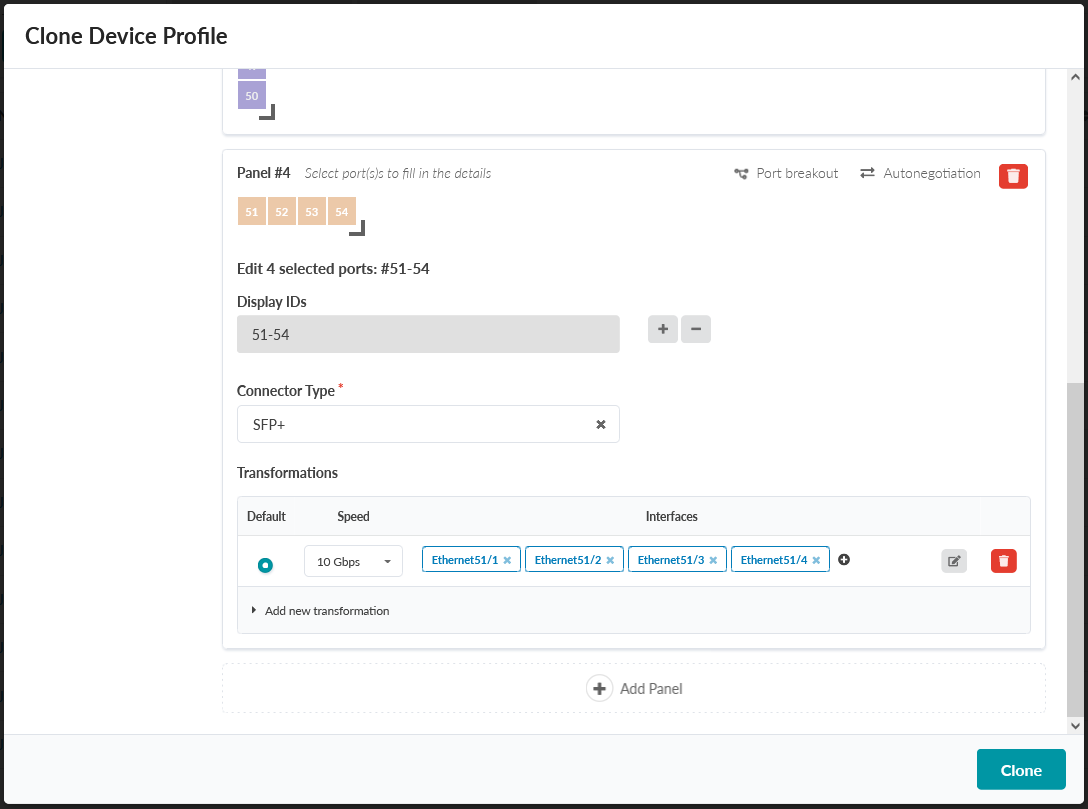

図22:EX4400-48MPのデバイスプロファイルページで、4番目のパネルが追加され、

設定されています

設定されています

- [ 複製] をクリックします。

論理デバイスの作成

物理ハードウェアデバイスのソフトウェア抽象化をApstraに提供するには、論理デバイスを作成する必要があります。デバイスプロファイルが物理デバイスの機能(ポートの物理的機能など)を記述するのに対し、論理デバイスはそれらの物理的機能が実際にどのように使用されるか(そのポートに接続されたデバイスの速度など)を記述します。

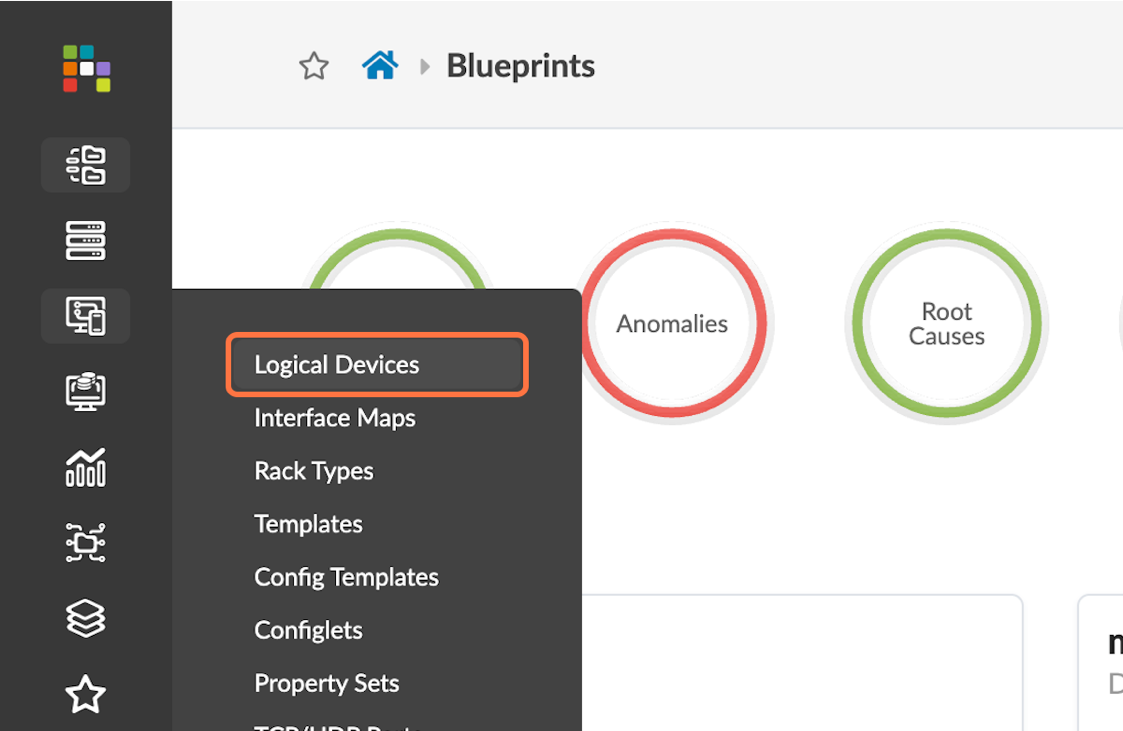

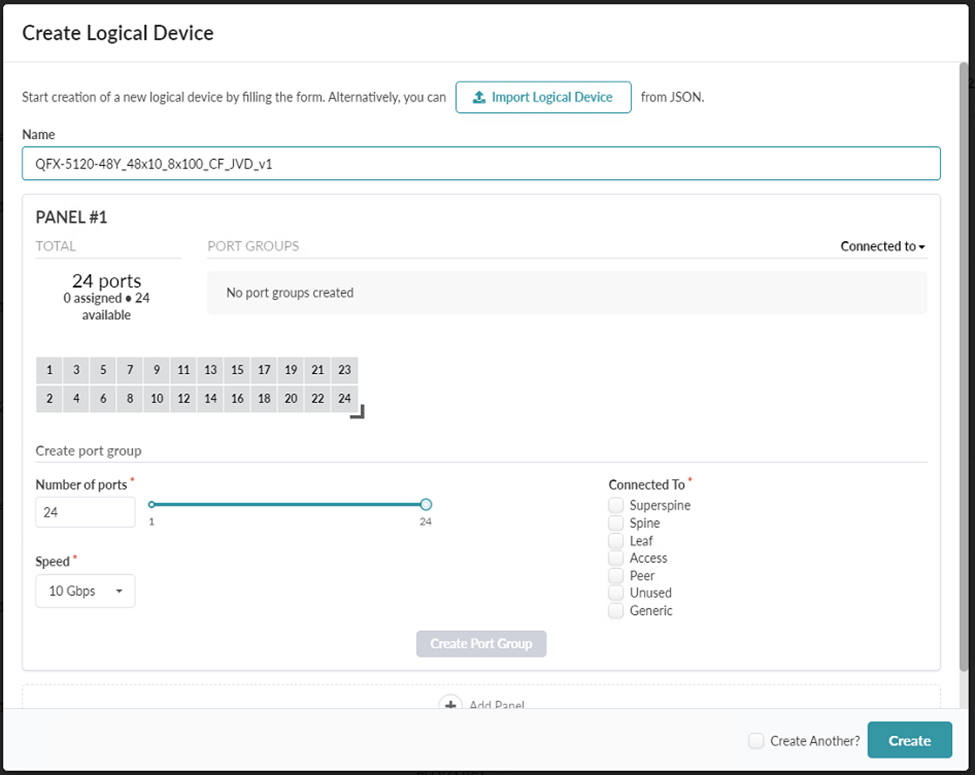

- [ Design > Logical Devices ]に移動します。右上隅にある [ 論理デバイスの作成 ] ボタンを選択します。

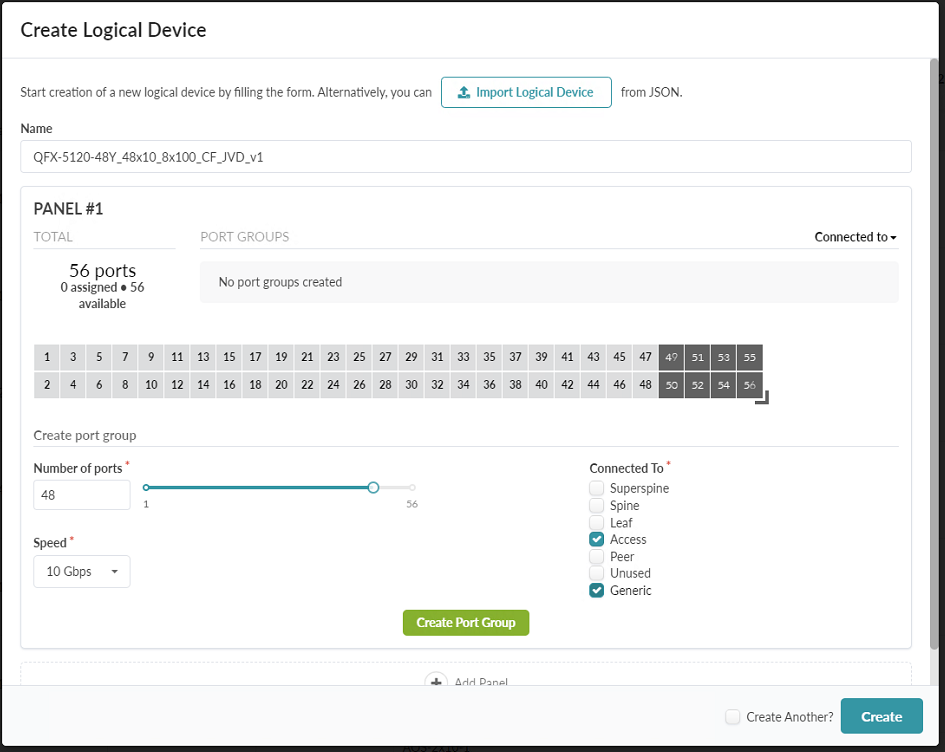

- QFX 5120-48Yの論理デバイスを作成し、名前を付けます。このドキュメントでは、 JVD_QFX5120-48Y_48x10_8x100_CF_JVD_v1 という名前を使用します。

図 24: [Create Logical Device] ポップアップ

- 論理ポートパネルの右下にある直角アイコンをクリック&ドラッグして、ポート数を拡張します。

- [ポート数] ボックスに「48」と入力し、[速度] を 10 Gbps に設定し、[接続先] オプションで [アクセス] と [汎用] のみが選択されていることを確認します。これらのポートは、折りたたまれたスパインにデバイスを直接接続するために使用されます。

図 25:パネルが 56 ポートに拡張され、最初の 48 ポートが選択されて設定されたことを示す [Create Logical Device] ポップアップ

- [Create Port Group] をクリックします。インターフェイスは、ポートの 2 番目のグループの定義に切り替わります。

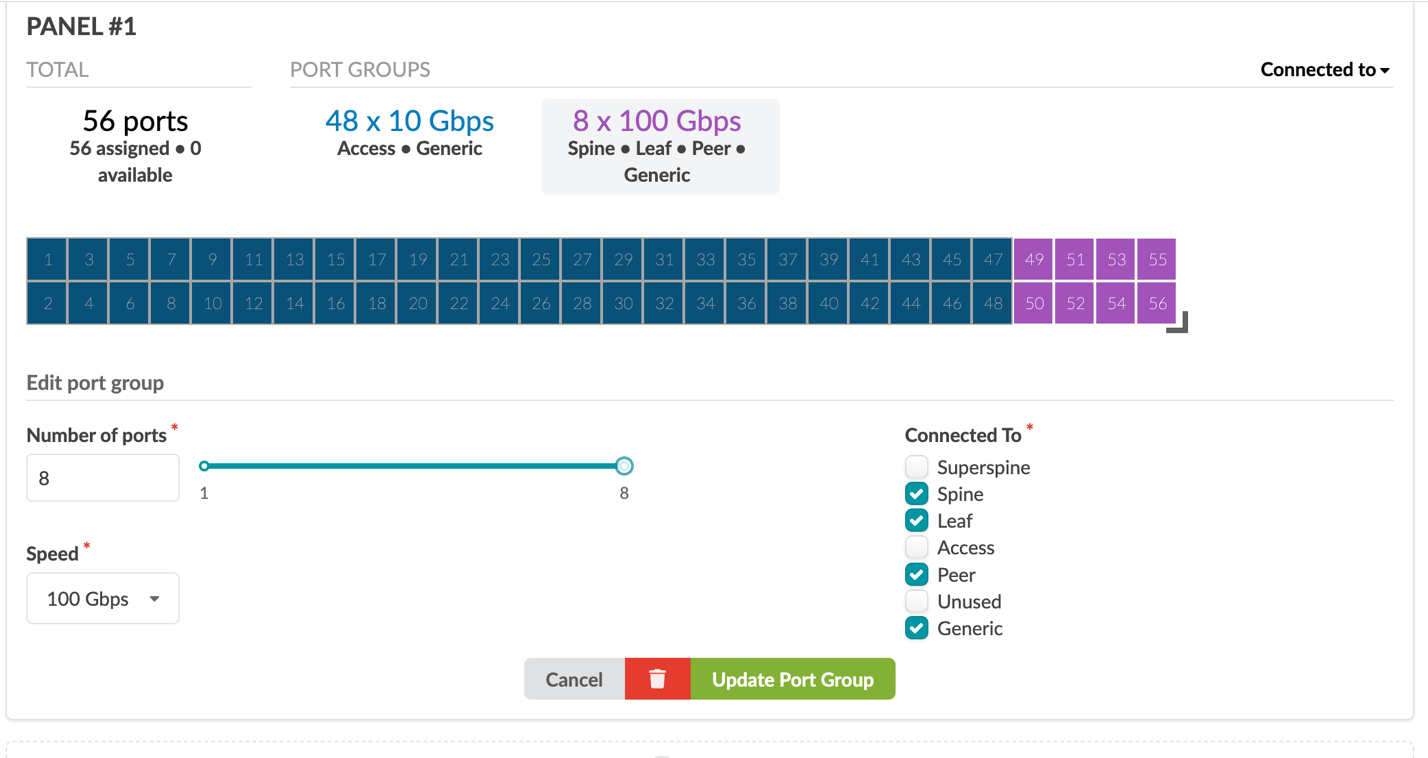

- この 2 番目のポート グループでは、[ ポート数 ] を 8 に、[ 速度 ] を 100 Gbps に設定し、[ スパイン]、[リーフ]、[ピア]、および [接続先として汎用 ] オプションのチェックボックスをオンにします。

- [Create Port Group] をクリックします。

図 26:5120-48Y

の 2 番目のポート グループを示す [Create Logical Device] ポップアップ

の 2 番目のポート グループを示す [Create Logical Device] ポップアップ

- 「作成」をクリックします。これで、5120-48Y スイッチを表す論理デバイスが作成されました。

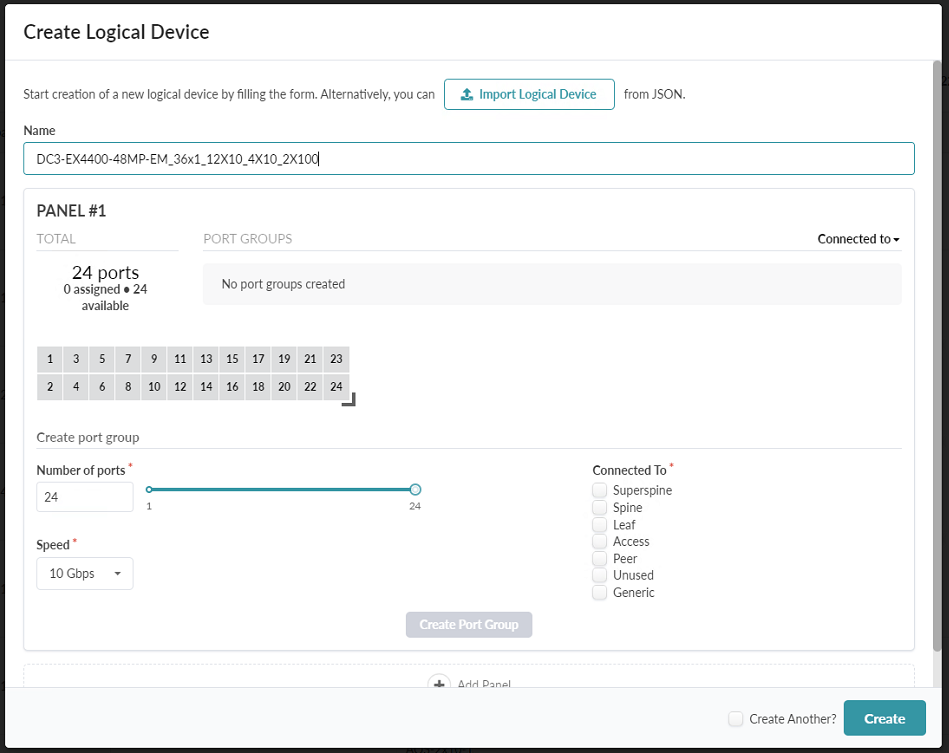

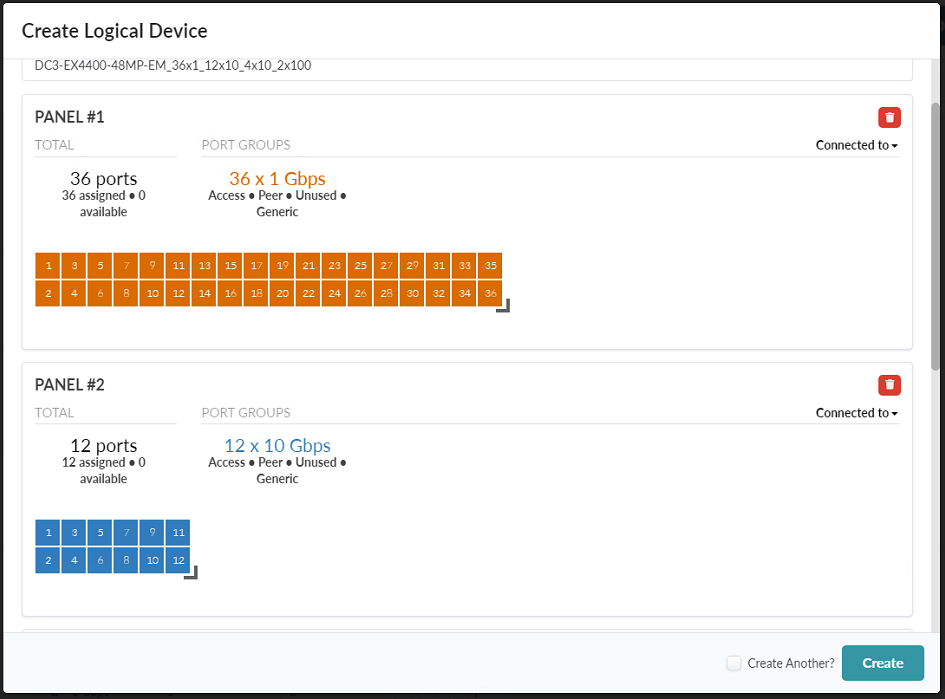

- EX4400-48MPスイッチの論理デバイスを作成します。このドキュメントでは、この論理デバイスに DC3-EX4400-48MP-EM_36x1_12x10_4x10_2x100 という名前を使用します。

図 27:EX4400-48MP

の初期設定を示す [論理デバイスの作成] ポップアップ

の初期設定を示す [論理デバイスの作成] ポップアップ

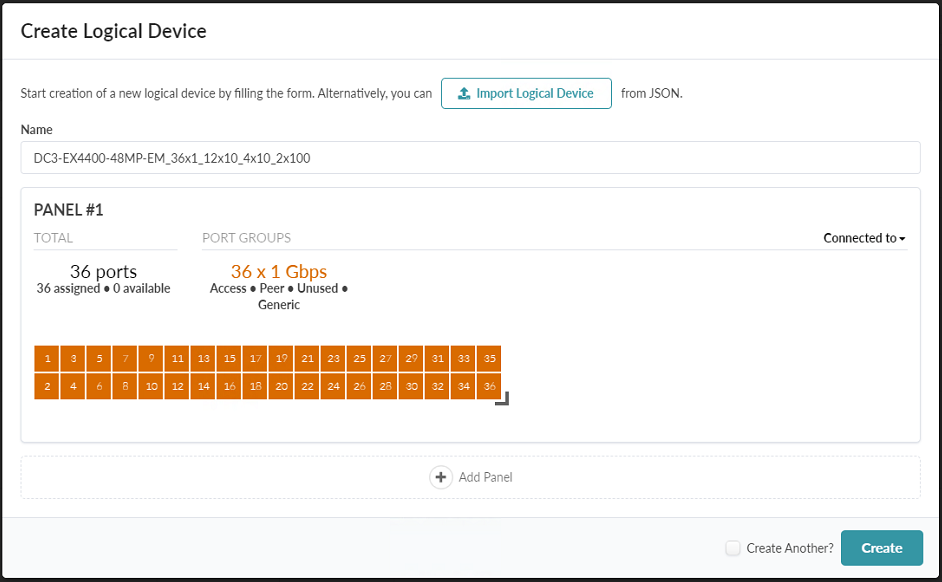

- この論理デバイスには 4 つのパネルがあります。最初のパネルを、36 個の 1 Gbps ポートを Access、Peer、Unused、および Generic に設定して構成します。[Create Port Group] をクリックします。

図 28:EX4400-48MP

の最初のパネルが表示された [論理デバイスの作成] ポップアップ

の最初のパネルが表示された [論理デバイスの作成] ポップアップ

-

「パネルを追加」をクリックします。2 番目のパネルでは、12 個の 10Gbps ポートを Access、Peer、Unused、および Generic に設定して構成します。

[Create Port Group] をクリックします。

図 29:EX4400-48MP の 1 番目と 2 番目のパネルが表示された [論理デバイスの作成] ポップアップ

の 1 番目と 2 番目のパネルが表示された [論理デバイスの作成] ポップアップ

-

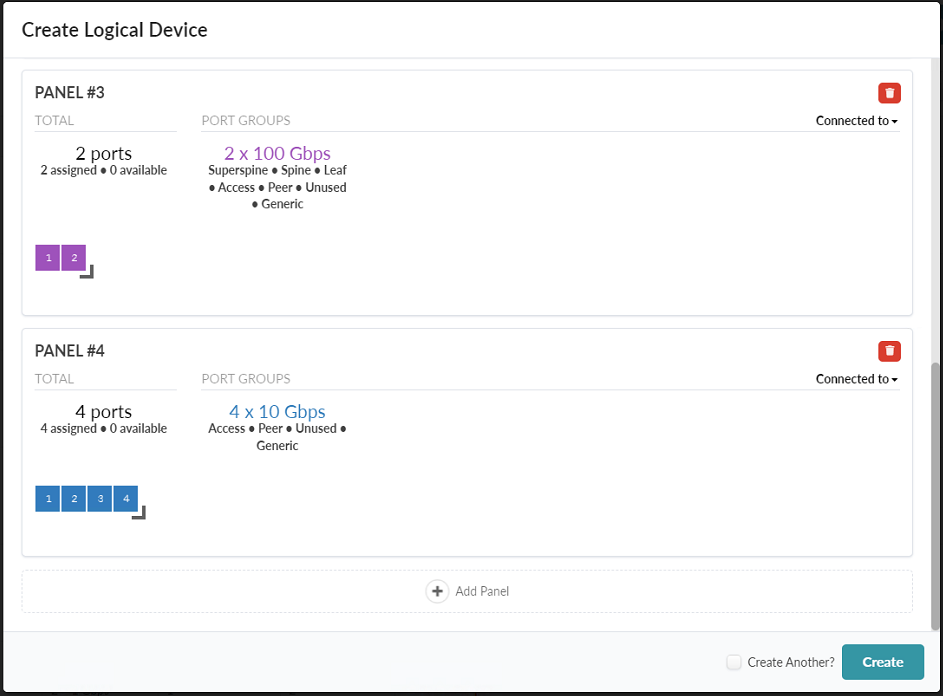

[Add Panel]をクリックし、3番目のパネルで、Superspine、Spine、Leaf、Access、Peer、Unused、Generic用に設定された2x 100 Gbpsポートを設定します。

[Create Port Group] をクリックします。

-

[ add panel] をクリックし、4 番目のパネルで 4 つの 10 Gbps ポートを Access、Peer、Unused、および Generic に設定して構成します。

[Create Port Group] をクリックします。

図 30:EX4400-48MP の 3 番目と 4 番目のパネルが表示された [論理デバイスの作成] ポップアップ

の 3 番目と 4 番目のパネルが表示された [論理デバイスの作成] ポップアップ

- 「作成」をクリックします。

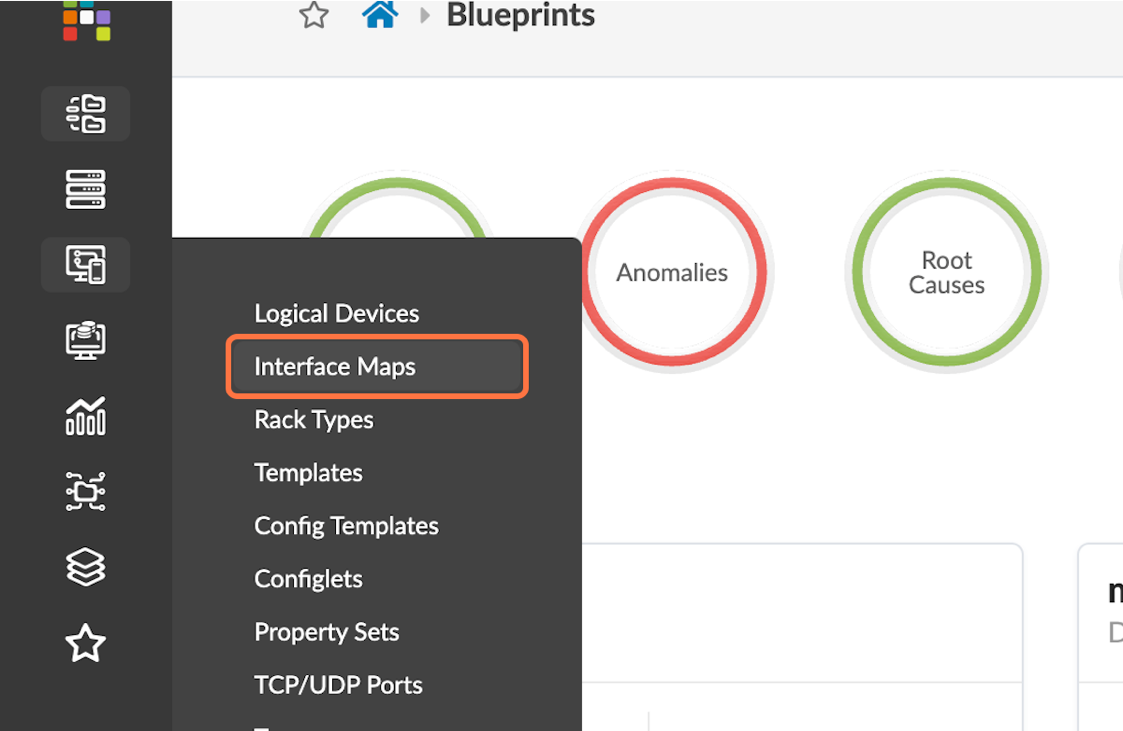

インターフェイスマップの作成

インターフェイスマップは、論理デバイスをデバイスプロファイルにバインドします。

-

[Design > Logical Devices]に移動します。

右上隅にある [ インターフェイス マップの作成 ] ボタンを選択します。

図 31: [Interface Maps] ボタンが強調表示されたデザイン メニュー

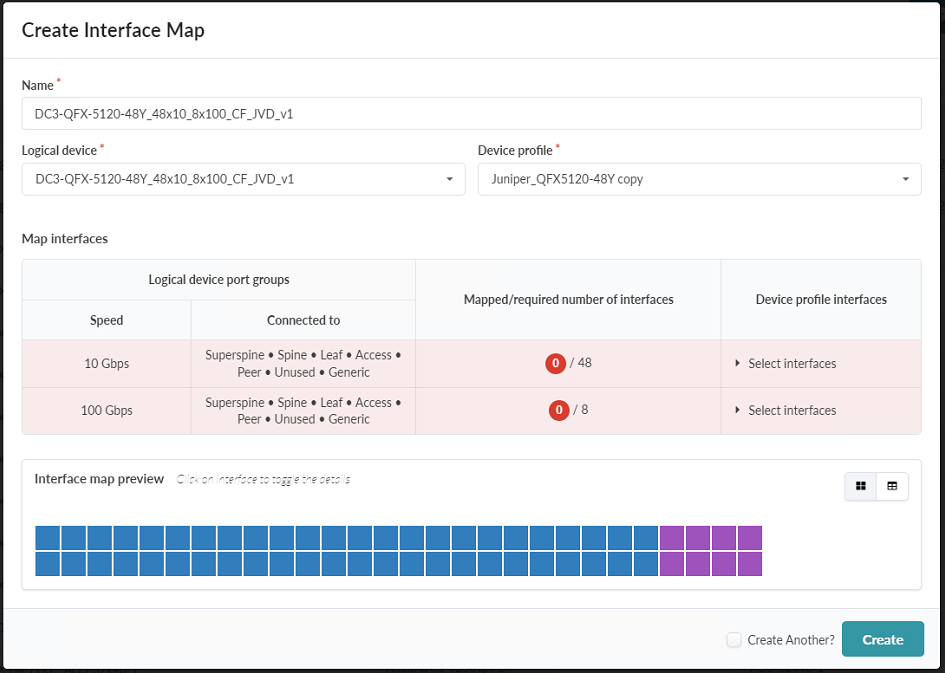

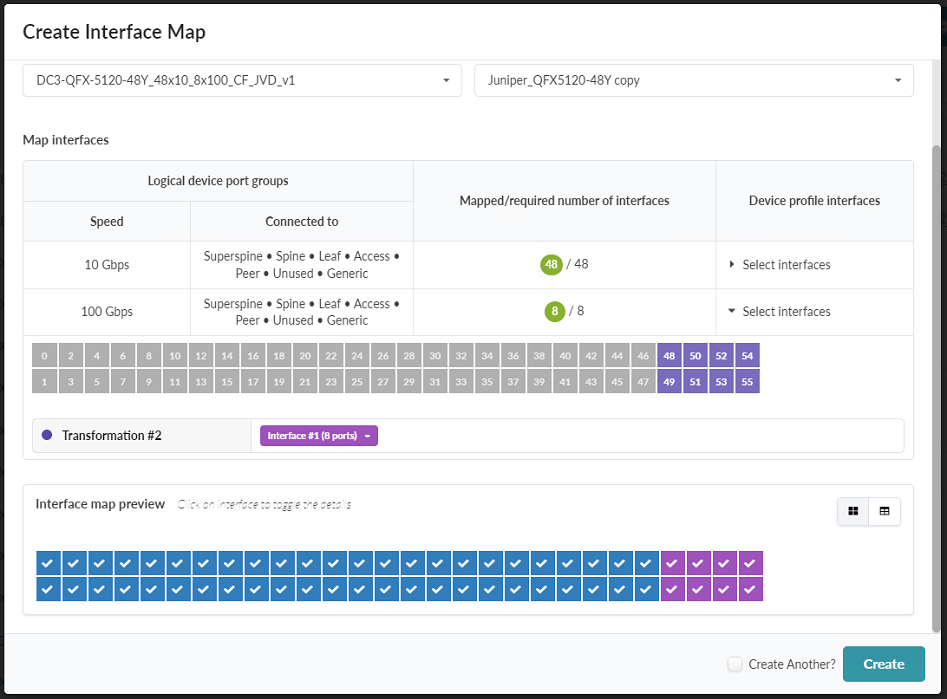

- インターフェイス マップに DC3-QFX-5120-48Y_48x10_8x100_CF_JVD_v1 という名前を付けます。

- 前の手順で作成した QFX-5120-48Y スイッチの論理デバイスとデバイスプロファイルを選択します。

図 32: [Interface Map Preview]

が表示された [Create Interface Map] ポップアップ

が表示された [Create Interface Map] ポップアップ

- [ デバイス プロファイル インターフェイス(Device profile interfaces )] 列で、[ インターフェイスの選択(Select Interfaces)] をクリックします。1 つのポートを選択し、そのタイプのすべてのポートを選択するまでドラッグして、すべての 10 Gbps ポートと 8 個の 100 Gbps ポートを適宜割り当てます。

図 33: QFX5120-48Y

のインターフェイス マップ プレビューが表示された [インターフェイス マップの作成(Create Interface Map)] ポップアップ

のインターフェイス マップ プレビューが表示された [インターフェイス マップの作成(Create Interface Map)] ポップアップ

- 「作成」をクリックします。

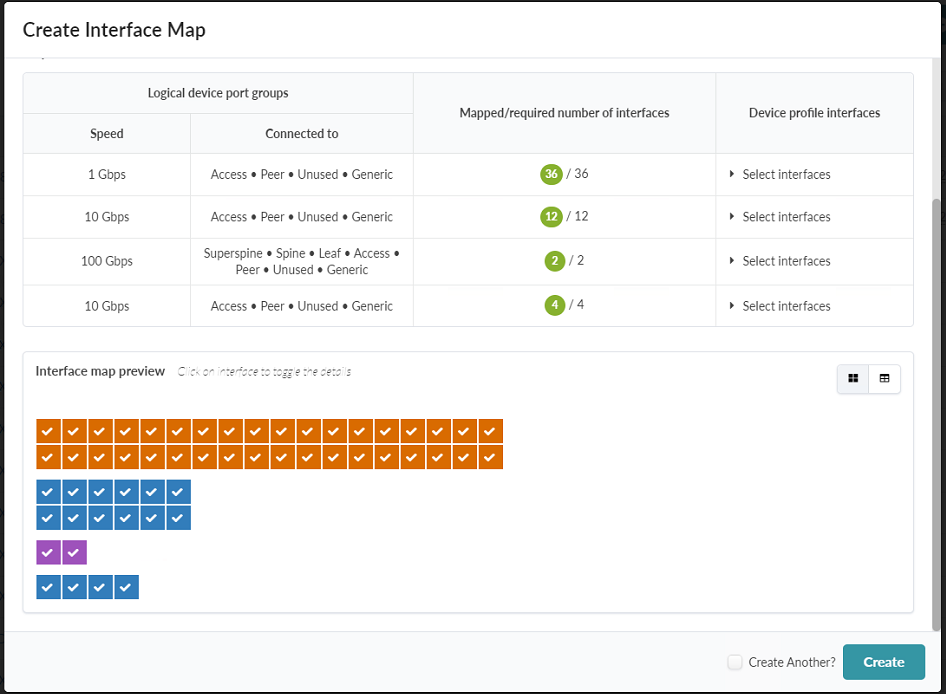

- EX4400-48MPスイッチ用の新しいインターフェイスマップを作成します。インターフェイス マップに DC3-EX4400-48MP-EM_36x1_12x10_4x10_2x100 という名前を付けます。

- 次の図に示すように、このインターフェイスマップにインターフェイスを割り当てます。

図 34:EX4400-MP

のインターフェイス マップ プレビューが表示された [インターフェイス マップの作成] ポップアップ

のインターフェイス マップ プレビューが表示された [インターフェイス マップの作成] ポップアップ

- 「作成」をクリックします。

ラックタイプの作成

ラックタイプは、物理ラックを抽象化した表現であるJuniper Apstraの論理ラックを定義します。ラックタイプは、論理デバイス間のリンクを定義します。

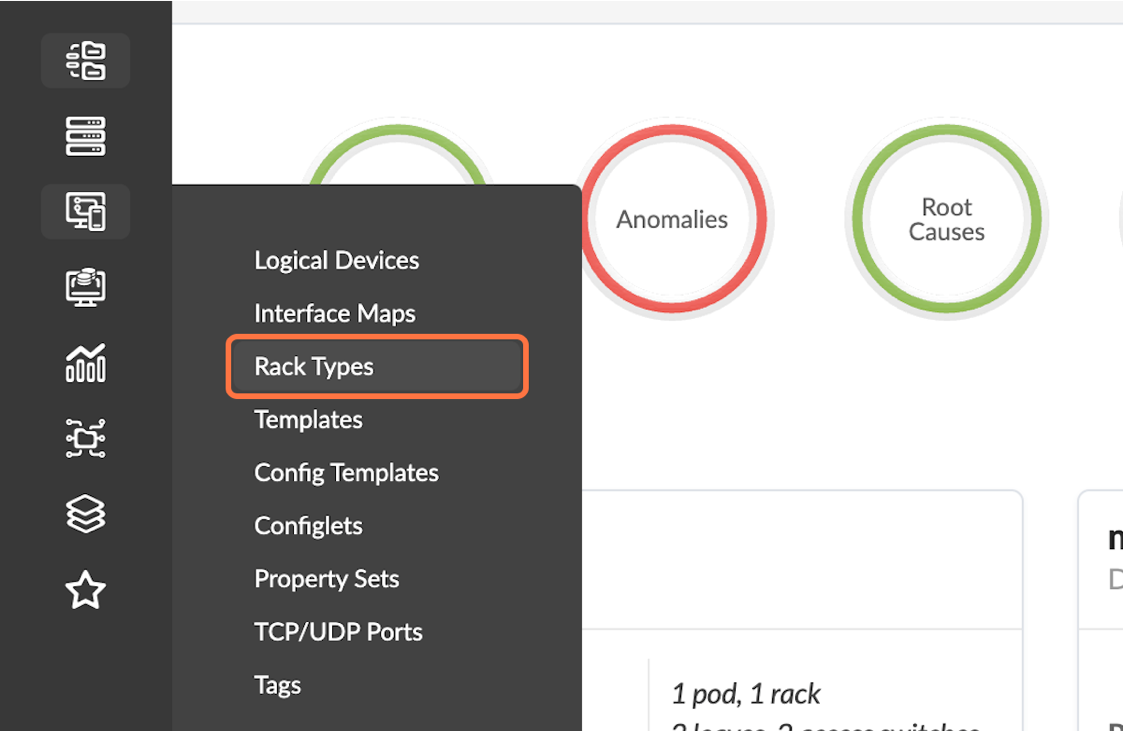

- [ Design > Rack Types]に移動します。

図35:[Rack Types]ボタンが強調表示された[Design]メニュー

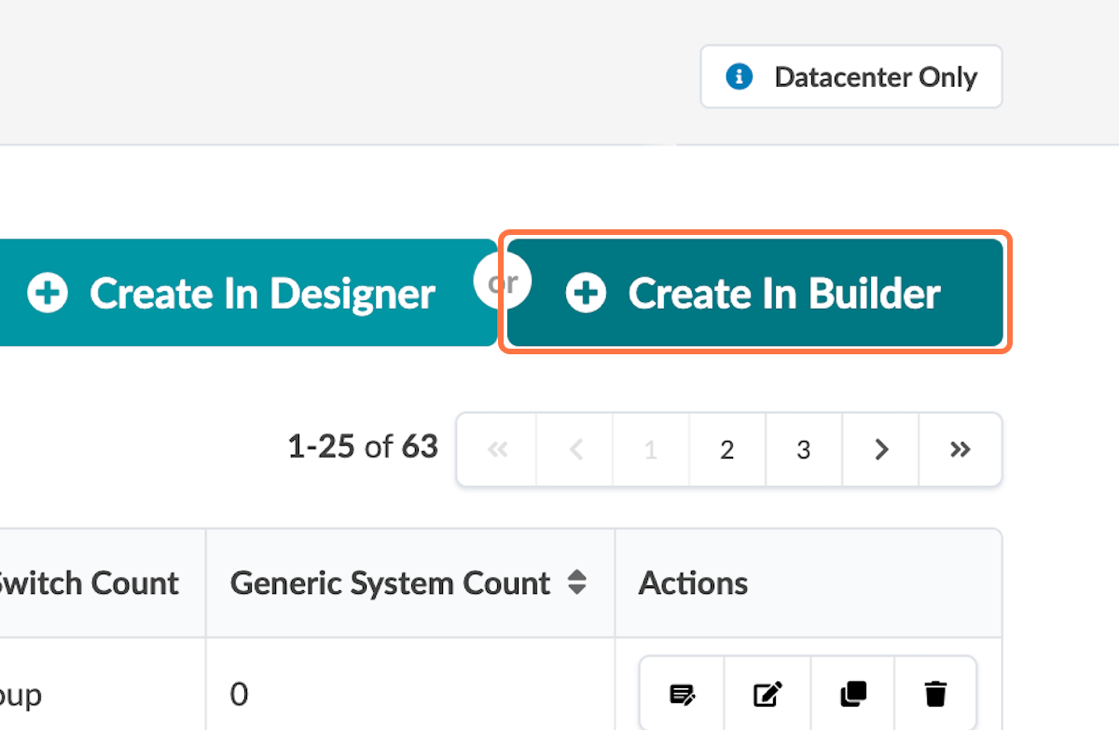

- 右上隅にある [ ビルダーで作成 ] を選択します。

図 36: [Create in Builder] ボタンが強調表示された [Rack Types] ページ

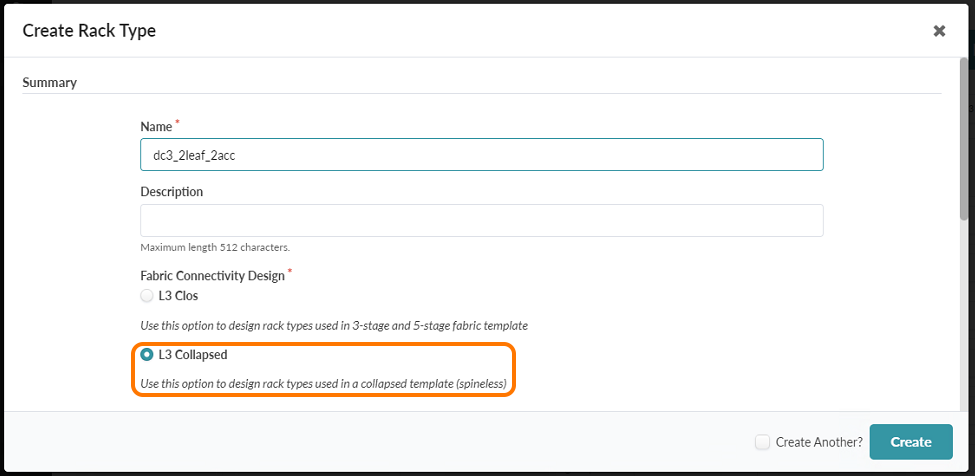

- dc3_2leaf_2acc という名前のラックを作成し、L3 collapsed を選択します。

図 37:L3 が折りたたまれた状態で強調表示された

を使用したビルダーでのラック タイプの作成

を使用したビルダーでのラック タイプの作成

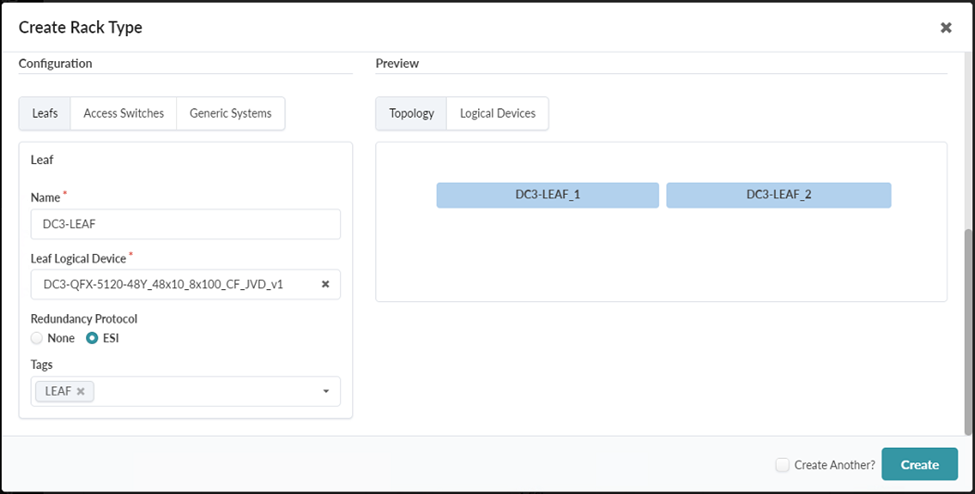

-

ポップアップボックスを下にスクロールします。

リーフ(Leaf)で次の属性を設定します。

名前:DC3リーフ、

リーフ論理デバイス:QFX-5120-48Y用に以前に作成した論理デバイスを選択します

冗長プロトコル:ESI

手記:Juniper Apstraでは、集約されたスパインレイヤーを「リーフ」スイッチと呼んでいます。これが、このガイドでの命名法の選択の根底にあります。

図 38:リーフの下のESIを使用したビルダーでのラック タイプの作成 強調表示されたリーフ

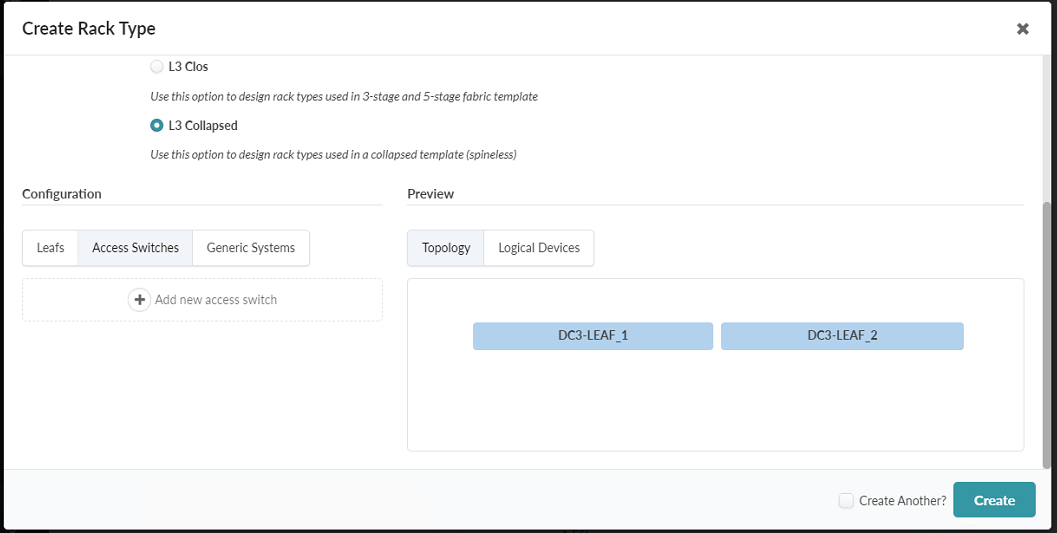

- [ Access Switches] をクリックします。

図 39:[Access Switches] タブが表示されている [Create Rack Type] ポップアップ

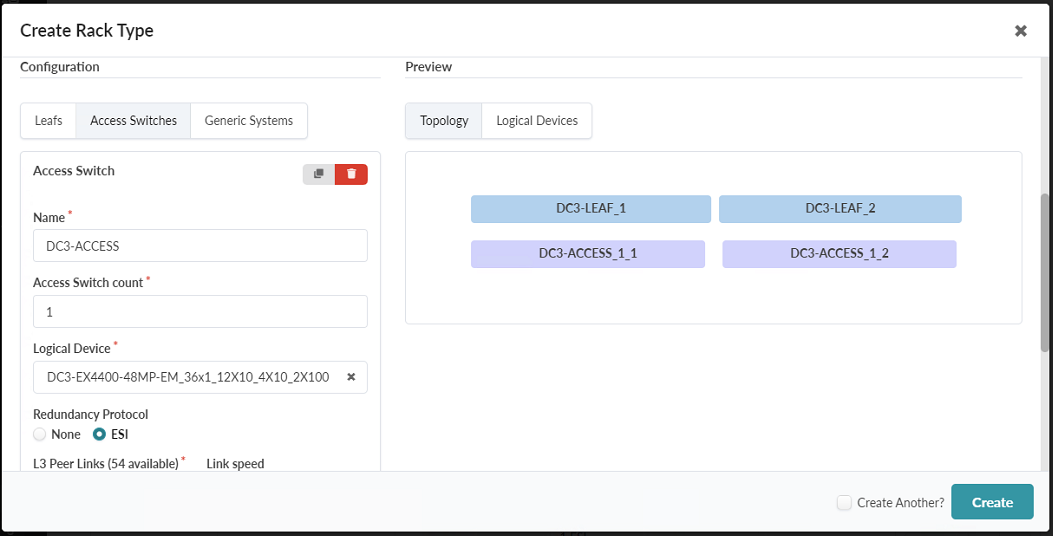

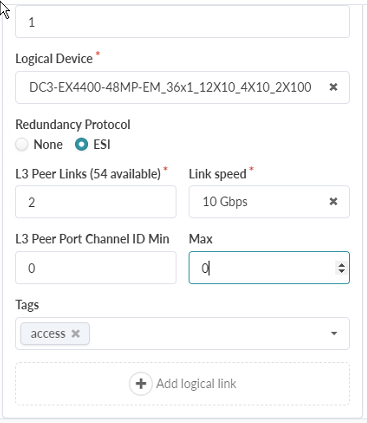

-

次の情報を入力します。

名前: DC3-Access

アクセススイッチ数:1

論理デバイス:EX4400-48MP用に以前に作成した論理デバイスを選択します

冗長プロトコル:ESI

図 40:[Create Rack Type] ポップアップで、最初の部分が入力された状態で [Access Switches] タブが表示され

-

下にスクロールして、次の情報を入力します。

L3ピアリンク:2

リンク速度:10Gbps

L3ピアポートチャネルID、最小: 0、 最大: 0

図 41: [Create Rack Type] ポップアップが表示され、[Access Switches] タブの追加設定オプションが表示され

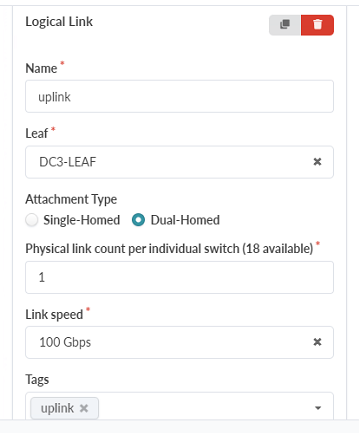

-

[ 論理リンクを追加] をクリックします。次の情報を含む論理リンクを追加します

名前:アップリンク

リーフ:DC3リーフ

アタッチメントタイプ:デュアルホーム

個々のスイッチあたりの物理リンク数:1

リンク速度: 100Gbps

図 42: [Create Rack Type] ポップアップが表示され、[Access Switches] タブの [Logical Link] 設定オプションが表示され

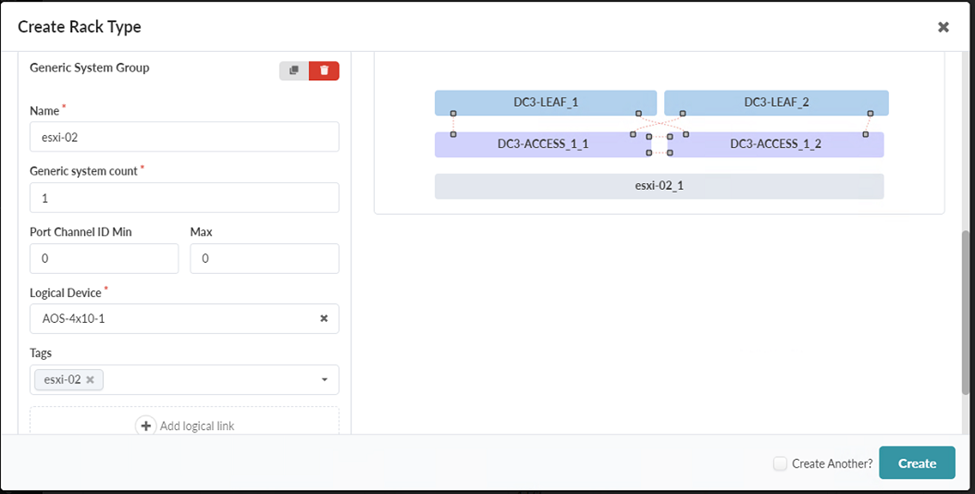

- 「汎用システム」で、「新規汎用システム・グループの追加」をクリックします。汎用システム グループに esxi-02 という名前を付け、サーバを表す適切な論理デバイスを選択します。

このドキュメントでは、データセンターJVDテストラボのESXiサーバーに10ギガビットNICポートが4個あるため、論理デバイスとして AOS-4x10-1 を選択しています。汎用システムを作成すると、リーフ スイッチが高可用性モードのサーバーなどの汎用システムに接続されます。

Generic System Group は、次の構成になります。

名前: esxi-02

一般的なシステム数: 1

ポートチャネルID最小:0、最大:0

論理デバイス:AOS-4X10-1

図 43: [Generic Systems](汎用システム)を選択した状態でのビルダーでのラック・タイプの作成

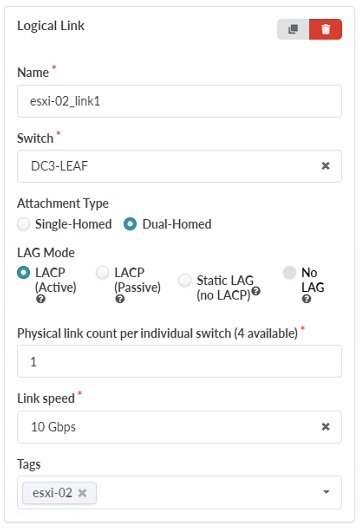

- 「 汎用システム」で、「 論理リンクの追加 」をクリックして論理リンクを作成します。

この論理リンクは、esxi-02 から DC3-LEAF スイッチ レイヤー スイッチへのデュアルホーム接続されます。DC3-LEAF スイッチ レイヤーは、アクセス スイッチではなく、トポロジー内の集約されたスパイン レイヤーです。この構成は、集約されたファブリックレイヤー内のスイッチにサーバーを直接接続する機能を示しています。

以下のパラメーターで論理リンクを作成します。

名前:esxi-02_link1

スイッチ:DC3リーフ

アタッチメントタイプ:デュアルホーム

LAGモード:LACP(アクティブ)

個々のスイッチあたりの物理リンク数:1

リンク速度:10 Gbps

図 44: [Generic Systems] タブの [Logical Link] オプションが表示されている [Create Rack Type] ポップアップ

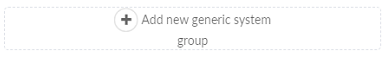

- 「 新規総称システム・グループの追加」をクリックします。

図 45: [Create Rack Type] ポップアップ

の [Generic Systems] タブにある [Add new generic system group] ボタン

の [Generic Systems] タブにある [Add new generic system group] ボタン

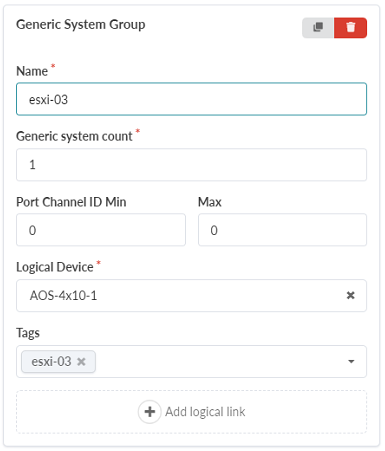

-

次のパラメータで汎用システムグループを作成します。

名前:esxi-03

一般的なシステム数: 1

ポートチャネルID最小:0、最大:0

論理デバイス:AOS-4X10-1

図 46:[Access Switches] タブの [Logical Link] 設定オプションが表示されている [Create Rack Type] ポップアップ

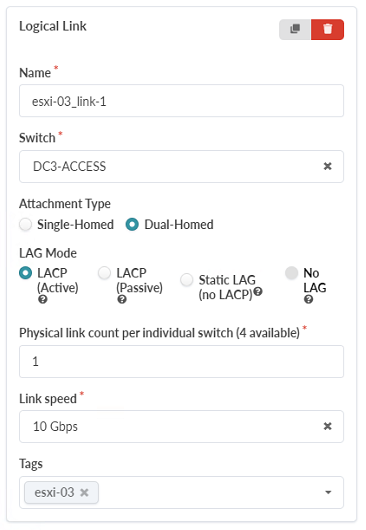

-

「汎用システム」で、「 論理リンクの追加 」をクリックして論理リンクを作成します。この論理リンクは、esxi-03 から DC3-ACCESS スイッチ レイヤー(アクセス スイッチ)にデュアルホーム接続されます。このトポロジーは、サーバーをアクセス スイッチに接続する機能を示しています。このサーバーとアクセススイッチを10Gbpsリンクで接続している間、EX4400アクセススイッチの10Gbpsポートの数には限りがあります。これらのEX4400アクセススイッチは、主に1Gbpsデバイスを折りたたみ式ファブリックに接続するために使用することをお勧めします。論理リンクは、次のパラメータで終わる必要があります。 名前: esxi-03_link1

スイッチ:DC3アクセス

アタッチメントタイプ:デュアルホーム

LAGモード:LACP(アクティブ)

個々のスイッチあたりの物理リンク数:1

リンク速度: 10 Gbps

図 47:[Generic Systems] タブの [Logical Link] オプションが表示された [Create Rack Type] ポップアップ

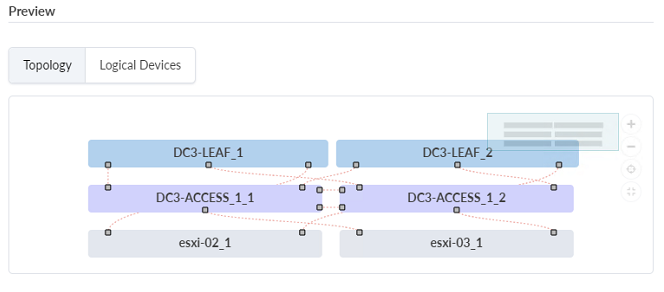

- 「作成」をクリックします。トポロジーのプレビューが次の図のようになると、ラックが正常に作成されたことがわかります。

の [Topology] プレビュー

の [Topology] プレビュー

テンプレートの作成

テンプレートは、1つ以上のラックタイプを組み合わせて、ファブリック全体の論理表現を作成します。これらはブループリントの作成に使用されます。

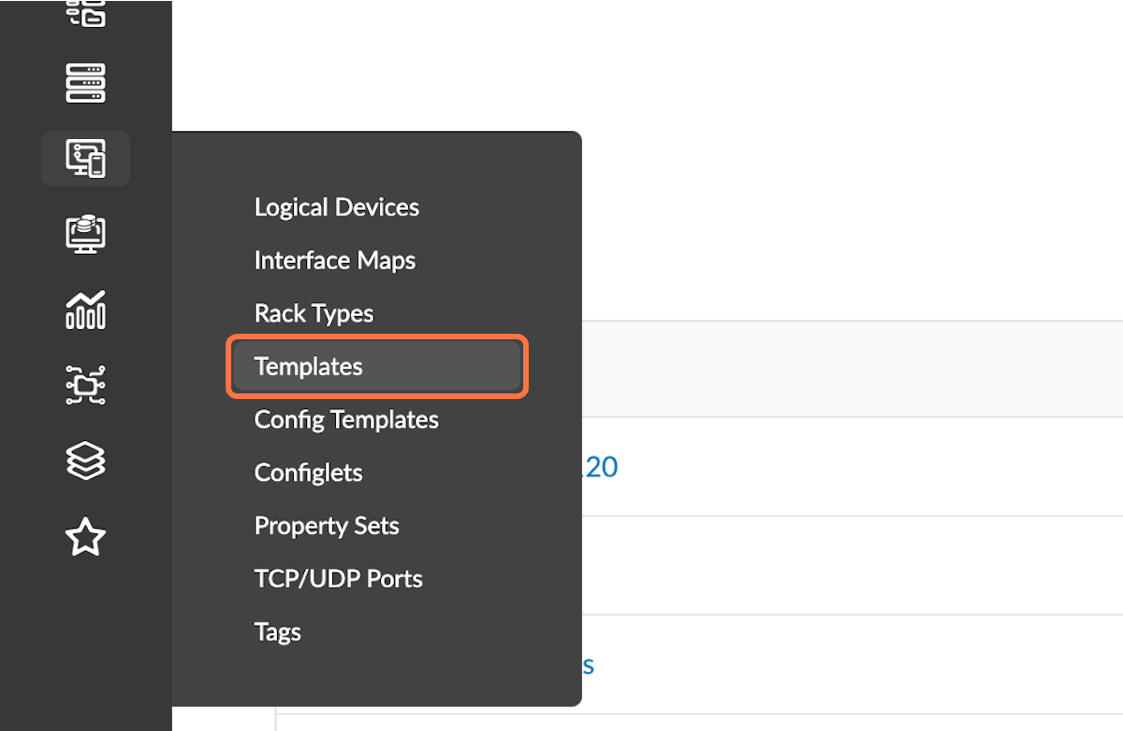

- [Design > Templates] に移動します。右上隅にある [テンプレートの作成] を選択します。

図 49: [テンプレート] ボタンが強調表示された [デザイン] メニュー

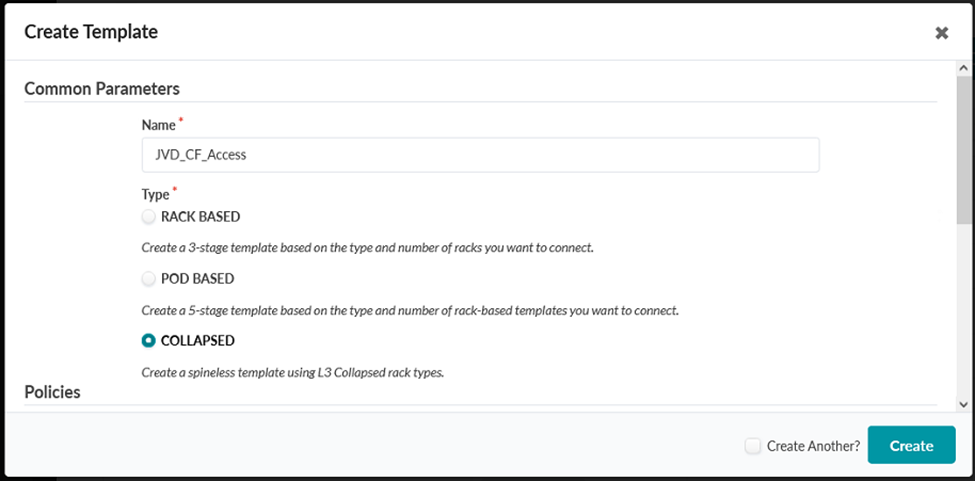

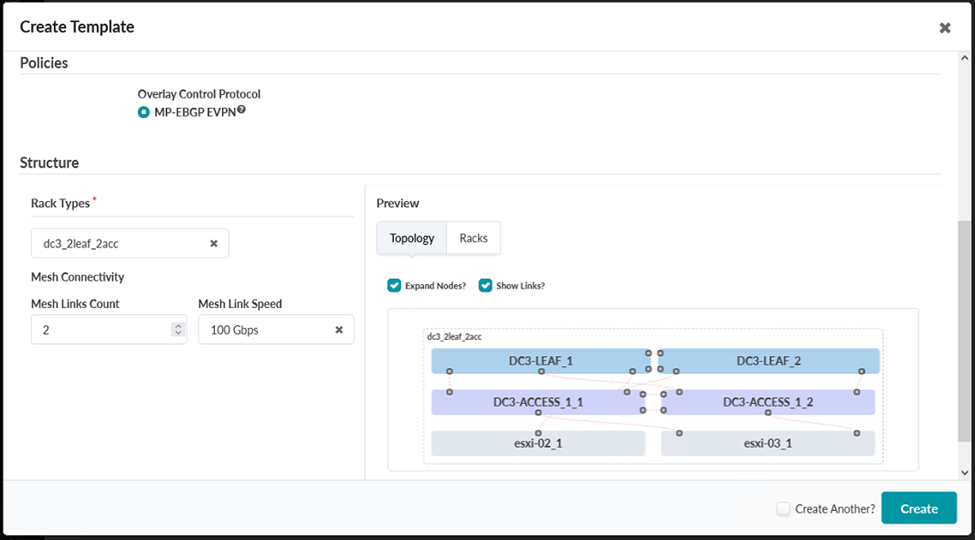

- テンプレートに 「JVD_CF_Access 」という名前を付けます。 [タイプ(Type )] を [折りたたみ(Collapsed )] に設定し、オーバーレイ制御プロトコルとして [MP-BGP-EVPN] を選択します。

図 50: [COLLAPSED] タイプを選択した状態での [テンプレートの作成] ポップアップ

- この手順の前半で作成したラックタイプ(dc3_2leaf_2acc)を選択します。メッシュリンク数:2、メッシュリンク速度:100Gbpsを設定します。

「作成」をクリックします。

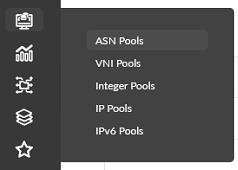

ASNプールの作成

このチュートリアルの後半で ASN を自動的に割り当てるために、ASN のプールを作成します。

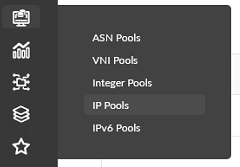

- 「リソース」 >「ASNプール 」に移動します。右上隅にある [Create ASN Pool ] を選択します。

図52: [ASN Pools]ボタンが強調表示された[Resources]メニュー

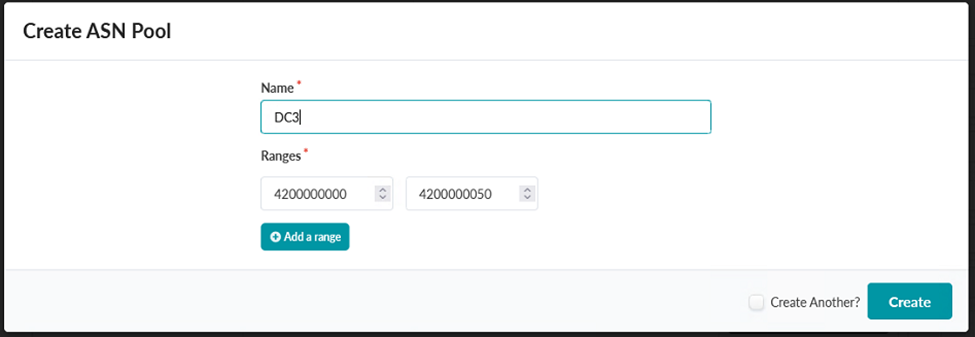

- 内部 ASN の Name: JVD_CF_ASN1 を使用して ASN プールを作成します。このガイドでは、このASNプールに範囲4200000000-4200000050を使用します。これらのASNは、IANAがプライベート使用のために予約した32ビットASNのブロックからのものです。

図 53:ASN プール DC3

の作成を示す [Create ASN Pool] ポップアップ

の作成を示す [Create ASN Pool] ポップアップ

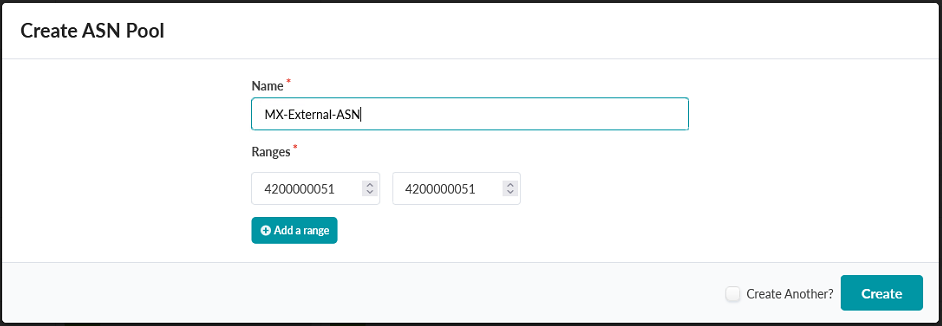

- 外部ASN用に2つ目のASNプールを作成します。[Name (名前)]: MX-External-ASN と 4200000051-4200000051の範囲を設定して、単一の外部 AS 番号を定義します。

の作成を示す[Create ASN Pool]ポップアップ

の作成を示す[Create ASN Pool]ポップアップ

IPおよびループバックプールの作成

チュートリアルの後半で IP アドレスを自動的に割り当てるための IP プールを作成します。

- [リソース] > [ASN プール ] に移動し、右上隅にある [ IP プールの作成 ] ボタンを選択します。

図55: [ASN Pools]ボタンが強調表示された[Resources]メニュー

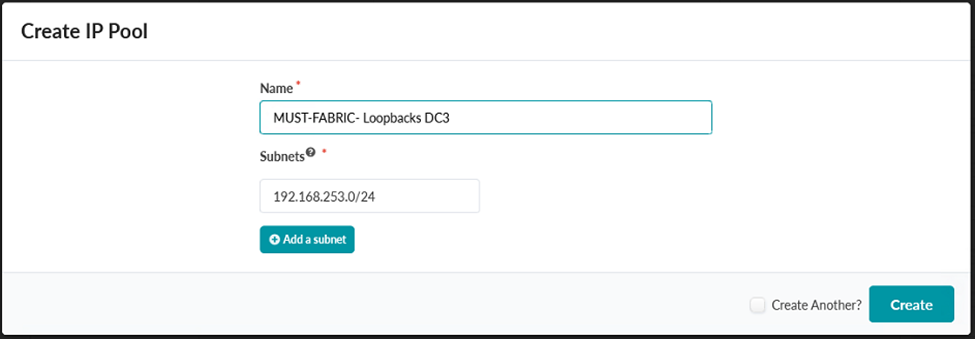

- サブネットが 192.168.253.0/24 の MUST-FABRIC-Loopbacks DC3 という名前の IP プールを作成します。

図 56:MUST-FABRIC-Loopbacks DC3 IPプール

の作成を示す[Create IP Pool]ポップアップ

の作成を示す[Create IP Pool]ポップアップ

「作成」をクリックします。

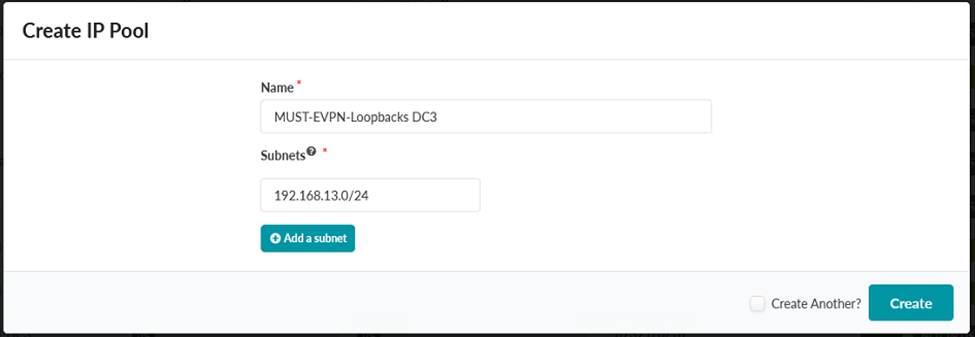

- サブネットが 192.168.13.0/24 の MUST-EVPN-Loopbacks DC3 という名前の 2 つ目の IP プールを作成します。

図 57:MUST-EVPN-Loopbacks DC3 IPプール

の作成を示す[IP Poolの作成]ポップアップ

の作成を示す[IP Poolの作成]ポップアップ

「作成」をクリックします。

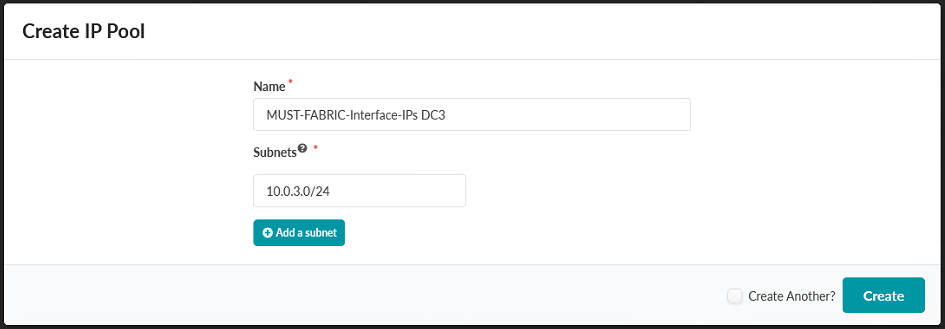

- サブネットが 10.0.3.0/24 の MUST-FABRIC-Interface-IPs DC3 という名前の 3 番目の IP プールを作成します。

の作成を示す[Create IP Pool]ポップアップ

の作成を示す[Create IP Pool]ポップアップ

「作成」をクリックします。

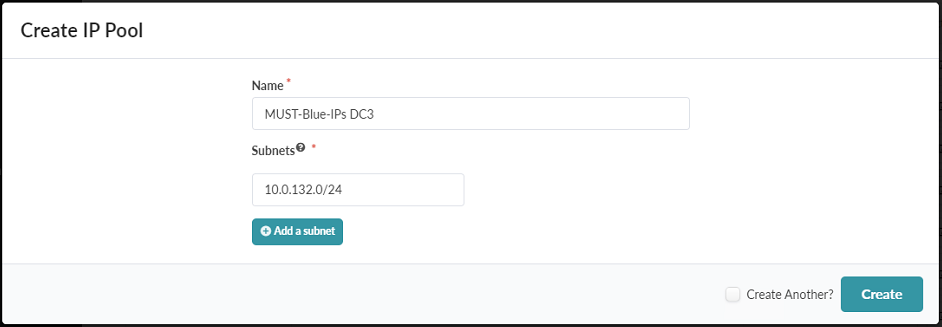

- サブネットが 10.0.132.0/24 の MUST-Blue-IPs DC3 という名前の 4 番目の IP プールを作成します。

の作成を示す[Create IP Pool]ポップアップ

の作成を示す[Create IP Pool]ポップアップ

「作成」をクリックします。

- サブネットが 10.0.135.0/24 の MUST-Red-IPs DC3 という名前の 5 番目の IP プールを作成します。

.png) の作成を示す [IP プールの作成(Create IP Pool)] ポップアップ

の作成を示す [IP プールの作成(Create IP Pool)] ポップアップ

「作成」をクリックします。

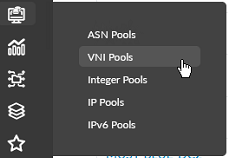

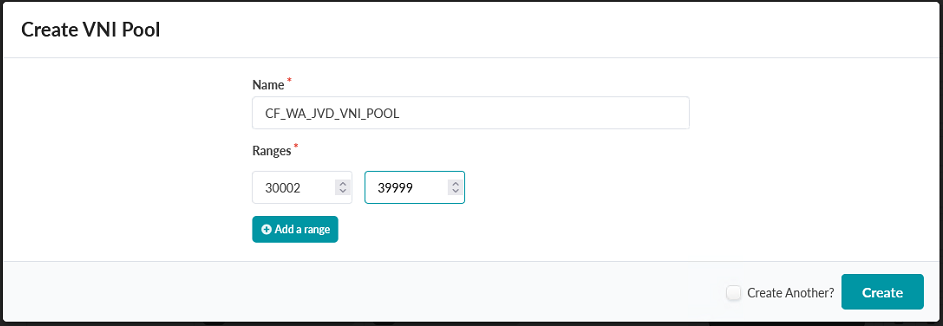

VNIプールの作成

VNI のプールを作成して、このチュートリアルの後半で VNI を自動的に割り当てます。

- [Resources] > [VNI Pools ] に移動します。右上隅にある [VNI プールの作成] ボタンを選択します。

図 61: [Resources] メニュー

の [VNI Pools] ボタン

の [VNI Pools] ボタン

- 30002〜39999の範囲でCF_WA_JVD_VNI_POOLという名前のVNIプールを作成します。

の作成を示す [VNI プールの作成(Create VNI Pool)] ポップアップ

の作成を示す [VNI プールの作成(Create VNI Pool)] ポップアップ

「作成」をクリックします。

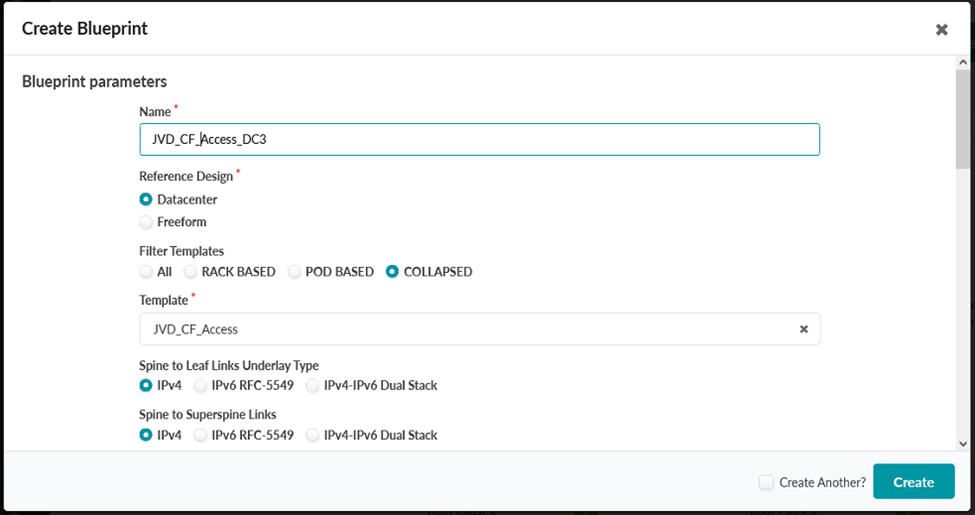

ブループリントの作成

設定して導入すると、このブループリントが管理目的でファブリックと対話するための主要な手段となります。

- [Blueprints] に移動します。右上隅にある [Create Blueprint (ブループリントの作成)] ボタンを選択します。

図 63: メイン メニューの [Blueprints] ボタンが強調表示された

- ブループリントに 「JVD_CF_Access_DC3」と名前を付けます。

- [リファレンス デザイン] で [データセンター] を選択します。

- [Filter Templates] で [COLLAPSED] を選択します。

-

このJVDEで以前に作成した JVD_CF_Access テンプレートを選択し、リンクに IPv4 を選択します。

図 64: このJVD の入力が入力された[Create Blueprint]ポップアップ

の入力が入力された[Create Blueprint]ポップアップ

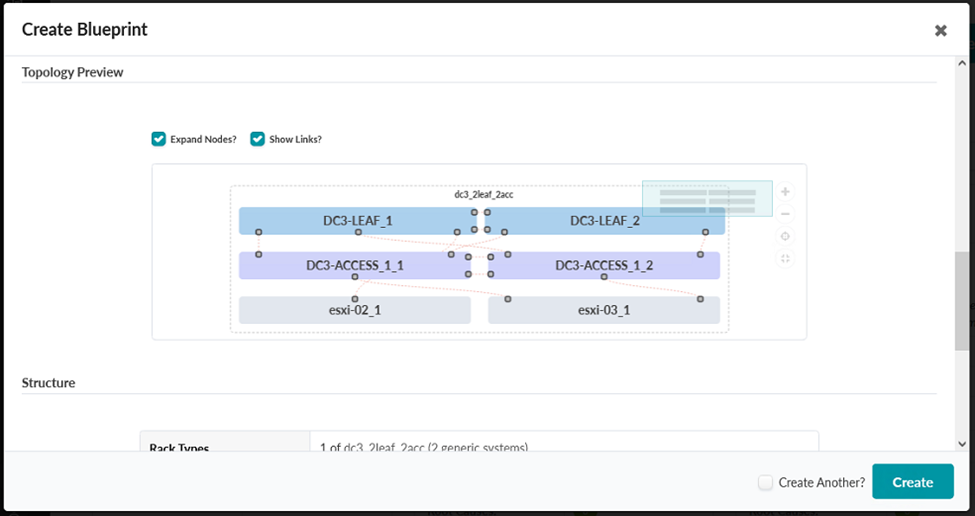

- [Create Blueprint] ポップアップを下にスクロールし、トポロジのプレビューが、このドキュメントの前の [Create Rack] の手順で確認されたものと一致することを確認します。

を表示する [Create Blueprint] ポップアップ

を表示する [Create Blueprint] ポップアップ

ブループリントの設定

ファブリックの基本構造を定義するために必要な論理的な抽象化がすべて完了したので、次はネットワーク環境の詳細を使用してブループリントを構成します。

- [Blueprints] に移動します。作成したばかりのブループリントを選択します。

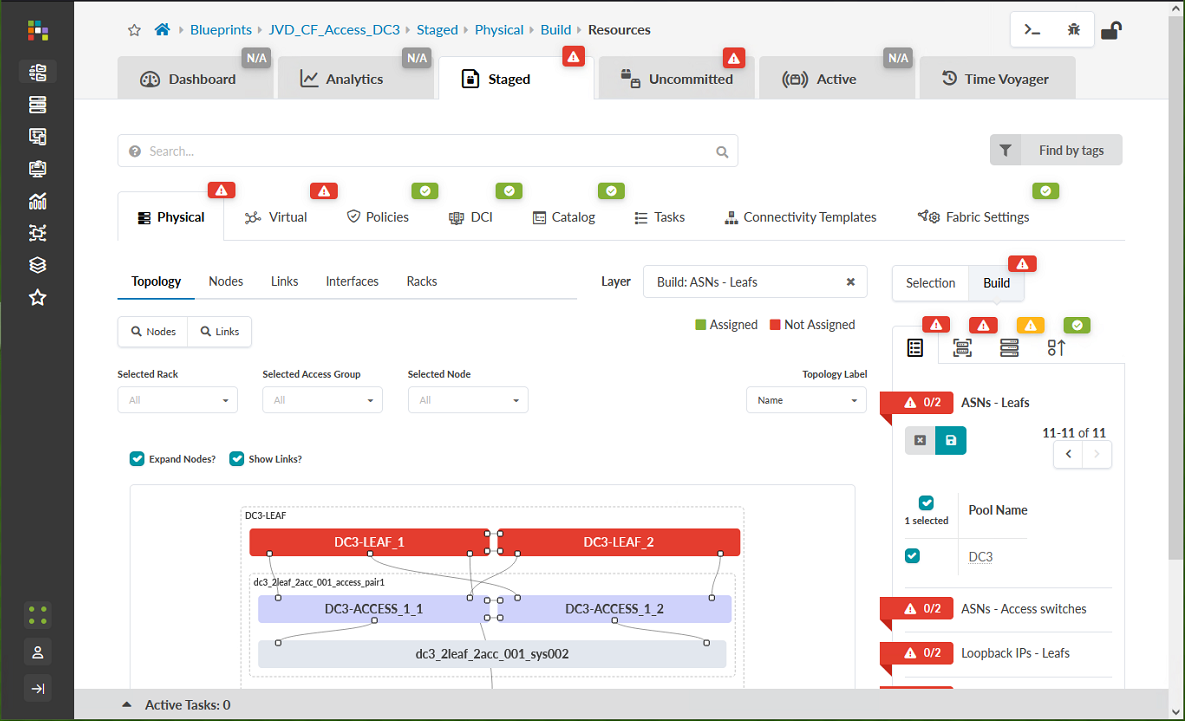

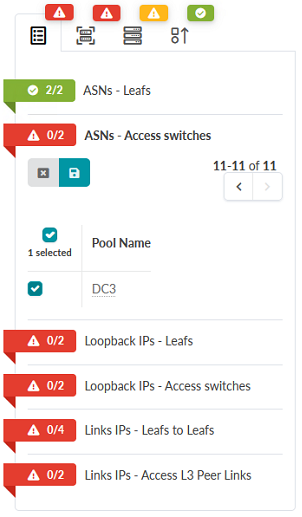

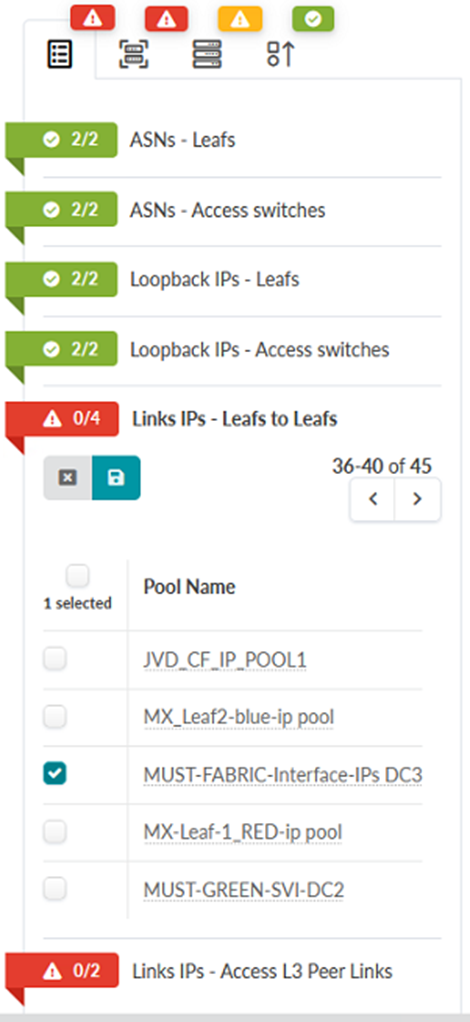

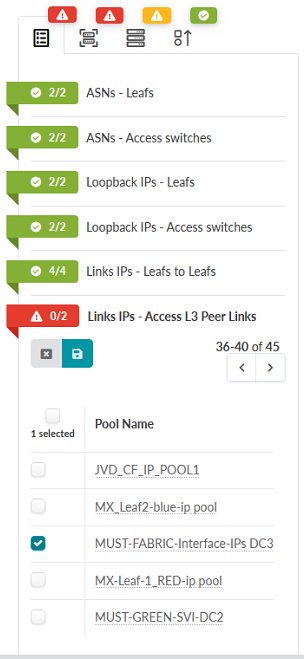

- [Staged > Topology] に移動します。画面右側のパネルにある「ASNs – Leafs」という単語の横にあるアイコンをクリックします。

- 内部使用のために以前に作成されたASN( DC3)を選択します。

図 66: JVD_CF_Access_DC3 ブループリントの [Staged] タブに ASN - リーフの割り当てオプションが表示されている

- 「 保存 」アイコンをクリックします。

図 67: JVD_CF_Access_DC3 ブループリント

の [Staged] タブにある [Save] アイコンのクローズアップ

の [Staged] タブにある [Save] アイコンのクローズアップ

- [ASNs – Access switches] の横にあるアイコンをクリックします。DC3 ASN をアクセス スイッチに割り当てます。

図68:ASN–アクセススイッチの割り当てオプション

が表示されているJVD_CF_Access_DC3ブループリントの[Staged]タブ

が表示されているJVD_CF_Access_DC3ブループリントの[Staged]タブ

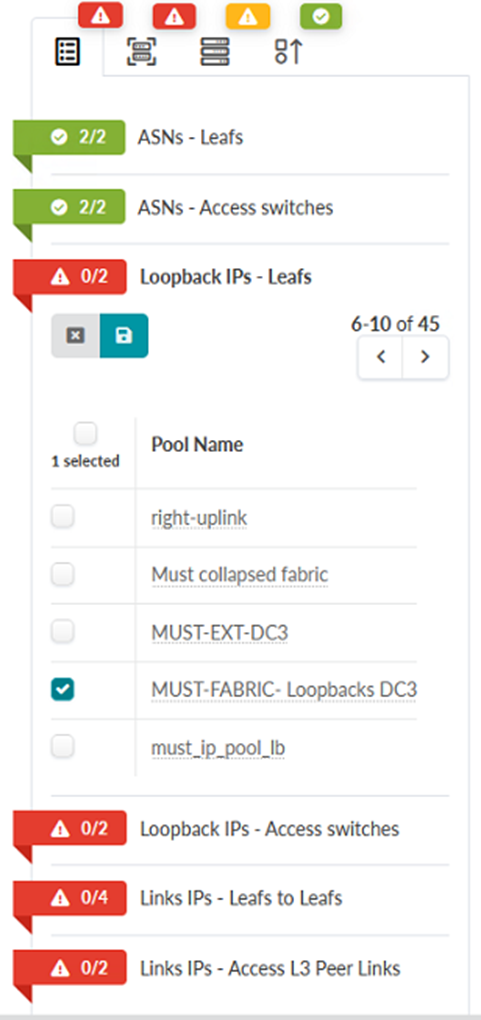

- [ループバック IP – リーフ(Loopback IPs – Leafs)] の横にあるアイコンをクリックします。MUST-FABRIC-Loopbacks DC3 IP プールを割り当てます。

図 69: ループバック IP – リーフ割り当てオプションが表示されている JVD_CF_Access_DC3 ブループリントの [Staged] タブ

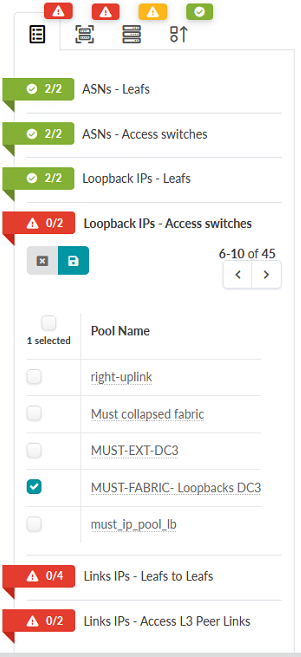

- [Loopback IPs – Access switches] の横にあるアイコンをクリックします。MUST-FABRIC-Loopbacks DC3 IP プールを割り当てます。

図 70: JVD_CF_Access_DC3 ブループリントの [Staged] タブに表示されている ループバック IP – アクセス スイッチの割り当てオプション

- [Links IPs – Leafs] の横にあるアイコンをクリックします。

図 71: リンクが表示されている JVD_CF_Access_DC3 ブループリントの [Staged] タブ IP:リーフからリーフへの割り当てオプション

- [Links IPs – Access L3 Peer Links] の横にあるアイコンをクリックします。MUST-FABRIC-interface-IPs-DC3 IPプールを割り当てます。

図 72: リンクを表示する JVD_CF_Access_DC3 ブループリントの [Staged] タブ [IP] – アクセス L3 ピア リンク割り当てオプション

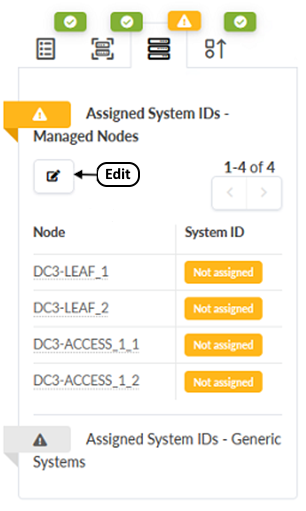

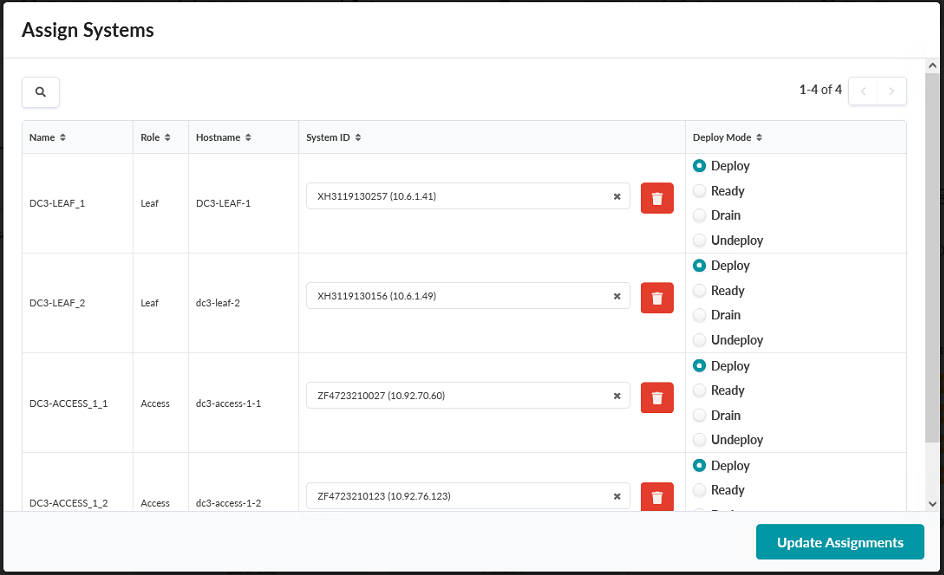

- スイッチにシステムIDを割り当てて、システムを導入します。3 台のスタック スイッチのような [Device] アイコンをクリックします。[Assigned System IDs – Managed Nodes] の下にある [Edit] アイコンをクリックします。

の [Assign Systems] ポップアップ

の [Assign Systems] ポップアップ

ルーティングゾーンの作成

仮想ネットワークが稼働するルーティング ゾーンを定義します。

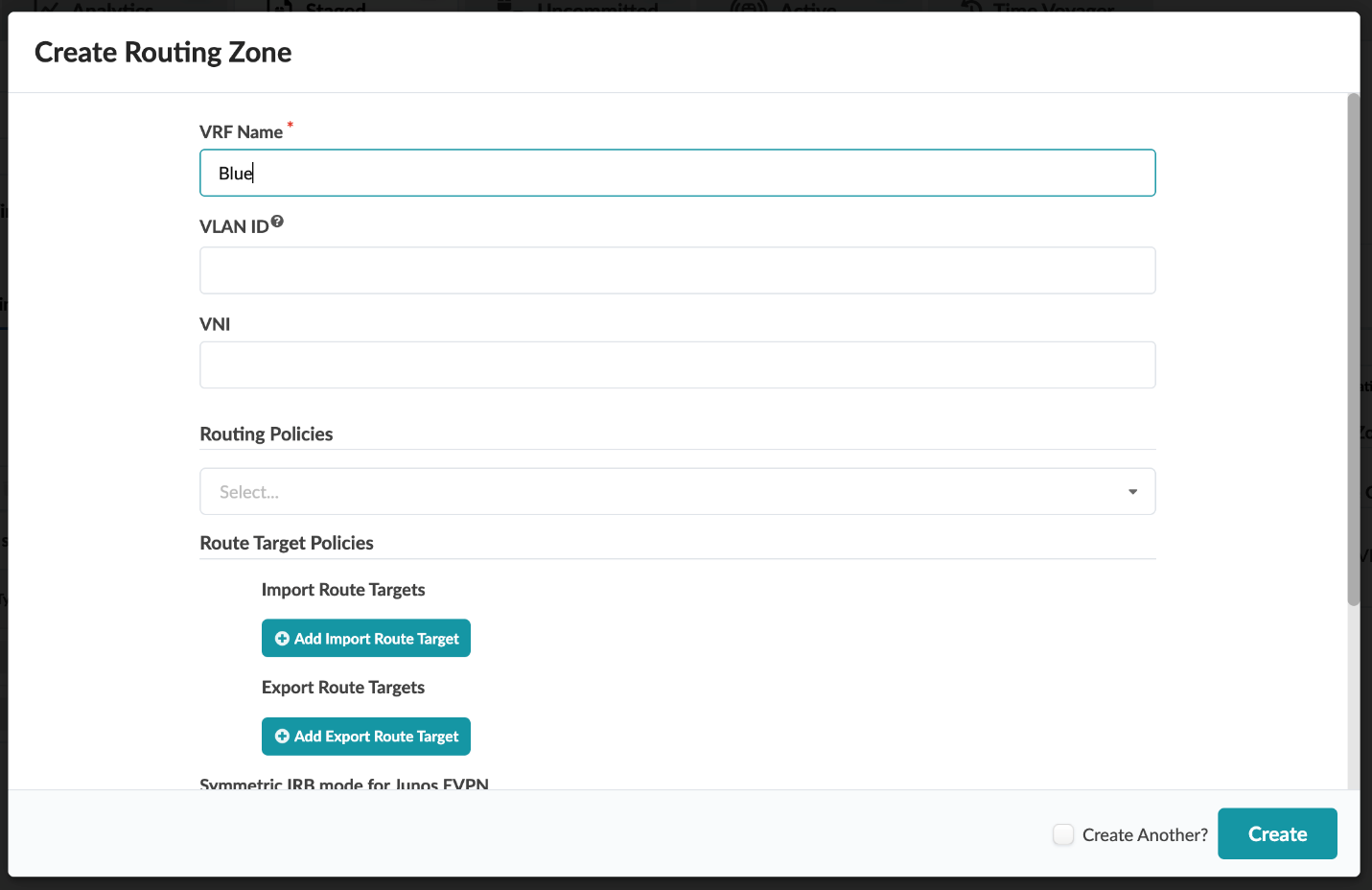

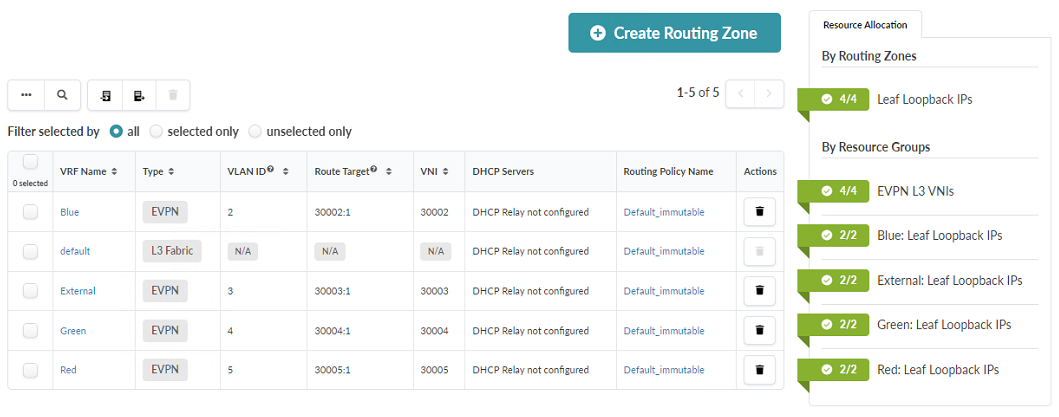

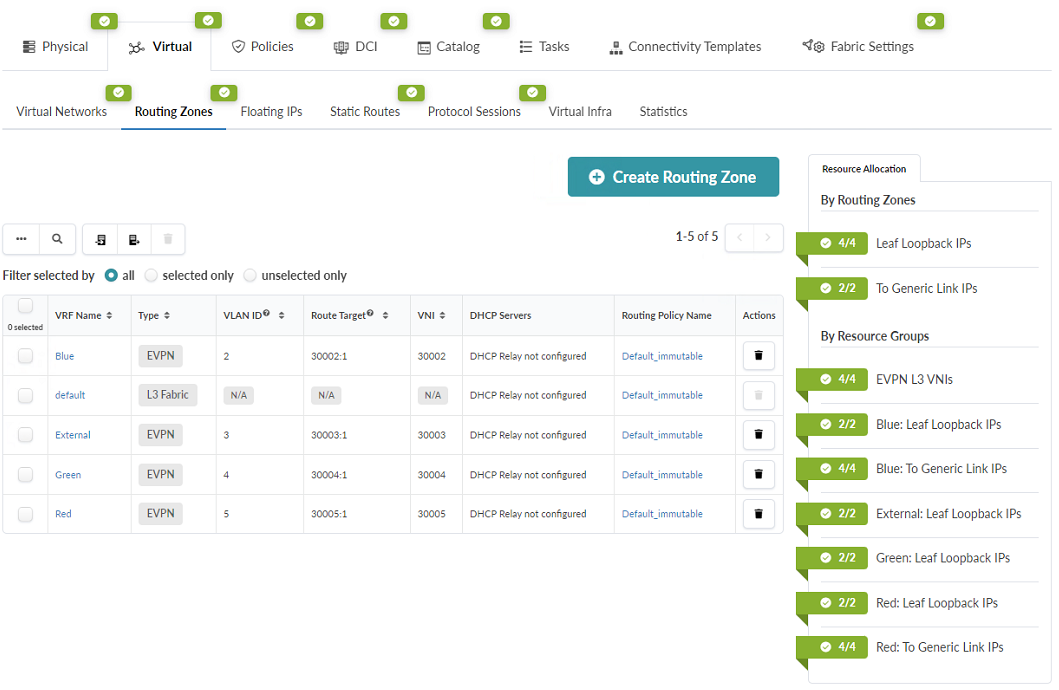

- JVD_CF_Access_DC3ブループリント内から、ステージングされた>仮想>ルーティングゾーンに移動します。メインコンテンツフレームの右上隅にある「ルーティングゾーンの作成」を選択します。

- 青、外部、緑、赤の 4 つの VRF を作成します。ルーティング ゾーンを作成するには、VRF 名を入力して [作成] をクリックします。4 つのルーティング ゾーンがすべて作成されるまで、このプロセスを繰り返します。

図 75: JVD_CF_Access_DC3 ブループリント

の [Create Routing Zone] ポップアップ

の [Create Routing Zone] ポップアップ

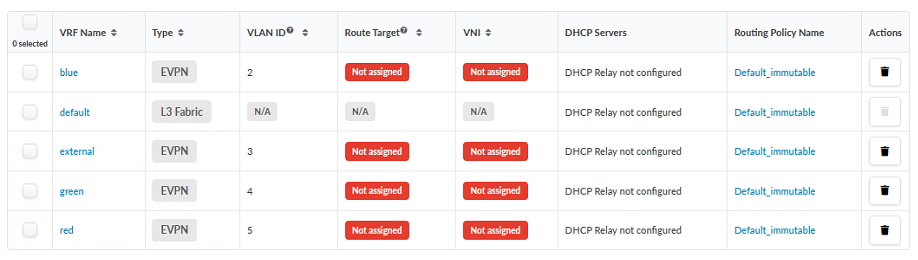

- ルーティングゾーンテーブルには、4つの新しいルーティングゾーンとデフォルトルーティングゾーンが含まれている必要があります。

の [Routing Zones] テーブル

の [Routing Zones] テーブル

仮想ネットワークの作成

このファブリックの一部となる仮想ネットワークを定義します。

- JVD_CF_Access_DC3 ブループリント内から、 [Staged > Virtual Networks> Virtual Networks] に移動します。メイン コンテンツ フレームの右上隅にある [仮想ネットワークの作成] を選択します。

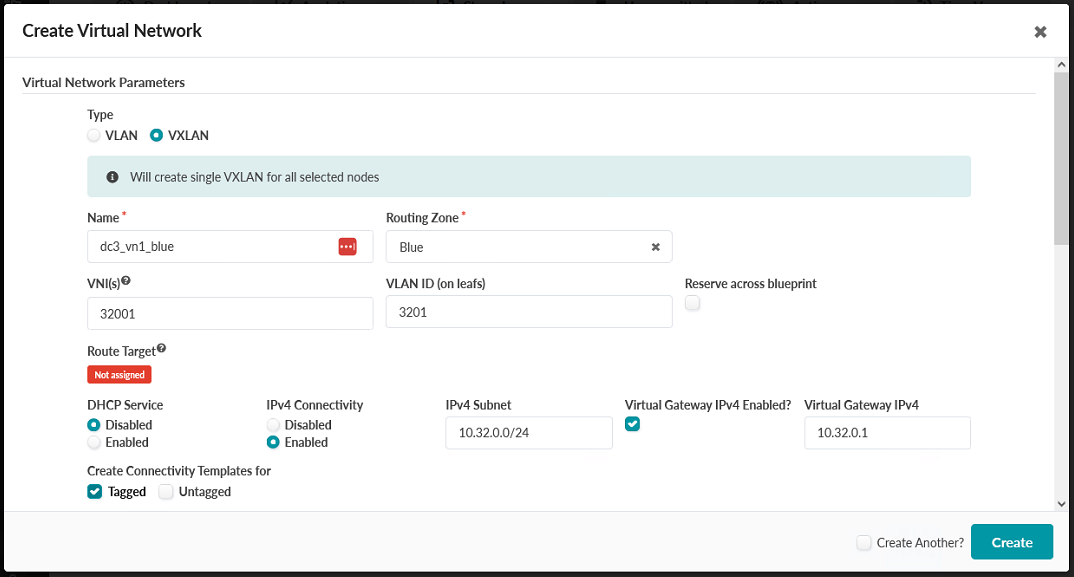

- 次の表と図のパラメーターに従って仮想ネットワークを作成します。クリックしないでください 創造する このセクションのステップ 3 まで進み、それを読むまで。

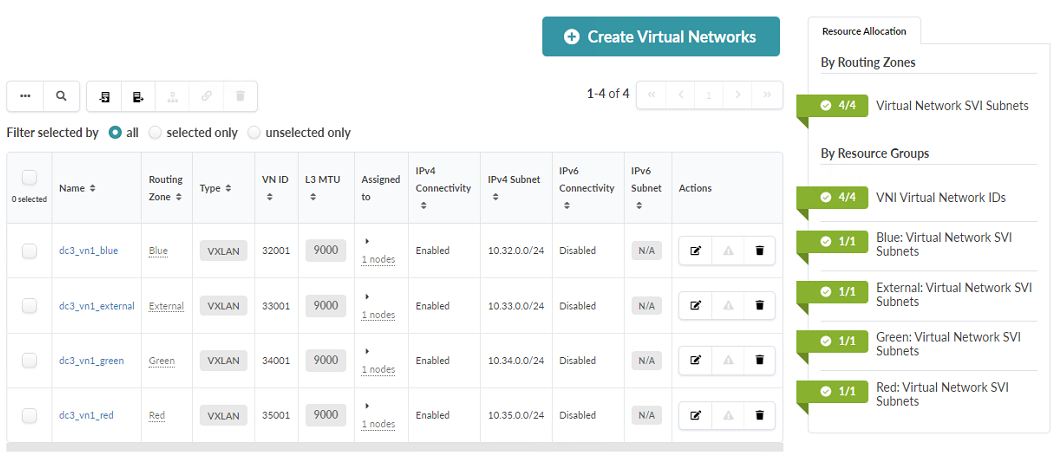

VXLAN のオプション 青色のルーティング ゾーン 青色のルーティング ゾーン 外部ルーティング ゾーン 緑のルーティング ゾーン 赤色のルーティング ゾーン VRF 名 dc3_vn1_blue dc3_vn1_external dc3_vn1_green dc3_vn1_red VNI 32001 33001 34001 35001 VLAN ID 3201 3301 3401 3501 DHCP サービス 無効 無効 無効 無効 IPv4接続 有効 有効 有効 有効 IPv4サブネット 10.32.0.0/24 10.33.0.0/24 10.34.0.0/24 10.35.0.0/24 仮想ゲートウェイ IPv4 対応 はい はい はい はい 仮想ゲートウェイ IPv4 10.32.0.1 10.33.0.1 10.34.0.1 10.35.0.1 接続テンプレートの作成 付き 付き 付き 付き 図 77: [Create Virtual Network] ポップアップ の上部

の上部

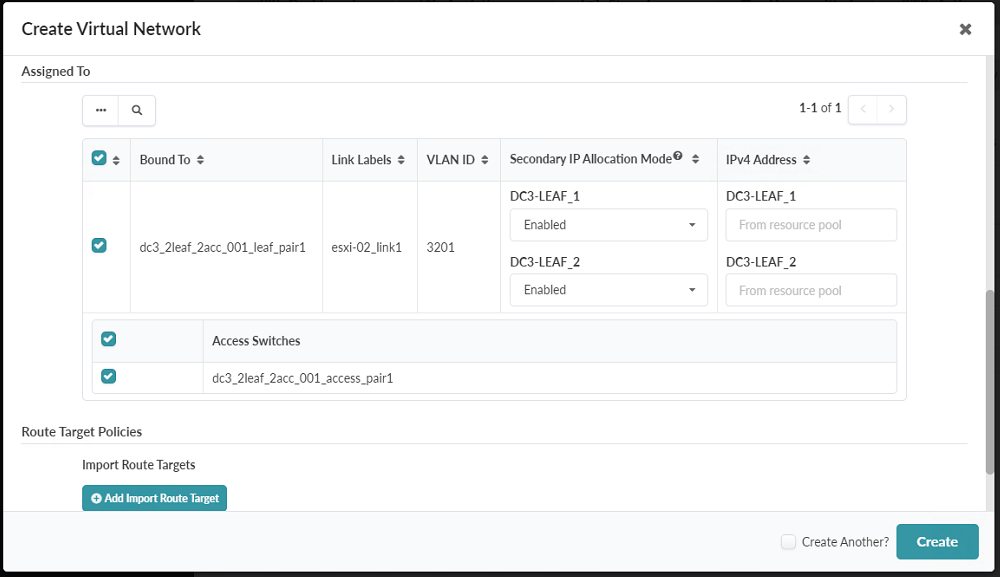

- [作成] をクリックして仮想ネットワークを作成する前に、関連するスイッチに仮想ネットワークを割り当てる必要があります。開いたポップアップを下にスクロールし、すべてのスイッチに割り当てて、[作成]をクリックします。

図 78:[仮想ネットワークの作成(Create Virtual Network)] ポップアップ

の下部

の下部

- テーブル内の各ルーティング ゾーンについて、このプロセスを繰り返します。[仮想ネットワーク] テーブルで結果を確認します。

ルーティング グループ リソースの割り当て

上記で作成したルーティング グループに IP や VNI などのリソースを割り当てます。この手順の前半で、これらのリソースをリソースプールで定義したため、関連するリソースプールを追加するだけで、Apstraは必要に応じてリソースを自動的に割り当てます。

- JVD_CF_Access_DC3 ブループリント内から [Staged > Virtual > Routing Zones ] に移動します。メイン コンテンツ フレームの右上隅にある [ ルーティング ゾーンの作成 ] ボタンを選択します。

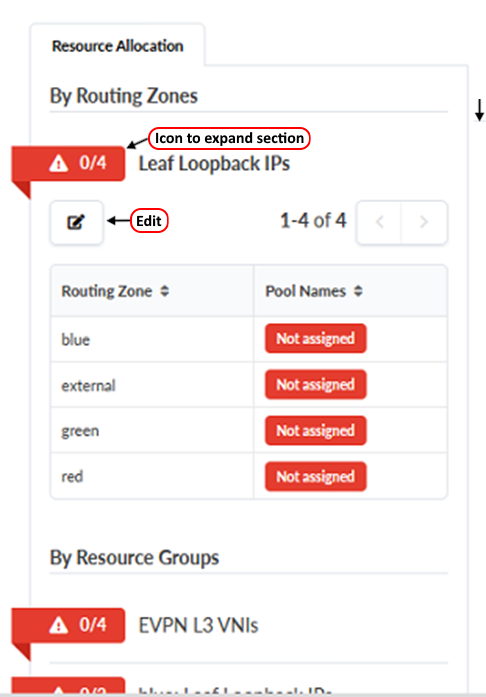

- [ルーティング ゾーン(Routing Zones)] タブの右側にある [リソース割り当て(Resource Allocation)] 設定ボックスで、[リーフ ループバック IP(Leaf loopback IPs)] の横にあるアイコンをクリックします。

図 80: [Routing Zones] タブの [Resource Allocation] 設定ボックスで、[Leaf Loopback IPs] セクションが開いていて、未設定の

が表示されています

が表示されています

- [リーフ ループバック IP(Leaf Loopback IPs)] の横にある [編集(Edit)] アイコンをクリックして、[プール割り当ての更新(Update Pool Assignments)] ポップアップ ボックスを開きます。

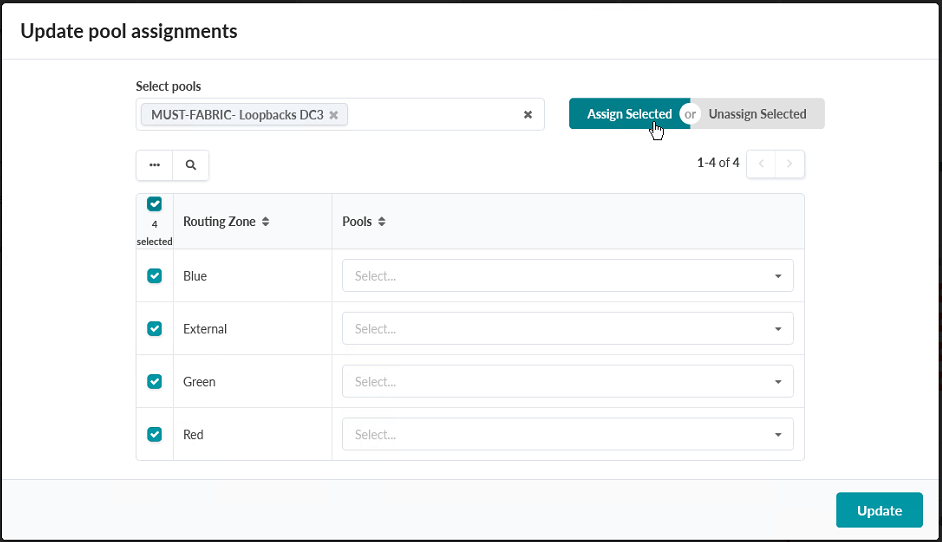

- 表の左上隅にある空のボックスをクリックして、すべての ルーティングゾーン を選択します。「 選択項目を割り当て」 ボタンをクリックします。

図 81: [Update Pool Assignments] ポップアップ ボックスが表示され、[Assign Selected] ボタンがマウスオーバー

と選択されているすべてのルーティング ゾーンが表示されます

と選択されているすべてのルーティング ゾーンが表示されます

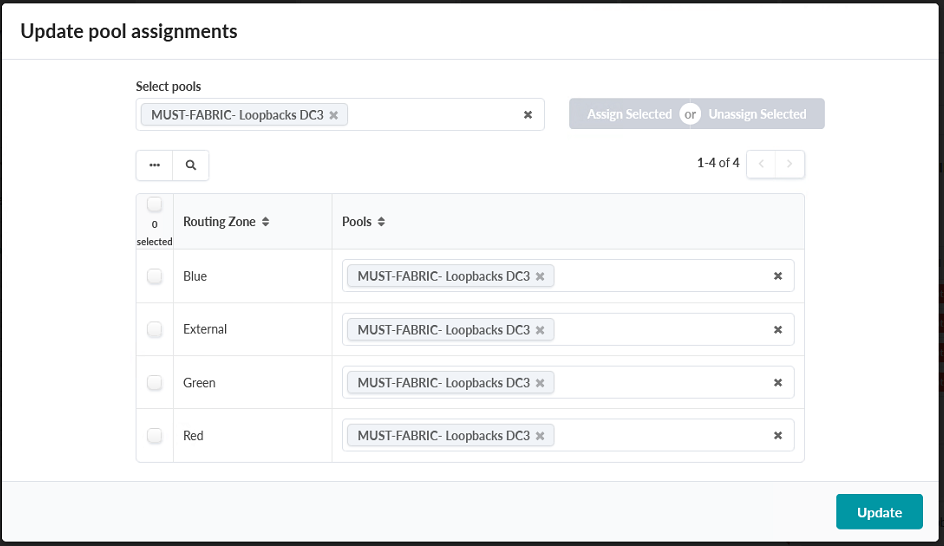

- すべてのルーティングゾーンにループバックIPプールが割り当てられていることを確認します。

図 82: [Update Pool Assignments] ポップアップ ボックスが表示され、ループバック IP プール

が割り当てられているすべてのルーティング ゾーンが表示されています

が割り当てられているすべてのルーティング ゾーンが表示されています

「 更新」をクリックします。

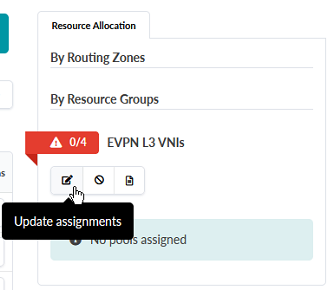

- [ Resource Allocation ] ボックス内で、[ EVPN L3 VNIs ] の横にある赤いボックスをクリックします。[ 割り当ての更新 ] ボタンを選択します。

図 83:[Resource Groups](リソースグループ)の下にあるEVPN L3 VNIの[Update assignments](割り当ての更新)ボタンが強調表示

-

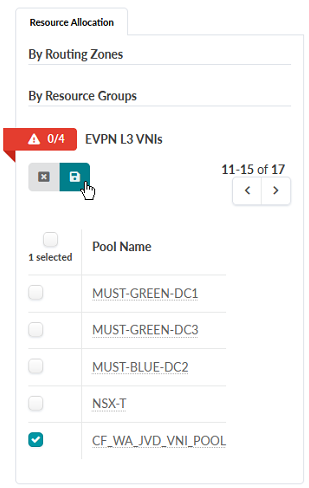

以前に作成したCF_WA_JVD_VNI_POOLを選択します 。

「 保存 」アイコンをクリックします。

図 84:[Resource Groups] の下にある EVPN L3 VNI の [Save] アイコンが強調表示され、CF_WA_JVD_VNI_POOLが選択されていることが示され

- ルーティングゾーンテーブルを調べて、L3 VNIが割り当てられていることを確認します。自動的に割り当てられたルートターゲットとVNIが表示されます。

外部ルータの追加

ファブリックに外部ルーターを追加して、ファブリック自体を超えたネットワーク接続を設定できます。このドキュメントでは、外部ルーターとしてMX204ルーターを使用します。Apstraではすべてのルーターが汎用システムとして扱われるため、特定のルーターは互換性があります。ルーター自体(およびその構成)は、このJVDEの一部とは見なされません。

-

JVD_CF_Access_DC3 ブループリント内から [Staged > Physical] に移動します。

トポロジで [DC3-Leaf-1 ] をクリックします。

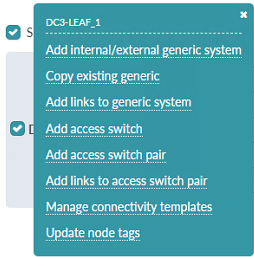

- [DC3-Leaf-1] のチェックボックスをオンにし、[ 内部/外部汎用システムの追加] を選択します。

図 86:DC3-Leaf-1ポップアップ 外部汎用システム

を追加する機能を示しています

を追加する機能を示しています

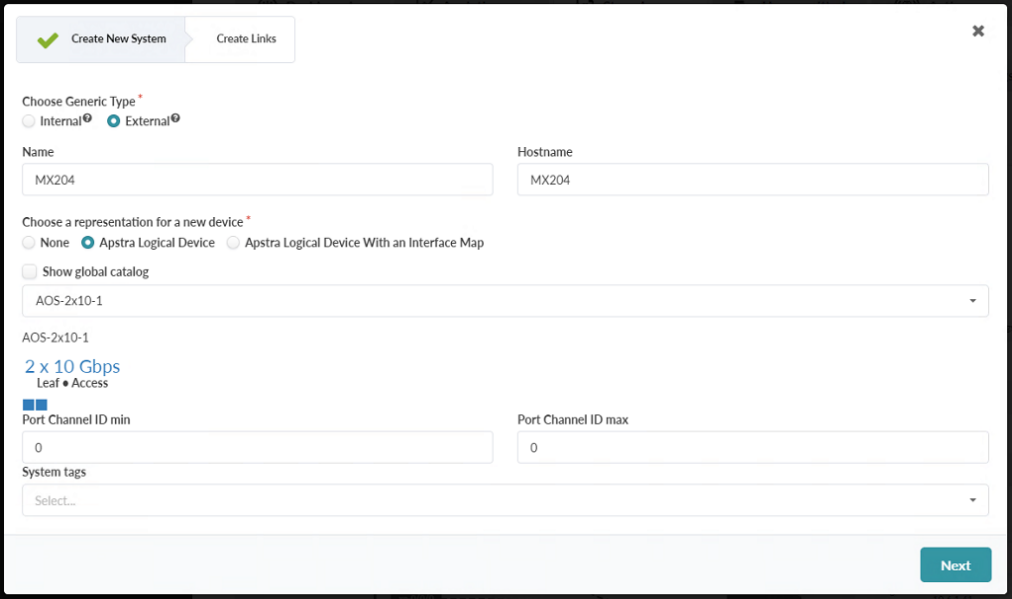

- 外部システムを作成します。 MX204 と名前を付け、2x10Gbpsポートを備えた論理デバイスを選択します。

手記:

2x10Gbps論理デバイスはMX204を正確に反映していません。ただし、外部汎用システムとして、MX204はJuniper Apstraによって直接管理されません。Apstraが知る必要があるのは、ファブリックが接続するインターフェイスの種類がいくつあるかだけです。

図 87: [Assign Internal External Generic System] ポップアップ の最初の部分

の最初の部分

「 次へ」をクリックします。

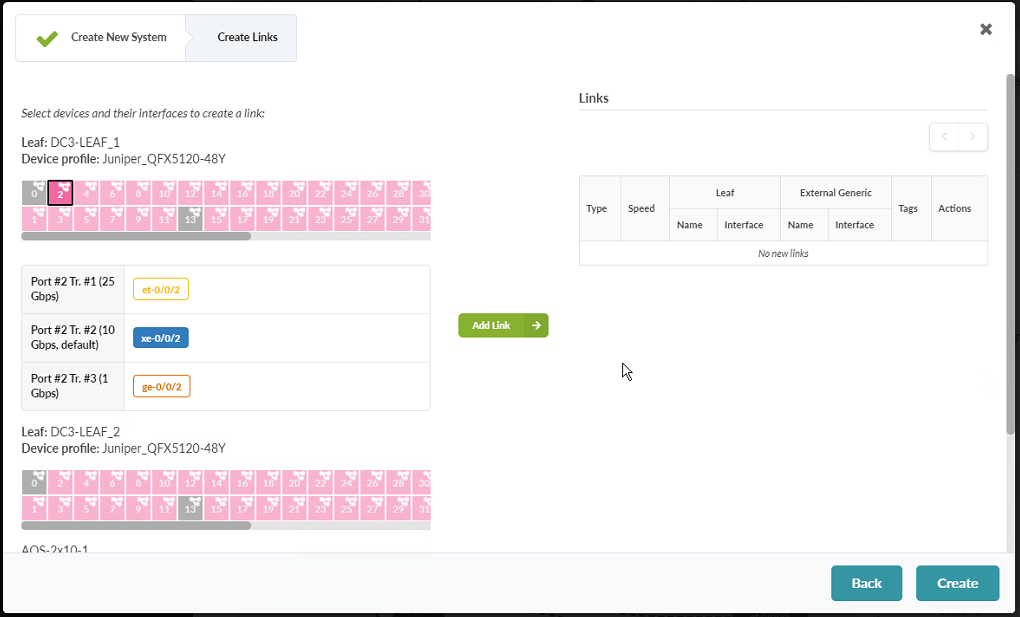

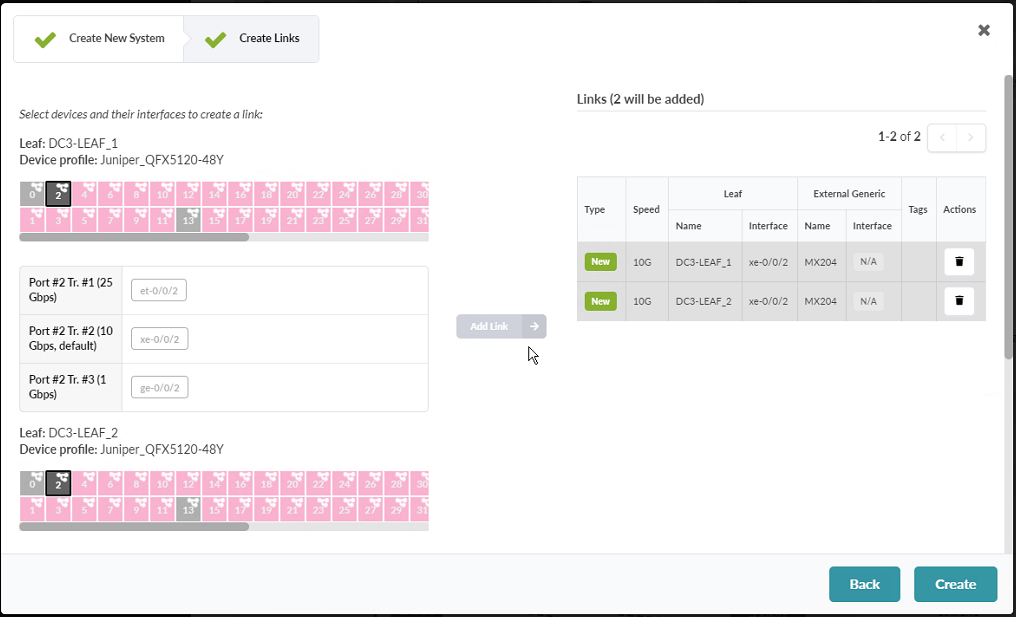

- 新しいシステムの DC3-Leaf-1 と DC3-Leaf-2 の両方へのリンクを作成します。これらのリンクを作成するには、まずインターフェイスを選択し、次にポートをクリックすると使用可能になるリストからポート速度を選択します。

図 88: [内部/外部汎用システムの割り当て(Assign Internal/External Generic System)] ポップアップ

の 2 番目の部分

の 2 番目の部分

- 「 リンクを追加」をクリックします。両方のスイッチに対してこの手順を繰り返します。

- 完了したら、右下隅にある[ 作成 ]をクリックします。

図 89: 内部/外部汎用システムの割り当て

の 2 番目の部分

の 2 番目の部分

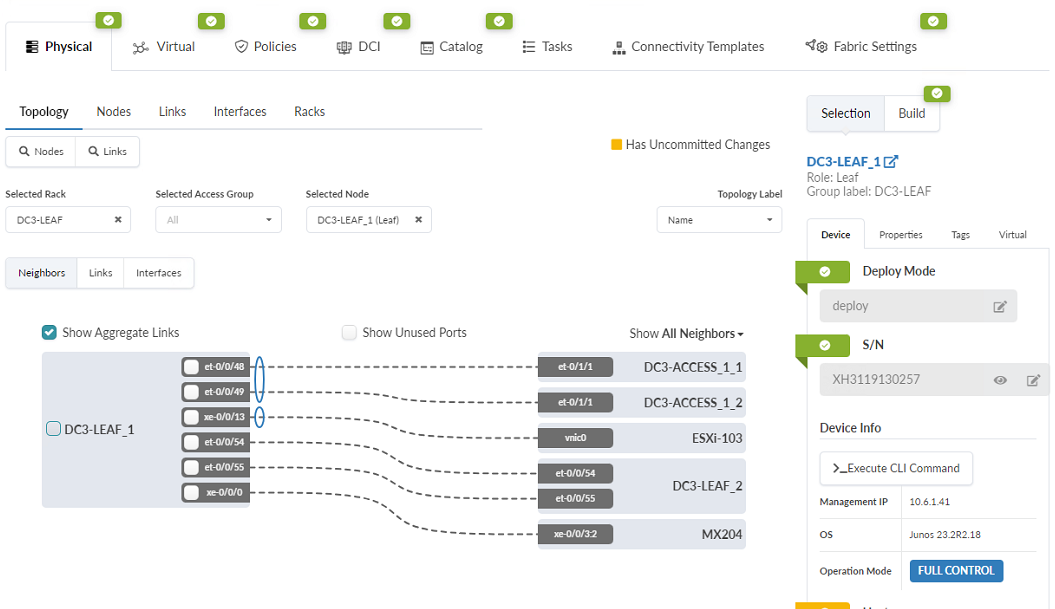

- 完了すると、グラフィック上に新しいリンクが表示されます。

上記のMX204は一般的なルーターの代用であり、このJVDの主要コンポーネントとは見なされていません。同様の手順で任意のルーターを接続できます。MXインターフェイス設定は、このJVDで記述されているネットワークとインターフェイスするようにルーターでルーティングを設定する方法の例を示すために、以下に示されています。

外部ルータ接続テンプレートの割り当て

新しく作成したルーターに仮想ネットワークを接続するには、接続テンプレートを作成する必要があります。このドキュメントの前半で 4 つのルーティング ゾーンを作成しましたが、この手順では 2 つの接続テンプレート(青と赤のルーティング ゾーンにそれぞれ 1 つずつ)のみを割り当てます。外部ルーター用に作成された接続テンプレートは、次のセクションで対応する仮想ネットワーク用に作成された接続テンプレートとともに使用され、2 つの汎用システムである ESXi サーバーをトポロジに接続します。

- [Staged > Connectivity Templates] に移動します。

- 右上隅にある [テンプレートの追加 ] ボタンをクリックします。

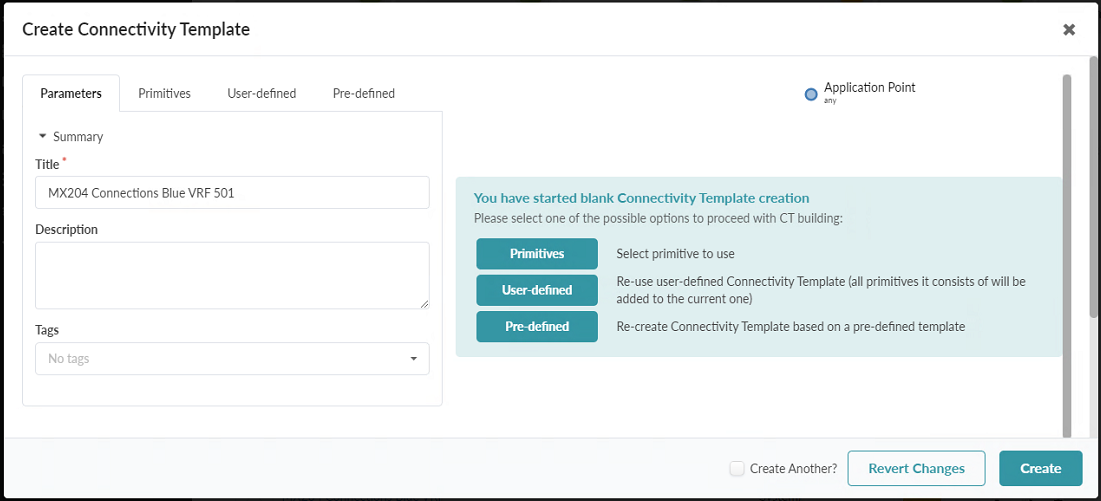

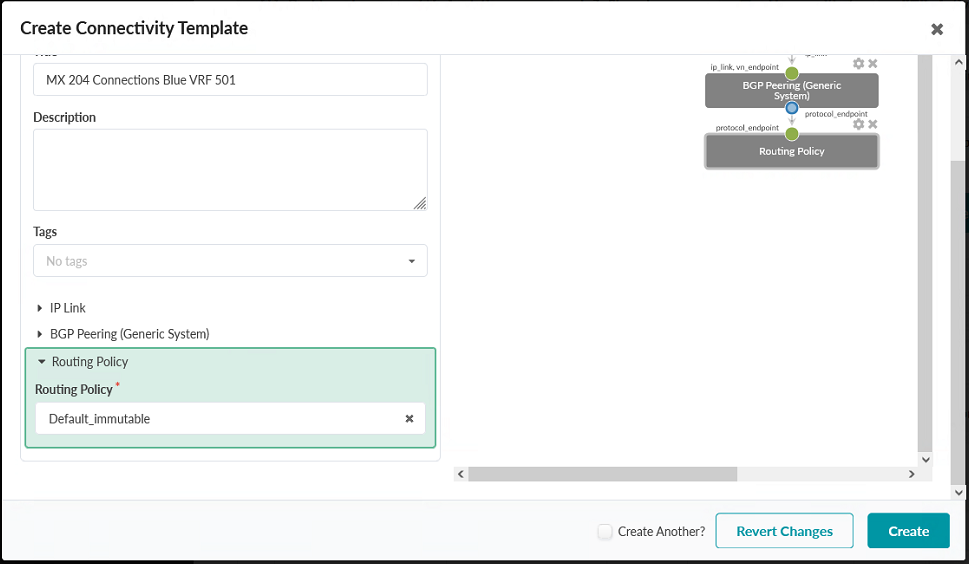

- テンプレートに「 MX204 Connections Blue VRF 501」という名前を付けます。

図 91: JVD_CF_Access_DC3 ブループリント

の [Create Connectivity Template] ポップアップ

の [Create Connectivity Template] ポップアップ

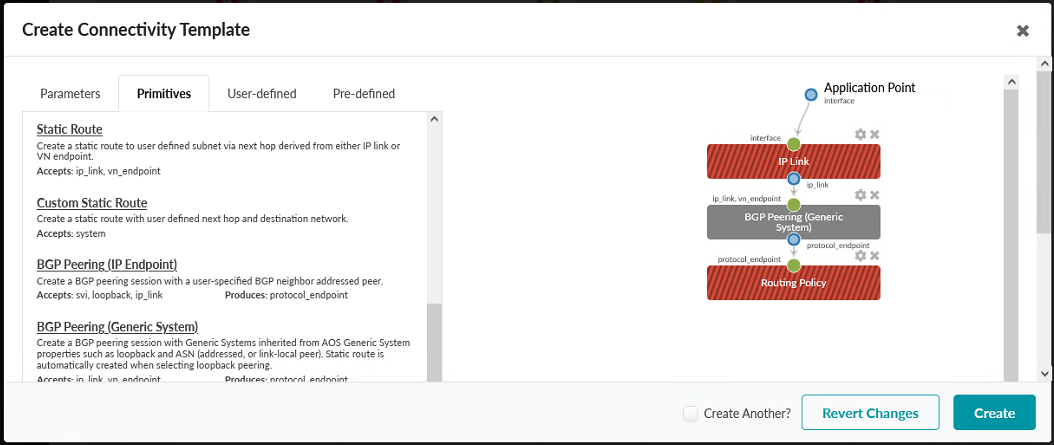

- [Primitives] タブをクリックします。プリミティブの [IP Link]、[BGP Peering (Generic System)]、および [Routing Policy] を選択します。[プリミティブ] ボタンをクリックすると、選択する必要のあるプリミティブが、ポップアップの左側にある [プリミティブ] タブの下のボックスにテキスト リンクとして表示されます。ポップアップのそのセクションをスクロールして、選択する3つのプリミティブをすべて見つける必要があります。3つのプリミティブをすべて選択し終えると、結果は以下の画像のようになります。

図 92: JVD_CF_Access_DC3 ブループリント

の [Create Connectivity Template] ポップアップの [Primitives] タブ

の [Create Connectivity Template] ポップアップの [Primitives] タブ

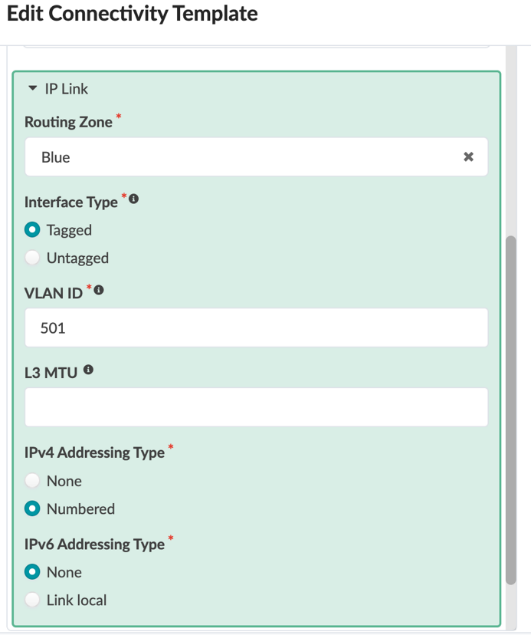

- ポップアップボックスの左側にある [パラメータ ]タブをクリックし、[IPリンク]というラベルの付いたテキストをクリックして[ IPリンク ]セクションを展開します。

- ルーティングゾーンの 青を選択します。

- インターフェイスタイプを [ タグ付き ] に設定し、 VLAN ID に 501 を入力します。

- [IPv4 アドレッシング タイプ(IPv4 Addressing Type)] を [番号付き(Numbered)] に、[IPv6 アドレッシング タイプ(IPv6 Addressing Type)] を [なし(None)] に設定します。

図 93: [Parameters] タブの [Expanded IP Link] セクション

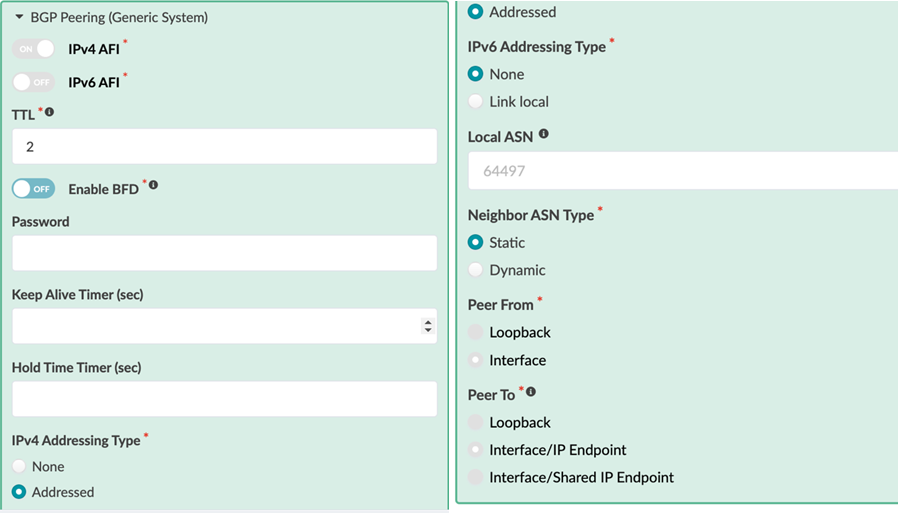

- [BGP Peering (Generic System)] をクリックして、[BGP Peering (Generic System)] を展開します。

- IPv4 AFIをONに、IPv6 AFIをOFFに設定します。

- TTL を 2 に設定します。BFD を有効にしません。

- [ IPv4 Addressing Type ] を [Addressed ] に設定し、[ IPv6 Addressing Type] を [None] のままにします。

- [Local ASN Type] は [unconfigured] に設定したままにします。

- [Neighbor ASN Type] を [Static] に設定します。

- [Peer From] オプションを [Interface] に設定します。

- [Peer To] オプションを [Interface/IP Endpoint] に設定します。

図 94: [Parameters] タブの [Expanded IP Link] セクション

- [ Routing Policy ] セクションを展開して構成します。 ルーティング ポリシー を Default_immutable に設定します。

- 「作成」をクリックします。

図 95: [Parameters] タブの [Routing Policy] セクションの拡張

- 上記の手順を繰り返して、 MX204 接続赤色 VRF 502 の接続テンプレートを作成します。この接続テンプレートは Red ルーティング グループに接続し、VLAN ID として 502 を使用します。

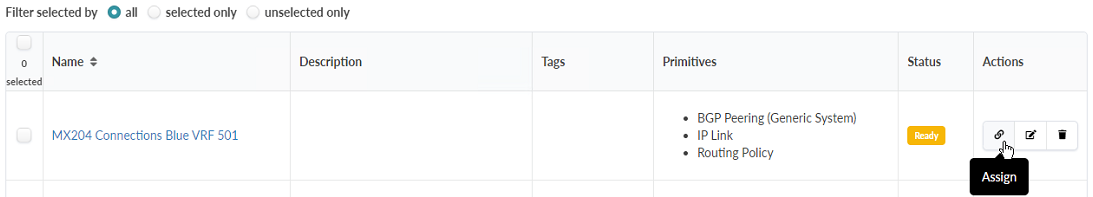

- 作成された接続テンプレートは、外部ルーター(MX204)に接続されたDC3リーフ1およびDC3リーフ2インターフェイスに割り当てる必要があります。テーブルで接続テンプレートを選択し、「接続テンプレート」(Connectivity Templates) テーブルの「アクション」(Actions) 列の下にある 「割り当て」(Assign ) アイコンをクリックします。

図 96:CF-to-MX_Blue接続テンプレートのリスト([Assign]ボタンが強調表示されている

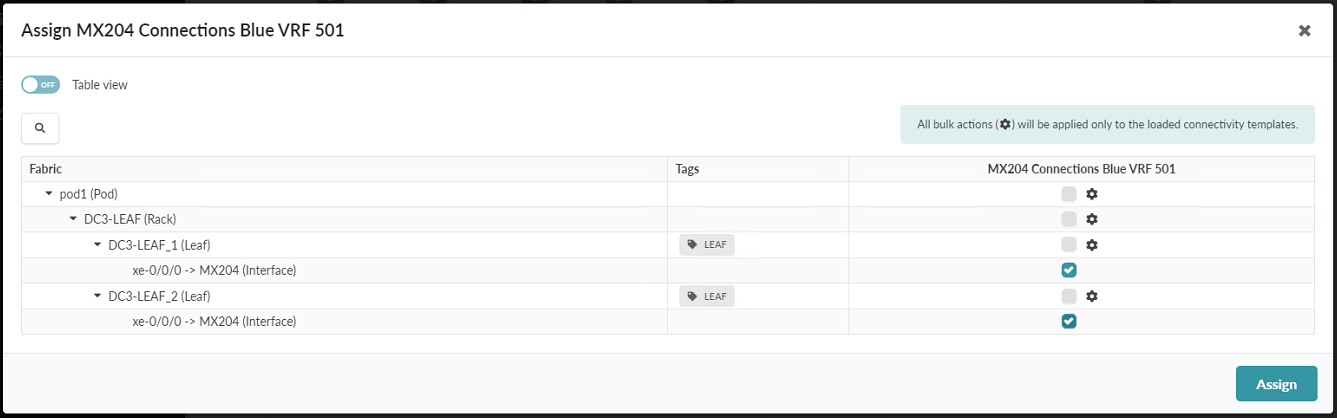

- チェックボックスをクリックして、外部ルーターに接続されたインターフェイスに接続テンプレートを割り当てます。[ 割り当て] をクリックします。

図 97: [Assign-CF-to-MX_Blue] ポップアップ

- 「MX204接続」のプロセスを繰り返します。 赤色で示した VRF 502 接続テンプレート

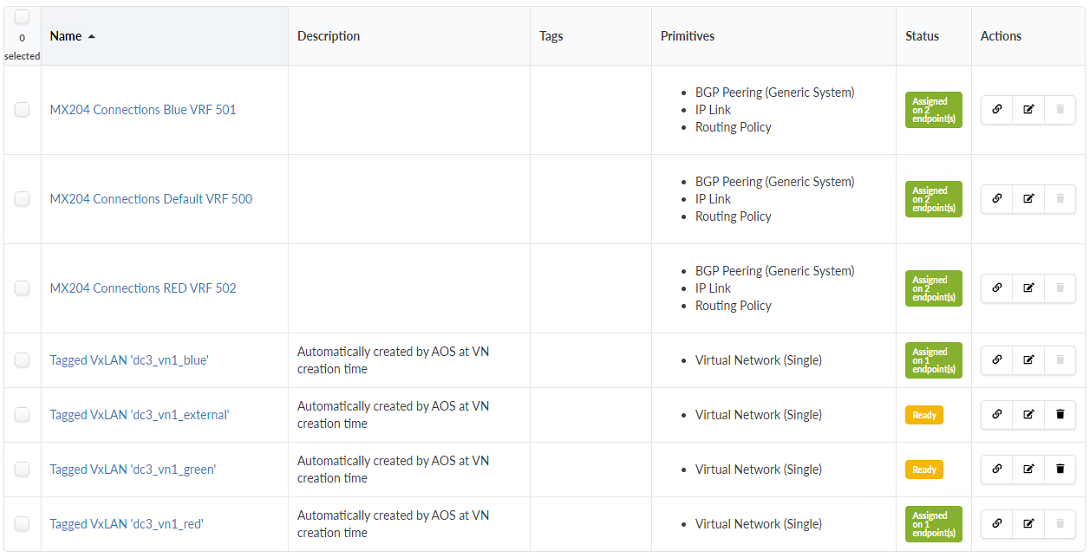

仮想ネットワーク接続テンプレートの割り当て

このドキュメントの前半で仮想ネットワークを作成した場合は、仮想ネットワークごとに基本的な接続テンプレートが作成されています。これらの接続テンプレートは、適切なインターフェイスに割り当てる必要があります。 dc3_vn1_blue と dc3_vn1_red 仮想ネットワーク用に作成した 2 つの接続テンプレートを、それぞれ青と赤のルーティング ゾーンに接続します。これらの仮想ネットワークは、このドキュメントの前半で作成した 2 つの汎用システム(ESXi サーバ)に接続され、システムにルーターへのアクセスを提供します。

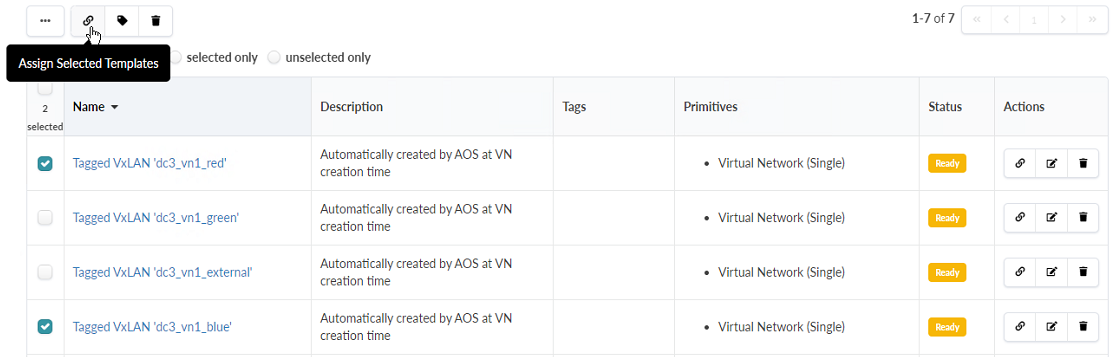

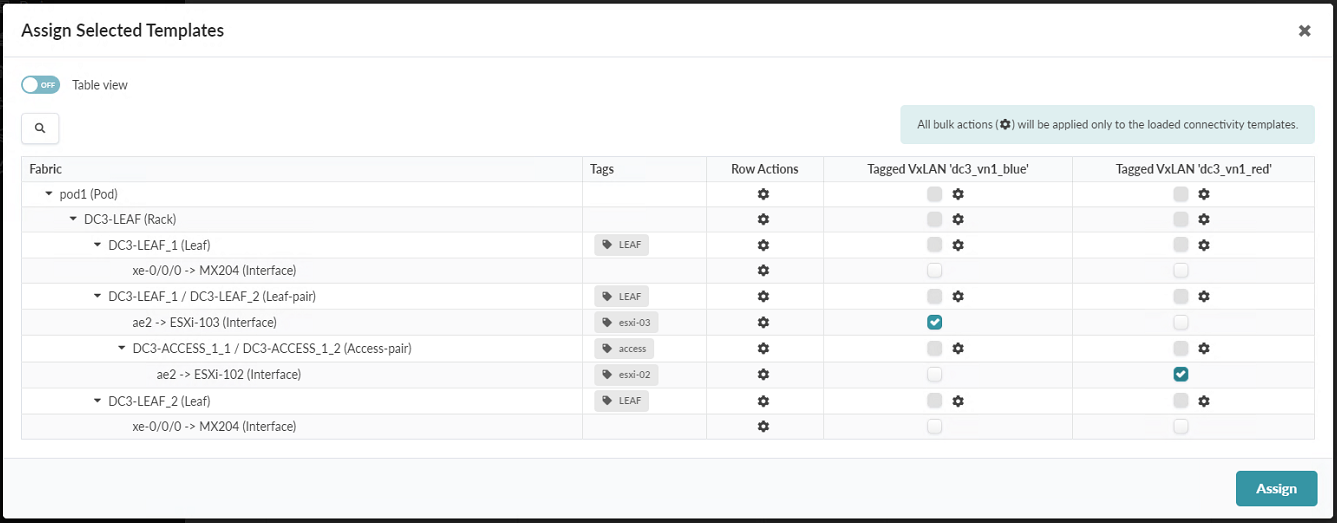

- JVD_CF_Access_DC3 ブループリント内で、[Staged > Connectivity Templates] に移動します。[Tagged VxLAN 'dc3_vn1_blue ' および Tagged VxLAN 'dc3_vn1_red' の横にあるチェックボックスをクリックします。選択すると表示される [割り当て] アイコン (チェーン内の 2 つのリンクのように見えます) をクリックします。

図 98: [割り当て]アイコン

図 99:タグ付けされた VXLAN 接続テンプレートとそれらを割り当てるためのコントロール パネル

図 99:タグ付けされた VXLAN 接続テンプレートとそれらを割り当てるためのコントロール パネル

- タグ付けされた VxLAN「dc3_vn1_blue」を Esxi-03 サーバに割り当て、タグ付けされた VxLAN「dc3_vn1_red」を Esxi-02 サーバに割り当てます。

図 100:タグ付けされた VxLAN 割り当てオプション

が表示された [Assign Connectivity Template] ポップアップ

が表示された [Assign Connectivity Template] ポップアップ

完了したら、「 割り当て」をクリックします。

- その結果、次の図のような [Connectivity Templates] テーブルが作成されます。

に割り当てた後の [Assign Connectivity Template] テーブル

に割り当てた後の [Assign Connectivity Template] テーブル

接続されたルーティングゾーンへの IP アドレスプールの割り当て

最後のステップは、Blue VRF の外部ルータに接続されている DC3-Leaf-1 および DC3-Leaf-2 のインターフェイスに IP アドレスを割り当てることです。

IP アドレス プールを作成するには、次の手順を実行します。

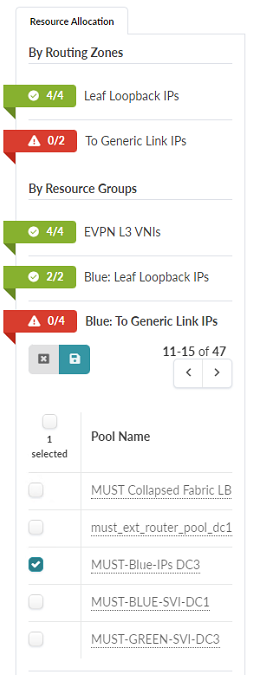

- ブループリント内の [ Staged > Routing Zones ] に移動します。 [リソース割り当て] に新しいオプションがあることがわかります。

- [Resource Allocation] パネルの [Blue: To Generic Link IPs] の横にあるアイコンをクリックし、ドキュメントの前半で作成した IP プール MUST-Blue-IPs-DC3 アドレス プールを割り当てます。この手順を完了するには、適切な IP プールの横にあるチェックマークを選択し、[保存] ボタンをクリックします。

図 102: 青: [Routing Zones] パネルの [To Generic Link IPs] セクションが展開されて表示されます

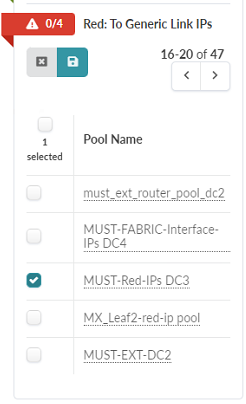

- 上記を繰り返して、 MUST-Red-IPs DC3 IP プールを Red: Generic Link IPs セクションに割り当てます。

図 103: 赤: [Routing Zones] パネルの [To Generic Link IPs] セクションが展開されて表示されます

- IP アドレス プールの割り当てが完了すると、すべての赤色のアイコンが緑色に変わります。これで、デプロイする準備が整いました。

になっている

になっている

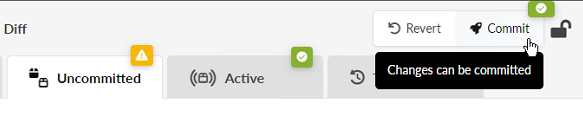

変更のコミット

このドキュメントに従ってここまで読んでいる場合は、スイッチに加えた変更をコミットしてネットワークをオンラインにする準備が整っているはずです。

- ブループリント内の [ Uncommitted ] タブに移動します。右上の [コミット ] ボタンをクリックします。

図 105: [Uncomitted] タブの [Commit] ボタン

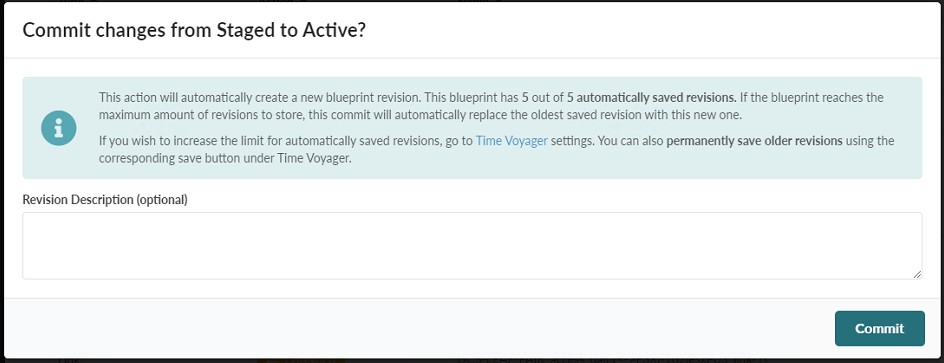

-

[コミット] をクリックすると、確認のポップアップが表示されます。自分にとって意味のある変更の説明を入力します。

「 コミット」をクリックします。

スイッチのコマンドラインから接続を確認します。

変更をスイッチにコミットしたので、スイッチのJunosオペレーティングシステムコマンドラインから接続を確認する必要があります。

- 各スイッチにログインし、次のコマンドを実行します。

リーフ1からの出力:

root@DC3-LEAF-1> show lacp interfaces

Aggregated interface: ae1

LACP state: Role Exp Def Dist Col Syn Aggr Timeout Activity

et-0/0/48 Actor No No Yes Yes Yes Yes Fast Active

et-0/0/48 Partner No No Yes Yes Yes Yes Fast Active

et-0/0/49 Actor No No Yes Yes Yes Yes Fast Active

et-0/0/49 Partner No No Yes Yes Yes Yes Fast Active

LACP protocol: Receive State Transmit State Mux State

et-0/0/48 Current Fast periodic Collecting distributing

et-0/0/49 Current Fast periodic Collecting distributing

Aggregated interface: ae2

LACP state: Role Exp Def Dist Col Syn Aggr Timeout Activity

xe-0/0/13 Actor No No Yes Yes Yes Yes Fast Active

xe-0/0/13 Partner No No Yes Yes Yes Yes Fast Active

LACP protocol: Receive State Transmit State Mux State

xe-0/0/13 Current Fast periodic Collecting distributing

root@DC3-LEAF-1> show vlans

Routing instance VLAN name Tag Interfaces

default-switch default 1

evpn-1 vn3201 3201

ae1.0*

ae2.0*

esi.1936*

esi.1937*

vtep-14.32770*

evpn-1 vn3301 3301

ae1.0*

esi.1936*

vtep-14.32770*

evpn-1 vn3401 3401

ae1.0*

esi.1936*

vtep-14.32770*

evpn-1 vn3501 3501

ae1.0*

esi.1936*

vtep-14.32770*

{master:0}

root@DC3-LEAF-1> show arp vpn Blue

MAC Address Address Name Interface Flags

cc:e1:94:6b:a8:71 10.0.132.1 10.0.132.1 xe-0/0/0.501 none

{master:0}

root@DC3-LEAF-1> show arp vpn Red

MAC Address Address Name Interface Flags

cc:e1:94:6b:a8:71 10.0.135.1 10.0.135.1 xe-0/0/0.502 none

{master:0}

root@DC3-LEAF-1> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC,

B - Blocked MAC)

Ethernet switching table : 0 entries, 0 learned

Routing instance : evpn-1

{master:0}

root@DC3-LEAF-1> show evpn database

Instance: evpn-1

VLAN DomainId MAC address Active source Timestamp IP address

32001 00:1c:73:00:00:01 irb.3201 May 14 15:28:42 10.32.0.1

33001 00:1c:73:00:00:01 irb.3301 May 14 15:28:42 10.33.0.1

34001 00:1c:73:00:00:01 irb.3401 May 14 15:28:42 10.34.0.1

35001 00:1c:73:00:00:01 irb.3501 May 14 15:28:42 10.35.0.1

{master:0}

root@DC3-LEAF-1> show interfaces terse | match in

Interface Admin Link Proto Local Remote

pfe-0/0/0.16383 up up inet

inet6

pfh-0/0/0.16383 up up inet

pfh-0/0/0.16384 up up inet

xe-0/0/0.500 up up inet 10.202.1.1/31

xe-0/0/0.501 up up inet 10.0.132.0/31

xe-0/0/0.502 up up inet 10.0.135.0/31

xe-0/0/3.0 up down inet

xe-0/0/4.0 up up inet

xe-0/0/5.0 up up inet

xe-0/0/6.0 up up inet

xe-0/0/7.0 up up inet

xe-0/0/8.0 up up inet

xe-0/0/9.0 up up inet

xe-0/0/11.0 up up inet

xe-0/0/12.0 up up inet

xe-0/0/22.0 up down inet

xe-0/0/23.0 up down inet

et-0/0/50.0 up up inet

et-0/0/54.0 up up inet 192.168.13.0/31

et-0/0/55.0 up up inet 192.168.13.2/31

bme0.0 up up inet 128.0.0.1/2

em0.0 up up inet 10.6.1.41/26

em2.32768 up up inet 192.168.1.2/24

irb.0 up down inet

irb.3201 up up inet 10.32.0.1/24

irb.3301 up up inet 10.33.0.1/24

irb.3401 up up inet 10.34.0.1/24

irb.3501 up up inet 10.35.0.1/24

jsrv.1 up up inet 128.0.0.127/2

lo0.0 up up inet 192.168.253.0 --> 0/0

lo0.2 up up inet 192.168.253.13 --> 0/0

lo0.3 up up inet 192.168.253.17 --> 0/0

lo0.4 up up inet 192.168.253.19 --> 0/0

lo0.5 up up inet 192.168.253.15 --> 0/0

lo0.16384 up up inet 127.0.0.1 --> 0/0

lo0.16385 up up inet

{master:0}

リーフ2からの出力:

root@dc3-leaf-2> show lacp interfaces

Aggregated interface: ae1

LACP state: Role Exp Def Dist Col Syn Aggr Timeout Activity

et-0/0/48 Actor No No Yes Yes Yes Yes Fast Active

et-0/0/48 Partner No No Yes Yes Yes Yes Fast Active

et-0/0/49 Actor No No Yes Yes Yes Yes Fast Active

et-0/0/49 Partner No No Yes Yes Yes Yes Fast Active

LACP protocol: Receive State Transmit State Mux State

et-0/0/48 Current Fast periodic Collecting distributing

et-0/0/49 Current Fast periodic Collecting distributing

Aggregated interface: ae2

LACP state: Role Exp Def Dist Col Syn Aggr Timeout Activity

xe-0/0/13 Actor No No Yes Yes Yes Yes Fast Active

xe-0/0/13 Partner No No Yes Yes Yes Yes Fast Active

LACP protocol: Receive State Transmit State Mux State

xe-0/0/13 Current Fast periodic Collecting distributing

{master:0}

root@dc3-leaf-2> show vlans

Routing instance VLAN name Tag Interfaces

default-switch default 1

evpn-1 vn3201 3201

ae1.0*

ae2.0*

esi.1936*

esi.1937*

vtep-14.32770*

evpn-1 vn3301 3301

ae1.0*

esi.1936*

vtep-14.32770*

evpn-1 vn3401 3401

ae1.0*

esi.1936*

vtep-14.32770*

evpn-1 vn3501 3501

ae1.0*

esi.1936*

vtep-14.32770*

root@dc3-leaf-2> show arp vpn Blue

MAC Address Address Name Interface Flags

cc:e1:94:6b:a8:72 10.0.132.3 10.0.132.3 xe-0/0/0.501 none

{master:0}

root@dc3-leaf-2> show arp vpn Red

MAC Address Address Name Interface Flags

cc:e1:94:6b:a8:72 10.0.135.3 10.0.135.3 xe-0/0/0.502 none

{master:0}

root@dc3-leaf-2> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC,

B - Blocked MAC)

Ethernet switching table : 0 entries, 0 learned

Routing instance : evpn-1

{master:0}

root@dc3-leaf-2> show evpn database

Instance: evpn-1

VLAN DomainId MAC address Active source Timestamp IP address

32001 00:1c:73:00:00:01 irb.3201 May 14 15:29:08 10.32.0.1

33001 00:1c:73:00:00:01 irb.3301 May 14 15:29:08 10.33.0.1

34001 00:1c:73:00:00:01 irb.3401 May 14 15:29:08 10.34.0.1

35001 00:1c:73:00:00:01 irb.3501 May 14 15:29:08 10.35.0.1

{master:0}

root@dc3-leaf-2>

root@dc3-leaf-2> show interfaces terse | match in

Interface Admin Link Proto Local Remote

pfe-0/0/0.16383 up up inet

inet6

pfh-0/0/0.16383 up up inet

pfh-0/0/0.16384 up up inet

xe-0/0/0.500 up up inet 10.202.1.3/31

xe-0/0/0.501 up up inet 10.0.132.2/31

xe-0/0/0.502 up up inet 10.0.135.2/31

xe-0/0/1.0 up down inet

xe-0/0/2.0 up down inet

xe-0/0/3.0 up down inet

xe-0/0/4.0 up up inet

xe-0/0/5.0 up up inet

xe-0/0/6.0 up down inet

xe-0/0/7.0 up up inet

xe-0/0/9.0 up up inet

xe-0/0/11.0 up up inet

xe-0/0/12.0 up up inet

et-0/0/50.0 up up inet

et-0/0/54.0 up up inet 192.168.13.1/31

et-0/0/55.0 up up inet 192.168.13.3/31

bme0.0 up up inet 128.0.0.1/2

em0.0 up up inet 10.6.1.49/26

em2.32768 up up inet 192.168.1.2/24

irb.0 up down inet

irb.3201 up up inet 10.32.0.1/24

irb.3301 up up inet 10.33.0.1/24

irb.3401 up up inet 10.34.0.1/24

irb.3501 up up inet 10.35.0.1/24

jsrv.1 up up inet 128.0.0.127/2

lo0.0 up up inet 192.168.253.1 --> 0/0

lo0.2 up up inet 192.168.253.14 --> 0/0

lo0.3 up up inet 192.168.253.18 --> 0/0

lo0.4 up up inet 192.168.253.20 --> 0/0

lo0.5 up up inet 192.168.253.16 --> 0/0

lo0.16384 up up inet 127.0.0.1 --> 0/0

lo0.16385 up up inet

{master:0}

Access-1 からの出力:

root@dc3-access-1-1> show lacp interfaces

Aggregated interface: ae1

LACP state: Role Exp Def Dist Col Syn Aggr Timeout Activity

et-0/1/0 Actor No No Yes Yes Yes Yes Fast Active

et-0/1/0 Partner No No Yes Yes Yes Yes Fast Active

et-0/1/1 Actor No No Yes Yes Yes Yes Fast Active

et-0/1/1 Partner No No Yes Yes Yes Yes Fast Active

LACP protocol: Receive State Transmit State Mux State

et-0/1/0 Current Fast periodic Collecting distributing

et-0/1/1 Current Fast periodic Collecting distributing

Aggregated interface: ae3

LACP state: Role Exp Def Dist Col Syn Aggr Timeout Activity

xe-0/2/2 Actor No No Yes Yes Yes Yes Fast Active

xe-0/2/2 Partner No No Yes Yes Yes Yes Fast Active

xe-0/2/3 Actor No No Yes Yes Yes Yes Fast Active

xe-0/2/3 Partner No No Yes Yes Yes Yes Fast Active

LACP protocol: Receive State Transmit State Mux State

xe-0/2/2 Current Fast periodic Collecting distributing

xe-0/2/3 Current Fast periodic Collecting distributing

Aggregated interface: ae2

LACP state: Role Exp Def Dist Col Syn Aggr Timeout Activity

xe-0/2/0 Actor No No Yes Yes Yes Yes Fast Active

xe-0/2/0 Partner No No Yes Yes Yes Yes Fast Active

LACP protocol: Receive State Transmit State Mux State

xe-0/2/0 Current Fast periodic Collecting distributing

{master:0}

root@dc3-access-1-1> show vlans

Routing instance VLAN name Tag Interfaces

default-switch default 1

evpn-1 vn3201 3201

ae1.0*

esi.1764*

vtep-8.32770*

evpn-1 vn3301 3301

ae1.0*

esi.1764*

vtep-8.32770*

evpn-1 vn3401 3401

ae1.0*

esi.1764*

vtep-8.32770*

evpn-1 vn3501 3501

ae1.0*

ae2.0*

esi.1764*

esi.1765*

vtep-8.32770*

{master:0}

アクセス スイッチ(L2 VxLAN)とコラプスト スパイン スイッチ(L3 VxLAN)の違いにより、アクセス スイッチは仮想ネットワーク自体内のノードを認識しません。ただし、テストの後半で説明するように、2 つのホストは、異なる仮想ネットワーク上にあるにもかかわらず、1 つのホストがアクセス スイッチに接続され、もう 1 つのホストが集約されたスパインに接続されていても、互いに ping を実行できます。

root@dc3-access-1-1> show arp vpn Blue

error: Named Route table not found.

{master:0}

root@dc3-access-1-1> show arp vpn Red

error: Named Route table not found.

{master:0}

root@dc3-access-1-1> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC,

B - Blocked MAC)

Ethernet switching table : 0 entries, 0 learned

Routing instance : evpn-1

{master:0}

root@dc3-access-1-1> show evpn database

{master:0}

root@dc3-access-1-1> show interfaces terse | match in

Interface Admin Link Proto Local Remote

mge-0/0/0.0 up down inet

pfe-0/0/0.16383 up up inet

inet6

pfh-0/0/0.16383 up up inet

pfh-0/0/0.16384 up up inet

mge-0/0/1.0 up down inet

mge-0/0/2.0 up down inet

mge-0/0/3.0 up down inet

mge-0/0/4.0 up down inet

mge-0/0/5.0 up down inet

mge-0/0/6.0 up down inet

mge-0/0/7.0 up down inet

mge-0/0/8.0 up down inet

mge-0/0/9.0 up down inet

mge-0/0/10.0 up down inet

mge-0/0/11.0 up down inet

mge-0/0/12.0 up down inet

mge-0/0/13.0 up down inet

mge-0/0/14.0 up down inet

mge-0/0/15.0 up down inet

mge-0/0/16.0 up down inet

mge-0/0/17.0 up down inet

mge-0/0/18.0 up down inet

mge-0/0/19.0 up down inet

mge-0/0/20.0 up down inet

mge-0/0/21.0 up down inet

mge-0/0/22.0 up down inet

mge-0/0/23.0 up down inet

mge-0/0/24.0 up down inet

mge-0/0/25.0 up down inet

mge-0/0/26.0 up down inet

mge-0/0/27.0 up down inet

mge-0/0/28.0 up down inet

mge-0/0/29.0 up down inet

mge-0/0/30.0 up down inet

mge-0/0/31.0 up down inet

mge-0/0/32.0 up down inet

mge-0/0/33.0 up down inet

mge-0/0/34.0 up down inet

mge-0/0/35.0 up down inet

mge-0/0/36.0 up down inet

mge-0/0/37.0 up up inet

mge-0/0/38.0 up up inet

mge-0/0/39.0 up down inet

mge-0/0/40.0 up down inet

mge-0/0/41.0 up down inet

mge-0/0/42.0 up down inet

mge-0/0/43.0 up down inet

mge-0/0/44.0 up down inet

mge-0/0/45.0 up down inet

mge-0/0/46.0 up up inet

mge-0/0/47.0 up down inet

xe-0/2/1.0 up up inet

ae3.0 up up inet 10.0.3.1/31

bme0.0 up up inet 128.0.0.1/2

jsrv.1 up up inet 128.0.0.127/2

lo0.0 up up inet 192.168.253.2 --> 0/0

lo0.16384 up up inet 127.0.0.1 --> 0/0

lo0.16385 up up inet

me0.0 up up inet 10.92.70.60/23

{master:0}

Access-2 からの出力:

root@dc3-access-1-2> show lacp interfaces

Aggregated interface: ae1

LACP state: Role Exp Def Dist Col Syn Aggr Timeout Activity

et-0/1/0 Actor No No Yes Yes Yes Yes Fast Active

et-0/1/0 Partner No No Yes Yes Yes Yes Fast Active

et-0/1/1 Actor No No Yes Yes Yes Yes Fast Active

et-0/1/1 Partner No No Yes Yes Yes Yes Fast Active

LACP protocol: Receive State Transmit State Mux State

et-0/1/0 Current Fast periodic Collecting distributing

et-0/1/1 Current Fast periodic Collecting distributing

Aggregated interface: ae3

LACP state: Role Exp Def Dist Col Syn Aggr Timeout Activity

xe-0/2/2 Actor No No Yes Yes Yes Yes Fast Active

xe-0/2/2 Partner No No Yes Yes Yes Yes Fast Active

xe-0/2/3 Actor No No Yes Yes Yes Yes Fast Active

xe-0/2/3 Partner No No Yes Yes Yes Yes Fast Active

LACP protocol: Receive State Transmit State Mux State

xe-0/2/2 Current Fast periodic Collecting distributing

xe-0/2/3 Current Fast periodic Collecting distributing

Aggregated interface: ae2

LACP state: Role Exp Def Dist Col Syn Aggr Timeout Activity

xe-0/2/0 Actor No No Yes Yes Yes Yes Fast Active

xe-0/2/0 Partner No No Yes Yes Yes Yes Fast Active

LACP protocol: Receive State Transmit State Mux State

xe-0/2/0 Current Fast periodic Collecting distributing

{master:0}

root@dc3-access-1-2> show vlans

Routing instance VLAN name Tag Interfaces

default-switch default 1

evpn-1 vn3201 3201

ae1.0*

esi.1764*

vtep-8.32770*

evpn-1 vn3301 3301

ae1.0*

esi.1764*

vtep-8.32770*

evpn-1 vn3401 3401

ae1.0*

esi.1764*

vtep-8.32770*

evpn-1 vn3501 3501

ae1.0*

ae2.0*

esi.1764*

esi.1765*

vtep-8.32770*

{master:0}

root@dc3-access-1-2> show arp vpn Blue

error: Named Route table not found.

{master:0}

root@dc3-access-1-2> show arp vpn Red

error: Named Route table not found.

{master:0}

root@dc3-access-1-2> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC,

B - Blocked MAC)

Ethernet switching table : 0 entries, 0 learned

Routing instance : evpn-1

{master:0}

root@dc3-access-1-2> show evpn database

{master:0}

root@dc3-access-1-2> show interfaces terse | match in

Interface Admin Link Proto Local Remote

mge-0/0/0.0 up down inet

pfe-0/0/0.16383 up up inet

inet6

pfh-0/0/0.16383 up up inet

pfh-0/0/0.16384 up up inet

mge-0/0/1.0 up down inet

mge-0/0/2.0 up down inet

mge-0/0/3.0 up down inet

mge-0/0/4.0 up down inet

mge-0/0/5.0 up down inet

mge-0/0/6.0 up down inet

mge-0/0/7.0 up down inet

mge-0/0/8.0 up down inet

mge-0/0/9.0 up down inet

mge-0/0/10.0 up down inet

mge-0/0/11.0 up down inet

mge-0/0/12.0 up down inet

mge-0/0/13.0 up down inet

mge-0/0/14.0 up down inet

mge-0/0/15.0 up down inet

mge-0/0/16.0 up down inet

mge-0/0/17.0 up down inet

mge-0/0/18.0 up down inet

mge-0/0/19.0 up down inet

mge-0/0/20.0 up down inet

mge-0/0/21.0 up down inet

mge-0/0/22.0 up down inet

mge-0/0/23.0 up down inet

mge-0/0/24.0 up down inet

mge-0/0/25.0 up down inet

mge-0/0/26.0 up down inet

mge-0/0/27.0 up down inet

mge-0/0/28.0 up down inet

mge-0/0/29.0 up down inet

mge-0/0/30.0 up down inet

mge-0/0/31.0 up down inet

mge-0/0/32.0 up down inet

mge-0/0/33.0 up down inet

mge-0/0/34.0 up down inet

mge-0/0/35.0 up down inet

mge-0/0/36.0 up down inet

mge-0/0/37.0 up up inet

mge-0/0/38.0 up down inet

mge-0/0/39.0 up down inet

mge-0/0/40.0 up down inet

mge-0/0/41.0 up down inet

mge-0/0/42.0 up down inet

mge-0/0/43.0 up down inet

mge-0/0/44.0 up down inet

mge-0/0/45.0 up down inet

mge-0/0/46.0 up up inet

mge-0/0/47.0 up up inet

xe-0/2/1.0 up up inet

ae3.0 up up inet 10.0.3.0/31

bme0.0 up up inet 128.0.0.1/2

jsrv.1 up up inet 128.0.0.127/2

lo0.0 up up inet 192.168.253.3 --> 0/0

lo0.16384 up up inet 127.0.0.1 --> 0/0

lo0.16385 up up inet

me0.0 up up inet 10.92.76.123/23

{master:0}

root@dc3-access-1-2>

Host-2(赤色 VRF)10.35.0.102 から Host-1(青色 VRF)10.32.0.103 への PING:

must@redubuntutest:~$ ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host noprefixroute

valid_lft forever preferred_lft forever

2: ens192: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc mq state UP group default qlen 1000

link/ether 00:50:56:8e:f8:ed brd ff:ff:ff:ff:ff:ff

altname enp11s0

inet 10.35.0.102/24 brd 10.35.0.255 scope global ens192

valid_lft forever preferred_lft forever

inet6 fe80::250:56ff:fe8e:f8ed/64 scope link

valid_lft forever preferred_lft forever

must@redubuntutest:~$ ping 10.32.0.103

PING 10.32.0.103 (10.32.0.103) 56(84) bytes of data.

64 bytes from 10.32.0.103: icmp_seq=1 ttl=61 time=1.16 ms

64 bytes from 10.32.0.103: icmp_seq=2 ttl=61 time=1.14 ms

64 bytes from 10.32.0.103: icmp_seq=3 ttl=61 time=1.11 ms

64 bytes from 10.32.0.103: icmp_seq=4 ttl=61 time=1.33 ms

^C

--- 10.32.0.103 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 3004ms

rtt min/avg/max/mdev = 1.106/1.181/1.325/0.084 ms

must@redubuntutest:~$

Junos OS CLIからリーフ1およびリーフ2スイッチへのインターフェイス設定。

set interfaces xe-0/0/3:2 description to.DC3-Leaf-1 set interfaces xe-0/0/3:2 vlan-tagging set interfaces xe-0/0/3:2 unit 500 vlan-id 500 set interfaces xe-0/0/3:2 unit 500 family inet address 10.202.1.0/31 set interfaces xe-0/0/3:2 unit 501 description to.blue-DC3-Leaf-1-Cf set interfaces xe-0/0/3:2 unit 501 vlan-id 501 set interfaces xe-0/0/3:2 unit 501 family inet address 10.0.132.1/31 set interfaces xe-0/0/3:2 unit 502 description to.red-DC3-Leaf-1-Cf set interfaces xe-0/0/3:2 unit 502 vlan-id 502 set interfaces xe-0/0/3:2 unit 502 family inet address 10.0.135.1/31 set interfaces xe-0/0/3:3 description to.DC3-Leaf-2 set interfaces xe-0/0/3:3 vlan-tagging set interfaces xe-0/0/3:3 unit 500 description to.DC3-Leaf-2-CF set interfaces xe-0/0/3:3 unit 500 vlan-id 500 set interfaces xe-0/0/3:3 unit 500 family inet address 10.202.1.2/31 set interfaces xe-0/0/3:3 unit 501 description to.blue-DC3-Leaf-2-Cf set interfaces xe-0/0/3:3 unit 501 vlan-id 501 set interfaces xe-0/0/3:3 unit 501 family inet address 10.0.132.3/31 set interfaces xe-0/0/3:3 unit 502 description to.red-DC3-Leaf-2-Cf set interfaces xe-0/0/3:3 unit 502 vlan-id 502 set interfaces xe-0/0/3:3 unit 502 family inet address 10.0.135.3/31