ルートベースVPNにおけるトラフィックセレクター

ルートベースIPsec VPNのトラフィックセレクターと、SRXシリーズファイアウォールのトラフィックセレクターの設定方法については、このトピックをお読みください。

トラフィックセレクターとは、トラフィックが指定されたローカルアドレスとリモートアドレスのペアに一致する場合に、VPNトンネルを介したトラフィックを許可するというIKEピア間の合意です。トラフィックセレクターに適合したトラフィックのみが、関連するセキュリティアソシエーション(SA)を通じて許可されます。

ルートベースVPNにおけるトラフィックセレクターについて

トラフィックセレクターとは、指定されたローカルアドレスとリモートアドレスのペアが一致する場合に、トンネルを介したトラフィックを許可するIKEピア間の合意です。この機能により、特定のルートベースのVPN内でトラフィックセレクターを定義できるため、複数のフェーズ2 IPsecセキュリティアソシエーション(SA)を実現できます。トラフィックセレクターと一致するトラフィックだけが、アソシエイトSAを介して許可されます。

トラフィックセレクターの設定

トラフィックセレクターを設定するには、[edit security ipsec vpn vpn-name]階層レベルでtraffic-selector設定ステートメントを使用します。トラフィックセレクターは、記述が必須のlocal-ip ip-address/netmaskおよびremote-ip ip-address/netmaskステートメントによって定義されています。CLI操作コマンドshow security ipsec security-association detailで、SAのトラフィックセレクター情報が表示されます。show security ipsec security-association traffic-selector traffic-selector-nameCLIコマンドで、指定したトラフィックセレクター情報が表示されます。

特定のトラフィックセレクターに対して、ローカルおよびリモートのアドレスとネットマスクが1つずつ指定されます。トラフィックセレクターは、IPv4またはIPv6アドレスで設定することができます。アドレスブックを使用してローカルアドレスまたはリモートアドレスを指定することはできません。

同じVPNに対して、複数のトラフィックセレクターを設定することができます。VPNごとに最大200のトラフィックセレクターを設定することができます。トラフィックセレクターは、IPv4-in-IPv4、IPv4-in-IPv6、IPv6-in-IPv6、またはIPv6-in-IPv4トンネルモードで使用できます。

トラフィックセレクターは以下の機能をサポートしていません。

VPN 監視

トラフィックセレクターのローカルおよびリモートIPアドレス用に設定された異なるアドレスファミリ

-

サイト間VPN用のリモートアドレス0.0.0.0/0(IPv4)または0::0(IPv6)

ポイントツーマルチポイントのインターフェイス

st0インターフェイス上に設定された動的ルーティングプロトコル

ルートベースVPNに複数のトラフィックセレクターを設定した状態で、IKEゲートウェイの外部インターフェイスが別の別の仮想ルーター(VR)に移動すると、トラフィックセレクターと一致しないクリアトラフィックがVPNトンネルに入ることがあります。ソフトウェアは、IKEゲートウェイの外部インターフェイスが、別のVRに移動したときに生成される複数の非同期インターフェイスイベントを処理しません。回避策として、先にIPsec VPNトンネルを非アクティブ化して、トンネルなしの設定をコミットします。その上でIKEゲートウェイの外部インターフェイスを別のVRに移動します。

トラフィックを選択する際に、ローカルIPプレフィックス、リモートIPプレフィックス、送信元ポート範囲、宛先ポート範囲、およびプロトコルの複数のセットを設定できます。つまり、複数のIPアドレス範囲、ポート範囲、およびプロトコルを、RFC 7296で定義されているのと同じトラフィックセレクターの一部にすることができます。複数のトラフィックセレクターを設定すると、それぞれのトラフィックセレクターが別のネゴシエーションへと導かれ、複数のIPsecトンネルが生じます。しかしながら、1つのトラフィックセレクターのもとに複数の項目を設定すると、複数のIPプレフィックス、ポート、およびプロトコルを持つ単一のIPsec SAネゴシエーションになります。トラフィックセレクターを参照してください。

自動ルート挿入について

自動ルート挿入(ARI)は、リモートネットワークの静的ルートと、リモートトンネルのエンドポイントによって保護されるホストを自動的に挿入します。トラフィックセレクターに設定されたリモートIPアドレスに基づいてルートが作成されます。トラフィックセレクターの場合、設定されたリモートアドレスは、VPNにバインドされたst0インターフェイスに関連付けられたルーティングインスタンスにルートとして挿入されます。

ルーティングプロトコルとトラフィックセレクターの設定は、相互に排他的な方法でトラフィックをトンネルへと誘導します。ARIルートは、ルーティングプロトコルを介して生成されたルートと競合することがあります。そのため、トラフィックセレクターを設定したVPNにバインドされたst0インターフェイスには、ルーティングプロトコルを設定しないでください。

ARIは、Reverse Route Insertion(RRI)としても知られています。ARIルートは以下の通りルーティングテーブルに挿入されます。

establish-tunnels immediatelyオプションが[edit security ipsec vpn vpn-name]階層レベルで設定された場合、フェーズ1とフェーズ2のネゴシエートが完了した後にARIルートが追加されます。SAが確立されるまではルートは追加されないため、ネゴシエートが失敗しても、トラフィックが停止しているst0インターフェイスにルートされることはありません。代替またはバックアップのトンネルが代わりに使用されます。establish-tunnels immediatelyオプションが[edit security ipsec vpn vpn-name]階層レベルで設定されていない場合、設定のコミット時にARIルートが追加されます。もし、設定またはネゴシエートされたトラフィックセレクターのリモートアドレスが0.0.0.0/0または0::0の場合、ARIルートは追加されません。

静的ARIルートの優先度は5に設定します。この設定は、ルーティングプロトコル処理で追加される可能性のある類似ルートとの競合を避けるために必要です。

静的ARIルートは、rib-groups設定を使って他のルーティングインスタンスにリークさせることはできません。静的ARIルートはimport-policy設定を使ってリークします。

トラフィックセレクターと重複するIPアドレスについて

ここでは、トラフィックセレクターの設定における重複するIPアドレスについて説明します。

- 同一st0インターフェイスにバインドされた異なるVPN内で重複するIPアドレス

- 同一st0インターフェイスにバインドされた同一VPN内で重複するIPアドレス

- 異なるst0インターフェイスにバインドされた異なるVPN内で重複するIPアドレス

同一st0インターフェイスにバインドされた異なるVPN内で重複するIPアドレス

このシナリオは、トラフィックセレクターではサポートされていません。以下の例の通り、トラフィックセレクターは、同一ポイントツーマルチポイントのst0インターフェイスにバインドされている異なるVPNに設定することはできません。

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

}

vpn vpn-2 {

bind-interface st0.1;

}

同一st0インターフェイスにバインドされた同一VPN内で重複するIPアドレス

同一VPN内の複数のトラフィックセレクターに重複するIPアドレスが設定されている場合、パケットと一致する最初に設定されたトラフィックセレクターが、パケットの暗号化に使用するトンネルを決定します。

次の例では、ポイントツーポイントのst0.1インターフェイスにバインドされているVPN(vpn-1)に対して、4つのトラフィックセレクター(ts-1、ts-2、ts-3、ts-4)が設定されています。

[edit]

user@host# show security ipsec vpn vpn-1

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.5.0/24;

remote-ip 10.1.5.0/24;

}

traffic-selector ts-2 {

local-ip 192.168.0.0/16;

remote-ip 10.1.0.0/16;

}

traffic-selector ts-3 {

local-ip 172.16.0.0/16;

remote-ip 10.2.0.0/16;

}

traffic-selector ts-4 {

local-ip 172.16.5.0/24;

remote-ip 10.2.5.0/24;

}

}

送信元アドレス192.168.5.5と宛先アドレス10.1.5.10のパケットは、トラフィックセレクターts-1とts-2と一致します。ただし、トラフィックセレクターts-1は、最初に設定された一致であり、ts-1に関連付けられたトンネルがパケットの暗号化に使用されます。

送信元アドレス172.16.5.5と宛先アドレス10.2.5.10のパケットは、トラフィックセレクターts-3とts-4と一致します。ただし、トラフィックセレクターts-3は、最初に設定された一致であり、ts-3に関連付けられたトンネルがパケットの暗号化に使用されます。

異なるst0インターフェイスにバインドされた異なるVPN内で重複するIPアドレス

重複するIPアドレスが複数のトラフィックセレクターに設定された異なるVPNと、異なるポイントツーポイントのst0インターフェイスがバインドされた場合、特定のパケットと一致する最長のプレフィックスにより、st0インターフェイスが最初に選択されます。選択したst0インターフェイスにバインドされているVPN内では、パケットに対して設定された最初の一致に基づいてトラフィックセレクターが選択されます。

次の例では、2つのVPNそれぞれにトラフィックセレクターを設定しています。トラフィックセレクターは、同じローカルサブネットワークで設定されますが、リモートサブネットワークが異なります。

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.1.0/24;

remote-ip 10.2.2.0/24;

}

}

トラフィックセレクターごとに異なるリモートサブネットワークが設定されるため、ルーティングテーブルには2つの異なるルートが追加されます。ルートルックアップは、適切なVPNとバインドしたst0インターフェイスを使用します。

次の例では、2つのVPNそれぞれにトラフィックセレクターを設定しています。トラフィックセレクターは異なるリモートサブネットワークで設定されています。トラフィックセレクターごとに同一ローカルサブネットワークが設定されていますが、異なるネットマスク値が指定されています。

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.0.0/8;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.0.0/16;

remote-ip 10.2.2.0/24;

}

}

トラフィックセレクターごとに異なるリモートサブネットワークが設定されているため、ルーティングテーブルには2つの異なるルートが追加されます。ルートルックアップは、適切なVPNとバインドしたst0インターフェイスを使用します。

次の例では、トラフィックセレクターが2つのVPNそれぞれに設定されています。トラフィックセレクターは、異なるローカルサブネットワークとリモートサブネットワークで設定されます。

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 172.16.1.0/24;

remote-ip 10.2.2.0/24;

}

}

この場合、トラフィックセレクターは重複しません。トラフィックセレクターに設定されているリモートサブネットワークが異なるため、ルーティングテーブルには2つの異なるルートが追加されます。ルートルックアップは、適切なVPNとバインドしたst0インターフェイスを使用します。

次の例では、2つのVPNそれぞれにトラフィックセレクターを設定しています。トラフィックセレクターは、同じローカルサブネットワークで設定されています。トラフィックセレクターごとに同じリモートサブネットワークが設定されていますが、異なるネットマスク値が指定されています。

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.1.0/24;

remote-ip 10.1.0.0/16;

}

}

なお、ts-1にはremote-ip10.1.1.0/24が、ts-2にはremote-ip10.1.0.0/16が設定されていることに注意してください。パケットの宛先が10.1.1.1であれば、ルートルックアップでは、長いプレフィックスが一致するst0.1インターフェイスが選択されます。パケットは、st0.1に対応するトンネルに基づいて暗号化されます。

場合によっては、トラフィックセレクターのトラフィックの適用により有効なパケットが破棄されることがあります。次の例では、トラフィックセレクターが2つのVPNそれぞれに設定されています。トラフィックセレクターは、異なるローカルサブネットワークで設定されています。トラフィックセレクターごとに同じリモートサブネットワークが設定されていますが、異なるネットマスク値が指定されています。

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 172.16.1.0/16;

remote-ip 10.1.0.0/16;

}

}

10.1.1.0へのルートとして、st0.1インターフェイス経由の10.1.1.0/24およびst0.2インターフェイス経由の10.1.0.0/16の2つがルーティングテーブルに追加されています。送信元172.16.1.1から宛先10.1.1.1に送信されたパケットは、st0.1インターフェイス経由の10.1.1.0/24のルーティングテーブルのエントリーと一致します。ただし、このパケットはトラフィックセレクターts-1で指定されたトラフィックとは一致しないため、破棄されます。

複数のトラフィックセレクターが同じリモートサブネットワークとネットマスクで設定されている場合は、等コストのルートがルーティングテーブルに追加されます。このケースは、選択したルートが予測できないため、トラフィックセレクターはサポートしていません。

関連項目

例:ルートベースVPNにおけるトラフィックセレクターの設定

この例では、ルートベースの VPN 向けにトラフィックセレクターを設定する方法を示しています。

要件

始める前に、

-

ルートベースのVPNにあるトラフィックセレクターを理解するを参照してください。

-

IKEパッケージをインストールします。

request system software add optional://junos-ike.tgz

junos-ikeパッケージのプラットフォームサポートについては、junos-ikeパッケージのサポートを参照してください。

概要

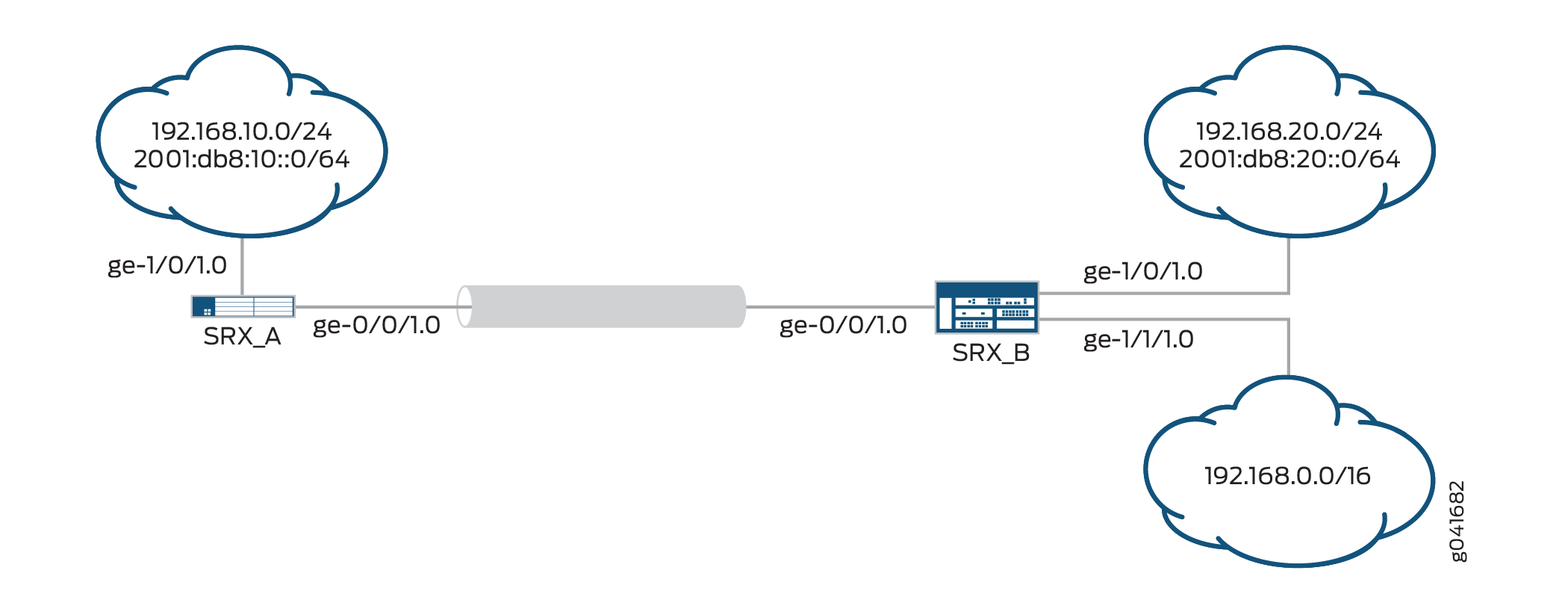

この例では、トラフィックセレクターを設定して、SRX_A のサブネットワークと SRX_B のサブネットワークの間にトラフィックが流れるようにします。

表 1 は、この例のトラフィックセレクターを示しています。トラフィックセレクターの設定は、フェーズ2のオプションでおこないます。

SRX_A |

SRX_B |

||||

|---|---|---|---|---|---|

トラフィックセレクター名 |

ローカルIP |

リモート IP |

トラフィックセレクター名 |

ローカルIP |

リモート IP |

TS1-ipv6 |

2001:db8:10::0/64 |

2001:db8:20::0/64 |

TS1-ipv6 |

2001:db8:20::0/64 |

2001:db8:10::0/64 |

TS2-ipv4 |

192.168.10.0/24 |

192.168.0.0/16 |

TS2-ipv4 |

192.168.0.0/16 |

192.168.10.0/24 |

IPv6 トラフィックのフローベース処理は、 [edit security forwarding-options family inet6] 階層レベルの 設mode flow-based定オプションで有効にする必要があります。

トポロジー

図 1では、IPv6 VPN トンネルは、SRX_A および SRX_B デバイスの間で IPv4 および IPv6 の両方のトラフィックを伝送します。つまり、このトンネルは、IPv4-in-IPv6 および IPv6-in-IPv6 の両方のトンネルモードで動作します。

設定

SRX_Aの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::1/64 set interfaces st0 unit 1 family inet set interfaces st0 unit 1 family inet6 set interfaces ge-1/0/1 unit 0 family inet address 192.168.10.1/24 set interfaces ge-1/0/1 unit 0 family inet6 address 2001:db8:10::0/64 set security ike proposal PSK-DH14-AES256-SHA256 authentication- method pre-shared-keys set security ike proposal PSK-DH14-AES256-SHA256 dh-group group14 set security ike proposal PSK-DH14-AES256-SHA256 authentication- algorithm sha-256 set security ike proposal PSK-DH14-AES256-SHA256 encryption-algorithm aes-256-cbc set security ike policy site-2-site mode main set security ike policy site-2-site proposals PSK-DH14-AES256-SHA256 set security ike policy site-2-site pre-shared-key ascii-text "$ABC123" set security ike gateway SRX_A-to-SRX_B ike-policy site-2-site set security ike gateway SRX_A-to-SRX_B address 192.168.20.2 set security ike gateway SRX_A-to-SRX_B external-interface ge-0/0/1.0 set security ike gateway SRX_A-to-SRX_B local-address 192.168.10.1 set security ipsec proposal ESP-AES256-SHA256 protocol esp set security ipsec proposal ESP-AES256-SHA256 authentication- algorithm hmac-sha-256-128 set security ipsec proposal ESP-AES256-SHA256 encryption-algorithm aes-256-cbc set security ipsec policy site-2-site perfect-forward-secrecy keys group14 set security ipsec policy site-2-site proposals ESP-AES256-SHA256 set security ipsec vpn SRX_A-to-SRX_B bind-interface st0.1 set security ipsec vpn SRX_A-to-SRX_B ike ipsec-policy site-2-site set security ipsec vpn SRX_A-to-SRX_B ike gateway SRX_A-to-SRX_B set security ipsec vpn SRX_A-to-SRX_B traffic-selector TS1-ipv6 term term1 local-ip 2001:db8:10::0/64 remote-ip 2001:db8:20::0/64 set security ipsec vpn SRX_A-to-SRX_B traffic-selector TS2-ipv4 term term2 local-ip 192.168.10.0/24 remote-ip 192.168.0.0/16 set security forwarding-options family inet6 mode flow-based set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-1/0/1.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone VPN interfaces st0.1 set security policies from-zone VPN to-zone trust policy 1 match source-address any set security policies from-zone VPN to-zone trust policy 1 match destination-address any set security policies from-zone VPN to-zone trust policy 1 match application any set security policies from-zone VPN to-zone trust policy 1 then permit set security policies from-zone trust to-zone VPN policy 1 match source-address any set security policies from-zone trust to-zone VPN policy 1 match destination-address any set security policies from-zone trust to-zone VPN policy 1 match application any set security policies from-zone trust to-zone VPN policy 1 then permit set security policies default-policy deny -all

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

トラフィックセレクターを設定するには:

外部インターフェイスを設定します。

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::1/64

セキュアトンネルインターフェイスを設定します。

[edit interfaces] user@host# set st0 unit 1 family inet user@host# set st0 unit 1 family inet6

内部インターフェイスを設定します。

[edit interfaces] user@host# set ge-1/0/1 unit 0 family inet address 192.168.10.1/24 user@host# set ge-1/0/1 unit 0 family inet6 address 2001:db8:10::0/64

フェーズ1のオプションを設定します。

[edit security ike proposal PSK-DH14-AES256-SHA256] user@host# set authentication-method pre-shared-keys user@host# set dh-group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy site-2-site] user@host# set mode main user@host# set proposals PSK-DH14-AES256-SHA256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security ike gateway SRX_A-to-SRX_B] user@host# set ike-policy site-2-site user@host# set address 192.168.20.2 user@host# set external-interface ge-0/0/1.0 user@host# set local-address 192.168.10.1

フェーズ2のオプションを設定します。

[edit security ipsec proposal ESP-AES256-SHA256] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy site-2-site] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ESP-AES256-SHA256 [edit security ipsec vpn SRX_A-to-SRX_B] user@host# set bind-interface st0.1 user@host# set ike gateway SRX_A-to-SRX_B user@host# set ike ipsec-policy site-2-site user@host# set traffic-selector TS1-ipv6 term term1 local-ip 2001:db8:10::0/64 remote-ip 2001:db8:20::0/64 user@host# set traffic-selector TS2-ipv4 term term2 local-ip 192.168.10.0/24 remote-ip 192.168.0.0/16

IPv6のフローベース転送を有効にします。

[edit security forwarding-options] user@host# set family inet6 mode flow-based

セキュリティゾーンおよびセキュリティポリシーを設定します。

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-1/0/1.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike user@host# set interfaces ge-0/0/1.0 [edit security zones security-zone VPN] user@host# set interfaces st0.1 [edit security policies from-zone VPN to-zone trust ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies from-zone trust to-zone VPN ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies] user@host# set default-policy deny-all

結果

設定モードから、 show interfacesshow security ike、 、 show security ipsec、 、 show security forwarding-optionsshow security zones、および コマshow security policiesンドを入力して、設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet6 {

address 2001:db8:2000::1/64;

}

}

}

ge-1/0/1 {

unit 0 {

family inet {

address 192.168.10.1/24;

}

family inet6 {

address 10::1/64;

}

}

}

st0 {

unit 1 {

family inet;

family inet6;

}

}

[edit]

user@host# show security ike

proposal PSK-DH14-AES256-SHA256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

mode main;

proposals PSK-DH14-AES256-SHA256;

pre-shared-key ascii-text

"$ABC123"; ## SECRET-DATA

}

gateway SRX_A-to-SRX_B {

ike-policy site-2-site;

address 192.168.20.2;

external-interface ge-0/0/1.0;

local-address 192.168.10.1;

}

[edit]

user@host# show security ipsec

proposal ESP-AES256-SHA256 {

protocol esp;

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

perfect-forward-secrecy keys group14;

proposals ESP-AES256-SHA256;

}

vpn SRX_A-to-SRX_B {

bind-interface st0.1;

ike {

ipsec-policy site-2-site;

gateway SRX_A-to-SRX_B;

}

traffic-selector TS1-ipv6 {

local-ip 2001:db8:10::0/64;

remote-ip 2001:db8:20::0/64;

}

traffic-selector TS2-ipv4 {

local-ip 192.168.10.0/24;

remote-ip 192.168.0.0/16;

}

}

[edit]

user@host# show security forwarding-options

family {

inet6 {

mode flow-based;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/1.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone VPN {

interfaces {

st0.1;

}

}

[edit]

user@host# show security policies

from-zone VPN to-zone trust {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone trust to-zone VPN {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

SRX_Bの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::2/64 set interfaces st0 unit 1 family inet set interfaces st0 unit 1 family inet6 set interfaces ge-1/0/1 unit 0 family inet address 192.168.20.1/24 set interfaces ge-1/0/1 unit 0 family inet6 address 2001:db8:20::0/64 set interfaces ge-1/1/1 unit 0 family inet address 192.168.0.1/24 set security ike proposal PSK-DH14-AES256-SHA256 authentication-method pre-shared-keys set security ike proposal PSK-DH14-AES256-SHA256 dh-group group14 set security ike proposal PSK-DH14-AES256-SHA256 authentication-algorithm sha-256 set security ike proposal PSK-DH14-AES256-SHA256 encryption-algorithm aes-256-cbc set security ike policy site-2-site mode main set security ike policy site-2-site proposals PSK-DH14-AES256-SHA256 set security ike policy site-2-site pre-shared-key ascii-text "$ABC123" set security ike gateway SRX_B-to-SRX_A ike-policy site-2-site set security ike gateway SRX_B-to-SRX_A address 192.168.10.1 set security ike gateway SRX_B-to-SRX_A external-interface ge-0/0/1.0 set security ike gateway SRX_B-to-SRX_A local-address 192.168.20.2 set security ipsec proposal ESP-AES256-SHA256 protocol esp set security ipsec proposal ESP-AES256-SHA256 authentication-algorithm hmac-sha-256-128 set security ipsec proposal ESP-AES256-SHA256 encryption-algorithm aes-256-cbc set security ipsec policy site-2-site perfect-forward-secrecy keys group14 set security ipsec policy site-2-site proposals ESP-AES256-SHA256 set security ipsec vpn SRX_B-to-SRX-A bind-interface st0.1 set security ipsec vpn SRX_B-to-SRX-A ike ipsec-policy site-2-site set security ipsec vpn SRX_B-to-SRX-A ike gateway SRX_B-to-SRX_A set security ipsec vpn SRX_B-to-SRX-A traffic-selector TS1-ipv6 local-ip 2001:db8:20::0/64 remote-ip 2001:db8:10::0/64 set security ipsec vpn SRX_B-to-SRX-A traffic-selector TS2-ipv4 local-ip 192.168.0.0/16 remote-ip 192.168.10.0/24 set security forwarding-options family inet6 mode flow-based set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-1/0/1.0 set security zones security-zone trust interfaces ge-1/1/1.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone VPN interfaces st0.1 set security zones security-zone untrust interfaces ge-0/0/1.0 set security policies from-zone VPN to-zone trust policy 1 match source-address any set security policies from-zone VPN to-zone trust policy 1 match destination-address any set security policies from-zone VPN to-zone trust policy 1 match application any set security policies from-zone VPN to-zone trust policy 1 then permit set security policies from-zone trust to-zone VPN policy 1 match source-address any set security policies from-zone trust to-zone VPN policy 1 match destination-address any set security policies from-zone trust to-zone VPN policy 1 match application any set security policies from-zone trust to-zone VPN policy 1 then permit set security policies default-policy deny -all

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

トラフィックセレクターを設定するには:

外部インターフェイスを設定します。

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::2/64

セキュアトンネルインターフェイスを設定します。

[edit interfaces] user@host# set st0 unit 1 family inet user@host# set st0 unit 1 family inet6

内部インターフェイスを設定します。

[edit interfaces] user@host# set ge-1/0/1 unit 0 family inet address 192.168.20.1/24 user@host# set ge-1/0/1 unit 0 family inet6 address 2001:db8:20::0/64 user@host# set ge-1/1/1 unit 0 family inet address 192.168.0.1/24

フェーズ1のオプションを設定します。

[edit security ike proposal PSK-DH14-AES256-SHA256] user@host# set authentication-method pre-shared-keys user@host# set dh-group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy site-2-site] user@host# set mode main user@host# set proposals PSK-DH14-AES256-SHA256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security ike gateway SRX_B-to-SRX_A] user@host# set ike-policy site-2-site user@host# set address 192.168.10.1 user@host# set external-interface ge-0/0/1.0 user@host# set local-address 192.168.20.2

フェーズ2のオプションを設定します。

[edit security ipsec proposal ESP-AES256-SHA256] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy site-2-site] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ESP-AES256-SHA256 [edit security ipsec vpn SRX_B-to-SRX-A] user@host# set bind-interface st0.1 user@host# set ike gateway SRX_B-to-SRX_A user@host# set ike ipsec-policy site-2-site user@host# set traffic-selector TS1-ipv6 local-ip 2001:db8:20::0/64 remote-ip 2001:db8:10::0/64 user@host# set traffic-selector TS2-ipv4 local-ip 192.168.0.0/16 remote-ip 192.168.10.0/24

IPv6のフローベース転送を有効にします。

[edit security forwarding-options] user@host# set family inet6 mode flow-based

セキュリティゾーンおよびセキュリティポリシーを設定します。

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-1/0/1.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike user@host# set interfaces ge-0/0/1.0 [edit security zones security-zone VPN] user@host# set interfaces st0.1 [edit security policies from-zone VPN to-zone trust ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies from-zone trust to-zone VPN ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies] user@host# set default-policy deny-all

結果

設定モードから、 show interfacesshow security ike、 、 show security ipsec、 、 show security forwarding-optionsshow security zones、および コマshow security policiesンドを入力して、設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet6 {

address 2001:db8:2000::2/64;

}

}

}

ge-1/0/1 {

unit 0 {

family inet {

address 192.168.20.1/24;

}

family inet6 {

address 2001:db8:20::0/64;

}

}

}

ge-1/1/1 {

unit 0 {

family inet {

address 192.168.0.1/24;

}

}

}

st0 {

unit 1 {

family inet;

family inet6;

}

}

[edit]

user@host# show security ike

proposal PSK-DH14-AES256-SHA256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

mode main;

proposals PSK-DH14-AES256-SHA256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway SRX_B-to-SRX_A {

ike-policy site-2-site;

address 192.168.10.1;

external-interface ge-0/0/1.0;

local-address 192.168.20.2;

}

[edit]

user@host# show security ipsec

proposal ESP-AES256-SHA256 {

protocol esp;

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

perfect-forward-secrecy keys group14;

proposals ESP-AES256-SHA256;

}

vpn SRX_B-to-SRX-A {

bind-interface st0.1;

ike {

ipsec-policy site-2-site;

gateway SRX_B-to-SRX_A;

}

traffic-selector TS1-ipv6 {

local-ip 2001:db8:20::0/64;

remote-ip 2001:db8:10::0/64;

}

traffic-selector TS2-ipv4 {

local-ip 192.168.0.0/16;

remote-ip 192.168.10.0/24;

}

}

[edit]

user@host# show security forwarding-options

family {

inet6 {

mode flow-based;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/1.0;

ge-1/1/1.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone VPN {

interfaces {

st0.1;

}

}

[edit]

user@host# show security policies

from-zone VPN to-zone trust {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone trust to-zone VPN {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

ここに示されている出力例ではSRX-Aです。

IPsecフェーズ2ステータスの確認

目的

IPsec フェーズ 2 のステータスを確認します。

アクション

動作モードからshow security ipsec security-associationsコマンドを入力します。

user@host> show security ipsec security-associations Total active tunnels: 3 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <268173313 ESP:3des/ sha-256 3d75aeff 2984/ unlim - root 500 2001:db8:2000::2 >268173313 ESP:3des/ sha-256 a468fece 2984/ unlim - root 500 2001:db8:2000::2 <268173316 ESP:3des/ sha-256 417f3cea 3594/ unlim - root 500 2001:db8:2000::2 >268173316 ESP:3des/ sha-256 a4344027 3594/ unlim - root 500 2001:db8:2000::2

動作モードからshow security ipsec security-associations detailコマンドを入力します。

user@host> show security ipsec security-associations detail

ID: 268173313 Virtual-system: root, VPN Name: SRX_A-to-SRX_B

Local Gateway: 192.168.10.1, Remote Gateway: 2192.168.20.2

Traffic Selector Name: TS1-ipv6

Local Identity: ipv6(2001:db8:10::-2001:db8:10::ffff:ffff:ffff:ffff)

Remote Identity: ipv6(2001:db8:20::-2001:db8:20::ffff:ffff:ffff:ffff)

Version: IKEv1

DF-bit: clear

Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: c608b29

Tunnel Down Reason: SA not initiated

Direction: inbound, SPI: 3d75aeff, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2976 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2354 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: a468fece, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2976 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2354 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

ID: 268173316 Virtual-system: root, VPN Name: SRX_A-to-SRX_B

Local Gateway: 192.168.10.1, Remote Gateway: 192.168.20.2

Traffic Selector Name: TS2-ipv4

Local Identity: ipv4(192.168.10.0-192.168.10.255)

Remote Identity: ipv4(192.168.20.0-192.168.20.255)

Version: IKEv1

DF-bit: clear

Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: c608b29

Tunnel Down Reason: SA not initiated

Direction: inbound, SPI: 417f3cea, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3586 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2948 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: a4344027, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3586 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2948 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

意味

show security ipsec security-associations コマンドは、すべてのアクティブなIKEフェーズ2のSAを一覧表示します。SA が何も表示されない場合は、フェーズ 2 の確立に問題があったことになります。設定でIKEポリシー パラメータと外部インターフェイスの設定を確認してください。フェーズ 2 のプロポーザルパラメータは、ピアデバイスで一致する必要があります。

トラフィックセレクターの確認

目的

セキュアトンネルインターフェイスでネゴシエートされたトラフィックセレクターを確認します。

アクション

動作モードからshow security ipsec traffic-selector st0.1コマンドを入力します。

user@host> show security ipsec traffic-selector st0.1 Source IP Destination IP Interface Tunnel-id IKE-ID 2001:db8:10::-2001:db8:10::ffff:ffff:ffff:ffff 2001:db8:20::-2001:db8:20::ffff:ffff:ffff:ffff st0.1 268173313 2001:db8:2000::1 192.168.10.0-192.168.10.255 192.168.0.0-192.168.255.255 st0.1 268173316 2001:db8:2000::1 192.168.10.0-192.168.10.255 192.168.20.0-192.168.20.255 st0.1 268173317 2001:db8:2000::1

ルートの検証

目的

アクティブルートの確認

アクション

動作モードからshow routeコマンドを入力します。

user@host> show route

inet.0: 24 destinations, 24 routes (24 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

192.168.0.0/16 *[ARI-TS/5] 00:00:32

> via st0.1

2001:db8:20::0/64 *[ARI-TS/5] 00:00:34

> via st0.1意味

show route コマンドは、ルーティングテーブル内のアクティブなエントリーを一覧表示します。トラフィックセレクターごとに設定したリモート IP アドレスへのルートは、正しい st0 インターフェイスで存在する必要があります。

変更履歴

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 特定の機能がお使いのプラットフォームでサポートされているかどうかを確認するには、 Feature Explorer をご利用ください。