IPSec VPN の IKE

IPSec VPN の IKEv2 と Junos OS での設定については、こちらをご覧ください。

インターネット鍵交換バージョン 2(IKEv2)は、IPsec ベースのトンネリング プロトコルです。IKEv2 は、ピア VPN デバイス間のセキュアな VPN 通信チャネルを提供し、IPsec セキュリティ アソシエーション(SA)のネゴシエーションと認証を保護された方法で定義します。

特定の機能のプラットフォームおよびリリースサポートを確認するには、機能エクスプローラーを使用します。

プラットフォームに関連する注意点については、プラットフォーム固有の IKEv2 レスポンダーのみ の動作セクションを参照してください。

IKE と IPsec パケット処理

IKE は、IPsec のトンネル管理機能を提供し、エンド エンティティを認証します。IKE は、Diffie-hellman(DH)鍵交換を実行して、ネットワーク デバイス間に IPsec トンネルを生成します。IKE によって生成される IPsec トンネルは、IP レイヤーのネットワーク デバイス間のユーザー トラフィックの暗号化、暗号解読、認証目的で使用されます。

IKE パケット処理

クリアテキスト パケットがトンネリングが必要なジュニパーネットワークスのデバイスに到着し、そのトンネル用のアクティブなフェーズ 2 SA が存在しない場合、Junos OS は IKE ネゴシエーションを開始し、パケットをドロップします。IP パケットヘッダー内の送信元と宛先のアドレスは、それぞれローカルおよびリモートの IKE ゲートウェイです。IP パケット ペイロードには、ISAKMP(IKE)パケットをカプセル化した UDP セグメントがあります。IKE パケットの形式は、フェーズ 1、フェーズ 2 と同じです。 図 1を参照してください。

その間に、送信元ホストは破棄されたパケットを再送しました。通常、2 つ目のパケットが到着するまでに IKE ネゴシエーションが完了し、Junos OS はパケットと、セッション内のすべての後続パケットを、転送前に IPsec で保護します。

[次のペイロード] フィールドには、以下のペイロード タイプのいずれかを示す数字が含まれています。

-

0002—SA ネゴシエーション ペイロードに、フェーズ 1 またはフェーズ 2 SA の定義が含まれています。

-

0004:プロポーザル ペイロードは、フェーズ 1 またはフェーズ 2 のプロポーザルになります。

-

0008:トランスフォーム ペイロードは、SA ペイロードでカプセル化されるプロポーザル ペイロードでカプセル化されます。

-

0010 - 鍵交換(KE)ペイロードに、DH パブリック値などの鍵交換を実行するのに必要な情報が含まれています。

-

0020 - 識別(IDx)ペイロード。

-

フェーズ 1 では、IDii はイニシエーター ID を示し、IDir はレスポンダ ID を示します。

-

フェーズ 2 では、IDui はユーザー イニシエーターを示し、IDur はユーザー レスポンダを示します。

ID は、FQDN、U-FQDN、IP アドレス、ASN.1_DN などの IKE ID のタイプです。

-

-

0040:証明書(CERT)ペイロード。

-

0080:証明書要求(CERT_REQ)ペイロード。

-

0100:ハッシュ(HASH)ペイロードに、特定のハッシュ関数のダイジェスト出力が含まれています。

-

0200:署名(SIG)ペイロードにデジタル署名が含まれています。

-

0400—Nonce(Nx)ペイロードには、交換に必要な擬似情報が含まれています。

-

0800:通知ペイロード。

-

1000 - ISAKMP 削除ペイロード。

-

2000 - ベンダー ID(VID)ペイロードをフェーズ 1 ネゴシエーションの任意の場所に含めることができます。Junos OS はこれを使用して、NAT-T 向けのサポートをマークします。

図 2 に示すように、各 ISAKMP ペイロードは、同じ汎用ヘッダーから開始します。

複数の ISAKMP ペイロードをチェーン化し、後続の各ペイロード タイプを [次のヘッダー] フィールドの値で示すことができます。値 0000 は、最後の ISAKMP ペイロードを示します。例については、図 3 を参照してください。

IPsec パケット処理

IKE ネゴシエーションが完了し、2 つの IKE ゲートウェイがフェーズ 1 とフェーズ 2 の SA を確立した後、後続のすべてのパケットがトンネルを使用して転送されます。フェーズ 2 SA がトンネル モードで ESP(セキュリティ プロトコルのカプセル化)を指定すると、パケットは 図 4 に示すようになります。デバイスによって、開始側ホストが送信する元のパケットに 2 つのヘッダーが追加されます。

図 4 に示すように、開始側ホストが構築するパケットには、ペイロード、TCP ヘッダー、および内部 IP ヘッダー(IP1)が含まれています。

Junos OS が追加するルーター IP ヘッダー(IP2)には、宛先 IP アドレスとしてリモート ゲートウェイの IP アドレスが、送信元 IP アドレスとしてローカル ルーターの IP アドレスが含まれています。また、Junos OS は、外部と内部の IP ヘッダー間に ESP ヘッダーを追加します。ESP ヘッダーには、リモート ピアがパケット受信時に適切に処理できるようにするための情報が含まれています。「図 5」を参照してください。

[次のヘッダー] フィールドは、[ペイロード] フィールド内のデータのタイプを示しています。トンネル モードではこの値は 4 で、ペイロード内に IP パケットが含まれていることを示します。「図 6」を参照してください。

Junos OS における IKE の概要

IKE は、インターネットなどのセキュリティで保護されていないメディアを介して、暗号化および認証用のキーを安全に交換する方法を提供します。IKEにより、一対のセキュリティ・ゲートウェイで以下のことが可能になります。セキュリティゲートウェイがトンネルと鍵情報を交換できるセキュアなトンネルを動的に確立します。トンネル属性のネゴシエーションや鍵管理など、ユーザーレベルのトンネルまたは SA を設定します。これらのトンネルは、同じセキュア チャネル上で更新および終了することもできます。IKE は Diffie-Hellman 方式を採用しており、IPsec ではオプションです(共有鍵はエンドポイントで手動で入力できます)。

IKEv2 では、以下をサポートしています。

ルートベース VPN

サイトツーサイト VPN

デッドピア検出。

シャーシ クラスタ

事前共有キー認証

証明書ベースの認証。

子 SA。IKEv2 の子 SA は、IKEv1 ではフェーズ 2 SA として知られています。IKEv2 では、基になる IKE SA なしでは子 SA は存在できません。

AutoVPN

動的エンドポイント VPN

EAP は、IKEv2 を使用したリモート アクセスでサポートされています。

トラフィック セレクター。

IKEv2 は、以下の機能をサポートしていません。

ポリシーベースの VPN

VPN監視。

IP ペイロード圧縮プロトコル(IPComp)。

Junos OS での IKEv2 の設定

VPN ピアは、IKEv1 または IKEv2 のいずれかに構成されます。ピアが IKEv2 として構成されている場合、リモート ピアが IKEv1 のネゴシエーションを開始しても、IKEv1 にフォールバックすることはできません。デフォルトでは、ジュニパーネットワークスのセキュリティデバイスはIKEv1ピアです。

IKEv2を設定するには、[edit security ike gateway gw-name]階層レベルで version v2-only 設定ステートメントを使用します。

IKEバージョンは、 show security ike security-associations および show security ipsec security-associations CLI操作コマンドの出力に表示されます。

ジュニパーネットワークス デバイスは、フェーズ 2 ネゴシエーションの最大 4 つのプロポーザルをサポートします。これにより、受け入れるトンネル パラメーターの範囲をどのくらい制限するかを指定できます。Junos OS は、定義済みの標準、互換、基本フェーズ 2 のプロポーザル セットを提供します。カスタムフェーズ2プロポーザルを定義することもできます。

IKEv2 構成ペイロードについて

構成ペイロードは、応答側から開始側へのプロビジョニング情報の伝送用に提供されるインターネット鍵交換バージョン 2(IKEv2)オプションです。IKEv2 構成ペイロードは、ルートベース VPN でのみサポートされます。

RFC 5996、 インターネット鍵交換プロトコル バージョン 2(IKEv2)では、応答側が開始側に返すことのできる 15 種類の構成属性が定義されています。 表 1 、SRXシリーズファイアウォールでサポートされているIKEv2設定属性について説明します。

|

属性タイプ |

値 |

説明 |

長さ |

|---|---|---|---|

|

INTERNAL_IP4_ADDRESS |

1 |

内部ネットワーク上のアドレスを指定します。複数の内部アドレスを要求できます。レスポンダは、要求されたアドレス数まで送信できます。 |

0 または 4 オクテット |

|

INTERNAL_IP4_NETMASK |

2 |

内部ネットワークのネットマスク値を指定します。要求メッセージと応答メッセージで使用できるネットマスク値は 1 つだけ (例:255.255.255.0)、INTERNAL_IP4_ADDRESS 属性でのみ使用する必要があります。 |

0 または 4 オクテット |

|

INTERNAL_IP4_DNS |

3 |

ネットワーク内の DNS サーバーのアドレスを指定します。複数の DNS サーバーを要求できます。レスポンダは、0 個以上の DNS サーバ属性で応答できます。 |

0 または 4 オクテット |

|

INTERNAL_IP4_NBNS |

4 |

ネットワーク内の NetBIOS ネーム サーバー (NBNS) (WINS サーバーなど) のアドレスを指定します。複数の NBNS サーバーを要求できます。レスポンダーは、ゼロ以上の NBNS サーバー属性で応答できます。 |

0 または 4 オクテット |

| INTERNAL_IP6_ADDRESS |

8 |

内部ネットワーク上のアドレスを指定します。複数の内部アドレスを要求できます。レスポンダは、要求されたアドレス数まで送信できます。 |

0 または 17 オクテット |

| INTERNAL_IP6_DNS |

10 |

ネットワーク内の DNS サーバーのアドレスを指定します。複数の DNS サーバーを要求できます。レスポンダは、0 個以上の DNS サーバ属性で応答できます。 |

0 または 16 オクテット |

IKE レスポンダがイニシエーターにプロビジョニング情報を提供するには、RADIUS サーバーなどの指定されたソースから情報を取得する必要があります。プロビジョニング情報は、RADIUS サーバーを介して DHCP サーバーから返すこともできます。RADIUS サーバーでは、ユーザー情報に認証パスワードを含めないでください。RADIUS サーバー プロファイルは、[edit security ike gateway gateway-name] 階層レベルの aaa access-profile profile-name 構成を使用して IKE ゲートウェイにバインドされます。

Junos OS では、次の機能をサポートするように IKEv2 構成ペイロードが改善されました。

-

IPv4 および IPv6 ローカル アドレス プールのサポート。ピアに固定 IP アドレスを割り当てることもできます。

IKE の確立中に、イニシエーターはレスポンダに IPv4 アドレス、IPv6 アドレス、DNS アドレス、または WINS アドレスを要求します。レスポンダーは、イニシエータの認証に成功した後、ローカルアドレスプールから、またはRADIUSサーバーを介してIPアドレスを割り当てます。設定に応じて、この IP アドレスは、ピアが接続するたびに動的に割り当てられるか、固定 IP アドレスとして割り当てられます。RADIUSサーバーがフレームプールで応答した場合、Junos OSは、対応するローカルプールから設定に基づいてIPアドレスまたは情報を割り当てます。ローカルアドレスプールとRADIUSサーバーの両方を設定した場合、RADIUSサーバーから割り当てられたIPアドレスがローカルプールよりも優先されます。ローカル IP アドレス プールを設定し、RADIUS サーバーが IP アドレスを返さなかった場合、ローカル プールは IP アドレスをリクエストに割り当てます。

-

authentication-order用に導入された追加オプションnone。認証順序(アクセスプロファイル)を参照してください。 -

RADIUSアカウンティングの開始および停止メッセージは、RADIUSサーバーにトンネルまたはピアの状態を通知します。これらのメッセージは、追跡目的または DHCP サーバーなどのサブシステムへの通知に使用できます。

RADIUS サーバーがアカウンティングの開始メッセージまたは停止メッセージをサポートしていることを確認します。また、SRXシリーズファイアウォールとRADIUSサーバーの両方に、これらのメッセージを追跡するための適切な設定が設定されていることを確認してください。

-

IPv6サポートの導入により、設定ペイロードを使用したデュアルスタックトンネルが可能になります。ログイン プロセス中に、IKE は IPv4 アドレスと IPv6 アドレスの両方を要求します。AAA は、要求されたすべてのアドレスが正常に割り当てられた場合にのみログインを許可します。IKE は、要求された IP が割り当てられていない場合、ネゴシエーションを終了します。

ルートベース VPN では、セキュア トンネル(st0)インターフェイスはポイントツーマルチポイントまたはポイントツーポイント モードで動作します。IKEv2 設定ペイロードを介したアドレス割り当てが、ポイントツーマルチポイントモードまたはポイントツーポイントモードでサポートされるようになりました。ポイントツーマルチポイントインターフェイスの場合、インターフェイスには番号が付けられ、設定ペイロードINTERNAL_IP4_ADDRESS属性タイプのアドレスは、関連するポイントツーマルチポイントインターフェイスのサブネットワーク範囲内である必要があります。

は、IKEゲートウェイ設定のIKEv2設定ペイロード要求に共通のパスワードを設定できます。1 から 128 文字の範囲の共通パスワードを使用すると、管理者は共通パスワードを定義できます。このパスワードは、SRXシリーズファイアウォールがIKEv2設定ペイロードを使用してリモートIPsecピアに代わってIPアドレスを要求するときに、SRXシリーズファイアウォールとRADIUSサーバーの間で使用されます。RADIUSサーバーは、設定ペイロード要求用のIP情報をSRXシリーズファイアウォールに提供する前に、認証情報を照合します。[edit security ike gateway gateway-name aaa access-profile access-profile-name] 階層レベルで 設定ステートメントを使用してconfig-payload-password configured-password共通パスワードを設定できます。

SRXシリーズファイアウォールとRADIUSサーバーの両方で同じパスワードを設定し、認証プロトコルとしてパスワード認証プロトコル(PAP)を使用するようにRADIUSサーバーを設定する必要があります。これがないと、トンネルの確立は成功しません。

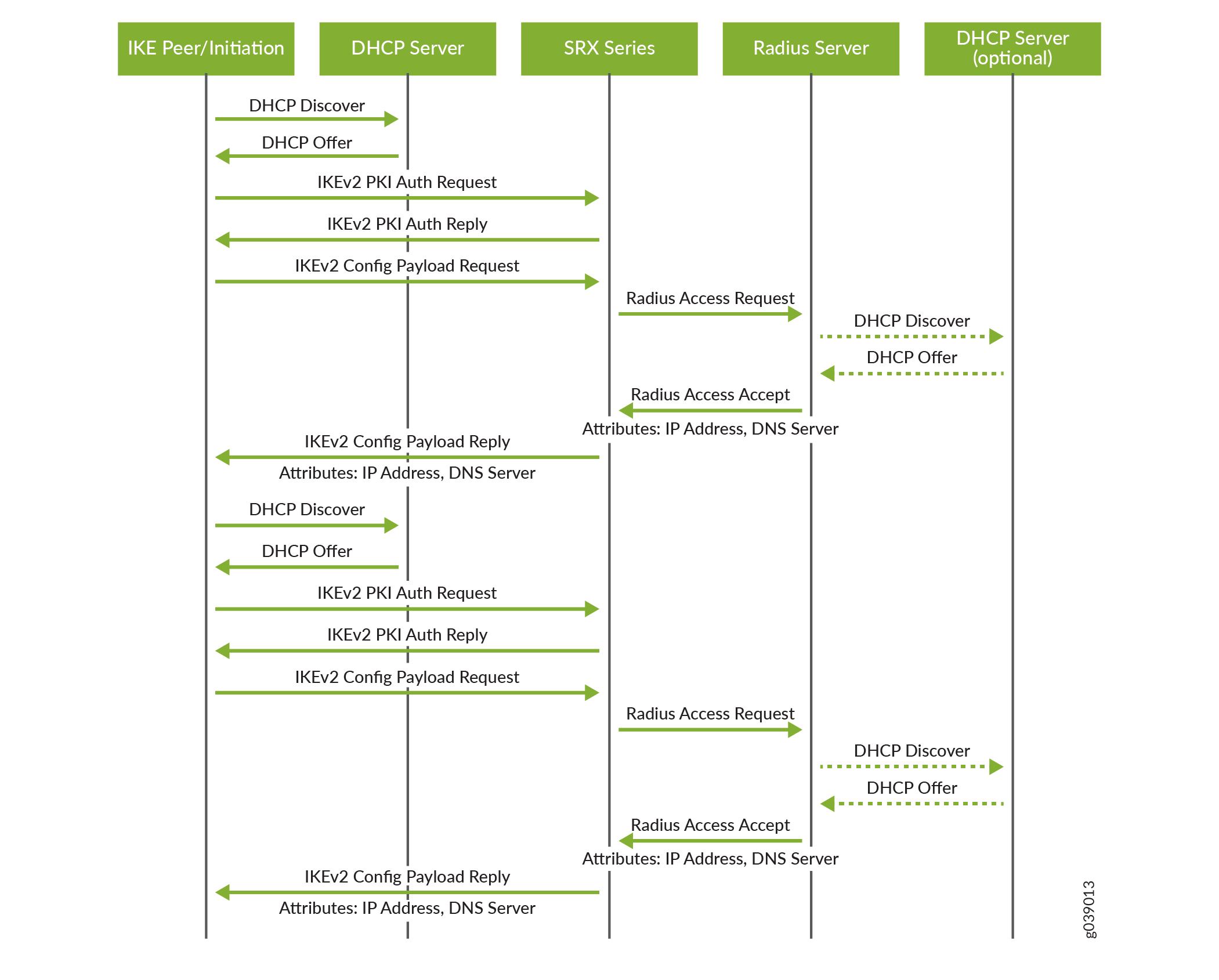

図 7 は、IKEv2 構成ペイロードの一般的なワークフローを示しています。

IKEv2 設定ペイロード機能は、 ポイントツーマルチポイント セキュア トンネル(st0)インターフェイスとポイントツーポイント インターフェイスの両方でサポートされます。ポイントツーマルチポイントインターフェイスには番号が付けられ、設定ペイロードで提供されるアドレスは、関連するポイントツーマルチポイントインターフェイスのサブネットワーク範囲内である必要があります。

ピコセルプロビジョニングの理解

IKEv2設定ペイロードを使用して、SRXシリーズファイアウォールなどのIKEレスポンダーから、セルラーネットワーク内のLTEピコセル基地局などの複数のイニシエータにプロビジョニング情報を伝送できます。ピコセルは、SRXシリーズファイアウォールに接続できる標準構成で出荷されますが、ピコセルプロビジョニング情報は、保護されたネットワーク内の1つ以上のプロビジョニングサーバーに保存されます。pico セルは、プロビジョニング サーバーとのセキュアな接続を確立した後、完全なプロビジョニング情報を受信します。

ピコセルのブートストラップとプロビジョニング、そしてサービスへの導入に必要なワークフローには、4つの異なる段階があります。

-

初期アドレス取得 - ピコセルは、次の情報とともに工場から出荷されます。

-

SRXシリーズファイアウォールへのセキュアゲートウェイトンネルの設定

-

製造元が発行したデジタル証明書

-

保護されたネットワーク内にあるプロビジョニング サーバーの完全修飾ドメイン名 (FQDN)

picoセルが起動し、IKEネゴシエーションに使用するアドレスを DHCPサーバーから取得します。次に、このアドレスを使用して、SRXシリーズファイアウォール上のセキュアゲートウェイへのトンネルが構築されます。保護されたネットワークで使用するために、運用、管理、および管理(OAM)トラフィックのアドレスもDHCPサーバーによって割り当てられます。

-

ピコセルのプロビジョニング:ピコセルは、割り当てられたOAMトラフィックアドレスを使用して、保護されたネットワーク内のサーバーにプロビジョニング情報(通常は事業者証明書、ライセンス、ソフトウェア、設定情報)を要求します。

再起動—ピコセルが再起動し、取得したプロビジョニング情報を使用して、サービスプロバイダのネットワークおよび運用モデルに固有の情報にします。

-

サービスプロビジョニング—ピコセルがサービスを開始すると、識別名(DN)とFQDN付きのサブジェクト代替名の値を含む単一の証明書を使用して、SRXシリーズファイアウォール上のセキュアゲートウェイへの2つのトンネルを構築します。1 つは OAM トラフィック用で、もう 1 つは第 3 世代パートナーシップ プロジェクト(3GPP)データ トラフィック用です。

関連項目

IKEプロポーザル

IKE 設定は、ピアセキュリティゲートウェイとのセキュア IKE 接続を確立するのに使用するアルゴリズムと鍵を定義します。1 つまたは複数の IKE プロポーザルを設定できます。各プロポーザルは、IKE ホストとそのピア間の IKE 接続を保護するための IKE 属性のリストです。

IKEプロポーザルを設定するには、 proposal ステートメントをインクルードし、[edit security ike ]階層レベルで名前を指定します。

IKEポリシー

IKEポリシーは、IKEネゴシエーション時に使用するセキュリティパラメータ(IKEプロポーザル)の組み合わせを定義します。ピアアドレスと、その接続に必要なプロポーザルを定義します。使用される認証方法に応じて、特定のピアまたはローカル証明書の事前共有キー(PSK)を定義します。IKE ネゴシエーション中に、IKE は両方のピアで同じ IKE ポリシーを探します。ネゴシエーションを開始したピアは、そのすべてのポリシーをリモートピアに送信し、リモートピアは一致を見つけようとします。2 つのピアの両方のポリシーに、同じ設定済み属性を含むプロポーザルがある場合、一致します。ライフタイムが同じでない場合は、(ホストとピアからの)2つのポリシー間の短い方のライフタイムが使用されます。設定されたPSKもピアと一致する必要があります。

まず、1 つ以上の IKE プロポーザルを設定します。次に、これらのプロポーザルをIKEポリシーに関連付けます。

IKEポリシーを設定するには、 policy ステートメントをインクルードし、[edit security ike] 階層レベルでポリシー名を指定します。

鍵更新と再認証

概要

IKEv2 では、鍵更新と再認証は別個のプロセスです。鍵更新により、IKE セキュリティ アソシエーション(SA)用の新たな鍵が確立され、メッセージ ID カウンターがリセットされますが、ピアの再認証は行われません。再認証は、VPN ピアが認証資格へのアクセスを保持していることを確認します。再認証は、IKE SA および子 SA 用に新たな鍵を確立し、保留中の IKE SA または子 SA の鍵更新は必要なくなります。新しい IKE と子 SA が作成された後、古い IKE と子 SA が削除されます。

IKEv2 の再認証は、デフォルトでは無効になっています。再認証を有効にするには、再認証の頻度を 1~100 の値に構成します。再認証の頻度とは、再認証が行われるまでに発生する IKE 鍵更新の回数のことです。例えば、再認証の頻度を 1 として構成した場合、IKE の鍵更新のたびに再認証が行われます。再認証の頻度を 2 として構成した場合、IKE 鍵更新 2 回につき再認証が 1 回行われます。再認証の頻度を 3 として構成すると、IKE 鍵更新 3 回ごとに再認証が行われる、という具合です。

再認証の頻度は、[edit security ike policy policy-name] 階層レベルの reauth-frequency ステートメントで設定します。再認証の頻度を 0 (デフォルト) に設定すると、再認証が無効になります。再認証の頻度はピアによってネゴシエートされず、各ピアが独自の再認証頻度値を持つことができます。

サポートされている機能

IKEv2 の再認証は、以下の機能でサポートされています。

IKEv2 イニシエーターまたはレスポンダ

デッドピア検出(DPD)

仮想ルーターと仮想ルーターのセキュア トンネル(st0)インターフェイス

ネットワーク アドレス変換トラバーサル(NAT-T)

SRX5400、SRX5600、およびSRX5800デバイス用のアクティブ-アクティブおよびアクティブ-パッシブ モードのシャーシ クラスタ

SRX5400、SRX5600、SRX5800デバイスでのISSU(インサービスソフトウェアアップグレード)

インサービスハードウェアアップグレード(ISHU)手順を使用した、新しいサービス処理ユニット(SPU)のアップグレードまたは挿入

限界

IKEv2 再認証を使用する場合は、以下の点に注意してください。

NAT-T を使用すると、以前の IKE SA とは異なるポートで新しい IKE SA を作成できます。このシナリオでは、古い IKE SA が削除されない可能性があります。

NAT-T シナリオでは、NAT デバイスの背後にあるイニシエータが、再認証後にレスポンダーになることができます。NAT セッションが期限切れになると、NAT デバイスは、別のポートに到着する可能性のある新しい IKE パケットを破棄することがあります。NAT セッションを存続させるには、NAT-T キープアライブまたは DPD を有効にする必要があります。AutoVPN の場合、スポークに設定された再認証の頻度は、ハブに設定された再認証の頻度よりも小さくすることをお勧めします。

再認証の頻度に基づいて、元のIKE SAのイニシエーターまたはレスポンダーのいずれかが新しいIKE SAを開始できます。拡張認証プロトコル(EAP)認証および構成ペイロードでは、IKE SA が元の IKE SA と同じパーティによって開始される必要があるため、EAP 認証または構成ペイロードでの再認証はサポートされません。

IKE 認証(証明書ベースの認証)

証明書認証の複数階層

認定書ベースの認証は、IKE ネゴシエーション中に SRX シリーズファイアウォールでサポートされる認証方法です。大規模なネットワークでは、複数の認証局(CA)がそれぞれのエンドデバイスにエンドエンティティ(EE)証明書を発行できます。個々の場所、部門、または組織に対して個別の CA を持つのが一般的です。

証明書ベースの認証に単一レベルの階層を使用する場合、ネットワーク内のすべての EE 証明書は、同じ CA によって署名されている必要があります。すべてのファイアウォール デバイスには、ピア証明書の検証用に同じ CA 証明書が登録されている必要があります。IKE ネゴシエーション中に送信される証明書ペイロードには、EE 証明書のみが含まれます。

または、IKE ネゴシエーション中に送信される証明書ペイロードに、EE および CA 証明書のチェーンを含めることができます。証明書チェーンは、ピアの EE 証明書を検証するために必要な証明書のリストです。証明書チェーンには、EE 証明書と、ローカルピアに存在しない CA 証明書が含まれます。

ネットワーク管理者は、IKE ネゴシエーションに参加するすべてのピアが、それぞれの証明書チェーンに少なくとも 1 つの共通の信頼される CA を持っていることを確認する必要があります。共通の信頼された CA は、ルート CA である必要はありません。EE の証明書とチェーン内の最上位の CA を含む、チェーン内の証明書の数は 10 を超えることはできません。

設定されたIKEピアの仮想割り当ては、指定されたCAサーバまたはCAサーバのグループを使用して実行できます。証明書チェーンでは、ルート CA が IKE ポリシーで設定された信頼できる CA グループまたは CA サーバーと一致する必要があります。

図 8に示すCA階層例では、ルートCAがネットワーク内のすべてのデバイスにとって共通の信頼できるCAです。ルート CA は、エンジニアリング CA と販売 CA にそれぞれ Eng-CA と Sales-CA として識別される CA 証明書を発行します。Eng-CA は、開発 CA と品質保証 CA にそれぞれ Dev-CA と Qa-CA として識別される CA 証明書を発行します。ホスト A は Dev-CA から EE 証明書を受信し、ホスト B は Sales-CA から EE 証明書を受け取ります。

各エンド デバイスは、その階層内に CA 証明書をロードする必要があります。ホスト A には、ルート CA、英語 CA、および開発 CA の証明書が必要です。sales-CA および Qa-CA の証明書は必要ありません。ホスト B には、ルート CA 証明書と販売 CA 証明書が必要です。証明書は、デバイスに手動で読み込むか、簡易証明書登録プロセス(SCEP)を使用して登録できます。

各エンド デバイスには、証明書チェーン内の各 CA の CA プロファイルを設定する必要があります。以下の出力は、Host-A で構成された CA プロファイルを示しています。

admin@host-A# show security

pki {

ca-profile Root-CA {

ca-identity Root-CA;

enrollment {

url “www.example.net/scep/Root/”;

}

}

ca-profile Eng-CA {

ca-identity Eng-CA;

enrollment {

url “www.example.net/scep/Eng/”;

}

}

ca-profile Dev-CA {

ca-identity Dev-CA;

enrollment {

url “www.example.net/scep/Dev/”;

}

}

}以下の出力は、Host-B に設定された CA プロファイルを示しています。

admin@host-B# show security

pki {

ca-profile Root-CA {

ca-identity Root-CA;

enrollment {

url “www.example.net/scep/Root/”;

}

}

ca-profile Sales-CA {

ca-identity Sales-CA;

enrollment {

url “www.example.net/scep/Sales/”;

}

}

}関連項目

IKEおよびIPsec SAを確立するための複数の証明書タイプの設定

複数の証明書タイプを設定および管理する方法について説明します。

この例では、IKEおよびIPsec SAを確立するために複数の証明書タイプを設定する方法を示しています。

Junos OSリリース22.4R1以降、set security ike proposal ike_proposal_name authentication-method certificatesコマンドを使用してIKEプロポーザルで認証方法がcertificatesとして設定されている場合、イニシエーターとレスポンダーで使用される証明書タイプに関係なくトンネルを確立できます。

show security pki local-certificate certificate-id certificate-name detail コマンドを使用して、登録された証明書を表示できます。

登録された証明書は、 request security pki local-certificate verify certificate-id certificate-name コマンドを使用して確認できます。

要件

始める前に:

-

デバイスに証明書が登録されていることを確認します ( 「証明書の登録」を参照してください)。

デバイスに登録されている証明書は、

request security pki local-certificate certificate-id certificate-name detailコマンドを使用して確認できます。 -

IKEパッケージがインストールされていることを確認し、インストールされているIKEパッケージを確認するには、

show version | match ike操作コマンドを使用します。デバイスにIKEパッケージがインストールされていない場合は、操作コマンド

request system software add optional://junos-ike.tgzを使用してIKEパッケージをインストールできます。詳細については、 IPsec VPN機能セットの有効化を参照してください。

概要

この例では、複数の証明書タイプを設定して、オンSRX_AとオンSRX_Bの間でIKEおよびIPsec SAを確立します。

この例では、SRX_A の RSA 証明書とSRX_Bデバイスの ECDSA 証明書を登録しています。証明書をインストールする方法の詳細については、「 証明書の登録」を参照してください。

| デバイス名 | 使用されるインターフェイス | IKE ゲートウェイ アドレス | IKEゲートウェイのローカルIP アドレス |

|---|---|---|---|

| SRX_A | ge-0/0/0 | 192.168.1.2 | 192.168.1.1 |

| SRX_B | ge-0/0/0 | 192.168.1.1 | 192.168.1.2 |

トポロジー

図 9では、複数の証明書の種類のサポート構成のトポロジについて説明します。

設定

SRX_Aの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/0 unit 0 family inet address 192.168.1.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24 set interfaces st0 unit 1 family inet set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/0 set security zones security-zone VPN interfaces st0.1 set security policies from-zone VPN to-zone trust policy 1 match source-address any set security policies from-zone VPN to-zone trust policy 1 match destination-address any set security policies from-zone VPN to-zone trust policy 1 match application any set security policies from-zone VPN to-zone trust policy 1 then permit set security policies from-zone trust to-zone VPN policy 1 match source-address any set security policies from-zone trust to-zone VPN policy 1 match destination-address any set security policies from-zone trust to-zone VPN policy 1 match application any set security policies from-zone trust to-zone VPN policy 1 then permit set security policies default-policy deny-all set security ike proposal IKE_PROP authentication-method certificates set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha-256 set security ike proposal IKE_PROP encryption-algorithm aes-128-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate r0_rsa_crt set security ike gateway IKE_GW ike-policy IKE_POL set security ike gateway IKE_GW address 192.168.1.2 set security ike gateway IKE_GW external-interface ge-0/0/0 set security ike gateway IKE_GW local-address 192.168.1.1 set security ike gateway IKE_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-192-cbc set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn IPSEC_VPN bind-interface st0.1 set security ipsec vpn IPSEC_VPN ike gateway IKE_GW set security ipsec vpn IPSEC_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn IPSEC_VPN establish-tunnels on-traffic

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、 CLIユーザー ガイドの CLI設定モードの概要を参照してください。

IKEおよびIPsec SAを確立するために複数の証明書タイプを構成するには、次の手順に従います。

-

show security pki local-certificate certificate-id certificate-name detailコマンドを使用して、デバイスに登録されている証明書を表示します。デバイスに証明書が登録されていない場合は、デバイスに証明書をインストールします。詳細については、「 証明書の登録」を参照してください。

-

インターフェイスを設定します。

user@srxa# set interfaces ge-0/0/0 unit 0 family inet address 192.168.1.1/24 user@srxa# set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24 user@srxa# set interfaces st0 unit 1 family inet

-

セキュリティゾーンおよびセキュリティポリシーを設定します。

user@srxa# set security zones security-zone trust host-inbound-traffic system-services all user@srxa# set security zones security-zone trust host-inbound-traffic protocols all user@srxa# set security zones security-zone trust interfaces ge-0/0/1 user@srxa# set security zones security-zone untrust host-inbound-traffic system-services ike user@srxa# set security zones security-zone untrust interfaces ge-0/0/0 user@srxa# set security zones security-zone VPN interfaces st0.1 user@srxa# set security policies from-zone VPN to-zone trust policy 1 match source-address any user@srxa# set security policies from-zone VPN to-zone trust policy 1 match destination-address any user@srxa# set security policies from-zone VPN to-zone trust policy 1 match application any user@srxa# set security policies from-zone VPN to-zone trust policy 1 then permit user@srxa# set security policies from-zone trust to-zone VPN policy 1 match source-address any user@srxa# set security policies from-zone trust to-zone VPN policy 1 match destination-address any user@srxa# set security policies from-zone trust to-zone VPN policy 1 match application any user@srxa# set security policies from-zone trust to-zone VPN policy 1 then permit user@srxa# set security policies default-policy deny-all

-

IKEプロポーザルを設定します。

[edit] user@srxa# set security ike proposal IKE_PROP authentication-method certificates user@srxa# set security ike proposal IKE_PROP dh-group group5 user@srxa# set security ike proposal IKE_PROP authentication-algorithm sha-256 user@srxa# set security ike proposal IKE_PROP encryption-algorithm aes-128-cbc

-

IKEポリシーを構成します。

[edit] user@srxa# set security ike policy IKE_POL proposals IKE_PROP user@srxa# set security ike policy IKE_POL certificate local-certificate r0_rsa_crt

-

IKEゲートウェイを構成します。

[edit] user@srxa# set security ike gateway IKE_GW ike-policy IKE_POL user@srxa# set security ike gateway IKE_GW address 192.168.1.2 user@srxa# set security ike gateway IKE_GW external-interface ge-0/0/0 user@srxa# set security ike gateway IKE_GW local-address 192.168.1.1 user@srxa# set security ike gateway IKE_GW version v2-only

-

IPsecプロポーザルを設定します。

[edit] user@srxa# set security ipsec proposal IPSEC_PROP protocol esp user@srxa# set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha-256-128 user@srxa# set security ipsec proposal IPSEC_PROP encryption-algorithm aes-192-cbc

-

IPsecポリシーを設定します。

[edit] user@srxa# set security ipsec policy IPSEC_POL proposals IPSEC_PROP

-

IPsec VPNを構成します。

[edit] user@srxa# set security ipsec vpn IPSEC_VPN bind-interface st0.1 user@srxa# set security ipsec vpn IPSEC_VPN ike gateway IKE_GW user@srxa# set security ipsec vpn IPSEC_VPN ike ipsec-policy IPSEC_POL user@srxa# set security ipsec vpn IPSEC_VPN establish-tunnels on-traffic

結果

設定モードから、 show interfaces、 show security ike 、および show security ipsec コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@srxa# show interfaces

ge-0/0/0 {

description untrust;

unit 0 {

family inet {

address 192.168.1.1/24;

}

}

}

ge-0/0/1 {

description trust;

unit 0 {

family inet {

address 172.16.1.1/24;

}

}

}

st0 {

unit 1 {

family inet;

}

}

[edit]

user@srxa# show security ike

proposal IKE_PROP {

authentication-method certificates;

dh-group group5;

authentication-algorithm sha-256;

encryption-algorithm aes-128-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate r0_crt_rsa;

}

}

gateway IKE_GW {

ike-policy IKE_POL;

address 192.168.1.2;

external-interface ge-0/0/0;

local-address 192.168.1.1;

version v2-only;

}

[edit]

user@srxa# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-192-cbc;

}

policy IPSEC_POL {

proposals IPSEC_PROP;

}

vpn IPSEC_VPN {

bind-interface st0.1;

ike {

gateway IKE_GW;

ipsec-policy IPSEC_POL;

}

establish-tunnels on-traffic;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

SRX_Bの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/0 unit 0 family inet address 192.168.1.2/24 set interfaces ge-0/0/1 unit 0 family inet address 172.18.1.2/24 set interfaces st0 unit 1 family inet set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/0 set security zones security-zone VPN interfaces st0.1 set security policies from-zone VPN to-zone trust policy 1 match source-address any set security policies from-zone VPN to-zone trust policy 1 match destination-address any set security policies from-zone VPN to-zone trust policy 1 match application any set security policies from-zone VPN to-zone trust policy 1 then permit set security policies from-zone trust to-zone VPN policy 1 match source-address any set security policies from-zone trust to-zone VPN policy 1 match destination-address any set security policies from-zone trust to-zone VPN policy 1 match application any set security policies from-zone trust to-zone VPN policy 1 then permit set security policies default-policy deny-all set security ike proposal IKE_PROP authentication-method certificates set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha-256 set security ike proposal IKE_PROP encryption-algorithm aes-128-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate r1_crt_ecdsa384 set security ike gateway IKE_GW ike-policy IKE_POL set security ike gateway IKE_GW address 192.168.1.1 set security ike gateway IKE_GW external-interface ge-0/0/0 set security ike gateway IKE_GW local-address 192.168.1.2 set security ike gateway IKE_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-192-cbc set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn IPSEC_VPN bind-interface st0.1 set security ipsec vpn IPSEC_VPN ike gateway IKE_GW set security ipsec vpn IPSEC_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn IPSEC_VPN establish-tunnels on-traffic

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、 CLIユーザー ガイドの CLI設定モードの概要を参照してください。

IKEおよびIPsec SAを確立するために複数の証明書タイプを構成するには、次の手順に従います。

-

request security pki local-certificate certificate-id certificate-name detailコマンドを使用して、デバイスに登録されている証明書を表示します。デバイスに証明書が登録されていない場合は、デバイスに証明書をインストールします。詳細については、「 証明書の登録」を参照してください。

-

インターフェイスを設定します。

user@srxb# set interfaces ge-0/0/0 unit 0 family inet address 192.168.1.2/24 user@srxb# set interfaces ge-0/0/1 unit 0 family inet address 172.18.1.2/24 user@srxb# set interfaces st0 unit 1 family inet

-

セキュリティゾーンおよびセキュリティポリシーを設定します。

user@srxb# set security zones security-zone trust host-inbound-traffic system-services all user@srxb# set security zones security-zone trust host-inbound-traffic protocols all user@srxb# set security zones security-zone trust interfaces ge-0/0/1 user@srxb# set security zones security-zone untrust host-inbound-traffic system-services ike user@srxb# set security zones security-zone untrust interfaces ge-0/0/0 user@srxb# set security zones security-zone VPN interfaces st0.1 user@srxb# set security policies from-zone VPN to-zone trust policy 1 match source-address any user@srxb# set security policies from-zone VPN to-zone trust policy 1 match destination-address any user@srxb# set security policies from-zone VPN to-zone trust policy 1 match application any user@srxb# set security policies from-zone VPN to-zone trust policy 1 then permit user@srxb# set security policies from-zone trust to-zone VPN policy 1 match source-address any user@srxb# set security policies from-zone trust to-zone VPN policy 1 match destination-address any user@srxb# set security policies from-zone trust to-zone VPN policy 1 match application any user@srxb# set security policies from-zone trust to-zone VPN policy 1 then permit user@srxb# set security policies default-policy deny-all

-

IKEプロポーザルを設定します。

[edit] user@srxb# set security ike proposal IKE_PROP authentication-method certificates user@srxb# set security ike proposal IKE_PROP dh-group group5 user@srxb# set security ike proposal IKE_PROP authentication-algorithm sha-256 user@srxb# set security ike proposal IKE_PROP encryption-algorithm aes-128-cbc

-

IKEポリシーを構成します。

[edit] user@srxb# set security ike policy IKE_POL proposals IKE_PROP user@srxb# set security ike policy IKE_POL certificate local-certificate r1_crt_ecdsa384

-

IKEゲートウェイを構成します。

[edit] user@srxb# set security ike gateway IKE_GW ike-policy IKE_POL user@srxb# set security ike gateway IKE_GW address 192.168.1.1 user@srxb# set security ike gateway IKE_GW external-interface ge-0/0/0 user@srxb# set security ike gateway IKE_GW local-address 192.168.1.2 user@srxb# set security ike gateway IKE_GW version v2-only

-

IPsecプロポーザルを設定します。

[edit] user@srxb# set security ipsec proposal IPSEC_PROP protocol esp user@srxb# set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha-256-128 user@srxb# set security ipsec proposal IPSEC_PROP encryption-algorithm aes-192-cbc

-

IPsecポリシーを設定します。

[edit] user@srxb# set security ipsec policy IPSEC_POL proposals IPSEC_PROP

-

IPsec VPNを構成します。

[edit] user@srxb# set security ipsec vpn IPSEC_VPN bind-interface st0.1 user@srxb# set security ipsec vpn IPSEC_VPN ike gateway IKE_GW user@srxb# set security ipsec vpn IPSEC_VPN ike ipsec-policy IPSEC_POL user@srxb# set security ipsec vpn IPSEC_VPN establish-tunnels immediately

結果

設定モードから、 show interfaces、 show security ike 、および show security ipsec コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@srxb# show interfaces

ge-0/0/0 {

description untrust;

unit 0 {

family inet {

address 192.168.1.2/24;

}

}

}

ge-0/0/1 {

description trust;

unit 0 {

family inet {

address 172.18.1.2/24;

}

}

}

st0 {

unit 1 {

family inet;

}

}

[edit]

user@srxb# show security ike

proposal IKE_PROP {

authentication-method certificates;

dh-group group5;

authentication-algorithm sha-256;

encryption-algorithm aes-128-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate r1_crt_ecdsa384;

}

}

gateway IKE_GW {

ike-policy IKE_POL;

address 192.168.1.1;

external-interface ge-0/0/0;

local-address 192.168.1.2;

version v2-only;

}

[edit]

user@srxb# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-192-cbc;

}

policy IPSEC_POL {

proposals IPSEC_PROP;

}

vpn IPSEC_VPN {

bind-interface st0.1;

ike {

gateway IKE_GW;

ipsec-policy IPSEC_POL;

}

establish-tunnels immediately;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認します。

SRX_Aの確認

ここに示されている出力例ではSRX-Aです。

目的

IPsec フェーズ 2 のステータスを確認します。

アクション

動作モードからshow security ike security-associationsコマンドを入力します。

user@srxa> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 32 UP 6723643250f0f357 f6295f11b0d7c8ab IKEv2 192.168.1.2

動作モードからshow security ipsec security-associationsコマンドを入力します。

user@srxa> show security ipsec security-associations Total active tunnels: 1 Total IPsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <500033 ESP:aes-cbc-192/sha256 0x5f156c1b 2750/ unlim - root 500 192.168.1.2 >500033 ESP:aes-cbc-192/sha256 0x7ea065e7 2750/ unlim - root 500 192.168.1.2

動作モードからshow security ike security-associations detailコマンドを入力します。

user@srxa> show security ike security-associations detail

IKE peer 192.168.1.2, Index 32, Gateway Name: IKE_GW

Role: Responder, State: UP

Initiator cookie: 6723643250f0f357, Responder cookie: f6295f11b0d7c8ab

Exchange type: IKEv2, Authentication method: RSA-signatures

Local gateway interface: ge-0/0/0.0

Routing instance: default

Local: 192.168.1.1:500, Remote: 192.168.1.2:500

Lifetime: Expires in 28165 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Enabled, Size: 576

Remote Access Client Info: Unknown Client

Peer ike-id: 192.168.1.2

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha256-128

Encryption : aes128-cbc

Pseudo random function: hmac-sha256

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 1346

Output bytes : 1887

Input packets: 3

Output packets: 4

Input fragmented packets: 2

Output fragmented packets: 3

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

IPSec Tunnel IDs: 500033

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 192.168.1.1:500, Remote: 192.168.1.2:500

Local identity: 192.168.1.1

Remote identity: 192.168.1.2

Flags: IKE SA is created

IPsec SA Rekey CREATE_CHILD_SA exchange stats:

Initiator stats: Responder stats:

Request Out : 0 Request In : 0

Response In : 0 Response Out : 0

No Proposal Chosen In : 0 No Proposal Chosen Out : 0

Invalid KE In : 0 Invalid KE Out : 0

TS Unacceptable In : 0 TS Unacceptable Out : 0

Res DH Compute Key Fail : 0 Res DH Compute Key Fail: 0

Res Verify SA Fail : 0

Res Verify DH Group Fail: 0

Res Verify TS Fail : 0

動作モードからshow security ipsec security-associations detailコマンドを入力します。

user@srxa> show security ipsec security-associations detail

ID: 500033 Virtual-system: root, VPN Name: IPSEC_VPN

Local Gateway: 192.168.1.1, Remote Gateway: 192.168.1.2

Local Identity: ipv4(0.0.0.0-255.255.255.255)

Remote Identity: ipv4(0.0.0.0-255.255.255.255)

TS Type: proxy-id

Version: IKEv2

PFS group: N/A

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.1, Tunnel MTU: 0, Policy-name: IPSEC_POL

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Multi-sa, Configured SAs# 0, Negotiated SAs#: 0

Tunnel events:

Thu Mar 09 2023 22:41:36: IPsec SA negotiation succeeds (1 times)

Location: FPC 0, PIC 0, KMD-Instance 0

Anchorship: Thread 1

Distribution-Profile: default-profile

Direction: inbound, SPI: 0x5f156c1b, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2895 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2286 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (192 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-on-traffic

IKE SA Index: 32

Direction: outbound, SPI: 0x7ea065e7, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2895 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2286 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (192 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-on-traffic

IKE SA Index: 32

動作モードからshow security pki local-certificate certificate-id r0_rsa_cr detailコマンドを入力します。

user@srxa> show security pki local-certificate certificate-id r0_rsa_crt detail

LSYS: root-logical-system

Certificate identifier: r0_rsa_crt

Certificate version: 3

Serial number:

hexadecimal: 0x0186a62478ae8f0cdd766eb38dbd53

decimal: 7923302907757301847007106226306387

Issuer:

Organization: juniper, Country: India, Common name: Root-CA

Subject:

Organization: juniper, Organizational unit: marketing, State: california, Locality: sunnyvale, Common name: r0, Domain component: juniper

Subject string:

DC=juniper, CN=r0, OU=marketing, O=juniper, L=sunnyvale, ST=california, C=us

Alternate subject: "r0@juniper.net", r0.juniper.net, 192.168.1.1

Cert-Chain: Root-CA

Validity:

Not before: 03- 3-2023 05:54 UTC

Not after: 06- 6-2027 12:36 UTC

Public key algorithm: rsaEncryption(2048 bits)

30:82:01:0a:02:82:01:01:00:b0:e5:53:8d:7e:20:fa:6b:21:c2:d1

2b:48:8f:af:c3:eb:8b:23:4a:f7:c5:1f:cf:2c:6a:b3:2e:8a:ef:1b

f7:97:aa:fd:1d:ab:1c:76:9b:40:a3:ac:bb:49:f6:93:f9:e1:4e:62

df:3d:ca:e5:d2:95:9c:a0:f4:2b:d7:7e:1d:20:94:69:a8:e4:cf:dc

15:90:4c:be:1d:d8:1c:52:08:3a:d1:05:a3:bb:2f:8f:31:0c:6b:21

ef:76:c3:c7:fb:be:4a:cb:da:cc:8d:04:3a:75:0c:eb:5d:e2:f6:13

50:fe:39:67:c0:77:2f:32:b0:5e:38:6f:9c:79:b3:5d:f3:57:f4:f8

42:f5:22:5b:6c:58:67:90:4e:1e:ec:6a:03:e2:c0:87:65:02:ca:da

6f:95:0a:8c:2a:fd:45:4f:3a:b5:ef:18:05:1c:54:e6:fe:45:bb:73

53:81:b2:c6:b7:36:36:57:6d:9c:d3:d9:80:e7:d6:85:92:74:32:88

16:01:03:27:57:76:8e:5e:d6:73:ac:bf:68:fd:6d:a1:2a:8f:f5:3a

29:b0:c9:44:9b:c8:46:c1:bf:c0:52:2a:f0:51:be:b5:f6:e1:f5:3e

96:1d:3a:42:29:28:d3:cf:60:b9:eb:24:04:47:d3:f1:3f:5e:38:fc

7f:33:f6:94:9d:02:03:01:00:01

Signature algorithm: sha256WithRSAEncryption

Fingerprint:

4d:f6:89:c5:d6:3c:74:73:db:3e:f6:4b:1e:26:6c:c1:1c:1d:a7:4d (sha1)

6b:1c:a8:1f:de:5a:9b:3e:d5:c4:85:29:af:3f:82:f2 (md5)

6b:7a:b5:d1:57:cf:75:9d:1f:63:b9:f6:49:e4:4e:b3:13:2c:83:f1:f7:25:44:6f:45:2f:0d:2f:ae:a8:80:85 (sha256)

Auto-re-enrollment:

Status: Disabled

Next trigger time: Timer not started動作モードからshow security pki ca-certificate ca-profile Root-CA detailコマンドを入力します。

user@srxa> show security pki ca-certificate ca-profile Root-CA detail

LSYS: root-logical-system

CA profile: Root-CA

Certificate identifier: Root-CA

Certificate version: 3

Serial number:

hexadecimal: 0x00000440

decimal: 1088

Issuer:

Organization: juniper, Country: India, Common name: Root-CA

Subject:

Organization: juniper, Country: India, Common name: Root-CA

Subject string:

C=India, O=juniper, CN=Root-CA

Validity:

Not before: 06- 7-2022 12:36 UTC

Not after: 06- 6-2027 12:36 UTC

Public key algorithm: rsaEncryption(2048 bits)

30:82:01:0a:02:82:01:01:00:cd:9c:e6:9f:62:6c:49:15:c2:da:eb

8e:e6:e5:a1:88:40:d8:b5:2e:5b:1a:0e:de:96:d7:0b:19:f9:03:44

98:49:d5:cc:a8:90:2b:7f:1b:58:7b:1f:26:92:18:4c:2d:37:65:5c

9f:0f:6e:10:b5:34:6f:2d:b5:9c:27:3b:a6:b1:b5:a0:e2:a6:92:3d

e4:68:fe:5d:71:06:6f:ce:e6:0f:0f:e3:94:2a:23:57:98:a0:6a:9c

e0:52:a2:47:ff:ce:b0:47:bd:36:95:80:a7:af:d2:49:b1:5d:2a:3d

28:e4:95:06:b8:b3:d9:07:11:3c:13:af:c6:e2:51:08:22:82:2d:ec

4f:26:40:b0:b0:55:2d:6e:c0:c8:19:34:a7:99:5a:bc:58:98:69:ae

04:d6:6d:ec:4a:c9:55:a5:ff:00:cb:3b:02:85:fa:02:a1:5c:c1:9d

6d:44:b8:95:8f:77:c0:53:fc:7f:a4:09:a3:25:1c:4a:e2:9d:0c:81

08:b4:c8:b8:0d:bc:94:75:54:75:57:4f:d3:a4:17:0d:5d:1a:f3:c1

1d:5d:73:2f:fe:8b:cb:fc:1f:93:87:72:d6:be:df:86:d7:e6:d1:c7

0d:00:1a:6e:58:db:6a:1c:2f:1d:17:46:9a:f2:69:b4:21:db:08:5d

8d:ab:30:7d:7f:02:03:01:00:01

Signature algorithm: sha256WithRSAEncryption

Distribution CRL:

http://10.102.40.55:8080/crl-as-der/currentcrl-11.crl?id=11

Use for key: CRL signing, Certificate signing, Key encipherment, Digital signature

Fingerprint:

8b:84:60:2a:58:5b:80:f0:b9:ae:25:9f:67:3d:d6:81:ee:43:6c:d4 (sha1)

ab:ec:4d:fe:d4:04:9c:c9:79:1d:9a:33:4e:6d:78:f6 (md5)

9d:f0:c0:a0:93:74:11:53:d3:4d:2d:75:d3:60:37:5f:fb:b7:a9:67:42:cd:7c:3c:0e:0f:9b:58:36:3c:14:f5 (sha256)SRX_Bの確認

このサンプル出力はSRX-Bのものです。

目的

IPsec フェーズ 2 のステータスを確認します。

アクション

動作モードからshow security ike security-associationsコマンドを入力します。

user@srxb> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 56042 UP 6723643250f0f357 f6295f11b0d7c8ab IKEv2 192.168.1.1

動作モードからshow security ipsec security-associationsコマンドを入力します。

user@srxb> show security ipsec security-associations Total active tunnels: 1 Total IPsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <500230 ESP:aes-cbc-192/sha256 0x7ea065e7 2638/ unlim - root 500 192.168.1.1 >500230 ESP:aes-cbc-192/sha256 0x5f156c1b 2638/ unlim - root 500 192.168.1.1

動作モードからshow security ike security-associations detailコマンドを入力します。

user@srxb> show security ike security-associations detail

IKE peer 192.168.1.1, Index 56042, Gateway Name: IKE_GW

Role: Responder, State: UP

Initiator cookie: 6723643250f0f357, Responder cookie: f6295f11b0d7c8ab

Exchange type: IKEv2, Authentication method: ECDSA-384-signatures

Local gateway interface: ge-0/0/0.0

Routing instance: default

Local: 192.168.1.2:500, Remote: 192.168.1.1:500

Lifetime: Expires in 18995 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Enabled, Size: 576

Remote Access Client Info: Unknown Client

Peer ike-id: 192.168.1.1

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha256-128

Encryption : aes128-cbc

Pseudo random function: hmac-sha256

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2934

Output bytes : 2379

Input packets: 10

Output packets: 9

Input fragmented packets: 3

Output fragmented packets: 2

IPSec security associations: 8 created, 3 deleted

Phase 2 negotiations in progress: 1

IPSec Tunnel IDs: 500230

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 192.168.1.2:500, Remote: 192.168.1.1:500

Local identity: 192.168.1.2

Remote identity: 192.168.1.1

Flags: IKE SA is created

IPsec SA Rekey CREATE_CHILD_SA exchange stats:

Initiator stats: Responder stats:

Request Out : 1 Request In : 2

Response In : 1 Response Out : 2

No Proposal Chosen In : 0 No Proposal Chosen Out : 0

Invalid KE In : 0 Invalid KE Out : 0

TS Unacceptable In : 0 TS Unacceptable Out : 0

Res DH Compute Key Fail : 0 Res DH Compute Key Fail: 0

Res Verify SA Fail : 0

Res Verify DH Group Fail: 0

Res Verify TS Fail : 0

動作モードからshow security ipsec security-associations detailコマンドを入力します。

user@srxb> show security ipsec security-associations detail

ID: 500230 Virtual-system: root, VPN Name: IPSEC_VPN

Local Gateway: 192.168.1.2, Remote Gateway: 192.168.1.1

Local Identity: ipv4(0.0.0.0-255.255.255.255)

Remote Identity: ipv4(0.0.0.0-255.255.255.255)

TS Type: proxy-id

Version: IKEv2

PFS group: N/A

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.1, Tunnel MTU: 0, Policy-name: IPSEC_POL

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Multi-sa, Configured SAs# 0, Negotiated SAs#: 0

Tunnel events:

Thu Mar 02 2023 22:26:16: IPsec SA negotiation succeeds (1 times)

Location: FPC 0, PIC 0, KMD-Instance 0

Anchorship: Thread 1

Distribution-Profile: default-profile

Direction: inbound, SPI: 0x7ea065e7, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2633 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2002 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (192 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-on-traffic

IKE SA Index: 56042

Direction: outbound, SPI: 0x5f156c1b, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2633 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2002 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (192 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-on-traffic

IKE SA Index: 56042動作モードからshow security pki local-certificate certificate-id r1_crt_ecdsa384 detailコマンドを入力します。

user@srxb> show security pki local-certificate certificate-id r1_crt_ecdsa384 detail

LSYS: root-logical-system

Certificate identifier: r1_crt_ecdsa384

Certificate version: 3

Serial number:

hexadecimal: 0x0186a6254347a38063946d08595a55

decimal: 7923303152683216740296668848151125

Issuer:

Organization: juniper, Country: India, Common name: root-ecdsa-384

Subject:

Organization: juniper, Organizational unit: marketing, State: california, Locality: sunnyvale, Common name: r1_spk1, Domain component: juniper

Subject string:

DC=juniper, CN=r1_spk1, OU=marketing, O=juniper, L=sunnyvale, ST=california, C=us

Alternate subject: "r1_spk1@juniper.net", r1_spk1.juniper.net, 192.168.2

Cert-Chain: root-ecdsa-384

Validity:

Not before: 03- 3-2023 05:55 UTC

Not after: 06- 6-2027 13:21 UTC

Public key algorithm: ecdsaEncryption(384 bits)

04:c2:ba:19:dc:0d:62:a7:94:7b:9b:1d:4d:ff:a1:e1:44:b5:57:a7

cb:7d:33:6b:35:87:b8:e4:ca:44:b1:6c:6d:63:ae:6f:3c:31:7c:7e

65:99:b3:2d:a3:76:30:23:e5:0e:34:e1:28:54:d6:3e:d3:8b:de:b6

b9:45:05:82:6f:1d:20:b7:6f:3c:ce:a2:13:a2:b4:37:0b:db:35:1e

20:54:b5:06:9d:f8:7f:19:7b:c5:d7:7b:57:8b:28:31:d3

Signature algorithm: ecdsa-with-SHA384

Fingerprint:

9b:cb:5a:57:a8:60:a0:ee:5c:be:59:4c:db:35:39:d3:b7:29:ef:b1 (sha1)

ef:b5:e3:be:35:1b:6e:02:0b:61:11:a5:53:07:b4:89 (md5)

8f:86:d0:12:ea:bc:a8:81:a8:17:3a:f9:03:e4:91:57:20:9c:11:bc:a4:dd:d1:7f:d1:48:3f:5b:d9:fb:93:32 (sha256)

Auto-re-enrollment:

Status: Disabled

Next trigger time: Timer not started

s

動作モードからshow security pki ca-certificate ca-profile Root-CA detailコマンドを入力します。

user@srxb> show security pki ca-certificate ca-profile Root-CA detail

LSYS: root-logical-system

CA profile: Root-CA

Certificate identifier: Root-CA

Certificate version: 3

Serial number:

hexadecimal: 0x00000440

decimal: 1088

Issuer:

Organization: juniper, Country: India, Common name: Root-CA

Subject:

Organization: juniper, Country: India, Common name: Root-CA

Subject string:

C=India, O=juniper, CN=Root-CA

Validity:

Not before: 06- 7-2022 12:36 UTC

Not after: 06- 6-2027 12:36 UTC

Public key algorithm: rsaEncryption(2048 bits)

30:82:01:0a:02:82:01:01:00:cd:9c:e6:9f:62:6c:49:15:c2:da:eb

8e:e6:e5:a1:88:40:d8:b5:2e:5b:1a:0e:de:96:d7:0b:19:f9:03:44

98:49:d5:cc:a8:90:2b:7f:1b:58:7b:1f:26:92:18:4c:2d:37:65:5c

9f:0f:6e:10:b5:34:6f:2d:b5:9c:27:3b:a6:b1:b5:a0:e2:a6:92:3d

e4:68:fe:5d:71:06:6f:ce:e6:0f:0f:e3:94:2a:23:57:98:a0:6a:9c

e0:52:a2:47:ff:ce:b0:47:bd:36:95:80:a7:af:d2:49:b1:5d:2a:3d

28:e4:95:06:b8:b3:d9:07:11:3c:13:af:c6:e2:51:08:22:82:2d:ec

4f:26:40:b0:b0:55:2d:6e:c0:c8:19:34:a7:99:5a:bc:58:98:69:ae

04:d6:6d:ec:4a:c9:55:a5:ff:00:cb:3b:02:85:fa:02:a1:5c:c1:9d

6d:44:b8:95:8f:77:c0:53:fc:7f:a4:09:a3:25:1c:4a:e2:9d:0c:81

08:b4:c8:b8:0d:bc:94:75:54:75:57:4f:d3:a4:17:0d:5d:1a:f3:c1

1d:5d:73:2f:fe:8b:cb:fc:1f:93:87:72:d6:be:df:86:d7:e6:d1:c7

0d:00:1a:6e:58:db:6a:1c:2f:1d:17:46:9a:f2:69:b4:21:db:08:5d

8d:ab:30:7d:7f:02:03:01:00:01

Signature algorithm: sha256WithRSAEncryption

Distribution CRL:

http://10.102.40.55:8080/crl-as-der/currentcrl-11.crl?id=11

Use for key: CRL signing, Certificate signing, Key encipherment, Digital signature

Fingerprint:

8b:84:60:2a:58:5b:80:f0:b9:ae:25:9f:67:3d:d6:81:ee:43:6c:d4 (sha1)

ab:ec:4d:fe:d4:04:9c:c9:79:1d:9a:33:4e:6d:78:f6 (md5)

9d:f0:c0:a0:93:74:11:53:d3:4d:2d:75:d3:60:37:5f:fb:b7:a9:67:42:cd:7c:3c:0e:0f:9b:58:36:3c:14:f5 (sha256)IKEv2 での署名認証

このトピックでは、IKEv2 の署名認証方法と、Junos OS でどのように機能するかをご確認ください。

インターネット鍵交換バージョン 2(IKEv2)プロトコルは、公開鍵暗号方式を使用する署名ベースの認証をサポートします。IKEv2 では、署名ベースの認証は、署名アルゴリズムごとに 1 つの認証方法をサポートします。例えば、IKE ピアは、これらのデジタル署名のそれぞれに個別の認証方法(RSA、DSA(Digital Signature Algorithm)、ECDSA(Elliptic Curve DSA)を使用します。各ハッシュ アルゴリズムは、認証のために 1 つの署名に関連付けられます。IKEv2プロポーザル構成で、認証方法を指定すると、デバイスはその方法を使用してIKEv2メッセージの送信元を認証します。IKE ピアが、どのハッシュ アルゴリズムが署名に関連付けられているかを知ることは困難です。このプロセスは、新しいアルゴリズムが導入されるたびに、さらに面倒になります。IKEv2 の詳細については、 Internet Key Exchange を参照してください。

これらの課題は、RFC 7427 に基づくデジタル署名認証方式で対処できます。この方式は、署名ベースの認証方式に比べて汎用的です。IKE ピアはサポートされている任意の署名アルゴリズムを使用し、署名ハッシュ アルゴリズムをネゴシエートすることもできます。IKEv2 での署名認証については、こちらをお読みください。

IKEv2 での署名認証の実装

Junos OSは、アルゴリズム単位での署名ベースの認証をサポートするだけでなく、RFC 7427に記述されているデジタル署名認証方法もサポートしています。この方式では、IKEv2 認証ペイロードは、公開キーのタイプだけでなく、デバイスが署名の生成に使用するハッシュ アルゴリズムも示します。デバイスは、SIGNATURE_HASH_ALGORITHM通知を使用して、RFC 7427 のサポートについてピアに通知し、サポートされているハッシュ アルゴリズムのリストを提供します。

この機能を使用するには、デバイスでデジタル署名認証方法を設定する必要があります。デジタル署名認証方法の詳細については、「proposal (Security IKE)」を参照してください。設定オプション signature-hash-algorithm を使用して、受信した各署名ハッシュ アルゴリズムと階層順に一致する必要がある特定の署名ハッシュ アルゴリズムを定義できます。シグネチャ ハッシュ アルゴリズムを指定しない場合、デバイスは、サポートされているすべてのハッシュ アルゴリズムのデフォルト リストから受信したシグネチャ ハッシュ アルゴリズムと一致します。Signature Hash Algorithm (Security IKE)を参照してください。

Junos OS では、認証方法には、IKEv2 メッセージ フローで定義された次の手順が含まれます。詳細については、RFC 7296、 インターネット鍵交換プロトコル バージョン 2(IKEv2) を参照してください。

-

両方の IKE ピアが最初に、サポートされているハッシュ アルゴリズムのリストを相互に通知します。デバイスは、IKE_SA_INIT メッセージ内のSIGNATURE_HASH_ALGORITHMペイロードをピアデバイスに送信し、応答を受信します。その後、ピアは署名ハッシュ アルゴリズムをネゴシエートします。

-

IKE_AUTHメッセージでは、ピアはデジタル署名認証方法を交換します。

デバイスは、次のいずれかのシナリオでデフォルトの証明書認証方法を使用します。

-

レスポンダーは RFC 7427 をサポートしていません。

-

イニシエーターは、受信したハッシュ アルゴリズムをサポートしていません。

メリット

-

柔軟性—従来のデジタル署名と新しいデジタル署名が含まれます。

-

使いやすさ:既存の公開カギ基盤(PKI)に統合できます。

-

堅牢なソリューション:シグネチャベースの認証方法と比較して、より優れた ID 検証を実行し、IKE ピアの全体的なセキュリティと信頼性を向上させます。

関連項目

DDoS攻撃からのIKE保護

DoS(サービス拒否)は、安全でないIPsec VPNネットワークで最も一般的でありながら深刻な攻撃の1つです。DoS攻撃は、ネットワークインフラストラクチャに多くの足場を必要としないため、ネットワークをすばやく簡単に取得する方法を提供します。 Cyber攻撃者は、この方法を選択してネットワークを制御します。

DoS攻撃で何が起こりますか?

攻撃者は、大量のトラフィックでネットワークをフラッディングして徐々にクラッシュさせ、ネットワークリソースを使い果たし、さらにデバイスリソースメモリやCPUなどを制御しようとします。攻撃者が複数のオーケストレーションされたシステムを使用して制御を試み、単一のターゲットを同期的に攻撃する場合、それは分散型DoS(DDoS)攻撃と呼ばれます。

IKE実装におけるDDoS脆弱性

リモートピア(イニシエーター)がSA_INITメッセージを送信すると、ローカルピア(レスポンダー)が応答し、メッセージ構造にメモリを割り当てます。このセッションをの助けを借りて認証が行われるまでは、このセッションを 半オープンIKEセッション IKE_AUTHと呼びます。 ピアがIKEセキュリティアソシエーションSA)を確立した後セッションはフルオープンIKEセッション になります。

IKEv2 DDoSの脆弱性を理解するために、攻撃者がIKE SAに対して簡単な攻撃ベクトルを作成する方法をいくつか見てみましょう しましょう 。

-

攻撃者がハーフオープンIKEセキュリティアソシエーション構造を作成できるSA_INITメッセージ(なし IKE_AUTHメッセージの大きな数)を送信します。攻撃 により、デバイスはリソースを利用し、メモリが不足します。

-

イニシエーターとレスポンダにそれぞれ正しいSPI_iとSPI_rを含む大量の数のジャンクIKE_AUTHパケット,を送信します。 デバイスは パケットの暗号化解除を試行している間 runs メモリが不足しています。

-

パケット SA_INIT 継続的に送信。デバイスは、暗号化されたパケットのキーを生成しようとしているときに、メモリ不足を実行。

-

全オープンIKEセッション中に、1秒あたり大きな数のキー更新要求を送信します。

-

個別のメッセージ 識別子 (ID) を持つメッセージの 大きな 数を送信します。デバイスはすべての着信IKEメッセージをキューに入れメモリから実行します。

IKE実装を保護する方法

当社は、IKEv1 と IKEv2 の両方のプロトコルで DDoS 攻撃を緩和および監視するための、堅牢なインフラストラクチャを v2 プロトコルの両方に対して提供します。ファイアウォールがIPsec VPNサービスに対してikedプロセス(junos-ikeパッケージ内)を実行すると、IKE実装に対する攻撃から保護することができます。

IKEv2 の DDoS 攻撃防御の詳細については、RFC 8019 インターネット 鍵交換プロトコル バージョン 2(IKEv2)実装を分散型サービス拒否攻撃から保護するを参照してください。ファイアウォールがikedプロセスを使用してIPsec VPNサービスを実行する場合、IKEv1に同様の保護を提供します。 RFCが提示するクライアントパズルメカニズムはサポートされていません。

防御 Aゲインスト DDoS攻撃

IKEセキュリティアソシエーション作成プロセス中に、DDoS攻撃に対する複数の 防御メカニズムを有効にすることができます。これらのメカニズム、ハーフオープンIKE SAのレート制限や保存期間の設定、さらにはキー更新要求の受信為替レートの管理などが含まれます。 IKE SAに対するDDoS攻撃を確実に保護するために 以下の対策を提供します:

- IKE SAまたはハーフオープンIKE SAの保護対策:

-

レスポンダは、一定時間、ハーフオープンIKE SAの設定を許可しません。この制限を設定して、レスポンダがタイムアウト時間に達するまで SA 設定 を設定しないようにすることができます。 詳細については、オプション

timeoutの session (Security IKE) を参照してください。 -

レスポンダで許容されるハーフオープンIKE SAの最大許容量にa制限を設定できます。ハーフオープンIKE SAの総数が最大数に達するesと、レスポンダはIKEv1とIKEv2の両方のSAの新しい接続を拒否します。詳細については、 の

max-countオプションsession (Security IKE)を参照してください。 -

レスポンダは、ハーフオープンIKE SAのセッション数にしきい値を適用します。ハーフオープンIKE SAの総数がes しきい値に達すると次のようになります。

-

IKEv2 SAの場合、レスポンダは新しい接続に対してクッキーメカニズムを呼び出します。

-

IKEv1 SAの場合、レスポンダは新しい接続を拒否します。

詳細については、session (Security IKE) の

thresholds、send-cookie、およびreduce-timeoutオプション」を参照してください。 -

-

レスポンダは、重複したセッションを破棄できます。詳細についてはsession (Security IKE) の [

discard-duplicate] オプションを参照してください。 -

認証失敗フェーズと開始失敗フェーズのバックオフ タイムアウトを設定できます。詳細については、オプション

backoff-timeouts、init-phase-failure、およびauth-phase-failureのsession (Security IKE)を参照してください。

-

-

フルオープンIKE SAの場合:

-

最大受信キー更新要求レートを構成して、スケーリングされたシナリオで要求を調整できます。詳細については の

incoming-exchange-max-ratesオプションを参照してください session (Security IKE)。

-

-

レスポンダは、ピアIKE IDに基づいて、ピアからの着信IKEセッションをブロックできます。詳細については、「blocklists (Security IKE)」を参照してください。

-

動的ゲートウェイの場合、オプション

connections-limitを使用して、IKE ゲートウェイ構成レベルで接続数の制限を設定できます。詳細については、ゲートウェイ(セキュリティ IKE)を参照してください。

これらのオプションを構成する方法の詳細については、次を参照してください: IKE DDoS 攻撃に対する保護を構成する。

以下をサポートしていません。

-

kmdプロセスに基づくIPsec VPNサービスによるDDoS攻撃防御

-

ハッシュおよびURL証明書エンコーディング攻撃に対する保護は、これらのエンコーディングタイプをサポートしていないためです。

DDoS攻撃を監視する方法

DDoS 攻撃を監視するために、以下のメカニズムを提供しています。

-

show security ike security-associationsコマンド を使用して、成熟したIKEおよび非成熟IKEセキュリティ アソシエーションをすべて一覧表示します。詳細については、 show security ike security-associationsを参照してください。 -

show security ike statsコマンド を使用して、IPsec VPN トンネルのグローバル IKE 統計情報(進行中-、確立済み、期限切れの統計情報など)を表示します。詳細については、 show security ike statsを参照してください。 -

show security ike active-peerコマンド を使用して、リモート ピアとの IKE ネゴシエーションの成功の詳細を表示します。詳細については、 show security ike active-peerを参照してください。 -

show security ike peers in-progressコマンド を使用して、半分開いているIKE SAを含む、進行中のIKE SAの詳細を表示します。詳細については、「 show security ike peers」を参照してください。このコマンドを使用して、ブロックされたピア、失敗したピア、およびバックオフ ピアの詳細を確認することもできます。 -

clear security ike peersコマンド を使用して、バックオフ、ブロック、障害、または進行中の IKE ピアをクリアします。詳細については、「 clear security ike peers」を参照してください。 -

以降の通信からブロックする必要があるピアとの既存のIKEセキュリティアソシエーションを削除するには、

clear security ike security-associationsコマンドを使用します。詳細については、 セキュリティ IKE セキュリティ関連付けのクリアを参照してください。 -

ikedsystem log (syslog)メッセージIKE_GATEWAY_PEER_BLOCKED、IKE_GATEWAY_PEER_BACKOFF、およびIKE_GATEWAY_PEER_FAILEDは、それぞれリモートピアとのブロック、バックオフ、および失敗したIKEネゴシエーションに関する詳細を提供します。

-

セキュリティを強化するために、Junos OSは、フィルタリング、セッション数、、レート制限などのパケットベースのシステム攻撃から保護するサービスをユーザーに提供します。 詳細については、show firewall コマンドおよび ids-option ステートメント[

edit security screen ids-option screen-name] 階層レベル)を参照してください。

IKE DDoS攻撃に対する保護を構成する

IKEプロトコルに対するDDoS攻撃に対する保護を構成する方法については、このセクションを参照してください。

前提条件

IKE DDoS攻撃に対する保護を構成する前に、次の前提条件を満たしていることを確認してください。

-

ikedプロセスを使用してIPsec VPNサービスを実行するための

junos-ikeパッケージをサポートするSRXシリーズファイアウォール。 -

ローカルエンドポイント(レスポンダー)として機能するSRXシリーズファイアウォールは、リモートIKEピア(イニシエーター)に到達可能です。

-

IKE ブロックリストに関連付けることができる IKE ポリシー。

IKE DDoS攻撃に対する保護の構成には、以下の アクション が関係しています。

-

受信ハーフオープンIKE SAを管理します。

-

受信するフルオープンIKE SAを管理します。

-

さまざまなピアからの着信IKEセッションをブロックし、ブロックリストの1つをIKEピアに関連付けるために、複数のブロック方法を設定します。

これらのアクションを構成するには、次のタスクを参照してください。

ハーフオープンIKE SAのIKEセッションを設定する

概要

上記の前提条件をすべて満たしていることを確認します。

このセクションでは、ハーフオープンIKE SAのタイムアウト、最大数、およびしきい値を構成する方法を説明します。設定の変更は新しいセッションに適用できますが、既存のセッションでは、以前に明示的に設定しなかった場合、引き続きデフォルト値が使用されます。[edit security ike session half-open] 階層レベルでのこれらの設定の範囲は、ピアレベルではなくグローバルレベルで適用されます。

設定

-

オプション

timeout secondsを使用してレスポンダのライフタイムパラメータを設定するには:[edit] user@host# set security ike session half-open timeout 150

この期間中、レスポンダは、タイムアウト時間に達するまで、ハーフオープンIKE SAの構成を許可しません。イニシエータは、レスポンダーの設定に関係なく、60秒のタイムアウト期間を持ち続けることができます。

-

オプション

max-count valueを使用してレスポンダの最大カウントパラメータを設定するには:[edit] user@host# set security ike session half-open max-count 1000

オプションは、レスポンダでハーフオープンIKEセッションの最大数を設定します。指定しない場合、デフォルト値は 300 です。

max-count設定は、すべてのしきい値を無効にします。このような場合は、しきい値を明示的に設定して適用する必要があります。 -

レスポンダーのセッション数が制限に達したときに

thresholdするオプションを使用して、さまざまな種類のアクションを指定します。-

オプション

send-cookie countを使用して、Cookieアクションを適用するためのハーフオープンIKEセッションの最小数を設定するには:[edit] user@host# set security ike session half-open threshold send-cookie 500

これは、レスポンダが初期応答でピアに返送された Cookie を使用してセッション開始を再試行するようにリモート ピアに要求するしきい値制限を指定します。つまり、ハーフオープンIKEセッション数の制限が500に達すると、ikedプロセスは新しいIKEセッションにクッキーメカニズムを採用します。

-

オプション

reduced-timeout count timeout secondsを使用して、タイムアウトを短縮するアクションを適用するために、ハーフオープンIKEセッションの最小数を設定するには:[edit] user@host# set security ike session half-open threshold reduce-timeout 600 timeout 100

これは、iked プロセスが新しいハーフオープン IKE SA のライフタイムを短縮する制限を指定します。ハーフオープンレスポンダーIKEセッション数がしきい値を下回ると、ハーフオープンレスポンダーIKEセッションは再びデフォルトのタイムアウト値を使用します。

-

-

イニシエーターに応答を送り返さずに、重複したハーフオープンIKEセッションを破棄するためにオプション

discard-duplicateを設定するには:[edit] user@host# set security ike session half-open discard-duplicate

ネゴシエーションの進行中にIKE SAがない別のイニシエーターCookieを使用して、同じピアから送信された重複したセッション開始要求(SA_INIT)の場合、レスポンダはパケットを破棄します。

-

バックオフタイムアウトは、オプション

backoff-timeoutsを使用して設定できます。これにより、セッション開始に失敗した場合にリモート ピアがバックオフする時間が与えられ、その期間中に同じピアが新しいセッションを開始できないようになります。バックオフ タイムアウト後、ピアは新しいセッションを開始できます。セッションの開始は、初期化フェーズと認証フェーズの 2 つのフェーズで失敗する可能性があります。

-

オプション

backoff-timeouts auth-phase-failure valueを使用して、IKE_AUTHフェーズ中に障害が発生した場合にバックオフタイムアウトを設定するには:[edit] user@host# set security ike session half-open backoff-timeouts auth-phase-failure 150

auth-phase-failureを設定すると、ターゲットブロックリストルールのアクションとしてバックオフを設定していない場合でも、ブロックリストに登録されているリモートピアはバックオフされます。バックオフのタイムアウトは、auth-phase-failureに設定されているタイムアウトです。この例では、デバイスは 150 秒後に新しいセッションを開始します。特定のルールのこのバックオフ タイムアウトを上書きするには、[edit security ike blocklists blocklist1 rule rule-name then backoff timeout-value] hierarchy level] でのタイムアウトを指定するrule、ブロックリストのbackoffアクションを明示的に構成します。 -

オプション

backoff-timeouts init-phase-failure valueを使用して、SA_INITフェーズ中に障害が発生した場合にバックオフタイムアウトを設定するには:[edit] user@host# set security ike session half-open backoff-timeouts init-phase-failure 160

この例では、デバイスは 160 秒後に新しいセッションを開始します。

-

フルオープンIKE SAのIKEセッションを設定する

概要

上記の前提条件をすべて満たしていることを確認します。

このセクションでは、[edit security ike session full-open] 階層レベルでオプション incoming-exchange-max-ratesを使用して、フルオープンIKE SAのさまざまな着信要求レートを構成する方法を説明します。

設定

IKE SAの確立後にリモートピアによって開始される様々な交換の最大レートを設定するには、 incoming-exchange-max-rates オプションを設定します。IKEキー更新、IPsecキー更新、キープアライブ(デッドピア検出とも呼ばれる)の3種類の為替レートを設定できます。

-

オプション

incoming-exchange-max-rates ike-rekey valueを使用して、受信ピアが開始するIKEキー更新の最大レートを設定するには:[edit] user@host# set security ike session full-open incoming-exchange-max-rates ike-rekey 200/60

このオプションは、IKE SA がすでに存在する既存のピアとのピア単位での IKEv2 キー更新に適用されます。

-

オプション

incoming-exchange-max-rates ipsec-rekey valueを使用して、受信ピアが開始する IPsec SA のキー更新の最大レートを設定するには:[edit] user@host# set security ike session full-open incoming-exchange-max-rates ipsec-rekey 100/60

この制限は、トンネルごとに適用されます。

-

オプション

incoming-exchange-max-rates keepalive valueを使用して、受信ピア開始キープアライブ最大レートを設定するには:[edit] user@host# set security ike session full-open incoming-exchange-max-rates keepalive 60/60

この制限は、ピアごとに適用されます。

IKEセッションブロックリストを設定する

概要

上記の前提条件をすべて満たしていることを確認します。

ピアIKE IDに基づいてピアからの着信IKEセッションをブロックするには、1つ以上のブロックリストを設定する必要があります。各ブロックリストには、1 つ以上のルールが含まれています。各ルールには、一致条件とアクションがあります。

ブロックリストを構成するときは、次の基準を考慮してください。

-

ブロックリスト ルールは、ネゴシエートされる新しい IKE SA に適用され、既存の IKE SA には影響しません。ピア認証の段階で、デバイスはブロックリスト ルールを適用します。

-

ルールの適用順序は、これらのルールがリストされている順序によって異なります。

-

ロール(イニシエーターまたはレスポンダー)、IDタイプ(IPv4またはIPv6アドレス、ホスト名、識別名、電子メールID、またはキーID)、およびIKE IDに一致する正規表現であるIDパターンに基づいて、一致条件を設定します。

-

各ルールは ID タイプで設定できます。これにより、同じブロックリスト内のルールごとに異なるIKE IDを設定できます。

-

ピア接続を破棄または拒否するアクションを設定します。一致に基づいて、デバイスはアクションを適用します。オプションで、これらのアクションでバックオフタイマーを設定できます。

-

IKEゲートウェイに関連付けられているIKEポリシーのブロックリストを参照。

-

各 IKE ゲートウェイは 1 種類のリモート IKE ID タイプのみをサポートします。ゲートウェイにブロックリストをアタッチし、異なるIKE IDを含むルールで構成した場合、ゲートウェイはIKE IDタイプがIKEゲートウェイ用に構成されたものと同じルールのみを適用し、一致させます。

-

IKEゲートウェイに付加されたブロックリストによるトンネル設定率メトリックは、ブロックリストで構成されたルールの数に基づいています。

このセクションでは、ブロックリストを構成し、ブロックリストをIKEポリシーに関連付ける方法を説明します。

設定

-

複数のルールでブロックリストを作成するには:

-

ブロックリストを作成します。

[edit] user@host# set security ike blocklists blocklist1 description block_from_remote

-

1 つ以上のルールを作成します。

[edit] user@host# set security ike blocklists blocklist1 rule rule1 description rule_1 user@host# set security ike blocklists blocklist1 rule rule2 description rule_2

このようなブロックリストとそのルールを複数作成できます。

-

-

一致条件を構成し、アクションを指定するには:

-

ブロックリストblocklist1でrule1の一致条件を設定します。

[edit] user@host# set security ike blocklists blocklist1 rule rule1 match role initiator user@host# set security ike blocklists blocklist1 rule rule1 match id-type hostname user@host# set security ike blocklists blocklist1 rule rule1 match id-pattern "peer.*\.example\.net" user@host# set security ike blocklists blocklist1 rule rule2 match role initiator user@host# set security ike blocklists blocklist1 rule rule2 match id-type user-at-hostname user@host# set security ike blocklists blocklist1 rule rule2 match id-pattern "hr.example.com"

IKE IDのグループまたはIKE IDの一部を使用してブロックリストを構成するには、

id-pattern valueに接尾辞またはプレフィックスを付けて使用します。たとえば、hr.example.com、finance.example.com、admin.example.com 一致する必要がある場合に、値 *.example.com を使用できます。ルール rule1で、デバイスはパターン peer.*\.example\.netに一致するホスト名を探します。ここでは、peer.example.net、peer.1.example.net、および peer.uplink.example.net がいくつかの潜在的な一致です。ルール rule2で、デバイスはパターン hr.example.comに一致する電子メール アドレスを探します。同様に、異なるid-typeまたはid-patternに基づいて、他のルールに別の一致基準を設定できます。これらのパターンでは、標準の正規表現を使用します。 -

一致に対するアクションを指定します。

[edit] user@host# set security ike blocklists blocklist1 rule rule1 then reject user@host# set security ike blocklists blocklist1 rule rule1 then backoff 60 user@host# set security ike blocklists blocklist1 rule rule2 then discard user@host# set security ike blocklists blocklist1 rule rule2 then backoff 100

-

-

ブロックリストを IKE ピアに関連付けるには:

-

IKEポリシーike_policy1でブロックリストblocklist1を設定します。

[edit] user@host# set security ike policy ike_policy1 blocklist blocklist1

-

例:ピア証明書チェーン検証のためのデバイスの設定

この例では、IKE ネゴシエーション中にピア デバイスの検証に使用される証明書チェーンのデバイスを設定する方法を示します。

要件

開始する前に、ローカル証明書の要求を送信するときに、認証局 (CA) のアドレスと必要な情報 (チャレンジ パスワードなど) を取得します。

概要

この例では、証明書チェーン用にローカルデバイスを設定する方法、CA およびローカル証明書を登録する方法、登録された証明書の有効性を確認する方法、およびピアデバイスの失効ステータスを確認する方法を示しています。

トポロジー

この例では、 図 10に示すように、Host-Aの設定コマンドと操作コマンドを示しています。動的 CA プロファイルがホスト A に自動的に作成され、ホスト A が Sales-CA から CRL をダウンロードして、ホスト B の証明書の失効ステータスを確認できるようになります。

この例では、フェーズ1およびフェーズ2ネゴシエーションのIPsec VPN構成をHost-Aに対して示しています。ピアデバイス(Host-B)は、フェーズ1とフェーズ2のオプションが正常にネゴシエートされ、セキュリティアソシエーション(SA)が確立されるように適切に設定する必要があります。VPN用にピアデバイスを設定する例については、 サイト間VPN用のリモートIKE IDの設定 を参照してください。

設定

証明書チェーン用にデバイスを設定するには:

CA プロファイルの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security pki ca-profile Root-CA ca-identity CA-Root set security pki ca-profile Root-CA enrollment url http://198.51.100.230:8080/scep/Root/ set security pki ca-profile Root-CA revocation-check crl set security pki ca-profile Eng-CA ca-identity Eng-CA set security pki ca-profile Eng-CA enrollment url http://198.51.100.230:8080/scep/Eng/ set security pki ca-profile Eng-CA revocation-check crl set security pki ca-profile Dev-CA ca-identity Dev-CA set security pki ca-profile Dev-CA enrollment url http://198.51.100.230:8080/scep/Dev/ set security pki ca-profile Dev-CA revocation-check crl

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

CA プロファイルを設定するには、次の手順に従います。

ルート CA の CA プロファイルを作成します。

[edit security pki] user@host# set ca-profile Root-CA ca-identity CA-Root user@host# set ca-profile Root-CA enrollment url http://198.51.100.230:8080/scep/Root/ user@host# set ca-profile Root-CA revocation-check crl

英語-CA の CA プロファイルを作成します。

[edit security pki] user@host# set ca-profile Eng-CA ca-identity Eng-CA user@host# set ca-profile Eng-CA enrollment url http://198.51.100.230:8080/scep/Eng/ user@host# set ca-profile Eng-CA revocation-check crl

開発 CA の CA プロファイルを作成します。

[edit security pki] user@host# set ca-profile Dev-CA ca-identity Dev-CA user@host# set ca-profile Dev-CA enrollment url http://198.51.100.230:8080/scep/Dev/ user@host# set ca-profile Dev-CA revocation-check crl

結果

設定モードから、show security pkiコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security pki

ca-profile Root-CA {

ca-identity Root-CA;

enrollment {

url "http:/;/198.51.100.230:8080/scep/Root/";

}

revocation-check {

crl ;

}

}

ca-profile Eng-CA {

ca-identity Eng-CA;

enrollment {

url "http:/;/198.51.100.230:8080/scep/Eng/";

}

revocation-check {

crl ;

}

}

ca-profile Dev-CA {

ca-identity Dev-CA;

enrollment {

url "http:/;/198.51.100.230:8080/scep/Dev/";

}

revocation-check {

crl ;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

証明書の登録

ステップバイステップでの手順

証明書を登録するには:

CA 証明書を登録します。

user@host> request security pki ca-certificate enroll ca-profile Root-CA

user@host> request security pki ca-certificate enroll ca-profile Eng-CA

user@host> request security pki ca-certificate enroll ca-profile Dev-CA

プロンプトで「 yes 」と入力して、CA 証明書を読み込みます。

CA 証明書がデバイスに登録されていることを確認します。

user@host> show security pki ca-certificate ca-profile Root-CA Certificate identifier: Root-CA Issued to: Root-CA, Issued by: C = us, O = example, CN = Root-CA Validity: Not before: 08-14-2012 22:19 Not after: 08-13-2017 22:19 Public key algorithm: rsaEncryption(2048 bits)user@host> show security pki ca-certificate ca-profile Eng-CA Certificate identifier: Eng-CA Issued to: Eng-CA, Issued by: C = us, O = example, CN = Root-CA Validity: Not before: 08-15-2012 01:02 Not after: 08-13-2017 22:19 Public key algorithm: rsaEncryption(2048 bits)user@host> show security pki ca-certificate ca-profile Dev-CA Certificate identifier: Dev-CA Issued to: Dev-CA, Issued by: C = us, O = example, CN = Eng-CA Validity: Not before: 08-15-2012 17:41 Not after: 08-13-2017 22:19 Public key algorithm: rsaEncryption(2048 bits)登録された CA 証明書の有効性を確認します。

user@host> request security pki ca-certificate verify ca-profile Root-CA CA certificate Root-CA verified successfully

user@host> request security pki ca-certificate verify ca-profile Eng-CA CA certificate Eng-CA verified successfully

user@host> request security pki ca-certificate verify ca-profile Dev-CA CA certificate Dev-CA verified successfully

キーペアを生成します。

user@host> request security pki generate-key-pair certificate-id Host-A type rsa size 1024

ローカル証明書を登録します。

user@host> request security pki local-certificate enroll certificate-id Host-A ca-profile Dev-CA challenge-password example domain-name host-a.example.net email host-a@example.net subject DC=example,CN=Host-A, OU=DEV,O=PKI,L=Sunnyvale,ST=CA,C=US

ローカル証明書がデバイスに登録されていることを確認します。

user@host> show security pki local-certificate Issued to: Host-A, Issued by: C = us, O = example, CN = Dev-CA Validity: Not before: 09-17-2012 22:22 Not after: 08-13-2017 22:19 Public key algorithm: rsaEncryption(1024 bits)登録済みのローカル証明書の有効性を確認します。

user@host> request security pki local-certificate verify certificate-id Host-A Local certificate Host-A verification success

設定済みの CA プロファイルの CRL ダウンロードを確認します。

user@host> show security pki crl CA profile: Root-CA CRL version: V00000001 CRL issuer: C = us, O = example, CN = Root-CA Effective date: 09- 9-2012 13:08 Next update: 09-21-2012 02:55 CA profile: Eng-CA CRL version: V00000001 CRL issuer: C = us, O = example, CN = Eng-CA Effective date: 08-22-2012 17:46 Next update: 10-24-2015 03:33 CA profile: Dev-CA CRL version: V00000001 CRL issuer: C = us, O = example, CN = Dev-CA Effective date: 09-14-2012 21:15 Next update: 09-26-2012 11:02

IPsec VPNオプションを設定する

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security ike proposal ike_cert_prop_01 authentication-method rsa-signatures set security ike proposal ike_cert_prop_01 dh-group group5 set security ike proposal ike_cert_prop_01 authentication-algorithm sha1 set security ike proposal ike_cert_prop_01 encryption-algorithm aes-256-cbc set security ike policy ike_cert_pol_01 mode main set security ike policy ike_cert_pol_01 proposals ike_cert_prop_01 set security ike policy ike_cert_pol_01 certificate local-certificate Host-A set security ike gateway ike_cert_gw_01 ike-policy ike_cert_pol_01 set security ike gateway ike_cert_gw_01 address 192.0.2.51 set security ike gateway ike_cert_gw_01 external-interface ge-0/0/1.0 set security ike gateway ike_cert_gw_01 local-identity 192.0.2.31 set security ipsec proposal ipsec_prop_01 protocol esp set security ipsec proposal ipsec_prop_01 authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec_prop_01 encryption-algorithm 3des-cbc set security ipsec proposal ipsec_prop_01 lifetime-seconds 300 set security ipsec policy ipsec_pol_01 proposals ipsec_prop_01 set security ipsec vpn ipsec_cert_vpn_01 bind-interface st0.1 set security ipsec vpn ipsec_cert_vpn_01 ike gateway ike_cert_gw_01 set security ipsec vpn ipsec_cert_vpn_01 ike ipsec-policy ipsec_pol_01

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

IPsec VPNオプションを設定するには、次の手順に従います。

フェーズ1のオプションを設定します。

[edit security ike proposal ike_cert_prop_01] user@host# set authentication-method rsa-signatures user@host# set dh-group group5 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy ike_cert_pol_01] user@host# set mode main user@host# set proposals ike_cert_prop_01 user@host# set certificate local-certificate Host-A [edit security ike gateway ike_cert_gw_01] user@host# set ike-policy ike_cert_pol_01 user@host# set address 192.0.2.51 user@host# set external-interface ge-0/0/1.0 user@host# set local-identity 192.0.2.31

フェーズ2のオプションを設定します。

[edit security ipsec proposal ipsec_prop_01] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha1-96 user@host# set encryption-algorithm 3des-cbc user@host# set lifetime-seconds 300 [edit security ipsec policy ipsec_pol_01] user@host# set proposals ipsec_prop_01 [edit security ipsec vpn ipsec_cert_vpn_01] user@host# set bind-interface st0.1 user@host# set ike gateway ike_cert_gw_01 user@host# set ike ipsec-policy ipsec_pol_01

結果

設定モードから、show security ike および show security ipsec コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security ike

proposal ike_cert_prop_01 {

authentication-method rsa-signatures;

dh-group group5;

authentication-algorithm sha1;

encryption-algorithm aes-256-cbc;

}

policy ike_cert_pol_01 {

mode main;

proposals ike_cert_prop_01;

certificate {

local-certificate Host-A;

}

}

gateway ike_cert_gw_01 {

ike-policy ike_cert_pol_01;

address 192.0.2.51;

external-interface ge-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec_prop_01 {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

lifetime-seconds 300;

}

policy ipsec_pol_01 {

proposals ipsec_prop_01;

}

vpn ipsec_cert_vpn_01 {

bind-interface st0.1;

ike {

gateway ike_cert_gw_01;

ipsec-policy ipsec_pol_01;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

ピアデバイス間のIKEネゴシエーション中に証明書の検証が成功すると、IKEとIPsecの両方のSA(セキュリティアソシエーション)が確立されます。

証明書が有効であれば、IKE SAはUP です。ピアデバイスで失効チェックが設定されている場合にのみ、証明書が失効するとIKE SAがDOWNし、IPSEC SAが形成されます

IKEフェーズ1ステータスの確認

目的

IKEフェーズ1ステータスを確認します。

アクション

動作モードから show security ike security-associations コマンドを入力します。

user@host> show security ike security-associations

Index State Initiator cookie Responder cookie Mode Remote Address

2090205 DOWN 285feacb50824495 59fca3f72b64da10 Main 192.0.2.51

IPsecフェーズ2ステータスの確認

目的

IPsec フェーズ 2 のステータスを確認します。

アクション

動作モードから show security ipsec security-associations コマンドを入力します。

user@host> show security ipsec security-associations

Total active tunnels: 1

ID Algorithm SPI Life:sec/kb Mon vsys Port Gateway

<131073 ESP:3des/sha1 a4756de9 207/ unlim - root 500 192.0.2.51

>131073 ESP:3des/sha1 353bacd3 207/ unlim - root 500 192.0.2.51

失効した証明書に対する IKE および IPsec SA 障害

失効した証明書のチェック

問題点

ピア デバイス間の IKE ネゴシエーション中に証明書の検証に失敗した場合は、ピアの証明書が失効していないことを確認します。動的 CA プロファイルを使用すると、ローカル デバイスはピアの CA から CRL をダウンロードし、ピアの証明書の失効ステータスを確認できます。動的 CA プロファイルを有効にするには、親 CA プロファイルで revocation-check crl オプションを設定する必要があります。

ソリューション

ピアの証明書の失効ステータスを確認するには:

動作モードから show security pki crl コマンドを入力して、ピアデバイスの CRL を表示するダイナミック CA プロファイルを特定します。

user@host> show security pki crl CA profile: Root-CA CRL version: V00000001 CRL issuer: C = us, O = example, CN = Root-CA Effective date: 09- 9-2012 13:08 Next update: 09-21-2012 02:55 CA profile: Eng-CA CRL version: V00000001 CRL issuer: C = us, O = example, CN = Eng-CA Effective date: 08-22-2012 17:46 Next update: 10-24-2015 03:33 CA profile: Dev-CA CRL version: V00000001 CRL issuer: C = us, O = example, CN = Dev-CA Effective date: 09-14-2012 21:15 Next update: 09-26-2012 11:02 CA profile: dynamic-001 CRL version: V00000001 CRL issuer: C = us, O = example, CN = Sales-CA Effective date: 09-14-2012 21:15 Next update: 09-26-2012 11:02CA プロファイル

dynamic-001がホスト A に自動的に作成されるため、ホスト A はホスト B の CA(Sales-CA)から CRL をダウンロードし、ピアの証明書の失効ステータスを確認できます。運用モードから show security pki crl ca-profile dynamic-001 detail コマンドを入力して、動的 CA プロファイルの CRL 情報を表示します。

始める

user@host> show security pki crl ca-profile dynamic-001 detail CA profile: dynamic-001 CRL version: V00000001 CRL issuer: C = us, O = example, CN = Sub11 Effective date: 09-19-2012 17:29 Next update: 09-20-2012 01:49 Revocation List: Serial number Revocation date 10647C84 09-19-2012 17:29 UTCホスト B の証明書 (シリアル番号 10647084) が失効しています。

IKEv2 フラグメント化

メッセージのフラグメント化

RFC 7383「 インターネット鍵交換プロトコル バージョン 2(IKEv2)メッセージ フラグメント化」で説明されているように、IKEv2 メッセージ フラグメント化により、IP フラグメントがブロックされ、ピアが IPsec セキュリティ アソシエーション(SA)を確立できないような環境でも IKEv2 を動作させることができます。IKEv2 フラグメント化は、大きな IKEv2 メッセージを小さなメッセージに分割して、IP レベルでフラグメント化が発生しないようにします。フラグメント化は、元のメッセージが暗号化および認証される前に行われるため、各フラグメントは別個に暗号化および認証されます。受信側でフラグメントの収集、検証、復号化、統合が実行されて元のメッセージになります。

IKEv2 フラグメント化が発生するためには、両方の VPN ピアが、IKEV2_FRAGMENTATION_SUPPORTED通知ペイロードをIKE_SA_INIT交換に含めることによって、フラグメント化のサポートを示す 必要があります 。両方のピアがフラグメント化のサポートを示している場合、IKEv2 フラグメント化を使用するかどうかは、メッセージ交換の開始側が判断します。

SRXシリーズファイアウォールでは、IKEv2メッセージごとに最大32のフラグメントが許可されます。送受信される IKEv2 メッセージ フラグメントの数が 32 を超えると、フラグメントはドロップされ、トンネルは確立されません。個々のメッセージフラグメントの再送信はサポートされていません

設定

SRXシリーズファイアウォールでは、IPv4およびIPv6メッセージに対してIKEv2フラグメント化がデフォルトで有効になっています。IKEv2 フラグメント化を無効にするには、[edit security ike gateway gateway-name fragmentation] 階層レベルで disable ステートメントを使用します。また、 size ステートメントを使用して、メッセージをフラグメント化するパケットのサイズを設定することもできます。パケット サイズは、500 から 1300 バイトの範囲です。size が設定されていない場合、デフォルトのパケット サイズは IPv4 トラフィックで 576 バイト、IPv6 トラフィックで 1280 バイトです。構成されたパケット サイズよりも大きい IKEv2 パケットはフラグメント化されます。

IKEv2 フラグメント化が無効または有効になった後、またはパケット フラグメント サイズが変更された後、IKE ゲートウェイでホストされている VPN トンネルがダウンし、IKE および IPsec SA が再ネゴシエートされます。

注意 事項

IKEv2 フラグメント化では、以下の機能はサポートされていません。

パス MTU 検出。

SNMP.

関連項目

信頼できる CA を使用した IKE ポリシー

この例では、信頼できる CA サーバをピアの IKE ポリシーにバインドする方法を示します。

開始する前に、ピアの IKE ポリシーに関連付けたいすべての信頼できる CA のリストを用意しておく必要があります。

IKEポリシーは、単一の信頼できるCAプロファイルまたは信頼できるCAグループに関連付けることができます。セキュアな接続を確立するために、IKE ゲートウェイは IKE ポリシーを使用して、証明書の検証中に自身を構成された CA グループ(CA プロファイル)に制限します。信頼できる CA または信頼できる CA グループ以外のソースによって発行された証明書は検証されません。IKE ポリシーからの証明書検証要求がある場合、IKE ポリシーの関連付けられた CA プロファイルが証明書を検証します。IKE ポリシーがどの CA にも関連付けられていない場合、デフォルトでは、証明書は構成された CA プロファイルのいずれかによって検証されます。

この例では、 root-ca という名前の CA プロファイルが作成され、 root-ca-identity がプロファイルに関連付けられます。

信頼できる CA グループに追加する CA プロファイルは最大 20 個まで設定できます。信頼できる CA グループに 20 を超える CA プロファイルを設定した場合、設定をコミットすることはできません。

デバイスで構成されている CA プロファイルと信頼された CA グループを表示するには、 show security pki コマンドを実行します。

user@host# show security ike

proposal ike_prop {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy ike_policy {

proposals ike_prop;

certificate {

local-certificate SPOKE;

trusted-ca ca-profile root-ca;

}

}

show security ike コマンドは、ike_policy という名前の IKE ポリシーの下に CA プロファイル グループと、IKE ポリシーに関連付けられた証明書を表示します。

関連項目

IKE での確立トンネルレスポンダのみの設定

このトピックでは、インターネット鍵交換(IKE)でレスポンダ専用トンネルを確立する方法を説明します。リモートピアからトンネルを開始し、すべてのトンネルを介してトラフィックを送信します。IKE をいつアクティブにするかを指定します。

SRXシリーズ ファイアウォールではestablish-tunnels オプションは、[edit security ipsec vpn vpn-name] 階層レベルの responder-only と responder-only-no-rekey の値をサポートします。

これらのオプションは、サイト間 VPN でのみサポートされます。これらのオプションは、Auto VPN ではサポートされていません。

[ responder-only ] オプションと [ responder-only-no-rekey ] オプションは、デバイスから VPN トンネルを確立しないため、VPN トンネルはリモート ピアから開始されます。responder-only を設定すると、確立されたトンネルは、設定された IKE と IPsec のライフタイム値に基づいて、IKE と IPsec の両方のキーを再生成します。responder-only-no-rekeyを設定すると、確立されたトンネルはデバイスからのキー更新を行わず、リモートピアに依存してキー更新を開始します。リモート ピアがキー更新を開始しない場合、ハードライフタイムが経過した後にトンネルの破棄が発生します。

始める前に:

AutoKey IKE IPsec トンネルの確立方法を理解します。IPsec の概要を読んでください。

IKEでトンネルレスポンダのみを確立するを設定するには、次の手順に従います。

プラットフォーム固有の IKEv2 レスポンダーのみ の動作

特定の機能のプラットフォームおよびリリースサポートを確認するには、機能エクスプローラーを使用します。

次の表を使用して、プラットフォームのプラットフォーム固有の動作を確認します。

| プラットフォーム | 違い |

|---|---|

| SRXシリーズ |

|

変更履歴

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 特定の機能がお使いのプラットフォームでサポートされているかどうかを確認するには、 Feature Explorer をご利用ください。

[edit security ipsec vpn vpn-name]階層レベルのestablish-tunnelsオプションでのresponder-onlyおよびresponder-only-no-rekey値のサポートは、Junos OS リリース19.1R1のSRX5000シリーズで導入されています。