NAT-Tを使用したルートベースVPNおよびポリシーベースVPN

このトピックを読み、NAT-Tを使用したIPsec VPNについて理解してください。

Network Address Translation-Traversal(NAT-T)は、IPsecで保護されたデータが、アドレス変換のためにNATで設定されたデバイスを通過する際に発生するIPアドレス変換関連の問題を管理するためのメソッドです。

特定の機能のプラットフォームおよびリリースサポートを確認するには、機能エクスプローラーを使用します。

プラットフォームに関連する注意点については、IPsec VPNの動作を持つプラットフォーム固有のNAT-Tセクションを参照してください。

NAT-Tについて

ネットワークアドレス変換トラバーサル(NAT-T)とは、IPsecで保護されたデータがアドレス変換のためにNATデバイスを通過する際に発生するIPアドレス変換の問題を回避するための手法です。NATの機能であるIPアドレッシングの変更があった場合、IKEはパケットを破棄します。NAT-Tは、フェーズ1交換時にデータパスに沿って1つ以上のNATデバイスを検出した後、IPsecパケットにユーザーデータグラムプロトコル(UDP)カプセル化のレイヤーを追加し、アドレス変換後のパケットが廃棄されないようにします。NAT-Tは、IKEとESPの両方のトラフィックをUDP内でカプセル化し、ポート4500を送信元と宛先の両方のポートとして使用します。NATデバイスは古くなったUDP変換を期限切れにするため、ピア間でキープアライブメッセージが必要になります。

NAT-Tはデフォルトで有効化されているため、NAT-Tを無効にするには、[edit security ike gateway gateway-name階層レベルでno-nat-traversalステートメントを使用する必要があります。

NATには2つの大きなカテゴリーがあります。

静的NATでは、プライベートアドレスとパブリックアドレスの間に1対1の関係があります。静的NATは、インバウンドとアウトバウンドの双方向で動作します。

動的NATでは、プライベートアドレスとパブリックアドレスの間に多対1または多対多の関係があります。動的NATは、アウトバウンドの方向のみで動作します。

NATデバイスの位置は、以下のようにできます。

IKEv1またはIKEv2開始側のみがNATデバイスの背後にあります。複数の開始側を別個のNATデバイスの背後に置くことができます。開始側は、複数のNATデバイスを介して応答側に接続することもできます。

IKEv1またはIKEv2応答側のみがNATデバイスの背後にあります。

IKEv1またはIKEv2開始側と応答側の両方がNATデバイスの後ろにあります。

動的エンドポイントVPNは、開始側のIKE外部アドレスが固定されておらず、応答側がそのアドレスを知らない状況に対応できます。これは、開始側のアドレスがISPによって動的に割り当てられたり、動的アドレスのプールからアドレスを割り当てる動的NATデバイスを開始側の接続が超えたりする場合に発生する可能性があります。

応答側のみがNATデバイスの背後にあるトポロジーと、開始側と応答側の双方がNATデバイスの背後にあるトポロジーについて、NAT-Tの設定例を提供します。NAT-TのサイトツーサイトIKEゲートウェイ設定は、開始側と応答側の双方でサポートされます。リモートIKEIDは、IKEトンネルネゴシエーションのフェーズ1の際にピアのローカルIKEIDを検証するのに利用されます。開始側と応答側の双方で、local-identityおよびremote-identityの設定が必要です。

関連項目

例:NATデバイスの背後にあるレスポンダを使用したルートベースVPNの構成

この例では、支社と本社間のNATデバイスの背後にレスポンダを使用したルートベースのVPNを設定する方法を示します。

要件

始める前に、IPsec の概要を読んでください。

概要

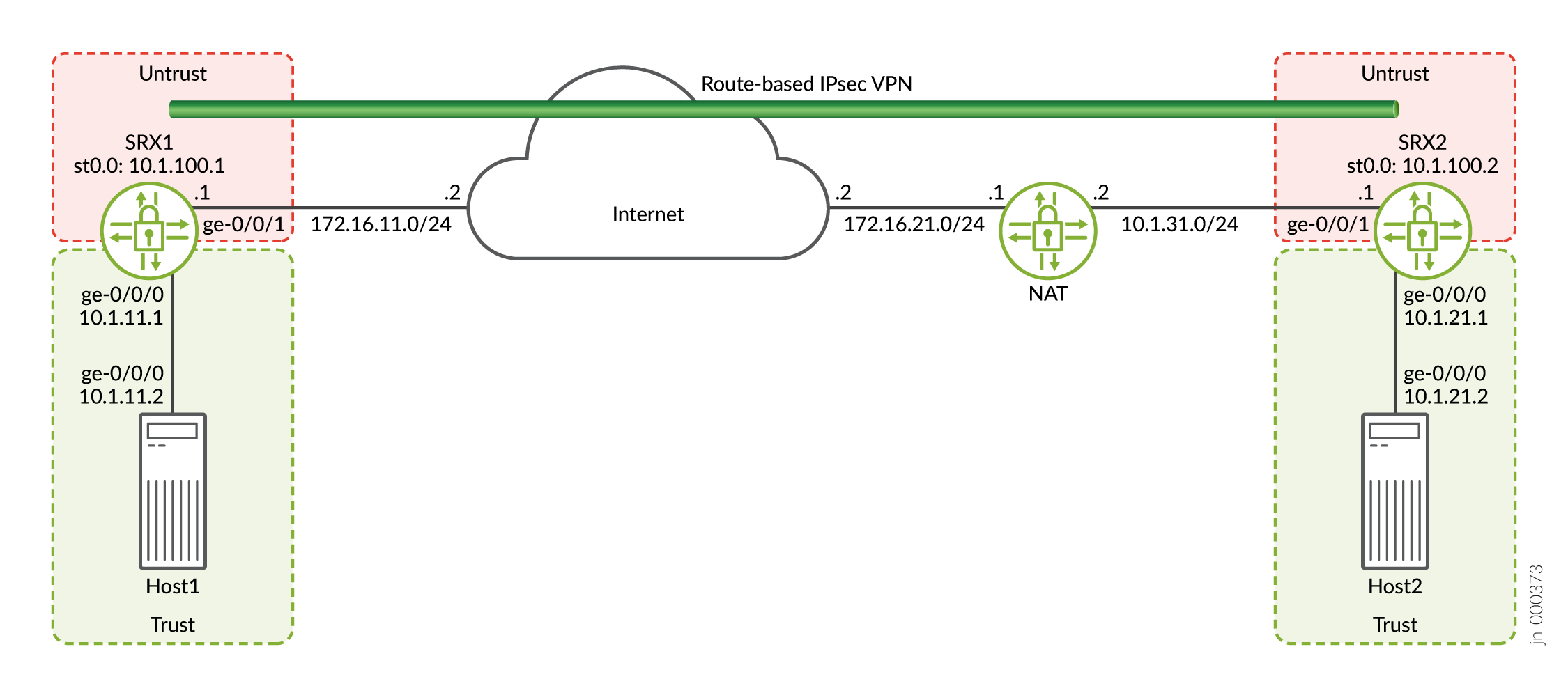

この例では、ルートベースのVPNを設定します。Host1は、VPNを使用して、SRX2で本社に接続します。

図 1は、NATデバイスの背後にあるレスポンダのみを使用したルートベースVPNのトポロジーの例を示しています。

この例では、SRX1のイニシエータとSRX2のレスポンダの両方に対し、インターフェイス、IPsec、セキュリティポリシーを設定します。次に、IKEのフェーズ1およびIPsecのフェーズ2のパラメーターを設定します。

SRX1は、パケットを宛先アドレス172.16.21.1で送信し、VPNを確立します。NATデバイスは宛先アドレスを10.1.31.1に変換します。

例でイニシエーターに使用する固有の設定パラメーターについては、表 1~表 3を参照してください。

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

|

インターフェイス |

ge-0/0/1 |

172.16.11.1/24 |

|

ge-0/0/0 |

10.1.11.1/24 |

|

|

st0.0(トンネルインターフェイス) |

10.1.100.1/24 |

|

|

静的ルート |

10.1.21.0/24 |

ネクストホップはst0.0です。 |

|

172.16.21.1/32 |

ネクストホップは172.16.11.2です。 |

|

|

セキュリティ ゾーン |

untrust |

|

|

trust |

|

|

|

セキュリティ ポリシー |

to-SRX2 |

trustゾーンの10.1.11.0/24からuntrustゾーンの10.1.21.0/24へのトラフィックを許可します。 |

|

from-SRX2 |

アントラストゾーンの10.1.21.0/24からトラストゾーンの10.1.11.0/24へのトラフィックを許可します。 |

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

|

プロポーザル |

ike_prop |

|

|

ポリシー |

ike_pol |

|

|

ゲートウェイ |

gw1 |

|

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

|

プロポーザル |

ipsec_prop |

|

|

ポリシー |

ipsec_pol |

|

|

VPN |

vpn1 |

|

この例のレスポンダーで使われた特定の設定パラメーターについては、表 4~表 6 をご覧ください。

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

|

インターフェイス |

ge-0/0/1 |

10.1.31.1/24 |

|

ge-0/0/0 |

10.1.21.1/24 |

|

|

st0.0(トンネルインターフェイス) |

10.1.100.2/24 |

|

|

静的ルート |

172.16.11.1/32 |

ネクストホップは10.1.31.2です。 |

|

10.1.11.0/24 |

ネクストホップはst0.0です。 |

|

|

セキュリティ ゾーン |

untrust |

|

|

trust |

|

|

|

セキュリティ ポリシー |

to-SRX1 |

トラストゾーンの10.1.21.0/24からアントラストゾーンの10.1.11.0/24へのトラフィックを許可します。 |

|

from-SRX1 |

untrustゾーンの10.1.11.0/24からtrustゾーンの10.1.21.0/24へのトラフィックを許可します。 |

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

|

プロポーザル |

ike_prop |

|

|

ポリシー |

ike_pol |

|

|

ゲートウェイ |

gw1 |

|

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

|

プロポーザル |

ipsec_prop |

|

|

ポリシー |

ipsec_pol |

|

|

VPN |

vpn1 |

|

設定

- SRX1のインターフェイス、ルーティングオプション、セキュリティパラメータの設定

- SRX1のIKEの設定

- SRX1のIPsecの設定

- SRX2のインターフェイス、ルーティングオプション、セキュリティパラメータの設定

- SRX2のIKEの設定

- SRX2のIPsecの設定

- NATデバイスの設定

SRX1のインターフェイス、ルーティングオプション、セキュリティパラメータの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security address-book book1 address Host1 10.1.11.0/24 set security address-book book1 attach zone trust set security address-book book2 address Host2 10.1.21.0/24 set security address-book book2 attach zone untrust set security policies from-zone trust to-zone untrust policy to-SRX2 match source-address Host1 set security policies from-zone trust to-zone untrust policy to-SRX2 match destination-address Host2 set security policies from-zone trust to-zone untrust policy to-SRX2 match application any set security policies from-zone trust to-zone untrust policy to-SRX2 then permit set security policies from-zone untrust to-zone trust policy from-SRX2 match source-address Host2 set security policies from-zone untrust to-zone trust policy from-SRX2 match destination-address Host1 set security policies from-zone untrust to-zone trust policy from-SRX2 match application any set security policies from-zone untrust to-zone trust policy from-SRX2 then permit set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces st0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 family inet address 10.1.11.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.11.1/24 set interfaces st0 unit 0 family inet address 10.1.100.1/24 set routing-options static route 10.1.21.0/24 next-hop st0.0 set routing-options static route 172.16.21.1/32 next-hop 172.16.11.2

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

インターフェイス、静的ルート、およびセキュリティパラメータを設定するには:

-

VPNに使用されるインターネット、Host1、インターフェイスに接続するインターフェイスを設定します。

[edit] user@SRX1# set interfaces ge-0/0/0 unit 0 family inet address 10.1.11.1/24 user@SRX1# set interfaces ge-0/0/1 unit 0 family inet address 172.16.11.1/24 user@SRX1# set interfaces st0 unit 0 family inet address 10.1.100.1/24

-

VPNを使用するトラフィックとSRX1の静的ルートを設定して、NATデバイスにつなげます。

[edit] user@SRX1# set routing-options static route 10.1.21.0/24 next-hop st0.0 user@SRX1# set routing-options static route 172.16.21.1/32 next-hop 172.16.11.2

-

untrustセキュリティ ゾーンを設定します。

[edit] user@SRX1# set security zones security-zone untrust host-inbound-traffic system-services ike user@SRX1# set security zones security-zone untrust host-inbound-traffic system-services ping user@SRX1# set security zones security-zone untrust interfaces st0.0 user@SRX1# set security zones security-zone untrust interfaces ge-0/0/1.0

-

trustセキュリティ ゾーンを設定します。

[edit] user@SRX1# set security zones security-zone trust host-inbound-traffic system-services all user@SRX1# set security zones security-zone trust host-inbound-traffic protocols all user@SRX1# set security zones security-zone trust interfaces ge-0/0/0.0

-

セキュリティポリシーで使用されるネットワークのアドレス帳を設定します。

[edit] user@SRX1# set security address-book book1 address Host1 10.1.11.0/24 user@SRX1# set security address-book book1 attach zone trust user@SRX1# set security address-book book2 address Host2 10.1.21.0/24 user@SRX1# set security address-book book2 attach zone untrust

-

セキュリティポリシーを設定して、ホスト間のトラフィックを許可します。

[edit] user@SRX1# set security policies from-zone trust to-zone untrust policy to-SRX2 match source-address Host1 user@SRX1# set security policies from-zone trust to-zone untrust policy to-SRX2 match destination-address Host2 user@SRX1# set security policies from-zone trust to-zone untrust policy to-SRX2 match application any user@SRX1# set security policies from-zone trust to-zone untrust policy to-SRX2 then permit user@SRX1# set security policies from-zone untrust to-zone trust policy from-SRX2 match source-address Host2 user@SRX1# set security policies from-zone untrust to-zone trust policy from-SRX2 match destination-address Host1 user@SRX1# set security policies from-zone untrust to-zone trust policy from-SRX2 match application any user@SRX1# set security policies from-zone untrust to-zone trust policy from-SRX2 then permit

結果

構成モードから、show interfaces、show routing-options、およびshow securityの各コマンドを入力し、構成を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@SRX1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.11.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.11.1/24;

}

}

}

st0 {

unit 0 {

family inet {

address 10.1.100.1/24;

}

}

}[edit]

user@SRX1# show routing-options

static {

route 10.1.21.0/24 next-hop st0.0;

route 172.16.21.1/32 next-hop 172.16.11.2;

}[edit]

user@SRX1# show security

address-book {

book1 {

address Host1 10.1.11.0/24;

attach {

zone trust;

}

}

book2 {

address Host2 10.1.21.0/24;

attach {

zone untrust;

}

}

}

policies {

from-zone trust to-zone untrust {

policy to-SRX2 {

match {

source-address Host1;

destination-address Host2;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy from-SRX2 {

match {

source-address Host2;

destination-address Host1;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

}

interfaces {

st0.0;

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

}デバイスの設定が完了したら、設定モードから commit を入力します。

SRX1のIKEの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security ike proposal ike_prop authentication-method pre-shared-keys set security ike proposal ike_prop dh-group group2 set security ike proposal ike_prop authentication-algorithm sha1 set security ike proposal ike_prop encryption-algorithm 3des-cbc set security ike policy ike_pol mode main set security ike policy ike_pol proposals ike_prop set security ike policy ike_pol pre-shared-key ascii-text “$ABC123” set security ike gateway gw1 ike-policy ike_pol set security ike gateway gw1 address 172.16.21.1 set security ike gateway gw1 local-identity user-at-hostname "srx1@example.com" set security ike gateway gw1 remote-identity user-at-hostname "srx2@example.com" set security ike gateway gw1 external-interface ge-0/0/1.0

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

IKEを設定するには、次の手順に従います。

-

IKEフェーズ1のプロポーザルを作成します。

[edit] user@SRX1# set security ike proposal ike_prop authentication-method pre-shared-keys user@SRX1# set security ike proposal ike_prop dh-group group2 user@SRX1# set security ike proposal ike_prop authentication-algorithm sha1 user@SRX1# set security ike proposal ike_prop encryption-algorithm 3des-cbc

-

IKEポリシー1のポリシーを作成します。

[edit] user@SRX1# set security ike policy ike_pol mode main user@SRX1# set security ike policy ike_pol proposals ike_prop user@SRX1# set security ike policy ike_pol pre-shared-key ascii-text “$ABC123”

-

IKEフェーズ1ゲートウェイパラメータを設定します。ゲートウェイアドレスはNATデバイスのIPである必要があります。

[edit security ike gateway gw1] user@SRX1# set security ike gateway gw1 ike-policy ike_pol user@SRX1# set security ike gateway gw1 address 172.16.21.1 user@SRX1# set security ike gateway gw1 local-identity user-at-hostname "srx1@example.com" user@SRX1# set security ike gateway gw1 remote-identity user-at-hostname "srx2@example.com" user@SRX1# set security ike gateway gw1 external-interface ge-0/0/1.0

結果

設定モードから、show security ikeコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@SRX1# show security ike

proposal ike_prop {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm 3des-cbc;

}

policy ike_pol {

mode main;

proposals ike_prop;

pre-shared-key ascii-text “$9$xPn7-VwsgaJUHqp01IcSs2g”; ## SECRET-DATA

}

gateway gw1 {

ike-policy ike_pol;

address 172.16.21.1;

local-identity user-at-hostname "srx1@example.com";

remote-identity user-at-hostname "srx2@example.com";

external-interface ge-0/0/1.0;

}デバイスの設定が完了したら、設定モードから commit を入力します。

SRX1のIPsecの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc set security ipsec policy ipsec_pol perfect-forward-secrecy keys group2 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn vpn1 bind-interface st0.0 set security ipsec vpn vpn1 ike gateway gw1 set security ipsec vpn vpn1 ike ipsec-policy ipsec_pol set security ipsec vpn vpn1 establish-tunnels immediately

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

IPsecを設定するには、次の手順に従います。

-

IPsecフェーズ2のプロポーザルを作成します。

[edit] user@SRX1# set security ipsec proposal ipsec_prop protocol esp user@SRX1# set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 user@SRX1# set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc

-

IPsecフェーズ2のポリシーを作成します。

[edit] user@SRX1# set security ipsec policy ipsec_pol perfect-forward-secrecy keys group2 user@SRX1# set security ipsec policy ipsec_pol proposals ipsec_prop

-

IPSec VPNパラメータを設定します

[edit] user@SRX1# set security ipsec vpn vpn1 bind-interface st0.0 user@SRX1# set security ipsec vpn vpn1 ike gateway gw1 user@SRX1# set security ipsec vpn vpn1 ike ipsec-policy ipsec_pol user@SRX1# set security ipsec vpn vpn1 establish-tunnels immediately

結果

設定モードから、show security ipsecコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@SRX1# show security ipsec

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy ipsec_pol {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec_prop;

}

vpn vpn1 {

bind-interface st0.0;

ike {

gateway gw1;

ipsec-policy ipsec_pol;

}

establish-tunnels immediately;

}デバイスの設定が完了したら、設定モードから commit を入力します。

SRX2のインターフェイス、ルーティングオプション、セキュリティパラメータの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security address-book book1 address Host2 10.1.21.0/24 set security address-book book1 attach zone trust set security address-book book2 address Host1 10.1.11.0/24 set security address-book book2 attach zone untrust set security policies from-zone trust to-zone untrust policy to-SRX1 match source-address Host2 set security policies from-zone trust to-zone untrust policy to-SRX1 match destination-address Host1 set security policies from-zone trust to-zone untrust policy to-SRX1 match application any set security policies from-zone trust to-zone untrust policy to-SRX1 then permit set security policies from-zone untrust to-zone trust policy from-SRX1 match source-address Host1 set security policies from-zone untrust to-zone trust policy from-SRX1 match destination-address Host2 set security policies from-zone untrust to-zone trust policy from-SRX1 match application any set security policies from-zone untrust to-zone trust policy from-SRX1 then permit set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces st0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 family inet address 10.1.21.1/24 set interfaces ge-0/0/1 unit 0 family inet address 10.1.31.1/24 set interfaces st0 unit 0 family inet address 10.1.100.2/24 set routing-options static route 172.16.11.1/32 next-hop 10.1.31.2 set routing-options static route 10.1.11.0/24 next-hop st0.0

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

インターフェイス、静的ルート、およびセキュリティパラメータを設定するには:

-

VPNに使用されるインターネット、Host2、インターフェイスに接続するインターフェイスを設定します。

[edit] user@SRX2# set interfaces ge-0/0/0 unit 0 family inet address 10.1.21.1/24 user@SRX2# set interfaces ge-0/0/1 unit 0 family inet address 10.1.31.1/24 user@SRX2# set interfaces st0 unit 0 family inet address 10.1.100.2/24

-

VPNを使用するトラフィックとSRX2の静的ルートを設定してSRX1に到達します。

[edit] user@SRX2# set routing-options static route 172.16.11.1/32 next-hop 10.1.31.2 user@SRX2# set routing-options static route 10.1.11.0/24 next-hop st0.0

-

untrustセキュリティ ゾーンを設定します。

[edit] user@SRX2# set security zones security-zone untrust host-inbound-traffic system-services ike user@SRX2# set security zones security-zone untrust host-inbound-traffic system-services ping user@SRX2# set security zones security-zone untrust interfaces ge-0/0/1.0 user@SRX2# set security zones security-zone untrust interfaces st0.0

-

trustセキュリティ ゾーンを設定します。

[edit] user@SRX2# set security zones security-zone trust host-inbound-traffic system-services all user@SRX2# set security zones security-zone trust host-inbound-traffic protocols all user@SRX2# set security zones security-zone trust interfaces ge-0/0/0.0

-

セキュリティポリシーで使用されるネットワークのアドレス帳を設定します。

[edit] user@SRX2# set security address-book book1 address Host2 10.1.21.0/24 user@SRX2# set security address-book book1 attach zone trust user@SRX2# set security address-book book2 address Host1 10.1.11.0/24 user@SRX2# set security address-book book2 attach zone untrust

-

セキュリティポリシーを設定して、ホスト間のトラフィックを許可します。

[edit] user@SRX2# set security policies from-zone trust to-zone untrust policy to-SRX1 match source-address Host2 user@SRX2# set security policies from-zone trust to-zone untrust policy to-SRX1 match destination-address Host1 user@SRX2# set security policies from-zone trust to-zone untrust policy to-SRX1 match application any user@SRX2# set security policies from-zone trust to-zone untrust policy to-SRX1 then permit user@SRX2# set security policies from-zone untrust to-zone trust policy from-SRX1 match source-address Host1 user@SRX2# set security policies from-zone untrust to-zone trust policy from-SRX1 match destination-address Host2 user@SRX2# set security policies from-zone untrust to-zone trust policy from-SRX1 match application any user@SRX2# set security policies from-zone untrust to-zone trust policy from-SRX1 then permit

結果

構成モードから、、、およびの各コマshow interfacesンshow routing-optionsドを入力show securityし、構成を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@SRX2# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.21.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.31.1/24;

}

}

}

st0 {

unit 0 {

family inet {

address 10.1.100.2/24;

}

}

}[edit]

user@SRX2# show routing-options

static {

route 172.16.11.1/32 next-hop 10.1.31.2;

route 10.1.11.0/24 next-hop st0.0;

}[edit]

user@SRX2# show security

address-book {

book1 {

address Host2 10.1.21.0/24;

attach {

zone trust;

}

}

book2 {

address Host1 10.1.11.0/24;

attach {

zone untrust;

}

}

}

policies {

from-zone trust to-zone untrust {

policy to-SRX1 {

match {

source-address Host2;

destination-address Host1;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy from-SRX1 {

match {

source-address Host1;

destination-address Host2;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

}

interfaces {

ge-0/0/1.0;

st0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

}デバイスの設定が完了したら、設定モードから commit を入力します。

SRX2のIKEの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security ike proposal ike_prop authentication-method pre-shared-keys set security ike proposal ike_prop dh-group group2 set security ike proposal ike_prop authentication-algorithm sha1 set security ike proposal ike_prop encryption-algorithm 3des-cbc set security ike policy ike_pol mode main set security ike policy ike_pol proposals ike_prop set security ike policy ike_pol pre-shared-key ascii-text “$ABC123” set security ike gateway gw1 ike-policy ike_pol set security ike gateway gw1 address 172.16.11.1 set security ike gateway gw1 local-identity user-at-hostname "srx2@example.com" set security ike gateway gw1 remote-identity user-at-hostname "srx1@example.com" set security ike gateway gw1 external-interface ge-0/0/1.0

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

IKEを設定するには、次の手順に従います。

-

IKEフェーズ1のプロポーザルを作成します。

[edit] user@SRX2# set security ike proposal ike_prop authentication-method pre-shared-keys user@SRX2# set security ike proposal ike_prop dh-group group2 user@SRX2# set security ike proposal ike_prop authentication-algorithm sha1 user@SRX2# set security ike proposal ike_prop encryption-algorithm 3des-cbc

-

IKEポリシー1のポリシーを作成します。

[edit] user@SRX2# set security ike policy ike_pol mode main user@SRX2# set security ike policy ike_pol proposals ike_prop user@SRX2# set security ike policy ike_pol pre-shared-key ascii-text “$ABC123”

-

IKEフェーズ1ゲートウェイパラメータを設定します。ゲートウェイアドレスはSRX1のIPである必要があります。

[edit] user@SRX2# set security ike gateway gw1 ike-policy ike_pol user@SRX2# set security ike gateway gw1 address 172.16.11.1 user@SRX2# set security ike gateway gw1 local-identity user-at-hostname "srx2@example.com" user@SRX2# set security ike gateway gw1 remote-identity user-at-hostname "srx1@example.com" user@SRX2# set security ike gateway gw1 external-interface ge-0/0/1.0

結果

設定モードから、show security ikeコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@SRX2# show security ike

proposal ike_prop {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm 3des-cbc;

}

policy ike_pol {

mode main;

proposals ike_prop;

pre-shared-key ascii-text "$9$mP5QF3/At0IE-VsYoa36/"; ## SECRET-DATA

}

gateway gw1 {

ike-policy ike_pol;

address 172.16.11.1;

local-identity user-at-hostname "srx2@example.com";

remote-identity user-at-hostname "srx1@example.com";

external-interface ge-0/0/1.0;

}デバイスの設定が完了したら、設定モードから commit を入力します。

SRX2のIPsecの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc set security ipsec policy ipsec_pol perfect-forward-secrecy keys group2 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn vpn1 bind-interface st0.0 set security ipsec vpn vpn1 ike gateway gw1 set security ipsec vpn vpn1 ike ipsec-policy ipsec_pol set security ipsec vpn vpn1 establish-tunnels immediately

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

IPsecを設定するには、次の手順に従います。

-

IPsecフェーズ2のプロポーザルを作成します。

[edit] user@SRX2# set security ipsec proposal ipsec_prop protocol esp user@SRX2# set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 user@SRX2# set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc

-

IPsecフェーズ2のポリシーを作成します。

[edit] user@SRX2# set security ipsec policy ipsec_pol perfect-forward-secrecy keys group2 user@SRX2# set security ipsec policy ipsec_pol proposals ipsec_prop

-

IPSec VPNパラメータを設定します

[edit] user@SRX2# set security ipsec vpn vpn1 bind-interface st0.0 user@SRX2# set security ipsec vpn vpn1 ike gateway gw1 user@SRX2# set security ipsec vpn vpn1 ike ipsec-policy ipsec_pol user@SRX2# set security ipsec vpn vpn1 establish-tunnels immediately

結果

設定モードから、show security ipsecコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@SRX2# show security ipsec

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy ipsec_pol {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec_prop;

}

vpn vpn1 {

bind-interface st0.0;

ike {

gateway gw1;

ipsec-policy ipsec_pol;

}

establish-tunnels immediately;

}デバイスの設定が完了したら、設定モードから commit を入力します。

NATデバイスの設定

CLIクイック構成

この例では、静的NATを使用します。静的NATは双方向性です。つまり、10.1.31.1から172.16.11.1へのトラフィックも同じNAT設定を使用します。

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security nat static rule-set rule1 from zone untrust set security nat static rule-set rule1 rule ipsec match source-address 172.16.11.1/32 set security nat static rule-set rule1 rule ipsec match destination-address 172.16.21.1/32 set security nat static rule-set rule1 rule ipsec then static-nat prefix 10.1.31.1/32 set security policies from-zone trust to-zone untrust policy allow-out match source-address any set security policies from-zone trust to-zone untrust policy allow-out match destination-address any set security policies from-zone trust to-zone untrust policy allow-out match application any set security policies from-zone trust to-zone untrust policy allow-out then permit set security policies from-zone untrust to-zone trust policy allow-out-in match source-address any set security policies from-zone untrust to-zone trust policy allow-out-in match destination-address any set security policies from-zone untrust to-zone trust policy allow-out-in match application any set security policies from-zone untrust to-zone trust policy allow-out-in then permit set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 family inet address 172.16.21.1/24 set interfaces ge-0/0/1 unit 0 family inet address 10.1.31.2/24 set routing-options static route 172.16.11.0/24 next-hop 172.16.21.2

検証

設定が正常に機能していることを確認するには、次のタスクを実行します。

- SRX1のIKEフェーズ1のステータスの確認

- SRX1のIPsecセキュリティアソシエーションの確認

- SRX2のIKEフェーズ1のステータスの確認

- SRX2のIPsecセキュリティアソシエーションの確認

- ホスト間の到達の可能性の確認

SRX1のIKEフェーズ1のステータスの確認

目的

IKEフェーズ1ステータスを確認します。

アクション

動作モードからshow security ike security-associationsコマンドを入力します。より詳細な出力には、show security ike security-associations detailコマンドを使用します。

user@SRX1> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 302301 UP 84e8fc61d0750278 ea9a07ef032805b6 Main 172.16.21.1

user@SRX1> show security ike security-associations detail

IKE peer 172.16.21.1, Index 302301, Gateway Name: gw1

Role: Initiator, State: UP

Initiator cookie: 84e8fc61d0750278, Responder cookie: ea9a07ef032805b6

Exchange type: Main, Authentication method: Pre-shared-keys

Local: 172.16.11.1:4500, Remote: 172.16.21.1:4500

Lifetime: Expires in 19657 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Unknown Client

Peer ike-id: srx2@example.com

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : 3des-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 1780

Output bytes : 2352

Input packets: 7

Output packets: 14

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 4 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 172.16.11.1:4500, Remote: 172.16.21.1:4500

Local identity: srx1@example.com

Remote identity: srx2@example.com

Flags: IKE SA is created意味

show security ike security-associationsコマンドは、すべてのアクティブなIKEフェーズ1のSAを一覧表示します。SAが表示されない場合は、フェーズ1の確立に問題があったことを示しています。設定でIKEポリシー パラメータと外部インターフェイスの設定を確認してください。

SAが表示される場合は、次の情報を確認します。

-

インデックス—この値は、各IKE SAに固有のもので、

show security ike security-associations index detailコマンドで使用すると、SAの詳細な情報を得ることができます。 -

リモートアドレス—リモートIPアドレスが正しく、ポート4500がピアツーピア通信に使用されていることを確認します。NAT-Tは、ポート4500でUDP内のIKEとESトラフィックの両方をカプセル化することを忘れないでください。

-

ロールイニシエータの状態

-

Up—フェーズ1SAが確立されています。

-

Down - フェーズ 1 SA の確立に問題がありました。

-

IPsec SAペアの両ピアが、ポート4500を使用しています。

-

ピアIKE ID—リモートアドレスが正しいかを確認します。

-

ローカルIDとリモートID—これらが正しいことを確認します。

-

-

Mode:正しいモードが使用されていることを確認してください。

設定で以下が適切か検証します。

-

外部インターフェイス(IKEパケットを受信するインターフェイスが必要です)

-

IKEポリシー パラメータ

-

事前共有鍵情報

-

フェーズ1のプロポーザルパラメーター(両ピアで一致する必要があります)

show security ike security-associationsコマンドは、セキュリティアソシエーションに関する以下に示す追加情報を一覧表示します。

-

使用している認証および暗号化アルゴリズム

-

フェーズ1のライフタイム

-

トラフィック統計情報(トラフィックが双方向へ正しく流れていることを検証するために使用できます)

-

ロール情報

トラブルシューティングは、レスポンダ ロールを使用してピア上で実行することが最適です。

-

イニシエータとレスポンダの情報

-

作成されたIPsec SAの数

-

進行中のフェーズ2ネゴシエーションの数

SRX1のIPsecセキュリティアソシエーションの確認

目的

IPsecステータスを検証します。

アクション

動作モードからshow security ipsec security-associationsコマンドを入力します。より詳細な出力には、show security ipsec security-associations detailコマンドを使用します。

user@SRX1> show security ipsec security-associations Total active tunnels: 1 Total Ipsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131073 ESP:3des/sha1 fc5dbac4 2160/ unlim - root 4500 172.16.21.1 >131073 ESP:3des/sha1 45fed9d8 2160/ unlim - root 4500 172.16.21.1

user@SRX1> show security ipsec security-associations detail

ID: 131073 Virtual-system: root, VPN Name: vpn1

Local Gateway: 172.16.11.1, Remote Gateway: 172.16.21.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 4500, Nego#: 7, Fail#: 0, Def-Del#: 0 Flag: 0x600a29

Multi-sa, Configured SAs# 1, Negotiated SAs#: 1

Tunnel events:

Fri Jul 22 2022 11:07:40 -0700: IPSec SA rekey successfully completed (3 times)

Fri Jul 22 2022 08:38:41 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:41 -0700: User cleared IPSec SA from CLI (1 times)

Fri Jul 22 2022 08:38:41 -0700: IKE SA negotiation successfully completed (3 times)

Fri Jul 22 2022 08:38:26 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:26 -0700: User cleared IPSec SA from CLI (1 times)

Fri Jul 22 2022 08:38:25 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:24 -0700: User cleared IPSec SA from CLI (1 times)

Fri Jul 22 2022 08:37:37 -0700: IPSec SA negotiation successfully completed (1 times)

Direction: inbound, SPI: fc5dbac4, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2153 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1532 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 45fed9d8, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2153 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1532 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64意味

show security ipsec security-associationsコマンドからの出力には、次の情報が表示されます。

-

リモートゲートウェイには172.16.21.1のアドレスがあります。

-

IPsec SAペアの両ピアが、ポート4500を使用しています。

-

両方向のSPI、ライフタイム(秒)、使用制限(またはKBで示したライフサイズ)が表示されます。2160/unlim値は、フェーズ2の有効期間が2160秒で切れ、ライフサイズが指定されていないことを示します。これは、無制限であることを示します。フェーズ2のライフタイムは フェーズ1のライフタイムと異なる場合があります。これはVPNが起動した後にフェーズ2はフェーズ1に依存しなくなるからです。

-

月曜の列にあるハイフンが示すとおり、このSAでVPN監視は有効化されていません。VPN監視が有効な場合、Uは監視が稼働していることを示し、Dは監視が停止していることを示します。

-

仮想システム(vsys)はルート システムであり、常に0が表示されます。

SRX2のIKEフェーズ1のステータスの確認

目的

IKEフェーズ1ステータスを確認します。

アクション

動作モードからshow security ike security-associationsコマンドを入力します。より詳細な出力には、show security ike security-associations detailコマンドを使用します。

user@SRX2> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 5567091 UP 84e8fc61d0750278 ea9a07ef032805b6 Main 172.16.11.1

user@SRX2> show security ike security-associations detail

IKE peer 172.16.11.1, Index 5567091, Gateway Name: gw1

Role: Responder, State: UP

Initiator cookie: 84e8fc61d0750278, Responder cookie: ea9a07ef032805b6

Exchange type: Main, Authentication method: Pre-shared-keys

Local: 10.1.31.1:4500, Remote: 172.16.11.1:4500

Lifetime: Expires in 18028 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Unknown Client

Peer ike-id: srx1@example.com

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : 3des-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 2352

Output bytes : 1780

Input packets: 14

Output packets: 7

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 4 created, 3 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 10.1.31.1:4500, Remote: 172.16.11.1:4500

Local identity: srx2@example.com

Remote identity: srx1@example.com

Flags: IKE SA is created意味

show security ike security-associationsコマンドは、すべてのアクティブなIKEフェーズ1のSAを一覧表示します。SAが表示されない場合は、フェーズ1の確立に問題があったことを示しています。設定でIKEポリシー パラメータと外部インターフェイスの設定を確認してください。

SAが表示される場合は、次の情報を確認します。

-

インデックス—この値は、各IKE SAに固有のもので、

show security ike security-associations detailコマンドで使用すると、SAの詳細な情報を得ることができます。 -

リモートアドレス—リモートIPアドレスが正しく、ポート4500がピアツーピア通信に使用されていることを確認します。

-

ロールレスポンダーの状態

-

UP:フェーズ1 SAが確立されました。

-

Down - フェーズ 1 SA の確立に問題がありました。

-

Peer IKE ID:アドレスが正しいことを確認してください。

-

ローカルIDおよびリモートID:これらのアドレスが正しいことを確認してください。

-

-

Mode:正しいモードが使用されていることを確認してください。

設定で以下が適切か検証します。

-

外部インターフェイス(IKEパケットを受信するインターフェイスが必要です)

-

IKEポリシー パラメータ

-

事前共有鍵情報

-

フェーズ1のプロポーザルパラメーター(両ピアで一致する必要があります)

show security ike security-associationsコマンドは、セキュリティアソシエーションに関する以下に示す追加情報を一覧表示します。

-

使用している認証および暗号化アルゴリズム

-

フェーズ1のライフタイム

-

トラフィック統計情報(トラフィックが双方向へ正しく流れていることを検証するために使用できます)

-

ロール情報

トラブルシューティングは、レスポンダ ロールを使用してピア上で実行することが最適です。

-

イニシエータとレスポンダの情報

-

作成されたIPsec SAの数

-

進行中のフェーズ2ネゴシエーションの数

SRX2のIPsecセキュリティアソシエーションの確認

目的

IPsecステータスを検証します。

アクション

動作モードからshow security ipsec security-associationsコマンドを入力します。より詳細な出力には、show security ipsec security-associations detailコマンドを使用します。

user@SRX2> show security ipsec security-associations Total active tunnels: 1 Total Ipsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131073 ESP:3des/sha1 45fed9d8 1526/ unlim - root 4500 172.16.11.1 >131073 ESP:3des/sha1 fc5dbac4 1526/ unlim - root 4500 172.16.11.1

user@SRX2> show security ipsec security-associations detail

ID: 131073 Virtual-system: root, VPN Name: vpn1

Local Gateway: 10.1.31.1, Remote Gateway: 172.16.11.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 4500, Nego#: 25, Fail#: 0, Def-Del#: 0 Flag: 0x600a29

Multi-sa, Configured SAs# 1, Negotiated SAs#: 1

Tunnel events:

Fri Jul 22 2022 11:07:40 -0700: IPSec SA negotiation successfully completed (4 times)

Fri Jul 22 2022 08:38:41 -0700: Initial-Contact received from peer. Stale IKE/IPSec SAs cleared (1 times)

Fri Jul 22 2022 08:38:41 -0700: IKE SA negotiation successfully completed (5 times)

Fri Jul 22 2022 08:38:26 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:26 -0700: IPSec SA delete payload received from peer, corresponding IPSec SAs cleared (1 times)

Fri Jul 22 2022 08:38:25 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:25 -0700: Initial-Contact received from peer. Stale IKE/IPSec SAs cleared (1 times)

Fri Jul 22 2022 08:37:37 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:37:37 -0700: IPSec SA delete payload received from peer, corresponding IPSec SAs cleared (1 times)

Thu Jul 21 2022 17:57:09 -0700: Peer's IKE-ID validation failed during negotiation (1 times)

Thu Jul 21 2022 17:49:30 -0700: IKE SA negotiation successfully completed (4 times)

Direction: inbound, SPI: 45fed9d8, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1461 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 885 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: fc5dbac4, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1461 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 885 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64意味

show security ipsec security-associationsコマンドからの出力には、次の情報が表示されます。

-

リモートゲートウェイには172.16.11.1のIPアドレスがあります。

-

IPsec SAペアの両ピアが、ポート4500を使用しています。

-

両方向のSPI、ライフタイム(秒)、使用制限(またはKBで示したライフサイズ)が表示されます。1562/unlim値は、フェーズ2の有効期間が1562秒であり、ライフサイズが指定されていないことを示しており、無制限であることを示しています。フェーズ2のライフタイムは フェーズ1のライフタイムと異なる場合があります。これはVPNが起動した後にフェーズ2はフェーズ1に依存しなくなるからです。

-

月曜の列にあるハイフンが示すとおり、このSAでVPN監視は有効化されていません。VPN監視が有効な場合、Uは監視が稼働していることを示し、Dは監視が停止していることを示します。

-

仮想システム(vsys)はルート システムであり、常に0が表示されます。

show security ipsec security-associations index index_iddetailコマンドからの出力には、次の情報が表示されます。

-

ローカル アイデンティティとリモート アイデンティティにより、SAのプロキシIDが構成されます。

プロキシIDの不一致は、フェーズ2の失敗で最もよくある原因の1つです。IPsec SAがリストにない場合、プロキシID設定を含むフェーズ2のプロポーザルが両方のピアで正しいことを確認します。ルートベースVPNの場合、デフォルトのプロキシIDは、ローカル = 0.0.0.0/0、リモート = 0.0.0.0/0、サービス = anyです。同じピアIPからの複数のルートベースVPNで問題が発生する可能性があります。この場合、各IPsec SAに固有のプロキシIDを指定する必要があります。一部のサードパーティー ベンダーでは、プロキシIDを手動で入力して照合する必要があります。

-

フェーズ2の失敗でよくある理由のもう1つに、STインターフェイスのバインディングが指定されていないことがあります。IPsecを完了できない場合は、kmdログを確認するか、トレース オプションを設定します。

ホスト間の到達の可能性の確認

目的

Host1がHost2に到達できることを確認します。

アクション

Host1からHost2にpingを実行します。トラフィックがVPNを使用しているか確認するには、SRX1でコマンドshow security ipsec statisticsを使用します。pingを実行する前に、コマンドclear security ipsec statisticsを使用して、統計データをクリアします。

user@Host1> ping 10.1.21.2 count 10 rapid PING 10.1.21.2 (10.1.21.2): 56 data bytes !!!!!!!!!! --- 10.1.21.2 ping statistics --- 10 packets transmitted, 10 packets received, 0% packet loss round-trip min/avg/max/stddev = 3.437/4.270/7.637/1.158 ms

user@SRX1> show security ipsec statistics ESP Statistics: Encrypted bytes: 1360 Decrypted bytes: 840 Encrypted packets: 10 Decrypted packets: 10 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

意味

この出力は、Host1がHost2にpingを実行できること、トラフィックがVPNを使用していることを示しています。

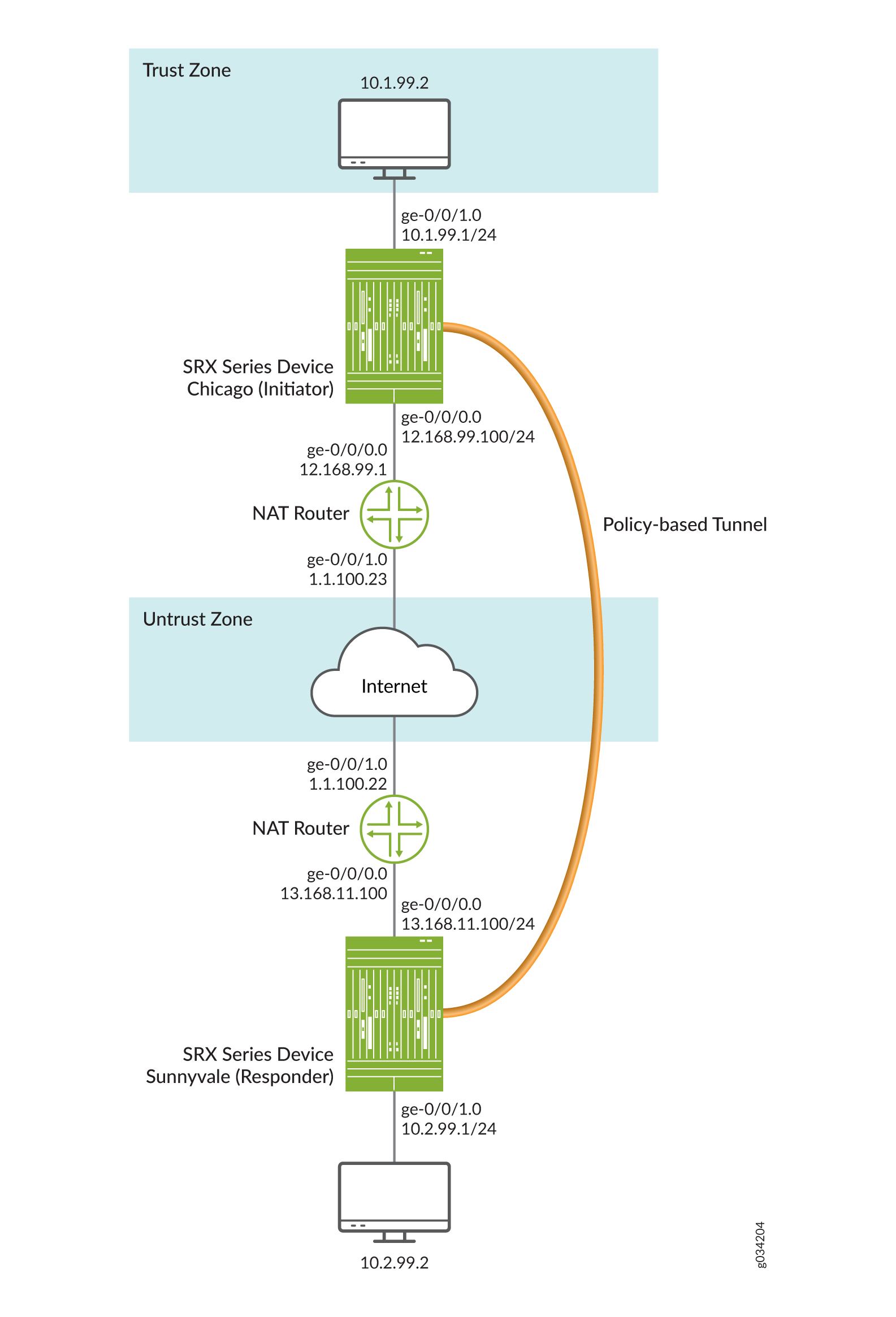

例:NAT デバイスの背後にイニシエーターとレスポンダーの両方を備えたポリシーベースの VPN を設定します

この例では、NAT デバイスの背後にイニシエーターとレスポンダーの両方を備えたポリシーベースのVPNを設定し、支社と本社の間で安全にデータを伝送する方法をご紹介します。

要件

始める前に、IPsec の概要を読んでください。

概要

この例では、イリノイ州シカゴにある支社においてポリシー ベースの VPN を設定します。トンネル リソースを節約しながら、VPN トラフィックをきめ細かく制限することを目標とします。支店のユーザーは、この VPN を使用してカリフォルニア州サニーベールの本社と接続します。

この例では、イニシエーターとレスポンダーの両方に対して、インターフェイス、ルーティング オプション、セキュリティ ゾーン、セキュリティー ポリシーを設定します。

図 2 は、静的 NAT デバイスの背後にイニシエータとレスポンダーの両方を備えたVPNのトポロジーの例を示します。

この例では、インターフェイス、IPv4 デフォルト ルート、およびセキュリティ ゾーンを構成します。次に、ローカルピアとリモートピアを含めたIKEフェーズ1、IPsecフェーズ2、そしてセキュリティポリシー を設定します。なお、上記の例では、レスポンダーのプライベート IP アドレス 13.168.11.1 は静的 NAT デバイスによって非表示にされ、パブリック IP アドレス 1.1.100.1 にマップされています。

例でイニシエーターに使用する固有の設定パラメーターについては、表 7~表 10を参照してください。

機能 |

お名前 |

設定パラメータ |

|---|---|---|

インターフェイス |

ge-0/0/0 |

12.168.99.100/24 |

ge-0/0/1 |

10.1.99.1/24 |

|

静的ルート |

10.2.99.0/24(デフォルト ルート) |

ネクスト ホップは 12.168.99.100 です。 |

1.1.100.0/24 |

12.168.99.100 |

|

セキュリティ ゾーン |

trust |

|

untrust |

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

プロポーザル |

ike_prop |

|

ポリシー |

ike_pol |

|

ゲートウェイ |

gate |

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

プロポーザル |

ipsec_prop |

|

ポリシー |

ipsec_pol |

|

VPN |

first_vpn |

|

目的 |

お名前 |

設定パラメータ |

|---|---|---|

セキュリティポリシーによって、 trustゾーンからuntrustゾーンへのトンネルトラフィックを許可します。 |

pol1 |

|

セキュリティポリシーによって、untrustゾーンからtrustゾーンへのトンネルトラフィックを許可します。 |

pol1 |

|

この例のレスポンダーで使われた特定の設定パラメーターについては、表 11~表 14 をご覧ください。

機能 |

お名前 |

設定パラメータ |

|---|---|---|

インターフェイス |

ge-0/0/0 |

13.168.11.100/24 |

ge-0/0/1 |

10.2.99.1/24 |

|

静的ルート |

10.1.99.0/24(デフォルト ルート) |

ネクスト ホップは 13.168.11.100 です。 |

1.1.100.0/24 |

13.168.11.100 |

|

セキュリティ ゾーン |

trust |

|

untrust |

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

プロポーザル |

ike_prop |

|

ポリシー |

ike_pol |

|

ゲートウェイ |

gate |

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

プロポーザル |

ipsec_prop |

|

ポリシー |

ipsec_pol |

|

VPN |

first_vpn |

|

目的 |

お名前 |

設定パラメータ |

|---|---|---|

セキュリティポリシーによって、 trustゾーンからuntrustゾーンへのトンネルトラフィックを許可します。 |

pol1 |

|

セキュリティポリシーによって、untrustゾーンからtrustゾーンへのトンネルトラフィックを許可します。 |

pol1 |

|

設定

- イニシエーターのインターフェイス、ルーティング オプション、セキュリティ ゾーンの設定

- イニシエーターのIKE設定

- イニシエーターのIPsecの設定

- イニシエーターのセキュリティポリシーの設定

- イニシエーターのNATの設定

- レスポンダーのインターフェイス、ルーティングオプション、セキュリティゾーンの設定

- レスポンダのIKE設定

- レスポンダのIPsecの設定

- レスポンダーのセキュリティ ポリシーの設定

- レスポンダーの NAT の設定

イニシエーターのインターフェイス、ルーティング オプション、セキュリティ ゾーンの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

[edit] set interfaces ge-0/0/0 unit 0 family inet address 12.168.99.100/24 set interfaces ge-0/0/1 unit 0 family inet address 10.1.99.1/24 set routing-options static route 10.2.99.0/24 next-hop 12.168.99.1 set routing-options static route 1.1.100.0/24 next-hop 12.168.99.1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces ge-0/0/0.0

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

インターフェイス、静的ルート、セキュリティゾーンの設定方法:

イーサネット インターフェイス情報を設定します。

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 12.168.99.100/24 user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.1.99.1/24

静的ルートの情報を設定します。

[edit] user@host# set routing-options static route 10.2.99.0/24 next-hop 12.168.99.1 user@host# set routing-options static route 1.1.100.0/24 next-hop 12.168.99.1

trustセキュリティ ゾーンを設定します。

[edit ] user@host# set security zones security-zone trust host-inbound-traffic protocols all

trustセキュリティ ゾーンにインターフェイスを割り当てます。

[edit security zones security-zone trust] user@host# set interfaces ge-0/0/1.0

trust セキュリティ ゾーンのシステム サービスを指定します。

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all

untrust セキュリティ ゾーンにインターフェイスを割り当てます。

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/0.0

結果

設定モードで、show interfaces、show routing-options、show security zones コマンドを入力して設定を確認します。出力に目的の設定が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 12.168.99.100/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.99.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.2.99.0/24 next-hop 12.168.99.1;

route 1.1.100.0/24 next-hop 12.168.99.1;

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone untrust {

host-inbound-traffic {

}

interfaces {

ge-0/0/0.0;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

イニシエーターのIKE設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security ike proposal ike_prop authentication-method pre-shared-keys set security ike proposal ike_prop dh-group group2 set security ike proposal ike_prop authentication-algorithm md5 set security ike proposal ike_prop encryption-algorithm 3des-cbc set security ike policy ike_pol mode aggressive set security ike policy ike_pol proposals ike_prop set security ike policy ike_pol pre-shared-key ascii-text "$ABC123” set security ike gateway gate ike-policy ike_pol set security ike gateway gate address 13.168.11.100 set security ike gateway gate external-interface ge-0/0/0.0 set security ike gateway gate local-identity hostname chicago

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

IKEを設定するには、次の手順に従います。

IKEフェーズ1のプロポーザルを作成します。

[edit security ike] user@host# edit proposal ike_prop

IKEプロポーザルの認証方法を定義します。

[edit security ike proposal ike_prop] user@host# set authentication-method pre-shared-keys

IKEプロポーザルのDiffie-hellmanグループを定義します。

[edit security ike proposal ike_prop] user@host# set dh-group group2

IKEプロポーザルの認証アルゴリズムを定義します。

[edit security ike proposal ike_prop] user@host# set authentication-algorithm md5

IKEプロポーザルの暗号化アルゴリズムを定義します。

[edit security ike proposal ike_prop] user@host# set encryption-algorithm 3des-cbc

IKEポリシー1のポリシーを作成します。

[edit security ike policy ] user@host# edit policy ike_pol

IKEフェーズ1ポリシーモードを設定します。

[edit security ike policy ike_pol] user@host# set mode aggressive

IKEプロポーザルへのリファレンスを指定します。

[edit security ike policy ike_pol] user@host# set proposals ike_prop

IKEフェーズ1ポリシー認認証方法を定義します。

[edit security ike policy ike_pol pre-shared-key] user@host# set ascii-text "$ABC123”

IKE フェーズ 1 ゲートウェイを作成し、その外部インターフェイスを定義します。

[edit security ike ] user@host# set gateway gate external-interface ge-0/0/0.0

IKE フェーズ 1 ゲートウェイのアドレスを作成します。

[edit security ike gateway gate] set address 13.168.11.100

IKEフェーズ1のポリシーリファレンスを定義します。

[edit security ike gateway gate] set ike-policy ike_pol

local-identityでローカル ピアを設定します。[edit security ike gateway gate] user@host# set local-identity hostname chicago

結果

設定モードから、show security ikeコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show security ike

proposal ike_prop {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm md5;

encryption-algorithm 3des-cbc;

}

policy ike_pol {

mode aggressive;

proposals ike_prop;

pre-shared-key ascii-text "$ABC123”

}

gateway gate {

ike-policy ike_pol;

address 13.168.11.100;

local-identity hostname chicago;

external-interface ge-0/0/0.0;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

イニシエーターのIPsecの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc set security ipsec policy ipsec_pol perfect-forward-secrecy keys group1 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn first_vpn ike gateway gate set security ipsec vpn first_vpn ike ipsec-policy ipsec_pol set security ipsec vpn first_vpn establish-tunnels immediately

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

IPsecを設定するには、次の手順に従います。

IPsecフェーズ2のプロポーザルを作成します。

[edit] user@host# edit security ipsec proposal ipsec_prop

IPsecフェーズ2のプロポーザルプロトコルを指定します。

[edit security ipsec proposal ipsec_prop] user@host# set protocol esp

IPsecフェーズ2のプロポーザル認証アルゴリズムを指定します。

[edit security ipsec proposal ipsec_prop] user@host# set authentication-algorithm hmac-md5-96

IPsecフェーズ2のプロポーザルの暗号化アルゴリズムを指定します。

[edit security ipsec proposal ipsec_prop] user@host# set encryption-algorithm 3des-cbc

IPsecフェーズ2のプロポーザルリファレンスを指定します。

[edit security ipsec policy ipsec_pol] user@host# set proposals ipsec_prop

Perfect Forward Secrecy(PFS)グループ1を使用するため、IPsecフェーズ2を指定します。

[edit security ipsec policy ipsec_pol ] user@host# set perfect-forward-secrecy keys group1

IKEゲートウェイを指定します。

[edit security ipsec] user@host# set vpn first_vpn ike gateway gate

IPsecフェーズ2ポリシーを指定します。

[edit security ipsec] user@host# set vpn first_vpn ike ipsec-policy ipsec_pol

結果

設定モードから、show security ipsecコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show security ipsec

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm 3des-cbc;

}

policy ipsec_pol {

perfect-forward-secrecy {

keys group1;

}

proposals ipsec_prop;

}

vpn first_vpn {

ike {

gateway gate;

ipsec-policy ipsec_pol;

}

establish-tunnels immediately;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

イニシエーターのセキュリティポリシーの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security policies from-zone trust to-zone untrust policy pol1 match source-address any set security policies from-zone trust to-zone untrust policy pol1 match destination-address any set security policies from-zone trust to-zone untrust policy pol1 match application any set security policies from-zone trust to-zone untrust policy pol1 then permit tunnel ipsec-vpn first_vpn set security policies from-zone untrust to-zone trust policy pol1 match application any set security policies from-zone untrust to-zone trust policy pol1 then permit tunnel ipsec-vpn first_vpn

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

セキュリティ ポリシーを設定するには、次の手順に従います。

trustゾーンからuntrustゾーンへのトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone trust to-zone untrust] user@host# set policy pol1 match source-address any user@host# set policy pol1 match destination-address any user@host# set policy pol1 match application any user@host# set policy pol1 then permit tunnel ipsec-vpn first_vpn

untrust ゾーンから trust ゾーンへのトラフィックを許可するセキュリティ ポリシーを作成します。

[edit security policies from-zone untrust to-zone trust] user@host# set policy pol1 match application any user@host# set policy pol1 then permit tunnel ipsec-vpn first_vpn

結果

設定モードから、show security policiesコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy pol1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

tunnel {

ipsec-vpn first_vpn;

}

}

}

}

}

from-zone untrust to-zone trust {

policy pol1 {

match {

application any;

}

then {

permit {

tunnel {

ipsec-vpn first_vpn;

}

}

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

イニシエーターのNATの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security nat source rule-set ipsec from zone trust set security nat source rule-set ipsec to zone untrust set security nat source rule-set ipsec rule 1 match source-address 0.0.0.0/0 set security nat source rule-set ipsec rule 1 then source-nat interface set security policies from-zone trust to-zone untrust policy allow-all match source-address any set security policies from-zone trust to-zone untrust policy allow-all match destination-address any set security policies from-zone trust to-zone untrust policy allow-all match application any set security policies from-zone trust to-zone untrust policy allow-all then permit set security policies from-zone untrust to-zone trust policy allow-all match application any set security policies from-zone untrust to-zone trust policy allow-all then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set interfaces ge-0/0/0 unit 0 family inet address 12.168.99.1/24 set interfaces ge-0/0/1 unit 0 family inet address 1.1.100.23/24 set routing-options static route 0.0.0.0/0 next-hop 1.1.100.22

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

NAT を提供するイニシエーターの設定方法:

インターフェイスを設定します。

[edit interfaces] user@host# set ge-0/0/0 unit 0 family inet address 12.168.99.1/24 user@host# set ge-0/0/1 unit 0 family inet address 1.1.100.23/24

ゾーンを設定します。

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/0.0

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/1.0

NATを設定します。

[edit security nat source rule-set ipsec] user@host# set from zone trust user@host# set to zone untrust user@host# set rule 1 match source-address 0.0.0.0/0 user@host# set rule 1 then source-nat interface

デフォルトのセキュリティポリシーを設定します。

[edit security policies] user@host# set from-zone trust to-zone untrust policy allow-all match source-address any user@host# set from-zone trust to-zone untrust policy allow-all match destination-address any user@host# set from-zone trust to-zone untrust policy allow-all match application any user@host# set from-zone trust to-zone untrust policy allow-all then permit user@host# set from-zone untrust to-zone trust policy allow-all match application any user@host# set from-zone untrust to-zone trust policy allow-all then permit

ルーティング オプションを設定します。

[edit routing-options user@host# set static route 0.0.0.0/0 next-hop 1.1.100.22

結果

設定モードから、show security natコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show security nat

source {

rule-set ipsec {

from zone trust;

to zone untrust;

rule 1 {

match {

source-address 0.0.0.0/0;

}

then {

source-nat {

interface;

}

}

}

}

}

}

policies {

from-zone trust to-zone untrust {

policy allow-all {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy allow-all {

match {

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

}

interfaces {

ge-0/0/1.0;

}

}

}

}

interfaces {

ge-0/0/0 {

unit 0 {

family inet {

address 12.168.99.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 1.1.100.23/24;

}

}

}

}

routing-options {

static {

route 0.0.0.0/0 next-hop 1.1.100.22;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

レスポンダーのインターフェイス、ルーティングオプション、セキュリティゾーンの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/0 unit 0 family inet address 13.168.11.100/24 set interfaces ge-0/0/1 unit 0 family inet address 10.2.99.1/24 set routing-options static route 10.1.99.0/24 next-hop 13.168.11.1 set routing-options static route 1.1.100.0/24 next-hop 13.168.11.1 set security zones security-zone untrust interfaces ge-0/0/0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1.0

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

インターフェイス、静的ルート、セキュリティ ゾーン、セキュリティ ポリシーの設定手順:

イーサネット インターフェイス情報を設定します。

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 13.168.11.100/24 user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.2.99.1/24

静的ルートの情報を設定します。

[edit] user@host# set routing-options static route 10.1.99.0/24 next-hop 13.168.11.1 user@host# set routing-options static route 1.1.100.0/24 next-hop 13.168.11.1

untrust セキュリティ ゾーンにインターフェイスを割り当てます。

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/0.0

trustセキュリティ ゾーンを設定します。

[edit] user@host# set security zones security-zone trust host-inbound-traffic protocols all

trustセキュリティ ゾーンにインターフェイスを割り当てます。

[edit security zones security-zone trust] user@host# set interfaces ge-0/0/1.0

trustセキュリティ ゾーンで許可されたシステム サービスを指定します。

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all

結果

コンフィギュレーションモードから、show interfacesshow routing-options、、およびの各コマshow security zonesンドを入力し、コンフィギュレーションを確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 13.168.11.100/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 10.2.99.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.1.99.0/24 next-hop 13.168.11.1;

route 1.1.100.0/24 next-hop 13.168.11.1;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

}

interfaces {

ge-0/0/0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

レスポンダのIKE設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security ike proposal ike_prop authentication-method pre-shared-keys set security ike proposal ike_prop dh-group group2 set security ike proposal ike_prop authentication-algorithm md5 set security ike proposal ike_prop encryption-algorithm 3des-cbc set security ike policy ike_pol mode aggressive set security ike policy ike_pol proposals ike_prop set security ike policy ike_pol pre-shared-key ascii-text "$ABC123" set security ike gateway gate ike-policy ike_pol set security ike gateway gate dynamic hostname chicago set security ike gateway gate external-interface ge-0/0/0.0

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

IKEを設定するには、次の手順に従います。

IKEプロポーザルの認証方法を定義します。

[edit security ike proposal ike_prop] user@host# set authentication-method pre-shared-key

IKEプロポーザルのDiffie-hellmanグループを定義します。

[edit security ike proposal ike_prop] user@host# set dh-group group2

IKEプロポーザルの認証アルゴリズムを定義します。

[edit security ike proposal ike_prop] user@host# set authentication-algorithm md5

IKEプロポーザルの暗号化アルゴリズムを定義します。

[edit security ike proposal ike_prop] user@host# set encryption-algorithm 3des-cbc

IKEポリシー1のポリシーを作成します。

[edit security ike] user@host# edit policy ike_pol

IKEフェーズ1ポリシーモードを設定します。

[edit security ike policy ike_pol] user@host# set mode aggressive

IKEプロポーザルへのリファレンスを指定します。

[edit security ike policy ike_pol] user@host# set proposals ike_prop

IKEフェーズ1ポリシー認認証方法を定義します。

[edit security ike policy ike_pol] user@host# set pre-shared-key ascii-text "$ABC123"

IKE フェーズ 1 ゲートウェイを作成し、その動的なホスト名を定義します。

[edit security ike gateway gate] user@host# set dynamic hostname chicago

IKE フェーズ 1 ゲートウェイを作成し、その外部インターフェイスを定義します。

[edit security ike gateway gate] user@host# set external-interface ge-0/0/0.0

IKEフェーズ1のポリシーリファレンスを定義します。

[edit security ike gateway gate] user@host# set ike-policy ike_pol

結果

設定モードから、show security ikeコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show security ike

proposal ike_prop {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm md5;

encryption-algorithm 3des-cbc;

}

policy ike_pol {

mode aggressive;

proposals ike_prop;

pre-shared-key ascii-text "$ABC123";

}

gateway gate {

ike-policy ike_pol;

dynamic hostname chicago;

external-interface ge-0/0/0.0;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

レスポンダのIPsecの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc set security ipsec policy ipsec_pol perfect-forward-secrecy keys group1 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn first_vpn ike gateway gate set security ipsec vpn first_vpn ike ipsec-policy ipsec_pol

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

IPsecを設定するには、次の手順に従います。

IPsecフェーズ2のプロポーザルを作成します。

[edit] user@host# edit security ipsec proposal ipsec_prop

IPsecフェーズ2のプロポーザルプロトコルを指定します。

[edit security security ipsec proposal ipsec_prop] user@host# set protocol esp

IPsecフェーズ2のプロポーザル認証アルゴリズムを指定します。

[edit security ipsec proposal ipsec_prop] user@host# set authentication-algorithm hmac-md5-96

IPsecフェーズ2のプロポーザルの暗号化アルゴリズムを指定します。

[edit security ipsec proposal ipsec_prop] user@host# set encryption-algorithm 3des-cbc

IPsecフェーズ2のポリシーを作成します。

[edit security ipsec] user@host# edit policy ipsec_pol

Perfect Forward Secrecy(PFS)グループ1を使用するため、IPsecフェーズ2を設定します。

[edit security ipsec policy ipsec_pol] user@host# set perfect-forward-secrecy keys group1

IPsecフェーズ2のプロポーザルリファレンスを指定します。

[edit security ipsec policy ipsec_pol] user@host# set proposals ipsec_prop

IKEゲートウェイを指定します。

[edit security ipsec] user@host# set vpn first_vpn ike gateway gate

IPsecフェーズ2ポリシーを指定します。

[edit security ipsec] user@host# set vpn first_vpn ike ipsec-policy ipsec_pol

結果

設定モードから、show security ipsecコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show security ipsec

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm 3des-cbc;

}

policy ipsec_pol {

perfect-forward-secrecy {

keys group1;

}

proposals ipsec_prop;

}

vpn first_vpn {

ike {

gateway gate;

ipsec-policy ipsec_pol;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

レスポンダーのセキュリティ ポリシーの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security policies from-zone trust to-zone untrust policy pol1 match source-address any set security policies from-zone trust to-zone untrust policy pol1 match destination-address any set security policies from-zone trust to-zone untrust policy pol1 match application any set security policies from-zone trust to-zone untrust policy pol1 then permit tunnel ipsec-vpn first_vpn set security policies from-zone untrust to-zone trust policy pol1 match application any set security policies from-zone untrust to-zone trust policy pol1 then permit tunnel ipsec-vpn first_vpn

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

セキュリティ ポリシーを設定するには、次の手順に従います。

trustゾーンからuntrustゾーンへのトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone trust to-zone untrust] user@host# set policy pol1 match source-address any user@host# set policy pol1 match destination-address any user@host# set policy pol1 match application any user@host# set policy pol1 then permit tunnel ipsec-vpn first_vpn

untrust ゾーンから trust ゾーンへのトラフィックを許可するセキュリティ ポリシーを作成します。

[edit security policies from-zone untrust to-zone trust] user@host# set policy pol1 match application any user@host# set policy pol1 then permit tunnel ipsec-vpn first_vpn

結果

設定モードから、show security policiesコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy pol1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

tunnel {

ipsec-vpn first_vpn;

}

}

}

}

}

from-zone untrust to-zone trust {

policy pol1 {

match {

application any;

}

then {

permit {

tunnel {

ipsec-vpn first_vpn;

}

}

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

レスポンダーの NAT の設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security nat source rule-set ipsec from zone trust set security nat source rule-set ipsec to zone untrust set security nat source rule-set ipsec rule 1 match source-address 0.0.0.0/0 set security nat source rule-set ipsec rule 1 then source-nat interface set security policies from-zone trust to-zone untrust policy allow-all match source-address any set security policies from-zone trust to-zone untrust policy allow-all match destination-address any set security policies from-zone trust to-zone untrust policy allow-all match application any set security policies from-zone trust to-zone untrust policy allow-all then permit set security policies from-zone untrust to-zone trust policy allow-all match application any set security policies from-zone untrust to-zone trust policy allow-all then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set interfaces ge-0/0/0 unit 0 family inet address 13.168.11.1/24 set interfaces ge-0/0/1 unit 0 family inet address 1.1.100.22/24 set routing-options static route 0.0.0.0/0 next-hop 1.1.100.23

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

NATを提供するレスポンダーを設定するには

インターフェイスを設定します。

[edit interfaces] user@host# set ge-0/0/0 unit 0 family inet address 13.168.11.1/24 user@host# set ge-0/0/1 unit 0 family inet address 1.1.100.22/24

ゾーンを設定します。

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/0.0

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/1.0

NATを設定します。

[edit security nat source rule-set ipsec] user@host# set from zone trust user@host# set to zone untrust user@host# set rule 1 match source-address 0.0.0.0/0 user@host# set rule 1 then source-nat interface

デフォルトのセキュリティポリシーを設定します。

[edit security policies] user@host# set from-zone trust to-zone untrust policy allow-all match source-address any user@host# set from-zone trust to-zone untrust policy allow-all match destination-address any user@host# set from-zone trust to-zone untrust policy allow-all match application any user@host# set from-zone trust to-zone untrust policy allow-all then permit user@host# set from-zone untrust to-zone trust policy allow-all match application any user@host# set from-zone untrust to-zone trust policy allow-all then permit

ルーティング オプションを設定します。

[edit routing-options user@host# set static route 0.0.0.0/0 next-hop 1.1.100.23

結果

設定モードから、show security natコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show security nat

nat {

source {

rule-set ipsec {

from zone trust;

to zone untrust;

rule 1 {

match {

source-address 0.0.0.0/0;

}

then {

source-nat {

interface;

}

}

}

}

}

}

policies {

from-zone trust to-zone untrust {

policy allow-all {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy allow-all {

match {

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

}

interfaces {

ge-0/0/1.0;

}

}

}

}

interfaces {

ge-0/0/0 {

unit 0 {

family inet {

address 13.168.11.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 1.1.100.22/24;

}

}

}

}

routing-options {

static {

route 0.0.0.0/0 next-hop 1.1.100.23;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認するには、次のタスクを実行します。

- イニシエーターのIKEフェーズ1ステータスの確認

- イニシエーターのIPsecセキュリティ関連付けの確認

- レスポンダーのIKEフェーズ1ステータスの確認

- レスポンダーのIPsec Security Associationsの確認

イニシエーターのIKEフェーズ1ステータスの確認

目的

IKEフェーズ1ステータスを確認します。

アクション

確認プロセスを開始する前に、10.1.99.0ネットワーク内のホストから10.2.99.0ネットワーク内のホストにトラフィックを送信する必要があります。ルートベースVPNでは、SRXシリーズデバイスからトンネルを通してトラフィックを開始できます。IPsecトンネルをテストする場合は、VPNの片側にあるデバイスからVPNの別の側にある第2デバイスにテスト トラフィックを送信することをお勧めします。例えば、10.1.99.2 から 10.2.99.2 に ping 操作を開始します。

動作モードからshow security ike security-associationsコマンドを入力します。コマンドからインデックス番号を取得した後、show security ike security-associations index index_number detailコマンドを使用します。

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 5649304 UP c3193077d38e426f 011f0ef28d928f4c Aggressive 13.168.11.

user@host> show security ike security-associations index 5649304 detail

IKE peer 13.168.11.100, Index 5649304, Gateway Name: gate

Role: Initiator, State: UP

Initiator cookie: c3193077d38e426f, Responder cookie: 011f0ef28d928f4c

Exchange type: Aggressive, Authentication method: Pre-shared-keys

Local: 12.168.99.100:4500, Remote: 13.168.11.100:4500

Lifetime: Expires in 26359 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Unknown Client

Peer ike-id: 13.168.11.100

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-md5-96

Encryption : 3des-cbc

Pseudo random function: hmac-md5

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 1140

Output bytes : 1203

Input packets: 6

Output packets: 6

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 2 created, 3 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 12.168.99.100:4500, Remote: 13.168.11.100:4500

Local identity: chicago

Remote identity: 13.168.11.100

Flags: IKE SA is created

意味

show security ike security-associationsコマンドは、すべてのアクティブなIKEフェーズ1のSAを一覧表示します。SAが表示されない場合は、フェーズ1の確立に問題があったことを示しています。設定でIKEポリシー パラメータと外部インターフェイスの設定を確認してください。

SAが表示される場合は、次の情報を確認します。

インデックス—この値は、各IKE SAに固有のもので、

show security ike security-associations index detailコマンドで使用すると、SAの詳細な情報を得ることができます。リモートアドレス—リモートIPアドレスが正しく、ポート4500がピアツーピア通信に使用されていることを確認します。

ロールイニシエータの状態

UP:フェーズ1 SAが確立されました。

Down - フェーズ 1 SA の確立に問題がありました。

IPsec SAペアの両方のピアがポート番号4500を使用しています。これはNAT-Tが実装されたことを示しています。(NAT-T は、ポート番号4500または他のランダムな大きな番号のポートを使用します)。

Peer IKE ID—リモート(レスポンダー)ID が正しいことを確認します。この例のホスト名はsunnyvaleです。

ローカルIDとリモートID—これらが正しいことを確認します。

Mode:正しいモードが使用されていることを確認してください。

設定で以下が適切か検証します。