グループ VPNv2

このトピックでは、Junos OS のグループ VPNv2 について説明します。

グループ VPNv2 では、信頼できるグループという概念を導入し、ポイントツーポイント トンネルとそれに関連するオーバーレイ ルーティングを排除します。すべてのグループ メンバーは、グループ SA とも呼ばれる共通のセキュリティ アソシエーション(SA)を共有します。

グループ VPNv2 の概要

IPsec セキュリティ アソシエーション(SA)は、仮想プライベート ネットワーク(VPN)参加者間の一方向契約であり、認証および暗号化アルゴリズム、鍵交換メカニズム、セキュアな通信に使用する規則を定義します。多くのVPN実装では、SAは2つのセキュリティデバイス間のポイントツーポイントトンネルです( 図 1を参照)。

グループ VPNv2 は、IPsec アーキテクチャを拡張して、セキュリティ デバイスのグループによって共有される SA をサポートします( 図 2 を参照)。グループ VPNv2 では、外側ヘッダーの元の送信元 IP アドレスと宛先 IP アドレスを維持することで、any-to-any接続が実現します。

グループVPNv2は、SRXシリーズファイアウォール向けのJunos OSの以前のリリースで導入されたグループVPN機能の拡張バージョンです。ジュニパーのデバイス上のグループ VPNv2 は、RFC 6407、 GDOI(解釈のグループ ドメイン)をサポートし、RFC 6407 に準拠する他のデバイスと相互運用できます。

- グループ VPNv2 の GDOI プロトコルについて

- グループ VPNv2 サーバーとメンバーについて

- グループ VPNv2 の制限について

- グループ VPNv2 サーバーメンバー通信について

- グループ VPNv2 の主要な操作について

グループ VPNv2 の GDOI プロトコルについて

グループ VPNv2 は、RFC 6407、 GDOI( 解釈のグループ ドメイン )に基づいています。このRFCは、グループメンバー間でSAを確立するための、グループメンバーとグループサーバー間のプロトコルを記述します。GDOI メッセージは、デバイス グループの SA を作成、維持、または削除します。

GDOI プロトコルは UDP ポート 848 で実行されます。インターネット セキュリティ アソシエーションと鍵管理プロトコル(ISAKMP)は、IKE IPsec トンネルの SA を確立するための 2 つのネゴシエーション フェーズを定義します。フェーズ 1 では、2 つのデバイスが GDOI などの他のセキュリティ プロトコルに対して ISAKMP SA を確立できます。

グループ VPNv2 では、フェーズ 1 ISAKMP SA ネゴシエーションがグループ サーバーとグループ メンバーの間で実行されます。サーバーとメンバーは同じ ISAKMP ポリシーを使用する必要があります。サーバーとメンバー間の GDOI 交換により、他のグループ メンバーと共有される SA が確立されます。グループ メンバーは、他のグループ メンバーと IPsec をネゴシエートする必要はありません。GDOI 交換 ISAKMP フェーズ 1 SA によって保護されている必要があります。

GDOI 交換には 2 つのタイプがあります。

groupkey-pull交換により、メンバーは、グループが共有する SA および鍵をサーバーから要求できます。グループメンバーは、groupkey-pull交換を通じてグループサーバーに登録する必要があります。groupkey-push交換は、既存のグループ SA の有効期限が切れる前に、サーバーがグループ SA とキーをメンバーに送信できるようにする単一のキー更新メッセージです。鍵更新メッセージは、サーバーからメンバーに送信される未承認メッセージです。

グループ VPNv2 サーバーとメンバーについて

グループ VPNv2 の中心は、グループ コントローラ/キー サーバー(GCKS)です。サーバー クラスターを使用して、GCKS の冗長性を提供できます。

GCKS またはグループ サーバーは、次のタスクを実行します。

グループ メンバーシップを制御します。

暗号化キーを生成します。

新しいグループ SA とキーをメンバーに送信します。グループメンバーは、グループサーバーから提供されたグループSAとキーに基づいてトラフィックを暗号化します。

グループ サーバーは、複数のグループにサービスを提供できます。1 つのセキュリティ デバイスを複数のグループのメンバーにすることができます。

各グループは、1 から 4,294,967,295 までの数値であるグループ識別子で表されます。グループサーバーとグループメンバーは、グループ識別子によって相互にリンクされます。グループごとに 1 つのグループ識別子しか存在できず、複数のグループで同じグループ ID を使用することはできません。

次に、グループ VPNv2 サーバーとメンバーのアクションの概要を示します。

グループ サーバーは、メンバーが登録されるのを UDP ポート 848 でリッスンします。

グループ サーバーに登録するには、メンバーはまずサーバーと IKE SA を確立します。メンバーデバイスは、グループに参加するために正しいIKEフェーズ1認証を提供する必要があります。メンバー単位での事前共有鍵認証がサポートされています。

認証と登録に成功すると、メンバーデバイスはGDOI

groupkey-pull交換を使用して、指定されたグループ識別子のグループSAとキーをサーバーから取得します。サーバーは、グループのメンバーをグループのメンバーシップに追加します。

グループ メンバーは、グループ SA キーで暗号化されたパケットを交換します。

サーバーは、鍵更新(GDOI groupkey-push)メッセージとともに、SA および鍵の更新をグループ・メンバーに送信します。サーバーは、SA の有効期限が切れる前にキー更新メッセージを送信して、グループ メンバー間のトラフィックの暗号化に有効なキーが使用可能であることを確認します。

サーバーから送信されるキー更新メッセージには、各グループ メンバーからの受信確認 (ack) メッセージが必要です。サーバーがメンバーから ack メッセージを受信しない場合、設定された retransmission-period (デフォルトは 10 秒)でキー更新メッセージが再送信されます。構成された number-of-retransmission (デフォルトは 2 回) 後にメンバーからの応答がない場合、そのメンバーはサーバーの登録済みメンバーから削除されます。サーバーとメンバー間の IKE SA も削除されます。

また、サーバーは、グループ SA が変更されたときに、メンバーに新しい鍵を提供するために鍵更新メッセージを送信します。

グループ VPNv2 の制限について

グループ VPNv2 サーバーは、RFC 6407、 GDOI(解釈のグループ ドメイン)をサポートするグループ VPNv2 メンバーでのみ動作します。

以下は、 グループVPNv2ではサポートされていません。

SNMP.

Cisco GET VPN サーバからのポリシーを拒否します。

フェーズ 1 IKE 認証の PKI サポート

グループ・サーバーとメンバーのコロケーション。サーバーとメンバーの機能が同一物理装置内に共存する。

シャーシ クラスタとして設定されたグループ メンバー。

設定と監視のためのJ-Webインターフェイス。

マルチキャスト データ トラフィック。

グループ VPNv2 は、IP アドレスを保持できない展開(NAT が使用されるインターネットなど)ではサポートされません。

グループ VPNv2 サーバーメンバー通信について

サーバーメンバー間通信により、サーバーは GDOI groupkey-push (キー更新) メッセージをメンバーに送信できます。グループに対してサーバー メンバー間通信が構成されていない場合、メンバーは GDOI groupkey-pull メッセージを送信してサーバーに登録および再登録できますが、サーバーはメンバーに groupkey-push メッセージを送信できません。

サーバーメンバー間の通信は、[edit security group-vpn server] 階層の server-member-communication 構成ステートメントを使用してグループに対して設定されます。次のオプションを定義できます。

サーバーに対してメンバーを認証するために使用される認証アルゴリズム (SHA-256 または SHA-384)。既定のアルゴリズムはありません。

サーバーとメンバー間の通信に使用される暗号化アルゴリズム。aes-128-cbc、aes-192-cbc、または aes-256-cbc を指定できます。既定のアルゴリズムはありません。

グループメンバーに送信されるキー更新メッセージのユニキャスト通信タイプ。

キー暗号化キー (KEK) の有効期間。デフォルトは3600秒です。

グループサーバーが応答なしでグループメンバーに

groupkey-pushメッセージを再送信する回数(デフォルトは2回)および再送信の間隔(デフォルトは10秒)。

グループのサーバー・メンバー間通信が構成されていない場合、 show security group-vpn server registered-members ・コマンドによって表示されるメンバーシップ・リストには、サーバーに登録されているグループ・メンバーが表示されます。グループのサーバー・メンバー間通信が構成されると、グループ・メンバーシップ・リストは消去されます。ユニキャスト通信タイプの場合、 show security group-vpn server registered-members コマンドはアクティブ・メンバーのみを表示します。

グループ VPNv2 の主要な操作について

このトピックでは、次のセクションについて説明します。

グループキー

グループ サーバーは、VPN グループ、グループ メンバー、およびグループ キー間の関係を追跡するデータベースを維持します。サーバーがメンバーにダウンロードするグループキーには、次の 2 種類があります。

KEK(鍵暗号化鍵)- SA 鍵更新鍵(GDOI

groupkey-push)交換の暗号化に使用されます。グループごとに 1 つの KEK がサポートされます。トラフィック暗号化キー(TEK)—グループ メンバー間の IPsec データ トラフィックを暗号化および復号化するために使用されます。

SA に関連付けられた鍵は、一致する ポリシーがメンバーに設定されている場合にのみ、グループ メンバーによって受け入れられます。受け入れられたキーはグループにインストールされますが、拒否されたキーは破棄されます。

キー更新メッセージ

グループがサーバーメンバー間通信用に構成されている場合、サーバーは、鍵更新(GDOI groupkey-push)メッセージを使用して、SAおよびキーの更新をグループメンバーに送信します。鍵更新メッセージは、SA の有効期限が切れる前に送信されます。これにより、グループ メンバー間のトラフィックの暗号化に有効なキーを使用できるようになります。

また、サーバーは、グループ メンバーシップに変更があった場合、またはグループ SA が変更された場合(グループ ポリシーが追加または削除された場合など)に、メンバーに新しいキーを提供するためにキー更新メッセージを送信します。

サーバーが鍵更新メッセージをグループ・メンバーに送信できるように、サーバー上でサーバー・メンバー間通信オプションを構成する必要があります。

グループ サーバーは、ユニキャスト鍵更新メッセージのコピーを各グループ メンバーに送信します。キー更新メッセージを受信したら、メンバーは確認応答(ACK)をサーバーに送信する必要があります。サーバーがメンバーから ACK を受信しない場合 (鍵更新メッセージの再送信を含む)、サーバーはそのメンバーを非アクティブと見なし、メンバーシップ・リストから削除します。サーバーは、メンバーへの鍵更新メッセージの送信を停止します。

サーバー・メンバー間通信の number-of-retransmission および retransmission-period 構成ステートメントは、メンバーから ACK を受信しない場合の、サーバーによる鍵更新メッセージの再送を制御します。

サーバーが鍵更新メッセージを送信する間隔は、[edit security group-vpn server group group-name] 階層の lifetime-seconds 設定ステートメントの値に基づきます。新しい鍵は、KEK 鍵と TEK 鍵の有効期限が切れる前に生成されます。

KEK の lifetime-seconds は、サーバーメンバー間の通信の一部として構成されます。デフォルトは 3600 秒です。TEK の lifetime-seconds は、IPsec プロポーザル用に設定されています。デフォルトは 3600 秒です。

会員登録

現在のキーの有効期限が切れる前にグループ メンバーがサーバーから新しい SA キーを受信しない場合、メンバーはサーバーに再登録し、GDOI groupkey-pull 交換で更新されたキーを取得する必要があります。

グループ VPNv2 設定の概要

このトピックでは、グループ VPNv2 を設定するための主なタスクについて説明します。

グループ コントローラ/キー サーバ(GCKS)は、グループ VPNv2 セキュリティ アソシエーション(SA)を管理し、暗号化キーを生成してグループ メンバーに配布します。グループ VPNv2 サーバー クラスタを使用して、GCKS の冗長性を提供できます。グループ VPNv2 サーバー クラスタの理解を参照してください。

グループサーバーで、次のように設定します。

- IKE フェーズ 1 SAグループVPNv2のIKEフェーズ1の設定についてを参照してください。

- IPsec SAグループVPNv2のIPsec SAの設定についてを参照してください。

- グループ識別子、グループ メンバーの IKE ゲートウェイ、グループ内のメンバーの最大数、サーバーとメンバー間の通信などの VPN グループ情報グループ設定には、SA とキーが適用されるトラフィックを定義するグループ ポリシーが含まれます。サーバー クラスターとアンチリプレイ時間枠は、必要に応じて構成できます。グループVPNv2設定の概要およびグループVPNv2トラフィックステアリングについてを参照してください。

グループ メンバーで、次のように設定します。

IKE フェーズ 1 SAグループVPNv2のIKEフェーズ1の設定についてを参照してください。

IPsec SAグループVPNv2のIPsec SAの設定についてを参照してください。

着信ゾーン(通常は保護されたLAN)、発信ゾーン(通常は WAN)、ポリシーを適用する VPN グループを定義する IPsec ポリシー。除外ルールまたはフェールオープンルールも指定できます。グループ VPNv2 トラフィック ステアリングについてを参照してください。

IPsecポリシーで指定されたゾーン間のグループVPNトラフィックを許可するセキュリティポリシー。

グループVPNv2の運用には、クライアントデバイスがネットワーク全体の目的のサイトに到達できるルーティングトポロジーが必要です。

グループは、構成 group ステートメント を使用してサーバー上で [edit security group-vpn server] 階層で構成されます。

グループ情報は、次の情報で構成されます。

グループ識別子—VPN グループを識別する値。グループメンバーに同じグループ識別子を設定する必要があります。

各グループメンバーは、

ike-gateway設定ステートメントで設定されます。この設定ステートメントのインスタンスは複数存在でき、グループの各メンバーに1つずつあります。グループ ポリシー - メンバーにダウンロードされるポリシー。グループ ポリシーは、SA とキーが適用されるトラフィックを記述します。グループ VPNv2 トラフィック ステアリングについてを参照してください。

メンバーしきい値 - グループ内のメンバーの最大数。グループのメンバーしきい値に達すると、サーバーは新しいメンバーからの

groupkey-pull開始に応答を停止します。グループ VPNv2 サーバー クラスタの理解を参照してください。サーバーメンバー間通信 - サーバーがメンバーに

groupkey-pushキー更新メッセージを送信できるようにするオプションの設定。サーバー クラスタ:グループ コントローラ/キー サーバー(GCKS)の冗長性をサポートするオプションの設定。グループ VPNv2 サーバー クラスタの理解を参照してください。

アンチリプレイ:パケットの傍受とリプレイを検出するオプションの設定。グループ VPNv2 アンチリプレイの理解を参照してください。

グループVPNv2のIKEフェーズ1の設定について

グループ サーバーとグループ メンバー間の IKE フェーズ 1 SA は、グループによって共有される IPsec SA をネゴシエートするためのセキュアなチャネルを確立します。ジュニパーネットワークスのセキュリティデバイス上の標準IPsec VPNの場合、フェーズ1 SA設定は、IKEプロポーザル、ポリシー、およびゲートウェイの指定で構成されます。

グループ VPNv2 の場合、IKE フェーズ 1 SA 設定は標準 IPsec VPN の設定と似ていますが、[edit security group-vpn server ike] および [edit security group-vpn member ike] 階層で実行されます。

IKEプロポーザル構成では、参加者間の安全なチャネルを開くために使用される認証方法と認証および暗号化アルゴリズムを設定します。IKE ポリシー設定では、フェーズ 1 チャネルをネゴシエートするモードを設定し、使用する鍵交換のタイプを指定し、フェーズ 1 プロポーザルを参照します。IKE ゲートウェイ設定では、フェーズ 1 ポリシーを参照します。

グループ サーバー上の IKE プロポーザルとポリシー構成は、グループ メンバー上の IKE プロポーザルとポリシー構成と一致している必要があります。グループ サーバーでは、グループ メンバーごとに IKE ゲートウェイが構成されます。グループ・メンバーでは、IKEゲートウェイ構成で最大4つのサーバー・アドレスを指定できます。

グループ VPNv2 の IPsec SA の設定について

サーバーとメンバーは、フェーズ 1 のネゴシエーションでセキュアで認証済みのチャネルを確立した後、メンバー間で送信されるデータを保護するために、グループ メンバーによって共有される IPsec SA の確立に進みます。グループ VPNv2 の IPsec SA 設定は標準 VPN の設定と似ていますが、グループ メンバーが他のグループ メンバーと SA をネゴシエートする必要はありません。

グループ VPNv2 の IPsec 設定は、次の情報で構成されます。

グループ サーバーでは、SA に使用するセキュリティ プロトコル、認証、および暗号化アルゴリズムに対して IPsec プロポーザルが設定されています。IPsec SAプロポーザルは、[

edit security group-vpn server ipsec]階層にproposal設定ステートメントを使用してグループサーバー上で設定されます。グループメンバーには、グループ識別子、グループサーバー(

ike-gateway設定ステートメントで設定)、メンバーがグループピアに接続するために使用するインターフェイスを参照する Autokey IKE が設定されています。Autokey IKE は、[edit security group-vpn member ipsec] 階層のvpn設定ステートメントを持つメンバーで設定されます。

関連項目

グループ VPNv2 トラフィック ステアリングについて

グループ サーバーは、IPsec セキュリティ アソシエーション(SA)と鍵を、指定されたグループのメンバーに配布します。同じグループに属するすべてのメンバーは、同じ IPsec SA のセットを共有します。特定のグループ メンバーにインストールされている SA は、グループ SA に関連付けられているポリシーと、グループ メンバーに設定されている IPsec ポリシーによって決まります。

グループサーバーで設定されたグループポリシー

VPN グループでは、サーバがメンバーにプッシュする各グループ SA とキーは、グループ ポリシーに関連付けられます。グループ ポリシーは、プロトコル、送信元アドレス、送信元ポート、宛先アドレス、宛先ポートなど、キーを使用するトラフィックを記述します。サーバーでは、グループ ポリシーは [edit security group-vpn server group name ipsec-sa name] 階層レベルの match-policy policy-name オプションを使用して構成されます。

同一の(同じ送信元アドレス、宛先アドレス、送信元ポート、宛先ポート、およびプロトコル値で設定された)グループ ポリシーは、1 つのグループに対して存在できません。グループに対して同一のグループポリシーを含む設定をコミットしようとすると、エラーが返されます。この場合、設定をコミットする前に、同一のグループ ポリシーの 1 つを削除する必要があります。

グループ メンバーに設定された IPsec ポリシー

グループ メンバーの IPsec ポリシーは、次の情報で構成されます。

グループ トラフィックの受信ゾーン

from-zone()。グループトラフィックの送信ゾーン(

to-zone)。IPsecポリシーが適用されるグループの名前。特定のfrom-zone/to-zoneペアが参照できるグループVPNv2名は1つだけです。

グループ メンバーがグループ VPNv2 に接続するために使用するインターフェイスは、発信ゾーンに属している必要があります。このインターフェイスは、[edit security group-vpn member ipsec vpn vpn-name] 階層レベルの group-vpn-external-interface ステートメントで指定します。

グループ メンバーでは、IPsec ポリシーが [edit security ipsec-policy] 階層レベルで設定されます。IPsecポリシーに一致するトラフィックは、グループに設定されている除外ルールおよびフェールオープンルールとさらにチェックされます。

フェールクローズ

既定では、グループ サーバーから受信した除外ルールまたはフェールオープン ルールまたはグループ ポリシーに一致しないトラフィックはブロックされます。これは フェールクローズと呼ばれます。

除外ルールとフェールオープンルール

グループ メンバーでは、グループごとに次のタイプのルールを設定できます。

VPN 暗号化から除外されるトラフィック。このタイプのトラフィックの例には、BGPまたはOSPFルーティングプロトコルが含まれます。グループからトラフィックを除外するには、

set security group-vpn member ipsec vpn vpn-name exclude rule設定を使用します。最大 10 個の除外ルールを構成できます。グループメンバーがIPsec SAの有効なトラフィック暗号化キー(TEK)を受信していない場合、顧客の運用にとって重要で、クリアテキスト(暗号化なし)で送信する必要があるトラフィック。フェールオープンルールは、他のすべてのトラフィックがブロックされている間、このトラフィックフローを許可します。

set security group-vpn member ipsec vpn vpn-name fail-open rule設定でフェールオープンを有効にします。最大 10 個のフェールオープン ルールを設定できます。

IPsecポリシーとルールの優先度

IPsecポリシーとルールは、グループメンバーに対して以下の優先順位を持ちます。

VPN 暗号化から除外するトラフィックを定義するルールを除外します。

グループ サーバーからダウンロードされるグループ ポリシー。

SA に有効な TEK がない場合にクリアテキストで送信されるトラフィックを定義するフェールオープン ルール。

トラフィックをブロックするフェールクローズポリシー。これは、トラフィックが除外ルールまたはフェールオープンルールまたはグループポリシーに一致しない場合のデフォルトです。

関連項目

グループ VPNv2 リカバリー プローブ プロセスについて

次の 2 つの状況は、グループ メンバーがグループ サーバーおよび他のグループ メンバーと同期していないことを示している可能性があります。

グループメンバーは、認識できないSPI(セキュリティパラメーターインデックス)を持つカプセル化セキュリティペイロード(ESP)パケットを受信します。

グループ メンバーには送信 IPsec トラフィックがありますが、着信 IPsec トラフィックはありません。

いずれかの状態が検出されると、グループ・メンバーでリカバリー・プローブ・プロセスをトリガーできます。リカバリー・プローブ・プロセスは、特定の間隔で GDOI groupkey-pull 交換を開始し、グループ・サーバーからメンバーの SA を更新します。不正な SPI パケットの DoS 攻撃があった場合、または送信者自体が非同期である場合、グループ メンバーの非同期表示は誤ったアラームである可能性があります。システムの過負荷を避けるために、 groupkey-pull 開始は 10、20、40、80、160、および 320 秒の間隔で再試行されます。

リカバリー・プローブ・プロセスは、デフォルトでは無効になっています。リカバリー プローブ プロセスを有効にするには、[edit security group-vpn member ipsec vpn vpn-name] 階層レベルで recovery-probe を構成します。

グループ VPNv2 アンチリプレイについて

アンチリプレイは、パケットが攻撃者によって傍受され、再生されたときに検出できる IPsec 機能です。グループのアンチリプレイはデフォルトで無効になっています。

各 IPsec パケットにはタイムスタンプが含まれています。グループメンバーは、パケットのタイムスタンプが設定された anti-replay-time-window 値の範囲内にあるかどうかを確認します。タイムスタンプが 値を超えると、パケットが破棄されます。

グループVPNv2アンチリプレイをサポートするすべてのデバイスでNTPを設定することをお勧めします。

ハイパーバイザーに高負荷がかかっているホストマシン上のvSRX仮想ファイアウォールインスタンスで実行されているグループメンバーで問題が発生する可能性がありますが、その問題は anti-replay-time-window 値を再設定することで修正できます。グループ メンバーの IPsec ポリシーに一致するデータが転送されない場合は、 show security group-vpn member ipsec statistics 出力で D3P エラーを確認します。NTP が正しく動作していることを確認します。エラーがある場合は、 anti-replay-time-window 値を調整します。

関連項目

例:グループ VPNv2 サーバーとメンバーの設定

この例では、グループ VPNv2 グループ メンバーにグループ コントローラ/キー サーバ(GCKS)サポートを提供するようにグループ VPNv2 サーバを設定する方法を示します。

要件

この例では、次のハードウェアとソフトウェアのコンポーネントを使用しています。

グループVPNv2をサポートするJunos OSリリース15.1X49-D30以降を実行する、サポートされているSRXシリーズファイアウォールまたはvSRX仮想ファイアウォールインスタンス。このSRXシリーズファイアウォールまたはvSRX仮想ファイアウォールインスタンスは、グループVPNv2サーバーとして動作します。

グループVPNv2をサポートする、Junos OSリリース15.1X49-D30以降を実行する2つのサポートされているSRXシリーズファイアウォールまたはvSRX仮想ファイアウォールインスタンス。これらのデバイスまたはインスタンスは、グループ VPNv2 グループ メンバーとして動作します。

グループVPNv2をサポートする、Junos OSリリース15.1R2以降を実行する2台のサポートされているMXシリーズデバイス。これらのデバイスは、グループ VPNv2 グループ メンバーとして動作します。

各デバイスで、ホスト名、ルート管理者パスワード、および管理アクセスを設定する必要があります。各デバイスで NTP も設定することをお勧めします。

グループVPNv2の運用には、クライアントデバイスがネットワーク全体の目的のサイトに到達できるルーティングトポロジーが必要です。この例では、グループ VPNv2 設定に焦点を当てています。ルーティング構成については説明されていません。

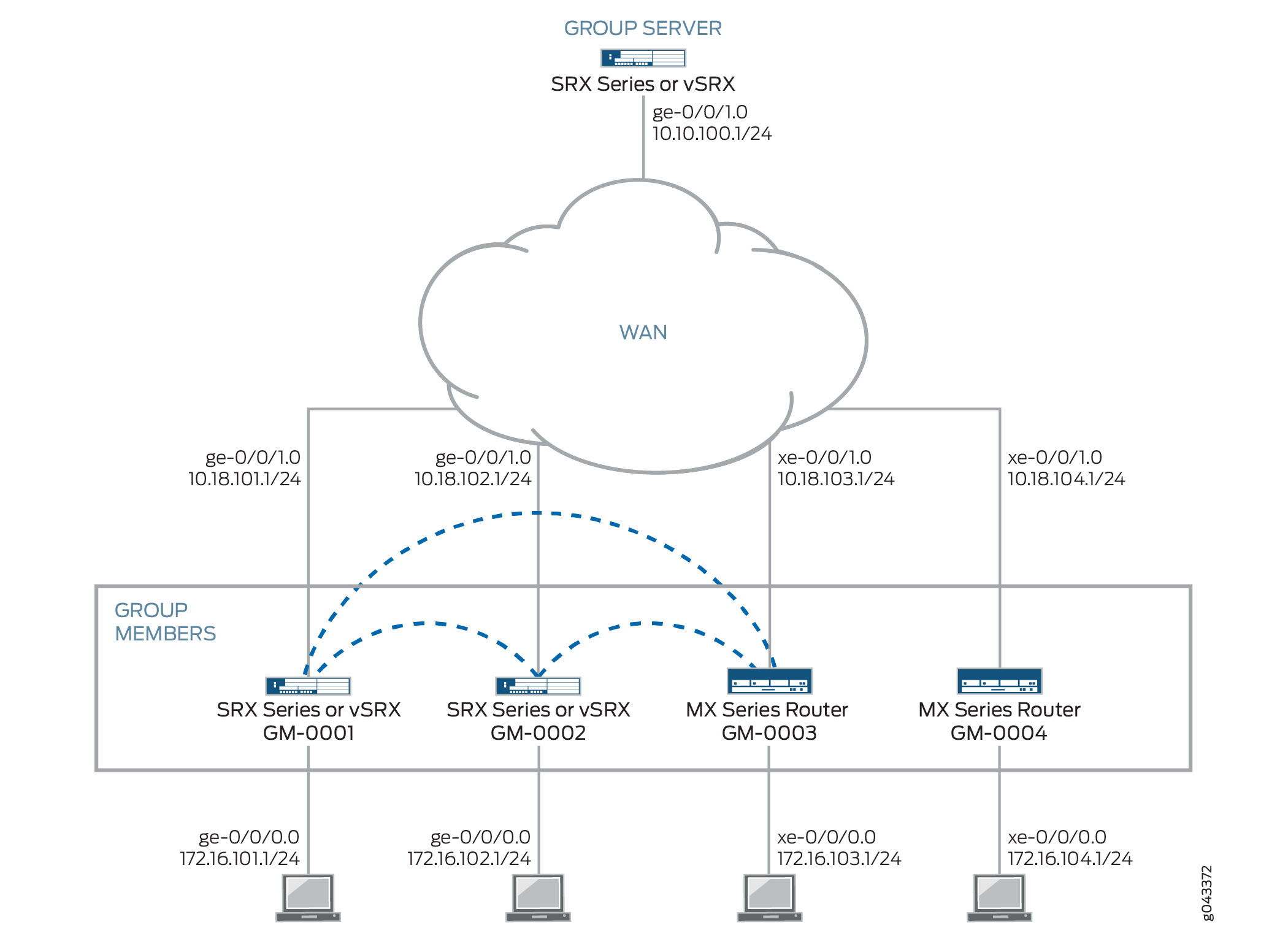

概要

この例では、グループ VPNv2 ネットワークはサーバーと 4 つのメンバーで構成されています。メンバーのうち2つはSRXシリーズファイアウォールまたはvSRX仮想ファイアウォールインスタンスで、他の2つのメンバーはMXシリーズデバイスです。共有グループ VPN SA は、グループ メンバー間のトラフィックを保護します。

グループ VPN SA は、フェーズ 1 SA で保護されている必要があります。したがって、グループ VPN 構成には、グループ サーバーとグループ メンバーの両方で IKE フェーズ 1 ネゴシエーションを構成する必要があります。

グループサーバーとグループメンバーの両方に同じグループ識別子を設定する必要があります。この例では、グループ名は GROUP_ID-0001、グループ識別子は 1 です。サーバーで構成されたグループ ポリシーは、SA とキーが 172.16.0.0/12 の範囲のサブネットワーク間のトラフィックに適用されることを指定します。

SRXシリーズファイアウォールまたはvSRX仮想ファイアウォールのグループメンバーでは、LANゾーンを送信元ゾーン(受信トラフィック)とし、WANゾーンをtoゾーン(送信トラフィック)とするグループに対してIPsecポリシーが設定されます。LANゾーンとWANゾーン間のトラフィックを許可するセキュリティポリシーも必要です。

トポロジー

図 3 は、この例用に設定するジュニパーネットワークスのデバイスを示しています。

設定

- グループサーバーの設定

- グループメンバーGM-0001(SRXシリーズファイアウォールまたはvSRX仮想ファイアウォールインスタンス)の設定

- グループメンバーGM-0002(SRXシリーズファイアウォールまたはvSRX仮想ファイアウォールインスタンス)の設定

- グループメンバーの設定 GM-0003(MXシリーズデバイス)

- グループメンバーの設定 GM-0004(MXシリーズデバイス)

グループサーバーの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/1 unit 0 family inet address 10.10.100.1/24 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then reject set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set routing-options static route 10.18.101.0/24 next-hop 10.10.100.254 set routing-options static route 10.18.102.0/24 next-hop 10.10.100.254 set routing-options static route 10.18.103.0/24 next-hop 10.10.100.254 set routing-options static route 10.18.104.0/24 next-hop 10.10.100.254 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123" set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.10.100.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.10.100.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.10.100.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.10.100.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0005 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

グループ VPNv2 サーバーを設定するには:

インターフェイス、セキュリティ ゾーン、セキュリティ ポリシーを構成します。

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.10.100.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/1.0 [edit security policies] user@host# set global policy 1000 match source-address any user@host# set global policy 1000 match destination-address any user@host# set global policy 1000 match application any user@host# set global policy 1000 match from-zone any user@host# set global policy 1000 match to-zone any user@host# set global policy 1000 then reject user@host# set global policy 1000 then log session-init user@host# set global policy 1000 then count user@host# set default-policy deny-all

静的ルートを構成します。

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.10.100.254 user@host# set static route 10.18.102.0/24 next-hop 10.10.100.254 user@host# set static route 10.18.103.0/24 next-hop 10.10.100.254 user@host# set static route 10.18.104.0/24 next-hop 10.10.100.254

IKEプロポーザル、ポリシー、およびゲートウェイを設定します。

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set authentication-algorithm sha-256 user@host# set dh-group group14 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy GMs] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike gateway GM-0001] user@host# set ike-policy GMs user@host# set address 10.18.101.1 user@host# set local-address 10.10.100.1 [edit security group-vpn server ike gateway GM-0002] user@host# set ike-policy GMs user@host# set address 10.18.102.1 user@host# set local-address 10.10.100.1 [edit security group-vpn server ike gateway GM-0003] user@host# set ike-policy GMs user@host# set address 10.18.103.1 user@host# set local-address 10.10.100.1 [edit security group-vpn server ike gateway GM-0004] user@host# set ike-policy GMs user@host# set address 10.18.104.1 user@host# set local-address 10.10.100.1

IPsecプロポーザルを設定します。

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600 VPN Group

グループを設定します。

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set ike-gateway GM-0001 user@host# set ike-gateway GM-0002 user@host# set ike-gateway GM-0003 user@host# set ike-gateway GM-0004 user@host# set anti-replay-time-window 1000

サーバーからメンバーへの通信を構成します。

[edit security group-vpn server group GROUP_ID-0001 server-member-communication] user@host# set communication-type unicast user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 7200 user@host# set sig-hash-algorithm sha-256

グループ メンバーにダウンロードするグループ ポリシーを設定します。

[edit security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001] user@host# set proposal AES256-SHA256-L3600 user@host# set match-policy 1 source 172.16.0.0/12 user@host# set match-policy 1 destination 172.16.0.0/12 user@host# set match-policy 1 protocol 0

結果

コンフィギュレーションモードから、show interfacesshow routing-options、、およびの各コマshow securityンドを入力し、コンフィギュレーションを確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.10.100.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.10.100.254;

route 10.18.102.0/24 next-hop 10.10.100.254;

route 10.18.103.0/24 next-hop 10.10.100.254;

route 10.18.104.0/24 next-hop 10.10.100.254;

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy GMs {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway GM-0001 {

ike-policy GMs;

address 10.18.101.1;

local-address 10.10.100.1;

}

gateway GM-0002 {

ike-policy GMs;

address 10.18.102.1;

local-address 10.10.100.1;

}

gateway GM-0003 {

ike-policy GMs;

address 10.18.103.1;

local-address 10.10.100.1;

}

gateway GM-0004 {

ike-policy GMs;

address 10.18.104.1;

local-address 10.10.100.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

ike-gateway GM-0001;

ike-gateway GM-0002;

ike-gateway GM-0003;

ike-gateway GM-0004;

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

reject;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

グループメンバーGM-0001(SRXシリーズファイアウォールまたはvSRX仮想ファイアウォールインスタンス)の設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/0 unit 0 description To_LAN set interfaces ge-0/0/0 unit 0 family inet address 172.16.101.1/24 set interfaces ge-0/0/1 unit 0 description To_KeySrv set interfaces ge-0/0/1 unit 0 family inet address 10.18.101.1/24 set security zones security-zone LAN host-inbound-traffic system-services ike set security zones security-zone LAN host-inbound-traffic system-services ssh set security zones security-zone LAN host-inbound-traffic system-services ping set security zones security-zone LAN interfaces ge-0/0/0.0 set security zones security-zone WAN host-inbound-traffic system-services ike set security zones security-zone WAN host-inbound-traffic system-services ssh set security zones security-zone WAN host-inbound-traffic system-services ping set security zones security-zone WAN interfaces ge-0/0/1.0 set security address-book global address 172.16.0.0/12 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match application any set security policies from-zone LAN to-zone WAN policy 1 then permit set security policies from-zone LAN to-zone WAN policy 1 then log session-init set security policies from-zone WAN to-zone LAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match application any set security policies from-zone WAN to-zone LAN policy 1 then permit set security policies from-zone WAN to-zone LAN policy 1 then log session-init set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then reject set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set routing-options static route 10.18.102.0/24 next-hop 10.18.101.254 set routing-options static route 10.18.103.0/24 next-hop 10.18.101.254 set routing-options static route 10.18.104.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.101.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.101.254 set routing-options static route 10.10.100.0/24 next-hop 10.18.101.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy KeySrv mode main set security group-vpn member ike policy KeySrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy KeySrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway KeySrv ike-policy KeySrv set security group-vpn member ike gateway KeySrv server-address 10.10.100.1 set security group-vpn member ike gateway KeySrv local-address 10.18.101.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway KeySrv set security group-vpn member ipsec vpn GROUP_ID-0001 group-vpn-external-interface ge-0/0/1.0 set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 recovery-probe set security ipsec-policy from-zone LAN to-zone WAN ipsec-group-vpn GROUP_ID-0001

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

グループVPNv2メンバーを設定するには:

インターフェイス、セキュリティ ゾーン、セキュリティ ポリシーを構成します。

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_LAN user@host# set ge-0/0/0 unit 0 family inet address 172.16.101.1/24 user@host# set ge-0/0/1 unit 0 description To_KeySrv user@host# set ge-0/0/1 unit 0 family inet address 10.18.101.1/24 [edit security zones security-zone LAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 [edit security] user@host# set address-book global address 172.16.0.0/12 172.16.0.0/12 [edit security zones security-zone WAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/1.0 [edit security policies from-zone LAN to-zone WAN] user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies from-zone WAN to-zone LAN user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies] user@host# set global policy 1000 match source-address any user@host# set global policy 1000 match destination-address any user@host# set global policy 1000 match application any user@host# set global policy 1000 match from-zone any user@host# set global policy 1000 match to-zone any user@host# set global policy 1000 match then reject user@host# set global policy 1000 match then log session-init user@host# set global policy 1000 match then count user@host# set default-policy deny-all

静的ルートを構成します。

[edit routing-options] user@host# set static route 10.18.102.0/24 next-hop 10.18.101.254 user@host# set static route 10.18.103.0/24 next-hop 10.18.101.254 user@host# set static route 10.18.104.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.101.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.101.254 user@host# set static route 10.10.100.0/24 next-hop 10.18.101.254

IKEプロポーザル、ポリシー、およびゲートウェイを設定します。

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set authentication-algorithm sha-256 user@host# set dh-group group14 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.101.1

IPsec SAを設定します。

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group-vpn-external-interface ge-0/0/1.0 user@host# set group 1 user@host# set recovery-probe

IPsecポリシーを設定します。

[edit security ipsec-policy from-zone LAN to-zone WAN] user@host# set ipsec-group-vpn GROUP_ID-0001

結果

コンフィギュレーションモードから、show interfacesshow routing-options、、およびの各コマshow securityンドを入力し、コンフィギュレーションを確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_LAN;

family inet {

address 172.16.101.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_KeySrv;

family inet {

address 10.18.101.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.18.102.0/24 next-hop 10.18.101.254;

route 10.18.103.0/24 next-hop 10.18.101.254;

route 10.18.104.0/24 next-hop 10.18.101.254;

route 172.16.101.0/24 next-hop 10.18.101.254;

route 172.16.102.0/24 next-hop 10.18.101.254;

route 172.16.103.0/24 next-hop 10.18.101.254;

route 172.16.104.0/24 next-hop 10.18.101.254;

route 10.10.100.0/24 next-hop 10.18.101.254;

}

[edit]

user@host# show security

address-book {

global {

address 172.16.0.0/12 172.16.0.0/12;

}

}

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

server-address 10.10.100.1;

local-address 10.18.101.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv;

group-vpn-external-interface ge-0/0/1.0;

group 1;

recovery-probe;

}

}

}

}

ipsec-policy {

from-zone LAN to-zone WAN {

ipsec-group-vpn GROUP_ID-0001;

}

}

policies {

from-zone LAN to-zone WAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

from-zone WAN to-zone LAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

reject;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone LAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone WAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

グループメンバーGM-0002(SRXシリーズファイアウォールまたはvSRX仮想ファイアウォールインスタンス)の設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/0 unit 0 description To_LAN set interfaces ge-0/0/0 unit 0 family inet address 172.16.102.1/24 set interfaces ge-0/0/1 unit 0 description To_KeySrv set interfaces ge-0/0/1 unit 0 family inet address 10.18.102.1/24 set security zones security-zone LAN host-inbound-traffic system-services ike set security zones security-zone LAN host-inbound-traffic system-services ssh set security zones security-zone LAN host-inbound-traffic system-services ping set security zones security-zone LAN interfaces ge-0/0/0.0 set security zones security-zone WAN host-inbound-traffic system-services ike set security zones security-zone WAN host-inbound-traffic system-services ssh set security zones security-zone WAN host-inbound-traffic system-services ping set security zones security-zone WAN interfaces ge-0/0/1.0 set security address-book global address 172.16.0.0/12 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone LAN to-zone WAN policy 1 match application any set security policies from-zone LAN to-zone WAN policy 1 then permit set security policies from-zone LAN to-zone WAN policy 1 then log session-init set security policies from-zone WAN to-zone LAN policy 1 match source-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match destination-address 172.16.0.0/12 set security policies from-zone WAN to-zone LAN policy 1 match application any set security policies from-zone WAN to-zone LAN policy 1 then permit set security policies from-zone WAN to-zone LAN policy 1 then log session-init set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then reject set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set routing-options static route 10.18.101.0/24 next-hop 10.18.102.254 set routing-options static route 10.18.103.0/24 next-hop 10.18.102.254 set routing-options static route 10.18.104.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.102.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.102.254 set routing-options static route 10.10.100.0/24 next-hop 10.18.102.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy KeySrv mode main set security group-vpn member ike policy KeySrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy KeySrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway KeySrv ike-policy KeySrv set security group-vpn member ike gateway KeySrv server-address 10.10.100.1 set security group-vpn member ike gateway KeySrv local-address 10.18.102.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway KeySrv set security group-vpn member ipsec vpn GROUP_ID-0001 group-vpn-external-interface ge-0/0/1.0 set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 recovery-probe set security ipsec-policy from-zone LAN to-zone WAN ipsec-group-vpn GROUP_ID-0001

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

グループVPNv2メンバーを設定するには:

インターフェイス、セキュリティ ゾーン、セキュリティ ポリシーを構成します。

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_LAN user@host# set ge-0/0/0 unit 0 family inet address 172.16.102.1/24 user@host# set ge-0/0/1 unit 0 description To_KeySrv user@host# set ge-0/0/1 unit 0 family inet address 10.18.101.1/24 [edit security zones security-zone LAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 [edit security zones security-zone WAN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/1.0 [edit security] user@host# set address-book global address 172.16.0.0/12 172.16.0.0/12 [edit security policies from-zone LAN to-zone WAN] user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies from-zone WAN to-zone LAN user@host# set policy 1 match source-address 172.16.0.0/12 user@host# set policy 1 match destination-address 172.16.0.0/12 user@host# set policy 1 match application any user@host# set policy 1 then permit user@host# set then log session-init [edit security policies] user@host# set global policy 1000 match source-address any user@host# set global policy 1000 match destination-address any user@host# set global policy 1000 match application any user@host# set global policy 1000 match from-zone any user@host# set global policy 1000 match to-zone any user@host# set global policy 1000 match then reject user@host# set global policy 1000 match then log session-init user@host# set global policy 1000 match then count user@host# set default-policy deny-all

静的ルートを構成します。

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.18.102.254 user@host# set static route 10.18.103.0/24 next-hop 10.18.102.254 user@host# set static route 10.18.104.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.102.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.102.254 user@host# set static route 10.10.100.0/24 next-hop 10.18.102.254

IKEプロポーザル、ポリシー、およびゲートウェイを設定します。

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set authentication-algorithm sha-256 user@host# set dh-group group14 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.102.1

IPsec SAを設定します。

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group-vpn-external-interface ge-0/0/1.0 user@host# set group 1 user@host# set recovery-probe

IPsecポリシーを設定します。

[edit security ipsec-policy from-zone LAN to-zone WAN] user@host# set ipsec-group-vpn GROUP_ID-0001

結果

コンフィギュレーションモードから、show interfacesshow routing-options、、およびの各コマshow securityンドを入力し、コンフィギュレーションを確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_LAN;

family inet {

address 172.16.102.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_KeySrv;

family inet {

address 10.18.102.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.18.102.254;

route 10.18.103.0/24 next-hop 10.18.102.254;

route 10.18.104.0/24 next-hop 10.18.102.254;

route 172.16.101.0/24 next-hop 10.18.102.254;

route 172.16.102.0/24 next-hop 10.18.102.254;

route 172.16.103.0/24 next-hop 10.18.102.254;

route 172.16.104.0/24 next-hop 10.18.102.254;

route 10.10.100.0/24 next-hop 10.18.102.254;

}

[edit]

user@host# show security

address-book {

global {

address 172.16.0.0/12 172.16.0.0/12;

}

}

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

server-address 10.10.100.1;

local-address 10.18.102.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv;

group-vpn-external-interface ge-0/0/1.0;

group 1;

recovery-probe;

}

}

}

}

policies {

from-zone LAN to-zone WAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

from-zone WAN to-zone LAN {

policy 1 {

match {

source-address 172.16.0.0/12;

destination-address 172.16.0.0/12;

application any;

}

then {

permit;

log {

session-init;

}

}

}

}

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

reject;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone LAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone WAN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

グループメンバーの設定 GM-0003(MXシリーズデバイス)

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet address 10.18.103.1/24 set interfaces xe-0/0/2 unit 0 family inet address 172.16.103.1/24 set interfaces ms-0/2/0 unit 0 family inet set routing-options static route 10.18.101.0/24 next-hop 10.18.103.254 set routing-options static route 10.18.102.0/24 next-hop 10.18.103.254 set routing-options static route 10.18.104.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.103.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.103.254 set routing-options static route 10.10.100.0/24 next-hop 10.18.103.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy KeySrv mode main set security group-vpn member ike policy KeySrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy KeySrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway KeySrv ike-policy KeySrv set security group-vpn member ike gateway KeySrv server-address 10.10.100.1 set security group-vpn member ike gateway KeySrv local-address 10.18.103.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway KeySrv set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 match-direction output set security group-vpn member ipsec vpn GROUP_ID-0001 tunnel-mtu 1400 set security group-vpn member ipsec vpn GROUP_ID-0001 df-bit clear set services service-set GROUP_ID-0001 interface-service service-interface ms-0/2/0.0 set services service-set GROUP_ID-0001 ipsec-group-vpn GROUP_ID-0001 set firewall family inet service-filter GroupVPN-KS term inbound-ks from destination-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term inbound-ks from source-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term inbound-ks then skip set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks then skip set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from source-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from destination-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 then service

ステップバイステップでの手順

グループVPNv2メンバーを設定するには:

インターフェイスを設定します。

[edit interfaces] user@host# set xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet address 10.18.103.1/24 user@host# set xe-0/0/2 unit 0 family inet address 172.16.103.1/24 user@host# set ms-0/2/0 unit 0 family inet

ルーティングを構成します。

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.18.103.254 user@host# set static route 10.18.102.0/24 next-hop 10.18.103.254 user@host# set static route 10.18.104.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.103.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.103.254 user@host# set static route 10.10.100.0/24 next-hop 10.18.103.254

IKEプロポーザル、ポリシー、およびゲートウェイを設定します。

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256 ] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.103.1

IPsec SAを設定します。

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group 1 user@host# set match-direction output user@host# set tunnel-mtu 1400 user@host# set df-bit clear

サービス フィルターを構成します。

[edit firewall family inet service-filter GroupVPN-KS] user@host# set term inbound-ks from destination-address 10.10.100.1/32 user@host# set term inbound-ks from source-address 10.10.100.1/32 user@host# set term inbound-ks then skip user@host# set term outbound-ks from destination-address 10.10.100.1/32 user@host# set term outbound-ks then skip user@host# set term GROUP_ID-0001 from source-address 172.16.0.0/12 user@host# set term GROUP_ID-0001 from destination-address 172.16.0.0/12 user@host# set term GROUP_ID-0001 then service

サービス セットを構成します。

[edit services service-set GROUP_ID-0001] user@host# set interface-service service-interface ms-0/2/0.0 user@host# set ipsec-group-vpn GROUP_ID-0001

結果

コンフィギュレーションモードから、 show services、show interfaces 、show routing-optionsおよびshow securityとshow firewallコマンドを入力して、コンフィギュレーションを確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

xe-0/0/1 {

unit 0 {

family inet {

service {

input {

service-set GROUP_ID-0001 service-filter GroupVPN-KS;

}

output {

service-set GROUP_ID-0001 service-filter GroupVPN-KS;

}

}

address 10.18.103.1/24;

}

}

}

xe-0/0/2 {

unit 0 {

family inet {

address 172.16.103.1/24;

}

}

}

ms-0/2/0 {

unit 0 {

family inet;

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.18.103.254;

route 10.18.102.0/24 next-hop 10.18.103.254;

route 10.18.104.0/24 next-hop 10.18.103.254;

route 172.16.101.0/24 next-hop 10.18.103.254;

route 172.16.102.0/24 next-hop 10.18.103.254;

route 172.16.103.0/24 next-hop 10.18.103.254;

route 172.16.104.0/24 next-hop 10.18.103.254;

}

[edit]

user@host# show security

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

local-address 10.18.103.1;

server-address 10.10.101.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv

group 1;

match-direction output;

tunnel-mtu 1400;

df-bit clear;

}

}

}

}

[edit]

user@host# show services

service-set GROUP_ID-0001 {

interface-service {

service-interface ms-0/2/0.0;

}

ipsec-group-vpn GROUP_ID-0001;

}

[edit]

user@host# show firewall

family inet {

service-filter GroupVPN-KS {

term inbound-ks {

from {

destination-address {

10.10.100.1/32;

}

source-address {

10.10.100.1/32;

}

}

then skip;

}

term outbound-ks {

from {

destination-address {

10.10.100.1/32;

}

}

then skip;

}

term GROUP_ID-0001 {

from {

source-address {

172.16.0.0/12;

}

destination-address {

172.16.0.0/12;

}

}

then service;

}

}

}

グループメンバーの設定 GM-0004(MXシリーズデバイス)

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS set interfaces xe-0/0/1 unit 0 family inet address 10.18.104.1/24 set interfaces xe-0/0/2 unit 0 family inet address 172.16.104.1/24 set interfaces ms-0/2/0 unit 0 family inet set routing-options static route 10.18.101.0/24 next-hop 10.18.104.254 set routing-options static route 10.18.102.0/24 next-hop 10.18.104.254 set routing-options static route 10.18.103.0/24 next-hop 10.18.104.254 set routing-options static route 172.16.101.0/24 next-hop 10.18.104.254 set routing-options static route 172.16.102.0/24 next-hop 10.18.104.254 set routing-options static route 172.16.103.0/24 next-hop 10.18.104.254 set routing-options static route 172.16.104.0/24 next-hop 10.18.104.254 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn member ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn member ike policy SubSrv mode main set security group-vpn member ike policy SubSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn member ike policy SubSrv pre-shared-key ascii-text "$ABC123" set security group-vpn member ike gateway SubSrv ike-policy SubSrv set security group-vpn member ike gateway SubSrv server-address 10.17.101.1 set security group-vpn member ike gateway SubSrv server-address 10.17.102.1 set security group-vpn member ike gateway SubSrv server-address 10.17.103.1 set security group-vpn member ike gateway SubSrv server-address 10.17.104.1 set security group-vpn member ike gateway SubSrv local-address 10.18.104.1 set security group-vpn member ipsec vpn GROUP_ID-0001 ike-gateway SubSrv set security group-vpn member ipsec vpn GROUP_ID-0001 group 1 set security group-vpn member ipsec vpn GROUP_ID-0001 match-direction output set security group-vpn member ipsec vpn GROUP_ID-0001 tunnel-mtu 1400 set security group-vpn member ipsec vpn GROUP_ID-0001 df-bit clear set services service-set GROUP_ID-0001 interface-service service-interface ms-0/2/0.0 set services service-set GROUP_ID-0001 ipsec-group-vpn GROUP_ID-0001 set firewall family inet service-filter GroupVPN-KS term inbound-ks from destination-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term inbound-ks from source-address 10.10.100.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.17.101.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.17.102.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.17.103.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks from destination-address 10.17.104.1/32 set firewall family inet service-filter GroupVPN-KS term outbound-ks then skip set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from source-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 from destination-address 172.16.0.0/12 set firewall family inet service-filter GroupVPN-KS term GROUP_ID-0001 then service

ステップバイステップでの手順

グループVPNv2メンバーを設定するには:

インターフェイスを設定します。

[edit interfaces] user@host# set xe-0/0/1 unit 0 family inet service input service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet service output service-set GROUP_ID-0001 service-filter GroupVPN-KS user@host# set xe-0/0/1 unit 0 family inet address 10.18.104.1/24 user@host# set xe-0/0/2 unit 0 family inet address 172.16.104.1/24 user@host# set ms-0/2/0 unit 0 family inet

ルーティングを構成します。

[edit routing-options] user@host# set static route 10.18.101.0/24 next-hop 10.18.104.254 user@host# set static route 10.18.102.0/24 next-hop 10.18.104.254 user@host# set static route 10.18.103.0/24 next-hop 10.18.104.254 user@host# set static route 172.16.101.0/24 next-hop 10.18.104.254 user@host# set static route 172.16.102.0/24 next-hop 10.18.104.254 user@host# set static route 172.16.103.0/24 next-hop 10.18.104.254 user@host# set static route 172.16.104.0/24 next-hop 10.18.104.254

IKEプロポーザル、ポリシー、およびゲートウェイを設定します。

[edit security group-vpn member ike proposal PSK-SHA256-DH14-AES256 ] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn member ike policy KeySrv ] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn member ike gateway KeySrv] user@host# set ike-policy KeySrv user@host# set server-address 10.10.100.1 user@host# set local-address 10.18.104.1

IPsec SAを設定します。

[edit security group-vpn member ipsec vpn GROUP_ID-0001] user@host# set ike-gateway KeySrv user@host# set group 1 user@host# set match-direction output user@host# set tunnel-mtu 1400 user@host# set df-bit clear

サービス フィルターを構成します。

[edit firewall family inet service-filter GroupVPN-KS] user@host# set term inbound-ks from destination-address 10.10.101.1/32 user@host# set term inbound-ks from source-address 10.10.101.1/32 user@host# set term inbound-ks then skip user@host# set term outbound-ks from destination-address 10.17.101.1/32 user@host# set term outbound-ks from destination-address 10.17.102.1/32 user@host# set term outbound-ks from destination-address 10.17.103.1/32 user@host# set term outbound-ks from destination-address 10.17.104.1/32 user@host# set term outbound-ks then skip user@host# set term GROUP_ID-0001 from source-address 172.16.0.0/12 user@host# set term GROUP_ID-0001 from destination-address 172.16.0.0/12 user@host# set term GROUP_ID-0001 then service

サービス セットを構成します。

[edit services service-set GROUP_ID-0001] user@host# set interface-service service-interface ms-0/2/0.0 user@host# set ipsec-group-vpn GROUP_ID-0001

結果

コンフィギュレーションモードから、 show services、show interfaces 、show routing-optionsおよびshow securityとshow firewallコマンドを入力して、コンフィギュレーションを確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

xe-0/0/1 {

unit 0 {

family inet {

service {

input {

service-set GROUP_ID-0001 service-filter GroupVPN-KS;

}

output {

service-set GROUP_ID-0001 service-filter GroupVPN-KS;

}

}

address 10.18.104.1/24;

}

}

}

xe-0/0/2 {

unit 0 {

family inet {

address 172.16.104.1/24;

}

}

}

ms-0/2/0 {

unit 0 {

family inet;

}

}

[edit]

user@host# show routing-options

static {

route 10.18.101.0/24 next-hop 10.18.104.254;

route 10.18.102.0/24 next-hop 10.18.104.254;

route 10.18.103.0/24 next-hop 10.18.104.254;

route 172.16.101.0/24 next-hop 10.18.104.254;

route 172.16.102.0/24 next-hop 10.18.104.254;

route 172.16.103.0/24 next-hop 10.18.104.254;

route 172.16.104.0/24 next-hop 10.18.104.254;

}

[edit]

user@host# show security

group-vpn {

member {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy KeySrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway KeySrv {

ike-policy KeySrv;

local-address 10.18.104.1;

server-address 10.17.101.1;

}

}

ipsec {

vpn GROUP_ID-0001 {

ike-gateway KeySrv

group 1;

match-direction output;

tunnel-mtu 1400;

df-bit clear;

}

}

}

}

[edit]

user@host# show services

service-set GROUP_ID-0001 {

interface-service {

service-interface ms-0/2/0.0;

}

ipsec-group-vpn GROUP_ID-0001;

}

[edit]

user@host# show firewall

family inet {

service-filter GroupVPN-KS {

term inbound-ks {

from {

destination-address {

10.10.100.1/32;

}

source-address {

10.10.100.1/32;

}

}

then skip;

}

term outbound-ks {

from {

destination-address {

10.17.101.1/32;

10.17.102.1/32;

10.17.103.1/32;

10.17.104.1/32;

}

}

then skip;

}

term GROUP_ID-0001 {

from {

source-address {

172.16.0.0/12;

}

destination-address {

172.16.0.0/12;

}

}

then service;

}

}

}

検証

設定が正常に機能していることを確認します。

- グループメンバー登録の確認

- グループキーが分散されていることの確認

- グループ サーバー上のグループ VPN SA の検証

- グループメンバーでのグループVPN SAの確認

- グループサーバー上のIPsec SAの検証

- グループメンバーでのIPsec SAの検証

- グループポリシーの検証(SRXシリーズファイアウォールまたはvSRX仮想ファイアウォールのグループメンバーのみ)

グループメンバー登録の確認

目的

グループ メンバーがサーバーに登録されていることを確認します。

アクション

動作モードから、サーバー上の show security group-vpn server registered-members コマンドと show security group-vpn server registered-members detail コマンドを入力します。

user@host> show security group-vpn server registered-members Group: GROUP_ID-0001, Group Id: 1 Total number of registered members: 2 Member Gateway Member IP Last Update Vsys GM-0001 10.18.101.1 Thu Nov 19 2015 16:31:09 root GM-0003 10.18.103.1 Thu Nov 19 2015 16:29:47 root

user@host> show security group-vpn server registered-members detail

GGroup: GROUP_ID-0001, Group Id: 1

Total number of registered members: 2

Member gateway: GM-0001, Member IP: 10.18.101.1, Vsys: root

Last Update: Thu Nov 19 2015 16:31:09

Stats:

Pull Succeeded : 2

Pull Failed : 0

Push Sent : 0

Push Acknowledged : 0

Push Unacknowledged : 0

Member gateway: GM-0003, Member IP: 10.18.103.1, Vsys: root

Last Update: Thu Nov 19 2015 16:29:47

Stats:

Pull Succeeded : 1

Pull Failed : 0

Push Sent : 0

Push Acknowledged : 0

Push Unacknowledged : 0

グループキーが分散されていることの確認

目的

グループ キーがメンバーに配布されていることを確認します。

アクション

動作モードから、グループ サーバーで show security group-vpn server statistics コマンドを入力します。

user@host> show security group-vpn server statistics

Group: GROUP_ID-0001, Group Id: 1

Stats:

Pull Succeeded : 4

Pull Failed : 0

Pull Exceed Member Threshold : 0

Push Sent : 0

Push Acknowledged : 0

Push Unacknowledged : 0

グループ サーバー上のグループ VPN SA の検証

目的

グループ サーバーでグループ VPN SA を確認します。

アクション

動作モードから、グループ サーバーで show security group-vpn server kek security-associations コマンドと show security group-vpn server kek security-associations detail コマンドを入力します。

user@host> show security group-vpn server kek security-associations Index Life:sec Initiator cookie Responder cookie GroupId 738879 1206 a471513492db1e13 24045792a4b3dd64 1

user@host> show security group-vpn server kek security-associations detail Index 738879, Group Name: GROUP_ID-0001, Group Id: 1 Initiator cookie: a471513492db1e13, Responder cookie: 24045792a4b3dd64 Authentication method: RSA Lifetime: Expires in 1204 seconds, Activated Rekey in 694 seconds Algorithms: Sig-hash : sha256 Encryption : aes256-cbc Traffic statistics: Input bytes : 0 Output bytes : 0 Input packets: 0 Output packets: 0 Server Member Communication: Unicast Retransmission Period: 10, Number of Retransmissions: 2 Group Key Push sequence number: 0 PUSH negotiations in progress: 0

グループメンバーでのグループVPN SAの確認

目的

グループメンバーのグループVPN SAを確認します。

アクション

動作モードから、SRXシリーズファイアウォールまたはvSRX仮想ファイアウォールグループメンバーの show security group-vpn member kek security-associations コマンドと show security group-vpn member kek security-associations detail コマンドを入力します。

user@host> show security group-vpn member kek security-associations Index Server Address Life:sec Initiator cookie Responder cookie GroupId 5455810 10.10.100.1 1093 a471513492db1e13 24045792a4b3dd64 1

user@host> show security group-vpn member kek security-associations detail

Index 5455810, Group Id: 1

Group VPN Name: GROUP_ID-0001

Local Gateway: 10.18.101.1, GDOI Server: 10.10.100.1

Initiator cookie: a471513492db1e13, Responder cookie: 24045792a4b3dd64

Lifetime: Expires in 1090 seconds

Group Key Push Sequence number: 0

Algorithms:

Sig-hash : hmac-sha256-128

Encryption : aes256-cbc

Traffic statistics:

Input bytes : 0

Output bytes : 0

Input packets: 0

Output packets: 0

Stats:

Push received : 0

Delete received : 0

動作モードから、MXシリーズグループメンバーの show security group-vpn member kek security-associations コマンドと show security group-vpn member kek security-associations detail コマンドを入力します。

user@host> show security group-vpn member kek security-associations Index Server Address Life:sec Initiator cookie Responder cookie GroupId 488598 10.10.100.1 963 a471513492db1e13 24045792a4b3dd64 1

user@host> show security group-vpn member kek security-associations detail

Index 488598, Group Id: 1

Group VPN Name: GROUP_ID-0001

Local Gateway: 10.18.103.1, GDOI Server: 10.10.100.1

Initiator cookie: a471513492db1e13, Responder cookie: 24045792a4b3dd64

Lifetime: Expires in 961 seconds

Group Key Push Sequence number: 0

Algorithms:

Sig-hash : hmac-sha256-128

Encryption : aes256-cbc

Traffic statistics:

Input bytes : 0

Output bytes : 0

Input packets: 0

Output packets: 0

Stats:

Push received : 0

Delete received : 0

グループサーバー上のIPsec SAの検証

目的

グループ サーバーで IPsec SA を確認します。

アクション

動作モードから、グループ サーバーで show security group-vpn server ipsec security-associations コマンドと show security group-vpn server ipsec security-associations detail コマンドを入力します。

user@host> show security group-vpn server ipsec security-associations Group: GROUP_ID-0001, Group Id: 1 Total IPsec SAs: 1 IPsec SA Algorithm SPI Lifetime GROUP_ID-0001 ESP:aes-256/sha256 1c548e4e 1156

user@host> show security group-vpn server ipsec security-associations detail

Group: GROUP_ID-0001, Group Id: 1

Total IPsec SAs: 1

IPsec SA: GROUP_ID-0001

Protocol: ESP, Authentication: sha256, Encryption: aes-256

Anti-replay: D3P enabled

SPI: 1c548e4e

Lifetime: Expires in 1152 seconds, Activated

Rekey in 642 seconds

Policy Name: 1

Source: 172.16.0.0/12

Destination: 172.16.0.0/12

Source Port: 0

Destination Port: 0

Protocol: 0

グループメンバーでのIPsec SAの検証

目的

グループ メンバーの IPsec SA を確認します。

アクション

動作モードから、SRXシリーズファイアウォールまたはvSRX仮想ファイアウォールグループメンバーの show security group-vpn member ipsec security-associations コマンドと show security group-vpn member ipsec security-associations detail コマンドを入力します。

user@host> show security group-vpn member ipsec security-associations Total active tunnels: 1 ID Server Port Algorithm SPI Life:sec/kb GId lsys <>49152 10.10.100.1 848 ESP:aes-256/sha256-128 1c548e4e 1073/ unlim 1 root

user@host> show security group-vpn member ipsec security-associations detail

Virtual-system: root Group VPN Name: GROUP_ID-0001

Local Gateway: 10.18.101.1, GDOI Server: 10.10.100.1

Group Id: 1

Routing Instance: default

Recovery Probe: Enabled

DF-bit: clear

Stats:

Pull Succeeded : 4

Pull Failed : 3

Pull Timeout : 3

Pull Aborted : 0

Push Succeeded : 6

Push Failed : 0

Server Failover : 0

Delete Received : 0

Exceed Maximum Keys(4) : 0

Exceed Maximum Policies(10): 0

Unsupported Algo : 0

Flags:

Rekey Needed: no

List of policies received from server:

Tunnel-id: 49152

Source IP: ipv4_subnet(any:0,[0..7]=172.16.0.0/12)

Destination IP: ipv4_subnet(any:0,[0..7]=172.16.0.0/12)

Direction: bi-directional, SPI: 1c548e4e

Protocol: ESP, Authentication: sha256-128, Encryption: aes-256

Hard lifetime: Expires in 1070 seconds, Activated

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 931 seconds

Mode: Tunnel, Type: Group VPN, State: installed

Anti-replay service: D3P enabled

動作モードから、MXシリーズグループメンバーの show security group-vpn member ipsec security-associations コマンドと show security group-vpn member ipsec security-associations detail コマンドを入力します。

user@host> show security group-vpn member ipsec security-associations Total active tunnels: 1 ID Server Port Algorithm SPI Life:sec/kb GId lsys <>10001 10.10.100.1 848 ESP:aes-256/sha256-128 1c548e4e 947/ unlim 1 root

user@host> show security group-vpn member ipsec security-associations detail

Virtual-system: root Group VPN Name: GROUP_ID-0001

Local Gateway: 10.18.103.1, GDOI Server: 10.10.100.1

Group Id: 1

Rule Match Direction: output, Tunnel-MTU: 1400

Routing Instance: default

DF-bit: clear

Stats:

Pull Succeeded : 2

Pull Failed : 0

Pull Timeout : 1

Pull Aborted : 0

Push Succeeded : 2

Push Failed : 0

Server Failover : 0

Delete Received : 0

Exceed Maximum Keys(4) : 0

Exceed Maximum Policies(1): 0

Unsupported Algo : 0

Flags:

Rekey Needed: no

List of policies received from server:

Tunnel-id: 10001

Source IP: ipv4_subnet(any:0,[0..7]=172.16.0.0/12)

Destination IP: ipv4_subnet(any:0,[0..7]=172.16.0.0/12)

Direction: bi-directional, SPI: 1c548e4e

Protocol: ESP, Authentication: sha256-128, Encryption: aes-256

Hard lifetime: Expires in 945 seconds, Activated

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 840 seconds

Mode: Tunnel, Type: Group VPN, State: installed

Anti-replay service: D3P enabled

グループポリシーの検証(SRXシリーズファイアウォールまたはvSRX仮想ファイアウォールのグループメンバーのみ)

目的

SRXシリーズファイアウォールまたはvSRX仮想ファイアウォールグループメンバーのグループポリシーを確認します。

アクション

動作モードから、グループ メンバーに show security group-vpn member policy コマンドを入力します。

user@host> show security group-vpn member policy Group VPN Name: GROUP_ID-0001, Group Id: 1 From-zone: LAN, To-zone: WAN Tunnel-id: 49152, Policy type: Secure Source : IP <172.16.0.0 - 172.31.255.255>, Port <0 - 65535>, Protocol <0> Destination : IP <172.16.0.0 - 172.31.255.255>, Port <0 - 65535>, Protocol <0> Tunnel-id: 63488, Policy type: Fail-close Source : IP <0.0.0.0 - 255.255.255.255>, Port <0 - 65535>, Protocol <0> Destination : IP <0.0.0.0 - 255.255.255.255>, Port <0 - 65535>, Protocol <0>

例:ユニキャスト鍵更新メッセージのためのグループ VPNv2 サーバーメンバー間通信の設定

この例では、サーバーがユニキャスト鍵更新メッセージをグループメンバーに送信できるようにして、グループメンバー間のトラフィックの暗号化に有効な鍵を使用できるようにする方法を示しています。

要件

始める前に:

IKE フェーズ 1 ネゴシエーション用にグループ サーバーとメンバーを構成します。

IPsec SAのグループサーバーとメンバーを設定します。

グループサーバーでグループ

g1を設定します。

概要

この例では、グループ・ g1に対して以下のサーバー・メンバー間通信パラメーターを指定します。

サーバーは、ユニキャスト鍵更新メッセージをグループ メンバーに送信します。

AES-128-CBC は、サーバーとメンバー間のトラフィックを暗号化するために使用されます。

SHA-256 はメンバー認証に使用されます。

KEK の有効期間と再送信には既定値が使用されます。

設定

手順

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、設定モードでのCLIエディターの使用を参照してください。

サーバー・メンバー間の通信を構成するには、以下のようにします。

通信タイプを設定します。

[edit security group-vpn server group g1 server-member-communication] user@host# set communications-type unicast

暗号化アルゴリズムを設定します。

[edit security group-vpn server group g1 server-member-communication] user@host# set encryption-algorithm aes-128-cbc

メンバー認証を設定します。

[edit security group-vpn server group g1 server-member-communication] user@host# set sig-hash-algorithm sha-256

検証

設定が正常に機能していることを確認するには、 show security group-vpn server group g1 server-member-communication コマンドを入力します。