VPN トラフィックの監視

VPN 監視では、インターネット制御メッセージ プロトコル(ICMP)要求をピアに送信することで、ピア デバイスの到達可能性を判断できます。

VPN アラームと監査について

デバイスの初期設定時にセキュリティ イベント ログを有効にするには、次のコマンドを設定します。この機能は、SRX300、SRX320、SRX340、SRX345、SRX550HM、SRX1500デバイスおよびvSRX仮想ファイアウォールインスタンスでサポートされています。

set security log cache

管理者(監査、暗号化、IDS、およびセキュリティ)は、上記のコマンドが設定されていて、各管理者ロールが他のすべての管理ロールとは別に、個別の一意の特権セットを持つように設定されている場合、セキュリティイベントログの設定を変更できません。

VPN の障害によりアラームがトリガーされます。VPN アラームは、システムが以下の監査済みイベントのいずれかを監視すると生成されます。

Authentication failures—パケット認証の失敗が指定した数に達したときにシステム アラームを生成するようにデバイスを設定できます。Encryption and decryption failures- 暗号化または復号化の失敗が指定した数を超えた場合にシステム アラームを生成するようにデバイスを設定できます。IKE Phase 1 and IKE Phase 2 failures- インターネット鍵交換(IKE)フェーズ1ネゴシエーションは、IKEセキュリティアソシエーション(SA)を確立するために使用されます。これらの SA は、IKE フェーズ 2 ネゴシエーションを保護します。IKE フェーズ 1 または IKE フェーズ 2 の障害が指定された数を超えた場合に、システム アラームを生成するようにデバイスを設定できます。Self-test failures- セルフテストとは、セキュリティソフトウェアがデバイスに正しく実装されているかどうかを確認するために、電源投入時または再起動時にデバイスを実行するテストです。セルフテストは、暗号化アルゴリズムの正確性を確認します。Junos-FIPSイメージは、電源投入時に自動的にセルフテストを実行し、キーペア生成のために継続的にセルフテストを実行します。国内イメージまたはFIPSイメージでは、定義されたスケジュールに従って、必要に応じて、または鍵生成直後にセルフテストを実行するように設定できます。

セルフテストに失敗した場合、システムアラームを生成するようにデバイスを設定できます。

IDP flow policy attacks- 侵入検出および防止(IDP)ポリシーを使用すると、ネットワークトラフィックにさまざまな攻撃検出および防止技術を適用できます。IDPフローポリシー違反が発生した場合にシステムアラームを生成するようにデバイスを設定できます。Replay attacks- リプレイ攻撃とは、有効なデータ送信が悪意を持って、または不正に繰り返されたり、遅延したりするネットワーク攻撃のことです。リプレイ攻撃が発生したときにシステム アラームを生成するようにデバイスを設定できます。

syslog メッセージは、以下の場合に含まれます。

対称キーの生成に失敗しました

非対称キーの生成に失敗しました

手動鍵配布の失敗

自動鍵配布の失敗

キーの破棄の失敗

キーの処理と保存の失敗

データの暗号化または復号化の失敗

失敗した署名

失敗したキーの合意

暗号化ハッシュの失敗

IKE の障害

受信パケットの認証失敗

無効なパディングコンテンツによる復号化エラー

リモート VPN ピアデバイスから受信した証明書の代替サブジェクト フィールドで指定された長さの不一致。

アラームは、syslog メッセージに基づいて発生します。すべての障害がログに記録されますが、アラームはしきい値に達した場合にのみ生成されます。

アラーム情報を表示するには、 コマンドを実行します 。show security alarms 違反数とアラームは、システムを再起動しても持続しません。再起動後、違反カウントはゼロにリセットされ、アラームはアラーム キューからクリアされます。

適切なアクションが実行されたら、アラームをクリアできます。アラームは、クリアするまで(またはデバイスを再起動するまで)キューに残ります。アラームをクリアするには、 コマンドを実行します 。clear security alarms

関連項目

VPN 監視方法について

ビジネスクリティカルなサービスのほとんどはこれらのVPNトンネルで実行されるため、VPNの監視は必要です。VPNトンネルは常に最適に機能することが期待されます。しかし、現実世界のシナリオではほとんど当てはまりません。VPN トンネルは、複数の理由でダウンする可能性があります。たとえば、IKEピアに到達できない、基盤となるVPNがダウンしている、トンネルがフラッピングしているなどの複数の理由が考えられます。Junos OSは、これらの問題に対処します。

- デッドピア検出について

- VPN監視について

- IPsecデータパス検証についてis IPsec datapath verification a VPN monitoring method? I haven't edited this section as it is not marked for edit in this round.

- グローバル SPI および VPN 監視機能の理解

- VPN監視とDPDの比較

デッドピア検出について

デッドピア検出(DPD)は、ネットワークトラフィックを使用してIPsec接続内のIKEピアの活性を検出するスタンダードベースのプロトコルです。IPsec トンネルの作成時に、VPN ピアはネゴシエートして、DPD 方式を使用するかどうかを決定します。ピアが DPD プロトコルの使用に同意すると、ファイアウォールはピアの活性度をアクティブにチェックします。アクティブなトラフィックがない場合、ファイアウォールは定期的にピアにメッセージを送信し、応答を待ちます。ピアがメッセージに応答しない場合、ファイアウォールはピアが使用できなくなったと見なします。DPD プロトコルの動作は、IKEv1 プロトコルと IKEv2 プロトコルの両方で同じです。DPD タイマーは、ファイアウォールが IKE フェーズ 1 セキュリティ アソシエーション(SA)を確立するとすぐにアクティブになります。SRXシリーズファイアウォールは、DPDプロトコルを使用して、IPsec VPN接続のピアライブネスを検出します。

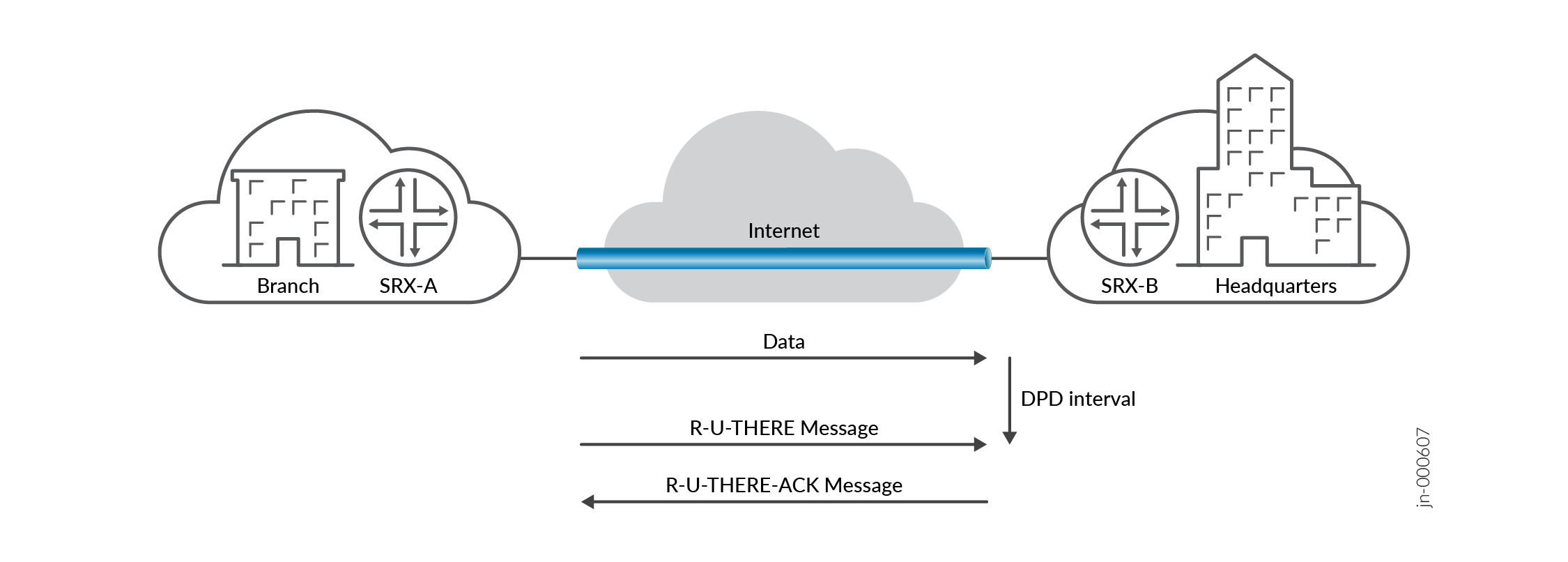

図 1 は、IPsec VPN トンネル内の IKE ピア間での DPD メッセージの交換を示しています。デバイスが DPD を実行すると、次のイベントが発生します。

-

SRX-Aは、指定されたDPD間隔まで待機して、ピアSRX-Bからトラフィックを受信したかどうかを確認します。

-

SRX-A は、指定された DPD 間隔内に SRX-B からトラフィックを受信しなかった場合、暗号化された IKE フェーズ 1 通知ペイロード(R-U-THERE メッセージ)を SRX-B に送信します。

-

SRX-A は、SRX-B からの DPD 確認メッセージ(R-U-THERE-ACK メッセージ)を待ちます。

-

この間隔の間にSRX-AがSRX-BからR-U-THERE-ACKメッセージを受信した場合、ピアはアライブであると見なします。次に、SRX-A はそのトンネルの R-U-THERE メッセージ カウンターをリセットし、新しい間隔を開始します。

-

インターバル中に R-U-THERE-ACK メッセージを受信しなかった場合、SRX-A はピア SRX-B がダウンしていると見なします。その後、SRX-A はそのピアのフェーズ 1 SA とすべてのフェーズ 2 SA を削除します。

-

設定する必要があるDPDパラメータを見てみましょう。

-

モード:トラフィック アクティビティに基づいて、次のいずれかのモードで DPD を設定できます。

-

最適化: 最適化 モードでは、開始デバイスがピアに発信パケットを送信するときに、設定された間隔内にピアからの着信IKEまたはIPsecトラフィックがない場合、開始側デバイスがR-U-THEREメッセージをトリガーします。DPDは、設定を通じてモードを指定しない限り、このデフォルトモードで動作します。

-

プローブアイドルトンネル— プローブアイドルトンネル モードでは、設定された間隔内に着信または発信IKEまたはIPsecトラフィックがない場合、デバイスはR-U-THEREメッセージをトリガーします。デバイスは、トラフィックが発生するまで、R-U-THEREメッセージを定期的にピアに送信します。このモードは、ダウンしているピアを早期に検出し、アクティブなトラフィックフロー中のトンネルの可用性を確保するのに役立ちます。

注:VPNに複数のトラフィックセレクターを構成している場合は、同じIKE SAに対して複数のトンネルを確立できます。このシナリオでは、プローブアイドルトンネルモードを設定すると、同じIKE SAの別のトンネルのトラフィックに関係なく、トンネルがアイドルになると、R-U-THEREメッセージがトリガーされます。

-

常時送信: 常時送信 モードでは、デバイスはピア間のトラフィック アクティビティに関係なく、設定された間隔で R-U-THEREメッセージを送信します。 常時送信モードよりも、プローブアイドルトンネルモードを使用することをお勧めします。

-

-

間隔— interval パラメータを使用して、デバイスがR-U-THEREメッセージを送信する前にピアからのトラフィックを待機する時間(秒単位)を指定します。デフォルトの間隔は 10 秒です。Junos OS リリース 15.1X49-D130 以降、R-U-THEREメッセージがピアデバイスに送信される許容間隔パラメーターの範囲が、10秒から60秒から2秒から60秒に短縮されました。DPD 間隔パラメータが 10 秒未満に設定されている場合は、最小しきい値パラメータを 3 に設定することをお勧めします。

-

[Threshold]: threshold パラメータを使用して、デバイスがピアからの応答を受信せずに R-U-THERE メッセージを送信し、ピアがダウンしたとみなす最大回数を指定します。デフォルトの送信回数は 5 回で、許容範囲は 1 回から 5 回です。

DPD を設定する前に、次の点に注意してください。

-

アクティブなトンネルを持つ既存のゲートウェイに DPD 設定を追加すると、デバイスはフェーズ 1 またはフェーズ 2 の SA をクリアせずに R-U-THERE メッセージのトリガーを開始します。

-

アクティブなトンネルを持つ既存のゲートウェイから DPD 設定を削除すると、デバイスはトンネルの R-U-THERE メッセージのトリガーを停止します。ただし、これは IKE および IPsec SA には影響しません。

-

モード、インターバル、しきい値などの DPD 設定パラメータを変更すると、IKE はフェーズ 1 またはフェーズ 2 の SA をクリアせずに DPD 動作を更新します。

-

トンネルを即時確立するオプションを指定せずに、DPD および VPN 監視を使用して IKE ゲートウェイを設定すると、IKE はフェーズ 1 のネゴシエーションを開始しません。DPDを設定する場合、フェーズ1およびフェーズ2のSAが利用できない場合にst0インターフェイスを破棄するために、[]階層レベルでオプションも設定する必要があります。

establish-tunnelsimmediatelyedit services ipsec-vpnトンネルを即時確立するを参照してください。https://www.juniper.net/documentation/us/en/software/junos/interfaces-adaptive-services/topics/ref/statement/establish-tunnels-edit-services-ipsec-vpn.html -

複数のピア IP アドレスと DPD を使用して IKE ゲートウェイを設定し、最初のピア IP アドレスでフェーズ 1 SA を確立できない場合、IKE は次のピア IP アドレスで確立を試みます。DPD は、IKE がフェーズ 1 SA を確立した後にのみアクティブになります。デッドピア検出を参照してください。https://www.juniper.net/documentation/us/en/software/junos/vpn-ipsec/topics/ref/statement/security-edit-dead-peer-detection.html

-

複数のピア IP アドレスと DPD を使用して IKE ゲートウェイを設定し、現在のピアの IP アドレスで接続が失敗した場合、IKE はフェーズ 1 とフェーズ 2 の SA をクリアし、DPD は次のピア IP アドレスへのフェイルオーバーを実行します。ゲートウェイ(セキュリティ IKE)を参照してください。https://www.juniper.net/documentation/us/en/software/junos/vpn-ipsec/topics/ref/statement/security-edit-gateway-ike.html

-

ネゴシエーションが同時に行われるため、同じピアに複数のフェーズ 1 またはフェーズ 2 SA が存在する可能性があります。この場合、DPD はすべてのフェーズ 1 SA に R-U-THEREメッセージを送信します。ゲートウェイが設定された回数連続して DPD 応答を受信できない場合、ゲートウェイはフェーズ 1 SA および関連するフェーズ 2 SA(IKEv2 のみ)をクリアします。

DPD 実装の詳細については、RFC 3706, A Traffic-Based Method of Dead Internet Key Exchange(IKE)ピアの検出を参照してください。

IKEピアが稼働している場合、基盤となるVPNが稼働していることを意味しますか?

DPDがIPsec SAのライブネスを保証するかどうかを考えてみましょう。

VPN監視について

VPN モニタリングを有効にすると、デバイスは VPN トンネルを介してピア ゲートウェイまたはトンネルのもう一方の端にある指定された宛先に ping を送信します。デフォルトでは、デバイスは 10 秒間隔で最大 10 回連続して ping を送信します。10回連続してpingを実行してもデバイスが応答を受信しない場合、デバイスはVPNがダウンしていると見なし、IPsecセキュリティアソシエーション(SA)がクリアされます。

DPDとVPN監視は互いに補完し合います。VPN監視は個々のIPsec VPNに適用されますが、DPDは個々のIKEゲートウェイコンテキストで設定されます。

次の動作モードを使用して、VPN トンネルを監視できます。

-

常時送信モード:このモードでは、デバイスはトンネル内のトラフィックに関係なく、設定された間隔ごとに 1 回 VPN モニタリング パケットを送信します。VPN監視を有効にすると、常時送信モードを指定しない場合、Junos OSはデフォルトモードとして常時送信モードを使用します。

-

最適化モード-このモードでは、デバイスは、インターバル中に発信トラフィックがあり、トンネルを通過する着信トラフィックがない場合にのみ、設定された間隔ごとにVPN監視パケットを送信します。 VPN トンネルを経由する着信トラフィックがある場合 、デバイスはトンネルがアクティブであるとみなし、ピアに ping を送信しません。 最適化モードを使用すると、デバイスはピアの活性を判断する必要がある場合にのみ ping を送信するため、デバイス上のリソースを節約できます。 pingを送信すると、他の方法では使用されないコストのかかるバックアップリンクがアクティブになる可能性もあります。最適化モードを明示的に構成しない場合、デバイスは既定の常時送信モードで動作します。

SRXシリーズファイアウォールでVPN監視を設定するには:

-

[] 階層レベルで オプションを含めることで、特定の VPN トンネルの VPN 監視を有効にします。

vpn-monitoredit security ipsec vpn vpn-namevpn-monitor を参照してください。https://www.juniper.net/documentation/us/en/software/junos/vpn-ipsec/topics/ref/statement/security-edit-vpn-monitor.html[edit] set security ipsec vpn vpn1 vpn-monitor

-

VPN監視モードを最適化済みとして構成します。

[edit] set security ipsec vpn vpn1 vpn-monitor optimized

-

宛先 IP アドレスを指定します。ピアゲートウェイの IP アドレスがデフォルトの宛先です。ただし、トンネルのもう一方の端にある別の宛先 IP アドレス(サーバーの宛先 IP アドレスなど)を指定することもできます。

[edit] set security ipsec vpn vpn1 vpn-monitor destination-ip 192.168.10.11

-

アドレスを指定します。

source-interfaceローカル トンネルのエンドポイントがデフォルトの送信元インターフェイスですが、別のインターフェイス名を指定することもできます。[edit] set security ipsec vpn vpn1 vpn-monitor source-interface ge-0/0/5

-

デバイスがpingを送信する間隔と、デバイスが送信する連続したpingの数を、それぞれ および オプションを使用して、[] 階層レベルを構成します。

intervalthresholdedit security ipsec vpn-monitor-optionsこれらのオプションを構成しない場合、デバイスはデフォルトの 10 秒間隔で最大 10 回連続して ping を送信します。応答を受信しない場合は、VPN がダウンしていると見なします。その後、デバイスはIPsecセキュリティアソシエーションをクリアします。[edit] set security ipsec vpn-monitor-options interval 10 set security ipsec vpn-monitor-options threshold 10

SRX5400、SRX5600、およびSRX5800ファイアウォールは、外部に接続されたデバイス(PCなど)のVPN監視をサポートしていません。これらのデバイスでは、VPN監視の宛先はローカルインターフェイスである必要があります。

VPN 監視により、パケットの送信元または宛先 IP アドレスに基づいて ping パケットがピアによって受け入れられない場合、一部の環境でトンネル フラッピングが発生する可能性があります。

IPsecデータパス検証について

概要

デフォルトでは、ルートベース VPN のポイントツーポイント モードで設定されたセキュア トンネル(st0)インターフェイスの状態は、VPN トンネルの状態に基づきます。IPsec SAが確立されるとすぐに、st0インターフェイスに関連するルートがJunos OS転送テーブルにインストールされます。VPN トンネルのエンドポイント間にトランジット ファイアウォールがある場所などの特定のネットワーク トポロジーでは、st0 インターフェイスで確立された VPN トンネルのアクティブなルートを使用する IPsec データ トラフィックが、トランジット ファイアウォールによってブロックされる場合があります。これにより、トラフィックが失われる可能性があります。

IPsecデータパス検証を有効にした場合、データパスが検証されるまで、st0インターフェイスは起動およびアクティブ化されません。ルートベース、サイト間、および動的エンドポイントVPNトンネルについては、 ステートメントで 検証を設定します。set security ipsec vpn vpn-name vpn-monitor verify-path

ピア トンネル エンドポイントの前に NAT デバイスがある場合、ピア トンネル エンドポイントの IP アドレスは NAT デバイスの IP アドレスに変換されます。VPN 監視 ICMP リクエストがピア トンネル エンドポイントに到達するためには、NAT デバイスの背後にあるピア トンネル エンドポイントの元の未変換の IP アドレスを明示的に指定する必要があります。これは 構成で 構成されます。set security ipsec vpn vpn-name vpn-monitor verify-path destination-ip

Junos OS リリース 15.1X49-D120 以降では、インターフェイスが起動する前に IPsec データパスを検証するために使用するパケットのサイズを設定できます。st0 設定を使用します。set security ipsec vpn vpn-name vpn-monitor verify-path packet-size 設定可能なパケットサイズの範囲は64〜1350バイトです。デフォルトは 64 バイトです。

注意 事項

VPN 監視動作用に構成できる送信元インターフェイスと宛先 IP アドレスは、IPsec データパス検証には影響しません。IPsecデータパス検証におけるICMPリクエストの送信元は、ローカルトンネルのエンドポイントです。

IPsecデータパス検証を有効にすると、VPN監視が自動的にアクティブになり、st0インターフェイスが起動した後に使用されます。IPsecデータパス検証を有効にする場合は常に、 コマンドでVPNモニター最適化オプションを設定することをお勧めします。set security ipsec vpn vpn-name vpn-monitor optimized

IPsecデータパスの検証中にシャーシクラスタのフェイルオーバーが発生した場合、新しいアクティブノードが検証を再開します。検証が成功するまで、st0インターフェイスはアクティブになりません。

st0 インターフェイスの状態はキー更新でも変わらないため、IPsec SA のキー更新では、IPsec データパスの検証は実行されません。

IPsecデータパス検証は、AutoVPN、自動検出VPN、および複数のトラフィックセレクターで使用されるポイントツーマルチポイントモードで設定されたst0インターフェイスではサポートされていません。VPN監視とIPsecデータパス検証はIPv6アドレスをサポートしているため、IPsecデータパス検証をIPv6トンネルで使用できます。

グローバル SPI および VPN 監視機能の理解

次のグローバルVPN機能を使用して、VPNの効率的な運用を監視および維持できます。

-

SPI:SA(セキュリティ アソシエーション)内のピアは、ピアの 1 つに障害が発生すると、非同期になる可能性があります。たとえば、ピアの 1 つが再起動すると、誤ったセキュリティ パラメータ インデックス(SPI)が送信される可能性があります。不良 SPI 応答機能を設定することで、デバイスがこのようなイベントを検出し、ピアを再同期できるようにすることができます。

-

VPN モニタリング - グローバル VPN モニタリング機能を使用すると、インターネット制御メッセージ プロトコル(ICMP)要求をピアに定期的に送信し、ピアが到達可能かどうかを判断できます。

VPN監視とDPDの比較

VPN監視とデッドピア検出(DPD)は、VPNピアデバイスの可用性を検証するためにSRXシリーズファイアウォールで使用できる機能です。このセクションでは、これらの機能の操作と構成を比較します。

SRXシリーズファイアウォールは、デバイスにDPDが設定されていない場合でも、VPNピアから送信されたDPDメッセージに応答します。SRXシリーズファイアウォールを設定して、VPNピアへのDPDメッセージを開始できます。DPDとVPNの監視を、同じSRXシリーズのファイアウォールで同時に動作するように設定することもできますが、どちらの方法でも監視できるピアの数は少なくなります。

VPN監視は、フェーズ2のSA(セキュリティアソシエーション)のみを監視するJunos OSのメカニズムです。VPN 監視は、[] 階層レベルの ステートメントを使用して、VPN ごとに有効になります。vpn-monitoredit security ipsec vpn vpn-name 宛先IPと送信元インターフェイスを指定する必要があります。このオプション を使用すると、デバイスはトラフィックパターンをピアのライブ性の証拠として使用できます。ICMP 要求は抑制されます。optimized

VPN監視オプションは、[]階層レベルの ステートメントで設定します。vpn-monitor-optionsedit security ipsec これらのオプションは、VPN監視が有効になっているすべてのVPNに適用されます。設定できるオプションには、ICMP 要求がピアに送信される間隔(デフォルトは 10 秒)や、ピアが到達不能と見なされるまでに応答を受信せずに送信される連続する ICMP リクエストの数(デフォルトは連続する 10 リクエスト)があります。

DPDは、RFC 3706、 A Traffic-Based Method of Dead Internet Key Exchange(IKE)ピアの検出)の実装です。IKE レベルで動作し、IKE と IPsec の両方のトラフィック アクティビティに基づいてピアを監視します。

DPD は、[] 階層レベルの ステートメントを使用して個々の IKE ゲートウェイに設定されます。dead-peer-detectionedit security ike gateway gateway-name DPD の動作モードを設定できます。デフォルト(最適化)モードでは、ローカル デバイスがピアに発信パケットを送信した後、設定された間隔内に着信 IKE または IPsec トラフィックがない場合、DPD メッセージがピアに送信されます。その他の設定可能なオプションには、DPD メッセージがピアに送信される間隔(デフォルトは 10 秒)や、ピアが利用不可能と見なされる前に応答を受信せずに送信される連続した DPD メッセージの数(デフォルトは 5 つの連続した要求)があります。

関連項目

トンネル イベントについて

VPNに関連するネットワークの問題がある場合、トンネルが立ち上がった後、トンネルのステータスのみが追跡されます。トンネルが立ち上がる前に、多くの問題が発生する可能性があります。そのため、トンネルの状態、トンネル ダウンの問題、またはネゴシエーションの失敗のみを追跡するのではなく、成功した IPsec SA ネゴシエーション、IPsec キー更新、IKE SA キー更新などの成功したイベントも追跡できるようになりました。これらのイベントはトンネル イベントと呼ばれます。

フェーズ 1 およびフェーズ 2 では、特定のトンネルのネゴシエーションイベントが、AUTHD や PKID などの外部デーモンで発生するイベントとともに追跡されます。トンネル イベントが複数回発生した場合、更新された時刻とそのイベントの発生回数で維持されるエントリは 1 つだけです。

全体で、16 のイベントが追跡されます。フェーズ 1 で 8 つのイベント、フェーズ 2 で 8 つのイベント。一部のイベントが再発してイベント メモリがいっぱいになり、重要なイベントが削除される可能性があります。上書きを避けるため、トンネルがダウンしない限り、イベントは保存されません。

次の特別なイベントがこのカテゴリに分類されます。

IPsec SAの有効期限切れのライフタイム(キロバイト)

IPsec SAのハードライフタイムが終了

ピアから受信した IPsec SA 削除ペイロード、対応する IPsec SA がクリア

未使用の冗長バックアップIPsec SAペアをクリア

対応するIKE SAが削除されたのでクリアされたIPsec SA

AutoVPN トンネルは動的に作成および削除されるため、これらのトンネルに対応するトンネル イベントの有効期間は短くなります。これらのトンネル イベントをトンネルに関連付けることができない場合があるため、代わりにシステム ロギングがデバッグに使用されます。

関連項目

例:可聴アラート通知を設定する

この例では、新しいセキュリティ イベントが発生したときにシステム アラート ビープ音を生成するようにデバイスを設定する方法を示します。デフォルトでは、アラームは聞こえません。この機能は、SRX300、SRX320、SRX340、SRX345、SRX550HM、SRX1500デバイスおよびvSRX仮想ファイアウォールインスタンスでサポートされています。

要件

この機能を設定する前に、デバイス初期化以外の特別な設定を行う必要はありません。

概要

この例では、セキュリティ アラームに応答して生成されるビープ音を設定します。

設定

手順

ステップバイステップでの手順

可聴アラームを設定するには:

セキュリティ アラームを有効にします。

[edit] user@host# edit security alarms

ビープ音でセキュリティ アラームを通知することを指定します。

[edit security alarms] user@host# set audible

デバイスの設定が完了したら、設定をコミットします。

[edit security alarms] user@host# commit

検証

設定が正常に機能していることを確認するには、 コマンドを入力します 。show security alarms detail

例:セキュリティ アラーム生成の設定

この例では、潜在的な違反が発生した場合にシステム アラームを生成するようにデバイスを設定する方法を示しています。デフォルトでは、潜在的な違反が発生した場合、アラームは発生しません。この機能は、SRX300、SRX320、SRX340、SRX345、SRX550HM、SRX1500デバイスおよびvSRX仮想ファイアウォールインスタンスでサポートされています。

要件

この機能を設定する前に、デバイス初期化以外の特別な設定を行う必要はありません。

概要

この例では、次の場合に発生するアラームを設定します。

認証エラー数が 6 を超えています。

暗号化セルフテストに失敗する。

非暗号化セルフテストは失敗します。

鍵生成のセルフテストが失敗します。

暗号化エラー数が 10 を超えています。

復号化の失敗数が 1 を超えています。

IKE フェーズ 1 の障害数が 10 を超えています。

IKE フェーズ 2 の障害数が 1 を超えています。

リプレイ攻撃が発生します。

設定

手順

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security alarms potential-violation authentication 6 set security alarms potential-violation cryptographic-self-test set security alarms potential-violation non-cryptographic-self-test set security alarms potential-violation key-generation-self-test set security alarms potential-violation encryption-failures threshold 10 set security alarms potential-violation decryption-failures threshold 1 set security alarms potential-violation ike-phase1-failures threshold 10 set security alarms potential-violation ike-phase2-failures threshold 1 set security alarms potential-violation replay-attacks

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、Junos OS CLI ユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

潜在的な違反に対応してアラームを設定するには:

セキュリティ アラームを有効にします。

[edit] user@host# edit security alarms

認証失敗時にアラームを発生させるように指定します。

[edit security alarms potential-violation] user@host# set authentication 6

暗号化セルフテストが失敗した場合にアラームを発生させるように指定します。

[edit security alarms potential-violation] user@host# set cryptographic-self-test

非暗号化セルフテスト障害が発生した場合にアラームを発生させるように指定します。

[edit security alarms potential-violation] user@host# set non-cryptographic-self-test

キー生成のセルフテストが失敗した場合にアラームを発生させるように指定します。

[edit security alarms potential-violation] user@host# set key-generation-self-test

暗号化の失敗時にアラームを発生させるように指定します。

[edit security alarms potential-violation] user@host# set encryption-failures threshold 10

復号化の失敗時にアラームを発生させるように指定します。

[edit security alarms potential-violation] user@host# set decryption-failures threshold 1

IKE フェーズ 1 の障害が発生した場合にアラームを発生させるように指定します。

[edit security alarms potential-violation] user@host# set ike-phase1-failures threshold 10

IKE フェーズ 2 の障害が発生した場合にアラームを発生させるように指定します。

[edit security alarms potential-violation] user@host# set ike-phase2-failures threshold 1

リプレイ攻撃が発生したときにアラームを発生させるように指定します。

[edit security alarms potential-violation] user@host# set replay-attacks

結果

設定モードから、show security alarmsコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

potential-violation {

authentication 6;

cryptographic-self-test;

decryption-failures {

threshold 1;

}

encryption-failures {

threshold 10;

}

ike-phase1-failures {

threshold 10;

}

ike-phase2-failures {

threshold 1;

}

key-generation-self-test;

non-cryptographic-self-test;

replay-attacks;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認するには、動作モードから コマンド を入力します。show security alarms

変更履歴

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 特定の機能がお使いのプラットフォームでサポートされているかどうかを確認するには、 Feature Explorer をご利用ください。

st0