グループ VPNv2 サーバー クラスタ

このトピックでは、グループ VPNv2 サーバー クラスターについて説明します。

グループ VPNv2 サーバー クラスタは、グループ コントローラ/キー サーバー(GCKS)の冗長性を提供するため、グループ VPN ネットワーク全体に単一障害点はありません。

グループ VPNv2 サーバー クラスタについて

GDOI(グループ ドメイン オブ インタープリテーション)プロトコルでは、グループ コントローラ/キー サーバ(GCKS)がグループ VPN セキュリティ アソシエーション(SA)を管理し、暗号化キーを生成してグループ メンバーに配布します。グループ メンバーは、GCKS によって提供されるグループ SA とキーに基づいてトラフィックを暗号化します。GCKS に障害が発生すると、グループ メンバーはキーを登録または取得できません。グループ VPNv2 サーバー クラスタは GCKS の冗長性を提供するため、グループ VPN ネットワーク全体に単一障害点が発生しません。グループ VPNv2 サーバー クラスタは、ロード バランシング、スケーリング、およびリンク冗長性を提供することもできます。

グループVPNv2サーバークラスター内のすべてのサーバーは、SRXシリーズファイアウォールまたはvSRX仮想ファイアウォールインスタンスでサポートされている必要があります。グループVPNv2サーバークラスターはジュニパーネットワークス独自のソリューションであり、他のベンダーのGCKSとの相互運用性はありません。

ルートサーバーとサブサーバー

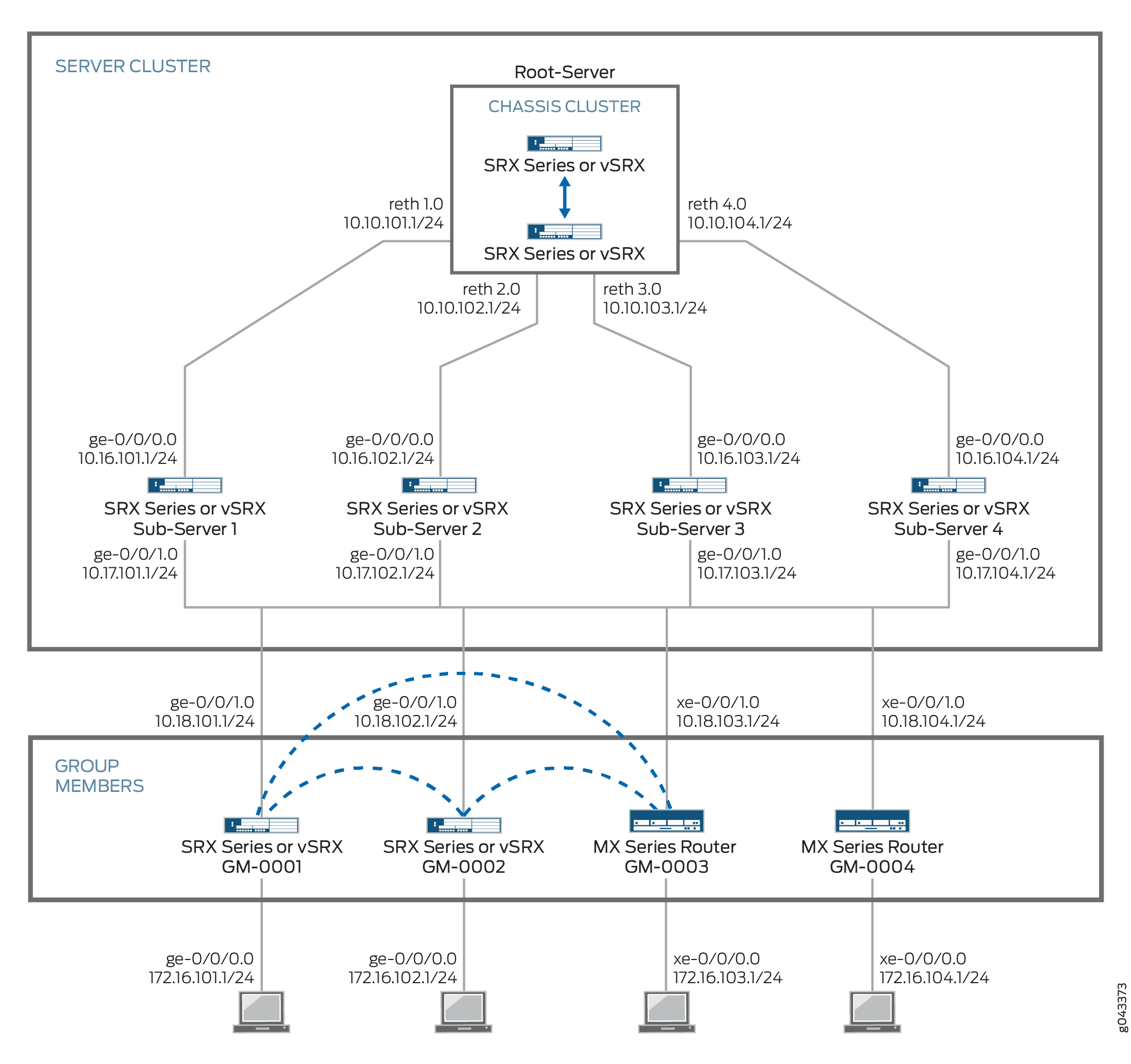

グループ VPNv2 サーバー クラスタは、1 台のルート サーバーと最大 4 台の接続されたサブサーバーで構成されます。クラスタ内のすべてのサーバは、グループ VPNv2 メンバーに配布される同じ SA および暗号化キーを共有します。図 1に示すように、クラスタ内のサーバは異なるサイトに配置できます。

クラスタ内のサーバー間のメッセージは暗号化され、IKE SA によって認証されます。ルートサーバーは、暗号化キーを生成してサブサーバーに配布する役割を担います。この責任のため、ルート サーバをシャーシ クラスタとして設定することをお勧めします。サブサーバーは単一のデバイスであり、シャーシ クラスタにすることはできません。サブサーバーはルートサーバーに接続できる必要がありますが、サブサーバー間の直接リンクは必要ありません。

サブサーバーがルート サーバーへの接続を失うと、グループ メンバーからサブサーバーへの接続は許可されず、SA は削除されます。したがって、異なるリンクを使用して、各サブサーバーをルートサーバーに接続することをお勧めします。

グループ VPNv2 サーバー クラスタは、[edit security group-vpn server group-name] 階層レベルの server-cluster ステートメントを使用して設定されます。以下の値は、クラスター内のサーバーごとに構成する必要があります。

サーバーの役割 -

root-serverまたはsub-serverを指定します。特定のサーバーは、複数のグループ VPNv2 サーバー クラスタの一部になることができますが、すべてのクラスタで同じサーバーの役割を持つ必要があります。サーバーを、あるグループのルート サーバーの役割と別のグループのサブサーバーの役割で構成することはできません。グループ VPNv2 サーバー クラスタに対して、常にルート サーバーが 1 つだけであることを確認する必要があります。

IKEゲートウェイ—[

edit security group-vpn server ike]階層レベルで設定されたIKEゲートウェイの名前を指定します。ルート サーバーの場合、IKE ゲートウェイはクラスタ内のサブサーバーである必要があります。サブサーバーは 4 つまで指定できます。サブサーバーの場合、IKE ゲートウェイはルート サーバーである必要があります。ルート サーバーとサブサーバーは

dead-peer-detection always-sendを使用して構成する必要があり、動的 (指定されていない) IP アドレス用に構成することはできません。グループメンバーには、デッドピア検出が設定されていません。

グループ VPNv2 の設定は 特定のグループの各サブサーバーで同じである必要があります。

グループVPNv2サーバークラスター内の各サブサーバーは、メンバーの登録と削除のための通常のGCKSとして動作します。メンバー登録が成功すると、登録サーバーはメンバーに更新を送信する責任があります。特定のグループに対して、各サブサーバが受け入れることができるグループ VPNv2 メンバーの最大数を設定できます。この数は、クラスター内のすべてのサブサーバーで同じである必要があります。サブサーバは、設定されたグループ VPNv2 メンバーの最大数に達すると、新しいメンバーによる登録要求への応答を停止します。「ロードバランシング」を参照してください。

サーバー クラスタでのグループ メンバーの登録

グループ メンバーは、特定のグループのグループ VPNv2 サーバー クラスター内の任意のサーバーに登録できますが、メンバーはサブサーバーにのみ接続し、ルート サーバーには接続しないことをお勧めします。各グループ メンバーには、最大 4 つのサーバー アドレスを設定できます。グループメンバーに設定されているサーバーアドレスは異なっていてもかまいません。以下に示す例では、グループメンバー A はサブサーバ 1 〜 4 に設定され、メンバー B はサブサーバ 4 および 3 に設定されています。

グループメンバーA: |

グループメンバーB: |

|

サーバー アドレス: |

サブサーバー 1 サブサーバー 2 サブサーバー 3 サブサーバー 4 |

サブサーバー 4 サブサーバー 3 |

サーバー・アドレスがメンバーに構成される順序は重要です。グループ・メンバーが、最初に構成されたサーバーへの登録を試みます。設定されたサーバへの登録が成功しなかった場合、グループ メンバーは次に設定されたサーバへの登録を試みます。

グループVPNv2サーバークラスター内の各サーバーは、メンバーの登録と削除のための通常のGCKSとして動作します。登録が成功すると、登録サーバーは groupkey-push 交換を介してメンバーに更新を送信する責任があります。特定のグループに対して、各サーバーが受け入れることができるグループ メンバーの最大数を構成できますが、この数は、特定のグループのクラスター内のすべてのサーバーで同じである必要があります。設定されたグループメンバーの最大数に達すると、サーバーは新しいメンバーによる登録要求への応答を停止します。詳細については、 ロードバランシング を参照してください。

デッドピア検出

グループ VPNv2 サーバー クラスタ内のピア サーバーの可用性を確認するには、ピアに発信 IPsec トラフィックがあるかどうかに関係なく、クラスタ内の各サーバーがデッドピア検出(DPD)要求を送信するように設定する必要があります。これは、[edit security group-vpn server ike gateway gateway-name] 階層レベルの dead-peer-detection always-send ステートメントを使用して設定されます。

グループ VPNv2 サーバー クラスタ内のアクティブ サーバは、サーバ クラスタに設定された IKE ゲートウェイに DPD プローブを送信します。複数のグループが同じピア サーバー IKE ゲートウェイ設定を共有できるため、グループに対して DPD を設定しないでください。DPD がサーバのダウンを検出すると、そのサーバがある IKE SA が削除されます。すべてのグループがサーバを非アクティブとしてマークし、サーバへの DPD を停止します。

DPD は、グループ メンバーの IKE ゲートウェイに設定しないでください。

DPD がルート サーバを非アクティブとしてマークすると、サブサーバは新しいグループ メンバー要求への応答を停止しますが、現在のグループ メンバーの既存の SA はアクティブなままです。非アクティブなサブサーバーは、SA がまだ有効である可能性があり、グループ メンバーが既存の SA を引き続き使用できるため、グループ メンバーに削除を送信しません。

ピア サーバがまだアクティブな間に IKE SA が期限切れになると、DPD は IKE SA ネゴシエーションをトリガーします。ルート サーバーとサブサーバーの両方が DPD を介して IKE SA をトリガーできるため、同時にネゴシエーションを行うと複数の IKE SA が発生する可能性があります。この場合、サーバー クラスタの機能への影響は想定されません。

ロードバランシング

グループ VPNv2 サーバー クラスタの負荷分散は、グループに適切な member-threshold 値を設定することで実現できます。サーバーに登録されているメンバー数が member-threshold 値を超えると、そのサーバー上での以降のメンバー登録は拒否されます。メンバー登録は、 member-threshold に達していないサーバーに到達するまで、グループ メンバーに構成されている次のサーバーにフェールオーバーします。

member-thresholdの設定には、次の 2 つの制限があります。

特定のグループに対して、グループ サーバー クラスタ内のルート サーバーとすべてのサブサーバーで同じ

member-threshold値を構成する必要があります。グループ内のメンバーの総数が構成されたmember-threshold値を超えると、新しいメンバーによって開始されたgroupkey-pull登録は拒否されます(サーバーは応答を送信しません)。サーバーは、複数のグループのメンバーをサポートできます。各サーバーには、サポートできるグループ・メンバーの最大数があります。サーバーがサポートできるメンバーの最大数に達すると、特定のグループの

member-threshold値に達していなくても、新しいメンバーによって開始されたgroupkey-pull登録は拒否されます。

クラスター内のサーバー間でメンバーの同期は行われません。ルートサーバーには、サブサーバーの登録メンバー数に関する情報はありません。各サブサーバーは、独自の登録済みメンバーのみを表示できます。

関連項目

グループ VPNv2 サーバー クラスタの制限について

グループ VPNv2 サーバー クラスタを設定する場合は、以下の点に注意してください。

証明書認証は、サーバー認証ではサポートされていません。事前共有キーのみを設定できます。

グループ VPNv2 サーバー クラスタ内のサーバー間で構成の同期は行われません。

グループ VPNv2 サーバー クラスタを有効にする場合は、最初にルート サーバーで構成を行い、次にサブサーバーで構成を行う必要があります。サーバー間で構成を手動で同期するまでは、構成の変更中にトラフィックの損失が予想されます。

一部のコーナーケースでは、グループ VPNv2 メンバーの SA が同期していないことがあります。グループ VPN メンバーは、

groupkey-pull交換を通じて新しい鍵を取得することで、SA を同期できます。clear security group-vpn member ipsec security-associationsまたはclear security group-vpn member groupコマンドを使用して、グループ VPNv2 メンバーの SA を手動でクリアすると、回復を迅速化できます。グループ VPNv2 サーバー クラスタは ISSU をサポートしていません。

グループ VPNv2 メンバーの登録中に最後の

groupkey-pullメッセージが失われた場合、メンバーがサーバー クラスタ内の次のサーバーにフェールオーバーする可能性がある場合でも、サーバーはそのメンバーを登録済みメンバーと見なすことがあります。この場合、同じメンバーが複数のサーバーに登録されているように見えることがあります。すべてのサーバーの member-threshold の合計が展開されたメンバーの合計数と等しい場合、後続のグループ メンバーは登録に失敗する可能性があります。

ルートサーバーでのシャーシ クラスタ操作については、次の点に注意してください。

統計情報は保持されません。

ネゴシエーション データまたは状態は保存されません。

groupkey-pullネゴシエーションまたはgroupkey-pushネゴシエーション中にルートサーバーシャーシクラスタのフェイルオーバーが発生した場合、フェイルオーバー後にネゴシエーションは再開されません。暗号化キーのキー更新中にルートサーバーの両方のシャーシ クラスタ ノードがダウンした場合、一部のグループ VPNv2 メンバーは新しいキーを受信し、他のメンバーは受信しない可能性があります。トラフィックが影響を受ける可能性があります。

clear security group-vpn member ipsec security-associationsまたはclear security group-vpn member groupコマンドを使用してグループ VPNv2 メンバーの SA を手動でクリアすると、ルート サーバが到達可能になったときの回復を高速化できる場合があります。大規模な環境では、ルートサーバーでの RG0 フェールオーバーに時間がかかる場合があります。サブサーバの DPD 間隔としきい値が小さい値で設定されている場合、サブサーバが RG0 フェールオーバー中にルートサーバを非アクティブとしてマークする可能性があります。トラフィックが影響を受ける可能性があります。サブサーバのIKEゲートウェイは、150秒より大きいDPD

interval*threshold値で設定することを推奨します。

グループ VPNv2 サーバー クラスタ メッセージの理解

グループ VPNv2 サーバー クラスタ内のサーバー間のすべてのメッセージは、IKE セキュリティ アソシエーション(SA)によって暗号化および認証されます。各サブサーバは、ルートサーバでIKE SAを開始します。このIKE SAは、サーバー間でメッセージを交換する前に確立しておく必要があります。

このセクションでは、ルート サーバーとサブサーバーの間で交換されるメッセージについて説明します。

クラスター交換

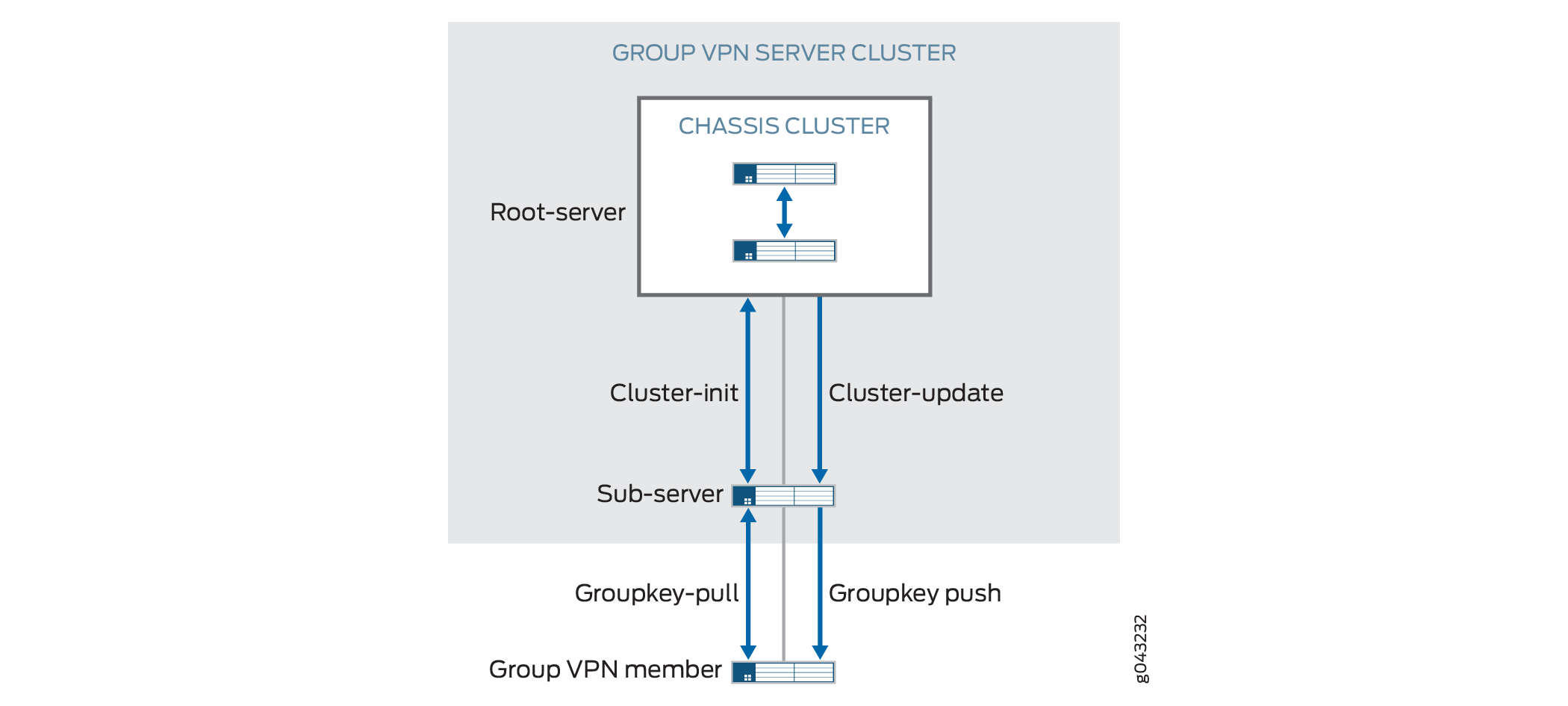

図 2 は、グループ VPNv2 サーバー クラスタとグループ VPNv2 メンバーの間で交換される基本的なメッセージを示しています。

クラスタ初期化交換

サブサーバーは、ルート サーバーとのクラスター初期化 (cluster-init) 交換を起動して、SA および暗号化キーの情報を取得します。ルートサーバーは、 cluster-init 交換を介して現在のSA情報をサブサーバーに送信することによって応答します。

サブサーバーは、 groupkey-pull 交換を通じてグループ VPNv2 メンバーからの登録要求に応答できます。groupkey-pull交換により、グループ VPNv2 メンバーは、サブサーバーからグループと共有する SA とキーを要求できます。

サブサーバーは、次の場合にルートサーバーとの cluster-init 交換を開始します。

ルートサーバーは非アクティブと見なされます。これは、ルートサーバーの初期想定状態です。ルート サーバーとサブサーバーの間に IKE SA がない場合、サブサーバーはルート サーバーと IKE SA を開始します。

cluster-init交換が成功すると、サブサーバーは SA に関する情報を取得し、ルートサーバーをアクティブとしてマークします。SA のソフト ライフタイムが終了しました。

すべての SA を削除するための

cluster-updateメッセージが受信されます。グループ構成の変更があります。

cluster-init交換が失敗した場合、サブサーバーは 5 秒ごとにルートサーバーとの交換を再試行します。

クラスタ更新メッセージ

groupkey-push交換は、既存のグループ SA の有効期限が切れる前に、グループ コントローラー/キー サーバー(GCKS)がグループ SA とキーをメンバーに送信し、グループ メンバーシップを更新できるようにする単一のキー更新メッセージです。キー更新メッセージは、GCKS からメンバーに送信される未承認メッセージです

SA の新しい暗号化キーを生成すると、ルート サーバーは cluster-update メッセージを介してすべてのアクティブなサブサーバーに SA 更新を送信します。ルート サーバーから cluster-update を受信すると、サブサーバーは新しい SA をインストールし、 groupkey-push を介して新しい SA 情報を登録済みのグループ メンバーに送信します。

ルート サーバーから送信される cluster-update メッセージには、サブサーバーからの確認応答が必要です。サブサーバから確認応答を受信しない場合、ルートサーバは設定された再送信期間(デフォルトは 10 秒)で cluster-update を再送信します。デッドピア検出(DPD)がサブサーバが使用できないことを示している場合、ルートサーバーは再送信しません。サブサーバーが cluster-updateの受信後に SA 情報の更新に失敗した場合、サブサーバーは確認を送信せず、ルートサーバーは cluster-update メッセージを再送信します。

ルート サーバーから新しい SA を受信する前に SA のソフト有効期間が終了した場合、サブサーバーはルート サーバーに cluster-init メッセージを送信してすべての SA を取得し、新しい更新プログラムがあるまでメンバーに groupkey-push メッセージを送信しません。新しい SA を受信する前にサブサーバーで SA のハード ライフタイムが終了した場合、サブサーバーはルート サーバーを非アクティブとしてマークし、登録されているすべてのグループ メンバーを削除し、ルート サーバーへの cluster-init メッセージの送信を続行します。

SA またはグループ メンバーを削除するために、 cluster-update メッセージを送信できます。これは、 clear コマンドまたは構成変更の結果である可能性があります。サブサーバが SA を削除するための cluster-update メッセージを受信すると、サブサーバはそのグループ メンバーに groupkey-push 削除メッセージを送信し、対応する SA を削除します。グループのすべての SA が削除されると、サブサーバーはルート サーバーとの cluster-init 交換を開始します。登録されているすべてのメンバーが削除されると、サブサーバーはローカルに登録されたすべてのメンバーを削除します。

グループ VPNv2 サーバー クラスタの設定変更について

グループ VPNv2 サーバー クラスタは、新しい暗号化キーやセキュリティ アソシエーション(SA)の変更につながる設定変更がある場合、スタンドアロンのグループ VPNv2 サーバーとは動作が異なります。ルートサーバーは、 cluster-update メッセージを介して SA の更新または削除をサブサーバーに送信します。その後、サブサーバーはメンバーに groupkey-push メッセージを送信します。サブサーバーは、最初にルートサーバーから削除メッセージを受信せずに、グループメンバーに削除メッセージを送信することはできません。

すべての構成変更は、最初にルートサーバーで行い、次にサブサーバーで行い、グループメンバーが期待どおりに更新または削除を受け取るようにする必要があります。グループ VPNv2 サーバー クラスタ内のサーバー間で構成が同期されるまでは、トラフィックの損失が予想されます。

表 1 は、グループ VPNv2 サーバーにおけるさまざまな設定変更の影響を説明します。

構成変更 |

スタンドアロン グループ VPNv2 サーバー アクション |

グループ VPNv2 サーバー クラスタ アクション |

|

|---|---|---|---|

ルートサーバー |

サブサーバー |

||

IKEプロポーザル、ポリシー、またはゲートウェイの変更 |

影響を受けるゲートウェイのIKE SAを削除します。IKEプロポーザル、ポリシー、またはゲートウェイを削除する場合は、影響を受けるゲートウェイの登録済みメンバーを削除します。 |

||

IPsecプロポーザルの変更 |

トラフィック暗号化キー(TEK)のキー更新後に、変更が有効になります。 |

||

グループの変更: |

|||

グループ名の削除 |

グループメンバーに「すべて削除」を送信します。グループ内のすべてのIKE SAを削除します。グループ内のすべてのキーをすぐに削除します。グループに登録されているメンバーをすべて削除します。 |

「すべて削除」をサブサーバーに送信します。グループ内のすべてのキーをすぐに削除します。すべてのピアを非アクティブとしてマークします。サブサーバー IKE SA を削除します。すべてのメンバーIKE SAを削除します。 |

すべてのメンバーIKE SAを削除します。グループ内のすべてのキーをすぐに削除します。グループに登録されているメンバーをすべて削除します。ピアに非アクティブのマークを付けます。ピアサーバーのIKE SAを削除します。 |

IDの変更 |

すべてのメンバーに「すべて削除」を送信します。グループ内のすべてのIKE SAを削除します。グループ内のすべてのキーをすぐに削除します。グループに登録されているメンバーをすべて削除します。構成に従って新しいキーを生成します。 |

「すべて削除」をサブサーバーに送信します。グループ内のすべてのメンバーIKE SAを削除します。グループ内のすべてのキーをすぐに削除します。すべてのピアを非アクティブとしてマークします。すべてのピア サーバー IKE SA を削除します。構成に従って新しいキーを生成します。 |

グループ内のすべてのメンバーIKE SAを削除します。グループ内のすべてのキーをすぐに削除します。グループに登録されているメンバーをすべて削除します。ピアに非アクティブのマークを付けます。ピアサーバーのIKE SAを削除します。新しい |

IKEゲートウェイを追加または削除する |

追加の変更はありません。削除するには、影響を受けるゲートウェイの IKE SA と登録済みメンバーを削除します。 |

||

アンチリプレイ時間枠を追加または変更する |

新しい値は、TEK のキー更新後に有効になります。 |

||

アンチリプレイを追加または変更する |

新しい値は、TEK のキー更新後に有効になります。 |

||

サーバーメンバー間の通信の変更: |

|||

足す |

登録されているメンバーをすべて削除します。キー暗号化キー (KEK) SA を生成します。 |

KEK SA を生成します。新しい KEK SA をサブサーバーに送信します。すべてのメンバーIKE SAを削除します。 |

登録されているメンバーをすべて削除します。 |

変える |

新しい値は、KEK のキー更新後に有効になります。 |

||

削除 |

[削除を送信] をクリックして、すべての KEK SA を削除します。KEK SA を削除します。 |

サブサーバーに削除を送信します。KEK SA を削除します。すべてのメンバーIKE SAを削除します。 |

KEK SA を削除します。 |

IPsec SA: |

|||

足す |

新しい TEK SA を生成します。メンバーの新しいTEK SAを更新します。 |

新しい TEK SA を生成します。新しい TEK SA をサブサーバーに送信します。 |

アクションなし。 |

変える |

新しい値は、TEK のキー更新後に有効になります。 一致ポリシーが変更された場合、現在の TEK は直ちに削除され、この設定が削除されたことをメンバーに明示的に通知する必要があるため、delete groupkey-push が送信されます。 |

一致ポリシーが変更された場合は、サブサーバーに削除を送信します。すぐにTEKを削除してください。 |

一致ポリシーが変更された場合は、ただちに TEK を削除してください。 |

削除 |

すぐにTEKを削除してください。削除を送信して、この TEK SA を削除します。 |

サブサーバーに削除を送信します。すぐにTEKを削除してください。 |

すぐにTEKを削除してください。 |

表 2 は、グループ VPNv2 サーバー クラスタ構成を変更した場合の影響について説明します。

サーバー クラスタ内には常にルート サーバーが 1 つだけであることを確認する必要があります。

サーバー クラスタ構成の変更 |

グループ VPNv2 サーバー クラスタ |

|

|---|---|---|

ルートサーバー |

サブサーバー |

|

IKEプロポーザル、ポリシー、またはゲートウェイ(クラスタピア) |

追加については、変更はありません。変更または削除があった場合は、影響を受けるピアのIKE SAを削除します。 |

|

サーバー クラスタ: |

||

足す |

何一つ。 |

グループメンバーに「すべて削除」を送信します。グループ内のすべてのメンバーIKE SAを削除します。グループ内のすべての TEK と KEK をすぐに削除します。グループに登録されているメンバーをすべて削除します。ルートサーバーに |

役割の変更 サーバー クラスタ内には常にルート サーバーが 1 つだけであることを確認する必要があります。 |

「すべて削除」をサブサーバーに送信します。グループ内のすべてのメンバーIKE SAを削除します。グループ内のすべての TEK と KEK をすぐに削除します。すべてのピアを非アクティブとしてマークします。すべてのピア サーバー IKE SA を削除します。ルートサーバーに |

TEKのキーを再入力します。KEK のキーを再入力します。新しいキーをサブサーバーに送信します。メンバーに新しいキーを送信します。 |

ピアの追加 |

何一つ。 |

|

ピアの削除 |

ピアに非アクティブのマークを付けます。ピアIKE SAをクリアします。 |

ピアに非アクティブのマークを付けます。KEKをクリアします。TEKをクリアします。ピアIKE SAをクリアします。 |

再送信期間の変更 |

何一つ。 |

|

サーバー クラスタの削除 |

「すべて削除」をサブサーバーに送信します。グループ内のすべての TEK と KEK をすぐに削除します。すべてのピアを非アクティブとしてマークします。すべてのピア サーバー IKE SA を削除します。設定に応じて新しいTEKとKEKを生成します。 |

グループ内のすべてのメンバーIKE SAを削除します。グループ内のすべての TEK と KEK をすぐに削除します。グループに登録されているメンバーをすべて削除します。ピアに非アクティブのマークを付けます。ピアサーバーのIKE SAを削除します。設定に応じて新しいTEKとKEKを生成します。 |

スタンドアロン グループ VPNv2 サーバのグループ VPNv2 サーバ クラスタへの移行

このセクションでは、スタンドアロンのグループ VPNv2 サーバーをグループ VPNv2 サーバー クラスタに移行する方法について説明します。

スタンドアロンのグループVPNv2サーバーをルートサーバーに移行するには:

ルートサーバーはシャーシ クラスタにすることを強くお勧めします。

グループ VPNv2 サーバー クラスタにサブサーバーを追加するには、次の手順を実行します。

ルートサーバーで、サブサーバーのグループ VPNv2 サーバー IKE ゲートウェイとサーバー クラスタ IKE ゲートウェイの両方を構成します。SA および既存のメンバー トラフィックは影響を受けません。

サブサーバーで、サーバー クラスタを構成します。グループ VPNv2 の構成は、グループ VPNv2 サーバー IKE ゲートウェイ、クラスタ内のサーバーの役割、およびサーバー クラスタの IKE ゲートウェイ構成を除き、クラスタ内の各サーバーで同じである必要があることに注意してください。サブサーバーでは、クラスター内に構成されているサーバーの役割が

sub-serverである必要があります。ルートサーバー用のグループ VPNv2 サーバー IKE ゲートウェイとサーバー クラスター IKE ゲートウェイを構成します。

グループ VPNv2 サーバー クラスタからサブサーバーを削除するには:

ルートサーバーで、サブサーバーのグループ VPNv2 サーバー IKE ゲートウェイ構成とサーバー クラスター IKE ゲートウェイ構成の両方を削除します。SA および既存のメンバー トラフィックは影響を受けません。

サブサーバーの電源をオフにします。

関連項目

例:グループ VPNv2 サーバー クラスタとメンバーの設定

この例では、グループ VPNv2 サーバ クラスタを設定して、グループ コントローラ/キー サーバ(GCKS)の冗長性を提供し、グループ VPNv2 グループ メンバーにスケーリングする方法を示します。

要件

この例では、次のハードウェアとソフトウェアのコンポーネントを使用しています。

グループVPNv2をサポートする、Junos OSリリース15.1X49-D30以降を実行する8つのサポートされているSRXシリーズファイアウォールまたはvSRX仮想ファイアウォールインスタンス:

2つのデバイスまたはインスタンスがシャーシクラスターとして動作するように設定されています。シャーシ クラスタは、グループ VPNv2 サーバ クラスタのルート サーバーとして動作します。デバイスまたはインスタンスのソフトウェアバージョンおよびライセンスは同じである必要があります。

ルートサーバーは、暗号化キーを生成し、グループVPNサーバークラスター内のサブサーバーに配布する役割を担います。この責任のため、ルート サーバをシャーシ クラスタにすることをお勧めします。

他の 4 つのデバイスまたはインスタンスは、グループ VPNv2 サーバー クラスタ内のサブサーバーとして動作します。

他の 2 つのデバイスまたはインスタンスは、グループ VPNv2 グループ メンバーとして動作します。

グループVPNv2をサポートする、Junos OSリリース15.1R2以降を実行する2台のサポートされているMXシリーズデバイス。これらのデバイスは、グループ VPNv2 グループ メンバーとして動作します。

ホスト名、ルート管理者パスワード、および管理アクセスは、SRXシリーズファイアウォールまたはvSRX仮想ファイアウォールの各インスタンスで設定する必要があります。各デバイスで NTP も設定することをお勧めします。

この例の設定は、 図 3に示すトポロジーに基づいて、グループVPNv2の動作に必要なものに焦点を当てています。インターフェイス、ルーティング、シャーシ クラスタの設定など、一部の設定はここには含まれません。たとえば、グループ VPNv2 の動作では、クライアント デバイスがネットワーク全体の目的のサイトに到達できるようにするルーティング トポロジが機能している必要があります。この例では、スタティックまたはダイナミック ルーティングの設定については説明しません。

概要

この例では、グループ VPNv2 ネットワークはサーバー クラスタと 4 つのメンバーで構成されています。サーバー クラスタは、ルート サーバーと 4 つのサブサーバーで構成されます。メンバーのうち2つはSRXシリーズファイアウォールまたはvSRX仮想ファイアウォールインスタンスで、他の2つのメンバーはMXシリーズデバイスです。

グループ VPN SA は、フェーズ 1 SA で保護されている必要があります。したがって、グループ VPN 構成には、ルートサーバー、サブサーバー、およびグループ メンバーでの IKE フェーズ 1 ネゴシエーションの構成を含める必要があります。IKEの設定は、以下のとおりです。

ルートサーバー上:

IKE ポリシー

SubSrvは、各サブサーバーとフェーズ 1 SA を確立するために使用されます。IKEゲートウェイは、サブサーバごとにデッドピア検出(DPD)が設定されます。

サーバー クラスタの役割は

root-serverであり、各サブサーバーはサーバー クラスタの IKE ゲートウェイとして構成されます。

ルートサーバーは、シャーシ クラスタの動作をサポートするように設定する必要があります。この例では、ルートサーバー上の冗長イーサネットインターフェイスがサーバークラスター内の各サブサーバーに接続します。シャーシ クラスタ設定全体は表示されません。

各サブサーバーで、次の操作を行います。

2 つの IKE ポリシーが構成されています。

RootSrvは、ルートサーバーとのフェーズ 1 SA を確立するために使用され、GMsは、各グループ メンバーとのフェーズ 1 SA を確立するために使用されます。事前共有鍵は、ルートサーバーとサブサーバー間、およびサブサーバーとグループ メンバー間のフェーズ 1 SA を保護するために使用されます。使用する事前共有キーが強力なキーであることを確認します。サブサーバでは、IKE ポリシー

RootSrv用に設定された事前共有キーがルートサーバに設定された事前共有キーと一致し、IKE ポリシーGMsに設定された事前共有キーがグループ メンバーに設定された事前共有キーと一致する必要があります。IKE ゲートウェイは、ルート サーバー用の DPD を使用して設定されます。また、グループメンバーごとにIKEゲートウェイが構成されます。

サーバー クラスタの役割は

sub-serverであり、ルート サーバーはサーバー クラスタの IKE ゲートウェイとして構成されています。

各グループメンバーで:

IKE ポリシー

SubSrvは、サブサーバとのフェーズ 1 SA を確立するために使用されます。IKE ゲートウェイ構成には、サブサーバーのアドレスが含まれます。

SRXシリーズファイアウォールまたはvSRX仮想ファイアウォールグループメンバーでは、LANゾーンを送信元ゾーン(受信トラフィック)とし、WANゾーンをtoゾーン(送信トラフィック)とするグループに対してIPsecポリシーが設定されます。LANゾーンとWANゾーン間のトラフィックを許可するセキュリティポリシーも必要です。

グループサーバーとグループメンバーの両方に同じグループ識別子を設定する必要があります。この例では、グループ名は GROUP_ID-0001、グループ識別子は 1 です。サーバーで構成されたグループ ポリシーは、SA とキーが 172.16.0.0/12 の範囲のサブネットワーク間のトラフィックに適用されることを指定します。

トポロジー

図 3 は、この例用に設定するジュニパーネットワークスのデバイスを示しています。

設定

- ルートサーバーの設定

- サブサーバー1の設定

- サブサーバー 2 の設定

- サブサーバー 3 の設定

- サブサーバー 4 の設定

- GM-0001(SRXシリーズファイアウォールまたはvSRX仮想ファイアウォールインスタンス)の設定

- GM-0002(SRXシリーズファイアウォールまたはvSRX仮想ファイアウォールインスタンス)の設定

- GM-0003(MXシリーズデバイス)の設定

- GM-0004(MXシリーズデバイス)の設定

ルートサーバーの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth1 unit 0 description To_SubSrv01 set interfaces reth1 unit 0 family inet address 10.10.101.1/24 set interfaces reth2 redundant-ether-options redundancy-group 1 set interfaces reth2 unit 0 description To_SubSrv02 set interfaces reth2 unit 0 family inet address 10.10.102.1/24 set interfaces reth3 redundant-ether-options redundancy-group 1 set interfaces reth3 unit 0 description To_SubSrv03 set interfaces reth3 unit 0 family inet address 10.10.103.1/24 set interfaces reth4 redundant-ether-options redundancy-group 1 set interfaces reth4 unit 0 description To_SubSrv04 set interfaces reth4 unit 0 family inet address 10.10.104.1/24 set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces reth1.0 set security zones security-zone GROUPVPN interfaces reth2.0 set security zones security-zone GROUPVPN interfaces reth3.0 set security zones security-zone GROUPVPN interfaces reth4.0 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then deny set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set chassis cluster reth-count 5 set chassis cluster redundancy-group 1 node 0 priority 254 set chassis cluster redundancy-group 1 node 1 priority 1 set chassis cluster redundancy-group 0 node 0 priority 254 set chassis cluster redundancy-group 0 node 1 priority 1 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy SubSrv mode main set security group-vpn server ike policy SubSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy SubSrv pre-shared-key ascii-text "$ABC123" set security group-vpn server ike gateway SubSrv01 ike-policy SubSrv set security group-vpn server ike gateway SubSrv01 address 10.16.101.1 set security group-vpn server ike gateway SubSrv01 dead-peer-detection always-send set security group-vpn server ike gateway SubSrv01 local-address 10.10.101.1 set security group-vpn server ike gateway SubSrv02 ike-policy SubSrv set security group-vpn server ike gateway SubSrv02 address 10.16.102.1 set security group-vpn server ike gateway SubSrv02 dead-peer-detection always-send set security group-vpn server ike gateway SubSrv02 local-address 10.10.102.1 set security group-vpn server ike gateway SubSrv03 ike-policy SubSrv set security group-vpn server ike gateway SubSrv03 address 10.16.103.1 set security group-vpn server ike gateway SubSrv03 dead-peer-detection always-send set security group-vpn server ike gateway SubSrv03 local-address 10.10.103.1 set security group-vpn server ike gateway SubSrv04 ike-policy SubSrv set security group-vpn server ike gateway SubSrv04 address 10.16.104.1 set security group-vpn server ike gateway SubSrv04 dead-peer-detection always-send set security group-vpn server ike gateway SubSrv04 local-address 10.10.104.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 server-cluster server-role root-server set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway SubSrv01 set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway SubSrv02 set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway SubSrv03 set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway SubSrv04 set security group-vpn server group GROUP_ID-0001 server-cluster retransmission-period 10 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

ルートサーバーを設定するには:

セキュリティゾーンとセキュリティポリシーを設定します。

[edit interfaces] user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth1 unit 0 description To_SubSrv01 user@host# set reth1 unit 0 family inet address 10.10.101.1/24 user@host# set reth2 redundant-ether-options redundancy-group 1 user@host# set reth2 unit 0 description To_SubSrv02 user@host# set reth2 unit 0 family inet address 10.10.102.1/24 user@host# set reth3 redundant-ether-options redundancy-group 1 user@host# set reth3 unit 0 description To_SubSrv03 user@host# set reth3 unit 0 family inet address 10.10.103.1/24 user@host# set reth4 redundant-ether-options redundancy-group 1 user@host# set reth4 unit 0 description To_SubSrv04 user@host# set reth4 unit 0 family inet address 10.10.104.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces reth1.0 user@host# set interfaces reth2.0 user@host# set interfaces reth3.0 user@host# set interfaces reth4.0 [edit security policies global] user@host# set policy 1000 match source-address any user@host# set policy 1000 match destination-address any user@host# set policy 1000 match application any user@host# set policy 1000 match from-zone any user@host# set policy 1000 match to-zone any user@host# set policy 1000 then deny user@host# set policy 1000 then log session-init user@host# set policy 1000 then count [edit security policies] user@host# set default-policy deny-all

シャーシ クラスタを設定します。

[edit chassis cluster] user@host# set reth-count 5 user@host# set redundancy-group 1 node 0 priority 254 user@host# set redundancy-group 1 node 1 priority 1 user@host# set redundancy-group 0 node 0 priority 254 user@host# set redundancy-group 0 node 1 priority 1

IKEプロポーザル、ポリシー、およびゲートウェイを設定します。

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy SubSrv] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike gateway SubSrv01] user@host# set ike-policy SubSrv user@host# set address 10.16.101.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.10.101.1 [edit security group-vpn server ike gateway SubSrv02] user@host# set ike-policy SubSrv user@host# set address 10.16.102.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.10.102.1 [edit security group-vpn server ike gateway SubSrv03] user@host# set ike-policy SubSrv user@host# set address 10.16.103.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.10.103.1 [edit security group-vpn server ike gateway SubSrv04] user@host# set ike-policy SubSrv user@host# set address 10.16.104.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.10.104.1

IPsec SAを設定します。

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600

VPN グループを設定します。

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set server-cluster server-role root-server user@host# set server-cluster ike-gateway SubSrv01 user@host# set server-cluster ike-gateway SubSrv02 user@host# set server-cluster ike-gateway SubSrv03 user@host# set server-cluster ike-gateway SubSrv04 user@host# set server-cluster retransmission-period 10 user@host# set anti-replay-time-window 1000 user@host# set server-member-communication communication-type unicast user@host# set server-member-communication encryption-algorithm aes-256-cbc user@host# set server-member-communication lifetime-seconds 7200 user@host# set server-member-communication sig-hash-algorithm sha-256

グループ ポリシーを構成します。

[edit security group-vpn server group GROUP_ID-0001] user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0 user@host# set ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600

結果

コンフィギュレーションモードから、show interfacesshow chassis cluster、、およびの各コマshow securityンドを入力し、コンフィギュレーションを確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

description To_SubSrv01;

family inet {

address 10.10.101.1/24;

}

}

}

reth2 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

description To_SubSrv02;

family inet {

address 10.10.102.1/24;

}

}

}

reth3 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

description To_SubSrv03;

family inet {

address 10.10.103.1/24;

}

}

}

reth4 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

description To_SubSrv04;

family inet {

address 10.10.104.1/24;

}

}

}

[edit]

user@host# show chassis cluster

reth-count 5;

redundancy-group 1 {

node 0 priority 254;

node 1 priority 1;

}

redundancy-group 0 {

node 0 priority 254;

node 1 priority 1;

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy SubSrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway SubSrv01 {

ike-policy SubSrv;

address 10.16.101.1;

dead-peer-detection always-send;

local-address 10.10.101.1;

}

gateway SubSrv02 {

ike-policy SubSrv;

address 10.16.102.1;

dead-peer-detection always-send;

local-address 10.10.102.1;

}

gateway SubSrv03 {

ike-policy SubSrv;

address 10.16.103.1;

dead-peer-detection always-send;

local-address 10.10.103.1;

}

gateway SubSrv04 {

ike-policy SubSrv;

address 10.16.104.1;

dead-peer-detection always-send;

local-address 10.10.104.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

server-cluster {

server-role root-server;

ike-gateway SubSrv01;

ike-gateway SubSrv02;

ike-gateway SubSrv03;

ike-gateway SubSrv04;

retransmission-period 10;

}

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

deny;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

reth1.0;

reth2.0;

reth3.0;

reth4.0;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

サブサーバー1の設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/0 unit 0 description To_RootSrv set interfaces ge-0/0/0 unit 0 family inet address 10.16.101.1/24 set interfaces ge-0/0/1 unit 0 description To_WAN set interfaces ge-0/0/1 unit 0 family inet address 10.17.101.1/24 set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/0.0 set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then deny set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy RootSrv mode main set security group-vpn server ike policy RootSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy RootSrv pre-shared-key ascii-text "$ABC123" set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123$ABC123" set security group-vpn server ike gateway RootSrv ike-policy RootSrv set security group-vpn server ike gateway RootSrv address 10.10.101.1 set security group-vpn server ike gateway RootSrv dead-peer-detection always-send set security group-vpn server ike gateway RootSrv local-address 10.16.101.1 set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.17.101.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.17.101.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.17.101.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.17.101.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 server-cluster server-role sub-server set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway RootSrv set security group-vpn server group GROUP_ID-0001 server-cluster retransmission-period 10 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

グループ VPNv2 サーバー クラスタでサブサーバーを構成するには:

インターフェイス、セキュリティ ゾーン、セキュリティ ポリシーを構成します。

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_RootSrv user@host# set ge-0/0/0 unit 0 family inet address 10.16.101.1/24 user@host# set ge-0/0/1 unit 0 description To_WAN user@host# set ge-0/0/1 unit 0 family inet address 10.17.101.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 user@host# set interfaces ge-0/0/1.0 [edit security policies global] user@host# set policy 1000 match source-address any user@host# set policy 1000 match destination-address any user@host# set policy 1000 match application any user@host# set policy 1000 match from-zone any user@host# set policy 1000 match to-zone any user@host# set policy 1000 then deny user@host# set policy 1000 then log session-init user@host# set policy 1000 then count [edit security policies] user@host# set default-policy deny-all

IKEプロポーザル、ポリシー、およびゲートウェイを設定します。

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy RootSrv] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike policy GMs] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123$ABC123" [edit security group-vpn server ike gateway RootSrv] user@host# set ike-policy RootSrv user@host# set address 10.10.101.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.16.101.1 [edit security group-vpn server ike gateway GM-0001] user@host# set ike-policy GMs user@host# set address 10.18.101.1 user@host# set local-address 10.17.101.1 [edit security group-vpn server ike gateway GM-0002] user@host# set ike-policy GMs user@host# set address 10.18.102.1 user@host# set local-address 10.17.101.1 [edit security group-vpn server ike gateway GM-0003] user@host# set ike-policy GMs user@host# set address 10.18.103.1 user@host# set local-address 10.17.101.1 [edit security group-vpn server ike gateway GM-0004] user@host# set ike-policy GMs user@host# set address 10.18.104.1 user@host# set local-address 10.17.101.1

IPsec SAを設定します。

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600

VPN グループを設定します。

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set server-cluster server-role sub-server user@host# set server-cluster ike-gateway RootSrv user@host# set server-cluster retransmission-period 10 user@host# set ike-gateway GM-0001 user@host# set ike-gateway GM-0002 user@host# set ike-gateway GM-0003 user@host# set ike-gateway GM-0004 user@host# set anti-replay-time-window 1000 user@host# set server-member-communication communication-type unicast user@host# set server-member-communication encryption-algorithm aes-256-cbc user@host# set server-member-communication lifetime-seconds 7200 user@host# set server-member-communication sig-hash-algorithm sha-256 user@host# set ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600

グループ ポリシーを構成します。

[edit security group-vpn server group GROUP_ID-0001] user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

結果

設定モードから、 show interfacesおよび show security コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_RootSrv;

family inet {

address 10.16.101.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_WAN;

family inet {

address 10.17.101.1/24;

}

}

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy RootSrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

policy GMs {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123$ABC123"; ## SECRET-DATA

}

gateway RootSrv {

ike-policy RootSrv;

address 10.10.101.1;

dead-peer-detection always-send;

local-address 10.16.101.1;

}

gateway GM-0001 {

ike-policy GMs;

address 10.18.101.1;

local-address 10.17.101.1;

}

gateway GM-0002 {

ike-policy GMs;

address 10.18.102.1;

local-address 10.17.101.1;

}

gateway GM-0003 {

ike-policy GMs;

address 10.18.103.1;

local-address 10.17.101.1;

}

gateway GM-0004 {

ike-policy GMs;

address 10.18.104.1;

local-address 10.17.101.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

server-cluster {

server-role sub-server;

ike-gateway RootSrv;

retransmission-period 10;

}

ike-gateway GM-0001;

ike-gateway GM-0002;

ike-gateway GM-0003;

ike-gateway GM-0004;

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

deny;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

ge-0/0/1.0;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

サブサーバー 2 の設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/0 unit 0 description To_RootSrv set interfaces ge-0/0/0 unit 0 family inet address 10.16.102.1/24 set interfaces ge-0/0/1 unit 0 description To_WAN set interfaces ge-0/0/1 unit 0 family inet address 10.17.102.1/24 set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/0.0 set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then deny set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy RootSrv mode main set security group-vpn server ike policy RootSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy RootSrv pre-shared-key ascii-text "$ABC123" set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123$ABC123" set security group-vpn server ike gateway RootSrv ike-policy RootSrv set security group-vpn server ike gateway RootSrv address 10.10.102.1 set security group-vpn server ike gateway RootSrv dead-peer-detection always-send set security group-vpn server ike gateway RootSrv local-address 10.16.102.1 set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.17.102.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.17.102.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.17.102.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.17.102.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 server-cluster server-role sub-server set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway RootSrv set security group-vpn server group GROUP_ID-0001 server-cluster retransmission-period 10 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

グループ VPNv2 サーバー クラスタでサブサーバーを構成するには:

インターフェイス、セキュリティ ゾーン、セキュリティ ポリシーを構成します。

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_RootSrv user@host# set ge-0/0/0 unit 0 family inet address 10.16.102.1/24 user@host# set ge-0/0/1 unit 0 description To_WAN user@host# set ge-0/0/1 unit 0 family inet address 10.17.102.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 user@host# set interfaces ge-0/0/1.0 [edit security policies global] user@host# set policy 1000 match source-address any user@host# set policy 1000 match destination-address any user@host# set policy 1000 match application any user@host# set policy 1000 match from-zone any user@host# set policy 1000 match to-zone any user@host# set policy 1000 then deny user@host# set policy 1000 then log session-init user@host# set policy 1000 then count [edit security policies] user@host# set default-policy deny-all

IKEプロポーザル、ポリシー、およびゲートウェイを設定します。

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy RootSrv] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike policy GMs] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123$ABC123" [edit security group-vpn server ike gateway RootSrv] user@host# set ike-policy RootSrv user@host# set address 10.10.102.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.16.102.1 [edit security group-vpn server ike gateway GM-0001] user@host# set ike-policy GMs user@host# set address 10.18.101.1 user@host# set local-address 10.17.102.1 [edit security group-vpn server ike gateway GM-0002] user@host# set ike-policy GMs user@host# set address 10.18.102.1 user@host# set local-address 10.17.102.1 [edit security group-vpn server ike gateway GM-0003] user@host# set ike-policy GMs user@host# set address 10.18.103.1 user@host# set local-address 10.17.102.1 [edit security group-vpn server ike gateway GM-0004] user@host# set ike-policy GMs user@host# set address 10.18.104.1 user@host# set local-address 10.17.102.1

IPsec SAを設定します。

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600

VPN グループを設定します。

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set server-cluster server-role sub-server user@host# set server-cluster ike-gateway RootSrv user@host# set server-cluster retransmission-period 10 user@host# set ike-gateway GM-0001 user@host# set ike-gateway GM-0002 user@host# set ike-gateway GM-0003 user@host# set ike-gateway GM-0004 user@host# set anti-replay-time-window 1000 user@host# set server-member-communication communication-type unicast user@host# set server-member-communication encryption-algorithm aes-256-cbc user@host# set server-member-communication lifetime-seconds 7200 user@host# set server-member-communication sig-hash-algorithm sha-256

グループ ポリシーを構成します。

[edit security group-vpn server group GROUP_ID-0001] user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0 user@host# set ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600

結果

設定モードから、show interfaces および show security コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_RootSrv;

family inet {

address 10.16.102.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_WAN;

family inet {

address 10.17.102.1/24;

}

}

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy RootSrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

policy GMs {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123$ABC123"; ## SECRET-DATA

}

gateway RootSrv {

ike-policy RootSrv;

address 10.10.102.1;

dead-peer-detection always-send;

local-address 10.16.102.1;

}

gateway GM-0001 {

ike-policy GMs;

address 10.18.101.1;

local-address 10.17.102.1;

}

gateway GM-0002 {

ike-policy GMs;

address 10.18.102.1;

local-address 10.17.102.1;

}

gateway GM-0003 {

ike-policy GMs;

address 10.18.103.1;

local-address 10.17.102.1;

}

gateway GM-0004 {

ike-policy GMs;

address 10.18.104.1;

local-address 10.17.102.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

server-cluster {

server-role sub-server;

ike-gateway RootSrv;

retransmission-period 10;

}

ike-gateway GM-0001;

ike-gateway GM-0002;

ike-gateway GM-0003;

ike-gateway GM-0004;

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

deny;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

ge-0/0/1.0;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

サブサーバー 3 の設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/0 unit 0 description To_RootSrv set interfaces ge-0/0/0 unit 0 family inet address 10.16.103.1/24 set interfaces ge-0/0/1 unit 0 description To_WAN set interfaces ge-0/0/1 unit 0 family inet address 10.17.103.1/24 set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/0.0 set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then deny set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy RootSrv mode main set security group-vpn server ike policy RootSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy RootSrv pre-shared-key ascii-text "$ABC123" set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123$ABC123" set security group-vpn server ike gateway RootSrv ike-policy RootSrv set security group-vpn server ike gateway RootSrv address 10.10.103.1 set security group-vpn server ike gateway RootSrv dead-peer-detection always-send set security group-vpn server ike gateway RootSrv local-address 10.16.103.1 set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.17.103.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.17.103.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.17.103.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.17.103.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 server-cluster server-role sub-server set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway RootSrv set security group-vpn server group GROUP_ID-0001 server-cluster retransmission-period 10 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

グループ VPNv2 サーバー クラスタでサブサーバーを構成するには:

インターフェイス、セキュリティ ゾーン、セキュリティ ポリシーを構成します。

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_RootSrv user@host# set ge-0/0/0 unit 0 family inet address 10.16.103.1/24 user@host# set ge-0/0/1 unit 0 description To_WAN user@host# set ge-0/0/1 unit 0 family inet address 10.17.103.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 user@host# set interfaces ge-0/0/1.0 [edit security policies global] user@host# set policy 1000 match source-address any user@host# set policy 1000 match destination-address any user@host# set policy 1000 match application any user@host# set policy 1000 match from-zone any user@host# set policy 1000 match to-zone any user@host# set policy 1000 then deny user@host# set policy 1000 then log session-init user@host# set policy 1000 then count [edit security policies] user@host# set default-policy deny-all

IKEプロポーザル、ポリシー、およびゲートウェイを設定します。

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy RootSrv] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike policy GMs] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123$ABC123" [edit security group-vpn server ike gateway RootSrv] user@host# set ike-policy RootSrv user@host# set address 10.10.103.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.16.103.1 [edit security group-vpn server ike gateway GM-0001] user@host# set ike-policy GMs user@host# set address 10.18.101.1 user@host# set local-address 10.17.103.1 [edit security group-vpn server ike gateway GM-0002] user@host# set ike-policy GMs user@host# set address 10.18.102.1 user@host# set local-address 10.17.103.1 [edit security group-vpn server ike gateway GM-0003] user@host# set ike-policy GMs user@host# set address 10.18.103.1 user@host# set local-address 10.17.103.1 [edit security group-vpn server ike gateway GM-0004] user@host# set ike-policy GMs user@host# set address 10.18.104.1 user@host# set local-address 10.17.103.1

IPsec SAを設定します。

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600

VPN グループを設定します。

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set server-cluster server-role sub-server user@host# set server-cluster ike-gateway RootSrv user@host# set server-cluster retransmission-period 10 user@host# set ike-gateway GM-0001 user@host# set ike-gateway GM-0002 user@host# set ike-gateway GM-0003 user@host# set ike-gateway GM-0004 user@host# set anti-replay-time-window 1000 user@host# set server-member-communication communication-type unicast user@host# set server-member-communication encryption-algorithm aes-256-cbc user@host# set server-member-communication lifetime-seconds 7200 user@host# set server-member-communication sig-hash-algorithm sha-256

グループ ポリシーを構成します。

[edit security group-vpn server group GROUP_ID-0001] user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0 user@host# set ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600

結果

設定モードから、show interfaces および show security コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_RootSrv;

family inet {

address 10.16.103.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_WAN;

family inet {

address 10.17.103.1/24;

}

}

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy RootSrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

policy GMs {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123$ABC123"; ## SECRET-DATA

}

gateway RootSrv {

ike-policy RootSrv;

address 10.10.103.1;

dead-peer-detection always-send;

local-address 10.16.103.1;

}

gateway GM-0001 {

ike-policy GMs;

address 10.18.101.1;

local-address 10.17.103.1;

}

gateway GM-0002 {

ike-policy GMs;

address 10.18.102.1;

local-address 10.17.103.1;

}

gateway GM-0003 {

ike-policy GMs;

address 10.18.103.1;

local-address 10.17.103.1;

}

gateway GM-0004 {

ike-policy GMs;

address 10.18.104.1;

local-address 10.17.103.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

server-cluster {

server-role sub-server;

ike-gateway RootSrv;

retransmission-period 10;

}

ike-gateway GM-0001;

ike-gateway GM-0002;

ike-gateway GM-0003;

ike-gateway GM-0004;

anti-replay-time-window 1000;

server-member-communication {

communication-type unicast;

lifetime-seconds 7200;

encryption-algorithm aes-256-cbc;

sig-hash-algorithm sha-256;

}

ipsec-sa GROUP_ID-0001 {

proposal AES256-SHA256-L3600;

match-policy 1 {

source 172.16.0.0/12;

destination 172.16.0.0/12;

protocol 0;

}

}

}

}

}

policies {

global {

policy 1000 {

match {

source-address any;

destination-address any;

application any;

from-zone any;

to-zone any;

}

then {

deny;

log {

session-init;

}

count;

}

}

}

default-policy {

deny-all;

}

}

zones {

security-zone GROUPVPN {

host-inbound-traffic {

system-services {

ike;

ssh;

ping;

}

}

interfaces {

ge-0/0/0.0;

ge-0/0/1.0;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

サブサーバー 4 の設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/0 unit 0 description To_RootSrv set interfaces ge-0/0/0 unit 0 family inet address 10.16.104.1/24 set interfaces ge-0/0/1 unit 0 description To_WAN set interfaces ge-0/0/1 unit 0 family inet address 10.17.104.1/24 set security zones security-zone GROUPVPN host-inbound-traffic system-services ike set security zones security-zone GROUPVPN host-inbound-traffic system-services ssh set security zones security-zone GROUPVPN host-inbound-traffic system-services ping set security zones security-zone GROUPVPN interfaces ge-0/0/0.0 set security zones security-zone GROUPVPN interfaces ge-0/0/1.0 set security policies global policy 1000 match source-address any set security policies global policy 1000 match destination-address any set security policies global policy 1000 match application any set security policies global policy 1000 match from-zone any set security policies global policy 1000 match to-zone any set security policies global policy 1000 then deny set security policies global policy 1000 then log session-init set security policies global policy 1000 then count set security policies default-policy deny-all set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-method pre-shared-keys set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 dh-group group14 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 authentication-algorithm sha-256 set security group-vpn server ike proposal PSK-SHA256-DH14-AES256 encryption-algorithm aes-256-cbc set security group-vpn server ike policy RootSrv mode main set security group-vpn server ike policy RootSrv proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy RootSrv pre-shared-key ascii-text "$ABC123" set security group-vpn server ike policy GMs mode main set security group-vpn server ike policy GMs proposals PSK-SHA256-DH14-AES256 set security group-vpn server ike policy GMs pre-shared-key ascii-text "$ABC123$ABC123" set security group-vpn server ike gateway RootSrv ike-policy RootSrv set security group-vpn server ike gateway RootSrv address 10.10.104.1 set security group-vpn server ike gateway RootSrv dead-peer-detection always-send set security group-vpn server ike gateway RootSrv local-address 10.16.104.1 set security group-vpn server ike gateway GM-0001 ike-policy GMs set security group-vpn server ike gateway GM-0001 address 10.18.101.1 set security group-vpn server ike gateway GM-0001 local-address 10.17.104.1 set security group-vpn server ike gateway GM-0002 ike-policy GMs set security group-vpn server ike gateway GM-0002 address 10.18.102.1 set security group-vpn server ike gateway GM-0002 local-address 10.17.104.1 set security group-vpn server ike gateway GM-0003 ike-policy GMs set security group-vpn server ike gateway GM-0003 address 10.18.103.1 set security group-vpn server ike gateway GM-0003 local-address 10.17.104.1 set security group-vpn server ike gateway GM-0004 ike-policy GMs set security group-vpn server ike gateway GM-0004 address 10.18.104.1 set security group-vpn server ike gateway GM-0004 local-address 10.17.104.1 set security group-vpn server ipsec proposal AES256-SHA256-L3600 authentication-algorithm hmac-sha-256-128 set security group-vpn server ipsec proposal AES256-SHA256-L3600 encryption-algorithm aes-256-cbc set security group-vpn server ipsec proposal AES256-SHA256-L3600 lifetime-seconds 3600 set security group-vpn server group GROUP_ID-0001 group-id 1 set security group-vpn server group GROUP_ID-0001 member-threshold 2000 set security group-vpn server group GROUP_ID-0001 server-cluster server-role sub-server set security group-vpn server group GROUP_ID-0001 server-cluster ike-gateway RootSrv set security group-vpn server group GROUP_ID-0001 server-cluster retransmission-period 10 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0001 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0002 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0003 set security group-vpn server group GROUP_ID-0001 ike-gateway GM-0004 set security group-vpn server group GROUP_ID-0001 anti-replay-time-window 1000 set security group-vpn server group GROUP_ID-0001 server-member-communication communication-type unicast set security group-vpn server group GROUP_ID-0001 server-member-communication encryption-algorithm aes-256-cbc set security group-vpn server group GROUP_ID-0001 server-member-communication lifetime-seconds 7200 set security group-vpn server group GROUP_ID-0001 server-member-communication sig-hash-algorithm sha-256 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 set security group-vpn server group GROUP_ID-0001 ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

グループ VPNv2 サーバー クラスタでサブサーバーを構成するには:

インターフェイス、セキュリティ ゾーン、セキュリティ ポリシーを構成します。

[edit interfaces] user@host# set ge-0/0/0 unit 0 description To_RootSrv user@host# set ge-0/0/0 unit 0 family inet address 10.16.104.1/24 user@host# set ge-0/0/1 unit 0 description To_WAN user@host# set ge-0/0/1 unit 0 family inet address 10.17.104.1/24 [edit security zones security-zone GROUPVPN] user@host# set host-inbound-traffic system-services ike user@host# set host-inbound-traffic system-services ssh user@host# set host-inbound-traffic system-services ping user@host# set interfaces ge-0/0/0.0 user@host# set interfaces ge-0/0/1.0 [edit security policies global] user@host# set policy 1000 match source-address any user@host# set policy 1000 match destination-address any user@host# set policy 1000 match application any user@host# set policy 1000 match from-zone any user@host# set policy 1000 match to-zone any user@host# set policy 1000 then deny user@host# set policy 1000 then log session-init user@host# set policy 1000 then count [edit security policies] user@host# set default-policy deny-all

IKEプロポーザル、ポリシー、およびゲートウェイを設定します。

[edit security group-vpn server ike proposal PSK-SHA256-DH14-AES256] user@host# set authentication-method pre-shared-keys user@host# set group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security group-vpn server ike policy RootSrv] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security group-vpn server ike policy GMs] user@host# set mode main user@host# set proposals PSK-SHA256-DH14-AES256 user@host# set pre-shared-key ascii-text "$ABC123$ABC123" [edit security group-vpn server ike gateway RootSrv] user@host# set ike-policy RootSrv user@host# set address 10.10.104.1 user@host# set dead-peer-detection always-send user@host# set local-address 10.16.104.1 [edit security group-vpn server ike gateway GM-0001] user@host# set ike-policy GMs user@host# set address 10.18.101.1 user@host# set local-address 10.17.104.1 [edit security group-vpn server ike gateway GM-0002] user@host# set ike-policy GMs user@host# set address 10.18.102.1 user@host# set local-address 10.17.104.1 [edit security group-vpn server ike gateway GM-0003] user@host# set ike-policy GMs user@host# set address 10.18.103.1 user@host# set local-address 10.17.104.1 [edit security group-vpn server ike gateway GM-0004] user@host# set ike-policy GMs user@host# set address 10.18.104.1 user@host# set local-address 10.17.104.1

IPsec SAを設定します。

[edit security group-vpn server ipsec proposal AES256-SHA256-L3600] user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 3600

VPN グループを設定します。

[edit security group-vpn server group GROUP_ID-0001] user@host# set group-id 1 user@host# set member-threshold 2000 user@host# set server-cluster server-role sub-server user@host# set server-cluster ike-gateway RootSrv user@host# set server-cluster retransmission-period 10 user@host# set ike-gateway GM-0001 user@host# set ike-gateway GM-0002 user@host# set ike-gateway GM-0003 user@host# set ike-gateway GM-0004 user@host# set anti-replay-time-window 1000 user@host# set server-member-communication communication-type unicast user@host# set server-member-communication encryption-algorithm aes-256-cbc user@host# set server-member-communication lifetime-seconds 7200 user@host# set server-member-communication sig-hash-algorithm sha-256

グループ ポリシーを構成します。

[edit security group-vpn server group GROUP_ID-0001] user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 source 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 destination 172.16.0.0/12 user@host# set ipsec-sa GROUP_ID-0001 match-policy 1 protocol 0 user@host# set ipsec-sa GROUP_ID-0001 proposal AES256-SHA256-L3600

結果

設定モードから、show interfaces および show security コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

description To_RootSrv;

family inet {

address 10.16.104.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

description To_WAN;

family inet {

address 10.17.104.1/24;

}

}

}

[edit]

user@host# show security

group-vpn {

server {

ike {

proposal PSK-SHA256-DH14-AES256 {

authentication-method pre-shared-keys;

authentication-algorithm sha-256;

dh-group group14;

encryption-algorithm aes-256-cbc;

}

policy RootSrv {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

policy GMs {

mode main;

proposals PSK-SHA256-DH14-AES256;

pre-shared-key ascii-text "$ABC123$ABC123"; ## SECRET-DATA

}

gateway RootSrv {

ike-policy RootSrv;

address 10.10.104.1;

dead-peer-detection always-send;

local-address 10.16.104.1;

}

gateway GM-0001 {

ike-policy GMs;

address 10.18.101.1;

local-address 10.17.104.1;

}

gateway GM-0002 {

ike-policy GMs;

address 10.18.102.1;

local-address 10.17.104.1;

}

gateway GM-0003 {

ike-policy GMs;

address 10.18.103.1;

local-address 10.17.104.1;

}

gateway GM-0004 {

ike-policy GMs;

address 10.18.104.1;

local-address 10.17.104.1;

}

}

ipsec {

proposal AES256-SHA256-L3600 {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

}

group GROUP_ID-0001 {

group-id 1;

member-threshold 2000;

server-cluster {

server-role sub-server;

ike-gateway RootSrv;

retransmission-period 10;

}

ike-gateway GM-0001;

ike-gateway GM-0002;

ike-gateway GM-0003;

ike-gateway GM-0004;

anti-replay-time-window 1000;

server-member-communication {