VRFルーティングインスタンスを使用したSRXシリーズデバイスのフロー管理

SD-WAN展開における仮想ルーティングおよびフォワーディングインスタンス

各テナントのルートを他のテナントのルートや他のネットワーク トラフィックから分離するには、VRF(仮想ルーティングおよび転送)インスタンスが必要です。SRXシリーズファイアウォールは、VRFインスタンスを使用してネットワークをセグメント化し、SD-WAN導入におけるセキュリティの強化と管理性の向上を実現します。たとえば、テナントと呼ばれる個別のルーティングドメインを作成して、大規模な企業ネットワークをセグメント化し、トラフィックをセグメント化して複数の顧客ネットワークをサポートできます。各テナントには独自のルーティングテーブルがあり、重複するIPサブネットをサポートできます。VRF を使用して、ルートを管理し、特定のテナントの VRF の独立した転送テーブルに基づいてトラフィックを転送できます。

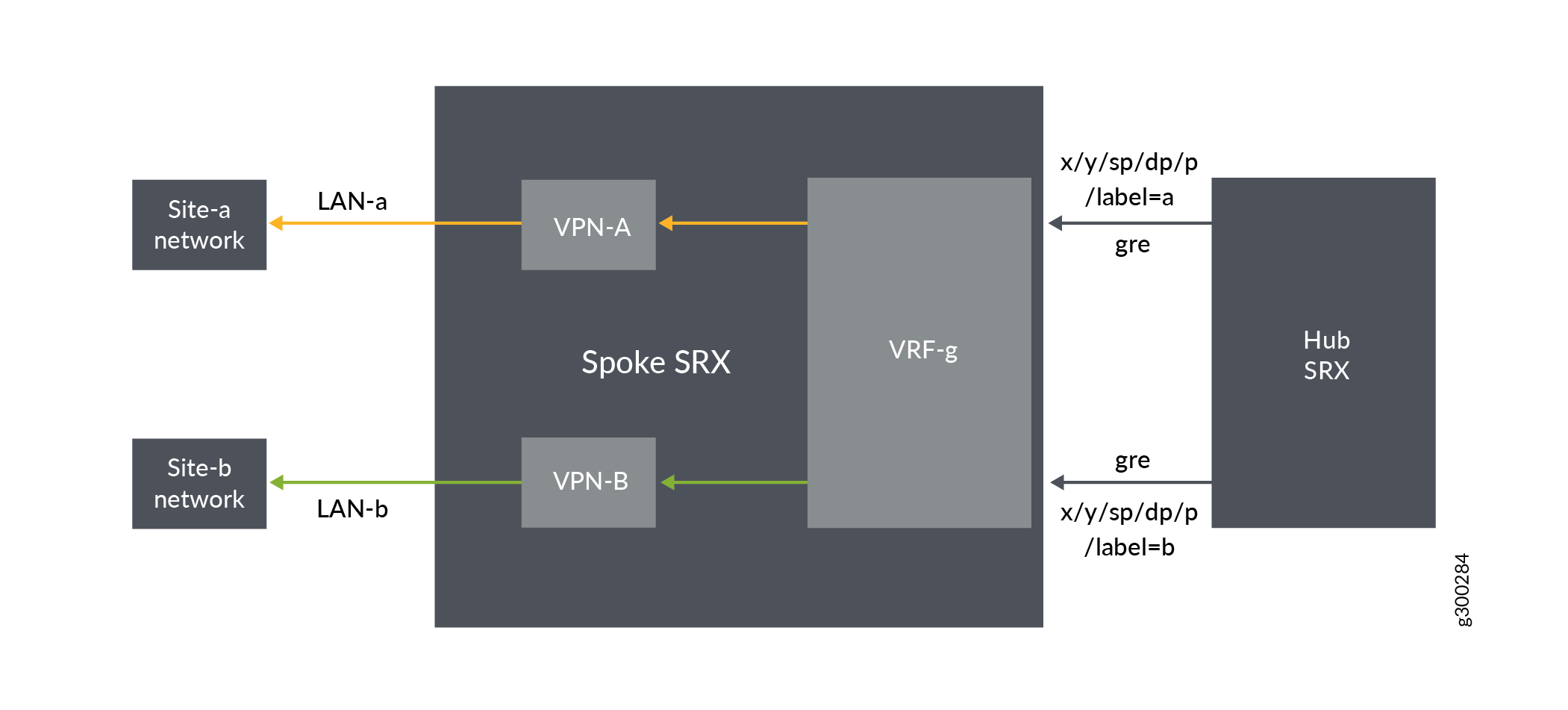

SD-WAN の導入では、プロバイダー エッジ(PE)ルーターは、ハブデバイスと MPLS トラフィックを送受信するスポーク デバイスの両方になることができます。カスタマーエッジ(CE)ルーターは、SRXシリーズファイアウォールであり、PEルーターと対話し、VRFルーティングインスタンスを使用してVPNトラフィックを送信します。VRF インスタンスは各カスタマー VPN トラフィックを転送し、各 VRF インスタンスには、その VRF を通過するすべてのカスタマー トラフィックを表すラベルが 1 つ含まれています。

スポーク側SRXシリーズファイアウォールに接続する異なるサイトは、同じテナントまたは同じVRFルーティング インスタンスに属することができます。これらのサイトは、パブリック インターネット サイトまたはリモート テナント サイトに到達することを目的とした IP トラフィックを送信します。

トラフィックがスポーク側のSRXシリーズファイアウォールに到達すると、デバイスはそれらのサイトに接続されているLANインターフェイスからVRFインスタンスを識別します。このトラフィックのセキュリティ処理の後、トラフィックはその VRF ルーティングテーブルで宛先へのルートを見つけます。宛先がMPLS over Next-hop-based GRE(一般ルーティングのカプセル化)である場合、SRXシリーズファイアウォールは対応するMPLSラベルを追加し、パケットをハブ側のデバイスに転送します。

ハブ側のデバイスでは、MPLS over GRE トンネリング トラフィックを受信した後、SRXシリーズ ファイアウォールは MPLS ラベルを関連付けて、対応する VRF ルーティング インスタンスを識別します。トラフィックのセキュリティ処理が完了すると、デバイスは宛先がパブリックインターネット上にあるか、MPLSネクストホップ経由で到達可能かを識別します。

宛先がパブリック インターネットの場合、ネットワークアドレス変換(NAT)は VRF プライベート IP アドレスをパブリック IP アドレスに変換し、セッションを確立します。宛先がMPLSネクストホップのタイプである場合、対応するMPLSラベルが追加され、パケットはGREオーバーレイトンネルを使用してリモートスポークに転送されます。

リモート スポーク側では、MPLS over GRE トンネル トラフィックを受信した後、デバイスは MPLS ラベルを使用して対応する VRF ルーティング インスタンスを識別します。SRXシリーズ ファイアウォールは、その VRF ルーティング インスタンスを使用して、その VRF 内で正しい宛先 LAN インターフェイスを見つけ、パケットを宛先に転送します。

VRF ルーティング インスタンスを使用したフロー管理

SRXシリーズファイアウォールフローは、5タプルデータ(送信元IPアドレス、IP アドレス、送信元ポート番号、宛先ポート番号、プロトコル番号)と、トラフィックの入力インターフェイスと出力インターフェイスのインターフェイストークンに基づいてセッションを作成します。例えば、ルーティング インスタンス VRF-1 とルーティング インスタンス VRF-2 には、同じ物理 GRE トンネルを介して出入りできる同じ 5 タプル トラフィックがあります。同じトンネルからのこれらの重複するIPアドレスがSRXシリーズファイアウォールを経由して出入りする場合、セッション情報の競合のため、SRXシリーズファイアウォールフローはデータベースに複数のセッションをインストールできません。インストール中にSRXシリーズファイアウォールがセッションを区別するには、追加情報が必要です。

Junos OS リリース 15.1X49-D160 以降、SRXシリーズファイアウォールは、セッション キーの MPLS タグ付きパケットからの VRF 情報を使用して、セッションを区別できます。異なる VRF インスタンスからのセッションを区別するために、フローは既存のセッション キーに VRF 識別番号を使用して各 VRF インスタンスを識別します。このセッション キーは、セッション検索中にポリシーの一致基準を定義の 1 つとして使用されます。

セキュリティ ポリシーで既存の 5 タプルの一致条件とともに以下のポリシーの一致基準を定義して、特定の VRF に基づいてトラフィックを許可または拒否できます。

送信元 VRF—パケットの着信インターフェイスに関連付けられた VRF ルーティング インスタンスです。ラベルを含む受信MPLSパケットがSRXシリーズファイアウォールに到着すると、デバイスはラベルをデコードし、受信インターフェイスにラベルをマッピングします。

宛先 VRF—宛先への最終ルートに関連付けられた VRF ルーティング インスタンスです。新しいセッションの最初のパケット処理中に、フローにはパケットをネクストホップ デバイスまたはインターフェイスにルーティングするための宛先ルートが必要です。フローは、受信インターフェイスまたは別の RTT テーブルから最初のルーティングテーブルを検索し、最終的なネクストホップデバイスまたはインターフェイスが見つかるまで検索します。最終ルート エントリーが見つかった場合、そのルートが MPLS ネクストホップ デバイスを指している場合、宛先 VRF は最終ルートが見つかったルーティング インスタンスに割り当てられます。

仮想ルーティングおよびフォワーディング グループ

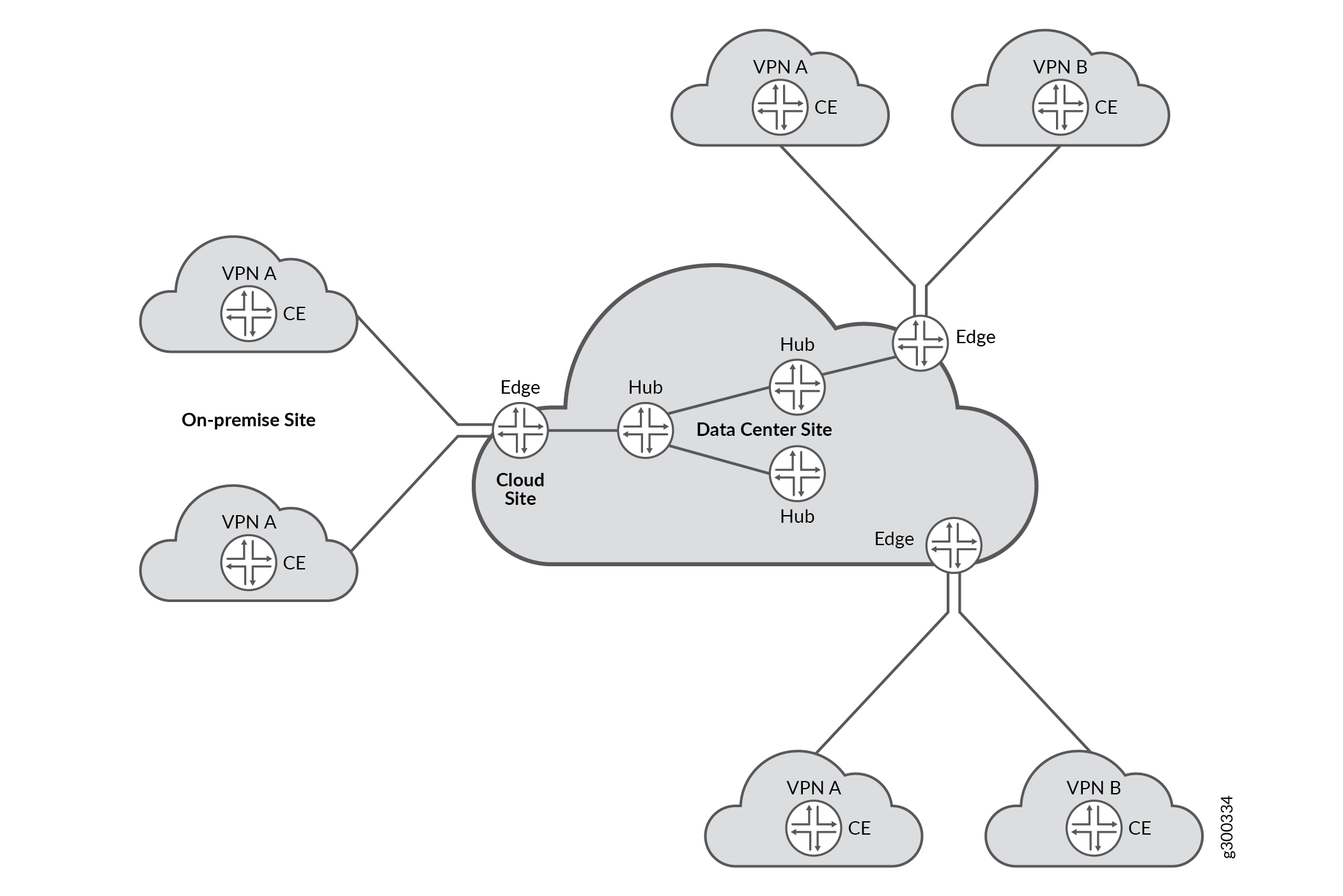

SD-WAN エンタープライズ ネットワークは、 図 1 に示すように、複数の L3VPN ネットワークで構成されています。

L3VPN ネットワークは、サイト(CPE デバイス)で一連の VRF インスタンスとして識別されます。サイト内のL3VPNネットワークに属するサイトのVRFインスタンスは、アプリケーションポリシーベースの転送に使用されます。SRXフローセッションハンドリングは、アプリケーションベースのステアリングポリシーに基づいて、これらのVRFインスタンス間のミッドストリームトラフィックスイッチングをサポートするように拡張されています。特定のL3VPNネットワークに論理的にの一部であるVRFインスタンスは、VRFグループとして設定できます。既存のファイアウォール、NAT設定コマンドが拡張され、VRFグループでの運用がサポートされるようになりました。

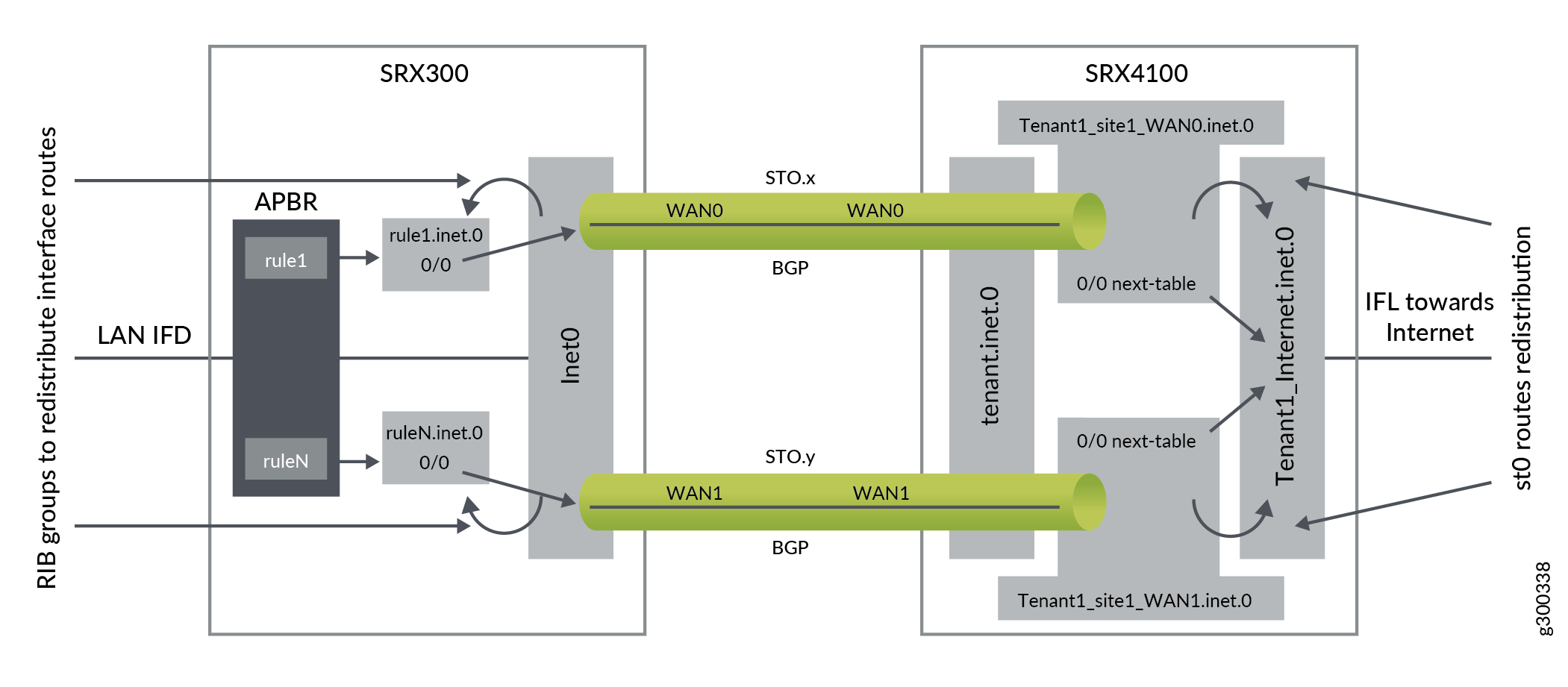

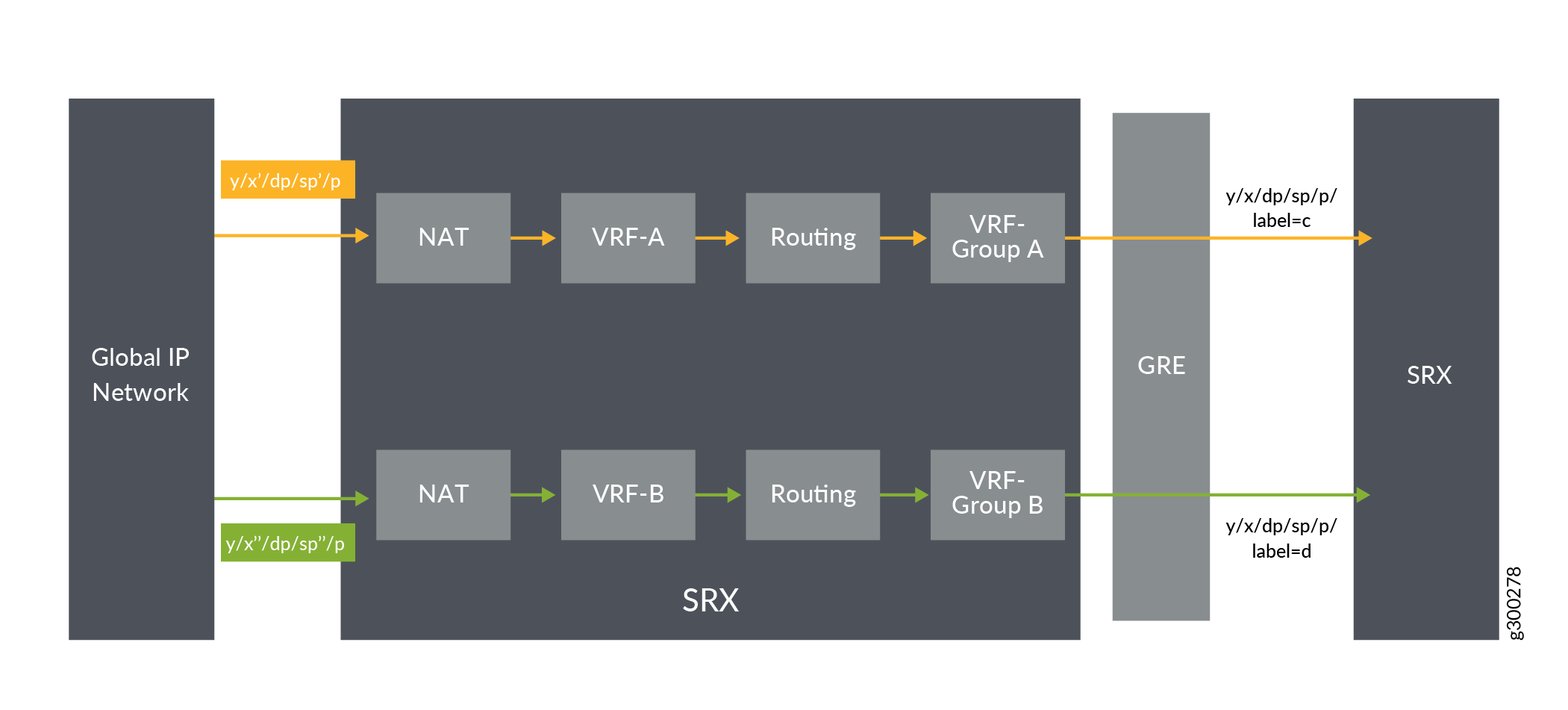

図 2 は、APBR ポリシーに基づいて、L3VPN 内のトラフィック ステアリングが複数の VRF 間で行われる方法を示しています。

VRF インスタンスを使用して VRF グループを設定すると、VRF グループ ID が生成されます。これらの VRF グループは、SD-WAN L3VPN を制御するために次のモジュールで使用されます。

Security Policy - ポリシー制御用。

Flow - VRF グループ名、送信元または宛先ゾーン、送信元または宛先 IP アドレス、およびプロトコルに基づいてポリシーを検索します。そのため、差別化要因の 1 つとして VRF グループを使用してセッションが作成されます。

NAT - VRF グループ名に基づく NAT ルールをサポートするため。

ALG - 差別化要因の 1 つとして VRF グループを使用して ALG セッションを作成します。

VRF グループの機能は次のとおりです。

これにより、セッションで 2 つの MPLS VRF を切り替えることができます。

VRF インスタンスが同じ VRF グループの一部である場合、フロー、ポリシー、NAT、ALG モジュールなどのセキュリティ機能は VRF インスタンスを同様に扱います。

VRF インスタンスを使用して VRF グループを設定すると、VRF グループ ID が生成されます。このグループ ID は、特定の VRF インスタンスの VRF グループを識別するためにセッションに保存されます。

VRF グループについて

VRFグループを導入し、SD-WANネットワークでL3VPN MPLSベースのセッションをサポートします。MPLS L3VPN ネットワークに重複する IP ネットワーク アドレスがある場合、または重複する IP ネットワーク アドレスがない場合に、ポリシー、フロー、NAT、および ALG モジュールで MPLS L3VPN トラフィックを制御するために使用されます。

トラフィックが非 MPLS L3VPN ネットワーク間を通過する場合、VRF グループは設定されません。VRFグループが設定されていない場合、VRFグループIDはゼロになるか、ポリシーでVRFグループにオプション any が使用されます。

VRF グループの目的は次のとおりです。

MPLS L3VPN ネットワーク間で L3VPN セッションを区別する。

MPLS L3VPNネットワーク間のポリシーとNAT制御を行う。

VRF グループのタイプ

L3VPN ネットワークには、2 つの重要な VRF グループがあります。

送信元-VRFグループ

宛先 VRF グループ

送信元 VRF グループまたは宛先 VRF グループに対してグループ化できる VRF インスタンスを理解するには、次の情報を使用します。

Source-VRF instances—同じインバウンド宛先への異なる MPLS パスをネゴシエートする VRF インスタンスのリスト。

Destination-VRF instances— 特定のL3VPNトラフィックの宛先ルートを含むVRFインスタンスのリスト。

トラフィックが反対方向から開始された場合、VRF グループはトラフィックの方向に関して役割を切り替えます。

VRF の動き

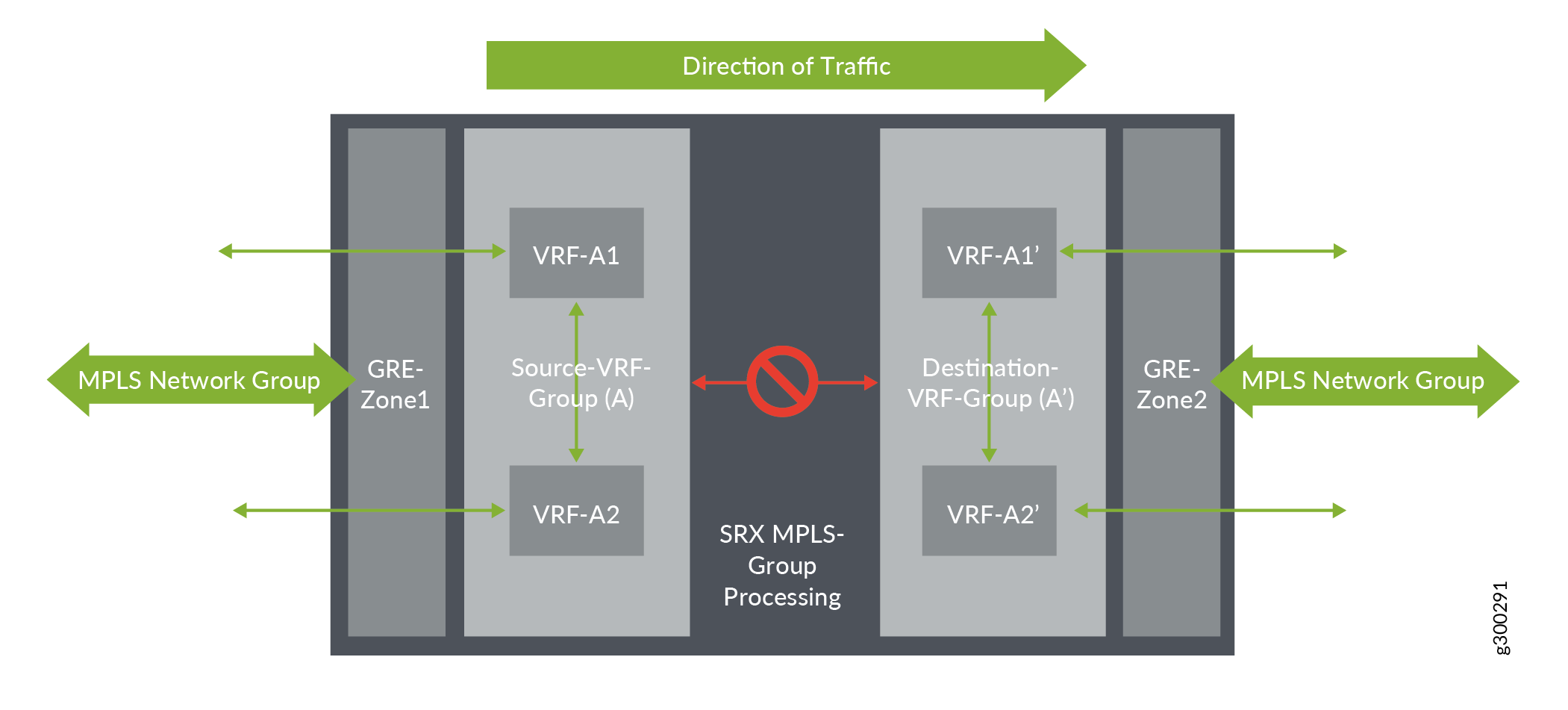

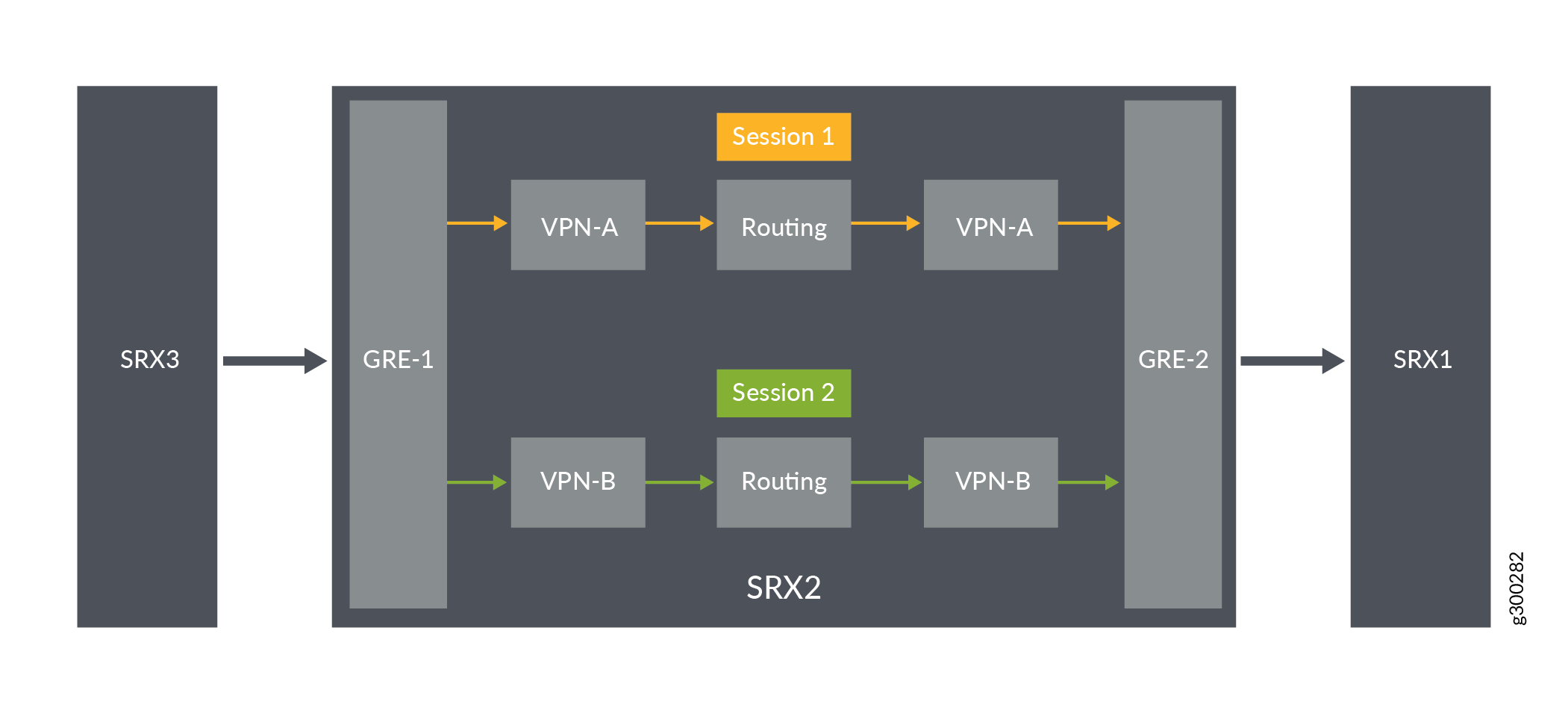

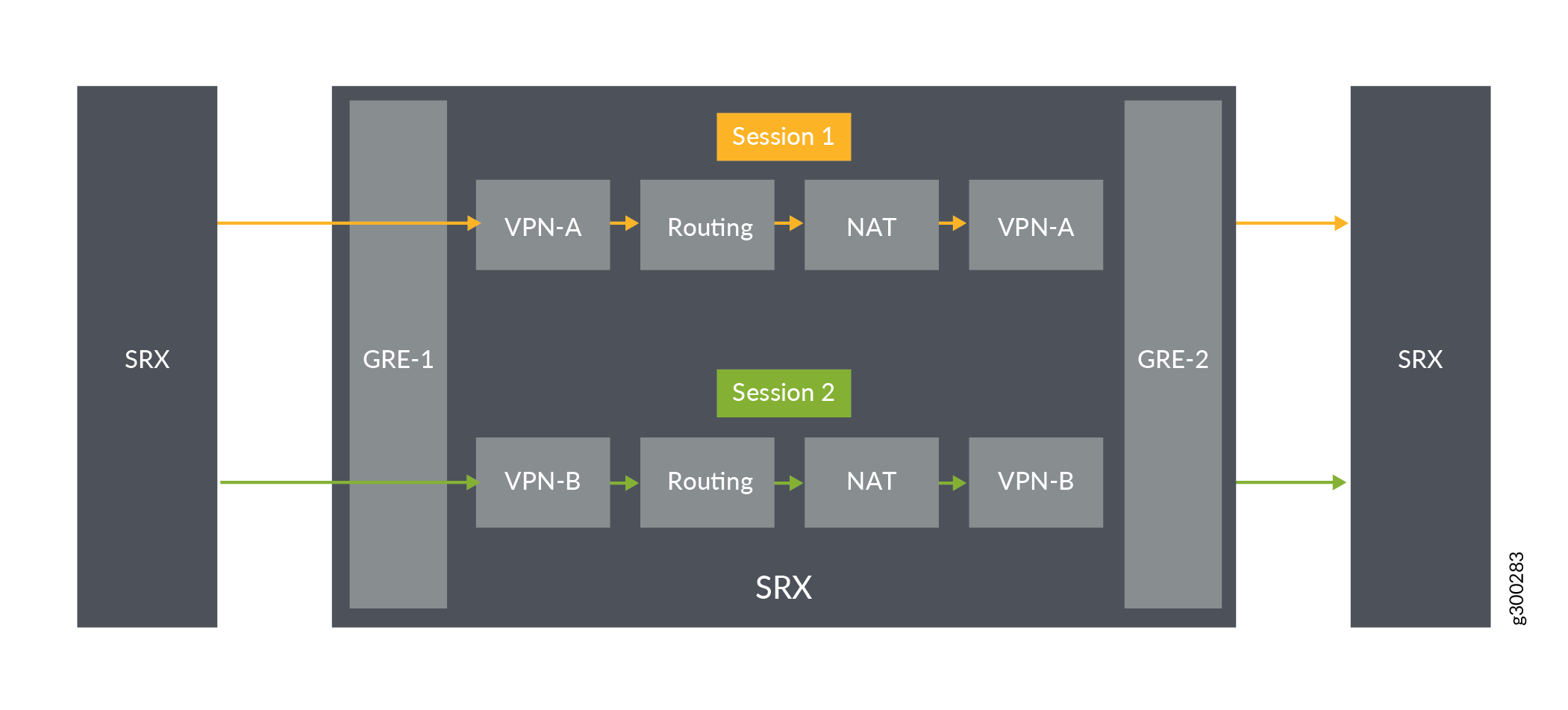

図 3 から、セッション確立の最初のトラフィック フローは左から右です。トラフィックは GRE-Zone1 に入り、送信元 VRF グループ(A)に入り、宛先 VRF グループ(A')を通過してから GRE_Zone2 を通過します。

同様に、ポリシー検索は GRE_Zone1->Source-VRF group(A)->Destination-VRF group->(A’)->GRE_Zone2 から開始され、送信元 VRF グループ(A)と宛先 VRF グループ(A)をセッションの追加キー値として使用してフロー セッションが設定されます。フロー セッションが VRF グループを使用して行われると、トラフィックはグループ内の 1 つの VRF から別の VRF に切り替える(再ルーティングする)ことができます。

内での VRF の動き

内での VRF の動き

VRF グループ ID

VRF グループ ID を格納するために、セッション キー データ構造で 16 ビットの数字が使用されます。

VRF グループの設定

VRF グループを設定するには、以下の手順を使用します。

グループ化する必要がある VRF インスタンスを一覧表示します。

VRF グループに名前を割り当てます。

CLI コマンド

set security l3vpn vrf-group group-name vrf vrf1 vrf vrf2で VRF インスタンスと VRF グループ名を適用します

送信元と宛先の VRF グループは、異なるコンテキストに基づいて個別に設定されます。

Source VRF group—ルーティング インスタンスの送信元 VRF グループは MPLS パケットに関連付けられます。デバイスがMPLSパケットを受信すると、パケットはデコードされ、LSIインターフェイスにマッピングされます。LSIインターフェイスには、VRFグループの詳細を識別するのに役立つルーティングテーブル情報が含まれています。

Destination VRF group—新しいセッションのパケットの最初のパス フロー処理中に、パケットをネクストホップまたはインターフェイスにルーティングするために宛先ルート情報が必要です。フローは、ルーティングテーブルを検索してルート情報を取得します。受信したルート情報がネクストホップとして MPLS を指している場合、このルートの VRF を使用して宛先 VRF グループを識別します。

L3VPN ネットワーク内の関連するすべての VRF を制御したい場合、送信元と宛先の VRF グループが同じになる場合があります。

VRF グループの操作

VRFグループが設定されると、VRFグループごとに一意のグループIDが作成されます。VRF グループへの VRF の追加、削除、変更など、さまざまな操作を実行できます。

VRF グループへの VRF の追加

VRF が VRF グループに追加されると、対応する VRF グループ ID が VRF に割り当てられます。VRF を VRF グループに追加する場合は、次の点に注意してください。

VRF は 1 つの VRF グループにのみ追加できます。複数の VRF グループに含めることはできません。

VRF グループには、最大 32 の VRF を設定できます。

VRFが追加されると、既存のセッションに影響を与え、ポリシーに従って新しいセッションが作成されます。

新しい VRF を VRF グループに追加した後に新しいセッションが作成されると、セッションは新しい VRF の新しい VRF グループ ID を使用します。

VRF グループからの VRF の削除

VRF が VRF グループから削除されると、その VRF グループの VRF グループ ID はゼロに変更されますが、VRF は引き続きデバイスで使用できます。VRF グループから VRF を削除すると、次の 2 つの方法で既存のセッションに影響を与えます。

Impacting existing sessions—VRFがVRFグループから削除されると、既存のセッションが削除され、ポリシーに従って新しいセッションが作成されます

Match Traffic- VRF が VRF グループから削除されると、その VRF の VRF グループ ID がゼロに変更されるため、セッションと一致しなくなります。パケットはドロップされ、ポリシーに従って新しいセッションが作成されます。

VRF が VRF グループから削除されると、影響を受ける VRF を使用して処理される新しいセッションによって、新しい VRF グループ ID がインストールされます。この VRF グループ ID はゼロになるか、VRF を新しい VRF グループに追加すると新しいグループ ID が作成されます

VRF グループの変更

VRF グループの変更には、以下の操作が含まれます。

Changing VRF group name:VRF グループ名を変更すると、ポリシー モジュールは既存のセッションをスキャンして、新しい VRF グループ名が既存のルールと一致するかどうかを確認します。

Adding VRF to VRF group:VRFがVRFグループに追加されると、対応するVRFグループIDがVRFに割り当てられます。

Removing VRF from VRF group:VRFがVRFグループから削除されると、そのVRFのVRFグループIDはゼロに変更されますが、VRFは引き続きデバイスで使用できます。

VRF グループの削除

CLI を使用して VRF グループを削除すると、既存のセッションでセッション スキャンが実行され、削除された VRF グループと一致します。セッションが削除されたVRFグループと一致する場合、そのセッションは無効なタイムアウトを設定することでデバイスから削除されます。一致しないセッションの場合、削除されたVRP-Group-IDは影響を受けません。

仮想ルーティングおよび転送グループを使用したフロー処理

- VRF グループを使用した最初のパス処理

- VRF グループを使用した高速機能処理

- 例:VRF グループを使用して IP ネットワークから MPLS ネットワークへの VRF ベースのトラフィックを許可するセキュリティポリシーの設定

- 例:VRF グループを使用して MPLS ネットワークから IP ネットワークへの VRF ベースのトラフィックを許可するセキュリティポリシーの設定

- 例:VRF グループを使用して、パブリック IP ネットワークから MPLS ネットワークへの VRF ベースのトラフィックを許可するセキュリティポリシーの設定

- 例:MPLS ネットワークからパブリック IP ネットワークへの VRF ベースのトラフィックを VRF グループの使用に許可するセキュリティポリシーの設定

- 例:VRF グループを使用して、NAT なしで MPLS ネットワークから MPLS ネットワークへの VRF ベースのトラフィックを許可するセキュリティポリシーの設定

- 例:NAT と VRF グループを使用して MPLS ネットワークから MPLS ネットワークへの VRF ベースのトラフィックを許可するセキュリティポリシーの設定

- SD-WAN 導入におけるマルチキャストのサポート

VRF グループを使用した最初のパス処理

パケットを処理するために、最初のパス処理は以下を実行します。

MPLS Decoder—フローが MPLS パケットまたは非 MPLS パケットを受信すると、パケットが処理され、着信パケット、インターフェイス、および着信インターフェイスのルーティング インスタンスの詳細が取得されます。

FBF configuration—受信パケットを別のルーティングインスタンスにリダイレクトするようにFBFルールを設定すると、FBFルールはルーティングインスタンス情報を検索し、パケット着信インターフェイスルーティングインスタンスではなくFBFルーティングインスタンス情報を渡します。このFBF VRFは、L3VPNネットワークを制御するためにVRFグループの一部である必要があります。

Initialize Routing-Table- フローがパケットを受信すると、パケットの初期ルーティング テーブルが作成されます。FBFの設定がファイアウォールフィルターと一致する場合、FBFからのルーティングインスタンス情報がルート検索に使用されます。それ以外の場合、フローはルート検索に受信インターフェイスのルーティングインスタンス情報を使用します。

Finding Source VRF group- 着信パケットが MPLS ネットワークからのものである場合、パケットは送信元 VRF グループの VRF インスタンスにマッピングされます。着信パケットが MPLS パケットではない場合、送信元 VRF グループ ID は 0 です。

Destination NAT using VRF group- 宛先 IP に NAT 変換が必要かどうかをフローがチェックします。宛先 NAT は、VRF の 2 種類の一致基準をサポートします。

VRF ルーティング グループを使用した NAT ルール検索

NAT ルールVRFルーティングインスタンスとNAT情報を使用して結果を得ることができます。

Destination Route—初期ルート テーブルで行われるルート ルックアップは、発信インターフェイスと宛先 VRF 情報を識別するために使用されます。この情報は、ポリシー検索およびセッションのインストールに使用されます。

Final next-hop—宛先ルートを見つける最初のステップは、ポインテッド ルートのネクストホップを最終見つけることです。フローはこのネクストホップを使用して、ネクストホップがMPLSネットワークを指しているかどうかを確認します。MPLS ネットワークを指していない場合、宛先 VRF グループはゼロになります。

Destination VRF group— 宛先 VRF が識別されると、宛先 VRF グループ ID が初期化されます。宛先 VRF がどのグループにも割り当てられていない場合は、ゼロに設定されます。

First Path Policy Search—フローはポリシー検索を実行して、パケットを許可または拒否する必要があるかどうかを確認します。フローは 5 タプルのポリシーキー情報と VRF 情報を収集し、この情報はポリシー検索モジュールによって適切な VRF ポリシーを見つけるために使用されます。

Source NAT using VRF group—フロー セッションは、送信元 VRF グループの NAT ルール検索を使用して送信元 NAT を実行します。Source-NAT は、2 種類の NAT 検索条件をサポートします。

VRF グループを使用した送信元 NAT ルールの検索

VRFグループまたはVRFインスタンスを使用した静的NAT ルール検索

Static NAT using VRF group or VRF instance—スタティック NAT は、VRF タイプのルールで rule-set の routing-group と routing-instance をサポートします。

スタティックNATが特定のIPパケットの宛先NAT変換として一致する場合、VRFルーティンググループは一致基準の1つになり、VRFルーティングインスタンスは宛先ルーティングテーブルとして使用されます。

スタティック NAT が特定の IP パケットの送信元 NAT 変換に一致する場合、VRF ルーティング インスタンスが一致条件の 1 つになります。

Session Installation using VRF group—セッションのインストール プロセス中に、送信元 VRF グループ ID が forward-wing に保存され、wing が MPLS ネットワークを指していることを示します。ルート ルックアップで見つかった宛先 VRF グループ ID は、ウィング ポイント MPLS ネットワークであることを示す reverse-wing に保存されます。

Re-routing using VRF group—VRF グループ情報を使用してセッションが確立されると、インターフェイスがダウンしている場合や初期ルートが利用できない場合に、再ルートが開始されます。これらの変更されたルートは、セッションが最初にいずれかの側で確立される同じVRFグループ(送信元VRFグループ/宛先VRFグループ)の一部である必要があります。そうしないと、トラフィックはセッションと一致しず、セッションの将来のトラフィックはドロップされるか、ポリシーに従って新しいセッションが作成される可能性があります。

VRF グループを使用した高速機能処理

高速機能処理では、以下のステップを実行してパケットを処理します。

MPLS Decoder—パケット MPLS パケットまたは非 MPLS パケットを受信すると、パケットは MPLS 処理を受けます。処理が完了すると、フローは受信パケット、インターフェイス、および受信インターフェイスのルーティングインスタンスの詳細を受信します。

FBF configuration—受信パケットを別のルーティングインスタンスにリダイレクトするようにFBFルールを設定すると、FBFルールはルーティングインスタンス情報を検索し、パケット着信インターフェイスルーティングインスタンスではなくFBFルーティングインスタンス情報を渡します。このFBF VRFは、L3VPNネットワークを制御するためにVRFグループの一部である必要があります。

Session look-up using VRF Group-ID—セッション ルックアップ プロセス中に、フローはルックアップのセッション キーで VRF グループ ID を渡すかどうかを確認します。受信インターフェイスが MPLS の場合、フローはマッピングされた VRF ルーティング インスタンスの VRF グループ ID 情報を他のキー タプル情報とともにセッション キーに渡します。受信インターフェイスがMPLSでない場合、VRFグループIDはゼロになります。

Session Route change- ストリームの途中でセッションのルートが変更された場合、フローはこのルートに属する新しい VRF をチェックします。新しい VRF グループ ID がセッションの VRF グループ ID と異なる場合、ルートは処理されず、以降のパケットはドロップされます。したがって、再ルーティングの場合、新しいルートはセッション VRF グループに属する VRF に属する必要があります。

VRF Group policy change—ゾーン/インターフェイス/IP/送信元 VRF グループ/宛先 VRF グループ/宛先 VRF グループなどのポリシー属性によって VRF グループ セッション ポリシーが変更された場合、ポリシーが有効かどうかを確認するために、送信元 VRF グループおよび宛先 VRF グループ値とともにポリシー 5 タプルを指定することで、同じセッションに対してポリシーが再照合されます。再一致時にポリシーがセッション情報と一致しない場合、セッションは終了します。

VRF session display—同じタプルの異なるVRFグループを区別するために、セッション出力表示に[Source-VRF Group] と [Destination-VRF Group] が表示されます。

High Availability- セッション内の異なる VRF グループを区別するために、追加の VRF グループ ID 情報が HA ピア ノードに同期された場合、動作を変更することなく高可用性がサポートされます

例:VRF グループを使用して IP ネットワークから MPLS ネットワークへの VRF ベースのトラフィックを許可するセキュリティポリシーの設定

この例では、VRFグループを使用してプライベートIPネットワークからMPLネットワークへのトラフィックを許可するセキュリティポリシーを設定する方法を示しています。

必要条件

-

Junos OS リリース 15.1X49-D170 以降でサポートされている SRXシリーズ ファイアウォール。この設定例は、Junos OS リリース 15.1X49-D170 でテストされています。

概要

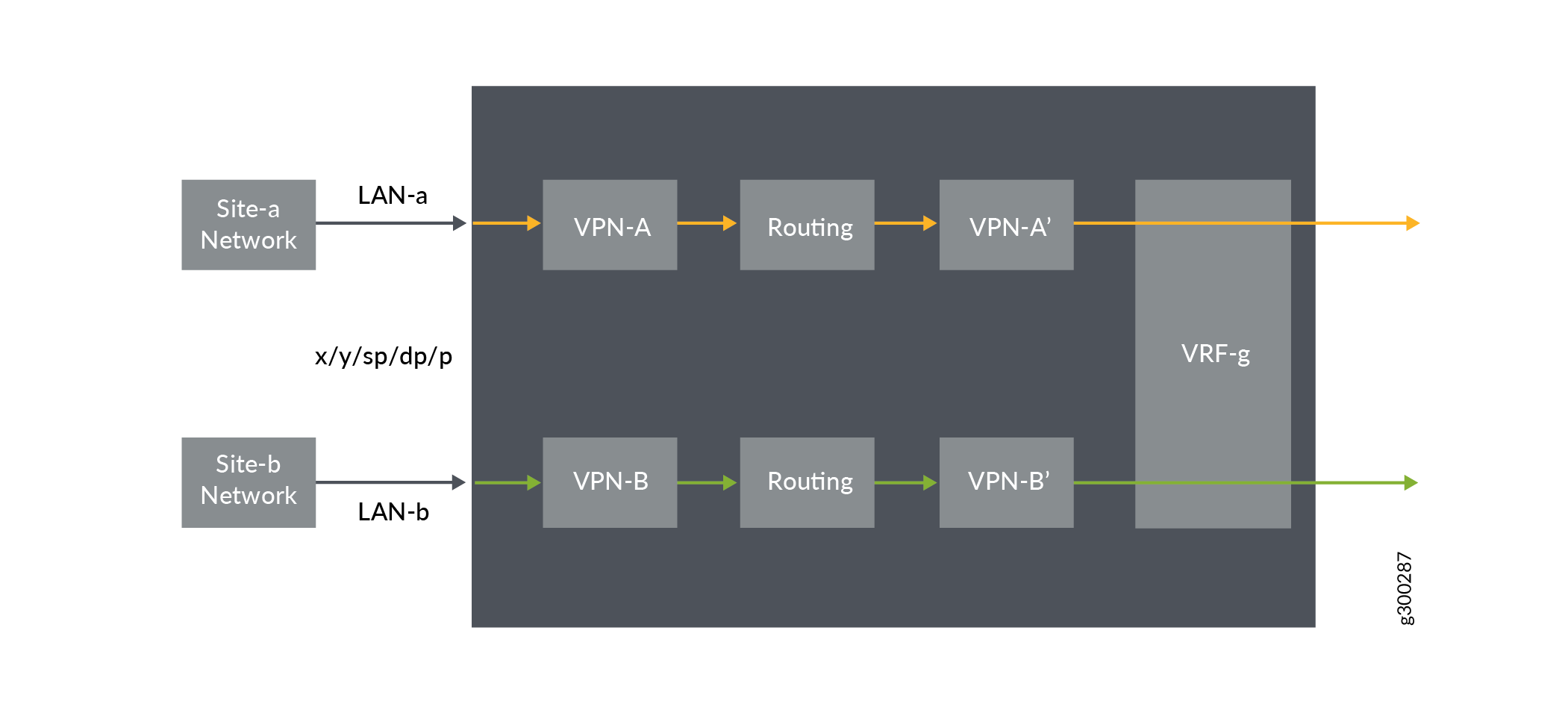

Junos OSでは、セキュリティポリシーによって、デバイスを通過できるトラフィックと、デバイスを通過するトラフィックに対して実行する必要があるアクションというルールが適用されます。 図4では、SD-WANにSRXシリーズファイアウォールを導入し、VRFグループを使用してプライベートIPネットワークからMPLSネットワークへのトラフィックを許可しています。

へのトラフィック

へのトラフィック

この設定例は、次の方法を示しています。

IPネットワーク(LAN-a)からVRFグループへのトラフィックを許可します

IPネットワーク(LAN-b)からVRFグループへのトラフィックを許可します

構成

プロシージャ

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A21 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B21 set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match application any set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy then permit set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match application any set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy then permit

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの 設定モードにおけるCLIエディターの使用を参照してください。

VRF インスタンス A1 および A2 を持つ VRF グループ vpn-A の作成

[edit security] user@host# set l3vpn vrf-group vpn-A vrf VRF-A1 user@host# set l3vpn vrf-group vpn-A vrf VRF-A2

VRF インスタンス A11 および A21 を持つ VRF グループ vpn-A1 を作成します

[edit security] user@host# set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host# set l3vpn vrf-group vpn-A1 vrf VRF-A21

VRF インスタンス B1 および B2 を持つ VRF グループ vpn-B を作成します

[edit security] user@host# set l3vpn VRF group vpn-B vrf VRF-B1 user@host# set l3vpn VRF group vpn-B vrf VRF-B2

VRF インスタンス B11 および B21 を持つ VRF グループ vpn-B1 を作成します

[edit security] user@host# set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host# set l3vpn vrf-group vpn-B1 vrf VRF-B21

vrf-a トラフィックを許可するセキュリティ ポリシーを作成します。

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

vrf-b トラフィックを許可するセキュリティ ポリシーを作成します。

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

業績

設定モードから、 show security policies コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security policies

from-zone LAN-a_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-VRF group vpn-A1;

}

then {

permit;

}

}

from-zone LAN-b_Zone to-zone GRE_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-VRF group vpn-B1;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

ポリシー設定の確認

目的

セキュリティ ポリシーに関する情報を検証します。

アクション

動作モードから show security policies コマンドを入力して、デバイスに設定されているすべてのセキュリティ ポリシーの概要を表示します。

user@root> show security policies

Default policy: permit-all

From zone: LAN-a_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN vrf-group: vpn-A1

destination L3VPN VRF Group: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: LAN-b_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN vrf-group: vpn-B1

destination L3VPN VRF Group: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

例:VRF グループを使用して MPLS ネットワークから IP ネットワークへの VRF ベースのトラフィックを許可するセキュリティポリシーの設定

この例では、VRF グループを使用して MPLS から IP ネットワークへのトラフィックを許可するセキュリティ ポリシーを設定する方法を示します。

必要条件

-

Junos OS リリース 15.1X49-D170 以降でサポートされている SRXシリーズ ファイアウォール。この設定例は、Junos OS リリース 15.1X49-D170 でテストされています。

-

デバイス上のネットワークインターフェイスを設定します。 セキュリティデバイス向けインターフェイスユーザーガイドを参照してください。

概要

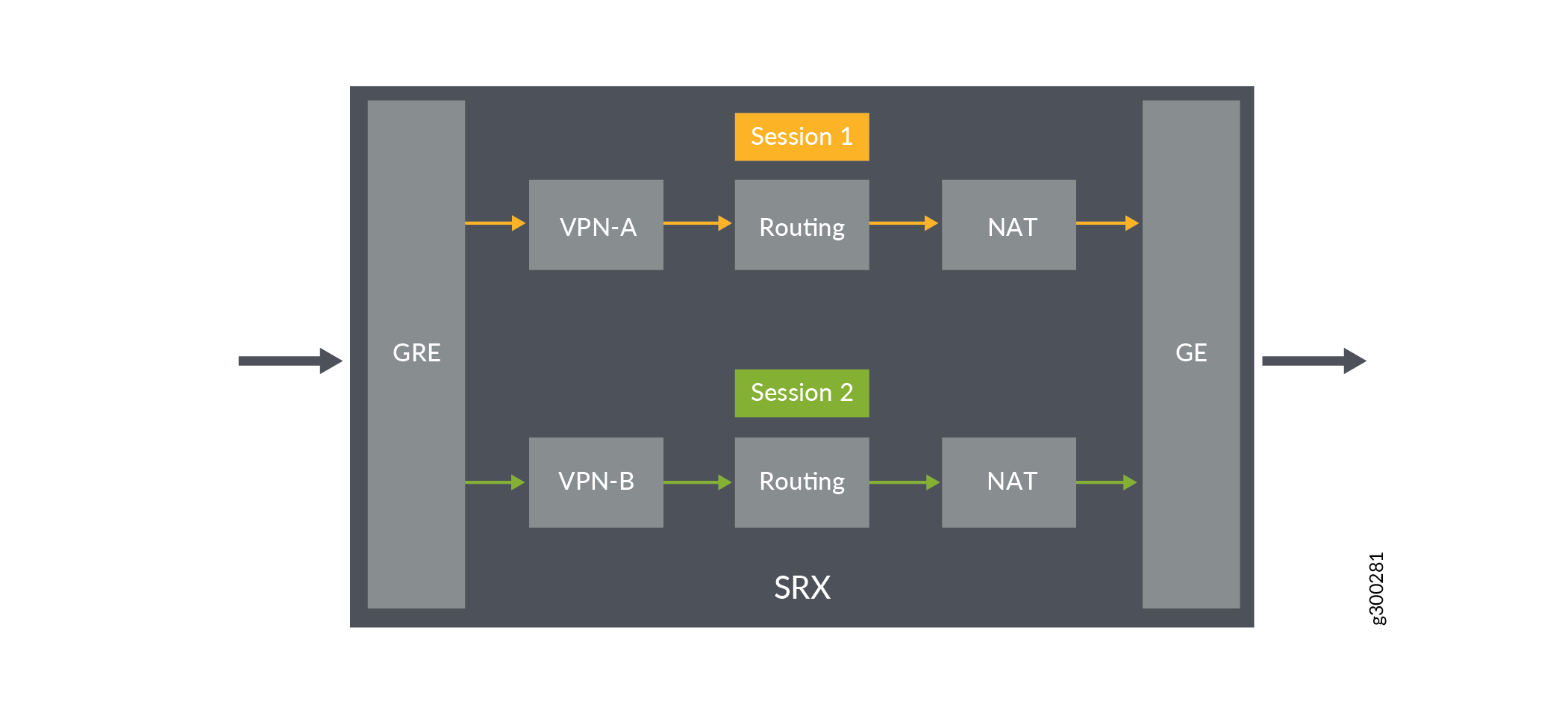

Junos OSでは、セキュリティポリシーによって、デバイスを通過できるトラフィックと、デバイスを通過するトラフィックに対して実行する必要があるアクションというルールが適用されます。 図5では、SRXシリーズファイアウォールがSD-WANに導入されており、VRFグループを使用してMPLSネットワークからプライベートネットワークへのトラフィックを許可しています。

へのトラフィック許可

へのトラフィック許可

この設定例は、次の方法を示しています。

GRE、MPLSからLAN-aへのトラフィックを許可します

GRE、MPLSからLAN-bへのトラフィックを許可します

構成

プロシージャ

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match application any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy then permit set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match application any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy then permit

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの 設定モードにおけるCLIエディターの使用を参照してください。

VRF インスタンス A1 および A2 を持つ VRF グループ vpn-A を作成します。

[edit security] user@host# set l3vpn vrf-group vpn-A vrf VRF-A1 user@host# set l3vpn vrf-group vpn-A vrf VRF-A2

VRF インスタンス B1 および B2 を持つ VRF グループ vpn-B を作成します。

[edit security] user@host# set l3vpn vrf-group vpn-B vrf VRF-B1 user@host# set l3vpn vrf-group vpn-B vrf VRF-B2

VRF-a トラフィックを許可するセキュリティ ポリシーを作成します。

[edit security policies from-zone GRE_Zone to-zone LAN-a_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

VRF-bトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GRE_Zone to-zone LAN-b_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

業績

設定モードから、 show security policies コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security policies

from-zone GRE_Zone to-zone LAN-a_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

from-zone GRE_Zone to-zone LAN-b_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

ポリシー設定の確認

目的

セキュリティ ポリシーに関する情報を検証します。

アクション

動作モードから show security policies コマンドを入力して、デバイスに設定されているすべてのセキュリティ ポリシーの概要を表示します。

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone, To zone: LAN-a_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF-Group: any

destination L3VPN VRF Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE_Zone, To zone: LAN-b_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

例:VRF グループを使用して、パブリック IP ネットワークから MPLS ネットワークへの VRF ベースのトラフィックを許可するセキュリティポリシーの設定

この例では、VRF グループを使用して、受信パブリック IP ネットワークを MPLS ネットワークに変換するように宛先 NAT ルールを構成する方法を説明します。

必要条件

NAT向けのSD-WAN導入でSRXシリーズファイアウォールがどのように機能するかを理解します。

仮想ルーティングと転送インスタンスを理解する。 SD-WAN 展開における仮想ルーティングおよびフォワーディングインスタンスを参照してください。

概要

図6では、SRXシリーズファイアウォールが宛先NAT ルールで構成されており、受信するパブリックIPネットワークをVRFベースの宛先ルーティングテーブルとIP単位に変換しています。SRXシリーズファイアウォールは、vpn-Aとvpn-Bの2つのVRFグループで設定されています。

へのトラフィック許可

へのトラフィック許可

構成

プロシージャ

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat destination pool vrf-a_p routing-instance VRF-a set security nat destination pool vrf-a_p address 192.168.1.200 set security nat destination rule-set rs from interface ge-0/0/1.0 set security nat destination rule-set rs rule vrf-a_r match destination-address 203.0.113.200 set security nat destination rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p set security nat destination pool vrf-b_p routing-instance VRF-b set security nat destination pool vrf-b_p address 192.168.1.201 set security nat destination rule-set rs from interface ge-0/0/1.1 set security nat destination rule-set rs rule vrf-b_r match destination-address 203.0.113.201 set security nat destination rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match application any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy then permit set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match application any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy then permit

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの 設定モードにおけるCLIエディターの使用を参照してください。

単一の VRF の宛先 NAT マッピングを設定するには、次の手順を実行します。

レイヤー 3 VPN で、VRF インスタンス A1 および A2 を持つ VRF グループ vpn-A を作成します。

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

VRF インスタンス B1 および B2 を持つ別の VRF グループ vpn-B を作成します。

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

宛先 NAT IP アドレス プールを指定します。

[edit security nat destination] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

ルーティング インスタンスを宛先プールに割り当てます。

[edit security nat destination] user@host# set pool vrf-a_p routing-instance VRF-a user@host# set pool vrf-b_p routing-instance VRF-b

宛先 NAT ルール セットを作成します。

[edit security nat destination] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs from interface ge-0/0/1.0 user@host# set rule-set rs from interface ge-0/0/1.1

パケットを照合し、宛先 IP アドレスを宛先 NAT IP アドレス プール内の IP アドレスに変換するルールを設定します。

[edit security nat destination] user@host# set rule-set rs rule vrf-a_r match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_r match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

VRF-a トラフィックを許可するセキュリティ ポリシーを作成します。

[edit security policies from-zone GE_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

VRF-bトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GE_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

業績

設定モードから、 show security nat コマンドと show security policies コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security nat

destination {

pool vrf-a_p {

routing-instance {

VRF-a;

}

address 192.168.1.200/32;

}

pool vrf-b_p {

routing-instance {

VRF-b;

}

address 192.168.1.201/32;

}

rule-set rs {

from interface [ ge-0/0/1.0 ge-0/0/1.1 ];

rule vrf-a_r {

match {

destination-address 203.0.113.200/32;

}

then {

destination-nat {

pool {

vrf-a_p;

}

}

}

}

rule vrf-b_r {

match {

destination-address 203.0.113.201/32;

}

then {

destination-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GE_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

宛先 NAT ルールの使用状況とセキュリティ ポリシーの確認

目的

宛先 NAT ルールに一致するトラフィックがあることを確認します。

アクション

動作モードから show security nat destination rule all コマンドを入力します。[Translation hits] フィールドで、宛先 NAT ルールに一致するトラフィックがあるかどうかを確認します。

user@host> show security nat destination rule all

Total destination-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Destination NAT rule: vrf-a_r Rule-set: rs

Rule-Id : 1

Rule position : 1

From interface : ge-0/0/1.0

Destination addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Destination NAT rule : vrf-b_r

Rule-set : rs

Rule-Id : 2

Rule position : 2

From interface : ge-0/0/1.1

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

動作モードから show security policies コマンドを入力して、デバイスに設定されているすべてのセキュリティ ポリシーの概要を表示します。

user@root> show security policies

Default policy: permit-all

From zone: GE_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GE_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

例:MPLS ネットワークからパブリック IP ネットワークへの VRF ベースのトラフィックを VRF グループの使用に許可するセキュリティポリシーの設定

この例では、VRF グループごとのネットワーク トラフィックをグローバル IP プールに変換するようにルーティング グループを構成する方法を説明します。

必要条件

NAT向けのSD-WAN導入でSRXシリーズファイアウォールがどのように機能するかを理解します。

仮想ルーティングと転送インスタンスを理解する。 SD-WAN 展開における仮想ルーティングおよびフォワーディングインスタンスを参照してください。

概要

図7では、SRXシリーズファイアウォールにルーティンググループを設定し、MPLSからグローバルIPプールへのVRFグループのネットワークトラフィックを許可しています。SRXシリーズファイアウォールは、vpn-Aとvpn-Bの2つのVRFグループで設定されています。

へのトラフィック許可

へのトラフィック許可

構成

プロシージャ

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat source pool vrf-a_p address 203.0.113.200 set security nat source rule-set vrf-a_rs from routing-group vpn-A set security nat source rule-set vrf-a_rs to zone GE_Zone set security nat source rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 set security nat source rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p set security nat source pool vrf-b_p address 203.0.113.201 set security nat source rule-set vrf-b_rs from routing-group vpn-B set security nat source rule-set vrf-b_rs to zone GE_Zone set security nat source rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 set security nat source rule-set vpn-b_rs rule rule2 then source-nat pool vrf-b_p set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match application any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy then permit set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match application any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy then permit

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの 設定モードにおけるCLIエディターの使用を参照してください。

単一の VRF の送信元 NAT マッピングを設定するには、次の手順を実行します。

レイヤー 3 VPN で、VRF インスタンス A1 および A2 を持つ VRF グループ vpn-A を作成します。

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

VRF インスタンス B1 および B2 を持つ別の VRF グループ vpn-B を作成します。

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

送信元 NAT IP アドレス プールを指定します。

[edit security nat source] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

送信元 NAT ルール セットを作成します。

[edit security nat source] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs to zone GE_Zone

パケットを照合し、VRF グループごとのネットワーク トラフィックをグローバル IP プールに変換するルールを設定します。

[edit security nat source] user@host# set rule-set rs rule vrf-a_r match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_r match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

vpn-A トラフィックを許可するセキュリティ ポリシーを作成します。

[edit security policies from-zone GRE_Zone to-zone GE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

vpn-Bトラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GRE_Zone to-zone GE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

業績

設定モードから、 show security nat コマンドと show security policies コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security nat

source {

pool vrf-a_p {

address {

203.0.113.200/32;

}

}

pool vrf-b_p {

address {

203.0.113.201/32;

}

}

rule-set vrf-a_rs {

from routing-group vpn-A;

to zone GE_Zone1;

rule rule1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

vrf-a_p;

}

}

}

}

rule-set vrf-b_rs {

from routing-group vpn-B;

to zone GE_Zone;

match {

source-address 192.168.1.201/32;

}

then {

source-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GRE_Zone to-zone GE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

宛先 NAT ルールの使用状況とセキュリティ ポリシーの確認

目的

送信元 NAT ルールに一致するトラフィックがあることを確認します。

アクション

動作モードから show security nat source rule all コマンドを入力します。[Translation hits] フィールドで、ソース NAT ルールに一致するトラフィックがあるかどうかを確認します。

user@host> show security nat source rule all

Total source-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Source NAT rule : vrf-a_r

Rule-set: rs

Rule-Id : 1

Rule position : 1

From routing-group : vpn-A To zone : GE_Zone1

Source addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Source NAT rule : vrf-b_r

Rule-set: rs

Rule-Id : 2

Rule position : 2

From routing-group : vpn-A

To zone : GE_Zone

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

動作モードから show security policies コマンドを入力して、デバイスに設定されているすべてのセキュリティ ポリシーの概要を表示します。

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone, To zone: GE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE_Zone, To zone: GE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

例:VRF グループを使用して、NAT なしで MPLS ネットワークから MPLS ネットワークへの VRF ベースのトラフィックを許可するセキュリティポリシーの設定

この例では、NAT を使用せずに MPLS ネットワーク間のトラフィックを許可するようにルーティング グループを設定する方法を説明します。

必要条件

NAT向けのSD-WAN導入でSRXシリーズファイアウォールがどのように機能するかを理解します。

仮想ルーティングと転送インスタンスを理解する。 SD-WAN 展開における仮想ルーティングおよびフォワーディングインスタンスを参照してください。

概要

図8では、SRXシリーズファイアウォールがルーティンググループで設定されており、NATを使用せずにMPLSネットワーク間のトラフィックを許可しています。SRXシリーズファイアウォールは、vpn-Aとvpn-Bの2つのVRFグループで設定されています。

構成

プロシージャ

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A12 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B12 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。CLIのナビゲーションについては、CLIユーザー・ガイド の コンフィギュレーション・モードでのCLIエディタの使用を参照してください。

単一の VRF の送信元 NAT マッピングを設定するには、次の手順を実行します。

レイヤー 3 VPN で、VRF インスタンス A1 および A2 を持つ VRF グループ vpn-A を作成します。

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

レイヤー 3 VPN で、VRF インスタンス A11 および A12 を持つ VRF グループ vpn-A1 を作成します。

[edit security] user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A12

VRF インスタンス B1 および B2 を持つ別の VRF グループ vpn-B を作成します。

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

VRF インスタンス B11 および B12 を持つ別の VRF グループ vpn-B1 を作成します。

[edit security] user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B12

vpn-A1トラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

vpn-B1トラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

業績

設定モードから、 show security policies コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A1;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B1;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

セキュリティ ポリシーの検証

目的

セキュリティ ポリシーの設定出力を確認します。

アクション

動作モードから、 show security policies コマンドを入力して、デバイスに設定されているすべてのセキュリティ ポリシーの概要を表示します。

user@root> show security policies

Default policy: permit-all

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-A1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

例:NAT と VRF グループを使用して MPLS ネットワークから MPLS ネットワークへの VRF ベースのトラフィックを許可するセキュリティポリシーの設定

この例では、NAT を使用して MPLS ネットワーク間でルーティング グループを設定し、トラフィックを許可する方法を説明します。

がある MPLS ネットワーク間のトラフィック許可

がある MPLS ネットワーク間のトラフィック許可

必要条件

NAT向けのSD-WAN導入でSRXシリーズファイアウォールがどのように機能するかを理解します。

仮想ルーティングと転送インスタンスを理解する。 SD-WAN 展開における仮想ルーティングおよびフォワーディングインスタンスを参照してください。

概要

図9では、SRXシリーズファイアウォールがルーティンググループとして設定され、NATを使用してMPLSネットワーク間のトラフィックを許可しています。SRXシリーズファイアウォールは、vpn-A、vpn-A1、vpn-B、vpn-B1のVRFグループで設定されています。

構成

プロシージャ

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A12 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B12 set security nat source pool vrf-a_p address 203.0.113.200 set security nat source rule-set vrf-a_rs from routing-group vpn-A set security nat source rule-set vrf-a_rs to routing-group vpn-A1 set security nat source rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 set security nat source rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p set security nat source pool vrf-b_p address 203.0.113.201 set security nat source rule-set vrf-b_rs from routing-group vpn-B set security nat source rule-set vrf-b_rs to routing-group vpn-B1 set security nat source rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 set security nat source rule-set vrf-b_rs rule rule2 then source-nat pool vrf-b_p set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。CLI のナビゲーションについては、CLIユーザー・ガイド の コンフィギュレーション・モードでのCLIエディタの使用を参照してください。

単一の VRF の送信元 NAT マッピングを設定するには、次の手順を実行します。

レイヤー 3 VPN で、VRF インスタンス A1 および A2 を持つ VRF グループ vpn-A を作成します。

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

レイヤー 3 VPN で、VRF インスタンス A11 および A12 を持つ VRF グループ vpn-A1 を作成します。

[edit security] user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A12

VRF インスタンス B1 および B2 を持つ別の VRF グループ vpn-B を作成します。

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

VRF インスタンス B11 および B12 を持つ別の VRF グループ vpn-B1 を作成します。

[edit security] user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B12

送信元 NAT IP アドレス プールを指定します。

[edit security nat source] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

送信元 NAT ルール セットを作成します。

[edit security nat source] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs to routing-group vpn-A1 user@host# set rule-set rs to routing-group vpn-B1

パケットを照合し、VRF グループごとのネットワーク トラフィックをグローバル IP プールに変換するルールを設定します。

[edit security nat source] user@host# set rule-set rs rule vrf-a_rs match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_rs then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_rs match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_rs then destination-nat pool vrf-b_p

vpn-A1トラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

vpn-B1トラフィックを許可するセキュリティポリシーを作成します。

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

業績

設定モードから、 show security nat コマンドと show security policies コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security nat

source {

pool vrf-a_p {

address {

203.0.113.200/32;

}

}

pool vrf-b_p {

address {

203.0.113.201/32;

}

}

rule-set vrf-a_rs {

from routing-group vpn-A;

to routing-group vpn-A1;

rule rule1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

vrf-a_p;

}

}

}

}

rule-set vrf-b_rs {

from routing-group vpn-B;

to routing-group vpn-B1;

match {

source-address 192.168.1.201/32;

}

then {

source-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A1;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B1;

}

then {

permit;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

セキュリティ ポリシーの検証

目的

送信元 NAT ルールに一致するトラフィックがあることを確認します。

アクション

動作モードから show security nat source rule all コマンドを入力します。[Translation hits] フィールドで、宛先 NAT ルールに一致するトラフィックがあるかどうかを確認します。

user@host> show security nat source rule all

Total source-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Source NAT rule : vrf-a_r

Rule-set : rs

Rule-Id : 1

Rule position : 1

From routing-group : vpn-A

To zone : GE_Zone1

Source addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Source NAT rule : vrf-b_r

Rule-set : rs

Rule-Id : 2

Rule position : 2

From routing-group : vpn-A

To zone : GE_Zone

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

動作モードから show security policies コマンドを入力して、デバイスに設定されているすべてのセキュリティ ポリシーの概要を表示します。

user@root> show security policies

Default policy: permit-all

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-A1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-B1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

SD-WAN 導入におけるマルチキャストのサポート

Junos OS リリース 21.2R1 以降、SD-WAN 導入のプロバイダ エッジ(PE)の SRXシリーズ ファイアウォールでのマルチキャスト トラフィックのサポートを追加しました。マルチキャストトラフィックのサポートは、セキュリティデバイスが、 set security forwarding-options family mpls mode 階層でフローベースとして設定された転送オプションで動作している場合に利用できます。 転送オプション(セキュリティ)を参照してください。

制限

- 転送オプションを

packet-basedに設定してデバイスが動作している場合、マルチキャストトラフィックのサポートは利用できません。 - IP-over-MPLS-over-GREおよびIP-over-MPLS-over-GRE-over-IPsecを使用したハブアンドスポークトポロジーでのみ利用可能なマルチキャストトラフィックのサポート

- マルチキャストトラフィックのサポートでは、マルチキャストVPN(MVPN)データ転送機能に関連した変更や制限は行われません。 MVPN VRFインスタンスによってアドバタイズされるルートを制限するを参照してください。