例:VXLAN でのグループ ベース ポリシーを使用したマイクロおよびマクロのセグメンテーション

概要 VXLAN-GBP

概要

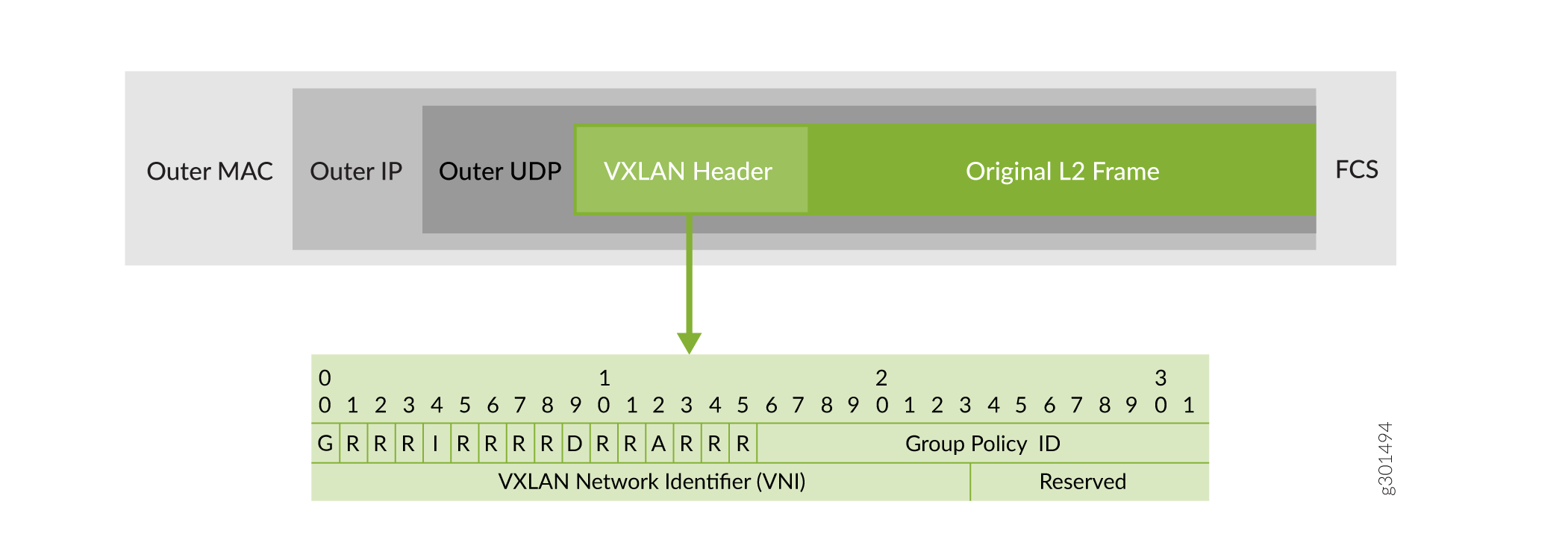

グループベースポリシー(GBP)を使用して、VXLANアーキテクチャでデータやアセットを保護するなどの目的で、ミクロおよびマクロのセグメンテーションを実現できます。GBPは基礎となるVXLANテクノロジーを活用し、ロケーション依存エンドポイントのアクセス制御を提供します。GBPにより、エンタープライズネットワークドメイン全体に一貫したセキュリティポリシーを実装できます。GBPを使用することでネットワーク設定を簡素化でき、すべてのスイッチに大量のファイアウォールフィルターを設定する必要がなくなります。GBPは、エンドポイントやユーザーのロケーションに関係なく、ネットワーク全体でセキュリティグループポリシーを一貫して適用することで、水平方向の脅威をブロックします。VXLAN-GBPは、VXLANヘッダーの予約フィールドを利用して、スケーラブルグループタグ(SGT)として使用することで機能します。SGT は、ファイアウォール フィルター ルールの一致条件として使用できます。SGT を使用する方が、ポートまたは MAC アドレスを使用するよりも堅牢で、同様の結果が得られます。SGT は、静的に割り当てるか(ポートごとまたは MAC 単位でスイッチを設定することにより)、RADIUS サーバー上で設定し、ユーザーが認証されるときに 802.1X を介してスイッチにプッシュすることができます。

VXLAN-GBP によって実現されるセグメンテーションは、基盤となるネットワーク トポロジーに依存しないネットワーク アクセス ポリシーを実用的に作成できるため、キャンパスの VXLAN 環境で特に役立ちます。ネットワークアプリケーションとエンドポイントデバイスのセキュリティポリシーを開発する際の設計および実装フェーズを簡素化します。

VXLAN-GBP規格の詳細については、IEEE RFC、 I-D.draft-smith-vxlan-group-policyをご覧ください。この例では、図に示すように、VXLAN-GBPはVXLANヘッダーの予約済みフィールドをスケーラブルグループタグとして利用します。

表 1 は、サポート提供日からの Junos リリースに基づいて、VXLAN-GBP をサポートするスイッチの詳細を示しています。

| Junos リリース | VXLAN-GBP 対応スイッチ |

|---|---|

| Junos OSリリース21.1R1以降 |

EX4400-24P、EX4400-24T、EX4400-48F、EX4400-48P、EX4400-48T |

| Junos OSリリース21.2R1以降 |

EX4400-24MPおよびEX4400-48MP |

| Junos OSリリース21.4R1以降 |

|

| Junos OSリリース22.4R1以降 |

|

| Junos OSリリース23.2R1以降 |

|

Junos OSリリース22.4R1から、GBP設定が 表2に示すように変更されました。

| Junos OSリリース21.1R1以降のGBP | Junos OSリリース22.4R1以降のGBP |

|---|---|

| GBPタギングステートメント: set firewall family ethernet-switching filter filter-name term term name from match-conditions set firewall family ethernet-switching filter filter-name term term name then gbp-src-tag/gbp-des-tag tag |

GBPタギングステートメント: set firewall family any filter filter-name micro-segmentation set firewall family any filter filter-name term term name from match-conditions set firewall family any filter filter-name term term name then gbp-tag tag

メモ:

|

| サポートされているGBP一致条件:

|

サポートされているGBP一致条件:

|

| ポリシーの適用 set firewall family ethernet-switching filter filter-name term term name from gbp-dst-tag gbp tag set firewall family ethernet-switching filter filter-name term term name from gbp-src-tag gbp tag set firewall family ethernet-switching filter filter-name term term name then discard

メモ:

ポリシーの適用は、エグレスエンドポイントでのみサポートされます。GBPを有効にするCLIステートメント: set chassis forwarding-options vxlan-gbp-profile |

ポリシーの適用 set firewall family any filter filter-name term term name from gbp-dst-tag gbp tag set firewall family any filter filter-name term term name from gbp-src-tag gbp tag set firewall family any filter filter-name term term name then discard

メモ:

ファミリ名「any」は、ファミリ名「イーサネットスイッチング」に置き換わりました

メモ:

ポリシーの適用は、ingressとegressの両方のエンドポイントでサポートされます。デフォルトでは、ポリシーの適用はエグレスノードでサポートされています。

Junos OS リリース 23.2R1 以降:

|

Junos OSリリース22.4R1以降のGBP

Junos OSリリース22.4R1以降、イングレスエンドポイントでポリシーの適用を実行し、追加の一致条件でGBPタギングを実行できます。

表 3 に、サポートされている GBP タギング一致条件を示します。

| 一致条件 | の説明 |

|---|---|

|

|

IPv4/IPv6の送信元または宛先アドレス/プレフィックスリストに一致します。 |

|

|

送信元または宛先のMACアドレスに一致します。 |

|

|

インターフェイス名に一致します。

メモ:

Junos OSリリース23.4R1以降では、1つのファイアウォールフィルター条件内で複数の

メモ:

Junos OSリリース23.4R1以降では、単一のファイアウォールフィルター条件で、この一致条件を一致条件(一致条件がサポートされている場合 |

|

|

VLAN ID に一致します。

メモ:

EX4100スイッチではサポートされていません

メモ:

Junos OSリリース23.4R1以降では、 <vlan list> および <vlan-range> オプションがサポートされています。

メモ:

Junos OSリリース23.4R1以降では、単一のファイアウォールフィルター条件で、この一致条件を |

Junos OS リリース 23.2R1 以降では、vxlan-gbp-l2-profile および vxlan-gbp-l3-profile がサポートされています。 表4を参照してください。

| サポートされているスイッチの | プロファイル |

|---|---|

vxlan-gbp-profile |

|

vxlan-gbp-l2-profile そして vxlan-gbp-l3-profile |

|

GBPポリシーフィルターは、GBP送信元および/またはGBP宛先タグを一致として使用し、トラフィックを許可または破棄します。Junos OSリリース23.2R1以降、EX4100、EX4400、EX4650、QFX5120-32C、QFX5120-48Yスイッチは、新しいGBPポリシーフィルター(IPv4およびIPv6)L4マッチをサポートしています。これらの一致は、アプリケーション トラフィックのみをブロックするのに役立つ特定のルールを維持するのに役立ちます( 表 5 を参照)。

| MAC および IP GBP タグ付きパケットに対するポリシー適用の一致の説明 | |

|---|---|

ip-version ipv4 destination-port dst_port |

TCP/UDP 宛先ポートに一致します。 |

ip-version ipv4 source-port src_port |

TCP/UDP 送信元ポートに一致します。 |

ip-version ipv4 ip-protocol ip-protocol |

IPプロトコルタイプに一致します。 |

ip-version ipv4 is-fragment |

パケットがフラグメントの場合に一致します。 |

ip-version ipv4 fragment-flags flags |

フラグメントフラグに一致します(シンボリック形式または16進形式)。 |

ip-version ipv4 ttl value |

MPLS/IP TTL 値に一致します。 |

ip-version ipv4 tcp-flags flags |

TCPフラグに一致します(シンボリック形式または16進形式) - (イングレスのみ)。 |

ip-version ipv4 tcp-initial |

TCP接続の最初のパケットに一致します - (イングレスのみ)。 |

ip-version ipv4 tcp-established |

確立されたTCP接続のパケットに一致します。 |

ip-version ipv6 destination-port dst_port |

TCP/UDP 宛先ポートに一致します。 |

ip-version ipv6 source-port src_port |

TCP/UDP 送信元ポートに一致します。 |

ip-version ipv6 next-header protocol |

次のヘッダープロトコルタイプに一致します。 |

ip-version ipv6 tcp-flags flags |

TCPフラグに一致(シンボリック形式または16進形式)イングレスのみ。 |

ip-version ipv6 tcp-initial |

TCP接続の最初のパケットに一致します。 |

ip-version ipv6 tcp-established |

確立されたTCP接続のパケットに一致します。 |

これらのL4一致は、EX9204、EX9208、EX9214スイッチではサポートされていません。

802.1X GBPタグ割り当てのためのSGTの割り当て

この例では、RADIUSサーバーでSGTを設定し、GBP対応のアクセススイッチで802.1Xアクセス制御を使用して、一致するエンドポイントがスイッチに接続したときにSGTを受信します。RADIUSサーバーは、キャンパス環境でアクセスコントロールや、VLANの割り当て管理などに一般的に使用されています。

-

802.1X認証をシングルセキュアまたはマルチサプリカントモードで設定する場合、GBPタギングはMACベースになります。シングル サプリカント モードで 802.1X 認証を設定した場合、GBP タギングはポートベースになります。

-

IP アドレス、VLAN-ID、および VLAN-ID+インターフェイスの一致は、802.1X ではサポートされていません。

RADIUSサーバーでSGTの使用に対応するには、AAAサービスフレームワークでサポートされているベンダー固有属性(VSA)を活用する必要があります(これらのVSAは、標準のRADIUSリクエスト応答メッセージの一部として伝送され、SGTなどの実装固有の情報を処理するための組み込み拡張機能を提供します)。RADIUS サーバーの正確な構文は、認証方式が MAC ベースか EAP ベースかによって異なります。MAC ベースのクライアントの場合、設定は次のようになります。

001094001199 Cleartext-Password := "001094001199" Juniper-Switching-Filter = "apply action gbp-tag 100

EAP ベースのクライアントの場合、SGT は認証時に RADIUS サーバからプッシュされます。設定は次のようになります。

PermEmp01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 100"

Junos OSリリース23.4R1以降、既存の Juniper-Switching-Filterに加えて、と呼ばれる新しいVSA Juniper-Group-Based-Policy-Id がEX4400、EX4100、EX4650、およびQFX5120スイッチでサポートされています。

同じクライアントに対して、Juniper-Group-Based-Policy-ID VSAとJuniper-Switching-Filter VSAの両方を一緒に使用しないでください。

両方のVSAが存在し、GBPタグ値が異なる場合、クライアントは認証されません。

GBPタグは、以下のVSAのいずれかを介して、RADIUSから動的に割り当てることができます。

-

Juniper-Switching-FilterGBPフィルターとその他のフィルターの一致およびアクション条件を伝送します。 -

は

Juniper-Group-Based-Policy-IdGBPタグのみを伝送します。

Juniper-Group-Based-Policy-Id MACおよびポートベースのGBPタグフィルターのVSAは次のようになります。

PermEmp01 Auth-Type = EAP, Cleartext-Password := "gbp"

Juniper-Group-Based-Policy-Id = “100”

Junos OSリリース23.4R1以降、GBP機能のサポートは、EX4400、EX4100、EX4650、およびQFX5120スイッチの次の設定ステートメントにも追加されました。

| Cli |

説明 |

|---|---|

set protocols dot1x authenticator interface [interface-names] server-fail gbp-tag gbp-tag |

サーバーがアクセスできない場合にインターフェイスに適用するGBPタグを指定します。を構成し このオプションは、 |

set protocols dot1x authenticator interface [interface-names] server-reject-vlan gbp-tag gbp-tag |

RADIUS がクライアント認証を拒否した場合に適用する GBP タグを指定します。を構成し オプションが設定されている場合にのみ |

|

|

インターフェイスをゲスト VLAN に移動するときに適用する GBP タグを指定します。が設定され オプションが設定されている場合にのみ ゲスト VLAN の詳細については、「 802.1X 認証」を参照してください。 |

show dot1x interface detailまたは コマンドを使用してshow ethernet-switching table、RADIUSから受信したGBPタグを確認できます。

コマンドの出力 show ethernet-switching table 例を次に示します。

> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC,

B - Blocked MAC)

Ethernet switching table : 2 entries, 2 learned

Routing instance : default-switch

Vlan MAC MAC GBP Logical SVLBNH/ Active

name address flags tag interface VENH Index source

vlan200 00:10:94:00:00:05 D 100 xe-0/2/2.0

vlan200 00:10:94:00:00:06 DR 100 vtep.32769 21.2.0.1

GBPベースのフィルターは、GBPタギングの分類子として使用されます。これらのフィルターは、受信ストリームを分類し、GBPタグを割り当てます。

これがどのように機能するかは、次のコード サンプルで確認できます。GBPファイアウォールポリシーは、送信元と宛先のGBPタグに基づいて組み立てられます。

送信元タグは、受信パケットの VXLAN ヘッダーにある 16 ビットのフィールドであり、送信元アドレス(IP/MAC/ポートなど)ルックアップから取得されます。一方、宛先タグは、設定されたタグの割り当てに従って、宛先(IP/MAC/ポートなど)からのエグレス トンネルまたはイングレス エンドポイントで取得されます。

設定されたGBPタグは、RADIUSサーバーからのVSA(ベンダー固有属性)で指定されたGBTタグの範囲(1〜65535)のゼロ以外の正の値です。

イングレスエンドポイントとエグレスエンドポイントの両方にこの構成(以下を参照)があるとします。システム全体で同じGBPタグ割り当て設定にすることをお勧めします。送信元 MAC アドレスからのパケットにはタグ 100 が割り当てられ、送信元 MAC アドレス00:01:02:03:04:10:1000:01:02:03:04:20:20 からのパケットには 200 が割り当てられます。

set firewall family any filter assign_tag micro-segmentation set firewall family any filter assign_tag term tag100 from mac-address 00:01:02:03:04:10:10 set firewall family any filter assign_tag term tag100 then gbp-tag 100 set firewall family any filter assign_tag term tag200 from mac-address 00:01:02:03:04:20:20 set firewall family any filter assign_tag term tag200 then gbp-tag 200

GBPタグが100で宛先MACアドレスが の 00:01:02:03:04:10:10パケットの場合、宛先グループタグ (gbp-dst-tag) は100になり、 で t10-100一致します。同様に、GBPタグが100で宛先MACアドレスが の 00:01:02:03:04:20:20パケットの場合、宛先グループタグは200になり、 に t10-200一致します。

set firewall family any filter gbp-policy term t10-100 from gbp-src-tag 100 set firewall family any filter gbp-policy term t10-100 from gbp-dst-tag 100 set firewall family any filter gbp-policy term t10-100 then accept set firewall family any filter gbp-policy term t10-200 from gbp-src-tag 100 set firewall family any filter gbp-policy term t10-200 from gbp-dst-tag 200 set firewall family any filter gbp-policy term t10-200 then discard

送信元 MAC アドレスを送信元タグにマッピングするのに使用したのと同じタグ割り当てが、宛先 MAC アドレスを宛先タグにマッピングするためにも使用されます。これは、ポートベースの割り当てにも当てはまります。

Junos OSリリース23.2R1以降では、EX4100、EX4400、EX4650、QFX5120-32C、QFX5120-48Yスイッチは、MACおよびIPベースのGBPフィルターのGBPポリシーフィルターで追加のL4一致をサポートしています。 表 5 を参照してください。L4フィルターを設定することで、サポートされるGBPの規模を縮小することができます。これらの一致はデフォルトでサポートされていますが、EX4650シリーズ、QFX5120-32C、およびQFX5120-48Yスイッチでは、 を使用して、GBPポリシーでGBP送信元タグと宛先タグのみを一致として許可できます set forwarding-options evpn-vxlan gbp tag-only-policy 。

別のコード サンプルを見てみましょう。今回は GBP ソース タグ 300 を使用し、IPv4 アドレス 172.16.1.0/24からのパケットを使用します。以下に示すように、GBP送信元タグ300はエグレス方向に割り当てられており、300もGBP宛先グループタグです。

set firewall family any filter f1 micro-segmentation set firewall family any filter assign_tag term tag300 from ip-version ipv4 172.16.1.0/24 set firewall family any filter assign_tag term tag300 then gbp-tag 300

Junos OSリリース23.4R1以降、EX4400、EX4650、およびQFX5120スイッチは、リストおよび範囲オプションを使用して、条件内の同じタイプのVLAN、ポート、およびポート+VLANタイプのGBPフィルタに複数のエントリをサポートしますが、EX4100スイッチはポートタイプGBPフィルタでのみ複数のエントリをサポートします。

以下の例を参照してください。

この例では、GBPタグ300のパケットについては、10から30の範囲のVLAN IDアドレスで条件t1と一致します。

set firewall family any filter f1 micro-segmentation set firewall family any filter f1 term t1 from vlan-id [10-30] set firewall family any filter f1 term t1 then gbp-tag 300

この例では、GBPタグ300のパケットの場合、インターフェイス101〜104のリストの条件t1で一致し、101〜104はそれぞれインターフェイスに割り当てられた連続した内部インターフェイスインデックスです。

set firewall family any filter f1 micro-segmentation set firewall family any filter f1 term t1 from interface xe-0/0/1 set firewall family any filter f1 term t1 from interface xe-0/0/2 set firewall family any filter f1 term t1 from interface xe-0/0/3 set firewall family any filter f1 term t1 from interface xe-0/0/4 set firewall family any filter f1 term t1 then gbp-tag 300

GBPタギングの優先度は以下の通りで、ip-versionが最も高い優先度です。

-

ip-version ipv4<ip address> | <prefix-list> -

ip-version ipv6<ip address> | <prefix-list> -

mac-address<mac address> -

interface<interface_name> vlan id <vlan id> -

vlan-id<vlan id> -

interface<interface_name>

既定では、ポリシーの適用はエグレス エンドポイントで行われることに注意してください。イングレスリーフでポリシーの適用を行う場合は、以下のセクションを参照してください。

ネットワークのニーズに最適な3つのプロファイルのいずれかを選択することで、VXLAN-GBPを有効にすることができます。各 UFT プロファイルは、アドレスの種類ごとに異なる最大値で構成されます。 GBP プロファイルを使用する場合の詳細については、GBP プロファイルについて を参照してください。これらのプロファイルでサポートされている拡張性については、 vxlan-gbp-profile、 vxlan-gbp-l2-profile、 vxlan-gbp-l3-profile を参照してください。

set chassis forwarding-options vxlan-gbp-profile

set chassis forwarding-options vxlan-gbp-l2-profile

set chassis forwarding-options vxlan-gbp-l3-profile

イングレスエンドポイントでのポリシー適用の概要

Junosリリース22.4R1以降、ingressエンドポイントでポリシーの適用を実行することもできます。イングレスの適用により、ネットワーク帯域幅が最適化されます。イングレスへのポリシー適用をサポートするために、タイプ2とタイプ5のルートを使用して、MACおよびIP-MACベースのタグをネットワーク全体に伝播するメカニズムがあります。詳細については、 EVPNタイプ2およびタイプ5ルート を参照してください。これにより、MACとIPベースのGBPが一致するイングレスに近いノードで、宛先GBPベースのポリシーが適用されます。タグの伝送は、常にMACおよびIPベースのGBPのコンテキストで行われます。VLAN、ポート、およびポート+VLANが一致する場合、これは適用されません。

GBP タグを持つタイプ 2 ルートを使用してホスト経路がインストールされている場合、GBP タグがタイプ 5 経路に追加されます。タイプ 2 からタイプ 5 の GBP タグ伝搬はサポートされていますが、タイプ 5 の経路からタイプ 2 の経路の GBP タグ伝搬はサポートされていません。

マルチホーミング トポロジーの場合は、マルチホーミング メンバー間で構成を同一にします。

イングレスノードでポリシー適用を実行するには、以下のステートメントを有効にする必要があります。ingress適用を有効または無効にすると、パケット転送エンジン(PFE)が再起動します。

set fowarding-options evpn-vxlan gbp ingress-enforcement

ホスト発信パケット

VTEP(統合型ルーティングおよびブリッジング)インターフェイスからパケットが VTEP(仮想トンネル エンドポイント)経由で送信されると、カーネルは VXLAN ヘッダーに送信元 GBP タグを挿入してパケットを送信します。送信元GBPタグ値は、以下のステートメントを使用して設定されます。

set forwarding-options evpn-vxlan host-originated-packets gbp-src-tag gbp-src-tag

ルールを作成する前に、すべてのエンドポイント(ユーザとデバイス)と割り当てられた SGT 値のテーブルを作成して、スキームを整理すると便利です。以下の表を使用して、ロジックをさらに単純化し、ルールを明確にすることができます。

| エンドポイント |

割り当てられた SGT 値 |

|---|---|

| 正社員(PE) |

100 |

| 請負業者(詐欺) |

200 |

| 警備員(SS) |

300 |

| セキュリティカメラ(CAM) |

400 |

| エンジニアリングサーバー(ES) |

500 |

RADIUSサーバーとSGT、EX4400とVXLANのパケットヘッダー、アクセスポリシーを管理するための集中型ファイアウォールフィルターの関係は、マトリクスが値を整理するための便利な方法になるようなものです。次の表では、最初の列の下にユーザーロールをリストし、最初の行にデバイスタイプをリストして、アクセスマトリックスを作成します。各ユーザー ロールとデバイス タイプに SGT が割り当てられ、RADIUS 設定がその情報で更新されています。

この例では、正社員 (PE)、請負業者 (CON)、およびセキュリティ スタッフ (SS) の 3 種類の従業員を使用します。また、英語サーバー (ES) とセキュリティ カメラ (CAM) の 2 種類のリソースを使用します。アクセスが許可されている場合は Y を使用し、アクセスがブロックされている場合は N を使用します。この表は、ポリシーでさまざまなファイアウォールルールを作成する際に有用なリソースとして機能し、アクセスマッピングをシンプルかつ明確にします。

| ES (SGT 500) | CAM (SGT 400) | PE (SGT 100) | CON (SGT 200) | SS (SGT 300) | |

|---|---|---|---|---|---|

| PE(SGT 100) | Y | N | Y | Y | N |

| コン (SGT 200) | N | N | Y | N | N |

| SS (SGT 300) | N | Y | N | N | Y |

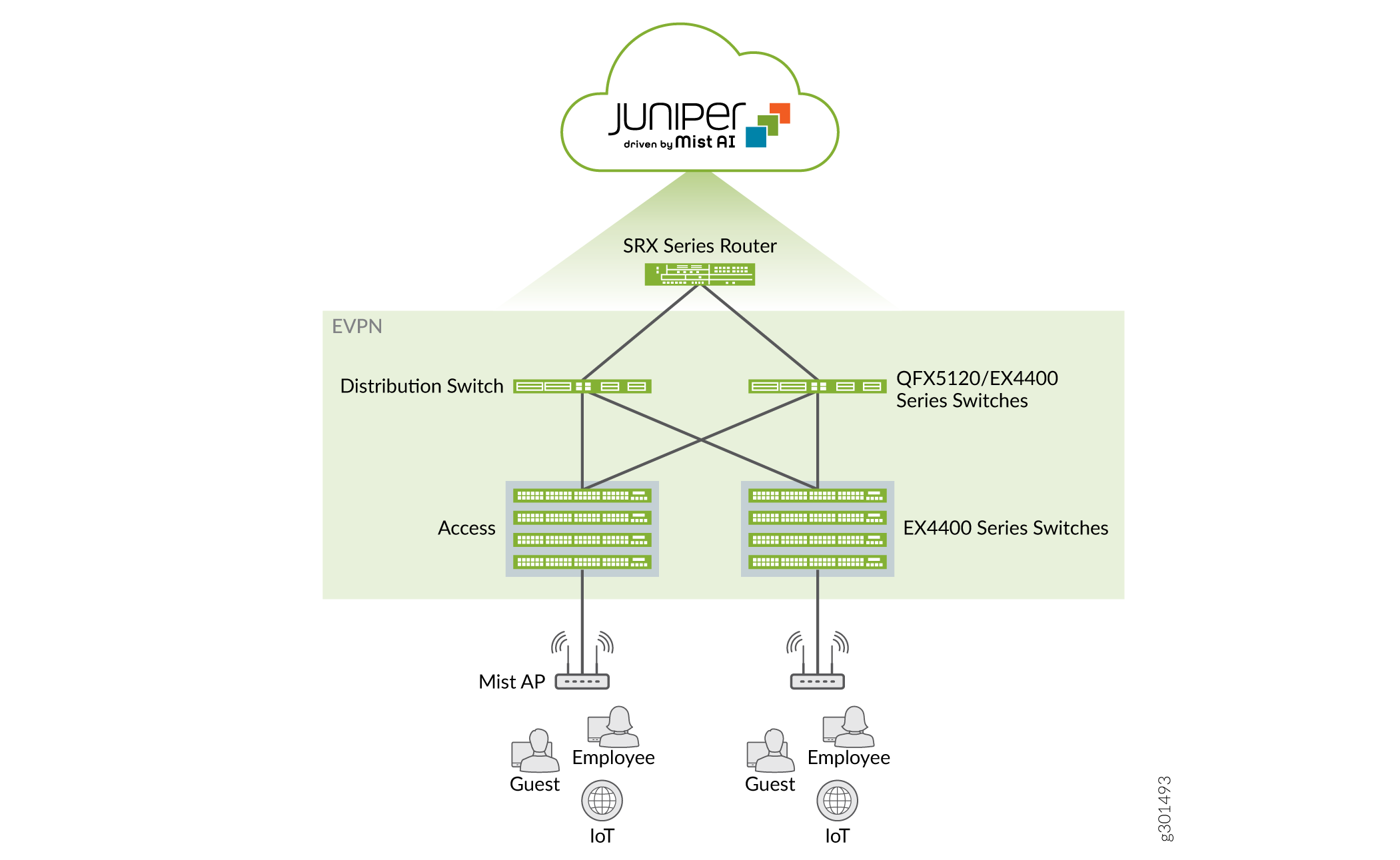

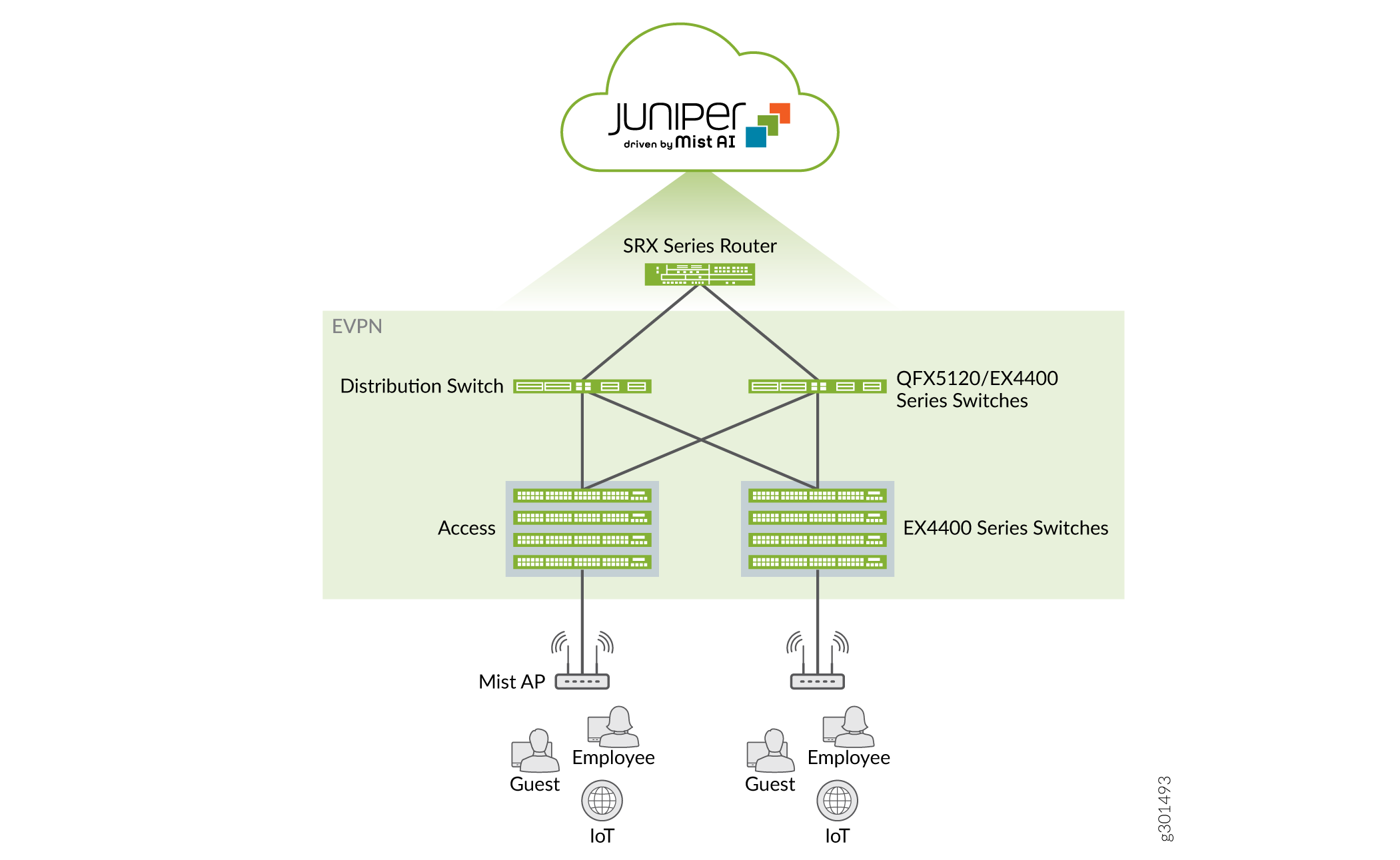

トポロジ

わかりやすくするために、この例のすべての設定は、Junos OSリリース22.4.1R1を実行する単一のJuniper EX4400シリーズスイッチで実行されています。スイッチは、AAA 用の RADIUS サーバーに接続されます。この例では、このスイッチはエグレスとして機能します。SGT の場合はエグレス スイッチでファイアウォールを定義する必要がありますが、通常はアクセス レイヤーのイングレス VXLAN ゲートウェイで定義することを思い出してください。

上の VXLAN GBP

上の VXLAN GBP

要件

Junos OS 22.4R1では、拡張GBPがEX4100、EX4400、EX4650、QFX5120-32C、QFX5120-48Yのスイッチでサポートされています。

構成

VXLAN-GBPベースのセグメンテーション:

- ユーザーはネットワークにログオンし、RADIUS サーバー(すべてのエンドポイントに SGT が設定されている)によって認証されます。

- EX4400は、ファイアウォールフィルターを使用して、802.1X認証またはMACアドレスに基づいてトラフィックを選択し、一致するフレームにグループタグを割り当てます。(dot1x 認証クライアントの場合、スタティック ファイアウォール設定は必要ありません)。この仕組みは、次に示すようにファイアウォールを使用して実行されます。

set firewall family any filter name micro-segmentation set firewall family any filter name term name from source-mac-address MAC-Addr

set firewall family any filter name term name then gbp-tag PE-GRP

- EX4400を通過するタグ付きトラフィックは、ファイアウォールフィルターの仕組みを使用して、SGT値に基づいて再度評価されます。

-

まず、デバイスで有効にします

chassis forwarding-options vxlan-gbp-profile。 gbp-dst-tagおよび/またはgbp-src-tag一致条件を使用してファイアウォールルールを作成し、GBPマイクロセグメンテーションに使用するエグレススイッチのルーティングポリシーに含めます。Junos OSリリース23.2R1以降では、ソースタグと宛先タグに加えて、プロトコル、送信元ポート、宛先ポート、tcpフラグなどの新しいGBPポリシーフィルターIPv4およびIPv6 L4一致がサポートされています。表 5 を参照してください。-

イングレスエンドポイントでポリシーの適用を行う場合は、 オプションを有効にする

set fowarding-options evpn gbp ingress-enforcement必要があります。

-

スタンドアロンの Juniper EX4400 スイッチを VXLAN-GBP 用に構成する

サンドボックス環境で VXLAN-GBP セグメンテーションを設定するには、次のコマンドを使用します。通常、ファイアウォールフィルタールールは、アクセスレイヤーの(エグレス)VXLANゲートウェイとして機能するスイッチ上で作成しますが、わかりやすくするために、ファイアウォールフィルタールールとRADIUSサーバー(ここではEAP)の両方に同じスタンドアロンEX4400を使用しています。この例で使用する値は、前の表から取得したものです。

以下のコマンドには、プロファイル名や IP アドレスなどの変数が含まれているため、テスト環境に合わせて調整する必要があります。

- RADIUS サーバーを構成します。

set groups dot1xgbp access radius-server 10.204.96.102 port 1812 set groups dot1xgbp access radius-server 10.204.96.102 secret “secret key" set groups dot1xgbp access profile radius_profile_dev12 authentication-order radius set groups dot1xgbp access profile radius_profile_dev12 radius authentication-server 10.204.96.102 set groups dot1xgbp access profile radius_profile_dev12 radius accounting-server 10.204.96.102 set groups dot1xgbp access profile radius_profile_dev12 accounting order radius

- RADIUS認証をサポートするように物理ポートを設定します。

set groups dot1xgbp protocols dot1x authenticator authentication-profile-name radius_profile_dev12 set groups dot1xgbp protocols dot1x authenticator interface xe-0/0/46.0 supplicant multiple set groups dot1xgbp protocols dot1x authenticator interface xe-0/0/46.0 mac-radius

- Juniper-Switching-FilterまたはJuniper-Group-Based-Policy-IDを使用して、RADIUSサーバーにSGTタグを設定します。

Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 100" Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 200" SecurityStaff01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 300" SecurityCam01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 400" EngServer01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 500"

Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "100" Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "200" SecurityStaff01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "300" SecurityCam01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "400" EngServer01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "500"

- スイッチで VXLAN-GBP を有効にします。

set chassis forwarding-options vxlan-gbp-profile

- SGT を活用するファイアウォール フィルター ルールを作成します(マトリックスに整理された値を使用)。

set groups gbp-policy firewall family any filter gbp-policy term pe-to-pe from gbp-src-tag 100 set groups gbp-policy firewall family any filter gbp-policy term pe-to-pe from gbp-dst-tag 100 set groups gbp-policy firewall family any filter gbp-policy term pe-to-pe then accept set groups gbp-policy firewall family any filter gbp-policy term pe-to-pe then count PE-PE set groups gbp-policy firewall family any filter gbp-policy term pe-to-es from gbp-src-tag 100 set groups gbp-policy firewall family any filter gbp-policy term pe-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family any filter gbp-policy term pe-to-es then accept set groups gbp-policy firewall family any filter gbp-policy term pe-to-es then count PE-ES set groups gbp-policy firewall family any filter gbp-policy term pe-to-cam from gbp-src-tag 100 set groups gbp-policy firewall family any filter gbp-policy term pe-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family any filter gbp-policy term pe-to-cam then discard set groups gbp-policy firewall family any filter gbp-policy term pe-to-cam then count PE-CAM set groups gbp-policy firewall family any filter gbp-policy term con-to-cam from gbp-src-tag 200 set groups gbp-policy firewall family any filter gbp-policy term con-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family any filter gbp-policy term con-to-cam then discard set groups gbp-policy firewall family any filter gbp-policy term con-to-cam then count CON-CAM set groups gbp-policy firewall family any filter gbp-policy term con-to-es from gbp-src-tag 200 set groups gbp-policy firewall family any filter gbp-policy term con-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family any filter gbp-policy term con-to-es then discard set groups gbp-policy firewall family any filter gbp-policy term con-to-es then count CON-ES set groups gbp-policy firewall family any filter gbp-policy term ss-to-cam from gbp-src-tag 300 set groups gbp-policy firewall family any filter gbp-policy term ss-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family any filter gbp-policy term ss-to-cam then accept set groups gbp-policy firewall family any filter gbp-policy term ss-to-cam then count SS-CAM set groups gbp-policy firewall family any filter gbp-policy term ss-to-es from gbp-src-tag 300 set groups gbp-policy firewall family any filter gbp-policy term ss-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family any filter gbp-policy term ss-to-es then discard set groups gbp-policy firewall family any filter gbp-policy term ss-to-es then count SS-ES set apply-groups gbp-policy

- Junos でコミットチェックを実行して、使用したコマンドと変数が有効であることを確認します。設定に問題がなければ、候補の設定をコミットして、デバイス上でアクティブにします。これらのコマンドを以下に示します。と入力し

run show configurationて構成を確認することもできます。commit check configuration check succeeds commit commit complete

EXスイッチとQFXスイッチの制限:

-

EX9204、EX9208、EX9214スイッチ:EVPN-VXLANタイプ2トンネルを介して来るトランジットトラフィックの場合、エグレスPEでのGBPタグベースのポリシー適用は、VxLANヘッダーのイングレスPEにスタンプされたソースGBPタグが、妥協することなくアンダーレイネットワークで伝送されている場合にのみ正しく機能します。

-

RADIUS/802.1Xを介して設定されたSGTは、EX9204、EX9208、EX9214スイッチではサポートされていません。

-

イングレスエンドポイントでのタグの伝播とポリシーの適用は、EX9204、EX9208、EX9214スイッチではサポートされていません。

-

GBP UFTプロファイルは、EX9204、EX9208、EX9214スイッチではサポートされていません。

-

EX4400およびQFX5120プラットフォームで一意のタグの数は1Kに制限されています。

-

interfaceとVLANGBPの一致は、EX4100スイッチではサポートされていません。 -

マルチキャストIPベースのGBPタギングはサポートされていません。

-

IP ベース GBP はレイヤー 2 スイッチング フローに適用されず、MAC ベース GBP はアクセスツーアクセス レイヤー 3 ルーティング フローには適用されません。

-

ポートベース(

interface)GBPが設定されている場合、IPACLはサポートされません。 -

ポリサーとカウントアクションは、MACベースおよびIPベースのGBPポリシーエントリーでのみサポートされています。

-

VLAN ベースの GBP は、サービス プロバイダー スタイルの論理インターフェイスではサポートされていません。

-

GBPタグ割り当てフィルターは、カウンターオプションをサポートしていません。

-

GBPフィルター(MAC、PORT、PORT+VLAN)の異なる一致基準は、同じフィルタの一部ではありません。

GBP Junos OS リリース 21.1R1 以降

RADIUS サーバを使用した SGT の割り当て

この例では、RADIUSサーバーでSGTを設定し、EX4400で802.1Xアクセスコントロールを使用して受信します。RADIUSサーバーは、キャンパス環境でアクセスコントロールや、VLANの割り当て管理などに一般的に使用されています。

RADIUSサーバーでのSGTの使用に対応するには、AAAサービスフレームワークでサポートされているベンダー固有属性(VSA)を活用する必要があります(これらのVSAは、標準のRADIUSリクエスト応答メッセージの一部として伝送され、SGTなどの実装固有の情報を処理するための組み込み拡張機能を提供します)。RADIUS サーバーの正確な構文は、認証方式が MAC ベースか EAP ベースかによって異なります。MAC ベースのクライアントの場合、設定は次のようになります。

001094001199 Cleartext-Password := "001094001199" Juniper-Switching-Filter = "apply action gbp-tag 100"

EAP ベースのクライアントの場合、SGT は認証時に RADIUS サーバからプッシュされます。設定は次のようになります。

PermEmp01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 100"

Junos リリース 21.1R1 以降、EX4400 スイッチでは、VXLAN-GBP で使用するための新しい一致条件が導入され、RADIUS サーバーによって渡されて VXLAN ヘッダーに挿入された SGT タグをファイアウォールが認識できるようになりました。

これがどのように機能するかは、次のコード サンプルで確認できます。GBPファイアウォールポリシーは、送信元と宛先のGBPタグに基づいて組み立てられます。送信元タグは受信パケットの VXLAN ヘッダーの 16 ビット フィールドであり、宛先タグは設定されたタグの割り当てに従って、エグレス トンネルのエンドポイントで取得されます。

例えば、以下のような構成のエグレスエンドポイントがあるとします。送信元 MAC アドレスからのパケットにはタグ 100 が割り当てられ、送信元 MAC アドレス00:01:02:03:04:10:1000:01:02:03:04:20:20 からのパケットには 200 が割り当てられます。

set firewall family ethernet-switching filter assign_tag term tag100 from source-mac-address 00:01:02:03:04:10:10 set firewall family ethernet-switching filter assign_tag term tag100 then gbp-src-tag 100 set firewall family ethernet-switching filter assign_tag term tag200 from source-mac-address 00:01:02:03:04:20:20 set firewall family ethernet-switching filter assign_tag term tag200 then gbp-src-tag 200

GBPタグが100で宛先MACアドレスが の 00:01:02:03:04:10:10パケットの場合、宛先グループタグ (gbp-dst-tag) は100になり、 で t10-100一致します。同様に、GBPタグが100で宛先MACアドレスが の 00:01:02:03:04:20:20パケットの場合、宛先グループタグは200になり、 に t10-200一致します。

set firewall family ethernet-switching filter gbp-policy term t10-100 from gbp-src-tag 100 set firewall family ethernet-switching filter gbp-policy term t10-100 from gbp-dst-tag 100 set firewall family ethernet-switching filter gbp-policy term t10-100 then accept set firewall family ethernet-switching filter gbp-policy term t10-200 from gbp-src-tag 100 set firewall family ethernet-switching filter gbp-policy term t10-200 from gbp-dst-tag 200 set firewall family ethernet-switching filter gbp-policy term t10-200 then discard

送信元 MAC アドレスを送信元タグにマッピングするのに使用したのと同じタグ割り当てが、宛先 MAC アドレスを宛先タグにマッピングするためにも使用されます。これは、ポートベースの割り当てにも当てはまります。

別のコード サンプルを見てみましょう。今回は GBP ソース タグ 300 を使用し、パケット受信インターフェイス ge-0/0/30.0を使用します。以下に示すように、GBP送信元タグ300はエグレス方向に割り当てられており、300もGBP宛先グループタグです。

set firewall family ethernet-switching filter assign_tag term tag300 from interface ge-0/0/30.0 set firewall family ethernet-switching filter assign_tag term tag300 then gbp-src-tag 300

エグレススイッチで使用されているグループタグをイングレススイッチが知る方法がないため、エグレススイッチでGBPファイアウォールフィルターを構成する必要があることに注意してください。さらに、イングレス ノードで VXLAN-GBP をグローバルに有効にして、一致で検索を実行し、VXLAN ヘッダーとエグレス ノードで SGT を追加できるようにする必要があります。次に示すコンフィグレーションコマンドで、これを行います。

set chassis forwarding-options vxlan-gbp-profile

ルールを作成する前に、すべてのエンドポイント(ユーザとデバイス)と割り当てられた SGT 値のテーブルを作成して、スキームを整理すると便利です。ここでは、ロジックをさらに単純化し、ルールを明確にするために使用できる値を後でマトリックスに適用するテーブルの1つを示します。

| エンドポイント |

割り当てられた SGT 値 |

|---|---|

| 正社員(PE) |

100 |

| 請負業者(詐欺) |

200 |

| 警備員(SS) |

300 |

| セキュリティカメラ(CAM) |

400 |

| エンジニアリングサーバー(ES) |

500 |

RADIUSサーバーとSGT、EX4400とVXLANのパケットヘッダー、アクセスポリシーを管理するための集中型ファイアウォールフィルターの関係は、マトリクスが値を整理するための便利な方法になるようなものです。次の表では、最初の列の下にユーザーロールをリストし、最初の行にデバイスタイプをリストして、アクセスマトリックスを作成します。各ユーザー ロールとデバイス タイプに SGT が割り当てられ、RADIUS 設定がその情報で更新されています。

この例では、正社員 (PE)、請負業者 (CON)、およびセキュリティ スタッフ (SS) の 3 種類の従業員を使用します。また、英語サーバー (ES) とセキュリティ カメラ (CAM) の 2 種類のリソースを使用します。アクセスが許可されている場合は Y を使用し、アクセスがブロックされている場合は N を使用します。この表は、ポリシーでさまざまなファイアウォールルールを作成する際に有用なリソースとして機能し、アクセスマッピングをシンプルかつ明確にします。

| ES (SGT 500) | CAM (SGT 400) | PE (SGT 100) | CON (SGT 200) | SS (SGT 300) | |

|---|---|---|---|---|---|

| PE(SGT 100) | Y | N | Y | Y | N |

| コン (SGT 200) | N | N | Y | N | N |

| SS (SGT 300) | N | Y | N | N | Y |

トポロジ

わかりやすくするために、この例のすべての設定は、Junos OSリリース21.1R1を実行する単一のJuniper EX4400シリーズスイッチで実行されています。スイッチは、AAA 用の RADIUS サーバーに接続されます。この例では、このスイッチはエグレスとして機能します。SGT の場合はエグレス スイッチでファイアウォールを定義する必要がありますが、通常はアクセス レイヤーのイングレス VXLAN ゲートウェイで定義することを思い出してください。

上の VXLAN GBP

上の VXLAN GBP

要件

VXLAN-GBPは、Junos OSリリース21.1R1で、EX4400-24P、EX4400-24T、EX4400-48F、EX4400-48P、EX4400-48Tのスイッチでサポートされています。この例では、EX4400スイッチについて考えてみましょう。

Junos リリース 21.4R1 以降、VXLAN-GBP は、QFX5120-32C、QFX5120-48T、QFX5120-48Y、QFX5120-48YM、EX4650、EX4650-48Y-VC のスイッチでもサポートされています。

構成

上記の段落で説明した、VXLAN-GBPベースのセグメンテーションの根底にある一連のイベントを要約すると、次のようになります。

- ユーザーはネットワークにログオンし、RADIUS サーバー(すべてのエンドポイントに SGT が設定されている)によって認証されます。

- EX4400は、ファイアウォールフィルターを使用して、802.1X認証またはMACアドレスに基づいてトラフィックを選択し、一致するフレームにグループタグを割り当てます。(dot1x 認証クライアントの場合、スタティック ファイアウォール設定は必要ありません)。この仕組みは、次に示すように、ファイアウォールを使用して実行されます。

set firewall family ethernet-switching filter name term name from source-mac-address MAC-Addr

set firewall family ethernet-switching filter name term name then gbp-src-tag PE-GRP

- EX4400を通過するタグ付きトラフィックは、ファイアウォールフィルターの仕組みを使用して、SGT値に基づいて再度評価されます。そのためには、まずスイッチで有効に

chassis forwarding-options vxlan-gbp-profileしてから、 および/またはgbp-src-tag一致条件を使用してgbp-dst-tagファイアウォールルールを記述し、GBPマイクロセグメンテーションに使用するエグレススイッチのルーティングポリシーに含める必要があります。

スタンドアロンの Juniper EX4400 スイッチを VXLAN-GBP 用に構成する

サンドボックス環境で VXLAN-GBP セグメンテーションを設定するには、次のコマンドを使用します。通常、ファイアウォールフィルタールールは、アクセスレイヤーの(エグレス)VXLANゲートウェイとして機能するスイッチ上で作成しますが、わかりやすくするために、ファイアウォールフィルタールールとRADIUSサーバー(ここではEAP)の両方に同じスタンドアロンEX4400を使用しています。この例で使用する値は、前の表からのものです。

以下のコマンドには、プロファイル名や IP アドレスなどの変数が含まれているため、テスト環境に合わせて調整する必要があります。

- RADIUS サーバーを構成します。

set groups dot1xgbp access radius-server 10.204.96.102 port 1812 set groups dot1xgbp access radius-server 10.204.96.102 secret “secret key" set groups dot1xgbp access profile radius_profile_dev12 authentication-order radius set groups dot1xgbp access profile radius_profile_dev12 radius authentication-server 10.204.96.102 set groups dot1xgbp access profile radius_profile_dev12 radius accounting-server 10.204.96.102 set groups dot1xgbp access profile radius_profile_dev12 accounting order radius

- RADIUS認証をサポートするように物理ポートを設定します。

set groups dot1xgbp protocols dot1x authenticator authentication-profile-name radius_profile_dev12 set groups dot1xgbp protocols dot1x authenticator interface xe-0/0/46.0 supplicant multiple set groups dot1xgbp protocols dot1x authenticator interface xe-0/0/46.0 mac-radius

- RADIUS サーバで SGT タグを設定します。

Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 100" Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 200" SecurityStaff01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 300" SecurityCam01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 400" EngServer01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 500"

- スイッチで VXLAN-GBP を有効にします。

set chassis forwarding-options vxlan-gbp-profile

- SGT を活用するファイアウォール フィルター ルールを作成します(マトリックスに整理された値を使用)。

set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-pe from gbp-src-tag 100 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-pe from gbp-dst-tag 100 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-pe then accept set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-pe then count PE-PE set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-es from gbp-src-tag 100 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-es then accept set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-es then count PE-ES set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-cam from gbp-src-tag 100 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-cam then discard set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-cam then count PE-CAM set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-cam from gbp-src-tag 200 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-cam then discard set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-cam then count CON-CAM set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-es from gbp-src-tag 200 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-es then discard set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-es then count CON-ES set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-cam from gbp-src-tag 300 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-cam then accept set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-cam then count SS-CAM set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-es from gbp-src-tag 300 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-es then discard set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-es then count SS-ES set apply-groups gbp-policy

- Junos でコミットチェックを実行して、使用したコマンドと変数が有効であることを確認します。設定に問題がなければ、候補の設定をコミットして、デバイス上でアクティブにします。これらのコマンドを以下に示します。と入力し

run show configurationて構成を確認することもできます。commit check configuration check succeeds commit commit complete