例:ステートフルファイアウォール向けの単一のMXシリーズ(CSDSトラフィックオーケストレータ)とスケールアウトされたSRXシリーズファイアウォール(MNHA)

この構成では、ステートフルファイアウォールサービスのマルチノード高可用性で、単一のMXシリーズをCSDSトラフィックオーケストレーターとしてSRXシリーズとして設定する方法を学習します。

Connected Security Distributed Services Traffic Orchestrator(CSDS-TO)は、MXシリーズルーターでステートレスロードバランシング機能を有効にします。ルーターは、設定された SRXシリーズ ファイアウォールにトランジット トラフィックを分散します。CSDS-TOは、各SRXシリーズファイアウォールに対してルーティングエンジン(RE)ベースのヘルスチェックプロセスを実行します。このプロセスにより、トラフィック管理、トラフィック分散オーケストレーション、トラフィックリダイレクトが、ネットワーク監視プロセスのローカルインスタンスに接続されます。

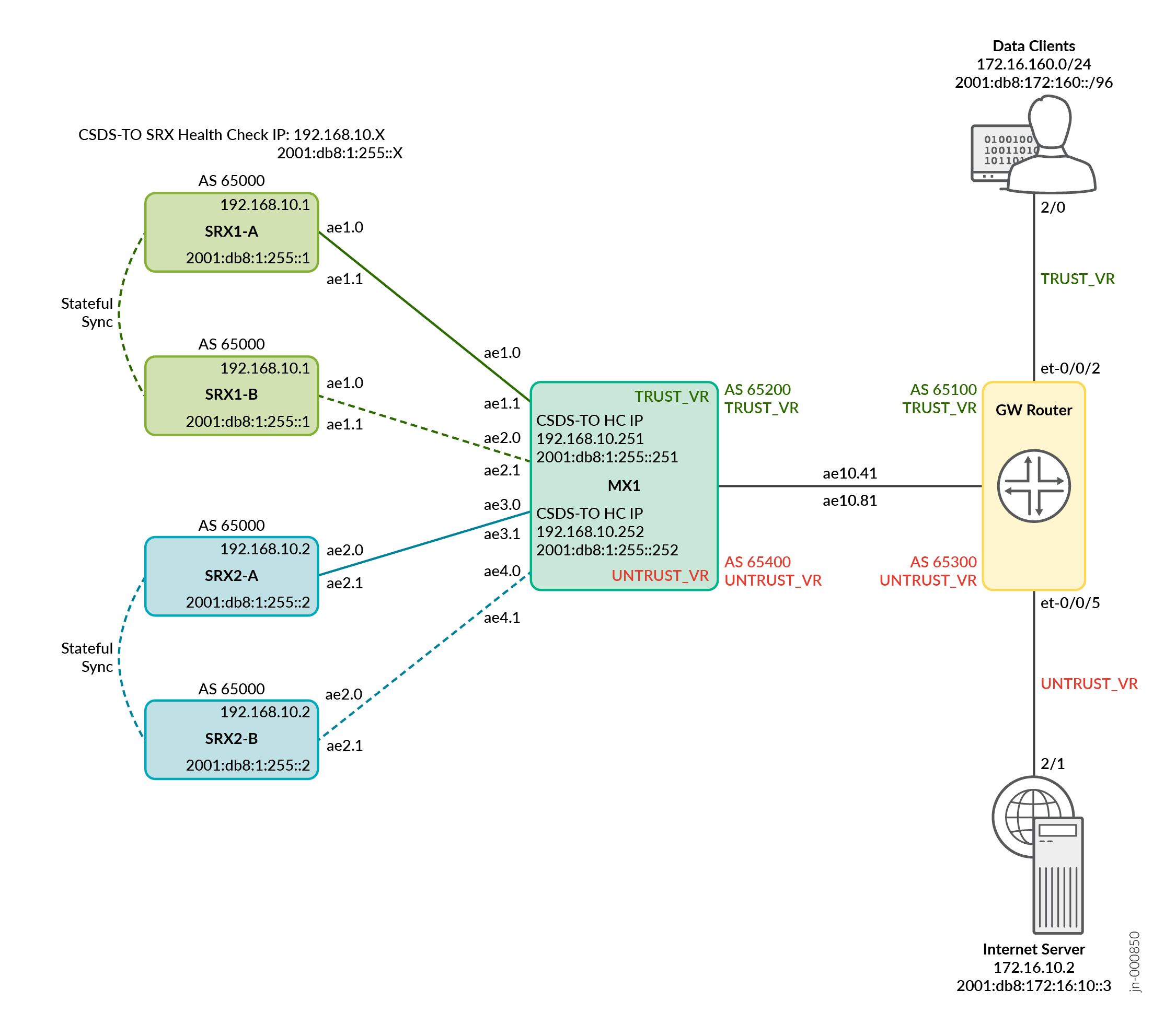

この例では、CSDSアーキテクチャが転送層のMXシリーズを使用して、マルチノード高可用性(MNHA)導入のスケールアウト機能を備えたサービス層のトラフィックとSRXシリーズファイアウォールの負荷分散を行います。

SRXシリーズファイアウォールは、MNHAトポロジーで接続し、ノード間のステートフルセッション同期を提供し、保証された冗長性と中断のないトラフィックフローを確保します。この例は、MNHAのCSDS-TOおよびSRXシリーズファイアウォールを備えた単一のMXシリーズによるステートフルファイアウォールサービスの設定を示しています。

| 読書時間 |

2時間未満 |

| 設定時間 |

3時間未満 |

前提条件の例

| ハードウェア要件 |

|

| ソフトウェア要件 |

|

| ハードウェア要件 |

|

| ソフトウェア要件 |

|

次の前提条件を必ずお読みください。

-

サポートされているプラットフォームとリリースの詳細なリストについては、「 リリースノート:Connected Security 分散型サービスアーキテクチャ」を参照してください。

-

MXシリーズルーターとSRXシリーズファイアウォールの基本的な設定を完了し、ノードが管理ネットワークを介して相互に通信できることを確認します。

-

この例では、MNHAモードの転送プレーンでのMX1と、サービスプレーン内のSRX1-Aの設定を段階的に説明します。SRX1-B、SRX2-A、SRX2-B用の同様のセットコマンドについては、「 付録1:SRX1-B、SRX2-A、SRX2-Bデバイスでコマンドを設定する」を参照してください。ゲートウェイルーターは、DUT(被試験デバイス)ではないことに注意してください。

-

この例ではゲートウェイルーターとしてMX304を使用していますが、このロールにはどのデバイスでも使用できます。フォワーディング層で冗長性を確保するには、2台目のMXシリーズルーターの使用を検討してください。

-

設定は、Junos Node Unifier(JNU)の統合型 CLI 管理を使用して実行することをお勧めします。

-

Junos OS設定グループを使用して、再利用可能な設定ステートメントのグループを作成し、設定内の複数のレベルにグループを適用できます。

始める前に

| CSDS のための CSDS-TO を理解する |

CSDSとトラフィックオーケストレーターの連携を理解する。CSDSトラフィックオーケストレーターの仕組みを見る |

| 詳細はこちら |

|

| 詳細情報 |

|

機能の概要

| 機能性 |

説明 |

|---|---|

| MXシリーズ上のトラフィックのFBF |

|

| 転送データトラフィック用のトラストサイドのファイアウォールフィルター |

クライアントからMXシリーズへの転送トラフィックフロー用に

|

| 逆データトラフィック用のuntrust側のファイアウォールフィルター |

MXシリーズからインターネットサーバーに送信されるリバーストラフィックフロー用に、

|

| MXシリーズでのCSDS-TO |

CSDS-TOを使用してMXシリーズに転送層機能を展開し、利用可能なネクストホップに基づいてトラフィックの負荷分散を行います。MXシリーズは、利用可能なSRXシリーズファイアウォールに対してREベースのヘルスチェックを実行します。MXシリーズは、利用可能なSRXシリーズファイアウォールを複合ネクストホップとしてルーティングテーブルに追加します。

|

| 転送データトラフィック用のCSDS-TO |

|

| リバースデータトラフィック用のCSDS-TO |

|

| 機能性 |

説明 |

|---|---|

| MNHAペア |

トラフィック負荷の要件に基づいて、より多くのMNHAペアを持つことができます。 |

| MNHAモード |

|

| サービス冗長グループ(SRG) |

|

| ルーティング用BGP |

各SRXシリーズファイアウォールには、MX1を使用した6つのBGPピアリングセッションがあります。IPv4データトラフィック用に3つ、IPv6データトラフィック用に3つあります。

|

| インターフェース |

IPアドレス |

説明 |

|---|---|---|

| ae10.41 |

|

トラストサイドのGWルーターに接続するIPv4およびIPv6アドレス |

| ae10.81 |

|

信頼できない側のGWルーターに接続するIPv4およびIPv6アドレス |

| lo0.1 |

|

インスタンスのCSDS-TOヘルスチェック用のIPv4およびIPv6アドレス |

| lo0.2 |

|

インスタンスのCSDS-TOヘルスチェック用のIPv4およびIPv6アドレス |

| ae1.0 |

|

SRX1-AとのBGPピアリング用の |

| ae1.1 |

|

SRX1-AとのBGPピアリング用の |

| ae2.0 |

|

SRX1-BとのBGPピアリング用の |

| ae2.1 |

|

SRX1-BとのBGPピアリング用の |

| ae3.0 |

|

SRX2-AとのBGPピアリング用の |

| ae3.1 |

|

SRX2-AとのBGPピアリング用の |

| ae4.0 |

|

SRX2-BとのBGPピアリング用の |

| ae4.1 |

|

SRX2-BとのBGPピアリング用の |

| ae1.100 |

|

ルーティングインスタンスでSRX1-AとBGPピアリングするためのローカルIPアドレス |

| AE2.100 |

|

ルーティングインスタンスでSRX1-BとBGPピアリングするためのローカルIPアドレス |

| AE3.100 |

|

ルーティングインスタンスでSRX2-AとBGPピアリングするためのローカルIPアドレス |

| AE4.100 |

|

ルーティングインスタンスでSRX2-BとBGPピアリングするためのローカルIPアドレス |

| インターフェース |

IPアドレス |

説明 |

|---|---|---|

| SRX1-Aでは |

||

| lo0.0 |

|

MNHA IPアドレス |

| lo0.1 |

|

MNHAペア1のIPv4およびIPv6アドレスのヘルスチェック |

| ae1.0 |

|

MX1 |

| ae1.1 |

|

|

| ae1.100 |

10.3.1.2/30 |

ルーティングインスタンスでMX1とBGPピアリングするためのローカルIPアドレス |

| SRX1-Bの場合 | ||

| lo0.0 |

|

MNHA IPアドレス |

| lo0.1 |

|

MNHAペア1のIPv4およびIPv6アドレスのヘルスチェック |

| ae1.0 |

|

MX1 |

| ae1.1 |

|

|

| ae1.100 |

10.3.2.2/30 |

ルーティングインスタンスでMX1とBGPピアリングするためのローカルIPアドレス |

| SRX2-Aの場合 | ||

| lo0.0 |

|

MNHA IPアドレス |

| lo0.1 |

|

MNHAペア2のIPv4およびIPv6アドレスのヘルスチェック |

| ae2.0 |

|

MX1 |

| ae2.1 |

|

|

| AE2.100 |

10.3.3.2/30 |

ルーティングインスタンスでMX1とBGPピアリングするためのローカルIPアドレス |

| SRX2-Bの場合 | ||

| lo0.0 |

|

MNHA IPアドレス |

| lo0.1 |

|

MNHAペア2のIPv4およびIPv6アドレスのヘルスチェック |

| ae2.0 |

|

MX1 |

| ae2.1 |

|

|

| AE2.100 |

10.3.4.2/30 |

ルーティングインスタンスでMX1とBGPピアリングするためのローカルIPアドレス |

| インターフェース |

IPアドレス |

説明 |

|---|---|---|

| ae10.41 |

|

トラストサイドでMX1に接続するインターフェイス |

| ae10.81 |

|

untrust側のMX1に接続するインターフェイス |

| et-0/0/2 |

|

データクライアントに到達可能なトラストサイドのインターフェイス。 |

| et-0/0/5 |

|

インターネットサーバーに到達できる、信頼できない側のインターフェイス。 |

トポロジーの概要

| デバイス |

役割 |

機能 |

|---|---|---|

| MX1 |

転送レイヤーデバイス |

CSDS-TOを使用したトラフィックの負荷分散 |

| SRX1-A |

サービス層デバイス |

MNHAペア1のデバイス部分 |

| SRX1-B |

サービス層デバイス |

MNHAペア1のデバイス部分 |

| SRX2-A |

サービス層デバイス |

MNHAペア2のデバイス部分 |

| SRX2-B |

サービス層デバイス |

MNHAペア2のデバイス部分 |

| GW |

ゲートウェイルーター |

信頼側ネットワークと信頼されていない側ネットワーク用のゲートウェイルーター。デバイスは、データクライアントとインターネットサーバーに到達するために使用されます。この例では、MXシリーズを使用しています。どのデバイスでも使用できます。 |

| 機能 |

トラフィックフローコンポーネント |

IPアドレス |

|---|---|---|

| マルチノードHAペア1向けSRXシリーズファイアウォール上のステートフルファイアウォールサービス (SRX1-A、SRX1-B) |

ソースデータクライアント |

172.16.160.0/24 |

| 宛先インターネットサーバー |

172.16.10.2/32 |

|

| ステートフルファイアウォールを備えたSRXシリーズファイアウォールシリーズ - ソース |

172.16.160.0/24 |

|

| ステートフルファイアウォールを備えたSRXシリーズファイアウォールシリーズ - 宛先 |

172.16.10.2/32 |

|

| マルチノードHAペア2用のSRXシリーズファイアウォール上のステートフルファイアウォールサービス (SRX2-A、SRX2-B) |

ソースデータクライアント |

172.16.160.0/24 |

| 宛先インターネットサーバー |

172.16.10.2/32 |

|

| ステートフルファイアウォールを備えたSRXシリーズファイアウォールシリーズ - ソース |

172.16.160.0/24 |

|

| ステートフルファイアウォールを備えたSRXシリーズファイアウォールシリーズ - 宛先 |

172.16.10.2/32 |

| 機能 |

トラフィックフローコンポーネント |

IPアドレス |

|---|---|---|

| マルチノードHAペア1向けSRXシリーズファイアウォール上のステートフルファイアウォールサービス (SRX1-A、SRX1-B) |

ソースデータクライアント |

2001:db8:172:160::/96 |

| 宛先インターネットサーバー |

2001:db8:172:16:10::3/128 |

|

| ステートフルファイアウォールを備えたSRXシリーズファイアウォール - ソース |

2001:db8:172:160::/96 |

|

| ステートフルファイアウォールを備えたSRXシリーズファイアウォール - 宛先 |

2001:db8:172:16:10::3/128 |

|

| マルチノードHAペア2用のSRXシリーズファイアウォール上のステートフルファイアウォールサービス (SRX2-A、SRX2-B) |

ソースデータクライアント |

2001:db8:172:160::/96 |

| 宛先インターネットサーバー |

2001:db8:172:16:10::3/128 |

|

| ステートフルファイアウォールを備えたSRXシリーズファイアウォール - ソース |

2001:db8:172:160::/96 |

|

| ステートフルファイアウォールを備えたSRXシリーズファイアウォール - 宛先 |

2001:db8:172:16:10::3/128 |

トポロジー図

図1 は、MX1が利用可能なネクストホップに基づいてトラフィックロードバランシングを実行することを示しています。利用可能なネクストホップは、SRXシリーズファイアウォールです。データクライアントから発信されたトラフィックは、信頼できるサイドトラフィックとして指定されます。インターネットから発信されたトラフィックは、信頼できないサイドトラフィックと見なされます。トポロジーでは、データクライアントとインターネットサーバーへのゲートウェイとして機能するGWルーターを使用します。トポロジー内のデバイスは、集合型イーサネットインターフェイスを使用します。セットアップでスタンドアロンインターフェイスを使用できます。

この設定では、次のタスクを実行します。

MX1でCSDSトラフィックオーケストレーションを設定し、利用可能なネクストホップに基づいてトラフィックの負荷を分散します。

MX1とファイアウォールの間、およびMX1とGWルーターの間でBGPを設定します。MX1は、信頼側と信頼できない側のルーティング用に2つのルーティングインスタンスを維持します。

FBFを信頼側と信頼できない側で、フォワードトラフィックとリバーストラフィックに設定します。

ロードバランシングのためのハッシュアルゴリズムベースのフォワーディング決定を設定します。MX1 に 2 つの CSDS-TO インスタンスを、信頼側用と信頼できない側用に設定します。

使用可能な4つのSRXシリーズファイアウォールに対して、IPv4およびIPv6ベースのCSDS-TOヘルスチェックを設定します。MX1は、CSDS-TOを介して、各SRXシリーズファイアウォールでREベースのヘルスチェックを実行します。

ループバックインターフェイスでヘルスチェックIPを設定します。MX1は、BGPを介してループバックインターフェイスIPをファイアウォールにアドバタイズします。

2つのMNHAペアで4つのSRXシリーズファイアウォールを設定します。

各ファイアウォールで、MNHA IPアドレスであるサーバーIPを設定します。

各ファイアウォールで、ループバックインターフェイスのヘルスチェックIPを設定します。マルチノード HA ペアの両方のノードが、同じヘルスチェック IP アドレスを使用します。プライマリノードのみがMX1からのヘルスチェック要求に応答します。

マルチノード HA 用に SRG0 を設定します。最初のマルチノードHAペアでは、SRX1-Aがアクティブノードで、SRX1-Bがスタンバイノードです。2番目のマルチノードHAペアでは、SRX2-Aがアクティブノードで、SRX2-Bがスタンバイノードです。

セッションの HA 通信とステートフル同期のための BGP ルーティングを設定します。プライマリロールに基づいて、マルチノードHAはルーティングテーブルに1つのルートを配置します。プライマリロールが変更されると、ファイアウォールはそのルートをBGPでアドバタイズします。

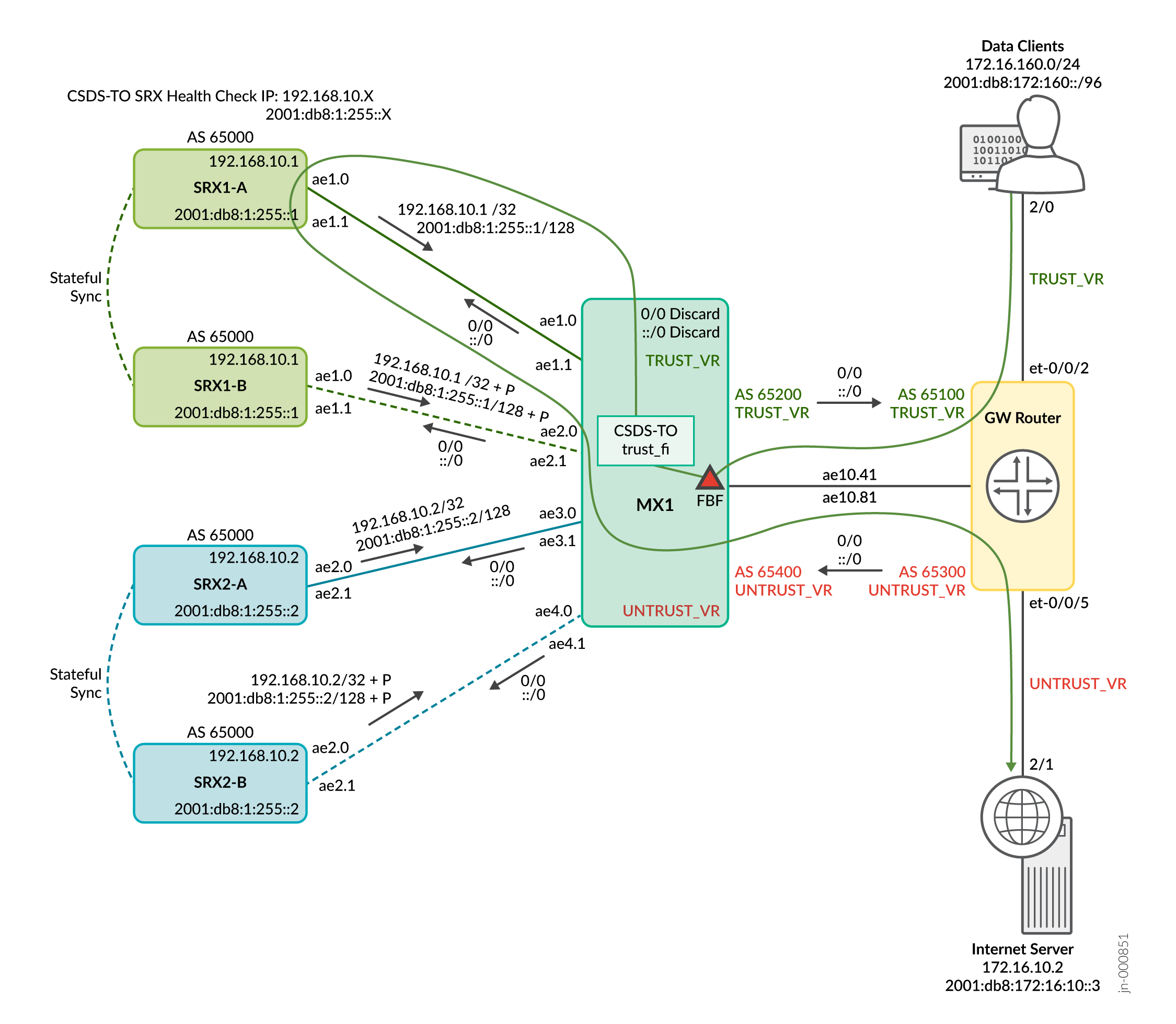

図2(データクライアント>GW>MX1(信頼側にFBFを使用)>SRX>MX1>GW>インターネットサーバーに示す転送データトラフィックの場合:

-

トラスト側では、MX1はGWルーターにデフォルトルートをアドバタイズします。GWルーターは、データクライアントトラフィックを受信し、デフォルトルートを使用してMX1に到達します。untrust側では、MX1はGWルーターからデフォルトルートを受信し、それをファイアウォールにアドバタイズします。

-

マルチノードHAペアのアクティブノードは、ヘルスチェックIPをアドバタイズします。常に、アクティブなノードはMX1からのヘルスチェックに応答します。MX1では、CSDS-TOにはSRXシリーズファイアウォールへのネクストホップが2つあります。

-

トラストサイドのトラフィックがGWからMX1に到着すると、ステートレスファイアウォールフィルターはMX1の着信インターフェイスae10.41にFBFを適用します。次に、トラストサイドFBFフィルターは、データクライアントプレフィックスからの任意の送信元IPを照合し、CSDS-TO転送インスタンスであるtrust-fiにトラフィックを送信します。

-

CSDS-TOは、データクライアントプレフィックスのソースハッシュを実行します。次に、MX1上のインターフェイスae1.0およびae3.0を介して、利用可能なアクティブなMNHAペアのネクストホップ上でトラフィックの負荷分散を行います。最後に、トラフィックはインターフェイスae1.0およびae2.0を介してファイアウォールに到達します。

-

トラフィックがSRX1-AとSRX2-Aに到達すると、ファイアウォールがフローを作成します。パケットはステートフルファイアウォールサービスを受信し、そのパケットに対して5タプルセッションがSRX1-AとSRX2-Aに作成されます。

-

ステートフルファイアウォールサービスのセッションを作成した後、パケットはae1.1およびae2.1インターフェイスのファイアウォールを出て、MX1のae1.1およびae3.1インターフェイスに向かいます。MX1がルート検索を行い、デフォルトのルートを使用して、トラフィックはインターネットサーバーに到達します

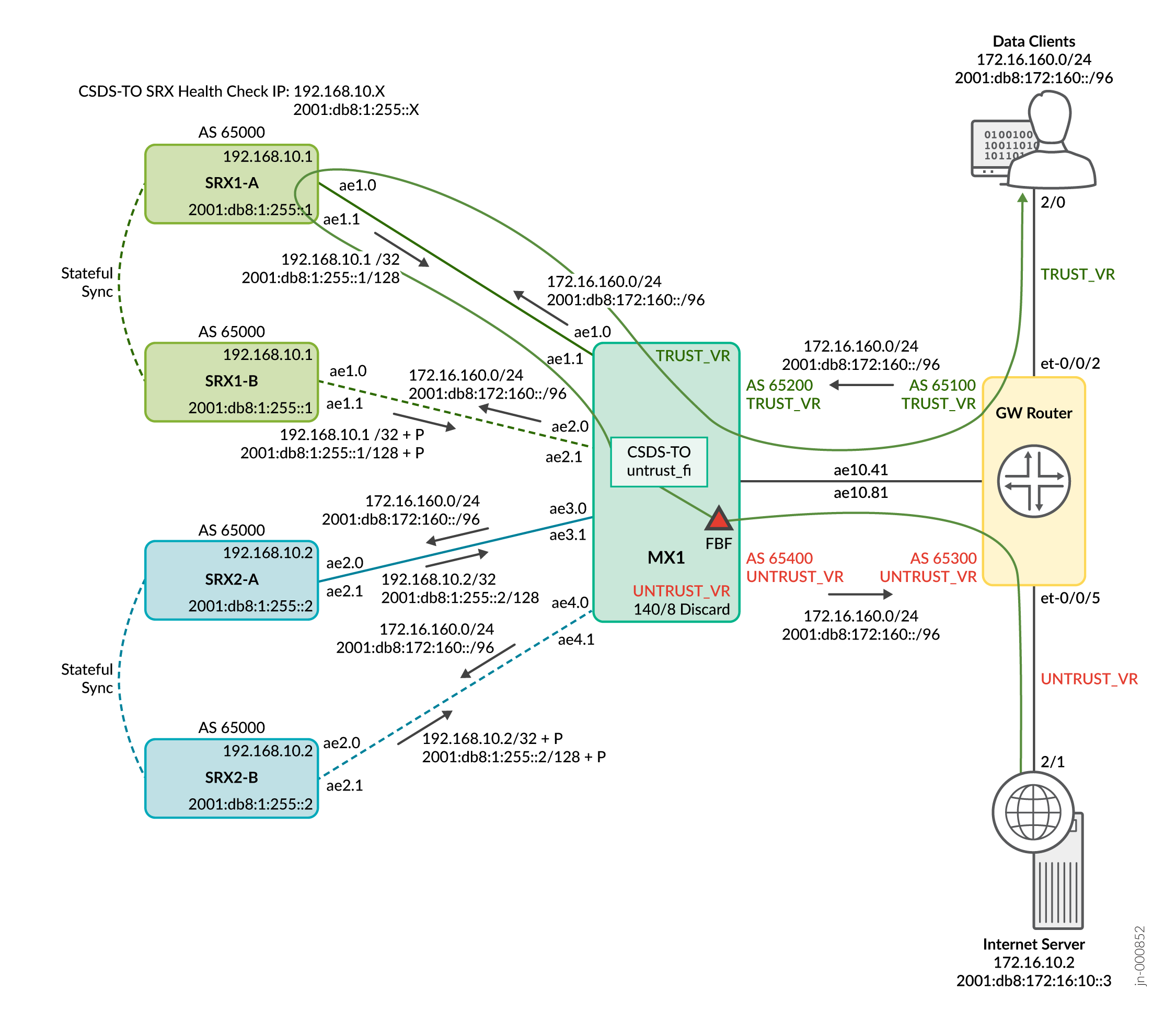

図3に示すようなリバースデータトラフィックの場合(インターネットサーバー>GW>MX1(信頼できない側にFBFを使用)>SRX>MX1>GW>データクライアント):

-

信頼できない側のトラフィック、インターネットサーバーからMX1 ae10.81に送信され、データクライアント宛てのトラフィックでは、MX1はステートレスファイアウォールFBFフィルターを適用します。untrust側のFBFフィルターは、データクライアントプレフィックスからの任意の宛先IPを照合し、CSDS-TO転送インスタンスuntrust-fiにトラフィックを送信します。

-

CSDS-TOは、データクライアントプレフィックスの宛先ハッシュを実行します。次に、MX1上のインターフェイスae1.1およびae3.1を介して、利用可能なアクティブなMNHAペアネクストホップ上でトラフィックの負荷分散を行います。最後に、トラフィックはインターフェイスae1.1とae2.1を介してファイアウォールに到達します。

-

SRXシリーズファイアウォールでは、5タプルはフォワードフローとリバースフローの両方のステートフルファイアウォールサービスで同じままです。

-

ファイアウォールでは、リバースデータトラフィックは、ファイアウォール上のae1.0とae2.0と、MX1上のae1.0とae3.0を受け取ります。

-

MX1がルート検索を実行し、トラフィックはデータクライアントに送られます。

MX1のステップバイステップ設定

以下の前提条件を満たしていることを確認します。

-

デュアルREを搭載したルーターに対して、両方のRE間でコミット操作の同期を有効にします。

[edit] user@mx1# set system commit synchronize

-

デバイス管理用にNETCONFおよびSSHサービスを有効にします。

[edit] user@mx1# set system services netconf ssh user@mx1# set system services ssh

-

show system processes extensive操作コマンドを使用してSDKサービスが実行されていることを確認します。それ以外の場合は、CSDS-TOのSDKサービスを有効にします。[edit] user@mx1# set system processes sdk-service enable

CSDS-TO設定用にMX1をセットアップします。

re0でコマンドを実行します。MX1はRE間の同期を確保します。

GWルーターのステップバイステップ設定

GWルーターの設定は表現目的であり、例のDUTではないことに注意してください。

SSHログインサービスやシャーシ構成などの基本設定が構成されていることを確認してください。

GWルーターの設定を設定します。

デュアルREデバイスを使用している場合は、 RE0 でコマンドを実行し、RE間の同期を確認してください。

- インターフェイスを設定します。

- ルーティングインスタンスを設定します。

- ルーティングを設定します。

- トラフィック転送のルーティングポリシーを設定します。

SRX1-Aのステップバイステップ設定

以下の前提条件を満たしていることを確認します。

-

NETCONF、SSHサービス、Web管理サービスを有効にします。

[edit] user@srx1a# set system services netconf ssh user@srx1a# set system services ssh user@srx1a# set system services web-management http port 8088

SRX1-A設定をセットアップします。

検証

このセクションでは、この例の機能を検証するために使用できるshowコマンドのリストを示します。コマンドを動作モードで実行します。

- MX1のCSDSトラフィックオーケストレーション統計

- MX1でのコンポジットネクストホップのルーティング詳細の検証

- MX1からマルチノードHAペアへのルーティング詳細の確認

- MX1からデータクライアントへのルーティングの詳細を確認する

- MX1からインターネットサーバーへのルーティング詳細を確認する

- SRXシリーズファイアウォールでMNHAの詳細を確認する

- SRXシリーズファイアウォールでのBGPセッションの検証

- SRXシリーズファイアウォールからデータクライアントへのルーティングの詳細を確認する

- SRXシリーズファイアウォールからインターネットサーバーへのルーティングの詳細を確認する

- セッションフローの検証

MX1のCSDSトラフィックオーケストレーション統計

目的

コマンドを実行して、ロードバランシングインスタンスのトラフィック統計を表示します。

アクション

動作モードから、MX1でコマンド show services traffic-load-balance statistics instance instance-name を実行します。

user@mx1> show services traffic-load-balance statistics instance csds_sfw_trust Traffic load balance instance name : csds_sfw_trust Network monitor RE daemon connection : Established Route hold timer : 180 Active real service count : 2 Total real service count : 2 Traffic load balance virtual svc name : srx_trust_vs IP address : 0.0.0.0 Virtual service mode : Direct Server Return mode Routing instance name : srx_mnha_group_trust_fi Traffic load balance group name : srx_trust_group Health check interface subunit : 1 Demux Nexthop index : N/A (958) Nexthop index : 960 Up time : 08:18:39 Total packet sent count : 13507740880 Total byte sent count : 9032043134370 Real service Address Sts Packet Sent Byte Sent Packet Recv Byte Recv MNHA_SRX1 192.168.10.1 UP 6527869003 4365472577396 MNHA_SRX2 192.168.10.2 UP 6979872383 4666570916733

user@mx1> show services traffic-load-balance statistics instance ipv6_csds_sfw_trust Traffic load balance instance name : ipv6_csds_sfw_trust Network monitor RE daemon connection : Established Route hold timer : 180 Active real service count : 2 Total real service count : 2 Traffic load balance virtual svc name : ipv6_srx_trust_vs IP address : :: Virtual service mode : Direct Server Return mode Routing instance name : srx_mnha_group_trust_fi Traffic load balance group name : ipv6_trust_group Health check interface subunit : 1 Demux Nexthop index : N/A (956) Nexthop index : 962 Up time : 08:27:27 Total packet sent count : 13380391037 Total byte sent count : 9216175778051 Real service Address Sts Packet Sent Byte Sent Packet Recv Byte Recv IPv6_MNHA_SRX1 2001:db8:1:255::1 UP 6451076215 4443935999791 IPv6_MNHA_SRX2 2001:db8:1:255::2 UP 6929314019 4772239243054

user@mx1> show services traffic-load-balance statistics instance csds_sfw_untrust Traffic load balance instance name : csds_sfw_untrust Network monitor RE daemon connection : Established Route hold timer : 180 Active real service count : 2 Total real service count : 2 Traffic load balance virtual svc name : srx_untrust_vs IP address : 0.0.0.0 Virtual service mode : Direct Server Return mode Routing instance name : srx_mnha_group_untrust_fi Traffic load balance group name : srx_untrust_group Health check interface subunit : 2 Demux Nexthop index : N/A (959) Nexthop index : 961 Up time : 08:18:02 Total packet sent count : 6031891536 Total byte sent count : 4479544730044 Real service Address Sts Packet Sent Byte Sent Packet Recv Byte Recv UNTRUST_SRX1 192.168.10.1 UP 2916442196 2164710349944 UNTRUST_SRX2 192.168.10.2 UP 3115449728 2314834659940

user@mx1> show services traffic-load-balance statistics instance ipv6_csds_sfw_ut Traffic load balance instance name : ipv6_csds_sfw_ut Network monitor RE daemon connection : Established Route hold timer : 180 Active real service count : 2 Total real service count : 2 Traffic load balance virtual svc name : ipv6_srx_untrust_vs IP address : :: Virtual service mode : Direct Server Return mode Routing instance name : srx_mnha_group_untrust_fi Traffic load balance group name : ipv6_untrust_group Health check interface subunit : 2 Demux Nexthop index : N/A (957) Nexthop index : 963 Up time : 08:27:26 Total packet sent count : 5873700154 Total byte sent count : 4480319609388 Real service Address Sts Packet Sent Byte Sent Packet Recv Byte Recv IPv6_UNTRUST_SRX1 2001:db8:1:255::1 UP 2830874180 2158098786836 IPv6_UNTRUST_SRX2 2001:db8:1:255::2 UP 3042825627 2322220543092

意味

このコマンドは、IPv4 と IPv6 の信頼と信頼できないインスタンスのロードバランシングメトリックを表示します。

MX1でのコンポジットネクストホップのルーティング詳細の検証

目的

コマンドを実行して、負荷とファイアウォールの可用性に基づいてCSDS-TOを使用してトラフィックのロードバランシングを行う際に、コンポジットネクストホップを検証します。

アクション

動作モードから、MX1でコマンド show route table instance-name を実行します。

user@mx1> show route table srx_mnha_group_trust_fi.inet.0

srx_mnha_group_trust_fi.inet.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[Static/1] 1d 11:15:11, metric 1

to private composite next hop index 815

user@mx1> show route table srx_mnha_group_trust_fi.inet6.0

srx_mnha_group_trust_fi.inet6.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

::/0 *[Static/1] 1d 11:40:28, metric 1

to private composite next hop index 816

user@mx1> show route table srx_mnha_group_untrust_fi.inet.0

srx_mnha_group_untrust_fi.inet.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[Static/1] 1d 11:15:11, metric 1

to private composite next hop index 814

user@mx1> show route table srx_mnha_group_untrust_fi.inet6.0

srx_mnha_group_untrust_fi.inet6.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

::/0 *[Static/1] 1d 11:39:43, metric 1

to private composite next hop index 817

意味

このコマンドは、IPv4およびIPv6の信頼側と信頼できない側のトラフィックの srx_mnha_group_trust_fi.inet.0、 srx_mnha_group_trust_fi.inet6.0、 srx_mnha_group_untrust_fi.inet.0、および srx_mnha_group_untrust_fi.inet6.0 インスタンスのルーティングテーブルを表示します。

MX1からマルチノードHAペアへのルーティング詳細の確認

目的

コマンドを実行して、SRXシリーズファイアウォールシリーズのヘルスチェックIPアドレスへのルーティング詳細を確認します。

アクション

動作モードから、MX1でコマンド show routing table instance-name を実行します。

user@mx1> show route 192.168.10.1/32

TRUST_VR.inet.0: 16 destinations, 18 routes (16 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

192.168.10.1/32 *[BGP/170] 03:50:27, localpref 100

AS path: 65000 65000 I, validation-state: unverified

> to 10.1.1.2 via ae1.0

[BGP/170] 03:48:14, localpref 100

AS path: 65000 65000 65000 I, validation-state: unverified

> to 10.1.2.2 via ae2.0

UNTRUST_VR.inet.0: 19 destinations, 25 routes (19 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

192.168.10.1/32 *[BGP/170] 03:50:27, localpref 100

AS path: 65000 65000 I, validation-state: unverified

> to 10.2.1.2 via ae1.1

[BGP/170] 03:48:14, localpref 100

AS path: 65000 65000 65000 I, validation-state: unverified

> to 10.2.2.2 via ae2.1

user@mx1> show route 192.168.10.2/32

TRUST_VR.inet.0: 16 destinations, 18 routes (16 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

192.168.10.2/32 *[BGP/170] 03:58:13, localpref 100

AS path: 65000 65000 I, validation-state: unverified

> to 10.1.3.2 via ae3.0

[BGP/170] 03:58:05, localpref 100

AS path: 65000 65000 65000 I, validation-state: unverified

> to 10.1.4.2 via ae4.0

UNTRUST_VR.inet.0: 19 destinations, 25 routes (19 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

192.168.10.2/32 *[BGP/170] 03:58:13, localpref 100

AS path: 65000 65000 I, validation-state: unverified

> to 10.2.3.2 via ae3.1

[BGP/170] 03:58:05, localpref 100

AS path: 65000 65000 65000 I, validation-state: unverified

> to 10.2.4.2 via ae4.1

user@mx1> show route 2001:db8:1:255::1/128

TRUST_VR.inet6.0: 23 destinations, 25 routes (23 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

2001:db8:1:255::1/128

*[BGP/170] 03:54:56, localpref 100

AS path: 65000 65000 I, validation-state: unverified

> to 2001:db8:1:1:1::2 via ae1.0

[BGP/170] 03:52:43, localpref 100

AS path: 65000 65000 65000 I, validation-state: unverified

> to 2001:db8:1:1:2::2 via ae2.0

UNTRUST_VR.inet6.0: 22 destinations, 24 routes (22 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

2001:db8:1:255::1/128

*[BGP/170] 03:54:56, localpref 100

AS path: 65000 65000 I, validation-state: unverified

> to 2001:db8:1:2:1::2 via ae1.1

[BGP/170] 03:52:43, localpref 100

AS path: 65000 65000 65000 I, validation-state: unverified

> to 2001:db8:1:2:2::2 via ae2.1

user@mx1> show route 2001:db8:1:255::2/128

TRUST_VR.inet6.0: 23 destinations, 25 routes (23 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

2001:db8:1:255::2/128

*[BGP/170] 04:02:28, localpref 100

AS path: 65000 65000 I, validation-state: unverified

> to 2001:db8:1:1:3::2 via ae3.0

[BGP/170] 04:02:20, localpref 100

AS path: 65000 65000 65000 I, validation-state: unverified

> to 2001:db8:1:1:4::2 via ae4.0

UNTRUST_VR.inet6.0: 22 destinations, 24 routes (22 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

2001:db8:1:255::2/128

*[BGP/170] 04:02:28, localpref 100

AS path: 65000 65000 I, validation-state: unverified

> to 2001:db8:1:2:3::2 via ae3.1

[BGP/170] 04:02:20, localpref 100

AS path: 65000 65000 65000 I, validation-state: unverified

> to 2001:db8:1:2:4::2 via ae4.1

意味

このコマンドは、IPv4およびIPv6ヘルスチェックIPのMX1からマルチノードHAペアへのBGPルーティング情報を表示します。

MX1からデータクライアントへのルーティングの詳細を確認する

目的

コマンドを実行して、IPv4およびIPv6データトラフィックの信頼側および信頼できない側インスタンスを介してデータクライアントへのルーティング詳細を確認します。

アクション

動作モードから、MX1で show routing table instance-name コマンドを実行します。

user@mx1> show route 172.16.10.2 table TRUST_VR.inet

TRUST_VR.inet.0: 16 destinations, 18 routes (16 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[Static/5] 23:54:46

Discard

user@mx1> show route 172.16.10.2 table UNTRUST_VR.inet

UNTRUST_VR.inet.0: 19 destinations, 25 routes (19 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[BGP/170] 08:32:11, localpref 100

AS path: 65300 I, validation-state: unverified

> to 172.16.2.2 via ae10.81

user@mx1> show route 2001:db8:172:160::/96 table TRUST_VR.inet

TRUST_VR.inet6.0: 23 destinations, 25 routes (23 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

2001:db8:172:160::/96

*[BGP/170] 08:35:13, localpref 100

AS path: 65100 I, validation-state: unverified

> to 2001:db8:172:1:1::2 via ae10.41

user@mx1> show route 2001:db8:172:160::/96 table UNTRUST_VR.inet

UNTRUST_VR.inet6.0: 22 destinations, 24 routes (22 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

2001:db8:172:160::/96

*[Static/5] 08:36:31

Discard

意味

このコマンドは、IPv4およびIPv6データトラフィックについて、MX1の信頼側と信頼できない側からデータクライアントへのルーティングの詳細を表示します。

MX1からインターネットサーバーへのルーティング詳細を確認する

目的

コマンドを実行して、IPv4およびIPv6データトラフィックの信頼側および信頼できない側インスタンスを介してインターネットサーバーへのルーティング詳細を確認します。

アクション

動作モードから、MX1で show routing table instance-name コマンドを実行します。

user@mx1> show route 172.16.160.0/24 table TRUST_VR.inet

TRUST_VR.inet.0: 16 destinations, 18 routes (16 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

172.16.160.0/24 *[BGP/170] 08:31:10, localpref 100

AS path: 65100 I, validation-state: unverified

> to 172.16.1.2 via ae10.41

user@mx1> show route 172.16.160.0/24 table UNTRUST_VR.inet

UNTRUST_VR.inet.0: 19 destinations, 25 routes (19 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

172.16.160.0/24 *[Static/5] 08:32:14

Discard

user@mx1> show route 2001:db8:172:16:10::3 table TRUST_VR.inet

TRUST_VR.inet6.0: 23 destinations, 25 routes (23 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

::/0 *[Static/5] 08:37:11

Discard

user@mx1> show route 2001:db8:172:16:10::3 table UNTRUST_VR.inet

UNTRUST_VR.inet6.0: 22 destinations, 24 routes (22 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

::/0 *[BGP/170] 08:36:08, localpref 100

AS path: 65300 I, validation-state: unverified

> to 2001:db8:172:2:1::2 via ae10.81

意味

このコマンドは、IPv4およびIPv6データトラフィックのMX1信頼側と信頼できない側からインターネットサーバーへのルーティングの詳細を表示します。

SRXシリーズファイアウォールでMNHAの詳細を確認する

目的

SRXシリーズファイアウォールで設定されたMNHA設定の詳細を確認します。

アクション

動作モードから、SRXシリーズファイアウォールで show chassis high-availability information コマンドを実行します。

user@srx1a> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 1

Local-IP: 192.168.0.1

HA Peer Information:

Peer Id: 2 IP address: 192.168.0.2 Interface: lo0.0

Routing Instance: MNHA-VR

Encrypted: NO Conn State: UP

Configured BFD Detection Time: 3 * 300ms

Cold Sync Status: COMPLETE

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 2

Install on Failure Route:

IP: 192.168.255.0

Routing Instance: MNHA-VR

Status: NOT INSTALLED

user@srx1b> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 192.168.0.2

HA Peer Information:

Peer Id: 1 IP address: 192.168.0.1 Interface: lo0.0

Routing Instance: MNHA-VR

Encrypted: NO Conn State: UP

Configured BFD Detection Time: 3 * 300ms

Cold Sync Status: COMPLETE

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 1

Install on Failure Route:

IP: 192.168.255.0

Routing Instance: MNHA-VR

Status: NOT INSTALLED

意味

このコマンドは、マルチノードHAペアの両方のノードのIPアドレスやID、SRGの詳細など、ローカルノードとピアノードの詳細を表示します。

SRXシリーズファイアウォールでのBGPセッションの検証

目的

BGPとそのネイバーに関する概要情報を確認して、 MNHA-VR および VR-1 ルーティングインスタンスのピアからルートを受信しているかどうかを判断します。

アクション

動作モードから、SRXシリーズファイアウォールで show bgp summary instance instance-name コマンドを実行します。

user@srx1a> show bgp summary instance MNHA-VR Table Tot Paths Act Paths Suppressed History Damp State Pending Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped... 10.3.1.1 65050 140 142 0 1 1:03:35 Establ MNHA-VR.inet.0: 2/2/2/0

user@srx1a> show bgp summary instance VR-1 Table Tot Paths Act Paths Suppressed History Damp State Pending Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped... 10.1.1.1 65200 141 142 0 1 1:03:46 Establ VR-1.inet.0: 3/3/3/0 10.2.1.1 65400 141 143 0 1 1:03:42 Establ VR-1.inet.0: 2/2/2/0 2001:db8:1:1:1::1 65200 141 142 0 1 1:03:39 Establ VR-1.inet6.0: 3/3/3/0 2001:db8:1:2:1::1 65400 140 142 0 1 1:03:35 Establ VR-1.inet6.0: 2/2/2/0

user@srx1b> show bgp summary instance MNHA-VR Table Tot Paths Act Paths Suppressed History Damp State Pending Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped... 10.3.2.1 65050 143 144 0 1 1:04:36 Establ MNHA-VR.inet.0: 2/2/2/0

user@srx1b> show bgp summary instance VR-1 Table Tot Paths Act Paths Suppressed History Damp State Pending Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped... 10.1.2.1 65200 143 145 0 1 1:04:43 Establ VR-1.inet.0: 3/3/3/0 10.2.2.1 65400 143 145 0 1 1:04:43 Establ VR-1.inet.0: 2/2/2/0 2001:db8:1:1:2::1 65200 143 144 0 1 1:04:33 Establ VR-1.inet6.0: 3/3/3/0 2001:db8:1:2:2::1 65400 143 144 0 1 1:04:32 Establ VR-1.inet6.0: 2/2/2/0

意味

このコマンドは、BGPセッションが確立され、ピアがSRX-1AおよびSRX1-Bデバイス上の MNHA-VR および VR-1 ルーティングインスタンスの更新メッセージを交換していることを表示します。

SRXシリーズファイアウォールからデータクライアントへのルーティングの詳細を確認する

目的

コマンドを実行して、IPv4およびIPv6データトラフィックのデータクライアントへのルーティング詳細を確認します。

アクション

動作モードから、SRXシリーズファイアウォールで show routing table instance-name コマンドを実行します。

user@srx1a> show route table VR-1.inet 172.16.10.2

VR-1.inet.0: 12 destinations, 12 routes (12 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[BGP/170] 04:01:38, localpref 100

AS path: 65400 65300 I, validation-state: unverified

> to 10.2.1.1 via ae1.1

user@srx1a> show route table VR-1.inet 2001:db8:172:160::/96

VR-1.inet6.0: 14 destinations, 14 routes (14 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

2001:db8:172:160::/96

*[BGP/170] 04:05:15, localpref 100

AS path: 65200 65100 I, validation-state: unverified

> to 2001:db8:1:1:1::1 via ae1.0

user@srx1b> show route table VR-1.inet 172.16.10.2

VR-1.inet.0: 12 destinations, 12 routes (12 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[BGP/170] 04:01:47, localpref 100

AS path: 65400 65300 I, validation-state: unverified

> to 10.2.2.1 via ae1.1

user@srx1b> show route table VR-1.inet 2001:db8:172:160::/96

VR-1.inet6.0: 14 destinations, 14 routes (14 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

2001:db8:172:160::/96

*[BGP/170] 04:05:19, localpref 100

AS path: 65200 65100 I, validation-state: unverified

> to 2001:db8:1:1:2::1 via ae1.0

意味

このコマンドは、IPv4 および IPv6 データ トラフィックの SRX1-A および SRX1-B からデータ クライアントへのルーティング詳細を表示します。

SRXシリーズファイアウォールからインターネットサーバーへのルーティングの詳細を確認する

目的

コマンドを実行して、IPv4およびIPv6データトラフィックのインターネットサーバーへのルーティング詳細を確認します。

アクション

動作モードから、SRXシリーズファイアウォールで show routing table instance-name コマンドを実行します。

user@srx1a> show route table VR-1.inet 172.16.160.0/24

VR-1.inet.0: 12 destinations, 12 routes (12 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

172.16.160.0/24 *[BGP/170] 04:00:52, localpref 100

AS path: 65200 65100 I, validation-state: unverified

> to 10.1.1.1 via ae1.0

user@srx1a> show route table VR-1.inet 2001:db8:172:16:10::3

VR-1.inet6.0: 14 destinations, 14 routes (14 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

::/0 *[BGP/170] 04:05:31, localpref 100

AS path: 65400 65300 I, validation-state: unverified

> to 2001:db8:1:2:1::1 via ae1.1

user@srx1b> show route table VR-1.inet 172.16.160.0/24

VR-1.inet.0: 12 destinations, 12 routes (12 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

172.16.160.0/24 *[BGP/170] 04:01:04, localpref 100

AS path: 65200 65100 I, validation-state: unverified

> to 10.1.2.1 via ae1.0

user@srx1b> show route table VR-1.inet 2001:db8:172:16:10::3

VR-1.inet6.0: 14 destinations, 14 routes (14 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

::/0 *[BGP/170] 04:05:36, localpref 100

AS path: 65400 65300 I, validation-state: unverified

> to 2001:db8:1:2:2::1 via ae1.1

意味

このコマンドは、SRX1-A および SRX1-B からインターネットサーバーへの IPv4 および IPv6 データトラフィックのルーティング詳細を表示します。

セッションフローの検証

目的

コマンドを実行して、ステートフルファイアウォールサービスのセッションフローの作成を確認します。

アクション

動作モードから、SRXシリーズファイアウォールで show security flow session コマンドを実行します。

user@srx1a> show security flow session destination-port 70 source-prefix 172.16.160.0/24 Session ID: 1899887, Policy name: SFW44_POLICY/12, HA State: Active, Timeout: 1794, Session State: Valid In: 172.16.160.74/62001 --> 172.16.10.5/70;tcp, Conn Tag: 0x0, If: ae1.0, Pkts: 114392, Bytes: 78341816, HA Wing State: Active, Out: 172.16.10.5/70 --> 172.16.160.74/62001;tcp, Conn Tag: 0x0, If: ae1.1, Pkts: 101446, Bytes: 77895248, HA Wing State: Active,

user@srx1a> show security flow session destination-port 70 source-prefix 2001:db8:172:160::/96 Session ID: 1900551, Policy name: SFW66_POLICY/11, HA State: Active, Timeout: 1788, Session State: Valid In: 2001:db8:172:160::9/27777 --> 2001:db8:172:16:10::3/70;tcp, Conn Tag: 0x0, If: ae1.0, Pkts: 140045, Bytes: 99153328, HA Wing State: Active, Out: 2001:db8:172:16:10::3/70 --> 2001:db8:172:160::9/27777;tcp, Conn Tag: 0x0, If: ae1.1, Pkts: 125352, Bytes: 97972276, HA Wing State: Active,

user@srx1b> show security flow session destination-port 70 source-prefix 172.16.160.0/24 Session ID: 1157000, Policy name: SFW44_POLICY/12, HA State: Warm, Timeout: 1490, Session State: Valid In: 172.16.160.74/62001 --> 172.16.10.5/70;tcp, Conn Tag: 0x0, If: ae1.0, Pkts: 0, Bytes: 0, HA Wing State: Warm, Out: 172.16.10.5/70 --> 172.16.160.74/62001;tcp, Conn Tag: 0x0, If: ae1.1, Pkts: 0, Bytes: 0, HA Wing State: Warm,

user@srx1b> show security flow session destination-port 70 source-prefix 2001:db8:172:160::/96 Session ID: 1157647, Policy name: SFW66_POLICY/11, HA State: Warm, Timeout: 1642, Session State: Valid In: 2001:db8:172:160::9/27777 --> 2001:db8:172:16:10::3/70;tcp, Conn Tag: 0x0, If: ae1.0, Pkts: 0, Bytes: 0, HA Wing State: Warm, Out: 2001:db8:172:16:10::3/70 --> 2001:db8:172:160::9/27777;tcp, Conn Tag: 0x0, If: ae1.1, Pkts: 0, Bytes: 0, HA Wing State: Warm,

意味

コマンドは、SRX1-A デバイスでセッションがアクティブであることを示しています。

付録1:SRX1-B、SRX2-A、SRX2-Bデバイスでコマンドを設定する

SRX1-B、SRX2-A、SRX2-Bで次の前提条件を満たしていることを確認してください。

-

NETCONF、SSHサービス、Web管理サービスを有効にします。

すべてのデバイスでコマンドを設定します。

SRX1-Bでコマンドを設定する

set chassis fpc 1 pic 0 port 0 speed 100g set chassis fpc 1 pic 0 port 1 speed 100g set chassis fpc 1 pic 0 port 2 speed 100g set chassis fpc 1 pic 0 port 3 speed 100g set chassis fpc 1 pic 1 number-of-ports 0 set chassis aggregated-devices ethernet device-count 50 set interfaces et-1/0/2 gigether-options 802.3ad ae1 set interfaces et-1/0/3 gigether-options 802.3ad ae1 set interfaces ae1 vlan-tagging set interfaces ae1 aggregated-ether-options minimum-links 1 set interfaces ae1 aggregated-ether-options lacp active set interfaces ae1 aggregated-ether-options lacp periodic fast set interfaces ae1 unit 0 vlan-id 1 set interfaces ae1 unit 0 family inet address 10.1.2.2/30 set interfaces ae1 unit 0 family inet6 address 2001:db8:1:1:2::2/126 set interfaces ae1 unit 1 vlan-id 2 set interfaces ae1 unit 1 family inet address 10.2.2.2/30 set interfaces ae1 unit 1 family inet6 address 2001:db8:1:2:2::2/126 set interfaces ae1 unit 100 vlan-id 100 set interfaces ae1 unit 100 family inet address 10.3.2.2/30 set interfaces lo0 unit 0 family inet address 192.168.0.2/32 primary set interfaces lo0 unit 1 family inet address 192.168.10.1/32 set interfaces lo0 unit 1 family inet6 address 2001:db8:1:255::1/128 set chassis high-availability local-id 2 local-ip 192.168.0.2 set chassis high-availability peer-id 1 peer-ip 192.168.0.1 set chassis high-availability peer-id 1 interface lo0.0 set chassis high-availability peer-id 1 routing-instance MNHA-VR set chassis high-availability peer-id 1 liveness-detection minimum-interval 300 set chassis high-availability peer-id 1 liveness-detection minimum-receive-interval 300 set chassis high-availability peer-id 1 liveness-detection multiplier 3 set chassis high-availability services-redundancy-group 0 peer-id 1 set chassis high-availability services-redundancy-group 0 monitor monitor-object trust object-threshold 300 set chassis high-availability services-redundancy-group 0 monitor monitor-object trust bfd-liveliness threshold 300 set chassis high-availability services-redundancy-group 0 monitor monitor-object trust bfd-liveliness destination-ip 10.1.2.1 src-ip 10.1.2.2 set chassis high-availability services-redundancy-group 0 monitor monitor-object trust bfd-liveliness destination-ip 10.1.2.1 routing-instance VR-1 set chassis high-availability services-redundancy-group 0 monitor monitor-object trust bfd-liveliness destination-ip 10.1.2.1 session-type singlehop set chassis high-availability services-redundancy-group 0 monitor monitor-object trust bfd-liveliness destination-ip 10.1.2.1 interface ae1.0 set chassis high-availability services-redundancy-group 0 monitor monitor-object trust bfd-liveliness destination-ip 10.1.2.1 weight 300 set chassis high-availability services-redundancy-group 0 monitor srg-threshold 300 set chassis high-availability services-redundancy-group 0 install-on-failure-route 192.168.255.0 set chassis high-availability services-redundancy-group 0 install-on-failure-route routing-instance MNHA-VR set routing-instances MNHA-VR instance-type virtual-route set routing-instances MNHA-VR interface ae1.100 set routing-instances MNHA-VR interface lo0.0 set routing-instances VR-1 instance-type virtual-route set routing-instances VR-1 interface ae1.0 set routing-instances VR-1 interface ae1.1 set routing-instances VR-1 interface lo0.1 set routing-options forwarding-table export lb_policy set routing-instances MNHA-VR protocols bgp group mnha-ibgp type external set routing-instances MNHA-VR protocols bgp group mnha-ibgp export mnha_ip set routing-instances MNHA-VR protocols bgp group mnha-ibgp peer-as 65050 set routing-instances MNHA-VR protocols bgp group mnha-ibgp local-as 65002 set routing-instances MNHA-VR protocols bgp group mnha-ibgp multipath set routing-instances MNHA-VR protocols bgp group mnha-ibgp bfd-liveness-detection minimum-interval 300 set routing-instances MNHA-VR protocols bgp group mnha-ibgp bfd-liveness-detection minimum-receive-interval 300 set routing-instances MNHA-VR protocols bgp group mnha-ibgp bfd-liveness-detection multiplier 3 set routing-instances MNHA-VR protocols bgp group mnha-ibgp neighbor 10.3.2.1 local-address 10.3.2.2 set routing-instances VR-1 protocols bgp group SRX-to-MX1_TRUST type external set routing-instances VR-1 protocols bgp group SRX-to-MX1_TRUST export trust_export_policy set routing-instances VR-1 protocols bgp group SRX-to-MX1_TRUST local-as 65000 set routing-instances VR-1 protocols bgp group SRX-to-MX1_TRUST bfd-liveness-detection minimum-interval 300 set routing-instances VR-1 protocols bgp group SRX-to-MX1_TRUST bfd-liveness-detection minimum-receive-interval 300 set routing-instances VR-1 protocols bgp group SRX-to-MX1_TRUST bfd-liveness-detection multiplier 3 set routing-instances VR-1 protocols bgp group SRX-to-MX1_TRUST neighbor 10.1.2.1 peer-as 65200 set routing-instances VR-1 protocols bgp group SRX-to-MX1_TRUST multipath set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_TRUST type external set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_TRUST export ipv6_trust_export_policy set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_TRUST local-as 65000 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_TRUST bfd-liveness-detection minimum-interval 300 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_TRUST bfd-liveness-detection minimum-receive-interval 300 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_TRUST bfd-liveness-detection multiplier 3 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_TRUST neighbor 2001:db8:1:1:2::1 peer-as 65200 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_TRUST multipath set routing-instances VR-1 protocols bgp group SRX-to-MX1_UNTRUST type external set routing-instances VR-1 protocols bgp group SRX-to-MX1_UNTRUST export untrust_export_policy set routing-instances VR-1 protocols bgp group SRX-to-MX1_UNTRUST local-as 65000 set routing-instances VR-1 protocols bgp group SRX-to-MX1_UNTRUST bfd-liveness-detection minimum-interval 300 set routing-instances VR-1 protocols bgp group SRX-to-MX1_UNTRUST bfd-liveness-detection minimum-receive-interval 300 set routing-instances VR-1 protocols bgp group SRX-to-MX1_UNTRUST bfd-liveness-detection multiplier 3 set routing-instances VR-1 protocols bgp group SRX-to-MX1_UNTRUST neighbor 10.2.2.1 peer-as 65400 set routing-instances VR-1 protocols bgp group SRX-to-MX1_UNTRUST multipath set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_UNTRUST type external set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_UNTRUST export ipv6_untrust_export_policy set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_UNTRUST local-as 65000 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_UNTRUST bfd-liveness-detection minimum-interval 300 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_UNTRUST bfd-liveness-detection minimum-receive-interval 300 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_UNTRUST bfd-liveness-detection multiplier 3 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_UNTRUST neighbor 2001:db8:1:2:2::1 peer-as 65400 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_UNTRUST multipath set policy-options policy-statement lb_policy then load-balance per-flow set policy-options policy-statement trust_export_policy term 1 from protocol direct set policy-options policy-statement trust_export_policy term 1 from route-filter 192.168.10.1/32 exact set policy-options policy-statement trust_export_policy term 1 from condition srg_sig_route_exist set policy-options policy-statement trust_export_policy term 1 then as-path-prepend "65000 65000 65000" set policy-options policy-statement trust_export_policy term 1 then next-hop self set policy-options policy-statement trust_export_policy term 1 then accept set policy-options policy-statement trust_export_policy term 2 from protocol direct set policy-options policy-statement trust_export_policy term 2 from route-filter 192.168.10.1/32 exact set policy-options policy-statement trust_export_policy term 2 then as-path-prepend 65000 set policy-options policy-statement trust_export_policy term 2 then next-hop self set policy-options policy-statement trust_export_policy term 2 then accept set policy-options policy-statement trust_export_policy term 3 then reject set policy-options policy-statement trust_export_policy_mx term 1 from protocol bgp set policy-options policy-statement trust_export_policy_mx term 1 from route-filter 0.0.0.0/0 exact set policy-options policy-statement trust_export_policy_mx term 1 then next-hop self set policy-options policy-statement trust_export_policy_mx term 1 then accept set policy-options policy-statement trust_export_policy_mx term 2 then reject set policy-options policy-statement ipv6_trust_export_policy term 1 from protocol direct set policy-options policy-statement ipv6_trust_export_policy term 1 from route-filter 2001:db8:1:255::1/128 exact set policy-options policy-statement ipv6_trust_export_policy term 1 from condition srg_sig_route_exist set policy-options policy-statement ipv6_trust_export_policy term 1 then as-path-prepend "65000 65000 65000" set policy-options policy-statement ipv6_trust_export_policy term 1 then next-hop self set policy-options policy-statement ipv6_trust_export_policy term 1 then accept set policy-options policy-statement ipv6_trust_export_policy term 2 from protocol direct set policy-options policy-statement ipv6_trust_export_policy term 2 from route-filter 2001:db8:1:255::1/128 exact set policy-options policy-statement ipv6_trust_export_policy term 2 then as-path-prepend 65000 set policy-options policy-statement ipv6_trust_export_policy term 2 then next-hop self set policy-options policy-statement ipv6_trust_export_policy term 2 then accept set policy-options policy-statement ipv6_trust_export_policy term 3 then reject set policy-options policy-statement v6_trust_export_policy term 1 from protocol bgp set policy-options policy-statement v6_trust_export_policy term 1 from route-filter ::/0 exact set policy-options policy-statement v6_trust_export_policy term 1 then next-hop self set policy-options policy-statement v6_trust_export_policy term 1 then accept set policy-options policy-statement v6_trust_export_policy term 2 then reject set policy-options policy-statement untrust_export_policy term 1 from protocol direct set policy-options policy-statement untrust_export_policy term 1 from route-filter 192.168.10.1/32 exact set policy-options policy-statement untrust_export_policy term 1 from condition srg_sig_route_exist set policy-options policy-statement untrust_export_policy term 1 then as-path-prepend "65000 65000 65000" set policy-options policy-statement untrust_export_policy term 1 then next-hop self set policy-options policy-statement untrust_export_policy term 1 then accept set policy-options policy-statement untrust_export_policy term 2 from protocol direct set policy-options policy-statement untrust_export_policy term 2 from route-filter 192.168.10.1/32 exact set policy-options policy-statement untrust_export_policy term 2 then as-path-prepend 65000 set policy-options policy-statement untrust_export_policy term 2 then next-hop self set policy-options policy-statement untrust_export_policy term 2 then accept set policy-options policy-statement untrust_export_policy term 3 then reject set policy-options policy-statement untrust_export_policy_mx term 1 from protocol bgp set policy-options policy-statement untrust_export_policy_mx term 1 from route-filter 172.16.80.0/24 orlonger set policy-options policy-statement untrust_export_policy_mx term 1 from route-filter 172.16.160.0/24 orlonger set policy-options policy-statement untrust_export_policy_mx term 1 then accept set policy-options policy-statement untrust_export_policy_mx term 2 then reject set policy-options policy-statement ipv6_untrust_export_policy term 1 from protocol direct set policy-options policy-statement ipv6_untrust_export_policy term 1 from route-filter 2001:db8:1:255::1/128 exact set policy-options policy-statement ipv6_untrust_export_policy term 1 from condition srg_sig_route_exist set policy-options policy-statement ipv6_untrust_export_policy term 1 then as-path-prepend "65000 65000 65000" set policy-options policy-statement ipv6_untrust_export_policy term 1 then next-hop self set policy-options policy-statement ipv6_untrust_export_policy term 1 then accept set policy-options policy-statement ipv6_untrust_export_policy term 2 from protocol direct set policy-options policy-statement ipv6_untrust_export_policy term 2 from route-filter 2001:db8:1:255::1/128 exact set policy-options policy-statement ipv6_untrust_export_policy term 2 then as-path-prepend 65000 set policy-options policy-statement ipv6_untrust_export_policy term 2 then next-hop self set policy-options policy-statement ipv6_untrust_export_policy term 2 then accept set policy-options policy-statement ipv6_untrust_export_policy term 3 then reject set policy-options policy-statement v6_untrust_export_policy term t1 from protocol bgp set policy-options policy-statement v6_untrust_export_policy term t1 from route-filter 2001:db8:172:160::/96 orlonger set policy-options policy-statement v6_untrust_export_policy term t1 then next-hop self set policy-options policy-statement v6_untrust_export_policy term t1 then accept set policy-options policy-statement v6_untrust_export_policy term t2 then reject set policy-options policy-statement mnha_ip term 1 from route-filter 192.168.0.1/32 exact set policy-options policy-statement mnha_ip term 1 then next-hop self set policy-options policy-statement mnha_ip term 1 then accept set policy-options policy-statement mnha_ip term 2 then reject set policy-options policy-statement pfe_lb_hash term ALL-ELSE then load-balance per-flow set policy-options policy-statement pfe_lb_hash term ALL-ELSE then accept set policy-options condition srg_sig_route_exist if-route-exists 192.168.255.0/32 set policy-options condition srg_sig_route_exist if-route-exists 192.168.255.0/32 table MNHA-VR.inet.0 set security address-book global address sfw_source_prefix_172.16.80.0/24 172.16.80.0/24 set security address-book global address sfw_source_prefix_172.16.160.0/24 172.16.160.0/24 set security address-book global address sfw_source_prefix_2001:db8:172:160::/96 2001:db8:172:160::/96 set security address-book global address sfw_source_prefix_2001:db8:172:80::/96 2001:db8:172:80::/96 set security zones security-zone VR-1_trust_zone host-inbound-traffic system-services all set security zones security-zone VR-1_trust_zone host-inbound-traffic protocols all set security zones security-zone VR-1_trust_zone interfaces ae1.0 set security zones security-zone VR-1_trust_zone interfaces lo0.1 set security zones security-zone VR-1_untrust_zone host-inbound-traffic system-services all set security zones security-zone VR-1_untrust_zone host-inbound-traffic protocols all set security zones security-zone VR-1_untrust_zone interfaces ae1.1 set security zones security-zone trust_zone_mnha host-inbound-traffic system-services all set security zones security-zone trust_zone_mnha host-inbound-traffic protocols all set security zones security-zone trust_zone_mnha interfaces lo0.0 set security zones security-zone trust_zone_mnha interfaces ae1.100 set security policies from-zone VR-1_trust_zone to-zone VR-1_untrust_zone policy SFW44_POLICY match source-address sfw_source_prefix_172.16.160.0/24 set security policies from-zone VR-1_trust_zone to-zone VR-1_untrust_zone policy SFW44_POLICY match destination-address any set security policies from-zone VR-1_trust_zone to-zone VR-1_untrust_zone policy SFW44_POLICY match application any set security policies from-zone VR-1_trust_zone to-zone VR-1_untrust_zone policy SFW44_POLICY then permit set security policies from-zone VR-1_trust_zone to-zone VR-1_untrust_zone policy SFW66_POLICY match source-address sfw_source_prefix_2001:db8:172:160::/96 set security policies from-zone VR-1_trust_zone to-zone VR-1_untrust_zone policy SFW66_POLICY match destination-address any set security policies from-zone VR-1_trust_zone to-zone VR-1_untrust_zone policy SFW66_POLICY match application any set security policies from-zone VR-1_trust_zone to-zone VR-1_untrust_zone policy SFW66_POLICY then permit set security policies default-policy permit-all

SRX2-Aでコマンドを設定する

set chassis fpc 1 pic 0 port 0 speed 100g set chassis fpc 1 pic 0 port 1 speed 100g set chassis fpc 1 pic 0 port 2 speed 100g set chassis fpc 1 pic 0 port 3 speed 100g set chassis fpc 1 pic 1 number-of-ports 0 set chassis aggregated-devices ethernet device-count 50 set interfaces et-1/0/0 gigether-options 802.3ad ae2 set interfaces et-1/0/1 gigether-options 802.3ad ae2 set interfaces ae2 vlan-tagging set interfaces ae2 aggregated-ether-options minimum-links 1 set interfaces ae2 aggregated-ether-options lacp active set interfaces ae2 aggregated-ether-options lacp periodic fast set interfaces ae2 unit 0 vlan-id 1 set interfaces ae2 unit 0 family inet address 10.1.3.2/30 set interfaces ae2 unit 0 family inet6 address 2001:db8:1:1:3::2/126 set interfaces ae2 unit 1 vlan-id 2 set interfaces ae2 unit 1 family inet address 10.2.3.2/30 set interfaces ae2 unit 1 family inet6 address 2001:db8:1:2:3::2/126 set interfaces ae2 unit 100 vlan-id 100 set interfaces ae2 unit 100 family inet address 10.3.3.2/30 set interfaces lo0 unit 0 family inet address 192.168.0.3/32 primary set interfaces lo0 unit 1 family inet address 192.168.10.2/32 set interfaces lo0 unit 1 family inet6 address 2001:db8:1:255::2/128 set chassis high-availability local-id 1 local-ip 192.168.0.3 set chassis high-availability peer-id 2 peer-ip 192.168.0.4 set chassis high-availability peer-id 2 interface lo0.0 set chassis high-availability peer-id 2 routing-instance MNHA-VR set chassis high-availability peer-id 2 liveness-detection minimum-interval 300 set chassis high-availability peer-id 2 liveness-detection minimum-receive-interval 300 set chassis high-availability peer-id 2 liveness-detection multiplier 3 set chassis high-availability services-redundancy-group 0 peer-id 2 set chassis high-availability services-redundancy-group 0 monitor monitor-object trust object-threshold 300 set chassis high-availability services-redundancy-group 0 monitor monitor-object trust bfd-liveliness threshold 300 set chassis high-availability services-redundancy-group 0 monitor monitor-object trust bfd-liveliness destination-ip 10.1.3.1 src-ip 10.1.3.2 set chassis high-availability services-redundancy-group 0 monitor monitor-object trust bfd-liveliness destination-ip 10.1.3.1 routing-instance VR-1 set chassis high-availability services-redundancy-group 0 monitor monitor-object trust bfd-liveliness destination-ip 10.1.3.1 session-type singlehop set chassis high-availability services-redundancy-group 0 monitor monitor-object trust bfd-liveliness destination-ip 10.1.3.1 interface ae2.0 set chassis high-availability services-redundancy-group 0 monitor monitor-object trust bfd-liveliness destination-ip 10.1.3.1 weight 300 set chassis high-availability services-redundancy-group 0 monitor srg-threshold 300 set chassis high-availability services-redundancy-group 0 install-on-failure-route 192.168.255.0 set chassis high-availability services-redundancy-group 0 install-on-failure-route routing-instance MNHA-VR set routing-instances MNHA-VR instance-type virtual-route set routing-instances MNHA-VR interface ae2.100 set routing-instances MNHA-VR interface lo0.0 set routing-instances VR-1 instance-type virtual-route set routing-instances VR-1 interface ae2.0 set routing-instances VR-1 interface ae2.1 set routing-instances VR-1 interface lo0.1 set routing-options forwarding-table export lb_policy set routing-instances MNHA-VR protocols bgp group mnha-ibgp type external set routing-instances MNHA-VR protocols bgp group mnha-ibgp export mnha_ip set routing-instances MNHA-VR protocols bgp group mnha-ibgp peer-as 65050 set routing-instances MNHA-VR protocols bgp group mnha-ibgp local-as 65001 set routing-instances MNHA-VR protocols bgp group mnha-ibgp multipath set routing-instances MNHA-VR protocols bgp group mnha-ibgp bfd-liveness-detection minimum-interval 300 set routing-instances MNHA-VR protocols bgp group mnha-ibgp bfd-liveness-detection minimum-receive-interval 300 set routing-instances MNHA-VR protocols bgp group mnha-ibgp bfd-liveness-detection multiplier 3 set routing-instances MNHA-VR protocols bgp group mnha-ibgp neighbor 10.3.3.1 local-address 10.3.3.2 set routing-instances VR-1 protocols bgp group SRX-to-MX1_TRUST type external set routing-instances VR-1 protocols bgp group SRX-to-MX1_TRUST export trust_export_policy set routing-instances VR-1 protocols bgp group SRX-to-MX1_TRUST local-as 65000 set routing-instances VR-1 protocols bgp group SRX-to-MX1_TRUST bfd-liveness-detection minimum-interval 300 set routing-instances VR-1 protocols bgp group SRX-to-MX1_TRUST bfd-liveness-detection minimum-receive-interval 300 set routing-instances VR-1 protocols bgp group SRX-to-MX1_TRUST bfd-liveness-detection multiplier 3 set routing-instances VR-1 protocols bgp group SRX-to-MX1_TRUST neighbor 10.1.3.1 peer-as 65200 set routing-instances VR-1 protocols bgp group SRX-to-MX1_TRUST multipath set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_TRUST type external set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_TRUST export ipv6_trust_export_policy set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_TRUST local-as 65000 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_TRUST bfd-liveness-detection minimum-interval 300 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_TRUST bfd-liveness-detection minimum-receive-interval 300 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_TRUST bfd-liveness-detection multiplier 3 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_TRUST neighbor 2001:db8:1:1:3::1 peer-as 65200 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_TRUST multipath set routing-instances VR-1 protocols bgp group SRX-to-MX1_UNTRUST type external set routing-instances VR-1 protocols bgp group SRX-to-MX1_UNTRUST export untrust_export_policy set routing-instances VR-1 protocols bgp group SRX-to-MX1_UNTRUST local-as 65000 set routing-instances VR-1 protocols bgp group SRX-to-MX1_UNTRUST bfd-liveness-detection minimum-interval 300 set routing-instances VR-1 protocols bgp group SRX-to-MX1_UNTRUST bfd-liveness-detection minimum-receive-interval 300 set routing-instances VR-1 protocols bgp group SRX-to-MX1_UNTRUST bfd-liveness-detection multiplier 3 set routing-instances VR-1 protocols bgp group SRX-to-MX1_UNTRUST neighbor 10.2.3.1 peer-as 65400 set routing-instances VR-1 protocols bgp group SRX-to-MX1_UNTRUST multipath set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_UNTRUST type external set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_UNTRUST export ipv6_untrust_export_policy set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_UNTRUST local-as 65000 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_UNTRUST bfd-liveness-detection minimum-interval 300 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_UNTRUST bfd-liveness-detection minimum-receive-interval 300 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_UNTRUST bfd-liveness-detection multiplier 3 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_UNTRUST neighbor 2001:db8:1:2:3::1 peer-as 65400 set routing-instances VR-1 protocols bgp group IPv6_SRX-to-MX1_UNTRUST multipath set policy-options policy-statement lb_policy then load-balance per-flow set policy-options policy-statement trust_export_policy term 1 from protocol direct set policy-options policy-statement trust_export_policy term 1 from route-filter 192.168.10.1/32 exact set policy-options policy-statement trust_export_policy term 1 from condition srg_sig_route_exist set policy-options policy-statement trust_export_policy term 1 then as-path-prepend "65000 65000 65000" set policy-options policy-statement trust_export_policy term 1 then next-hop self set policy-options policy-statement trust_export_policy term 1 then accept set policy-options policy-statement trust_export_policy term 2 from protocol direct set policy-options policy-statement trust_export_policy term 2 from route-filter 192.168.10.2/32 exact set policy-options policy-statement trust_export_policy term 2 then as-path-prepend 65000 set policy-options policy-statement trust_export_policy term 2 then next-hop self set policy-options policy-statement trust_export_policy term 2 then accept set policy-options policy-statement trust_export_policy term 3 then reject set policy-options policy-statement trust_export_policy_mx term 1 from protocol bgp set policy-options policy-statement trust_export_policy_mx term 1 from route-filter 0.0.0.0/0 exact set policy-options policy-statement trust_export_policy_mx term 1 then next-hop self set policy-options policy-statement trust_export_policy_mx term 1 then accept set policy-options policy-statement trust_export_policy_mx term 2 then reject set policy-options policy-statement ipv6_trust_export_policy term 1 from protocol direct set policy-options policy-statement ipv6_trust_export_policy term 1 from route-filter 2001:db8:1:255::2/128 exact set policy-options policy-statement ipv6_trust_export_policy term 1 from condition srg_sig_route_exist set policy-options policy-statement ipv6_trust_export_policy term 1 then as-path-prepend "65000 65000 65000" set policy-options policy-statement ipv6_trust_export_policy term 1 then next-hop self set policy-options policy-statement ipv6_trust_export_policy term 1 then accept set policy-options policy-statement ipv6_trust_export_policy term 2 from protocol direct set policy-options policy-statement ipv6_trust_export_policy term 2 from route-filter 2001:db8:1:255::2/128 exact set policy-options policy-statement ipv6_trust_export_policy term 2 then as-path-prepend 65000 set policy-options policy-statement ipv6_trust_export_policy term 2 then next-hop self set policy-options policy-statement ipv6_trust_export_policy term 2 then accept set policy-options policy-statement ipv6_trust_export_policy term 3 then reject set policy-options policy-statement v6_trust_export_policy term 1 from protocol bgp set policy-options policy-statement v6_trust_export_policy term 1 from route-filter ::/0 exact set policy-options policy-statement v6_trust_export_policy term 1 then next-hop self set policy-options policy-statement v6_trust_export_policy term 1 then accept set policy-options policy-statement v6_trust_export_policy term 2 then reject set policy-options policy-statement untrust_export_policy term 1 from protocol direct set policy-options policy-statement untrust_export_policy term 1 from route-filter 192.168.10.2/32 exact set policy-options policy-statement untrust_export_policy term 1 from condition srg_sig_route_exist set policy-options policy-statement untrust_export_policy term 1 then as-path-prepend "65000 65000 65000" set policy-options policy-statement untrust_export_policy term 1 then next-hop self set policy-options policy-statement untrust_export_policy term 1 then accept set policy-options policy-statement untrust_export_policy term 2 from protocol direct set policy-options policy-statement untrust_export_policy term 2 from route-filter 192.168.10.2/32 exact set policy-options policy-statement untrust_export_policy term 2 then as-path-prepend 65000 set policy-options policy-statement untrust_export_policy term 2 then next-hop self set policy-options policy-statement untrust_export_policy term 2 then accept set policy-options policy-statement untrust_export_policy term 3 then reject set policy-options policy-statement untrust_export_policy_mx term 1 from protocol bgp set policy-options policy-statement untrust_export_policy_mx term 1 from route-filter 172.16.80.0/24 orlonger set policy-options policy-statement untrust_export_policy_mx term 1 from route-filter 172.16.160.0/24 orlonger set policy-options policy-statement untrust_export_policy_mx term 1 then accept set policy-options policy-statement untrust_export_policy_mx term 2 then reject set policy-options policy-statement ipv6_untrust_export_policy term 1 from protocol direct set policy-options policy-statement ipv6_untrust_export_policy term 1 from route-filter 2001:db8:1:255::2/128 exact set policy-options policy-statement ipv6_untrust_export_policy term 1 from condition srg_sig_route_exist set policy-options policy-statement ipv6_untrust_export_policy term 1 then as-path-prepend "65000 65000 65000" set policy-options policy-statement ipv6_untrust_export_policy term 1 then next-hop self set policy-options policy-statement ipv6_untrust_export_policy term 1 then accept set policy-options policy-statement ipv6_untrust_export_policy term 2 from protocol direct set policy-options policy-statement ipv6_untrust_export_policy term 2 from route-filter 2001:db8:1:255::2/128 exact set policy-options policy-statement ipv6_untrust_export_policy term 2 then as-path-prepend 65000 set policy-options policy-statement ipv6_untrust_export_policy term 2 then next-hop self set policy-options policy-statement ipv6_untrust_export_policy term 2 then accept set policy-options policy-statement ipv6_untrust_export_policy term 3 then reject set policy-options policy-statement v6_untrust_export_policy term t1 from protocol bgp set policy-options policy-statement v6_untrust_export_policy term t1 from route-filter 2001:db8:172:160::/96 orlonger set policy-options policy-statement v6_untrust_export_policy term t1 then next-hop self set policy-options policy-statement v6_untrust_export_policy term t1 then accept set policy-options policy-statement v6_untrust_export_policy term t2 then reject set policy-options policy-statement mnha_ip term 1 from route-filter 192.168.0.3/32 exact set policy-options policy-statement mnha_ip term 1 then next-hop self set policy-options policy-statement mnha_ip term 1 then accept set policy-options policy-statement mnha_ip term 2 then reject set policy-options policy-statement pfe_lb_hash term ALL-ELSE then load-balance per-flow set policy-options policy-statement pfe_lb_hash term ALL-ELSE then accept set policy-options condition srg_sig_route_exist if-route-exists 192.168.255.0/32 set policy-options condition srg_sig_route_exist if-route-exists 192.168.255.0/32 table MNHA-VR.inet.0 set security address-book global address sfw_source_prefix_172.16.80.0/24 172.16.80.0/24 set security address-book global address sfw_source_prefix_172.16.160.0/24 172.16.160.0/24 set security address-book global address sfw_source_prefix_2001:db8:172:160::/96 2001:db8:172:160::/96 set security address-book global address sfw_source_prefix_2001:db8:172:80::/96 2001:db8:172:80::/96 set security zones security-zone VR-1_trust_zone host-inbound-traffic system-services all set security zones security-zone VR-1_trust_zone host-inbound-traffic protocols all set security zones security-zone VR-1_trust_zone interfaces ae1.0 set security zones security-zone VR-1_trust_zone interfaces lo0.1 set security zones security-zone VR-1_untrust_zone host-inbound-traffic system-services all set security zones security-zone VR-1_untrust_zone host-inbound-traffic protocols all set security zones security-zone VR-1_untrust_zone interfaces ae1.1 set security zones security-zone trust_zone_mnha host-inbound-traffic system-services all set security zones security-zone trust_zone_mnha host-inbound-traffic protocols all set security zones security-zone trust_zone_mnha interfaces lo0.0 set security zones security-zone trust_zone_mnha interfaces ae1.100 set security policies from-zone VR-1_trust_zone to-zone VR-1_untrust_zone policy SFW44_POLICY match source-address sfw_source_prefix_172.16.160.0/24 set security policies from-zone VR-1_trust_zone to-zone VR-1_untrust_zone policy SFW44_POLICY match destination-address any set security policies from-zone VR-1_trust_zone to-zone VR-1_untrust_zone policy SFW44_POLICY match application any set security policies from-zone VR-1_trust_zone to-zone VR-1_untrust_zone policy SFW44_POLICY then permit set security policies from-zone VR-1_trust_zone to-zone VR-1_untrust_zone policy SFW66_POLICY match source-address sfw_source_prefix_2001:db8:172:160::/96 set security policies from-zone VR-1_trust_zone to-zone VR-1_untrust_zone policy SFW66_POLICY match destination-address any set security policies from-zone VR-1_trust_zone to-zone VR-1_untrust_zone policy SFW66_POLICY match application any set security policies from-zone VR-1_trust_zone to-zone VR-1_untrust_zone policy SFW66_POLICY then permit set security policies default-policy permit-all

SRX2-Bでコマンドを設定する