Exemple : micro et macro segmentation à l’aide d’une stratégie basée sur les groupes dans un VXLAN

RÉSUMÉ VXLAN-GBP

Aperçu

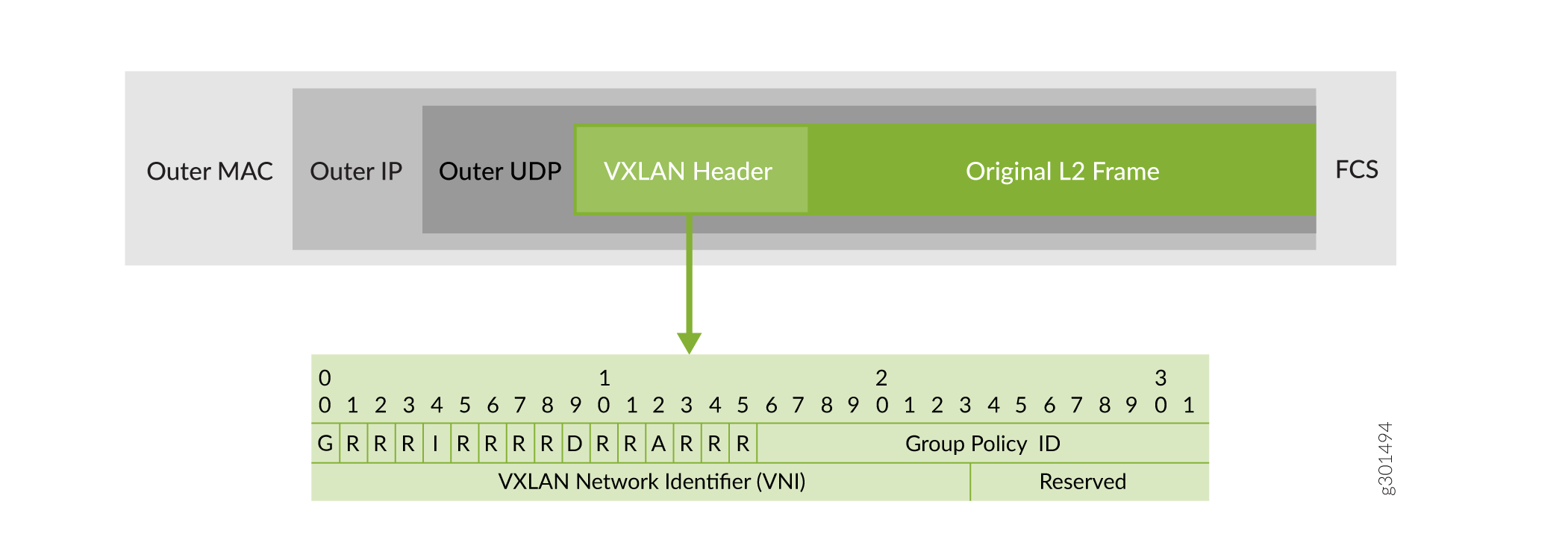

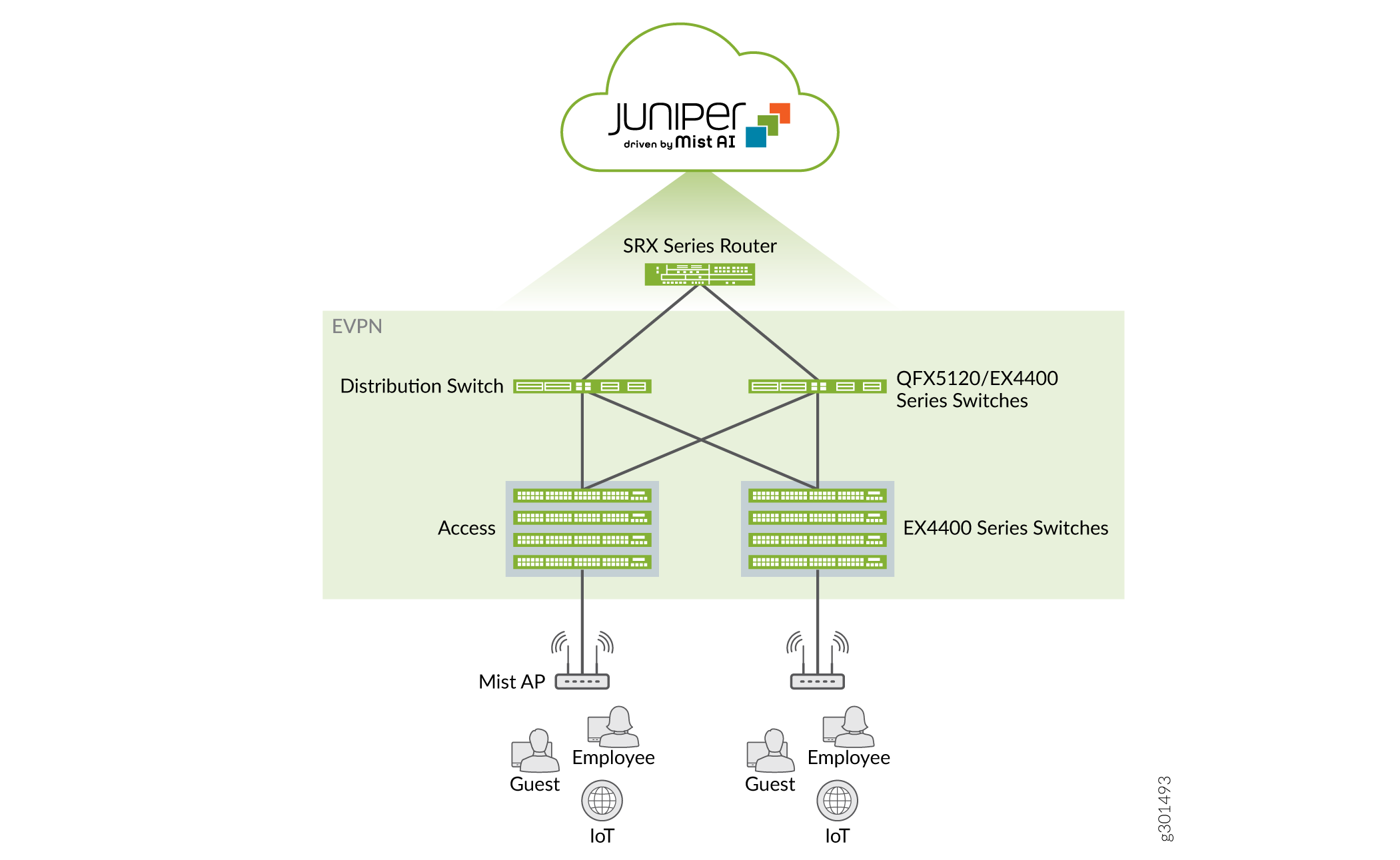

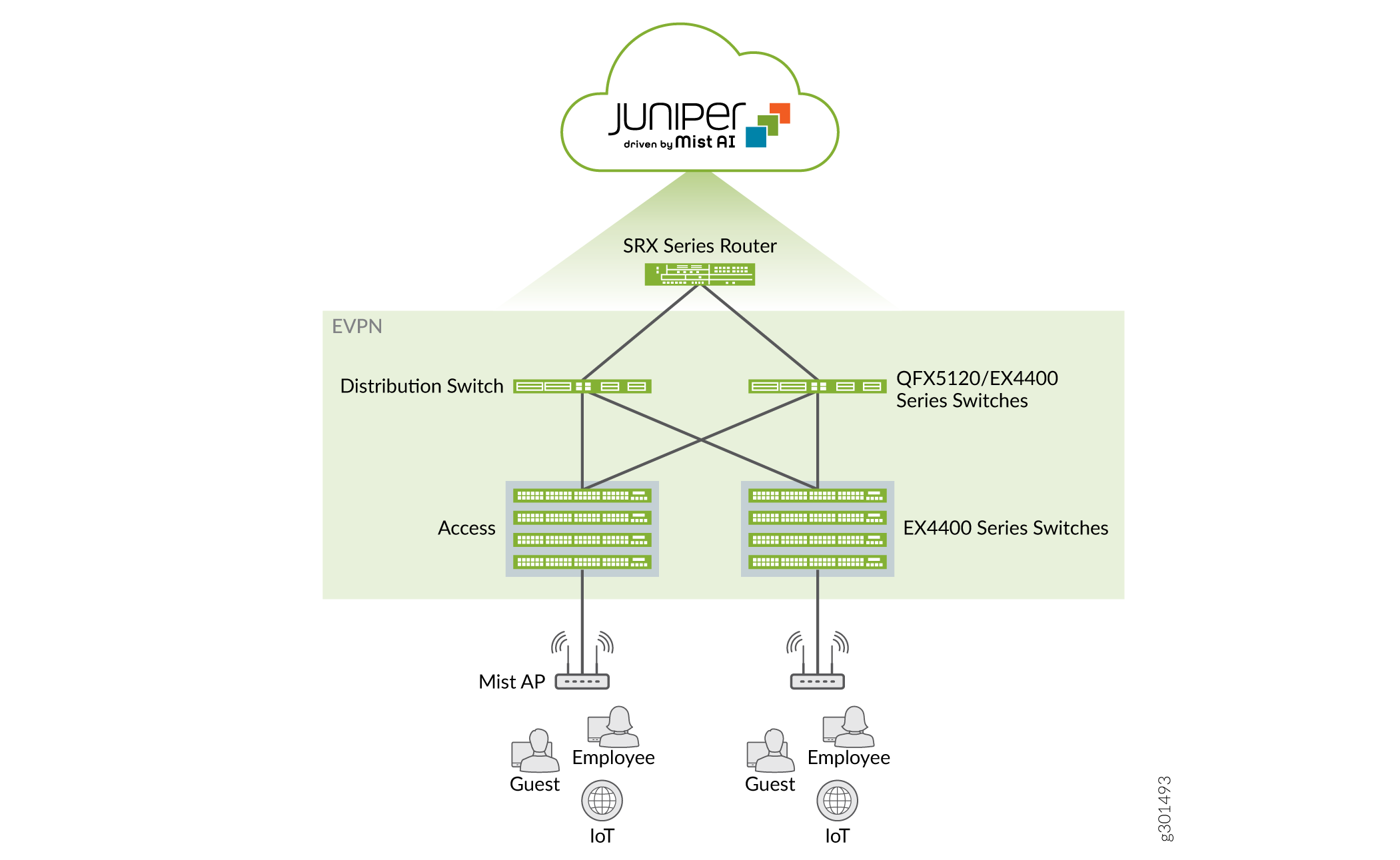

Vous pouvez réaliser une micro et macro segmentation, par exemple pour sécuriser les données et les ressources, dans une architecture VXLAN à l’aide d’une stratégie basée sur des groupes (GBP). GBP s’appuie sur la technologie VXLAN sous-jacente pour fournir un contrôle d’accès indépendant de l’emplacement des terminaux. GBP vous permet de mettre en uvre des politiques de sécurité cohérentes sur tous les domaines du réseau de l’entreprise. GBP simplifie la configuration de votre réseau et n’a pas besoin de configurer un grand nombre de filtres de pare-feu sur tous vos commutateurs. GBP bloque les menaces latérales en garantissant une application cohérente des stratégies de groupes de sécurité sur l’ensemble du réseau, indépendamment de l’emplacement des terminaux ou des utilisateurs. VXLAN-GBP fonctionne en exploitant les champs réservés de l’en-tête VXLAN pour les utiliser en tant que balise de groupe évolutive (SGT). Vous pouvez utiliser les SGT comme conditions de correspondance dans les règles de filtrage du pare-feu. L’utilisation d’un SGT est plus robuste que l’utilisation d’un port ou d’adresses MAC pour obtenir des résultats similaires. Les SGT peuvent être attribués de manière statique (en configurant le commutateur par port ou par MAC), ou ils peuvent être configurés sur le serveur RADIUS et envoyés au commutateur via 802.1X lorsque l’utilisateur est authentifié.

La segmentation permise par VXLAN-GBP est particulièrement utile dans les environnements VXLAN de campus, car elle vous permet de créer des stratégies d’accès réseau indépendantes de la topologie du réseau sous-jacent. Elle simplifie les phases de conception et de mise en uvre du développement des politiques de sécurité du réseau, des applications et des terminaux.

Vous trouverez des informations plus détaillées sur la norme VXLAN-GBP dans la IEEE RFC, I-D.draft-smith-vxlan-group-policy. Pour les besoins de cet exemple, il suffit de dire que VXLAN-GBP exploite les champs réservés de l’en-tête VXLAN en tant que balise de groupe évolutive, comme illustré dans l’illustration.

d’en-tête VXLAN

d’en-tête VXLAN

Le Tableau 1 fournit les détails des commutateurs qui prennent en charge VXLAN-GBP en fonction des versions Junos à partir desquelles la prise en charge est fournie.

| Junos lance | les commutateurs pris en charge par VXLAN-GBP |

|---|---|

| À partir de Junos OS version 21.1R1 |

EX4400-24P, EX4400-24T, EX4400-48F, EX4400-48P et EX4400-48T |

| À partir de Junos OS version 21.2R1 |

EX4400-24MP et EX4400-48MP |

| À partir de Junos OS version 21.4R1 |

|

| À partir de Junos OS version 22.4R1 |

|

| À partir de Junos OS version 23.2R1 |

|

À partir de la version 22.4R1 de Junos OS, la configuration GBP a été modifiée, comme illustré dans le Tableau 2.

| GBP dans Junos OS version 21.1R1 et ultérieures | GBP dans Junos OS version 22.4R1 et ultérieures |

|---|---|

| Déclarations de balisage GBP : set firewall family ethernet-switching filter filter-name term term name from match-conditions set firewall family ethernet-switching filter filter-name term term name then gbp-src-tag/gbp-des-tag tag |

Déclarations de balisage GBP : set firewall family any filter filter-name micro-segmentation set firewall family any filter filter-name term term name from match-conditions set firewall family any filter filter-name term term name then gbp-tag tag

Note:

|

| Conditions de correspondance en GBP prises en charge :

|

Conditions de correspondance en GBP prises en charge :

|

| Application des politiques set firewall family ethernet-switching filter filter-name term term name from gbp-dst-tag gbp tag set firewall family ethernet-switching filter filter-name term term name from gbp-src-tag gbp tag set firewall family ethernet-switching filter filter-name term term name then discard

Note:

L’application des stratégies est prise en charge sur le point de terminaison de sortie uniquement. Déclaration CLI pour activer GBP : set chassis forwarding-options vxlan-gbp-profile |

Application des politiques set firewall family any filter filter-name term term name from gbp-dst-tag gbp tag set firewall family any filter filter-name term term name from gbp-src-tag gbp tag set firewall family any filter filter-name term term name then discard

Note:

Le nom de famille 'any' a remplacé le nom de famille 'ethernet-switching'

Note:

L’application des stratégies est prise en charge sur les points de terminaison entrants et sortants. Par défaut, l’application des stratégies est prise en charge sur le nœud de sortie .

Junos OS version 23.2R1 et ultérieures :

|

GBP dans Junos OS version 22.4R1 et ultérieures

À partir de Junos OS version 22.4R1, vous pouvez appliquer des stratégies au niveau du point de terminaison d’entrée et effectuer un balisage GBP sur des conditions de correspondance supplémentaires.

Le tableau 3 indique les conditions de correspondance de balisage GBP prises en charge :

| Description des conditions de | match |

|---|---|

|

|

Correspond aux adresses/listes de préfixes source ou de destination IPv4/IPv6. |

|

|

Correspond à l’adresse MAC source ou de destination. |

|

|

Correspond au nom de l’interface.

Note:

Junos OS version 23.4R1 et ultérieure prend en charge plusieurs

Note:

Junos OS version 23.4R1 et ultérieure vous permet également de configurer cette condition de correspondance en même temps que la |

|

|

Faire correspondre les ID de VLAN.

Note:

Non pris en charge sur les commutateurs EX4100

Note:

Junos OS version 23.4R1 et ultérieures prend en charge les <vlan list> options et <vlan-range> .

Note:

Junos OS version 23.4R1 et ultérieure vous permet également de configurer cette condition de correspondance en même temps que la |

Junos OS version 23.2R1 et ultérieures prend en charge vxlan-gbp-l2-profile et vxlan-gbp-l3-profile. Voir le tableau 4.

| Profils | commutateurs pris en charge |

|---|---|

vxlan-gbp-profile |

|

vxlan-gbp-l2-profile Et vxlan-gbp-l3-profile |

|

Les filtres de stratégie GBP utilisent la source GBP et/ou la balise de destination GBP comme correspondances pour autoriser ou rejeter le trafic. À partir de Junos OS version 23.2R1, les commutateurs EX4100, EX4400, EX4650, QFX5120-32C et QFX5120-48Y prennent en charge les nouvelles correspondances L4 de filtre de stratégie GBP (IPv4 et IPv6). Ces correspondances vous permettent de conserver des règles spécifiques qui permettent de bloquer uniquement le trafic applicatif (voir le Tableau 5).

| Correspondances d’application de stratégie pour les paquets étiquetés GBP MAC et IP | Description |

|---|---|

ip-version ipv4 destination-port dst_port |

Correspond au port de destination TCP/UDP. |

ip-version ipv4 source-port src_port |

Correspond au port source TCP/UDP. |

ip-version ipv4 ip-protocol ip-protocol |

Correspond au type de protocole IP. |

ip-version ipv4 is-fragment |

Correspond si le paquet est un fragment. |

ip-version ipv4 fragment-flags flags |

Faites correspondre les drapeaux de fragment (au format symbolique ou hexadécimal). |

ip-version ipv4 ttl value |

Faites correspondre la valeur MPLS/IP TTL. |

ip-version ipv4 tcp-flags flags |

Faites correspondre les indicateurs TCP (au format symbolique ou hexadécimal) - (Entrée uniquement). |

ip-version ipv4 tcp-initial |

Correspond au paquet initial d’une connexion TCP - (Entrée uniquement). |

ip-version ipv4 tcp-established |

Faites correspondre le paquet d’une connexion TCP établie. |

ip-version ipv6 destination-port dst_port |

Faites correspondre le port de destination TCP/UDP. |

ip-version ipv6 source-port src_port |

Faites correspondre le port source TCP/UDP. |

ip-version ipv6 next-header protocol |

Faites correspondre le type de protocole d’en-tête suivant. |

ip-version ipv6 tcp-flags flags |

Correspond aux indicateurs TCP (aux formats symboliques ou hexadécimaux)Entrée uniquement. |

ip-version ipv6 tcp-initial |

Correspond au paquet initial d’une connexion TCP. |

ip-version ipv6 tcp-established |

Faites correspondre le paquet d’une connexion TCP établie. |

Ces correspondances L4 ne sont pas prises en charge sur les commutateurs EX9204, EX9208 et EX9214.

- Affectation de SGT pour l’attribution de balises GBP 802.1X

- Vue d’ensemble de l’application des stratégies sur le point de terminaison entrant

- Paquets provenant de l’hôte

- Topologie

Affectation de SGT pour l’attribution de balises GBP 802.1X

Dans cet exemple, nous configurons les SGT sur un serveur RADIUS, puis utilisons le contrôle d’accès 802.1X sur les commutateurs d’accès compatibles GBP pour recevoir les SGT lorsqu’un point de terminaison correspondant se connecte au commutateur. Les serveurs RADIUS sont couramment utilisés dans les environnements de campus pour le contrôle d’accès et, par exemple, pour gérer l’attribution des VLAN.

-

Si vous configurez l’authentification 802.1X en mode de demande unique ou multiple, le balisage GBP est basé sur l’adresse MAC. Si vous configurez l’authentification 802.1X avec le mode demandeur unique, le balisage GBP est basé sur le port.

-

Les correspondances d’adresse IP, d’ID VLAN et d’ID VLAN+ d’interface ne sont pas prises en charge avec 802.1X.

Pour prendre en charge l'utilisation des SGT sur le serveur RADIUS, nous devons tirer parti des attributs spécifiques au fournisseur (VSA), tels que pris en charge par le framework de service AAA (ces VSA sont transportés dans le cadre du message de réponse à la demande RADIUS standard et fournissent une extension intégrée pour gérer les informations spécifiques à l'implémentation telles que nos SGT). La syntaxe exacte sur le serveur RADIUS varie selon que le schéma d’authentification est basé sur MAC ou EAP. Pour les clients basés sur MAC, la configuration ressemble à ceci :

001094001199 Cleartext-Password := "001094001199" Juniper-Switching-Filter = "apply action gbp-tag 100

Pour les clients basés sur EAP, le SGT est envoyé à partir du serveur RADIUS au moment de l’authentification. La configuration ressemble à ceci :

PermEmp01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 100"

À partir de Junos OS version 23.4R1, en plus des Juniper-Switching-Filter, un nouveau VSA appelé Juniper-Group-Based-Policy-Id est pris en charge sur les commutateurs EX4400, EX4100, EX4650 et QFX5120.

Vous ne devez pas utiliser à la fois le VSA Juniper-Group-Based-Policy-Id et le VSA Juniper-Switching-Filter pour le même client.

Le client ne sera pas authentifié si les deux VSA existent et contiennent des valeurs de balise GBP différentes.

Vous pouvez attribuer des balises GBP dynamiquement à partir de RADIUS via l'un de ces VSA :

-

Juniper-Switching-Filtercontient le filtre GBP et d’autres conditions de correspondance et d’action du filtre. -

Le

Juniper-Group-Based-Policy-Idne porte que l’étiquette GBP.

Le Juniper-Group-Based-Policy-Id filtre de balise VSA pour MAC et GBP basé sur les ports ressemble à ceci :

PermEmp01 Auth-Type = EAP, Cleartext-Password := "gbp"

Juniper-Group-Based-Policy-Id = “100”

À partir de Junos OS version 23.4R1 et ultérieure, la prise en charge des fonctionnalités GBP est également ajoutée aux instructions de configuration suivantes sur les commutateurs EX4400, EX4100, EX4650 et QFX5120 :

| CLI |

Description |

|---|---|

set protocols dot1x authenticator interface [interface-names] server-fail gbp-tag gbp-tag |

Spécifiez la balise GBP à appliquer sur l’interface lorsque le serveur est inaccessible. Si vous configurez le Vous ne pouvez configurer cette option que lorsque l’option |

set protocols dot1x authenticator interface [interface-names] server-reject-vlan gbp-tag gbp-tag |

Spécifiez la balise GBP à appliquer lorsque RADIUS rejette l’authentification du client. Si vous configurez le Vous ne pouvez configurer le |

|

|

Spécifiez la balise GBP à appliquer lorsqu’une interface est déplacée vers un VLAN invité. Si le Vous ne pouvez configurer le Pour plus d’informations sur les VLAN invités, consultez Authentification 802.1X. |

Vous pouvez utiliser la show dot1x interface detail commande ou la show ethernet-switching table pour vérifier quelle balise GBP est reçue de RADIUS.

Voici un exemple de sortie de la show ethernet-switching table commande :

> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC,

B - Blocked MAC)

Ethernet switching table : 2 entries, 2 learned

Routing instance : default-switch

Vlan MAC MAC GBP Logical SVLBNH/ Active

name address flags tag interface VENH Index source

vlan200 00:10:94:00:00:05 D 100 xe-0/2/2.0

vlan200 00:10:94:00:00:06 DR 100 vtep.32769 21.2.0.1

Les filtres basés sur GBP sont utilisés comme classificateurs pour le balisage GBP. Ces filtres classent les flux entrants et attribuent une balise GBP.

Vous pouvez voir comment cela fonctionne dans les exemples de code suivants. Les politiques de pare-feu GBP sont structurées sur la base des balises GBP source et de destination.

Une balise source est le champ 16 bits de l’en-tête VXLAN du paquet entrant et est dérivée de la recherche d’adresse source (IP/MAC/port, etc.), tandis que la balise de destination est dérivée du tunnel de sortie ou du point de terminaison d’entrée à partir de la destination (IP/MAC/port, etc.), en fonction de l’affectation de balise configurée.

La balise GBP configurée est une valeur positive non nulle dans la plage (1-65535) pour les balises GBT spécifiées dans un VSA (attribut spécifique au fournisseur) à partir d’un serveur RADIUS.

Supposons que nous ayons cette configuration (illustrée ci-dessous) sur les points de terminaison d'entrée et de sortie. Nous vous recommandons d’avoir la même configuration d’attribution de balises GBP sur l’ensemble du système. Les paquets provenant de l’adresse MAC 00:01:02:03:04:10:10 source se voient attribuer la balise 100 et les paquets provenant de l’adresse MAC 00:01:02:03:04:20:20 source se voient attribuer 200.

set firewall family any filter assign_tag micro-segmentation set firewall family any filter assign_tag term tag100 from mac-address 00:01:02:03:04:10:10 set firewall family any filter assign_tag term tag100 then gbp-tag 100 set firewall family any filter assign_tag term tag200 from mac-address 00:01:02:03:04:20:20 set firewall family any filter assign_tag term tag200 then gbp-tag 200

Pour les paquets avec la balise GBP 100 et une adresse MAC de destination de , la balise (gbp-dst-tag) du groupe de 00:01:02:03:04:10:10destination sera 100 et correspondra au terme t10-100. De même, pour les paquets avec la balise GBP 100 et une adresse MAC de destination de , la balise du groupe de 00:01:02:03:04:20:20destination sera 200, et elle correspondra à terme t10-200.

set firewall family any filter gbp-policy term t10-100 from gbp-src-tag 100 set firewall family any filter gbp-policy term t10-100 from gbp-dst-tag 100 set firewall family any filter gbp-policy term t10-100 then accept set firewall family any filter gbp-policy term t10-200 from gbp-src-tag 100 set firewall family any filter gbp-policy term t10-200 from gbp-dst-tag 200 set firewall family any filter gbp-policy term t10-200 then discard

La même affectation de balise utilisée pour mapper l’adresse MAC source à la balise source est également utilisée pour mapper l’adresse MAC de destination à la balise de destination. Il en va de même pour les affectations basées sur les ports.

Dans Junos OS version 23.2R1 et ultérieure, les commutateurs EX4100, EX4400, EX4650, QFX5120-32C et QFX5120-48Y prennent en charge des correspondances L4 supplémentaires pour les filtres de stratégie GBP pour les filtres GBP MAC et IP. Voir le tableau 5. La configuration des filtres L4 peut réduire l’échelle GBP prise en charge. Ces correspondances sont prises en charge par défaut, mais sur les commutateurs EX4650, QFX5120-32C et QFX5120-48Y, vous pouvez utiliser le set forwarding-options evpn-vxlan gbp tag-only-policy pour autoriser uniquement les balises source et de destination gbp en tant que correspondances dans la stratégie GBP.

Regardons un autre exemple de code, cette fois en utilisant une balise source GBP de 300, et avec des paquets provenant d'une adresse 172.16.1.0/24IPv4 . Comme vous pouvez le voir ci-dessous, la balise source GBP 300 est affectée et dans le sens de la sortie, et 300 est également la balise de groupe de destination GBP.

set firewall family any filter f1 micro-segmentation set firewall family any filter assign_tag term tag300 from ip-version ipv4 172.16.1.0/24 set firewall family any filter assign_tag term tag300 then gbp-tag 300

À partir de Junos OS version 23.4R1, les commutateurs EX4400, EX4650 et QFX5120 prennent en charge plusieurs entrées dans les filtres GBP de type VLAN, port et port+VLAN du même type dans un terme donné à l’aide des options de liste et de plage, tandis que les commutateurs EX4100 prennent en charge plusieurs entrées dans les filtres GBP de type port uniquement.

Voir les exemples ci-dessous :

Dans cet exemple, pour les paquets avec la balise GBP 300, il correspond au terme t1 sur les adresses d’ID VLAN comprises entre 10 et 30.

set firewall family any filter f1 micro-segmentation set firewall family any filter f1 term t1 from vlan-id [10-30] set firewall family any filter f1 term t1 then gbp-tag 300

Dans cet exemple, pour les paquets avec la balise GBP 300, il correspond au terme t1 pour une liste d’interfaces 101 à 104, où 101 à 104 est l’index d’interface interne contiguë alloué aux interfaces respectives.

set firewall family any filter f1 micro-segmentation set firewall family any filter f1 term t1 from interface xe-0/0/1 set firewall family any filter f1 term t1 from interface xe-0/0/2 set firewall family any filter f1 term t1 from interface xe-0/0/3 set firewall family any filter f1 term t1 from interface xe-0/0/4 set firewall family any filter f1 term t1 then gbp-tag 300

La priorité du balisage GBP est la suivante, ip-version étant la priorité la plus élevée :

-

ip-version ipv4<ip address> | <prefix-list> -

ip-version ipv6<ip address> | <prefix-list> -

mac-address<mac address> -

interface<interface_name> vlan-id <vlan id> -

vlan-id<vlan id> -

interface<interface_name>

Notez que, par défaut, l’application de la stratégie est effectuée sur le point de terminaison de sortie. Si vous souhaitez appliquer des stratégies sur la branche d’entrée, reportez-vous à la section ci-dessous.

Vous pouvez activer VXLAN-GBP en sélectionnant l’un des trois profils qui répond le mieux à vos besoins réseau. Chaque profil UFT est configuré avec des valeurs maximales différentes pour chaque type d’adresse. Pour plus d’informations sur l’utilisation de ces profils, reportez-vous à la section Comprendre les profils GBP. Consultez vxlan-gbp-profile, vxlan-gbp-l2-profile et vxlan-gbp-l3-profile pour afficher les échelles prises en charge par ces profils.

set chassis forwarding-options vxlan-gbp-profile

set chassis forwarding-options vxlan-gbp-l2-profile

set chassis forwarding-options vxlan-gbp-l3-profile

Vue d’ensemble de l’application des stratégies sur le point de terminaison entrant

À partir de Junos version 22.4R1, vous pouvez également appliquer la stratégie sur le point de terminaison entrant. L’entrée permet d’optimiser la bande passante du réseau. Pour faciliter l’application de la stratégie à l’entrée, nous disposons d’un mécanisme permettant de propager les balises MAC et IP-MAC sur le réseau à l’aide de routes de type 2 et de type 5. Pour plus d’informations, reportez-vous à la section Routes EVPN de type 2 et de type 5 . Ainsi, la stratégie GBP de destination est appliquée dans les nœuds les plus proches de l’entrée pour les correspondances GBP basées sur MAC et IP. La propagation des balises se fait toujours dans le contexte des GBP MAC et IP. Cela ne s’applique pas aux correspondances VLAN, Port et Port+VLAN.

Si la route hôte est installée avec la route de type 2 qui a la balise GBP, la balise GBP est ajoutée dans la route de type 5. La propagation des balises GBP de type 2 vers le type 5 est prise en charge, mais la propagation des balises GBP de type 5 vers la route de type 2 n’est pas prise en charge.

Pour les topologies multihoming, conservez la même configuration entre les membres multihoming.

Vous devez activer l’instruction suivante pour appliquer la stratégie au niveau du nœud d’entrée. Lorsque l’application d’entrée est activée ou désactivée, le moteur de transfert de paquets (PFE) redémarre.

set fowarding-options evpn-vxlan gbp ingress-enforcement

Paquets provenant de l’hôte

Lorsque des paquets sortent d’une interface IRB (Integrated Routing and Bridging) via un point de terminaison de tunnel virtuel (VTEP), le noyau insère une balise GBP source dans l’en-tête VXLAN et envoie le paquet. La valeur de la balise GBP source est configurée à l’aide de l’instruction suivante :

set forwarding-options evpn-vxlan host-originated-packets gbp-src-tag gbp-src-tag

Avant de créer des règles, il peut être utile d’organiser votre schéma en créant un tableau pour tous vos points de terminaison (utilisateurs et appareils) et la valeur SGT attribuée. Le tableau ci-dessous peut être utilisé pour simplifier davantage la logique et clarifier vos règles.

| Terminaison |

Valeur SGT attribuée |

|---|---|

| Employé(e) permanent(e) |

100 |

| Entrepreneur (CON) |

200 |

| Personnel de sécurité (SS) |

300 |

| Caméra de sécurité (CAM) |

400 |

| Serveur d’ingénierie (ES) |

500 |

La relation entre le serveur RADIUS et les SGT, les en-têtes de paquets EX4400 et VXLAN, et un filtre de pare-feu central pour gérer la stratégie d’accès, est telle qu’une matrice devient un moyen pratique d’organiser les valeurs. Le tableau suivant répertorie les rôles d’utilisateur dans la première colonne et les types d’appareils dans la première ligne pour créer une matrice d’accès. Un SGT est attribué à chaque rôle d’utilisateur et à chaque type d’équipement, et la configuration RADIUS a été mise à jour avec ces informations.

Cet exemple utilise trois types d’employés : les employés permanents (PE), les sous-traitants (CON) et le personnel de sécurité (SS). Il utilise également deux types de ressources, Eng Server (ES) et Security Camera (CAM). Nous utilisons Y pour indiquer que l’accès est autorisé et N pour indiquer que l’accès est bloqué. Le tableau constitue une ressource utile lors de la création des différentes règles de pare-feu dans la stratégie et rend le mappage d’accès simple et clair.

| ES (SGT 500) | CAM (SGT 400) | PE (SGT 100) | CON (SGT 200) | SS (SGT 300) | |

|---|---|---|---|---|---|

| PE (SGT 100) | Y | ¡n | Y | Y | ¡n |

| CONTRE (SGT 200) | ¡n | ¡n | Y | ¡n | ¡n |

| SS (SGT 300) | ¡n | Y | ¡n | ¡n | Y |

Topologie

Par souci de simplicité, toute la configuration de cet exemple est effectuée sur un seul commutateur Juniper EX4400 series exécutant Junos OS version 22.4.1R1. Le commutateur est connecté à un serveur RADIUS pour AAA. Dans cet exemple, ce commutateur fonctionne comme un commutateur de sortie. Rappelons que pour les SGT, vous devez définir le pare-feu sur le commutateur de sortie, alors que vous le feriez généralement sur la passerelle VXLAN entrante pour la couche d’accès.

EX4400

EX4400

- Exigences

- Configuration

- Configuration d’un commutateur Juniper EX4400 autonome pour VXLAN-GBP

- Limitations des commutateurs EX et QFX :

Exigences

La GBP améliorée est prise en charge dans Junos OS 22.4R1 sur les commutateurs suivants : EX4100, EX4400, EX4650, QFX5120-32C et QFX5120-48Y.

Configuration

Segmentation basée sur VXLAN-GBP :

- Les utilisateurs se connectent au réseau et sont authentifiés par le serveur RADIUS (sur lequel les SGT sont configurés pour tous les points de terminaison).

- À l’aide de filtres de pare-feu, l’EX4400 sélectionne le trafic en fonction de l’authentification 802.1X ou de l’adresse MAC, puis attribue une balise de groupe aux trames correspondantes. (Pour les clients authentifiés dot1x, la configuration du pare-feu statique n’est pas nécessaire). Les mécanismes de cette opération sont effectués à l’aide d’un pare-feu, comme indiqué ci-dessous :

set firewall family any filter name micro-segmentation set firewall family any filter name term name from source-mac-address MAC-Addr

set firewall family any filter name term name then gbp-tag PE-GRP

- Le trafic balisé passant par l’EX4400 est évalué sur la base des valeurs SGT, là encore, en utilisant la mécanique du filtre de pare-feu.

-

Activez

chassis forwarding-options vxlan-gbp-profiled’abord sur l’appareil. - Utilisez les

gbp-dst-tagconditions et/ougbp-src-tagmatch pour écrire vos règles de pare-feu et incluez-les dans la stratégie de routage sur le commutateur de sortie que vous utilisez pour la microsegmentation GBP. À partir de Junos OS version 23.2R1, en plus des balises source et de destination, de nouvelles correspondances IPv4 et IPv6 L4 de filtre de stratégie GBP telles que protocole, ports source, ports de destination, drapeaux tcp et autres correspondances sont prises en charge. Voir le tableau 5. -

Si vous souhaitez que l’application de la stratégie ait lieu au niveau du point de terminaison d’entrée, vous devez activer l’option

set fowarding-options evpn gbp ingress-enforcement.

-

Configuration d’un commutateur Juniper EX4400 autonome pour VXLAN-GBP

Utilisez les commandes suivantes pour configurer la segmentation VXLAN-GBP dans un environnement sandbox. En règle générale, vous créez les règles de filtrage de pare-feu sur le commutateur qui sert de passerelle VXLAN (de sortie) pour la couche d’accès, mais par souci de simplicité, nous utilisons le même EX4400 autonome pour les règles de filtrage de pare-feu et le serveur RADIUS (EAP, ici). Les valeurs que nous utilisons dans cet exemple sont extraites des tableaux précédents.

Les commandes ci-dessous incluent des variables telles que les noms de profil et les adresses IP, qui doivent être adaptées pour avoir un sens pour votre environnement de test.

- Configurez le serveur RADIUS :

set groups dot1xgbp access radius-server 10.204.96.102 port 1812 set groups dot1xgbp access radius-server 10.204.96.102 secret “secret key" set groups dot1xgbp access profile radius_profile_dev12 authentication-order radius set groups dot1xgbp access profile radius_profile_dev12 radius authentication-server 10.204.96.102 set groups dot1xgbp access profile radius_profile_dev12 radius accounting-server 10.204.96.102 set groups dot1xgbp access profile radius_profile_dev12 accounting order radius

- Configurez les ports physiques pour prendre en charge l’authentification RADIUS :

set groups dot1xgbp protocols dot1x authenticator authentication-profile-name radius_profile_dev12 set groups dot1xgbp protocols dot1x authenticator interface xe-0/0/46.0 supplicant multiple set groups dot1xgbp protocols dot1x authenticator interface xe-0/0/46.0 mac-radius

- Configurez les balises SGT sur le serveur RADIUS à l’aide du filtre de commutation Juniper ou du Juniper Group-Based-Policy-Id :

Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 100" Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 200" SecurityStaff01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 300" SecurityCam01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 400" EngServer01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 500"

Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "100" Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "200" SecurityStaff01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "300" SecurityCam01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "400" EngServer01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "500"

- Activez VXLAN-GBP sur le commutateur :

set chassis forwarding-options vxlan-gbp-profile

- Créez des règles de filtre de pare-feu qui tirent parti des SGT (à l’aide des valeurs organisées dans la matrice) :

set groups gbp-policy firewall family any filter gbp-policy term pe-to-pe from gbp-src-tag 100 set groups gbp-policy firewall family any filter gbp-policy term pe-to-pe from gbp-dst-tag 100 set groups gbp-policy firewall family any filter gbp-policy term pe-to-pe then accept set groups gbp-policy firewall family any filter gbp-policy term pe-to-pe then count PE-PE set groups gbp-policy firewall family any filter gbp-policy term pe-to-es from gbp-src-tag 100 set groups gbp-policy firewall family any filter gbp-policy term pe-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family any filter gbp-policy term pe-to-es then accept set groups gbp-policy firewall family any filter gbp-policy term pe-to-es then count PE-ES set groups gbp-policy firewall family any filter gbp-policy term pe-to-cam from gbp-src-tag 100 set groups gbp-policy firewall family any filter gbp-policy term pe-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family any filter gbp-policy term pe-to-cam then discard set groups gbp-policy firewall family any filter gbp-policy term pe-to-cam then count PE-CAM set groups gbp-policy firewall family any filter gbp-policy term con-to-cam from gbp-src-tag 200 set groups gbp-policy firewall family any filter gbp-policy term con-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family any filter gbp-policy term con-to-cam then discard set groups gbp-policy firewall family any filter gbp-policy term con-to-cam then count CON-CAM set groups gbp-policy firewall family any filter gbp-policy term con-to-es from gbp-src-tag 200 set groups gbp-policy firewall family any filter gbp-policy term con-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family any filter gbp-policy term con-to-es then discard set groups gbp-policy firewall family any filter gbp-policy term con-to-es then count CON-ES set groups gbp-policy firewall family any filter gbp-policy term ss-to-cam from gbp-src-tag 300 set groups gbp-policy firewall family any filter gbp-policy term ss-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family any filter gbp-policy term ss-to-cam then accept set groups gbp-policy firewall family any filter gbp-policy term ss-to-cam then count SS-CAM set groups gbp-policy firewall family any filter gbp-policy term ss-to-es from gbp-src-tag 300 set groups gbp-policy firewall family any filter gbp-policy term ss-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family any filter gbp-policy term ss-to-es then discard set groups gbp-policy firewall family any filter gbp-policy term ss-to-es then count SS-ES set apply-groups gbp-policy

- Exécutez une vérification de validation dans Junos pour vérifier que les commandes et les variables que vous avez utilisées sont valides. Lorsque vous êtes satisfait de votre configuration, validez la configuration candidate pour l’activer sur l’appareil. Ces commandes sont présentées ci-dessous. Vous pouvez également vérifier votre configuration en

run show configurationtapant .commit check configuration check succeeds commit commit complete

Limitations des commutateurs EX et QFX :

-

Commutateurs EX9204, EX9208 et EX9214 : pour le trafic de transit transitant par un tunnel EVPN-VXLAN de type 2, l’application de politiques basées sur des balises GBP au niveau du PE de sortie ne fonctionne correctement que si l’étiquette GBP source estampillée sur le PE d’entrée dans l’en-tête VxLAN est acheminée dans le réseau sous-jacent sans aucune compromis.

-

Les SGT configurés via RADIUS/802.1X ne sont pas pris en charge sur les commutateurs EX9204, EX9208 et EX9214.

-

La propagation des balises et l’application des stratégies sur le point de terminaison entrant ne sont pas prises en charge sur les commutateurs EX9204, EX9208 et EX9214.

-

Les profils UFT GBP ne sont pas pris en charge sur les commutateurs EX9204, EX9208 et EX9214.

-

Le nombre de balises uniques pour les plates-formes EX4400 et QFX5120 est limité à 1K.

-

VLANLes correspondancesinterfaceet GBP ne sont pas prises en charge sur les commutateurs EX4100. -

Le marquage GBP basé sur l’adresse IP multicast n’est pas pris en charge.

-

Le GBP basé sur IP n’est pas appliqué pour les flux de commutation de couche 2 et le GBP basé sur MAC n’est pas appliqué pour les flux de routage de couche 3 d’accès à accès.

-

IPACL n’est pas pris en charge lorsque l’option GBP basée sur les ports (

interface) est configurée. -

L’action de mécanisme de contrôle et de comptage n’est prise en charge que pour les entrées de stratégie GBP basées sur MAC et IP.

-

Le GBP basé sur VLAN n’est pas pris en charge pour les interfaces logiques de type fournisseur de services.

-

Les filtres d’attribution de balises GBP ne prennent pas en charge l’option de compteur.

-

Les différents critères de correspondance des filtres GBP (MAC, PORT & PORT+VLAN) ne font pas partie du même filtre.

GBP Junos OS version 21.1R1 et ultérieures

Affectation de SGT à un serveur RADIUS

Dans cet exemple, nous configurons les SGT sur un serveur RADIUS, puis utilisons le contrôle d’accès 802.1X sur l’EX4400 pour les recevoir. Les serveurs RADIUS sont couramment utilisés dans les environnements de campus pour le contrôle d’accès et, par exemple, pour gérer l’attribution des VLAN.

Pour prendre en charge l’utilisation des SGT sur le serveur RADIUS, nous devons tirer parti des attributs spécifiques au fournisseur (VSA), tels que pris en charge par le cadre de service AAA (ces VSA sont transportés dans le cadre du message de réponse à la demande RADIUS standard et fournissent une extension intégrée pour gérer les informations spécifiques à l’implémentation, telles que nos SGT). La syntaxe exacte sur le serveur RADIUS varie selon que le schéma d’authentification est basé sur MAC ou EAP. Pour les clients basés sur MAC, la configuration ressemble à ceci :

001094001199 Cleartext-Password := "001094001199" Juniper-Switching-Filter = "apply action gbp-tag 100"

Pour les clients basés sur EAP, le SGT est envoyé à partir du serveur RADIUS au moment de l’authentification. La configuration ressemble à ceci :

PermEmp01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 100"

À partir de la version 21.1R1 de Junos, les commutateurs EX4400 introduisent une nouvelle condition de correspondance à utiliser avec VXLAN-GBP qui permet au pare-feu de reconnaître les balises SGT transmises par le serveur RADIUS et insérées dans l’en-tête VXLAN.

Vous pouvez voir comment cela fonctionne dans les exemples de code suivants. Les politiques de pare-feu GBP sont structurées sur la base des balises GBP source et de destination. Une balise source est le champ 16 bits de l’en-tête VXLAN du paquet entrant, tandis que la balise de destination est dérivée au point de terminaison du tunnel de sortie, en fonction de l’affectation de balise configurée.

Supposons que nous ayons un point de terminaison de sortie avec la configuration illustrée ci-dessous. Les paquets provenant de l’adresse MAC 00:01:02:03:04:10:10 source se voient attribuer la balise 100 et les paquets provenant de l’adresse MAC 00:01:02:03:04:20:20 source se voient attribuer 200.

set firewall family ethernet-switching filter assign_tag term tag100 from source-mac-address 00:01:02:03:04:10:10 set firewall family ethernet-switching filter assign_tag term tag100 then gbp-src-tag 100 set firewall family ethernet-switching filter assign_tag term tag200 from source-mac-address 00:01:02:03:04:20:20 set firewall family ethernet-switching filter assign_tag term tag200 then gbp-src-tag 200

Pour les paquets avec la balise GBP 100 et une adresse MAC de destination de , la balise (gbp-dst-tag) du groupe de 00:01:02:03:04:10:10destination sera 100 et correspondra au terme t10-100. De même, pour les paquets avec la balise GBP 100 et une adresse MAC de destination de , la balise du groupe de 00:01:02:03:04:20:20destination sera 200, et elle correspondra à terme t10-200.

set firewall family ethernet-switching filter gbp-policy term t10-100 from gbp-src-tag 100 set firewall family ethernet-switching filter gbp-policy term t10-100 from gbp-dst-tag 100 set firewall family ethernet-switching filter gbp-policy term t10-100 then accept set firewall family ethernet-switching filter gbp-policy term t10-200 from gbp-src-tag 100 set firewall family ethernet-switching filter gbp-policy term t10-200 from gbp-dst-tag 200 set firewall family ethernet-switching filter gbp-policy term t10-200 then discard

La même affectation de balise utilisée pour mapper l’adresse MAC source à la balise source est également utilisée pour mapper l’adresse MAC de destination à la balise de destination. Il en va de même pour les affectations basées sur les ports.

Regardons un autre exemple de code, cette fois en utilisant une balise source GBP de 300, et avec l'interface ge-0/0/30.0d'entrée des paquets . Comme vous pouvez le voir ci-dessous, la balise source GBP 300 est affectée et dans le sens de la sortie, et 300 est également la balise de groupe de destination GBP.

set firewall family ethernet-switching filter assign_tag term tag300 from interface ge-0/0/30.0 set firewall family ethernet-switching filter assign_tag term tag300 then gbp-src-tag 300

Notez que vous devez configurer le filtre de pare-feu GBP sur le commutateur de sortie, car il n’y a aucun moyen pour le commutateur d’entrée de savoir quelles balises de groupe sont utilisées au niveau du commutateur de sortie. En outre, vous devez activer VXLAN-GBP globalement sur le nœud entrant, afin qu’il puisse effectuer la recherche sur les correspondances et ajouter SGT dans l’en-tête VXLAN, ainsi que sur le nœud de sortie. Faites-le avec la commande de configuration illustrée ici :

set chassis forwarding-options vxlan-gbp-profile

Avant de créer des règles, il peut être utile d’organiser votre schéma en créant un tableau pour tous vos points de terminaison (utilisateurs et appareils) et la valeur SGT attribuée. Ici, nous montrons l’un de ces tableaux, dont les valeurs seront ensuite appliquées dans une matrice, qui peut être utilisée pour simplifier davantage la logique et clarifier vos règles.

| Terminaison |

Valeur SGT attribuée |

|---|---|

| Employé(e) permanent(e) |

100 |

| Entrepreneur (CON) |

200 |

| Personnel de sécurité (SS) |

300 |

| Caméra de sécurité (CAM) |

400 |

| Serveur d’ingénierie (ES) |

500 |

La relation entre le serveur RADIUS et les SGT, les en-têtes de paquets EX4400 et VXLAN, et un filtre de pare-feu central pour gérer la stratégie d’accès, est telle qu’une matrice devient un moyen pratique d’organiser les valeurs. Le tableau suivant répertorie les rôles d’utilisateur dans la première colonne et les types d’appareils dans la première ligne pour créer une matrice d’accès. Un SGT est attribué à chaque rôle d’utilisateur et à chaque type d’équipement, et la configuration RADIUS a été mise à jour avec ces informations.

Cet exemple utilise trois types d’employés : les employés permanents (PE), les sous-traitants (CON) et le personnel de sécurité (SS). Il utilise également deux types de ressources, Eng Server (ES) et Security Camera (CAM). Nous utilisons Y pour indiquer que l’accès est autorisé et N pour indiquer que l’accès est bloqué. Le tableau constitue une ressource utile lors de la création des différentes règles de pare-feu dans la stratégie et rend le mappage d’accès simple et clair.

| ES (SGT 500) | CAM (SGT 400) | PE (SGT 100) | CON (SGT 200) | SS (SGT 300) | |

|---|---|---|---|---|---|

| PE (SGT 100) | Y | ¡n | Y | Y | ¡n |

| CONTRE (SGT 200) | ¡n | ¡n | Y | ¡n | ¡n |

| SS (SGT 300) | ¡n | Y | ¡n | ¡n | Y |

Topologie

Par souci de simplicité, toute la configuration de cet exemple est effectuée sur un seul commutateur Juniper EX4400 series exécutant Junos OS version 21.1R1. Le commutateur est connecté à un serveur RADIUS pour AAA. Dans cet exemple, ce commutateur fonctionne comme un commutateur de sortie. Rappelons que pour les SGT, vous devez définir le pare-feu sur le commutateur de sortie, alors que vous le feriez généralement sur la passerelle VXLAN entrante pour la couche d’accès.

EX4400

EX4400

Exigences

VXLAN-GBP est pris en charge dans Junos OS version 21.1R1 sur les commutateurs suivants : EX4400-24P, EX4400-24T, EX4400-48F, EX4400-48P et EX4400-48T. Prenons l’exemple d’un commutateur EX4400.

À partir de la version 21.4R1 de Junos, VXLAN-GBP est également pris en charge sur les commutateurs suivants : QFX5120-32C, QFX5120-48T, QFX5120-48Y, QFX5120-48YM, EX4650 et EX4650-48Y-VC.

Configuration

Nous pouvons résumer la séquence d’événements sous-jacente à la segmentation basée sur VXLAN-GBP, exposée dans les paragraphes ci-dessus, comme suit :

- Les utilisateurs se connectent au réseau et sont authentifiés par le serveur RADIUS (sur lequel les SGT sont configurés pour tous les points de terminaison).

- À l’aide de filtres de pare-feu, l’EX4400 sélectionne le trafic en fonction de l’authentification 802.1X ou de l’adresse MAC, puis attribue une balise de groupe aux trames correspondantes. (Pour les clients authentifiés DOT1X, la configuration du pare-feu statique n’est pas nécessaire). La mécanique de cette opération est effectuée à l’aide d’un pare-feu, comme illustré ici :

set firewall family ethernet-switching filter name term name from source-mac-address MAC-Addr

set firewall family ethernet-switching filter name term name then gbp-src-tag PE-GRP

- Le trafic balisé passant par l’EX4400 est évalué sur la base des valeurs SGT, là encore, en utilisant la mécanique du filtre de pare-feu. Pour ce faire, vous devez d’abord activer

chassis forwarding-options vxlan-gbp-profilesur le commutateur, puis utiliser lesgbp-dst-tagconditions et/ougbp-src-tagmatch pour écrire vos règles de pare-feu et les inclure dans la stratégie de routage sur le commutateur de sortie que vous utilisez pour la microsegmentation GBP.

Configuration d’un commutateur Juniper EX4400 autonome pour VXLAN-GBP

Utilisez les commandes suivantes pour configurer la segmentation VXLAN-GBP dans un environnement sandbox. En règle générale, vous créez les règles de filtrage de pare-feu sur le commutateur qui sert de passerelle VXLAN (de sortie) pour la couche d’accès, mais par souci de simplicité, nous utilisons le même EX4400 autonome pour les règles de filtrage de pare-feu et le serveur RADIUS (EAP, ici). Les valeurs que nous utilisons dans cet exemple proviennent des tableaux précédents.

Les commandes ci-dessous incluent des variables telles que les noms de profil et les adresses IP, qui doivent être adaptées pour avoir un sens pour votre environnement de test.

- Configurez le serveur RADIUS :

set groups dot1xgbp access radius-server 10.204.96.102 port 1812 set groups dot1xgbp access radius-server 10.204.96.102 secret “secret key" set groups dot1xgbp access profile radius_profile_dev12 authentication-order radius set groups dot1xgbp access profile radius_profile_dev12 radius authentication-server 10.204.96.102 set groups dot1xgbp access profile radius_profile_dev12 radius accounting-server 10.204.96.102 set groups dot1xgbp access profile radius_profile_dev12 accounting order radius

- Configurez les ports physiques pour prendre en charge l’authentification RADIUS :

set groups dot1xgbp protocols dot1x authenticator authentication-profile-name radius_profile_dev12 set groups dot1xgbp protocols dot1x authenticator interface xe-0/0/46.0 supplicant multiple set groups dot1xgbp protocols dot1x authenticator interface xe-0/0/46.0 mac-radius

- Configurez les balises SGT sur le serveur RADIUS :

Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 100" Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 200" SecurityStaff01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 300" SecurityCam01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 400" EngServer01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 500"

- Activez VXLAN-GBP sur le commutateur :

set chassis forwarding-options vxlan-gbp-profile

- Créez des règles de filtre de pare-feu qui tirent parti des SGT (à l’aide des valeurs organisées dans la matrice) :

set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-pe from gbp-src-tag 100 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-pe from gbp-dst-tag 100 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-pe then accept set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-pe then count PE-PE set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-es from gbp-src-tag 100 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-es then accept set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-es then count PE-ES set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-cam from gbp-src-tag 100 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-cam then discard set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-cam then count PE-CAM set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-cam from gbp-src-tag 200 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-cam then discard set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-cam then count CON-CAM set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-es from gbp-src-tag 200 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-es then discard set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-es then count CON-ES set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-cam from gbp-src-tag 300 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-cam then accept set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-cam then count SS-CAM set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-es from gbp-src-tag 300 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-es then discard set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-es then count SS-ES set apply-groups gbp-policy

- Exécutez une vérification de validation dans Junos pour vérifier que les commandes et les variables que vous avez utilisées sont valides. Lorsque vous êtes satisfait de votre configuration, validez la configuration candidate pour l’activer sur l’appareil. Ces commandes sont présentées ci-dessous. Vous pouvez également vérifier votre configuration en

run show configurationtapant .commit check configuration check succeeds commit commit complete