Datenstromverwaltung in Geräten der SRX-Serie mithilfe einer VRF-Routing-Instanz

Virtuelle Routing- und Weiterleitungsinstanzen in SD-WAN-Bereitstellungen

Virtuelle Routing- und Weiterleitungsinstanzen (VRF) sind erforderlich, um die Routen der einzelnen Mandanten von der Route anderer Mandanten und vom anderen Netzwerkverkehr zu trennen. Firewalls der SRX-Serie verwenden VRF-Instanzen zur Segmentierung von Netzwerken für erhöhte Sicherheit und verbesserte Verwaltbarkeit in SD-WAN-Bereitstellungen. Sie können z. B. unterschiedliche Routingdomänen erstellen, die als Mandanten bezeichnet werden, um große Unternehmensnetzwerke zu segmentieren und den Datenverkehr zu segmentieren, um mehrere Kundennetzwerke zu unterstützen. Jeder Mandant verfügt über eine eigene Routing-Tabelle, die die Unterstützung für überlappende IP-Subnetze ermöglicht. VRF kann verwendet werden, um Routen zu verwalten und Datenverkehr basierend auf unabhängigen Weiterleitungstabellen in VRF für einen bestimmten Mandanten weiterzuleiten.

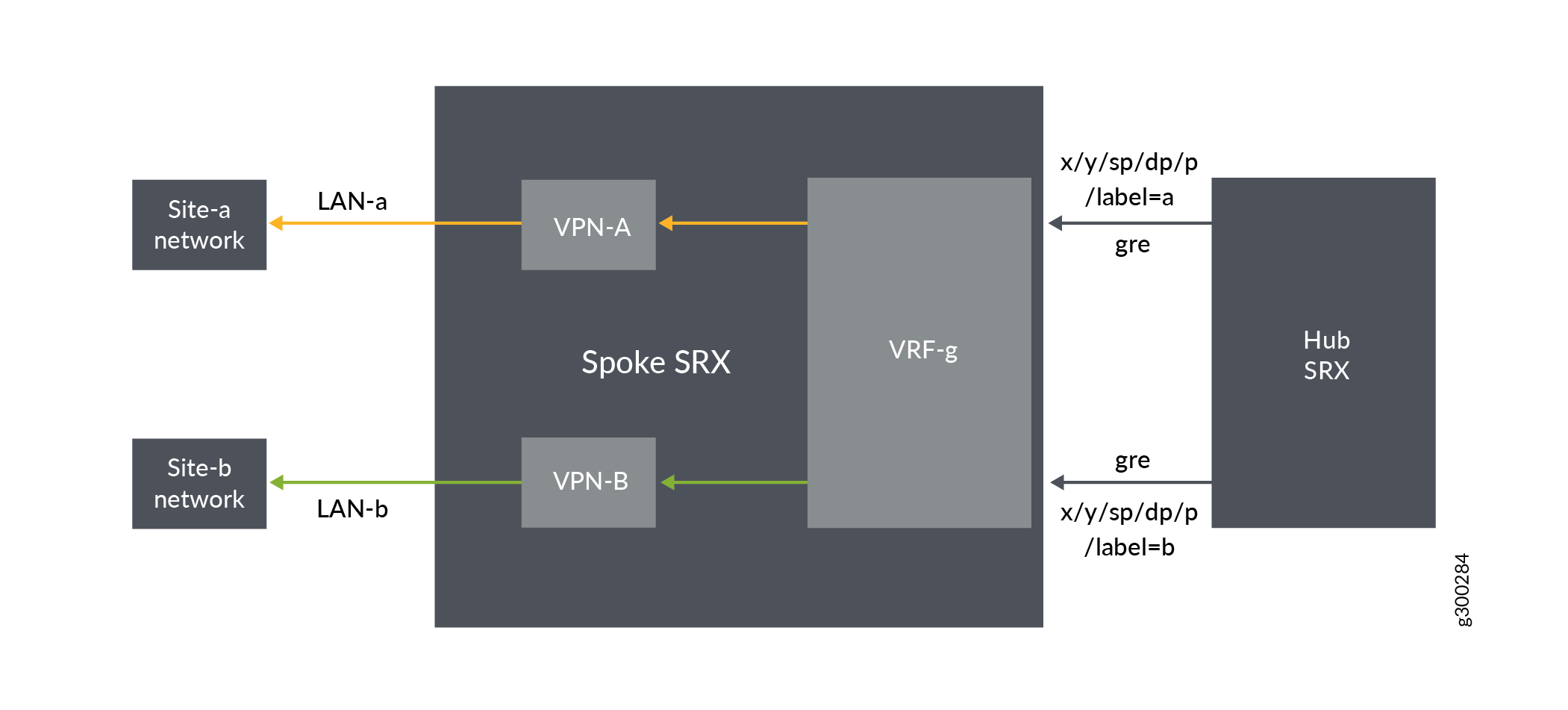

In einer SD-WAN-Bereitstellung kann ein Provider-Edge-Router (PE) sowohl ein Hub-Gerät als auch ein Spoke-Gerät sein, das MPLS-Datenverkehr empfängt und weiterleitet. Ein Kunden-Edge-Router (CE) ist eine Firewall der SRX-Serie, die mit einem PE-Router interagiert, um VPN-Datenverkehr mithilfe von VRF-Routing-Instanzen zu übertragen. Die VRF-Instanzen leiten jeden Kunden-VPN-Datenverkehr weiter, und jede VRF-Instanz enthält eine Bezeichnung, die den gesamten Kundendatenverkehr darstellt, der durch diese VRF fließt.

Verschiedene Standorte, die eine Verbindung zu einer Spoke-seitigen Firewall der SRX-Serie herstellen, können demselben Mandanten oder derselben VRF-Routing-Instanz angehören. Diese Websites senden den IP-Datenverkehr, der entweder das öffentliche Internet oder Remotemandantenstandorte erreichen soll.

Wenn der Datenverkehr die Spoke-seitige Firewall der SRX-Serie erreicht, identifiziert das Gerät die VRF-Instanz anhand der LAN-Schnittstellen, die mit diesen Standorten verbunden sind. Nach der Sicherheitsverarbeitung für diesen Datenverkehr findet der Datenverkehr eine Route zum Ziel in dieser VRF-Routingtabelle. Wenn das Ziel MPLS über Next-Hop-basierte generische Routingkapselung (GRE) ist, fügt die Firewall der SRX-Serie ein entsprechendes MPLS-Label hinzu und leitet das Paket an das hubseitige Gerät weiter.

Auf dem Hub-seitigen Gerät ordnet die Firewall der SRX-Serie nach dem Empfang von MPLS über GRE-getunnelten Datenverkehr das MPLS-Label zu, um die entsprechende VRF-Routing-Instanz zu identifizieren. Nachdem die Sicherheitsverarbeitung des Datenverkehrs abgeschlossen ist, erkennt das Gerät, ob sich das Ziel im öffentlichen Internet befindet oder über den MPLS-Next-Hop erreichbar ist.

Wenn es sich bei dem Ziel um das öffentliche Internet handelt, konvertiert Network Address Translation (NAT) die private VRF-IP-Adresse in eine öffentliche IP-Adresse und stellt die Sitzung her. Wenn es sich bei dem Ziel um einen MPLS-Next-Hop-Typ handelt, wird die entsprechende MPLS-Bezeichnung hinzugefügt, und das Paket wird mithilfe eines GRE-Overlay-Tunnels an den Remote-Spoke weitergeleitet.

Auf der Remote-Spoke-Seite identifiziert das Gerät nach dem Empfang des MPLS-über-GRE-Tunneldatenverkehrs die entsprechende VRF-Routing-Instanz mithilfe der MPLS-Labels. Mithilfe dieser VRF-Routing-Instanz findet die Firewall der SRX-Serie die richtige Ziel-LAN-Schnittstelle in dieser VRF, um das Paket an das Ziel weiterzuleiten.

Datenstromverwaltung mit VRF-Routing-Instanz

Ein Firewall-Flow der SRX-Serie erstellt Sitzungen auf der Grundlage von 5-Tupel-Daten (Quell-IP-Adresse, Ziel-IP-Adresse, Quellportnummer, Zielportnummer und Protokollnummer) zusammen mit Schnittstellentoken der Eingabeschnittstelle und Ausgabeschnittstelle des Datenverkehrs. Beispielsweise verfügen die Routinginstanz VRF-1 und die Routinginstanz VRF-2 über denselben 5-Tupel-Datenverkehr, der über denselben physischen GRE-Tunnel ein- und ausgehen kann. Wenn diese überlappenden IP-Adressen aus demselben Tunnel durch die Firewall der SRX-Serie ein- oder ausgehen, kann der Firewall-Flow der SRX-Serie aufgrund des Konflikts in den Sitzungsinformationen nicht mehrere Sitzungen in der Datenbank installieren. Für die Firewall der SRX-Serie sind zusätzliche Informationen erforderlich, um Sitzungen während der Installation zu unterscheiden.

Ab Junos OS Version 15.1X49-D160 können Firewalls der SRX-Serie VRF-Informationen aus den MPLS-getaggten Paketen im Sitzungsschlüssel verwenden, um Sitzungen zu unterscheiden. Um Sitzungen von verschiedenen VRF-Instanzen zu unterscheiden, verwendet Flow VRF-Identifikationsnummern für den vorhandenen Sitzungsschlüssel, um jede VRF-Instanz zu identifizieren. Dieser Sitzungsschlüssel wird als eines der Übereinstimmungskriterien bei der Sitzungssuche verwendet.

Sie können die folgenden Übereinstimmungskriterien zusammen mit vorhandenen 5-Tupel-Übereinstimmungsbedingungen in einer Sicherheitsrichtlinie verwenden, um Datenverkehr basierend auf einer bestimmten VRF zuzulassen oder zu verweigern:

Quell-VRF: Dies ist die VRF-Routing-Instanz, die der eingehenden Schnittstelle des Pakets zugeordnet ist. Wenn ein eingehendes MPLS-Paket, das ein Label enthält, an einer Firewall der SRX-Serie eintrifft, dekodiert das Gerät das Label und ordnet es der eingehenden Schnittstelle zu.

Ziel-VRF: Dies ist die VRF-Routing-Instanz, die der endgültigen Route zum Ziel zugeordnet ist. Während der ersten Paketverarbeitung für eine neue Sitzung benötigt Flow eine Zielroute für das Routing eines Pakets an das Next-Hop-Gerät oder die Schnittstelle. Flow durchsucht die anfängliche Routing-Tabelle entweder von der eingehenden Schnittstelle oder von einer separaten RTT-Tabelle, bis das endgültige Next-Hop-Gerät oder die letzte Schnittstelle gefunden wird. Sobald der endgültige Routeneintrag gefunden wurde und diese Route auf ein MPLS-Next-Hop-Gerät verweist, wird die Ziel-VRF der Routing-Instanz zugewiesen, in der die endgültige Route gefunden wird.

Virtuelle Routing- und Weiterleitungsgruppen

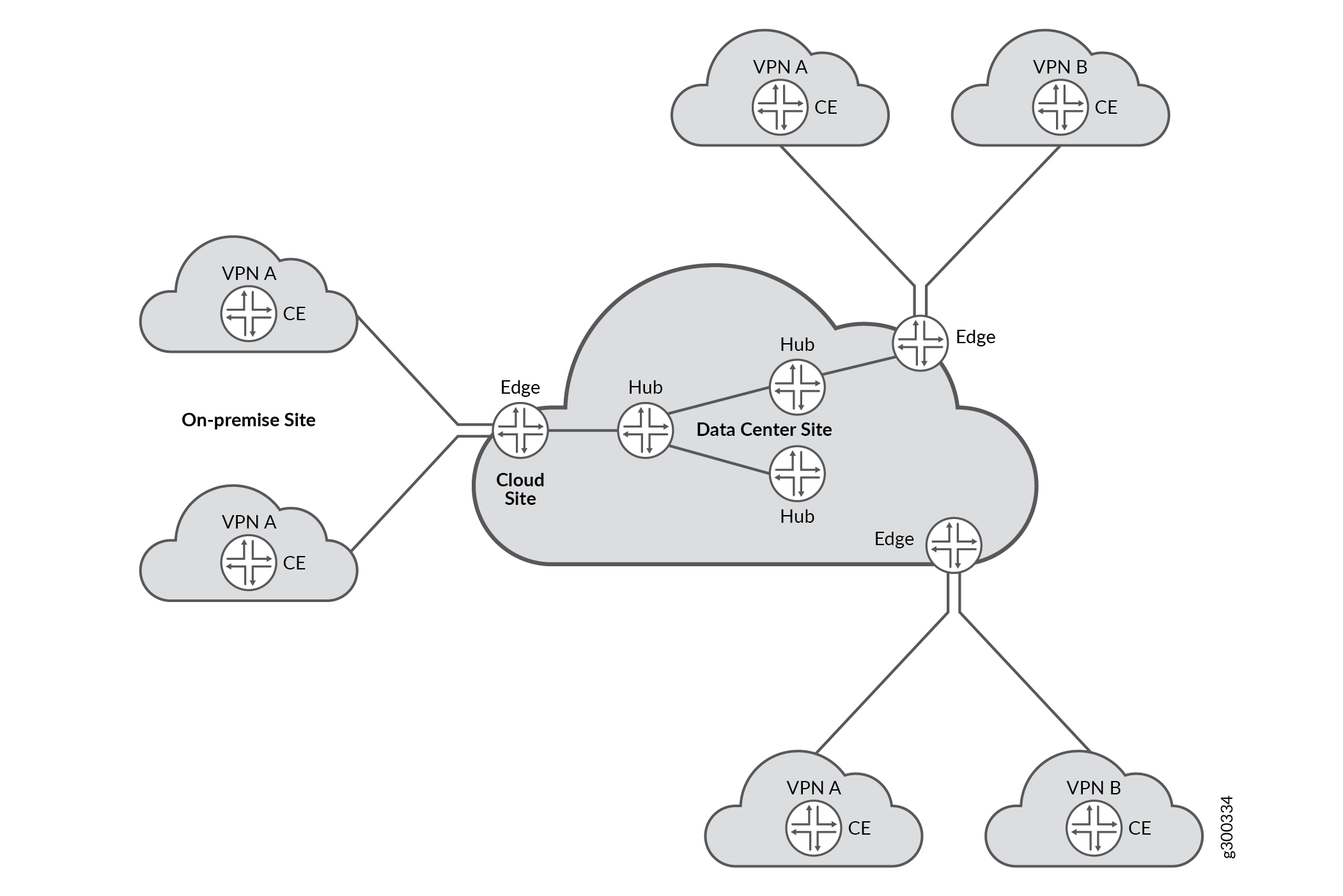

Das SD-WAN-Unternehmensnetzwerk besteht aus mehreren L3VPN-Netzwerken, wie in Abbildung 1 dargestellt.

L3VPN-Netzwerke werden an einem Standort (CPE-Gerät) als eine Gruppe von VRF-Instanzen identifiziert. Die VRF-Instanzen an einem Standort, der zu einem L3VPN-Netzwerk an einem Standort gehört, werden für die auf Anwendungsrichtlinien basierende Weiterleitung verwendet. Die Verarbeitung von SRX-Flow-Sitzungen wurde verbessert, um das Switching des Mid-Stream-Datenverkehrs zwischen diesen VRF-Instanzen basierend auf anwendungsbasierten Steuerungsrichtlinien zu unterstützen. Die VRF-Instanzen, die logisch Teil eines bestimmten L3VPN-Netzwerks sind, können als VRF-Gruppe konfiguriert werden. Vorhandene Firewall- und NAT-Konfigurationsbefehle wurden verbessert, um den Betrieb in der VRF-Gruppe zu unterstützen.

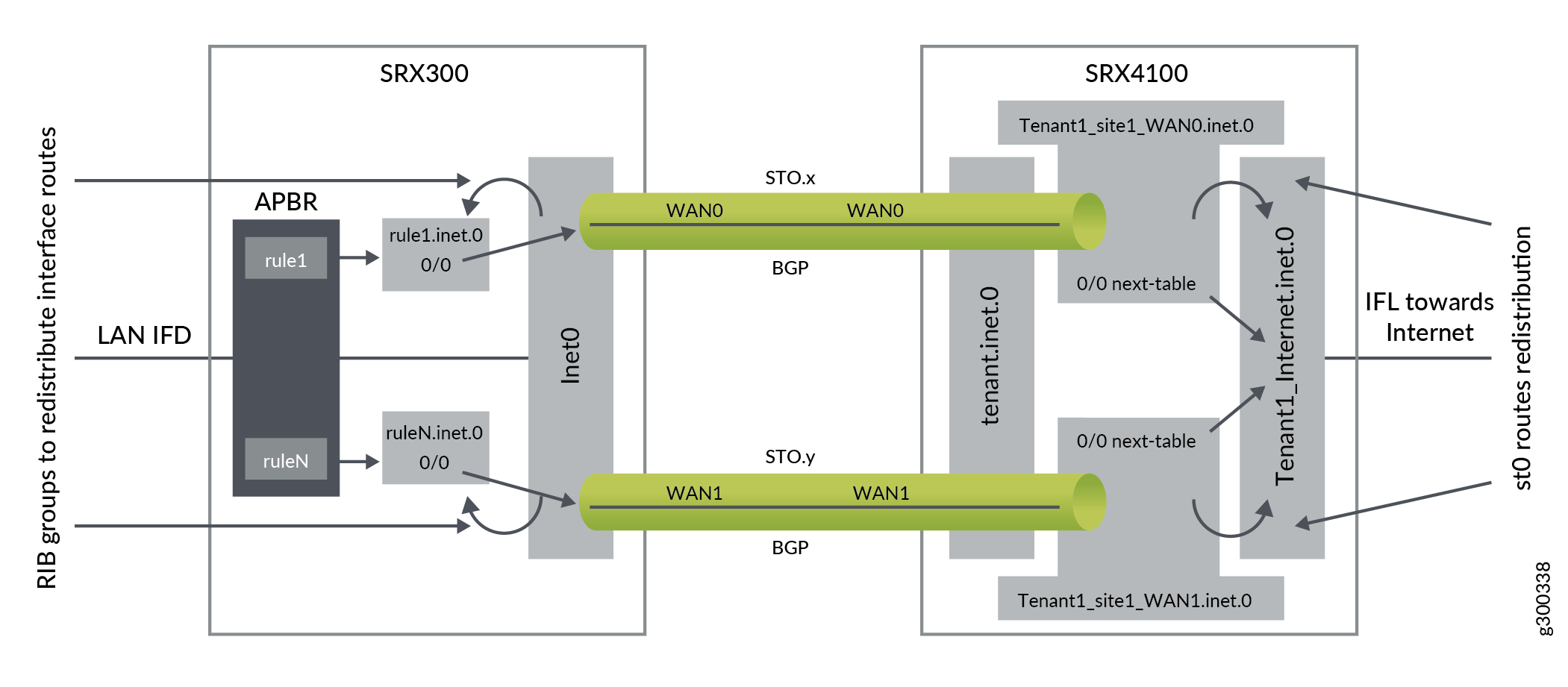

Abbildung 2 beschreibt, wie die Datenverkehrssteuerung innerhalb eines L3VPN über mehrere VRFs hinweg auf der Grundlage von APBR-Richtlinien erfolgt.

Wenn Sie die VRF-Gruppen mithilfe von VRF-Instanzen konfigurieren, wird eine VRF-Gruppen-ID generiert. Diese VRF-Gruppen werden in den folgenden Modulen zur Steuerung von SD-WAN L3VPN verwendet:

Security Policy - Für die Richtlinienkontrolle.

Flow - Zum Durchsuchen von Richtlinien basierend auf VRF-Gruppennamen, zusammen mit Quell- oder Zielzone, Quell- oder Ziel-IP-Adresse und Protokoll. Daher werden Sitzungen mithilfe von VRF-Gruppen als Unterscheidungsmerkmal erstellt.

NAT - Unterstützung von NAT-Regeln, die auf VRF-Gruppennamen basieren.

ALG - Erstellen von ALG-Sitzungen mit VRF-Gruppen als Unterscheidungsmerkmal.

Die Funktionsweise der VRF-Gruppen:

Es ermöglicht einer Sitzung, zwischen zwei MPLS-VRFs zu wechseln.

Wenn die VRF-Instanzen Teil derselben VRF-Gruppe sind, werden die VRF-Instanzen von Sicherheitsfunktionen wie Flow-, Richtlinien-, NAT- oder ALG-Modulen ähnlich behandelt.

Wenn Sie die VRF-Gruppen mithilfe von VRF-Instanzen konfigurieren, wird eine VRF-Gruppen-ID generiert. Diese Gruppen-ID wird in der Sitzung gespeichert, um die VRF-Gruppe einer bestimmten VRF-Instanz zu identifizieren.

- Grundlegendes zu VRF-Gruppen

- Arten von VRF-Gruppen

- VRF-Bewegung

- VRF-Gruppen-ID

- Konfigurieren von VRF-Gruppen

- VRF-Gruppe Betrieb

Grundlegendes zu VRF-Gruppen

Die VRF-Gruppe wird eingeführt, um L3VPN MPLS-basierte Sitzungen im SD-WAN-Netzwerk zu unterstützen. Es wird verwendet, um den MPLS-L3VPN-Datenverkehr in Richtlinien-, Flow-, NAT- und ALG-Modulen zu steuern, wenn es überlappende oder keine überlappenden IP-Netzwerkadressen im MPLS-L3VPN-Netzwerk gibt.

Wenn der Datenverkehr zwischen Nicht-MPLS-L3VPN-Netzwerken übertragen wird, werden keine VRF-Gruppen konfiguriert. Wenn keine VRF-Gruppen konfiguriert sind, ist die VRF-Gruppen-ID Null oder die Richtlinie verwendet die Option any für die VRF-Gruppe.

Der Zweck von VRF-Gruppen ist:

Zur Unterscheidung von L3VPN-Sitzungen zwischen MPLS-L3VPN-Netzwerken.

Richtlinien- und NAT-Kontrolle zwischen MPLS L3VPN-Netzwerken.

Arten von VRF-Gruppen

Es gibt zwei wichtige VRF-Gruppen im L3VPN-Netzwerk:

Quelle-VRF-Gruppe

Gruppe "Ziel-VRF"

Verwenden Sie die folgenden Informationen, um zu verstehen, welche VRF-Instanzen für die Quell-VRF-Gruppe oder die Ziel-VRF-Gruppe gruppiert werden können:

Source-VRF instances– Liste der VRF-Instanzen, die verschiedene MPLS-Pfade zum selben eingehenden Ziel aushandeln.

Destination-VRF instances- Liste der VRF-Instanzen, die die Zielrouten für einen bestimmten L3VPN-Datenverkehr enthalten.

Wenn der Datenverkehr in die entgegengesetzte Richtung initiiert wird, tauschen die VRF-Gruppen die Rollen in Bezug auf die Richtung des Datenverkehrs.

VRF-Bewegung

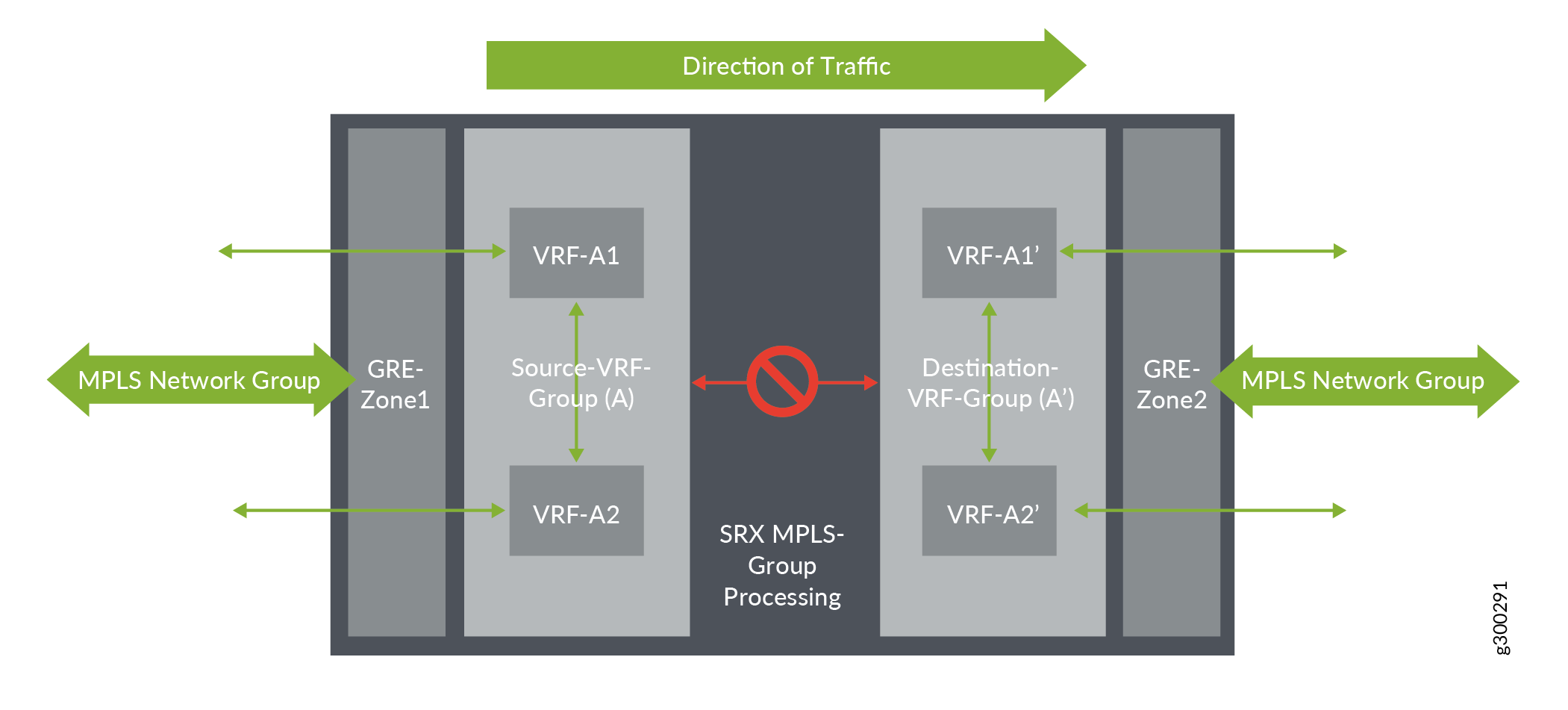

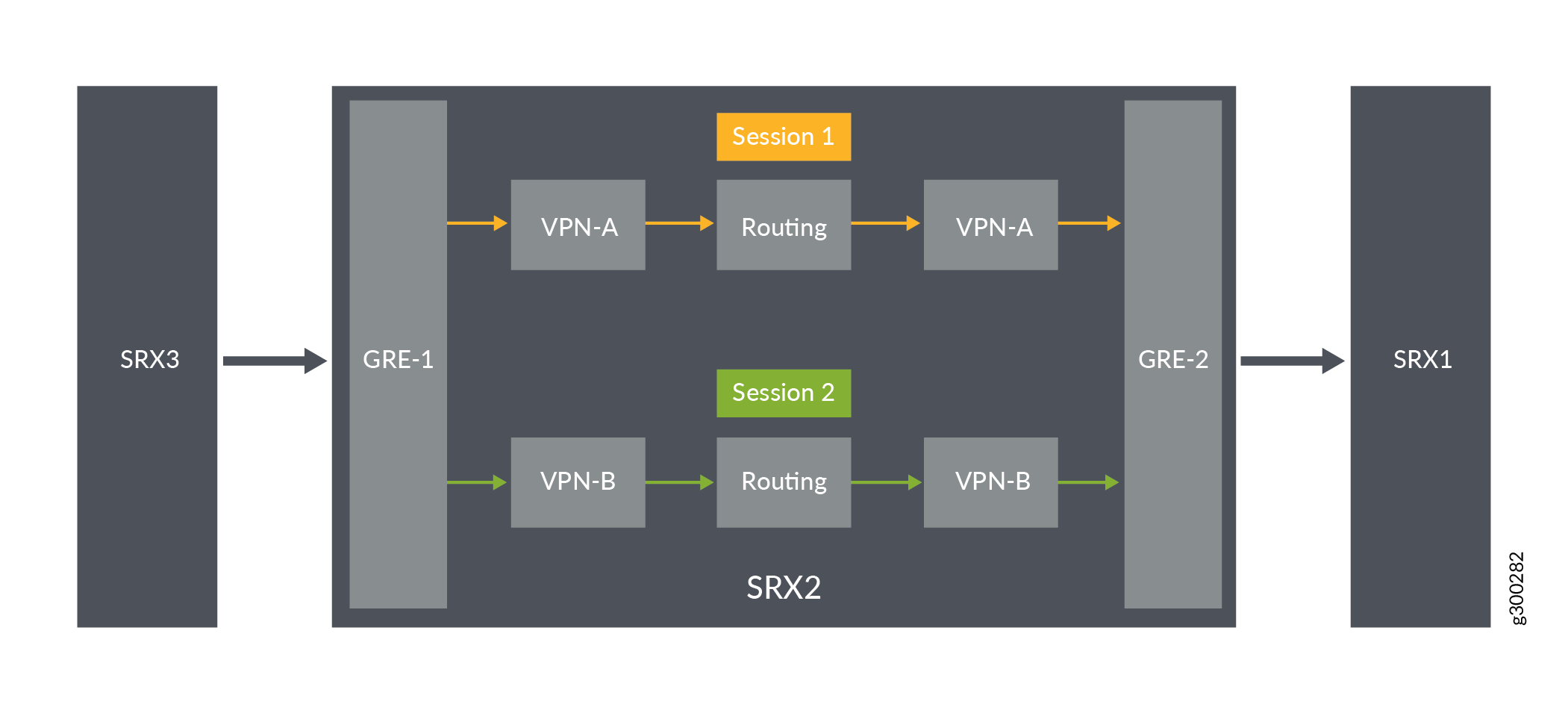

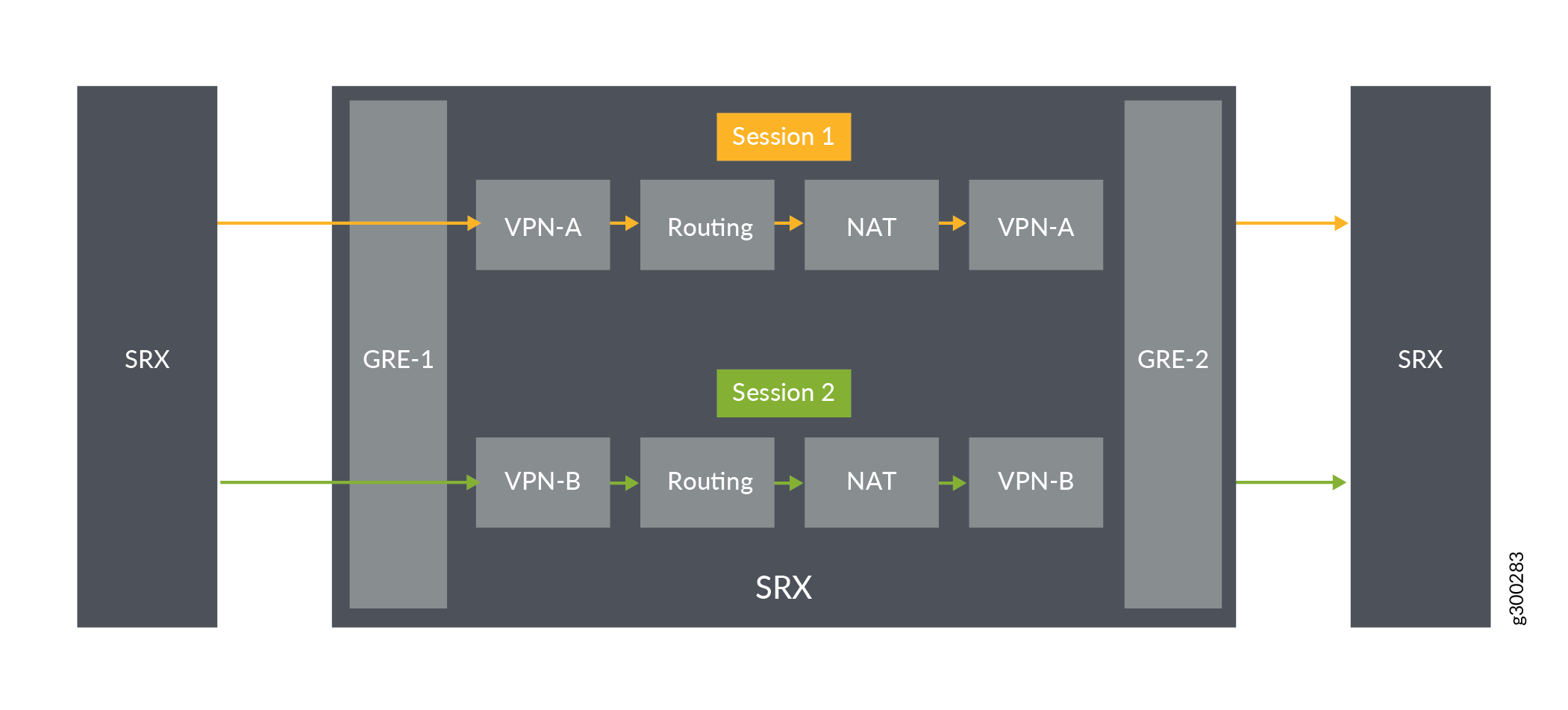

Abbildung 3 zeigt den anfänglichen Datenverkehrsfluss für eine Sitzungseinrichtung von links nach rechts. Der Datenverkehr gelangt in die GRE-Zone1, dann in die Quell-VRF-Gruppe (A) und durchläuft die Ziel-VRF-Gruppe (A'), bevor er die GRE_Zone2 verlässt.

In ähnlicher Weise wird die Richtliniensuche von GRE_Zone1->Source-VRF group(A)->Destination-VRF group->(A’)->GRE_Zone2 und die Flow-Sitzungen werden eingerichtet, wobei die Quell-VRF-Gruppe (A) und die Ziel-VRF-Gruppe (A) als zusätzliche Schlüsselwerte in Sitzungen verwendet werden. Wenn die Flow-Sitzungen mithilfe von VRF-Gruppen durchgeführt werden, kann der Datenverkehr innerhalb der Gruppe von einer VRF zu einer anderen VRF wechseln (umleiten).

VRF-Gruppen-ID

Zum Speichern der VRF-Gruppen-ID wird eine 16-Bit-Zahl in einer Sitzungsschlüsseldatenstruktur verwendet.

Konfigurieren von VRF-Gruppen

Führen Sie die folgenden Schritte aus, um eine VRF-Gruppe zu konfigurieren:

Listen Sie die VRF-Instanzen auf, die gruppiert werden müssen.

Weisen Sie der VRF-Gruppe einen Namen zu.

Wenden Sie die VRF-Instanzen und den VRF-Gruppennamen im CLI-Befehl

set security l3vpn vrf-group group-name vrf vrf1 vrf vrf2an.

Die Quell- und Ziel-VRF-Gruppen werden basierend auf unterschiedlichen Kontexten separat konfiguriert.

Source VRF group—Die Quell-VRF-Gruppe für die Routing-Instance ist dem MPLS-Paket zugeordnet. Wenn das Gerät ein MPLS-Paket empfängt, wird das Paket dekodiert und der LSI-Schnittstelle zugeordnet. Die LSI-Schnittstelle enthält die Routing-Tabelleninformationen, die bei der Identifizierung der VRF-Gruppendetails helfen.

Destination VRF group—Während der Verarbeitung des Pakets auf dem ersten Pfad für eine neue Sitzung sind die Zielrouteninformationen erforderlich, um das Paket an den nächsten Hop oder die nächste Schnittstelle weiterzuleiten. Flow durchsucht die Routing-Tabelle, um die Routeninformationen abzurufen. Wenn die empfangenen Routeninformationen auf MPLS als nächsten Hop verweisen, wird die VRF dieser Route verwendet, um die VRF-Zielgruppe zu identifizieren.

Die Quell- und Ziel-VRF-Gruppen sind in einigen Fällen identisch, wenn Sie es vorziehen, alle zugehörigen VRFs in einem L3VPN-Netzwerk zu steuern.

VRF-Gruppe Betrieb

Wenn eine VRF-Gruppe konfiguriert wird, wird eine Gruppen-ID erstellt, die für verschiedene VRF-Gruppen eindeutig ist. Sie können verschiedene Vorgänge ausführen, z. B. das Hinzufügen, Entfernen oder Ändern einer VRF zu einer VRF-Gruppe.

- Hinzufügen von VRF zu einer VRF-Gruppe

- Entfernen von VRF aus einer VRF-Gruppe

- Ändern der VRF-Gruppe

- Entfernen der VRF-Gruppe

Hinzufügen von VRF zu einer VRF-Gruppe

Wenn eine VRF zu einer VRF-Gruppe hinzugefügt wird, wird der VRF die entsprechende VRF-Gruppen-ID zugewiesen. Beachten Sie beim Hinzufügen einer VRF-Gruppe zu einer VRF-Gruppe Folgendes:

Eine VRF kann nur einer VRF-Gruppe hinzugefügt werden. Er kann nicht Teil mehrerer VRF-Gruppen sein.

In einer VRF-Gruppe können maximal 32 VRFs konfiguriert werden.

Wenn eine VRF hinzugefügt wird, wirkt sich dies auf die vorhandene Sitzung aus, und eine neue Sitzung wird gemäß der Richtlinie erstellt.

Wenn neue Sitzungen erstellt werden, nachdem eine neue VRF zur VRF-Gruppe hinzugefügt wurde, verwenden die Sitzungen die neue VRF-Gruppen-ID der neuen VRF.

Entfernen von VRF aus einer VRF-Gruppe

Wenn eine VRF aus einer VRF-Gruppe entfernt wird, ändert sich die VRF-Gruppen-ID dieser VRF-Gruppe auf Null, aber die VRF ist weiterhin auf dem Gerät verfügbar. Wenn Sie eine VRF aus einer VRF-Gruppe entfernen, wirkt sich dies auf zwei Arten auf die vorhandenen Sitzungen aus:

Impacting existing sessions– Wenn eine VRF aus der VRF-Gruppe entfernt wird, wird die vorhandene Sitzung entfernt, und eine neue Sitzung wird gemäß der Richtlinie erstellt

Match Traffic—Wenn eine VRF aus der VRF-Gruppe entfernt wird, ändert sich die VRF-Gruppen-ID für diese VRF auf Null und stimmt daher nicht mit der Sitzung überein. Das Paket wird verworfen, und eine neue Sitzung wird gemäß der Richtlinie erstellt.

Wenn eine VRF aus der VRF-Gruppe entfernt wird, installiert die neue Sitzung, die mit der betroffenen VRF verarbeitet wird, eine neue VRF-Gruppen-ID. Diese VRF-Gruppen-ID ist Null, oder es wird eine neue Gruppen-ID erstellt, wenn Sie die VRF zu einer neuen VRF-Gruppe hinzufügen

Ändern der VRF-Gruppe

Das Ändern einer VRF-Gruppe umfasst die folgenden Vorgänge:

Changing VRF group name: Wenn Sie den VRF-Gruppennamen ändern, scannt das Richtlinienmodul die vorhandenen Sitzungen, um zu überprüfen, ob der neue VRF-Gruppenname mit den vorhandenen Regeln übereinstimmt.

Adding VRF to VRF group: Wenn eine VRF zu einer VRF-Gruppe hinzugefügt wird, wird der VRF die entsprechende VRF-Gruppen-ID zugewiesen.

Removing VRF from VRF group: Wenn eine VRF aus einer VRF-Gruppe entfernt wird, ändert sich die VRF-Gruppen-ID dieser VRF auf Null und die VRF ist weiterhin auf dem Gerät verfügbar.

Entfernen der VRF-Gruppe

Wenn Sie eine VRF-Gruppe mithilfe der CLI entfernen, werden die vorhandenen Sitzungen einem Sitzungsscan unterzogen, der mit der entfernten VRF-Gruppe übereinstimmt. Wenn die Sitzung mit der entfernten VRF-Gruppe übereinstimmt, wird diese Sitzung vom Gerät entfernt, indem ein ungültiges Timeout festgelegt wird. Für Sitzungen, die nicht mit der entfernten VRP-Gruppen-ID übereinstimmen, sind dies nicht betroffen.

Datenflussverarbeitung mit virtueller Routing- und Weiterleitungsgruppe

- Erste Pfadverarbeitung mit der VRF-Gruppe

- Fast Path Processing mit der VRF-Gruppe

- Beispiel: Konfigurieren einer Sicherheitsrichtlinie, um VRF-basierten Datenverkehr von einem IP-Netzwerk zum MPLS-Netzwerk mithilfe der VRF-Gruppe zuzulassen

- Beispiel: Konfigurieren einer Sicherheitsrichtlinie, um VRF-basierten Datenverkehr vom MPLS-Netzwerk zu einem IP-Netzwerk mithilfe der VRF-Gruppe zuzulassen

- Beispiel: Konfigurieren einer Sicherheitsrichtlinie, um VRF-basierten Datenverkehr vom öffentlichen IP-Netzwerk zum MPLS-Netzwerk mithilfe der VRF-Gruppe zuzulassen

- Beispiel: Konfigurieren einer Sicherheitsrichtlinie, um VRF-basierten Datenverkehr vom MPLS-Netzwerk zum öffentlichen IP-Netzwerk zur Verwendung der VRF-Gruppe zuzulassen

- Beispiel: Konfigurieren einer Sicherheitsrichtlinie, um VRF-basierten Datenverkehr vom MPLS-Netzwerk zum MPLS-Netzwerk ohne NAT mithilfe der VRF-Gruppe zuzulassen

- Beispiel: Konfigurieren einer Sicherheitsrichtlinie, um VRF-basierten Datenverkehr vom MPLS-Netzwerk zum MPLS-Netzwerk mithilfe von NAT und VRF-Gruppe zuzulassen

- Multicast-Unterstützung in SD-WAN-Bereitstellungen

Erste Pfadverarbeitung mit der VRF-Gruppe

Um ein Paket zu verarbeiten, führt die erste Pfadverarbeitung die folgenden Schritte aus:

MPLS Decoder—Wenn der Datenstrom ein MPLS- oder Nicht-MPLS-Paket empfängt, wird das Paket verarbeitet, um die Details des eingehenden Pakets, der Schnittstelle und der Routing-Instanz der eingehenden Schnittstelle abzurufen.

FBF configuration—Wenn Sie FBF-Regeln so konfigurieren, dass die eingehenden Pakete an eine andere Routing-Instanz umgeleitet werden, findet die FBF-Regel die Routing-Instance-Informationen und übergibt die FBF-Routing-Instance-Informationen anstelle der Routing-Instance der eingehenden Paketschnittstelle. Diese FBF-VRF sollte Teil der VRF-Gruppe sein, um das L3VPN-Netzwerk zu steuern.

Initialize Routing-Table—Wenn der Datenstrom das Paket empfängt, wird die anfängliche Routing-Tabelle für das Paket erstellt. Wenn die FBF-Konfiguration mit den Firewall-Filtern übereinstimmt, werden die Routing-Instance-Informationen aus FBF für die Routensuche verwendet. Andernfalls verwendet Flow die eingehenden Routing-Instance-Informationen der Schnittstelle für die Routensuche.

Finding Source VRF group—Wenn das eingehende Paket aus dem MPLS-Netzwerk stammt, wird das Paket der VRF-Instanz der Quell-VRF-Gruppe zugeordnet. Wenn es sich bei dem eingehenden Paket nicht um ein MPLS-Paket handelt, ist die Quell-VRF-Gruppen-ID Null.

Destination NAT using VRF group– Der Datenfluss prüft, ob die Ziel-IP eine NAT-Übersetzung benötigt. Die Ziel-NAT unterstützt zwei Arten von Übereinstimmungskriterien für VRF:

Suche nach NAT-Regeln mithilfe der VRF-Routing-Gruppe.

Ergebnis der NAT-Regel unter Verwendung von VRF-Routing-Instance und NAT-Informationen.

Destination Route—Die Routensuche, die in der anfänglichen Routing-Tabelle durchgeführt wird, wird verwendet, um die ausgehende Schnittstelle und die Ziel-VRF-Informationen zu identifizieren. Diese Informationen werden bei der Richtliniensuche und Sitzungsinstallation verwendet.

Final next-hop—Der erste Schritt bei der Suche nach der Zielroute besteht darin, den nächsten Hop der angegebenen Route zu finden. Mit diesem Next-Hop prüft flow, ob der Next-Hop auf ein MPLS-Netzwerk verweist oder nicht. Wenn sie nicht auf das MPLS-Netzwerk verweist, ist die Ziel-VRF-Gruppe Null.

Destination VRF group— Wenn die Ziel-VRF identifiziert wird, wird die Ziel-VRF-Gruppen-ID initialisiert. Wenn die Ziel-VRF keiner Gruppe zugewiesen ist, wird sie auf Null gesetzt.

First Path Policy Search– Flow führt eine Richtliniensuche durch, um zu prüfen, ob das Paket zugelassen oder abgelehnt werden muss. Flow sammelt die 5-Tupel-Richtlinienschlüsselinformationen und VRF-Informationen, und diese Informationen werden vom Richtliniensuchmodul verwendet, um die entsprechende VRF-Richtlinie zu finden.

Source NAT using VRF group– Die Flow-Sitzung führt die Quell-NAT mithilfe der Quell-VRF-Gruppen-NAT-Regelsuche durch. Source-NAT unterstützt zwei Arten von NAT-Suchkriterien.

Suche nach Quell-NAT-Regeln mithilfe der VRF-Gruppe.

Suche nach statischen NAT-Regeln mithilfe einer VRF-Gruppe oder VRF-Instanz.

Static NAT using VRF group or VRF instance– Statische NAT unterstützt Routing-Group im Regelsatz und Routing-Instance in Regeln mit VRF-Typ.

Wenn statische NAT als Ziel-NAT-Übersetzung für ein bestimmtes IP-Paket übereinstimmt, ist die VRF-Routing-Gruppe eines der Übereinstimmungskriterien und die VRF-Routing-Instanz kann als Ziel-Routing-Tabelle verwendet werden.

Wenn statische NAT als Quell-NAT-Übersetzung für ein bestimmtes IP-Paket übereinstimmt, ist die VRF-Routing-Instanz eines der Übereinstimmungskriterien.

Session Installation using VRF group—Während der Sitzungsinstallation wird die Quell-VRF-Gruppen-ID im vorderen Flügel gespeichert, was anzeigt, dass der Flügel auf das MPLS-Netzwerk zeigt. Die Ziel-VRF-Gruppen-ID, die bei der Routensuche gefunden wird, wird in Reverse-Wing gespeichert, was darauf hinweist, dass der Wing auf das MPLS-Netzwerk zeigt.

Re-routing using VRF group—Sobald die Sitzung mithilfe von VRF-Gruppeninformationen eingerichtet wurde, wird eine erneute Route initiiert, wenn die Schnittstelle ausgefallen ist oder die ursprüngliche Route nicht verfügbar ist. Diese geänderten Routen sollten Teil derselben VRF-Gruppe (Quell-VRF-Gruppe/Ziel-VRF-Gruppe) sein, in der die Sitzung ursprünglich auf beiden Seiten eingerichtet wird. Andernfalls stimmt der Datenverkehr nicht mit der Sitzung überein, und zukünftiger Datenverkehr der Sitzung kann verworfen werden oder neue Sitzungen gemäß der Richtlinie erstellt werden.

Fast Path Processing mit der VRF-Gruppe

Die Fast-Path-Verarbeitung führt die folgenden Schritte aus, um ein Paket zu verarbeiten.

MPLS Decoder—Wenn ein MPLS- oder Nicht-MPLS-Paket empfangen wird, durchläuft das Paket eine MPLS-Verarbeitung. Wenn die Verarbeitung abgeschlossen ist, empfängt der Datenfluss die Details des eingehenden Pakets, der Schnittstelle und der Routing-Instanz der eingehenden Schnittstelle.

FBF configuration—Wenn Sie FBF-Regeln so konfigurieren, dass die eingehenden Pakete an eine andere Routing-Instanz umgeleitet werden, findet die FBF-Regel die Routing-Instance-Informationen und übergibt die FBF-Routing-Instance-Informationen anstelle der Routing-Instance der eingehenden Paketschnittstelle. Diese FBF-VRF sollte Teil der VRF-Gruppe sein, um das L3VPN-Netzwerk zu steuern.

Session look-up using VRF Group-ID—Während des Session-Lookup-Prozesses prüft der Flow, ob die VRF-Gruppen-ID im Sitzungsschlüssel für die Suche übergeben werden soll. Wenn es sich bei der eingehenden Schnittstelle um MPLS handelt, übergibt Flow die VRF-Gruppen-ID-Informationen der zugeordneten VRF-Routing-Instanz zusammen mit anderen Schlüsseltupelinformationen an den Sitzungsschlüssel. Wenn es sich bei der eingehenden Schnittstelle nicht um MPLS handelt, ist die VRF-Gruppen-ID Null.

Session Route change—Wenn sich die Route für eine Sitzung in der Mitte des Datenstroms ändert, prüft der Datenfluss auf die neue VRF, die zu dieser Route gehört. Wenn die neue VRF-Gruppen-ID von der VRF-Gruppen-ID der Sitzung abweicht, wird die Route nicht verarbeitet und die zukünftigen Pakete werden verworfen. Daher sollte die neue Route für das erneute Routing zu einer VRF gehören, die zur VRF-Gruppe der Sitzung gehört.

VRF Group policy change—Wenn die VRF-Gruppensitzungsrichtlinie aufgrund von Richtlinienattributen wie Zone/Schnittstelle/IP/Quell-VRF-Gruppe/Ziel-VRF-Gruppe geändert wird, wird die Richtlinie für dieselbe Sitzung neu abgeglichen, indem das Richtlinien-5-Tupel zusammen mit den Werten der Quell-VRF-Gruppe und der Ziel-VRF-Gruppe angegeben wird, um zu überprüfen, ob die Richtlinie gültig ist oder nicht. Wenn die Richtlinie bei einem erneuten Abgleich nicht mit den Sitzungsinformationen übereinstimmt, wird die Sitzung beendet.

VRF session display—Quell-VRF-Gruppe und Ziel-VRF-Gruppe werden in der Sitzungsausgabeanzeige angezeigt, um unterschiedliche VRF-Gruppen für dasselbe Tupel zu unterscheiden.

High Availability- Hochverfügbarkeit wird ohne Verhaltensänderung unterstützt, wenn zusätzliche VRF-Gruppen-ID-Informationen mit dem HA-Peer-Knoten synchronisiert werden, um verschiedene VRF-Gruppen in der Sitzung zu unterscheiden.

Beispiel: Konfigurieren einer Sicherheitsrichtlinie, um VRF-basierten Datenverkehr von einem IP-Netzwerk zum MPLS-Netzwerk mithilfe der VRF-Gruppe zuzulassen

In diesem Beispiel wird gezeigt, wie eine Sicherheitsrichtlinie so konfiguriert wird, dass Datenverkehr von einem privaten IP-Netzwerk zum MPL-Netzwerk mithilfe der VRF-Gruppe zugelassen wird.

Anforderungen

-

Unterstützte Firewalls der SRX-Serie mit Junos OS Version 15.1X49-D170 oder höher. Dieses Konfigurationsbeispiel wurde für Junos OS Version 15.1X49-D170 getestet.

Überblick

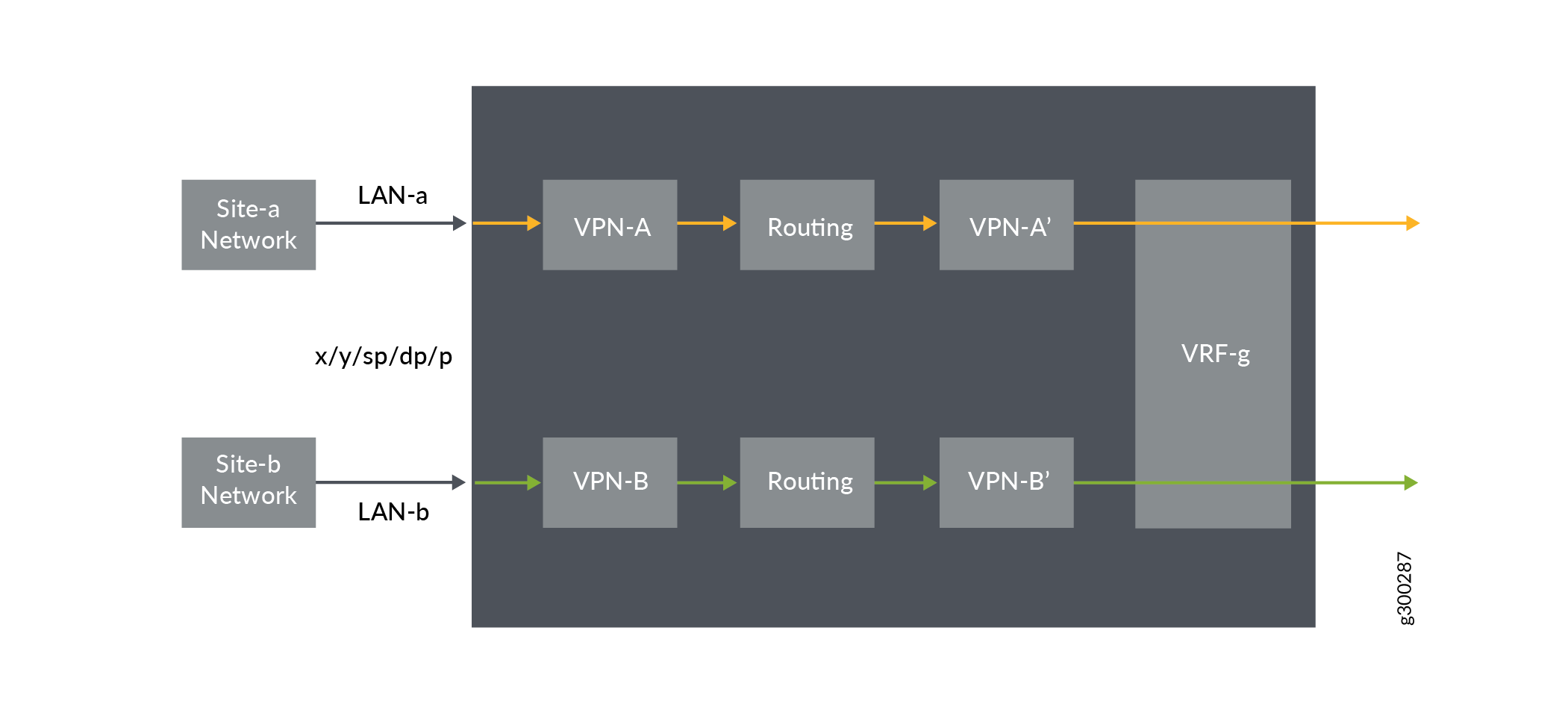

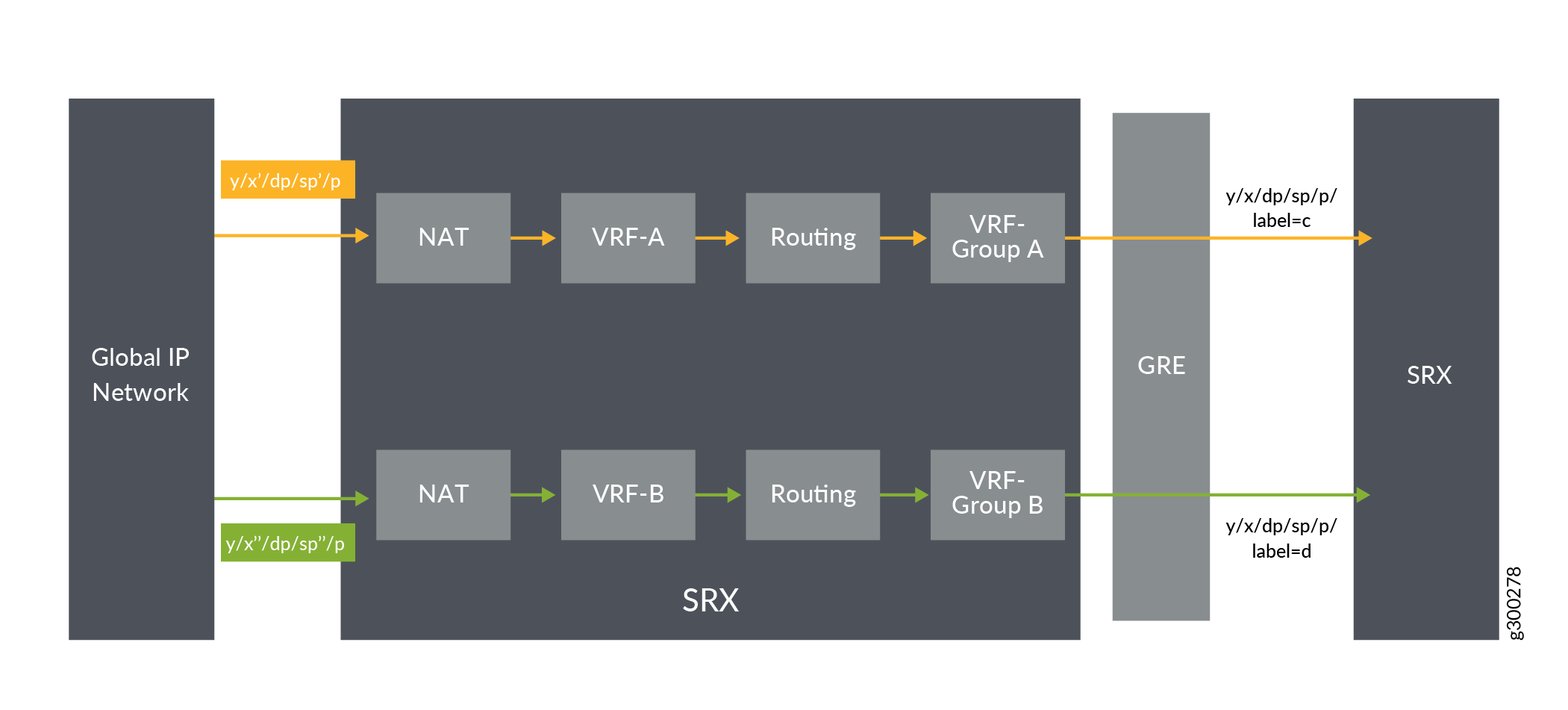

In Junos OS erzwingen Sicherheitsrichtlinien Regeln für den Transitdatenverkehr, d. h. welcher Datenverkehr das Gerät passieren kann und welche Aktionen für den Datenverkehr ausgeführt werden müssen, während er das Gerät passiert. In Abbildung 4 wird eine Firewall der SRX-Serie in einem SD-WAN bereitgestellt, um den Datenverkehr von einem privaten IP-Netzwerk zum MPLS-Netzwerk mithilfe einer VRF-Gruppe zuzulassen.

In diesem Konfigurationsbeispiel wird Folgendes veranschaulicht:

Datenverkehr vom IP-Netzwerk (LAN-a) zur VRF-Gruppe zulassen

Datenverkehr vom IP-Netzwerk (LAN-b) zur VRF-Gruppe zulassen

Konfiguration

Verfahren

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A21 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B21 set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match application any set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy then permit set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match application any set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy then permit

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus imCLI-Benutzerhandbuch.

VRF-Gruppe vpn-A mit den VRF-Instanzen A1 und A2 erstellen

[edit security] user@host# set l3vpn vrf-group vpn-A vrf VRF-A1 user@host# set l3vpn vrf-group vpn-A vrf VRF-A2

Erstellen der VRF-Gruppe vpn-A1 mit den VRF-Instanzen A11 und A21

[edit security] user@host# set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host# set l3vpn vrf-group vpn-A1 vrf VRF-A21

VRF-Gruppe vpn-B mit VRF-Instanzen B1 und B2 erstellen

[edit security] user@host# set l3vpn VRF group vpn-B vrf VRF-B1 user@host# set l3vpn VRF group vpn-B vrf VRF-B2

Erstellen Sie die VRF-Gruppe vpn-B1 mit den VRF-Instanzen B11 und B21

[edit security] user@host# set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host# set l3vpn vrf-group vpn-B1 vrf VRF-B21

Erstellen Sie eine Sicherheitsrichtlinie, um vrf-a-Datenverkehr zuzulassen.

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

Erstellen Sie eine Sicherheitsrichtlinie, um vrf-b-Datenverkehr zuzulassen.

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

Befund

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den show security policies Befehl eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security policies

from-zone LAN-a_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-VRF group vpn-A1;

}

then {

permit;

}

}

from-zone LAN-b_Zone to-zone GRE_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-VRF group vpn-B1;

}

then {

permit;

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Überprüfen der Richtlinienkonfiguration

Zweck

Überprüfen Sie die Informationen zu Sicherheitsrichtlinien.

Aktion

Geben Sie im Betriebsmodus den show security policies Befehl ein, um eine Zusammenfassung aller auf dem Gerät konfigurierten Sicherheitsrichtlinien anzuzeigen.

user@root> show security policies

Default policy: permit-all

From zone: LAN-a_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN vrf-group: vpn-A1

destination L3VPN VRF Group: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: LAN-b_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN vrf-group: vpn-B1

destination L3VPN VRF Group: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Beispiel: Konfigurieren einer Sicherheitsrichtlinie, um VRF-basierten Datenverkehr vom MPLS-Netzwerk zu einem IP-Netzwerk mithilfe der VRF-Gruppe zuzulassen

In diesem Beispiel wird gezeigt, wie eine Sicherheitsrichtlinie so konfiguriert wird, dass Datenverkehr von MPLS zu IP-Netzwerken mithilfe der VRF-Gruppe zugelassen wird.

Anforderungen

-

Unterstützte Firewalls der SRX-Serie mit Junos OS Version 15.1X49-D170 oder höher. Dieses Konfigurationsbeispiel wurde für Junos OS Version 15.1X49-D170 getestet.

-

Konfigurieren Sie die Netzwerkschnittstellen auf dem Gerät. Weitere Informationen finden Sie im Schnittstellen-Benutzerhandbuch für Sicherheitsgeräte.

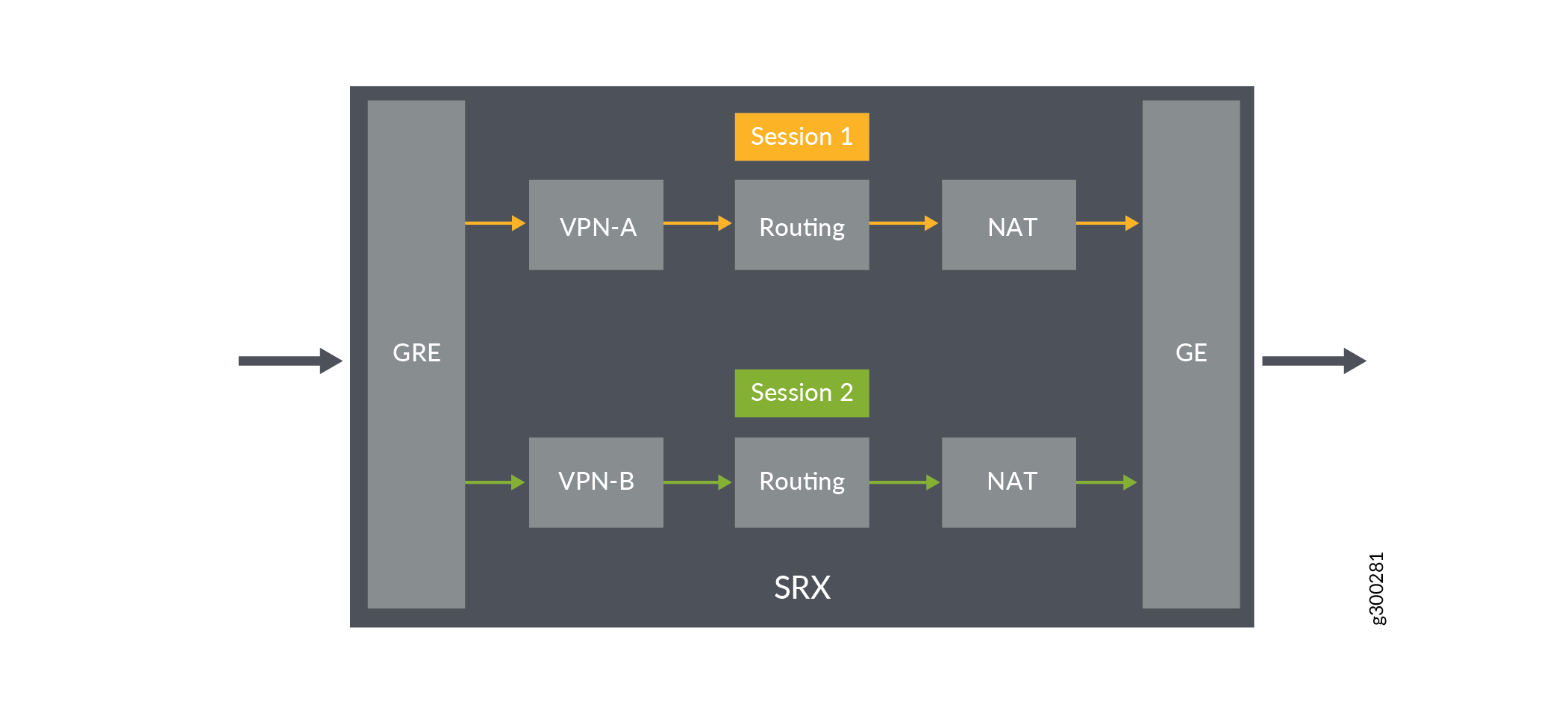

Überblick

In Junos OS erzwingen Sicherheitsrichtlinien Regeln für den Transitdatenverkehr, d. h. welcher Datenverkehr das Gerät passieren kann und welche Aktionen für den Datenverkehr ausgeführt werden müssen, während er das Gerät passiert. In Abbildung 5 wird eine Firewall der SRX-Serie in einem SD-WAN bereitgestellt, um Datenverkehr von einem MPLS-Netzwerk zu einem privaten Netzwerk mithilfe einer VRF-Gruppe zuzulassen.

In diesem Konfigurationsbeispiel wird Folgendes veranschaulicht:

Datenverkehr von GRE MPLS zu LAN-a zulassen

Datenverkehr von GRE MPLS zu LAN-b zulassen

Konfiguration

Verfahren

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match application any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy then permit set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match application any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy then permit

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus imCLI-Benutzerhandbuch.

Erstellen Sie die VRF-Gruppe vpn-A mit den VRF-Instanzen A1 und A2.

[edit security] user@host# set l3vpn vrf-group vpn-A vrf VRF-A1 user@host# set l3vpn vrf-group vpn-A vrf VRF-A2

Erstellen Sie die VRF-Gruppe vpn-B mit den VRF-Instanzen B1 und B2.

[edit security] user@host# set l3vpn vrf-group vpn-B vrf VRF-B1 user@host# set l3vpn vrf-group vpn-B vrf VRF-B2

Erstellen Sie eine Sicherheitsrichtlinie, um VRF-a-Datenverkehr zuzulassen.

[edit security policies from-zone GRE_Zone to-zone LAN-a_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

Erstellen Sie eine Sicherheitsrichtlinie, um VRF-b-Datenverkehr zuzulassen.

[edit security policies from-zone GRE_Zone to-zone LAN-b_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

Befund

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den show security policies Befehl eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security policies

from-zone GRE_Zone to-zone LAN-a_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

from-zone GRE_Zone to-zone LAN-b_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Überprüfen der Richtlinienkonfiguration

Zweck

Überprüfen Sie die Informationen zu Sicherheitsrichtlinien.

Aktion

Geben Sie im Betriebsmodus den show security policies Befehl ein, um eine Zusammenfassung aller auf dem Gerät konfigurierten Sicherheitsrichtlinien anzuzeigen.

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone, To zone: LAN-a_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF-Group: any

destination L3VPN VRF Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE_Zone, To zone: LAN-b_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Beispiel: Konfigurieren einer Sicherheitsrichtlinie, um VRF-basierten Datenverkehr vom öffentlichen IP-Netzwerk zum MPLS-Netzwerk mithilfe der VRF-Gruppe zuzulassen

In diesem Beispiel wird beschrieben, wie die Ziel-NAT-Regel so konfiguriert wird, dass das eingehende öffentliche IP-Netzwerk mithilfe der VRF-Gruppe in ein MPLS-Netzwerk übersetzt wird.

Anforderungen

Erfahren Sie, wie Firewalls der SRX-Serie in einer SD-WAN-Bereitstellung für NAT funktionieren.

Machen Sie sich mit virtuellen Routing- und Weiterleitungsinstanzen vertraut. Weitere Informationen finden Sie unter Virtuelle Routing- und Weiterleitungsinstanzen in SD-WAN-Bereitstellungen.

Überblick

In Abbildung 6 ist eine Firewall der SRX-Serie mit einer Ziel-NAT-Regel konfiguriert, um das eingehende öffentliche IP-Netzwerk in eine VRF-basierte Ziel-Routing-Tabelle und IP zu übersetzen. Die Firewall der SRX-Serie ist mit zwei VRF-Gruppen konfiguriert: vpn-A und vpn-B.

Konfiguration

Verfahren

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat destination pool vrf-a_p routing-instance VRF-a set security nat destination pool vrf-a_p address 192.168.1.200 set security nat destination rule-set rs from interface ge-0/0/1.0 set security nat destination rule-set rs rule vrf-a_r match destination-address 203.0.113.200 set security nat destination rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p set security nat destination pool vrf-b_p routing-instance VRF-b set security nat destination pool vrf-b_p address 192.168.1.201 set security nat destination rule-set rs from interface ge-0/0/1.1 set security nat destination rule-set rs rule vrf-b_r match destination-address 203.0.113.201 set security nat destination rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match application any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy then permit set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match application any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy then permit

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus imCLI-Benutzerhandbuch.

So konfigurieren Sie die Ziel-NAT-Zuordnung für eine einzelne VRF:

Erstellen Sie in Layer-3-VPNs eine VRF-Gruppe vpn-A mit den VRF-Instanzen A1 und A2.

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

Erstellen Sie eine weitere VRF-Gruppe vpn-B mit den VRF-Instanzen B1 und B2.

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

Geben Sie einen Ziel-NAT-IP-Adresspool an.

[edit security nat destination] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

Weisen Sie die Routinginstanz dem Zielpool zu.

[edit security nat destination] user@host# set pool vrf-a_p routing-instance VRF-a user@host# set pool vrf-b_p routing-instance VRF-b

Erstellen Sie einen Ziel-NAT-Regelsatz.

[edit security nat destination] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs from interface ge-0/0/1.0 user@host# set rule-set rs from interface ge-0/0/1.1

Konfigurieren Sie eine Regel, die Pakete abgleicht und die Ziel-IP-Adresse in eine IP-Adresse im Ziel-NAT-IP-Adresspool übersetzt.

[edit security nat destination] user@host# set rule-set rs rule vrf-a_r match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_r match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

Erstellen Sie eine Sicherheitsrichtlinie, um VRF-a-Datenverkehr zuzulassen.

[edit security policies from-zone GE_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

Erstellen Sie eine Sicherheitsrichtlinie, um VRF-b-Datenverkehr zuzulassen.

[edit security policies from-zone GE_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

Befund

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show security nat Befehle und show security policies eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security nat

destination {

pool vrf-a_p {

routing-instance {

VRF-a;

}

address 192.168.1.200/32;

}

pool vrf-b_p {

routing-instance {

VRF-b;

}

address 192.168.1.201/32;

}

rule-set rs {

from interface [ ge-0/0/1.0 ge-0/0/1.1 ];

rule vrf-a_r {

match {

destination-address 203.0.113.200/32;

}

then {

destination-nat {

pool {

vrf-a_p;

}

}

}

}

rule vrf-b_r {

match {

destination-address 203.0.113.201/32;

}

then {

destination-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GE_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Überprüfen der Verwendung von Ziel-NAT-Regeln und Sicherheitsrichtlinien

Zweck

Stellen Sie sicher, dass Datenverkehr vorhanden ist, der mit der Ziel-NAT-Regel übereinstimmt.

Aktion

Geben Sie im Betriebsmodus den show security nat destination rule all Befehl ein. Überprüfen Sie im Feld Übersetzungstreffer, ob Datenverkehr vorhanden ist, der mit der Ziel-NAT-Regel übereinstimmt.

user@host> show security nat destination rule all

Total destination-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Destination NAT rule: vrf-a_r Rule-set: rs

Rule-Id : 1

Rule position : 1

From interface : ge-0/0/1.0

Destination addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Destination NAT rule : vrf-b_r

Rule-set : rs

Rule-Id : 2

Rule position : 2

From interface : ge-0/0/1.1

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Geben Sie im Betriebsmodus den show security policies Befehl ein, um eine Zusammenfassung aller auf dem Gerät konfigurierten Sicherheitsrichtlinien anzuzeigen.

user@root> show security policies

Default policy: permit-all

From zone: GE_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GE_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Beispiel: Konfigurieren einer Sicherheitsrichtlinie, um VRF-basierten Datenverkehr vom MPLS-Netzwerk zum öffentlichen IP-Netzwerk zur Verwendung der VRF-Gruppe zuzulassen

In diesem Beispiel wird beschrieben, wie die Routinggruppe so konfiguriert wird, dass der Netzwerkdatenverkehr pro VRF-Gruppe in den globalen IP-Pool übersetzt wird.

Anforderungen

Erfahren Sie, wie Firewalls der SRX-Serie in einer SD-WAN-Bereitstellung für NAT funktionieren.

Machen Sie sich mit virtuellen Routing- und Weiterleitungsinstanzen vertraut. Weitere Informationen finden Sie unter Virtuelle Routing- und Weiterleitungsinstanzen in SD-WAN-Bereitstellungen.

Überblick

In Abbildung 7 ist eine Firewall der SRX-Serie mit Routing-Gruppe konfiguriert, um VRF-Gruppen-Netzwerkdatenverkehr von MPLS zum globalen IP-Pool zuzulassen. Die Firewall der SRX-Serie ist mit zwei VRF-Gruppen konfiguriert: vpn-A und vpn-B.

Konfiguration

Verfahren

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat source pool vrf-a_p address 203.0.113.200 set security nat source rule-set vrf-a_rs from routing-group vpn-A set security nat source rule-set vrf-a_rs to zone GE_Zone set security nat source rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 set security nat source rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p set security nat source pool vrf-b_p address 203.0.113.201 set security nat source rule-set vrf-b_rs from routing-group vpn-B set security nat source rule-set vrf-b_rs to zone GE_Zone set security nat source rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 set security nat source rule-set vpn-b_rs rule rule2 then source-nat pool vrf-b_p set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match application any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy then permit set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match application any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy then permit

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen hierzu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus imCLI-Benutzerhandbuch.

So konfigurieren Sie die Quell-NAT-Zuordnung für eine einzelne VRF:

Erstellen Sie in Layer-3-VPNs eine VRF-Gruppe vpn-A mit den VRF-Instanzen A1 und A2.

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

Erstellen Sie eine weitere VRF-Gruppe vpn-B mit den VRF-Instanzen B1 und B2.

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

Geben Sie einen Quell-NAT-IP-Adresspool an.

[edit security nat source] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

Erstellen Sie einen Quell-NAT-Regelsatz.

[edit security nat source] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs to zone GE_Zone

Konfigurieren Sie eine Regel, die Pakete abgleicht und den Netzwerkdatenverkehr pro VRF-Gruppe in den globalen IP-Pool übersetzt.

[edit security nat source] user@host# set rule-set rs rule vrf-a_r match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_r match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

Erstellen Sie eine Sicherheitsrichtlinie, um VPN-A-Datenverkehr zuzulassen.

[edit security policies from-zone GRE_Zone to-zone GE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

Erstellen Sie eine Sicherheitsrichtlinie, um VPN-B-Datenverkehr zuzulassen.

[edit security policies from-zone GRE_Zone to-zone GE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

Befund

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show security nat Befehle und show security policies eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security nat

source {

pool vrf-a_p {

address {

203.0.113.200/32;

}

}

pool vrf-b_p {

address {

203.0.113.201/32;

}

}

rule-set vrf-a_rs {

from routing-group vpn-A;

to zone GE_Zone1;

rule rule1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

vrf-a_p;

}

}

}

}

rule-set vrf-b_rs {

from routing-group vpn-B;

to zone GE_Zone;

match {

source-address 192.168.1.201/32;

}

then {

source-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GRE_Zone to-zone GE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Überprüfen der Verwendung von Ziel-NAT-Regeln und Sicherheitsrichtlinien

Zweck

Stellen Sie sicher, dass Datenverkehr vorhanden ist, der mit der Quell-NAT-Regel übereinstimmt.

Aktion

Geben Sie im Betriebsmodus den show security nat source rule all Befehl ein. Überprüfen Sie im Feld Übersetzungstreffer, ob Datenverkehr vorhanden ist, der mit der Quell-NAT-Regel übereinstimmt.

user@host> show security nat source rule all

Total source-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Source NAT rule : vrf-a_r

Rule-set: rs

Rule-Id : 1

Rule position : 1

From routing-group : vpn-A To zone : GE_Zone1

Source addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Source NAT rule : vrf-b_r

Rule-set: rs

Rule-Id : 2

Rule position : 2

From routing-group : vpn-A

To zone : GE_Zone

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Geben Sie im Betriebsmodus den show security policies Befehl ein, um eine Zusammenfassung aller auf dem Gerät konfigurierten Sicherheitsrichtlinien anzuzeigen.

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone, To zone: GE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE_Zone, To zone: GE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Beispiel: Konfigurieren einer Sicherheitsrichtlinie, um VRF-basierten Datenverkehr vom MPLS-Netzwerk zum MPLS-Netzwerk ohne NAT mithilfe der VRF-Gruppe zuzulassen

In diesem Beispiel wird beschrieben, wie die Routinggruppe so konfiguriert wird, dass Datenverkehr zwischen MPLS-Netzwerken ohne Verwendung von NAT zugelassen wird.

Anforderungen

Erfahren Sie, wie Firewalls der SRX-Serie in einer SD-WAN-Bereitstellung für NAT funktionieren.

Machen Sie sich mit virtuellen Routing- und Weiterleitungsinstanzen vertraut. Weitere Informationen finden Sie unter Virtuelle Routing- und Weiterleitungsinstanzen in SD-WAN-Bereitstellungen.

Überblick

In Abbildung 8 ist eine Firewall der SRX-Serie mit einer Routinggruppe konfiguriert, um Datenverkehr zwischen MPLS-Netzwerken ohne Verwendung von NAT zuzulassen. Die Firewall der SRX-Serie ist mit zwei VRF-Gruppen konfiguriert: vpn-A und vpn-B.

Konfiguration

Verfahren

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A12 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B12 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Weitere Informationen zum Navigieren in der CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie die Quell-NAT-Zuordnung für eine einzelne VRF:

Erstellen Sie in Layer-3-VPNs eine VRF-Gruppe vpn-A mit den VRF-Instanzen A1 und A2.

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

Erstellen Sie in Layer-3-VPNs eine VRF-Gruppe vpn-A1 mit den VRF-Instanzen A11 und A12.

[edit security] user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A12

Erstellen Sie eine weitere VRF-Gruppe vpn-B mit den VRF-Instanzen B1 und B2.

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

Erstellen Sie eine weitere VRF-Gruppe vpn-B1 mit den VRF-Instanzen B11 und B12.

[edit security] user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B12

Erstellen Sie eine Sicherheitsrichtlinie, um VPN-A1-Datenverkehr zuzulassen.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

Erstellen Sie eine Sicherheitsrichtlinie, um vpn-B1-Datenverkehr zuzulassen.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

Befund

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie den show security policies Befehl eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A1;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B1;

}

then {

permit;

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Überprüfen von Sicherheitsrichtlinien

Zweck

Überprüfen Sie die Konfigurationsausgabe der Sicherheitsrichtlinien.

Aktion

Geben Sie im Betriebsmodus den show security policies Befehl ein, um eine Zusammenfassung aller auf dem Gerät konfigurierten Sicherheitsrichtlinien anzuzeigen.

user@root> show security policies

Default policy: permit-all

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-A1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Beispiel: Konfigurieren einer Sicherheitsrichtlinie, um VRF-basierten Datenverkehr vom MPLS-Netzwerk zum MPLS-Netzwerk mithilfe von NAT und VRF-Gruppe zuzulassen

In diesem Beispiel wird beschrieben, wie Sie die Routinggruppe konfigurieren und Datenverkehr zwischen MPLS-Netzwerken mithilfe von NAT zulassen.

Anforderungen

Erfahren Sie, wie Firewalls der SRX-Serie in einer SD-WAN-Bereitstellung für NAT funktionieren.

Machen Sie sich mit virtuellen Routing- und Weiterleitungsinstanzen vertraut. Weitere Informationen finden Sie unter Virtuelle Routing- und Weiterleitungsinstanzen in SD-WAN-Bereitstellungen.

Überblick

In Abbildung 9 ist eine Firewall der SRX-Serie als Routinggruppe konfiguriert und lässt Datenverkehr zwischen MPLS-Netzwerken mithilfe von NAT zu. Die Firewall der SRX-Serie ist mit den VRF-Gruppen vpn-A, vpn-A1, vpn-B und vpn-B1 konfiguriert.

Konfiguration

Verfahren

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A12 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B12 set security nat source pool vrf-a_p address 203.0.113.200 set security nat source rule-set vrf-a_rs from routing-group vpn-A set security nat source rule-set vrf-a_rs to routing-group vpn-A1 set security nat source rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 set security nat source rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p set security nat source pool vrf-b_p address 203.0.113.201 set security nat source rule-set vrf-b_rs from routing-group vpn-B set security nat source rule-set vrf-b_rs to routing-group vpn-B1 set security nat source rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 set security nat source rule-set vrf-b_rs rule rule2 then source-nat pool vrf-b_p set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Weitere Informationen zum Navigieren in der CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie die Quell-NAT-Zuordnung für eine einzelne VRF:

Erstellen Sie in Layer-3-VPNs eine VRF-Gruppe vpn-A mit den VRF-Instanzen A1 und A2.

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

Erstellen Sie in Layer-3-VPNs eine VRF-Gruppe vpn-A1 mit den VRF-Instanzen A11 und A12.

[edit security] user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A12

Erstellen Sie eine weitere VRF-Gruppe vpn-B mit den VRF-Instanzen B1 und B2.

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

Erstellen Sie eine weitere VRF-Gruppe vpn-B1 mit den VRF-Instanzen B11 und B12.

[edit security] user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B12

Geben Sie einen Quell-NAT-IP-Adresspool an.

[edit security nat source] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

Erstellen Sie einen Quell-NAT-Regelsatz.

[edit security nat source] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs to routing-group vpn-A1 user@host# set rule-set rs to routing-group vpn-B1

Konfigurieren Sie eine Regel, die Pakete abgleicht und den Netzwerkdatenverkehr pro VRF-Gruppe in den globalen IP-Pool übersetzt.

[edit security nat source] user@host# set rule-set rs rule vrf-a_rs match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_rs then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_rs match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_rs then destination-nat pool vrf-b_p

Erstellen Sie eine Sicherheitsrichtlinie, um VPN-A1-Datenverkehr zuzulassen.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

Erstellen Sie eine Sicherheitsrichtlinie, um vpn-B1-Datenverkehr zuzulassen.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

Befund

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show security nat Befehle und show security policies eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security nat

source {

pool vrf-a_p {

address {

203.0.113.200/32;

}

}

pool vrf-b_p {

address {

203.0.113.201/32;

}

}

rule-set vrf-a_rs {

from routing-group vpn-A;

to routing-group vpn-A1;

rule rule1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

vrf-a_p;

}

}

}

}

rule-set vrf-b_rs {

from routing-group vpn-B;

to routing-group vpn-B1;

match {

source-address 192.168.1.201/32;

}

then {

source-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A1;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B1;

}

then {

permit;

}

}

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit .

Verifizierung

Überprüfen von Sicherheitsrichtlinien

Zweck

Stellen Sie sicher, dass Datenverkehr vorhanden ist, der mit der Quell-NAT-Regel übereinstimmt.

Aktion

Geben Sie im Betriebsmodus den show security nat source rule all Befehl ein. Überprüfen Sie im Feld Übersetzungstreffer, ob Datenverkehr vorhanden ist, der mit der Ziel-NAT-Regel übereinstimmt.

user@host> show security nat source rule all

Total source-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Source NAT rule : vrf-a_r

Rule-set : rs

Rule-Id : 1

Rule position : 1

From routing-group : vpn-A

To zone : GE_Zone1

Source addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Source NAT rule : vrf-b_r

Rule-set : rs

Rule-Id : 2

Rule position : 2

From routing-group : vpn-A

To zone : GE_Zone

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Geben Sie im Betriebsmodus den show security policies Befehl ein, um eine Zusammenfassung aller auf dem Gerät konfigurierten Sicherheitsrichtlinien anzuzeigen.

user@root> show security policies

Default policy: permit-all

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-A1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-B1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Multicast-Unterstützung in SD-WAN-Bereitstellungen

Ab Junos OS Version 21.2R1 haben wir Unterstützung für Multicast-Datenverkehr auf Firewalls der SRX-Serie in Provider Edge (PE) für SD-WAN-Bereitstellungen hinzugefügt. Die Unterstützung für Multicast-Datenverkehr ist verfügbar, wenn das Sicherheitsgerät mit der Weiterleitungsoption betrieben wird, die in der set security forwarding-options family mpls mode Hierarchie als ablaufbasiert festgelegt ist. Siehe Weiterleitungsoptionen (Sicherheit).

Begrenzungen

- Unterstützung für Multicast-Datenverkehr ist nicht verfügbar, wenn das Gerät mit der Weiterleitungsoption ausgeführt wird

packet-based. - Unterstützung für Multicast-Datenverkehr nur für Hub-and-Spoke-Topologie mit IP-over-MPLS-over-GRE und IP-over-MPLS-over-GRE-over-IPsec verfügbar

- Die Unterstützung für Multicast-Datenverkehr führt zu keinen Änderungen oder behebt Einschränkungen im Zusammenhang mit der Multicast-VPN-Datenweiterleitungsfunktionalität (MVPN). Weitere Informationen finden Sie unter Einschränken von Routen, die von einer MVPN-VRF-Instanz angekündigt werden sollen.