Beispiel: Mikro- und Makrosegmentierung mit gruppenbasierter Richtlinie in einem VXLAN

ZUSAMMENFASSUNG VXLAN-GBP

Übersicht

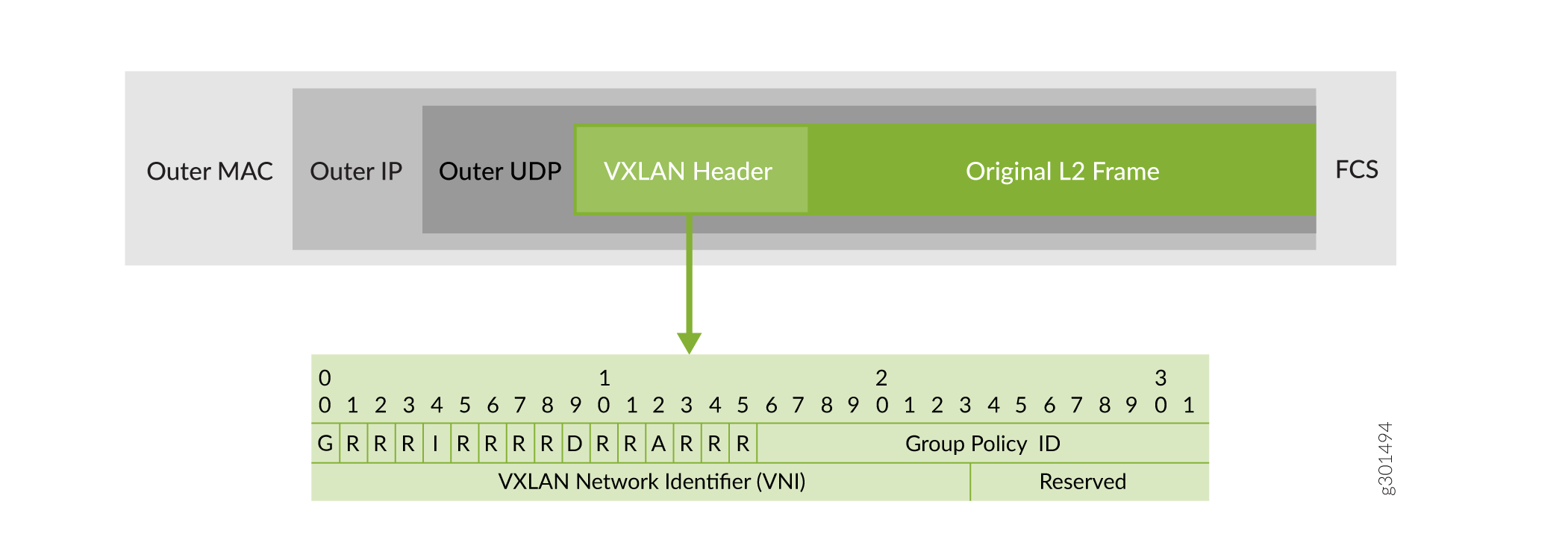

Sie können Mikro- und Makrosegmentierung, z. B. zum Schutz von Daten und Ressourcen, in einer VXLAN-Architektur mithilfe gruppenbasierter Richtlinien (GBP) erreichen. GBP nutzt die zugrunde liegende VXLAN-Technologie, um eine standortunabhängige Endgeräte-Zugriffssteuerung zu ermöglichen. GBP ermöglicht es Ihnen, konsistente Sicherheitsrichtlinien über die Domänen des Unternehmensnetzwerks hinweg zu implementieren. Sie können Ihre Netzwerkkonfiguration durch die Verwendung von GBP vereinfachen und vermeiden so die Notwendigkeit, eine große Anzahl von Firewall-Filtern auf allen Ihren Switches zu konfigurieren. GBP blockiert laterale Bedrohungen, indem es die konsistente Anwendung von Sicherheitsgruppenrichtlinien im gesamten Netzwerk sicherstellt, unabhängig vom Standort der Endpunkte oder Benutzer. VXLAN-GBP nutzt reservierte Felder im VXLAN-Header zur Verwendung als Scalable Group Tag (SGT). Sie können die SGTs als Übereinstimmungsbedingungen in Firewall-Filterregeln verwenden. Die Verwendung eines SGT ist robuster als die Verwendung von Port- oder MAC-Adressen, um ähnliche Ergebnisse zu erzielen. SGTs können statisch zugewiesen werden (indem der Switch pro Port oder pro MAC konfiguriert wird) oder sie können auf dem RADIUS-Server konfiguriert und über 802.1X an den Switch übertragen werden, wenn der Benutzer authentifiziert ist.

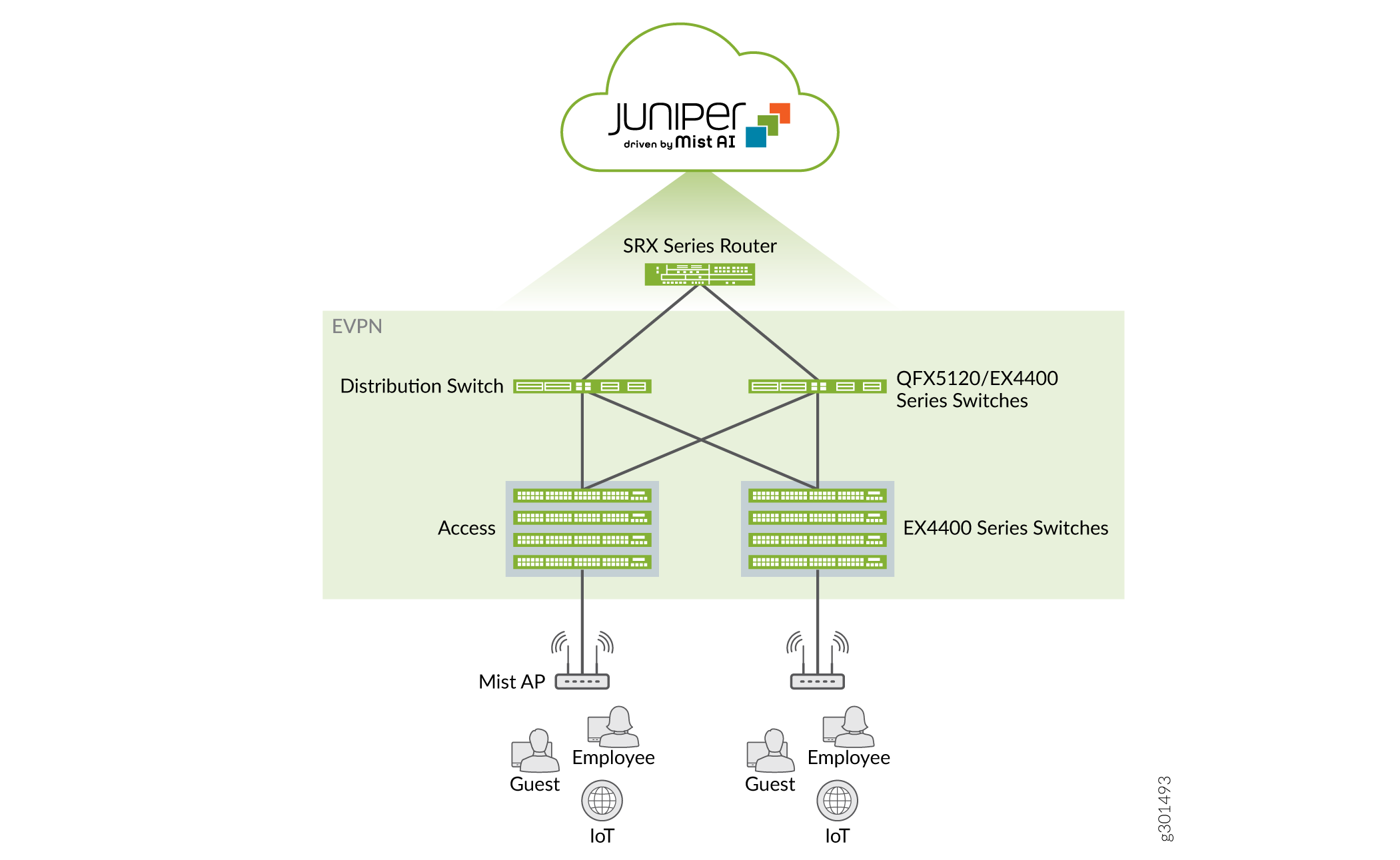

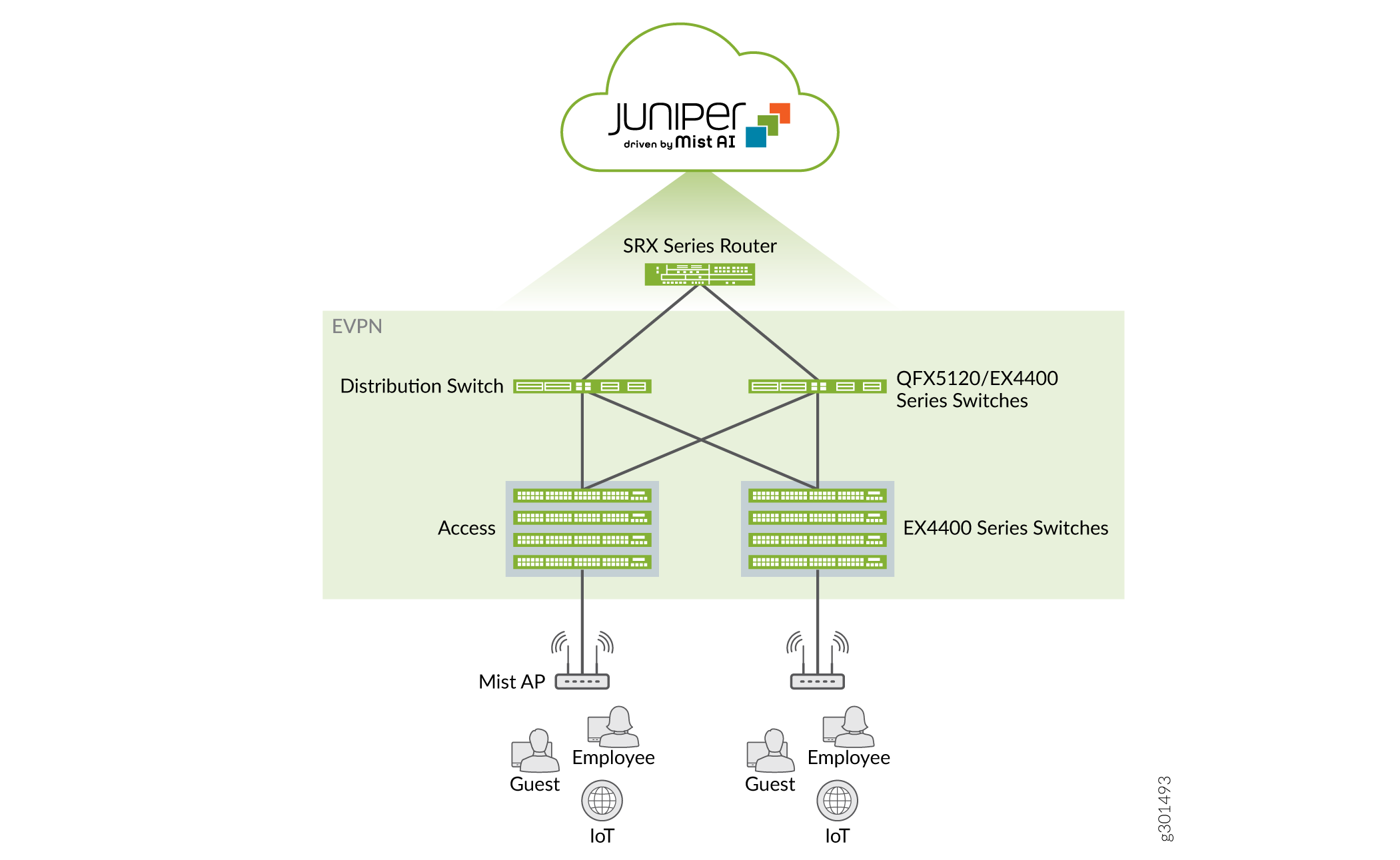

Die durch VXLAN-GBP ermöglichte Segmentierung ist besonders nützlich in Campus-VXLAN-Umgebungen, da sie Ihnen eine praktische Möglichkeit bietet, Netzwerkzugriffsrichtlinien zu erstellen, die unabhängig von der zugrunde liegenden Netzwerktopologie sind. Es vereinfacht die Entwurfs- und Implementierungsphasen der Entwicklung von Sicherheitsrichtlinien für Netzwerkanwendungen und Endgeräte.

Genauere Informationen zum VXLAN-GBP Standard finden Sie in der IEEE RFC, I-D.draft-smith-vxlan-group-policy. Für die Zwecke dieses Beispiels genügt es zu sagen, dass VXLAN-GBP reservierte Felder im VXLAN-Header als skalierbares Gruppen-Tag nutzt, wie in der Abbildung dargestellt.

Tabelle 1 enthält die Details der Switches, die VXLAN-GBP unterstützen, basierend auf den Junos-Versionen ab dem Zeitpunkt, an dem die Unterstützung bereitgestellt wird.

| Junos Release | VXLAN-GBP unterstützte Switches |

|---|---|

| Beginnend mit Junos OS Version 21.1R1 |

EX4400-24P, EX4400-24T, EX4400-48F, EX4400-48P und EX4400-48T |

| Beginnend mit Junos OS Version 21.2R1 |

EX4400-24MP und EX4400-48MP |

| Beginnend mit Junos OS Version 21.4R1 |

|

| Beginnend mit Junos OS Version 22.4R1 |

|

| Beginnend mit Junos OS Version 23.2R1 |

|

Ab Junos OS Version 22.4R1 hat sich die GBP-Konfiguration geändert, wie in Tabelle 2 dargestellt.

| GBP in Junos OS Version 21.1R1 und höher | GBP in Junos OS Version 22.4R1 und höher |

|---|---|

| GBP-Tagging-Anweisungen: set firewall family ethernet-switching filter filter-name term term name from match-conditions set firewall family ethernet-switching filter filter-name term term name then gbp-src-tag/gbp-des-tag tag |

GBP-Tagging-Anweisungen: set firewall family any filter filter-name micro-segmentation set firewall family any filter filter-name term term name from match-conditions set firewall family any filter filter-name term term name then gbp-tag tag

Hinweis:

|

| Unterstützte GBP-Übereinstimmungsbedingungen:

|

Unterstützte GBP-Übereinstimmungsbedingungen:

|

| Durchsetzung von Richtlinien set firewall family ethernet-switching filter filter-name term term name from gbp-dst-tag gbp tag set firewall family ethernet-switching filter filter-name term term name from gbp-src-tag gbp tag set firewall family ethernet-switching filter filter-name term term name then discard

Hinweis:

Die Richtlinienerzwingung wird nur für den Ausgangsendpunkt unterstützt. CLI-Anweisung zum Aktivieren von GBP: set chassis forwarding-options vxlan-gbp-profile |

Durchsetzung von Richtlinien set firewall family any filter filter-name term term name from gbp-dst-tag gbp tag set firewall family any filter filter-name term term name from gbp-src-tag gbp tag set firewall family any filter filter-name term term name then discard

Hinweis:

Der Familienname "any" ersetzte den Familiennamen "ethernet-switching"

Hinweis:

Die Richtlinienerzwingung wird sowohl auf dem Eingangs- als auch auf dem Ausgangsendpunkt unterstützt. Standardmäßig wird die Richtlinienerzwingung auf dem Ausgangsknoten unterstützt.

Junos OS Version 23.2R1 und höher:

|

GBP in Junos OS Version 22.4R1 und höher

Ab Junos OS Version 22.4R1 können Sie die Richtlinienerzwingung am Eingangsendpunkt durchführen und GBP-Tagging für zusätzliche Übereinstimmungsbedingungen durchführen.

Tabelle 3 zeigt die unterstützten GBP-Tagging-Übereinstimmungsbedingungen:

| Beschreibung | der Spielbedingungen |

|---|---|

|

|

IPv4/IPv6-Quell- oder Zieladressen/Präfixlisten abgleichen. |

|

|

Stimmt mit der Quell- oder Ziel-MAC-Adresse überein. |

|

|

Übereinstimmung mit Schnittstellenname.

Hinweis:

Junos OS, Version 23.4R1 und höher, unterstützt mehrere

Hinweis:

Ab Junos OS Version 23.4R1 können Sie diese Übereinstimmungsbedingung auch zusammen mit der |

|

|

VLAN-IDs abgleichen.

Hinweis:

Wird von den EX4100-Switches nicht unterstützt

Hinweis:

Junos OS, Version 23.4R1 und höher, unterstützt die <vlan list> Optionen und <vlan-range> .

Hinweis:

Ab Junos OS Version 23.4R1 können Sie diese Übereinstimmungsbedingung auch zusammen mit der |

Junos OS Version 23.2R1 und höher unterstützt vxlan-gbp-l2-profile und vxlan-gbp-l3-profile. Siehe Tabelle 4.

| Profile | Unterstützte Switches |

|---|---|

vxlan-gbp-profile |

|

vxlan-gbp-l2-profile Und vxlan-gbp-l3-profile |

|

GBP-Richtlinienfilter verwenden GBP-Quell- und/oder GBP-Ziel-Tag als Übereinstimmungen, um Datenverkehr zuzulassen oder zu verwerfen. Ab Junos OS Version 23.2R1 unterstützen die Switches EX4100, EX4400, EX4650, QFX5120-32C und QFX5120-48Y neue L4-Übereinstimmungen für GBP-Richtlinienfilter (IPv4 und IPv6). Anhand dieser Übereinstimmungen können Sie bestimmte Regeln einhalten, die nur den Anwendungsdatenverkehr blockieren (siehe Tabelle 5).

| Richtliniendurchsetzung Übereinstimmungen für MAC- und IP-Pakete mit GBP-Tags | Beschreibung |

|---|---|

ip-version ipv4 destination-port dst_port |

Übereinstimmung mit TCP/UDP-Zielport. |

ip-version ipv4 source-port src_port |

Stimmt mit TCP/UDP-Quellport überein. |

ip-version ipv4 ip-protocol ip-protocol |

Übereinstimmung mit IP-Protokolltyp. |

ip-version ipv4 is-fragment |

Übereinstimmung, wenn es sich bei dem Paket um ein Fragment handelt. |

ip-version ipv4 fragment-flags flags |

Passen Sie die Fragmentflags an (im symbolischen oder Hexadezimalformat). |

ip-version ipv4 ttl value |

Entspricht dem MPLS/IP-TTL-Wert. |

ip-version ipv4 tcp-flags flags |

Übereinstimmung mit den TCP-Flags (in symbolischen oder Hexadezimalformaten) - (nur Ingress). |

ip-version ipv4 tcp-initial |

Stimmt mit dem ursprünglichen Paket einer TCP-Verbindung überein (nur Ingress). |

ip-version ipv4 tcp-established |

Stimmt mit dem Paket einer bestehenden TCP-Verbindung überein. |

ip-version ipv6 destination-port dst_port |

Stimmt mit dem TCP/UDP-Zielport überein. |

ip-version ipv6 source-port src_port |

Stimmt mit dem TCP/UDP-Quellport überein. |

ip-version ipv6 next-header protocol |

Entspricht dem nächsten Headerprotokolltyp. |

ip-version ipv6 tcp-flags flags |

Übereinstimmung mit den TCP-Flags (in symbolischen oder Hexadezimalformaten)Nur Eingang. |

ip-version ipv6 tcp-initial |

Stimmt mit dem ursprünglichen Paket einer TCP-Verbindung überein. |

ip-version ipv6 tcp-established |

Stimmt mit dem Paket einer bestehenden TCP-Verbindung überein. |

Diese L4-Übereinstimmungen werden auf den Switches EX9204, EX9208 und EX9214 nicht unterstützt.

- Zuweisen von SGTs für die 802.1X-GBP-Tag-Zuweisung

- Übersicht über die Richtliniendurchsetzung auf dem Eingangsendpunkt

- Vom Host stammende Pakete

- Topologie

Zuweisen von SGTs für die 802.1X-GBP-Tag-Zuweisung

In diesem Beispiel konfigurieren wir SGTs auf einem RADIUS-Server und verwenden dann die 802.1X-Zugriffssteuerung auf den GBP-fähigen Zugriffs-Switches, um die SGTs zu empfangen, wenn ein passender Endpunkt eine Verbindung zum Switch herstellt. RADIUS-Server werden häufig in Campus-Umgebungen zur Zugriffssteuerung und beispielsweise zur Steuerung der Zuweisung von VLANs eingesetzt.

-

Wenn Sie die 802.1X-Authentifizierung mit dem Single-Secure- oder Multiple-Supplicant-Modus konfigurieren, ist das GBP-Tagging MAC-basiert. Wenn Sie die 802.1X-Authentifizierung mit dem Single-Supplicant-Modus konfigurieren, ist das GBP-Tagging portbasiert.

-

Übereinstimmungen mit IP-Adresse, VLAN-ID und VLAN-ID + Schnittstelle werden von 802.1X nicht unterstützt.

Um die Verwendung von SGTs auf dem RADIUS-Server zu ermöglichen, müssen wir anbieterspezifische Attribute (VSA) nutzen, wie sie vom AAA-Service-Framework unterstützt werden (diese VSAs werden als Teil der standardmäßigen RADIUS-Anforderungsantwortnachricht übertragen und bieten eine integrierte Erweiterung zur Verarbeitung implementierungsspezifischer Informationen wie z. B. unserer SGTs). Die genaue Syntax auf dem RADIUS-Server hängt davon ab, ob das Authentifizierungsschema MAC- oder EAP-basiert ist. Für MAC-basierte Clients sieht die Konfiguration wie folgt aus:

001094001199 Cleartext-Password := "001094001199" Juniper-Switching-Filter = "apply action gbp-tag 100

Bei EAP-basierten Clients wird das SGT zum Zeitpunkt der Authentifizierung vom RADIUS-Server übertragen. Die Konfiguration sieht wie folgt aus:

PermEmp01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 100"

Ab Junos OS Version 23.4R1 wird zusätzlich zu den vorhandenen Juniper-Switching-FilterSwitches auf den Switches EX4400, EX4100, EX4650 und QFX5120 ein neuer VSA namens Juniper-Group-Based-Policy-Id unterstützt.

Sie sollten nicht sowohl die Juniper-Group-Based-Policy-Id VSA als auch die Juniper-Switching-Filter-VSA zusammen für denselben Client verwenden.

Der Client wird nicht authentifiziert, wenn beide VSAs vorhanden sind und unterschiedliche GBP-Tag-Werte enthalten.

Sie können GBP-Tags dynamisch von RADIUS über eine der folgenden VSAs zuweisen:

-

Juniper-Switching-Filterenthält den GBP-Filter und andere Filterübereinstimmungs- und Aktionsbedingungen. -

Der

Juniper-Group-Based-Policy-Idträgt nur das GBP-Etikett.

Der Juniper-Group-Based-Policy-Id VSA für MAC und portbasierte GBP-Tag-Filter sieht wie folgt aus:

PermEmp01 Auth-Type = EAP, Cleartext-Password := "gbp"

Juniper-Group-Based-Policy-Id = “100”

Ab Junos OS Version 23.4R1 und höher wird die GBP-Funktionsunterstützung auch für die folgenden Konfigurationsanweisungen auf den Switches EX4400, EX4100, EX4650 und QFX5120 hinzugefügt:

| CLI |

Beschreibung |

|---|---|

set protocols dot1x authenticator interface [interface-names] server-fail gbp-tag gbp-tag |

Geben Sie das GBP-Tag an, das auf der Schnittstelle angewendet werden soll, wenn auf den Server nicht zugegriffen werden kann. Wenn Sie die Sie können diese Option nur konfigurieren, wenn die |

set protocols dot1x authenticator interface [interface-names] server-reject-vlan gbp-tag gbp-tag |

Geben Sie das GBP-Tag an, das angewendet werden soll, wenn RADIUS die Clientauthentifizierung ablehnt. Wenn Sie die Sie können die |

|

|

Geben Sie das GBP-Tag an, das angewendet werden soll, wenn eine Schnittstelle in ein Gast-VLAN verschoben wird. Wenn der konfiguriert Sie können die Weitere Informationen zu Gast-VLANs finden Sie unter 802.1X-Authentifizierung. |

Sie können den show dot1x interface detail Befehl oder show ethernet-switching table verwenden, um zu überprüfen, welches GBP-Tag von RADIUS empfangen wird.

Hier ist eine Beispielausgabe des show ethernet-switching table Befehls:

> show ethernet-switching table

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC,

B - Blocked MAC)

Ethernet switching table : 2 entries, 2 learned

Routing instance : default-switch

Vlan MAC MAC GBP Logical SVLBNH/ Active

name address flags tag interface VENH Index source

vlan200 00:10:94:00:00:05 D 100 xe-0/2/2.0

vlan200 00:10:94:00:00:06 DR 100 vtep.32769 21.2.0.1

GBP-basierte Filter werden als Klassifikatoren für das GBP-Tagging verwendet. Diese Filter klassifizieren eingehende Streams und weisen ein GBP-Tag zu.

Wie dies funktioniert, können Sie in den folgenden Codebeispielen sehen. GBP-Firewall-Richtlinien werden auf der Grundlage von Quell- und Ziel-GBP-Tags festgelegt.

Ein Quell-Tag ist das 16-Bit-Feld im VXLAN-Header im eingehenden Paket und wird von der Suche nach der Quelladresse (IP/MAC/Port usw.) abgeleitet, während das Ziel-Tag am Ausgangstunnel oder Eingangsendpunkt vom Ziel (IP/MAC/Port usw.) entsprechend der konfigurierten Tag-Zuweisung abgeleitet wird.

Das konfigurierte GBP-Tag ist ein positiver Wert ungleich Null im Bereich (1-65535) für GBT-Tags, die in einem VSA (herstellerspezifisches Attribut) von einem RADIUS-Server angegeben sind.

Nehmen wir an, wir haben diese Konfiguration (siehe unten) sowohl auf dem Eingangs- als auch auf dem Ausgangsendpunkt. Es wird empfohlen, dass Sie im gesamten System die gleiche GBP-Tag-Zuweisungskonfiguration verwenden. Paketen von der Quell-MAC-Adresse 00:01:02:03:04:10:10 wird das Tag 100 und Paketen von der Quell-MAC-Adresse 00:01:02:03:04:20:20 200 zugewiesen.

set firewall family any filter assign_tag micro-segmentation set firewall family any filter assign_tag term tag100 from mac-address 00:01:02:03:04:10:10 set firewall family any filter assign_tag term tag100 then gbp-tag 100 set firewall family any filter assign_tag term tag200 from mac-address 00:01:02:03:04:20:20 set firewall family any filter assign_tag term tag200 then gbp-tag 200

Bei Paketen mit dem GBP-Tag 100 und einer Ziel-MAC-Adresse von 00:01:02:03:04:10:10ist das Zielgruppen-Tag (gbp-dst-tag) 100 und stimmt mit der Laufzeit t10-100überein. Ebenso ist für Pakete mit dem GBP-Tag 100 und einer Ziel-MAC-Adresse von 00:01:02:03:04:20:20das Zielgruppen-Tag 200 und entspricht der Laufzeit t10-200.

set firewall family any filter gbp-policy term t10-100 from gbp-src-tag 100 set firewall family any filter gbp-policy term t10-100 from gbp-dst-tag 100 set firewall family any filter gbp-policy term t10-100 then accept set firewall family any filter gbp-policy term t10-200 from gbp-src-tag 100 set firewall family any filter gbp-policy term t10-200 from gbp-dst-tag 200 set firewall family any filter gbp-policy term t10-200 then discard

Die gleiche Tag-Zuweisung, die für die Zuordnung der Quell-MAC-Adresse zum Quell-Tag verwendet wird, wird auch für die Zuordnung der MAC-Zieladresse zum Ziel-Tag verwendet. Dies gilt auch für portbasierte Zuweisungen.

In Junos OS Version 23.2R1 und höher unterstützen die Switches EX4100, EX4400, EX4650, QFX5120-32C und QFX5120-48Y zusätzliche L4-Übereinstimmungen für GBP-Richtlinienfilter für MAC- und IP-basierte GBP-Filter. Siehe Tabelle 5. Durch die Konfiguration der L4-Filter kann die unterstützte GBP-Skalierung reduziert werden. Diese Übereinstimmungen werden standardmäßig unterstützt, aber auf den Switches der EX4650-Serie, QFX5120-32C und QFX5120-48Y können Sie die set forwarding-options evpn-vxlan gbp tag-only-policy verwenden, um nur GBP-Quell- und Ziel-Tags als Übereinstimmungen in der GBP-Richtlinie zuzulassen.

Sehen wir uns ein weiteres Codebeispiel an, diesmal mit einem GBP-Quelltag von 300 und mit Paketen von IPv4-Adressen 172.16.1.0/24. Wie Sie unten sehen können, ist das GBP-Quell-Tag 300 zugewiesen und in Ausgangsrichtung, und 300 ist auch das GBP-Zielgruppen-Tag.

set firewall family any filter f1 micro-segmentation set firewall family any filter assign_tag term tag300 from ip-version ipv4 172.16.1.0/24 set firewall family any filter assign_tag term tag300 then gbp-tag 300

Ab Junos OS Version 23.4R1 unterstützen die EX4400-, EX4650- und QFX5120-Switches mehrere Einträge in VLAN-, Port- und Port+VLAN-GBP-Filtern desselben Typs in einem Begriff mithilfe der Listen- und Bereichsoptionen, während die EX4100-Switches nur mehrere Einträge in GBP-Filtern des Porttyps unterstützen.

Siehe Beispiele unten:

In diesem Beispiel entspricht es für Pakete mit dem GBP-Tag 300 dem Begriff t1 auf VLAN-ID-Adressen im Bereich von 10 bis 30.

set firewall family any filter f1 micro-segmentation set firewall family any filter f1 term t1 from vlan-id [10-30] set firewall family any filter f1 term t1 then gbp-tag 300

In diesem Beispiel stimmt für Pakete mit dem GBP-Tag 300 der Begriff t1 für eine Liste der Schnittstellen 101 bis 104 überein, wobei 101 bis 104 der zusammenhängende interne Schnittstellenindex ist, der den jeweiligen Schnittstellen zugeordnet ist.

set firewall family any filter f1 micro-segmentation set firewall family any filter f1 term t1 from interface xe-0/0/1 set firewall family any filter f1 term t1 from interface xe-0/0/2 set firewall family any filter f1 term t1 from interface xe-0/0/3 set firewall family any filter f1 term t1 from interface xe-0/0/4 set firewall family any filter f1 term t1 then gbp-tag 300

Die Priorität des GBP-Taggings ist wie folgt, wobei ip-version die höchste Priorität hat:

-

ip-version ipv4<ip address> | <prefix-list> -

ip-version ipv6<ip address> | <prefix-list> -

mac-address<mac address> -

interface<interface_name> VLAN-ID <vlan id> -

vlan-id<vlan id> -

interface<interface_name>

Beachten Sie, dass die Richtlinienerzwingung standardmäßig am Ausgangsendpunkt erfolgt. Wenn Sie die Richtlinienerzwingung auf dem Eingangsblatt durchführen möchten, lesen Sie den folgenden Abschnitt.

Sie können VXLAN-GBP aktivieren, indem Sie eines der drei Profile auswählen, das Ihren Netzwerkanforderungen am besten entspricht. Jedes UFT-Profil ist mit unterschiedlichen Maximalwerten für jeden Adresstyp konfiguriert. Weitere Informationen zur Verwendung dieser Profile finden Sie unter Grundlegendes zu GBP-Profilen . Siehe vxlan-gbp-profile, vxlan-gbp-l2-profile und vxlan-gbp-l3-profile , um die von diesen Profilen unterstützten Skalen anzuzeigen.

set chassis forwarding-options vxlan-gbp-profile

set chassis forwarding-options vxlan-gbp-l2-profile

set chassis forwarding-options vxlan-gbp-l3-profile

Übersicht über die Richtliniendurchsetzung auf dem Eingangsendpunkt

Ab Junos Version 22.4R1 können Sie die Richtlinienerzwingung auch auf dem Eingangsendpunkt durchführen. Durch die Erzwingung des Eingangs wird die Netzwerkbandbreite optimiert. Zur Unterstützung der Richtliniendurchsetzung für den eingehenden Datenverkehr verfügen wir über einen Mechanismus, mit dem MAC- und IP-MAC-basierte Tags mithilfe von Routen vom Typ 2 und Typ 5 über das Netzwerk verteilt werden können. Weitere Informationen finden Sie unter EVPN-Routen Typ 2 und Typ 5 . Auf diese Weise wird die GBP-basierte Zielrichtlinie auf Knoten durchgesetzt, die näher am Eingang für MAC- und IP-basierte GBP-Übereinstimmungen liegen. Die Tag-Propagierung erfolgt immer im Kontext von MAC- und IP-basiertem GBP. Für VLANs, Ports und Port+VLAN-Übereinstimmungen gilt dies nicht.

Wenn die Hostroute mit der Route vom Typ 2 installiert wird, die über das GBP-Tag verfügt, wird das GBP-Tag in der Route vom Typ 5 hinzugefügt. Die GBP-Tag-Weitergabe vom Typ 2 bis Typ 5 wird unterstützt, die Weitergabe von GBP-Tags vom Typ 5 an die Route Typ 2 wird jedoch nicht unterstützt.

Achten Sie bei Multihoming-Topologien darauf, dass die Konfiguration für alle Multihoming-Mitglieder identisch ist.

Sie müssen die folgende Anweisung aktivieren, um die Richtlinienerzwingung auf dem Eingangsknoten auszuführen. Wenn die Eingangserzwingung aktiviert oder deaktiviert wird, wird die Packet Forwarding Engine (PFE) neu gestartet.

set fowarding-options evpn-vxlan gbp ingress-enforcement

Vom Host stammende Pakete

Wenn Pakete von einer integrierten Routing- und Bridging-Schnittstelle (IRB) über einen virtuellen Tunnelendpunkt (VTEP) ausgehen, fügt der Kernel ein Quell-GBP-Tag in den VXLAN-Header ein und sendet das Paket. Der GBP-Tag-Wert der Quelle wird mit der folgenden Anweisung konfiguriert:

set forwarding-options evpn-vxlan host-originated-packets gbp-src-tag gbp-src-tag

Bevor Sie Regeln erstellen, kann es hilfreich sein, Ihr Schema zu organisieren, indem Sie eine Tabelle für alle Ihre Endpunkte (Benutzer und Geräte) und den zugewiesenen SGT-Wert erstellen. Die folgende Tabelle kann verwendet werden, um die Logik weiter zu vereinfachen und Ihre Regeln zu verdeutlichen.

| Endpunkt |

Zugewiesener SGT-Wert |

|---|---|

| Festangestellter Mitarbeiter (PE) |

100 |

| Auftragnehmer (CON) |

200 |

| Sicherheitspersonal (SS) |

300 |

| Sicherheitskamera (CAM) |

400 |

| Engineering Server (ES) |

500 |

Die Beziehung zwischen dem RADIUS-Server und den SGTs, den EX4400- und VXLAN-Paket-Headern und einem zentralen Firewall-Filter zur Verwaltung der Zugriffsrichtlinie ist derart, dass eine Matrix zu einer praktischen Möglichkeit wird, die Werte zu organisieren. In der folgenden Tabelle listen wir die Benutzerrollen in der ersten Spalte und die Gerätetypen in der ersten Zeile auf, um eine Zugriffsmatrix zu erstellen. Jeder Benutzerrolle und jedem Gerätetyp wird eine SGT zugewiesen, und die RADIUS-Konfiguration wurde mit diesen Informationen aktualisiert.

In diesem Beispiel werden drei Arten von Mitarbeitern verwendet: Festangestellte Mitarbeiter (PE), Auftragnehmer (CON) und Sicherheitspersonal (SS). Es werden auch zwei Arten von Ressourcen verwendet, Eng Server (ES) und Überwachungskamera (CAM). Wir verwenden Y , um anzuzeigen, dass der Zugriff zulässig ist, und N , um anzuzeigen, wenn der Zugriff blockiert ist. Die Tabelle dient als nützliche Ressource beim Erstellen der verschiedenen Firewallregeln in der Richtlinie und macht die Zugriffszuordnung einfach und übersichtlich.

| ES (SGT 500) | CAM (SGT 400) | PE (SGT 100) | CON (SGT 200) | SS (SGT 300) | |

|---|---|---|---|---|---|

| PE (SGT 100) | Y | N | Y | Y | N |

| CON (SGT 200) | N | N | Y | N | N |

| SS (SGT 300) | N | Y | N | N | Y |

Topologie

Der Einfachheit halber erfolgt die gesamte Konfiguration in diesem Beispiel auf einem einzelnen Switch der EX4400-Serie von Juniper, auf dem Junos OS Version 22.4.1R1 ausgeführt wird. Der Switch ist mit einem RADIUS-Server für AAA verbunden. Dieser Switch fungiert in diesem Beispiel als Ausgang. Denken Sie daran, dass Sie für SGTs die Firewall auf dem Ausgangs-Switch definieren müssen, während Sie dies normalerweise auf dem eingehenden VXLAN-Gateway für die Zugriffsebene tun würden.

- Anforderungen

- Konfiguration

- Konfigurieren eines eigenständigen Juniper EX4400-Switches für VXLAN-GBP

- Einschränkungen für EX-Switches und QFX-Switches:

Anforderungen

Enhanced GBP wird in Junos OS 22.4R1 auf den folgenden Switches unterstützt: EX4100, EX4400, EX4650, QFX5120-32C und QFX5120-48Y.

Konfiguration

VXLAN-GBP-basierte Segmentierung:

- Benutzer melden sich am Netzwerk an und werden vom RADIUS-Server authentifiziert (auf dem SGTs für alle Endpunkte konfiguriert sind).

- Mithilfe von Firewall-Filtern wählt der EX4400 den Datenverkehr auf der Grundlage der 802.1X-Authentifizierung oder MAC-Adresse aus und weist dann den entsprechenden Frames ein Gruppen-Tag zu. (Für dot1x-authentifizierte Clients ist die statische Firewall-Konfiguration nicht erforderlich.) Die Mechanismen hierfür werden mithilfe der Firewall ausgeführt, wie hier gezeigt:

set firewall family any filter name micro-segmentation set firewall family any filter name term name from source-mac-address MAC-Addr

set firewall family any filter name term name then gbp-tag PE-GRP

- Tagged Datenverkehr, der den EX4400 passiert, wird auf der Grundlage von SGT-Werten ausgewertet, wiederum unter Verwendung der Mechanik des Firewall-Filters.

-

Aktivieren Sie

chassis forwarding-options vxlan-gbp-profilees zuerst auf dem Gerät. - Verwenden Sie die

gbp-dst-tagund/odergbp-src-tagmatch-Bedingungen, um Ihre Firewall-Regeln zu schreiben, und fügen Sie sie in die Routing-Richtlinie auf dem Ausgangs-Switch ein, den Sie für die GBP-Mikrosegmentierung verwenden. Ab Junos OS Version 23.2R1 werden zusätzlich zu den Quell- und Ziel-Tags neue GBP-Richtlinienfilter für IPv4- und IPv6-L4-Übereinstimmungen wie Protokoll, Quellports, Zielports, TCP-Flags und andere Übereinstimmungen unterstützt. Siehe Tabelle 5. -

Wenn Sie möchten, dass die Richtlinienerzwingung am Eingangsendpunkt stattfindet, müssen Sie die

set fowarding-options evpn gbp ingress-enforcementOption aktivieren.

-

Konfigurieren eines eigenständigen Juniper EX4400-Switches für VXLAN-GBP

Verwenden Sie die folgenden Befehle, um die VXLAN-GBP-Segmentierung in einer Sandbox-Umgebung zu konfigurieren. Normalerweise erstellen Sie die Firewall-Filterregeln auf dem Switch, der als (Ausgangs-)VXLAN-Gateway für die Zugriffsebene dient, aber der Einfachheit halber verwenden wir denselben eigenständigen EX4400 sowohl für die Firewall-Filterregeln als auch für den RADIUS-Server (EAP, hier). Die Werte, die wir in diesem Beispiel verwenden, stammen aus den vorherigen Tabellen.

Die folgenden Befehle enthalten Variablen wie Profilnamen und IP-Adressen, die angepasst werden müssen, damit sie für Ihre Testumgebung sinnvoll sind.

- Konfigurieren Sie den RADIUS-Server:

set groups dot1xgbp access radius-server 10.204.96.102 port 1812 set groups dot1xgbp access radius-server 10.204.96.102 secret “secret key" set groups dot1xgbp access profile radius_profile_dev12 authentication-order radius set groups dot1xgbp access profile radius_profile_dev12 radius authentication-server 10.204.96.102 set groups dot1xgbp access profile radius_profile_dev12 radius accounting-server 10.204.96.102 set groups dot1xgbp access profile radius_profile_dev12 accounting order radius

- Konfigurieren Sie die physischen Ports für die Unterstützung der RADIUS-Authentifizierung:

set groups dot1xgbp protocols dot1x authenticator authentication-profile-name radius_profile_dev12 set groups dot1xgbp protocols dot1x authenticator interface xe-0/0/46.0 supplicant multiple set groups dot1xgbp protocols dot1x authenticator interface xe-0/0/46.0 mac-radius

- Richten Sie die SGT-Tags auf dem RADIUS-Server mithilfe des Juniper-Switching-Filters oder der Juniper-Group-Based-Policy-Id ein:

Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 100" Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 200" SecurityStaff01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 300" SecurityCam01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 400" EngServer01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 500"

Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "100" Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "200" SecurityStaff01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "300" SecurityCam01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "400" EngServer01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Group-Based-Policy-Id = "500"

- Aktivieren Sie VXLAN-GBP auf dem Switch:

set chassis forwarding-options vxlan-gbp-profile

- Erstellen Sie Firewall-Filterregeln, die die SGTs nutzen (unter Verwendung von Werten, die in der Matrix organisiert sind):

set groups gbp-policy firewall family any filter gbp-policy term pe-to-pe from gbp-src-tag 100 set groups gbp-policy firewall family any filter gbp-policy term pe-to-pe from gbp-dst-tag 100 set groups gbp-policy firewall family any filter gbp-policy term pe-to-pe then accept set groups gbp-policy firewall family any filter gbp-policy term pe-to-pe then count PE-PE set groups gbp-policy firewall family any filter gbp-policy term pe-to-es from gbp-src-tag 100 set groups gbp-policy firewall family any filter gbp-policy term pe-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family any filter gbp-policy term pe-to-es then accept set groups gbp-policy firewall family any filter gbp-policy term pe-to-es then count PE-ES set groups gbp-policy firewall family any filter gbp-policy term pe-to-cam from gbp-src-tag 100 set groups gbp-policy firewall family any filter gbp-policy term pe-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family any filter gbp-policy term pe-to-cam then discard set groups gbp-policy firewall family any filter gbp-policy term pe-to-cam then count PE-CAM set groups gbp-policy firewall family any filter gbp-policy term con-to-cam from gbp-src-tag 200 set groups gbp-policy firewall family any filter gbp-policy term con-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family any filter gbp-policy term con-to-cam then discard set groups gbp-policy firewall family any filter gbp-policy term con-to-cam then count CON-CAM set groups gbp-policy firewall family any filter gbp-policy term con-to-es from gbp-src-tag 200 set groups gbp-policy firewall family any filter gbp-policy term con-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family any filter gbp-policy term con-to-es then discard set groups gbp-policy firewall family any filter gbp-policy term con-to-es then count CON-ES set groups gbp-policy firewall family any filter gbp-policy term ss-to-cam from gbp-src-tag 300 set groups gbp-policy firewall family any filter gbp-policy term ss-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family any filter gbp-policy term ss-to-cam then accept set groups gbp-policy firewall family any filter gbp-policy term ss-to-cam then count SS-CAM set groups gbp-policy firewall family any filter gbp-policy term ss-to-es from gbp-src-tag 300 set groups gbp-policy firewall family any filter gbp-policy term ss-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family any filter gbp-policy term ss-to-es then discard set groups gbp-policy firewall family any filter gbp-policy term ss-to-es then count SS-ES set apply-groups gbp-policy

- Führen Sie eine Commit-Prüfung in Junos durch, um zu überprüfen, ob die von Ihnen verwendeten Befehle und Variablen gültig sind. Wenn Sie mit Ihrer Konfiguration zufrieden sind, bestätigen Sie die Kandidatenkonfiguration, um sie auf dem Gerät zu aktivieren. Diese Befehle sind unten dargestellt. Sie können Ihre Konfiguration auch überprüfen, indem Sie eingeben.

run show configurationcommit check configuration check succeeds commit commit complete

Einschränkungen für EX-Switches und QFX-Switches:

-

EX9204-, EX9208- und EX9214-Switches: Bei Transitdatenverkehr, der über den EVPN-VXLAN-Tunnel Typ 2 kommt, funktioniert die GBP-Tag-basierte Richtlinienerzwingung bei ausgehendem PE nur dann ordnungsgemäß, wenn das Quell-GBP-Tag, das auf dem Eingangs-PE im VxLAN-Header gestempelt ist, ohne Kompromisse im Underlay-Netzwerk übertragen wird.

-

Über RADIUS/802.1X konfigurierte SGTs werden auf den Switches EX9204, EX9208 und EX9214 nicht unterstützt.

-

Tag-Propagierung und Richtlinienerzwingung auf dem Eingangsendpunkt werden auf den Switches EX9204, EX9208 und EX9214 nicht unterstützt.

-

GBP UFT-Profile werden auf den Switches EX9204, EX9208 und EX9214 nicht unterstützt.

-

Die Anzahl der eindeutigen Tags für die Plattformen EX4400 und QFX5120 ist auf 1K beschränkt.

-

Die

interfaceÜbereinstimmungen undVLANGBP werden auf den EX4100-Switches nicht unterstützt. -

IP-basiertes Multicast-Tagging wird nicht unterstützt.

-

IP-basiertes GBP wird nicht für Layer-2-Switching-Flows und MAC-basiertes GBP nicht für Access-to-Access-Layer-3-Routing-Flows angewendet.

-

IPACL wird nicht unterstützt, wenn Port-basiertes (

interface) GBP konfiguriert ist. -

Die Policer- und Zählaktion wird nur für MAC- und IP-basierte GBP-Richtlinieneinträge unterstützt.

-

VLAN-basiertes GBP wird für logische Schnittstellen im Service Provider-Stil nicht unterstützt.

-

GBP-Tag-Zuweisungsfilter unterstützen die Zähleroption nicht.

-

Unterschiedliche Übereinstimmungskriterien von GBP-Filtern (MAC, PORT & PORT+VLAN) sind nicht Teil desselben Filters.

GBP Junos OS Version 21.1R1 und höher

Zuweisen von SGTs zu einem RADIUS-Server

In diesem Beispiel konfigurieren wir SGTs auf einem RADIUS-Server und verwenden dann die 802.1X-Zugriffssteuerung auf dem EX4400, um sie zu empfangen. RADIUS-Server werden häufig in Campus-Umgebungen zur Zugriffssteuerung und beispielsweise zur Steuerung der Zuweisung von VLANs eingesetzt.

Um die Verwendung von SGTs auf dem RADIUS-Server zu ermöglichen, müssen wir anbieterspezifische Attribute (VSA) nutzen, wie sie vom AAA-Service-Framework unterstützt werden (diese VSA werden als Teil der standardmäßigen RADIUS-Anforderungsantwortnachricht übertragen und bieten eine integrierte Erweiterung zur Verarbeitung implementierungsspezifischer Informationen wie z. B. unserer SGTs). Die genaue Syntax auf dem RADIUS-Server hängt davon ab, ob das Authentifizierungsschema MAC- oder EAP-basiert ist. Für MAC-basierte Clients sieht die Konfiguration wie folgt aus:

001094001199 Cleartext-Password := "001094001199" Juniper-Switching-Filter = "apply action gbp-tag 100"

Bei EAP-basierten Clients wird das SGT zum Zeitpunkt der Authentifizierung vom RADIUS-Server übertragen. Die Konfiguration sieht wie folgt aus:

PermEmp01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 100"

Ab Junos Version 21.1R1 führen EX4400-Switches eine neue Übereinstimmungsbedingung für die Verwendung mit VXLAN-GBP ein, die es der Firewall ermöglicht, die SGT-Tags zu erkennen, die vom RADIUS-Server übergeben und in den VXLAN-Header eingefügt werden.

Wie dies funktioniert, können Sie in den folgenden Codebeispielen sehen. GBP-Firewall-Richtlinien werden auf der Grundlage von Quell- und Ziel-GBP-Tags festgelegt. Ein Quell-Tag ist das 16-Bit-Feld im VXLAN-Header des eingehenden Pakets, während das Ziel-Tag entsprechend der konfigurierten Tag-Zuweisung am Endpunkt des Ausgangstunnels abgeleitet wird.

Nehmen wir an, wir haben einen Ausgangsendpunkt mit der unten gezeigten Konfiguration. Paketen von der Quell-MAC-Adresse 00:01:02:03:04:10:10 wird das Tag 100 und Paketen von der Quell-MAC-Adresse 00:01:02:03:04:20:20 200 zugewiesen.

set firewall family ethernet-switching filter assign_tag term tag100 from source-mac-address 00:01:02:03:04:10:10 set firewall family ethernet-switching filter assign_tag term tag100 then gbp-src-tag 100 set firewall family ethernet-switching filter assign_tag term tag200 from source-mac-address 00:01:02:03:04:20:20 set firewall family ethernet-switching filter assign_tag term tag200 then gbp-src-tag 200

Bei Paketen mit dem GBP-Tag 100 und einer Ziel-MAC-Adresse von 00:01:02:03:04:10:10ist das Zielgruppen-Tag (gbp-dst-tag) 100 und stimmt mit der Laufzeit t10-100überein. Ebenso ist für Pakete mit dem GBP-Tag 100 und einer Ziel-MAC-Adresse von 00:01:02:03:04:20:20das Zielgruppen-Tag 200 und entspricht der Laufzeit t10-200.

set firewall family ethernet-switching filter gbp-policy term t10-100 from gbp-src-tag 100 set firewall family ethernet-switching filter gbp-policy term t10-100 from gbp-dst-tag 100 set firewall family ethernet-switching filter gbp-policy term t10-100 then accept set firewall family ethernet-switching filter gbp-policy term t10-200 from gbp-src-tag 100 set firewall family ethernet-switching filter gbp-policy term t10-200 from gbp-dst-tag 200 set firewall family ethernet-switching filter gbp-policy term t10-200 then discard

Die gleiche Tag-Zuweisung, die für die Zuordnung der Quell-MAC-Adresse zum Quell-Tag verwendet wird, wird auch für die Zuordnung der MAC-Zieladresse zum Ziel-Tag verwendet. Dies gilt auch für portbasierte Zuweisungen.

Sehen wir uns ein weiteres Codebeispiel an, diesmal mit einem GBP-Quelltag von 300 und mit einer eingehenden Paketschnittstelle ge-0/0/30.0. Wie Sie unten sehen können, ist das GBP-Quell-Tag 300 zugewiesen und in Ausgangsrichtung, und 300 ist auch das GBP-Zielgruppen-Tag.

set firewall family ethernet-switching filter assign_tag term tag300 from interface ge-0/0/30.0 set firewall family ethernet-switching filter assign_tag term tag300 then gbp-src-tag 300

Beachten Sie, dass Sie den GBP-Firewallfilter auf dem Ausgangs-Switch konfigurieren müssen, da der Eingangs-Switch nicht wissen kann, welche Gruppen-Tags am Ausgangs-Switch verwendet werden. Darüber hinaus müssen Sie VXLAN-GBP global auf dem Eingangsknoten aktivieren, damit die Suche nach den Übereinstimmungen durchgeführt und SGT im VXLAN-Header sowie auf dem Ausgangsknoten hinzugefügt werden kann. Tun Sie dies mit dem hier gezeigten Konfigurationsbefehl:

set chassis forwarding-options vxlan-gbp-profile

Bevor Sie Regeln erstellen, kann es hilfreich sein, Ihr Schema zu organisieren, indem Sie eine Tabelle für alle Ihre Endpunkte (Benutzer und Geräte) und den zugewiesenen SGT-Wert erstellen. Hier zeigen wir eine solche Tabelle, deren Werte später in einer Matrix angewendet werden, die verwendet werden kann, um die Logik weiter zu vereinfachen und Ihre Regeln zu verdeutlichen.

| Endpunkt |

Zugewiesener SGT-Wert |

|---|---|

| Festangestellter Mitarbeiter (PE) |

100 |

| Auftragnehmer (CON) |

200 |

| Sicherheitspersonal (SS) |

300 |

| Sicherheitskamera (CAM) |

400 |

| Engineering Server (ES) |

500 |

Die Beziehung zwischen dem RADIUS-Server und den SGTs, den EX4400- und VXLAN-Paket-Headern und einem zentralen Firewall-Filter zur Verwaltung der Zugriffsrichtlinie ist derart, dass eine Matrix zu einer praktischen Möglichkeit wird, die Werte zu organisieren. In der folgenden Tabelle listen wir die Benutzerrollen in der ersten Spalte und die Gerätetypen in der ersten Zeile auf, um eine Zugriffsmatrix zu erstellen. Jeder Benutzerrolle und jedem Gerätetyp wird eine SGT zugewiesen, und die RADIUS-Konfiguration wurde mit diesen Informationen aktualisiert.

In diesem Beispiel werden drei Arten von Mitarbeitern verwendet: Festangestellte Mitarbeiter (PE), Auftragnehmer (CON) und Sicherheitspersonal (SS). Es werden auch zwei Arten von Ressourcen verwendet, Eng Server (ES) und Überwachungskamera (CAM). Wir verwenden Y , um anzuzeigen, dass der Zugriff zulässig ist, und N , um anzuzeigen, wenn der Zugriff blockiert ist. Die Tabelle dient als nützliche Ressource beim Erstellen der verschiedenen Firewallregeln in der Richtlinie und macht die Zugriffszuordnung einfach und übersichtlich.

| ES (SGT 500) | CAM (SGT 400) | PE (SGT 100) | CON (SGT 200) | SS (SGT 300) | |

|---|---|---|---|---|---|

| PE (SGT 100) | Y | N | Y | Y | N |

| CON (SGT 200) | N | N | Y | N | N |

| SS (SGT 300) | N | Y | N | N | Y |

Topologie

Der Einfachheit halber erfolgt die gesamte Konfiguration in diesem Beispiel auf einem einzelnen Switch der EX4400-Serie von Juniper, auf dem Junos OS Version 21.1R1 ausgeführt wird. Der Switch ist mit einem RADIUS-Server für AAA verbunden. Dieser Switch fungiert in diesem Beispiel als Ausgang. Denken Sie daran, dass Sie für SGTs die Firewall auf dem Ausgangs-Switch definieren müssen, während Sie dies normalerweise auf dem eingehenden VXLAN-Gateway für die Zugriffsebene tun würden.

- Anforderungen

- Konfiguration

- Konfigurieren eines eigenständigen Juniper EX4400-Switches für VXLAN-GBP

Anforderungen

VXLAN-GBP wird in Junos OS Version 21.1R1 auf den folgenden Switches unterstützt: EX4400-24P, EX4400-24T, EX4400-48F, EX4400-48P und EX4400-48T. Betrachten wir in diesem Beispiel einen EX4400-Switch.

Ab Junos Version 21.4R1 wird VXLAN-GBP auch auf den folgenden Switches unterstützt: QFX5120-32C, QFX5120-48T, QFX5120-48Y, QFX5120-48YM, EX4650 und EX4650-48Y-VC.

Konfiguration

Wir können die Abfolge der Ereignisse, die der VXLAN-GBP-basierten Segmentierung zugrunde liegen und in den obigen Abschnitten dargelegt sind, wie folgt zusammenfassen:

- Benutzer melden sich am Netzwerk an und werden vom RADIUS-Server authentifiziert (auf dem SGTs für alle Endpunkte konfiguriert sind).

- Mithilfe von Firewall-Filtern wählt der EX4400 den Datenverkehr auf der Grundlage der 802.1X-Authentifizierung oder MAC-Adresse aus und weist dann den entsprechenden Frames ein Gruppen-Tag zu. (Für dot1x-authentifizierte Clients ist die statische Firewall-Konfiguration nicht erforderlich.) Die Mechanik wird mithilfe der Firewall ausgeführt, wie hier gezeigt:

set firewall family ethernet-switching filter name term name from source-mac-address MAC-Addr

set firewall family ethernet-switching filter name term name then gbp-src-tag PE-GRP

- Tagged Datenverkehr, der den EX4400 passiert, wird auf der Grundlage von SGT-Werten ausgewertet, wiederum unter Verwendung der Mechanik des Firewall-Filters. Dazu müssen Sie zuerst den Switch aktivieren

chassis forwarding-options vxlan-gbp-profile, dann die Firewall-Regeln mit dengbp-dst-tagund/odergbp-src-tagmatch-Bedingungen schreiben und sie in die Routing-Richtlinie auf dem Ausgangs-Switch aufnehmen, den Sie für die GBP-Mikrosegmentierung verwenden.

Konfigurieren eines eigenständigen Juniper EX4400-Switches für VXLAN-GBP

Verwenden Sie die folgenden Befehle, um die VXLAN-GBP-Segmentierung in einer Sandbox-Umgebung zu konfigurieren. Normalerweise erstellen Sie die Firewall-Filterregeln auf dem Switch, der als (Ausgangs-)VXLAN-Gateway für die Zugriffsebene dient, aber der Einfachheit halber verwenden wir denselben eigenständigen EX4400 sowohl für die Firewall-Filterregeln als auch für den RADIUS-Server (EAP, hier). Die Werte, die wir in diesem Beispiel verwenden, stammen aus den vorherigen Tabellen.

Die folgenden Befehle enthalten Variablen wie Profilnamen und IP-Adressen, die angepasst werden müssen, damit sie für Ihre Testumgebung sinnvoll sind.

- Konfigurieren Sie den RADIUS-Server:

set groups dot1xgbp access radius-server 10.204.96.102 port 1812 set groups dot1xgbp access radius-server 10.204.96.102 secret “secret key" set groups dot1xgbp access profile radius_profile_dev12 authentication-order radius set groups dot1xgbp access profile radius_profile_dev12 radius authentication-server 10.204.96.102 set groups dot1xgbp access profile radius_profile_dev12 radius accounting-server 10.204.96.102 set groups dot1xgbp access profile radius_profile_dev12 accounting order radius

- Konfigurieren Sie die physischen Ports für die Unterstützung der RADIUS-Authentifizierung:

set groups dot1xgbp protocols dot1x authenticator authentication-profile-name radius_profile_dev12 set groups dot1xgbp protocols dot1x authenticator interface xe-0/0/46.0 supplicant multiple set groups dot1xgbp protocols dot1x authenticator interface xe-0/0/46.0 mac-radius

- Richten Sie die SGT-Tags auf dem RADIUS-Server ein:

Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 100" Contractor01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 200" SecurityStaff01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 300" SecurityCam01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 400" EngServer01 Auth-Type = EAP, Cleartext-Password := "gbp" Juniper-Switching-Filter = "apply action gbp-tag 500"

- Aktivieren Sie VXLAN-GBP auf dem Switch:

set chassis forwarding-options vxlan-gbp-profile

- Erstellen Sie Firewall-Filterregeln, die die SGTs nutzen (unter Verwendung von Werten, die in der Matrix organisiert sind):

set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-pe from gbp-src-tag 100 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-pe from gbp-dst-tag 100 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-pe then accept set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-pe then count PE-PE set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-es from gbp-src-tag 100 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-es then accept set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-es then count PE-ES set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-cam from gbp-src-tag 100 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-cam then discard set groups gbp-policy firewall family ethernet-switching filter gbp-policy term pe-to-cam then count PE-CAM set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-cam from gbp-src-tag 200 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-cam then discard set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-cam then count CON-CAM set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-es from gbp-src-tag 200 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-es then discard set groups gbp-policy firewall family ethernet-switching filter gbp-policy term con-to-es then count CON-ES set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-cam from gbp-src-tag 300 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-cam from gbp-dst-tag 400 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-cam then accept set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-cam then count SS-CAM set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-es from gbp-src-tag 300 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-es from gbp-dst-tag 500 set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-es then discard set groups gbp-policy firewall family ethernet-switching filter gbp-policy term ss-to-es then count SS-ES set apply-groups gbp-policy

- Führen Sie eine Commit-Prüfung in Junos durch, um zu überprüfen, ob die von Ihnen verwendeten Befehle und Variablen gültig sind. Wenn Sie mit Ihrer Konfiguration zufrieden sind, bestätigen Sie die Kandidatenkonfiguration, um sie auf dem Gerät zu aktivieren. Diese Befehle sind unten dargestellt. Sie können Ihre Konfiguration auch überprüfen, indem Sie eingeben.

run show configurationcommit check configuration check succeeds commit commit complete