在此页面上

用例实施:Juniper Connected Security 借助 ForeScout CounterACT 和瞻博网络设备实现自动威胁修复

此用例展示了如何将 ForeScout CounterACT 安全设备、Windows 7 请求方、瞻博网络 vSRX 虚拟防火墙、瞻博网络 EX4300 交换机和瞻博网络 QFX 系列交换机集成和配置为瞻博网络 Connected Security。

要使用 ForeScout CounterACT 实现此用例以修复(阻止或隔离)受感染主机的威胁,请执行以下一组必需的安装、配置和验证步骤:

要求

此用例使用以下硬件和软件组件:

运行 Junos OS 版本 15.1X49-D110.4 或更高版本的 vSRX 虚拟防火墙

运行 Junos OS 版本 15.1X53-D60.4 或更高版本的 QFX 系列交换机

运行 Junos OS 15.1R5.5 或更高版本的 EX4300 交换机

高级威胁防御云(ATP 云)

Junos Space 网络管理平台,版本 17.2R1 或更高版本

Junos Space Security Director,版本 17.2R2 或更高版本

日志收集器,版本 17.2R2 或更高版本

策略实施器,版本 17.2R2 或更高版本

ForeScout CounterACT 版本 7.0.0-513-2.3.0-1605

运行 Windows 7 且具有 2 个双 NIC 主机的虚拟机 (VM)

有关受支持设备的列表,请参阅 策略实施器发行说明。

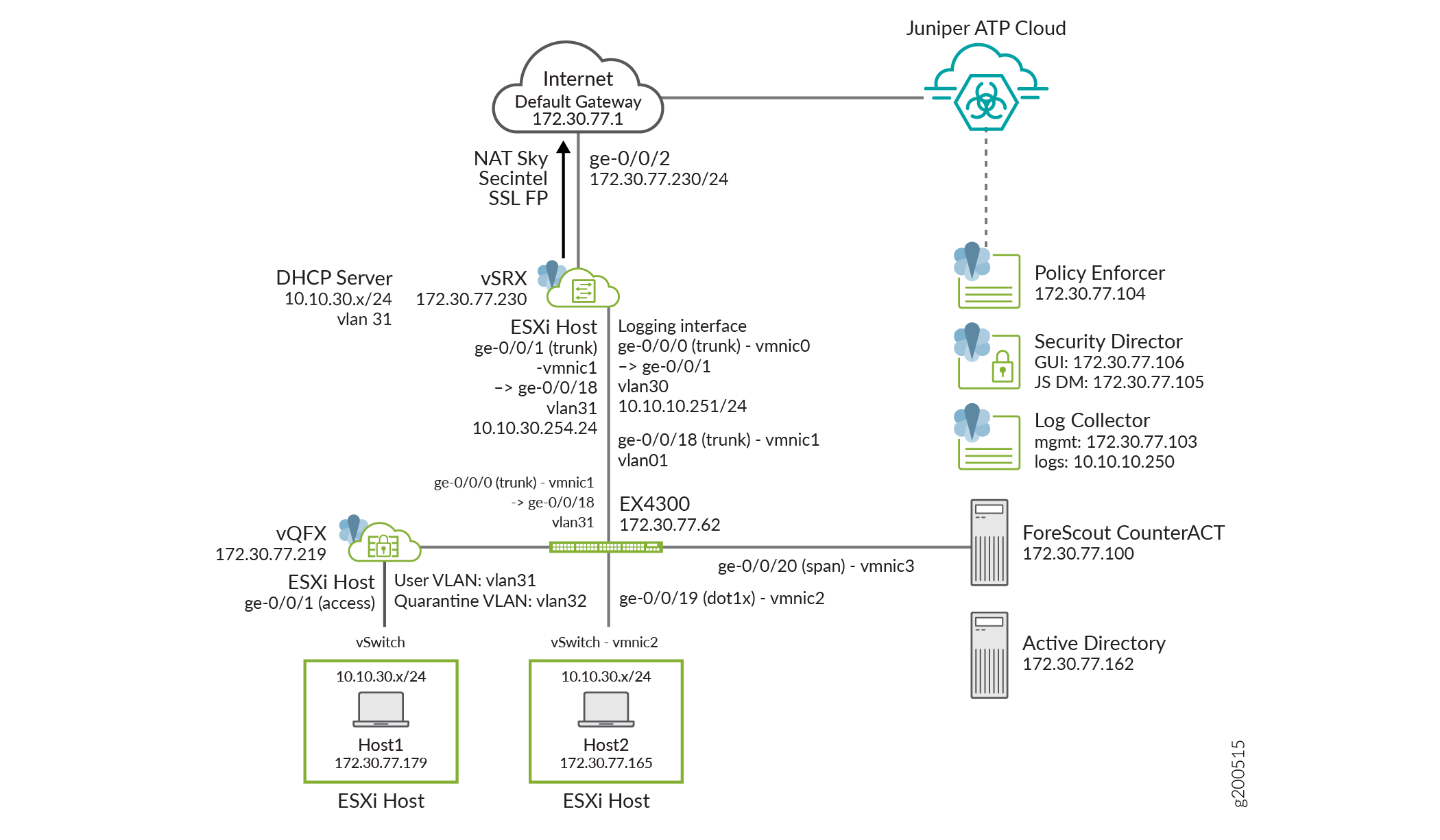

用例拓扑

用例拓扑如图 1 所示

Forescout CounterACT 安全设备采用无代理方法保障网络安全,并与 Juniper Connected Security 集成,以阻止或隔离瞻博网络设备、第三方交换机和支持和不支持 802.1X 协议集成的无线接入控制器上的受感染主机。

在此用例中,受感染的最终用户被隔离到 EX4300 交换机上的用户 VLAN31 中。EX4300 交换机已启用 ForeScout CounterACT,并在 ge-0/0/19 上启用了 802.1X 身份验证。最终用户使用 802.1X 向网络进行身份验证。

此用例中会发生以下事件:

- ATP 云检测到受感染的端点。

- 策略实施器下载受感染的主机源,然后通过 CounterACT 强制实施受感染的主机策略。

- CounterACT 向服务器查询受感染主机 IP 地址的端点详细信息。

- CounterACT 向 EX4300 交换机发送消息,告知交换机通过阻止或隔离 vlan31 来终止会话。

- 强制执行发生在对终端进行身份验证的 EX4300 交换机上。

- CounterACT 清点设备上运行的应用程序、服务和进程,检查操作系统版本和注册表设置,并验证是否存在安全客户端。结果,可以获得设备的完整配置文件及其安全状态。

安装和配置 Junos Space、Security Director 和日志收集器

本节介绍如何为此用例安装和配置 Junos Space、安全目录和日志收集器。在此用例中,这些应用程序用于提供集中式策略和管理应用程序,以实现一致的网络安全策略。

本节介绍以下过程:

安装 Junos Space、Security Director 和日志收集器

- 从 https://www.juniper.net/support/downloads/?p=space#sw 下载 Junos Space 网络管理平台映像。

- 按照 https://www.juniper.net/documentation/en_US/junos-space17.2/information-products/pathway-pages/junos-space-virtual-appliance-pwp.html 中的说明安装 Junos Space。

- 按照 https://www.juniper.net/documentation/en_US/junos-space17.2/topics/task/multi-task/junos-space-sd-log-collector-installing.html 中的说明安装 Junos Security Director。

- 按照 https://www.juniper.net/documentation/en_US/junos-space17.2/topics/task/multi-task/junos-space-sd-log-collector-installing.html 中的说明安装日志收集器。

配置基本 Junos Space 网络

要在此用例中配置基本的 Junos Space 网络:

- 配置相关路由、网络掩码、网关、DNS 和 NTP,以便除日志收集器之外的所有组件都可以连接到互联网。

- 确保所有组件位于同一时区。

- 确保已启用 SSH。

- 确保 Security Director 可以连接到 ATP 云服务器、策略实施器和所有设备。

有关配置 Junos Space 的其他信息,请参阅 Junos Space 网络管理平台文档。

在 Security Director 上安装所需的 DMI 架构

下载并安装匹配的正确 Junos OS 架构来管理瞻博网络的设备:

- 按照 https://www.juniper.net/documentation/en_US/junos-space17.2/platform/topics/task/operational/dmi-schemas-adding-updating.html 中的说明添加瞻博网络设备的 DMI 架构。

- 确保所有受管理设备(SRX 系列和 EX 系列设备)的设备软件版本和架构版本匹配。

安装和配置 SRX 系列、EX 系列和 QFX 系列设备

要为此用例安装和配置 vSRX 虚拟防火墙、EX 系列交换机和 QFX 系列交换机,请执行以下操作:

安装和配置 Microsoft Windows Server 和 Active Directory

由于 ForeScout CounterACT 没有用于 802.1X 身份验证的本地用户数据库,因此您必须安装和配置 Windows Server 2008R2 with Active Directory。

- 若要设置和配置 Windows Server 2008R2,请单击“ https://docs.microsoft.com/en-us/iis/install/installing-iis-7/install-windows-server-2008-and-windows-server-2008-r2”。

- 若要设置和配置 Active Directory,请单击“ https://www.petri.com/installing-active-directory-windows-server-2008”。

- 创建用户域帐户,以便稍后在 802.1X 身份验证期间使用。

下载、部署和配置策略实施器虚拟机

要下载、部署和配置策略实施器虚拟机,请执行以下操作:

- 将策略实施器虚拟机映像从 http://www.juniper.net/support/downloads/?p=sdpe 下载到安装了 vSphere 客户端的管理工作站。

- 在 vSphere 客户端上,从菜单栏中选择 File > Deploy OVF Template 。

- 单击 Browse 以找到已下载的 OVA 文件。

- 单击 Next 并按照安装向导中的说明进行操作。

- 安装完成后,分别使用

root和 作为abc123用户名和密码登录到虚拟机。 - 配置网络设置、NTP 信息和客户信息,然后完成向导。

识别策略实施器并将其连接到 Security Director

要识别策略实施器并将其连接到 Security Director,请执行以下操作:

获取 ATP 云许可证并创建 ATP 云 Web 门户帐户

要获取 ATP 云许可证并创建 ATP 云 Web 门户帐户,请执行以下操作:

在 ATP 云支持的 SRX 系列设备上安装根 CA

仅当在恶意软件配置文件或威胁防御策略中启用 HTTPS 检查时,才需要此部分。

本节介绍以下主题:

在 UNIX 设备上使用 Junos OS CLI 或 OpenSSL 生成根 CA 证书

仅使用这些选项之一。

要在 SRX 设备上使用 Junos OS CLI 生成根 CA 证书:

或

要在 UNIX 设备上使用 OpenSSL 生成根 CA 证书,请执行以下操作:

为本地数字证书生成 PKI 公钥或私钥对。

% openssl req -x509 -nodes -sha256 -days 365 -newkey rsa:2048 -keyout ssl-inspect-ca.key -out ssl-inspect-ca.crt

将密钥对复制到一个或多个 SRX 设备上。

在 SRX 设备上,导入密钥对。

user@host> request security pki local-certificate load key ssl-inspect-ca.key filename ssl-inspect-ca.crt certificate-id ssl-inspect-ca

在 SSL 代理配置文件中将加载的证书作为 root-ca 应用。

user@host> set services ssl proxy profile ssl-inspect-profile root-ca ssl-inspect-ca

配置证书颁发机构配置文件组

配置证书颁发机构 (CA) 配置文件组。

将根 CA 证书导出和导入到 Web 浏览器中

要将根 CA 证书导出并导入到 Web 浏览器中,请执行以下操作:

或

如果您使用的是 UNIX 设备,请将证书导入浏览器:

% sudo cp ssl-inspect-ca.crt /usr/local/share/ca-certificates/ ssl-inspect-ca.crt % sudo update-ca-certificates

下载、部署和配置 ForeScout CounterACT 虚拟机

本节介绍以下主题:

- 先决条件任务

- 安装和配置 CounterACT 软件

- 安装和配置反行动插件

- 配置用户目录插件

- 配置交换机插件

- 配置 802.1X 插件

- 配置 Windows 7 请求方

- 测试 802.1X 身份验证并对其进行故障排除

- 配置数据交换插件

- 配置 Web API 插件

- 验证插件

- 配置自动威胁修复策略

先决条件任务

在开始此过程之前,请完成以下任务:

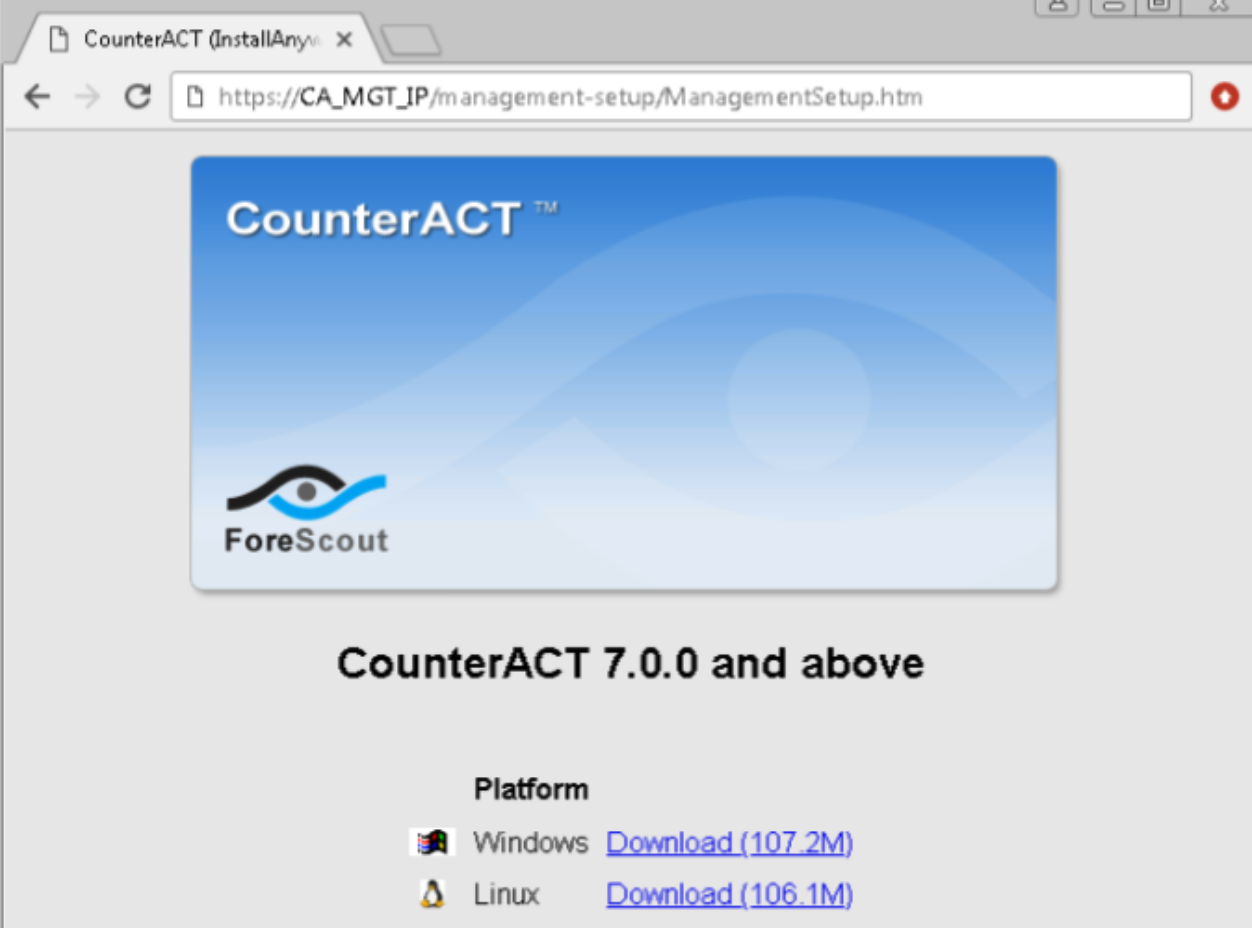

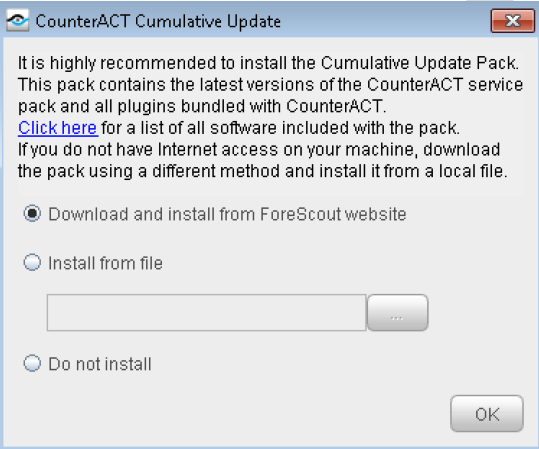

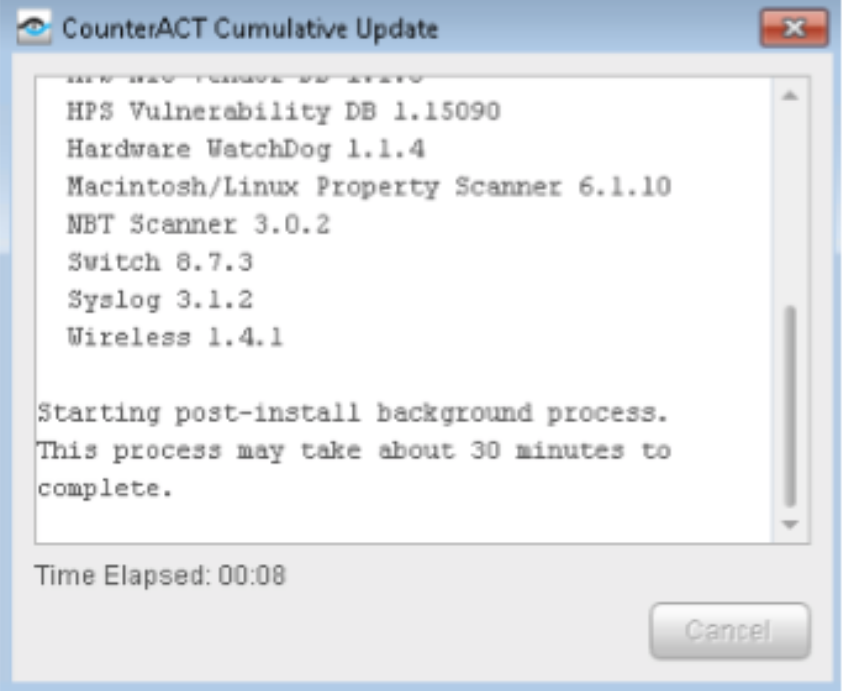

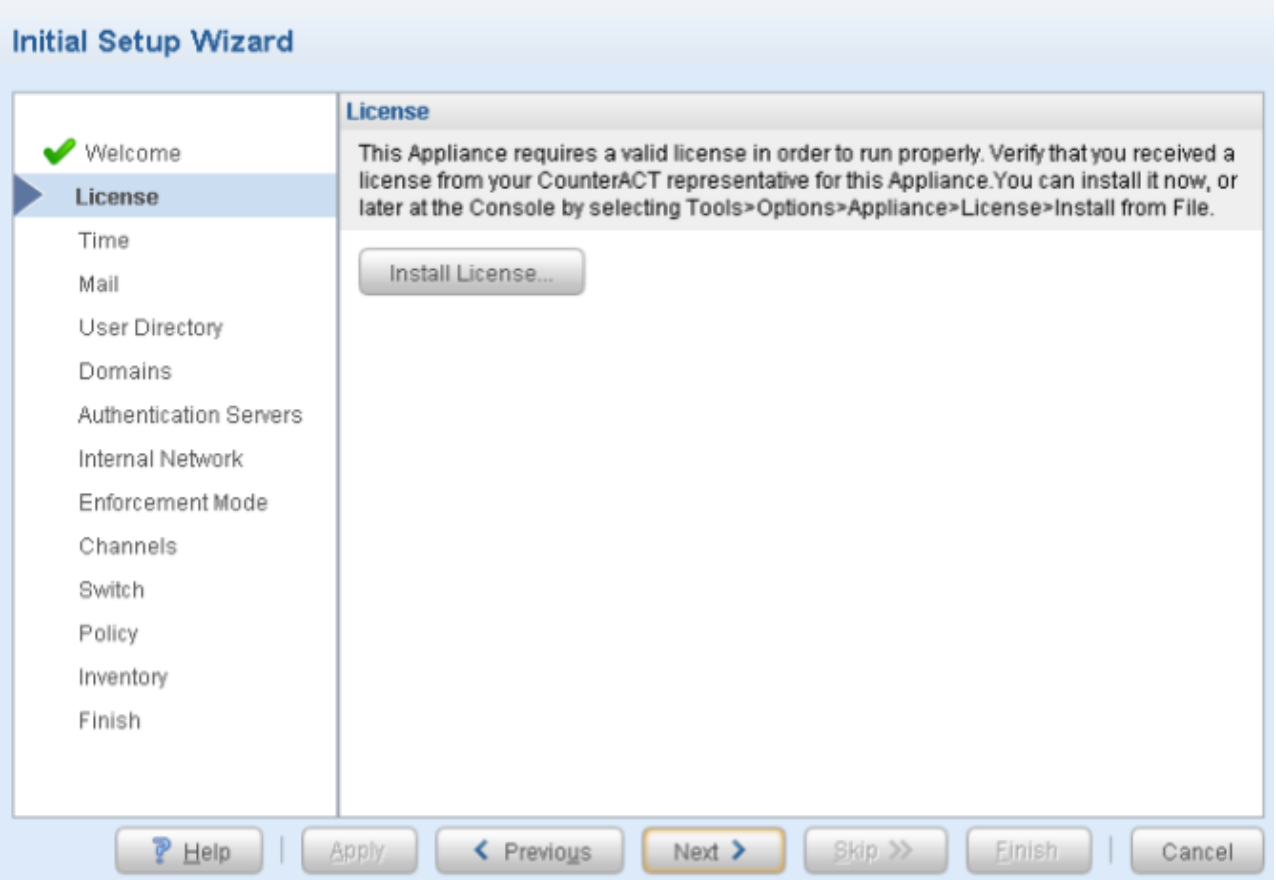

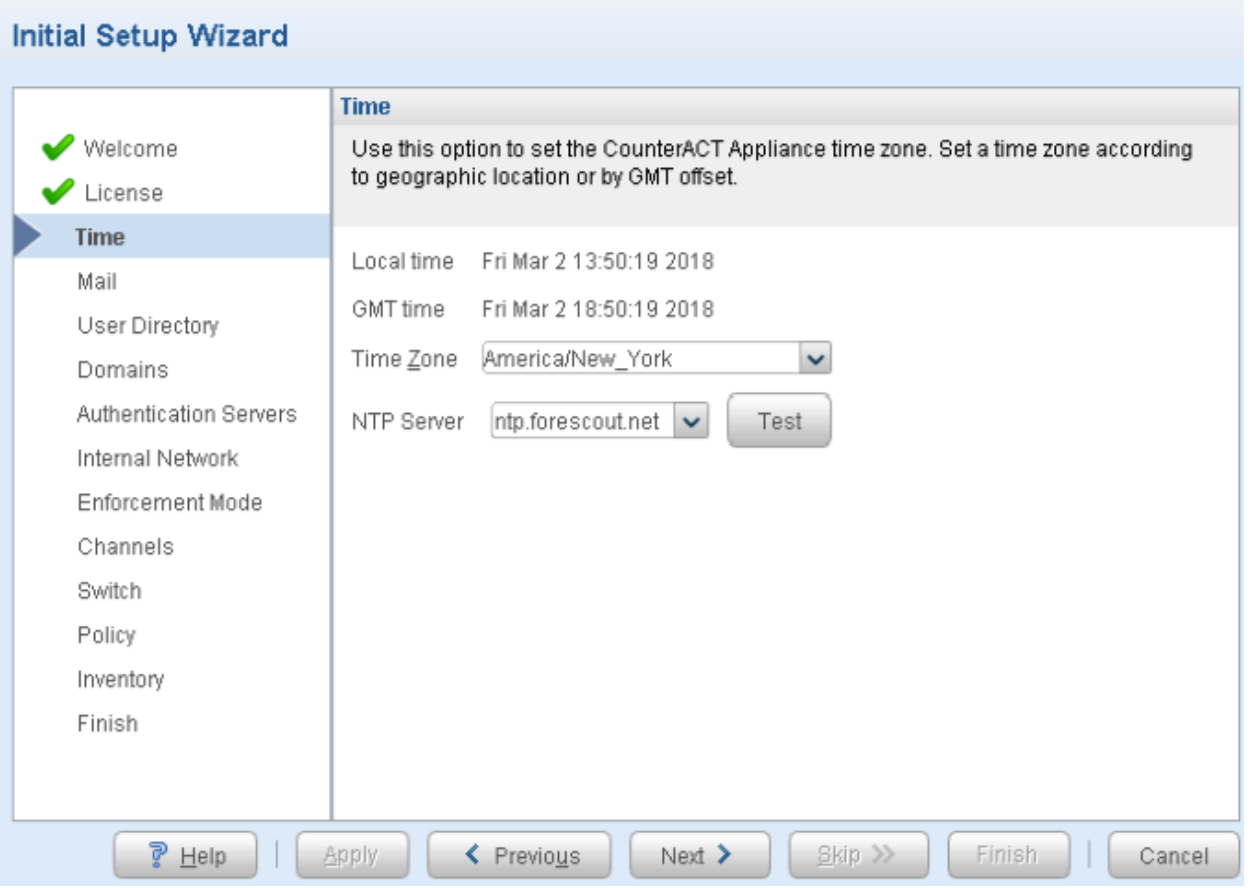

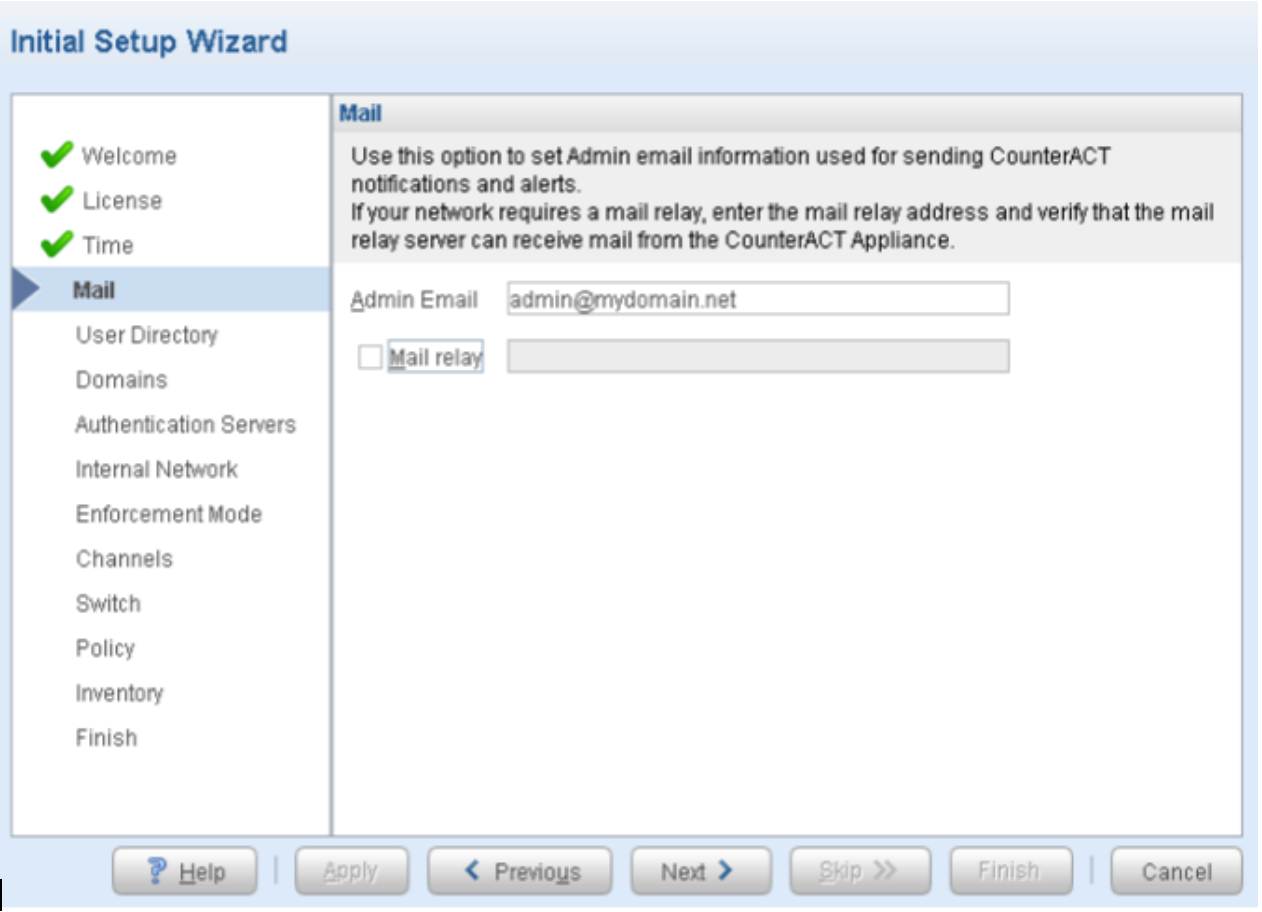

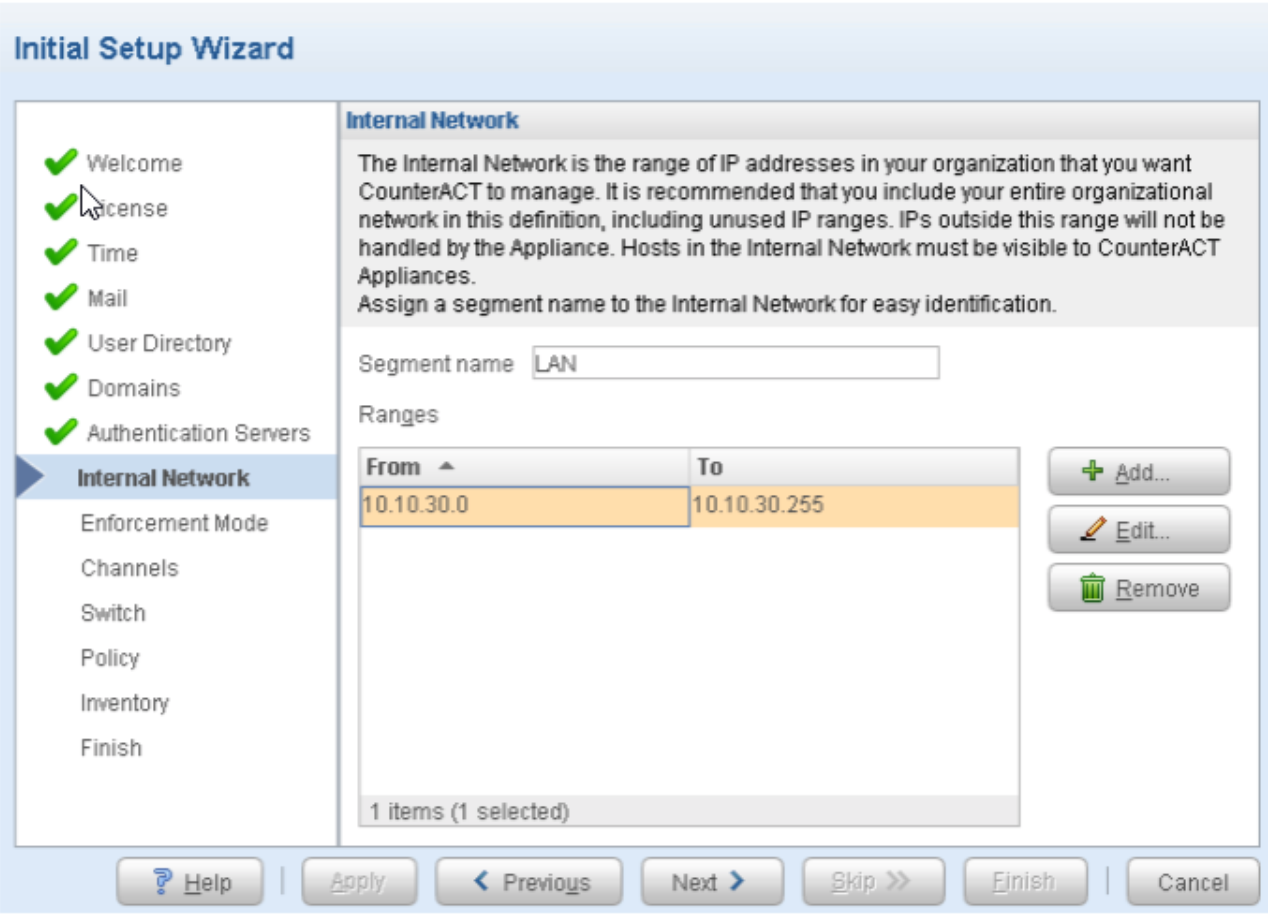

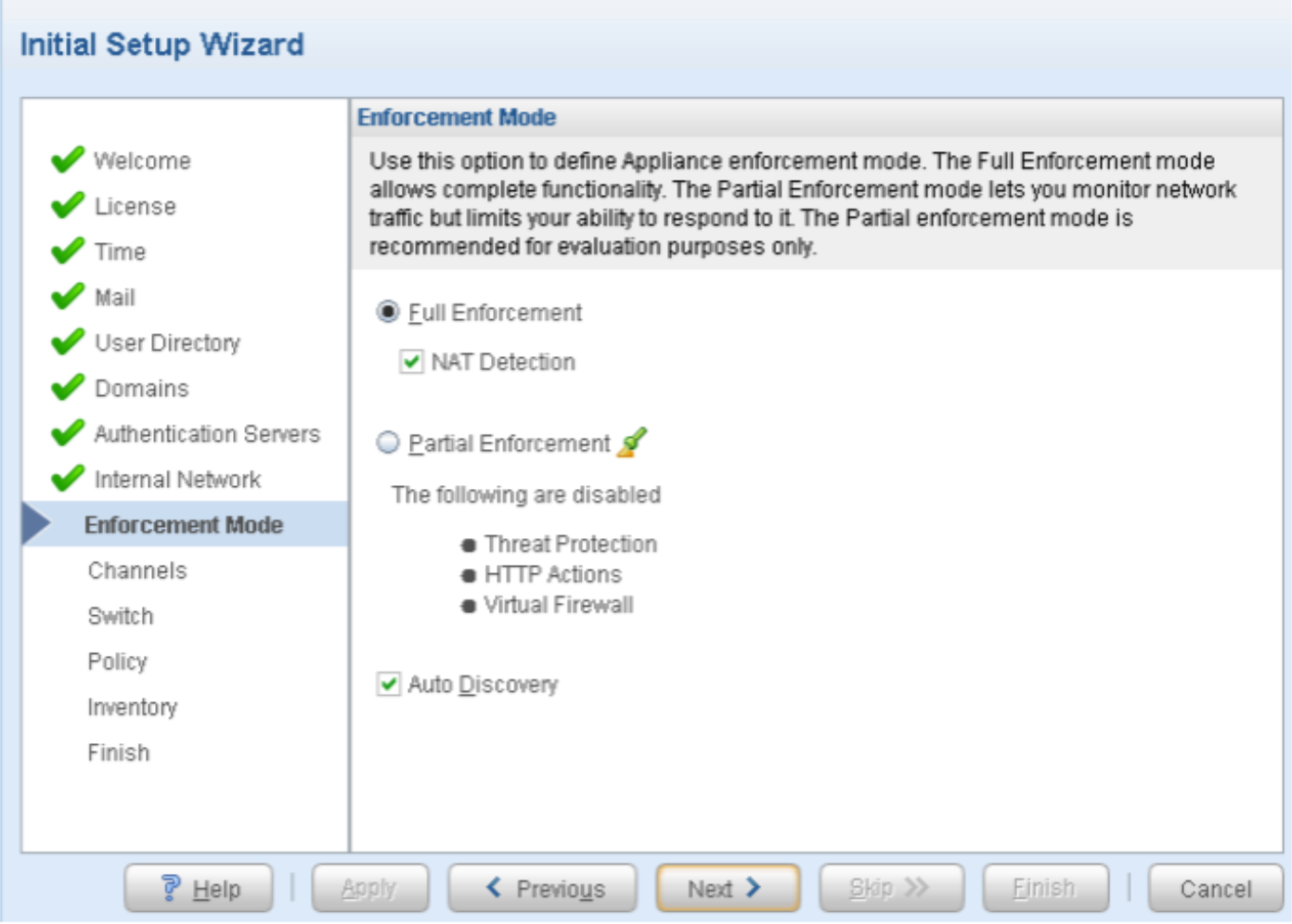

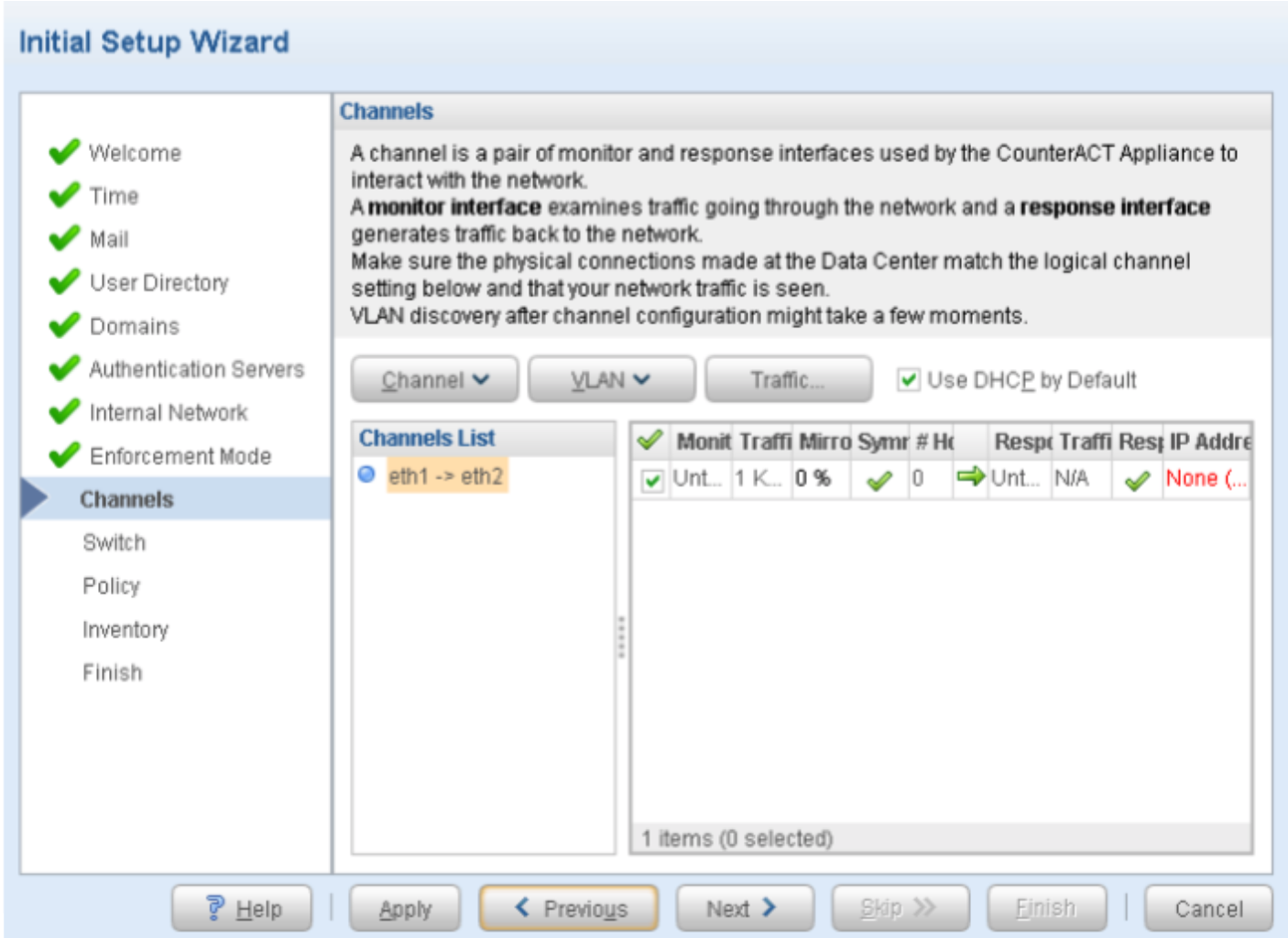

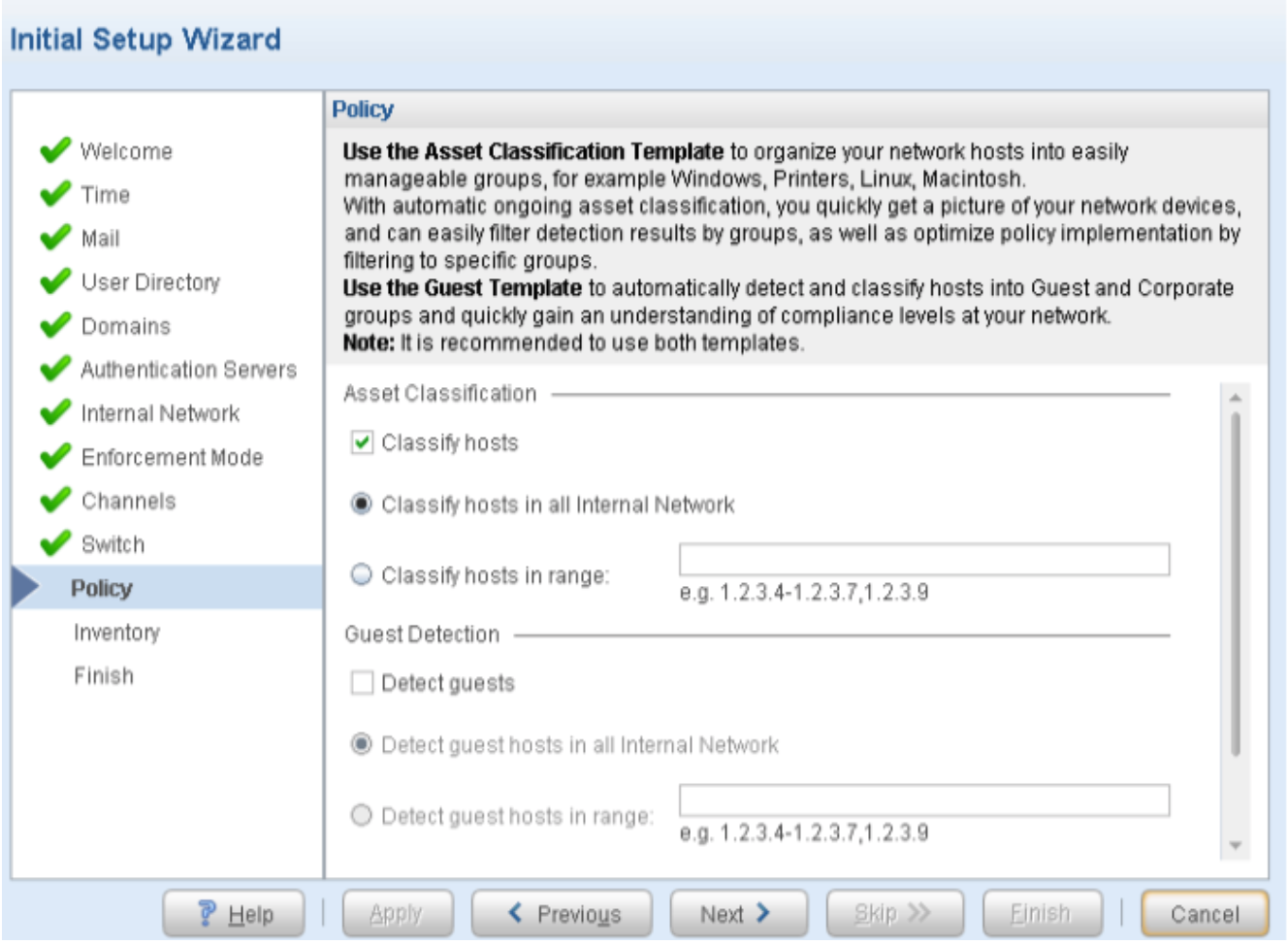

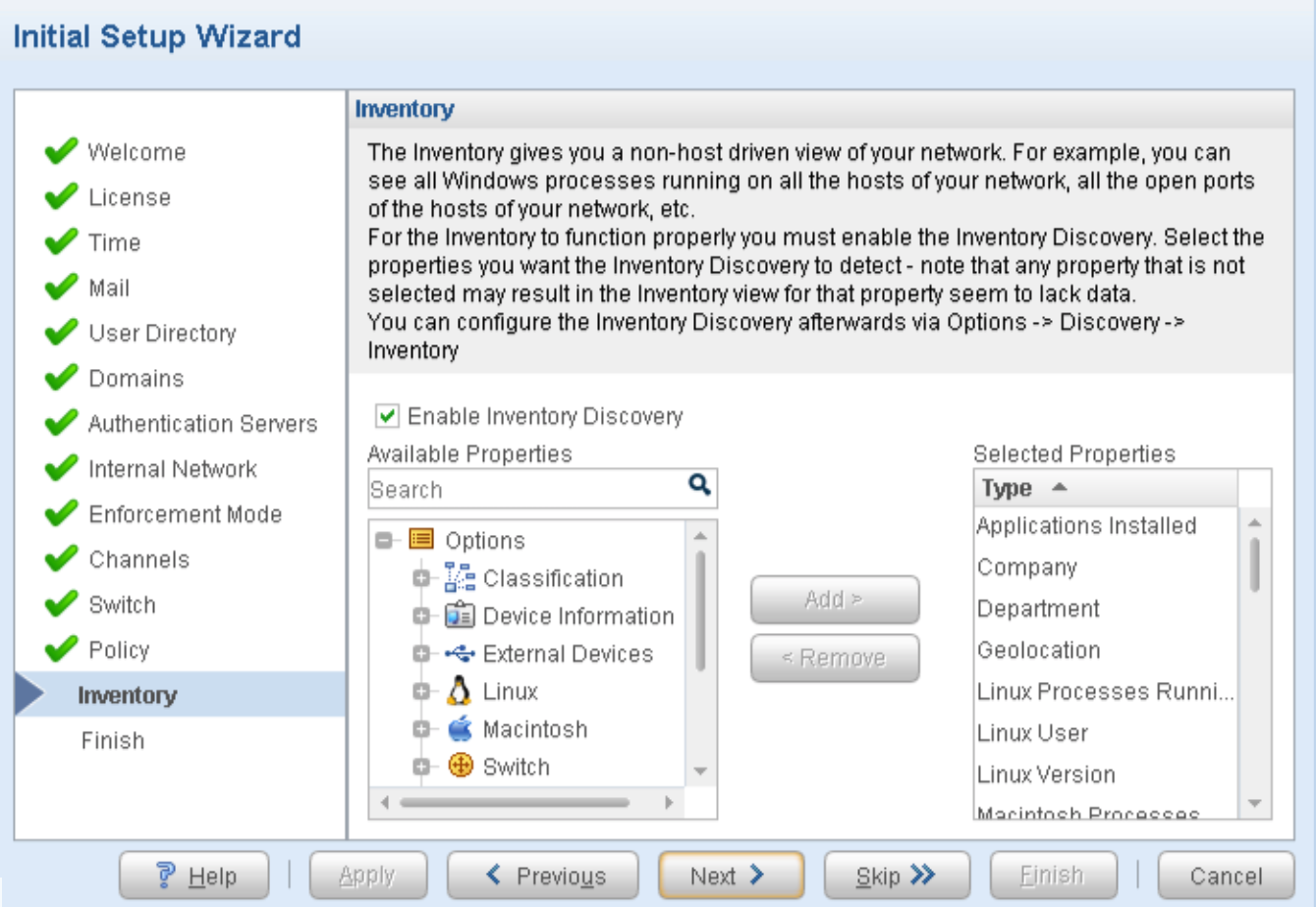

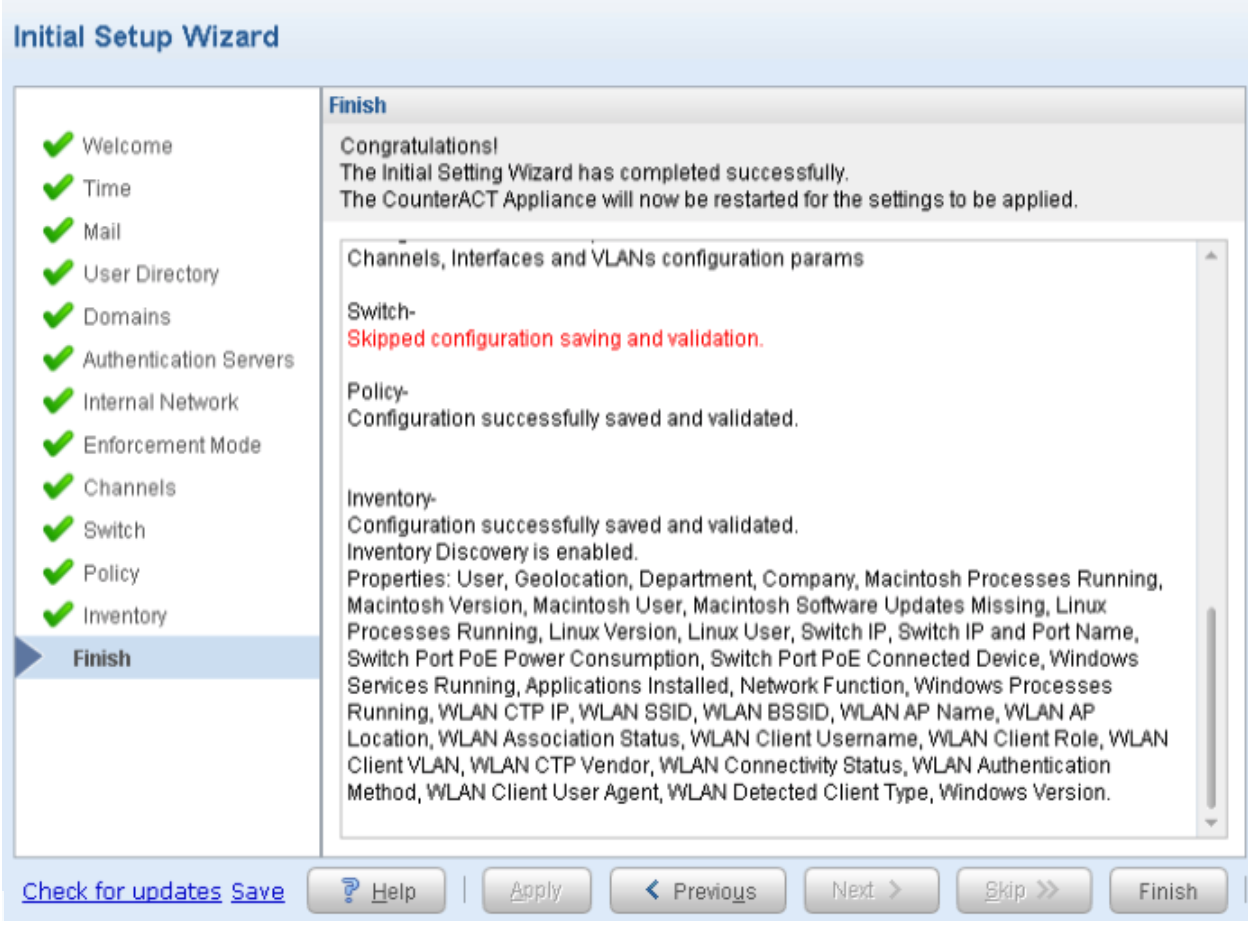

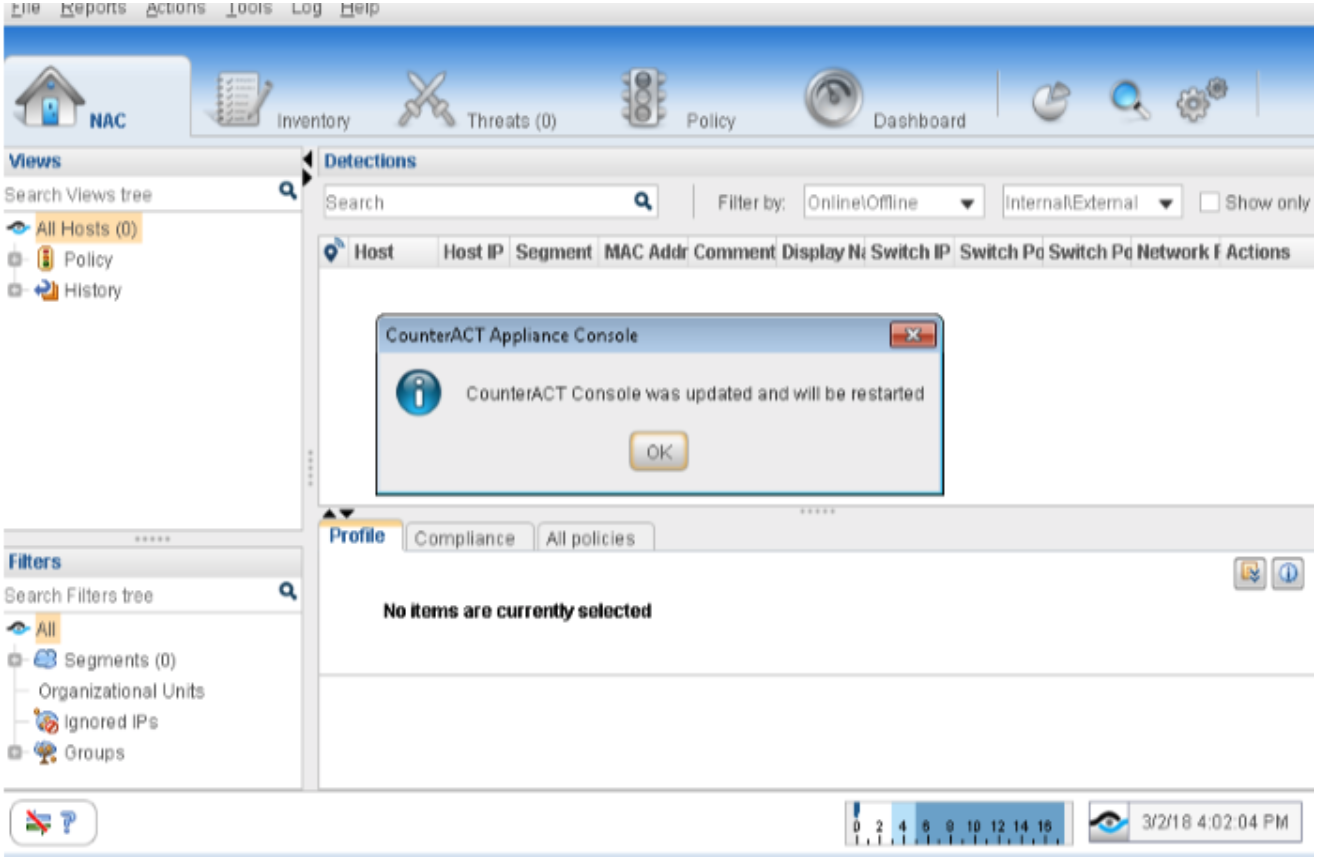

安装和配置 CounterACT 软件

要安装和配置 ForeScout CounterACT 软件:

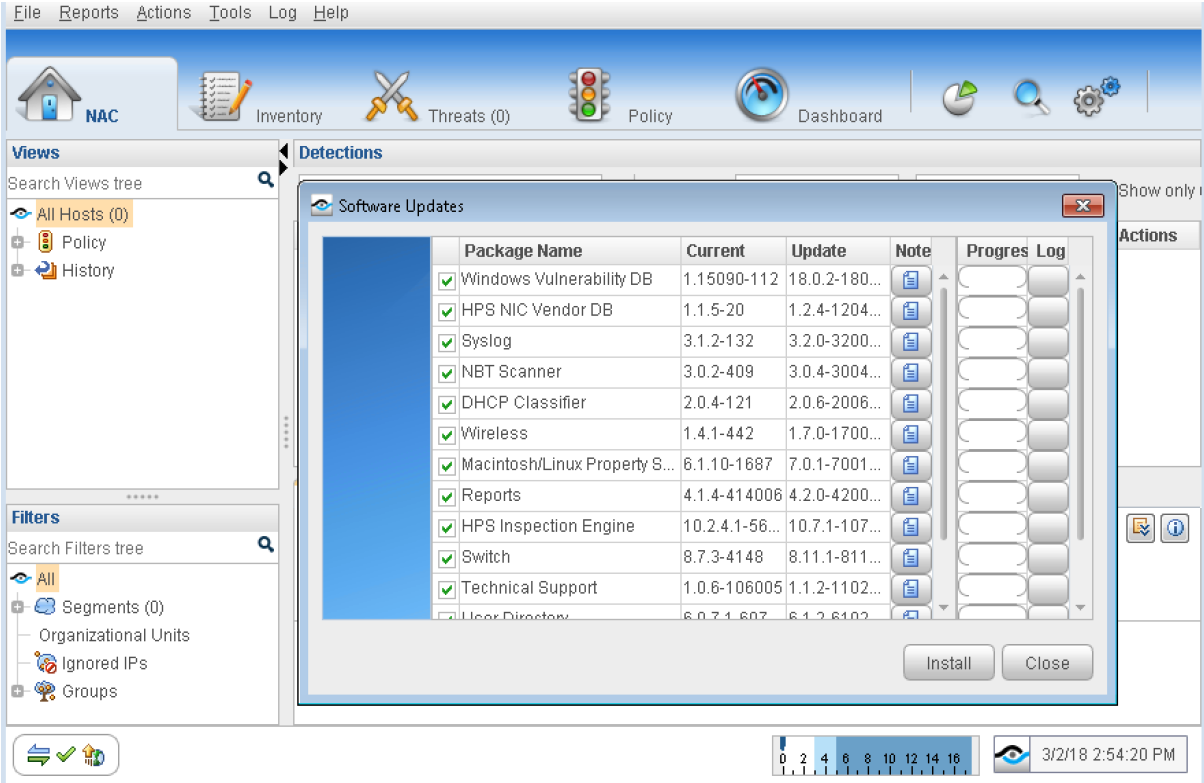

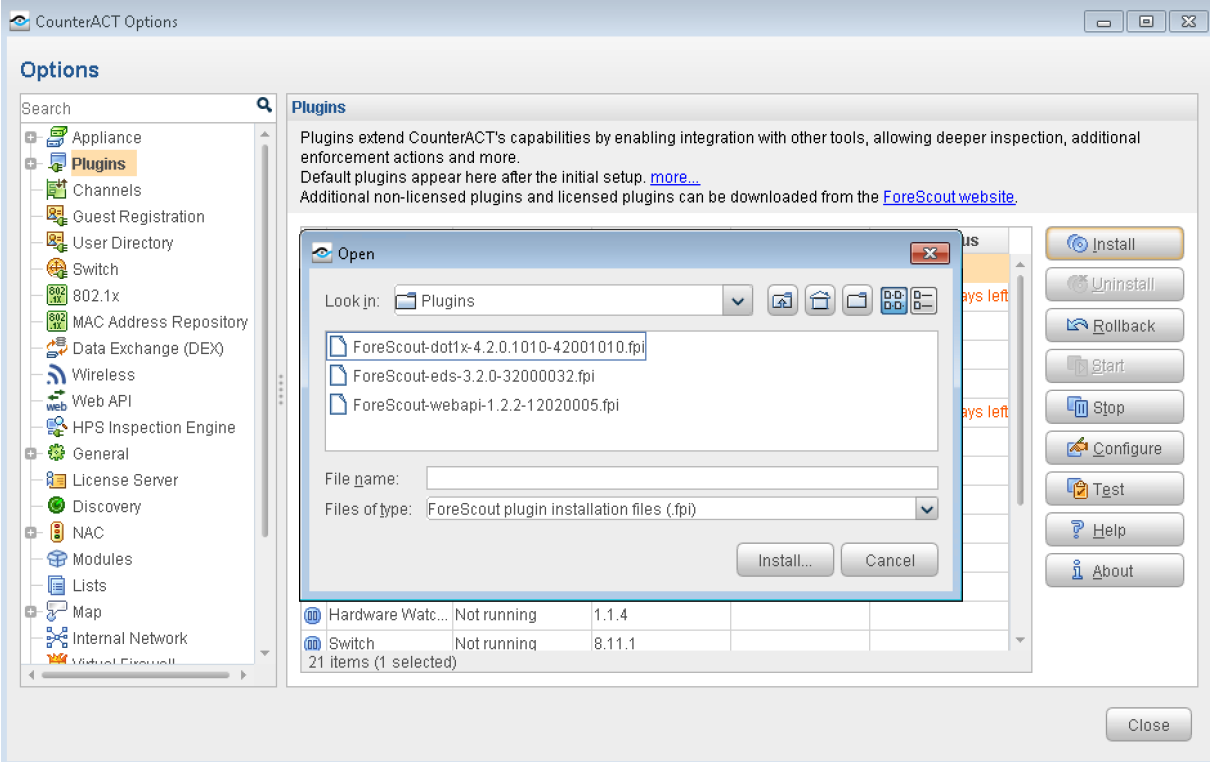

安装和配置反行动插件

CounterACT 随附多个捆绑插件:

ForeScout-dot1x-4.2.0.1010-42001010.fpi

ForeScout-eds-3.2.0-32000032.fpi

ForeScout-webapi-1.2.2-12020005.fpi

这些插件将 CounterACT 链接到网络基础架构(交换机、域服务器和用户目录),并提供核心端点检测和管理功能,包括一组全面的主机属性和操作。

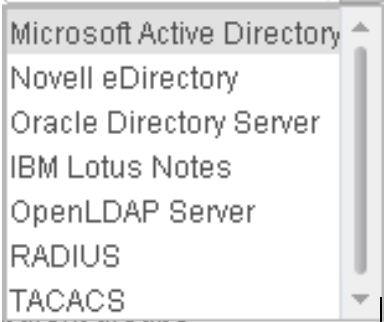

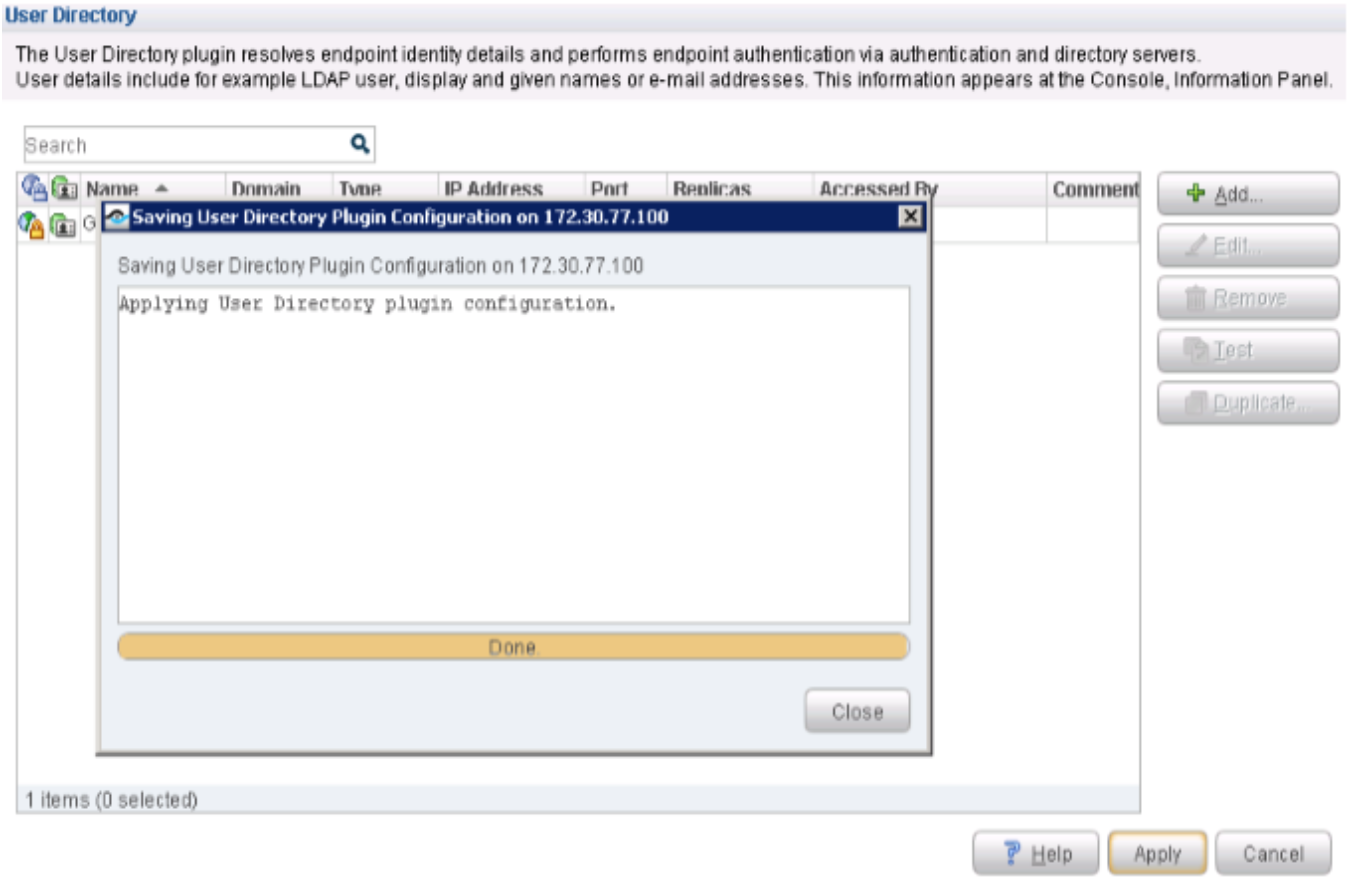

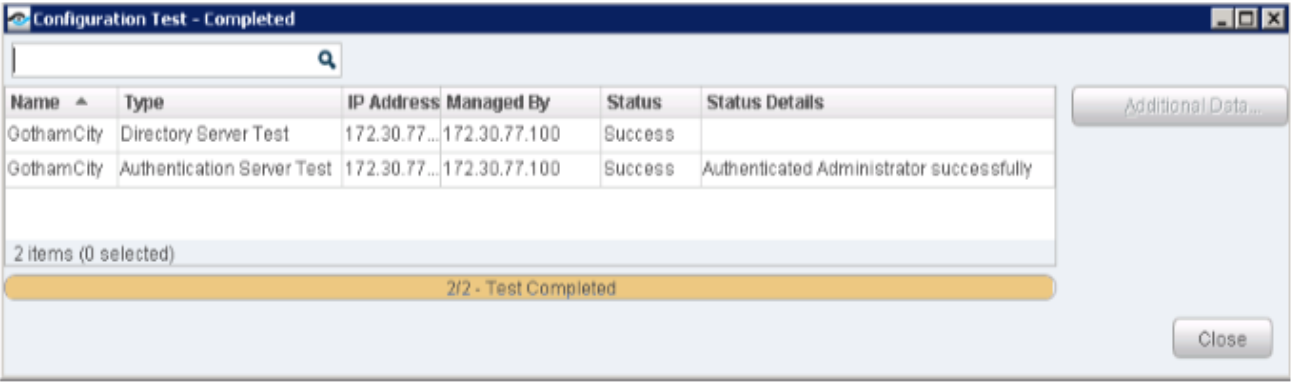

配置用户目录插件

用户目录插件解析端点用户详细信息,并通过身份验证和目录服务器执行端点身份验证。

要配置用户目录服务器:

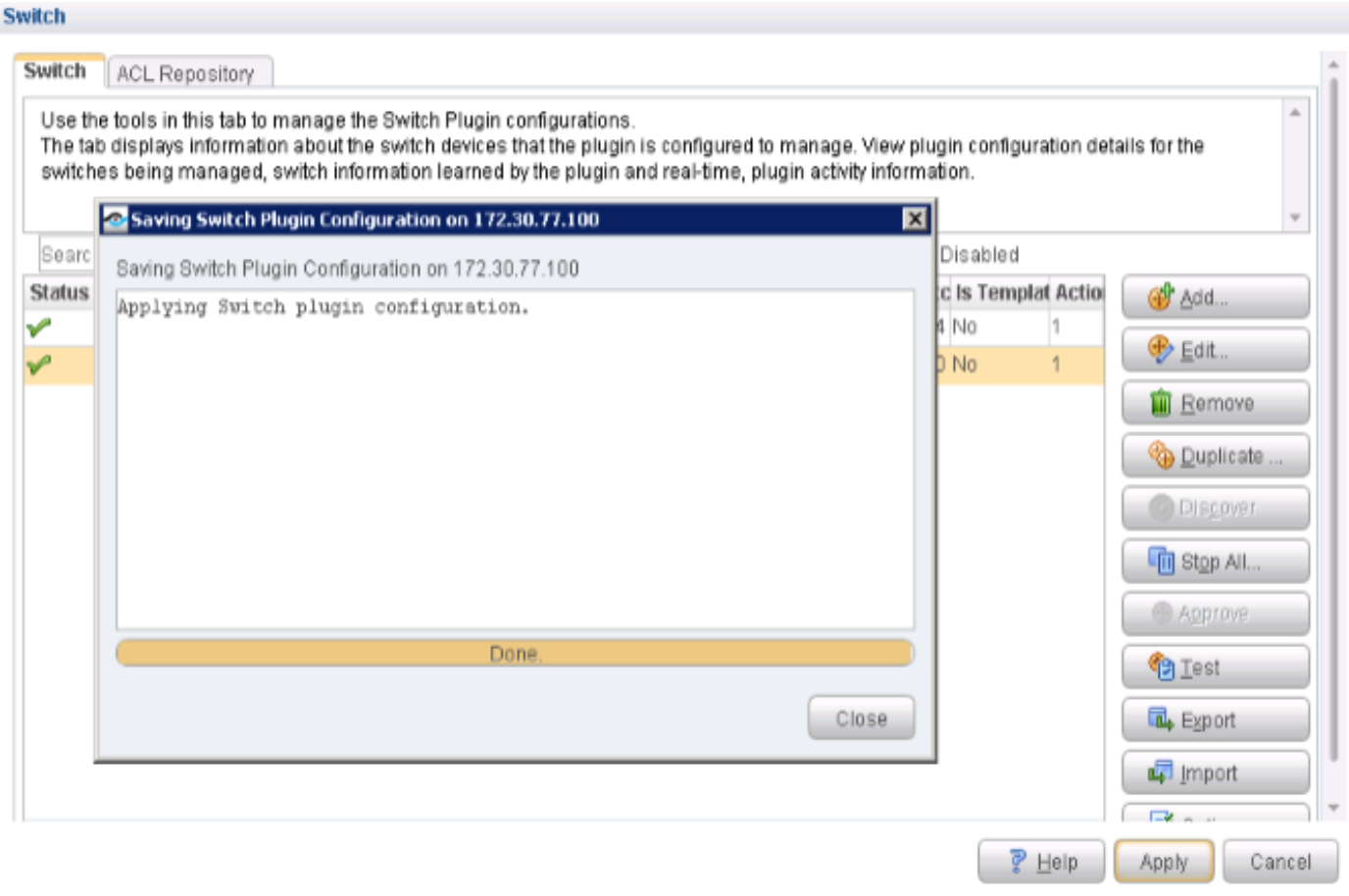

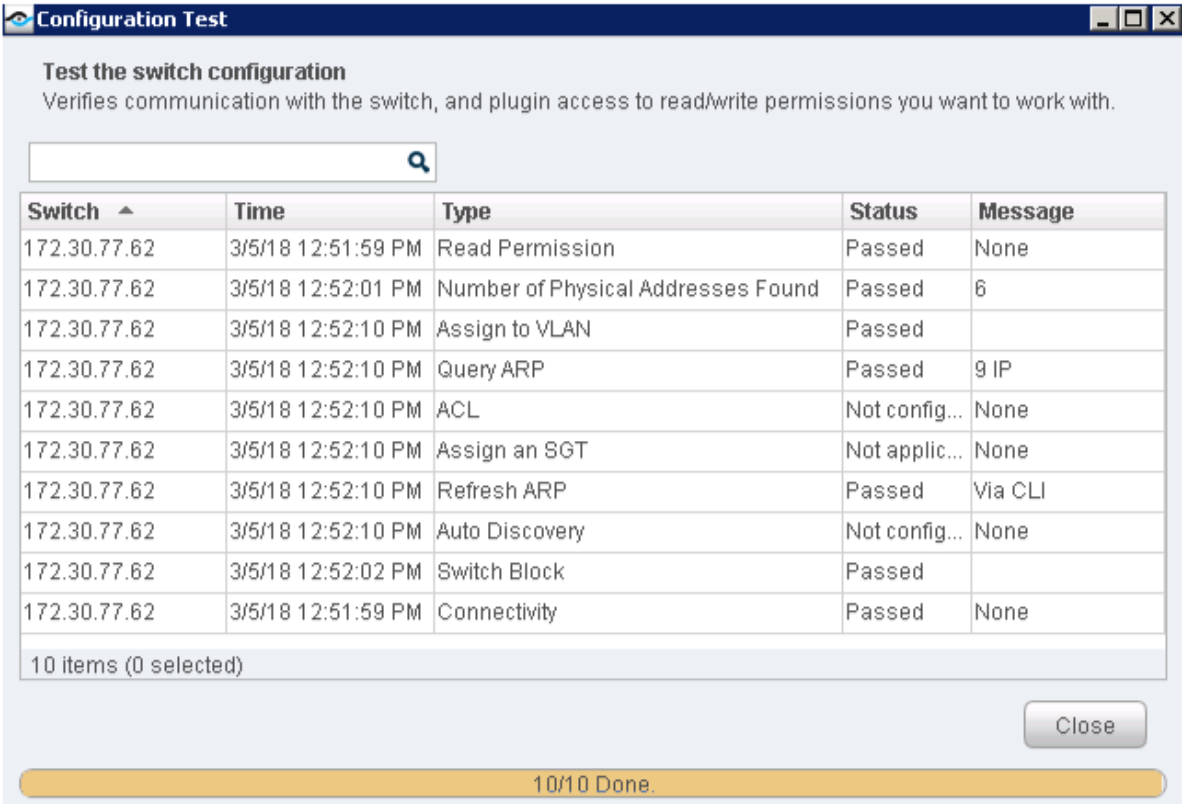

配置交换机插件

交换机插件会查询每个交换机的以下内容:

交换机端口属性和有关已连接端点的信息。

ARP 表用于发现连接到交换机的新终端。

可以通过 CLI 和/或 SNMP 获取相关信息。

要为 EX4300 交换机配置交换机插件:

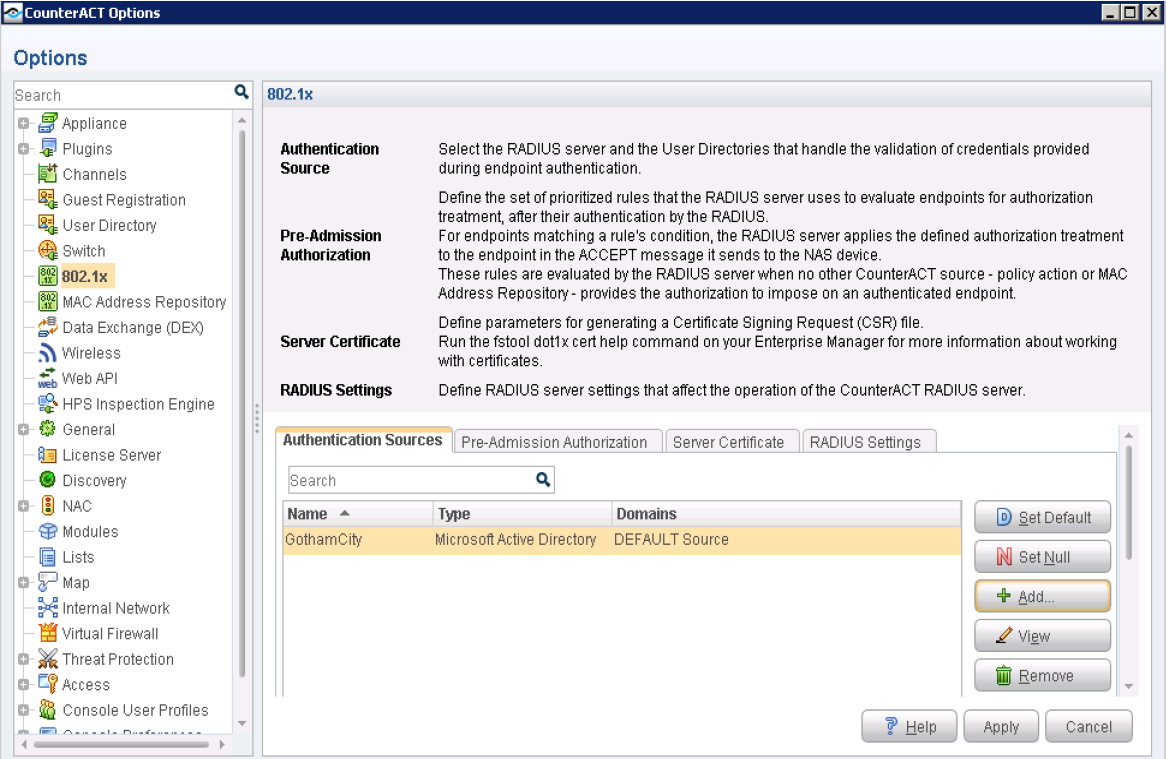

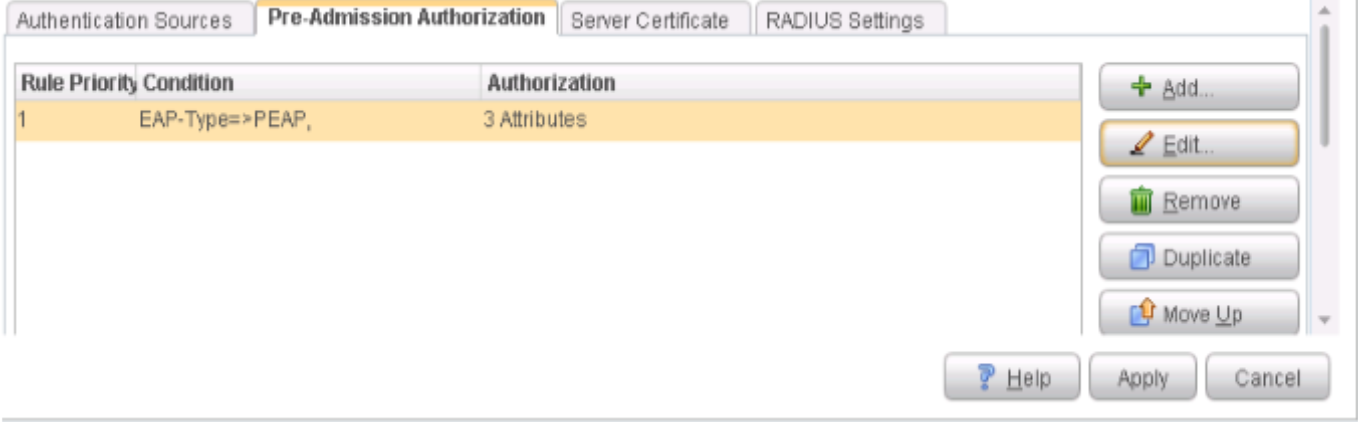

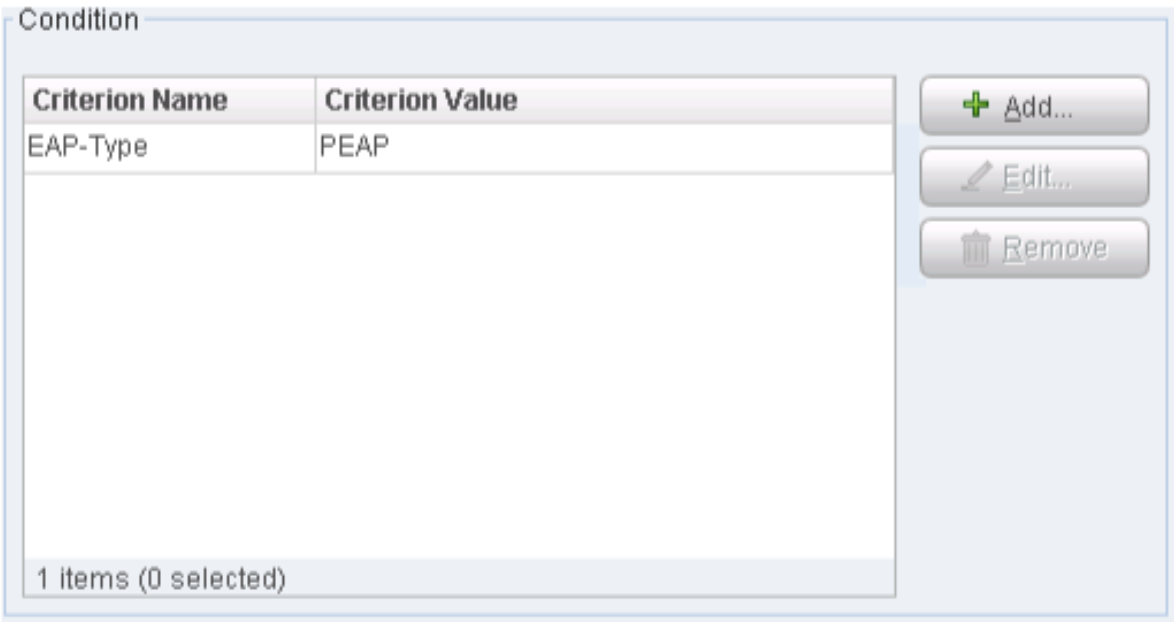

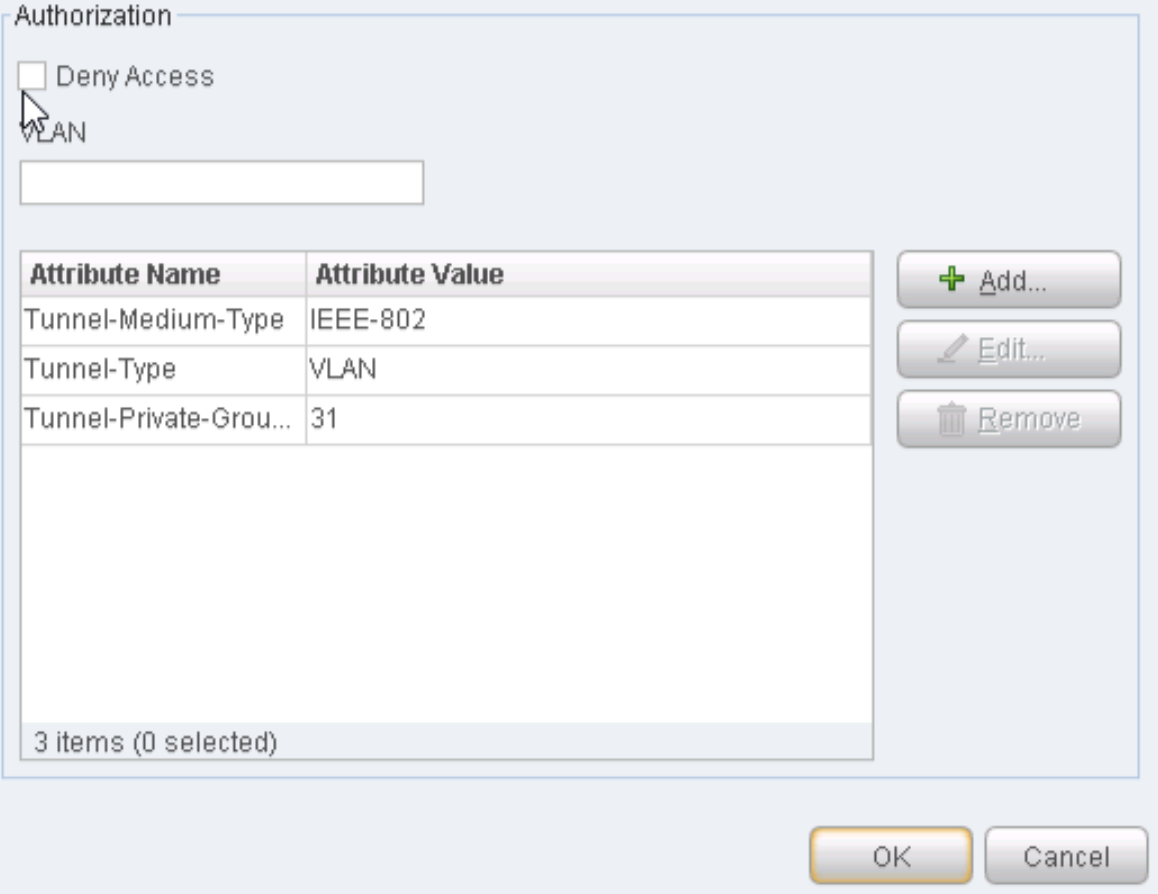

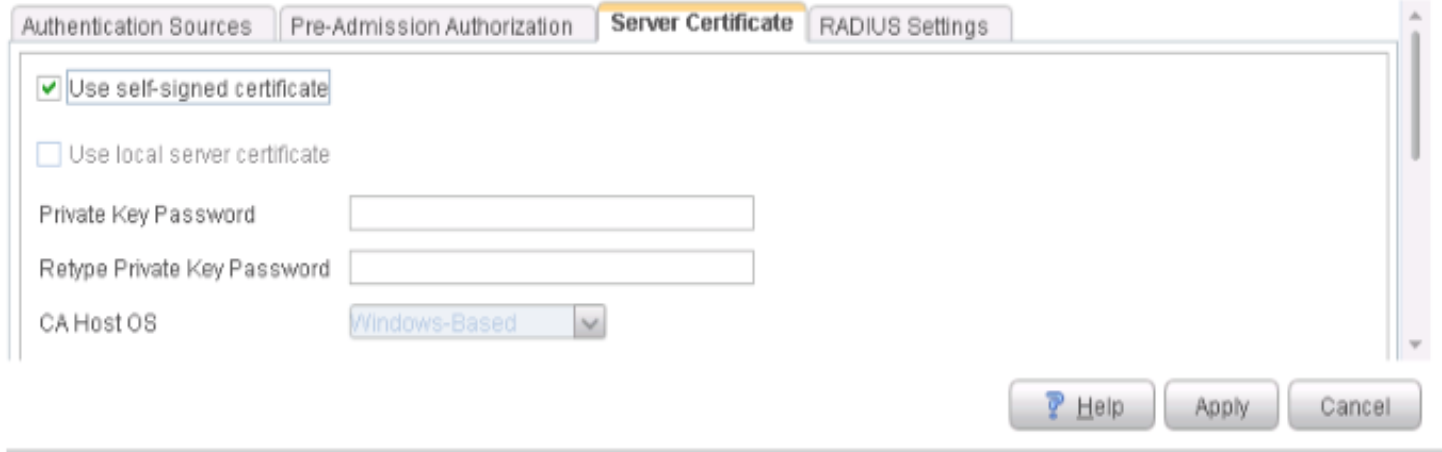

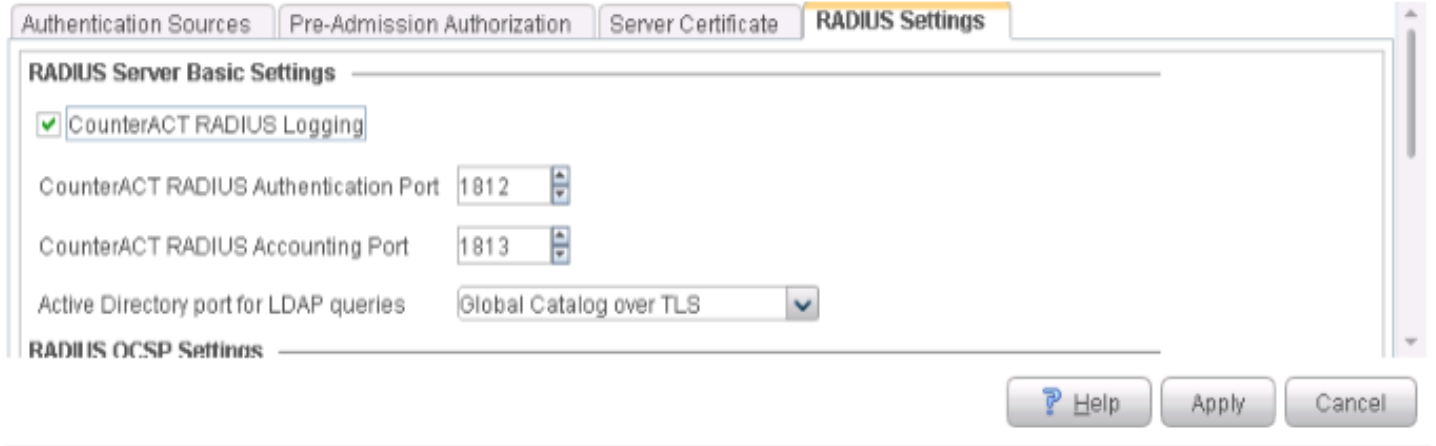

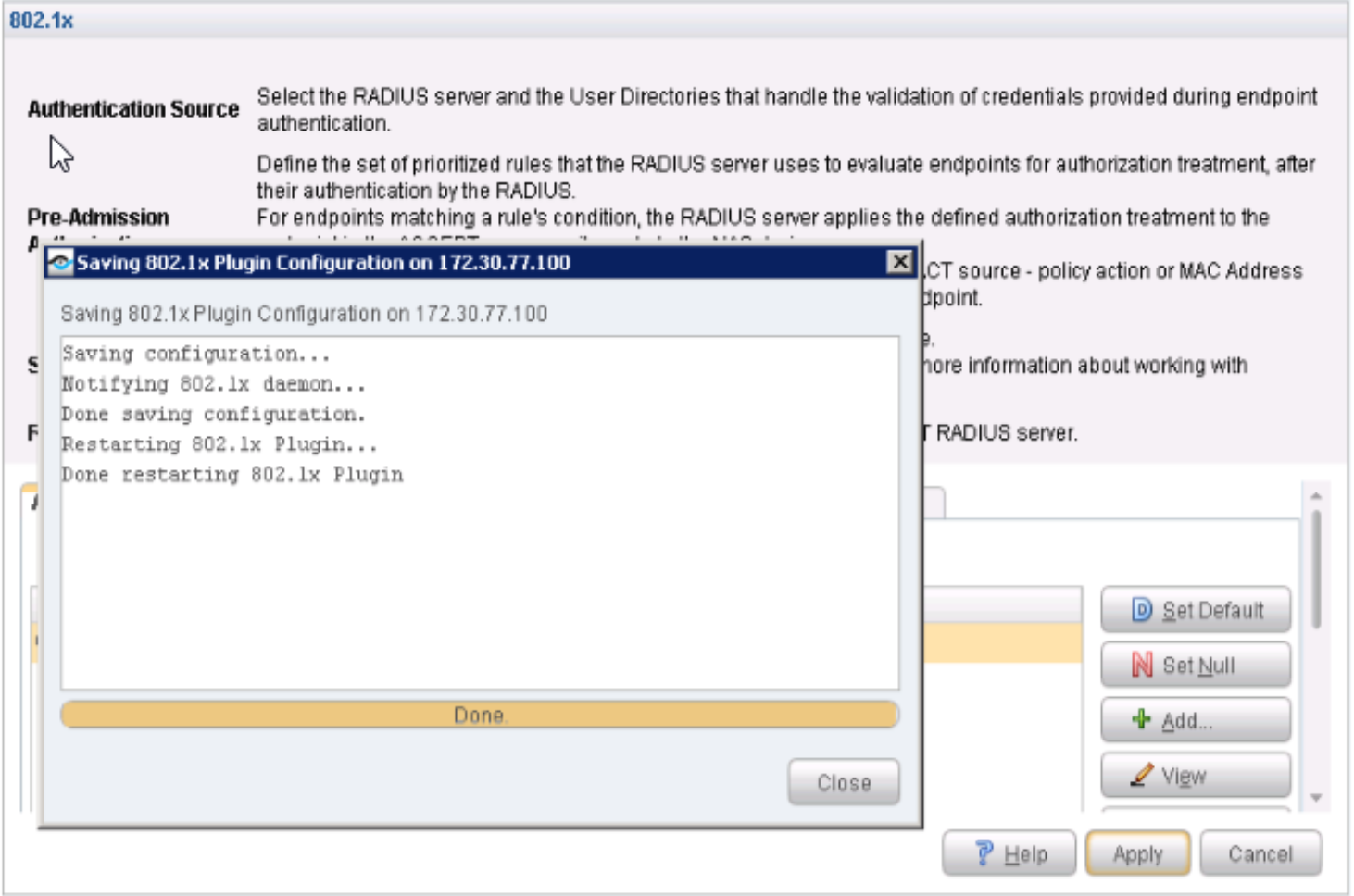

配置 802.1X 插件

802.1X 插件使 CounterACT 能够验证 802.1X 交换机或与网络的无线连接。该插件与 IEEE 802.1X 规范和 RADIUS 身份验证协议兼容。

要配置 802.1X 插件:

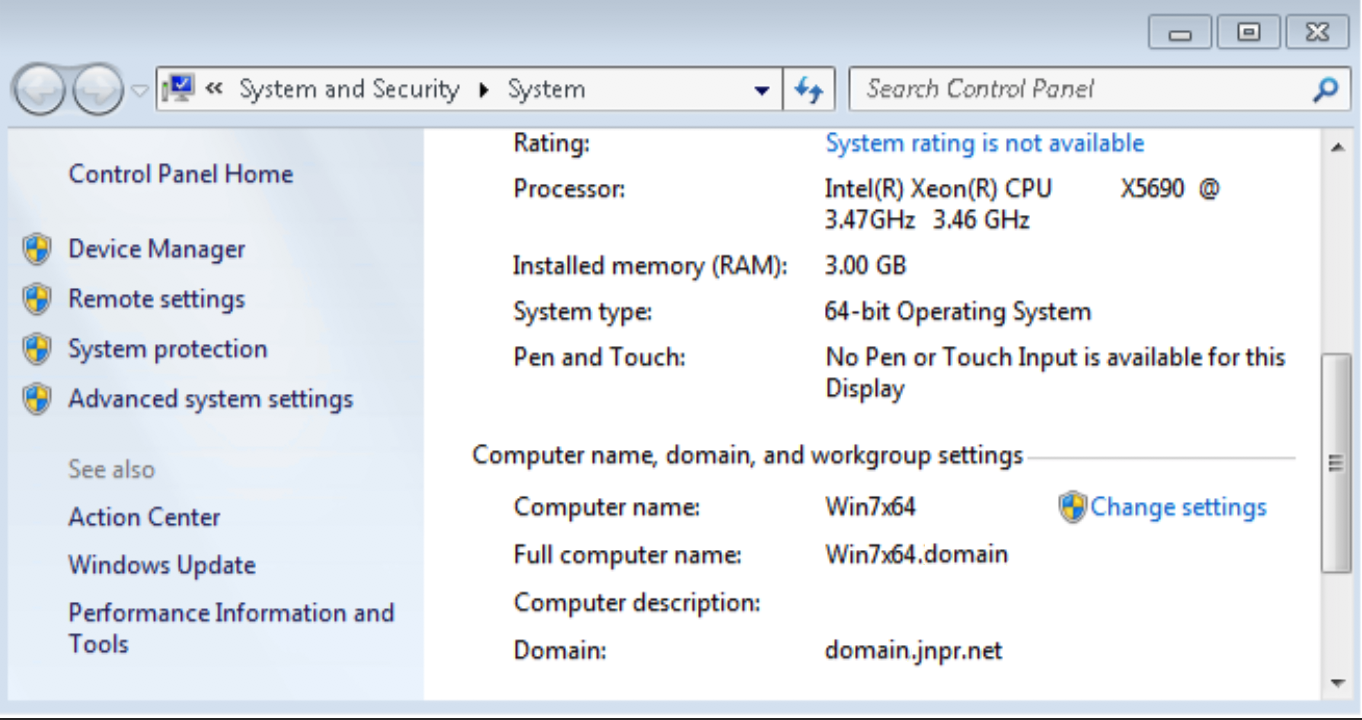

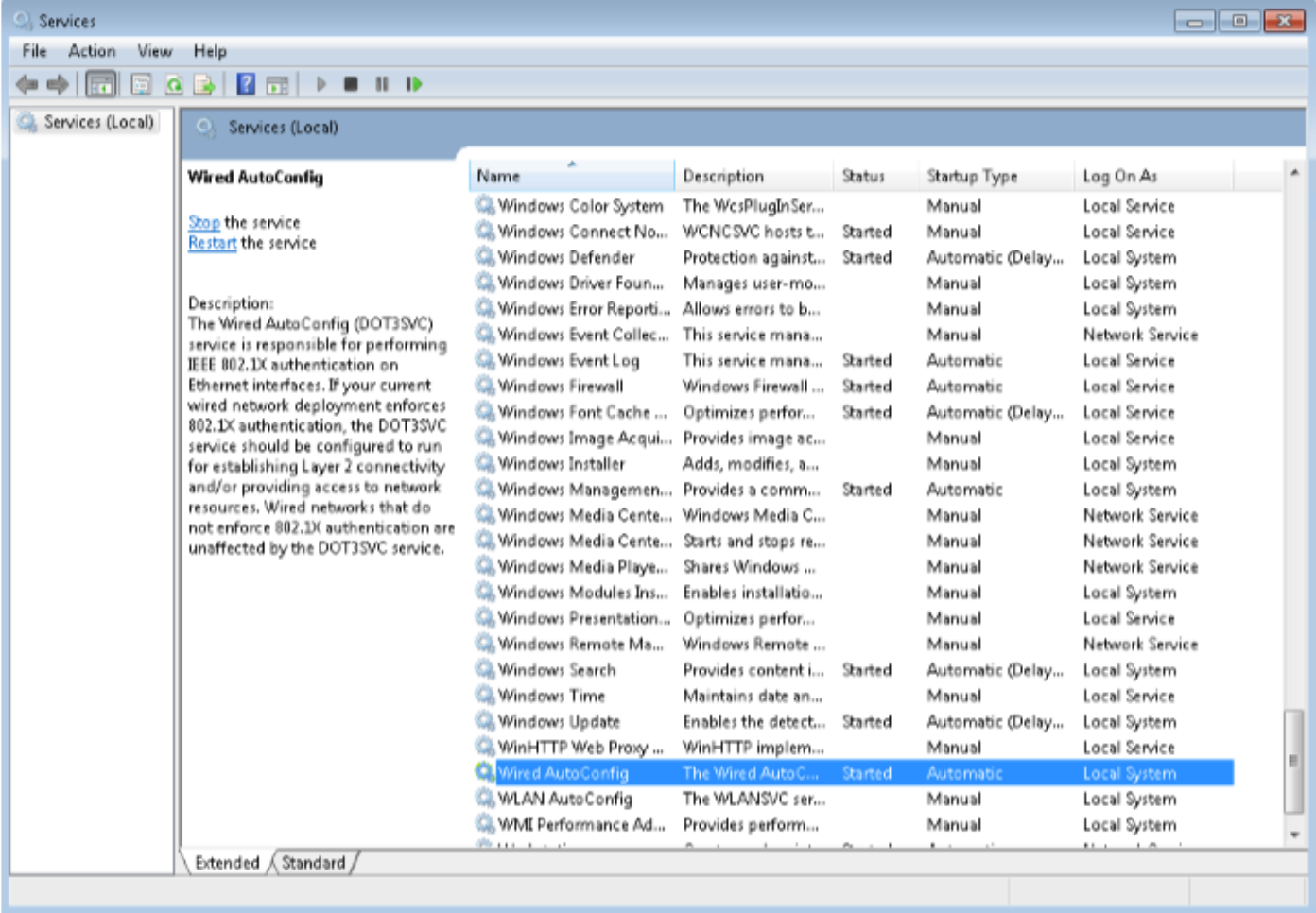

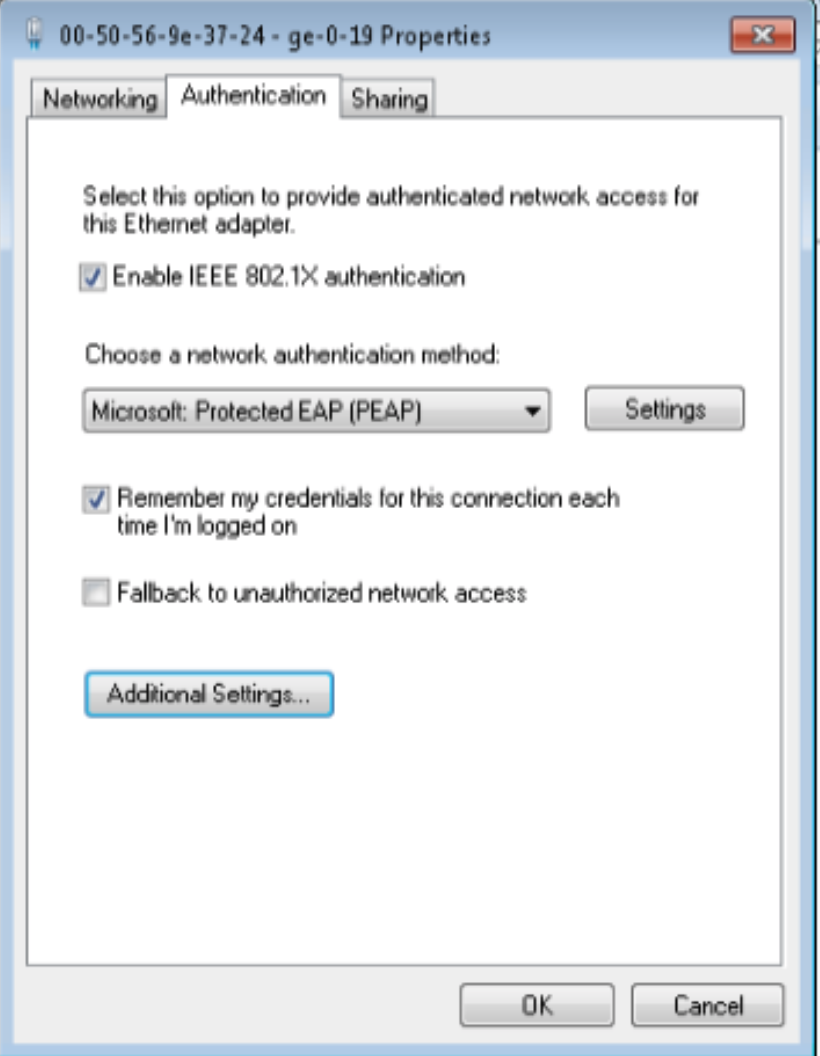

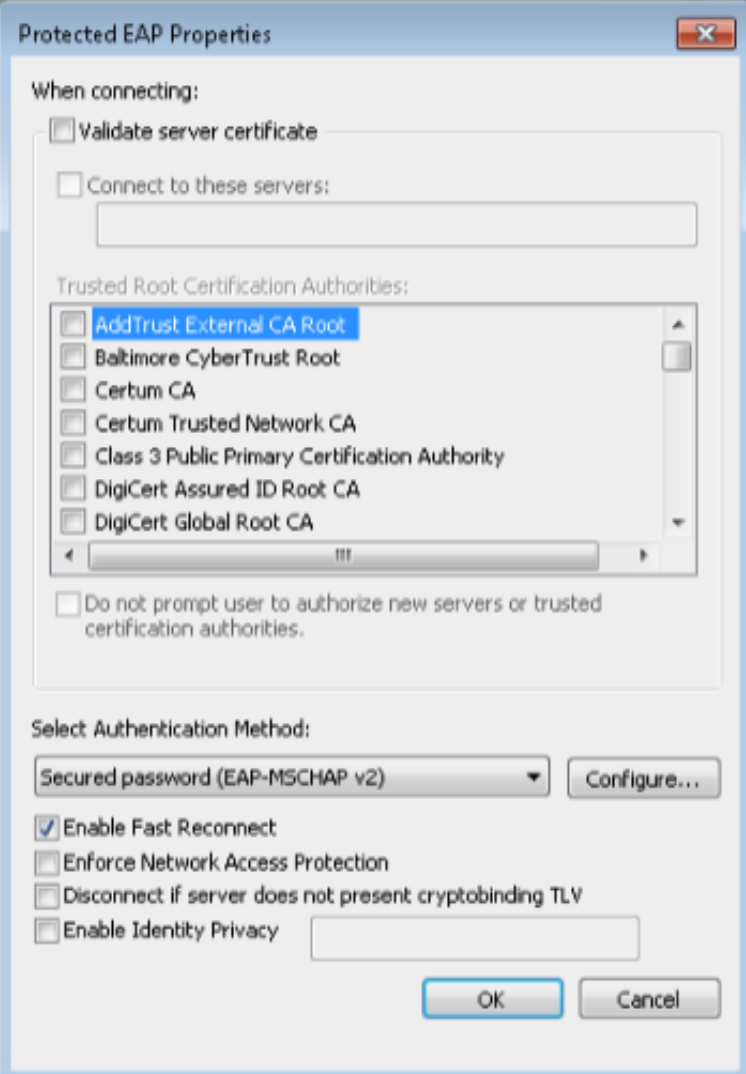

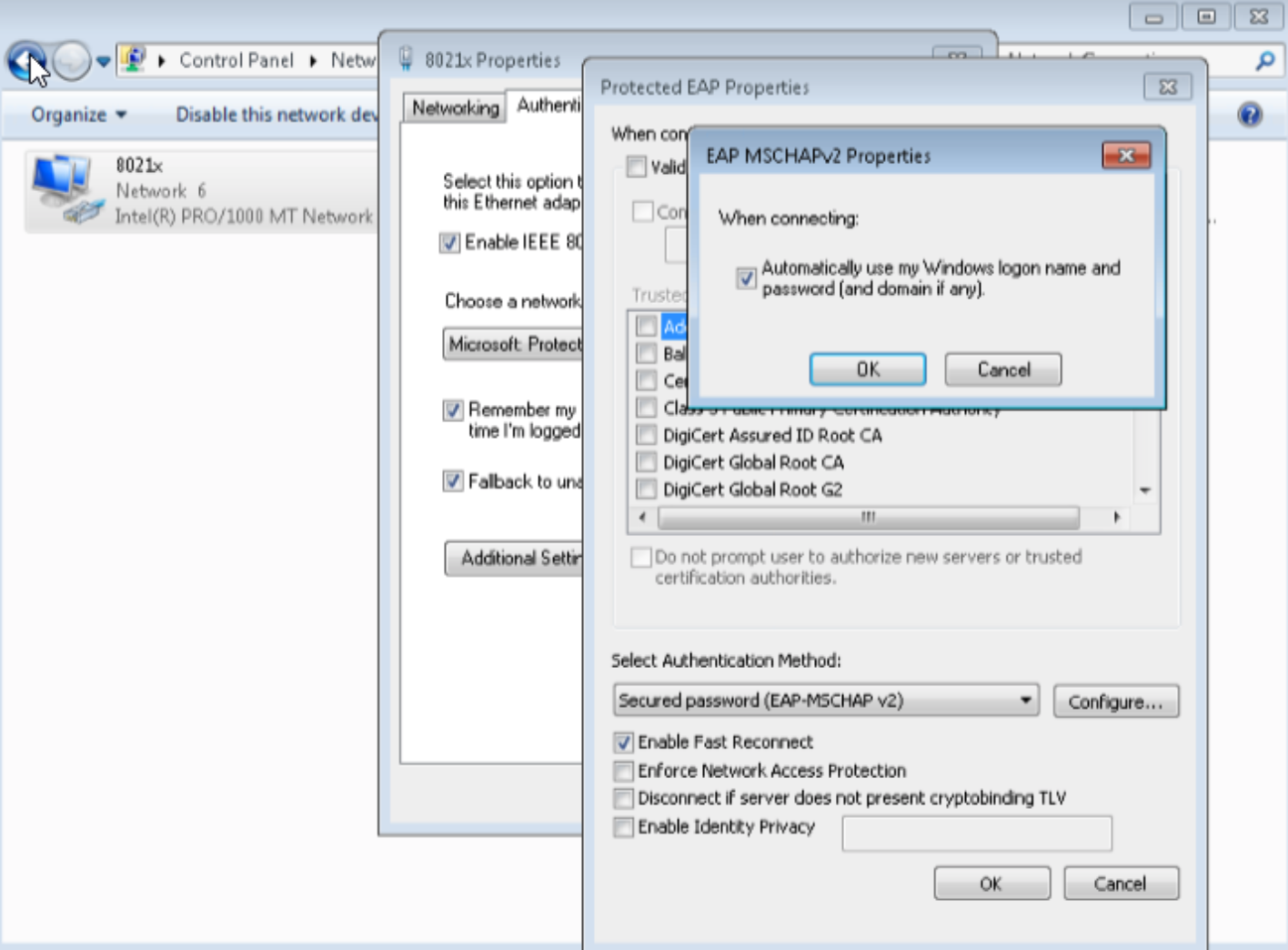

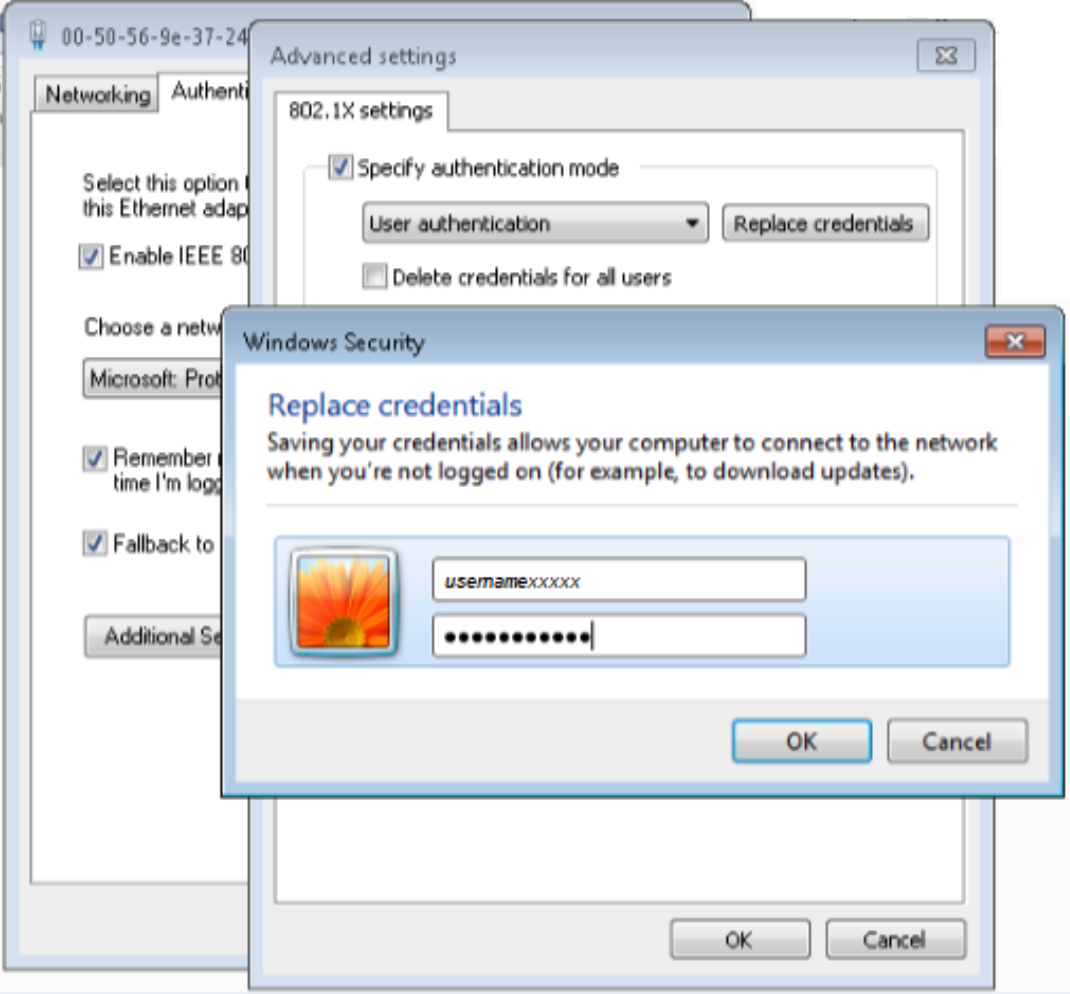

配置 Windows 7 请求方

您应该已经安装了Microsoft Windows Server和Active Directory。单击“ 安装和配置 Microsoft Windows Server 和 Active Directory ”以查看说明。

要配置 Windows 7 请求方,请执行以下操作:

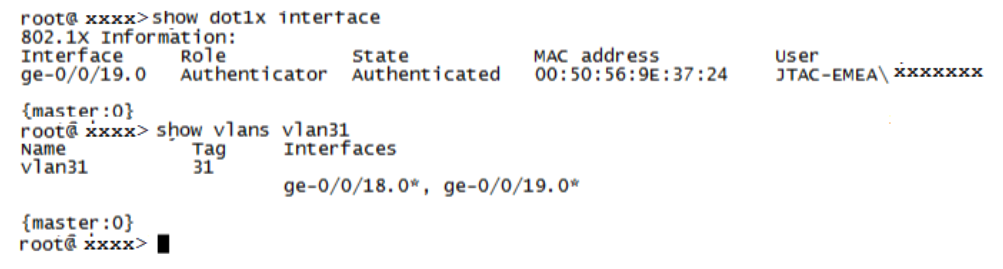

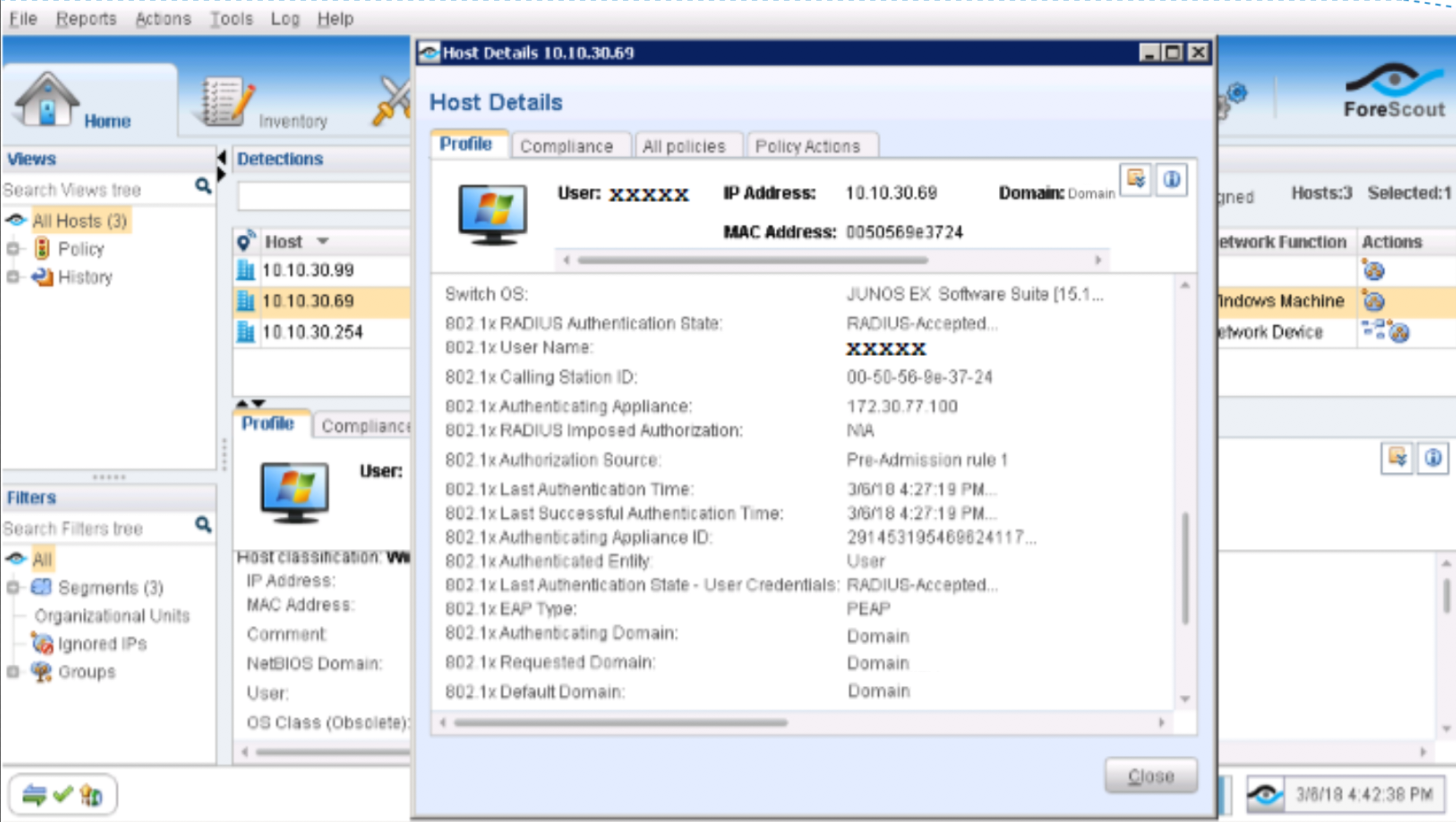

测试 802.1X 身份验证并对其进行故障排除

要针对 ForeScout CounterACT 测试 802.1X 身份验证,请执行以下操作:

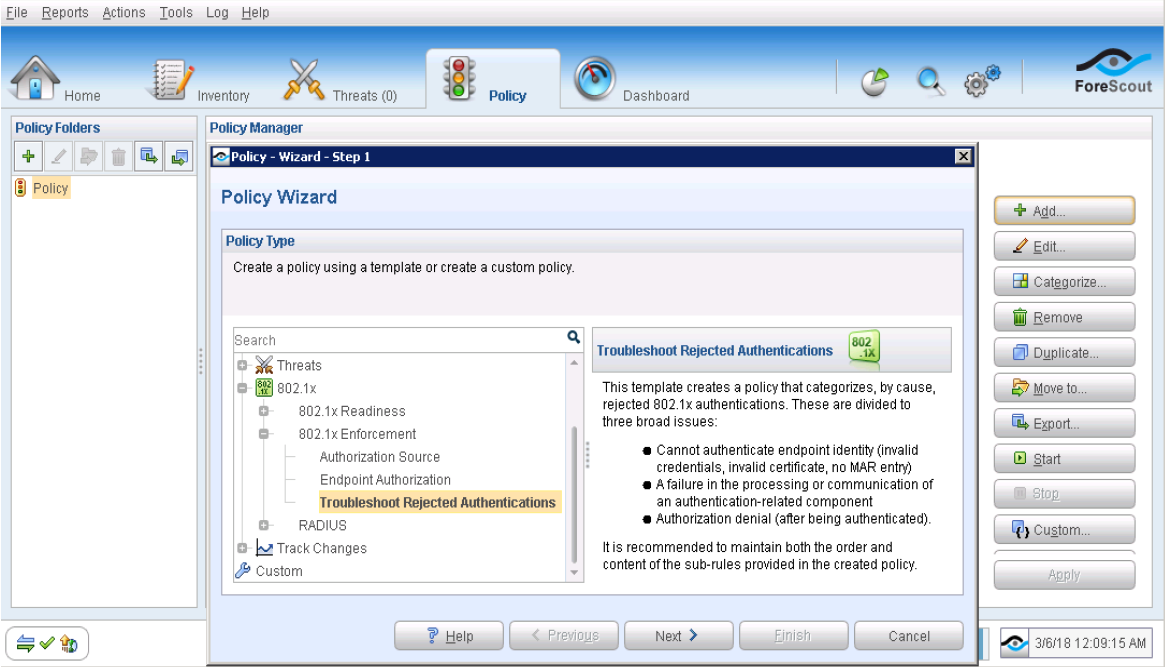

要解决 802.1X 身份验证问题,请执行以下操作:

在 ForeScout CounterACT 控制台中,单击“策略”选项卡并使用 Troubleshoot Rejected Authentications 模板创建策略(列在 下 802.1X Enforcement)。

启动策略以排查问题。

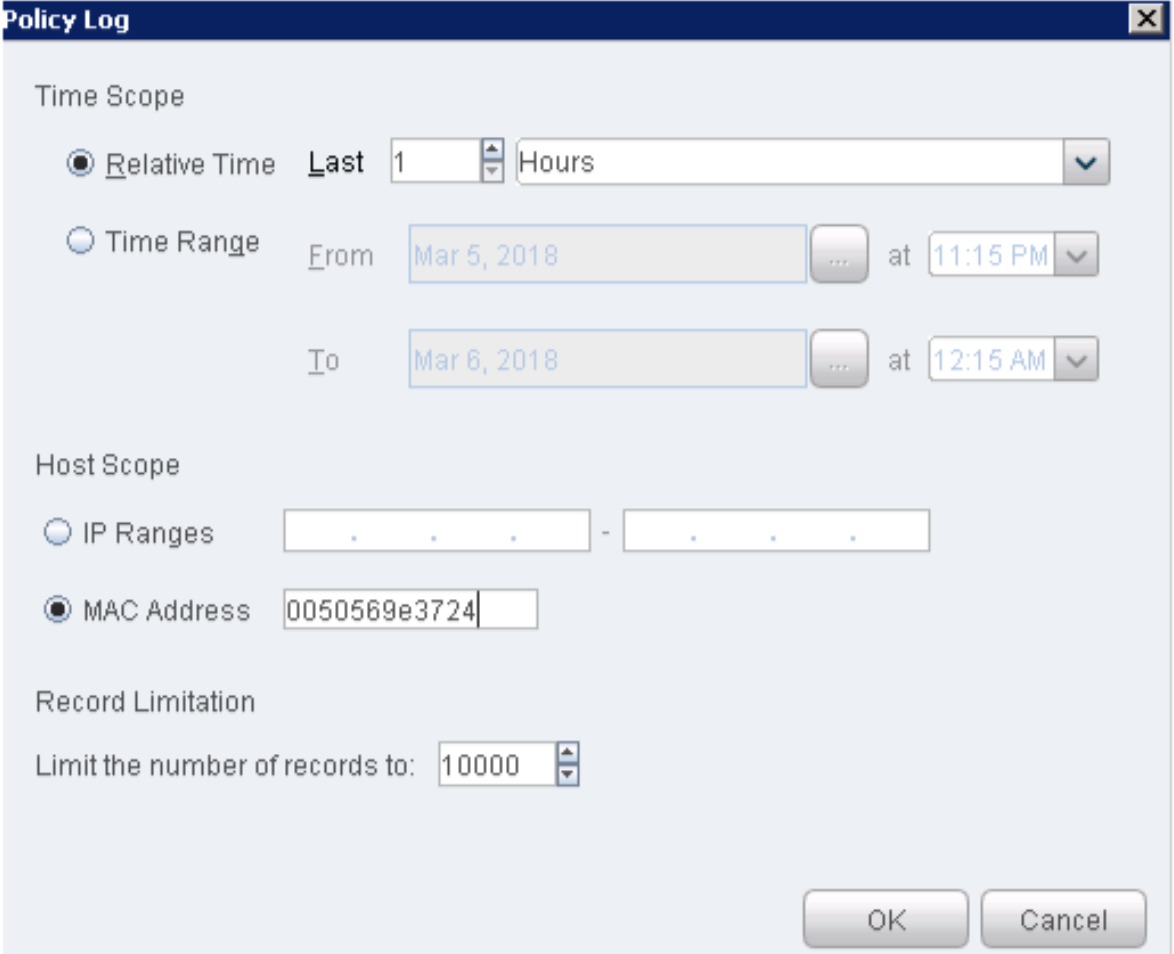

若要从 ForeScout CounterACT 控制台查看日志,请执行以下操作:

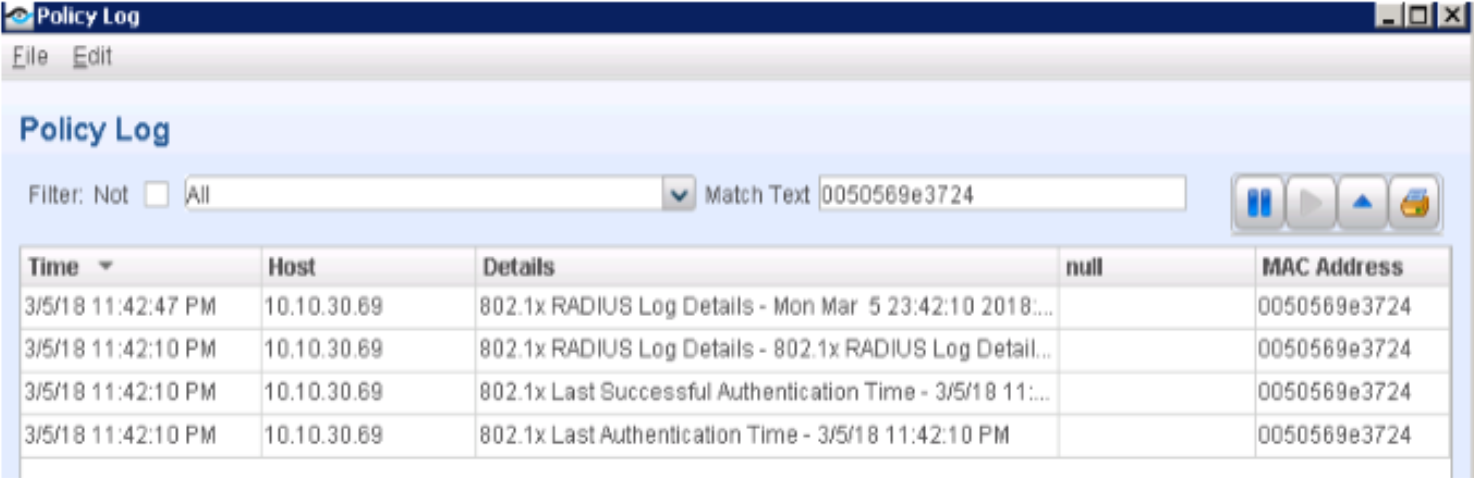

选择 Log > Policy Log。在“策略日志”页面中,输入 Windows 7 请求方的 MAC 或 IP 地址。

图 38:策略日志设置

单击 OK。此时将显示策略日志文件。

图 39:策略日志文件

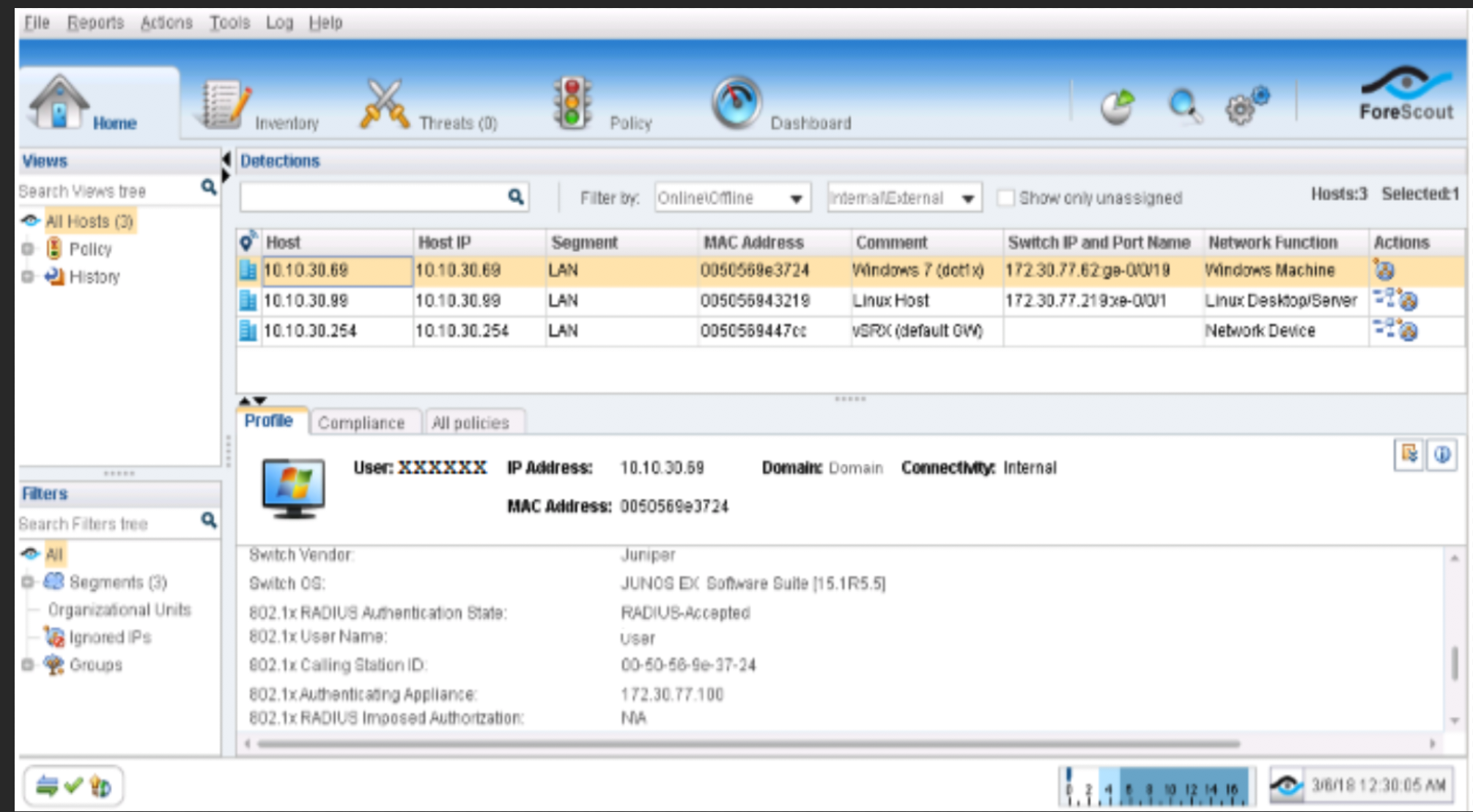

如果 802.1X 身份验证有效,并且您的 Windows 7 请求方从 SRX 上运行的 DHCP 服务器获取 IP 地址,则可以生成一些流量来验证您的 Windows 7 请求方(例如,10.10.30.69)是否显示在“主页”选项卡下的“主机”列表中。

图 40:策略日志 802.1X 身份验证确认 注意:

注意:此外,如果您已配置连接到 QFX 交换机的其他主机(Windows 或 Linux 系统),并从 SRX 上运行的 DHCP 服务器获取 IP 地址,则可以为其生成一些流量,并且主机地址(例如 10.10.30.99)也将显示在主机列表中。

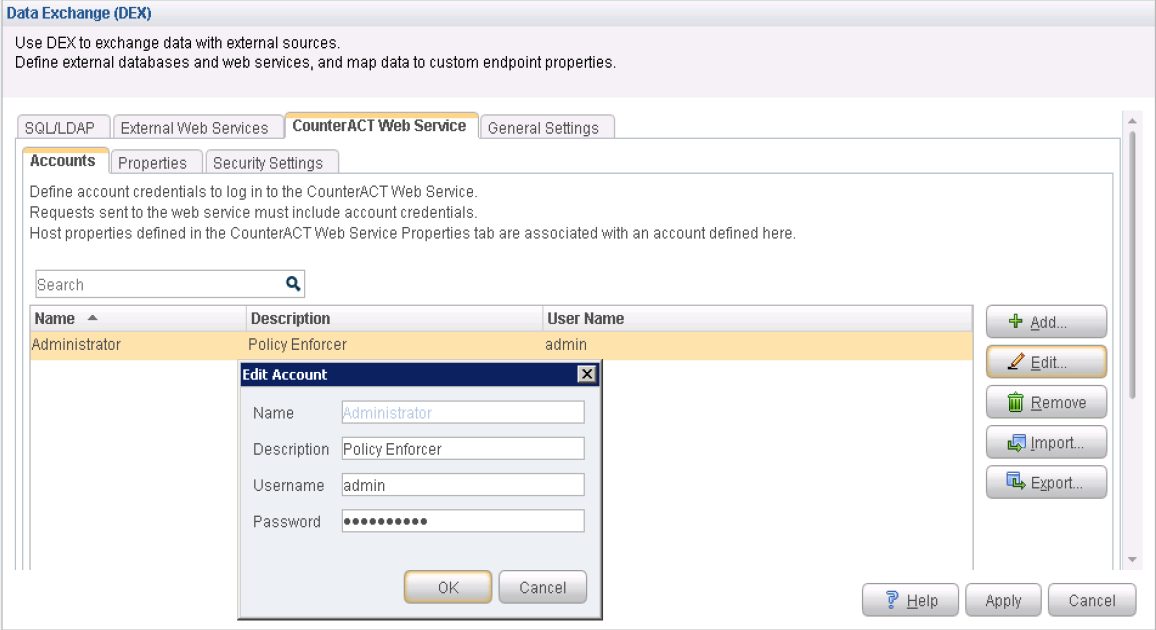

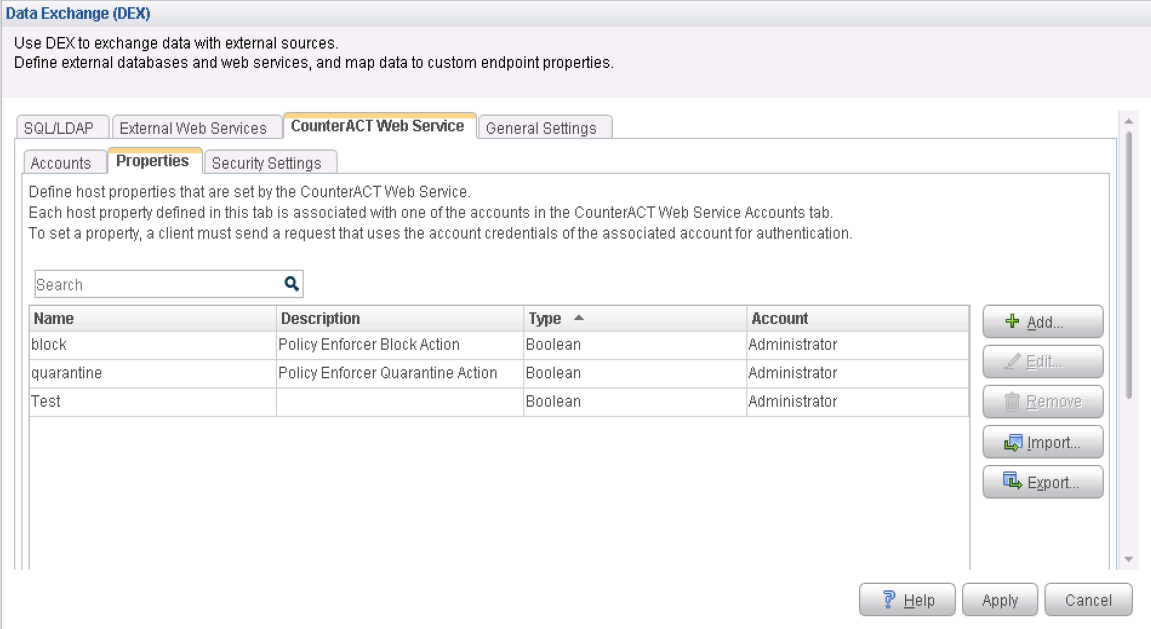

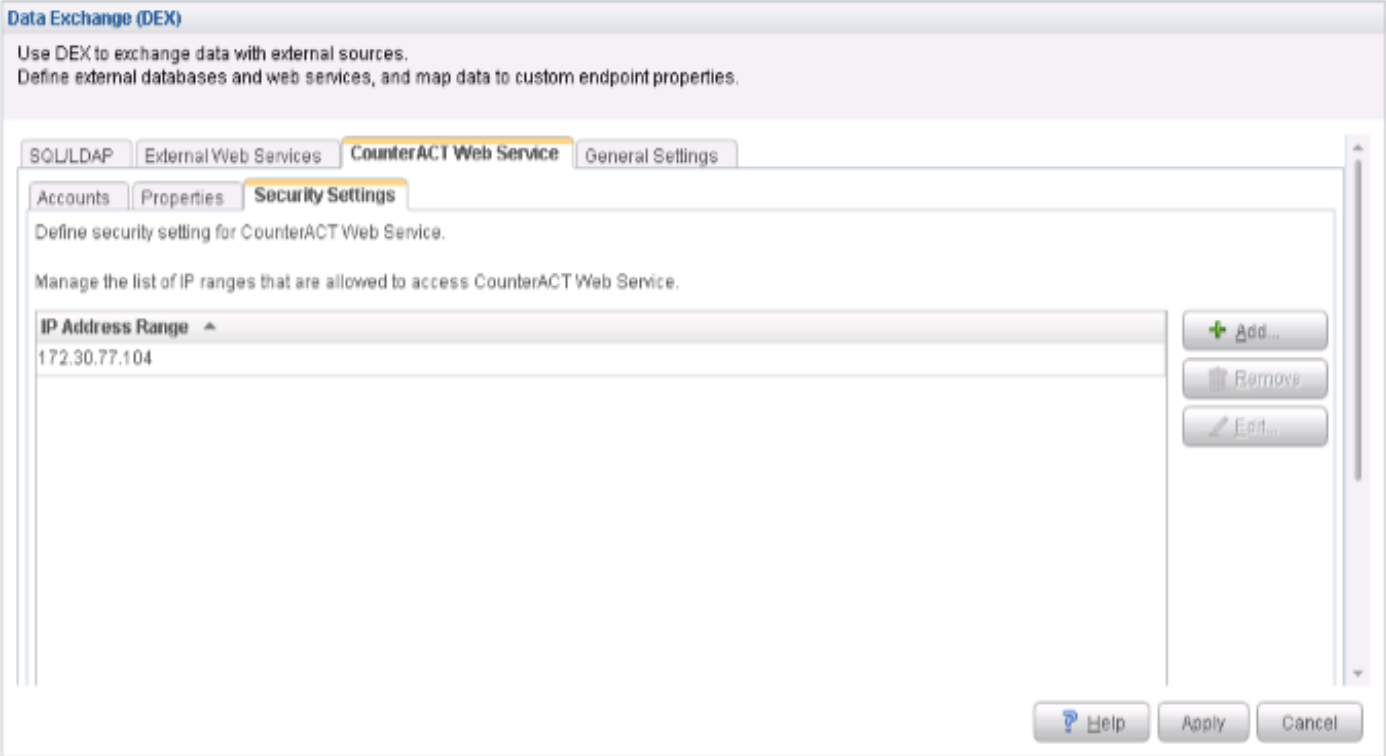

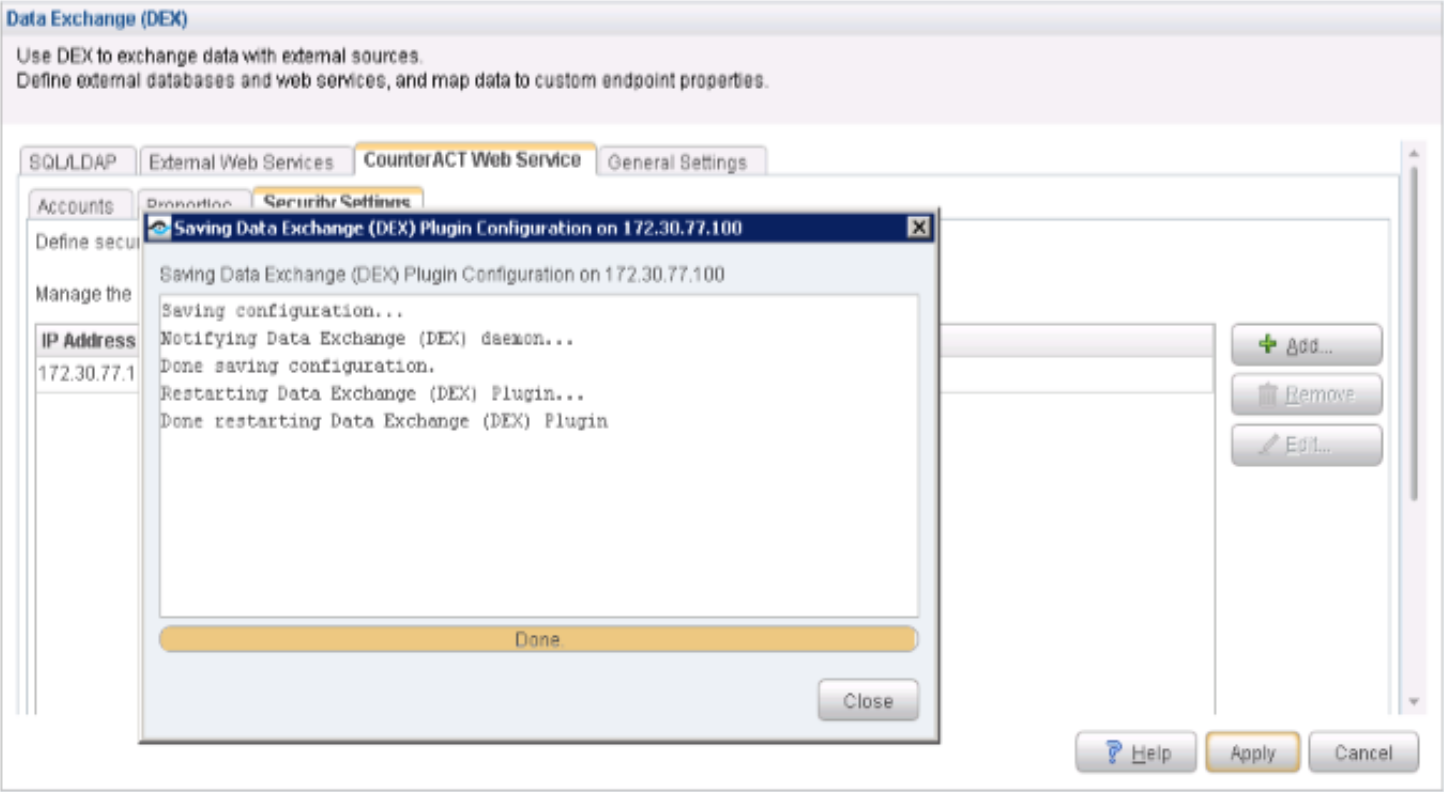

配置数据交换插件

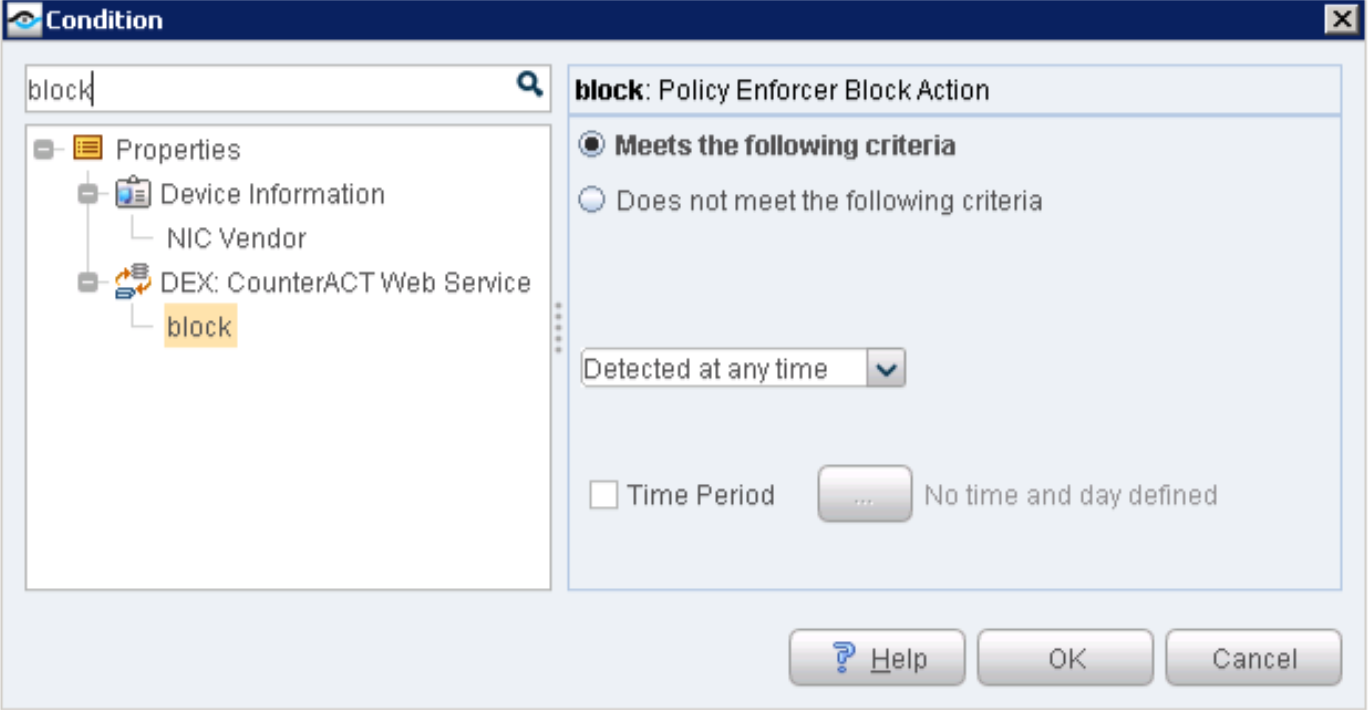

数据交换 (DEX) 插件使 CounterACT 能够使用 Web 服务与外部实体进行通信。CounterACT 查询外部服务并通过插件托管的 CounterACT Web 服务接收更新。在这种情况下,DEX 与 ForeScout 连接器一起将监控 PE 的任何通信。

要配置数据交换 (DEX) 插件,请执行以下操作:

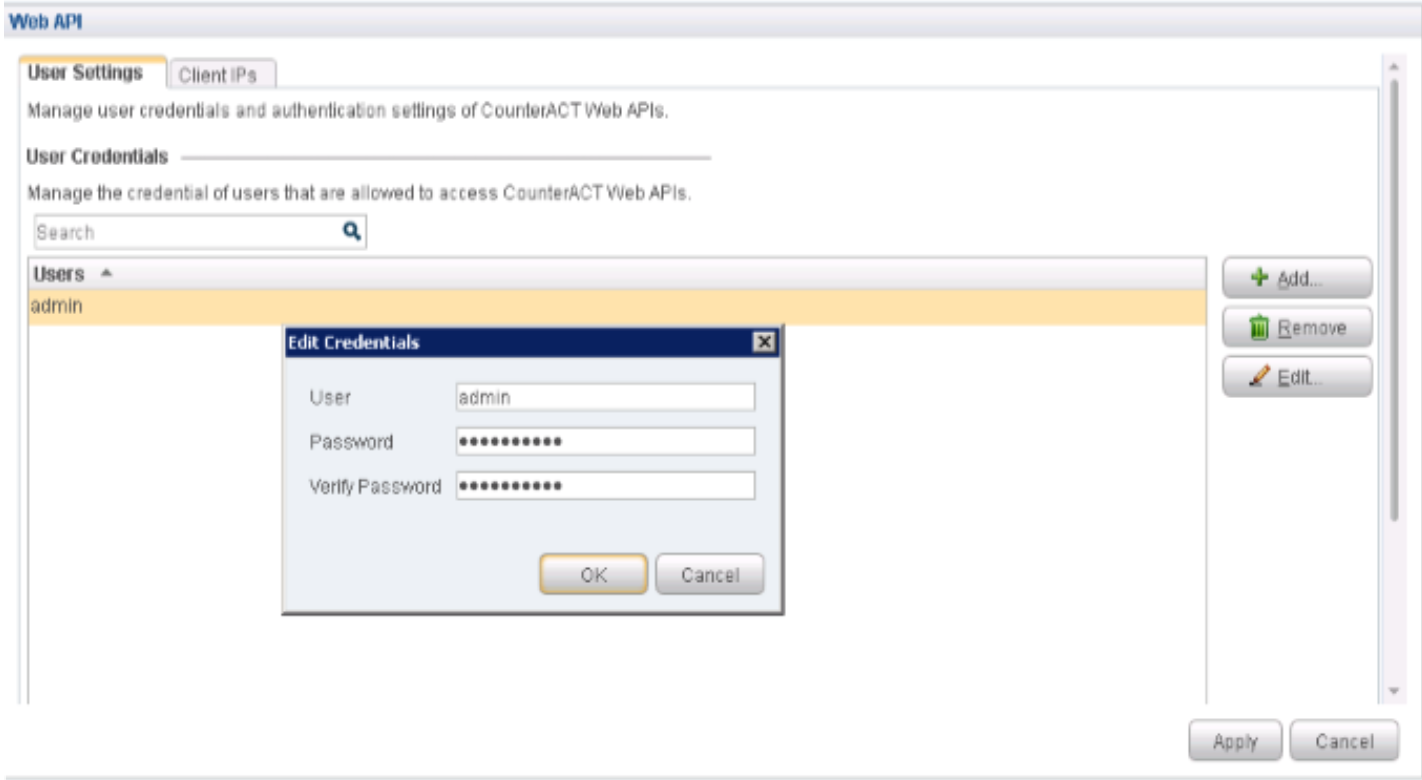

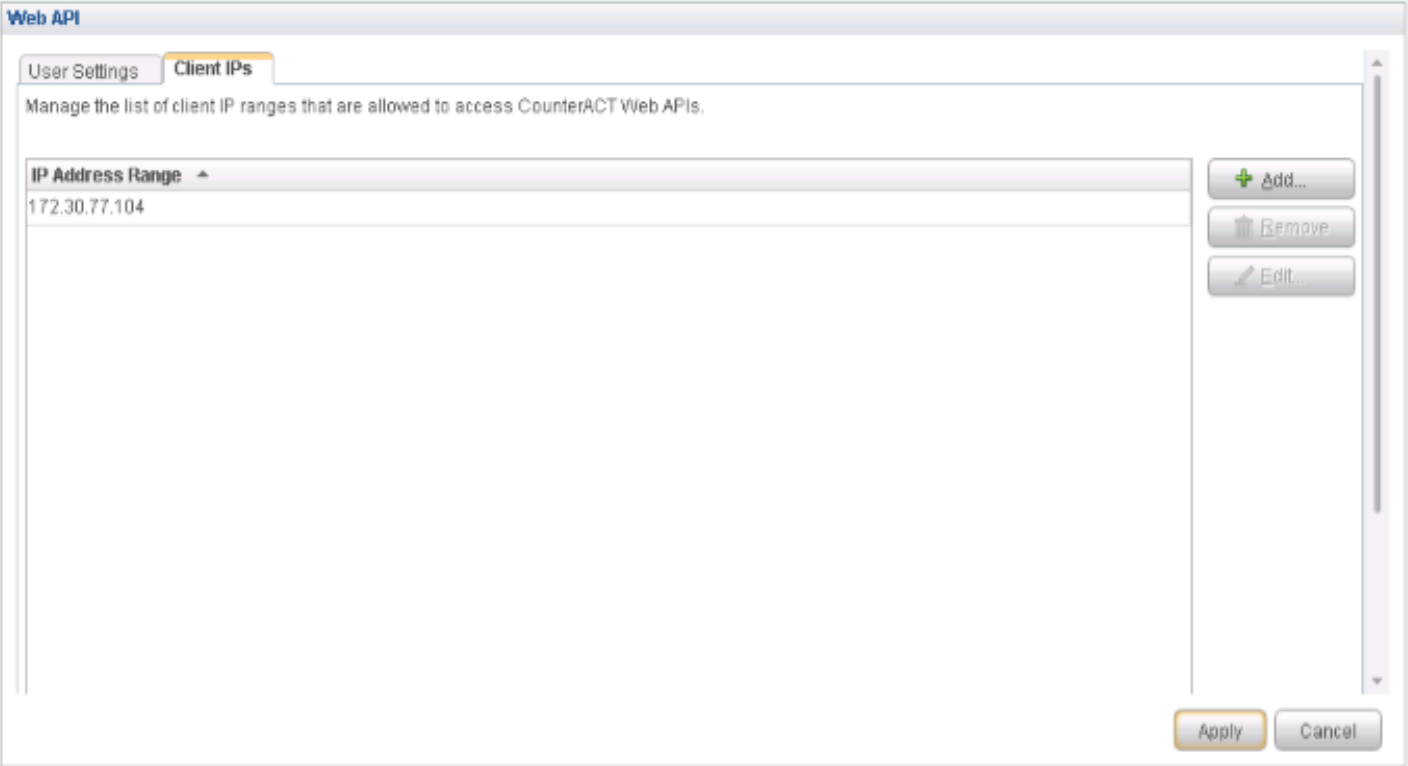

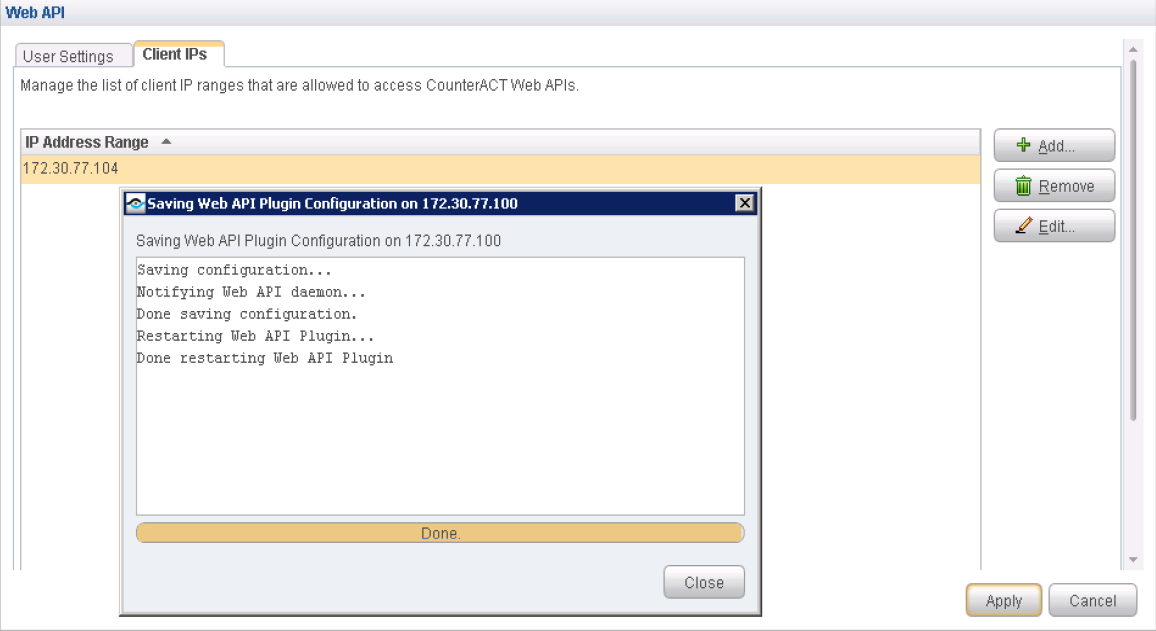

配置 Web API 插件

Web API 插件使外部实体能够使用基于 HTTP 交互的简单但功能强大的 Web 服务请求与 CounterACT 进行通信。配置 Web API 插件以创建用于策略实施器集成的帐户。

要配置 Web API 插件,请执行以下操作:

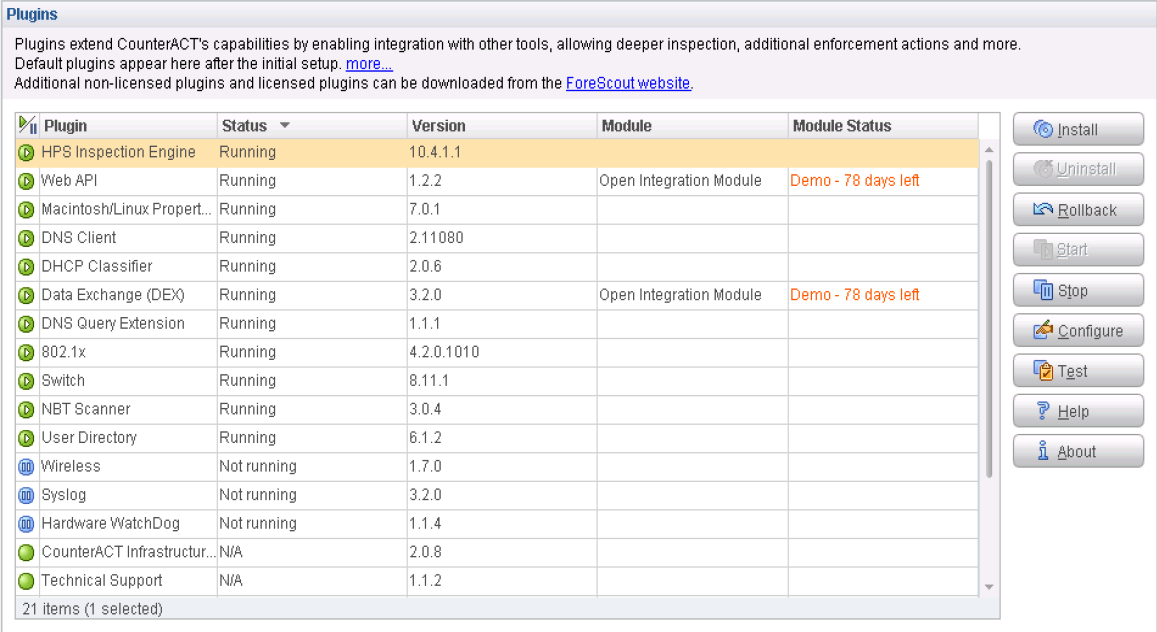

验证插件

要验证所有必需的插件是否都在运行,请选择 Tools > Options > Plugins。此时将显示“插件”页面,其中显示了每个插件的状态。

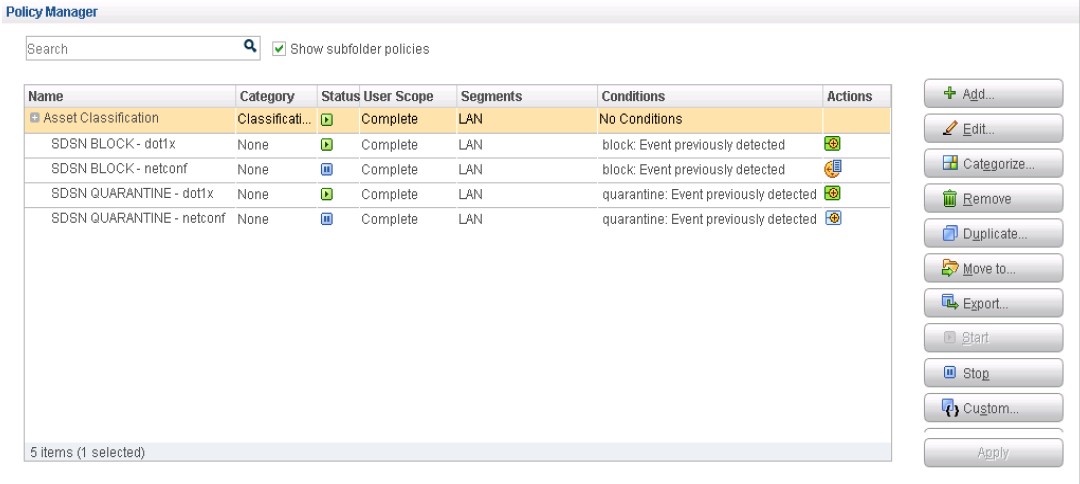

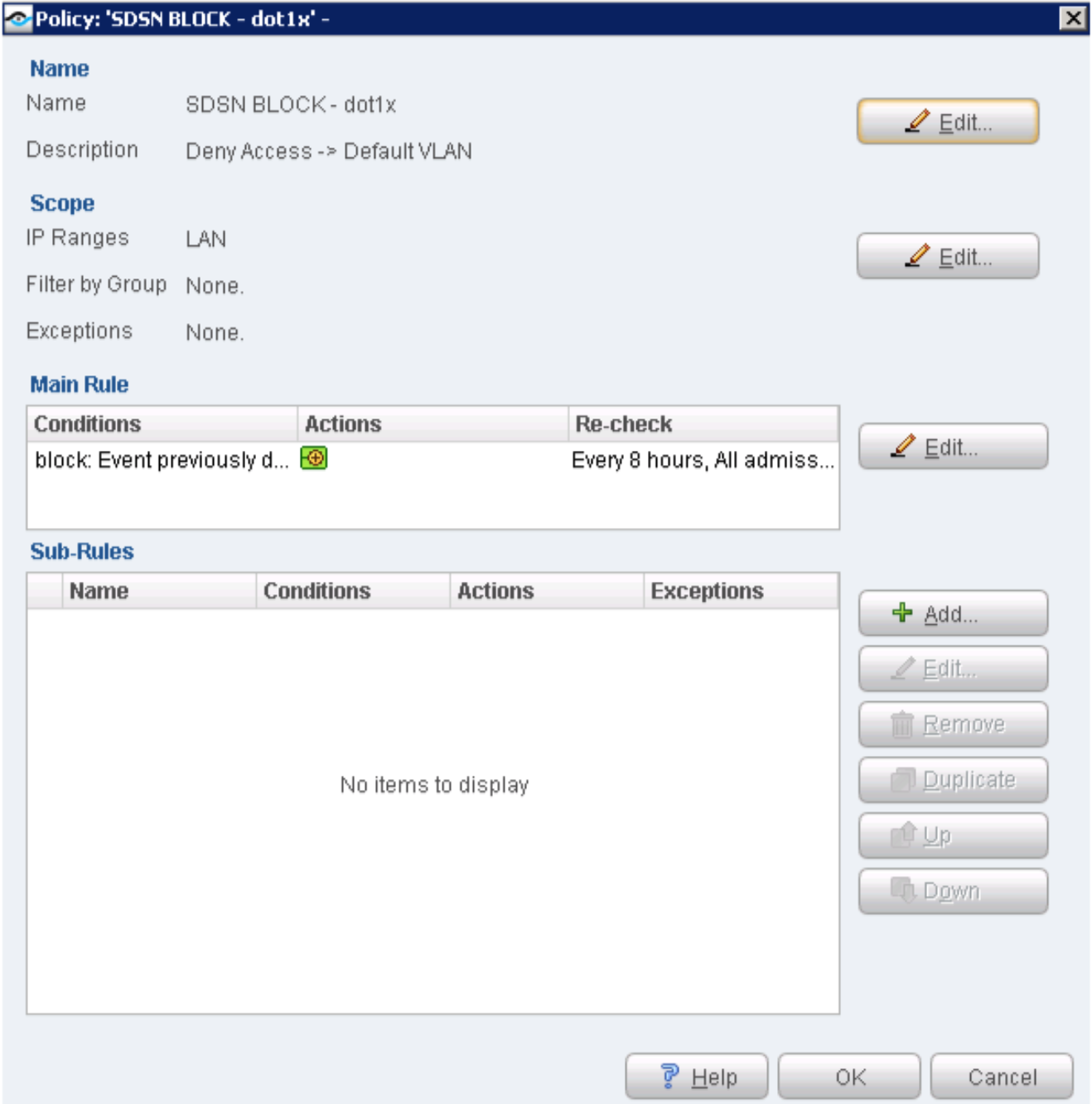

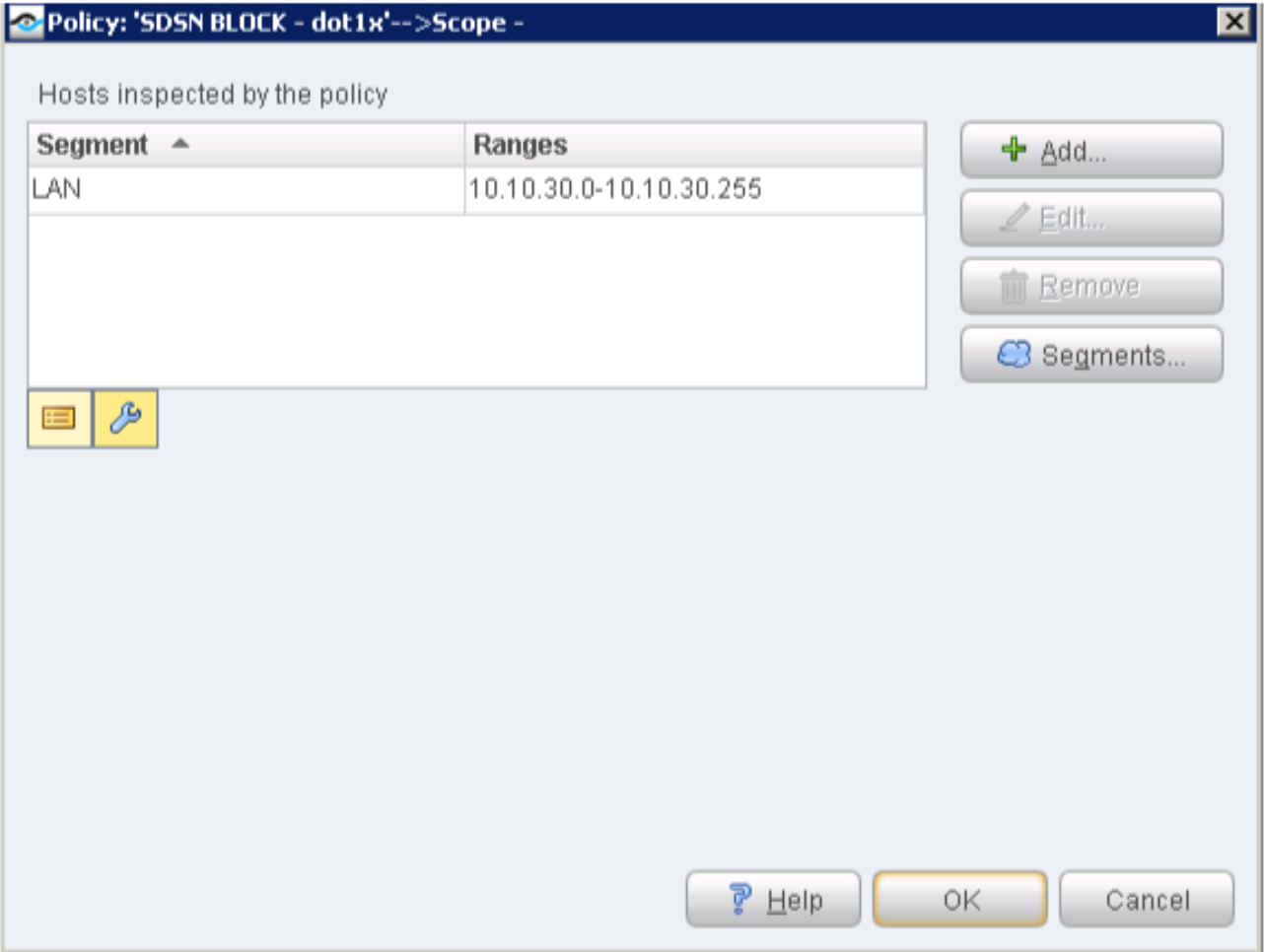

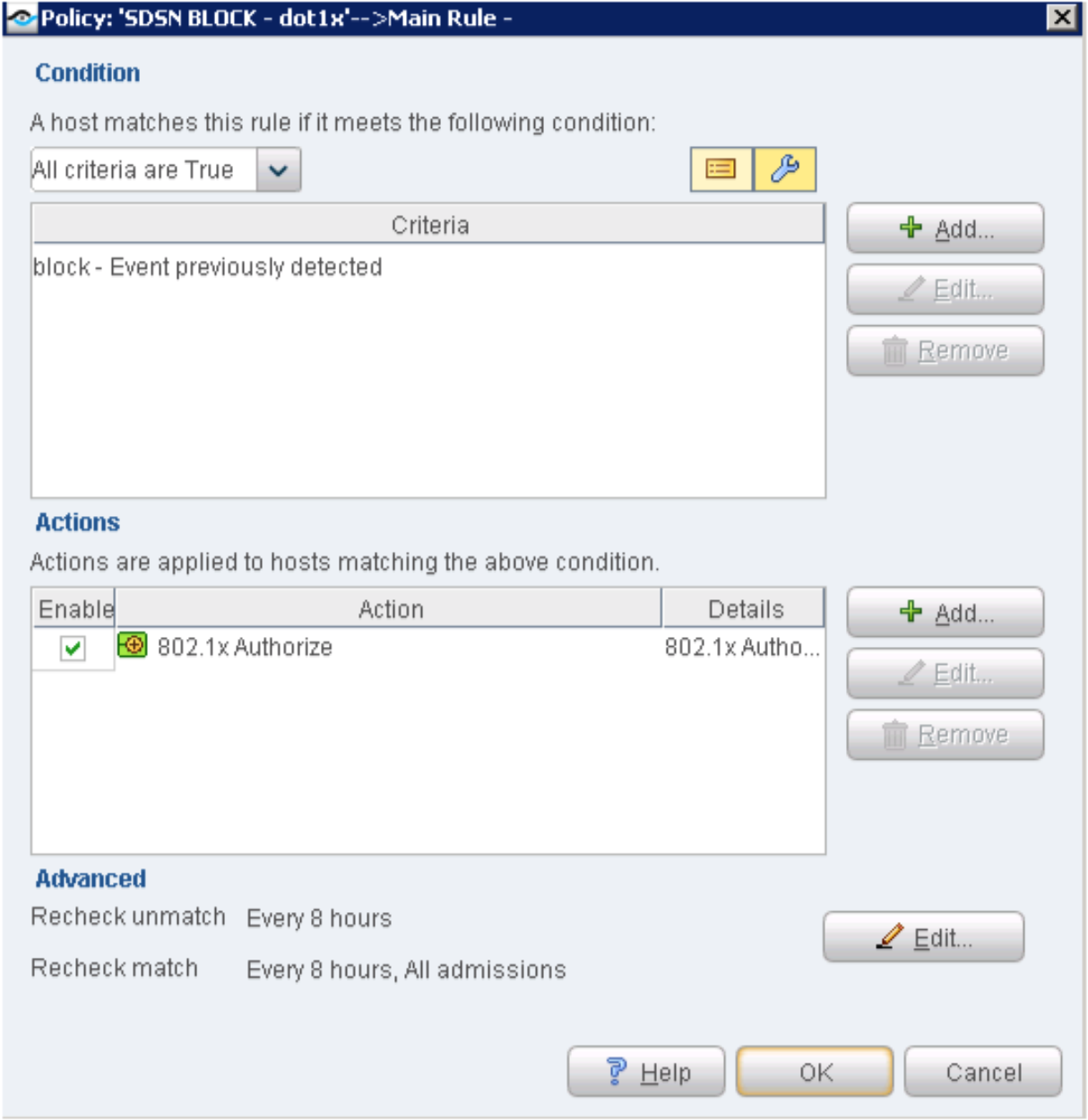

配置自动威胁修复策略

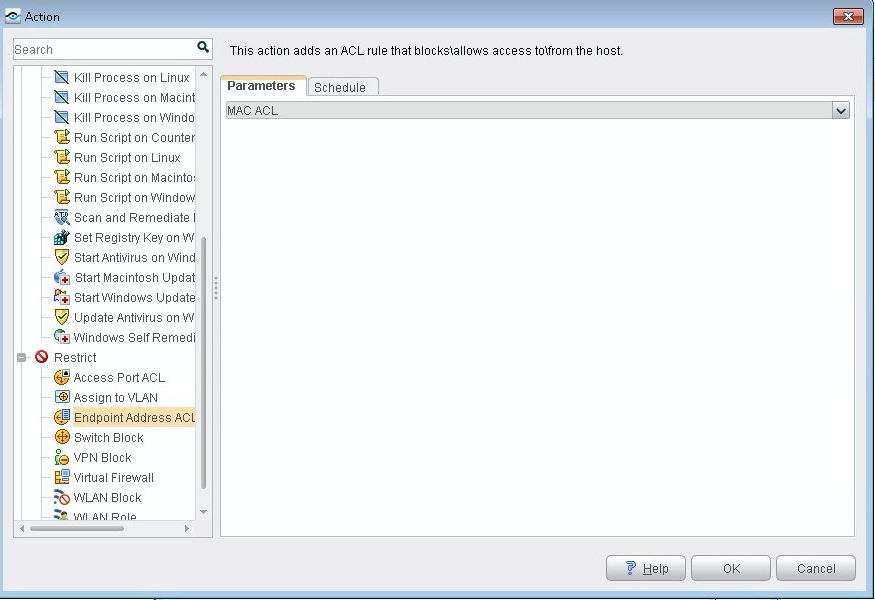

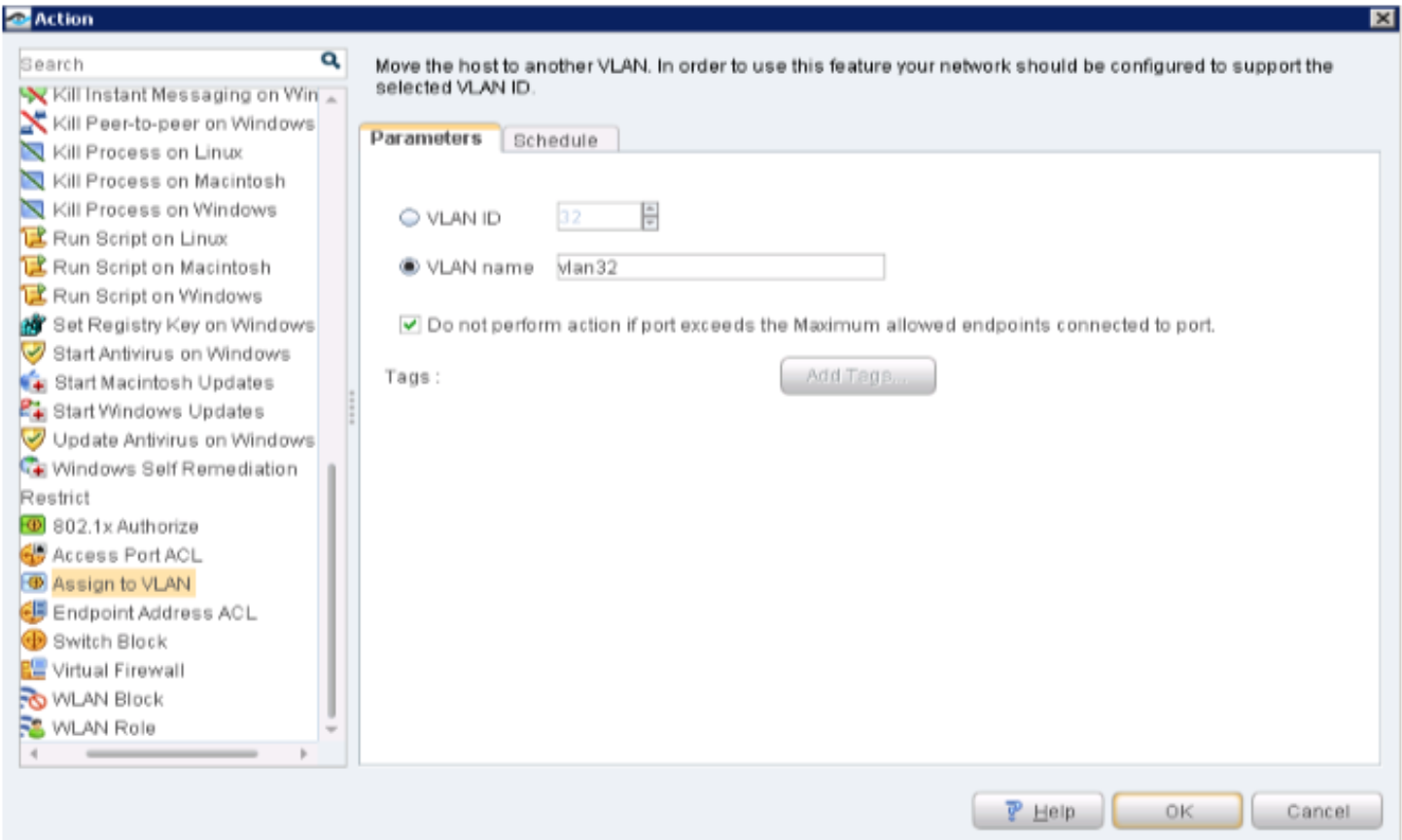

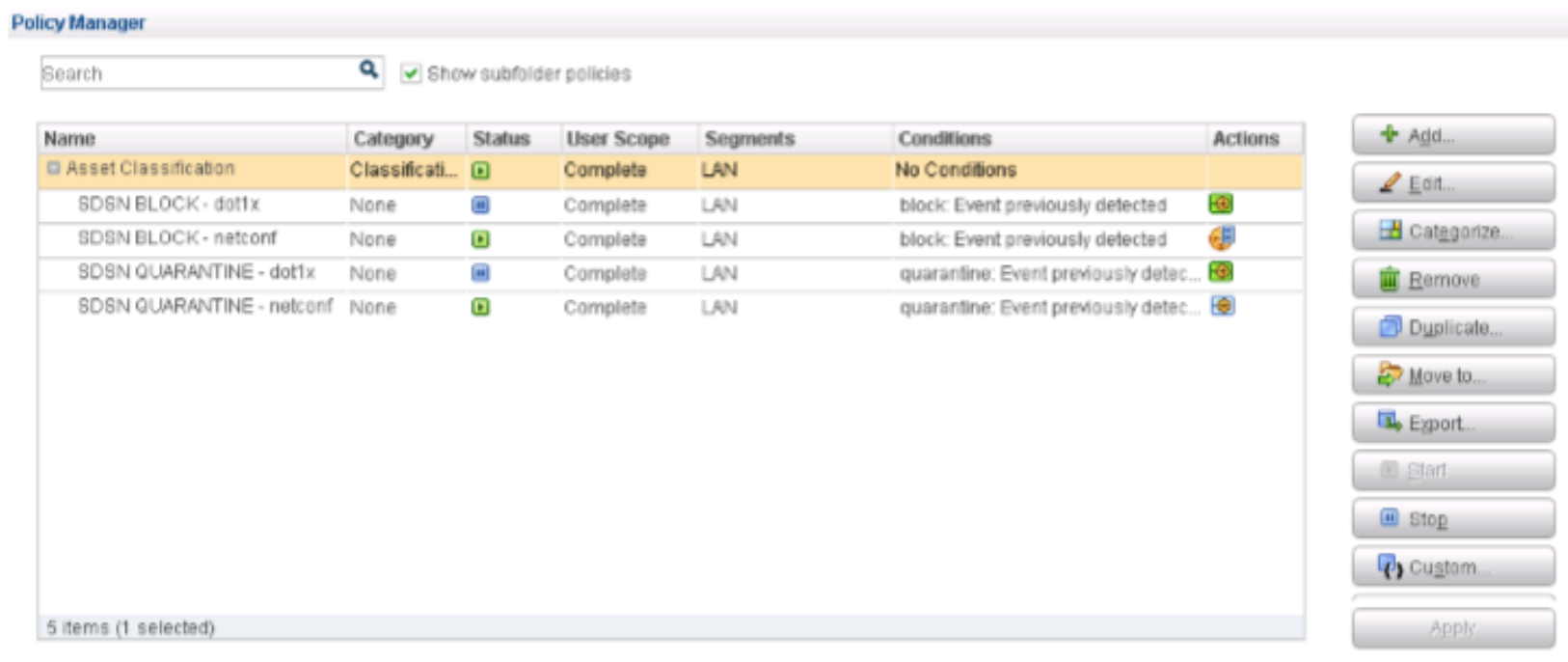

使用策略管理器创建以下自动威胁修复策略:

NETCONF 策略 – 用于将主机连接到 QFX 交换机。

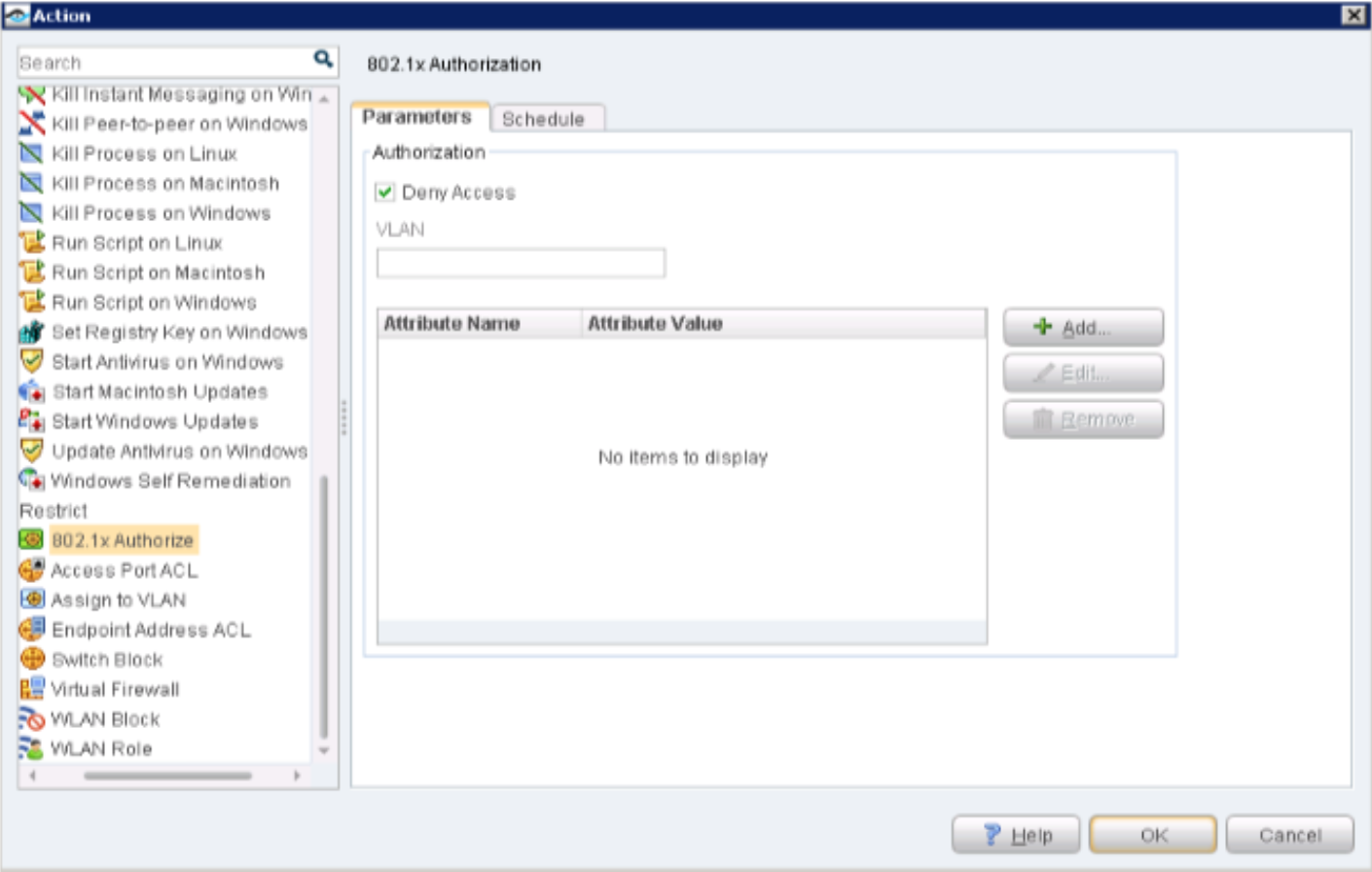

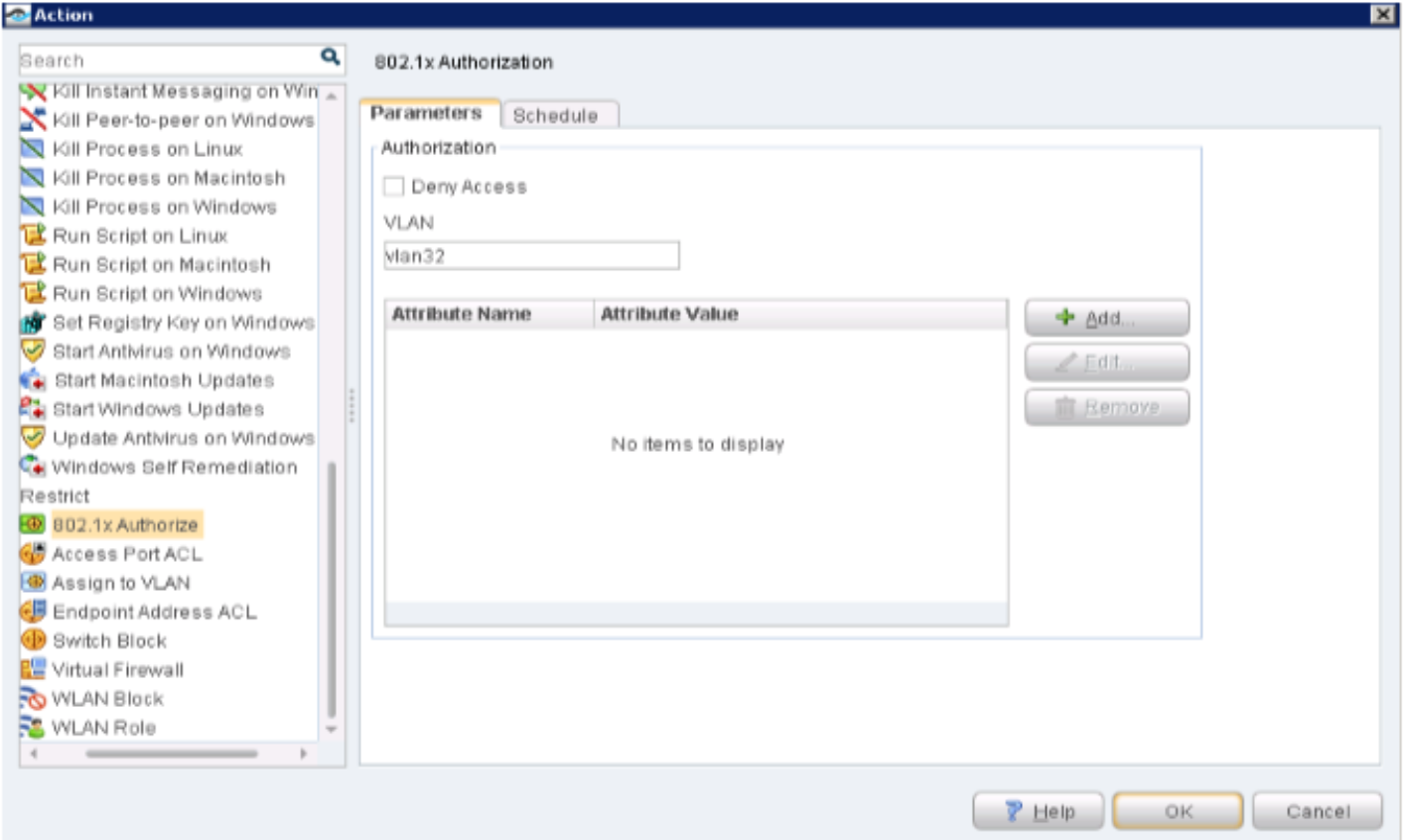

802.1X 策略 – 用于将主机连接到 EX4300 交换机,并用于 802.1X 身份验证。

要创建自动威胁修复 NETCONF 策略或 802.1X 策略,请执行以下操作:

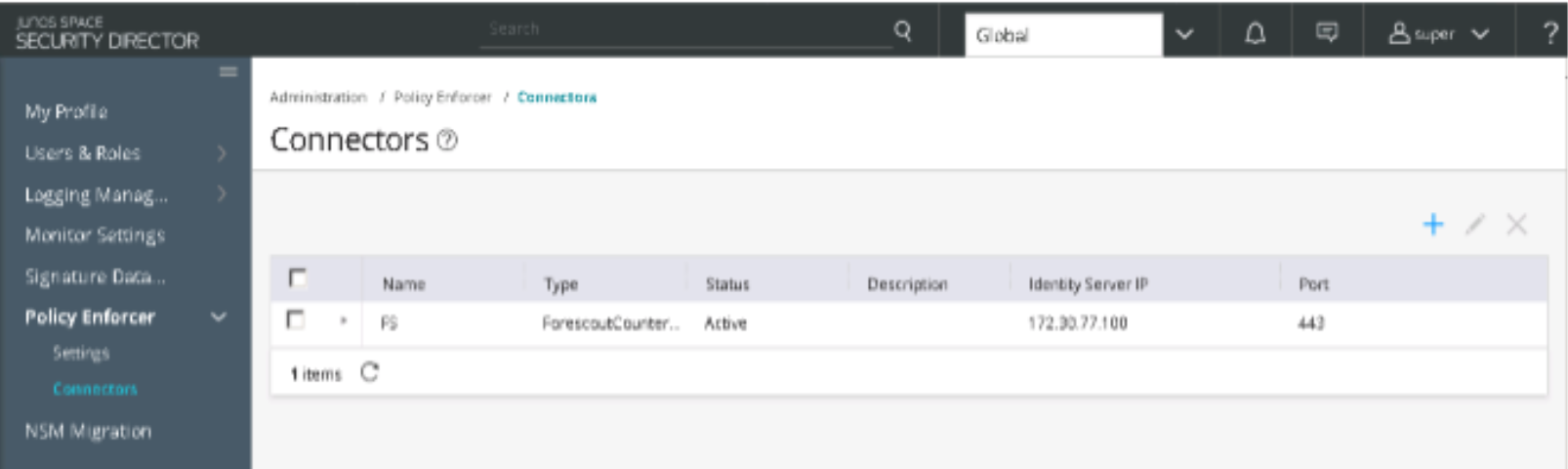

为第三方交换机配置策略实施器连接器

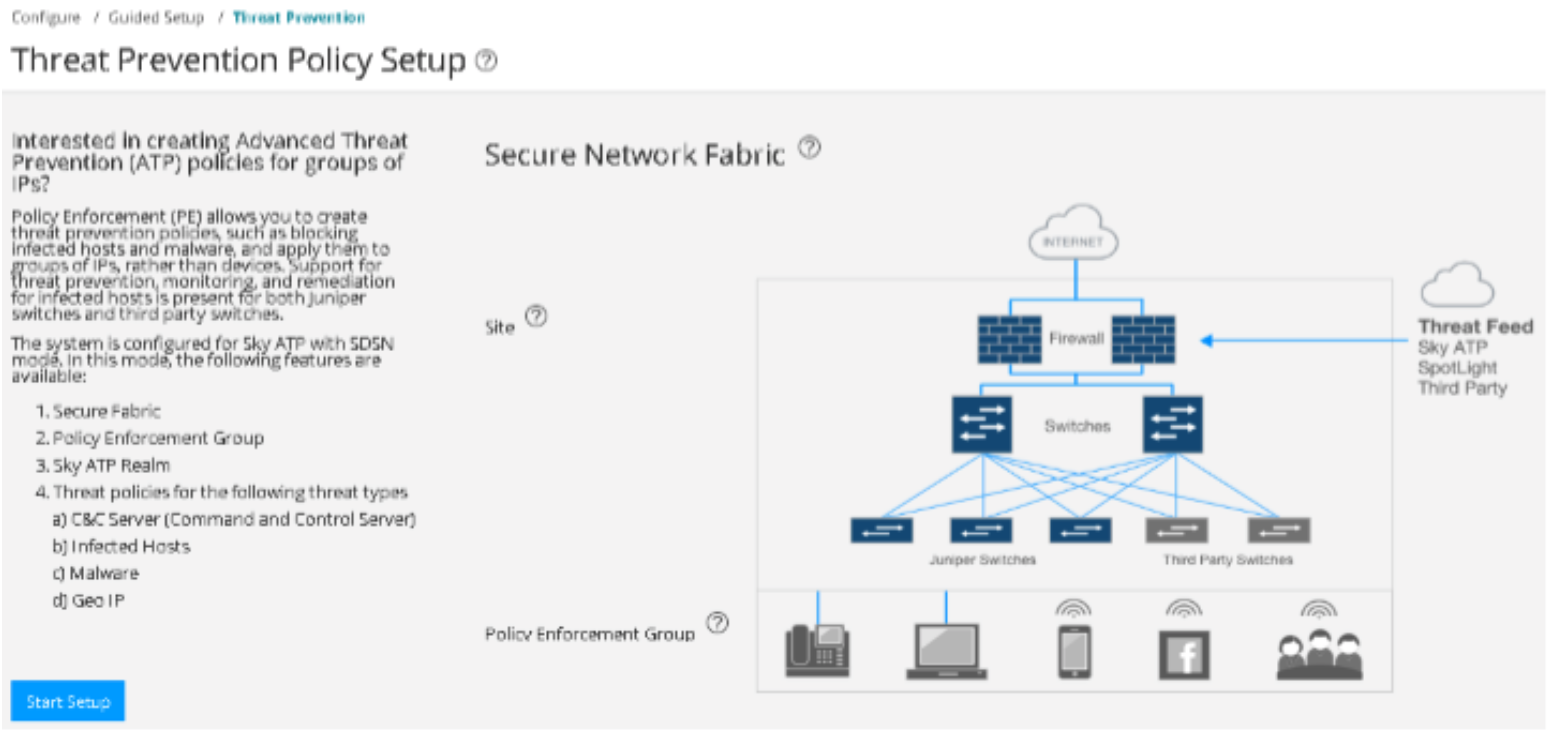

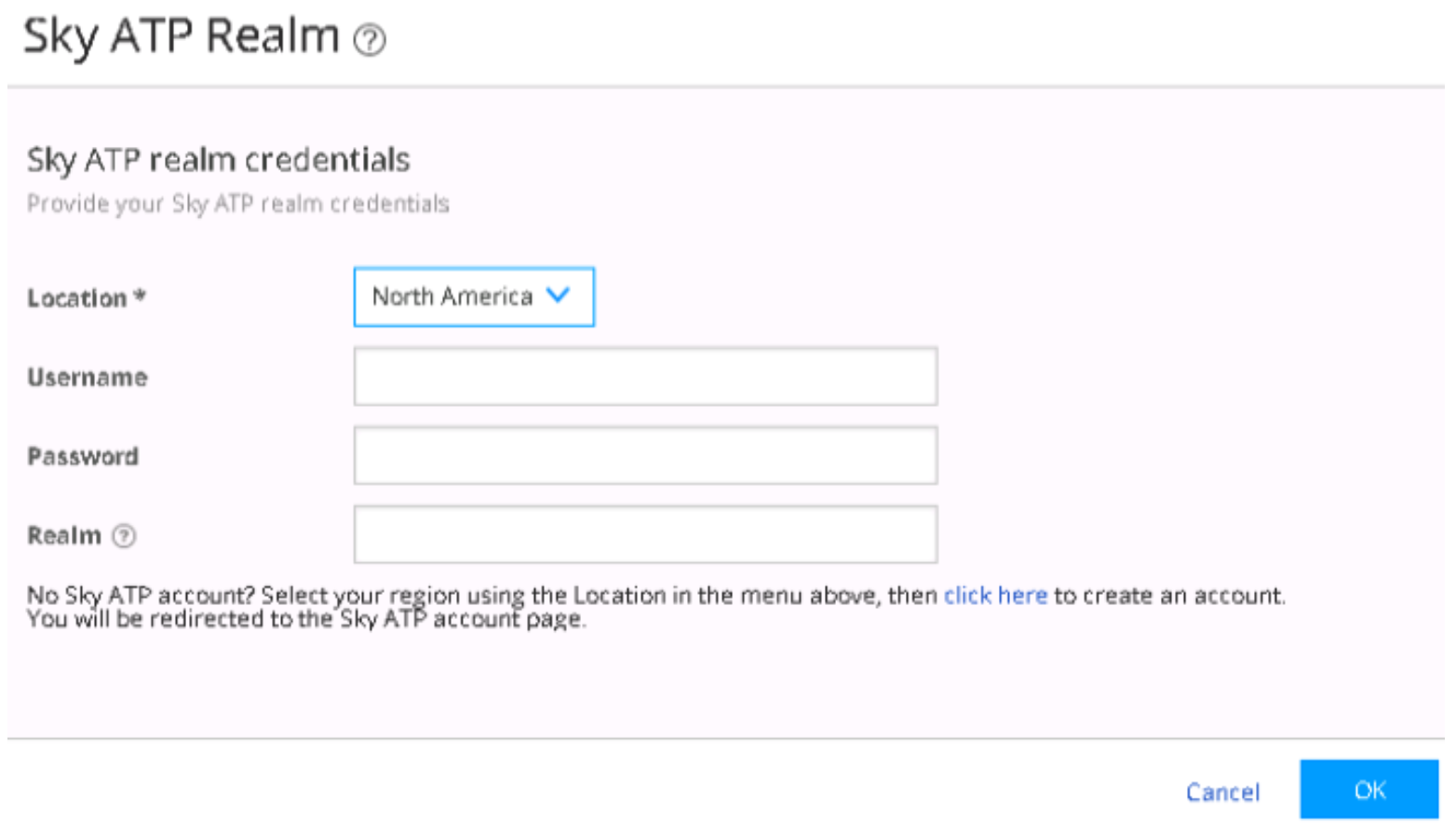

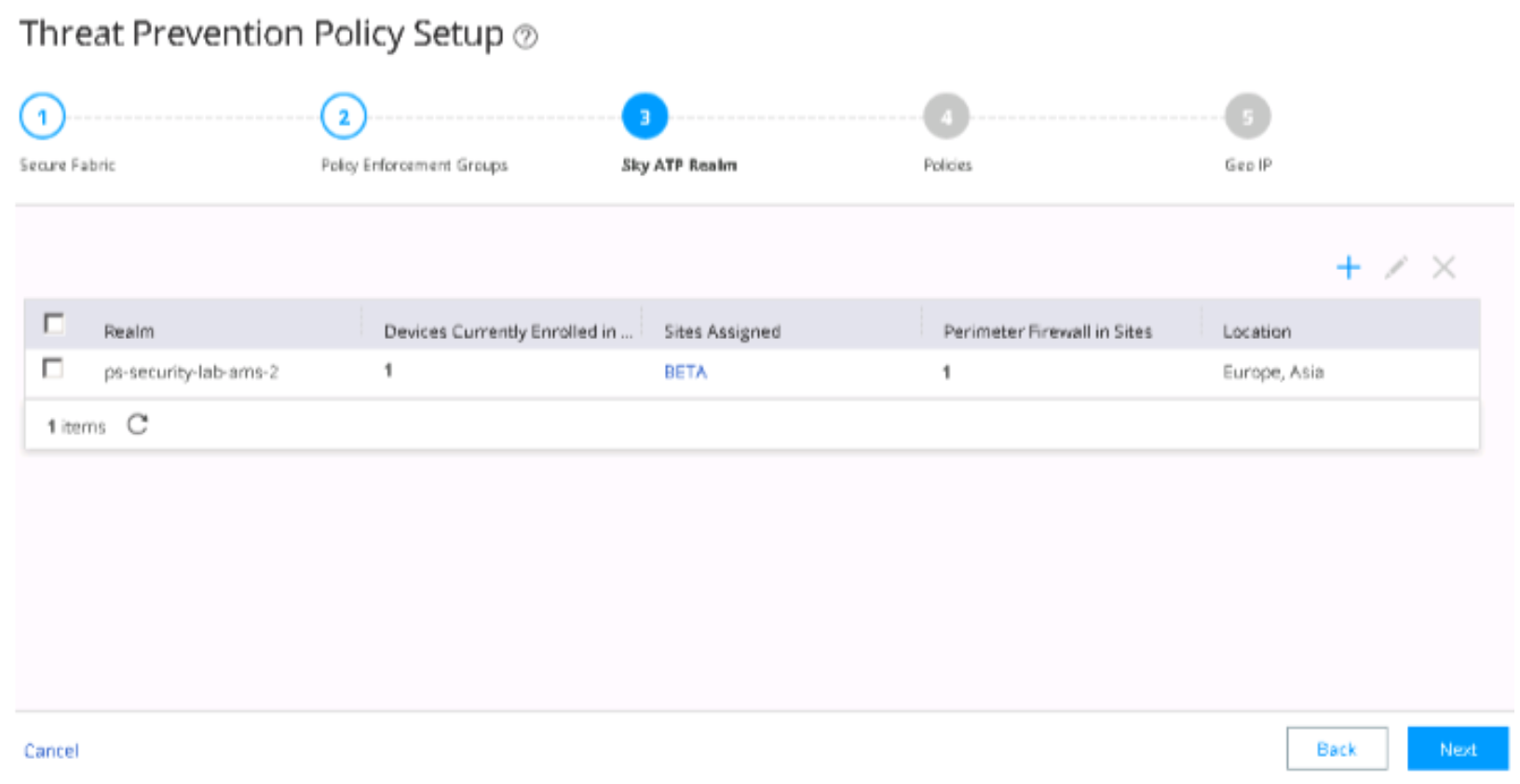

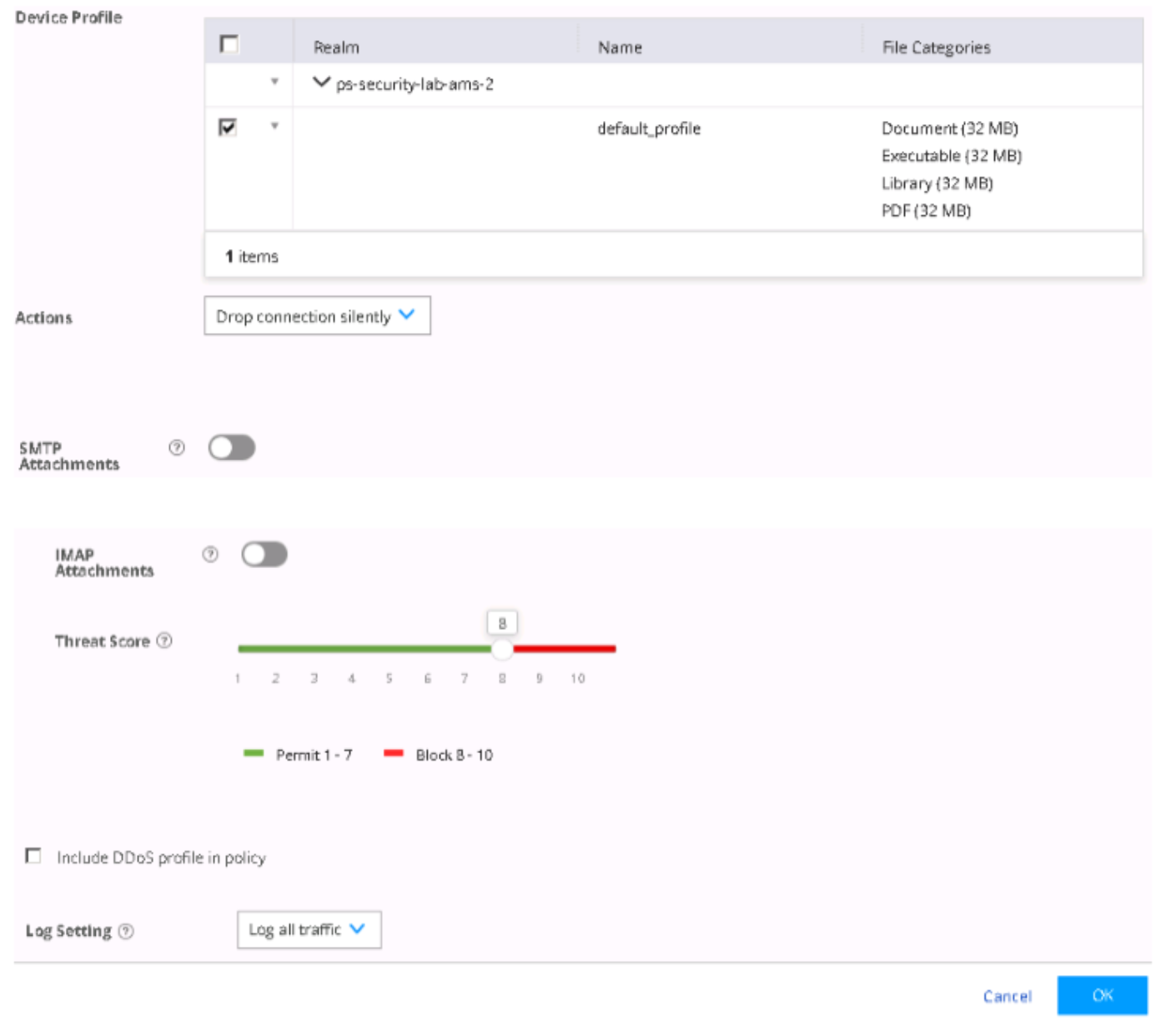

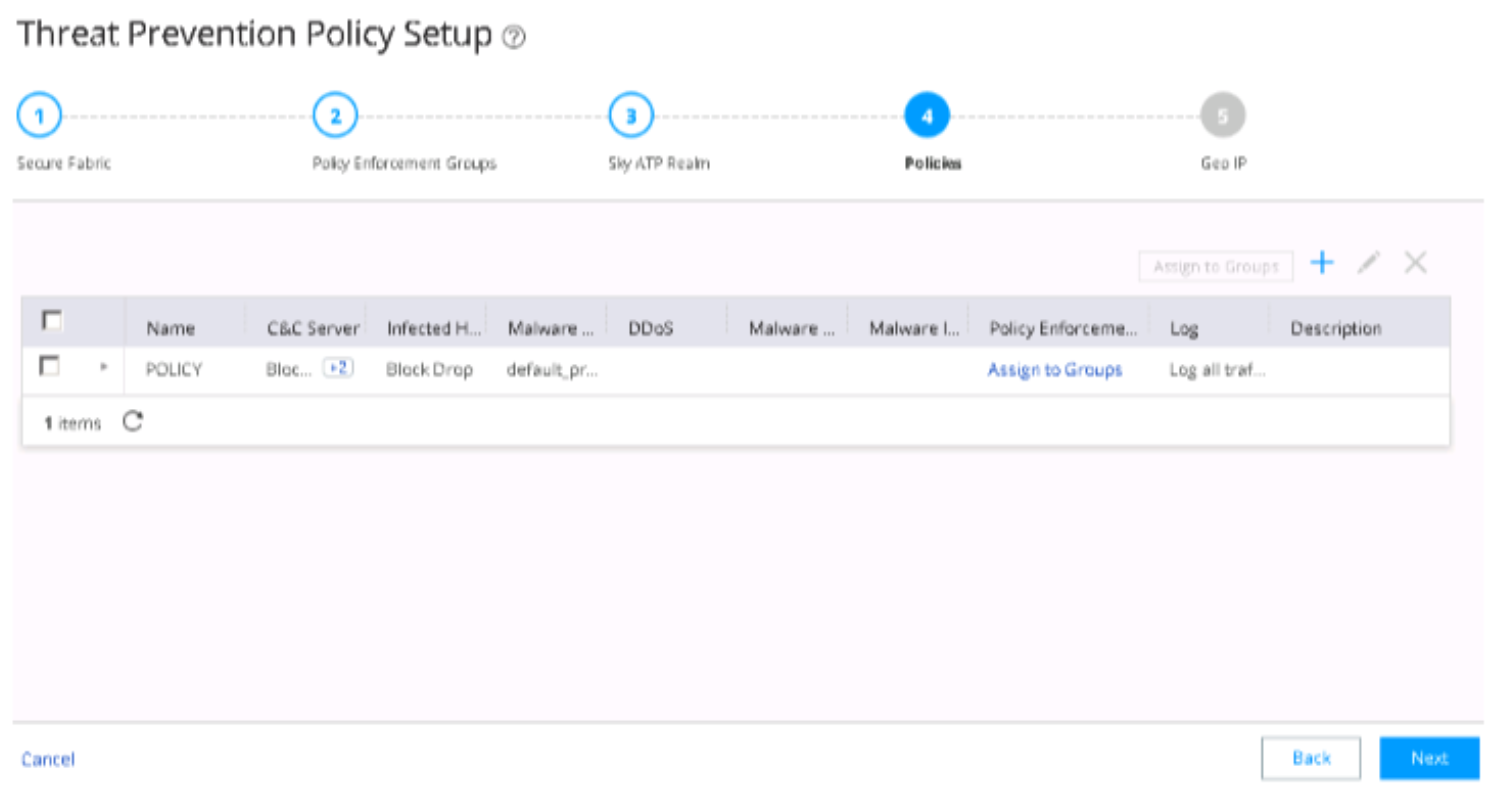

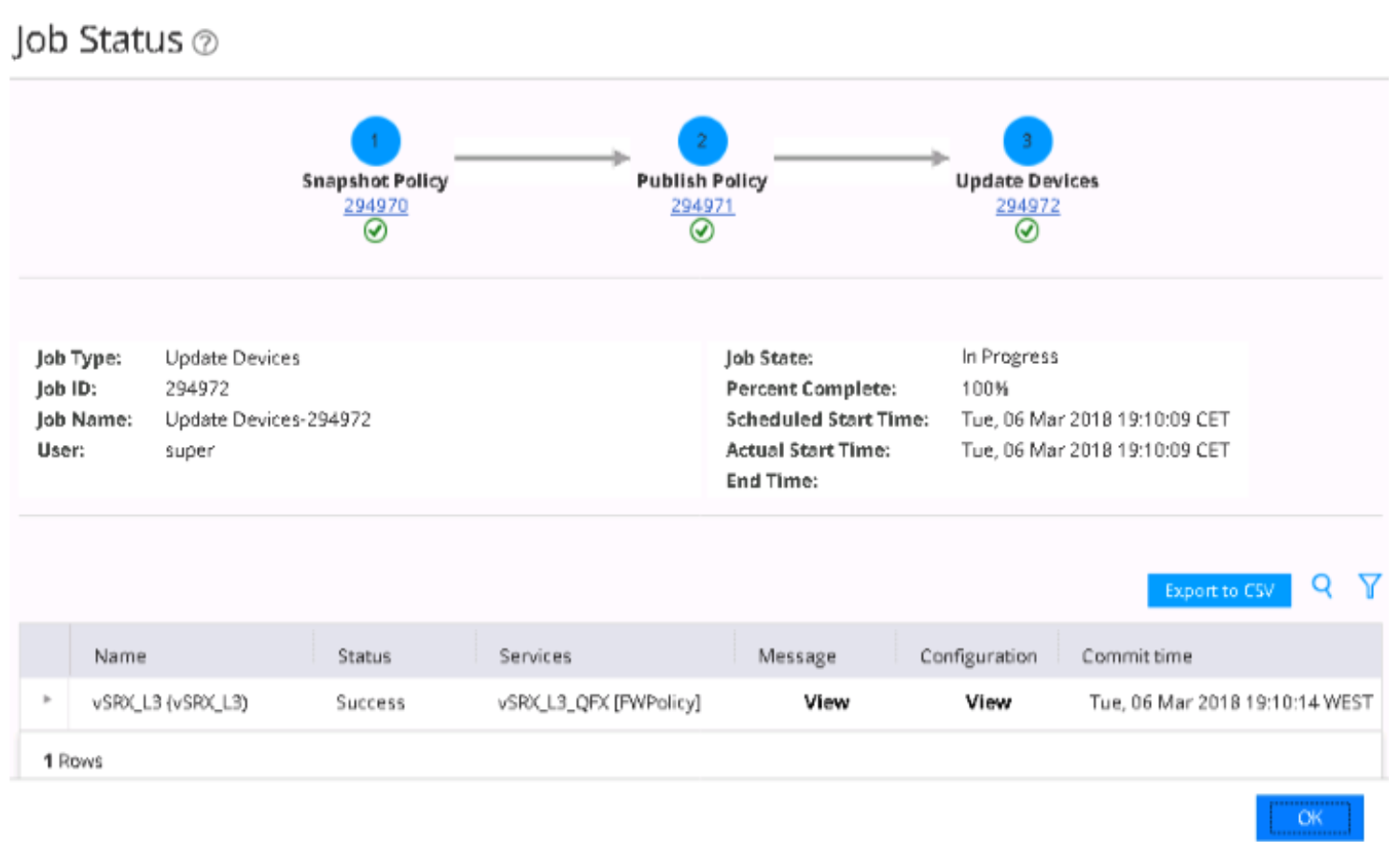

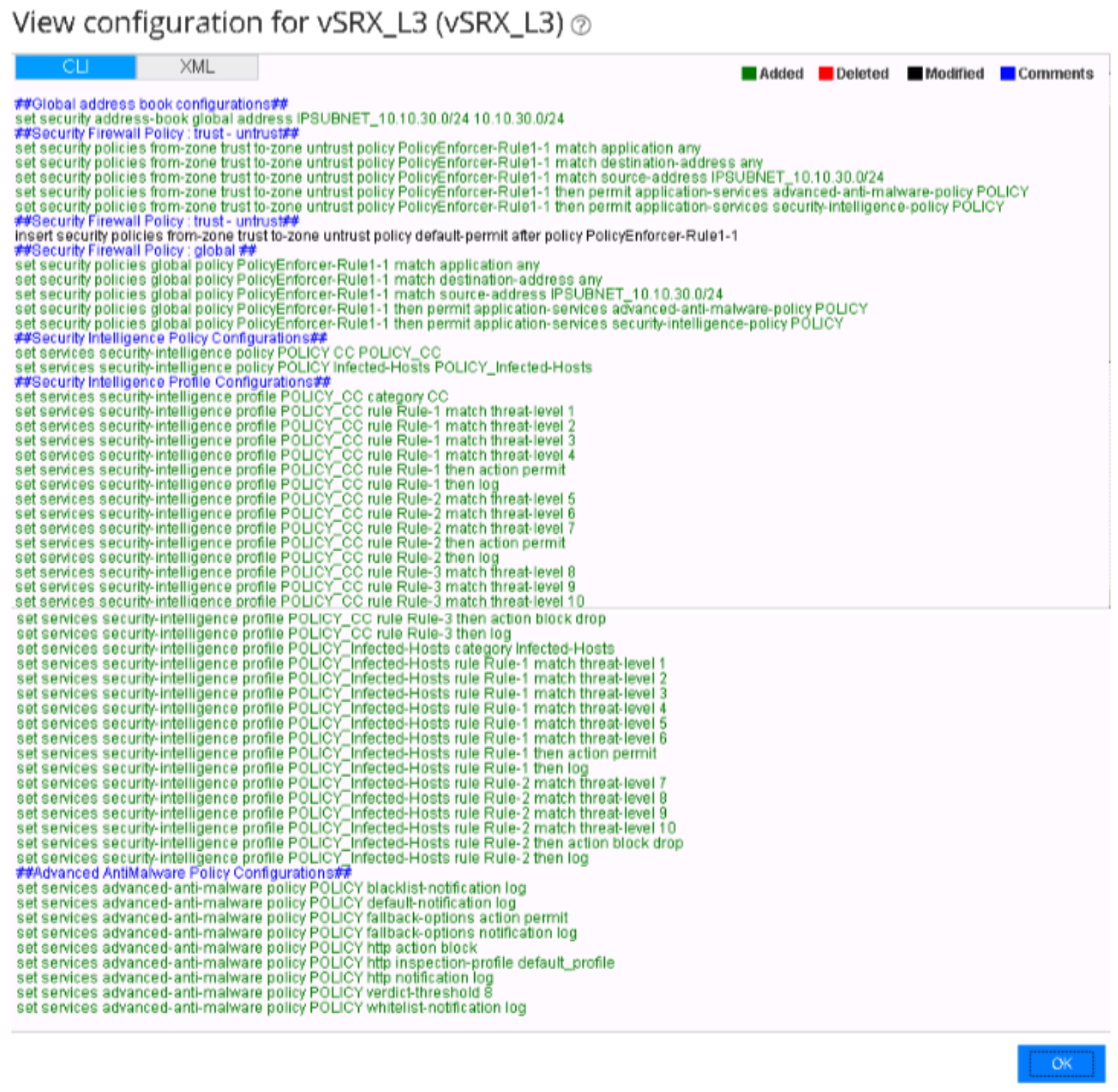

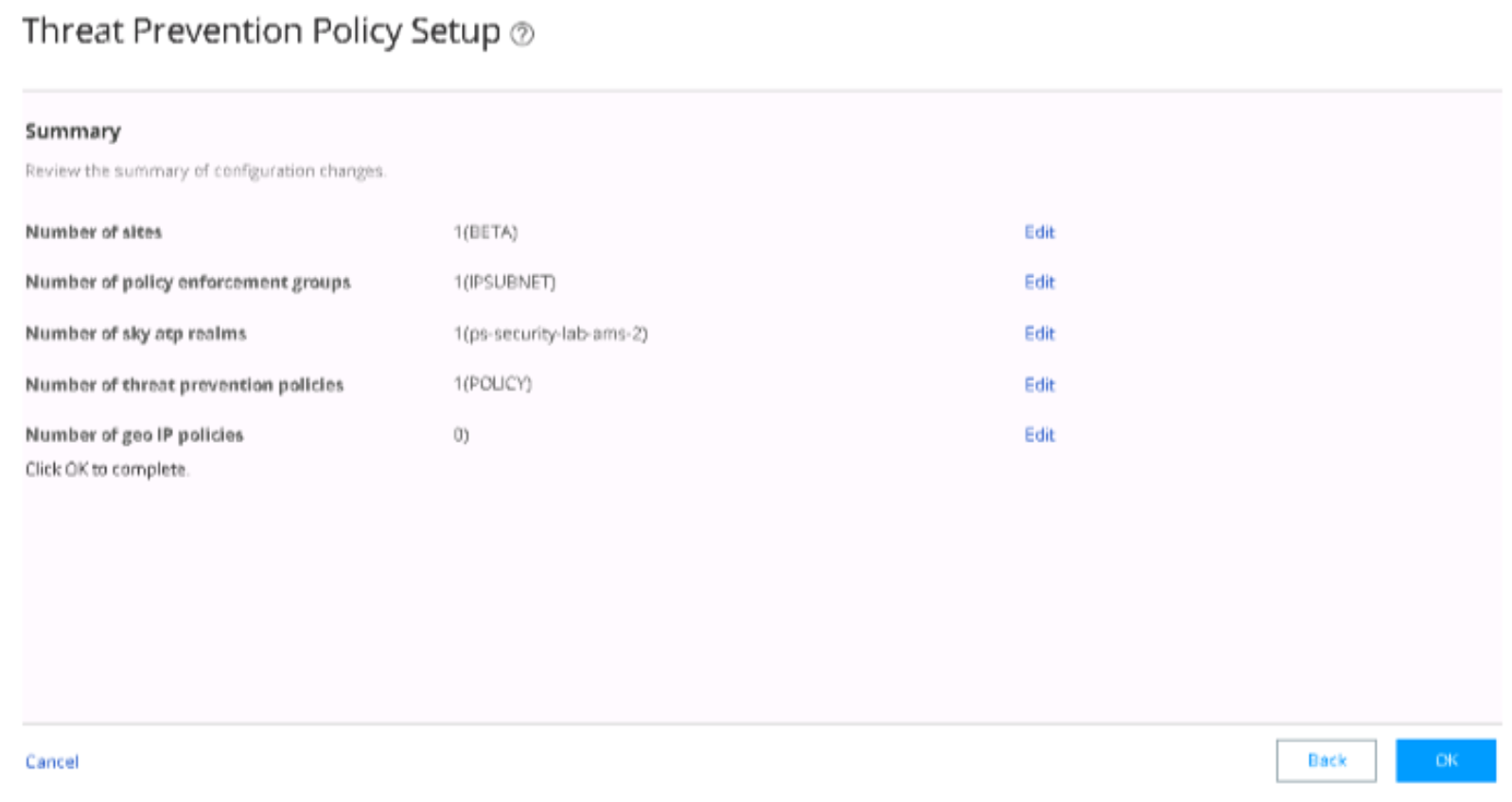

使用威胁防御策略配置 ATP 云

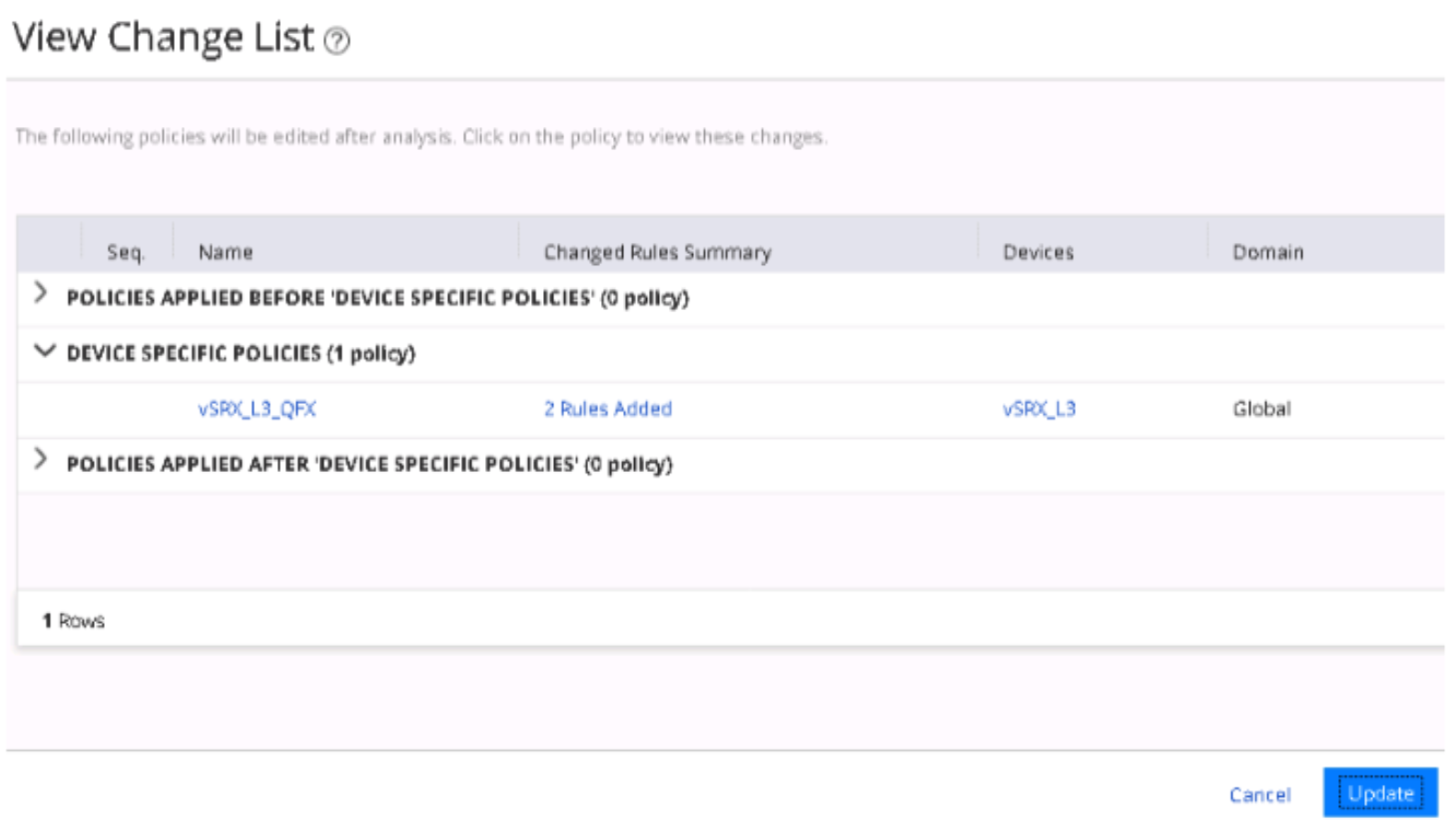

要配置 ATP 云并设置威胁防御策略,请执行以下操作:

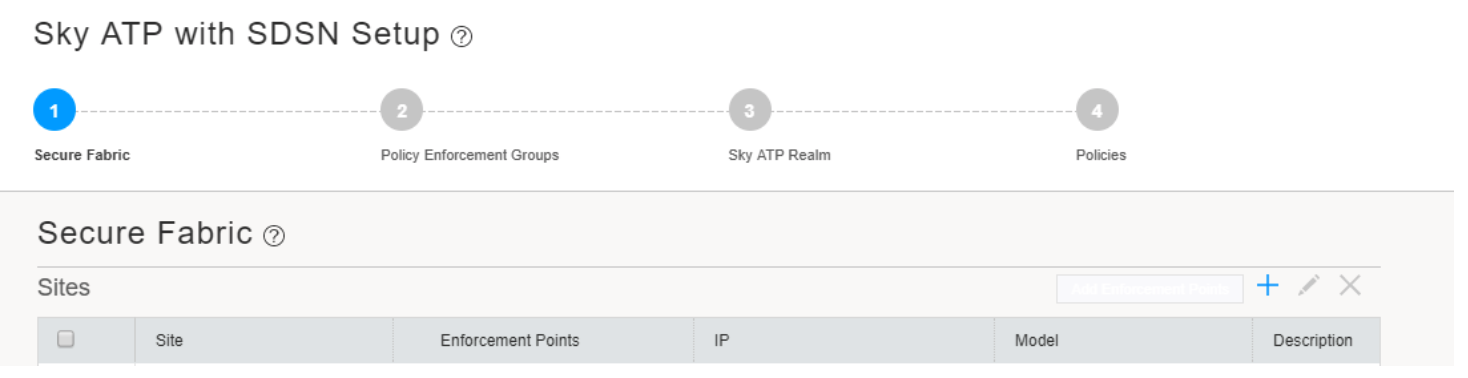

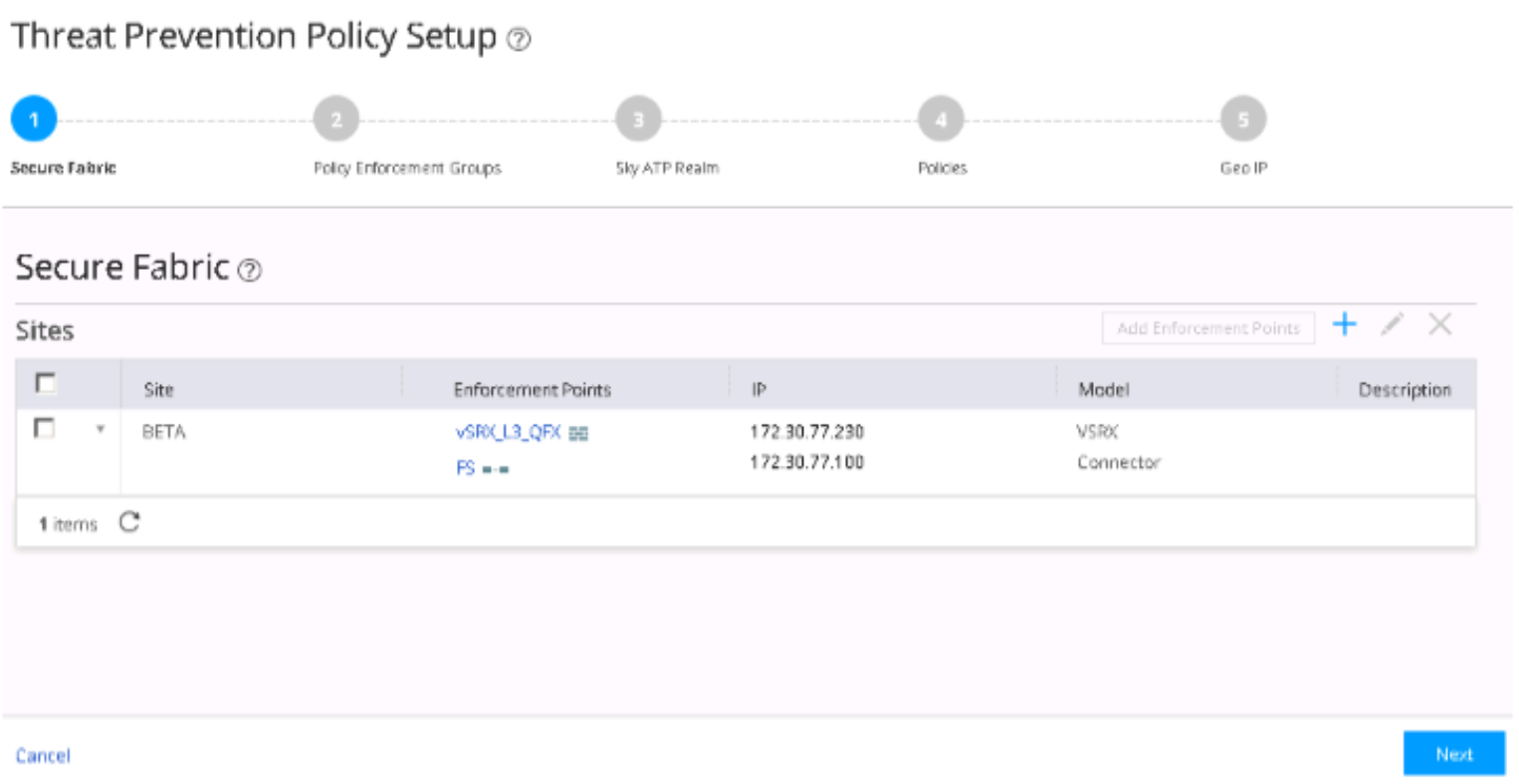

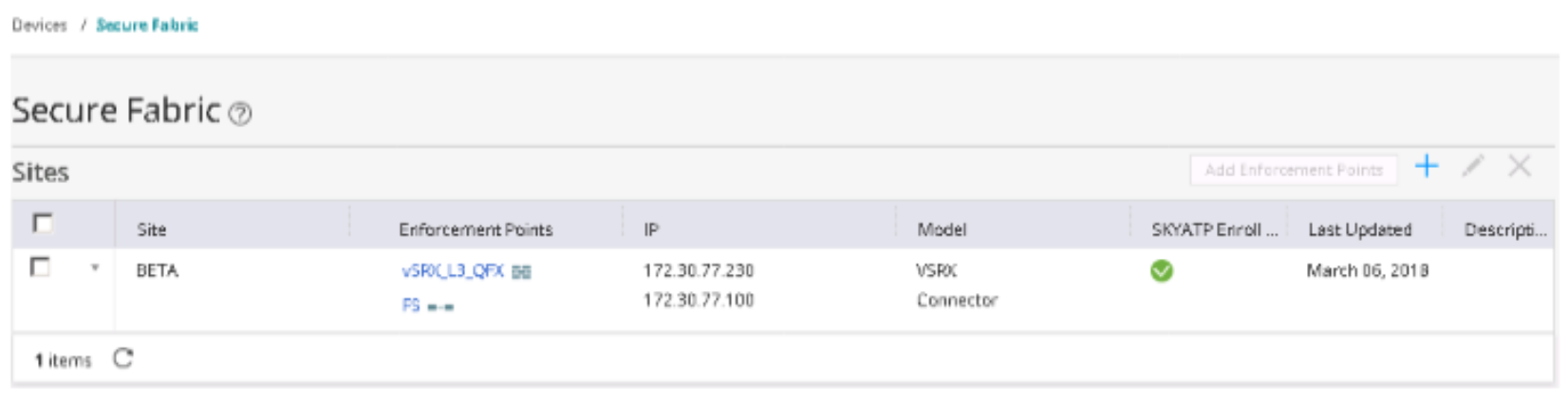

配置安全交换矩阵。安全交换矩阵是包含策略实施组中使用的网络设备(交换机、路由器、防火墙和其他安全设备)的站点集合。

定义站点并向其添加端点(交换机和防火墙)。

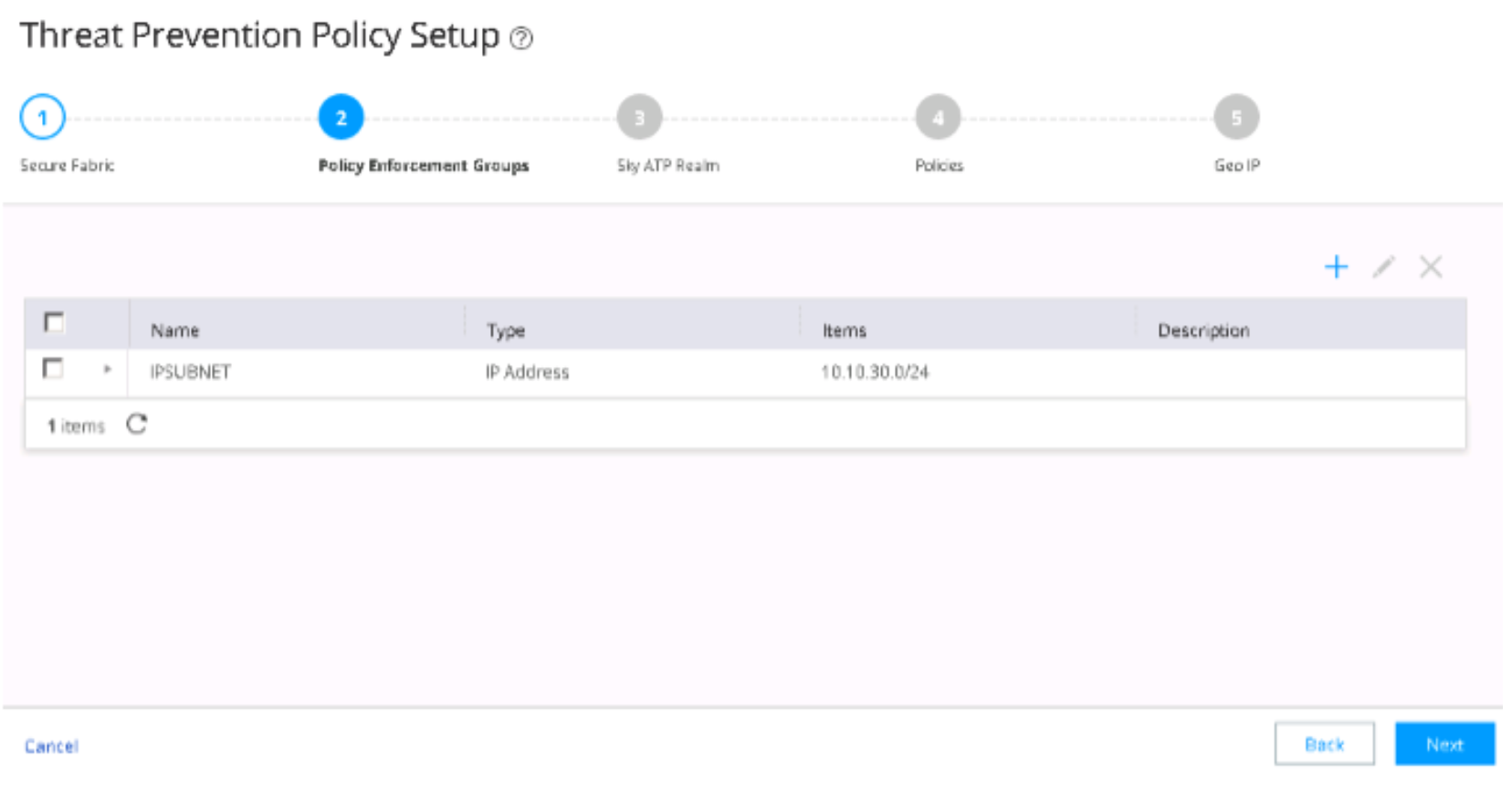

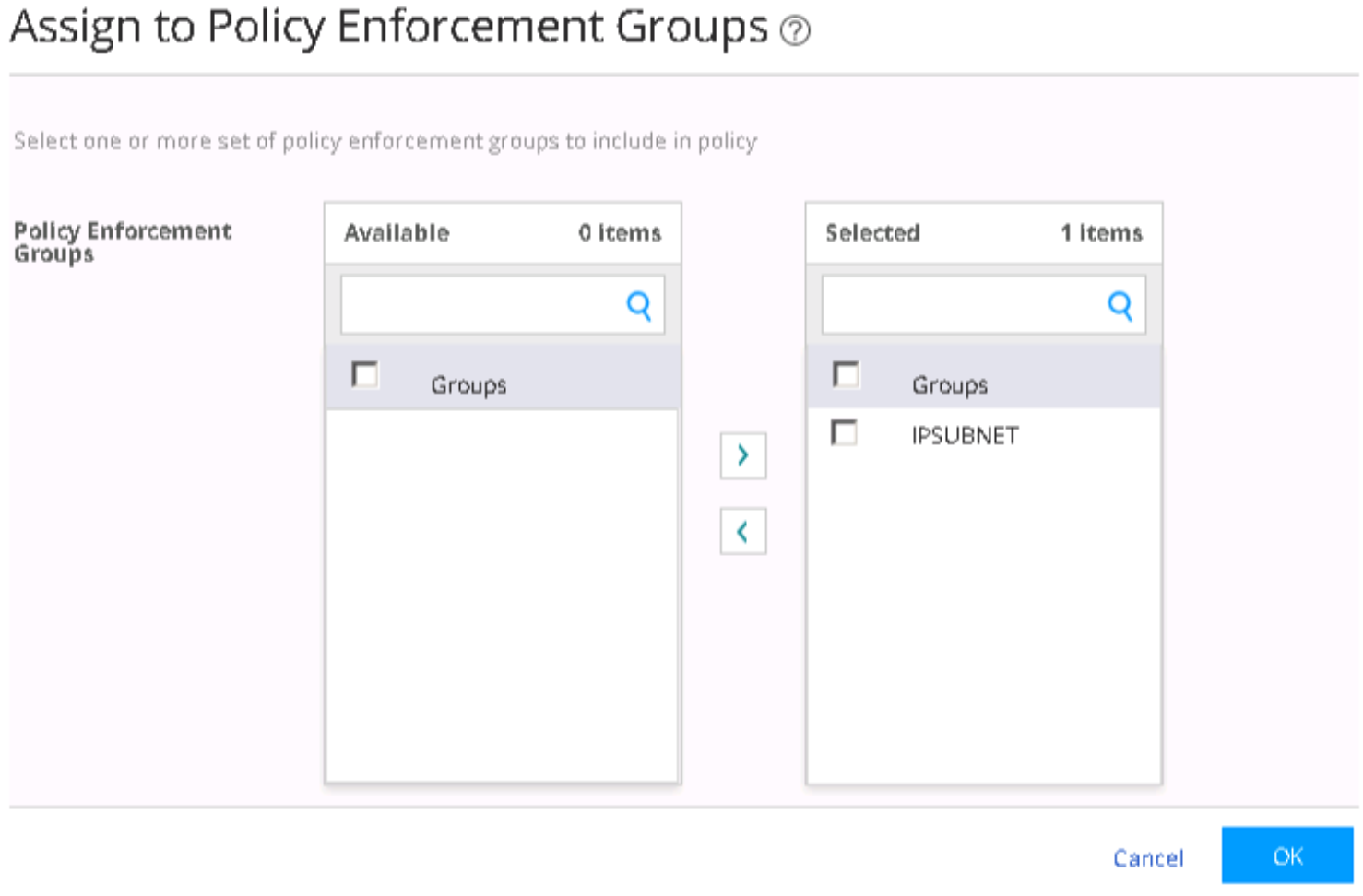

配置策略实施组。策略实施组是应用威胁防御策略的一组端点。

创建威胁防御策略。

将威胁防御策略应用于策略实施组

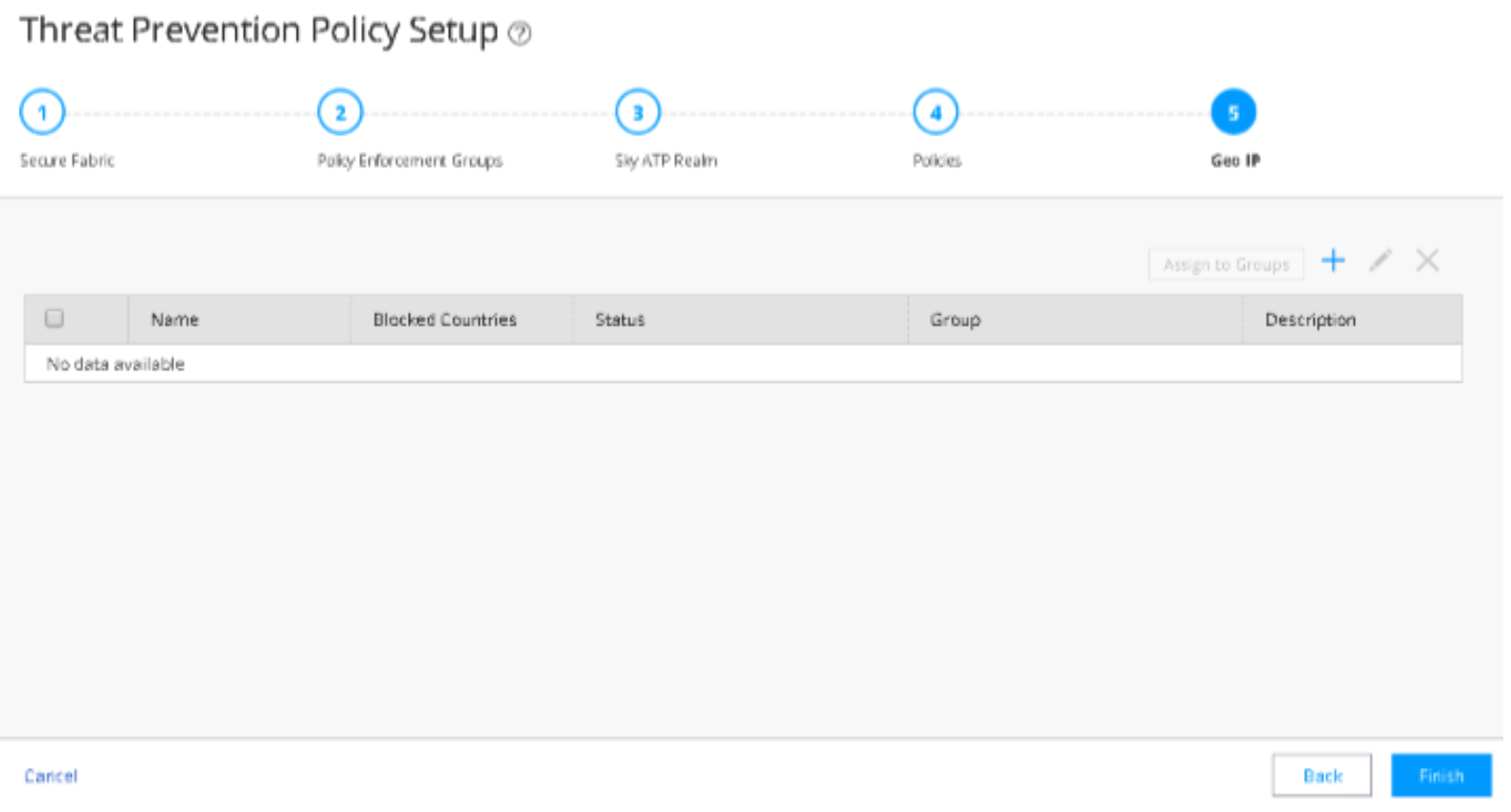

如果您通过 ATP 云使用策略实施器进行威胁防御,则引导式设置是完成初始配置的最有效方法。

要使用引导式设置执行配置:

用例验证

要验证用例配置,请执行以下操作:

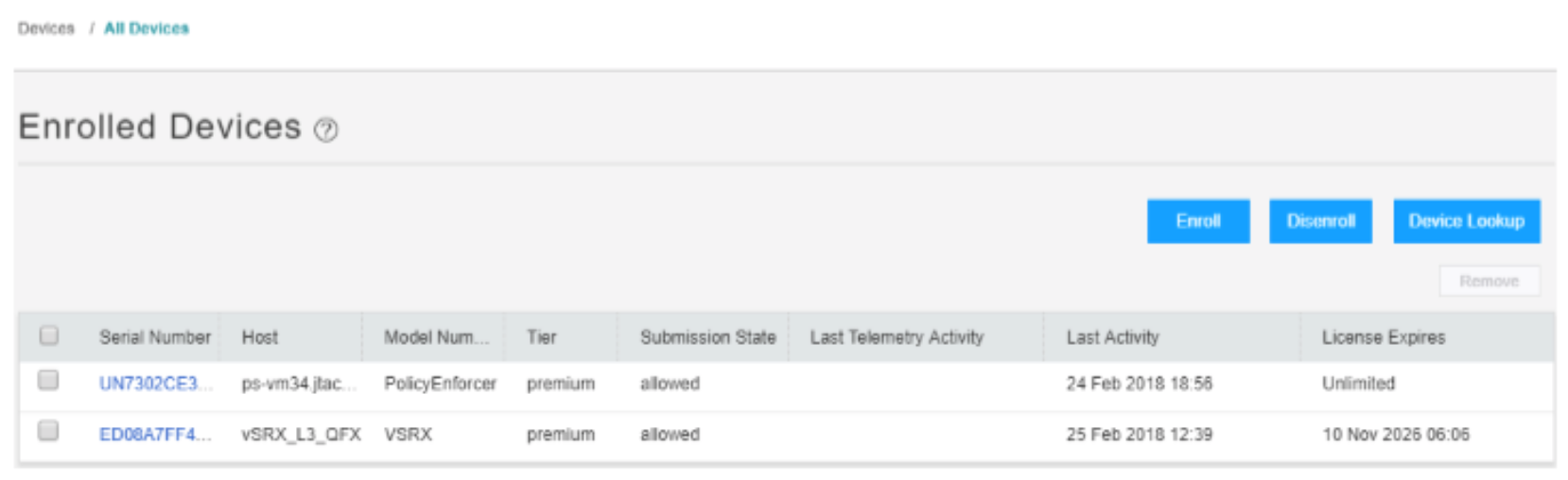

- 验证 SRX 系列设备上的 ATP 云中的设备注册

- 验证策略实施器和 SRX 系列设备在 ATP 云中的注册

- 在 Security Director 中验证使用 ATP 云的设备注册

- 验证 ForeScout CounterACT 功能以阻止受感染的端点(使用 802.1X 身份验证)

- 验证 ForeScout CounterACT 功能以隔离受感染的端点(使用 802.1X 身份验证)

- 验证 ForeScout CounterACT 功能以阻止受感染的端点(使用 NETCONF)

- 验证 ForeScout 反行动功能以隔离受感染的端点(使用 NETCONF)

验证 SRX 系列设备上的 ATP 云中的设备注册

目的

验证 SRX 系列设备是否已连接到 ATP 云服务器。

行动

在 SRX 设备上,使用 show services advanced-anti-malware status CLI 命令。

user@host> show services advanced-anti-malware status

Server connection status:

Server hostname: srxapi.eu-west-1.sky.junipersecurity.net

Server port: 443

Control Plane:

Connection time: 2018-02-25 13:37:09 CET

Connection status: Connected

Service Plane:

fpc0

Connection active number: 1

Connection retry statistics: 280

意义

CLI 输出将显示为 Connection status Connected。该 Server hostname 字段显示 ATP 云服务器主机名。

验证策略实施器和 SRX 系列设备在 ATP 云中的注册

在 Security Director 中验证使用 ATP 云的设备注册

验证 ForeScout CounterACT 功能以阻止受感染的端点(使用 802.1X 身份验证)

目的

在端点受到感染时测试 ForeScout CounterACT 集成和功能。在此示例中,您将验证何时将实施策略配置为使用 802.1X 身份验证阻止受感染的主机。

行动

需要客户端 VM 或物理 PC 才能触发攻击。

攻击前,请确认以下内容:

确认 Windows 请求方已通过身份验证且位于用户 VLAN (vlan31) 中。

user@host> show vlans 31 Name Tag Interfaces vlan31 31 ge-0/0/0/18.0*, ge-0/0/0/19.0* user@host>

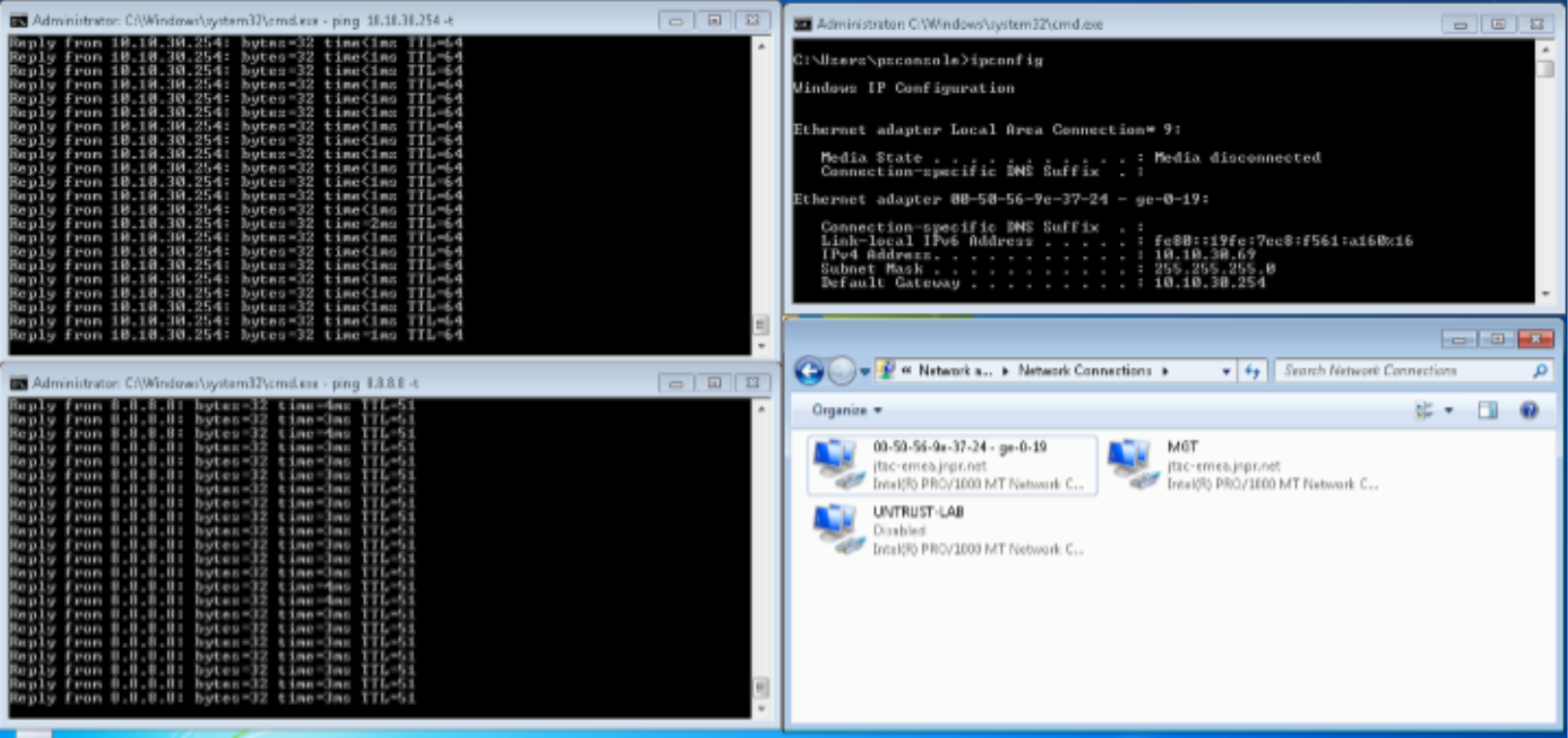

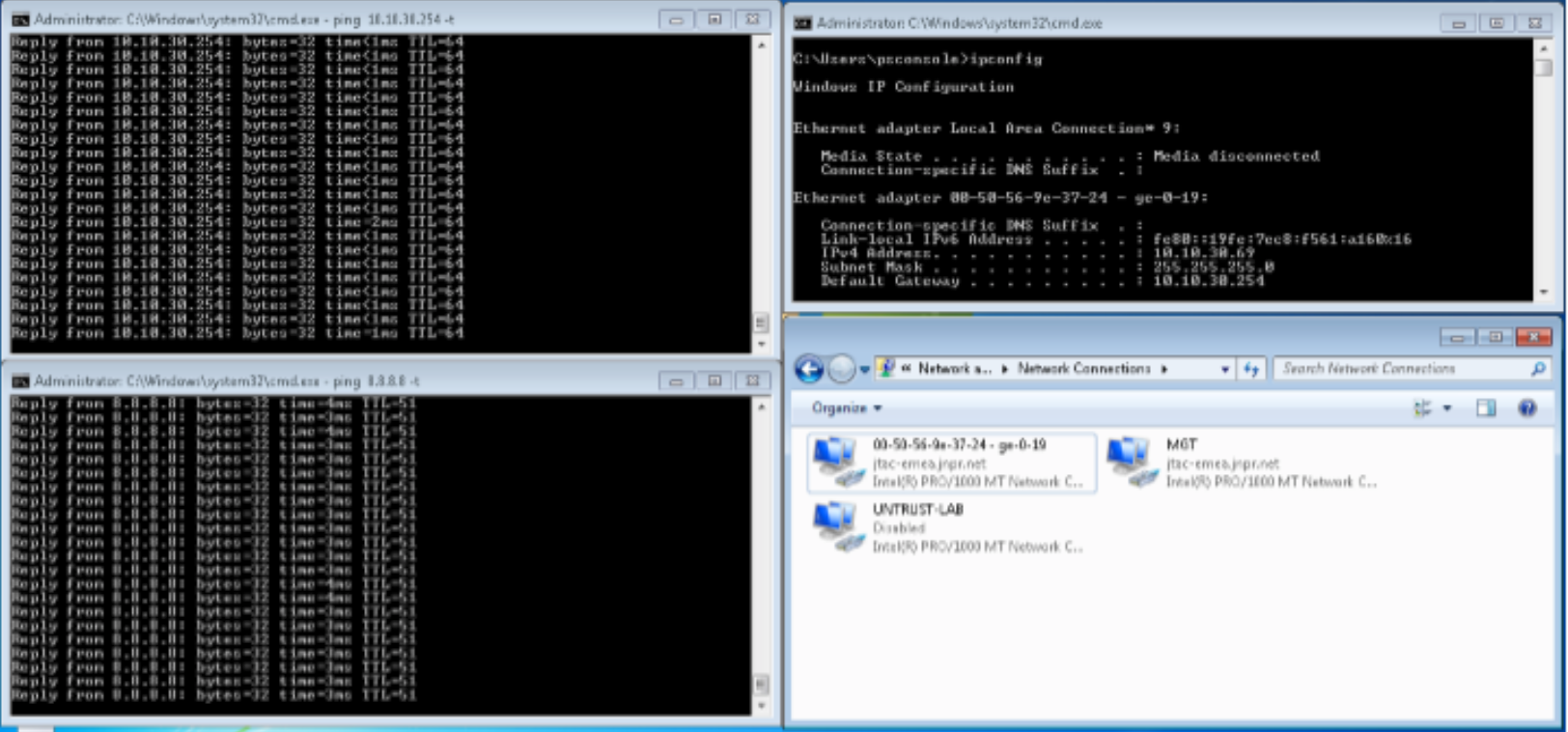

确认端点 10.10.30.69 可以 ping 到互联网(IP 地址 8.8.8.8)和第 2 层连接的默认网关 (10.10.30.254)。在攻击之前,端点开始对 LAN 和互联网上的其他端点执行连续 ping 操作。

端点从 Windows 请求方(在本例中从 IP 地址 184.75.221.43)对 Internet 上的 C&C 服务器执行 ping 操作。

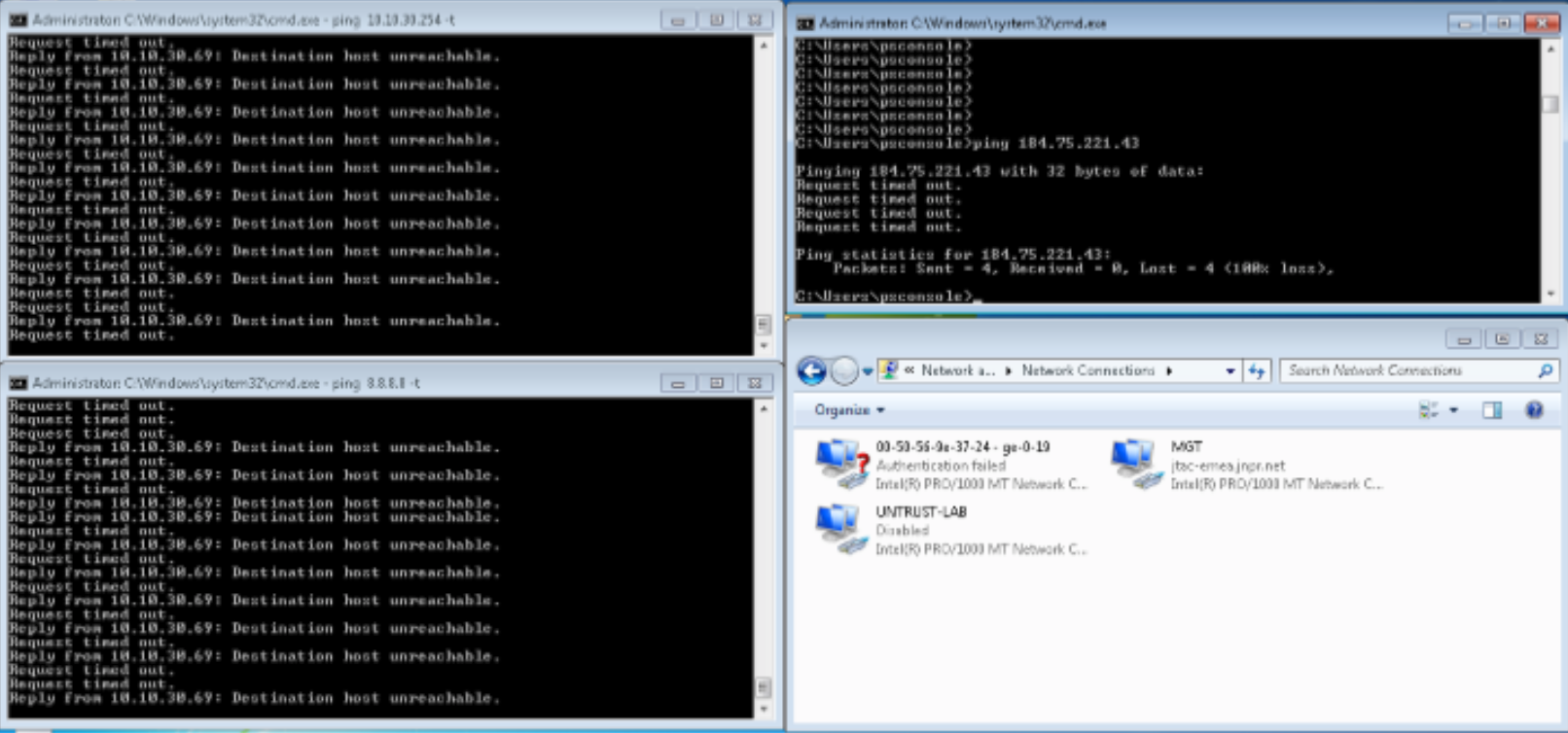

图 77:从 Windows 请求方 确认 Ping

确认 Ping

攻击发生后,802.1X 会话将终止,并由 ForeScout CounterACT 发起的 EX4300 交换机上的 RADIUS CoA。

确认以下内容:

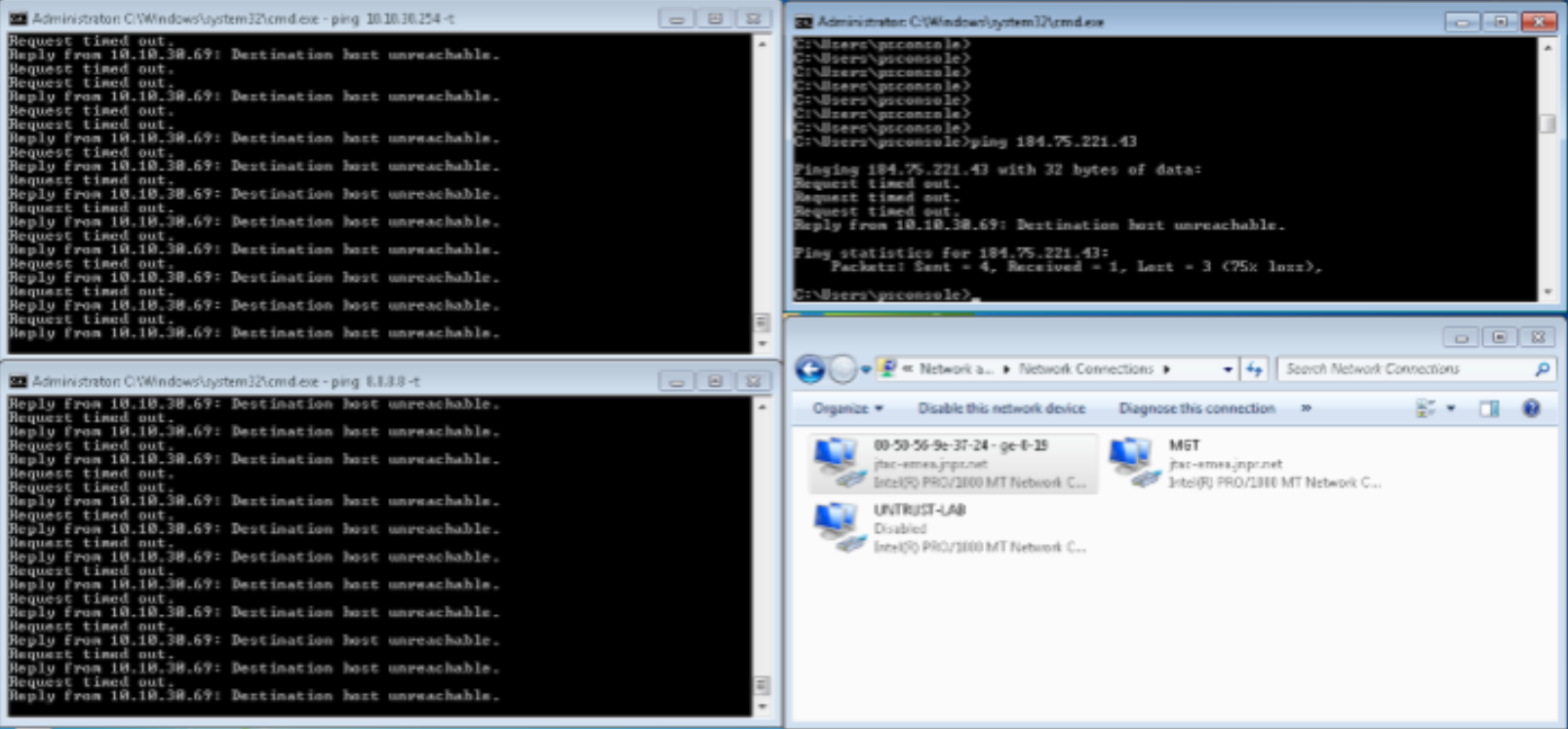

确认 Windows 请求方无法再连接到互联网或 LAN。

图 78:攻击后确认来自 Windows 请求方的 ping 被阻止

在 RADIUS CoA 断开连接消息后,确认 Windows 请求方不再位于用户 VLAN (vlan31) 中,而是位于默认 VLAN 中。

确认 ForeScout CounterACT 拒绝了进一步的身份验证请求。

user@host> show vlans default Name Tag Interfaces default ge-0/0/0/19.0* user@host> user@host> show vlans 31 Name Tag Interfaces vlan31 31 ge-0/0/0/18.0* user@host>

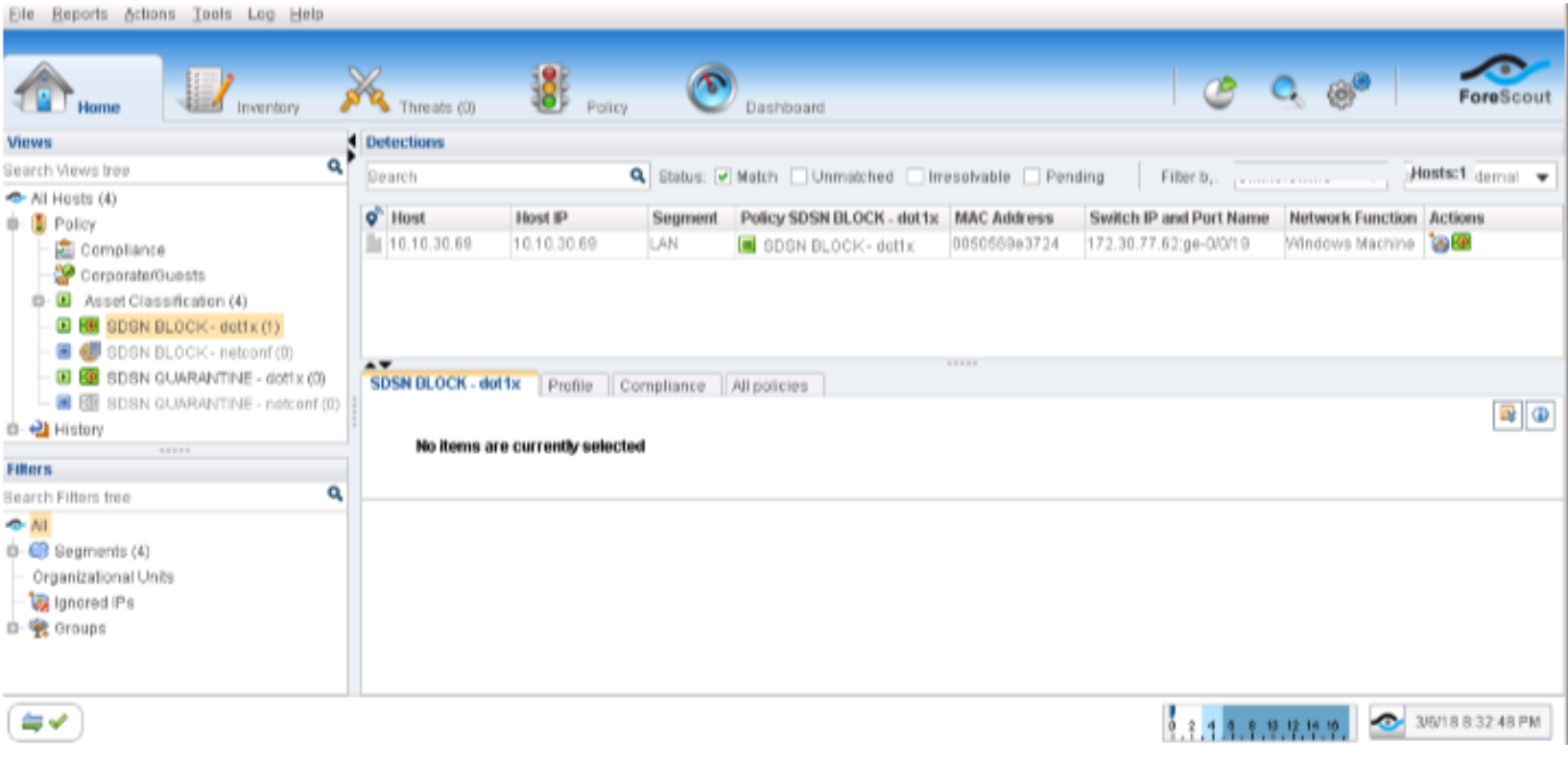

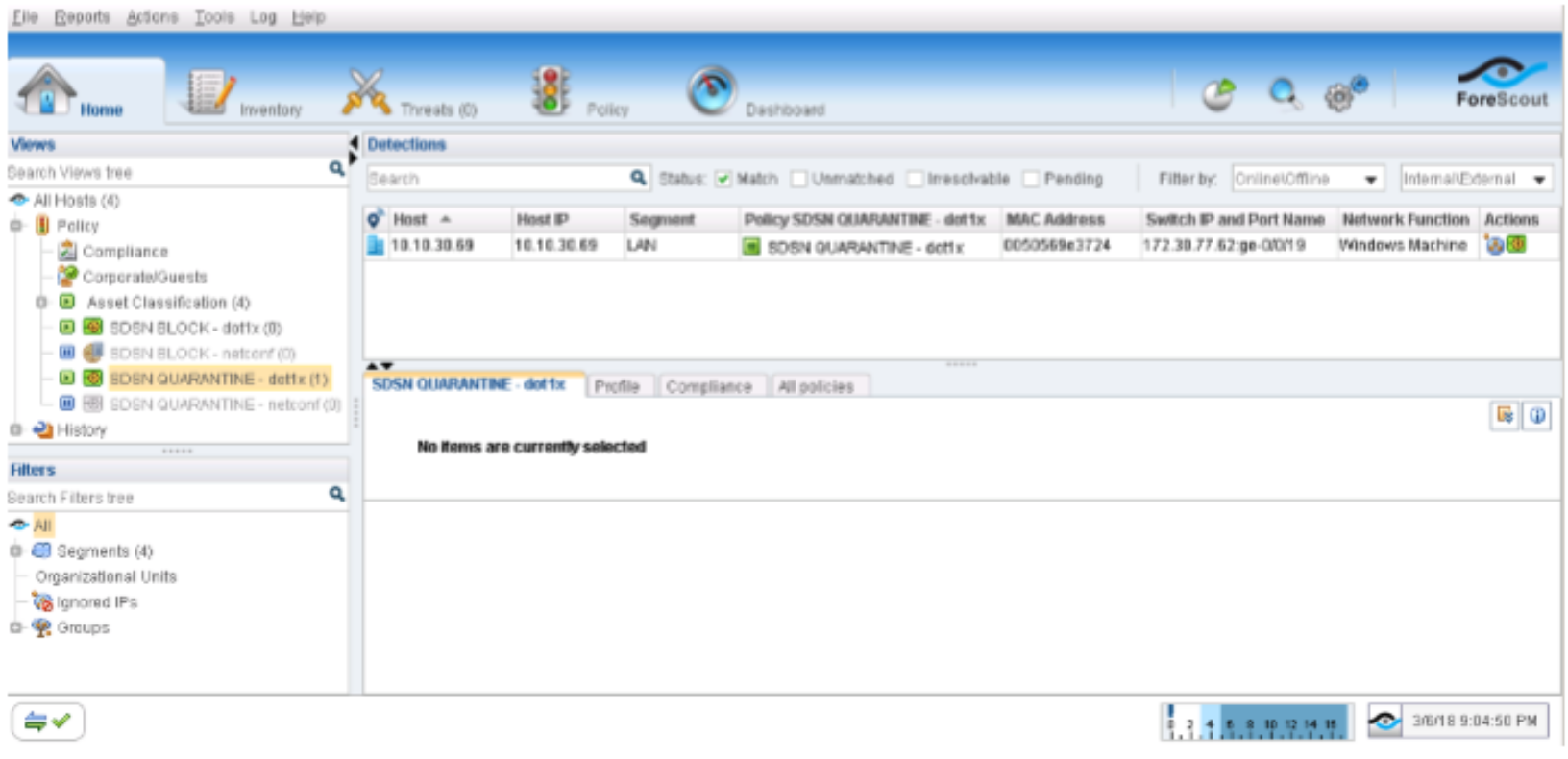

导航到 确认 SDSN 阻止 (dot1x) 策略匹配和自动威胁补救操作详细信息 ForeScout CounterACT > Home。

图 79:802.1X SDSN 块策略匹配验证

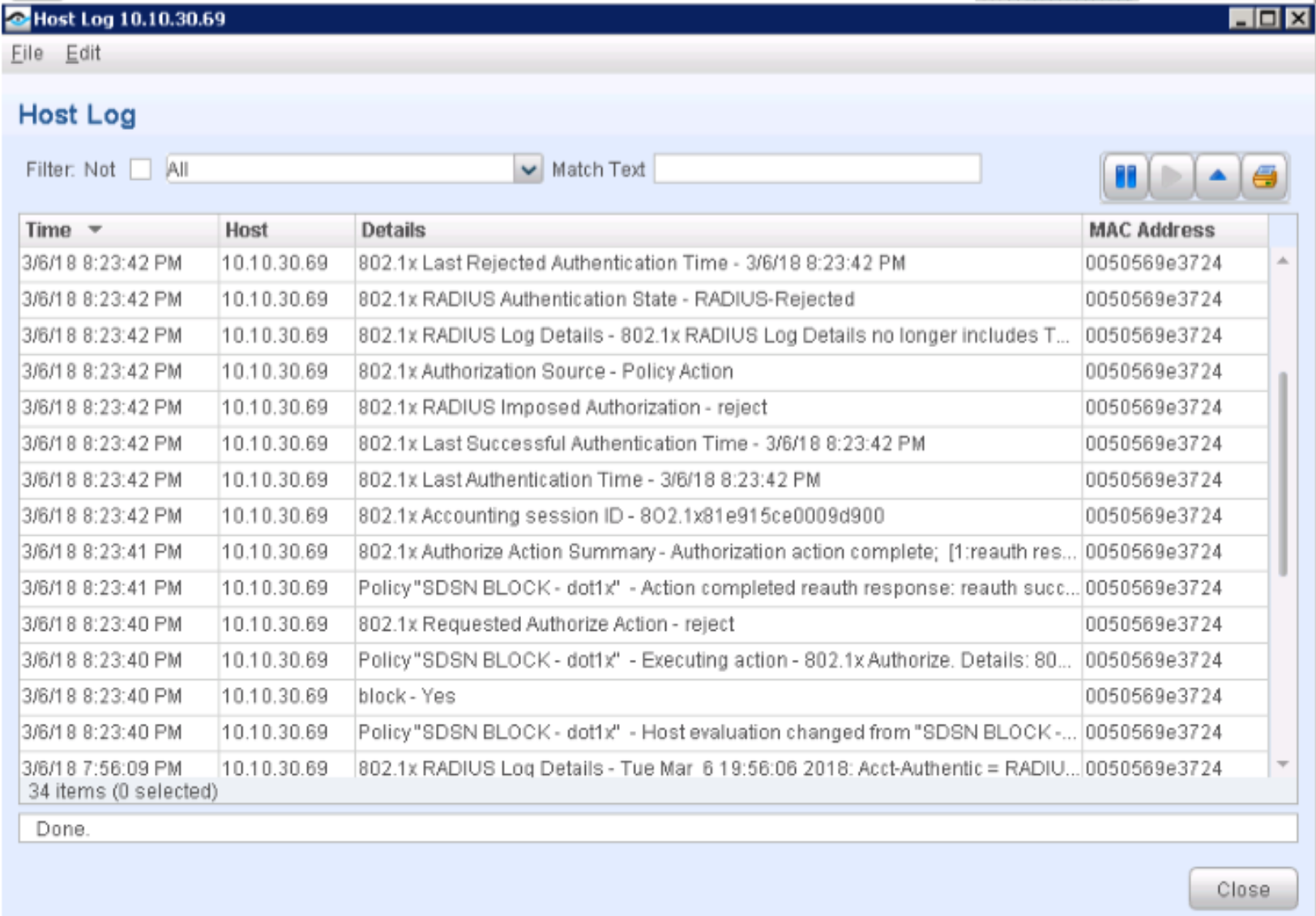

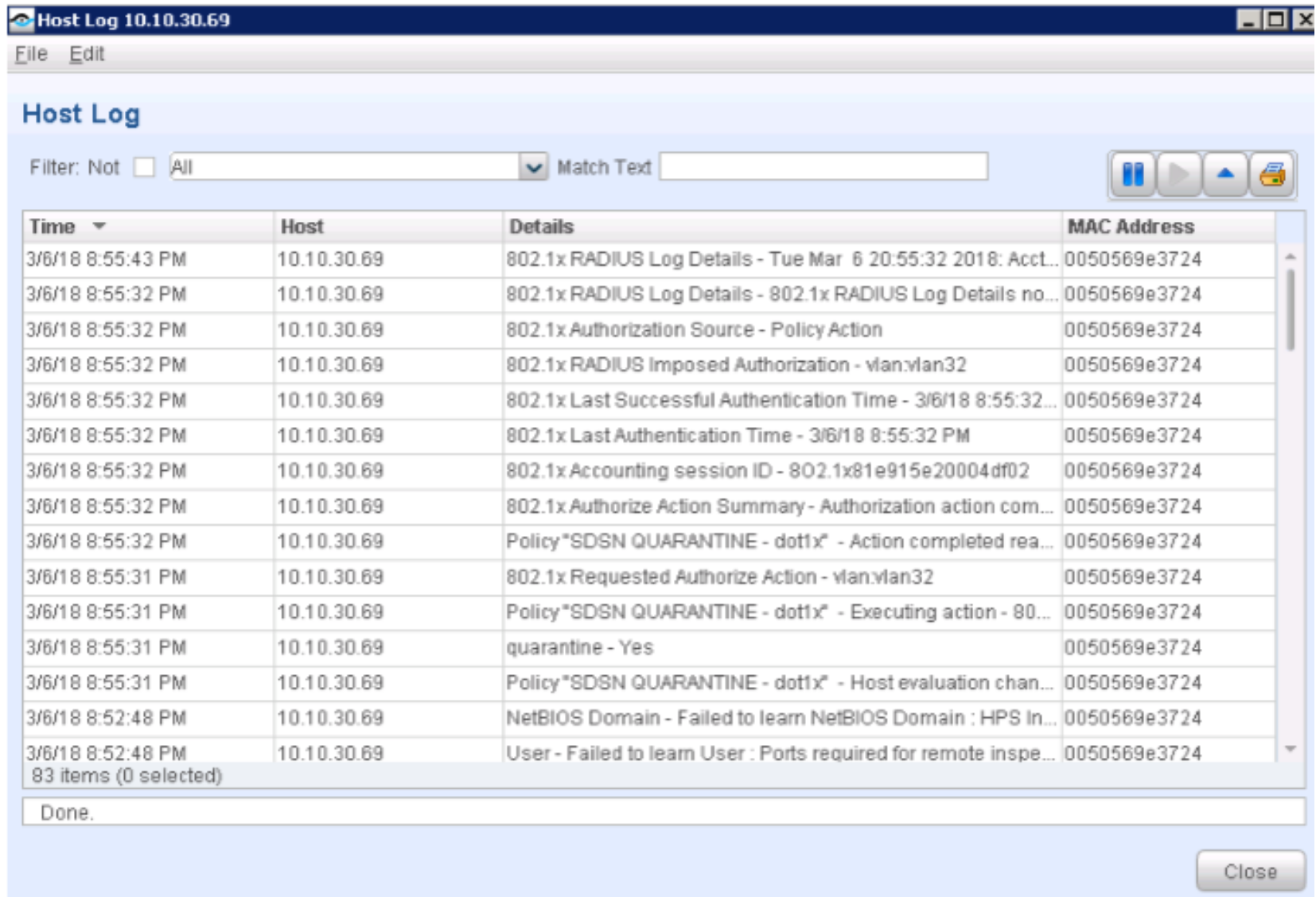

导航到 Log > Host Log。查看 SDSN 块 (dot1x) 策略的详细信息。

图 80:802.1X 主机日志

确认 Windows 请求方的 IP 地址也已添加到 SRX 系列设备上的受感染主机源中,以阻止互联网访问。

user@vSRX_L3> show security dynamic-address category-name Infected-Hosts No. IP-start IP-end Feed Address 1 10.10.30.69 10.10.30.69 Infected-Hosts/1 ID-2150001a Total number of matching entries: 1 user@vSRX_L3>

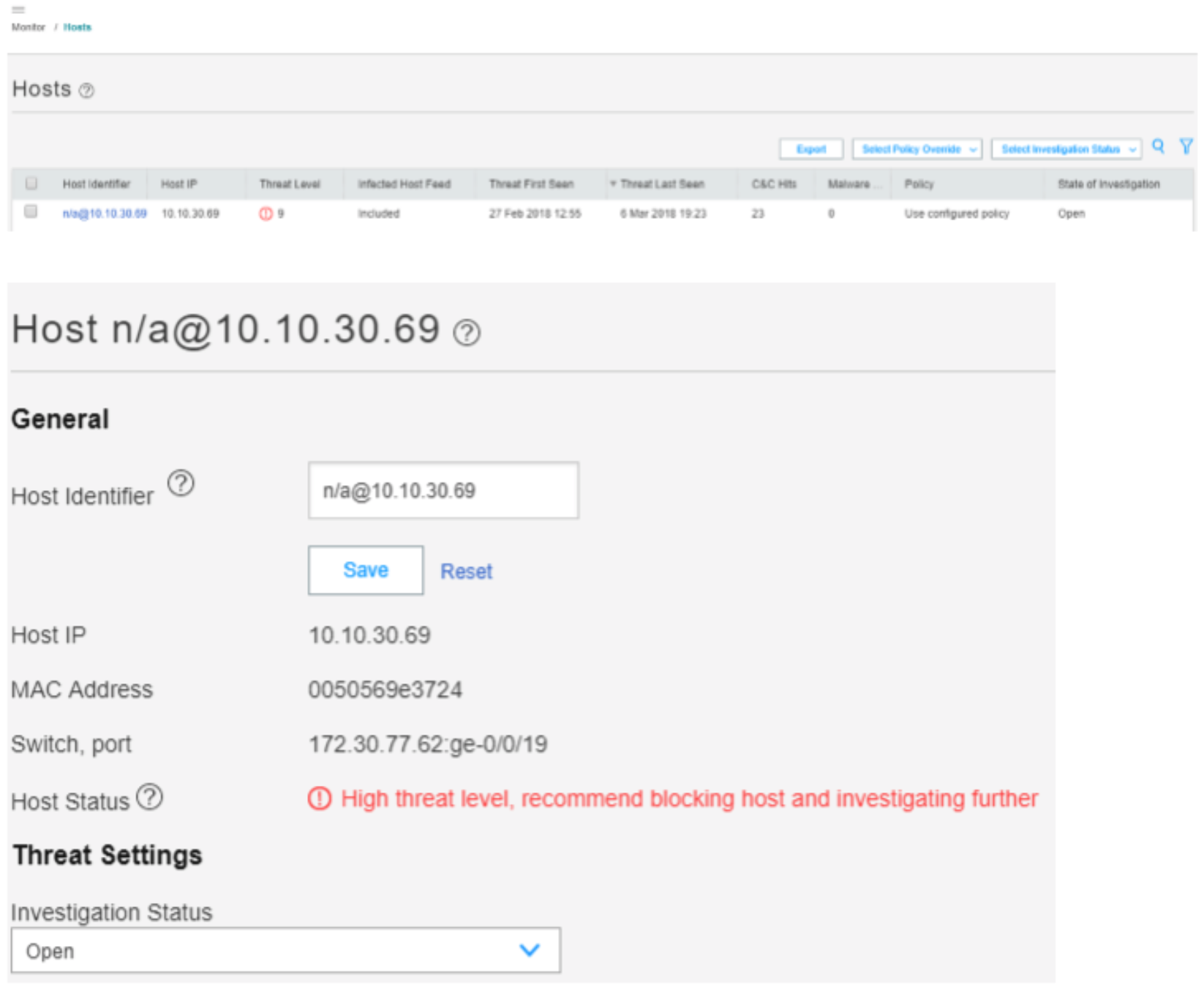

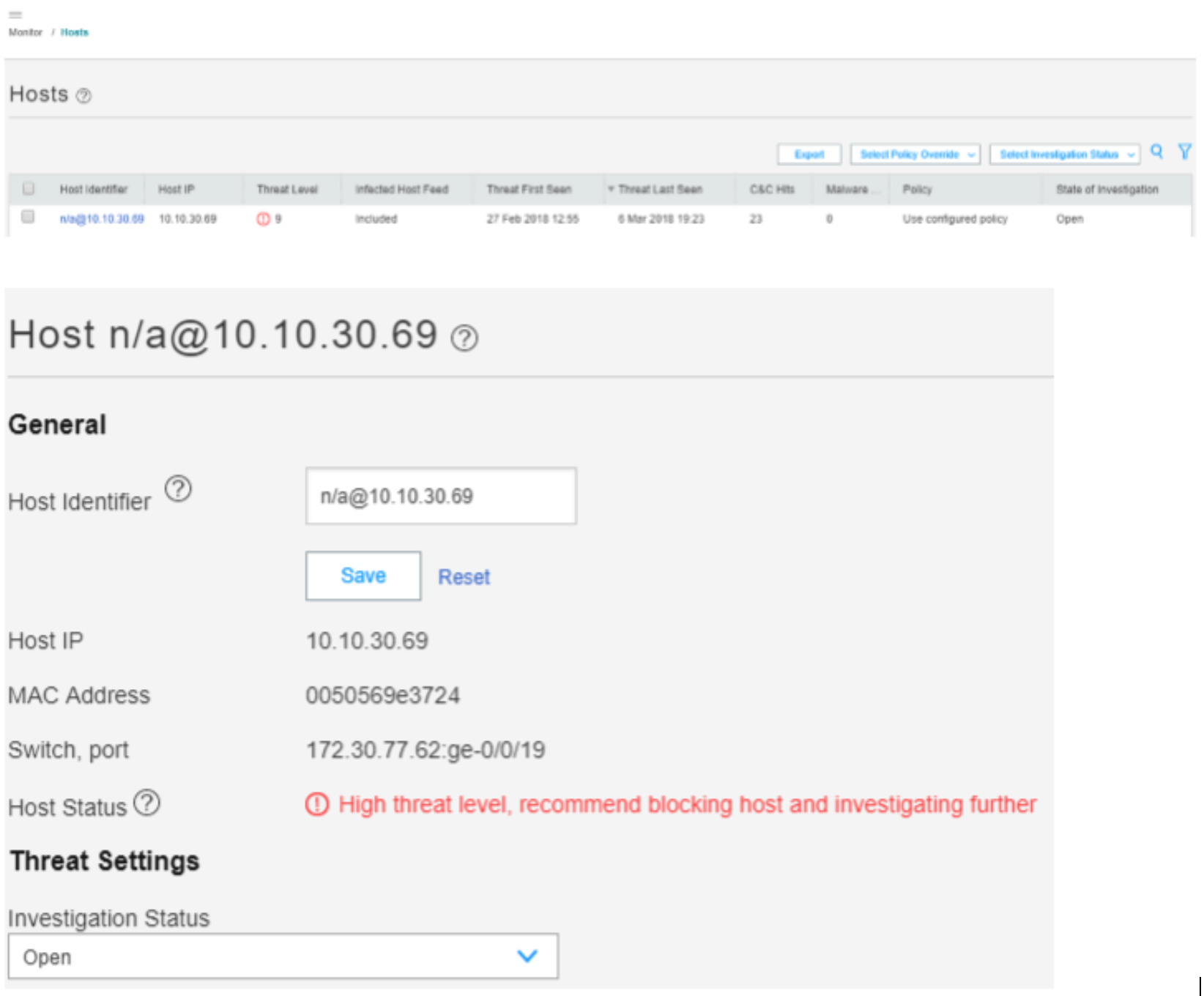

在 ATP 云门户中,导航到 Monitor > Hosts。确认 Windows 请求方的主机 IP 地址 (10.10.30.69)、MAC-ID 和交换机端口。

图 81:ATP 云主机监控

意义

所有 ping 会话都显示流量在检测到威胁后被阻止,从而确认自动威胁修复用例工作正常。

该 Hosts 页面列出了遭到入侵的主机及其关联的威胁级别。输出确认 ATP 云和安全控制器已检测到受感染的主机。您可以基于每个主机监视和缓解恶意软件检测。

验证 ForeScout CounterACT 功能以隔离受感染的端点(使用 802.1X 身份验证)

目的

在端点受到感染时测试 ForeScout CounterACT 集成和功能。在此示例中,您将验证何时将实施策略配置为使用 802.1X 身份验证隔离受感染的主机。

行动

需要客户端 VM 或物理 PC 才能触发攻击。

攻击前,请确认以下内容:

在 ATP 云门户或 Security Director 中释放受感染的主机 (Monitor > Threat Prevention > Hosts)。

确保为 Windows 请求方恢复互联网或 LAN 访问。

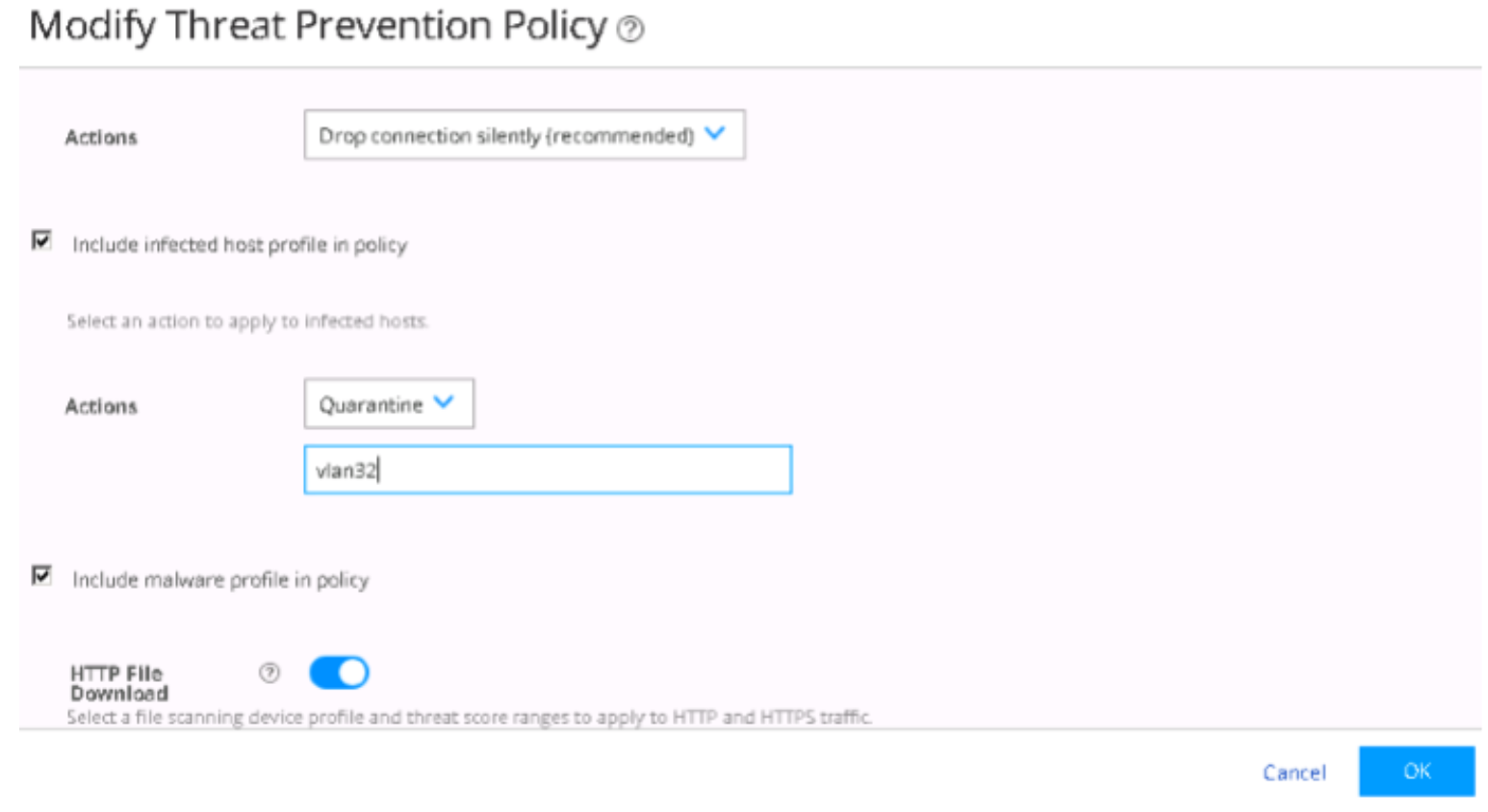

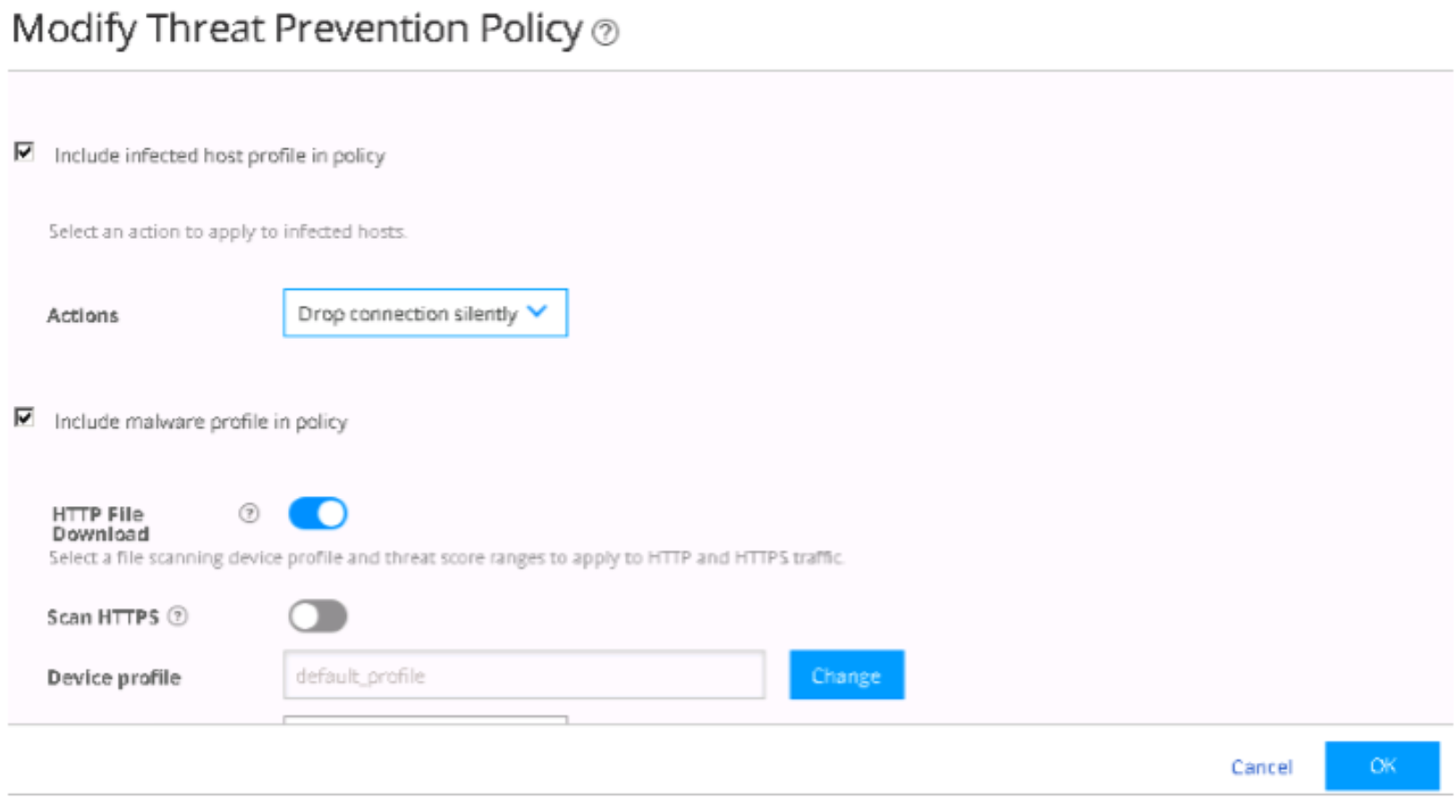

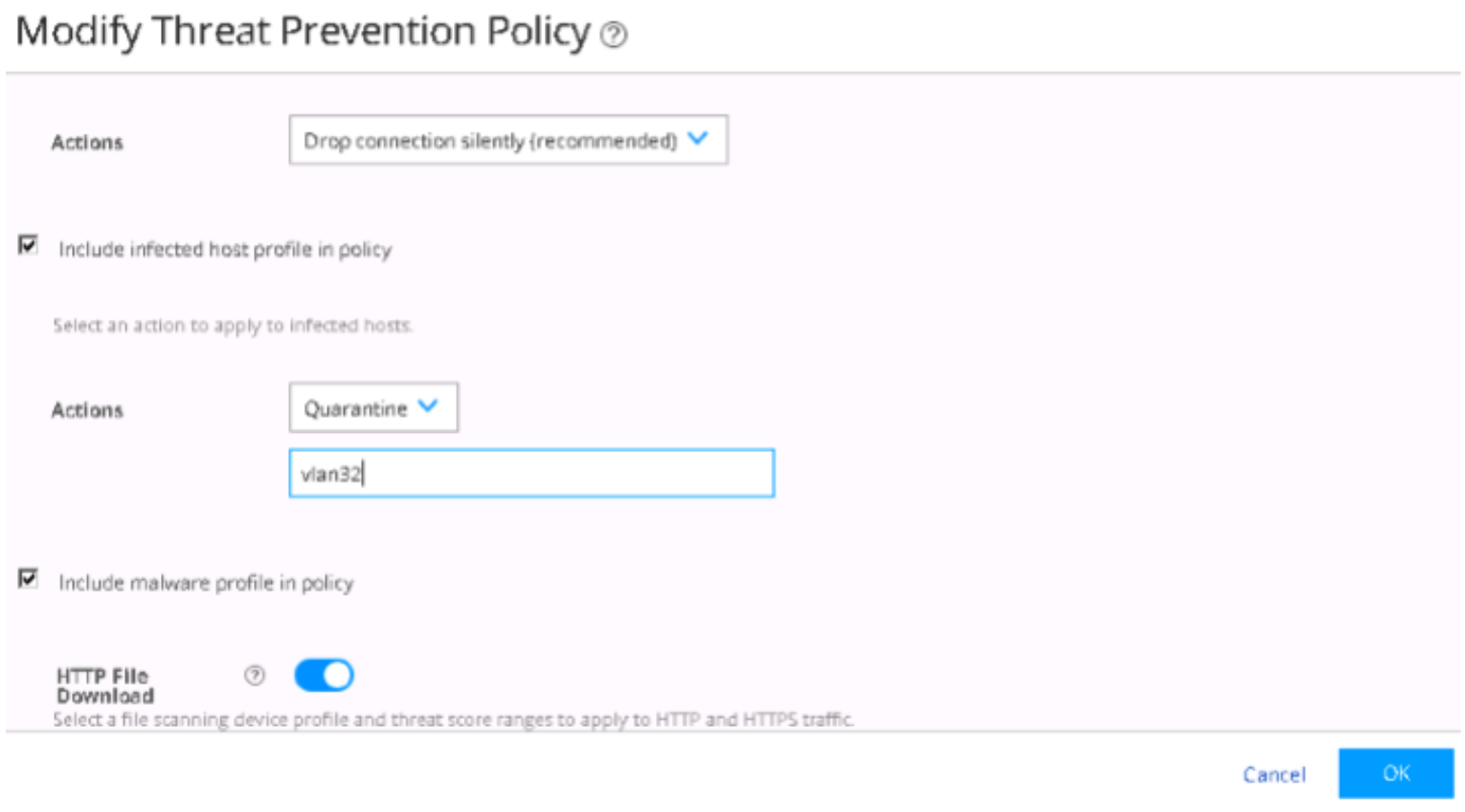

在 Policy Enforcer > Threat Prevention Policy 页面上,将受感染的主机配置文件操作更改为 Quarantine VLAN ID 并将 VLAN ID 添加为 vlan32。单击 OK。

图 82:威胁防御策略攻击前配置

确认 Windows 请求方已通过身份验证且位于用户 VLAN (vlan31) 中。

user@host> show vlans 31 Name Tag Interfaces vlan31 31 ge-0/0/0/18.0*, ge-0/0/0/19.0* user@host>

确认端点 10.10.30.69 可以 ping 到互联网(IP 地址 8.8.8.8)和第 2 层连接的默认网关 (10.10.30.254)。在攻击之前,端点开始对 LAN 和互联网上的其他端点执行连续 ping 操作。

图 83:在攻击 之前从 Windows 请求确认 Ping

之前从 Windows 请求确认 Ping

端点从 Windows 请求方(在本例中从 IP 地址 184.75.221.43)对 Internet 上的 C&C 服务器执行 ping 操作。

攻击发生后,802.1X 会话将终止,并由 ForeScout CounterACT 发起的 EX4300 交换机上的 RADIUS CoA。

确认以下内容:

确认 Windows 请求方重新进行身份验证并自动移入隔离 VLAN (vlan32)。因此,Windows 请求方无法再连接到互联网或 LAN。

图 84:攻击 后确认流量已移至隔离区 VLAN

后确认流量已移至隔离区 VLAN

在 RADIUS CoA 断开连接消息并重新进行身份验证后,确认 Windows 请求方现在处于隔离 VLAN (vlan32) 中。

确认 ForeScout CounterACT 拒绝了进一步的身份验证请求。

user@host> show vlans default Name Tag Interfaces default ge-0/0/0/19.0* user@host> user@host> show vlans 32 Name Tag Interfaces vlan32 32 ge-0/0/0/19.0* user@host>

导航到 确认 SDSN 隔离 (dot1x) 策略匹配和自动威胁补救操作详细信息 ForeScout CounterACT > Home。

图 85:802.1X SDSN 隔离策略匹配

导航到 Log > Host Log。查看 SDSN 隔离 (dot1x) 策略的详细信息。

图 86:802.1X SDSN 隔离主机日志

确认 Windows 请求方的 IP 地址也已添加到 SRX 系列设备上的受感染主机源中,以阻止互联网访问。

user@vSRX_L3> show security dynamic-address category-name Infected-Hosts No. IP-start IP-end Feed Address 1 10.10.30.69 10.10.30.69 Infected-Hosts/1 ID-2150001a Total number of matching entries: 1 user@vSRX_L3>

在 ATP 云门户中,导航到 Monitor > Hosts。确认 Windows 请求方的主机 IP 地址 (10.10.30.69)、MAC-ID 和交换机端口。

图 87:确认 ATP 云 中的主机详细信息

中的主机详细信息

意义

输出显示已成功下载包含 Windows 请求方 IP 地址 10.10.30.69 的 ATP 云感染主机源,从而导致 SRX 设备采取措施隔离 IP 地址。

该 Hosts 页面列出了遭到入侵的主机及其关联的威胁级别。输出确认 ATP 云和安全控制器已检测并隔离受感染的主机。您可以基于每个主机监视和缓解恶意软件检测。您还可以向下钻取并验证主机被标记为受感染的原因(对于此用例,C&C 服务器 IP 地址)。对于恶意软件,将显示已下载文件的详细信息。

验证 ForeScout CounterACT 功能以阻止受感染的端点(使用 NETCONF)

目的

在端点受到感染时测试 ForeScout CounterACT 集成和功能。在此示例中,您将验证实施策略何时为 NETCONF,并且已配置为阻止受感染的主机。

行动

需要客户端 VM 或物理 PC 才能触发攻击。

攻击前,请确认以下内容:

在 Policy Enforcer > Threat Prevention Policy 页面上,将受感染的主机配置文件操作更改为 Drop connection silently。单击 OK。

图 88:以静默方式断开连接选项

导航到“策略”选项卡。在控制台中,停止 SDSN BLOCK–dot1x 和 SDSN QUARANTINE–dot1x 策略,并启动 SDSN BLOCK–NETCONF 和 SDSN QUARANTINE–NETCONF 策略。

图 89:策略管理器中的“策略” 选项卡

选项卡

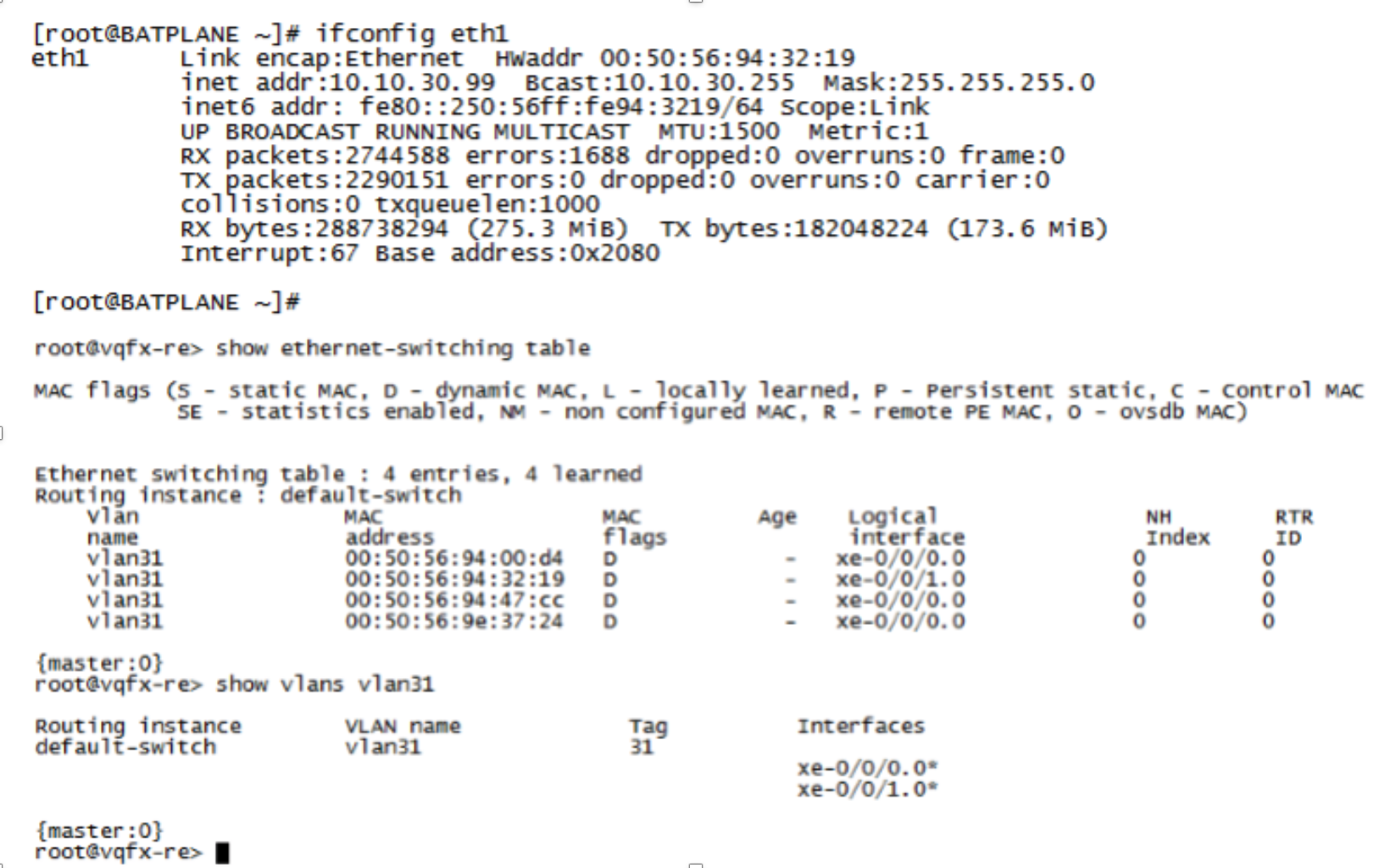

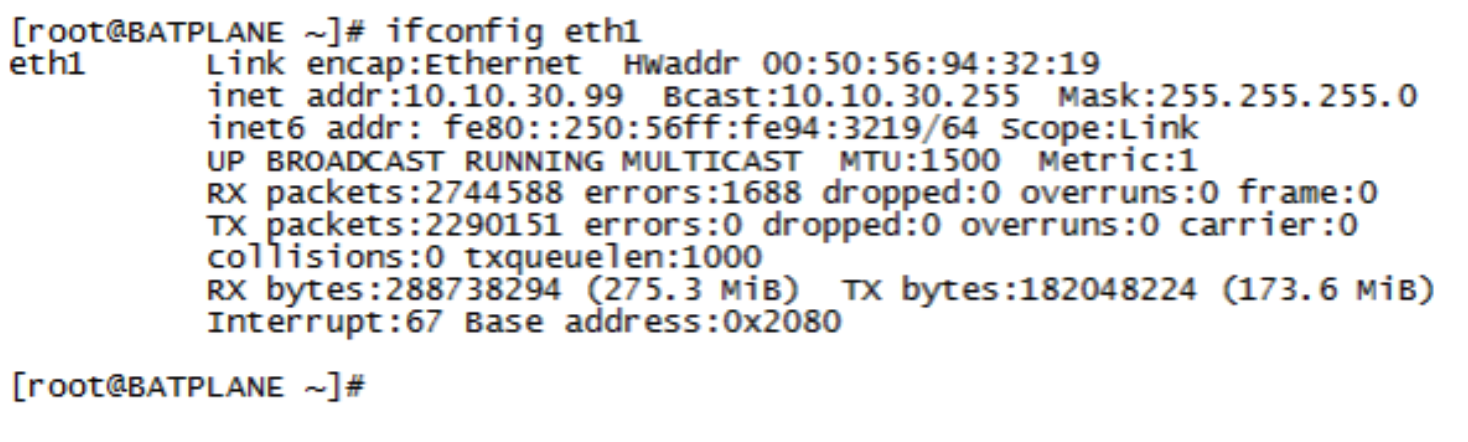

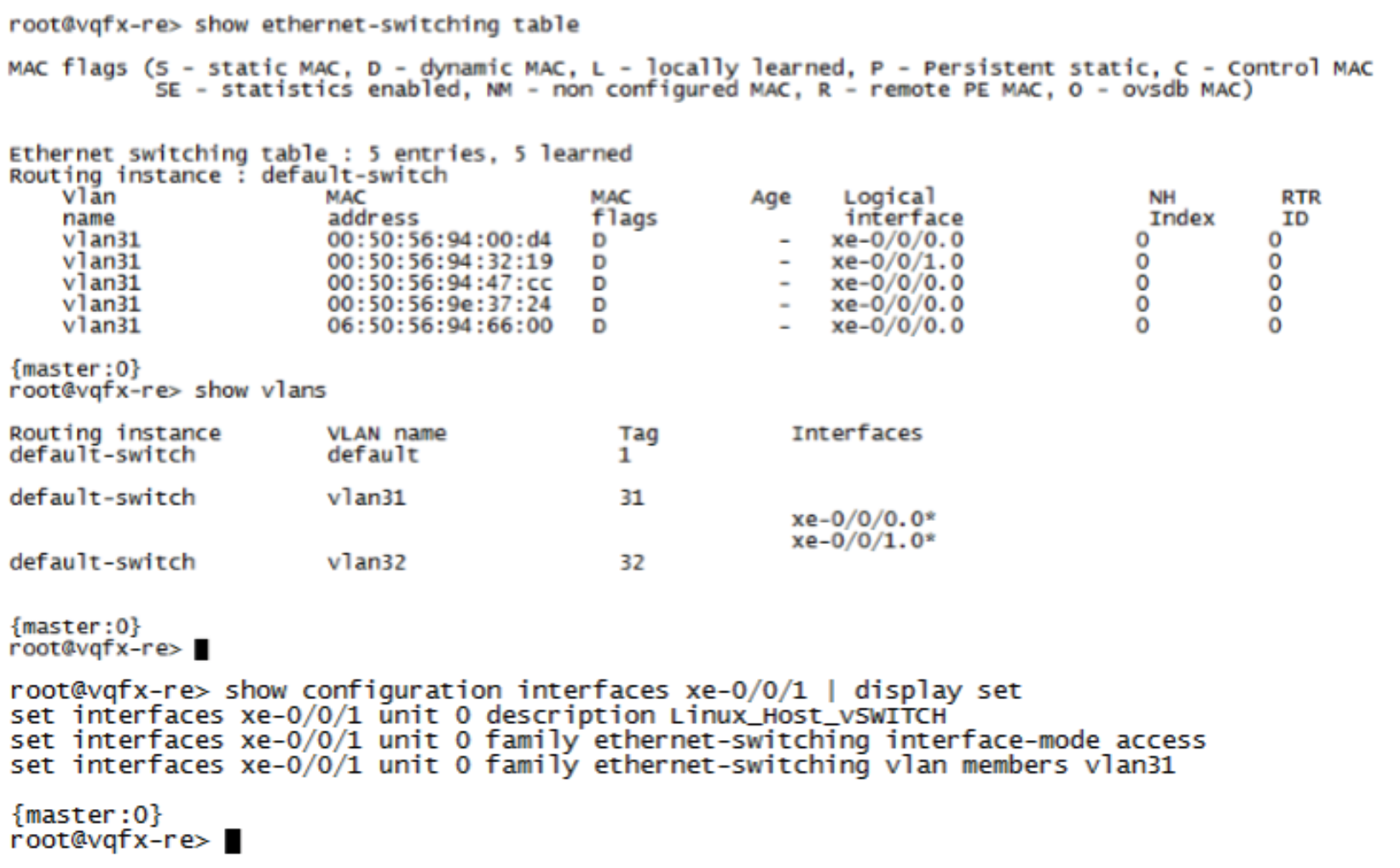

确认 Linux 主机位于 IP 地址为 10.10.30.99 的用户 VLAN (vlan31) 中。

图 90:Linux 主机确认

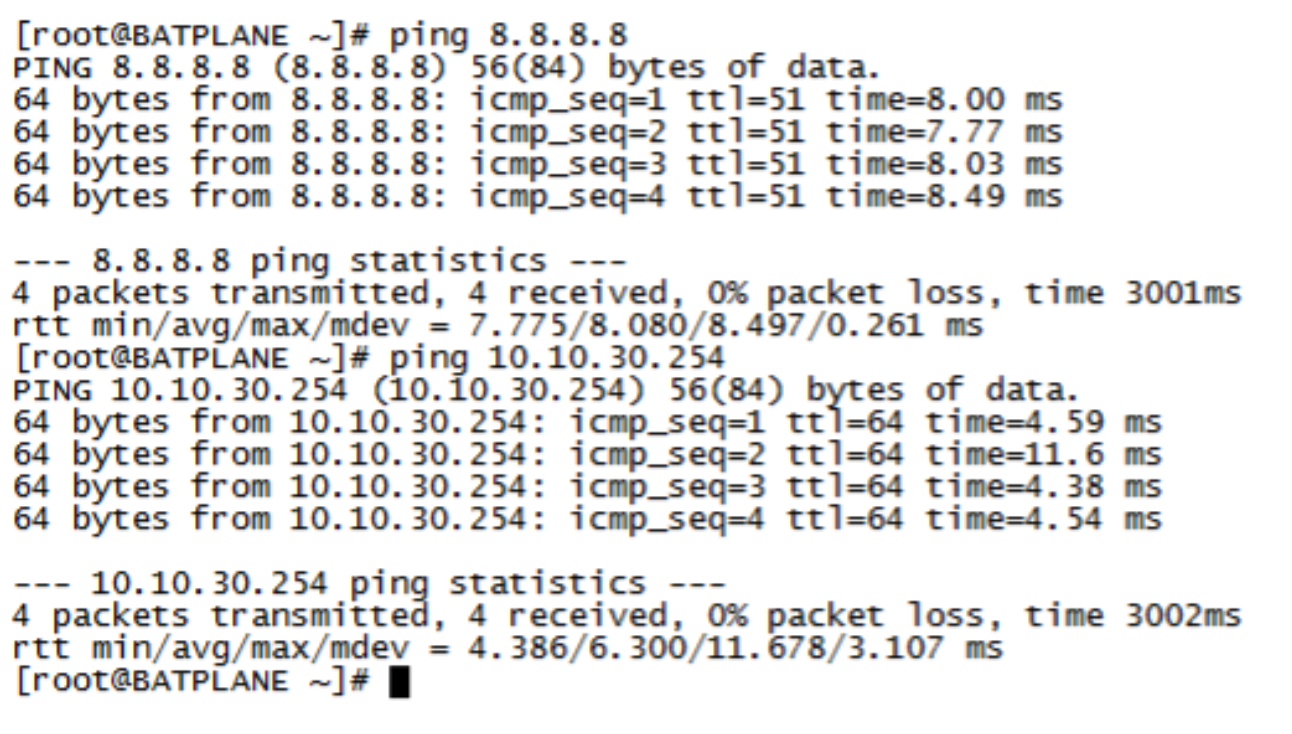

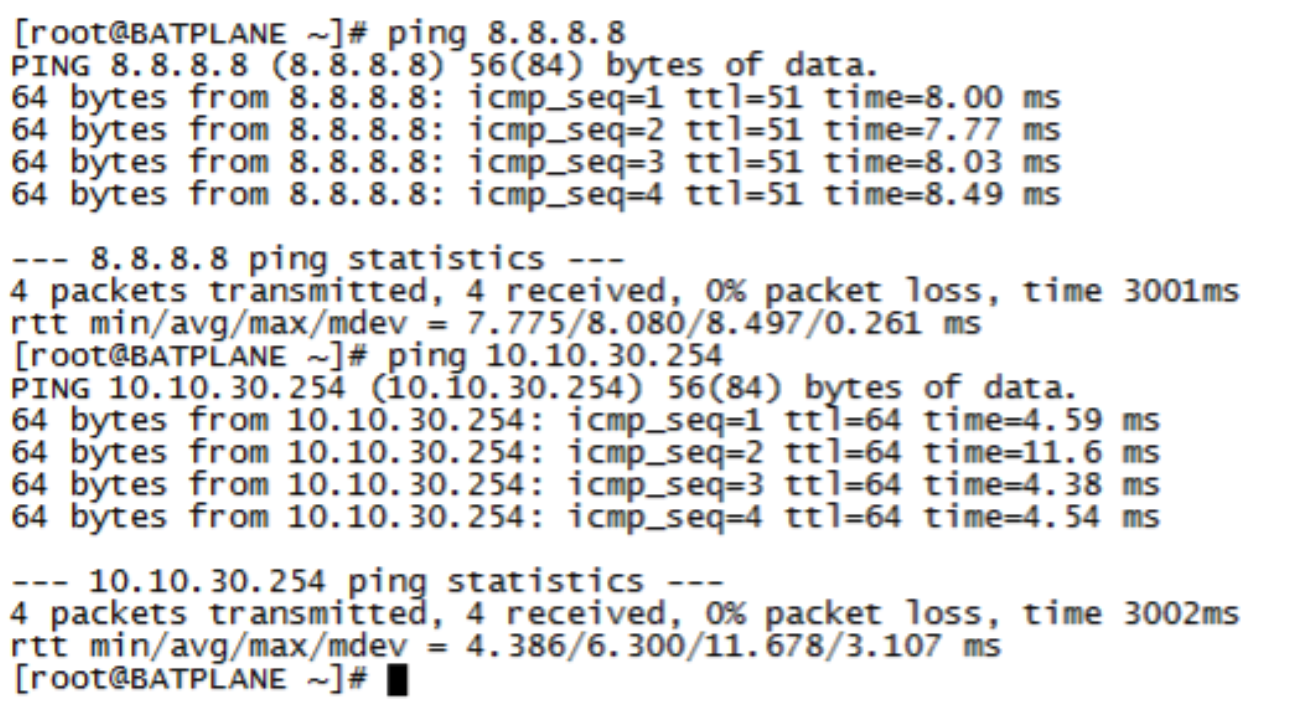

确认端点 10.10.30.99 可以 ping 到互联网(IP 地址 8.8.8.8)和第 2 层连接的默认网关 (10.10.30.254)。在攻击之前,端点开始对 LAN 和互联网上的其他端点执行连续 ping 操作。

图 91:互联网 Ping

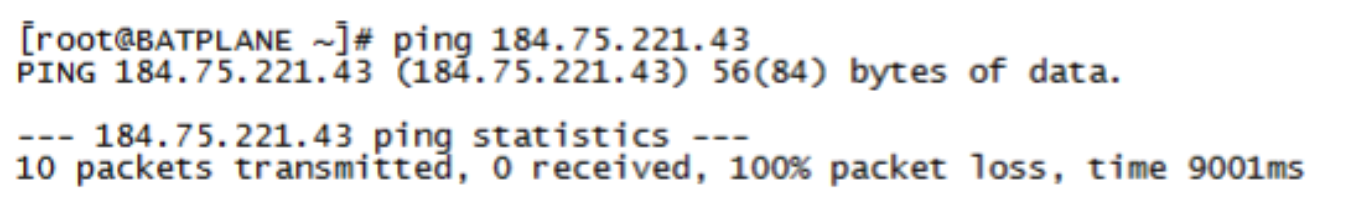

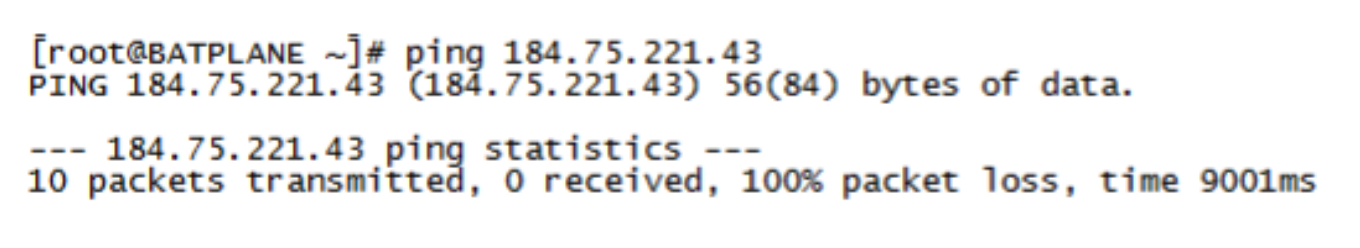

端点从Linux主机(在本例中为IP地址184.75.221.43)对互联网上的C&C服务器执行ping操作。

图92:C&C服务器Ping

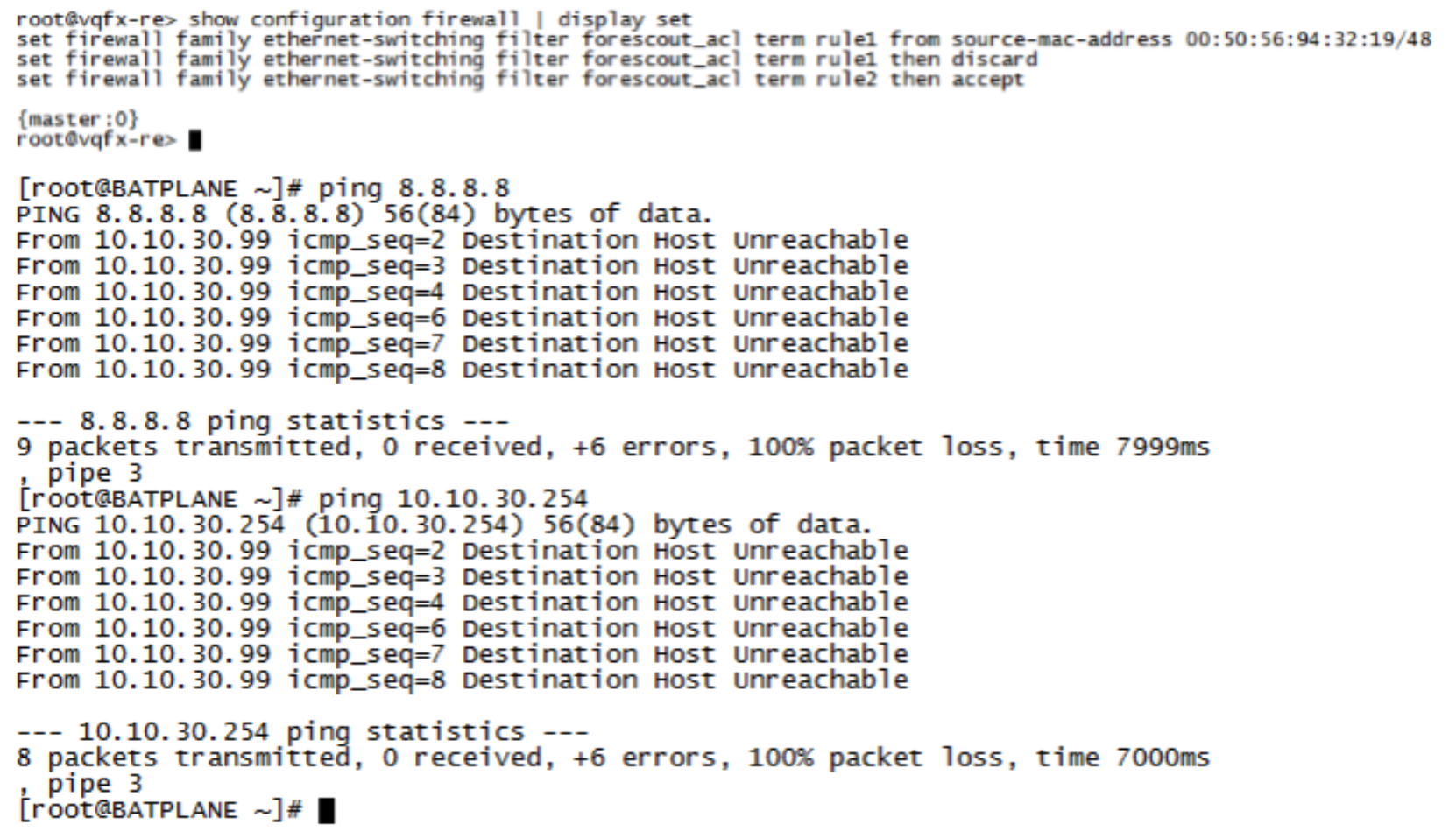

攻击发生后,ForeScout CounterACT 使用 NETCONF 在 QFX 交换机上应用 ACL。确认以下内容:

确认 Linux 主机无法再连接到互联网或 LAN。

图 93:确认已断开连接的 Linux 主机

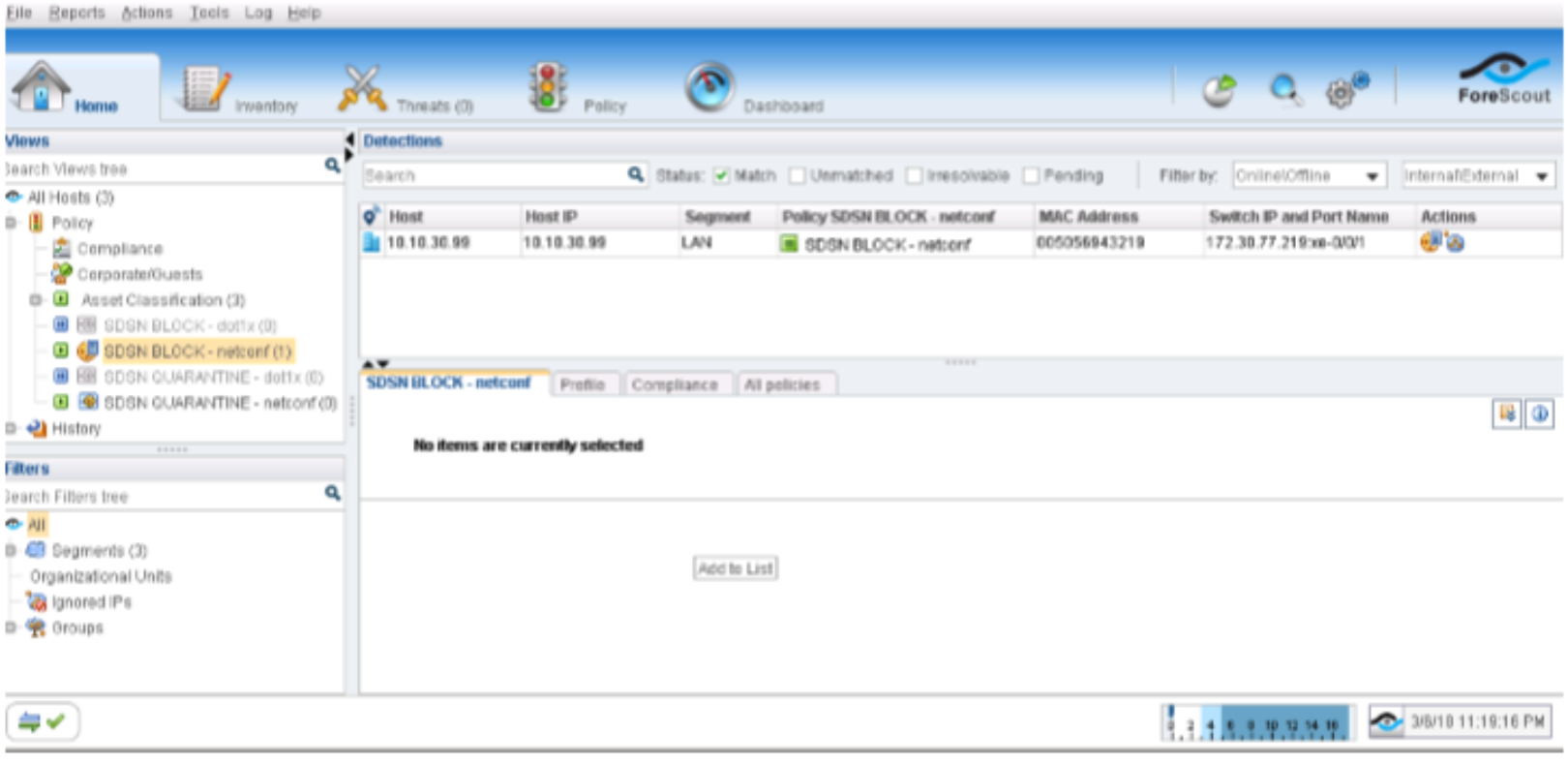

导航到 确认 SDSN BLOCK (NETCONF) 策略匹配和自动威胁修复操作详细信息 ForeScout CounterACT > Home。

图 94:确认策略匹配和自动威胁修复详细信息

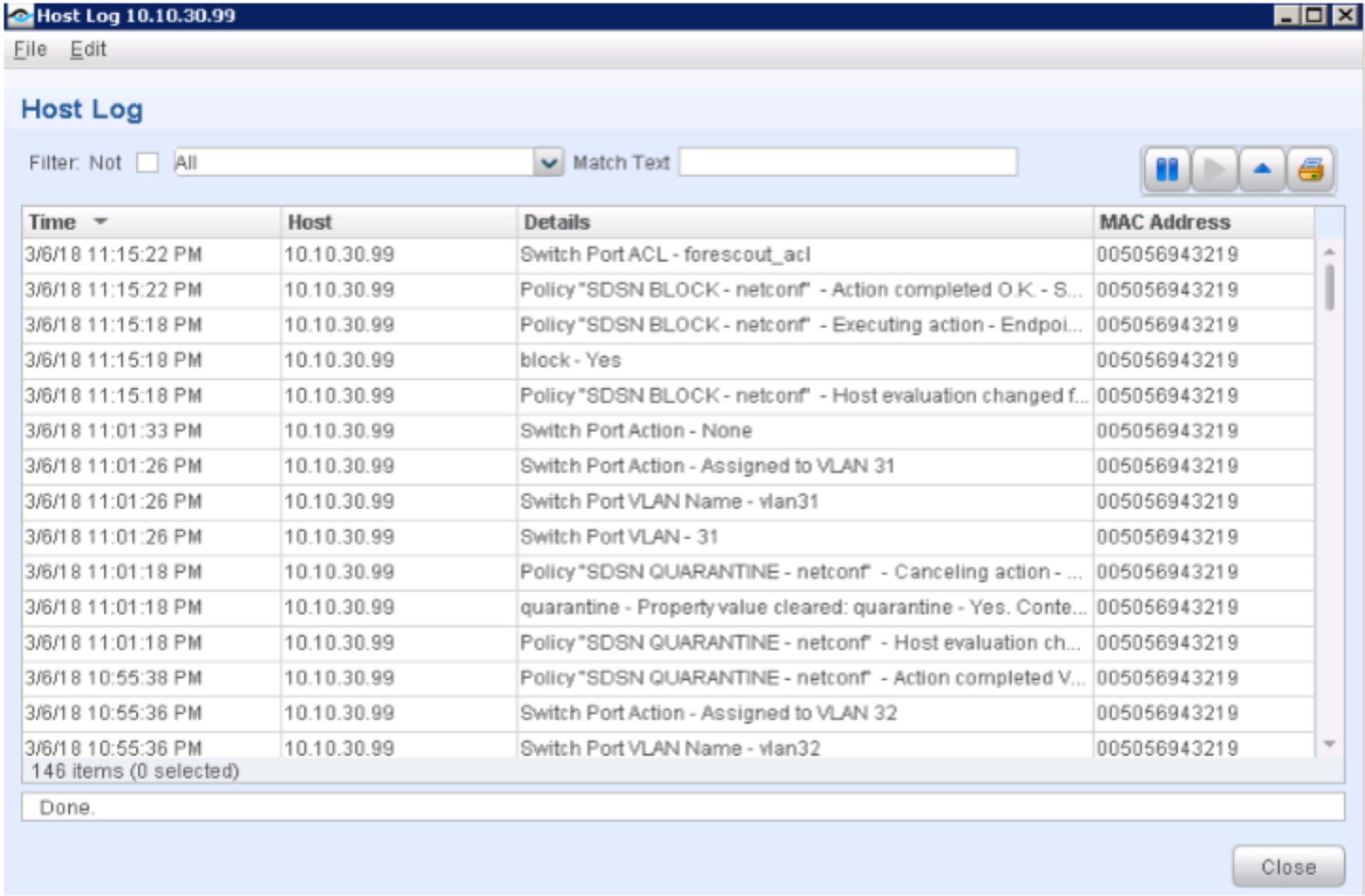

导航到 Log > Host Log。查看 SDSN BLOCK (NETCONF) 策略的详细信息。

图 95:SDSN 块主机日志

确认 Linux 主机的 IP 地址也已添加到 SRX 系列设备上的受感染主机源中,以阻止互联网访问。

user@vSRX_L3> show security dynamic-address category-name Infected-Hosts No. IP-start IP-end Feed Address 1 10.10.30.99 10.10.30.99 Infected-Hosts/1 ID-2150001a Total number of matching entries: 1 user@vSRX_L3>

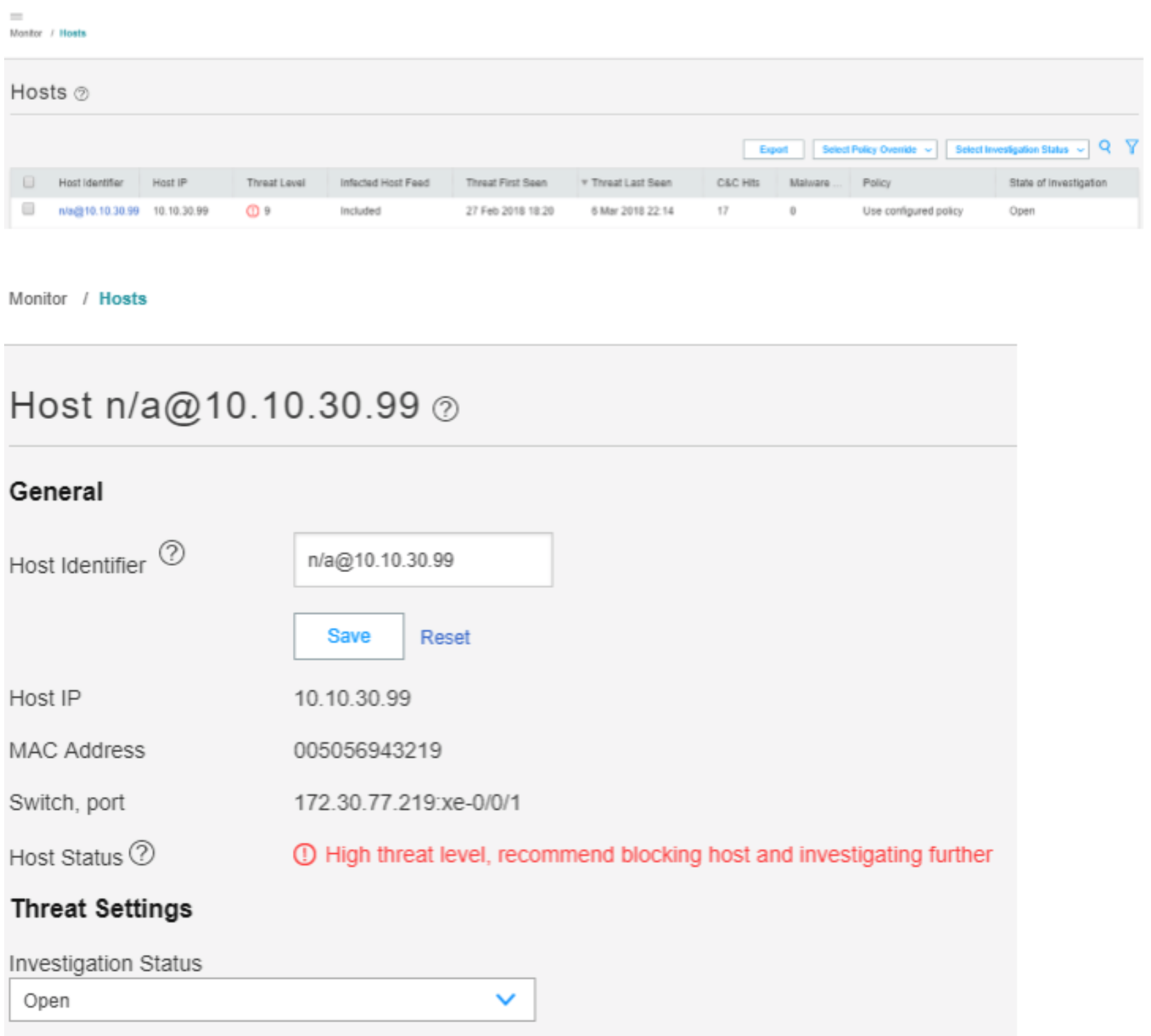

在 ATP 云门户中,导航到 Monitor > Hosts。确认 Linux 主机的主机 IP 地址 (10.10.30.99)、MAC-ID 和交换机端口。

图 96:在 ATP 云门户 中确认主机信息

中确认主机信息

意义

所有 ping 会话都显示流量在检测到威胁后被阻止,从而确认自动威胁修复用例工作正常。

该 Hosts 页面列出了遭到入侵的主机及其关联的威胁级别。输出确认 ATP 云和安全控制器已检测到受感染的主机。您可以基于每个主机监视和缓解恶意软件检测。

验证 ForeScout 反行动功能以隔离受感染的端点(使用 NETCONF)

目的

在端点受到感染时测试 ForeScout CounterACT 集成和功能。在此示例中,您将验证实施策略何时进行 NETCONF,并将其配置为隔离受感染的主机。

行动

需要客户端 VM 或物理 PC 才能触发攻击。

攻击前,请确认以下内容:

在 ATP 云门户或 Security Director 中释放受感染的主机 (Monitor > Threat Prevention > Hosts)。

确保 Linux 主机的互联网或 LAN 访问已恢复。

在 Policy Enforcer > Threat Prevention Policy 页面上,将受感染的主机配置文件操作更改为 Quarantine VLAN ID 并将 VLAN ID 添加为 vlan32。单击 OK。

图 97:将威胁防御策略更改为隔离

确认 Linux 主机位于 IP 地址为 10.10.30.99 的用户 VLAN (vlan31) 中。

图 98:确认 Linux 主机详细信息

确认端点 10.10.30.99 可以 ping 到互联网(IP 地址 8.8.8.8)和第 2 层连接的默认网关 (10.10.30.254)。在攻击之前,端点开始对 LAN 和互联网上的其他端点执行连续 ping 操作。

图 99:确认互联网连接

端点从Linux主机(在本例中为IP地址184.75.221.43)对互联网上的C&C服务器执行ping操作。

图100:确认与C&C服务器 的连接

的连接

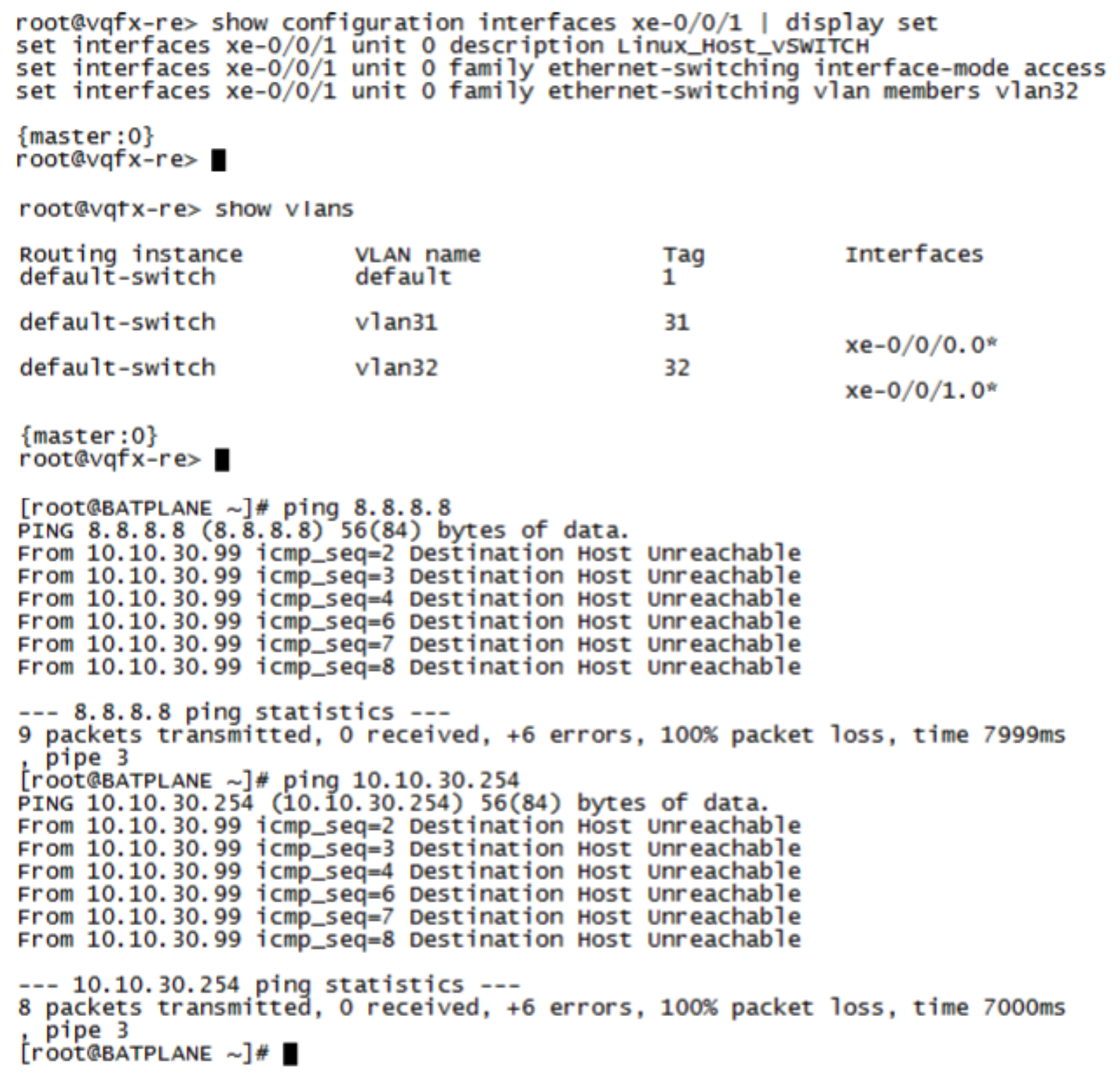

攻击发生后,ForeScout CounterACT 使用 NETCONF 将连接 Linux 主机的接口的 VLAN 配置从用户 VLAN (vlan31) 更改为 QFX 交换机上的隔离 VLAN (vlan32)。

确认以下内容:

确认 Linux 主机无法再连接到互联网或 LAN。

图 101:确认 Linux 主机无法连接到互联网或 LAN

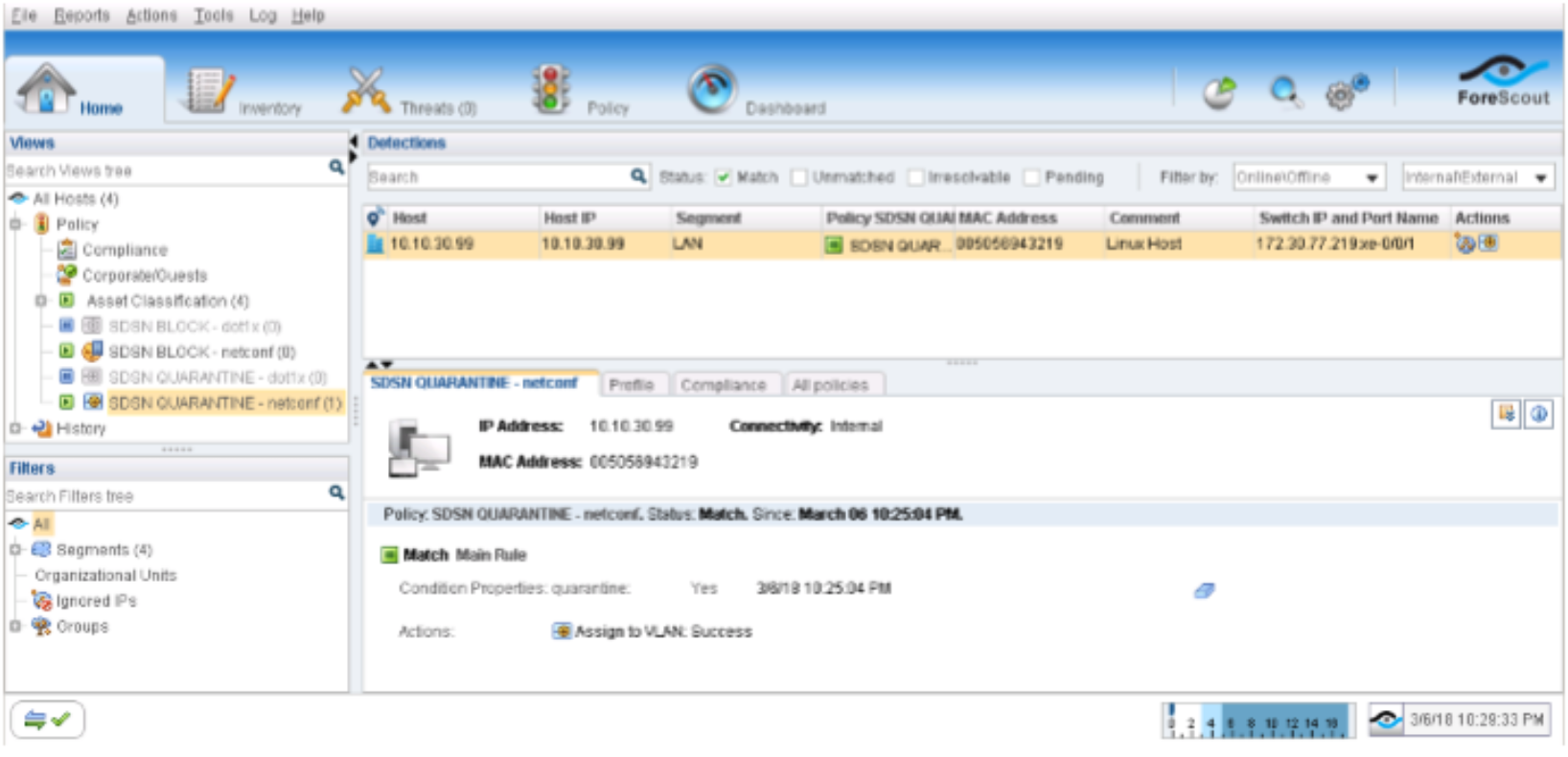

导航到 确认 SDSN 隔离 (NETCONF) 策略匹配和自动威胁修复操作详细信息 ForeScout CounterACT > Home。

图 102:确认策略匹配和自动威胁修复详细信息

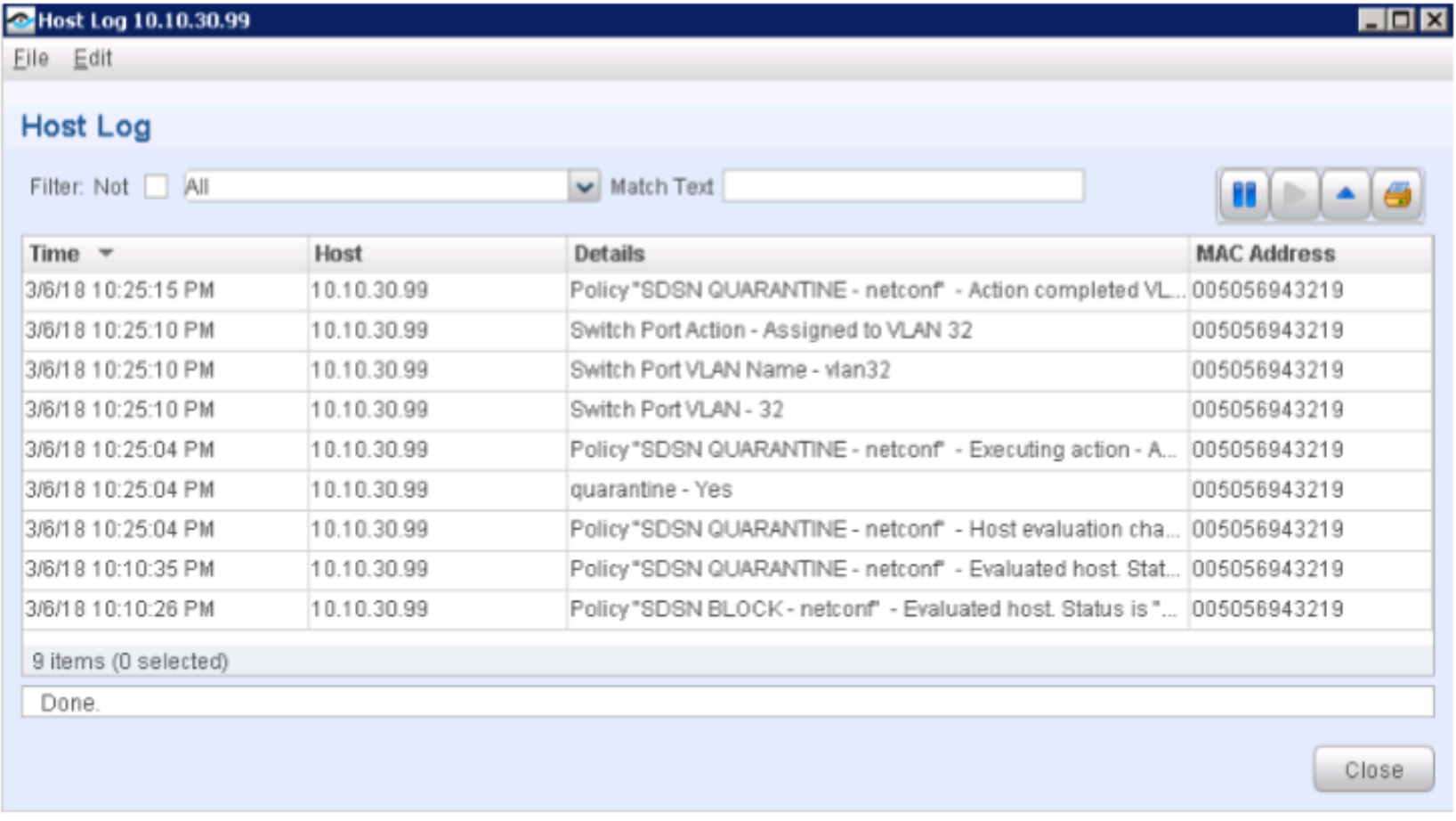

导航到 Log > Host Log。查看 SDSN BLOCK (NETCONF) 策略的详细信息。

图 103:SDSN 块策略主机日志

确认 Linux 主机的 IP 地址也已添加到 SRX 系列设备上的受感染主机源中,以阻止互联网访问。

user@vSRX_L3> show security dynamic-address category-name Infected-Hosts No. IP-start IP-end Feed Address 1 10.10.30.99 10.10.30.99 Infected-Hosts/1 ID-2150001a Total number of matching entries: 1 user@vSRX_L3>

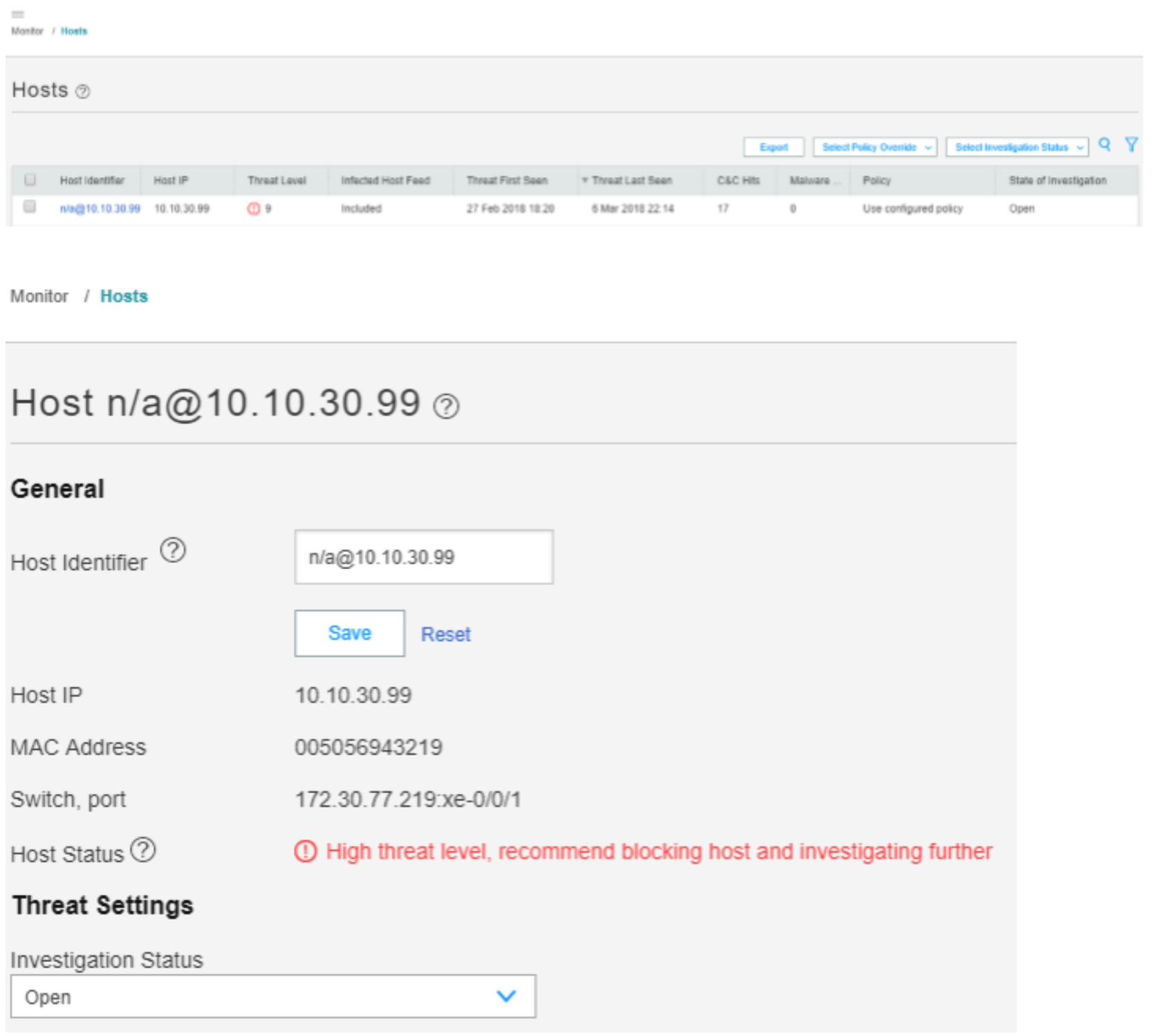

在 ATP 云门户中,导航到 Monitor > Hosts。确认 Linux 主机的主机 IP 地址 (10.10.30.99)、MAC-ID 和交换机端口。

图 104:在 ATP 云门户 中确认主机详细信息

中确认主机详细信息

意义

输出显示已成功下载包含 Linux 主机 IP 地址 10.10.30.99 的 ATP 云感染主机源,从而导致 SRX 设备采取措施隔离 IP 地址。

该 Hosts 页面列出了遭到入侵的主机及其关联的威胁级别。输出确认 ATP 云和安全控制器已检测并隔离受感染的主机。您可以基于每个主机监视和缓解恶意软件检测。

附录 A:设备配置

本节提供以下设备配置:

SRX 系列设备的 CLI 配置

set version 15.1X49-D110.4 set system host-name vSRX_L3 set system time-zone Europe/Amsterdam set system root-authentication encrypted-password "$ABC123" set system name-server 172.29.143.60 set system services ssh max-sessions-per-connection 32 set system services netconf ssh set system services dhcp-local-server group wan-dhcp interface ge-0/0/1.0 set system services web-management http interface fxp0.0 set system syslog user * any emergency set system syslog file messages any any set system syslog file messages authorization info set system syslog file interactive-commands interactive-commands any set system syslog file default-log-messages any info set system syslog file default-log-messages match "(requested 'commit' operation)|(requested 'commit synchronize' operation)|(copying configuration to juniper.save)|(commit complete)|ifAdminStatus|(FRU power)|(FRU removal)|(FRU insertion)|(link UP)|transitioned|Transferred|transfer-file|(license add)|(license delete)|(package -X update)|(package -X delete)|(FRU Online)|(FRU Offline)|(plugged in)|(unplugged)|GRES" set system syslog file default-log-messages structured-data set system license autoupdate url https://ae1.juniper.net/junos/key_retrieval set system ntp boot-server 172.30.77.162 set system ntp server 172.30.77.162 set services application-identification set services ssl initiation profile aamw-ssl trusted-ca aamw-secintel-ca set services ssl initiation profile aamw-ssl trusted-ca aamw-cloud-ca set services ssl initiation profile aamw-ssl client-certificate aamw-srx-cert set services ssl initiation profile aamw-ssl actions crl disable set services security-intelligence url https://172.30.77.104:443/api/v1/manifest.xml set services security-intelligence authentication auth-token 22QDFN29DJQXK7ZD3V8Q21X34THWKBC7 set services security-intelligence profile POLICY_CC category CC set services security-intelligence profile POLICY_CC rule Rule-1 match threat-level 1 set services security-intelligence profile POLICY_CC rule Rule-1 match threat-level 2 set services security-intelligence profile POLICY_CC rule Rule-1 match threat-level 3 set services security-intelligence profile POLICY_CC rule Rule-1 match threat-level 4 set services security-intelligence profile POLICY_CC rule Rule-1 then action permit set services security-intelligence profile POLICY_CC rule Rule-1 then log set services security-intelligence profile POLICY_CC rule Rule-2 match threat-level 5 set services security-intelligence profile POLICY_CC rule Rule-2 match threat-level 6 set services security-intelligence profile POLICY_CC rule Rule-2 match threat-level 7 set services security-intelligence profile POLICY_CC rule Rule-2 then action permit set services security-intelligence profile POLICY_CC rule Rule-2 then log set services security-intelligence profile POLICY_CC rule Rule-3 match threat-level 8 set services security-intelligence profile POLICY_CC rule Rule-3 match threat-level 9 set services security-intelligence profile POLICY_CC rule Rule-3 match threat-level 10 set services security-intelligence profile POLICY_CC rule Rule-3 then action block drop set services security-intelligence profile POLICY_CC rule Rule-3 then log set services security-intelligence profile POLICY_Infected-Hosts category Infected-Hosts set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 match threat-level 1 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 match threat-level 2 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 match threat-level 3 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 match threat-level 4 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 match threat-level 5 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 match threat-level 6 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 then action permit set services security-intelligence profile POLICY_Infected-Hosts rule Rule-1 then log set services security-intelligence profile POLICY_Infected-Hosts rule Rule-2 match threat-level 7 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-2 match threat-level 8 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-2 match threat-level 9 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-2 match threat-level 10 set services security-intelligence profile POLICY_Infected-Hosts rule Rule-2 then action block drop set services security-intelligence profile POLICY_Infected-Hosts rule Rule-2 then log set services security-intelligence policy POLICY CC POLICY_CC set services security-intelligence policy POLICY Infected-Hosts POLICY_Infected-Hosts set services advanced-anti-malware connection url https://srxapi.eu-west-1.sky.junipersecurity.net set services advanced-anti-malware connection authentication tls-profile aamw-ssl set services advanced-anti-malware policy POLICY http inspection-profile default_profile set services advanced-anti-malware policy POLICY http action block set services advanced-anti-malware policy POLICY http notification log set services advanced-anti-malware policy POLICY verdict-threshold 8 set services advanced-anti-malware policy POLICY fallback-options action permit set services advanced-anti-malware policy POLICY fallback-options notification log set services advanced-anti-malware policy POLICY default-notification log set services advanced-anti-malware policy POLICY whitelist-notification log set services advanced-anti-malware policy POLICY blacklist-notification log set security log mode stream set security log format sd-syslog set security log report set security log source-address 10.10.10.251 set security log stream TRAFFIC category all set security log stream TRAFFIC host 10.10.10.250 set security log stream TRAFFIC host port 514 set security pki ca-profile aamw-ca ca-identity deviceCA set security pki ca-profile aamw-ca enrollment url http://ca.junipersecurity.net:8080/ejbca/publicweb/apply/scep/SRX/pkiclient.exe set security pki ca-profile aamw-ca revocation-check disable set security pki ca-profile aamw-ca revocation-check crl url http://va.junipersecurity.net/ca/deviceCA.crl set security pki ca-profile aamw-secintel-ca ca-identity JUNIPER set security pki ca-profile aamw-secintel-ca revocation-check crl url http://va.junipersecurity.net/ca/current.crl set security pki ca-profile aamw-cloud-ca ca-identity JUNIPER_CLOUD set security pki ca-profile aamw-cloud-ca revocation-check crl url http://va.junipersecurity.net/ca/cloudCA.crl set security address-book global address IPSUBNET_10.10.30.0/24 10.10.30.0/24 set security screen ids-option untrust-screen icmp ping-death set security screen ids-option untrust-screen ip source-route-option set security screen ids-option untrust-screen ip tear-drop set security screen ids-option untrust-screen tcp syn-flood alarm-threshold 1024 set security screen ids-option untrust-screen tcp syn-flood attack-threshold 200 set security screen ids-option untrust-screen tcp syn-flood source-threshold 1024 set security screen ids-option untrust-screen tcp syn-flood destination-threshold 2048 set security screen ids-option untrust-screen tcp syn-flood queue-size 2000 set security screen ids-option untrust-screen tcp syn-flood timeout 20 set security screen ids-option untrust-screen tcp land set security nat source rule-set OutBoundInternetTraffic from zone trust set security nat source rule-set OutBoundInternetTraffic to zone untrust set security nat source rule-set OutBoundInternetTraffic rule natALL match source-address 0.0.0.0/0 set security nat source rule-set OutBoundInternetTraffic rule natALL match destination-address 0.0.0.0/0 set security nat source rule-set OutBoundInternetTraffic rule natALL then source-nat interface set security policies from-zone trust to-zone untrust policy PolicyEnforcer-Rule1-1 match source-address IPSUBNET_10.10.30.0/24 set security policies from-zone trust to-zone untrust policy PolicyEnforcer-Rule1-1 match destination-address any set security policies from-zone trust to-zone untrust policy PolicyEnforcer-Rule1-1 match application any set security policies from-zone trust to-zone untrust policy PolicyEnforcer-Rule1-1 then permit applicationservices security-intelligence-policy POLICY set security policies from-zone trust to-zone untrust policy PolicyEnforcer-Rule1-1 then permit applicationservices advanced-anti-malware-policy POLICY set security policies from-zone trust to-zone untrust policy default-permit match source-address any set security policies from-zone trust to-zone untrust policy default-permit match destination-address any set security policies from-zone trust to-zone untrust policy default-permit match application any set security policies from-zone trust to-zone untrust policy default-permit then permit set security policies global policy PolicyEnforcer-Rule1-1 match source-address IPSUBNET_10.10.30.0/24 set security policies global policy PolicyEnforcer-Rule1-1 match destination-address any set security policies global policy PolicyEnforcer-Rule1-1 match application any set security policies global policy PolicyEnforcer-Rule1-1 then permit application-services securityintelligence-policy POLICY set security policies global policy PolicyEnforcer-Rule1-1 then permit application-services advanced-antimalware-policy POLICY set security zones security-zone trust tcp-rst set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1.0 set security zones security-zone untrust screen untrust-screen set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/2.0 set security zones security-zone untrust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 description LOGGING-INTERFACE-VLAN10 set interfaces ge-0/0/0 unit 0 family inet address 10.10.10.251/24 set interfaces ge-0/0/1 description LAN-VLAN31 set interfaces ge-0/0/1 vlan-tagging set interfaces ge-0/0/1 unit 0 vlan-id 31 set interfaces ge-0/0/1 unit 0 family inet address 10.10.30.254/24 set interfaces ge-0/0/2 description INTERNET-MANAGEMENT set interfaces ge-0/0/2 unit 0 family inet address 172.30.77.230/23 set interfaces fxp0 unit 0 deactivate interfaces fxp0 set snmp trap-group space targets 172.30.77.106 set routing-options static route 0.0.0.0/0 next-hop 172.30.77.1 set access address-assignment pool wan-1 family inet network 10.10.30.0/24 set access address-assignment pool wan-1 family inet range wan-1-range low 10.10.30.60 set access address-assignment pool wan-1 family inet range wan-1-range high 10.10.30.100 set access address-assignment pool wan-1 family inet dhcp-attributes maximum-lease-time 86400 set access address-assignment pool wan-1 family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool wan-1 family inet dhcp-attributes name-server 172.30.77.162 set access address-assignment pool wan-1 family inet dhcp-attributes router 10.10.30.254

EX4300 交换机的 CLI 配置

set version 15.1R5.5 set system host-name abernathy set system services ssh root-login allow set system services ssh protocol-version v2 set system services ssh max-sessions-per-connection 32 set system services netconf ssh set system ntp server 172.30.255.62 set interfaces ge-0/0/1 description PORT_TO_ESXi_vmnic0_vSRX_LOGGING set interfaces ge-0/0/1 unit 0 family ethernet-switching port-mode trunk set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members LOGGING set interfaces ge-0/0/18 description PORT_TO_ESXi_vmnic1_vSRX_vQFX_LAN set interfaces ge-0/0/18 unit 0 family ethernet-switching port-mode trunk set interfaces ge-0/0/18 unit 0 family ethernet-switching vlan members vlan31 set interfaces ge-0/0/19 description PORT_TO_ESXi_vmnic2_WINDOWS7_DOT1x set interfaces ge-0/0/19 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/19 unit 0 family ethernet-switching vlan members default set interfaces ge-0/0/20 description SPAN_PORT_TO_ESXi_vmnic3_COUNTERACT_EXPERIMENTAL set interfaces ge-0/0/20 unit 0 family ethernet-switching port-mode access set interfaces ge-0/0/20 unit 0 family ethernet-switching vlan members default set interfaces me0 unit 0 family inet address 172.30.77.62/23 set routing-options static route 0.0.0.0/0 next-hop 172.30.77.1 set protocols igmp set protocols dot1x authenticator authentication-profile-name CounterACT set protocols dot1x authenticator interface ge-0/0/19.0 supplicant multiple set protocols rstp set access radius-server 172.30.77.100 dynamic-request-port 3799 set access radius-server 172.30.77.100 secret "$ABC123" set access radius-server 172.30.77.100 source-address 172.30.77.62 set access profile CounterACT authentication-order radius set access profile CounterACT radius authentication-server 172.30.77.100 set access profile CounterACT radius accounting-server 172.30.77.100 set access profile CounterACT radius options nas-identifier 172.30.77.100 set access profile CounterACT accounting order radius set ethernet-switching-options analyzer mirror_traffic input ingress interface ge-0/0/18.0 set ethernet-switching-options analyzer mirror_traffic input ingress interface ge-0/0/19.0 set ethernet-switching-options analyzer mirror_traffic input egress interface ge-0/0/18.0 set ethernet-switching-options analyzer mirror_traffic input egress interface ge-0/0/19.0 set ethernet-switching-options analyzer mirror_traffic output interface ge-0/0/20.0 set ethernet-switching-options secure-access-port vlan vlan31 examine-dhcp set vlans LOGGING description LOGGING set vlans LOGGING vlan-id 10 set vlans vlan31 description LAN-VLAN31 set vlans vlan31 vlan-id 31 set vlans vlan32 description QUARANTINE set vlans vlan32 vlan-id 32 set poe interface all

QFX 交换机的 CLI 配置

set system host-name vqfx-re set system root-authentication encrypted-password "$ABC123" set system root-authentication ssh-rsa "ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEA6NF8iallvQVp22WDkTkyrtvp9eWW6A8YVr+kz4TjGYe7gHzIw+niNltGEFHzD8+v1I2YJ6oXevct1YeS0o9H ZyN1Q9qgCgzUFtdOKLv6IedplqoPkcmF0aYet2PkEDo3MlTBckFXPITAMzF8dJSIFo9D8HfdOV0IAdx4O7PtixWKn5y2hMNG0zQPyUecp4pzC6ki vAIhyfHilFR61RGL+GPXQ2MWZWFYbAGjyiYJnAmCP3NOTd0jMZEnDkbUvxhMmBYSdETk1rRgm+R4LOzFUGaHqHDLKLX+FIPKcF96hrucXzcWyLbI bEgE98OHlnVYCzRdK8jlqm8tehUc9c9WhQ== vagrant insecure public key" set system login user vagrant uid 2000 set system login user vagrant class super-user set system login user vagrant authentication ssh-rsa "ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEA6NF8iallvQVp22WDkTkyrtvp9eWW6A8YVr+kz4TjGYe7gHzIw+niNltGEFHzD8+v1I2YJ6oXevct1YeS0o9H ZyN1Q9qgCgzUFtdOKLv6IedplqoPkcmF0aYet2PkEDo3MlTBckFXPITAMzF8dJSIFo9D8HfdOV0IAdx4O7PtixWKn5y2hMNG0zQPyUecp4pzC6ki vAIhyfHilFR61RGL+GPXQ2MWZWFYbAGjyiYJnAmCP3NOTd0jMZEnDkbUvxhMmBYSdETk1rRgm+R4LOzFUGaHqHDLKLX+FIPKcF96hrucXzcWyLbI bEgE98OHlnVYCzRdK8jlqm8tehUc9c9WhQ== vagrant insecure public key" set system services ssh root-login allow set system services ssh max-sessions-per-connection 32 set system services netconf ssh set system services rest http port 8080 set system services rest enable-explorer set system syslog user * any emergency set system syslog file messages any notice set system syslog file messages authorization info set system syslog file interactive-commands interactive-commands any set system syslog file default-log-messages any any set system syslog file default-log-messages match "(requested 'commit' operation)|(requested 'commit synchronize' operation)|(copying configuration to juniper.save)|(commit complete)|ifAdminStatus|(FRU power)|(FRU removal)|(FRU insertion)|(link UP)|transitioned|Transferred|transfer-file|(license add)|(license delete)|(package -X update)|(package -X delete)|(FRU Online)|(FRU Offline)|(plugged in)|(unplugged)|QF_NODE|QF_SERVER_NODE_GROUP|QF_INTERCONNECT|QF_DIRECTOR|QF_NETWORK_NODE_GROUP|(Master Unchanged, Members Changed)|(Master Changed, Members Changed)|(Master Detected, Members Changed)|(vc add)|(vc delete)|(Master detected)|(Master changed)|(Backup detected)|(Backup changed)|(interface vcp-)" set system syslog file default-log-messages structured-data set system extensions providers juniper license-type juniper deployment-scope commercial set system extensions providers chef license-type juniper deployment-scope commercial set interfaces xe-0/0/0 description UPLINK-via-ESXi-vmnic1-to-EX4300 set interfaces xe-0/0/0 unit 0 family ethernet-switching interface-mode trunk set interfaces xe-0/0/0 unit 0 family ethernet-switching vlan members vlan31 set interfaces xe-0/0/1 unit 0 description Linux_Host_vSWITCH set interfaces xe-0/0/1 unit 0 family ethernet-switching interface-mode access set interfaces xe-0/0/1 unit 0 family ethernet-switching vlan members vlan31 set interfaces em0 unit 0 family inet address 172.30.77.219/23 set interfaces em1 unit 0 family inet address 169.254.0.2/24 set forwarding-options storm-control-profiles default all set routing-options static route 0.0.0.0/0 next-hop 172.30.77.1 set protocols igmp-snooping vlan default set vlans default vlan-id 1 set vlans vlan31 vlan-id 31 set vlans vlan32 vlan-id 32 set poe interface xe-0/0/1

附录 B:添加第三方连接器疑难解答

如果在添加第三方连接器时遇到问题,请查看以下日志文件以获取故障排除信息。

本节介绍以下第三方连接器问题:

策略实施器疑难解答

若要对策略实施器进行故障排除,请查看以下日志:

/srv/feeder/connectors/forescout/logs/forescout_connector.log/srv/feeder/log/controller.log如果文件中显示

forescout_connector.log以下日志消息:DEBUG response content of API: {"status":"NOT_FOUND","code":404,"message":"failed to read properties file /usr/local/forescout/plugin/webapi/local.properties"}然后导航到 ForeScout CounterACT CLI 并输入以下命令:

chmod 777 /usr/local/forescout/plugin/webapi/local.properties

ForeScout CounterACT 疑难解答

要在 CLI 上为 DEX (eds) 和 Web API 插件启用调试,请输入以下命令:

fstool eds debug 10fstool webapi debug 10

查看以下日志文件:

/usr/local/forescout/log/plugin/eds/usr/local/forescout/log/plugin/webapi