在本页

中心辐射型设备上的 AutoVPN

了解 AutoVPN 以及如何在 SRX 系列防火墙中对其进行配置。

AutoVPN 支持一个 IPsec VPN 聚合器(称为集线器),该聚合器充当通往远程站点的多个隧道(称为分支)的单个端点。AutoVPN 允许网络管理员为当前和未来的分支配置中心。

使用 功能资源管理器 确认平台和版本对特定功能的支持。

查看该 特定于平台的 AutoVPN 行为 部分,了解与您的平台相关的注意事项。

了解自动VPN

AutoVPN 支持一个 IPsec VPN 聚合器(称为 集线器),该聚合器充当通往远程站点的多个隧道(称为 分支)的单个端点。AutoVPN 允许网络管理员为当前和未来的分支配置中心。添加或删除分支设备时,无需在中心更改配置,从而使管理员可以灵活地管理大规模网络部署。

安全隧道模式

基于路由的 IPsec VPN 支持 AutoVPN。对于基于路由的 VPN,您可以配置安全隧道 (st0) 接口并将其绑定到 IPsec VPN 隧道。AutoVPN 网络中的 st0 接口可以配置为以下两种模式之一:

-

点对点模式 — 默认情况下,在 [

edit interfaces st0 unit x] 层次结构级别配置的 st0 接口处于点对点模式。 -

点对多点模式 - 在此模式下,

multipoint在 AutoVPN 中心和分支上的 [edit interfaces st0 unit x] 层次结构级别配置选项。 中心和分支上的 st0 接口必须编号,并且在分支上配置的 IP 地址必须存在于中心的 st0 接口子网中。

表 1 比较 AutoVPN 点对点和点对多点安全隧道接口模式。

|

点对点模式 |

点对多点模式 |

|---|---|

|

支持 IKEv1 或 IKEv2。 |

支持 IKEv1 或 IKEv2。 |

| 支持 IPv4 和 IPv6 流量。 |

支持 IPv4 或 IPv6。 |

| 流量选择器 |

动态路由协议(OSPF、OSPFv3 和 iBGP) |

| 失效对等体检测 |

失效对等体检测 |

| 允许分支设备为 SRX 系列或第三方设备。 |

此模式仅受 SRX 系列防火墙支持。 |

身份验证

AutoVPN 支持基于证书和预共享密钥的身份验证方法。

对于 AutoVPN 中心辐射中基于证书的身份验证,可以使用 X.509 公钥基础结构 (PKI) 证书。在中心配置的组 IKE 用户类型允许指定字符串以匹配分支证书中的备用使用者字段。还可以指定分支证书中主题字段的部分匹配项。请参见 了解 AutoVPN 部署中的分支身份验证。

我们通过以下两个选项支持 AutoVPN:

- AutoVPN 种子 PSK:连接到具有不同预共享密钥的同一网关的多个对等方。

- AutoVPN 共享 PSK:多个对等方连接到具有相同预共享密钥的同一网关。

种子 PSK 不同于非种子 PSK(即相同的共享 PSK)。种子 PSK 使用主密钥为对等方生成共享 PSK。因此,每个对等方都有不同的 PSK 连接到同一网关。例如:考虑这样一种情况:具有 IKE ID user1@juniper.net 的对等方 1 和具有 IKE ID user2@juniper.net 的对等方 2 尝试连接到网关。在这种情况下,配置为 HUB_GW 包含配置为 ThisIsMySecretPreSharedkey 的主密钥的网关将具有不同的 PSK,如下所示:

对等 1 : 79e4ea39f5c06834a3c4c031e37c6de24d46798a

对等 2: 3db8385746f3d1e639435a882579a9f28464e5c7

这意味着,对于具有不同用户 ID 和相同主密钥的不同用户,将生成不同或唯一的预共享密钥。

您可以将 seeded-pre-shared-key 或 用于 pre-shared-key 自动 VPN PSK:

- 不同的预共享密钥:如果设置了,

seeded-pre-shared-key则 VPN 网关使用不同的 IKE 预共享密钥对每个远程对等方进行身份验证。对等方预共享密钥使用 IKE 网关中的集生成master-key,并在对等方之间共享。要使 VPN 网关能够使用不同的 IKE 预共享密钥 (PSK) 对每个远程对等方进行身份验证,请使用新的 CLI 命令

seeded-pre-shared-key ascii-text或在seeded-pre-shared-key hexadecimal层次结构级别下。[edit security ike policy policy_name]此命令与同一层次结构下的命令互

pre-shared-key斥。请参阅 政策。

- 共享/相同预共享密钥:如果未配置,则

pre-shared-key-typePSK 被视为共享。VPN 网关使用相同的 IKE 预共享密钥对所有远程对等方进行身份验证。要使 VPN 网关能够使用相同的 IKE PSK 对所有远程对等方进行身份验证,请使用现有 CLI 命令

pre-sharedkey ascii-text或pre-shared-key hexadecimal。

在 VPN 网关上,您可以使用层次结构级别下的[edit security ike gateway gateway_name dynamic]配置语句绕过 general-ikeid IKE ID 验证。如果配置了此选项,则在对远程对等方进行身份验证期间,VPN 网关将允许任何远程 IKE ID 连接。请参阅 general-ikeid。

带有 SPC3 卡和运行 iked 进程的 vSRX 虚拟防火墙(带软件包 junos-ike )的 SRX5000 系列支持以下 IKE 模式:

|

IKE 模式 |

SRX5000 条线路,SPC3 卡和运行 iked 进程的 vSRX 虚拟防火墙 |

|

|---|---|---|

|

共享 PSK |

种子-PSK |

|

|

IKEv2 |

是 |

是 |

|

IKEv2 与任意 |

是 |

是 |

|

IKEv1 主动模式 |

是 |

是 |

|

IKEv1 主动模式,带 |

是 |

是 |

|

IKEv1 主模式 |

是 |

否 |

|

IKEv1 主模式,带任意远程 ID/ |

是 |

否 |

请参阅 示例:使用预共享密钥配置 AutoVPN。

配置和管理

AutoVPN 使用 CLI 在 SRX 系列防火墙上进行配置和管理。可以在单个 SRX 系列防火墙上配置多个 AutoVPN 集线器。配置的中心支持的最大分支数特定于 SRX 系列防火墙的型号。

使用 PIM 的组播支持

IP 组播通过复制数据包,将流量传送到多个预期接收方。您可以将多播数据用于视频流等应用程序。您的防火墙支持点对多点 (P2MP) 模式下的协议无关组播 (PIM)。您可以在防火墙的安全隧道 st0 接口上启用 PIM,该接口具有 P2MP 模式。该协议从接口配置中检测 P2MP 接口,并支持组播流量。若要了解 PIM,请参阅 PIM 概述。

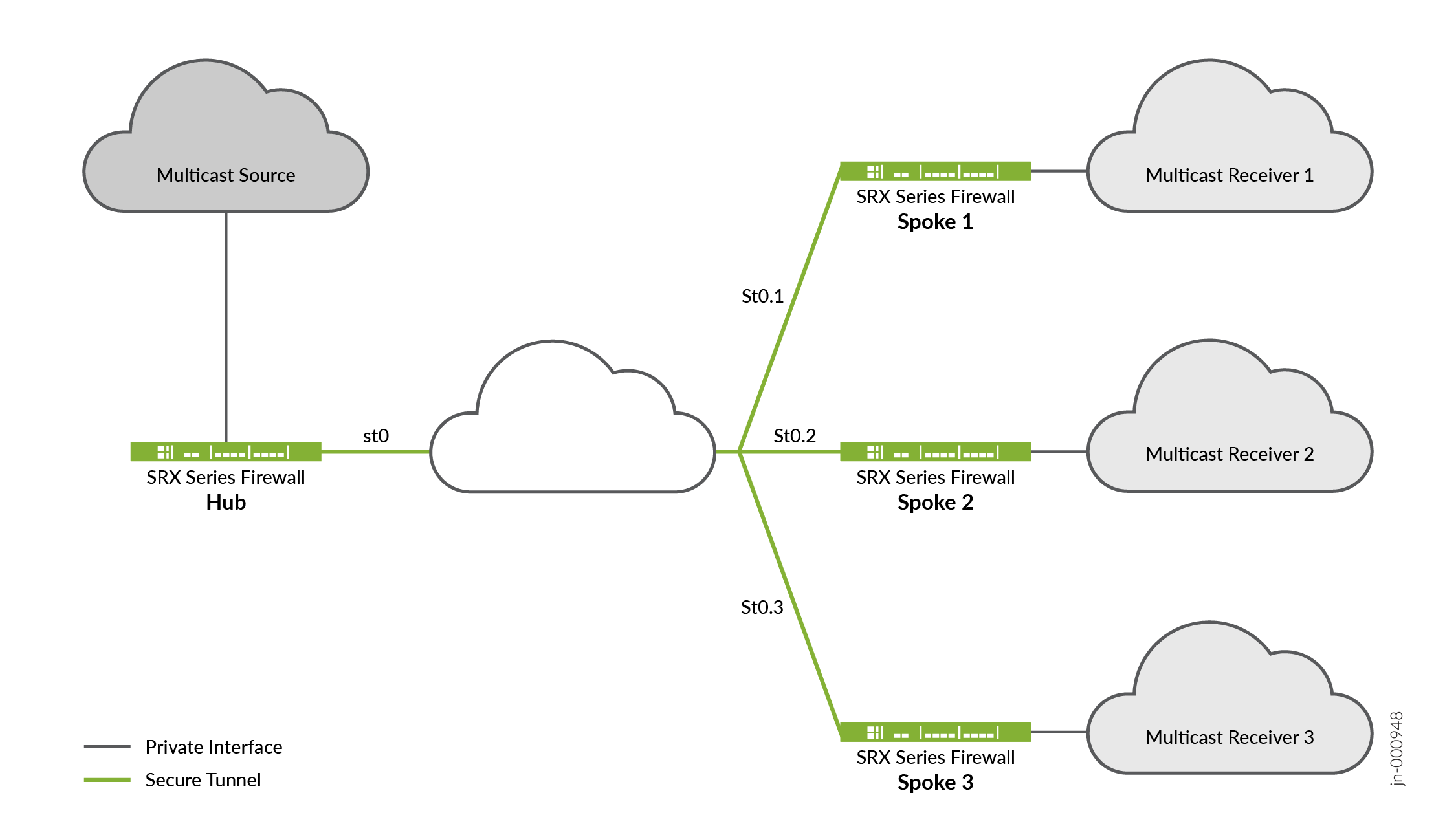

图 1 说明了 P2MP 基础架构中的组播拓扑。

拓扑显示,其中一个 SRX 系列防火墙充当中心防火墙,其余三个防火墙充当辐射。拓扑中还可以有两个分支。通常,组播发送方位于集线器后面,而组播接收方位于分支后面。对于组播支持,请注意中心辐射型设备上的安全隧道 st0 逻辑接口配置了 PIM P2MP 模式。在上述每台设备上,st0 P2MP 接口跟踪每个邻接方的所有 PIM 联接,以确保组播转发或复制仅发生在处于联接状态的邻接方。

SRX 系列防火墙支持通过 st0 P2MP 接口以 PIM 稀疏模式进行 IP 组播流量。中枢充当第一跃点路由器 (FHR) 或集合点 (RP)。分支可以充当 P2MP 网络中的最后一跳路由器 (LHR)。网络中的设备将组播数据包复制到加入组播组的邻接方。

配置组播流量支持时,请注意以下注意事项:

-

您无法在 P2MP 接口上配置 IPv6 组播。

-

要使 IP 组播配置正常工作,必须禁用电源模式 IPsec (PMI)。

-

不能从 P2MP 接口或到 P2MP 接口执行组播 ping。

-

请注意,启用 PIM 时,IGMP 默认处于启用状态,但它在 P2MP 接口上不起作用。

有关如何在 P2MP 基础结构上配置组播支持的详细信息,请参阅 在 P2MP 基础结构上配置组播支持。

了解 AutoVPN 限制

AutoVPN 不支持以下功能:

-

不支持基于策略的 VPN。

-

AutoVPN 隧道不支持 RIP 动态路由协议。

-

不支持手动密钥和具有预共享密钥的自动密钥 IKE。

-

不支持在辐射中心配置静态下一跃点隧道绑定 (NHTB)。

-

不支持 IPv6 multicast。

-

不支持使用 IP 地址作为 IKE ID 的组 IKE ID 用户类型。

-

使用组 IKE ID 用户类型时,IKE ID 不应与在同一外部接口上配置的其他 IKE 网关重叠。

了解带有流量选择器的 AutoVPN

AutoVPN 中枢可配置多个流量选择器,以保护流向分支的流量。此功能具有以下优点:

-

单个 VPN 配置可以支持许多不同的对等方。

-

VPN 对等方可以是非 SRX 系列防火墙。

-

单个对等方可以使用同一 VPN 建立多个隧道。

-

与使用动态路由协议的 AutoVPN 相比,可以支持更多数量的隧道。

在点对点模式下使用安全隧道接口的 AutoVPN 网络为流量选择器和 IKE 对等方支持 IPv6 地址。

建立中心到分支隧道后,中心使用 自动路由插入 (ARI)(在先前版本中称为 反向路由插入 (RRI))将路由插入到其路由表中的分支前缀。然后,可以将 ARI 路由导入路由协议并分发到核心网络。

对于 IKEv1 和 IKEv2,可以在点对点模式下使用安全隧道 (st0) 接口配置带有流量选择器的 AutoVPN。

配置流量选择器时,st0 接口不支持动态路由协议。

使用流量选择器配置 AutoVPN 时,请注意以下注意事项:

-

点对点模式下具有 st0 接口的流量选择器不支持动态路由协议。

-

自动发现 VPN 和 IKEv2 配置有效负载 不能使用带有流量选择器的 AutoVPN 进行配置。

-

分支可以是非 SRX 系列防火墙;但是,请注意以下差异:

-

在 IKEv2 中,非 SRX 系列分支可以在单个 SA 协商中建议多个流量选择器。SRX 系列防火墙不支持此功能,协商将被拒绝。

-

非 SRX 系列分支可以识别流量选择器使用的特定端口或协议。SRX 系列防火墙上的流量选择器不支持端口和协议,协商将被拒绝。

-

另请参阅

了解 AutoVPN 部署中的分支身份验证

在 AutoVPN 部署中,中心辐射设备必须加载有效的 X.509 PKI 证书。您可以使用命令 show security pki local-certificate detail 显示有关设备中加载的证书的信息。

本主题介绍中心上允许分支使用证书进行身份验证并连接到中心的配置:

集线器上的组 IKE ID 配置

组 IKE ID 功能允许多个分支设备在中心共享 IKE 配置。在每个分支的 X.509 证书的主题或备用主题字段中,证书持有者的标识必须包含所有分支通用的部分;为集线器上的 IKE 配置指定证书标识的公共部分。

例如,可以在中心位置上配置 IKE ID example.net ,以使用主机名 device1.example.net、 device2.example.net和 device3.example.net标识分支。每个分支上的证书必须在备用主题字段中 example.net 包含主机名标识,该字段的最右侧部分必须包含主机名标识;例如 device1.example.net。在此示例中,所有分支在其 IKE ID 有效负载中使用此主机名标识。在 IKE 协商期间,分支中的 IKE ID 用于匹配中枢上配置的对等 IKE 身份的公共部分。有效的证书可对分支进行身份验证。

证书标识的公共部分可以是以下部分之一:

证书的备用使用者字段最右侧的部分主机名,例如

example.net。证书的备用主题字段最右侧的部分电子邮件地址,例如

@example.net。容器字符串和/或一组通配符,以匹配证书的主题字段。主题字段包含采用抽象语法表示法一 (ASN.1) 可分辨名称 (DN) 格式的数字证书持有者的详细信息。字段可以包括组织、组织单位、国家/地区、地点或公用名。

要将组 IKE ID 配置为匹配证书中的使用者字段,可以指定以下类型的身份匹配:

容器 — 如果分支证书的主题字段与中心配置的值完全匹配,则中心将验证分支的 IKE ID。可以为每个主题字段指定多个条目(例如,

ou=eng,ou=sw)。字段中值的顺序必须匹配。通配符 — 如果分支证书的主题字段与中心配置的值匹配,则中心将验证分支的 IKE ID。通配符匹配仅支持每个字段一个值(例如,

ou=eng或ou=sw,但不支持ou=eng,ou=sw)。字段的顺序无关紧要。

以下示例在证书的备用使用者字段中使用部分主机名 example.net 配置组 IKE ID。

[edit]

security {

ike {

policy common-cert-policy {

proposals common-ike-proposal;

certificate {

local-certificate hub-local-certificate;

}

}

gateway common-gateway-to-all-spoke-peer {

ike-policy common-cert-policy;

dynamic {

hostname example.net;

ike-user-type group-ike-id;

}

external-interface fe-0/0/2;

}

}

}

在此示例中, example.net 是用于所有分支的主机名标识的公共部分。分支上的所有 X.509 证书都必须在备用主题字段中 example.net 包含主机名标识,并在最右侧部分包含主机名标识。所有分支都必须在其 IKE ID 有效负载中使用主机名标识。

以下示例使用通配符配置组 IKE ID,以匹配证书的组织单位和example组织主题字段中的值sales。

[edit]

security {

ike {

policy common-cert-policy {

proposals common-ike-proposal;

certificate {

local-certificate hub-local-certificate;

}

}

gateway common-gateway-to-all-spoke-peer {

ike-policy common-cert-policy;

dynamic {

distinguished-name {

wildcard ou=sales,o=example;

}

ike-user-type group-ike-id;

}

external-interface fe-0/0/2;

}

}

}

在此示例中,字段 ou=sales,o=example 是辐射中预期证书中主题字段的公共部分。在 IKE 协商期间,如果分支提供证书中包含主题字段 cn=alice,ou=sales,o=example 的证书,则身份验证成功并建立隧道。如果分支提供证书中带有主题字段 cn=thomas,ou=engineer,o=example 的证书,则中心将拒绝该证书,因为组织单位应拒绝该证书 sales。

排除分支连接

若要从连接到中心的过程中排除特定分支,必须吊销该分支的证书。中心需要从包含已吊销证书序列号的 CA 检索最新的证书吊销列表 (CRL)。然后,中心将拒绝来自已吊销分支的 VPN 连接。在最新的 CRL 在中心可用之前,中心可能会继续从已吊销的分支建立隧道。有关详细信息,请参阅 注册证书 和 证书颁发机构配置文件。

另请参阅

AutoVPN 配置概述

以下步骤介绍了在中心辐射设备上配置 AutoVPN 的基本任务。AutoVPN 中心为所有当前分支和新分支配置 一次 。

要配置 AutoVPN 集线器,请执行以下操作:

要配置 SRX 系列 AutoVPN 分支设备,请执行以下操作:

在设备中注册 CA 证书和本地证书。

如果在 Hub 上配置预共享密钥身份验证,请使用基于预共享密钥的身份验证方法。

创建 st0 接口并将其配置为点对多点模式。

配置 IKE 策略以匹配中心上配置的 IKE 策略。

使用 ID 配置 IKE 网关,使其与集线器上配置的组 IKE ID 匹配。

配置 IPsec 策略以匹配中心上配置的 IPsec 策略。

配置动态路由协议。

本主题中列出的示例使用运行 Junos OS 的 SRX 系列防火墙进行中心辐射配置。如果分支设备未运行 Junos OS,则需要配置下一跃点隧道绑定。

另请参阅

示例:使用 iBGP 配置基本 AutoVPN

此示例说明如何将 AutoVPN 中心配置为充当单个终结点,然后将两个分支配置为充当到远程站点的隧道。此示例将 iBGP 配置为通过 VPN 隧道转发数据包,并使用基于证书的身份验证。

有关使用预共享密钥进行身份验证的信息,请参阅 分步过程 中心 位置的“配置第 1 阶段选项”步骤以配置中心、 分步过程 分支 1 以配置分支 1,分支 分步过程 2 以配置分支 2。

要求

此示例使用以下硬件和软件组件:

-

三个受支持的 SRX 系列防火墙作为 AutoVPN 中心和分支

-

支持 AutoVPN 的 Junos OS 12.1X44-D10 及更高版本

准备工作:

-

提交本地证书请求时,获取证书颁发机构 (CA) 的地址及其所需的信息(例如质询密码)。

您应该熟悉用于通过 VPN 隧道转发数据包的动态路由协议。有关动态路由协议的特定要求的详细信息,请参阅 路由协议概述。

概述

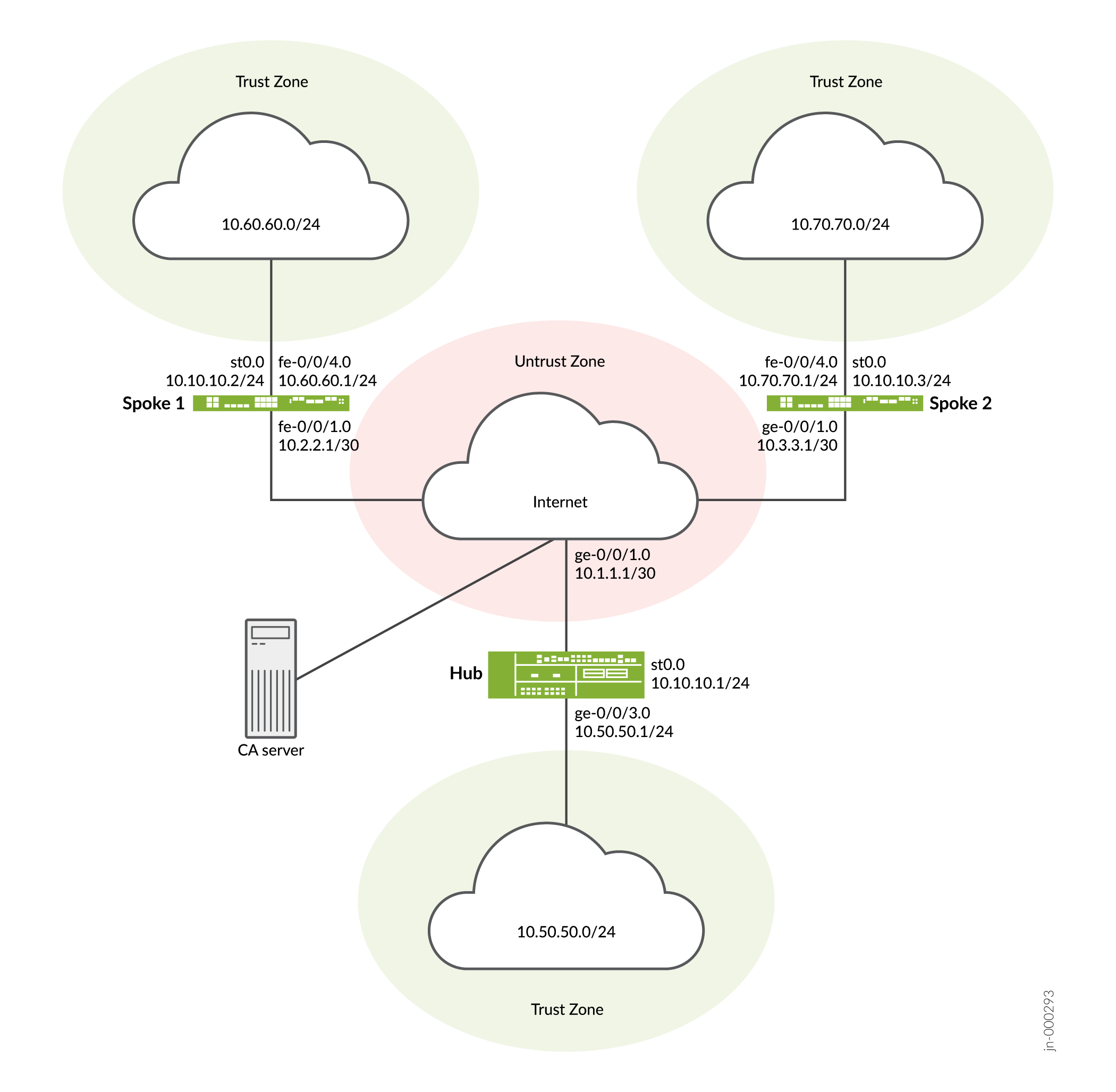

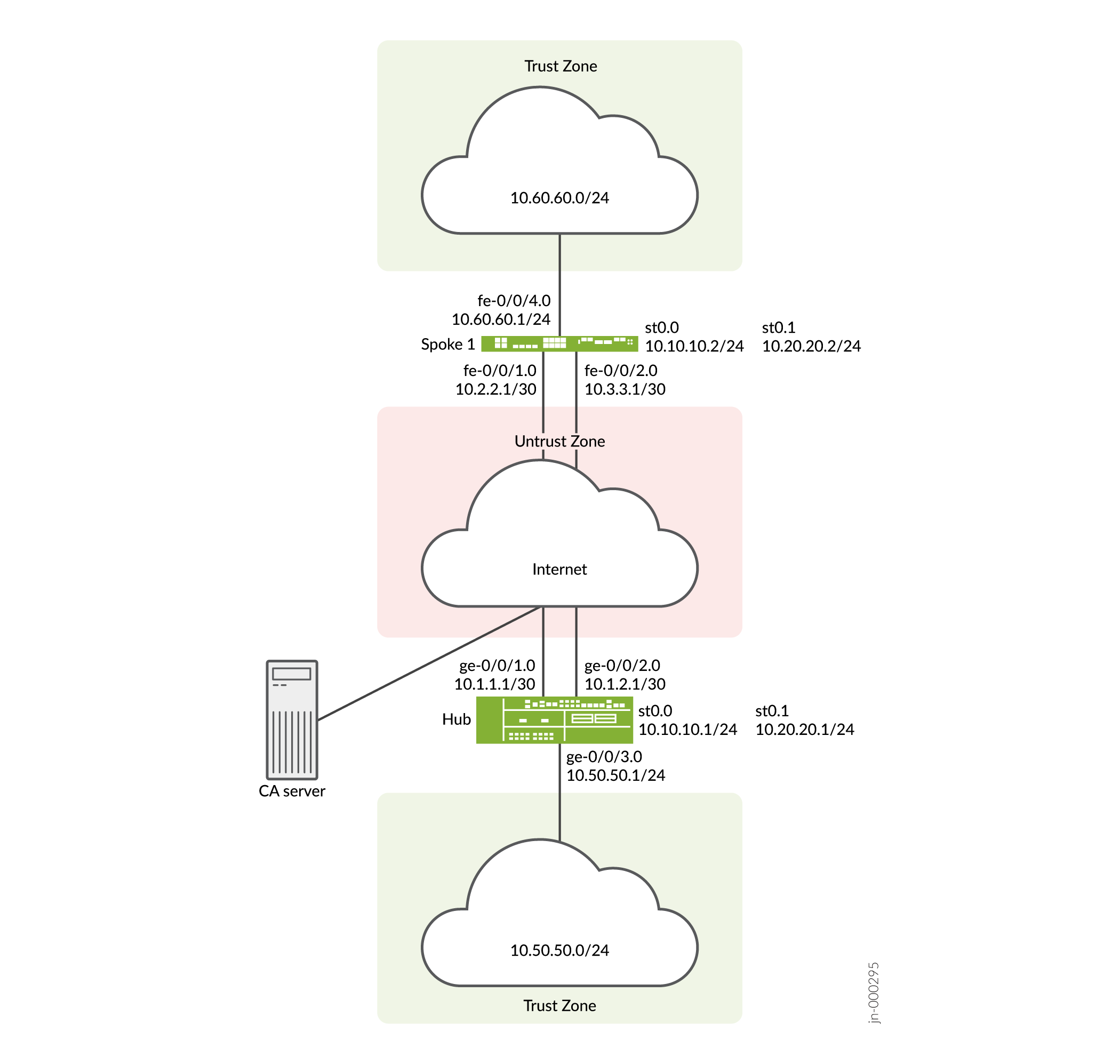

此示例显示了 AutoVPN 中心的配置以及两个分支的后续配置。

在此示例中,第一步是使用简单证书注册协议 (SCEP) 在每个设备中注册数字证书。分支的证书在主题字段中包含组织单位 (OU) 值“SLT”;中心配置了组 IKE ID,以匹配 OU 字段中的值“SLT”。

分支与中心建立 IPsec VPN 连接,使它们能够相互通信以及访问中心上的资源。在 AutoVPN 中心和所有分支上配置的第 1 阶段和第 2 阶段 IKE 隧道选项必须具有相同的值。 表 3 显示了此示例中使用的选项。

|

选项 |

value |

|---|---|

|

IKE 提案: |

|

|

身份验证方法 |

RSA 数字证书 |

|

Diffie-Hellman (DH) 组 |

2 |

|

身份验证算法 |

SHA-1 |

|

加密算法 |

AES 128 全血细胞计数 |

|

IKE 策略: |

|

|

模式 |

主要 |

|

IPsec 提议: |

|

|

协议 |

ESP |

|

身份验证算法 |

HMAC MD5 96 |

|

加密算法 |

加拿大广播公司 |

|

IPsec 策略: |

|

|

完全向前保密 (PFS) 组 |

14 |

在所有设备上配置相同的证书颁发机构 (CA)。

Junos OS 仅支持单级证书层次结构。

表 4 显示在中心和所有辐射上配置的选项。

|

选项 |

枢纽 |

所有辐条 |

|---|---|---|

|

IKE 网关: |

||

|

远程 IP 地址 |

动态 |

1 0.1.1.1 |

|

远程 IKE ID |

分支证书上的可分辨名称 (DN),组织单位 (OU) 字段中的字符串 |

集线器证书上的 DN |

|

本地 IKE ID |

集线器证书上的 DN |

分支证书上的 DN |

|

外部接口 |

ge-0/0/1.0 |

辐条1:铁-0/0/1.0 辐条2:ge-0/0/1.0 |

|

VPN: |

||

|

绑定接口 |

st0.0 |

st0.0 |

|

建立隧道 |

(未配置) |

配置提交后立即 |

表 5 显示了每个分支上不同的配置选项。

|

选项 |

辐条 1 |

辐条 2 |

|---|---|---|

|

ST0.0 接口 |

10.10.10.2/24 |

10.10.10.3/24 |

|

与内部网络的接口 |

(fe-0.0/4.0) 10.60.60.1/24 |

(fe-0.0/4.0) 10.70.70.1/24 |

|

互联网接口 |

(fe-0/0/1.0) 10.2.2.1/30 |

(ge-0/0/1.0) 10.3.3.1/30 |

所有设备的路由信息都通过 VPN 隧道进行交换。

在此示例中,允许所有流量的默认安全策略用于所有设备。应为生产环境配置更严格的安全策略。请参阅 安全策略概述。

配置

要配置 AutoVPN,请执行以下任务:

第一部分介绍如何在中心辐射设备上使用简单证书注册协议 (SCEP) 联机获取 CA 和本地证书。如果您使用的是 PSK,请忽略此步骤。

使用 SCEP 注册设备证书

分步过程

若要在中心使用 SCEP 注册数字证书,请执行以下操作:

-

配置 CA。

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

注册 CA 证书。

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

在提示符下键入 yes 以加载 CA 证书。

-

生成密钥对。

user@host> request security pki generate-key-pair certificate-id Local1

-

注册本地证书。

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email hub@example.net ip-address 10.1.1.1 subject DC=example.net,CN=hub,OU=SLT,O=example,L=Bengaluru,ST=KA,C=IN challenge-password <password>

-

验证本地证书。

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a6d5f300000000258d Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Bengaluru, Common name: hub, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Bengaluru, O=example, OU=SLT, CN=hub Alternate subject: "hub@example.net", example.net, 10.1.1.1 Validity: Not before: 11- 6-2012 09:39 Not after: 11- 6-2013 09:49 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:c9:c9:cc:30:b6:7a:86:12:89:b5:18:b3:76 01:2d:cc:65:a8:a8:42:78:cd:d0:9a:a2:c0:aa:c4:bd:da:af:88:f3 2a:78:1f:0a:58:e6:11:2c:81:8f:0e:7c:de:86:fc:48:4c:28:5b:8b 34:91:ff:2e:91:e7:b5:bd:79:12:de:39:46:d9:fb:5c:91:41:d1:da 90:f5:09:00:9b:90:07:9d:50:92:7d:ff:fb:3f:3c:bc:34:e7:e3:c8 ea:cb:99:18:b4:b6:1d:a8:99:d3:36:b9:1b:36:ef:3e:a1:fd:48:82 6a:da:22:07:da:e0:d2:55:ef:57:be:09:7a:0e:17:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: e1:f7:a1:a6:1e:c3:97:69:a5:07:9b:09:14:1a:c7:ae:09:f1:f6:35 (sha1) a0:02:fa:8d:5c:63:e5:6d:f7:f4:78:56:ac:4e:b2:c4 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started

分步过程

要使用分支 1 上的 SCEP 注册数字证书,请执行以下操作:

-

配置 CA。

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

注册 CA 证书。

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

在提示符下键入 yes 以加载 CA 证书。

-

生成密钥对。

user@host> request security pki generate-key-pair certificate-id Local1

-

注册本地证书。

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke1@example.net ip-address 10.2.2.1 subject DC=example.net,CN=spoke1,OU=SLT,O=example,L=Mysore,ST=KA,C=IN challenge-password <password>

-

验证本地证书。

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a7975f00000000258e Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Mysore, Common name: spoke1, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Mysore, O=example, OU=SLT, CN=spoke1 Alternate subject: "spoke1@example.net", example.net, 10.2.2.1 Validity: Not before: 11- 6-2012 09:40 Not after: 11- 6-2013 09:50 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:d8:45:09:77:cd:36:9a:6f:58:44:18:91:db b0:c7:8a:ee:c8:d7:a6:d2:e2:e7:20:46:2b:26:1a:92:e2:4e:8a:ce c9:25:d9:74:a2:81:ad:ea:e0:38:a0:2f:2d:ab:a6:58:ac:88:35:f4 90:01:08:33:33:75:2c:44:26:f8:25:18:97:96:e4:28:de:3b:35:f2 4a:f5:92:b7:57:ae:73:4f:8e:56:71:ab:81:54:1d:75:88:77:13:64 1b:6b:01:96:15:0a:1c:54:e3:db:f8:ec:ec:27:5b:86:39:c1:09:a1 e4:24:1a:19:0d:14:2c:4b:94:a4:04:91:3f:cb:ef:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: b6:24:2a:0e:96:5d:8c:4a:11:f3:5a:24:89:7c:df:ea:d5:c0:80:56 (sha1) 31:58:7f:15:bb:d4:66:b8:76:1a:42:4a:8a:16:b3:a9 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started主题字段中显示的组织单位 (OU) 为

SLT。中心上的 IKE 配置包括ou=SLT用于标识分支。

分步过程

要使用分支 2 上的 SCEP 注册数字证书,请执行以下操作:

-

配置 CA。

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

注册 CA 证书。

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

在提示符下键入 yes 以加载 CA 证书。

-

生成密钥对。

user@host> request security pki generate-key-pair certificate-id Local1

-

注册本地证书。

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke2@example.net ip-address 10.3.3.1 subject DC=example.net,CN=spoke2,OU=SLT,O=example,L=Tumkur,ST=KA,C=IN challenge-password <password>

-

验证本地证书。

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40bb71d400000000258f Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Tumkur, Common name: spoke2, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Tumkur, O=example, OU=SLT, CN=spoke2 Alternate subject: "spoke2@example.net", example.net, 10.3.3.1 Validity: Not before: 11- 6-2012 10:02 Not after: 11- 6-2013 10:12 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:b6:2e:e2:da:e6:ac:57:e4:5d:ff:de:f6:89 27:d6:3e:1b:4a:3f:b2:2d:b3:d3:61:ed:ed:6a:07:d9:8a:d2:24:03 77:1a:fe:84:e1:12:8a:2d:63:6e:bf:02:6b:15:96:5a:4f:37:a0:46 44:09:96:c0:fd:bb:ab:79:2c:5d:92:bd:31:f0:3b:29:51:ce:89:8e 7c:2b:02:d0:14:5b:0a:a9:02:93:21:ea:f9:fc:4a:e7:08:bc:b1:6d 7c:f8:3e:53:58:8e:f1:86:13:fe:78:b5:df:0b:8e:53:00:4a:46:11 58:4a:38:e9:82:43:d8:25:47:7d:ef:18:f0:ef:a7:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: 1a:6d:77:ac:fd:94:68:ce:cf:8a:85:f0:39:fc:e0:6b:fd:fe:b8:66 (sha1) 00:b1:32:5f:7b:24:9c:e5:02:e6:72:75:9e:a5:f4:77 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started主题字段中显示的组织单位 (OU) 为

SLT。中心上的 IKE 配置包括ou=SLT用于标识分支。

配置集线器

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set interfaces ge-0/0/1 unit 0 family inet address 10.1.1.1/30 set interfaces ge-0/0/3 unit 0 family inet address 10.50.50.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.1/24 set policy-options policy-statement lan_nw from interface ge-0/0/3.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.1 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp cluster 10.2.3.4 set protocols bgp group ibgp peer-as 65010 set policy-options policy-statement lan_nw from interface ge-0/0/3.0 set policy-options policy-statement lan_nw then accept set policy-options policy-statement bgp_nh_self term 1 from protocol bgp set policy-options policy-statement bgp_nh_self term 1 then next-hop self set policy-options policy-statement bgp_nh_self term 1 then accept set protocols bgp group ibgp export bgp_nh_self set protocols bgp group ibgp allow 10.10.10.0/24 set routing-options static route 10.2.2.0/30 next-hop 10.1.1.2 set routing-options static route 10.3.3.0/30 next-hop 10.1.1.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway hub-to-spoke-gw ike-policy ike-policy1 set security ike gateway hub-to-spoke-gw dynamic distinguished-name wildcard OU=SLT set security ike gateway hub-to-spoke-gw dynamic ike-user-type group-ike-id set security ike gateway hub-to-spoke-gw local-identity distinguished-name set security ike gateway hub-to-spoke-gw external-interface ge-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn hub-to-spoke-vpn bind-interface st0.0 set security ipsec vpn hub-to-spoke-vpn ike gateway hub-to-spoke-gw set security ipsec vpn hub-to-spoke-vpn ike ipsec-policy vpn-policy1 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces st0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

分步过程

下面的示例要求您在各个配置层级中进行导航。有关操作说明,请参阅在配置模式下使用 CLI 编辑器。

要配置集线器,请执行以下操作:

-

配置接口。

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.1.1.1/30 user@host# set ge-0/0/3 unit 0 family inet address 10.50.50.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.1/24

-

配置路由协议。

[edit policy-options] user@host# set policy-statement lan_nw from interface ge-0/0/3.0 user@host# set policy-statement lan_nw then accept user@host# set policy-statement bgp_nh_self term 1 from protocol bgp user@host# set policy-statement bgp_nh_self term 1 then next-hop self user@host# set policy-statement bgp_nh_self term 1 then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.1 user@host# set group ibgp export lan_nw user@host# set group ibgp cluster 10.2.3.4 user@host# set group ibgp peer-as 65010 user@host# set group ibgp allow 10.10.10.0/24 user@host# set group ibgp export bgp_nh_self [edit routing-options] user@host# set static route 10.2.2.0/30 next-hop 10.1.1.2 user@host# set static route 10.3.3.0/30 next-hop 10.1.1.2 user@host# set autonomous-system 65010

-

配置第 1 阶段选项。

如果您打算使用预共享密钥而不是证书进行身份验证,请在配置中进行以下更改:

在 ike 提议中,在 [

edit security ike proposal ike-proposal] 层次结构级别,替换为authentication-method rsa-signaturesauthentication-method pre-shared-keys.有关选项的详细信息,请参阅提议(安全 IKE)。

在 ike 策略的 [

edit security ike policy policy-name] 层次结构级别,替换为certificate local-certificate Local1pre-shared-key ascii-text key。例如,

set pre-shared-key ascii-text juniper123

有关选项的详细信息,请参阅策略 (安全 IKE)。

在 IKE 网关的 [

edit security ike gateway hub-to-spoke-gw] 层次结构级别,替换为

dynamic distinguished-name wildcard OU=SLTdynamic hostname domain-name.例如,

set dynamic hostname juniper.net确保您的设备能够解析主机名。或者,也可以对分支动态标识使用

set dynamic general-ikeid和set dynamic ike-user-type group-ike-id。

替换为

local-identity distinguished-namelocal-identity hostname hub-hostname.例如,

set local-identity hostname hub.juniper.net.确保您的设备能够解析主机名。或者,也可以如

inet ip-address中使用 中的 。set local-identity inet 192.168.1.100

有关选项的详细信息,请参阅网关(安全 IKE)。

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway hub-to-spoke-gw] user@host# set ike-policy ike-policy1 user@host# set dynamic distinguished-name wildcard OU=SLT user@host# set dynamic ike-user-type group-ike-id user@host# set local-identity distinguished-name user@host# set external-interface ge-0/0/1.0

-

配置第 2 阶段选项。

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn hub-to-spoke-vpn] user@host# set bind-interface st0.0 user@host# set ike gateway hub-to-spoke-gw user@host# set ike ipsec-policy vpn-policy1

-

配置区域。

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/3.0

-

配置默认安全策略。

[edit security policies] user@host# set default-policy permit-all

-

配置 CA 配置文件。如果您使用的是 PSK,请忽略此步骤。

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

结果

在配置模式下,输入 show interfaces、 show policy-options、 show security ipsecshow protocolsshow security ikeshow security zonesshow routing-optionsshow security policies和show security pki命令来确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.1.1/30;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.50.50.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.1/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement bgp_nh_self {

term 1 {

from protocol bgp;

then {

next-hop self;

accept;

}

}

}

policy-statement lan_nw {

from interface ge-0/0/3.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.1;

export lan_nw;

cluster 10.2.3.4;

peer-as 65010;

allow 10.10.10.0/24;

export bgp_nh_self;

}

}

[edit]

user@host# show routing-options

static {

route 10.2.2.0/30 next-hop 10.1.1.2;

route 10.3.3.0/30 next-hop 10.1.1.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway hub-to-spoke-gw {

ike-policy ike-policy1;

dynamic {

distinguished-name {

wildcard OU=SLT;

}

ike-user-type group-ike-id;

}

local-identity distinguished-name;

external-interface ge-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn hub-to-spoke-vpn {

bind-interface st0.0;

ike {

gateway hub-to-spoke-gw;

ipsec-policy vpn-policy1;

}

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.0;

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

如果完成设备配置,请从配置模式输入 commit。

配置分支 1

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set interfaces fe-0/0/1 unit 0 family inet address 10.2.2.1/30 set interfaces fe-0/0/4 unit 0 family inet address 10.60.60.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.2/24 set policy-options policy-statement lan_nw from interface fe-0/0/4.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.2 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp neighbor 10.10.10.1 set routing-options static route 10.1.1.0/30 next-hop 10.2.2.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway spoke-to-hub-gw ike-policy ike-policy1 set security ike gateway spoke-to-hub-gw address 10.1.1.1 set security ike gateway spoke-to-hub-gw local-identity distinguished-name set security ike gateway spoke-to-hub-gw remote-identity distinguished-name set security ike gateway spoke-to-hub-gw external-interface fe-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn spoke-to-hub bind-interface st0.0 set security ipsec vpn spoke-to-hub ike gateway spoke-to-hub-gw set security ipsec vpn spoke-to-hub ike ipsec-policy vpn-policy1 set security ipsec vpn spoke-to-hub establish-tunnels immediately set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces fe-0/0/1.0 set security zones security-zone untrust interfaces st0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces fe-0/0/4.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

分步过程

下面的示例要求您在各个配置层级中进行导航。有关操作说明,请参阅在配置模式下使用 CLI 编辑器。

要配置分支 1:

-

配置接口。

[edit interfaces] user@host# set fe-0/0/1 unit 0 family inet address 10.2.2.1/30 user@host# set fe-0/0/4 unit 0 family inet address 10.60.60.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.2/24

-

配置路由协议。

[edit policy-options] user@host# set policy-statement lan_nw from interface fe-0/0/4.0 user@host# set policy-statement lan_nw then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.2 user@host# set group ibgp export lan_nw user@host# set group ibgp neighbor 10.10.10.1 [edit routing-options] user@host# set static route 10.1.1.0/30 next-hop 10.2.2.2 user@host# set autonomous-system 10

-

配置第 1 阶段选项。

如果您打算使用预共享密钥而不是证书进行身份验证,请在配置中进行以下更改。

在 ike 提议中,在 [

edit security ike proposal ike-proposal] 层次结构级别,替换为authentication-method rsa-signaturesauthentication-method pre-shared-keys.在 ike 策略的 [

edit security ike policy policy-name] 层次结构级别,替换为certificate local-certificate Local1pre-shared-key ascii-text key。在 IKE 网关的 [

edit security ike gateway hub-to-spoke-gw] 层次结构级别,替换为

local-identity distinguished-namelocal-identity hostname spoke1-hostname.例如,

set local-identity hostname spoke1.juniper.net.

替换为

remote-identity distinguished-nameremote-identity hostname hub-hostname.例如,

set remote-identity hostname hub.juniper.net

确保您的设备能够解析主机名。或者,您也可以在

inet ip-address和 中使用set local-identity inet 172.16.1.100as 和set remote-identity inet 192.168.1.100。

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway spoke-to-hub-gw] user@host# set ike-policy ike-policy1 user@host# set address 10.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name user@host# set external-interface fe-0/0/1.0

-

配置第 2 阶段选项。

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn spoke-to-hub] user@host# set bind-interface st0.0 user@host# set ike gateway spoke-to-hub-gw user@host# set ike ipsec-policy vpn-policy1 user@host# set establish-tunnels immediately

-

配置区域。

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/4.0

-

配置默认安全策略。

[edit security policies] user@host# set default-policy permit-all

-

配置 CA 配置文件。如果您使用的是 PSK,请忽略此步骤。

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

结果

在配置模式下,输入 show interfaces、 show policy-options、 show security ipsecshow protocolsshow security ikeshow security zonesshow routing-optionsshow security policies和show security pki命令来确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show interfaces

fe-0/0/1 {

unit 0 {

family inet {

address 10.2.2.1/30;

}

}

}

fe-0/0/4 {

unit 0 {

family inet {

address 10.60.60.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.2/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement lan_nw {

from interface fe-0/0/4.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.2;

export lan_nw;

neighbor 10.10.10.1;

}

}

[edit]

user@host# show routing-options

static {

route 10.1.1.0/30 next-hop 10.2.2.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway spoke-to-hub-gw {

ike-policy ike-policy1;

address 10.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name;

external-interface fe-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn spoke-to-hub {

bind-interface st0.0;

ike {

gateway spoke-to-hub-gw;

ipsec-policy vpn-policy1;

}

establish-tunnels immediately;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/1.0;

st0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/4.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

如果完成设备配置,请从配置模式输入 commit。

配置分支 2

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set interfaces ge-0/0/1 unit 0 family inet address 10.3.3.1/30 set interfaces fe-0/0/4 unit 0 family inet address 10.70.70.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.3/24 set policy-options policy-statement lan_nw from interface fe-0/0/4.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.3 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp neighbor 10.10.10.1 set routing-options static route 10.1.1.0/30 next-hop 10.3.3.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway spoke-to-hub-gw ike-policy ike-policy1 set security ike gateway spoke-to-hub-gw address 10.1.1.1 set security ike gateway spoke-to-hub-gw local-identity distinguished-name set security ike gateway spoke-to-hub-gw remote-identity distinguished-name set security ike gateway spoke-to-hub-gw external-interface ge-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn spoke-to-hub bind-interface st0.0 set security ipsec vpn spoke-to-hub ike gateway spoke-to-hub-gw set security ipsec vpn spoke-to-hub ike ipsec-policy vpn-policy1 set security ipsec vpn spoke-to-hub establish-tunnels immediately set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces st0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces fe-0/0/4.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

分步过程

下面的示例要求您在各个配置层级中进行导航。有关操作说明,请参阅在配置模式下使用 CLI 编辑器。

要配置分支 2:

-

配置接口。

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.3.3.1/30 user@host# set fe-0/0/4 unit 0 family inet address 10.70.70.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.3/24

-

配置路由协议。

[edit policy-options] user@host# set policy-statement lan_nw from interface fe-0/0/4.0 user@host# set policy-statement lan_nw then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.3 user@host# set group ibgp export lan_nw user@host# set group ibgp neighbor 10.10.10.1 [edit routing-options] user@host# set static route 10.1.1.0/30 next-hop 10.3.3.2 user@host# set autonomous-system 10

-

配置第 1 阶段选项。

如果您打算使用预共享密钥而不是证书进行身份验证,请在配置中进行以下更改。

在 ike 提议中,在 [

edit security ike proposal ike-proposal] 层次结构级别,替换为authentication-method rsa-signaturesauthentication-method pre-shared-keys.在 ike 策略的 [

edit security ike policy policy-name] 层次结构级别,替换为certificate local-certificate Local1pre-shared-key ascii-text key。在 IKE 网关的 [

edit security ike gateway hub-to-spoke-gw] 层次结构级别,替换为

local-identity distinguished-namelocal-identity hostname spoke2-hostname.例如,

set local-identity hostname spoke2.juniper.net

替换为

remote-identity distinguished-nameremote-identity hostname hub-hostname.例如,

set remote-identity hostname hub.juniper.net

确保您的设备能够解析主机名。或者,您也可以在

inet ip-address和 中使用set local-identity inet 10.0.1.100as 和set remote-identity inet 192.168.1.100。

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway spoke-to-hub-gw] user@host# set ike-policy ike-policy1 user@host# set address 10.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name user@host# set external-interface ge-0/0/1.0

-

配置第 2 阶段选项。

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn spoke-to-hub] user@host# set bind-interface st0.0 user@host# set ike gateway spoke-to-hub-gw user@host# set ike ipsec-policy vpn-policy1 user@host# set establish-tunnels immediately

-

配置区域。

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/4.0

-

配置默认安全策略。

[edit security policies] user@host# set default-policy permit-all

-

配置 CA 配置文件。如果您使用的是 PSK,请忽略此步骤。

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

结果

在配置模式下,输入 show interfaces、 show policy-options、 show security ipsecshow protocolsshow security ikeshow security zonesshow routing-optionsshow security policies和show security pki命令来确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.3.3.1/30;

}

}

}

fe-0/0/4 {

unit 0 {

family inet {

address 10.70.70.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.3/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement lan_nw {

from interface fe-0/0/4.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.3;

export lan_nw;

neighbor 10.10.10.1;

}

}

[edit]

user@host# show routing-options

static {

route 10.1.1.0/30 next-hop 10.3.3.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway spoke-to-hub-gw {

ike-policy ike-policy1;

address 10.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name;

external-interface ge-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn spoke-to-hub {

bind-interface st0.0;

ike {

gateway spoke-to-hub-gw;

ipsec-policy vpn-policy1;

}

establish-tunnels immediately;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

st0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/4.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

如果完成设备配置,请从配置模式输入 commit。

验证

确认配置工作正常。

验证 IKE 第 1 阶段状态

目的

验证 IKE 第 1 阶段状态。

操作

在操作模式下,输入 show security ike security-associations 命令。

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 5480163 UP a558717f387074ab 6d0135c5ecaed61d Main 10.3.3.1 5480162 UP 7a63d16a5a723df1 c471f7ae166d3a34 Main 10.2.2.1

意义

该 show security ike security-associations 命令会列出所有活动的 IKE 第 1 阶段 SA。如果未列出任何 SA,则第 1 阶段建立存在问题。检查配置中的 IKE 策略参数和外部接口设置。第 1 阶段提议参数必须在中心辐射上匹配。

验证 IPsec 第 2 阶段状态

目的

验证 IPsec 第 2 阶段状态。

操作

在操作模式下,输入 security ipsec security-associations 命令。

user@host> security ipsec security-associations Total active tunnels: 2 ID Algorithm SPI Life:sec/kb Mon vsys Port Gateway <268173400 ESP:des/ md5 9bf33bc7 3567/ unlim - root 500 10.2.2.1 >268173400 ESP:des/ md5 aae5196b 3567/ unlim - root 500 10.2.2.1 <268173401 ESP:des/ md5 69c24d81 622/ unlim - root 500 10.3.3.1 >268173401 ESP:des/ md5 e3fe0231 622/ unlim - root 500 10.3.3.1

意义

该 show security ipsec security-associations 命令将列出所有活动的 IKE 第 2 阶段 SA。如果未列出任何 SA,则第 2 阶段建立存在问题。检查配置中的 IKE 策略参数和外部接口设置。第 2 阶段提议参数必须在中心辐射上匹配。

验证 IPsec 下一跳隧道

目的

验证 IPsec 下一跃点隧道。

操作

在操作模式下,输入 show security ipsec next-hop-tunnels 命令。

user@host> show security ipsec next-hop-tunnels Next-hop gateway interface IPSec VPN name Flag IKE-ID XAUTH username 10.10.10.2 st0.0 hub-to-spoke-vpn Auto C=IN, DC=example.net, ST=KA, L=Mysore, O=example, OU=SLT, CN=spoke1 10.10.10.3 st0.0 hub-to-spoke-vpn Auto C=IN, DC=example.net, ST=KA, L=Tumkur, O=example, OU=SLT, CN=spoke2

意义

下一跃点网关是分支接口的 st0 IP 地址。下一跃点应与正确的 IPsec VPN 名称相关联。

验证 BGP

目的

验证 BGP 是否引用分支接口的 st0 IP 地址。

操作

在操作模式下,输入 show bgp summary 命令。

user@host> show bgp summary Groups: 1 Peers: 2 Down peers: 0 Unconfigured peers: 2 Table Tot Paths Act Paths Suppressed History Damp State Pending inet.0 2 2 0 0 0 0 Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped... 10.10.10.2 10 116 119 0 0 50:25 1/1/1/0 0/0/0/0 10.10.10.3 10 114 114 0 0 50:04 1/1/1/0 0/0/0/0

验证学习的路由

目的

验证是否已获知到分支的路由。

操作

在操作模式下,输入 show route 10.60.60.0 命令。

user@host> show route 10.60.60.0

inet.0: 45 destinations, 45 routes (44 active, 0 holddown, 1 hidden)

+ = Active Route, - = Last Active, * = Both

10.60.60.0/24 *[BGP/170] 00:50:57, localpref 100

AS path: I

> to 10.10.10.2 via st0.0

在操作模式下,输入 show route 10.70.70.0 命令。

user@host> show route 10.70.70.0

inet.0: 45 destinations, 45 routes (44 active, 0 holddown, 1 hidden)

+ = Active Route, - = Last Active, * = Both

10.70.70.0/24 *[BGP/170] 00:50:42, localpref 100

AS path: I

> to 10.10.10.3 via st0.0

示例:为 IPv6 流量配置带有 iBGP 的基本 AutoVPN

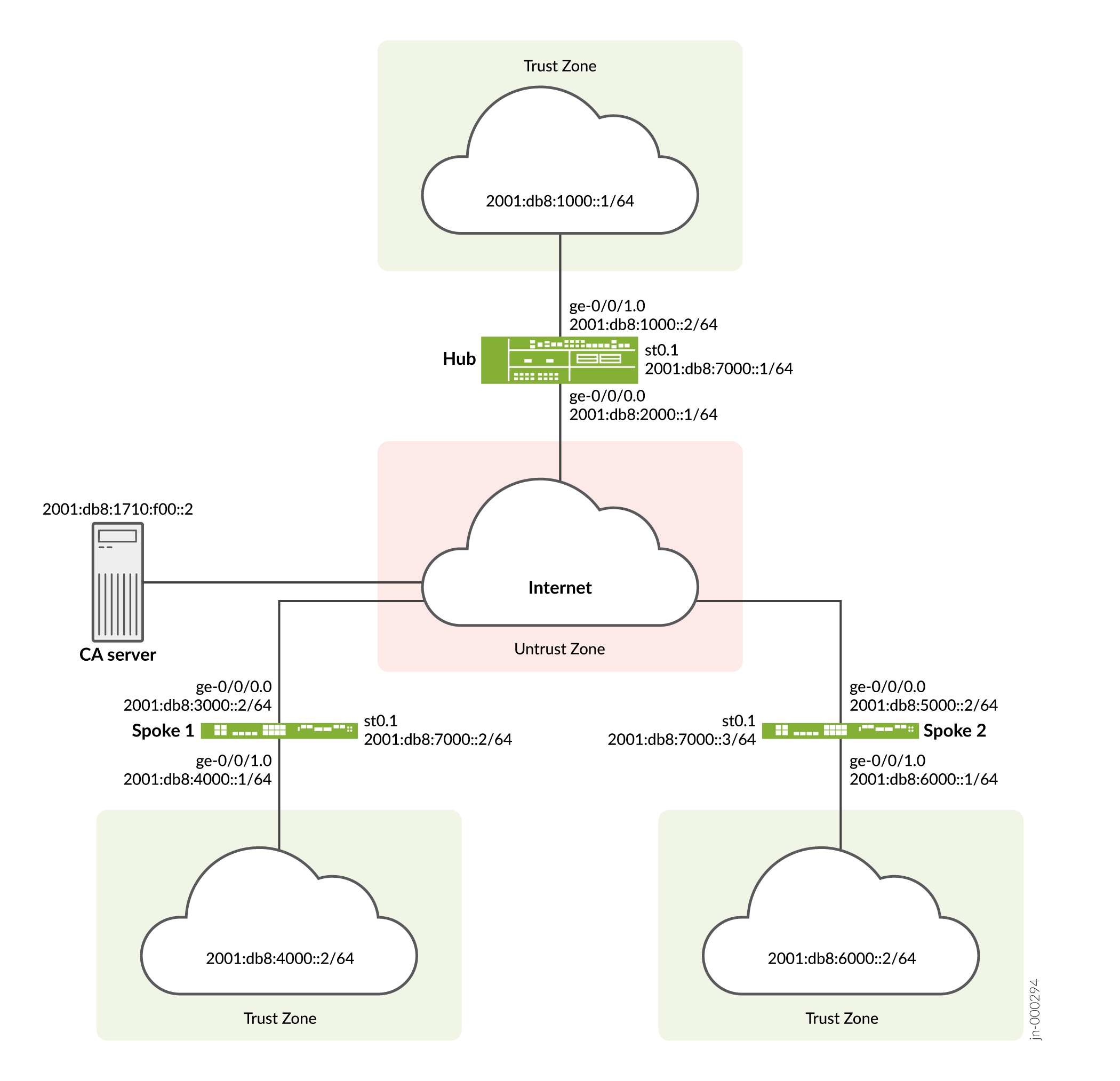

此示例说明如何将 AutoVPN 中心配置为充当单个终结点,然后将两个分支配置为充当到远程站点的隧道。此示例使用 iBGP 配置 AutoVPN for IPv6 环境,以使用基于证书的身份验证通过 VPN 隧道转发数据包。要使用预共享密钥进行身份验证,请设置示例中 所示的类似配置:使用 iBGP 配置基本 AutoVPN。

要求

此示例使用以下硬件和软件组件:

-

三个支持 SRX 系列防火墙作为 AutoVPN 中心和辐射。

-

Junos OS 18.1R1 及更高版本。

准备工作:

-

提交本地证书请求时,获取证书颁发机构 (CA) 的地址及其所需的信息(例如质询密码)。

您应该熟悉用于通过 VPN 隧道转发数据包的动态路由协议。有关动态路由协议的特定要求的详细信息,请参阅 路由协议概述。

概述

此示例显示了 AutoVPN 中心的配置以及两个分支的后续配置。

在此示例中,第一步是使用简单证书注册协议 (SCEP) 在每个设备中注册数字证书。分支的证书在主题字段中包含组织单位 (OU) 值“SLT”;中心配置了组 IKE ID,以匹配 OU 字段中的值“SLT”。

分支与中心建立 IPsec VPN 连接,使它们能够相互通信以及访问中心上的资源。在 AutoVPN 中心和所有分支上配置的第 1 阶段和第 2 阶段 IKE 隧道选项必须具有相同的值。 表 6 显示了此示例中使用的选项。

|

选项 |

value |

|---|---|

|

IKE 提案: |

|

|

身份验证方法 |

RSA 数字证书 |

|

Diffie-Hellman (DH) 组 |

19 |

|

身份验证算法 |

SHA-384 |

|

加密算法 |

AES 256 全血细胞计数 |

|

IKE 策略: |

|

|

模式 |

主要 |

|

IPsec 提议: |

|

|

协议 |

ESP |

|

终身秒数 |

3000 |

|

加密算法 |

AES 256 GCM |

|

IPsec 策略: |

|

|

完全向前保密 (PFS) 组 |

19 |

在所有设备上配置相同的证书颁发机构 (CA)。

Junos OS 仅支持单级证书层次结构。

表 7 显示在中心和所有辐射上配置的选项。

|

选项 |

枢纽 |

所有辐条 |

|---|---|---|

|

IKE 网关: |

||

|

远程 IP 地址 |

动态 |

2001:db8:2000::1 |

|

远程 IKE ID |

分支证书上的可分辨名称 (DN),组织单位 (OU) 字段中的字符串 |

集线器证书上的 DN |

|

本地 IKE ID |

集线器证书上的 DN |

分支证书上的 DN |

|

外部接口 |

ge-0/0/0 |

辐条1:ge-0/0/0.0 辐条2:ge-0/0/0.0 |

|

VPN: |

||

|

绑定接口 |

st0.1 |

st0.1 |

|

建立隧道 |

(未配置) |

建立隧道流量 |

表 8 显示了每个分支上不同的配置选项。

|

选项 |

辐条 1 |

辐条 2 |

|---|---|---|

|

ST0.0 接口 |

2001:db8:7000::2/64 |

2001:db8:7000::3/64 |

|

与内部网络的接口 |

(ge-0/0/1.0) 2001:db8:4000::1/64 |

(ge-0/0/1.0) 2001:db8:6000::1/64 |

|

互联网接口 |

(ge-0/0/0.0) 2001:db8:3000::2/64 |

(ge-0/0/0.0) 2001:db8:5000::2/64 |

所有设备的路由信息都通过 VPN 隧道进行交换。

在此示例中,允许所有流量的默认安全策略用于所有设备。应为生产环境配置更严格的安全策略。请参阅 安全策略概述。

配置

要配置 AutoVPN,请执行以下任务:

第一部分介绍如何在中心辐射设备上使用简单证书注册协议 (SCEP) 联机获取 CA 和本地证书。

使用 SCEP 注册设备证书

分步过程

若要在中心使用 SCEP 注册数字证书,请执行以下操作:

-

配置 CA。

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

注册 CA 证书。

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

在提示符下键入 yes 以加载 CA 证书。

-

生成密钥对。

user@host> request security pki generate-key-pair certificate-id Local1

-

注册本地证书。

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email hub@example.net ip-address 10.1.1.1 subject DC=example.net,CN=hub,OU=SLT,O=example,L=Bengaluru,ST=KA,C=IN challenge-password <password>

-

验证本地证书。

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a6d5f300000000258d Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Bengaluru, Common name: hub, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Bengaluru, O=example, OU=SLT, CN=hub Alternate subject: "hub@example.net", example.net, 10.1.1.1 Validity: Not before: 11- 6-2012 09:39 Not after: 11- 6-2013 09:49 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:c9:c9:cc:30:b6:7a:86:12:89:b5:18:b3:76 01:2d:cc:65:a8:a8:42:78:cd:d0:9a:a2:c0:aa:c4:bd:da:af:88:f3 2a:78:1f:0a:58:e6:11:2c:81:8f:0e:7c:de:86:fc:48:4c:28:5b:8b 34:91:ff:2e:91:e7:b5:bd:79:12:de:39:46:d9:fb:5c:91:41:d1:da 90:f5:09:00:9b:90:07:9d:50:92:7d:ff:fb:3f:3c:bc:34:e7:e3:c8 ea:cb:99:18:b4:b6:1d:a8:99:d3:36:b9:1b:36:ef:3e:a1:fd:48:82 6a:da:22:07:da:e0:d2:55:ef:57:be:09:7a:0e:17:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: e1:f7:a1:a6:1e:c3:97:69:a5:07:9b:09:14:1a:c7:ae:09:f1:f6:35 (sha1) a0:02:fa:8d:5c:63:e5:6d:f7:f4:78:56:ac:4e:b2:c4 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started

分步过程

要使用分支 1 上的 SCEP 注册数字证书,请执行以下操作:

-

配置 CA。

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

注册 CA 证书。

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

在提示符下键入 yes 以加载 CA 证书。

-

生成密钥对。

user@host> request security pki generate-key-pair certificate-id Local1

-

注册本地证书。

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke1@example.net ip-address 10.2.2.1 subject DC=example.net,CN=spoke1,OU=SLT,O=example,L=Mysore,ST=KA,C=IN challenge-password <password>

-

验证本地证书。

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a7975f00000000258e Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Mysore, Common name: spoke1, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Mysore, O=example, OU=SLT, CN=spoke1 Alternate subject: "spoke1@example.net", example.net, 10.2.2.1 Validity: Not before: 11- 6-2012 09:40 Not after: 11- 6-2013 09:50 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:d8:45:09:77:cd:36:9a:6f:58:44:18:91:db b0:c7:8a:ee:c8:d7:a6:d2:e2:e7:20:46:2b:26:1a:92:e2:4e:8a:ce c9:25:d9:74:a2:81:ad:ea:e0:38:a0:2f:2d:ab:a6:58:ac:88:35:f4 90:01:08:33:33:75:2c:44:26:f8:25:18:97:96:e4:28:de:3b:35:f2 4a:f5:92:b7:57:ae:73:4f:8e:56:71:ab:81:54:1d:75:88:77:13:64 1b:6b:01:96:15:0a:1c:54:e3:db:f8:ec:ec:27:5b:86:39:c1:09:a1 e4:24:1a:19:0d:14:2c:4b:94:a4:04:91:3f:cb:ef:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: b6:24:2a:0e:96:5d:8c:4a:11:f3:5a:24:89:7c:df:ea:d5:c0:80:56 (sha1) 31:58:7f:15:bb:d4:66:b8:76:1a:42:4a:8a:16:b3:a9 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started主题字段中显示的组织单位 (OU) 为

SLT。中心上的 IKE 配置包括ou=SLT用于标识分支。

分步过程

要使用分支 2 上的 SCEP 注册数字证书,请执行以下操作:

-

配置 CA。

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

注册 CA 证书。

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

在提示符下键入 yes 以加载 CA 证书。

-

生成密钥对。

user@host> request security pki generate-key-pair certificate-id Local1

-

注册本地证书。

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke2@example.net ip-address 10.3.3.1 subject DC=example.net,CN=spoke2,OU=SLT,O=example,L=Tumkur,ST=KA,C=IN challenge-password <password>

-

验证本地证书。

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40bb71d400000000258f Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Tumkur, Common name: spoke2, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Tumkur, O=example, OU=SLT, CN=spoke2 Alternate subject: "spoke2@example.net", example.net, 10.3.3.1 Validity: Not before: 11- 6-2012 10:02 Not after: 11- 6-2013 10:12 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:b6:2e:e2:da:e6:ac:57:e4:5d:ff:de:f6:89 27:d6:3e:1b:4a:3f:b2:2d:b3:d3:61:ed:ed:6a:07:d9:8a:d2:24:03 77:1a:fe:84:e1:12:8a:2d:63:6e:bf:02:6b:15:96:5a:4f:37:a0:46 44:09:96:c0:fd:bb:ab:79:2c:5d:92:bd:31:f0:3b:29:51:ce:89:8e 7c:2b:02:d0:14:5b:0a:a9:02:93:21:ea:f9:fc:4a:e7:08:bc:b1:6d 7c:f8:3e:53:58:8e:f1:86:13:fe:78:b5:df:0b:8e:53:00:4a:46:11 58:4a:38:e9:82:43:d8:25:47:7d:ef:18:f0:ef:a7:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: 1a:6d:77:ac:fd:94:68:ce:cf:8a:85:f0:39:fc:e0:6b:fd:fe:b8:66 (sha1) 00:b1:32:5f:7b:24:9c:e5:02:e6:72:75:9e:a5:f4:77 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started主题字段中显示的组织单位 (OU) 为

SLT。中心上的 IKE 配置包括ou=SLT用于标识分支。

配置集线器

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set security pki ca-profile ROOT-CA ca-identity ROOT-CA set security pki ca-profile ROOT-CA enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll set security pki ca-profile ROOT-CA enrollment retry 5 set security pki ca-profile ROOT-CA enrollment retry-interval 0 set security pki ca-profile ROOT-CA revocation-check disable set security ike traceoptions file ik set security ike traceoptions flag all set security ike proposal IKE_PROP authentication-method rsa-signatures set security ike proposal IKE_PROP dh-group group19 set security ike proposal IKE_PROP authentication-algorithm sha-384 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal IKE_PROP lifetime-seconds 6000 set security ike policy IKE_POL mode main set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate HUB set security ike gateway IKE_GWA_1 ike-policy IKE_POL set security ike gateway IKE_GWA_1 dynamic distinguished-name wildcard OU=SLT set security ike gateway IKE_GWA_1 dead-peer-detection always-send set security ike gateway IKE_GWA_1 dead-peer-detection interval 10 set security ike gateway IKE_GWA_1 dead-peer-detection threshold 3 set security ike gateway IKE_GWA_1 local-identity distinguished-name set security ike gateway IKE_GWA_1 external-interface ge-0/0/0 set security ike gateway IKE_GWA_1 version v1-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal IPSEC_PROP lifetime-seconds 3000 set security ipsec policy IPSEC_POL perfect-forward-secrecy keys group19 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn IPSEC_VPNA_1 bind-interface st0.1 set security ipsec vpn IPSEC_VPNA_1 ike gateway IKE_GWA_1 set security ipsec vpn IPSEC_VPNA_1 ike ipsec-policy IPSEC_POL set security policies default-policy permit-all set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols ospf3 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces st0.1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols ospf3 set security zones security-zone trust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 family inet6 address 2001:db8:2000::1/64 set interfaces ge-0/0/1 unit 0 family inet6 address 2001:db8:1000::2/64 set interfaces st0 unit 1 multipoint set interfaces st0 unit 1 family inet6 address 2001:db8:7000::1/64 set routing-options rib inet6.0 static route 2001:db8:3000::/64 next-hop 2001:db8:2000::2 set routing-options rib inet6.0 static route 2001:db8:5000::/64 next-hop 2001:db8:2000::2 set routing-options autonomous-system 100 set routing-options forwarding-table export load_balance set protocols bgp traceoptions file bgp set protocols bgp traceoptions flag all set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 2001:db8:9000::1 set protocols bgp group ibgp export ibgp set protocols bgp group ibgp cluster 10.1.3.4 set protocols bgp group ibgp peer-as 100 set protocols bgp group ibgp multipath set protocols bgp group ibgp allow 2001:db8:9000::/64 set policy-options policy-statement ibgp from interface ge-0/0/1.0 set policy-options policy-statement ibgp then accept set policy-options policy-statement load_balance then load-balance per-packet

分步过程

下面的示例要求您在各个配置层级中进行导航。有关操作说明,请参阅在配置模式下使用 CLI 编辑器。

要配置集线器,请执行以下操作:

-

配置接口。

[edit interfaces] user@host# set ge-0/0/0 unit 0 family inet6 address 2001:db8:2000::1/64 user@host# set ge-0/0/1 unit 0 family inet6 address 2001:db8:1000::2/64 user@host# set st0 unit 1 multipoint user@host# set st0 unit 1 family inet6 address 2001:db8:7000::1/64

-

配置路由协议。

[edit policy-options] user@host# set policy-statement ibgp from interface ge-0/0/1.0 user@host# set policy-statement ibgp then accept user@host# set policy-statement load_balance then load-balance per-packet [edit protocols bgp] user@host# set traceoptions file bgp user@host# set traceoptions flag all user@host# set group ibgp type internal user@host# set group ibgp local-address 2001:db8:9000::1 user@host# set group ibgp export ibgp user@host# set group ibgp cluster 10.1.3.4 user@host# set group ibgp peer-as 100 user@host# set group ibgp multipath user@host# set group ibgp allow 2001:db8:9000::/64 [edit routing-options] user@host# set rib inet6.0 static route 2001:db8:3000::/64 next-hop 2001:db8:2000::2 user@host# set rib inet6.0 static route 2001:db8:5000::/64 next-hop 2001:db8:2000::2 user@host# set autonomous-system 100 user@host# set forwarding-table export load_balance

-

配置第 1 阶段选项。

[edit security ike traceoptions] user@host# set file ik user@host# set flag all [edit security ike proposal ike-proposal IKE_PROP] user@host# set authentication-method rsa-signatures user@host# set dh-group group19 user@host# set authentication-algorithm sha-384 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 6000 [edit security ike policy IKE_POL] user@host# set mode main user@host# set proposals IKE_PROP user@host# set certificate local-certificate HUB [edit security ike gateway IKE_GWA_1] user@host# set ike-policy IKE_POL user@host# set dynamic distinguished-name wildcard OU=SLT user@host# set dead-peer-detection always-send user@host# set dead-peer-detection interval 10 user@host# set dead-peer-detection threshold 3 user@host# set local-identity distinguished-name user@host# set external-interface ge-0/0/0 user@host# set version v1-only

-

配置第 2 阶段选项。

[edit security ipsec proposal IPSEC_PROP] user@host# set protocol esp user@host# set encryption-algorithm aes-256-gcm user@host# set lifetime-seconds 3000 [edit security ipsec policy IPSEC_POL] user@host# set perfect-forward-secrecy keys group19 user@host# set proposals IPSEC_PROP [edit security ipsec vpn IPSEC_VPNA_1] user@host# set bind-interface st0.1 user@host# set ike gateway IKE_GWA_1 user@host# set ike ipsec-policy IPSEC_POL

-

配置区域。

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols ospf3 user@host# set interfaces ge-0/0/1.0 user@host# set interfaces st0.1 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols ospf3 user@host# set interfaces ge-0/0/0.0

-

配置默认安全策略。

[edit security policies] user@host# set default-policy permit-all

-

配置 CA 配置文件。

[edit security pki] user@host# set ca-profile ROOT-CA ca-identity ROOT-CA user@host# set ca-profile ROOT-CA enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll user@host# set ca-profile ROOT-CA enrollment retry 5 user@host# set ca-profile ROOT-CA enrollment retry-interval 0 user@host# set ca-profile ROOT-CA revocation-check disable

结果

在配置模式下,输入 show interfaces、 show policy-options、 show security ipsecshow protocolsshow security ikeshow security zonesshow routing-optionsshow security policies和show security pki命令来确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet6 {

address 2001:db8:2000::1/64;

}

}

}

ge-0/0/1 {

unit 0 {

family inet6 {

address 2001:db8:1000::2/64;

}

}

}

st0 {

unit 1{

multipoint;

family inet6 {

address 2001:db8:7000::1/64;

}

}

}

[edit]

user@host# show policy-options

policy-statement ibgp {

from interface ge-0/0/1.0;

then accept;

}

policy-statement load_balance {

then {

load-balance per-packet;

}

}

[edit]

user@host# show protocols

bgp {

traceoptions {

file bgp;

flag all;

}

group ibgp {

type internal;

local-address 2001:db8:9000::1;

export ibgp;

cluster 10.1.3.4;

peer-as 100;

multipath;

allow 2001:db8:9000::/64;

}

}

[edit]

user@host# show routing-options

rib inet6.0 {

static {

route route 2001:db8:3000::/64 next-hop 2001:db8:2000::2;

route 2001:db8:5000::/64 next-hop 2001:db8:2000::2;

}

}

[edit]

user@host# show security ike

traceoptions {

file ik;

flag all;

}

proposal IKE_PROP {

authentication-method rsa-signatures;

dh-group group19;

authentication-algorithm sha-384;

encryption-algorithm aes-256-cbc;

lifetime-seconds 6000;

}

policy IKE_POL {

mode main;

proposals IKE_PROP;

certificate {

local-certificate HUB;

}

}

gateway IKE_GWA_1 {

ike-policy IKE_POL;

dynamic {

distinguished-name {

wildcard OU=SLT;

}

}

dead-peer-detection {

always-send;

interval 10;

threshold 3;

}

local-identity distinguished-name;

external-interface ge-0/0/0;

version v1-only;

}

[edit]

user@host# show security ipsec

proposal IPSEC_PROP {

protocol esp;

encryption-algorithm aes-256-gcm;

lifetime-seconds 3000;

}

policy IPSEC_POL {

perfect-forward-secrecy {

keys group19;

}

proposals IPSEC_PROP;

}

vpn IPSEC_VPNA_1 {

bind-interface st0.1;

ike {

gateway IKE_GWA_1;

ipsec-policy IPSEC_POL;

}

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

ospf3;

}

}

interfaces {

ge-0/0/1.0;

st0.1;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

ospf3;

}

}

interfaces {

ge-0/0/0.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ROOT-CA {

ca-identity ROOT-CA;

enrollment {

url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll;

retry 5;

retry-interval 0;

}

revocation-check {

disable;

}

}

如果完成设备配置,请从配置模式输入 commit。

配置分支 1

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set security pki ca-profile ROOT-CA ca-identity ROOT-CA set security pki ca-profile ROOT-CA enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll set security pki ca-profile ROOT-CA enrollment retry 5 set security pki ca-profile ROOT-CA enrollment retry-interval 0 set security pki ca-profile ROOT-CA revocation-check disable set security ike traceoptions file ik set security ike traceoptions flag all set security ike proposal IKE_PROP authentication-method rsa-signatures set security ike proposal IKE_PROP dh-group group19 set security ike proposal IKE_PROP authentication-algorithm sha-384 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal IKE_PROP lifetime-seconds 6000 set security ike policy IKE_POL mode main set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate SPOKE1 set security ike gateway IKE_GW_SPOKE_1 ike-policy IKE_POL set security ike gateway IKE_GW_SPOKE_1 address 2001:db8:2000::1 set security ike gateway IKE_GW_SPOKE_1 dead-peer-detection always-send set security ike gateway IKE_GW_SPOKE_1 dead-peer-detection interval 10 set security ike gateway IKE_GW_SPOKE_1 dead-peer-detection threshold 3 set security ike gateway IKE_GW_SPOKE_1 local-identity distinguished-name set security ike gateway IKE_GW_SPOKE_1 remote-identity distinguished-name container OU=SLT set security ike gateway IKE_GW_SPOKE_1 external-interface ge-0/0/0.0 set security ike gateway IKE_GW_SPOKE_1 version v1-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal IPSEC_PROP lifetime-seconds 3000 set security ipsec policy IPSEC_POL perfect-forward-secrecy keys group19 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn IPSEC_VPN_SPOKE_1 bind-interface st0.1 set security ipsec vpn IPSEC_VPN_SPOKE_1 ike gateway IKE_GW_SPOKE_1 set security ipsec vpn IPSEC_VPN_SPOKE_1 ike ipsec-policy IPSEC_POL set security ipsec vpn IPSEC_VPN_SPOKE_1 establish-tunnels on-traffic set security policies default-policy permit-all set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols ospf3 set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols ospf3 set security zones security-zone untrust interfaces st0.1 set security zones security-zone untrust interfaces ge-0/0/1.0 set interfaces ge-0/0/0 unit 0 family inet6 address 2001:db8:3000::2/64 set interfaces ge-0/0/1 unit 0 family inet6 address 2001:db8:4000::1/64 set interfaces st0 unit 1 family inet6 address 2001:db8:7000::2/64 set routing-options rib inet6.0 static route 2001:db8:2000::/64 next-hop 2001:db8:3000::1 set routing-options autonomous-system 100 set protocols bgp traceoptions file bgp set protocols bgp traceoptions flag all set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 2001:db8:9000::2 set protocols bgp group ibgp export ibgp set protocols bgp group ibgp peer-as 100 set protocols bgp group ibgp neighbor 2001:db8:9000::1 set policy-options policy-statement ibgp from interface ge-0/0/1.0 set policy-options policy-statement ibgp then accept

分步过程

下面的示例要求您在各个配置层级中进行导航。有关操作说明,请参阅在配置模式下使用 CLI 编辑器。

要配置分支 1:

-

配置接口。

[edit interfaces] user@host# set ge-0/0/0 unit 0 family inet6 address 2001:db8:3000::2/64 user@host# set ge-0/0/1 unit 0 family inet6 address 2001:db8:4000::1/64 user@host# set st0 unit 1 family inet6 address 2001:db8:7000::2/64

-

配置路由协议。

[edit policy-options] user@host# set policy-statement ibgp from interface ge-0/0/1.0 user@host# set policy-statement ibgp then accept [edit protocols bgp] user@host# set traceoptions file bgp user@host# set traceoptions flag all user@host# set group ibgp type internal user@host# set group ibgp local-address 2001:db8:9000::2 user@host# set group ibgp export ibgp user@host# set group ibgp peer-as 100 user@host# set group ibgp neighbor 2001:db8:9000::1 [edit routing-options] user@host# set rib inet6.0 static route 2001:db8:2000::/64 next-hop 2001:db8:3000::1 user@host# set autonomous-system 100

-

配置第 1 阶段选项。

[edit security ike traceoptions] user@host# set file ik user@host# set flag all [edit security ike proposal ike-proposal IKE_PROP] user@host# set authentication-method rsa-signatures user@host# set dh-group group19 user@host# set authentication-algorithm sha-384 user@host# set encryption-algorithm aes-256-cbc user@host# set lifetime-seconds 6000 [edit security ike policy IKE_POL] user@host# set mode main user@host# set proposals IKE_PROP user@host# set certificate local-certificate SPOKE1 [edit security ike gateway IKE_GW_SPOKE_1] user@host# set ike-policy IKE_POL user@host# set address 2001:db8:2000::1 user@host# set dead-peer-detection always-send user@host# set dead-peer-detection interval 10 user@host# set dead-peer-detection threshold 3 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name container OU=SLT user@host# set external-interface ge-0/0/0 user@host# set version v1-only

-

配置第 2 阶段选项。

[edit security ipsec proposal IPSEC_PROP] user@host# set protocol esp user@host# set encryption-algorithm aes-256-gcm user@host# set lifetime-seconds 3000 [edit security ipsec policy IPSEC_POL] user@host# set perfect-forward-secrecy keys group19 user@host# set proposals IPSEC_PROP [edit security ipsec vpn IPSEC_VPNA_SPOKE_1] user@host# set bind-interface st0.1 user@host# set ike gateway IKE_GWA_SPOKE_1 user@host# set ike ipsec-policy IPSEC_POL user@host# set establish-tunnels on-traffic

-

配置区域。

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols ospf3 user@host# set interfaces ge-0/0/1.0 user@host# set interfaces st0.1 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols ospf3 user@host# set interfaces ge-0/0/0.0

-

配置默认安全策略。

[edit security policies] user@host# set default-policy permit-all

-

配置 CA 配置文件。

[edit security pki] user@host# set ca-profile ROOT-CA ca-identity ROOT-CA user@host# set ca-profile ROOT-CA enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll user@host# set ca-profile ROOT-CA enrollment retry 5 user@host# set ca-profile ROOT-CA enrollment retry-interval 0 user@host# set ca-profile ROOT-CA revocation-check disable

结果

在配置模式下,输入 show interfaces、 show policy-options、 show security ipsecshow protocolsshow security ikeshow security zonesshow routing-optionsshow security policies和show security pki命令来确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet6 {

address 2001:db8:3000::2/64;

}

}

}

ge-0/0/1 {

unit 0 {

family inet6 {

address 2001:db8:4000::1/64;

}

}

}

st0 {

unit 1{

family inet6 {

address 2001:db8:7000::2/64;

}

}

}

[edit]

user@host# show policy-options

policy-statement ibgp {

from interface ge-0/0/1.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

traceoptions {

file bgp;

flag all;

}

group ibgp {

type internal;

local-address 2001:db8:9000::2;

export ibgp;

peer-as 100;

neighbor 2001:db8:9000::1;

}

}

[edit]

user@host# show routing-options

rib inet6.0 {

static {

route route 2001:db8:2000::/64 next-hop 2001:db8:3000::1;

}

}