基于路由的 VPN 中的流量选择器

阅读本主题可了解基于路由的 IPsec VPN 中的流量选择器以及如何在 SRX 系列防火墙中配置流量选择器。

流量选择器是 IKE 对等方之间的协议,如果流量与指定的本地和远程地址对匹配,则允许流量通过 VPN 隧道。仅允许符合流量选择器的流量通过关联的安全关联 (SA)。

了解基于路由的 VPN 中的流量选择器

流量选择器是 IKE 对等方之间的协议,如果流量与指定的本地和远程地址对匹配,则允许流量通过隧道。借助此功能,您可以在特定的基于路由的 VPN 中定义流量选择器,这可能会导致多个第 2 阶段 IPsec 安全关联 (SA)。仅允许符合流量选择器的流量通过关联的 SA。

流量选择器配置

要配置流量选择器,请在 [edit security ipsec vpn vpn-name] 层次结构级别使用traffic-selector配置语句。流量选择器是使用必需 local-ip ip-address/netmask 和 remote-ip ip-address/netmask 语句定义的。CLI 操作命令 show security ipsec security-association detail 显示 SA 的流量选择器信息。show security ipsec security-association traffic-selector traffic-selector-name CLI 命令显示指定流量选择器的信息。

对于给定的流量选择器,将为本地和远程地址指定单个地址和网络掩码。可以使用 IPv4 或 IPv6 地址配置流量选择器。通讯簿不能用于指定本地或远程地址。

可以为同一 VPN 配置多个流量选择器。每个 VPN 最多可以配置 200 个流量选择器。流量选择器可与 IPv4-in-IPv4、IPv4-in-IPv6、IPv6-in-IPv6 或 IPv6-in-IPv4 隧道模式配合使用。

流量选择器不支持以下功能:

VPN 监控

在流量选择器中为本地和远程 IP 地址配置不同的地址族

-

对于站点到站点 VPN,远程地址为 0.0.0.0/0 (IPv4) 或 0::0 (IPv6)

点对多点接口

在 st0 接口上配置的动态路由协议

当为基于路由的 VPN 配置了多个流量选择器时,如果将 IKE 网关外部接口移动到另一个虚拟路由器 (VR),清除流量可能会进入 VPN 隧道,而不匹配流量选择器。软件不处理将 IKE 网关外部接口移动到另一个 VR 时生成的多个异步接口事件。解决方法是,先停用 IPsec VPN 隧道,并在没有该隧道的情况下提交配置,然后再将 IKE 网关外部接口移动到另一个 VR。

您可以 配置多组本地 IP 前缀、远程 IP 前缀、源端口范围、目标端口范围和流量选择协议。这意味着,多组 IP 地址范围、端口范围和协议可以是 RFC 7296 中定义的同一流量选择器的一部分。配置多个流量选择器时,每个流量选择器会导致单独的协商,从而生成多个 IPsec 隧道。但是,如果在一个流量选择器下配置多个术语,则此配置将导致具有多个 IP 前缀、端口和协议的单个 IPsec SA 协商。请参阅 流量选择器。

了解自动路由插入

自动路由插入 (ARI) 会自动为受远程隧道端点保护的远程网络和主机插入静态路由。将根据流量选择器中配置的远程 IP 地址创建路由。对于流量选择器,配置的远程地址将作为路由插入到与绑定到 VPN 的 st0 接口关联的路由实例中。

路由协议和流量选择器配置是将流量引导到隧道的互斥方式。ARI 路由可能与通过路由协议填充的路由冲突。因此,不应在绑定到配置了流量选择器的 VPN 的 st0 接口上配置路由协议。

ARI 也称为反向路由插入 (RRI)。ARI 路由按如下方式插入到路由表中:

如果在 [

edit security ipsec vpn vpn-name] 层次结构级别配置了该establish-tunnels immediately选项,则会在第 1 阶段和第 2 阶段协商完成后添加 ARI 路由。由于在建立 SA 之前不会添加路由,因此协商失败不会导致流量路由到已关闭的 st0 接口。而是使用备用隧道或备用隧道。如果未在 [

edit security ipsec vpn vpn-name] 层次结构级别配置该establish-tunnels immediately选项,则会在配置提交时添加 ARI 路由。如果流量选择器中配置或协商的远程地址为 0.0.0.0/0 或 0::0,则不会添加 ARI 路由。

静态 ARI 路由的首选项为 5。此值是避免与路由协议进程可能添加的类似路由冲突所必需的。

静态 ARI 路由不能泄漏到使用该配置的其他 rib-groups 路由实例。使用该 import-policy 配置泄漏静态 ARI 路由。

了解流量选择器和重叠 IP 地址

本节讨论流量选择器配置中的重叠 IP 地址。

绑定到同一 st0 接口的不同 VPN 中的重叠 IP 地址

流量选择器不支持此方案。无法在绑定到同一点对多点 st0 接口的不同 VPN 上配置流量选择器,如以下示例所示:

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

}

vpn vpn-2 {

bind-interface st0.1;

}

同一 VPN 中的重叠 IP 地址绑定到同一 st0 接口

为同一 VPN 中的多个流量选择器配置重叠 IP 地址时,与数据包匹配的第一个已配置流量选择器将确定用于数据包加密的隧道。

在以下示例中,为 VPN (vpn-1) 配置了四个流量选择器(ts-1、ts-2、ts-3 和 ts-4),该 VPN 绑定到点对点 st0.1 接口:

[edit]

user@host# show security ipsec vpn vpn-1

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.5.0/24;

remote-ip 10.1.5.0/24;

}

traffic-selector ts-2 {

local-ip 192.168.0.0/16;

remote-ip 10.1.0.0/16;

}

traffic-selector ts-3 {

local-ip 172.16.0.0/16;

remote-ip 10.2.0.0/16;

}

traffic-selector ts-4 {

local-ip 172.16.5.0/24;

remote-ip 10.2.5.0/24;

}

}

源地址为 192.168.5.5 且目标地址为 10.1.5.10 的数据包与流量选择器 ts-1 和 ts-2 匹配。但是,流量选择器 ts-1 是第一个配置的匹配项,与 ts-1 关联的隧道用于数据包加密。

源地址为 172.16.5.5 且目标地址为 10.2.5.10 的数据包与流量选择器 ts-3 和 ts-4 匹配。但是,流量选择器 ts-3 是第一个配置的匹配项,与流量选择器 ts-3 关联的隧道用于数据包加密。

不同 VPN 中的重叠 IP 地址绑定到不同的 st0 接口

为绑定到不同点对点 st0 接口的不同 VPN 中的多个流量选择器配置重叠 IP 地址时,首先通过给定数据包的最长前缀匹配来选择 st0 接口。在绑定到所选 st0 接口的 VPN 中,将根据数据包配置的第一个匹配项选择流量选择器。

在以下示例中,在两个 VPN 中的每一个中配置了一个流量选择器。流量选择器配置了相同的本地子网,但配置了不同的远程子网。

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.1.0/24;

remote-ip 10.2.2.0/24;

}

}

每个流量选择器中配置了不同的远程子网,因此会将两个不同的路由添加到路由表中。路由查找使用绑定到相应 VPN 的 st0 接口。

在以下示例中,在两个 VPN 中的每一个中配置了一个流量选择器。流量选择器配置了不同的远程子网。为每个流量选择器配置相同的本地子网,但指定了不同的网络掩码值。

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.0.0/8;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.0.0/16;

remote-ip 10.2.2.0/24;

}

}

每个流量选择器中配置了不同的远程子网,因此会将两条不同的路径添加到路由表中。路由查找使用绑定到相应 VPN 的 st0 接口。

在以下示例中,在两个 VPN 中的每一个中都配置了流量选择器。流量选择器配置了不同的本地和远程子网。

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 172.16.1.0/24;

remote-ip 10.2.2.0/24;

}

}

在这种情况量选择器不会重叠。在流量选择器中配置的远程子网不同,因此会将两条不同的路径添加到路由表中。路由查找使用绑定到相应 VPN 的 st0 接口。

在以下示例中,在两个 VPN 中的每一个中配置了一个流量选择器。流量选择器配置了相同的本地子网。为每个流量选择器配置相同的远程子网,但指定了不同的网络掩码值。

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.1.0/24;

remote-ip 10.1.0.0/16;

}

}

请注意,为 ts-1 配置的是 remote-ip 10.1.1.0/24,而 remote-ip 为 ts-2 配置的是 10.1.0.0/16。对于发往 10.1.1.1 的数据包,路由查找会选择 st0.1 接口,因为它具有较长的前缀匹配项。数据包根据与 st0.1 接口对应的隧道进行加密。

在某些情况下,由于流量选择器流量强制实施,可能会丢弃有效数据包。在以下示例中,在两个 VPN 中的每一个中都配置了流量选择器。流量选择器配置了不同的本地子网。为每个流量选择器配置相同的远程子网,但指定了不同的网络掩码值。

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 172.16.1.0/16;

remote-ip 10.1.0.0/16;

}

}

到 10.1.1.0 的两个路由(通过接口 st0.1 的 10.1.1.0/24 和通过接口 st0.2 的 10.1.0.0/16)被添加到路由表中。从源 172.16.1.1 发送到目标 10.1.1.1 的数据包通过接口 st0.1 与 10.1.1.0/24 的路由表条目匹配。但是,数据包与流量选择器 ts-1 指定的流量不匹配,因此会被丢弃。

如果为多个流量选择器配置了相同的远程子网和网络掩码,则等价路由将添加到路由表中。流量选择器不支持这种情况,因为无法预测所选路由。

另请参阅

示例:在基于路由的 VPN 中配置流量选择器

此示例说明如何为基于路由的 VPN 配置流量选择器。

要求

在开始之前

-

请阅读 了解基于路由的 VPN 中的流量选择器。

-

安装 IKE 软件包。

request system software add optional://junos-ike.tgz

要了解平台对

junos-ike软件包的支持,请参阅 对 junos-ike 软件包的支持。

概述

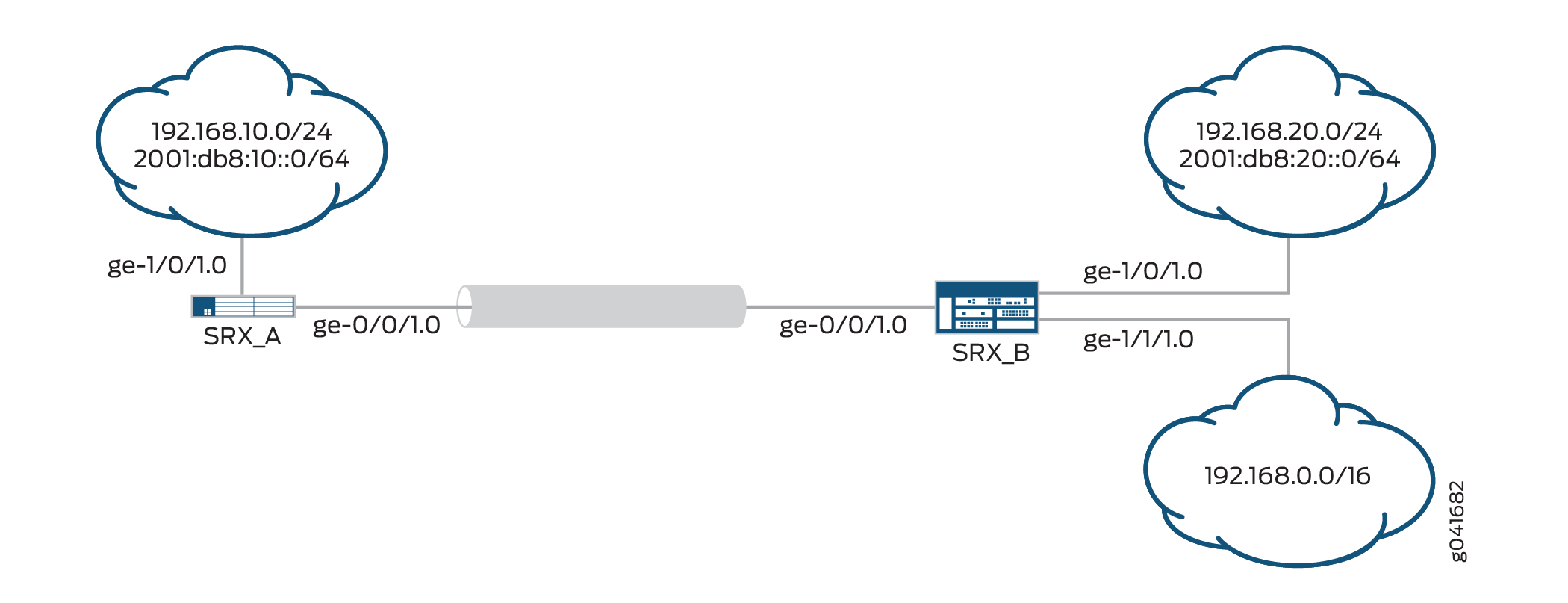

此示例将流量选择器配置为允许流量在 SRX_A 上的子网和SRX_B上的子网之间流动。

表 1 显示了此示例的流量选择器。流量选择器在第 2 阶段选项下配置。

SRX_A |

SRX_B |

||||

|---|---|---|---|---|---|

流量选择器名称 |

本地 IP |

远程 IP |

流量选择器名称 |

本地 IP |

远程 IP |

TS1-IPv6 |

2001:db8:10::0/64 |

2001:db8:20::0/64 |

TS1-IPv6 |

2001:db8:20::0/64 |

2001:db8:10::0/64 |

TS2-IPv4 |

192.168.10.0/24 |

192.168.0.0/16 |

TS2-IPv4 |

192.168.0.0/16 |

192.168.10.0/24 |

必须在 [edit security forwarding-options family inet6] 层级使用配置选项启用mode flow-based基于流的 IPv6 流量处理。

拓扑学

在 中 图 1,IPv6 VPN 隧道在SRX_A和SRX_B设备之间传输 IPv4 和 IPv6 流量。也就是说,隧道在 IPv4-in-IPv6 和 IPv6-in-IPv6 隧道模式下运行。

配置

配置SRX_A

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set interfaces ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::1/64 set interfaces st0 unit 1 family inet set interfaces st0 unit 1 family inet6 set interfaces ge-1/0/1 unit 0 family inet address 192.168.10.1/24 set interfaces ge-1/0/1 unit 0 family inet6 address 2001:db8:10::0/64 set security ike proposal PSK-DH14-AES256-SHA256 authentication- method pre-shared-keys set security ike proposal PSK-DH14-AES256-SHA256 dh-group group14 set security ike proposal PSK-DH14-AES256-SHA256 authentication- algorithm sha-256 set security ike proposal PSK-DH14-AES256-SHA256 encryption-algorithm aes-256-cbc set security ike policy site-2-site mode main set security ike policy site-2-site proposals PSK-DH14-AES256-SHA256 set security ike policy site-2-site pre-shared-key ascii-text "$ABC123" set security ike gateway SRX_A-to-SRX_B ike-policy site-2-site set security ike gateway SRX_A-to-SRX_B address 192.168.20.2 set security ike gateway SRX_A-to-SRX_B external-interface ge-0/0/1.0 set security ike gateway SRX_A-to-SRX_B local-address 192.168.10.1 set security ipsec proposal ESP-AES256-SHA256 protocol esp set security ipsec proposal ESP-AES256-SHA256 authentication- algorithm hmac-sha-256-128 set security ipsec proposal ESP-AES256-SHA256 encryption-algorithm aes-256-cbc set security ipsec policy site-2-site perfect-forward-secrecy keys group14 set security ipsec policy site-2-site proposals ESP-AES256-SHA256 set security ipsec vpn SRX_A-to-SRX_B bind-interface st0.1 set security ipsec vpn SRX_A-to-SRX_B ike ipsec-policy site-2-site set security ipsec vpn SRX_A-to-SRX_B ike gateway SRX_A-to-SRX_B set security ipsec vpn SRX_A-to-SRX_B traffic-selector TS1-ipv6 term term1 local-ip 2001:db8:10::0/64 remote-ip 2001:db8:20::0/64 set security ipsec vpn SRX_A-to-SRX_B traffic-selector TS2-ipv4 term term2 local-ip 192.168.10.0/24 remote-ip 192.168.0.0/16 set security forwarding-options family inet6 mode flow-based set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-1/0/1.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone VPN interfaces st0.1 set security policies from-zone VPN to-zone trust policy 1 match source-address any set security policies from-zone VPN to-zone trust policy 1 match destination-address any set security policies from-zone VPN to-zone trust policy 1 match application any set security policies from-zone VPN to-zone trust policy 1 then permit set security policies from-zone trust to-zone VPN policy 1 match source-address any set security policies from-zone trust to-zone VPN policy 1 match destination-address any set security policies from-zone trust to-zone VPN policy 1 match application any set security policies from-zone trust to-zone VPN policy 1 then permit set security policies default-policy deny -all

分步过程

下面的示例要求您在各个配置层级中进行导航。有关操作说明,请参阅 CLI 用户指南中的在配置模式下使用 CLI 编辑器。

要配置流量选择器:

配置外部接口。

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::1/64

配置安全隧道接口。

[edit interfaces] user@host# set st0 unit 1 family inet user@host# set st0 unit 1 family inet6

配置内部接口。

[edit interfaces] user@host# set ge-1/0/1 unit 0 family inet address 192.168.10.1/24 user@host# set ge-1/0/1 unit 0 family inet6 address 2001:db8:10::0/64

配置第 1 阶段选项。

[edit security ike proposal PSK-DH14-AES256-SHA256] user@host# set authentication-method pre-shared-keys user@host# set dh-group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy site-2-site] user@host# set mode main user@host# set proposals PSK-DH14-AES256-SHA256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security ike gateway SRX_A-to-SRX_B] user@host# set ike-policy site-2-site user@host# set address 192.168.20.2 user@host# set external-interface ge-0/0/1.0 user@host# set local-address 192.168.10.1

配置第 2 阶段选项。

[edit security ipsec proposal ESP-AES256-SHA256] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy site-2-site] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ESP-AES256-SHA256 [edit security ipsec vpn SRX_A-to-SRX_B] user@host# set bind-interface st0.1 user@host# set ike gateway SRX_A-to-SRX_B user@host# set ike ipsec-policy site-2-site user@host# set traffic-selector TS1-ipv6 term term1 local-ip 2001:db8:10::0/64 remote-ip 2001:db8:20::0/64 user@host# set traffic-selector TS2-ipv4 term term2 local-ip 192.168.10.0/24 remote-ip 192.168.0.0/16

启用基于 IPv6 流的转发。

[edit security forwarding-options] user@host# set family inet6 mode flow-based

配置安全区域和安全策略。

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-1/0/1.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike user@host# set interfaces ge-0/0/1.0 [edit security zones security-zone VPN] user@host# set interfaces st0.1 [edit security policies from-zone VPN to-zone trust ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies from-zone trust to-zone VPN ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies] user@host# set default-policy deny-all

结果

在配置模式下,输入 show interfaces、 show security ike、 show security zonesshow security ipsecshow security forwarding-options、 和show security policies命令,以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet6 {

address 2001:db8:2000::1/64;

}

}

}

ge-1/0/1 {

unit 0 {

family inet {

address 192.168.10.1/24;

}

family inet6 {

address 10::1/64;

}

}

}

st0 {

unit 1 {

family inet;

family inet6;

}

}

[edit]

user@host# show security ike

proposal PSK-DH14-AES256-SHA256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

mode main;

proposals PSK-DH14-AES256-SHA256;

pre-shared-key ascii-text

"$ABC123"; ## SECRET-DATA

}

gateway SRX_A-to-SRX_B {

ike-policy site-2-site;

address 192.168.20.2;

external-interface ge-0/0/1.0;

local-address 192.168.10.1;

}

[edit]

user@host# show security ipsec

proposal ESP-AES256-SHA256 {

protocol esp;

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

perfect-forward-secrecy keys group14;

proposals ESP-AES256-SHA256;

}

vpn SRX_A-to-SRX_B {

bind-interface st0.1;

ike {

ipsec-policy site-2-site;

gateway SRX_A-to-SRX_B;

}

traffic-selector TS1-ipv6 {

local-ip 2001:db8:10::0/64;

remote-ip 2001:db8:20::0/64;

}

traffic-selector TS2-ipv4 {

local-ip 192.168.10.0/24;

remote-ip 192.168.0.0/16;

}

}

[edit]

user@host# show security forwarding-options

family {

inet6 {

mode flow-based;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/1.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone VPN {

interfaces {

st0.1;

}

}

[edit]

user@host# show security policies

from-zone VPN to-zone trust {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone trust to-zone VPN {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

如果完成设备配置,请从配置模式输入 commit。

配置SRX_B

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set interfaces ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::2/64 set interfaces st0 unit 1 family inet set interfaces st0 unit 1 family inet6 set interfaces ge-1/0/1 unit 0 family inet address 192.168.20.1/24 set interfaces ge-1/0/1 unit 0 family inet6 address 2001:db8:20::0/64 set interfaces ge-1/1/1 unit 0 family inet address 192.168.0.1/24 set security ike proposal PSK-DH14-AES256-SHA256 authentication-method pre-shared-keys set security ike proposal PSK-DH14-AES256-SHA256 dh-group group14 set security ike proposal PSK-DH14-AES256-SHA256 authentication-algorithm sha-256 set security ike proposal PSK-DH14-AES256-SHA256 encryption-algorithm aes-256-cbc set security ike policy site-2-site mode main set security ike policy site-2-site proposals PSK-DH14-AES256-SHA256 set security ike policy site-2-site pre-shared-key ascii-text "$ABC123" set security ike gateway SRX_B-to-SRX_A ike-policy site-2-site set security ike gateway SRX_B-to-SRX_A address 192.168.10.1 set security ike gateway SRX_B-to-SRX_A external-interface ge-0/0/1.0 set security ike gateway SRX_B-to-SRX_A local-address 192.168.20.2 set security ipsec proposal ESP-AES256-SHA256 protocol esp set security ipsec proposal ESP-AES256-SHA256 authentication-algorithm hmac-sha-256-128 set security ipsec proposal ESP-AES256-SHA256 encryption-algorithm aes-256-cbc set security ipsec policy site-2-site perfect-forward-secrecy keys group14 set security ipsec policy site-2-site proposals ESP-AES256-SHA256 set security ipsec vpn SRX_B-to-SRX-A bind-interface st0.1 set security ipsec vpn SRX_B-to-SRX-A ike ipsec-policy site-2-site set security ipsec vpn SRX_B-to-SRX-A ike gateway SRX_B-to-SRX_A set security ipsec vpn SRX_B-to-SRX-A traffic-selector TS1-ipv6 local-ip 2001:db8:20::0/64 remote-ip 2001:db8:10::0/64 set security ipsec vpn SRX_B-to-SRX-A traffic-selector TS2-ipv4 local-ip 192.168.0.0/16 remote-ip 192.168.10.0/24 set security forwarding-options family inet6 mode flow-based set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-1/0/1.0 set security zones security-zone trust interfaces ge-1/1/1.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone VPN interfaces st0.1 set security zones security-zone untrust interfaces ge-0/0/1.0 set security policies from-zone VPN to-zone trust policy 1 match source-address any set security policies from-zone VPN to-zone trust policy 1 match destination-address any set security policies from-zone VPN to-zone trust policy 1 match application any set security policies from-zone VPN to-zone trust policy 1 then permit set security policies from-zone trust to-zone VPN policy 1 match source-address any set security policies from-zone trust to-zone VPN policy 1 match destination-address any set security policies from-zone trust to-zone VPN policy 1 match application any set security policies from-zone trust to-zone VPN policy 1 then permit set security policies default-policy deny -all

分步过程

下面的示例要求您在各个配置层级中进行导航。有关操作说明,请参阅 CLI 用户指南中的在配置模式下使用 CLI 编辑器。

要配置流量选择器:

配置外部接口。

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::2/64

配置安全隧道接口。

[edit interfaces] user@host# set st0 unit 1 family inet user@host# set st0 unit 1 family inet6

配置内部接口。

[edit interfaces] user@host# set ge-1/0/1 unit 0 family inet address 192.168.20.1/24 user@host# set ge-1/0/1 unit 0 family inet6 address 2001:db8:20::0/64 user@host# set ge-1/1/1 unit 0 family inet address 192.168.0.1/24

配置第 1 阶段选项。

[edit security ike proposal PSK-DH14-AES256-SHA256] user@host# set authentication-method pre-shared-keys user@host# set dh-group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy site-2-site] user@host# set mode main user@host# set proposals PSK-DH14-AES256-SHA256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security ike gateway SRX_B-to-SRX_A] user@host# set ike-policy site-2-site user@host# set address 192.168.10.1 user@host# set external-interface ge-0/0/1.0 user@host# set local-address 192.168.20.2

配置第 2 阶段选项。

[edit security ipsec proposal ESP-AES256-SHA256] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy site-2-site] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ESP-AES256-SHA256 [edit security ipsec vpn SRX_B-to-SRX-A] user@host# set bind-interface st0.1 user@host# set ike gateway SRX_B-to-SRX_A user@host# set ike ipsec-policy site-2-site user@host# set traffic-selector TS1-ipv6 local-ip 2001:db8:20::0/64 remote-ip 2001:db8:10::0/64 user@host# set traffic-selector TS2-ipv4 local-ip 192.168.0.0/16 remote-ip 192.168.10.0/24

启用基于 IPv6 流的转发。

[edit security forwarding-options] user@host# set family inet6 mode flow-based

配置安全区域和安全策略。

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-1/0/1.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike user@host# set interfaces ge-0/0/1.0 [edit security zones security-zone VPN] user@host# set interfaces st0.1 [edit security policies from-zone VPN to-zone trust ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies from-zone trust to-zone VPN ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies] user@host# set default-policy deny-all

结果

在配置模式下,输入 show interfaces、 show security ike、 show security zonesshow security ipsecshow security forwarding-options、 和show security policies命令,以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet6 {

address 2001:db8:2000::2/64;

}

}

}

ge-1/0/1 {

unit 0 {

family inet {

address 192.168.20.1/24;

}

family inet6 {

address 2001:db8:20::0/64;

}

}

}

ge-1/1/1 {

unit 0 {

family inet {

address 192.168.0.1/24;

}

}

}

st0 {

unit 1 {

family inet;

family inet6;

}

}

[edit]

user@host# show security ike

proposal PSK-DH14-AES256-SHA256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

mode main;

proposals PSK-DH14-AES256-SHA256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway SRX_B-to-SRX_A {

ike-policy site-2-site;

address 192.168.10.1;

external-interface ge-0/0/1.0;

local-address 192.168.20.2;

}

[edit]

user@host# show security ipsec

proposal ESP-AES256-SHA256 {

protocol esp;

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

perfect-forward-secrecy keys group14;

proposals ESP-AES256-SHA256;

}

vpn SRX_B-to-SRX-A {

bind-interface st0.1;

ike {

ipsec-policy site-2-site;

gateway SRX_B-to-SRX_A;

}

traffic-selector TS1-ipv6 {

local-ip 2001:db8:20::0/64;

remote-ip 2001:db8:10::0/64;

}

traffic-selector TS2-ipv4 {

local-ip 192.168.0.0/16;

remote-ip 192.168.10.0/24;

}

}

[edit]

user@host# show security forwarding-options

family {

inet6 {

mode flow-based;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/1.0;

ge-1/1/1.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone VPN {

interfaces {

st0.1;

}

}

[edit]

user@host# show security policies

from-zone VPN to-zone trust {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone trust to-zone VPN {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

如果完成设备配置,请从配置模式输入 commit。

验证

确认配置工作正常。

显示的示例输出在 SRX-A 上。

验证 IPsec 第 2 阶段状态

目的

验证 IPsec 第 2 阶段状态。

操作

在操作模式下,输入 show security ipsec security-associations 命令。

user@host> show security ipsec security-associations Total active tunnels: 3 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <268173313 ESP:3des/ sha-256 3d75aeff 2984/ unlim - root 500 2001:db8:2000::2 >268173313 ESP:3des/ sha-256 a468fece 2984/ unlim - root 500 2001:db8:2000::2 <268173316 ESP:3des/ sha-256 417f3cea 3594/ unlim - root 500 2001:db8:2000::2 >268173316 ESP:3des/ sha-256 a4344027 3594/ unlim - root 500 2001:db8:2000::2

在操作模式下,输入 show security ipsec security-associations detail 命令。

user@host> show security ipsec security-associations detail

ID: 268173313 Virtual-system: root, VPN Name: SRX_A-to-SRX_B

Local Gateway: 192.168.10.1, Remote Gateway: 2192.168.20.2

Traffic Selector Name: TS1-ipv6

Local Identity: ipv6(2001:db8:10::-2001:db8:10::ffff:ffff:ffff:ffff)

Remote Identity: ipv6(2001:db8:20::-2001:db8:20::ffff:ffff:ffff:ffff)

Version: IKEv1

DF-bit: clear

Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: c608b29

Tunnel Down Reason: SA not initiated

Direction: inbound, SPI: 3d75aeff, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2976 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2354 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: a468fece, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2976 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2354 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

ID: 268173316 Virtual-system: root, VPN Name: SRX_A-to-SRX_B

Local Gateway: 192.168.10.1, Remote Gateway: 192.168.20.2

Traffic Selector Name: TS2-ipv4

Local Identity: ipv4(192.168.10.0-192.168.10.255)

Remote Identity: ipv4(192.168.20.0-192.168.20.255)

Version: IKEv1

DF-bit: clear

Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: c608b29

Tunnel Down Reason: SA not initiated

Direction: inbound, SPI: 417f3cea, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3586 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2948 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: a4344027, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3586 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2948 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

意义

该 show security ipsec security-associations 命令将列出所有活动的 IKE 第 2 阶段 SA。如果未列出任何 SA,则第 2 阶段建立存在问题。检查配置中的 IKE 策略参数和外部接口设置。第 2 阶段提议参数必须在对等设备上匹配。

验证流量选择器

目的

验证安全隧道接口上的协商流量选择器。

操作

在操作模式下,输入 show security ipsec traffic-selector st0.1 命令。

user@host> show security ipsec traffic-selector st0.1 Source IP Destination IP Interface Tunnel-id IKE-ID 2001:db8:10::-2001:db8:10::ffff:ffff:ffff:ffff 2001:db8:20::-2001:db8:20::ffff:ffff:ffff:ffff st0.1 268173313 2001:db8:2000::1 192.168.10.0-192.168.10.255 192.168.0.0-192.168.255.255 st0.1 268173316 2001:db8:2000::1 192.168.10.0-192.168.10.255 192.168.20.0-192.168.20.255 st0.1 268173317 2001:db8:2000::1

验证路由

目的

验证活动路由

操作

在操作模式下,输入 show route 命令。

user@host> show route

inet.0: 24 destinations, 24 routes (24 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

192.168.0.0/16 *[ARI-TS/5] 00:00:32

> via st0.1

2001:db8:20::0/64 *[ARI-TS/5] 00:00:34

> via st0.1意义

该命令会 show route 列出路由表中的活动条目。到每个流量选择器中配置的远程 IP 地址的路由应与正确的 st0 接口一起存在。

变更历史表

是否支持某项功能取决于您使用的平台和版本。 使用 Feature Explorer 查看您使用的平台是否支持某项功能。