监控 VPN 流量

VPN 监控使您能够通过向对等方发送互联网控制消息协议 (ICMP) 请求来确定对等设备的可访问性。

了解 VPN 告警和审计

配置以下命令以在设备初始设置期间启用安全事件日志记录。SRX300、SRX320、SRX340、SRX345、SRX550HM 和 SRX1500 设备以及 vSRX 虚拟防火墙实例支持此功能。

set security log cache

如果配置了上述命令,并且每个管理员角色都配置为具有一组不同于所有其他管理角色的独特权限,则管理员(审计、加密、IDS 和安全性)无法修改安全事件日志记录配置。

VPN 故障会触发告警。当系统监控以下任何审核事件时,将生成 VPN 告警:

Authentication failures— 您可以将设备配置为在数据包身份验证失败次数达到指定数量时生成系统告警。Encryption and decryption failures— 您可以将设备配置为在加密或解密失败次数超过指定数量时生成系统告警。IKE Phase 1 and IKE Phase 2 failures—互联网密钥交换 (IKE) 第 1 阶段协商用于建立 IKE 安全关联 (SA)。这些 SA 保护 IKE 第 2 阶段协商。您可以将设备配置为在 IKE 第 1 阶段或 IKE 第 2 阶段故障超过指定数量时生成系统告警。Self-test failures- 自检是设备在开机或重新启动时运行的测试,用于验证安全软件是否已在设备上正确实施。自检确保加密算法的正确性。Junos-FIPS 映像在通电时自动执行自检,并持续执行以生成密钥对。在国内映像或 FIPS 映像中,可以将自检配置为根据定义的计划、按需或在生成密钥后立即执行。

您可以将设备配置为在发生自检失败时生成系统告警。

IDP flow policy attacks—入侵检测和防御 (IDP) 策略允许您对网络流量实施各种攻击检测和防御技术。您可以将设备配置为在发生 IDP 流策略冲突时生成系统告警。Replay attacks—重放攻击是一种网络攻击,其中有效的数据传输被恶意或欺诈性地重复或延迟。您可以将设备配置为在发生重放攻击时生成系统告警。

系统日志消息包含在以下情况下:

对称密钥生成失败

非对称密钥生成失败

手动密钥分配失败

自动密钥分配失败

密钥销毁失败

密钥处理和存储失败

数据加密或解密失败

签名失败

密钥协议失败

加密哈希失败

IKE 故障

对收到的数据包进行身份验证失败

由于填充内容无效而导致的解密错误

从远程 VPN 对等设备接收的证书的备用主题字段中指定的长度不匹配。

根据系统日志消息引发警报。系统会记录每个故障,但仅当达到阈值时才会生成警报。

要查看告警信息,请运行 命令。show security alarms 违规计数和警报不会在系统重新启动后持续存在。重新启动后,违规计数将重置为零,并且警报将从警报队列中清除。

采取适当措施后,您可以清除警报。警报会一直保留在队列中,直到您将其清除(或重新启动设备)。要清除警报,请运行 命令。clear security alarms

另请参阅

了解 VPN 监控 方法

监控 VPN 是必要的,因为您的大多数关键业务服务都在这些 VPN 隧道上运行。我们希望 VPN 隧道始终以最佳状态运行。但在现实世界中,情况并非如此。VPN 隧道可能由于多种原因而关闭。例如 — IKE 对等方可能无法访问,底层 VPN 可能已关闭,隧道可能出现抖动以及多种其他原因。Junos OS 解决了这些问题。

- 了解失效对等体检测

- 了解 VPN 监控

- 了解 IPsec 数据路径验证is IPsec datapath verification a VPN monitoring method? I haven't edited this section as it is not marked for edit in this round.

- 了解全球 SPI 和 VPN 监控功能

- 比较 VPN 监控和 DPD

了解失效对等体检测

失效对等方检测 (DPD) 是一种基于标准的协议,它使用网络流量来检测 IPsec 连接中 IKE 对等方的活动性。在创建 IPsec 隧道期间,VPN 对等方进行协商以决定是否使用 DPD 方法。如果对等方同意使用 DPD 协议,防火墙会主动检查对等方的活动性。当没有活动流量时,防火墙会定期向对等方发送消息并等待响应。如果对等方未响应消息,防火墙将假定对等方不再可用。对于 IKEv1 和 IKEv2 协议,DPD 协议的行为是相同的。一旦防火墙建立 IKE 第 1 阶段安全关联 (SA),DPD 计时器就会处于活动状态。SRX 系列防火墙使用 DPD 协议检测 IPsec VPN 连接中的对等活动性。

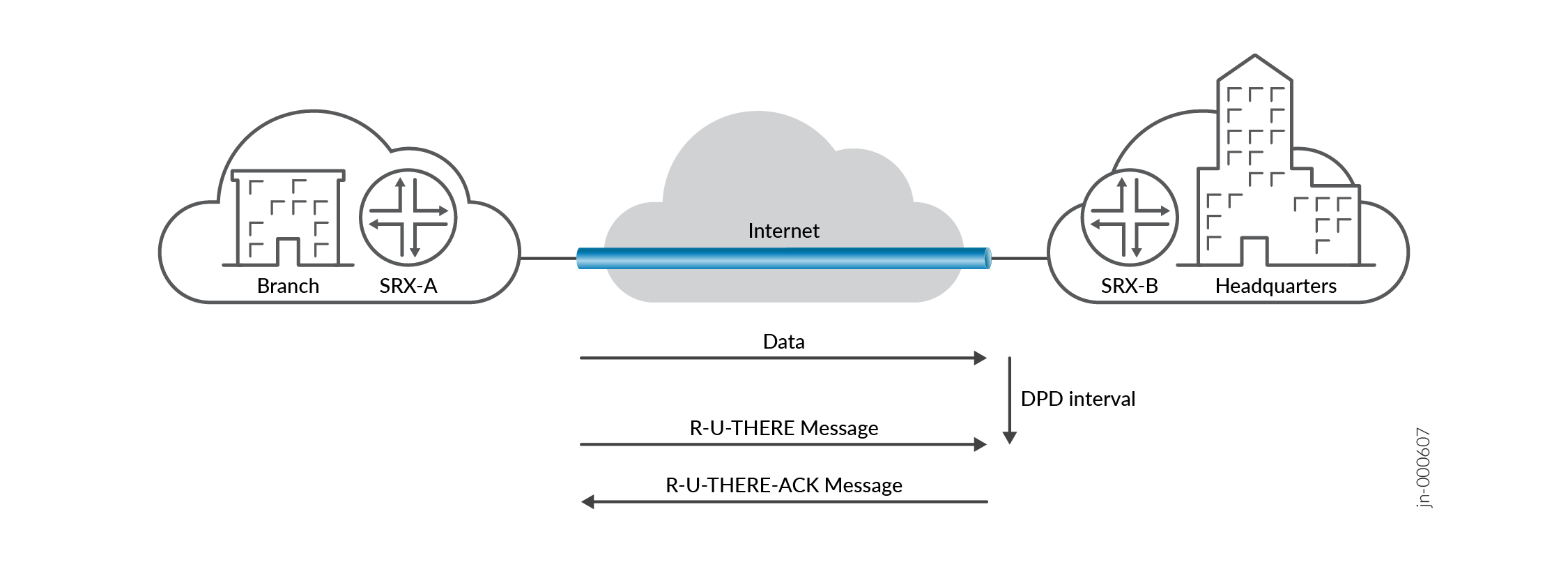

图 1 显示了 IPsec VPN 隧道中 IKE 对等方之间的 DPD 消息交换。设备执行 DPD 时发生以下事件:

-

SRX-A 会等到指定的 DPD 间隔,以检查它是否已收到来自对等方 SRX-B 的任何流量。

-

如果 SRX-A 在指定的 DPD 间隔内未收到来自 SRX-B 的任何流量,则会向 SRX-B 发送加密的 IKE 第 1 阶段通知有效负载(R-U-THERE 消息)。

-

SRX-A 等待来自 SRX-B 的 DPD 确认(R-U-THERE-ACK 消息)。

-

如果 SRX-A 在此时间间隔内收到来自 SRX-B 的 R-U-THERE-ACK 消息,则认为对等方处于活动状态。然后,SRX-A 将重置该隧道的 R-U-THERE 消息计数器,并开始新的间隔。

-

如果 SRX-A 在时间间隔内未收到 R-U-THERE-ACK 消息,则会认为对等方 SRX-B 已关闭。然后,SRX-A 会移除该对等方的第 1 阶段 SA 和所有第 2 阶段 SA。

-

让我们看看您需要配置哪些 DPD 参数:

-

模式 - 根据流量活动,您可以在以下模式之一中配置 DPD:

-

优化 — 在 优化 模式下,当发起设备向对等方发送传出数据包时,如果在配置的时间间隔内没有来自对等方的传入 IKE 或 IPsec 流量,则发起设备将触发 R-U-THERE 消息。DPD 在此默认模式下运行,除非您通过配置指定模式。

-

探测空闲隧道 — 在 探测空闲隧道 模式下,如果在配置的时间间隔内没有传入或传出 IKE 或 IPsec 流量,设备将触发 R-U-THERE 消息。设备定期向对等方发送 R-U-THERE 消息,直到出现流量活动。此模式有助于及早检测出现故障的对等方,从而确保活动流量期间的隧道可用性。

注:如果为 VPN 配置了多个流量选择器,则可以为同一个 IKE SA 建立多个隧道。在此方案中,配置探测空闲隧道模式时,无论同一 IKE SA 的另一个隧道中的流量如何,如果隧道变为空闲,都会触发 R-U-THERE 消息。

-

始终发送 — 在始终发送模式下,无论对等方之间的流量活动如何,设备都会以配置的时间间隔发送 R-U-THERE 消息。 我们建议您更喜欢使用探测空闲隧道模式,而不是 始终发送 模式。

-

-

间隔 — 使用 interval 参数指定设备在发送 R-U-THERE 消息之前等待来自其对等方的流量的时间量(以秒为单位)。默认间隔为 10 秒。从 Junos OS 版本 15.1X49-D130 开始,我们已将 R-U-THERE 消息发送到对等设备的允许间隔参数范围从 10 秒到 60 秒减少到 2 秒到 60 秒。当 DPD 间隔参数设置为小于 10 秒时,建议将最小阈值参数设置为 3。

-

阈值 — 使用 阈值 参数指定设备在考虑对等方关闭之前发送 R-U-THERE 消息而不接收对等方响应的最大次数。默认传输次数为 5,允许范围为 1 到 5 次重试。

在配置 DPD 之前,请注意以下注意事项:

-

将 DPD 配置添加到具有活动隧道的现有网关后,设备将开始触发 R-U-THERE 消息,而无需清除第 1 阶段或第 2 阶段 SA。

-

从具有活动隧道的现有网关中删除 DPD 配置时,设备将停止为隧道触发 R-U-THERE 消息。但这不会影响 IKE 和 IPsec SA。

-

修改 DPD 配置参数(如模式、间隔或阈值)时,IKE 会在不清除第 1 阶段或第 2 阶段 SA 的情况下更新 DPD 操作。

-

如果使用 DPD 和 VPN 监控配置 IKE 网关,而未指定立即建立隧道的选项,则 IKE 不会启动第 1 阶段协商。配置 DPD 时,还必须在 [] 层次结构级别配置选项,以便在没有第 1 阶段和第 2 阶段 SA 可用时拆除 st0 接口。

establish-tunnelsimmediatelyedit services ipsec-vpn请参阅 立即建立隧道。https://www.juniper.net/documentation/us/en/software/junos/interfaces-adaptive-services/topics/ref/statement/establish-tunnels-edit-services-ipsec-vpn.html -

如果使用多个对等方 IP 地址和 DPD 配置 IKE 网关,但无法使用第一个对等方 IP 地址建立第 1 阶段 SA,则 IKE 会尝试使用下一个对等方 IP 地址进行建立。只有在 IKE 建立第 1 阶段 SA 后,DPD 才处于活动状态。请参阅 失效对等体检测。https://www.juniper.net/documentation/us/en/software/junos/vpn-ipsec/topics/ref/statement/security-edit-dead-peer-detection.html

-

如果使用多个对等方 IP 地址和 DPD 配置 IKE 网关,但使用当前对等方的 IP 地址连接失败,IKE 将清除第 1 阶段和第 2 阶段 SA,DPD 将故障转移到下一个对等方 IP 地址。请参阅网关(安全 IKE)。https://www.juniper.net/documentation/us/en/software/junos/vpn-ipsec/topics/ref/statement/security-edit-gateway-ike.html

-

由于同时进行协商,同一对等方可以存在多个第 1 阶段或第 2 阶段 SA。在这种情况下,DPD 会将 R-U-THERE 消息发送到所有第 1 阶段 SA。如果网关连续配置的次数无法接收 DPD 响应,它将清除第 1 阶段 SA 和关联的第 2 阶段 SA(仅适用于 IKEv2)。

有关 DPD 实现的更多详细信息,请参阅 RFC 3706, 一种基于流量的失效互联网密钥交换 (IKE) 对等方检测方法。

如果 IKE 对等方启动,是否意味着底层 VPN 已启动?

考虑 DPD 是否确保 IPsec SA 活动。

了解 VPN 监控

启用 VPN 监控时,设备会通过 VPN 隧道将 ping 发送到对等网关或隧道另一端的指定目标。默认情况下,设备以 10 秒的间隔发送 ping,最多连续发送 10 次。如果设备在连续 10 次 ping 后未收到任何回复,则认为 VPN 已关闭,IPsec 安全关联 (SA) 已清除。

DPD 和 VPN 监控相辅相成。VPN 监控适用于单个 IPsec VPN,而 DPD 是在单个 IKE 网关上下文中配置的。

您可以使用以下操作模式来监控 VPN 隧道:

-

始终发送模式 — 在此模式下,无论隧道中的流量如何,设备每配置一次间隔发送一次 VPN 监控数据包。启用 VPN 监控后 , 如果未指定默认模式,Junos OS 将使用始终发送模式作为 默认模式。

-

优化模式 — 在此模式下,仅当时间间隔内有传出流量且没有传入流量通过隧道时,设备才会在每个配置的时间间隔发送一次 VPN 监控数据包。 如果有传入流量通过 VPN 隧道,设备会认为隧道处于活动状态,并且不会向对等方发送 ping。 您可以使用优化模式来节省设备上的资源,因为在此模式下,设备仅在需要确定对等活动时发送 ping。 发送 ping 还可以激活昂贵的备份链接,否则这些链接将不会使用。如果未显式配置优化模式,设备将在默认的始终发送模式下运行。

要在 SRX 系列防火墙上配置 VPN 监控:

-

通过在 [] 层次结构级别包含选项,为特定 VPN 隧道启用 VPN 监控。

vpn-monitoredit security ipsec vpn vpn-name请参阅 VPN 监视器。https://www.juniper.net/documentation/us/en/software/junos/vpn-ipsec/topics/ref/statement/security-edit-vpn-monitor.html[edit] set security ipsec vpn vpn1 vpn-monitor

-

将 VPN 监控模式配置为优化。

[edit] set security ipsec vpn vpn1 vpn-monitor optimized

-

指定目标 IP 地址。对等网关的 IP 地址是默认目标;但是,您可以指定位于隧道另一端的其他目标 IP 地址(例如服务器的目标 IP 地址)。

[edit] set security ipsec vpn vpn1 vpn-monitor destination-ip 192.168.10.11

-

指定 地址。

source-interface本地隧道端点是默认源接口,但您可以指定其他接口名称。[edit] set security ipsec vpn vpn1 vpn-monitor source-interface ge-0/0/5

-

在 [] 层次结构级别配置设备发送 ping 的时间间隔和连续发送的 ping 次数(分别使用 和 选项)。

intervalthresholdedit security ipsec vpn-monitor-options如果未配置这些选项,设备将以默认间隔 10 秒发送 ping,最多连续发送 10 次。如果未收到回复,则认为 VPN 已关闭。然后,设备将清除 IPsec 安全关联。[edit] set security ipsec vpn-monitor-options interval 10 set security ipsec vpn-monitor-options threshold 10

SRX5400防火墙、SRX5600防火墙和SRX5800防火墙 不支持对外部连接的设备(如 PC)进行 VPN 监视。在这些设备上,VPN 监控的目标必须是本地接口。

如果对等方根据数据包的源或目标 IP 地址不接受 ping 数据包,则在某些环境中,VPN 监控可能会导致隧道抖动。

了解 IPsec 数据路径验证

概述

默认情况下,在基于路由的 VPN 中,在点对点模式下配置的安全隧道 (st0) 接口的状态基于 VPN 隧道的状态。建立 IPsec SA 后不久,与 st0 接口关联的路由就会安装在 Junos OS 转发表中。在某些网络拓扑中,例如 VPN 隧道端点之间的传输防火墙,传输防火墙可能会阻止对 st0 接口上已建立的 VPN 隧道使用活动路由的 IPsec 数据流量。这可能会导致流量丢失。

启用 IPsec 数据路径验证时,在验证数据路径之前,不会启动和激活 st0 接口。验证使用基于路由、站点到站点和动态端点 VPN 隧道的语句进行 配置。set security ipsec vpn vpn-name vpn-monitor verify-path

如果对等隧道端点前面有 NAT 设备,则对等隧道端点的 IP 地址将转换为 NAT 设备的 IP 地址。要使 VPN 监控器 ICMP 请求到达对等隧道端点,您需要显式指定 NAT 设备后面的对等隧道端点的原始未转换 IP 地址。这是通过配置配置的 。set security ipsec vpn vpn-name vpn-monitor verify-path destination-ip

从 Junos OS 15.1X49-D120 版开始,您可以配置用于在启动接口之前 验证 IPsec 数据路径的数据包大小。st0 使用 配置。set security ipsec vpn vpn-name vpn-monitor verify-path packet-size 可配置的数据包大小范围为 64 到 1350 字节;默认值为 64 字节。

警告

可为 VPN 监视器操作配置的源接口和目标 IP 地址对 IPsec 数据路径验证没有影响。IPsec 数据路径验证中 ICMP 请求的源是本地隧道端点。

启用 IPsec 数据路径验证后,会自动激活 VPN 监控,并在启动 st0 接口后使用。建议在启用 IPsec 数据路径验证时使用命令配置 VPN 监视器优化选项。set security ipsec vpn vpn-name vpn-monitor optimized

如果在 IPsec 数据路径验证期间发生机箱群集故障切换,则新的主动节点将再次启动验证。在验证成功之前,st0 接口不会激活。

不会对 IPsec SA 重新生成密钥执行 IPsec 数据路径验证,因为重新生成密钥的 st0 接口状态不会更改。

在点对多点模式下配置的与 AutoVPN、自动发现 VPN 和多个流量选择器一起使用的 st0 接口不支持 IPsec 数据路径验证。VPN 监控和 IPsec 数据路径验证支持 IPv6 地址,因此 IPsec 数据路径验证可用于 IPv6 隧道。

了解全球 SPI 和 VPN 监控功能

您可以使用以下全局 VPN 功能监控和维护 VPN 的高效运行:

-

SPI—当其中一个对等方发生故障时,安全关联 (SA) 中的对等方可能会变得不同步。例如,如果其中一个对等方重新启动,则可能会发送不正确的安全参数索引 (SPI)。您可以通过配置错误的 SPI 响应功能,使器件能够检测此类事件并重新同步对等方。

-

VPN 监控 — 您可以使用全局 VPN 监控功能定期向对等方发送互联网控制消息协议 (ICMP) 请求,以确定对等方是否可访问。

比较 VPN 监控和 DPD

VPN 监控和失效对等方检测 (DPD) 是 SRX 系列防火墙提供的功能,用于验证 VPN 对等设备的可用性。本节将比较这些功能的操作和配置。

即使设备上未配置 DPD,SRX 系列防火墙也会响应 VPN 对等方发送的 DPD 消息。您可以将 SRX 系列防火墙配置为向 VPN 对等方发起 DPD 消息。您还可以将 DPD 和 VPN 监控配置为在同一 SRX 系列防火墙上同时运行,但可使用任一方法监控的对等方数量都会减少。

VPN 监控是一种仅监控第 2 阶段安全关联 (SA) 的 Junos OS 机制。VPN 监控基于每个 VPN 启用,语句位于 [] 层次结构级别。vpn-monitoredit security ipsec vpn vpn-name 必须指定目标 IP 和源接口。该 选项使设备能够使用流量模式作为对等活动的证据;ICMP 请求将被抑制。optimized

VPN 监控选项使用 [] 层次结构级别的语句进行配置。vpn-monitor-optionsedit security ipsec 这些选项适用于所有启用了 VPN 监控的 VPN。您可以配置的选项包括将 ICMP 请求发送到对等方的时间间隔(默认值为 10 秒)以及在对等方被视为无法访问之前连续发送但未收到响应的 ICMP 请求数(默认值为 10 个连续请求)。

DPD 是 RFC 3706 的实现,RFC 3706 是一种 基于流量的失效互联网密钥交换 (IKE) 对等方检测方法。它在 IKE 级别运行,并根据 IKE 和 IPsec 流量活动监视对等方。

DPD 在单个 IKE 网关上配置,语句位于 [] 层次结构级别。dead-peer-detectionedit security ike gateway gateway-name 您可以配置 DPD 操作模式。如果本地设备向对等方发送传出数据包后,在配置的时间间隔内没有传入 IKE 或 IPsec 流量,则默认(优化)模式会将 DPD 消息发送到对等方。其他可配置选项包括将 DPD 消息发送到对等方的间隔(默认值为 10 秒)以及在对等方被视为不可用之前发送而未收到响应的连续 DPD 消息数(默认值为五个连续请求)。

另请参阅

了解隧道事件

当存在与 VPN 相关的网络问题时,隧道启动后,仅跟踪隧道状态。在隧道启动之前,可能会出现许多问题。因此,现在不再只跟踪隧道状态、隧道关闭问题或协商失败,而是跟踪成功的事件,如成功的 IPsec SA 协商、IPsec 重新生成密钥和 IKE SA 重新生成密钥。这些事件称为隧道事件。

对于第 1 阶段和第 2 阶段,将跟踪给定隧道的协商事件以及外部守护程序(如 AUTHD 或 PKID)中发生的事件。当隧道事件多次发生时,仅保留一个条目以及更新的时间和该事件发生的次数。

总共跟踪了 16 个事件:第 1 阶段有 8 个事件,第 2 阶段有 8 个事件。某些事件可能会再次发生并填满事件内存,从而导致重要事件被删除。为避免覆盖,除非隧道关闭,否则不会存储事件。

以下特殊活动属于此类别:

IPsec SA 的生存期(以千字节为单位)已过期

IPsec SA 的硬生存期已过期

从对等方接收的 IPsec SA 删除有效负载,清除相应的 IPsec SA

清除未使用的冗余备份 IPsec SA 对

IPsec SA 已清除,因为相应的 IKE SA 已删除

AutoVPN 隧道是动态创建和删除的,因此与这些隧道对应的隧道事件的生存期很短。有时,这些隧道事件不能与任何隧道关联,因此改用系统日志记录进行调试。

另请参阅

示例:配置 声音警报 通知

此示例说明如何配置设备以在发生新的安全事件时生成系统警报蜂鸣声。默认情况下,警报听不见。SRX300、SRX320、SRX340、SRX345、SRX550HM 和 SRX1500 设备以及 vSRX 虚拟防火墙实例支持此功能。

要求

配置此功能之前,不需要除设备初始化之外的特殊配置。

概述

在此示例中,您将设置要生成的声音哔哔声以响应安全警报。

配置

程序

分步过程

要设置声音闹钟:

启用安全警报。

[edit] user@host# edit security alarms

指定您希望收到安全警报的通知,并发出哔哔声。

[edit security alarms] user@host# set audible

如果完成设备配置,请提交配置。

[edit security alarms] user@host# commit

验证

要验证配置是否正常工作,请输入 命令。show security alarms detail

示例:配置 安全警报 生成

此示例说明如何配置设备以在发生潜在违规时生成系统警报。默认情况下,发生潜在违规时不会引发警报。SRX300、SRX320、SRX340、SRX345、SRX550HM 和 SRX1500 设备以及 vSRX 虚拟防火墙实例支持此功能。

要求

配置此功能之前,不需要除设备初始化之外的特殊配置。

概述

在此示例中,您将配置在以下情况下引发的警报:

身份验证失败的次数超过 6。

加密自检失败。

非加密自检失败。

密钥生成自检失败。

加密失败次数超过 10 次。

解密失败次数超过 1。

IKE 第 1 阶段故障数超过 10 次。

IKE 第 2 阶段失败的次数超过 1。

发生重放攻击。

配置

程序

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改详细信息,以便与网络配置匹配,将命令复制并粘贴到 [edit] 层级的 CLI 中,然后从配置模式进入 commit 。

set security alarms potential-violation authentication 6 set security alarms potential-violation cryptographic-self-test set security alarms potential-violation non-cryptographic-self-test set security alarms potential-violation key-generation-self-test set security alarms potential-violation encryption-failures threshold 10 set security alarms potential-violation decryption-failures threshold 1 set security alarms potential-violation ike-phase1-failures threshold 10 set security alarms potential-violation ike-phase2-failures threshold 1 set security alarms potential-violation replay-attacks

分步过程

下面的示例要求您在各个配置层级中进行导航。有关如何执行此操作的说明,请参阅 Junos OS CLI 用户指南中的在配置模式下使用 CLI 编辑器。在配置模式下使用 CLI 编辑器https://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/junos-cli/junos-cli.html

要配置警报以响应潜在的违规行为,请执行以下操作:

启用安全警报。

[edit] user@host# edit security alarms

指定在发生身份验证失败时应引发警报。

[edit security alarms potential-violation] user@host# set authentication 6

指定在发生加密自检失败时应引发警报。

[edit security alarms potential-violation] user@host# set cryptographic-self-test

指定在发生非加密自检失败时应引发警报。

[edit security alarms potential-violation] user@host# set non-cryptographic-self-test

指定在发生密钥生成自检失败时应引发警报。

[edit security alarms potential-violation] user@host# set key-generation-self-test

指定在发生加密故障时应引发警报。

[edit security alarms potential-violation] user@host# set encryption-failures threshold 10

指定在发生解密失败时应引发警报。

[edit security alarms potential-violation] user@host# set decryption-failures threshold 1

指定在发生 IKE 第 1 阶段故障时应引发警报。

[edit security alarms potential-violation] user@host# set ike-phase1-failures threshold 10

指定在发生 IKE 第 2 阶段故障时应引发警报。

[edit security alarms potential-violation] user@host# set ike-phase2-failures threshold 1

指定在发生重播攻击时应引发警报。

[edit security alarms potential-violation] user@host# set replay-attacks

成果

在配置模式下,输入 show security alarms 命令以确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明,以便进行更正。

potential-violation {

authentication 6;

cryptographic-self-test;

decryption-failures {

threshold 1;

}

encryption-failures {

threshold 10;

}

ike-phase1-failures {

threshold 10;

}

ike-phase2-failures {

threshold 1;

}

key-generation-self-test;

non-cryptographic-self-test;

replay-attacks;

}

如果完成设备配置,请从配置模式输入 commit。

验证

要确认配置工作正常,请在操作模式下输入 命令。show security alarms

变更历史表

是否支持某项功能取决于您使用的平台和版本。 使用 Feature Explorer 查看您使用的平台是否支持某项功能。

st0