使用 VRF 路由实例的 SRX 系列设备中的流管理

SD-WAN 部署中的虚拟路由和转发实例

需要虚拟路由和转发 (VRF) 实例将每个租户的路由与其他租户的路由以及其他网络流量分开。SRX 系列防火墙使用 VRF 实例对网络进行分段,以提高 SD-WAN 部署的安全性和可管理性。例如,您可以创建称为租户的不同路由域,以对大型企业网络进行分段,并对流量进行分段以支持多个客户网络。每个租户都有自己的路由表,从而支持重叠的 IP 子网。VRF 可用于管理路由,并根据特定租户的 VRF 中的独立转发表转发流量。

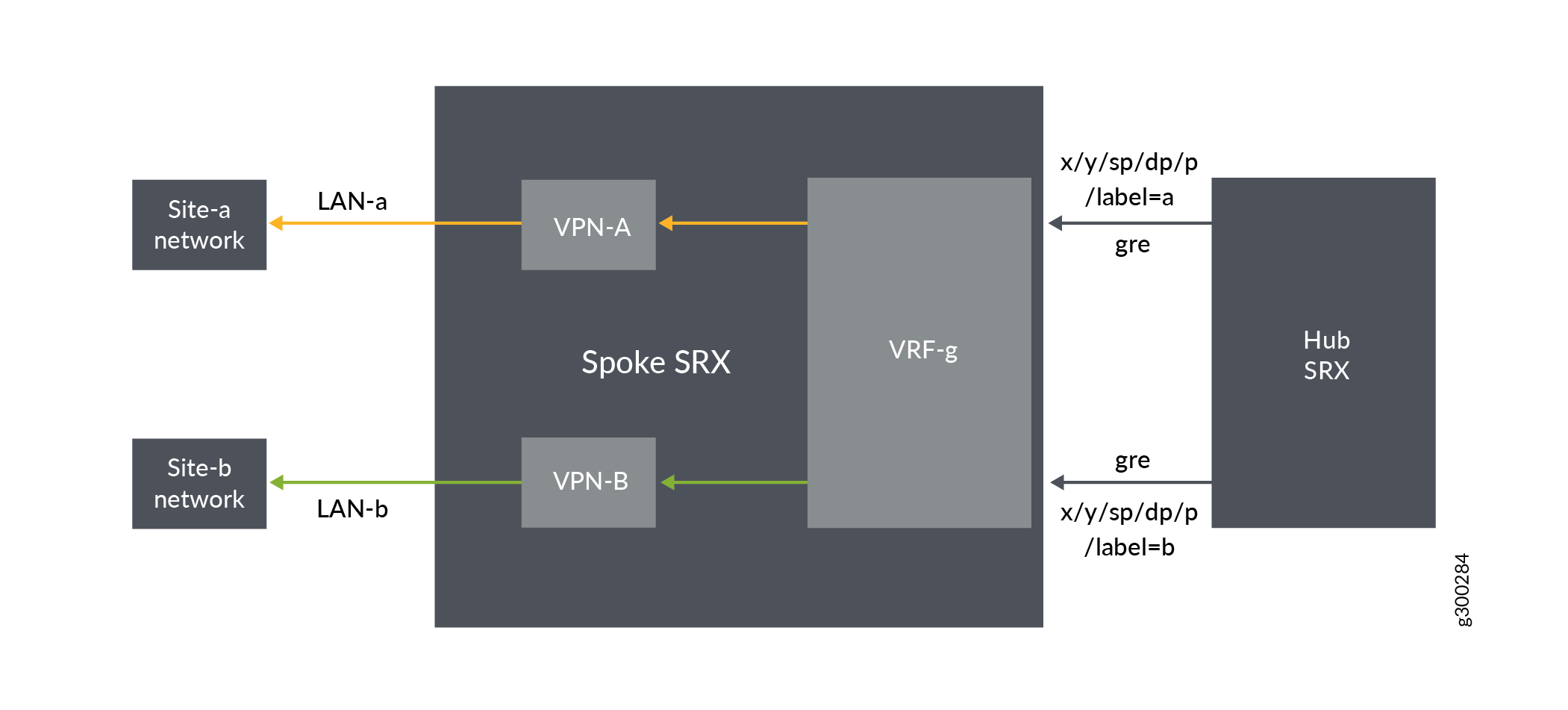

在 SD-WAN 部署中,提供商边缘 (PE) 路由器既可以是中心设备,也可以是接收和转发 MPLS 流量的分支设备。客户边缘 (CE) 路由器是一种 SRX 系列防火墙,它与 PE 路由器交互,以使用 VRF 路由实例传输 VPN 流量。VRF 实例转发每个客户 VPN 流量,每个 VRF 实例包含一个标签,用于表示流经该 VRF 的所有客户流量。

连接到分支端 SRX 系列防火墙的不同站点可以属于同一租户或同一 VRF 路由实例。这些站点发送旨在到达公共 Internet 或远程租户站点的 IP 流量。

当流量到达分支端 SRX 系列防火墙时,设备将从连接到这些站点的 LAN 接口识别 VRF 实例。对此流量进行安全处理后,流量会在该 VRF 路由表中找到到目标的路由。如果目标是基于下一跃点的通用路由封装 (GRE) 上的 MPLS,SRX 系列防火墙将添加相应的 MPLS 标签并将数据包转发到集线器端设备。

在集线器端设备,通过 GRE 隧道流量接收 MPLS 后,SRX 系列防火墙会关联 MPLS 标签以标识相应的 VRF 路由实例。流量安全处理完成后,设备将识别目标是在公共互联网上还是可通过 MPLS 下一跃点到达。

如果目标是公共互联网,网络地址转换 (NAT) 会将 VRF 专用 IP 地址转换为公共 IP 地址并建立会话。如果目标是一种 MPLS 下一跃点,则会添加相应的 MPLS 标签,并使用 GRE 叠加隧道将数据包转发到远程分支。

在远程分支端,设备在通过 GRE 隧道流量接收 MPLS 后,使用 MPLS 标签识别相应的 VRF 路由实例。使用该 VRF 路由实例,SRX 系列防火墙会在该 VRF 中找到正确的目标 LAN 接口,以便将数据包转发到目标。

使用 VRF 路由实例进行流管理

SRX 系列防火墙流基于 5 元组数据(源 IP 地址、目标 IP 地址、源端口号、目标端口号和协议号)以及流量输入接口和输出接口的接口令牌创建会话。例如,路由实例 VRF-1 和路由实例 VRF-2 具有相同的 5 元组流量,可通过同一物理 GRE 隧道进出。当来自同一隧道的这些重叠 IP 地址通过 SRX 系列防火墙进入或退出时,由于会话信息冲突,SRX 系列防火墙流无法在数据库中安装多个会话。SRX 系列防火墙需要其他信息才能在安装过程中区分会话。

从 Junos OS 15.1X49-D160 版开始,SRX 系列防火墙可以使用会话密钥中 MPLS 标记的数据包中的 VRF 信息来区分会话。为了区分来自不同 VRF 实例的会话,Flow 使用现有会话密钥的 VRF 标识号来标识每个 VRF 实例。此会话键用作会话查找期间的匹配条件之一。

您可以使用以下匹配条件以及安全策略中的现有 5 元组匹配条件,以允许或拒绝基于给定 VRF 的流量:

源 VRF — 这是与数据包传入接口关联的 VRF 路由实例。当包含标签的传入 MPLS 数据包到达 SRX 系列防火墙时,设备会对标签进行解码,并将标签映射到传入接口。

目标 VRF — 这是与到目标的最终路由关联的 VRF 路由实例。在新会话的第一个数据包处理期间,Flow 需要一个目标路由,用于将数据包路由到下一跃点设备或接口。Flow 从传入接口或单独的 RTT 表中搜索初始路由表,直到找到最终的下一跃点设备或接口。找到最终路由条目后,如果该路由指向 MPLS 下一跃点设备,则会将目标 VRF 分配给在其中找到最终路由的路由实例。

虚拟路由和转发组

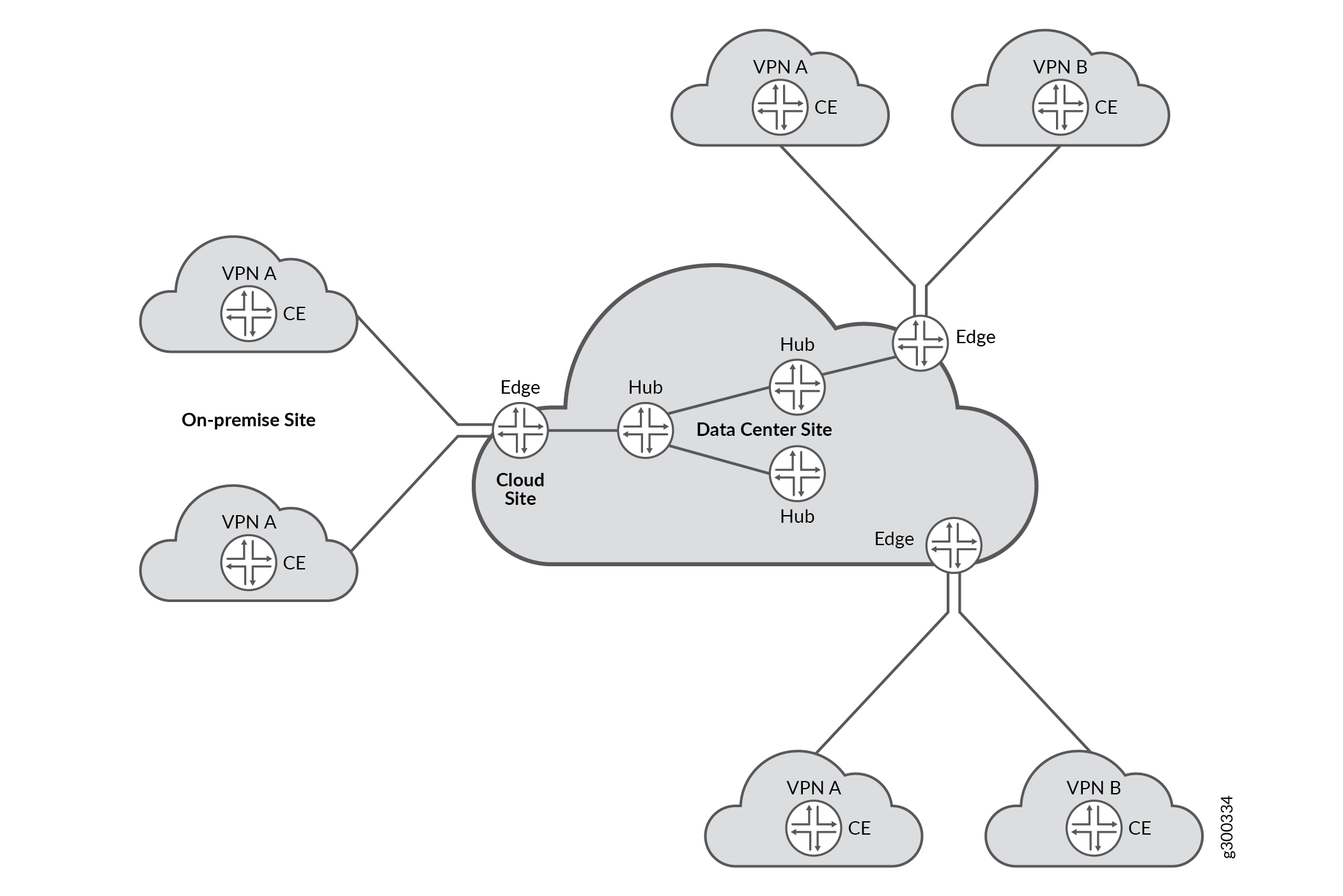

SD-WAN 企业网络由多个 L3VPN 网络组成,如图 1 所示。

L3VPN 网络在站点(CPE 设备)上标识为一组 VRF 实例。站点上属于 L3VPN 网络的站点上的 VRF 实例用于基于应用程序策略的转发。SRX 流会话处理已得到增强,可根据基于应用程序的转向策略支持这些 VRF 实例之间的中流流量切换。逻辑上属于给定 L3VPN 网络的 VRF 实例可以配置为 VRF 组。现有防火墙、NAT 配置命令已得到增强,可支持 VRF 组上的操作。

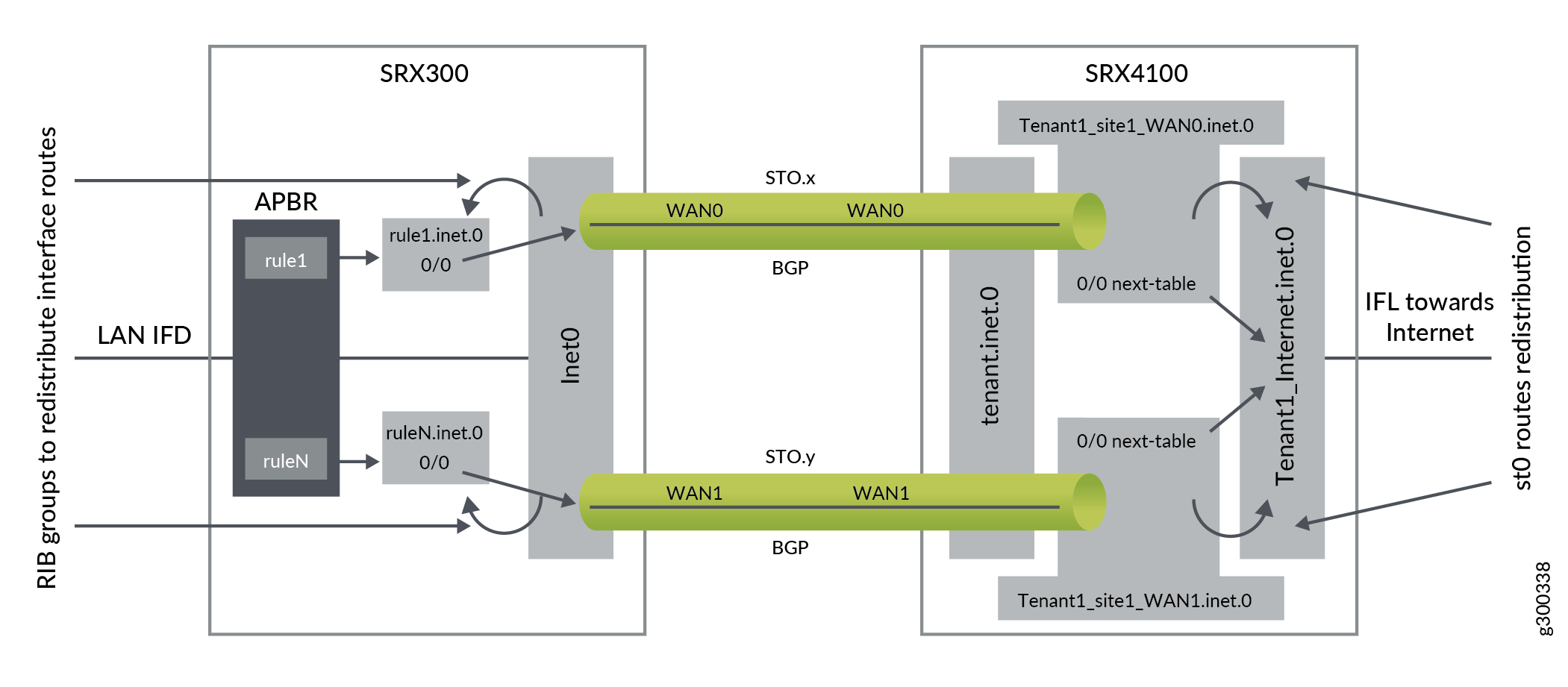

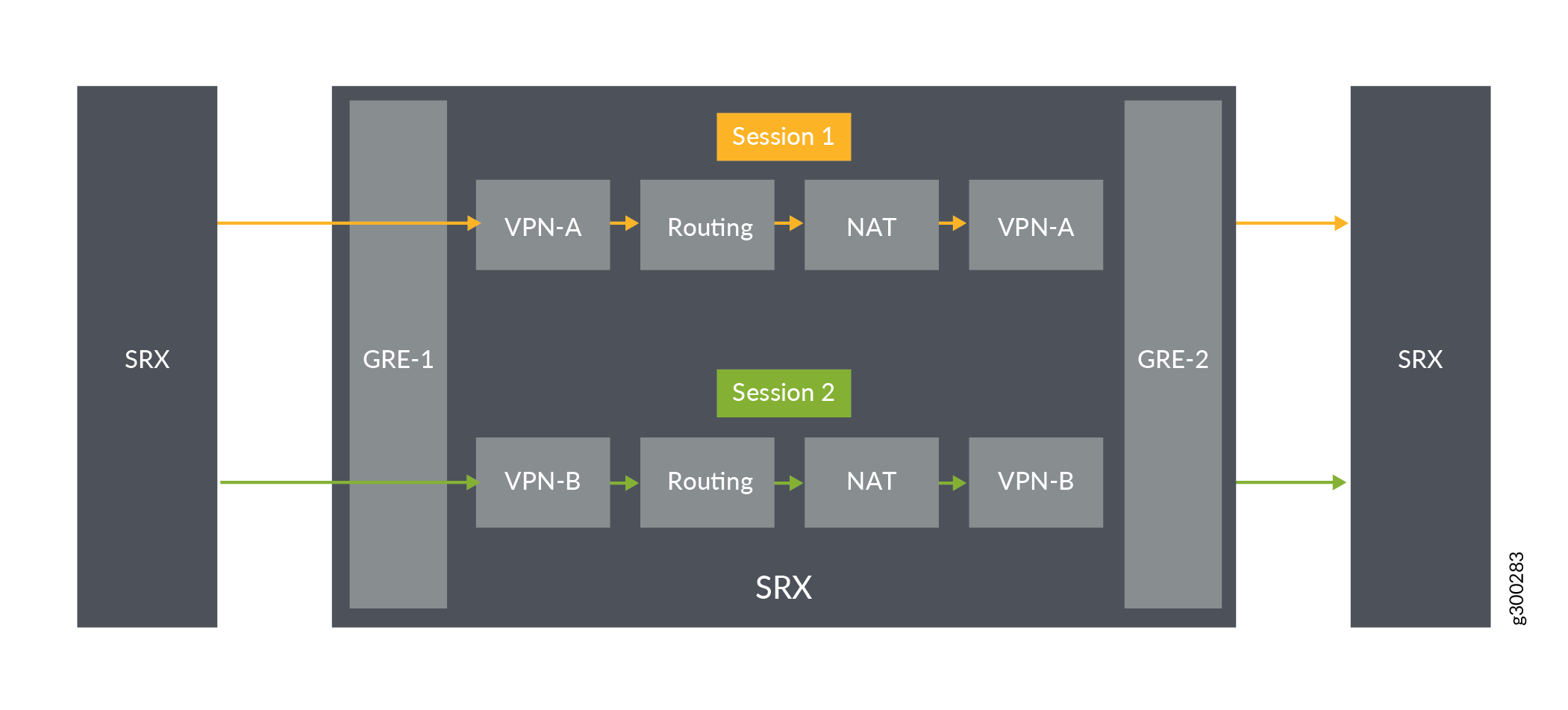

图 2 描述了 L3VPN 内的流量转向如何基于 APBR 策略跨多个 VRF 完成。

使用 VRF 实例配置 VRF 组时,将生成 VRF 组 ID。这些 VRF 组在以下模块中用于控制 SD-WAN L3VPN:

Security Policy - 用于策略控制。

Flow - 根据 VRF 组名称以及源或目标区域、源或目标 IP 地址和协议搜索策略。因此,会话是使用 VRF 组作为差异化因素之一创建的。

NAT - 支持基于 VRF 组名称的 NAT 规则。

ALG - 使用 VRF 组作为差异化因素之一创建 ALG 会话。

VRF 组的功能:

它允许会话在两个 MPLS VRF 之间切换。

当 VRF 实例属于同一 VRF 组时,流、策略、NAT 或 ALG 模块等安全功能对 VRF 实例的处理方式类似。

使用 VRF 实例配置 VRF 组时,将生成 VRF 组 ID。此组 ID 存储在会话中,用于标识特定 VRF 实例的 VRF 组。

了解 VRF 组

引入 VRF 组是为了支持 SD-WAN 网络中基于 L3VPN MPLS 的会话。当 MPLS L3VPN 网络中存在重叠或没有重叠的 IP 网络地址时,它用于控制策略、流、NAT 和 ALG 模块中的 MPLS L3VPN 流量。

如果流量在非 MPLS L3VPN 网络之间传递,则不会配置 VRF 组。如果未配置 VRF 组,则 VRF 组 ID 将为零,或者策略将使用 VRF 组选项 any 。

VRF 组的目的是:

区分 MPLS L3VPN 网络之间的 L3VPN 会话。

在 MPLS L3VPN 网络之间实现策略和 NAT 控制。

VRF 组的类型

L3VPN 网络中有两个重要的 VRF 组:

来源-VRF 组

目的地-VRF 组

要了解可以为源 VRF 组或目标 VRF 组组合哪些 VRF 实例,请使用以下信息:

Source-VRF instances— 协商到同一入站目标的不同 MPLS 路径的 VRF 实例列表。

Destination-VRF instances— 包含给定 L3VPN 流量的目标路由的 VRF 实例列表。

如果流量以相反方向启动,则 VRF 组会根据流量方向切换角色。

VRF运动

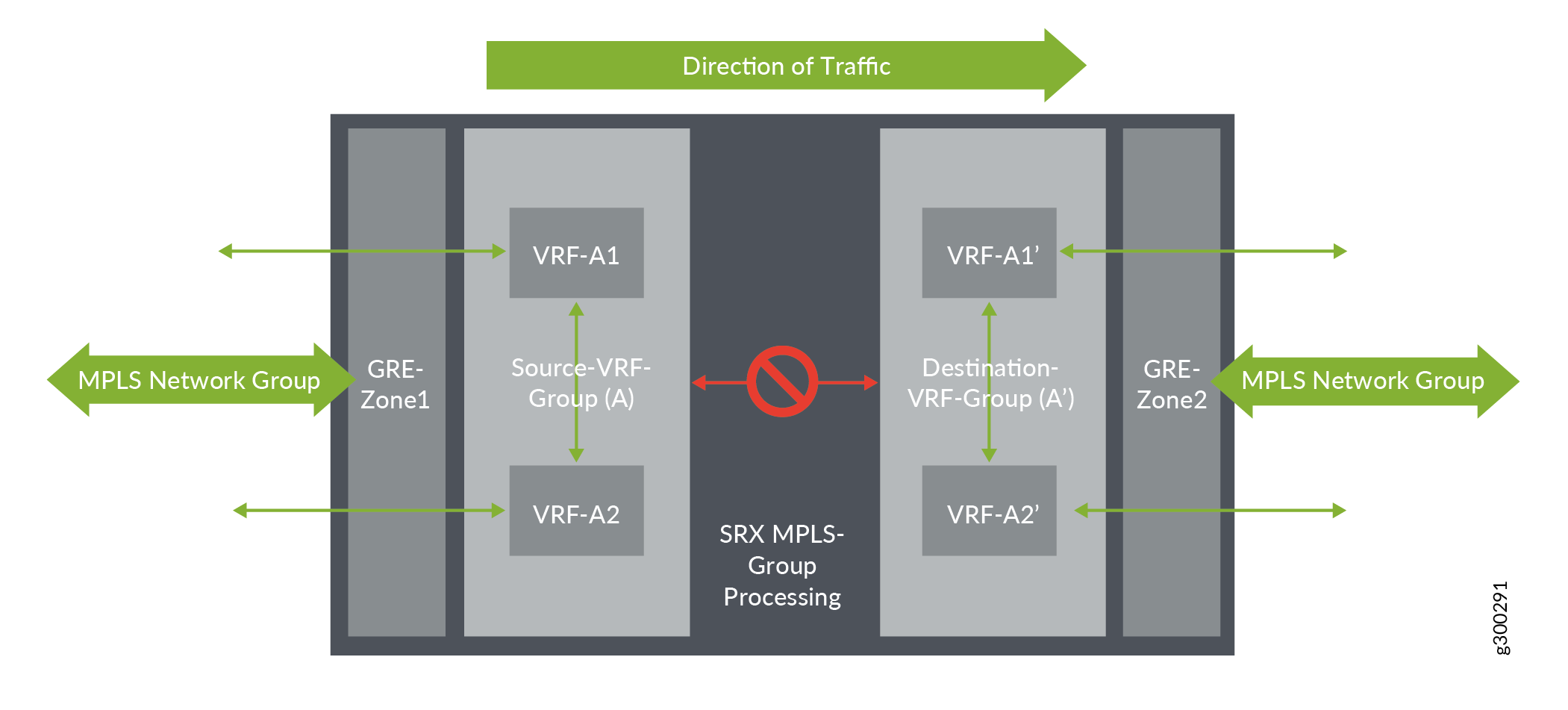

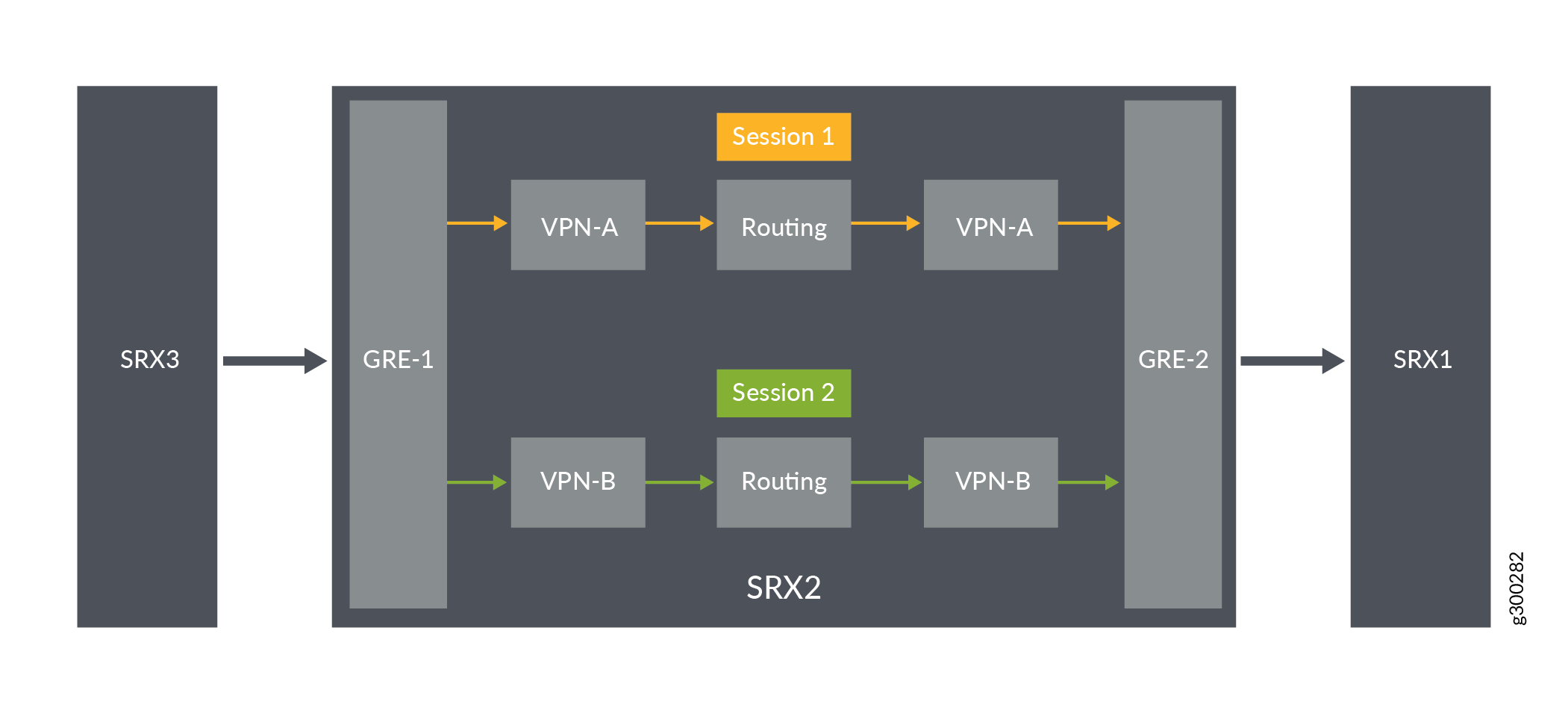

从图 3 中,会话建立的初始流量从左到右。流量进入 GRE 区域 1,然后进入源 VRF 组 (A) 并经过目标 VRF 组 (A'),然后通过 GRE_Zone2 退出。

同样,使用 GRE_Zone1->Source-VRF group(A)->Destination-VRF group->(A’)->GRE_Zone2 源 VRF 组 (A) 和目标 VRF 组 (A) 作为会话中的附加键值,从中启动策略搜索并设置流会话。使用 VRF 组完成流会话后,流量可以从组内的一个 VRF 切换(重新路由)到另一个 VRF。

内的VRF动向

内的VRF动向

VRF 组 ID

为了存储 VRF 组 ID,在会话密钥数据结构中使用 16 位数字。

配置 VRF 组

要配置 VRF 组,请使用以下步骤:

列出需要分组的 VRF 实例。

为 VRF 组指定名称。

在 CLI 命令

set security l3vpn vrf-group group-name vrf vrf1 vrf vrf2中应用 VRF 实例和 VRF 组名称

源和目标 VRF 组根据不同的上下文分别配置。

Source VRF group— 路由实例的源 VRF 组与 MPLS 数据包相关联。当设备收到 MPLS 数据包时,数据包将被解码并映射到 LSI 接口。LSI 接口包含有助于识别 VRF 组详细信息的路由表信息。

Destination VRF group— 在新会话的数据包的第一路径流处理期间,需要目标路由信息才能将数据包路由到下一跃点或接口。Flow 搜索路由表以获取路由信息。当收到的路由信息指向 MPLS 作为下一跃点时,此路由的 VRF 将用于标识目标 VRF 组。

在某些情况下,如果您希望控制 L3VPN 网络中的所有相关 VRF,则源和目标 VRF 组是相同的。

VRF 集团运营

配置 VRF 组后,将创建一个组 ID,该 ID 对于不同的 VRF 组是唯一的。您可以执行不同的操作,例如向 VRF 组添加、删除或修改 VRF。

将 VRF 添加到 VRF 组

将 VRF 添加到 VRF 组时,会将相应的 VRF 组 ID 分配给 VRF。将 VRF 添加到 VRF 组时,请记住以下几点:

一个 VRF 只能添加到一个 VRF 组。它不能是多个 VRF 组的一部分。

一个 VRF 组中最多配置 32 个 VRF。

添加 VRF 时,会影响现有会话,并根据策略创建新会话。

在将新 VRF 添加到 VRF 组后创建新会话时,会话将使用新 VRF 的新 VRF 组 ID。

从 VRF 组中删除 VRF

从 VRF 组中删除 VRF 后,该 VRF 组的 VRF 组 ID 将更改为零,但 VRF 在设备中仍可用。从 VRF 组中删除 VRF 时,它会以两种方式影响现有会话:

Impacting existing sessions- 从 VRF 组中删除 VRF 时,将删除现有会话,并根据策略创建新会话

Match Traffic- 从 VRF 组中移除 VRF 时,该 VRF 的 VRF 组 ID 将更改为零,因此与会话不匹配。数据包丢弃,并根据策略创建新会话。

从 VRF 组中删除 VRF 时,使用受影响的 VRF 处理的新会话将安装新的 VRF 组 ID。此 VRF 组 ID 将为零,或者如果将 VRF 添加到新的 VRF 组,则会创建新的组 ID

修改 VRF 组

修改 VRF 组涉及以下操作:

Changing VRF group name:更改 VRF 组名称时,策略模块将扫描现有会话以验证新的 VRF 组名称是否与现有规则匹配。

Adding VRF to VRF group:将 VRF 添加到 VRF 组时,会将相应的 VRF 组 ID 分配给该 VRF。

Removing VRF from VRF group:从 VRF 组中删除 VRF 时,该 VRF 的 VRF 组 ID 将变为零,并且 VRF 仍将在设备中可用。

删除 VRF 组

使用 CLI 删除 VRF 组时,将对现有会话执行会话扫描,以匹配已删除的 VRF 组。如果会话与已删除的 VRF 组匹配,则会通过设置无效的超时从设备中删除该会话。对于与已删除的 VRP 组 ID 不匹配的会话,不受影响。

使用虚拟路由和转发组的流处理

- 使用 VRF 组进行首次路径处理

- 使用 VRF 组进行快速路径处理

- 示例:使用 VRF 组配置安全策略以允许从 IP 网络到 MPLS 网络的基于 VRF 的流量

- 示例:使用 VRF 组配置安全策略以允许从 MPLS 网络到 IP 网络的基于 VRF 的流量

- 示例:使用 VRF 组配置安全策略以允许从公共 IP 网络到 MPLS 网络的基于 VRF 的流量

- 示例:配置安全策略以允许基于 VRF 的流量从 MPLS 网络到公共 IP 网络到 使用 VRF 组

- 示例:使用 VRF 组配置安全策略以允许从 MPLS 网络到 MPLS 网络的基于 VRF 的流量(无需 NAT)

- 示例:配置安全策略以允许使用 NAT 和 VRF 组从 MPLS 网络到 MPLS 网络的基于 VRF 的流量

- SD-WAN 部署中的组播支持

使用 VRF 组进行首次路径处理

要处理数据包,第一个路径处理执行以下操作:

MPLS Decoder— 当流收到 MPLS 或非 MPLS 数据包时,将处理数据包以检索传入数据包、接口和传入接口的路由实例的详细信息。

FBF configuration— 将 FBF 规则配置为将传入数据包重定向到不同的路由实例时,FBF 规则将查找路由实例信息并传递 FBF 路由实例信息,而不是数据包传入接口路由实例。此FBF VRF应该是VRF组的一部分,用于控制L3VPN网络。

Initialize Routing-Table— 当流收到数据包时,将创建数据包的初始路由表。如果 FBF 配置与防火墙过滤器匹配,则来自 FBF 的路由实例信息将用于路由查找。否则,flow 使用传入接口路由实例信息进行路由查找。

Finding Source VRF group— 如果传入数据包来自 MPLS 网络,则该数据包将映射到源 VRF 组的 VRF 实例。如果传入数据包不是 MPLS 数据包,则源 VRF 组 ID 为零。

Destination NAT using VRF group— 流检查目标 IP 是否需要 NAT 转换。目标 NAT 支持 VRF 的两种匹配标准:

使用 VRF 路由组搜索 NAT 规则。

使用 VRF 路由实例和 NAT 信息的 NAT 规则结果。

Destination Route— 在初始路由表中完成的路由查找用于标识传出接口和目标 VRF 信息。此信息用于策略搜索和会话安装。

Final next-hop- 查找目标路由的第一步是找到指向路由的下一跃点的最终跃点。使用此下一跃点,流将检查下一跃点是否指向 MPLS 网络。如果未指向 MPLS 网络,则目标 VRF 组将为零。

Destination VRF group— 识别目标VRF后,将初始化目标VRF组ID。如果未将目标 VRF 分配给任何组,则会将其设置为零。

First Path Policy Search—Flow 执行策略搜索以检查是否需要允许或拒绝数据包。Flow 收集 5 元组策略密钥信息和 VRF 信息,策略搜索模块使用此信息来查找相应的 VRF 策略。

Source NAT using VRF group— 流会话使用源 VRF 组 NAT 规则搜索执行源 NAT。源 NAT 支持两种类型的 NAT 搜索条件。

使用 VRF 组搜索源 NAT 规则。

使用 VRF 组或 VRF 实例进行静态 NAT 规则搜索。

Static NAT using VRF group or VRF instance— 静态 NAT 支持规则集中的路由组和 VRF 类型规则中的路由实例。

当静态 NAT 匹配为给定 IP 数据包的目标 NAT 转换时,VRF 路由组将成为匹配标准之一,VRF 路由实例 ill 将用作目标路由表。

当静态 NAT 匹配为给定 IP 数据包的源 NAT 转换时,VRF 路由实例将成为匹配标准之一。

Session Installation using VRF group— 在会话安装过程中,源 VRF 组 ID 存储在前翼中,指示翼指向 MPLS 网络。从路由查找中找到的目标 VRF 组 ID 存储在反向翼中,指示翼指向 MPLS 网络。

Re-routing using VRF group— 使用 VRF 组信息建立会话后,如果接口关闭或初始路由不可用,将启动重新路由。这些更改的路由应属于同一 VRF 组(源-VRF 组/目标-VRF 组),其中会话最初在任一端建立。否则,流量将与会话不匹配,会话的未来流量可能会被丢弃或根据策略创建新会话。

使用 VRF 组进行快速路径处理

快速路径处理执行以下步骤来处理数据包。

MPLS Decoder— 收到数据包 MPLS 或非 MPLS 数据包时,数据包将进行 MPLS 处理。处理完成后,流将接收传入数据包、接口和传入接口的路由实例的详细信息。

FBF configuration— 将 FBF 规则配置为将传入数据包重定向到不同的路由实例时,FBF 规则将查找路由实例信息并传递 FBF 路由实例信息,而不是数据包传入接口路由实例。此FBF VRF应该是VRF组的一部分,用于控制L3VPN网络。

Session look-up using VRF Group-ID— 在会话查找过程中,流会检查是否传递会话密钥中的 VRF 组 ID 以进行查找。如果传入接口是 MPLS,则流会将映射的 VRF 路由实例的 VRF 组 ID 信息与其他密钥元组信息一起传递到会话密钥。如果传入接口不是 MPLS,则 VRF 组 ID 将为零。

Session Route change—如果中流会话的路由发生更改,流将检查属于此路由的新 VRF。如果新的 VRF 组 ID 与会话的 VRF 组 ID 不同,则不会处理路由,并且将来的数据包将被丢弃。因此,对于重新路由,新路由应属于属于会话 VRF 组的 VRF。

VRF Group policy change— 当 VRF 组会话策略因区域/接口/IP/源-VRF 组/目标-VRF 组等策略属性而发生更改时,将通过提供策略 5 元组以及源 VRF 组和目标 VRF 组值来检查策略是否有效,从而为同一会话重新匹配策略。重新匹配时,如果策略与会话信息不匹配,则会话终止。

VRF session display- 源 VRF 组和目标 VRF 组显示在会话输出显示中,以区分同一元组的不同 VRF 组。

High Availability— 当其他 VRF 组 ID 信息同步到 HA 对等节点以区分会话中的不同 VRF 组时,支持高可用性,无需更改行为

示例:使用 VRF 组配置安全策略以允许从 IP 网络到 MPLS 网络的基于 VRF 的流量

此示例说明如何配置安全策略以允许使用 VRF 组从专用 IP 网络到 MPL 网络的流量。

要求

-

Junos OS 版本 15.1X49-D170 或更高版本支持的 SRX 系列防火墙。此配置示例针对 Junos OS 版本 15.1X49-D170 进行了测试。

概述

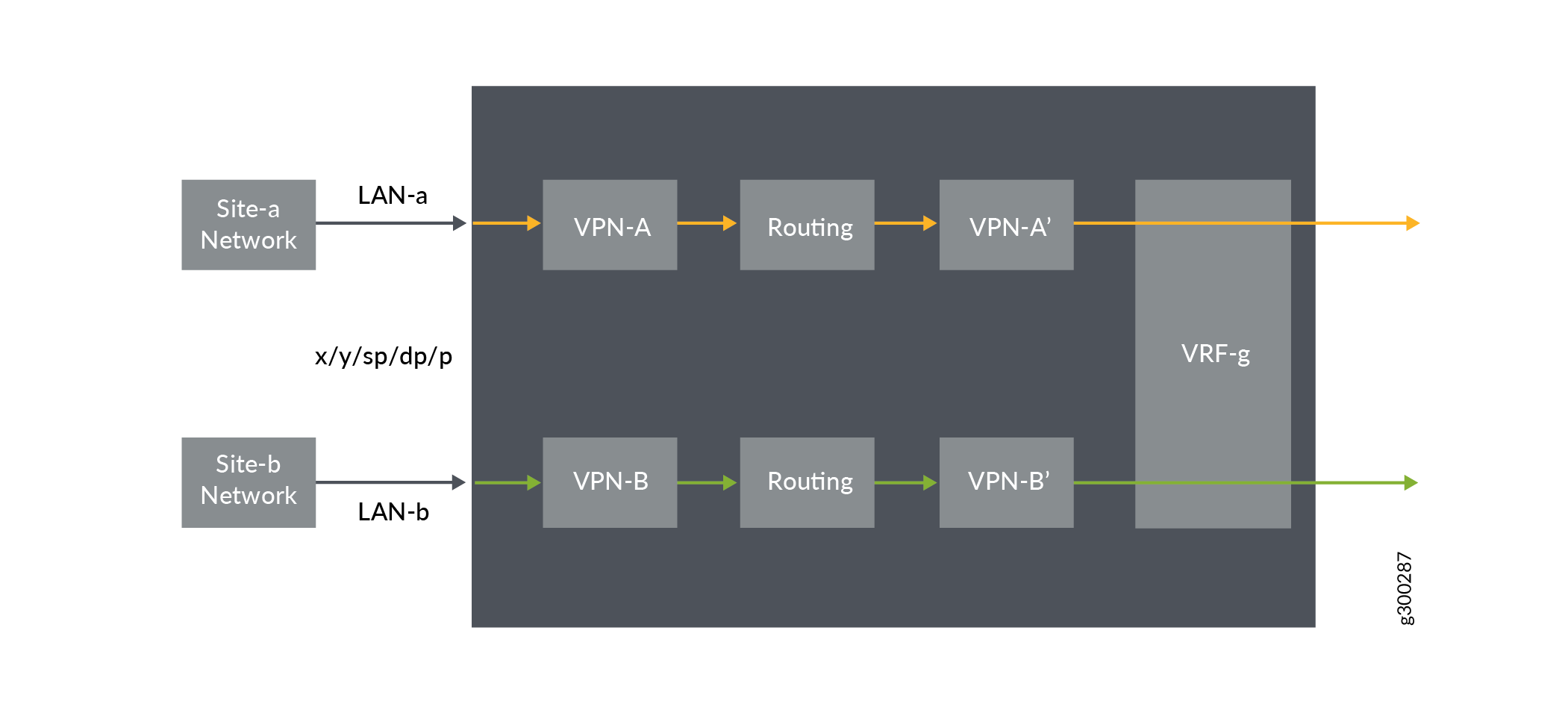

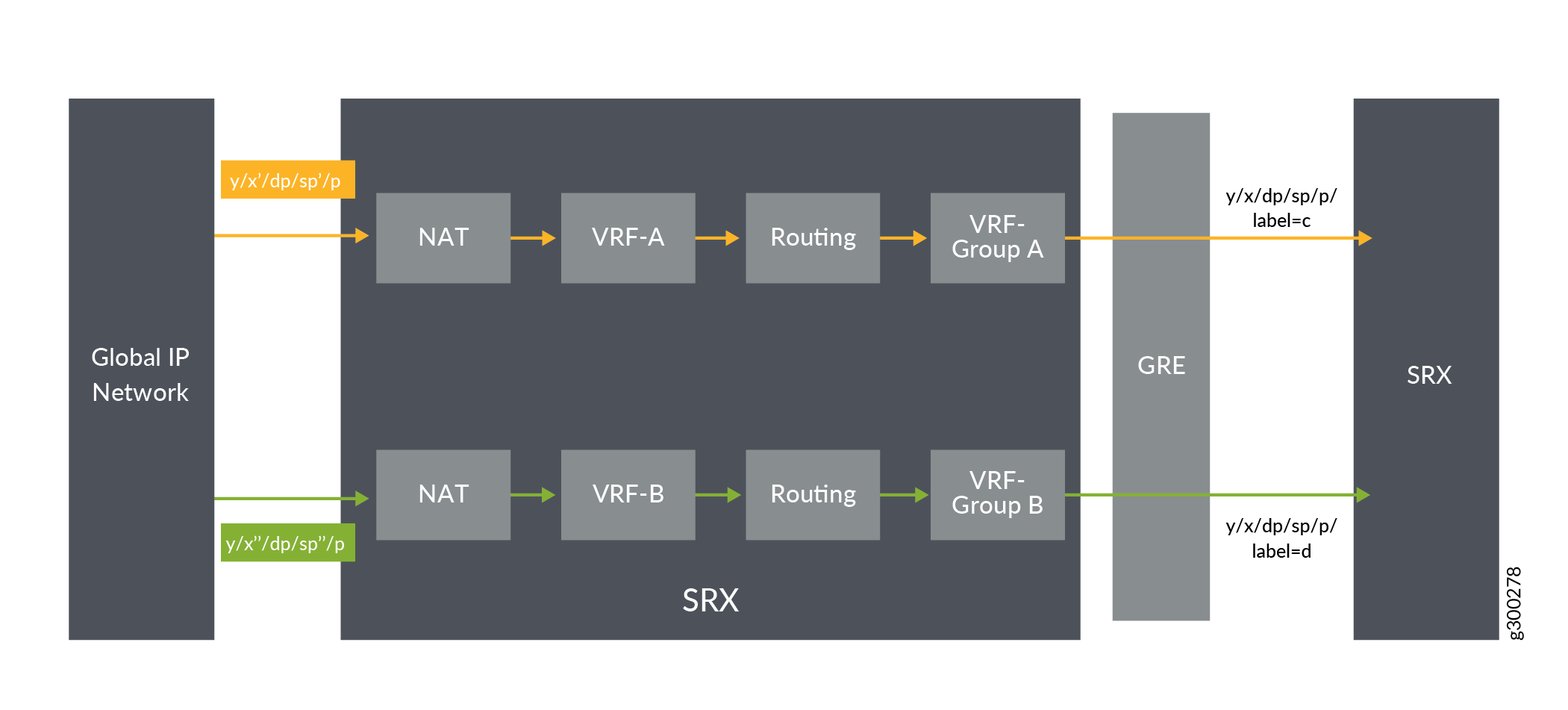

在 Junos OS 中,安全策略根据哪些流量可以通过设备以及流量通过设备时需要对流量执行的操作来强制执行传输流量规则。 在图 4 中,SRX 系列防火墙部署在 SD-WAN 中,以允许使用 VRF 组从专用 IP 网络到 MPLS 网络的流量。

的流量

的流量

此配置示例说明如何:

允许从 IP 网络 (LAN-a) 到 VRF 组的流量

允许从 IP 网络 (LAN-b) 到 VRF 组的流量

配置

程序

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改与您的网络配置匹配所需的任何详细信息,将命令复制并粘贴到层次结构级别的 CLI [edit] 中,然后从配置模式进入 commit 。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A21 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B21 set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match application any set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy then permit set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match application any set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy then permit

分步过程

以下示例要求您在配置层次结构中导航各个级别。有关如何执行此操作的说明,请参阅CLI 用户指南中的在配置模式下使用 CLI 编辑器。

使用 VRF 实例 A1 和 A2 创建 VRF 组 vpn-A

[edit security] user@host# set l3vpn vrf-group vpn-A vrf VRF-A1 user@host# set l3vpn vrf-group vpn-A vrf VRF-A2

使用 VRF 实例 A11 和 A21 创建 VRF 组 vpn-A1

[edit security] user@host# set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host# set l3vpn vrf-group vpn-A1 vrf VRF-A21

使用 VRF 实例 B1 和 B2 创建 VRF 组 vpn-B

[edit security] user@host# set l3vpn VRF group vpn-B vrf VRF-B1 user@host# set l3vpn VRF group vpn-B vrf VRF-B2

使用 VRF 实例 B11 和 B21 创建 VRF 组 vpn-B1

[edit security] user@host# set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host# set l3vpn vrf-group vpn-B1 vrf VRF-B21

创建安全策略以允许 vrf-a 流量。

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

创建安全策略以允许 vrf-b 流量。

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

结果

在配置模式下,输入 show security policies 命令确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明以进行更正。

[edit]

user@host# show security policies

from-zone LAN-a_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-VRF group vpn-A1;

}

then {

permit;

}

}

from-zone LAN-b_Zone to-zone GRE_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-VRF group vpn-B1;

}

then {

permit;

}

}

}

如果完成设备配置,请从配置模式输入 commit 。

验证

验证策略配置

目的

验证有关安全策略的信息。

行动

在操作模式下,输入 show security policies 命令以显示设备上配置的所有安全策略的摘要。

user@root> show security policies

Default policy: permit-all

From zone: LAN-a_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN vrf-group: vpn-A1

destination L3VPN VRF Group: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: LAN-b_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN vrf-group: vpn-B1

destination L3VPN VRF Group: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

示例:使用 VRF 组配置安全策略以允许从 MPLS 网络到 IP 网络的基于 VRF 的流量

此示例说明如何配置安全策略以允许使用 VRF 组从 MPLS 到 IP 网络的流量。

要求

-

Junos OS 版本 15.1X49-D170 或更高版本支持的 SRX 系列防火墙。此配置示例针对 Junos OS 版本 15.1X49-D170 进行了测试。

-

在设备上配置网络接口。请参阅 安全设备的接口用户指南。

概述

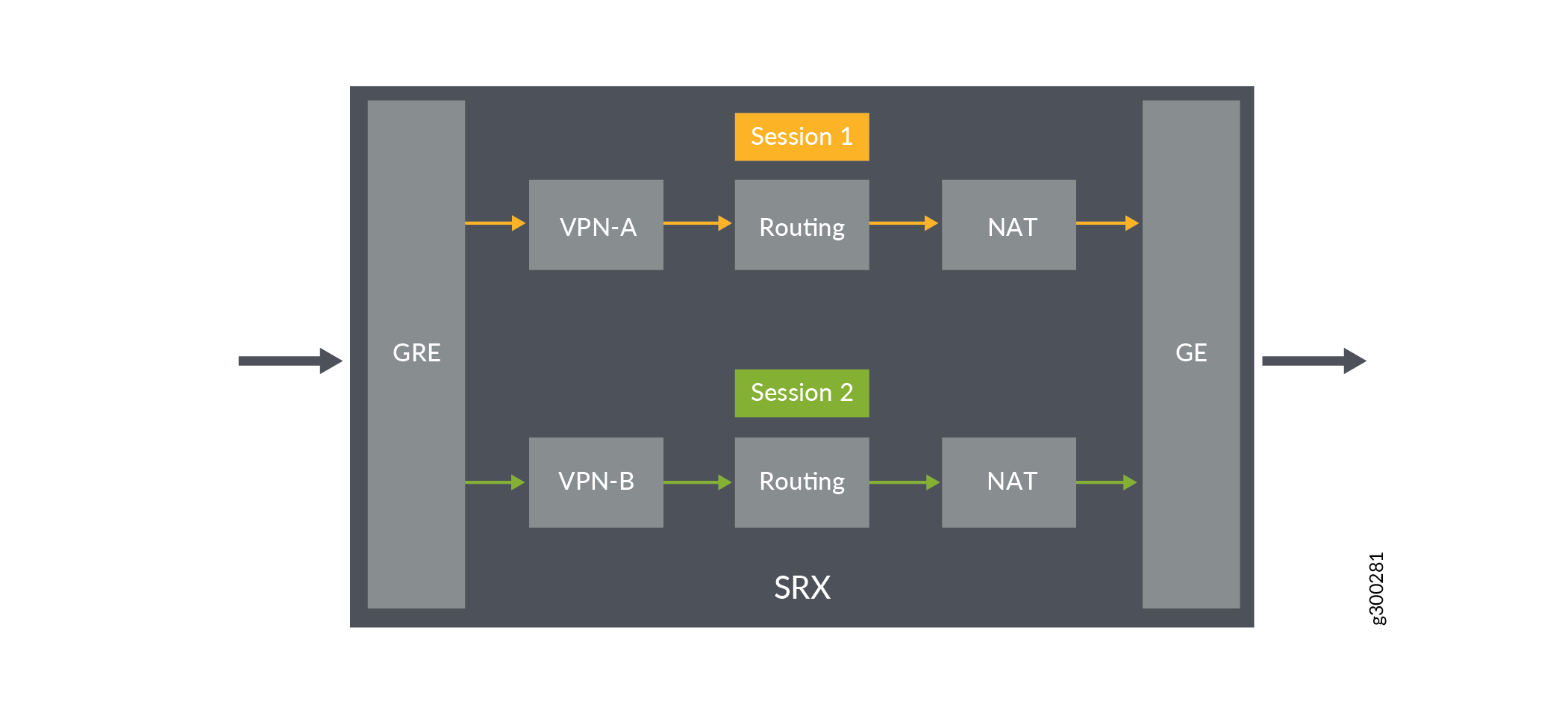

在 Junos OS 中,安全策略根据哪些流量可以通过设备以及流量通过设备时需要对流量执行的操作来强制执行传输流量规则。 在图 5 中,SRX 系列防火墙部署在 SD-WAN 中,以允许使用 VRF 组从 MPLS 网络到专用网络的流量。

流量许可

流量许可

此配置示例说明如何:

允许从 GRE MPLS 到 LAN-A 的流量

允许从 GRE MPLS 到 LAN-B 的流量

配置

程序

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改与您的网络配置匹配所需的任何详细信息,将命令复制并粘贴到层次结构级别的 CLI [edit] 中,然后从配置模式进入 commit 。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match application any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy then permit set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match application any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy then permit

分步过程

以下示例要求您在配置层次结构中导航各个级别。有关如何执行此操作的说明,请参阅CLI 用户指南中的在配置模式下使用 CLI 编辑器。

使用 VRF 实例 A1 和 A2 创建 VRF 组 vpn-A。

[edit security] user@host# set l3vpn vrf-group vpn-A vrf VRF-A1 user@host# set l3vpn vrf-group vpn-A vrf VRF-A2

使用 VRF 实例 B1 和 B2 创建 VRF 组 vpn-B。

[edit security] user@host# set l3vpn vrf-group vpn-B vrf VRF-B1 user@host# set l3vpn vrf-group vpn-B vrf VRF-B2

创建安全策略以允许 VRF-a 流量。

[edit security policies from-zone GRE_Zone to-zone LAN-a_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

创建安全策略以允许 VRF-b 流量。

[edit security policies from-zone GRE_Zone to-zone LAN-b_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

结果

在配置模式下,输入 show security policies 命令确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明以进行更正。

[edit]

user@host# show security policies

from-zone GRE_Zone to-zone LAN-a_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

from-zone GRE_Zone to-zone LAN-b_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

}

如果完成设备配置,请从配置模式输入 commit 。

验证

验证策略配置

目的

验证有关安全策略的信息。

行动

在操作模式下,输入 show security policies 命令以显示设备上配置的所有安全策略的摘要。

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone, To zone: LAN-a_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF-Group: any

destination L3VPN VRF Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE_Zone, To zone: LAN-b_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

示例:使用 VRF 组配置安全策略以允许从公共 IP 网络到 MPLS 网络的基于 VRF 的流量

此示例介绍如何配置目标 NAT 规则以使用 VRF 组将传入的公共 IP 网络转换为 MPLS 网络。

要求

了解 SRX 系列防火墙在 NAT 的 SD-WAN 部署中的工作原理。

了解虚拟路由和转发实例。请参阅 SD-WAN 部署中的虚拟路由和转发实例。

概述

在图 6 中,SRX 系列防火墙配置了目标 NAT 规则,用于将传入的公共 IP 网络转换为基于 VRF 的目标路由表和 IP。SRX 系列防火墙配置了两个 VRF 组:vpn-A 和 vpn-B。

的流量许可

的流量许可

配置

程序

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改与您的网络配置匹配所需的任何详细信息,将命令复制并粘贴到层次结构级别的 CLI [edit] 中,然后从配置模式进入 commit 。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat destination pool vrf-a_p routing-instance VRF-a set security nat destination pool vrf-a_p address 192.168.1.200 set security nat destination rule-set rs from interface ge-0/0/1.0 set security nat destination rule-set rs rule vrf-a_r match destination-address 203.0.113.200 set security nat destination rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p set security nat destination pool vrf-b_p routing-instance VRF-b set security nat destination pool vrf-b_p address 192.168.1.201 set security nat destination rule-set rs from interface ge-0/0/1.1 set security nat destination rule-set rs rule vrf-b_r match destination-address 203.0.113.201 set security nat destination rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match application any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy then permit set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match application any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy then permit

分步过程

以下示例要求您在配置层次结构中导航各个级别。有关如何执行此操作的说明,请参阅CLI 用户指南中的在配置模式下使用 CLI 编辑器。

要为单个 VRF 配置目标 NAT 映射,请执行以下操作:

在第 3 层中,VPN 使用 VRF 实例 A1 和 A2 创建 VRF 组 vpn-A。

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

使用 VRF 实例 B1 和 B2 创建另一个 VRF 组 vpn-B。

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

指定目标 NAT IP 地址池。

[edit security nat destination] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

将路由实例分配给目标池。

[edit security nat destination] user@host# set pool vrf-a_p routing-instance VRF-a user@host# set pool vrf-b_p routing-instance VRF-b

创建目标 NAT 规则集。

[edit security nat destination] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs from interface ge-0/0/1.0 user@host# set rule-set rs from interface ge-0/0/1.1

配置匹配数据包并将目标 IP 地址转换为目标 NAT IP 地址池中的 IP 地址的规则。

[edit security nat destination] user@host# set rule-set rs rule vrf-a_r match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_r match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

创建安全策略以允许 VRF-a 流量。

[edit security policies from-zone GE_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

创建安全策略以允许 VRF-b 流量。

[edit security policies from-zone GE_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

结果

在配置模式下,输入 show security nat 和 show security policies 命令确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明以进行更正。

[edit]

user@host# show security nat

destination {

pool vrf-a_p {

routing-instance {

VRF-a;

}

address 192.168.1.200/32;

}

pool vrf-b_p {

routing-instance {

VRF-b;

}

address 192.168.1.201/32;

}

rule-set rs {

from interface [ ge-0/0/1.0 ge-0/0/1.1 ];

rule vrf-a_r {

match {

destination-address 203.0.113.200/32;

}

then {

destination-nat {

pool {

vrf-a_p;

}

}

}

}

rule vrf-b_r {

match {

destination-address 203.0.113.201/32;

}

then {

destination-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GE_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

如果完成设备配置,请从配置模式输入 commit 。

验证

验证目标 NAT 规则使用情况和安全策略

目的

验证是否存在与目标 NAT 规则匹配的流量。

行动

在操作模式下,输入 show security nat destination rule all 命令。在转换命中字段中,验证是否存在与目标 NAT 规则匹配的流量。

user@host> show security nat destination rule all

Total destination-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Destination NAT rule: vrf-a_r Rule-set: rs

Rule-Id : 1

Rule position : 1

From interface : ge-0/0/1.0

Destination addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Destination NAT rule : vrf-b_r

Rule-set : rs

Rule-Id : 2

Rule position : 2

From interface : ge-0/0/1.1

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

在操作模式下,输入 show security policies 命令以显示设备上配置的所有安全策略的摘要。

user@root> show security policies

Default policy: permit-all

From zone: GE_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GE_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

示例:配置安全策略以允许基于 VRF 的流量从 MPLS 网络到公共 IP 网络到 使用 VRF 组

此示例介绍如何将路由组配置为将每个 VRF 组的网络流量转换为全局 IP 池。

要求

了解 SRX 系列防火墙在 NAT 的 SD-WAN 部署中的工作原理。

了解虚拟路由和转发实例。请参阅 SD-WAN 部署中的虚拟路由和转发实例。

概述

在图 7 中,SRX 系列防火墙配置了路由组,以允许从 MPLS 到全局 IP 池的 VRF 组网络流量。SRX 系列防火墙配置了两个 VRF 组:vpn-A 和 vpn-B。

流量许可

流量许可

配置

程序

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改与您的网络配置匹配所需的任何详细信息,将命令复制并粘贴到层次结构级别的 CLI [edit] 中,然后从配置模式进入 commit 。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat source pool vrf-a_p address 203.0.113.200 set security nat source rule-set vrf-a_rs from routing-group vpn-A set security nat source rule-set vrf-a_rs to zone GE_Zone set security nat source rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 set security nat source rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p set security nat source pool vrf-b_p address 203.0.113.201 set security nat source rule-set vrf-b_rs from routing-group vpn-B set security nat source rule-set vrf-b_rs to zone GE_Zone set security nat source rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 set security nat source rule-set vpn-b_rs rule rule2 then source-nat pool vrf-b_p set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match application any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy then permit set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match application any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy then permit

分步过程

以下示例要求您在配置层次结构中导航各个级别。有关如何执行此操作的说明,请参阅CLI 用户指南中的在配置模式下使用 CLI 编辑器。

要为单个 VRF 配置源 NAT 映射,请执行以下操作:

在第 3 层中,VPN 使用 VRF 实例 A1 和 A2 创建 VRF 组 vpn-A。

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

使用 VRF 实例 B1 和 B2 创建另一个 VRF 组 vpn-B。

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

指定源 NAT IP 地址池。

[edit security nat source] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

创建源 NAT 规则集。

[edit security nat source] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs to zone GE_Zone

配置匹配数据包并将每个 VRF 组网络流量转换为全局 IP 池的规则。

[edit security nat source] user@host# set rule-set rs rule vrf-a_r match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_r match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

创建安全策略以允许 vpn-A 流量。

[edit security policies from-zone GRE_Zone to-zone GE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

创建安全策略以允许 vpn-B 流量。

[edit security policies from-zone GRE_Zone to-zone GE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

结果

在配置模式下,输入 show security nat 和 show security policies 命令确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明以进行更正。

[edit]

user@host# show security nat

source {

pool vrf-a_p {

address {

203.0.113.200/32;

}

}

pool vrf-b_p {

address {

203.0.113.201/32;

}

}

rule-set vrf-a_rs {

from routing-group vpn-A;

to zone GE_Zone1;

rule rule1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

vrf-a_p;

}

}

}

}

rule-set vrf-b_rs {

from routing-group vpn-B;

to zone GE_Zone;

match {

source-address 192.168.1.201/32;

}

then {

source-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GRE_Zone to-zone GE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

}

如果完成设备配置,请从配置模式输入 commit 。

验证

验证目标 NAT 规则使用情况和安全策略

目的

验证是否存在与源 NAT 规则匹配的流量。

行动

在操作模式下,输入 show security nat source rule all 命令。在转换命中字段中,验证是否存在与源 NAT 规则匹配的流量。

user@host> show security nat source rule all

Total source-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Source NAT rule : vrf-a_r

Rule-set: rs

Rule-Id : 1

Rule position : 1

From routing-group : vpn-A To zone : GE_Zone1

Source addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Source NAT rule : vrf-b_r

Rule-set: rs

Rule-Id : 2

Rule position : 2

From routing-group : vpn-A

To zone : GE_Zone

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

在操作模式下,输入 show security policies 命令以显示设备上配置的所有安全策略的摘要。

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone, To zone: GE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE_Zone, To zone: GE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

示例:使用 VRF 组配置安全策略以允许从 MPLS 网络到 MPLS 网络的基于 VRF 的流量(无需 NAT)

此示例介绍如何将路由组配置为允许 MPLS 网络之间的流量,而无需使用 NAT。

之间的流量

之间的流量

要求

了解 SRX 系列防火墙在 NAT 的 SD-WAN 部署中的工作原理。

了解虚拟路由和转发实例。请参阅 SD-WAN 部署中的虚拟路由和转发实例。

概述

在图 8 中,SRX 系列防火墙配置了路由组,以允许 MPLS 网络之间的流量,而无需使用 NAT。SRX 系列防火墙配置了两个 VRF 组:vpn-A 和 vpn-B。

配置

程序

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改与您的网络配置匹配所需的任何详细信息,将命令复制并粘贴到层次结构级别的 CLI [edit] 中,然后从配置模式进入 commit 。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A12 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B12 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

分步过程

以下示例要求您在配置层次结构中导航各个级别。有关导航 CLI 的信息,请参阅 CLI 用户指南中的在配置模式下使用 CLI 编辑器。

要为单个 VRF 配置源 NAT 映射,请执行以下操作:

在第 3 层中,VPN 使用 VRF 实例 A1 和 A2 创建 VRF 组 vpn-A。

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

在第 3 层中,VPN 使用 VRF 实例 A11 和 A12 创建 VRF 组 vpn-A1。

[edit security] user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A12

使用 VRF 实例 B1 和 B2 创建另一个 VRF 组 vpn-B。

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

使用 VRF 实例 B11 和 B12 创建另一个 VRF 组 vpn-B1。

[edit security] user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B12

创建安全策略以允许 vpn-A1 流量。

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

创建安全策略以允许 vpn-B1 流量。

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

结果

在配置模式下,输入 show security policies 命令确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明以进行更正。

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A1;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B1;

}

then {

permit;

}

}

}

如果完成设备配置,请从配置模式输入 commit 。

验证

验证安全策略

目的

验证安全策略的配置输出。

行动

在操作模式下,输入 show security policies 命令以显示设备上配置的所有安全策略的摘要。

user@root> show security policies

Default policy: permit-all

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-A1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

示例:配置安全策略以允许使用 NAT 和 VRF 组从 MPLS 网络到 MPLS 网络的基于 VRF 的流量

此示例介绍如何使用 NAT 配置路由组并允许 MPLS 网络之间的流量。

要求

了解 SRX 系列防火墙在 NAT 的 SD-WAN 部署中的工作原理。

了解虚拟路由和转发实例。请参阅 SD-WAN 部署中的虚拟路由和转发实例。

概述

在图 9 中,SRX 系列防火墙配置了路由组,并允许使用 NAT 的 MPLS 网络之间的流量。SRX 系列防火墙配置了 VRF 组:vpn-A、vpn-A1、vpn-B 和 vpn-B1。

配置

程序

CLI 快速配置

要快速配置此示例,请复制以下命令,将其粘贴到文本文件中,删除所有换行符,更改与您的网络配置匹配所需的任何详细信息,将命令复制并粘贴到层次结构级别的 CLI [edit] 中,然后从配置模式进入 commit 。

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A12 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B12 set security nat source pool vrf-a_p address 203.0.113.200 set security nat source rule-set vrf-a_rs from routing-group vpn-A set security nat source rule-set vrf-a_rs to routing-group vpn-A1 set security nat source rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 set security nat source rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p set security nat source pool vrf-b_p address 203.0.113.201 set security nat source rule-set vrf-b_rs from routing-group vpn-B set security nat source rule-set vrf-b_rs to routing-group vpn-B1 set security nat source rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 set security nat source rule-set vrf-b_rs rule rule2 then source-nat pool vrf-b_p set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

分步过程

以下示例要求您在配置层次结构中导航各个级别。有关导航 CLI 的信息,请参阅 CLI 用户指南中的在配置模式下使用 CLI 编辑器。.

要为单个 VRF 配置源 NAT 映射,请执行以下操作:

在第 3 层中,VPN 使用 VRF 实例 A1 和 A2 创建 VRF 组 vpn-A。

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

在第 3 层中,VPN 使用 VRF 实例 A11 和 A12 创建 VRF 组 vpn-A1。

[edit security] user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A12

使用 VRF 实例 B1 和 B2 创建另一个 VRF 组 vpn-B。

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

使用 VRF 实例 B11 和 B12 创建另一个 VRF 组 vpn-B1。

[edit security] user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B12

指定源 NAT IP 地址池。

[edit security nat source] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

创建源 NAT 规则集。

[edit security nat source] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs to routing-group vpn-A1 user@host# set rule-set rs to routing-group vpn-B1

配置匹配数据包并将每个 VRF 组网络流量转换为全局 IP 池的规则。

[edit security nat source] user@host# set rule-set rs rule vrf-a_rs match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_rs then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_rs match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_rs then destination-nat pool vrf-b_p

创建安全策略以允许 vpn-A1 流量。

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

创建安全策略以允许 vpn-B1 流量。

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

结果

在配置模式下,输入 show security nat 和 show security policies 命令确认您的配置。如果输出未显示预期的配置,请重复此示例中的配置说明以进行更正。

[edit]

user@host# show security nat

source {

pool vrf-a_p {

address {

203.0.113.200/32;

}

}

pool vrf-b_p {

address {

203.0.113.201/32;

}

}

rule-set vrf-a_rs {

from routing-group vpn-A;

to routing-group vpn-A1;

rule rule1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

vrf-a_p;

}

}

}

}

rule-set vrf-b_rs {

from routing-group vpn-B;

to routing-group vpn-B1;

match {

source-address 192.168.1.201/32;

}

then {

source-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A1;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B1;

}

then {

permit;

}

}

}

如果完成设备配置,请从配置模式输入 commit 。

验证

验证安全策略

目的

验证是否存在与源 NAT 规则匹配的流量。

行动

在操作模式下,输入 show security nat source rule all 命令。在转换命中字段中,验证是否存在与目标 NAT 规则匹配的流量。

user@host> show security nat source rule all

Total source-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Source NAT rule : vrf-a_r

Rule-set : rs

Rule-Id : 1

Rule position : 1

From routing-group : vpn-A

To zone : GE_Zone1

Source addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Source NAT rule : vrf-b_r

Rule-set : rs

Rule-Id : 2

Rule position : 2

From routing-group : vpn-A

To zone : GE_Zone

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

在操作模式下,输入 show security policies 命令以显示设备上配置的所有安全策略的摘要。

user@root> show security policies

Default policy: permit-all

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-A1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-B1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

SD-WAN 部署中的组播支持

从 Junos OS 21.2R1 版开始,我们在提供商边缘 (PE) 的 SRX 系列防火墙上增加了对组播流量的支持,以实现 SD-WAN 部署。当安全设备在层次结构中set security forwarding-options family mpls mode将转发选项设置为基于流的情况下运行时,即可支持组播流量。请参阅转发选项(安全性)。

局限性

- 当设备在转发选项设置为 的情况下

packet-based运行时,支持组播流量不可用。 - 组播流量仅适用于具有 IP-over-MPLS-over-GRE 和 IP-over-MPLS-over-GRE-over-IPsec 的中心辐射型拓扑

- 对组播流量的支持不会引入任何更改,也不会解决与组播 VPN (MVPN) 数据转发功能相关的任何限制。请参阅 限制 MVPN VRF 实例通告的路由。