本页内容

协议配置选项

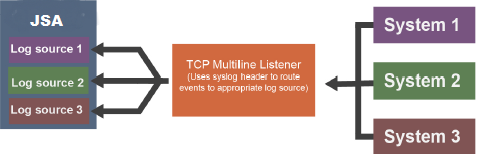

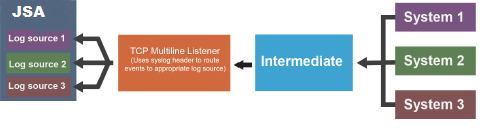

JSA 中的协议提供了使用各种连接选项收集一组数据文件的功能。这些连接将数据拉回或被动接收数据到 JSA 中的事件管道中。然后,相应的设备支持模块 (DSM) 对数据进行解析和规范化。

以下标准连接选项将数据拉入事件管道:

-

JDBC

-

FTP

-

SFTP

-

SCP级

以下标准连接选项将数据接收到事件管道中:

-

系统日志

-

HTTP 接收器

-

SNMP

JSA 还支持特定于供应商的专有协议 API 调用,如 Amazon Web Services。

Akamai Kona REST API 协议配置选项

要从 Akamai Kona 平台接收事件,请将日志源配置为使用 Akamai Kona REST API 协议。

Akamai Kona REST API 协议是一种出站/活动协议,用于查询 Akamai Kona 平台并将事件发送到 JSA 控制台。

下表描述了 Akamai KONA DSM 事件收集需要特定值的参数。

| 参数 |

价值 |

|---|---|

| 日志源类型 |

Akamai KONA |

| 协议配置 |

Akamai Kona REST API |

| 主机 |

Host 值在 Akamai Luna 控制中心的 SIEM OPEN API 配置期间提供。主机是唯一的基 URL,其中包含有关查询安全事件的相应权限的信息。此参数是密码字段,因为该值的一部分包含机密客户端信息。 |

| 客户端令牌 |

客户端令牌是两个安全参数之一。此令牌与客户端密钥配对,以创建客户端凭据。预配 Akamai SIEM OPEN API 后,即可找到此令牌。 |

| 客户端密钥 |

客户端密钥是两个安全参数之一。此密钥与客户端令牌配对,以创建客户端凭据。预配 Akamai SIEM OPEN API 后,即可找到此令牌。 |

| 访问令牌 |

访问令牌是一个安全参数,用于与客户端凭据一起使用,以授权 API 客户端访问以检索安全事件。预配 Akamai SIEM OPEN API 后,即可找到此令牌。 |

| 安全配置 ID |

安全配置 ID 是要检索其安全事件的每个安全配置的 ID。此 ID 可在 Akamai Luna 门户的 SIEM 集成部分找到。您可以在逗号分隔的列表中指定多个配置 ID。例如:configID1,configID2. |

| 使用代理 |

如果 JSA 使用代理访问 Amazon Web Service,请启用 “使用代理”。 如果代理需要身份验证,请配置“ 代理服务器”、“代理端口”、“代理用户名”和 “代理密码 ”字段。 如果代理不需要身份验证,请配置“ 代理 IP ”或 “主机名” 字段。 |

| 自动获取服务器证书 |

选择“ 是 ”, 以使 JSA 自动下载服务器证书并开始信任目标服务器。 |

| 复发 |

日志源查询到 Akamai SIEM API 以获取新事件之间的时间间隔。时间间隔可以以小时 (H)、分钟 (M) 或天 (D) 为单位。默认设置为 1 分钟。 |

| EPS 油门 |

每秒的最大事件数。默认值为 5000。 |

Amazon AWS S3 REST API 协议配置选项

Amazon AWS REST API 协议是一种出站/活动协议,用于从 Amazon S3 存储桶收集 AWS CloudTrail 日志。

请务必确保在从 Amazon S3 收集日志以与自定义 DSM 或其他不受支持的集成一起使用时不会丢失任何数据。由于 S3 API 返回数据的方式,当列出完整路径时,所有文件都必须按字母递增顺序排列。请确保完整路径名称包含ISO9660格式的完整日期和时间(所有字段中的前导零和 YYYY-MM-DD 日期格式)。

请考虑以下文件路径:

<Name>test-bucket</Name> Prefix>Mylogs/ </Prefix><Marker> MyLogs/2018-8-9/2018-08-09T23-5925.log.g</Marker> <MaxKeys>1000</MaxKeys><IsTruncated> false<IsTruncated> </ListBucketResult>

标记中文件的全名为 MyLogs/2018-8-9/2018-08-09T23-59-25.955097.log.gz ,文件夹名称写为 2018-8-9 而不是 2018-08-09。当显示 2018 年 9 月 10 日的数据时,这种日期格式会导致问题。排序后,日期显示为 2018-8-10 ,文件不会按时间顺序排序:

2018-10-1

2018-11-1

2018-12-31

2018-8-10

2018-8-9

2018-9-1

将 2018 年 8 月 9 日的数据输入 JSA 后,直到 2018 年 9 月 1 日才会再次看到数据,因为日期格式中没有使用前导零。9 月之后,直到 2019 年才会再次看到数据。日期 (ISO 9660) 中使用前导零,因此不会发生此问题。

通过使用前导零,文件和文件夹按时间顺序排序:

2018-08-09

2018-08-10

2018-09-01

2018-10-01

2018-11-01

2018-12-01

2018-12-31

日志源只能从一个区域检索数据,因此对每个区域使用不同的日志源。使用目录前缀事件收集方法配置日志源时,在“目录前缀”值的文件路径中包含区域文件夹名称。

下表描述了使用目录前缀收集方法或 SQS 事件收集方法收集审计事件的通用参数值。这些收集方法使用 Amazon AWS S3 REST API 协议。

下表介绍了 Amazon AWS REST API 协议的协议特定参数:

| 参数 |

描述 |

|---|---|

| 协议配置 |

亚马逊 AWS S3 REST API |

| 日志源标识符 |

键入日志源的唯一名称。 日志源标识符可以是任何有效值,并且不需要引用特定的服务器。日志源标识符可以与日志源名称的值相同。如果您配置了多个 Amazon AWS CloudTrail 日志源,则可能需要将第一个日志源标识为 awscloudtrail1 ,第二个日志源标识为 awscloudtrail2 ,第三个日志源标识为 awscloudtrail3 。 |

| 身份验证方法 |

|

| 访问密钥 |

为 AWS 用户账户配置安全凭证时生成的访问密钥 ID 如果您选择了 Access Key ID / Secret Key (访问密钥 ID / 私有密钥 ) 或 Assume IAM Role(代入 IAM 角色),则会显示 Access Key 参数。 |

| 密钥 |

在为 AWS 用户账户配置安全凭证时生成的私有密钥。 如果您选择了 Access Key ID / Private Key (访问密钥 ID) / Private Key (接入 IAM 角色) 或 Assume IAM Role(代入 IAM 角色),则会显示 Secret Key (私有密钥 ) 参数。 |

| 担任 IAM 角色 |

通过使用访问密钥或 EC2 实例 IAM 角色进行身份验证来启用此选项。然后,您可以临时代入 IAM 角色进行访问。 |

| 代入角色 ARN |

要代入的角色的完整 ARN。它必须以“arn:”开头,并且不能包含任何前导或尾随空格或 ARN 中的空格。 如果您启用 了 Assume an IAM Role(代入 IAM 角色),则会显示 Assume Role ARN 参数。 |

| 代入角色会话名称 |

要代入的角色的会话名称。默认值为 QRadarAWSSession。如果不需要更改,请保留为默认值。此参数只能包含大写和小写字母数字字符、下划线或以下任何字符:=,.@- 如果您启用 了 Assume an IAM Role,则会显示 Assume Role Session Name 参数。 |

| 活动形式 |

AWS Cloud Trail JSON AWS 网络防火墙 AWS VPC 流日志 Cisco Umbrella CSB LINEBYLINE W3C系列 |

| 地区名称 |

SQS 队列或 AWS S3 存储桶所在的区域。 Example: us-east-1, eu-west-1, ap-northeast-3 |

| 用作网关日志源 |

选择此选项可使收集的事件流经 JSA 流量分析引擎,并使 JSA 自动检测一个或多个日志源。 |

| 显示高级选项 |

如果要自定义事件数据,请选择此选项。 |

| 文件模式 |

当您将 “显示高级选项 ”设置为“是”时,此选项可用。 键入与要拉取的文件匹配的文件模式的正则表达式;例如, .*?\.json\.gz |

| 本地目录 |

当您将 “显示高级选项 ”设置为“是”时,此选项可用。 目标事件收集器上的本地目录。在 AWS S3 REST API 协议尝试检索事件之前,该目录必须存在。 |

| S3 终端节点 URL |

当您将 “显示高级选项 ”设置为“是”时,此选项可用。 用于查询 AWS S3 REST API 的终端节点 URL。 如果终结点 URL 与默认 URL 不同,请键入终结点 URL。默认值为 https:// s3.amazonaws.com |

| 使用 S3 路径式访问 |

强制 S3 请求使用路径样式访问。 AWS 已弃用此方法。但是,当您使用其他与 S3 兼容的 API 时,可能需要它。 |

| 使用代理 |

如果 JSA 使用代理访问 Amazon Web Service,请启用“使用代理”。 如果代理需要身份验证,请配置“ 代理服务器”、“代理端口”、“代理用户名”和 “代理密码 ”字段。 如果代理不需要身份验证,请配置 “代理 IP”或“主机名” 字段。 |

| 复发 |

为扫描新数据而进行一次轮询的频率。 如果您使用的是 SQS 事件收集方法, 则 SQS 事件通知的 最小值可以为 10(秒)。由于 SQS 队列轮询可能会更频繁地发生,因此可以使用较低的值。 如果使用的是目录前缀事件收集方法, 则“使用特定前缀 ”的最小值为 60(秒)或 1M。由于对 AWS S3 存储桶的每个 listBucket 请求都会对拥有存储桶的账户产生成本,因此较小的重复值会增加成本。 键入一个时间间隔,以确定扫描远程目录以查找新事件日志文件的频率。最小值为 1 分钟。时间间隔可以包括以小时 (H)、分钟 (M) 或天 (D) 为单位的值。例如,2H = 2 小时,15 M = 15 分钟。 |

| EPS 油门 |

每秒发送到流管道的最大事件数。默认值为 5000。 确保 EPS Throttle 值高于传入速率,否则数据处理可能会落后。 |

下表描述了使用目录前缀事件收集方法收集审核事件的特定参数值:

| 参数 |

描述 |

|---|---|

| S3 收集方法 |

选择 “使用特定前缀”。 |

| 存储桶名称 |

存储日志文件的 AWS S3 存储桶的名称。 |

| 目录前缀 |

从中检索 CloudTrail 日志的 AWS S3 存储桶上的根目录位置;例如, AWSLogs/<AccountNumber>/CloudTrial/<RegionName>/ 要从存储桶的根目录中提取文件,您必须在 Directory Prefix 文件路径中使用正斜杠 (/)。

注意:

更改 “目录前缀 ”值将清除保留的文件标记。与新前缀匹配的所有文件都将在下一次拉取中下载。 目录前缀文件路径不能以正斜杠 (/) 开头,除非仅使用正斜杠从存储桶的根目录收集数据。 如果 目录前缀 文件路径用于指定文件夹,则文件路径的开头不得使用正斜杠(例如,改用 folder1/folder2 )。 |

下表描述了需要特定值才能使用 SQS 事件收集方法收集审计事件的参数:

| 参数 |

描述 |

|---|---|

| S3 收集方法 |

选择 SQS 事件通知。 |

| SQS 队列 URL |

设置为接收来自 S3 的 ObjectCreated 事件通知的 SQS 队列的完整 URL,以 ,开头。 |

Amazon VPC 流日志

适用于 Amazon VPC (Virtual Private Cloud) 流日志的 JSA 集成使用 SQS 队列从 Amazon S3 存储桶收集 VPC 流日志。

此集成支持 Amazon VPC 流日志的默认格式以及包含版本 3、4 或 5 字段的任何自定义格式。但是,所有版本 2 字段都必须以自定义格式包含在内。默认格式包括以下字段:

${version} ${account-id} ${interface-id} ${srcaddr} ${dstaddr} ${srcport} ${dstport} $ {protocol} ${packets} ${bytes} ${start} ${end} ${action} ${log-status}

要将 Amazon VPC 流日志与 JSA 集成,请完成以下步骤:

-

如果未启用自动更新,请从 https://support.juniper.net/support/downloads/ 下载最新版本的 Amazon VPC Flow Logs DSM RPM 并将其安装到 JSA 控制台。

-

协议通用 RPM

-

AWS S3 REST API 协议 RPM

注意:如果您要安装 RPM 以在 QRadar Network Activity Flow Details 窗口中启用其他与 AWS 相关的 VPC 流字段,则必须重新启动以下服务,然后才能显示它们。您无需重新启动服务即可使协议正常运行。

-

主机上下文

要重新启动 hostcontext,请参阅 QRadar:Hostcontext 服务和服务重启的影响。

-

雄猫

在控制台上,单击 “管理 ”选项卡,然后单击“ 高级 ”>“ 重新启动 Web 服务器”。

-

-

配置您的 Amazon VPC 流日志以将流日志发布到 S3 存储桶。

-

创建用于从您在步骤 2 中使用的 S3 存储桶接收

ObjectCreated通知的 SQS 队列。 -

为您的 AWS 用户账户创建安全凭证。

-

在 JSA 控制台上添加 Amazon VPC 流日志日志源。

注意:流处理器必须可用且获得许可才能接收流日志。与其他日志源不同,AWS VPC 流日志事件不会发送到 日志活动 选项卡。它们被发送到 “网络活动 ”选项卡。

下表描述了需要特定值才能从 Amazon VPC 流日志收集事件的参数:

表 5:Amazon VPC 流日志日志源参数 参数

价值

日志源类型

自定义日志源类型

协议配置

亚马逊 AWS S3 REST API

目标事件收集器

事件收集器或事件处理器,用于接收并分析来自此日志源的事件。

注意:此集成收集有关 Amazon VPC 流日志的事件。它不收集流量。不能将流收集器或流处理器用作目标事件收集器。

日志源标识符

键入日志源的唯一名称。

日志源标识符可以是任何有效值,并且不需要引用特定的服务器。日志源标识符可以与日志源名称的值相同。如果您配置了多个 Amazon VPC 流日志日志源,则可能需要以一种可识别的方式命名。例如,可以将第一个日志源标识为 vpcflowlogs1 ,将第二个日志源标识为 vpcflowlogs2。

身份验证方法

-

访问密钥 ID/密钥

可在任何地方使用的标准身份验证。

有关更多信息,请参阅 为您的 AWS 用户账户配置安全凭证。

-

EC2 实例 IAM 角色

如果您的托管主机在 AWS EC2 实例上运行,则选择此选项将使用分配给实例进行身份验证的实例元数据中的 IAM 角色。无需钥匙。此方法仅适用于在 AWS EC2 容器中运行的托管主机。

担任 IAM 角色

通过使用访问密钥或 EC2 实例 IAM 角色进行身份验证来启用此选项。然后,您可以临时代入 IAM 角色进行访问。仅当使用 SQS 事件通知收集方法时,此选项才可用。

有关创建 IAM 用户和分配角色的更多信息,请参阅 在 AWS 管理控制台中创建身份与访问管理 (IAM) 用户。

活动形式

AWS VPC 流日志

S3 收集方法

SQS 事件通知

VPC 流目标主机名

要将 VPC 日志发送到的流处理器的主机名或 IP 地址。

注意:要 使 JSA 接受 IPFIX 流流量,必须配置一个使用 UDP 的 NetFlow/IPFIX 流源。大多数部署可以使用 default_Netflow 流源,并将 VPC 流目标主机名 设置为该托管主机的主机名。

如果使用 NetFlow/IPFIX 流源配置的托管主机与之前在配置中选择的目标 事件收集器 相同,则可以将 VPC 流目标主机名 设置为 localhost。

VPC 流目标端口

流处理器的端口,您要将 VPC 日志发送到其中。

注意:此端口必须与 NetFlow 流源中指定的监控端口相同。 default_Netflow 流源的端口为 2055

SQS 队列 URL

以 https:// 开头的完整 URL,用于设置为接收来自 S3 的 ObjectCreated 事件通知的 SQS 队列。

地区名称

与 SQS 队列和 S3 存储桶关联的区域。

示例:us-east-1、eu-west-1、ap-northeast-3

显示高级选项

默认值为 “否”。如果要自定义事件数据,请选择“ 是 ”。

文件模式

当您将 “显示高级选项 ”设置为“是”时,此选项可用。

键入与要拉取的文件匹配的文件模式的正则表达式;例如

.*? \.json\.gz本地目录

当您将 “显示高级选项 ”设置为“是”时,此选项可用。

目标事件收集器上的本地目录。在 AWS S3 REST API PROTOCOL 尝试检索事件之前,该目录必须存在。

S3 终端节点 URL

当您将 “显示高级选项 ”设置为“是”时,此选项可用。

用于查询 AWS REST API 的终端节点 URL。

如果终结点 URL 与默认 URL 不同,请键入终结点 URL。默认值为 http://s3.amazonaws.com。

使用代理

如果 JSA 使用代理访问 Amazon Web Service,请启用 “使用代理”。

如果代理需要身份验证,请配置“ 代理服务器”、“ 代理端口”、“ 代理用户名”和 “代理密码 ”字段。

如果代理不需要身份验证,请配置“ 代理服务器 ”和“ 代理端口”字段。

复发

Amazon AWS S3 REST API 协议多久连接到一次 Amazon Cloud API,检查新文件,如果存在新文件,则检索它们。对 AWS S3 存储桶的每次访问都会对拥有该存储桶的账户产生成本。因此,较小的重复值会增加成本。

键入一个时间间隔,以确定扫描远程目录以查找新事件日志文件的频率。最小值为 1 分钟。时间间隔可以包括以小时 (H)、分钟 (M) 或天 (D) 为单位的值。例如,2H = 2 小时,15 M = 15 分钟。

EPS 油门

每秒发送到流管道的最大事件数。默认值为 5000。

确保 EPS Throttle 值高于传入速率,否则数据处理可能会落后。

-

-

要将 VPC 流日志发送到 JSA Cloud Visibility 应用进行可视化,请完成以下步骤:

-

在控制台上,单击 “管理 ”选项卡,然后单击 “系统配置”>“系统设置”。

-

单击“ 流处理器设置 ”菜单,然后在“ IPFix 附加字段 编码”字段中选择 “TLV”或“TLV 和有效负载 ”格式。

-

点击 保存。

-

在 “管理 ”选项卡的菜单栏中,单击 “部署完整配置” 并确认更改。

警告:部署完整配置后,JSA 服务将重新启动。在此期间,不会收集事件和流量,也不会生成违规。

-

刷新浏览器。

-

Amazon VPC 流日志规格

下表描述了收集 Amazon VPC 流日志的规范。

| 参数 |

价值 |

|---|---|

| 制造者 |

亚马逊河 |

| 帝斯曼名称 |

自定义日志源类型 |

| RPM 文件名 |

AWS S3 REST API 协议 |

| 支持的版本 |

流日志 v5 |

| 协议 |

AWS S3 REST API 协议 |

| 活动形式 |

使用 JSA 流源的 IPFIX |

| 记录的事件类型 |

网络流 |

| 自动发现? |

不 |

| 包括身份吗? |

不 |

| 包括自定义属性? |

不 |

| 更多信息 |

(https:// docs.aws.amazon.com/vpc/latest/userguide/flowlogs.html) |

将流日志发布到 S3 存储桶

完成以下步骤以将流日志发布到 S3 存储桶。

-

登录您的 AWS 管理控制台,然后从 Services (服务 ) 菜单中导航到 VPC 控制面板。

-

为要为其创建流日志的 VPC ID 启用复选框。

-

单击 “流日志 ”选项卡。

-

单击 “创建流日志”,然后配置以下参数:

表 7:创建流日志参数 参数

描述

滤波器

选择 “接受”、“拒绝”或“全部”。

目的地

选择 发送到 S3 存储桶。

S3 存储桶 ARN

键入 S3 存储桶的 ARN。

arn:aws;s3:::myTestBucket arn:aws:s3:::myTestBucket/testFlows

-

单击 创建。

创建用于接收 ObjectCreated 通知的 SQS 队列。

创建用于接收 ObjectCreated 通知的 SQS 队列

使用 Amazon AWS REST API 协议时,您必须在 AWS 管理控制台中创建 SQS 队列并配置 S3 ObjectCreated 通知。

要创建 SQS 队列并配置 S3 ObjectCreated 通知,请参阅有关 创建 ObjectCreated 通知的 AWS S3 REST API 文档。

为您的 AWS 用户账户配置安全凭证

您必须拥有 AWS 用户账户访问密钥和秘密访问密钥值,然后才能在 JSA 中配置日志源。

-

登录您的 IAM 控制台 (https://console.aws.amazon.com/iam/)。

-

从左侧导航窗格中选择 “用户” ,然后从列表中选择您的用户名。

-

若要创建访问密钥,请单击 “安全凭据 ”选项卡,然后在 “访问密钥 ”部分中,单击 “创建访问密钥”。

-

下载包含密钥的 CSV 文件,或复制并保存密钥。

注意:保存访问密钥 ID 和秘密访问密钥。在 JSA 中配置日志源时需要它们。

只有在创建密钥时,才能查看密钥。

Amazon Web Services 协议配置选项

适用于 JSA 的 Amazon Web Services 协议从 Amazon CloudWatch 日志收集 AWS CloudTrail 日志。

下表描述了 Amazon Web Services 协议的协议特定参数:

| 参数 |

描述 |

|---|---|

| 协议配置 |

从 Protocol Configuration (协议配置) 列表中选择 Amazon Web Services 。 |

| 身份验证方法 |

|

| 访问密钥 |

在为 AWS 用户账户配置安全凭证时生成的访问密钥 ID。 如果选择了 “访问密钥 ID/密钥”,则会显示“访问密钥 ”参数。 |

| 密钥 |

在为 AWS 用户账户配置安全凭证时生成的私有密钥。 如果选择了 “访问密钥 ID/密钥”,则会显示“访问密钥 ”参数。 |

| 地区 |

选中与要从其收集日志的 Amazon Web Service 关联的每个区域的复选框。 |

| 其他地区 |

键入与要从中收集日志的 Amazon Web Service 关联的任何其他区域的名称。若要从多个区域收集,请使用逗号分隔的列表,如以下示例所示: region1,region2 |

| AWS 服务 |

Amazon Web Service 的名称。从 AWS Service 列表中,选择 CloudWatch Logs。 |

| 日志组 |

Amazon CloudWatch 中要从中收集日志的日志组的名称。

注意:

单个日志源一次从 1 个日志组收集 CloudWatch 日志。如果要从多个日志组收集日志,请为每个日志组创建单独的日志源 |

| 日志流(可选) |

日志组中日志流的名称。如果要从日志组中的所有日志流中收集日志,请将此字段留空。 |

| 滤波器模式(可选) |

键入用于筛选收集的事件的模式。此模式不是正则表达式筛选器。仅从 CloudWatch Logs 中收集包含您指定确切值的事件。如果键入 ACCEPT 作为“筛选器模式”值,则仅收集包含单词 ACCEPT 的事件,如以下示例所示。 {LogStreamName: LogStreamTest,Timestamp: 0,

Message: ACCEPT OK,IngestionTime: 0,EventId: 0} |

| 提取原始事件 |

要仅将添加到 CloudWatch 日志中的原始事件转发到 JSA,请选择此选项。 CloudWatch 日志使用额外的元数据包装它们收到的事件。 原始事件是从 CloudWatch 日志中提取的消息键的值。以下 CloudWatch 日志事件示例以粗体文本显示了从 CloudWatch 日志中提取的原始事件: {"owner":"123456789012","subscriptionFilters":

["allEvents"],"logEvents":

[{"id":"35093963143971327215510178578576502306458824699048362100","mes

sage":"{\"eventVersion\":\"1.05\",\"userIdentity\":

{\"type\":\"AssumedRole\",\"principalId\":\"ARO1GH58EM3ESYDW3XHP6:test

_session\",\"arn\":\"arn:aws:sts::123456789012:assumed-role/

CVDevABRoleToBeAssumed/

test_visibility_session\",\"accountId\":\"123456789012\",\"accessKeyId

\":\"ASIAXXXXXXXXXXXXXXXX\",\"sessionContext\":{\"sessionIssuer\":

{\"type\":\"Role\",\"principalId\":\"AROAXXXXXXXXXXXXXXXXX\",\"arn\":\

"arn:aws:iam::123456789012:role/

CVDevABRoleToBeAssumed\",\"accountId\":\"123456789012\",\"userName\":\

"CVDevABRoleToBeAssumed\"},\"webIdFederationData\":{},\"attributes\":

{\"mfaAuthenticated\":\"false\",\"creationDate\":\"2019-11-13T17:01:54

Z\"}}},\"eventTime\":\"2019-11-13T17:43:18Z\",\"eventSource\":\"cloudt

rail.amazonaws.com\",\"eventName\":\"DescribeTrails\",\"awsRegion\":\"

apnortheast-

1\",\"sourceIPAddress\":\"192.0.2.1\",\"requestParameters\":

null,\"responseElements\":null,\"requestID\":\"41e62e80-

b15d-4e3f-9b7e-b309084dc092\",\"eventID\":\"904b3fda-8e48-46c0-a923-

f1bb2b7a2f2a\",\"readOnly\":true,\"eventType\":\"AwsApiCall\",\"recipi

entAccountId\":\"123456789012\"}","timestamp":1573667733143}],"message

Type":"DATA_MESSAGE","logGroup":"CloudTrail/

DefaultLogGroup","logStream":"123456789012_CloudTrail_us-east-2_2"} |

| 用作网关日志源 |

如果不想为事件定义自定义日志源标识符,请确保清除此复选框。 |

| 日志源标识符模式 |

如果选择了 “用作网关日志源”,则使用此选项为正在处理的事件定义自定义日志源标识符。 使用键值对定义自定义日志源标识符。键是标识符格式字符串,它是生成的源值或源值。该值是用于评估当前有效负载的关联正则表达式模式。此值还支持可用于进一步自定义密钥的捕获组。 通过在新行上键入每个模式来定义多个键值对。多个模式将按列出的顺序进行评估。找到匹配项后,将显示自定义日志源标识符。 以下示例显示了多个键值对函数。

|

| 使用代理 |

如果 JSA 使用代理访问 Amazon Web Service,请选择此选项。 如果代理需要身份验证,请配置“ 代理服务器”、“代理端口”、“代理用户名”和 “代理密码 ”字段。如果代理不需要身份验证,请配置“ 代理服务器 ”和“ 代理端口 ”字段。 |

| 自动获取服务器证书 |

选择“ 是 ”, 以使 JSA 自动下载服务器证书并开始信任目标服务器。 您可以使用此选项初始化新创建的日志源并获取证书,也可以替换过期的证书。 |

| EPS 油门 |

每秒最大事件数 (EPS) 的上限。默认值为 5000。 如果选择了“ 用作网关日志源 ”选项,则此值是可选的。 如果 EPS 油门参数值留空,则 JSA 不会施加 EPS 限制。 |

Apache Kafka 协议配置选项

JSA 使用 Apache Kafka 协议从使用 Consumer API 的 Kafka 集群中的主题中读取事件数据流。主题是 Kafka 中存储和发布消息的类别或信息源名称。Apache Kafka 协议是出站或活动协议,可以使用自定义日志源类型用作网关日志源。

Apache Kafka 协议支持几乎任何规模的主题。您可以配置多个 JSA 收集主机 (EP/EC) 以从单个主题收集;例如,所有防火墙有关详细信息,请参阅 Kafka 文档。

下表描述了 Apache Kafka 协议的协议特定参数:

| 参数 |

描述 |

|---|---|

| 自举服务器列表 |

<hostname/ip>:<port> 引导服务器(或服务器)。可以在逗号分隔的列表中指定多个服务器,如下例所示: hostname1:9092,10.1.1.1:9092 |

| 消费者组 |

标识此日志源所属的使用者组的唯一字符串或标签。 发布到 Kafka 主题的每条记录都将传递到每个订阅使用者组中的一个使用者实例。Kafka 使用这些标签对组中所有使用者实例的记录进行负载均衡。 |

| 主题订阅方式 |

用于订阅 Kafka 主题的方法。使用 “列出主题 ”选项可以指定特定的主题列表。使用 正则表达式模式匹配 选项指定正则表达式以匹配可用主题。 |

| 主题列表 |

要订阅的主题名称列表。列表必须以逗号分隔;例如: Topic1,Topic2,Topic3. 仅当为“主题订阅方法”选项选择“列出主题”时,才会显示此选项。 |

| 主题过滤器模式 |

用于匹配要订阅的主题的正则表达式。 仅当为“主题订阅方法”选项选择了正则表达式模式匹配时,才会显示此选项。 |

| 使用 SASL 身份验证 |

此选项显示 SASL 身份验证配置选项。 在没有客户端身份验证的情况下使用时,必须将服务器证书的副本放在目录中 |

| 使用客户端身份验证 |

显示客户端身份验证配置选项。 |

| /密钥存储/信任存储类型 |

密钥库和信任库类型的归档文件格式。以下选项可用于存档文件格式:

|

| 信任存储文件名 |

信任库文件的名称。信任库必须放在 /opt/qradar/conf/trusted_certificates/ kafka/ 中。 该文件包含用户名和密码。 |

| 密钥库文件名 |

密钥库文件的名称。密钥库必须放在 /opt/qradar/conf/trusted_certificates/ kafka/ 中。 该文件包含用户名和密码。 |

| 用作网关日志源 |

此选项使收集的事件能够通过 JSA 流量分析引擎并自动检测相应的日志源。 |

| 日志源标识符模式 |

如果选中了 “用作网关日志源 ”复选框,则为正在处理的事件定义自定义日志源标识符。 键值对用于定义自定义日志源标识符。键是标识符格式字符串,它是生成的源值或源值。该值是用于评估当前有效负载的关联正则表达式模式。此值还支持可用于进一步自定义密钥的捕获组。 通过在新行上键入每个模式来定义多键值对。多个模式将按列出的顺序进行评估。找到匹配项后,将显示自定义日志源标识符。 以下示例显示了多个键值对函数。 模式

事件

生成的自定义日志源标识符

|

| 字符序列替换 |

将事件有效负载中的特定文字字符序列替换为实际字符。可以使用以下一个或多个选项:

|

| EPS 油门 |

每秒最大事件数 (EPS)。如果字段为空,则不应用限制。 |

配置 Apache Kafka 以启用客户端身份验证

此任务讨论如何使用 Apache Kafka 启用客户端身份验证。

确保 Kafka 服务器使用的端口未被防火墙阻止。

要在 Kafka 使用者 (JSA) 和 Kafka 代理之间启用客户端身份验证,必须为集群中的每个代理和客户端生成密钥和证书。证书还需要由证书颁发机构 (CA) 签名。

在以下步骤中,您将生成 CA,使用它对客户机和代理证书进行签名,然后将其添加到客户机和代理信任库。您还可以使用 Java keytool 和 OpenSSL 生成密钥和证书。或者,外部 CA 可以与多个 CA 一起使用,一个用于对代理证书进行签名,另一个用于客户端证书。

-

生成信任库、密钥库、私钥和 CA 证书。

注意:用适当的值替换以下命令中的 PASSWORD、VALIDITY、SERVER_ALIAS 和 CLIENT_ALIAS。

-

生成服务器密钥库。

注意:代理证书的公用名 (CN) 必须与服务器/主机的完全限定域名 (FQDN) 匹配。 JSA 使用的 Kafka 使用者客户端将 CN 与 DNS 域名进行比较,以确保它连接到正确的代理,而不是恶意代理。请确保在生成服务器密钥库时为“CN/名字”和“姓氏”值输入 FQDN。

keytool -keystore kafka.server.keystore.jks -alias SERVER_ALIAS -validity VALIDITY -genkeykeytool -keystore kafka.server.keystore.jks -alias server.hostname -validity 365 -genkey

-

生成 CA 证书。

注意:此 CA 证书可用于对所有代理和客户证书进行签名。

openssl req -new -x509 -keyout ca-key -out ca-cert -days VALIDITYkeytool -keystore kafka.server.truststore.jks -alias CARoot -import -file ca-cert

-

创建服务器信任库并导入 CA 证书。

keytool -keystore kafka.server.truststore.jks -alias CARoot -import -file ca-cert -

创建客户端信任库并导入 CA 证书。

keytool -keystore kafka.client.truststore.jks -alias CARoot -import -file ca-cert -

生成服务器证书并使用 CA 对其进行签名。

keytool -keystore kafka.server.keystore.jks -alias SERVER_ALIAS -certreq -file cert-file openssl x509 -req -CA ca-cert -CAkey ca-key -in cert-file -out cert-signed -days VALIDITY -CAcreateserialkeytool -keystore kafka.server.keystore.jks -alias server.hostname -certreq -file cert-file openssl x509 -req -CA ca-cert -CAkey ca-key -in cert-file -out cert-signed -days 365 -CAcreateserial

-

将 CA 证书导入服务器密钥库。

keytool -keystore kafka.server.keystore.jks -alias CARoot -import -file ca-cert -

将签名服务器证书导入服务器密钥库。

keytool -keystore kafka.server.keystore.jks -alias SERVER_ALIAS -import -file cert-signedkeytool -keystore kafka.server.keystore.jks -alias server.hostname -import -file cert-signed

-

将服务器证书导出到二进制 DER 文件中。

注意:默认情况下,

keytool -exportcert该命令使用 DER 格式。将证书放在与 Kafka 通信的任何 EP 的 trusted_certificates/ 目录中。您需要配置中使用的每个引导服务器的服务器证书。否则, JSA 将拒绝与服务器的 TLS 握手。keytool -exportcert -keystore kafka.server.keystore.jks -alias SERVER_ALIAS -file SEVER_ALIAS.derkeytool -exportcert -keystore kafka.server.keystore.jks -alias server.hostname -file server.hostname.der

-

生成客户机密钥库。

keytool -keystore kafka.client.keystore.jks -alias CLIENT_ALIAS -validity VALIDITY -genkeykeytool -keystore kafka.client.keystore.jks -alias client.hostname -validity 365 -genkey

-

生成客户端证书并使用 CA 对其进行签名。

keytool -keystore kafka.client.keystore.jks -alias CLIENT_ALIAS -certreq -file client-cert-fileopenssl x509 -req -CA ca-cert -CAkey ca-key -in client-cert-file -out client-cert-signed -days 有效性 -CAcreateserial

keytool -keystore kafka.client.keystore.jks -alias client.hostname -certreq -file client-cert-file openssl x509 -req -CA ca-cert -CAkey ca-key -in client-cert-file -out client-cert-signed -days 365 -CAcreateserial

-

将 CA 证书导入到客户机密钥库中。

keytool -keystore kafka.client.keystore.jks -alias CARoot -import -file ca-certkeytool -keystore kafka.client.keystore.jks -alias client.hostname -import -file client-cert-signed

-

将已签名的客户机证书导入客户机密钥库。

keytool -keystore kafka.client.keystore.jks -alias CLIENT_ALIAS -import -file client-cert-signed -

将客户机密钥库和信任库复制到 JSA。

-

将 and

kafka.client.truststore.jks复制kafka.client.keystore.jks到 /opt/qradar/conf/trusted_certificates/kafka/ 配置了日志源的每个事件处理器上。 -

将为每个代理生成的服务器证书 <filename>.der 复制到 /opt/qradar/conf/trusted_certificates/。

-

-

-

配置 Kafka 代理以进行客户端身份验证。

-

找到套 接字服务器设置 部分。

-

完成以下 1 个选项:

-

如果未使用 SASL 身份验证,请将 listeners=PLAINTEXT://:<port> 更改为 listeners=SSL://:<PORT> 并添加

security.inter.broker.protocol=SSL。 -

如果您使用的是 SASL 身份验证,请将 listeners=PLAINTEXT://:<port> 更改为 listeners=SSL://:<PORT > 并添加

security.inter.broker.protocol=SASL_SSL

-

-

将 listeners=PLAINTEXT://:<port> 更改为 listeners=SSL://:<PORT>。

-

添加以下属性以强制在代理之间以及代理与客户端之间进行加密通信。根据需要调整路径、文件名和密码。以下属性是 服务器的信任库和密钥库:

ssl.client.auth=requiredssl.keystore.location=/somefolder/kafka.server.keystore.jksssl.keystore.password=test1234ssl.key.password=test1234ssl.truststore.location=/somefolder/kafka.server.truststore.jksssl.truststore.password=test1234注意:由于密码以纯文本形式存储在

server.properties中,因此建议通过文件系统权限来限制对文件的访问。 -

重新启动已

server.properties修改的 Kafka 代理。

-

配置 Apache Kafka 以启用 SASL 身份验证

此任务讨论如何在没有 SSL 客户端身份验证的情况下使用 Apache Kafka 启用 SASL 身份验证。

如果使用启用了客户端身份验证的 SASL 身份验证,请参阅 配置 Apache Kafka 以启用客户端身份验证。

-

确保 Kafka 服务器使用的端口未被防火墙阻止。

-

要在 Kafka 使用者 (JSA) 和 Kafka 代理之间启用客户端身份验证,必须为集群中的每个代理和客户端生成密钥和证书。证书还需要由证书颁发机构 (CA) 签名。

在以下步骤中,您将生成 CA,使用它对客户机和代理证书进行签名,并将其添加到代理信任库。您还可以使用 Java keytool 和 OpenSSL 生成密钥和证书。或者,外部 CA 可以与多个 CA 一起使用,一个用于对代理证书进行签名,另一个用于客户端证书。

-

生成信任库、密钥库、私钥和 CA 证书。

注意:用适当的值替换以下命令中的 PASSWORD、VALIDITY、SERVER_ALIAS 和 CLIENT_ALIAS。

-

生成服务器密钥库。

注意:代理证书的公用名 (CN) 必须与服务器/主机的完全限定域名 (FQDN) 匹配。JSA 使用的 Kafka 使用者客户端将 CN 与 DNS 域名进行比较,以确保它连接到正确的代理,而不是恶意代理。请确保在生成服务器密钥库时为“CN/名字”和“姓氏”值输入 FQDN。

keytool -keystore kafka.server.keystore.jks -alias SERVER_ALIAS -validity VALIDITY -genkeykeytool -keystore kafka.server.keystore.jks -alias server.hostname -validity 365 -genkey

-

生成 CA 证书。

注意:此 CA 证书可用于对所有代理和客户证书进行签名。

openssl req -new -x509 -keyout ca-key -out ca-cert -days VALIDITYopenssl req -new -x509 -keyout ca-key -out ca-cert -days 365

-

创建服务器信任库并导入 CA 证书。

keytool -keystore kafka.server.truststore.jks -alias CARoot -import -file ca-cert -

生成服务器证书并使用 CA 对其进行签名。

keytool -keystore kafka.server.keystore.jks -alias SERVER_ALIAS -certreq -file cert-fileopenssl x509 -req -CA ca-cert -CAkey ca-key -in cert-file -out cert-signed -days VALIDITY -CAcreateserialkeytool -keystore kafka.server.keystore.jks -alias server.hostname -certreq -file cert-file openssl x509 -req -CA ca-cert -CAkey ca-key -in cert-file -out cert-signed -days 365 -CAcreateserial

-

将 CA 证书导入服务器密钥库。

keytool -keystore kafka.server.keystore.jks -alias CARoot -import -file ca-cert -

将签名服务器证书导入服务器密钥库。

keytool -keystore kafka.server.keystore.jks -alias SERVER_ALIAS -import -file cert-signedkeytool -keystore kafka.server.keystore.jks -alias server.hostname -import -file cert-signed

-

将服务器证书导出到二进制 DER 文件中。

注意:默认情况下,

keytool -exportcert该命令使用 DER 格式。将证书放在与 Kafka 通信的任何 EP 的 trusted_certificates/ 目录中。您需要配置中使用的每个引导服务器的服务器证书。否则,JSA 将拒绝与服务器的 TLS 握手。keytool -exportcert -keystore kafka.server.keystore.jks -alias SERVER_ALIAS -file SEVER_ALIAS.derkeytool -exportcert -keystore kafka.server.keystore.jks -alias server.hostname -file server.hostname.der

-

-

配置 Kafka 代理以进行客户端身份验证。

-

找到 套接字服务器设置 部分,然后将 listeners=PLAINTEXT://:<port>更改为 listeners=SSL://:<PORT>。

-

添加以下属性以强制在代理之间以及代理与客户端之间进行加密通信。根据需要调整路径、文件名和密码。以下属性是 服务器的信任库和密钥库:

security.inter.broker.protocol=SASL_SSLssl.client.auth=nonessl.keystore.location=/somefolder/kafka.server.keystore.jksssl.keystore.password=test1234ssl.key.password=test1234ssl.truststore.location=/somefolder/kafka.server.truststore.jksssl.truststore.password=test1234注意:由于密码以纯文本形式存储在 server.properties 中,因此建议通过文件系统权限来限制对文件的访问。

-

重新启动修改了其 server.properties 的 Kafka 代理。

-

Apache Kafka 故障排除

此参考提供了用于配置 Apache Kafka 以启用客户端身份验证的故障排除选项。

| 问题 |

溶液 |

|---|---|

| 在日志源配置中选择了“ 用作网关日志源 ”选项,但不会自动检测到日志源。 |

从 Kafka 流式传输的事件必须包含有效的 Syslog RFC3164或符合 RFC5424 标准的标头,以便 JSA 可以正确确定每个事件的日志源标识符。 |

| 未收到任何事件,并且日志源配置窗体中显示以下错误:“ |

验证输入到配置中的自举服务器和端口详细信息是否有效。 如果启用了客户端身份验证,请验证以下事项:

|

| 未收到任何事件,并且日志源配置窗体中显示以下错误:“ |

当您使用 “列出主题” 选项订阅主题时, JSA 会在日志源初始启动时尝试将 Kafka 集群中可用的主题验证为指定的主题。如果配置中输入的主题与群集上可用的主题之间没有匹配的主题,则系统将显示此消息。验证在配置中输入的主题名称;此外,请考虑使用 正则表达式模式匹配 选项来订阅主题。 |

| 当 Kafka 服务器上的属性文件中的任何参数值发生更改时,不会收到预期的结果。 |

禁用,然后重新启用 Kafka 日志源。 |

Blue Coat 网络安全服务 REST API 协议配置选项

要从 Blue Coat Web Security Service 接收事件,请将日志源配置为使用 Blue Coat Web Security Service REST API 协议。

Blue Coat Web Security Service REST API 协议是一种出站/活动协议,用于查询 Blue Coat Web Security 服务同步 API 并从云中检索最近强化的日志数据。

下表描述了 Blue Coat Web Security Service REST API 协议的协议特定参数:

| 参数 |

描述 |

|---|---|

| API 用户名 |

用于向 Blue Coat 网络安全服务进行身份验证的 API 用户名。API 用户名是通过 Blue Coat Threat Pulse 门户配置的。 |

| 密码 |

用于通过 Blue Coat 网络安全服务进行身份验证的密码。 |

| 确认密码 |

确认 密码 字段。 |

| 使用代理 |

配置代理时,日志源的所有流量都将通过 JSA 代理传输,以访问 Blue Coat Web Security Service。 配置“ 代理 IP 或主机名”、“ 代理端口”、“ 代理用户名”和 “代理密码” 字段。如果代理不需要身份验证,则可以将“ 代理用户名 ”和“ 代理 密码 ”字段留空。 |

| 复发 |

您可以指定日志何时收集数据。格式为 M/H/D 表示月/小时/天。默认值为 5 M。 |

| EPS 油门 |

每秒最大事件数 (EPS) 的上限。默认值为 5000。 |

Centrify Redrock REST API 协议配置选项

Centrify Redrock REST API 协议是 JSA 的出站/活动协议,用于从 Centrify Identity Platform 收集事件。

Centrify Redrock REST API 协议支持 Centrify 身份平台和 CyberArk 身份安全平台。

以下参数需要特定值才能从 Centrify Identity Platform 收集事件:

| 参数 |

价值 |

|---|---|

| 日志源类型 |

Centrify 身份识别平台 |

| 协议配置 |

Centrify Redrock REST API |

| 日志源标识符 |

日志源的唯一名称。 日志源标识符可以是任何有效值,并且不需要引用特定的服务器。日志源标识符可以与 日志源名称的值相同。如果配置了多个 Centrify Identity Platform 日志源,则可能需要将第一个日志源标识为 centrify1,第二个日志源标识为 centrify2,第三个日志源标识为 centrify3。 |

| 租户 ID |

Centrify 分配的唯一客户或租户 ID。 |

| 租户 URL |

为指定租户 ID 自动生成的租户 URL。例如 |

| 用户名 |

与 Centrify Identity Platform 的云服务关联的用户名。 |

| 密码 |

与 Centrify Identity Platform 用户名关联的密码。 |

| 事件日志记录过滤器 |

选择要检索的事件的日志记录级别。 信息、警告 和 错误 是可选的。必须至少选择一个筛选器。 |

| 允许不受信任的证书 |

启用此选项可允许自签名、不受信任的证书。请勿为 SaaS 托管租户启用此选项。但是,如果需要,可以为其他租户配置启用此选项。 证书必须以 PEM 或 DER 编码的二进制格式下载,然后放在文件扩展名为 .cert 或 .crt 的 /opt/ qradar/conf/trusted_certificates/ 目录中。 |

| 使用代理 |

配置代理后,来自 Centrify Redrock REST API 的所有流量都通过代理传输。 配置“ 代理服务器”、“代理端口”、“代理用户名”和 “代理密码” 字段。如果代理不需要身份验证,则可以将“ 代理用户名 ”和“ 代理密码 ”字段留空。 |

| EPS 油门 |

每秒的最大事件数。默认值为 5000。 |

| 复发 |

时间间隔可以以小时 (H)、分钟 (M) 或天 (D) 为单位。默认设置为 5 分钟 (5M)。 |

思科 Firepower EStreamer 协议配置选项

要从Cisco Firepower eStreamer(Event Streamer)服务接收事件,请配置日志源以使用Cisco Firepower eStreamer协议。

Cisco Firepower eStreamer 协议以前称为 Sourcefire Defense Center eStreamer 协议。

Cisco firepower eStreamer 协议是入站/被动协议。

事件文件将流式传输到 JSA, 以便在配置 Cisco Firepower Management Center DSM 后进行处理。

下表描述了Cisco Firepower eStreamer协议的协议特定参数:

| 参数 |

描述 |

|---|---|

| 协议配置 |

思科 Firepower eStreamer |

| 服务器端口 |

Cisco Firepower eStreamer 服务配置为接受连接请求的端口号。 JSA 用于 Cisco Firepower eStreamer 的默认端口为 8302。 |

| 密钥库文件名 |

密钥库私钥和关联证书的目录路径和文件名。缺省情况下,导入脚本会在以下目录中创建密钥库文件: /opt/qradar/conf/estreamer.keystore。 |

| 信任库文件名 |

信任库文件的目录路径和文件名。信任库文件包含客户端信任的证书。默认情况下,导入脚本在以下目录中创建信任库文件: /opt/qradar/conf/estreamer.truststore。 |

| 索取额外数据 |

选择此选项可从Cisco Firepower管理中心请求额外数据,例如,额外数据包括事件的原始IP地址。 |

| 域 |

注意:

域流式处理请求仅支持 eStreamer 版本 6.x。将 eStreamer 版本 5.x 的域字段留空。 流式传输事件的域。 “域”字段中的值必须是完全限定的域。这意味着,必须列出所需域的所有祖先,从顶级域开始,到要从中请求事件的叶域结束。 例: Global 是顶级域,B 是二级域,是 Global 的子域,C 是三级域和叶域,是 B 的子域。若要从 C 请求事件,请为 Domain 参数键入以下值: Global \ B \ C |

思科NSEL协议配置选项

要监控来自思科自适应安全设备(ASA)的NetFlow数据包流,请配置思科网络安全事件日志记录(NSEL)协议源。

Cisco NSEL 协议是入站/被动协议。要将 Cisco NSEL 与 JSA 集成,您必须手动创建日志源以接收 NetFlow 事件。 JSA 不会自动发现或创建来自 Cisco NSEL 的系统日志事件的日志源。

下表描述了Cisco NSEL协议的协议特定参数:

| 参数 |

描述 |

|---|---|

| 协议配置 |

思科 NSEL |

| 日志源标识符 |

如果网络包含连接到管理控制台的设备,则可以指定创建事件的单个设备的 IP 地址。每个事件的唯一标识符(如 IP 地址)可防止事件搜索将管理控制台标识为所有事件的来源。 |

| 收集器端口 |

Cisco ASA 用于转发 NSEL 事件的 UDP 端口号。 JSA 将端口 2055 用于 JSA 流处理器上的流数据。您必须在思科自适应安全设备上为 NetFlow 分配不同的 UDP 端口。 |

EMC VMware 协议配置选项

要从虚拟环境的 VMWare Web 服务接收事件数据,请将日志源配置为使用 EMC VMWare 协议。

EMC VMware 协议是出站/活动协议。

JSA 支持 EMC VMware 协议的以下事件类型:

-

个人信息

-

通知

-

警告

-

错误

-

系统信息

-

系统配置

-

系统错误

-

用户登录

-

其他可疑事件

-

访问被拒绝

-

信息

-

认证

-

会话跟踪

下表描述了 EMC VMware 协议的特定协议参数:

| 参数 |

描述 |

|---|---|

| 协议配置 |

EMC VMware |

| 日志源标识符 |

此参数的值必须与 VMware IP 参数匹配。 |

| VMware IP |

VMWare ESXi 服务器的 IP 地址。在协议请求事件数据之前,VMware 协议会使用 HTTPS 附加 VMware ESXi 服务器的 IP 地址。 |

转发协议配置选项

要从部署中的其他控制台接收事件,请将日志源配置为使用转发协议。

转发协议是一种入站/被动协议,通常用于将事件转发到另一个 JSA 控制台。例如,控制台 A 将控制台 B 配置为异地目标。自动发现的日志源中的数据将被转发到控制台 B。在控制台 A 上手动创建的日志源也必须使用转发的协议作为日志源添加到控制台 B。

Google Cloud 发布/订阅协议配置选项

Google Cloud 发布/订阅协议是 JSA 的出站/活动协议,用于收集 Google Cloud Platform (GCP) 日志。

如果未启用自动更新,请从 https://support.juniper.net/support/downloads/ 下载 GoogleCloudPubSub 协议 RPM。

JSA 7.3.2 补丁 6 或更高版本支持 Google Cloud 发布/订阅协议。

下表介绍了使用 Google Cloud 发布/订阅协议收集 Google Cloud Pub/Sub 日志的特定协议参数:

| 参数 |

描述 |

|---|---|

| 服务帐户凭据类型 |

指定所需服务帐户凭据的来源。 确保关联的服务帐户对 GCP 中配置的订阅名称具有发布/订阅者订阅者角色或更具体的 pubsub.subscriptions.consume 权限。 用户管理密钥 通过从下载的服务帐户密钥输入完整的 JSON 文本,在“服务帐户密钥”字段中提供。 GCP 托管密钥 确保 JSA 托管主机在 GCP 计算实例中运行,并且 Cloud API 访问范围包括云发布/订阅。 |

| 订阅名称 |

云发布/订阅的全名。例如, projects/my-project/subscriptions/my-subscription。 |

| 用作网关日志源 |

选择此选项可使收集的事件流经 JSA 流量分析引擎,并使 JSA 自动检测一个或多个日志源。 选择此选项时,可以选择性地使用 日志源标识符 模式为正在处理的事件定义自定义 日志源标识符 。 |

| 日志源标识符模式 |

选择“ 用作网关日志源 ”选项后,使用此选项为处理的事件定义自定义日志源标识符。如果未配置日志 源标识符模式 ,则 JSA 将作为未知通用日志源接收事件。 日志源标识符模式字段接受键值对(如 key=value),以便为正在处理的事件定义自定义日志源标识符,并在适用时自动发现日志源。键是标识符格式字符串,它是生成的源值或源值。值是用于评估当前有效负载的关联正则表达式模式。该值(正则表达式模式)还支持捕获组,这些捕获组可用于进一步自定义密钥(标识符格式字符串)。 通过在新行上键入每个模式,可以定义多个键值对。当使用多个模式时,将按顺序评估它们,直到找到匹配项。找到匹配项后,将显示自定义日志源标识符。 以下示例显示了多键值对功能: 模式

事件

生成的自定义日志源标识符

|

| 使用代理 |

选择此选项,JSA 将使用代理连接到 GCP。 如果代理需要身份验证,请配置“ 代理服务器”、“代理端口”、“代理用户名 ”和 “代理密码 ”字段。 如果代理不需要身份验证,请配置“ 代理服务器 ”和“ 代理端口 ”字段。 |

| 代理 IP 或主机名 |

代理服务器的 IP 或主机名。 |

| 代理端口 |

用于与代理服务器通信的端口号。 默认值为 8080。 |

| 代理用户名 |

仅当代理需要身份验证时才需要。 |

| 代理密码 |

仅当代理需要身份验证时才需要。 |

| EPS 油门 |

此日志源不应超过的每秒最大事件数 (EPS) 上限。默认值为 5000。 如果选择了“ 用作网关日志源 ”选项,则此值是可选的。 如果 EPS Throttle 参数值留空,则 JSA 不会施加 EPS 限制。 |

- 配置 Google Cloud Pub/Sub 以与 JSA 集成

- 在 Google Cloud Console 中创建发布/订阅主题和订阅

- 在 Google Cloud Console 中创建服务帐户和服务帐户密钥以访问发布/订阅订阅

- 使用数据填充 Pub/Sub 主题

- 在 JSA 中添加 Google Cloud Pub/Sub 日志源

配置 Google Cloud Pub/Sub 以与 JSA 集成

在 JSA 中添加日志源之前,必须创建发布/订阅主题和订阅,创建访问发布/订阅订阅的服务帐户,然后用数据填充发布/订阅主题。

要将 Google Cloud Pub/Sub 配置为与 JSA 集成,请完成以下任务:

在 Google Cloud Console 中创建发布/订阅主题和订阅

Google Cloud Pub/Sub 中的一个主题是发布数据的位置。一个或多个订阅者可以使用订阅来使用此数据。

Google Cloud Pub/Sub 中的订阅是单个订阅者或一组订阅者的主题数据的视图。要从发布/订阅收集数据,JSA 需要对任何其他 SIEM、业务流程等不共享的主题进行专门订阅。但是,同一部署中的多个 JSA 事件收集器可以使用同一订阅,通过使用网关日志源选项来对同一主题的消耗量进行负载均衡。

-

创建主题。如果已有包含要发送到 JSA 的数据的主题,请省略此步骤。

-

从导航菜单中,选择“ 发布/订阅>主题”,然后单击 “创建主题”。

-

在“主题 ID”字段中,键入主题的名称。

-

在“加密”部分中,确保选中 Google 管理的密钥 ,然后单击 “创建主题”。

-

创建订阅。

-

从“发布/订阅”导航菜单中,选择 “订阅”。

-

单击 “创建订阅”,然后配置参数。

下表介绍了在 Google Cloud Pub/Sub 中创建订阅所需的参数值:

表 17:Google Cloud 发布/订阅 为 Google Cloud 发布/订阅创建订阅参数 参数

描述

订阅 ID

键入新的订阅名称。

选择云发布/订阅主题

从列表中选择一个主题。

交付类型

启用 拉取。

订阅到期

将 “这么多天后过期”启用为“(365)”,然后在“天数”字段中键入要保留订阅的天数;例如 31.

确认截止日期

若要确保仅处理一次消息,请在 “秒 数”字段中键入 60。

邮件保留持续时间

在“天数”字段中,键入要保留未确认邮件的天数;例如,7.JSA 在使用消息后确认消息。

注意:若要确保仅处理一次邮件,请不要选择 “保留已确认的邮件”。

代理端口

用于与代理服务器通信的端口号。

默认值为 8080。

代理用户名

仅当代理需要身份验证时才需要。

代理密码

仅当代理需要身份验证时才需要。

EPS 油门

此日志源不应超过的每秒最大事件数 (EPS) 上限。默认值为 5000。

如果选择了“ 用作网关日志源 ”选项,则此值是可选的。

如果 EPS Throttle 参数值留空,则 JSA 不会施加 EPS 限制。

-

单击 CREATE。

-

在 Google Cloud Console 中创建服务帐户和服务帐户密钥以访问发布/订阅订阅

必须为 JSA 创建服务帐号,才能使用 Google Cloud Pub/Sub API 进行身份验证。

服务帐户密钥包含 JSON 格式的服务帐户凭据。

-

创建服务帐户。

如果满足下列条件之一,请省略此步骤:

-

您已有要使用的服务帐户。

-

您有一个 JSA 一体化设备或一个从 JSA 云平台计算实例收集事件的 JSA 事件收集器,并且您正在使用 GCP 托管密钥 作为 服务帐户类型 选项。

-

从 IAM & Admin 导航菜单中,选择 Service Accounts,然后单击 CREATE SERVICE ACCOUNT。

-

在 “服务帐户 ”字段中,键入服务帐户的名称。

-

在 “服务帐户说明 ”字段中,键入服务帐户的说明。

-

单击 CREATE。

-

-

创建服务帐户密钥 - JSON 格式的服务帐户凭据将从 Web 浏览器下载到您的计算机。如果在 JSA 中配置日志源时对服务帐户密钥参数使用用户托管密钥选项,那么需要服务帐户密钥值。如果您使用 GCP 托管密钥选项,请省略此步骤。

-

从导航菜单中,选择 IAM & Admin > Service Accounts。

-

从“电子邮件”列表中选择服务帐户,然后从“作”列表中选择“创建项”。

-

选择“ JSON ”作为“密钥类型”,然后单击 “创建”。

-

为服务帐号分配权限 - 必须为 JSA 创建服务帐号,才能使用 Google Cloud Pub/Sub API 进行身份验证。如果您已有服务帐户,请省略此步骤。如果您有 JSA 一体化设备或 JSA 事件收集器,用于从 Google Cloud Platform 计算实例收集事件,并且您使用 GCP 托管密钥作为服务帐户类型选项,请省略此步骤。

-

从导航菜单中,选择 IAM & Admin > IAM,然后单击 Add。

-

选择您在步骤 1 中创建的服务帐户,或者如果您使用的是 GCP 托管密钥,请选择分配给 JSA 安装正在使用的计算实例的服务帐户。

-

从 “角色 ”列表中,选择 “发布/订阅者”。当您使用 Pub/Sub 订阅者角色时,服务帐户将读取和使用来自 Pub/Sub 主题的消息。如果要进一步限制权限,可以使用 pubsub.subscriptions.consume 权限创建自定义角色,并仅将其分配给特定订阅。

-

单击 保存。

使用数据填充 Pub/Sub 主题

某些 Google Cloud Platform 服务可以使用日志记录接收器或可安装在 Google Compute Engine 实例上的 Stackdriver 代理将数据写入发布/订阅主题。

确保您在 Google Cloud Platform 中设置了发布/订阅主题和订阅。

一个常见的用例是从 Google Cloud Platform 收集 云审计日志管理员活动 。使用以下示例创建日志记录导出接收器。

-

在导航菜单中,单击日志记录>日志查看器。

-

从 “审核的资源 ”列表中,选择 “Google Project”。

-

从 “按标签或文本搜索筛选 ”列表中,选择 “转换为高级筛选器”。

-

在 “高级筛选器 ”字段中,键入

logName:"logs/cloudaudit.googleapis.com“ 命令。 -

单击 CREATE SINK。

在 JSA 中添加 Google Cloud Pub/Sub 日志源

在 JSA 中将日志源设置为使用自定义日志源类型或支持 Google Cloud Pub/Sub 协议的瞻博网络日志源类型。

您可以使用 Google Cloud 发布/订阅协议从 Google Cloud 发布/订阅服务检索任何类型的事件。瞻博网络为部分 Google Cloud 服务提供 DSM。任何没有 DSM 的服务都可以使用自定义日志源类型进行处理。

如果要使用现有 DSM 来解析数据,请选择 用作网关日志源 参数选项,以便从此配置收集的数据创建更多日志源。或者,如果未自动检测到日志源,则可以使用“ 协议类型 ”参数选项的 Syslog 手动创建日志源。

-

登录 JSA。

-

在 管理 选项卡上,单击 JSA 日志源管理应用程序图标。

-

单击 “新建日志源”>“单个日志源”。

-

在 “选择日志源类型 ”页面上,选择支持 Google Cloud Pub/Sub 协议的自定义日志源类型或瞻博网络日志源类型。

-

在 “选择协议类型 ”页面上,从 “选择协议类型 ”列表中,选择 “Google 发布/订阅协议”。

-

在 “配置日志源参数 ”页上,配置日志源参数,然后单击 “配置协议参数”。有关配置 Google Cloud 发布/订阅协议参数的更多信息,请参阅 在 JSA 中添加 Google Cloud 发布/订阅日志源。

-

测试连接,确保连接、身份验证和授权正常工作。如果可用,请查看订阅中的示例事件。

-

单击 “测试协议参数”,然后单击 “开始测试”。

-

若要修复任何错误,请单击 “配置协议参数”,然后再次测试协议。

-

Google G Suite 活动报告 REST API 协议选项

Google G Suite 活动报告 REST API 协议是 JSA 的出站/活动协议,用于从 Google G Suite 检索日志。

JSA 7.3.2 补丁 6 或更高版本支持 Google G Suite 活动报告 REST API 协议。

下表介绍了 Google G Suite 活动报告 REST API 协议的特定协议参数:

| 参数 |

描述 |

|---|---|

| 日志源标识符 |

键入日志源的唯一名称。 日志源标识符可以是任何有效值,并且不需要引用特定的服务器。日志源标识符可以与日志源名称的值相同。如果您配置了多个 Google G Suite 日志源,则可能需要创建唯一标识符。例如,可以将第一个日志源标识为 googlegsuite1,将第二个日志源标识为 googlegsuite2,将第三个日志源标识为 googlegsuite3。 |

| 用户帐户 |

具有报告权限的 Google 用户帐户。 |

| 服务帐户凭据 |

授权访问 Google 的 API 以检索事件。 服务帐号凭据 包含在您在 Google Cloud Platform 中创建新服务帐号时下载的 JSON 格式文件中。 |

| 使用代理 |

如果 JSA 使用代理访问 Google G Suite,请启用此选项。 如果代理需要身份验证,请配置“ 代理服务器”、“代理端口”、“代理用户名”和 “代理密码 ”字段。 如果代理不需要身份验证,请配置“ 代理服务器 ”和“ 代理端口 ”字段。 |

| 复发 |

向 Google G Suite 活动报告 API 查询新事件的日志源之间的时间间隔。时间间隔可以以小时 (H)、分钟 (M) 或天 (D) 为单位。 默认设置为 5 分钟。 |

| EPS 油门 |

每秒的最大事件数。 |

| 事件延迟 |

收集数据的延迟(以秒为单位)。 Google G Suite 会记录最终交付系统的工作。为确保不会遗漏任何数据,会在延迟时收集日志。 默认延迟为 7200 秒(2 小时),可设置为低至 0 秒。 |

Google G Suite 活动报告 REST API 协议常见问题解答

有问题吗?查看以下常见问题解答,了解 Google G Suite 活动报告 REST API 协议

事件延迟选项有什么用途?

事件延迟选项用于防止错过事件。在这种情况下,错过的事件之所以发生,是因为在协议将其查询范围更新到比事件到达时间更新的时间范围后,这些事件变得可用。如果发生了某个事件,但并未发布到 Google G Suite 活动报告 REST API,则当协议查询该事件的创建时间时,该协议不会获取该事件。

示例 1:以下示例演示事件如何丢失。

该协议在下午 2:00 查询 Google G Suite 活动报告 REST API,以收集下午 1:00 至下午 1:59 之间的事件。Google G Suite 活动报告 REST API 响应返回下午 1:00 至下午 1:59 之间 Google G Suite 活动报告 REST API 中可用的事件。该协议的运行方式就好像收集了所有事件一样。然后,它会在下午 3:00 向 Google G Suite 活动报告 REST API 发送下一个查询,以获取在下午 2:00 至下午 2:59 之间发生的事件。这种情况的问题在于,Google G Suite 活动报告 REST API 可能不包含下午 1:00 至下午 1:59 之间发生的所有事件。如果事件发生在下午 1:58,则该事件可能要到下午 2:03 才会在 Google G Suite 活动报告 REST API 中显示。但是,该协议已查询了下午 1:00 – 下午 1:59 的时间范围,并且无法在不获得重复事件的情况下重新查询该范围。此延迟可能需要数小时。

示例 2:以下示例显示示例 1,但在此方案中增加了 15 分钟的延迟。

此示例在协议进行查询调用时使用 15 分钟的延迟。当协议在下午 2:00 对 Google G Suite 活动报告 REST API 进行查询调用时,它会收集下午 1:00 至 1:45 之间发生的事件。该协议的运行方式就好像收集了所有事件一样。然后,它会在下午 3:00 向 Google G Suite 活动报告 REST API 发送下一个查询,并收集下午 1:45 至下午 2:45 之间发生的所有事件。它不会像 示例 1 中那样丢失事件,而是在下午 1:45 - 2:45 之间的下一次查询调用中拾取该事件。

示例 3:以下示例显示示例 2,但在此方案中,事件在一天后可用。

如果事件发生在下午 1 点 58 分,但仅在第二天下午 1 点 57 分才可供 Google G Suite 活动报告 REST API 使用,则 示例 2 中的事件延迟不会显示该事件。相反,必须将事件延迟设置为更高的值,在本例中为 24 小时。

事件延迟选项的工作原理是什么?

协议不是从 上次接收的事件时间 查询到 当前时间,而是从 上次接收的事件时间 查询到 当前时间 - <事件延迟>。事件延迟以秒为单位。例如,15 分钟(900 秒)的延迟意味着它最多仅在 15 分钟前进行查询。此查询会给 Google G Suite 活动报告 REST API 提供 15 分钟的时间,以便在事件丢失之前使事件可用。当 当前时间 - <事件延迟> 小于 上次收到的事件时间时,该协议不会查询 Google G Suite 活动报告 REST API。相反,它会等待条件通过后再进行查询。

事件延迟选项使用什么值?

Google G Suite 活动报告 REST API 可能会延迟活动的可用性。为防止错过任何事件,可以将 事件延迟 参数选项值设置为 168 小时(一周)。但是,事件延迟越大,结果的实时性就越短。例如,如果事件延迟为 24 小时,您将在事件发生 24 小时后看到事件,而不是立即看到事件。其价值取决于您愿意承担多少风险以及实时数据的重要性。默认延迟 2 小时(7200 秒)提供实时设置的值,还可以防止错过大多数事件。有关延迟的详细信息,请参阅 数据保留和滞后时间。

HTTP 接收器协议配置选项

要从转发 HTTP 或 HTTPS 请求的设备收集事件,请将日志源配置为使用 HTTP 接收器协议。

HTTP 接收器协议是入站/被动协议。HTTP 接收器在配置的侦听端口上充当 HTTP 服务器,并将任何收到的 POST 请求的请求正文转换为事件。它支持 HTTPS 和 HTTP 请求。

下表描述了 HTTP 接收器协议的协议特定参数:

| 参数 |

描述 |

|---|---|

| 协议配置 |

从列表中选择 “HTTP 接收器”。 |

| 日志源标识符 |

用于标识设备的 IP 地址、主机名或任何名称。 对于日志源类型,必须是唯一的。 |

| 通信类型 |

选择“ HTTP”或“ HTTP”或 “HTTP 和客户端身份验证”。 |

| 客户端证书路径 |

如果选择“ HTTPs 和客户端身份验证” 作为通信类型,则必须设置客户端证书的绝对路径。您必须将客户机证书复制到日志源的 JSA 控制台 或 事件收集器 。 |

| TLS 版本 |

可与此协议一起使用的 TLS 版本。若要使用最安全的版本,请选择“ TLSv1.2 ”选项。 当您选择具有多个可用版本的选项时,HTTPS 连接将协商客户端和服务器可用的最高版本。 |

| 监听端口 |

JSA 用于接受传入 HTTP Receiver 事件的端口。默认端口为 12469。

注意:

请勿使用端口 514。端口 514 由标准 Syslog 侦听器使用。 |

| 消息模式 |

默认情况下,整个 HTTP POST 作为单个事件进行处理。要将 POST 划分为多个单行事件,请提供正则表达式来表示每个事件的开始。 |

| 用作网关日志源 |

选择此选项可使收集的事件流经 JSA 流量分析引擎,并使 JSA 自动检测一个或多个日志源。 |

| 最大有效负载长度(字节) |

单个事件的最大有效负载大小,以字节为单位。当事件的有效负载大小超过此值时,将拆分事件。 默认值为 8192,且不得大于 32767。 |

| 最大 POST 方法请求长度 (MB) |

POST 方法请求正文的最大大小,以 MB 为单位。如果 POST 请求正文大小超过此值,则返回 HTTP 413 状态代码。 默认值为 5,且不得大于 10。 |

| EPS 油门 |

您不希望此协议超过的每秒最大事件数 (EPS)。默认值为 5000。 |

JDBC 协议配置选项

JSA 使用 JDBC 协议从包含来自多个数据库类型的事件数据的表或视图中收集信息。

JDBC 协议是出站/活动协议。 JSA 不包括用于 JDBC 的 MySQL 驱动程序。如果您使用的是需要 MySQL JDBC 驱动程序的 DSM 或协议,则必须从 http://dev.mysql.com/downloads/connector/j/ 下载并安装独立于平台的 MySQL Connector/J。

-

将 Java 归档 (JAR) 文件复制到 /opt/qradar/jars。

-

如果您使用的是 JSA 7.3.1,那么还必须将 JAR 文件复制到 /opt/ibm/si/services/ecs-ecingress/ eventgnosis/lib/q1labs/。

-

通过键入以下命令之一重新启动 Tomcat 服务:

-

如果您使用的是 JSA 2014.8,请键入 service tomcat restart

-

如果您使用的是 JSA 7.3.0 或 JSA 7.3.1,请键入 systemctl restart tomcat

-

-

通过键入以下命令之一重新启动事件收集服务:

-

如果您使用的是 JSA 2014.8,请键入 service ecs-ec restart

-

如果您使用的是 JSA 7.3.0,请键入 systemctl restart ecs-ec

-

如果您使用的是 JSA 7.3.1,请键入 systemctl restart ecs-ec-ingress

-

下表描述了 JDBC 协议的协议特定参数:

| 参数 |

描述 |

|---|---|

| 日志源名称 |

键入日志源的唯一名称。 |

| 日志源说明(可选) |

键入日志源的说明。 |

| 日志源类型 |

从 日志源类型 列表中选择使用 JDBC 协议的设备支持模块 (DSM)。 |

| 协议配置 |

JDBC |

| 日志源标识符 |

键入日志源的名称。该名称不能包含空格,并且在配置为使用 JDBC 协议的日志源类型的所有日志源中必须是唯一的。 如果日志源从具有静态 IP 地址或主机名的单个设备收集事件,请使用设备的 IP 地址或主机名作为 日志源标识符 值的全部或部分;例如,192.168.1.1 或 JDBC192.168.1.1。如果日志源不从具有静态 IP 地址或主机名的单个设备收集事件,则可以使用任何唯一名称作为日志源标识符值;例如,JDBC1、JDBC2。 |

| 数据库类型 |

选择包含事件的数据库类型。 |

| 数据库名称 |

要连接到的数据库的名称。 |

| IP 或主机名 |

数据库服务器的 IP 地址或主机名。 |

| 港口 |

输入 JDBC 端口。JDBC 端口必须与远程数据库上配置的侦听端口匹配。数据库必须允许传入的 TCP 连接。数据库必须允许传入的 TCP 连接。有效范围为 1 - 65535。 默认值为:

如果 数据库实例 与 MSDE 数据库类型一起使用,则管理员必须在日志源配置中将 端口 参数留空。 |

| 用户名 |

数据库中 JSA 的用户帐户。 |

| 密码 |

连接到数据库所需的密码。 |

| 确认密码 |

连接到数据库所需的密码。 |

| 身份验证域(仅限 MSDE) |

如果未选择 “使用 Microsoft JDBC”,则会显示“身份验证域 ”。 MSDE 的域,即 Windows 域。如果您的网络未使用域,请将此字段留空。 |

| 数据库实例(仅限 MSDE 或 Informix) |

数据库实例(如果需要)。MSDE 数据库可以在一台服务器上包含多个 SQL Server 实例。 当数据库使用非标准端口或阻止访问端口 1434 进行 SQL 数据库解析时,日志源配置中的 数据库实例 参数必须为空。 |

| 预定义查询(可选) |

为日志源选择预定义的数据库查询。如果预定义的查询对日志源类型不可用,管理员可以选择“无”。 |

| 表名 |

包含事件记录的表或视图的名称。表名可以包含以下特殊字符:美元符号 ($)、数字符号 (#)、下划线 (_)、短划线 (-) 和句点 (.)。 |

| 选择列表 |

在对表进行事件轮询时要包含的字段列表。您可以使用逗号分隔的列表或键入星号 (*) 从表格或视图中选择所有字段。如果定义了逗号分隔的列表,则该列表必须包含在 “比较字段”中定义的字段。 |

| 比较字段 |

表或视图中的数值或时间戳字段,用于标识在查询之间添加到表中的新事件。使协议能够识别以前由协议轮询的事件,以确保不会创建重复事件。 |

| 使用准备好的语句 |

预备语句使 JDBC 协议源能够设置 SQL 语句,然后使用不同的参数多次运行 SQL 语句。出于安全性和性能原因,大多数 JDBC 协议配置都可以使用预准备语句。 |

| 开始日期和时间(可选) |

选择或输入数据库轮询的开始日期和时间。格式为 yyyy-mm-dd HH:mm,其中 HH 使用 24 小时制指定。 如果此参数为空,则立即开始轮询,并按指定的轮询间隔重复。 此参数用于设置协议连接到目标数据库以初始化事件收集的时间和日期。它可以与 轮询间隔 参数一起使用,以配置数据库轮询的特定计划。例如,确保每小时在整点后五分钟进行投票,或者确保投票在每天凌晨 1:00 进行。 此参数不能用于从目标数据库检索较旧的表行。例如,如果将参数设置为 Last Week,则协议不会检索前一周的所有表行。该协议检索初始连接时比 “比较”字段 的最大值新的行。 |

| 轮询间隔 |

输入对事件表的查询之间的时间量。要定义更长的轮询间隔,请在数值上附加 H 表示小时,或将 M 附加到分钟 最长轮询间隔为一周。 |

| EPS 油门 |

您不希望此协议超过的每秒事件数 (EPS)。有效范围为 100 - 20,000。 |

| 安全机制(仅限 Db2) |

从列表中,选择 Db2 服务器支持的安全机制。如果不想选择安全机制,请选择 “无”。 默认值为 None。 有关 Db2 环境支持的安全机制的更多信息,请参阅 https://support.juniper.net/support/downloads/。 |

| 使用命名管道通信(仅限 MSDE) |

如果未选择 “使用 Microsoft JDBC”,则会显示“使用命名管道通信 ”。 MSDE 数据库需要用户名和密码字段才能使用 Windows 身份验证用户名和密码,而不是数据库用户名和密码。日志源配置必须在 MSDE 数据库上使用默认命名管道。 |

| 数据库群集名称(仅限 MSDE) |

如果选择了 “使用命名管道通信”,则会显示 “使用命名管道通信 ”参数。 如果在群集环境中运行 SQL Server,请定义群集名称以确保命名管道通信正常运行。 |

| 使用 NTLMv2(仅限 MSDE) |

如果未选择 “使用 Microsoft JDBC”,则会显示“使用 NTLMv2 ”。 如果希望 MSDE 连接在与需要 NTLMv2 身份验证的 SQL Server 通信时使用 NTLMv2 协议,请选择此选项。此选项不会中断不需要 NTLMv2 身份验证的 MSDE 连接的通信。 不会中断不需要 NTLMv2 身份验证的 MSDE 连接的通信。 |

| 使用 Microsoft JDBC(仅限 MSDE) |

如果要使用 Microsoft JDBC 驱动程序,则必须启用 使用 Microsoft JDBC。 |

| 使用 SSL(仅限 MSDE) |

如果您的连接支持 SSL,请选择此选项。此选项仅对 MSDE 显示。 |

| SSL 证书主机名 |

当同时 启用“使用 Microsoft JDBC ”和 “使用 SSL ”时,此字段为必填字段。 此值必须是主机的完全限定域名 (FQDN)。不允许使用 IP 地址。 有关 SSL 证书和 JDBC 的更多信息,请参阅以下链接中的过程: |

| 使用 Oracle 加密 |

Oracle 加密和数据完整性设置也称为 Oracle Advanced Security。 如果选择此选项,Oracle JDBC 连接将要求服务器支持与客户端类似的 Oracle 数据加密设置。 |

| 数据库语言环境(仅限 Informix) |

对于多语言安装,请使用此字段指定要使用的语言。 |

| 代码集(仅限 Informix) |

选择用于多语言安装的语言后,将显示 Code-Set 参数。使用此字段可指定要使用的字符集。 |

| 启用 |

选中此复选框可启用日志源。默认情况下,该复选框处于选中状态。 |

| 可信度 |

从列表中选择日志源的 可信度 。范围为 0 - 10。 可信度表示事件或攻击的完整性,由源设备的可信度评级决定。如果多个来源报告同一事件,可信度就会提高。默认值为 5。 |

| 目标事件收集器 |

选择要用作日志源目标的目标事件 收集器 。 |

| 聚合事件 |

选中 “合并事件” 复选框,使日志源能够合并(捆绑)事件。 缺省情况下,自动发现的日志源会从 JSA 的“系统设置”中继承“合并事件”列表的值。创建日志源或编辑现有配置时,可以通过为每个日志源配置此选项来覆盖默认值。 |

| 存储事件有效负载 |

选中“ 存储事件有效负载 ”复选框,使日志源能够存储事件有效负载信息。 默认情况下,自动发现的日志源会从 JSA 的“系统设置”中继承“存储事件有效负载”列表的值。创建日志源或编辑现有配置时,可以通过为每个日志源配置此选项来覆盖默认值。 |

JDBC – SiteProtector 协议配置选项

您可以将日志源配置为使用 Java Database Connectivity (JDBC) - SiteProtector 协议来远程轮询 IBM Proventia Management SiteProtector 数据库中的事件。

JDBC - SiteProtector 协议是一种出站/活动协议,它在创建日志源有效负载时组合了来自 SensorData1 和 SensorDataAVP1 表的信息。SensorData1 和 SensorDataAVP1 表位于 IBM Proventia Management SiteProtector 数据库中。JDBC - SiteProtector 协议在单次查询中可以轮询的最大行数为 30,000 行。

下表描述了 JDBC - SiteProtector 协议的协议特定参数:

| 参数 |

描述 |

|---|---|

| 协议配置 |

JDBC - SiteProtector |

| 数据库类型 |

从列表中选择 MSDE 作为要用于事件源的数据库类型。 |

| 数据库名称 |

键入 RealSecureDB 作为协议可以连接到的数据库的名称。 |

| IP 或主机名 |

数据库服务器的 IP 地址或主机名。 |

| 港口 |

数据库服务器使用的端口号。JDBC SiteProtector 配置端口必须与数据库的侦听器端口匹配。数据库必须启用传入的 TCP 连接。如果在使用 MSDE 作为数据库类型时定义 数据库实例 ,则必须在日志源配置中将 端口 参数留空。 |

| 用户名 |

如果要跟踪 JDBC 协议对数据库的访问,可以为 JSA 系统创建一个特定用户。 |

| 身份验证域 |

如果选择 MSDE 并且数据库配置为 Windows,则必须定义 Windows 域。 如果您的网络未使用域,请将此字段留空。 |

| 数据库实例 |

如果选择 MSDE,并且一台服务器上有多个 SQL Server 实例,请定义要连接到的实例。如果在数据库配置中使用非标准端口,或者阻止访问端口 1434 以进行 SQL 数据库解析,则必须在配置中将 数据库实例 参数留空。 |

| 预定义查询 |

日志源的预定义数据库查询。预定义的数据库查询仅适用于特殊的日志源连接。 |

| 表名 |

SensorData1 |

| AVP 视图名称 |

SensorDataAVP |

| 响应视图名称 |

SensorDataResponse |

| 选择列表 |

键入 * 以包含表或视图中的所有字段。 |

| 比较字段 |

SensorDataRowID |

| 使用准备好的语句 |

预备语句允许 JDBC 协议源设置 SQL 语句,然后使用不同的参数多次执行 SQL 语句。出于安全和性能原因,请使用准备好的语句。您可以清除此复选框以使用不使用预编译语句的替代查询方法。 |

| 包括审计事件 |

指定从 IBM Proventia Management SiteProtector 收集审计事件。 |

| 开始日期和时间 |

自选。协议可以开始轮询数据库的开始日期和时间。 |

| 轮询间隔 |

对事件表的查询之间的时间量。您可以通过在数值上附加 H 表示小时或 M 表示分钟来定义更长的轮询间隔。不带 H 或 M 指示符轮询的数值(以秒为单位)。 |

| EPS 油门 |

您不希望此协议超过的每秒事件数 (EPS)。 |

| 数据库区域设置 |

对于多语言安装,请使用 “数据库区域设置 ”字段指定要使用的语言。 |

| 数据库代码集 |

对于多语言安装,请使用 “代码集 ”字段指定要使用的字符集。 |

| 使用命名管道通信 |

如果您使用的是 Windows 身份验证,请启用此参数以允许对 AD 服务器进行身份验证。如果使用的是 SQL 身份验证,请禁用命名管道通信。 |

| 数据库群集名称 |

群集名称,以确保命名管道通信正常工作。 |

| 使用 NTLMv2 |

强制 MSDE 连接将 NTLMv2 协议用于需要 NTLMv2 身份验证的 SQL Server。“ 使用 NTLMv2 ”复选框不会中断不需要 NTLMv2 身份验证的 MSDE 连接的通信。 |

| 使用 SSL |

启用 JDBC 协议的 SSL 加密。 |

| 日志源语言 |

选择日志源生成的事件的语言。日志源语言可帮助系统分析来自外部设备或作系统的事件,这些事件可以创建多种语言的事件。 |

瞻博网络 NSM 协议配置选项

要接收瞻博网络 NSM 和瞻博网络安全服务网关 (SSG) 日志事件,请将日志源配置为使用瞻博网络 NSM 协议。

瞻博网络 NSM 协议是一种入站/被动协议。

下表描述了瞻博网络网络和安全管理器协议的协议特定参数:

| 参数 |

描述 |

|---|---|

| 日志源类型 |

瞻博网络网络和安全经理 |

| 协议配置 |

瞻博网络 NSM |

瞻博网络安全二进制日志收集器协议配置选项

您可以将日志源配置为使用安全二进制日志收集器协议。借助此协议,瞻博网络设备可以二进制格式向 JSA 发送审计、系统、防火墙和入侵防御系统 (IPS) 事件。

入站/被动协议中的安全二进制日志收集器协议。

瞻博网络 SRX 系列服务网关或 J 系列设备的二进制日志格式使用 UDP 协议进行流式传输。您必须为流式传输二进制格式的事件指定唯一的端口。标准系统日志端口 514 不能用于二进制格式的事件。分配给接收来自瞻博网络设备的流二进制事件的默认端口是端口 40798。

下表描述了瞻博网络安全二进制日志收集器协议的协议特定参数:

| 参数 |

描述 |

|---|---|

| 协议配置 |

安全二进制日志收集器 |

| XML 模板文件位置 |

用于对瞻博网络 SRX 系列服务网关或瞻博网络 J 系列设备的二进制流进行解码的 XML 文件的路径。默认情况下,设备支持模块 (DSM) 包含一个用于解码二进制流的 XML 文件。 XML 文件位于以下目录中: /opt/qradar/conf/security_log.xml。 |

日志文件协议配置选项

要从远程主机接收事件,请将日志源配置为使用日志文件协议。

日志文件协议是一种出站/活动协议,适用于写入每日事件日志的系统。对于将信息追加到其事件文件的设备,不宜使用日志文件协议。

使用 SFTP、FTP、SCP 或 FTPS 一次检索一个日志文件。日志文件协议可以管理纯文本、压缩文件或文件存档。存档必须包含可一次处理一行的纯文本文件。当日志文件协议下载事件文件时,文件中收到的信息 将更新“日志活动 ”选项卡。如果在下载完成后将更多信息写入文件,则不会处理附加的信息。

下表描述了日志文件协议的协议特定参数:

| 参数 |

描述 |

|---|---|

| 协议配置 |

日志文件 |

| 服务类型 | 选择从远程服务器检索日志文件时要使用的协议。

在 “远程 IP 或主机名 ”字段中指定的服务器必须使 SFTP 子系统能够使用 SCP 或 SFTP 检索日志文件。 |

| 远程端口 |

如果远程主机使用非标准端口号,则必须调整端口值才能检索事件。 |

| SSH 密钥文件 |

如果系统配置为使用密钥身份验证,请键入 SSH 密钥。使用 SSH 密钥文件时,将忽略 “远程密码 ”字段。 SSH 密钥必须位于 /opt/qradar/conf/keys 目录中。

注意:

SSH 密钥文件字段不再接受文件路径。它不能包含“/”或“~”。您必须键入 SSH 密钥的文件名。现有配置的密钥将复制到 /opt/qradar/ conf/keys 目录。为确保唯一性,密钥必须在文件名后附加“<Timestamp>”。 |

| 远程目录 |

对于 FTP,如果日志文件位于远程用户主目录中,则可以将远程目录留空。空白远程目录字段支持限制工作目录 (CWD) 命令更改的系统。 |

| 递归的 |

启用此复选框可允许 FTP 或 SFTP 连接以递归方式在远程目录的子文件夹中搜索事件数据。从子文件夹收集的数据取决于与 FTP 文件模式中的正则表达式的匹配。 递归 选项不可用于 SCP 连接。 |

| FTP 文件模式 |

标识要从远程主机下载的文件所需的正则表达式 (regex)。 |

| FTP 传输模式 |

对于通过 FTP 的 ASCII 传输,必须在“处理器”字段和LINEBYLINE“事件生成器”字段中选择NONE。 |

| FTP TLS 版本 | 可用于 FTPS 连接的 TLS 版本。若要使用最安全的版本,请选择“ TLSv1.2 ”选项。当您选择具有多个可用版本的选项时,FTPS 连接将协商客户端和服务器可用的最高版本。 仅当在 “服务类型 ”参数中选择“FTPS”时,才能配置此选项。 |

| 复发 |

用于确定扫描远程目录以查找新事件日志文件的频率的时间间隔。时间间隔可以包括以小时 (H)、分钟 (M) 或天 (D) 为单位的值。例如,每 2 小时重复一次 2H 扫描远程目录。 |

| 在保存时运行 |

保存日志源配置后,立即启动日志文件导入。选中此复选框后,将清除以前下载和处理的文件列表。第一次文件导入后,日志文件协议将遵循管理员定义的开始时间和重复计划。 |

| EPS 油门 |

协议不能超过的每秒事件数 (EPS)。 |

| 更改本地目录? |

更改 目标事件收集器 上的本地目录,以便在处理事件日志之前存储事件日志。 |

| 本地目录 |

目标事件收集器上的本地目录。在日志文件协议尝试检索事件之前,该目录必须存在。 |

| 文件编码 |

日志文件中的事件使用的字符编码。 |

| 文件夹分隔符 |

用于分隔作系统文件夹的字符。大多数配置可以使用 “文件夹分隔符 ”字段中的默认值。此字段适用于使用不同字符定义单独文件夹的作系统。例如,在大型机系统上分隔文件夹的时间段。 |

将 JSA 配置为对日志文件协议使用 FTPS

要为日志文件协议配置 FTPS,必须在连接到 FTP 服务器的所有 JSA 事件收集器上放置服务器 SSL 证书。如果您的 SSL 证书不是 RSA 2048,请创建一个新的 SSL 证书。

以下命令提供了使用 Open SSL 在 LINUX 系统上创建证书的示例:

openssl req -newkey rsa:2048 -nodes -keyout ftpserver.key -x509 -days 365 -out ftpserver.crt

FTP 服务器上具有 .crt 文件扩展名的文件必须复制到每个事件收集器上的 /opt/qradar/conf/ trusted_certificates 目录中。

Microsoft Azure 事件中心协议配置选项

适用于 JSA 的 Microsoft Azure 事件中心协议从 Microsoft Azure 事件中心收集事件。

默认情况下,每个事件收集器最多可以从 1000 个分区收集事件,然后再用完文件句柄。如果要从更多分区收集数据,可以联系 瞻博网络客户支持 ,获取高级优化信息和帮助。

以下参数需要特定值才能从 Microsoft Azure 事件中心设备收集事件:

| 参数 |

价值 |

|---|---|

| 使用事件中心连接字符串 |

使用连接字符串向 Azure 事件中心进行身份验证。

注意:

不推荐将此开关切换到关闭的功能。 |

| 事件中心连接字符串 |

提供对事件中心访问权限的授权字符串。例如

|

| 消费者组 |

指定在连接过程中使用的视图。每个 消费者组 都有自己的会话跟踪。共享使用者组和连接信息的任何连接共享会话跟踪信息。 |

| 使用存储帐户连接字符串 |

使用连接字符串向 Azure 存储帐户进行身份验证。

注意:

不推荐将此开关切换到关闭的功能。 |

| 存储帐户连接字符串 |

提供对存储帐户的访问权限的授权字符串。例如

|

| 将 Azure Linux 事件格式化为系统日志 |

将 Azure Linux 日志格式化为单行系统日志格式,类似于 Linux 系统中的标准系统日志日志记录。 |

| 用作网关日志源 |

选择此选项可使收集的事件流经 JSA 流量分析引擎,并使 JSA 自动检测一个或多个日志源。 选择此选项时,可以选择使用 日志源标识符模式 为正在处理的事件定义自定义 日志源标识符 。 |

| 日志源标识符模式 |

选择“ 用作网关日志源 ”选项后,使用此选项为处理的事件定义自定义日志源标识符。如果未配置日志源标识符模式, 则 JSA 将作为未知通用日志源接收事件。 日志源标识符模式字段接受键值对(如 key=value),以便为正在处理的事件定义自定义日志源标识符,并在适用时自动发现日志源。键是标识符格式字符串,它是生成的源值或源值。值是用于评估当前有效负载的关联正则表达式模式。该值(正则表达式模式)还支持捕获组,这些捕获组可用于进一步自定义密钥(标识符格式字符串)。 通过在新行上键入每个模式,可以定义多个键值对。当使用多个模式时,将按顺序评估它们,直到找到匹配项。找到匹配项后,将显示自定义日志源标识符。 以下示例显示了多键值对功能: 模式 事件 生成的自定义日志源标识符 |

| 使用预测性分析 |

如果启用此参数,则算法会从事件中提取日志源标识符模式,而不会为每个事件运行正则表达式,这会提高解析速度。 仅为预期会收到高事件速率且需要更快分析的日志源类型启用预测分析。 |

| 使用代理 |

配置代理时,日志源的所有流量都通过代理传输以访问 Azure 事件中心。启用此参数后,配置 “代理 IP”或“主机名”、“ 代理端口”、“ 代理用户名”和 “代理密码” 字段。 如果代理不需要身份验证,则可以将“ 代理用户名 ”和“ 代理密码 ”字段留空。

注意:

适用于 Azure 事件中心的 Java SDK 不支持对代理进行摘要式身份验证。有关详细信息,请参阅 Azure 事件中心 - 客户端 SDK。 |

| 代理 IP 或主机名 |

代理服务器的 IP 地址或主机名。 启用“ 使用代理 ”时,将显示此参数。 |

| 代理端口 |

用于与代理通信的端口号。默认值为 8080。 启用“ 使用代理 ”时,将显示此参数。 |

| 代理用户名 |

用于访问代理服务器的用户名。 启用“使用代理”时,将显示此参数。 |

| 代理密码 |

用于访问代理服务器的密码。 启用“ 使用代理 ”时,将显示此参数。 |

| EPS 油门 |

每秒最大事件数 (EPS)。默认值为 5000。 |

下表介绍了已弃用的 Microsoft Azure 事件中心日志源参数:

| 参数 |

价值 |

|---|---|

| 已弃用 - 命名空间名称 |

如果 将“使用事件中心连接字符串 ”选项设置为“关闭”,则显示此选项。 在 Microsoft Azure 事件中心用户界面中包含事件中心实体的顶级目录的名称。 |

| 已弃用 - 事件中心名称 |

如果 将“使用事件中心连接字符串 ”选项设置为“关闭”,则显示此选项。 要访问的事件中心的标识符。 事件中心名称 必须与命名空间中的事件中心实体之一匹配。 |

| 已弃用 - SAS 密钥名称 |

如果 将“使用事件中心连接字符串 ”选项设置为“关闭”,则显示此选项。 共享访问签名 (SAS) 名称标识事件发布者。 |

| 已弃用 - SAS 密钥 |

如果 将“使用事件中心连接字符串 ”选项设置为“关闭”,则显示此选项。 共享访问签名 (SAS) 密钥对事件发布者进行身份验证。 |

| 已弃用 - 存储帐户名称 |

如果将 “使用存储帐户连接字符串 ”选项设置为“关闭”,则会显示此选项。 存储事件中心数据的存储帐户的名称。 存储帐户名称是访问 Azure 存储帐户中的数据所需的身份验证过程的一部分。 |

| 已弃用 - 存储帐户密钥 |

如果将 “使用存储帐户连接字符串 ”选项设置为“关闭”,则会显示此选项。 用于存储帐户身份验证的授权密钥。 存储帐户密钥是访问 Azure 存储帐户中的数据所需的身份验证过程的一部分。 |

配置 Microsoft Azure 事件中心以与 JSA 通信

Microsoft Azure 事件中心协议收集事件中心内的事件。此协议收集事件,无论其源如何,只要它们位于事件中心内。但是,现有 DSM 可能无法解析这些事件。

若要在 JSA 中检索事件,需要在 Azure 事件中心命名空间下创建 Microsoft Azure 存储帐户和事件中心实体。对于每个命名空间,端口 5671 必须处于打开状态。对于每个存储帐户,端口 443 必须处于打开状态。

这些端口必须作为 JSA 事件收集器上的出站端口打开。

命名空间主机名通常 [Namespace Name].servicebus.windows.net 为 ,存储帐户主机名通常 [Storage_Account_Name].blob.core.windows.net为 。事件中心必须至少有一个使用侦听策略创建的共享访问签名,以及至少一个使用者组。

Microsoft Azure 事件中心协议无法使用代理服务器进行连接。

-

获取 Microsoft Azure 存储帐户连接字符串。

存储帐户连接字符串包含存储帐户名称和存储帐户密钥的身份验证,用于访问 Azure 存储帐户中的数据。

-

登录到 Azure 门户。

-

在仪表板的“ 所有资源 ”部分中,选择“ 存储帐户”。

-

从“所有类型”列表中,禁用“全选”。在筛选项搜索框中,键入

Storage Accounts,然后从列表中选择“存储帐户” -

在 “存储帐户 ”菜单中,选择“ 访问密钥”。

-

记录存储帐户名称的值。在 JSA 中配置日志源时,将此值用于存储帐户名参数值。

-

在 键 1 或 键 2 部分中,记录以下值。

-

密钥 - 在 JSA 中配置日志源时,将此值用于存储帐户密钥参数值。

-

连接字符串 - 在 JSA 中配置日志源时,将此值用于存储帐户连接字符串参数值。

DefaultEndpointsProtocol=https;AccountName=[Storage Account Name] ;AccountKey=[Storage Account Key];EndpointSuffix=core.windows.net]

大多数存储帐户都用于 core.window.net 终结点后缀,但此值可能会根据其位置而更改。例如,与政府相关的存储帐户可能具有不同的终结点后缀值。可以使用“ 存储帐户名称 ”和 “存储帐户密钥 ”值,也可以使用 “存储帐户连接字符串” 值连接到存储帐户。可以使用 key1 或 key2。

注意:若要连接到 Microsoft Azure 事件中心,必须能够在所选的 Azure 存储帐户上创建块 Blob。页和追加 blob 类型与 Microsoft Azure 事件中心协议不兼容。

-

JSA 在提供的存储 blob 中创建一个名为 qradar 的容器。

提示:通过 Azure 事件中心 SDK,JSA 使用配置的存储帐户 blob 中的容器来跟踪事件中心的事件消耗情况。系统会自动创建一个名为 qradar 的容器来存储跟踪数据,也可以手动创建容器。

-

-

获取 Microsoft Azure 事件中心连接字符串。

事件中心连接字符串包含 命名空间名称、命名空间中事件中心的路径以及共享访问签名 (SAS) 身份验证信息。

-

登录到 Azure 门户。

-

在仪表板的“所有资源”部分中,选择一个事件中心。记录此值,以便在 JSA 中配置日志源时用作命名空间名称参数值。

-

在“实体”部分中,选择“事件中心”。记录此值,以便在 JSA 中配置日志源时用于事件中心名称参数值。

-

从“ 所有类型 ”列表中,禁用 “全选”。在 筛选器项 搜索框中,键入 event hub,然后从列表中选择 “事件中心命名空间 ”。

-

在“事件中心”部分中,从列表中选择要使用的事件中心。记录此值,以便在 JSA 中配置日志源时用于事件中心名称参数值。

-

在 “设置 ”部分中,选择 “共享访问策略”。

注意:在“实体”部分中,确保列出了“使用者组”选项。如果列出了事件中心,请返回到 2 步 c。

-

选择包含侦听声明的 POLICY。记录此值,以便在 JSA 中配置日志源时用于 SAS 密钥名称参数值。

-

记录以下参数的值:

-

主键或辅助键

在 JSA 中配置日志源时,请使用 SAS 密钥参数值的值。主键和辅助键在功能上相同。

-

连接字符串-主键或连接字符串-辅助键

在 JSA 中配置日志源时,将此值用于事件中心连接字符串参数值。“连接字符串-主键”和“连接字符串-辅助键”在功能上是相同的。

例:

Endpoint=sb://[Namespace Name].servicebus.windows.net /;SharedAccessKeyName=[SAS Key Name];SharedAccessKey=[SAS Key]; EntityPath=[Event Hub Name]

可以使用 “命名空间名称”、“ 事件中心名称”、“ SAS 密钥名称 ”和 “SAS 密钥 ”值,也可以使用 “事件中心连接字符串” 值连接到事件中心。

-

-

在“实体”部分中,选择“使用者组”。记录在 JSA 中配置日志源时要用于使用者组参数值的值。

注意:请勿使用自动创建的 $Default 使用者组。使用未使用的现有使用者组或创建新的使用者组。每个使用者组只能由一台设备(如 JSA)使用。

-

-

Microsoft Azure 事件中心协议疑难解答

若要解决 Microsoft Azure 事件中心协议的问题,请使用疑难解答和支持信息。使用 瞻博网络安全分析日志源管理应用中的协议测试工具查找错误。

常规故障排除

以下步骤适用于所有用户输入错误。常规故障排除过程包含遵循 Microsoft Azure 事件中心协议任何错误的第一步。

-

如果“ 使用事件中心连接字符串 ”或 “使用存储帐户连接字符串 ”选项设置为“关闭”,请将其切换到 “打开”。有关获取连接字符串的详细信息,请参阅 配置 Microsoft Azure 事件中心以与 JSA 通信。

-

确认 Microsoft Azure 事件中心连接字符串遵循以下示例中的格式。确保 entityPath 参数值是事件中心的名称。

Endpoint=sb://<Namespace Name>.servicebus.windows.net/;SharedAccessKeyName=<SAS Key Name>;SharedAccessKey=<SAS Key>;EntityPath=<Event Hub Name>保存并关闭日志源后,出于安全原因,您将无法再看到输入的值。如果未看到这些值,请输入这些值,然后确认其有效性。

-

确认 Microsoft Azure 存储帐户连接字符串遵循以下示例的格式。

DefaultEndpointsProtocol=https;AccountName=<Storage Account Name>;AccountKey=<Storage Account Key>;EndpointSuffix=core.windows.net

保存并关闭日志源后,出于安全原因,您将无法再看到输入的值。如果未看到这些值,请重新输入这些值,然后确认其有效性。

-

可选:为了进行故障排除,请将 “用作网关日志源 ”设置为 “关闭 ”,并将 “将 Azure Linux 事件格式化为系统日志 ”设置为 “打开”。这会强制所有事件都经过选定的日志源类型。这样可以快速确定是否正在到达最少事件,以及是否存在网络或访问问题。

如果将 “用作网关日志源 ”设置为 “打开”,请确保事件不会以 未知、已存储或 SIM 通用的形式到达 JSA。如果是这样,它可能会解释为什么该协议似乎不起作用。

-

确保所选事件中心存在提供的使用者组。有关详细信息,请参阅 配置 Microsoft Azure 事件中心以与 JSA 通信。

-

启用 自动获取服务器证书 选项,或确认证书已在 JSA 中手动添加。

-

确保JSA系统时间准确无误;如果系统时间不是实时的,则可能存在网络问题。

-

确保端口 443 对存储帐户主机打开。存储帐户主机通常 <Storage_Account_Name>.<something>为 ,其中 <something> 通常引用终结点后缀。

-

确保端口 5671 在事件中心主机上处于打开状态。事件中心主机通常是 <Endpoint> 来自事件中心连接字符串的主机。

有关详细信息,请参阅:

非法连接字符串格式异常

症状

错误:“确保事件中心连接字符串或事件中心参数有效。

“当提供的事件中心连接字符串或事件中心信息不符合成为有效连接字符串的要求时,将引发此异常。将尝试在下一次重试时间间隔查询内容。

原因

事件中心连接字符串与 Microsoft 设置的规范不匹配。如果将意外字符(如空格)复制到事件中心连接字符串中,也会发生此错误。

解决问题

请按照下列步骤解决非法连接字符串错误。

-

确保存储帐户连接字符串有效,并以与以下示例类似的格式显示:Ensure that the storage account connection string is valid and appear in an similar format to the following example:

Endpoint=sb://<Namespace Name>.servicebus.windows.net/;SharedAccessKeyName=<SAS Key Name>;SharedAccessKey=<SAS Key>;EntityPath=<Event Hub Name>

-

将事件中心连接字符串从 Azure 门户移动到 JSA 时,请确保未添加任何其他空格或不可见字符。或者,在复制字符串之前,请确保不要复制任何其他字符或空格。

存储例外

症状

错误:“无法连接到存储帐户 [存储帐户名称]。确保存储帐户连接字符串有效,并且 JSA 可以连接到 [存储帐户主机名]。

“发生错误,表示 Microsoft Azure 存储服务的异常。将尝试在下一次重试时间间隔查询内容。

原因

存储例外错误表示使用存储帐户进行身份验证或与存储帐户通信时发生的问题。尝试在下一个重试间隔查询内容。由于存储异常,可能会出现两个常见问题。

-

存储帐户连接字符串无效。

-

网络问题阻止 JSA 与存储帐户通信。

解决问题

请按照下列步骤解决存储异常错误。

-

确保存储帐户连接字符串有效,并以与以下示例类似的格式显示。

DefaultEndpointsProtocol=https;AccountName=<Storage Account Name>;AccountKey=<Storage Account Key>;EndpointSuffix=core.windows.net

-

确保 JSA 可以在端口 443 上与存储帐户主机通信。

-

确保 JSA 可以在端口 5671 和 5672 上与事件中心通信。

-

验证 JSA 中的系统时间是否与当前时间匹配。存储帐户上的安全设置可防止服务器(存储帐户)和客户端(JSA)之间的时间不匹配。

-

确保手动下载证书或使用 “自动获取服务器证书” 选项下载证书。证书是从 下载的

<Storage Account Name>.blob.core.windows.net。

非法实体例外

症状

错误:“找不到实体,如事件中心。验证提供的事件中心信息是否有效。当提供的事件中心连接字符串或事件中心信息不符合成为有效连接字符串的要求时,将引发此异常。将尝试在下一次重试时间间隔查询内容。

错误:“找不到消息实体”sb://qahub4.servicebus.windows.net/notreal“。要了解更多信息,请访问 https://aka.ms/sbResourceMgrExceptions。

错误:“com.microsoft.azure.eventhubs.IllegalEntityException:消息传递实体”sb:// qahub4.servicebus.windows.net/notreal”无法找到。要了解更多信息,请访问 https://aka.ms/ sbResourceMgrExceptions。

原因

事件中心(实体)不存在,或者事件中心连接字符串不包含对事件中心(实体)的引用。

解决问题

请按照以下步骤解决您的非法实体错误。

-

请确保事件中心连接字符串包含 entitypath 部分,并且它引用事件中心名称。例如

Endpoint=sb://<Namespace Name>.servicebus.windows.net/;SharedAccessKeyName=<SAS Key Name>;SharedAccessKey=<SAS Key>;EntityPath=<Event Hub Name>

-

验证 Azure 门户上是否存在事件中心,以及事件中心路径是否引用

entitypath要连接到的事件中心路径。 -

验证是否已创建使用者组,并在 “使用者组 ”字段中正确输入。

URI 语法异常

症状

错误:“存储帐户 URI 格式不正确。确保存储帐户信息有效且格式正确。无法连接到主机。”

错误:“无法将文本解析为 URI 引用。有关详细信息,请参阅“原始错误消息”。将尝试在下一次重试时间间隔查询内容。

原因

由存储帐户连接字符串形成的 URI 无效。URI 由 DefaultEndpointsProtocol, AccountName, 和 EndpointSuffix 字段组成。如果更改了其中一个字段,则可能会发生此异常。

解决问题

从 Azure 门户重新复制存储帐户连接字符串。其显示类似于以下示例:

DefaultEndpointsProtocol=https;AccountName=<Storage Account Name>;AccountKey=<Storage Account Key>;EndpointSuffix=core.windows.net

密钥异常无效

症状

错误:“存储帐户密钥无效。无法连接到主机。”

错误:“遇到无效的密钥。此错误通常与密码或授权密钥相关联。有关详细信息,请参阅“原始错误消息”。将尝试在下一次重试间隔查询内容“。

原因

从存储帐户连接字符串形成的密钥无效。存储帐户密钥位于连接字符串中。如果密钥被更改,它可能会失效。

解决问题

在 Azure 门户中,重新复制存储帐户连接字符串。其显示类似于以下示例:

DefaultEndpointsProtocol=https;AccountName=<Storage Account Name>;AccountKey=<Storage Account Key>;EndpointSuffix=core.windows.net

超时例外

症状

错误:“确保没有与网络相关的问题阻止连接。此外,请确保事件中心和存储帐户连接字符串有效。

错误:“服务器未在指定时间内响应请求的作,该作由 OperationTimeout 控制。服务器可能已完成请求的作。此异常可能是由网络或其他基础架构延迟引起的。将尝试在下一次重试时间间隔查询内容。

原因

最常见的原因是连接字符串信息无效。网络可能阻塞了通信,导致超时。这种情况虽然很少见,但由于网络拥塞,默认超时期限(60 秒)可能不够长。

解决问题

请按照下列步骤解决超时异常错误。

-

将事件中心连接字符串从 Azure 门户复制到 JSA 时,请确保未添加任何其他空格或不可见字符。或者,在复制字符串之前,请确保不要复制任何其他字符或空格。

-

验证存储帐户连接字符串是否有效,并以与以下示例类似的格式显示:

DefaultEndpointsProtocol=https;AccountName=<Storage Account Name>;AccountKey=<Storage Account Key>;EndpointSuffix=core.windows.net

-

确保 JSA 可以在端口 443 上与存储帐户主机通信,并在端口 5671 和 5672 上与事件中心通信。

-

确保手动下载证书或使用“自动获取服务器证书”选项下载证书。证书从以下位置

<Storage Account Name>.blob.core.windows.net下载 -

高级 - 有一个隐藏参数可以将默认超时从 60 秒增加到 60 秒。请联系 瞻博网络客户支持 ,获取有关延长超时的帮助。

其他例外情况

症状

错误:“确保没有与网络相关的问题阻止连接。此外,请确保事件中心和存储帐户连接字符串有效。

错误:“发生错误。有关详细信息,请参阅“原始错误消息”。将尝试在下一个重试间隔查询内容”

原因

此类别中的异常对于协议来说是未知的,并且是意外的。这些异常可能难以进行故障排除,通常需要研究才能解决。

解决问题

请按照下列步骤解决您的错误。他们可能会解决一些更常见的问题。

-

确保事件中心连接字符串使用的格式与以下示例中显示的格式相同或相似:

Endpoint=sb://<Namespace Name>.servicebus.windows.net/;SharedAccessKeyName=<SAS Key Name>;SharedAccessKey=[SAS Key];EntityPath=ame>;SharedAccessKey=[SAS Key];EntityPath=<Event Hub Name>

-

将事件中心连接字符串从 Azure 门户移动到 JSA 时,请确保未添加任何其他空格或不可见字符。或者,在复制字符串之前,请确保不要复制任何其他字符或空格。

-

确保存储帐户连接字符串有效,并以与以下示例类似的格式显示:Ensure that the storage account connection string is valid and displays in the similar format to the following example:

DefaultEndpointsProtocol=https;AccountName=<Storage Account Name>;AccountKey=<Storage Account Key>;EndpointSuffix=core.windows.net

-

确保 JSA 可以在端口 443 上与存储帐户主机通信,并在端口 5671 和 5672 上与事件中心通信。

-

验证证书是手动下载还是使用“自动获取服务器证书”选项。证书是从 下载的

<Storage Account Name>.blob.core.windows.net。 -

验证 JSA 中的系统时间是否与当前时间匹配。存储帐户上的安全设置可防止服务器(存储帐户)和客户端(JSA)之间的时间不匹配。

Microsoft Azure 事件中心协议常见问题解答

使用这些常见问题和解答来帮助你了解 Microsoft Azure 事件中心协议。

为什么需要存储帐户才能连接到事件中心?

必须具有 Microsoft Azure 事件中心协议的存储帐户才能管理事件中心的租约和分区。

为什么 Microsoft Azure 事件中心协议使用存储帐户?

Microsoft Azure 事件中心协议使用存储帐户来跟踪分区所有权。此协议在 Azure 存储帐户的 <事件中心名称> → <使用者组名称>目录中创建 blob 文件。每个 blob 文件都与事件中心管理的编号分区相关。

存储帐户需要存储多少数据?

需要存储在存储帐户中的数据量是分区数乘以 ~150 字节。

我的存储帐户是否需要包含事件?

不。将日志存储在存储中是 Microsoft 提供的一个选项。但是,协议不使用此选项。

由 Microsoft Azure 事件中心协议创建的 blob 文件是什么样子的?

以下示例显示了协议创建的 blob 文件中存储的内容:

{"offset":"@latest","sequenceNumber":0,"partitionId":"3","epoch":8,"owner":"","token":""}”

是否可以将同一存储帐户用于其他事件中心?

对存储帐户中可以存储数据的事件中心数量没有限制。您可以对同一 JSA 环境中的所有日志源使用相同的存储帐户。这将为所有事件中心分区管理文件夹和文件创建一个位置。

如果协议没有收集事件,我该怎么办?

如果协议似乎正常工作,并且协议测试工具通过了所有测试,而您未看到事件,请按照以下步骤确认是否发布了事件。

-

确认事件中心有要收集的事件。如果 Azure 端配置不正确,则事件中心可能不会收集事件。

-

如果启用了 “用作网关日志源” ,请对事件中心日志源收集的事件进行有效负载搜索。如果您不确定事件应该是什么样子,请转到步骤 4。

-

如果启用了“ 用作网关日志源 ”选项,并且协议未收集事件,请在禁用网关的情况下测试同一日志源。通过将 “用作网关日志源 ”设置为“禁用”,将强制所有收集的事件使用连接到协议的日志源。如果在禁用 用作网关日志源 时事件到达,但在启用用作 网关日志源 时事件未到达,则日志源标识符选项可能存在问题,或者流量分析无法自动将事件与 DSM 匹配。

-

如果在步骤 2 或步骤 3 中确定事件未在预期的日志源下传入,则事件中心日志源

logsourceidentifierpattern可能存在问题。有关事件中心日志源标识符模式的问题,可能需要联系 瞻博网络客户支持。

为什么我需要为具有不同端口的两个不同 IP 打开端口?

需要两个不同的 IP 才能打开不同的端口,因为 Microsoft Azure 事件中心协议在事件中心主机和存储帐户主机之间进行通信。

事件中心连接使用端口为 5671 和 5672 的高级消息队列协议 (AMQP)。存储帐户使用端口为 443 的 HTTPS。由于存储帐户和事件中心具有不同的 IP,因此必须打开两个不同的端口。

是否可以使用 Microsoft 事件中心协议收集 <Service/Product> 事件?

Microsoft 事件中心协议收集发送到事件中心的所有事件,但并非所有事件都由受支持的 DSM 分析。有关支持的 DSM 列表,请参阅 JSA 支持的 DSM。

“将 Azure Linux 事件格式化为系统日志”选项有什么作用?

此选项采用 Azure Linux 事件,该事件以带有元数据的 JSON 格式包装,并将其转换为标准 syslog 格式。除非有特殊原因需要有效负载上的元数据,否则请启用此选项。禁用此选项后,有效负载不会使用 Linux DSM 进行解析。

Microsoft Defender for Endpoint SIEM REST API 协议配置选项

配置 Microsoft Defender for Endpoint SIEM REST API 协议以接收来自受支持的设备支持模块 (DSM) 的事件。

Microsoft Defender for Endpoint SIEM REST API 协议是出站/活动协议。

由于自 2021 年 11 月 25 日起 Microsoft Defender API 套件发生更改,Microsoft 不再允许加入与其 SIEM API 的新集成。现有集成继续运行。流式处理 API 可与 Microsoft Azure 事件中心协议配合使用,以提供向 JSA 转发的事件和警报。

有关服务及其配置的详细信息,请参阅 配置Microsoft 365 Defender以将高级搜寻事件流式传输到Azure 事件中心。

下表描述了 Microsoft Defender for Endpoint SIEM REST API 协议的协议特定参数:

| 参数 |

价值 |

|---|---|

| 日志源类型 |

Microsoft 365 Defender |

| 协议配置 |

Microsoft Defender for Endpoint SIEM REST API |

| 授权服务器 URL |

提供获取访问令牌的授权的服务器的 URL。访问令牌用作从Microsoft 365 Defender收集事件的授权。 授权服务器 URL 使用以下格式: "https://login.microsoftonline.com/<Tenant_ID>/oauth2/token” 其中 <Tenant_ID> 是一个 UUID。 |

| 资源 |

用于访问Microsoft 365 Defender SIEM API事件的资源。 |

| 客户端 ID |

确保用户有权获取访问令牌。 |

| 客户端密钥 |

“客户端密钥”值仅显示一次,然后不再可见。如果无权访问“客户端密码”值,请与 Microsoft Azure 管理员联系以请求新的客户端密码。 |

| 地区 |

选择与要从中收集日志的 Microsoft 365 Defender SIEM API 关联的区域。 |

| 其他地区 |

键入与要从中收集日志的 Microsoft 365 Defender SIEM API 关联的任何其他区域的名称。 使用逗号分隔的列表;例如, region1,region2。 |

| 使用 GCC 端点 |

启用或禁用 GCC 和 GCC High & DOD 端点的使用。 GCC 和 GCC High & DOD 端点是美国政府客户的端点。

提示:

启用该参数后,无法配置 Regions 参数。 有关详细信息,请参阅 适用于美国政府客户的 Microsoft Defender for Endpoint。 |

| GCC 类型 |

选择 GCC 或 GCC High & DOD。

|

| 使用代理 |

如果配置了 JSA 代理,则日志源的所有流量都将通过代理传输,以便 JSA 可以访问 Microsoft 365 Defender SIEM API。 配置“ 代理服务器”、“代理端口”、“代理用户名”和 “代理密码” 字段。如果代理不需要身份验证,请配置“ 代理服务器 ”和“ 代理端口 ”字段。 |

| 复发 |

您可以指定日志收集数据的频率。格式为 M/H/D 表示分钟/小时/天。 默认值为 5 M。 |

| EPS 油门 |

每秒最大事件数 (EPS) 的上限。默认值为 5000。 |

如果需要创建虚拟机 (VM) 并测试 Microsoft Defender for Endpoint 与 JSA 之间的连接,请参阅 Microsoft Defender for Endpoint 评估实验室。

Microsoft DHCP 协议配置选项

若要从 Microsoft DHCP 服务器接收事件,请将日志源配置为使用 Microsoft DHCP 协议。

Microsoft DHCP 协议是出站/活动协议。

要读取日志文件,包含管理共享 (C$) 的文件夹路径需要对管理共享 (C$) 具有 NetBIOS 权限。本地或域管理员具有足够的权限来访问管理共享上的日志文件。

支持文件路径的 Microsoft DHCP 协议字段允许管理员使用路径信息定义驱动器号。例如,该字段可以包含管理共享的 c$/LogFiles/ 目录,或公共共享文件夹路径的 LogFiles/ 目录,但不能包含 c:/LogFiles 目录。

Microsoft DHCP 协议不支持 Microsoft 身份验证协议 NTLMv2。

下表描述了 Microsoft DHCP 协议的特定于协议的参数:

| 参数 |

描述 |

|---|---|

| 协议配置 |

Microsoft DHCP |

| 日志源标识符 |

键入日志源的唯一主机名或其他唯一标识符。 |

| 服务器地址 |

Microsoft DHCP 服务器的 IP 地址或主机名。 |

| 域 |

键入 Microsoft DHCP 服务器的域。 如果您的服务器不在域中,则此参数是可选的。 |

| 用户名 |

键入访问 DHCP 服务器所需的用户名。 |

| 密码 |

键入访问 DHCP 服务器所需的密码。 |

| 确认密码 |

键入访问服务器所需的密码。 |

| 文件夹路径 |

DHCP 日志文件的目录路径。默认值为 /WINDOWS/system32/dhcp/ |

| 文件模式 |

标识事件日志的正则表达式 (regex)。日志文件必须包含一周中某一天的三字符缩写。使用以下文件模式之一: 英语:

波兰语:

|

| 递归的 |

如果希望文件模式搜索子文件夹,请选择此选项。 |

| SMB 版本 |

要使用的 SMB 版本: 自动检测客户端和服务器同意使用的最高版本。 SMB1 - 强制使用 SMB1。SMB1 使用

注意:

不再支持 SMB1。所有管理员都必须更新现有配置才能使用 SMB2 或 SMB3。 SMB2 - 强制使用 SMB2。SMB2 使用该 SMB3 - 强制使用 SMB3。SMB3 使用该

注意:

在创建具有特定 SMB 版本(例如:SMBv1、SMBv2 和 SMBv3)的日志源之前,请确保服务器上运行的 Windows作系统支持指定的 SMB 版本。您还需要验证是否在指定的 Windows Server 上启用了 SMB 版本。 |

| 轮询间隔(以秒为单位) |

查询日志文件以检查新数据之间的秒数。最小轮询间隔为 10 秒。最大轮询间隔为 3,600 秒。 |

| 节流事件/秒 |

DHCP 协议每秒可以转发的最大事件数。最小值为 100 EPS。最大值为 20,000 EPS。 |

| 文件编码 |

日志文件中的事件使用的字符编码。 |

| 启用 |

如果未启用此选项,日志源不会收集事件,并且日志源不计入许可证限制中。 |

| 可信度 |

可信度表示由日志源创建的事件的完整性或有效性。分配给日志源的可信度值可以根据传入事件增加或减少,也可以根据用户创建的事件规则进行调整。来自日志源的事件的可信度有助于计算攻击量级,并可以增加或减少攻击的量级值。 |

| 目标事件收集器 |

指定轮询远程日志源的 JSA 事件收集器。 在分布式部署中使用此参数,通过将轮询任务移动到事件收集器来提高控制台系统性能。 |

| 聚合事件 |

当同一事件在短时间间隔内多次发生时,增加事件计数。合并事件提供了一种在“日志活动”选项卡上查看和确定单个事件类型出现频率的方法。 清除此复选框后,将单独查看事件,并且不会捆绑事件。 新的和自动发现的日志源继承了“管理”选项卡上的“系统设置”配置中的此复选框的值。您可以使用此复选框覆盖单个日志源的系统设置的默认行为。 |

Microsoft Exchange 协议配置选项

若要接收来自 SMTP、OWA 的事件以及来自 Microsoft Exchange 2007、2010、2013 和 2017 服务器的邮件跟踪事件,请将日志源配置为使用 Microsoft Exchange 协议。

Microsoft Exchange 协议是出站/活动协议

要读取日志文件,包含管理共享 (C$) 的文件夹路径需要对管理共享 (C$) 具有 NetBIOS 权限。本地或域管理员具有足够的权限来访问管理共享上的日志文件。

支持文件路径的 Microsoft Exchange 协议字段允许管理员使用路径信息定义驱动器号。例如,该字段可以包含管理共享的 c$/LogFiles/ 目录,或公共共享文件夹路径的 LogFiles/ 目录,但不能包含 c:/LogFiles 目录。

Microsoft Exchange 协议不支持 Microsoft Exchange 2003 或 Microsoft 身份验证协议 NTLMv2 会话。

下表描述了 Microsoft Exchange 协议的特定于协议的参数:

| 参数 |

描述 |

|---|---|

| 协议配置 |

Microsoft Exchange |

| 日志源标识符 |

键入 IP 地址、主机名或名称以标识您的日志源。 |

| 服务器地址 |

Microsoft Exchange 服务器的 IP 地址或主机名。 |

| 域 |

键入 Microsoft Exchange 服务器的域。 如果您的服务器不在域中,则此参数是可选的。 |

| 用户名 |

键入访问 Microsoft Exchange 服务器所需的用户名。 |

| 密码 |

键入访问 Microsoft Exchange 服务器所需的密码。 |

| 确认密码 |

键入访问 Microsoft Exchange 服务器所需的密码。 |

| SMTP 日志文件夹路径 |

用于访问 SMTP 日志文件的目录路径。 默认文件路径为 Program Files/Microsoft/Exchange Server/ TransportRoles/Logs/ProtocolLog 当文件夹路径清除时,SMTP 事件收集将被禁用。 |

| OWA 日志文件夹路径 |

用于访问 OWA 日志文件的目录路径。 默认文件路径为 Windows/system32/LogFiles/W3SVC1 当文件夹路径清除时,将禁用 OWA 事件收集。 |

| MSGTRK 日志文件夹路径 |

用于访问邮件跟踪日志的目录路径。 默认文件路径为 Program Files/Microsoft/Exchange Server/ TransportRoles/Logs/MessageTracking 邮件跟踪适用于分配了集线器传输、邮箱或边缘传输服务器角色的 Microsoft Exchange 2017 或 2010 服务器。 |

| 使用自定义文件模式 |

选中此复选框可配置自定义文件模式。清除该复选框以使用默认文件模式。 |

| MSGTRK 文件模式 |

用于标识和下载 MSTRK 日志的正则表达式 (regex)。处理与文件模式匹配的所有文件。 默认文件模式为 MSGTRK\d+-\d+\.(?:log|日志)$ 处理与文件模式匹配的所有文件。 |

| MSGTRKMD 文件模式 |

用于标识和下载 MSGTRKMD 日志的正则表达式 (regex)。处理与文件模式匹配的所有文件。 默认文件模式为 MSGTRKMD\d+-\d+\.(?:log|日志)$ 处理与文件模式匹配的所有文件。 |

| MSGTRKMS 文件模式 |

用于标识和下载 MSGTRKMS 日志的正则表达式 (regex)。处理与文件模式匹配的所有文件。 默认文件模式为 MSGTRKMS\d+-\d+\.(?:log|日志)$ 处理与文件模式匹配的所有文件。 |

| MSGTRKMA 文件模式 |

用于识别和下载 MSGTRKMA 日志的正则表达式 (regex)。处理与文件模式匹配的所有文件。 默认文件模式为 MSGTRKMA\d+-\d+\.(?:log| 处理与文件模式匹配的所有文件。 |

| SMTP 文件模式 |

用于标识和下载 SMTP 日志的正则表达式 (regex)。处理与文件模式匹配的所有文件。 默认文件模式为 .*\.(?:log|日志)$ 处理与文件模式匹配的所有文件。 |

| OWA 文件模式 |

用于标识和下载 OWA 日志的正则表达式 (regex)。处理与文件模式匹配的所有文件。 默认文件模式为 .*\.(?:log|日志)$ 处理与文件模式匹配的所有文件。 |

| 强制读取文件 |

如果清除该复选框,则仅当 JSA 检测到修改时间或文件大小有变化时,日志文件才是只读的。 |

| 递归的 |

如果希望文件模式搜索子文件夹,请使用此选项。默认情况下,该复选框处于选中状态。 |

| SMB 版本 |

选择要使用的 SMB 版本。 自动检测客户端和服务器同意使用的最高版本。 SMB1 - 强制使用 SMB1。SMB1 使用

注意:

不再支持 SMB1。所有管理员都必须更新现有配置才能使用 SMB2 或 SMB3。 SMB2 - 强制使用 SMB2。SMB2 使用该 SMB3 – 强制使用 SMB3。SMB3 使用该

注意:

在创建具有特定 SMB 版本(例如:SMBv1、SMBv2 和 SMBv3)的日志源之前,请确保服务器上运行的 Windows作系统支持指定的 SMB 版本。您还需要验证是否在指定的 Windows Server 上启用了 SMB 版本。 |

| 轮询间隔(以秒为单位) |

键入轮询间隔,即查询日志文件以检查新数据之间的秒数。默认设置为 10 秒。 |

| 每秒限制事件数 |

Microsoft Exchange 协议每秒可以转发的最大事件数。 |

| 文件编码 |

日志文件中的事件使用的字符编码。 |

Microsoft Graph 安全性 API 协议配置选项

要从 Microsoft Graph Security API 接收事件,请在 JSA 中配置日志源以使用 Microsoft Graph Security API 协议。

Microsoft Graph 安全性 API 协议是出站/活动协议。您的 DSM 也可能使用此协议。有关支持的 DSM 列表,请参阅 JSA 支持的 DSM。

以下参数需要特定值才能从 Microsoft Graph Security 服务器收集事件:

| 参数 |

价值 |

|---|---|

| 日志源类型 |

自定义日志源类型或使用此协议的特定 DSM。 |

| 协议配置 |

Microsoft Graph 安全性 API |

| 租户 ID |

用于 Microsoft Azure Active Directory 身份验证的 租户 ID 值。 |

| 客户端 ID |

Microsoft Azure Active Directory 应用程序配置中的 客户端 ID 参数值。 |

| 客户端密钥 |

Microsoft Azure Active Directory 应用程序配置中的 客户端密钥 参数值。 |

| 事件过滤器 |

使用 Microsoft 安全图表 API 查询筛选器检索事件。例如,严重性 eq 'high'。不要在 filter 参数前键入“filter=”。 |

| 使用代理 |

如果 JSA 通过代理访问 Microsoft Graph Security API,请启用此复选框。 如果代理需要身份验证,请配置“ 代理主机名或 IP”、“代理端口”、“代理用户名”和“代理 ”字段。 如果代理不需要身份验证,请配置“ 代理主机名”或“IP 和代理端口 ”字段。 |

| 代理 IP 或主机名 |

代理服务器的 IP 地址或主机名。 如果“ 使用代理 ”设置为 “False”,则此选项将隐藏。 |

| 代理端口 |

用于与代理通信的端口号。默认值为 8080。 如果“ 使用代理 ”设置为 “False”,则此选项将隐藏。 |

| 代理用户名 |

用于与代理通信的用户名。 如果“ 使用代理 ”设置为 “False”,则此选项将隐藏。 |

| 代理密码 |

用于访问代理的密码。 如果“ 使用代理 ”设置为 “False”,则此选项将隐藏。 |

| 复发 |

键入从“开始时间”开始的时间间隔,以确定轮询扫描新数据的频率。时间间隔可以包括以小时 (H)、分钟 (M) 或天 (D) 为单位的值。例如,2 小时 - 2 小时,15 分钟 - 15 分钟。默认值为 1M。 |

| EPS 油门 |

每秒最大事件数 (EPS)。默认值为 5000。 |

| 显示高级选项 |

若要配置事件收集的高级选项,请将此选项设置为打开。

注意:

即使不更改高级选项值,这些值也仍然有效。 |

| 登录端点 |

指定 Azure AD 登录终结点。默认值为 login.microsoftonline.com。 如果禁用 “显示高级选项”,则此选项将隐藏。 |

| 图形 API 端点 |

指定 Microsoft Graph 安全性 API URL。默认值为 https://graph.microsoft.com。 如果禁用 “显示高级选项”,则此选项将隐藏。 |

配置 Microsoft Graph Security API 以与 JSA 通信

在使用协议之前,请先将 Microsoft Graph Security API 与 JSA 集成。

若要将 Microsoft Graph Security API 与 JSA 集成,需要 Microsoft Azure Active Directory。

-

如果未启用自动更新,则可从 瞻博网络下载下载 RPM。在 JSA 控制台上下载并安装以下 RPM 的最新版本。

-

协议通用 RPM

-

Microsoft Graph 安全性 API 协议 RPM

-

-

按照以下说明配置 Microsoft Graph Security API 服务器以将事件转发到 JSA:

-

必须在访问令牌中包含以下应用角色:

SecurityEvents.Read.AllUser.Read.AllSecurityActions.Read.AllIdentityRiskyUser.Read.AllIdentityRiskEvent.Read.All

注意:必须为应用角色指定具有 应用程序 权限。如果您的环境不接受 应用程序 权限,则可以使用 委派 权限。

-

使用自定义日志源类型或使用此协议的特定 DSM,在 JSA 控制台上添加 Microsoft Security Graph API 协议日志源。

有关支持的 DSM 的更多信息,请参阅 JSA 支持的 DSM。有关在 JSA 中添加日志源的更多信息,请参阅 添加日志源。

Microsoft IIS 协议配置选项

可以将日志源配置为使用 Microsoft IIS 协议。此协议支持对位于 Microsoft IIS Web 服务器上的 W3C 格式日志文件进行单点收集。

Microsoft IIS 协议是出站/活动协议。

要读取日志文件,包含管理共享 (C$) 的文件夹路径需要对管理共享 (C$) 具有 NetBIOS 权限。本地或域管理员具有足够的权限来访问管理共享上的日志文件。

支持文件路径的 Microsoft IIS 协议字段允许管理员使用路径信息定义驱动器号。例如,该字段可以包含管理共享的 c$/LogFiles/ 目录,或公共共享文件夹路径的 LogFiles/ 目录,但不能包含 c:/LogFiles 目录。

Microsoft IIS 协议不支持 Microsoft 身份验证协议 NTLMv2。

下表描述了 Microsoft IIS 协议的协议特定参数:

| 参数 |

描述 |

|---|---|

| 协议配置 |

Microsoft IIS |

| 日志源标识符 |

键入 IP 地址、主机名或唯一名称以标识您的日志源。 |

| 服务器地址 |

Microsoft IIS 服务器的 IP 地址或主机名。 |

| 域 |

键入 Microsoft IIS 服务器的域。 如果您的服务器不在域中,则此参数是可选的。 |

| 用户名 |

键入访问服务器所需的用户名。 |

| 密码 |

键入访问服务器所需的密码。 |

| 确认密码 |

键入访问服务器所需的密码。 |

| 日志文件夹路径 |

用于访问日志文件的目录路径。例如,管理员可以将 c$/LogFiles/ 目录用于管理共享,或使用 LogFiles/ 目录作为公用共享文件夹路径。但是,c:/LogFiles 目录不是受支持的日志文件夹路径。 如果日志文件夹路径包含管理共享 (C$),则对管理共享 (C$) 具有 NetBIOS 访问权限的用户具有读取日志文件所需的权限。 本地系统或域管理员权限也足以访问管理共享上的日志文件。 |

| 文件模式 |

标识事件日志的正则表达式 (regex)。 |

| 递归的 |

如果希望文件模式搜索子文件夹,请使用此选项。默认情况下,该复选框处于选中状态。 |

| SMB 版本 |

选择要使用的 SMB 版本。 自动检测客户端和服务器同意使用的最高版本。 SMB1 - 强制使用 SMB1。SMB1 使用

注意:

不再支持 SMB1。所有管理员都必须更新现有配置才能使用 SMB2 或 SMB3。 SMB2 - 强制使用 SMB2。SMB2 使用该 SMB3 - 强制使用 SMB3。SMB3 使用该

注意:

在创建具有特定 SMB 版本(例如:SMBv1、SMBv2 和 SMBv3)的日志源之前,请确保服务器上运行的 Windows作系统支持指定的 SMB 版本。您还需要验证是否在指定的 Windows Server 上启用了 SMB 版本。 |

| 轮询间隔(以秒为单位) |

键入轮询间隔,即查询日志文件以检查新数据之间的秒数。默认设置为 10 秒。 |

| 每秒限制事件数 |

IIS 协议每秒可以转发的最大事件数。 |

| 文件编码 |

日志文件中的事件使用的字符编码。 |

如果使用高级 IIS 日志记录,则需要创建新的日志定义。在 “日志定义 ”窗口中,确保在 “所选字段 ”部分中选择以下字段:

-

日期-UTC

-

时间-UTC

-

URI-STEM

-

URI-Querystring

-

内容路径

-

地位

-

服务器名称

-

推荐人

-

Win325状态

-

发送的字节数

Microsoft 安全事件日志协议配置选项

可以将日志源配置为使用 Microsoft 安全事件日志协议。可以使用 MicrosoftWindows Management Instrumentation (WMI) 收集自定义事件日志或代理较少的 Windows 事件日志。

WMI API 要求防火墙配置接受端口 135 和 DCOM 所需的任何动态端口上的传入外部通信。以下列表介绍了使用 Microsoft 安全事件日志协议的日志源限制:

-

超过每秒 50 个事件 (eps) 的系统可能会超出此协议的功能。将 WinCollect 用于超过 50 eps 的系统。

-

JSA 一体化安装可以通过 Microsoft 安全事件日志协议支持多达 250 个日志源。

-

专用 JSA 事件收集器使用 Microsoft 安全事件日志协议最多可支持 500 个日志源。

Microsoft 安全事件日志协议是出站/活动协议。对于通过网络链路访问的远程服务器(例如,往返延迟时间较长的系统,如卫星或速度较慢的 WAN 网络),不建议使用此协议。您可以通过检查服务器 ping 之间的请求和响应时间来确认往返延迟。连接速度缓慢造成的网络延迟会降低这些远程服务器可用的 EPS 吞吐量。此外,从繁忙的服务器或域控制器收集事件依赖于较低的往返延迟时间来跟上传入的事件。如果无法减少网络往返延迟时间,则可以使用 WinCollect 处理 Windows 事件。

Microsoft 安全事件日志使用 MicrosoftWindows Management Instrumentation (WMI) API 支持以下软件版本:

-

Microsoft Windows 2000

-

Microsoft Windows Server 2003

-

Microsoft Windows 服务器 2008

-

Microsoft Windows Server 2008R3

-

Microsoft Windows XP

-

Microsoft Windows Vista

-

Microsoft Windows 7

下表描述了 Microsoft 安全事件日志协议的协议特定参数:

| 参数 |

描述 |

|---|---|

| 协议配置 |

Windows 安全事件日志 |

基于 MSRPC 协议的 Microsoft 安全事件日志

基于 MSRPC 协议的 Microsoft 安全事件日志 (MSRPC) 是一种出站/活动协议,无需在 Windows 主机上安装代理即可收集 Windows 事件。

MSRPC 协议使用 Microsoft 分布式计算环境/远程过程调用 (DCE/RPC) 规范来提供无代理的加密事件收集。MSRPC 协议提供比默认的 MicrosoftWindows 安全事件日志协议更高的事件速率,后者使用 WMI/DCOM 进行事件收集。

下表列出了 MSRPC 协议支持的功能。

| 特征 |

通过 MSRPC 协议的 Microsoft 安全事件日志 |

|---|---|

| 制造者 |

Microsoft |

| 连接测试工具 |

MSRPC 测试工具用于检查 JSA 设备与 Windows 主机之间的连接。MSRPC 测试工具是 MSRPC 协议 RPM 的一部分,安装协议后可以在 /opt/qradar/jars 中找到。 |

| 协议类型 |

用于收集事件的远程过程协议的作系统相关类型。 从 “协议类型 ”列表中选择以下选项之一:

|

| 最高每股收益率 |

100 EPS / Windows 主机 |

| MSRPC 的最高整体 EPS 率 |

8500 EPS / JSA 16xx 或 18xx 设备 |

| 支持的最大日志源数 |

500 个日志源/ JSA 16xx 或 18xx 设备 |

| 批量日志源支持 |

是的 |

| 加密 |

是的 |

| 支持的事件类型 |

应用 系统 安全 DNS 服务器 文件复制 目录服务日志 |

| 受支持的 Windows作系统 |

Windows Server 2022(包括核心) Windows Server 2019 (Including Core) Windows Server 2016 (Including Core) Windows Server 2012(包括核心) 视窗 10 |

| 所需权限 |

日志源用户必须是“事件日志读取者”组的成员。如果未配置此组,则在大多数情况下,需要域管理员权限才能跨域轮询 Windows 事件日志。在某些情况下,可以使用备份运算符组,具体取决于 Microsoft 组策略对象的配置方式。

|

| 所需的 RPM 文件 |

协议-WindowsEventRPC- JSA_release-Build_number.noarch.rpm DSM-MicrosoftWindows-JSA_release-Build_number.noarch.rpm DSM-DSMCommon-JSA_release-Build_number.noarch.rpm |

| Windows 服务要求 |

|

| Windows 端口要求 |

|

| 功能特性 |

默认支持加密事件。 |

| 自动发现? |

不 |

| 包括身份吗? |

是的 |

| 包括自定义属性? |

https://support.juniper.net/support/downloads/ 上提供了具有 Windows 自定义事件属性的安全内容包。 |

| 预期应用 |

适用于 Windows作系统的无代理事件收集,每个日志源可支持 100 EPS。 |

| 调试支持 |

MSRPC 限制为 100 EPS / Windows 主机。有关更高事件速率的系统,请参阅 瞻博网络安全分析 WinCollect 用户指南。 |

| 事件过滤支持 |

MSRPC 不支持事件过滤。有关此功能,请参阅 瞻博网络安全分析 WinCollect 用户指南 。 |

| 更多信息 |

Microsoft支持 (http://support.microsoft.com/) |

与 WMI/DCOM 相比,MSRPC 协议提供两倍的 EPS。事件速率如下表所示。

| 名字 |

协议类型 |

最大事件速率 |

|---|---|---|

| Microsoft 安全事件日志 |

WMI/DCOM |

50EPS / Windows主机 |

| 通过 MSRPC 的 Microsoft 安全事件日志 |

建议零售价 |

100EPS / Windows 主机 |

MQ 协议配置选项

要从消息队列 (MQ) 服务接收消息,请将日志源配置为使用 MQ 协议。协议名称在 JSA 中显示为 MQ JMS。

MQ 受支持。

MQ 协议是一种出站/活动协议,可以监控多个消息队列,每个日志源最多 50 个。

下表描述了 MQ 协议的特定协议参数:

| 参数 |

描述 |

|---|---|

| 协议名称 |

魔力象限 JMS |

| IP 或主机名 |

主队列管理器的 IP 地址或主机名。 |

| 港口 |

用于与主队列管理器通信的缺省端口是 1414。 |

| 备用 IP 或主机名 |

备用队列管理器的 IP 地址或主机名。 |

| 备用端口 |

用于与备用队列管理器进行通信的端口。 |

| 队列管理器 |

队列管理器的名称。 |

| 渠道 |

队列管理器通过该通道发送消息。默认通道为 SYSTEM。定义。SVRCONN的。 |

| 队列 |

要监视的队列或队列列表。队列列表是用逗号分隔的列表指定的。 |

| 用户名 |

用于向 MQ 服务进行认证的用户名。 |

| 密码 |

可选:用于向 MQ 服务进行认证的密码。 |

| 传入消息编码 |

传入消息使用的字符编码。 |

| 进程计算字段 |

可选:仅当检索到的消息包含 COBOL 文案簿中定义的计算数据时,才选择此选项。消息中的二进制数据根据指定文案文件中的字段定义进行处理。 |

| CopyBook 文件名 |

当选择“处理计算字段”时,将显示此参数。用于处理数据的文案文件的名称。copybook 文件必须放在 /store/ec/mqjms/* 中 |

| 事件格式化程序 |

选择要应用于处理包含计算字段的数据所生成的任何事件的事件格式。默认情况下, 不使用“格式化” 。 |

| 包括 JMS 消息标头 |

选择此选项可在每个生成的事件中包含一个标头,其中包含 JMS 消息字段(如 和 |

| EPS 油门 |

每秒最大事件数 (EPS) 的限制。 |

Office 365 消息跟踪 REST API 协议配置选项

适用于 JSA 的 Office 365 邮件跟踪 REST API 协议从邮件跟踪 REST API 收集邮件跟踪日志。此协议用于收集 Office 365 电子邮件日志。Office 365 邮件跟踪 REST API 协议是出站/活动协议。

以下参数需要特定值才能从 Office 365 邮件跟踪收集事件:

| 参数 |

描述 |

|---|---|

| 日志源标识符 |

日志源的唯一名称。 该名称不能包含空格,并且在使用 Office 365 消息跟踪 REST API 协议配置的此类型的所有日志源中必须是唯一的。 |

| Office 365 用户帐户电子邮件 |

若要使用 Office 365 邮件跟踪 REST API 进行身份验证,请提供具有适当权限的 Office 365 电子邮件帐户。 |

| Office 365 用户帐户密码 |

若要使用 Office 365 邮件跟踪 REST API 进行身份验证,请提供与 Office 365 用户帐户电子邮件关联的密码。 |

| 事件延迟 |

收集数据的延迟(以秒为单位)。 Office 365 邮件跟踪日志在最终传递系统上工作。为确保不会遗漏任何数据,会在延迟时收集日志。默认延迟为 900 秒(15 分钟),可设置为低至 0 秒。 |

| 使用代理 |

如果使用代理访问服务器,请选中“ 使用代理 ”复选框。如果代理需要身份验证,请配置“ 代理服务器”、“代理端口”、“代理用户名”和“代理密码”字段。 如果代理不需要身份验证,请配置“ 代理服务器”和“代理端口 ”字段。 |

| 代理 IP 或主机名 |

代理服务器的 IP 地址或主机名。 |

| 代理端口 |