Validação baseada em certificados usando autenticação EAP-MSCHAPv2

RESUMO Nesta configuração, você usa o nome de usuário e a senha para autenticação externa do usuário (por servidor RADIUS) e usa o método de autenticação EAP-MSCHAPv2 para validar os certificados de usuário.

Presumimos que você tenha concluído a configuração básica de seus firewalls da Série SRX, incluindo interfaces, zonas e políticas de segurança, conforme ilustrado no cenário de implantação do Juniper Secure Connect.

Para obter informações sobre pré-requisitos, consulte os requisitos do sistema.

Garanta que você tenha uma infraestrutura de chave pública (PKI) configurada como a autenticação de back-end. Nesse caso, você só precisa instalar o certificado raiz do CA em cada cliente. Observe que a autenticação local não é suportada neste cenário.

Você deve garantir que o firewall da Série SRX use um certificado assinado ou um certificado auto-assinado em vez do certificado padrão gerado pelo sistema. Antes de começar a configurar o Juniper Secure Connect, é importante que você leia as instruções em pré-requisitos para a implantação do Juniper Secure Connect.

Configure as configurações do Juniper Secure Connect VPN

Para configurar configurações de VPN usando a interface J-Web:

- Faça login no firewall da Série SRX usando a interface J-Web. A Figura 1 mostra a página de login J-Web.

Figura 1: Acesso e login

J-Web

J-Web

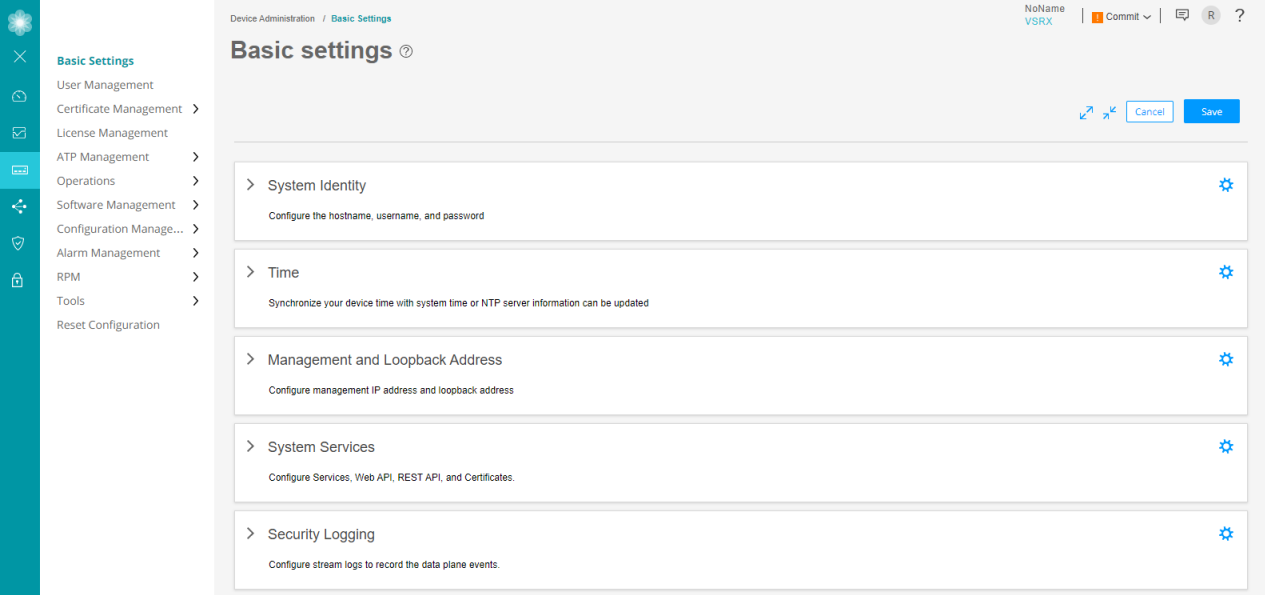

Depois de fazer login com sucesso, você aterrissa na página Configurações Básicas. A Figura 2 mostra um exemplo da página inicial.

Figura 2: Página inicial da J-Web

da J-Web

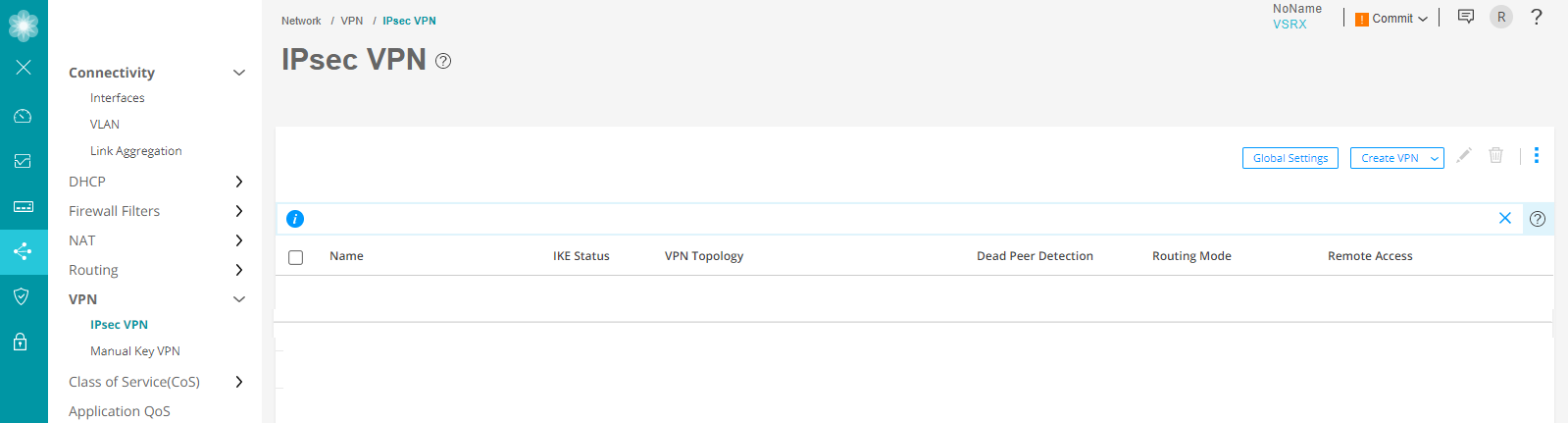

- No painel do lado J-Web, navegue até a VPN > de rede > VPN IPsec.

-

Depois de clicar em VPN IPsec, a página de VPN IPsec aparece. A Figura 3 mostra um exemplo da página vpn IPsec .

Figura 3: Página VPN IPsec

VPN IPsec

-

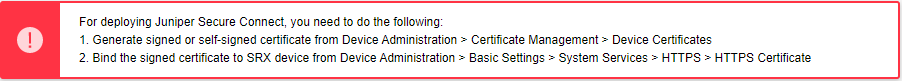

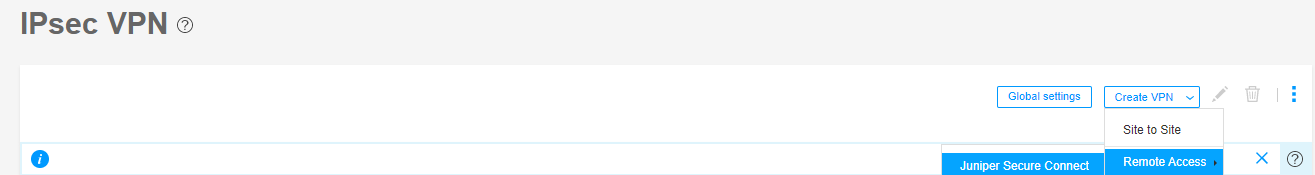

No canto direito da página, selecione Criar VPN > acesso remoto > Juniper Secure Connect para criar a configuração de VPN IPsec para o Juniper Secure Connect.

A mensagem de aviso a seguir aparece:

Figura 4: Mensagem de aviso para gerar e vincular certificado autoassinado

autoassinado

Como mencionado na mensagem de aviso, crie um certificado auto-assinado e vincule o certificado ao firewall da Série SRX. Para obter mais informações, veja como preparar a configuração do Juniper Secure Connect.

Para obter informações detalhadas sobre a criação de uma VPN de acesso remoto, consulte Criar uma VPN de acesso remoto — Juniper Secure Connect.

-

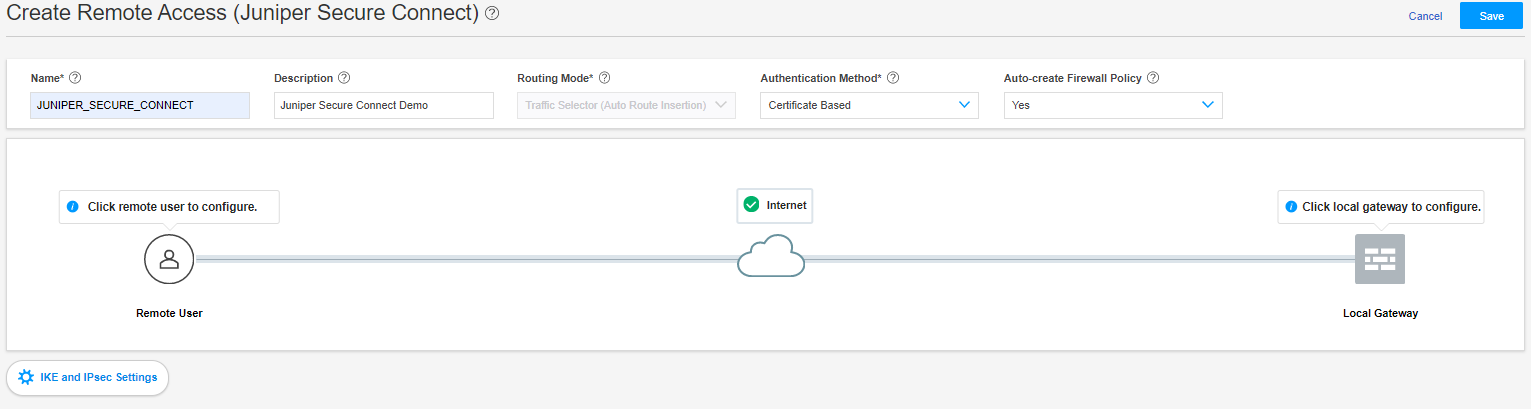

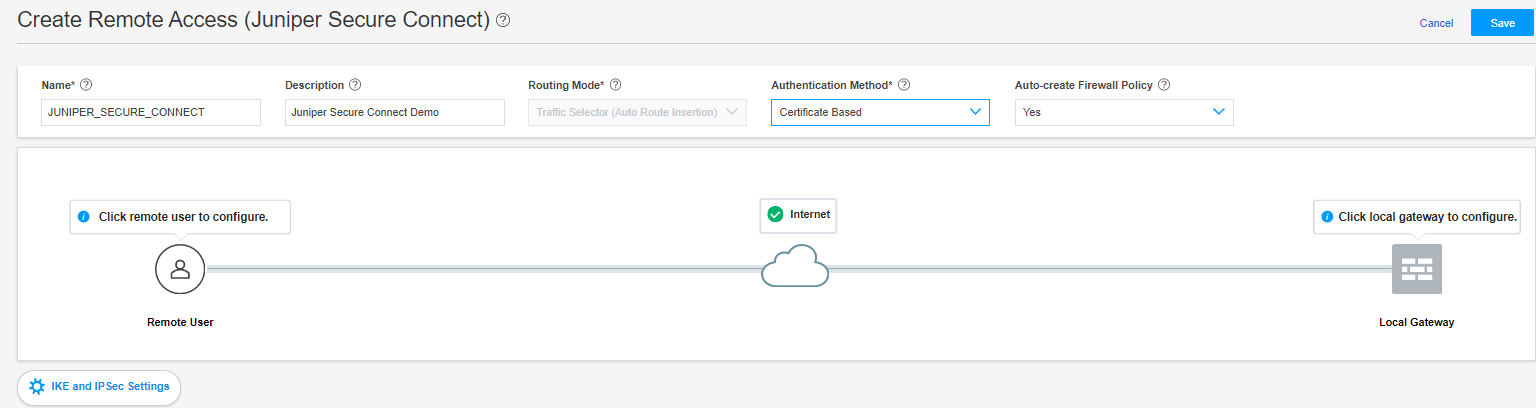

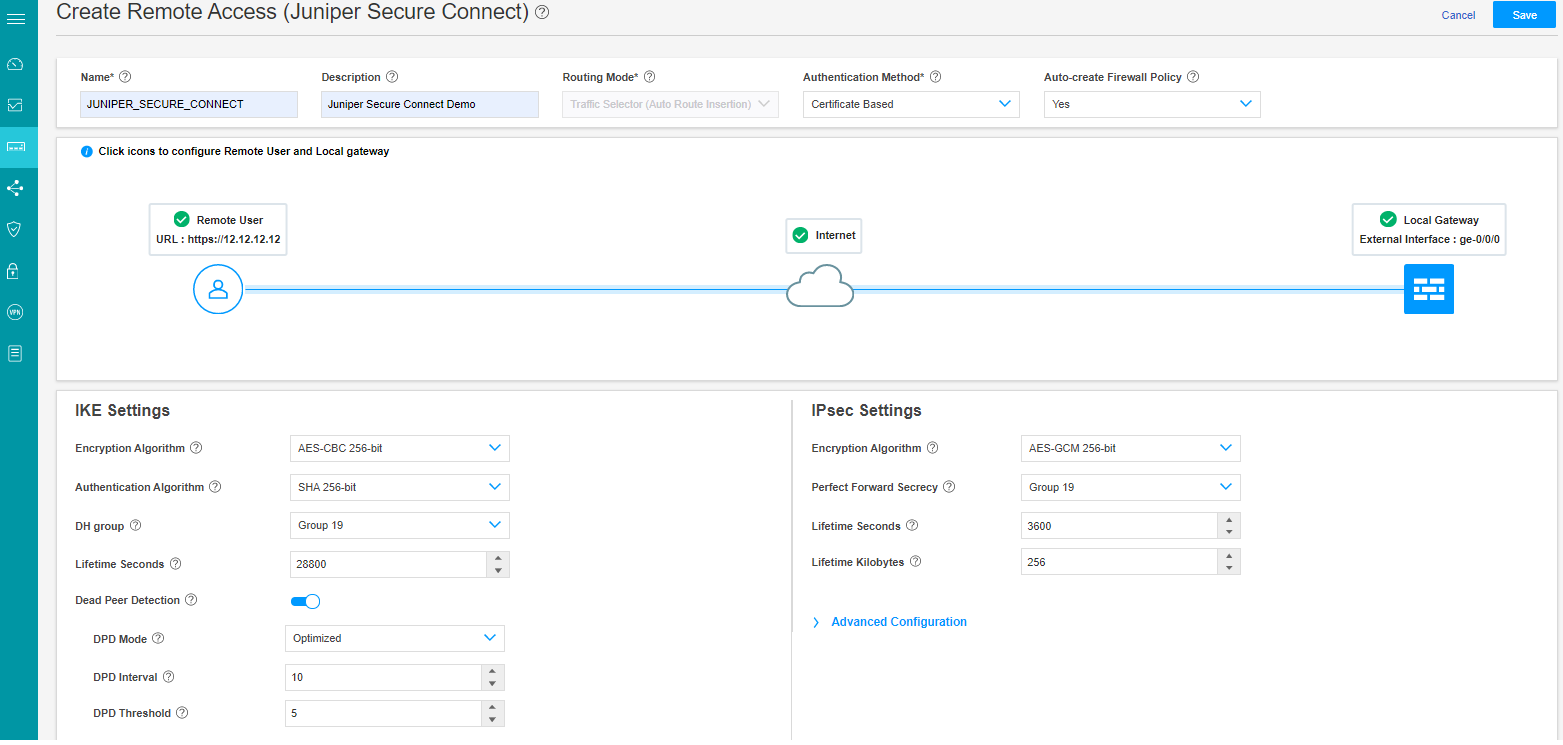

Navegue novamente até a VPN > rede > VPN IPsec e, no canto direito da página, selecione Criar VPN > acesso remoto > Juniper Secure Connect para criar a configuração de VPN IPsec para o Juniper Secure Connect. A página Criar acesso remoto (Juniper Secure Connect) aparece. A Figura 5 mostra um exemplo para criar VPN de acesso remoto.

Figura 5: Crie VPN - Acesso remoto

remoto

A Figura 6 mostra um exemplo da criação de uma página de acesso remoto com o método de autenticação baseado em certificados .

Figura 6: crie uma página de acesso remoto para o método de autenticação baseado em certificados

-

- Na página Criar acesso remoto (Juniper Secure Connect) (ver Figura 7):

Insira o nome da conexão de acesso remoto (ou seja, o nome que será exibido no nome do reino dos usuários finais no aplicativo Juniper Secure Connect) e uma descrição.

O modo de roteamento é definido como seletor de tráfego (inserção de rota automática) por padrão .

Selecione o método de autenticação. Por exemplo, vamos selecionar certificado com base na lista drop-down.

Selecione Sim para criar a política de firewall automaticamente usando a opção De política de firewall de criação automática.

Figura 7: Método de autenticação baseado em certificados

de autenticação baseado em certificados

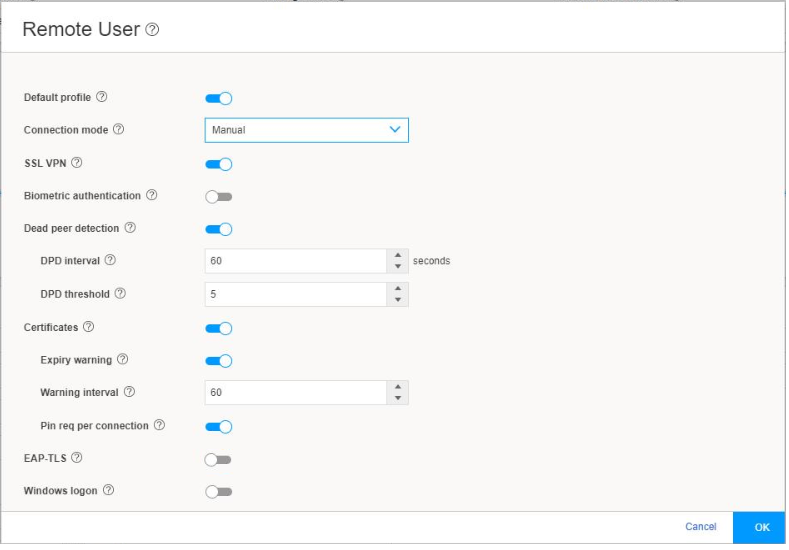

- Clique no ícone do Usuário Remoto para configurar as configurações do aplicativo Juniper Secure Connect.

Figura 8: Página

do usuário remoto

do usuário remoto

A Figura 8 mostra um exemplo da página do Usuário Remoto.

Configure o cliente de usuário remoto selecionando as opções na página do Usuário Remoto e clicando em OK :

A Tabela 1 resume as opções de configurações remotas do usuário.

Tabela 1: opções de configurações remotas do cliente do usuário Configurações remotas do cliente do usuário

Descrição

Perfil padrão

O perfil padrão é habilitado por padrão. Se você não quiser que esse perfil seja o perfil padrão, clique no botão de alternar.

Se você habilitar o perfil padrão para o perfil de conexão VPN, o Juniper Secure Connect seleciona automaticamente o perfil padrão como nome de reino (neste exemplo: https://12.12.12.12/). Nesse caso, é opcional inserir o nome do reino no Juniper Secure Connect.

Se você desativar o perfil padrão para o perfil de conexão VPN, você deve inserir o nome do reino junto com o endereço do gateway (neste exemplo: https://12.12.12.12/JUNIPER_SECURE_CONNECT) no Juniper Secure Connect.

Nota:A partir da versão Junos OS 23.1R1, o perfil padrão é preterido na J-Web. No entanto, na CLI — em vez de removê-la imediatamente — fornecemos compatibilidade reversa e uma chance de fazer sua configuração existente estar em conformidade com a configuração alterada. Você receberá uma mensagem de aviso se continuar a usar a opção de perfil padrão em sua configuração. No entanto, as implantações existentes não são afetadas se você modificar a configuração atual usando CLI. Veja o perfil padrão (Juniper Secure)

Modo de conexão

Para estabelecer a conexão do cliente manualmente ou automaticamente, selecione a opção apropriada.

Se você selecionar manual e, em seguida, no aplicativo Juniper Secure Connect, para estabelecer uma conexão, você deve clicar no botão de alternar ou selecionar Conexão > Conectar a partir do menu.

Se você selecionar Sempre, o Juniper Secure Connect estabelece automaticamente a conexão.

Limitação conhecida:

Dispositivo Android: se você usar ou selecionar Sempre, a configuração é baixada do primeiro dispositivo SRX usado. Se a primeira configuração de firewall da Série SRX mudar ou se você se conectar a um novo dispositivo SRX, a configuração não será baixada para o aplicativo Juniper Secure Connect.

Isso significa que, uma vez que você se conecta no modo Always usando o dispositivo Android, quaisquer alterações de configuração no Firewall da Série SRX não fazem efeito no Juniper Secure Connect.

SSL VPN

Para habilitar o suporte à conexão SSL VPN desde o aplicativo Juniper Secure Connect até os firewalls da Série SRX, clique no botão de alternar. Ao habilitar a VPN SSL, o cliente tem a flexibilidade de conectar os firewalls da Série SRX. Por padrão, a VPN SSL está habilitada.

Autenticação biométrica

Essa opção é desabilitada por padrão. Se você habilitar essa opção, quando você clica em conectar-se no Juniper Secure Connect, o Juniper Secure Connect exibe um aviso de autenticação.

Essa opção permite que o usuário proteja suas credenciais usando o suporte de autenticação biométrica integrado do sistema operacional.

Detecção de peer morto

A detecção de peer morto (DPD) é habilitada por padrão para permitir que o cliente detecte se o firewall da Série SRX não for acessível, desativar a conexão até que a acessibilidade seja restaurada.

Certificados

Essa opção é habilitada por padrão para configurar opções de certificado.

Aviso de expiração — essa opção é ativada por padrão. Quando habilitado, você recebe aviso de expiração do certificado no cliente Secure Connect, quando o certificado está prestes a expirar.

Intervalo de aviso — Digite o intervalo em que o aviso é exibido em dias

Pin Req Por Conexão — Essa opção é habilitada por padrão. Quando habilitado, você deve inserir o pino de certificado para cada conexão.

EAP-TLS

O EAP-TLS é habilitado por padrão. Como, neste exemplo, estamos usando o EAP-MSCHAPv2, alternando o switch EAP-TLS para o estado desabilitado.

Logotipo do Windows

Essa opção permite que os usuários façam logon no sistema Windows local por meio de um túnel VPN já estabelecido (usando o Windows Pre-Logon), para que ele seja autenticado para o domínio central do Windows ou do Active Directory.

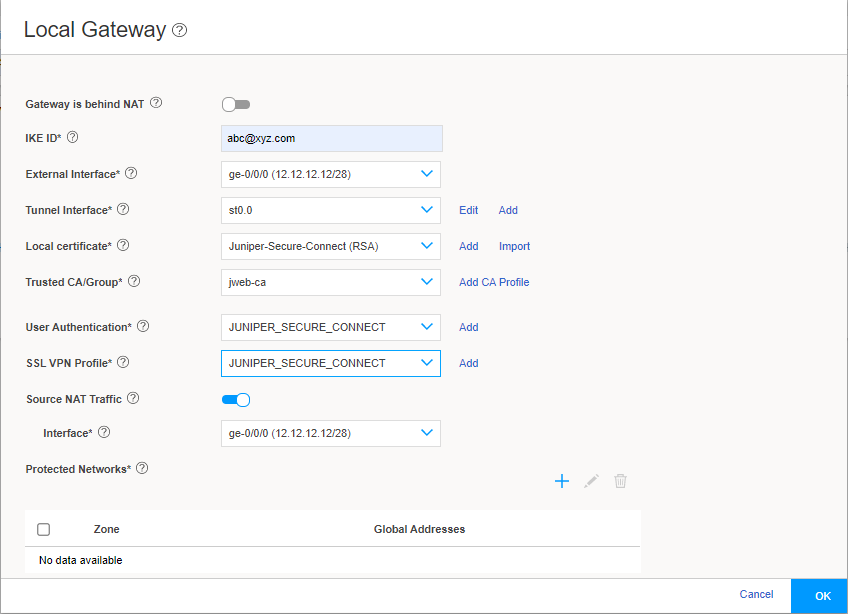

- Clique no gateway local para configurar as configurações do gateway local.

A Figura 9 mostra um exemplo das configurações de configuração do gateway local.

Figura 9: Configuração do gateway local

do gateway local

Se você habilitar o Gateway está por trás do NAT, uma caixa de texto aparece. Na caixa de texto, digite o endereço IP NAT. Oferecemos suporte apenas a endereços IPv4. O endereço NAT é o endereço externo.

-

Insira um ID IKE em formato user@hostname.com . Por exemplo, abc@xyz.com.

-

No campo interface externa , selecione o endereço IP para os clientes se conectarem. Você deve inserir este mesmo endereço IP (neste exemplo: https://12.12.12.12/) para o campo gateway Address no aplicativo Juniper Secure Connect.

Se você habilitar o Gateway por trás do NAT, o endereço IP NAT se tornará o endereço de gateway.

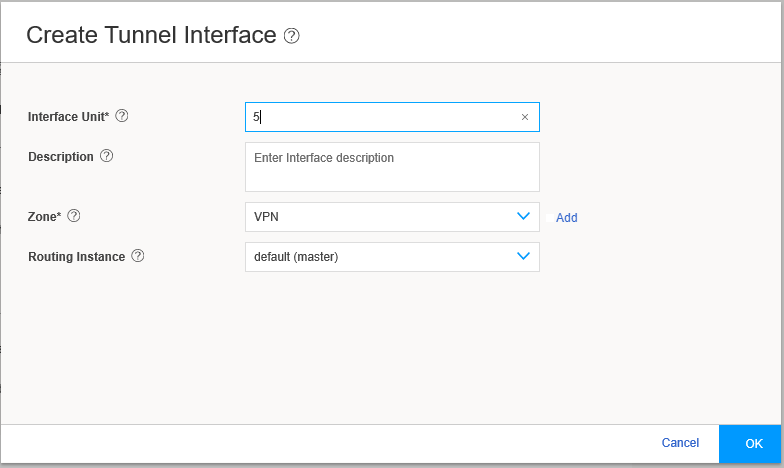

Na lista drop-down da Interface do Túnel , selecione uma interface para vinculá-la à VPN baseada em rotas. Alternativamente, clique em Adicionar. Se você clicar em Adicionar, a página Criar interface de túnel aparece.

A Figura 10 mostra um exemplo da página Criar interface de túnel.

Figura 10: crie uma página de interface de túnel

de interface de túnel

O próximo número de interface lógica ST0 disponível é exibido no campo da Unidade de Interface e você pode inserir uma descrição para esta interface. Selecione a zona para adicionar essa interface de túnel. Se a política de firewall criada automaticamente (na página Criar acesso remoto) for definida como Sim, a política de firewall usa essa zona. Clique em OK.

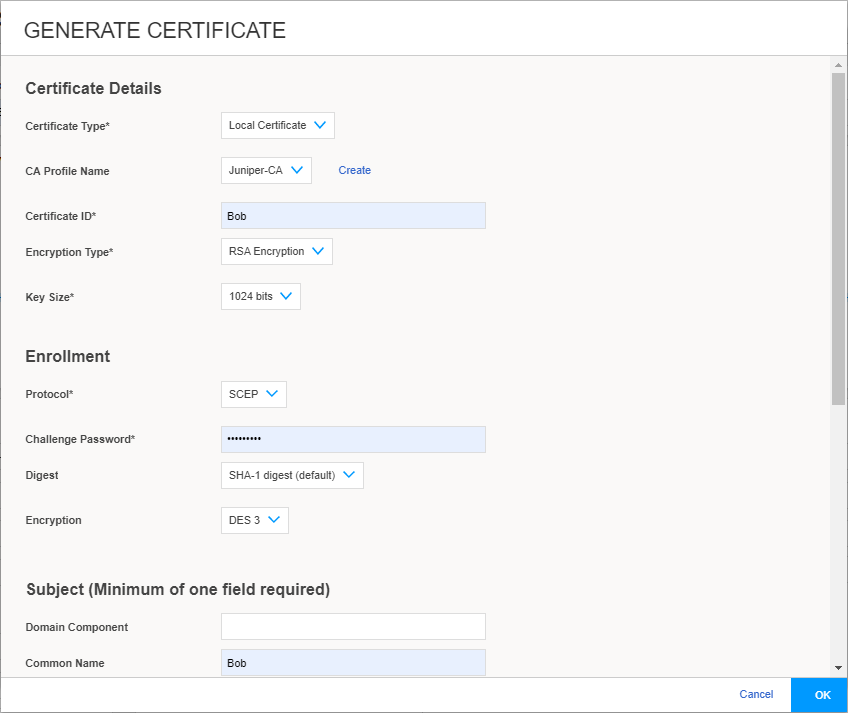

No campo de certificados local , selecione um de seus certificados locais já assinados externamente. Clique em Adicionar para adicionar um novo certificado local ou clique em Importar para importar o certificado local.

A Figura 11 mostra apenas um exemplo de configuração.

Figura 11: Gere a página do certificado para certificado local

local

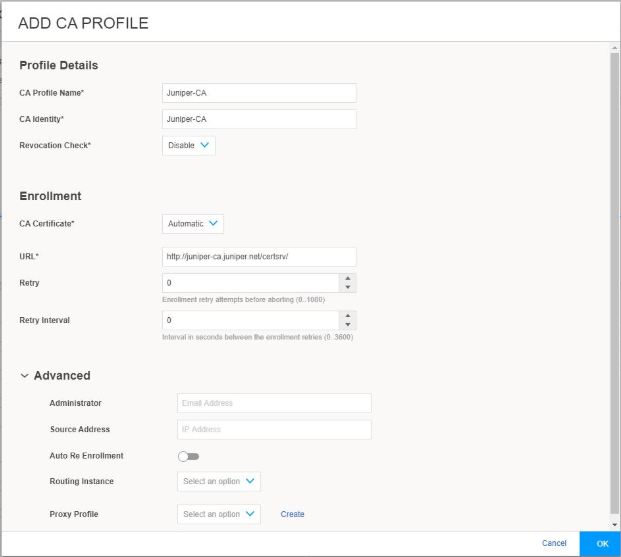

Para obter o certificado CA, no campo De CA/Grupo confiável , selecione um de seus certificados ca já assinados externamente, incluindo o CA/Grupo confiável correspondente. Se você não tiver nenhum deles, clique em Adicionar perfil ca e preencher os valores que correspondem ao seu ambiente. A Figura 12 mostra um exemplo da página Adicionar perfil ca.

Figura 12: ADICIONAR página DE PERFIL DA CA

DE PERFIL DA CA

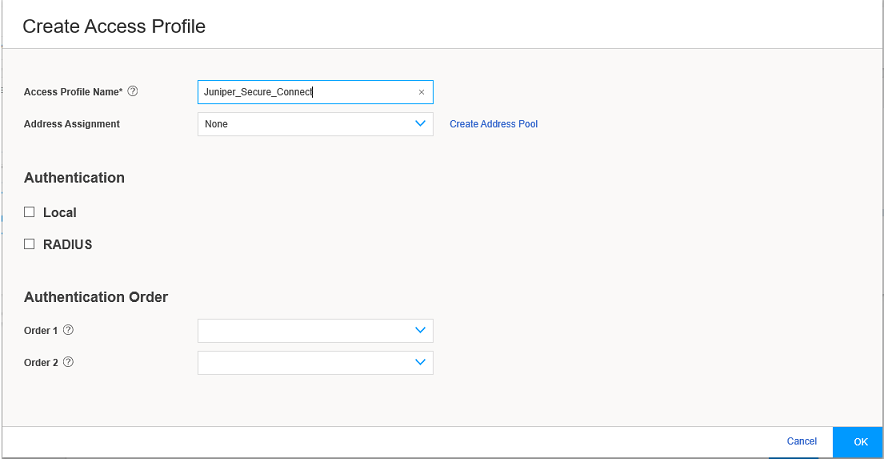

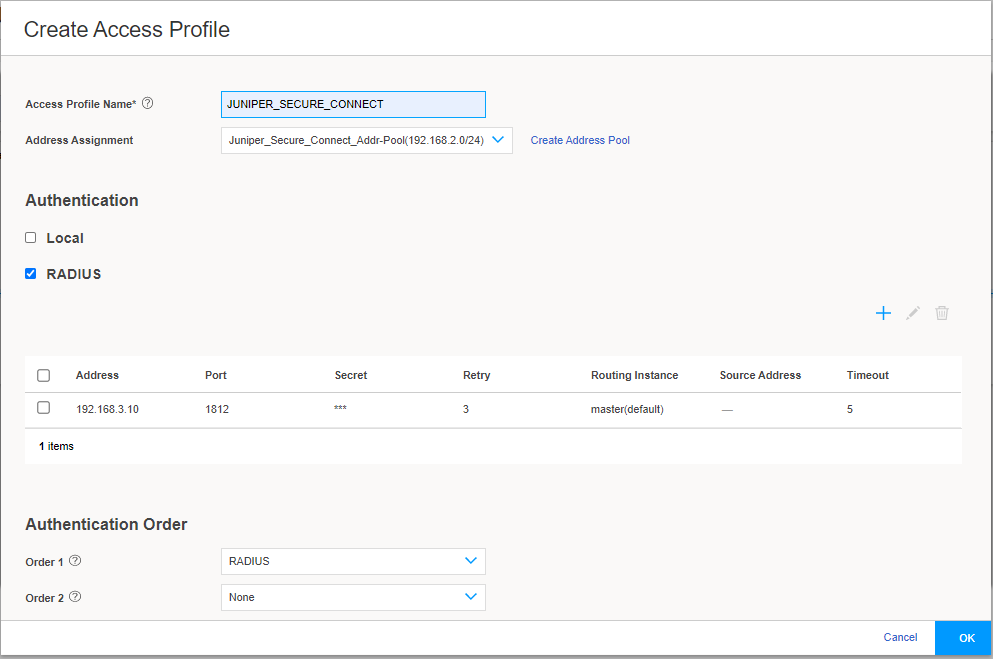

Na lista drop-down da Autenticação do Usuário , selecione um perfil de acesso existente ou clique em Adicionar para criar um novo perfil de acesso. Se você clicar em Adicionar, a página criar o perfil de acesso aparece.

A Figura 13 mostra um exemplo da página criar perfil de acesso.

Figura 13: crie uma página de perfil de acesso

de perfil de acesso

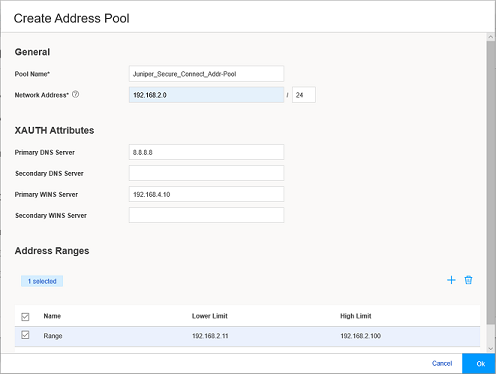

Digite o nome do perfil de acesso. Na lista drop-down da Atribuição de Endereços , selecione um pool de endereços ou clique em Criar pool de endereços. Se você clicar em Criar pool de endereços, a página criar pool de endereços aparece.

A Figura 14 mostra um exemplo da página criar pool de endereços.

Figura 14: crie a página do pool de endereços

Digite os detalhes do pool ip local que está na política de VPN para os clientes. Digite um nome para o pool de endereços IP.

Digite o endereço de rede que você usa para a atribuição de endereços.

Insira seu endereço de servidor DNS. Insira os detalhes do servidor WINS, se necessário. Agora clique no ícone adicionar (+) para criar a faixa de endereços para atribuir endereços IP aos clientes.

Insira o nome e os limites inferiores e superiores. Depois de entrar nos detalhes, clique em OK.

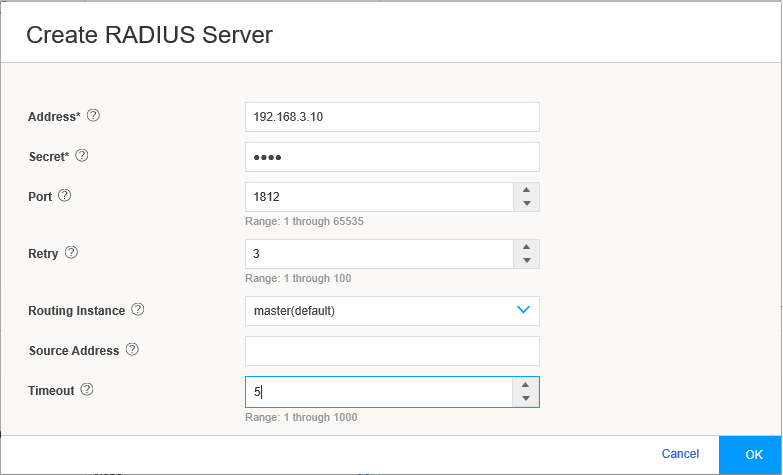

Selecione a caixa de verificação RADIUS , onde todos os detalhes de autenticação são armazenados em um servidor de raio externo.

Clique no ícone adicionar (+) para configurar os detalhes do Radius Server. Veja a Figura 15.

Figura 15: Crie a página do RADIUS Server

do RADIUS Server

Digite o endereço IP do Radius Server, o radius secret e o endereço de origem para que as comunicações de raio sejam originadas. Clique em OK.

Na Ordem de Autenticação, da lista drop-down da Ordem 1 selecione RADIUS. Clique em OK para completar a configuração do perfil de acesso.

A Figura 16 mostra um exemplo da página Criar perfil de acesso.

Figura 16: crie uma página de perfil de acesso

de perfil de acesso

-

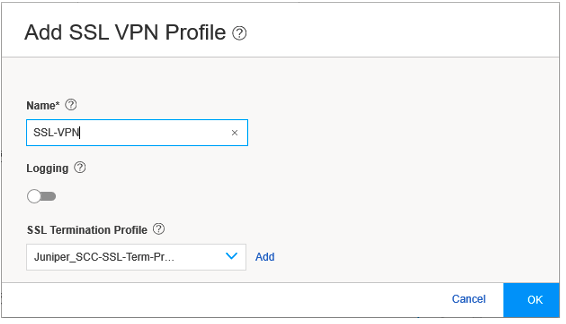

Na lista drop-down do perfil SSL VPN , selecione um perfil existente ou clique em Adicionar para criar um novo perfil de VPN SSL. Se você clicar em Adicionar, a página de perfil de VPN Add SSL aparece.

A Figura 17 mostra um exemplo da página de perfil de VPN Add SSL.

Figura 17: Adicione a página de perfil da SSL VPN

de perfil da SSL VPN

Na página de perfil de VPN Add SSL , você pode configurar o perfil de VPN SSL. Digite o nome do perfil SSL VPN no campo Name e habilite o registro usando o alternador, se necessário. No campo de perfil de encerramento de SSL , selecione o perfil de encerramento de SSL da lista drop-down. O encerramento de SSL é um processo em que os firewalls da Série SRX atuam como um servidor proxy SSL e encerra a sessão SSL do cliente. Se você quiser criar um novo perfil de encerramento de SSL, clique em Adicionar. A página de perfil de encerramento do Create SSL aparece.

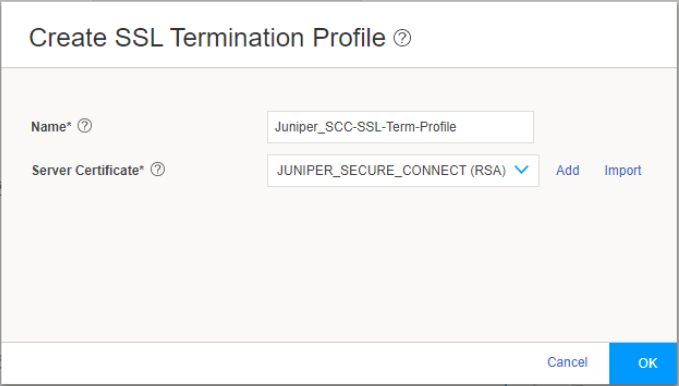

A Figura 18 mostra um exemplo da página de perfil de encerramento do Create SSL.

Figura 18: crie a página de perfil de encerramento da SSL

-

Digite o nome do perfil de encerramento de SSL e selecione o certificado de servidor que você usa para o encerramento de SSL nos firewalls da Série SRX. Clique em Adicionar para adicionar um novo certificado de servidor ou clique em Importar para importar o certificado do servidor. O certificado do servidor é um identificador de certificado local. Os certificados de servidor são usados para autenticar a identidade de um servidor.

-

Clique em OK.

-

-

A opção de tráfego NAT de origem é habilitada por padrão. Quando o tráfego NAT de origem é ativado, todo o tráfego do aplicativo Juniper Secure Connect é NATed para a interface selecionada por padrão. Clique no botão de alternar para desativar a opção de tráfego NAT de origem. Se a opção for desabilitada, você deve garantir que você tenha uma rota da sua rede apontando para os firewalls da Série SRX para lidar com o tráfego de retorno corretamente.

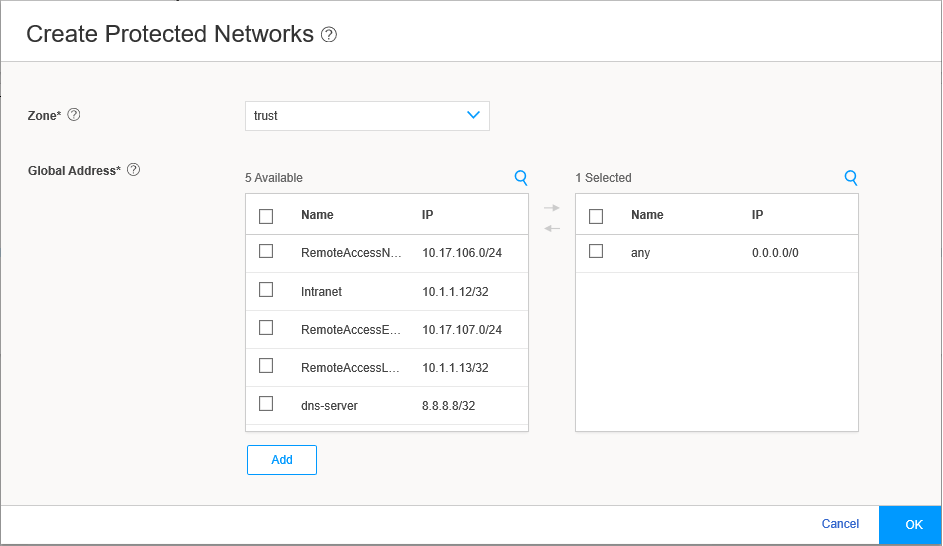

Em Redes Protegidas, clique no ícone adicionar (+) para selecionar as redes a que o aplicativo Juniper Secure Connect pode se conectar.

A Figura 19 mostra um exemplo da página Criar redes protegidas.

Figura 19: Crie uma página de redes protegidas

Por padrão, qualquer rede 0.0.0.0/0 é permitida. Se você configurar uma rede específica, o tunelamento dividido para o aplicativo Juniper Secure Connect será ativado. Se você reter o valor padrão, você pode restringir o acesso às suas redes definidas ajustando a política de firewall da rede do cliente. Clique em OK e as redes selecionadas estão agora na lista de redes protegidas. Clique em OK para completar a configuração local do gateway.

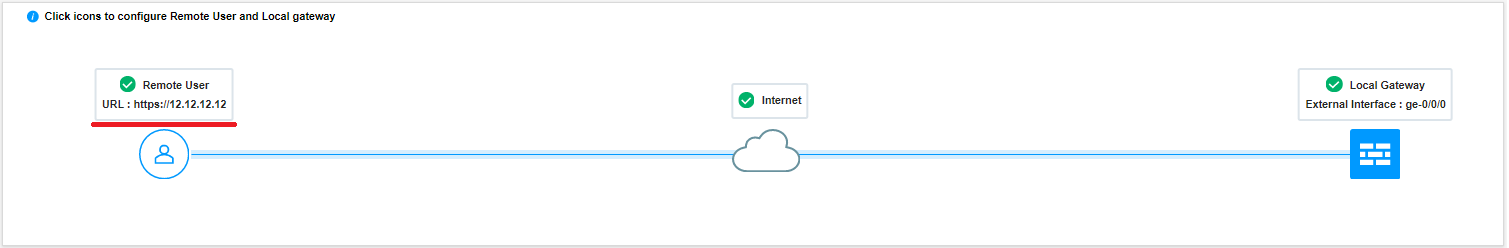

A Figura 20 mostra um exemplo de conclusão bem-sucedida da configuração de acesso remoto com usuário remoto e gateway local.

Figura 20: Configuração completa de acesso remoto

completa de acesso remoto

As configurações do IKE e as configurações IPsec são opções avançadas. A J-Web já está configurada com valores padrão para os parâmetros IKE e IPsec. Não é obrigatório configurar essas configurações.

- Agora você pode encontrar a URL para os usuários remotos se conectarem. Copie e armazene esta URL para compartilhar com seus usuários remotos. Você só precisa das informações /xxxx se essa configuração não for o seu perfil padrão.

A Figura 21 destaca a URL que o usuário remoto deve entrar no campo de endereços Gateway no aplicativo Juniper Secure Connect para estabelecer uma conexão de acesso remoto.

Figura 21: Confirmar configuração de acesso remoto

de acesso remoto

Clique em Salvar para concluir a configuração de VPN do Juniper Secure Connect e a política associada se você tiver selecionado a opção de criação de políticas automáticas.

Clique no botão Commit destacado (na parte superior direita da página ao lado do Botão de Feedback) para confirmar a configuração.

Baixe e instale o aplicativo Juniper Secure Connect na máquina do cliente. Lance o Juniper Secure Connect e conecte-se ao endereço de gateway do firewall da Série SRX. Você também deve colocar o certificado ca raiz no local de diretório apropriado para sua respectiva plataforma onde você instalou o aplicativo Juniper Secure Connect. Consulte o Guia do usuário do Juniper Secure Connect para obter mais detalhes.