IKE para VPN IPsec

Saiba mais sobre o IKEv2 para VPN IPsec e sua configuração no Junos OS.

Internet Key Exchange versão 2 (IKEv2) é um protocolo de tunelamento baseado em IPsec. O IKEv2 oferece um canal de comunicação VPN seguro entre dispositivos VPN peer e define negociação e autenticação para associações de segurança IPsec (SAs) de maneira protegida.

Use o Feature Explorer para confirmar o suporte de plataforma e versão para recursos específicos.

Analise a Comportamento apenas do respondente IKEv2 específico da plataforma seção para obter notas relacionadas à sua plataforma.

Processamento de pacotes IKE e IPsec

O IKE fornece gerenciamento de túneis para IPsec e autentica entidades finais. A IKE realiza uma troca de chaves de Diffie-Hellman (DH) para gerar um túnel IPsec entre dispositivos de rede. Os túneis IPsec gerados pelo IKE são usados para criptografar, descriptografar e autenticar o tráfego de usuários entre os dispositivos de rede na camada IP.

Processamento de pacotes IKE

Quando um pacote cleartext chega em um dispositivo da Juniper Networks que requer tunelamento, e nenhuma SA de Fase 2 ativa existe para esse túnel, o Junos OS inicia negociações de IKE e derruba o pacote. Os endereços de origem e destino no cabeçalho de pacotes IP são os dos gateways IKE locais e remotos, respectivamente. Na carga de pacotes IP, há um segmento UDP encapsulando um pacote ISAKMP (IKE). O formato para pacotes IKE é o mesmo para a Fase 1 e a Fase 2. Veja Figura 1.

Enquanto isso, o host de origem enviou o pacote descartado novamente. Normalmente, quando o segundo pacote chega, as negociações de IKE estão concluídas, e o Junos OS protege o pacote e todos os pacotes subsequentes na sessão — com O IPsec antes de encaminhá-lo.

O campo Next Payload contém um número que indica um dos seguintes tipos de carga útil:

-

0002 — O SA Negotiation Payload contém uma definição para uma SA Fase 1 ou Fase 2.

-

0004 — A carga útil da proposta pode ser uma proposta de Fase 1 ou Fase 2.

-

0008 — Transform Payload é encapsulado em uma proposta de carga que é encapsulada em uma carga SA.

-

0010 — A carga útil do Key Exchange (KE) contém informações necessárias para a realização de uma troca chave, como um valor público de DH.

-

0020 — Identificação (IDx) Carga útil.

-

Na Fase 1, a IDii indica o ID do iniciador, e o IDir indica o ID do respondente.

-

Na Fase 2, a IDui indica o iniciador do usuário, e a IDur indica o respondente do usuário.

Os IDs são tipos de ID IKE, como FQDN, U-FQDN, endereço IP e ASN.1_DN.

-

-

0040 — Carga útil do certificado (CERT).

-

0080 — Carga útil de solicitação de certificado (CERT_REQ).

-

0100 — Hash (HASH) Payload contém a saída de digestão de uma determinada função hash.

-

0200 — O Payload de assinatura (SIG) contém uma assinatura digital.

-

0400 — Nonce (Nx) Payload contém algumas informações pseudorandom necessárias para a troca.

-

0800 — Notifique a carga.

-

1000 — ISAKMP Delete Payload.

-

2000 — A carga útil de ID (VID) do fornecedor pode ser incluída em qualquer lugar nas negociações da Fase 1. O Junos OS o usa para marcar o suporte para o NAT-T.

Cada carga ISAKMP começa com o mesmo cabeçalho genérico, como mostrado em Figura 2.

Pode haver várias cargas ISAKMP acorrentadas em conjunto, com cada tipo de carga subsequente indicado pelo valor no campo Next Header. Um valor indica 0000 a última carga ISAKMP. Veja Figura 3 um exemplo.

Processamento de pacotes IPsec

Após a conclusão das negociações do IKE e dos dois gateways IKE terem estabelecido as SAs da Fase 1 e da Fase 2, todos os pacotes subsequentes são encaminhados usando o túnel. Se a SA da Fase 2 especificar o Protocolo de Segurança de Encapsulamento (ESP) no modo túnel, o pacote se parece com o mostrado em Figura 4. O dispositivo adiciona dois cabeçalhos adicionais ao pacote original que o host de iniciação envia.

Como mostrado, Figura 4o pacote que o host de iniciação constrói inclui a carga, o cabeçalho TCP e o cabeçalho IP interno (IP1).

O cabeçalho IP do roteador (IP2), que o Junos OS adiciona, contém o endereço IP do gateway remoto como endereço IP de destino e o endereço IP do roteador local como endereço IP de origem. O Junos OS também adiciona um cabeçalho ESP entre os cabeçalhos IP externos e internos. O cabeçalho ESP contém informações que permitem ao peer remoto processar adequadamente o pacote quando ele o recebe. Veja Figura 5.

O campo Next Header indica o tipo de dados no campo de carga. No modo túnel, esse valor é 4, indicando que um pacote IP está contido dentro da carga. Veja Figura 6.

Introdução ao IKE no Junos OS

O IKE oferece maneiras de trocar chaves por criptografia e autenticação com segurança em um meio sem garantia, como a Internet. O IKE permite que um par de gateways de segurança: Estabeleça dinamicamente um túnel seguro sobre o qual os gateways de segurança podem trocar informações chave e de túnel. Configure túneis ou SAs no nível do usuário, incluindo negociações de atributos de túnel e gerenciamento chave. Esses túneis também podem ser atualizados e encerrados em cima do mesmo canal seguro. A IKE emprega métodos Diffie-Hellman e é opcional em IPsec (as chaves compartilhadas podem ser inseridas manualmente nos endpoints).

O IKEv2 inclui suporte para:

VPNs baseadas em rota.

VPNs de site para site.

Detecção de peer inativo.

Cluster de chassi.

Autenticação de chave pré-compartilhada.

Autenticação baseada em certificados.

SAs infantis. Uma SA infantil IKEv2 é conhecida como uma SA fase 2 no IKEv1. No IKEv2, uma SA infantil não pode existir sem o IKE SA subjacente.

AutoVPN.

VPN de endpoint dinâmico.

O EAP é compatível com o acesso remoto usando o IKEv2.

Seletores de tráfego.

O IKEv2 não oferece suporte aos seguintes recursos:

VPN baseada em políticas.

Monitoramento de VPN.

Protocolo de compressão de payload IP (IPComp).

- Configuração do IKEv2 no Junos OS

- Entendendo a carga de configuração do IKEv2

- Entendendo o provisionamento de células pico

Configuração do IKEv2 no Junos OS

Um peer VPN está configurado como IKEv1 ou IKEv2. Quando um peer é configurado como IKEv2, ele não pode voltar ao IKEv1 se seu peer remoto iniciar a negociação IKEv1. Por padrão, os dispositivos de segurança da Juniper Networks são pares IKEv1.

Use a version v2-only declaração de configuração no nível [edit security ike gateway gw-name] de hierarquia para configurar o IKEv2.

A versão IKE é exibida na saída dos comandos operacionais da CLI e show security ipsec security-associations da show security ike security-associations CLI.

Os dispositivos da Juniper Networks oferecem suporte a até quatro propostas para negociações da Fase 2, permitindo que você defina o quão restritivos uma gama de parâmetros de túnel você aceitará. O Junos OS fornece conjuntos de propostas de Fase 2 predefinidos, compatíveis e básicos. Você também pode definir propostas personalizadas da Fase 2.

Entendendo a carga de configuração do IKEv2

A carga de configuração é uma opção de Internet Key Exchange versão 2 (IKEv2) oferecida para propagar informações de provisionamento de um respondente a um iniciador. A carga de configuração IKEv2 é suportada apenas com VPNs baseadas em rota.

RFC 5996, Internet Key Exchange Protocol Versão 2 (IKEv2), define 15 atributos de configuração diferentes que podem ser devolvidos ao iniciador pelo respondente. Tabela 1 descreve os atributos de configuração IKEv2 suportados em firewalls da Série SRX.

|

Tipo de atributo |

Value |

Descrição |

Comprimento |

|---|---|---|---|

|

INTERNAL_IP4_ADDRESS |

1 |

Especifica um endereço na rede interna. Vários endereços internos podem ser solicitados. O respondente pode enviar até o número de endereços solicitados. |

0 ou 4 octets |

|

INTERNAL_IP4_NETMASK |

2 |

Especifica o valor de massa líquida da rede interna. Apenas um valor de massa líquida é permitido nas mensagens de solicitação e resposta (por exemplo, 255.255.255.0), e deve ser usado apenas com um atributo INTERNAL_IP4_ADDRESS. |

0 ou 4 octets |

|

INTERNAL_IP4_DNS |

3 |

Especifica um endereço de um servidor DNS dentro da rede. Vários servidores DNS podem ser solicitados. O respondente pode responder com zero ou mais atributos de servidor DNS. |

0 ou 4 octets |

|

INTERNAL_IP4_NBNS |

4 |

Especifica um endereço de um servidor de nome NetBIOS (NBNS), por exemplo, um servidor WINS, dentro da rede. Vários servidores NBNS podem ser solicitados. O respondente pode responder com zero ou mais atributos de servidor NBNS. |

0 ou 4 octets |

| INTERNAL_IP6_ADDRESS |

8 |

Especifica um endereço na rede interna. Vários endereços internos podem ser solicitados. O respondente pode enviar até o número de endereços solicitados. |

0 ou 17 octets |

| INTERNAL_IP6_DNS |

10 |

Especifica um endereço de um servidor DNS dentro da rede. Vários servidores DNS podem ser solicitados. O respondente pode responder com zero ou mais atributos de servidor DNS. |

0 ou 16 octets |

Para que o respondente IKE forneça ao iniciador informações de provisionamento, ele deve obter as informações de uma fonte especificada, como um servidor RADIUS. As informações de provisionamento também podem ser devolvidas de um servidor DHCP por meio de um servidor RADIUS. No servidor RADIUS, as informações do usuário não devem incluir uma senha de autenticação. O perfil do servidor RADIUS está vinculado ao gateway IKE usando a aaa access-profile profile-name configuração no nível [edit security ike gateway gateway-name] de hierarquia.

O Junos OS melhorou a carga de configuração do IKEv2 para oferecer suporte aos seguintes recursos:

-

Suporte para o pool de endereços local IPv4 e IPv6. Você também pode atribuir um endereço IP fixo a um peer.

Durante a criação do IKE, o iniciador solicita um endereço IPv4, endereço IPv6, endereço DNS ou endereço WINS do respondente. Após o respondente autenticar o iniciador com sucesso, ele atribui um endereço IP a partir de um pool de endereços local ou através do servidor RADIUS. Dependendo da configuração, esse endereço IP é atribuído dinamicamente cada vez quando um peer se conecta ou é atribuído como endereço IP fixo. Se o servidor RADIUS responder com um pool emoldurado, o Junos OS atribui um endereço IP ou informações com base na configuração do pool local correspondente. Se você configurar o pool de endereços local e o servidor RADIUS, o endereço IP alocado no servidor RADIUS tem precedência sobre o pool local. Se você configurar o pool local de endereços IP e o servidor RADIUS não retornarem nenhum endereço IP, o pool local atribui o endereço IP à solicitação.

-

Opção adicional,

noneintroduzida paraauthentication-order. Veja a ordem de autenticação (Perfil de acesso). -

As mensagens de início e parada de contabilidade RADIUS informam o estado do túnel ou peer para o servidor RADIUS. Essas mensagens podem ser usadas para rastrear finalidades ou notificações para subsistemas, como um servidor DHCP.

Certifique-se de que a contabilidade de suporte do servidor RADIUS inicie ou interrompe as mensagens. Certifique-se também de que os firewalls da Série SRX e o servidor RADIUS tenham configurações apropriadas para rastrear essas mensagens.

-

A introdução do suporte IPv6 permite túneis de pilha dupla usando a carga de configuração. Durante o processo de login, solicitações de IKE para endereços IPv4 e IPv6. A AAA só permite o login se todos os endereços solicitados tiverem sido alocados com sucesso. A IKE encerra a negociação se o IP solicitado não for alocado.

Em uma VPN baseada em rota, as interfaces de túnel seguro (st0) operam no modo ponto a multiponto ou ponto a ponto. A atribuição de endereços por meio da carga de configuração IKEv2 agora é suportada para modo ponto a ponto ou ponto a ponto. Para interfaces de ponto a multiponto, as interfaces devem ser numeradas e os endereços no tipo de carga de configuração INTERNAL_IP4_ADDRESS atributo devem estar dentro da faixa de sub-rede da interface ponto a multiponto associada.

You pode configurar uma senha comum para solicitações de carga útil de configuração IKEv2 para uma configuração de gateway IKE. A senha comum na faixa de 1 a 128 caracteres permite que o administrador defina uma senha comum. Essa senha é usada entre o firewall da Série SRX e o servidor RADIUS quando o firewall da Série SRX solicita um endereço IP em nome de um peer IPsec remoto usando a carga de configuração IKEv2. O servidor RADIUS corresponde às credenciais antes de fornecer qualquer informação de IP ao firewall da Série SRX para a solicitação de carga de configuração. Você pode configurar a senha comum usando config-payload-password configured-password a declaração de configuração no nível deedit security ike gateway gateway-name aaa access-profile access-profile-name hierarquia.

Tanto o firewall da Série SRX quanto o servidor RADIUS devem ter a mesma senha configurada e o servidor de raio deve ser configurado para usar o Protocolo de Autenticação de Senha (PAP) como o protocolo de autenticação. Sem isso, o estabelecimento de túneis não será bem sucedido.

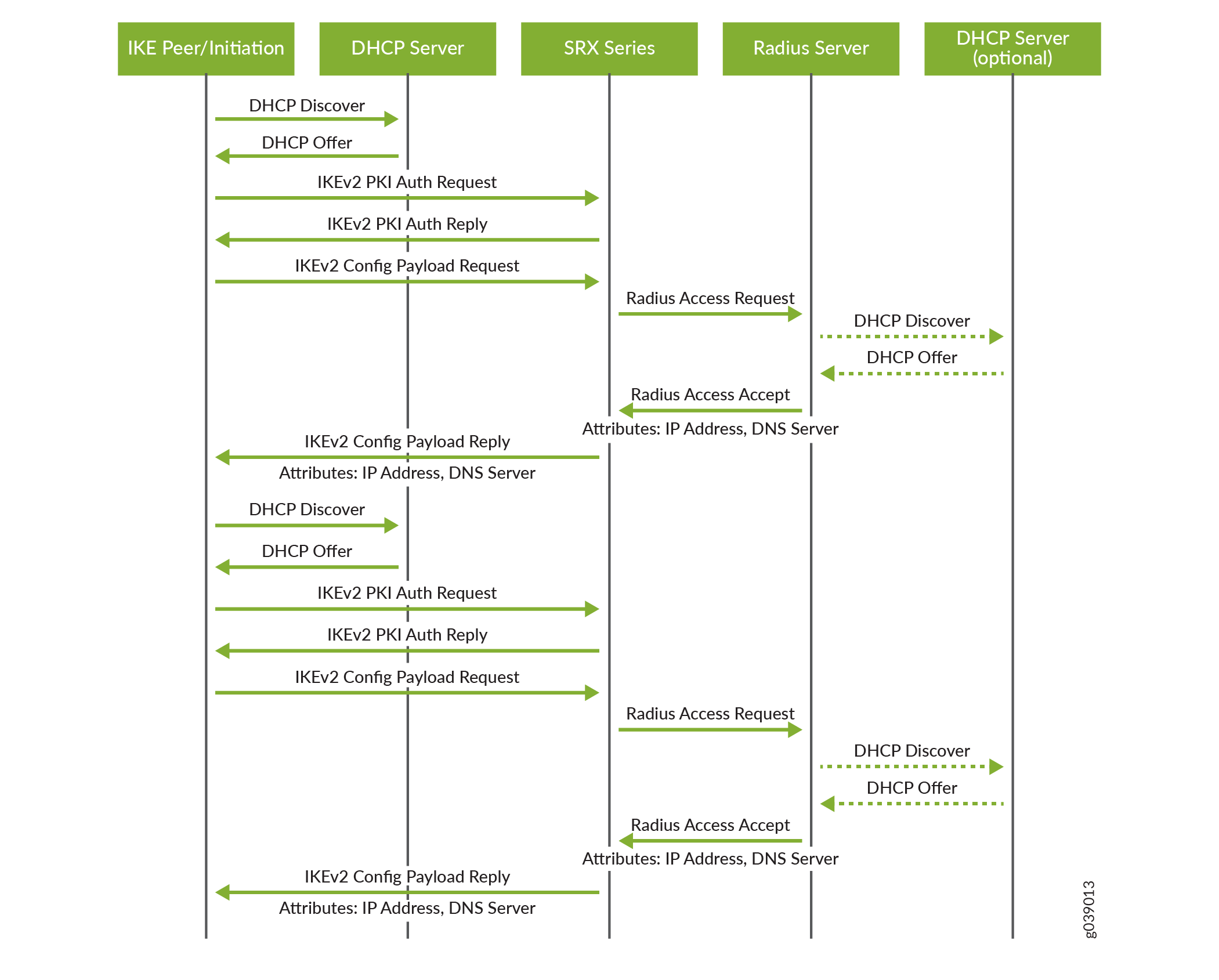

Figura 7 mostra um fluxo de trabalho típico para uma carga de configuração IKEv2.

O recurso de carga de configuração IKEv2 é suportado tanto para interfaces de túnel seguro de ponto a multiponto (st0) quanto para interfaces ponto a ponto. As interfaces de ponto a multiponto devem ser numeradas, e os endereços fornecidos na carga de configuração devem estar dentro da faixa de sub-rede da interface ponto a multiponto associada.

Entendendo o provisionamento de células pico

A carga de configuração do IKEv2 pode ser usada para propagar informações de provisionamento de um respondente IKE, como um firewall da Série SRX, para vários iniciadores, como estações base de células pico LTE em uma rede celular. As células pico são enviadas da fábrica com uma configuração padrão que lhes permite se conectar ao firewall da Série SRX, mas as informações de provisionamento de células pico são armazenadas em um ou mais servidores de provisionamento em uma rede protegida. As células pico recebem informações de provisionamento completas após estabelecer conexões seguras com os servidores de provisionamento.

O fluxo de trabalho necessário para inicializações e provisionamento de uma célula de pico e apresentá-la ao serviço inclui quatro estágios distintos:

-

Aquisição de endereços iniciais — as células pico da fábrica com as seguintes informações:

-

Configuração do túnel de gateway seguro para o firewall da Série SRX

-

Certificado digital emitido pelo fabricante

-

Nome de domínio totalmente qualificado (FQDN) dos servidores de provisionamento que estão dentro da rede protegida

O pico cell inicializa e adquire um endereço a ser usado para negociação de IKE de um servidor DHCP. Em seguida, um túnel é construído para o gateway seguro no firewall da Série SRX usando este endereço. Um endereço para tráfego de operação, administração e gerenciamento (OAM) também é atribuído pelo servidor DHCP para uso na rede protegida.

-

Provisionamento de células Pico — Usando seu endereço de tráfego OAM atribuído, a célula pico solicita suas informações de provisionamento — tipicamente certificado do operador, licença, software e informações de configuração — de servidores dentro da rede protegida.

Reinicialização — a célula pico reinicia e usa as informações de provisionamento adquiridas para torná-la específica para o modelo de rede e operação do provedor de serviços.

-

Provisionamento de serviço — Quando a célula pico entra em serviço, ela usa um único certificado que contém nome distinto (DN) e valores de nome alternativos sujeitos com um FQDN para construir dois túneis para o gateway seguro no firewall da Série SRX: um para tráfego de OAM e outro para tráfego de dados do Third-Generation Partnership Project (3GPP).

Consulte também

Proposta de IKE

A configuração do IKE define os algoritmos e as chaves usadas para estabelecer a conexão IKE segura com o gateway de segurança por pares. Você pode configurar uma ou mais propostas de IKE. Cada proposta é uma lista de atributos IKE para proteger a conexão IKE entre o host IKE e seus pares.

Para configurar uma proposta de IKE, inclua a proposal declaração e especifique um nome no nível de hierarquia:edit security ike

Política de IKE

Uma política de IKE define uma combinação de parâmetros de segurança (propostas de IKE) a serem usados durante a negociação da IKE. Ele define um endereço peer e as propostas necessárias para essa conexão. Dependendo do método de autenticação utilizado, ele define a chave pré-compartilhada (PSK) para um determinado peer ou o certificado local. Durante a negociação da IKE, a IKE procura uma política de IKE que seja a mesma para ambos os pares. O peer que inicia a negociação envia todas as suas políticas para o peer remoto, e o peer remoto tenta encontrar uma correspondência. Uma correspondência é feita quando ambas as políticas dos dois pares têm uma proposta que contém os mesmos atributos configurados. Se a vida útil não for idêntica, a vida útil mais curta entre as duas políticas (do host e do peer) é usada. O PSK configurado também deve combinar com o peer.

Primeiro, você configura uma ou mais propostas de IKE; e você associa essas propostas a uma política de IKE.

Para configurar uma política de IKE, inclua a policy declaração e especifique um nome de política no nível [edit security ike] de hierarquia:

Rekeying e Reauthentication

Visão geral

Com o IKEv2, rekeying e reauthenticação são processos separados. A reproteção estabelece novas chaves para a associação de segurança IKE (SA) e reinicia os contadores de ID de mensagens, mas não reauthentica os pares. A reauthenticação verifica se os pares de VPN mantêm seu acesso às credenciais de autenticação. A reauthenticação estabelece novas chaves para a SA IKE e as SAs infantis; re-chaves de qualquer SA IKE pendente ou SA infantil não são mais necessários. Após a criação do novo IKE e dos SAs infantis, o antigo IKE e as SAs infantis são excluídos.

A reauthentação do IKEv2 é desativada por padrão. Você permite a reauthenticação configurando um valor de frequência de reauthentação entre 1 e 100. A frequência de reauthenticação é o número de rekeys IKE que ocorre antes que a reauthenticação ocorra. Por exemplo, se a frequência de reauthenticação configurada for 1, a reauthenticação ocorre toda vez que há uma rekey IKE. Se a frequência de reauthenticação configurada for 2, a reauthenticação ocorre em todas as outras chaves de IKE. Se a frequência de reauthenticação configurada for 3, a reauthenticação ocorre em cada terceiro IKE rekey, e assim por diante.

Você configura a frequência de reauthenticação com a reauth-frequency declaração no nível [edit security ike policy policy-name] de hierarquia. A reauthenticação é desativada configurando a frequência de reauthenticação a 0 (o padrão). A frequência de reauthenticação não é negociada por pares, e cada peer pode ter seu próprio valor de frequência de reauthenticação.

Recursos suportados

A reauthentação do IKEv2 é suportada com os seguintes recursos:

Iniciadores ou respondentes IKEv2

Detecção de peer morto (DPD)

Roteadores virtuais e interfaces de túnel seguro (st0) em roteadores virtuais

Transversal de tradução de endereços de rede (NAT-T)

Clusters de chassi em modo ativo-ativo e passivo ativo para dispositivos de SRX5400, SRX5600 e SRX5800

Upgrade de software em serviço (ISSU) em dispositivos de SRX5400, SRX5600 e SRX5800

Atualize ou insira uma nova unidade de processamento de serviços (SPU) usando o procedimento de atualização de hardware em serviço (ISHU)

Limitações

Observe as seguintes advertências ao usar a reauthenticação do IKEv2:

Com o NAT-T, um novo IKE SA pode ser criado com portas diferentes da SA IKE anterior. Nesse cenário, o antigo IKE SA pode não ser excluído.

Em um cenário NAT-T, o iniciador por trás do dispositivo NAT pode se tornar o respondente após a reauthenticação. Se a sessão de NAT expirar, o dispositivo NAT pode descartar novos pacotes IKE que podem chegar em uma porta diferente. A manutenção de NAT-T ou DPD deve ser habilitada para manter a sessão de NAT viva. Para o AutoVPN, recomendamos que a frequência de reauthenticação configurada nos spokes seja menor do que a frequência de reauthentação configurada no hub.

Com base na frequência de reauthenticação, uma nova SA IKE pode ser iniciada pelo iniciador ou pelo respondente do IKE SA original. Como a autenticação e a carga de configuração do Extensible Authentication Protocol (EAP) exigem que o IKE SA seja iniciado pela mesma parte que o IKE SA original, a reauthenticação não é suportada com autenticação EAP ou carga de configuração.

Autenticação IKE (autenticação baseada em certificado)

Hierarquia multinível para autenticação de certificados

Autenticação baseada em certificados é um método de autenticação suportado em firewalls da Série SRX durante a negociação do IKE. Em grandes redes, várias autoridades de certificado (CAs) podem emitir certificados de entidade final (EE) em seus respectivos dispositivos finais. É comum ter CAs separados para locais, departamentos ou organizações individuais.

Quando uma hierarquia de nível único para autenticação baseada em certificados é usada, todos os certificados de EE na rede devem ser assinados pelo mesmo CA. Todos os dispositivos de firewall devem ter o mesmo certificado de CA inscrito para validação de certificados de peer. A carga de certificado enviada durante a negociação do IKE contém apenas certificados EE.

Como alternativa, a carga de certificados enviada durante a negociação do IKE pode conter uma cadeia de certificados de EE e CA. Uma cadeia de certificados é a lista de certificados necessários para validar o certificado EE de um peer. A cadeia de certificados inclui o certificado EE e quaisquer certificados de CA que não estejam presentes no peer local.

O administrador de rede precisa garantir que todos os pares que participam de uma negociação de IKE tenham pelo menos uma CA de confiança comum em suas respectivas cadeias de certificados. O CA de confiança comum não precisa ser o CA raiz. O número de certificados na cadeia, incluindo certificados para EEs e o CA mais alto da cadeia, não pode exceder 10.

A alidação Vde um peer IKE configurado pode ser feita com um servidor CA ou grupo de servidores CA especificados. Com cadeias de certificados, o CA raiz deve corresponder ao grupo de CA confiável ou servidor CA configurado na políticade IKE.

No exemplo da hierarquia de CA mostrado, Figura 8o Root-CA é o CA de confiança comum para todos os dispositivos da rede. A Root-CA emite certificados de CA para os CAs de engenharia e vendas, identificados como Eng-CA e Sales-CA, respectivamente. A Eng-CA emite certificados de CA para os CAs de desenvolvimento e garantia de qualidade, identificados como Dev-CA e Qa-CA, respectivamente. O Host-A recebe seu certificado EE da Dev-CA, enquanto o Host-B recebe seu certificado EE da Sales-CA.

Cada dispositivo final precisa ser carregado com os certificados ca em sua hierarquia. O Host-A deve ter certificados Root-CA, Eng-CA e Dev-CA; Os certificados de Vendas-CA e Qa-CA não são necessários. O Host-B deve ter certificados Root-CA e Sales-CA. Os certificados podem ser carregados manualmente em um dispositivo ou inscritos usando o Processo simples de inscrição de certificados (SCEP).

Cada dispositivo final deve ser configurado com um perfil de CA para cada CA na cadeia de certificados. A saída a seguir mostra os perfis de CA configurados no Host-A:

admin@host-A# show security

pki {

ca-profile Root-CA {

ca-identity Root-CA;

enrollment {

url “www.example.net/scep/Root/”;

}

}

ca-profile Eng-CA {

ca-identity Eng-CA;

enrollment {

url “www.example.net/scep/Eng/”;

}

}

ca-profile Dev-CA {

ca-identity Dev-CA;

enrollment {

url “www.example.net/scep/Dev/”;

}

}

}A saída a seguir mostra os perfis de CA configurados no Host-B:

admin@host-B# show security

pki {

ca-profile Root-CA {

ca-identity Root-CA;

enrollment {

url “www.example.net/scep/Root/”;

}

}

ca-profile Sales-CA {

ca-identity Sales-CA;

enrollment {

url “www.example.net/scep/Sales/”;

}

}

}Consulte também

Configure vários tipos de certificados para estabelecer o IKE e o IPsec SA

Saiba como configurar e gerenciar vários tipos de certificados.

Este exemplo mostra como configurar vários tipos de certificados para estabelecer IKE e IPsec SA.

A partir do Junos OS Release 22.4R1, você pode estabelecer túneis independentemente do tipo de certificado usado no iniciador e responder se o método de autenticação estiver configurado como certificates na proposta de IKE usando o set security ike proposal ike_proposal_name authentication-method certificates comando.

Você pode visualizar o certificado inscrito usando show security pki local-certificate certificate-id certificate-name detail o comando.

Você pode verificar o certificado inscrito usando o request security pki local-certificate verify certificate-id certificate-name comando.

Requisitos

Antes de começar:

-

Certifique-se de ter certificados inscritos em seus dispositivos, veja Inscrição de certificados.

Você pode verificar os certificados inscritos em seus dispositivos usando o

request security pki local-certificate certificate-id certificate-name detailcomando. -

Certifique-se de ter o pacote IKE instalado para verificar se o pacote IKE instalado usa o

show version | match ikecomando operacional.Se você não tiver o pacote IKE instalado no dispositivo, você pode instalar o pacote IKE usando o comando

request system software add optional://junos-ike.tgzoperacional, para obter mais informações, ver Ativar o conjunto de recursos vpn IPsec.

Visão geral

Este exemplo configura vários tipos de certificados para estabelecer IKE e IPsec SA entre SRX_A e SRX_B.

Neste exemplo, inscrevemos o certificado RSA em SRX_A e o certificado ECDSA em dispositivos SRX_B. Para obter mais informações sobre como instalar os certificados, consulte a inscrição de certificados.

| Nome do dispositivo | Interface usada | Endereço de gateway IKE | Endereço IP local do Gateway IKE |

|---|---|---|---|

| SRX_A | ge-0/0/0 | 192.168.1.2 | 192.168.1.1 |

| SRX_B | ge-0/0/0 | 192.168.1.1 | 192.168.1.2 |

Topologia

A Figura 9 topologia descreve para vários tipos de configuração de suporte de certificados.

Configuração

Configuração de SRX_A

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/0 unit 0 family inet address 192.168.1.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24 set interfaces st0 unit 1 family inet set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/0 set security zones security-zone VPN interfaces st0.1 set security policies from-zone VPN to-zone trust policy 1 match source-address any set security policies from-zone VPN to-zone trust policy 1 match destination-address any set security policies from-zone VPN to-zone trust policy 1 match application any set security policies from-zone VPN to-zone trust policy 1 then permit set security policies from-zone trust to-zone VPN policy 1 match source-address any set security policies from-zone trust to-zone VPN policy 1 match destination-address any set security policies from-zone trust to-zone VPN policy 1 match application any set security policies from-zone trust to-zone VPN policy 1 then permit set security policies default-policy deny-all set security ike proposal IKE_PROP authentication-method certificates set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha-256 set security ike proposal IKE_PROP encryption-algorithm aes-128-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate r0_rsa_crt set security ike gateway IKE_GW ike-policy IKE_POL set security ike gateway IKE_GW address 192.168.1.2 set security ike gateway IKE_GW external-interface ge-0/0/0 set security ike gateway IKE_GW local-address 192.168.1.1 set security ike gateway IKE_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-192-cbc set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn IPSEC_VPN bind-interface st0.1 set security ipsec vpn IPSEC_VPN ike gateway IKE_GW set security ipsec vpn IPSEC_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn IPSEC_VPN establish-tunnels on-traffic

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja a visão geral do modo de configuração CLI no Guia do usuário da CLI.

Para configurar vários tipos de certificados para estabelecer IKE e IPsec SA:

-

Veja os certificados inscritos em seus dispositivos usando o

show security pki local-certificate certificate-id certificate-name detailcomando.Instale o certificado em seu dispositivo se o seu dispositivo não tiver os certificados inscritos. Para obter mais informações, veja Inscrição de certificados.

-

Configure interfaces.

user@srxa# set interfaces ge-0/0/0 unit 0 family inet address 192.168.1.1/24 user@srxa# set interfaces ge-0/0/1 unit 0 family inet address 172.16.1.1/24 user@srxa# set interfaces st0 unit 1 family inet

-

Configure zonas de segurança e a política de segurança.

user@srxa# set security zones security-zone trust host-inbound-traffic system-services all user@srxa# set security zones security-zone trust host-inbound-traffic protocols all user@srxa# set security zones security-zone trust interfaces ge-0/0/1 user@srxa# set security zones security-zone untrust host-inbound-traffic system-services ike user@srxa# set security zones security-zone untrust interfaces ge-0/0/0 user@srxa# set security zones security-zone VPN interfaces st0.1 user@srxa# set security policies from-zone VPN to-zone trust policy 1 match source-address any user@srxa# set security policies from-zone VPN to-zone trust policy 1 match destination-address any user@srxa# set security policies from-zone VPN to-zone trust policy 1 match application any user@srxa# set security policies from-zone VPN to-zone trust policy 1 then permit user@srxa# set security policies from-zone trust to-zone VPN policy 1 match source-address any user@srxa# set security policies from-zone trust to-zone VPN policy 1 match destination-address any user@srxa# set security policies from-zone trust to-zone VPN policy 1 match application any user@srxa# set security policies from-zone trust to-zone VPN policy 1 then permit user@srxa# set security policies default-policy deny-all

-

Configure a proposta IKE.

[edit] user@srxa# set security ike proposal IKE_PROP authentication-method certificates user@srxa# set security ike proposal IKE_PROP dh-group group5 user@srxa# set security ike proposal IKE_PROP authentication-algorithm sha-256 user@srxa# set security ike proposal IKE_PROP encryption-algorithm aes-128-cbc

-

Configure a política de IKE.

[edit] user@srxa# set security ike policy IKE_POL proposals IKE_PROP user@srxa# set security ike policy IKE_POL certificate local-certificate r0_rsa_crt

-

Configure o gateway IKE.

[edit] user@srxa# set security ike gateway IKE_GW ike-policy IKE_POL user@srxa# set security ike gateway IKE_GW address 192.168.1.2 user@srxa# set security ike gateway IKE_GW external-interface ge-0/0/0 user@srxa# set security ike gateway IKE_GW local-address 192.168.1.1 user@srxa# set security ike gateway IKE_GW version v2-only

-

Configure a proposta IPsec.

[edit] user@srxa# set security ipsec proposal IPSEC_PROP protocol esp user@srxa# set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha-256-128 user@srxa# set security ipsec proposal IPSEC_PROP encryption-algorithm aes-192-cbc

-

Configure a política de IPsec.

[edit] user@srxa# set security ipsec policy IPSEC_POL proposals IPSEC_PROP

-

Configure a VPN IPsec.

[edit] user@srxa# set security ipsec vpn IPSEC_VPN bind-interface st0.1 user@srxa# set security ipsec vpn IPSEC_VPN ike gateway IKE_GW user@srxa# set security ipsec vpn IPSEC_VPN ike ipsec-policy IPSEC_POL user@srxa# set security ipsec vpn IPSEC_VPN establish-tunnels on-traffic

Resultados

A partir do modo de configuração, confirme sua configuração entrando nos show interfacesshow security ike comandos eshow security ipsec. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@srxa# show interfaces

ge-0/0/0 {

description untrust;

unit 0 {

family inet {

address 192.168.1.1/24;

}

}

}

ge-0/0/1 {

description trust;

unit 0 {

family inet {

address 172.16.1.1/24;

}

}

}

st0 {

unit 1 {

family inet;

}

}

[edit]

user@srxa# show security ike

proposal IKE_PROP {

authentication-method certificates;

dh-group group5;

authentication-algorithm sha-256;

encryption-algorithm aes-128-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate r0_crt_rsa;

}

}

gateway IKE_GW {

ike-policy IKE_POL;

address 192.168.1.2;

external-interface ge-0/0/0;

local-address 192.168.1.1;

version v2-only;

}

[edit]

user@srxa# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-192-cbc;

}

policy IPSEC_POL {

proposals IPSEC_PROP;

}

vpn IPSEC_VPN {

bind-interface st0.1;

ike {

gateway IKE_GW;

ipsec-policy IPSEC_POL;

}

establish-tunnels on-traffic;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração de SRX_B

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/0 unit 0 family inet address 192.168.1.2/24 set interfaces ge-0/0/1 unit 0 family inet address 172.18.1.2/24 set interfaces st0 unit 1 family inet set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/0 set security zones security-zone VPN interfaces st0.1 set security policies from-zone VPN to-zone trust policy 1 match source-address any set security policies from-zone VPN to-zone trust policy 1 match destination-address any set security policies from-zone VPN to-zone trust policy 1 match application any set security policies from-zone VPN to-zone trust policy 1 then permit set security policies from-zone trust to-zone VPN policy 1 match source-address any set security policies from-zone trust to-zone VPN policy 1 match destination-address any set security policies from-zone trust to-zone VPN policy 1 match application any set security policies from-zone trust to-zone VPN policy 1 then permit set security policies default-policy deny-all set security ike proposal IKE_PROP authentication-method certificates set security ike proposal IKE_PROP dh-group group5 set security ike proposal IKE_PROP authentication-algorithm sha-256 set security ike proposal IKE_PROP encryption-algorithm aes-128-cbc set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL certificate local-certificate r1_crt_ecdsa384 set security ike gateway IKE_GW ike-policy IKE_POL set security ike gateway IKE_GW address 192.168.1.1 set security ike gateway IKE_GW external-interface ge-0/0/0 set security ike gateway IKE_GW local-address 192.168.1.2 set security ike gateway IKE_GW version v2-only set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-192-cbc set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn IPSEC_VPN bind-interface st0.1 set security ipsec vpn IPSEC_VPN ike gateway IKE_GW set security ipsec vpn IPSEC_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn IPSEC_VPN establish-tunnels on-traffic

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja a visão geral do modo de configuração CLI no Guia do usuário da CLI.

Para configurar vários tipos de certificados para estabelecer IKE e IPsec SA:

-

Veja os certificados inscritos em seus dispositivos usando o

request security pki local-certificate certificate-id certificate-name detailcomando.Instale o certificado em seu dispositivo se o seu dispositivo não tiver os certificados inscritos. Para obter mais informações, veja Inscrição de certificados.

-

Configure interfaces.

user@srxb# set interfaces ge-0/0/0 unit 0 family inet address 192.168.1.2/24 user@srxb# set interfaces ge-0/0/1 unit 0 family inet address 172.18.1.2/24 user@srxb# set interfaces st0 unit 1 family inet

-

Configure zonas de segurança e a política de segurança.

user@srxb# set security zones security-zone trust host-inbound-traffic system-services all user@srxb# set security zones security-zone trust host-inbound-traffic protocols all user@srxb# set security zones security-zone trust interfaces ge-0/0/1 user@srxb# set security zones security-zone untrust host-inbound-traffic system-services ike user@srxb# set security zones security-zone untrust interfaces ge-0/0/0 user@srxb# set security zones security-zone VPN interfaces st0.1 user@srxb# set security policies from-zone VPN to-zone trust policy 1 match source-address any user@srxb# set security policies from-zone VPN to-zone trust policy 1 match destination-address any user@srxb# set security policies from-zone VPN to-zone trust policy 1 match application any user@srxb# set security policies from-zone VPN to-zone trust policy 1 then permit user@srxb# set security policies from-zone trust to-zone VPN policy 1 match source-address any user@srxb# set security policies from-zone trust to-zone VPN policy 1 match destination-address any user@srxb# set security policies from-zone trust to-zone VPN policy 1 match application any user@srxb# set security policies from-zone trust to-zone VPN policy 1 then permit user@srxb# set security policies default-policy deny-all

-

Configure a proposta IKE.

[edit] user@srxb# set security ike proposal IKE_PROP authentication-method certificates user@srxb# set security ike proposal IKE_PROP dh-group group5 user@srxb# set security ike proposal IKE_PROP authentication-algorithm sha-256 user@srxb# set security ike proposal IKE_PROP encryption-algorithm aes-128-cbc

-

Configure a política de IKE.

[edit] user@srxb# set security ike policy IKE_POL proposals IKE_PROP user@srxb# set security ike policy IKE_POL certificate local-certificate r1_crt_ecdsa384

-

Configure o gateway IKE.

[edit] user@srxb# set security ike gateway IKE_GW ike-policy IKE_POL user@srxb# set security ike gateway IKE_GW address 192.168.1.1 user@srxb# set security ike gateway IKE_GW external-interface ge-0/0/0 user@srxb# set security ike gateway IKE_GW local-address 192.168.1.2 user@srxb# set security ike gateway IKE_GW version v2-only

-

Configure a proposta IPsec.

[edit] user@srxb# set security ipsec proposal IPSEC_PROP protocol esp user@srxb# set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha-256-128 user@srxb# set security ipsec proposal IPSEC_PROP encryption-algorithm aes-192-cbc

-

Configure a política de IPsec.

[edit] user@srxb# set security ipsec policy IPSEC_POL proposals IPSEC_PROP

-

Configure a VPN IPsec.

[edit] user@srxb# set security ipsec vpn IPSEC_VPN bind-interface st0.1 user@srxb# set security ipsec vpn IPSEC_VPN ike gateway IKE_GW user@srxb# set security ipsec vpn IPSEC_VPN ike ipsec-policy IPSEC_POL user@srxb# set security ipsec vpn IPSEC_VPN establish-tunnels immediately

Resultados

A partir do modo de configuração, confirme sua configuração entrando nos show interfacesshow security ike comandos eshow security ipsec. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@srxb# show interfaces

ge-0/0/0 {

description untrust;

unit 0 {

family inet {

address 192.168.1.2/24;

}

}

}

ge-0/0/1 {

description trust;

unit 0 {

family inet {

address 172.18.1.2/24;

}

}

}

st0 {

unit 1 {

family inet;

}

}

[edit]

user@srxb# show security ike

proposal IKE_PROP {

authentication-method certificates;

dh-group group5;

authentication-algorithm sha-256;

encryption-algorithm aes-128-cbc;

}

policy IKE_POL {

proposals IKE_PROP;

certificate {

local-certificate r1_crt_ecdsa384;

}

}

gateway IKE_GW {

ike-policy IKE_POL;

address 192.168.1.1;

external-interface ge-0/0/0;

local-address 192.168.1.2;

version v2-only;

}

[edit]

user@srxb# show security ipsec

proposal IPSEC_PROP {

protocol esp;

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-192-cbc;

}

policy IPSEC_POL {

proposals IPSEC_PROP;

}

vpn IPSEC_VPN {

bind-interface st0.1;

ike {

gateway IKE_GW;

ipsec-policy IPSEC_POL;

}

establish-tunnels immediately;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

Verificar SRX_A

As saídas de amostra mostradas estão no SRX-A.

Propósito

Verifique o status da Fase 2 do IPsec.

Ação

A partir do modo operacional, entre no show security ike security-associations comando.

user@srxa> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 32 UP 6723643250f0f357 f6295f11b0d7c8ab IKEv2 192.168.1.2

A partir do modo operacional, entre no show security ipsec security-associations comando.

user@srxa> show security ipsec security-associations Total active tunnels: 1 Total IPsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <500033 ESP:aes-cbc-192/sha256 0x5f156c1b 2750/ unlim - root 500 192.168.1.2 >500033 ESP:aes-cbc-192/sha256 0x7ea065e7 2750/ unlim - root 500 192.168.1.2

A partir do modo operacional, entre no show security ike security-associations detail comando.

user@srxa> show security ike security-associations detail

IKE peer 192.168.1.2, Index 32, Gateway Name: IKE_GW

Role: Responder, State: UP

Initiator cookie: 6723643250f0f357, Responder cookie: f6295f11b0d7c8ab

Exchange type: IKEv2, Authentication method: RSA-signatures

Local gateway interface: ge-0/0/0.0

Routing instance: default

Local: 192.168.1.1:500, Remote: 192.168.1.2:500

Lifetime: Expires in 28165 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Enabled, Size: 576

Remote Access Client Info: Unknown Client

Peer ike-id: 192.168.1.2

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha256-128

Encryption : aes128-cbc

Pseudo random function: hmac-sha256

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 1346

Output bytes : 1887

Input packets: 3

Output packets: 4

Input fragmented packets: 2

Output fragmented packets: 3

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

IPSec Tunnel IDs: 500033

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 192.168.1.1:500, Remote: 192.168.1.2:500

Local identity: 192.168.1.1

Remote identity: 192.168.1.2

Flags: IKE SA is created

IPsec SA Rekey CREATE_CHILD_SA exchange stats:

Initiator stats: Responder stats:

Request Out : 0 Request In : 0

Response In : 0 Response Out : 0

No Proposal Chosen In : 0 No Proposal Chosen Out : 0

Invalid KE In : 0 Invalid KE Out : 0

TS Unacceptable In : 0 TS Unacceptable Out : 0

Res DH Compute Key Fail : 0 Res DH Compute Key Fail: 0

Res Verify SA Fail : 0

Res Verify DH Group Fail: 0

Res Verify TS Fail : 0

A partir do modo operacional, entre no show security ipsec security-associations detail comando.

user@srxa> show security ipsec security-associations detail

ID: 500033 Virtual-system: root, VPN Name: IPSEC_VPN

Local Gateway: 192.168.1.1, Remote Gateway: 192.168.1.2

Local Identity: ipv4(0.0.0.0-255.255.255.255)

Remote Identity: ipv4(0.0.0.0-255.255.255.255)

TS Type: proxy-id

Version: IKEv2

PFS group: N/A

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.1, Tunnel MTU: 0, Policy-name: IPSEC_POL

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Multi-sa, Configured SAs# 0, Negotiated SAs#: 0

Tunnel events:

Thu Mar 09 2023 22:41:36: IPsec SA negotiation succeeds (1 times)

Location: FPC 0, PIC 0, KMD-Instance 0

Anchorship: Thread 1

Distribution-Profile: default-profile

Direction: inbound, SPI: 0x5f156c1b, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2895 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2286 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (192 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-on-traffic

IKE SA Index: 32

Direction: outbound, SPI: 0x7ea065e7, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2895 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2286 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (192 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-on-traffic

IKE SA Index: 32

A partir do modo operacional, entre no show security pki local-certificate certificate-id r0_rsa_cr detail comando.

user@srxa> show security pki local-certificate certificate-id r0_rsa_crt detail

LSYS: root-logical-system

Certificate identifier: r0_rsa_crt

Certificate version: 3

Serial number:

hexadecimal: 0x0186a62478ae8f0cdd766eb38dbd53

decimal: 7923302907757301847007106226306387

Issuer:

Organization: juniper, Country: India, Common name: Root-CA

Subject:

Organization: juniper, Organizational unit: marketing, State: california, Locality: sunnyvale, Common name: r0, Domain component: juniper

Subject string:

DC=juniper, CN=r0, OU=marketing, O=juniper, L=sunnyvale, ST=california, C=us

Alternate subject: "r0@juniper.net", r0.juniper.net, 192.168.1.1

Cert-Chain: Root-CA

Validity:

Not before: 03- 3-2023 05:54 UTC

Not after: 06- 6-2027 12:36 UTC

Public key algorithm: rsaEncryption(2048 bits)

30:82:01:0a:02:82:01:01:00:b0:e5:53:8d:7e:20:fa:6b:21:c2:d1

2b:48:8f:af:c3:eb:8b:23:4a:f7:c5:1f:cf:2c:6a:b3:2e:8a:ef:1b

f7:97:aa:fd:1d:ab:1c:76:9b:40:a3:ac:bb:49:f6:93:f9:e1:4e:62

df:3d:ca:e5:d2:95:9c:a0:f4:2b:d7:7e:1d:20:94:69:a8:e4:cf:dc

15:90:4c:be:1d:d8:1c:52:08:3a:d1:05:a3:bb:2f:8f:31:0c:6b:21

ef:76:c3:c7:fb:be:4a:cb:da:cc:8d:04:3a:75:0c:eb:5d:e2:f6:13

50:fe:39:67:c0:77:2f:32:b0:5e:38:6f:9c:79:b3:5d:f3:57:f4:f8

42:f5:22:5b:6c:58:67:90:4e:1e:ec:6a:03:e2:c0:87:65:02:ca:da

6f:95:0a:8c:2a:fd:45:4f:3a:b5:ef:18:05:1c:54:e6:fe:45:bb:73

53:81:b2:c6:b7:36:36:57:6d:9c:d3:d9:80:e7:d6:85:92:74:32:88

16:01:03:27:57:76:8e:5e:d6:73:ac:bf:68:fd:6d:a1:2a:8f:f5:3a

29:b0:c9:44:9b:c8:46:c1:bf:c0:52:2a:f0:51:be:b5:f6:e1:f5:3e

96:1d:3a:42:29:28:d3:cf:60:b9:eb:24:04:47:d3:f1:3f:5e:38:fc

7f:33:f6:94:9d:02:03:01:00:01

Signature algorithm: sha256WithRSAEncryption

Fingerprint:

4d:f6:89:c5:d6:3c:74:73:db:3e:f6:4b:1e:26:6c:c1:1c:1d:a7:4d (sha1)

6b:1c:a8:1f:de:5a:9b:3e:d5:c4:85:29:af:3f:82:f2 (md5)

6b:7a:b5:d1:57:cf:75:9d:1f:63:b9:f6:49:e4:4e:b3:13:2c:83:f1:f7:25:44:6f:45:2f:0d:2f:ae:a8:80:85 (sha256)

Auto-re-enrollment:

Status: Disabled

Next trigger time: Timer not startedA partir do modo operacional, entre no show security pki ca-certificate ca-profile Root-CA detail comando.

user@srxa> show security pki ca-certificate ca-profile Root-CA detail

LSYS: root-logical-system

CA profile: Root-CA

Certificate identifier: Root-CA

Certificate version: 3

Serial number:

hexadecimal: 0x00000440

decimal: 1088

Issuer:

Organization: juniper, Country: India, Common name: Root-CA

Subject:

Organization: juniper, Country: India, Common name: Root-CA

Subject string:

C=India, O=juniper, CN=Root-CA

Validity:

Not before: 06- 7-2022 12:36 UTC

Not after: 06- 6-2027 12:36 UTC

Public key algorithm: rsaEncryption(2048 bits)

30:82:01:0a:02:82:01:01:00:cd:9c:e6:9f:62:6c:49:15:c2:da:eb

8e:e6:e5:a1:88:40:d8:b5:2e:5b:1a:0e:de:96:d7:0b:19:f9:03:44

98:49:d5:cc:a8:90:2b:7f:1b:58:7b:1f:26:92:18:4c:2d:37:65:5c

9f:0f:6e:10:b5:34:6f:2d:b5:9c:27:3b:a6:b1:b5:a0:e2:a6:92:3d

e4:68:fe:5d:71:06:6f:ce:e6:0f:0f:e3:94:2a:23:57:98:a0:6a:9c

e0:52:a2:47:ff:ce:b0:47:bd:36:95:80:a7:af:d2:49:b1:5d:2a:3d

28:e4:95:06:b8:b3:d9:07:11:3c:13:af:c6:e2:51:08:22:82:2d:ec

4f:26:40:b0:b0:55:2d:6e:c0:c8:19:34:a7:99:5a:bc:58:98:69:ae

04:d6:6d:ec:4a:c9:55:a5:ff:00:cb:3b:02:85:fa:02:a1:5c:c1:9d

6d:44:b8:95:8f:77:c0:53:fc:7f:a4:09:a3:25:1c:4a:e2:9d:0c:81

08:b4:c8:b8:0d:bc:94:75:54:75:57:4f:d3:a4:17:0d:5d:1a:f3:c1

1d:5d:73:2f:fe:8b:cb:fc:1f:93:87:72:d6:be:df:86:d7:e6:d1:c7

0d:00:1a:6e:58:db:6a:1c:2f:1d:17:46:9a:f2:69:b4:21:db:08:5d

8d:ab:30:7d:7f:02:03:01:00:01

Signature algorithm: sha256WithRSAEncryption

Distribution CRL:

http://10.102.40.55:8080/crl-as-der/currentcrl-11.crl?id=11

Use for key: CRL signing, Certificate signing, Key encipherment, Digital signature

Fingerprint:

8b:84:60:2a:58:5b:80:f0:b9:ae:25:9f:67:3d:d6:81:ee:43:6c:d4 (sha1)

ab:ec:4d:fe:d4:04:9c:c9:79:1d:9a:33:4e:6d:78:f6 (md5)

9d:f0:c0:a0:93:74:11:53:d3:4d:2d:75:d3:60:37:5f:fb:b7:a9:67:42:cd:7c:3c:0e:0f:9b:58:36:3c:14:f5 (sha256)Verificar SRX_B

As saídas de amostra mostradas estão no SRX-B.

Propósito

Verifique o status da Fase 2 do IPsec.

Ação

A partir do modo operacional, entre no show security ike security-associations comando.

user@srxb> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 56042 UP 6723643250f0f357 f6295f11b0d7c8ab IKEv2 192.168.1.1

A partir do modo operacional, entre no show security ipsec security-associations comando.

user@srxb> show security ipsec security-associations Total active tunnels: 1 Total IPsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <500230 ESP:aes-cbc-192/sha256 0x7ea065e7 2638/ unlim - root 500 192.168.1.1 >500230 ESP:aes-cbc-192/sha256 0x5f156c1b 2638/ unlim - root 500 192.168.1.1

A partir do modo operacional, entre no show security ike security-associations detail comando.

user@srxb> show security ike security-associations detail

IKE peer 192.168.1.1, Index 56042, Gateway Name: IKE_GW

Role: Responder, State: UP

Initiator cookie: 6723643250f0f357, Responder cookie: f6295f11b0d7c8ab

Exchange type: IKEv2, Authentication method: ECDSA-384-signatures

Local gateway interface: ge-0/0/0.0

Routing instance: default

Local: 192.168.1.2:500, Remote: 192.168.1.1:500

Lifetime: Expires in 18995 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Enabled, Size: 576

Remote Access Client Info: Unknown Client

Peer ike-id: 192.168.1.1

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha256-128

Encryption : aes128-cbc

Pseudo random function: hmac-sha256

Diffie-Hellman group : DH-group-5

Traffic statistics:

Input bytes : 2934

Output bytes : 2379

Input packets: 10

Output packets: 9

Input fragmented packets: 3

Output fragmented packets: 2

IPSec security associations: 8 created, 3 deleted

Phase 2 negotiations in progress: 1

IPSec Tunnel IDs: 500230

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 192.168.1.2:500, Remote: 192.168.1.1:500

Local identity: 192.168.1.2

Remote identity: 192.168.1.1

Flags: IKE SA is created

IPsec SA Rekey CREATE_CHILD_SA exchange stats:

Initiator stats: Responder stats:

Request Out : 1 Request In : 2

Response In : 1 Response Out : 2

No Proposal Chosen In : 0 No Proposal Chosen Out : 0

Invalid KE In : 0 Invalid KE Out : 0

TS Unacceptable In : 0 TS Unacceptable Out : 0

Res DH Compute Key Fail : 0 Res DH Compute Key Fail: 0

Res Verify SA Fail : 0

Res Verify DH Group Fail: 0

Res Verify TS Fail : 0

A partir do modo operacional, entre no show security ipsec security-associations detail comando.

user@srxb> show security ipsec security-associations detail

ID: 500230 Virtual-system: root, VPN Name: IPSEC_VPN

Local Gateway: 192.168.1.2, Remote Gateway: 192.168.1.1

Local Identity: ipv4(0.0.0.0-255.255.255.255)

Remote Identity: ipv4(0.0.0.0-255.255.255.255)

TS Type: proxy-id

Version: IKEv2

PFS group: N/A

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.1, Tunnel MTU: 0, Policy-name: IPSEC_POL

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Multi-sa, Configured SAs# 0, Negotiated SAs#: 0

Tunnel events:

Thu Mar 02 2023 22:26:16: IPsec SA negotiation succeeds (1 times)

Location: FPC 0, PIC 0, KMD-Instance 0

Anchorship: Thread 1

Distribution-Profile: default-profile

Direction: inbound, SPI: 0x7ea065e7, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2633 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2002 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (192 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-on-traffic

IKE SA Index: 56042

Direction: outbound, SPI: 0x5f156c1b, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2633 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2002 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (192 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-on-traffic

IKE SA Index: 56042A partir do modo operacional, entre no show security pki local-certificate certificate-id r1_crt_ecdsa384 detail comando.

user@srxb> show security pki local-certificate certificate-id r1_crt_ecdsa384 detail

LSYS: root-logical-system

Certificate identifier: r1_crt_ecdsa384

Certificate version: 3

Serial number:

hexadecimal: 0x0186a6254347a38063946d08595a55

decimal: 7923303152683216740296668848151125

Issuer:

Organization: juniper, Country: India, Common name: root-ecdsa-384

Subject:

Organization: juniper, Organizational unit: marketing, State: california, Locality: sunnyvale, Common name: r1_spk1, Domain component: juniper

Subject string:

DC=juniper, CN=r1_spk1, OU=marketing, O=juniper, L=sunnyvale, ST=california, C=us

Alternate subject: "r1_spk1@juniper.net", r1_spk1.juniper.net, 192.168.2

Cert-Chain: root-ecdsa-384

Validity:

Not before: 03- 3-2023 05:55 UTC

Not after: 06- 6-2027 13:21 UTC

Public key algorithm: ecdsaEncryption(384 bits)

04:c2:ba:19:dc:0d:62:a7:94:7b:9b:1d:4d:ff:a1:e1:44:b5:57:a7

cb:7d:33:6b:35:87:b8:e4:ca:44:b1:6c:6d:63:ae:6f:3c:31:7c:7e

65:99:b3:2d:a3:76:30:23:e5:0e:34:e1:28:54:d6:3e:d3:8b:de:b6

b9:45:05:82:6f:1d:20:b7:6f:3c:ce:a2:13:a2:b4:37:0b:db:35:1e

20:54:b5:06:9d:f8:7f:19:7b:c5:d7:7b:57:8b:28:31:d3

Signature algorithm: ecdsa-with-SHA384

Fingerprint:

9b:cb:5a:57:a8:60:a0:ee:5c:be:59:4c:db:35:39:d3:b7:29:ef:b1 (sha1)

ef:b5:e3:be:35:1b:6e:02:0b:61:11:a5:53:07:b4:89 (md5)

8f:86:d0:12:ea:bc:a8:81:a8:17:3a:f9:03:e4:91:57:20:9c:11:bc:a4:dd:d1:7f:d1:48:3f:5b:d9:fb:93:32 (sha256)

Auto-re-enrollment:

Status: Disabled

Next trigger time: Timer not started

s

A partir do modo operacional, entre no show security pki ca-certificate ca-profile Root-CA detail comando.

user@srxb> show security pki ca-certificate ca-profile Root-CA detail

LSYS: root-logical-system

CA profile: Root-CA

Certificate identifier: Root-CA

Certificate version: 3

Serial number:

hexadecimal: 0x00000440

decimal: 1088

Issuer:

Organization: juniper, Country: India, Common name: Root-CA

Subject:

Organization: juniper, Country: India, Common name: Root-CA

Subject string:

C=India, O=juniper, CN=Root-CA

Validity:

Not before: 06- 7-2022 12:36 UTC

Not after: 06- 6-2027 12:36 UTC

Public key algorithm: rsaEncryption(2048 bits)

30:82:01:0a:02:82:01:01:00:cd:9c:e6:9f:62:6c:49:15:c2:da:eb

8e:e6:e5:a1:88:40:d8:b5:2e:5b:1a:0e:de:96:d7:0b:19:f9:03:44

98:49:d5:cc:a8:90:2b:7f:1b:58:7b:1f:26:92:18:4c:2d:37:65:5c

9f:0f:6e:10:b5:34:6f:2d:b5:9c:27:3b:a6:b1:b5:a0:e2:a6:92:3d

e4:68:fe:5d:71:06:6f:ce:e6:0f:0f:e3:94:2a:23:57:98:a0:6a:9c

e0:52:a2:47:ff:ce:b0:47:bd:36:95:80:a7:af:d2:49:b1:5d:2a:3d

28:e4:95:06:b8:b3:d9:07:11:3c:13:af:c6:e2:51:08:22:82:2d:ec

4f:26:40:b0:b0:55:2d:6e:c0:c8:19:34:a7:99:5a:bc:58:98:69:ae

04:d6:6d:ec:4a:c9:55:a5:ff:00:cb:3b:02:85:fa:02:a1:5c:c1:9d

6d:44:b8:95:8f:77:c0:53:fc:7f:a4:09:a3:25:1c:4a:e2:9d:0c:81

08:b4:c8:b8:0d:bc:94:75:54:75:57:4f:d3:a4:17:0d:5d:1a:f3:c1

1d:5d:73:2f:fe:8b:cb:fc:1f:93:87:72:d6:be:df:86:d7:e6:d1:c7

0d:00:1a:6e:58:db:6a:1c:2f:1d:17:46:9a:f2:69:b4:21:db:08:5d

8d:ab:30:7d:7f:02:03:01:00:01

Signature algorithm: sha256WithRSAEncryption

Distribution CRL:

http://10.102.40.55:8080/crl-as-der/currentcrl-11.crl?id=11

Use for key: CRL signing, Certificate signing, Key encipherment, Digital signature

Fingerprint:

8b:84:60:2a:58:5b:80:f0:b9:ae:25:9f:67:3d:d6:81:ee:43:6c:d4 (sha1)

ab:ec:4d:fe:d4:04:9c:c9:79:1d:9a:33:4e:6d:78:f6 (md5)

9d:f0:c0:a0:93:74:11:53:d3:4d:2d:75:d3:60:37:5f:fb:b7:a9:67:42:cd:7c:3c:0e:0f:9b:58:36:3c:14:f5 (sha256)Autenticação de assinatura no IKEv2

Leia este tópico para saber mais sobre o método de autenticação de assinatura no IKEv2 e como ele funciona no Junos OS.

O protocolo Internet Key Exchange versão 2 (IKEv2) oferece suporte à autenticação baseada em assinatura que usa criptografia de chave pública. No IKEv2, a autenticação baseada em assinatura oferece suporte a um método de autenticação por algoritmo de assinatura. Por exemplo, os pares do IKE usam um método de autenticação separado para cada uma dessas assinaturas digitais — RSA, algoritmo de assinatura digital (DSA) e DSA de curva elíptica (ECDSA). Cada algoritmo de hash está vinculado a uma assinatura para autenticação. Na configuração da proposta do IKEv2, quando você especifica o método de autenticação, o dispositivo usa esse método para autenticar a fonte das mensagens IKEv2. É difícil para o peer IKE saber qual algoritmo de hash está associado à assinatura. Esse processo se torna ainda mais complicado com a introdução de cada novo algoritmo. Veja Internet Key Exchange (IKE) mais informações sobre o IKEv2.

Você pode enfrentar esses desafios com o método de autenticação de assinatura digital baseado no RFC 7427. Este método é mais genérico em comparação com o método de autenticação baseado em assinatura, pois os pares do IKE podem usar qualquer um dos algoritmos de assinatura suportados e também negociar o algoritmo de hash assinatura. Leia mais para entender sobre a autenticação de assinatura no IKEv2.

Implementação da autenticação de assinatura no IKEv2

Além de oferecer suporte à autenticação baseada em assinatura por algoritmo, o Junos OS também oferece suporte ao método de autenticação de assinatura digital descrito na RFC 7427. Nesse método, a carga de autenticação IKEv2 indica não apenas o tipo de chave pública, mas também o algoritmo de hash que o dispositivo usa para gerar a assinatura. O dispositivo usa a notificação SIGNATURE_HASH_ALGORITHM para notificar seus pares sobre o suporte rfc 7427 e fornecer a lista de algoritmos de hash suportados.

Para usar o recurso, você deve configurar o método de autenticação de assinatura digital em seu dispositivo.Para obter mais informações sobre o método de autenticação de assinatura digital, veja proposal (Security IKE). Você pode usar a opção signature-hash-algorithm de configuração para definir os algoritmos de hash de assinatura específicos que devem combinar na ordem hierárquica com cada um dos algoritmos de hash recebidos. Se você não especificar o algoritmo de hash de assinatura, o dispositivo corresponde ao algoritmo de hash de assinatura recebido da lista padrão de todos os algoritmos de hash suportados. Veja Signature Hash Algorithm (Security IKE).

No Junos OS, o método de autenticação envolve as seguintes etapas definidas no fluxo de mensagens IKEv2. Consulte RFC 7296, Internet Key Exchange Protocol Versão 2 (IKEv2) para obter mais detalhes.

-

Ambos os pares de IKE notificam inicialmente a lista de algoritmos de hash suportados uns aos outros. Seu dispositivo envia a carga SIGNATURE_HASH_ALGORITHM na mensagem de IKE_SA_INIT para o dispositivo peer e recebe uma resposta. Os pares então negociam um algoritmo de hash assinatura.

-

Na mensagem IKE_AUTH, os pares trocam o método de autenticação de assinatura digital.

O dispositivo usa o método padrão de autenticação de certificados em qualquer um desses cenários:

-

O responder não oferece suporte à RFC 7427.

-

O iniciador não oferece suporte ao algoritmo de hash recebido.

Benefícios

-

Flexível — inclui assinaturas digitais tradicionais e novas.

-

Facilidade de uso — Integra-se à infraestrutura de chave pública (PKI) existente.

-

Solução robusta — executa uma melhor verificação de identidade em comparação com o método de autenticação baseado em assinatura, melhorando a segurança geral e a confiabilidade dos pares IKE.

Consulte também

Proteção IKE contra ataques DDoS

A negação de s ervice(DoS) é um dos ataques mais comuns, mas graves, em uma rede VPN IPsec insuspeito. Um ataque DoS oferece uma maneira rápida e fácil de pegar a rede, pois ela não requer muita retenção na infraestrutura de rede. Os invasores Cyberescolhem este método para assumir o controle da rede.

O que acontece em um ataque do DoS?

O invasor tenta inundar e, aos poucos, interromper a rede com muito tráfego, esgotando os recursos da rede e assumindo ainda mais o controle dos recursos do dispositivo, como memória e CPU. Se o invasor tentar controlar usando vários sistemas orquestrados, atacando sincronizadamente um único alvo, ele é chamado de ataques de DoS distribuído (DDoS).

- Vulnerabilidades de DDoS em implementações IKE

- Proteção Aganhat Ataques DDoS

- Maneiras de monitorar ataques DDoS

Vulnerabilidades de DDoS em implementações IKE

Quando o peer remoto (iniciador) envia uma mensagem SA_INIT, o peer local (responder) responde e aloca a memória para a estrutura da mensagem. Chamamos a sessão de sessão de IKE semi-aberta até que a autenticação aconteça com a ajuda da mensagem IKE_AUTH. Após os pares estabelecerem uma associação de segurança IKE (SA), a sessão se tornará uma sessão de IKE totalmente aberta.

Para entender as vulnerabilidades de DDoS IKEv2, vamos analisar algumas das maneiras pelas quais um invasor pode criar um vetor de ataque fácil contra as SAs IKE:

-

Envie um grande número de mensagens de SA_INIT (sem IKE_AUTH mensagens) para as quais o invasor pode criar estruturas de associação de segurança IKE semi-abertas. O ataque faz com que o dispositivo utilize os recursos e se esconda a memória.

-

Envie um grande número de pacotes de IKE_AUTH lixo com o SPI_i e SPI_r corretos no iniciador e no respondente, respectivamente. O dispositivo fica semmemória enquanto tenta descriptografar os pacotes.

-

Envie pacotes de SA_INIT continuamente. O dispositivo fica sem memória enquanto tenta gerar chaves para os pacotes criptografados.

-

Envie um grande número de solicitações rekey por segundo durante as sessões de IKE abertas completas.

-

Envie um grande número de mensagens com identificadores de mensagens (IDs) distintos. O dispositivo Tfaz fila com todas as mensagens IKE recebidas e fica sem memória.

Como proteger as implementações IKE

Fornecemos uma infraestrutura robusta para mitigar e monitorar ataques DDoS para protocolos IKEv1 e IKEv2. Você pode se proteger contra os ataques em implementações de IKE quando seu firewall executa o processo iked (no junos-ike pacote) para o serviço VPN IPsec.

Para obter mais informações sobre a proteção contra DDoS para IKEv2, consulte RFC 8019, Protegendo as implementações do Protocolo de Troca de Chaves da Internet Versão 2 (IKEv2) contra ataques distribuídos de negação de serviço. We fornecem proteção semelhante para o IKEv1 quando seu firewall executa o serviço de VPN IPsec usando o processo iked. Não oferecemos suporte ao mecanismo de quebra-cabeça do cliente que a RFC apresenta.

Proteção Aganhat Ataques DDoS

Você pode habilitar vários mecanismos de defesa contra os ataques DDoS durante o processo de criação da associação de segurança IKE. Esses mecanismos incluem a configuração de limitação de taxa e um período de retenção para os SAs IKE semiaberto e o gerenciamento das taxas de intercâmbio de entrada para as solicitações rekey. Fornecemos as seguintes medidas para garantir a proteção contra ataques DDoS em SAs IKE:

- Medidas de proteção fou SAs IKE semi-abertos:

-

O respondente não permite a configuração de SAS IKE semi-abertos por uma determinada duração. Você pode definir esse limite para que o respondente não configure os SAs até que ele atinja a duração do tempo limite. Para obter mais detalhes, veja session (Security IKE) a opção

timeout. -

Você pode definir um limite sobre as SAs IKE semi-abertas permitidas no respondente. Quando o número total de SAs IKE semiaberto chega à contagem máxima, o respondente rejeita novas conexões para SAs IKEv1 e IKEv2. Para obter mais detalhes, veja a opção

max-count.session (Security IKE) -

O respondente aplica valores limiares na contagem de sessões para SAs IKE semiaberto. Quando o número total de SAs IKE semiaberto atingiros valores limiares:

-

No caso dos SAs IKEv2, o respondente invoca o mecanismo de cookies para quaisquer novas conexões.

-

No caso dos SAs IKEv1, o respondente rejeita novas conexões.

Para obter mais detalhes, veja a e

reduce-timeoutsend-cookieasthresholdsopções em session (Security IKE). -

-

O respondente pode descartar sessões duplicadas. Para obter mais detalhes, veja a opção

discard-duplicateem session (Security IKE). -

Você pode definir intervalos de backoff para fases de falha de autenticação e falha de iniciação. Para obter mais detalhes, veja session (Security IKE) as opções

init-phase-failurebackoff-timeoutseauth-phase-failure.

-

-

Para SAs IKE totalmente abertos:

-

Você pode configurar as taxas de solicitação de requisição de entrada máximas para reduzir as solicitações em um cenário dimensionado. Para obter mais detalhes, veja a opção

incoming-exchange-max-rates.session (Security IKE)

-

-

O respondente pode bloquear uma sessão de IKE recebida dos pares com base no ID ID de IKE por pares. Para obter mais detalhes, veja blocklists (Security IKE).

-

Para gateways dinâmicos, você pode definir um limite para o número de conexões no nível de configuração do gateway IKE usando a opção

connections-limit. Para obter mais detalhes, veja gateway (Security IKE).

Para obter mais detalhes sobre como configurar essas opções, veja Configurar proteção contra ataques DDoS IKE.

Não oferecemos suporte:

-

Proteção contra DDoS com serviço VPN IPsec baseado no processo kmd.

-

Proteção contra ataques de codificação de certificados de Hash e URL , pois não oferecemos suporte a esses tipos de codificação.

Maneiras de monitorar ataques DDoS

Fornecemos os seguintes mecanismos para monitorar os ataques DDoS:

-

Use o

show security ike security-associationscomando para listar todas as associaçõesde segurança IKE amadurecidas e não maduras. Para obter mais detalhes, veja mostrar as associações de segurança ike de segurança. -

Use o

show security ike statscomando para exibir estatísticas globais de IKE do túnel VPN IPsec, como estatísticas em andamento, estabelecidas e expiradas. Para obter mais detalhes, veja as estatísticas de segurança ike. -

Use o

show security ike active-peercomando para exibir detalhes das negociações bem-sucedidas da IKE com os pares remotos. Para obter mais detalhes, veja mostrar segurança ike active-peer. -

Use o

show security ike peers in-progresscomando para exibir os detalhes dos SAs IKE em andamento, incluindo os SAs IKE semi-abertos. Para obter mais detalhes, veja show security ike peers. Você também pode ver os detalhes dos peers bloqueados, com falha e de backoff usando este comando. -

Use o

clear security ike peerscomando para limpar os pares IKE que são desativados, bloqueados, com falha ou em andamento. Para obter mais detalhes, veja clear security ike peers. -

Para excluir uma associação de segurança IKE existente com colegas que precisa ser bloqueada de novas comunicações, use o

clear security ike security-associationscomando. Para obter mais detalhes, veja as associações de segurança ike de segurança claras. -

As mensagens de system log (syslog) iked IKE_GATEWAY_PEER_BLOCKED, IKE_GATEWAY_PEER_BACKOFF e IKE_GATEWAY_PEER_FAILED fornecem detalhes sobre as negociações bloqueadas, respaldadas e fracassadas do IKE com os pares remotos, respectivamente.

-

Para segurança adicional, o Junos OS oferece serviços aos usuários para proteção contra ataques de sistema baseados em pacotes, como filtragem, contagem de sessões e limitação de taxas. Para obter mais detalhes, veja o comando de firewall show e a declaração de opção de ids no nível [

edit security screen ids-option screen-name] de hierarquia.

Configure a proteção contra ataques DDoS da IKE

Veja esta seção para entender como configurar a proteção contra ataques DDoS no protocolo IKE.

Pré-requisitos

Antes de configurar a proteção contra os ataques DDoS do IKE, certifique-se de atender aos seguintes pré-requisitos:

-

Firewall da Série SRX que oferece suporte a pacotes

junos-ikepara executar o serviço de VPN IPsec usando o processo iked. -

O firewall da Série SRX que serve como endpoint local (o respondente) é acessível ao peer IKE remoto (o iniciador).

-

Uma política de IKE que pode associar uma lista de bloqueio de IKE.

Ações a seguir estão envolvidas na configuração da proteção contra ataques DDoS IKE:

-

Gerencie os SAs IKE semi-abertos de entrada.

-

Gerencie os SAs IKE totalmente abertos de entrada.

-

Configure vários métodos de bloqueio para bloquear as sessões de IKE de entrada de vários pares e associar um dos blocklists a um peer IKE.

Veja as seguintes tarefas para configurar essas ações.

- Configure a sessão de IKE para SAs semi-abertos de IKE

- Configure a sessão de IKE para SAs IKE abertos completos

- Configure os blocos de sessão do IKE

Configure a sessão de IKE para SAs semi-abertos de IKE

Visão geral

Certifique-se de atender a todos os pré-requisitos discutidos acima.

Nesta seção, você verá como configurar os intervalos, a contagem máxima e os limites para as SAs IKE semi-abertas. As alterações de configuração são aplicáveis às novas sessões, enquanto as sessões existentes continuam a usar os valores padrão quando não configuradas explicitamente antes. O escopo dessas configurações no nível [edit security ike session half-open] de hierarquia é aplicável a nível global e não por nível peer.

Configuração

-

Definir o parâmetro de vida útil do respondente usando a opção

timeout seconds:[edit] user@host# set security ike session half-open timeout 150

Durante esse período, o respondente não permite a configuração de SAs IKE semi-abertas até atingir a duração do tempo limite. O iniciador pode continuar a ter duração de 60 segundos, independentemente da configuração do respondente.

-

Definir o parâmetro de contagem máxima de respondentes usando a opção

max-count value:[edit] user@host# set security ike session half-open max-count 1000

A opção define os números máximos de sessões de IKE semi-abertas no respondente. O valor padrão é de 300, se você não especificar. A

max-countconfiguração desativa todos os limites. Nesses casos, você precisa expliclar limites de configuração para executá-los. -

Especifique os diferentes tipos de ações usando a opção

thresholdquando a contagem de sessões do respondente atingir o limite.-

Definir o número mínimo de sessões de IKE semi-abertas para aplicar a ação de cookies usando a opção

send-cookie count:[edit] user@host# set security ike session half-open threshold send-cookie 500

Isso especifica o limite de limite do qual o respondente solicita aos pares remotos que rejudesçam a iniciação da sessão com um cookie enviado de volta ao peer na resposta inicial. Aqui, quando o limite de contagem de sessões de IKE sem abertura chega a 500, o processo iked emprega um mecanismo de cookies para as novas sessões de IKE.

-

Definir o número mínimo de sessões de IKE semi-abertas para aplicar uma ação de tempo limite reduzida usando a opção

reduced-timeout count timeout seconds:[edit] user@host# set security ike session half-open threshold reduce-timeout 600 timeout 100

Isso especifica o limite do qual o processo iked reduz a vida útil dos novos SAs IKE semi-abertos. Uma vez que a contagem de sessões de IKE de respondente semi-aberto reduz abaixo do limite, as sessões de IKE com resposta semi-aberta usam o valor de tempo limite padrão novamente.

-

-

Definir a opção

discard-duplicatepara descartar as sessões de IKE semi-abertas duplicadas sem enviar resposta ao iniciador:[edit] user@host# set security ike session half-open discard-duplicate

Para uma solicitação de iniciação de sessão duplicada (SA_INIT) que vem do mesmo peer, com um cookie de iniciação diferente para o qual não há IKE SA enquanto a negociação está em andamento, o respondente descarta o pacote.

-

Você pode definir os intervalos de backoff usando a opção

backoff-timeouts.Isso dá algum tempo para o peer remoto recuar no caso de uma falha de iniciação de sessão, garantindo que o mesmo peer não possa iniciar uma nova sessão durante esse período. Após o tempo limite de backoff, o peer pode iniciar uma nova sessão. A iniciação da sessão pode falhar em duas fases — a fase de inicialização e a fase de autenticação.

-

Para definir o tempo limite de backoff quando houver uma falha durante a fase de IKE_AUTH usando a opção

backoff-timeouts auth-phase-failure value:[edit] user@host# set security ike session half-open backoff-timeouts auth-phase-failure 150

Quando você configura