VPNs baseadas em rotas e baseadas em políticas com NAT-T

Leia este tópico para entender as VPNs IPsec com NAT-T.

Network Address Translation-Traversal (NAT-T) é um método usado para gerenciar problemas relacionados à tradução de endereço IP encontrados quando os dados protegidos pelo IPsec passam por um dispositivo configurado com NAT para tradução de endereços.

Use o Feature Explorer para confirmar o suporte de plataforma e versão para recursos específicos.

Analise a NAT-T específico da plataforma com comportamento de VPN IPsec seção para obter notas relacionadas à sua plataforma.

Entendendo o NAT-T

Network Address Translation-Traversal (NAT-T) é um método para contornar problemas de tradução de endereço IP encontrados quando dados protegidos por IPsec passam por um dispositivo NAT para tradução de endereços. Qualquer alteração no endereçamento ip, que é a função do NAT, faz com que o IKE descarte pacotes. Depois de detectar um ou mais dispositivos NAT ao longo do caminho de dados durante as trocas de Fase 1, o NAT-T adiciona uma camada de encapsulamento do Protocolo de Datagram do Usuário (UDP) aos pacotes IPsec para que eles não sejam descartados após a tradução do endereço. O NAT-T encapsula o tráfego IKE e ESP dentro do UDP com a porta 4500 usada como porta de origem e destino. Como os dispositivos NAT envelhecem as tradução de UDP obsoletas, são necessárias mensagens keepalive entre os pares.

O NAT-T é habilitado por padrão, portanto, você deve usar a no-nat-traversal declaração no nível de [edit security ike gateway gateway-name hierarquia para desativar o NAT-T.

Existem duas categorias amplas de NAT:

NAT estático, onde há uma relação de um a um entre os endereços privados e públicos. O NAT estático funciona em direções de entrada e saída.

NAT dinâmico, onde há uma relação de muitos para um ou muitos para muitos entre os endereços privados e públicos. O NAT dinâmico funciona apenas na direção de saída.

A localização de um dispositivo NAT pode ser tal que:

Apenas o iniciador IKEv1 ou IKEv2 está por trás de um dispositivo NAT. Vários iniciadores podem estar por trás de dispositivos NAT separados. Os iniciadores também podem se conectar ao respondente por meio de vários dispositivos NAT.

Apenas o IKEv1 ou iKEv2 estão por trás de um dispositivo NAT.

Tanto o IKEv1 quanto o iniciador IKEv2 e o respondente estão por trás de um dispositivo NAT.

A VPN dinâmica de endpoint cobre a situação em que o endereço externo IKE do iniciador não é fixo e, portanto, não é conhecido pelo respondente. Isso pode ocorrer quando o endereço do iniciador é atribuído dinamicamente por um ISP ou quando a conexão do iniciador cruza um dispositivo NAT dinâmico que aloca endereços de um pool de endereços dinâmico.

Exemplos de configuração para NAT-T são fornecidos para a topologia em que apenas o respondente está por trás de um dispositivo NAT e a topologia em que tanto o iniciador quanto o respondente estão por trás de um dispositivo NAT. A configuração de gateway IKE de site para local para NAT-T é suportada tanto no iniciador quanto no respondente. Um ID IKE remoto é usado para validar o ID IKE local de um peer durante a Fase 1 da negociação de túneis IKE. Tanto o iniciador quanto o respondente exigem uma local-identityremote-identity configuração.

Consulte também

Exemplo: Configurando uma VPN baseada em rota com o Responder behind um dispositivo NAT

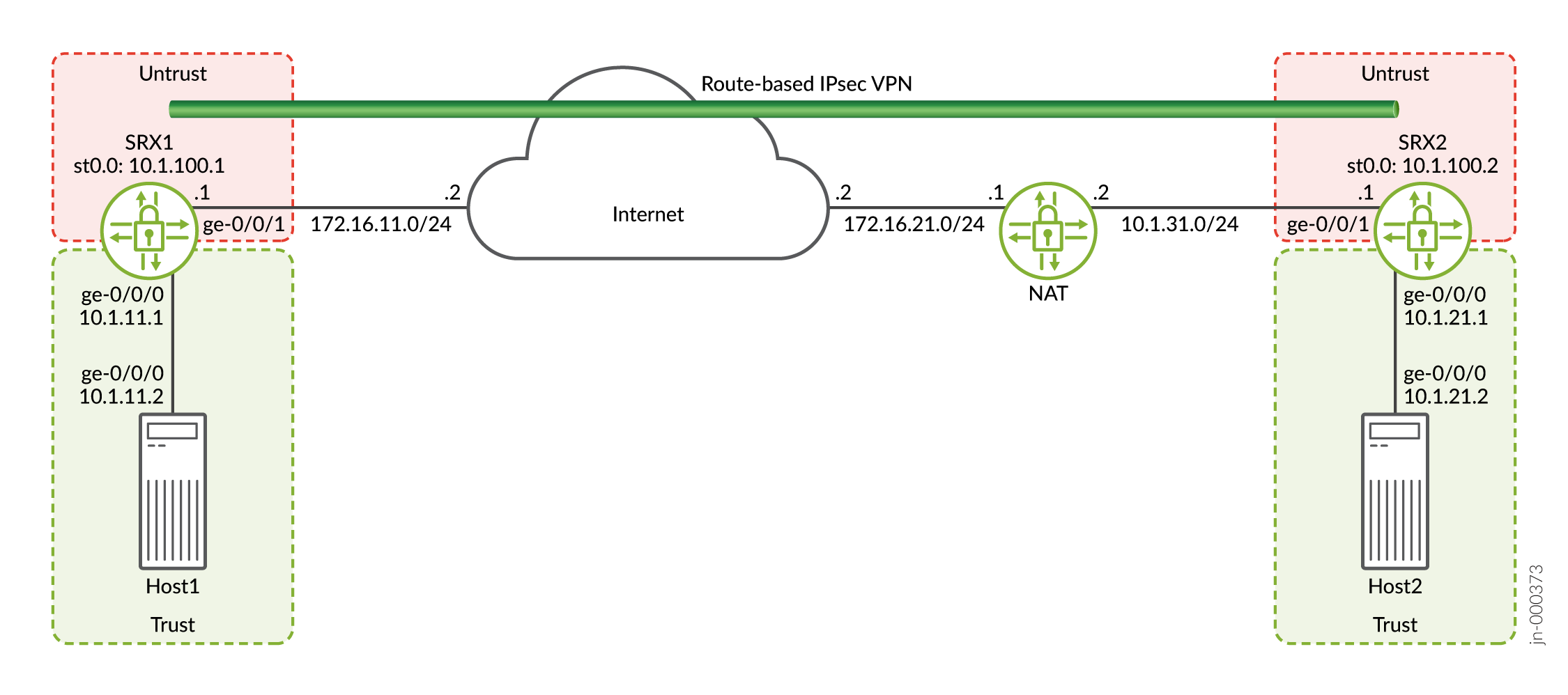

Este exemplo mostra como configurar uma VPN baseada em rota com um respondente atrás de um dispositivo NAT entre uma filial e o escritório corporativo.

Requisitos

Antes de começar, leia Visão geral do IPsec.

Visão geral

Neste exemplo, você configura uma VPN baseada em rota. O Host1 usará a VPN para se conectar à sede corporativa do SRX2.

Figura 1 mostra um exemplo de topologia para VPN baseada em rota com apenas o responder atrás de um dispositivo NAT.

Neste exemplo, você configura interfaces, IPsec e políticas de segurança tanto para um iniciador no SRX1 quanto para um respondente no SRX2. Em seguida, você configura parâmetros de Fase 1 e IPsec Fase 2 do IPsec.

O SRX1 envia pacotes com o endereço de destino de 172.1 6.21.1 para estabelecer a VPN. O dispositivo NAT traduzo endereço de destino para 10.1.31.1.

Tabela 3 Veja Tabela 1 os parâmetros de configuração específicos usados para o iniciador nos exemplos.

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

|

Interfaces |

ge-0/0/1 |

172.16.11.1/24 |

|

ge-0/0/0 |

10.1.11.1/24 |

|

|

st0.0 (interface de túnel) |

10.1.100.1/24 |

|

|

Rotas estáticas |

10.1.21,0/24 |

O próximo salto é st0.0. |

|

172.16.21.1/32 |

O próximo salto é 172.Dia 16.11.2. |

|

|

Zonas de segurança |

desconfiança |

|

|

confiança |

|

|

|

Políticas de segurança |

para SRX2 |

Permitir tráfego a partir de 10.1.1 1.24/0 na zona de confiança para 10,1.21.24/0 na zona não confiável. |

|

do SRX2 |

Permitir tráfego a partir de 10.1.21.24/0 na zona não confiável para 10,1,1 1 1.24/0 na zona de confiança. |

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

|

Proposta |

ike_prop |

|

|

Política |

ike_pol |

|

|

Porta |

gw1 |

|

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

|

Proposta |

ipsec_prop |

|

|

Política |

ipsec_pol |

|

|

VPN |

vpn1 |

|

Tabela 6 Veja Tabela 4 os parâmetros de configuração específicos usados para o respondente nos exemplos.

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

|

Interfaces |

ge-0/0/1 |

10.1.31.1/24 |

|

ge-0/0/0 |

10.1.21.1/24 |

|

|

st0.0 (interface de túnel) |

10.1.100.2/24 |

|

|

Rotas estáticas |

172.16.11.1/32 |

O próximo salto é 10.1.31.2. |

|

10.1.11,0/24 |

O próximo salto é st0.0. |

|

|

Zonas de segurança |

desconfiança |

|

|

confiança |

|

|

|

Políticas de segurança |

para SRX1 |

Permitir tráfego a partir de 10.1.21.24/0 na zona de confiança para 10,1.11.24/0 na zona não confiável. |

|

do SRX1 |

Permitir tráfego a partir de 10.1.11.24/0 na zona não confiável para 10,1.21.24/0 na zona de confiança. |

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

|

Proposta |

ike_prop |

|

|

Política |

ike_pol |

|

|

Porta |

gw1 |

|

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

|

Proposta |

ipsec_prop |

|

|

Política |

ipsec_pol |

|

|

VPN |

vpn1 |

|

Configuração

- Configuração de interface, opções de roteamento e parâmetros de segurança para SRX1

- Configuração do IKE para SRX1

- Configuração de IPsec para SRX1

- Configuração de interfaces, opções de roteamento e redes P de segurança para SRX2

- Configuração do IKE para SRX2

- Configuração de IPsec para SRX2

- Configuração para o dispositivo NAT

Configuração de interface, opções de roteamento e parâmetros de segurança para SRX1

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security address-book book1 address Host1 10.1.11.0/24 set security address-book book1 attach zone trust set security address-book book2 address Host2 10.1.21.0/24 set security address-book book2 attach zone untrust set security policies from-zone trust to-zone untrust policy to-SRX2 match source-address Host1 set security policies from-zone trust to-zone untrust policy to-SRX2 match destination-address Host2 set security policies from-zone trust to-zone untrust policy to-SRX2 match application any set security policies from-zone trust to-zone untrust policy to-SRX2 then permit set security policies from-zone untrust to-zone trust policy from-SRX2 match source-address Host2 set security policies from-zone untrust to-zone trust policy from-SRX2 match destination-address Host1 set security policies from-zone untrust to-zone trust policy from-SRX2 match application any set security policies from-zone untrust to-zone trust policy from-SRX2 then permit set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces st0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 family inet address 10.1.11.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.11.1/24 set interfaces st0 unit 0 family inet address 10.1.100.1/24 set routing-options static route 10.1.21.0/24 next-hop st0.0 set routing-options static route 172.16.21.1/32 next-hop 172.16.11.2

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar interfaces, rotasestáticas e parâmetros de segurança:

-

Configure a interfaceconectada à Internet, Host1 e a interface usada para a VPN.

[edit] user@SRX1# set interfaces ge-0/0/0 unit 0 family inet address 10.1.11.1/24 user@SRX1# set interfaces ge-0/0/1 unit 0 family inet address 172.16.11.1/24 user@SRX1# set interfaces st0 unit 0 family inet address 10.1.100.1/24

-

Configure rotas estáticas para o tráfego que usará a VPN e o SRX1 para chegar ao dispositivo NAT.

[edit] user@SRX1# set routing-options static route 10.1.21.0/24 next-hop st0.0 user@SRX1# set routing-options static route 172.16.21.1/32 next-hop 172.16.11.2

-

Configure a zona de segurança não confiável.

[edit] user@SRX1# set security zones security-zone untrust host-inbound-traffic system-services ike user@SRX1# set security zones security-zone untrust host-inbound-traffic system-services ping user@SRX1# set security zones security-zone untrust interfaces st0.0 user@SRX1# set security zones security-zone untrust interfaces ge-0/0/1.0

-

Configure a zona de segurança de confiança.

[edit] user@SRX1# set security zones security-zone trust host-inbound-traffic system-services all user@SRX1# set security zones security-zone trust host-inbound-traffic protocols all user@SRX1# set security zones security-zone trust interfaces ge-0/0/0.0

-

Configure os livros de endereços para as redes usadas nas políticas de segurança.

[edit] user@SRX1# set security address-book book1 address Host1 10.1.11.0/24 user@SRX1# set security address-book book1 attach zone trust user@SRX1# set security address-book book2 address Host2 10.1.21.0/24 user@SRX1# set security address-book book2 attach zone untrust

-

Crie políticas de segurança para permitir o tráfego entre os hosts.

[edit] user@SRX1# set security policies from-zone trust to-zone untrust policy to-SRX2 match source-address Host1 user@SRX1# set security policies from-zone trust to-zone untrust policy to-SRX2 match destination-address Host2 user@SRX1# set security policies from-zone trust to-zone untrust policy to-SRX2 match application any user@SRX1# set security policies from-zone trust to-zone untrust policy to-SRX2 then permit user@SRX1# set security policies from-zone untrust to-zone trust policy from-SRX2 match source-address Host2 user@SRX1# set security policies from-zone untrust to-zone trust policy from-SRX2 match destination-address Host1 user@SRX1# set security policies from-zone untrust to-zone trust policy from-SRX2 match application any user@SRX1# set security policies from-zone untrust to-zone trust policy from-SRX2 then permit

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show interfaces, show routing-optionse show security comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@SRX1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.11.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.11.1/24;

}

}

}

st0 {

unit 0 {

family inet {

address 10.1.100.1/24;

}

}

}[edit]

user@SRX1# show routing-options

static {

route 10.1.21.0/24 next-hop st0.0;

route 172.16.21.1/32 next-hop 172.16.11.2;

}[edit]

user@SRX1# show security

address-book {

book1 {

address Host1 10.1.11.0/24;

attach {

zone trust;

}

}

book2 {

address Host2 10.1.21.0/24;

attach {

zone untrust;

}

}

}

policies {

from-zone trust to-zone untrust {

policy to-SRX2 {

match {

source-address Host1;

destination-address Host2;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy from-SRX2 {

match {

source-address Host2;

destination-address Host1;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

}

interfaces {

st0.0;

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

}Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do IKE para SRX1

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security ike proposal ike_prop authentication-method pre-shared-keys set security ike proposal ike_prop dh-group group2 set security ike proposal ike_prop authentication-algorithm sha1 set security ike proposal ike_prop encryption-algorithm 3des-cbc set security ike policy ike_pol mode main set security ike policy ike_pol proposals ike_prop set security ike policy ike_pol pre-shared-key ascii-text “$ABC123” set security ike gateway gw1 ike-policy ike_pol set security ike gateway gw1 address 172.16.21.1 set security ike gateway gw1 local-identity user-at-hostname "srx1@example.com" set security ike gateway gw1 remote-identity user-at-hostname "srx2@example.com" set security ike gateway gw1 external-interface ge-0/0/1.0

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o IKE:

-

Crie uma proposta de Fase 1 do IKE.

[edit] user@SRX1# set security ike proposal ike_prop authentication-method pre-shared-keys user@SRX1# set security ike proposal ike_prop dh-group group2 user@SRX1# set security ike proposal ike_prop authentication-algorithm sha1 user@SRX1# set security ike proposal ike_prop encryption-algorithm 3des-cbc

-

Crie uma política de Fase 1 do IKE.

[edit] user@SRX1# set security ike policy ike_pol mode main user@SRX1# set security ike policy ike_pol proposals ike_prop user@SRX1# set security ike policy ike_pol pre-shared-key ascii-text “$ABC123”

-

Configure os parâmetros de gateway da Fase 1 do IKE. O endereço de gateway deve ser o IP para o dispositivo NAT.

[edit security ike gateway gw1] user@SRX1# set security ike gateway gw1 ike-policy ike_pol user@SRX1# set security ike gateway gw1 address 172.16.21.1 user@SRX1# set security ike gateway gw1 local-identity user-at-hostname "srx1@example.com" user@SRX1# set security ike gateway gw1 remote-identity user-at-hostname "srx2@example.com" user@SRX1# set security ike gateway gw1 external-interface ge-0/0/1.0

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security ike comando. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@SRX1# show security ike

proposal ike_prop {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm 3des-cbc;

}

policy ike_pol {

mode main;

proposals ike_prop;

pre-shared-key ascii-text “$9$xPn7-VwsgaJUHqp01IcSs2g”; ## SECRET-DATA

}

gateway gw1 {

ike-policy ike_pol;

address 172.16.21.1;

local-identity user-at-hostname "srx1@example.com";

remote-identity user-at-hostname "srx2@example.com";

external-interface ge-0/0/1.0;

}Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração de IPsec para SRX1

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc set security ipsec policy ipsec_pol perfect-forward-secrecy keys group2 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn vpn1 bind-interface st0.0 set security ipsec vpn vpn1 ike gateway gw1 set security ipsec vpn vpn1 ike ipsec-policy ipsec_pol set security ipsec vpn vpn1 establish-tunnels immediately

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o IPsec:

-

Crie uma proposta de Fase 2 do IPsec.

[edit] user@SRX1# set security ipsec proposal ipsec_prop protocol esp user@SRX1# set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 user@SRX1# set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc

-

Crie a política de Fase 2 do IPsec.

[edit] user@SRX1# set security ipsec policy ipsec_pol perfect-forward-secrecy keys group2 user@SRX1# set security ipsec policy ipsec_pol proposals ipsec_prop

-

Configure os parâmetros de VPN IPsec.

[edit] user@SRX1# set security ipsec vpn vpn1 bind-interface st0.0 user@SRX1# set security ipsec vpn vpn1 ike gateway gw1 user@SRX1# set security ipsec vpn vpn1 ike ipsec-policy ipsec_pol user@SRX1# set security ipsec vpn vpn1 establish-tunnels immediately

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security ipsec comando. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@SRX1# show security ipsec

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy ipsec_pol {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec_prop;

}

vpn vpn1 {

bind-interface st0.0;

ike {

gateway gw1;

ipsec-policy ipsec_pol;

}

establish-tunnels immediately;

}Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração de interfaces, opções de roteamento e redes P de segurança para SRX2

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security address-book book1 address Host2 10.1.21.0/24 set security address-book book1 attach zone trust set security address-book book2 address Host1 10.1.11.0/24 set security address-book book2 attach zone untrust set security policies from-zone trust to-zone untrust policy to-SRX1 match source-address Host2 set security policies from-zone trust to-zone untrust policy to-SRX1 match destination-address Host1 set security policies from-zone trust to-zone untrust policy to-SRX1 match application any set security policies from-zone trust to-zone untrust policy to-SRX1 then permit set security policies from-zone untrust to-zone trust policy from-SRX1 match source-address Host1 set security policies from-zone untrust to-zone trust policy from-SRX1 match destination-address Host2 set security policies from-zone untrust to-zone trust policy from-SRX1 match application any set security policies from-zone untrust to-zone trust policy from-SRX1 then permit set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces st0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 family inet address 10.1.21.1/24 set interfaces ge-0/0/1 unit 0 family inet address 10.1.31.1/24 set interfaces st0 unit 0 family inet address 10.1.100.2/24 set routing-options static route 172.16.11.1/32 next-hop 10.1.31.2 set routing-options static route 10.1.11.0/24 next-hop st0.0

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar interfaces, rotasestáticas e parâmetros de segurança:

-

Configure as interfaces conectadas à Internet, Host2 e à interface usada para a VPN.

[edit] user@SRX2# set interfaces ge-0/0/0 unit 0 family inet address 10.1.21.1/24 user@SRX2# set interfaces ge-0/0/1 unit 0 family inet address 10.1.31.1/24 user@SRX2# set interfaces st0 unit 0 family inet address 10.1.100.2/24

-

Configure rotas estáticas para o tráfego que usará a VPN e para o SRX2 chegar ao SRX1.

[edit] user@SRX2# set routing-options static route 172.16.11.1/32 next-hop 10.1.31.2 user@SRX2# set routing-options static route 10.1.11.0/24 next-hop st0.0

-

Configure a zona de segurança não confiável.

[edit] user@SRX2# set security zones security-zone untrust host-inbound-traffic system-services ike user@SRX2# set security zones security-zone untrust host-inbound-traffic system-services ping user@SRX2# set security zones security-zone untrust interfaces ge-0/0/1.0 user@SRX2# set security zones security-zone untrust interfaces st0.0

-

Configure a zona de segurança de confiança.

[edit] user@SRX2# set security zones security-zone trust host-inbound-traffic system-services all user@SRX2# set security zones security-zone trust host-inbound-traffic protocols all user@SRX2# set security zones security-zone trust interfaces ge-0/0/0.0

-

Configure os livros de endereços para as redes usadas nas políticas de segurança.

[edit] user@SRX2# set security address-book book1 address Host2 10.1.21.0/24 user@SRX2# set security address-book book1 attach zone trust user@SRX2# set security address-book book2 address Host1 10.1.11.0/24 user@SRX2# set security address-book book2 attach zone untrust

-

Crie políticas de segurança para permitir o tráfego entre os hosts.

[edit] user@SRX2# set security policies from-zone trust to-zone untrust policy to-SRX1 match source-address Host2 user@SRX2# set security policies from-zone trust to-zone untrust policy to-SRX1 match destination-address Host1 user@SRX2# set security policies from-zone trust to-zone untrust policy to-SRX1 match application any user@SRX2# set security policies from-zone trust to-zone untrust policy to-SRX1 then permit user@SRX2# set security policies from-zone untrust to-zone trust policy from-SRX1 match source-address Host1 user@SRX2# set security policies from-zone untrust to-zone trust policy from-SRX1 match destination-address Host2 user@SRX2# set security policies from-zone untrust to-zone trust policy from-SRX1 match application any user@SRX2# set security policies from-zone untrust to-zone trust policy from-SRX1 then permit

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show interfaces, show routing-optionse show security comandos. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@SRX2# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.21.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.31.1/24;

}

}

}

st0 {

unit 0 {

family inet {

address 10.1.100.2/24;

}

}

}[edit]

user@SRX2# show routing-options

static {

route 172.16.11.1/32 next-hop 10.1.31.2;

route 10.1.11.0/24 next-hop st0.0;

}[edit]

user@SRX2# show security

address-book {

book1 {

address Host2 10.1.21.0/24;

attach {

zone trust;

}

}

book2 {

address Host1 10.1.11.0/24;

attach {

zone untrust;

}

}

}

policies {

from-zone trust to-zone untrust {

policy to-SRX1 {

match {

source-address Host2;

destination-address Host1;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy from-SRX1 {

match {

source-address Host1;

destination-address Host2;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

}

interfaces {

ge-0/0/1.0;

st0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

}Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do IKE para SRX2

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security ike proposal ike_prop authentication-method pre-shared-keys set security ike proposal ike_prop dh-group group2 set security ike proposal ike_prop authentication-algorithm sha1 set security ike proposal ike_prop encryption-algorithm 3des-cbc set security ike policy ike_pol mode main set security ike policy ike_pol proposals ike_prop set security ike policy ike_pol pre-shared-key ascii-text “$ABC123” set security ike gateway gw1 ike-policy ike_pol set security ike gateway gw1 address 172.16.11.1 set security ike gateway gw1 local-identity user-at-hostname "srx2@example.com" set security ike gateway gw1 remote-identity user-at-hostname "srx1@example.com" set security ike gateway gw1 external-interface ge-0/0/1.0

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o IKE:

-

Crie uma proposta de Fase 1 do IKE.

[edit] user@SRX2# set security ike proposal ike_prop authentication-method pre-shared-keys user@SRX2# set security ike proposal ike_prop dh-group group2 user@SRX2# set security ike proposal ike_prop authentication-algorithm sha1 user@SRX2# set security ike proposal ike_prop encryption-algorithm 3des-cbc

-

Crie uma política de Fase 1 do IKE.

[edit] user@SRX2# set security ike policy ike_pol mode main user@SRX2# set security ike policy ike_pol proposals ike_prop user@SRX2# set security ike policy ike_pol pre-shared-key ascii-text “$ABC123”

-

Configure os parâmetros de gateway da Fase 1 do IKE. O endereço de gateway deve ser o IP para SRX1.

[edit] user@SRX2# set security ike gateway gw1 ike-policy ike_pol user@SRX2# set security ike gateway gw1 address 172.16.11.1 user@SRX2# set security ike gateway gw1 local-identity user-at-hostname "srx2@example.com" user@SRX2# set security ike gateway gw1 remote-identity user-at-hostname "srx1@example.com" user@SRX2# set security ike gateway gw1 external-interface ge-0/0/1.0

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security ike comando. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@SRX2# show security ike

proposal ike_prop {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm 3des-cbc;

}

policy ike_pol {

mode main;

proposals ike_prop;

pre-shared-key ascii-text "$9$mP5QF3/At0IE-VsYoa36/"; ## SECRET-DATA

}

gateway gw1 {

ike-policy ike_pol;

address 172.16.11.1;

local-identity user-at-hostname "srx2@example.com";

remote-identity user-at-hostname "srx1@example.com";

external-interface ge-0/0/1.0;

}Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração de IPsec para SRX2

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc set security ipsec policy ipsec_pol perfect-forward-secrecy keys group2 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn vpn1 bind-interface st0.0 set security ipsec vpn vpn1 ike gateway gw1 set security ipsec vpn vpn1 ike ipsec-policy ipsec_pol set security ipsec vpn vpn1 establish-tunnels immediately

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o IPsec:

-

Crie uma proposta de Fase 2 do IPsec.

[edit] user@SRX2# set security ipsec proposal ipsec_prop protocol esp user@SRX2# set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 user@SRX2# set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc

-

Crie a política de Fase 2 do IPsec.

[edit] user@SRX2# set security ipsec policy ipsec_pol perfect-forward-secrecy keys group2 user@SRX2# set security ipsec policy ipsec_pol proposals ipsec_prop

-

Configure os parâmetros de VPN IPsec .

[edit] user@SRX2# set security ipsec vpn vpn1 bind-interface st0.0 user@SRX2# set security ipsec vpn vpn1 ike gateway gw1 user@SRX2# set security ipsec vpn vpn1 ike ipsec-policy ipsec_pol user@SRX2# set security ipsec vpn vpn1 establish-tunnels immediately

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security ipsec comando. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@SRX2# show security ipsec

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy ipsec_pol {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec_prop;

}

vpn vpn1 {

bind-interface st0.0;

ike {

gateway gw1;

ipsec-policy ipsec_pol;

}

establish-tunnels immediately;

}Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração para o dispositivo NAT

Configuração rápida da CLI

O NAT estático é usado no exemplo. O NAT estático é bidirecional, o que significa que o tráfego de 10.1.31.1 a 172.16.11.1 também usará a mesma configuração de NAT.

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security nat static rule-set rule1 from zone untrust set security nat static rule-set rule1 rule ipsec match source-address 172.16.11.1/32 set security nat static rule-set rule1 rule ipsec match destination-address 172.16.21.1/32 set security nat static rule-set rule1 rule ipsec then static-nat prefix 10.1.31.1/32 set security policies from-zone trust to-zone untrust policy allow-out match source-address any set security policies from-zone trust to-zone untrust policy allow-out match destination-address any set security policies from-zone trust to-zone untrust policy allow-out match application any set security policies from-zone trust to-zone untrust policy allow-out then permit set security policies from-zone untrust to-zone trust policy allow-out-in match source-address any set security policies from-zone untrust to-zone trust policy allow-out-in match destination-address any set security policies from-zone untrust to-zone trust policy allow-out-in match application any set security policies from-zone untrust to-zone trust policy allow-out-in then permit set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 family inet address 172.16.21.1/24 set interfaces ge-0/0/1 unit 0 family inet address 10.1.31.2/24 set routing-options static route 172.16.11.0/24 next-hop 172.16.21.2

Verificação

Para confirmar que a configuração está funcionando corretamente, execute essas tarefas:

- Verificando o status da Fase 1 do IKE no SRX1

- Verificando associações de segurança IPsec no SRX1

- Verificando o status da Fase 1 do IKE no SRX2

- Verificando associações de segurança IPsec no SRX2

- Verificando a acessibilidade de host para host

Verificando o status da Fase 1 do IKE no SRX1

Propósito

Verifique o status da Fase 1 do IKE.

Ação

A partir do modo operacional, entre no show security ike security-associations comando. Para obter uma saída mais detalhada, use o show security ike security-associations detail comando.

user@SRX1> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 302301 UP 84e8fc61d0750278 ea9a07ef032805b6 Main 172.16.21.1

user@SRX1> show security ike security-associations detail

IKE peer 172.16.21.1, Index 302301, Gateway Name: gw1

Role: Initiator, State: UP

Initiator cookie: 84e8fc61d0750278, Responder cookie: ea9a07ef032805b6

Exchange type: Main, Authentication method: Pre-shared-keys

Local: 172.16.11.1:4500, Remote: 172.16.21.1:4500

Lifetime: Expires in 19657 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Unknown Client

Peer ike-id: srx2@example.com

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : 3des-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 1780

Output bytes : 2352

Input packets: 7

Output packets: 14

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 4 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 172.16.11.1:4500, Remote: 172.16.21.1:4500

Local identity: srx1@example.com

Remote identity: srx2@example.com

Flags: IKE SA is createdSignificado

O show security ike security-associations comando lista todos os SAs ativos da Fase 1 do IKE. Se nenhum SAs estiver listado, houve um problema com o estabelecimento da Fase 1. Verifique os parâmetros da política de IKE e as configurações externas da interface em sua configuração.

Se os SAs estiverem listados, analise as seguintes informações:

-

Índice — Esse valor é exclusivo para cada SA IKE, que você pode usar no

show security ike security-associations index detailcomando para obter mais informações sobre a SA. -

Endereço remoto — Verifique se o endereço IP remoto está correto e que a porta 4500 está sendo usada para comunicação peer-to-peer. Lembre-se que o NAT-T encapsula o tráfego IKE e ESP dentro do UDP com a porta 4500.

-

Estado do iniciador de funções

-

Ativação — a SA da Fase 1 está estabelecida.

-

Down — Havia um problema em estabelecer a Fase 1 SA.

-

Ambos os pares no par IPsec SA estão usando a porta 4500.

-

ID ID de Peer IKE — Verifique se o endereço remoto está correto.

-

Identidade local e identidade remota — Verifique se eles estão corretos.

-

-

Modo — Verifique se o modo correto está sendo usado.

Verifique se o seguinte está correto em sua configuração:

-

Interfaces externas (a interface deve ser a que recebe pacotes IKE)

-

Parâmetros de política de IKE

-

Informações-chave pré-compartilhadas

-

Parâmetros da proposta da fase 1 (devem combinar com ambos os pares)

O show security ike security-associations comando lista informações adicionais sobre associações de segurança:

-

Algoritmos de autenticação e criptografia usados

-

Vida útil da fase 1

-

Estatísticas de tráfego (podem ser usadas para verificar se o tráfego está fluindo corretamente em ambas as direções)

-

Informações sobre funções

A solução de problemas é melhor realizada no peer usando a função de resposta.

-

Informações do iniciador e do respondente

-

Número de SAs IPsec criados

-

Número de negociações da Fase 2 em andamento

Verificando associações de segurança IPsec no SRX1

Propósito

Verifique o status do IPsec.

Ação

A partir do modo operacional, entre no show security ipsec security-associations comando. Para obter uma saída mais detalhada, use o show security ipsec security-associations detail comando.

user@SRX1> show security ipsec security-associations Total active tunnels: 1 Total Ipsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131073 ESP:3des/sha1 fc5dbac4 2160/ unlim - root 4500 172.16.21.1 >131073 ESP:3des/sha1 45fed9d8 2160/ unlim - root 4500 172.16.21.1

user@SRX1> show security ipsec security-associations detail

ID: 131073 Virtual-system: root, VPN Name: vpn1

Local Gateway: 172.16.11.1, Remote Gateway: 172.16.21.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 4500, Nego#: 7, Fail#: 0, Def-Del#: 0 Flag: 0x600a29

Multi-sa, Configured SAs# 1, Negotiated SAs#: 1

Tunnel events:

Fri Jul 22 2022 11:07:40 -0700: IPSec SA rekey successfully completed (3 times)

Fri Jul 22 2022 08:38:41 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:41 -0700: User cleared IPSec SA from CLI (1 times)

Fri Jul 22 2022 08:38:41 -0700: IKE SA negotiation successfully completed (3 times)

Fri Jul 22 2022 08:38:26 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:26 -0700: User cleared IPSec SA from CLI (1 times)

Fri Jul 22 2022 08:38:25 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:24 -0700: User cleared IPSec SA from CLI (1 times)

Fri Jul 22 2022 08:37:37 -0700: IPSec SA negotiation successfully completed (1 times)

Direction: inbound, SPI: fc5dbac4, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2153 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1532 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 45fed9d8, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2153 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1532 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64Significado

A saída do show security ipsec security-associations comando lista as seguintes informações:

-

O gateway remoto tem um endereço n de 172.16. 21.1.

-

Ambos os pares no par IPsec SA estão usando a porta 4500.

-

As SPIs, a vida útil (em segundos) e os limites de uso (ou tamanho vital em KB) são mostrados para ambas as direções. O valor 2160/ilimitado indica que a vida útil da Fase 2 expira em 2160 segundos, e que nenhum tamanho vitalício foi especificado, o que indica que é ilimitado. A vida útil da fase 2 pode ser diferente da vida útil da Fase 1, já que a Fase 2 não depende da Fase 1 após o aumento da VPN.

-

O monitoramento de VPN não está habilitado para esta SA, conforme indicado por um hífen na coluna Mon. Se o monitoramento de VPN estiver habilitado, u indica que o monitoramento está ativo, e D indica que o monitoramento está desativado.

-

O sistema virtual (vsys) é o sistema raiz, e ele sempre lista 0.

Verificando o status da Fase 1 do IKE no SRX2

Propósito

Verifique o status da Fase 1 do IKE.

Ação

A partir do modo operacional, entre no show security ike security-associations comando. Para obter uma saída mais detalhada, use o show security ike security-associations detail comando.

user@SRX2> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 5567091 UP 84e8fc61d0750278 ea9a07ef032805b6 Main 172.16.11.1

user@SRX2> show security ike security-associations detail

IKE peer 172.16.11.1, Index 5567091, Gateway Name: gw1

Role: Responder, State: UP

Initiator cookie: 84e8fc61d0750278, Responder cookie: ea9a07ef032805b6

Exchange type: Main, Authentication method: Pre-shared-keys

Local: 10.1.31.1:4500, Remote: 172.16.11.1:4500

Lifetime: Expires in 18028 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Unknown Client

Peer ike-id: srx1@example.com

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : 3des-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 2352

Output bytes : 1780

Input packets: 14

Output packets: 7

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 4 created, 3 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 10.1.31.1:4500, Remote: 172.16.11.1:4500

Local identity: srx2@example.com

Remote identity: srx1@example.com

Flags: IKE SA is createdSignificado

O show security ike security-associations comando lista todos os SAs ativos da Fase 1 do IKE. Se nenhum SAs estiver listado, houve um problema com o estabelecimento da Fase 1. Verifique os parâmetros da política de IKE e as configurações externas da interface em sua configuração.

Se os SAs estiverem listados, analise as seguintes informações:

-

Índice — Esse valor é exclusivo para cada SA IKE, que você pode usar no

show security ike security-associations detailcomando para obter mais informações sobre a SA. -

Endereço remoto — Verifique se o endereço IP remoto está correto e que a porta 4500 está sendo usada para comunicação peer-to-peer.

-

Estado de resposta a funções

-

Ativação — a SA da Fase 1 foi estabelecida.

-

Down — Havia um problema em estabelecer a Fase 1 SA.

-

ID do Peer IKE — Verifique se o endereço está correto.

-

Identidade local e identidade remota — Verifique se esses endereços estão corretos.

-

-

Modo — Verifique se o modo correto está sendo usado.

Verifique se o seguinte está correto em sua configuração:

-

Interfaces externas (a interface deve ser a que recebe pacotes IKE)

-

Parâmetros de política de IKE

-

Informações-chave pré-compartilhadas

-

Parâmetros da proposta da fase 1 (devem combinar com ambos os pares)

O show security ike security-associations comando lista informações adicionais sobre associações de segurança:

-

Algoritmos de autenticação e criptografia usados

-

Vida útil da fase 1

-

Estatísticas de tráfego (podem ser usadas para verificar se o tráfego está fluindo corretamente em ambas as direções)

-

Informações sobre funções

A solução de problemas é melhor realizada no peer usando a função de resposta.

-

Informações do iniciador e do respondente

-

Número de SAs IPsec criados

-

Número de negociações da Fase 2 em andamento

Verificando associações de segurança IPsec no SRX2

Propósito

Verifique o status do IPsec.

Ação

A partir do modo operacional, entre no show security ipsec security-associations comando. Para obter uma saída mais detalhada, use o show security ipsec security-associations detail comando.

user@SRX2> show security ipsec security-associations Total active tunnels: 1 Total Ipsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131073 ESP:3des/sha1 45fed9d8 1526/ unlim - root 4500 172.16.11.1 >131073 ESP:3des/sha1 fc5dbac4 1526/ unlim - root 4500 172.16.11.1

user@SRX2> show security ipsec security-associations detail

ID: 131073 Virtual-system: root, VPN Name: vpn1

Local Gateway: 10.1.31.1, Remote Gateway: 172.16.11.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 4500, Nego#: 25, Fail#: 0, Def-Del#: 0 Flag: 0x600a29

Multi-sa, Configured SAs# 1, Negotiated SAs#: 1

Tunnel events:

Fri Jul 22 2022 11:07:40 -0700: IPSec SA negotiation successfully completed (4 times)

Fri Jul 22 2022 08:38:41 -0700: Initial-Contact received from peer. Stale IKE/IPSec SAs cleared (1 times)

Fri Jul 22 2022 08:38:41 -0700: IKE SA negotiation successfully completed (5 times)

Fri Jul 22 2022 08:38:26 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:26 -0700: IPSec SA delete payload received from peer, corresponding IPSec SAs cleared (1 times)

Fri Jul 22 2022 08:38:25 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:25 -0700: Initial-Contact received from peer. Stale IKE/IPSec SAs cleared (1 times)

Fri Jul 22 2022 08:37:37 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:37:37 -0700: IPSec SA delete payload received from peer, corresponding IPSec SAs cleared (1 times)

Thu Jul 21 2022 17:57:09 -0700: Peer's IKE-ID validation failed during negotiation (1 times)

Thu Jul 21 2022 17:49:30 -0700: IKE SA negotiation successfully completed (4 times)

Direction: inbound, SPI: 45fed9d8, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1461 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 885 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: fc5dbac4, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1461 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 885 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64Significado

A saída do show security ipsec security-associations comando lista as seguintes informações:

-

O gateway remoto tem um endereço ip de 172.Dia 16.11.1.

-

Ambos os pares no par IPsec SA estão usando a porta 4500.

-

As SPIs, a vida útil (em segundos) e os limites de uso (ou tamanho vital em KB) são mostrados para ambas as direções. O valor de 1562/ilimitado indica que a vida útil da Fase 2 expira em 1562 segundos, e que nenhum tamanho vital foi especificado, o que indica que é ilimitado. A vida útil da fase 2 pode ser diferente da vida útil da Fase 1, já que a Fase 2 não depende da Fase 1 após o aumento da VPN.

-

O monitoramento de VPN não está habilitado para esta SA, conforme indicado por um hífen na coluna Mon. Se o monitoramento de VPN estiver habilitado, u indica que o monitoramento está ativo, e D indica que o monitoramento está desativado.

-

O sistema virtual (vsys) é o sistema raiz, e ele sempre lista 0.

A saída do show security ipsec security-associations index index_iddetail comando lista as seguintes informações:

-

A identidade local e a identidade remota compõem o ID proxy para a SA.

Uma incompatibilidade de ID por proxy é uma das causas mais comuns para uma falha na Fase 2. Se nenhuma SA IPsec estiver listada, confirme que as propostas da Fase 2, incluindo as configurações de ID proxy, estarão corretas para ambos os pares. Para VPNs baseadas em rota, o ID de proxy padrão é local=0,0,0,0/0, remoto=0,0,0,0/0 e service=any. Os problemas podem ocorrer com várias VPNs baseadas em rota a partir do mesmo IP peer. Neste caso, um ID de proxy exclusivo para cada SA IPsec deve ser especificado. Para alguns fornecedores terceirizados, a ID por proxy deve ser inserida manualmente para combinar.

-

Outra razão comum para falha na Fase 2 é não especificar a vinculação da interface ST. Se o IPsec não puder ser concluído, verifique o log kmd ou defina opções de rastreamento.

Verificando a acessibilidade de host para host

Propósito

Verifique se o Host1 pode chegar ao Host2.

Ação

Do Host1 ping Host2. Para verificar se o tráfego está usando a VPN, use o comando show security ipsec statistics no SRX1. Limpe as estatísticas usando o comando clear security ipsec statistics antes de executar o comando de ping.

user@Host1> ping 10.1.21.2 count 10 rapid PING 10.1.21.2 (10.1.21.2): 56 data bytes !!!!!!!!!! --- 10.1.21.2 ping statistics --- 10 packets transmitted, 10 packets received, 0% packet loss round-trip min/avg/max/stddev = 3.437/4.270/7.637/1.158 ms

user@SRX1> show security ipsec statistics ESP Statistics: Encrypted bytes: 1360 Decrypted bytes: 840 Encrypted packets: 10 Decrypted packets: 10 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

Significado

As saídas mostram que o Host1 pode ping Host2 e que o tráfego está usando a VPN.

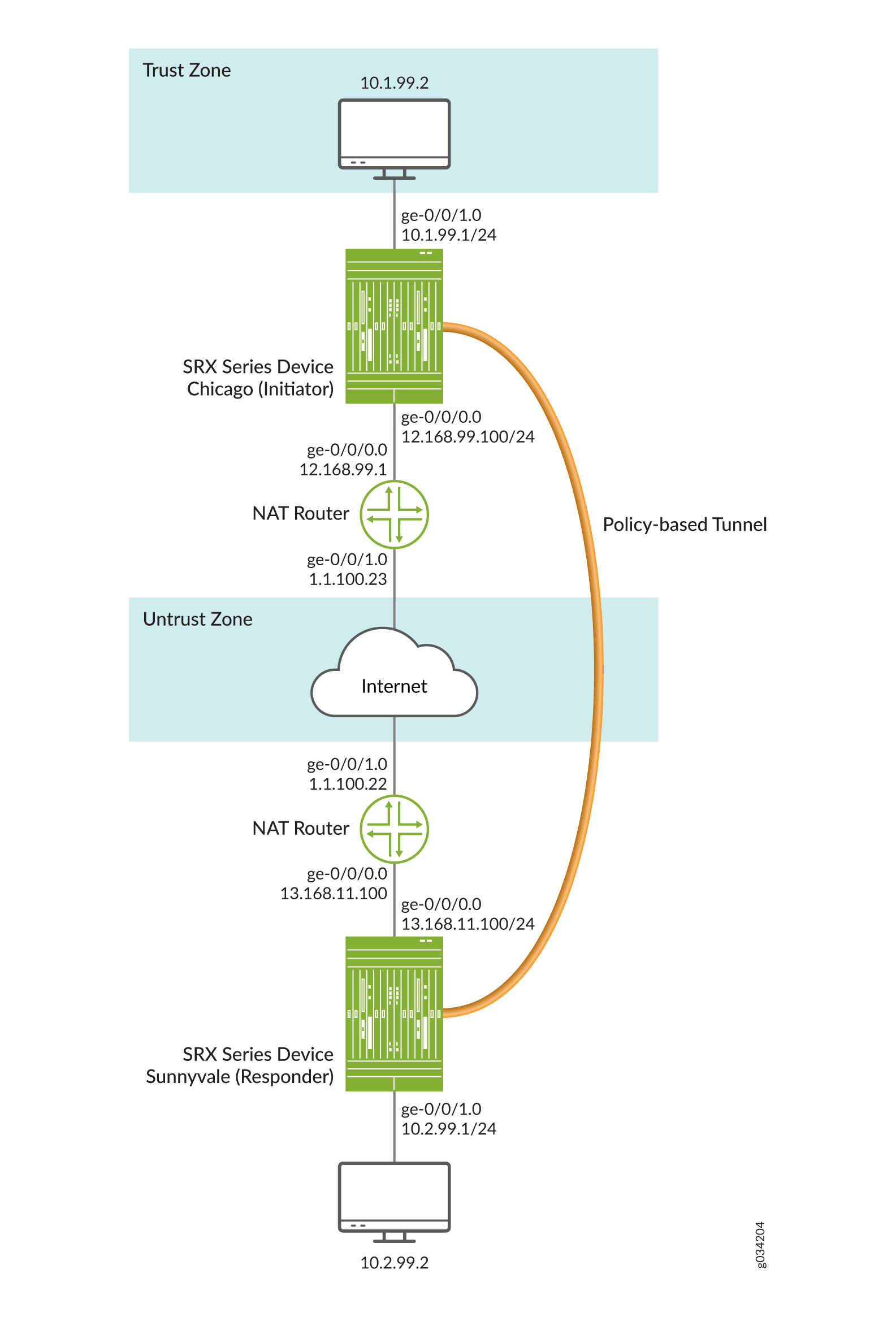

Exemplo: Configuração de uma VPN baseada em políticas com um iniciador e um responder por trás de um dispositivo NAT

Este exemplo mostra como configurar uma VPN baseada em políticas com um iniciador e um respondente atrás de um dispositivo NAT para permitir que os dados sejam transferidos com segurança entre uma filial e o escritório corporativo.

Requisitos

Antes de começar, leia Visão geral do IPsec.

Visão geral

Neste exemplo, você configura uma VPN baseada em políticas para uma filial em Chicago, Illinois, porque você deseja conservar recursos de túneis, mas ainda assim obter restrições granulares no tráfego de VPN. Os usuários da filial usarão a VPN para se conectar à sede corporativa em Sunnyvale, Califórnia.

Neste exemplo, você configura interfaces, opções de roteamento, zonas de segurança, políticas de segurança para um iniciador e um respondente.

Figura 2 mostra um exemplo de topologia para uma VPN com um iniciador e um respondente atrás de um dispositivo NAT estático.

Neste exemplo, você configura interfaces, uma rota padrão IPv4 e zonas de segurança. Em seguida, você configura a Fase 1 do IKE, incluindo pares locais e remotos, a Fase 2 do IPsec e a política de segurança. Observe no exemplo acima que o endereço IP privado 13.168.11.1 está oculto pelo dispositivo NAT estático e mapeado para endereço IP público 1.1.100.1.

Tabela 10 Veja Tabela 7 os parâmetros de configuração específicos usados para o iniciador nos exemplos.

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

Interfaces |

ge-0/0/0 |

12.168.99.100/24 |

ge-0/0/1 |

10.1.99.1/24 |

|

Rotas estáticas |

10.2.99.0/24 (rota padrão) |

O próximo salto é 12.168.99.100. |

1.1.100.0/24 |

12.168.99.100 |

|

Zonas de segurança |

confiança |

|

desconfiança |

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

Proposta |

ike_prop |

|

Política |

ike_pol |

|

Porta |

portão |

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

Proposta |

ipsec_prop |

|

Política |

ipsec_pol |

|

VPN |

first_vpn |

|

Propósito |

Nome |

Parâmetros de configuração |

|---|---|---|

A política de segurança permite o tráfego de túneis da zona de confiança até a zona não confiável. |

pol1 |

|

A política de segurança permite o tráfego de túneis da zona não confiável para a zona de confiança. |

pol1 |

|

Tabela 14 Veja Tabela 11 os parâmetros de configuração específicos usados para o respondente nos exemplos.

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

Interfaces |

ge-0/0/0 |

13.168.11.100/24 |

ge-0/0/1 |

10.2.99.1/24 |

|

Rotas estáticas |

10.1.99.0/24 (rota padrão) |

O próximo salto é 13.168.11.100 |

1.1.100.0/24 |

13.168.11.100 |

|

Zonas de segurança |

confiança |

|

desconfiança |

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

Proposta |

ike_prop |

|

Política |

ike_pol |

|

Porta |

portão |

|

Recursos |

Nome |

Parâmetros de configuração |

|---|---|---|

Proposta |

ipsec_prop |

|

Política |

ipsec_pol |

|

VPN |

first_vpn |

|

Propósito |

Nome |

Parâmetros de configuração |

|---|---|---|

A política de segurança permite o tráfego de túneis da zona de confiança até a zona não confiável. |

pol1 |

|

A política de segurança permite o tráfego de túneis da zona não confiável para a zona de confiança. |

pol1 |

|

Configuração

- Configuração de interface, opções de roteamento e zonas de segurança para o iniciador

- Configuração do IKE para o iniciador

- Configuração de IPsec para o iniciador

- Configuração de políticas de segurança para o iniciador

- Configuração de NAT para o iniciador

- Configuração de interface, opções de roteamento e zonas de segurança para o responder

- Configuração do IKE para o Responder

- Configuração de IPsec para o responder

- Configuração de políticas de segurança para o respondente

- Configurando o NAT para o responder

Configuração de interface, opções de roteamento e zonas de segurança para o iniciador

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

[edit] set interfaces ge-0/0/0 unit 0 family inet address 12.168.99.100/24 set interfaces ge-0/0/1 unit 0 family inet address 10.1.99.1/24 set routing-options static route 10.2.99.0/24 next-hop 12.168.99.1 set routing-options static route 1.1.100.0/24 next-hop 12.168.99.1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces ge-0/0/0.0

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar interfaces, rotas estáticas e zonas de segurança:

Configure as informações da interface Ethernet.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 12.168.99.100/24 user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.1.99.1/24

Configure informações de rota estáticas.

[edit] user@host# set routing-options static route 10.2.99.0/24 next-hop 12.168.99.1 user@host# set routing-options static route 1.1.100.0/24 next-hop 12.168.99.1

Configure a zona de segurança de confiança.

[edit ] user@host# set security zones security-zone trust host-inbound-traffic protocols all

Atribua uma interface à zona de segurança de confiança.

[edit security zones security-zone trust] user@host# set interfaces ge-0/0/1.0

Especifique os serviços de sistema para a zona de segurança de confiança.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all

Atribua uma interface à zona de segurança não confiável.

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/0.0

Resultados

A partir do modo de configuração, confirme sua configuração entrando show interfacesno , show routing-optionse show security zones comanda Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 12.168.99.100/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.99.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.2.99.0/24 next-hop 12.168.99.1;

route 1.1.100.0/24 next-hop 12.168.99.1;

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone untrust {

host-inbound-traffic {

}

interfaces {

ge-0/0/0.0;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração do IKE para o iniciador

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security ike proposal ike_prop authentication-method pre-shared-keys set security ike proposal ike_prop dh-group group2 set security ike proposal ike_prop authentication-algorithm md5 set security ike proposal ike_prop encryption-algorithm 3des-cbc set security ike policy ike_pol mode aggressive set security ike policy ike_pol proposals ike_prop set security ike policy ike_pol pre-shared-key ascii-text "$ABC123” set security ike gateway gate ike-policy ike_pol set security ike gateway gate address 13.168.11.100 set security ike gateway gate external-interface ge-0/0/0.0 set security ike gateway gate local-identity hostname chicago

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o IKE:

Crie a proposta da Fase 1 do IKE.

[edit security ike] user@host# edit proposal ike_prop

Defina o método de autenticação da proposta de IKE.

[edit security ike proposal ike_prop] user@host# set authentication-method pre-shared-keys

Defina a proposta de IKE do grupo Diffie-Hellman.

[edit security ike proposal ike_prop] user@host# set dh-group group2

Defina o algoritmo de autenticação de propostas de IKE.

[edit security ike proposal ike_prop] user@host# set authentication-algorithm md5

Defina o algoritmo de criptografia de propostas de IKE.

[edit security ike proposal ike_prop] user@host# set encryption-algorithm 3des-cbc

Crie uma política de Fase 1 do IKE.

[edit security ike policy ] user@host# edit policy ike_pol

Defina o modo de política da Fase 1 do IKE.

[edit security ike policy ike_pol] user@host# set mode aggressive

Especifique uma referência à proposta IKE.

[edit security ike policy ike_pol] user@host# set proposals ike_prop

Defina o método de autenticação de políticas da Fase 1 do IKE.

[edit security ike policy ike_pol pre-shared-key] user@host# set ascii-text "$ABC123”

Crie um gateway IKE Fase 1 e defina sua interface externa.

[edit security ike ] user@host# set gateway gate external-interface ge-0/0/0.0

Crie um endereço de gateway IKE Fase 1.

[edit security ike gateway gate] set address 13.168.11.100

Defina a referência de política da Fase 1 do IKE.

[edit security ike gateway gate] set ike-policy ike_pol

Definir

local-identitypara o peer local.[edit security ike gateway gate] user@host# set local-identity hostname chicago

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security ike comando. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@host# show security ike

proposal ike_prop {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm md5;

encryption-algorithm 3des-cbc;

}

policy ike_pol {

mode aggressive;

proposals ike_prop;

pre-shared-key ascii-text "$ABC123”

}

gateway gate {

ike-policy ike_pol;

address 13.168.11.100;

local-identity hostname chicago;

external-interface ge-0/0/0.0;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração de IPsec para o iniciador

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc set security ipsec policy ipsec_pol perfect-forward-secrecy keys group1 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn first_vpn ike gateway gate set security ipsec vpn first_vpn ike ipsec-policy ipsec_pol set security ipsec vpn first_vpn establish-tunnels immediately

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o IPsec:

Crie uma proposta de Fase 2 do IPsec.

[edit] user@host# edit security ipsec proposal ipsec_prop

Especifique o protocolo de proposta da Fase 2 do IPsec.

[edit security ipsec proposal ipsec_prop] user@host# set protocol esp

Especifique o algoritmo de autenticação da proposta de fase 2 do IPsec.

[edit security ipsec proposal ipsec_prop] user@host# set authentication-algorithm hmac-md5-96

Especifique o algoritmo de criptografia de propostas de Fase 2 do IPsec.

[edit security ipsec proposal ipsec_prop] user@host# set encryption-algorithm 3des-cbc

Especifique a referência da proposta da Fase 2 do IPsec.

[edit security ipsec policy ipsec_pol] user@host# set proposals ipsec_prop

Especifique a Fase 2 do IPsec para usar o grupo de sigilo de encaminhamento (PFS) perfeito.

[edit security ipsec policy ipsec_pol ] user@host# set perfect-forward-secrecy keys group1

Especifique o gateway IKE.

[edit security ipsec] user@host# set vpn first_vpn ike gateway gate

Especifique a política de Fase 2 do IPsec.

[edit security ipsec] user@host# set vpn first_vpn ike ipsec-policy ipsec_pol

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security ipsec comando. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@host# show security ipsec

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm 3des-cbc;

}

policy ipsec_pol {

perfect-forward-secrecy {

keys group1;

}

proposals ipsec_prop;

}

vpn first_vpn {

ike {

gateway gate;

ipsec-policy ipsec_pol;

}

establish-tunnels immediately;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração de políticas de segurança para o iniciador

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security policies from-zone trust to-zone untrust policy pol1 match source-address any set security policies from-zone trust to-zone untrust policy pol1 match destination-address any set security policies from-zone trust to-zone untrust policy pol1 match application any set security policies from-zone trust to-zone untrust policy pol1 then permit tunnel ipsec-vpn first_vpn set security policies from-zone untrust to-zone trust policy pol1 match application any set security policies from-zone untrust to-zone trust policy pol1 then permit tunnel ipsec-vpn first_vpn

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar políticas de segurança:

Crie a política de segurança para permitir o tráfego da zona de confiança até a zona não confiável.

[edit security policies from-zone trust to-zone untrust] user@host# set policy pol1 match source-address any user@host# set policy pol1 match destination-address any user@host# set policy pol1 match application any user@host# set policy pol1 then permit tunnel ipsec-vpn first_vpn

Crie a política de segurança para permitir o tráfego da zona não confiável para a zona de confiança.

[edit security policies from-zone untrust to-zone trust] user@host# set policy pol1 match application any user@host# set policy pol1 then permit tunnel ipsec-vpn first_vpn

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security policies comando. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy pol1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

tunnel {

ipsec-vpn first_vpn;

}

}

}

}

}

from-zone untrust to-zone trust {

policy pol1 {

match {

application any;

}

then {

permit {

tunnel {

ipsec-vpn first_vpn;

}

}

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração de NAT para o iniciador

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security nat source rule-set ipsec from zone trust set security nat source rule-set ipsec to zone untrust set security nat source rule-set ipsec rule 1 match source-address 0.0.0.0/0 set security nat source rule-set ipsec rule 1 then source-nat interface set security policies from-zone trust to-zone untrust policy allow-all match source-address any set security policies from-zone trust to-zone untrust policy allow-all match destination-address any set security policies from-zone trust to-zone untrust policy allow-all match application any set security policies from-zone trust to-zone untrust policy allow-all then permit set security policies from-zone untrust to-zone trust policy allow-all match application any set security policies from-zone untrust to-zone trust policy allow-all then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set interfaces ge-0/0/0 unit 0 family inet address 12.168.99.1/24 set interfaces ge-0/0/1 unit 0 family inet address 1.1.100.23/24 set routing-options static route 0.0.0.0/0 next-hop 1.1.100.22

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o iniciador que fornece NAT:

Configure interfaces.

[edit interfaces] user@host# set ge-0/0/0 unit 0 family inet address 12.168.99.1/24 user@host# set ge-0/0/1 unit 0 family inet address 1.1.100.23/24

Configure zonas.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/0.0

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/1.0

Configure NAT.

[edit security nat source rule-set ipsec] user@host# set from zone trust user@host# set to zone untrust user@host# set rule 1 match source-address 0.0.0.0/0 user@host# set rule 1 then source-nat interface

Configure a política de segurança padrão.

[edit security policies] user@host# set from-zone trust to-zone untrust policy allow-all match source-address any user@host# set from-zone trust to-zone untrust policy allow-all match destination-address any user@host# set from-zone trust to-zone untrust policy allow-all match application any user@host# set from-zone trust to-zone untrust policy allow-all then permit user@host# set from-zone untrust to-zone trust policy allow-all match application any user@host# set from-zone untrust to-zone trust policy allow-all then permit

Configure a opção de roteamento.

[edit routing-options user@host# set static route 0.0.0.0/0 next-hop 1.1.100.22

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security nat comando. Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

[edit]

user@host# show security nat

source {

rule-set ipsec {

from zone trust;

to zone untrust;

rule 1 {

match {

source-address 0.0.0.0/0;

}

then {

source-nat {

interface;

}

}

}

}

}

}

policies {

from-zone trust to-zone untrust {

policy allow-all {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy allow-all {

match {

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

}

interfaces {

ge-0/0/1.0;

}

}

}

}

interfaces {

ge-0/0/0 {

unit 0 {

family inet {

address 12.168.99.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 1.1.100.23/24;

}

}

}

}

routing-options {

static {

route 0.0.0.0/0 next-hop 1.1.100.22;

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração de interface, opções de roteamento e zonas de segurança para o responder

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/0 unit 0 family inet address 13.168.11.100/24 set interfaces ge-0/0/1 unit 0 family inet address 10.2.99.1/24 set routing-options static route 10.1.99.0/24 next-hop 13.168.11.1 set routing-options static route 1.1.100.0/24 next-hop 13.168.11.1 set security zones security-zone untrust interfaces ge-0/0/0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1.0

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar interfaces, rotas estáticas, zonas de segurança e políticas de segurança:

Configure as informações da interface Ethernet.