Seletores de tráfego em VPNs baseadas em rota

Leia este tópico para saber mais sobre os seletores de tráfego em VPNs IPsec baseadas em rota e como configurar seletores de tráfego em firewalls da Série SRX.

Um seletor de tráfego é um acordo entre os pares do IKE para permitir o tráfego através de um túnel VPN se o tráfego combinar com um par especificado de endereços locais e remotos. Somente o tráfego que estiver em conformidade com um seletor de tráfego é permitido por meio da associação de segurança associada (SA).

Entendendo os seletores de tráfego em VPNs baseadas em rota

Um seletor de tráfego é um acordo entre os pares da IKE para permitir o tráfego através de um túnel se o tráfego combinar com um par especificado de endereços locais e remotos. Com esse recurso, você pode definir um seletor de tráfego dentro de uma VPN baseada em rota específica, o que pode resultar em várias associações de segurança IPsec (SAs) de Fase 2. Somente o tráfego em conformidade com um seletor de tráfego é permitido por meio da SA associada.

- Configuração do seletor de tráfego

- Entendendo a inserção automática de rotas

- Entender os seletores de tráfego e sobrepor endereços IP

Configuração do seletor de tráfego

Para configurar um seletor de tráfego, use a traffic-selector declaração de configuração no nível [edit security ipsec vpn vpn-name] de hierarquia. O seletor de tráfego é definido com as declarações e remote-ip ip-address/netmask obrigações obrigatóriaslocal-ip ip-address/netmask. O comando show security ipsec security-association detail operacional da CLI exibe informações de seletor de tráfego para SAs. O show security ipsec security-association traffic-selector traffic-selector-name comando CLI exibe informações para um seletor de tráfego especificado.

Para um determinado seletor de tráfego, um único endereço e uma máscara de rede são especificados para os endereços locais e remotos. Os seletores de tráfego podem ser configurados com endereços IPv4 ou IPv6. Os livros de endereços não podem ser usados para especificar endereços locais ou remotos.

Vários seletores de tráfego podem ser configurados para a mesma VPN. Um máximo de 200 seletores de tráfego pode ser configurado para cada VPN. Os seletores de tráfego podem ser usados com modos de túnel IPv4-in-IPv4, IPv4-in-IPv6, IPv6-in-IPv6 ou IPv6-in-IPv4.

Os recursos abaixo não contam com seletores de tráfego:

Monitoramento de VPN

Diferentes famílias de endereços configuradas para endereços IP locais e remotos em um seletor de tráfego

-

Um endereço remoto de 0.0.0.0/0 (IPv4) ou 0:0 (IPv6) para VPNs local a local

Interfaces de ponto a multiponto

Protocolos de roteamento dinâmicos configurados em interfaces st0

Quando há vários seletores de tráfego configurados para uma VPN baseada em rota, o tráfego claro pode entrar em um túnel VPN sem combinar com um seletor de tráfego se a interface externa do gateway IKE for movida para outro roteador virtual (VR). O software não lida com os múltiplos eventos de interface assíncronos gerados quando uma interface externa de gateway IKE é movida para outro VR. Como uma solução alternativa, primeiro desative o túnel VPN IPsec e comprometa a configuração sem esse túnel antes de mover a interface externa do gateway IKE para outro VR.

Você pode configurar vários conjuntos de prefixo IP local, prefixo IP remoto, alcance de porta de origem, alcance de porta de destino e protocolo para seleção de tráfego. Isso significa que vários conjuntos de faixas de endereço IP, intervalos de portas e protocolos podem fazer parte do mesmo seletor de tráfego definido no RFC 7296. Quando você configura vários seletores de tráfego, cada seletor de tráfego leva a uma negociação separada que resulta nos vários túneis IPsec. Mas, se você configurar vários termos sob um seletor de tráfego, essa configuração resulta em uma única negociação de SA IPsec com vários prefixos, portas e protocolos IP. Consulte o seletor de tráfego.

Entendendo a inserção automática de rotas

A inserção automática de rotas (ARI) insere automaticamente uma rota estática para a rede remota e hosts protegidos por um endpoint de túnel remoto. Uma rota é criada com base no endereço IP remoto configurado no seletor de tráfego. No caso dos seletores de tráfego, o endereço remoto configurado é inserido como uma rota na instância de roteamento associada à interface st0 que está vinculada à VPN.

Protocolos de roteamento e configuração de seletor de tráfego são maneiras mutuamente exclusivas de direcionar o tráfego para um túnel. As rotas de ARI podem entrar em conflito com rotas povoadas por protocolos de roteamento. Portanto, você não deve configurar protocolos de roteamento em uma interface st0 que está vinculada a uma VPN na qual os seletores de tráfego estão configurados.

ARI também é conhecida como inserção de rota reversa (RRI). As rotas de ARI estão inseridas na tabela de roteamento da seguinte forma:

Se a opção

establish-tunnels immediatelyestiver configurada no nível [edit security ipsec vpn vpn-nameda hierarquia], as rotas de ARI serão adicionadas após a fase 1 e as negociações da Fase 2 serem concluídas. Como uma rota não é adicionada até que os SAs sejam estabelecidos, uma negociação fracassada não resulta na roteamento do tráfego para uma interface st0 que está baixa. Em vez disso, é usado um túnel alternativo ou de backup.Se a opção

establish-tunnels immediatelynão estiver configurada no nível [edit security ipsec vpn vpn-nameda hierarquia], as rotas de ARI serão adicionadas no commit de configuração.Uma rota de ARI não será adicionada se o endereço remoto configurado ou negociado em um seletor de tráfego for 0.0.0.0/0 ou 0:0.

A preferência pela rota ARI estática é 5. Esse valor é necessário para evitar conflitos com rotas semelhantes que podem ser adicionadas por um processo de protocolo de roteamento.

A rota ARI estática não pode ser vazado para outras instâncias de roteamento usando a rib-groups configuração. Use a import-policy configuração para vazar rotas ARI estáticas.

Entender os seletores de tráfego e sobrepor endereços IP

Esta seção discute a sobreposição de endereços IP nas configurações de seletor de tráfego.

- Sobreposição de endereços IP em diferentes VPNs vinculadas à mesma interface st0

- Sobreposição de endereços IP na mesma VPN vinculada à mesma interface st0

- Sobreposição de endereços IP em diferentes VPNs vinculadas a diferentes interfaces st0

Sobreposição de endereços IP em diferentes VPNs vinculadas à mesma interface st0

Esse cenário não é compatível com seletores de tráfego. Os seletores de tráfego não podem ser configurados em VPNs diferentes que estão vinculadas à mesma interface de ponto a multiponto, como mostrado no exemplo a seguir:

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

}

vpn vpn-2 {

bind-interface st0.1;

}

Sobreposição de endereços IP na mesma VPN vinculada à mesma interface st0

Quando os endereços IP sobrepostos são configurados para vários seletores de tráfego na mesma VPN, o primeiro seletor de tráfego configurado que corresponde ao pacote determina o túnel usado para criptografia de pacotes.

No exemplo a seguir, quatro seletores de tráfego (ts-1, ts-2, ts-3 e ts-4) estão configurados para a VPN (vpn-1), que está vinculada à interface st0.1 ponto a ponto:

[edit]

user@host# show security ipsec vpn vpn-1

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.5.0/24;

remote-ip 10.1.5.0/24;

}

traffic-selector ts-2 {

local-ip 192.168.0.0/16;

remote-ip 10.1.0.0/16;

}

traffic-selector ts-3 {

local-ip 172.16.0.0/16;

remote-ip 10.2.0.0/16;

}

traffic-selector ts-4 {

local-ip 172.16.5.0/24;

remote-ip 10.2.5.0/24;

}

}

Um pacote com endereço fonte 192.168.5.5 e um endereço de destino 10.1.5.10 corresponde aos seletores de tráfego ts-1 e ts-2. No entanto, o seletor de tráfego ts-1 é a primeira correspondência configurada e o túnel associado ao ts-1 é usado para criptografia de pacotes.

Um pacote com endereço fonte 172.16.5.5 e um endereço de destino 10.2.5.10 corresponde aos seletores de tráfego ts-3 e ts-4. No entanto, o seletor de tráfego ts-3 é a primeira correspondência configurada e o túnel associado ao seletor de tráfego ts-3 é usado para criptografia de pacotes.

Sobreposição de endereços IP em diferentes VPNs vinculadas a diferentes interfaces st0

Quando os endereços IP sobrepostos são configurados para vários seletores de tráfego em diferentes VPNs que estão vinculados a diferentes interfaces st0 ponto a ponto, uma interface st0 é selecionada pela primeira vez pela correspondência de prefixo mais longa para um determinado pacote. Dentro da VPN que está vinculada à interface st0 selecionada, o seletor de tráfego é então selecionado com base na primeira correspondência configurada para o pacote.

No exemplo a seguir, um seletor de tráfego está configurado em cada uma das duas VPNs. Os seletores de tráfego estão configurados com a mesma sub-rede local, mas sub-redes remotas diferentes.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.1.0/24;

remote-ip 10.2.2.0/24;

}

}

Diferentes sub-redes remotas são configuradas em cada seletor de tráfego, portanto, duas rotas diferentes são adicionadas à tabela de roteamento. A busca por rotas usa a interface st0 vinculada à VPN apropriada.

No exemplo a seguir, um seletor de tráfego está configurado em cada uma das duas VPNs. Os seletores de tráfego estão configurados com diferentes sub-redes remotas. A mesma sub-rede local está configurada para cada seletor de tráfego, mas diferentes valores de massa de rede são especificados.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.0.0/8;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.0.0/16;

remote-ip 10.2.2.0/24;

}

}

Uma sub-rede remota diferente é configurada em cada seletor de tráfego, portanto, duas rotas diferentes são adicionadas à tabela de roteamento. A busca por rotas usa a interface st0 vinculada à VPN apropriada.

No exemplo a seguir, os seletores de tráfego estão configurados em cada uma das duas VPNs. Os seletores de tráfego estão configurados com diferentes sub-redes locais e remotas.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 172.16.1.0/24;

remote-ip 10.2.2.0/24;

}

}

Neste caso, os seletores de tráfego não se sobrepõem. As sub-redes remotas configuradas nos seletores de tráfego são diferentes, portanto, duas rotas diferentes são adicionadas à tabela de roteamento. A busca por rotas usa a interface st0 vinculada à VPN apropriada.

No exemplo a seguir, um seletor de tráfego está configurado em cada uma das duas VPNs. Os seletores de tráfego estão configurados com a mesma sub-rede local. A mesma sub-rede remota está configurada para cada seletor de tráfego, mas diferentes valores de massa de rede são especificados.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.1.0/24;

remote-ip 10.1.0.0/16;

}

}

Observe que a remote-ip configuração para ts-1 é de 10.1.1.0/24, enquanto a remote-ip configuração para ts-2 é de 10.1.0.0/16. Para um pacote destinado a 10.1.1.1, a busca por rotas seleciona a interface st0.1, pois ela tem a correspondência de prefixo mais longa. O pacote é criptografado com base no túnel correspondente à interface st0.1.

Em alguns casos, pacotes válidos podem ser descartados devido à aplicação do tráfego seletor de tráfego. No exemplo a seguir, os seletores de tráfego estão configurados em cada uma das duas VPNs. Os seletores de tráfego estão configurados com diferentes sub-redes locais. A mesma sub-rede remota está configurada para cada seletor de tráfego, mas diferentes valores de massa de rede são especificados.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 172.16.1.0/16;

remote-ip 10.1.0.0/16;

}

}

Duas rotas para 10.1.1.0 (10.1.1.0/24 via interface st0.1 e 10.1.0.0/16 via interface st0.2) são adicionadas à tabela de roteamento. Um pacote enviado da fonte 172.16.1.1 para o destino 10.1.1.1 corresponde à entrada da tabela de roteamento para 10.1.1.0/24 via interface st0.1. No entanto, o pacote não corresponde ao tráfego especificado pelo seletor de tráfego ts-1 e é descartado.

Se vários seletores de tráfego estiverem configurados com a mesma sub-rede remota e massa de rede, rotas de custo igual serão adicionadas à tabela de roteamento. Este caso não é suportado com seletores de tráfego, pois a rota escolhida não pode ser prevista.

Consulte também

Exemplo: Configuração de seletores de tráfego em uma VPN baseada em rota

Este exemplo mostra como configurar seletores de tráfego para uma VPN baseada em rota.

Requisitos

Antes de começar,

-

Leia a compreensão dos seletores de tráfego em VPNs baseadas em rota.

-

Instale o pacote IKE.

request system software add optional://junos-ike.tgz

Para saber mais sobre o suporte da plataforma para

junos-ikeo pacote, veja Suporte para o Junos-ike Package.

Visão geral

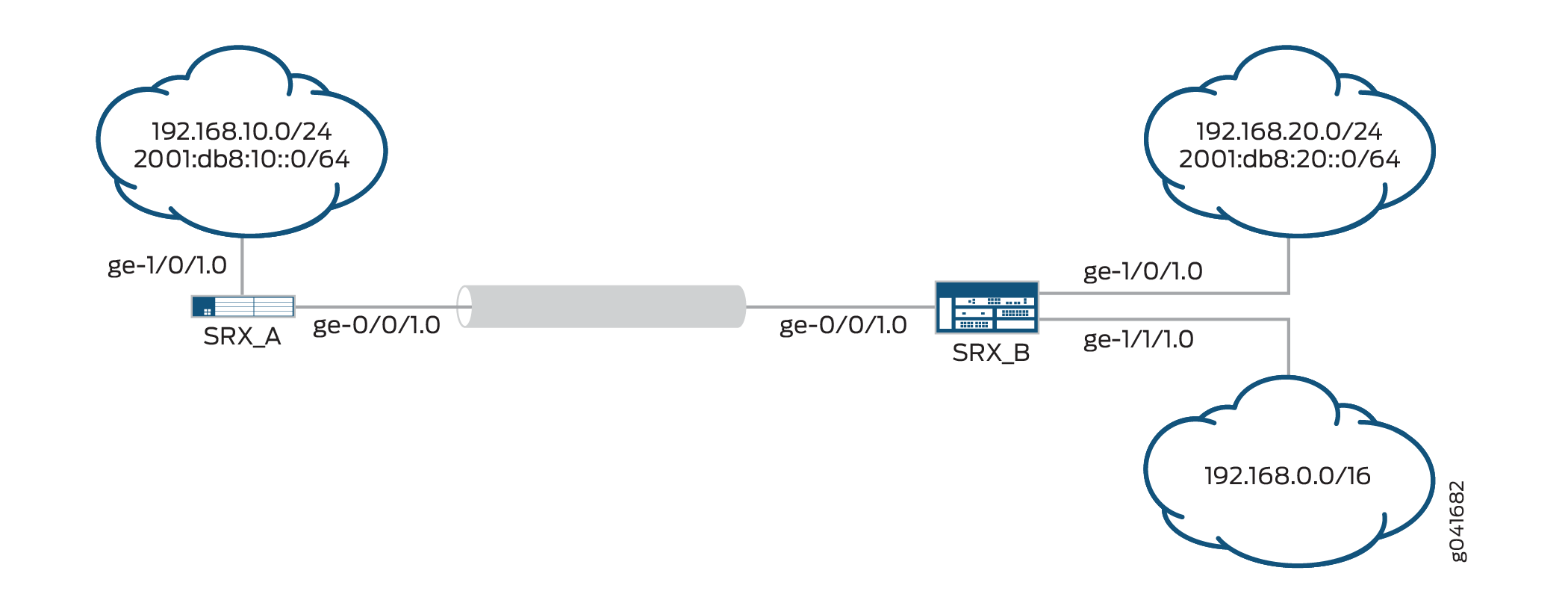

Este exemplo configura seletores de tráfego para permitir que o tráfego flua entre sub-redes em SRX_A e sub-redes em SRX_B.

Tabela 1 mostra os seletores de tráfego para este exemplo. Os seletores de tráfego estão configurados nas opções de Fase 2.

SRX_A |

SRX_B |

||||

|---|---|---|---|---|---|

Nome do seletor de tráfego |

Local IP |

IP remoto |

Nome do seletor de tráfego |

Local IP |

IP remoto |

TS1-ipv6 |

2001:db8:10:0/64 |

2001:db8:20:0/64 |

TS1-ipv6 |

2001:db8:20:0/64 |

2001:db8:10:0/64 |

TS2-ipv4 |

192.168.10.0/24 |

192.168.0.0/16 |

TS2-ipv4 |

192.168.0.0/16 |

192.168.10.0/24 |

O processamento baseado em fluxo do tráfego IPv6 deve ser habilitado com a opção mode flow-based de configuração no nível [edit security forwarding-options family inet6] de hierarquia.

Topologia

Em Figura 1, um túnel VPN IPv6 transporta tráfego IPv4 e IPv6 entre os dispositivos SRX_A e SRX_B. Ou seja, o túnel opera nos modos de túnel IPv4-in-IPv6 e IPv6-in-IPv6.

Configuração

Configuração de SRX_A

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::1/64 set interfaces st0 unit 1 family inet set interfaces st0 unit 1 family inet6 set interfaces ge-1/0/1 unit 0 family inet address 192.168.10.1/24 set interfaces ge-1/0/1 unit 0 family inet6 address 2001:db8:10::0/64 set security ike proposal PSK-DH14-AES256-SHA256 authentication- method pre-shared-keys set security ike proposal PSK-DH14-AES256-SHA256 dh-group group14 set security ike proposal PSK-DH14-AES256-SHA256 authentication- algorithm sha-256 set security ike proposal PSK-DH14-AES256-SHA256 encryption-algorithm aes-256-cbc set security ike policy site-2-site mode main set security ike policy site-2-site proposals PSK-DH14-AES256-SHA256 set security ike policy site-2-site pre-shared-key ascii-text "$ABC123" set security ike gateway SRX_A-to-SRX_B ike-policy site-2-site set security ike gateway SRX_A-to-SRX_B address 192.168.20.2 set security ike gateway SRX_A-to-SRX_B external-interface ge-0/0/1.0 set security ike gateway SRX_A-to-SRX_B local-address 192.168.10.1 set security ipsec proposal ESP-AES256-SHA256 protocol esp set security ipsec proposal ESP-AES256-SHA256 authentication- algorithm hmac-sha-256-128 set security ipsec proposal ESP-AES256-SHA256 encryption-algorithm aes-256-cbc set security ipsec policy site-2-site perfect-forward-secrecy keys group14 set security ipsec policy site-2-site proposals ESP-AES256-SHA256 set security ipsec vpn SRX_A-to-SRX_B bind-interface st0.1 set security ipsec vpn SRX_A-to-SRX_B ike ipsec-policy site-2-site set security ipsec vpn SRX_A-to-SRX_B ike gateway SRX_A-to-SRX_B set security ipsec vpn SRX_A-to-SRX_B traffic-selector TS1-ipv6 term term1 local-ip 2001:db8:10::0/64 remote-ip 2001:db8:20::0/64 set security ipsec vpn SRX_A-to-SRX_B traffic-selector TS2-ipv4 term term2 local-ip 192.168.10.0/24 remote-ip 192.168.0.0/16 set security forwarding-options family inet6 mode flow-based set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-1/0/1.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone VPN interfaces st0.1 set security policies from-zone VPN to-zone trust policy 1 match source-address any set security policies from-zone VPN to-zone trust policy 1 match destination-address any set security policies from-zone VPN to-zone trust policy 1 match application any set security policies from-zone VPN to-zone trust policy 1 then permit set security policies from-zone trust to-zone VPN policy 1 match source-address any set security policies from-zone trust to-zone VPN policy 1 match destination-address any set security policies from-zone trust to-zone VPN policy 1 match application any set security policies from-zone trust to-zone VPN policy 1 then permit set security policies default-policy deny -all

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar seletores de tráfego:

Configure a interface externa.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::1/64

Configure a interface de túnel seguro.

[edit interfaces] user@host# set st0 unit 1 family inet user@host# set st0 unit 1 family inet6

Configure a interface interna.

[edit interfaces] user@host# set ge-1/0/1 unit 0 family inet address 192.168.10.1/24 user@host# set ge-1/0/1 unit 0 family inet6 address 2001:db8:10::0/64

Configure as opções de Fase 1.

[edit security ike proposal PSK-DH14-AES256-SHA256] user@host# set authentication-method pre-shared-keys user@host# set dh-group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy site-2-site] user@host# set mode main user@host# set proposals PSK-DH14-AES256-SHA256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security ike gateway SRX_A-to-SRX_B] user@host# set ike-policy site-2-site user@host# set address 192.168.20.2 user@host# set external-interface ge-0/0/1.0 user@host# set local-address 192.168.10.1

Configure as opções de Fase 2.

[edit security ipsec proposal ESP-AES256-SHA256] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy site-2-site] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ESP-AES256-SHA256 [edit security ipsec vpn SRX_A-to-SRX_B] user@host# set bind-interface st0.1 user@host# set ike gateway SRX_A-to-SRX_B user@host# set ike ipsec-policy site-2-site user@host# set traffic-selector TS1-ipv6 term term1 local-ip 2001:db8:10::0/64 remote-ip 2001:db8:20::0/64 user@host# set traffic-selector TS2-ipv4 term term2 local-ip 192.168.10.0/24 remote-ip 192.168.0.0/16

Habilite o encaminhamento baseado em fluxo IPv6.

[edit security forwarding-options] user@host# set family inet6 mode flow-based

Configure zonas de segurança e a política de segurança.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-1/0/1.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike user@host# set interfaces ge-0/0/1.0 [edit security zones security-zone VPN] user@host# set interfaces st0.1 [edit security policies from-zone VPN to-zone trust ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies from-zone trust to-zone VPN ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies] user@host# set default-policy deny-all

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show interfacesshow security ikeshow security forwarding-optionsshow security ipsecshow security zonescomandos e show security policies comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet6 {

address 2001:db8:2000::1/64;

}

}

}

ge-1/0/1 {

unit 0 {

family inet {

address 192.168.10.1/24;

}

family inet6 {

address 10::1/64;

}

}

}

st0 {

unit 1 {

family inet;

family inet6;

}

}

[edit]

user@host# show security ike

proposal PSK-DH14-AES256-SHA256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

mode main;

proposals PSK-DH14-AES256-SHA256;

pre-shared-key ascii-text

"$ABC123"; ## SECRET-DATA

}

gateway SRX_A-to-SRX_B {

ike-policy site-2-site;

address 192.168.20.2;

external-interface ge-0/0/1.0;

local-address 192.168.10.1;

}

[edit]

user@host# show security ipsec

proposal ESP-AES256-SHA256 {

protocol esp;

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

perfect-forward-secrecy keys group14;

proposals ESP-AES256-SHA256;

}

vpn SRX_A-to-SRX_B {

bind-interface st0.1;

ike {

ipsec-policy site-2-site;

gateway SRX_A-to-SRX_B;

}

traffic-selector TS1-ipv6 {

local-ip 2001:db8:10::0/64;

remote-ip 2001:db8:20::0/64;

}

traffic-selector TS2-ipv4 {

local-ip 192.168.10.0/24;

remote-ip 192.168.0.0/16;

}

}

[edit]

user@host# show security forwarding-options

family {

inet6 {

mode flow-based;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/1.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone VPN {

interfaces {

st0.1;

}

}

[edit]

user@host# show security policies

from-zone VPN to-zone trust {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone trust to-zone VPN {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Configuração de SRX_B

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set interfaces ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::2/64 set interfaces st0 unit 1 family inet set interfaces st0 unit 1 family inet6 set interfaces ge-1/0/1 unit 0 family inet address 192.168.20.1/24 set interfaces ge-1/0/1 unit 0 family inet6 address 2001:db8:20::0/64 set interfaces ge-1/1/1 unit 0 family inet address 192.168.0.1/24 set security ike proposal PSK-DH14-AES256-SHA256 authentication-method pre-shared-keys set security ike proposal PSK-DH14-AES256-SHA256 dh-group group14 set security ike proposal PSK-DH14-AES256-SHA256 authentication-algorithm sha-256 set security ike proposal PSK-DH14-AES256-SHA256 encryption-algorithm aes-256-cbc set security ike policy site-2-site mode main set security ike policy site-2-site proposals PSK-DH14-AES256-SHA256 set security ike policy site-2-site pre-shared-key ascii-text "$ABC123" set security ike gateway SRX_B-to-SRX_A ike-policy site-2-site set security ike gateway SRX_B-to-SRX_A address 192.168.10.1 set security ike gateway SRX_B-to-SRX_A external-interface ge-0/0/1.0 set security ike gateway SRX_B-to-SRX_A local-address 192.168.20.2 set security ipsec proposal ESP-AES256-SHA256 protocol esp set security ipsec proposal ESP-AES256-SHA256 authentication-algorithm hmac-sha-256-128 set security ipsec proposal ESP-AES256-SHA256 encryption-algorithm aes-256-cbc set security ipsec policy site-2-site perfect-forward-secrecy keys group14 set security ipsec policy site-2-site proposals ESP-AES256-SHA256 set security ipsec vpn SRX_B-to-SRX-A bind-interface st0.1 set security ipsec vpn SRX_B-to-SRX-A ike ipsec-policy site-2-site set security ipsec vpn SRX_B-to-SRX-A ike gateway SRX_B-to-SRX_A set security ipsec vpn SRX_B-to-SRX-A traffic-selector TS1-ipv6 local-ip 2001:db8:20::0/64 remote-ip 2001:db8:10::0/64 set security ipsec vpn SRX_B-to-SRX-A traffic-selector TS2-ipv4 local-ip 192.168.0.0/16 remote-ip 192.168.10.0/24 set security forwarding-options family inet6 mode flow-based set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-1/0/1.0 set security zones security-zone trust interfaces ge-1/1/1.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone VPN interfaces st0.1 set security zones security-zone untrust interfaces ge-0/0/1.0 set security policies from-zone VPN to-zone trust policy 1 match source-address any set security policies from-zone VPN to-zone trust policy 1 match destination-address any set security policies from-zone VPN to-zone trust policy 1 match application any set security policies from-zone VPN to-zone trust policy 1 then permit set security policies from-zone trust to-zone VPN policy 1 match source-address any set security policies from-zone trust to-zone VPN policy 1 match destination-address any set security policies from-zone trust to-zone VPN policy 1 match application any set security policies from-zone trust to-zone VPN policy 1 then permit set security policies default-policy deny -all

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar seletores de tráfego:

Configure a interface externa.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::2/64

Configure a interface de túnel seguro.

[edit interfaces] user@host# set st0 unit 1 family inet user@host# set st0 unit 1 family inet6

Configure as interfaces internas.

[edit interfaces] user@host# set ge-1/0/1 unit 0 family inet address 192.168.20.1/24 user@host# set ge-1/0/1 unit 0 family inet6 address 2001:db8:20::0/64 user@host# set ge-1/1/1 unit 0 family inet address 192.168.0.1/24

Configure as opções de Fase 1.

[edit security ike proposal PSK-DH14-AES256-SHA256] user@host# set authentication-method pre-shared-keys user@host# set dh-group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy site-2-site] user@host# set mode main user@host# set proposals PSK-DH14-AES256-SHA256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security ike gateway SRX_B-to-SRX_A] user@host# set ike-policy site-2-site user@host# set address 192.168.10.1 user@host# set external-interface ge-0/0/1.0 user@host# set local-address 192.168.20.2

Configure as opções de Fase 2.

[edit security ipsec proposal ESP-AES256-SHA256] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy site-2-site] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ESP-AES256-SHA256 [edit security ipsec vpn SRX_B-to-SRX-A] user@host# set bind-interface st0.1 user@host# set ike gateway SRX_B-to-SRX_A user@host# set ike ipsec-policy site-2-site user@host# set traffic-selector TS1-ipv6 local-ip 2001:db8:20::0/64 remote-ip 2001:db8:10::0/64 user@host# set traffic-selector TS2-ipv4 local-ip 192.168.0.0/16 remote-ip 192.168.10.0/24

Habilite o encaminhamento baseado em fluxo IPv6.

[edit security forwarding-options] user@host# set family inet6 mode flow-based

Configure zonas de segurança e a política de segurança.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-1/0/1.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike user@host# set interfaces ge-0/0/1.0 [edit security zones security-zone VPN] user@host# set interfaces st0.1 [edit security policies from-zone VPN to-zone trust ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies from-zone trust to-zone VPN ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies] user@host# set default-policy deny-all

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show interfacesshow security ikeshow security forwarding-optionsshow security ipsecshow security zonescomandos e show security policies comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet6 {

address 2001:db8:2000::2/64;

}

}

}

ge-1/0/1 {

unit 0 {

family inet {

address 192.168.20.1/24;

}

family inet6 {

address 2001:db8:20::0/64;

}

}

}

ge-1/1/1 {

unit 0 {

family inet {

address 192.168.0.1/24;

}

}

}

st0 {

unit 1 {

family inet;

family inet6;

}

}

[edit]

user@host# show security ike

proposal PSK-DH14-AES256-SHA256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

mode main;

proposals PSK-DH14-AES256-SHA256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway SRX_B-to-SRX_A {

ike-policy site-2-site;

address 192.168.10.1;

external-interface ge-0/0/1.0;

local-address 192.168.20.2;

}

[edit]

user@host# show security ipsec

proposal ESP-AES256-SHA256 {

protocol esp;

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

perfect-forward-secrecy keys group14;

proposals ESP-AES256-SHA256;

}

vpn SRX_B-to-SRX-A {

bind-interface st0.1;

ike {

ipsec-policy site-2-site;

gateway SRX_B-to-SRX_A;

}

traffic-selector TS1-ipv6 {

local-ip 2001:db8:20::0/64;

remote-ip 2001:db8:10::0/64;

}

traffic-selector TS2-ipv4 {

local-ip 192.168.0.0/16;

remote-ip 192.168.10.0/24;

}

}

[edit]

user@host# show security forwarding-options

family {

inet6 {

mode flow-based;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/1.0;

ge-1/1/1.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone VPN {

interfaces {

st0.1;

}

}

[edit]

user@host# show security policies

from-zone VPN to-zone trust {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone trust to-zone VPN {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Confirme se a configuração está funcionando corretamente.

As saídas de amostra mostradas estão no SRX-A.

Verificando o status da Fase 2 do IPsec

Propósito

Verifique o status da Fase 2 do IPsec.

Ação

A partir do modo operacional, entre no show security ipsec security-associations comando.

user@host> show security ipsec security-associations Total active tunnels: 3 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <268173313 ESP:3des/ sha-256 3d75aeff 2984/ unlim - root 500 2001:db8:2000::2 >268173313 ESP:3des/ sha-256 a468fece 2984/ unlim - root 500 2001:db8:2000::2 <268173316 ESP:3des/ sha-256 417f3cea 3594/ unlim - root 500 2001:db8:2000::2 >268173316 ESP:3des/ sha-256 a4344027 3594/ unlim - root 500 2001:db8:2000::2

A partir do modo operacional, entre no show security ipsec security-associations detail comando.

user@host> show security ipsec security-associations detail

ID: 268173313 Virtual-system: root, VPN Name: SRX_A-to-SRX_B

Local Gateway: 192.168.10.1, Remote Gateway: 2192.168.20.2

Traffic Selector Name: TS1-ipv6

Local Identity: ipv6(2001:db8:10::-2001:db8:10::ffff:ffff:ffff:ffff)

Remote Identity: ipv6(2001:db8:20::-2001:db8:20::ffff:ffff:ffff:ffff)

Version: IKEv1

DF-bit: clear

Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: c608b29

Tunnel Down Reason: SA not initiated

Direction: inbound, SPI: 3d75aeff, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2976 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2354 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: a468fece, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2976 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2354 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

ID: 268173316 Virtual-system: root, VPN Name: SRX_A-to-SRX_B

Local Gateway: 192.168.10.1, Remote Gateway: 192.168.20.2

Traffic Selector Name: TS2-ipv4

Local Identity: ipv4(192.168.10.0-192.168.10.255)

Remote Identity: ipv4(192.168.20.0-192.168.20.255)

Version: IKEv1

DF-bit: clear

Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: c608b29

Tunnel Down Reason: SA not initiated

Direction: inbound, SPI: 417f3cea, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3586 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2948 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: a4344027, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3586 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2948 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Significado

O show security ipsec security-associations comando lista todos os SAs ativos da Fase 2 da IKE. Se nenhum SAs estiver listado, houve um problema com o estabelecimento da Fase 2. Verifique os parâmetros da política de IKE e as configurações externas da interface em sua configuração. Os parâmetros da proposta da fase 2 devem ser compatíveis com os dispositivos peer.

Verificação de seletores de tráfego

Propósito

Verifique os seletores de tráfego negociados na interface de túnel seguro.

Ação

A partir do modo operacional, entre no show security ipsec traffic-selector st0.1 comando.

user@host> show security ipsec traffic-selector st0.1 Source IP Destination IP Interface Tunnel-id IKE-ID 2001:db8:10::-2001:db8:10::ffff:ffff:ffff:ffff 2001:db8:20::-2001:db8:20::ffff:ffff:ffff:ffff st0.1 268173313 2001:db8:2000::1 192.168.10.0-192.168.10.255 192.168.0.0-192.168.255.255 st0.1 268173316 2001:db8:2000::1 192.168.10.0-192.168.10.255 192.168.20.0-192.168.20.255 st0.1 268173317 2001:db8:2000::1

Verificação de rotas

Propósito

Verificar rotas ativas

Ação

A partir do modo operacional, entre no show route comando.

user@host> show route

inet.0: 24 destinations, 24 routes (24 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

192.168.0.0/16 *[ARI-TS/5] 00:00:32

> via st0.1

2001:db8:20::0/64 *[ARI-TS/5] 00:00:34

> via st0.1Significado

O show route comando lista entradas ativas nas tabelas de roteamento. As rotas para o endereço IP remoto configurados em cada seletor de tráfego devem estar presentes com a interface st0 correta.

Tabela de histórico de alterações

A compatibillidadde com o recurso dependerá da platadorma e versão utilizada. Use o Feature Explorer para saber se o recurso é compatível com sua plataforma.