Conjuntos de serviços para túneis IPsec de endpoint estático

Conjuntos de serviços

O PIC do Adaptive Services oferece suporte a dois tipos de conjuntos de serviços quando você configura túneis IPSec. Como eles são usados para finalidades diferentes, é importante conhecer as diferenças entre esses tipos de conjunto de serviços.

Conjunto de serviços de próximo salto — oferece suporte a protocolos de roteamento dinâmico no estilo multicast e multicast (como OSPF) sobre IPSec. Os conjuntos de serviços de next-hop permitem que você use interfaces lógicas internas e externas no PIC de serviços adaptativos para se conectar a várias instâncias de roteamento. Eles também permitem o uso de Network Address Translation (NAT) e recursos de firewall stateful. No entanto, os conjuntos de serviços next-hop não monitoram o tráfego do Mecanismo de Roteamento por padrão e exigem a configuração de vários conjuntos de serviços para suportar o tráfego de várias interfaces.

Conjunto de serviços de interface — Aplicado a uma interface física e semelhante a um filtro de firewall stateless. Eles são fáceis de configurar, podem suportar o tráfego de várias interfaces e podem monitorar o tráfego do Mecanismo de Roteamento por padrão. No entanto, eles não podem oferecer suporte a protocolos de roteamento dinâmico ou tráfego multicast no túnel IPSec.

Em geral, recomendamos que você use conjuntos de serviços next-hop porque eles oferecem suporte a protocolos de roteamento e multicast no túnel IPSec, são mais fáceis de entender e a tabela de roteamento toma decisões de encaminhamento sem intervenção administrativa.

Veja também

Configuração de conjuntos de serviços IPsec

Os conjuntos de serviços IPsec exigem especificações adicionais que você configura no nível da [edit services service-set service-set-name ipsec-vpn-options] hierarquia:

[edit services service-set service-set-name ipsec-vpn-options] anti-replay-window-size bits; clear-dont-fragment-bit; copy-dont-fragment-bit set-dont-fragment-bit ike-access-profile profile-name; local-gateway address <gw-interface interface-name.logical-unit-number>; no-anti-replay; no-certificate-chain-in-ike; passive-mode-tunneling; trusted-ca [ ca-profile-names ]; tunnel-mtu bytes;

A configuração dessas declarações é descrita nas seções a seguir:

- Configurando o endereço de gateway local para conjuntos de serviços IPsec

- Configuração de perfis de acesso IKE para conjuntos de serviços IPsec

- Configuração de autoridades de certificação para conjuntos de serviços IPsec

- Configurando ou desativando o serviço anti-reprodução

- Limpando o bit Não fragmentar

- Configuração do tunelamento de modo passivo

- Configurando o valor de MTU do túnel

- Configuração do encaminhamento de múltiplos caminhos IPsec com encapsulamento UDP

Configurando o endereço de gateway local para conjuntos de serviços IPsec

Se você configurar um conjunto de serviços IPsec, também deverá configurar um endereço IPv4 ou IPv6 local incluindo a local-gateway declaração:

Se o endereço IP do gateway Internet Key Exchange (IKE) estiver em inet.0 (a situação padrão), você configura a seguinte declaração:

local-gateway address;

Se o endereço IP do gateway IKE estiver em uma instância de roteamento e encaminhamento de VPN (VRF), configure a seguinte declaração:

local-gateway address routing-instance instance-name;

Você pode configurar todos os túneis do tipo link que compartilham o mesmo endereço de gateway local em um único conjunto de serviços no estilo next-hop. Você deve especificar um valor para a inside-service-interface instrução no nível de [edit services service-set service-set-name] hierarquia que corresponda ao ipsec-inside-interface valor, que você configura no nível de [edit services ipsec-vpn rule rule-name term term-name from] hierarquia. Para obter mais informações sobre a configuração de IPsec, consulte Configurando regras de IPsec.

A partir do Junos OS Release 16.1, para configurar túneis do tipo enlace (ou seja, estilo next-hop), para fins de HA, você pode configurar interfaces lógicas AMS como interfaces internas IPsec usando a ipsec-inside-interface interface-name declaração no [edit services ipsec-vpn rule rule-name term term-name from] nível de hierarquia.

A partir do Junos OS Release 17.1, o AMS oferece suporte à distribuição de túneis IPSec.

- Endereços IKE em instâncias VRF

- Limpando SAs quando o endereço de gateway local ou MS-MPC ou MS-MIC fica inativo

Endereços IKE em instâncias VRF

Você pode configurar endereços IP de gateway de Internet Key Exchange (IKE) que estão presentes em uma instância de roteamento e encaminhamento de VPN (VRF), desde que o peer possa ser alcançado por meio da instância VRF.

Para conjuntos de serviços de próximo salto, o processo de gerenciamento de chaves (kmd) coloca os pacotes IKE na instância de roteamento que contém o outside-service-interface valor especificado, como neste exemplo:

routing-instances vrf-nxthop {

instance-type vrf;

interface sp-1/1/0.2;

...

}

services service-set service-set-1 {

next-hop-service {

inside-service-interface sp-1/1/0.1;

outside-service-interface sp-1/1/0.2;

}

...

}

Para conjuntos de serviços de interface, a service-interface instrução determina o VRF, como neste exemplo:

routing-instances vrf-intf {

instance-type vrf;

interface sp-1/1/0.3;

interface ge-1/2/0.1; # interface on which service set is applied

...

}

services service-set service-set-2 {

interface-service {

service-interface sp-1/1/0.3;

}

...

}

Limpando SAs quando o endereço de gateway local ou MS-MPC ou MS-MIC fica inativo

A partir do Junos OS Release 17.2R1, você pode usar a gw-interface declaração para habilitar a limpeza de gatilhos de IKE e SAs de IKE e IPsec quando o endereço IP do gateway local de um túnel IPsec cai, ou o MS-MIC ou MS-MPC que está sendo usado no conjunto de serviços do túnel cai.

local-gateway address <gw-interface interface-name.logical-unit-number>;

O interface-name e logical-unit-number deve corresponder à interface e à unidade lógica na qual o endereço IP do gateway local está configurado.

Se o endereço IP do gateway local para o conjunto de serviços de um túnel IPsec ficar inativo ou o MS-MIC ou MS-MPC que está sendo usado no conjunto de serviços ficar inativo, o conjunto de serviços não enviará mais gatilhos IKE. Além disso, quando o endereço IP do gateway local fica inativo, as SAs IKE e IPsec são limpas para conjuntos de serviços de próximo salto e vão para o estado Não Instalado para conjuntos de serviços de estilo de interface. As SAs que têm o estado Não Instalado são excluídas quando o endereço IP do gateway local volta.

Se o endereço IP do gateway local que fica inativo para um conjunto de serviços next-hop for para o peer respondente, você precisará limpar o IKE e as SAs IPsec no peer iniciador para que o túnel IPsec volte a funcionar assim que o endereço IP do gateway local voltar. Você pode limpar manualmente as SAs IKE e IPsec no peer iniciador (consulte clear services ipsec-vpn ike security-associations e clear services ipsec-vpn ipsec security-associations) ou habilitar a detecção de peer inativo no peer iniciador (consulte Configuração de regras de Firewall com estado).

Configuração de perfis de acesso IKE para conjuntos de serviços IPsec

Somente para tunelamento de endpoint dinâmico, você precisa fazer referência ao perfil de acesso IKE configurado no nível de [edit access] hierarquia. Para fazer isso, inclua a ike-access-profile instrução no nível da [edit services service-set service-set-name ipsec-vpn-options] hierarquia:

[edit services service-set service-set-name ipsec-vpn-options] ike-access-profile profile-name;

A ike-access-profile declaração deve fazer referência ao mesmo nome que a profile declaração que você configurou para acesso ao IKE no nível de [edit access] hierarquia. Você pode fazer referência a apenas um perfil de acesso em cada conjunto de serviços. Esse perfil é usado para negociar associações de segurança IKE e IPsec apenas com pares dinâmicos.

Se você configurar um perfil de acesso IKE em um conjunto de serviços, nenhum outro conjunto de serviços poderá compartilhar o mesmo local-gateway endereço.

Além disso, você deve configurar um conjunto de serviços separado para cada VRF. Todas as interfaces referenciadas pela instrução dentro de ipsec-inside-interface um conjunto de serviços devem pertencer ao mesmo VRF.

Configuração de autoridades de certificação para conjuntos de serviços IPsec

Você pode especificar uma ou mais autoridades de certificação confiáveis incluindo a trusted-ca declaração:

trusted-ca [ ca-profile-names ];

Quando você configura certificados digitais de infraestrutura de chave pública (PKI) na configuração de IPsec, cada conjunto de serviços pode ter seu próprio conjunto de autoridades de certificação confiáveis. Os nomes especificados para a trusted-ca instrução devem corresponder aos [edit security pki] perfis configurados no nível de hierarquia; para obter mais informações, consulte a Biblioteca de Administração do Junos OS para Dispositivos de Roteamento. Para obter mais informações sobre a configuração do certificado digital IPsec, consulte Configurando regras de IPsec.

A partir do Junos OS Release 18.2R1, você pode configurar o roteador da Série MX com MS-MPCs ou MS-MICs para enviar apenas o certificado de entidade final para autenticação IKE baseada em certificado, em vez da cadeia de certificados completa. Isso evita a fragmentação do IKE. Para configurar esse recurso, inclua a no-certificate-chain-in-ike declaração:

[edit services service-set service-set-name ipsec-vpn-options] no-certificate-chain-in-ike;

Configurando ou desativando o serviço anti-reprodução

Você pode incluir a anti-replay-window-size instrução no nível da [edit services service-set service-set-name ipsec-vpn-options] hierarquia para especificar o tamanho da janela de anti-repetição.

anti-replay-window-size bits;

Essa instrução é útil para túneis de endpoint dinâmicos para os quais você não pode configurar a anti-replay-window-size declaração no nível de [edit services ipsec-vpn rule rule-name term term-name then] hierarquia.

Para túneis IPsec estáticos, essa instrução define o tamanho da janela anti-reprodução para todos os túneis estáticos dentro desse conjunto de serviços. Se um túnel específico precisar de um valor específico para o tamanho da janela de anti-repetição, defina a anti-replay-window-size instrução no nível da [edit services ipsec-vpn rule rule-name term term-name then] hierarquia. Se a verificação de anti-repetição tiver que ser desabilitada para um túnel específico nesse conjunto de serviços, configure a no-anti-replay instrução no nível de [edit services ipsec-vpn rule rule-name term term-name then] hierarquia.

As anti-replay-window-size configurações e no-anti-replay no nível da [edit services ipsec-vpn rule rule-name term term-name then] hierarquia substituem as configurações especificadas no nível da [edit services service-set service-set-name ipsec-vpn-options] hierarquia.

Você também pode incluir a instrução no nível da hierarquia para desabilitar o no-anti-replay [edit services service-set service-set-name ipsec-vpn-options] serviço antirrepetição de IPsec. Ocasionalmente, causa problemas de interoperabilidade para associações de segurança.

no-anti-replay;

Essa instrução é útil para túneis de endpoint dinâmicos para os quais você não pode configurar a no-anti-reply declaração no nível de [edit services ipsec-vpn rule rule-name term term-name then] hierarquia.

Para túneis IPsec estáticos, essa instrução desabilita a verificação de antirrepetição para todos os túneis dentro desse conjunto de serviços. Se a verificação anti-repetição tiver que ser habilitada para um túnel específico, defina a anti-replay-window-size instrução no nível da [edit services ipsec-vpn rule rule-name term term-name then] hierarquia.

Definir as anti-replay-window-size instruções and no-anti-replay no nível da [edit services ipsec-vpn rule rule-name term term-name then] hierarquia substitui as configurações especificadas no nível da [edit services service-set service-set-name ipsec-vpn-options] hierarquia.

Limpando o bit Não fragmentar

Você pode incluir a clear-dont-fragment-bit instrução no nível de [edit services service-set service-set-name ipsec-vpn-options] hierarquia para limpar o bit de não fragmentar (DF) em todos os pacotes IP versão 4 (IPv4) que entram no túnel IPsec. Se o tamanho do pacote encapsulado exceder a unidade máxima de transmissão (MTU) do túnel, o pacote será fragmentado antes do encapsulamento.

clear-dont-fragment-bit;

Essa instrução é útil para túneis de endpoint dinâmicos para os quais você não pode configurar a clear-dont-fragment-bit declaração no nível de [edit services ipsec-vpn rule rule-name term term-name then] hierarquia.

Para túneis IPsec estáticos, a configuração dessa declaração limpa o bit DF em pacotes que entram em todos os túneis estáticos dentro desse conjunto de serviços. Se você quiser limpar o bit DF em pacotes que entram em um túnel específico, defina a clear-dont-fragment-bit instrução no nível de [edit services ipsec-vpn rule rule-name term term-name then] hierarquia.

A partir do Junos OS Release 14.1, em pacotes que são transmitidos através de túneis IPSec de endpoint dinâmico, você pode habilitar o valor definido no bit DF do pacote que entra no túnel para ser copiado apenas para o cabeçalho externo do pacote IPsec e não causar nenhuma modificação no bit DF no cabeçalho interno do pacote IPsec. Se o tamanho do pacote exceder o valor da unidade máxima de transmissão (MTU) do túnel, o pacote será fragmentado antes do encapsulamento. Para túneis IPsec, o valor de MTU padrão é 1500, independentemente da configuração de MTU da interface. Para copiar o valor do bit DF apenas para o cabeçalho externo e não modificar o cabeçalho interno, use a copy-dont-fragment-bit instrução no nível da [edit services service-set service-set-name ipsec-vpn-options] hierarquia. Você também pode configurar o bit DF para ser definido apenas no cabeçalho IPv4 externo do pacote IPsec e não ser definido no cabeçalho IPv4 interno. Para configurar o bit DF apenas no cabeçalho externo do pacote IPsec e deixar o cabeçalho interno sem modificações, inclua a set-dont-fragment-bit [edit services service-set service-set-name ipsec-vpn-options] declaração no nível da hierarquia. Essas configurações se aplicam a túneis de endpoint dinâmicos e não a túneis estáticos, para os quais você precisa incluir as copy-dont-fragment-bit instruções and set-dont-fragment-bit no nível de [edit services ipsec-vpn rule rule-name term term-name then] hierarquia para limpar o bit DF nos pacotes IPv4 que entram no túnel estático. Essas funcionalidades são suportadas em roteadores da Série MX com MS-MICs e MS-MPCs.

Configuração do tunelamento de modo passivo

Você pode incluir a passive-mode-tunneling instrução no nível da [edit services service-set service-set-name ipsec-vpn-options] hierarquia para permitir que o conjunto de serviços faça o túnel de pacotes malformados.

[edit services service-set service-set-name ipsec-vpn-options] passive-mode-tunneling;

Essa funcionalidade ignora as verificações de IP ativas, como versão, TTL, protocolo, opções, endereço e outras verificações de ataque terrestre, e encapsula os pacotes no estado em que se encontram. Se essa declaração não estiver configurada, os pacotes que falham nas verificações de IP são descartados no PIC. No modo passivo, o pacote interno não é tocado; um erro ICMP não será gerado se o tamanho do pacote exceder o valor de MTU do túnel.

O túnel IPsec não é tratado como um próximo salto e o TTL não é diminuído. Como um erro ICMP não será gerado se o tamanho do pacote exceder o valor de MTU do túnel, o pacote será encapsulado mesmo que cruze o limite de MTU do túnel.

Essa funcionalidade é semelhante à fornecida pela instrução, descrita em Rastreamento de no-ipsec-tunnel-in-traceroute operações do Junos VPN Site Secure. A partir do Junos OS Release 14.2, o tunelamento de modo passivo é suportado em MS-MICs e MS-MPCs.

A partir do Junos OS Release 14.2, a header-integrity-check opção suportada nos MS-MICs e MS-MPCs para verificar o cabeçalho do pacote em busca de anomalias nas informações de IP, TCP, UDP e ICMP e sinalizar tais anomalias e erros tem uma funcionalidade oposta à funcionalidade causada pelo tunelamento de modo passivo. Se você configurar a header-integrity-check instrução e a passive-mode tunneling instrução em MS-MICs e MS-MPCs e tentar confirmar essa configuração, um erro será exibido durante a confirmação.

A funcionalidade de tunelamento de modo passivo (incluindo a passive-mode-tunnelin instrução no [edit services service-set service-set-name ipsec-vpn-options] nível da hierarquia) é um superconjunto da capacidade de desabilitar o endpoint do túnel IPsec na saída do traceroute (incluindo no-ipsec-tunnel-in-traceroute a instrução no nível da [edit services ipsec-vpn] hierarquia). O tunelamento de modo passivo também ignora as verificações de IP ativas e a verificação de MTU do túnel, além de não tratar um túnel IPsec como um próximo salto, conforme configurado pela no-ipsec-tunnel-in-traceroute instrução.

Configurando o valor de MTU do túnel

Você pode incluir a tunnel-mtu declaração no nível da [edit services service-set service-set-name ipsec-vpn-options] hierarquia para definir o valor da unidade máxima de transmissão (MTU) para túneis IPsec.

tunnel-mtu bytes;

Essa instrução é útil para túneis de endpoint dinâmicos para os quais você não pode configurar a tunnel-mtu declaração no nível de [edit services ipsec-vpn rule rule-name term term-name then] hierarquia.

Para túneis IPsec estáticos, essa instrução define o valor de MTU do túnel para todos os túneis dentro desse conjunto de serviços. Se você precisar de um valor específico para um túnel específico, defina a tunnel-mtu instrução no nível da [edit services ipsec-vpn rule rule-name term term-name then] hierarquia.

A tunnel-mtu configuração no nível de [edit services ipsec-vpn rule rule-name term term-name then] hierarquia substitui o valor especificado no nível de [edit services service-set service-set-name ipsec-vpn-options] hierarquia.

Configuração do encaminhamento de múltiplos caminhos IPsec com encapsulamento UDP

A partir do Junos OS Release 16.1, você pode habilitar o encaminhamento multipath do tráfego IPsec configurando o encapsulamento UDP no conjunto de serviços, que adiciona um cabeçalho UDP ao encapsulamento IPsec de pacotes. Isso resulta no encaminhamento do tráfego IPsec por vários caminhos, aumentando a taxa de transferência do tráfego IPsec. Se você não habilitar o encapsulamento UDP, todo o tráfego IPsec seguirá um único caminho de encaminhamento.

Quando o NAT-T é detectado, ocorre apenas o encapsulamento UDP do NAT-T, não o encapsulamento UDP para pacotes IPsec.

Para habilitar o encapsulamento UDP:

Habilite o encapsulamento UDP.

[edit services service-set service-set-name ipsec-vpn-options] user@host set udp-encapsulation

(Opcional) Especifique o número da porta de destino UDP.

[edit services service-set service-set-name ipsec-vpn-options udp-encapsulation] user@host set udp-dest-port destination-port

Use um número de porta de destino de 1025 a 65536, mas não use 4500. Se você não especificar um número de porta, a porta de destino padrão será 4565.

Veja também

Exemplo: Configuração de SA dinâmica de IKE com certificados digitais

Este exemplo mostra como configurar a SA dinâmica do IKE com certificados digitais e contém as seções a seguir.

Requerimentos

Este exemplo usa os seguintes componentes de hardware e software:

Quatro roteadores da Série M, Série MX ou Série T com interfaces de multisserviços instaladas.

Junos OS versão 9.4 ou posterior.

Antes de configurar este exemplo, você deve solicitar um certificado de CA, criar um certificado local e carregar esses certificados digitais no roteador. Para obter detalhes, consulte Registrar um certificado.

Visão geral

Uma associação de segurança (SA) é uma conexão simplex que permite que dois hosts se comuniquem com segurança usando IPsec. Este exemplo explica a configuração dinâmica da SA do IKE com certificados digitais. O uso de certificados digitais fornece segurança adicional ao seu túnel IKE. Usando valores padrão no PIC de serviços, você não precisa configurar uma proposta de IPsec ou uma política de IPsec. No entanto, você deve configurar uma proposta de IKE que especifique o uso de certificados digitais, fazer referência à proposta de IKE e ao certificado local em uma política de IKE e aplicar o perfil de CA ao conjunto de serviços.

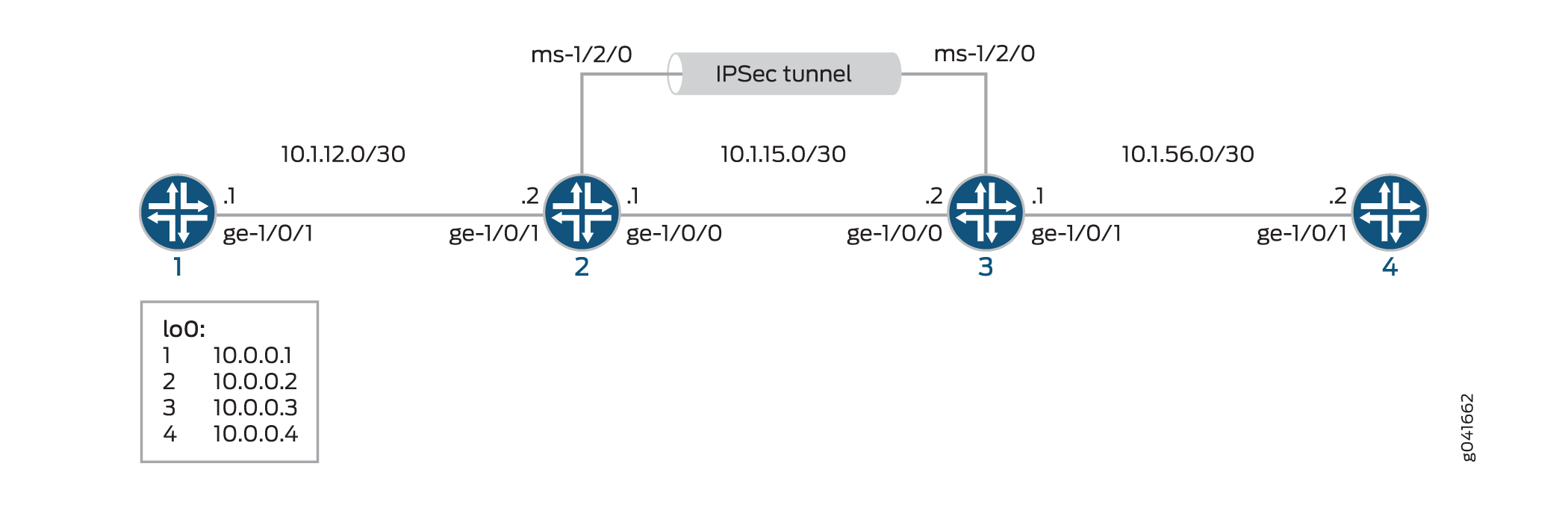

A Figura 1 mostra uma topologia IPsec contendo um grupo de quatro roteadores. Essa configuração requer que os Roteadores 2 e 3 estabeleçam um túnel IPsec baseado em IKE usando certificados digitais no lugar de chaves pré-compartilhadas. Os roteadores 1 e 4 fornecem conectividade básica e são usados para verificar se o túnel IPsec está operacional.

Topologia

Configuração

Para configurar a SA dinâmica do IKE com certificados digitais, execute estas tarefas:

Os tipos de interface mostrados neste exemplo são apenas para fins indicativos. Por exemplo, você pode usar so- interfaces em vez de ge- e sp- em vez de ms-.

- Configurando o roteador 1

- Configurando o roteador 2

- Configurando o Roteador 3

- Configurando o Roteador 4

Configurando o roteador 1

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede e, em seguida, copie e cole os comandos na CLI, no nível de [edit] hierarquia, do Roteador 1.

set interfaces ge-0/0/0 description "to R2 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.12.2/30 set interfaces lo0 unit 0 family inet address 10.0.0.1/32 set routing-options router-id 10.0.0.1 set protocols ospf area 0.0.0.0 interface ge-0/0/0 set protocols ospf area 0.0.0.0 interface lo0.0

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI.

Para configurar o Roteador 1 para conectividade OSPF com o Roteador 2:

Configure uma interface Ethernet e a interface de loopback.

[edit interfaces] user@router1# set ge-0/0/0 description "to R2 ge-0/0/0" user@router1# set ge-0/0/0 unit 0 family inet address 10.1.12.2/30 user@router1# set lo0 unit 0 family inet address 10.0.0.1/32

Especifique a área OSPF e associe as interfaces à área OSPF.

[edit protocols] user@router1# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router1# set ospf area 0.0.0.0 interface lo0.0

Configure o ID do roteador.

[edit routing-options] user@router1# set router-id 10.0.0.1

Comprometa a configuração.

[edit] user@router1# commit

Resultados

No modo de configuração, confirme sua configuração inserindo os show interfacescomandos , show protocols ospfe show routing-options . Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

user@router1# show interfaces

interfaces {

ge-0/0/0 {

description "To R2 ge-0/0/0";

unit 0 {

family inet {

address 10.1.12.2/30;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.1/32;

}

}

}

}

user@router1# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

}

}

}

user@router1# show routing-options

routing-options {

router-id 10.0.0.1;

}

Configurando o roteador 2

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede e, em seguida, copie e cole os comandos na CLI, no nível de [edit] hierarquia, do Roteador 2.

set interfaces ge-0/0/0 description "to R1 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.12.1/30 set interfaces ge-0/0/1 description "to R3 ge-0/0/1" set interfaces ge-0/0/1 unit 0 family inet address 10.1.15.1/30 set interfaces ms-1/2/0 services-options syslog host local services info set interfaces ms-1/2/0 unit 0 family inet set interfaces ms-1/2/0 unit 1 family inet set interfaces ms-1/2/0 unit 1 service-domain inside set interfaces ms-1/2/0 unit 2 family inet set interfaces ms-1/2/0 unit 2 service-domain outside set interfaces lo0 unit 0 family inet address 10.0.0.2/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ms-1/2/0.1 set routing-options router-id 10.0.0.2 set services ipsec-vpn rule rule-ike term term-ike then remote-gateway 10.1.15.2 set services ipsec-vpn rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates set services ipsec-vpn rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy set services ipsec-vpn rule match-direction input set services ipsec-vpn ike proposal ike-demo-proposal authentication-method rsa-signatures set services ipsec-vpn ike policy ike-digital-certificates proposals ike-demo-proposal set services ipsec-vpn ike policy ike-digital-certificates local-id fqdn router2.example.com set services ipsec-vpn ike policy ike-digital-certificates local-certificate local-entrust2 set services ipsec-vpn ike policy ike-digital-certificates remote-id fqdn router3.example.com set services ipsec-vpn ipsec proposal ipsec-demo-proposal protocol esp set services ipsec-vpn ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec proposals ipsec-demo-proposal set services ipsec-vpn establish-tunnels immediately set services service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 set services service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 set services service-set demo-service-set ipsec-vpn-options trusted-ca entrust set services service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.1 set services service-set demo-service-set ipsec-vpn-rules rule-ike

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI.

Para configurar a conectividade OSPF e os parâmetros de túnel IPsec no Roteador 2:

Configure as propriedades da interface. Nesta etapa, você configura duas interfaces Ethernet (ge-1/0/0 e ge-1/0/1), a interface de loopback e uma interface de multisserviços (ms-1/2/0).

[edit interfaces] user@router2# set ge-0/0/0 description "to R1 ge-0/0/0" user@router2# set ge-0/0/0 unit 0 family inet address 10.1.12.1/30 user@router2# set ge-0/0/1 description "to R3 ge-0/0/1" user@router2# set ge-0/0/1 unit 0 family inet address 10.1.15.1/30 user@router2# set ms-1/2/0 services-options syslog host local services info user@router2# set ms-1/2/0 unit 0 family inet user@router2# set ms-1/2/0 unit 1 family inet user@router2# set ms-1/2/0 unit 1 service-domain inside user@router2# set ms-1/2/0 unit 2 family inet user@router2# set ms-1/2/0 unit 2 service-domain outside user@router2# set lo0 unit 0 family inet address 10.0.0.2/32

Especifique a área OSPF e associe as interfaces à área OSPF.

[edit protocols] user@router2# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router2# set ospf area 0.0.0.0 interface lo0.0 user@router2# set ospf area 0.0.0.0 interface ms-1/2/0.1

Configure o ID do roteador.

[edit routing-options] user@router2# set router-ID 10.0.0.2

Configure uma proposta e uma política de IKE. Para habilitar uma proposta de IKE para certificados digitais, inclua a

rsa-signaturesdeclaração no nível da[edit services ipsec-vpn ike proposal proposal-name authentication-method]hierarquia. Para fazer referência ao certificado local na política de IKE, inclua alocal-certificatedeclaração no nível da[edit services ipsec-vpn ike policy policy-name]hierarquia. Para identificar a CA ou RA no conjunto de serviços, inclua atrusted-cainstrução no nível da[edit services service-set service-set-name ipsec-vpn-options]hierarquia.Observação:Para obter informações sobre como criar e instalar certificados digitais, consulte Registrar um certificado.

[edit services ipsec-vpn] user@router2# set ike proposal ike-demo-proposal authentication-method rsa-signatures user@router2# set ike policy ike-digital-certificates proposals ike-demo-proposal user@router2# set ike policy ike-digital-certificates local-id fqdn router2.example.com user@router2# set ike policy ike-digital-certificates local-certificate local-entrust2 user@router2# set ike policy ike-digital-certificates remote-id fqdn router3.example.com

Configure uma proposta e uma política de IPsec. Além disso, defina o

established-tunnelsbotão paraimmediately.[edit services ipsec-vpn] user@router2# set ipsec proposal ipsec-demo-proposal protocol esp user@router2# set ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 user@router2# set ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc user@router2# set ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 user@router2# set ipsec proposals ipsec-demo-proposal user@router2# set establish-tunnels immediately

Configure uma regra IPsec.

[edit services ipsec-vpn] user@router2# set rule rule-ike term term-ike then remote-gateway 10.1.15.2 user@router2# set rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates user@router2# set rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy user@router2# set rule match-direction input

Configure um conjunto de serviços no estilo next-hop, especifique o endereço de gateway local e associe a regra de VPN IPsec ao conjunto de serviços.

[edit services] user@router2# set service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 user@router2# set service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 user@router2# set service-set demo-service-set ipsec-vpn-options trusted-ca entrust user@router2# set service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.1 user@router2# set service-set demo-service-set ipsec-vpn-rules rule-ike

Comprometa a configuração.

[edit] user@router2# commit

Resultados

No modo de configuração, confirme sua configuração inserindo os show interfacescomandos , show protocols ospf, show routing-options, e show services . Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração

user@router2# show interfaces

interfaces {

ge-0/0/0 {

description "To R1 ge-0/0/0";

unit 0 {

family inet {

address 10.1.12.1/30;

}

}

}

ge-0/0/1 {

description "To R3 ge-0/0/1";

unit 0 {

family inet {

address 10.1.15.1/30;

}

}

}

ms-1/2/0 {

services-options {

syslog {

host local {

services info;

}

}

}

unit 0 {

family inet;

}

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.2/32;

}

}

}

}

user@router2# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

interface ms-1/2/0.1;

}

}

}

user@router2# show routing-options

routing-options {

router-id 10.0.0.2;

}

user@router2# show services

services {

ipsec-vpn {

rule rule-ike {

term term-ike {

then {

remote-gateway 10.1.15.2;

dynamic {

ike-policy ike-digital-certificates;

ipsec-policy ipsec-demo-policy

}

}

}

match-direction input;

}

ike {

proposal ike-demo-proposal {

authentication-method rsa-signatures;

}

policy ike-digital-certificates {

proposals ike-demo-proposal;

local-id fqdn router2.example.com;

local-certificate local-entrust2;

remote-id fqdn router3.example.com;

}

}

ipsec {

proposal ipsec-demo-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy demo-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-demo-proposal;

}

establish-tunnels immediately;

}

service-set service-set-dynamic-demo-service-set {

next-hop-service {

inside-service-interface ms-1/2/0.1;

outside-service-interface ms-1/2/0.2;

}

ipsec-vpn-options {

trusted-ca entrust;

local-gateway 10.1.15.1;

}

ipsec-vpn-rules rule-ike;

}

}

}

Configurando o Roteador 3

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede e, em seguida, copie e cole os comandos na CLI, no nível de [edit] hierarquia, do Roteador 3.

set interfaces ge-0/0/0 description "to R4 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.56.1/30 set interfaces ge-0/0/1 description "to R2 ge-0/0/1" set interfaces ge-0/0/1 unit 0 family inet address 10.1.15.2/30 set interfaces ms-1/2/0 services-options syslog host local services info set interfaces ms-1/2/0 unit 0 family inet set interfaces ms-1/2/0 unit 1 family inet set interfaces ms-1/2/0 unit 1 service-domain inside set interfaces ms-1/2/0 unit 2 family inet set interfaces ms-1/2/0 unit 2 service-domain outside set interfaces lo0 unit 0 family inet address 10.0.0.3/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ms-1/2/0.1 set routing-options router-id 10.0.0.3 set services ipsec-vpn rule rule-ike term term-ike then remote-gateway 10.1.15.1 set services ipsec-vpn rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates set services ipsec-vpn rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy set services ipsec-vpn rule match-direction input set services ipsec-vpn ike proposal ike-demo-proposal authentication-method rsa-signatures set services ipsec-vpn ike policy ike-digital-certificates proposals ike-demo-proposal set services ipsec-vpn ike policy ike-digital-certificates local-id fqdn router3.example.com set services ipsec-vpn ike policy ike-digital-certificates local-certificate local-entrust3 set services ipsec-vpn ike policy ike-digital-certificates remote-id fqdn router2.example.com set services ipsec-vpn ipsec proposal ipsec-demo-proposal protocol esp set services ipsec-vpn ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec proposals ipsec-demo-proposal set services ipsec-vpn establish-tunnels immediately set services service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 set services service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 set services service-set demo-service-set ipsec-vpn-options trusted-ca entrust set services service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.2 set services service-set demo-service-set ipsec-vpn-rules rule-ike

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI.

Se os pares IPsec não tiverem uma configuração simétrica contendo todos os componentes necessários, eles não poderão estabelecer uma relação de emparelhamento. Você precisa solicitar um certificado de CA, criar um certificado local, carregar esses certificados digitais no roteador e referenciá-los em sua configuração de IPsec. Para obter informações sobre certificação digital, consulte Registrar um certificado.

Para configurar a conectividade OSPF e os parâmetros de túnel IPsec no Roteador 3:

Configure as propriedades da interface. Nesta etapa, você configura duas interfaces Ethernet (ge-1/0/0 e ge-1/0/1), a interface de loopback e uma interface de multisserviços (ms-1/2/0).

[edit interfaces] user@router3# set ge-0/0/0 description "to R4 ge-0/0/0" user@router3# set ge-0/0/0 unit 0 family inet address 10.1.56.1/30 user@router3# set ge-0/0/1 description "to R2 ge-0/0/1" user@router3# set ge-0/0/1 unit 0 family inet address 10.1.15.2/30 user@router3# set ms-1/2/0 services-options syslog host local services info user@router3# set ms-1/2/0 unit 0 family inet user@router3# set ms-1/2/0 unit 1 family inet user@router3# set ms-1/2/0 unit 1 service-domain inside user@router3# set ms-1/2/0 unit 2 family inet user@router3# set ms-1/2/0 unit 2 service-domain outside user@router3# set lo0 unit 0 family inet address 10.0.0.3/32

Especifique a área OSPF, associe as interfaces à área OSPF.

[edit protocols] user@router3# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router3# set ospf area 0.0.0.0 interface lo0.0 user@router3# set ospf area 0.0.0.0 interface ms-1/2/0.1

Configure um ID de roteador.

[edit routing-options] user@router3# set router-id 10.0.0.3

Configure uma proposta e uma política de IKE. Para habilitar uma proposta de IKE para certificados digitais, inclua a

rsa-signaturesdeclaração no nível da[edit services ipsec-vpn ike proposal proposal-name authentication-method]hierarquia. Para fazer referência ao certificado local na política de IKE, inclua alocal-certificatedeclaração no nível da[edit services ipsec-vpn ike policy policy-name]hierarquia. Para identificar a CA ou RA no conjunto de serviços, inclua atrusted-cainstrução no nível da[edit services service-set service-set-name ipsec-vpn-options]hierarquia.Observação:Para obter informações sobre como criar e instalar certificados digitais, consulte Registrar um certificado.

[edit services ipsec-vpn] user@router3# set ike proposal ike-demo-proposal authentication-method rsa-signatures user@router3# set ike policy ike-digital-certificates proposals ike-demo-proposal user@router3# set ike policy ike-digital-certificates local-id fqdn router2.example.com user@router3# set ike policy ike-digital-certificates local-certificate local-entrust2 user@router3# set ike policy ike-digital-certificates remote-id fqdn router3.example.com

Configure uma proposta de IPsec. Além disso, defina o

established-tunnelsbotão paraimmediately.[edit services ipsec-vpn] user@router3# set ipsec proposal ipsec-demo-proposal protocol esp user@router3# set ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 user@router3# set ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc user@router3# set ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 user@router3# set ipsec proposals ipsec-demo-proposal user@router3# set establish-tunnels immediately

Configure uma regra IPsec.

[edit services ipsec-vpn] user@router3# set rule rule-ike term term-ike then remote-gateway 10.1.15.2 user@router3# set rule rule-ike term term-ike then dynamic ike-policy ike-digital-certificates user@router3# set rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy user@router3# set rule match-direction input

Configure um conjunto de serviços no estilo next-hop, especifique o endereço de gateway local e associe a regra de VPN IPsec ao conjunto de serviços.

[edit services] user@router3# set service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 user@router3# set service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 user@router3# set service-set demo-service-set ipsec-vpn-options trusted-ca entrust user@router3# set service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.2 user@router3# set service-set demo-service-set ipsec-vpn-rules rule-ike

Comprometa a configuração.

[edit] user@router3# commit

Resultados

No modo de configuração, confirme sua configuração inserindo os show interfacescomandos , show protocols ospf, show routing-options, e show services . Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração

user@router3# show interfaces

interfaces {

ge-0/0/0 {

description "To R4 ge-0/0/0";

unit 0 {

family inet {

address 10.1.56.1/30;

}

}

}

ge-0/0/1 {

description "To R2 ge-0/0/1";

unit 0 {

family inet {

address 10.1.15.2/30;

}

}

}

ms-1/2/0 {

services-options {

syslog {

host local {

services info;

}

}

}

unit 0 {

family inet {

}

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.3/32;

}

}

}

}

}

user@router3# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

interface ms-1/2/0.1;

}

}

}

user@router3# show routing-options

routing-options {

router-id 10.0.0.3;

}

user@router3# show services

services {

ipsec-vpn {

rule rule-ike {

term term-ike {

then {

remote-gateway 10.1.15.1;

dynamic {

ike-policy ike-digital-certificates;

ipsec-policy ipsec-demo-policy

}

}

}

match-direction input;

}

ike {

proposal ike-demo-proposal {

authentication-method rsa-signatures;

}

policy ike-digital-certificates {

proposals ike-demo-proposal;

local-id fqdn router3.example.com;

local-certificate local-entrust3;

remote-id fqdn router2.example.com;

}

}

ipsec {

proposal ipsec-demo-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy demo-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-demo-proposal;

}

establish-tunnels immediately;

}

service-set service-set-dynamic-demo-service-set {

next-hop-service {

inside-service-interface ms-1/2/0.1;

outside-service-interface ms-1/2/0.2;

}

ipsec-vpn-options {

trusted-ca entrust;

local-gateway 10.1.15.2;

}

ipsec-vpn-rules rule-ike;

}

}

}

Configurando o Roteador 4

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede e, em seguida, copie e cole os comandos na CLI, no nível de [edit] hierarquia, do Roteador 4.

set interfaces ge-0/0/0 description "to R3 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.56.2/30 set interfaces lo0 unit 0 family inet address 10.0.0.4/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set routing-options router-id 10.0.0.4

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI.

Para configurar a conectividade OSPF com o Roteador 4

Configure as interfaces. Nesta etapa, você configura uma interface Ethernet (ge-1/0/1) e a interface de loopback.

[edit interfaces] user@router4# set ge-0/0/0 description "to R3 ge-0/0/0" user@router4# set ge-0/0/0 unit 0 family inet address 10.1.56.2/30 user@router4# set lo0 unit 0 family inet address 10.0.0.4/32

Especifique a área OSPF e associe as interfaces à área OSPF.

[edit protocols] user@router4# set ospf area 0.0.0.0 interface ge-0/0/0 user@router4# set ospf area 0.0.0.0 interface lo0.0

Configure o ID do roteador.

[edit routing-options] user@router4# set router-id 10.0.0.4

Resultados

No modo de configuração, confirme sua configuração inserindo os show interfacescomandos , show protocols ospfe show routing-options . Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração

user@router4# show interfaces

interfaces {

ge-0/0/0 {

description "To R3 ge-0/0/0";

unit 0 {

family inet {

address 10.1.56.2/30;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.4/32;

}

}

}

}

user@router4# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

}

}

}

user@router4# show routing-options

routing-options {

router-id 10.0.0.4;

}

Verificação

- Verificando seu trabalho no roteador 1

- Verificando seu trabalho no roteador 2

- Verificando seu trabalho no roteador 3

- Verificando seu trabalho no roteador 4

Verificando seu trabalho no roteador 1

Finalidade

No Roteador 1, verifique o comando ping para a interface so-0/0/0 no Roteador 4 para enviar tráfego pelo túnel IPsec.

Ação

Do modo operacional, insira ping 10.1.56.2.

user@router1>ping 10.1.56.2 PING 10.1.56.2 (10.1.56.2): 56 data bytes 64 bytes from 10.1.56.2: icmp_seq=0 ttl=254 time=1.351 ms 64 bytes from 10.1.56.2: icmp_seq=1 ttl=254 time=1.187 ms 64 bytes from 10.1.56.2: icmp_seq=2 ttl=254 time=1.172 ms 64 bytes from 10.1.56.2: icmp_seq=3 ttl=254 time=1.154 ms 64 bytes from 10.1.56.2: icmp_seq=4 ttl=254 time=1.156 ms ^C --- 10.1.56.2 ping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.154/1.204/1.351/0.074 ms

Se você fizer ping no endereço de loopback do Roteador 4, a operação será bem-sucedida porque o endereço faz parte da rede OSPF configurada no Roteador 4.

user@router1>ping 10.0.0.4 PING 10.0.0.4 (10.0.0.4): 56 data bytes 64 bytes from 10.0.0.4: icmp_seq=0 ttl=62 time=1.318 ms 64 bytes from 10.0.0.4: icmp_seq=1 ttl=62 time=1.084 ms 64 bytes from 10.0.0.4: icmp_seq=2 ttl=62 time=3.260 ms ^C --- 10.0.0.4 ping statistics --- 3 packets transmitted, 3 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.084/1.887/3.260/0.975 ms

Verificando seu trabalho no roteador 2

Finalidade

Para verificar se o tráfego correspondente está sendo desviado para o túnel IPsec bidirecional, exiba as estatísticas de IPsec:

Ação

Do modo operacional, insira o show services ipsec-vpn ipsec statisticsarquivo .

user@router2>show services ipsec-vpn ipsec statistics PIC: sp-1/2/0, Service set: service-set-dynamic-demo-service-set ESP Statistics: Encrypted bytes: 162056 Decrypted bytes: 161896 Encrypted packets: 2215 Decrypted packets: 2216 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

Para verificar se a negociação de SA do IKE foi bem-sucedida, emita o show services ipsec-vpn ike security-associations comando:

Do modo operacional, entre no show services ipsec-vpn ike security-associations

user@router2> show services ipsec-vpn ike security-associations Remote Address State Initiator cookie Responder cookie Exchange type 10.1.15.2 Matured d82610c59114fd37 ec4391f76783ef28 Main

Para verificar se a associação de segurança IPsec está ativa, emita o show services ipsec-vpn ipsec security-associations detail comando. Observe que a SA contém as configurações padrão inerentes ao PIC de serviços, como ESP para o protocolo e HMAC-SHA1-96 para o algoritmo de autenticação.

Do modo operacional, entre no show services ipsec-vpn ipsec security-associations detail

user@router2> show services ipsec-vpn ipsec security-associations detail Service set: service-set-dynamic-demo-service-set Rule: rule-ike, Term: term-ike, Tunnel index: 1 Local gateway: 10.1.15.1, Remote gateway: 10.1.15.2 IPsec inside interface: sp-1/2/0.1 Local identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Remote identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Direction: inbound, SPI: 857451461, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 9052 seconds Hard lifetime: Expires in 9187 seconds Anti-replay service: Enabled, Replay window size: 64 Direction: outbound, SPI: 1272330309, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 9052 seconds Hard lifetime: Expires in 9187 seconds Anti-replay service: Enabled, Replay window size: 64

Para exibir os certificados digitais usados para estabelecer o túnel IPsec, emita o show services ipsec-vpn certificates comando:

Do modo operacional, entre no show services ipsec-vpn certificates

user@router2> show services ipsec-vpn certificates Service set: service-set-dynamic-demo-service-set, Total entries: 3 Certificate cache entry: 3 Flags: Non-root Trusted Issued to: router3.example.com, Issued by: juniper Alternate subject: router3.example.com Validity: Not before: 2005 Nov 21st, 23:33:58 GMT Not after: 2008 Nov 22nd, 00:03:58 GMT Certificate cache entry: 2 Flags: Non-root Trusted Issued to: router2.example.com, Issued by: juniper Alternate subject: router2.example.com Validity: Not before: 2005 Nov 21st, 23:28:22 GMT Not after: 2008 Nov 21st, 23:58:22 GMT Certificate cache entry: 1 Flags: Root Trusted Issued to: juniper, Issued by: juniper Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT

Para exibir o certificado CA, emita o comando show security pki ca-certificate detail. Observe que há três certificados separados: um para assinatura de certificado, um para criptografia de chave e outro para a assinatura digital da CA.

Do modo operacional, entre no show security pki ca-certificate detail

user@router2> show security pki ca-certificate detail Certificate identifier: entrust Certificate version: 3 Serial number: 4355 9235 Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT Public key algorithm: rsaEncryption(1024 bits) cb:9e:2d:c0:70:f8:ea:3c:f2:b5:f0:02:48:87:dc:68:99:a3:57:4f 0e:b9:98:0b:95:47:0d:1f:97:7c:53:17:dd:1a:f8:da:e5:08:d1:1c 78:68:1f:2f:72:9f:a2:cf:81:e3:ce:c5:56:89:ce:f0:97:93:fa:36 19:3e:18:7d:8c:9d:21:fe:1f:c3:87:8d:b3:5d:f3:03:66:9d:16:a7 bf:18:3f:f0:7a:80:f0:62:50:43:83:4f:0e:d7:c6:42:48:c0:8a:b2 c7:46:30:38:df:9b:dc:bc:b5:08:7a:f3:cd:64:db:2b:71:67:fe:d8 04:47:08:07:de:17:23:13 Signature algorithm: sha1WithRSAEncryption Fingerprint: 00:8e:6f:58:dd:68:bf:25:0a:e3:f9:17:70:d6:61:f3:53:a7:79:10 (sha1) 71:6f:6a:76:17:9b:d6:2a:e7:5a:72:97:82:6d:26:86 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: CRL signing, Certificate signing Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925c Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) c0:a4:21:32:95:0a:cd:ec:12:03:d1:a2:89:71:8e:ce:4e:a6:f9:2f 1a:9a:13:8c:f6:a0:3d:c9:bd:9d:c2:a0:41:77:99:1b:1e:ed:5b:80 34:46:f8:5b:28:34:38:2e:91:7d:4e:ad:14:86:78:67:e7:02:1d:2e 19:11:b7:fa:0d:ba:64:20:e1:28:4e:3e:bb:6e:64:dc:cd:b1:b4:7a ca:8f:47:dd:40:69:c2:35:95:ce:b8:85:56:d7:0f:2d:04:4d:5d:d8 42:e1:4f:6b:bf:38:c0:45:1e:9e:f0:b4:7f:74:6f:e9:70:fd:4a:78 da:eb:10:27:bd:46:34:33 Signature algorithm: sha1WithRSAEncryption Fingerprint: bc:78:87:9b:a7:91:13:20:71:db:ac:b5:56:71:42:ad:1a:b6:46:17 (sha1) 23:79:40:c9:6d:a6:f0:ca:e0:13:30:d4:29:6f:86:79 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Key encipherment Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925b Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) ea:75:c4:f3:58:08:ea:65:5c:7e:b3:de:63:0a:cf:cf:ec:9a:82:e2 d7:e8:b9:2f:bd:4b:cd:86:2f:f1:dd:d8:a2:95:af:ab:51:a5:49:4e 00:10:c6:25:ff:b5:49:6a:99:64:74:69:e5:8c:23:5b:b4:70:62:8e e4:f9:a2:28:d4:54:e2:0b:1f:50:a2:92:cf:6c:8f:ae:10:d4:69:3c 90:e2:1f:04:ea:ac:05:9b:3a:93:74:d0:59:24:e9:d2:9d:c2:ef:22 b9:32:c7:2c:29:4f:91:cb:5a:26:fe:1d:c0:36:dc:f4:9c:8b:f5:26 af:44:bf:53:aa:d4:5f:67 Signature algorithm: sha1WithRSAEncryption Fingerprint: 46:71:15:34:f0:a6:41:76:65:81:33:4f:68:47:c4:df:78:b8:e3:3f (sha1) ee:cc:c7:f4:5d:ac:65:33:0a:55:db:59:72:2c:dd:16 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Digital signature

Para exibir a solicitação de certificado local, emita o comando show security pki certificate-request:

Do modo operacional, entre no show security pki certificate-request

user@router2> show security pki certificate-request Certificate identifier: local-entrust2 Issued to: router2.example.com Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

Para exibir o certificado local, emita o comando show security pki local-certificate:

Do modo operacional, entre no show security pki local-certificate

user@router2> show security pki local-certificate Certificate identifier: local-entrust2 Issued to: router2.example.com, Issued by: juniper Validity: Not before: 2005 Nov 21st, 23:28:22 GMT Not after: 2008 Nov 21st, 23:58:22 GMT Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

Verificando seu trabalho no roteador 3

Finalidade

Para verificar se o tráfego correspondente está sendo desviado para o túnel IPsec bidirecional, exiba as estatísticas de IPsec:

Ação

Do modo operacional, insira o show services ipsec-vpn ipsec statisticsarquivo .

user@router3>show services ipsec-vpn ipsec statistics PIC: sp-1/2/0, Service set: service-set-dynamic-demo-service-set ESP Statistics: Encrypted bytes: 161896 Decrypted bytes: 162056 Encrypted packets: 2216 Decrypted packets: 2215 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

Para verificar se a negociação IKE SA foi bem-sucedida, emita o show services ipsec-vpn ike security-associations comando. Para ser bem-sucedida, a SA no Roteador 3 deve conter as mesmas configurações especificadas no Roteador 2.

Do modo operacional, insira o show services ipsec-vpn ike security-associationsarquivo .

user@router3>show services ipsec-vpn ike security-associations Remote Address State Initiator cookie Responder cookie Exchange type 10.1.15.1 Matured d82610c59114fd37 ec4391f76783ef28 Main

Para verificar se a SA IPsec está ativa, emita o show services ipsec-vpn ipsec security-associations detail comando. Para ser bem-sucedida, a SA no Roteador 3 deve conter as mesmas configurações especificadas no Roteador 2.

Do modo operacional, insira o show services ipsec-vpn ipsec security-associations detailarquivo .

user@router3>show services ipsec-vpn ipsec security-associations detail Service set: service-set-dynamic-demo-service-set Rule: rule-ike, Term: term-ike, Tunnel index: 1 Local gateway: 10.1.15.2, Remote gateway: 10.1.15.1 IPsec inside interface: sp-1/2/0.1 Local identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Remote identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0) Direction: inbound, SPI: 1272330309, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 7219 seconds Hard lifetime: Expires in 7309 seconds Anti-replay service: Enabled, Replay window size: 64 Direction: outbound, SPI: 857451461, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 7219 seconds Hard lifetime: Expires in 7309 seconds Anti-replay service: Enabled, Replay window size: 64

Para exibir os certificados digitais usados para estabelecer o túnel IPsec, emita o show services ipsec-vpn certificates comando:

Do modo operacional, insira o show services ipsec-vpn certificatesarquivo .

user@router3>show services ipsec-vpn certificates Service set: service-set-dynamic-demo-service-set, Total entries: 3 Certificate cache entry: 3 Flags: Non-root Trusted Issued to: router3.example.com, Issued by: juniper Alternate subject: router3.example.com Validity: Not before: 2005 Nov 21st, 23:33:58 GMT Not after: 2008 Nov 22nd, 00:03:58 GMT Certificate cache entry: 2 Flags: Non-root Trusted Issued to: router2.example.com, Issued by: juniper Alternate subject: router2.example.com Validity: Not before: 2005 Nov 21st, 23:28:22 GMT Not after: 2008 Nov 21st, 23:58:22 GMT Certificate cache entry: 1 Flags: Root Trusted Issued to: juniper, Issued by: juniper Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT

Para exibir o certificado CA, emita o comando show security pki ca-certificate detail. Observe que há três certificados separados: um para assinatura de certificado, um para criptografia de chave e outro para a assinatura digital da CA.

Do modo operacional, insira o show security pki ca-certificate detailarquivo .

user@router3>show security pki ca-certificate detail Certificate identifier: entrust Certificate version: 3 Serial number: 4355 9235 Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us Validity: Not before: 2005 Oct 18th, 23:54:22 GMT Not after: 2025 Oct 19th, 00:24:22 GMT Public key algorithm: rsaEncryption(1024 bits) cb:9e:2d:c0:70:f8:ea:3c:f2:b5:f0:02:48:87:dc:68:99:a3:57:4f 0e:b9:98:0b:95:47:0d:1f:97:7c:53:17:dd:1a:f8:da:e5:08:d1:1c 78:68:1f:2f:72:9f:a2:cf:81:e3:ce:c5:56:89:ce:f0:97:93:fa:36 19:3e:18:7d:8c:9d:21:fe:1f:c3:87:8d:b3:5d:f3:03:66:9d:16:a7 bf:18:3f:f0:7a:80:f0:62:50:43:83:4f:0e:d7:c6:42:48:c0:8a:b2 c7:46:30:38:df:9b:dc:bc:b5:08:7a:f3:cd:64:db:2b:71:67:fe:d8 04:47:08:07:de:17:23:13 Signature algorithm: sha1WithRSAEncryption Fingerprint: 00:8e:6f:58:dd:68:bf:25:0a:e3:f9:17:70:d6:61:f3:53:a7:79:10 (sha1) 71:6f:6a:76:17:9b:d6:2a:e7:5a:72:97:82:6d:26:86 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: CRL signing, Certificate signing Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925c Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) c0:a4:21:32:95:0a:cd:ec:12:03:d1:a2:89:71:8e:ce:4e:a6:f9:2f 1a:9a:13:8c:f6:a0:3d:c9:bd:9d:c2:a0:41:77:99:1b:1e:ed:5b:80 34:46:f8:5b:28:34:38:2e:91:7d:4e:ad:14:86:78:67:e7:02:1d:2e 19:11:b7:fa:0d:ba:64:20:e1:28:4e:3e:bb:6e:64:dc:cd:b1:b4:7a ca:8f:47:dd:40:69:c2:35:95:ce:b8:85:56:d7:0f:2d:04:4d:5d:d8 42:e1:4f:6b:bf:38:c0:45:1e:9e:f0:b4:7f:74:6f:e9:70:fd:4a:78 da:eb:10:27:bd:46:34:33 Signature algorithm: sha1WithRSAEncryption Fingerprint: bc:78:87:9b:a7:91:13:20:71:db:ac:b5:56:71:42:ad:1a:b6:46:17 (sha1) 23:79:40:c9:6d:a6:f0:ca:e0:13:30:d4:29:6f:86:79 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Key encipherment Certificate identifier: entrust Certificate version: 3 Serial number: 4355 925b Issuer: Organization: juniper, Country: us Subject: Organization: juniper, Country: us, Common name: First Officer Validity: Not before: 2005 Oct 18th, 23:55:59 GMT Not after: 2008 Oct 19th, 00:25:59 GMT Public key algorithm: rsaEncryption(1024 bits) ea:75:c4:f3:58:08:ea:65:5c:7e:b3:de:63:0a:cf:cf:ec:9a:82:e2 d7:e8:b9:2f:bd:4b:cd:86:2f:f1:dd:d8:a2:95:af:ab:51:a5:49:4e 00:10:c6:25:ff:b5:49:6a:99:64:74:69:e5:8c:23:5b:b4:70:62:8e e4:f9:a2:28:d4:54:e2:0b:1f:50:a2:92:cf:6c:8f:ae:10:d4:69:3c 90:e2:1f:04:ea:ac:05:9b:3a:93:74:d0:59:24:e9:d2:9d:c2:ef:22 b9:32:c7:2c:29:4f:91:cb:5a:26:fe:1d:c0:36:dc:f4:9c:8b:f5:26 af:44:bf:53:aa:d4:5f:67 Signature algorithm: sha1WithRSAEncryption Fingerprint: 46:71:15:34:f0:a6:41:76:65:81:33:4f:68:47:c4:df:78:b8:e3:3f (sha1) ee:cc:c7:f4:5d:ac:65:33:0a:55:db:59:72:2c:dd:16 (md5) Distribution CRL: C=us, O=juniper, CN=CRL1 http://CA-1/CRL/juniper_us_crlfile.crl Use for key: Digital signature

Para exibir a solicitação de certificado local, emita o comando show security pki certificate-request:

Do modo operacional, insira o show security pki certificate-requestarquivo .

user@router3>show security pki certificate-request Certificate identifier: local-entrust3 Issued to: router3.example.com Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

Para exibir o certificado local, emita o comando show security pki local-certificate:

Do modo operacional, insira o show security pki local-certificatearquivo .

user@router3>show security pki local-certificate Certificate identifier: local-entrust3 Issued to: router3.example.com, Issued by: juniper Validity: Not before: 2005 Nov 21st, 23:33:58 GMT Not after: 2008 Nov 22nd, 00:03:58 GMT Public key algorithm: rsaEncryption(1024 bits) Public key verification status: Passed

Verificando seu trabalho no roteador 4

Finalidade

No Roteador 4, emita um comando ping para a interface so-0/0/0 no Roteador 1 para enviar tráfego pelo túnel IPsec.

Ação

Do modo operacional, insira ping 10.1.12.2.

user@router4>ping 10.1.12.2 PING 10.1.12.2 (10.1.12.2): 56 data bytes 64 bytes from 10.1.12.2: icmp_seq=0 ttl=254 time=1.350 ms 64 bytes from 10.1.12.2: icmp_seq=1 ttl=254 time=1.161 ms 64 bytes from 10.1.12.2: icmp_seq=2 ttl=254 time=1.124 ms 64 bytes from 10.1.12.2: icmp_seq=5 ttl=254 time=1.116 ms ^C --- 10.1.12.2 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.116/1.172/1.350/0.081 ms

A última maneira de confirmar que o tráfego viaja pelo túnel IPsec é emitindo o comando traceroute para a interface so-0/0/0 no Roteador 1. Observe que a interface física entre os roteadores 2 e 3 não é referenciada no caminho; o tráfego entra no túnel IPsec através da interface interna IPsec de serviços adaptativos no Roteador 3, passa pela interface de loopback no Roteador 2 e termina na interface so-0/0/0 no Roteador 1.

Do modo operacional, insira o traceroute 10.1.12.2arquivo .

user@router4>traceroute 10.1.12.2 traceroute to 10.1.12.2 (10.1.12.2), 30 hops max, 40 byte packets 1 10.1.15.2 (10.1.15.2) 0.987 ms 0.630 ms 0.563 ms 2 10.0.0.2 (10.0.0.2) 1.194 ms 1.058 ms 1.033 ms 3 10.1.12.2 (10.1.12.2) 1.073 ms 0.949 ms 0.932 ms

Configuração do Junos VPN Site Secure ou VPN baseada em IPSec

A VPN IPsec é suportada em todos os roteadores da Série MX com MS-MICs, MS-MPCs ou MS-DPCs.

Nos roteadores da Série M e da Série T, a VPN IPsec é suportada com Multiserviços 100 PICs, Multiserviços 400 PICs e Multiserviços 500 PICs.

MS-MICs e MS-MPCs são suportados a partir do Junos OS versão 13.2 e posterior. MS-MICs e MS-MPCs oferecem suporte a todos os recursos suportados por MS-DPCs e MS-PICs, exceto para protocolo de cabeçalho de autenticação (ah), protocolo de carga útil de segurança encapsulada (ESP) e protocolo de pacote (protocolo ah e esp) para uma associação de segurança dinâmica ou manual e serviço IPsec sem fluxo.

A travessia de NAT (NAT-T) é suportada para IKEv1 e IKEv2 a partir do Junos OS Release 17.4R1. O NAT-T é habilitado por padrão. Você pode especificar o encapsulamento e o desencapsulamento UDP para pacotes IKE e ESP usando a configuração disable-natt nos [edit services ipsec-vpn] níveis de hierarquia.

Veja também

Exemplo: configuração do Junos VPN Site Secure no MS-MIC e MS-MPC

Você pode seguir o mesmo procedimento e usar a mesma configuração fornecida neste exemplo para configurar o Junos VPN Site Secure (anteriormente conhecido como recursos IPsec) em MS-MPCs.

Este exemplo contém as seguintes seções:

Requerimentos

Este exemplo usa os seguintes componentes de hardware e software:

Dois roteadores da Série MX com MS-MICs

Junos OS versão 13.2 ou posterior

Visão geral

O Junos OS Release 13.2 estende o suporte para o Junos VPN Site Secure (anteriormente conhecido como recursos IPsec) para o recém-introduzido MIC e MPC multiserviços (MS-MIC e MS-MPC) nos roteadores da Série MX. Os pacotes de provedores de extensão do Junos OS vêm pré-instalados e pré-configurados no MS-MIC e no MS-MPC.

Os seguintes recursos do Junos VPN Site Secure são suportados no MS-MIC e no MS-MPC na versão 13.2:

Pontos finais dinâmicos (DEP)

Encapsulando o protocolo de Segurança Payload (ESP)

Mensagens de disparo de detecção de peer inativo (DPD)

Notificações de rollover de número de sequência

Túneis IPsec estáticos com conjuntos de serviços no estilo next-hop e no estilo interface

No entanto, no Junos OS Release 13.2, o suporte do Junos VPN Site Secure no MS-MIC e MS-MPC é limitado ao tráfego IPv4. O tunelamento de módulo passivo não é suportado em MS-MICs e MS-MPCs.

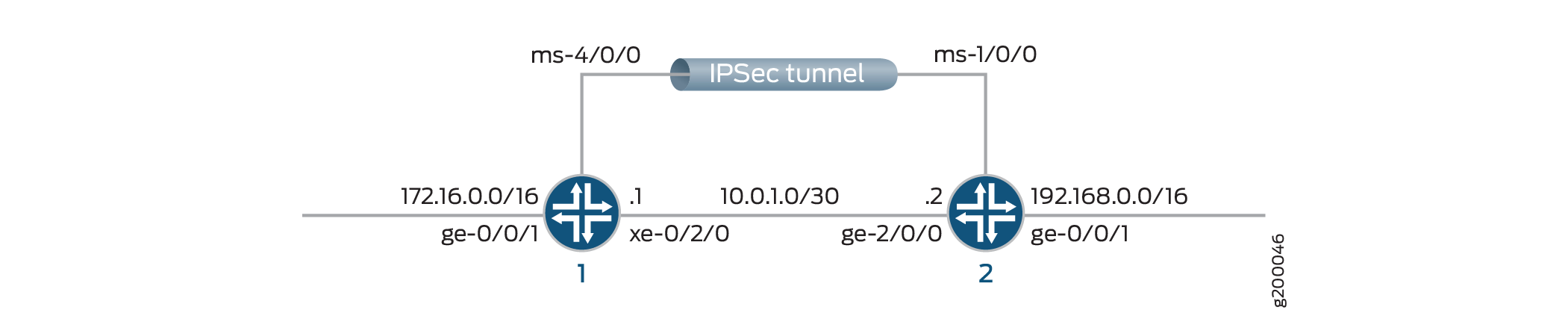

A Figura 2 mostra a topologia de túnel VPN IPsec.

de túnel VPN IPsec

de túnel VPN IPsec

Este exemplo mostra a configuração de dois roteadores, o Roteador 1 e o Roteador 2, que têm um túnel VPN IPsec configurado entre eles.

Ao configurar os roteadores, observe os seguintes pontos:

O endereço IP para

source-addresso qual você configura no nível de[edit services ipsec-vpn rule name term term from]hierarquia no Roteador 1 deve ser o mesmo que o endereçodestination-addressIP configurado na mesma hierarquia no Roteador 2 e vice-versa.O endereço IP configurado no nível de

remote-gatewayhierarquia deve corresponder aolocal-gatewayendereço IP configurado no[edit services service-set name ipsec-vpn-options]nível de hierarquia do Roteador 2 e vice-versa.[edit services ipsec-vpn rule name term term then]

Configuração

Esta seção contém:

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para corresponder à sua configuração de rede e, em seguida, copie e cole os comandos na CLI no nível de [edit] hierarquia.

Configuração de interfaces no roteador 1

set interfaces ms-4/0/0 unit 0 family inet set interfaces ms-4/0/0 unit 1 family inet set interfaces ms-4/0/0 unit 1 family inet6 set interfaces ms-4/0/0 unit 1 service-domain inside set interfaces ms-4/0/0 unit 2 family inet set interfaces ms-4/0/0 unit 2 family inet6 set interfaces ms-4/0/0 unit 2 service-domain outside set interfaces xe-0/2/0 unit 0 family inet address 10.0.1.1/30

Configuração do serviço VPN IPsec no roteador 1

set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 from source-address 172.16.0.0/16 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 from destination-address 192.168.0.0/16 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then remote-gateway 10.0.1.2 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then dynamic ike-policy ike_policy_ms_4_0_0 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then dynamic ipsec-policy ipsec_policy_ms_4_0_0 set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then anti-replay-window-size 4096 set services ipsec-vpn rule vpn_rule_ms_4_0_01 match-direction input set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 protocol esp set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec_policy_ms_4_0_0 perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec policy ipsec_policy_ms_4_0_0 proposals ipsec_proposal_ms_4_0_0 set services ipsec-vpn ike proposal ike_proposal_ms_4_0_0 authentication-method pre-shared-keys set services ipsec-vpn ike proposal ike_proposal_ms_4_0_0 dh-group group2 set services ipsec-vpn ike policy ike_policy_ms_4_0_0 version 2 set services ipsec-vpn ike policy ike_policy_ms_4_0_0 proposals ike_proposal_ms_4_0_0 set services ipsec-vpn ike policy ike_policy_ms_4_0_0 pre-shared-key ascii-text secret-data

Configurando um conjunto de serviços no roteador 1

set services service-set ipsec_ss_ms_4_0_01 next-hop-service inside-service-interface ms-4/0/0.1 set services service-set ipsec_ss_ms_4_0_01 next-hop-service outside-service-interface ms-4/0/0.2 set services service-set ipsec_ss_ms_4_0_01 ipsec-vpn-options local-gateway 10.0.1.1 set services service-set ipsec_ss_ms_4_0_01 ipsec-vpn-rules vpn_rule_ms_4_0_01

Configurando opções de roteamento no roteador 1

set routing-options static route 192.168.0.0/16 next-hop ms-4/0/0.1

Configuração de interfaces no roteador 2

set interfaces ms-1/0/0 unit 0 family inet set interfaces ms-1/0/0 unit 1 family inet set interfaces ms-1/0/0 unit 1 family inet6 set interfaces ms-1/0/0 unit 1 service-domain inside set interfaces ms-1/0/0 unit 2 family inet set interfaces ms-1/0/0 unit 2 family inet6 set interfaces ms-1/0/0 unit 2 service-domain outside set interfaces ge-2/0/0 unit 0 family inet address 10.0.1.2/30

Configuração do serviço VPN IPsec no roteador 2

set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 from source-address 192.168.0.0/16 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 from destination-address 172.16.0.0/16 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then remote-gateway 10.0.1.1 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then dynamic ike-policy ike_policy_ms_5_2_0 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then dynamic ipsec-policy ipsec_policy_ms_5_2_0 set services ipsec-vpn rule vpn_rule_ms_5_2_01 term term11 then anti-replay-window-size 4096 set services ipsec-vpn rule vpn_rule_ms_5_2_01 match-direction input set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 protocol esp set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec_proposal_ms_5_2_0 encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec_policy_ms_5_2_0 perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec policy ipsec_policy_ms_5_2_0 proposals ipsec_proposal_ms_5_2_0 set services ipsec-vpn ike proposal ike_proposal_ms_5_2_0 authentication-method pre-shared-keys set services ipsec-vpn ike proposal ike_proposal_ms_5_2_0 dh-group group2 set services ipsec-vpn ike policy ike_policy_ms_5_2_0 version 2 set services ipsec-vpn ike policy ike_policy_ms_5_2_0 proposals ike_proposal_ms_5_2_0 set services ipsec-vpn ike policy ike_policy_ms_5_2_0 pre-shared-key ascii-text secret-data set services ipsec-vpn establish-tunnels immediately

Configurando um conjunto de serviços no roteador 2

set services service-set ipsec_ss_ms_5_2_01 next-hop-service inside-service-interface ms-1/0/0.1 set services service-set ipsec_ss_ms_5_2_01 next-hop-service outside-service-interface ms-1/0/0.2 set services service-set ipsec_ss_ms_5_2_01 ipsec-vpn-options local-gateway 10.0.1.2 set services service-set ipsec_ss_ms_5_2_01 ipsec-vpn-rules vpn_rule_ms_5_2_01

Configurando opções de roteamento no roteador 2

set routing-options static route 172.16.0.0/16 next-hop ms-1/0/0.1

Configurando o roteador 1

Procedimento passo a passo

O exemplo a seguir requer que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Uso do Editor de CLI no Modo de Configuração no Guia do Usuário da CLI.

A partir da versão 13.2, os pacotes de provedores de extensão do Junos OS vêm pré-instalados em MICs e MPCs multisserviços (MS-MICs e MS-MPCs). A adaptive-services configuração no nível de hierarquia é pré-configurada [edit chassis fpc number pic number] nessas placas.

Configure as propriedades da interface, como família, domínio de serviço e unidade.

user@router1# set interfaces ms-4/0/0 unit 0 family inet user@router1# set interfaces ms-4/0/0 unit 1 family inet user@router1# set interfaces ms-4/0/0 unit 1 family inet6 user@router1# set interfaces ms-4/0/0 unit 1 service-domain inside user@router1# set interfaces ms-4/0/0 unit 2 family inet user@router1# set interfaces ms-4/0/0 unit 2 family inet6 user@router1# set interfaces ms-4/0/0 unit 2 service-domain outside user@router1# set interfaces xe-0/2/0 unit 0 family inet address 10.0.1.1/30

Configure propriedades IPsec, como endereço, gateway remoto, políticas, direção de correspondência, protocolo, tamanho da janela de repetição, detalhes do algoritmo, chaves de sigilo, proposta, método de autenticação, grupos e versão.

user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 from source-address 172.16.0.0/16 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 from destination-address 192.168.0.0/16 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then remote-gateway 10.0.1.2 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then dynamic ike-policy ike_policy_ms_4_0_0 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then dynamic ipsec-policy ipsec_policy_ms_4_0_0 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 term term11 then anti-replay-window-size 4096 user@router1# set services ipsec-vpn rule vpn_rule_ms_4_0_01 match-direction input user@router1# set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 protocol esp user@router1# set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 authentication-algorithm hmac-sha1-96 user@router1# set services ipsec-vpn ipsec proposal ipsec_proposal_ms_4_0_0 encryption-algorithm 3des-cbc user@router1# set services ipsec-vpn ipsec policy ipsec_policy_ms_4_0_0 perfect-forward-secrecy keys group2 user@router1# set services ipsec-vpn ipsec policy ipsec_policy_ms_4_0_0 proposals ipsec_proposal_ms_4_0_0 user@router1# set services ipsec-vpn ike proposal ike_proposal_ms_4_0_0 authentication-method pre-shared-keys user@router1# set services ipsec-vpn ike proposal ike_proposal_ms_4_0_0 dh-group group2 user@router1# set services ipsec-vpn ike policy ike_policy_ms_4_0_0 version 2 user@router1# set services ipsec-vpn ike policy ike_policy_ms_4_0_0 proposals ike_proposal_ms_4_0_0 user@router1# set services ipsec-vpn ike policy ike_policy_ms_4_0_0 pre-shared-key ascii-text secret-key

Configure um conjunto de serviços, as opções e regras de ipsec-vpn.

user@router1# set services service-set ipsec_ss_ms_4_0_01 next-hop-service inside-service-interface ms-4/0/0.1 user@router1# set services service-set ipsec_ss_ms_4_0_01 next-hop-service outside-service-interface ms-4/0/0.2 user@router1# set services service-set ipsec_ss_ms_4_0_01 ipsec-vpn-options local-gateway 10.0.1.1 user@router1# set services service-set ipsec_ss_ms_4_0_01 ipsec-vpn-rules vpn_rule_ms_4_0_01

Configure as opções de roteamento, rota estática e próximo salto.

user@router1# set routing-options static route 192.168.0.0/16 next-hop ms-4/0/0.1

Resultados

No modo de configuração do Roteador 1, confirme sua configuração digitando os show interfacescomandos , show services ipsec-vpne show services service-set . Se a saída não exibir a configuração pretendida, repita as instruções neste exemplo para corrigir a configuração.

user@router1# show interfaces

ms-4/0/0{

unit 0 {

family inet;

}

unit 1 {

family inet;

family inet6;

service-domain inside;

}

unit 2 {

family inet;

family inet6;

service-domain outside;

}

}

xe-0/2/0 {

unit 0 {

family inet {

address 10.0.1.1/30;

}

}

}

user@router1# show services ipsec-vpn

rule vpn_rule_ms_4_0_01 {

term term11 {

from {

source-address {

172.16.0.0/16;

}

destination-address {

192.168.0.0/16;

}

}

then {

remote-gateway 10.0.1.2;

dynamic {

ike-policy ike_policy_ms_4_0_0;

ipsec-policy ipsec_policy_ms_4_0_0;

}

anti-replay-window-size 4096;

}

}

match-direction input;

}

ipsec {

proposal ipsec_proposal_ms_4_0_0 {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy ipsec_policy_ms_4_0_0 {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec_proposal_ms_4_0_0;

}

}

ike {

proposal ike_proposal_ms_4_0_0 {

authentication-method pre-shared-keys;

dh-group group2;