Gerenciamento de fluxo em dispositivos da Série SRX usando instância de roteamento VRF

Instâncias de roteamento e encaminhamento virtuais em implantações de SD-WAN

As instâncias de roteamento e encaminhamento virtual (VRF) são necessárias para separar as rotas de cada locatário da rota de outros locatários e de outros tráfegos de rede. Os firewalls da Série SRX usam instâncias VRF para segmentar redes para aumentar a segurança e melhorar a capacidade de gerenciamento em implantações de SD-WAN. Por exemplo, você pode criar domínios de roteamento distintos chamados locatários para segmentar grandes redes corporativas e tráfego de segmentos para oferecer suporte a várias redes de clientes. Cada locatário tem sua própria tabela de roteamento, que permite o suporte para sub-redes IP sobrepostas. A VRF pode ser usada para gerenciar rotas e encaminhar tráfego com base em tabelas de encaminhamento independentes em VRF para um locatário específico.

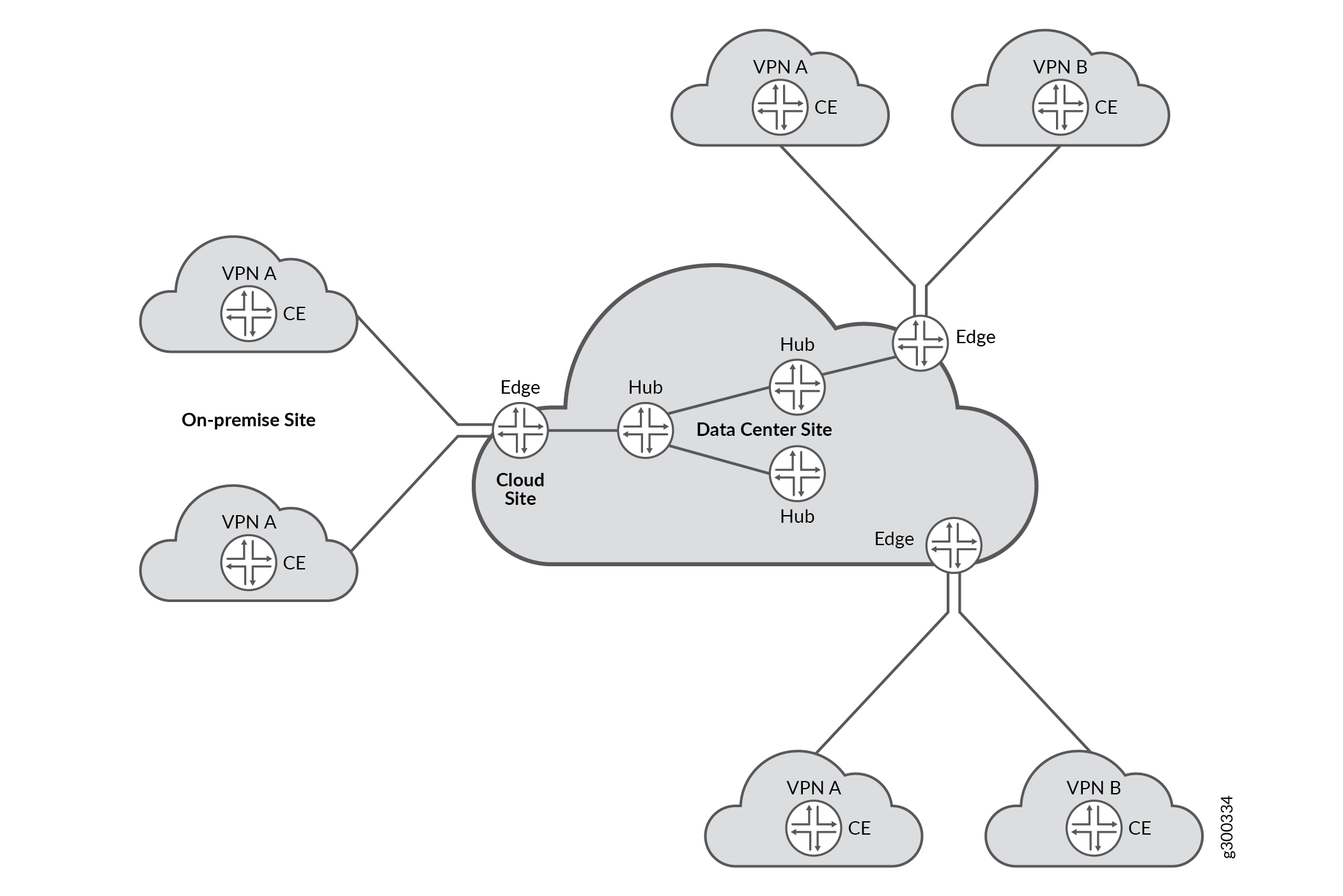

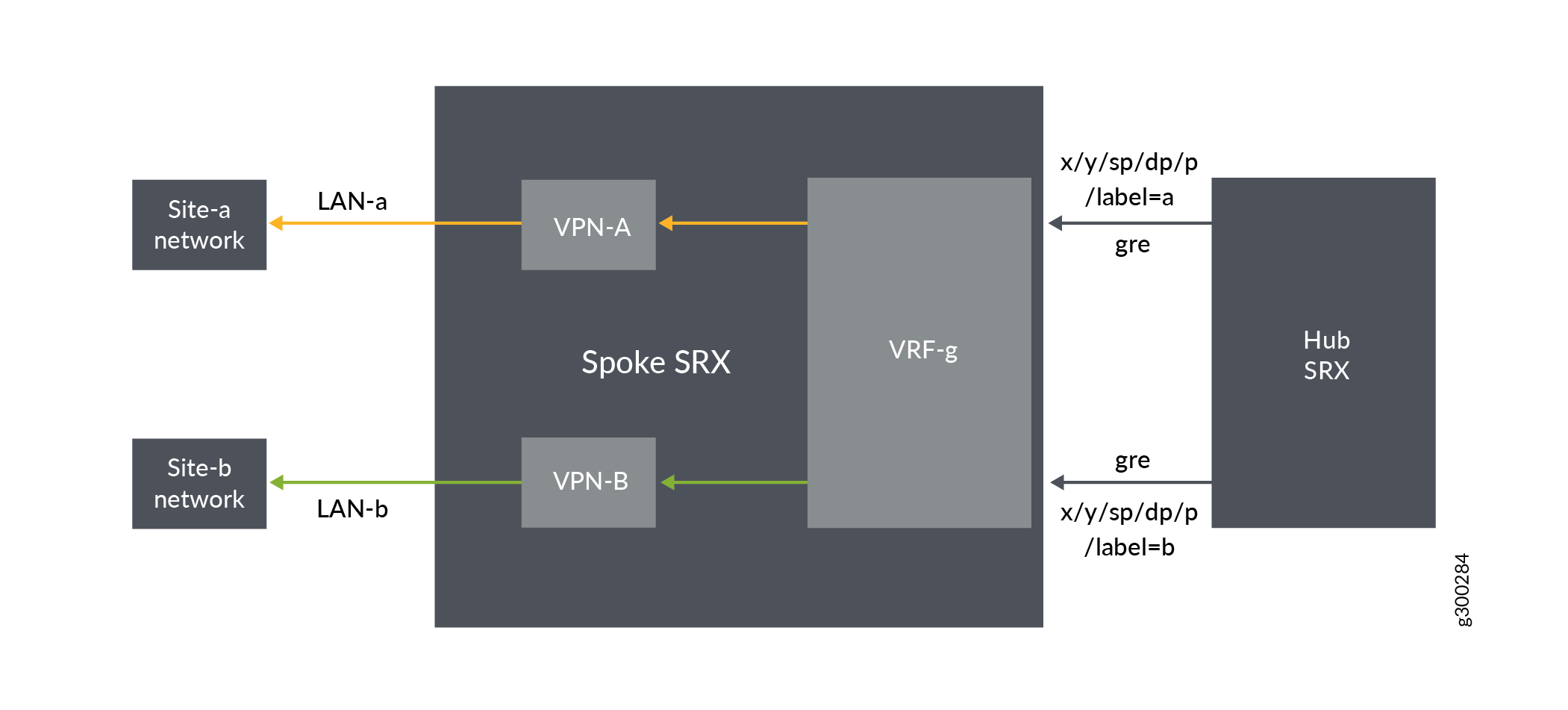

Em implantações de SD-WAN, um roteador de borda (PE) de provedor pode ser um dispositivo hub e um dispositivo spoke que recebe e encaminha tráfego MPLS. Um roteador de borda do cliente (CE) é um firewall da Série SRX que interage com um roteador PE para transmitir tráfego VPN usando instâncias de roteamento VRF. As instâncias VRF encaminham o tráfego VPN de cada cliente e cada instância VRF contém um rótulo para representar todo o tráfego do cliente que flui por esse VRF.

Diferentes sites que se conectam a um firewall da Série SRX do lado spoke podem pertencer ao mesmo locatário ou à mesma instância de roteamento VRF. Esses sites enviam o tráfego IP destinado a alcançar sites públicos de Internet ou locatários remotos.

Quando o tráfego chega ao firewall da Série SRX, o dispositivo identifica a instância VRF a partir das interfaces LAN conectadas a esses sites. Após o processamento de segurança neste tráfego, o tráfego encontra uma rota para o destino naquela tabela de roteamento VRF. Se o destino for MPLS em encapsulamento de roteamento genérico (GRE) baseado em próximo salto, o firewall da Série SRX adiciona um rótulo MPLS correspondente e encaminha o pacote para o dispositivo do lado do hub.

No dispositivo do lado hub, após receber o MPLS pelo tráfego com túnel GRE, o firewall da Série SRX associa o rótulo MPLS para identificar a instância de roteamento VRF correspondente. Após o processamento de segurança do tráfego ser concluído, o dispositivo identifica se o destino está na Internet pública ou acessável via MPLS next-hop.

Se o destino for Internet pública, a Network Address Translation (NAT) converte o endereço IP privado VRF em um endereço IP público e estabelece a sessão. Se o destino for um tipo de próximo salto MPLS, o rótulo MPLS correspondente é adicionado e o pacote é encaminhado para o spoke remoto usando um túnel de sobreposição GRE.

No lado de spoke remoto, após receber o MPLS sobre o tráfego de túnel GRE, o dispositivo identifica a instância de roteamento VRF correspondente usando as etiquetas MPLS. Usando essa instância de roteamento VRF, o firewall da Série SRX encontra a interface LAN de destino correta nesse VRF para encaminhar o pacote para o destino.

Gerenciamento de fluxo usando instância de roteamento VRF

Um fluxo de firewall da Série SRX cria sessões com base em dados de 5 tuple (endereço IP de origem, endereço IP de destino, número de porta de origem, número de porta de destino e número de protocolo) juntamente com fichas de interface de entrada e interface de saída de tráfego. Por exemplo, a instância de roteamento VRF-1 e a instância de roteamento VRF-2 têm o mesmo tráfego de 5 tuples que pode entrar e sair pelo mesmo túnel GRE físico. Quando esses endereços IP sobrepostos do mesmo túnel entram ou saem pelo firewall da Série SRX, então o fluxo de firewall da Série SRX não pode instalar várias sessões no banco de dados devido ao conflito nas informações da sessão. Informações adicionais são necessárias para que o firewall da Série SRX diferencie as sessões durante a instalação.

A partir do Junos OS Release 15.1X49-D160, os firewalls da Série SRX podem usar informações de VRF dos pacotes com tags MPLS na chave da sessão para diferenciar as sessões. Para diferenciar as sessões de diferentes instâncias vrf, o fluxo usa números de identificação VRF para a chave de sessão existente para identificar cada instância VRF. Esta chave de sessão é usada como um dos critérios de correspondência durante a pesquisa da sessão.

Você pode usar os seguintes critérios de correspondência, juntamente com as condições existentes de correspondência de 5 tuples em uma política de segurança para permitir ou negar tráfego com base em determinada VRF:

VRF de origem — Esta é a instância de roteamento VRF associada à interface de entrada do pacote. Quando um pacote MPLS de entrada contendo um rótulo chega a um firewall da Série SRX, o dispositivo decodifica o rótulo e mapeia o rótulo para a interface de entrada.

VRF de destino — Esta é a instância de roteamento VRF associada à rota final para o destino. Durante o primeiro processamento de pacotes para uma nova sessão, o fluxo precisa de uma rota de destino para roteamento de um pacote para o dispositivo ou interface de próximo salto. O fluxo pesquisa a tabela de roteamento inicial da interface de entrada ou de uma tabela RTT separada até encontrar o dispositivo ou interface de próximo salto final. Assim que a entrada de rota final for encontrada e se essa rota aponta para um dispositivo de próximo salto MPLS, então o VRF de destino é atribuído à instância de roteamento em que a rota final é encontrada.

Grupos virtuais de roteamento e encaminhamento

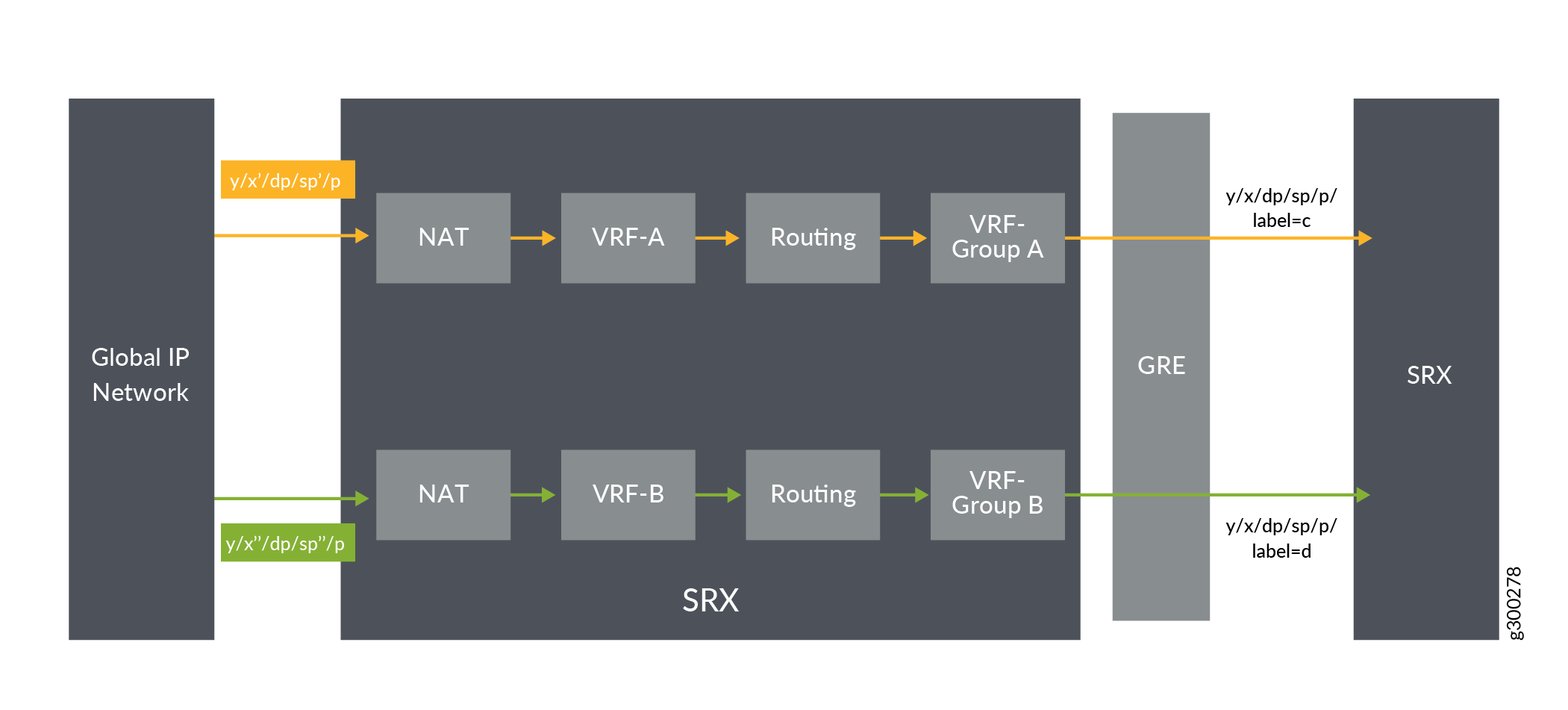

A rede empresarial SD-WAN é composta por várias redes L3VPN, conforme mostrado na Figura 1.

As redes L3VPN são identificadas em um site (dispositivo CPE) como um conjunto de instâncias VRF. As instâncias VRF em um site que pertencem a uma rede L3VPN em um site são usadas para encaminhamento baseado em políticas de aplicativos. O manuseio da sessão de fluxo SRX melhorou para oferecer suporte à comutação de tráfego no meio do fluxo entre essas instâncias VRF com base em políticas de direcionamento baseadas em aplicativos. As instâncias VRF que logicamente fazem parte de uma determinada rede L3VPN podem ser configuradas como um grupo VRF. Firewall existente, os comandos de configuração de NAT foram aprimorados para oferecer suporte às operações do grupo VRF.

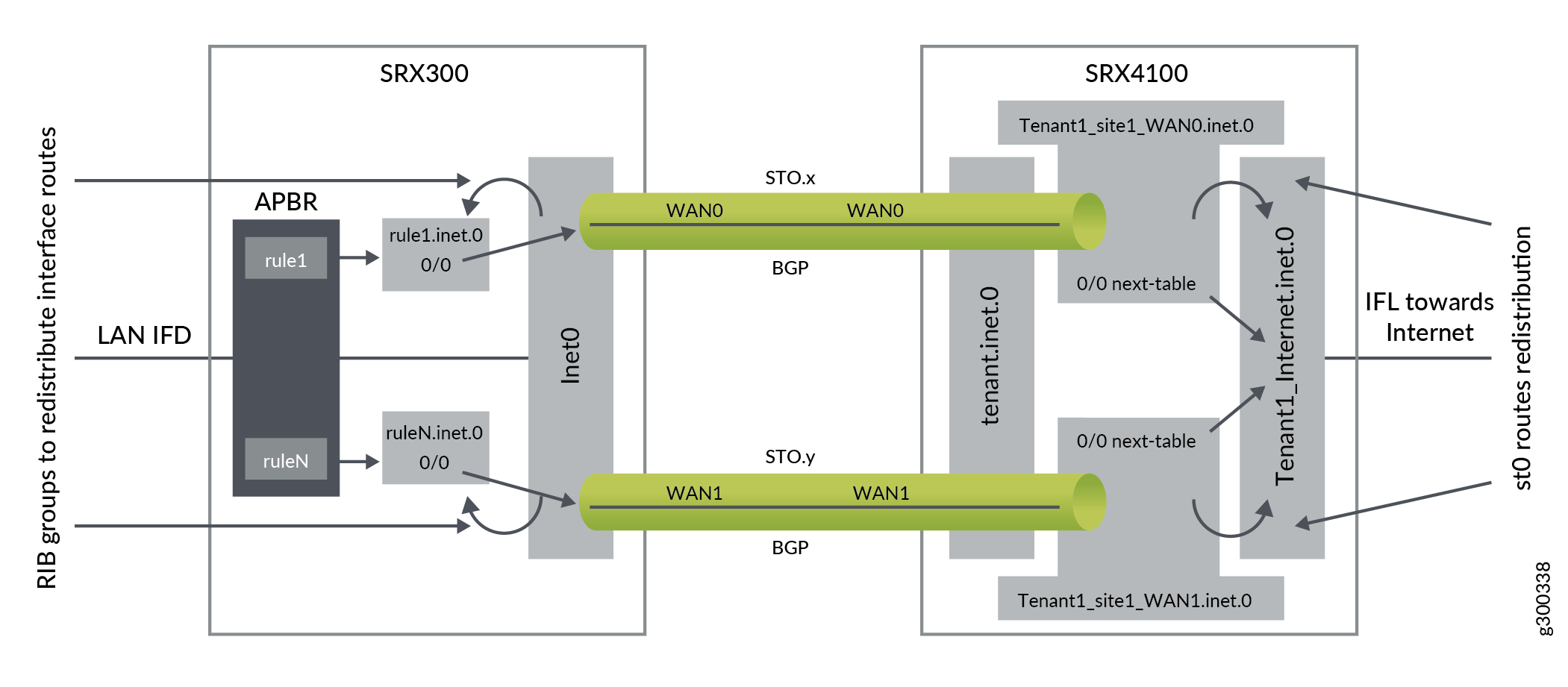

A Figura 2 descreve como o direcionamento de tráfego dentro de uma L3VPN é feito em vários VRFs com base em políticas APBR.

Quando você configura os grupos VRF usando instâncias VRF, um VRF group-ID é gerado. Esses grupos VRF são usados nos seguintes módulos para controlar a SD-WAN L3VPN:

Security Policy Para controle de políticas.

Flow - Pesquisar políticas com base em nomes de grupos VRF, além de zona de origem ou destino, endereço IP de origem ou destino e protocolo. Dessa forma, as sessões são criadas usando grupos VRF como um dos diferenciais.

NAT Para dar suporte às regras de NAT com base em nomes de grupos VRF.

ALG - Criar sessões de ALG usando grupos VRF como um dos diferenciais.

A funcionalidade dos grupos VRF:

Ele permite uma sessão para alternar entre dois MPLS VRFs.

Quando as instâncias VRF fazem parte do mesmo grupo VRF, recursos de segurança como fluxo, política, NAT ou módulos ALG tratam as instâncias VRF de maneira semelhante.

Quando você configura os grupos VRF usando instâncias VRF, um VRF group-ID é gerado. Este ID em grupo é armazenado em sessão para identificar o grupo VRF de uma determinada instância VRF.

- Entender os grupos VRF

- Tipos de grupos VRF

- Movimento VRF

- ID do grupo VRF

- Configuração de grupos VRF

- Operações do grupo VRF

Entender os grupos VRF

O grupo VRF é apresentado para oferecer suporte a sessões baseadas em MPLS L3VPN na rede SD-WAN. Ele é usado para controlar o tráfego MPLS L3VPN em módulos de política, fluxo, NAT e ALG quando há sobreposição ou não sobreposição de endereços de rede IP na rede MPLS L3VPN.

Se o tráfego passar entre redes L3VPN não MPLS, os grupos VRF não estarão configurados. Quando os grupos VRF não estiverem configurados, o ID de grupo VRF será zero ou a política usará a opção any para o grupo VRF.

O objetivo dos grupos VRF é:

Para diferenciar as sessões L3VPN entre a rede MPLS L3VPN.

Ter política e controle de NAT entre a rede MPLS L3VPN.

Tipos de grupos VRF

Existem dois grupos VRF importantes na rede L3VPN:

Grupo Source-VRF

Grupo Destination-VRF

Para entender quais instâncias VRF podem ser agrupadas para o grupo Source-VRF ou grupo Destination-VRF, use as seguintes informações:

Source-VRF instances— Lista de instâncias VRF que negociam caminhos MPLS diferentes para o mesmo destino vinculado.

Destination-VRF instances— Lista de instâncias VRF que contêm as rotas de destino para um determinado tráfego L3VPN.

Se o tráfego for iniciado na direção oposta, os grupos VRF alternam funções em relação à direção do tráfego.

Movimento VRF

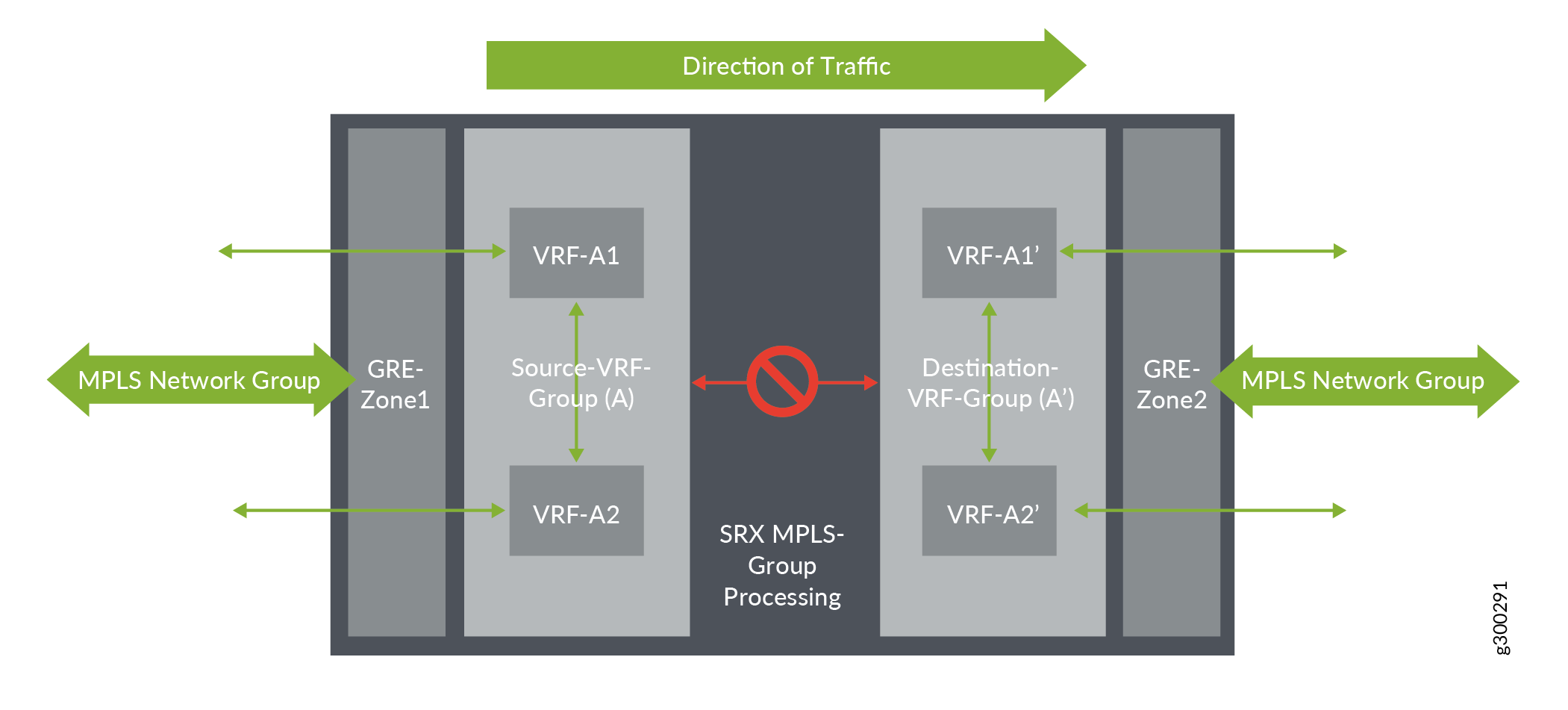

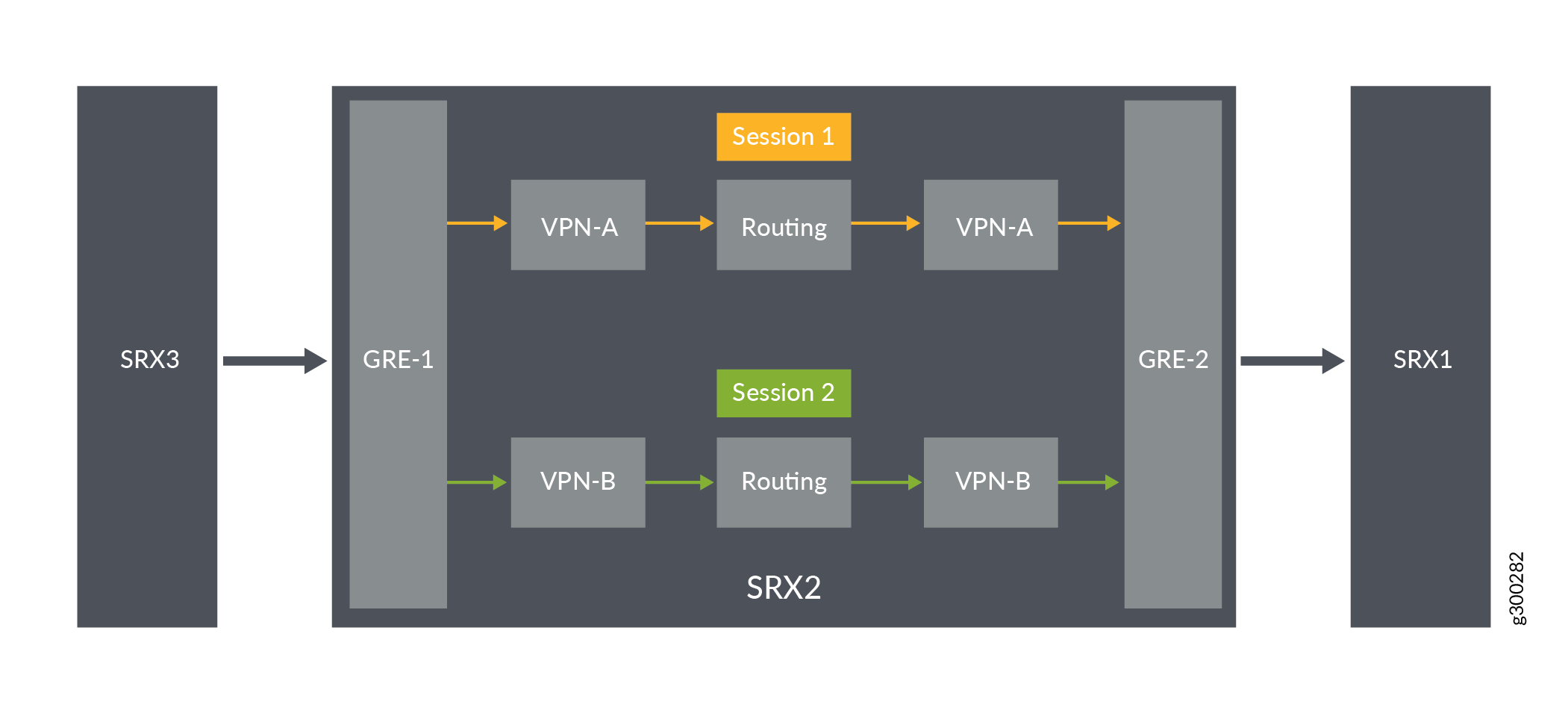

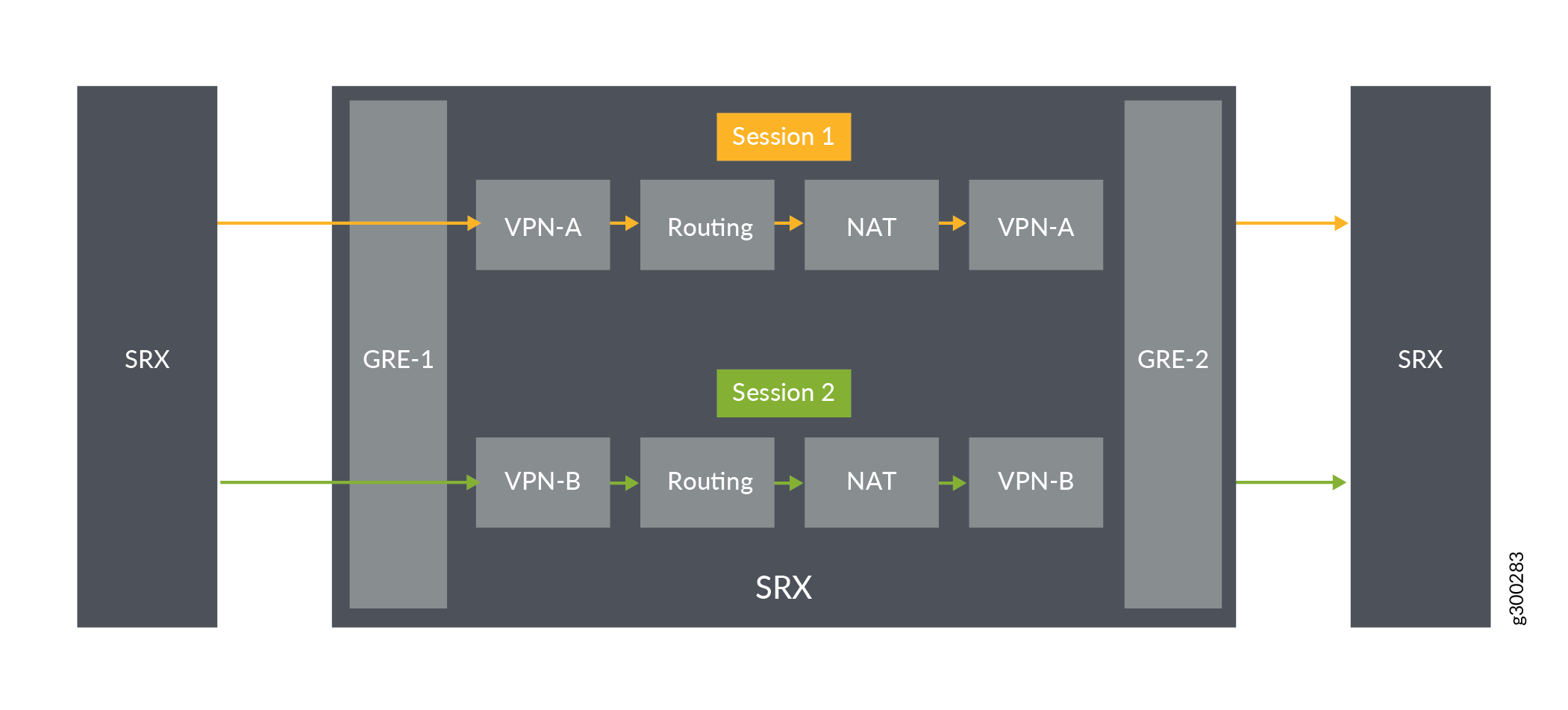

A partir da Figura 3, o fluxo de tráfego inicial para um estabelecimento de sessão é da esquerda para a direita. O tráfego entra na ZONA GRE1, depois entra no grupo Source-VRF (A) e passa pelo grupo Destination-VRF (A) antes de sair por GRE_Zone2.

Da mesma forma, a pesquisa de políticas é iniciada e as sessões de GRE_Zone1->Source-VRF group(A)->Destination-VRF group->(A’)->GRE_Zone2 fluxo são configuradas, usando o grupo Source-VRF (A) e o grupo Destination-VRF (A) como um valor chave adicional nas sessões. Quando as sessões de fluxo são feitas usando grupos VRF, o tráfego pode mudar (re-roteamento) de um VRF para outro VRF dentro do Grupo.

VRF

VRF

ID do grupo VRF

Para armazenar o ID de grupo VRF, um número de 16 bits é usado em uma estrutura de dados chave de sessão.

Configuração de grupos VRF

Para configurar um grupo VRF, use as seguintes etapas:

Liste as instâncias VRF que precisam ser agrupadas.

Atribua um nome ao grupo VRF.

Aplique as instâncias VRF e o nome do grupo VRF no comando

set security l3vpn vrf-group group-name vrf vrf1 vrf vrf2CLI

Os grupos VRF de origem e destino são configurados separadamente com base em contextos diferentes.

Source VRF group— O grupo VRF de origem para instância de roteamento está associado ao pacote MPLS. Quando o dispositivo recebe um pacote MPLS, o pacote é decodificado e mapeado na interface LSI. A interface LSI contém as informações da tabela de roteamento que ajudam a identificar os detalhes do grupo VRF.

Destination VRF group— Durante o processamento de fluxo de pacote de primeiro caminho para uma nova sessão, as informações de rota de destino são necessárias para encaminhar o pacote para o próximo salto ou interface. O Flow pesquisa a tabela de roteamento para obter as informações da rota. Quando as informações de rota recebidas apontam para MPLS como próximo salto, então o VRF desta rota é usado para identificar o grupo VRF de destino.

Os grupos VRF de origem e destino são os mesmos em alguns casos, quando você prefere controlar todos os VRFs relacionados em uma rede L3VPN.

Operações do grupo VRF

Quando um grupo VRF é configurado, um ID em grupo é criado que é exclusivo para diferentes grupos VRF. Você pode realizar diferentes operações, como adicionar, remover ou modificar um VRF a um grupo VRF.

- Adicionar VRF a um grupo VRF

- Removendo VRF de um grupo VRF

- Modificação do grupo VRF

- Remoção do grupo VRF

Adicionar VRF a um grupo VRF

Quando um VRF é adicionado a um grupo VRF, o ID de grupo VRF correspondente é atribuído ao VRF. Ao adicionar um VRF ao grupo VRF, lembre-se do seguinte:

Um VRF pode ser adicionado a apenas um grupo VRF. Não pode fazer parte de vários grupos VRF.

No máximo 32 VRFs estão configurados em um grupo VRF.

Quando um VRF é adicionado, ele afeta a sessão existente e uma nova sessão é criada de acordo com a política.

Quando novas sessões são criadas após a inclusão de um novo VRF ao grupo VRF, as sessões usam o novo VRF group-ID do novo VRF.

Removendo VRF de um grupo VRF

Quando um VRF é removido de um grupo VRF, o ID em grupo VRF desse grupo VRF muda para zero, mas o VRF ainda estará disponível no dispositivo. Quando você remove um VRF de um grupo VRF, ele afeta as sessões existentes de duas maneiras:

Impacting existing sessions— Quando um VRF é removido do grupo VRF, a sessão existente é removida e uma nova sessão será criada conforme a política

Match Traffic— Quando um VRF é removido do grupo VRF, o VRF group-ID para esse VRF muda para zero e, portanto, não corresponderá à sessão. O pacote cai e uma nova sessão é criada conforme a política.

Quando um VRF é removido do grupo VRF, a nova sessão que é processada usando o VRF impactado instala um novo VRF group-ID. Este ID de grupo VRF será zero, ou um novo ID de grupo é criado se você adicionar o VRF a um novo grupo VRF

Modificação do grupo VRF

Modificar um grupo VRF envolve as seguintes operações:

Changing VRF group name: Quando você altera o nome do grupo VRF, o módulo de política verifica as sessões existentes para verificar se o novo nome do grupo VRF corresponde às regras existentes.

Adding VRF to VRF group: Quando um VRF é adicionado a um grupo VRF, o ID de grupo VRF correspondente é atribuído ao VRF.

Removing VRF from VRF group: Quando um VRF é removido de um grupo VRF, o VRF group-ID desse VRF muda para zero e ainda assim o VRF estará disponível no dispositivo.

Remoção do grupo VRF

Quando você remove um grupo VRF usando CLI, uma verificação de sessão será realizada nas sessões existentes para combinar com o grupo VRF que é removido. Se a sessão corresponder ao grupo VRF removido, essa sessão será removida do dispositivo configurando um tempo limite inválido. Para sessões que não correspondam ao VRP-Group-ID removido, não são afetadas.

Processamento de fluxos usando o grupo de roteamento e encaminhamento virtual

- Processamento de primeiro caminho usando o VRF Group

- Processamento rápido de caminhos usando o VRF Group

- Exemplo: configuração de uma política de segurança para permitir o tráfego baseado em VRF de uma rede IP para a rede MPLS usando o VRF Group

- Exemplo: configuração de uma política de segurança para permitir o tráfego baseado em VRF da rede MPLS para uma rede IP usando o VRF Group

- Exemplo: configuração de uma política de segurança para permitir o tráfego baseado em VRF da rede IP pública para a rede MPLS usando o VRF Group

- Exemplo: configuração de uma política de segurança para permitir o tráfego baseado em VRF da rede MPLS à rede IP pública para o uso do VRF Group

- Exemplo: configuração de uma política de segurança para permitir o tráfego baseado em VRF da rede MPLS à rede MPLS sem NAT usando o VRF Group

- Exemplo: configuração de uma política de segurança para permitir o tráfego baseado em VRF da rede MPLS à rede MPLS usando NAT e VRF Group

- Suporte multicast em implantações de SD-WAN

Processamento de primeiro caminho usando o VRF Group

Para processar um pacote, o primeiro processamento de caminho executa o seguinte:

MPLS Decoder— Quando o fluxo recebe um pacote MPLS ou não MPLS, o pacote é processado para recuperar os detalhes do pacote de entrada, interface e instância de roteamento da interface de entrada.

FBF configuration— Quando você configura as regras da FBF para redirecionar os pacotes de entrada para diferentes instâncias de roteamento, a regra da FBF encontra as informações da instância de roteamento e passa as informações de instância de roteamento da FBF em vez de uma instância de roteamento de interface de entrada de pacotes. Este FBF VRF deve fazer parte do grupo VRF para controlar a rede L3VPN.

Initialize Routing-Table— Quando o fluxo recebe o pacote, a tabela de roteamento inicial para o pacote é criada. Se a configuração da FBF combinar com os filtros de firewall, as informações de instância de roteamento da FBF serão usadas para pesquisa de rota. Além disso, o fluxo usa as informações de instância de roteamento de interface de entrada para procurar rotas.

Finding Source VRF group— Se o pacote de entrada for da rede MPLS, o pacote será mapeado para a instância VRF do grupo VRF de origem. Se o pacote de entrada não for pacote MPLS, a id do grupo VRF de origem será zero.

Destination NAT using VRF group— Verifique se o IP de destino precisa de tradução de NAT. O NAT de destino oferece suporte a dois tipos de critérios de correspondência para VRF:

Pesquisa de regras de NAT usando grupo de roteamento VRF.

Resultado da regra de NAT usando informações de instância de roteamento VRF e NAT.

Destination Route— O look-up de rota que é feito na tabela de rotas inicial é usado para identificar a interface de saída e as informações de destino VRF. Essas informações são usadas na pesquisa de políticas e instalação de sessão.

Final next-hop— O primeiro passo para encontrar a rota de destino é encontrar o próximo salto da rota pontiaguda. Usando este próximo salto, o fluxo verificará se o próximo salto aponta para a rede MPLS ou não. Se não estiver apontando para a rede MPLS, o grupo VRF de destino será zero.

Destination VRF group— Quando o VRF de destino é identificado, o VRF Group-ID de destino é inicializado. Se o VRF de destino não for atribuído a nenhum grupo, ele será definido para zero.

First Path Policy Search— O Flow realiza uma pesquisa de política para verificar se o pacote precisa ser permitido ou negado. O Flow reúne as informações chave de política de 5 tuple e as informações de VRF, e essas informações são usadas pelo módulo de pesquisa de políticas para encontrar a política VRF apropriada.

Source NAT using VRF group— A sessão de fluxo faz NAT de origem usando a pesquisa de regras do grupo VRF NAT de origem. O NAT de origem oferece suporte a dois tipos de critérios de pesquisa de NAT.

Pesquisa de regras de NAT de origem usando grupo VRF.

Pesquisa de regras de NAT estática usando grupo VRF ou instância VRF.

Static NAT using VRF group or VRF instance— O NAT estático oferece suporte ao grupo de roteamento em instâncias de roteamento e conjunto de regras com tipo VRF.

Quando o NAT estático corresponde à tradução de NAT de destino para um determinado pacote IP, o grupo de roteamento VRF será um dos critérios de correspondência e a instância de roteamento VRF não será usada como tabela de roteamento de destino.

Quando o NAT estático corresponder à tradução de NAT de origem para um determinado pacote IP, a instância de roteamento VRF será um dos critérios compatíveis.

Session Installation using VRF group— Durante o processo de instalação da sessão, o ID de grupo VRF de origem é armazenado em alas avançadas, indicando que a rede MPLS aponta para as asas. O ID de grupo VRF de destino que é encontrado a partir da pesquisa de rota é armazenado em asa reversa indicando que a rede MPLS de pontos de asa.

Re-routing using VRF group— Assim que a sessão for estabelecida usando informações do grupo VRF, a reencação é iniciada se a interface estiver para baixo ou a rota inicial não estiver disponível. Essas rotas alteradas devem fazer parte do mesmo grupo VRF (Grupo Source-VRF/Grupo Destination-VRF), no qual a sessão é inicialmente estabelecida em ambos os lados. Além disso, o tráfego não corresponderá à sessão e o tráfego futuro da sessão pode ser descartado ou criar novas sessões conforme a política.

Processamento rápido de caminhos usando o VRF Group

O processamento rápido do caminho executa as seguintes etapas para processar um pacote.

MPLS Decoder— Quando um pacote MPLS ou pacote não MPLS é recebido, o pacote passa por processamento MPLS. Quando o processamento é concluído, o fluxo recebe os detalhes do pacote, interface e instância de roteamento de entrada da interface de entrada.

FBF configuration— Quando você configura as regras da FBF para redirecionar os pacotes de entrada para diferentes instâncias de roteamento, a regra da FBF encontra as informações da instância de roteamento e passa as informações de instância de roteamento da FBF em vez de uma instância de roteamento de interface de entrada de pacotes. Este FBF VRF deve fazer parte do grupo VRF para controlar a rede L3VPN.

Session look-up using VRF Group-ID— Durante o processo de busca da sessão, o fluxo verifica se deve passar o VRF Group-ID na chave da sessão para procurar. Se a interface de entrada for MPLS, o fluxo passará as informações do VRF Group-ID da instância de roteamento VRF mapeada para a chave da sessão, juntamente com outras informações chave de tuple. Se a interface de entrada não for MPLS, o VRF Group-ID será zero.

Session Route change— Se a rota mudar para sessão no meio do fluxo, verifique se o novo VRF pertence a essa rota. Se o novo VRF Group-ID difere do VRF Group-ID da sessão, então a rota não será processada e os pacotes futuros serão descartados. Assim, para o reencaminhamento, a nova rota deve pertencer a um VRF que pertence ao Session VRF Group.

VRF Group policy change— Quando a política de sessão de grupo VRF for alterada devido a atributos de políticas como zone/interface/IP/Source-VRF group/Destination-VRF group, a política será re-combinada para a mesma sessão fornecendo a política 5-tuple juntamente com os valores do grupo VRF de origem e do grupo VRF de destino para verificar se a política é válida ou não. Após a reinsecação, se a política não corresponder às informações da sessão, a sessão termina.

VRF session display— O Grupo Source-VRF e o Destination-VRF Group são exibidos em display de saída de sessão para diferenciar diferentes grupos VRF para o mesmo tuple.

High Availability— A alta disponibilidade é suportada sem mudanças de comportamento quando informações adicionais de ID em grupo vrF são sincronizadas com o nó de peer HA para diferenciar diferentes grupos VRF na sessão

Exemplo: configuração de uma política de segurança para permitir o tráfego baseado em VRF de uma rede IP para a rede MPLS usando o VRF Group

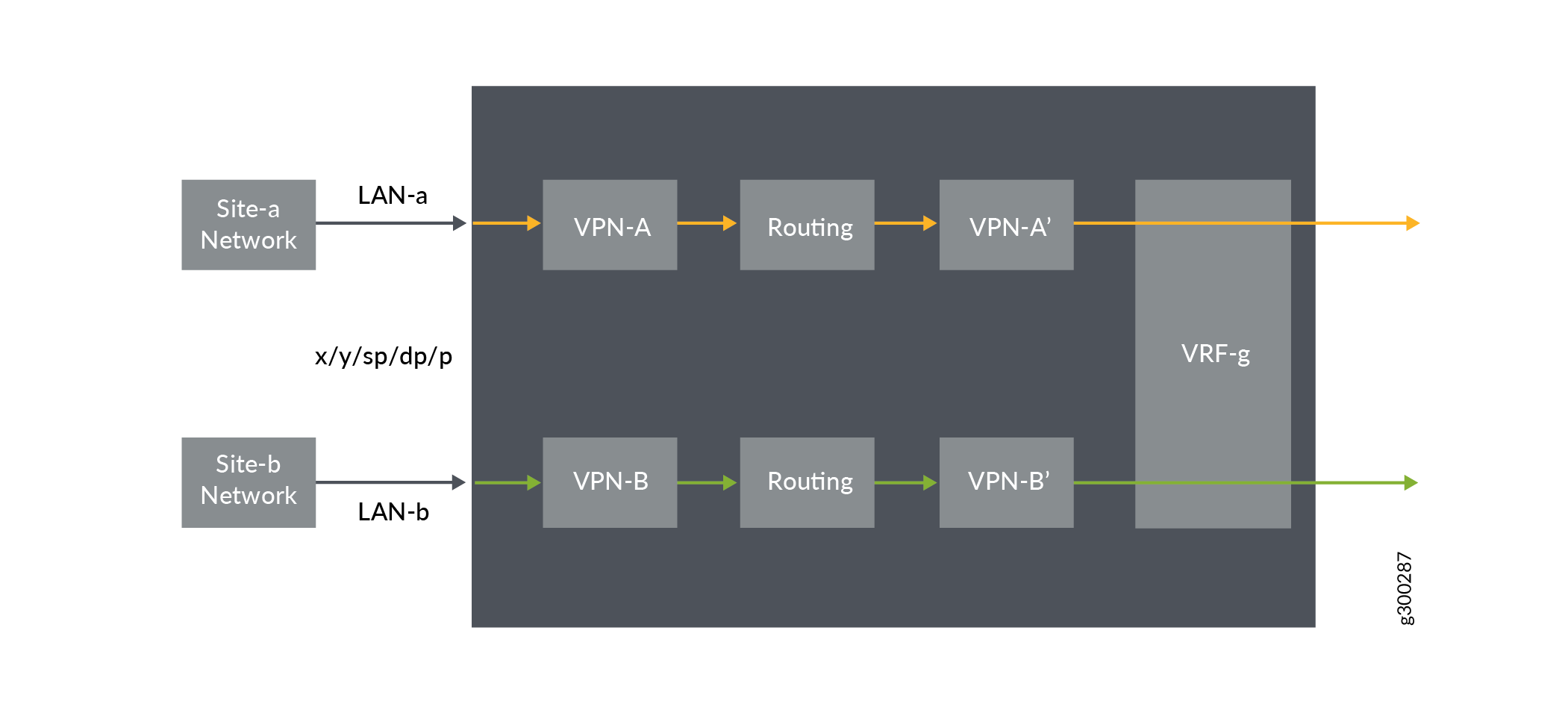

Este exemplo mostra como configurar uma política de segurança para permitir o tráfego de uma rede IP privada para a rede MPLs usando o grupo VRF.

Requisitos

-

Firewall da Série SRX com o Junos OS Release 15.1X49-D170 ou posterior. Este exemplo de configuração é testado para o Junos OS Release 15.1X49-D170.

Visão geral

No Junos OS, as políticas de segurança aplicam regras para o tráfego de trânsito, em termos do que o tráfego pode passar pelo dispositivo e das ações que precisam ocorrer no tráfego à medida que ele passa pelo dispositivo. Na Figura 4, um firewall da Série SRX é implantado em uma SD-WAN para permitir o tráfego de uma rede IP privada para a rede MPLS usando grupo VRF.

Este exemplo de configuração mostra como:

Permitir tráfego de rede IP (LAN-a) para grupo VRF

Permitir tráfego da rede IP (LAN-b) ao grupo VRF

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A21 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B21 set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match application any set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 set security policies from-zone LAN-a_Zone to-zone GRE_Zone policy vrf-a_policy then permit set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match application any set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 set security policies from-zone LAN-b_Zone to-zone GRE_Zone policy vrf-b_policy then permit

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração noGuia do usuário da CLI.

Crie vpn-A em grupo VRF com instâncias VRF A1 e A2

[edit security] user@host# set l3vpn vrf-group vpn-A vrf VRF-A1 user@host# set l3vpn vrf-group vpn-A vrf VRF-A2

Crie vpn-A1 em grupo VRF com instâncias VRF A11 e A21

[edit security] user@host# set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host# set l3vpn vrf-group vpn-A1 vrf VRF-A21

Crie vpn-B em grupo VRF com instâncias VRF B1 e B2

[edit security] user@host# set l3vpn VRF group vpn-B vrf VRF-B1 user@host# set l3vpn VRF group vpn-B vrf VRF-B2

Crie vpn-B1 em grupo VRF com instâncias VRF B11 e B21

[edit security] user@host# set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host# set l3vpn vrf-group vpn-B1 vrf VRF-B21

Crie uma política de segurança para permitir o tráfego vrf-a.

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

Crie uma política de segurança para permitir o tráfego vrf-b.

[edit security policies from-zone LAN-a_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security policies comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security policies

from-zone LAN-a_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-VRF group vpn-A1;

}

then {

permit;

}

}

from-zone LAN-b_Zone to-zone GRE_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

source-l3vpn-VRF group vpn-B1;

}

then {

permit;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando a configuração da política

Propósito

Verifique as informações sobre políticas de segurança.

Ação

Desde o modo operacional, entre no show security policies comando para exibir um resumo de todas as políticas de segurança configuradas no dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: LAN-a_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN vrf-group: vpn-A1

destination L3VPN VRF Group: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: LAN-b_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN vrf-group: vpn-B1

destination L3VPN VRF Group: any

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Exemplo: configuração de uma política de segurança para permitir o tráfego baseado em VRF da rede MPLS para uma rede IP usando o VRF Group

Este exemplo mostra como configurar uma política de segurança para permitir o tráfego do MPLS para o ip netwrok usando o grupo VRF.

Requisitos

-

Firewall da Série SRX com o Junos OS Release 15.1X49-D170 ou posterior. Este exemplo de configuração é testado para o Junos OS Release 15.1X49-D170.

-

Configure interfaces de rede no dispositivo. Consulte o guia de usuário de interfaces para dispositivos de segurança.

Visão geral

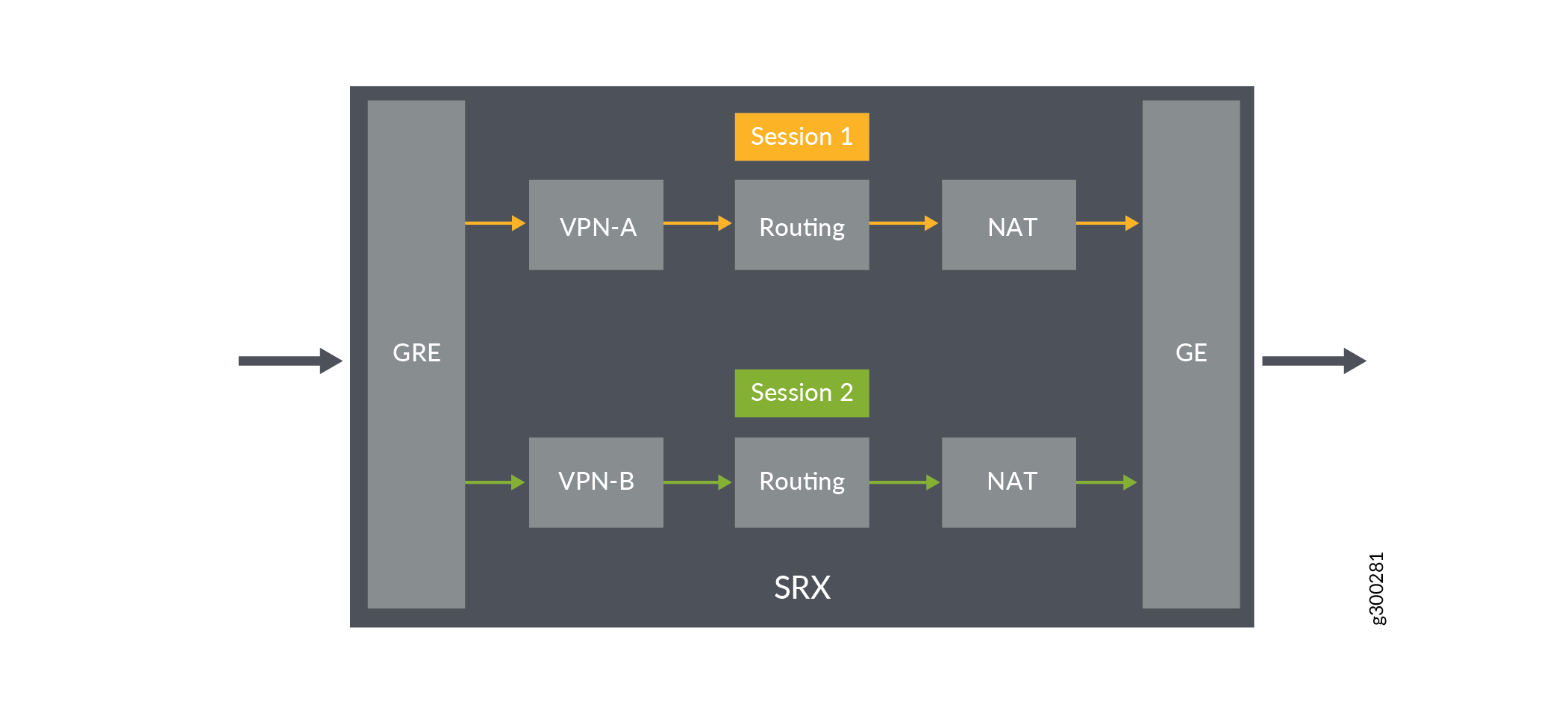

No Junos OS, as políticas de segurança aplicam regras para o tráfego de trânsito, em termos do que o tráfego pode passar pelo dispositivo e das ações que precisam ocorrer no tráfego à medida que ele passa pelo dispositivo. Na Figura 5, um firewall da Série SRX é implantado em uma SD-WAN para permitir o tráfego de uma rede MPLS para uma rede privada usando o grupo VRF.

privada

privada

Este exemplo de configuração mostra como:

Permitir tráfego de GRE MPLS para LAN-a

Permitir tráfego de GRE MPLS para LAN-b

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match application any set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GRE_Zone to-zone LAN-a_Zone policy vrf-a_policy then permit set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match application any set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GRE_Zone to-zone LAN-b_Zone policy vrf-b_policy then permit

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração noGuia do usuário da CLI.

Crie vpn-A em grupo VRF com instâncias VRF A1 e A2.

[edit security] user@host# set l3vpn vrf-group vpn-A vrf VRF-A1 user@host# set l3vpn vrf-group vpn-A vrf VRF-A2

Crie vpn-B em grupo VRF com instâncias VRF B1 e B2.

[edit security] user@host# set l3vpn vrf-group vpn-B vrf VRF-B1 user@host# set l3vpn vrf-group vpn-B vrf VRF-B2

Crie uma política de segurança para permitir o tráfego VRF-a.

[edit security policies from-zone GRE_Zone to-zone LAN-a_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match source-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

Crie uma política de segurança para permitir o tráfego VRF-b.

[edit security policies from-zone GRE_Zone to-zone LAN-b_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security policies comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security policies

from-zone GRE_Zone to-zone LAN-a_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

from-zone GRE_Zone to-zone LAN-b_Zone {

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificando a configuração da política

Propósito

Verifique as informações sobre políticas de segurança.

Ação

Desde o modo operacional, entre no show security policies comando para exibir um resumo de todas as políticas de segurança configuradas no dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone, To zone: LAN-a_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF-Group: any

destination L3VPN VRF Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE_Zone, To zone: LAN-b_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Exemplo: configuração de uma política de segurança para permitir o tráfego baseado em VRF da rede IP pública para a rede MPLS usando o VRF Group

Este exemplo descreve como configurar a regra NAT de destino para traduzir a rede IP pública de entrada para a rede MPLS usando o grupo VRF.

Requisitos

Entenda como os firewalls da Série SRX funcionam em uma implantação de SD-WAN para NAT.

Entenda as instâncias de roteamento e encaminhamento virtual. Veja instâncias de roteamento e encaminhamento virtuais em implantações de SD-WAN.

Visão geral

Na Figura 6, um firewall da Série SRX é configurado com a regra NAT de destino para traduzir a rede IP pública de entrada para a tabela de roteamento de destino baseada em VRF e IP. O firewall da Série SRX está configurado com dois grupos VRF, vpn-A e vpn-B.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat destination pool vrf-a_p routing-instance VRF-a set security nat destination pool vrf-a_p address 192.168.1.200 set security nat destination rule-set rs from interface ge-0/0/1.0 set security nat destination rule-set rs rule vrf-a_r match destination-address 203.0.113.200 set security nat destination rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p set security nat destination pool vrf-b_p routing-instance VRF-b set security nat destination pool vrf-b_p address 192.168.1.201 set security nat destination rule-set rs from interface ge-0/0/1.1 set security nat destination rule-set rs rule vrf-b_r match destination-address 203.0.113.201 set security nat destination rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match destination-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match application any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-a_policy then permit set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match destination-address any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match application any set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GE_Zone to-zone GRE_Zone policy vrf-b_policy then permit

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração noGuia do usuário da CLI.

Para configurar o mapeamento NAT de destino para um único VRF:

Nas VPNs de Camada 3, crie um grupo VRF vpn-A com instâncias VRF A1 e A2.

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

Crie outro grupo VRF vpn-B com instâncias VRF B1 e B2.

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

Especifique um pool de endereços IP NAT de destino.

[edit security nat destination] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

Atribua a instância de roteamento ao pool de destino.

[edit security nat destination] user@host# set pool vrf-a_p routing-instance VRF-a user@host# set pool vrf-b_p routing-instance VRF-b

Crie um conjunto de regras de NAT de destino.

[edit security nat destination] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs from interface ge-0/0/1.0 user@host# set rule-set rs from interface ge-0/0/1.1

Configure uma regra que combine pacotes e traduza o endereço IP de destino para um endereço IP no pool de endereços IP NAT de destino.

[edit security nat destination] user@host# set rule-set rs rule vrf-a_r match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_r match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

Crie uma política de segurança para permitir o tráfego VRF-a.

[edit security policies from-zone GE_Zone to-zone GRE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

Crie uma política de segurança para permitir o tráfego VRF-b.

[edit security policies from-zone GE_Zone to-zone GRE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show security nat comandos e show security policies os comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security nat

destination {

pool vrf-a_p {

routing-instance {

VRF-a;

}

address 192.168.1.200/32;

}

pool vrf-b_p {

routing-instance {

VRF-b;

}

address 192.168.1.201/32;

}

rule-set rs {

from interface [ ge-0/0/1.0 ge-0/0/1.1 ];

rule vrf-a_r {

match {

destination-address 203.0.113.200/32;

}

then {

destination-nat {

pool {

vrf-a_p;

}

}

}

}

rule vrf-b_r {

match {

destination-address 203.0.113.201/32;

}

then {

destination-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GE_Zone to-zone GRE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificação das políticas de uso e segurança de regras de NAT de destino

Propósito

Verifique se há tráfego que corresponda à regra NAT de destino.

Ação

A partir do modo operacional, entre no show security nat destination rule all comando. No campo de tradução, verifique se há tráfego que corresponda à regra de NAT de destino.

user@host> show security nat destination rule all

Total destination-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Destination NAT rule: vrf-a_r Rule-set: rs

Rule-Id : 1

Rule position : 1

From interface : ge-0/0/1.0

Destination addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Destination NAT rule : vrf-b_r

Rule-set : rs

Rule-Id : 2

Rule position : 2

From interface : ge-0/0/1.1

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Desde o modo operacional, entre no show security policies comando para exibir um resumo de todas as políticas de segurança configuradas no dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: GE_Zone, To zone: GRE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GE_Zone, To zone: GRE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Exemplo: configuração de uma política de segurança para permitir o tráfego baseado em VRF da rede MPLS à rede IP pública para o uso do VRF Group

Este exemplo descreve como configurar o grupo de roteamento para traduzir o tráfego de rede de grupo VRF para o pool de IP global.

Requisitos

Entenda como os firewalls da Série SRX funcionam em uma implantação de SD-WAN para NAT.

Entenda as instâncias de roteamento e encaminhamento virtual. Veja instâncias de roteamento e encaminhamento virtuais em implantações de SD-WAN.

Visão geral

Na Figura 7, um firewall da Série SRX é configurado com grupo de roteamento para permitir o tráfego de rede de grupo VRF do MPLS para o pool de IP global. O firewall da Série SRX está configurado com dois grupos VRF, vpn-A e vpn-B.

pública

pública

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security nat source pool vrf-a_p address 203.0.113.200 set security nat source rule-set vrf-a_rs from routing-group vpn-A set security nat source rule-set vrf-a_rs to zone GE_Zone set security nat source rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 set security nat source rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p set security nat source pool vrf-b_p address 203.0.113.201 set security nat source rule-set vrf-b_rs from routing-group vpn-B set security nat source rule-set vrf-b_rs to zone GE_Zone set security nat source rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 set security nat source rule-set vpn-b_rs rule rule2 then source-nat pool vrf-b_p set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match application any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-a_policy then permit set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match application any set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B set security policies from-zone GRE_Zone to-zone GE_Zone policy vrf-b_policy then permit

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter instruções sobre como fazer isso, veja Usando o Editor de CLI no modo de configuração noGuia do usuário da CLI.

Para configurar o mapeamento NAT de origem para um único VRF:

Nas VPNs de Camada 3, crie um grupo VRF vpn-A com instâncias VRF A1 e A2.

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

Crie outro grupo VRF vpn-B com instâncias VRF B1 e B2.

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

Especifique um pool de endereços IP NAT de origem.

[edit security nat source] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

Crie um conjunto de regras de NAT de origem.

[edit security nat source] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs to zone GE_Zone

Configure uma regra que combine pacotes e traduza o tráfego de rede de grupo VRF para um pool de IP global.

[edit security nat source] user@host# set rule-set rs rule vrf-a_r match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_r then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_r match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_r then destination-nat pool vrf-b_p

Crie uma política de segurança para permitir o tráfego vpn-A.

[edit security policies from-zone GRE_Zone to-zone GE_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A user@host# set policy vrf-a_policy then permit

Crie uma política de segurança para permitir o tráfego vpn-B.

[edit security policies from-zone GRE_Zone to-zone GE_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B user@host# set policy vrf-b_policy then permit

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show security nat comandos e show security policies os comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security nat

source {

pool vrf-a_p {

address {

203.0.113.200/32;

}

}

pool vrf-b_p {

address {

203.0.113.201/32;

}

}

rule-set vrf-a_rs {

from routing-group vpn-A;

to zone GE_Zone1;

rule rule1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

vrf-a_p;

}

}

}

}

rule-set vrf-b_rs {

from routing-group vpn-B;

to zone GE_Zone;

match {

source-address 192.168.1.201/32;

}

then {

source-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GRE_Zone to-zone GE_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B;

}

then {

permit;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificação das políticas de uso e segurança de regras de NAT de destino

Propósito

Verifique se há tráfego que corresponda à regra NAT de origem.

Ação

A partir do modo operacional, entre no show security nat source rule all comando. No campo de tradução, verifique se há tráfego que corresponda à regra de NAT de origem.

user@host> show security nat source rule all

Total source-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Source NAT rule : vrf-a_r

Rule-set: rs

Rule-Id : 1

Rule position : 1

From routing-group : vpn-A To zone : GE_Zone1

Source addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Source NAT rule : vrf-b_r

Rule-set: rs

Rule-Id : 2

Rule position : 2

From routing-group : vpn-A

To zone : GE_Zone

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Desde o modo operacional, entre no show security policies comando para exibir um resumo de todas as políticas de segurança configuradas no dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: GRE_Zone, To zone: GE_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-A

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE_Zone, To zone: GE_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-B

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Exemplo: configuração de uma política de segurança para permitir o tráfego baseado em VRF da rede MPLS à rede MPLS sem NAT usando o VRF Group

Este exemplo descreve como configurar o grupo de roteamento para permitir o tráfego entre redes MPLS sem usar o NAT.

Requisitos

Entenda como os firewalls da Série SRX funcionam em uma implantação de SD-WAN para NAT.

Entenda as instâncias de roteamento e encaminhamento virtual. Veja instâncias de roteamento e encaminhamento virtuais em implantações de SD-WAN.

Visão geral

Na Figura 8, um firewall da Série SRX é configurado com grupo de roteamento para permitir o tráfego entre redes MPLS sem o uso de NAT. O firewall da Série SRX está configurado com dois grupos VRF, vpn-A e vpn-B.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A12 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B12 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI.

Para configurar o mapeamento NAT de origem para um único VRF:

Nas VPNs de Camada 3, crie um grupo VRF vpn-A com instâncias VRF A1 e A2.

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

Nas VPNs de Camada 3, crie um grupo VRF vpn-A1 com instâncias VRF A11 e A12.

[edit security] user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A12

Crie outro grupo VRF vpn-B com instâncias VRF B1 e B2.

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

Crie outro grupo VRF vpn-B1 com instâncias VRF B11 e B12.

[edit security] user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B12

Crie uma política de segurança para permitir o tráfego vpn-A1.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

Crie uma política de segurança para permitir o tráfego vpn-B1.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

Resultados

A partir do modo de configuração, confirme sua configuração entrando no show security policies comando. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A1;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B1;

}

then {

permit;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificação de políticas de segurança

Propósito

Verifique a saída de configuração das políticas de segurança.

Ação

Desde o modo operacional, entre no show security policies comando para exibir um resumo de todas as políticas de segurança configuradas no dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-A1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF-Group: vpn-B1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Exemplo: configuração de uma política de segurança para permitir o tráfego baseado em VRF da rede MPLS à rede MPLS usando NAT e VRF Group

Este exemplo descreve como configurar o grupo de roteamento e permitir o tráfego entre redes MPLS usando NAT.

Requisitos

Entenda como os firewalls da Série SRX funcionam em uma implantação de SD-WAN para NAT.

Entenda as instâncias de roteamento e encaminhamento virtual. Veja instâncias de roteamento e encaminhamento virtuais em implantações de SD-WAN.

Visão geral

Na Figura 9, um firewall da Série SRX é configurado o grupo de roteamento e permite o tráfego entre redes MPLS usando NAT. O firewall da Série SRX está configurado com os grupos VRF, vpn-A, vpn-A1, vpn-B e vpn-B1.

Configuração

Procedimento

Configuração rápida da CLI

Para configurar rapidamente este exemplo, copie os seguintes comandos, cole-os em um arquivo de texto, remova quaisquer quebras de linha, altere todos os detalhes necessários para combinar com a configuração da sua rede, copiar e colar os comandos na CLI no nível de [edit] hierarquia e, em seguida, entrar no commit modo de configuração.

set security l3vpn vrf-group vpn-A vrf VRF-A1 set security l3vpn vrf-group vpn-A vrf VRF-A2 set security l3vpn vrf-group vpn-A1 vrf VRF-A11 set security l3vpn vrf-group vpn-A1 vrf VRF-A12 set security l3vpn vrf-group vpn-B vrf VRF-B1 set security l3vpn vrf-group vpn-B vrf VRF-B2 set security l3vpn vrf-group vpn-B1 vrf VRF-B11 set security l3vpn vrf-group vpn-B1 vrf VRF-B12 set security nat source pool vrf-a_p address 203.0.113.200 set security nat source rule-set vrf-a_rs from routing-group vpn-A set security nat source rule-set vrf-a_rs to routing-group vpn-A1 set security nat source rule-set vrf-a_rs rule rule1 match source-address 192.168.1.200 set security nat source rule-set vrf-a_rs rule rule1 then source-nat pool vrf-a_p set security nat source pool vrf-b_p address 203.0.113.201 set security nat source rule-set vrf-b_rs from routing-group vpn-B set security nat source rule-set vrf-b_rs to routing-group vpn-B1 set security nat source rule-set vrf-b_rs rule rule2 match source-address 192.168.1.201 set security nat source rule-set vrf-b_rs rule rule2 then source-nat pool vrf-b_p set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy match source-l3vpn-vrf-group vpn-A1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-a_policy then permit set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match destination-address any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match application any set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy match source-l3vpn-vrf-group vpn-B1 set security policies from-zone GRE-1_Zone to-zone GRE-2_Zone policy vrf-b_policy then permit

Procedimento passo a passo

O exemplo a seguir exige que você navegue por vários níveis na hierarquia de configuração. Para obter informações sobre como navegar na CLI, consulte Usando o Editor de CLI no modo de configuração no Guia do usuário da CLI..

Para configurar o mapeamento NAT de origem para um único VRF:

Nas VPNs de Camada 3, crie um grupo VRF vpn-A com instâncias VRF A1 e A2.

[edit security] user@host#set l3vpn vrf-group vpn-A vrf VRF-A1 user@host#set l3vpn vrf-group vpn-A vrf VRF-A2

Nas VPNs de Camada 3, crie um grupo VRF vpn-A1 com instâncias VRF A11 e A12.

[edit security] user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A11 user@host#set l3vpn vrf-group vpn-A1 vrf VRF-A12

Crie outro grupo VRF vpn-B com instâncias VRF B1 e B2.

[edit security] user@host#set l3vpn vrf-group vpn-B vrf VRF-B1 user@host#set l3vpn vrf-group vpn-B vrf VRF-B2

Crie outro grupo VRF vpn-B1 com instâncias VRF B11 e B12.

[edit security] user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B11 user@host#set l3vpn vrf-group vpn-B1 vrf VRF-B12

Especifique um pool de endereços IP NAT de origem.

[edit security nat source] user@host# set pool vrf-a_p address 192.168.1.200 user@host# set pool vrf-b_p address 192.168.1.201

Crie um conjunto de regras de NAT de origem.

[edit security nat source] user@host# set rule-set rs from routing-group vpn-A user@host# set rule-set rs from routing-group vpn-B user@host# set rule-set rs to routing-group vpn-A1 user@host# set rule-set rs to routing-group vpn-B1

Configure uma regra que combine pacotes e traduza o tráfego de rede de grupo VRF para um pool de IP global.

[edit security nat source] user@host# set rule-set rs rule vrf-a_rs match destination-address 203.0.113.200 user@host# set rule-set rs rule vrf-a_rs then destination-nat pool vrf-a_p user@host# set rule-set rs rule vrf-b_rs match destination-address 203.0.113.201 user@host# set rule-set rs rule vrf-b_rs then destination-nat pool vrf-b_p

Crie uma política de segurança para permitir o tráfego vpn-A1.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-a_policy match source-address any user@host# set policy vrf-a_policy match destination-address any user@host# set policy vrf-a_policy match application any user@host# set policy vrf-a_policy match destination-l3vpn-vrf-group vpn-A1 user@host# set policy vrf-a_policy then permit

Crie uma política de segurança para permitir o tráfego vpn-B1.

[edit security policies from-zone GRE-1_Zone to-zone GRE-2_Zone] user@host# set policy vrf-b_policy match source-address any user@host# set policy vrf-b_policy match destination-address any user@host# set policy vrf-b_policy match application any user@host# set policy vrf-b_policy match destination-l3vpn-vrf-group vpn-B1 user@host# set policy vrf-b_policy then permit

Resultados

A partir do modo de configuração, confirme sua configuração inserindo os show security nat comandos e show security policies os comandos. Se a saída não exibir a configuração pretendida, repita as instruções de configuração neste exemplo para corrigi-la.

[edit]

user@host# show security nat

source {

pool vrf-a_p {

address {

203.0.113.200/32;

}

}

pool vrf-b_p {

address {

203.0.113.201/32;

}

}

rule-set vrf-a_rs {

from routing-group vpn-A;

to routing-group vpn-A1;

rule rule1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

vrf-a_p;

}

}

}

}

rule-set vrf-b_rs {

from routing-group vpn-B;

to routing-group vpn-B1;

match {

source-address 192.168.1.201/32;

}

then {

source-nat {

pool {

vrf-b_p;

}

}

}

}

}

}

[edit]

user@host# show security policies

from-zone GRE-1_Zone to-zone GRE-2_Zone {

policy vrf-a_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-A1;

}

then {

permit;

}

}

policy vrf-b_policy {

match {

source-address any;

destination-address any;

application any;

destination-l3vpn-vrf-group vpn-B1;

}

then {

permit;

}

}

}

Se você terminar de configurar o dispositivo, entre no commit modo de configuração.

Verificação

Verificação de políticas de segurança

Propósito

Verifique se há tráfego que corresponda à regra NAT de origem.

Ação

A partir do modo operacional, entre no show security nat source rule all comando. No campo de tradução, verifique se há tráfego que corresponda à regra de NAT de destino.

user@host> show security nat source rule all

Total source-nat rules: 2

Total referenced IPv4/IPv6 ip-prefixes: 2/0

Source NAT rule : vrf-a_r

Rule-set : rs

Rule-Id : 1

Rule position : 1

From routing-group : vpn-A

To zone : GE_Zone1

Source addresses : 203.0.113.200 - 203.0.113.200

Action : vrf-a_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Source NAT rule : vrf-b_r

Rule-set : rs

Rule-Id : 2

Rule position : 2

From routing-group : vpn-A

To zone : GE_Zone

Destination addresses : 203.0.113.201 - 203.0.113.201

Action : vrf-b_p

Translation hits : 0

Successful sessions : 0

Failed sessions : 0

Number of sessions : 0

Desde o modo operacional, entre no show security policies comando para exibir um resumo de todas as políticas de segurança configuradas no dispositivo.

user@root> show security policies

Default policy: permit-all

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-a_policy, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-A1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

From zone: GRE-1_Zone, To zone: GRE-2_Zone

Policy: vrf-b_policy, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 2

Source L3VPN VRF Group: any

destination L3VPN VRF Group: vpn-B1

Source addresses: any

Destination addresses: any

Applications: any

Action: permit

Suporte multicast em implantações de SD-WAN

A partir do Junos OS Release 21.2R1, adicionamos suporte para tráfego multicast em firewalls da Série SRX em Provider Edge (PE) para implantações de SD-WAN. O suporte para tráfego multicast está disponível quando o dispositivo de segurança está operando com a opção de encaminhamento definida como baseada em fluxo na set security forwarding-options family mpls mode hierarquia. Veja opções de encaminhamento (Segurança).

Limitações

- Suporte para tráfego multicast não disponível quando o dispositivo estiver operando com a opção de encaminhamento definida como

packet-based. - Suporte para tráfego multicast disponível apenas para topologia hub-and-spoke com IP-over-MPLS-over-GRE e IP-over-MPLS-over-GRE-over-IPsec

- O suporte para tráfego multicast não introduz nenhuma alteração ou atende a quaisquer limitações relacionadas à funcionalidade de encaminhamento de dados de VPN multicast (MVPN). Veja rotas de limitação a serem anunciadas por uma instância VRF MVPN.