Parte 1: Configuración inicial para la conectividad a Internet

Descripción general de ejemplo

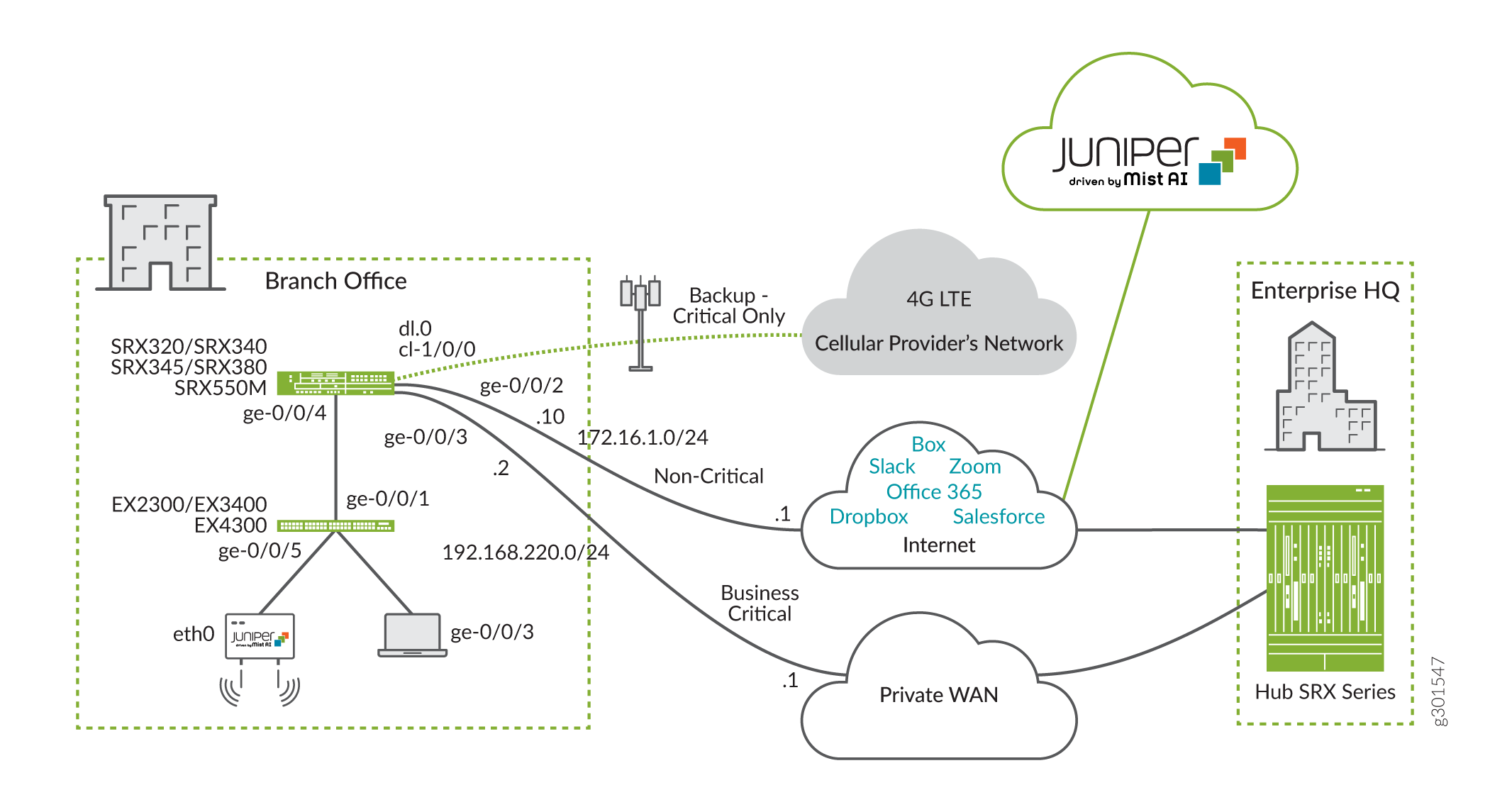

En este ejemplo de configuración, se muestra cómo implementar una sucursal de tamaño pequeño a mediano con una puerta de enlace de servicios SRX, conmutadores de la serie EX y aps de Mist. En el ejemplo, se utilizan dos vínculos WAN en modo activo/activo con un vínculo de respaldo de LTE. Además, la Juniper nube de Mist se utiliza para configurar el conmutador EX y Mist AP como parte de la garantía inalámbrica y por cable, respectivamente.

En el ejemplo también se muestra cómo usar la supervisión del rendimiento y el enrutamiento basado en políticas para proporcionar la calidad de la experiencia de la aplicación (AppQoE). AppQoE prioriza de forma inteligente el tráfico crítico del negocio cuando falla uno o más vínculos.

Requisitos

Necesitará el siguiente hardware y software para configurar este ejemplo:

Un dispositivo de la serie SRX300 (SRX320, SRX340, SRX345, SRX380) o un dispositivo serie SRX5000 (SRX550M): versión de software: Junos OS versión 19.4R1 o posterior.

En este ejemplo, se requiere la instalación de una licencia de identificación de aplicación y la descarga e instalación del paquete de identificación de la aplicación. Consulte Licencias de la serie SRX para obtener más información. Utilice los

show system licensecomandosshow services application-identification statusy.Nota:Las actualizaciones del paquete Junos OS de firma de la aplicación están autorizadas por un servicio de suscripción autorizado por separado. Debe instalar la clave de licencia de actualización de firma de la aplicación de identificación de la aplicación en su dispositivo para descargar e instalar las actualizaciones de base de datos de firmas proporcionadas por Juniper Networks. Cuando caduca su clave de licencia, puede seguir utilizando el contenido del paquete de firma de la aplicación almacenada localmente, pero no puede actualizar el paquete.

Un conmutador Ethernet de la serie EX (EX2300, EX3400 o EX4300): versión de software: Junos OS 19.4R1 o superior.

Uno o más puntos de acceso MIST (AP12, AP41, AP43, AP61 o AP32).

Un Mini-PIM de LTE para el Puerta de enlace de servicios SRX.

Una tarjeta SIM con suscripción para servicios de datos.

Un Juniper nube de Mist seguro. Cree su cuenta en: Juniper nube de Mist .

Detalles de la implementación

En este ejemplo, configuramos una SRX550 para proporcionar DHCP y SNAT. El SRX proporciona acceso a Internet saliente seguro para el conmutador EX, mist AP y los dispositivos cliente en el sitio. El vínculo principal se conecta a una red WAN privada (por ejemplo, un servicio de LAN privada virtual (VPLS),el vínculo secundario utiliza Internet de banda ancha a través de acceso Ethernet. El vínculo de respaldo utiliza una red celular LTE.

Los vínculos principal y secundario funcionan en modo activo/activo. El módem LTE no se utiliza, a menos que los vínculos principal y secundario no se utilicen.

El EX4300-24P usado en este ejemplo se conecta al dispositivo SRX y proporciona la funcionalidad de capa 2 por cable (puente) para la sucursal. Un chasis virtual (VC) de varios conmutadores EX2300, EX3400 y EX4300 admite una mayor densidad de puertos para ubicaciones de sucursales más grandes. Para el acceso inalámbrico, conectamos un punto Juniper Mist AP61 de acceso al conmutador EX.

El Juniper nube de Mist aprovisiona rápidamente el conmutador de la serie EX y el AP Mist para la conectividad de sucursal deseada una vez que la sucursal tenga el acceso a Internet necesario.

En este ejemplo, se admite un rango de puertas de enlace de servicios SRX. Comenzamos con una configuración predeterminada de fábrica modificada para una SRX550. La configuración predeterminada de fábrica puede diferir entre los modelos SRX. El lector debe asegurarse de que la configuración de SRX coincida con las características específicas de su topología.

El ejemplo tiene tres secciones principales:

En primer lugar, se realiza la configuración inicial en el SRX y EX. Esta configuración proporciona acceso a Internet al sitio de sucursal (con S-TDR) para EX, mist AP y las VLAN de la sucursal.

A continuación, utilice el Juniper nube de Mist para aprovisionar el conmutador EX y mist AP para aprovisionar la conectividad inalámbrica para las VLAN de la sucursal.

En la última parte, se configura la puerta de enlace de servicios SRX para proporcionar enrutamiento basado en políticas avanzadas (APBR) para admitir la calidad de la experiencia de la aplicación (AppQoE). Esta configuración asigna el tráfico comercial al vínculo deseado e implementa sondeos de SLA para determinar cuándo el tráfico debe caer sobre un vínculo de respaldo. Esta política también activa el módem LTE cuando los vínculos principal y secundario no cumplen los SLA relacionados.

En la Figura 1 se muestra la topología de la sucursal.

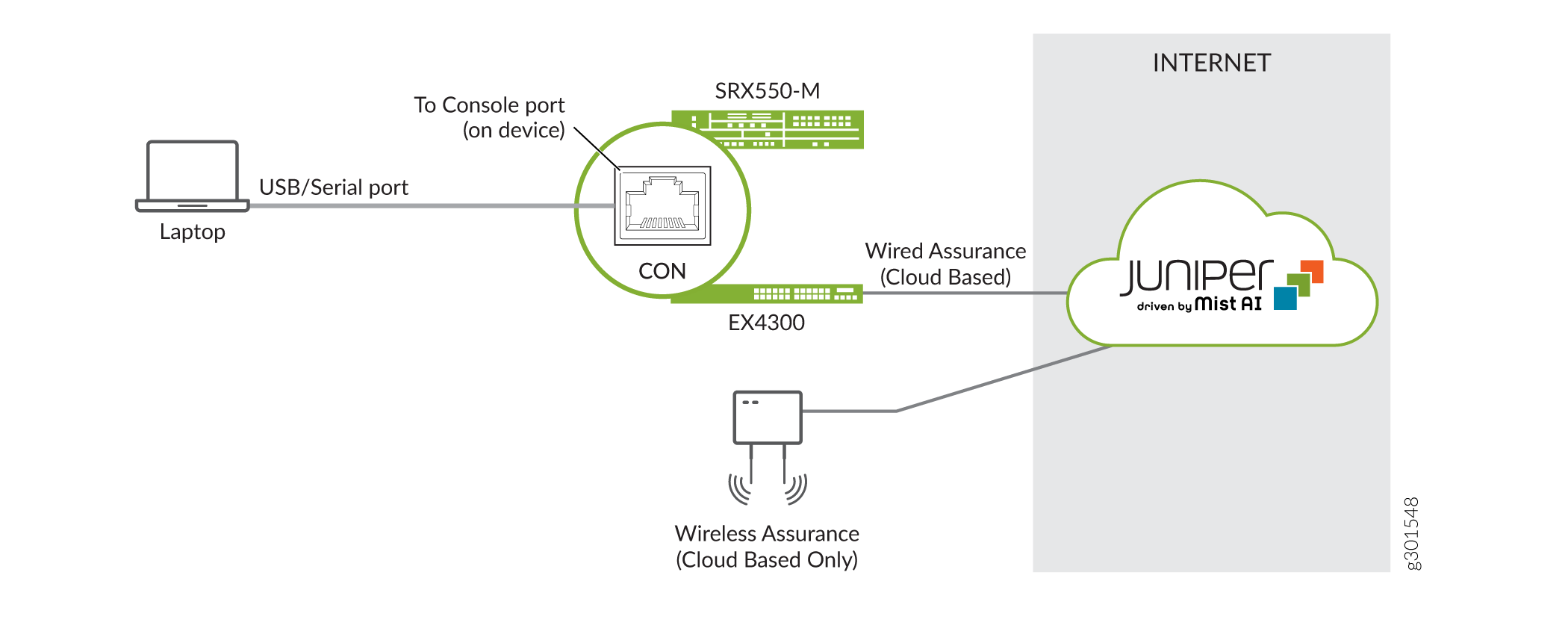

En la Figura 2 se muestra la red de administración para el ejemplo de sucursal. En este ejemplo, nos basamos en el acceso a la consola. Los dispositivos SRX y EX admiten una red de administración basada en Ethernet. La solución Mist AP solo se puede administrar a través de la nube.

Nuestra topología tiene el siguiente diseño de hardware en el dispositivo serie SRX:

Se carga una configuración mínima de referencia en el SRX. En una sección posterior, se proporciona la línea de base inicial.

La ranura 1 del dispositivo de la serie SRX contiene un mini PIM de LTE.

La ranura 1 del Mini-PIM de LTE tiene una tarjeta SIM instalada.

La interfaz ge-0/0/3 se conecta al vínculo WAN principal.

La interfaz ge-0/0/2 se conecta al vínculo a Internet de banda ancha.

La interfaz cl-1/0/0 identifica la ranura para el mini PIM del módem.

El vínculo a través de la red celular termina en la interfaz dl0.0.

La interfaz ge-0/0/2 recibe su dirección IP, máscara de red y puerta de enlace predeterminada a través de DHCP. Puede configurar una dirección IP estática y una ruta predeterminada en la interfaz DE WAN privada (ge-0/0/3) que sea compatible con el proveedor de WAN.

El proveedor de servicios celulares asigna la dirección IP, la máscara de red y la puerta de enlace predeterminada a la interfaz LTE (cl-1/0/0).

En el conmutador EX, tenemos el siguiente diseño:

Se carga y modifica una configuración predeterminada de fábrica con una contraseña raíz para permitir que se confirme la configuración predeterminada.

La interfaz ge-0/0/1 en el conmutador EX se conecta a la interfaz ge-0/0/4 del SRX.

La interfaz ETH0 del punto de acceso de Mist se conecta a ge-0/0/5 del conmutador EX.

En el AP Mist, tenemos el siguiente diseño:

La interfaz DEL PUNTO DE ACCESO ETH0 se conecta a ge-0/0/5 del conmutador EX.

Debe configurar y administrar el sistema de Mist AP mediante el Juniper nube de Mist. Configure el comando Mist AP con el Juniper nube de Mist en la segunda parte de este ejemplo.

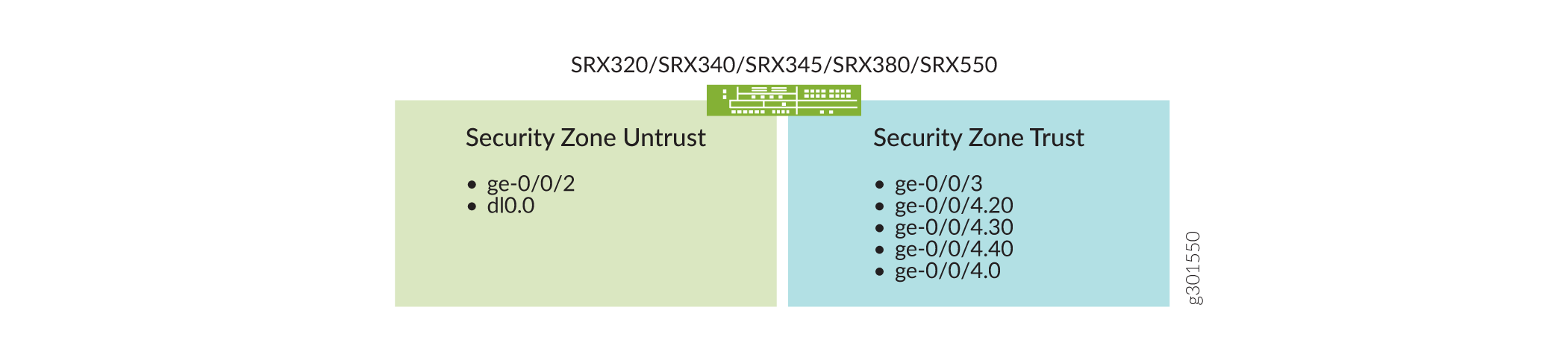

Configuramos dos zonas de seguridad en el dispositivo SRX, una zona de seguridad de confianza denominada trust y una zona de seguridad no de confianza denominada untrust . Al tener interfaces en diferentes zonas de seguridad, separamos el tráfico y mitigamos los riesgos de la intranet corporativa. Las zonas de seguridad se utilizan para implementar políticas de seguridad claras y simplificadas. Alojamos interfaces con acceso a Internet en la untrust zona. El vínculo WAN privado y otras interfaces internas en la Intranet corporativa se encuentran en la trust zona. Aunque existen cinco VLAN, solo se pueden enrutar tres fuera del sitio de la sucursal. También puede configurar una VLAN restringida y predeterminada. Las VLAN son las siguientes:

La VLAN 1 es la VLAN predeterminada en el dispositivo SRX. Esta configuración coincide con el SRX con la VLAN predeterminada de fábrica en el conmutador EX.

Los IoT utilizan VLAN 20. IoT dispositivos se utilizan comúnmente para la luz y controladores HVAC.

Las cámaras de vigilancia utilizan VLAN 30.

Los dispositivos corporativos con cable utilizan VLAN 40.

La VLAN 99 funciona como una VLAN restringida para todos los puertos alámbricos no utilizados y para los puertos que utilizan la generación de perfiles dinámicos. El dispositivo SRX no tiene configurada esta VLAN. El resultado es una VLAN no ruteable con solo alcance local del sitio.

En este ejemplo, se utiliza la generación de perfiles dinámicos. Los puertos no configurados comienzan en VLAN 99. El puerto del conmutador se reconfigura para la VLAN asociada cuando el Juniper nube de Mist reconoce el dispositivo.

Consulte las figura 3 y la tabla 1 para obtener información sobre las interfaces, las zonas de seguridad y las políticas de seguridad configuradas en el SRX para este ejemplo.

En la tabla 1 se detalles de la política de seguridad SRX y del comportamiento esperado para los flujos de tráfico entre las zonas de confianza y las que no son de confianza.

Desde la zona |

Hacia la zona |

Comportamiento de la política de seguridad para permitir el tráfico |

|---|---|---|

Confianza |

Confianza |

No |

Untrust |

Untrust |

No |

Confianza |

Untrust |

Sí |

Untrust |

Confianza |

Solo iniciados por confianza. |

La tabla 2 enumera la VLAN y la información de dirección IP de las interfaces en el SRX.

Interfaz |

VLAN ID |

Dirección IP |

Máscara de red |

|---|---|---|---|

cl-1/0/0 |

— |

Asignado por el proveedor de servicios |

— |

ge-0/0/2 |

— |

172.16.1.10 (DHCP) |

255.255.255.0 |

ge-0/0/3 |

— |

192.168.220.2 |

255.255.255.0 |

ge-0/0/4.0 |

1 |

192.168.1.1 |

255.255.255.0 |

ge-0/0/4.20 |

20 |

10.10.20.1 |

255.255.255.0 |

ge-0/0/4.30 |

30 |

10.10.30.1 |

255.255.255.0 |

ge-0/0/4.40 |

40 |

10.10.40.1 |

255.255.255.0 |

En la Tabla 3 se enumeran las VLAN, el uso y el tipo de puerto utilizados en este ejemplo. El resto de los puertos del dispositivo de la serie SRX y del conmutador EX son puertos VLAN sin etiqueta.

Vlan |

VLAN ID |

Nombre |

Tipo de puerto SRX a EX |

Uso |

|---|---|---|---|---|

vlan1 |

1 |

Predeterminado |

sin etiquetar/nativa |

Usado por el dispositivo SRX, el conmutador EX y los puntos de acceso para la administración. |

vlan20 |

20 |

IoT |

Etiquetado |

Utilizada por IoT dispositivos. |

vlan30 |

30 |

Seguridad |

Etiquetado |

Utilizada por las cámaras de vigilancia. |

vlan40 |

40 |

Corporativa |

Etiquetado |

Utilizada por los empleados. |

vlan99 |

99 |

Restringido |

Etiquetado |

Predeterminado para el resto de puertos. Admite la generación de perfiles dinámicos para reasignar dispositivos reconocidos a una VLAN enrutable. |

Configuración inicial

Configure SRX para proporcionar acceso a Internet al conmutador EX y al conmutador Mist AP

En esta sección, se muestra cómo configurar el dispositivo de la serie SRX para proporcionar acceso a Internet al conmutador de la serie EX y a los puertos AP. Esta conectividad a Internet permite que el conmutador de la serie EX y el AP MIST se registren con el conmutador de la serie EX y, luego, se configuren mediante el Juniper nube de Mist. En una sección posterior, revisará el SRX para agregar configuración para AppQoE.

Puede implementar este ejemplo en un rango de dispositivos SRX Service Gateway. Comenzamos con la referencia funcional que se muestra a continuación. La configuración predeterminada de fábrica puede diferir entre los modelos SRX. El lector debe asegurarse de que su referencia SRX coincida con las especificidad de su topología.

Configuración de línea de base de inicio de carga en SRX

Asegúrese de que su Puerta de enlace de servicios SRX tenga una referencia funcional compatible con la topología de ejemplo. La configuración predeterminada de fábrica puede diferir según el modelo SRX. Varios dispositivos SRX admiten este ejemplo. Dada esta desviación, es más fácil documentar la solución asumiendo la línea de base funcional que se muestra a continuación.

Siga estos pasos para cargar su configuración de referencia SRX.

Después de guardar la configuración existente, supríndala para empezar de nuevo en este ejemplo:

[edit] root@srx# save backup Wrote 599 lines of configuration to 'backup' [edit] root@srx# delete This will delete the entire configuration Delete everything under this level? [yes,no] (no) yes

Asigne una contraseña raíz segura. El que se muestra a continuación es solo para fines de documentación.

[edit] root@srx# set system root-authentication plain-text-password New password: Enter_a_strong_root_password_h3re Retype new password: Enter_a_strong_root_password_h3re

Copie y pegue los comandos de configuración de línea de base a continuación en un editor de texto y modifique según sea necesario para adaptarse a su entorno. Cargue los comandos editados en el CLI con el

load set terminalcomando de modo de configuración.set system host-name Mist-SRX-GW set system name-server 8.8.8.8 set system ntp server 216.239.35.12 set system time-zone America/Los_Angeles set system syslog archive size 100k set system syslog archive files 3 set system syslog user * any emergency set system syslog file messages any notice set system syslog file messages authorization info set system syslog file LOG-Accepted-Traffic any any set system syslog file LOG-Accepted-Traffic match RT_FLOW_SESSION_CREATE set system syslog file LOG-Accepted-Traffic archive size 1m set system syslog file LOG-Accepted-Traffic archive files 3 set system syslog file LOG-Blocked-Traffic any any set system syslog file LOG-Blocked-Traffic match RT_FLOW_SESSION_DENY set system syslog file LOG-Blocked-Traffic archive size 1m set system syslog file LOG-Blocked-Traffic archive files 3 set system syslog file LOG-Sessions any any set system syslog file LOG-Sessions match RT_FLOW set system syslog file LOG-Sessions archive size 1m set system syslog file LOG-Sessions archive files 3 set security nat source rule-set trust-to-untrust from zone trust set security nat source rule-set trust-to-untrust to zone untrust set security nat source rule-set trust-to-untrust rule source-nat-rule match source-address 0.0.0.0/0 set security nat source rule-set trust-to-untrust rule source-nat-rule then source-nat interface set security policies from-zone trust to-zone trust policy trust-to-trust match source-address any set security policies from-zone trust to-zone trust policy trust-to-trust match destination-address any set security policies from-zone trust to-zone trust policy trust-to-trust match application any set security policies from-zone trust to-zone trust policy trust-to-trust then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone untrust interfaces dl0.0 set interfaces cl-1/0/0 dialer-options pool 1 priority 100 set interfaces dl0 unit 0 family inet negotiate-address set interfaces dl0 unit 0 family inet6 negotiate-address set interfaces dl0 unit 0 dialer-options pool 1 set protocols l2-learning global-mode switching

Confirme la configuración de la línea de base:

[edit] root@srx# commit commit complete [edit] root@Mist-SRX-GW#

Cuando realice cambios en la autenticación del sistema o en el acceso de administración, considere la posibilidad de usar commit confirmed . La configuración revertirá automáticamente la restauración del acceso remoto los cambios darán como resultado el aislamiento del dispositivo.

La línea de base inicial proporciona esta funcionalidad:

Un nombre de host del sistema y una autenticación de usuario raíz.

Conservamos la configuración predeterminada de fábrica para la Mini-PIM de LTE (cl-1/0/0) y las interfaces de marcador dl0.0.

Configure un nombre de dominio y un servidor NTP de acceso público junto con la zona horaria local.

Puede modificar la estrofa de registro predeterminada del sistema para incluir información relacionada con la sesión. Los detalles de las sesiones bloqueadas y aceptadas son útiles si necesita depurar problemas de conectividad en un Puerta de enlace de servicios SRX.

Configuración básica de zonas de seguridad con definición de las zonas de confianza y no confianza. Como parte de este ejemplo, TDR código fuente. La regla de TDR predeterminada de fábrica se deja en la línea de base para guardar algún tipo más adelante.

Realice la configuración SRX inicial

Cree las VLAN para los cuatro tipos de dispositivos de sucursal que se conectan a la intranet corporativa. También se crea una VLAN de infraestructura que se usa para admitir la asignación de direcciones basadas en DHCP al conmutador EX y al conmutador Mist AP. La interfaz ge-0/0/4 se asigna a la VLAN de infraestructura. Consulte tabla 3.

set vlans vlan-infra vlan-id 1 set vlans vlan20 vlan-id 20 set vlans vlan30 vlan-id 30 set vlans vlan40 vlan-id 40

Configure la interfaz ge-0/0/4 que se usa para proporcionar servicios DHCP al conmutador EX y al conmutador Mist AP. Esta configuración establece la interfaz como un troncalización con etiquetado VLAN flexible para admitir una combinación de tráfico sin etiquetar y etiquetado. En este ejemplo, VLAN 1 se utiliza como una VLAN nativa que no lleva una etiqueta VLAN.

set interfaces ge-0/0/4 flexible-vlan-tagging set interfaces ge-0/0/4 native-vlan-id 1 set interfaces ge-0/0/4 unit 0 vlan-id 1 set interfaces ge-0/0/4 unit 0 family inet address 192.168.1.1/24

Configure una subred IP para cada VLAN en la interfaz de troncalización SRX según la tabla 2.

set interfaces ge-0/0/4 unit 20 vlan-id 20 set interfaces ge-0/0/4 unit 20 family inet address 10.10.20.1/24 set interfaces ge-0/0/4 unit 30 vlan-id 30 set interfaces ge-0/0/4 unit 30 family inet address 10.10.30.1/24 set interfaces ge-0/0/4 unit 40 vlan-id 40 set interfaces ge-0/0/4 unit 40 family inet address 10.10.40.1/24

Configure un grupo de direcciones DHCP usado para asignar direcciones IP al conmutador EX y a Mist AP. Configure la interfaz ge-0/0/4.0 para que sea un servidor DHCP

set system services dhcp-local-server group InfraPool interface ge-0/0/4.0 set access address-assignment pool InfraPool family inet network 192.168.1.0/24 set access address-assignment pool InfraPool family inet range junosRange low 192.168.1.2 set access address-assignment pool InfraPool family inet range junosRange high 192.168.1.254 set access address-assignment pool InfraPool family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool InfraPool family inet dhcp-attributes router 192.168.1.1

Cree un servidor DHCP y un grupo de direcciones IP para asignarlos a dispositivos en vlan20. Configure la interfaz ge-0/0/4.20 para que sea una dirección de servidor DHCP

set system services dhcp-local-server group IOT-NET_DHCP-POOL interface ge-0/0/4.20 set access address-assignment pool IOT-NET_DHCP-POOL family inet network 10.10.20.0/24 set access address-assignment pool IOT-NET_DHCP-POOL family inet range IOT-NET_DHCP-POOL---IP-RANGE low 10.10.20.10 set access address-assignment pool IOT-NET_DHCP-POOL family inet range IOT-NET_DHCP-POOL---IP-RANGE high 10.10.20.100 set access address-assignment pool IOT-NET_DHCP-POOL family inet dhcp-attributes domain-name MyMistLAB.com set access address-assignment pool IOT-NET_DHCP-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool IOT-NET_DHCP-POOL family inet dhcp-attributes router 10.10.20.1

Cree un servidor DHCP y un grupo de direcciones IP para asignar a dispositivos en vlan30. Configure la interfaz ge-0/0/4.30 para que sea una dirección de servidor DHCP

set system services dhcp-local-server group CAMERA-NET_DHCP-POOL interface ge-0/0/4.30 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet network 10.10.30.0/24 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet range CAMERA-NET_DHCP-POOL---IP-RANGE low 10.10.30.10 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet range CAMERA-NET_DHCP-POOL---IP-RANGE high 10.10.30.100 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet dhcp-attributes domain-name MyMistLAB.com set access address-assignment pool CAMERA-NET_DHCP-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet dhcp-attributes router 10.10.30.1

Cree un servidor DHCP y un grupo de direcciones IP para asignar a dispositivos en vlan40. Configure la interfaz ge-0/0/4.40 para que sea una dirección de servidor DHCP

set system services dhcp-local-server group CORPORATE-NET_DHCP-POOL interface ge-0/0/4.40 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet network 10.10.40.0/24 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet range CORPORATE-NET_DHCP-POOL---IP-RANGE low 10.10.40.10 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet range CORPORATE-NET_DHCP-POOL---IP-RANGE high 10.10.40.100 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet dhcp-attributes domain-name MyMistLAB.com set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet dhcp-attributes router 10.10.40.1

Coloque las interfaces ge-0/0/3 y ge-0/0/4 en la zona de confianza. La interfaz ge-0/0/4 funciona como troncalización. Asegúrese de incluir todas las unidades lógicas configuradas.

set security zones security-zone trust interfaces ge-0/0/3.0 set security zones security-zone trust interfaces ge-0/0/4.0 set security zones security-zone trust interfaces ge-0/0/4.20 set security zones security-zone trust interfaces ge-0/0/4.30 set security zones security-zone trust interfaces ge-0/0/4.40

Nota:Recuerde en este ejemplo que la configuración SRX de referencia tiene una zona de confianza establecida para permitir todos los protocolos y servicios de entrada de host. Si lo desea, podría restringir los servicios de entrada de host a solo DHCP e ICMP. Esto permite la asignación de direcciones DHCP y las pruebas de ping posteriores entre el conmutador EX y el conmutador SRX Puerta de enlace de servicios.

Coloque la interfaz ge-0/0/2 utilizada para acceder a Internet de banda ancha en la zona de no confianza.

set security zones security-zone untrust interfaces ge-0/0/2.0

Configure la interfaz ge-0/0/3 que se conecta al proveedor WAN privado. Incluya una descripción para indicar su función como el vínculo a la WAN privada utilizada principalmente para el tráfico crítico para el negocio.

set interfaces ge-0/0/3 unit 0 description "Private WAN Link-Business Critical and broadband internet backup" set interfaces ge-0/0/3 unit 0 family inet address 192.168.220.2/24

Puede configurar una ruta predeterminada estática para el vínculo wan privado que apunta a la WAN privada para el tráfico no local. Esta ruta tiene una preferencia modificada para asegurarse de que es menos preferible que la ruta predeterminada aprendida a través de DHCP en el vínculo a Internet de banda ancha. La preferencia modificada hace que el SRX enruta tráfico no clasificado a través del vínculo de Internet de banda ancha cuando está operativo. Si lo desea, puede establecer una preferencia de 12 para que las dos rutas predeterminadas equilibren costos y, luego, equilibrar la carga de tráfico sin clasificar.

set routing-options static route 0.0.0.0/0 next-hop 192.168.220.1 preference 13

Coloque la interfaz ge-0/0/2 en la zona de no confianza.

set security zones security-zone untrust interfaces ge-0/0/2.0

Configure la interfaz ge-0/0/2 que se conecta al proveedor de Internet de banda ancha. Incluya una descripción para indicar su función como vínculo a Internet de banda ancha y configurar la interfaz para que sea un cliente DHCP. Esta interfaz recibe tanto una dirección IP como una ruta predeterminada a través del servidor DHCP del proveedor de Internet.

set interfaces ge-0/0/2 unit 0 description "Broadband Internet Interface - Primary for business, backup for critical" set interfaces ge-0/0/2 unit 0 family inet dhcp vendor-id Juniper-srx550

Configure la zona de no confianza para que admita DHCP y ping. La asignación de direcciones basada en DHCP se utiliza en el vínculo a Internet de banda ancha.

set security zones security-zone untrust host-inbound-traffic system-services dhcp set security zones security-zone untrust host-inbound-traffic system-services ping

Nota:Las interfaces de no confianza reciben una ruta predeterminada a través de DHCP o a través del proveedor de servicios celulares para el vínculo LTE.

Puede configurar una política de TDR para el tráfico que fluye entre interfaces en la zona de confianza. La política admite tráfico de VLAN en el vínculo WAN privado. La referencia de inicio de SRX incluye una regla de TDR fábrica para el tráfico entre las zonas de confianza y no confianza. Esta política predeterminada admite el tráfico de VLAN enviado a Internet de banda ancha o a las interfaces de LTE.

set security nat source rule-set trust-to-trust from zone trust set security nat source rule-set trust-to-trust to zone trust set security nat source rule-set trust-to-trust rule source-nat-rule1 match source-address 0.0.0.0/0 set security nat source rule-set trust-to-trust rule source-nat-rule1 then source-nat interface

Cree una libreta de direcciones y una política de seguridad para permitir el tráfico entre las zonas de confianza y las que no son de confianza. Asegúrese de incluir las subredes de red para las cuatro redes VLAN e incluir las aplicaciones compatibles en la política. Puede permitir todas las aplicaciones siempre que el tráfico se origine en una de las VLAN en el sitio de la sucursal.

set security address-book global address Default 192.168.1.0/24 set security address-book global address IoT 10.10.20.0/24 set security address-book global address Security 10.10.30.0/24 set security address-book global address Corporate 10.10.40.0/24 set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match source-address Default set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match source-address IoT set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match source-address Security set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match source-address Corporate set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match destination-address any set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match application any set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust then permit

Configure la interfaz de módem (LTE-MPIM) y active la ranura con la tarjeta SIM insertada.

Nota:La referencia SRX conservaba parte de la configuración de la interfaz del módem de una configuración predeterminada de fábrica.

set interfaces cl-1/0/0 description "LTE Backup Internet Interface - Critical Only" set interfaces cl-1/0/0 act-sim 1 set interfaces cl-1/0/0 cellular-options sim 1 radio-access automatic

Configure la interfaz del marcador. Asegúrese de eliminar la opción del marcador predeterminado

always-onde fábrica de la configuración. Esperamos que se active el vínculo LTE a pedido solo cuando tanto la WAN privada como los enlaces de Internet de banda ancha estén sin conexión.set interfaces dl0 unit 0 dialer-options dial-string "*99" delete interfaces dl0 unit 0 dialer-options always-on

Nota:Conservamos algunos de los valores predeterminados del marcador de fábrica en la configuración de referencia de inicio de SRX. Asegúrese de eliminar la opción del

always-onmarcador de la línea de base inicial. No causa ningún daño al intentar quitar una instrucción de configuración que no existe. Eliminar explícitamente esta opción impide la activación no deseada del vínculo del módem LTE. Activar el módem de LTE a menudo tiene un impacto en la facturación.Confirme la configuración en el dispositivo SRX.

[edit] root@Mist-SRX-GW# commit commit complete

Establezca el nombre del punto de acceso (APN) para la SIM en el módem (LTE-MPIM).

request modem wireless create-profile profile-id 10 access-point-name broadband cl-1/0/0 slot 1

Cargar un valor predeterminado de fábrica en el conmutador EX

En esta sección, carga y confirma una configuración predeterminada de fábrica en el conmutador EX. Esta configuración da como resultado una interfaz IRB configurada como cliente DHCP con todos los puertos de conmutador que pertenecen a la VLAN predeterminada (ID de VLAN 1). Con esta configuración, tanto el conmutador EX como AP Mist pueden obtener una dirección asignada dhcp del SRX. La dirección IP proviene del grupo de direcciones 192.168.1.2-254/24.

Si lo desea, puede zeroizar el conmutador EX en lugar de cargar un valor predeterminado de fábrica. No se requiere una contraseña raíz cuando se zeroiza el dispositivo. Si opta por el método zeroize, verá mensajes de aprovisionamiento sin intervención (ZTP) en la consola. Es posible que desee entrar en el modo de configuración y emita el delete chassis auto-image-upgrade seguido de a para evitar estos commit mensajes.

Independientemente del método que se utilice, más adelante, cuando se controle Juniper nube de Mist una contraseña raíz se configurará (re).

Acceda al conmutador EX mediante la consola y cargue la configuración predeterminada de fábrica.

[edit] root@ex# load factory-default warning: activating factory configuration

Asigne una contraseña raíz segura. La que se muestra a continuación es solo para fines de documentación.

[edit] root@ex# set system root-authentication plain-text-password New password: Enter_a_strong_root_password_h3re Retype new password: Enter_a_strong_root_password_h3re

Confirme la configuración predeterminada de fábrica modificada:

[edit] root@ex# commit commit complete [edit] root@ex#

Nota:Después de cargar un valor predeterminado de fábrica, el nombre de host asignado anteriormente permanece en efecto hasta que reinicie el conmutador EX.

En este punto, el SRX debe tener conectividad tanto a través de la WAN privada como de los proveedores de Internet de banda ancha. Además, debería haber asignado direcciones IP al conmutador EX y al AP de Mist del grupo de direcciones 192.168.1.0/24. La configuración de DCHP proporcionada al EX y AP incluye un servidor de nombre de dominio y una ruta predeterminada.

La SNAT se configura para el tráfico entre la confianza y las zonas de no confianza, así como para el tráfico entre interfaces en la zona de confianza.

Verificar la conectividad a Internet inicial mediante el SRX

Propósito

Confirme que el SRX tiene conectividad a Internet a través de la WAN privada y los vínculos de banda ancha. Verifique también que SRX proporciona acceso a Internet (con SNAT) al conmutador EX (y a Mist AP).

Acción

root@mist-SRX-GW> show dhcp client binding

IP address Hardware address Expires State Interface

172.16.1.22 f0:4b:3a:09:ca:02 68649 BOUND ge-0/0/2.0

root@mist-SRX-GW> show route

inet.0: 10 destinations, 11 routes (10 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[Access-internal/12] 00:27:07, metric 0

> to 172.16.1.1 via ge-0/0/2.0

[Static/13] 01:04:13

> to 192.168.220.1 via ge-0/0/3.0

. . .

root@mist-SRX-GW> ping www.juniper.net inet count 2

PING e1824.dscb.akamaiedge.net (184.30.231.148): 56 data bytes

64 bytes from 184.30.231.148: icmp_seq=0 ttl=49 time=3.138 ms

64 bytes from 184.30.231.148: icmp_seq=1 ttl=49 time=3.292 ms

--- e1824.dscb.akamaiedge.net ping statistics ---

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max/stddev = 3.138/3.215/3.292/0.077 ms

.

Ambas rutas predeterminadas están presentes en el dispositivo SRX. Debido a la preferencia de ruta modificada para la ruta predeterminada estática al proveedor de WAN, espera que todo el tráfico se dirija a través del vínculo de Internet de banda ancha cuando esté operativo. La SRC dirige el tráfico a través del vínculo WAN privado cuando el vínculo de Internet de banda ancha no está disponible. El resultado también confirma que el SRX ha recibido una dirección IP y una ruta predeterminada a través de DHCP del proveedor de Internet de banda ancha.

El resultado también confirma que el SRX tiene acceso a Internet y resolución de nombres en funcionamiento. Puede probar que ambas rutas de reenvío funcionan deshabilitando alternativamente la WAN privada o los vínculos a Internet de banda ancha (no se muestra por brevedad).

En la tercera parte de esta NCE, se agrega el enrutamiento basado en políticas avanzadas (APBR), los sondeos de supervisión del rendimiento y las instancias de enrutamiento. Esta configuración dirige el tráfico de aplicación correspondiente a una instancia de enrutamiento, la cual selecciona el próximo salto de reenvío según el estado actual de la WAN privada y los vínculos a Internet de banda ancha como parte de AppQoE. Después de configurar el APBR, espera ver tráfico crítico que toma el vínculo WAN privado a pesar de la menor preferencia de ruta en la instancia principal.

Confirme la asignación de direcciones DHCP al conmutador EX y al conmutador Mist AP.

Compruebe que el SRX asigna direcciones IP al conmutador EX y al conmutador Mist conectado AP. Puede obtener la dirección MAC del EX con el show interfaces irb comando. Puede confirmar la dirección MAC del AP Mist mirando la calcomanía del chasis. En este ejemplo, la dirección MAC del conmutador EX termina en y la MAC de A2:01 mist AP termina con C3:37 .

Es posible que vea direcciones DHCP del grupo 192.168.1.0/24 que se asigna a otros clientes con cable en el conmutador EX. Como se muestra aquí para el dispositivo corporativo alámbrica con dirección MAC que termina en 80:84. Más adelante, en este ejemplo, configurará la troncalización de VLAN y los grupos de direcciones DHCP por VLAN para su uso por clientes con cable e inalámbricos.

root@mist-SRX-GW> show dhcp server binding IP address Session Id Hardware address Expires State Interface 192.168.1.5 44 20:4e:71:a6:a7:01 85013 BOUND ge-0/0/4.0 192.168.1.2 41 d4:20:b0:00:c3:37 78301 BOUND ge-0/0/4.0 192.168.1.7 45 ec:3e:f7:c6:80:84 64379 BOUND ge-0/0/4.0

El resultado confirma que el dispositivo SRX ha asignado direcciones IP al conmutador EX, al AP Mist y a un cliente corporativo con cable.

Las arrendaciones de DHCP pueden persistir durante varias horas. A veces, en una configuración de laboratorio, resulta útil reiniciar el proceso DHCP en el conmutador SRX y EX para acelerar las cosas. Utilice el restart dhcp-service immediately comando para llevar a cabo esta acción. También puede usar comandos como actualizar clear dhcp [server|client] binding all el estado de DHCP.

Compruebe la conectividad a Internet desde el conmutador EX.

No se pueden generar pings desde el AP Mist. Para determinar su conexión a Internet y su estado de conexión a la nube, busque el patrón de parpadeo led según el patrón de parpadeo de LED.

{master:0}

root> show route

inet.0: 3 destinations, 3 routes (3 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[Access-internal/12] 00:00:07, metric 0

> to 192.168.1.1 via irb.0

192.168.1.0/24 *[Direct/0] 00:03:55

> via irb.0

192.168.1.3/32 *[Local/0] 00:03:55

Local via irb.0

{master:0}

root> ping www.juniper.net inet count 2

PING e1824.dscb.akamaiedge.net (104.86.1.14): 56 data bytes

64 bytes from 104.86.1.14: icmp_seq=0 ttl=43 time=4.064 ms

64 bytes from 104.86.1.14: icmp_seq=1 ttl=43 time=4.315 ms

--- e1824.dscb.akamaiedge.net ping statistics ---

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max/stddev = 4.064/4.190/4.315/0.125 ms

El resultado muestra que al conmutador EX se le asigna una dirección IP del grupo de direcciones 192.168.1.0/24, y que está presente una ruta predeterminada asignada por DHCP. Puede confirmar tanto el acceso a Internet como la resolución correcta de nombres de dominio con un ping correcto para www.juniper.net.

Verifique la conectividad a Internet en el AP Mist. Puede determinar su conectividad a Internet y su estado de conexión a la nube viendo el patrón de parpadeo de LED según el patrón de parpadeo de LED.

En esta etapa del ejemplo, AP Mist debería tener acceso a Internet y poder conectarse con el Juniper nube de Mist. Por lo tanto, espera ver un LED blanco sólido. Puede configurar el AP mediante el Juniper nube de Mist en un paso posterior, momento en el cual el LED debe cambiar a verde.

Compruebe que LLDP funciona entre el conmutador EX y la conexión de Mist AP. En este ejemplo, se utiliza el ID del chasis (dirección MAC) aprendido a través de LLDP para perfilar automáticamente los puertos con los AP de Mist conectados. Un perfil de troncalización se aplica a los puertos con dispositivos que tengan direcciones MAC que coincidan.

{master:0}

root> show lldp neighbors

Local Interface Parent Interface Chassis Id Port info System Name

ge-0/0/5 - d4:20:b0:00:c3:37 ETH0 Mist

El resultado verifica que el conmutador EX y AP Mist intercambian correctamente mensajes LLDP. Tenga en cuenta la dirección MAC para el AP Mist en el resultado. Esta dirección MAC se usa en una sección posterior para admitir la generación de perfiles dinámicos.

Significado

Los pasos de validación confirman que todo funciona de la forma esperada. Ambas rutas predeterminadas están presentes en el SRX. También verificó la asignación de direcciones basadas en DHCP al ex, AP Mist y al cliente corporativo con cable. El conmutador EX y el AP Mist ahora tienen el acceso a Internet necesario para configurarse y administrarse mediante el Juniper nube de Mist.

Verificar la detección de módulos Mini-PIM por Junos OS

Propósito

Compruebe que el Junos OS detecta los módulos Mini-PIM.

Acción

Verifique la instalación del Mini-PIM de LTE en el dispositivo SRX.

user@host> show chassis hardware

root@Mist-SRX-GW> show chassis hardware

Hardware inventory:

Item Version Part number Serial number Description

Chassis DA4018AK0020 SRX550M

Midplane REV 12 750-063950 BCAL7302

Routing Engine REV 07 711-062269 BCAH4029 RE-SRX550M

FPC 0 FPC

PIC 0 6x GE, 4x GE SFP Base PIC

FPC 1 REV 03 650-096889 EV2619AF0085 FPC

PIC 0 LTE for AE

FPC 2 REV 08 750-032730 ACPX8538 FPC

PIC 0 1x GE High-Perf SFP mPIM

FPC 5 REV 04 750-064615 BCAH7052 FPC

PIC 0 8x GE SFP gPIM

FPC 7 REV 13 750-030454 ACLZ9488 FPC

Power Supply 0 Rev 05 740-024283 CI03052 PS 645W AC

Significado

El resultado confirma la instalación y el reconocimiento de la LTE Mini-PIM.

Verificar la versión de firmware del Mini-PIM

Propósito

Compruebe la versión de firmware del Mini-PIM.

Acción

En el dispositivo de la serie SRX, verifique la versión de firmware del módulo Mini-PIM de LTE.

user@host>show system firmware

Part Type Tag Current Available Status

version version

FPC 1

PIC 0 MLTE_FW 1 17.1.80 0 OK

FPC 2

PIC 0 SFPI2CMFPGA 13 0.9.0 0 OK

Routing Engine 0 RE BIOS 0 2.10 2.10 OK

Routing Engine 0 RE BIOS Backup 1 2.10 2.10 OK

Significado

El resultado muestra la versión de firmware del Mini-PIM como 17.1.80. Actualice el firmware si fuera necesario. Para obtener más información acerca de cómo actualizar el firmware en LTE, consulte Módulo de interfaz miniesfísico de LTE .