EN ESTA PÁGINA

Acceda a Juniper Security Director Cloud y compruebe las suscripciones activas

Generar certificados de dispositivo en Juniper Security Director Cloud

Implemente una política de borde seguro en la nube de Juniper Security Director

Obtenga parámetros de configuración de túnel IPsec para aplicar en Juniper Security Director Cloud

Configurar el conector de Secure Edge con Juniper Secure Edge (aprovisionamiento manual)

Siga este flujo de trabajo para obtener ayuda con cada paso del flujo de trabajo para aprovisionar manualmente Juniper® Secure Edge.

La nube Juniper Mist™ funciona con Juniper® Secure Edge para realizar inspecciones de tráfico desde dispositivos perimetrales mediante la función de conector Secure Edge. Esta función permite que los enrutadores de Juniper® Session Smart™, desplegados como dispositivos de borde WAN, envíen una parte del tráfico a Juniper Secure Edge para una inspección.

Todas las capacidades de Secure Edge son administradas por Juniper Security Director Cloud, la experiencia de administración simple y sin problemas de Juniper que se ofrece en una sola interfaz de usuario (UI).

Para obtener más información, consulte Juniper Secure Edge.

Descripción general de la configuración

En esta tarea, se envía el tráfico enlazado a Internet desde el lado LAN de un dispositivo radial o concentrador a Secure Edge para una inspección antes de que el tráfico llegue a Internet.

Para que Secure Edge realice una inspección de tráfico:

-

En Juniper Security Director Cloud, cree y configure las ubicaciones de servicio, los perfiles IPsec, los sitios y las políticas para Secure Edge. Estos son los recursos basados en la nube que proporcionan servicios de seguridad y conectividad para los dispositivos de borde WAN.

-

En la nube de Mist, cree y configure los dispositivos de borde WAN (enrutadores de Session Smart o firewalls de la serie SRX) que se conectan a las redes LAN. Estos son los dispositivos físicos que proporcionan capacidades de enrutamiento, conmutación y SD-WAN para las sucursales o campus.

-

En Mist WAN-Edge, cree y configure los túneles de Secure Edge que conectan los dispositivos de borde WAN con las ubicaciones de servicio. Estos son los túneles IPsec que proporcionan un transporte seguro y confiable para el tráfico que Secure Edge debe inspeccionar.

-

En la nube de Mist, asigne los túneles de Secure Edge a los sitios o perfiles de dispositivo que correspondan a los dispositivos de borde WAN. Esto permite que el tráfico se dirija desde las redes LAN a la nube Secure Edge en función de las políticas de datos definidas y otros criterios de coincidencia.

En los temas de la tabla siguiente se presenta la información general que necesita para usar la seguridad basada en la nube de Secure Edge con la nube de Juniper Mist™.

| Paso | Tarea | Descripción |

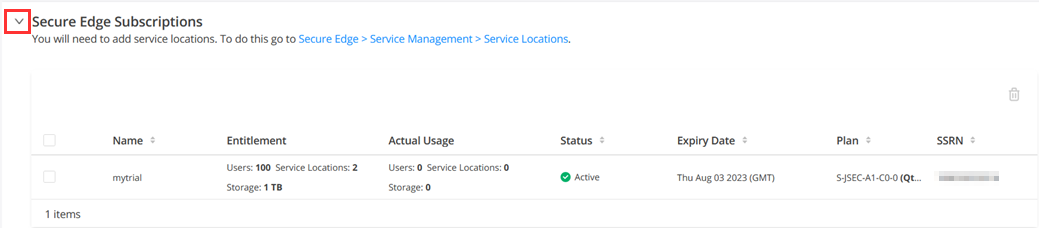

| 1 | Acceda a Juniper Security Director Cloud y compruebe las suscripciones activas | Acceda a Juniper Security Director Cloud, vaya a la cuenta de su organización y compruebe las suscripciones de Secure Edge. La suscripción le da derecho a configurar servicios Secure Edge para sus despliegues. |

| 2 | Configurar una ubicación de servicio en la nube de Juniper Security Director | Crear ubicaciones de servicio. Aquí es donde las puertas de enlace VPN basadas en vSRX crean conexiones seguras entre diferentes redes. |

| 3 | Generar certificados de dispositivo en Juniper Security Director Cloud | Genere certificados digitales para Juniper Secure Edge a fin de establecer comunicaciones seguras entre Secure Edge y los puntos finales de usuario. |

| 4 | Crear un perfil IPsec en Juniper Security Director Cloud | Cree perfiles IPsec para establecer túneles IPsec para la comunicación entre los dispositivos de borde WAN en su red en la nube de Juniper Mist con instancia de Secure Edge. |

| 5 | Crear un sitio en Juniper Security Director Cloud | Cree un sitio que aloje un dispositivo de borde WAN (enrutador con Session Smart o firewall de la serie SRX). El tráfico del dispositivo se reenvía a la instancia de Secure Edge a través de un túnel seguro para una inspección. |

| 6 | Implemente una política de borde seguro en la nube de Juniper Security Director | Configure políticas que definan las reglas y acciones de seguridad para el tráfico que se origina en el sitio o que se destina a él. |

| 7 | Obtenga parámetros de configuración de túnel IPsec para aplicar en Juniper Security Director Cloud | Anote los detalles, como la dirección IP o el nombre de host de la ubicación del servicio, el nombre del perfil IPsec y la clave previamente compartida. Necesita estos detalles para configurar túneles IPsec desde el lado de Juniper Mist. |

| 8 | Cree conectores de borde seguros en el portal de la nube de Juniper Mist | Cree conectores de Secure Edge en el portal de la nube de Juniper Mist. Esta tarea completa la configuración en el lado de nube de Mist de los túneles para establecer un túnel IPsec entre el dispositivo de borde WAN administrado por Mist y la instancia de Secure Edge. |

| 9 | Modificar una directiva de aplicación | Cree una política de aplicación nueva o cambie una existente para dirigir el tráfico desde el dispositivo perimetral WAN a Internet a través de Juniper Security Director Cloud en lugar de pasar por un concentrador para obtener acceso centralizado. |

| 10 | Verificar la configuración | Confirme si su configuración funciona comprobando los túneles IPsec establecidos en:

|

Antes de empezar

-

Lea acerca de los requisitos de suscripción a Juniper® Secure Edge. Consulte Descripción general de las suscripciones de Juniper Secure Edge.

-

Asegúrese de haber completado los requisitos previos para acceder al portal en la nube de Juniper Security Director . Consulte Requisitos previos.

- Cree su inquilino de Secure Edge. Consulte Creación del inquilino de Secure Edge.

- Suponemos que ha adoptado y configurado el enrutador de Session Smart o el firewall de la serie SRX desplegado como dispositivo de borde WAN en la nube de Juniper Mist.

Acceda a Juniper Security Director Cloud y compruebe las suscripciones activas

Un inquilino en Juniper Secure Edge es una cuenta de organización que se crea para acceder al portal de Juniper Security Director Cloud y administrar sus servicios de Secure Edge. Un inquilino está asociado a una dirección de correo electrónico única y a un plan de suscripción. Un inquilino puede tener varias ubicaciones de servicio, que son puertas de enlace VPN basadas en vSRX alojadas en una nube pública para su organización.

Un inquilino puede tener una o varias ubicaciones de servicio, que son los puntos de conexión para los usuarios finales. Para crear un inquilino, debe tener una cuenta en Juniper Security Director Cloud. Consulte Creación del inquilino de Secure Edge para obtener más información.

Después de crear su inquilino de Secure Edge en el portal de Juniper Security Director Cloud, acceda al portal y compruebe sus suscripciones.

Para acceder a Juniper Security Director Cloud y comprobar las suscripciones activas:

Configurar ubicaciones de servicio

Después de asegurarse de que tiene una licencia activa para Juniper Security Director Cloud, configure una ubicación de servicio. Este paso es la primera tarea principal para configurar un conector Secure Edge para enrutadores de Session Smart.

Una ubicación de servicio en Juniper Security Director Cloud también se conoce como POP (punto de presencia) y representa una instancia de Juniper® Secure Edge en una ubicación de nube. La ubicación del servicio es el punto de conexión (acceso) para los usuarios locales y móviles.

Las ubicaciones de servicio son lugares donde vSRX crea conexiones seguras entre diferentes redes mediante un servicio de nube pública. La dirección IP pública (única por inquilino y ubicación de servicio) se usa para:

-

Configure un túnel IPsec entre el dispositivo de sucursal y Juniper Security Director Cloud.

-

Distribuya centralmente el tráfico cuando el destino esté en Internet.

Para configurar una ubicación de servicio en Juniper Security Director Cloud:

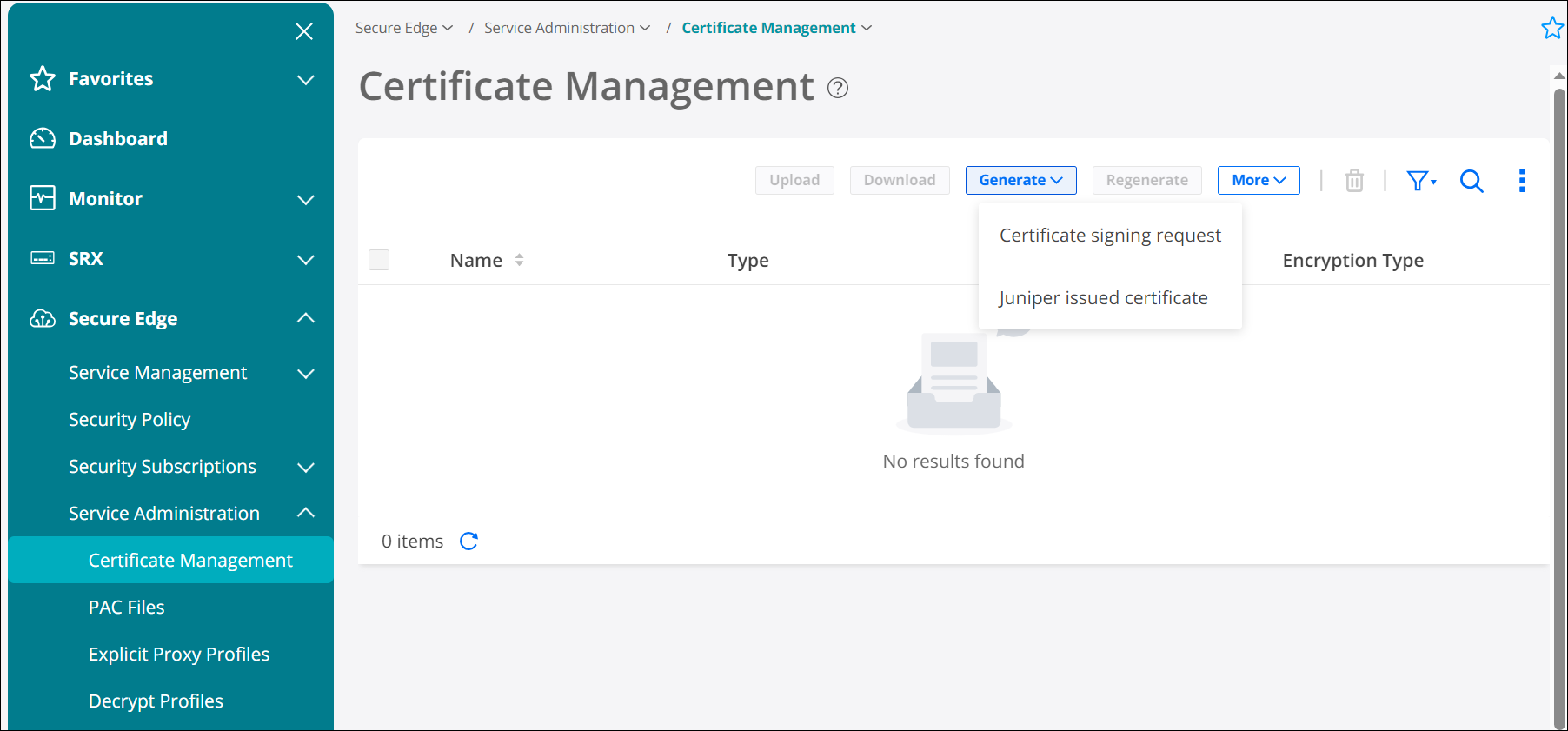

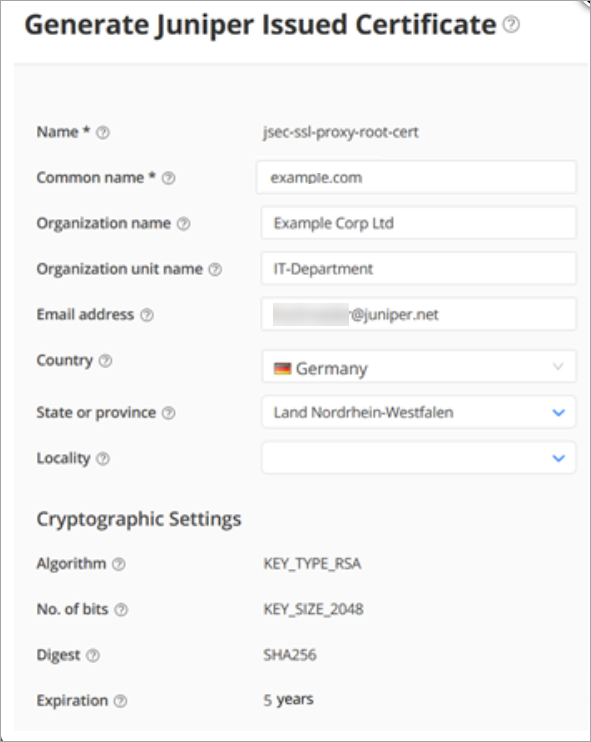

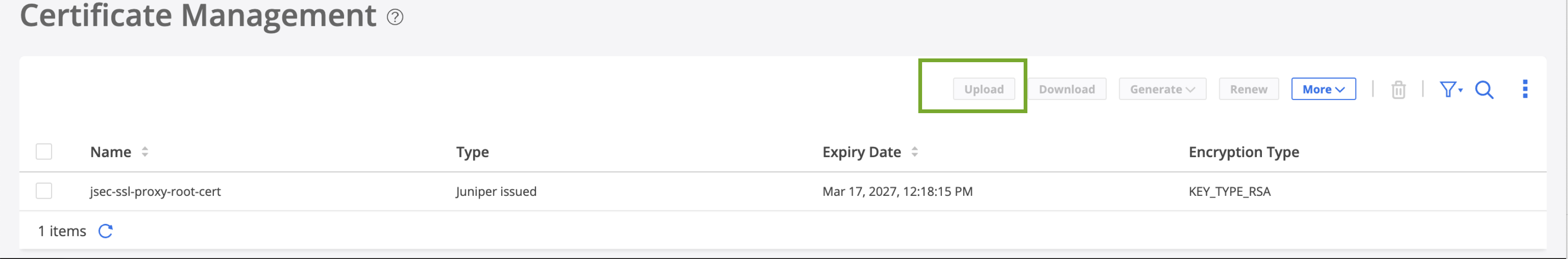

Generar certificados de dispositivo en Juniper Security Director Cloud

Ahora que ha configurado las ubicaciones de servicio en Juniper Security Director Cloud, puede generar certificados de dispositivo para proteger el tráfico de red.

Utilice un certificado TLS/SSL (Transport Layer Security/Secure Sockets Layer) para establecer comunicaciones seguras entre Secure Edge y dispositivos de borde WAN. Todos los exploradores cliente de su red deben confiar en los certificados firmados por Juniper Networks y los firewalls de la serie SRX para usar un proxy SSL.

En Juniper Security Director Cloud, tiene las siguientes opciones para generar certificados:

-

Cree una nueva solicitud de firma de certificado (CSR) y su propia entidad de certificación (CA) puede usar la CSR para generar un nuevo certificado.

-

Seleccione la opción para que Juniper Networks cree un certificado.

En este tema se describe cómo generar un certificado TLS/SSL. La forma de importar y usar el certificado depende de los requisitos de administración de clientes de su empresa y está fuera del ámbito de este tema.

Para generar certificados de dispositivo en Juniper Security Director Cloud:

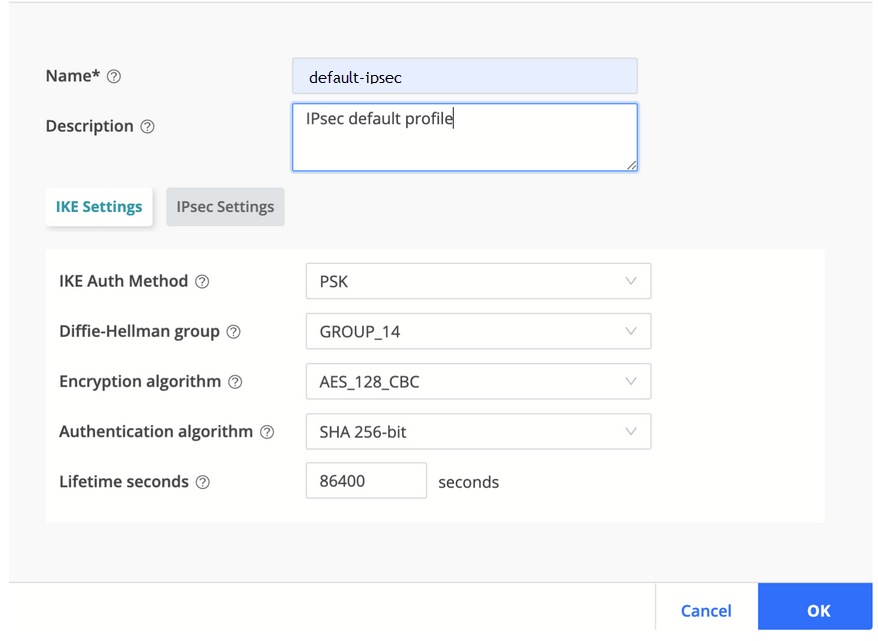

Crear un perfil IPsec en Juniper Security Director Cloud

Después de generar los certificados para establecer comunicaciones seguras entre Secure Edge y los dispositivos de borde WAN, estará listo para crear perfiles IPsec.

Los perfiles IPsec definen los parámetros con los que se establece un túnel IPsec cuando los dispositivos de borde WAN de la red en la nube de Juniper Mist™ comienzan a comunicarse con la instancia de Secure Edge.

Para crear un perfil IPsec en Juniper Security Director Cloud:

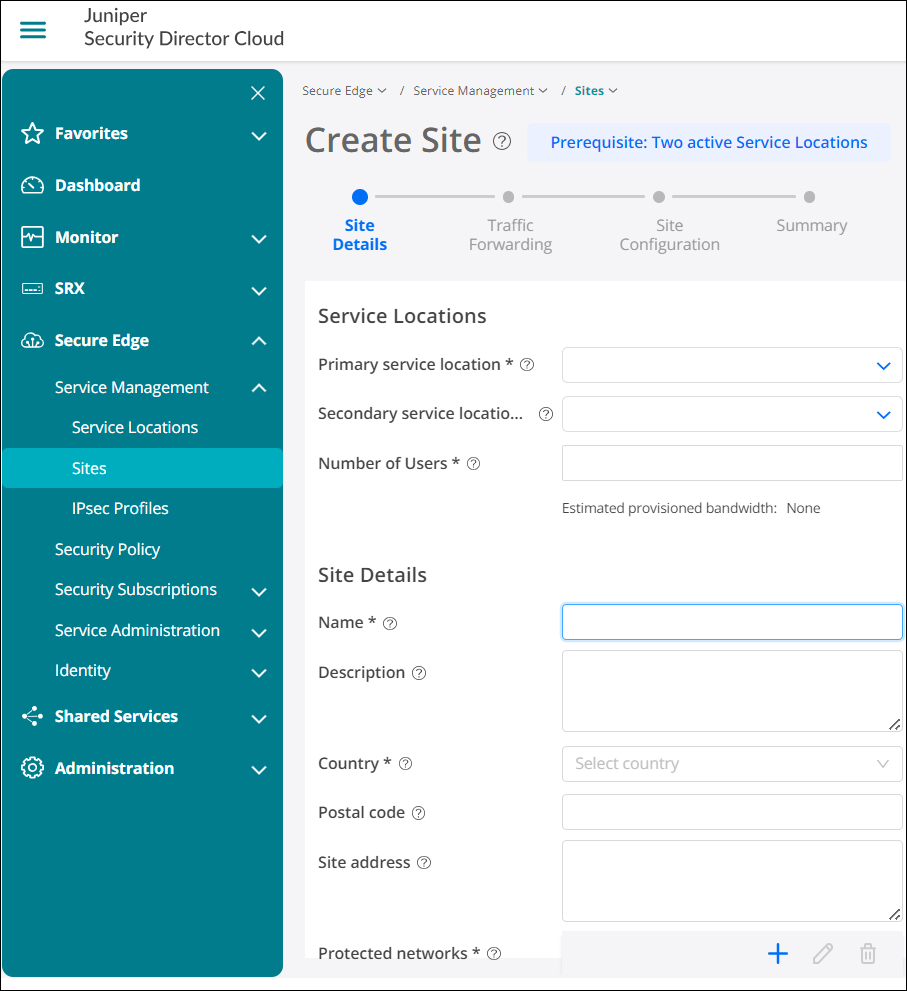

Crear un sitio en Juniper Secure Edge Cloud

Ahora ha creado perfiles IPsec. Estos perfiles definen los parámetros del túnel IPsec entre los dispositivos de borde WAN en la red en la nube de Juniper Mist™ y la instancia de Secure Edge.

En este punto, debe crear un sitio en Juniper Security Director Cloud. Un sitio representa una ubicación que aloja un dispositivo perimetral WAN. El tráfico del dispositivo de borde WAN se reenvía a la instancia de Secure Edge a través de un túnel seguro y, a continuación, los servicios en la nube de Secure Edge lo inspeccionan y aplican.

Puede configurar para reenviar parte o todo el tráfico vinculado a Internet desde los sitios del cliente a la nube de Juniper Secure Edge a través de túneles de encapsulación de enrutamiento genérico (GRE) o IPsec desde los dispositivos de borde WAN en el sitio.

Las direcciones de sucursal superpuestas no son compatibles con el mismo POP dentro de Secure Edge cuando se usa un firewall de estado en ubicaciones de sucursal. El tráfico de ruta inversa a estas IP superpuestas se enrutará utilizando múltiples rutas de igual costo (ECMP) en todas las conexiones. El tráfico se enruta mediante ECMP en lugar de enrutamiento por sesión a la interfaz desde la que se originó el tráfico. Tenga en cuenta el tráfico de ruta inversa a través de ECMP cuando configure las redes protegidas para un sitio.

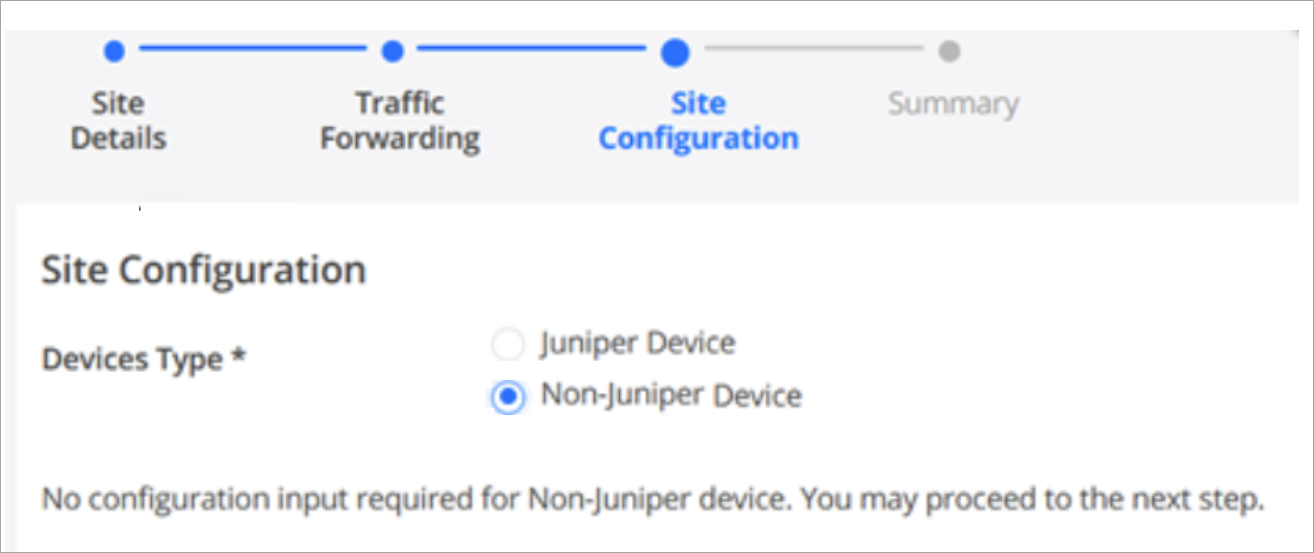

Para crear un sitio en Juniper Security Director Cloud:

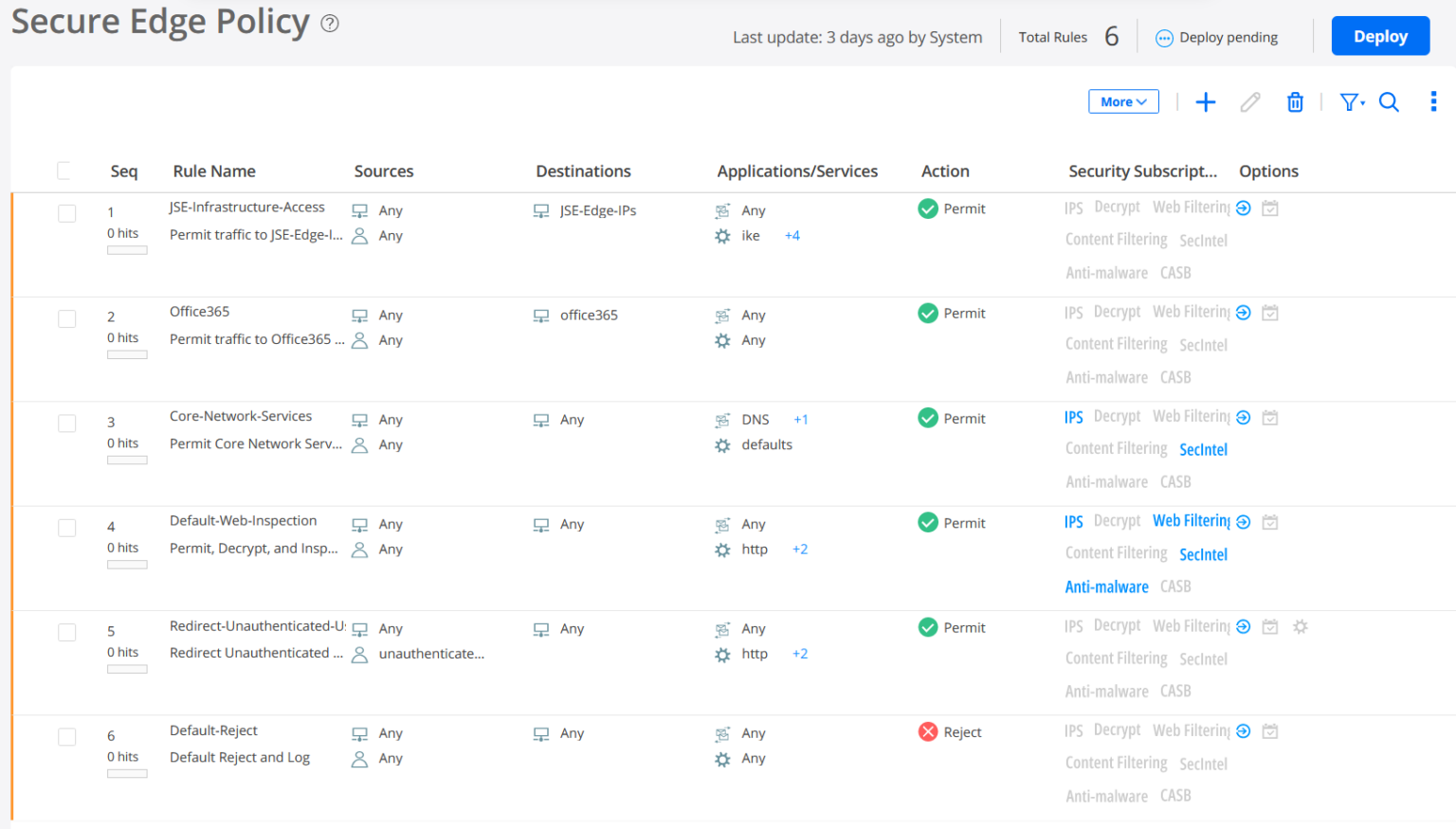

Implemente una política de borde seguro en la nube de Juniper Security Director

Ahora que ha creado sitios en Juniper Security Director Cloud, es hora de implementar una o varias políticas de Juniper® Secure Edge.

Las políticas de Secure Edge especifican cómo la red enruta el tráfico. De forma predeterminada, cuando se crea un nuevo inquilino, Security Director Cloud crea un conjunto de reglas de política de Secure Edge con reglas predefinidas.

Incluso si no cambia el conjunto de reglas predeterminado, debe usar la opción Implementar para cargar las reglas en las ubicaciones de servicio.

Para implementar una política de borde seguro en Juniper Security Director Cloud:

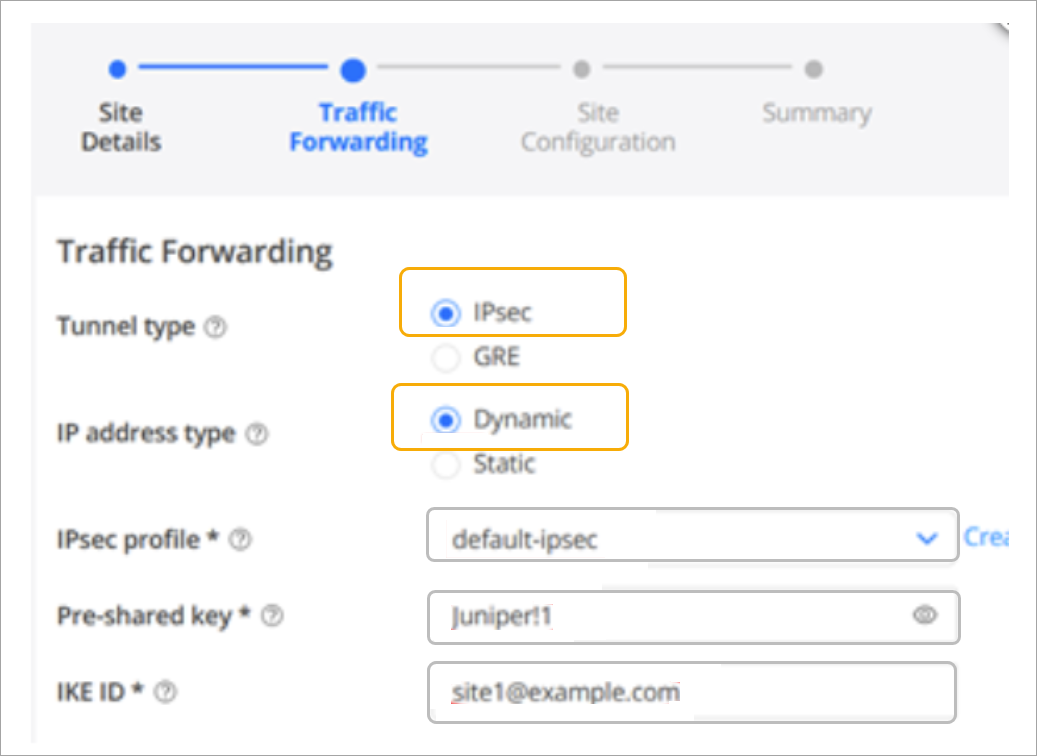

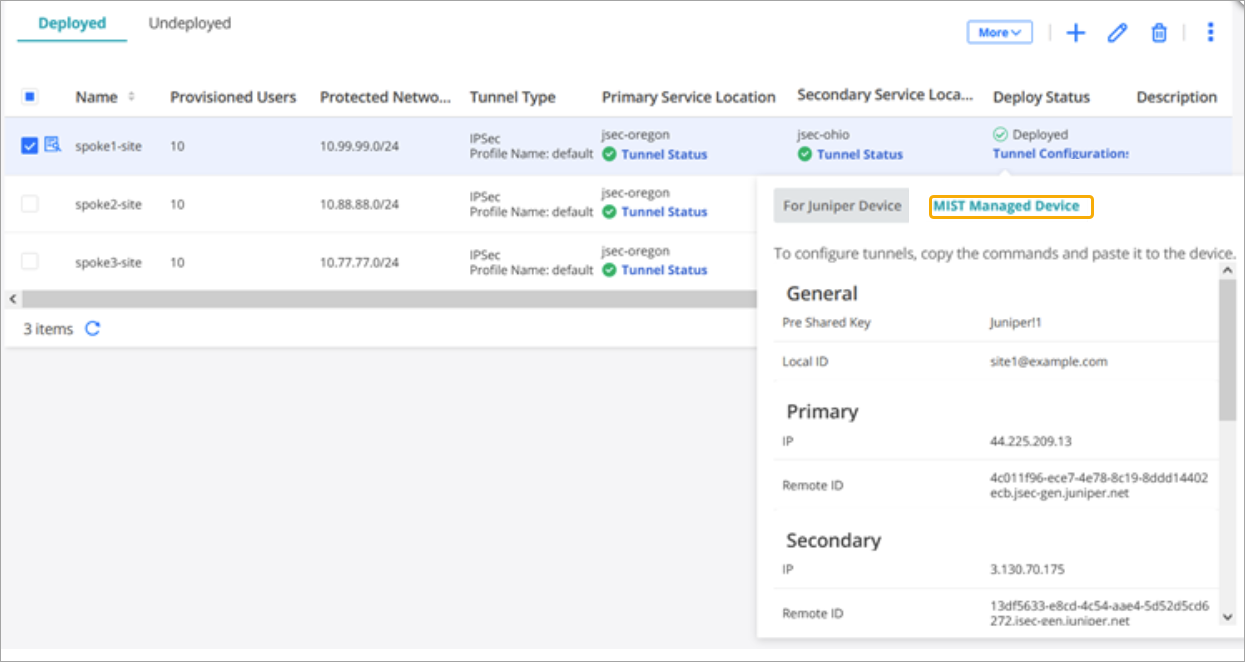

Obtenga parámetros de configuración de túnel IPsec para aplicar en Juniper Security Director Cloud

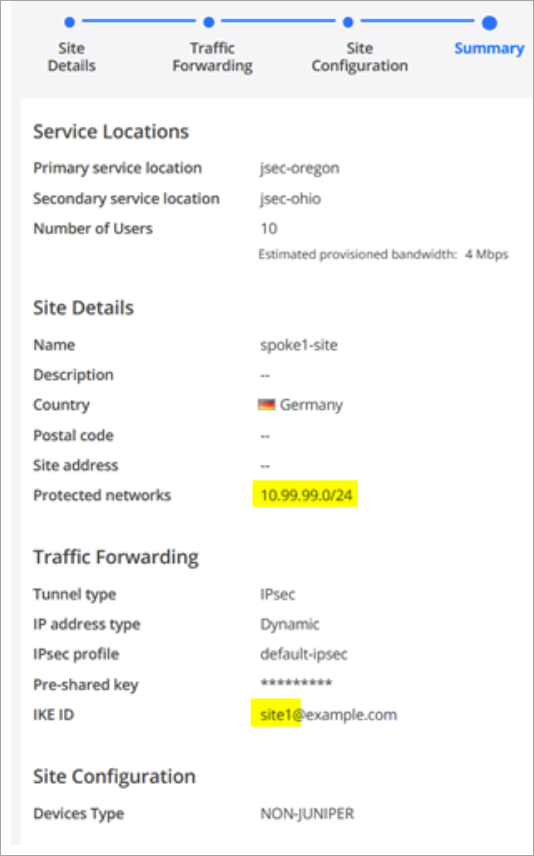

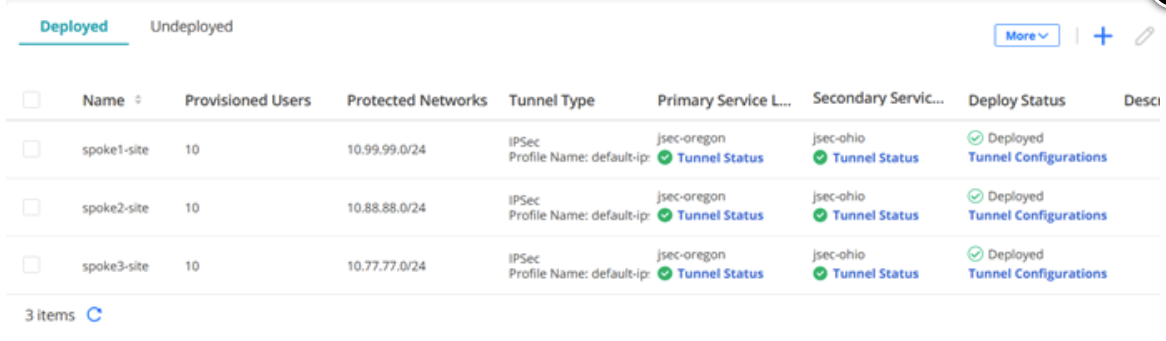

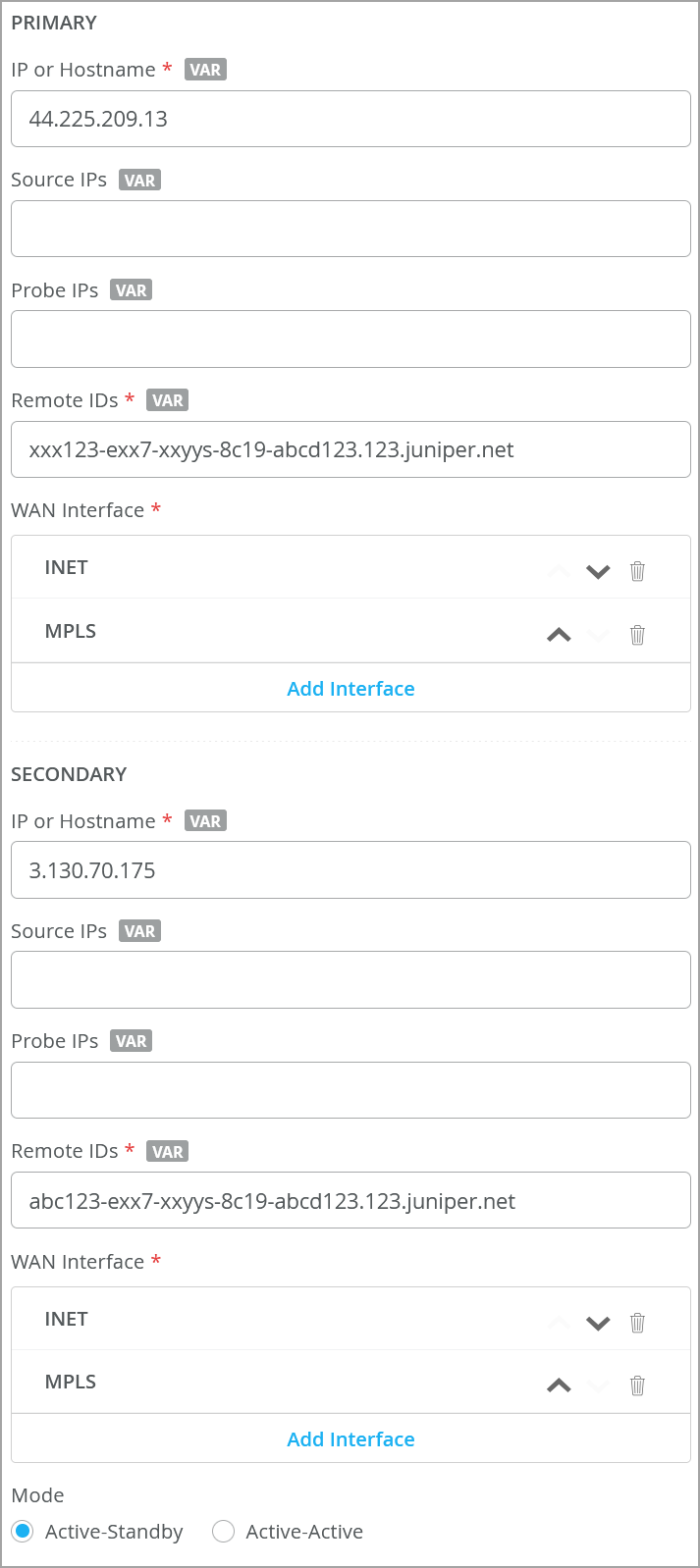

En las tareas anteriores, completó varias acciones para configurar túneles IPsec en Juniper Secure Edge y desplegó la política de Secure Edge en Juniper Security Director Cloud. El último paso en Security Director Cloud es recopilar datos de configuración para cada sitio. Necesitará estos detalles para completar la configuración del conector de borde seguro (Crear conectores de borde seguros en el portal de Juniper Mist) en la nube de Juniper Mist™ para configurar un túnel IPsec. En este paso, anotará los detalles de los sitios que creó.

No está disponible una inserción de configuración automatizada para sincronizar entre Juniper Security Director Cloud y Juniper Mist cloud.

Para obtener parámetros de configuración de túnel IPsec para aplicar en Juniper Security Director Cloud:

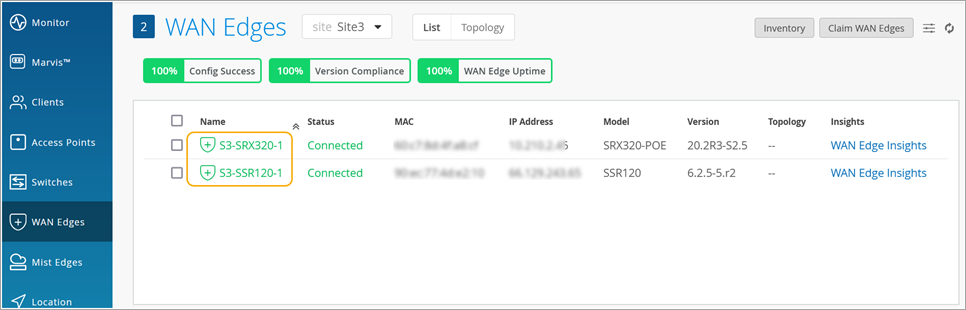

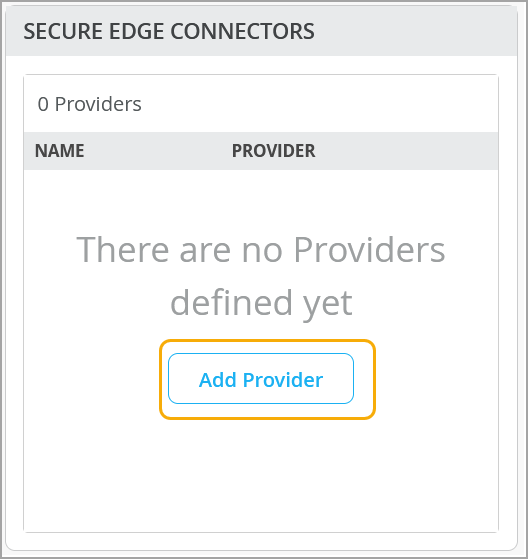

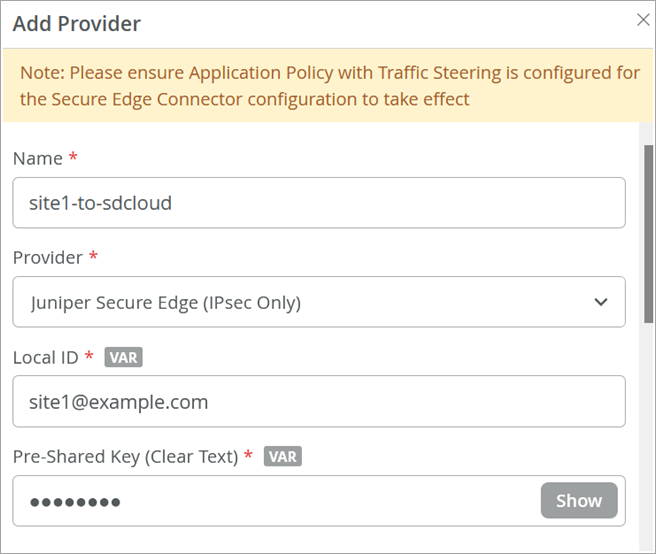

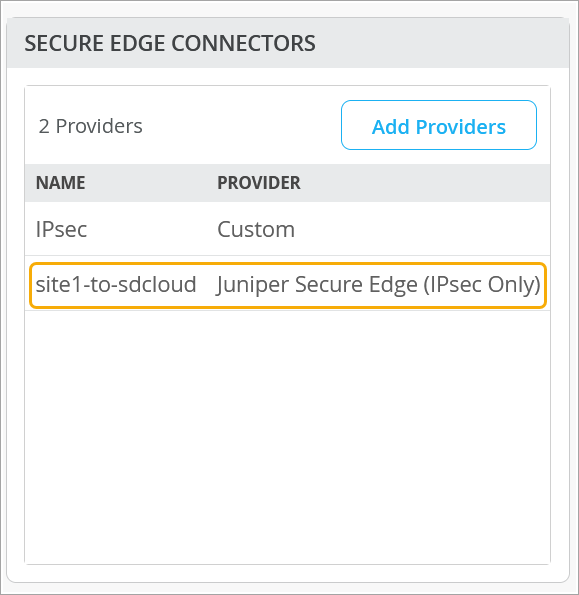

Cree conectores de borde seguros en Juniper Mist Portal

Está a mitad de camino hacia su objetivo final de configurar un conector Secure Edge para los enrutadores Session Smart o los firewalls serie SRX en Juniper Mist™.

Los conectores de Secure Edge se crean en el portal de Juniper Mist. Esta tarea completa la configuración en el lado de la nube de Mist de los túneles para establecer un túnel IPsec entre los dispositivos de borde WAN administrados por Mist y Security Director Cloud. Antes de crear los conectores, asegúrese de que el sitio tenga un dispositivo perimetral WAN implementado.

Para crear conectores de Secure Edge en el portal de Juniper Mist:

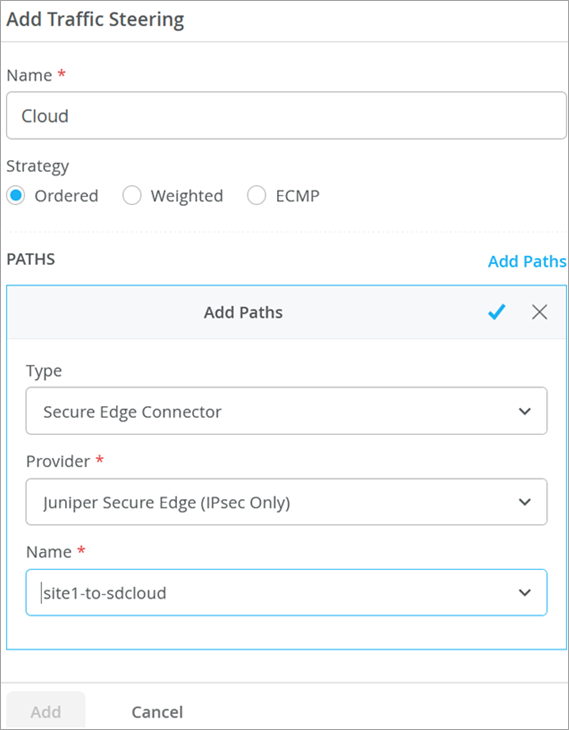

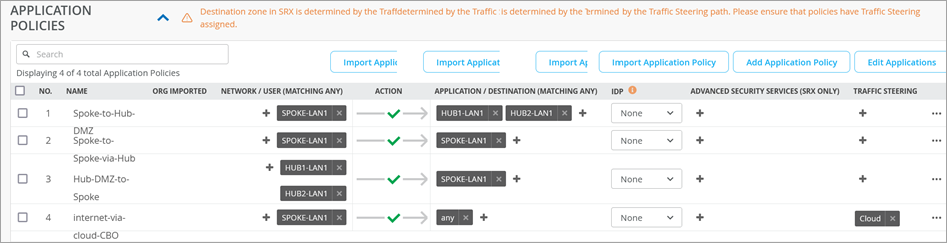

Modificar una directiva de aplicación

Después de crear conectores Secure Edge en el portal de la nube de Juniper Mist™, el siguiente paso es modificar las políticas de aplicación en el dispositivo de sucursal. Por ejemplo, puede permitir el tráfico de un dispositivo radial a un dispositivo concentrador. También puede permitir el tráfico de un dispositivo radial a otro dispositivo radial en el túnel VPN. Después de eso, puede enviar tráfico desde radios a Internet a través de Juniper Security Director Cloud en lugar de enviar tráfico desde radios a un concentrador para una ruptura central.

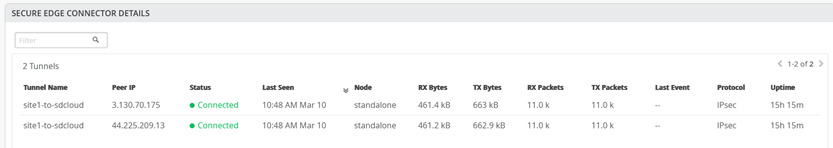

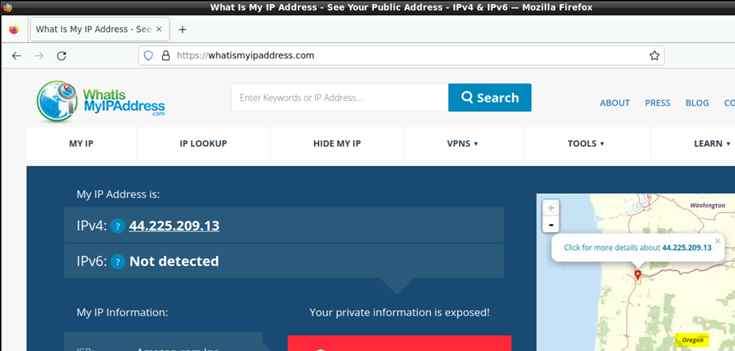

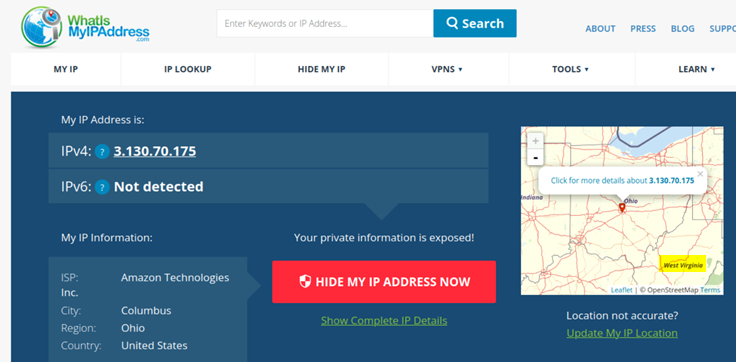

Siga estos pasos para confirmar si la configuración funciona:

Verificar la configuración

Para verificar la configuración: