Caso de uso: Proxy de Mist Edge para Eduroam

Mientras planifica su despliegue de Juniper Mist™ y eduroam, lea este caso de uso para ver cómo puede integrar Juniper Mist Access Assurance con eduroam mediante el uso de Mist Edge como proxy de DPI.

Visión general

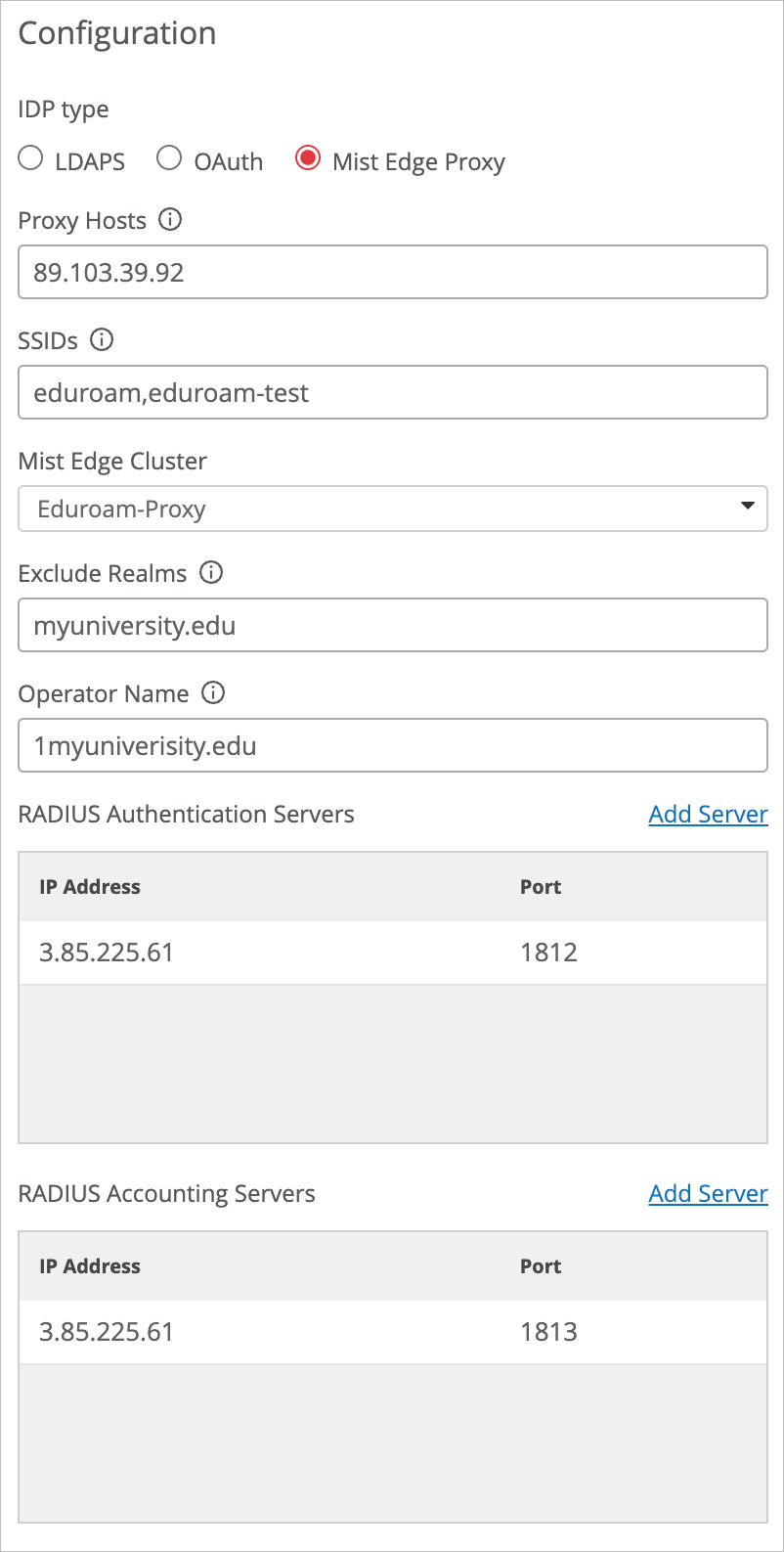

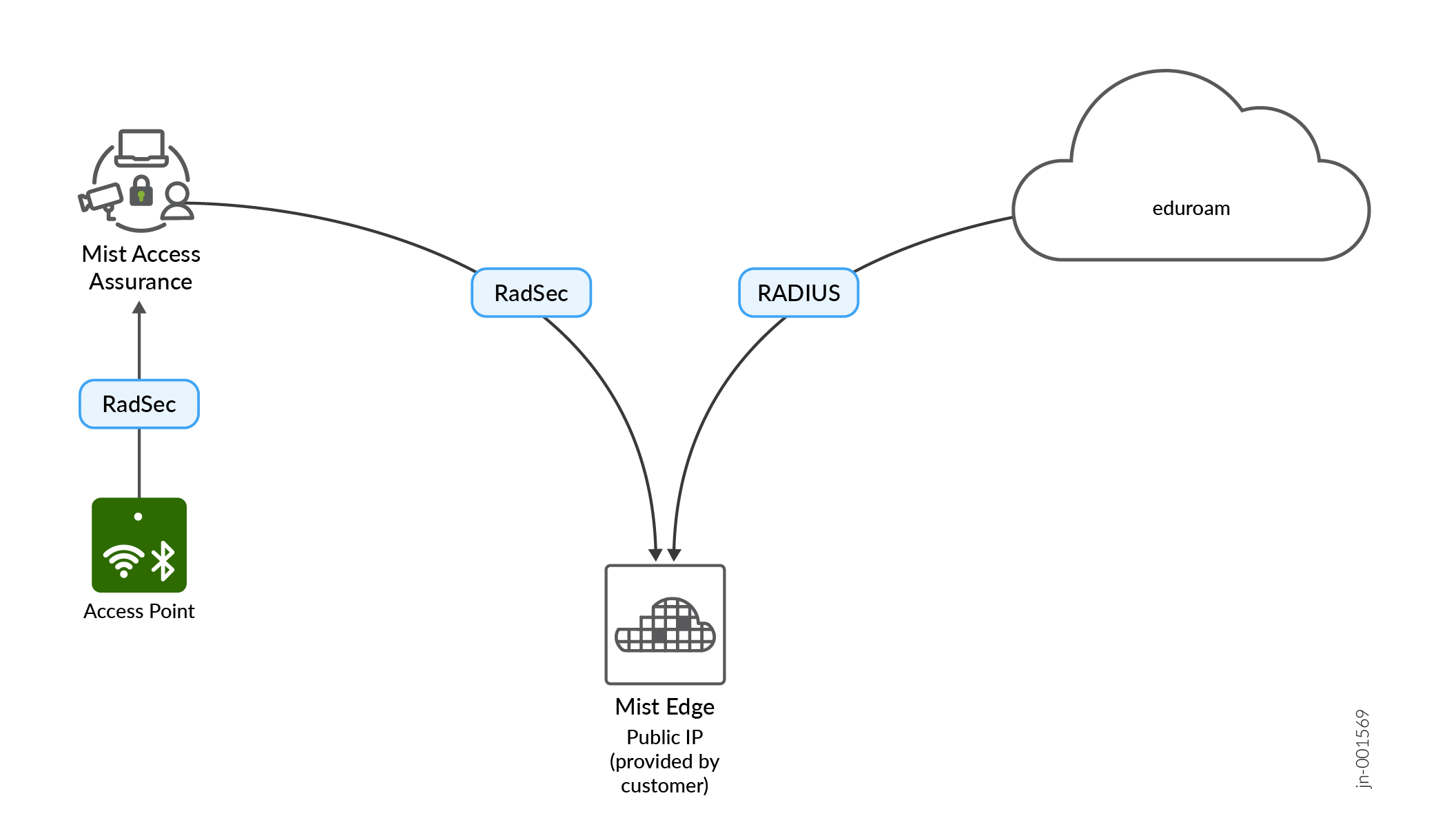

Este caso de uso muestra cómo se puede integrar Juniper Mist Access Assurance con los NRO (operadores nacionales de roaming) de eduroam mediante el uso de Mist Edge, que actúa como proxy de RADIUS. Mist Edge actúa como una puerta de enlace a los servidores eduroam RADIUS con una IP pública estática o IP TDR asignada de tal manera que se pueda registrar como cliente RADIUS en el portal de administración de eduroam.

El proxy de Mist Edge se utiliza en particular con los flujos de autenticación de eduroam SP e IdP; No afecta a la autenticación de usuarios domésticos.

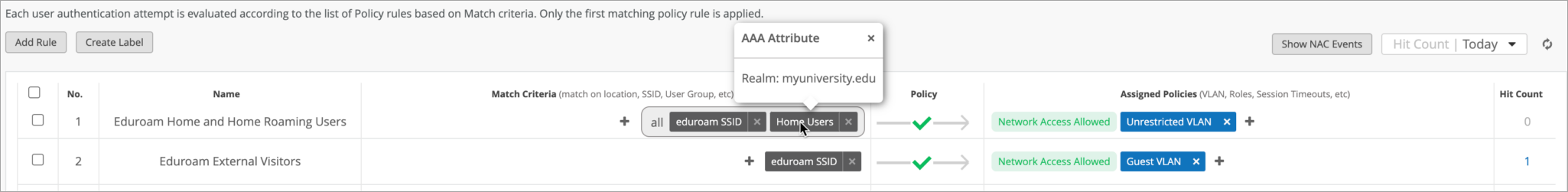

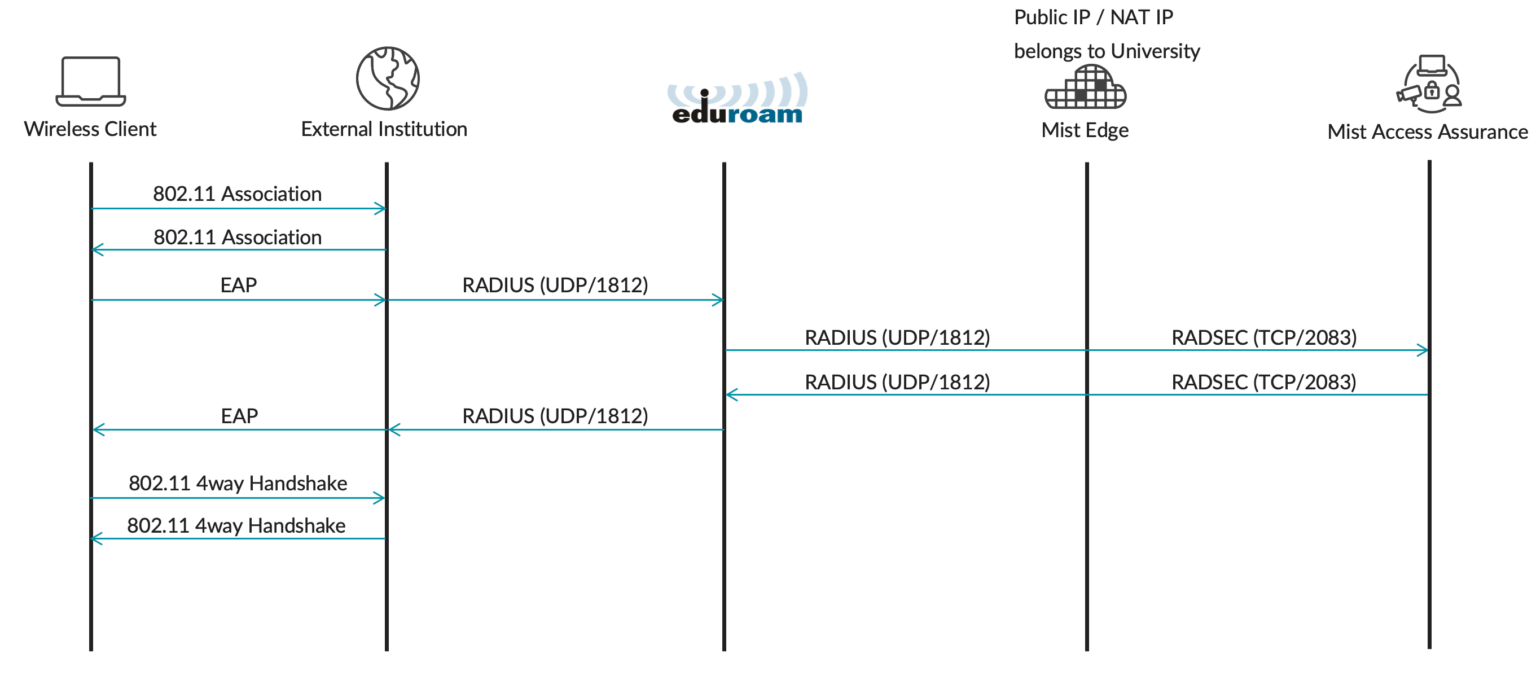

Los siguientes flujos de llamadas ilustran tres tipos de usuarios en redes eduroam y cómo cada tipo se autentica a través de Mist Access Assurance y el proxy de Mist Edge: usuarios domésticos en el campus, visitantes externos en el campus (SP) y usuarios de roaming doméstico (IdP).

Usuarios domésticos

Los usuarios domésticos son clientes que se conectan al SSID de eduroam en su propio campus universitario. Por ejemplo, un usuario con una cuenta @university1.edu está actualmente en la Universidad 1. Este usuario está en su reino de "inicio". Este es el escenario típico de la mayoría de las autenticaciones que ocurren a diario en esta universidad.

Este escenario no requiere el proxy de Mist Edge. El usuario se autentica directamente con Mist Access Assurance.

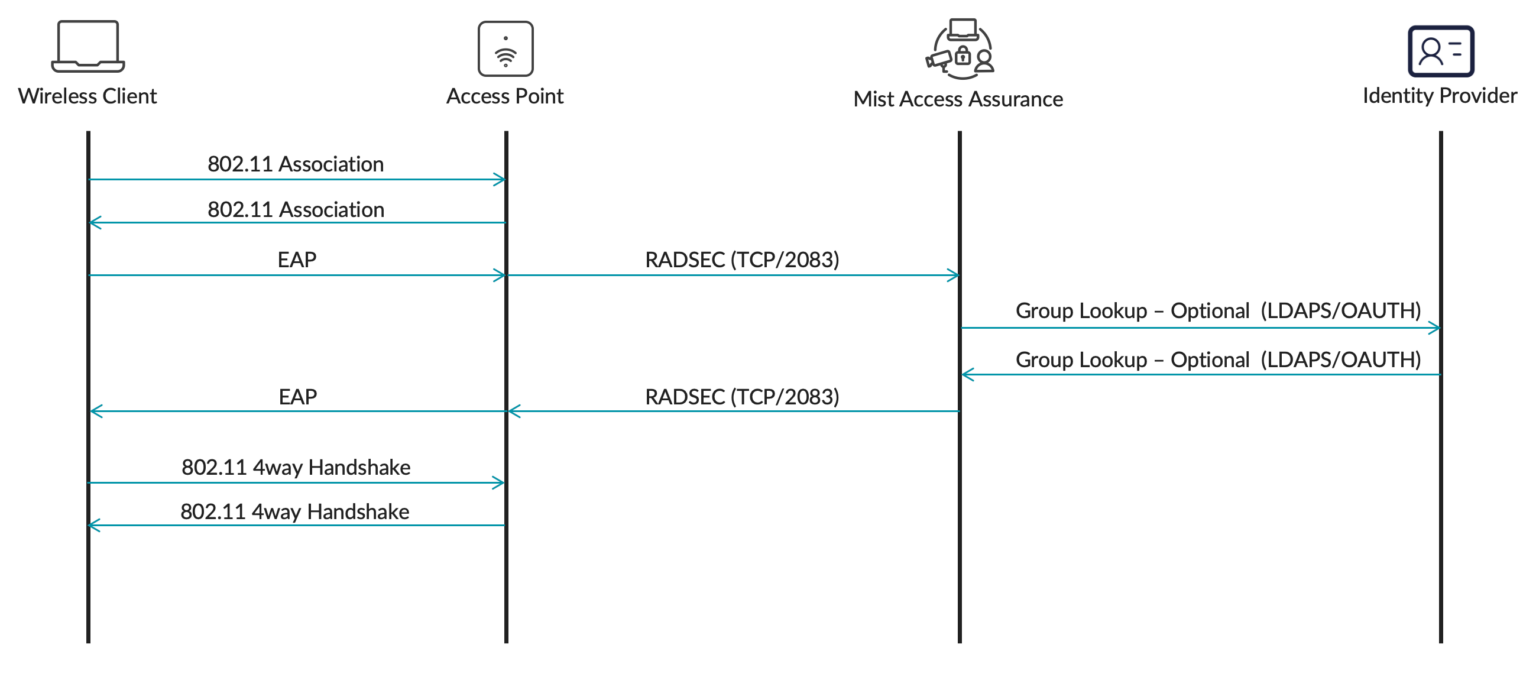

Visitantes externos

Los visitantes externos son clientes que visitan un campus universitario desde otra institución. Por ejemplo, un usuario con una cuenta @university2.edu está visitando la Universidad 1. Este usuario se identifica mediante un reino que no es el reino de "inicio".

Este escenario requiere Mist Edge DPI de proxy para reenviar solicitudes de autenticación a university2.edu a través de servidores RADIUS eduroam. Los visitantes externos se autentican a través de un proxy de Mist Edge, donde Mist Edge envía las solicitudes de autenticación de los proxies hacia los servidores de eduroam National RADIUS.

Usuarios de roaming doméstico

Los usuarios de Home roaming son clientes que visitan una institución diferente y desean autenticarse en un SSID de eduroam mediante el uso de sus credenciales de la universidad de origen.

En este ejemplo, un usuario con una cuenta @university1.edu está visitando la Universidad 2. Las solicitudes de autenticación provienen de university2.edu a través de servidores de RADIUS eduroam hacia university1.edu. Acceso a RADIUS Las solicitudes de los servidores nacionales de RADIUS de eduroam son recibidas por el proxy de Mist Edge y luego reenviadas al servicio de Mist Access Assurance para su autenticación.

Requisitos de firewall

Mist Edge uses Out Of Band Management interface (OOBM) for all its proxy functionalities. You need to ensure that traffic can flow to and from the Mist Edge OOBM interface.

Allow the following ports and destinations:

-

Inbound (towards Mist Edge OOBM interface)

-

RADIUS Auth & Acct (1812 / 1813 UDP). You can limit source IPs to eduroam national RADIUS servers.

-

RadSec (2083 TCP). You can limit source IPs based on the following document.

-

-

Outbound (from Mist Edge OOBM interface):

-

RADIUS Auth & Acct (1812 / 1813 UDP)

-

RadSec (2083 TCP) towards radsec.nac.mist.com

-

HTTPS (443 TCP) towards ep-terminator.<mist_cloud_env>.mist.com (more on correct endpoint for your cloud environment in this document).

-

- Mist Access Assurance only supports EAP-TLS, TEAP or EAP-TTLS methods for home users and home roaming users.

- For external visitors any EAP method is supported, including PEAP-MSCHAPv2. EAP method support is determined by an external institution RADIUS servers.

- Dedicated Mist Edge(s) are a must for the IDP proxy functionality.

- For proxy service redundancy, multiple Mist Edges can be used as part of the same Mist Edge cluster.

Configurar Juniper Mist

Configure eduroam

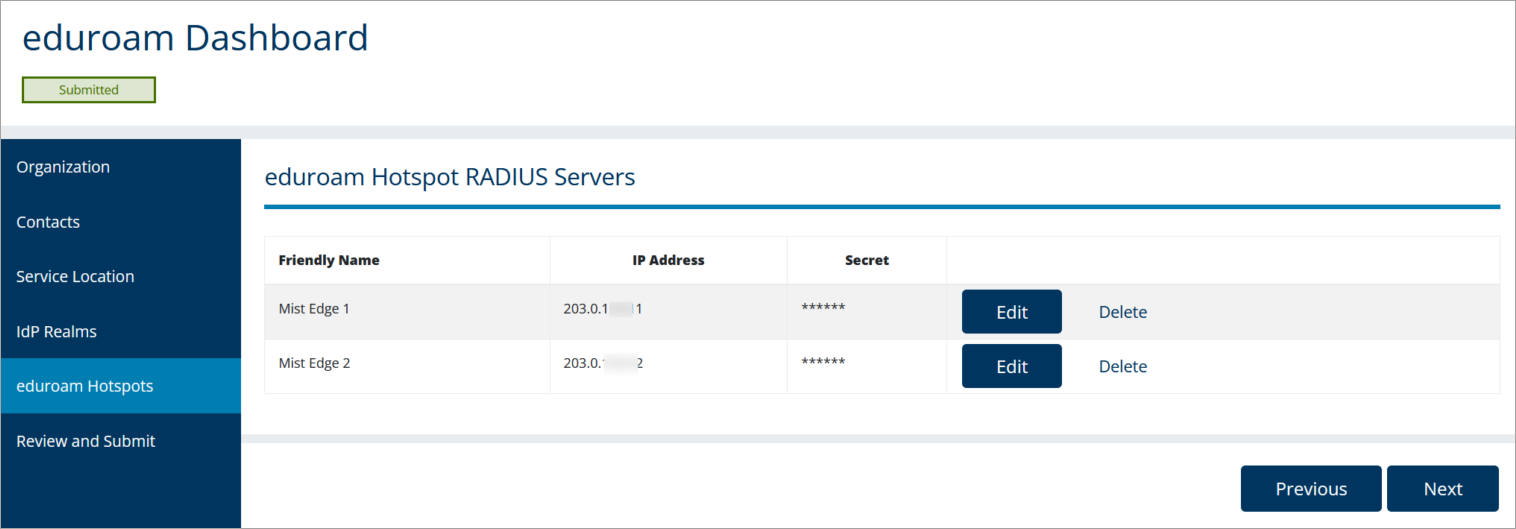

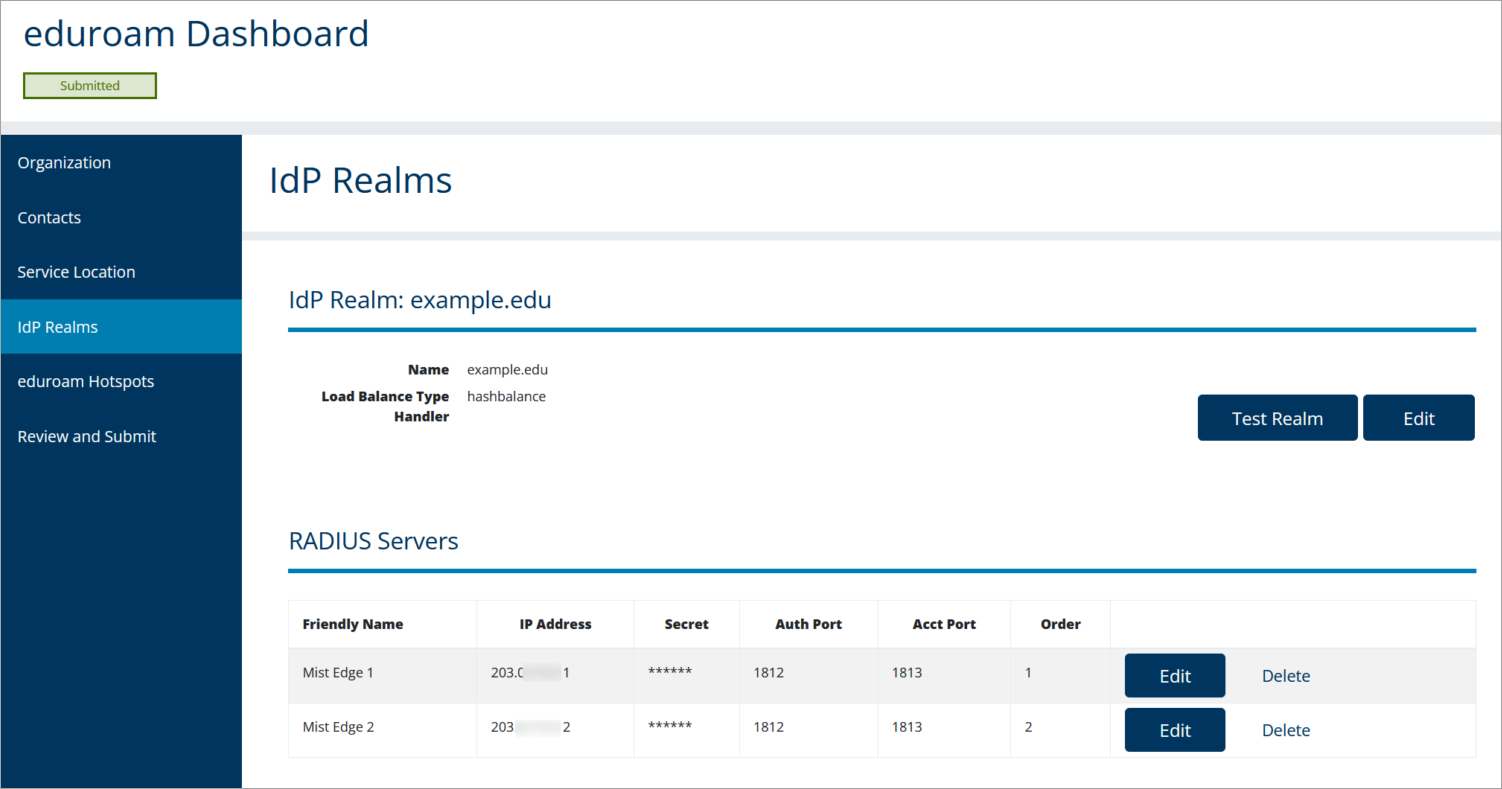

En la consola de administración de eduroam, agregue sus Mist Edges. Dependiendo de la NRO de eduroam, la consola de administración puede tener un aspecto diferente, pero los puntos de integración generales seguirán siendo los mismos.

Servidores RADIUS de punto de acceso de Eduroam

Reinos de IdP de Eduroam

Verificación

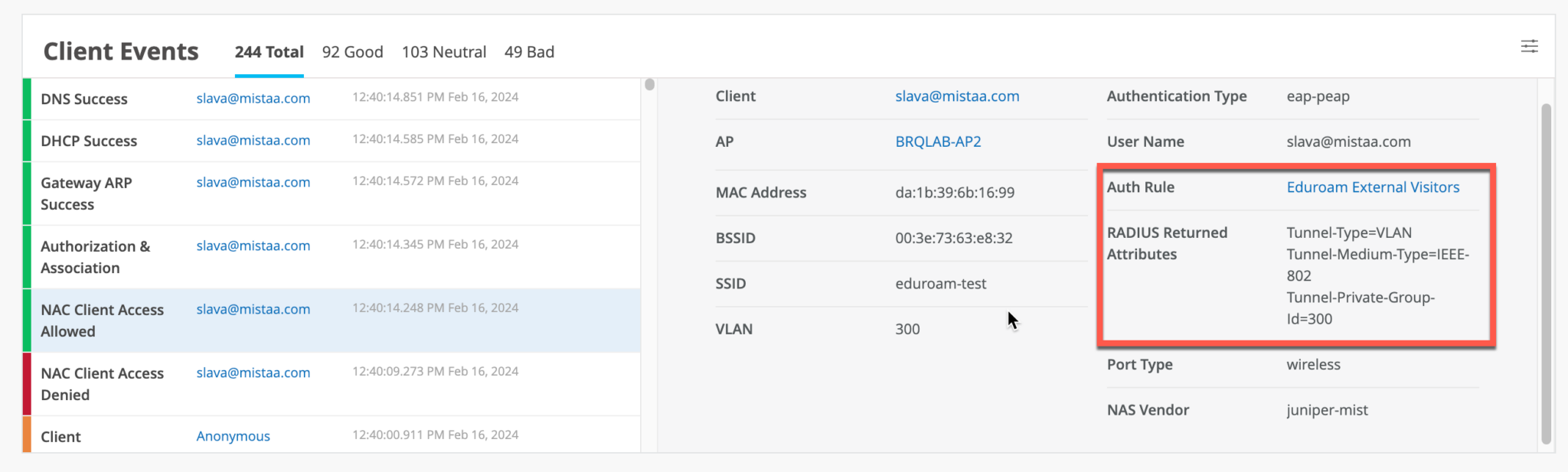

Para comprobar la configuración, compruebe los eventos en la página Información del cliente o en Eventos de NAC en la página Políticas de autenticación.

Solo para usuarios externos, se generará un evento de acceso de cliente NAC permitido o denegado sin ningún otro evento NAC, debido al hecho de que la autenticación es manejada por un servidor RADIUS externo (eduroam).

Consejo para la resolución de problemas: Si no ve los resultados esperados, revise la configuración del firewall. Asegúrese de haber abierto todos los puertos y destinos requeridos.