Integre a Okta como proveedor de identidad

Siga estos pasos para completar los requisitos previos, configurar sus aplicaciones de credenciales en Okta y agregar su proveedor de identidad a su organización de Juniper Mist.

Puede usar Okta Workforce Identity Cloud a través del panel de control de Juniper Mist para autenticar a los usuarios finales que intentan acceder a la red. Juniper Mist Access Assurance usa a Okta como proveedor de identidad (DPI) para llevar a cabo diversas tareas de autenticación:

- Para la autenticación basada en credenciales (EAP-TTLS), Okta:

- Lleva a cabo la autenticación delegada, es decir, comprueba el nombre de usuario y la contraseña mediante OAuth.

- Recupera la información de pertenencia a grupos de usuarios para admitir políticas de autenticación basadas en esta identidad de usuario.

- Obtiene el estado (activo o suspendido) de una cuenta de usuario

- Para la autorización basada en certificados (EAP-TLS o EAP-TTLS), Okta:

- Recupera información de pertenencia a grupos de usuarios para admitir políticas de autenticación basadas en esta identidad de usuario

- Obtiene el estado (activo o suspendido) de una cuenta de usuario

Requisitos previos

-

Cree una suscripción para Okta y obtenga su ID de inquilino. Durante la creación de la suscripción, especifique un inquilino que se utiliza para crear una dirección URL para acceder al panel de control de Okta. Puede encontrar su ID de inquilino en la esquina superior derecha del panel de control de Okta. El ID de inquilino no debe incluir okta.com.

Nota:Su URL de inicio de sesión de Okta tiene el siguiente formato:

https://{your-okta-account-id}-admin.okta.com/admin/getting-started.Reemplácelo

{your-okta-account-id}por su ID de inquilino de Okta. - Debe tener permiso de superusuario en el portal de Juniper Mist.

Integración de la aplicación de credenciales de contraseña de propietario de recursos de OKTA

Las capturas de pantalla de las aplicaciones de terceros son correctas en el momento de la publicación. No tenemos forma de saber cuándo o si las capturas de pantalla serán precisas en el futuro. Consulte el sitio web de terceros para obtener orientación sobre los cambios en estas pantallas o los flujos de trabajo involucrados.

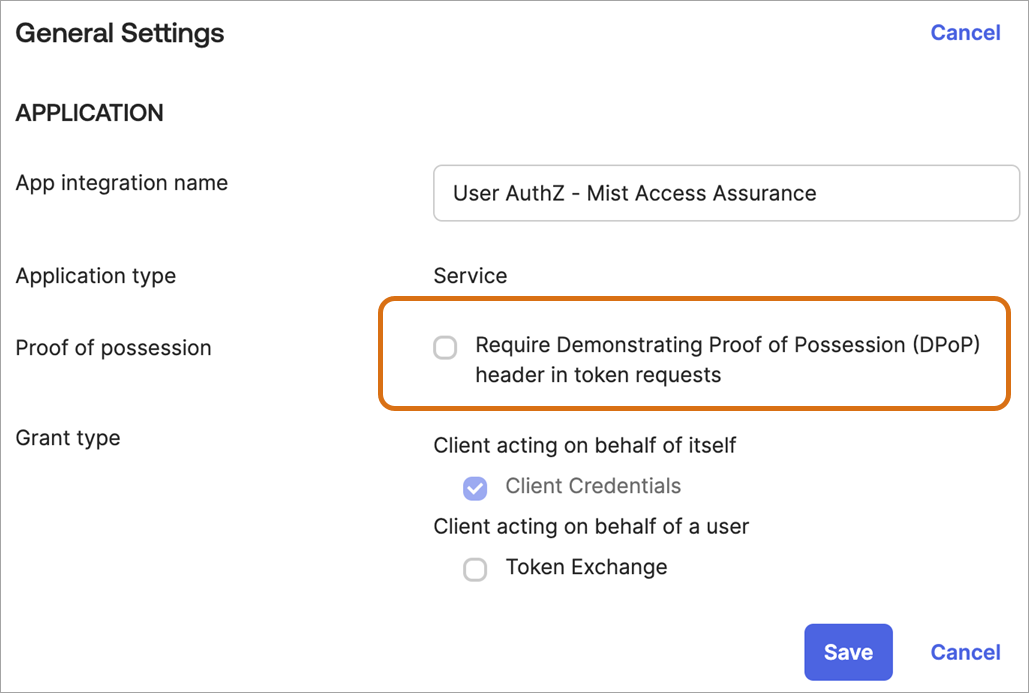

Integración de la aplicación de credenciales del cliente de Okta

Configuración en el panel de control de Juniper Mist

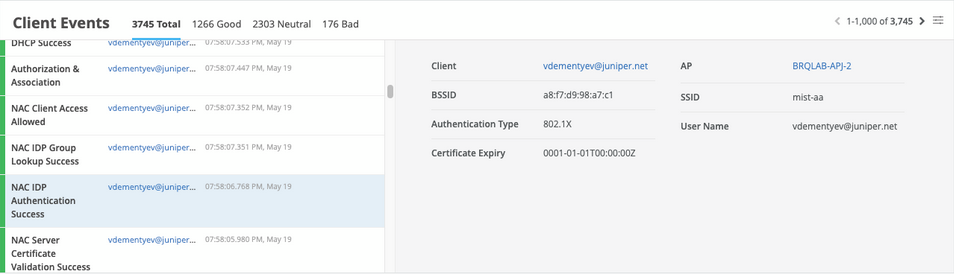

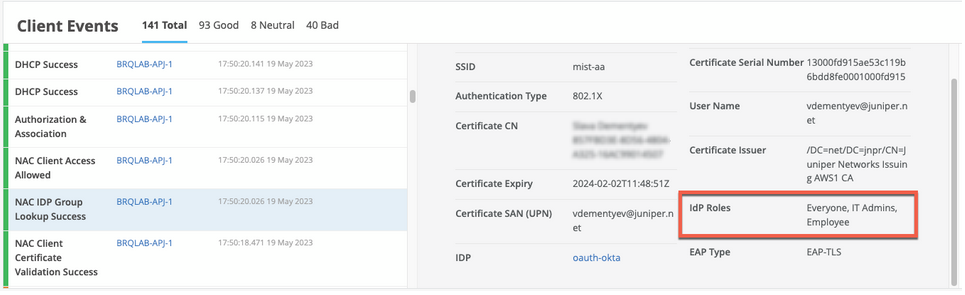

En Juniper portal de Mist, vaya a Supervisión de > Insights > Eventos de cliente.

Cuando un usuario se autentica mediante EAP-TLS con Okta, puede ver el evento llamado Éxito de la búsqueda de grupo de DPI de NAC como se muestra a continuación:

En el caso de la autenticación EAP-TTLS, puede ver el evento Éxito de la autenticación DPI de NAC . Este evento indica que Azure AD tiene credenciales de usuario validadas. También puede ver el evento de éxito de la búsqueda de grupo de DPI de NAC que recupera la pertenencia a grupos de usuarios.