EN ESTA PÁGINA

Descripción de la autenticación radial en implementaciones de AutoVPN

Ejemplo: Configuración de AutoVPN básica con iBGP para tráfico IPv6

Ejemplo: Configuración de AutoVPN con iBGP y túneles de copia de seguridad activa

Ejemplo: Configuración de AutoVPN con OSPFv3 para tráfico IPv6

Ejemplo: Reenvío de tráfico a través de un túnel AutoVPN con selectores de tráfico

Ejemplo: Garantizar la disponibilidad del túnel VPN con AutoVPN y selectores de tráfico

Configurar la compatibilidad con multidifusión en infraestructura P2MP

AutoVPN en dispositivos radiales

Obtenga información sobre AutoVPN y cómo configurarla en los firewalls de la serie SRX.

AutoVPN admite un agregador VPN IPsec (conocido como concentrador) que sirve como punto de terminación único para múltiples túneles a sitios remotos (conocidos como radios). AutoVPN permite a los administradores de red configurar un concentrador para radios actuales y futuros.

Use el Explorador de características para confirmar la compatibilidad de la plataforma y el lanzamiento de características específicas.

Revise la Comportamiento de AutoVPN específico de la plataforma sección para obtener notas relacionadas con su plataforma.

Descripción de AutoVPN

AutoVPN admite un agregador VPN IPsec (conocido como concentrador) que sirve como punto de terminación único para múltiples túneles a sitios remotos (conocidos como radios). AutoVPN permite a los administradores de red configurar un concentrador para radios actuales y futuros. No es necesario realizar cambios de configuración en el concentrador cuando se agregan o eliminan dispositivos radiales, lo que permite a los administradores flexibilidad para administrar despliegues de red a gran escala.

- Modos de túnel seguro

- autentificación

- Configuración y administración

- Compatibilidad con multidifusión mediante PIM

- Descripción de las limitaciones de AutoVPN

- Descripción de AutoVPN con selectores de tráfico

Modos de túnel seguro

AutoVPN se admite en VPN IPsec basadas en rutas. Para las VPN basadas en rutas, configure una interfaz de túnel seguro (st0) y la vincule a un túnel VPN IPsec. Las interfaces st0 en las redes AutoVPN se pueden configurar en uno de dos modos:

-

Modo punto a punto: de forma predeterminada, una interfaz st0 configurada en el nivel de jerarquía [

edit interfaces st0 unit x] está en modo punto a punto. -

Modo punto a multipunto: en este modo, la

multipointopción se configura en el nivel jerárquico [edit interfaces st0 unit x] tanto en el concentrador como en los radios AutoVPN. Las interfaces st0 del concentrador y los radios deben estar numeradas y la dirección IP configurada en un radio debe existir en la subred de la interfaz st0 del concentrador.

Tabla 1 compara los modos de interfaz de túnel seguro punto a punto y punto a multipunto de AutoVPN.

|

Modo punto a punto |

Modo punto a multipunto |

|---|---|

|

Admite IKEv1 o IKEv2. |

Admite IKEv1 o IKEv2. |

| Soporta tráfico IPv4 e IPv6. |

Soporta IPv4 o IPv6. |

| Selectores de tráfico |

Protocolos de enrutamiento dinámico (OSPF, OSPFv3 e iBGP) |

| Detección de pares muertos |

Detección de pares muertos |

| Permite que los dispositivos radiales sean de la serie SRX o de terceros. |

Este modo solo se admite con firewalls de la serie SRX. |

autentificación

Las AutoVPN admiten métodos de autenticación basados en certificados y claves previamente compartidas.

Para la autenticación basada en certificados en concentradores y radios AutoVPN, puede usar certificados de infraestructura de clave pública (PKI) X.509. El tipo de usuario IKE de grupo configurado en el concentrador permite especificar cadenas para que coincidan con el campo de asunto alternativo de los certificados hablados. También se pueden especificar coincidencias parciales para los campos de asunto en los certificados radiales. Consulte Descripción de la autenticación radial en las implementaciones de AutoVPN.

Admitimos AutoVPN con las siguientes dos opciones:

- PSK sembrado de AutoVPN: Varios pares que se conectan a la misma puerta de enlace con diferentes claves precompartidas.

- AutoVPN ha compartido PSK: Varios pares que se conectan a la misma puerta de enlace con la misma clave precompartida.

El PSK sembrado es diferente del PSK sin semilla (es decir, el mismo PSK compartido). El PSK semilla utiliza la clave maestra para generar el PSK compartido para el par. Por lo tanto, cada par tendrá un PSK diferente que se conectará a la misma puerta de enlace. Veamos algunos ejemplos: Considere un escenario en el que el par 1 con el ID user1@juniper.net de IKE y el par 2 con ID de IKE user2@juniper.net intentan conectarse a la puerta de enlace. En este escenario, la puerta de enlace configurada como HUB_GW que contiene la clave maestra configurada como ThisIsMySecretPreSharedkey tendrá los PSK diferentes de la siguiente manera:

Par 1 : 79e4ea39f5c06834a3c4c031e37c6de24d46798a

Par 2: 3db8385746f3d1e639435a882579a9f28464e5c7

Esto significa que, para diferentes usuarios con diferente ID de usuario y la misma clave maestra, se generará una clave previamente compartida diferente o única.

Puede usar para pre-shared-key Auto-VPN seeded-pre-shared-key PSK:

- Clave precompartida diferente: Si se

seeded-pre-shared-keyestablece, la puerta de enlace VPN utiliza una clave IKE previamente compartida diferente para autenticar cada par remoto. Las claves previamente compartidas del par se generan mediante elmaster-keyconjunto en la puerta de enlace de IKE y se comparten entre los pares.Para permitir que la puerta de enlace VPN use una clave previamente compartida (PSK) IKE diferente para autenticar a cada par remoto, utilice los nuevos comandos

seeded-pre-shared-key ascii-textde CLI oseeded-pre-shared-key hexadecimalen el nivel de[edit security ike policy policy_name]jerarquía.Este comando es mutuamente excluyente con

pre-shared-keycomando bajo la misma jerarquía.Consulte la política.

- Clave compartida/misma previamente compartida: Si

pre-shared-key-typeno está configurado, el PSK se considera compartido. La misma clave IKE previamente compartida es utilizada por la puerta de enlace VPN para autenticar a todos los pares remotos.Para permitir que la puerta de enlace VPN utilice el mismo PSK de IKE para autenticar a todos los pares remotos, utilice los comandos

pre-sharedkey ascii-textde CLI existentes opre-shared-key hexadecimal.

En la puerta de enlace VPN, puede omitir la validación del ID de IKE mediante la instrucción de general-ikeid configuración situada en el nivel de [edit security ike gateway gateway_name dynamic] jerarquía. Si esta opción está configurada, durante la autenticación del par remoto, la puerta de enlace VPN permite cualquier conexión remota de ID de IKE. Consulte general-ikeid.

La línea SRX5000 con la tarjeta SPC3 y el firewall virtual vSRX ejecutando el proceso iked (con el junos-ike paquete) admite los siguientes modos IKE:

|

Modo IKE |

SRX5000 línea con la tarjeta SPC3 y el firewall virtual vSRX ejecutando el proceso iked |

|

|---|---|---|

|

PSK compartido |

Sembrado-PSK |

|

|

IKEv2 |

Sí |

Sí |

|

IKEv2 con cualquier- |

Sí |

Sí |

|

Modo agresivo IKEv1 |

Sí |

Sí |

|

Modo agresivo IKEv1 con |

Sí |

Sí |

|

Modo principal IKEv1 |

Sí |

No |

|

Modo principal IKEv1 con cualquier identificación remota/ |

Sí |

No |

Consulte Ejemplo: Configuración de AutoVPN con clave precompartida.

Configuración y administración

AutoVPN se configura y administra en firewalls de la serie SRX mediante la CLI. Se pueden configurar varios concentradores AutoVPN en un único firewall de la serie SRX. El número máximo de radios admitidos por un concentrador configurado es específico del modelo de firewall de la serie SRX.

Compatibilidad con multidifusión mediante PIM

La multidifusión IP entrega tráfico a más de un receptor previsto mediante la replicación de los paquetes de datos. Puede utilizar datos de multidifusión para aplicaciones como la transmisión de vídeo. El firewall admite multidifusión independiente del protocolo (PIM) en modo punto a multipunto (P2MP). Puede habilitar PIM en el túnel seguro del firewall, st0, interfaz con modo P2MP. El protocolo detecta la interfaz P2MP desde la configuración de interfaz y admite tráfico de multidifusión. Para comprender PIM, consulte Descripción general de PIM.

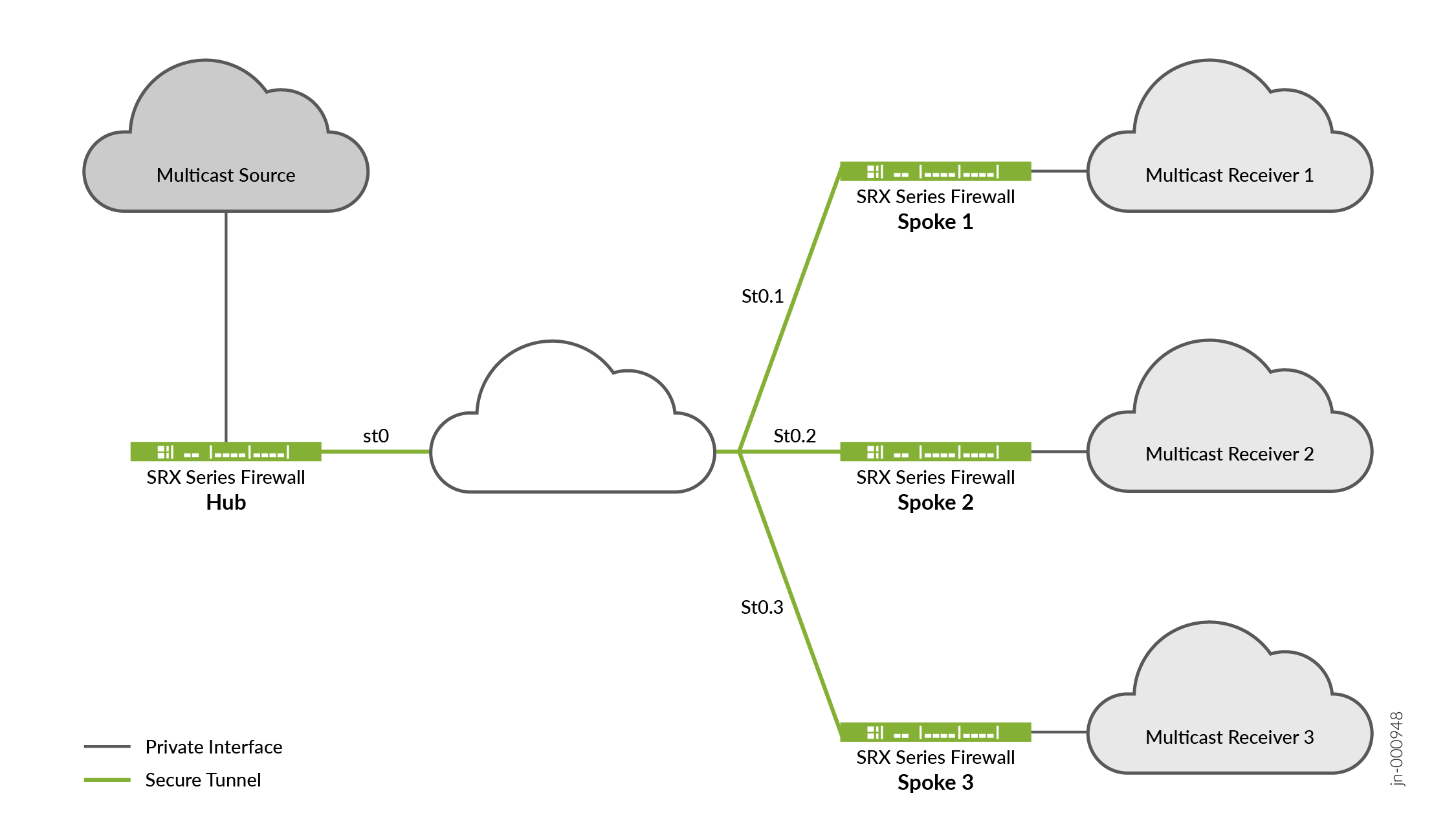

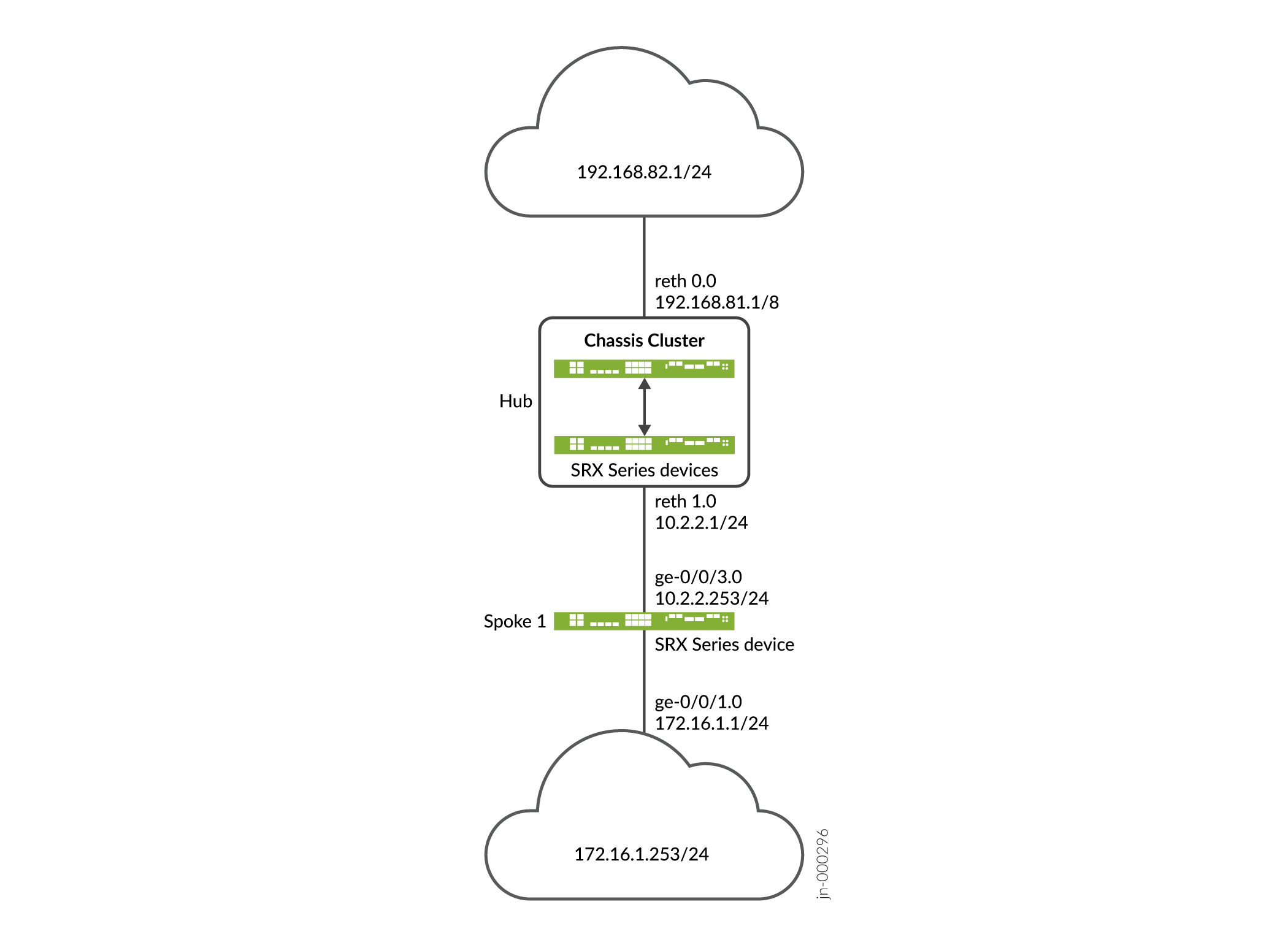

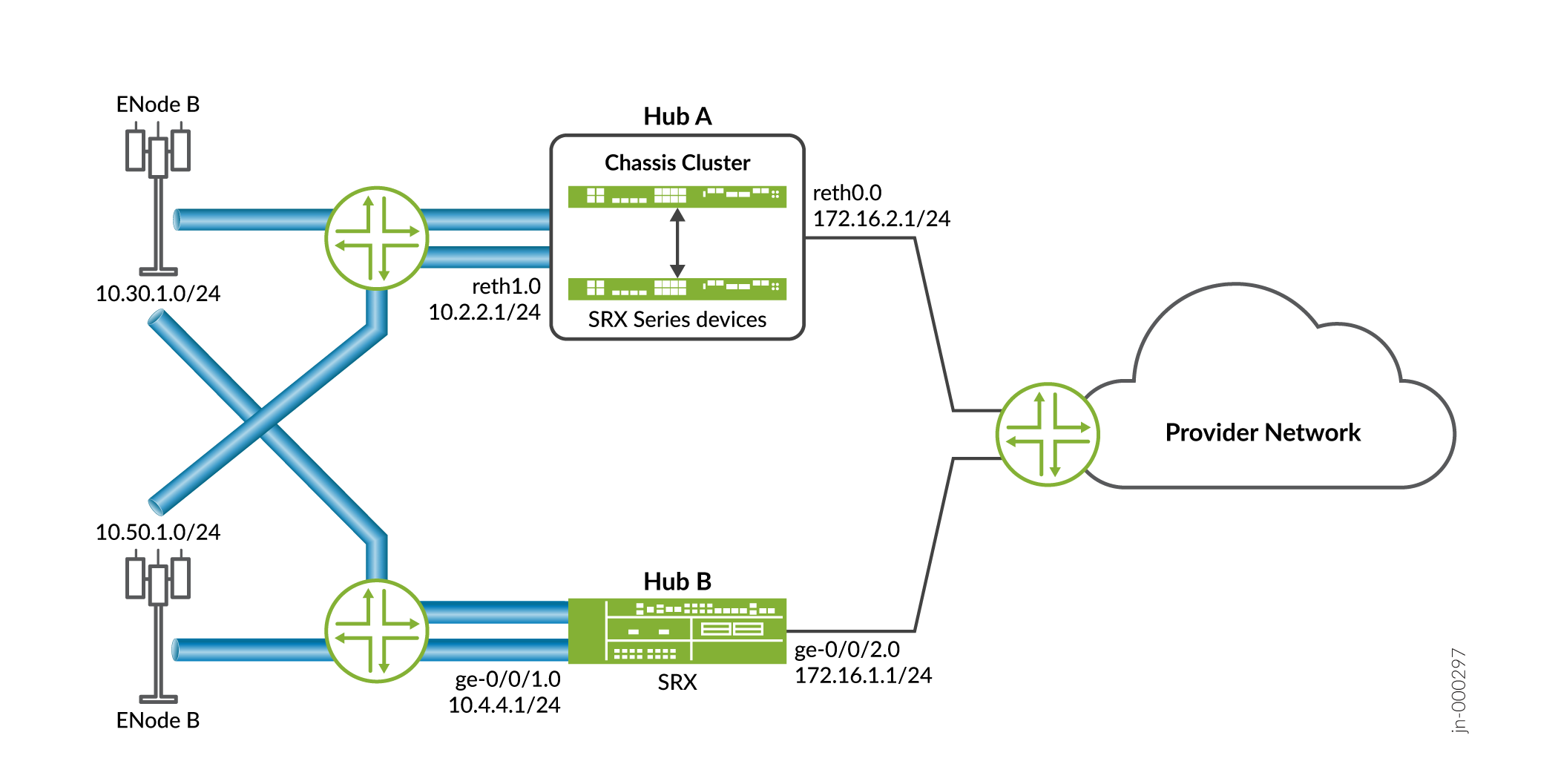

Figura 1 ilustra la topología de multidifusión en la infraestructura P2MP.

La topología muestra que uno de los firewalls de la serie SRX actúa como concentrador y el resto de los tres actúan como radios. También puede tener dos radios en su topología. Normalmente, el emisor de multidifusión reside detrás del concentrador, mientras que los receptores de multidifusión están detrás de los radios. Para la compatibilidad con multidifusión, observe que la interfaz lógica st0 de túnel seguro en los dispositivos radiales está configurada con el modo PIM P2MP. En cada uno de estos dispositivos, la interfaz st0 P2MP rastrea todas las uniones PIM por vecino para garantizar que el reenvío o la replicación de multidifusión ocurran solo a aquellos vecinos que están en estado unido.

Los firewalls de la serie SRX admiten tráfico de multidifusión IP en modo disperso PIM a través de las interfaces st0 P2MP. El concentrador actúa como el enrutador de primer salto (FHR) o el punto de encuentro (RP). Los radios pueden actuar como enrutadores de último salto (LHR) en la red P2MP. Los dispositivos de la red replican los paquetes de datos de multidifusión a los vecinos que se unen al grupo de multidifusión.

Tenga en cuenta las siguientes consideraciones al configurar la compatibilidad con tráfico de multidifusión:

-

No puede configurar la multidifusión IPv6 en interfaces P2MP.

-

Para que la configuración de multidifusión IP funcione, debe deshabilitar PowerMode IPsec (PMI).

-

No puede realizar ping de multidifusión desde o hacia interfaces P2MP.

-

Tenga en cuenta que IGMP se habilita de forma predeterminada cuando habilita PIM, pero no funciona en la interfaz P2MP.

Para obtener más información sobre cómo configurar la compatibilidad de multidifusión en la infraestructura P2MP, consulte Configurar la compatibilidad de multidifusión en la infraestructura P2MP.

Descripción de las limitaciones de AutoVPN

Las siguientes características no son compatibles con AutoVPN:

-

No se admiten VPN basadas en políticas.

-

El protocolo de enrutamiento dinámico RIP no es compatible con los túneles AutoVPN.

-

No se admiten las claves manuales ni la IKE de clave automática con claves previamente compartidas.

-

No se admite la configuración del enlace de túnel estático del próximo salto (NHTB) en el concentrador de radios.

-

No se admite ulticast IPv6 m.

-

El tipo de usuario ID de IKE de grupo no es compatible con una dirección IP como ID de IKE.

-

Cuando se utiliza el tipo de usuario ID de IKE de grupo, el ID de IKE no debe superponerse con otras puertas de enlace de IKE configuradas en la misma interfaz externa.

Descripción de AutoVPN con selectores de tráfico

Los concentradores de AutoVPN se pueden configurar con varios selectores de tráfico para proteger el tráfico a los radios. Esta característica proporciona los siguientes beneficios:

-

Una sola configuración de VPN puede admitir muchos pares diferentes.

-

Los pares VPN pueden ser firewalls que no sean de la serie SRX.

-

Un solo par puede establecer varios túneles con la misma VPN.

-

Se puede admitir un mayor número de túneles que con AutoVPN con protocolos de enrutamiento dinámico.

Las redes AutoVPN que utilizan interfaces de túnel seguro en modo punto a punto admiten direcciones IPv6 para selectores de tráfico y para pares IKE.

Cuando se establece el túnel de concentrador a radio, el concentrador utiliza la inserción automática de rutas (ARI), conocida en versiones anteriores como inserción de ruta inversa (RRI), para insertar la ruta al prefijo radial en su tabla de enrutamiento. La ruta ARI se puede importar a protocolos de enrutamiento y distribuirse a la red central.

AutoVPN con selectores de tráfico se puede configurar con la interfaz de túnel seguro (st0) en modo punto a punto tanto para IKEv1 como para IKEv2.

Los protocolos de enrutamiento dinámico no se admiten en interfaces st0 cuando se configuran selectores de tráfico.

Tenga en cuenta las siguientes advertencias al configurar AutoVPN con selectores de tráfico:

-

Los protocolos de enrutamiento dinámico no son compatibles con selectores de tráfico con interfaces st0 en modo punto a punto.

-

La carga útil de configuración de Autodiscovery VPN e IKEv2 no se puede configurar con AutoVPN con selectores de tráfico.

-

Los radios pueden ser firewalls que no sean de la serie SRX; Sin embargo, tenga en cuenta las siguientes diferencias:

-

En IKEv2, un radio que no sea de la serie SRX puede proponer múltiples selectores de tráfico en una sola negociación SA. Esto no se admite en los firewalls de la serie SRX y se rechaza la negociación.

-

Un radio que no sea de la serie SRX puede identificar puertos o protocolos específicos para el uso del selector de tráfico. Los puertos y protocolos no se admiten con los selectores de tráfico en los firewalls de la serie SRX y se rechaza la negociación.

-

Consulte también

Descripción de la autenticación radial en implementaciones de AutoVPN

En las implementaciones de AutoVPN, los dispositivos radiales deben tener cargados certificados PKI X.509 válidos. Puede usar el show security pki local-certificate detail comando para mostrar información sobre los certificados cargados en un dispositivo.

En este tema se trata la configuración del concentrador que permite a los radios autenticarse y conectarse al concentrador mediante certificados:

Configuración del ID de IKE de grupo en el hub

La función ID de IKE de grupo permite que varios dispositivos radiales compartan una configuración de IKE en el hub. La identificación del titular del certificado, en los campos de asunto o asunto alternativo del certificado X.509 de cada radio, debe contener una parte que sea común a todos los radios; la parte común de la identificación del certificado se especifica para la configuración de IKE en el hub.

Por ejemplo, el ID example.net de IKE se puede configurar en el concentrador para identificar los radios con los nombres device1.example.netde host , device2.example.net, y device3.example.net. El certificado en cada radio debe contener una identidad de nombre de host en el campo de asunto alternativo con example.net en la parte más a la derecha del campo; por ejemplo, device1.example.net. En este ejemplo, todos los radios utilizan esta identidad de nombre de host en su carga de ID de IKE. Durante la negociación de IKE, el ID de IKE de un radio se utiliza para que coincida con la parte común de la identidad de IKE del mismo nivel configurada en el concentrador. Un certificado válido autentica el radio.

La parte común de la identificación del certificado puede ser una de las siguientes:

Un nombre de host parcial en la parte más a la derecha del campo de asunto alternativo del certificado, por ejemplo

example.net.Una dirección de correo electrónico parcial en la parte más a la derecha del campo de asunto alternativo del certificado, por ejemplo

@example.net.Una cadena de contenedor, un conjunto de caracteres comodín o ambos para que coincidan con los campos de asunto del certificado. Los campos de asunto contienen detalles del titular del certificado digital en formato de nombre distinguido (DN) de la notación de sintaxis abstracta uno (ASN.1). Los campos pueden incluir organización, unidad organizativa, país, localidad o nombre común.

Para configurar un ID de IKE de grupo para que coincida con los campos de asunto de los certificados, puede especificar los siguientes tipos de coincidencias de identidad:

Contenedor: el hub autentica el ID de IKE del radio si los campos de asunto del certificado del radio coinciden exactamente con los valores configurados en el hub. Se pueden especificar varias entradas para cada campo de asunto (por ejemplo,

ou=eng,ou=sw). El orden de los valores de los campos debe coincidir.Comodín: el concentrador autentica el ID de IKE del radio si los campos de asunto del certificado del radio coinciden con los valores configurados en el concentrador. La coincidencia de comodines solo admite un valor por campo (por ejemplo,

ou=engoou=swpero noou=eng,ou=sw). El orden de los campos es intrascendente.

En el ejemplo siguiente se configura un ID IKE de grupo con el nombre example.net de host parcial en el campo de asunto alternativo del certificado.

[edit]

security {

ike {

policy common-cert-policy {

proposals common-ike-proposal;

certificate {

local-certificate hub-local-certificate;

}

}

gateway common-gateway-to-all-spoke-peer {

ike-policy common-cert-policy;

dynamic {

hostname example.net;

ike-user-type group-ike-id;

}

external-interface fe-0/0/2;

}

}

}

En este ejemplo, example.net es la parte común de la identificación del nombre de host utilizada para todos los radios. Todos los certificados X.509 en los radios deben contener una identidad de nombre de host en el campo de asunto alternativo con example.net en la parte más a la derecha. Todos los radios deben utilizar la identidad del nombre de host en la carga del ID de IKE.

En el ejemplo siguiente se configura un ID de IKE de grupo con caracteres comodín para que coincida con los valores sales de la unidad organizativa y example de los campos de asunto de la organización del certificado.

[edit]

security {

ike {

policy common-cert-policy {

proposals common-ike-proposal;

certificate {

local-certificate hub-local-certificate;

}

}

gateway common-gateway-to-all-spoke-peer {

ike-policy common-cert-policy;

dynamic {

distinguished-name {

wildcard ou=sales,o=example;

}

ike-user-type group-ike-id;

}

external-interface fe-0/0/2;

}

}

}

En este ejemplo, los campos ou=sales,o=example son la parte común del campo de asunto en los certificados esperados de los radios. Durante la negociación IKE, si un radio presenta un certificado con los campos cn=alice,ou=sales,o=example de asunto en su certificado, la autenticación se realiza correctamente y se establece el túnel. Si un radio presenta un certificado con los campos cn=thomas,ou=engineer,o=example de asunto en su certificado, el hub rechaza el certificado, ya que la unidad organizativa debe ser sales.

Exclusión de una conexión radial

Para excluir un radio en particular de la conexión al concentrador, se debe revocar el certificado de ese radio. El concentrador necesita recuperar la lista de revocación de certificados (CRL) más reciente de la CA que contiene el número de serie del certificado revocado. El hub rechazará una conexión VPN desde el radio revocado. Hasta que la última CRL esté disponible en el concentrador, el concentrador podría seguir estableciendo un túnel desde el radio revocado. Para obtener más información, consulte Inscribir perfiles de certificados y entidades emisoras de certificados.

Consulte también

Descripción general de la configuración de AutoVPN

Los siguientes pasos describen las tareas básicas para configurar AutoVPN en dispositivos radiales. El concentrador AutoVPN se configura una vez para todos los radios actuales y nuevos.

Para configurar el concentrador AutoVPN:

Para configurar un dispositivo radial AutoVPN serie SRX:

Inscriba un certificado de CA y el certificado local en el dispositivo.

Use el método de autenticación basada en claves previamente compartidas si configura la autenticación de clave previamente compartida en el concentrador.

Cree una interfaz st0 y configúrela en modo punto a multipunto.

Configure una política de IKE para que coincida con la política de IKE configurada en el hub.

Configure una puerta de enlace IKE con un ID para que coincida con el ID de IKE de grupo configurado en el concentrador.

Configure una directiva IPsec para que coincida con la directiva IPsec configurada en el concentrador.

Configure un protocolo de enrutamiento dinámico.

Los ejemplos enumerados en este tema utilizan firewalls de la serie SRX que ejecutan Junos OS para las configuraciones radiales. Si los dispositivos radiales no ejecutan Junos OS, debe configurar el enlace de túnel de salto siguiente.

Consulte también

Ejemplo: Configuración de AutoVPN básica con iBGP

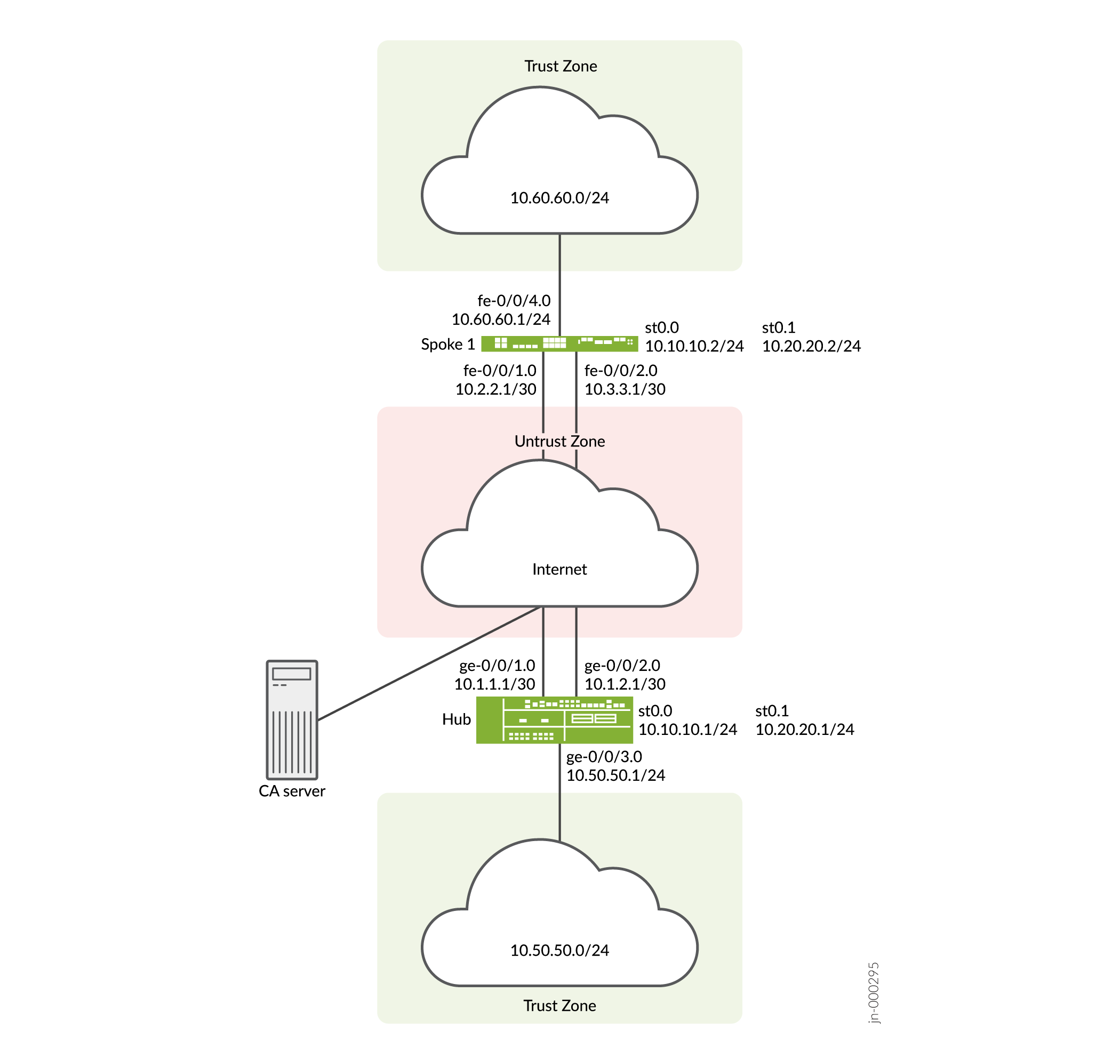

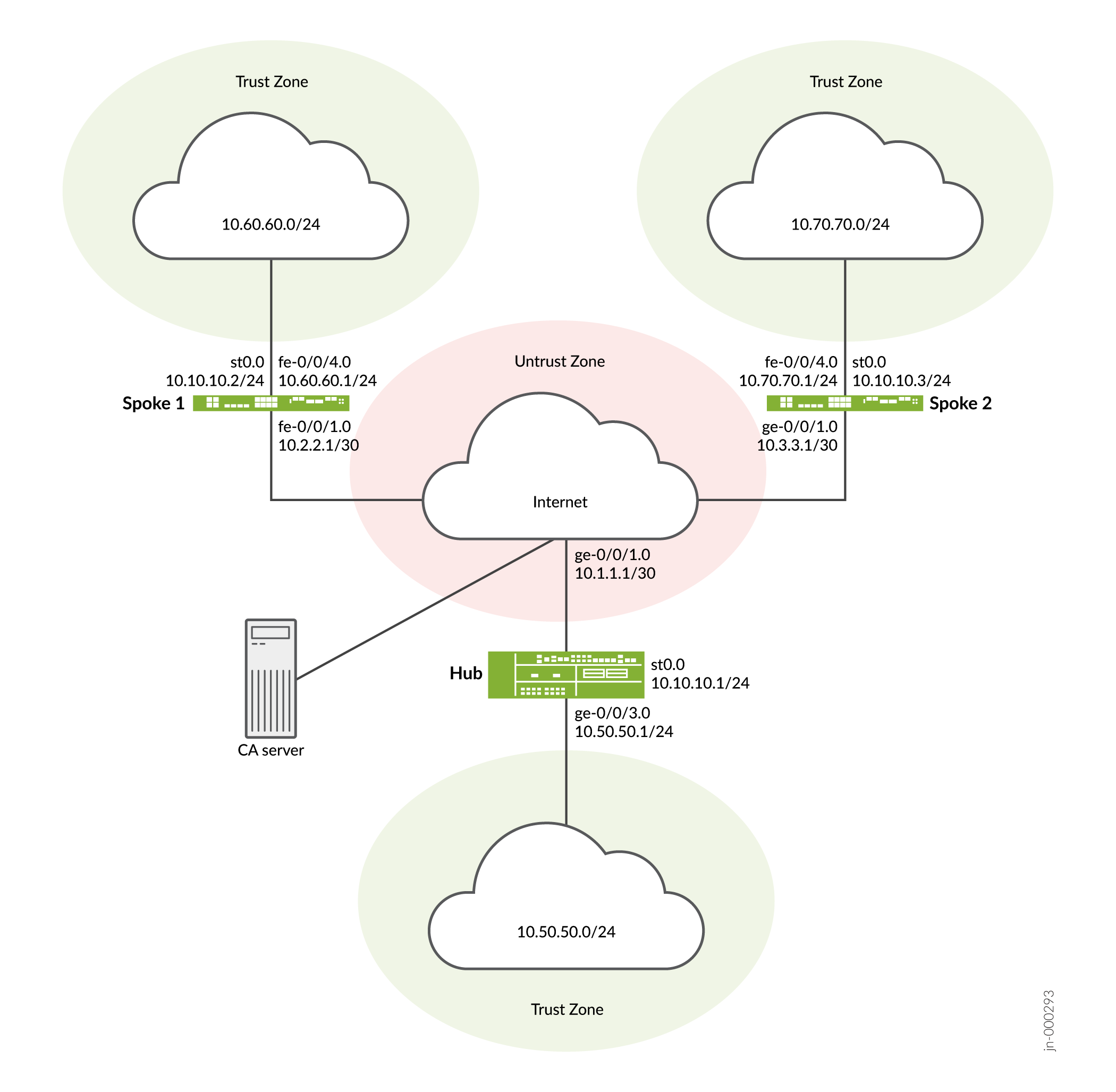

En este ejemplo se muestra cómo configurar un concentrador AutoVPN para que actúe como un único punto de terminación y, a continuación, configurar dos radios para que actúen como túneles a sitios remotos. En este ejemplo se configura iBGP para reenviar paquetes a través de los túneles VPN y se utiliza la autenticación basada en certificados.

Para la autenticación con clave previamente compartida, consulte el paso "Configurar opciones de fase 1" en el Procedimiento paso a paso hub para configurar el hub, Procedimiento paso a paso spoke1 para configurar el spoke1 y el Procedimiento paso a paso spoke2 para configurar el spoke2.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

-

Tres firewalls de la serie SRX compatibles como concentrador y radios AutoVPN

-

Junos OS versión 12.1X44-D10 y posteriores compatibles con AutoVPN

Antes de empezar:

-

Obtenga la dirección de la entidad de certificación (CA) y la información que necesitan (como la contraseña de desafío) cuando envíe solicitudes de certificados locales.

Debe estar familiarizado con el protocolo de enrutamiento dinámico que se utiliza para reenviar paquetes a través de los túneles VPN. Para obtener más información acerca de los requisitos específicos de un protocolo de enrutamiento dinámico, consulte Información general sobre los protocolos de enrutamiento.

Descripción general

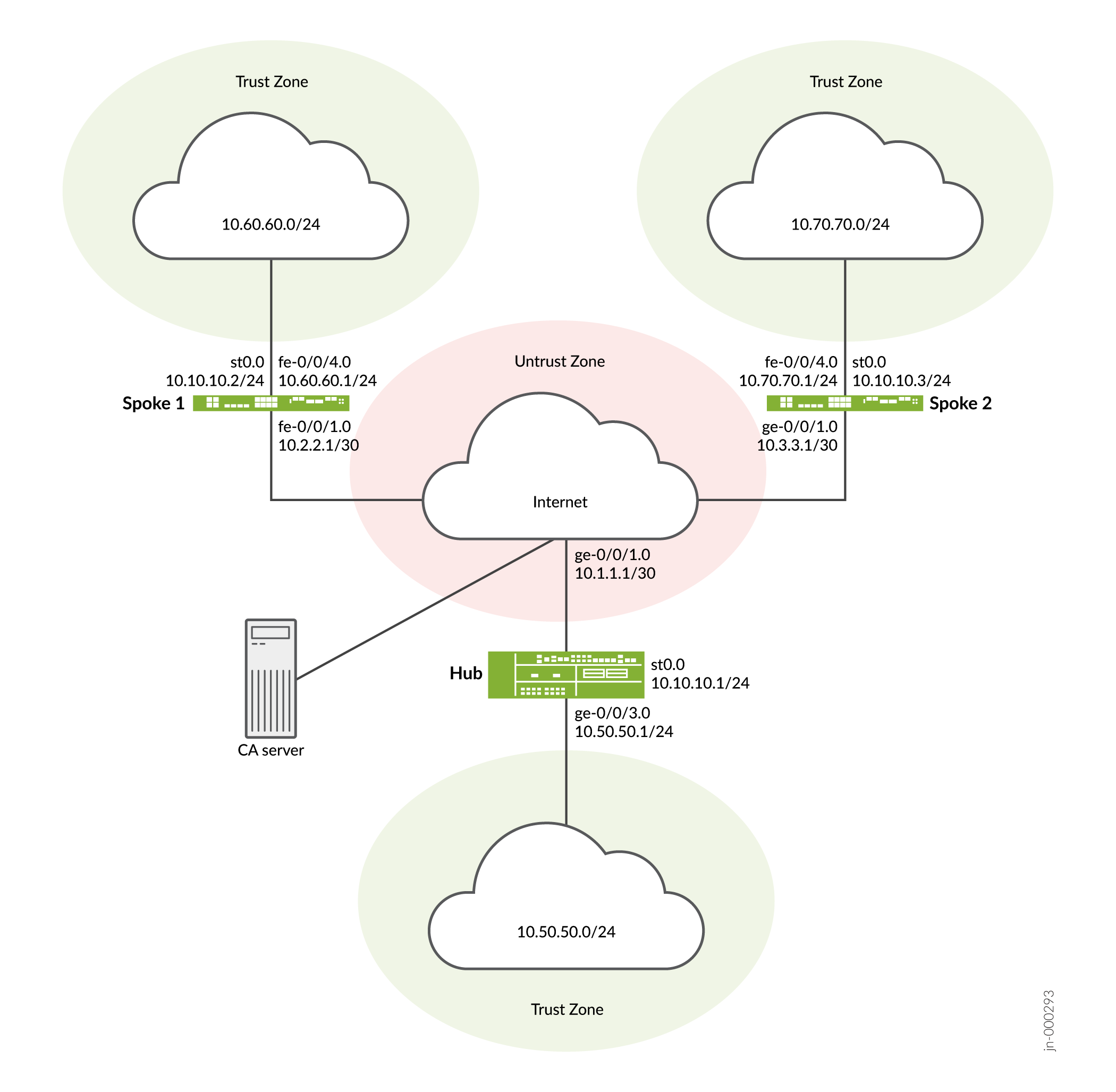

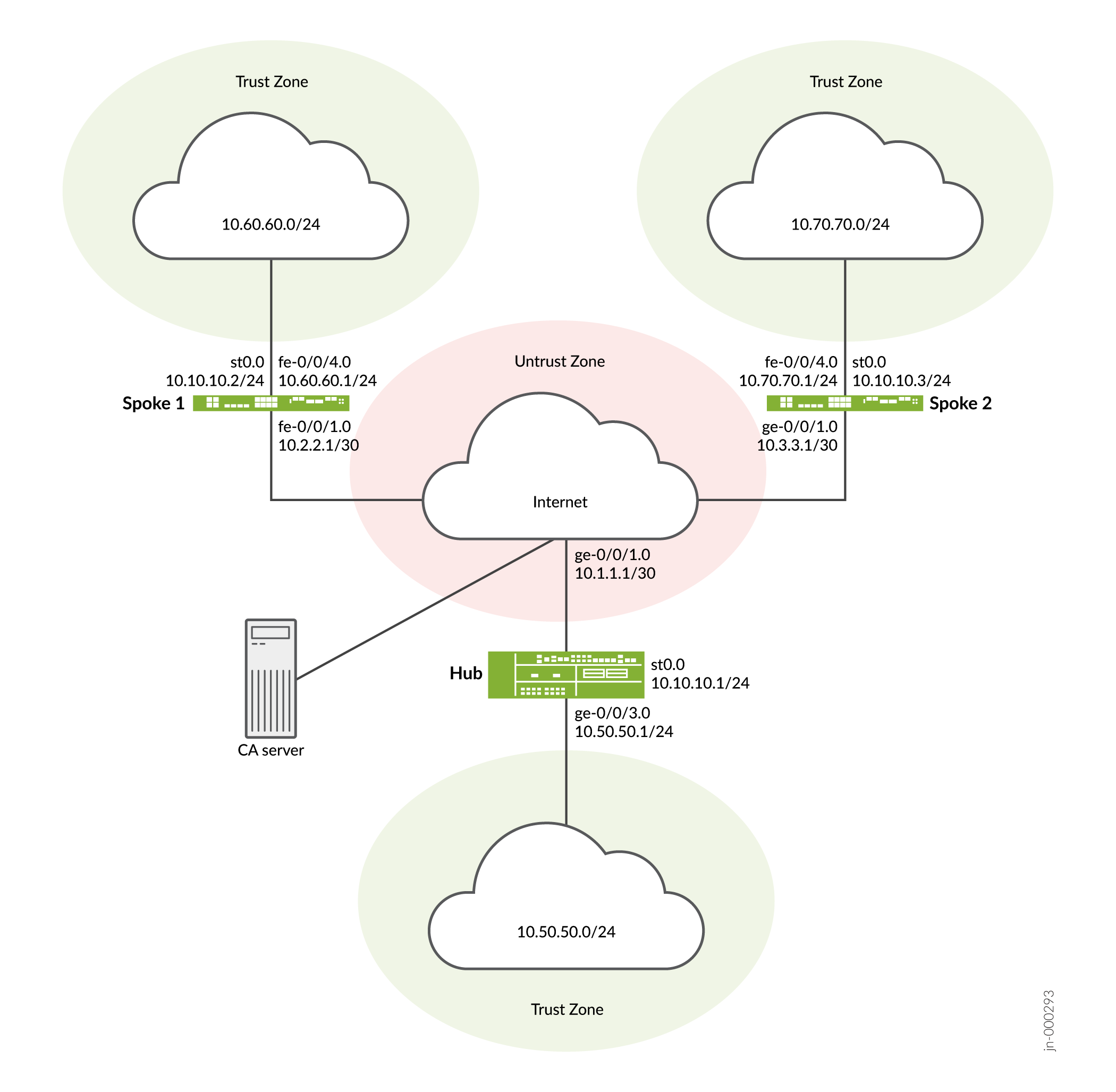

En este ejemplo se muestra la configuración de un concentrador AutoVPN y las configuraciones posteriores de dos radios.

En este ejemplo, el primer paso es inscribir certificados digitales en cada dispositivo mediante el Protocolo simple de inscripción de certificados (SCEP). Los certificados para los radios contienen el valor de unidad organizativa (OU) "SLT" en el campo de asunto; el concentrador está configurado con un ID de IKE de grupo para que coincida con el valor "SLT" en el campo OU.

Los radios establecen conexiones VPN IPsec con el concentrador, lo que les permite comunicarse entre sí, así como acceder a recursos en el concentrador. Las opciones de túnel IKE de fase 1 y fase 2 configuradas en el concentrador AutoVPN y todos los radios deben tener los mismos valores. Tabla 3 muestra las opciones utilizadas en este ejemplo.

|

La opción |

valor |

|---|---|

|

Propuesta de IKE: |

|

|

Método de autenticación |

Certificados digitales RSA |

|

Grupo Diffie-Hellman (DH) |

2 |

|

Algoritmo de autenticación |

SHA-1 |

|

Algoritmo de cifrado |

AES 128 CBC |

|

Política de IKE: |

|

|

Modo |

Principal |

|

Propuesta IPsec: |

|

|

Protocolo |

ESP |

|

Algoritmo de autenticación |

HMAC MD5 96 |

|

Algoritmo de cifrado |

DES CBC |

|

Directiva IPsec: |

|

|

Grupo Perfect Forward Secrecy (PFS) |

14 |

La misma autoridad de certificación (CA) está configurada en todos los dispositivos.

Junos OS solo admite un único nivel de jerarquía de certificados.

Tabla 4 muestra las opciones configuradas en el hub y en todos los radios.

|

La opción |

Concentrador |

Todos los radios |

|---|---|---|

|

Puerta de enlace IKE: |

||

|

Dirección IP remota |

Dinámico |

1 0.1.1.1 |

|

ID de IKE remoto |

Nombre distintivo (DN) en el certificado del radio con la cadena |

DN en el certificado del hub |

|

Local IKE ID |

DN en el certificado del hub |

DN en el certificado del radio |

|

Interfaz externa |

ge-0/0/1.0 |

Habló 1: fe-0/0/1.0 Habló 2: ge-0/0/1.0 |

|

VPN: |

||

|

Interfaz de enlace |

st0.0 |

st0.0 |

|

Establecer túneles |

(no configurado) |

Confirmación de configuración inmediatamente después |

Tabla 5 muestra las opciones de configuración que son diferentes en cada radio.

|

La opción |

Habló 1 |

Habló 2 |

|---|---|---|

|

Interfaz st0.0 |

10.10.10.2/24 |

10.10.10.3/24 |

|

Interfaz con la red interna |

(FE-0,0/4,0) 10.60.60.1/24 |

(FE-0,0/4,0) 10.70.70.1/24 |

|

Interfaz a Internet |

(FE-0/0/1.0) 10.2.2.1/30 |

(GE-0/0/1.0) 10.3.3.1/30 |

La información de enrutamiento para todos los dispositivos se intercambia a través de los túneles VPN.

En este ejemplo, la directiva de seguridad predeterminada que permite todo el tráfico se usa para todos los dispositivos. Se deben configurar políticas de seguridad más restrictivas para los entornos de producción. Consulte Descripción general de las políticas de seguridad.

Topología

Figura 2 muestra los firewalls de la serie SRX que se configurarán para AutoVPN en este ejemplo.

Configuración

Para configurar AutoVPN, realice estas tareas:

En la primera sección se describe cómo obtener certificados locales y de CA en línea mediante el Protocolo simple de inscripción de certificados (SCEP) en los dispositivos radiales. Ignore este paso, si está utilizando PSK.

- Inscribir certificados de dispositivo con SCEP

- Configuración del concentrador

- Configuración de Spoke 1

- Configuración de Spoke 2

Inscribir certificados de dispositivo con SCEP

Procedimiento paso a paso

Para inscribir certificados digitales con SCEP en el hub:

-

Configure la CA.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Inscriba el certificado de CA.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Escriba yes en el símbolo del sistema para cargar el certificado de CA.

-

Generar un par de claves.

user@host> request security pki generate-key-pair certificate-id Local1

-

Inscribir el certificado local.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email hub@example.net ip-address 10.1.1.1 subject DC=example.net,CN=hub,OU=SLT,O=example,L=Bengaluru,ST=KA,C=IN challenge-password <password>

-

Compruebe el certificado local.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a6d5f300000000258d Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Bengaluru, Common name: hub, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Bengaluru, O=example, OU=SLT, CN=hub Alternate subject: "hub@example.net", example.net, 10.1.1.1 Validity: Not before: 11- 6-2012 09:39 Not after: 11- 6-2013 09:49 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:c9:c9:cc:30:b6:7a:86:12:89:b5:18:b3:76 01:2d:cc:65:a8:a8:42:78:cd:d0:9a:a2:c0:aa:c4:bd:da:af:88:f3 2a:78:1f:0a:58:e6:11:2c:81:8f:0e:7c:de:86:fc:48:4c:28:5b:8b 34:91:ff:2e:91:e7:b5:bd:79:12:de:39:46:d9:fb:5c:91:41:d1:da 90:f5:09:00:9b:90:07:9d:50:92:7d:ff:fb:3f:3c:bc:34:e7:e3:c8 ea:cb:99:18:b4:b6:1d:a8:99:d3:36:b9:1b:36:ef:3e:a1:fd:48:82 6a:da:22:07:da:e0:d2:55:ef:57:be:09:7a:0e:17:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: e1:f7:a1:a6:1e:c3:97:69:a5:07:9b:09:14:1a:c7:ae:09:f1:f6:35 (sha1) a0:02:fa:8d:5c:63:e5:6d:f7:f4:78:56:ac:4e:b2:c4 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not started

Procedimiento paso a paso

Para inscribir certificados digitales con SCEP en la radio 1:

-

Configure la CA.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Inscriba el certificado de CA.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Escriba yes en el símbolo del sistema para cargar el certificado de CA.

-

Generar un par de claves.

user@host> request security pki generate-key-pair certificate-id Local1

-

Inscribir el certificado local.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke1@example.net ip-address 10.2.2.1 subject DC=example.net,CN=spoke1,OU=SLT,O=example,L=Mysore,ST=KA,C=IN challenge-password <password>

-

Compruebe el certificado local.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40a7975f00000000258e Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Mysore, Common name: spoke1, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Mysore, O=example, OU=SLT, CN=spoke1 Alternate subject: "spoke1@example.net", example.net, 10.2.2.1 Validity: Not before: 11- 6-2012 09:40 Not after: 11- 6-2013 09:50 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:d8:45:09:77:cd:36:9a:6f:58:44:18:91:db b0:c7:8a:ee:c8:d7:a6:d2:e2:e7:20:46:2b:26:1a:92:e2:4e:8a:ce c9:25:d9:74:a2:81:ad:ea:e0:38:a0:2f:2d:ab:a6:58:ac:88:35:f4 90:01:08:33:33:75:2c:44:26:f8:25:18:97:96:e4:28:de:3b:35:f2 4a:f5:92:b7:57:ae:73:4f:8e:56:71:ab:81:54:1d:75:88:77:13:64 1b:6b:01:96:15:0a:1c:54:e3:db:f8:ec:ec:27:5b:86:39:c1:09:a1 e4:24:1a:19:0d:14:2c:4b:94:a4:04:91:3f:cb:ef:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: b6:24:2a:0e:96:5d:8c:4a:11:f3:5a:24:89:7c:df:ea:d5:c0:80:56 (sha1) 31:58:7f:15:bb:d4:66:b8:76:1a:42:4a:8a:16:b3:a9 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not startedLa unidad organizativa (OU) que se muestra en el campo de asunto es

SLT. La configuración de IKE en el hub incluyeou=SLTpara identificar el radio.

Procedimiento paso a paso

Para inscribir certificados digitales con SCEP en la radio 2:

-

Configure la CA.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Inscriba el certificado de CA.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Escriba yes en el símbolo del sistema para cargar el certificado de CA.

-

Generar un par de claves.

user@host> request security pki generate-key-pair certificate-id Local1

-

Inscribir el certificado local.

user@host> request security pki local-certificate enroll ca-profile ca-profile1 certificate-id Local1 domain-name example.net email spoke2@example.net ip-address 10.3.3.1 subject DC=example.net,CN=spoke2,OU=SLT,O=example,L=Tumkur,ST=KA,C=IN challenge-password <password>

-

Compruebe el certificado local.

user@host> show security pki local-certificate detail Certificate identifier: Local1 Certificate version: 3 Serial number: 40bb71d400000000258f Issuer: Common name: CASERVER1, Domain component: net, Domain component: internal Subject: Organization: example, Organizational unit: SLT, Country: IN, State: KA, Locality: Tumkur, Common name: spoke2, Domain component: example.net Subject string: C=IN, DC=example.net, ST=KA, L=Tumkur, O=example, OU=SLT, CN=spoke2 Alternate subject: "spoke2@example.net", example.net, 10.3.3.1 Validity: Not before: 11- 6-2012 10:02 Not after: 11- 6-2013 10:12 Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:b6:2e:e2:da:e6:ac:57:e4:5d:ff:de:f6:89 27:d6:3e:1b:4a:3f:b2:2d:b3:d3:61:ed:ed:6a:07:d9:8a:d2:24:03 77:1a:fe:84:e1:12:8a:2d:63:6e:bf:02:6b:15:96:5a:4f:37:a0:46 44:09:96:c0:fd:bb:ab:79:2c:5d:92:bd:31:f0:3b:29:51:ce:89:8e 7c:2b:02:d0:14:5b:0a:a9:02:93:21:ea:f9:fc:4a:e7:08:bc:b1:6d 7c:f8:3e:53:58:8e:f1:86:13:fe:78:b5:df:0b:8e:53:00:4a:46:11 58:4a:38:e9:82:43:d8:25:47:7d:ef:18:f0:ef:a7:02:03:01:00:01 Signature algorithm: sha1WithRSAEncryption Distribution CRL: http://ca-server1/CertEnroll/CASERVER1.crl file://\\ca-server1\CertEnroll\CASERVER1.crl Fingerprint: 1a:6d:77:ac:fd:94:68:ce:cf:8a:85:f0:39:fc:e0:6b:fd:fe:b8:66 (sha1) 00:b1:32:5f:7b:24:9c:e5:02:e6:72:75:9e:a5:f4:77 (md5) Auto-re-enrollment: Status: Disabled Next trigger time: Timer not startedLa unidad organizativa (OU) que se muestra en el campo de asunto es

SLT. La configuración de IKE en el hub incluyeou=SLTpara identificar el radio.

Configuración del concentrador

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/1 unit 0 family inet address 10.1.1.1/30 set interfaces ge-0/0/3 unit 0 family inet address 10.50.50.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.1/24 set policy-options policy-statement lan_nw from interface ge-0/0/3.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.1 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp cluster 10.2.3.4 set protocols bgp group ibgp peer-as 65010 set policy-options policy-statement lan_nw from interface ge-0/0/3.0 set policy-options policy-statement lan_nw then accept set policy-options policy-statement bgp_nh_self term 1 from protocol bgp set policy-options policy-statement bgp_nh_self term 1 then next-hop self set policy-options policy-statement bgp_nh_self term 1 then accept set protocols bgp group ibgp export bgp_nh_self set protocols bgp group ibgp allow 10.10.10.0/24 set routing-options static route 10.2.2.0/30 next-hop 10.1.1.2 set routing-options static route 10.3.3.0/30 next-hop 10.1.1.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway hub-to-spoke-gw ike-policy ike-policy1 set security ike gateway hub-to-spoke-gw dynamic distinguished-name wildcard OU=SLT set security ike gateway hub-to-spoke-gw dynamic ike-user-type group-ike-id set security ike gateway hub-to-spoke-gw local-identity distinguished-name set security ike gateway hub-to-spoke-gw external-interface ge-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn hub-to-spoke-vpn bind-interface st0.0 set security ipsec vpn hub-to-spoke-vpn ike gateway hub-to-spoke-gw set security ipsec vpn hub-to-spoke-vpn ike ipsec-policy vpn-policy1 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces st0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

Para configurar el hub:

-

Configure las interfaces.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.1.1.1/30 user@host# set ge-0/0/3 unit 0 family inet address 10.50.50.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.1/24

-

Configure el protocolo de enrutamiento.

[edit policy-options] user@host# set policy-statement lan_nw from interface ge-0/0/3.0 user@host# set policy-statement lan_nw then accept user@host# set policy-statement bgp_nh_self term 1 from protocol bgp user@host# set policy-statement bgp_nh_self term 1 then next-hop self user@host# set policy-statement bgp_nh_self term 1 then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.1 user@host# set group ibgp export lan_nw user@host# set group ibgp cluster 10.2.3.4 user@host# set group ibgp peer-as 65010 user@host# set group ibgp allow 10.10.10.0/24 user@host# set group ibgp export bgp_nh_self [edit routing-options] user@host# set static route 10.2.2.0/30 next-hop 10.1.1.2 user@host# set static route 10.3.3.0/30 next-hop 10.1.1.2 user@host# set autonomous-system 65010

-

Configure las opciones de la fase 1.

Si desea utilizar claves previamente compartidas en lugar de certificados para la autenticación, realice los siguientes cambios en la configuración:

En la propuesta ike, en el nivel de jerarquía [

edit security ike proposal ike-proposal], sustitúyalaauthentication-method rsa-signaturespor elauthentication-method pre-shared-keysarchivo .Para obtener más información sobre las opciones, consulte propuesta (IKE de seguridad).

En la política ike, en el nivel de jerarquía [

edit security ike policy policy-name], sustitúyalacertificate local-certificate Local1por elpre-shared-key ascii-text keyarchivo .Por ejemplo

set pre-shared-key ascii-text juniper123

Para obtener más información sobre las opciones, consulte Directiva (IKE de seguridad).

En la puerta de enlace ike, en el nivel jerárquico [

edit security ike gateway hub-to-spoke-gw],Reemplazar

dynamic distinguished-name wildcard OU=SLTpor eldynamic hostname domain-namearchivo .Por ejemplo

set dynamic hostname juniper.netAsegúrese de que su dispositivo pueda resolver el nombre de host. Alternativamente, puede usar

set dynamic general-ikeidyset dynamic ike-user-type group-ike-idpara la identidad dinámica de radio.

Reemplazar

local-identity distinguished-namepor ellocal-identity hostname hub-hostnamearchivo .Por ejemplo,

set local-identity hostname hub.juniper.net.Asegúrese de que su dispositivo pueda resolver el nombre de host. Como alternativa, puede utilizar

inet ip-addresscomo enset local-identity inet 192.168.1.100.

Para obtener más información sobre las opciones, consulte puerta de enlace (IKE de seguridad).

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway hub-to-spoke-gw] user@host# set ike-policy ike-policy1 user@host# set dynamic distinguished-name wildcard OU=SLT user@host# set dynamic ike-user-type group-ike-id user@host# set local-identity distinguished-name user@host# set external-interface ge-0/0/1.0

-

Configure las opciones de la fase 2.

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn hub-to-spoke-vpn] user@host# set bind-interface st0.0 user@host# set ike gateway hub-to-spoke-gw user@host# set ike ipsec-policy vpn-policy1

-

Configurar zonas.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/3.0

-

Configure la directiva de seguridad predeterminada.

[edit security policies] user@host# set default-policy permit-all

-

Configure el perfil de CA. Ignore este paso, si está utilizando PSK.

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

Resultados

Desde el modo de configuración, confirme la configuración introduciendo los show interfacescomandos , show policy-options, show protocols, show security policiesshow security ipsecshow security zonesshow routing-optionsshow security ikey .show security pki Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.1.1/30;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 10.50.50.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.1/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement bgp_nh_self {

term 1 {

from protocol bgp;

then {

next-hop self;

accept;

}

}

}

policy-statement lan_nw {

from interface ge-0/0/3.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.1;

export lan_nw;

cluster 10.2.3.4;

peer-as 65010;

allow 10.10.10.0/24;

export bgp_nh_self;

}

}

[edit]

user@host# show routing-options

static {

route 10.2.2.0/30 next-hop 10.1.1.2;

route 10.3.3.0/30 next-hop 10.1.1.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway hub-to-spoke-gw {

ike-policy ike-policy1;

dynamic {

distinguished-name {

wildcard OU=SLT;

}

ike-user-type group-ike-id;

}

local-identity distinguished-name;

external-interface ge-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn hub-to-spoke-vpn {

bind-interface st0.0;

ike {

gateway hub-to-spoke-gw;

ipsec-policy vpn-policy1;

}

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

st0.0;

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configuración de Spoke 1

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces fe-0/0/1 unit 0 family inet address 10.2.2.1/30 set interfaces fe-0/0/4 unit 0 family inet address 10.60.60.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.2/24 set policy-options policy-statement lan_nw from interface fe-0/0/4.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.2 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp neighbor 10.10.10.1 set routing-options static route 10.1.1.0/30 next-hop 10.2.2.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway spoke-to-hub-gw ike-policy ike-policy1 set security ike gateway spoke-to-hub-gw address 10.1.1.1 set security ike gateway spoke-to-hub-gw local-identity distinguished-name set security ike gateway spoke-to-hub-gw remote-identity distinguished-name set security ike gateway spoke-to-hub-gw external-interface fe-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn spoke-to-hub bind-interface st0.0 set security ipsec vpn spoke-to-hub ike gateway spoke-to-hub-gw set security ipsec vpn spoke-to-hub ike ipsec-policy vpn-policy1 set security ipsec vpn spoke-to-hub establish-tunnels immediately set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces fe-0/0/1.0 set security zones security-zone untrust interfaces st0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces fe-0/0/4.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

Para configurar el radio 1:

-

Configurar interfaces.

[edit interfaces] user@host# set fe-0/0/1 unit 0 family inet address 10.2.2.1/30 user@host# set fe-0/0/4 unit 0 family inet address 10.60.60.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.2/24

-

Configure el protocolo de enrutamiento.

[edit policy-options] user@host# set policy-statement lan_nw from interface fe-0/0/4.0 user@host# set policy-statement lan_nw then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.2 user@host# set group ibgp export lan_nw user@host# set group ibgp neighbor 10.10.10.1 [edit routing-options] user@host# set static route 10.1.1.0/30 next-hop 10.2.2.2 user@host# set autonomous-system 10

-

Configure las opciones de la fase 1.

Si desea utilizar claves previamente compartidas en lugar de certificados para la autenticación, realice los siguientes cambios en la configuración.

En la propuesta ike, en el nivel de jerarquía [

edit security ike proposal ike-proposal], sustitúyalaauthentication-method rsa-signaturespor elauthentication-method pre-shared-keysarchivo .En la política ike, en el nivel de jerarquía [

edit security ike policy policy-name], sustitúyalacertificate local-certificate Local1por elpre-shared-key ascii-text keyarchivo .En la puerta de enlace ike, en el nivel jerárquico [

edit security ike gateway hub-to-spoke-gw],Reemplazar

local-identity distinguished-namepor ellocal-identity hostname spoke1-hostnamearchivo .Por ejemplo,

set local-identity hostname spoke1.juniper.net.

Reemplazar

remote-identity distinguished-namepor elremote-identity hostname hub-hostnamearchivo .Por ejemplo

set remote-identity hostname hub.juniper.net

Asegúrese de que su dispositivo pueda resolver el nombre de host. Como alternativa, puede utilizar

inet ip-addresscomo enset local-identity inet 172.16.1.100yset remote-identity inet 192.168.1.100.

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway spoke-to-hub-gw] user@host# set ike-policy ike-policy1 user@host# set address 10.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name user@host# set external-interface fe-0/0/1.0

-

Configure las opciones de la fase 2.

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn spoke-to-hub] user@host# set bind-interface st0.0 user@host# set ike gateway spoke-to-hub-gw user@host# set ike ipsec-policy vpn-policy1 user@host# set establish-tunnels immediately

-

Configurar zonas.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/4.0

-

Configure la directiva de seguridad predeterminada.

[edit security policies] user@host# set default-policy permit-all

-

Configure el perfil de CA. Ignore este paso, si está utilizando PSK.

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

Resultados

Desde el modo de configuración, confirme la configuración introduciendo los show interfacescomandos , show policy-options, show protocols, show security policiesshow security ipsecshow security zonesshow routing-optionsshow security ikey .show security pki Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show interfaces

fe-0/0/1 {

unit 0 {

family inet {

address 10.2.2.1/30;

}

}

}

fe-0/0/4 {

unit 0 {

family inet {

address 10.60.60.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.2/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement lan_nw {

from interface fe-0/0/4.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.2;

export lan_nw;

neighbor 10.10.10.1;

}

}

[edit]

user@host# show routing-options

static {

route 10.1.1.0/30 next-hop 10.2.2.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway spoke-to-hub-gw {

ike-policy ike-policy1;

address 10.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name;

external-interface fe-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn spoke-to-hub {

bind-interface st0.0;

ike {

gateway spoke-to-hub-gw;

ipsec-policy vpn-policy1;

}

establish-tunnels immediately;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/1.0;

st0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/4.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configuración de Spoke 2

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/1 unit 0 family inet address 10.3.3.1/30 set interfaces fe-0/0/4 unit 0 family inet address 10.70.70.1/24 set interfaces st0 unit 0 multipoint set interfaces st0 unit 0 family inet address 10.10.10.3/24 set policy-options policy-statement lan_nw from interface fe-0/0/4.0 set policy-options policy-statement lan_nw then accept set protocols bgp group ibgp type internal set protocols bgp group ibgp local-address 10.10.10.3 set protocols bgp group ibgp export lan_nw set protocols bgp group ibgp neighbor 10.10.10.1 set routing-options static route 10.1.1.0/30 next-hop 10.3.3.2 set routing-options autonomous-system 65010 set security ike proposal ike-proposal authentication-method rsa-signatures set security ike proposal ike-proposal dh-group group2 set security ike proposal ike-proposal authentication-algorithm sha1 set security ike proposal ike-proposal encryption-algorithm aes-128-cbc set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposals ike-proposal set security ike policy ike-policy1 certificate local-certificate Local1 set security ike gateway spoke-to-hub-gw ike-policy ike-policy1 set security ike gateway spoke-to-hub-gw address 10.1.1.1 set security ike gateway spoke-to-hub-gw local-identity distinguished-name set security ike gateway spoke-to-hub-gw remote-identity distinguished-name set security ike gateway spoke-to-hub-gw external-interface ge-0/0/1.0 set security ipsec proposal ipsec-proposal protocol esp set security ipsec proposal ipsec-proposal authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec-proposal encryption-algorithm des-cbc set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group14 set security ipsec policy vpn-policy1 proposals ipsec-proposal set security ipsec vpn spoke-to-hub bind-interface st0.0 set security ipsec vpn spoke-to-hub ike gateway spoke-to-hub-gw set security ipsec vpn spoke-to-hub ike ipsec-policy vpn-policy1 set security ipsec vpn spoke-to-hub establish-tunnels immediately set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces st0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces fe-0/0/4.0 set security policies default-policy permit-all set security pki ca-profile ca-profile1 ca-identity ca-profile1 set security pki ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll set security pki ca-profile ca-profile1 revocation-check disable

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

Para configurar el radio 2:

-

Configurar interfaces.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet address 10.3.3.1/30 user@host# set fe-0/0/4 unit 0 family inet address 10.70.70.1/24 user@host# set st0 unit 0 multipoint user@host# set st0 unit 0 family inet address 10.10.10.3/24

-

Configure el protocolo de enrutamiento.

[edit policy-options] user@host# set policy-statement lan_nw from interface fe-0/0/4.0 user@host# set policy-statement lan_nw then accept [edit protocols bgp] user@host# set group ibgp type internal user@host# set group ibgp local-address 10.10.10.3 user@host# set group ibgp export lan_nw user@host# set group ibgp neighbor 10.10.10.1 [edit routing-options] user@host# set static route 10.1.1.0/30 next-hop 10.3.3.2 user@host# set autonomous-system 10

-

Configure las opciones de la fase 1.

Si desea utilizar claves previamente compartidas en lugar de certificados para la autenticación, realice los siguientes cambios en la configuración.

En la propuesta ike, en el nivel de jerarquía [

edit security ike proposal ike-proposal], sustitúyalaauthentication-method rsa-signaturespor elauthentication-method pre-shared-keysarchivo .En la política ike, en el nivel de jerarquía [

edit security ike policy policy-name], sustitúyalacertificate local-certificate Local1por elpre-shared-key ascii-text keyarchivo .En la puerta de enlace ike, en el nivel jerárquico [

edit security ike gateway hub-to-spoke-gw],Reemplazar

local-identity distinguished-namepor ellocal-identity hostname spoke2-hostnamearchivo .Por ejemplo

set local-identity hostname spoke2.juniper.net

Reemplazar

remote-identity distinguished-namepor elremote-identity hostname hub-hostnamearchivo .Por ejemplo

set remote-identity hostname hub.juniper.net

Asegúrese de que su dispositivo pueda resolver el nombre de host. Como alternativa, puede utilizar

inet ip-addresscomo enset local-identity inet 10.0.1.100yset remote-identity inet 192.168.1.100.

[edit security ike proposal ike-proposal] user@host# set authentication-method rsa-signatures user@host# set dh-group group2 user@host# set authentication-algorithm sha1 user@host# set encryption-algorithm aes-128-cbc [edit security ike policy ike-policy1] user@host# set mode main user@host# set proposals ike-proposal user@host# set certificate local-certificate Local1 [edit security ike gateway spoke-to-hub-gw] user@host# set ike-policy ike-policy1 user@host# set address 10.1.1.1 user@host# set local-identity distinguished-name user@host# set remote-identity distinguished-name user@host# set external-interface ge-0/0/1.0

-

Configure las opciones de la fase 2.

[edit security ipsec proposal ipsec-proposal] user@host# set protocol esp user@host# set authentication-algorithm hmac-md5-96 user@host# set encryption-algorithm des-cbc [edit security ipsec policy vpn-policy1] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ipsec-proposal [edit security ipsec vpn spoke-to-hub] user@host# set bind-interface st0.0 user@host# set ike gateway spoke-to-hub-gw user@host# set ike ipsec-policy vpn-policy1 user@host# set establish-tunnels immediately

-

Configurar zonas.

[edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/1.0 user@host# set interfaces st0.0 [edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces fe-0/0/4.0

-

Configure la directiva de seguridad predeterminada.

[edit security policies] user@host# set default-policy permit-all

-

Configure el perfil de CA. Ignore este paso, si está utilizando PSK.

[edit security pki] user@host# set ca-profile ca-profile1 ca-identity ca-profile1 user@host# set ca-profile ca-profile1 enrollment url http://pc4/certsrv/mscep/mscep.dll user@host# set ca-profile ca-profile1 revocation-check disable

Resultados

Desde el modo de configuración, confirme la configuración introduciendo los show interfacescomandos , show policy-options, show protocols, show security policiesshow security ipsecshow security zonesshow routing-optionsshow security ikey .show security pki Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 10.3.3.1/30;

}

}

}

fe-0/0/4 {

unit 0 {

family inet {

address 10.70.70.1/24;

}

}

}

st0 {

unit 0 {

multipoint;

family inet {

address 10.10.10.3/24;

}

}

}

[edit]

user@host# show policy-options

policy-statement lan_nw {

from interface fe-0/0/4.0;

then accept;

}

[edit]

user@host# show protocols

bgp {

group ibgp {

type internal;

local-address 10.10.10.3;

export lan_nw;

neighbor 10.10.10.1;

}

}

[edit]

user@host# show routing-options

static {

route 10.1.1.0/30 next-hop 10.3.3.2;

}

autonomous-system 65010;

[edit]

user@host# show security ike

proposal ike-proposal {

authentication-method rsa-signatures;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ike-policy1 {

mode main;

proposals ike-proposal;

certificate {

local-certificate Local1;

}

}

gateway spoke-to-hub-gw {

ike-policy ike-policy1;

address 10.1.1.1;

local-identity distinguished-name;

remote-identity distinguished-name;

external-interface ge-0/0/1.0;

}

[edit]

user@host# show security ipsec

proposal ipsec-proposal {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm des-cbc;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group14;

}

proposals ipsec-proposal;

}

vpn spoke-to-hub {

bind-interface st0.0;

ike {

gateway spoke-to-hub-gw;

ipsec-policy vpn-policy1;

}

establish-tunnels immediately;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

st0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

fe-0/0/4.0;

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show security pki

ca-profile ca-profile1 {

ca-identity ca-profile1;

enrollment {

url http://pc4/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Confirme que la configuración funcione correctamente.

- Verificación del estado de la fase 1 de IKE

- Comprobación del estado de fase 2 de IPsec

- Comprobación de túneles del próximo salto IPsec

- Comprobación de BGP

- Verificación de rutas aprendidas

Verificación del estado de la fase 1 de IKE

Propósito

Verifique el estado de la fase 1 de IKE.

Acción

Desde el modo operativo, ingrese el comando show security ike security-associations .

user@host> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 5480163 UP a558717f387074ab 6d0135c5ecaed61d Main 10.3.3.1 5480162 UP 7a63d16a5a723df1 c471f7ae166d3a34 Main 10.2.2.1

Significado

El show security ike security-associations comando enumera todas las SA de fase 1 de IKE activas. Si no hay ninguna SA en la lista, hubo un problema con el establecimiento de la fase 1. Compruebe los parámetros de política de ICR y la configuración de interfaz externa en su configuración. Los parámetros de la propuesta de fase 1 deben coincidir en el hub y los radios.

Comprobación del estado de fase 2 de IPsec

Propósito

Compruebe el estado de fase 2 de IPsec.

Acción

Desde el modo operativo, ingrese el comando security ipsec security-associations .

user@host> security ipsec security-associations Total active tunnels: 2 ID Algorithm SPI Life:sec/kb Mon vsys Port Gateway <268173400 ESP:des/ md5 9bf33bc7 3567/ unlim - root 500 10.2.2.1 >268173400 ESP:des/ md5 aae5196b 3567/ unlim - root 500 10.2.2.1 <268173401 ESP:des/ md5 69c24d81 622/ unlim - root 500 10.3.3.1 >268173401 ESP:des/ md5 e3fe0231 622/ unlim - root 500 10.3.3.1

Significado

El show security ipsec security-associations comando enumera todas las SA de fase 2 de IKE activas. Si no se enumera ninguna SA, se produjo un problema con el establecimiento de la fase 2. Compruebe los parámetros de política de ICR y la configuración de interfaz externa en su configuración. Los parámetros de propuesta de la fase 2 deben coincidir en el hub y los radios.

Comprobación de túneles del próximo salto IPsec

Propósito

Compruebe los túneles del próximo salto IPsec.

Acción

Desde el modo operativo, ingrese el comando show security ipsec next-hop-tunnels .

user@host> show security ipsec next-hop-tunnels Next-hop gateway interface IPSec VPN name Flag IKE-ID XAUTH username 10.10.10.2 st0.0 hub-to-spoke-vpn Auto C=IN, DC=example.net, ST=KA, L=Mysore, O=example, OU=SLT, CN=spoke1 10.10.10.3 st0.0 hub-to-spoke-vpn Auto C=IN, DC=example.net, ST=KA, L=Tumkur, O=example, OU=SLT, CN=spoke2

Significado

Las puertas de enlace del próximo salto son las direcciones IP de las st0 interfaces de los radios. El siguiente salto debe estar asociado con el nombre correcto de VPN IPsec.

Comprobación de BGP

Propósito

Compruebe que BGP hace referencia a las direcciones IP de las st0 interfaces de los radios.

Acción

Desde el modo operativo, ingrese el comando show bgp summary.

user@host> show bgp summary Groups: 1 Peers: 2 Down peers: 0 Unconfigured peers: 2 Table Tot Paths Act Paths Suppressed History Damp State Pending inet.0 2 2 0 0 0 0 Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped... 10.10.10.2 10 116 119 0 0 50:25 1/1/1/0 0/0/0/0 10.10.10.3 10 114 114 0 0 50:04 1/1/1/0 0/0/0/0

Verificación de rutas aprendidas

Propósito

Verifique que se hayan aprendido las rutas a los radios.

Acción

Desde el modo operativo, ingrese el comando show route 10.60.60.0 .

user@host> show route 10.60.60.0

inet.0: 45 destinations, 45 routes (44 active, 0 holddown, 1 hidden)

+ = Active Route, - = Last Active, * = Both

10.60.60.0/24 *[BGP/170] 00:50:57, localpref 100

AS path: I

> to 10.10.10.2 via st0.0

Desde el modo operativo, ingrese el comando show route 10.70.70.0 .

user@host> show route 10.70.70.0

inet.0: 45 destinations, 45 routes (44 active, 0 holddown, 1 hidden)

+ = Active Route, - = Last Active, * = Both

10.70.70.0/24 *[BGP/170] 00:50:42, localpref 100

AS path: I

> to 10.10.10.3 via st0.0

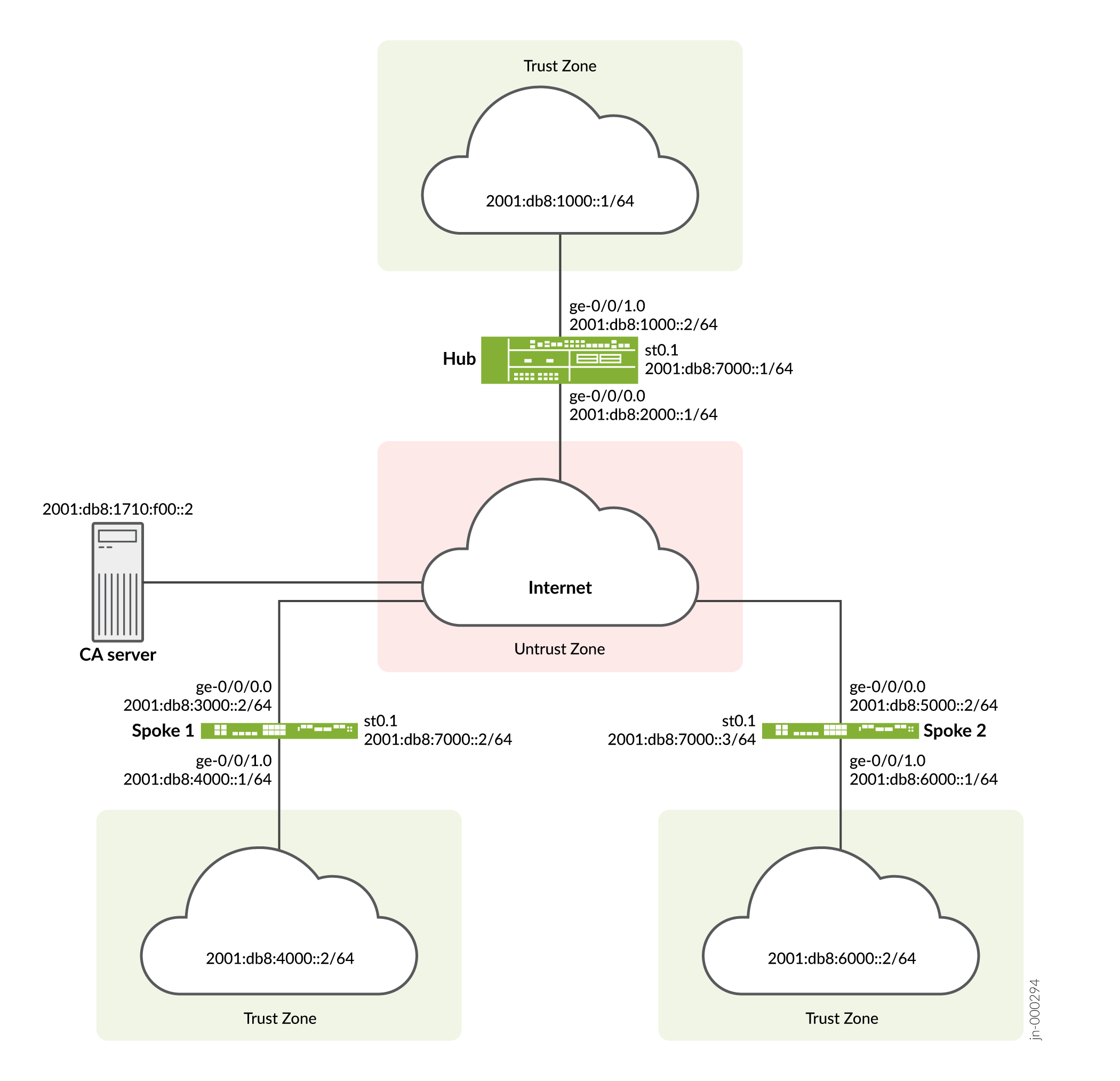

Ejemplo: Configuración de AutoVPN básica con iBGP para tráfico IPv6

En este ejemplo se muestra cómo configurar un concentrador AutoVPN para que actúe como un único punto de terminación y, a continuación, configurar dos radios para que actúen como túneles a sitios remotos. En este ejemplo se configura AutoVPN para un entorno IPv6 mediante iBGP para reenviar paquetes a través de los túneles VPN mediante la autenticación basada en certificados. Para la autenticación con clave previamente compartida, configure una configuración similar que se muestra en Ejemplo: Configuración de AutoVPN básica con iBGP.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

-

Tres firewalls compatibles de la serie SRX como concentrador y radios AutoVPN.

-

Junos OS versión 18.1R1 y versiones posteriores.

Antes de empezar:

-

Obtenga la dirección de la entidad de certificación (CA) y la información que necesitan (como la contraseña de desafío) cuando envíe solicitudes de certificados locales.

Debe estar familiarizado con el protocolo de enrutamiento dinámico que se utiliza para reenviar paquetes a través de los túneles VPN. Para obtener más información acerca de los requisitos específicos de un protocolo de enrutamiento dinámico, consulte Información general sobre los protocolos de enrutamiento.

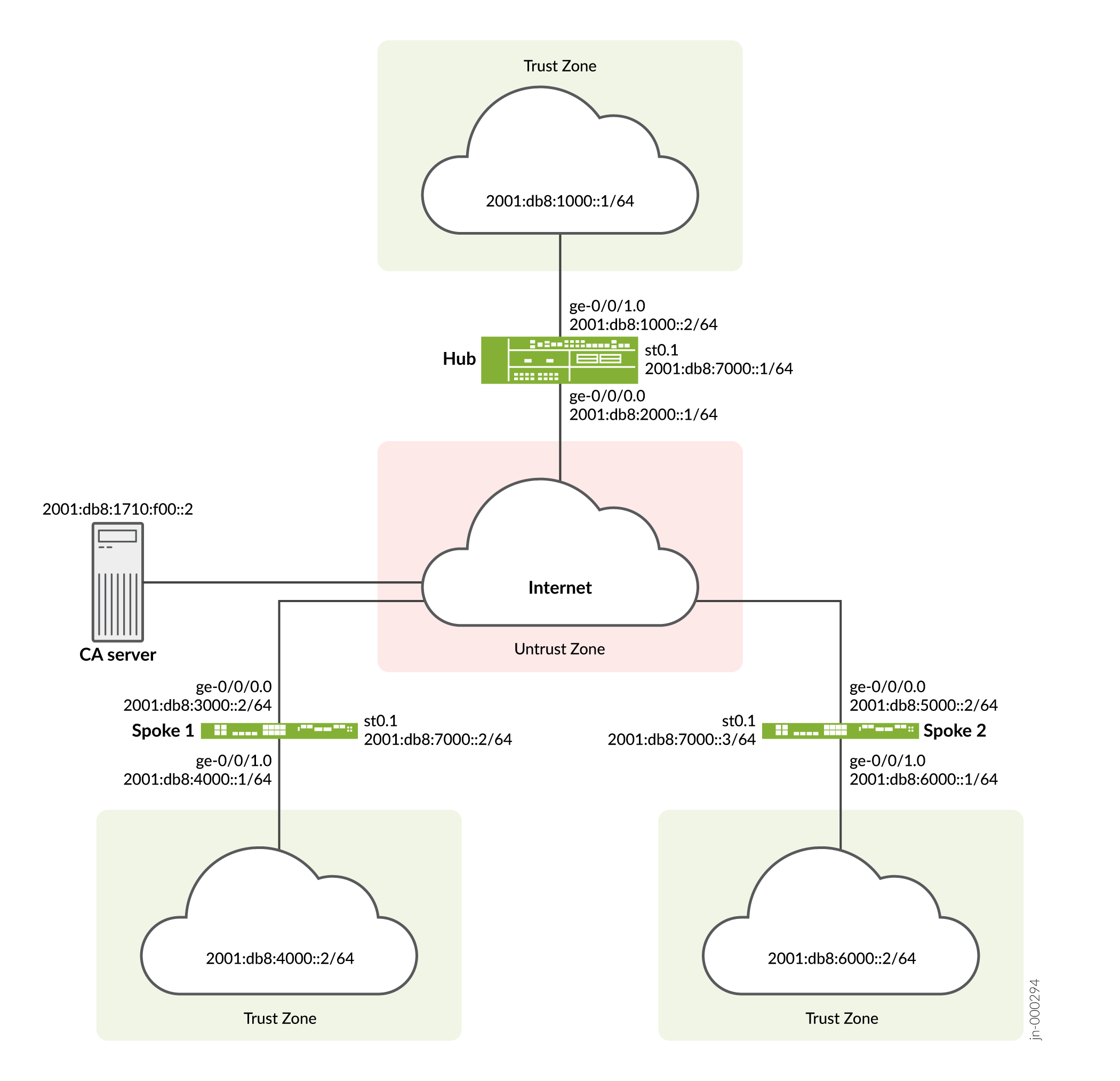

Descripción general

En este ejemplo se muestra la configuración de un concentrador AutoVPN y las configuraciones posteriores de dos radios.

En este ejemplo, el primer paso es inscribir certificados digitales en cada dispositivo mediante el Protocolo simple de inscripción de certificados (SCEP). Los certificados para los radios contienen el valor de unidad organizativa (OU) "SLT" en el campo de asunto; el concentrador está configurado con un ID de IKE de grupo para que coincida con el valor "SLT" en el campo OU.

Los radios establecen conexiones VPN IPsec con el concentrador, lo que les permite comunicarse entre sí, así como acceder a recursos en el concentrador. Las opciones de túnel IKE de fase 1 y fase 2 configuradas en el concentrador AutoVPN y todos los radios deben tener los mismos valores. Tabla 6 muestra las opciones utilizadas en este ejemplo.

|

La opción |

valor |

|---|---|

|

Propuesta de IKE: |

|

|

Método de autenticación |

Certificados digitales RSA |

|

Grupo Diffie-Hellman (DH) |

19 |

|

Algoritmo de autenticación |

SHA-384 |

|

Algoritmo de cifrado |

AES 256 CBC |

|

Política de IKE: |

|

|

Modo |

Principal |

|

Propuesta IPsec: |

|

|

Protocolo |

ESP |

|

Segundos de por vida |

3000 |

|

Algoritmo de cifrado |

AES 256 GCM |

|

Directiva IPsec: |

|

|

Grupo Perfect Forward Secrecy (PFS) |

19 |

La misma autoridad de certificación (CA) está configurada en todos los dispositivos.

Junos OS solo admite un único nivel de jerarquía de certificados.

Tabla 7 muestra las opciones configuradas en el hub y en todos los radios.

|

La opción |

Concentrador |

Todos los radios |

|---|---|---|

|

Puerta de enlace IKE: |

||

|

Dirección IP remota |

Dinámico |

2001:db8:2000::1 |

|

ID de IKE remoto |

Nombre distintivo (DN) en el certificado del radio con la cadena |

DN en el certificado del hub |

|

Local IKE ID |

DN en el certificado del hub |

DN en el certificado del radio |

|

Interfaz externa |

ge-0/0/0 |

Habló 1: ge-0/0/0.0 Habló 2: ge-0/0/0.0 |

|

VPN: |

||

|

Interfaz de enlace |

st0.1 |

st0.1 |

|

Establecer túneles |

(no configurado) |

establecer túneles en el tráfico |

Tabla 8 muestra las opciones de configuración que son diferentes en cada radio.

|

La opción |

Habló 1 |

Habló 2 |

|---|---|---|

|

Interfaz st0.0 |

2001:db8:7000::2/64 |

2001:db8:7000::3/64 |

|

Interfaz con la red interna |

(ge-0/0/1.0) 2001:db8:4000::1/64 |

(ge-0/0/1.0) 2001:db8:6000::1/64 |

|

Interfaz a Internet |

(ge-0/0/0.0) 2001:db8:3000::2/64 |

(ge-0/0/0.0) 2001:db8:5000::2/64 |

La información de enrutamiento para todos los dispositivos se intercambia a través de los túneles VPN.

En este ejemplo, la directiva de seguridad predeterminada que permite todo el tráfico se usa para todos los dispositivos. Se deben configurar políticas de seguridad más restrictivas para los entornos de producción. Consulte Descripción general de las políticas de seguridad.

Topología

Figura 3 muestra los firewalls de la serie SRX que se configurarán para AutoVPN en este ejemplo.

Configuración

Para configurar AutoVPN, realice estas tareas:

En la primera sección se describe cómo obtener certificados locales y de CA en línea mediante el Protocolo simple de inscripción de certificados (SCEP) en los dispositivos radiales.

- Inscribir certificados de dispositivo con SCEP

- Configuración del concentrador

- Configuración de Spoke 1

- Configuración de Spoke 2

Inscribir certificados de dispositivo con SCEP

Procedimiento paso a paso

Para inscribir certificados digitales con SCEP en el hub:

-

Configure la CA.

[edit] user@host# set security pki ca-profile ca-profile1 ca-identity ca-profile1 user@host# set security pki ca-profile ca-profile1 enrollment url http://2001:db8:1710:f00::2/certsrv/mscep/mscep.dll user@host# set security pki ca-profile ca-profile1 revocation-check disable user@host# commit

-

Inscriba el certificado de CA.

user@host> request security pki ca-certificate enroll ca-profile ca-profile1

Escriba yes en el símbolo del sistema para cargar el certificado de CA.

-

Generar un par de claves.

user@host> request security pki generate-key-pair certificate-id Local1

-

Inscribir el certificado local.